Connettersi ad Azure Virtual Desktop con Azure MFA e Conditional Access

Azure Virtual Desktop è un servizio di virtualizzazione di app e desktop eseguito nel cloud. Il servizio permette di eseguire macchine virtuali con sistema operativo Windows 10, Windows 11 e Windows Server 2019 direttamente in Azure senza doversi preoccupare di preparare l’infrastruttura di accesso, che come ben sapete è particolarmente impegnativa da gestire e da mettere in sicurezza.

L’uso di Azure Active Directory (Azure AD) Multi-Factor Authentication (MFA) con Azure Virtual Desktop richiede agli utenti durante il processo di accesso un’altra forma di identificazione oltre al nome utente e alla password. È possibile applicare MFA per Azure Virtual Desktop usando l’accesso condizionale e configurare anche se si applica al client Web, alle app per dispositivi mobili, ai client desktop o a tutti i client.

Prerequisiti

Per poter utilizzare MFA e accesso condizionale è necessario che:

- Gli utenti abbiano una licenza di Azure AD Premium (P1 o P2)

- Gli utenti abbiamo già effettuato il setup dell’MFA (https://aka.ms/mfasetup)

- Sia disabilitata la legacy per-user MFA

- Il pool di host a cui si connetterà l’utente sia Azure AD Joined.

Per maggiori informazioni su come creare un host pool di Azure Virtual Desktop che sia Azure AD Joined vi invito a leggere la mia guida Azure Virtual Desktop, Azure AD e Endpoint Manager: l’evoluzione del Modern Desktop – ICT Power

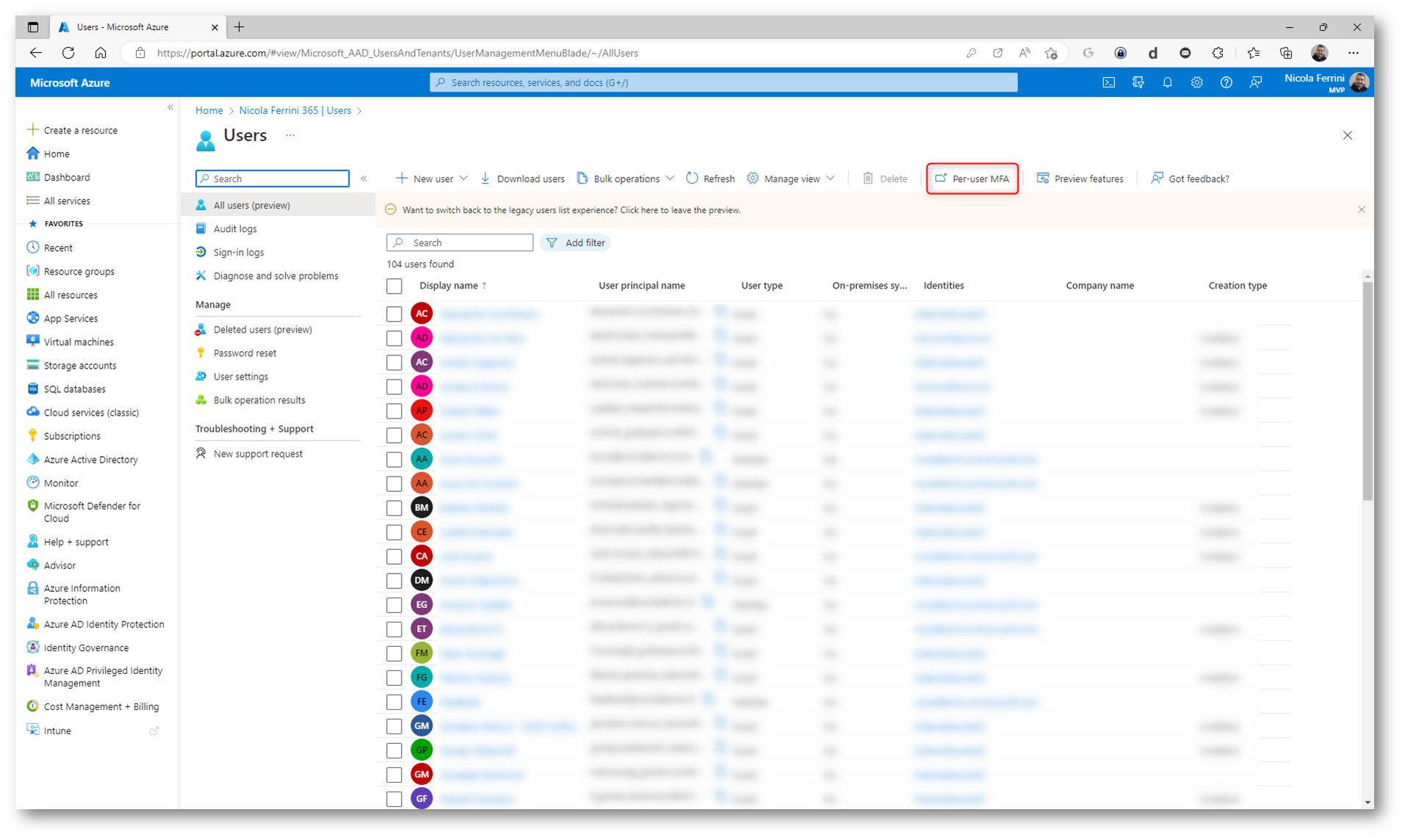

Per disabilitare la legacy per-user MFA è necessario invece andare nel portale di Azure AD, selezionare la voce Users e cliccare sul link Per-user MFA. In alternativa potete utilizzare il collegamento diretto https://account.activedirectory.windowsazure.com/usermanagement/multifactorverification.aspx

Figura 1: Disabilitazione della Per-user MFA

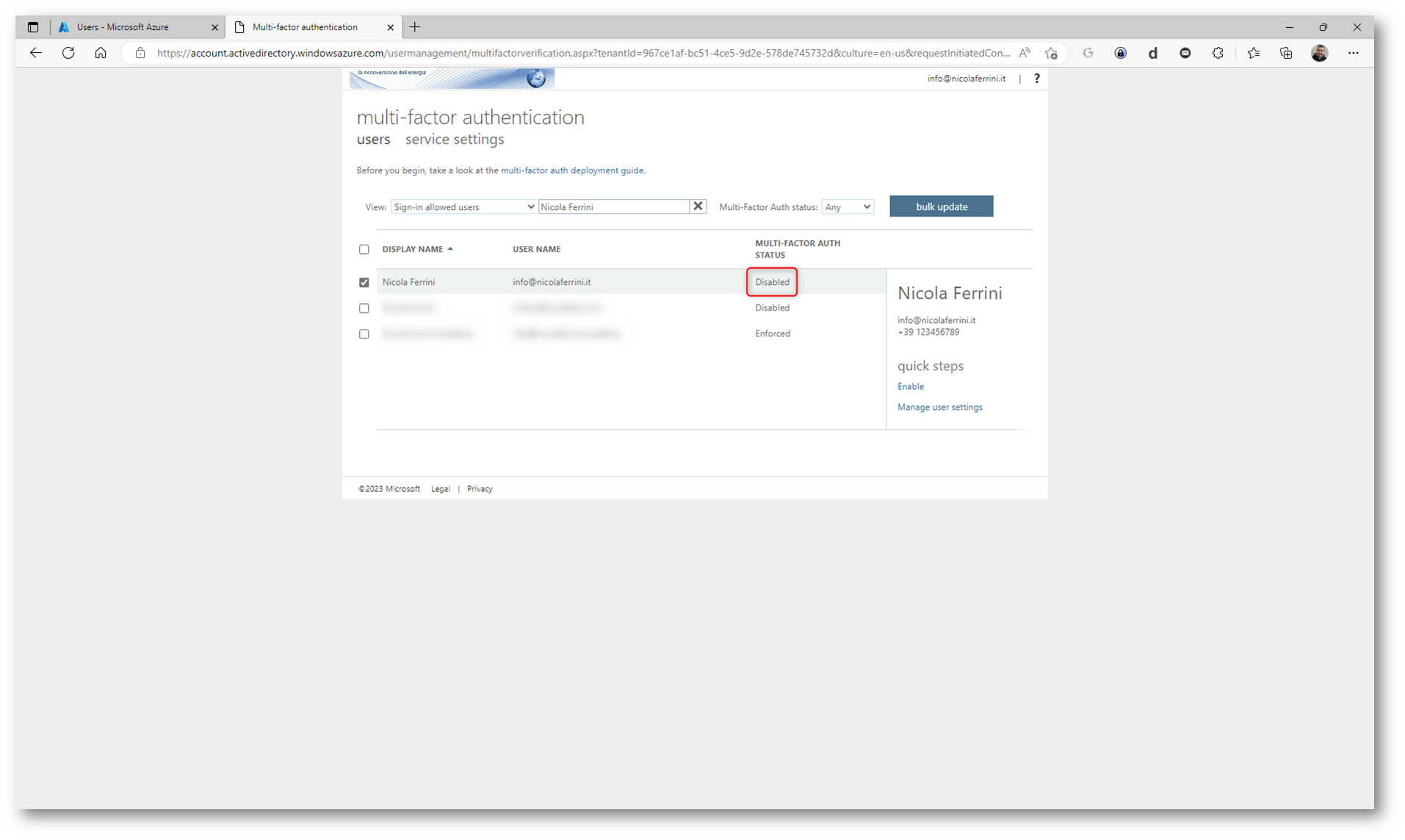

Selezionate l’utente o gli utenti che dovranno utilizzare l’accesso condizionale con la multi-factor authentication e disabilitate la Per-user MFA in modo tale che risulti Disabled, come mostrato nella figura sotto:

Figura 2: Assicuratevi che gli utenti che si collegheranno ad Azure Virtual Desktop abbiano la Per-user MFA disabilitata

NOTA: È possibile disabilitare la Per-user MFA per tutti gli utenti utilizzando PowerShell come indicato alla pagina Log in to a Windows virtual machine in Azure by using Azure AD – Microsoft Entra | Microsoft Learn

Creazione della policy di accesso condizionale per Azure Virtual Desktop

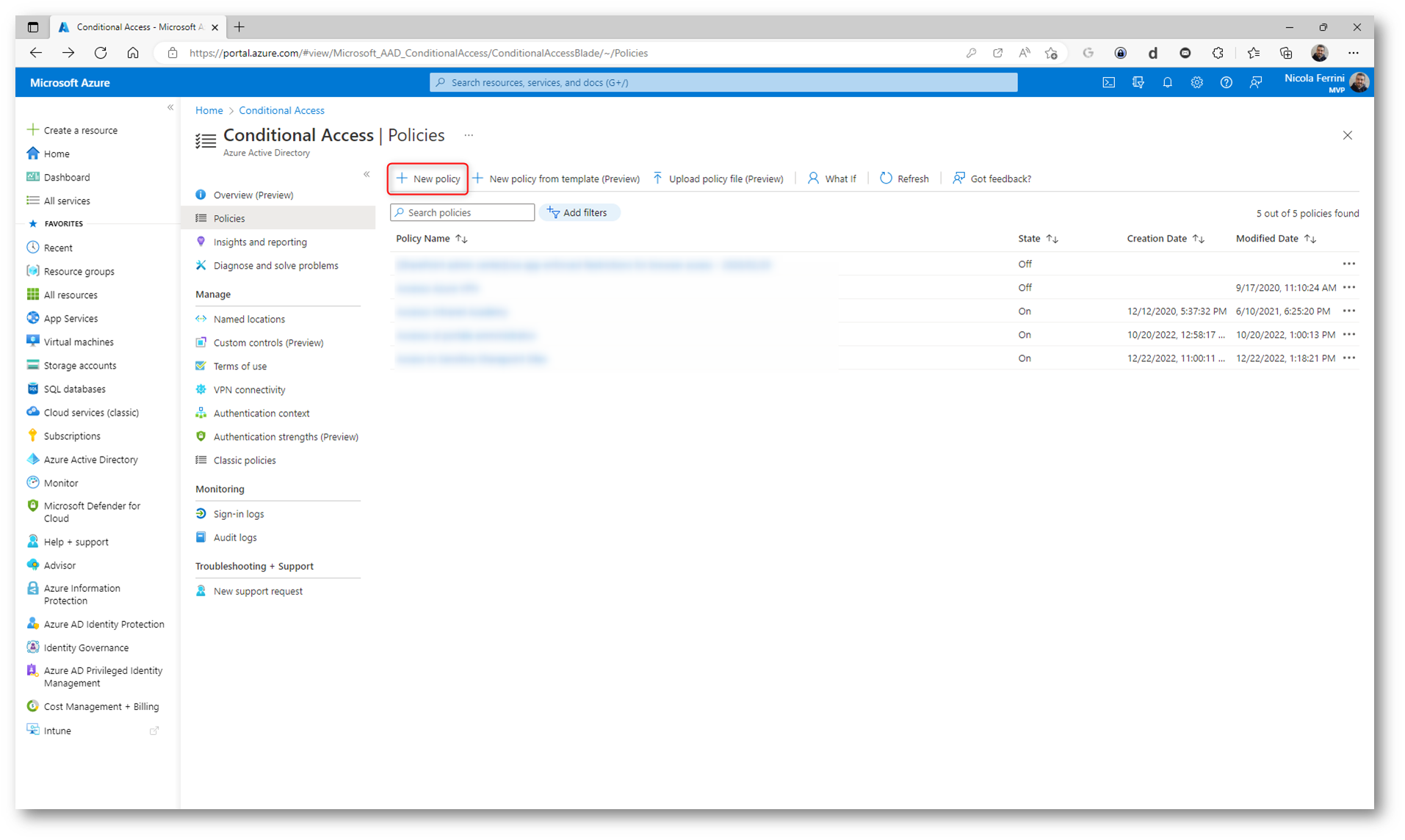

Collegatevi all’Azure portal con un’utente che abbia i privilegi di Global Administrator, Security Administrator oppure Conditional Access Administrator. Nel nodo Azure Active Directory navigate in Security > Conditional Access. Fate clic su New policy > Create new policy.

Figura 3: Creazione di una nuova policy di accesso condizionale

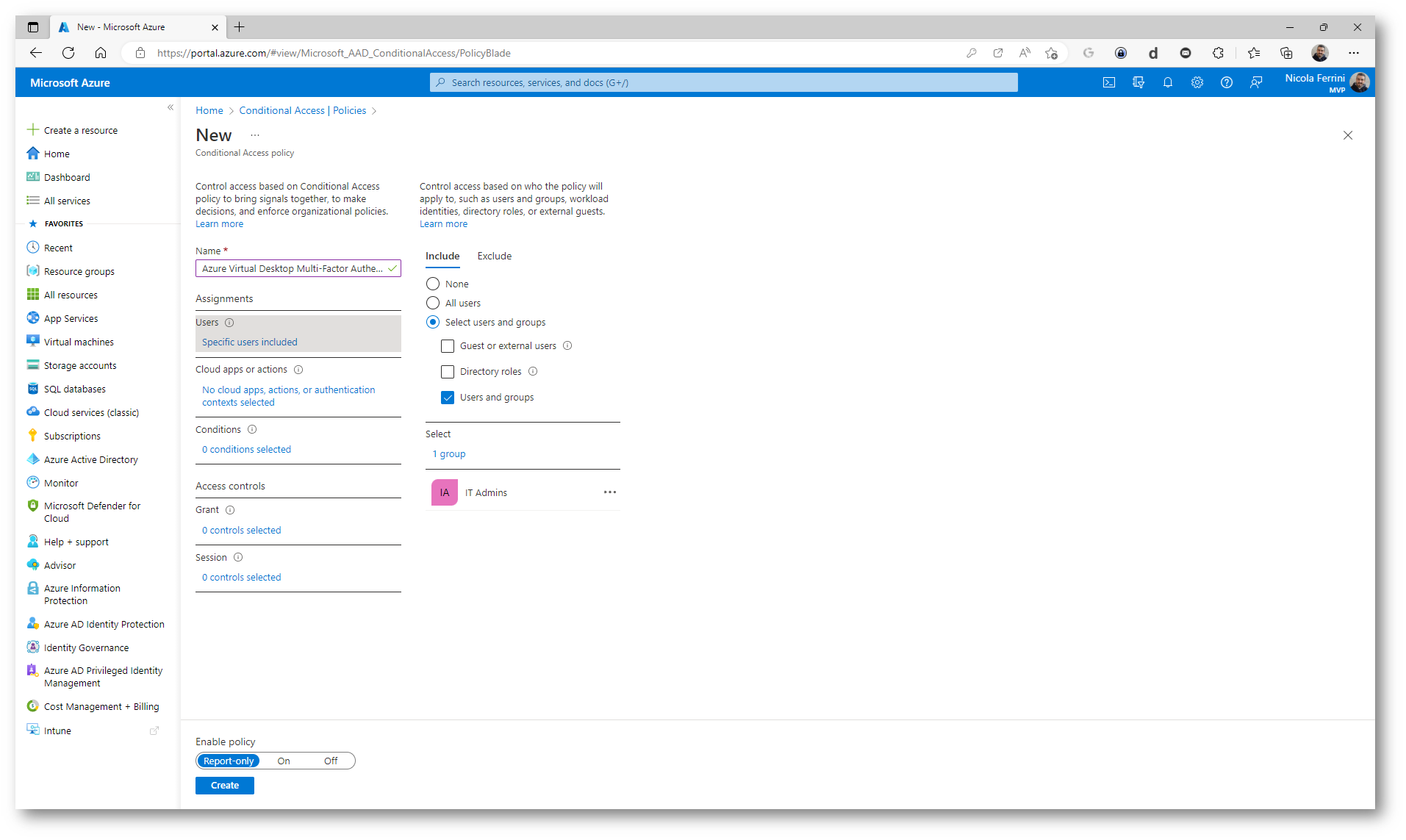

Assegnate un nome alla policy e selezionate gli utenti o i gruppi che dovranno essere assoggettati alla policy.

Figura 4: Gruppo di Azure AD che utilizzerà la multi-factor authentication per accedere ad Azure Virtual Desktop

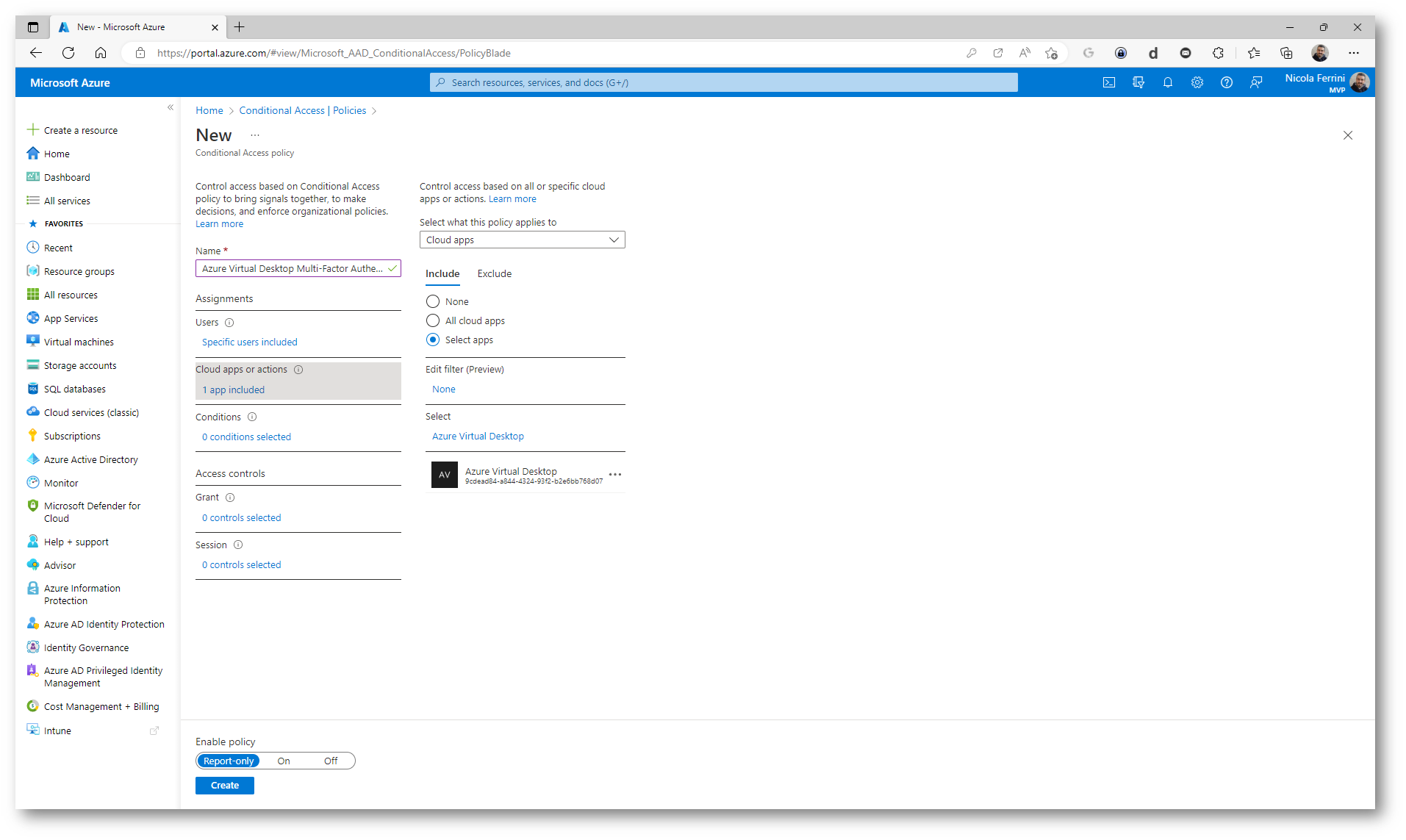

Nella Scheda Clouds apps or actions selezionate l’app Azure Virtual Desktop, quella con il GUID 9cdead84-a844-4324-93f2-b2e6bb768d07.

Figura 5: Selezione dell’app Azure Virtual Desktop

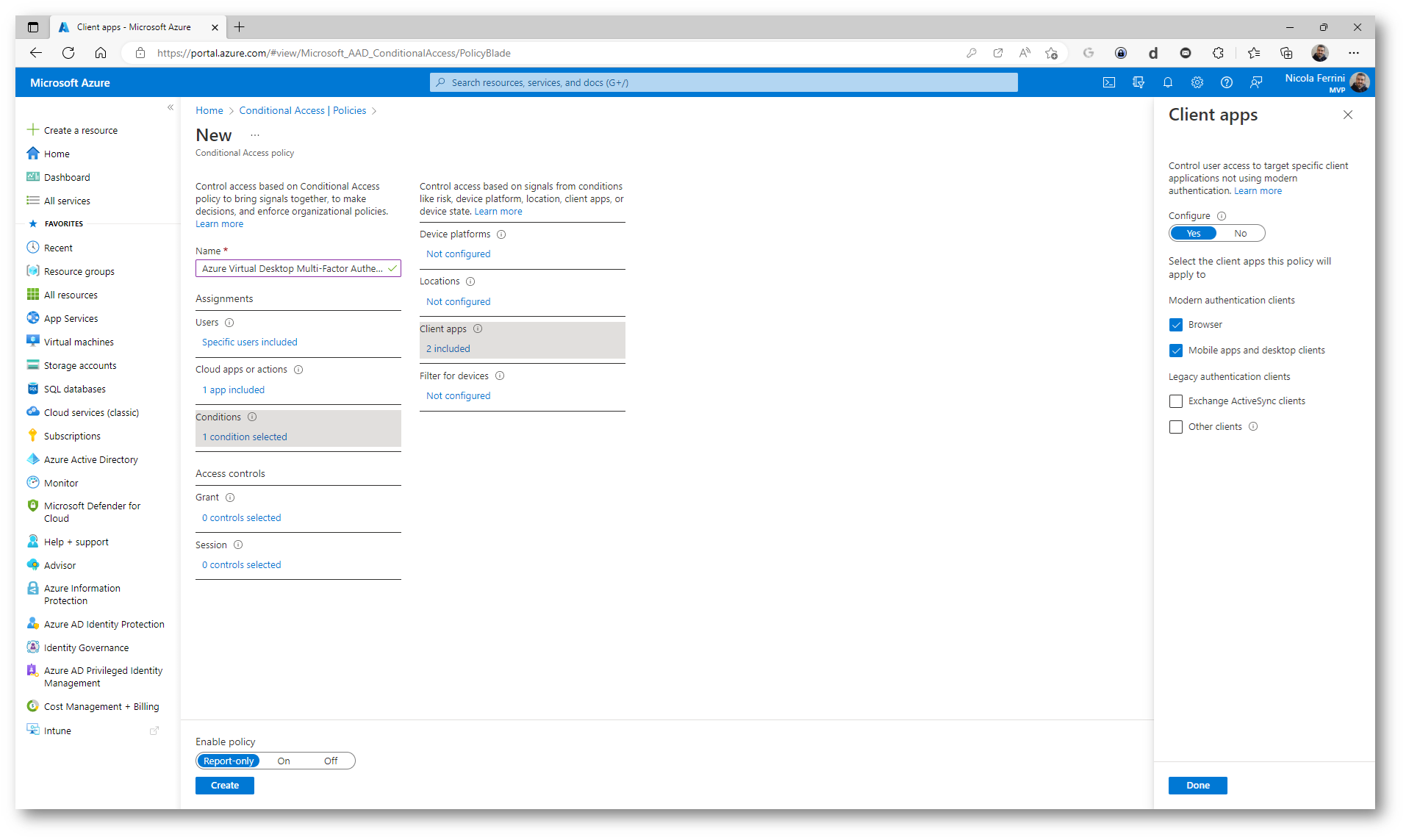

In Conditions selezionate Cloud Apps e scegliete solo i client che utilizzano la Modern Authentication (Browser e Mobile apps and desktop clients), come mostrato in figura.

Figura 6: Scelta dei client che utilizzano la modern authentication

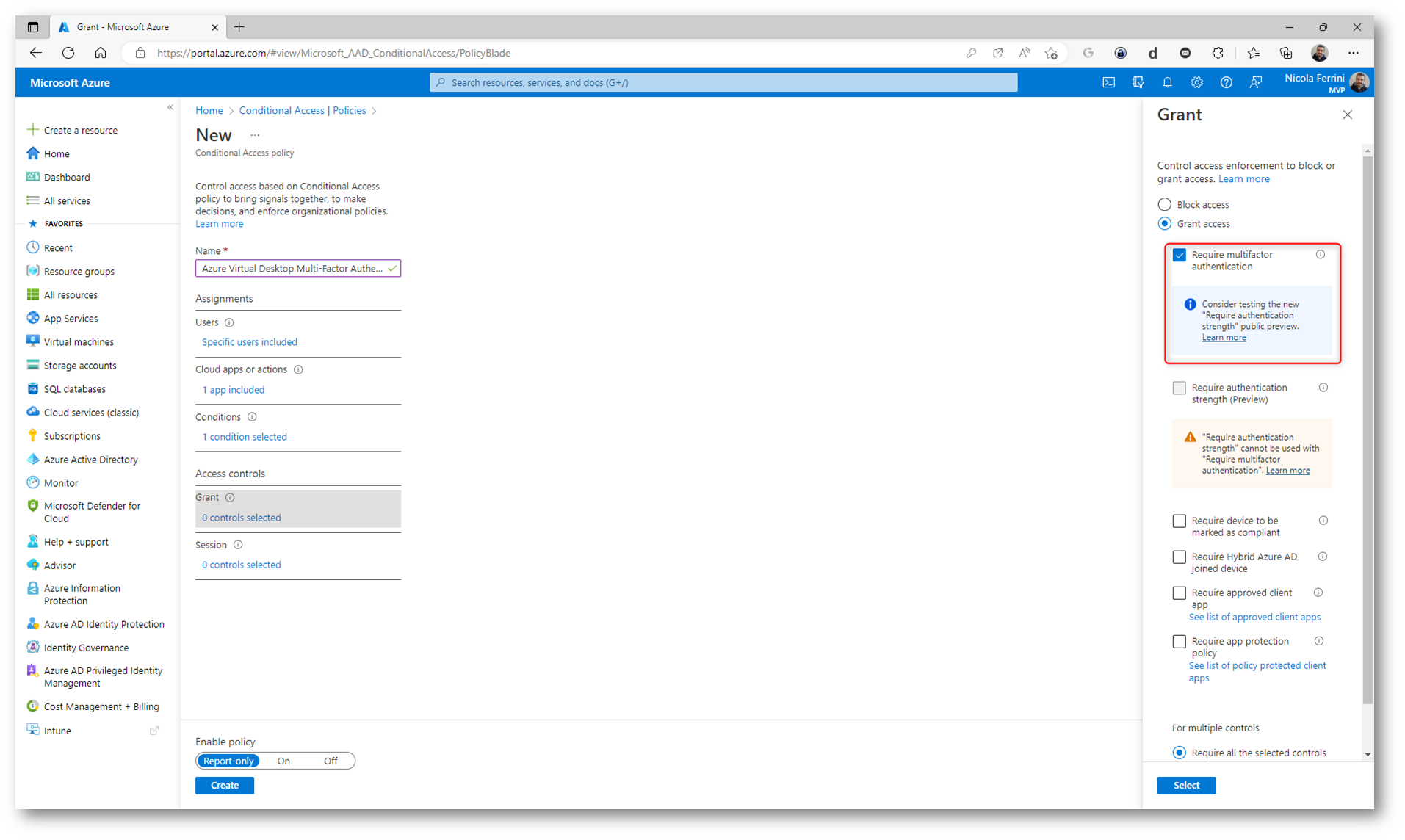

Nella scheda Grant abilitate la richiesta obbligatoria di utilizzo della Multi-Factor Authentication. Potete anche scegliere di utilizzare la nuova modalità di autenticazione rafforzata di cui ho parlato nella guida Authentication strengths (Preview) in Azure AD – ICT Power. Un Authentication Strenght può includere una combinazione di metodi di autenticazione. Gli utenti possono soddisfare i requisiti richiesti da un’autenticazione forte utilizzando una delle combinazioni consentite.

Ad esempio, la combinazione Phishing-resistant MFA prevede che si possano utilizzare Windows Hello for Business oppure FIDO2 security key oppure Azure AD Certificate-Based Authentication (Multi-Factor).

Figura 7: Utilizzo forzato della Multi-Factor authentication per l’accesso ad Azure Virtual Desktop

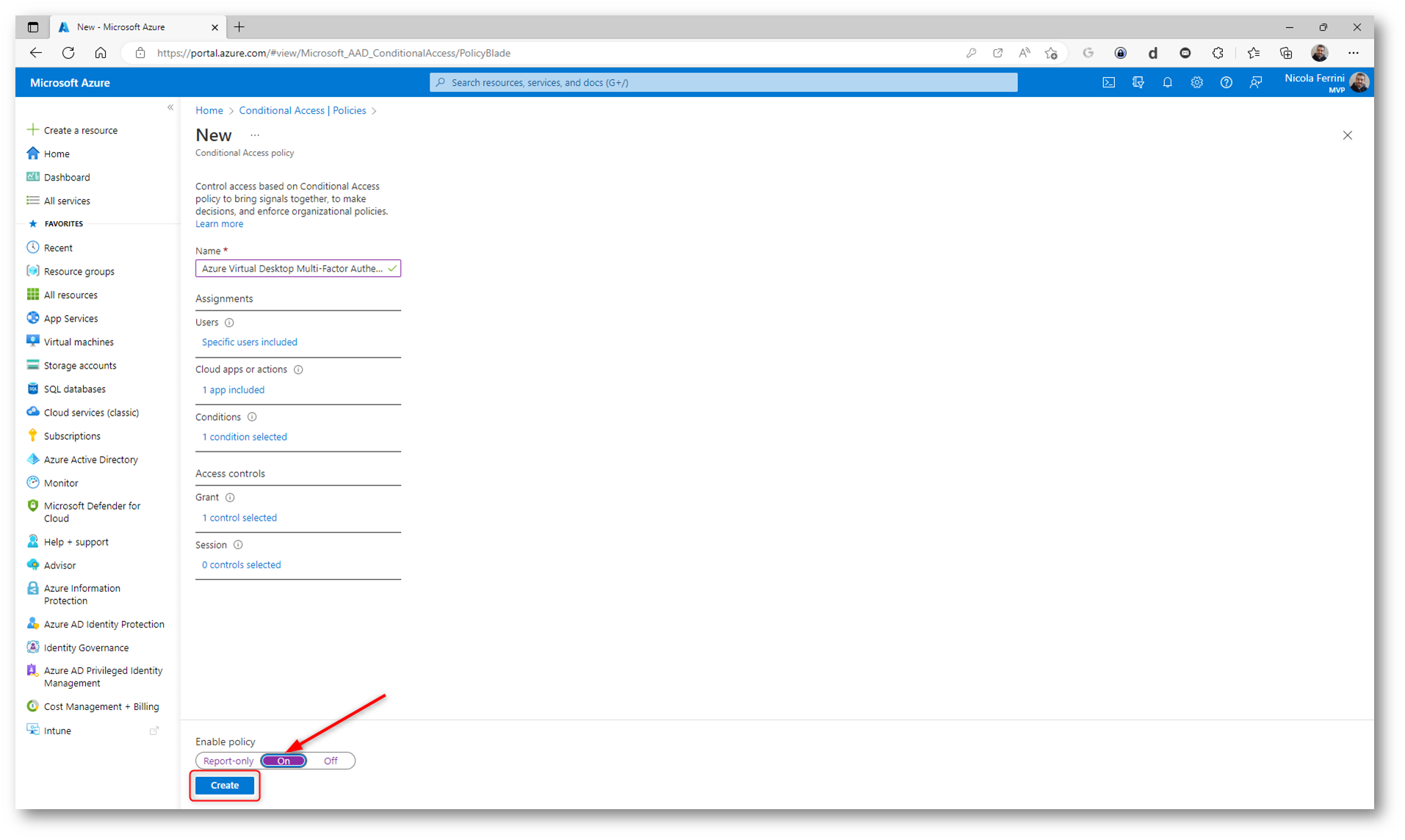

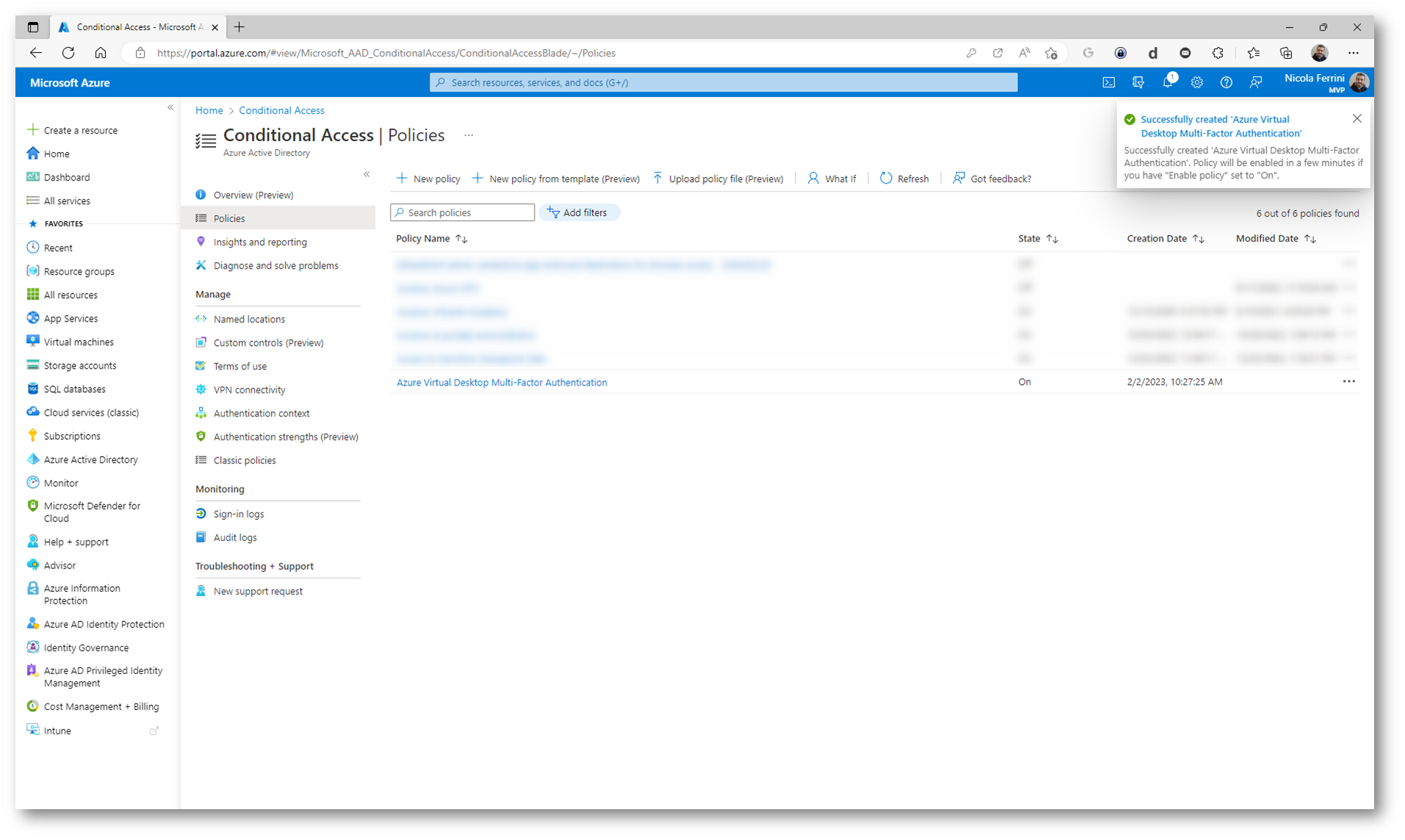

Abilitate a policy cliccando su ON e salvate con Create.

Figura 8: Creazione della policy di accesso condizionale con la MFA ad Azure Virtual Desktop

Figura 9: Policy creata con successo

Esperienza utente

Per poter accedere a Azure Virtual Desktop è possibile utilizzare il client web HTML 5 disponibile all’indirizzo https://rdweb.wvd.microsoft.com/arm/webclient oppure è possibile utilizzare il client Windows dedicati, che potete trovare alla pagina Connettersi a Desktop virtuale Azure con il client Desktop remoto per Windows – Desktop virtuale Azure | Microsoft Learn. Potete installare il client per l’utente corrente, nel qual caso non sono richiesti diritti di amministratore, oppure l’amministratore può installare e configurare il client in modo che tutti gli utenti del dispositivo possano accedervi. Dopo l’installazione, il client può essere avviato dal menu Start cercando Desktop remoto.

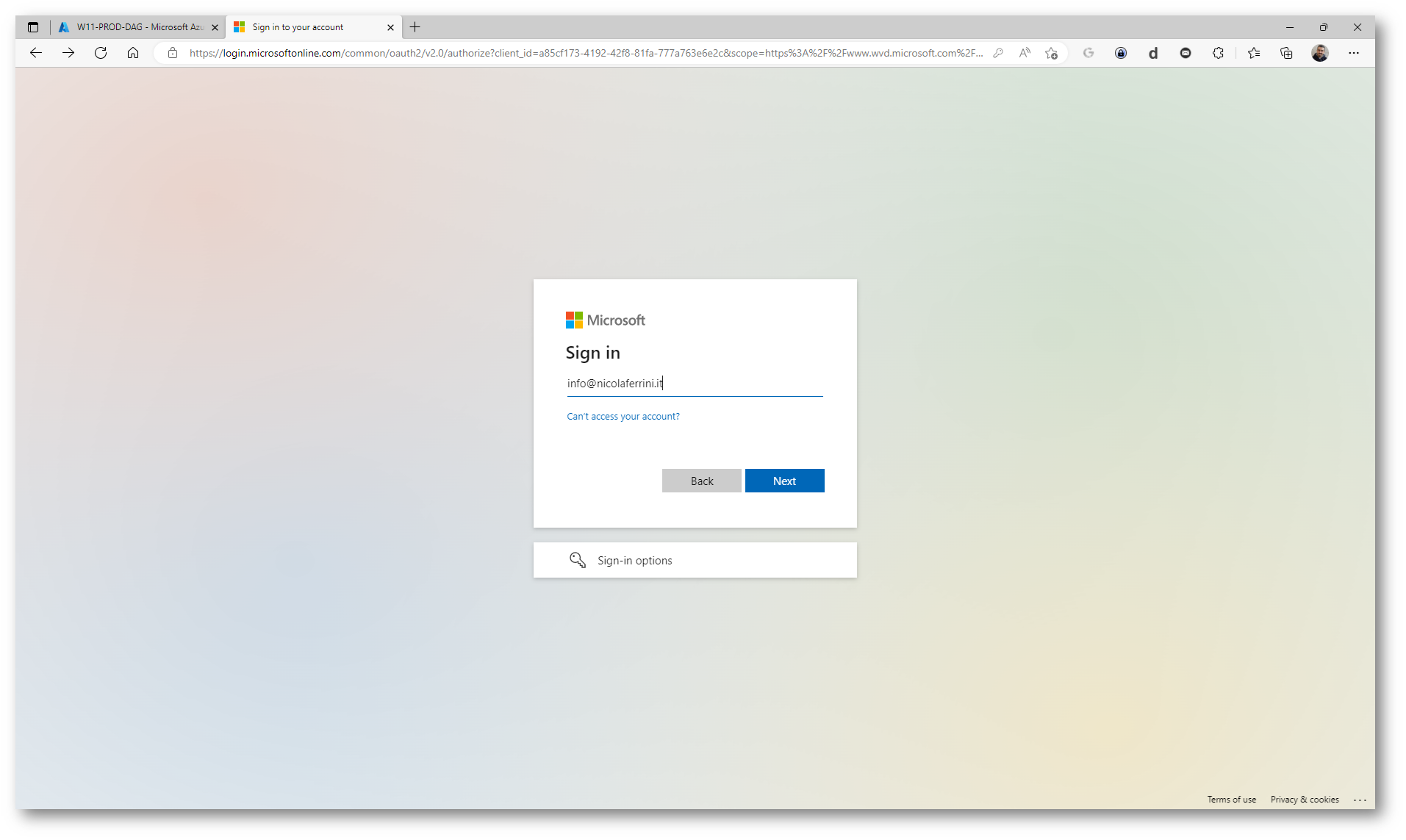

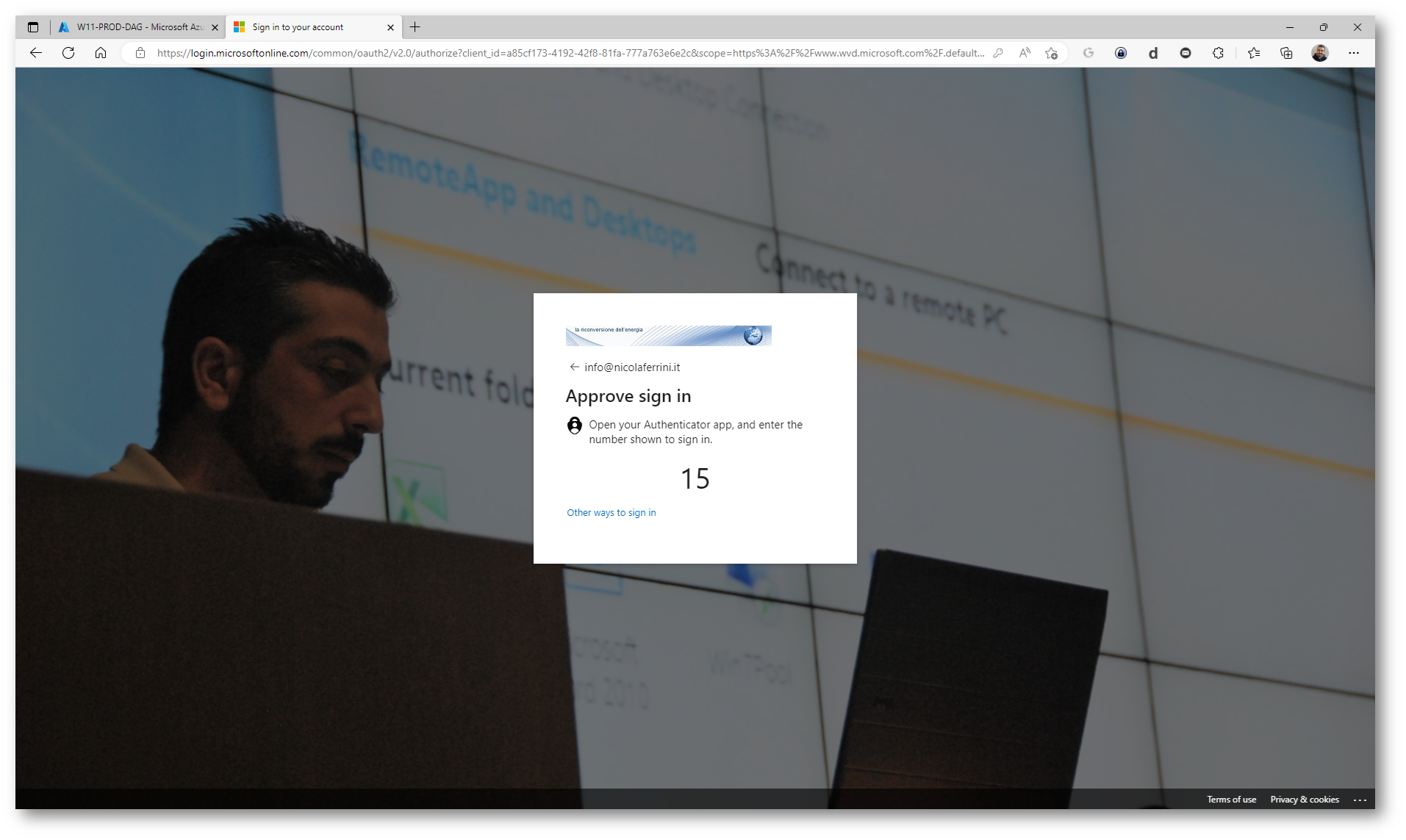

Quando l’utente si collegherà dal browser all’indirizzo https://rdweb.wvd.microsoft.com/arm/webclient gli verrà chiesto di utilizzare Azure MFA, come mostrato nelle figure sotto:

Figura 10: Inserimento della username di Azure AD

Figura 11: Richiesta di utilizzo della Multi-Factor Authentication

Avrete sicuramente notato nella figura sopra che all’utente è stato chiesto di utilizzare la passwordless authentication. La gestione delle password è sempre stata critica sia per gli utenti e che per gli amministratori di sistema e spesso è causa di accessi da parte di malintenzionati per via della scarsa cura che gli utenti ne hanno oppure della semplicità delle password utilizzate.

Accedere senza password (passwordless sign in) è una delle funzionalità che Microsoft sta promuovendo maggiormente e i dispositivi biometrici, ormai diffusi in tutti i computer portatili, possono essere utilizzati per accedere a Windows e alle applicazioni web. Vi invito a leggere gli Articoli sulla passwordless authentication su ICT Power

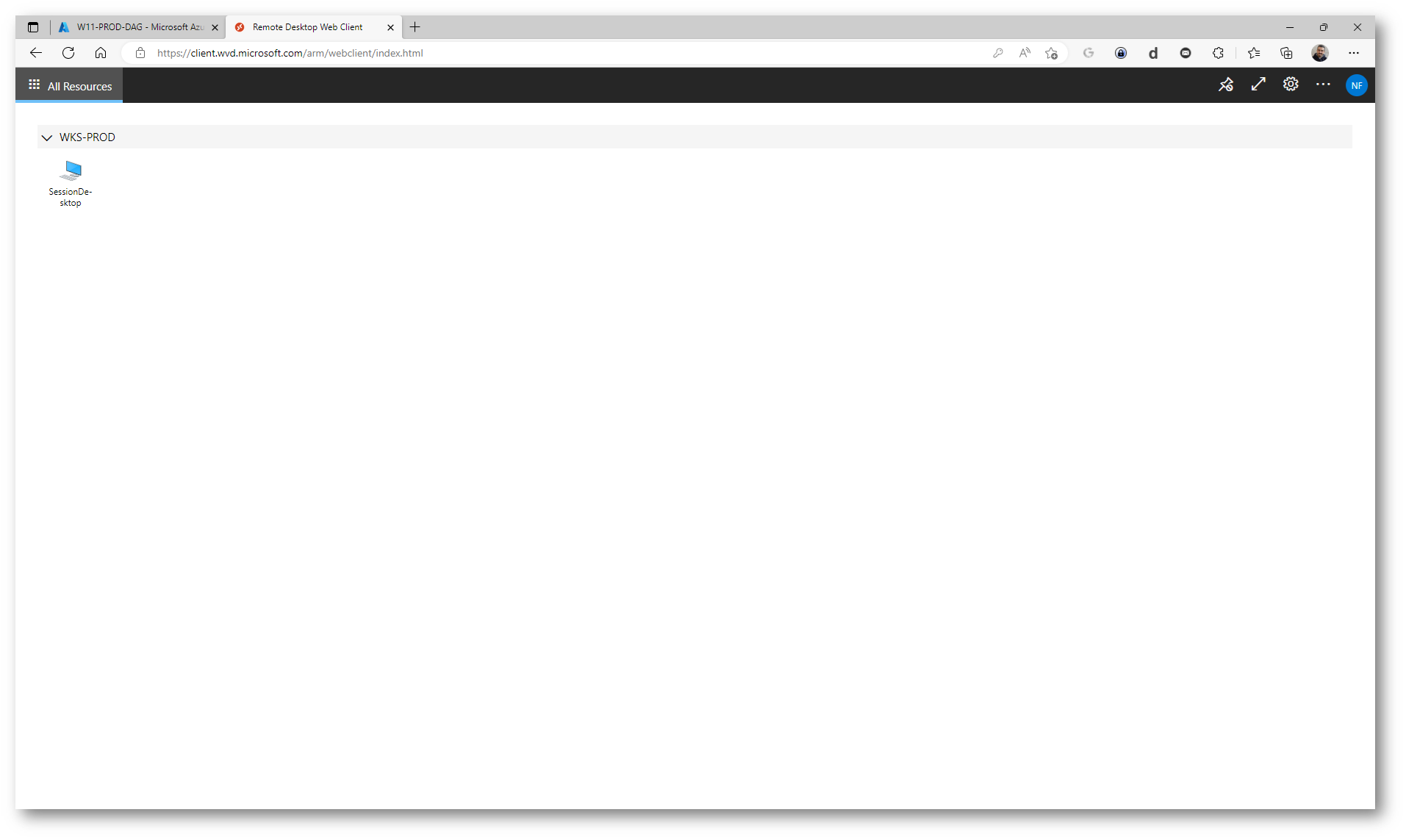

Figura 12: Accesso al workspace di Azure Virtual Desktop effettuato con successo

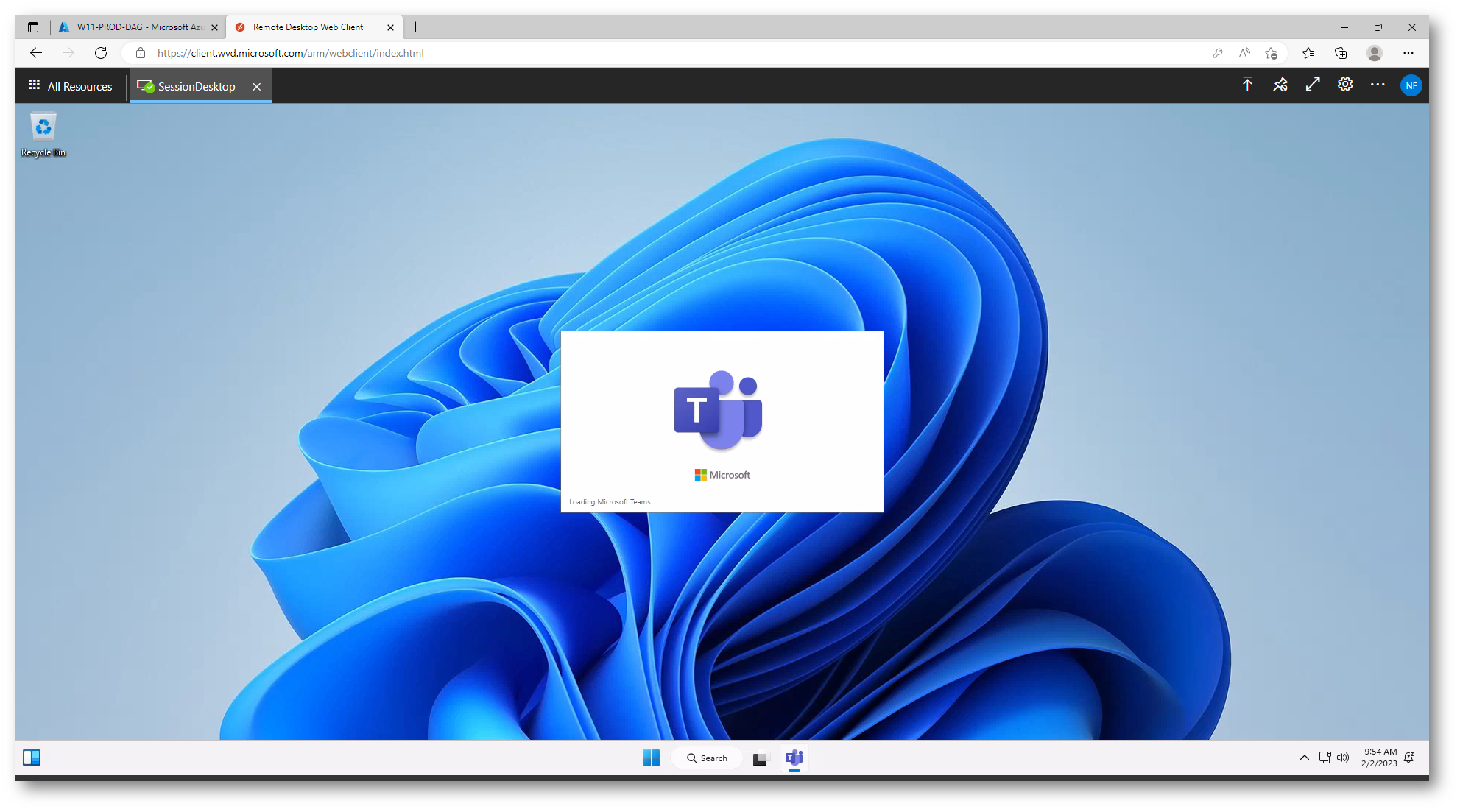

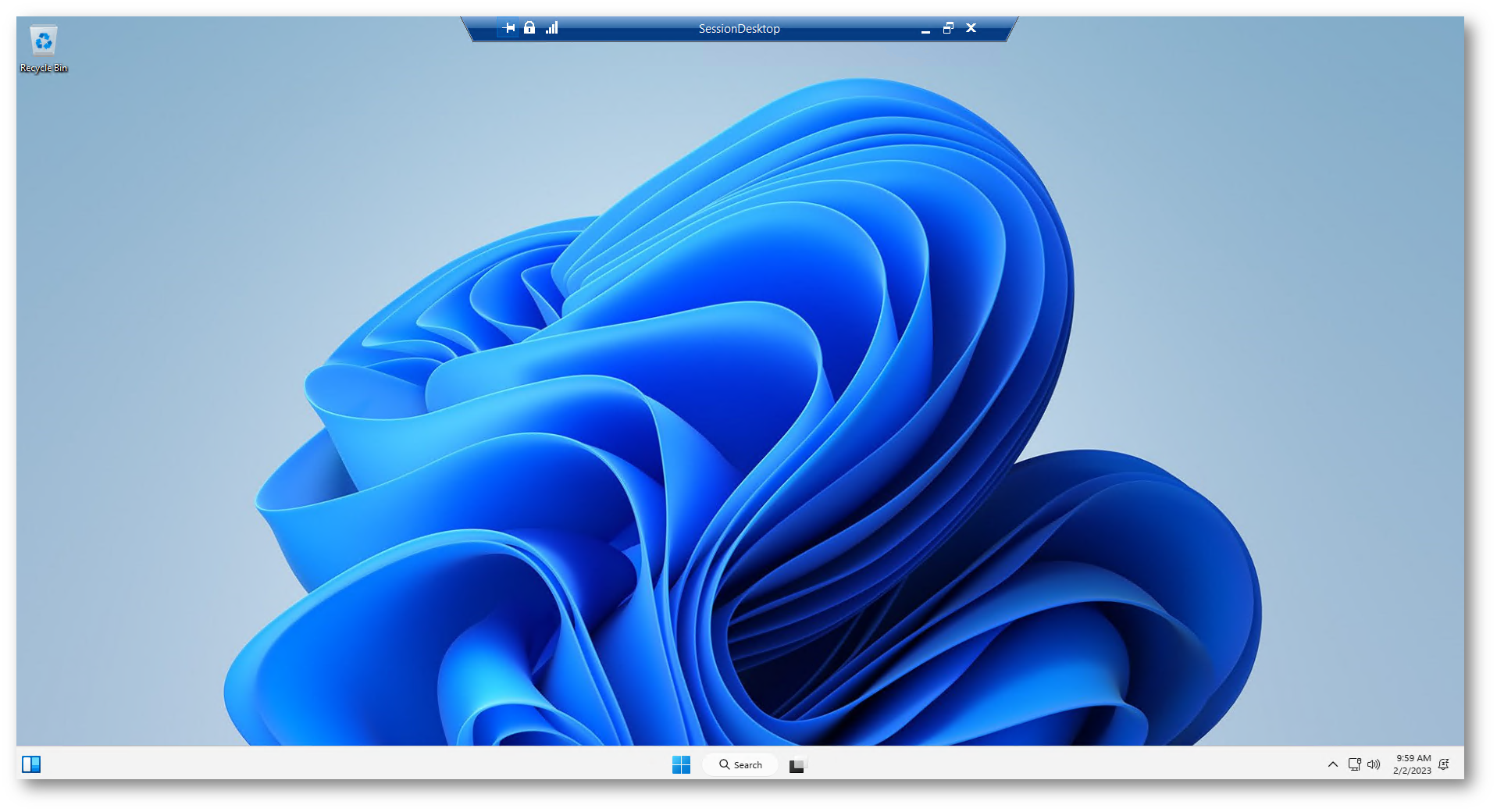

Cliccando su SessionDesktop avrete a possibilità di vedere l’intero desktop remoto con Windows 10/11 e lavorare con tutte le applicazioni. Vi verrà richiesto di consentire l’accesso alle stampanti locali e ai dischi del dispositivo da cui si sta effettuando la connessione.

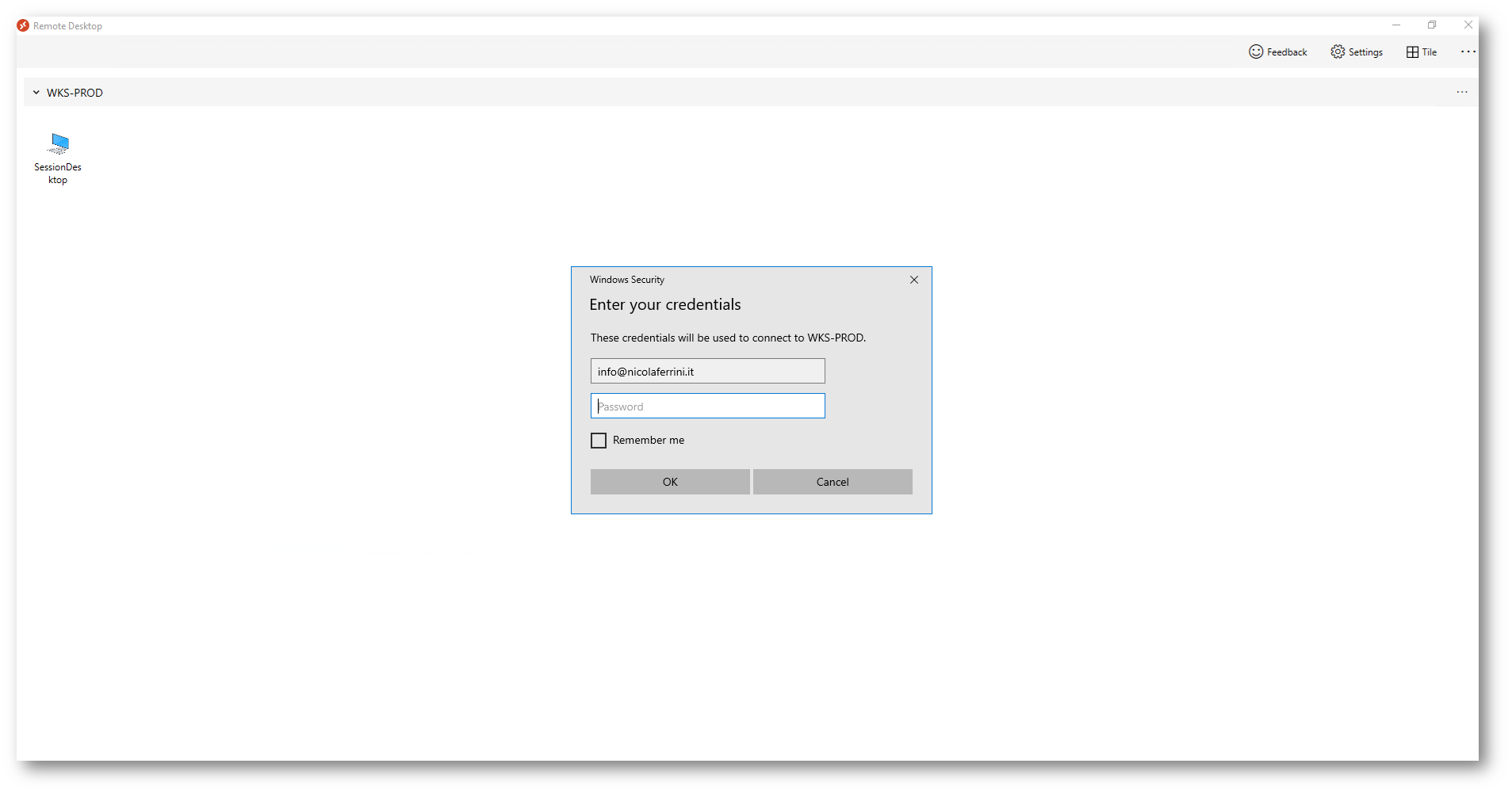

Inserite le credenziali per poter accedere al desktop remoto e sarete pronti per cominciare a lavorare!

Figura 13: Connessione ad desktop remoto effettuata con successo

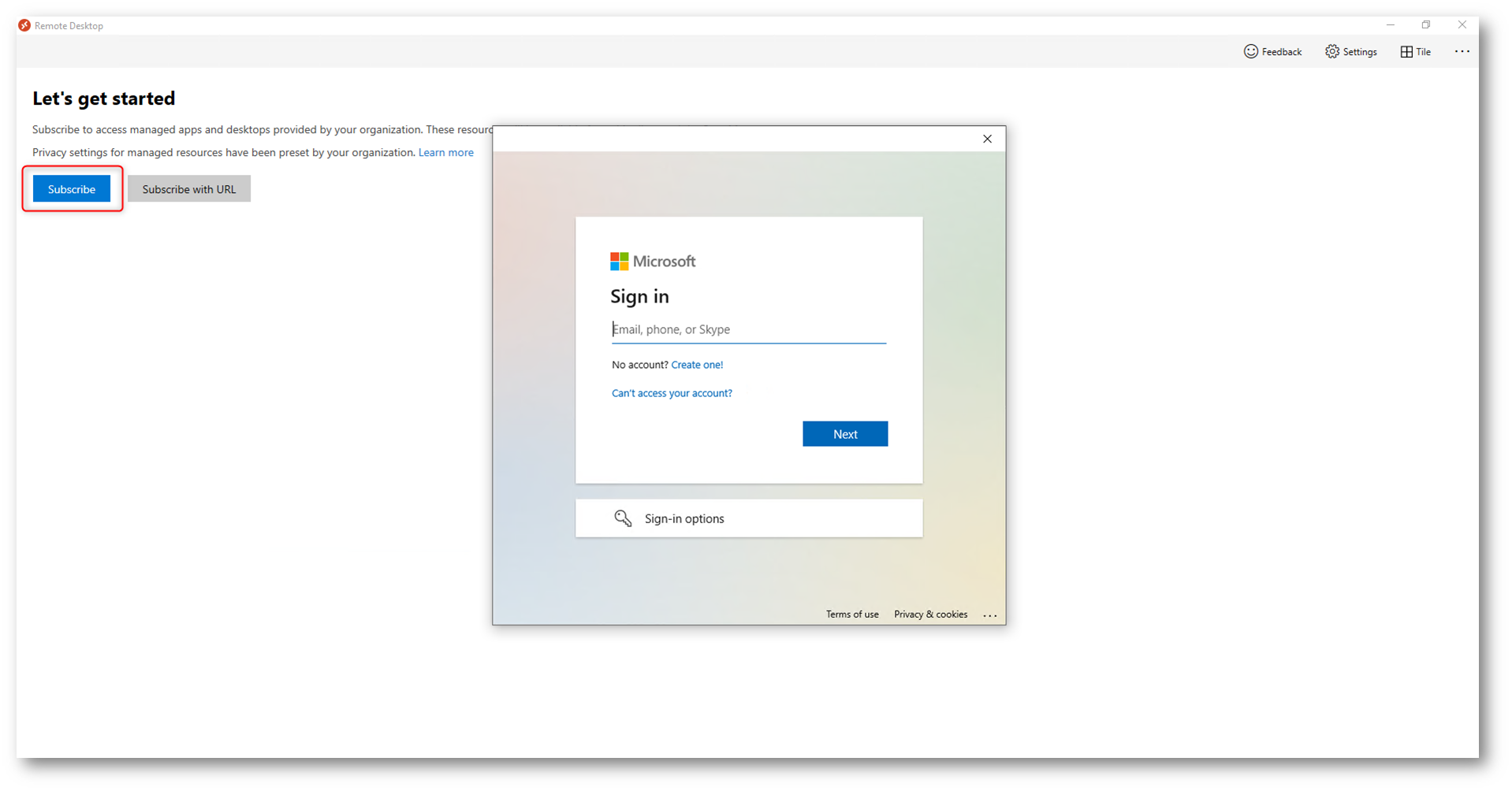

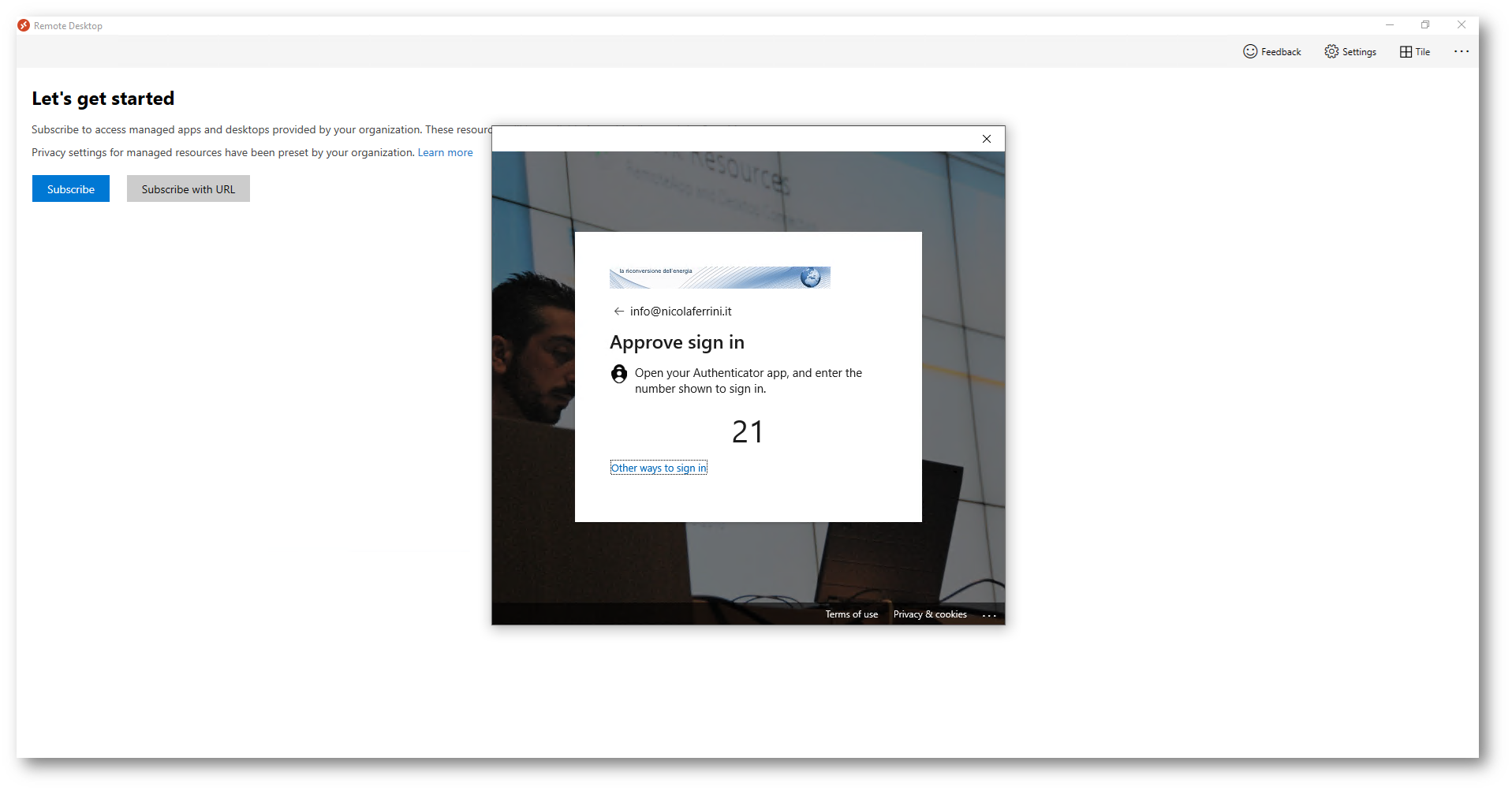

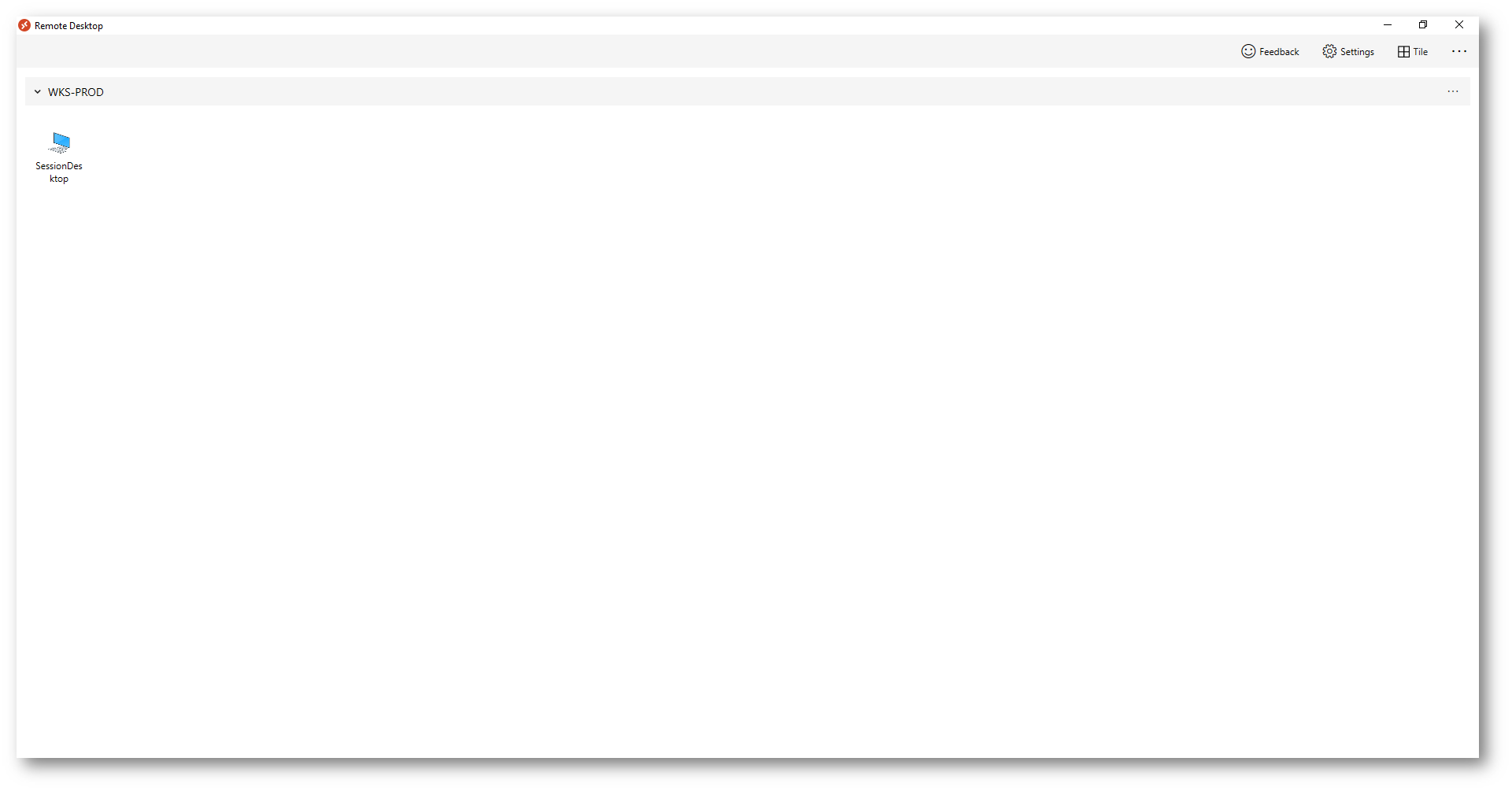

Nelle figure sotto è invece mostrata l’esperienza utente se viene utilizzato il client Windows dedicato.

Figura 14: Sottoscrizione ad un Azure Virtual Desktop Workspace

Figura 15: Utilizzo della MFA (passwordless) authentication per l’accesso ad Azure Virtual Desktop

Figura 16: Autenticazione al workspace di Azure Virtual Desktop effettuata con successo

Figura 17: Inserimento delle credenziali di accesso (con possibilità di memorizzarle)

Figura 18: Accesso ad Azure Virtual Desktop effettuato con successo

Conclusioni

La possibilità di utilizzare esclusivamente Azure AD per autenticare gli utenti nel pool di Azure Virtual Desktop e di forzare l’utilizzo della multi-factor authentication tramite le regole di accesso condizionale semplifica di molto e allo stesso tempo rende molto più sicuro l’accesso a queste risorse cloud. Le violazioni delle password, che oggi avvengono con una regolarità allarmante, e la necessità di migliorare le pratiche di autenticazione trovano un valido alleato nella MFA e aumentano la security posture dell’intera azienda.