Microsoft Sentinel: Adaptive Teams Card after Incident Creation

Microsoft Sentinel sta vivendo nell’ultimo periodo un’evoluzione veramente importante in termini di funzionalità che la casa di Redmond stà introducendo per rendere ancora più efficiente questo servizio Cloud Based.

Oramai la Unified View all’interno del portale di Microsoft Defender XDR è un riferimento importante per le organizzazioni, che con un unico portale possono gestire l’intera sicurezza dell’organizzazione, in quanto strumenti come:

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Sentinel

Sono all’interno di una sola console dove è possibile, per gli analisti e gli IT Admin gestire tutto in modo centralizzato.

Cosa è Microsoft Sentinel?

Microsoft Sentinel è una soluzione SIEM (Security Information and Event Management) Cloud Native, che offre sicurezza scalabile e conveniente in ambienti multicloud e multipiattaforma.

Combina intelligenza artificiale, automazione e intelligence sulle minacce per supportare il rilevamento delle minacce, l’analisi, la risposta e la ricerca proattiva.

Lo strumento consente agli analisti di prevedere e arrestare gli attacchi tra cloud e piattaforme, più velocemente e con maggiore precisione.

Vi sono alcuni componenti di Microsoft Sentinel considerati di “Core” ovvero fondamentali per il funzionamento dello strumento sesso:

- Microsoft Sentinel Data Lake

- Microsoft Sentinel Graph

- Microsoft Sentinel model context protocol (MCP) server

- Microsoft Sentinel developer experience

Microsoft Sentinel Data Lake

È un Data Lake completamente gestito e nativo progettato per le operazioni di sicurezza. Unifica, conserva e analizza i dati di sicurezza su larga scala.

Data Lake è progettato per garantire flessibilità e profondità, infatti supporta analisi multimodali, tra cui Kusto, analisi delle relazioni basate su grafici, Microsoft Modeling Language (MML), agenti Security Copilot e notebook basati su AI.

Le funzionalità principali di data Lake sono:

- Centralizzare i log di tutte le fonti Microsoft e Cloud di terze parti

- Ottimizzare i costi separando l’inserimento dei dati dall’analisi

- Abilitare l’analisi multi modale in una singola copia di dati in formato aperto usando Kusto

Microsoft Sentinel Graph

Microsoft Sentinel Graph offre una capacità di analisi grafica unificata tramite la modellazione e l’analisi di relazioni complesse tra asset, identità, attività e dati di intelligence sulle minacce. Le funzionalità principali di Sentinel Graph includono:

- Analisi unificata basata su graph che alimenta il numero di correlazioni con tutto l’ecosistema Microsoft

- Modellazione di relazioni reali che riguardano utenti, risorse cloud, dispositivi, flussi di informazioni

- Difesa end to end con support per scenari di pre-violazioni e post-violazione, usando grafici interconnessi in Microsoft Defender e Microsoft Purview

Microsoft Sentinel model context protocol (MCP) server

Il server MCP di Microsoft Sentinel offre un’interfaccia unificata che consente ai Team di Sicurezza di interagire con i dati di sicurezza usando il linguaggio “naturale” e di creare agenti di sicurezza intelligenti, senza configurare l’infrastruttura o connettori personalizzati.

Questa funzionalità include:

- Interfaccia che usa Microsoft Entra per identità e supporto client compatibili per operazioni di AI senza problemi

- Strumenti di sicurezza del linguaggio naturale, inclusi gli strumenti incentrati sullo scenario per eseguire query

- Offre integrazione nativa con Data Lake per un’ottimizzazione dei costi

Microsoft Sentinel developer experience

Microsoft Sentinel offre numerose funzionalità per permettere ai Partner e alle organizzazioni di personalizzarne l’utilizzo.

Ad esempio, le organizzazioni possono creare pacchetti e pubblicare:

- Contenuti SIEM di Microsoft Sentinel, come connettori, Analytics Rule, Kusto Query e Playbook

- Contenuti come processi di Notebook Jupyter per l’analisi dei dati e agenti che correlano tali dati

Figura 1: Schema di funzionamento di Microsoft Sentinel

Per eventuali approfondimenti sulla soluzione di Microsoft Sentinel vi rimango ad articoli specifici scritte per la community:

- Bloccare un utente on-prem sfruttando i Playbook di Microsoft Sentinel – ICT Power

- Automatizzare le Remediations degli incidents in Microsoft Sentinel con i playbook – ICT Power

- Creare Data Collection Rule con Azure ARC e Microsoft Sentinel per il monitoraggio dei sistemi operativi Windows on-premises – ICT Power

- Configurare Microsoft Sentinel per ricevere Log da dispositivi On-Premises – ICT Power

- Usare Logstash per inviare i log a Microsoft Sentinel tramite API basata su DCR – ICT Power

- Microsoft Sentinel e Microsoft Purview: L’unione fa la forza! – ICT Power

- Analizzare Incident di Microsoft Sentinel: Investigation Graph è la soluzione adatta a te – ICT Power

- Come Microsoft Sentinel può rispondere ad attacchi di Brute Force? Scopriamolo Insieme! – ICT Power

- Introduzione a Microsoft Sentinel – ICT Power

- Ricerca di dati di grandi dimensioni in Microsoft Sentinel? Nessun problema! Summary Rule (Preview) è la tua soluzione – ICT Power

- Utilizzare i Workbook per stimare il consumo Azure di Microsoft Sentinel – ICT Power

Quest’oggi invece vorrei portarvi un’integrazione nativa, che viene offerta attraverso i Playbook di automazione del SOAR (Security Orchestration, Automation, and Response) di casa Redmond per dare l’opportunità agli Analisti di CyberSecurity di poter gestire la severity dell’Incident o lo statato dello stesso direttamente in Microsoft Teams.

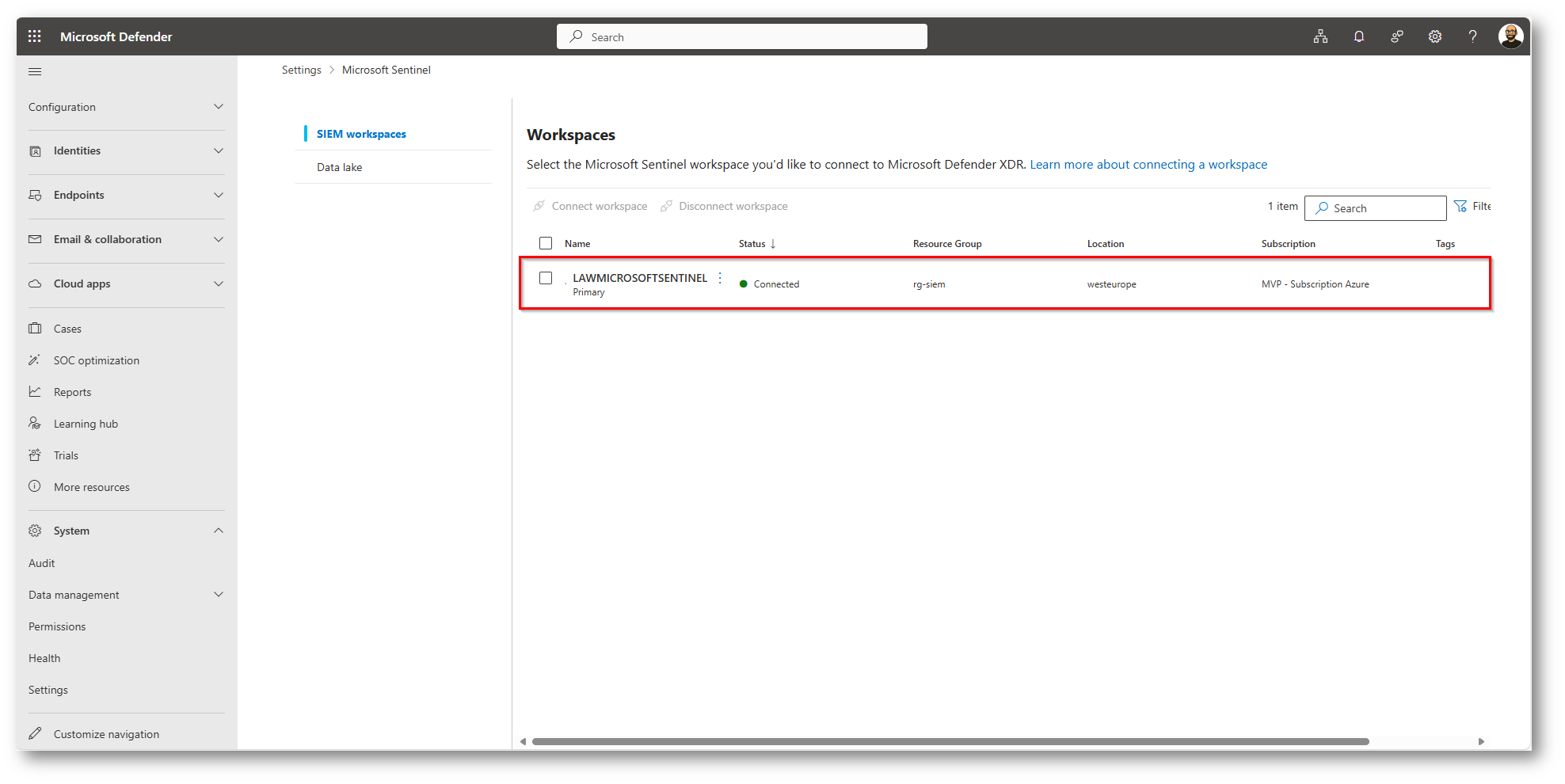

Figura 2: Workspaces di Microsoft Sentinel utilizzato per la demo

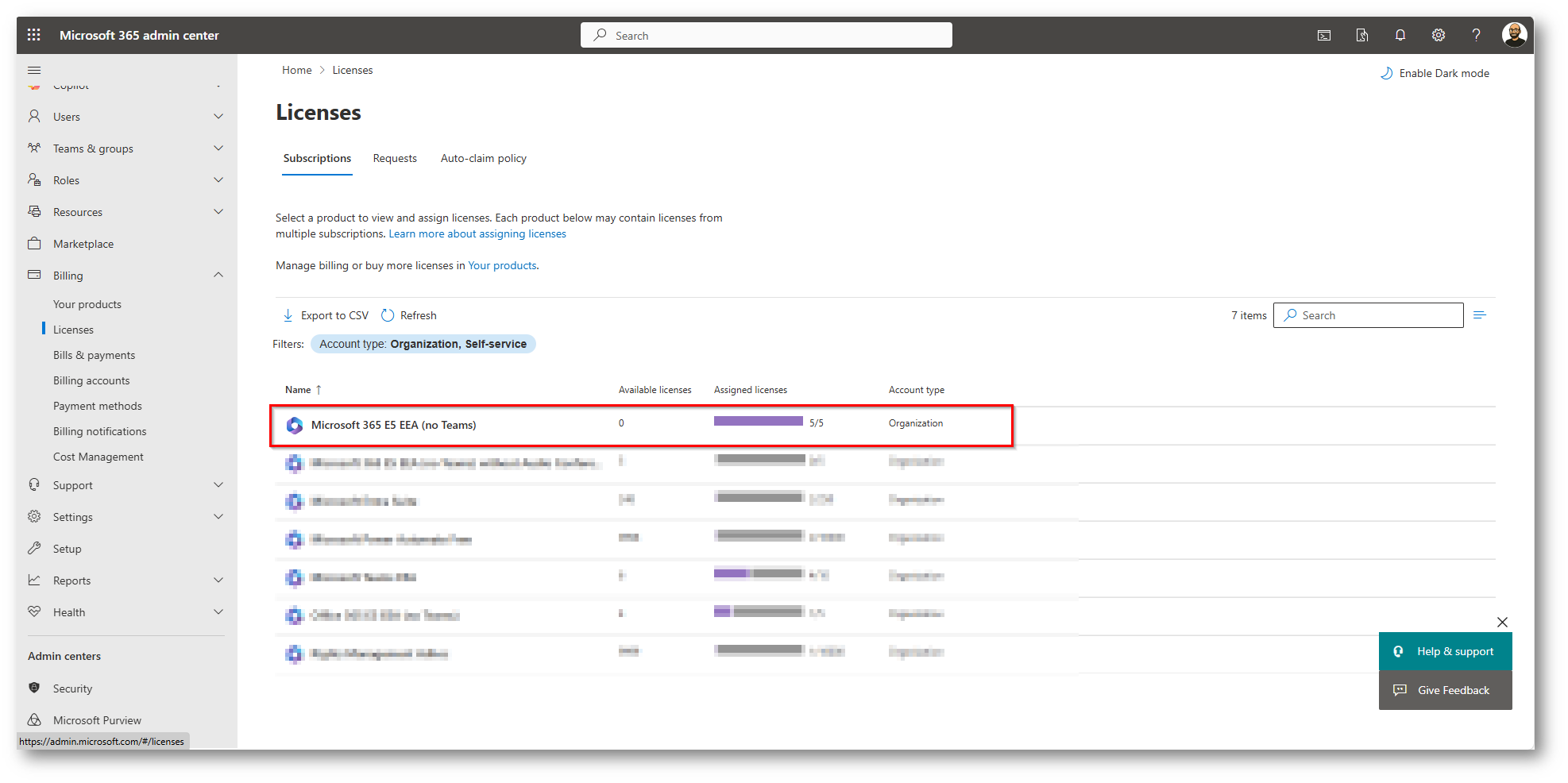

Figura 3: Licenze Microsoft 365 E5 nel tenant Demo per permettere agli utenti l’utilizzo di Microsoft Teams

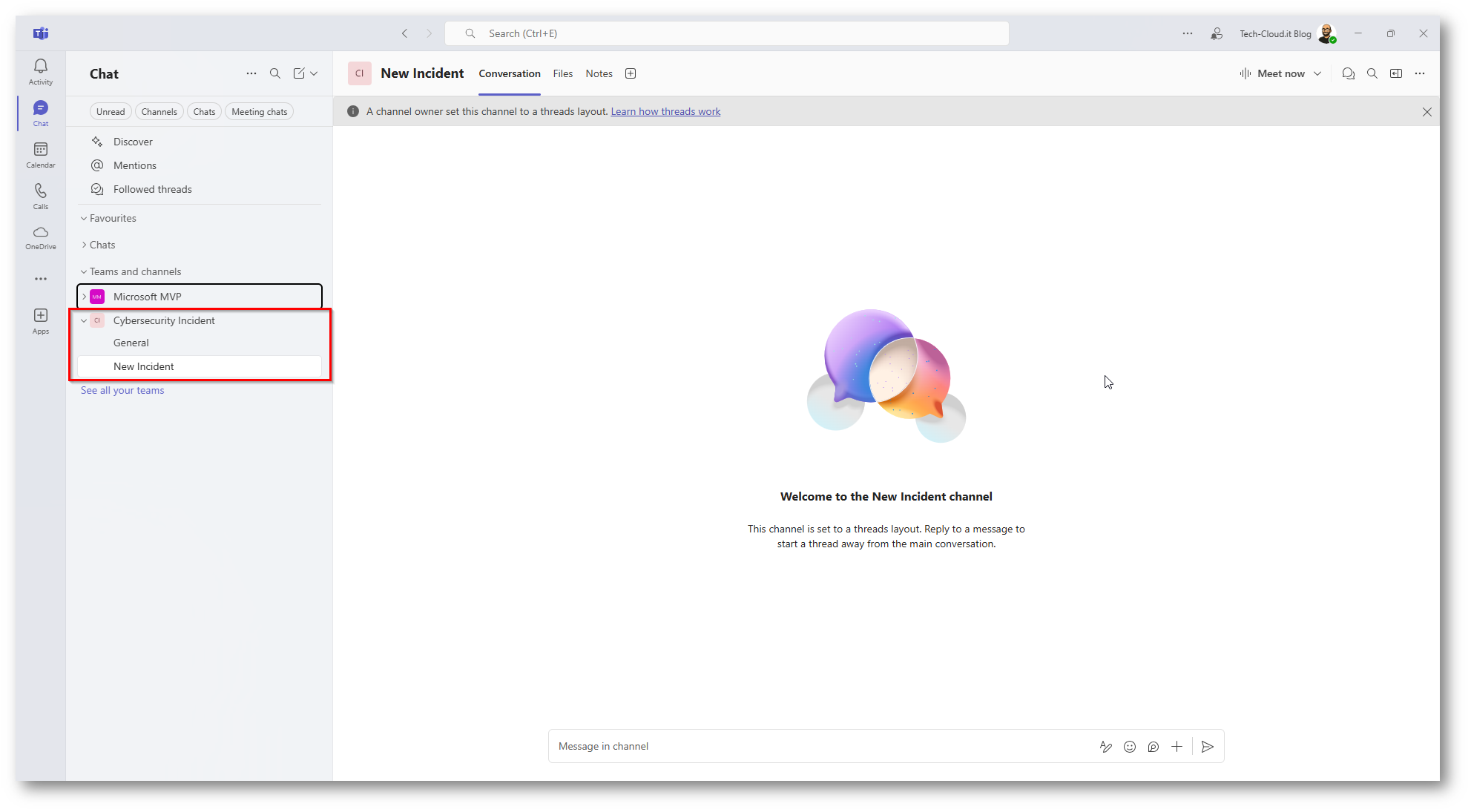

Figura 4: Canale Microsoft Teams in cui inseriremo gli incident alla loro creazione per darvi evidenza di questa funzionalità

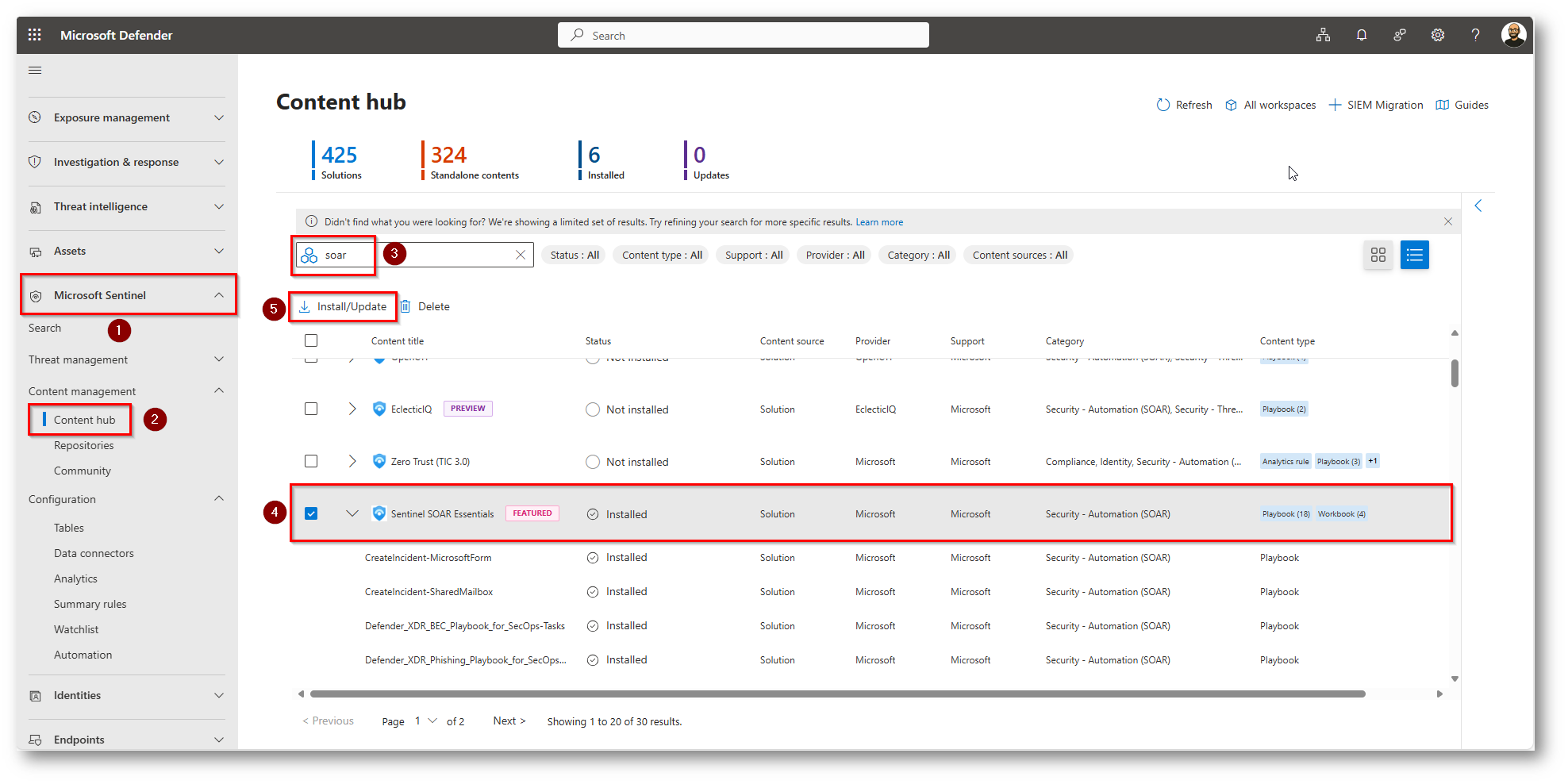

Come prima attività dovrete procedere all’installazione del connettore “SOAR ESSENTIAL”

Figura 5: Installazione connettore SOAR ESSENTIAL

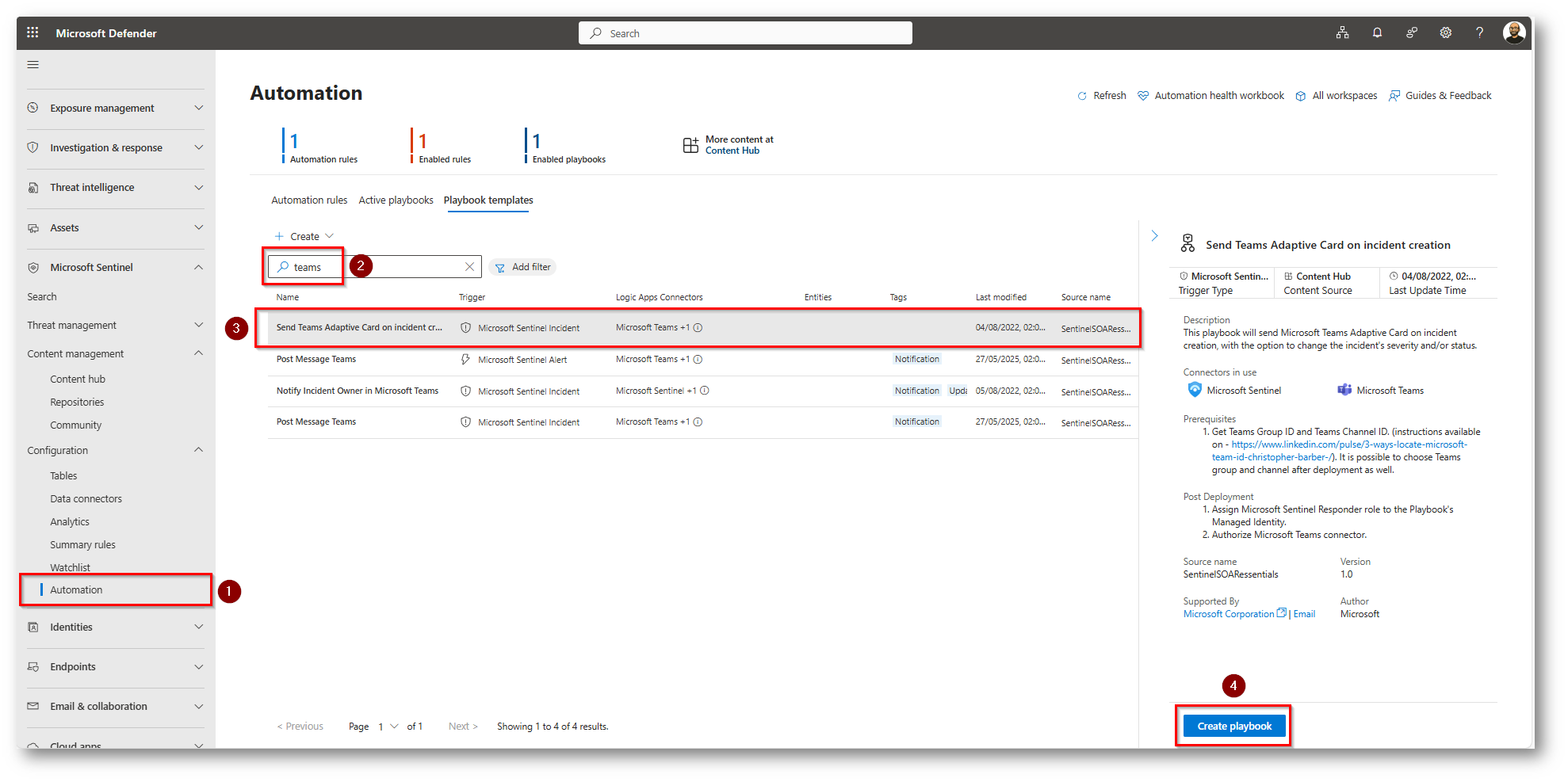

Figura 6: Playbook template appartenente a “SOAR ESSENTIAL” che ci permetterà di creare la Adaptive Card in Microsoft Teams

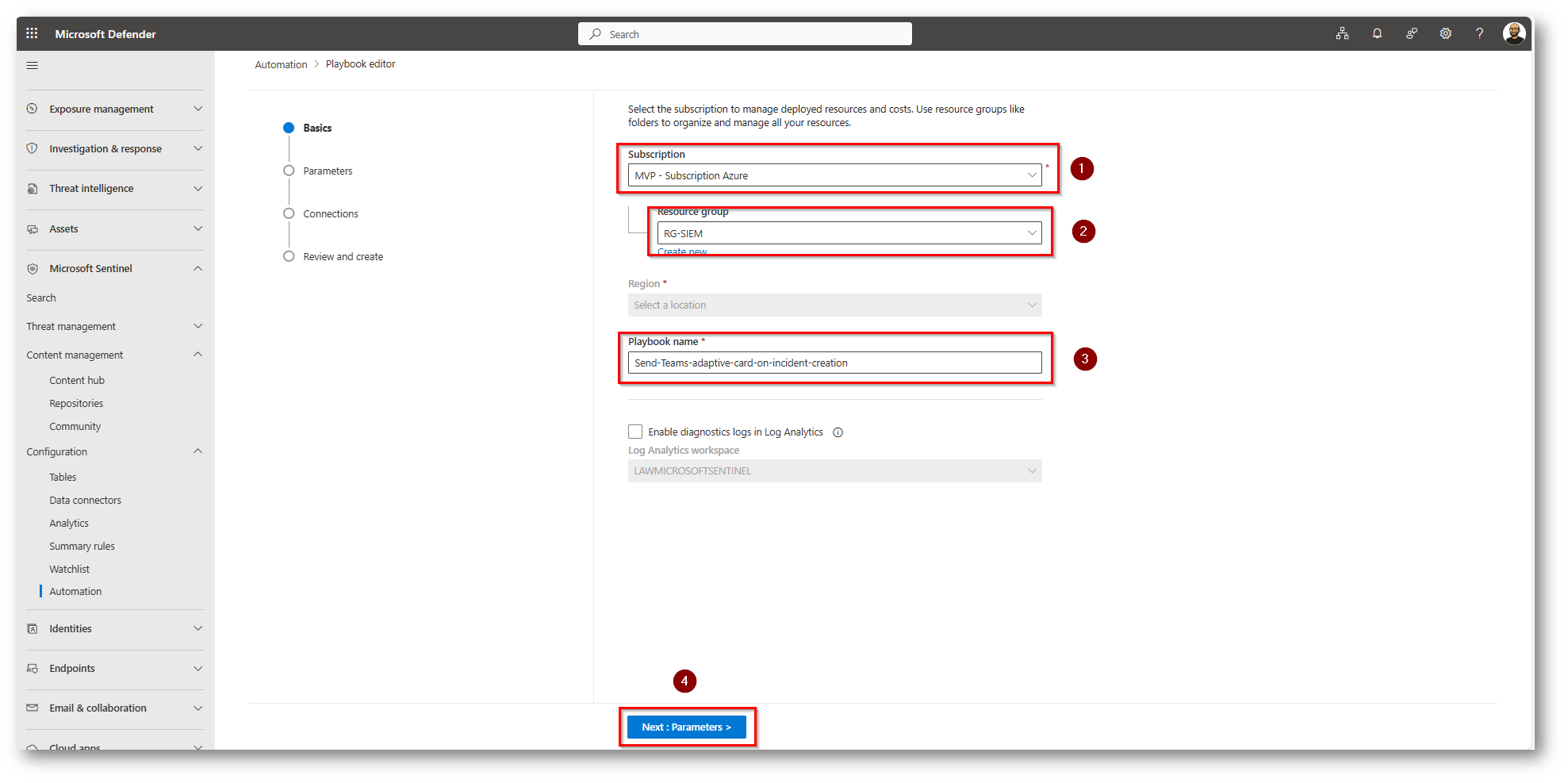

Figura 7: Ora dovrete scegliere la Subscription Azure ed il Resource Group in cui creare l’automazione ed un nome per il playbook

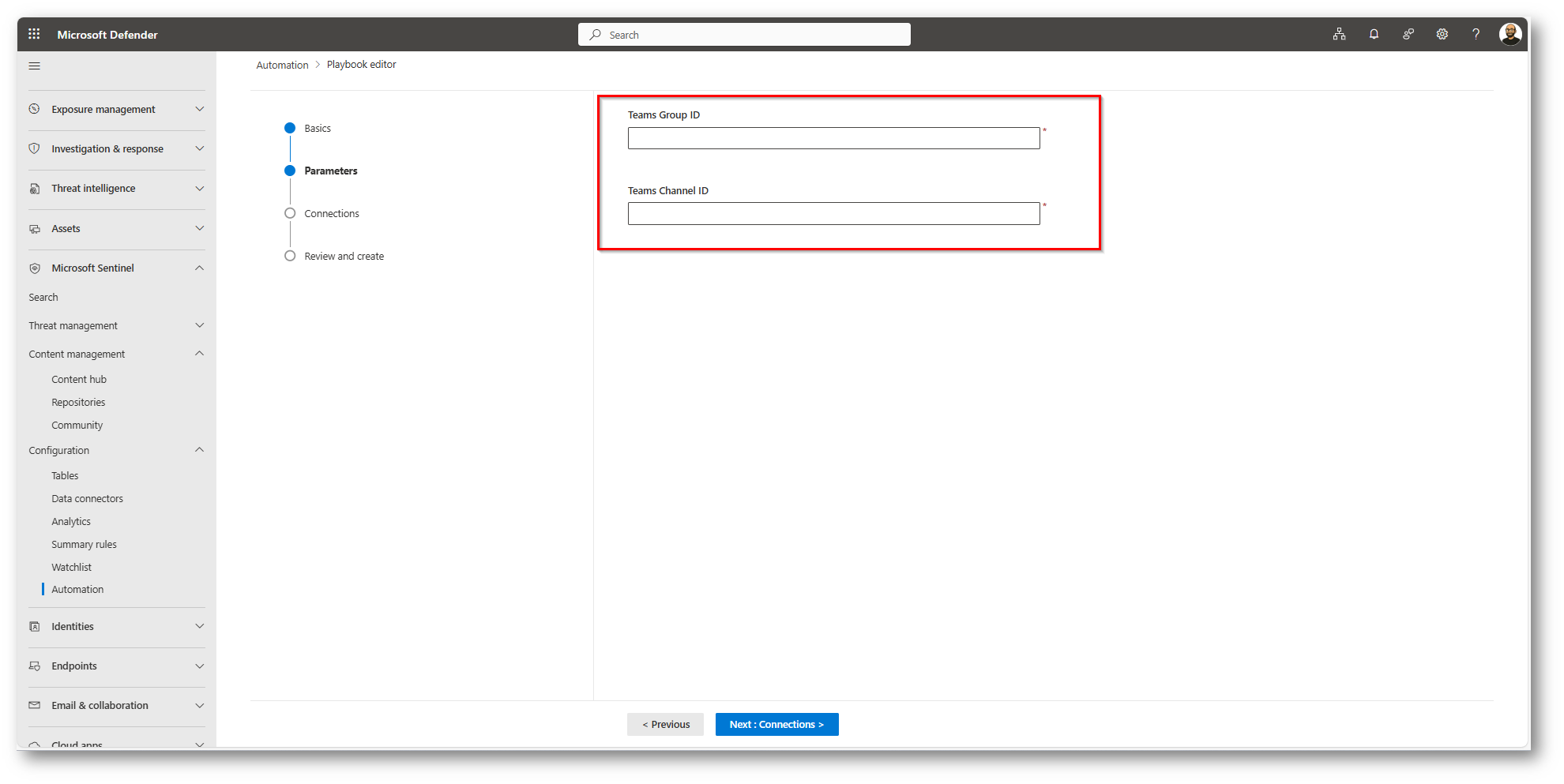

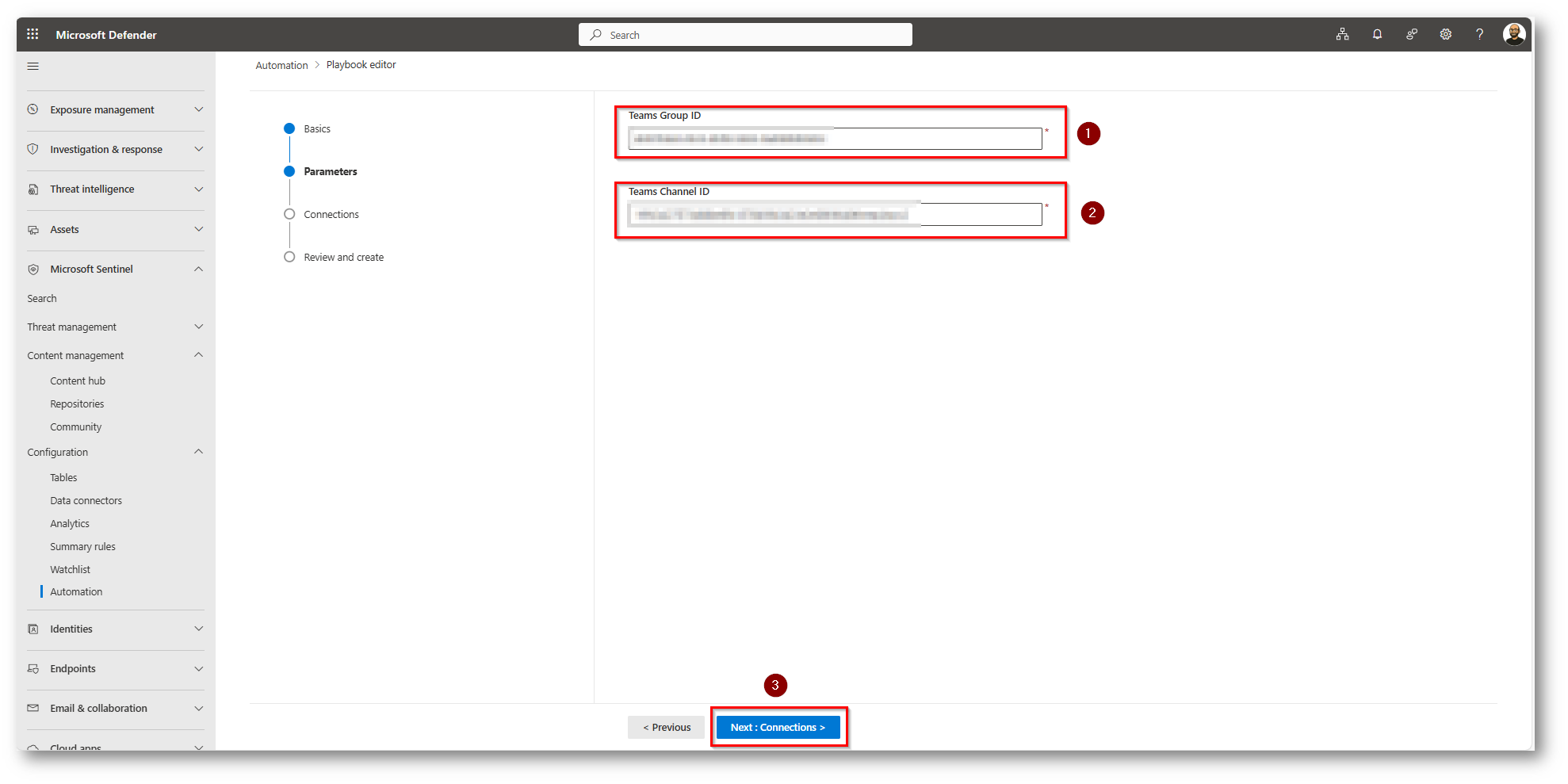

Figura 8: Inserimento del GroupID e ChannelID del team in cui volete inserire la Adaptive Card

Come trovo questi due parametri?

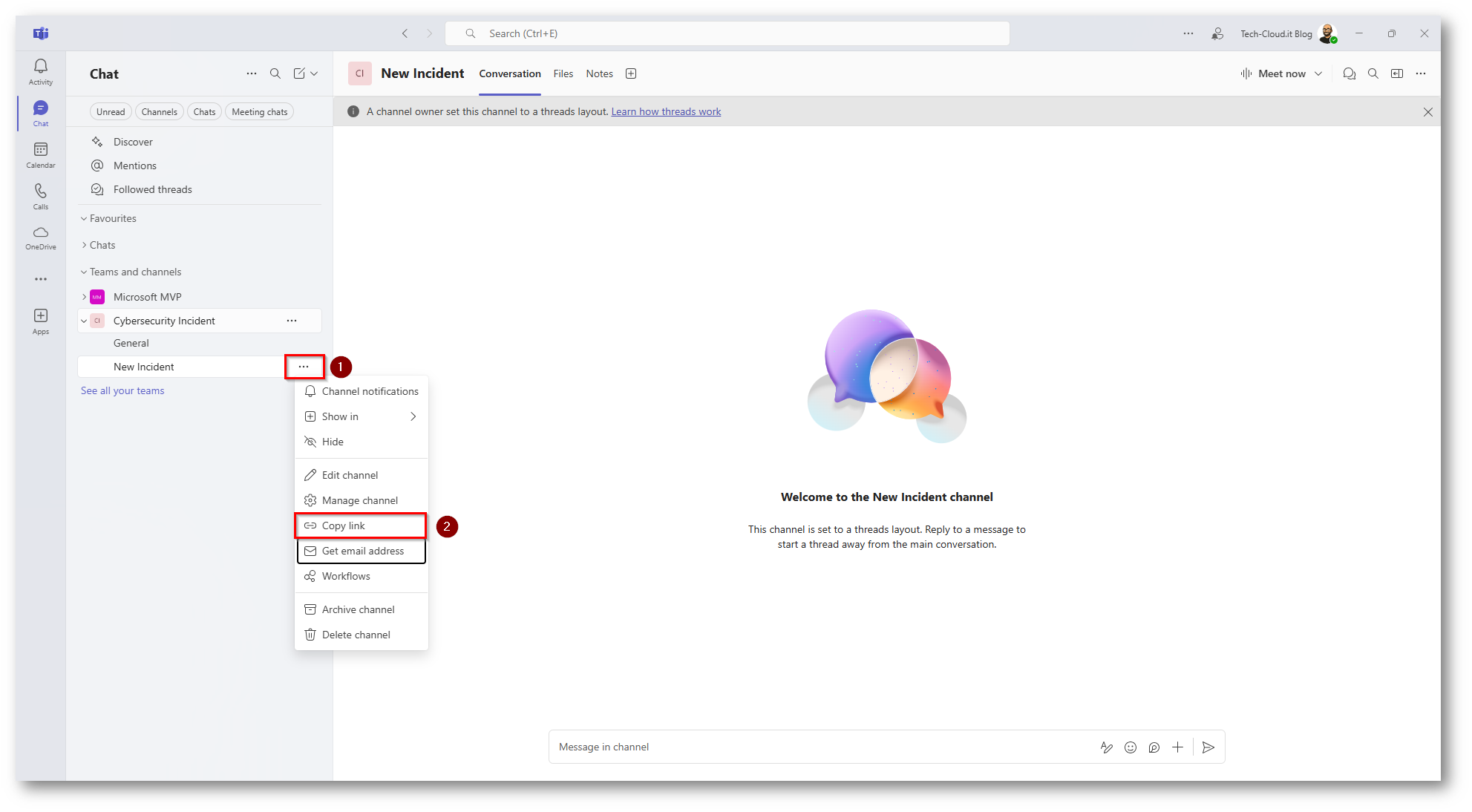

Figura 9: Copia del link del canale che ci permetterà di avere a disposizione i dati a noi utili per proseguire con la configurazione

Ora copiatevi il link in un Notepad

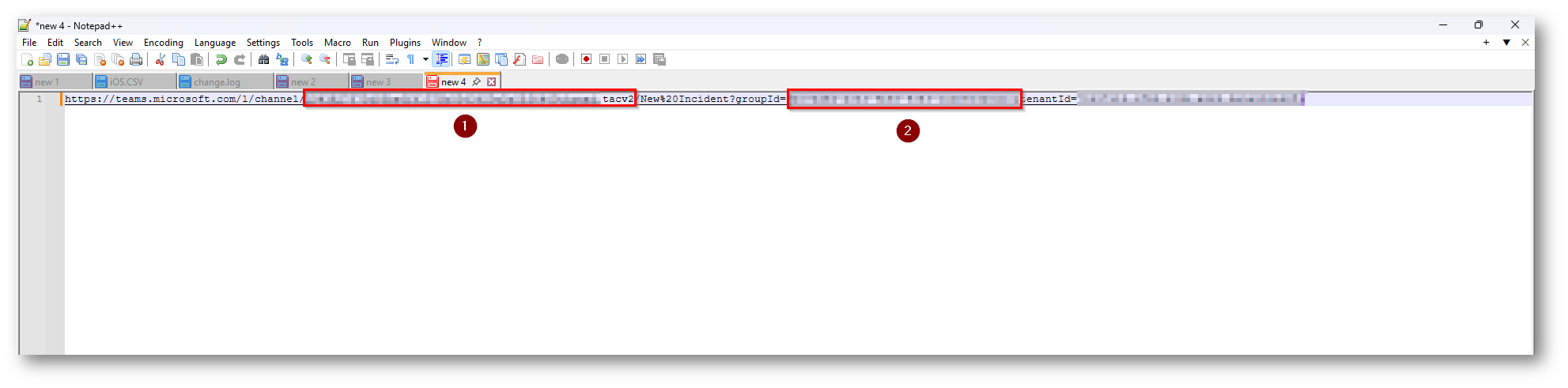

Figura 10: Link che avete appena recuperato da Microsoft Teams, il channelid è identificato dal punto 1 mentre il groupid dal punto numero 2

Figura 11: Una volta recuperati inserite i valori del Playbook e proseguite con la configurazione

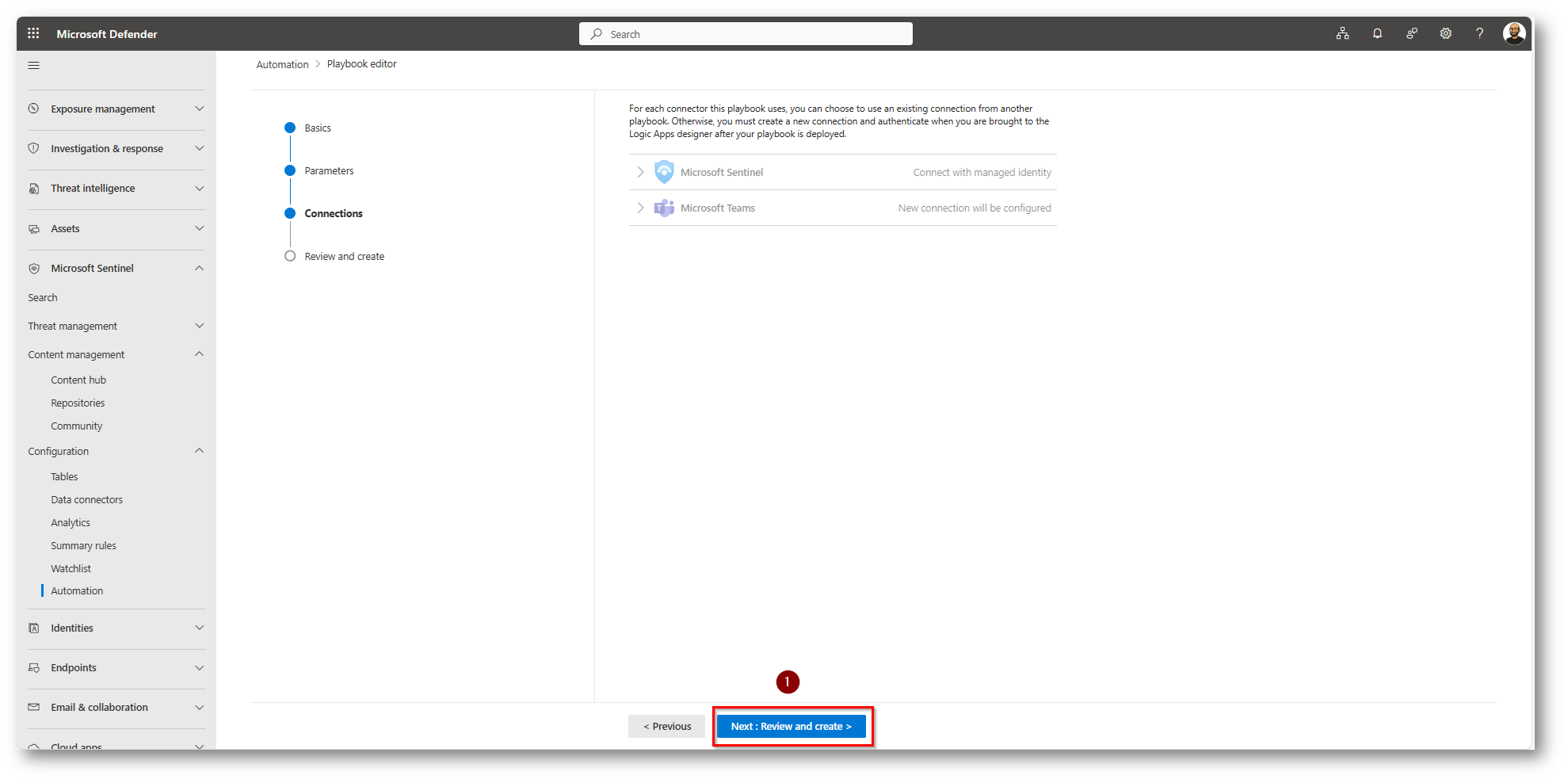

Figura 12: Proseguiamo con la configurazione

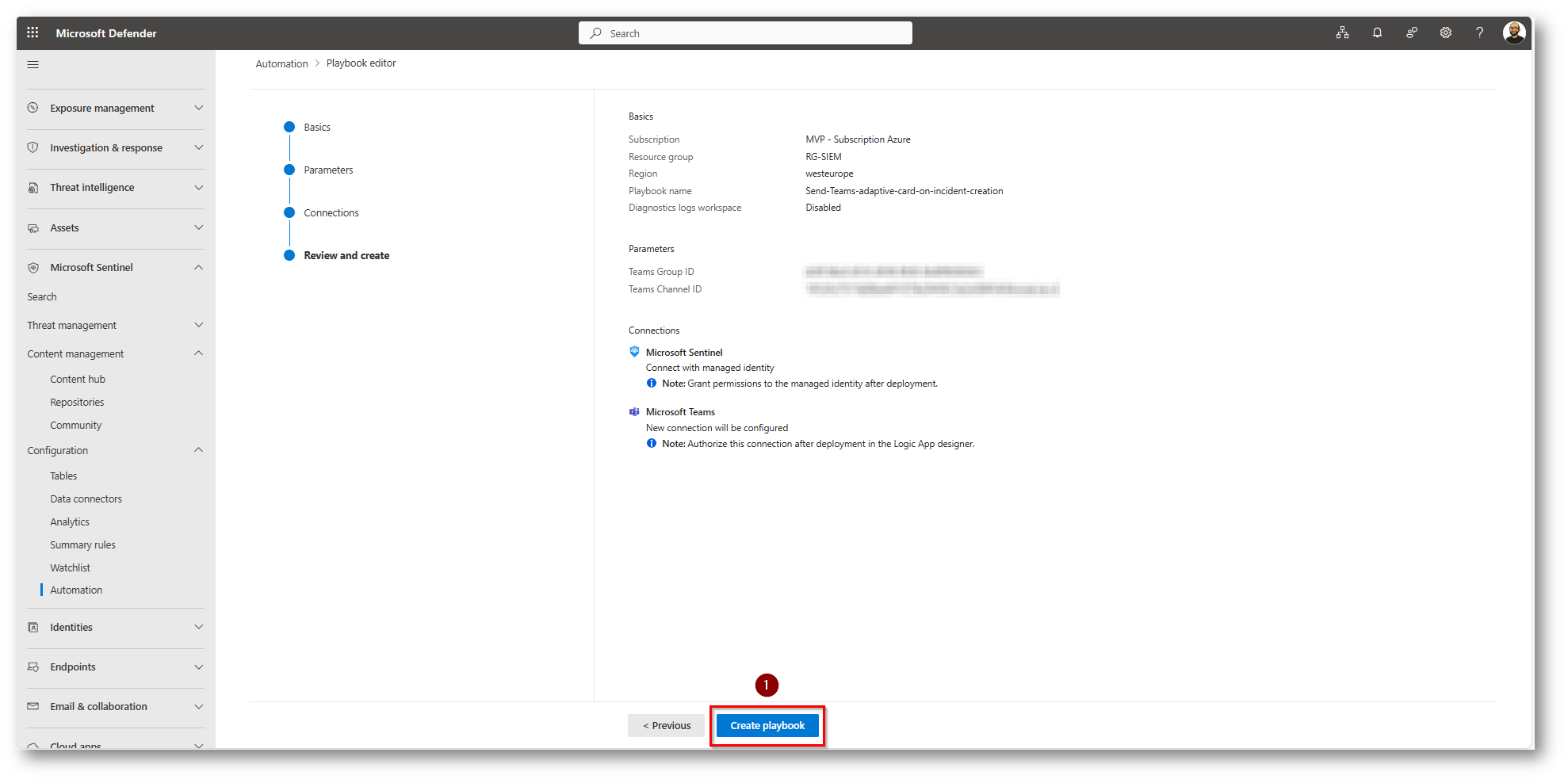

Figura 13: Terminiamo la configurazione del Playbook

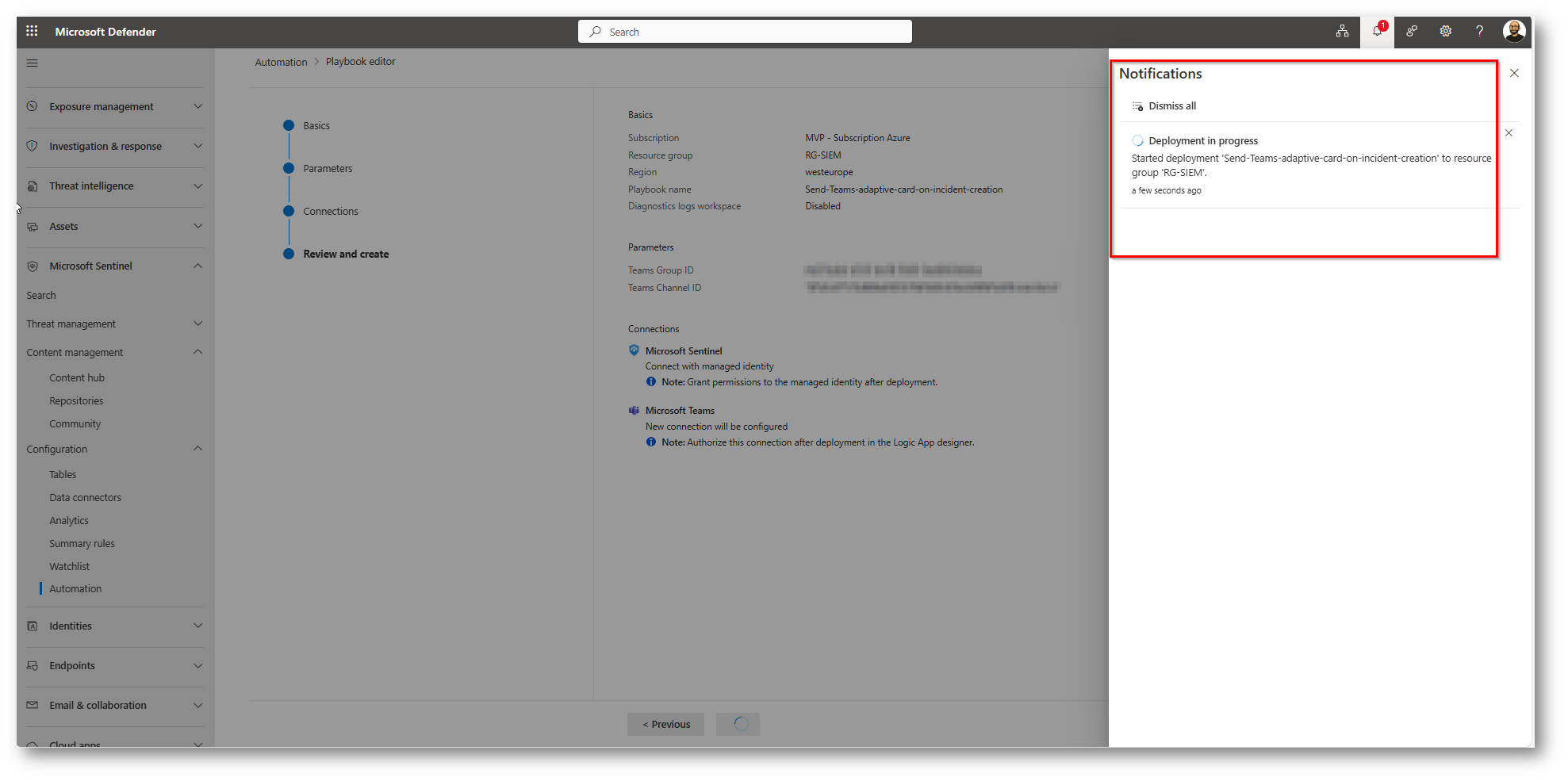

Figura 14: Deployment del playbook in corso all’interno del Resource Group scelto

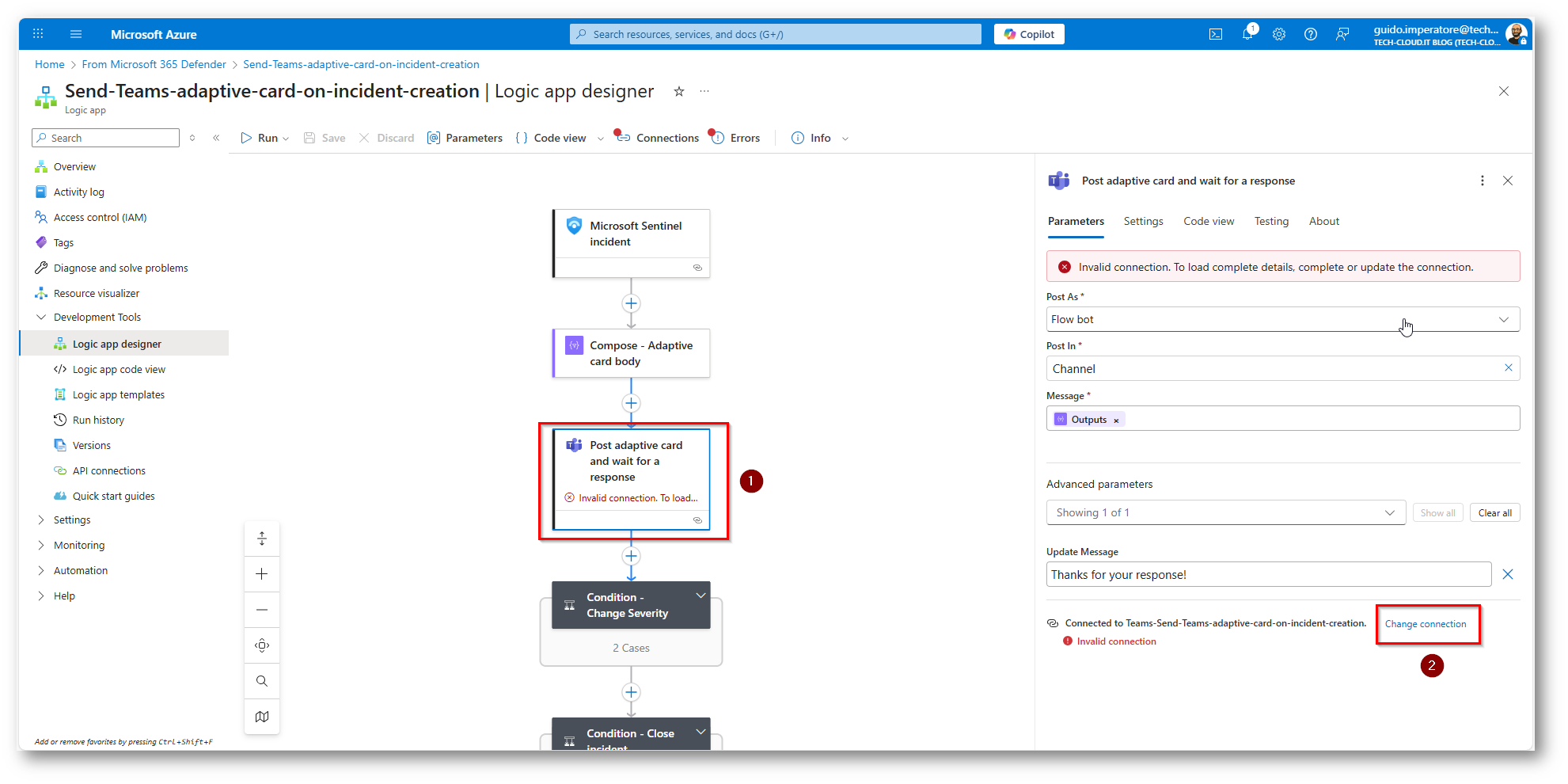

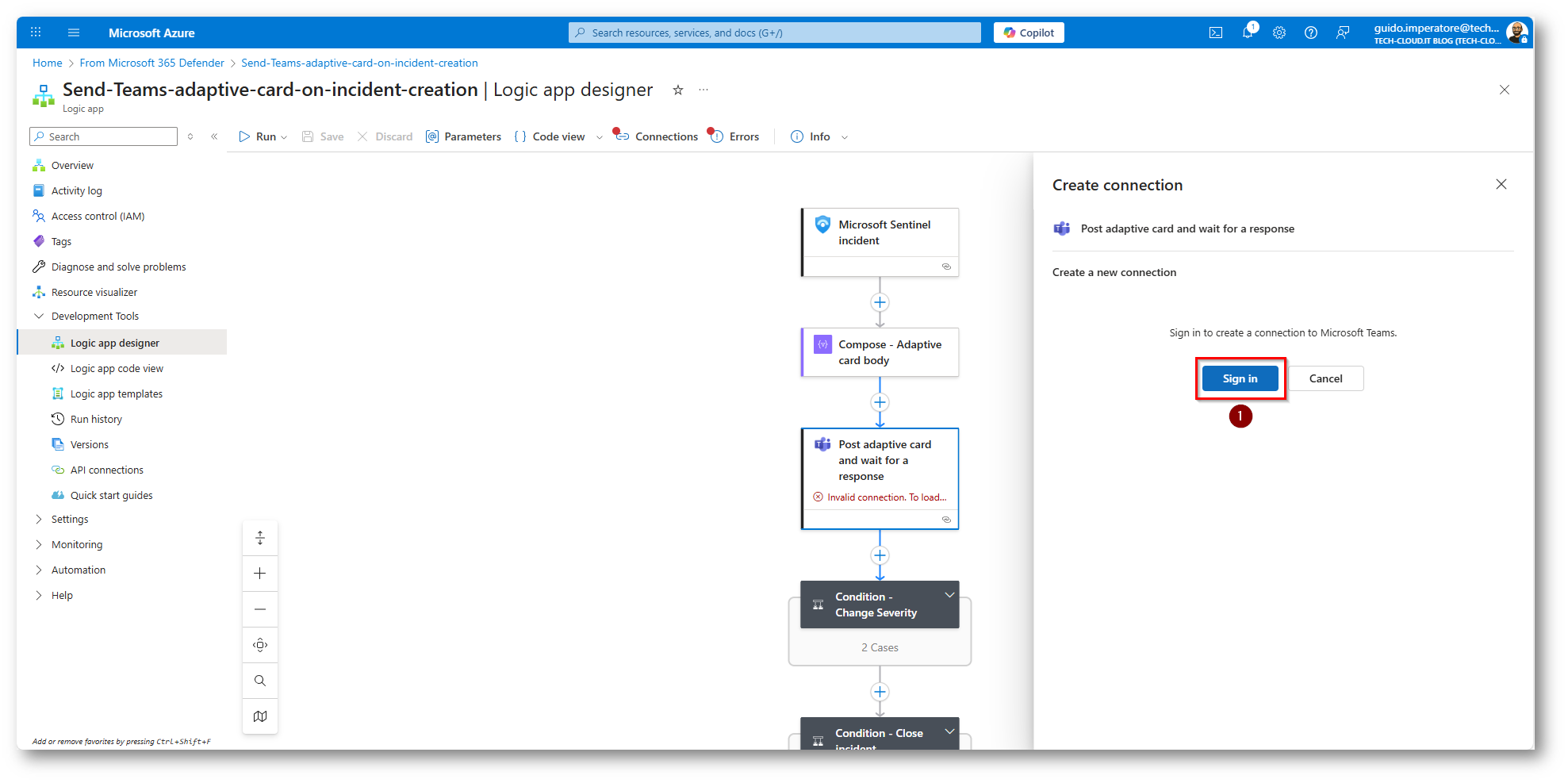

Figura 15: Una volta finito il deploy verrà aperta la “Logic App Designer” per completare la configurazione

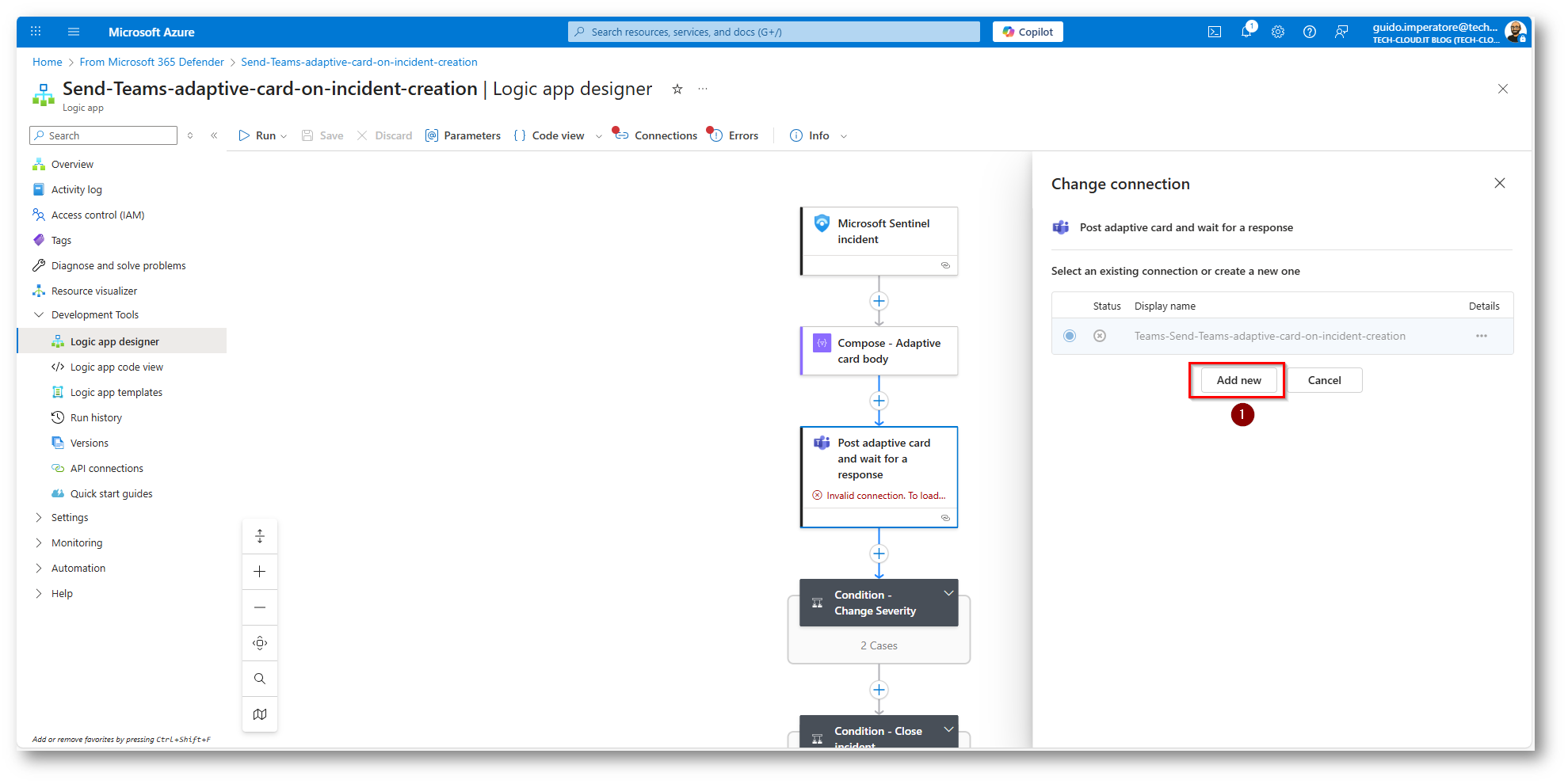

Figura 16: Scegliamo di aggiungere una nuova connessione

Figura 17: Scegliamo Signin, bisognerà accedere con un utente che veda quel Team ed abbia la capacità di poter scrivere, nel mio caso utilizzerò l’utente SOC

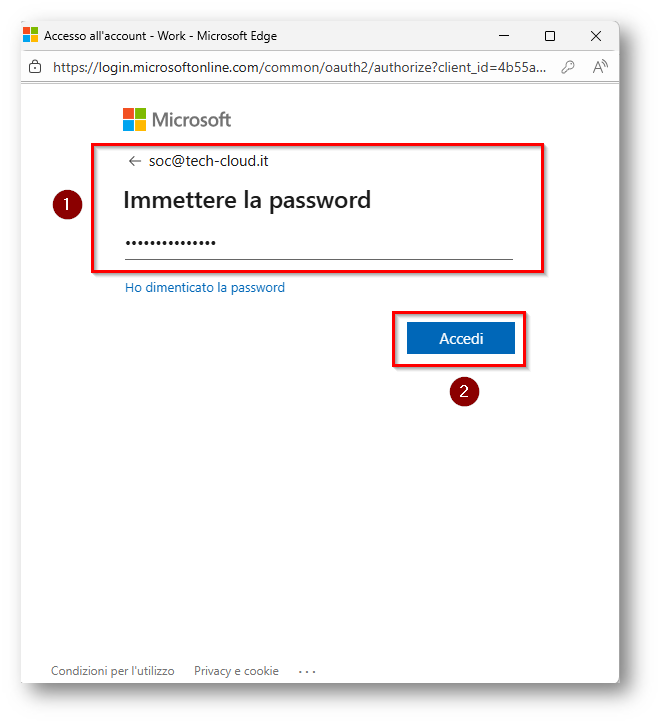

Figura 18: Inseriamo User Name e Password dell’utente

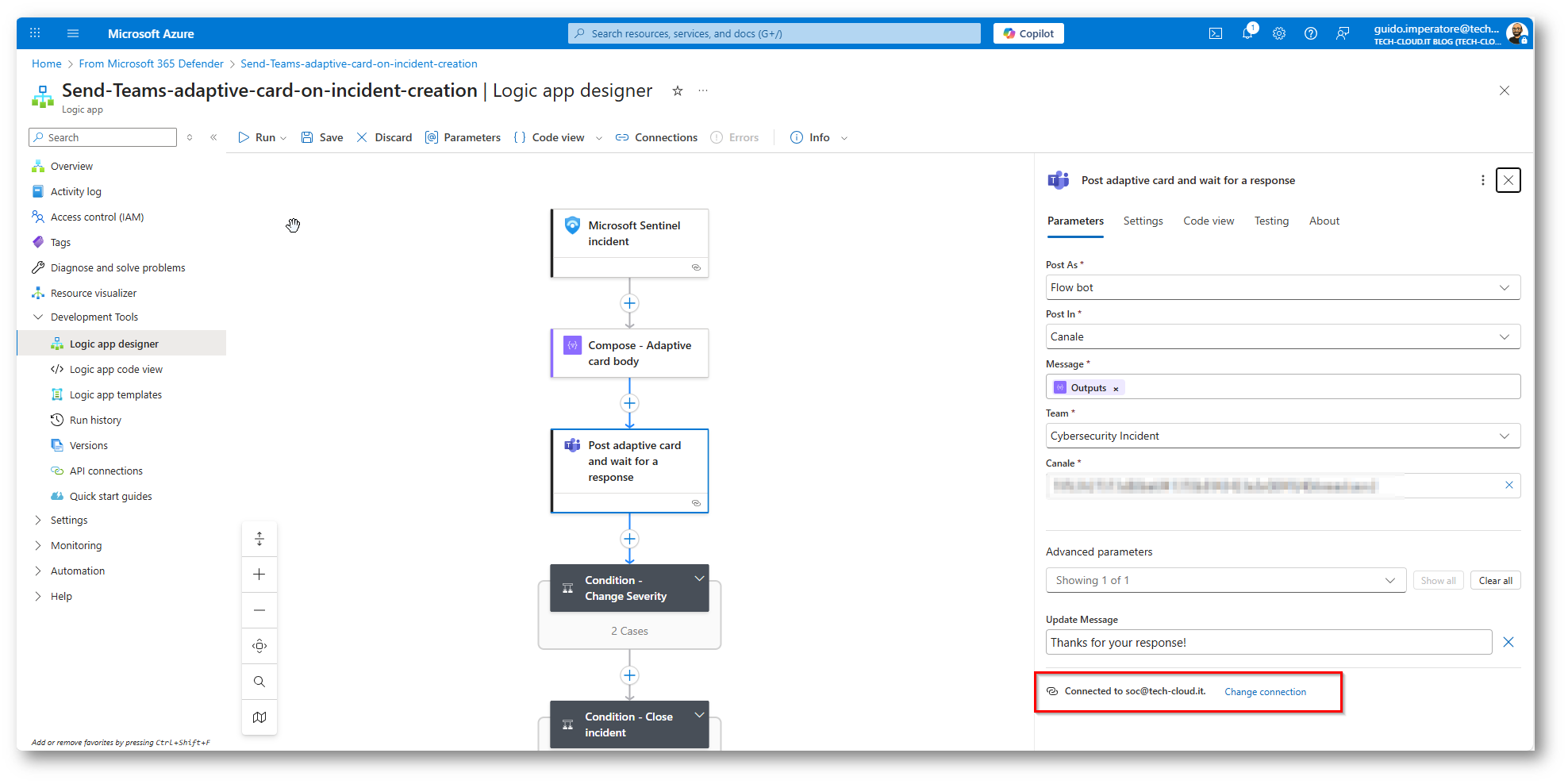

Figura 19: Inserimento utenza completato con successo

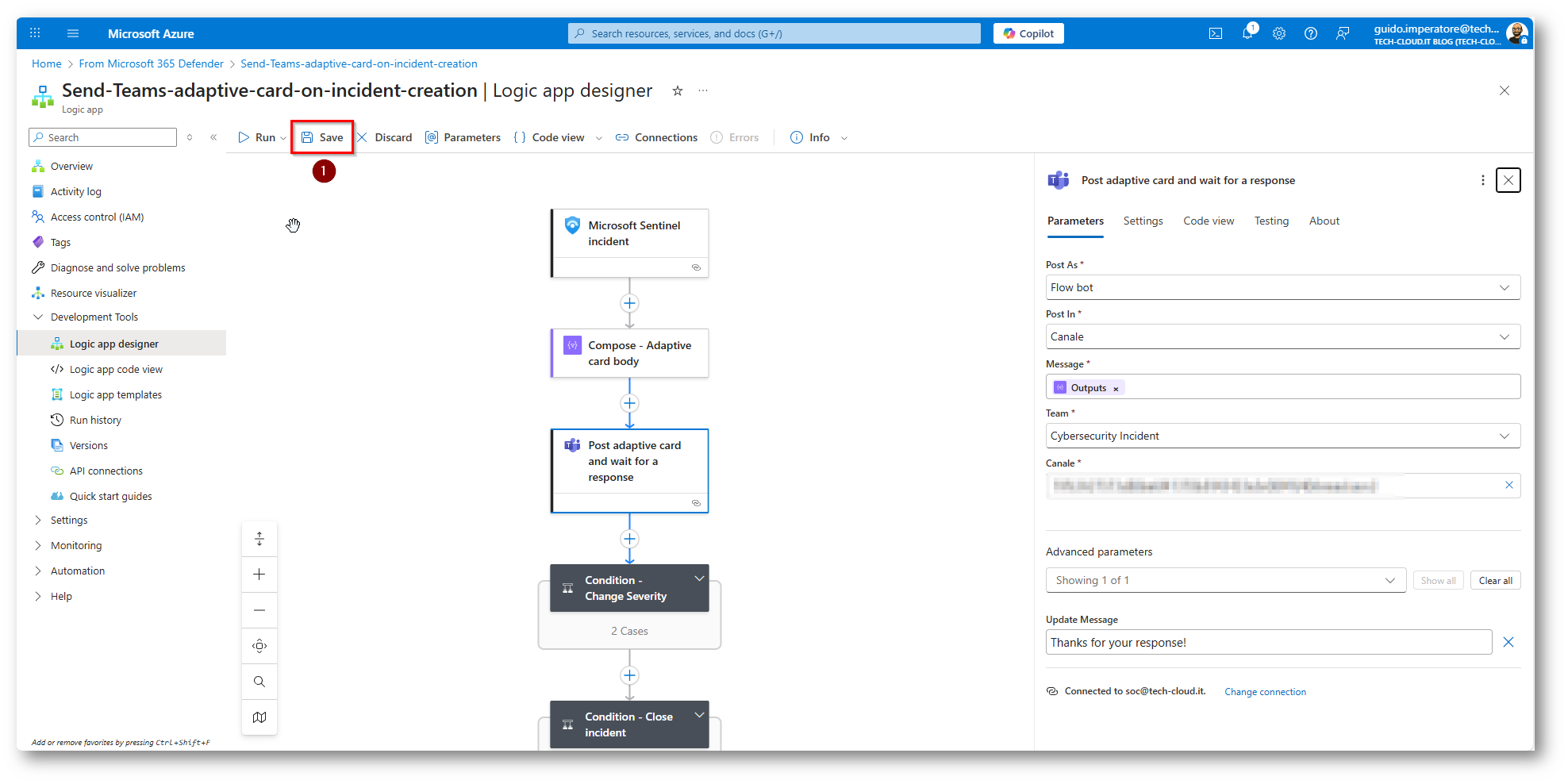

Figura 20: Ora procedete al salvataggio del playbook

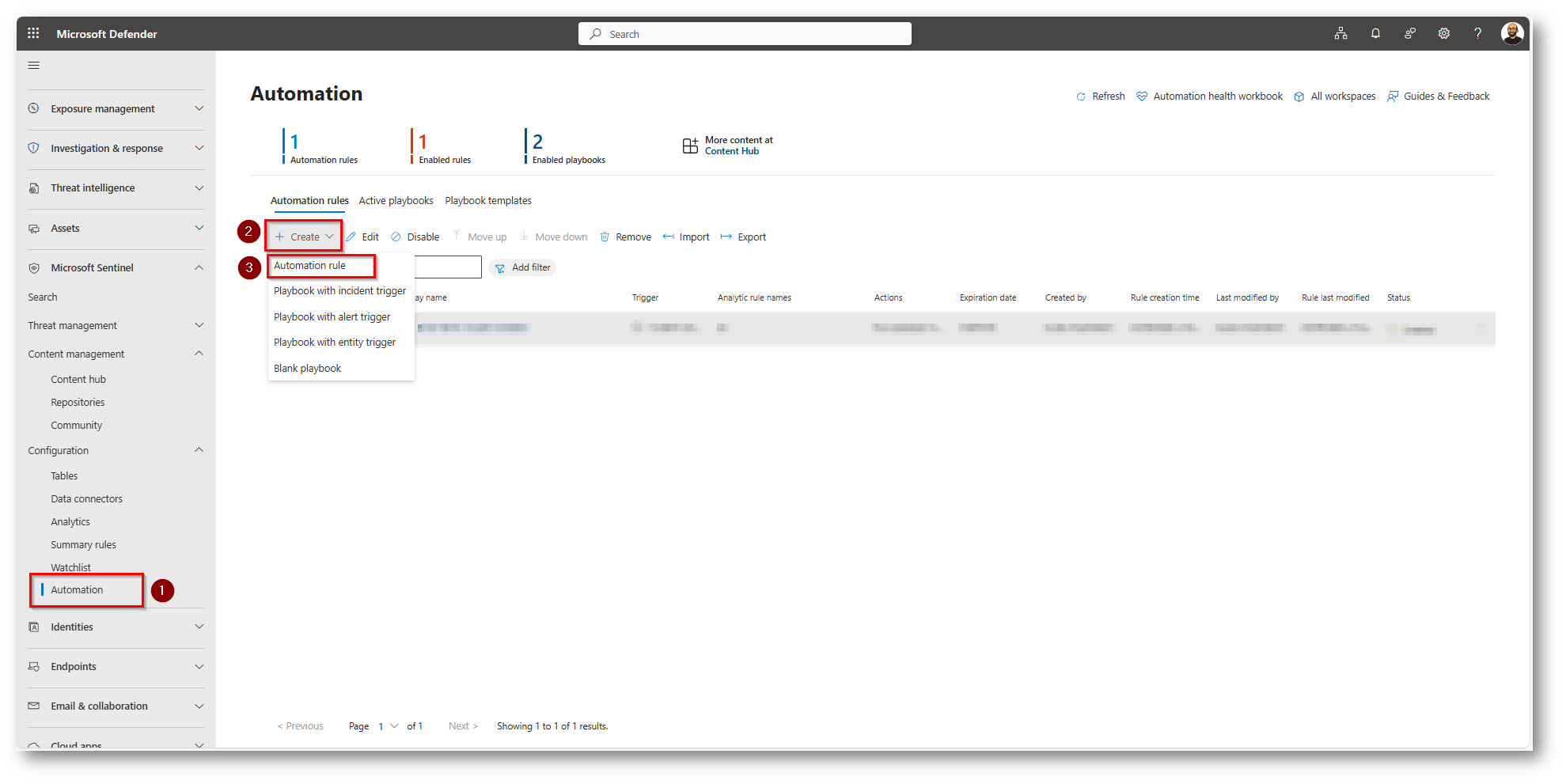

Come ultimo passaggio dovremmo procedere a creare un’automation rule che richiamo il Playbook quando viene creato un incident

Figura 21: Creazione Automation Rule per richiamare il Playbook

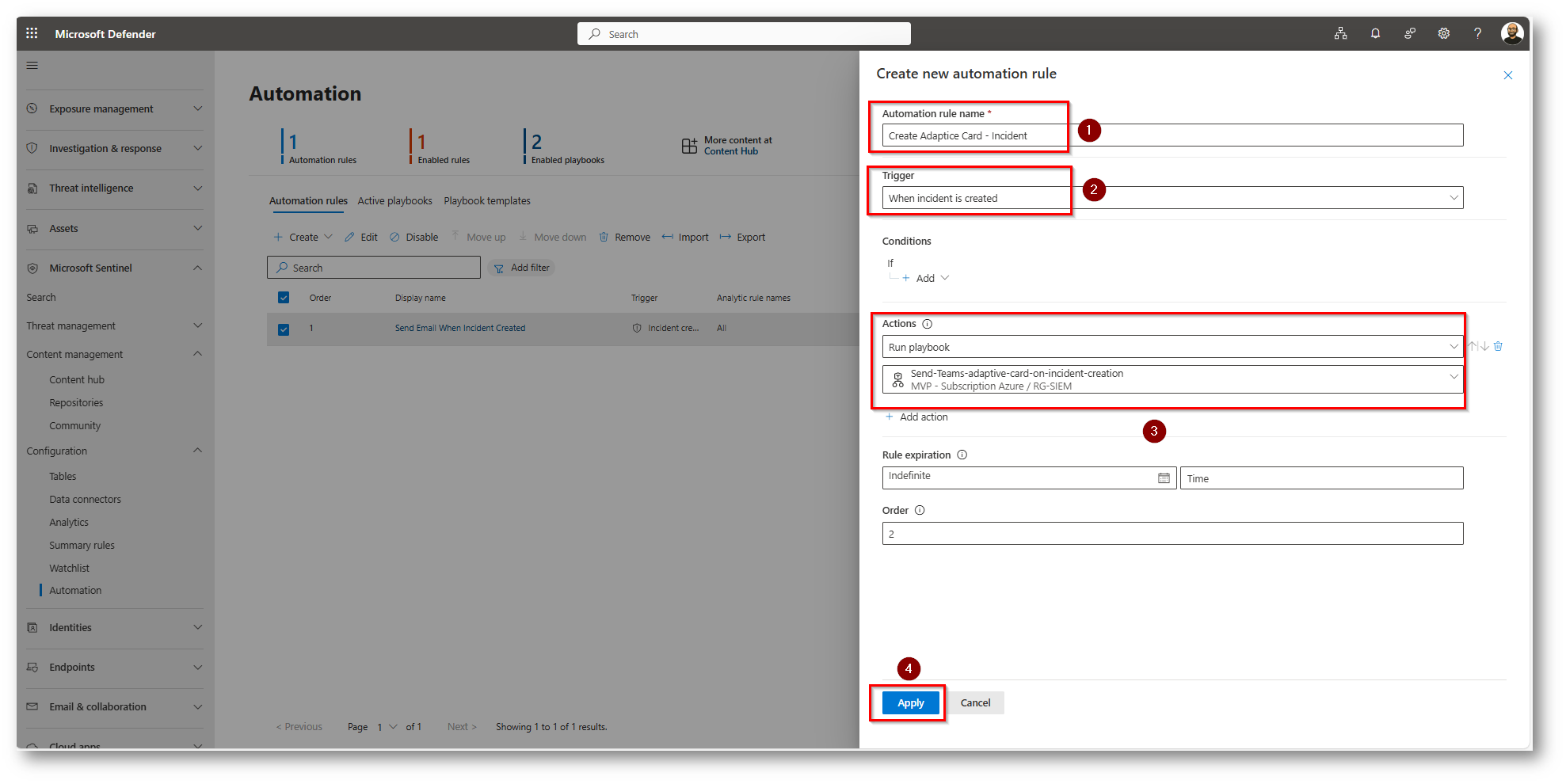

Figura 22: Scegliete un nome parlante, come trigger “when incident is created” e come azione di eseguire il playbook creato in precedenza

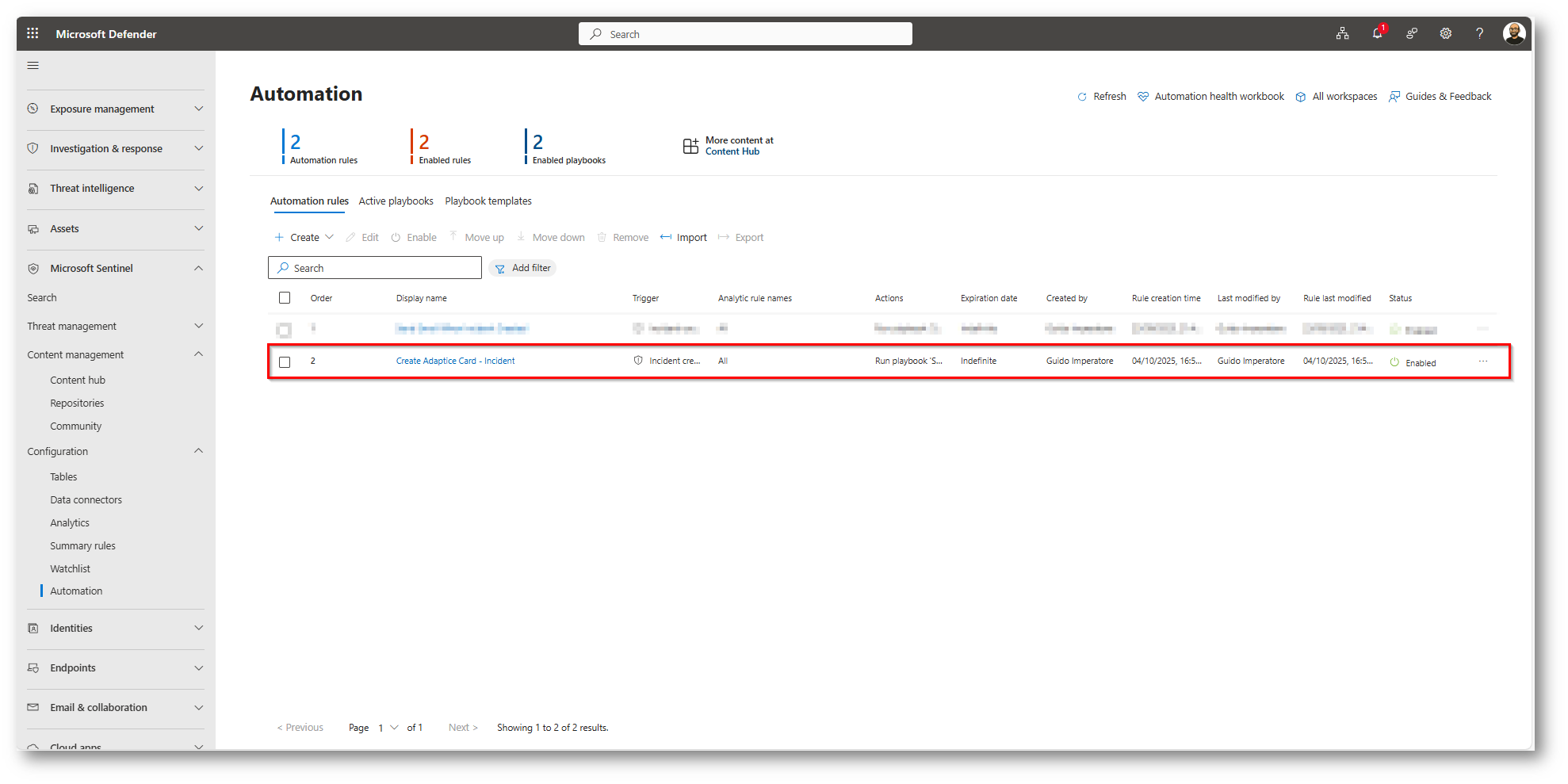

Figura 23: Automation Rule creata nel modo corretto

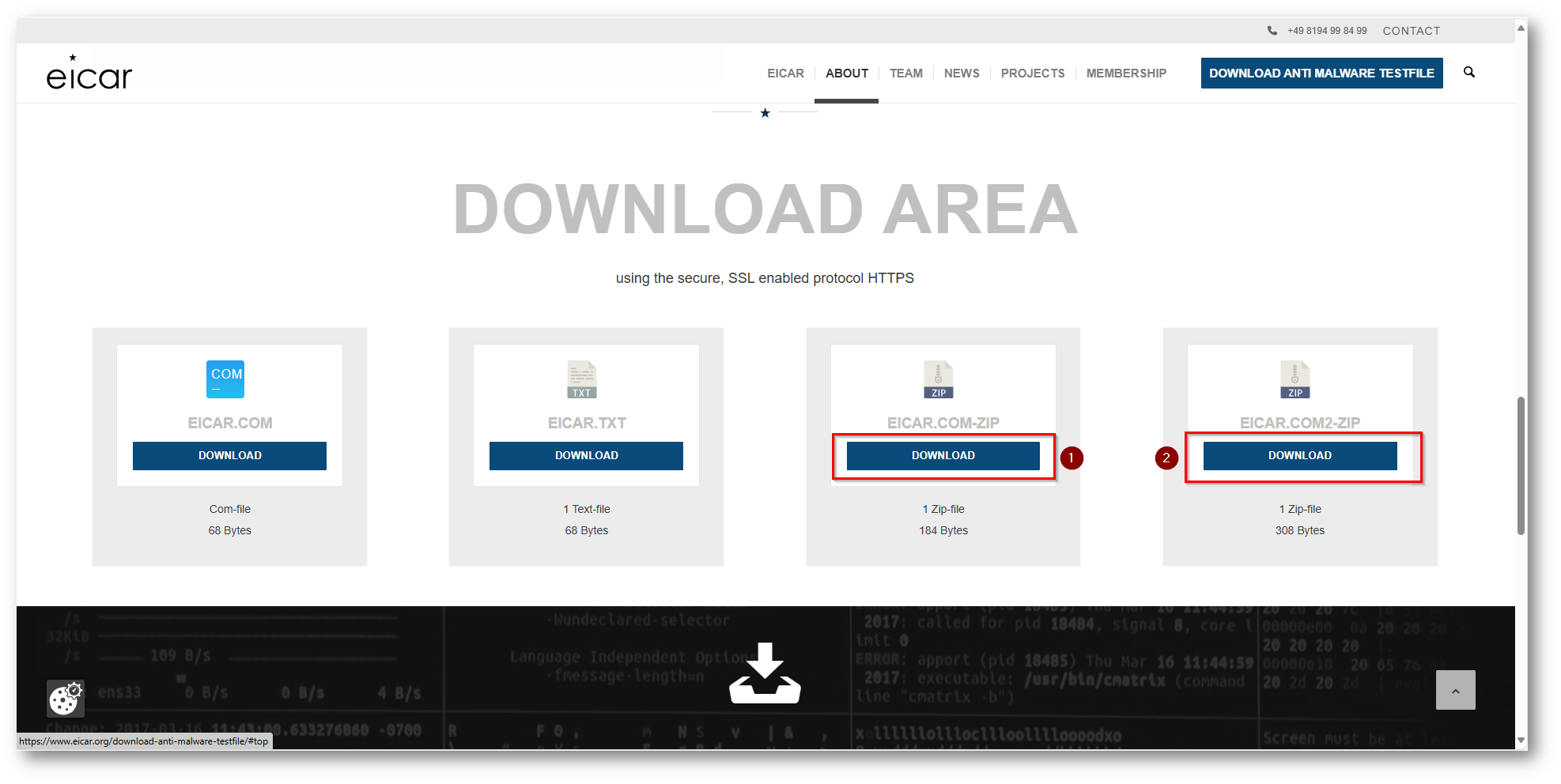

Ora proviamo a generare un Incident di sicurezza sul mio dispositivo per generare un incident e vedere il comportamento di questa funzionalità, proverò ad aprire un file Eicar per simulare un comportamento anomalo

Figura 24: Download Eicar File per simulare un incident all’interno del mio dispositivo

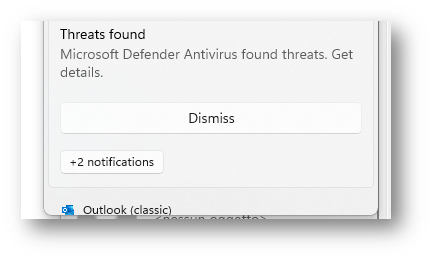

Figura 25: Defender che blocca il file considerato malevolo di test

Figura 26: Defender che blocca il file considerato malevolo di test

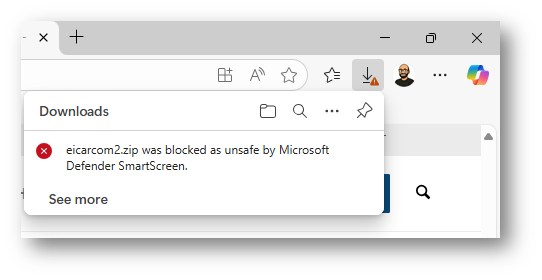

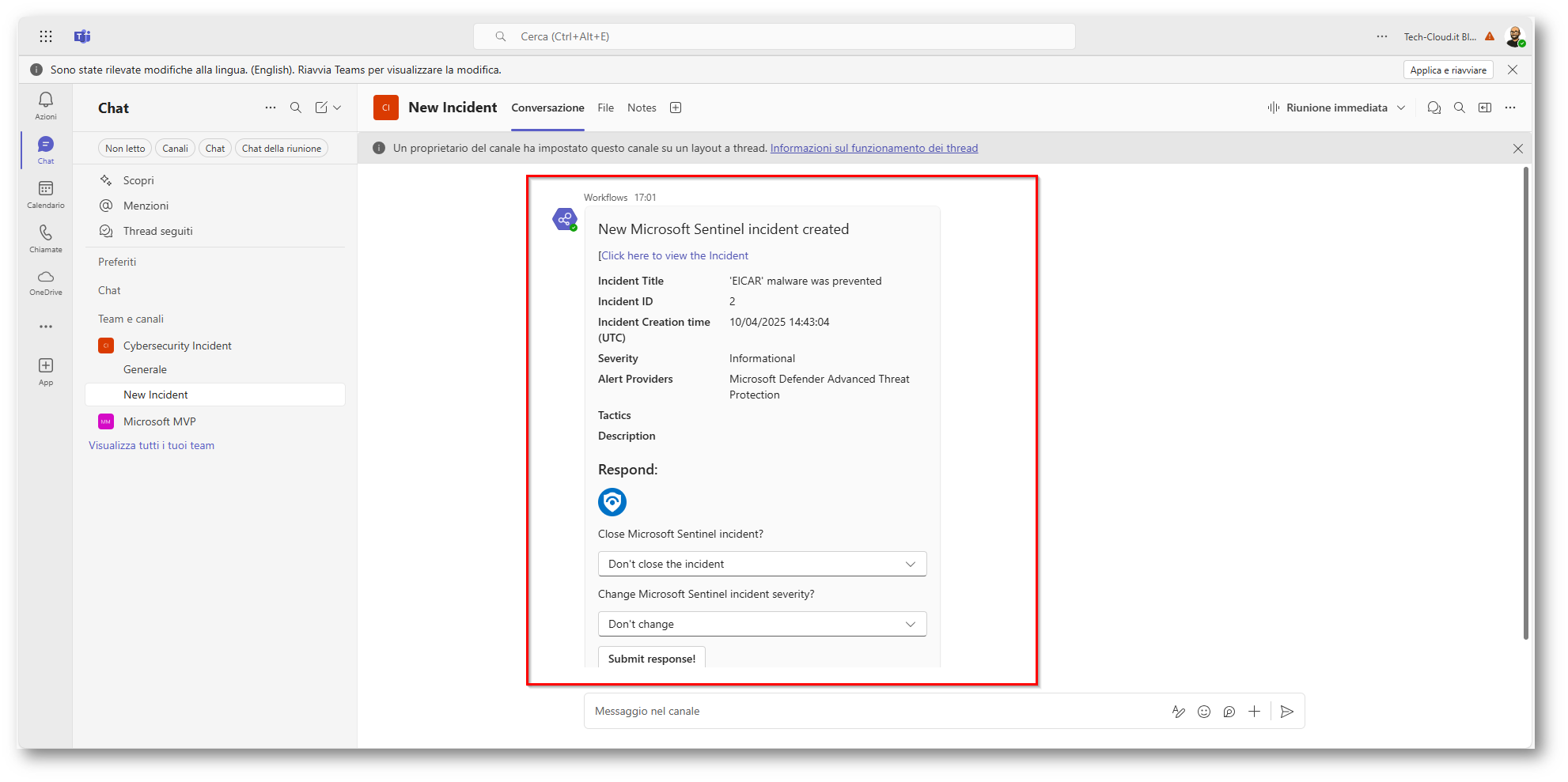

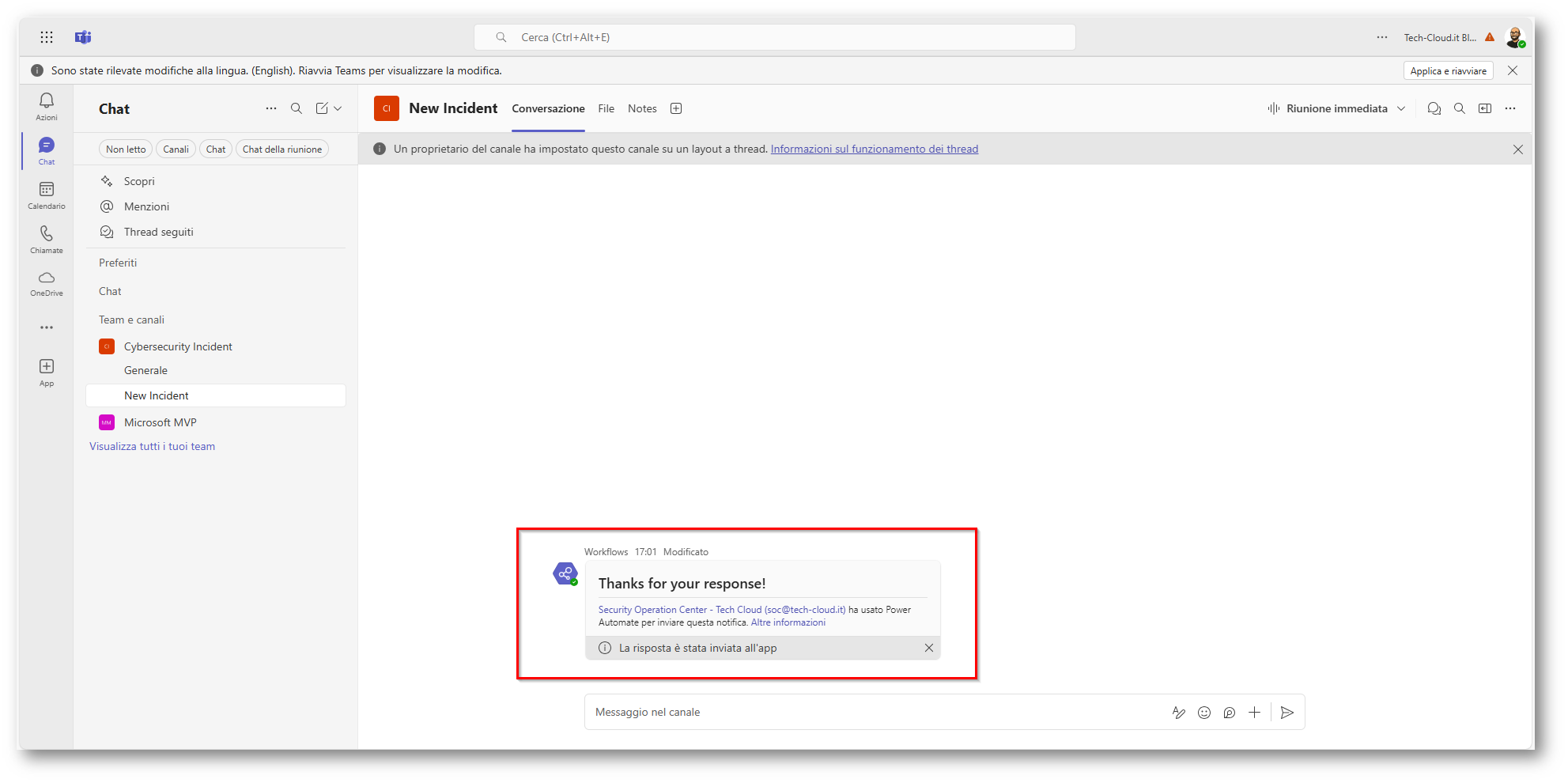

Ora vediamo come succede all’interno di Microsoft Teams

Figura 27: Adaptive Card che permette di eseguire delle scelte

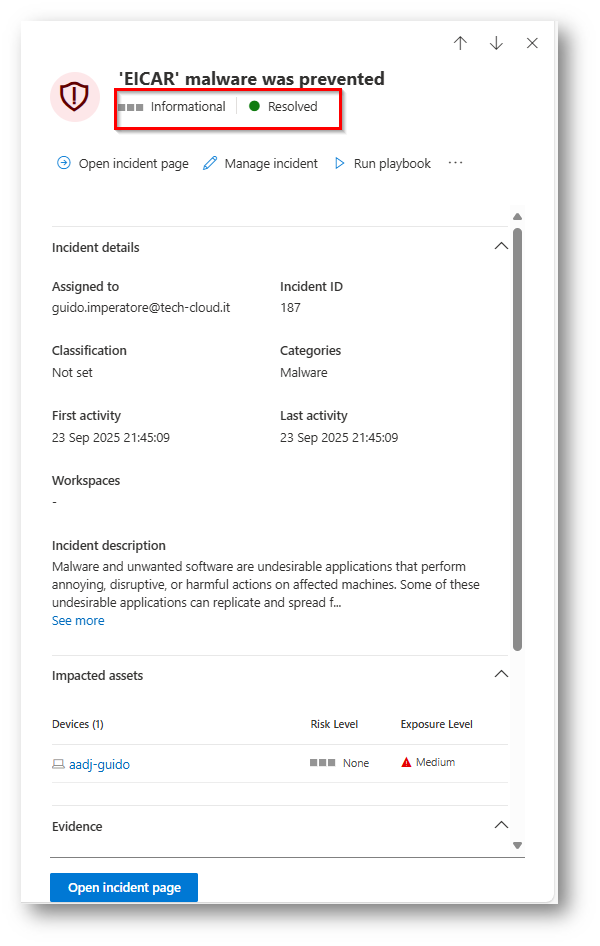

Figura 28: Chiudo Incident come falso positivo e lo configuro come “Informational”

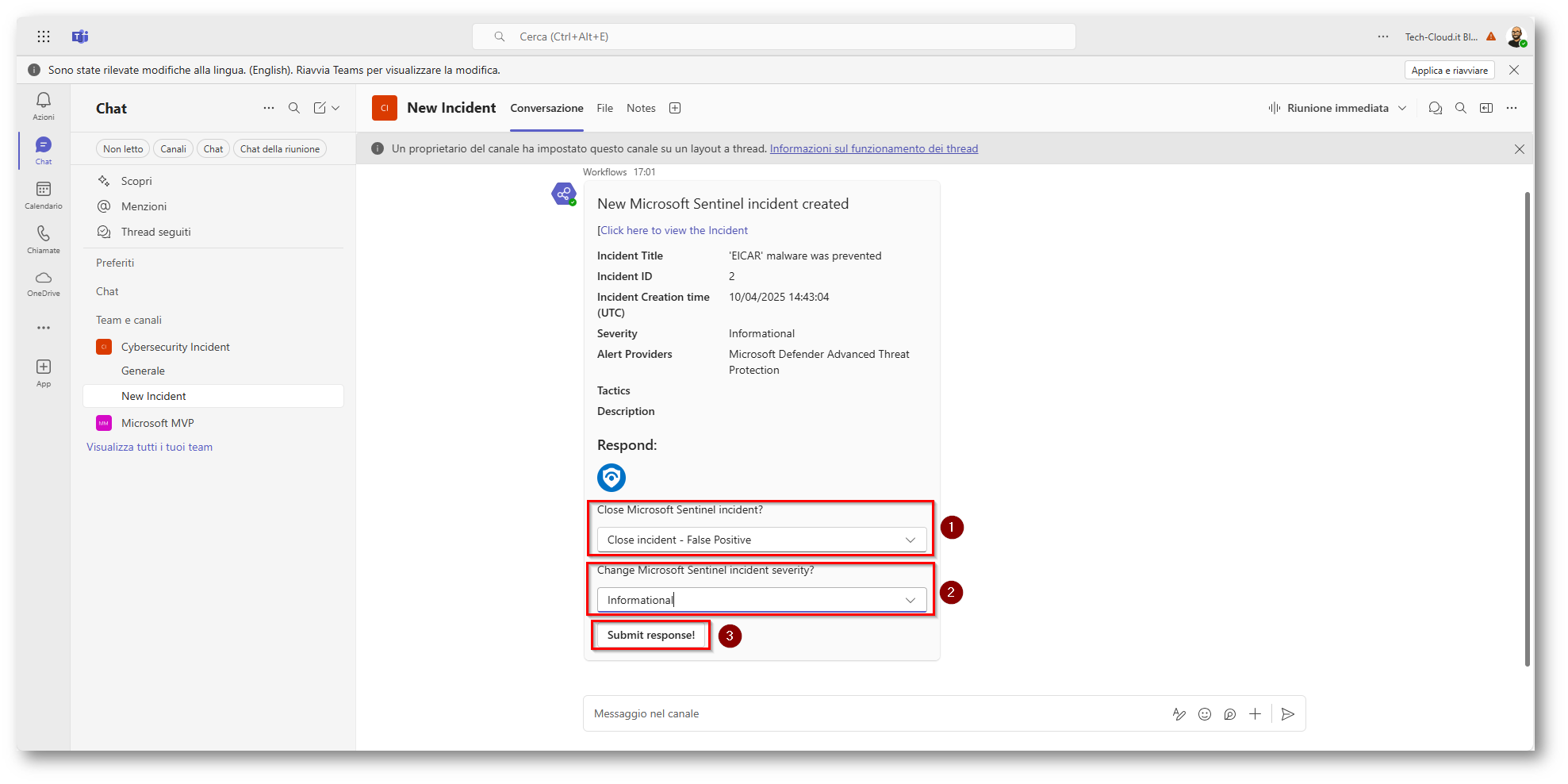

Figura 29: Richiesta andata a buon fine

Figura 30: Incident che risulta correttamente chiuso e con la severity impostata

Conclusioni

L’integrazione nativa tra i diversi workload di Microsoft rappresenta, a mio avviso, un elemento di grande valore perché consente di costruire con relativa semplicità configurazioni altamente utili per i team IT e di sicurezza. La possibilità di disporre di strumenti già predisposti all’interoperabilità riduce sensibilmente l’effort necessario per implementare soluzioni complesse, con un impatto diretto sui tempi di adozione e sui costi operativi.

In particolare, per gli analisti di Cybersecurity, la combinazione tra le funzionalità di sicurezza di Microsoft e l’ecosistema di collaborazione di Teams si traduce in un vantaggio concreto: la gestione degli incidenti può essere eseguita direttamente all’interno dello strumento di collaboration, senza la necessità di passaggi aggiuntivi o di accessi frequenti al portale di Security. Questo approccio consente di ridurre i tempi di risposta agli eventi, migliorare la tracciabilità delle attività e centralizzare la comunicazione del team, evitando dispersione di informazioni tra piattaforme diverse.

Oltre a ottimizzare l’efficienza, l’integrazione garantisce anche una maggiore coerenza nei flussi di lavoro e un più elevato livello di governance, grazie alla possibilità di sfruttare policy unificate e controlli già integrati nell’infrastruttura Microsoft. In un contesto in cui la rapidità di intervento e la chiarezza nelle procedure sono fondamentali per ridurre i rischi, queste caratteristiche possono fare la differenza.

Adottare e valorizzare l’integrazione nativa dei workload Microsoft non significa soltanto semplificare la gestione tecnica delle soluzioni, ma anche abilitare i team di Cybersecurity a lavorare in modo più fluido, collaborativo ed efficace, massimizzando il ritorno sugli investimenti già fatti in tecnologia Microsoft.