Microsoft 365 Modern Desktop Management – Gestione di Windows 10 con Microsoft Intune utilizzando i device profiles

Avere un modern desktop (cioè un’installazione di Windows 10 e Office 365, mantenuta costantemente aggiornata) significa sfruttare al massimo le funzionalità offerte sia dal sistema operativo che dalla suite di collaborazione Office 365, avendo la possibilità di migliorare la produttività, il lavoro di gruppo e la collaborazione all’interno dell’azienda. In più, avendo sempre un sistema aggiornato, possiamo assicurare un livello di efficienza ma soprattutto di sicurezza notevole, che ci permette di difenderci dai continui attacchi che ci arrivano dall’esterno (e molto spesso anche dall’interno) dell’azienda.

Con Microsoft 365 abbiamo la possibilità di poter avere con un licensing molto semplice la maggior parte dei software necessari per poter essere realmente competitivi in un mercato estremamente dinamico come quello che stiamo vivendo e di adattarci alle nuove modalità di lavoro (come ad esempio l’Home working o lo Smart working).

La soluzione Microsoft 365 integra in un unico pacchetto Windows 10 Enterprise, Office 365 e Enterrise Mobility + Security.

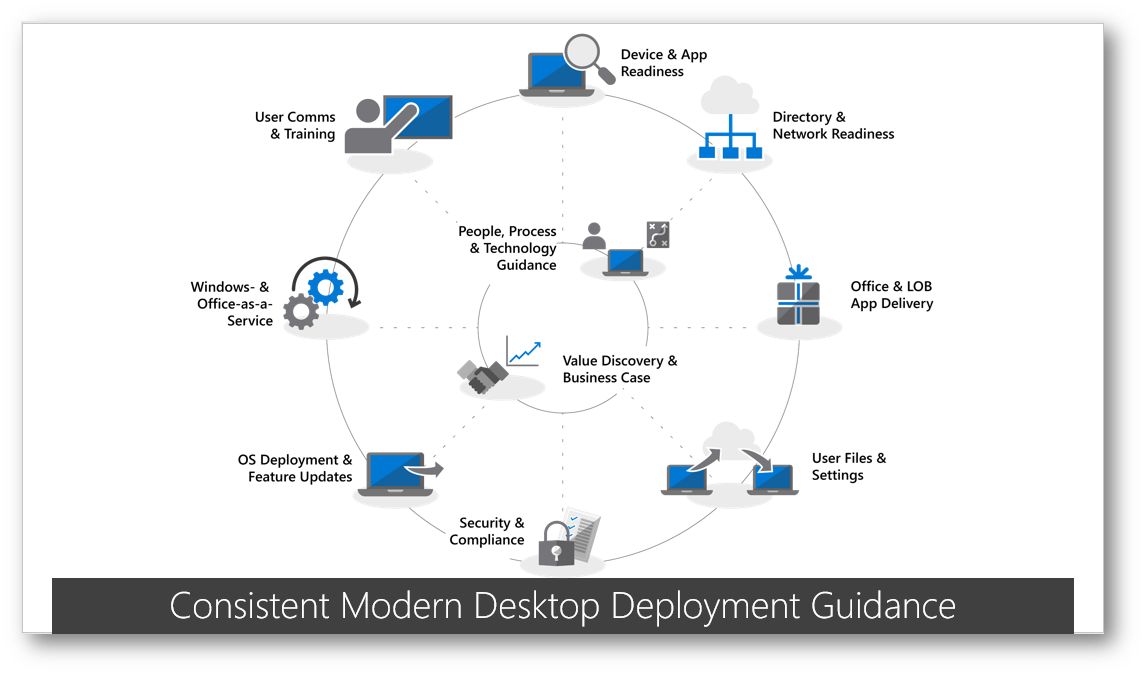

Figura 1: Passaggi chiave necessari per passare al Modern Desktop

Poiché le aziende hanno bisogno che i propri dipendenti siano sempre più “mobili”, il ruolo dell’IT Admin è diventato molto più complesso rispetto al passato e non è più limitato a gestire i desktop, ma anche i dispositivi mobili, come ad esempio tablet e smartphone.

La possibilità di utilizzare Microsoft Intune semplifica di molto il lavoro degli amministratori di sistema e questo servizio basato sul cloud permette di:

- Gestire i dispositivi mobili e i PC usati dagli utenti per accedere ai dati aziendali.

- Gestire le app per dispositivi mobili usati dagli utenti.

- Proteggere le informazioni aziendali grazie alla possibilità di controllare le modalità di accesso e condivisione dei dati da parte della forza lavoro.

- Assicurarsi che i dispositivi e le app siano conformi ai requisiti di sicurezza aziendali.

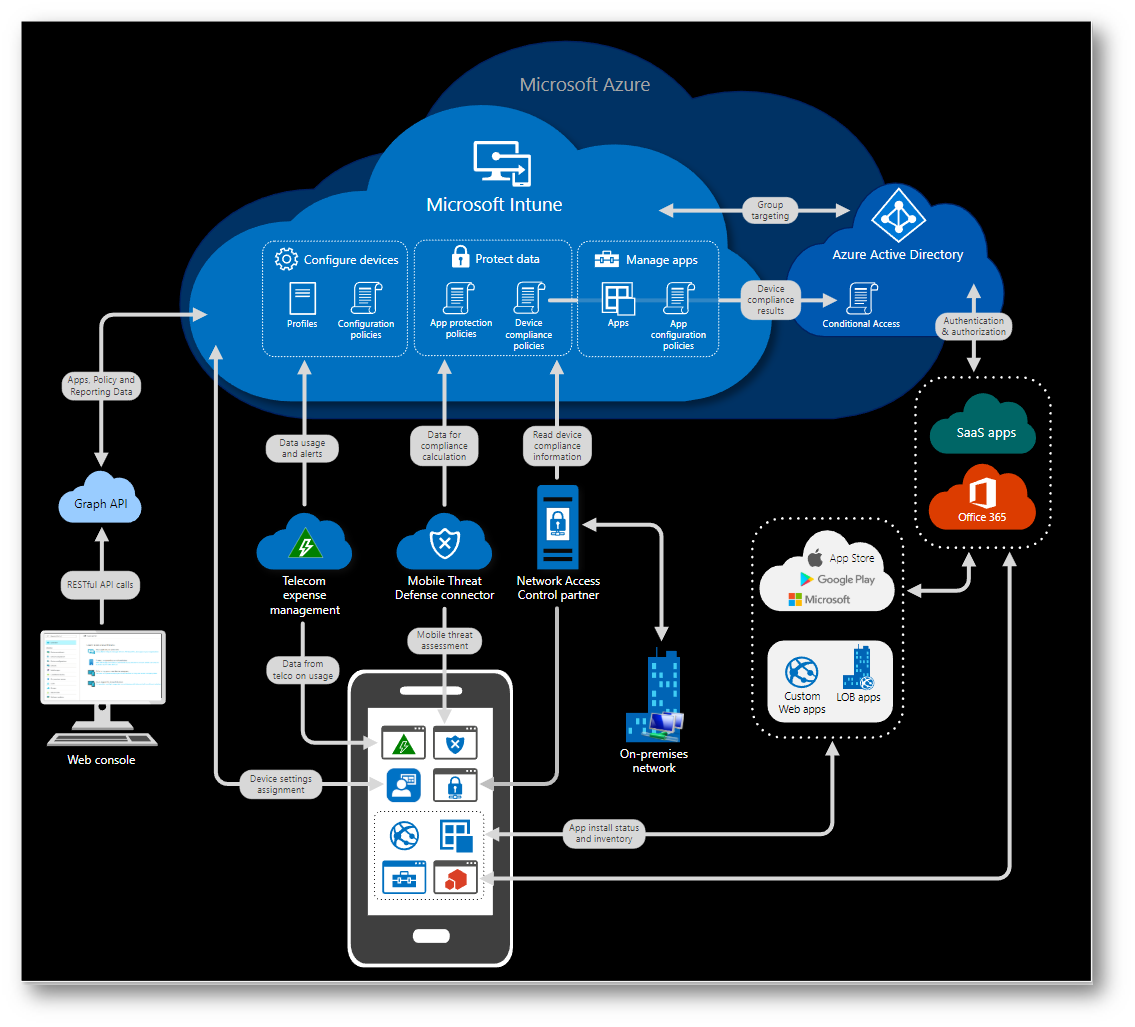

Microsoft Intune è il componente della suite Enterprise Mobility + Security (EMS) di Microsoft che gestisce dispositivi e app per dispositivi mobili. Intune è integrato con altri componenti EMS come Azure Active Directory (Azure AD) per il controllo delle identità e degli accessi e Azure Information Protection per la protezione dei dati. Quando viene usato con Office 365 consente agli utenti di essere produttivi con tutti i dispositivi, garantendo al tempo stesso la protezione delle informazioni aziendali.

Figura 2: Diagramma dell’architettura di Microsoft Intune

In questa guida ci occuperemo di configurare i computer Windows 10 che hanno effettuato l’enrollment a Microsoft Intune. Vi invito quindi, prima di procedere oltre, a leggere la guida Microsoft 365 Modern Desktop Management – Enroll di un dispositivo in Microsoft Intune

Assicuratevi di aver già:

- Abilitato la gestione dei dispositivi e configurato la Mobile Device Management Authority. In questa guida considererò che utilizziate solo Microsoft Intune senza integrazione con System Center Configuration Manager.

- Personalizzato il portale di accesso ed il Company branding

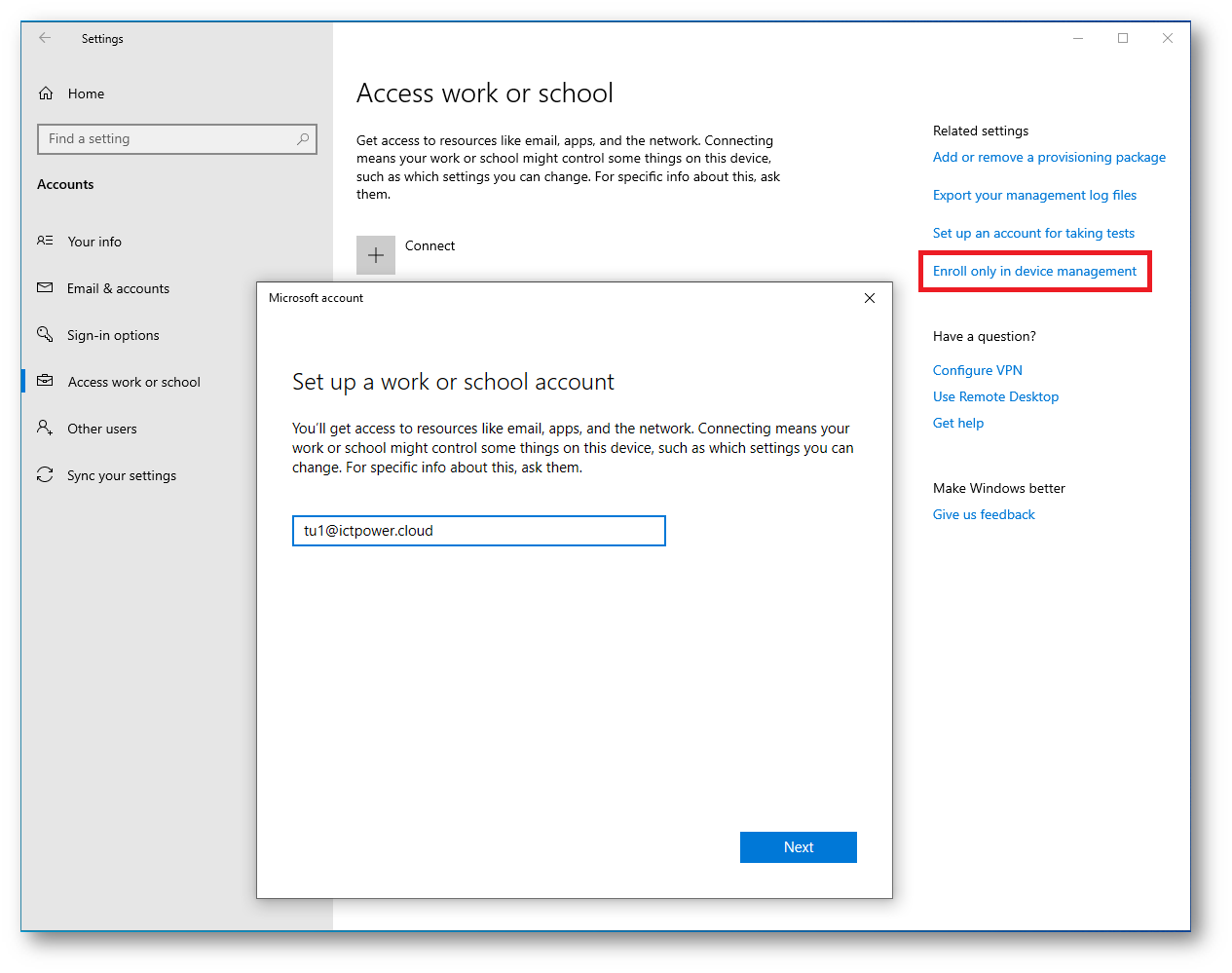

- Effettuato l’Enrollment di un dispositivo Windows 10

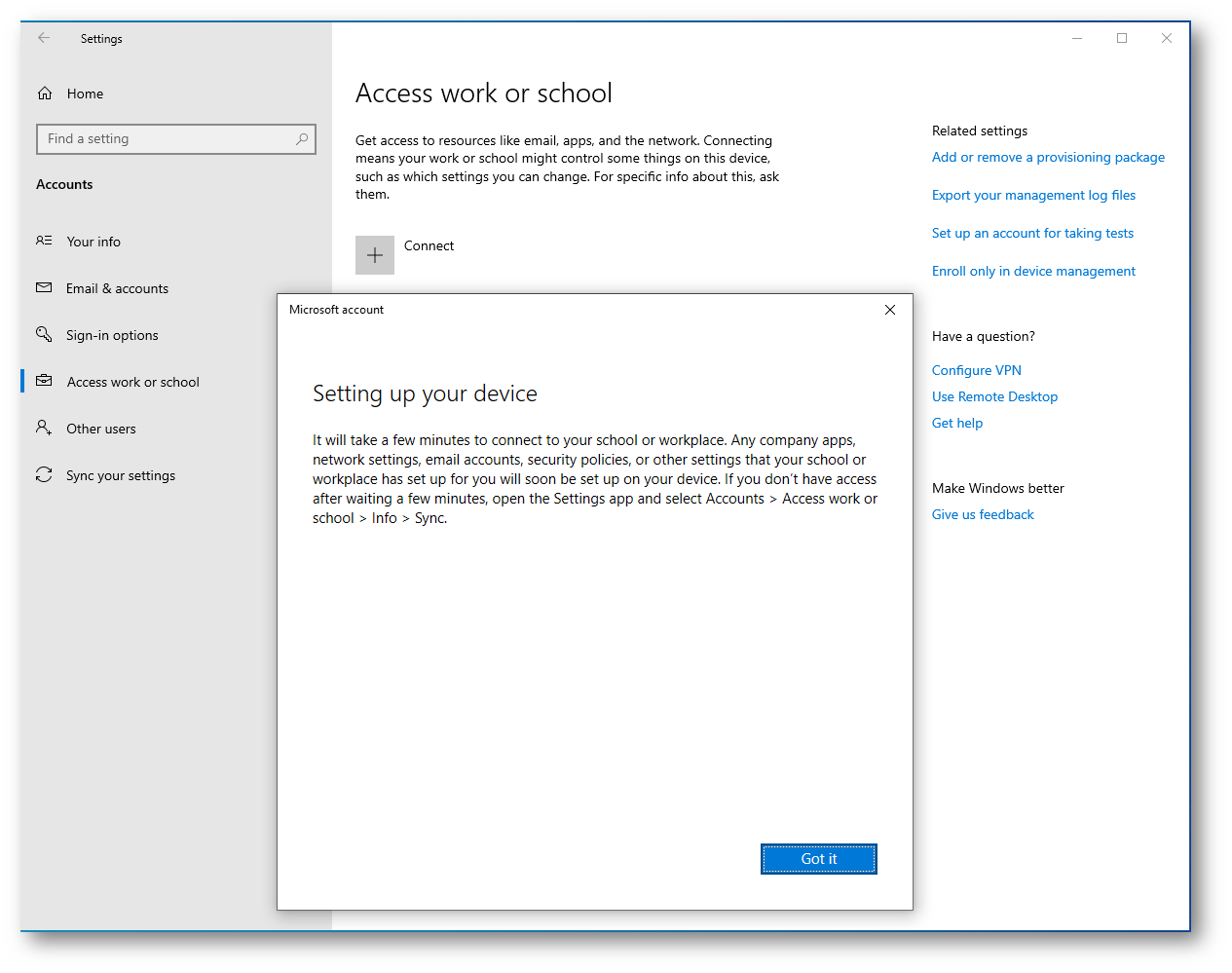

Nelle figure sotto è mostrato l’enrollement del dispositivo solo per la gestione

Figura 3: Enrollment del dispositivo Windows 10 solo per la gestione

Figura 4: Configurazione del dispositivo dopo l’enrollment

Figura 5. Enrollment di Windows 10 completato

Configurazione di Windows 10 Update Rings in Microsoft Intune

Tramite Microsoft intune è possibile configurare e gestire i Windows 10 update rings, in modo tale da assicurarci che i sistemi Windows 10 vengano mantenuti aggiornati quando le nuove build vengono rilasciate. Un update ring include un gruppo di configurazioni che gestisce quando e come gli aggiornamenti di Windows verranno installati. Per maggiori dettagli potete visitare la pagina Manage software updates in Intune.

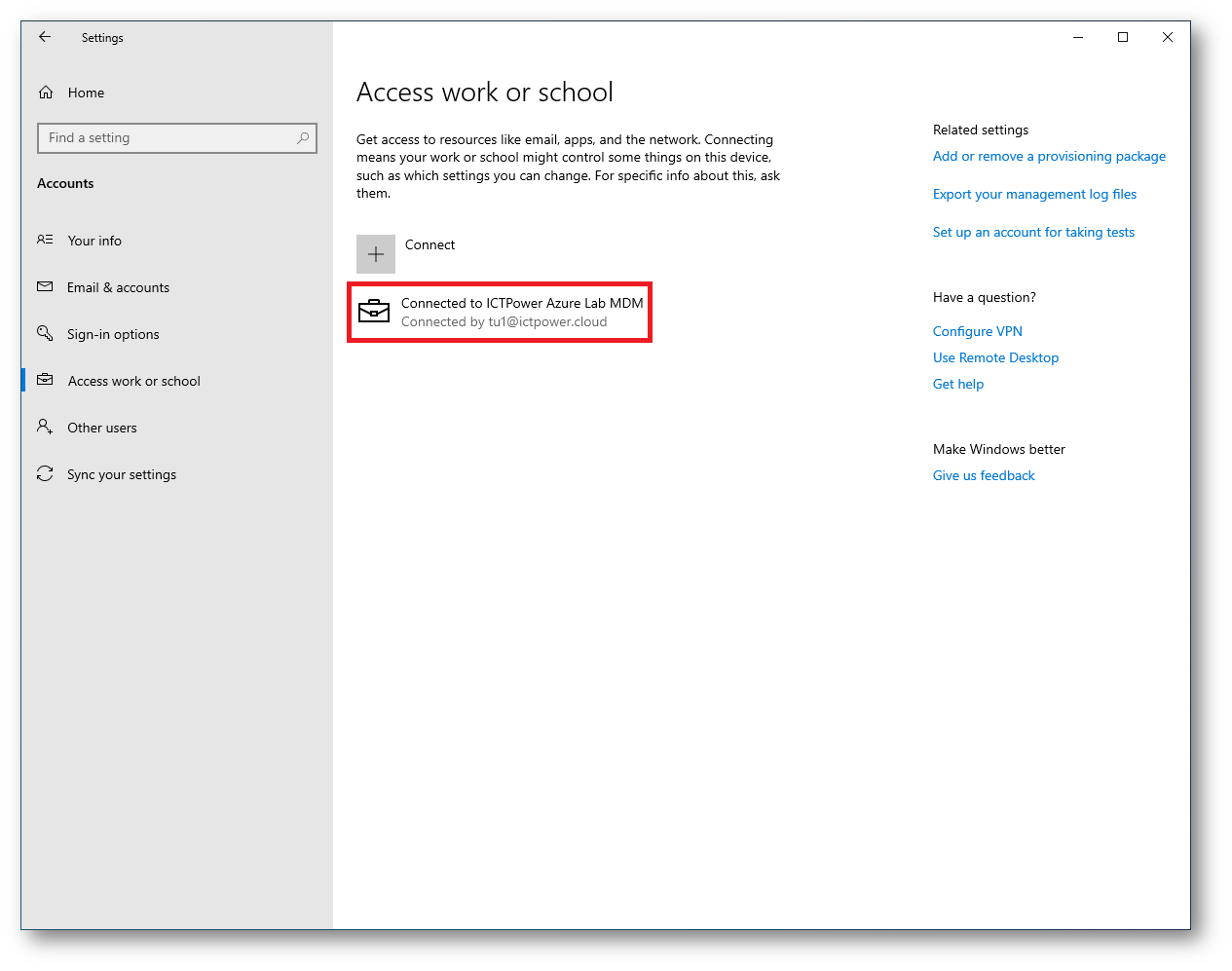

Dal portale di Azure navigate in Microsoft Intune e selezionate la voce Software Updates. In Windows 10 Update Rings, cliccate su + Create per creare una nuova Update Ring policy.

Figura 6: Creazione di una nuova Update Ring policy

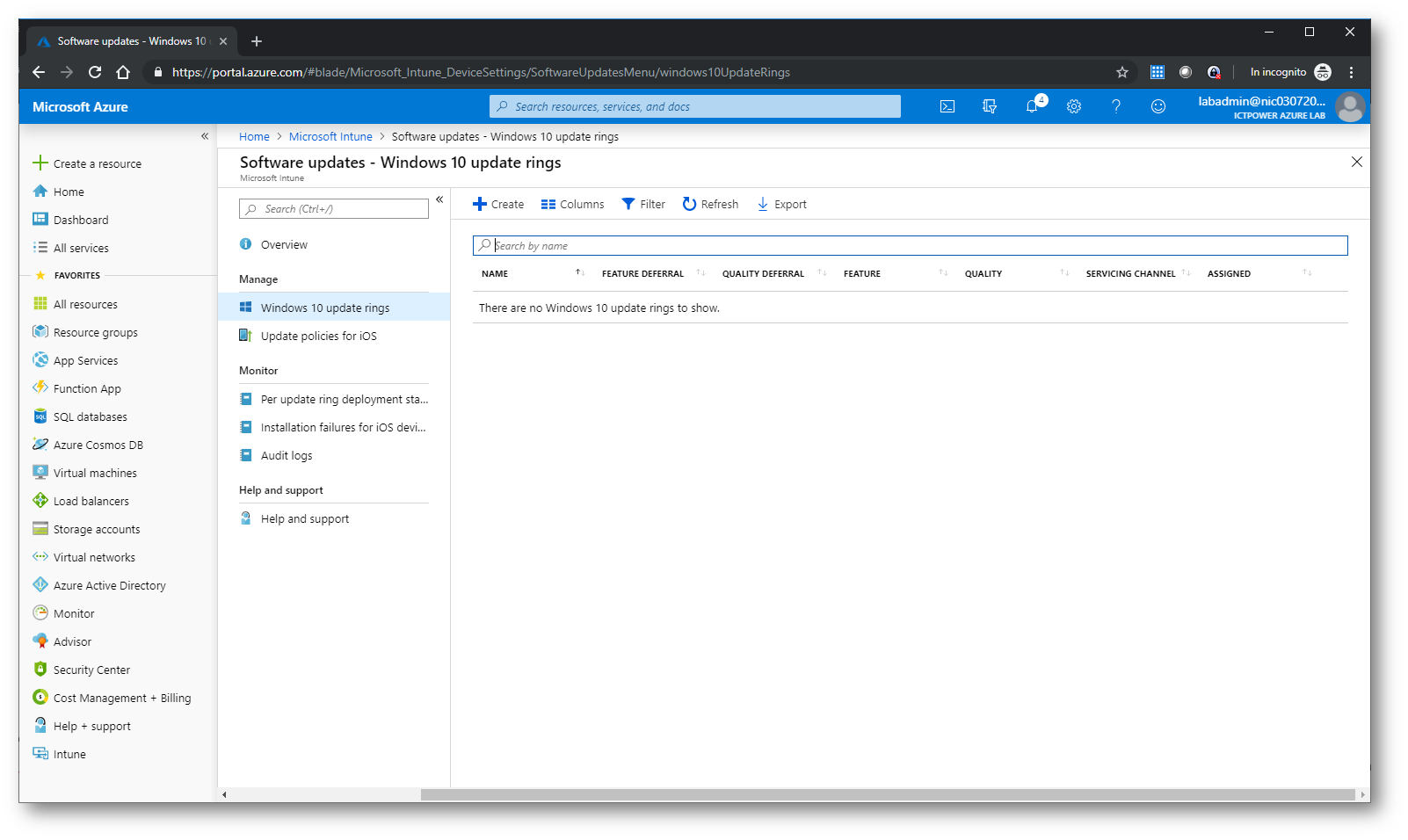

Dopo aver dato un nome ed una descrizione alla Update Ring policy, cliccate su Settings per configurare la modalità in cui verranno distribuiti gli aggiornamenti e le diverse configurazioni in merito alle ore lavorative, alle modalità di riavvio del sistema, ecc.

Trovate alla pagina https://docs.microsoft.com/en-us/intune/windows-update-settings informazioni dettagliate sulle configurazioni dei Windows 10 update rings

Figura 7: Configurazioni dei Windows 10 update rings

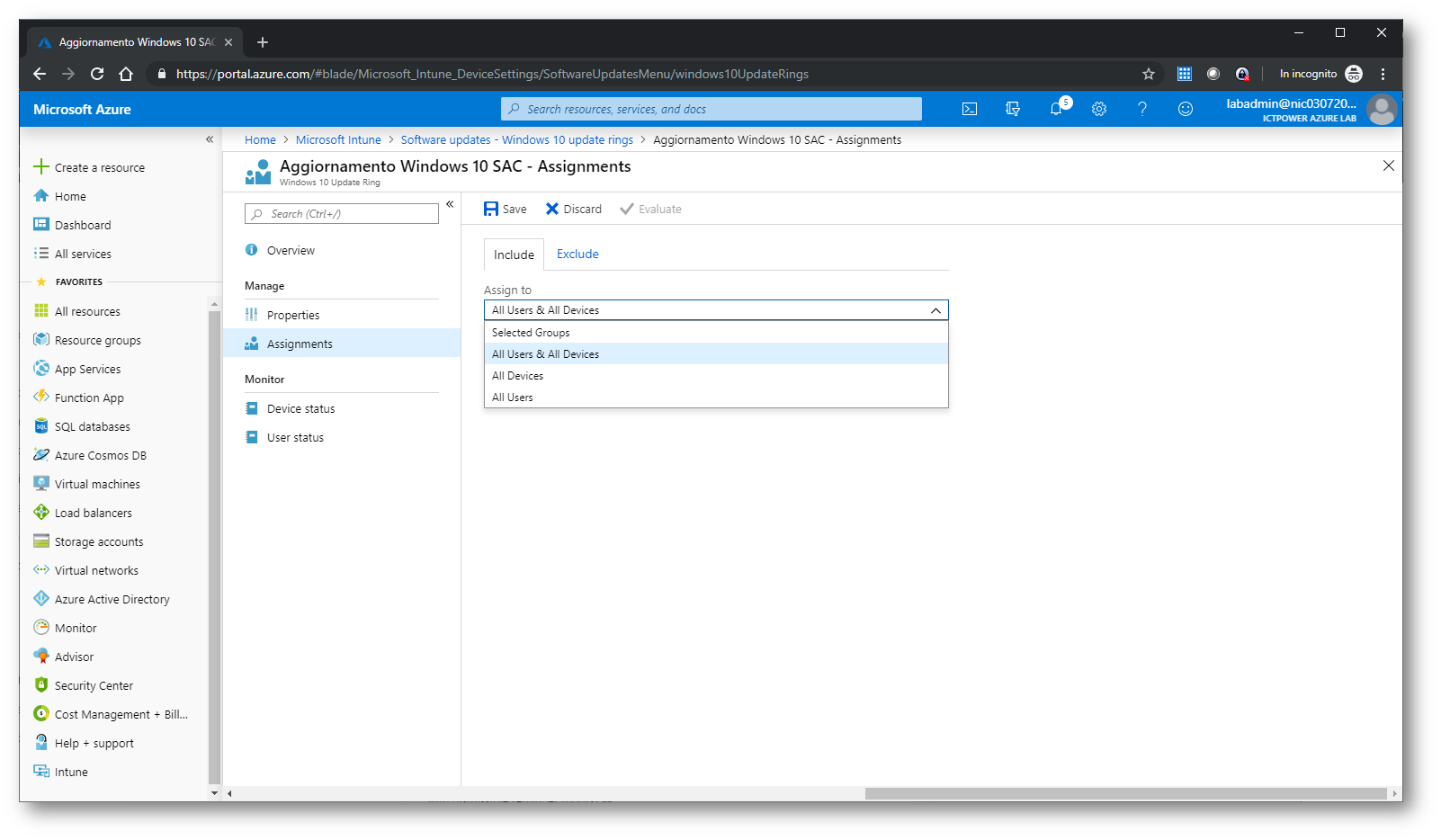

Terminate le configurazioni, fate clic su Save per salvare la policy e dal nodo Assignments decidete a quale gruppo di utenti di Azure AD volete assegnare la Update Ring policy creata.

Figura 8: Assegnazione della Update Ring policy ad un gruppo di Azure AD

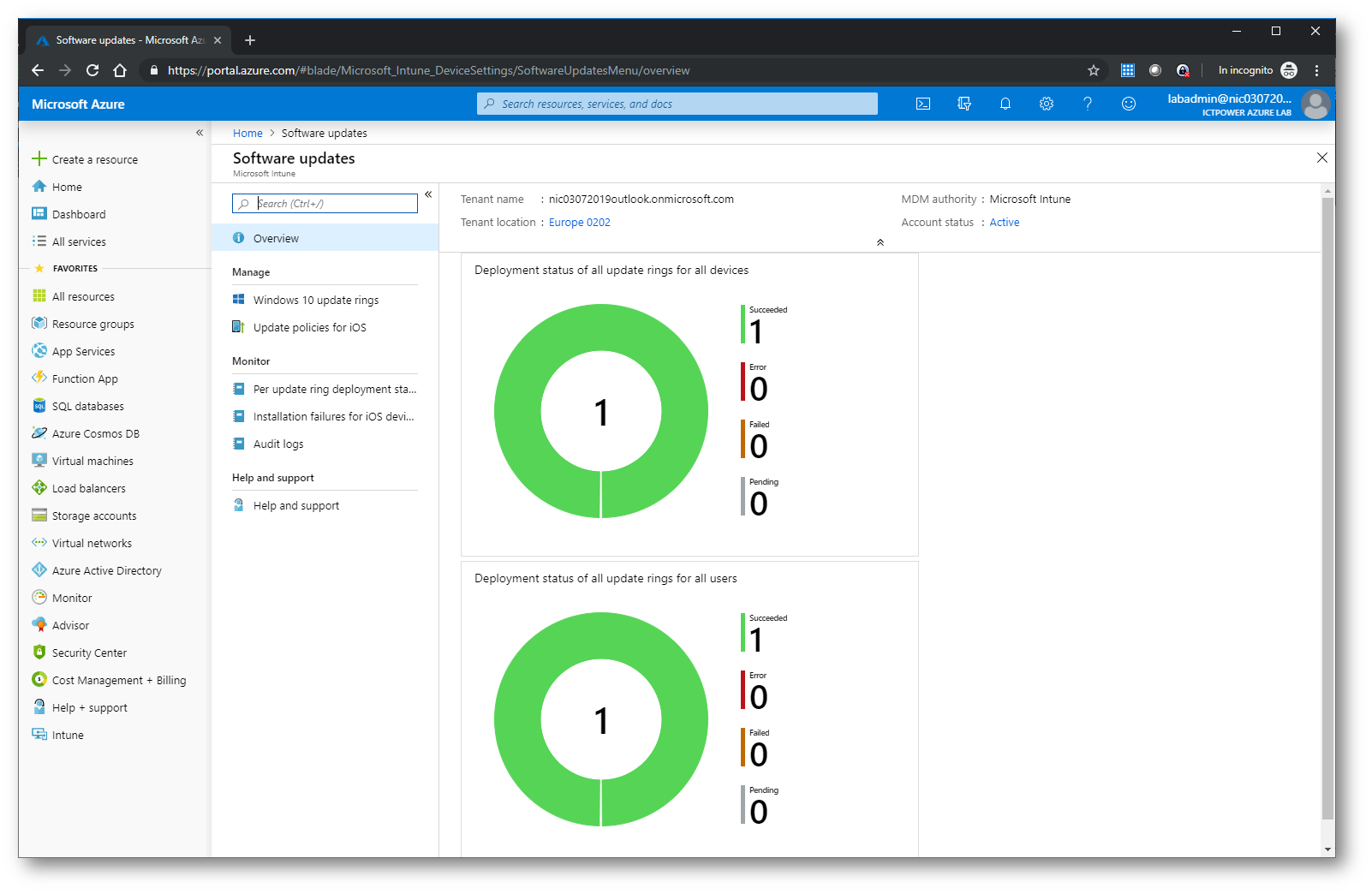

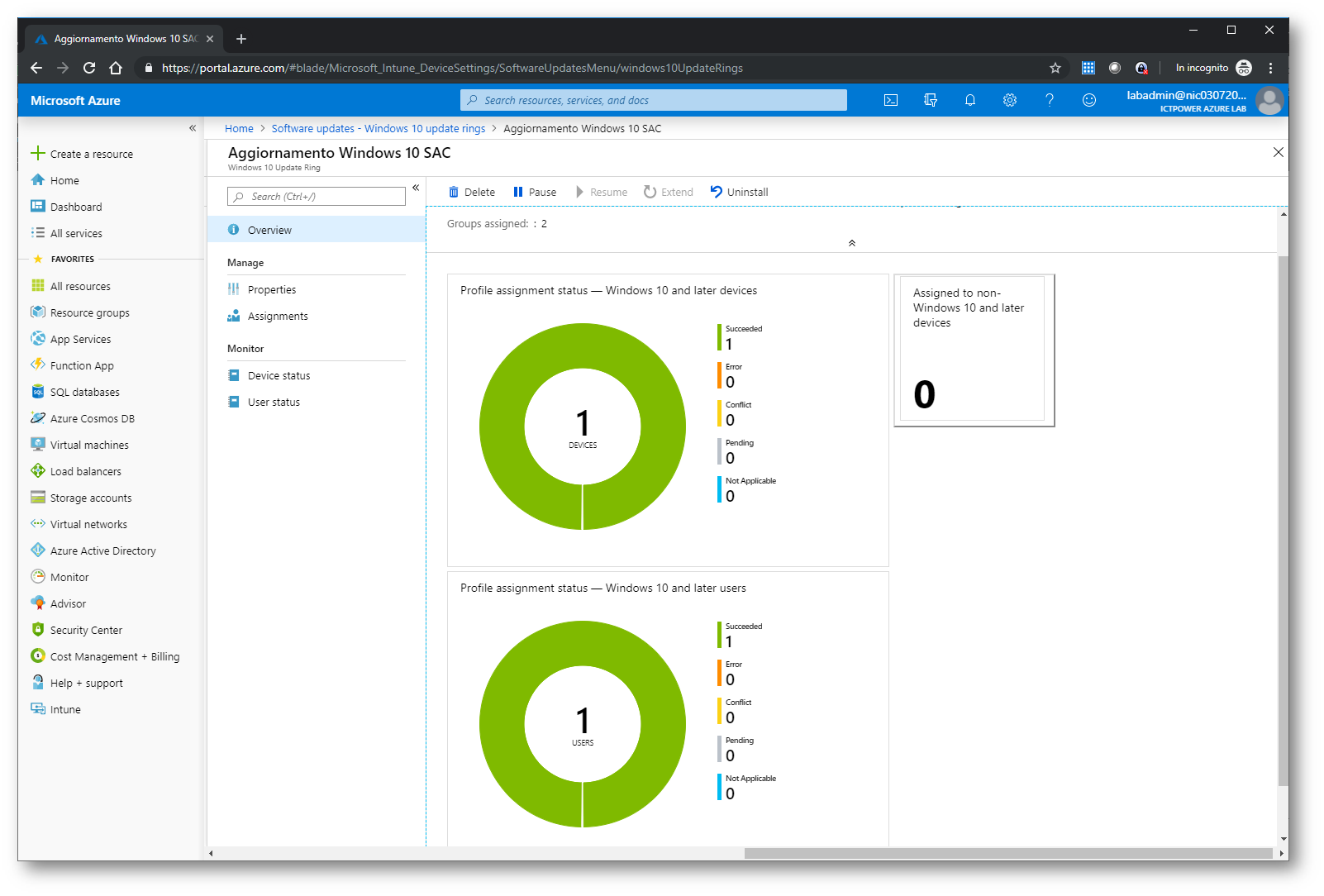

Nella scheda Overview dei Software Updates è possibile visualizzare informazioni sullo stato di tutti gli update rings che avete assegnato ai dispositivi e agli utenti. È possibile anche andare nel dettaglio e selezionando il singolo update ring potrete ricevere maggiori informazioni in merito allo stato dello specifico update ring.

Figura 9: Informazioni sullo stato di tutti gli update rings

Figura 10: Informazioni sullo stato dell’update ring che abbiamo creato prima

Creazione di un Device Configuration profile

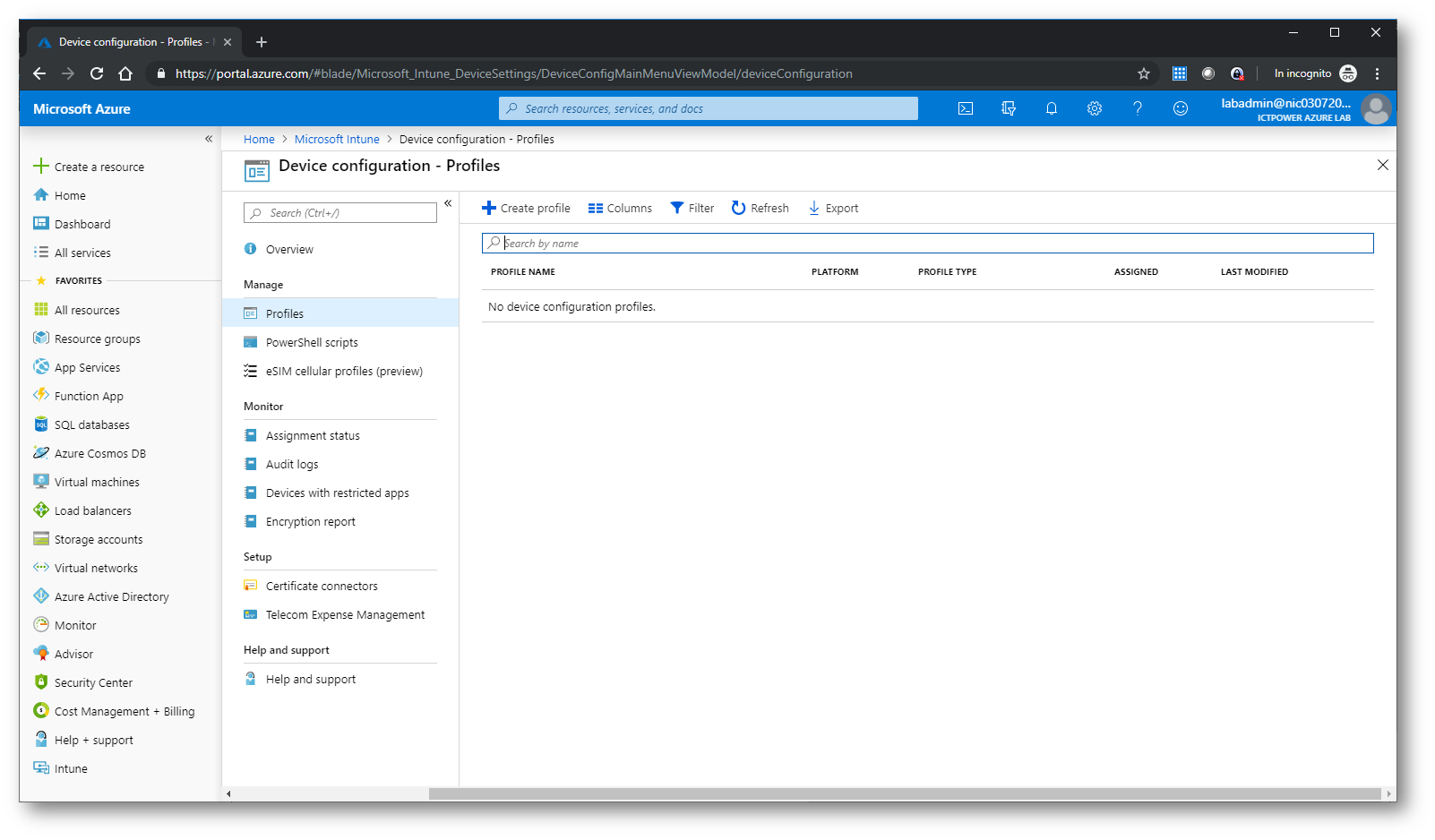

Microsoft Intune include impostazioni e funzionalità che è possibile abilitare o disabilitare nei diversi dispositivi all’interno dell’azienda ed è possibile applicare dei veri e propri profili di configurazione. Per creare un nuovo device configuration profile, dal portale di Azure navigate in Microsoft Intune e scegliete Device configuration > Profiles > +Create profile

Figura 11: Creazione di un nuovo device configuration profile

Nel nuovo blade che si aprirà inserite un nome per la vostra configurazione ed inserite il tipo di piattaforma da gestire e il tipo di profilo che volete creare.

Tra le diverse piattaforma potete scegliere:

- Android

- Android enterprise

- iOS

- macOS

- Windows Phone 8.1

- Windows 8.1 and later

- Windows 10 and later

Mentre tra i profili potete scegliere:

- Administrative templates

- Custom

- Delivery optimization

- Device features

- Device restrictions

- Edition upgrade and mode switch

- Education

- Endpoint protection

- Identity protection

- Kiosk

- PKCS certificate

- SCEP certificate

- Trusted certificate

- Update policies

- VPN

- Wi-Fi

- Windows Defender ATP

- Windows Information Protection

Maggiori informazioni sulle configurazioni sono disponibili alla pagina https://docs.microsoft.com/it-it/intune/device-profile-create

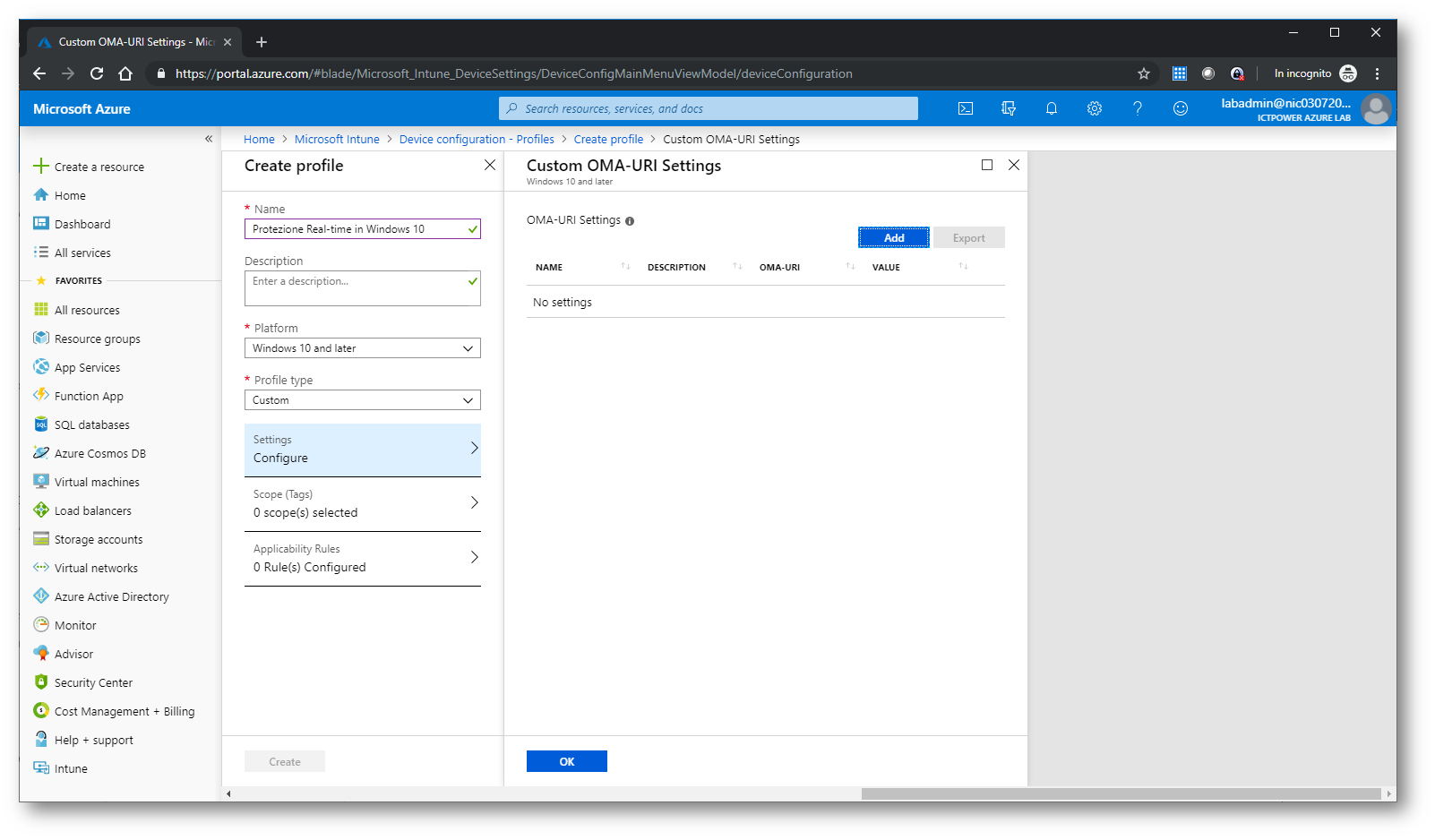

Nel mio caso come piattaforma da gestire ho scelto Windows 10 and later e come profile type ho scelto Custom. Cliccando su Settings ho aggiunto una nuova configurazione OMA-URI (Open Mobile Alliance Uniform Resource Identifier). Le configurazioni OMA-URI permettono di controllare il comportamento dei dispositivi e sono di fatto uno standard utilizzo nel mondo Mobile che viene utilizzato per controllare le funzionalità dei dispositivi. Trovate maggiori dettagli sulla creazione dei profili personalizzati alla pagina https://docs.microsoft.com/it-it/intune/custom-settings-windows-10

Figura 12: Creazione di un nuovo profilo personalizzato e di una nuova confgiurazione OMA-URI (Open Mobile Alliance Uniform Resource Identifier)

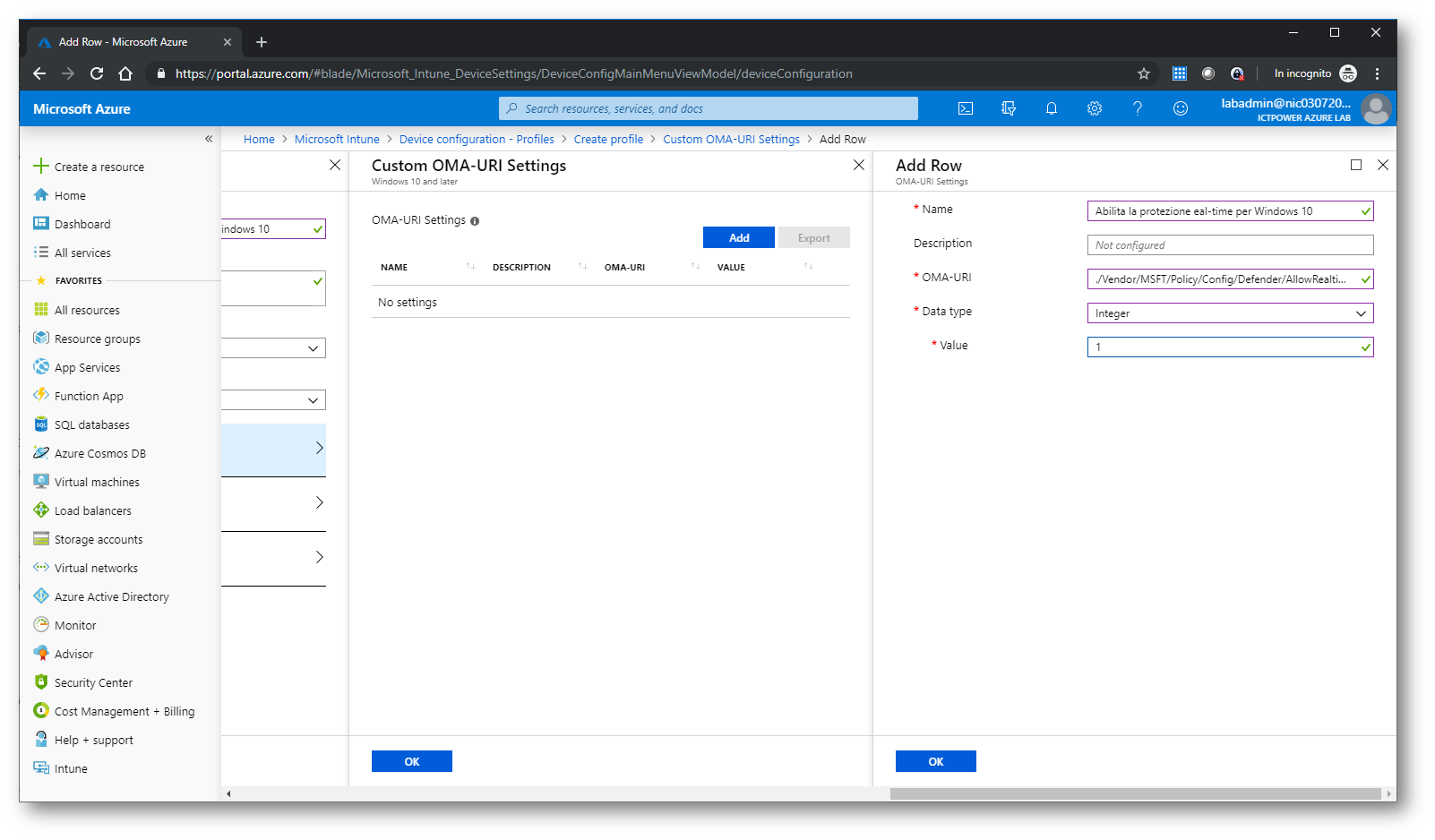

Poiché voglio gestire la protezione real-time di Windows 10, dopo aver dato un nome alla configurazione OMA-URI, ho inserito il valore ./Vendor/MSFT/Policy/Config/Defender/AllowRealtimeMonitoring (il valore è case-sensitive e ha un punto all’inizio). Ho scelto come data type Integer e come value il valore 1 per abilitare la funzionalità.

Figura 13: Creazione del nuovo OMA-URI setting per la configurazione della real-time protection di Windows 10

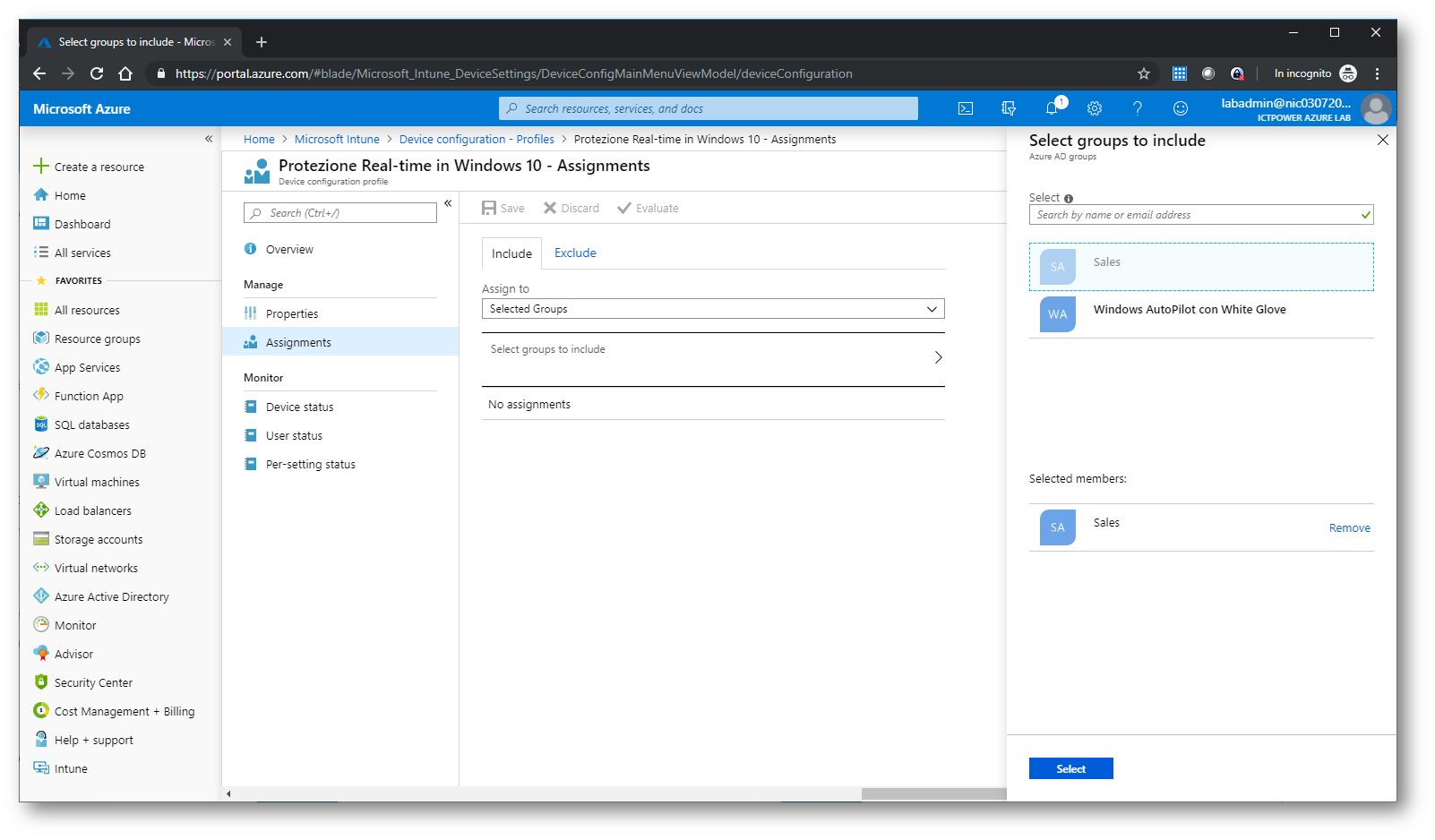

Cliccate due volte su OK e poi su Create per confermare la creazione del nuovo device configuration profile. Dopo aver creato il profilo è necessario assegnarlo agli utenti e ai dispositivi. Cliccate su Assignment per assegnarlo. Io ho selezionato il security group di Azure AD dove si trova l’utente collegato al mio dispositivo.

Figura 14: Assegnazione del device configuration profile ad un security group di Azure AD

Verifica dell’avvenuta applicazione del nuovo device configuration profile

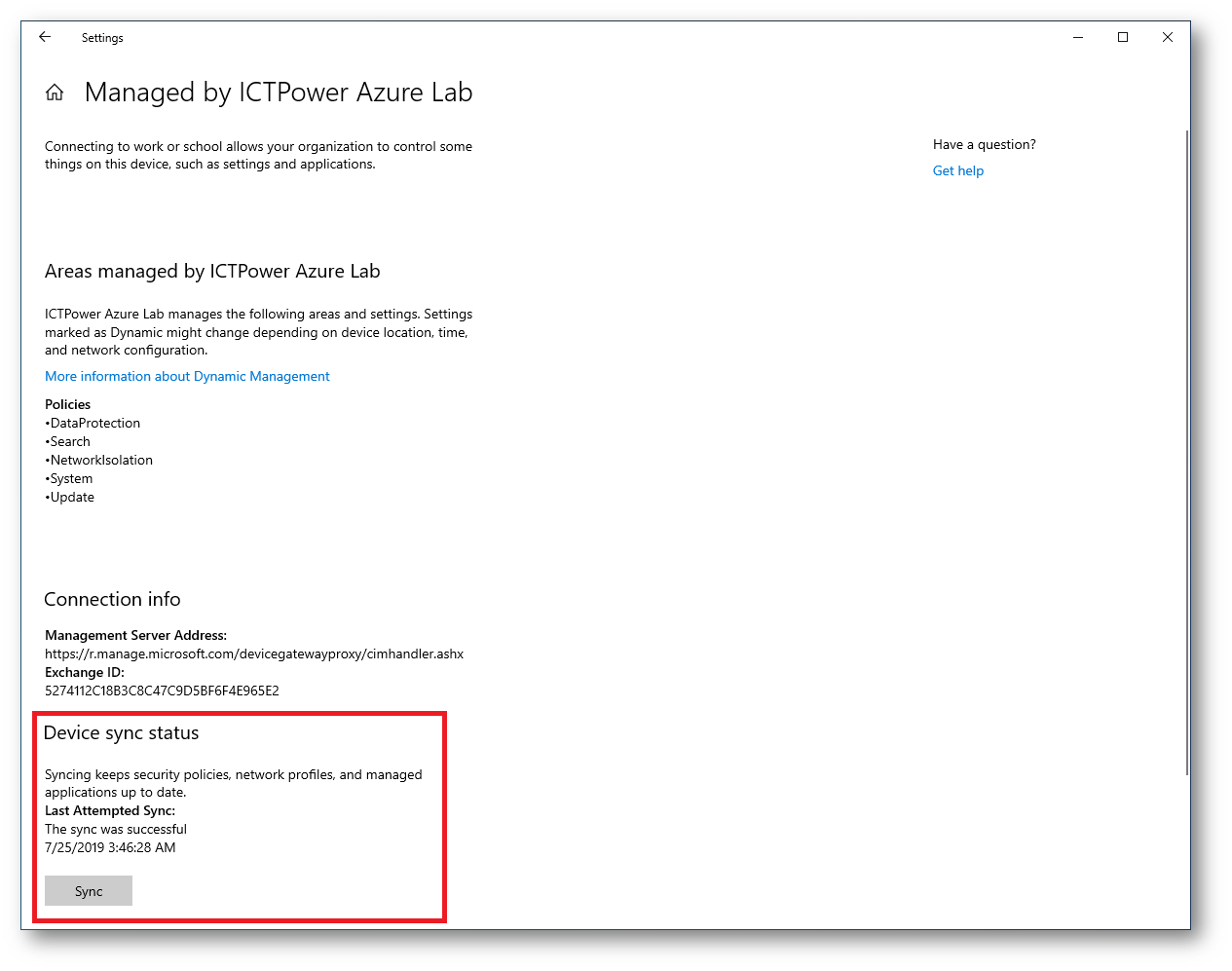

Per verificare che il nuovo device configuration profile sia stato assegnato, collegatevi alla macchina gestita e dall’app Settings andate in Accounts > Access work or school. Cliccando sulla voce Connected to <Azienda> MDM cliccate su Info e successivamente su Sync per forzare la sincronizzazione delle policy. Assicuratevi che la sincronizzazione sia andata a buon fine.

Figura 15: Sincronizzazione completata con successo

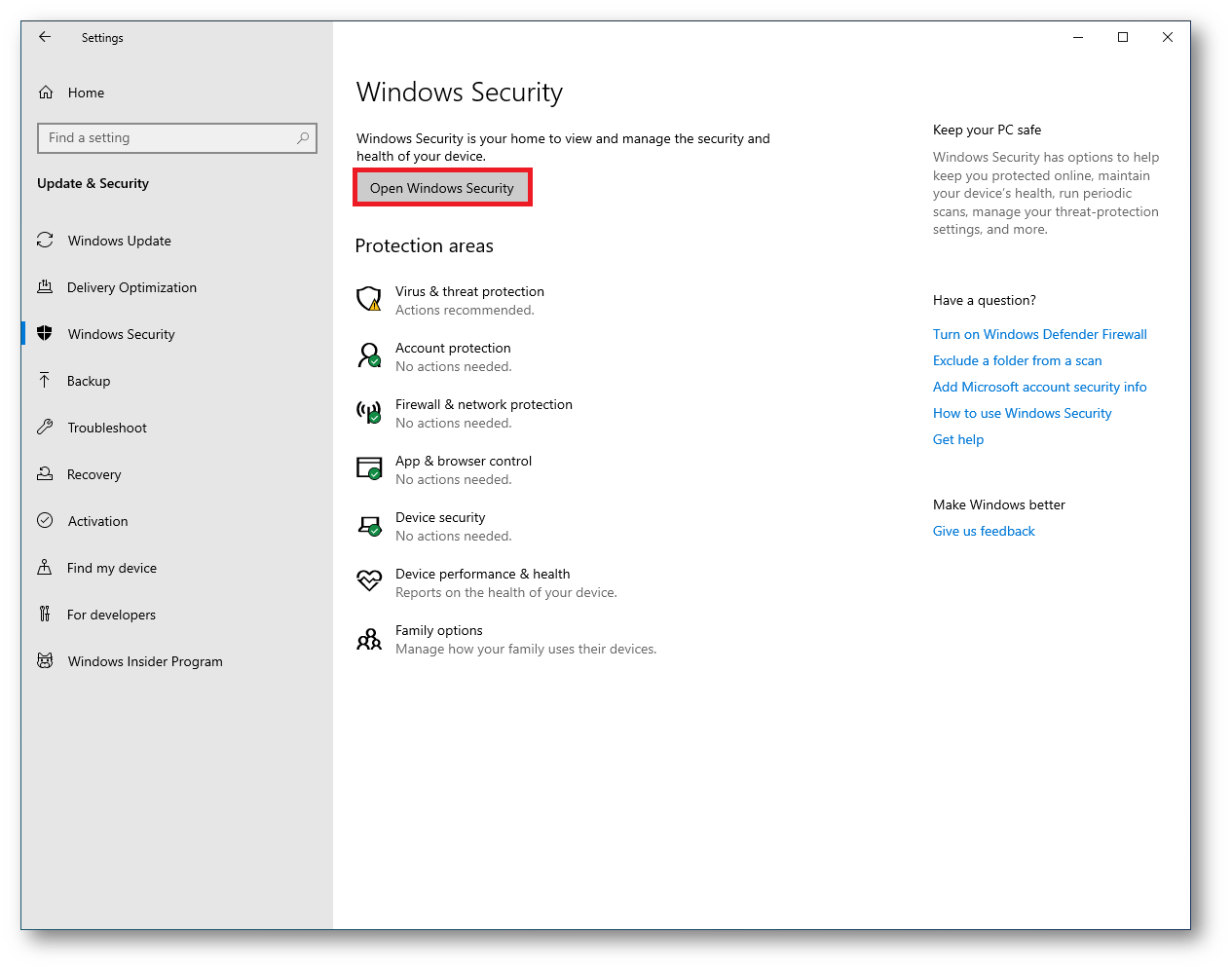

Sempre dall’app Settings, andate in Update & Security > Windows Security and cliccate Open Windows Security.

Figura 16: Apertura dell’app Windows Security

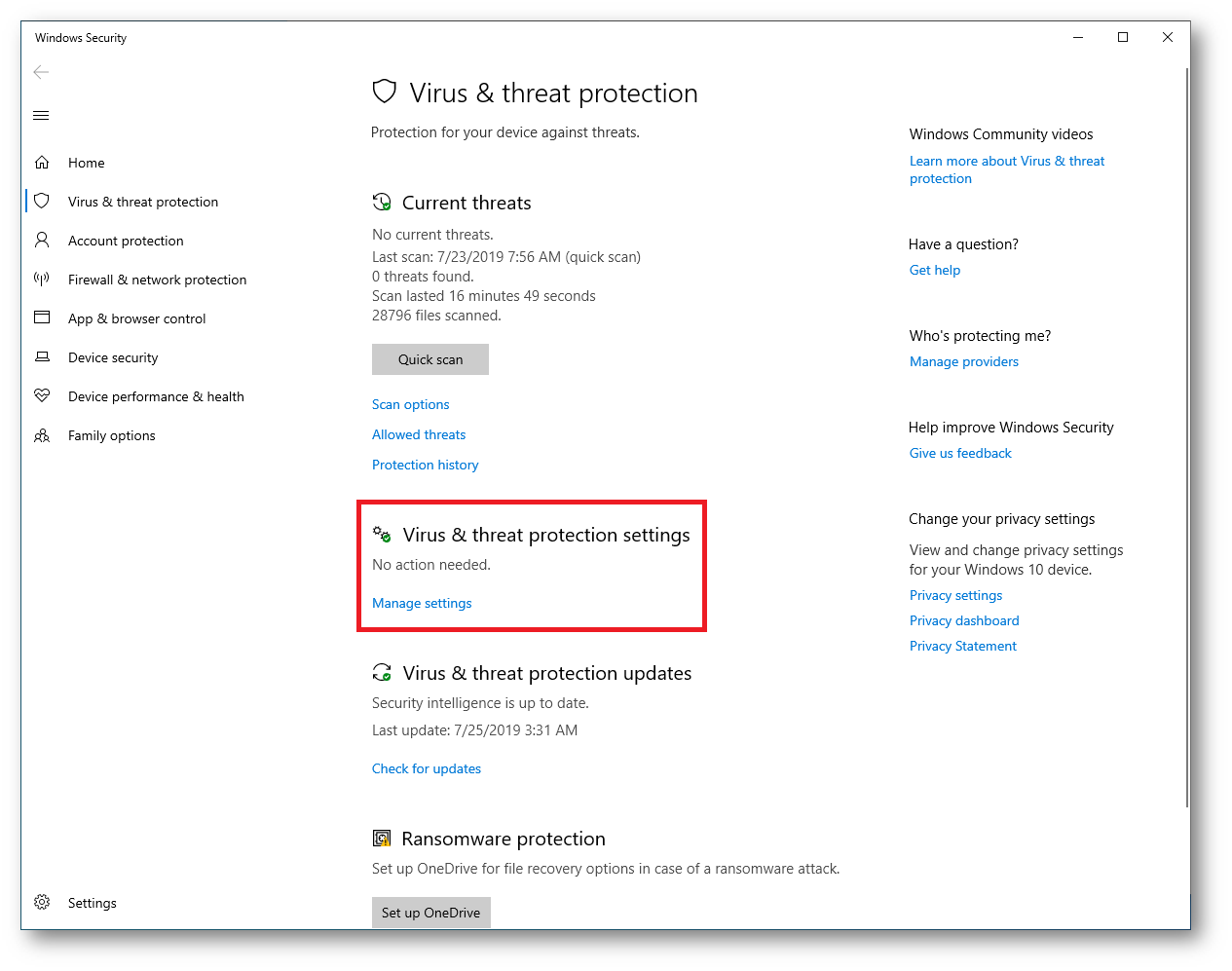

Dall’app Windows Security, navigate fino a Virus & threat protection settings e cliccate sul link Manage settings

Figura 17: Verifica delle configurazioni di Virus & threat protection

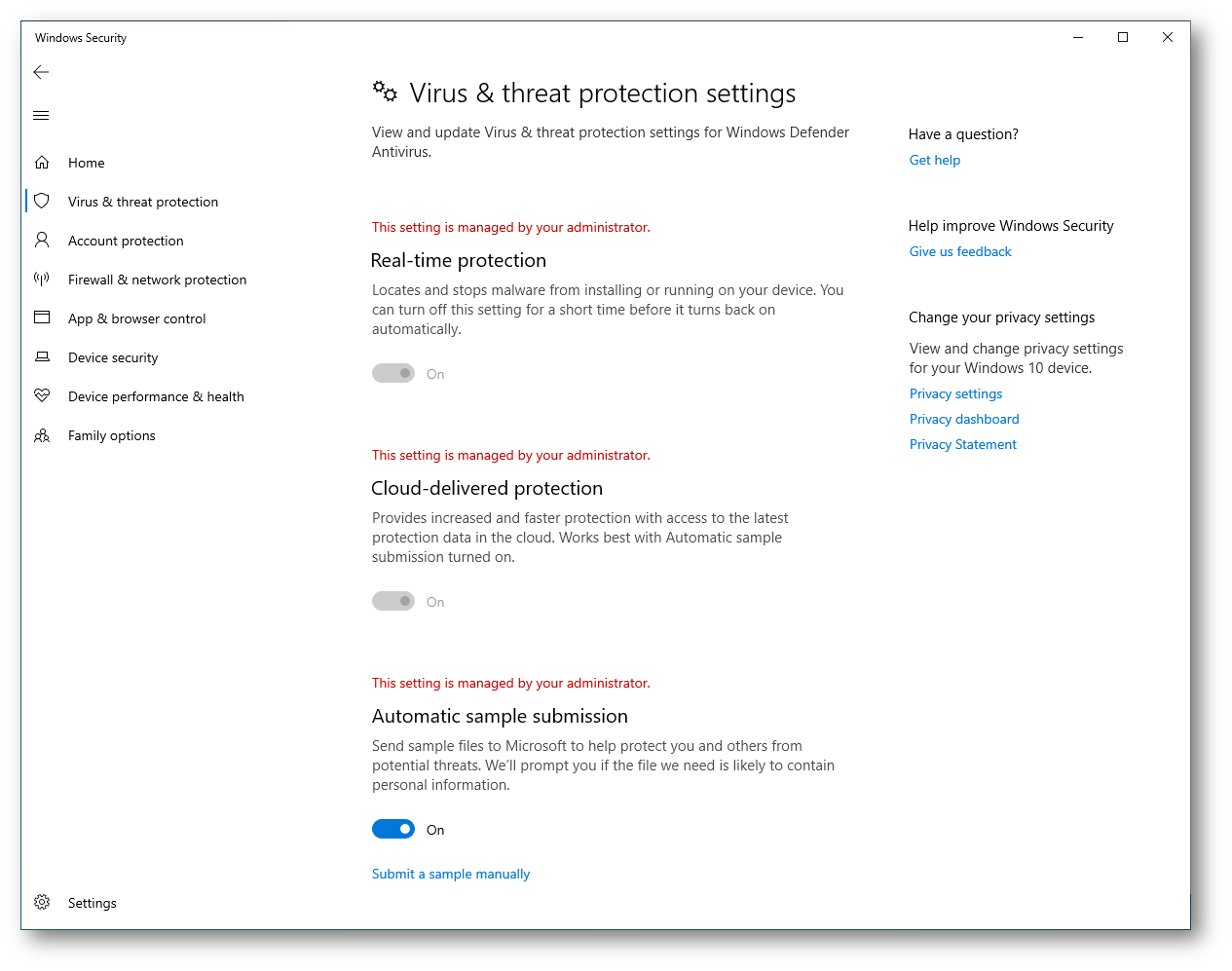

Confermate che le configurazioni relative alla Real-time protection siano su ON e che siano in grigio (non modificabili), in quanto sono state imposte tramite una policy di Microsoft Intune.

Figura 18: Le configurazioni relative alla Real-time protection di windows 10 sono state impostate tramite policy di Microsoft Intune

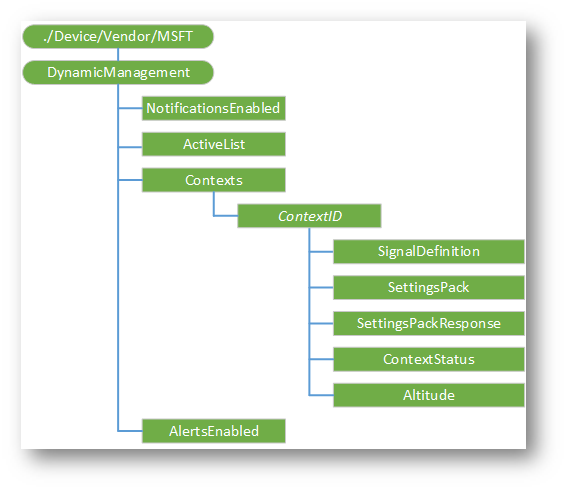

Dynamic Management in Windows 10

Windows 10 permette di gestire i dispositivi in maniera differente in base alla posizione, alla rete a cui sono connessi oppure in base all’orario. A partire da Windows 10, versione 1703 è possibile, ad esempio, fare in modo che i dispositivi gestiti da Microsoft Intune abbiano la webcam disabilitata quando si trovano nella rete aziendale , possano avere la rete cellullare disabilitata quando si trovano fuori dalla nazione per evitare d’incorrere in roaming costoso oppure la rete wireless può essere disabilitata quando il dispositivo non si trova all’interno dell’azienda. Una volta configurati, queste configurazioni verranno forzate anche se il dispositivo non è in grado di raggiungere il server di gestione.

Figura 19: Principio di funzionamento del Dynamic Management

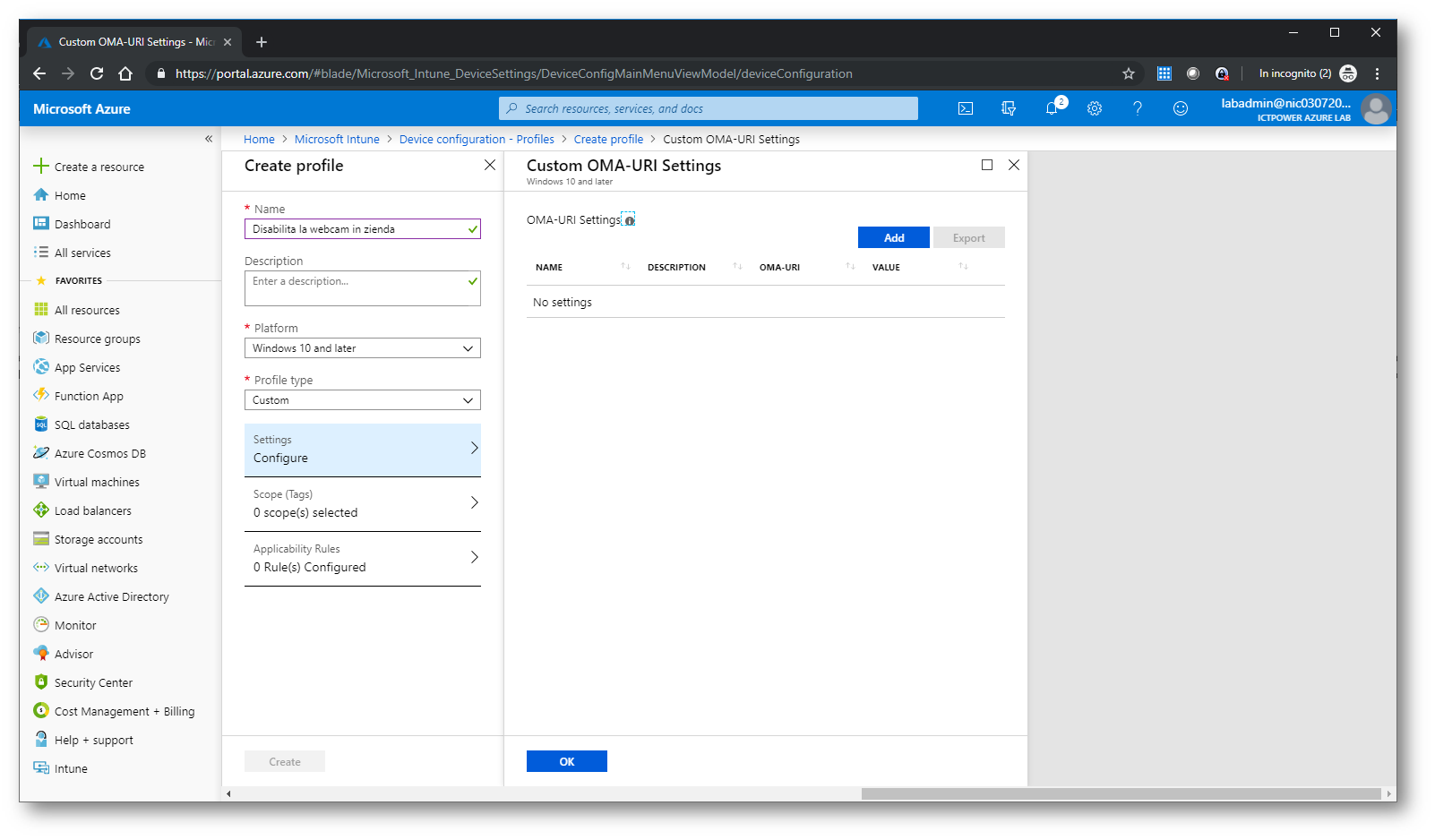

Dal portale di Azure andate in Microsoft Intune e scegliete Device configuration > Profiles > +Create profile per creare un nuovo device configuration profile. Nel mio caso come piattaforma da gestire ho scelto Windows 10 and later e come profile type ho scelto Custom. Cliccando su Settings ho aggiunto una nuova configurazione OMA-URI (Open Mobile Alliance Uniform Resource Identifier).

Figura 20: Creazione di nuovo device configuration profile per Windows 10

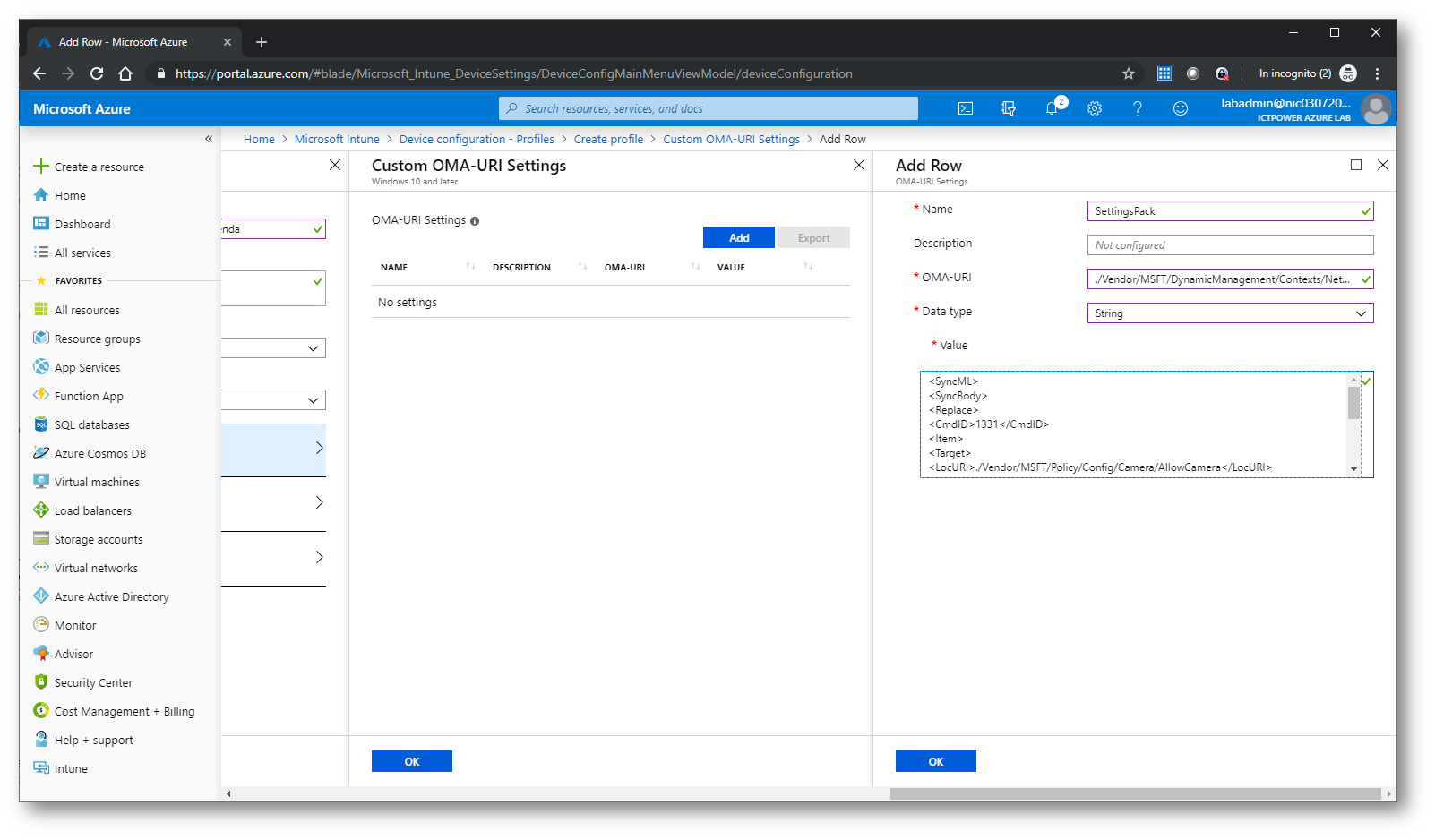

Voglio fare in modo che la webcam sia disabilitata quando il dispositivo Windows 10 si trovi all’interno della rete aziendale, ma torni ad essere abilitata quando invece il dispositivo si trova in un’altra rete. La prima configurazione OMA-URI che ho creato disabilita la webcam. Inserite il valore ./Vendor/MSFT/DynamicManagement/Contexts/NetworkBased/SettingsPack (il valore è case-sensitive e ha un punto all’inizio) nel campo OMA-URI, scegliete String come Data type e incollate il seguente valore:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

<SyncML> <SyncBody> <Replace> <CmdID>1331</CmdID> <Item> <Target> <LocURI>./Vendor/MSFT/Policy/Config/Camera/AllowCamera</LocURI> </Target> <Meta> <Format xmlns="syncml:metinf">int</Format> </Meta> <Data>0</Data> </Item> </Replace> <Final/> </SyncBody> </SyncML> |

Figura 21: Configurazione per gestire la webcam

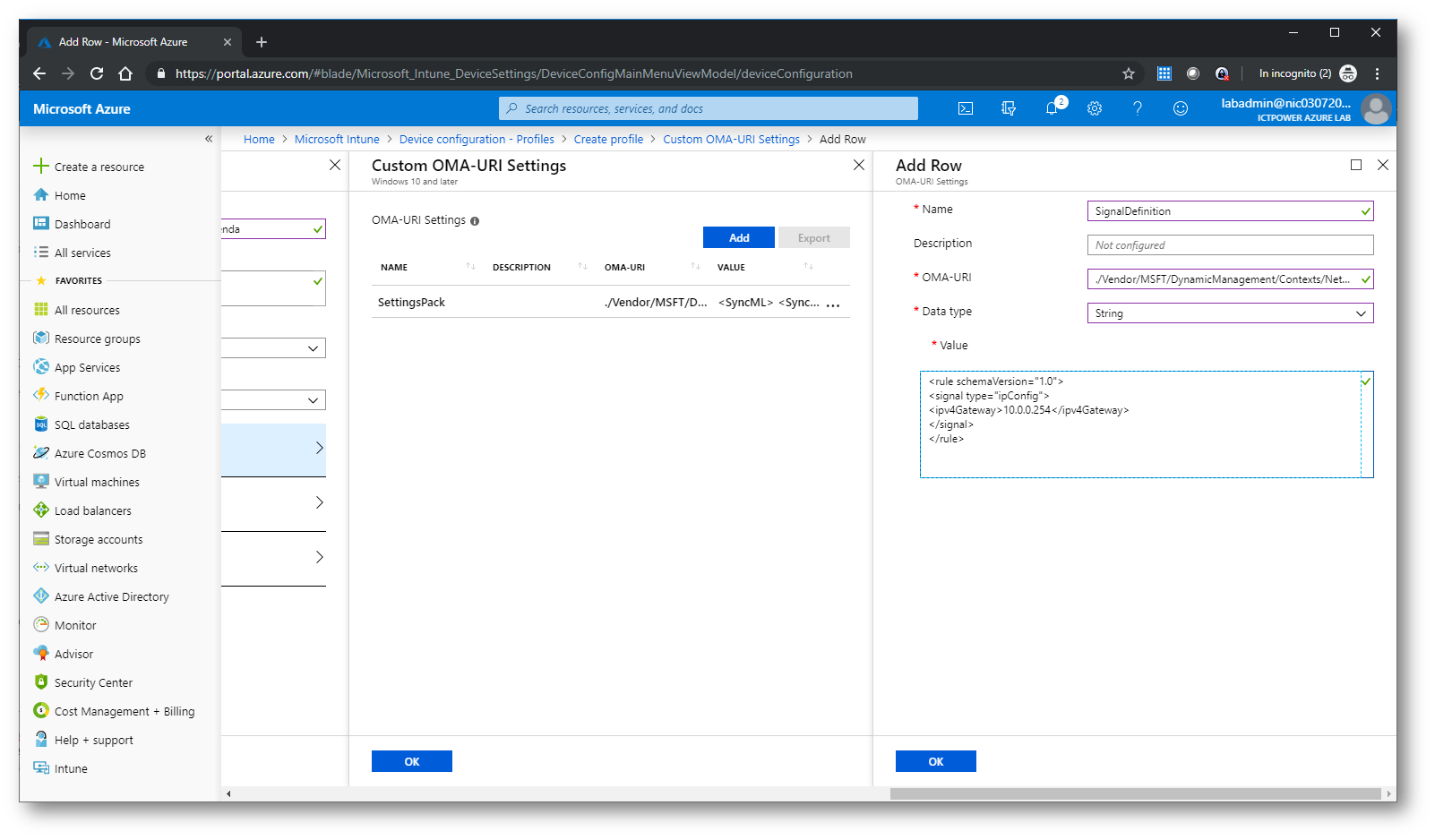

Aggiungete un nuovo Custom OMA-URI Setting e nel campo OMA-URI inserite ./Vendor/MSFT/DynamicManagement/Contexts/NetworkBased/SignalDefinition (il valore è case-sensitive e ha un punto all’inizio). In Data type scegliete String e incollate il valore riportato sotto:

|

1 2 3 4 5 6 |

<rule schemaVersion="1.0"> <signal type="ipConfig"> <ipv4Gateway>10.0.0.254</ipv4Gateway> </signal> </rule> |

Con questa regola abbiamo definito quale sarà la rete aziendale, indicando di fatto che se il dispositivo Windows 10 è configurato per avere l’indirizzo IP del gateway 10.0.0.254, allora si troverà nella rete aziendale. Modificate ovviamente il parametro in base alle vostre necessità.

Figura 22: Creazione della regola per identificare la rete aziendale

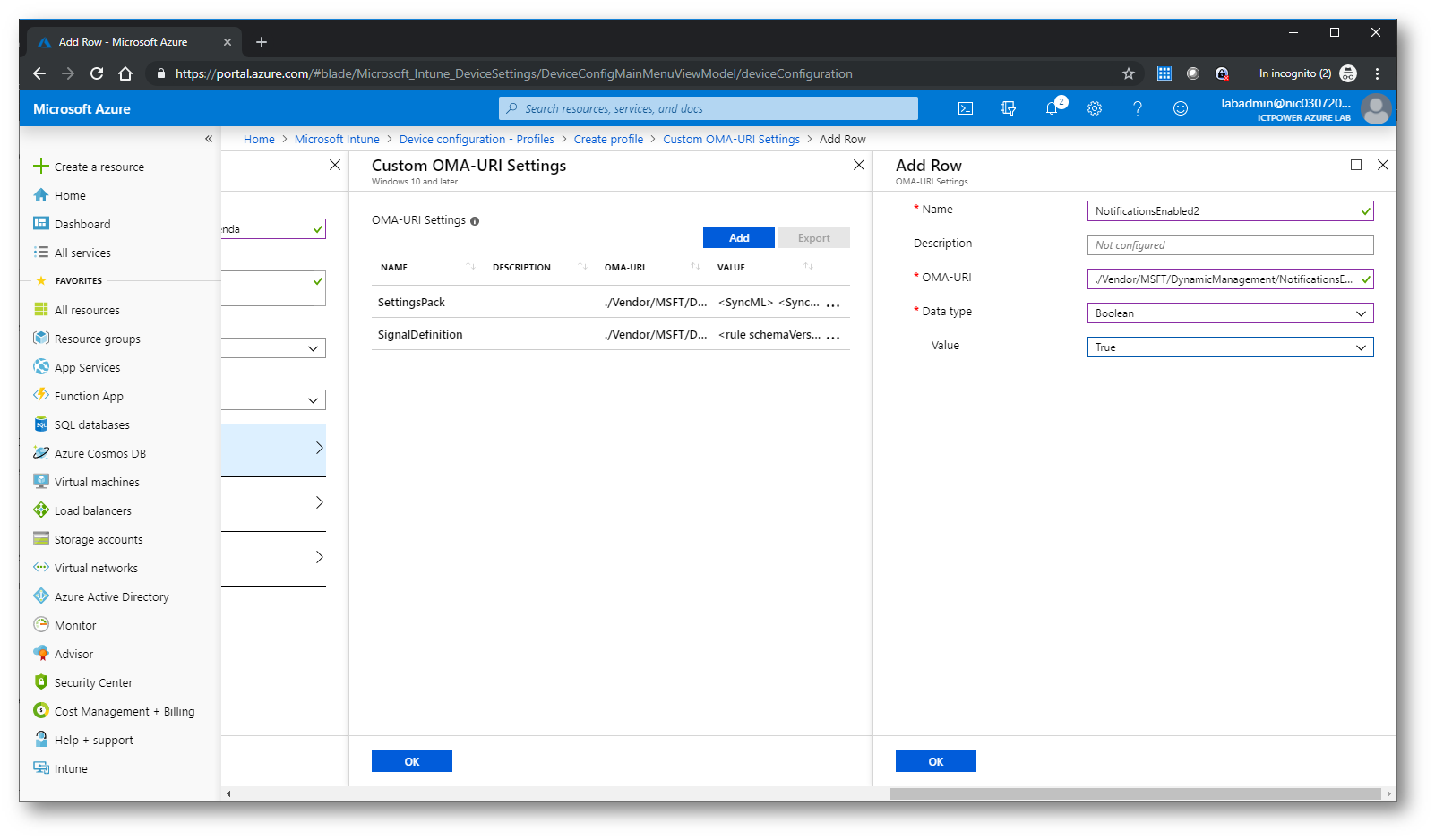

L’ultima regola da aggiungere serve ad abilitare le notifiche. Aggiungete un nuovo Custom OMA-URI Setting e nel campo OMA-URI inserite ./Vendor/MSFT/DynamicManagement/NotificationsEnabled (il valore è case-sensitive e ha un punto all’inizio). Nel campo Data type scegliete Boolean e in Value selezionate True.

Figura 23: Creazione dela regola per abilitare le notiifche

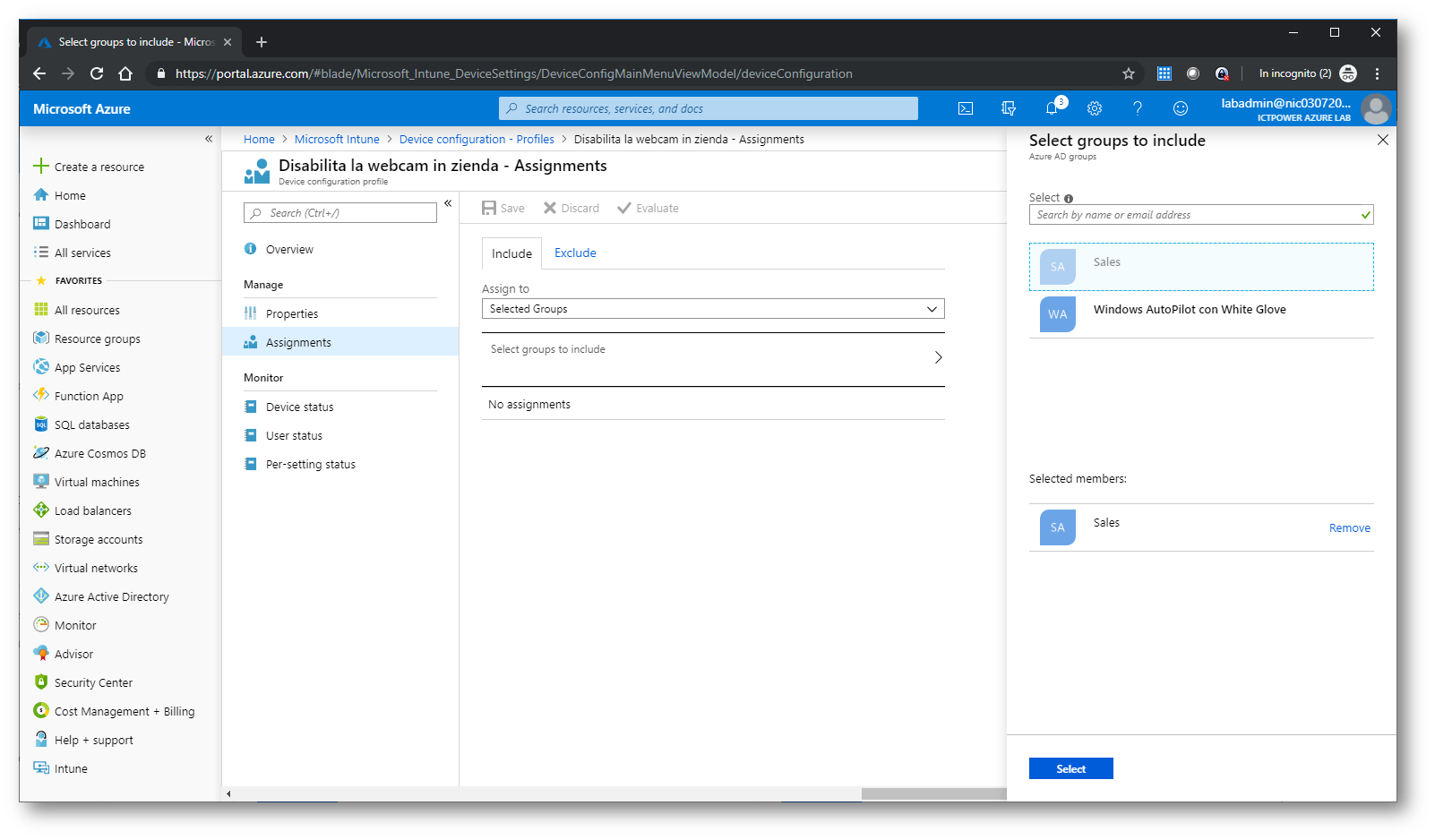

Cliccate due volte su OK e poi su Create per confermare la creazione del nuovo device configuration profile. Dopo aver creato il profilo è necessario assegnarlo agli utenti e ai dispositivi. Cliccate su Assignment per assegnarlo. Io ho selezionato il security group di Azure AD dove si trova l’utente collegato al mio dispositivo.

Figura 24: Assegnazione del nuovo device configuration profile ad un gruppo di Azure AD

Verifica dell’avvenuta applicazione del nuovo device configuration profile

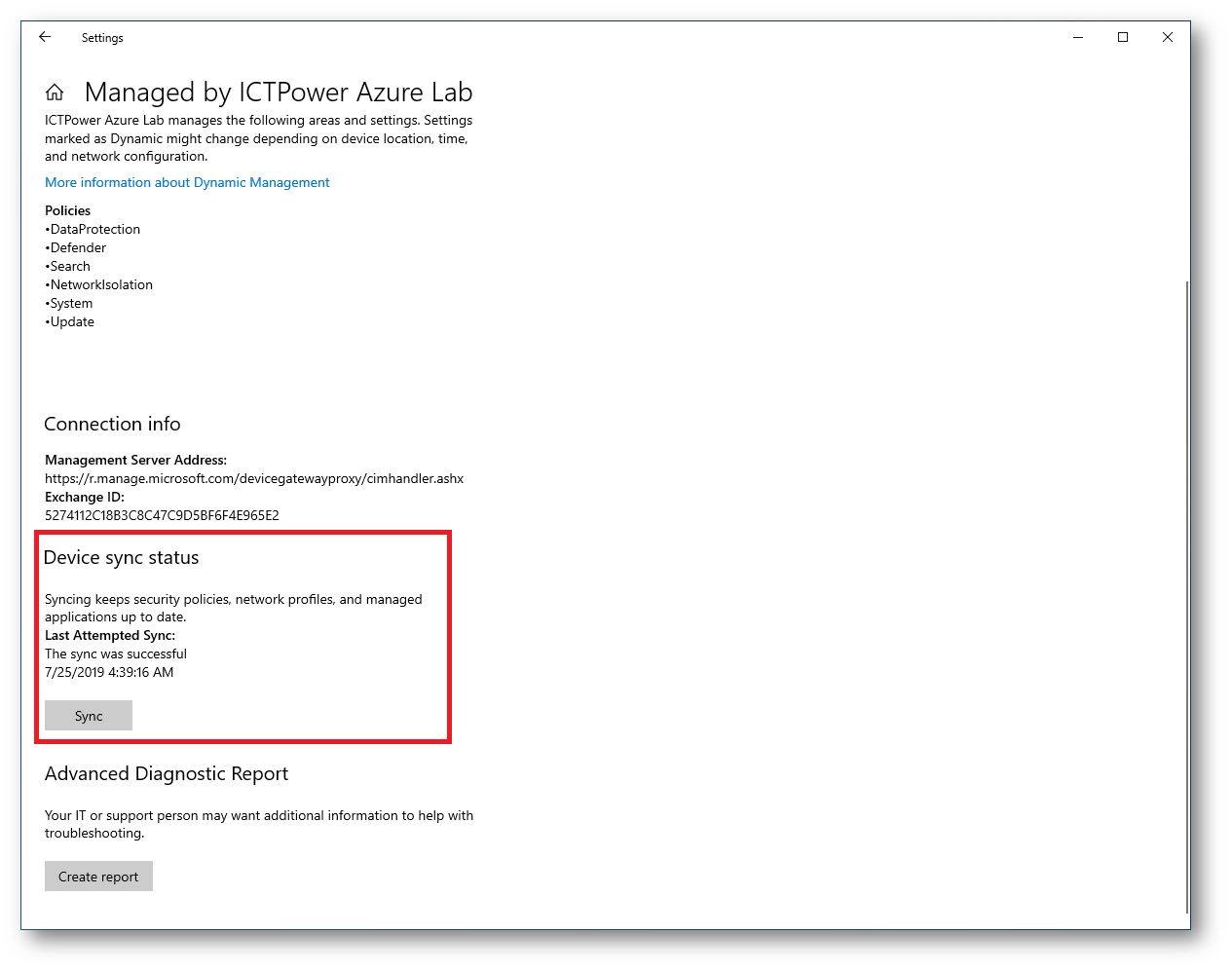

Per verificare che il nuovo device configuration profile sia stato assegnato, collegatevi alla macchina Windows 10 e dall’app Settings andate in Accounts > Access work or school. Cliccando sulla voce Connected to <Azienda> MDM cliccate su Info e successivamente su Sync per forzare la sincronizzazione delle policy. Assicuratevi che la sincronizzazione sia andata a buon fine.

Figura 25: Sincronizzazione completata con successo

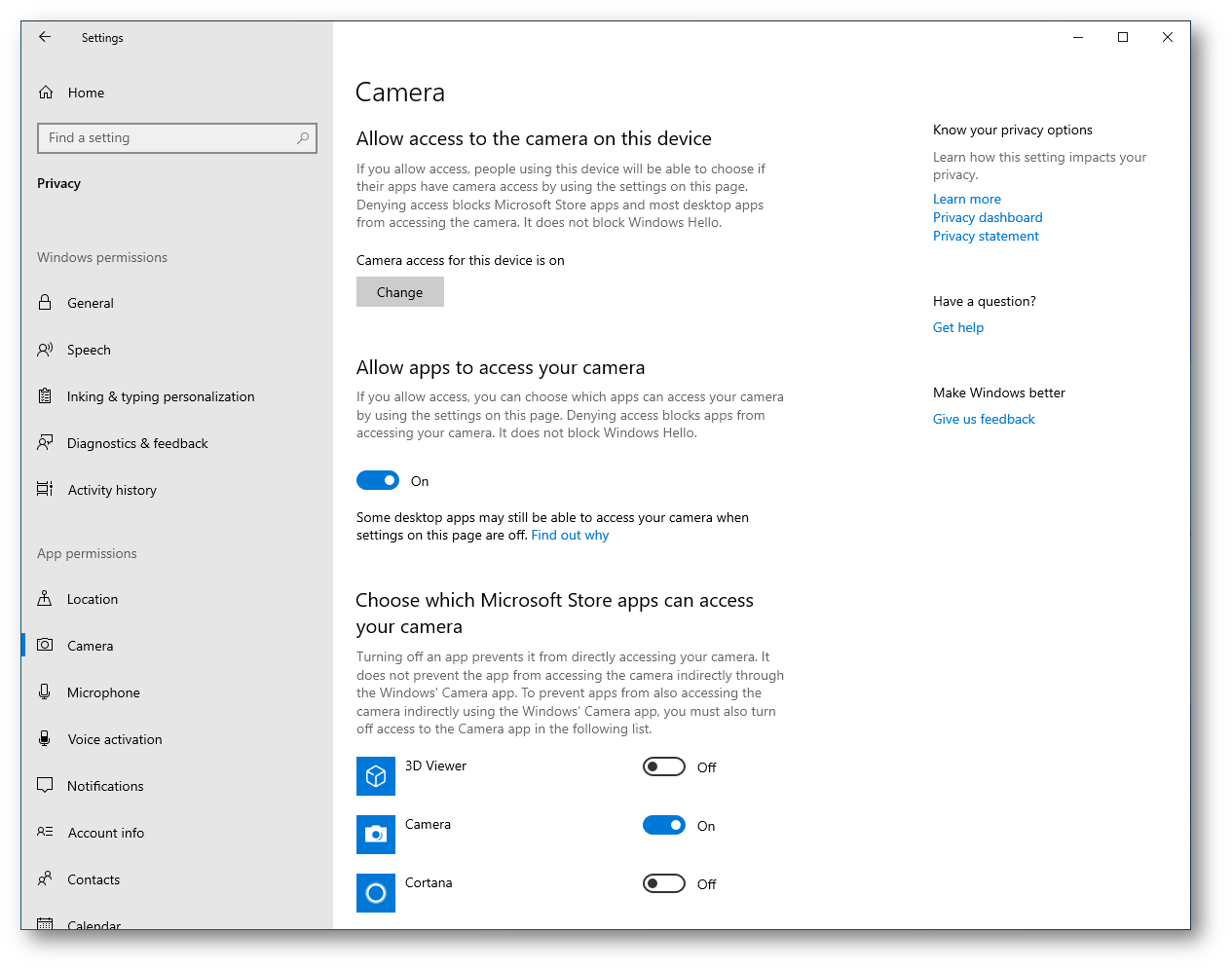

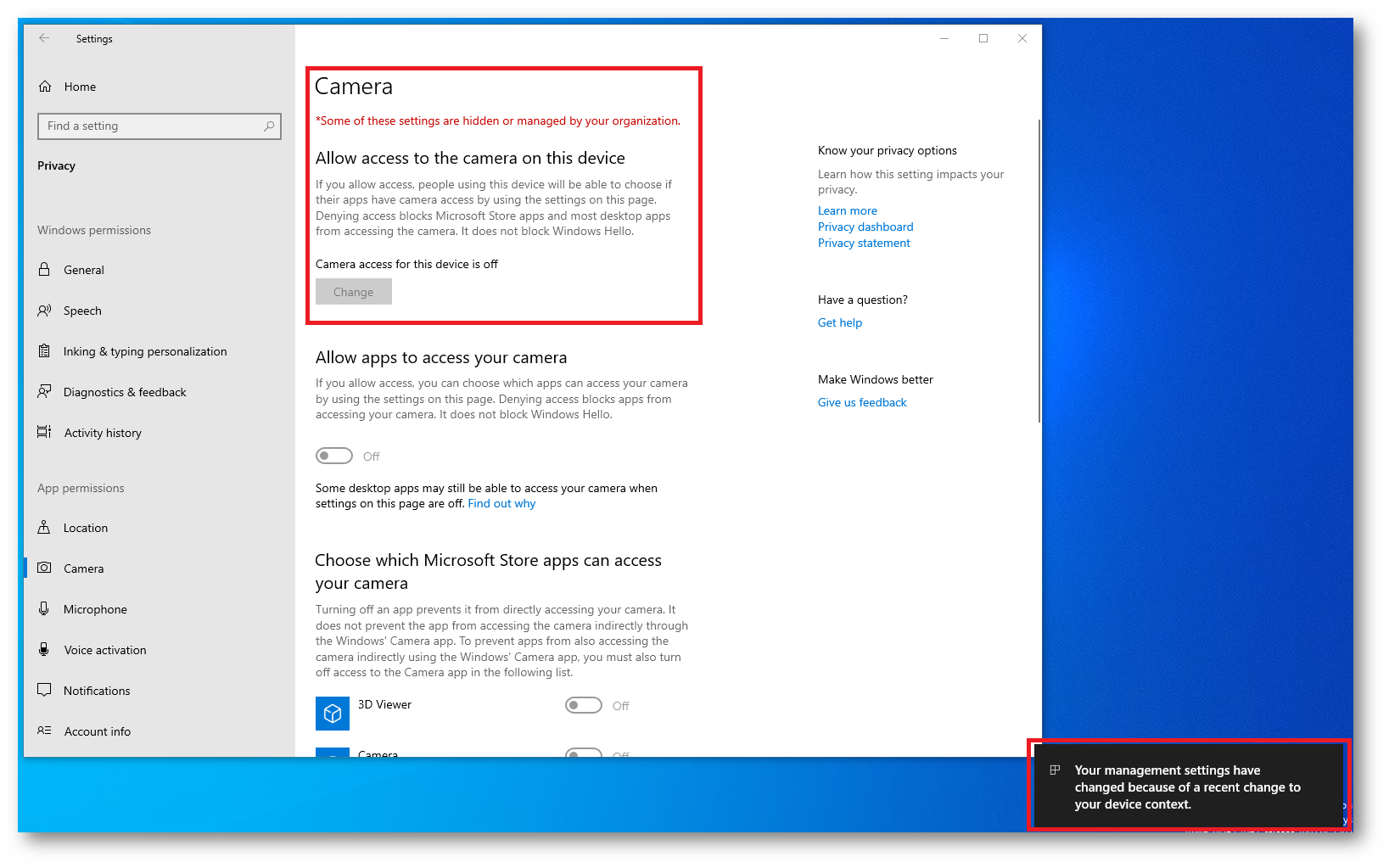

Nell’app Setttings navigate in Privacy > Camera. Modificando le congiurazioni di rete, noterete che la camera verrà automaticamente abilitate o disabilitata a seconda che si trovi o meno in quella che avete individuato come la rete aziendale.

Figura 26: All’esterno della rete aziendale la webcam è abilitata

Figura 27: All’interno della rete aziendale la webcam è disabilitata e una notifica appare quando avviene il cambio di rete

Conclusioni

Microsoft Intune permette di gestire impostazioni e funzionalità che è possibile abilitare o disabilitare nei diversi dispositivi aziendali. Queste impostazioni e funzionalità vengono aggiunte ai “profili di configurazione” (device configuration profiles). È possibile creare i profili per diversi dispositivi e diverse piattaforme, tra cui iOS, Android e Windows.