Consentire solo dispositivi USB autorizzati (pendrive e non solo) tramite GPO e Microsoft Intune

La sicurezza dei dati aziendali è una priorità essenziale. Una delle principali minacce deriva dall’utilizzo incontrollato di dispositivi di archiviazione USB, che possono causare perdite accidentali o intenzionali di informazioni sensibili.

In questa guida illustrerò come configurare una policy di sicurezza che consenta esclusivamente l’uso di pendrive USB autorizzati (ma non solo), utilizzando sia Group Policy Object (GPO) in ambiente Active Directory, sia Microsoft Intune per ambienti cloud-managed.

Ottenere VID e PID dei dispositivi autorizzati

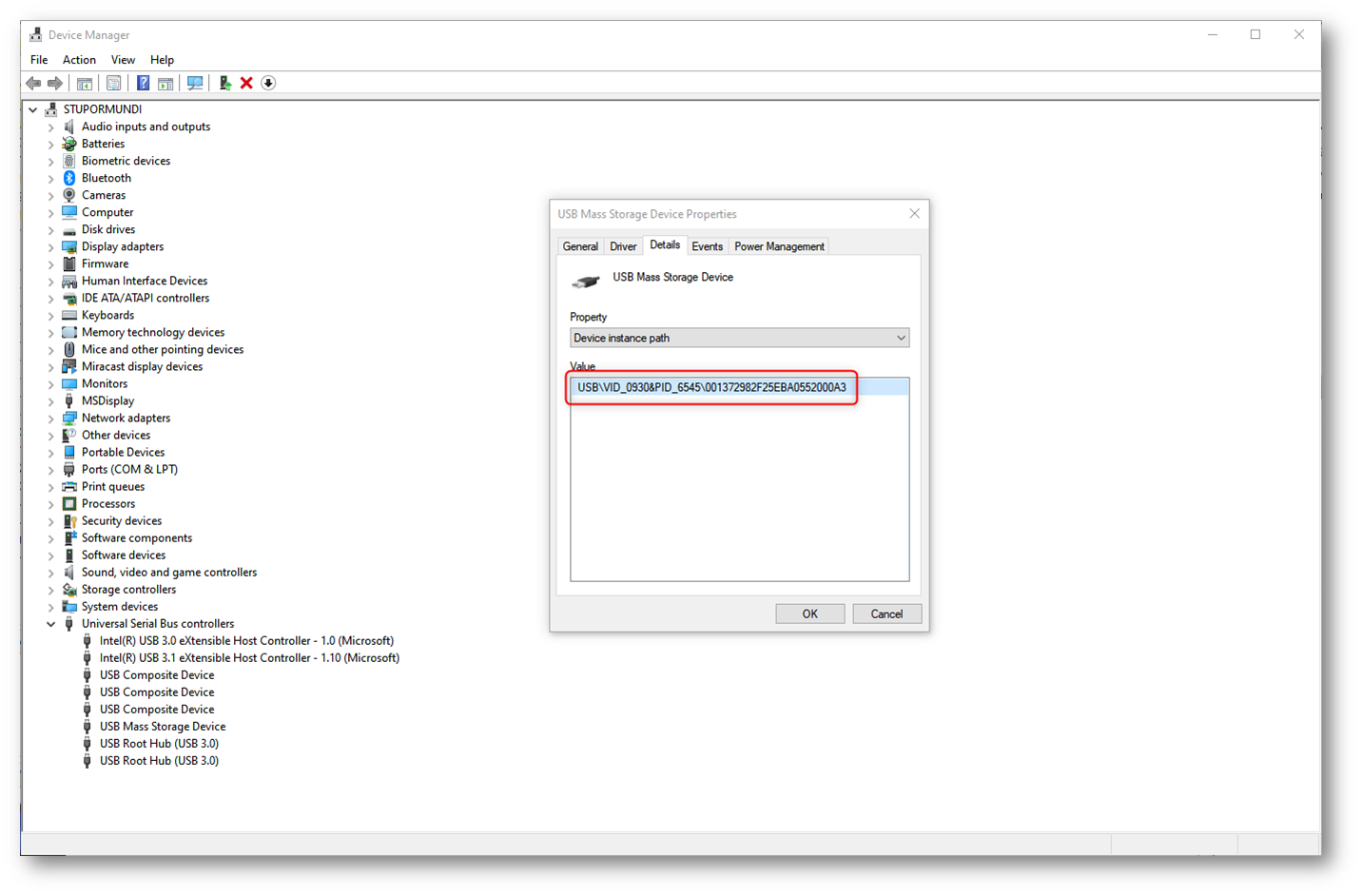

Per ottenere il Vendor ID (VID) e il Product ID (PID) di un dispositivo USB, si inserisce il dispositivo USB nel computer e si avvia Device Manager (comando devmgmt.msc). Dopodiché si accede alla sezione Universal Serial Bus controllers, si individua il dispositivo desiderato (ad esempio USB Mass Storage Device), si fa clic con il tasto destro su di esso e si seleziona Properties. Nella finestra delle proprietà, si va sulla scheda Details e si sceglie Device Instance Path dal menu a tendina. Verrà mostrata una stringa simile a USB\\VID_1234&PID_ABCD\\SerialNumber, dalla quale è possibile identificare il Vendor ID e il Product ID, evidenziati nella forma VID_1234 e PID_ABCD.

Nel mio caso il dispositivo è un pendrive e ha Device Instance Path USB\VID_0930&PID_6545\001372982F25EBA0552000A3.

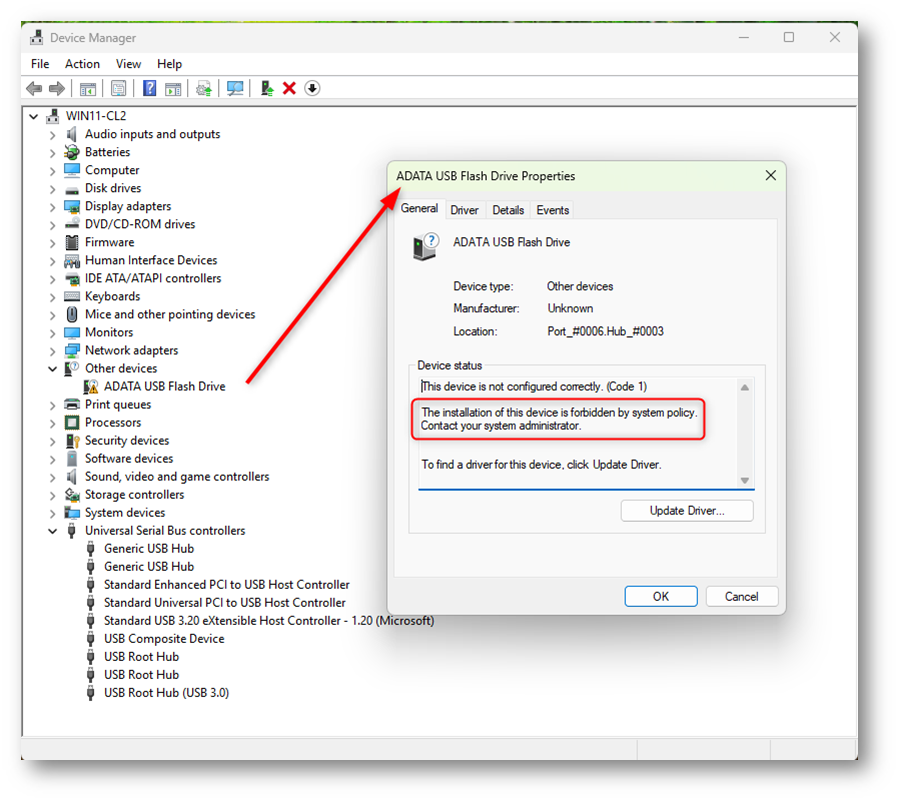

Figura 1: Device instance path della chiavetta USB

Creare la GPO per permettere solo alcuni dispositivi USB

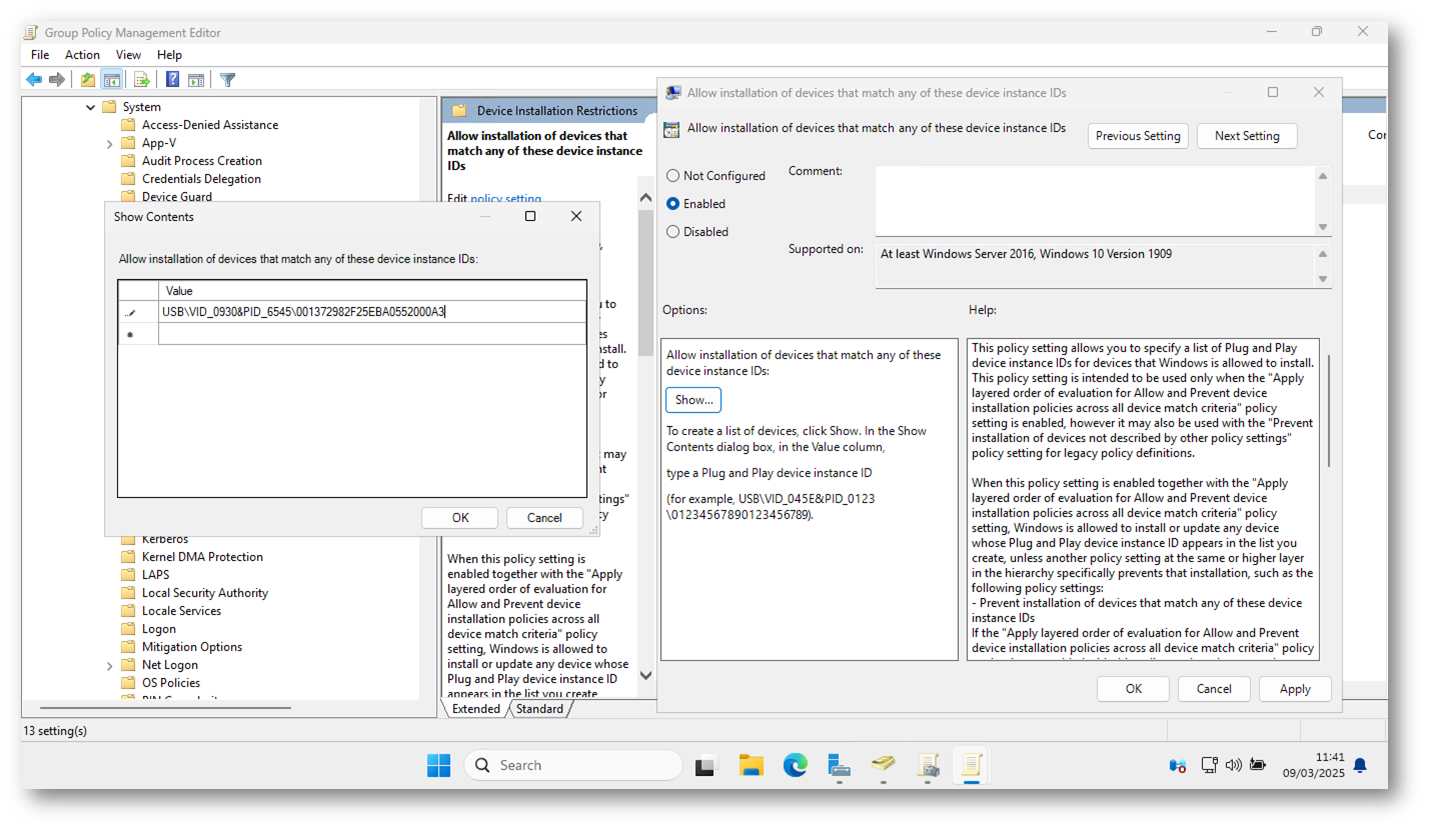

Aprite il Group Policy Management Editor (gpedit.msc per le GPO locali o gpmc.msc se lavorate in un ambiente Active Directory), create o modificate una GPO già esistente e spostatevi in Computer Configuration → Policies → Administrative Templates → System → Device Installation → Device Installation Restrictions.

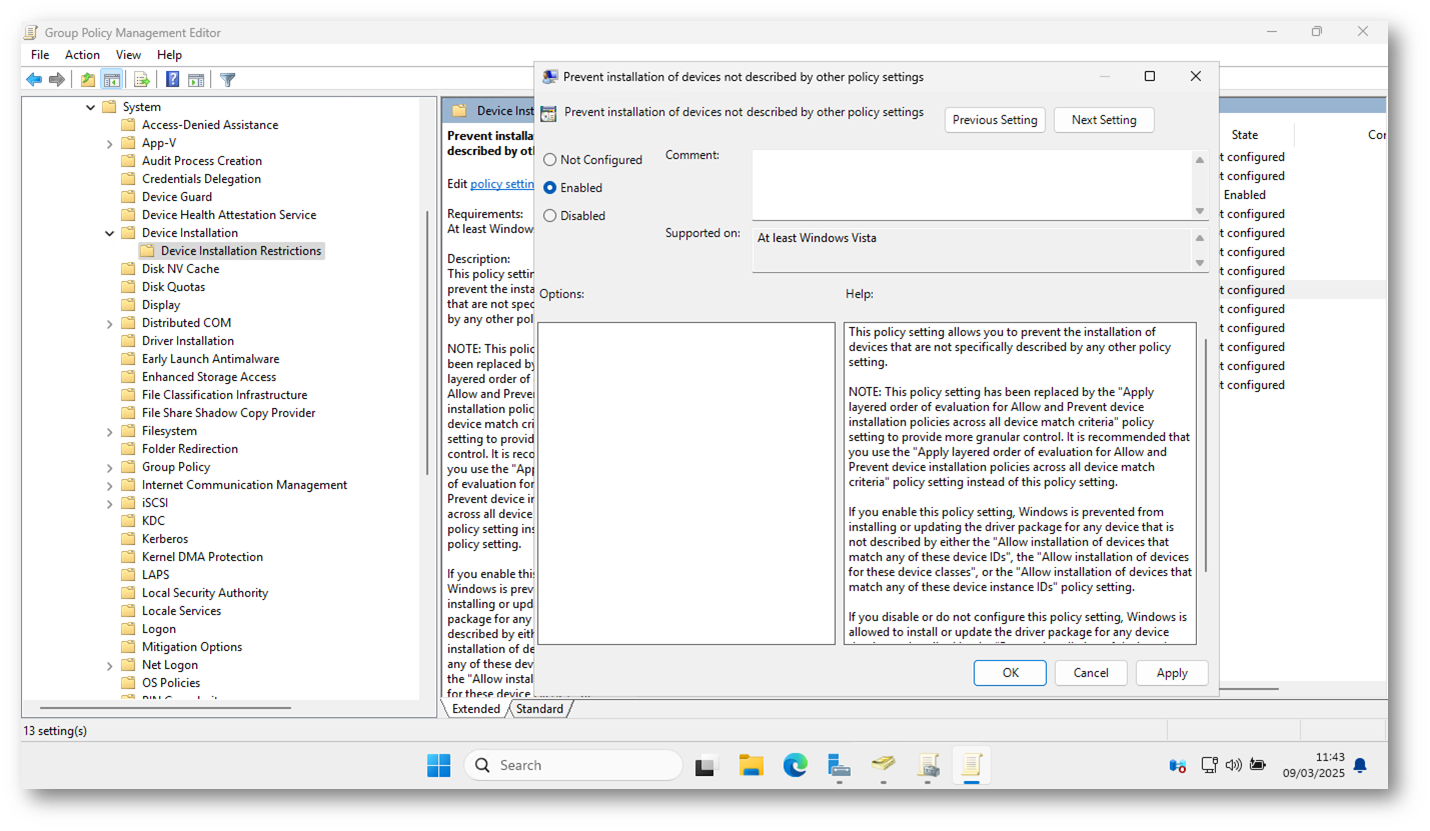

Abilitate l’opzione “Prevent installation of devices not described by other policy settings” per bloccare qualunque dispositivo USB non autorizzato. Abilitate poi “Allow installation of devices that match any of these device instance IDs” e, selezionando “Show…”, inserite i VID/PID dei dispositivi USB consentiti.

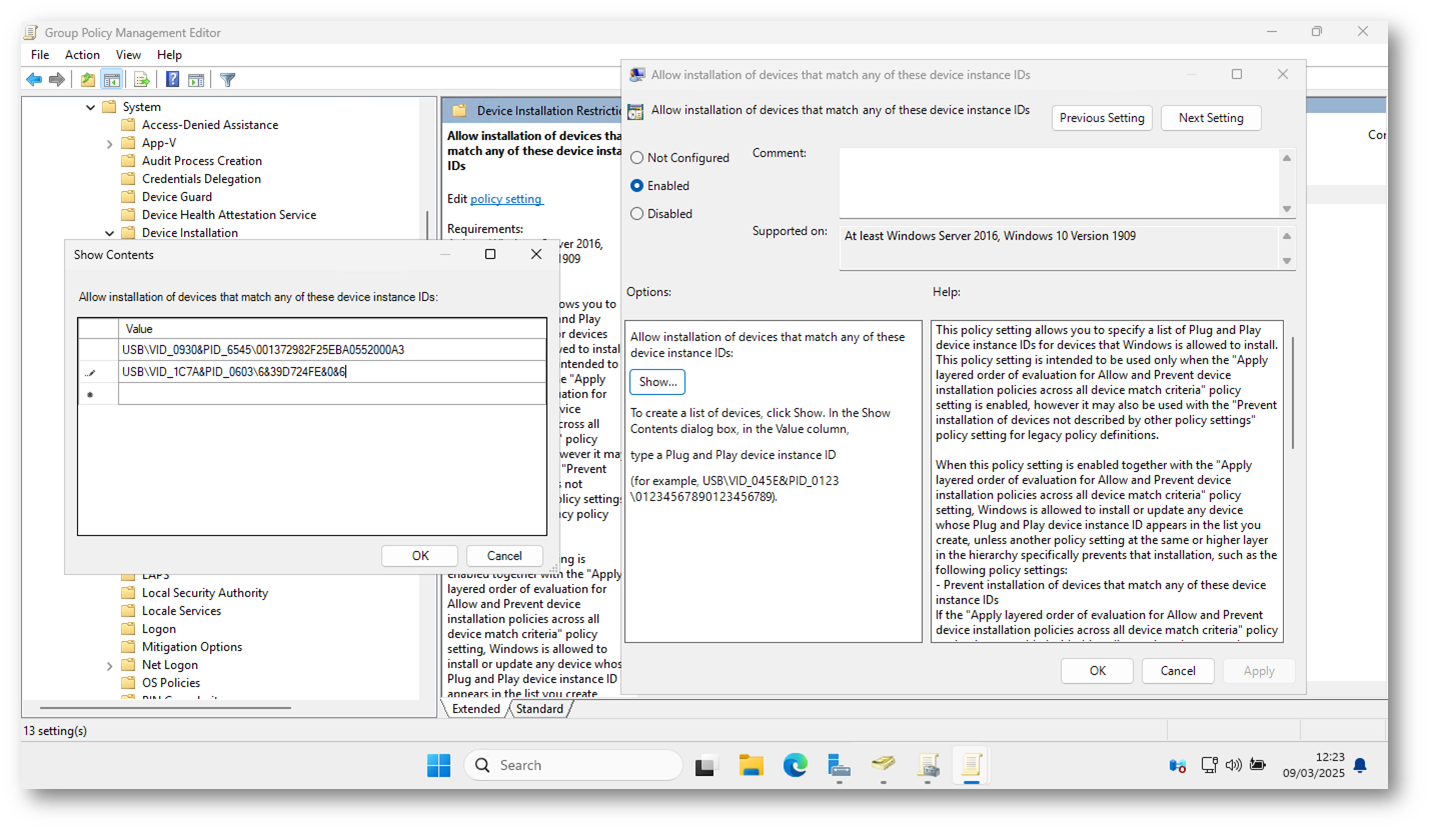

Nella figura sotto ho inserito il valore del pendrive USB che ho ricavato prima.

Figura 2: Configurazione della GPO per permettere l’utilizzo di dispositivi USB autorizzati indicando il loro VID

Figura 3: Configurazione della GPO per bloccare tutti i dispositivi non autorizzati

Attendete che ci sia il refresh della GPO ( o forzatelo con gpupdate) e da questo momento in poi potrete aggiungere solo dispositivi consentiti. Nella figura sotto viene mostrato cosa succede quando si inserisce un pendrive “non autorizzato”:

Figura 4: Il pendrive non autorizzato non viene “installato” da Windows

Ovviamente l’opzione “Prevent installation of devices not described by other policy settings” impedisce l’installazione di qualsia altro dispositivo USB (webcam, stampanti, lettori di impronte digitali, hard disk esterni, ecc…). Nel mio caso, non sono riuscito ad installare un lettore biometrico USB. Per ovviare a questo problema è sufficiente ottenere il Vendor ID e il Product ID del dispositivo ed aggiungerlo alla lista dei dispositivi consentiti, come mostrato nelle figure sotto.

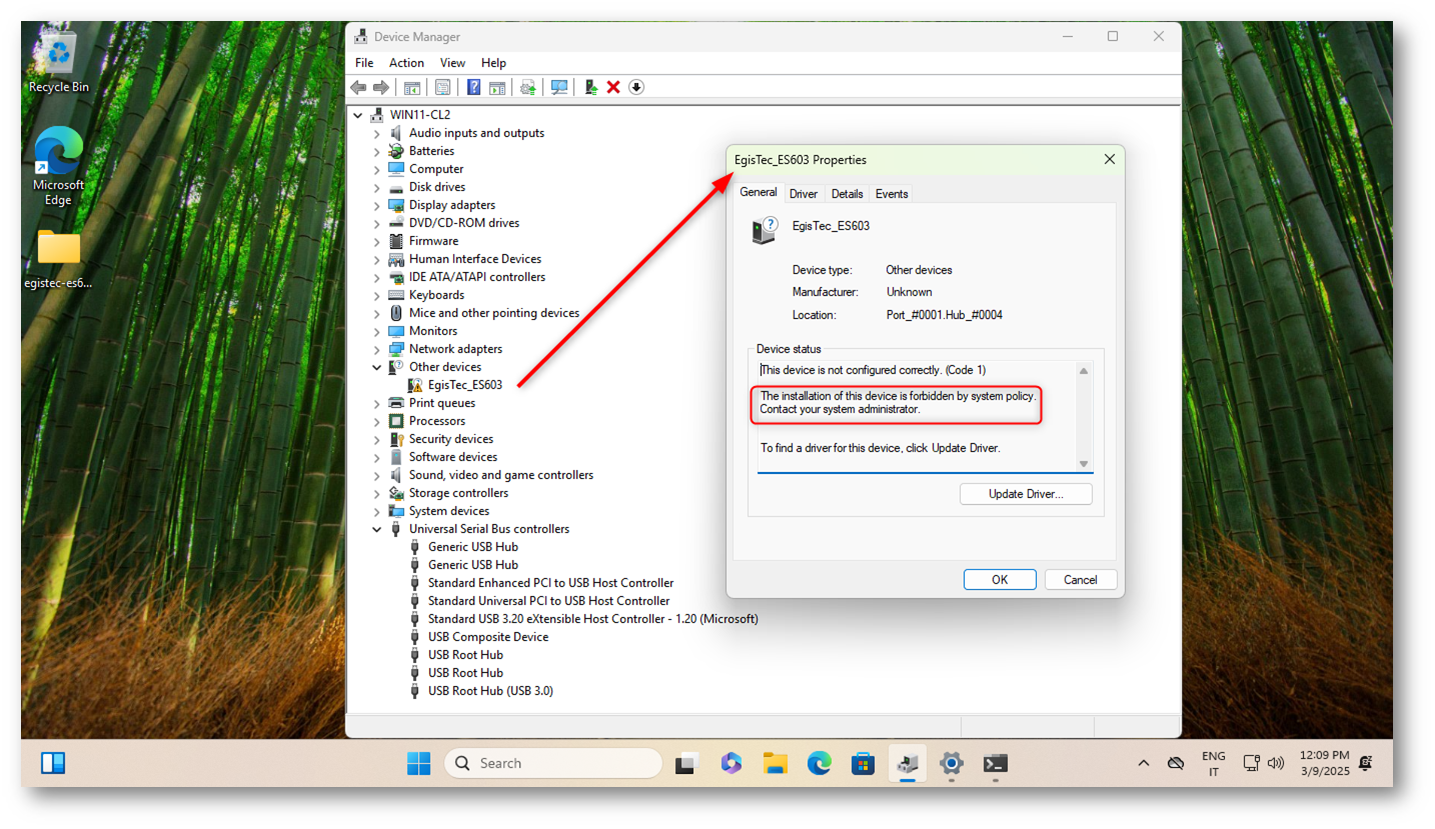

Figura 5: IL lettore biometrico USB non può essere installato perché c’è l’opzione “Prevent installation of devices not described by other policy settings” che blocca l’installazione

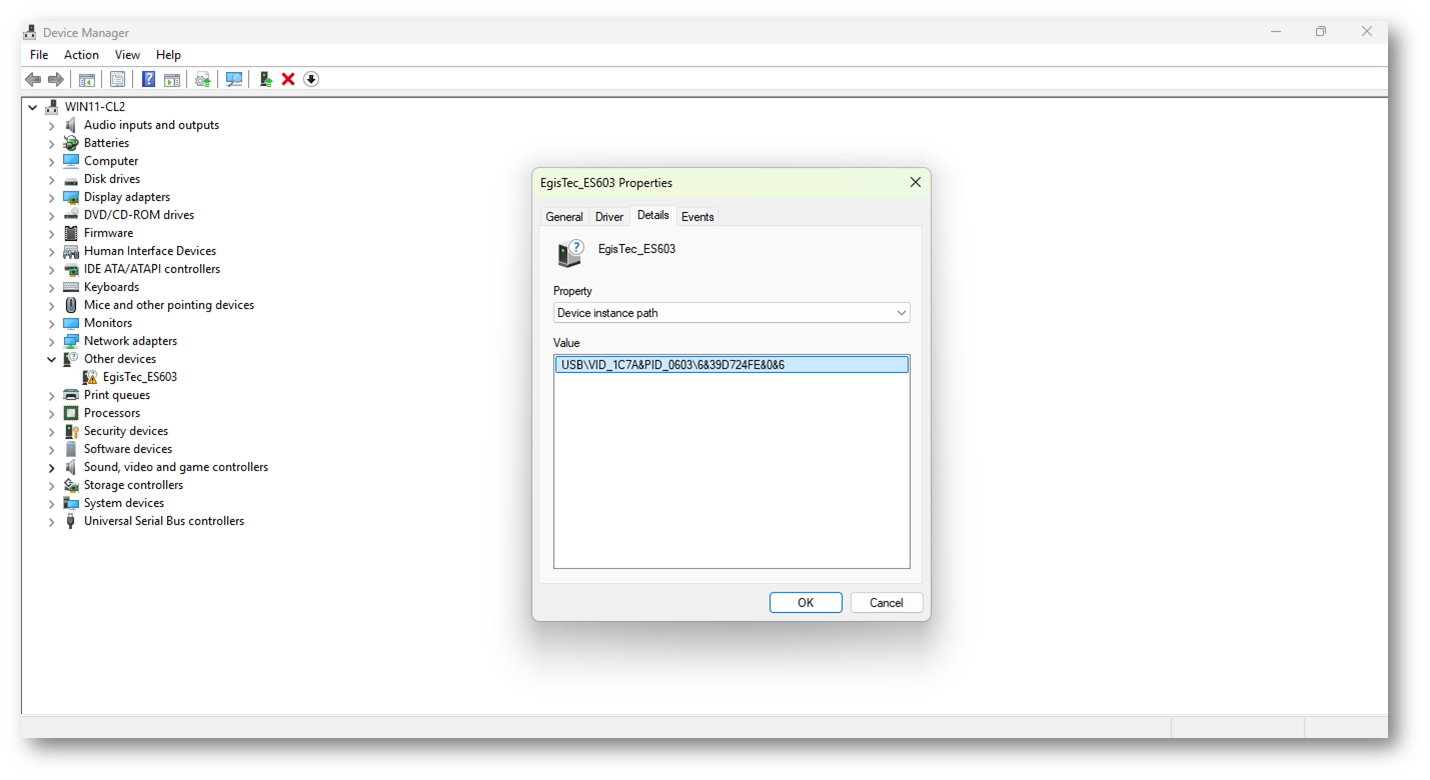

Mi sono quindi procurato il Device instance path del lettore biometrico USB, che nel mio caso è USB\VID_1C7A&PID_0603\6&39D724FE&0&6.

Figura 6: Device instance path del lettore biometrico USB

Ho aggiunto quindi il Device Instance ID alla lista dei dispositivi permessi, modificando la policy creata prima.

Figura 7: Aggiunta del Product ID del lettore biometrico alla lista dei dispositivi permessi

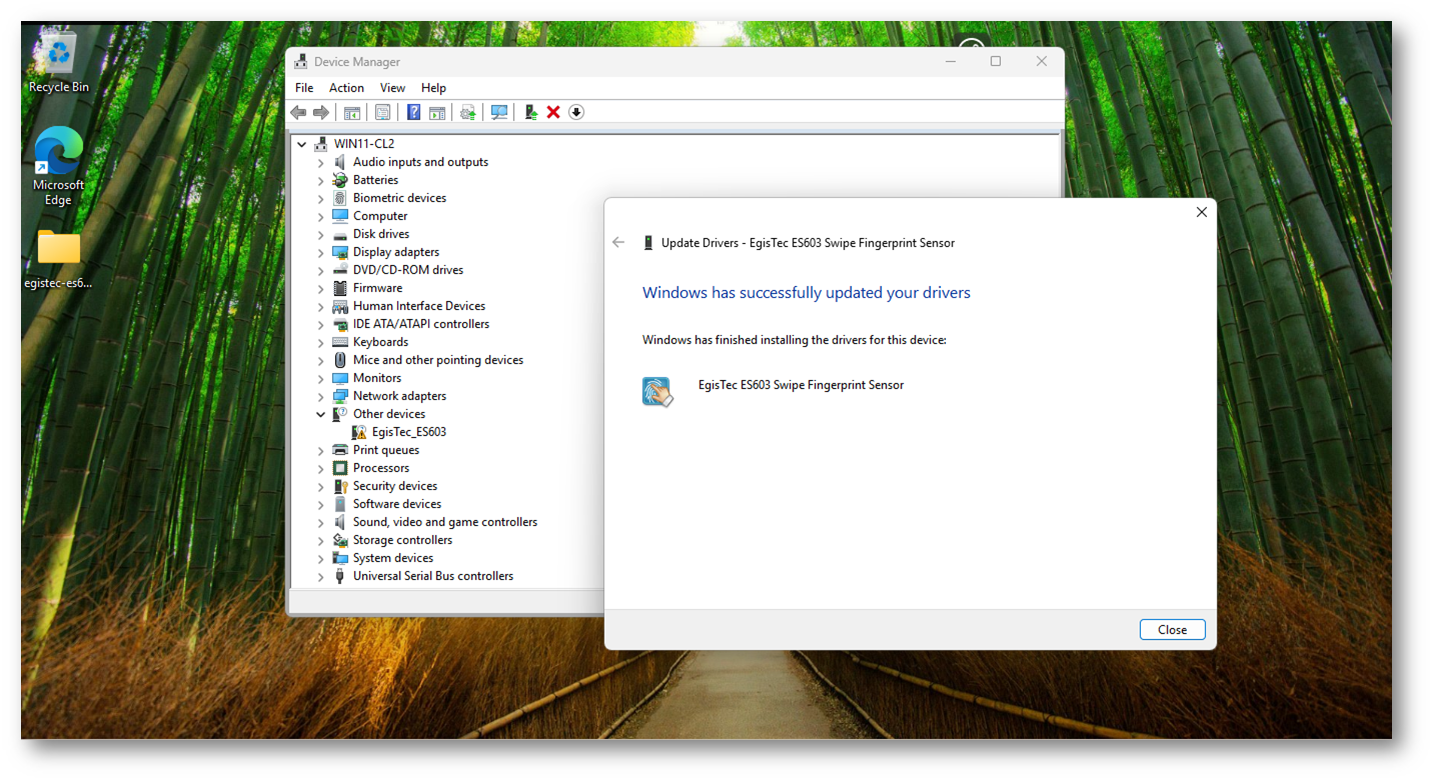

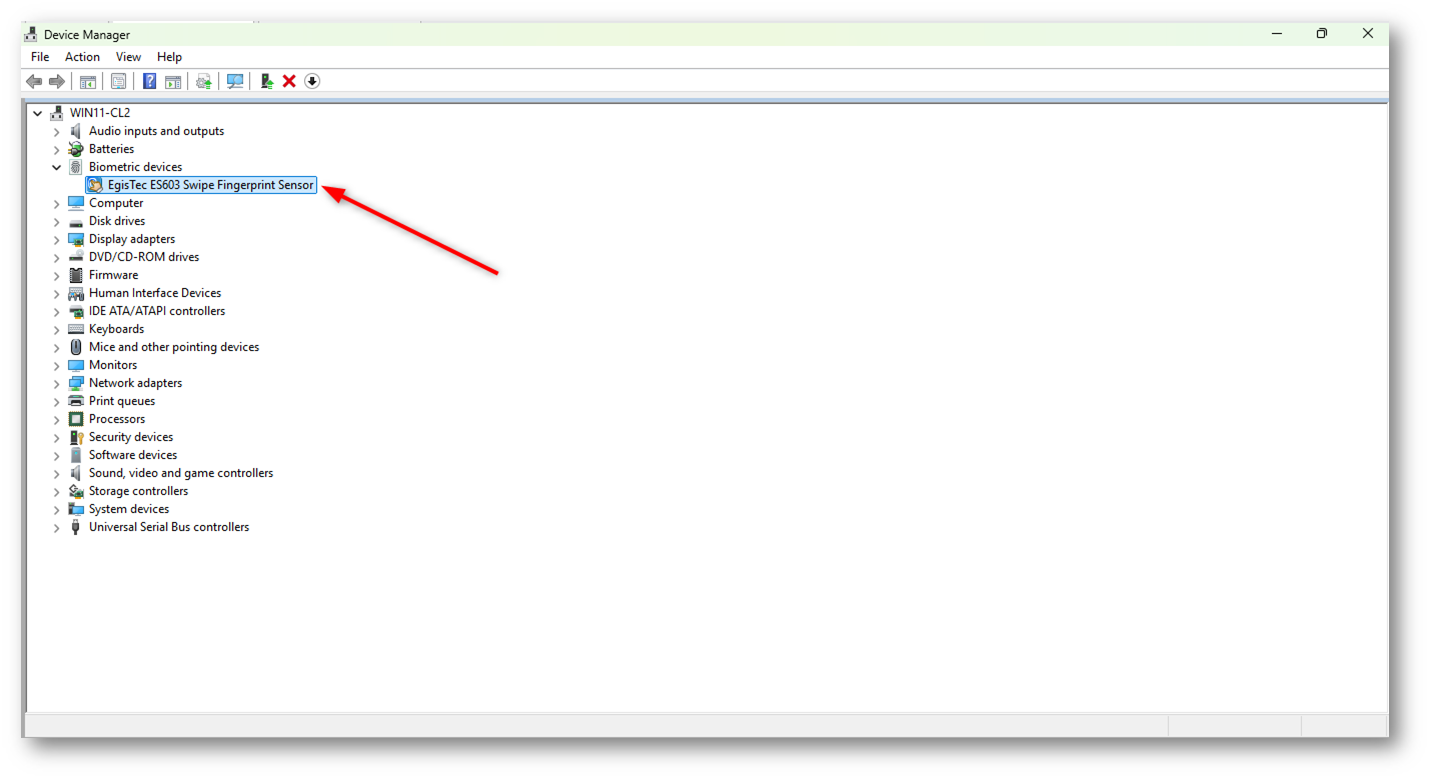

Attendete quindi il refresh della policy (o forzatelo con gpupdate) per poter consentire l’installazione dei driver del nuovo dispositivo. Come si può vedere dalla figura sotto, il lettore biometrico USB è quindi stato installato senza problemi.

Figura 8: Il lettore biometrico USB è stato installato

Figura 9: Il lettore biometrico USB è stato installato

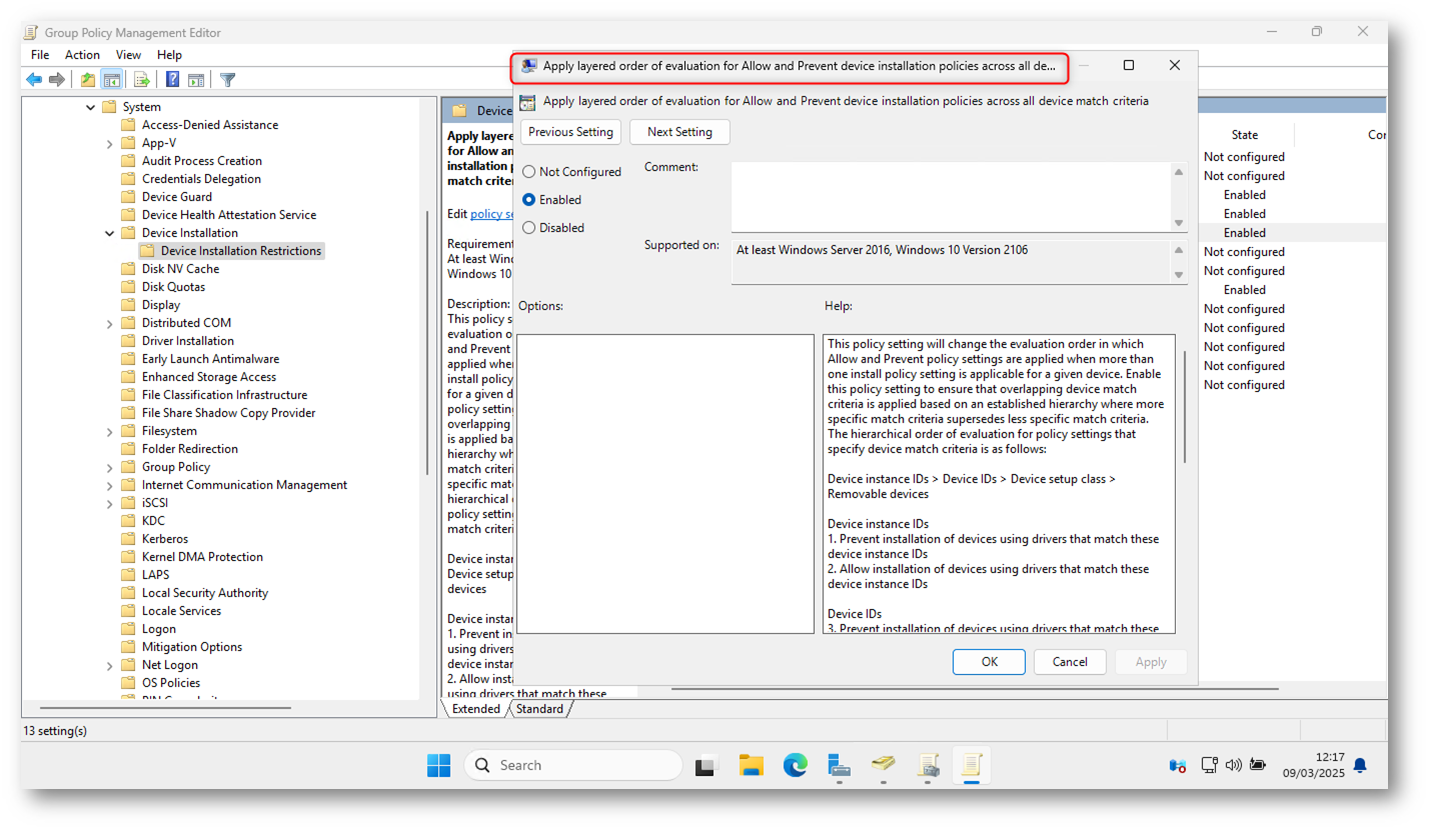

L’opzione “Apply layered order of evaluation for Allow and Prevent device installation policies across all device match criteria” stabilisce un ordine gerarchico più raffinato nel valutare le policy di Allow e Prevent quando un dispositivo potrebbe essere soggetto contemporaneamente a più criteri di installazione.

In pratica, se abilitate questa policy, Windows verificherà prima i criteri di Device Instance IDs, poi quelli di Device IDs, a seguire quelli di Device Setup Class e infine quelli di Removable devices. In questo modo, un criterio di livello più specifico (come un singolo Device Instance ID) avrà la priorità su uno più generico (come la classe di dispositivo).

Senza questa impostazione, la precedenza di default assegna a tutti i criteri di tipo Prevent una priorità più alta rispetto ai criteri di tipo Allow, con il rischio di bloccare un dispositivo anche se sarebbe permesso da una regola più specifica. Abilitando l’opzione “Apply layered order…”, si evitano conflitti e si consente una gestione più granulare, in cui un criterio di Allow più “specifico” può superare un criterio di Prevent più “generico.”

Figura 10: Opzione “Apply layered order of evaluation for Allow and Prevent device installation policies across all device match criteria”

Bloccare l’installazione (o l’aggiornamento) di dispositivi in base alla loro classe (categoria di dispositivi)

in Windows, i dispositivi vengono raggruppati in “classi di setup” (ad esempio, USB Storage è una classe, le schede di rete ne hanno un’altra, i dispositivi audio un’altra ancora, e così via).

In sostanza, è un metodo di blocco “per categoria”: invece di identificare un solo modello specifico di dispositivo (tramite VID/PID o device ID), si può bloccare tutto ciò che rientra in una determinata classe di setup, come nel caso del “mass storage” USB. Quando si abilita questa policy, si specificano quindi uno o più GUID che rappresentano le classi di dispositivi da bloccare. Se un driver appartiene a una di quelle classi, Windows impedisce l’installazione o l’aggiornamento del dispositivo corrispondente.

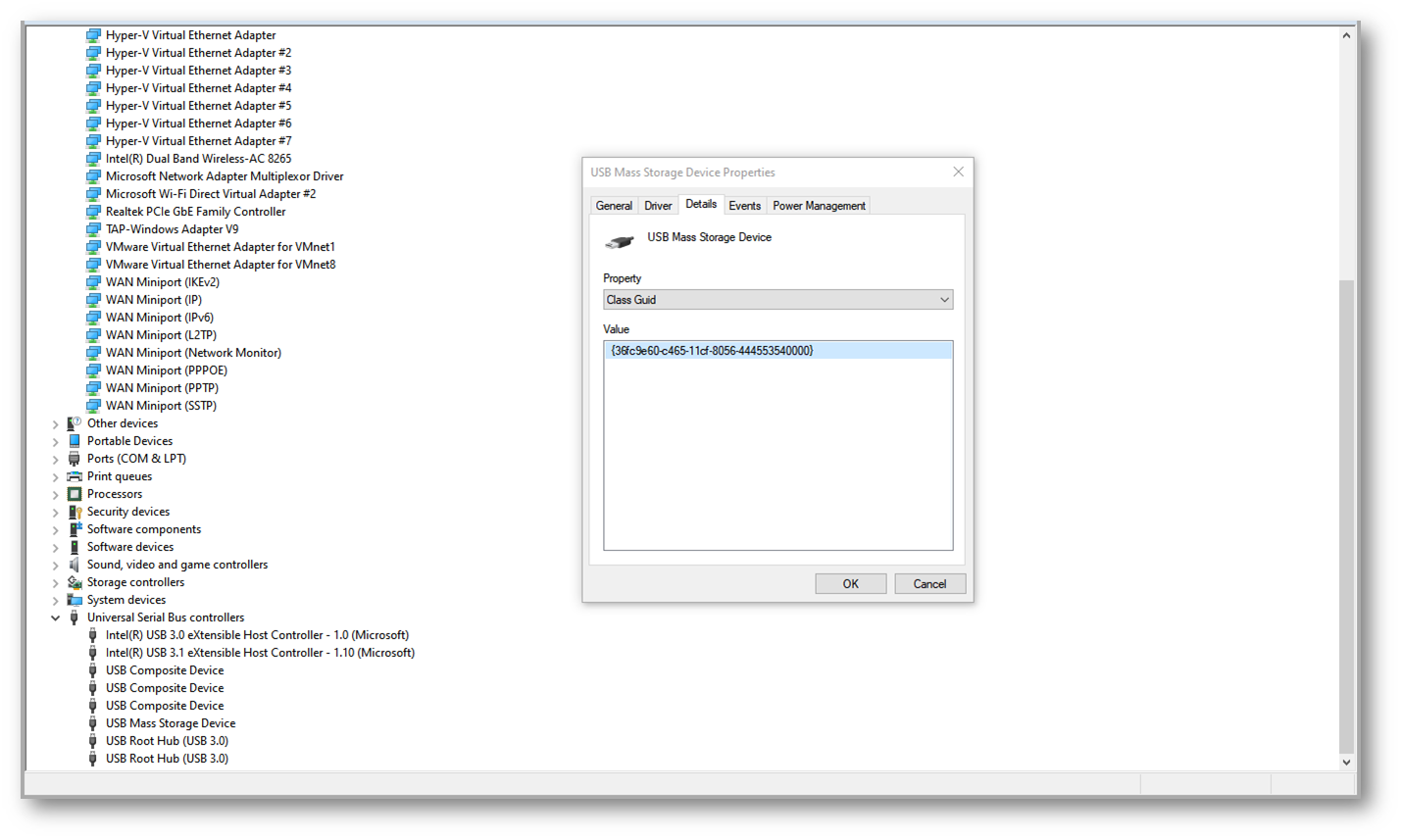

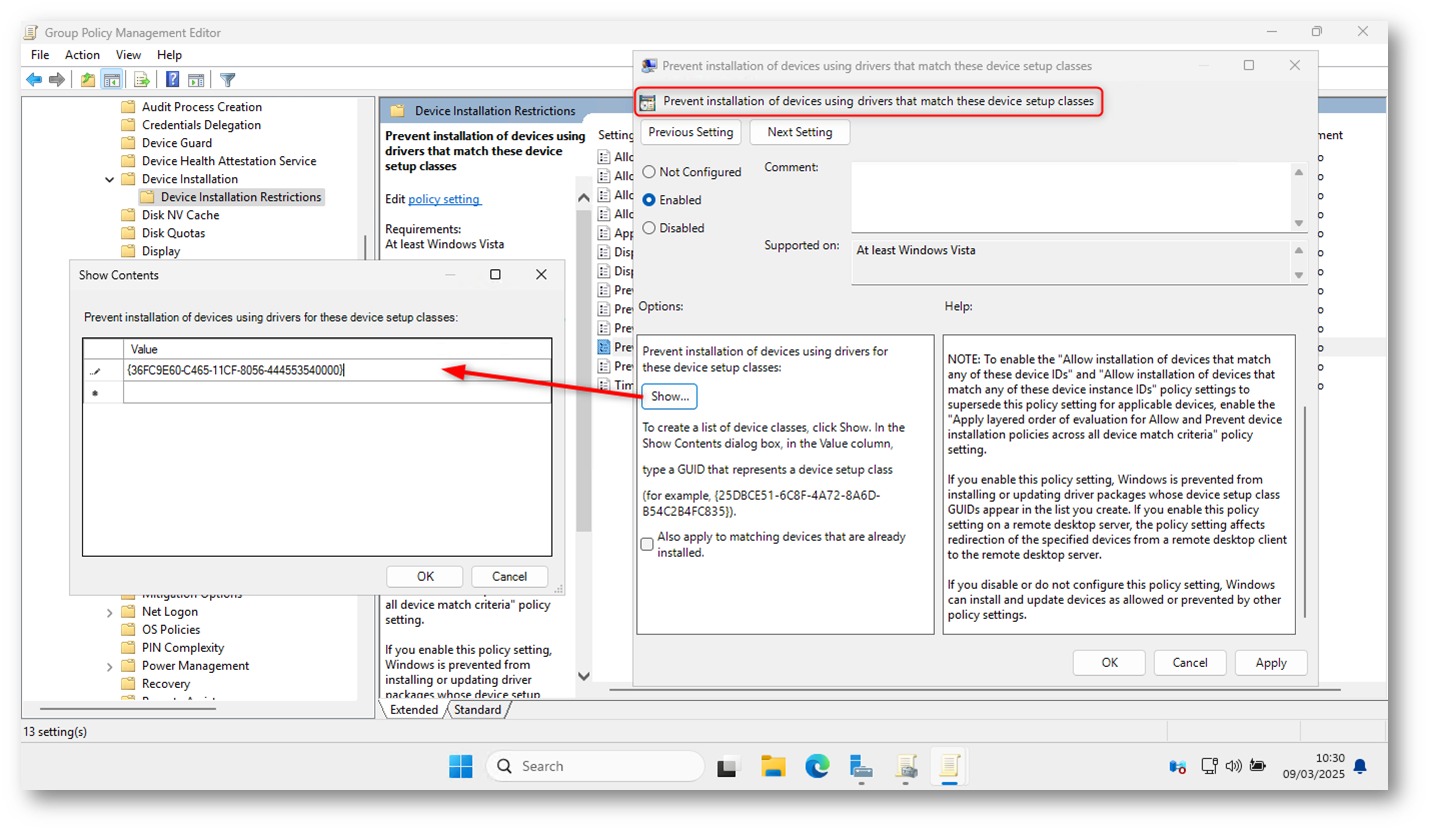

Per bloccare completamente l’installazione dei driver associati a USB Mass Storage, nel campo “Value” dovete inserire il GUID che identifica la classe di setup corrispondente. Per i dispositivi USB di archiviazione si usa {36FC9E60-C465-11CF-8056-444553540000}, ma potete recuperare gli alyri GUID alla pagina ufficiale System-Defined Device Setup Classes Available to Vendors – Windows drivers | Microsoft Learn

Questo GUID è quello della classe dei dispositivi USB (USBSTOR). Se desiderate bloccare altre tipologie di periferiche, potete usare altri GUID corrispondenti alla rispettiva classe (ad esempio {4D36E967-E325-11CE-BFC1-08002BE10318} per i dischi fissi). Per individuare con precisione il GUID di una classe specifica, potete anche andare in Device Manager, aprire le Properties del dispositivo, scheda Details, e selezionare Class GUID nel menu a tendina: il valore mostrato è ciò che dovrete inserire nella GPO.

Figura 11: Class GUID del dispositivo USB selezionato

Impedire l’uso di chiavette USB senza disabilitare le porte

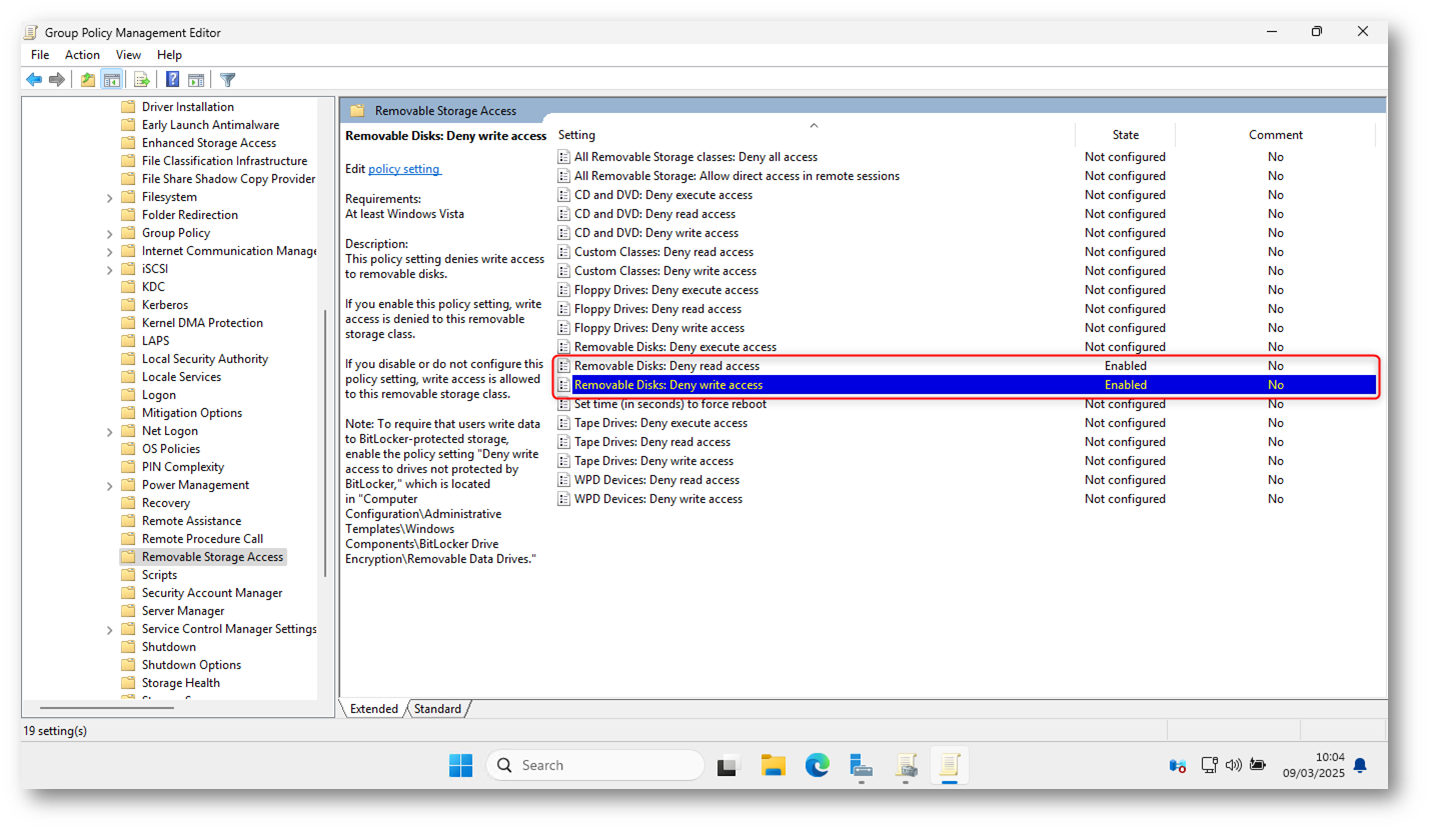

Se invece volete impedire l’uso di chiavette USB senza disabilitare fisicamente le porte, navigate in Computer Configuration → Policies → Administrative Templates → System → Removable Storage Access e abilitate “Removable Disks: Deny read access” (Impedisce la lettura da chiavette USB) e “Removable Disks: Deny write access” (Impedisce la scrittura su chiavette USB), in modo da negare rispettivamente la lettura e la scrittura sui dispositivi rimovibili. In questo modo consentite che i dispositivi USB vengano installati ma ne vietate le operazioni di lettura o scrittura, rendendo impossibile accedere ai dati, pur lasciando riconosciuto il dispositivo dal sistema.

Figura 12: I dispositivi USB vengono installati ma sono vietate le operazioni di lettura o scrittura

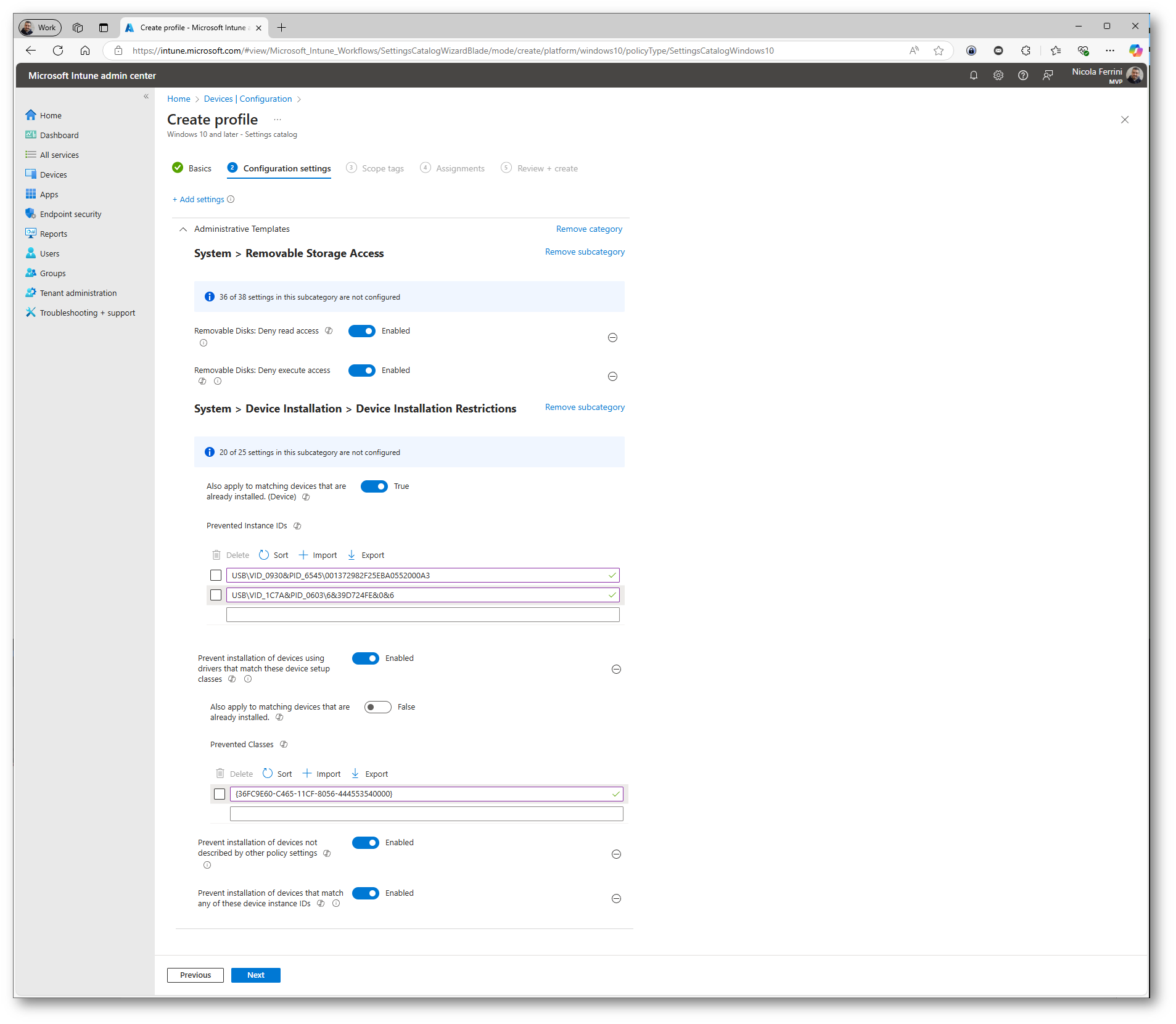

Utilizzare Microsoft Intune e i Settings Catalog per bloccare i dispositivi USB non autorizzati

Per bloccare i dispositivi non autorizzati utilizzando Microsoft Intune è sufficiente seguire pochi passaggi:

1) Accedete a Microsoft Intune admin center e andate su Devices → Configuration profiles.

2) Create un nuovo profilo cliccando su Create profile:

- Platform: Windows 10 and later

- Profile type: Settings catalog

3) Date un nome al profilo (ad esempio “USB Device Whitelist”) e cliccate su Next.

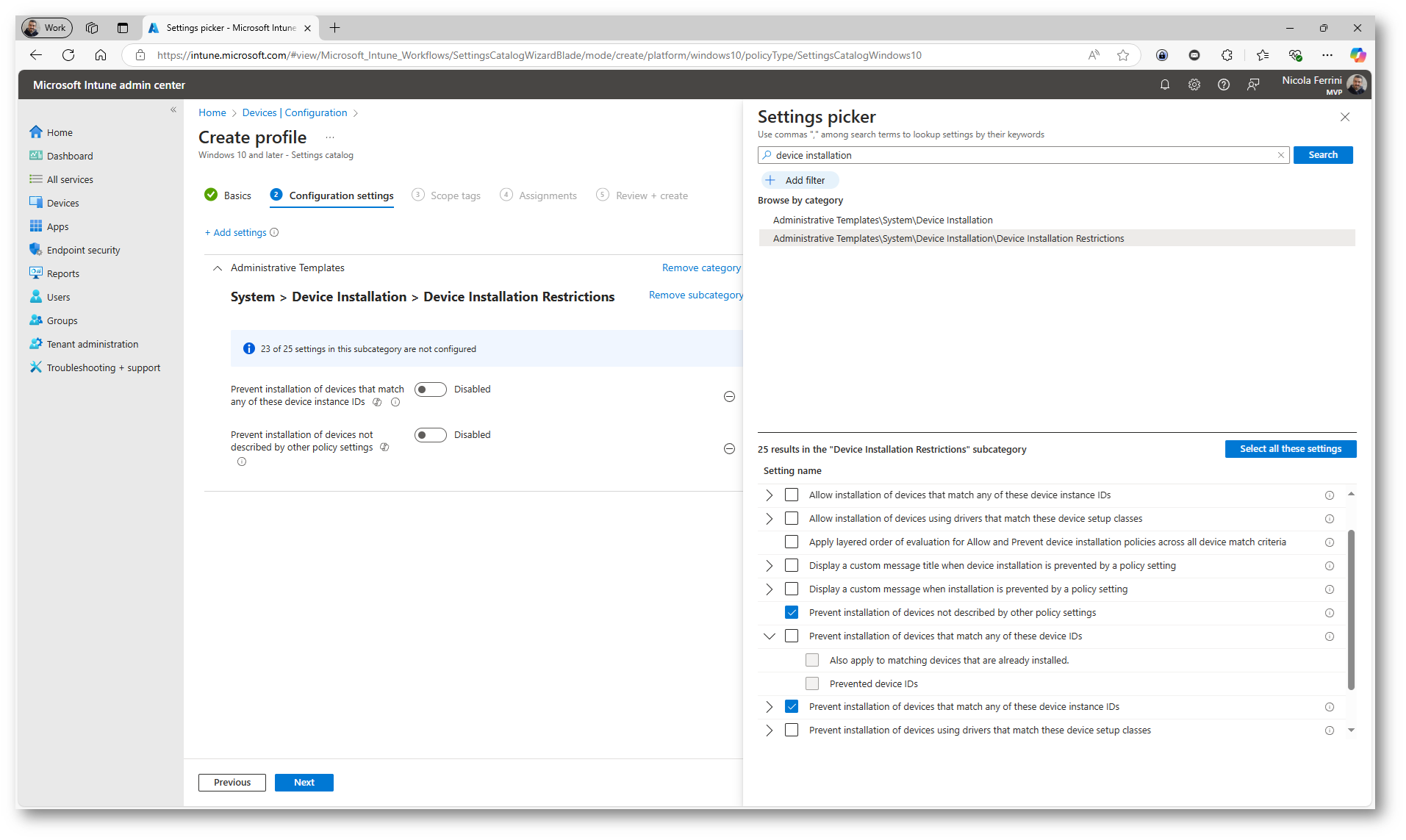

4) Nella sezione Configuration settings, cliccate su Add settings e digitate nel campo di ricerca la parola chiave “device installation“.

-

Scegliete le impostazioni attinenti a Device Installation Restrictions, in particolare:

- Prevent installation of devices not described by other policy settings

- Allow installation of devices that match any of these device instance IDs

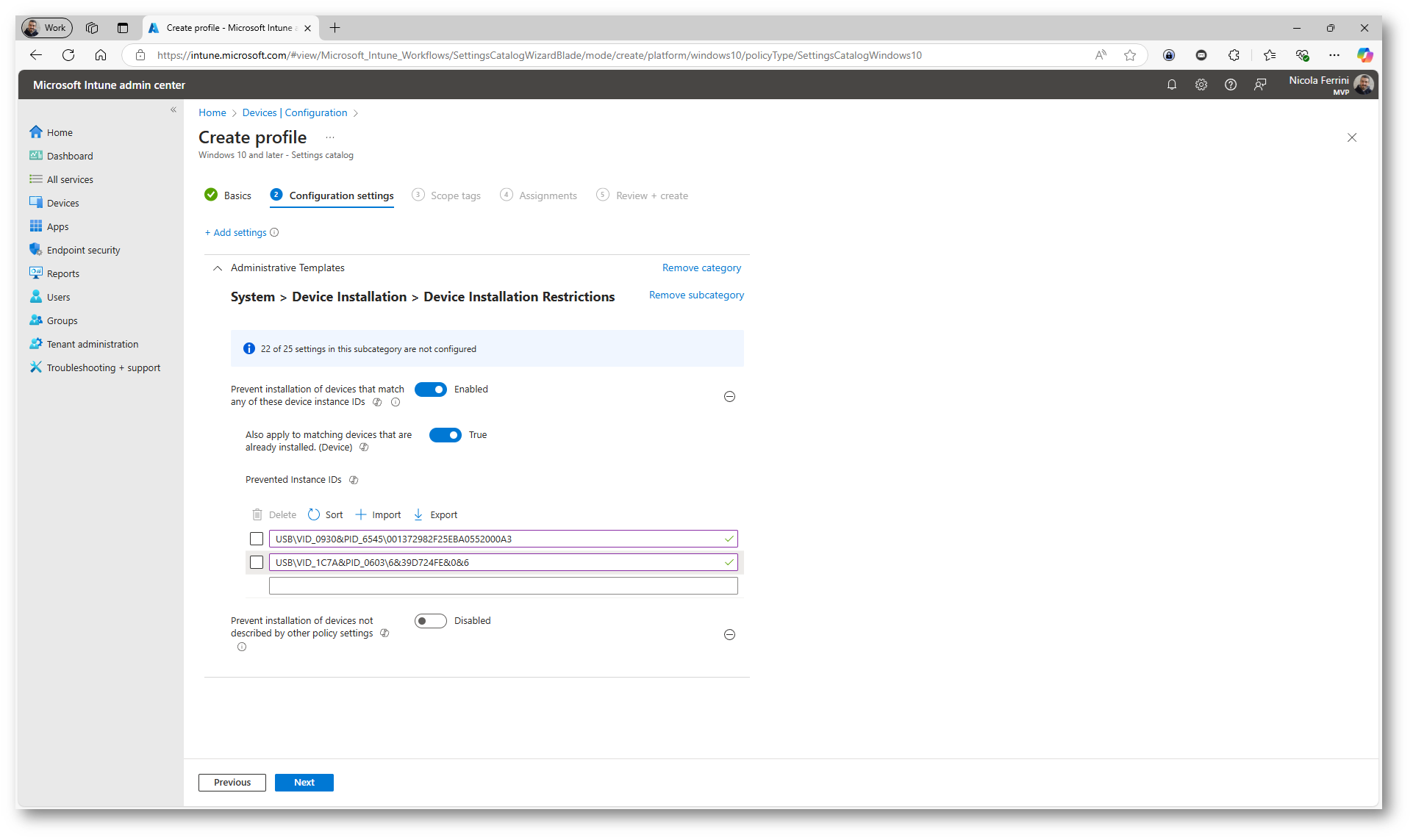

5) Attivate (Enable) l’opzione Prevent installation of devices not described by other policy settings. Questo fa sì che tutti i dispositivi non specificamente autorizzati vengano bloccati.

6) Attivate (Enable) l’opzione Allow installation of devices that match any of these device instance IDs e, nello spazio previsto, aggiungete i VID/PID dei dispositivi USB che volete consentire.

7) Cliccate su Next per arrivare alla sezione Assignments, dove assegnate il profilo ai gruppi di dispositivi o utenti che volete proteggere.

8) Completate la configurazione cliccando su Create. Dopo il consueto ciclo di sincronizzazione, le impostazioni verranno applicate ai dispositivi target.

Figura 13: Configuration Settings per il blocco della chiavette USB

Figura 14: Configuration Settings per il blocco dei dispositivi USB e per permettere solo quelli autorizzati

Tramite Microsoft Intune è anche possibile bloccare intere classi (categorie) di dispositivi e permettere solo alcune operazioni sui dischi removibili. Basterà cercare le stesse impostazioni che vi ho mostrato per le GPO all’interno delle impostazioni del Settings Catalog.

Figura 15: Tramite Microsoft Intune è anche possibile bloccare intere classi (categorie) di dispositivi e permettere solo alcune operazioni sui dischi removibili

Conclusioni

Consentire l’utilizzo esclusivo di dispositivi e di chiavette USB autorizzate rappresenta una misura di sicurezza efficace per prevenire fughe di dati e infezioni da malware. Applicando le policy sia in ambienti on-premises tramite GPO sia in contesti cloud-managed con Microsoft Intune, è possibile limitare l’installazione, la lettura o la scrittura di dispositivi non riconosciuti e proteggere in modo significativo l’infrastruttura aziendale. Implementando una “whitelist” di specifici Vendor ID (VID) e Product ID (PID), si raggiunge un equilibrio ottimale tra controllo della sicurezza e operatività degli utenti, riducendo i rischi ma consentendo al personale di lavorare in modo produttivo con i dispositivi USB approvati.