Onboarding di Windows 10/11 in Microsoft Defender for Endpoint/Business utilizzando Microsoft Intune

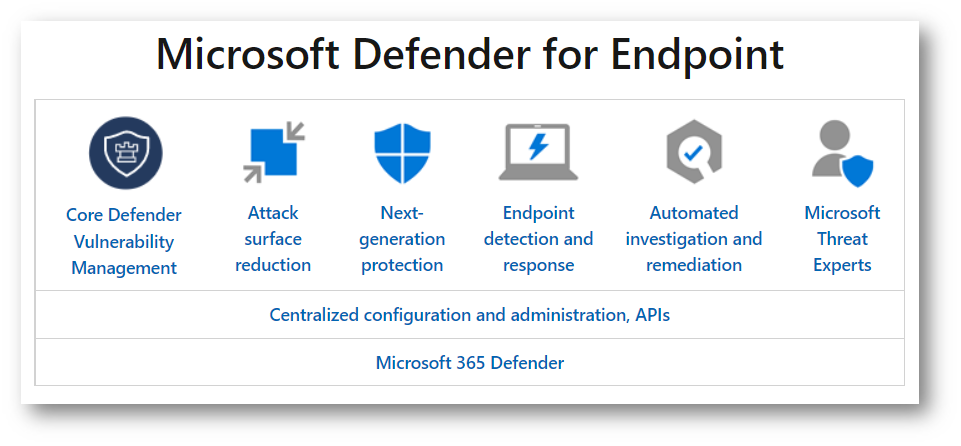

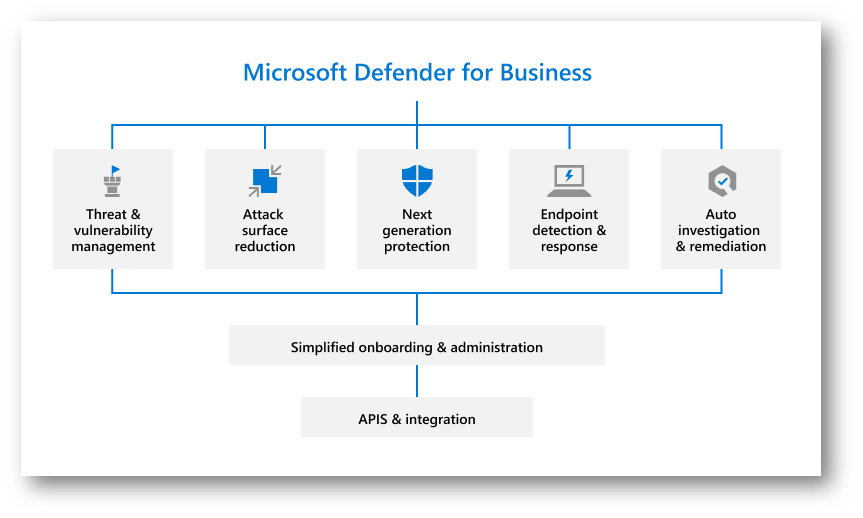

Microsoft Defender per Endpoint è una piattaforma di sicurezza degli endpoint aziendali progettata per consentire alle reti aziendali di bloccare, rilevare, analizzare e rispondere a minacce avanzate. Microsoft Defender for Business è una soluzione di sicurezza degli endpoint progettata appositamente per le piccole e medie imprese (fino a 300 dipendenti).

Microsoft Defender per Endpoint è disponibile in due piani, Defender per Endpoint Piano 1 e Piano 2. Per informazioni sulle caratteristiche e le funzionalità incluse in ciascun piano potete visitare la pagina Confrontare i piani di sicurezza degli endpoint Microsoft | Microsoft Learn, mentre per un confronto con Microsoft Defender for Business potete visitare la pagina Confrontare le funzionalità di sicurezza nei piani di Microsoft 365 per le piccole e medie imprese | Microsoft Learn

Figura 1: Funzionalità incluse in Microsoft Defender for Endpoint

Figura 2: Funzionalità include in Microsoft Defender for Business

Le funzionalità più importanti sono:

- Threat & vulnerability management

Defender Vulnerability Management offre visibilità degli asset, valutazioni intelligenti e strumenti di correzione predefiniti per dispositivi Windows, macOS, Linux, Android, iOS e di rete. Sfruttando l’intelligence sulle minacce Microsoft, le stime della probabilità di violazione, i contesti aziendali e le valutazioni dei dispositivi, Defender Vulnerability Management assegna rapidamente e continuamente priorità alle principali vulnerabilità degli asset più critici e fornisce raccomandazioni sulla sicurezza per mitigare i rischi. - Attack surface reduction Il set di funzionalità per la riduzione della superficie di attacco fornisce la prima linea di difesa nello stack. Garantendo la configurazione corretta delle impostazioni e l’applicazione delle tecniche di mitigazione, le funzionalità resistono agli attacchi e allo sfruttamento. Questo set di funzionalità include anche protezione di rete e protezione Web, che regolano l’accesso a indirizzi IP, domini e URL dannosi.

- Next-generation protection Per rafforzare ulteriormente il perimetro di sicurezza della rete, Microsoft Defender per endpoint usa la protezione di ultima generazione progettata per individuare tutti i tipi di minacce emergenti.

- Endpoint detection and response Le funzionalità di rilevamento e risposta dagli endpoint vengono messe in atto per rilevare, analizzare e rispondere alle minacce avanzate che potrebbero aver superato i primi due pilastri della sicurezza. La rilevazione avanzata offre uno strumento di ricerca delle minacce basato su query che consente di individuare in modo proattivo le violazioni e di creare rilevamenti personalizzati.

- Automated investigation and remediation Oltre alla possibilità di rispondere rapidamente agli attacchi avanzati, Microsoft Defender per endpoint offre funzionalità di analisi e correzione automatiche che consentono di ridurre il volume di avvisi in pochi minuti su larga scala.

Il lavoro di Microsoft negli ultimi anni per proteggere le aziende è stato davvero notevole. Da diversi anni Microsoft viene premiata da Gartner come leader per la Endpoint Protection. Trovate maggior informazioni alla pagina Gartner names Microsoft a Leader in the 2021 Endpoint Protection Platforms Magic Quadrant – Microsoft Security Blog

Figura 3: Endpoint Protection Platforms (EPP) Magic Quadrant by Gartner

In questa guida mi occuperò di mostrare come funziona l’onboarding dei dispositivi Windows 10/11 in Microsoft Defender for Endpoint/Business utilizzando Microsoft Intune.

Utilizzo di Microsoft Intune per l’onboarding dei dispositivi Windows 10/11 in Microsoft Defender for Endpoint

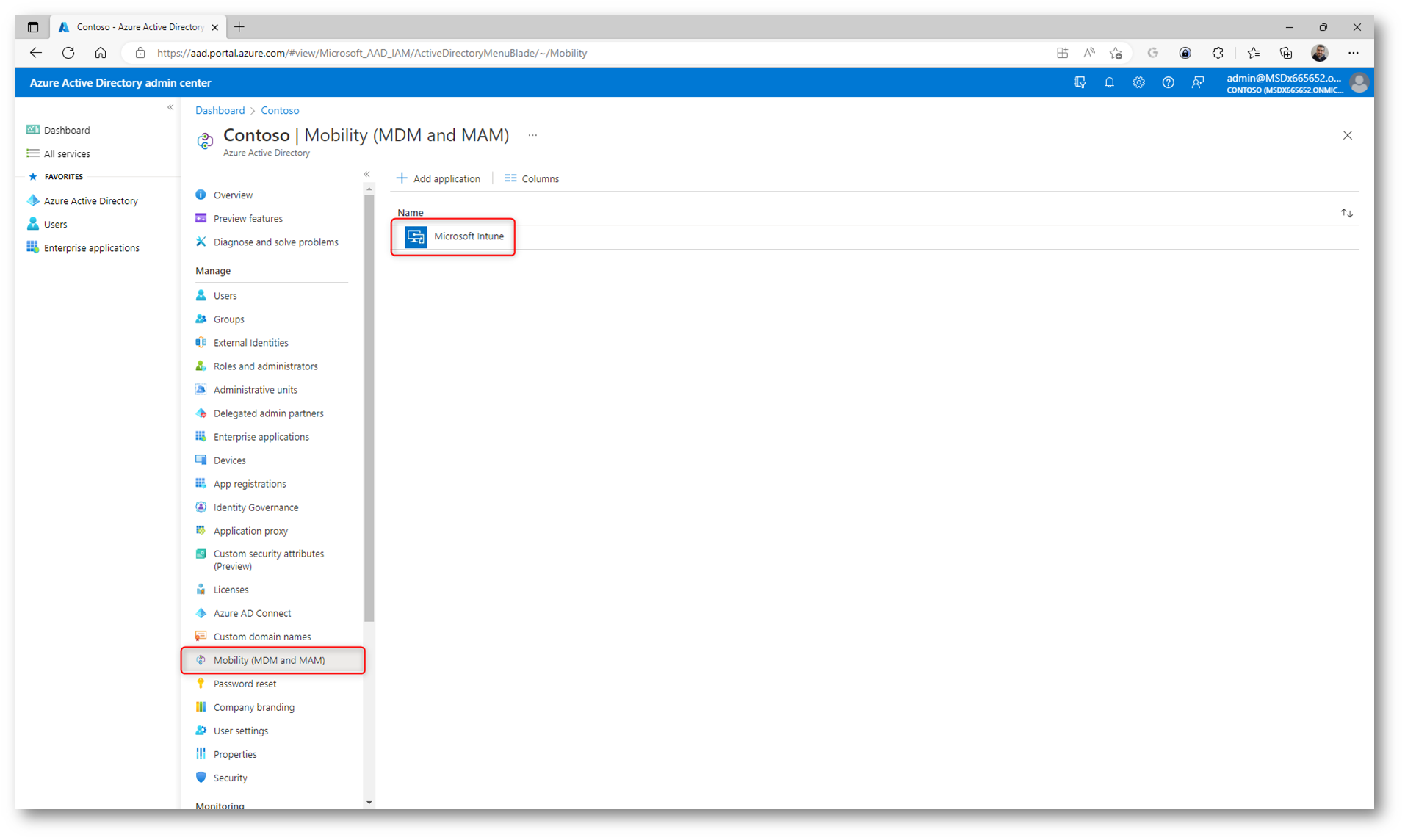

È possibile eseguire l’onboarding dei client Windows e di altri dispositivi in Intune usando l’interfaccia di amministrazione di Microsoft Endpoint Manager (https://endpoint.microsoft.com). Sono disponibili diversi metodi per registrare i dispositivi in Intune. È consigliabile abilitare la registrazione automatica per Windows 10 e 11.

Quando si configura la registrazione automatica, gli utenti aggiungono il proprio account aziendale al dispositivo. In background, il dispositivo registra e aggiunge Azure Active Directory (Azure AD) e viene registrato in Intune.

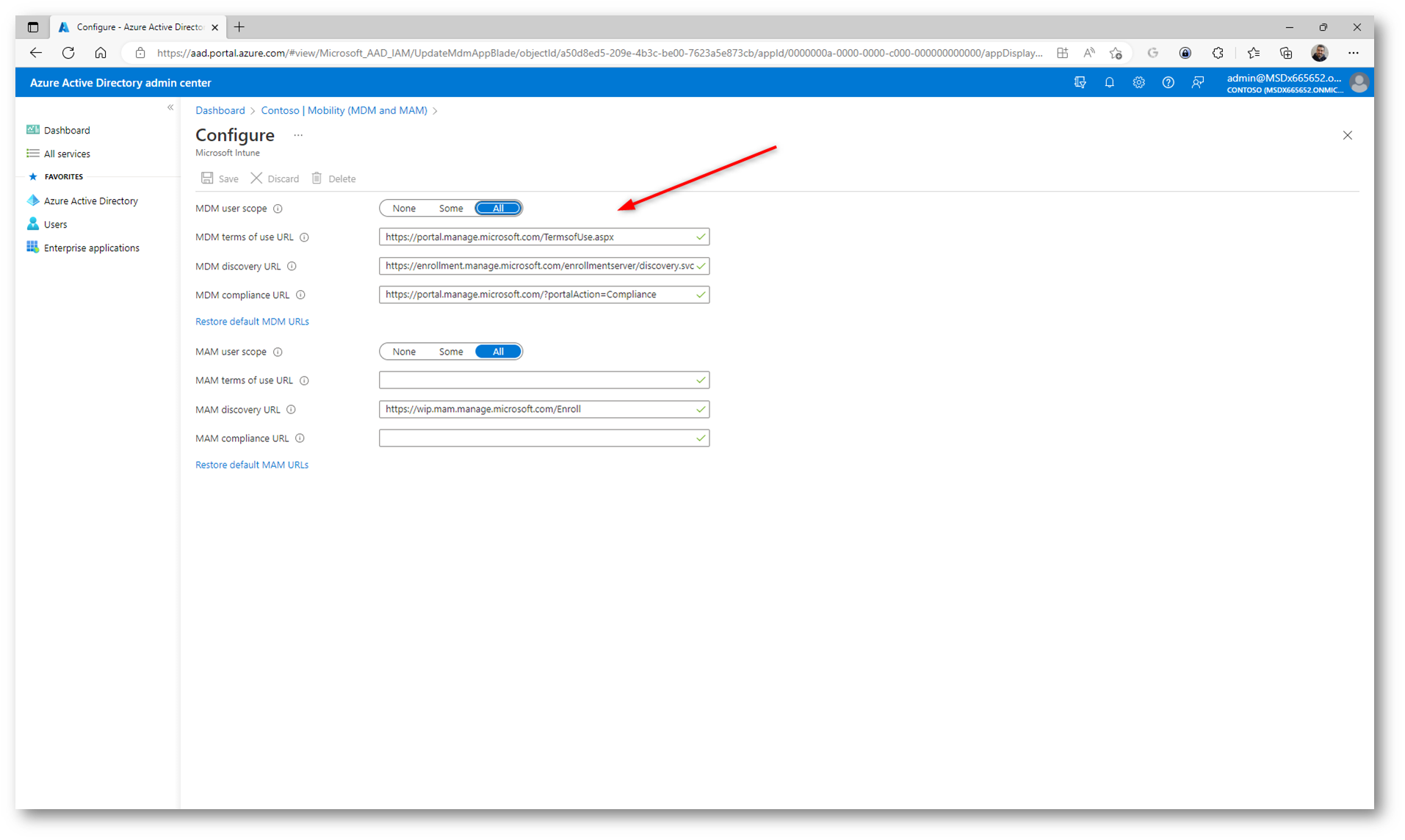

Dal portale Azure Active Directory (https://aad.portal.azure.com/) loggatevi con le credenziali di un Global Admin e da Azure Active Directory > Mobility (MDM and MAM) > Microsoft Intune configurate MDM User scope e MAM user scope come mostrato nelle figure sotto:

Figura 4: Configurazione della connessione tra Azure AD e Microsoft Intune

Figura 5: Configurazione del MDM User scope e MAM user scope

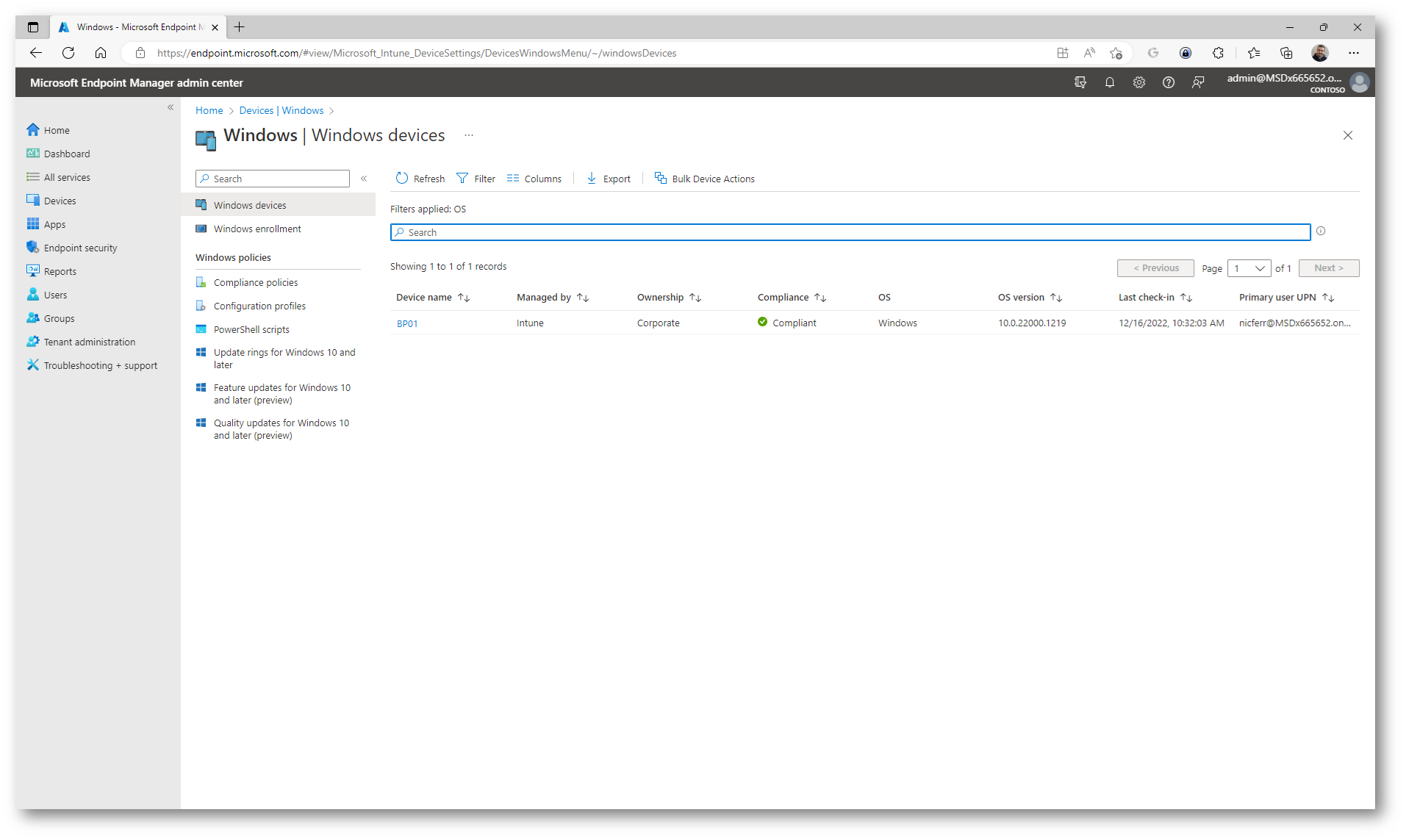

Attendete l’enrollment del dispositivo in Microsoft Intune e verificatene la presenza nel portale. L’enrollment automatico avviene solo per i dispositivi Azure AD Joined. Per i dispositivi in dominio sarà necessario configurare l’Hybrid Azure AD Join enrollment e configurare il tool Azure AD Connect. Date un’occhiata alla mia guida Microsoft 365 Modern Desktop Management – Enroll automatico di Windows 10 in Microsoft Intune utilizzando le Group Policy – ICT Power per maggiori informazioni.

Figura 6: Enrollment del dispositivo in Microsoft Intune effettuato con successo

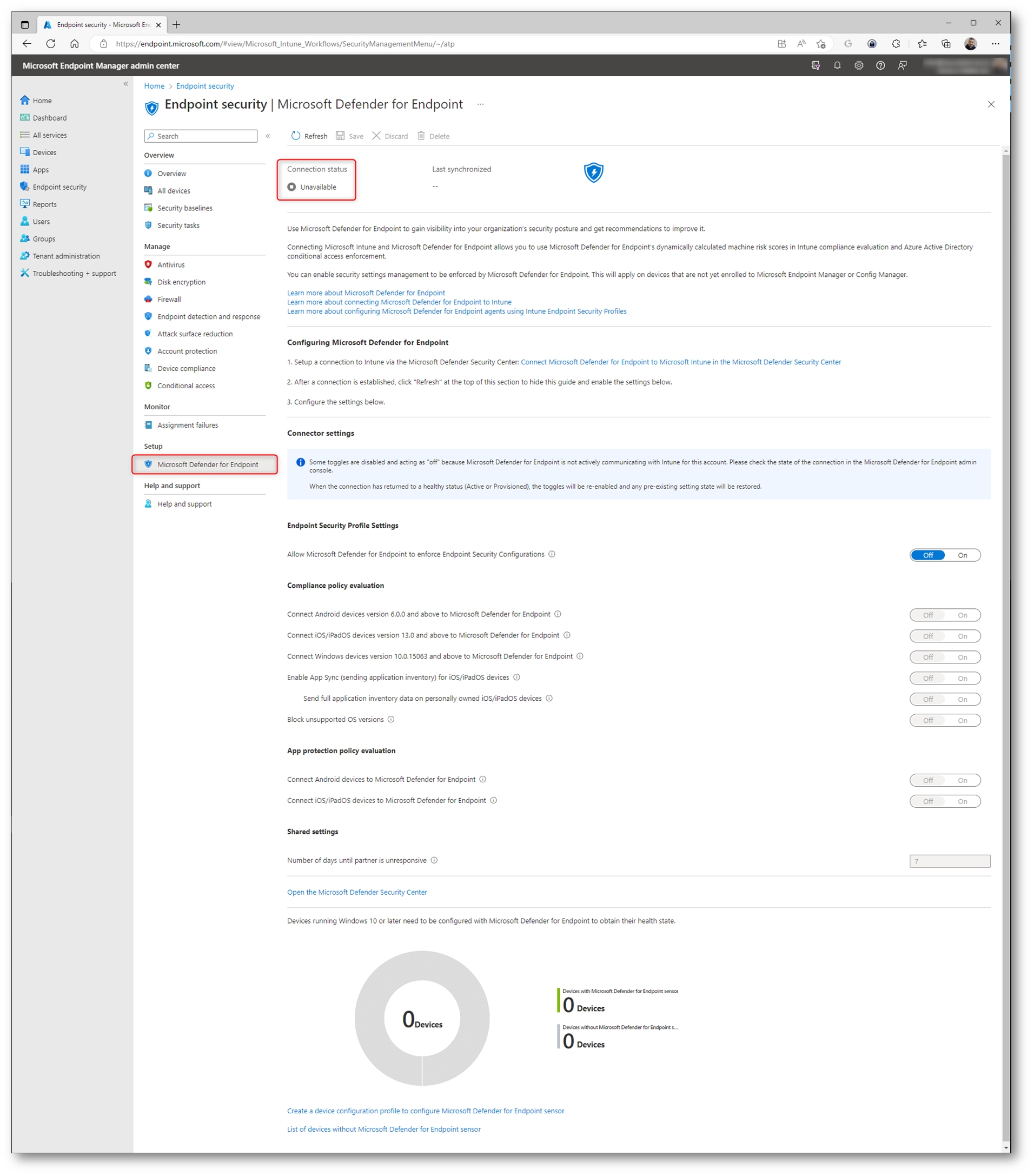

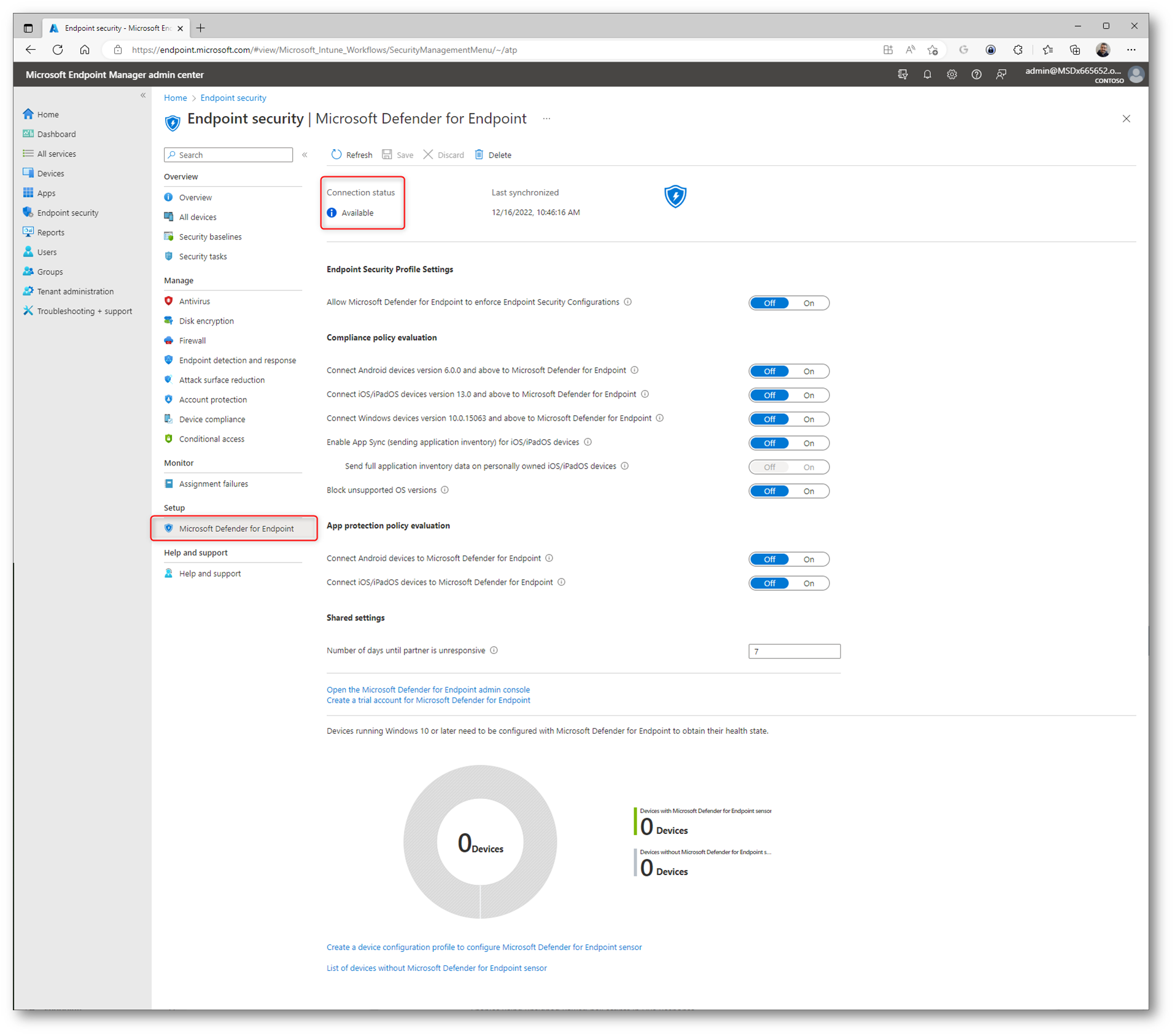

Nella console di Microsoft Intune potete verificare dal nodo Microsoft Defender for Endpoint Setup che non c’è connessione con Microsoft Intune e che questa deve essere prima abilitata dal portale di Microsoft Defender for Endpoint.

Figura 7: Connessione non disponibile tra Microsoft Defender for Endpoint Setup e Microsoft Intune

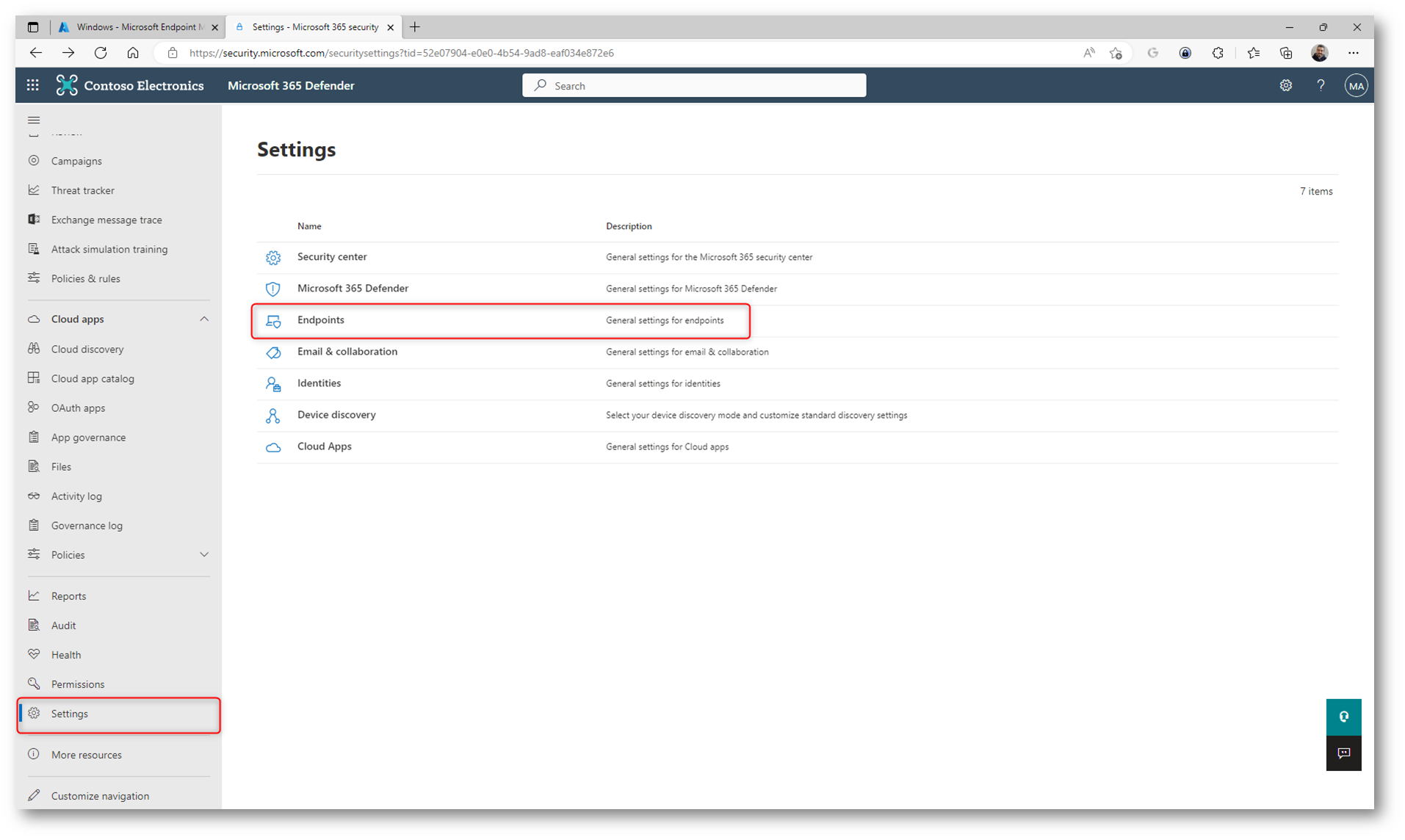

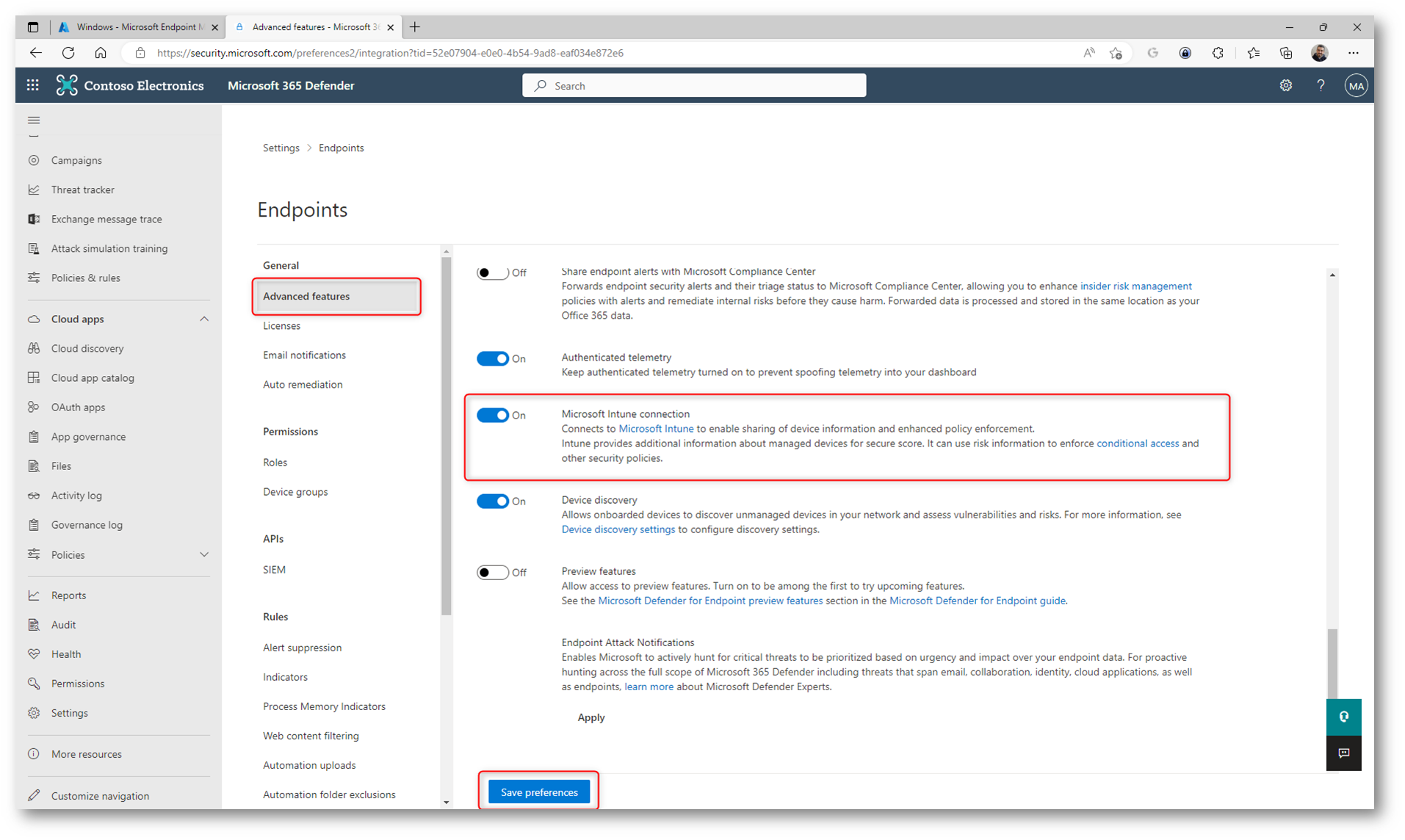

Collegatevi al portale Security & Compliance (microsoft.com) e da Endpoints –> Advanced Features abilitate la funzionalità Microsoft Intune connection.

Figura 8: Configurazione degli endpoint nel portale di Microsoft 365 Defender

Figura 9: Abilitazione della funzionalità Microsoft Intune connection

A questo punto potrete notare che nel portale di Microsoft Intune la connessione risulterà disponibile.

Figura 10: La connessione tra Microsoft Defender for Endpoint e Microsoft Intune è disponibile

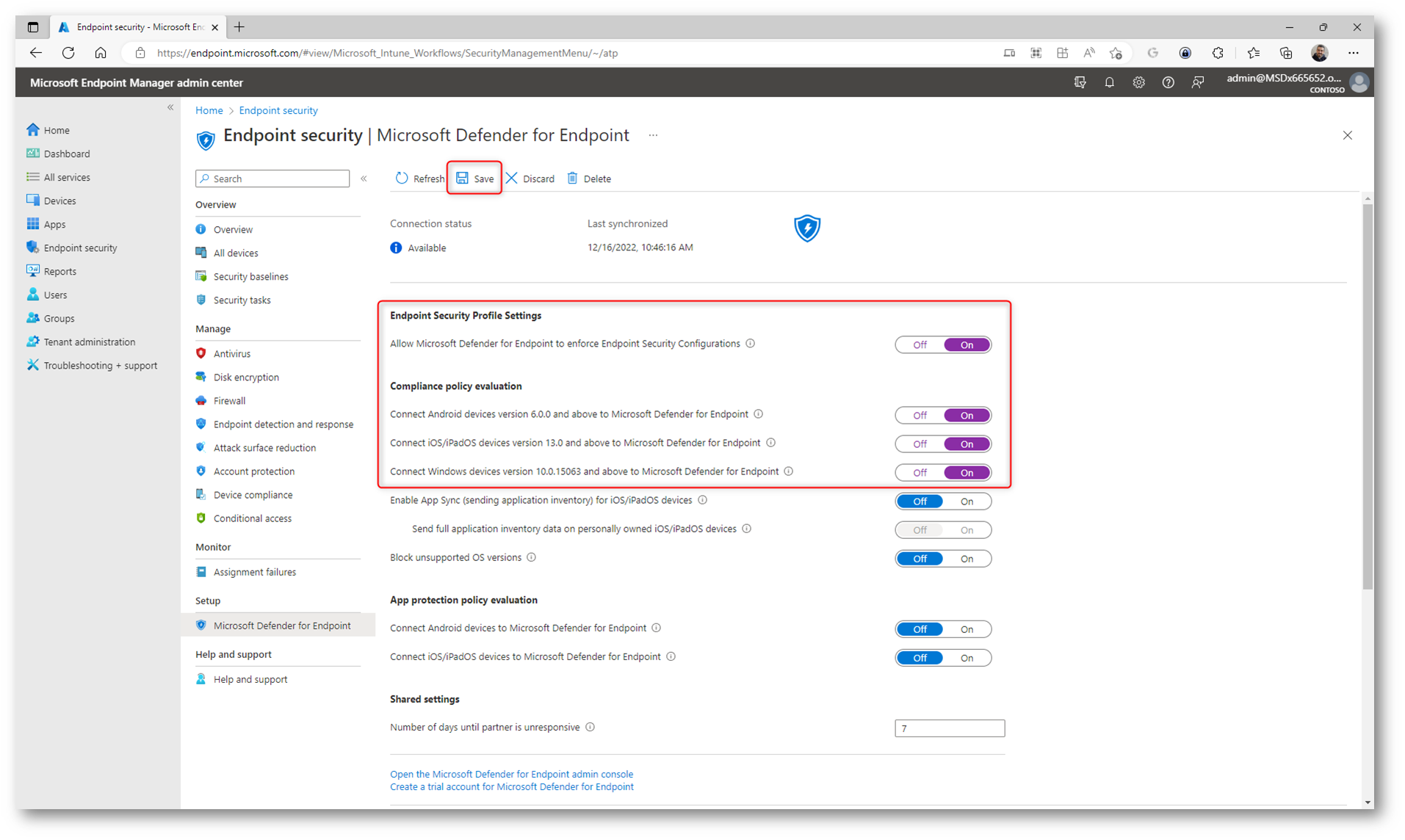

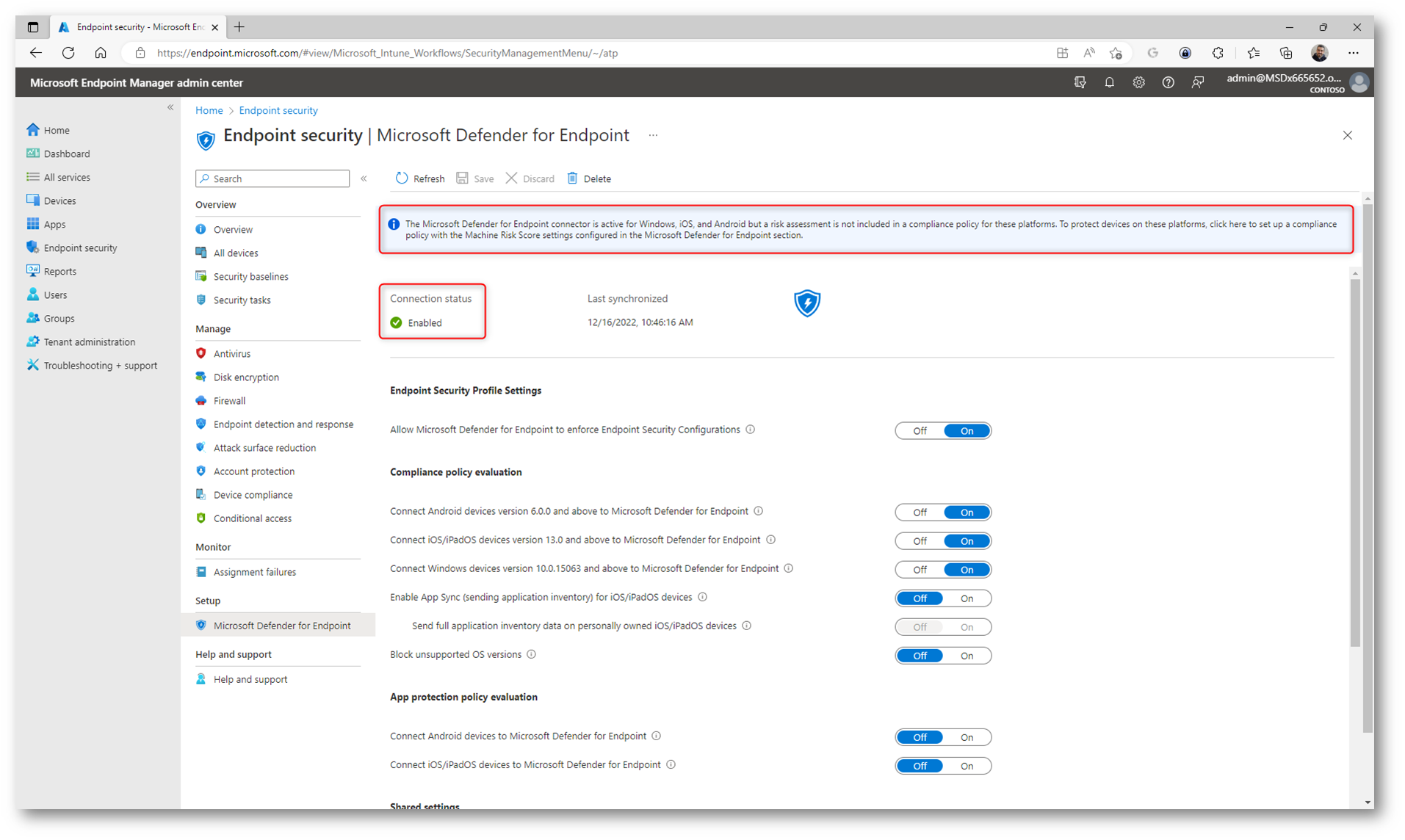

Abilitate quindi i profili di Endpoint Security che intendete utilizzare e la valutazione delle policy di compliance per i dispositivi aziendali, come mostrato in figura.

Figura 11: Abilitazione dei profili di sicurezza e di compliance

Ovviamente sarà poi necessario stabilire quali sono le regole di compliance. Un banner vi avviserà di crearli.

Figura 12: Connettori abilitati e banner di avviso della creazione delle policy di compliance

Creazione del profilo di onboarding

Dopo aver configurato Microsoft Defender per Endpoint in Microsoft Intune, il passaggio successivo consiste nell’onboarding dei dispositivi in Defender per Endpoint. Sono attualmente disponibili diversi modi in Intune per completare l’onboarding di Defender per Endpoint. Io consiglio di usare i profili di Endpoint Security.

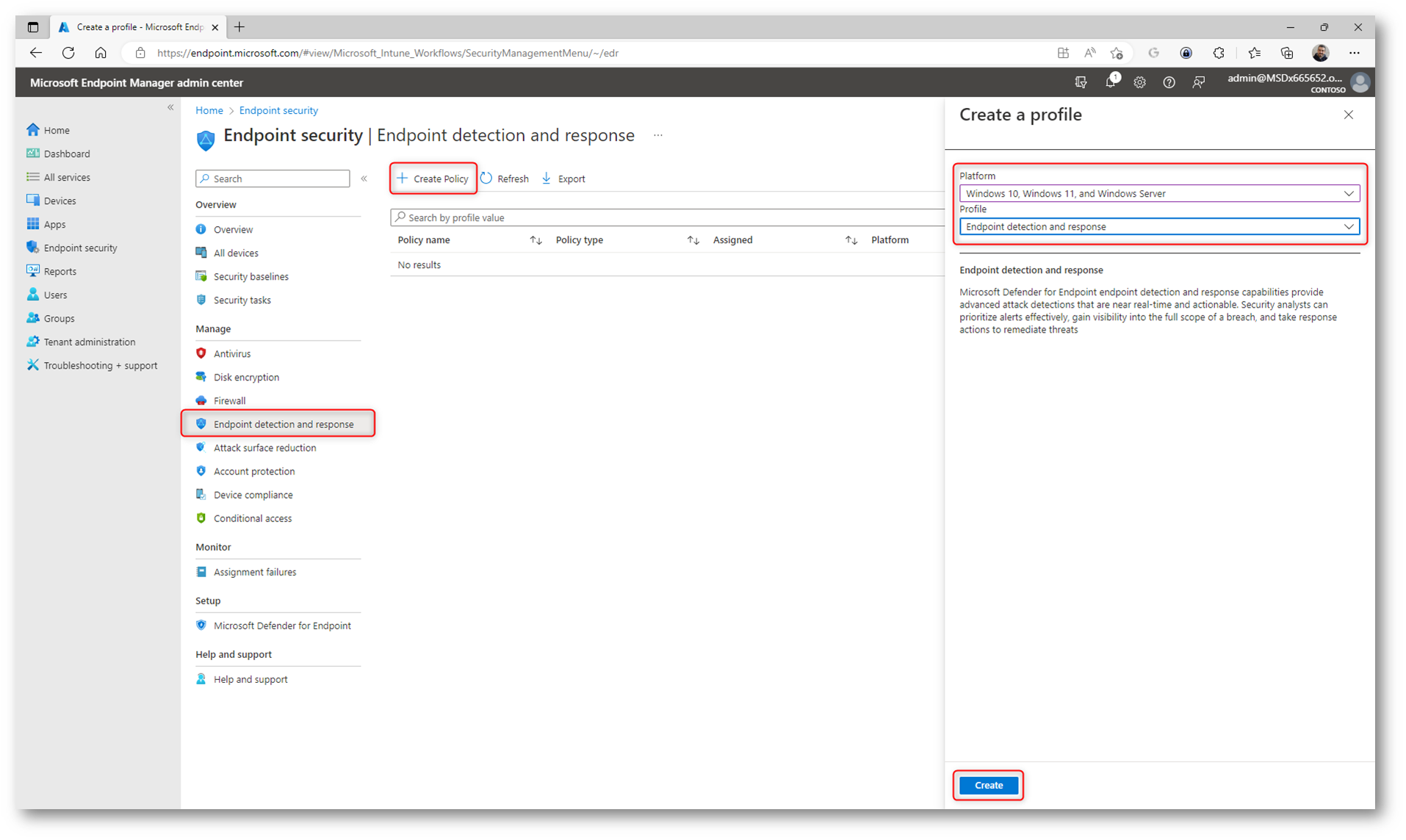

Dal portale di Microsoft Intune selezionate il nodo Endpoint Security e cliccate su Endpoint Detection and response. Fate clic su + Create Policy per creare una nuova policy, come mostrato in figura:

Figura 13: Creazione di un nuovo profilo di Endpoint Detection and response

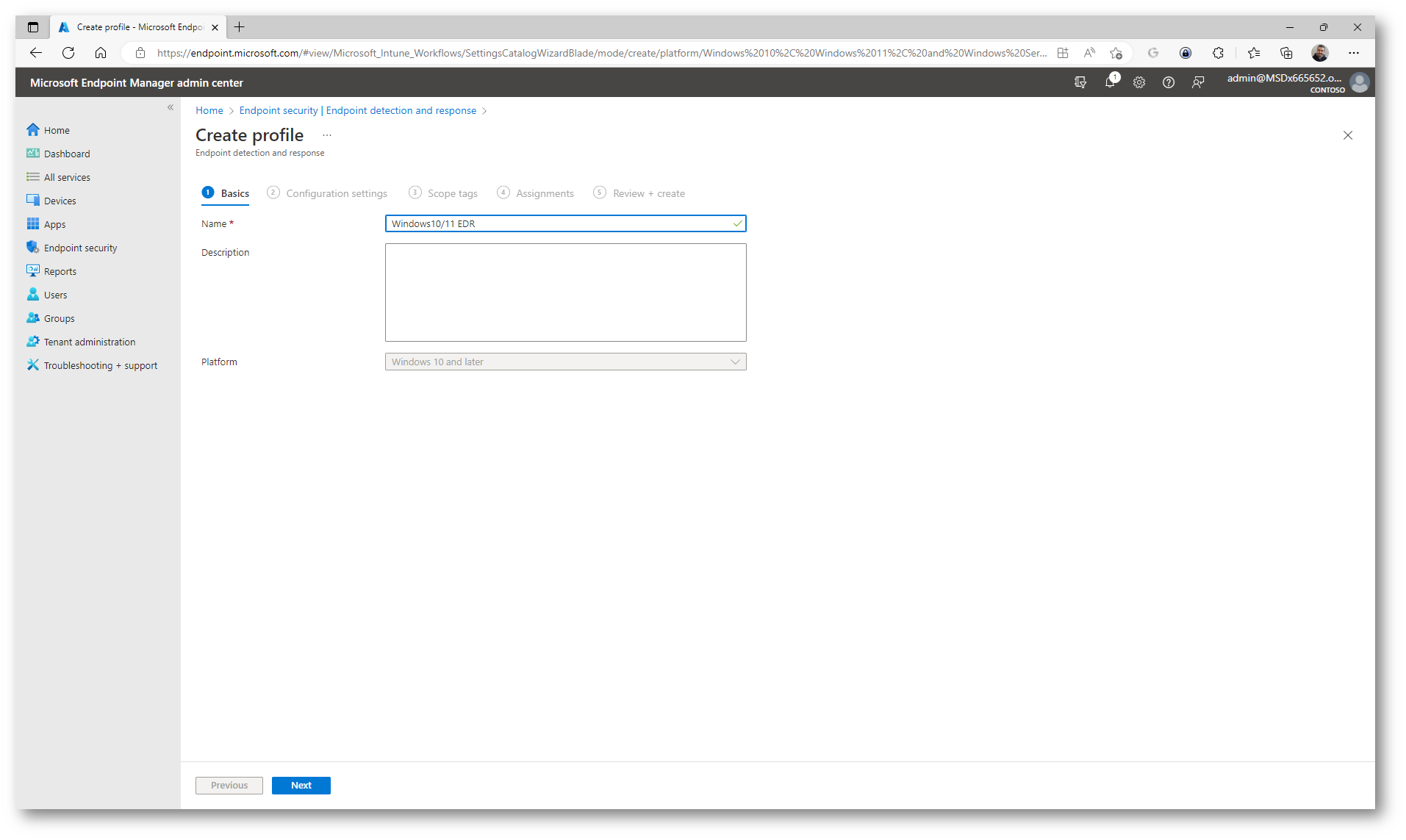

Date un nome e una descrizione al profilo.

Figura 14: Nome e descrizione del profilo di Endpoint detection and response

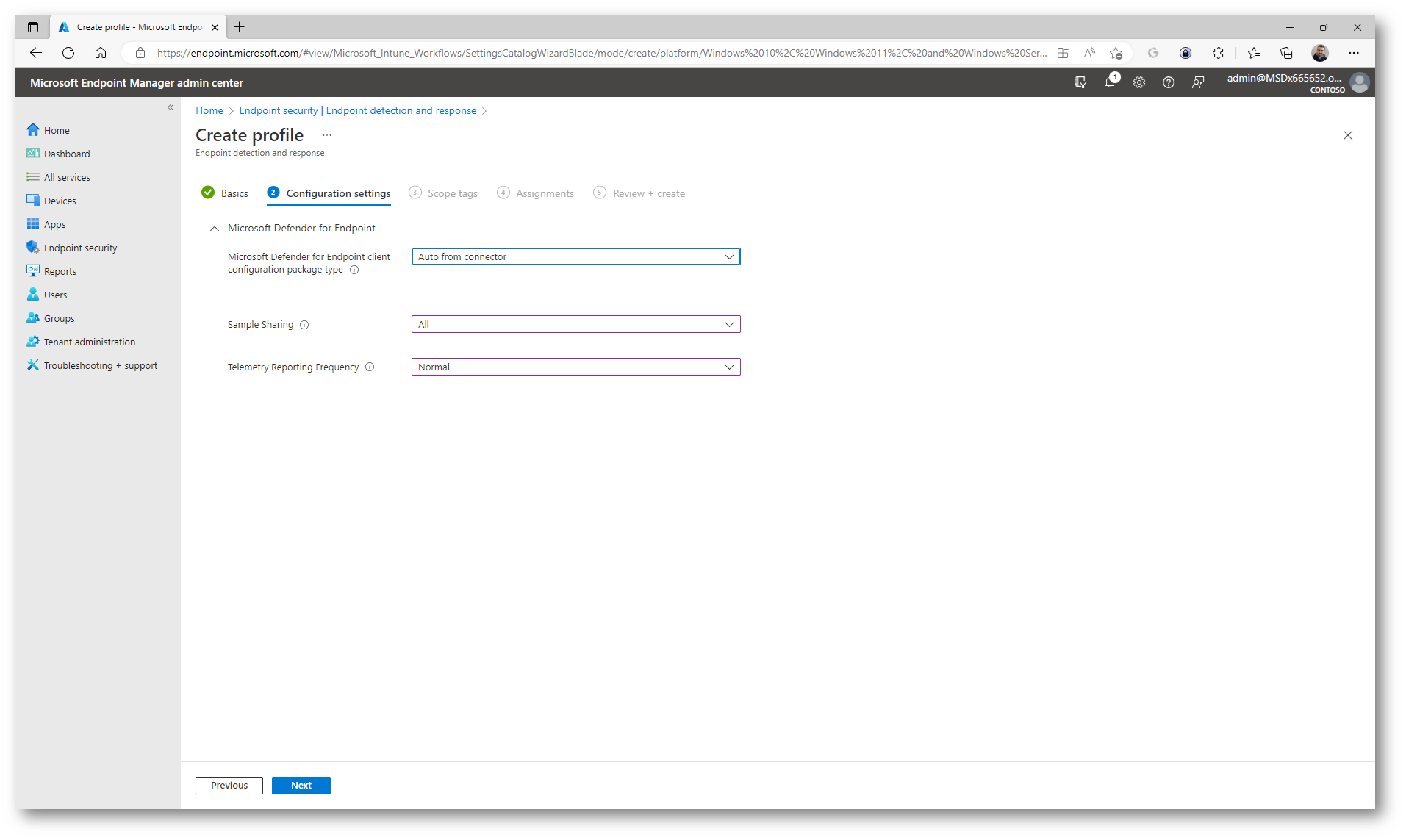

Procedete quindi alla configurazione dei Configuration Settings. Il Microsoft Defender for Endpoint client configuration package type è necessario per assegnare il package di configurazione. Sono disponibili le seguenti opzioni: Auto from connector, Onboarding e Offboarding. Se si usa l’opzione Auto from connector, Microsoft Intune ottiene automaticamente il pacchetto di onboarding (BLOB) dalla distribuzione di Defender per Endpoint e non è necessario eseguire manualmente l’onboarding del pacchetto.

Sample Sharing viene utilizzato per inviare a Microsoft i file sospetti per un’analisi approfondita. Per avere tutti i vantaggi della protezione cloud è sempre bene abilitarlo.

Telemetry Reporting

Frequency fa anch’esso parte del profilo di Microsoft Defender for Endpoint e può essere configurato in due modalità: Normal e Expedite.

Figura 15: Configurazione del profilo di Endpoint detection ad response

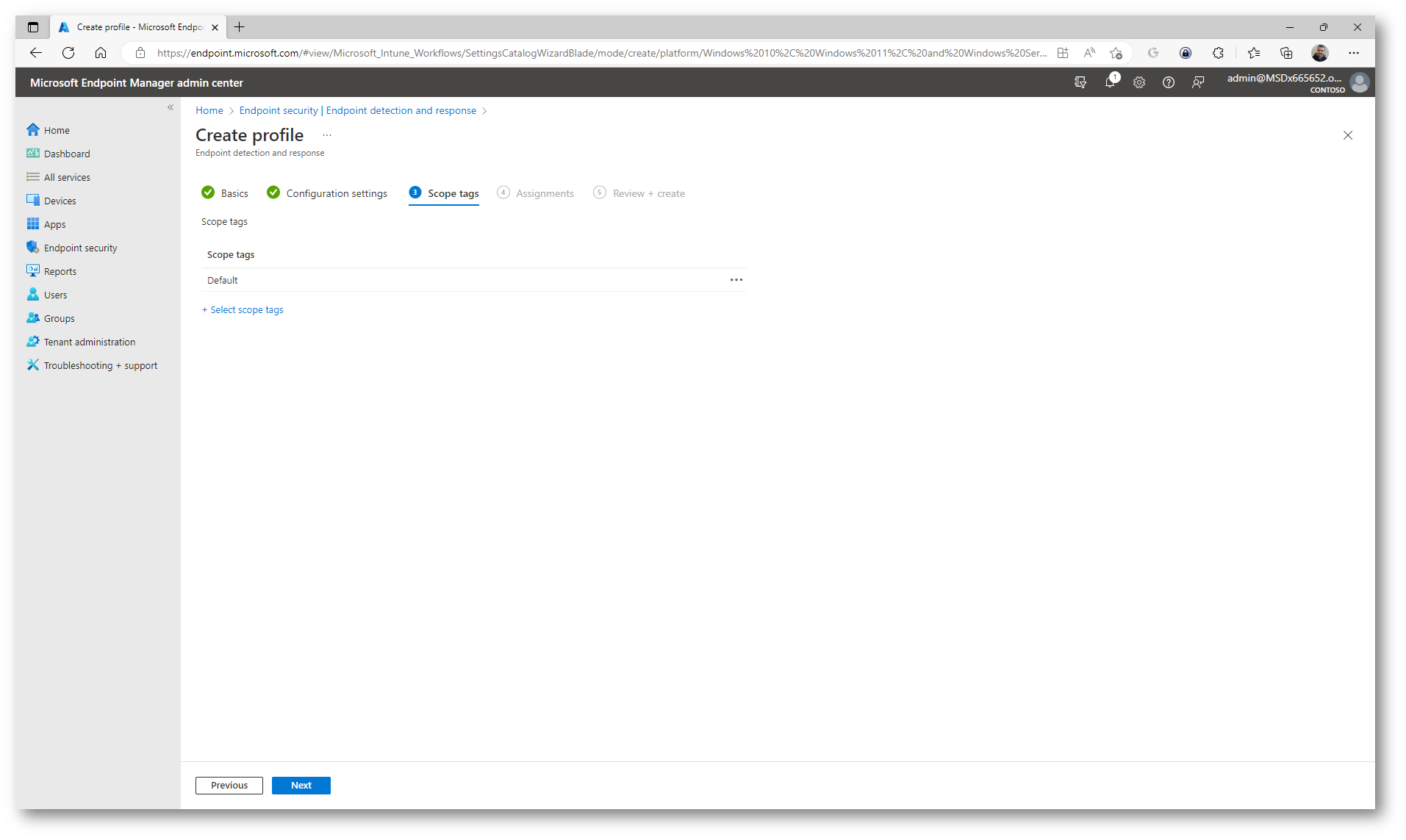

Inserite eventuali tag per l’applicazione del profilo.

Figura 16: Tag per l’applicazione del profilo

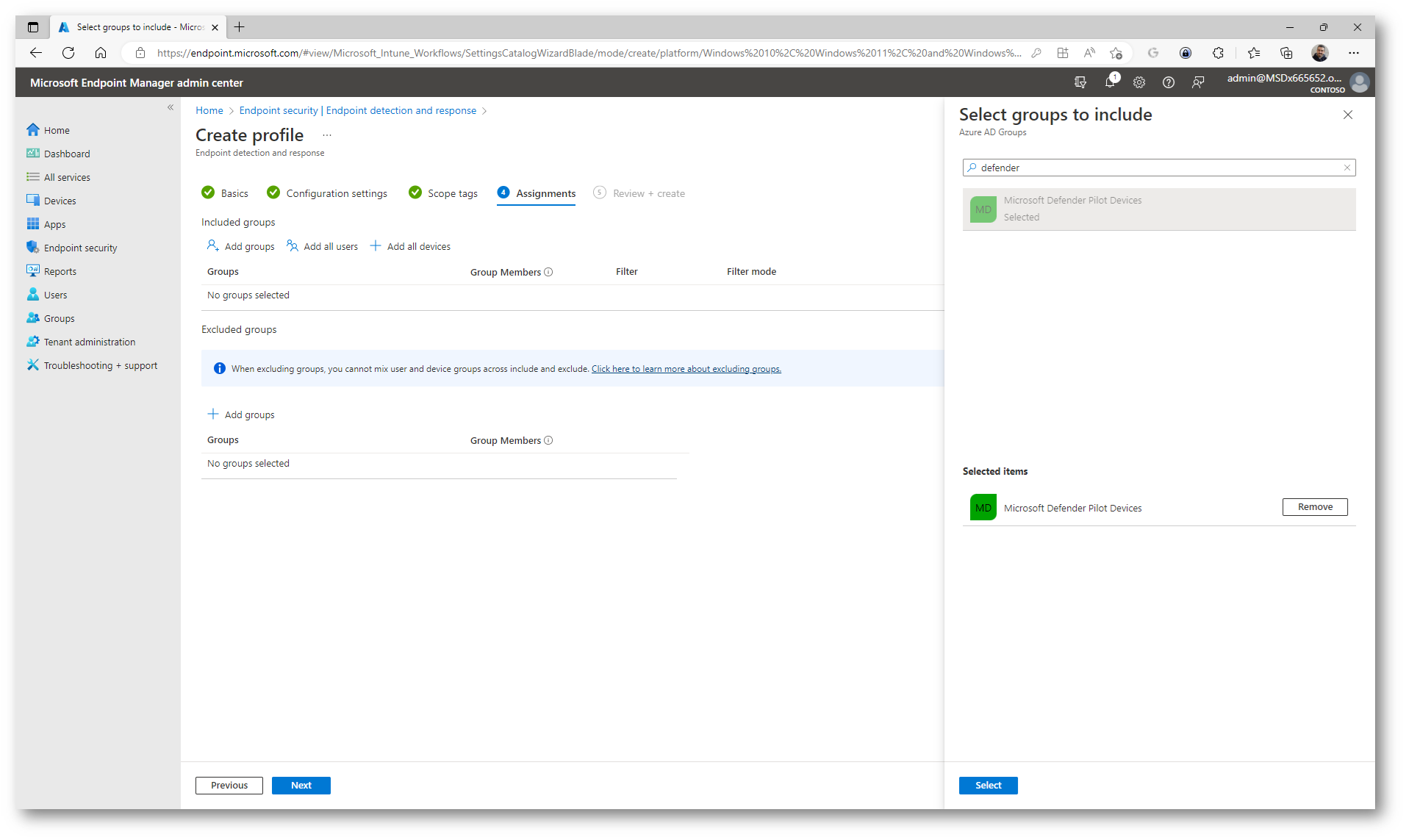

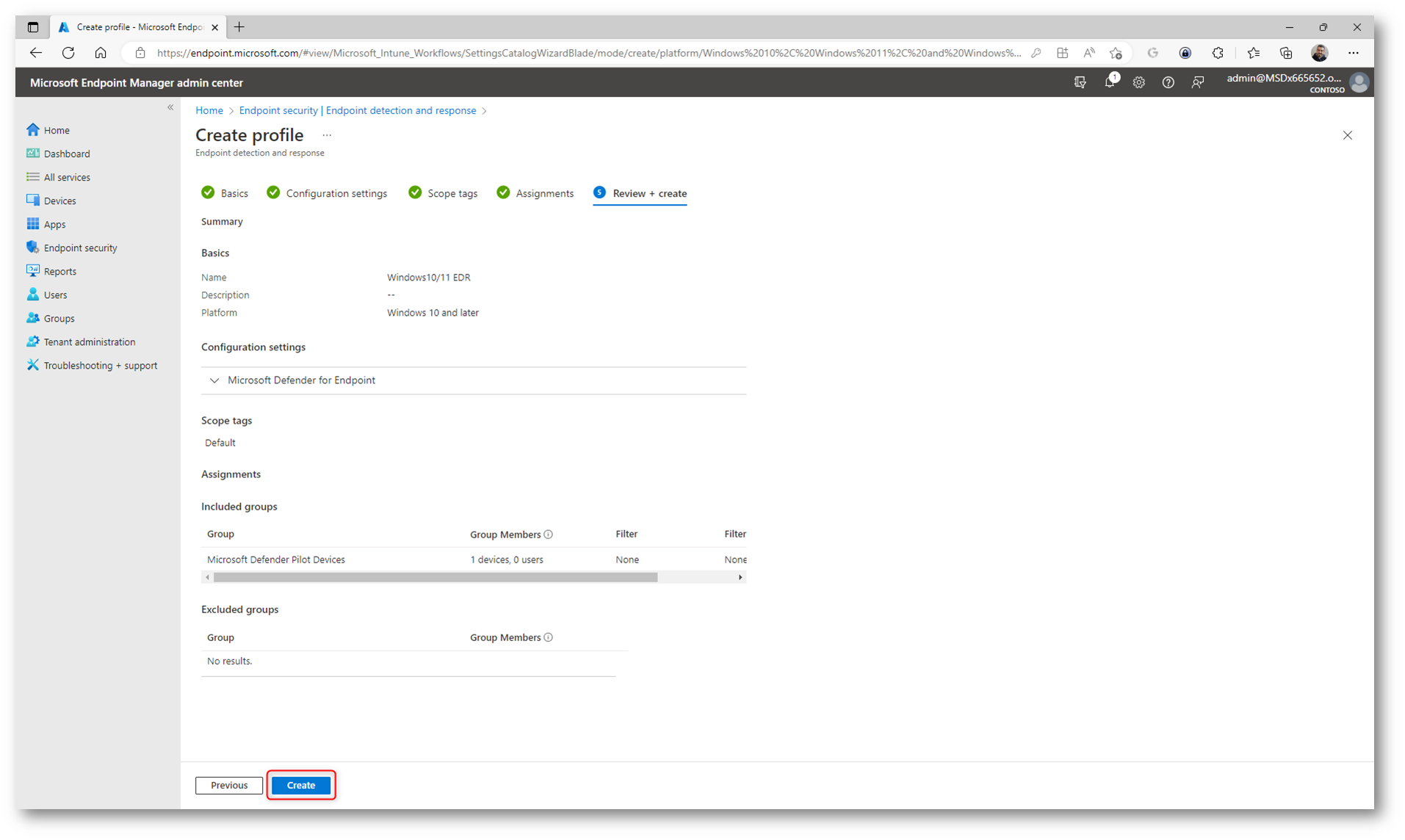

Assegnate quindi il profilo ad un gruppo di dispositivi di Azure AD. Vi consiglio di cominciare con un gruppo ridotto di dispositivi per poter testare le caratteristiche, quando cominciate a lavorare con Microsoft Defender for Endpoint.

Figura 17: Gruppi di dispositivi a cui distribuire il profilo di Endpoint Detection and response

Figura 18: Schermata di riepilogo della creazione del profilo di Endpoint Detection and response

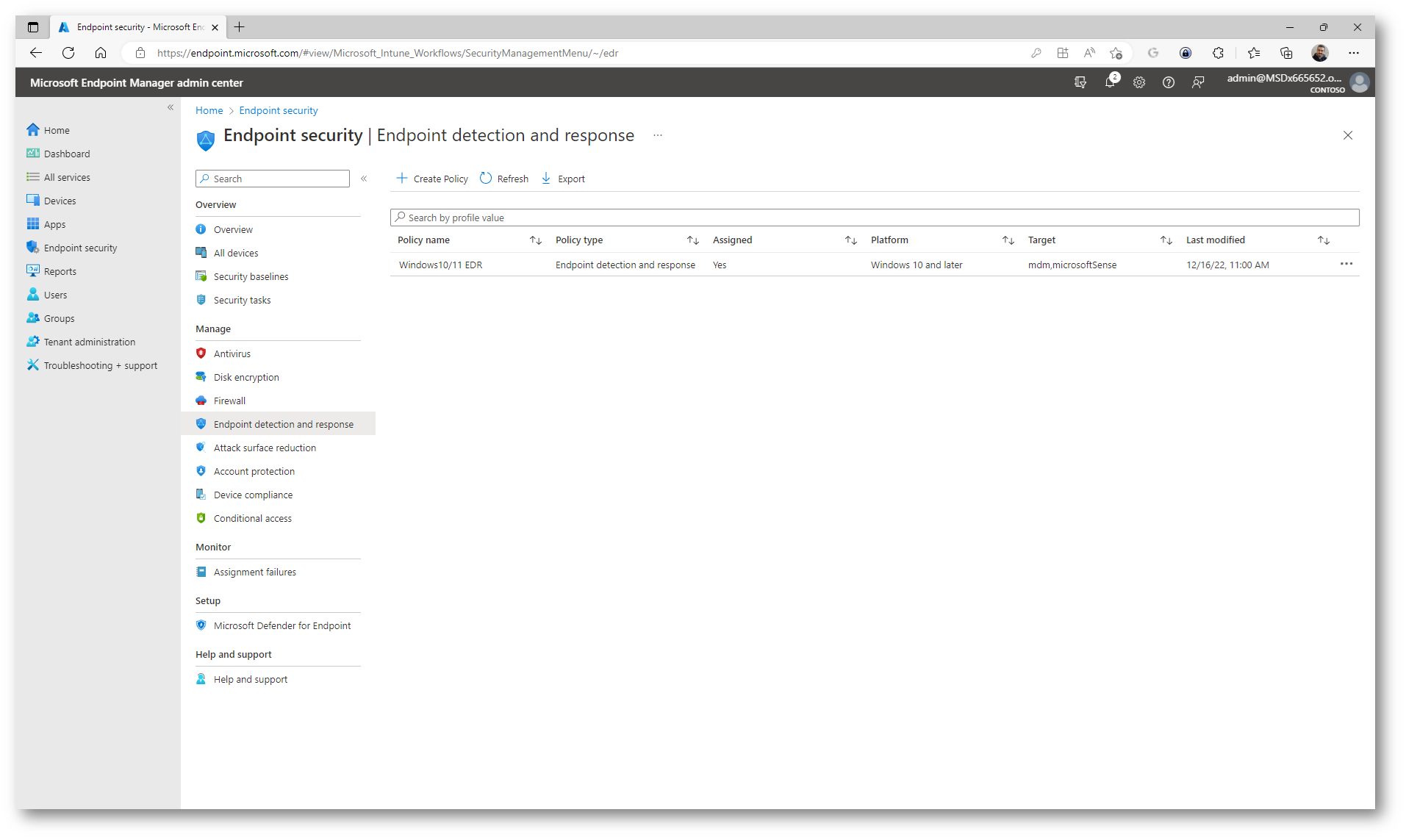

Figura 19: Profilo di Endpoint detection and response creato

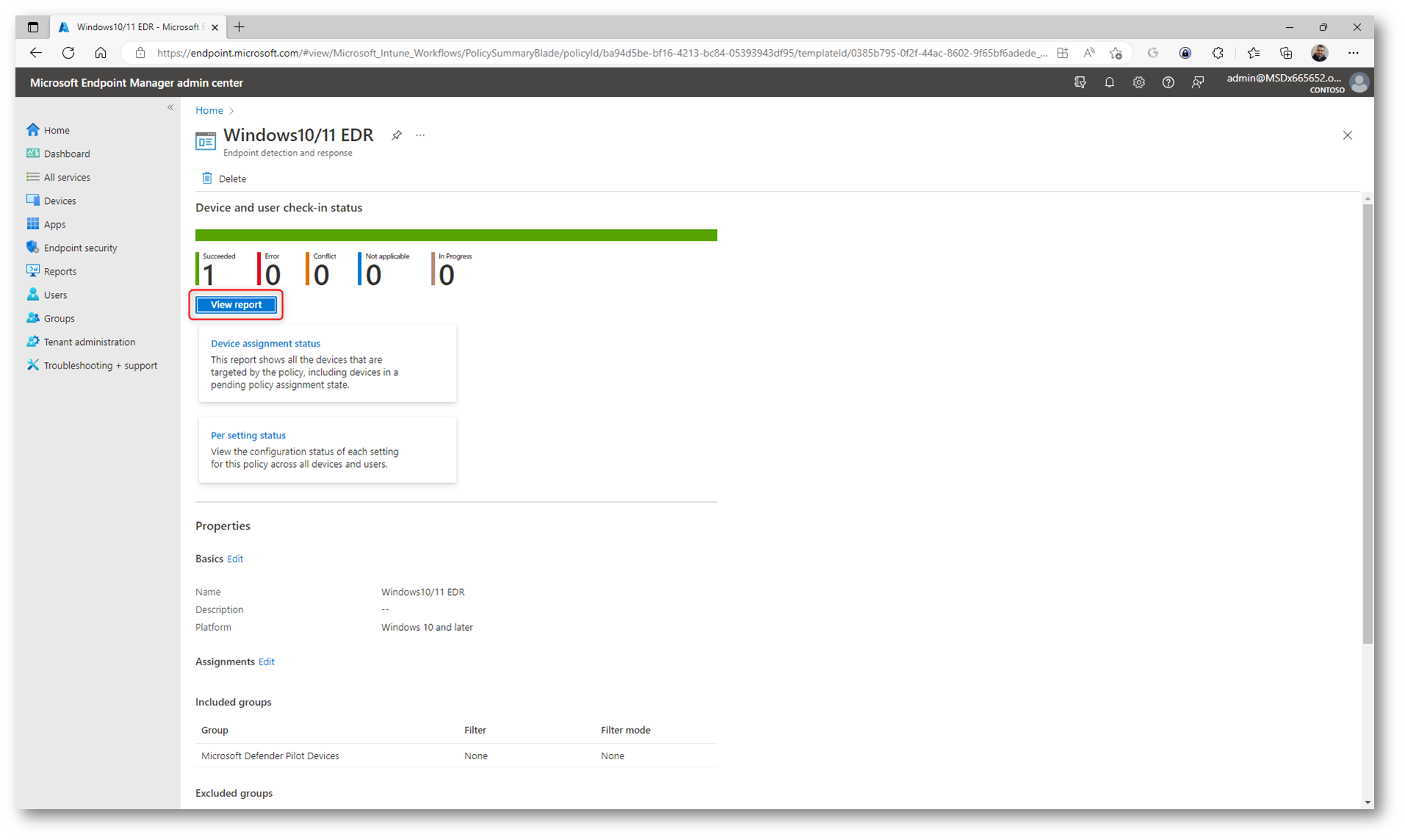

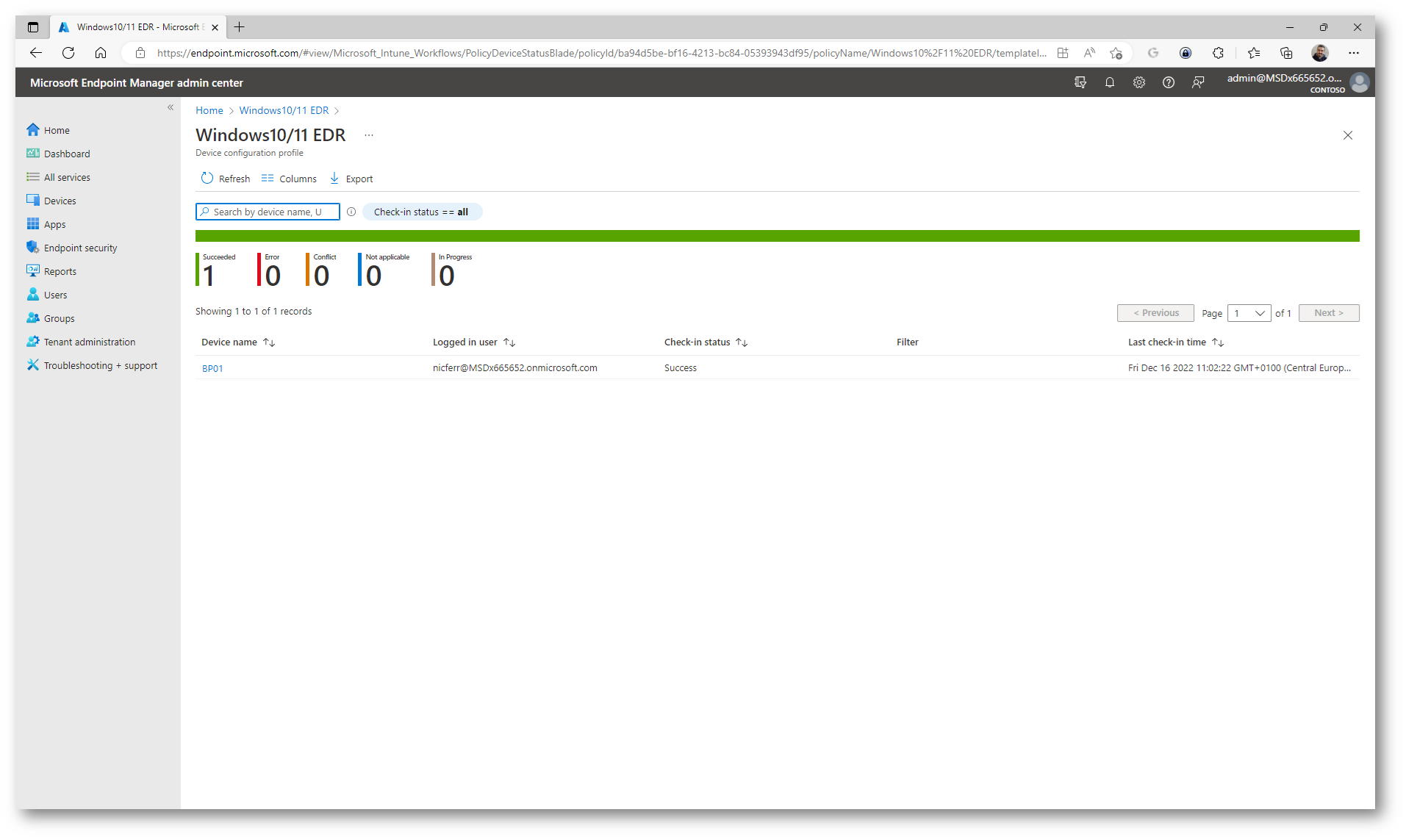

Attendete qualche minuto affinché Microsoft Intune distribuisca il profilo di Endpoint detection and response ai dispositivi scelti e poi verificatene l’applicazione selezionando il profilo e richiamando la voce Report.

Figura 20: Applicazione del profilo effettuata con successo

Figura 21: Dispositivo che ha ricevuto il profilo di Endpoint Detection e response

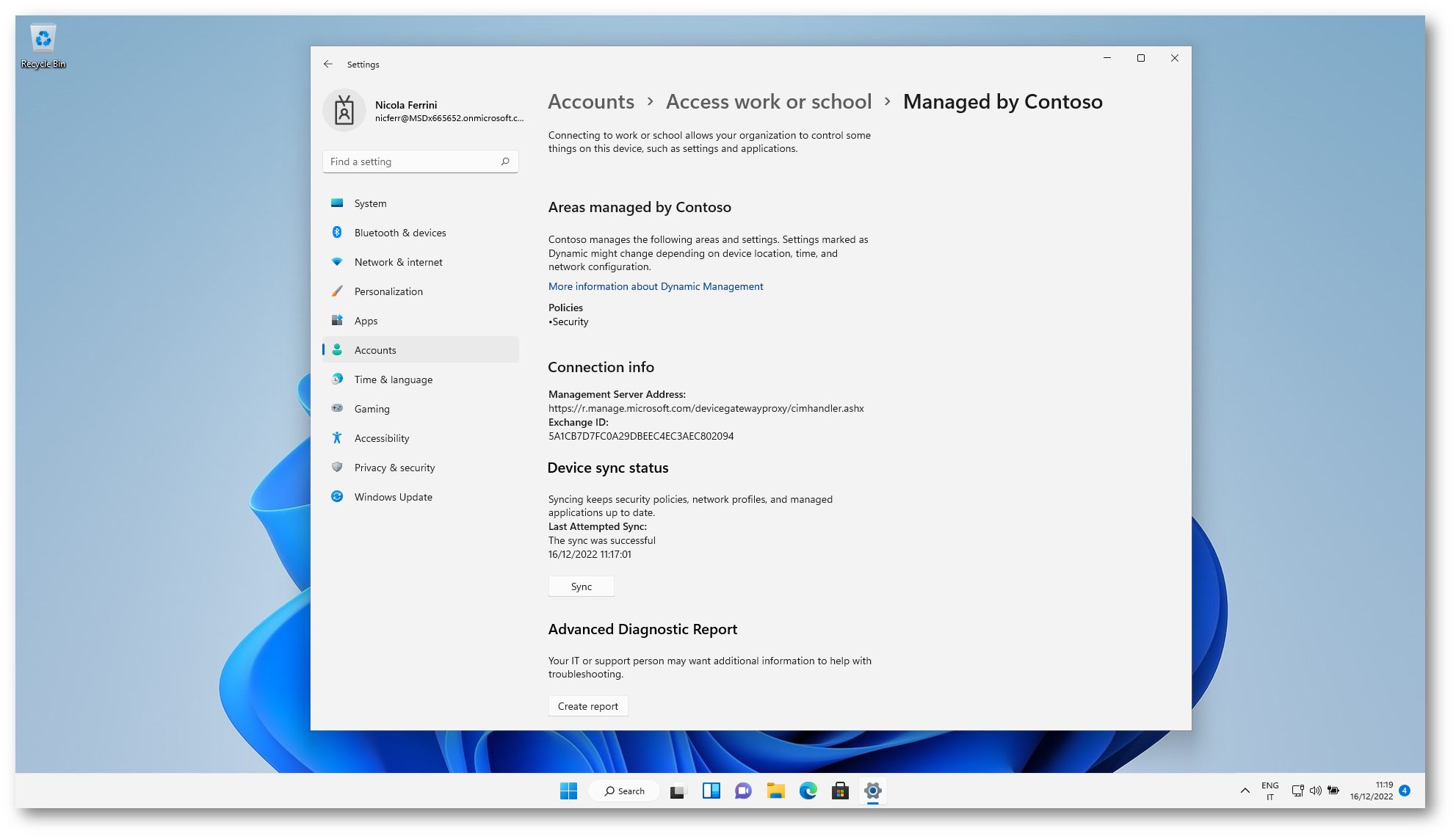

Potete verificare che il profilo sia stato ricevuto anche controllando direttamente il dispositivo.

Figura 22: Applicazione del profilo di sicurezza effettuato

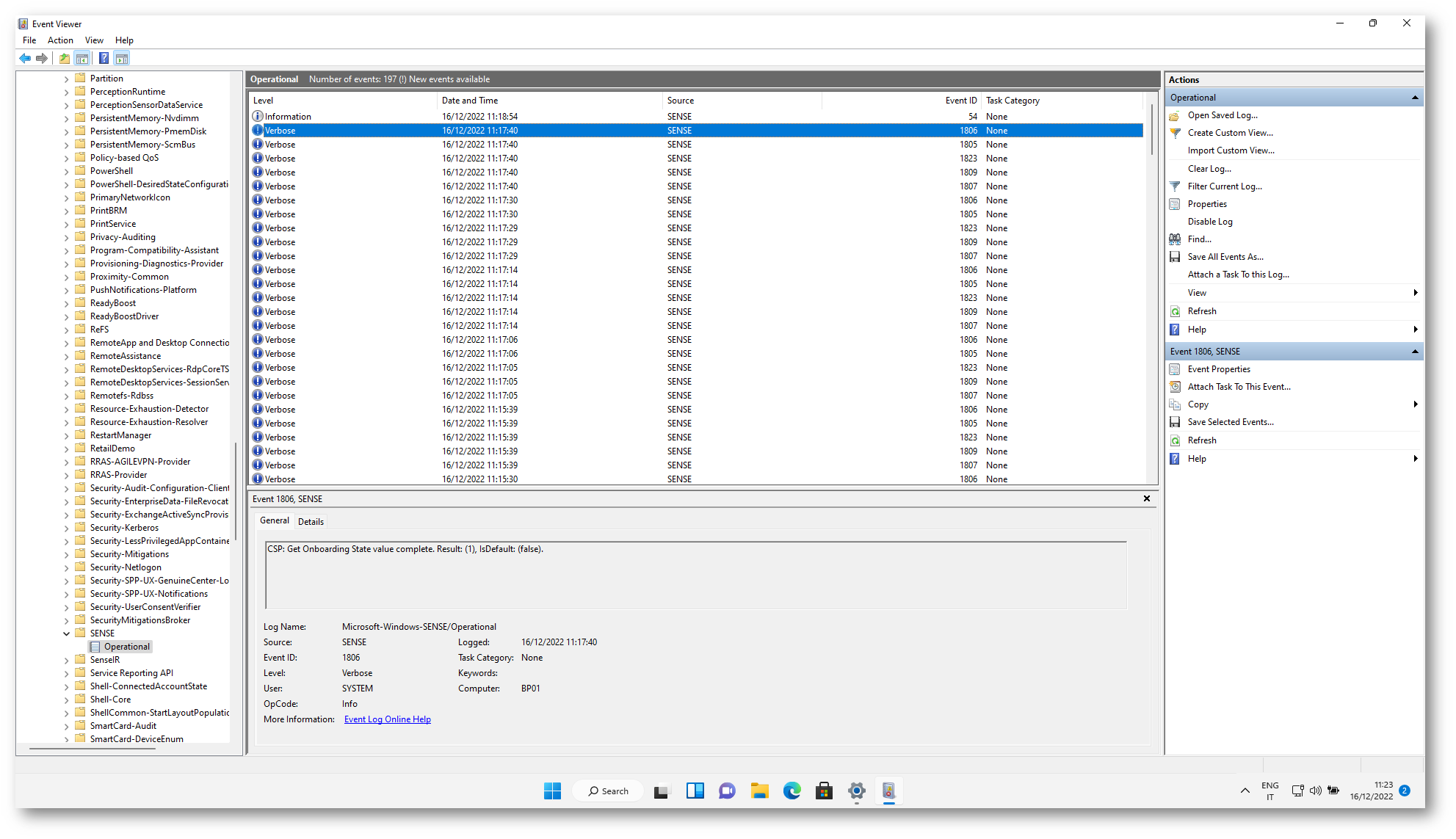

Sul dispositivo potete anche verificare che sia attivo il servizio SENSE e da Registro Eventi in Applications and Services Logs > Microsoft > Windows > SENSE potete verificare se ci sono stati degli errori nell’applicazione del profilo.

Figura 23: SENSE event logs

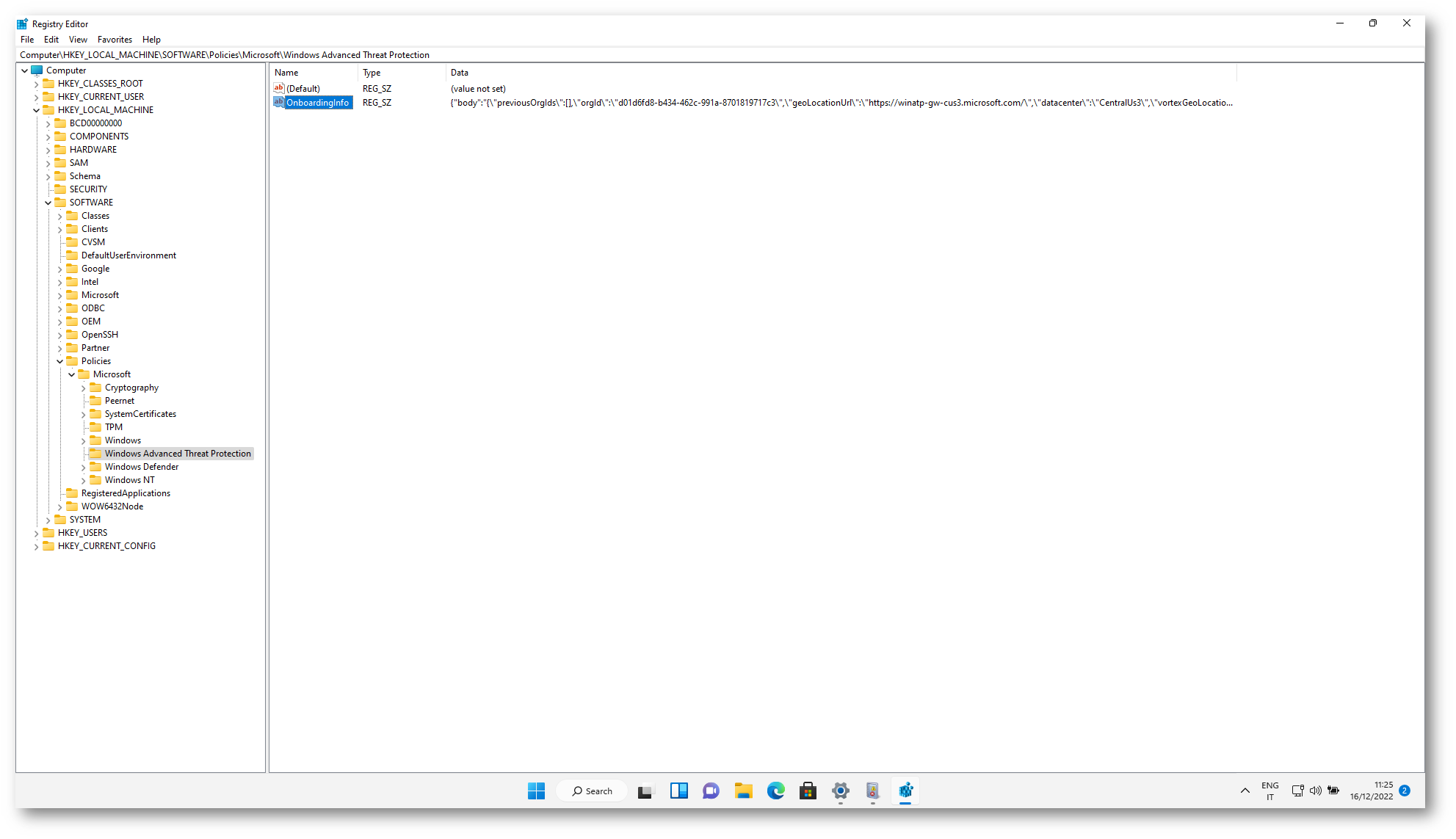

Anche dal registro di Windows, nel nodo Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection, potrete verificare le informazioni di onboarding.

Figura 24: Informazioni di SENSE presenti nel registro di Windows

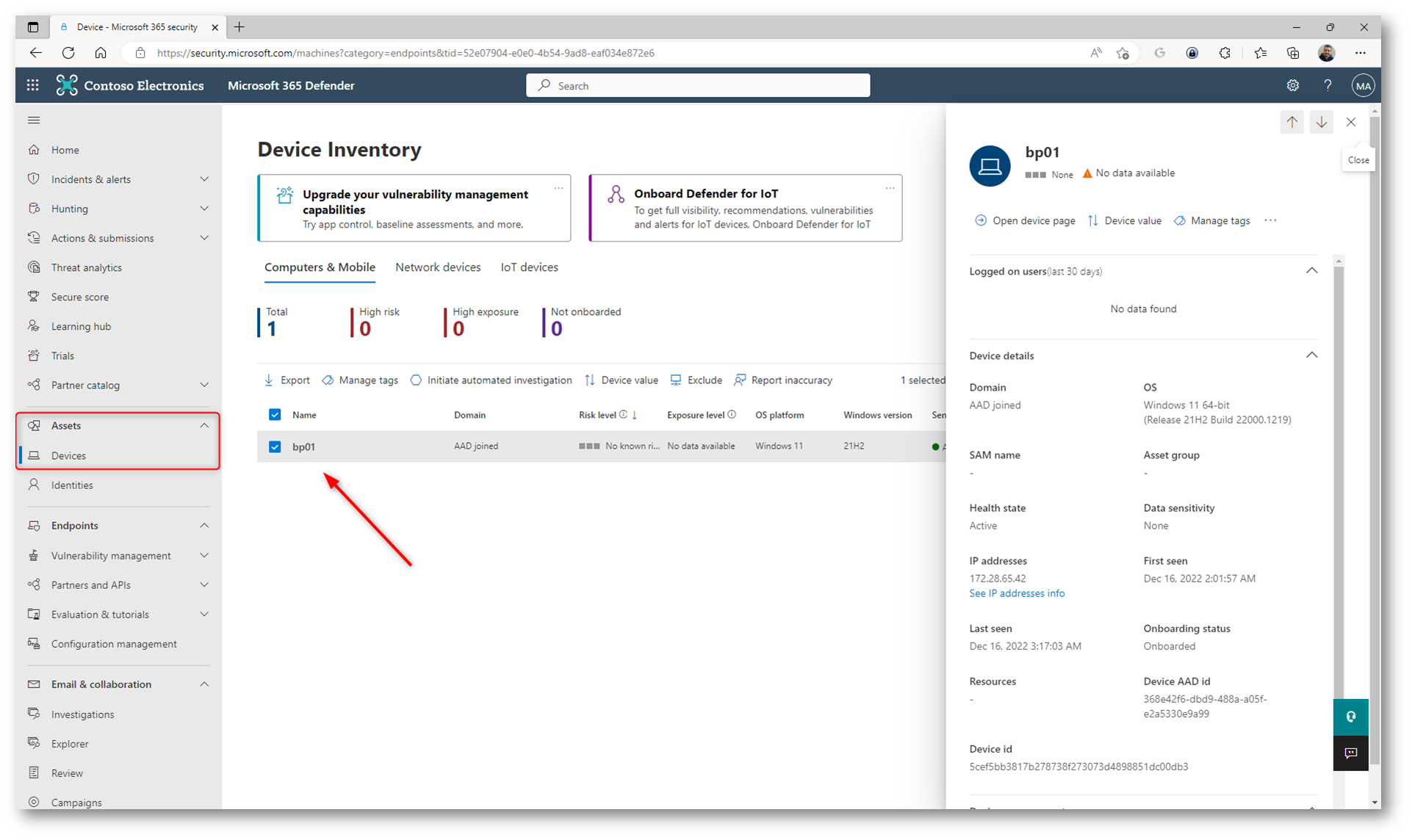

Dal portale di Home – Microsoft 365 security nella sezione Assets selezionate Devices per verificare che il dispositivo sia gestito da Microsoft Defender for Endpoint.

Figura 25: Il dispositivo è gestito da Microsoft Defender for Endpoint

Conclusioni

Grazie a Microsoft Defender for Endpoint/Business, i dispositivi aziendali sono meglio protetti da ransomware, malware, phishing e altre minacce. La soluzione analizza automaticamente gli avvisi per far fronte alle minacce complesse, difende le aziende dalle minacce in modo proattivo attraverso l’analisi di trilioni di segnali da parte dell’operatore e dell’intelligenza artificiale e protegge i dispositivi Windows, macOS, iOS e Android. L’onboarding dei dispositivi in Microsoft Defender for Endpoint è decisamente semplificato se viene effettuato tramite Microsoft Intune e permette in maniera rapidissima di proteggere la nostra infrastruttura.

A proposito, avete già letto il mio articolo Microsoft Defender for Business: la soluzione antimalware Microsoft per la PMI – ICT Power?