Microsoft Defender for Business: la soluzione antimalware Microsoft per la PMI

Microsoft Defender for Business è una soluzione di sicurezza degli endpoint progettata appositamente per le piccole e medie imprese (fino a 300 dipendenti). Con questa soluzione di sicurezza degli endpoint, i dispositivi dell’azienda sono meglio protetti da ransomware, malware, phishing e altre minacce.

Con Defender for Business è possibile proteggere i dispositivi e i dati usati dall’azienda con:

- Sicurezza di livello aziendale. Defender for Business offre potenti funzionalità di sicurezza degli endpoint dalla soluzione Microsoft Defender per Endpoint, di cui abbiamo anche parlato nell’articolo Microsoft 365 – Introduzione del nuovo piano P1 per Microsoft Defender for Endpoint – ICT Power

- Una soluzione di sicurezza facile da usare. Defender for Business offre esperienze semplificate che consentono di intervenire con consigli e informazioni dettagliate sulla sicurezza degli endpoint. Non sono necessarie conoscenze specializzate, perché Defender for Business offre criteri di configurazione basati su procedure guidate progettate per proteggere i dispositivi dell’azienda fin dal primo giorno.

- Flessibilità per l’ambiente. Defender for Business può lavorare con l’ambiente aziendale, sia che si usi Microsoft Intune sia che si abbia una nuova esperienza con Microsoft Cloud. Defender for Business funziona con componenti integrati in Windows e con app per dispositivi Mac, iOS e Android.

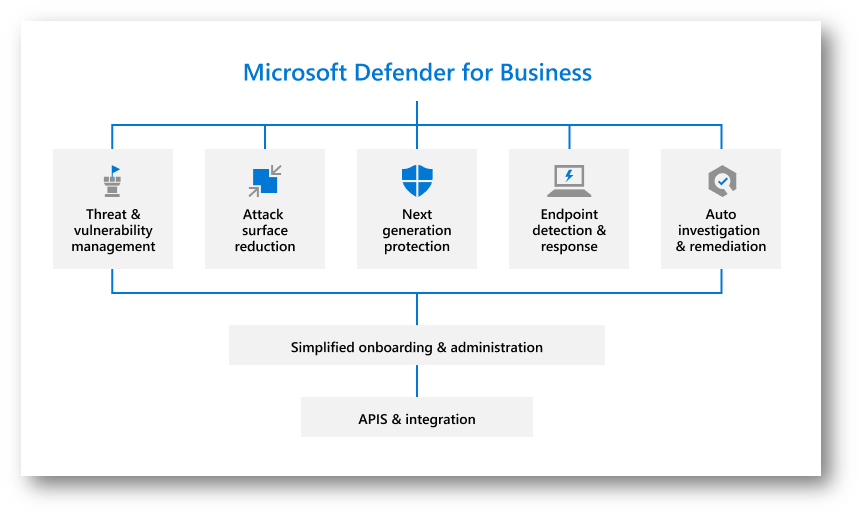

Figura 1: Funzionalità include in Microsoft Defender for Business

- Threat & vulnerability management

Defender Vulnerability Management offre visibilità degli asset, valutazioni intelligenti e strumenti di correzione predefiniti per dispositivi Windows, macOS, Linux, Android, iOS e di rete. Sfruttando l’intelligence sulle minacce Microsoft, le stime della probabilità di violazione, i contesti aziendali e le valutazioni dei dispositivi, Defender Vulnerability Management assegna rapidamente e continuamente priorità alle principali vulnerabilità degli asset più critici e fornisce raccomandazioni sulla sicurezza per mitigare i rischi. - Attack surface reduction Il set di funzionalità per la riduzione della superficie di attacco fornisce la prima linea di difesa nello stack. Garantendo la configurazione corretta delle impostazioni e l’applicazione delle tecniche di mitigazione, le funzionalità resistono agli attacchi e allo sfruttamento. Questo set di funzionalità include anche protezione di rete e protezione Web, che regolano l’accesso a indirizzi IP, domini e URL dannosi.

- Next-generation protection Per rafforzare ulteriormente il perimetro di sicurezza della rete, Microsoft Defender per endpoint usa la protezione di ultima generazione progettata per individuare tutti i tipi di minacce emergenti.

- Endpoint detection and response Le funzionalità di rilevamento e risposta dagli endpoint vengono messe in atto per rilevare, analizzare e rispondere alle minacce avanzate che potrebbero aver superato i primi due pilastri della sicurezza. La rilevazione avanzata offre uno strumento di ricerca delle minacce basato su query che consente di individuare in modo proattivo le violazioni e di creare rilevamenti personalizzati.

- Automated investigation and remediation Oltre alla possibilità di rispondere rapidamente agli attacchi avanzati, Microsoft Defender per endpoint offre funzionalità di analisi e correzione automatiche che consentono di ridurre il volume di avvisi in pochi minuti su larga scala.

Il lavoro di Microsoft negli ultimi anni per proteggere le aziende è stato davvero notevole. Da diversi anni Microsoft viene premiata da Gartner come leader per la Endpoint Protection. Trovate maggiori informazioni alla pagina Gartner names Microsoft a Leader in the 2021 Endpoint Protection Platforms Magic Quadrant – Microsoft Security Blog

Figura 2: Endpoint Protection Platforms (EPP) Magic Quadrant by Gartner

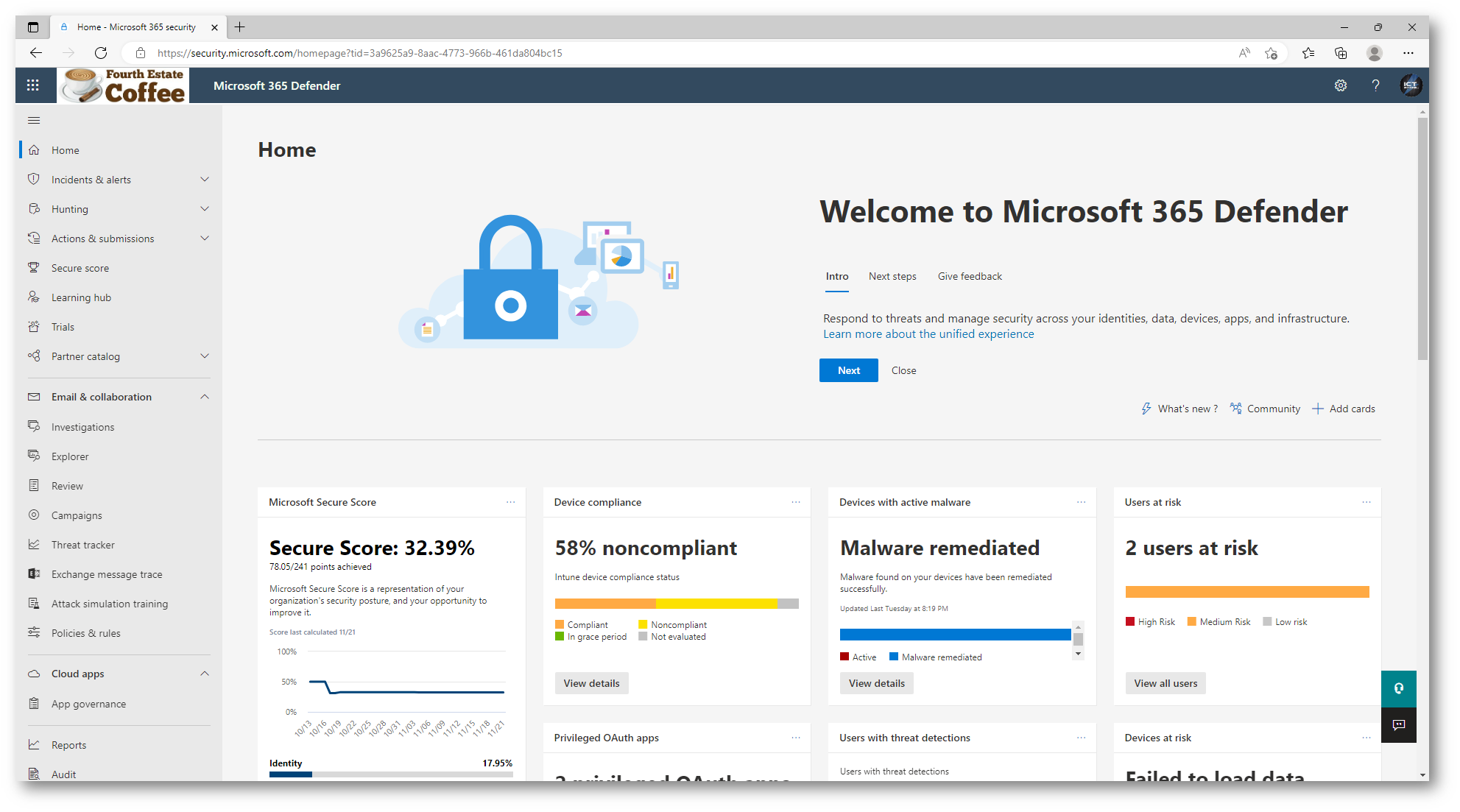

Microsoft Defender for Business è raggiungibile dal portale di amministrazione di Microsoft 365 https://admin.microsoft.com , cliccando su oppure direttamente dal link https://security.microsoft.com

Figura 3: Schermata iniziale di Microsoft Defender for Business

Processo di configurazione semplificato in Microsoft Defender for Business

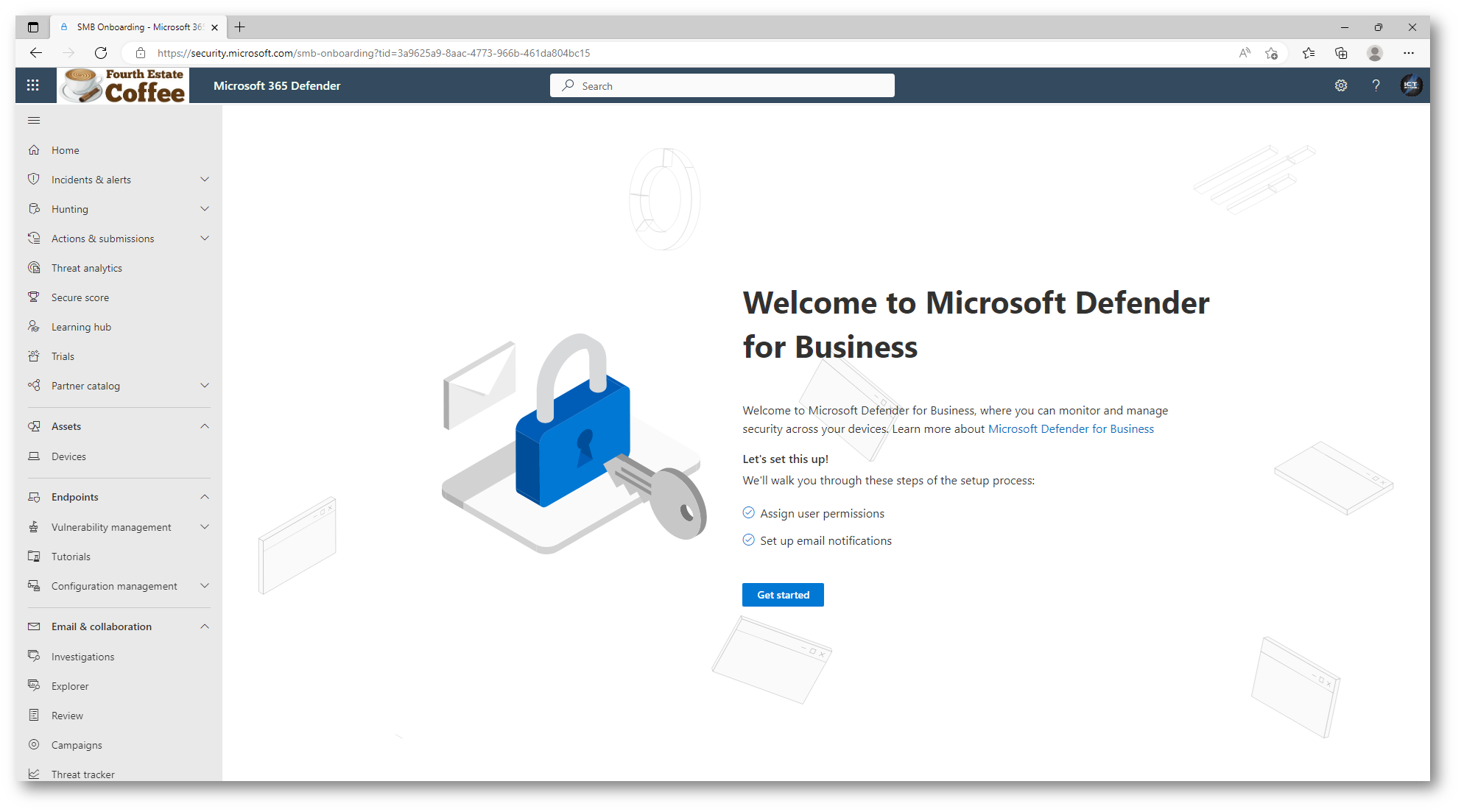

Microsoft Defender for Business presenta un processo di configurazione semplificato progettato appositamente per le piccole e medie imprese. Un’esperienza simile a una procedura guidata elimina l’onboarding e la gestione dei dispositivi.

Per eseguire l’onboarding dei dispositivi e configurare le impostazioni di sicurezza per i dispositivi aziendali, è possibile scegliere tra queste esperienze:

- Usare il processo di configurazione semplificato in Microsoft Defender for Business

- Usare Microsoft Intune

Per eseguire l’installazione guidata, è necessario essere un Global Admin. La procedura guidata mostra i seguenti passaggi:

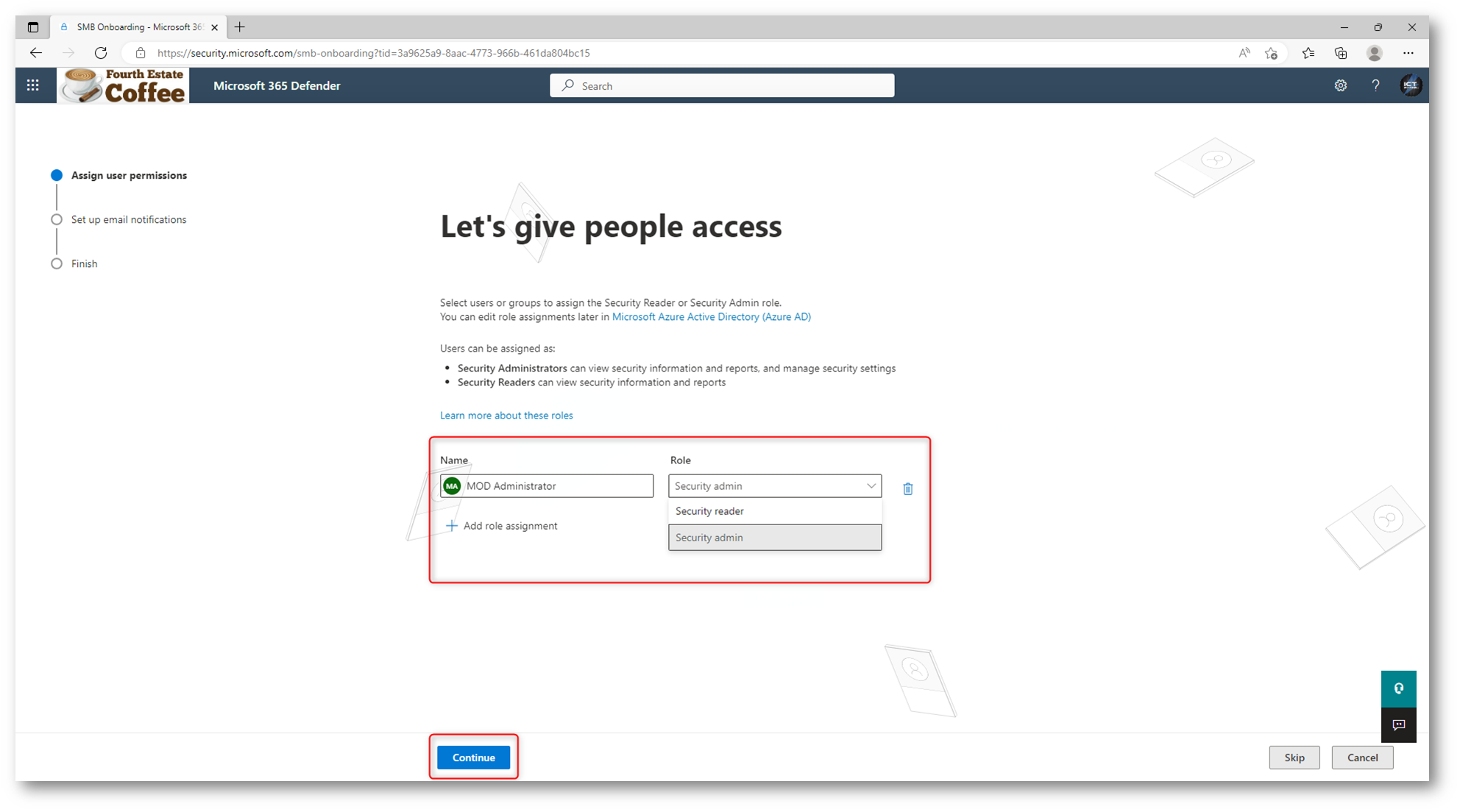

- Assegnare le autorizzazioni utente. In questo passaggio si concede al team di sicurezza l’accesso al portale di Microsoft 365 Defender (https://security.microsoft.com). Questo portale è il punto in cui l’utente e il team di sicurezza gestiranno le funzionalità di sicurezza, visualizzeranno gli avvisi ed eseguiranno le azioni necessarie sulle minacce rilevate. L’accesso al portale viene concesso tramite ruoli che implicano determinate autorizzazioni.

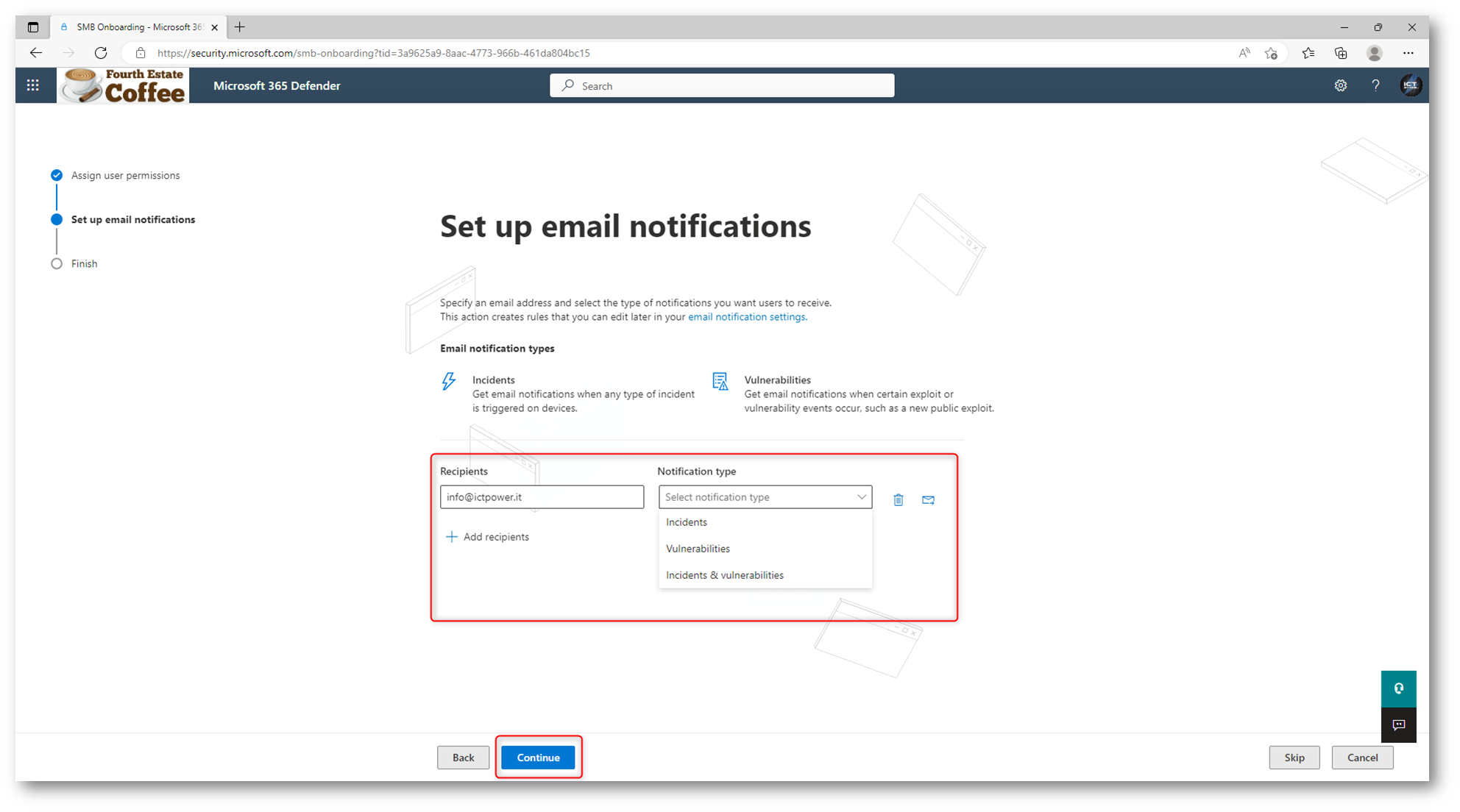

- Configurare le notifiche tramite posta elettronica. In questo passaggio è possibile configurare le notifiche tramite posta elettronica per il team di sicurezza. Quando viene generato un avviso o viene individuata una nuova vulnerabilità verrà inviata una e-mail al team di sicurezza

- Eseguire l’onboarding e configurare i dispositivi Windows. In questo passaggio è possibile eseguire rapidamente l’onboarding dei dispositivi Windows dell’azienda in Defender for Business. L’onboarding dei dispositivi consente di proteggere immediatamente tali dispositivi dal primo giorno.

- Configurare i criteri di sicurezza. Defender for Business include criteri di sicurezza predefiniti per la protezione di nuova generazione e la protezione firewall che possono essere applicati ai dispositivi dell’azienda. Questi criteri predefiniti usano le impostazioni consigliate e sono progettati per offrire una protezione avanzata per i dispositivi. È anche possibile creare criteri di sicurezza personalizzati.

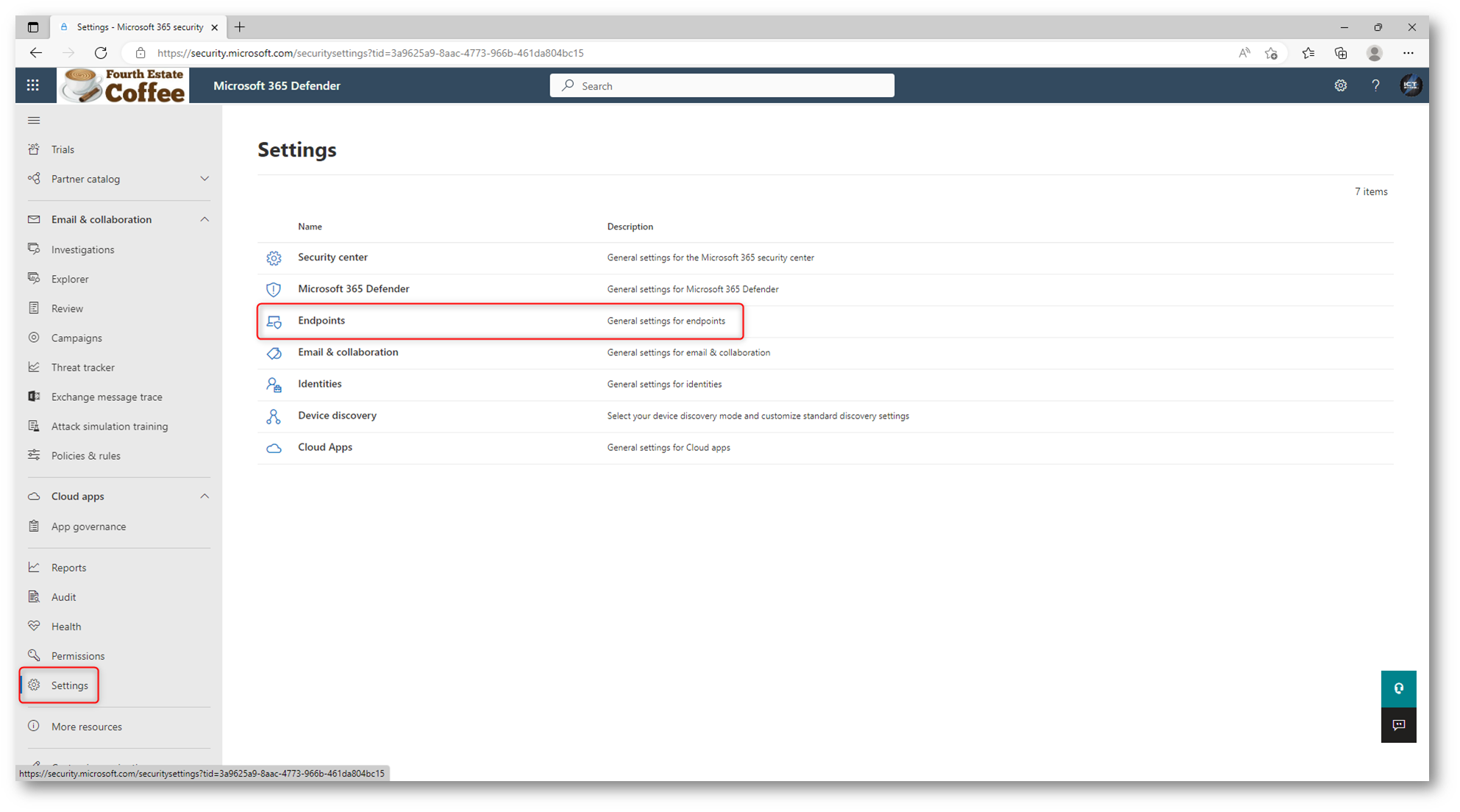

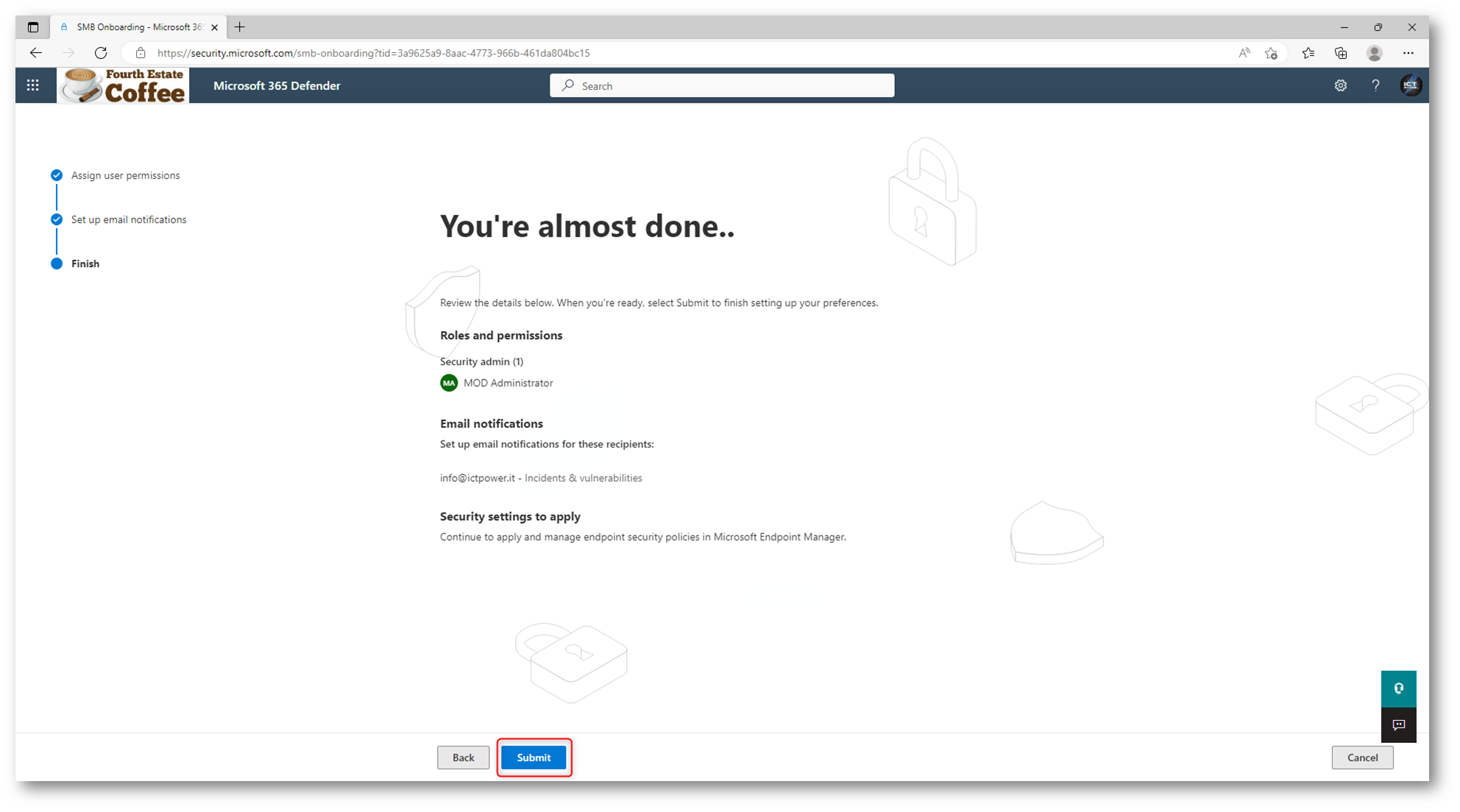

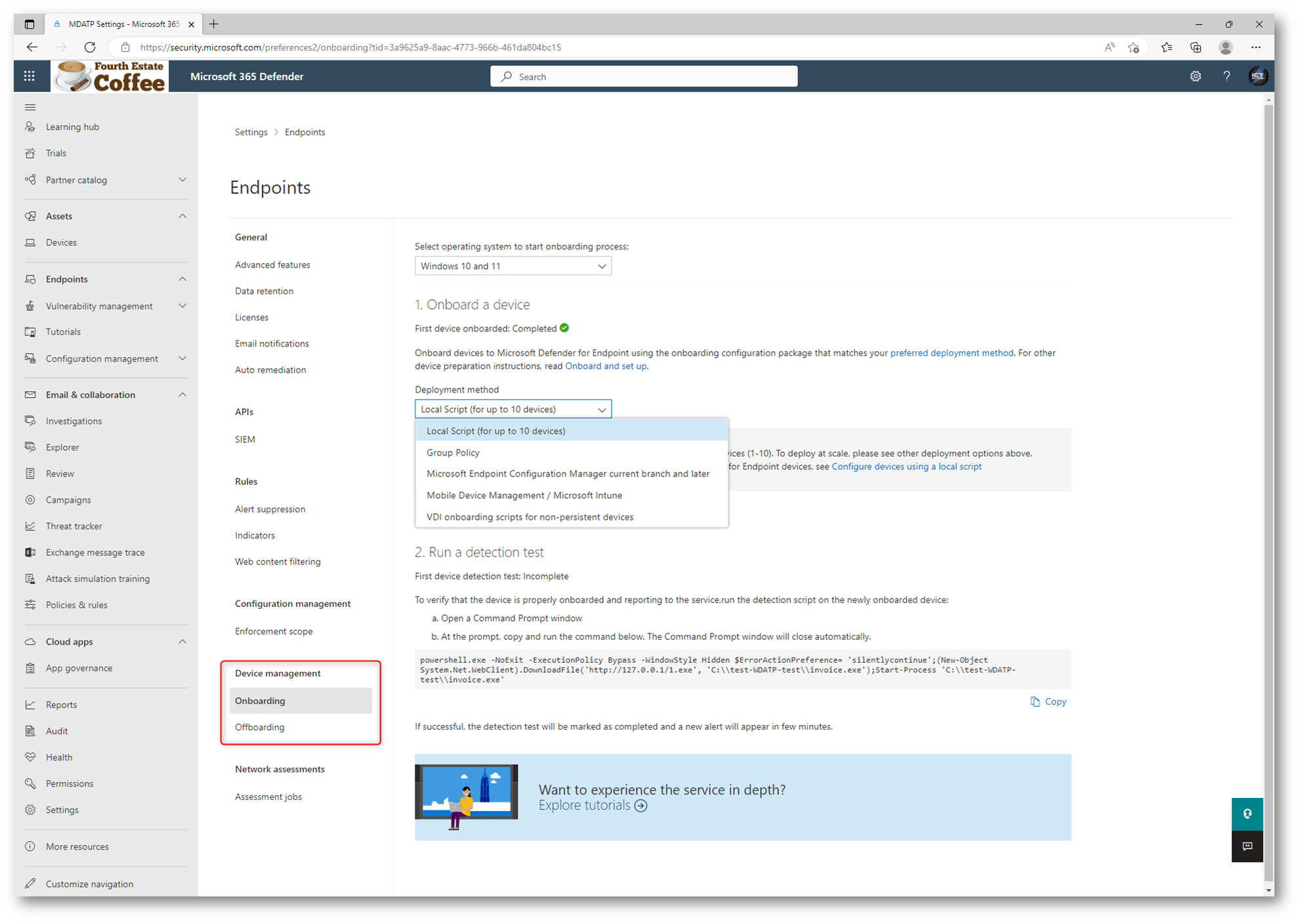

Dal portale di Microsoft 365 Defender (https://security.microsoft.com) collegatevi al nodo Settings e scegliete Endpoints. Nelle schermate sotto sono mostrati i passaggi esposti prima.

Figura 4: Schermata di gestione e di onboarding dei dispositivi in Microsoft Defender for Business

Se l’azienda usa Microsoft 365 Business Premium, la configurazione guidata di Defender for Business verrà eseguita la prima volta che qualcuno passa al nodo Assets > Devices nel portale di Microsoft 365 Defender.

Figura 5: Avvio della configurazione guidata di Defender for Business

Figura 6: Assegnazione delle autorizzazioni utente

Figura 7: Configurazione delle le notifiche tramite posta elettronica

Figura 8: Completamento delle procedura guidata

Onboarding automatico dei dispositivi in Microsoft Defender for Business

L’onboarding automatico è un modo semplificato per eseguire l’onboarding dei dispositivi Windows in Defender for Business. L’onboarding automatico è disponibile solo per i dispositivi Windows già registrati in Microsoft Intune.

Durante l’uso della configurazione guidata, il sistema rileverà se i dispositivi Windows sono già registrati in Intune. Verrà chiesto se si vuole usare l’onboarding automatico per tutti o solo alcuni dispositivi Windows. È possibile eseguire l’onboarding di tutti i dispositivi Windows contemporaneamente oppure selezionare dispositivi specifici per iniziare e quindi aggiungere altri dispositivi in un secondo momento.

NOTA: L’uso della procedura guidata di installazione è facoltativo. Se si sceglie di non usare la procedura guidata o se la procedura guidata viene chiusa prima del completamento del processo di installazione, è possibile completare il processo di installazione e configurazione autonomamente.

Eseguire l’onboarding dei dispositivi in Microsoft Defender for Business

Come descritto alla pagina Eseguire l’onboarding dei dispositivi in Microsoft Defender for Business | Microsoft Learn è possibile scegliere tra diverse opzioni per eseguire l’onboarding dei dispositivi aziendali.

Per eseguire l’onboarding dei dispositivi client Windows10 e Windows 11 in Defender for Business potete scegliere tra:

- Script da eseguire in locale (per l’onboarding manuale dei dispositivi nel portale di Microsoft 365 Defender)

- Group Policy (se si usano già Criteri di gruppo nell’organizzazione)

- Microsoft Intune (se si usa già Intune)

Utilizzo di uno Script locale per Windows 10 e 11

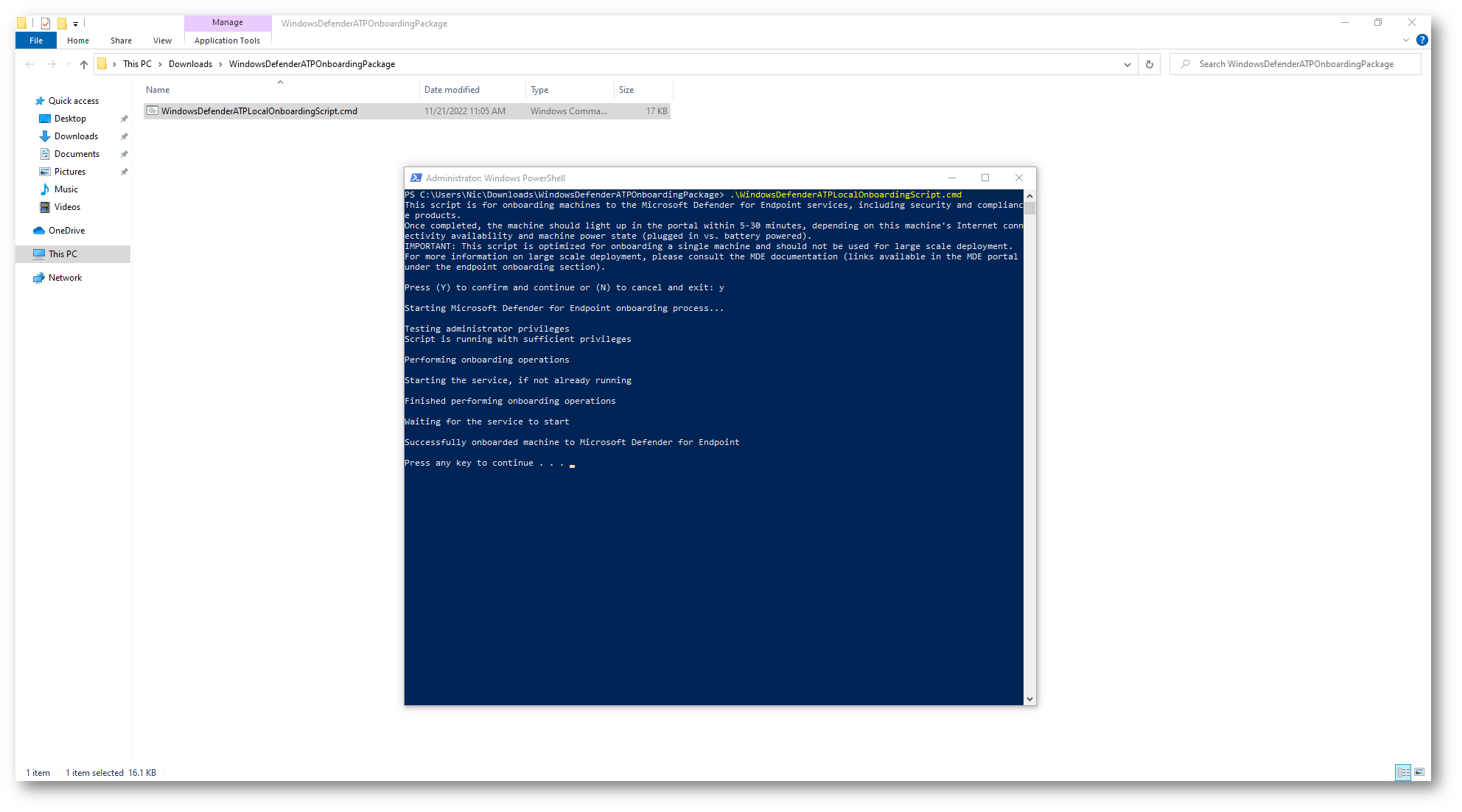

È possibile usare uno script locale per eseguire l’onboarding dei dispositivi client Windows. Quando si esegue lo script di onboarding in un dispositivo, viene creato un trust con Azure Active Directory, se tale relazione non esiste già; viene registrato il dispositivo in Microsoft Intune, se non è già registrato, e quindi eseguito l’onboarding del dispositivo in Microsoft Defender for Business. Se non utilizzate Intune, il metodo di script locale è il metodo di onboarding consigliato per i clienti di Defender for Business.

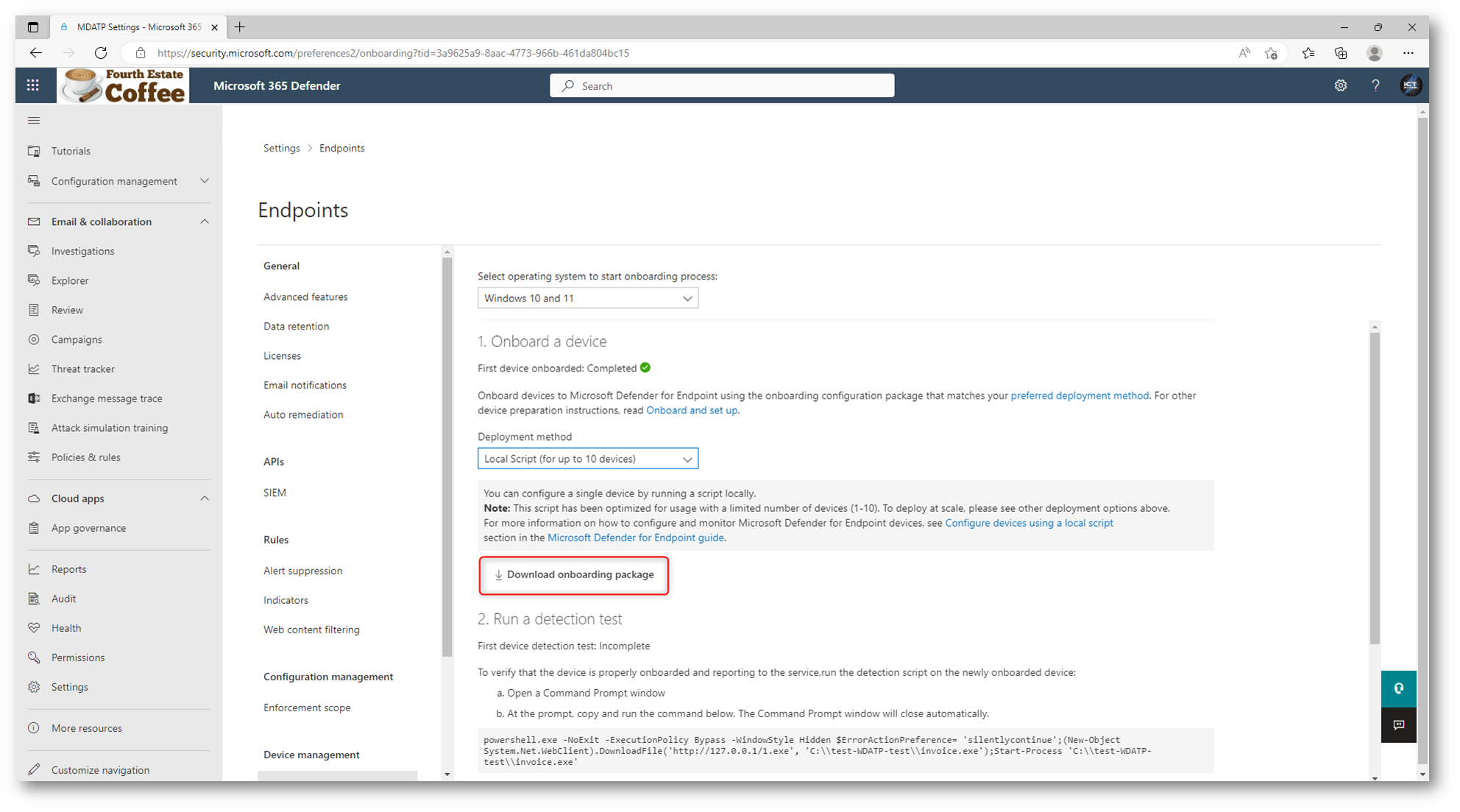

Dal portale di Microsoft 365 Defender (https://security.microsoft.com) nel riquadro di spostamento scegliete Settings > Endpoints e quindi in Device Management scegliete Onboarding. Dal menu a tendina scegliete Local Script e cliccate su Download onboarding Package.

Figura 9: Metodi di distribuzione dell’onboarding di dispositivi Windows 10 e 11

Figura 10: Download dello script di onboarding

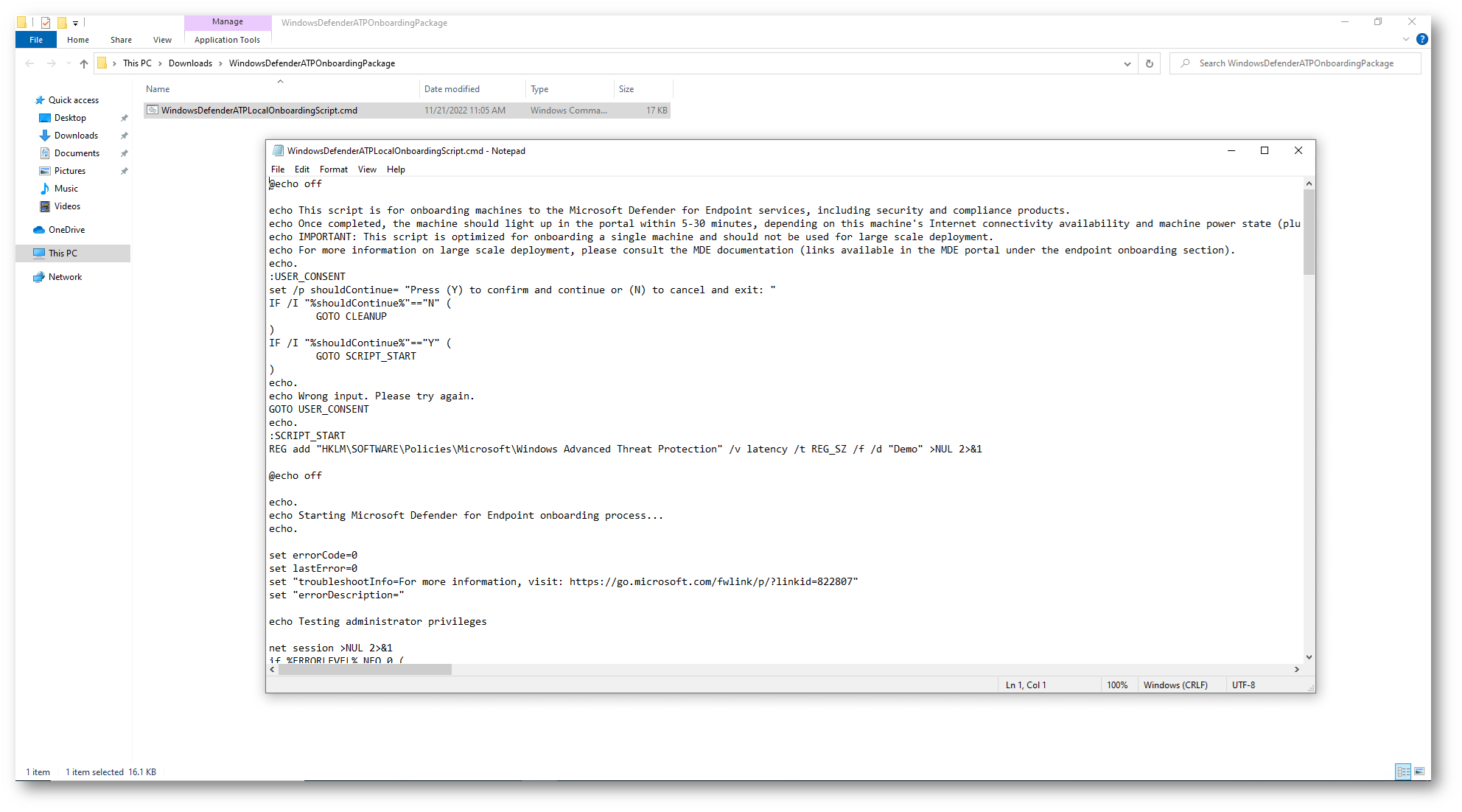

Figura 11: Contenuto dello script di onboarding

Figura 12: Esecuzione dello script di onboarding

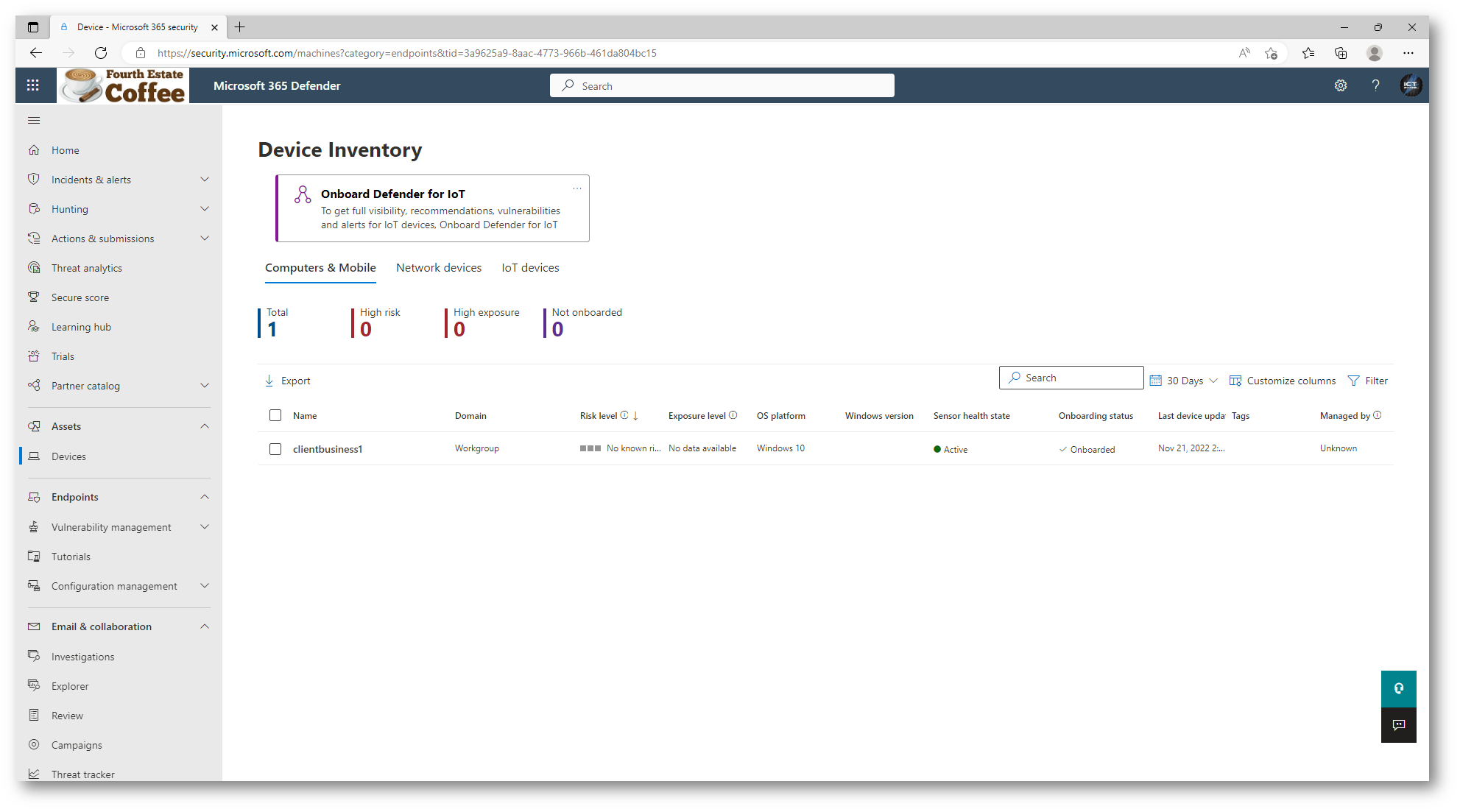

Dopo qualche minuto, il dispositivo sarà visibile nella pagina Assets > Devices del portale di Microsoft 365 Defender.

Figura 13: Il dispositivo ha effettuato l’onboarding corretttamente

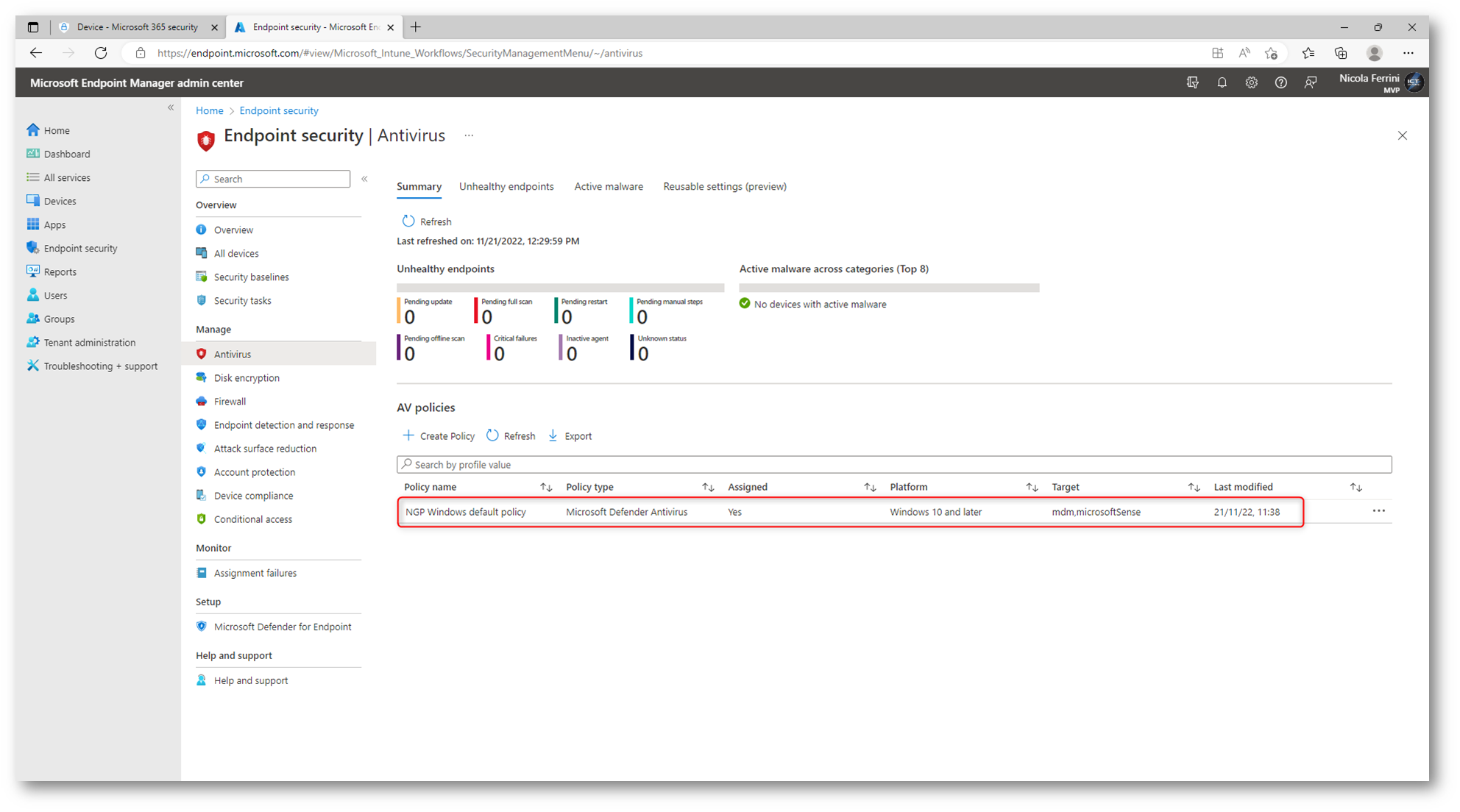

Utilizzo di Microsoft Intune

È possibile eseguire l’onboarding dei client Windows e di altri dispositivi in Intune usando l’interfaccia di amministrazione di Microsoft Endpoint Manager (https://endpoint.microsoft.com). Per la procedura dettagliata di onboarding vi rimando alla lettura della mia guida Onboarding di Windows 10/11 in Microsoft Defender for Endpoint/Business utilizzando Microsoft Intune – ICT Power

Modificare le impostazioni e i criteri di sicurezza in Microsoft Defender for Business

Dopo aver eseguito l’onboarding dei dispositivi aziendali in Defender for Business, il passaggio successivo consiste nel rivedere i criteri di sicurezza. I criteri di sicurezza possono essere gestiti in due modi:

- Usare il portale di Microsoft 365 Defender (scelta consigliata). Il portale di Microsoft 365 Defender è un punto di accesso unico per la gestione dei dispositivi, dei criteri di sicurezza e delle impostazioni di sicurezza dell’azienda.

- Usare l’interfaccia di amministrazione di Microsoft Endpoint Manager. Se l’azienda usa già Intune per gestire i criteri di sicurezza, è possibile continuare a usare l’interfaccia di amministrazione Endpoint Manager per gestire i dispositivi e i criteri di sicurezza.

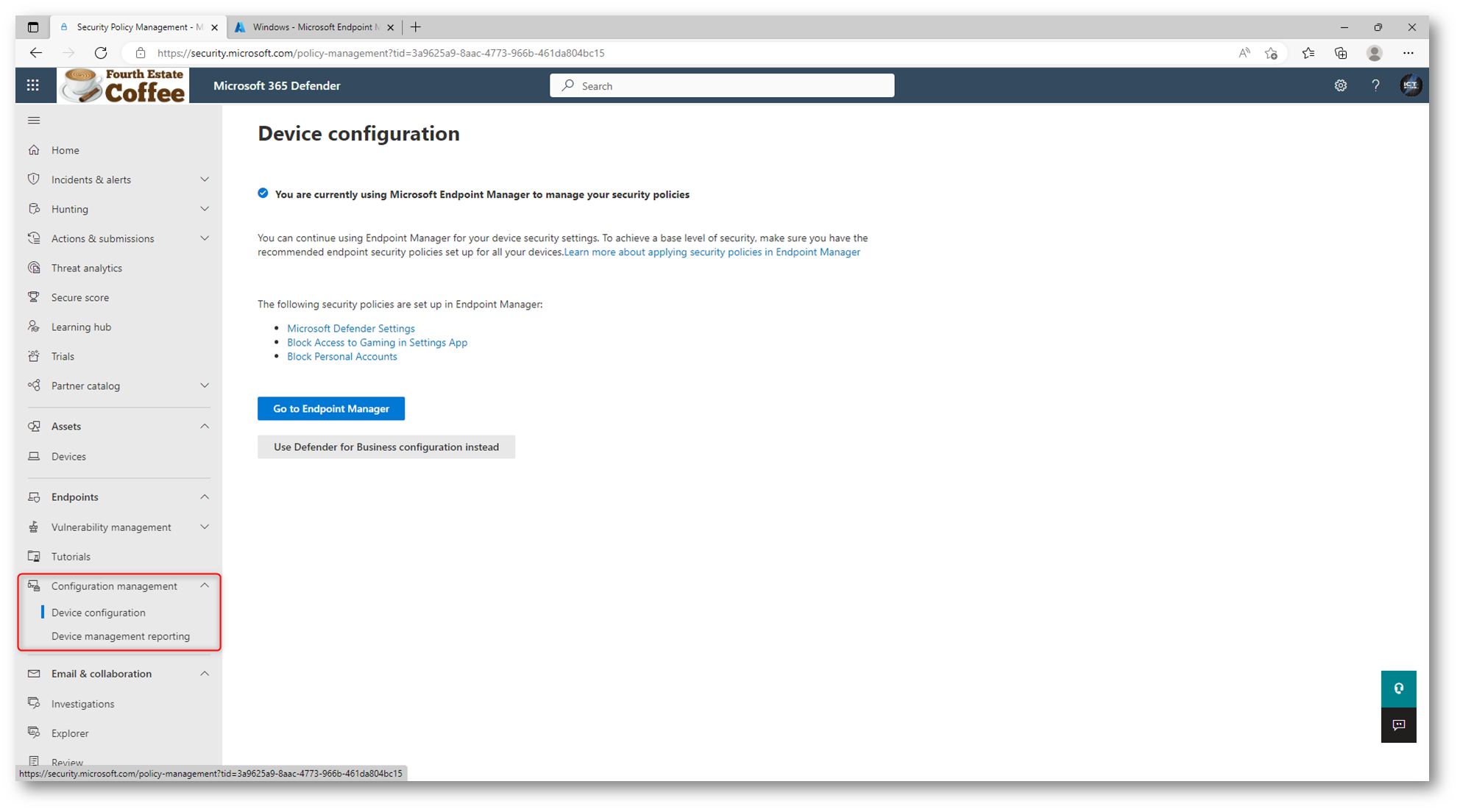

Dal portale di Microsoft 365 Defender in Configuration Management > Device configuration vi verrà proposto se continuare ad utilizzare Microsoft Endpoint Manager o utilizzare il portale di Microsoft Defender for Business.

NOTA: Questa scelta non appare se si seleziona il processo di configurazione semplificato.

Figura 14: Proposta di utilizzare Microsoft Endpoint Manager o utilizzare il portale di Microsoft Defender for Business per la gestione delle policy di sicurezza

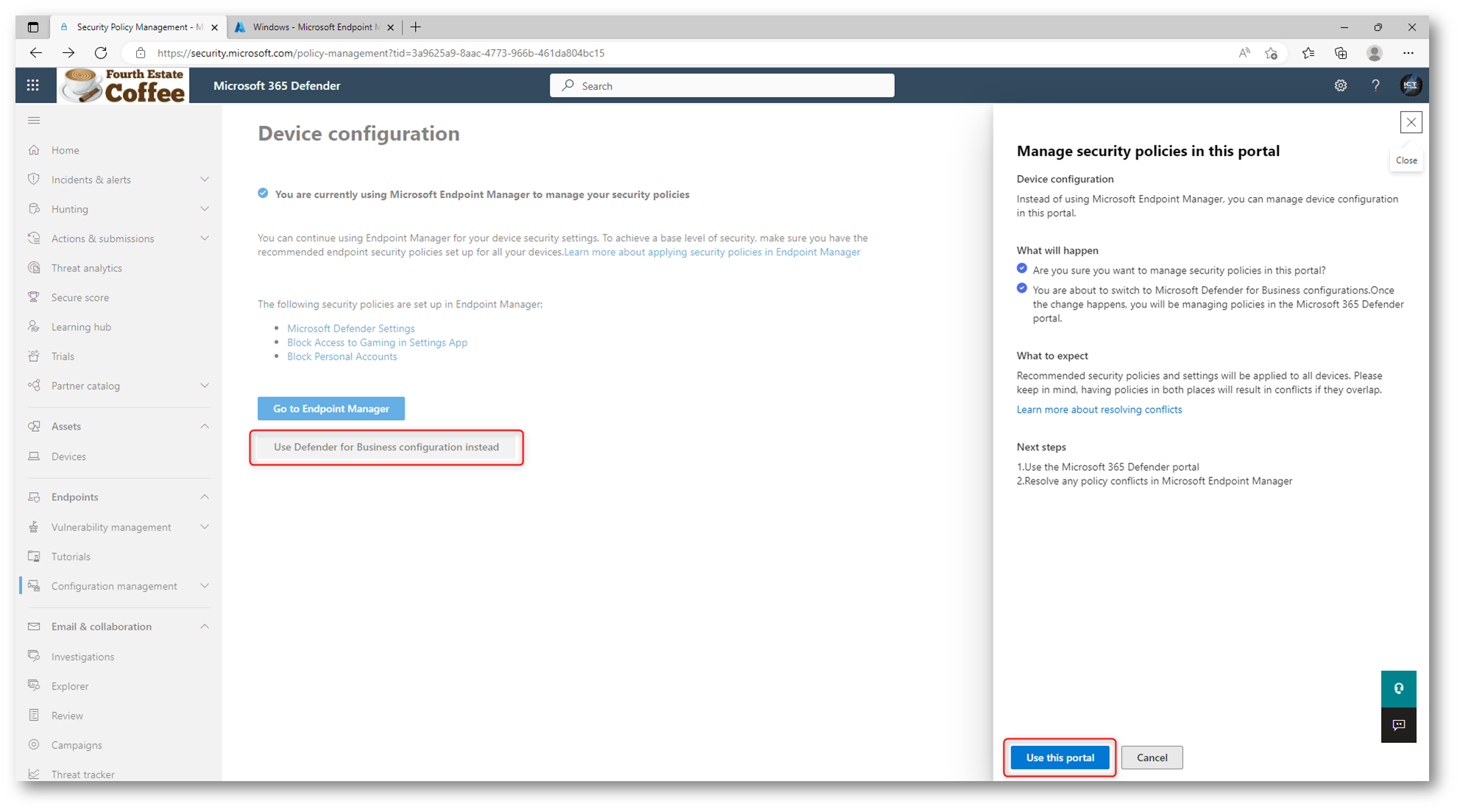

Figura 15: Scelta del portale di Microsoft Defender for Business

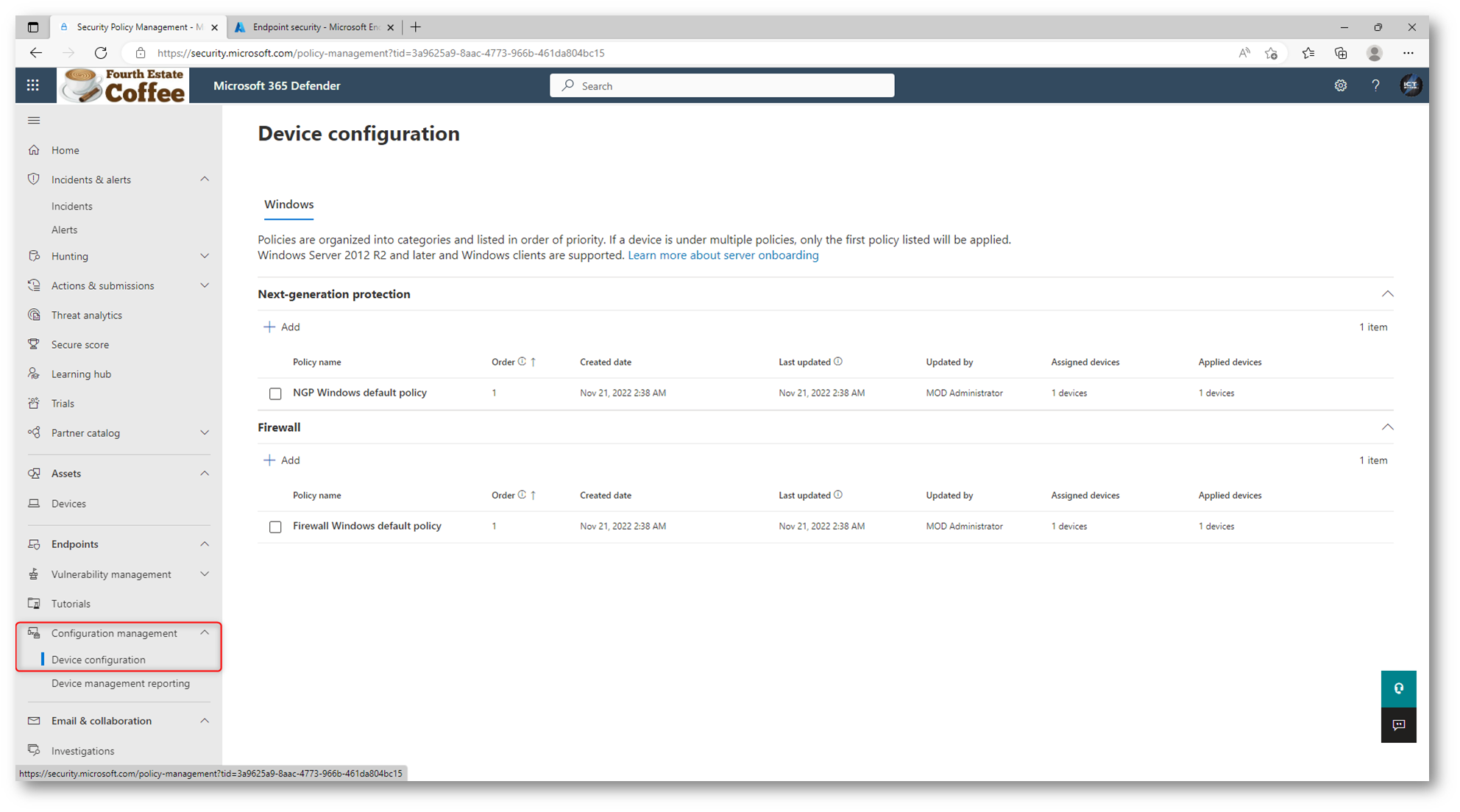

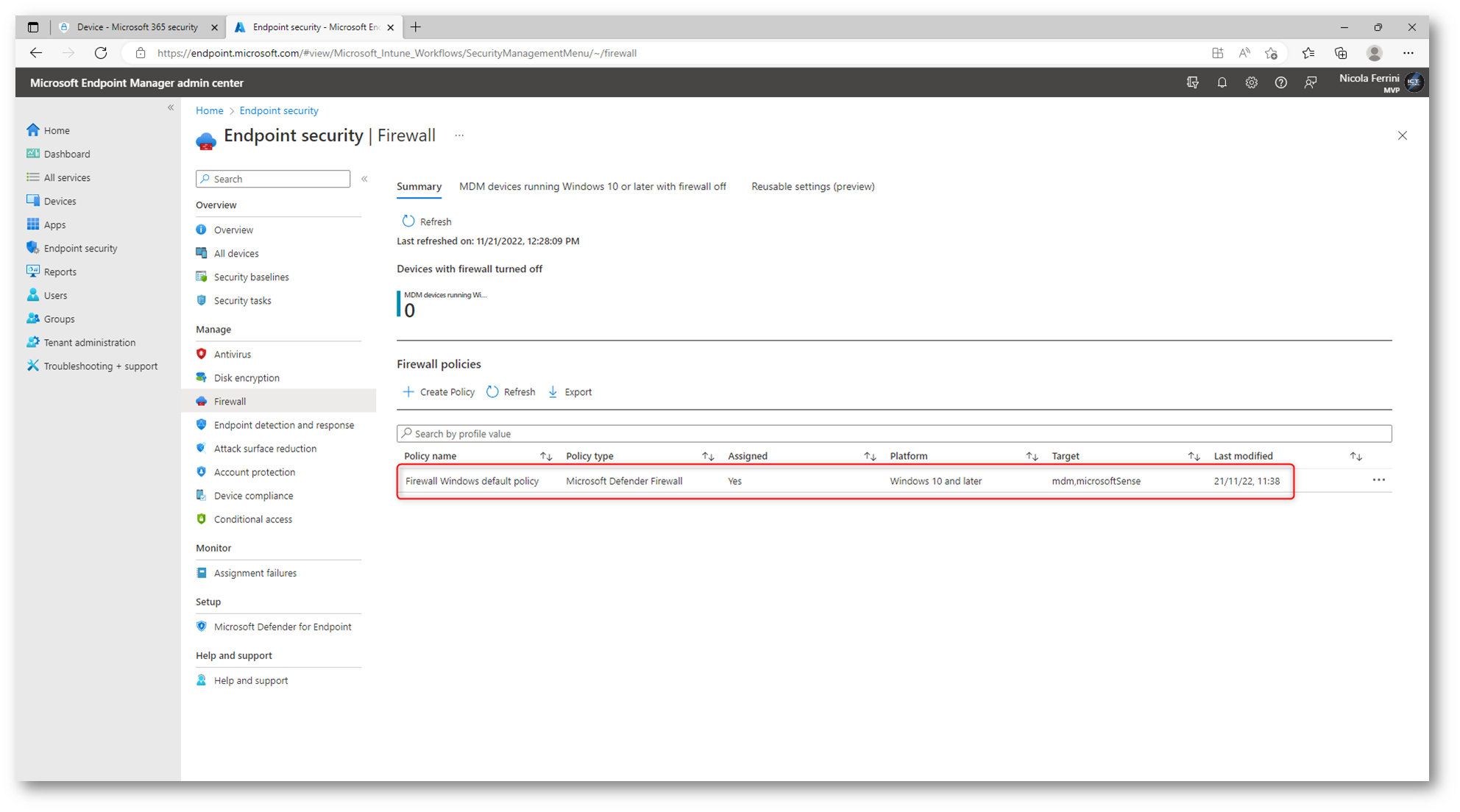

Troverete due policy predefinite. Se si gestiscono i criteri di sicurezza nel portale di Microsoft 365 Defender, è possibile visualizzarli nell’interfaccia di amministrazione Endpoint Manager (https://endpoint.microsoft.com), dove sono elencati come criteri antivirus o firewall.

Figura 16: Policy di sicurezza predefinite di Windows Defender for Business

Figura 17: Firewall policy predefinita visibile in Microsoft Intune

Figura 18: Security policy predefinita visibile in Microsoft Intune

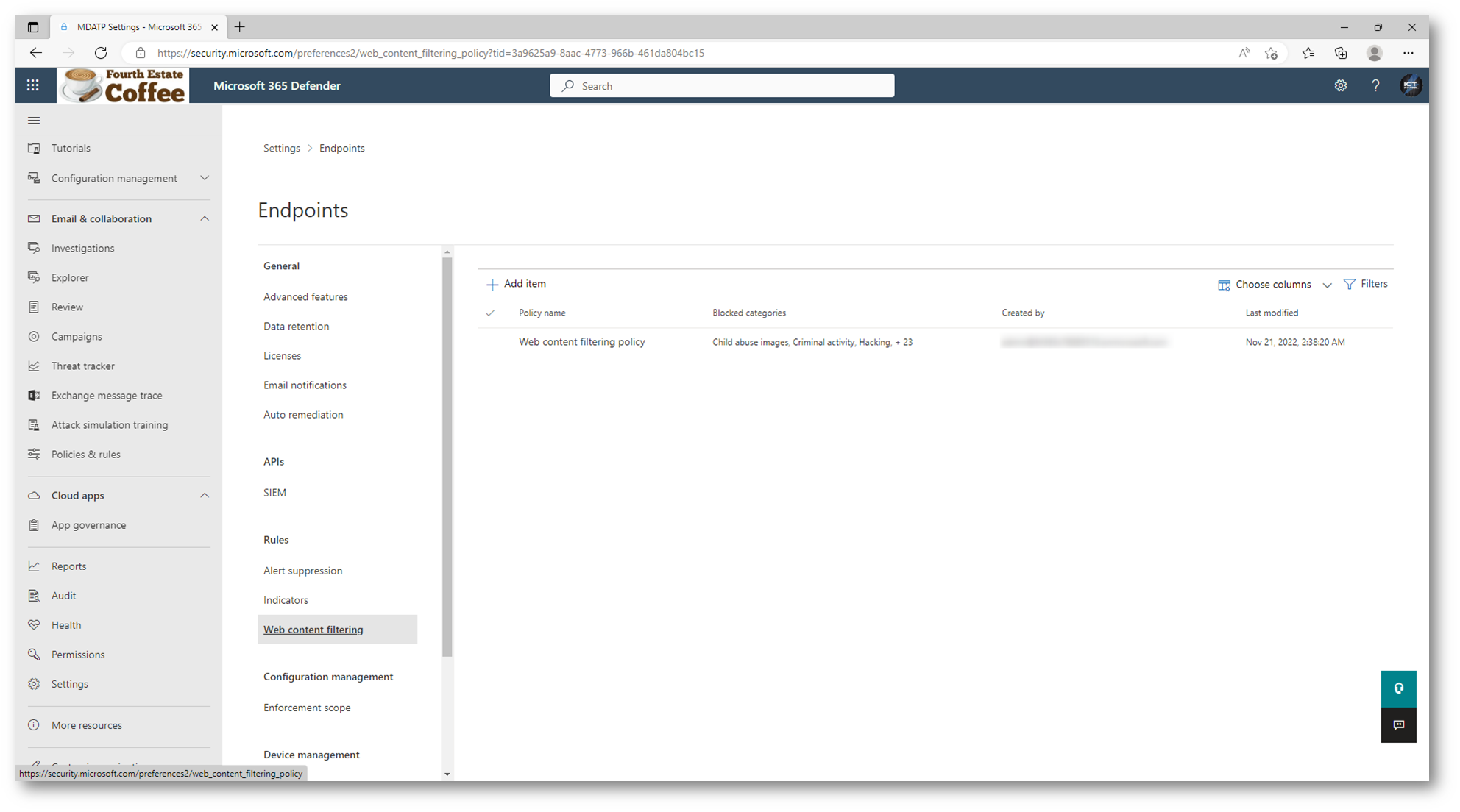

Configurare il filtro contenuto Web

Il filtro contenuto Web consente al team di sicurezza di tenere traccia e regolare l’accesso ai siti Web in base alle categorie di contenuto, ad esempio:

- Contenuti per adulti: siti correlati a culti, gioco d’azzardo, nudità, pornografia, materiale sessualmente esplicito o violenza

- Larghezza di banda elevata: scaricare siti, siti di condivisione di immagini o host peer-to-peer

- Responsabilità legale: siti che includono immagini di abusi su minori, promuovono attività illegali, favoriscono il plagio o l’imbroglio scolastico o che promuovono attività dannose

- Tempo libero: siti che forniscono chat room basate sul Web, giochi online, posta elettronica basata sul Web o social networking

- Non categorizzati: siti che non hanno contenuto o che sono stati appena registrati

Il filtro dei contenuti Web è disponibile nei principali Web browser, con blocchi eseguiti da Windows Defender SmartScreen (Microsoft Edge) e Network Protection (Chrome, Firefox, Brave e Opera).

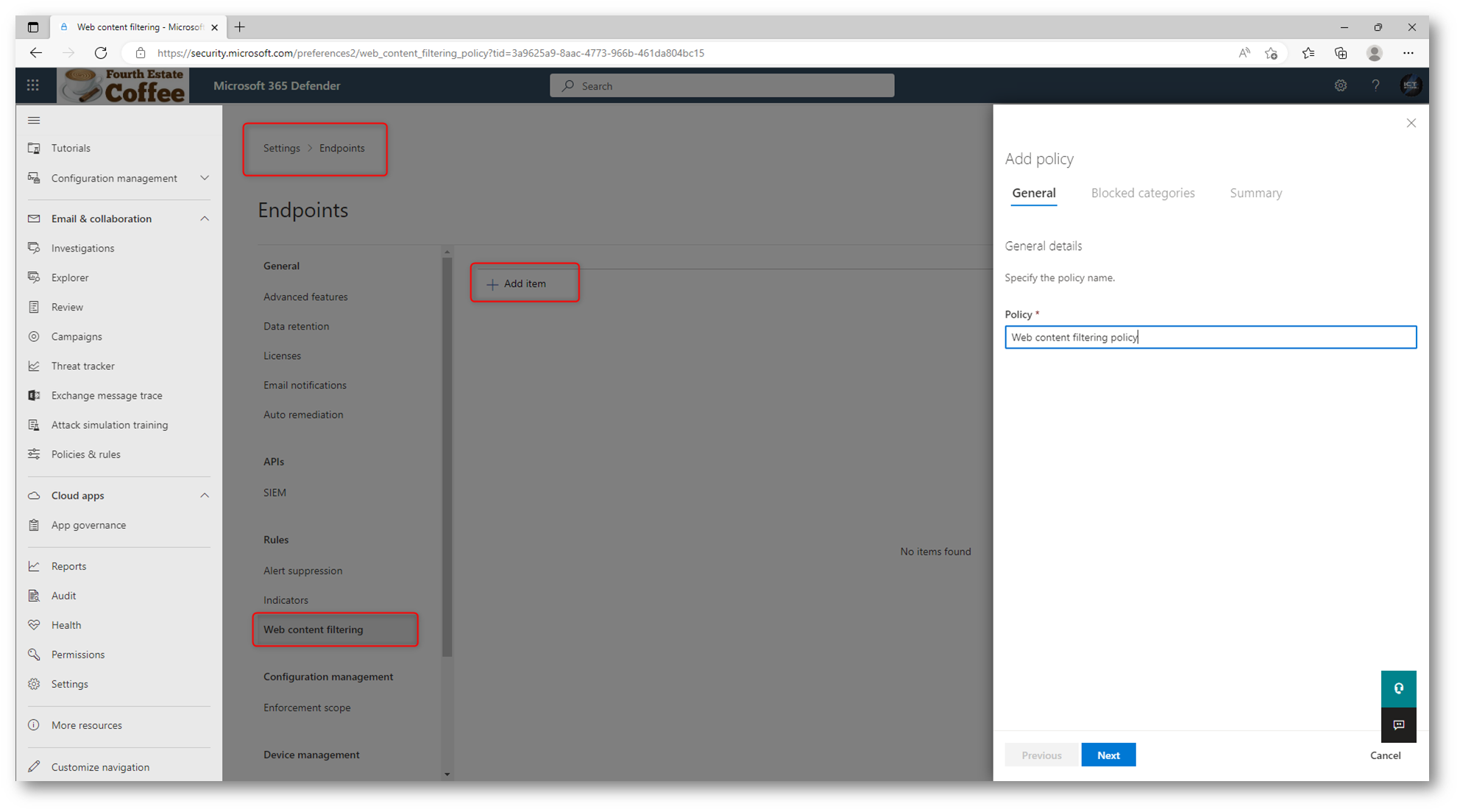

Dal portale di Microsoft 365 Defender selezionate Settings > Endpoints e quindi la voce Web Content filtering. Fate clic su + Add item per creare una nuova policy.

Figura 19: creazione di un una nuova policy per il web content filtering

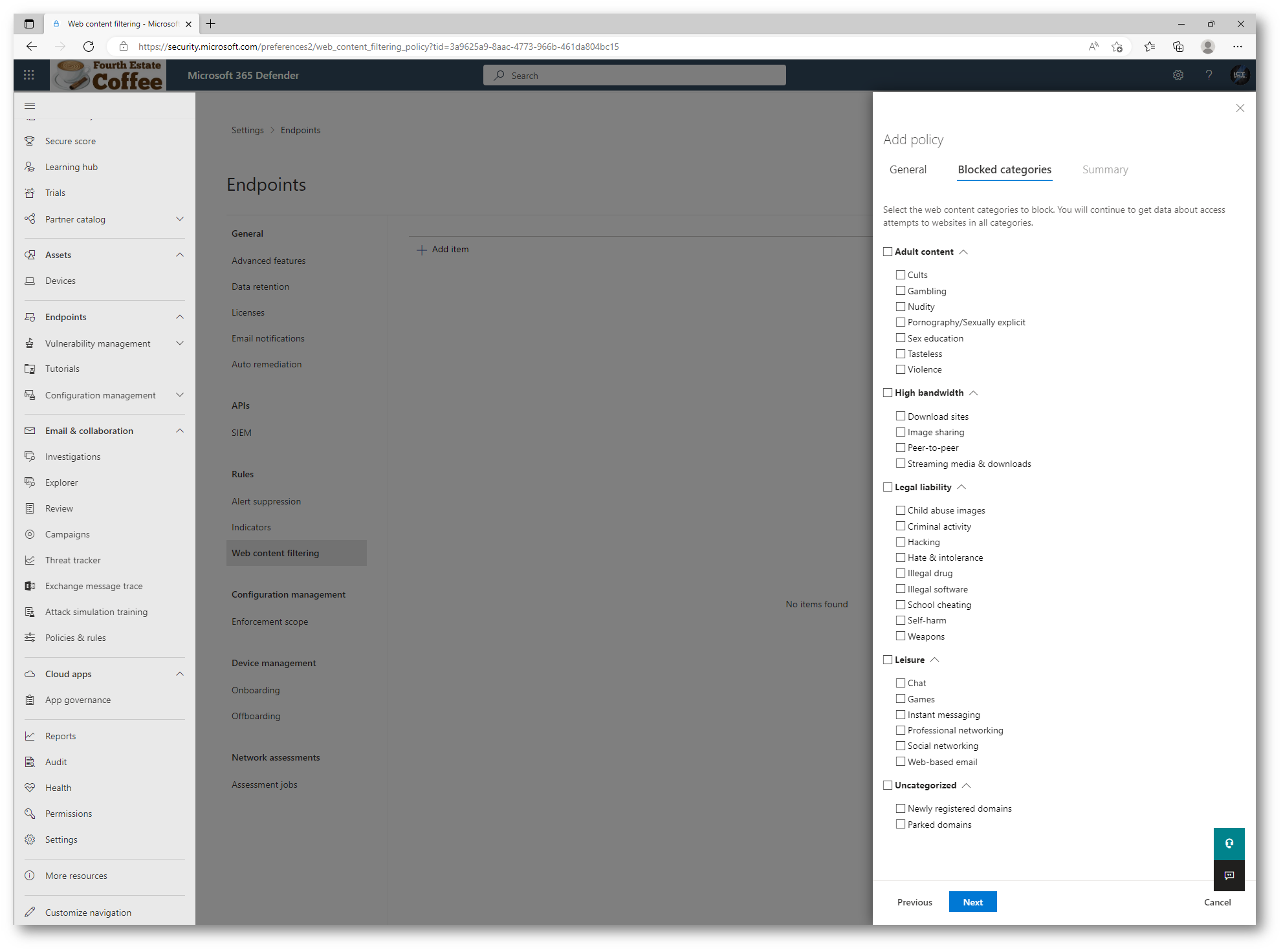

Selezionate le categorie da bloccare. Usare l’icona di espansione per espandere completamente ogni categoria padre e quindi selezionare categorie di contenuto Web specifiche. Per configurare un criterio di solo controllo che non blocca alcun sito Web, non selezionare alcuna categoria.

Figura 20: Selezione delle categorie web da bloccare

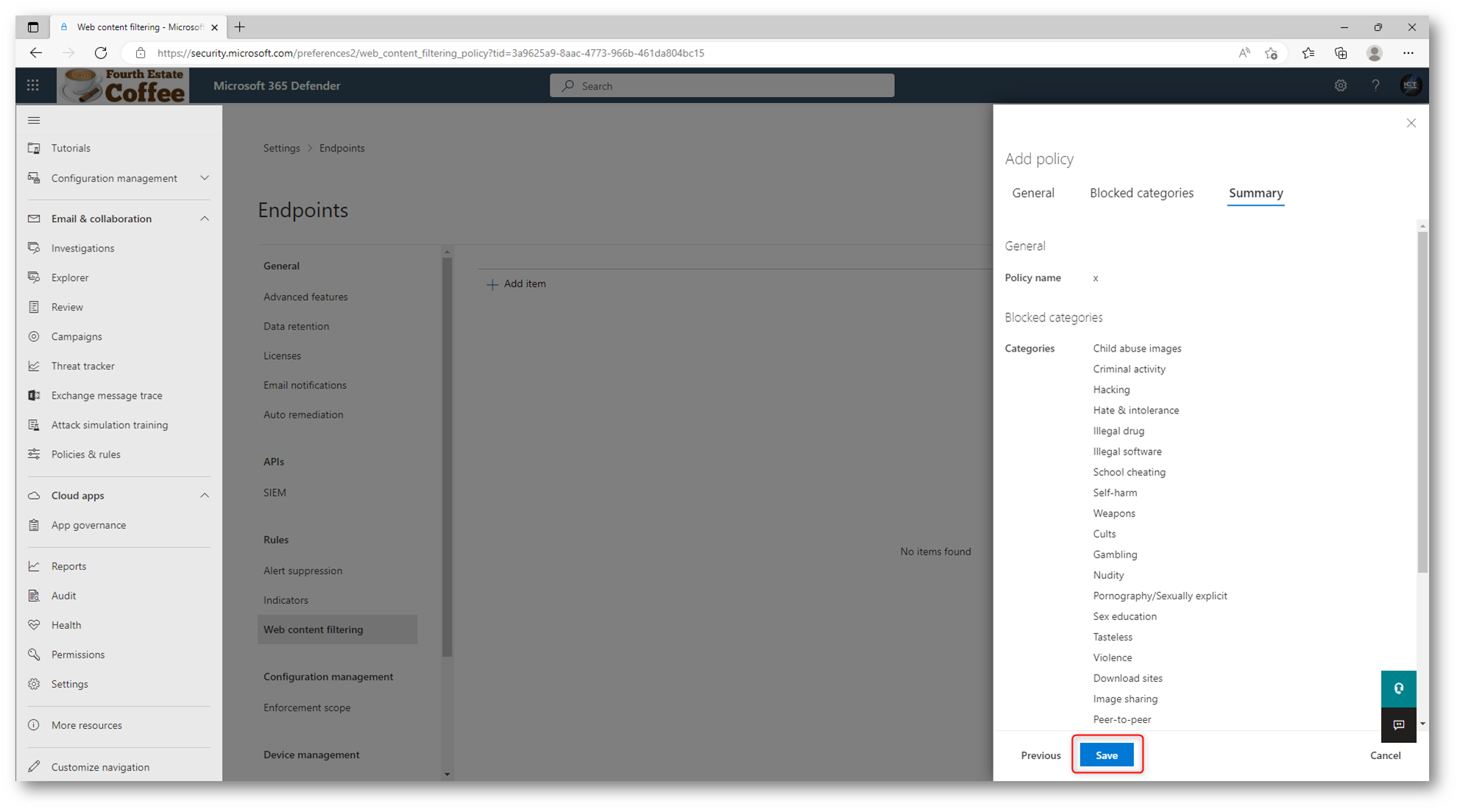

Figura 21: Salvataggio delle policy per il web content filtering

Figura 22: Policy per il web content filtering creata con successo

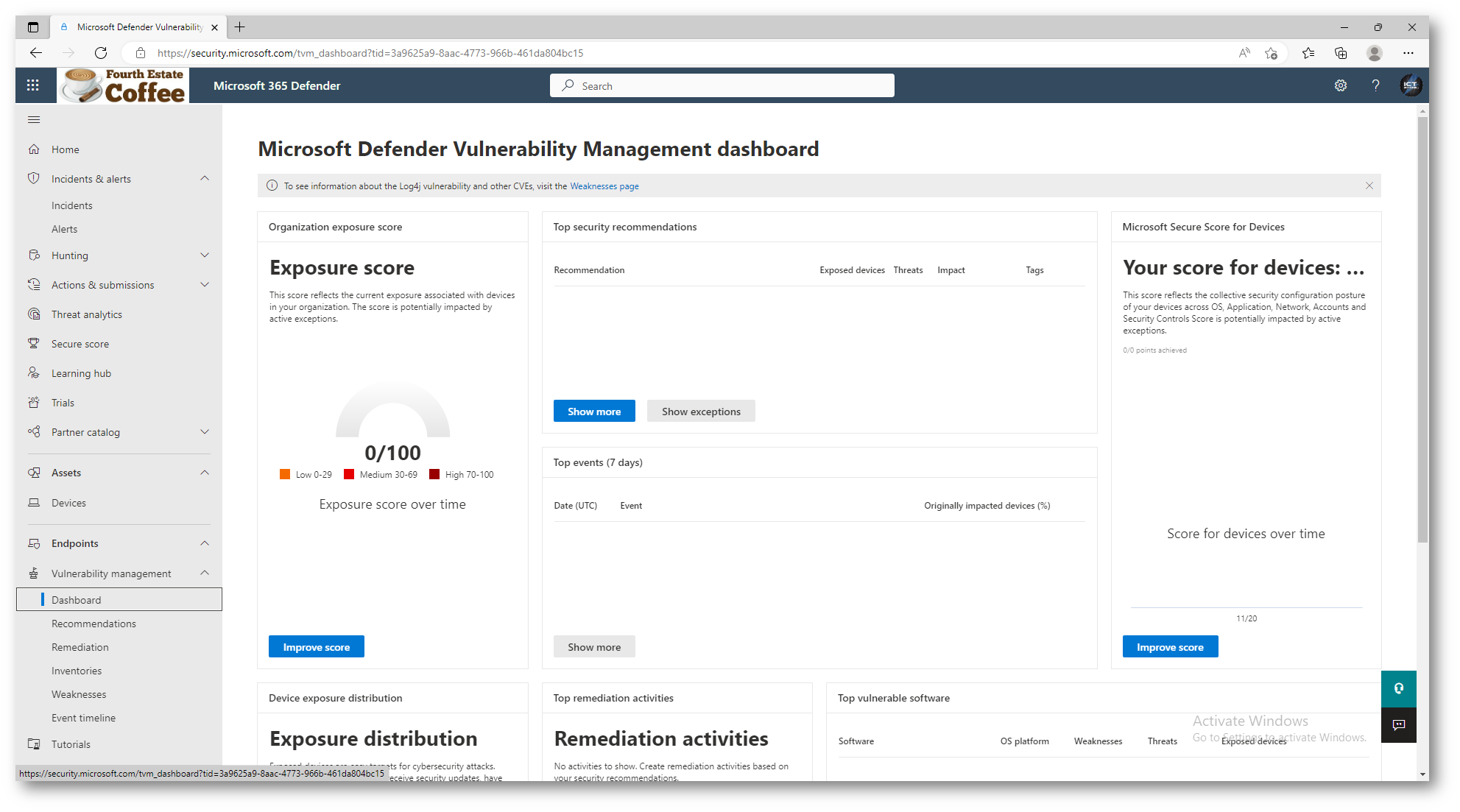

Dashboard di gestione delle vulnerabilità in Microsoft Defender for Business

Defender for Business include una dashboard di gestione delle vulnerabilità che, oltre a fornire un punteggio di esposizione alle minacce informatiche, consente di visualizzare informazioni sui dispositivi esposti e visualizzare le raccomandazioni di sicurezza pertinenti. È possibile visualizzare le attività di correzione recenti, i dispositivi esposti e i modi per migliorare la sicurezza complessiva dell’azienda. Ogni scheda nella dashboard include un collegamento a informazioni più dettagliate o a una pagina in cui è possibile eseguire un’azione consigliata.

Figura 23: Dashboard di Vulnerability Management

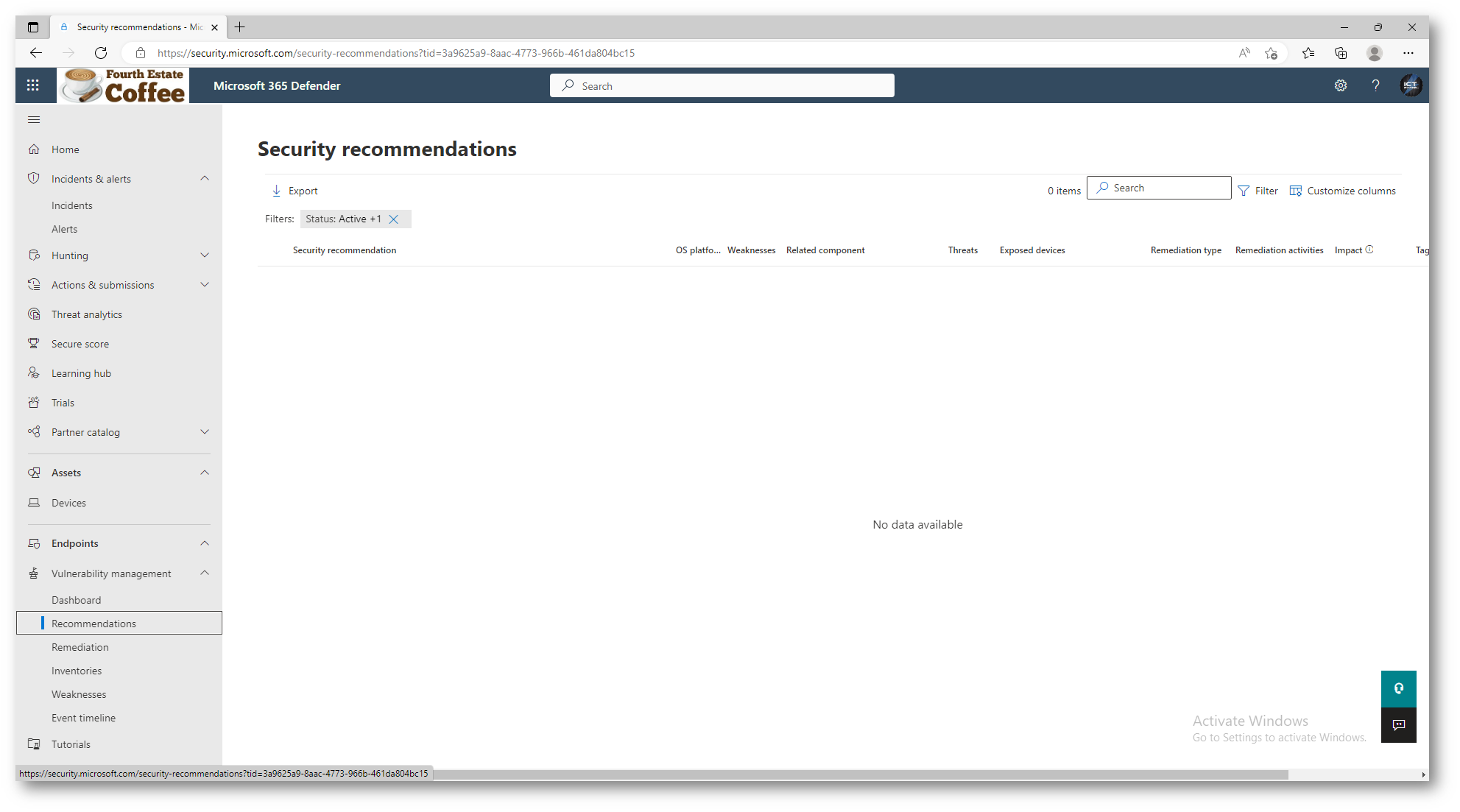

Il nodo Recommendations elenca le raccomandazioni sulla sicurezza correnti e le informazioni sulle minacce correlate da esaminare e considerare. Quando si seleziona un elemento nell’elenco, viene aperto un riquadro a comparsa con altri dettagli sulle minacce e sulle azioni che è possibile eseguire.

Figura 24: Scheda Reccomendations del Vulnerability Management

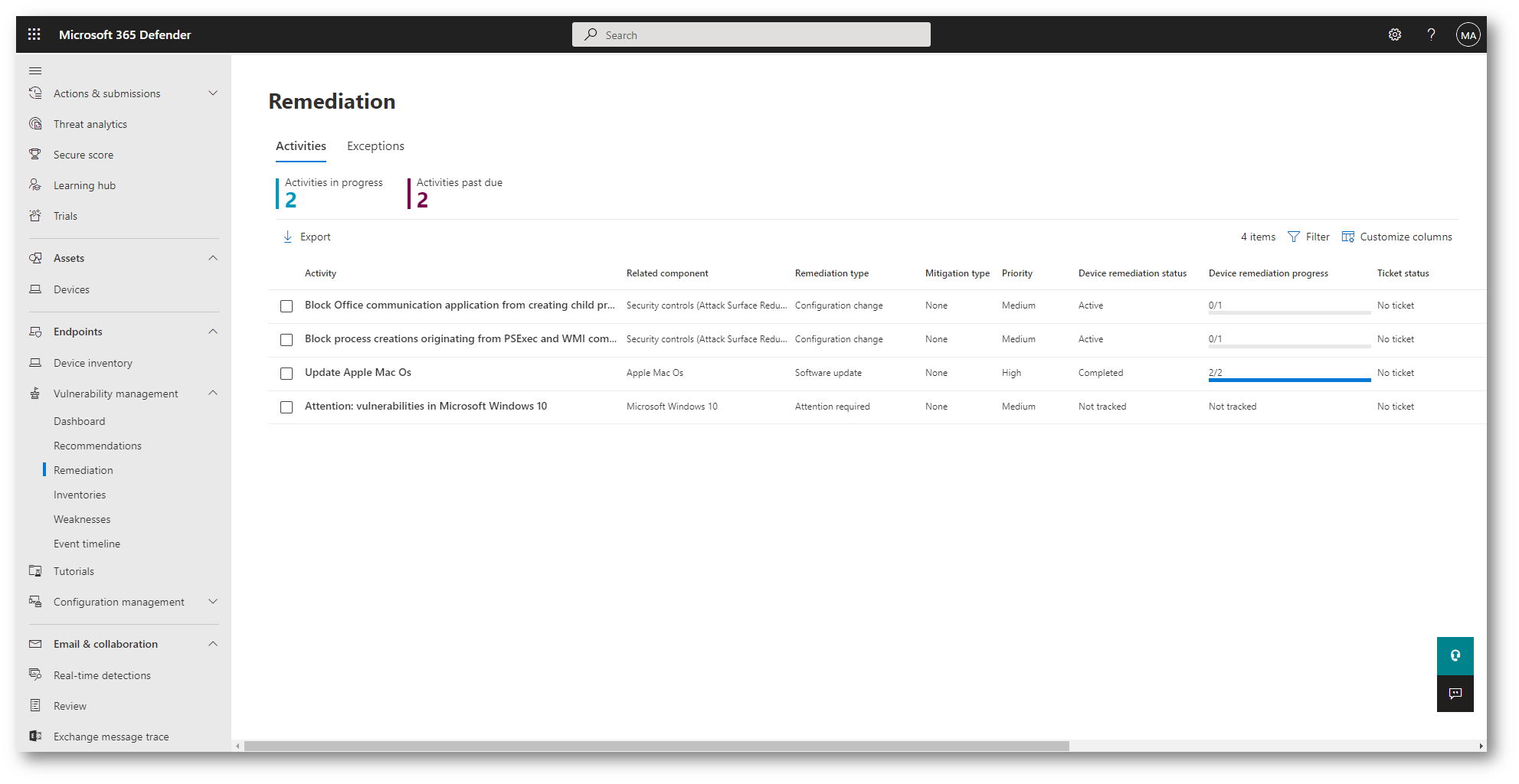

Il nodo Remediations elenca tutte le azioni di correzione e il relativo stato. Le attività di correzione possono includere l’invio di un file in quarantena, l’arresto dell’esecuzione di un processo e il blocco dell’esecuzione di una minaccia rilevata. Le attività di correzione possono includere anche l’aggiornamento di un dispositivo, l’esecuzione di un’analisi antivirus e altro ancora.

Figura 25: Scheda Remediations del Vulnerability Management

Il nodo Inventories elenca il software e le app attualmente in uso nell’organizzazione. Nei dispositivi verranno visualizzati browser, sistemi operativi e altro software, oltre a punti deboli e minacce identificati.

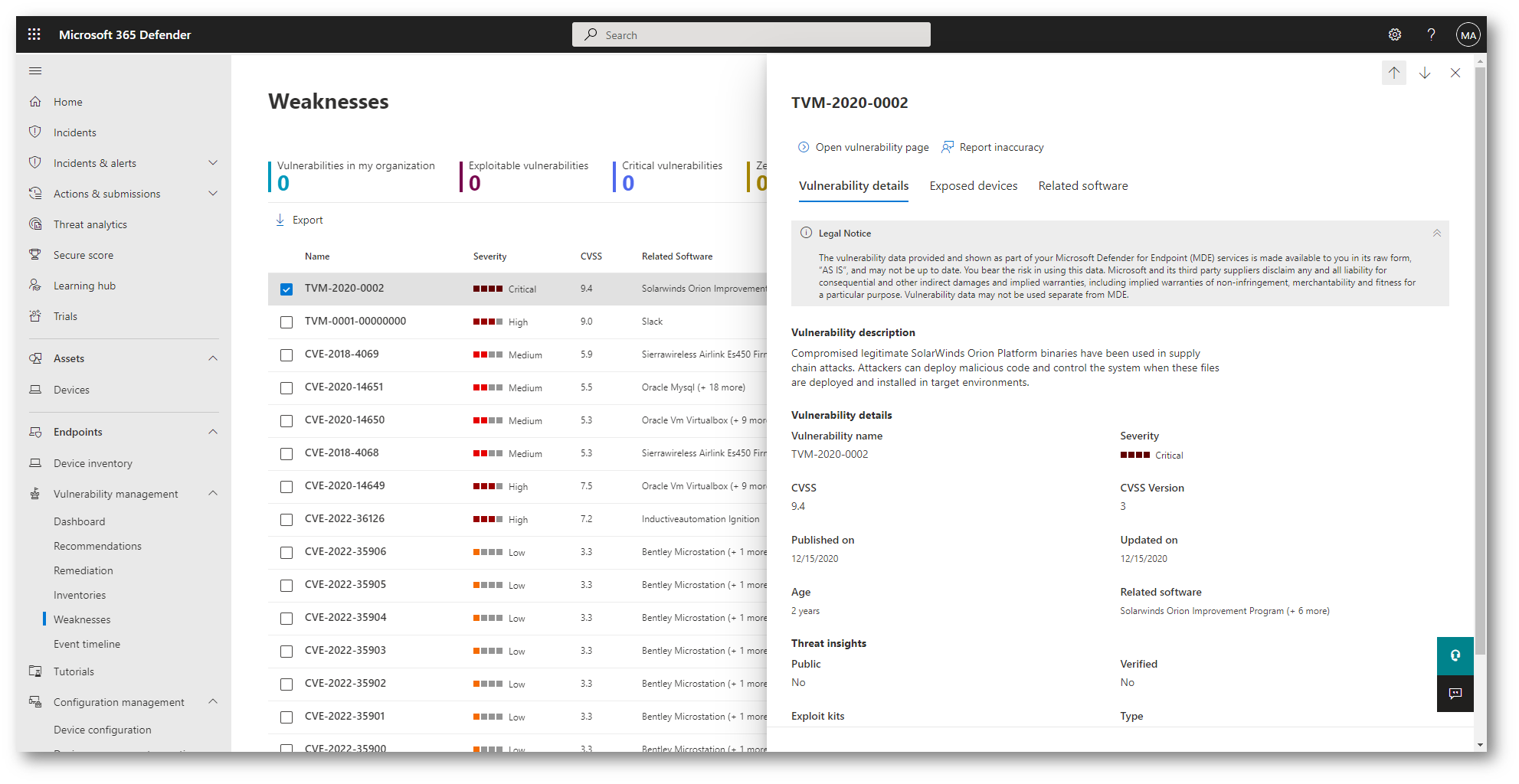

Mentre il nodo Weaknesses elenca le vulnerabilità insieme al numero di dispositivi esposti nell’organizzazione. Se viene visualizzato “0” nella colonna Dispositivi esposti, non è necessario eseguire alcuna azione immediata. Tuttavia, è possibile ottenere altre informazioni su ogni vulnerabilità elencata in questa pagina. Selezionare un elemento per saperne di più e cosa è possibile fare per mitigare la potenziale minaccia per l’azienda.

Figura 26: Scheda Weaknesses del Vulnerability Management

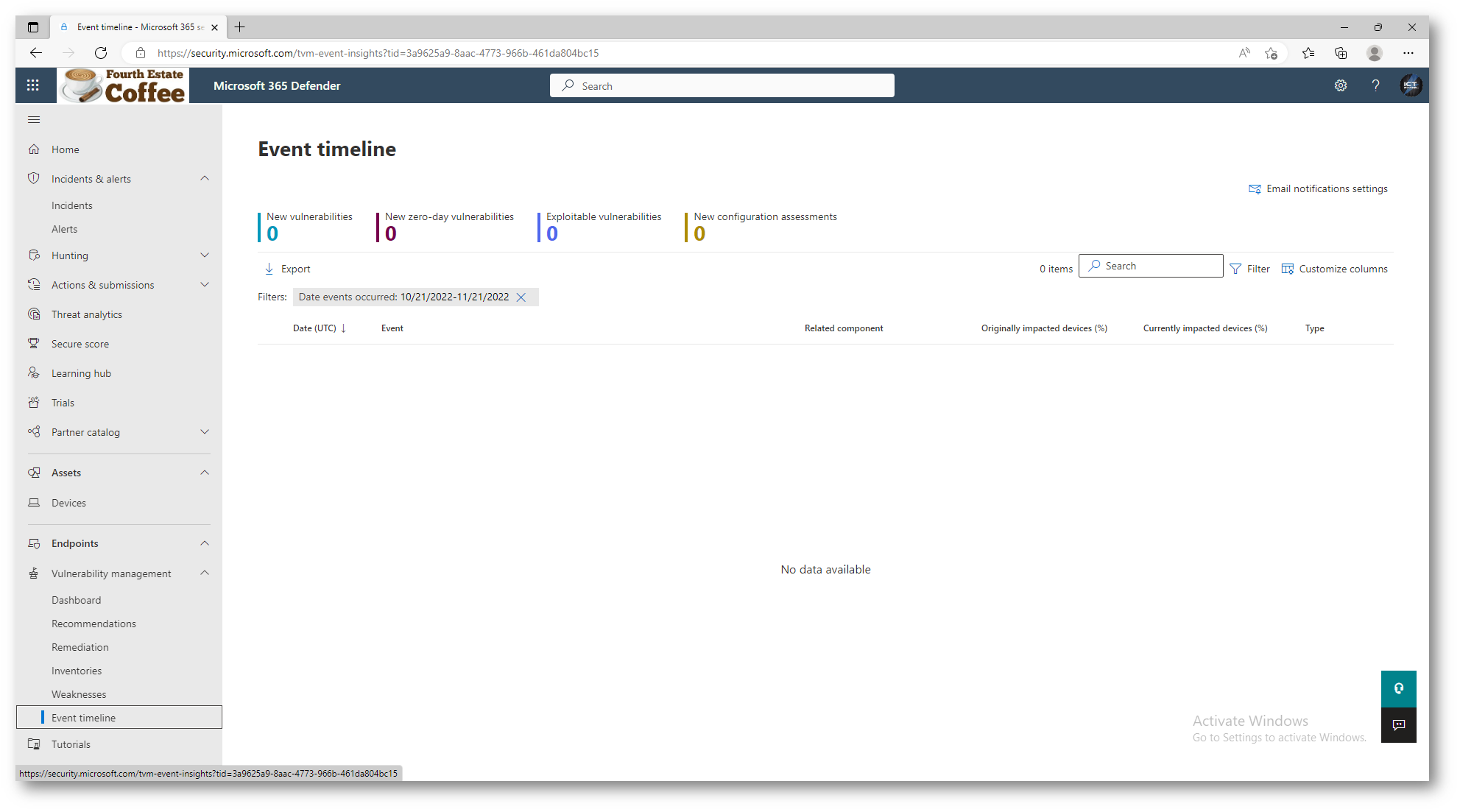

Il nodo Event timeline elenca le vulnerabilità che influiscono sull’organizzazione in una visualizzazione sequenza temporale.

Figura 27: Scheda Event Timeline del Vulnerability Management

Conclusioni

Compito di questa guida era certamente quello di dare una panoramica non esaustiva su Microsoft Defender for Business, soluzione di sicurezza degli endpoint progettata appositamente per le piccole e medie imprese (fino a 300 dipendenti). Con questa soluzione di sicurezza degli endpoint, i dispositivi dell’azienda sono meglio protetti da ransomware, malware, phishing e altre minacce. Microsoft Defender for Business analizza automaticamente gli avvisi per far fronte alle minacce complesse, difende le aziende dalle minacce in modo proattivo attraverso l’analisi di trilioni di segnali da parte dell’operatore e dell’intelligenza artificiale e protegge i dispositivi Windows, macOS, iOS e Android.