Microsoft Purview: MIP (Microsoft Information Protection) Scanner

Vi ho già parlato all’interno della community di Information Protection e di come questo servizio Microsoft offre una protezione dei vostri dati a 360 gradi vi lascio a titolo informativo il link dell’articolo Microsoft Purview: Information Protection e Sensitivity Labels – ICT Power

Oggi vorrei parlarvi di come, attraverso l’installazione di uno scanner all’interno della vostra infrastruttura vi possa aiutare a classificare in modo del tutto automatico i vostri file e vi permetta quindi di applicare in modo automatico delle etichette di riservatezza ai vostri file /dati.

Classificare i dati secondo gli standard che vengono definiti è il primo passo che potete fare per impedire ed evitare fughe di dati potenzialmente “onerosi” in termini economici per la vostra organizzazione, avere uno strumento che vi permette di identificare e classificare dei dati come “sensibili” o addirittura “estremamente sensibili” è un plus fondamentale al giorno d’oggi, questo perché queste etichette (Label) vi permettono di chiarire cosa gli utenti possono o non possono fare con questi determinati documenti.

In questo modo i dati presenti all’interno del vostro file server verrebbero etichettati e quindi protetti da potenziali compromissioni interne ed esterne alla vostra organizzazione, in quanto una volta etichettato poi potreste applicare delle policy di Insider Risk Management Microsoft Purview: Insider Risk Management – ICT Power

MIP Scanner a mio avviso è uno strumento veramente utile in quando la maggior parte delle organizzazioni ha un sistema Ibrido con un file server locale e questo strumento fa veramente al caso vostro.

Licenze

Come per ogni servizio e funzionalità Microsoft è di basilare importanza parlare in primo luogo di licenze, per poter sfruttare la funzionalità di MIP Scanner (Microsoft Information Protection Scanner) dovrete avere a disposizione all’interno del vostro Tenant una delle seguenti licenze (per l’auto applicazione delle label ai documenti):

- Microsoft 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 Compliance and F5 Security & Compliance

- Microsoft 365 E5/A5/F5/G5 Information Protection and Governance

Come sempre quando parliamo di licenze Microsoft il sito di riferimento è Home | M365 Maps dove Aaron Dinnage ha fatto un ottimo lavoro aiutandoci in modo preciso e puntuale ad adottare le migliori licenze Microsoft 365 in base al desiderato.

Prerequisiti

Requisiti Windows Server

Ora vediamo insieme i prerequisiti necessari per installare e configurare lo Scanner di Microsoft Information Protection

| Specifiche | Dettagli |

| Processore | 4 core processor |

| RAM | 8 GB |

| Spazio Disco | 10 GB (per i file temporanei) Lo scanner richiede spazio su disco sufficiente per creare file temporanei per ogni file analizzato, quattro file per core.

Lo spazio su disco consigliato di 10 GB consente ai processori a 4 core di eseguire la scansione di 16 file con una dimensione di 625 MB ciascuno. |

| Sistema Operativo | 64-bit versions of:

– Windows Server 2022 – Windows Server 2019 – Windows Server 2016 – Windows Server 2012 R2 |

| Network | Assicurarsi che il computer disponga di una connettività Internet che consenta i seguenti URL su HTTPS (porta 443):

– *.aadrm.com – *.azurerms.com – *.informationprotection.azure.com – informationprotection.hosting.portal.azure.net – *.aria.microsoft.com – *.protection.outlook.com |

| NFS Shares | Per supportare le analisi sulle condivisioni NFS, i servizi per NFS devono essere distribuiti nel computer dello scanner.

Sul computer, accedere alla finestra di dialogo delle impostazioni Funzionalità di Windows (Attiva o disattiva le funzionalità di Windows) e selezionare le seguenti voci: Servizi per NFS > Strumenti di amministrazione e Client per NFS. |

| Microsoft Office iFilter | Quando lo scanner è installato su un computer server Windows, è necessario installare anche Microsoft Office iFilter per eseguire la scansione dei file .zip alla ricerca di tipi di informazioni riservate.

Per ulteriori informazioni, visitare il sito Microsoft di Download Download Microsoft Office 2010 Filter Packs from Official Microsoft Download Center |

Requisiti Service Account

| Requisiti | Dettagli |

| Log on locally user right assignment | Necessario per installare e configurare lo scanner, ma non necessario per eseguire le scansioni.

Dopo aver confermato che lo scanner è in grado di rilevare, classificare e proteggere i file, è possibile rimuovere questo diritto dall’account del servizio. |

| Log on as a service user right assignment | Questo diritto viene concesso automaticamente all’account del servizio durante l’installazione dello scanner ed è necessario per l’installazione, la configurazione e il funzionamento dello scanner |

| Permission to the data repositories | Condivisioni file o file locali: concedere le autorizzazioni di lettura, scrittura e modifica per l’analisi dei file e quindi applicare la classificazione e la protezione come configurato.

– SharePoint: è necessario concedere le autorizzazioni di controllo completo per l’analisi dei file e quindi applicare la classificazione e la protezione ai file che soddisfano le condizioni nei criteri di Azure Information Protection. – Modalità di rilevamento: per eseguire lo scanner solo in modalità di rilevamento, è sufficiente l’autorizzazione di lettura. |

| For Labels that reprotect or remove protection | Per assicurarsi che lo scanner abbia sempre accesso ai file crittografati, impostare questo account come utente con privilegi avanzati per Azure Information Protection e assicurarsi che la funzionalità utente con privilegi avanzati sia abilitata.

Inoltre, se sono stati implementati i controlli di onboarding per una distribuzione in più fasi, assicurarsi che l’account del servizio sia incluso nei controlli di onboarding configurati. |

| Specific URL level scanning | Per analizzare e individuare siti e siti secondari con un URL specifico, concedere i diritti di Site Collector Auditor all’account scanner a livello di farm. |

| License for Information Protection | Necessario per fornire funzionalità di classificazione, etichettatura o protezione dei file all’account del servizio scanner. |

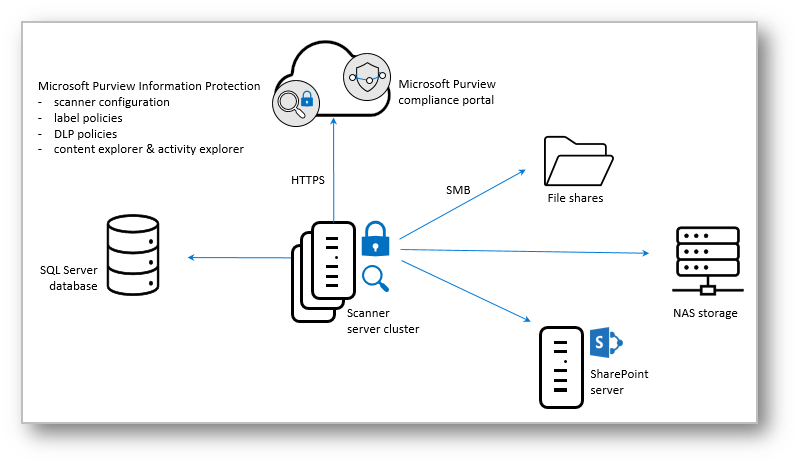

Figura 1: Schema di Funzionamento di MIP Scanner

Requisiti SQL Server

Il Server SQL è utilizzato per archiviare i dati di configurazione dello scanner e deve rispettare i seguenti requisiti:

- Istanza Locale o Remota: è consigliabile ospitare il server SQL ed il server dello scanner in device differenti a me che non si debba eseguire una scansione di piccole dimensioni. La versione minima del server SQL è 2016

- Account: è necessario un utente con permessi di Sysadmin per installare lo scanner MIP.

- E’ importante inoltre che siano presenti le collation di SQL

Regole di confronto e supporto Unicode – SQL Server | Microsoft Learn

Requisiti lato Client

E’ inoltre di fondamentale importanza che a livello client sia presente è installato il client di Information Protection, di cui per approfondimenti potete fare riferimento al seguente link Extend sensitivity labeling on Windows | Microsoft Learn

Requisiti Labeling

Per l’applicazione delle Label deve esserci presente almeno un’etichetta di riservatezza configurata all’interno del portale di Microsoft Pureview.

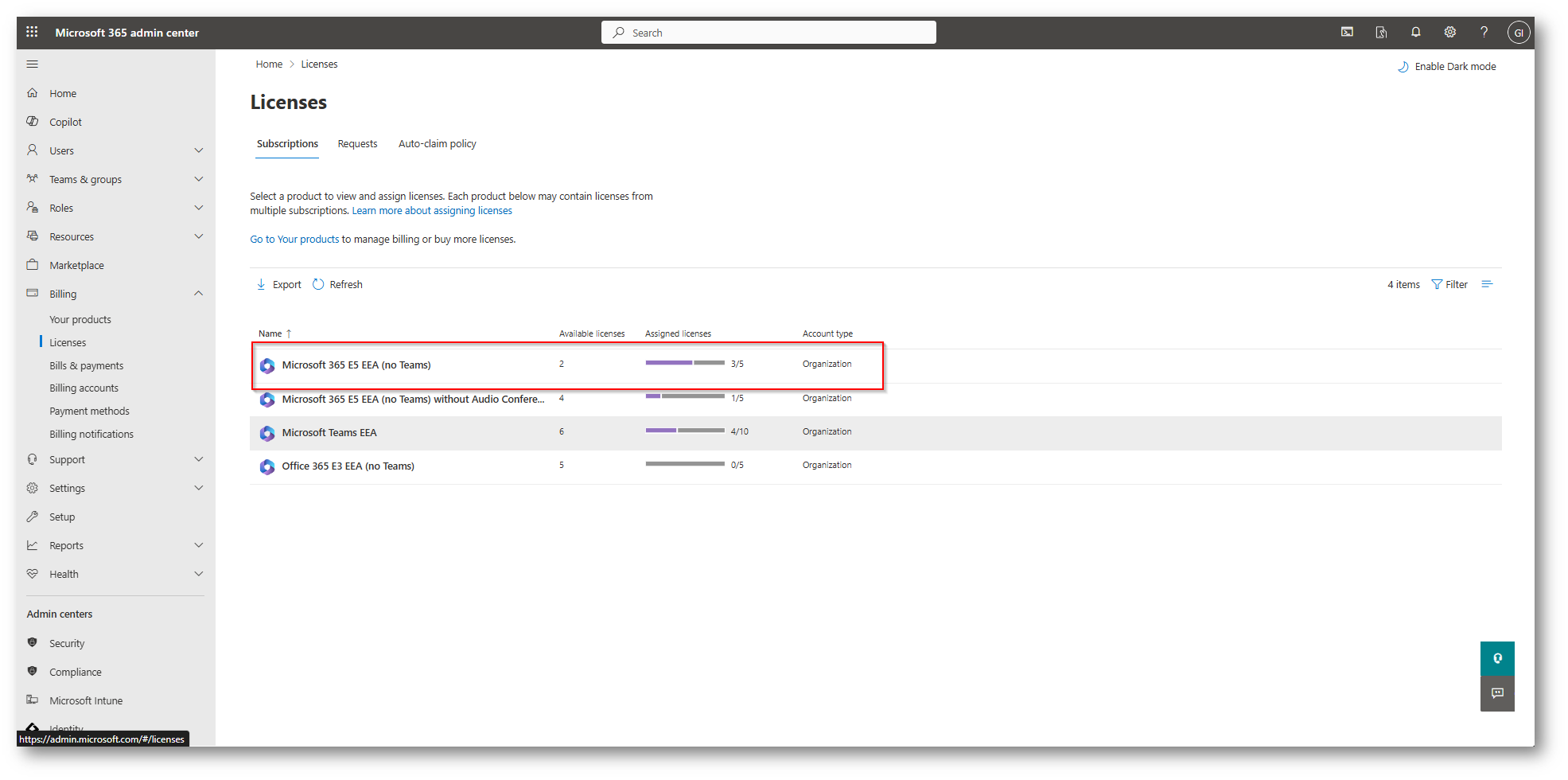

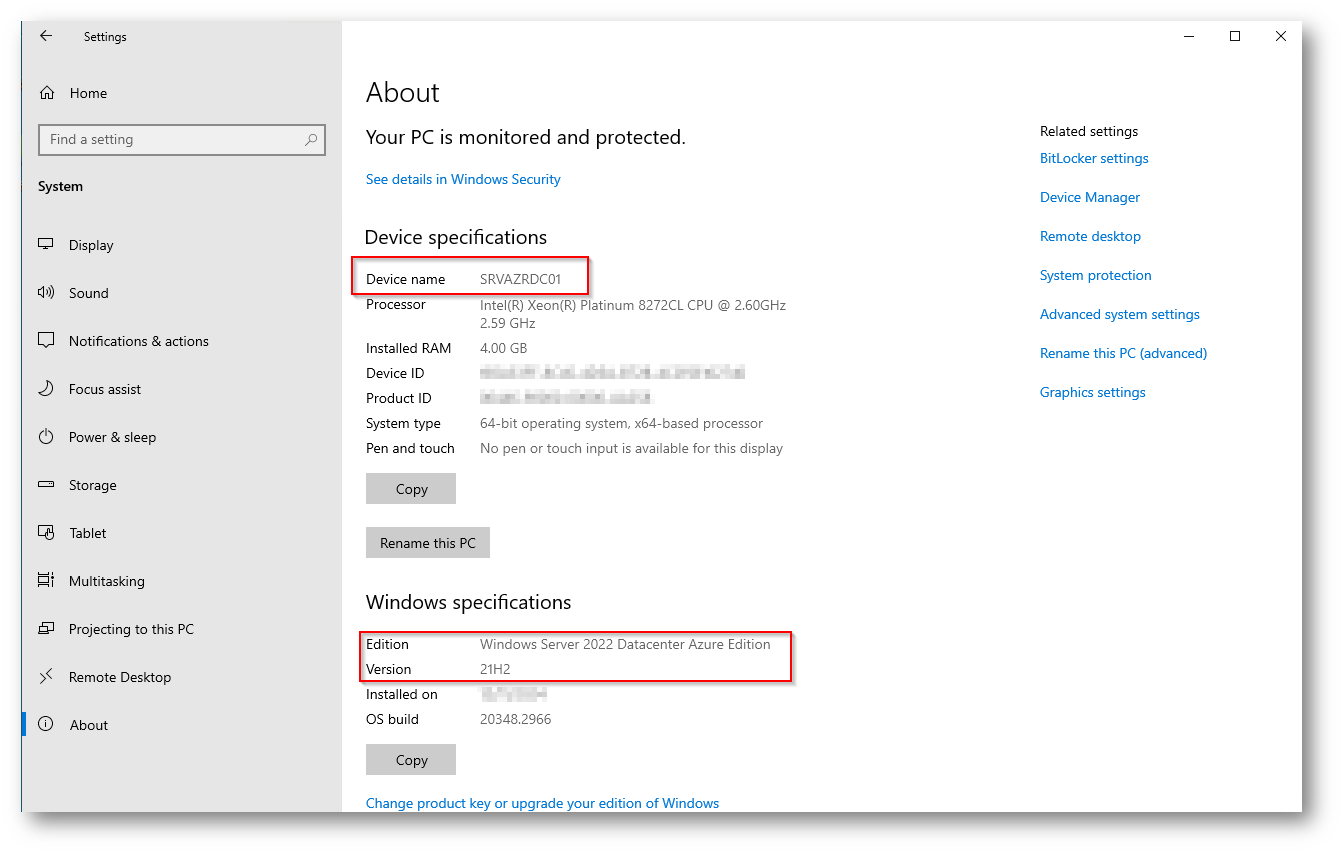

Per darvi evidenza di questo servizio io utilizzerò un solo server, sia per l’installazione dello scanner che per ospitare il server SQL utilizzerò il server SRVAZRDC01, inoltre un tenant Microsoft 365 con all’interno delle licenze Microsoft 365 E5

Figura 2: Licenze Microsoft 365 E5 all’interno del tenant Microsoft

Figura 3: Server per demo che ospiterà sia lo scanner MIP che il server SQL

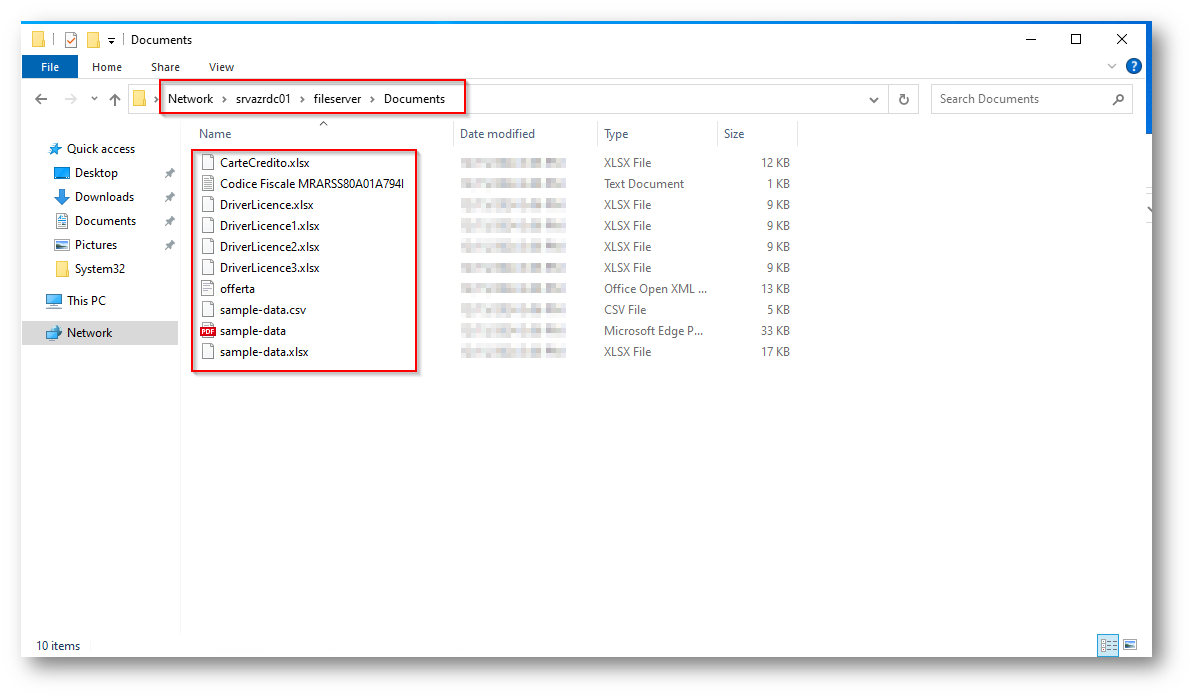

Figura 4: Share del File Server che contiene i dati sensibili e MIP Scanner la scansionerà

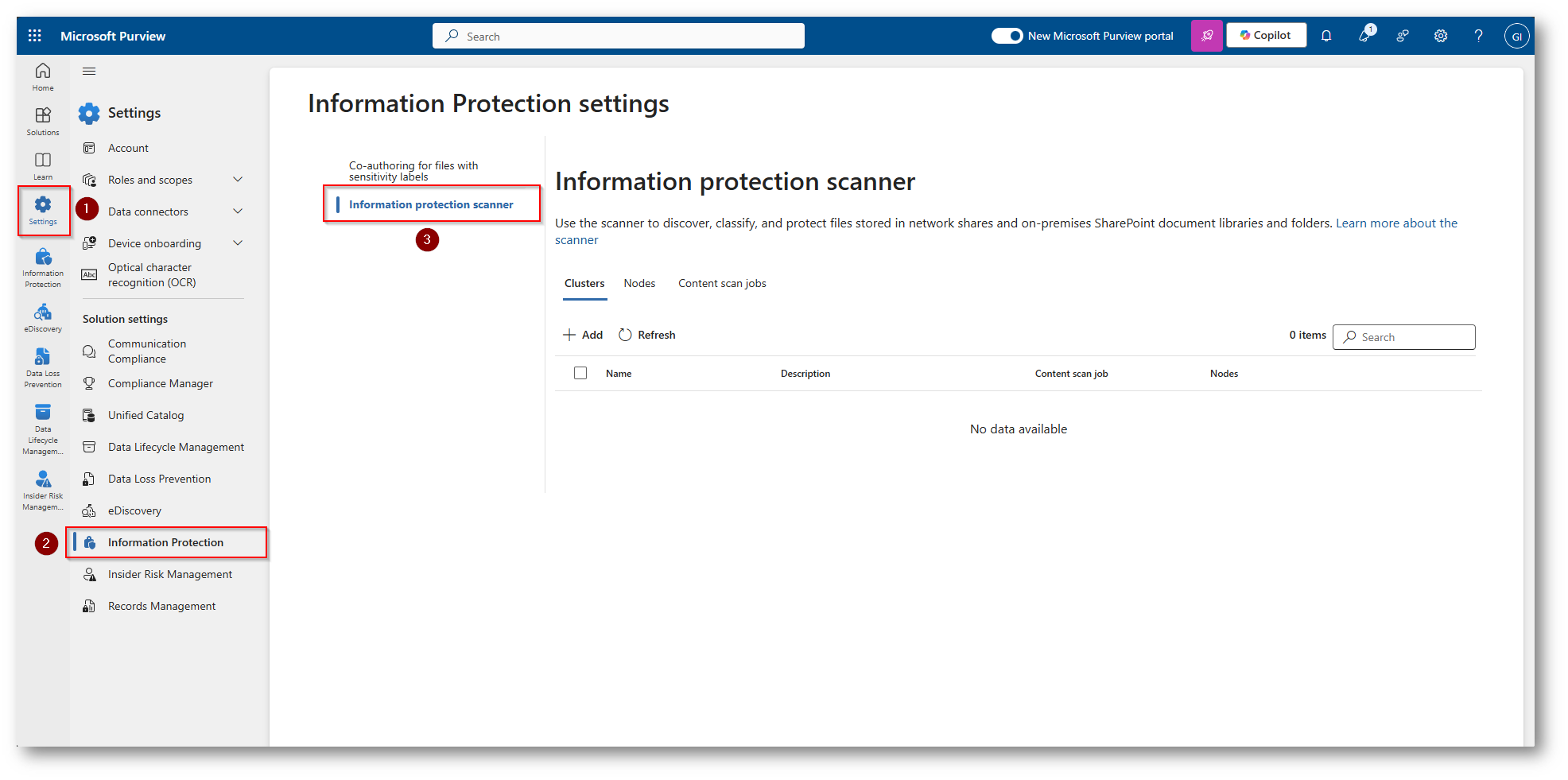

Ora dovrete procedere a configurare tutte le impostazioni relative allo scanner MIP per permettergli di funzionare al meglio, recatevi quindi all’interno del portale di Microsoft Purview

con un’utente che sia in possesso di uno dei seguenti ruoli:

- Compliance Administrator

- Compliance Data Administrator

- Security Administrator

- Organization Management

Nel mio caso utilizzerò un utente con il ruolo di Security Administrator

Figura 5: Sezione di Microsoft Purview relativa allo scanner di Microsoft Information Protection

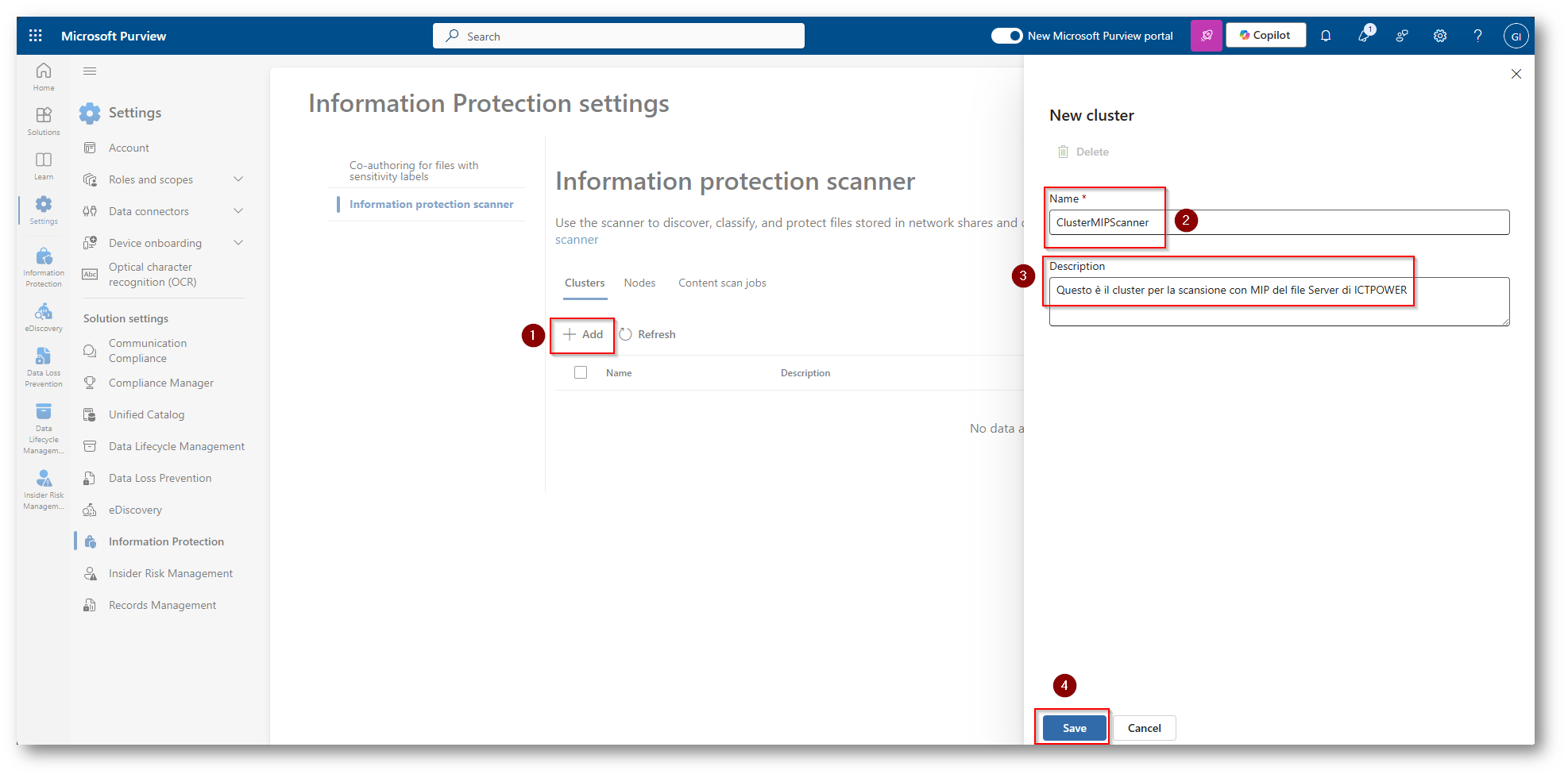

Ora dovrete procedere alla creazione di quello che è chiamato un “Clusters”, il cluster definisce proprio lo scanner e verrà utilizzato per identificae l’istanza dello stesso ad esempio durante l’installazione o eventuali aggiornamenti e successivamente verrà definito un processo di analisi che è utile a definire il repository oggetto della scansione

Figura 6: Definizione del Nome e descrizione del Cluster MIP (mi raccomando nome e descrizione parlanti, per identificare in modo intuitivo in futuro la funzionalità del Cluster)

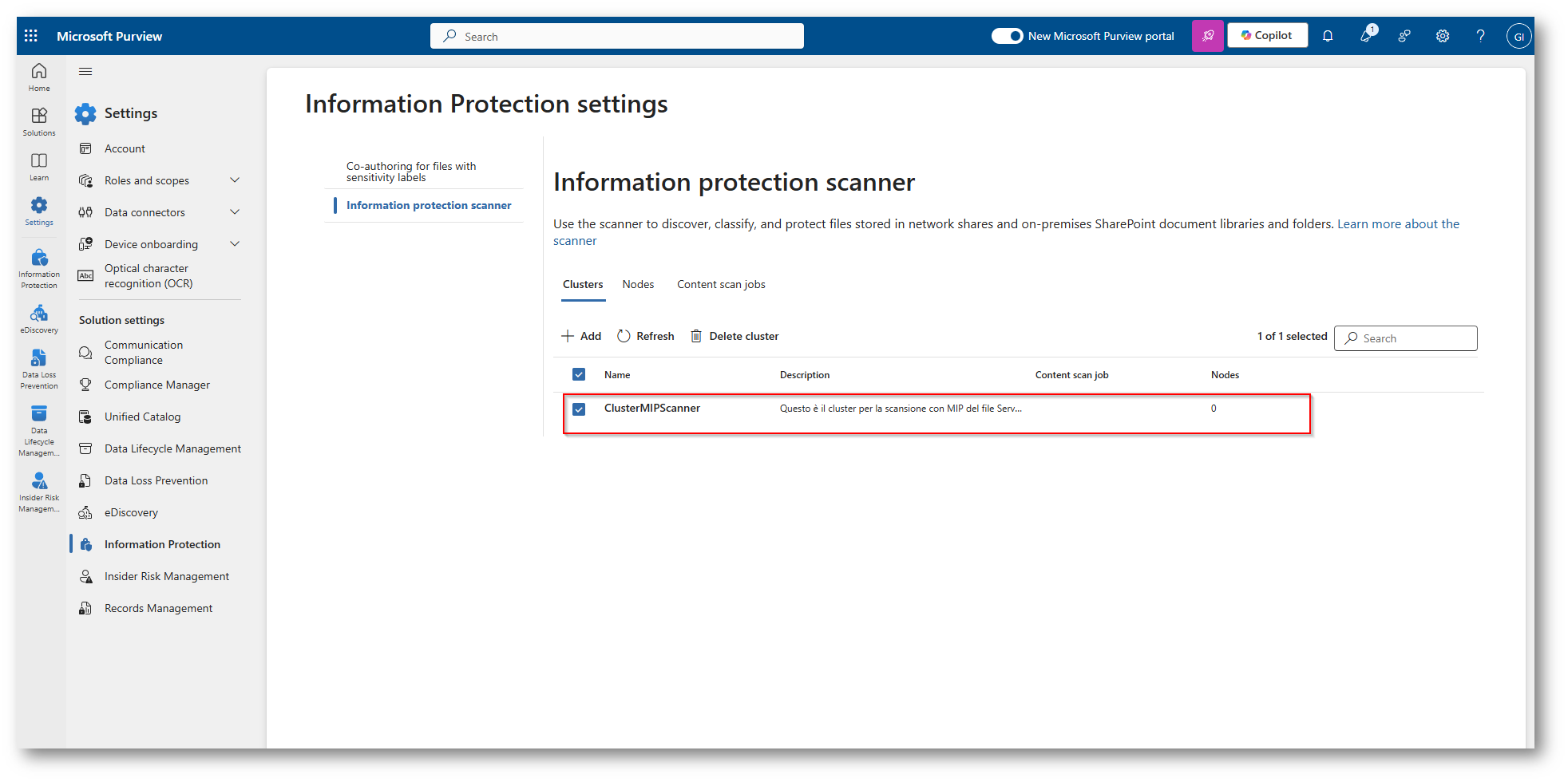

Figura 7: Cluster MIP creato con successo

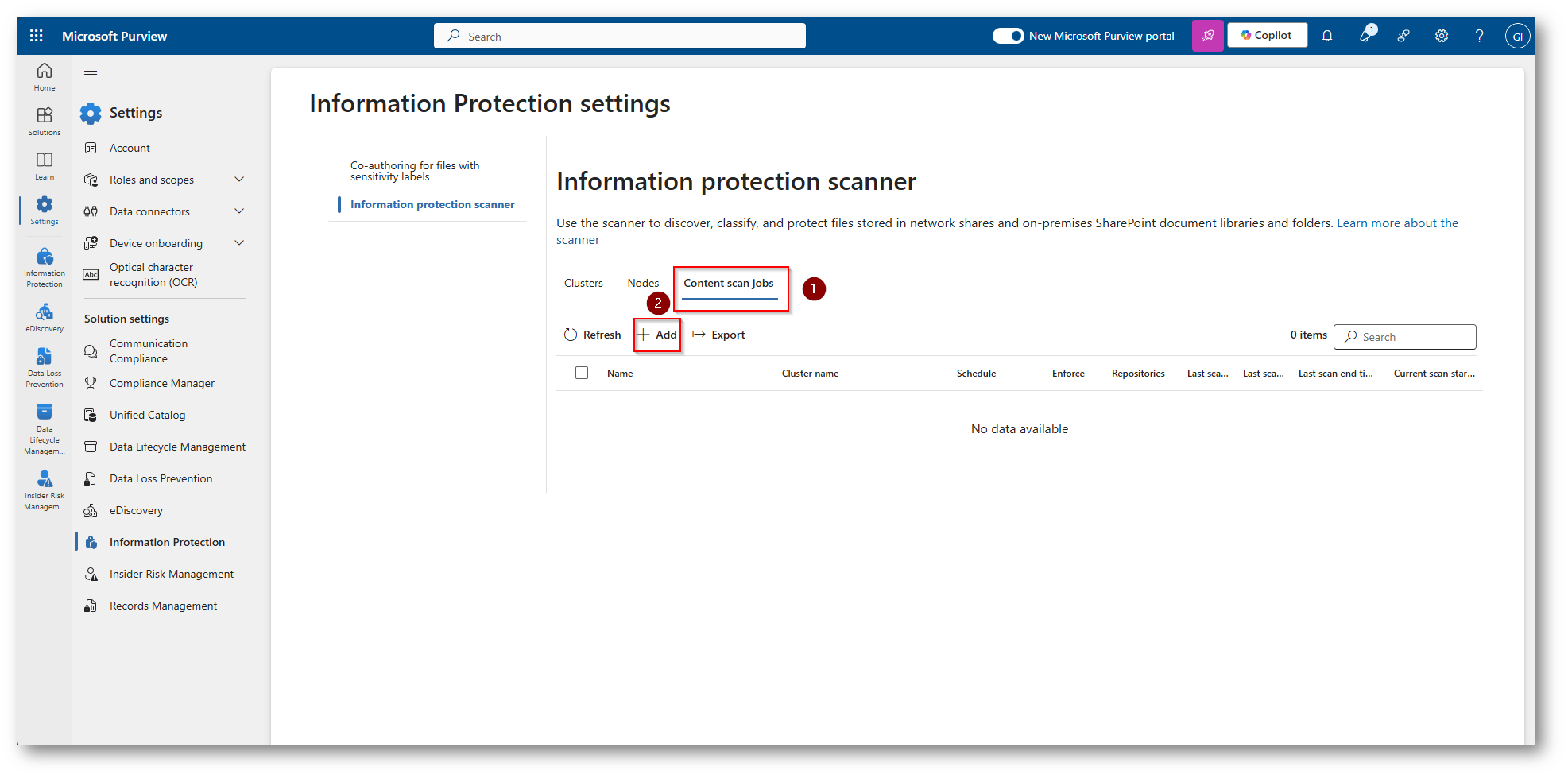

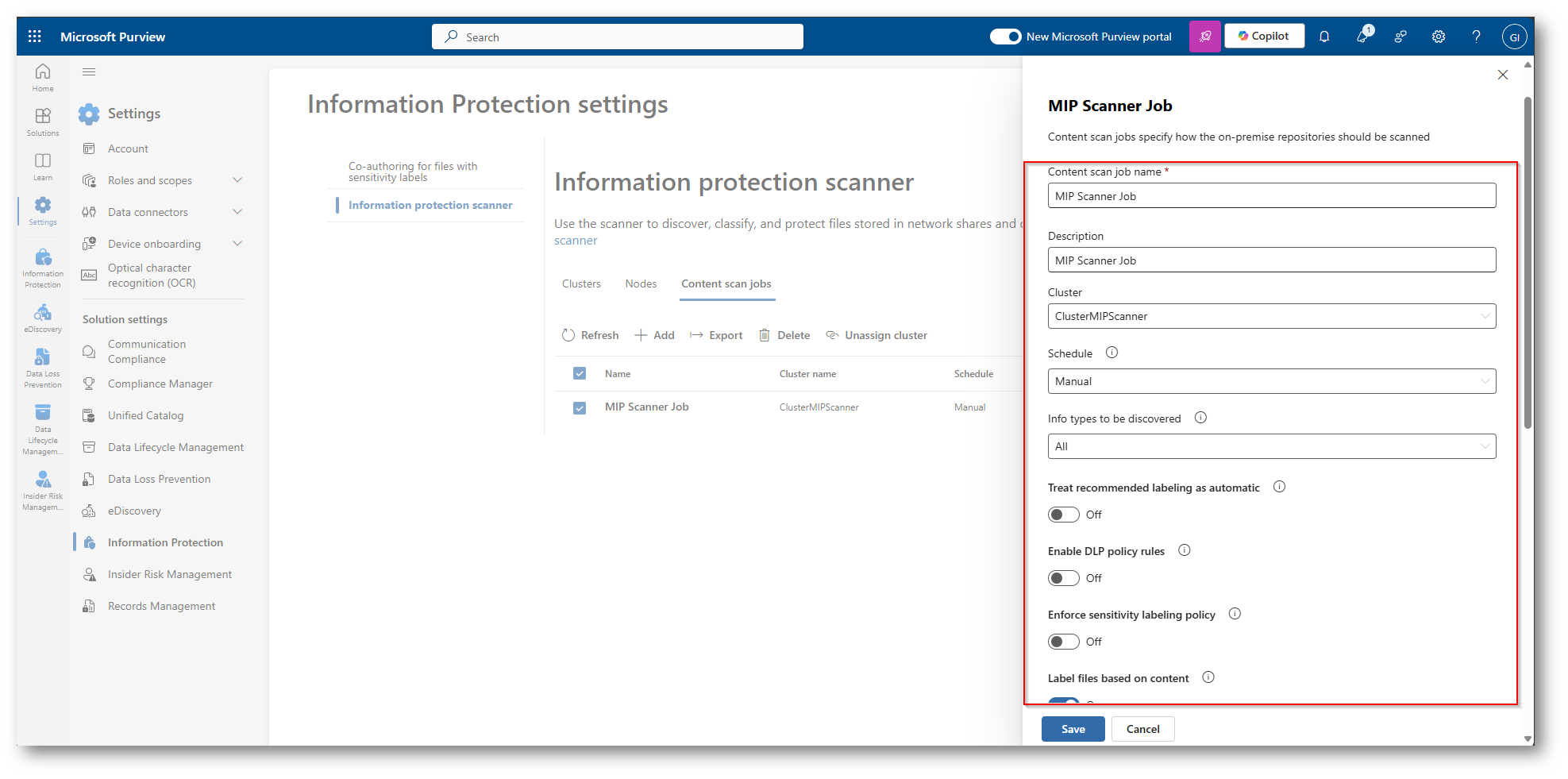

Ora procedete a creare un “Content Scan Jobs”

Figura 8: Creazione di un Content Scan Jobs dal portale di Microsoft Purview

Pima di procedere è bene spiegarvi le singole impostazioni che è possibile configurare nel Job di Scansione dello Scanner:

- Nome: Nome che potete assegnare alla scansione MIP

- Descrizione: descrizione della scansione, sia per essa che per il nome vi consiglio di fornire informazioni “parlanti”

- Cluster: Selezionare il cluster che avete creato in precedenza

- Schedule: selezionate se la scansione avverrà in modo manuale o demandare al sistema

-

Info Types: specifica queli modelli vengono rilevati dallo scanner:

- All: lo scanner utilizzati tutte le condizioni specificate nelle Label quando si utilizza questa impostazione (come nel mio caso) non è necessario configurare label per nessuna condizione

- Policy Only: loscanner utilizza le condizioni (predefinite e personalizzate) specificate per le label

- Treat Recommended Labeling: Se non attivo vengono utilizzate regole di classificazione automatica (come nel mio caso) se attivato vengono utilizzate oltre a quelle automatiche anche le regole Customer che avete potuto creare

- Enable DLP Policy Rules: Definisce se il criterio DLP di Microsoft 365 è applicabile al JOB, se abilitato vengono applicati i criteri DLP presenti se invece è disattivo i criteri DLP non vengono applicati

- Enforce Sensitivity Label: Se abilitato applica in modo automatico le etichette sui file in cui viene eseguito il match, se in modalità Off invece funziona solo da “whatIF” ovvero ci viene indicato quali file hanno eseguito il match con un report (nelle prime scansioni vi consiglio di lasciarlo in off)

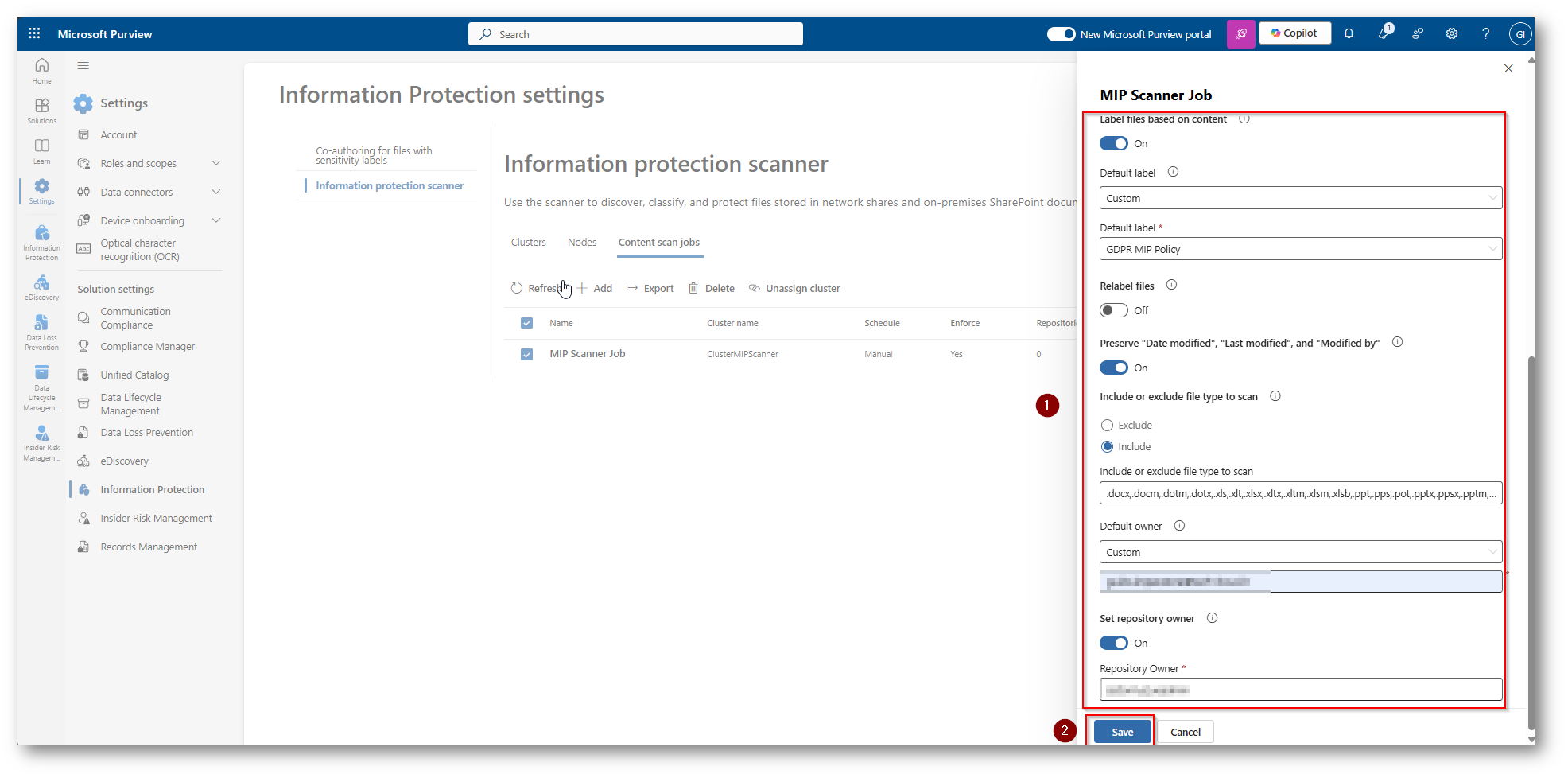

- Label Files Based on Content: viene eseguito la ricerca nel contenuto dei file, se questa impostazione viene abilitata lo scanner verifica la presente delle condizione definite per applicare la Label, se invece non viene abilitata verrà applicata un’etichetta predefinita a tutti i file all’interno del repository sezan verificare la presenza di eventuali condizioni definite per le Label, se è presente una predefinita verrà applicata quest’ultima

- Default Label: permette di incare alllo scanner se applicare un’etichetta ai file che non ne possiedono una, è possibile inserire un’etichetta di Default, non applicarne nessuna oppure di applicarne una custom creata da noi (nel mio caso utilizzerò la terza impostazione)

- Relabel Files: E’ possibile selezionare questa impostazione per applicare un’etichetta differente ad un file che ne possiede già una, io lascerò questa impostazione disabilitata in quanto i file del mio repository non contengono etichette

- Include or Exclude type of File: e’ possibile selezionare determinate estensioni di file da includere o escludere dalla scansione

- Default Owner: E’ possibile impostare una mail di un Owner di Default quando vengono classificati dati il cui proprietario ad esempio non esiste più

- Set Repository Owner: selezionare il repository Owner della parte OnPrem nel formato (SAMAccountname o domain\user o UPN o Group SID)

Figura 9: Impostazione del Job di scansione di MIP Scanner

Figura 10: Salvataggio delle impostazioni relative al Job di Scansione di MIP Scanner

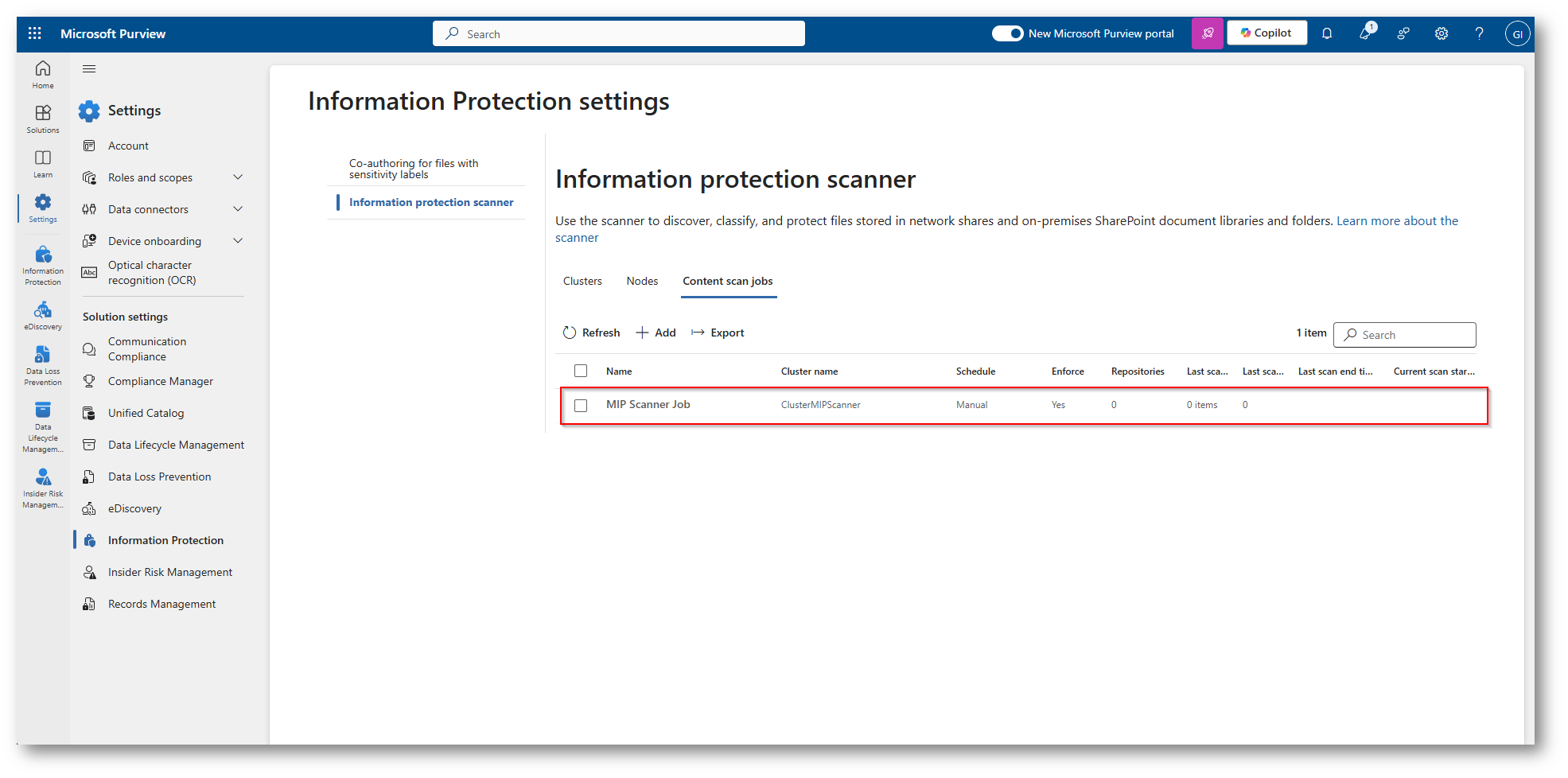

Figura 11: Job di scansione creato correttamente

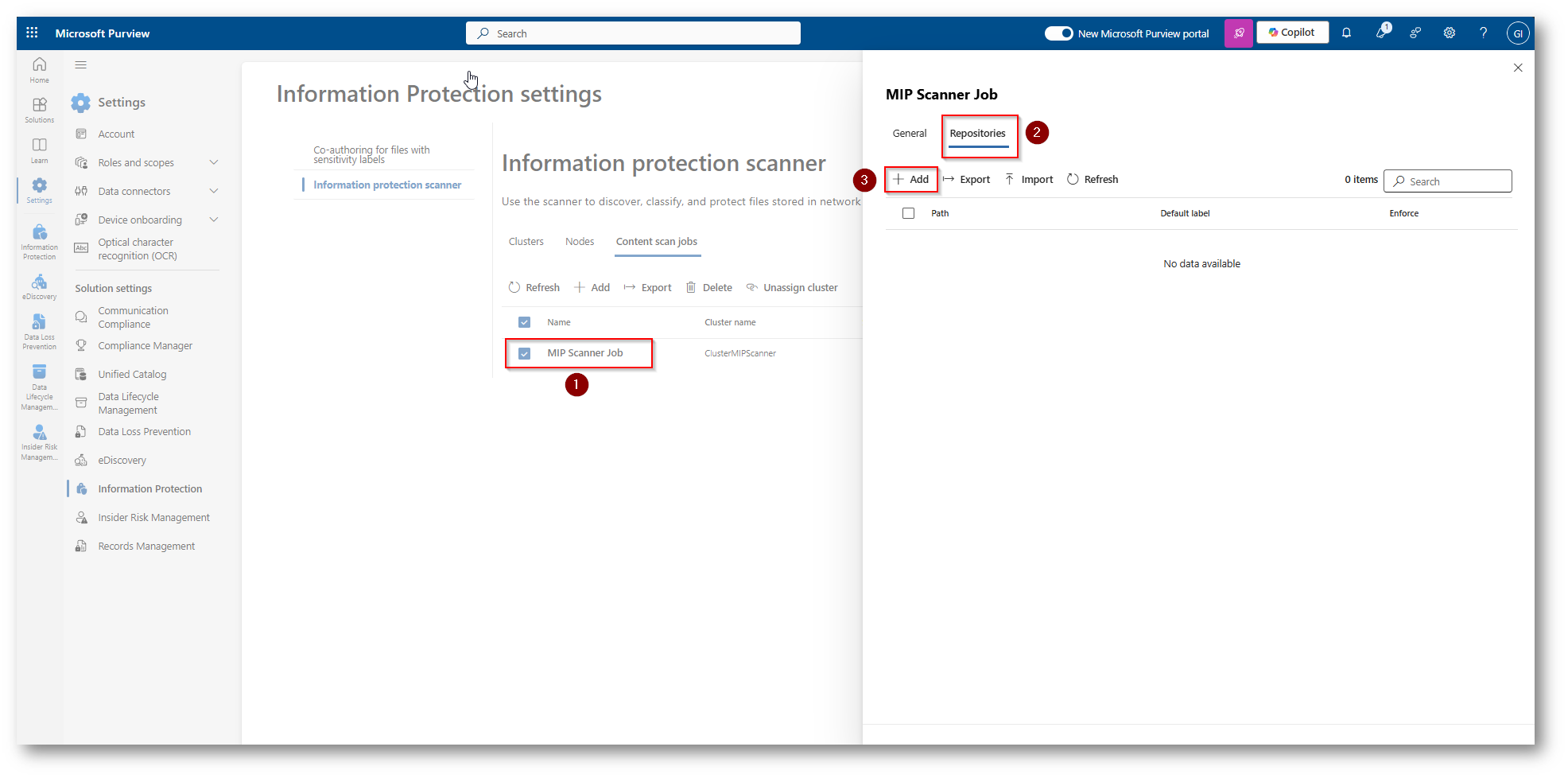

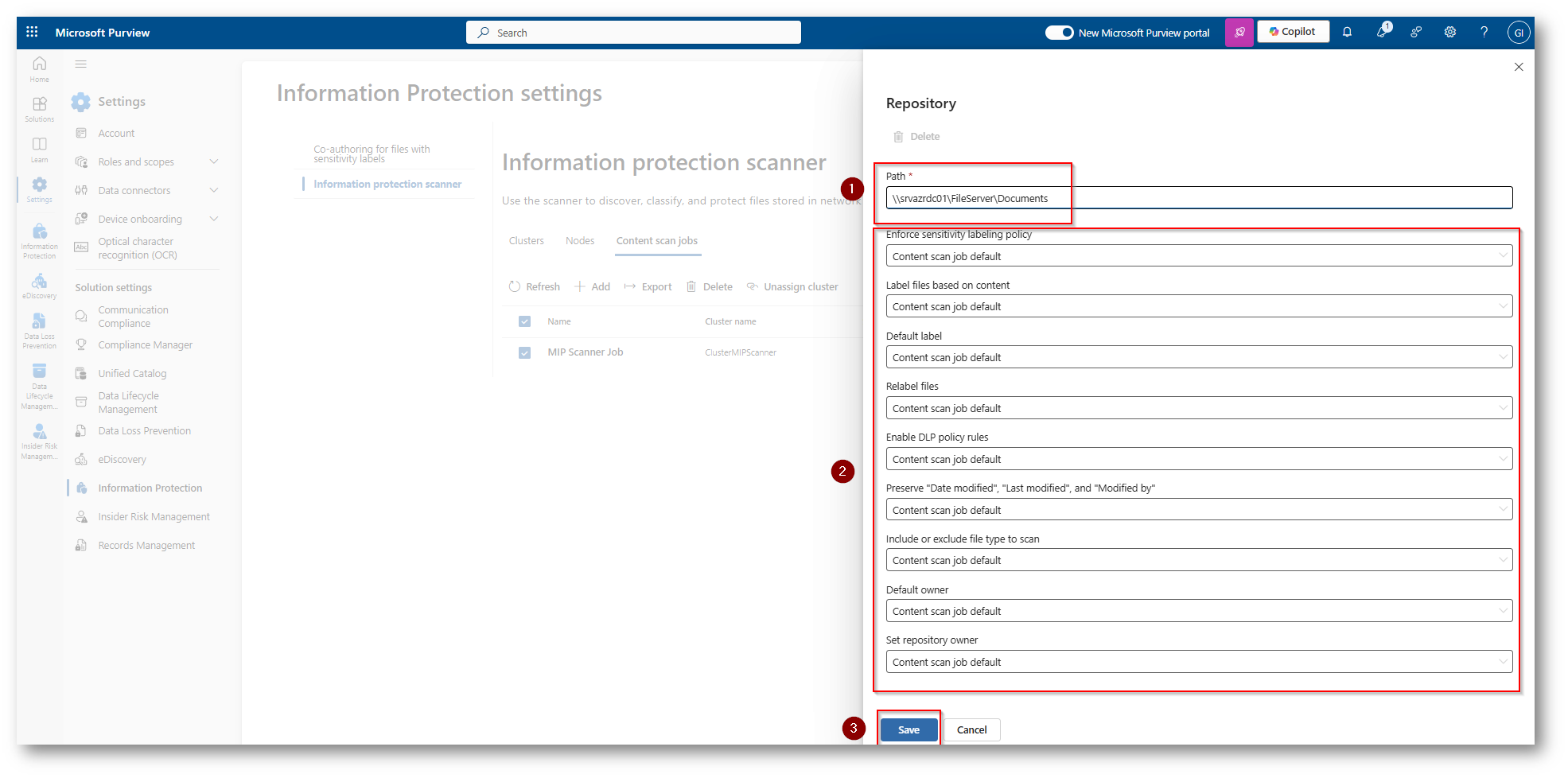

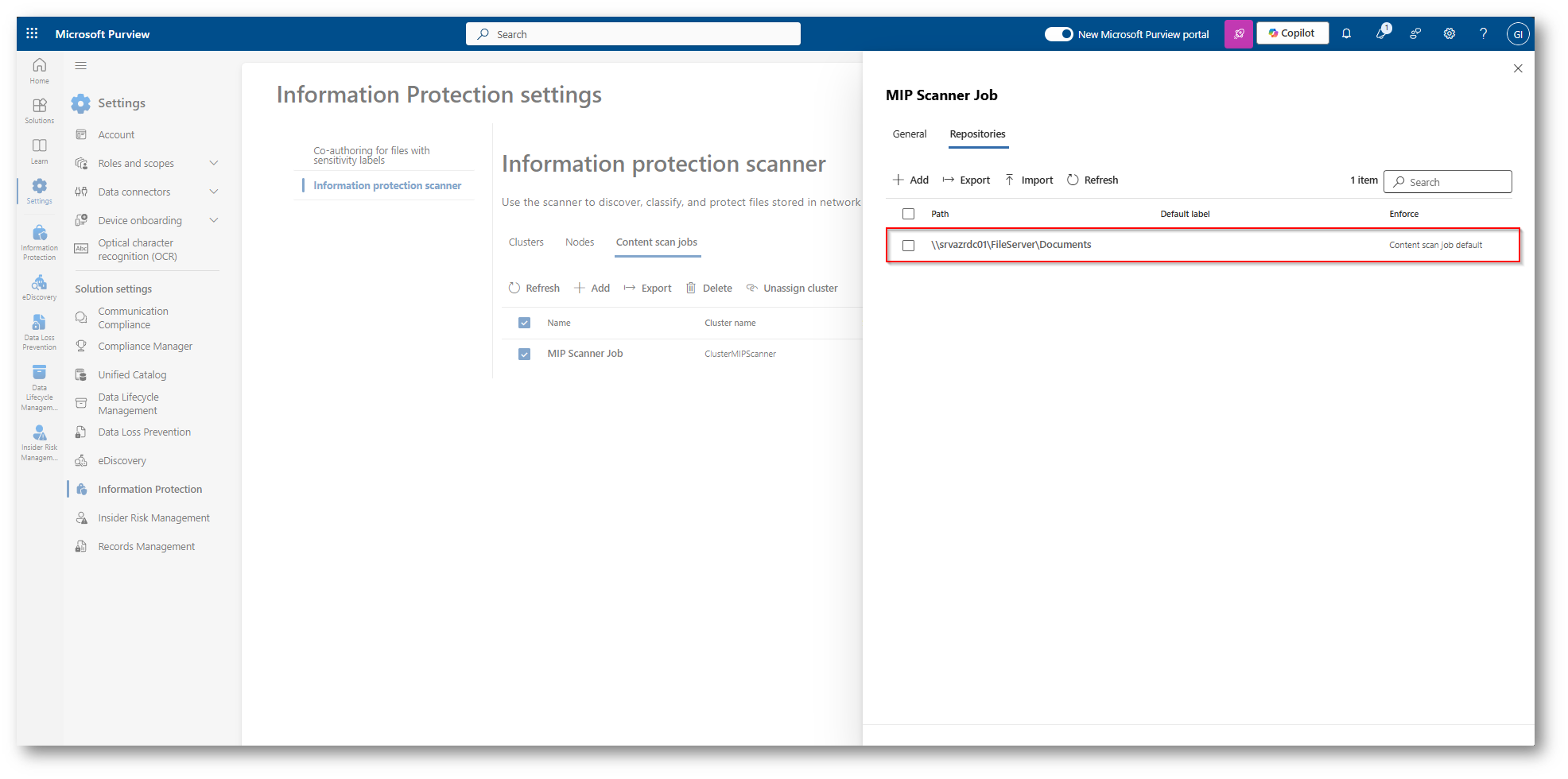

Ora una volta che il Job è stato salvato nel modo corretto, dovrete procedere a configurare il repository di Scansione, aprite quindi il Job appena creato e posizionatevi all’interno della Tab “Repositories”

Figura 12: Configurazione del Repository di Scansione del Job di MIP Scanner dal portale di Microsoft Purview

Figura 13: Inserite il Path del vostro file serer onnprem in cui MIP Scanner eseguirà la scansione, potete anche modificare i parametri configurati in precedenza relative alle impostazioni e salvate

Figura 14: Repository salvato nel modo corretto

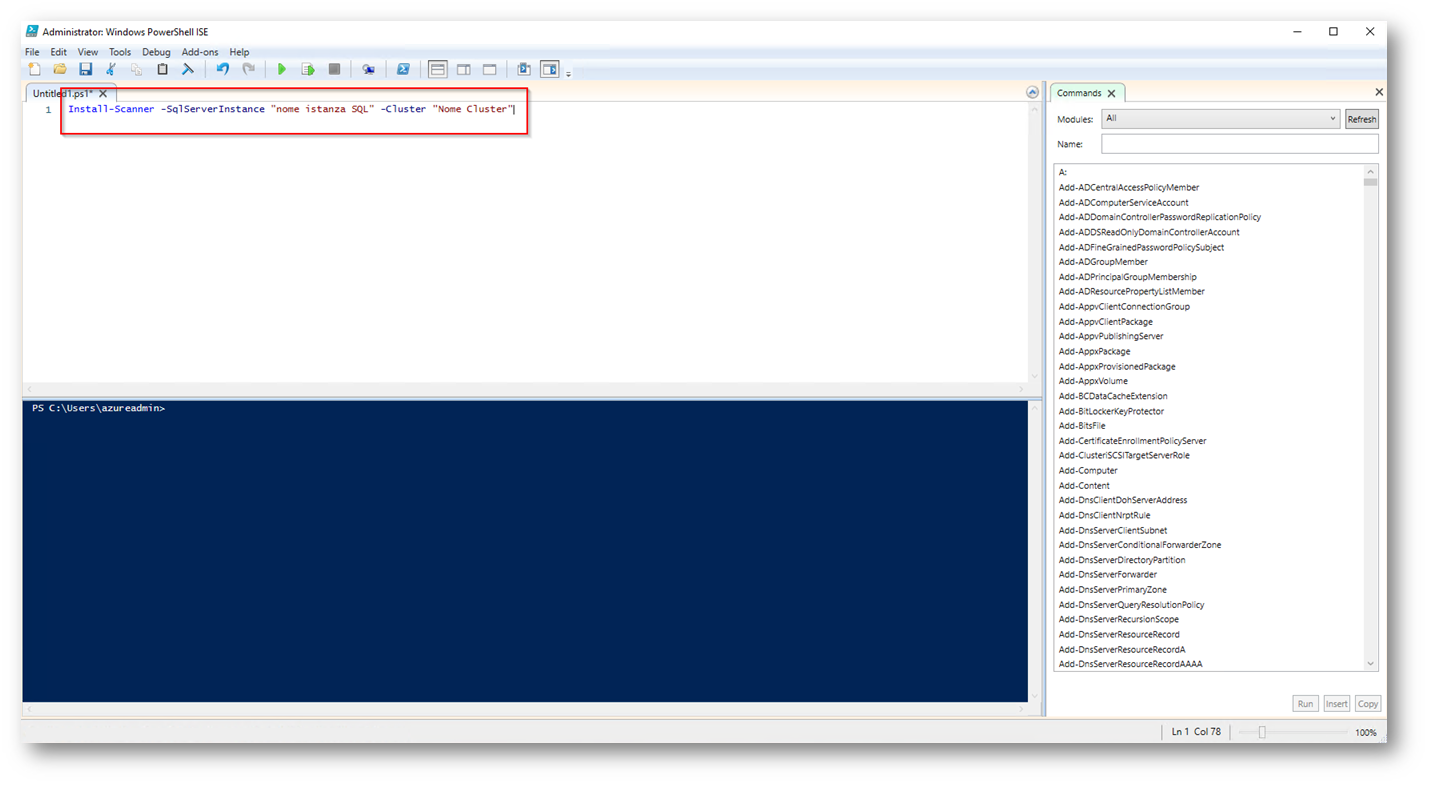

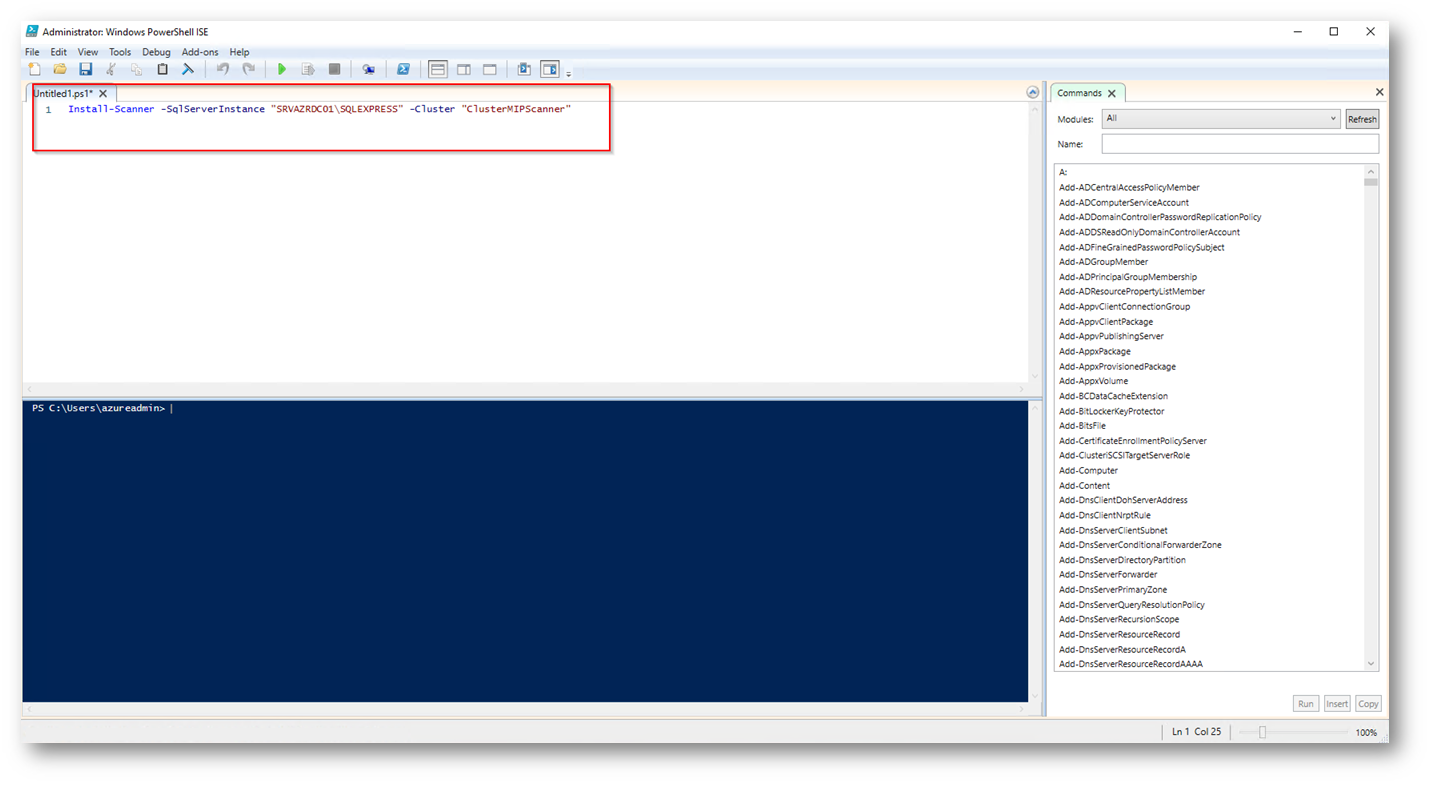

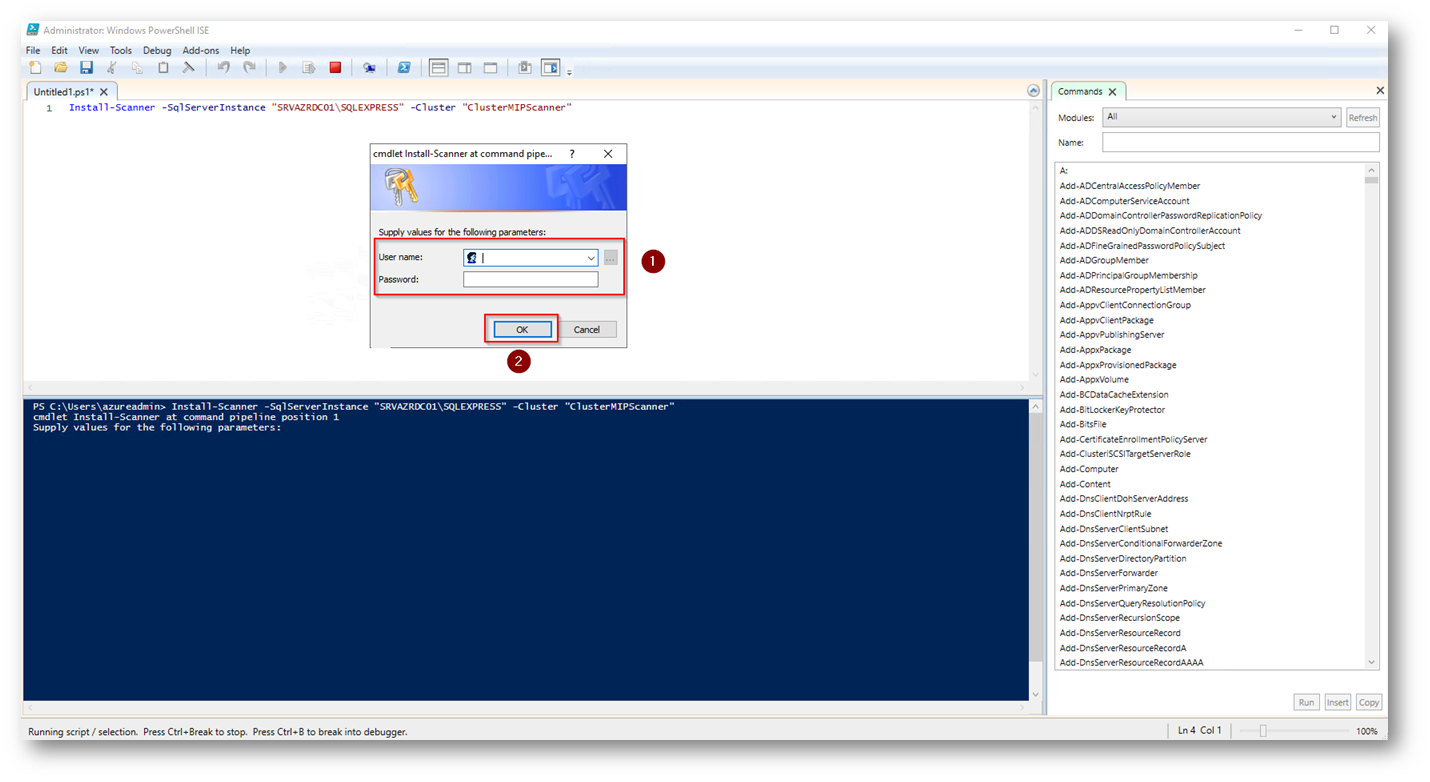

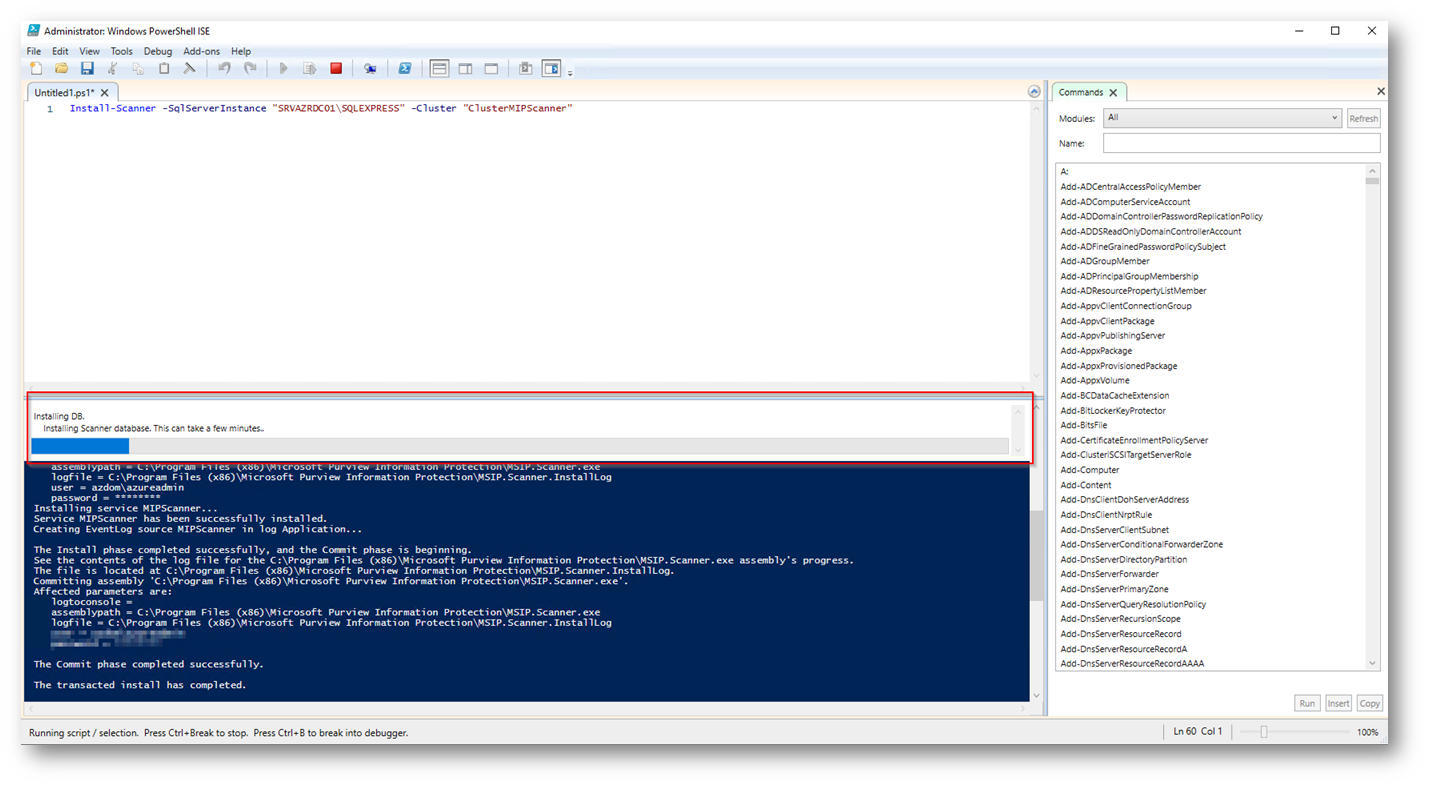

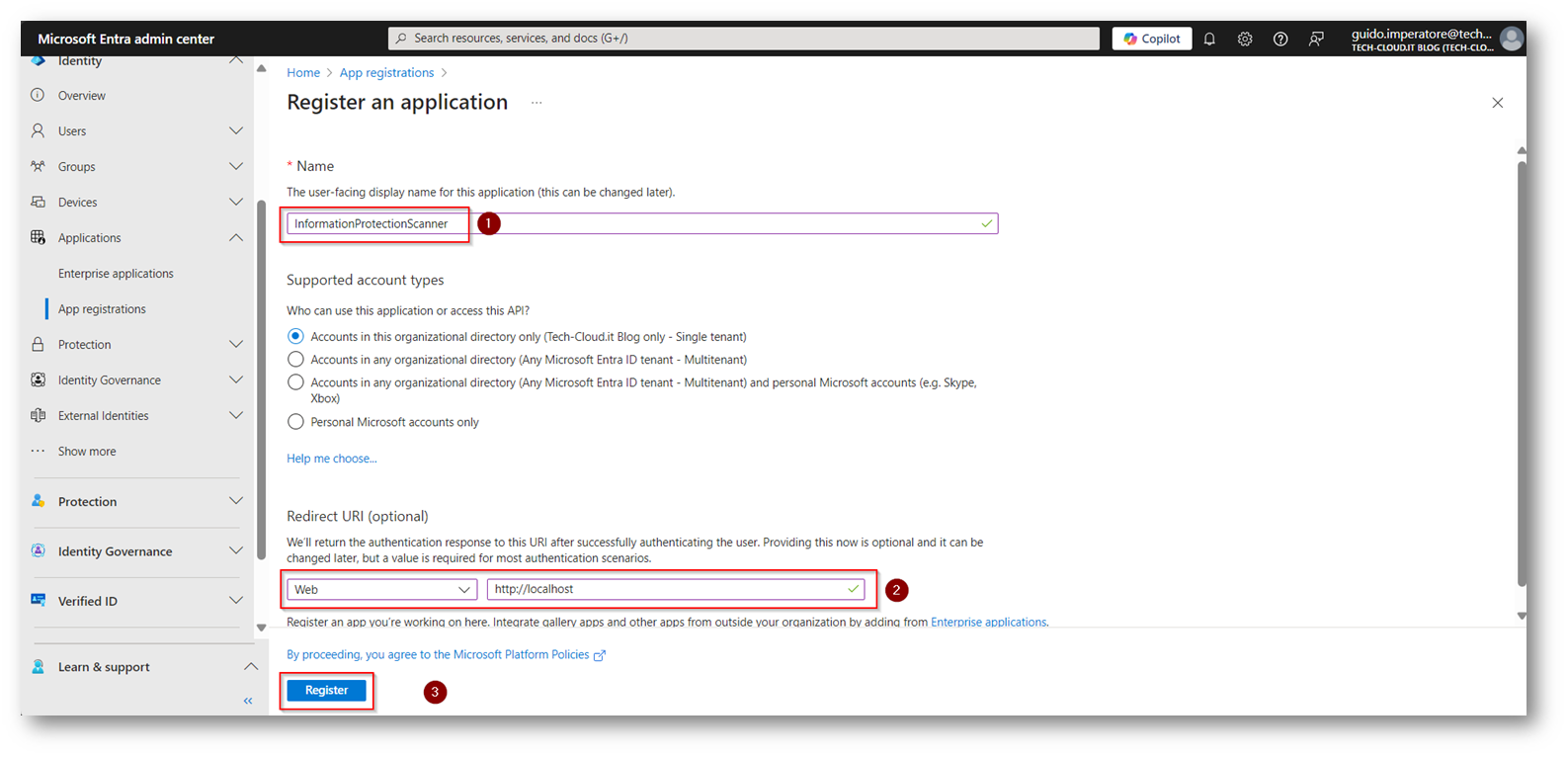

Ora possiamo insieme procedere all’installazione dello Scanner, io visto che siamo un ambiente demo utilizzerò un’istanza SQL Express e l’installazione verrà fatta sulla stessa macchina. La procedurà di installazione dello scanner avverrà tutta tramite Powershell

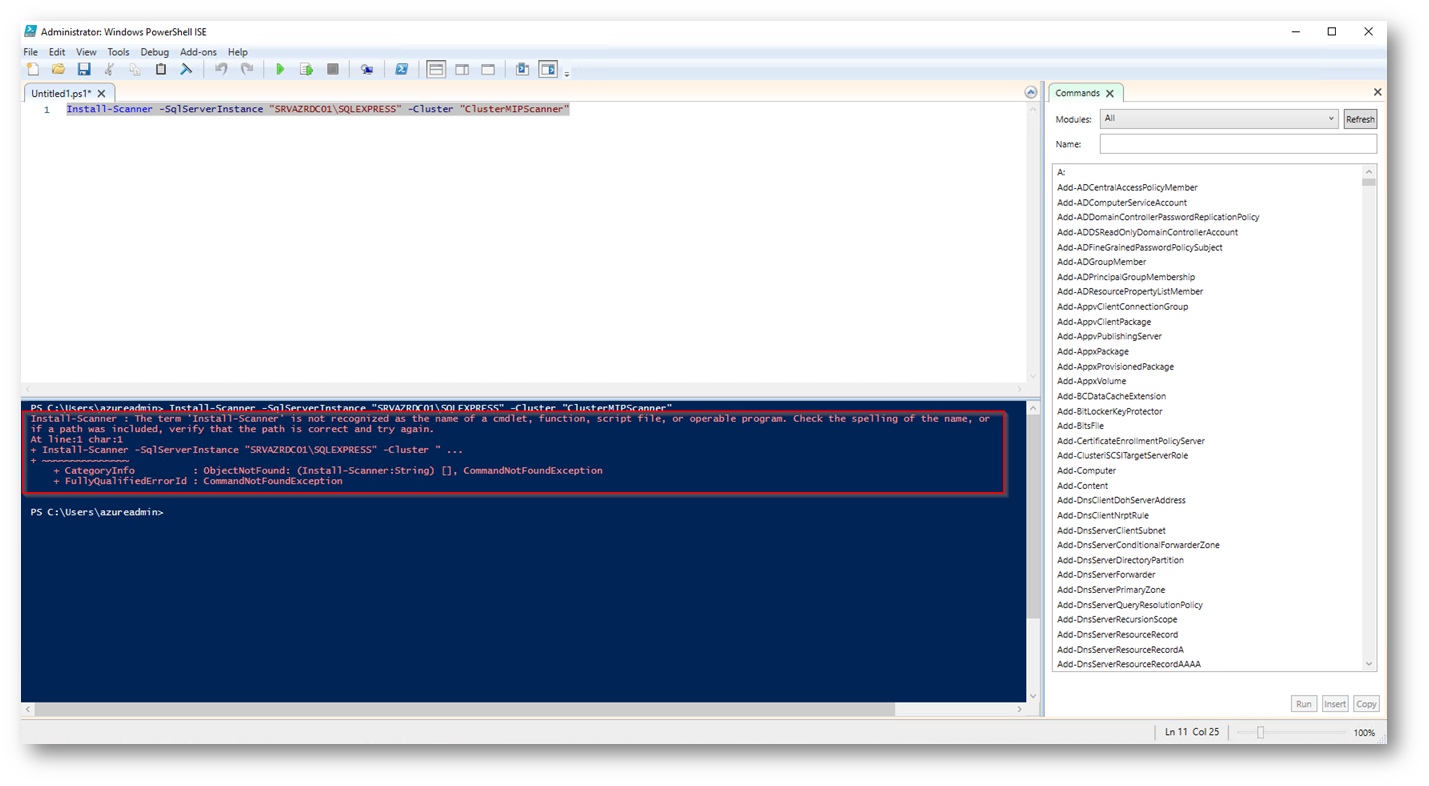

Figura 15: Comando Powershell per installazione dello scanner, nel mio caso sulla macchina SRVDCAZR01

Nel mio caso il comando Powershell sarà strutturato nel seguente modo Install-Scanner -SqlServerInstance “SRVAZRDC01\SQLEXPRESS” -Cluster “ClusterMIPScanner”

Figura 16: Comando Powershell che eseguirò sulla mia macchina per l’installazione dello scanner MIP

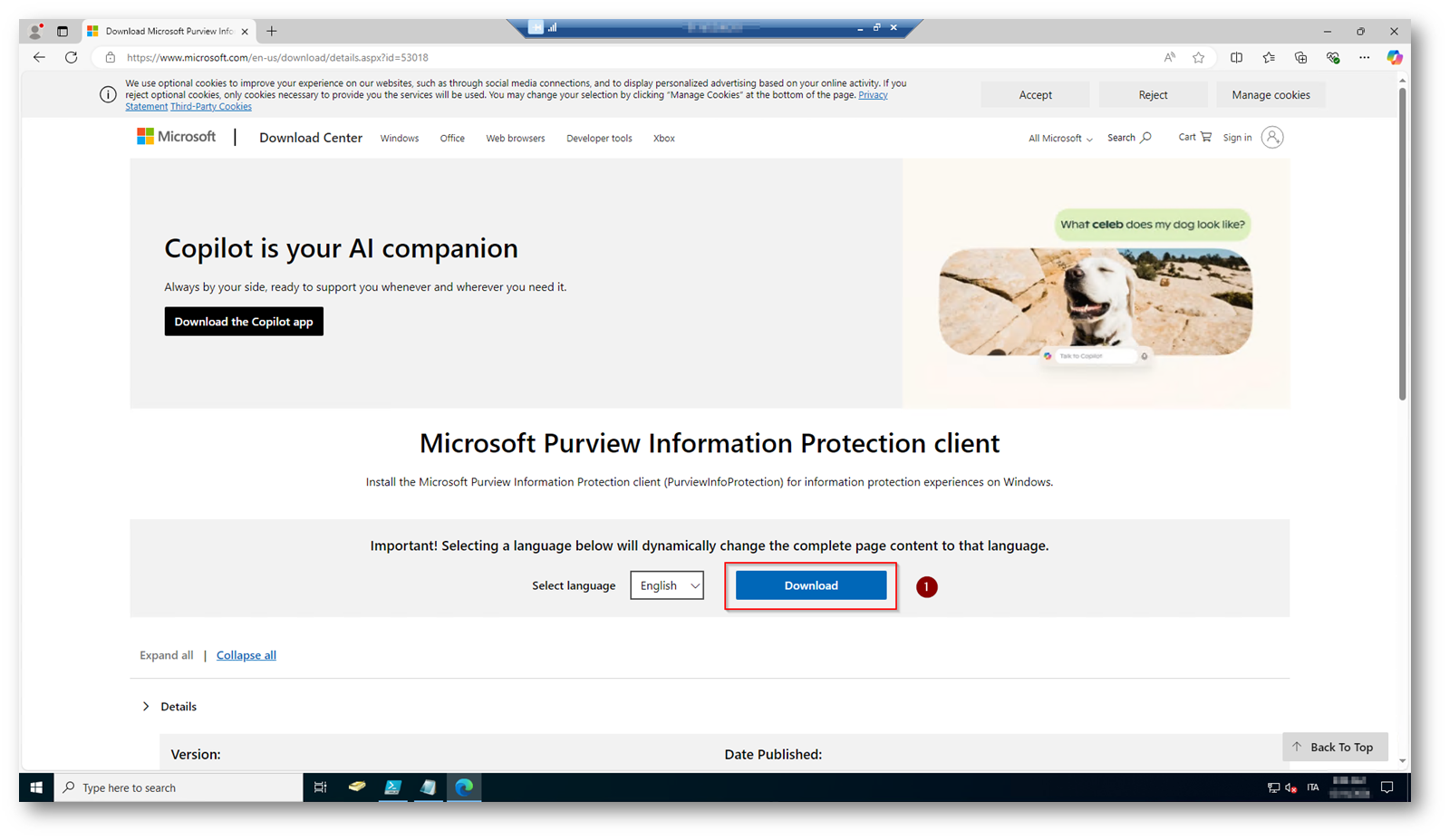

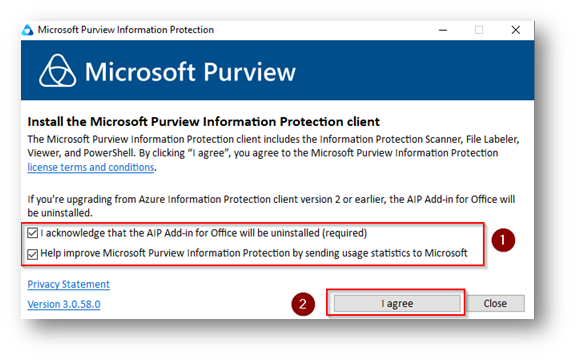

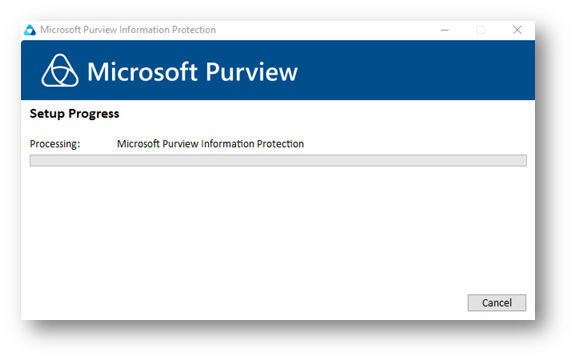

Se vi dovesse capitare l’errore indicato sotto, non preoccupatevi è perché non avete installato il MIP Client, che potete trovare al seguente link Download Microsoft Purview Information Protection client from Official Microsoft Download Center

Figura 17: Errore che potrebbe capitarvi durante l’esecuzione dello script Powershell

Figura 18: Download Client MIP all’interno del server per poi procedere all’installazione dello scanner

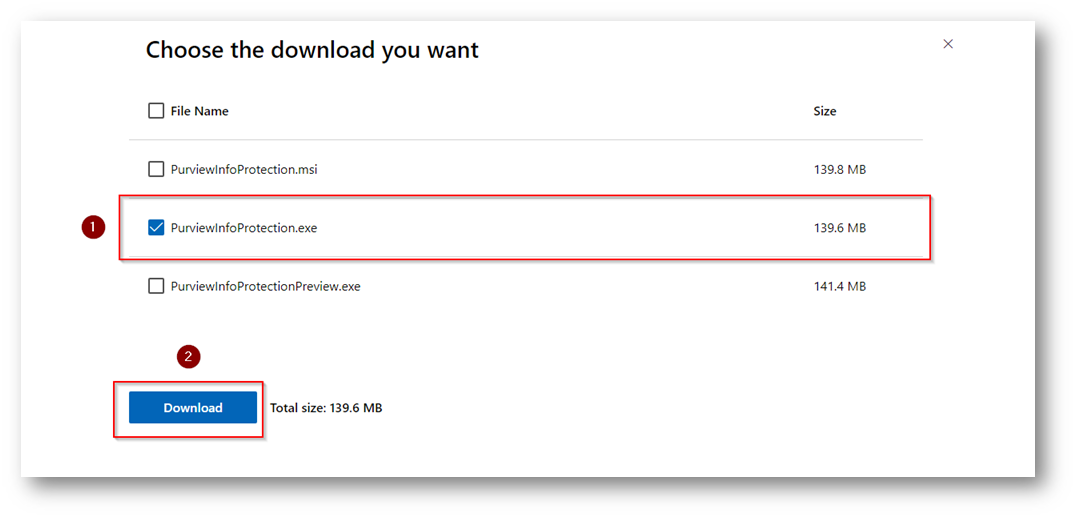

Figura 19: Scegliamo di eseguire il download della versione exe

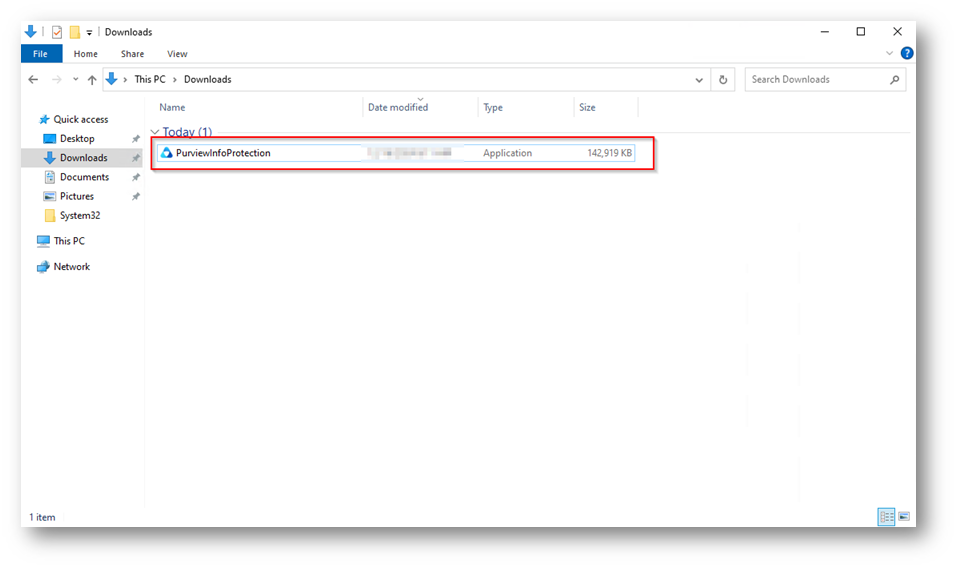

Figura 20: Eseguibile MIP Client presente nella cartella Download

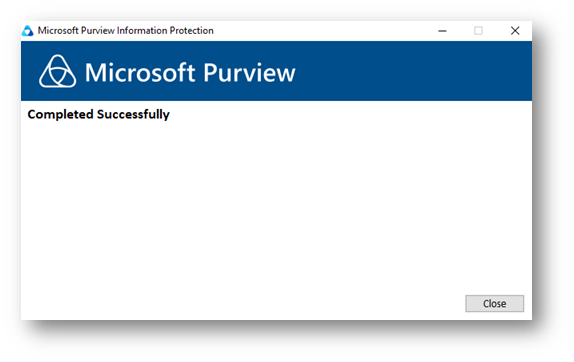

Figura 21: Installazione MIP Client

Figura 22: Progresso installazione MIP Client

Figura 23: MIP Client installato in modo corretto

Ora sarete pronti per installare lo scanner MIP

Figura 24: Installazione MIP Scanner e richiesta credenziali di una utenza onprem con diritti amministrativi

Figura 25: Installazione dello scanner MIP

Figura 26: MIP Scanner installato con successo

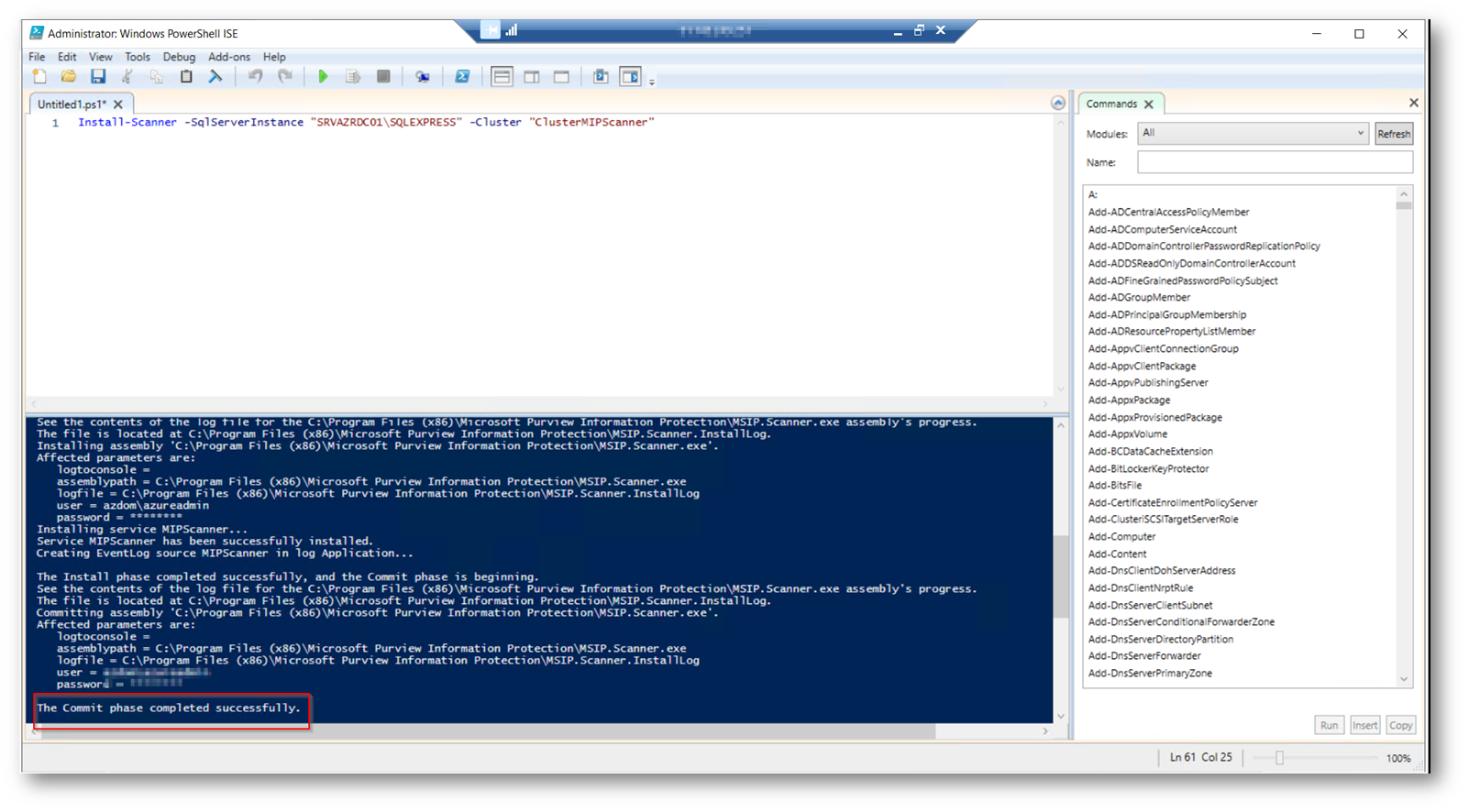

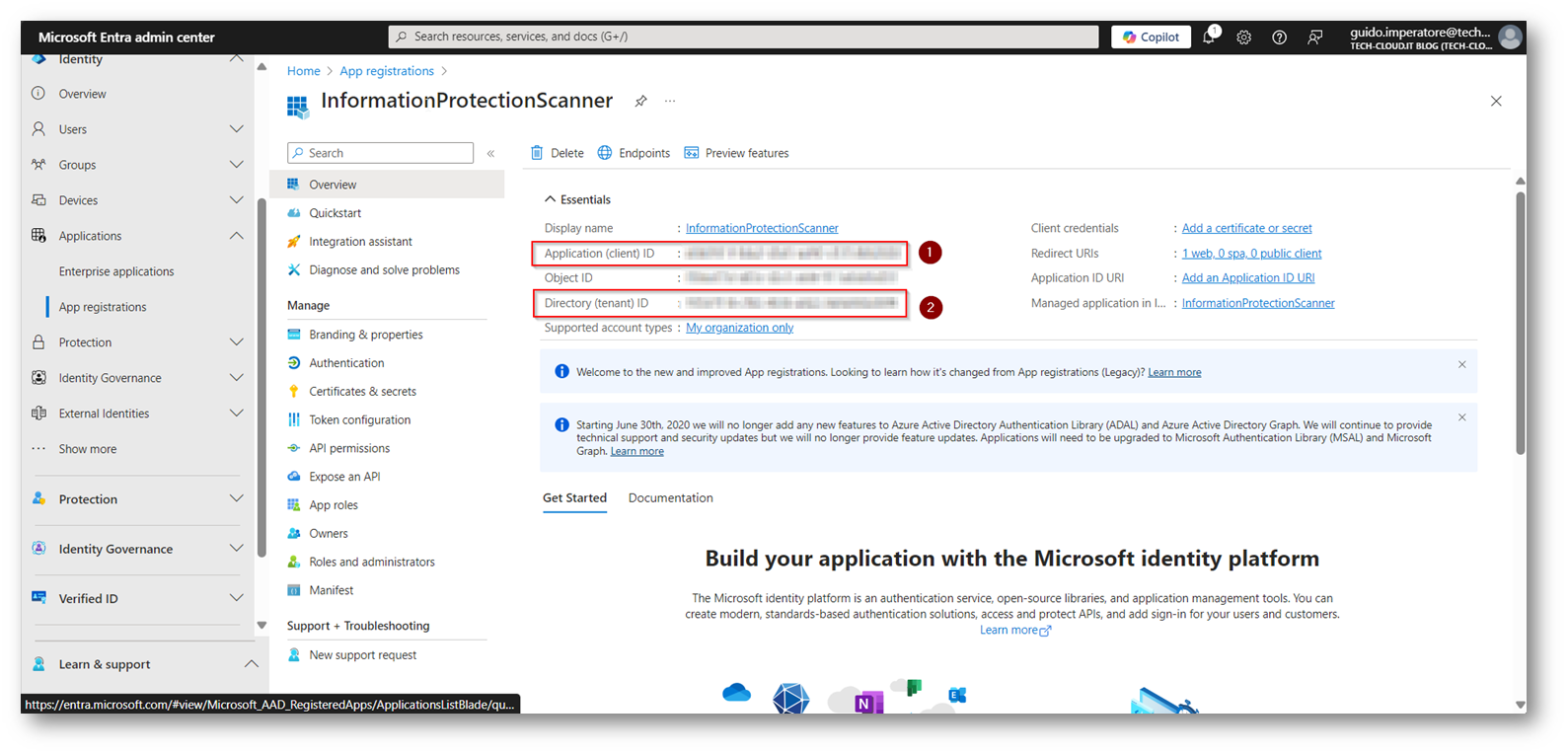

Ora una volta installato lo scanner dovrete procedere ad ottenere un Token di Entra ID per permettere allo scanner un’esecuzione automatica, eseguiamo login all’interno del portale di Microsoft Entra

Figura 27: Registrazione Applicazione di MIP in Entra ID

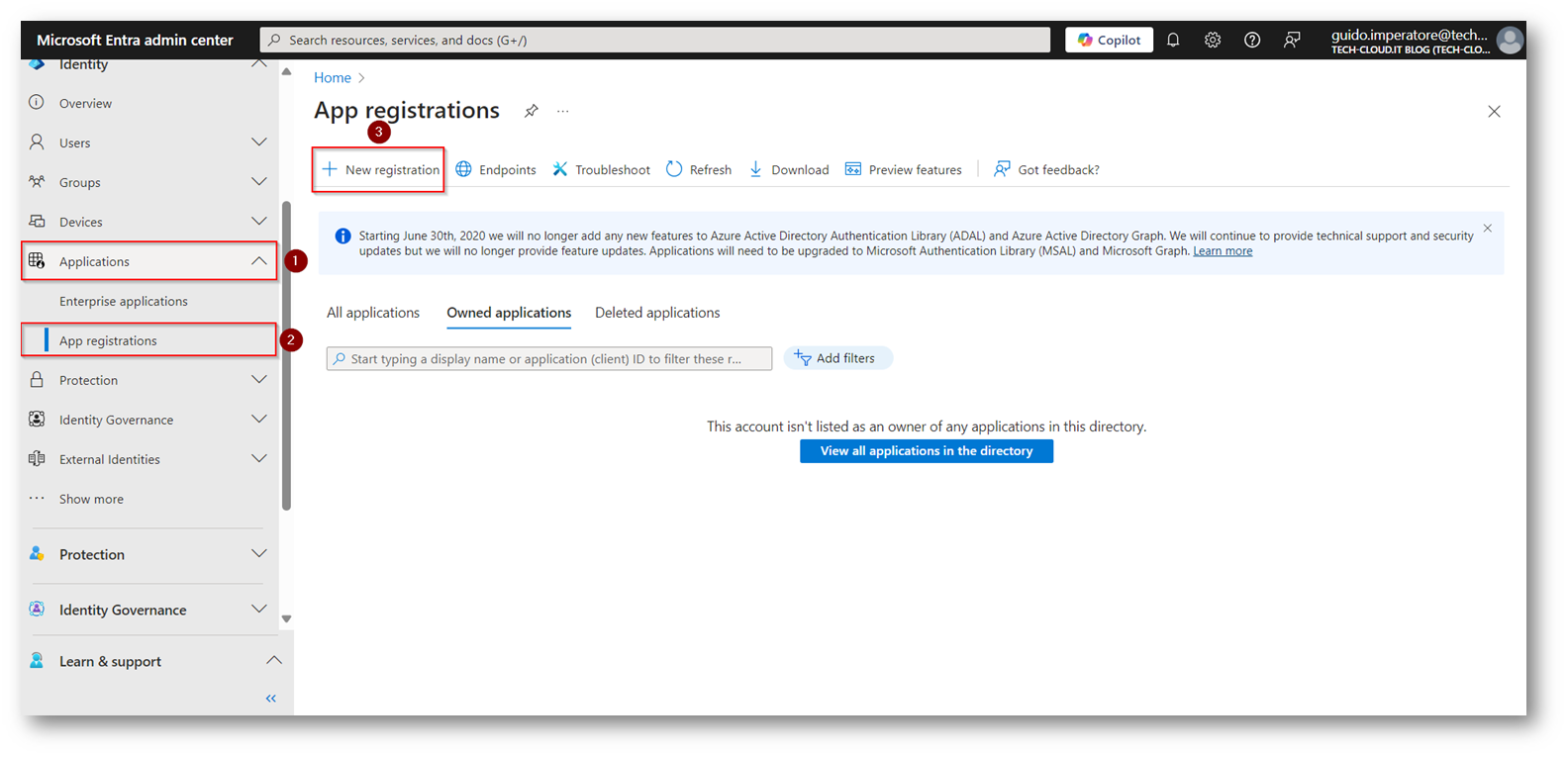

Figura 28: Inserimento nome Applicazione e salvataggio

Ora procedete a copiarvi il Tenant ID ed il Client ID generato dall’applicazione

Figura 29: Copiate Tenant ID e Client ID

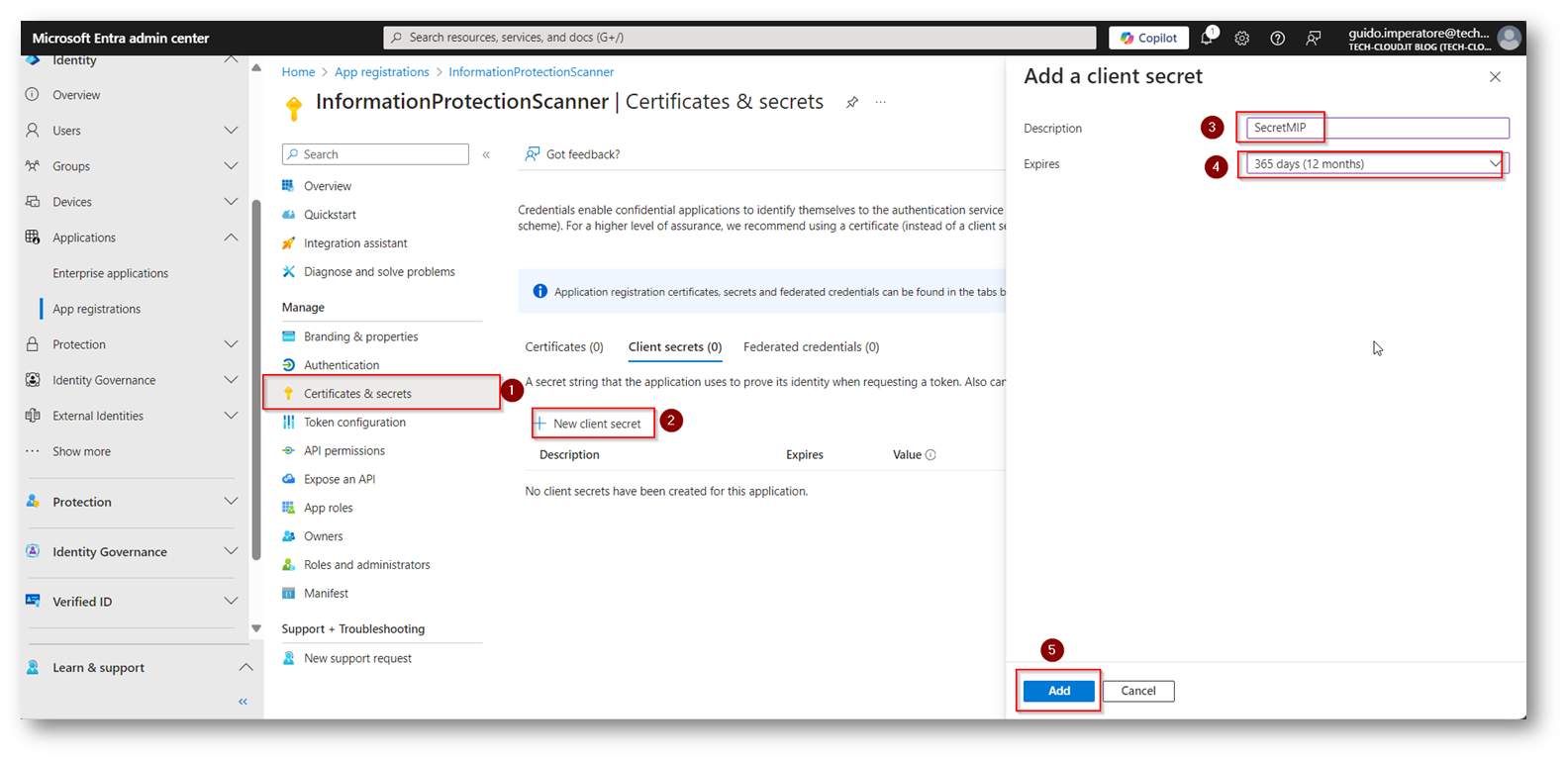

Figura 30: Creazione Secret dell’applicazione, segniamoci la stringa secret generata e salviamola

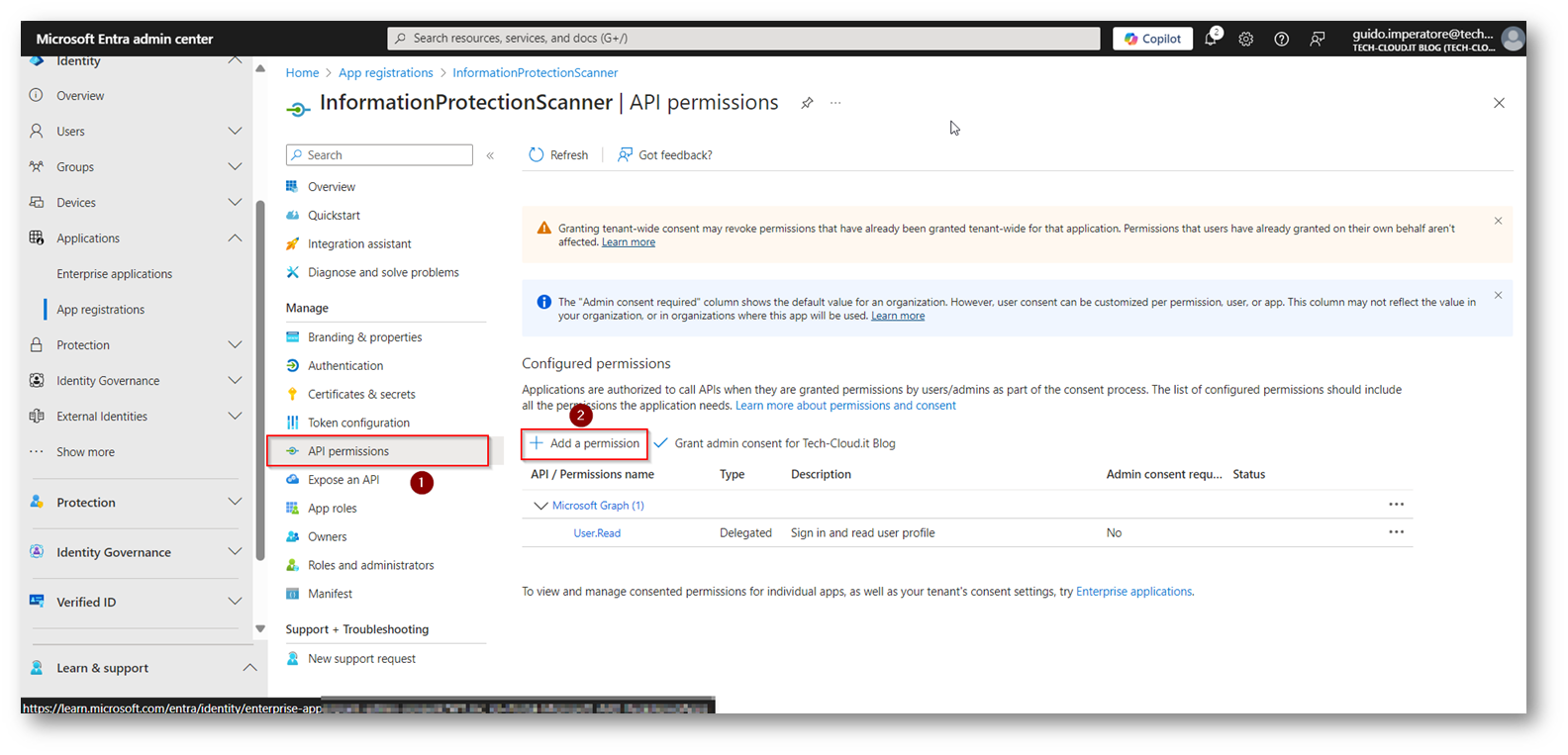

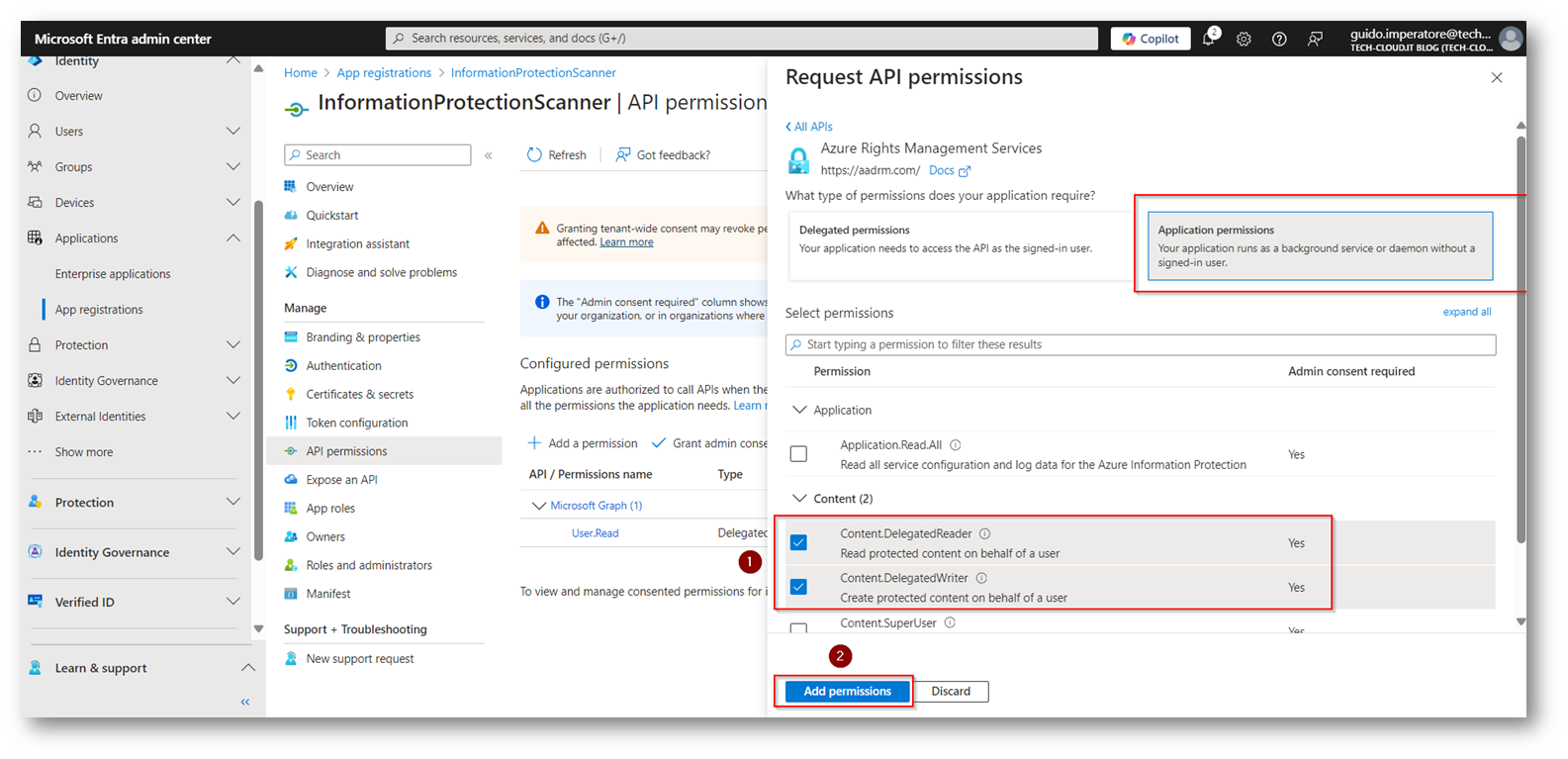

Ora bisognerà procedere a configurare i giusti permessi (API permission)

Figura 31: Rechiamoci all’interno di API Permission

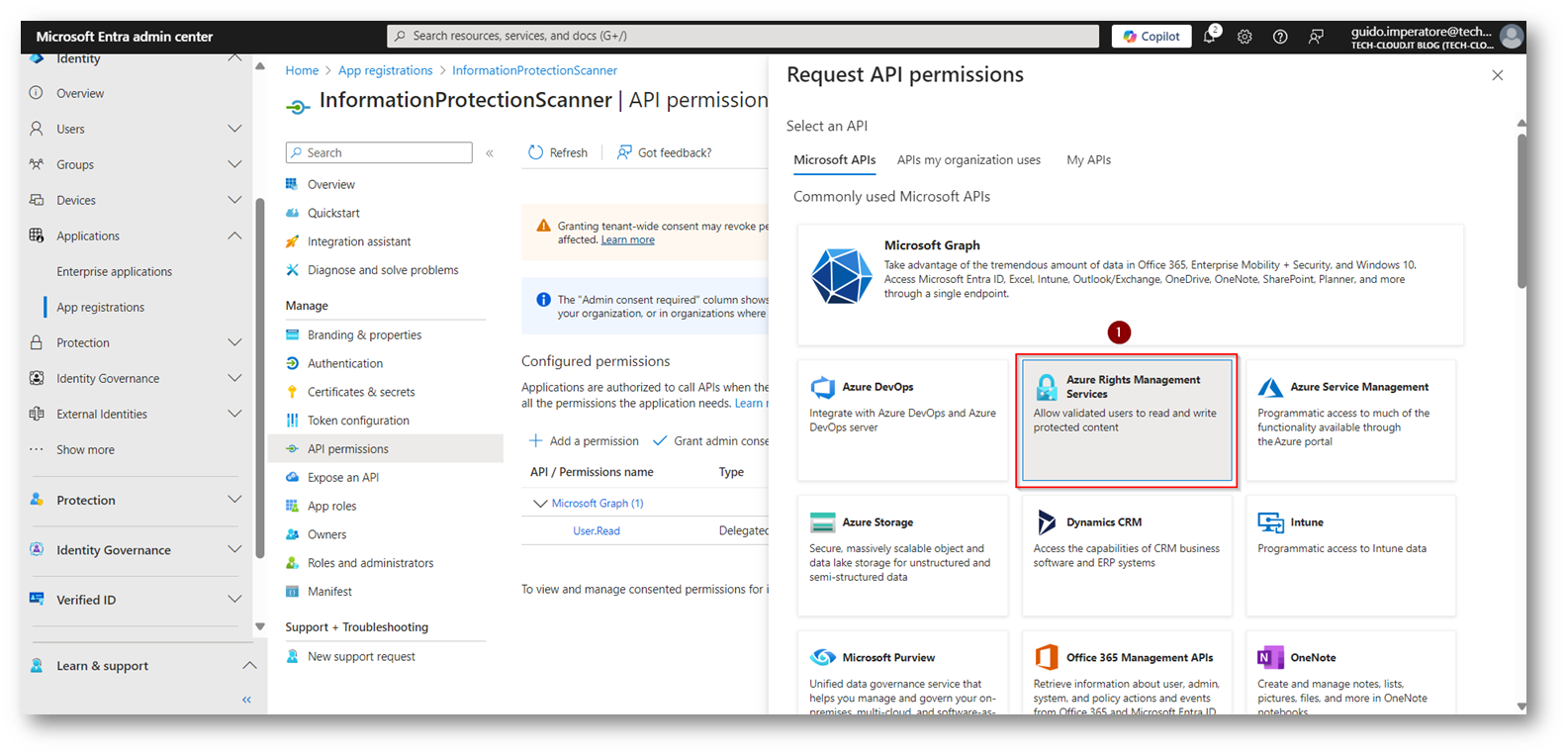

Figura 32: Rechiamoci nella sezione di Azure Rights Management Services

Figura 33: Aggiungiamo i permessi indicati Come Application Permissions

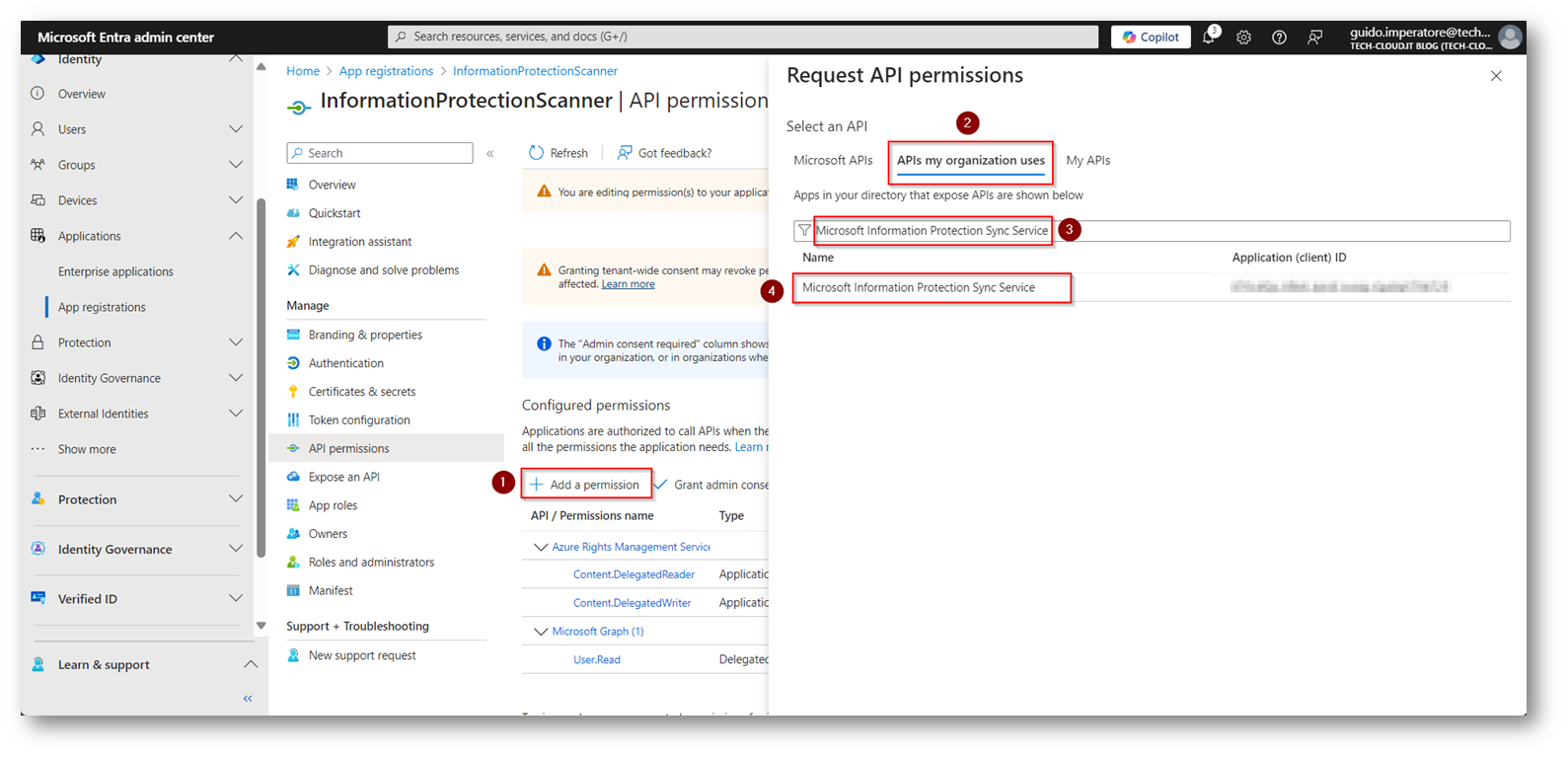

Figura 34: Selezionate il servizio di Microsoft Information Protection Sync Service

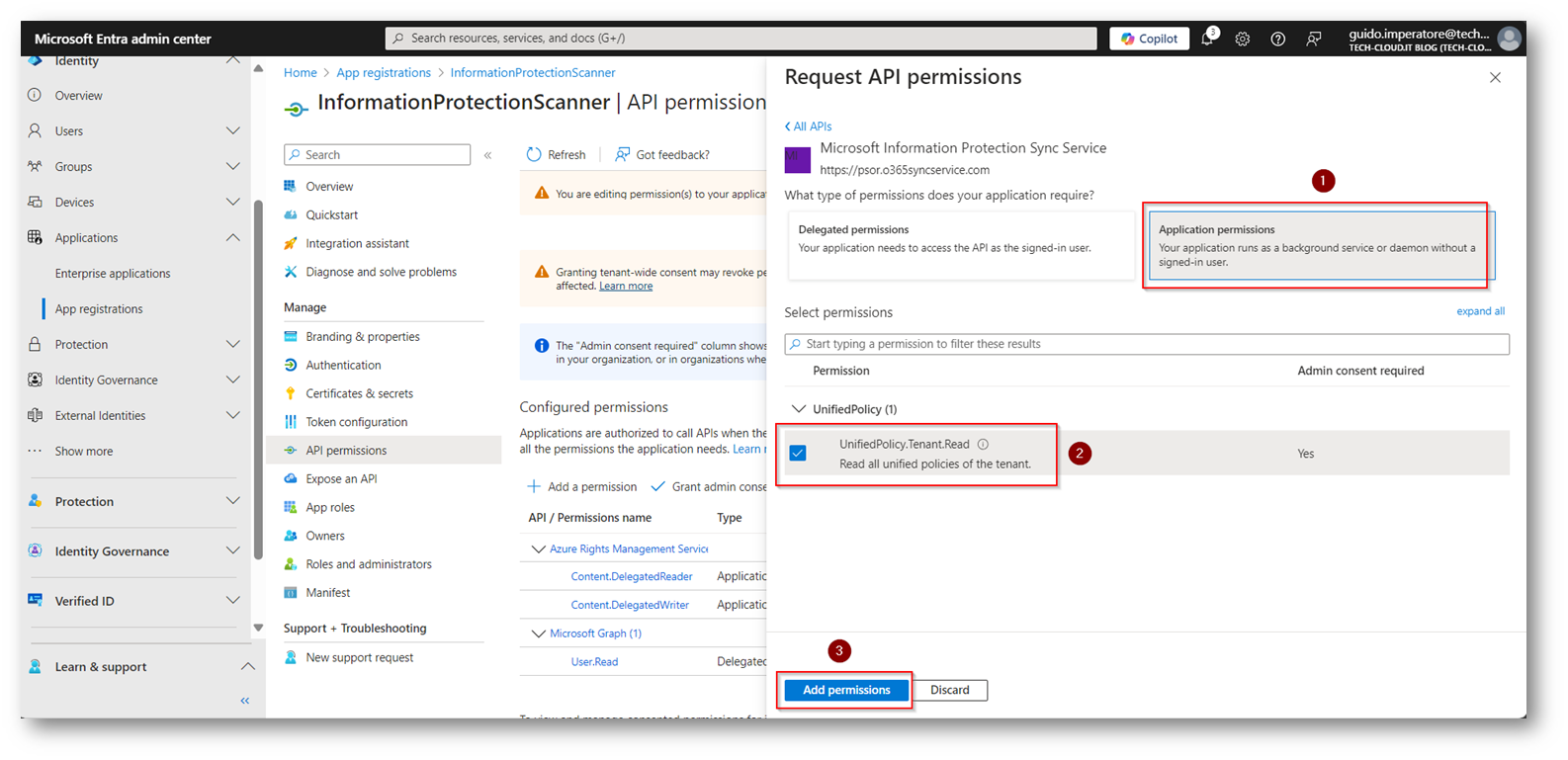

Figura 35: Aggiungiamo il permesso richiesto dalla documentazione

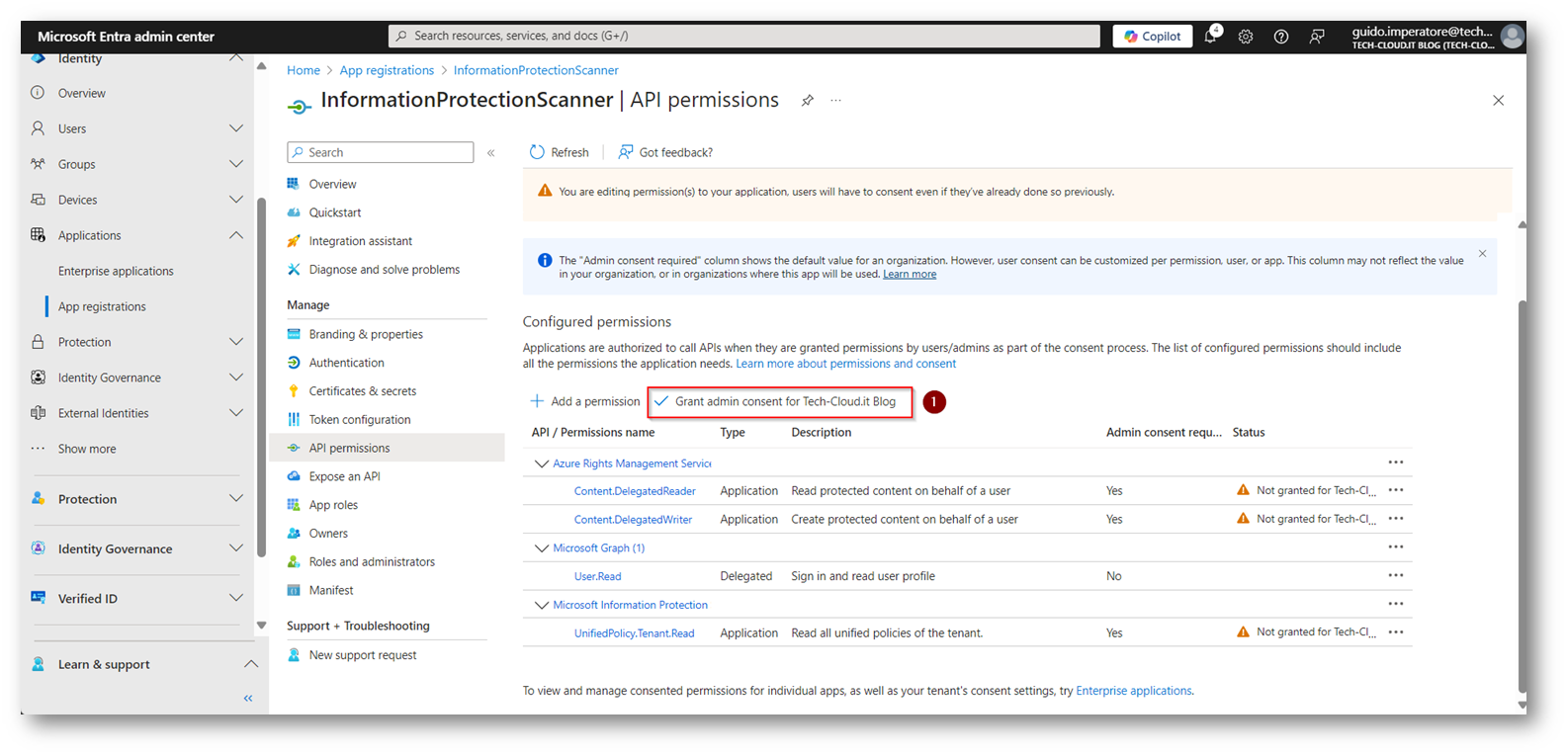

Figura 36: Concediamo i diritti appena configurati

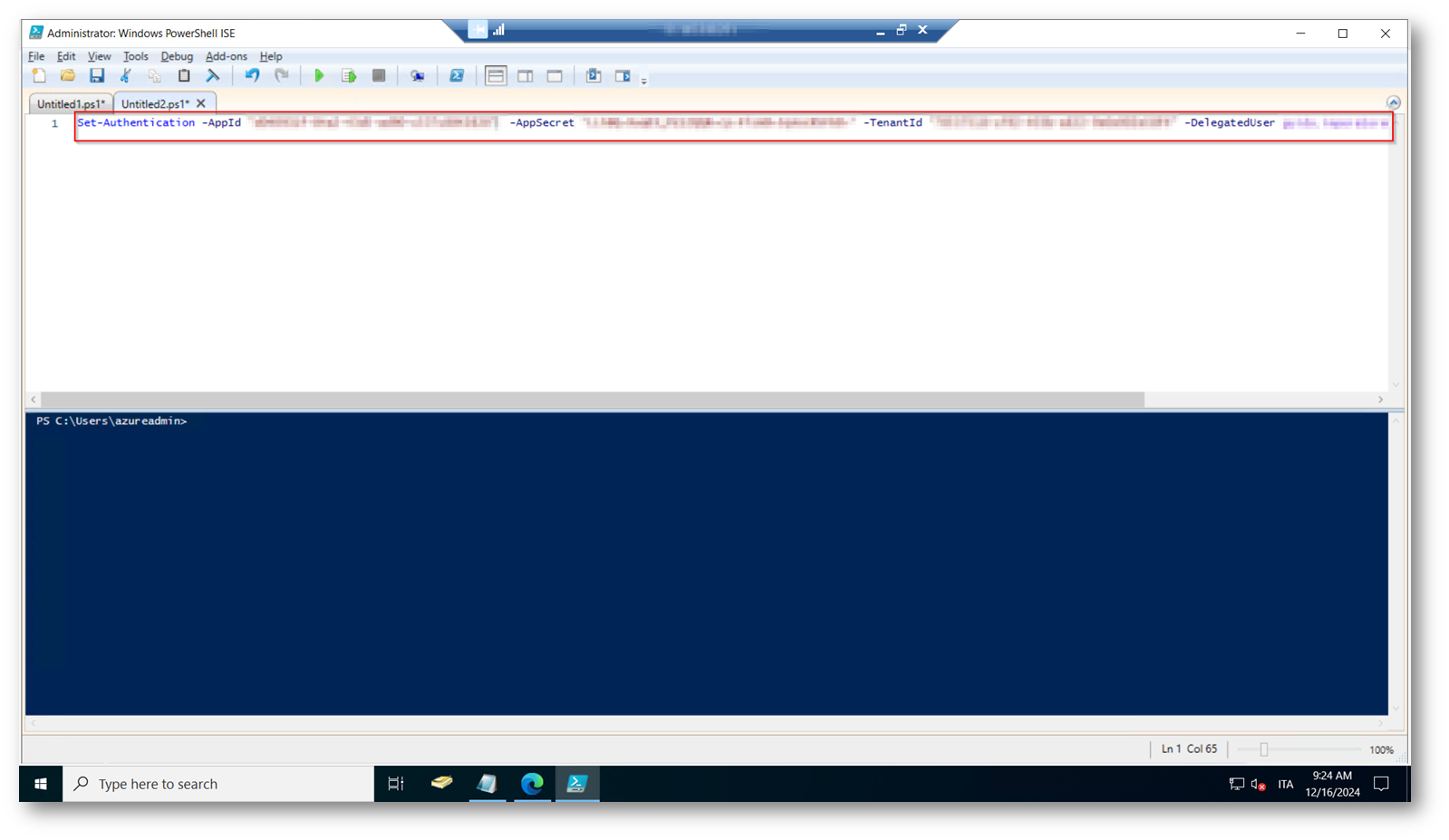

Ora procediamo a creare lo script Powershell per “passare” i parametri configurati

Figura 37: Creazione dello script per configurare i permessi dello scanner copiando i dettagli recepiti in precedenza nella configurazione della APP di Entra ID

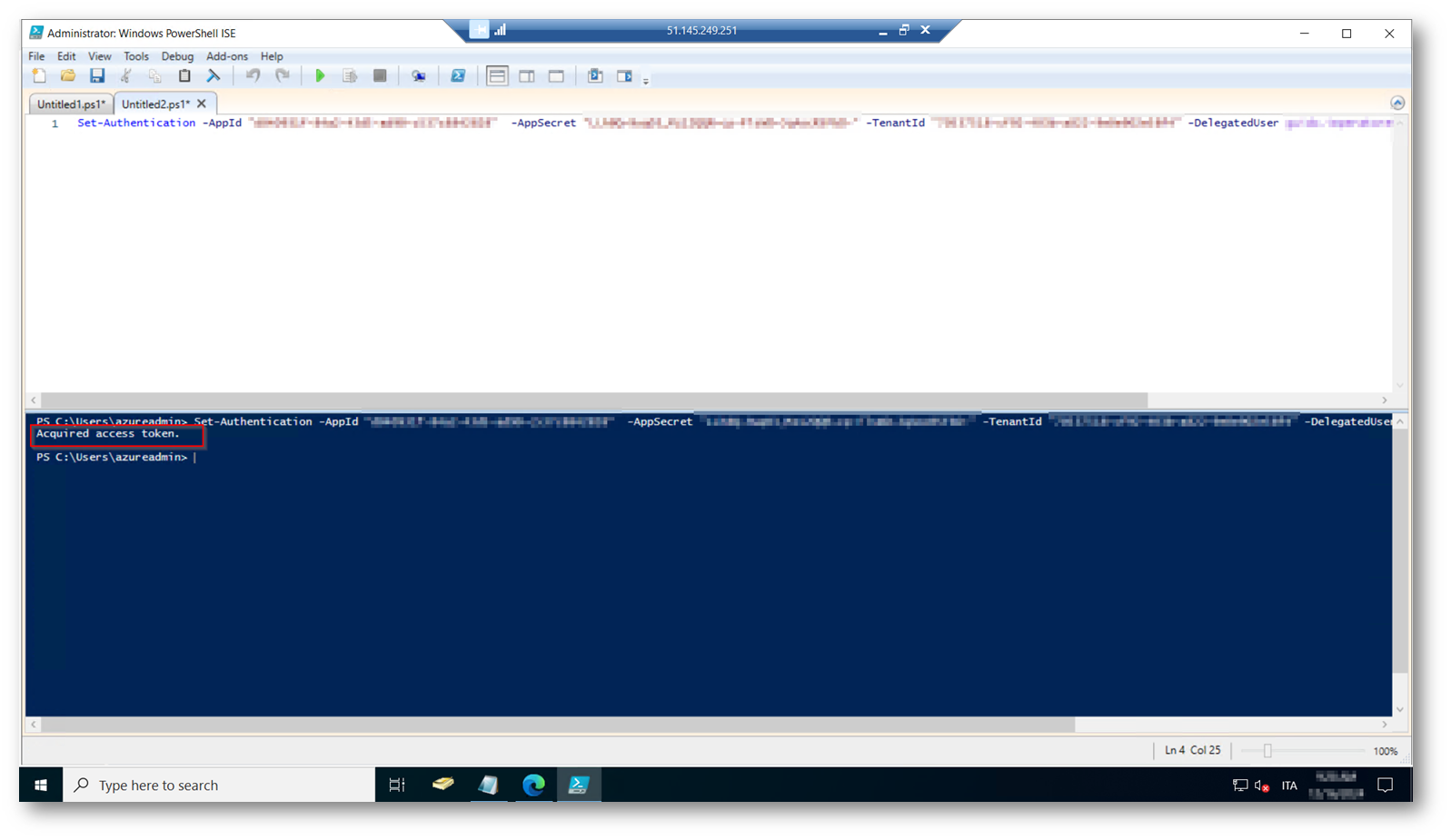

Figura 38: Access Token Acquisito con successo

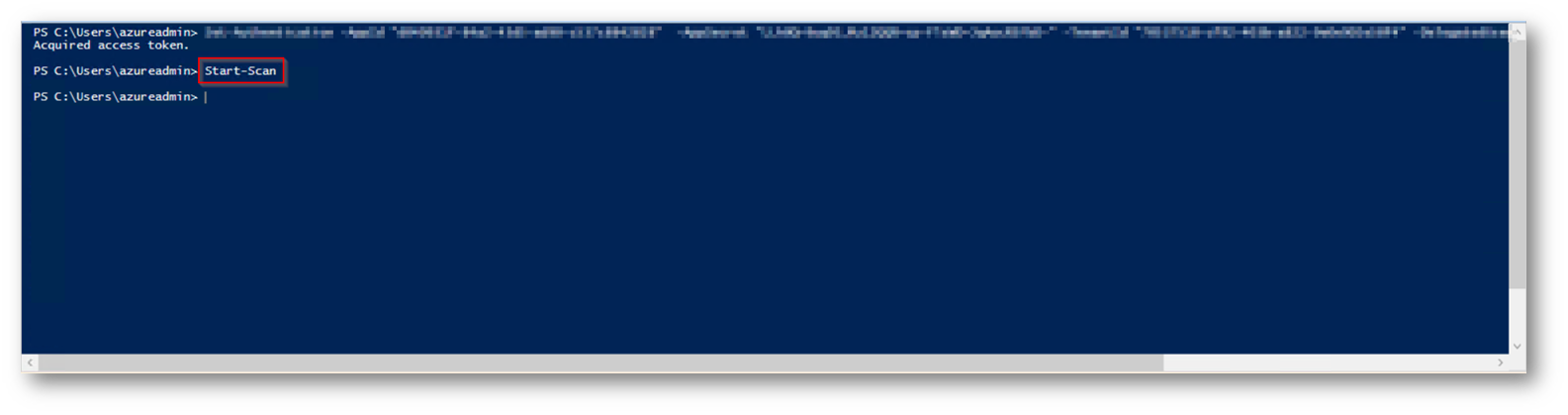

Figura 39: Esecuzione comando Start-Scan per avviare la scansione

Successivamente per vedere lo stato della scansione basta eseguire il comando “Get-ScanStatus”

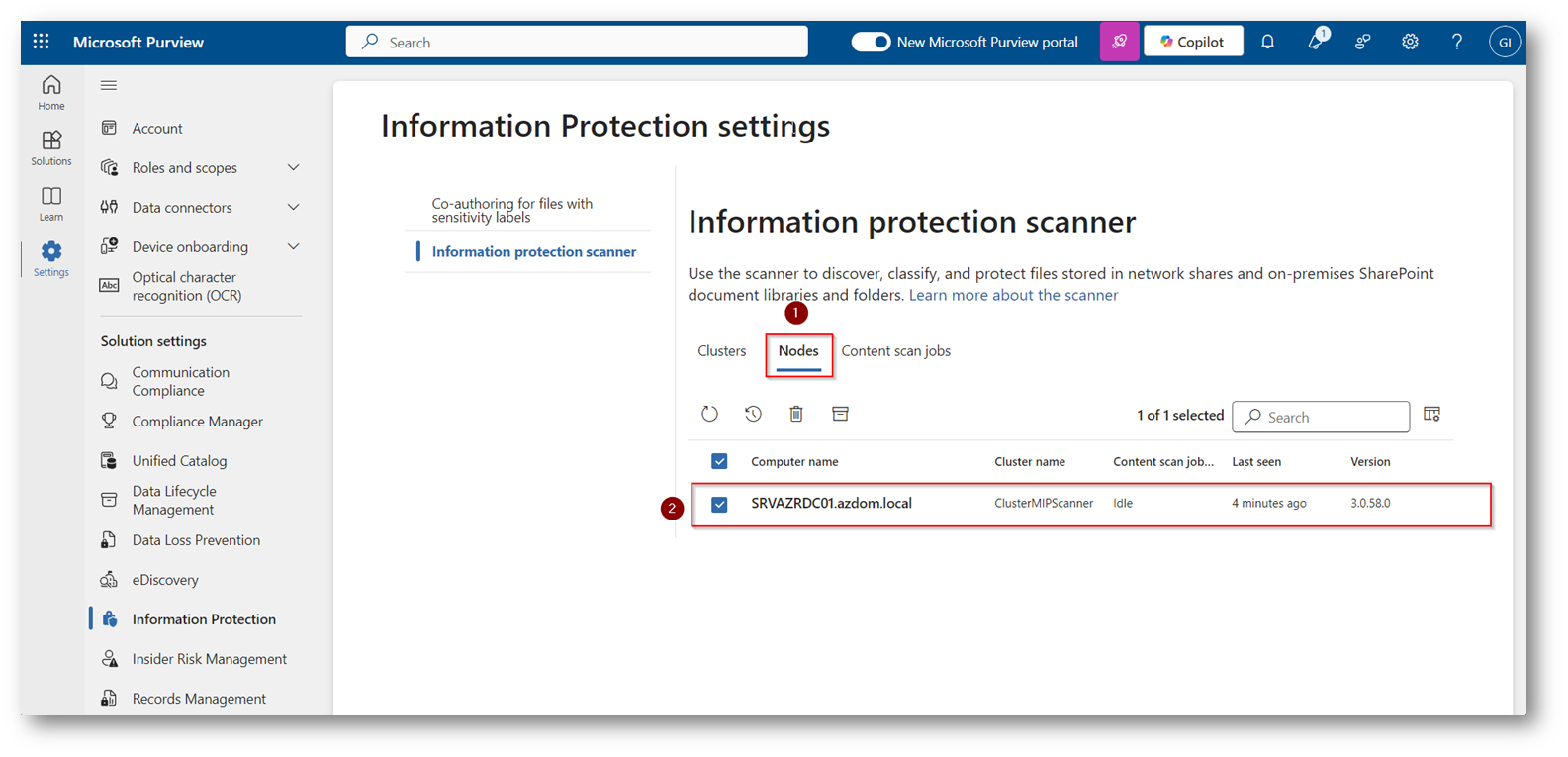

Figura 40: Scansione al momento in “Idle”

Figura 41: Scanner presente all’interno del portale di Microsoft Purview

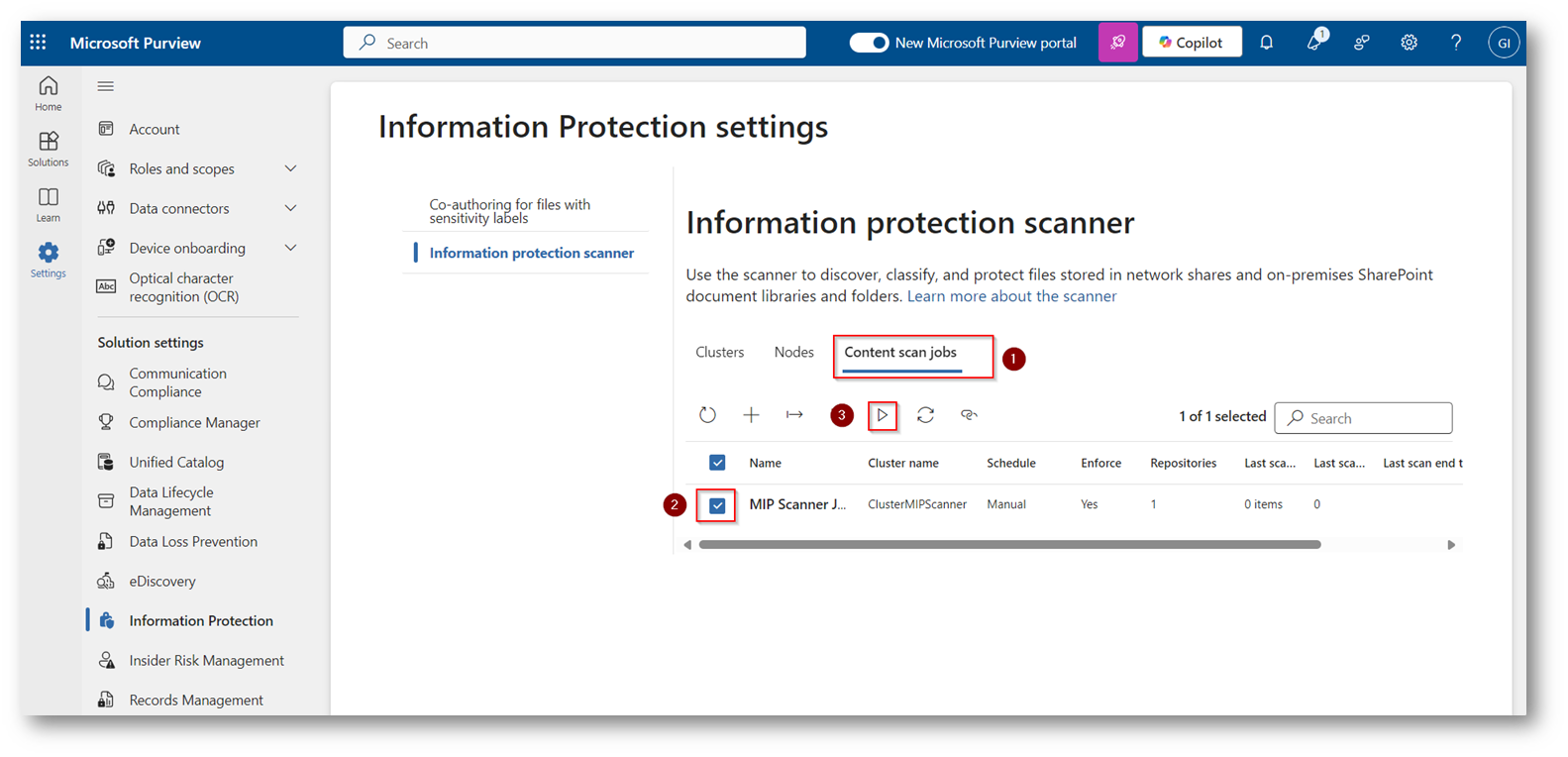

Figura 42: Recarsi in Content Job ed eseguire la scansione

Figura 43: Scansione partita in modo corretto

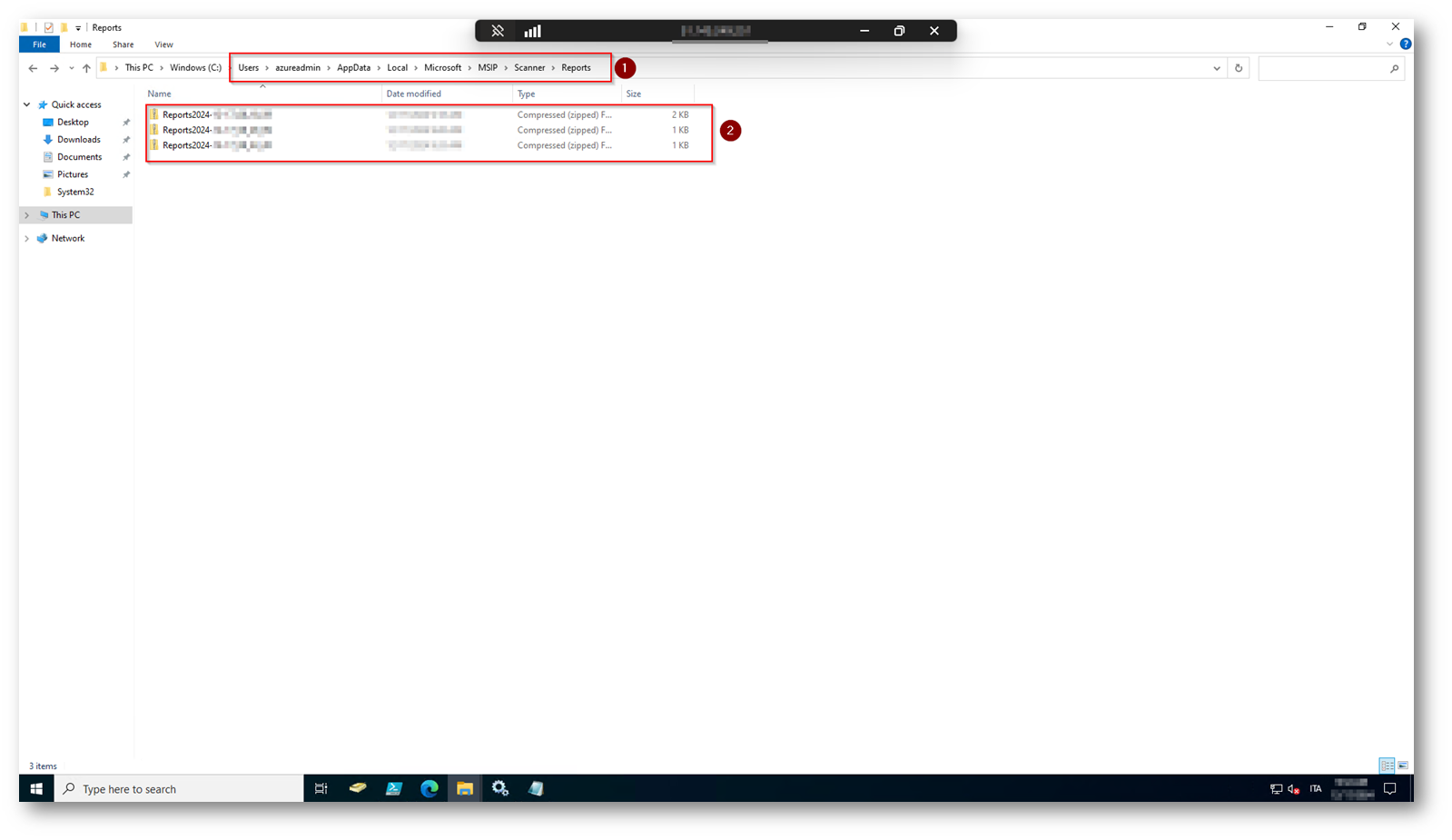

Una volta che la scansione risulta completata correttamente avrete a disposizione all’interno della cartella “C:\Users\nomeutente\AppData\Local\Microsoft\MSIP\Scanner\Reports” i report della scansione MIP

Figura 44: Percorso dei report di MIP

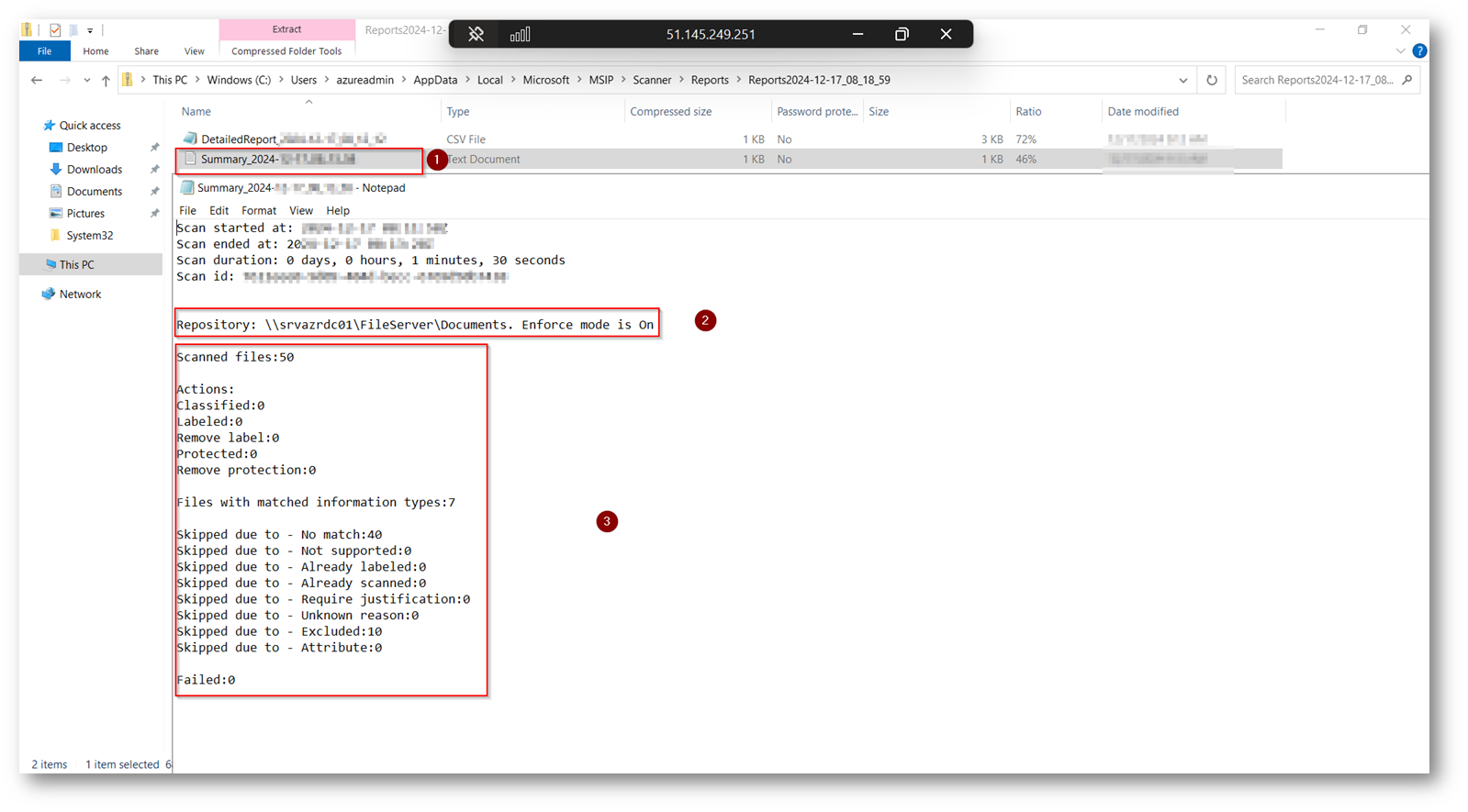

Figura 45: File Summary che include una overview dei risultati della scansione MIP

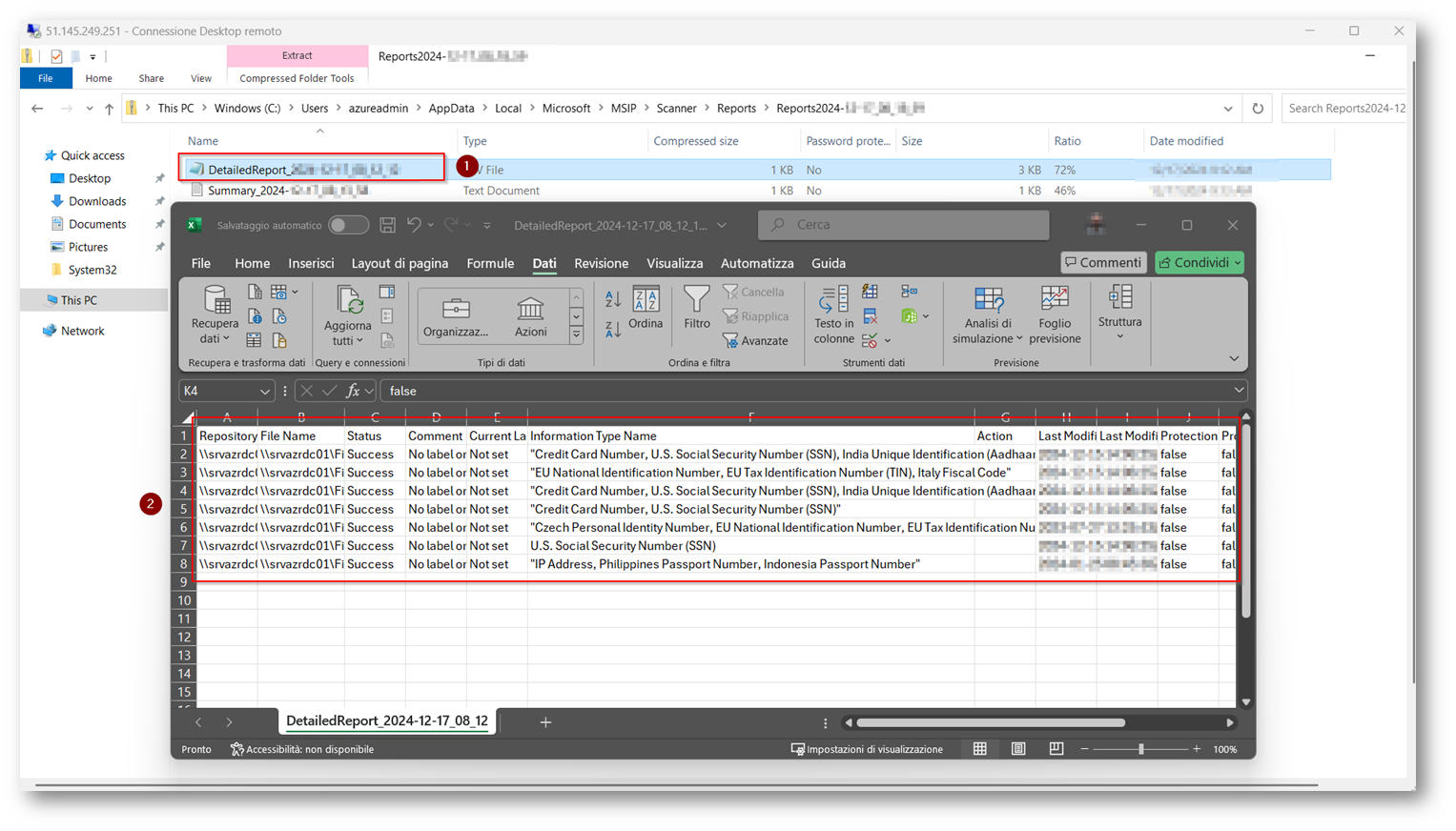

Figura 46: File CSV contenente il dettaglio degli oggetti scansionati all’interno del repository con evidenza delle informazioni sensibili che sono state trovate

Inoltre lo scanner sarà configurato in Always scan quindi ogni volta che vengono aggiunti dei file verranno inseriti nel report successivo.

Conclusioni

Un altro strumento fondamentale messo a disposizione da Microsoft per gestire la conformità dei dati aziendali, in modo del tutto automatizzato potete procedere ad avere dei report sullo stato, in termini di compliance, dei dati aziendali presenti nel vostro file server.

Una vot avuti a disposizione questi report potreste modificare lo scanner per applicare le policy di DLP / Information Protection in modo del tutto automatizzato.

Avere uno strumenti così vi permette di essere compliance in termini di normativa e risparmiare veramente parecchio tempo e soprattutto salvaguardare compliance dei dati.