Microsoft Purview: Insider Risk Management

Microsoft Purview Insider Risk Management correla vari segnali per identificare potenziali rischi interni dannosi o involontari come ad esempio perdita di dati e violazioni della sicurezza.

La gestione dei rischi Insider consente alle organizzazioni di creare dei criteri per gestire la sicurezza e la conformità.

Insider Risk Management quindi è una soluzione di conformità che consente di ridurre al minimo i rischi interni consentendo di rilevare, analizzare e agire su attività dannose e involontarie dell’organizzazione.

I criteri di rischio insider consento di definire la tipologia di rischi da rilevare e potrebbe capitare di eseguire escalation a eDiscovery (premium).

Per un dettaglio preciso e puntuale di cosa è Microsoft Purview vi invito a leggere il mio articolo scritto per la community Microsoft Purview: Information Protection e Sensitivity Labels – ICT Power

Quali sono i punti deboli per cui è utile Insider Risk Management?

La gestione e la riduzione al minimo dei rischi nell’organizzazione iniziano con la comprensione dei tipi di rischi presenti all’interno dell’organizzazione stessa. Alcuni dei rischi sono determinati da eventi e fattori che purtroppo sfuggono al controllo degli IT Admin e sono ad essi indipendenti. Alcuni rischi invece dipendono da comportanti e azioni illegali da parti di utenti o comunque comportamenti inappropriati e non autorizzati tra questi possiamo trovare:

- Fughe di dati sensibili

- Violazione della riservatezza aziendale

- Furto di proprietà intellettuale (IP)

- Frode

- Insider Trading

- Violazione della conformità normativa

Al giorno d’oggi gli utenti di un’organizzazione hanno accesso alla creazione, alla gestione e alla condivisione di dati su un’ampia gamma di piattaforme e di servizi e le organizzazioni purtroppo non dispongono di tutti gli strumenti atti a difendersi da questa tipologia di rischio.

Microsoft quindi mette a disposizione questo servizio, che attraverso i log di Audit di Microsoft 365 e Microsoft Graph permette di gestire e identificare in modo grafico la potenziali violazione dei punti sopra indicati.

Specifico inoltre che la gestione dei rischi insider si sviluppo sui seguenti principi fondamentali:

- Trasparenza: rispetto della privacy attraverso un’architettura privacy-by-design

- Configurabile: criteri configurabili in base al settore, alla zona geografica.

- Integrato: flusso integrato in Microsoft Purview

- Interattivo: fornisce informazioni dettagliata per abilitare notifiche verso i revisori

In quale scenari quotidiani si introduce questo servizio?

Prima di passare alla configurazione di questo servizio Microsoft, vorrei darvi evidenza dei casi d’uso della vita reale in questo Insider Risk Management vi aiuta.

Furto di dati da parte di persone dimissionarie

Quando un dipendente rassegna le proprie dimissioni, volontariamente o in seguito a cessazione, ci sono legittime preoccupazioni che i dati dell’azienda, di clienti siano a rischio.

Gli utenti in questione possono pensare che i dati di un determinato progetto non siano proprietari dell’azienda oppure possono ad esempio acquisire questi dati per “guadagno” personale.

All’interno delle policy di Insider Risk c’è una configurazione volta ad eseguire il discover proprio di questa tipologia di furto di dati.

Fuga di dati intenzionale / non intenzione di informazioni sensibili o riservate

Di solito gli utenti fanno del loro meglio per la gestione dei dati sensibili, ma alcune volte per errori non voluti possono verificarsi delle “fughe” di dati sensibili verso l’esterno dell’organizzazione, così come queste esfiltrazione di dati possono essere intenzionali e il servizio ci aiuta a identificare questa tipologia di attività.

I due metodi descritti sono quelli di solito più “utilizzati” e per cui il servizio di Insider Risk Management interviene in modo rapido veloce ed efficiente.

Per eventuali approfondimenti potete prendere visione della documentazione Microsoft Learn about insider risk management | Microsoft Learn

Pianificazione Implementazione Insider Risk Management

Prima di procedere con qualsiasi attività di Onboarding e di attivazione del servizio è utile un’attenta pianificazione e presa visione di tutti i regolamenti di Privacy e Compliance della Country dove risiede la vostra organizzazione.

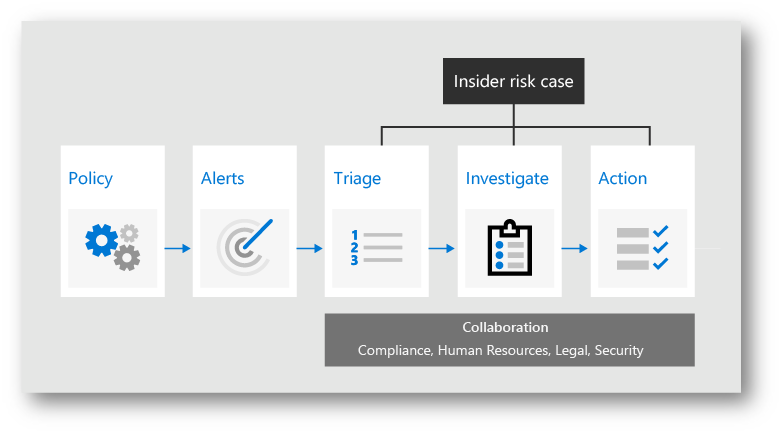

Per spiegarvi ancora di più nel dettaglio vi mostro il Workflow, in quanto è bene collaborare con tutte le persone dell’organizzazione che hanno “potere” in caso di Insider Risk che per comodità vi riporto:

- Reparto Informatico

- Reparto di Conformità

- Reparto Privacy

- Reparto Sicurezza Informatica

- Reparto Risorse Umano

- Reparto Legal

Figura 1: Flusso Insider Risk Management

Dopo aver ingaggiato le persone di ogni ogni reparto è bene determinare:

- Determinare eventuali requisiti di conformità a livello di area

- Pianificare le autorizzazioni per supportare il flusso di lavoro di revisione e indagine

- Comprendere i requisiti e le licenze necessarie

- Eseguire un test su un gruppo ristretto di utenti in un ambiente di produzione

Licenze

Per poter utilizzare la funzionalità di Insider Risk Management è necessario possedere una licenza Microsoft 365 E5 Microsoft 365 E5 | M365 Maps oppure una di queste licenze che lo prevedano:

- Microsoft 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 Compliance e F5 Security & Compliance

- Microsoft 365 E5/A5/F5/G5 Insider Risk Management

Per approfondimenti rimando all’articolo ufficiale Microsoft Descrizione del servizio Microsoft Purview – Service Descriptions | Microsoft Learn

Ruoli per implementare la funzionalità

Di seguito vi riporto i ruoli necessari per poter sfruttare queste funzionalità

- Microsoft Entra ID Global Administrator role

- Microsoft Entra ID Compliance Administrator role

- Microsoft Purview Organization Management role group

- Microsoft Purview Compliance Administrator role group

- Insider Risk Management role group

- Insider Risk Management Admins role group

Per poter scegliere il ruolo corretto potete basarvi sulla seguente tabella:

| Actions | Insider Risk Management | Insider Risk Management Admins | Insider Risk Management Analysts | Insider Risk Management Investigators | Insider Risk Management Auditors | Insider Risk Management Approvers |

| Configure policies and settings | Yes | Yes | No | No | No | No |

| Access analytics insights | Yes | Yes | Yes | No | No | No |

| Access & investigate alerts | Yes | No | Yes | Yes | No | No |

| Access & investigate cases | Yes | No | Yes | Yes | No | No |

| Access & view the Content Explorer | Yes | No | No | Yes | No | No |

| Configure notice templates | Yes | No | Yes | Yes | No | No |

| View & export audit logs | Yes | No | No | No | Yes | No |

| Access & view forensic evidence captures | Yes | No | No | Yes | No | No |

| Create forensic evidence capturing request | Yes | Yes | No | No | No | No |

| Approve forensic evidence capturing requests | Yes | No | No | No | No | Yes |

| Configure Adaptive Protection | Yes | Yes | No | No | No | No |

| View Adaptive Protection users tab | Yes | No | Yes | Yes | No | No |

Svolgimento

Per questo specifico argomento avere una visione globale è di fondamentale importanza per acquisire consapevolezza e poter sviluppare il progetto nel migliore dei modi.

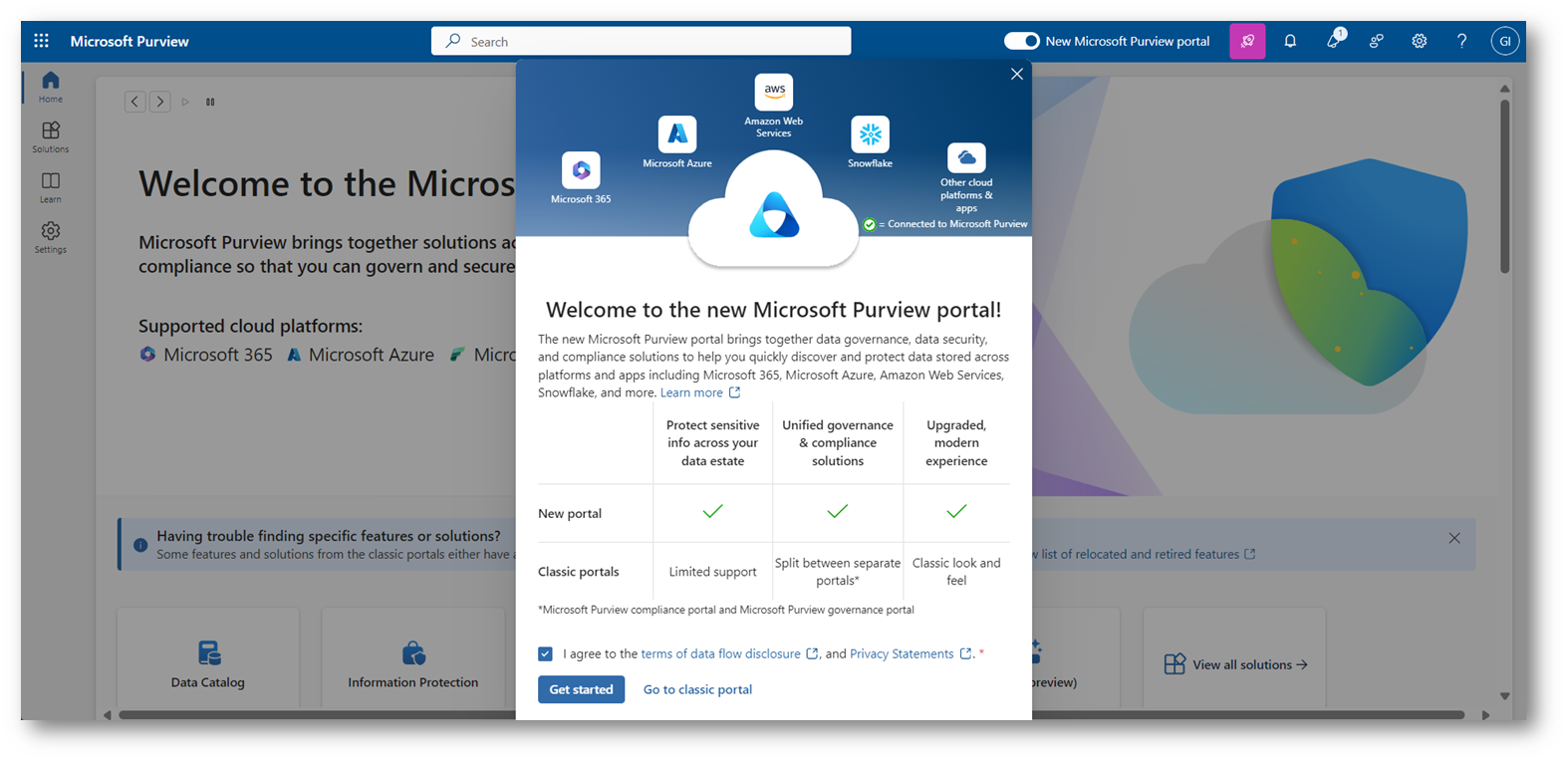

Accediamo al portale di Microsoft Purview

Figura 2: Accesso al portale di Purview con richiesta se visualizzare il nuovo portale o quello legacy

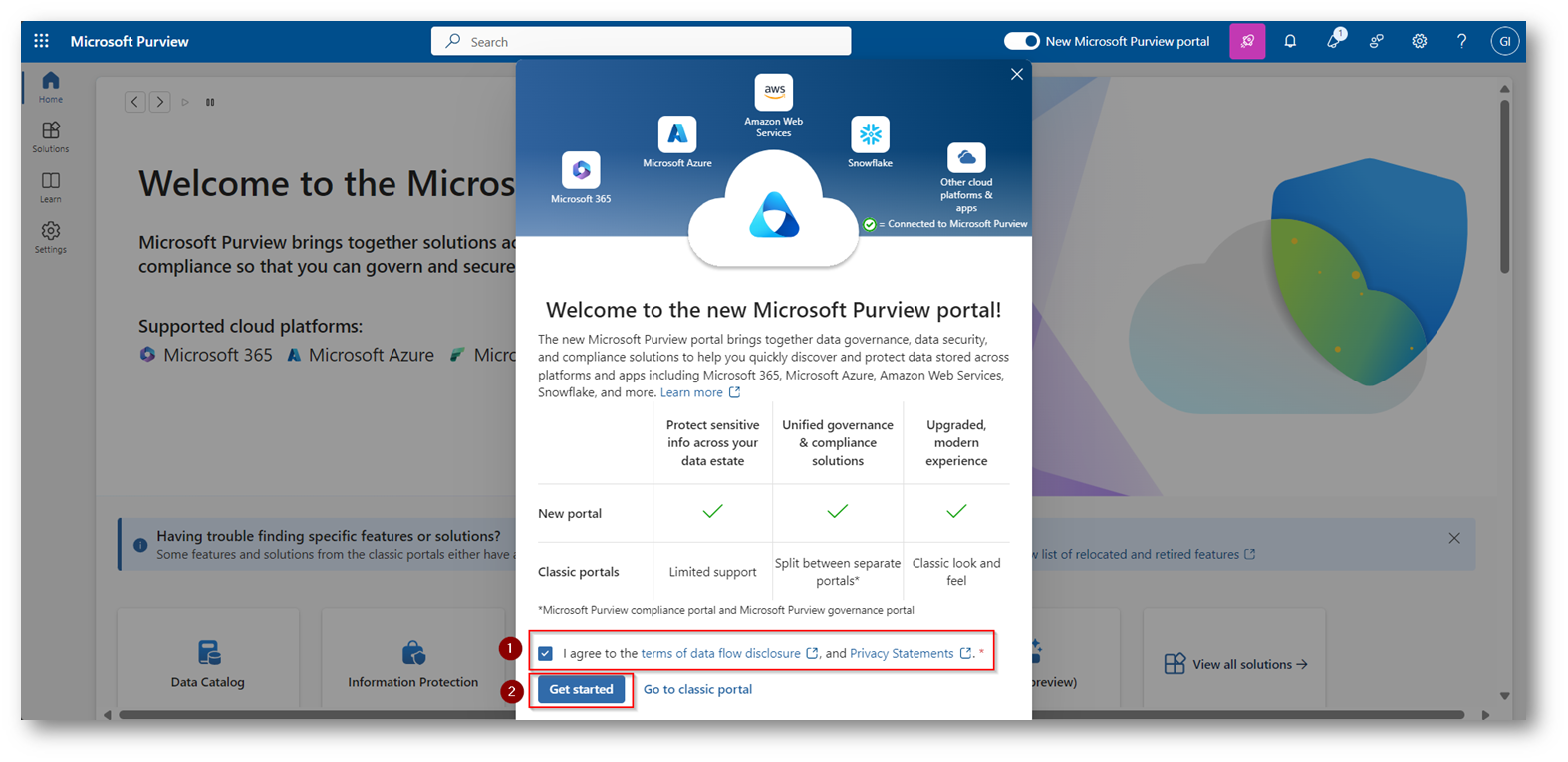

Figura 3: Scelgo di passare al nuovo portale visto il rolout previsto per il mese di Novembre 2024

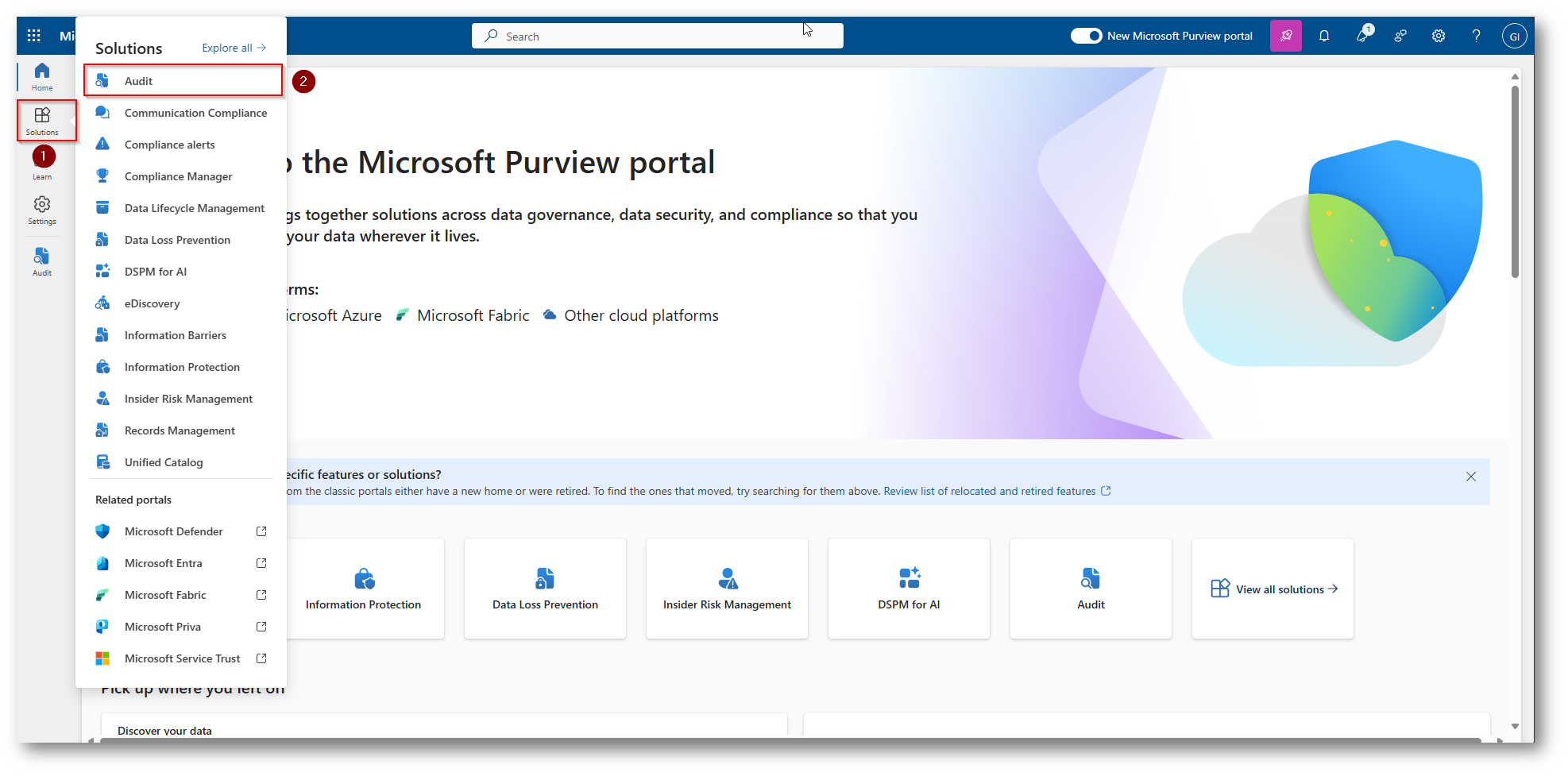

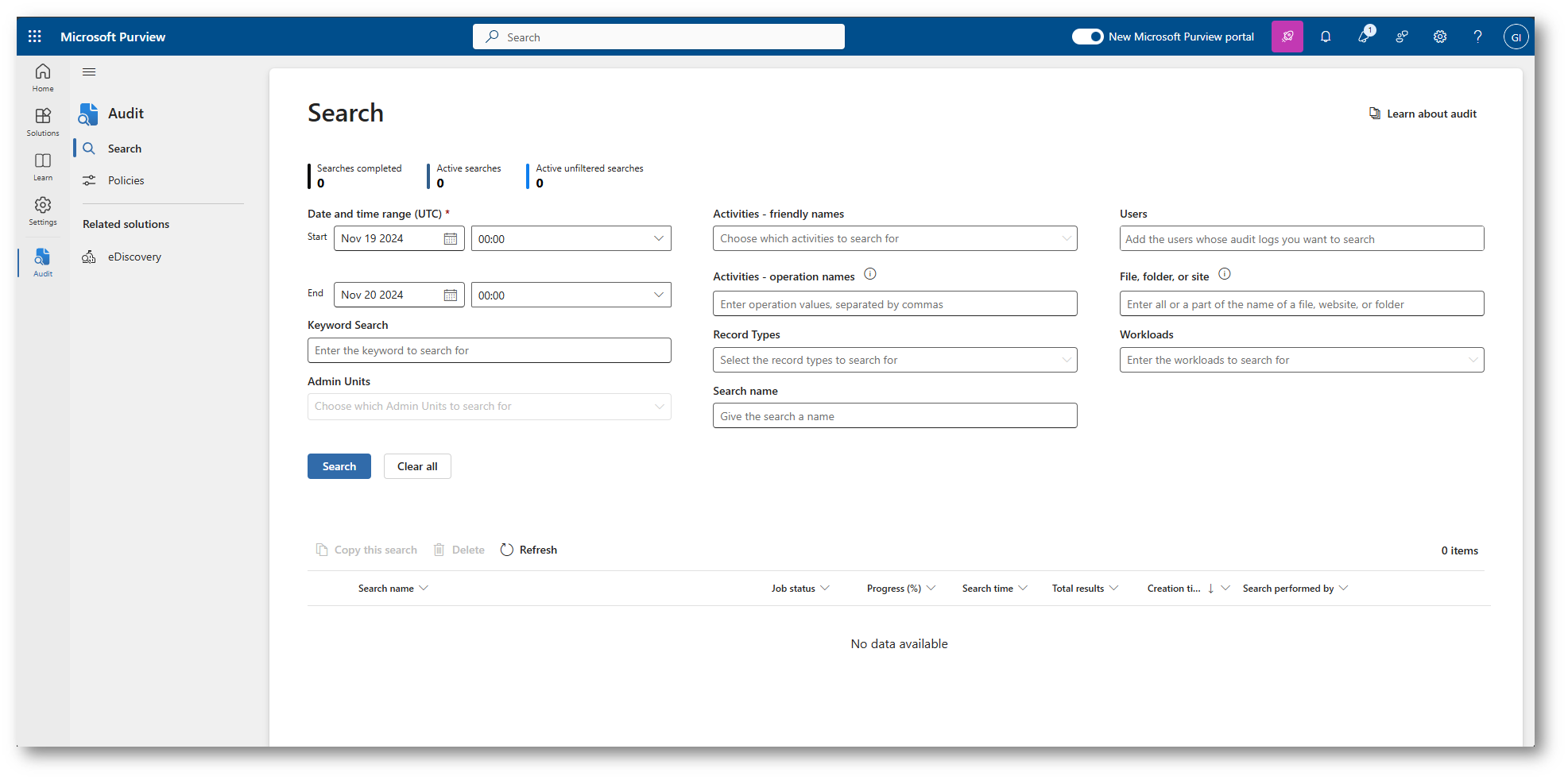

Figura 4: Accesso dal portale di Microsoft Purview alla sezione relativa agli Audit Log

Figura 5: Audit Log di Microsoft 365 Risultano correttamente abilitata in quanto non presente il banner di attivazione

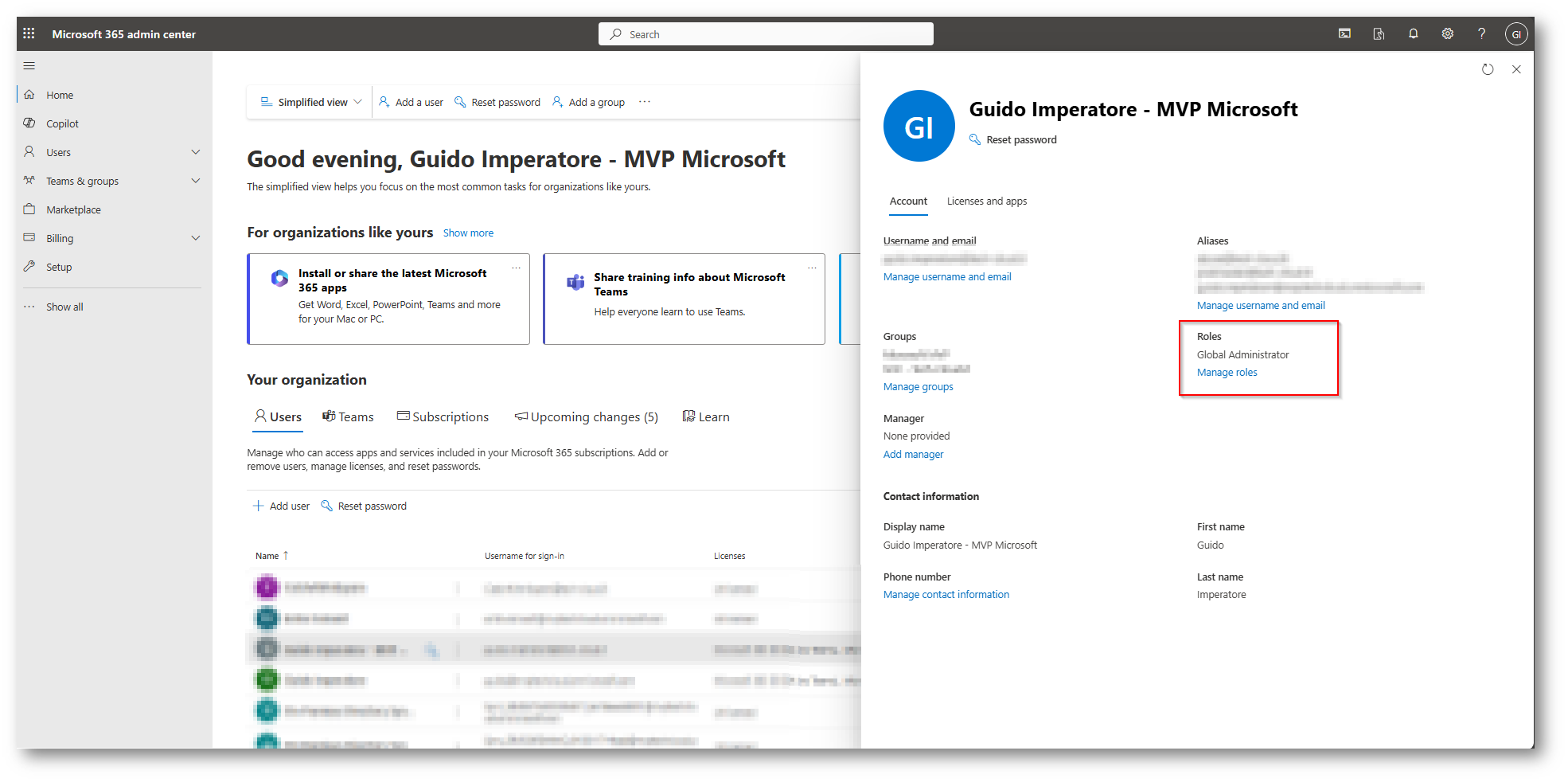

A livello di Ruoli, nel mio caso sono un Global Admin quindi ho tutti i diritti per procedere con ulteriori Step

Figura 6: Ruolo di Global Administrator assegnato al mio utente

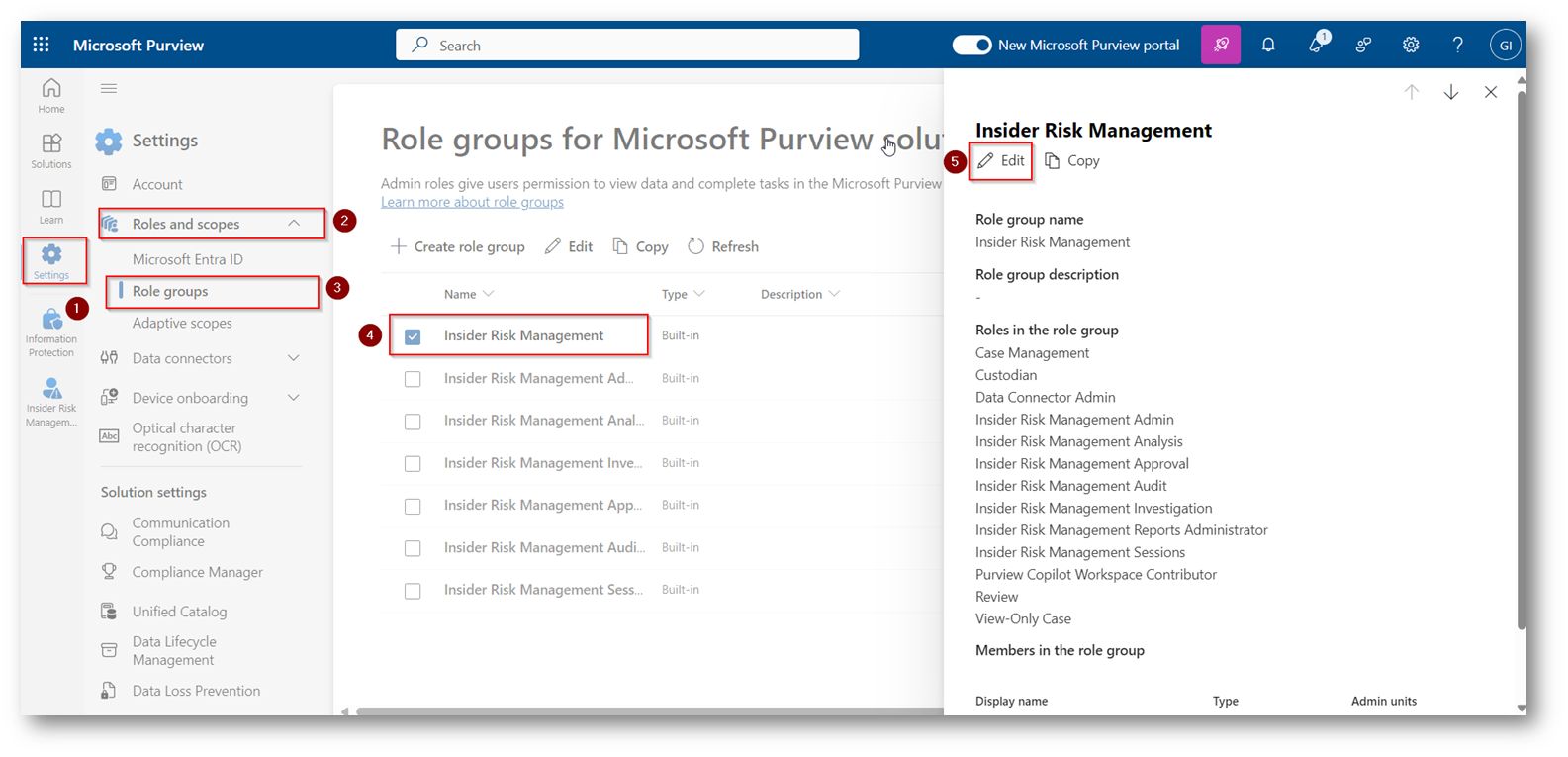

E se il nostro utente non fosse Global Admin e quindi dobbiamo assegnare i permessi?

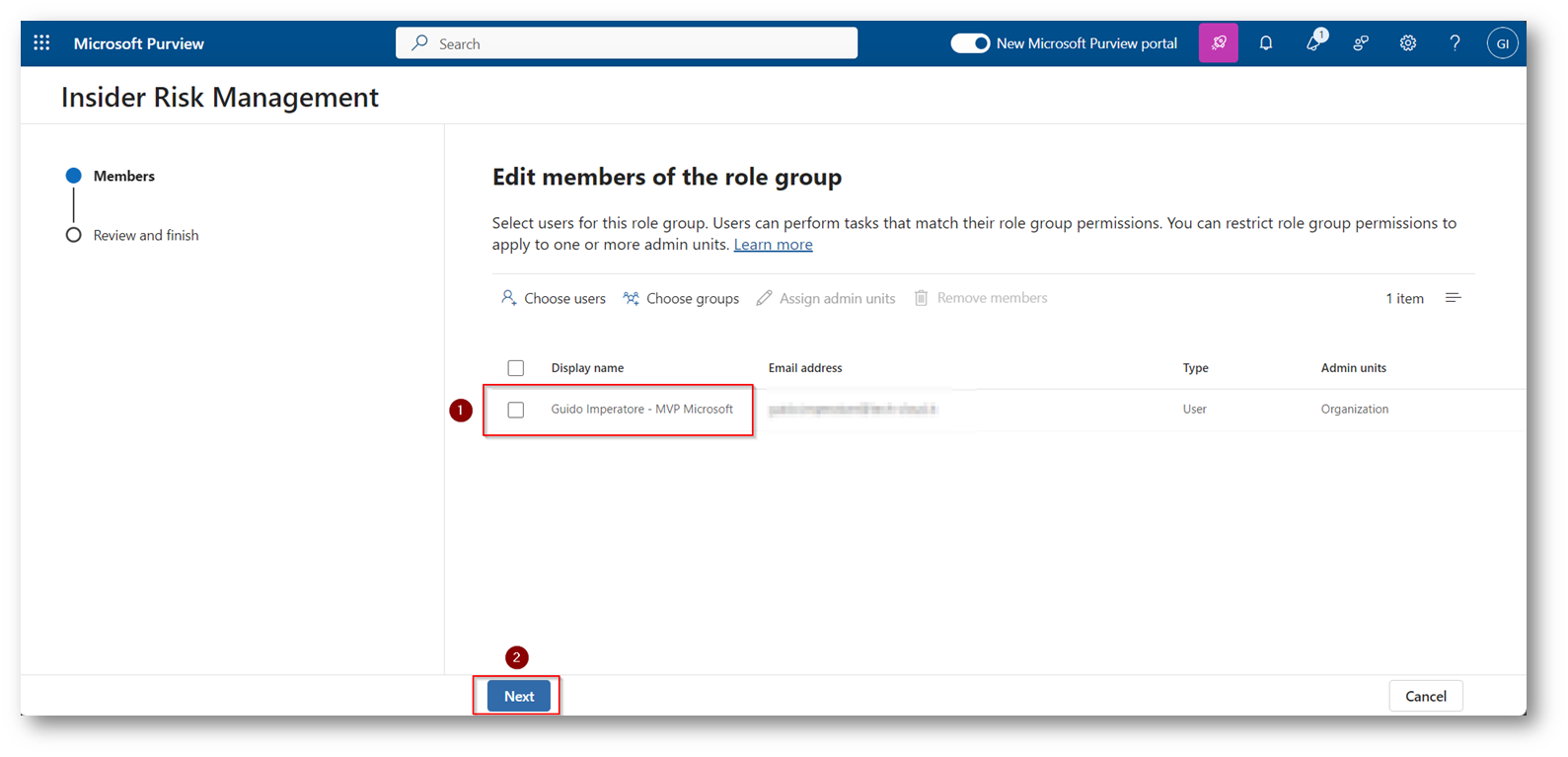

Figura 7: Entriamo in modalità “edit” sul ruolo per inserire il nostro utente

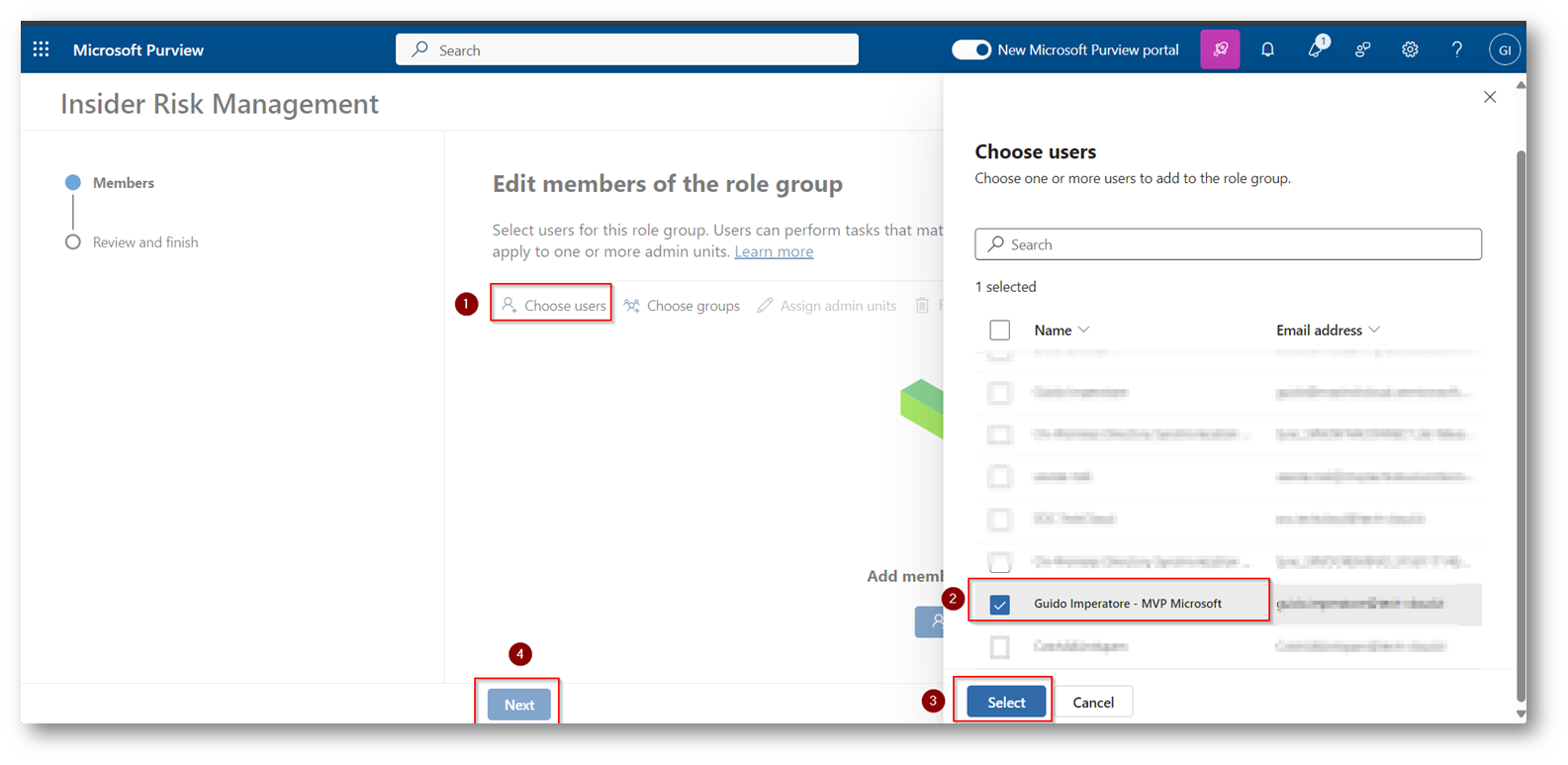

Figura 8: Assegniamo al nostro utente il permesso di Insider Risk Management Admins

Figura 9: Proseguiamo con la configurazione per accedere alla parte di Review di assegnazione del ruolo

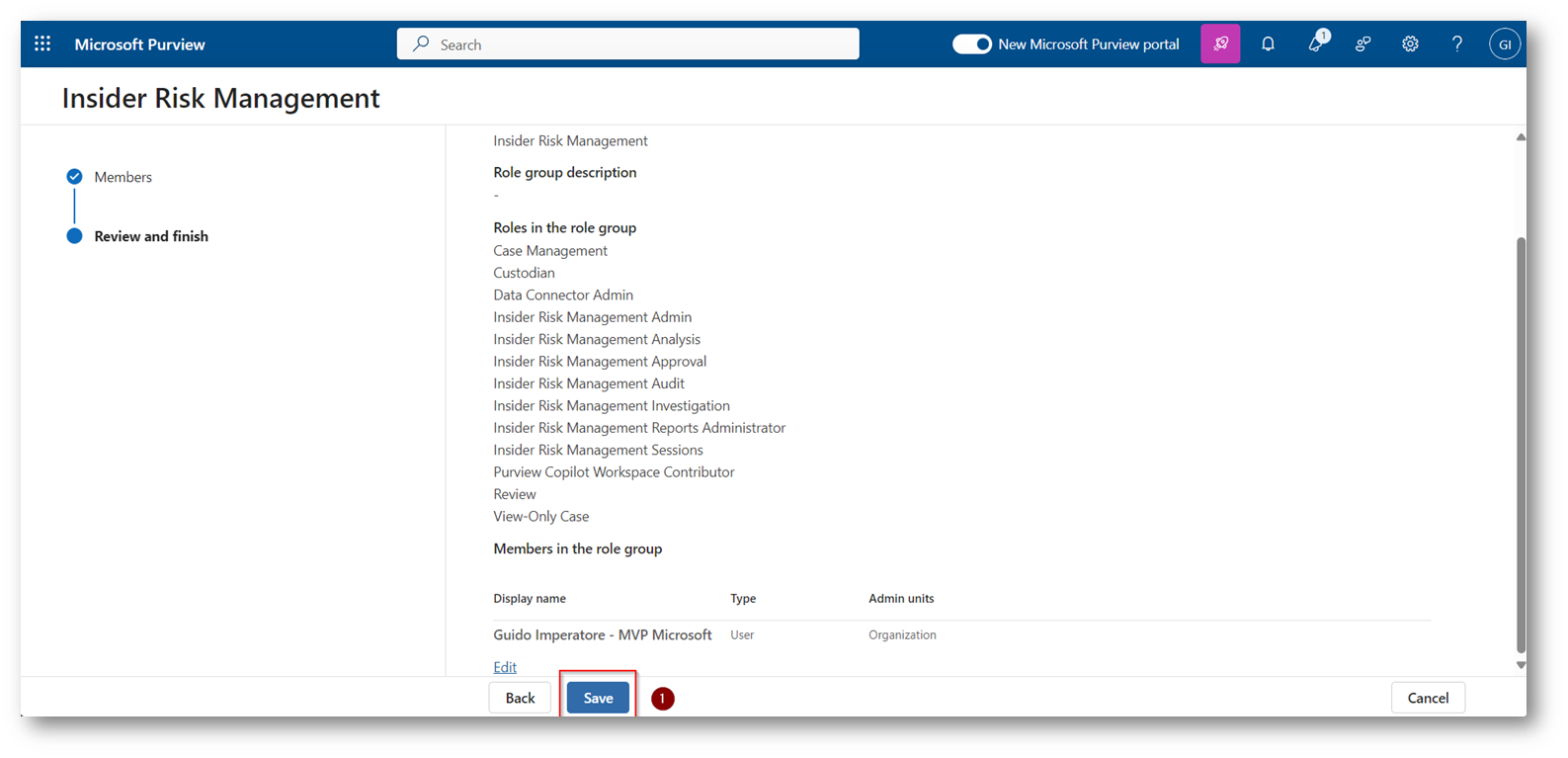

Figura 10: Review e salvataggio della configurazione relativa all’assegnazione del ruolo

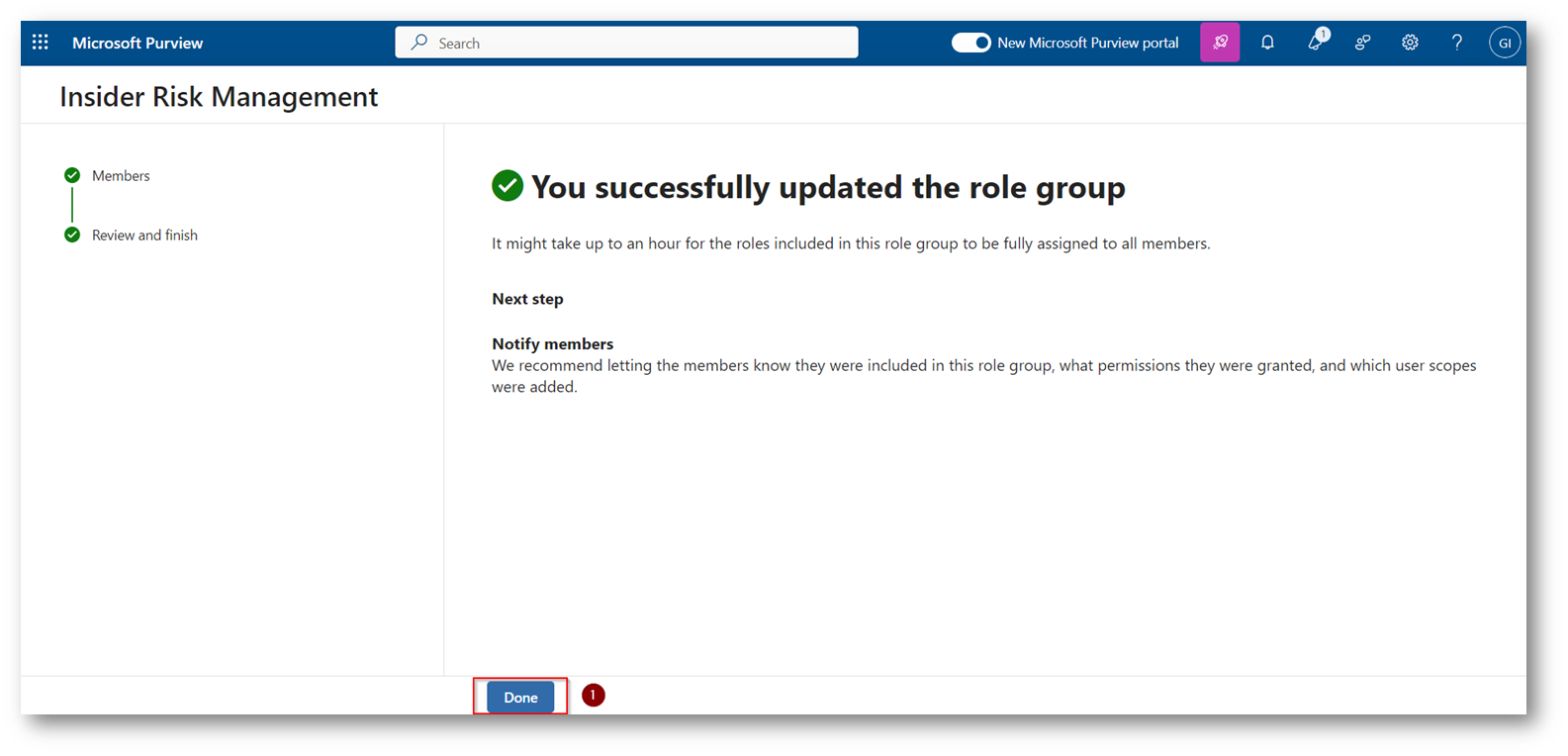

Figura 11: Salvataggio eseguito in modo corretto, per rendere effettiva la modifica saranno necessari 30 minuti

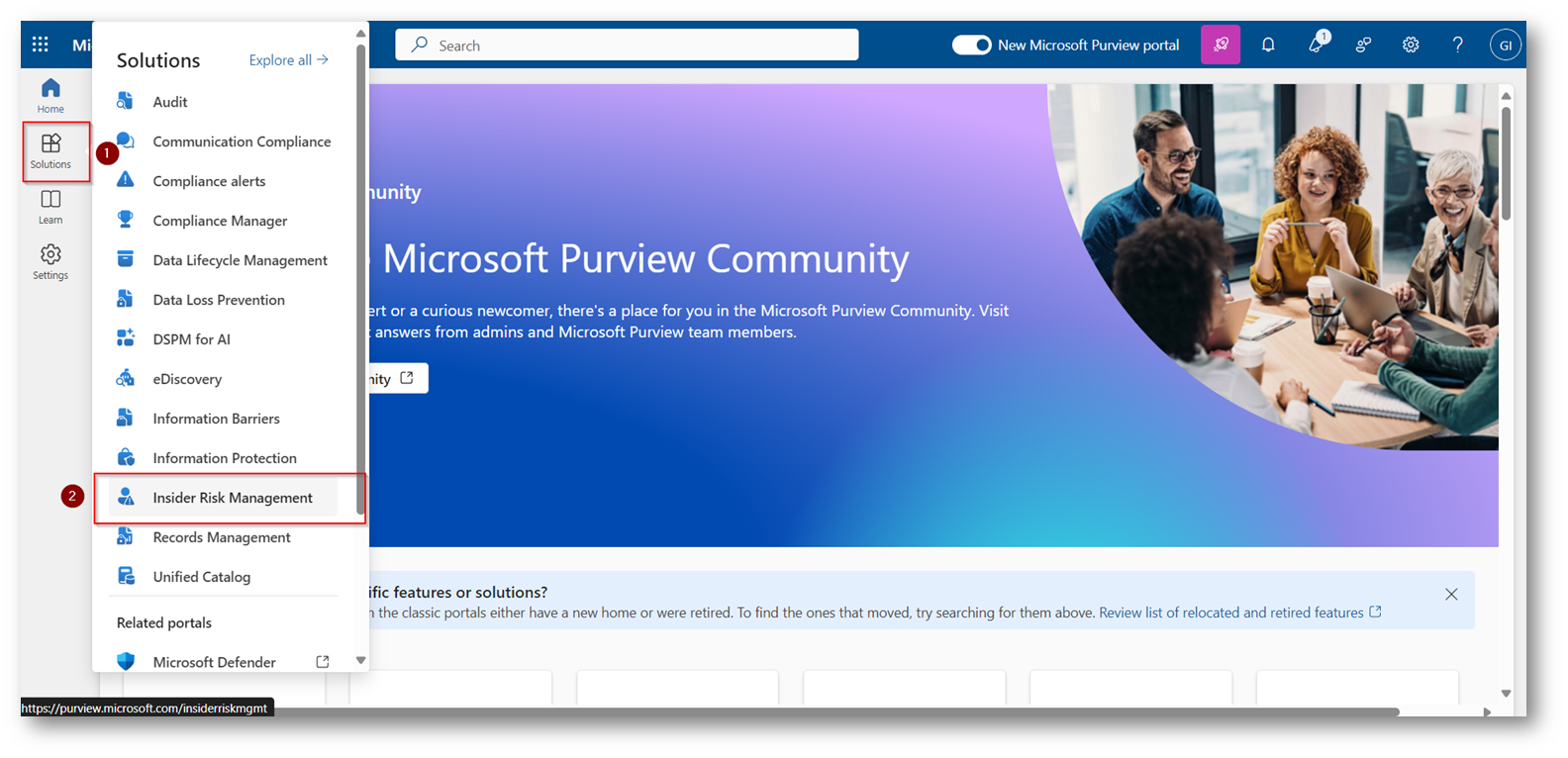

Ora potete procedere ad attivare Insider Risk Management direttamente dal portale di Microsoft Purview

Figura 12: Rechiamoci nel servizio di Microsoft Purview di Insiser Risk Management

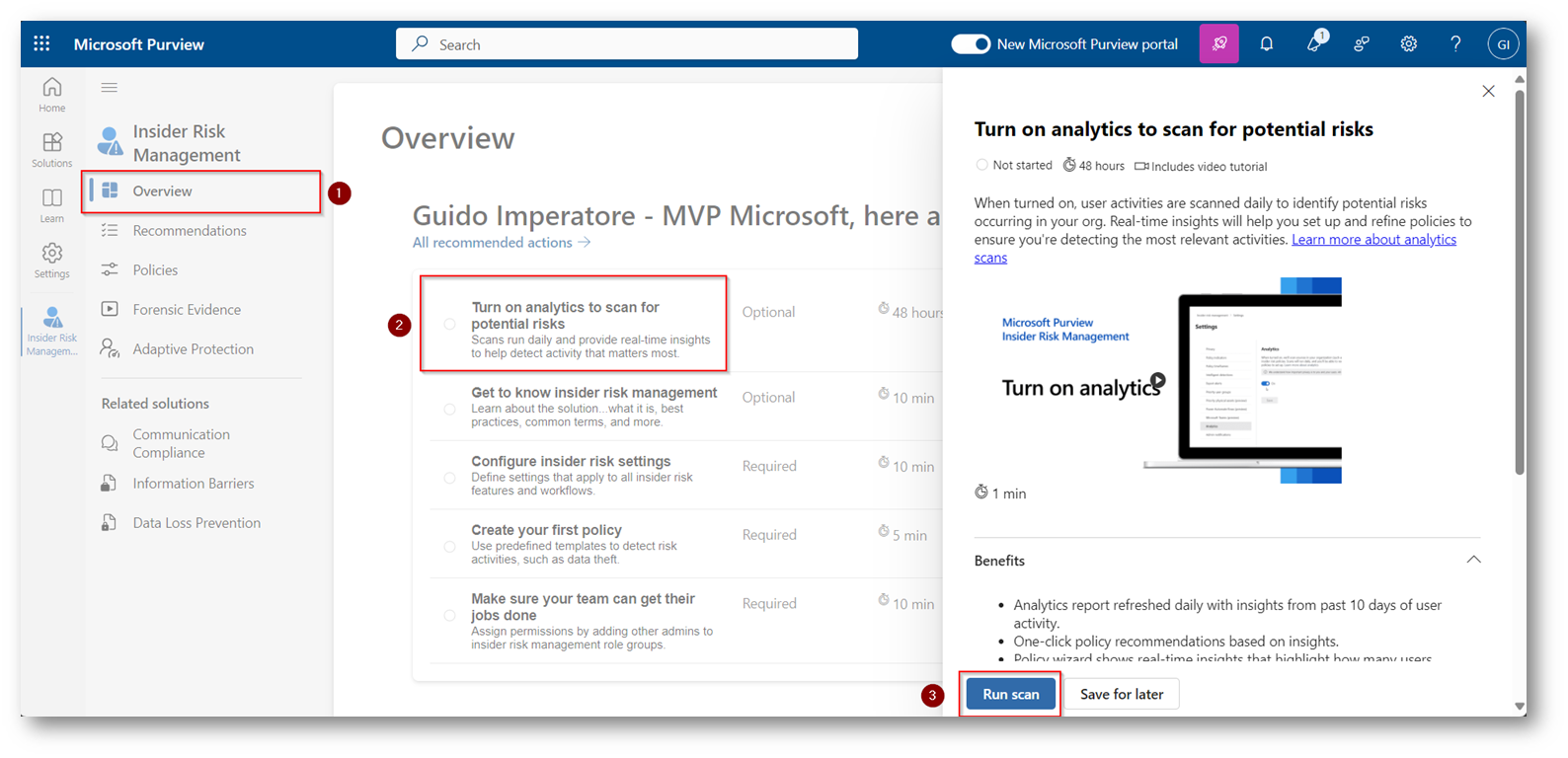

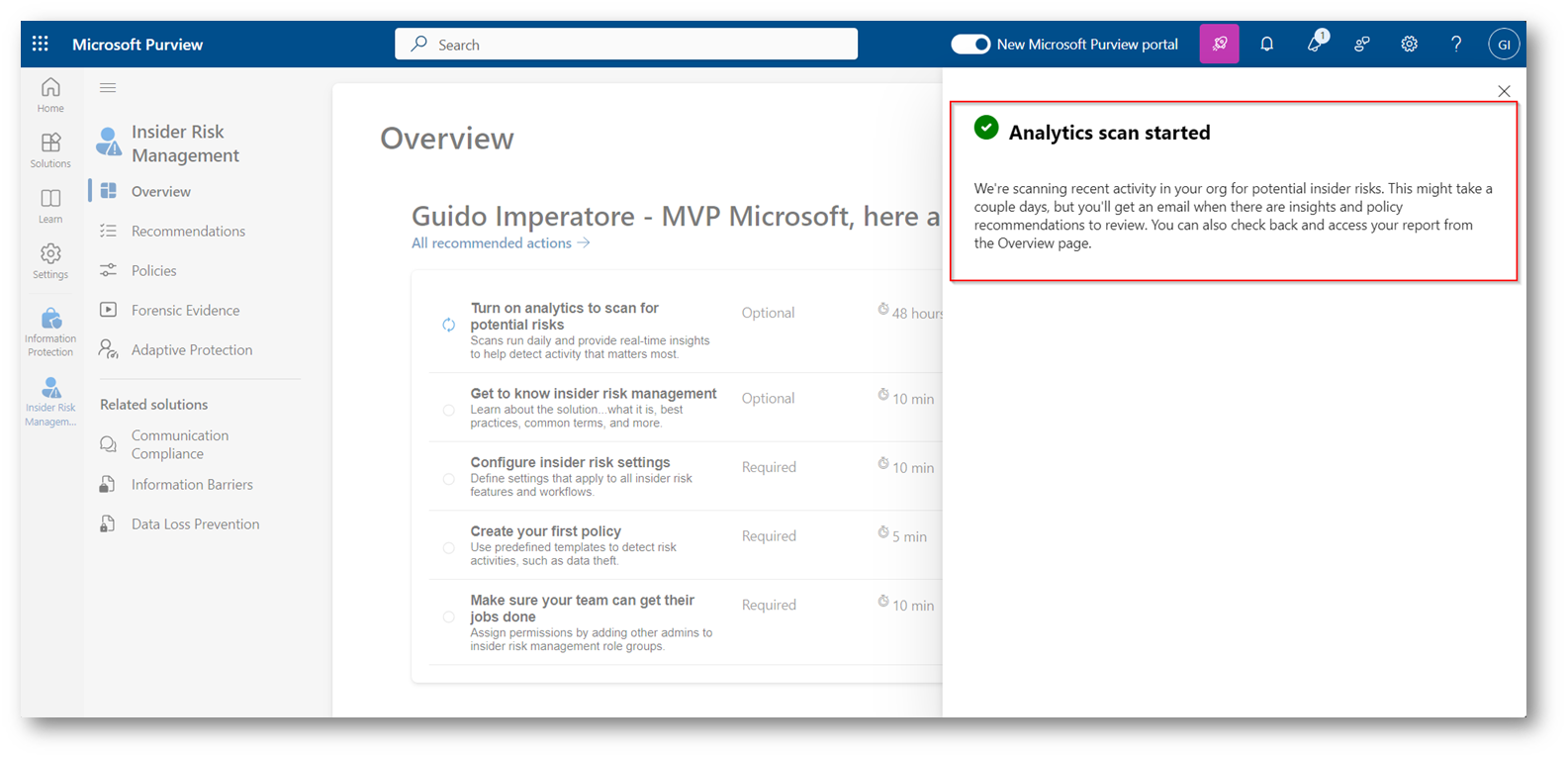

Figura 13: Attivazione della prima scansione, ci vorranno 48 ore prima che sia completa

Figura 14: Scansione schedulata in modo corretto

Una volta che è stata configurata la prima scansione del servizio di Insider Risk Management, non è obbligatorio ma è estremamente consigliato, create una policy, che vi permette con le future scansioni di avere un focus su un utente specifico e sui dati a voi più “sensibili”

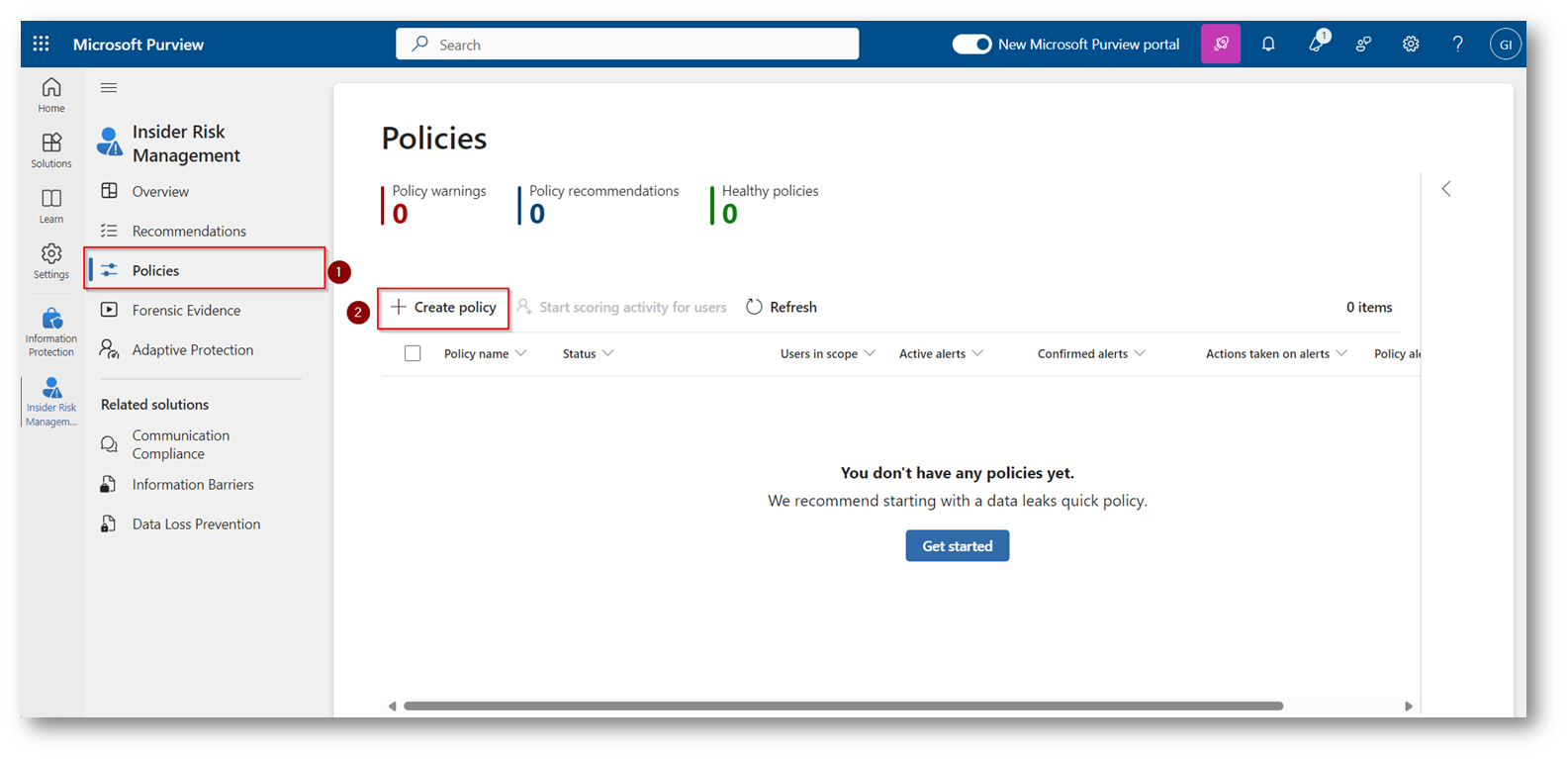

Figura 15: Creazione Policy di Insider Risk Management

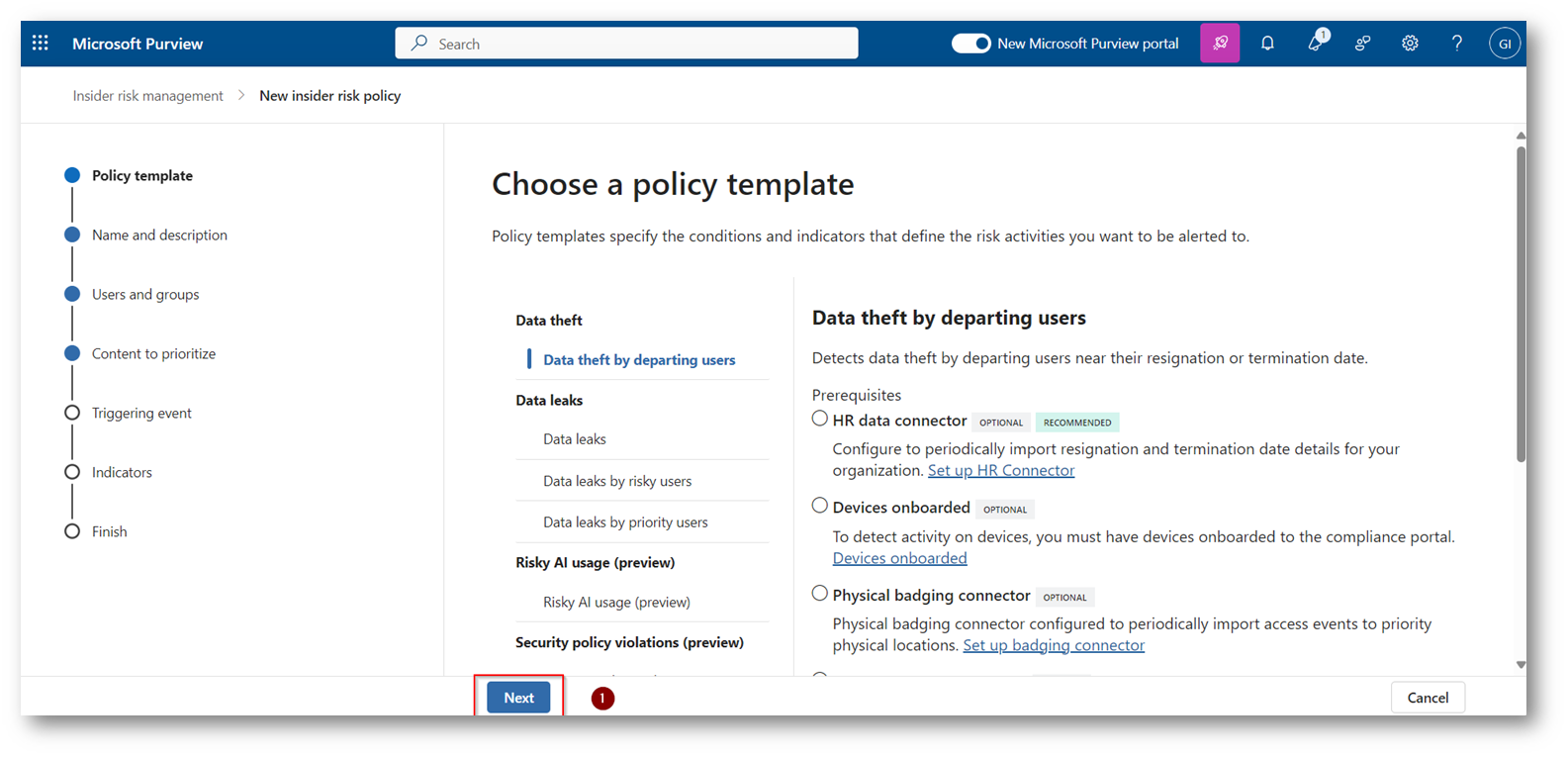

Figura 16: Possibilità di scegliere una policy da template nel mio caso sceglierò di andare avanti per creare una policy custom

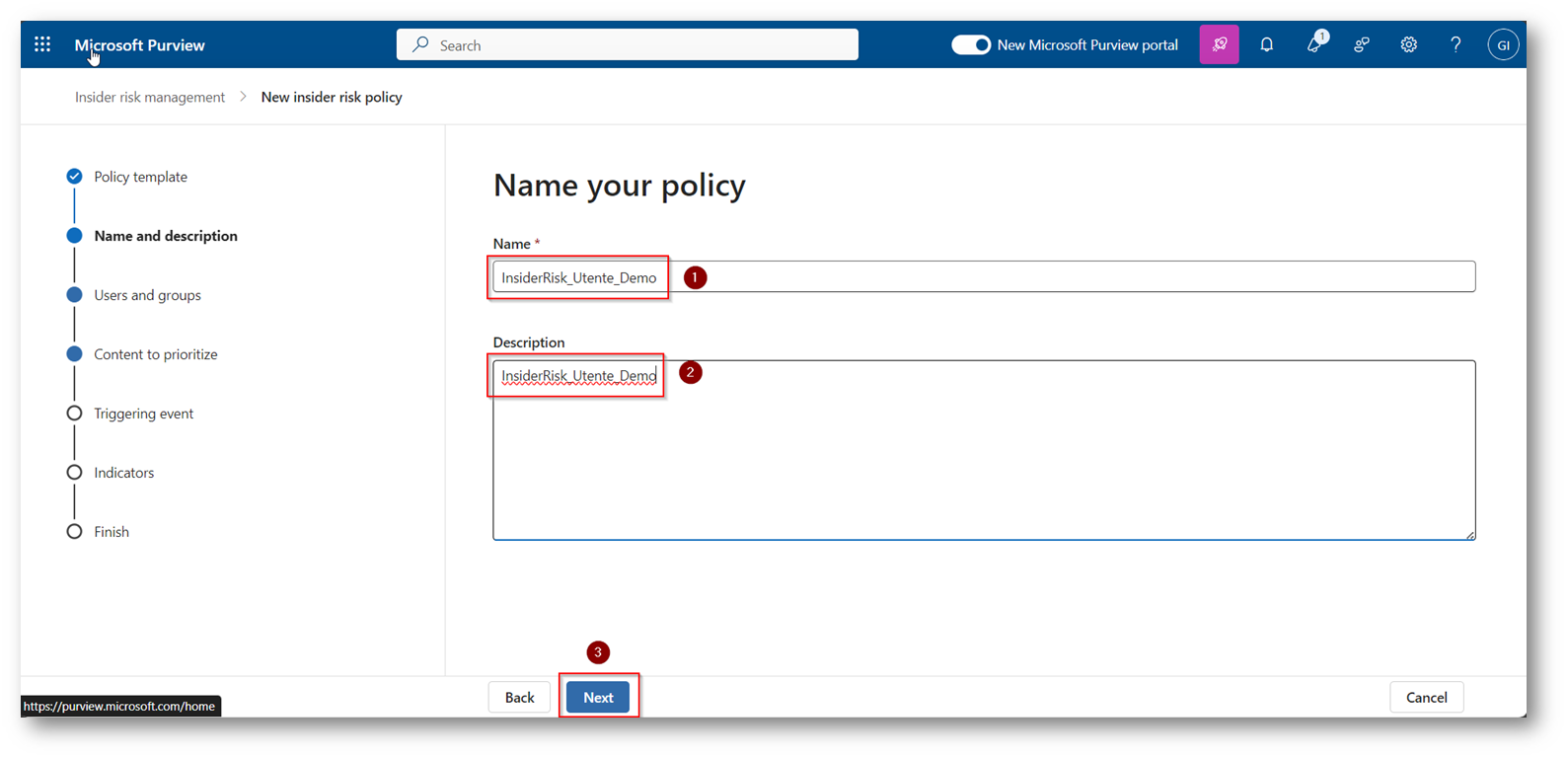

Figura 17: Scegliete un nome ed una description e proseguiamo con la configurazione, io creerò una policy per “tracciare” le attività di Utente Demo ([email protected])

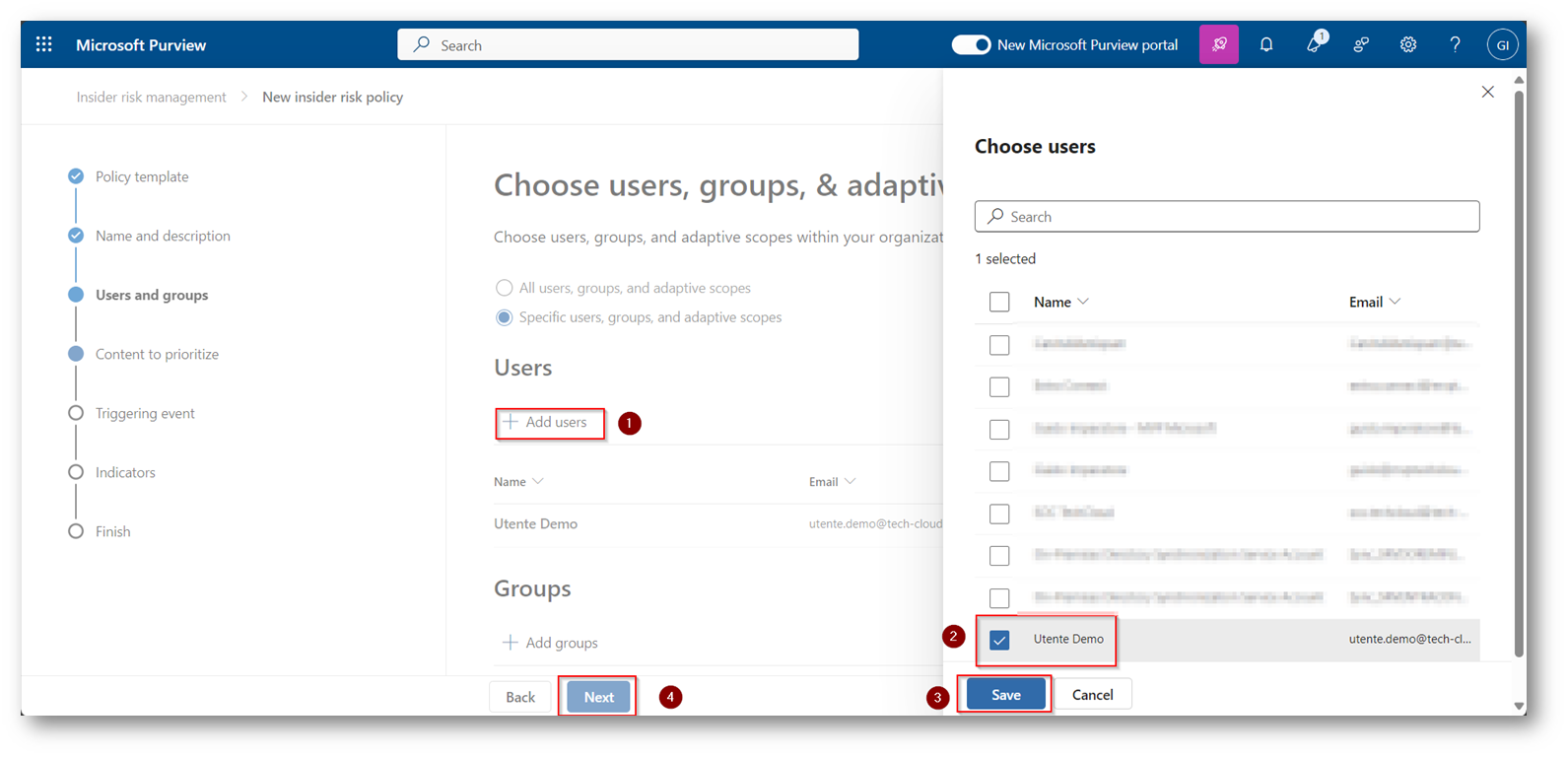

Figura 18: Aggiungiamo l’utente che sarà soggetto all’applicazione della policy di Insider Risk, nel mio caso Utente Demo

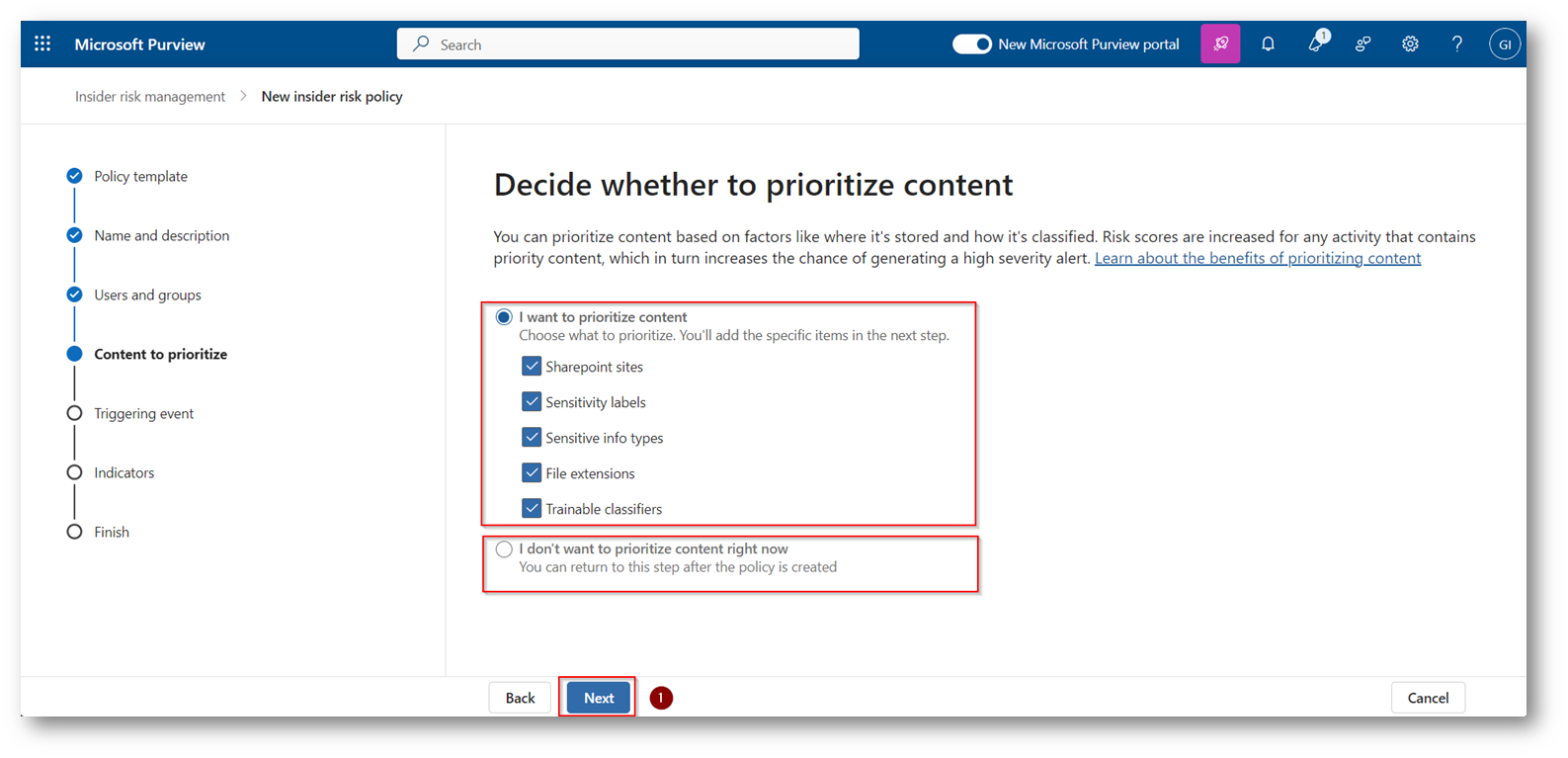

Figura 19: Scelta se dare priorità a Determinate informazione o non dare priorità, io sceglio di dare priorità a tutti per darvi evidenza delle singole configurazioni

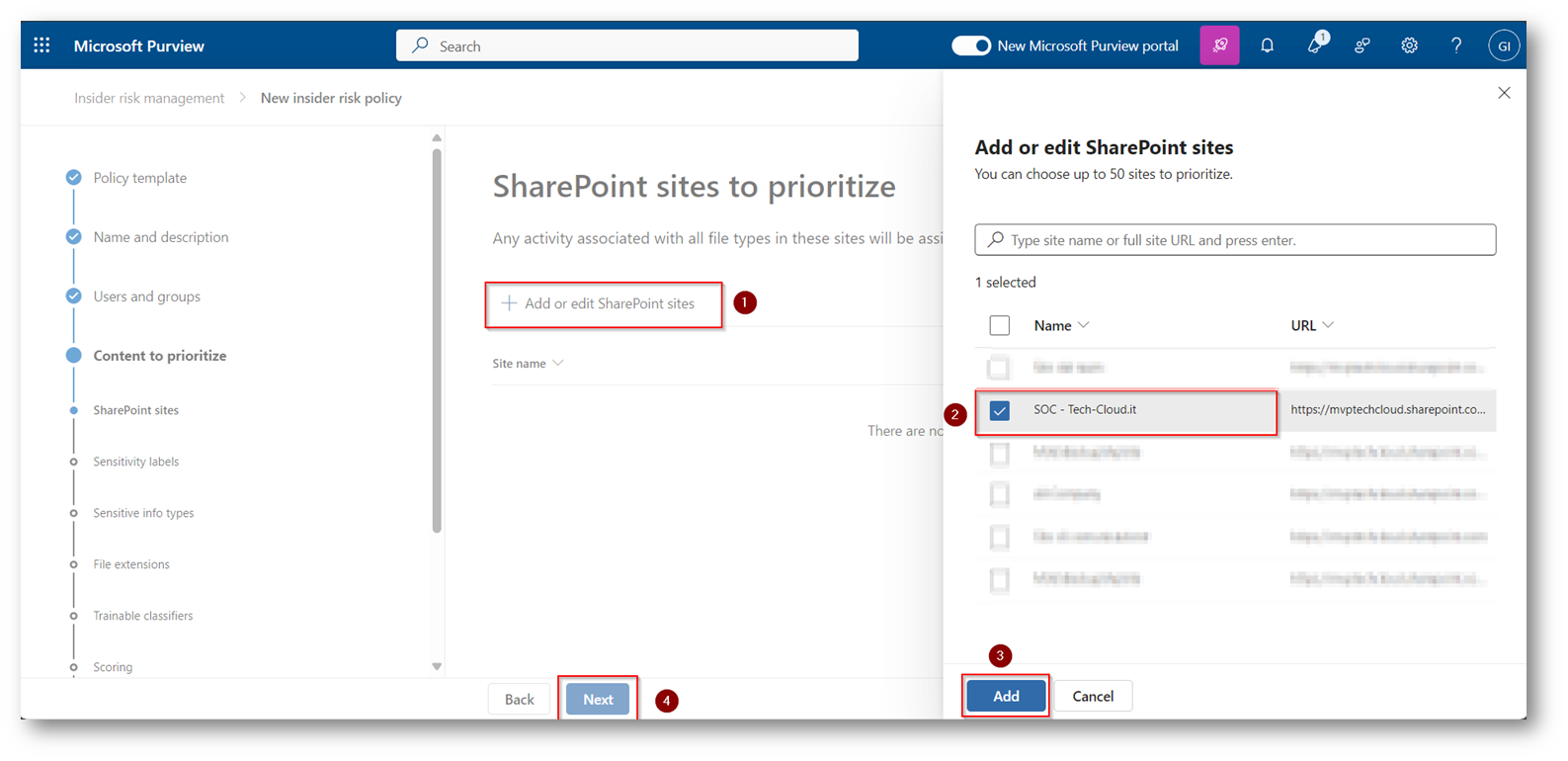

Figura 20: Selezionare i siti Sharepoint a cui dare priorità nell’analisi Insider

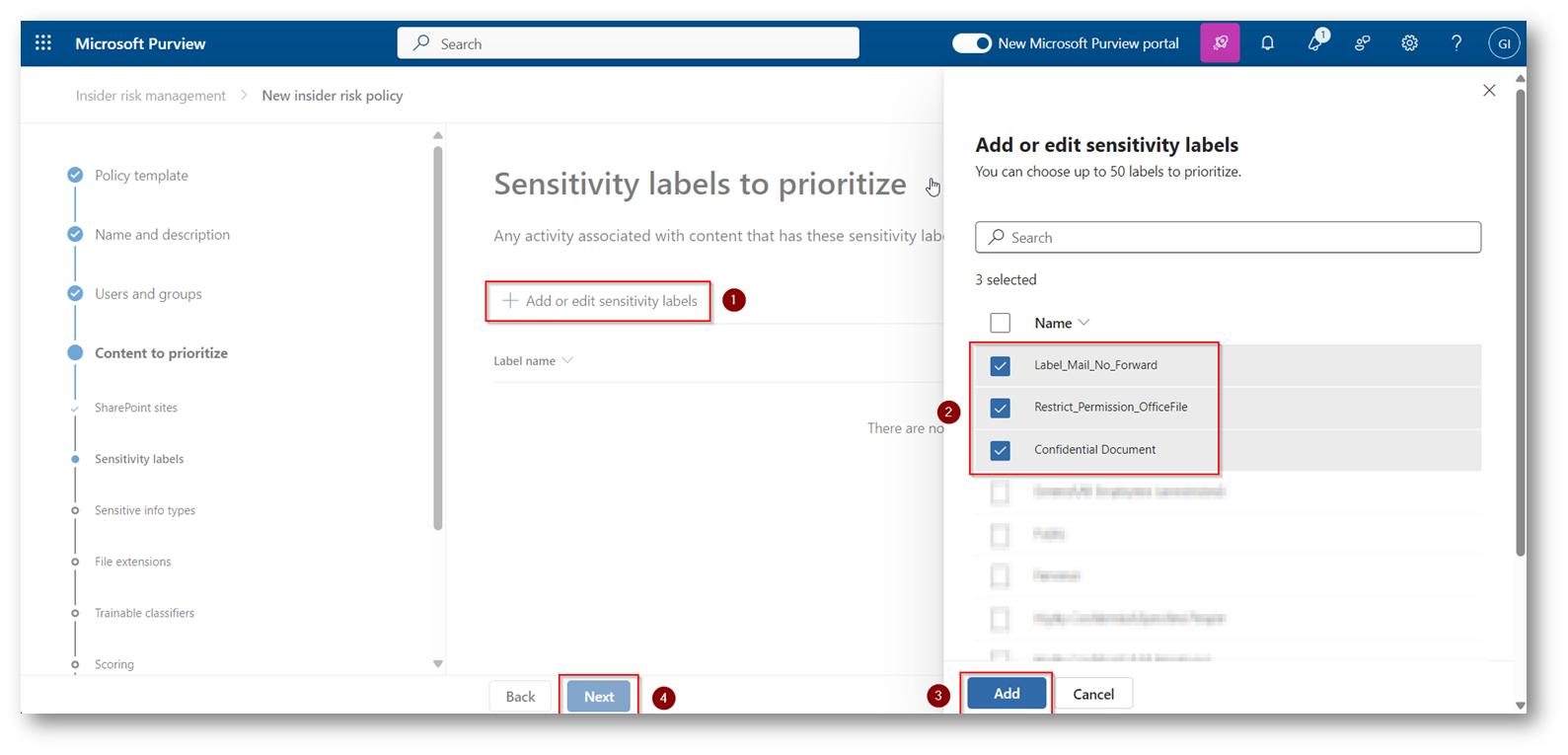

Figura 21: Selezionare le Etichette a cui dare priorità di Analisi

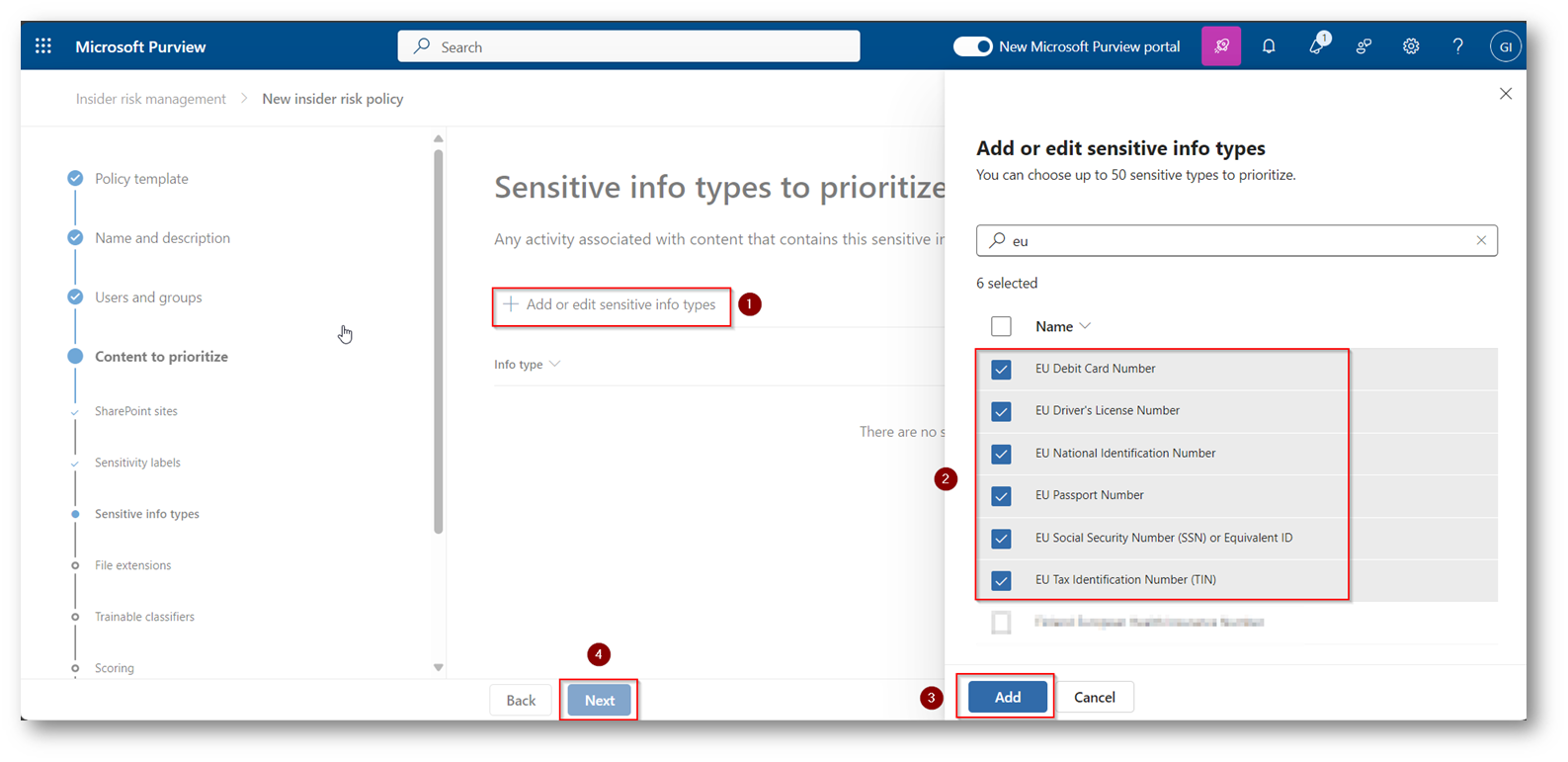

Figura 22: Selezionare le “Sensitive Type” a cui dare priorità nel mio caso ho selezionare quelle relative alla comunità Europea, le riconoscete da “EU” posto davanti

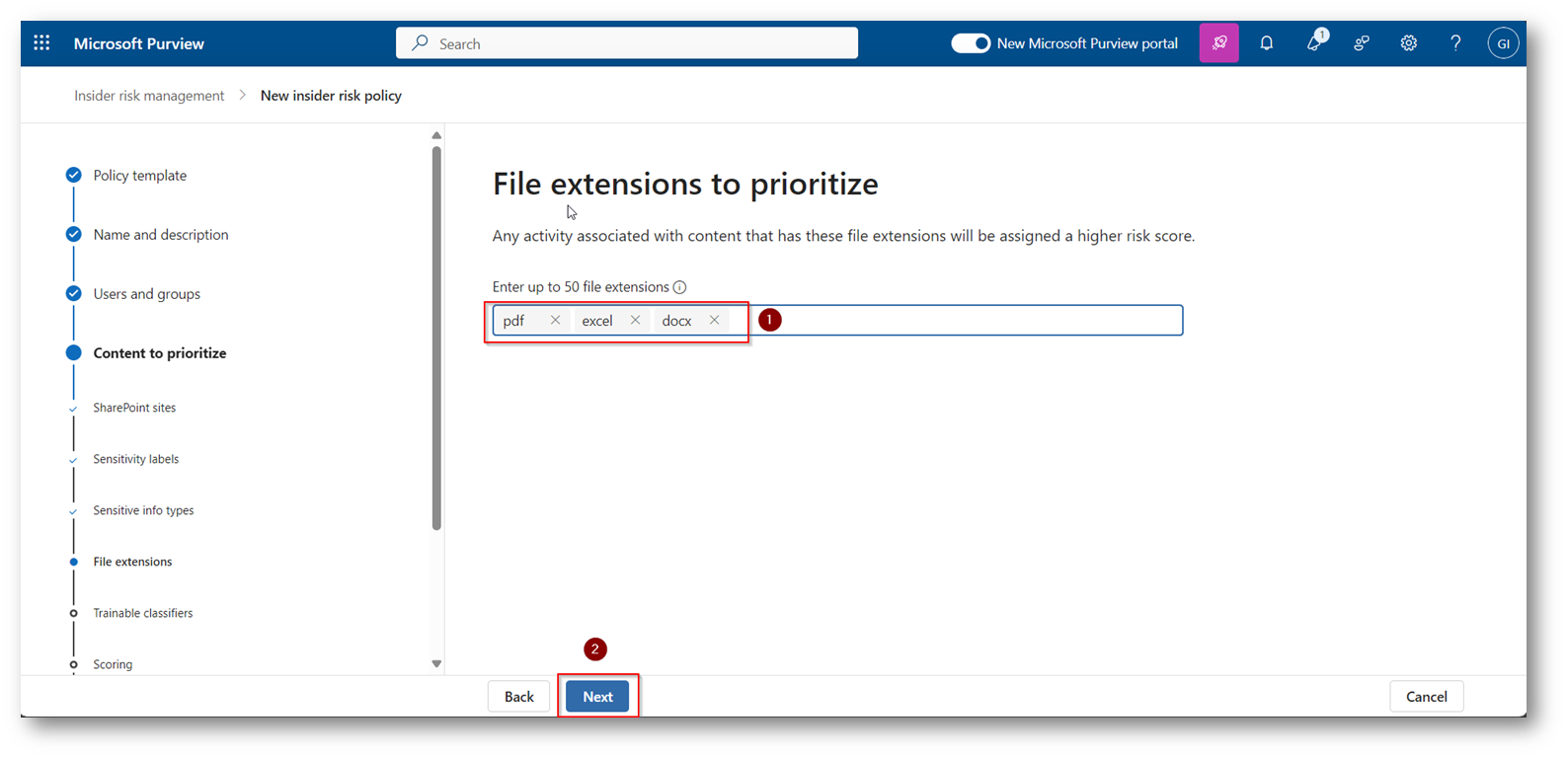

Figura 23: Inserite le estensioni a cui volete dare prirotà, nel mio caso ho selezionato PDF,XLSX, e DOCX questo perchè i documenti sensibili di test hanno queste estensioni

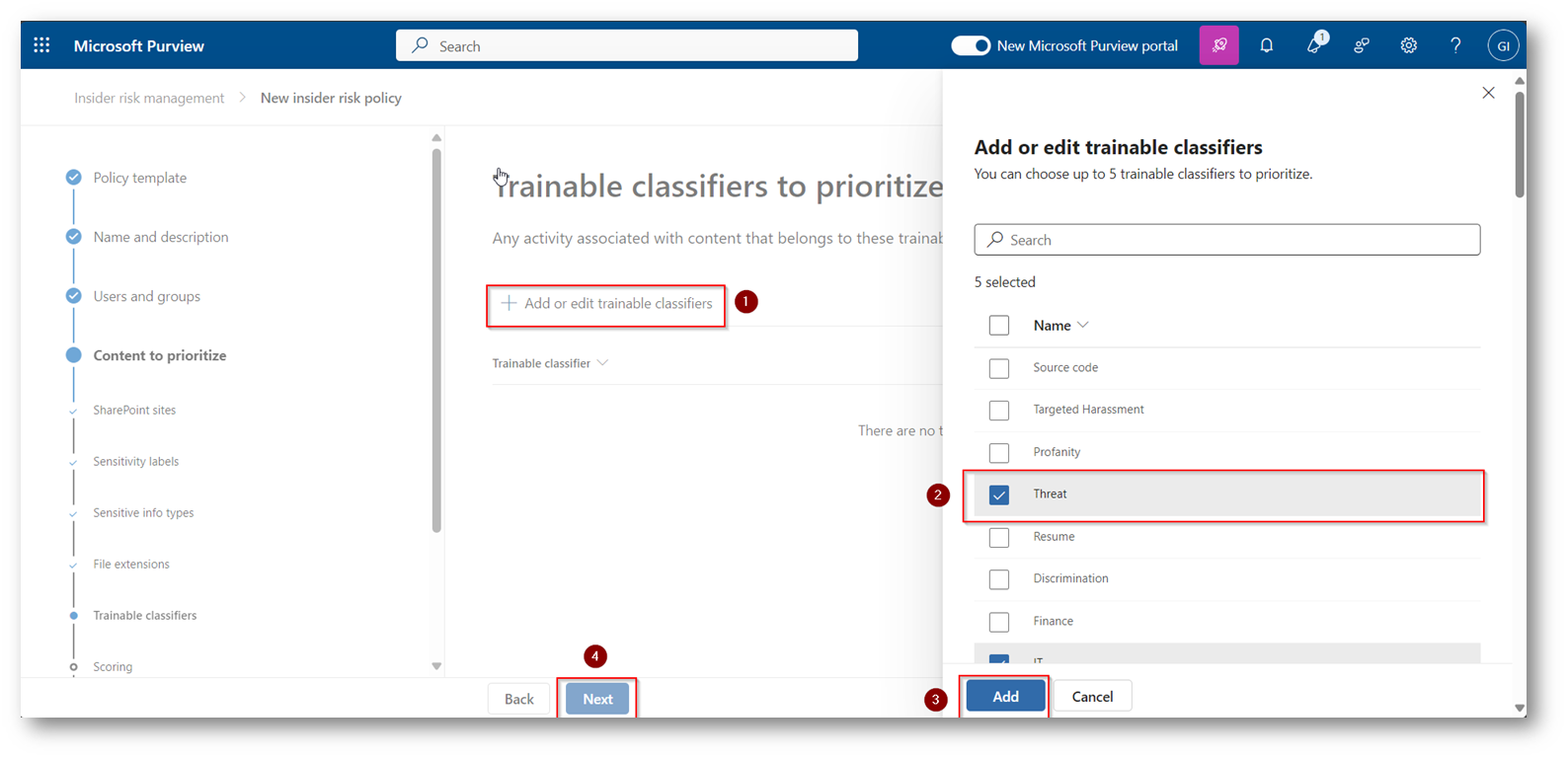

Figura 24: Selezionate i “Trainable Classifiers” a cui volete dare priorità nella scansione Insider

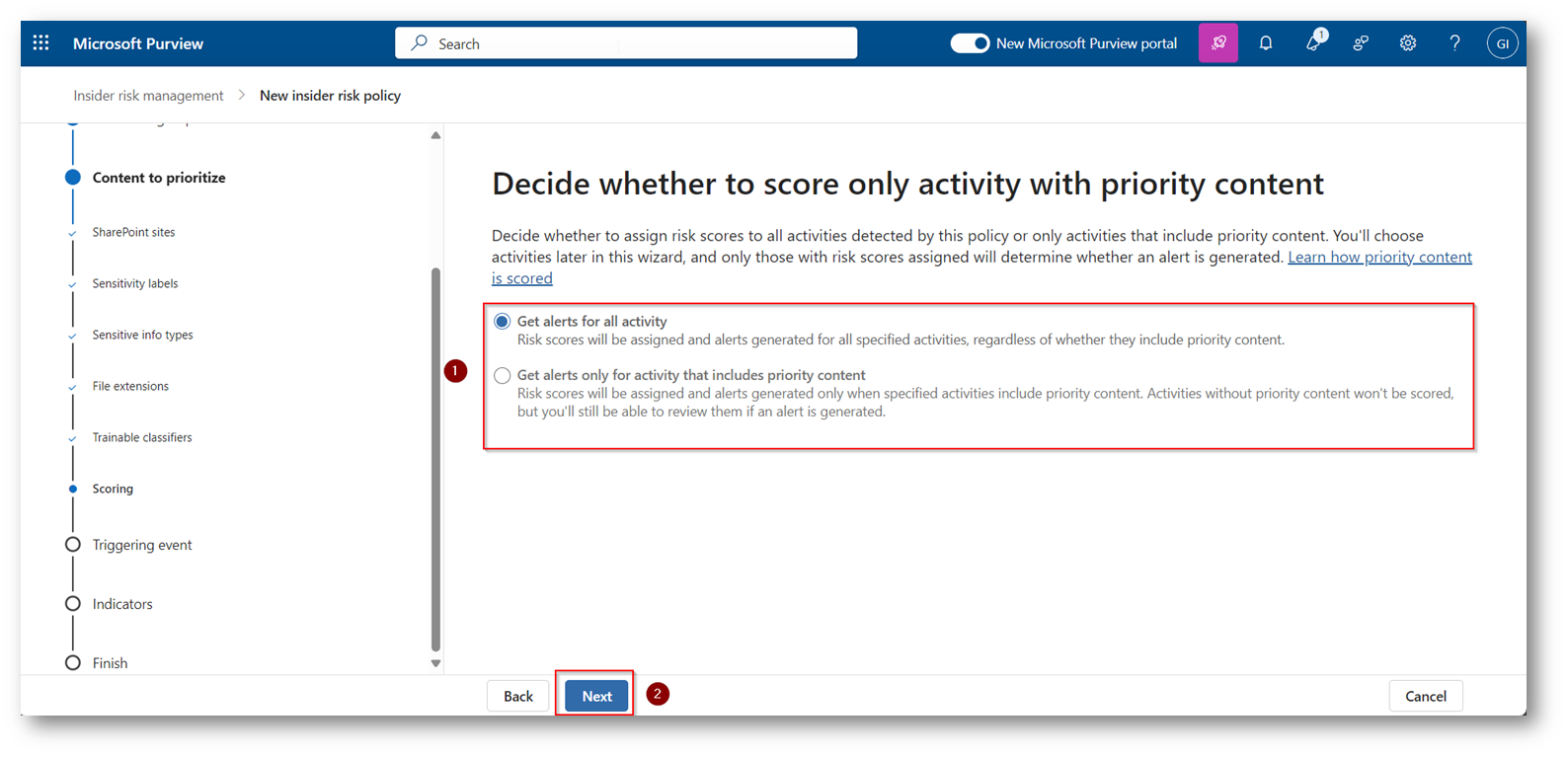

Figura 25: Selezionare se generare un Alert per tutte le attività o solo per le attività che sono “oggetto” del contenuto prioritario selezionato, io scelgo per tutte le attività

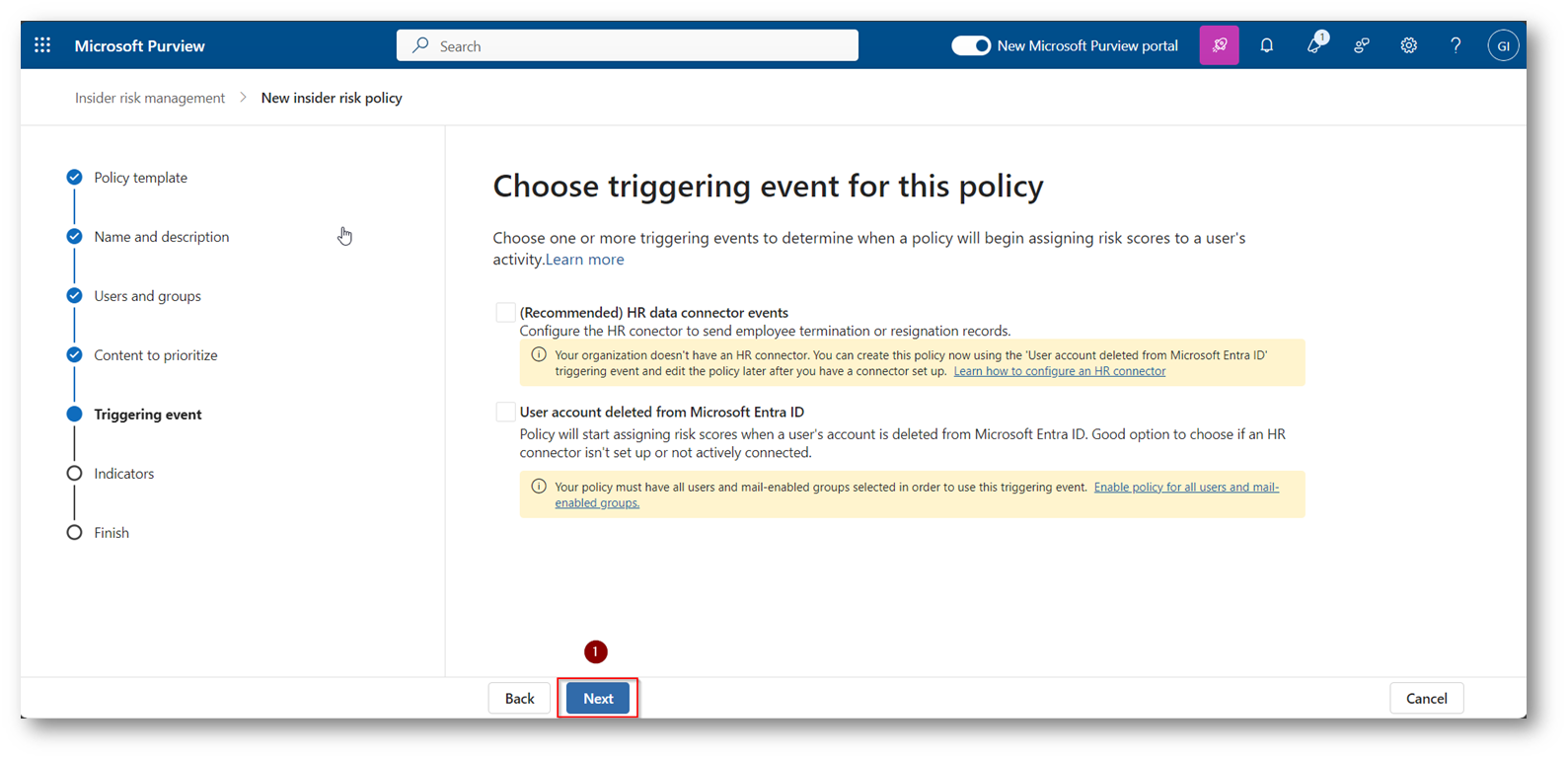

Figura 26: Possibilità di selezionare il connettore HR (Risorse Umane) o Quando un utente viene cancellato da Entra ID nel mio caso non posso procedere all’abilitazione

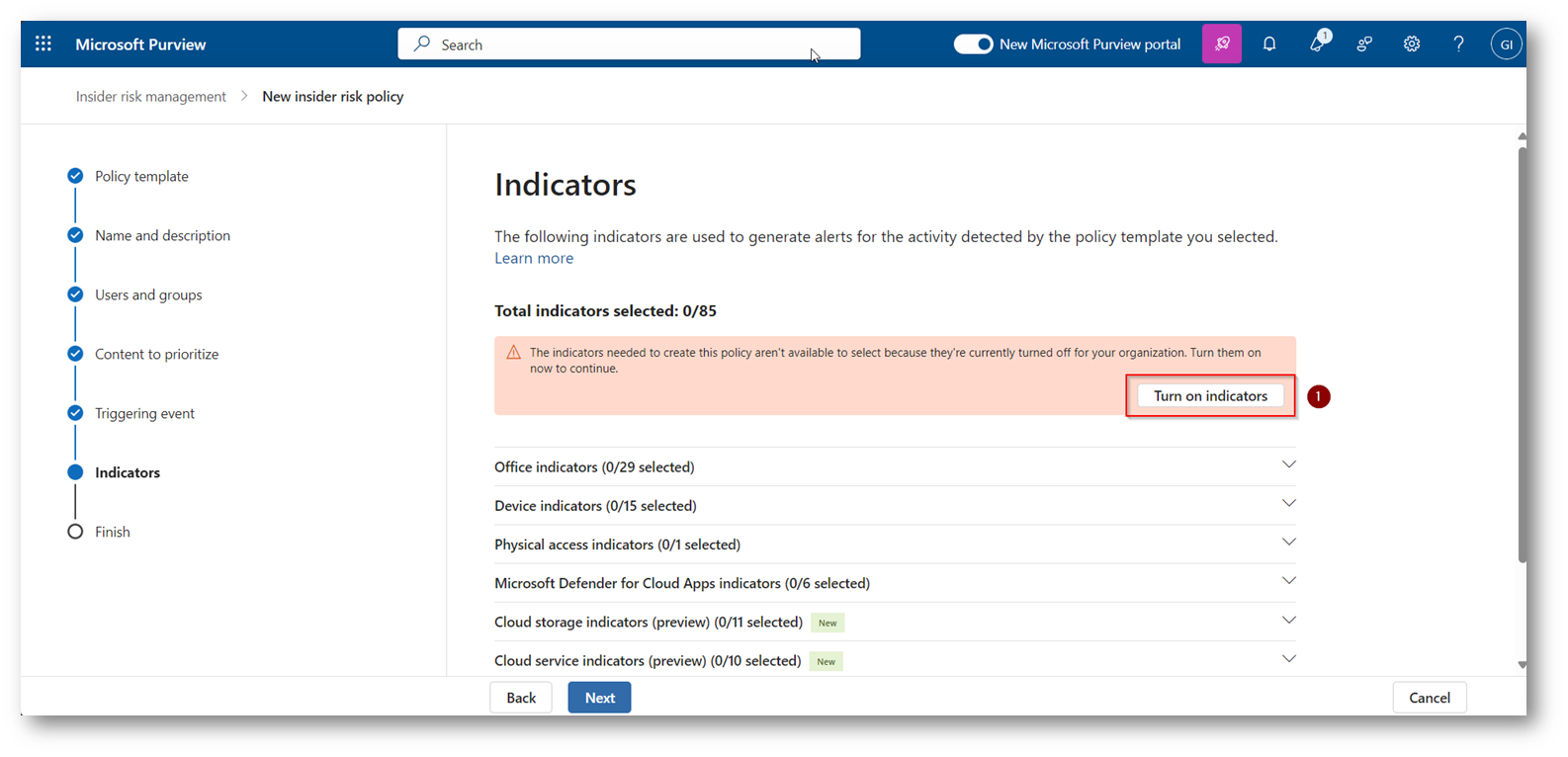

Figura 27: Abilitate gli indicatori per procedere con la creazione della Policy

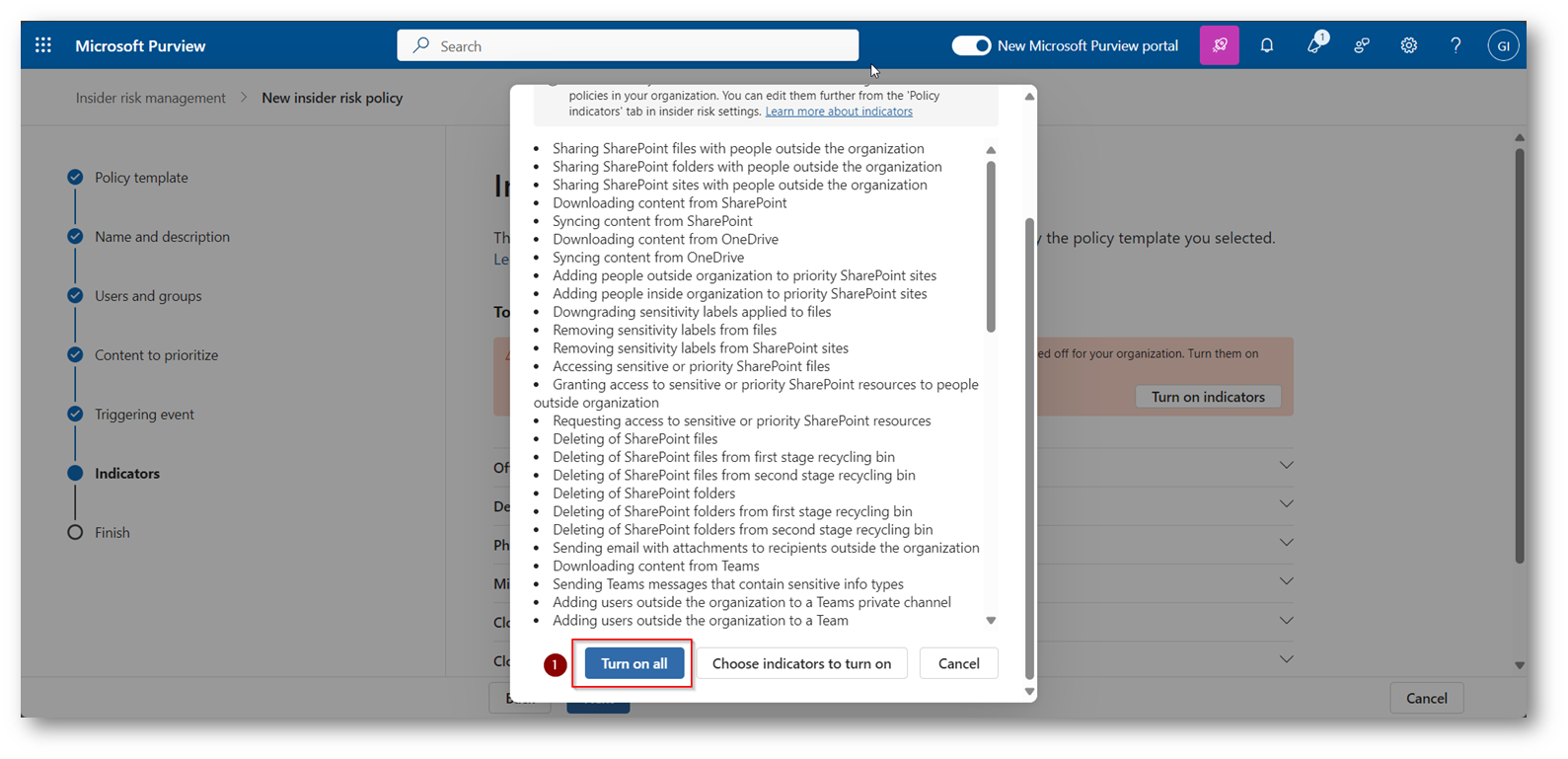

Figura 28: Abilitare tutti i connettori presenti nel tenant o eventualmente scegliere solo quelli a voi necessari

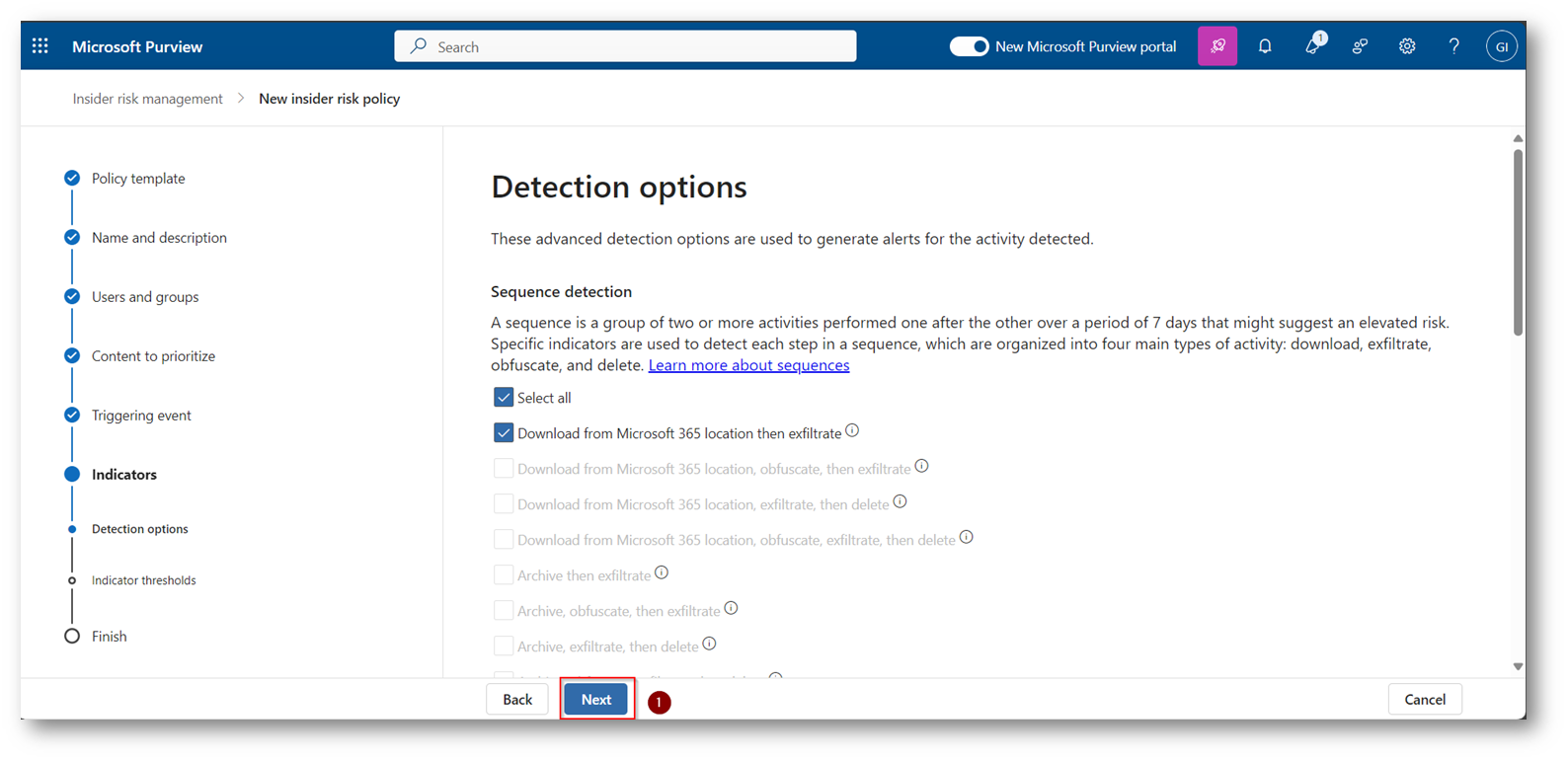

Figura 29: Configurare le Detection Option relative alla policy di Insider Risk Management

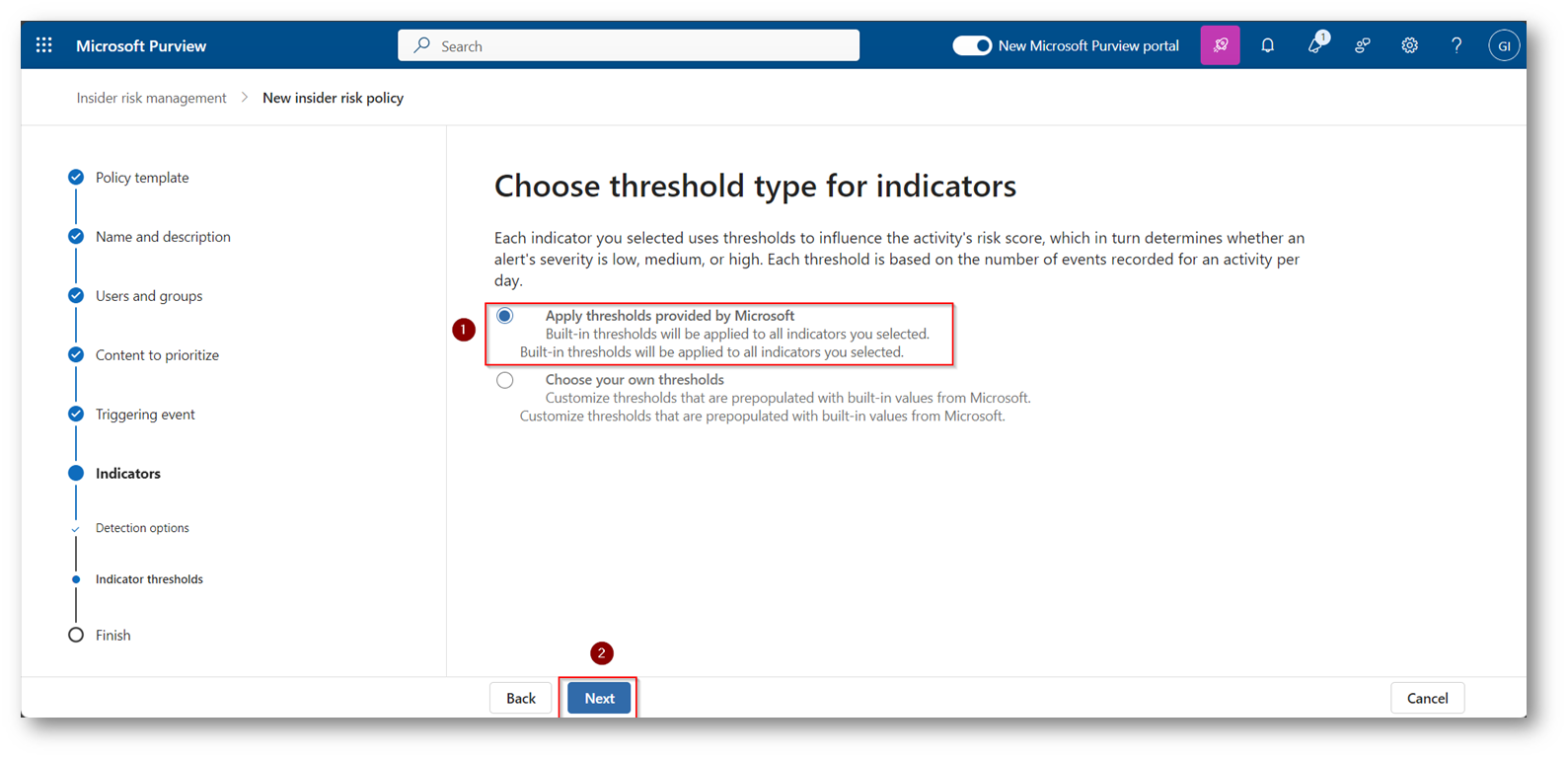

Figura 30: Scegliamo di applicare le impostazioni fornite direttamente da Microsoft

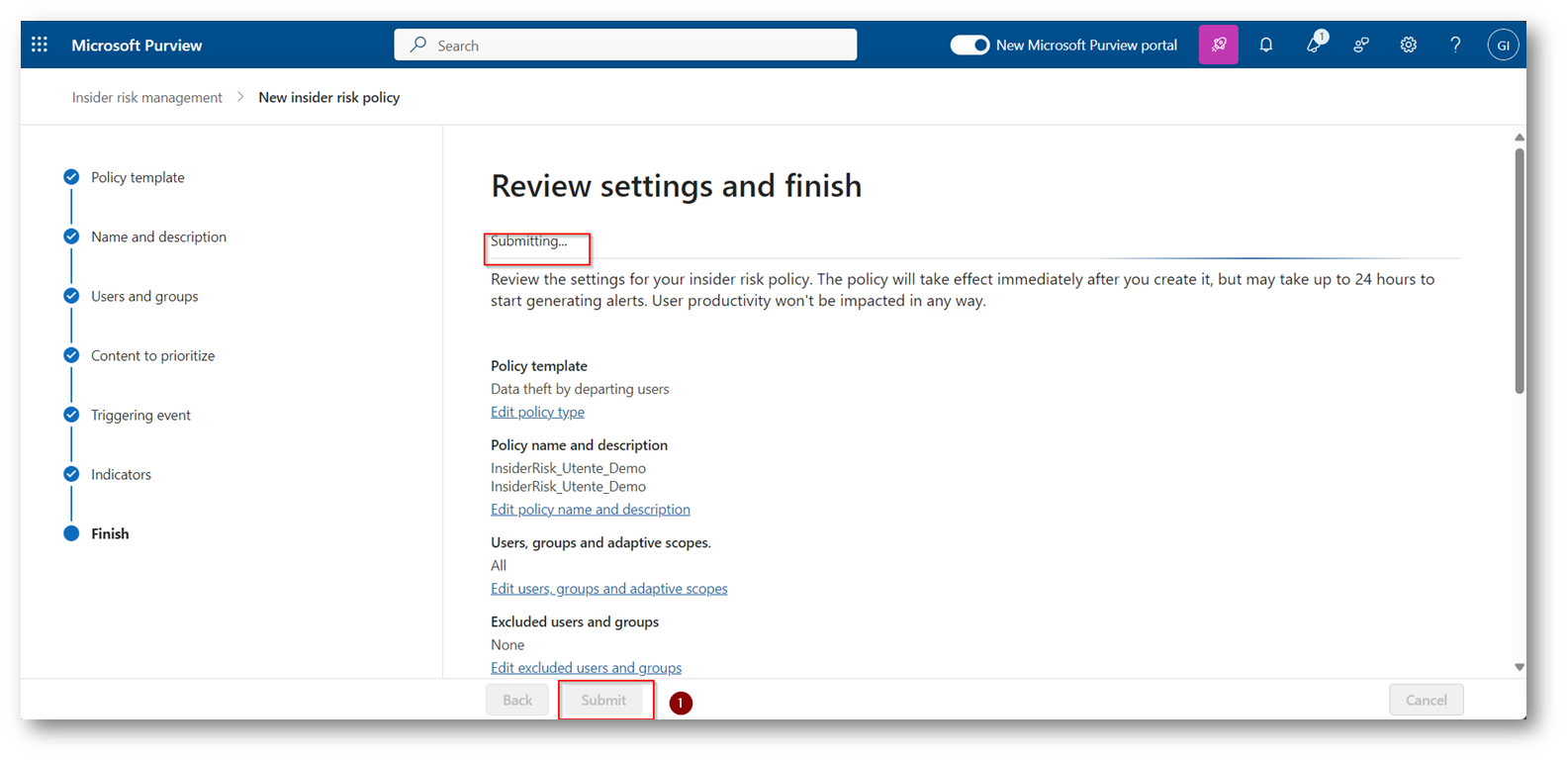

Figura 31: Salvataggio della Policy Insider appena creata

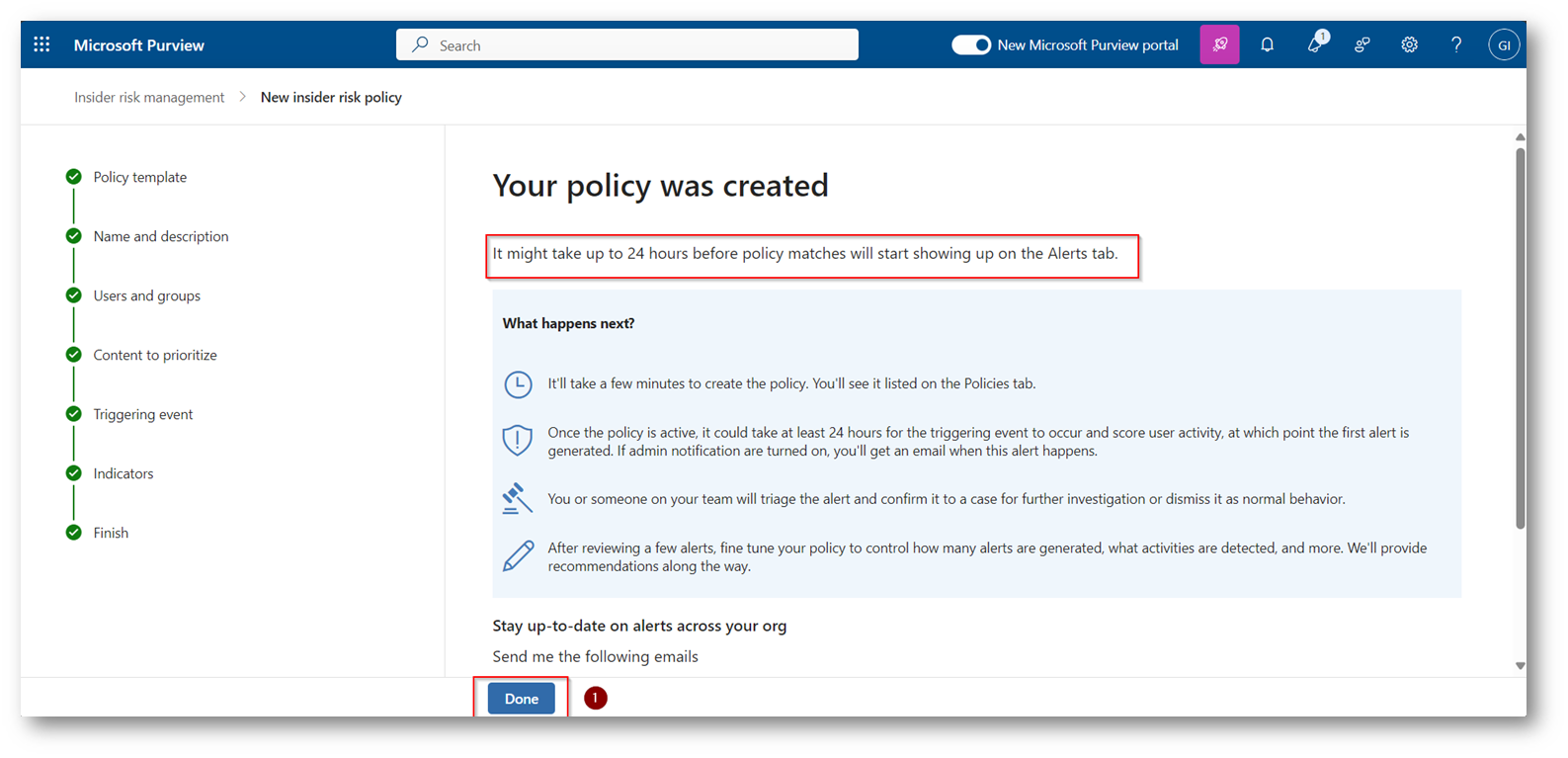

Figura 32: Prima di vedere risultati potrebbero essere necessarie fino a 24 ore

Ora potete dire di applicare la Policy direttamente dal portale di Microsoft Purview

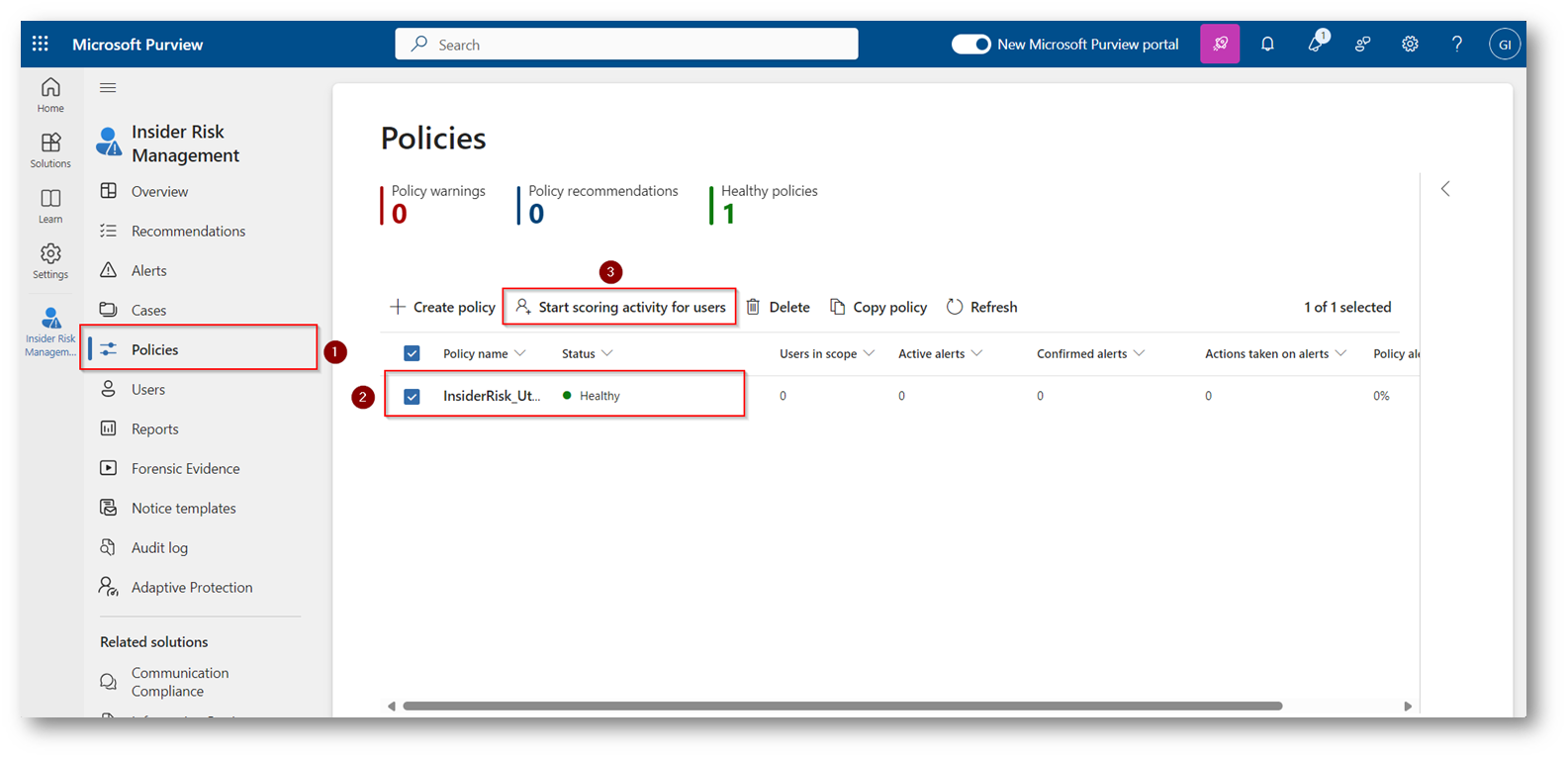

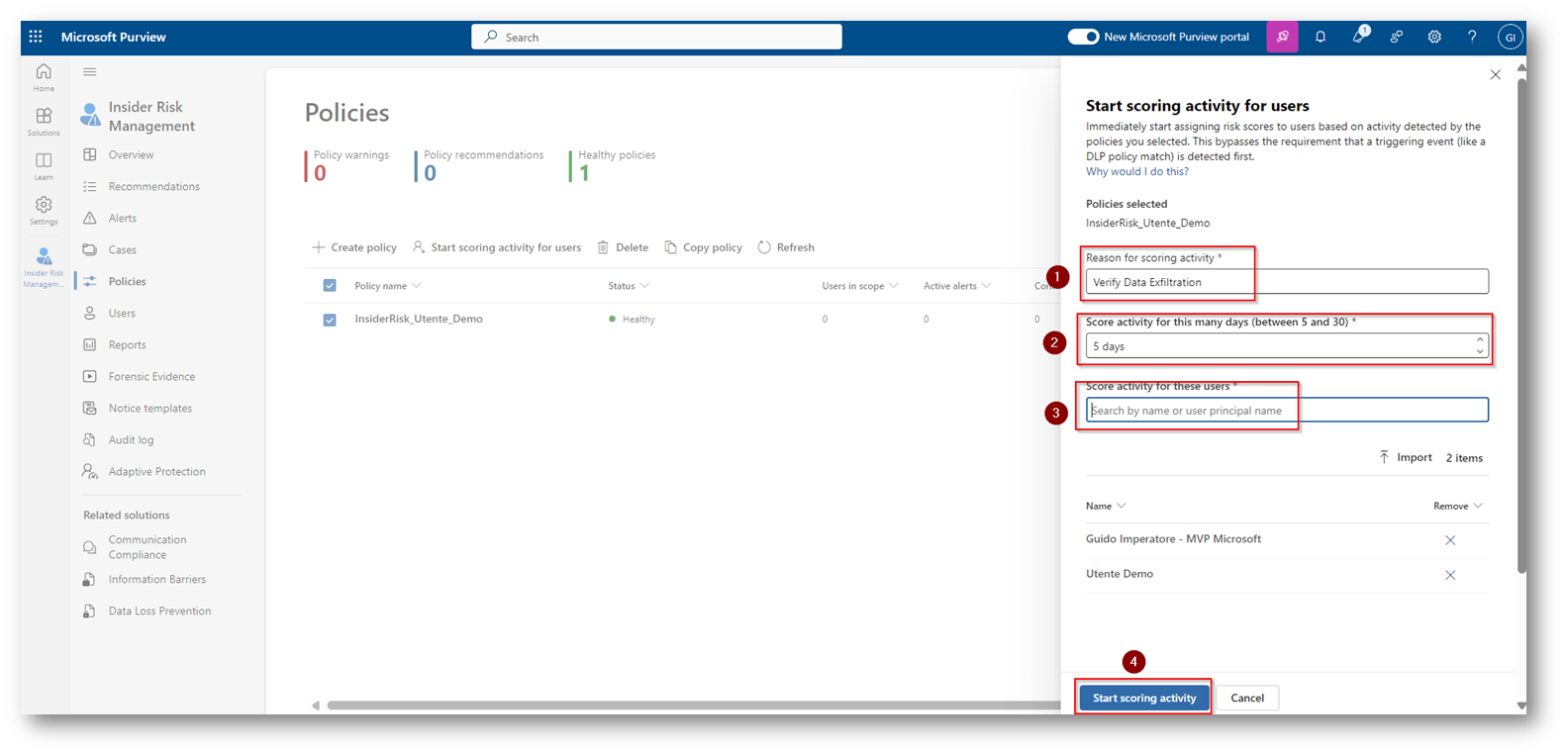

Figura 33: Eseguire la policy creata in precedenza

Figura 34: Scegliere un nome della scansione, un lasso temporale di ricerca e gli utenti oggetti della ricerca, nel mio caso il mio utente ed Utente Demo

Lo start impiegherà diverse ore prima che sia effettivo e che vi fornisca risultati, in questo momento il sistema comincerà ad analizzare il comportamento degli utenti secondo quando indicato all’interno della policy.

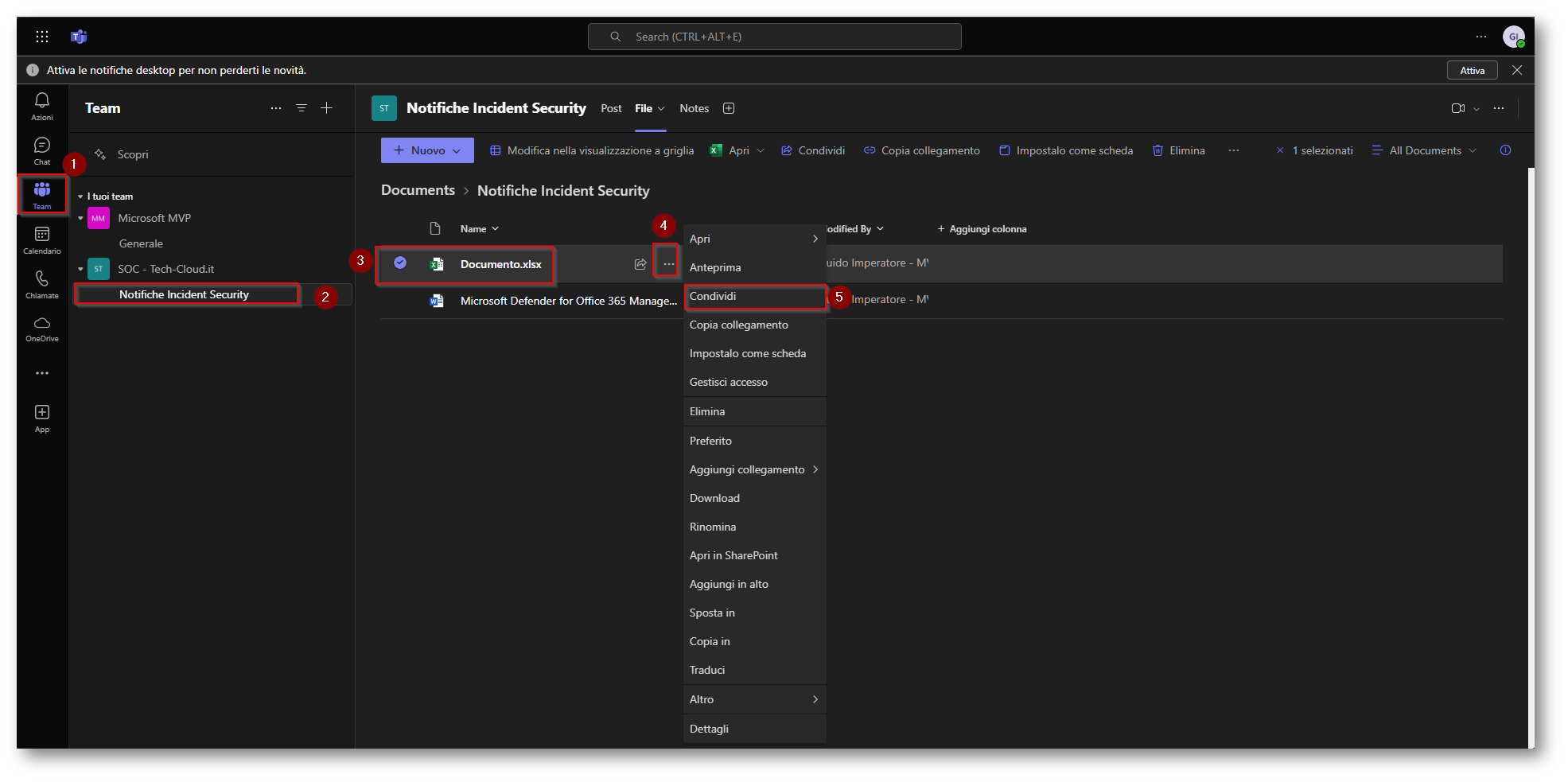

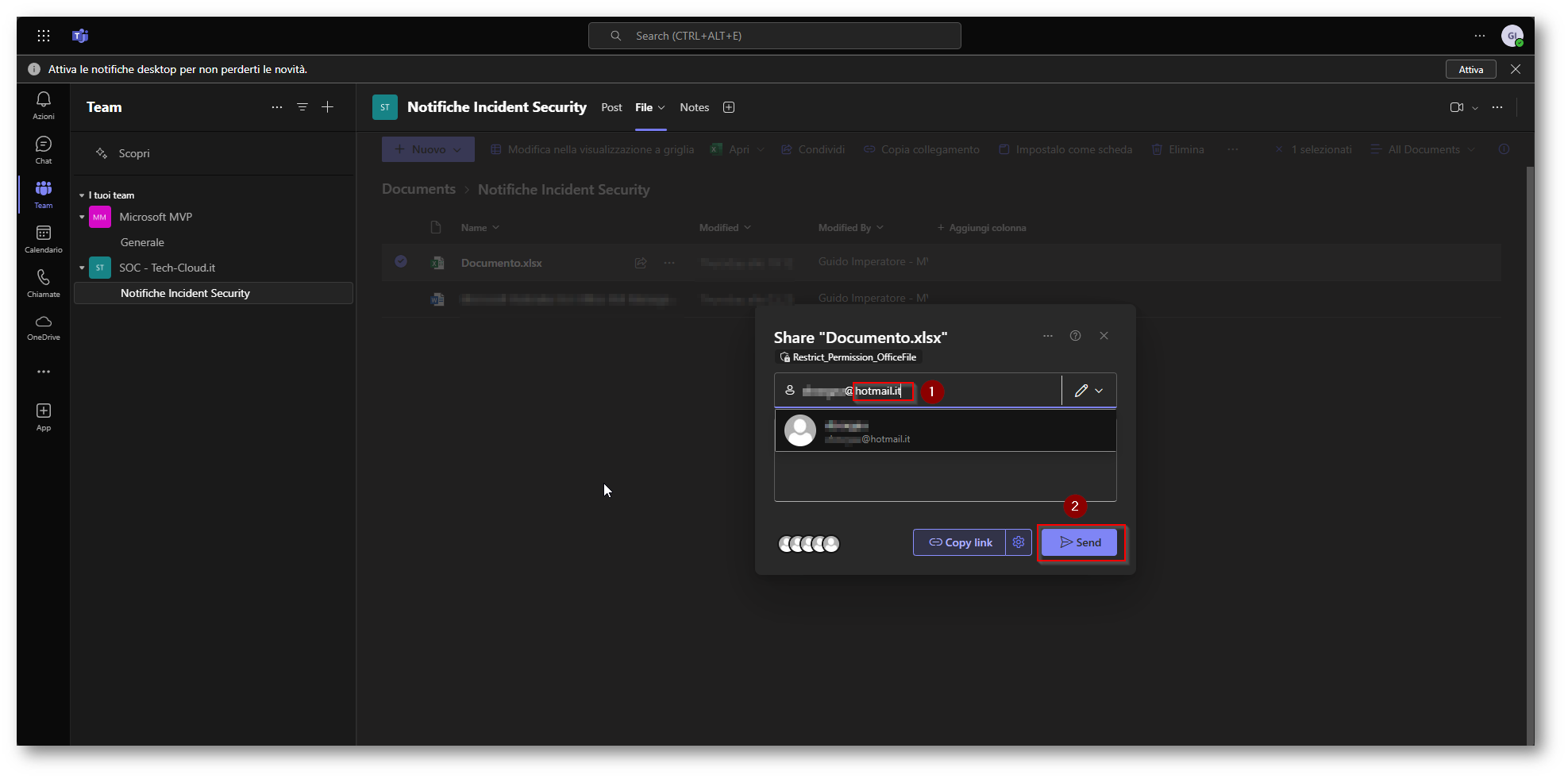

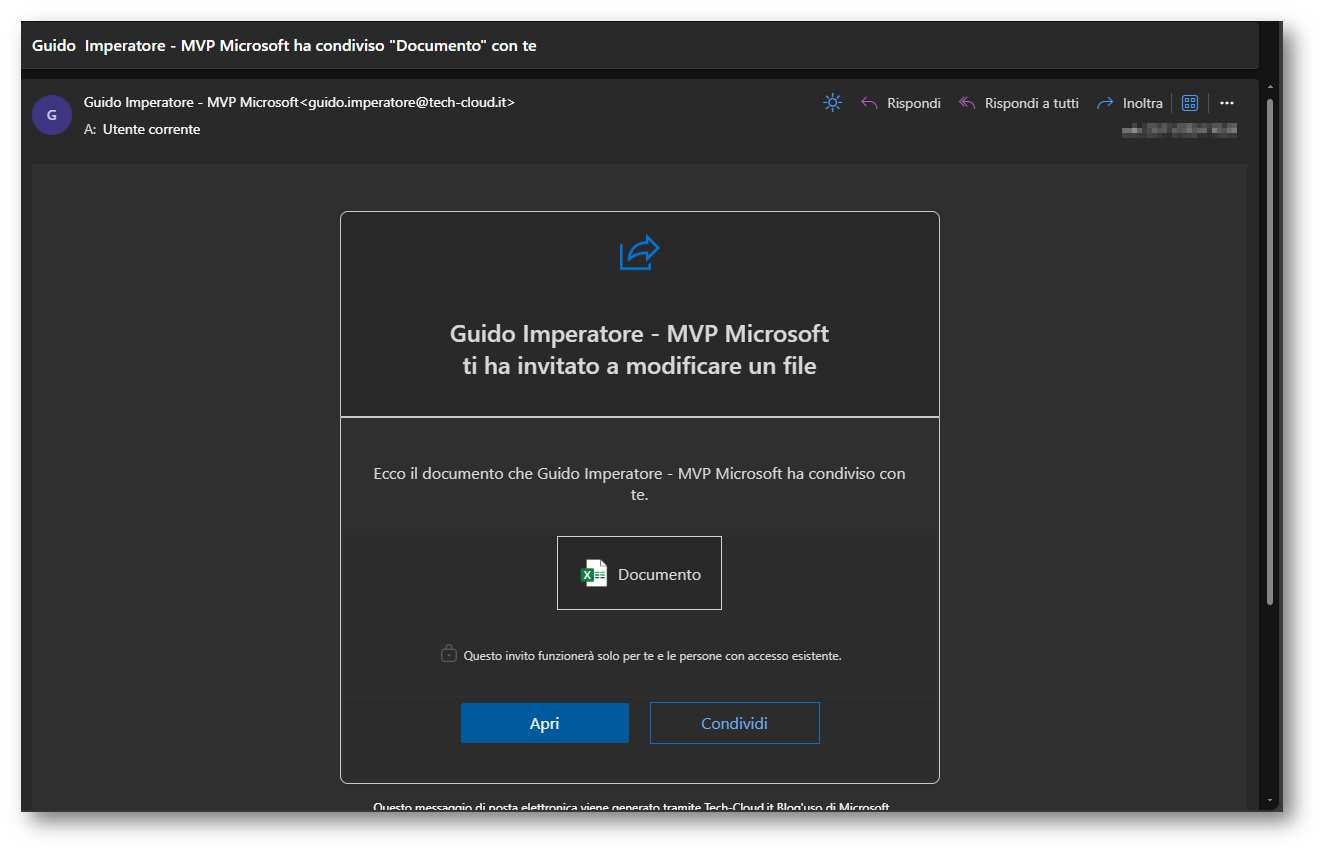

Per simulare ora un’azione non consentita dalla policy procederò a condividere con un account hotmail.it (quindi esterno all’organizzazione) un documento docx che risiede in un Teams (sito Sharepoint) oggetto della policy

Figura 35: Download del documento per simulare un’esfiltrazione di dati dalla nostra organizzazione

Figura 36: Inviamo il link per test verso l’indirizzo hotmail.it e quindi esterno all’organizzazione

Figura 37: Email di invito ricevuta correttamente dal destinatario esterno all’organizzazione

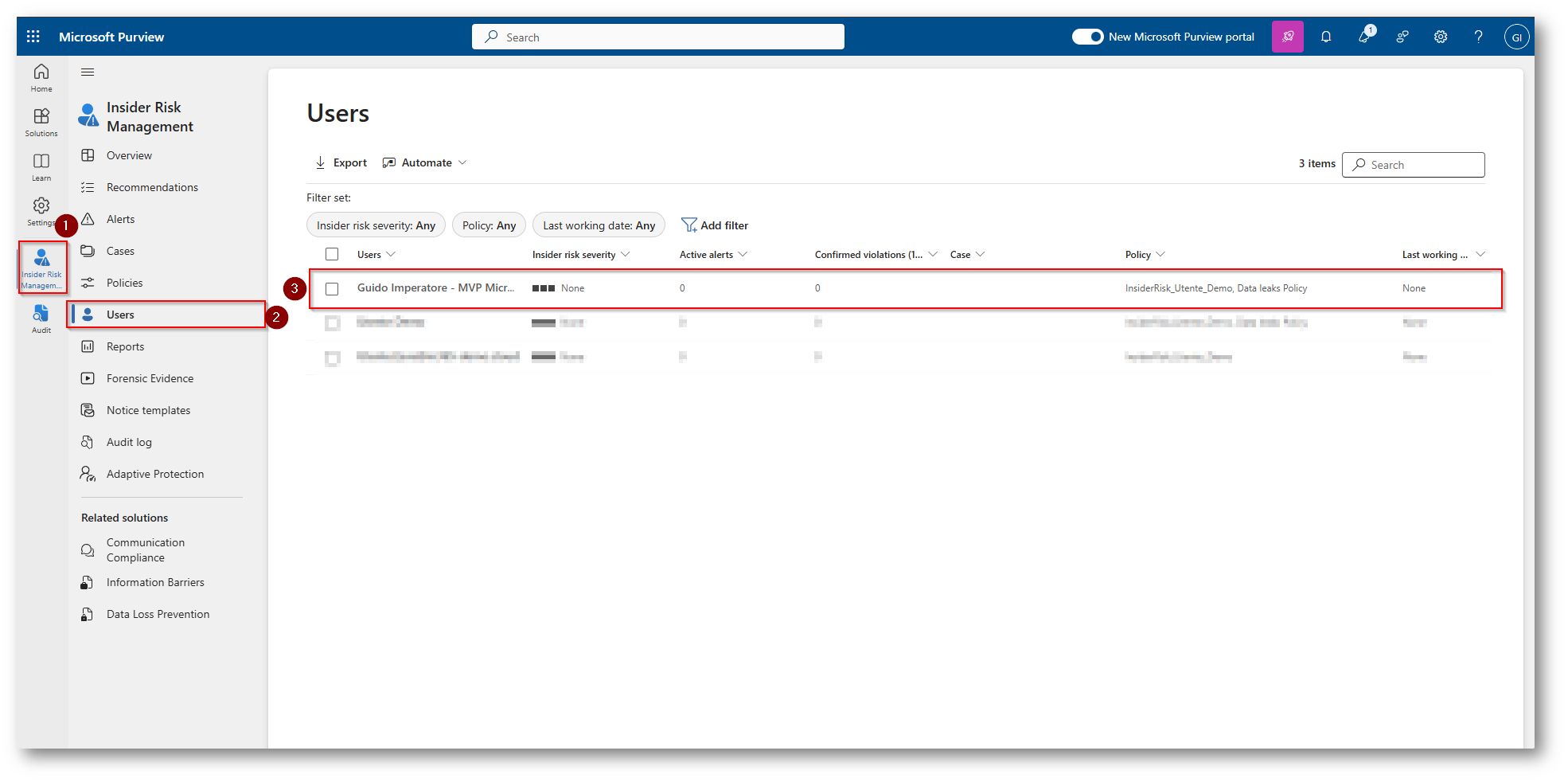

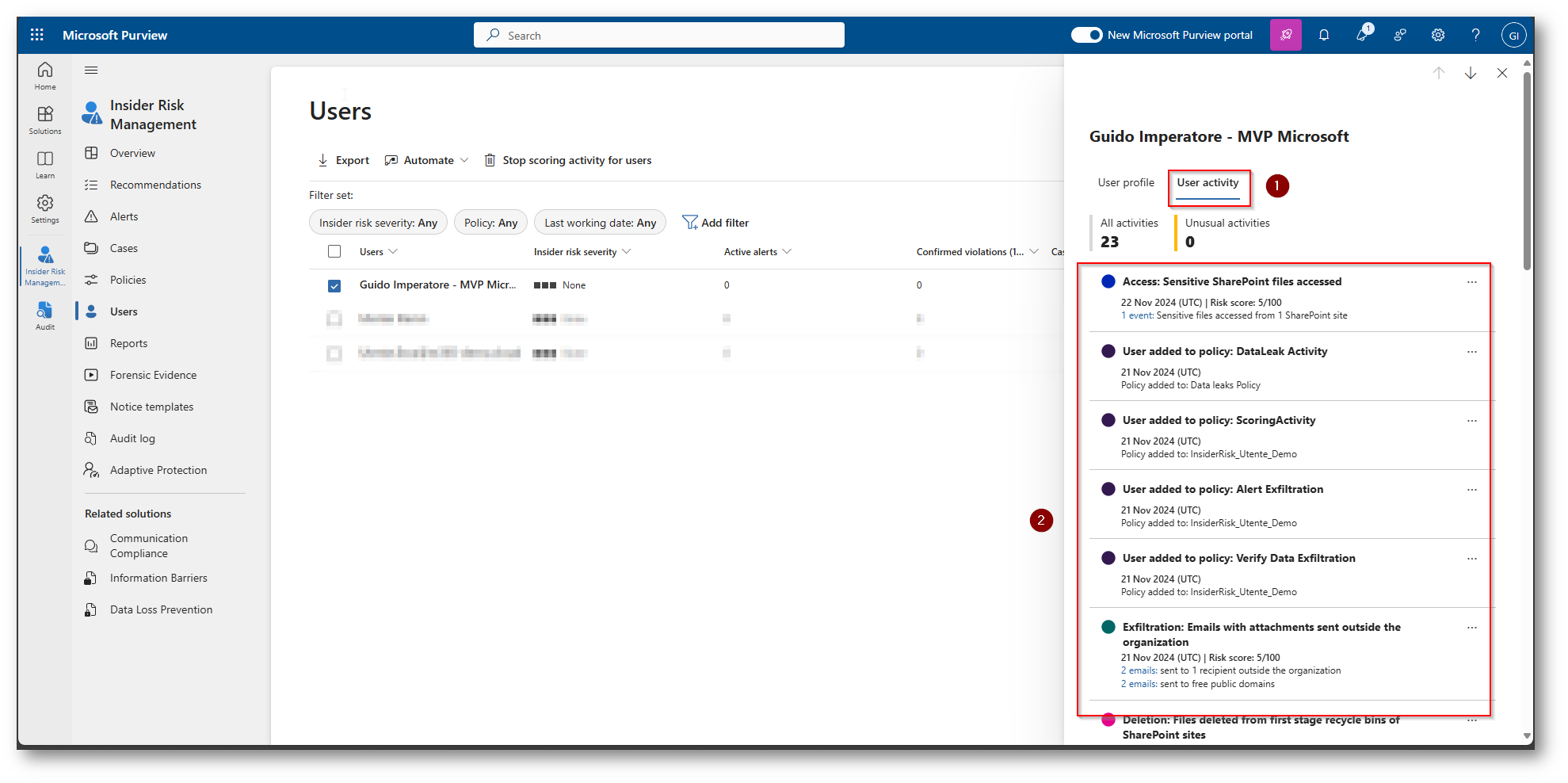

Cosa succede la amministrativo dal portale di Purview Insider Risk Management ?

Figura 38: Overview degli utenti a cui è applicata la policy di Insider Risk Management, avete una visione completa con le policy ad essi applicata

Figura 39: Cronistoria di tutte le volte che viene eseguito il match di una policy di Insider Risk Management

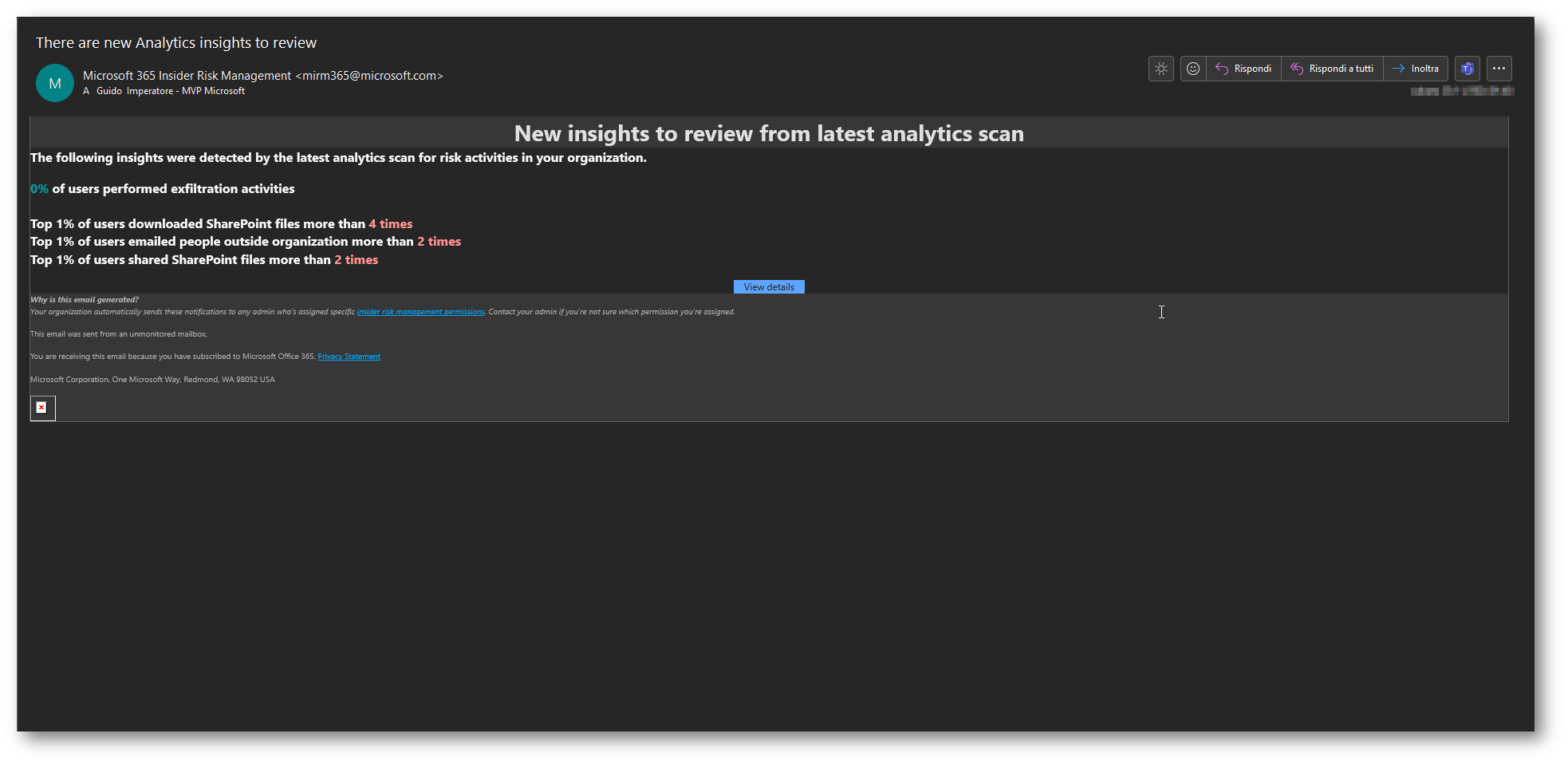

Inoltre ad ogni scansione viene inviata direttamente agli utenti con il permesso corretto di Insider Risk Management una mail con i risultati

Figura 40: Mail di riepilogo della scansione di Insider Risk Management

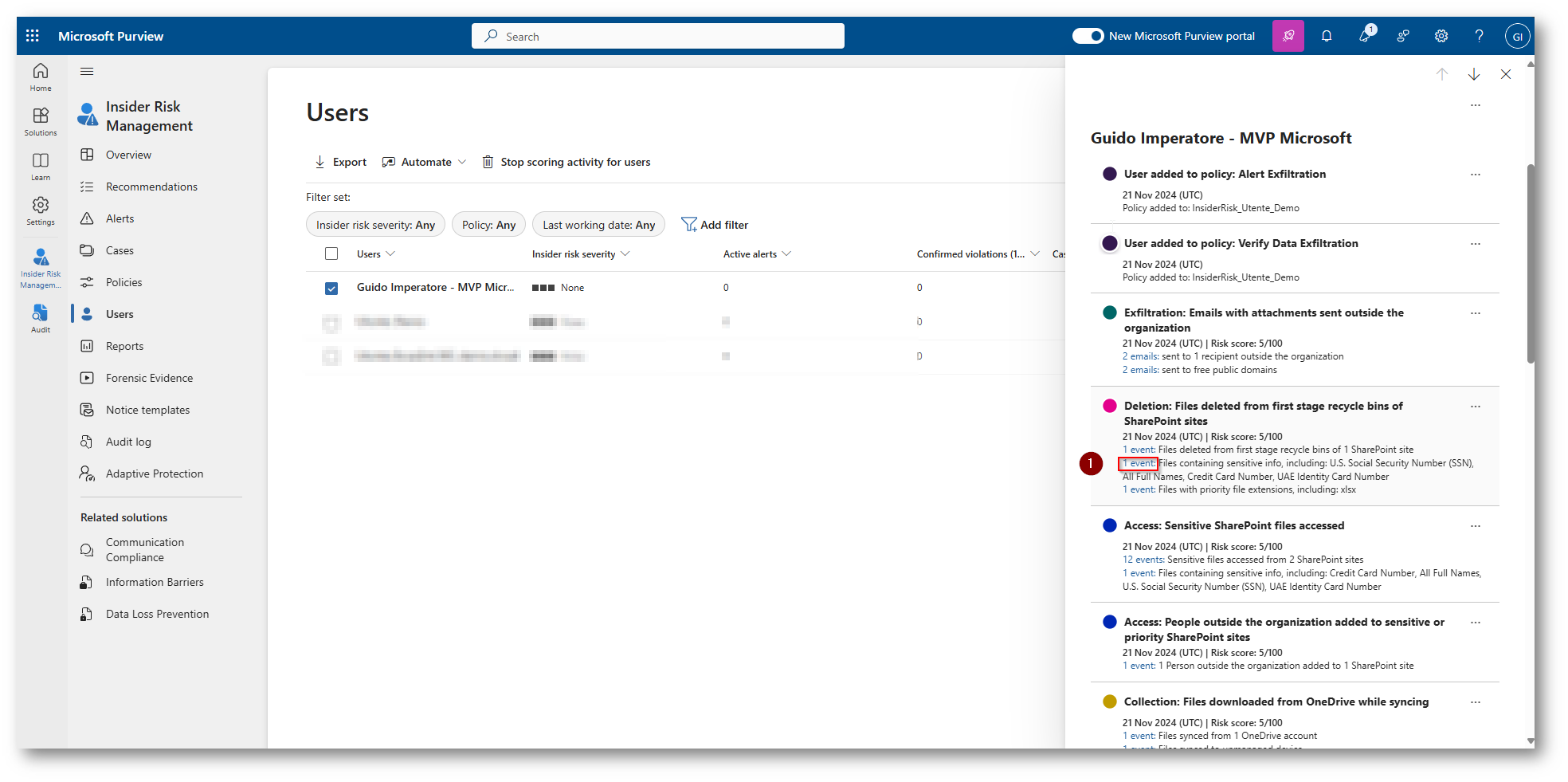

Se volete approfondire nella Timeline cosa effettivamente l’utente ha fatto basta cliccare su “X event”

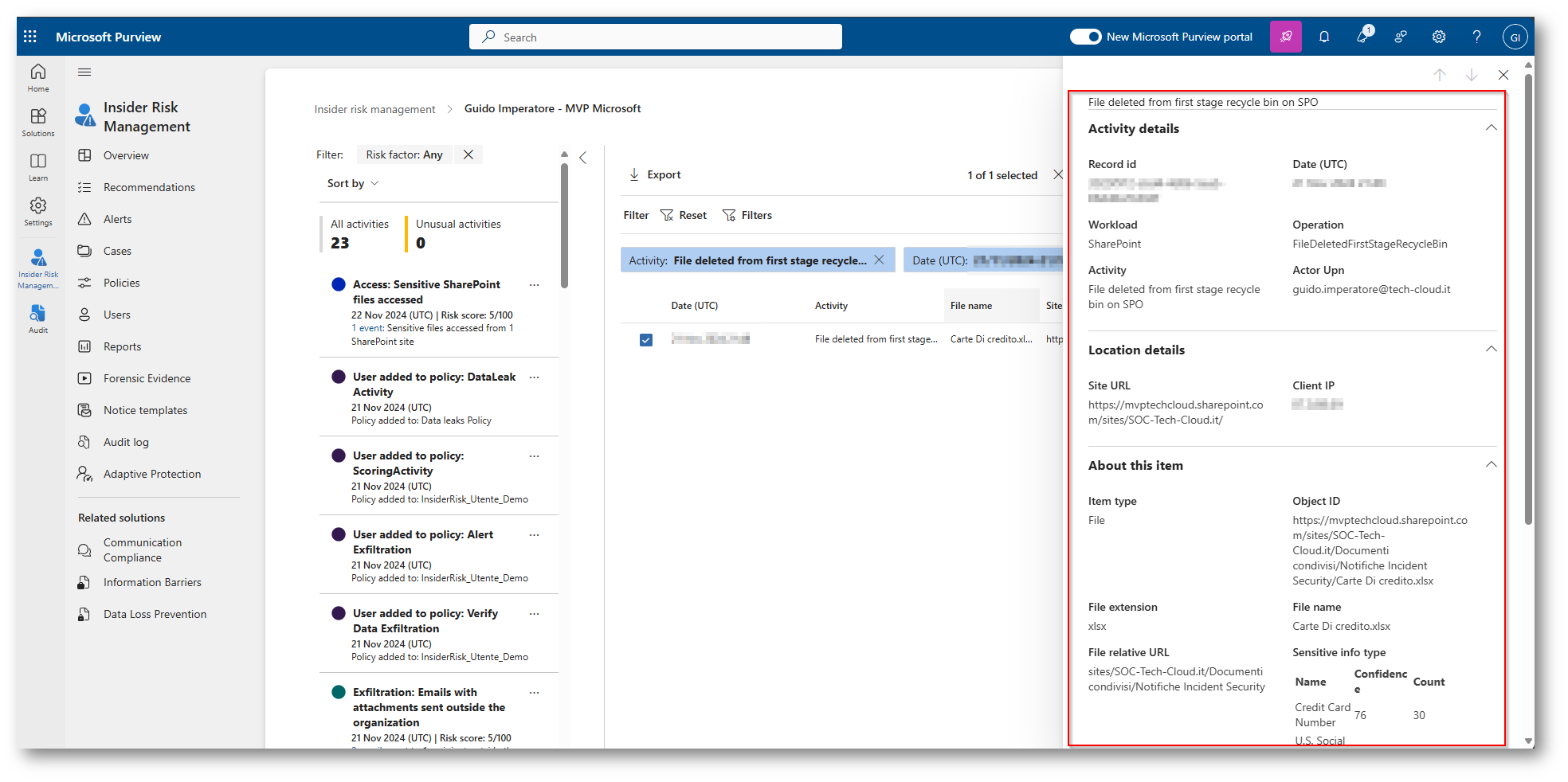

Figura 41: Visualizzaziamo il dettaglio dell’evento che ha eseguito il match con l’indicatore, in questo caso di cancellazione file dal recycle bin di Sharepoint Online

Figura 42: Dettaglio con l’evento, include il file eliminato, l’IP Pubblico da cui è stata eseguito l’attività ed una serie di informazioni utili all’analisi

Conclusioni

Una funzionalità veramente utile, che permette di poter evitare spiacevoli esfiltrazioni di dati.

La funzionalità prevende una configurazione iniziale, di startup con configurazione delle relative policy, ma una volta creata la scansione è del tutto automatizzata e viene schedulata giornalmente, questo permette in casi di indagini di aver un report chiaro e puntuale di quale persona ha potenzialmente “portato” al di fuori dell’organizzazione dati e contenuti sensibili, uno strumento utile e adatto alle aziende per non perdere la proprietà intellettuale.

I dati al giorno oggi per le Aziende sono la cosa più preziosa perché senza di essi il Business aziendale non avanza e la potenziale perdita di essi (o venduti alla concorrenza) potrebbe essere un danno enorme.