Microsoft Purview: Endpoint Data Loss Prevention (DLP)

Data Loss Prevention (DLP) è la funzionalità che permette di evitare la perdita o fuga di dati aziendali verso persone non autorizzate che potrebbero farne poi un uso improprio.

Questa funzionalità è parte integrante della suite di Microsoft Purview, e consente di monitorare i dispositivi Windows 10, Windows 11 e macOS. Una volta che viene eseguito l’Onboarding di un dispositivo, DLP rileva quando gli elementi sensibili vengono rilevati, utilizzati e condivisi ed in questo modo si ottiene la totale visibilità e il controllo per garantire che questi dati vengano utilizzati e protetti correttamente per prevenire comportamenti rischiosi.

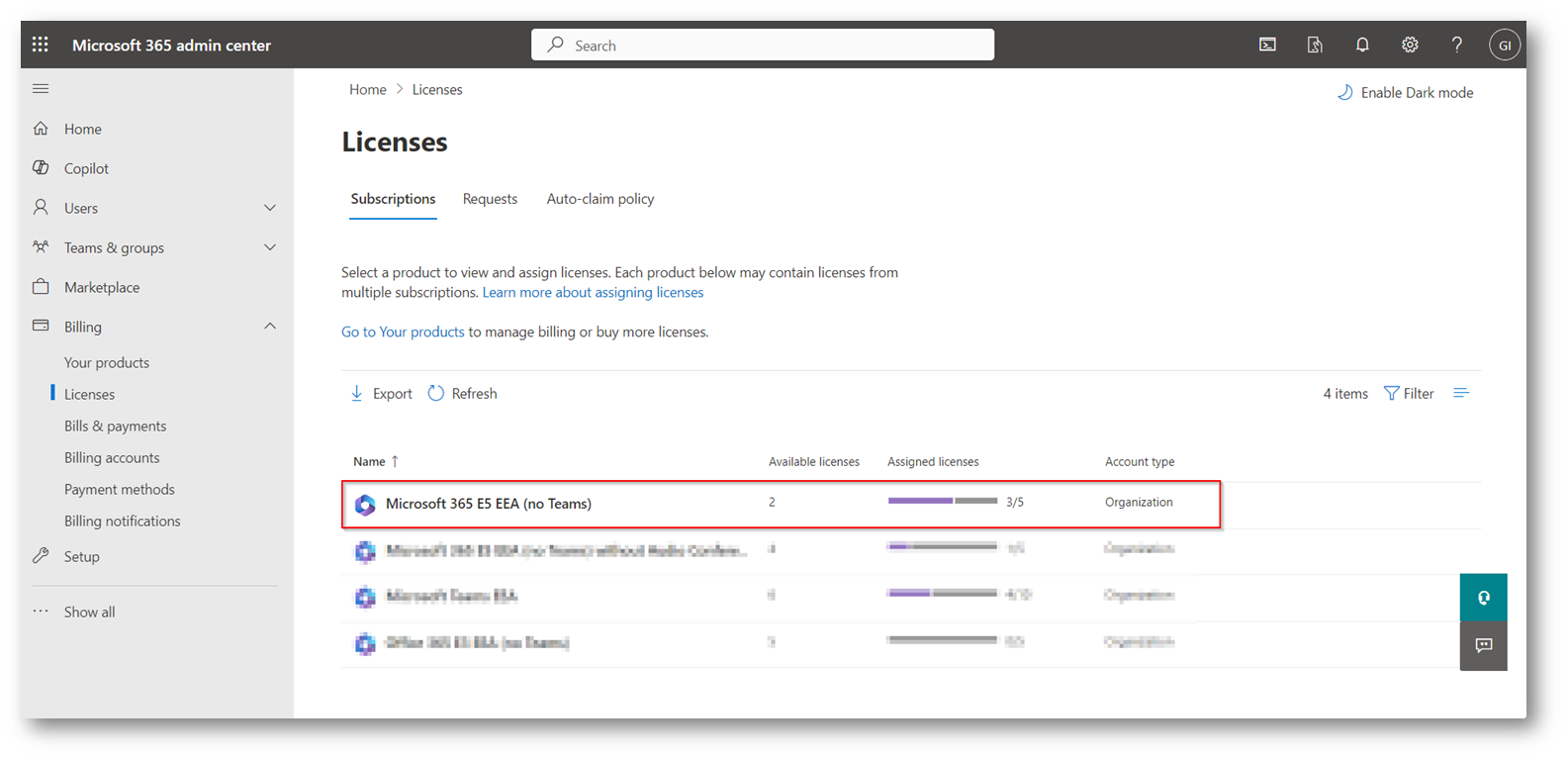

Licenze

Per poter accedere alle funzionalità di Microsoft Defender DLP è necessario disporre di uno dei seguenti piani di Licensing Microsoft

- Microsoft 365 E5

- Microsoft 365 A5 (EDU)

- Microsoft 365 E5 compliance

- Microsoft 365 A5 compliance

- Microsoft 365 E5 information protection and governance

- Microsoft 365 A5 information protection and governance

Come sempre per eventuali approfondimenti relativi alle licenze Microsoft vi riporto il sito di Aaron Dinnage Home | M365 Maps

Requisiti

Dovrete inoltre rispettare alcuni requisiti fondamentali per poter sfruttare la funzionalità per i vostri Endpoint.

Come prima cosa i dispositivi Windows 10 o Windows 11 devono comunicare con il servizio DLP in Cloud di cui vi lascio il link ufficiale Microsoft in viene spiegato nel dettaglio Configure device proxy and internet connection settings for Information Protection | Microsoft Learn

Come secondo punto il dispositivo deve essere onbordato sia in Microsoft Defender for Endpoint, in quanto DLP sfrutta MDE ed inoltre deve essere onbordato all’interno del servizio di Microsoft Purview DLP.

Vi è anche il supporto per infrastruttura “virtualizzati” che per comodità vi riporto nella tabella sottostante

| Virtualization platform |

Windows 10 | Windows 11 | Windows Server 2019 | Windows Server 2022 21H2, 22H2, Data Center |

| Azure virtual desktop (AVD) |

|

|

Single session and Multi session supported. | Supported |

| Windows 365 |

|

|

Not applicable | Not applicable |

| Citrix Virtual Apps and Desktops 7 (2209 and higher) |

|

|

Supported | Supported |

| Amazon workspaces |

|

Not applicable |

|

Not applicable |

| Hyper-V |

|

|

Supported with Hybrid AD join | Supported with Hybrid AD join |

Su questa tipologia di ambienti vi sono delle limitazioni conosciute

- Non è possibile monitorare la “copy to clipboard” e l’applicazione DLP degli Endpoint negli ambienti Azure Virtual Desktop via Browser.

- Citrix XenApp non supporta l’accesso di app Monitoring

Svolgimento

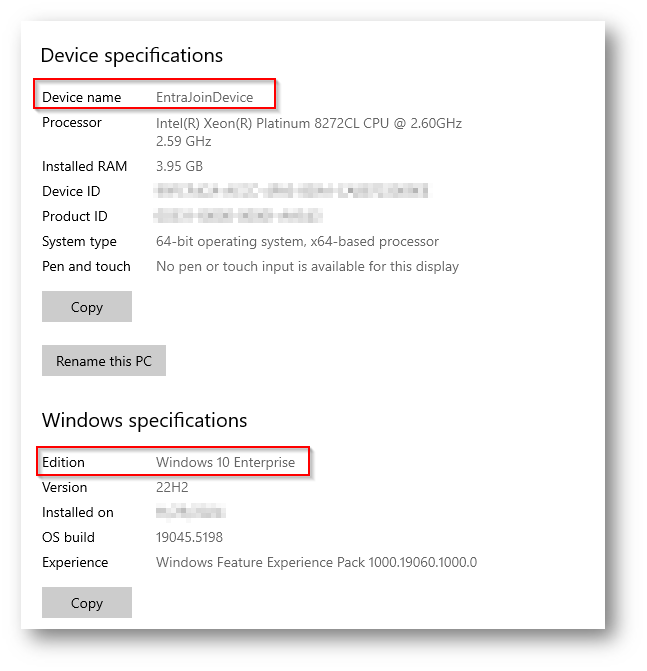

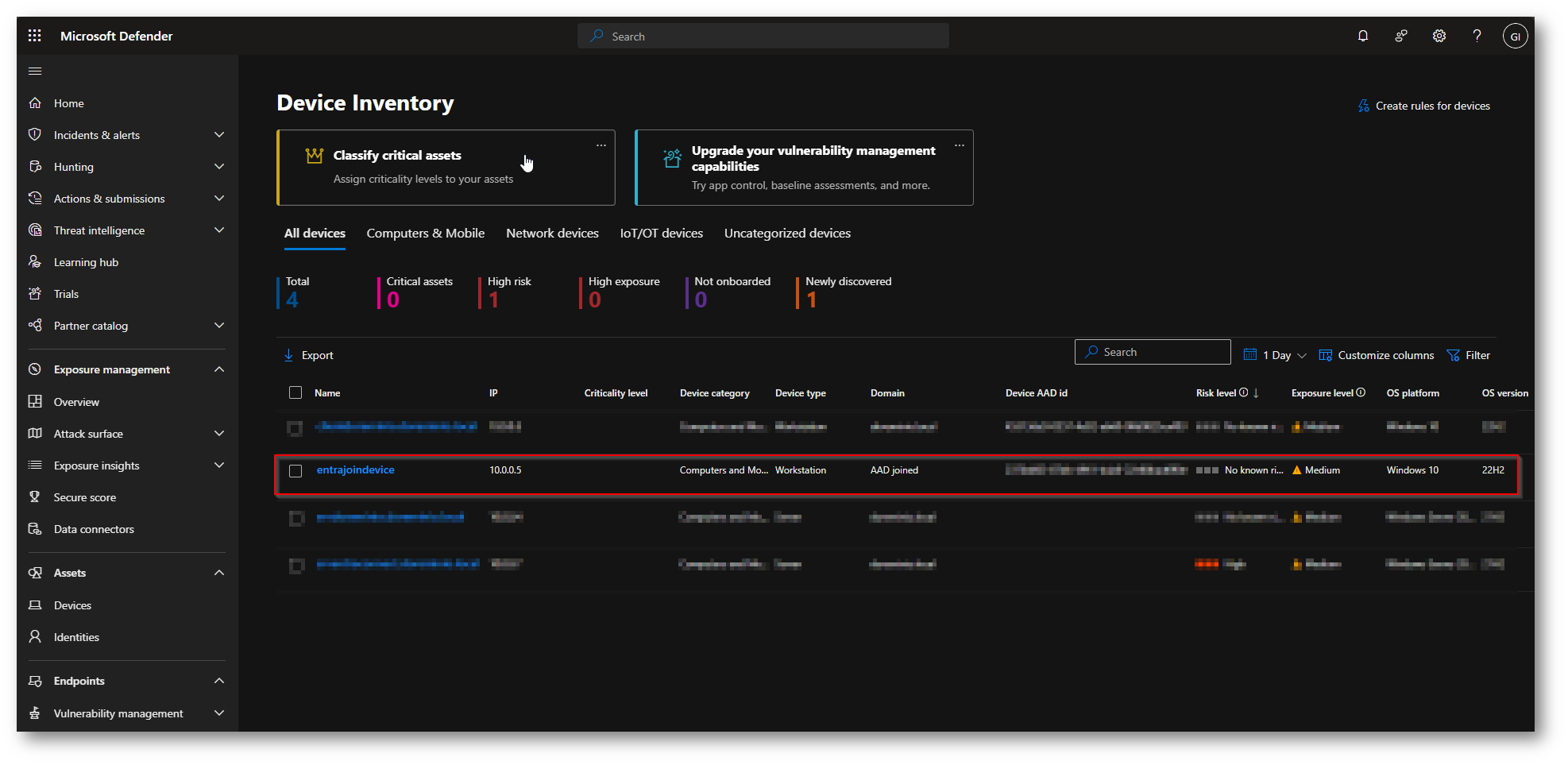

Utilizzerò per darvi evidenza della funzionalità di una macchina virtuale Windows 10 in Hosting presso Microsoft Azure e presente in Microsoft Defender

Figura 1: Macchina Virtuale Windows 11 utilizzata per la demo

Figura 2: EntraJoinDevice che risulta correttamente gestito nella console di Microsoft Defender for Endpoint

Figura 3: Licenze Microsoft 365 E5 utilizzata per la demo della funzionalità Microsoft Purview DLP

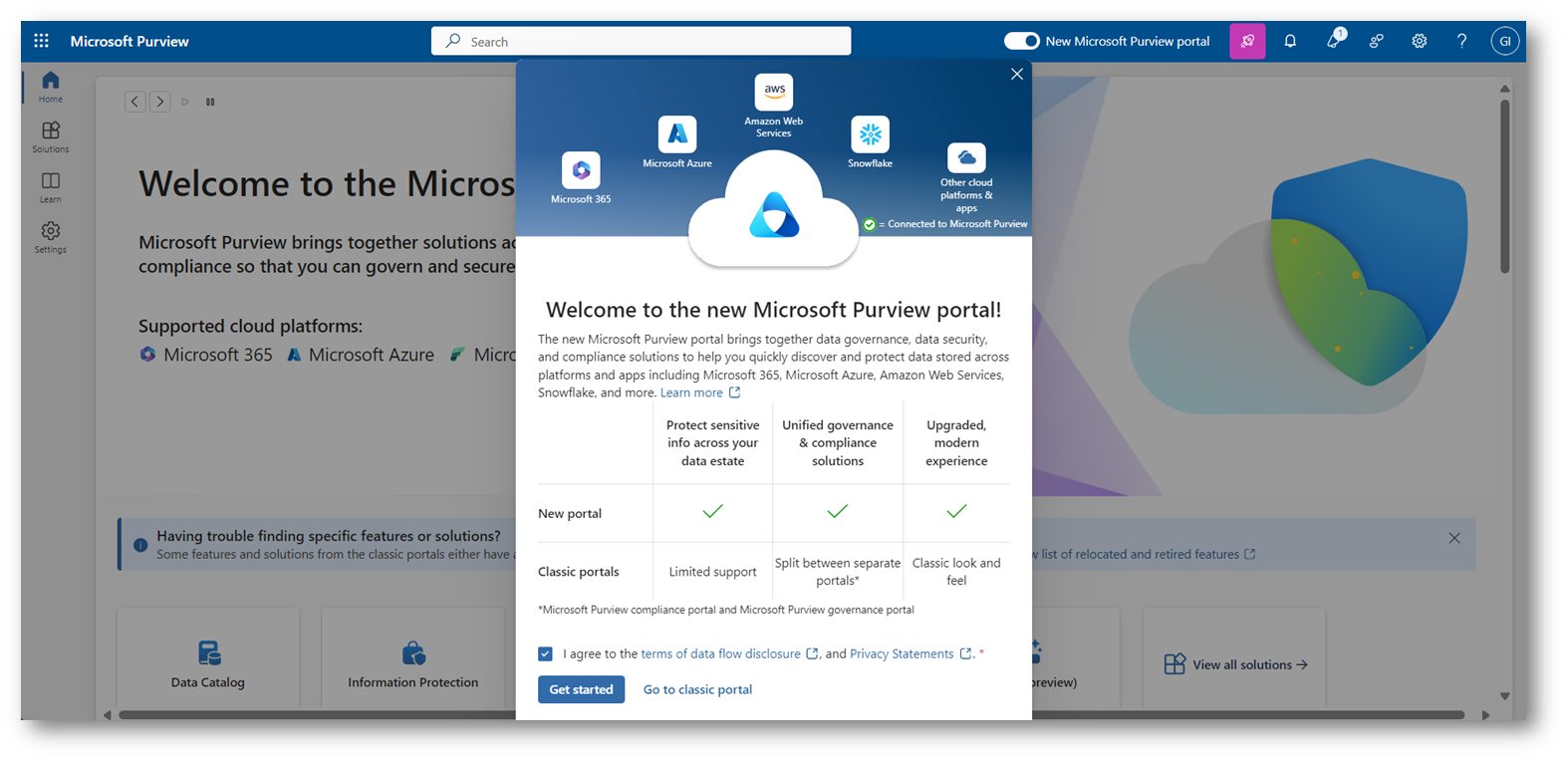

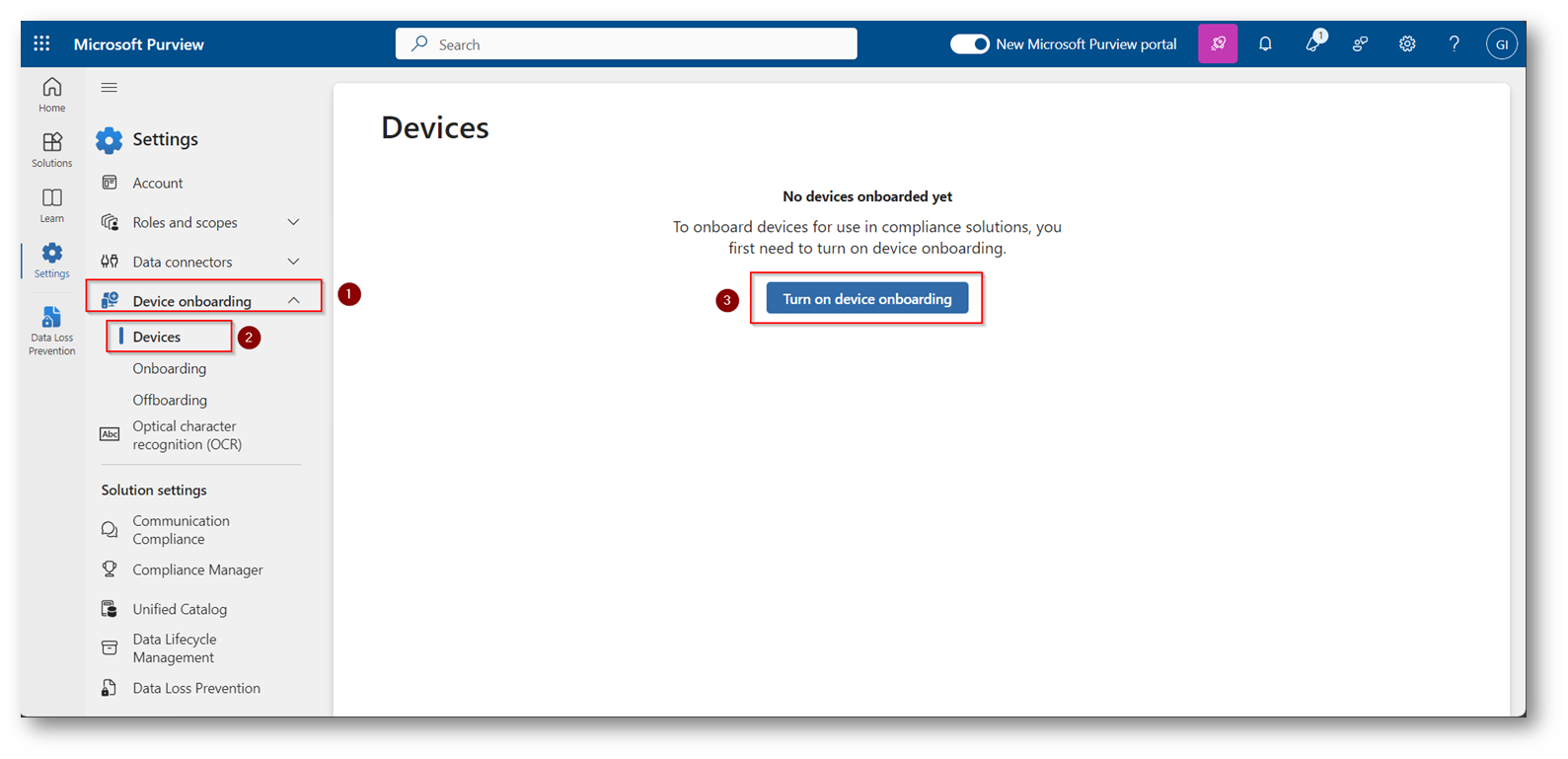

Come primo passaggio dobbiamo procedere ad eseguire l’onboarding del dispositivo all’interno del servizio di Microsoft Purview Data Loss Prevention (DLP)

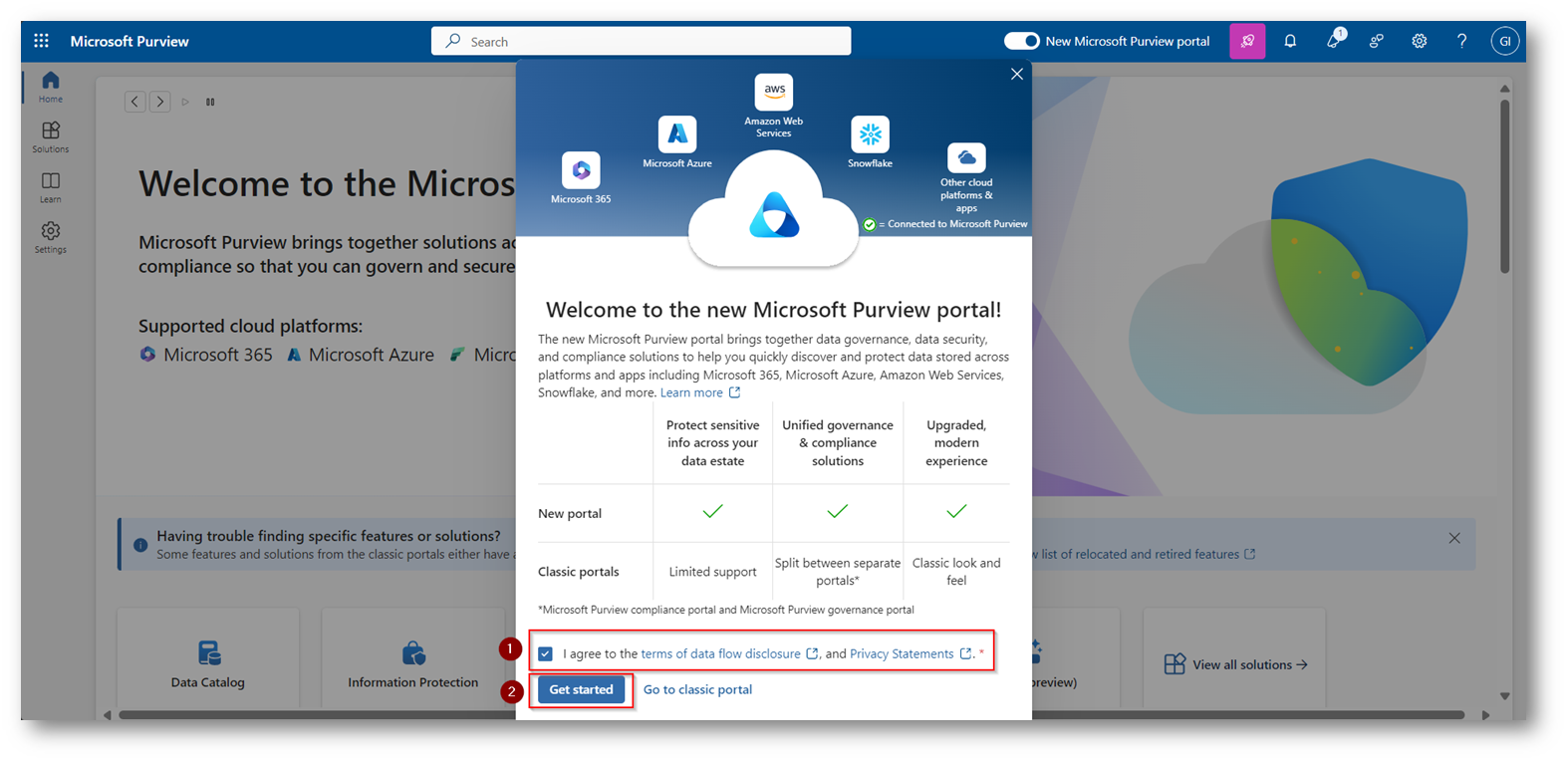

Figura 4: Accesso al portale Purview con richiesta di accedere al nuovo portale o al portale legacy

Figura 5: Scegliamo di rimanere all’interno del nuovo portale in quanto Microsoft ha cominciato il cambiamento definitivo per il passaggio al nuovo portale

Figura 6: Abilitiamo la funzionalità all’interno del portale di Microsoft Purview

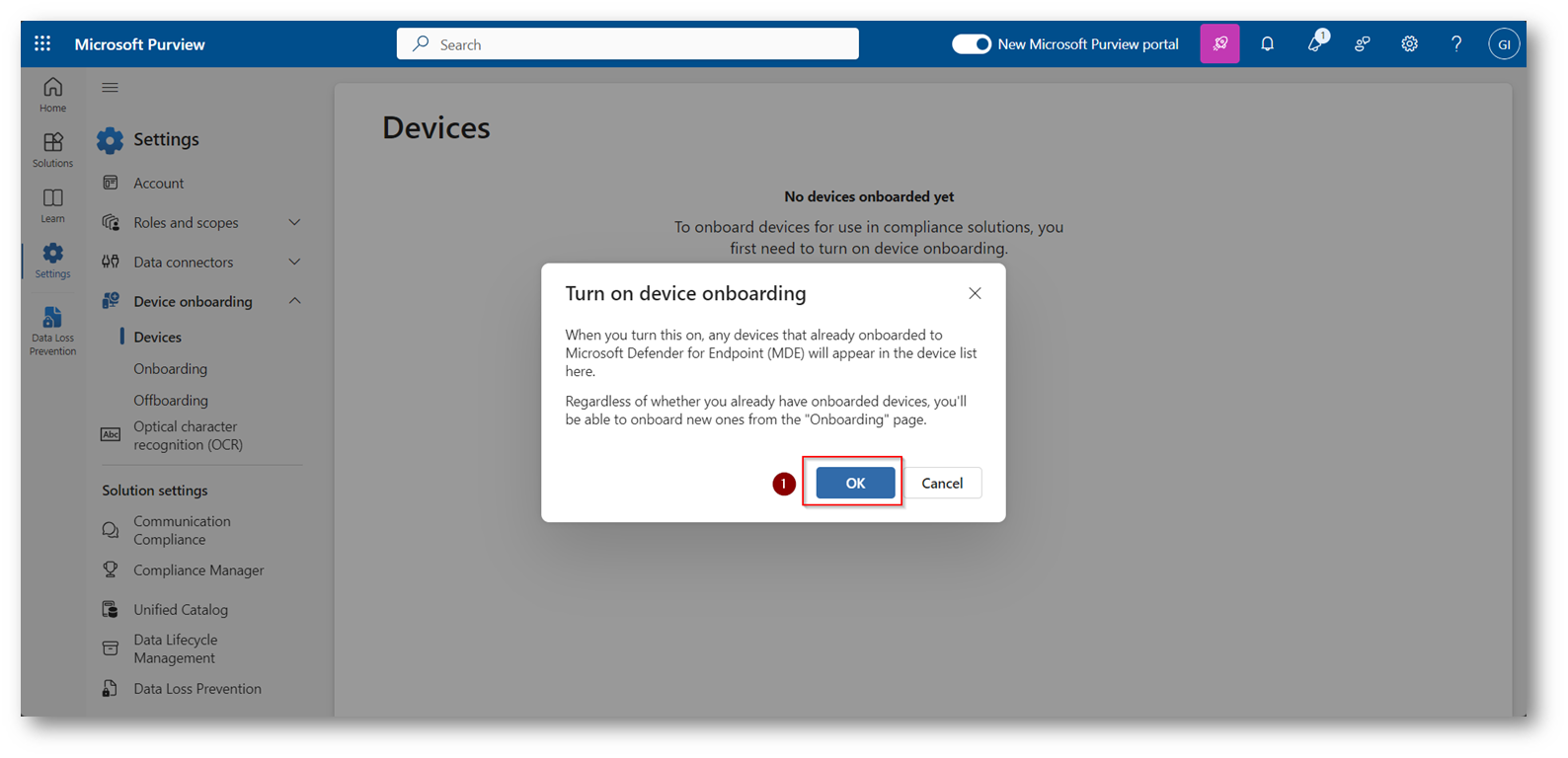

Figura 7: Il sistema ci avvisa che gli attuali device nel portale di Defender verranno importati nel portale di Purview

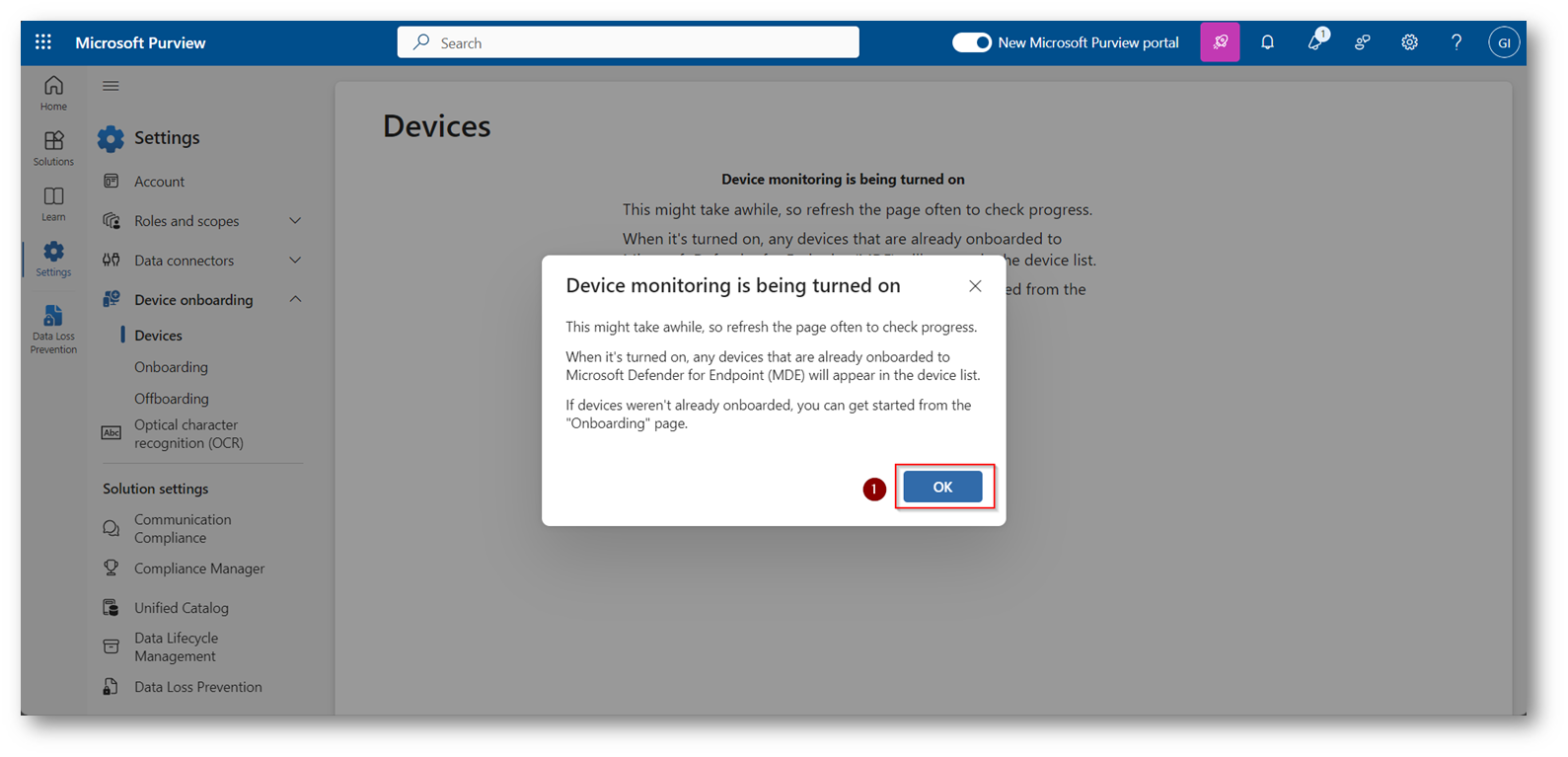

Figura 8: Informazione del portale che vi avvisa che il monitoraggio dei device stà per essere attivato

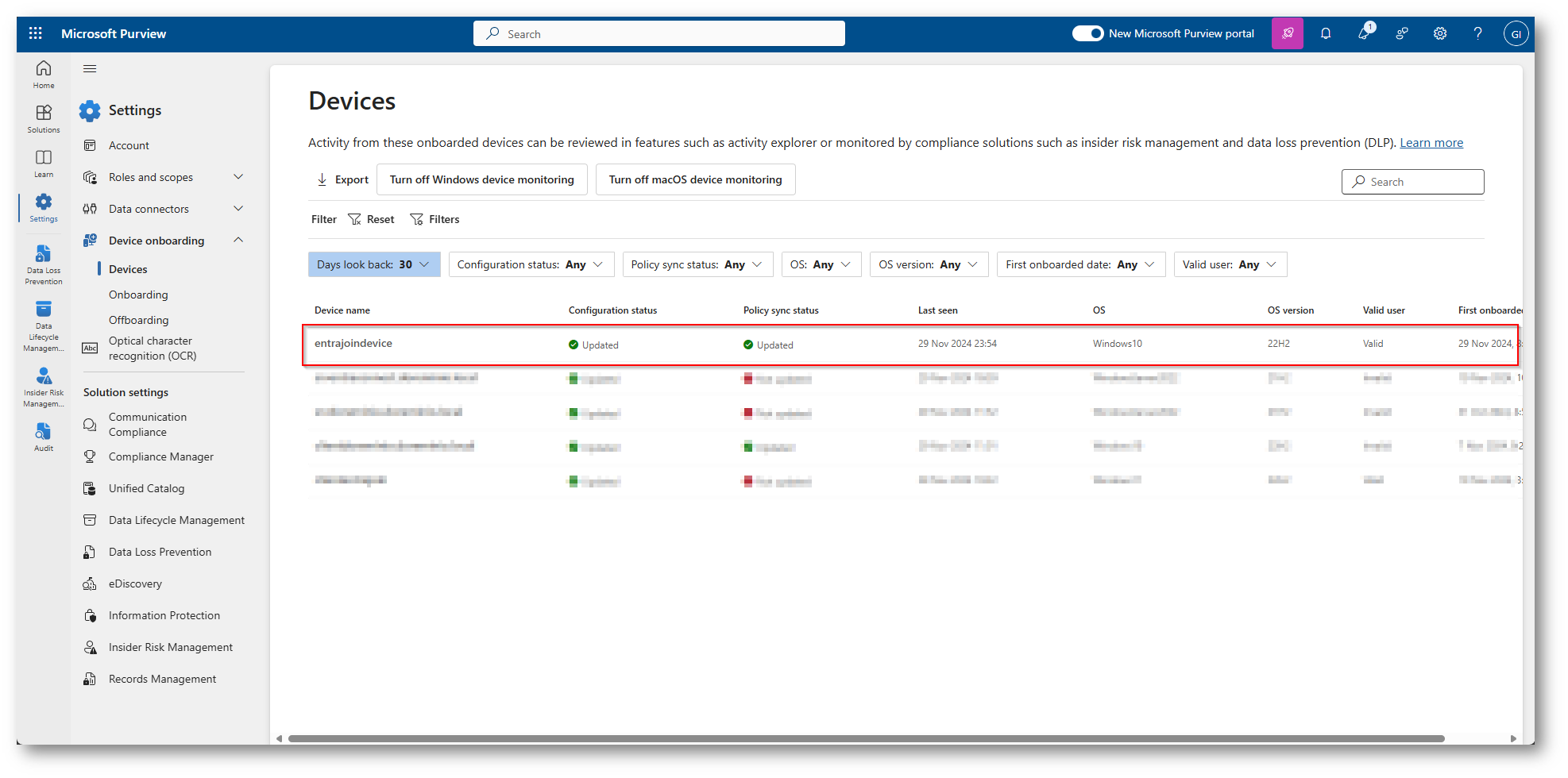

Figura 9: Device di demo ora presente anche all’interno della console di Purview

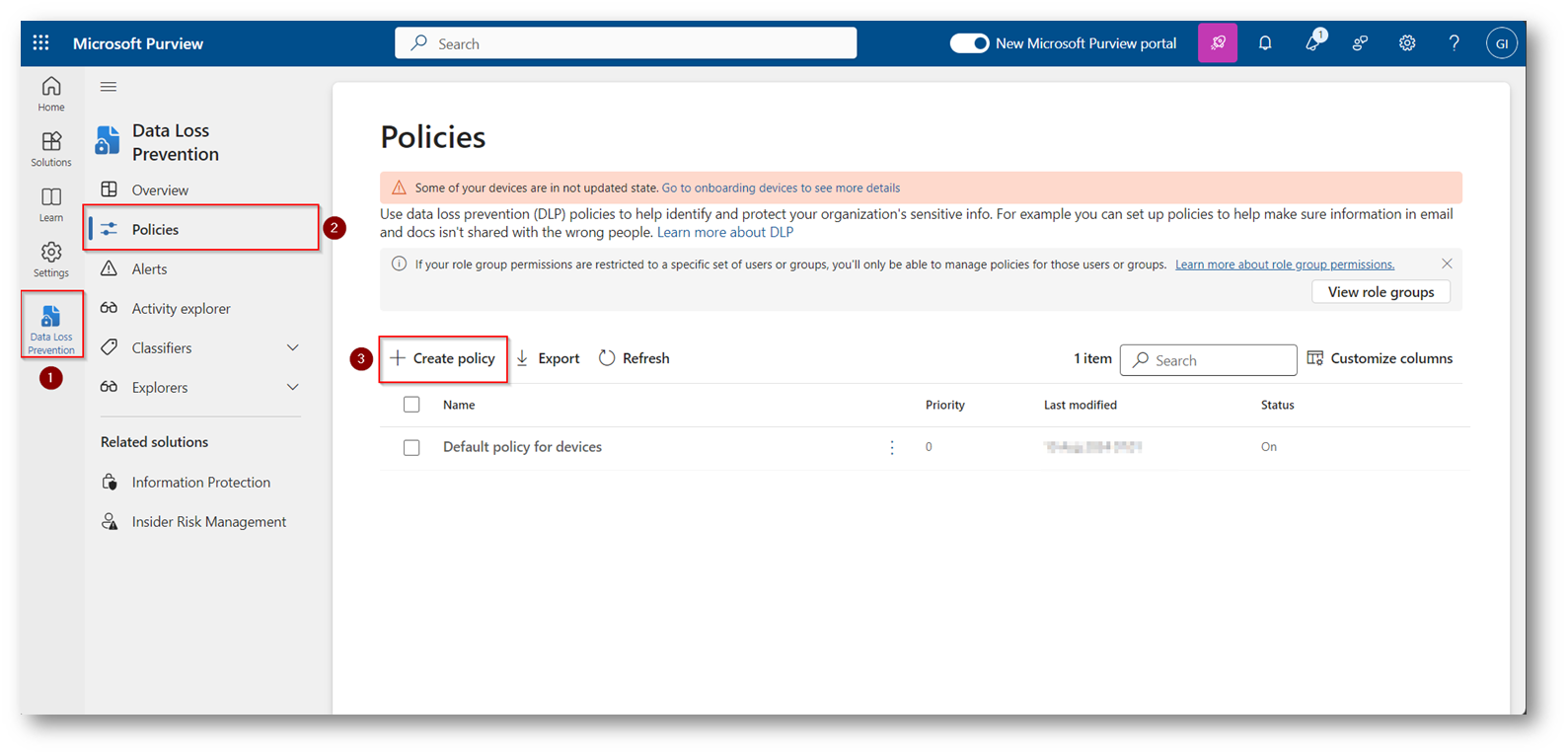

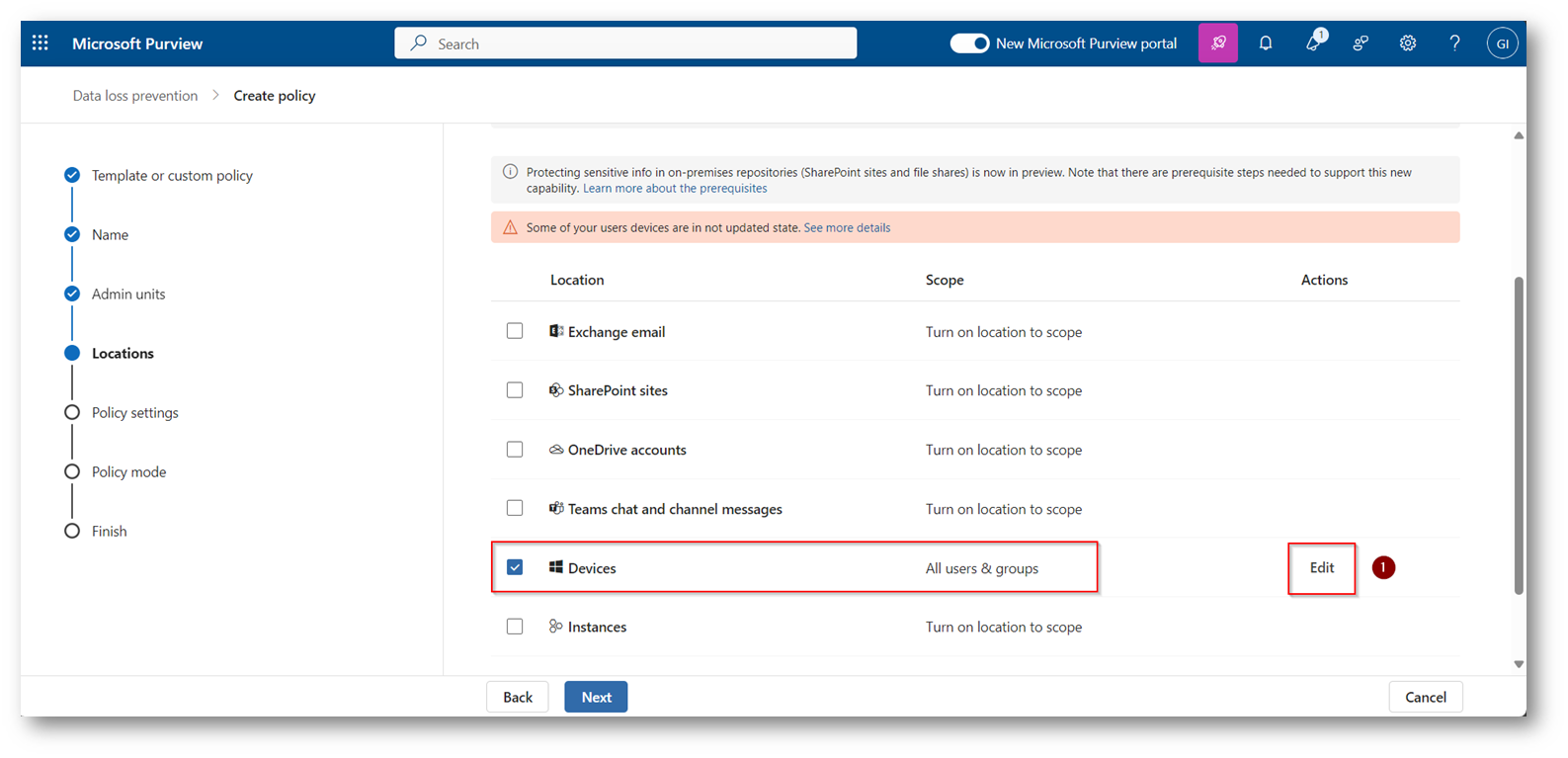

Ora dovremmo procedere a creare una policy di DLP per il nostro Endpoint

Figura 10: Creazione nuova policy DLP che andremo ad applicare la Device

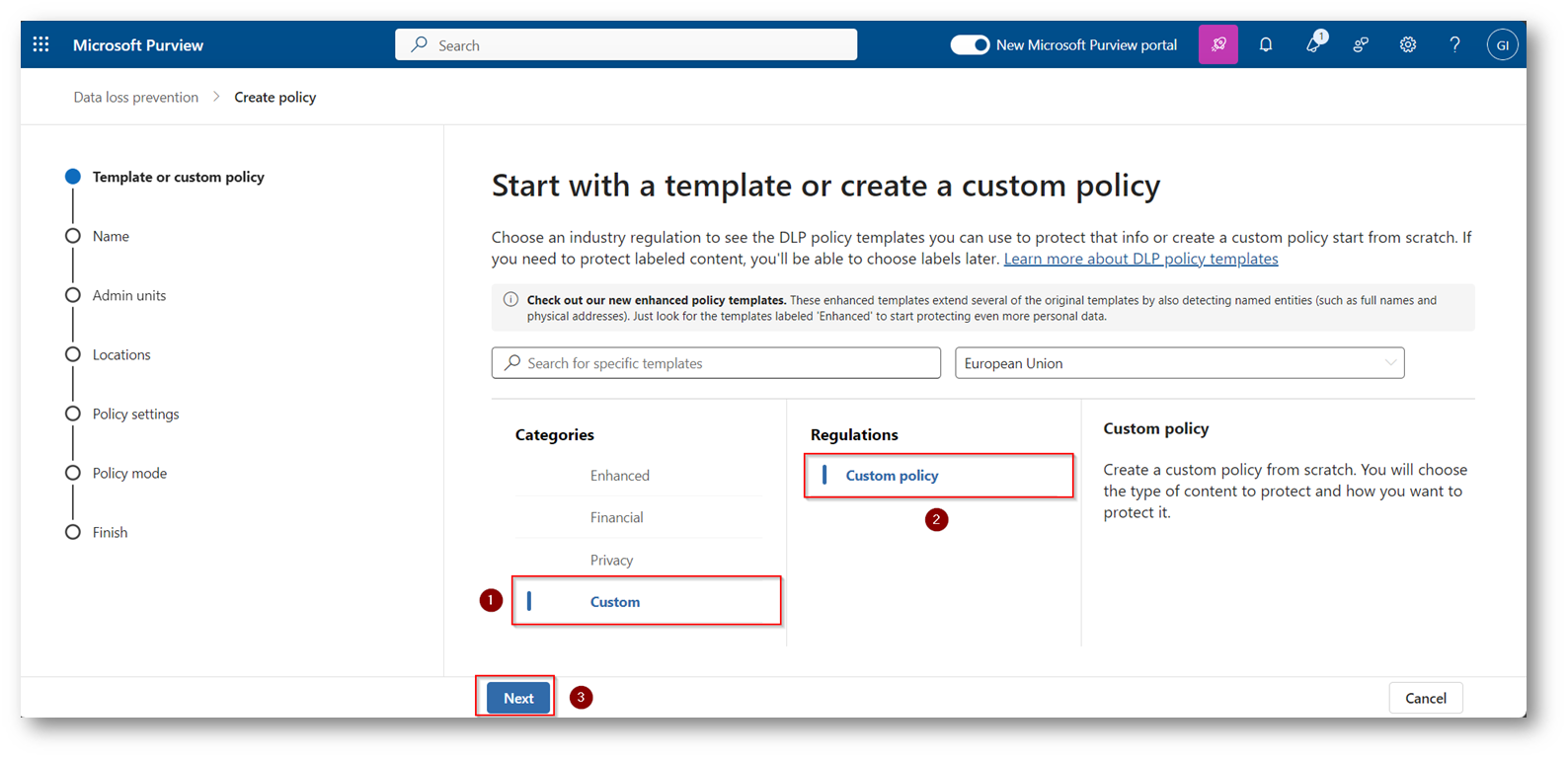

Figura 11: Creazione Policy Custom DLP, questo perchè così possiamo personalizzarle a nostro piacimento

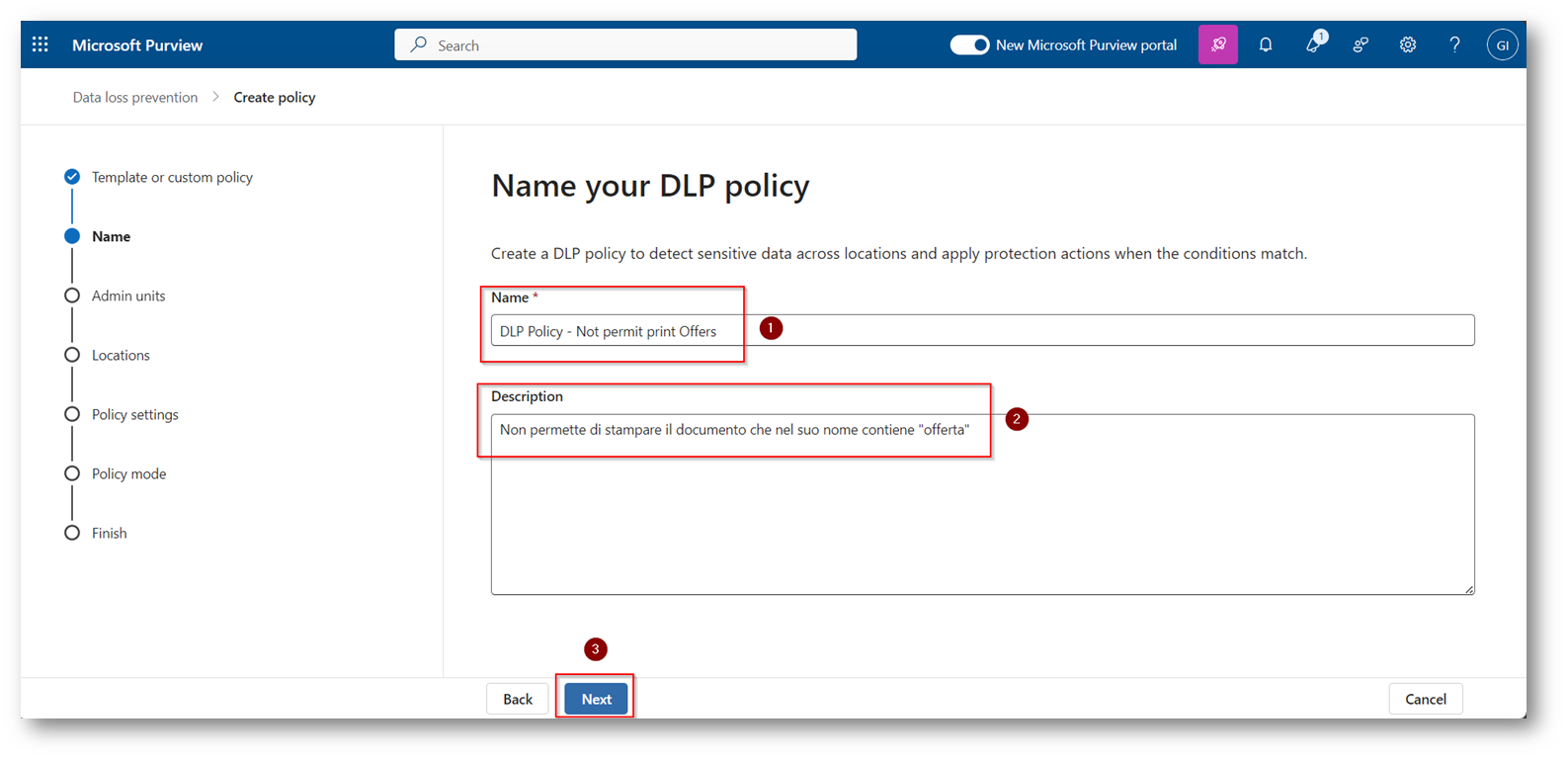

Figura 12: Scegliamo un nome ed una descrizione della Policy, io consiglio sempre nomi parlanti per una rapida identificazione futura

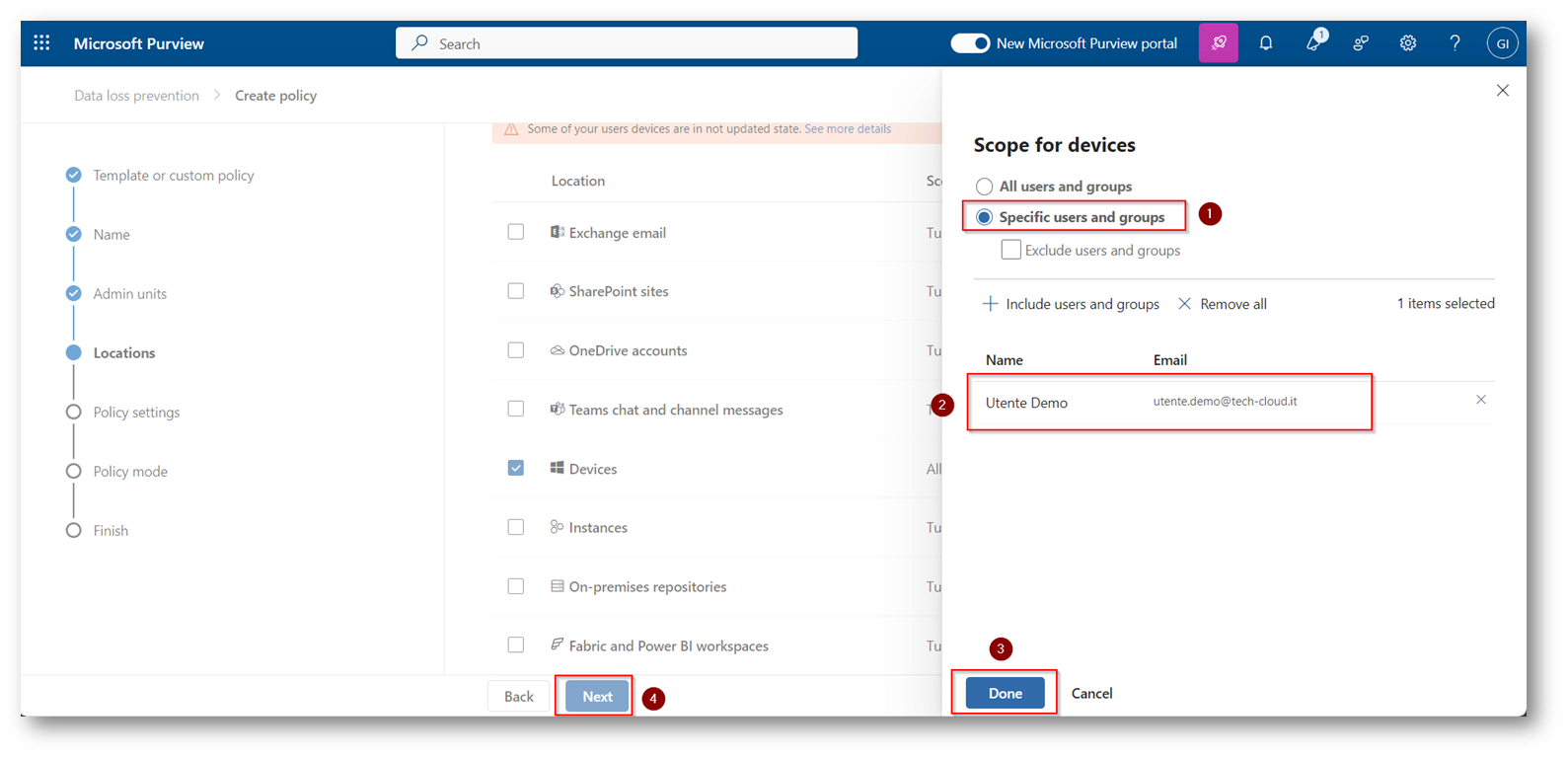

Figura 13: Selezioniamo a quali utenti applicare la policy

Figura 14: Scegliamo l’utente a cui applicare la policy, nel mio caso Utente Demo

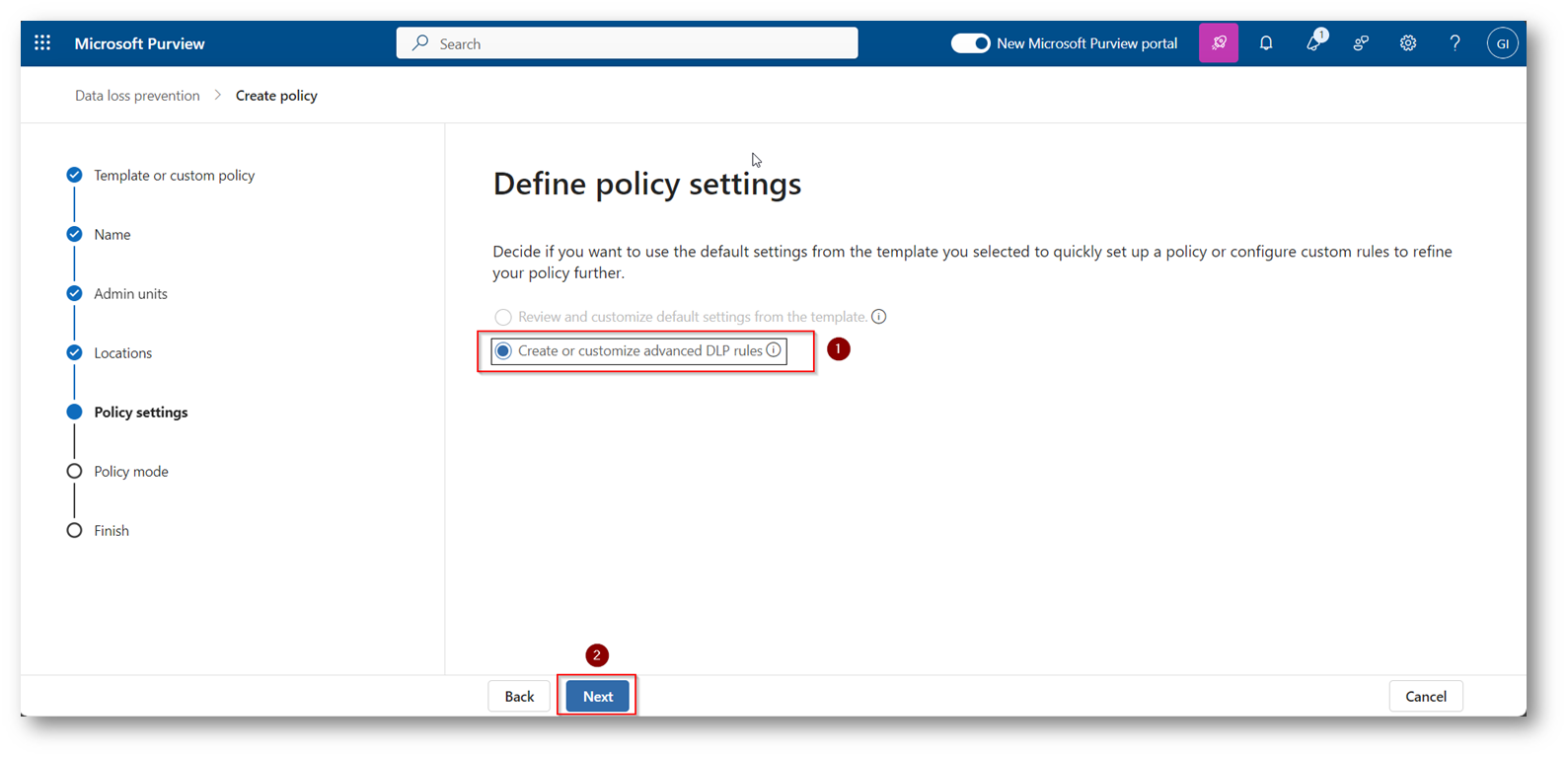

Figura 15: Scelta di creare una DLP Rules personalizzata per eseguire la ricerca dei documenti

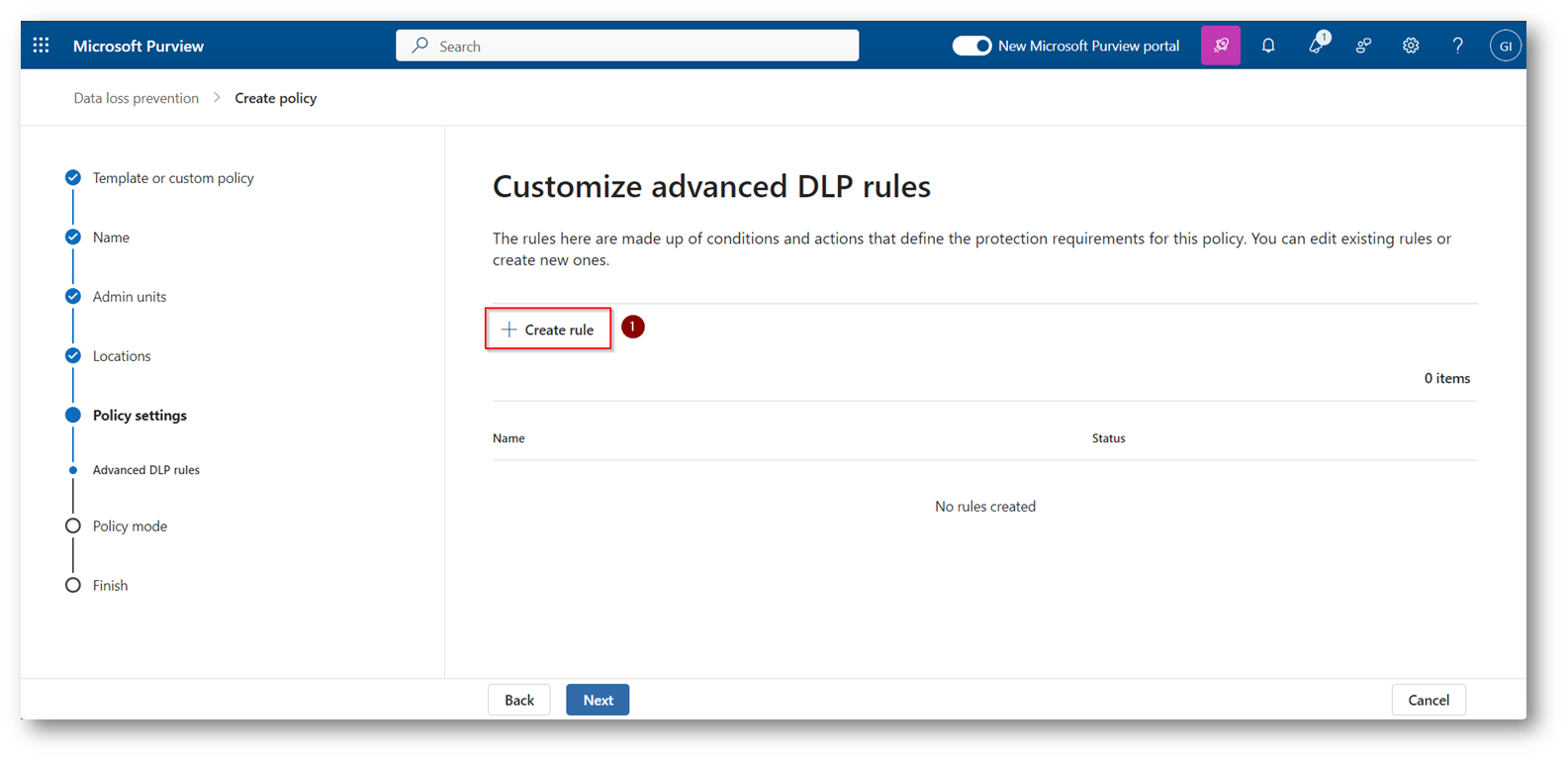

Figura 16: Procediamo a creare una nuova Rules di DLP

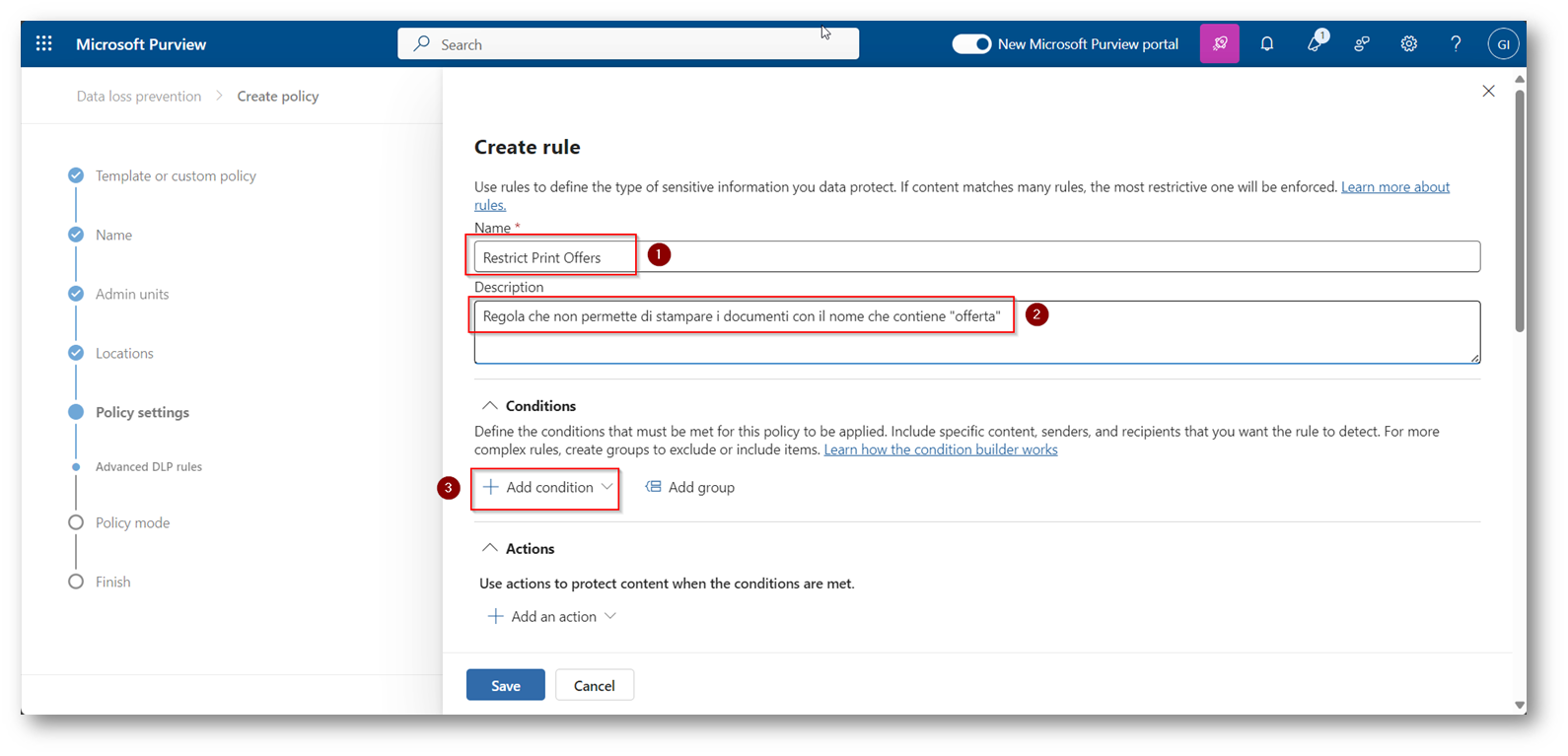

Figura 17: Scegliamo un nome ed una descrizione parlante, come indicato nelle precedenti indicazioni

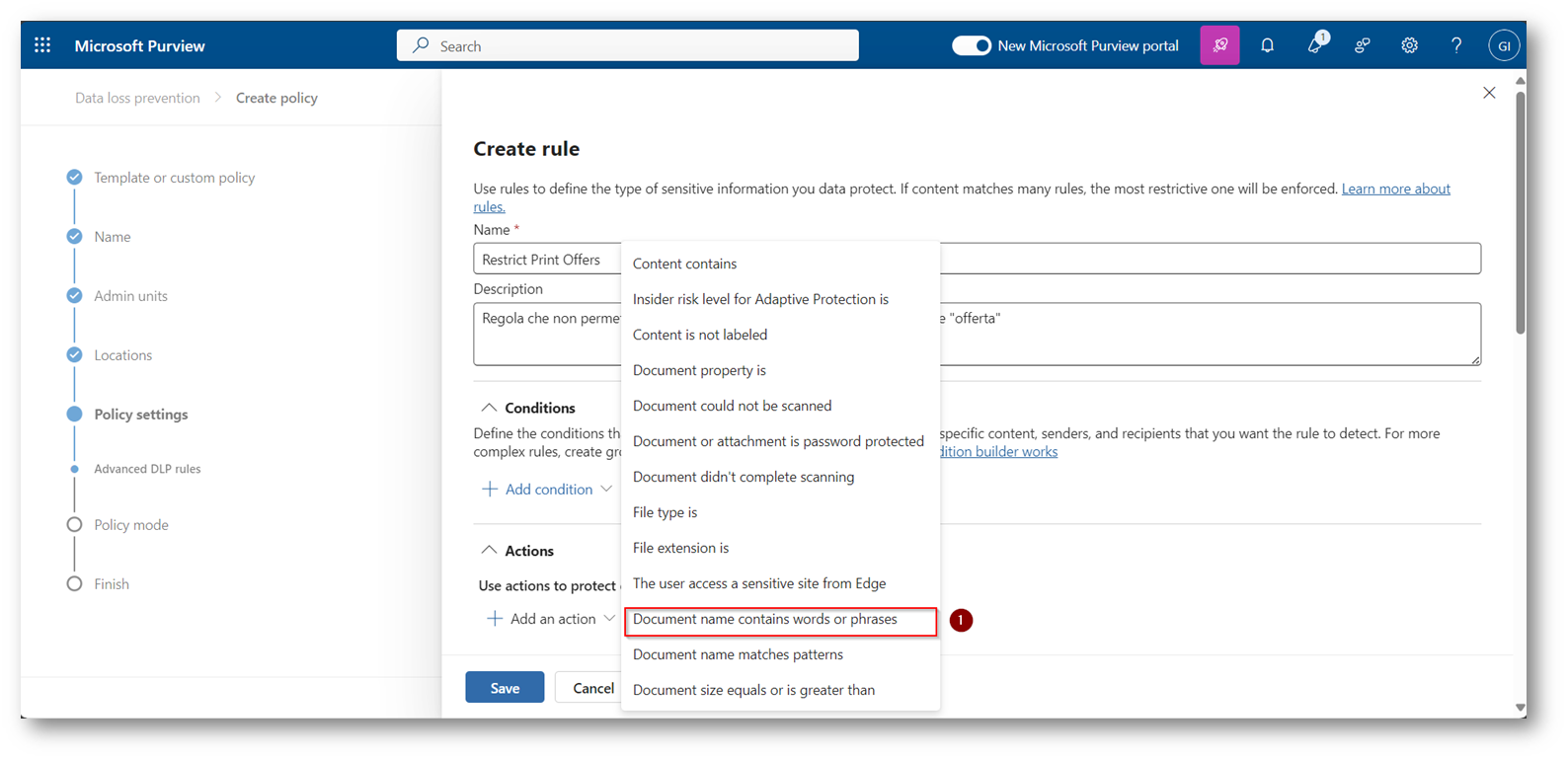

Figura 18: Selezioniamo la voce “Document name contains word o phrases”

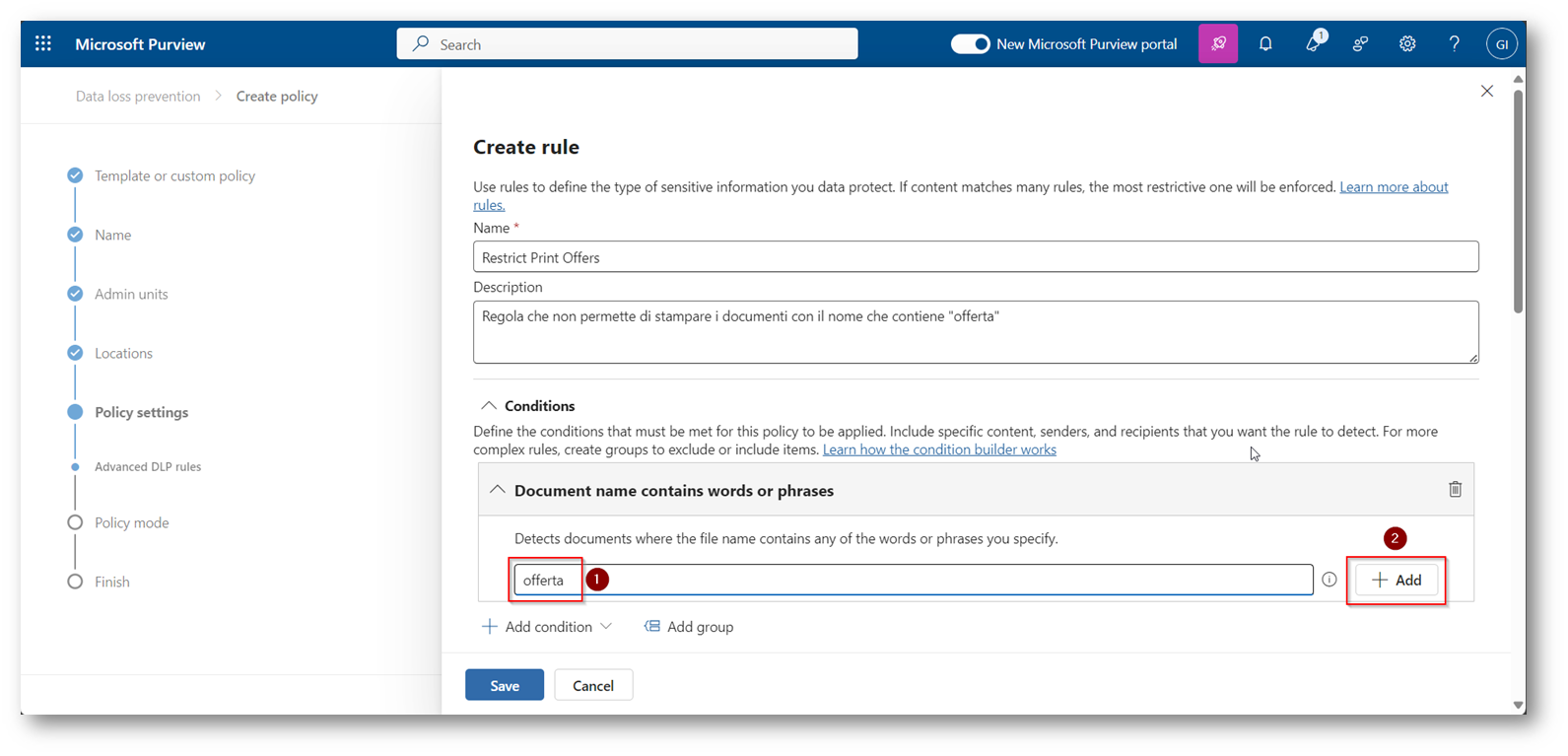

Figura 19: Configuriamo la parole che il documento deve contenere e clicchiamo su “Add”

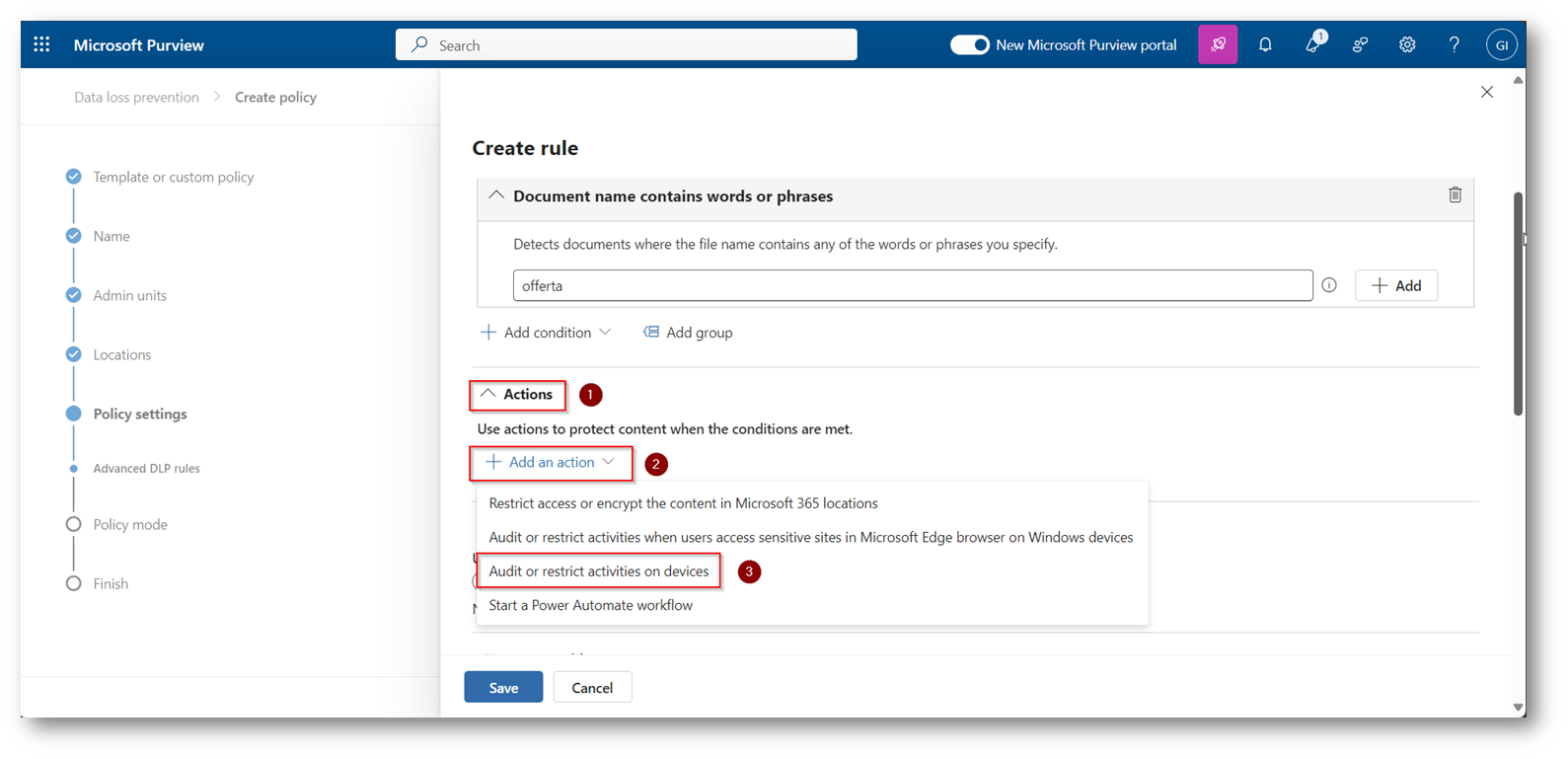

Figura 20: Selezioniamo che azione eseguire quando viene eseguita la regola

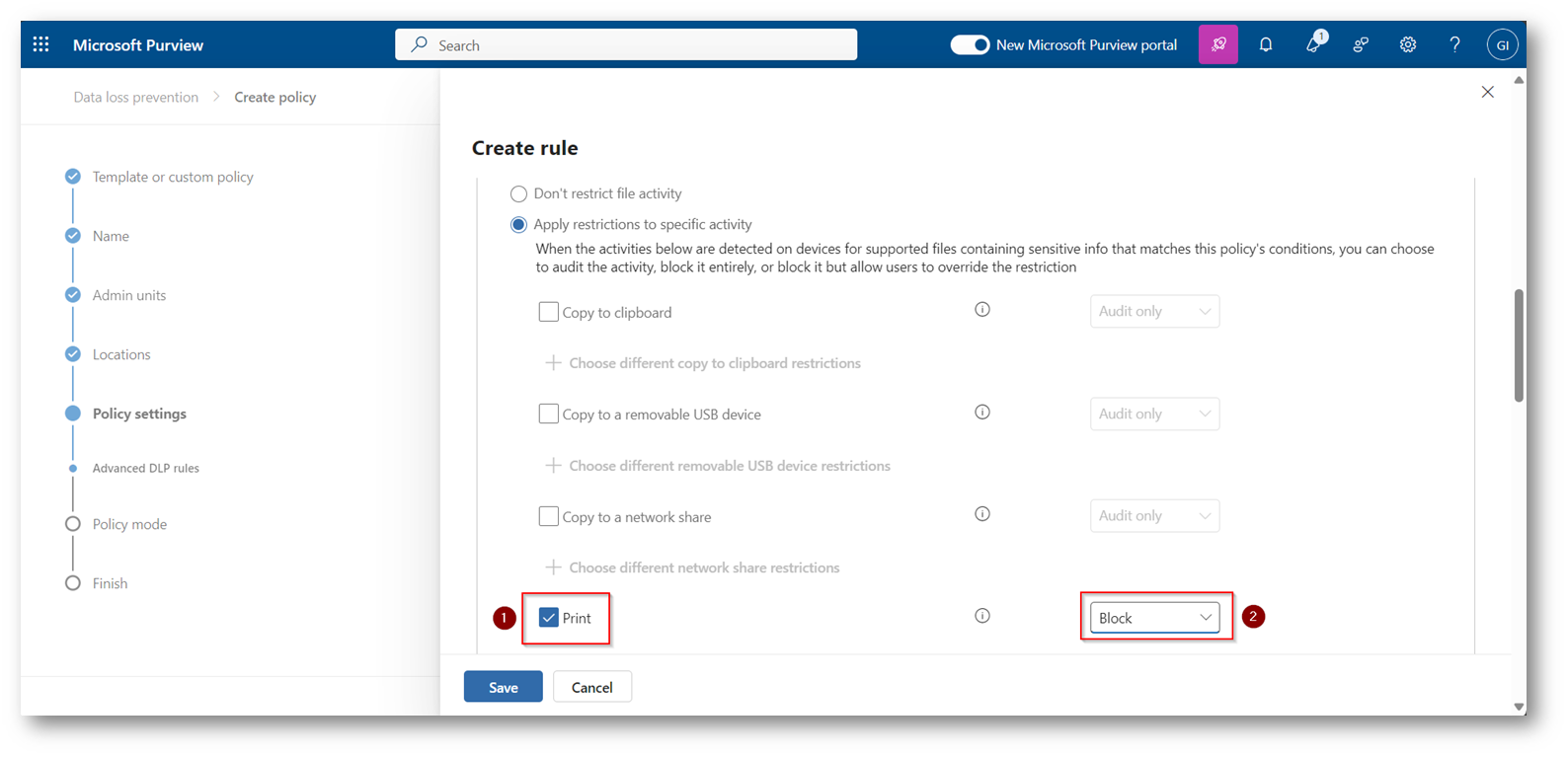

Figura 21: Selezioniamo “Print” e successivamente Block in modo tale da non consentire l’opzione di stampa

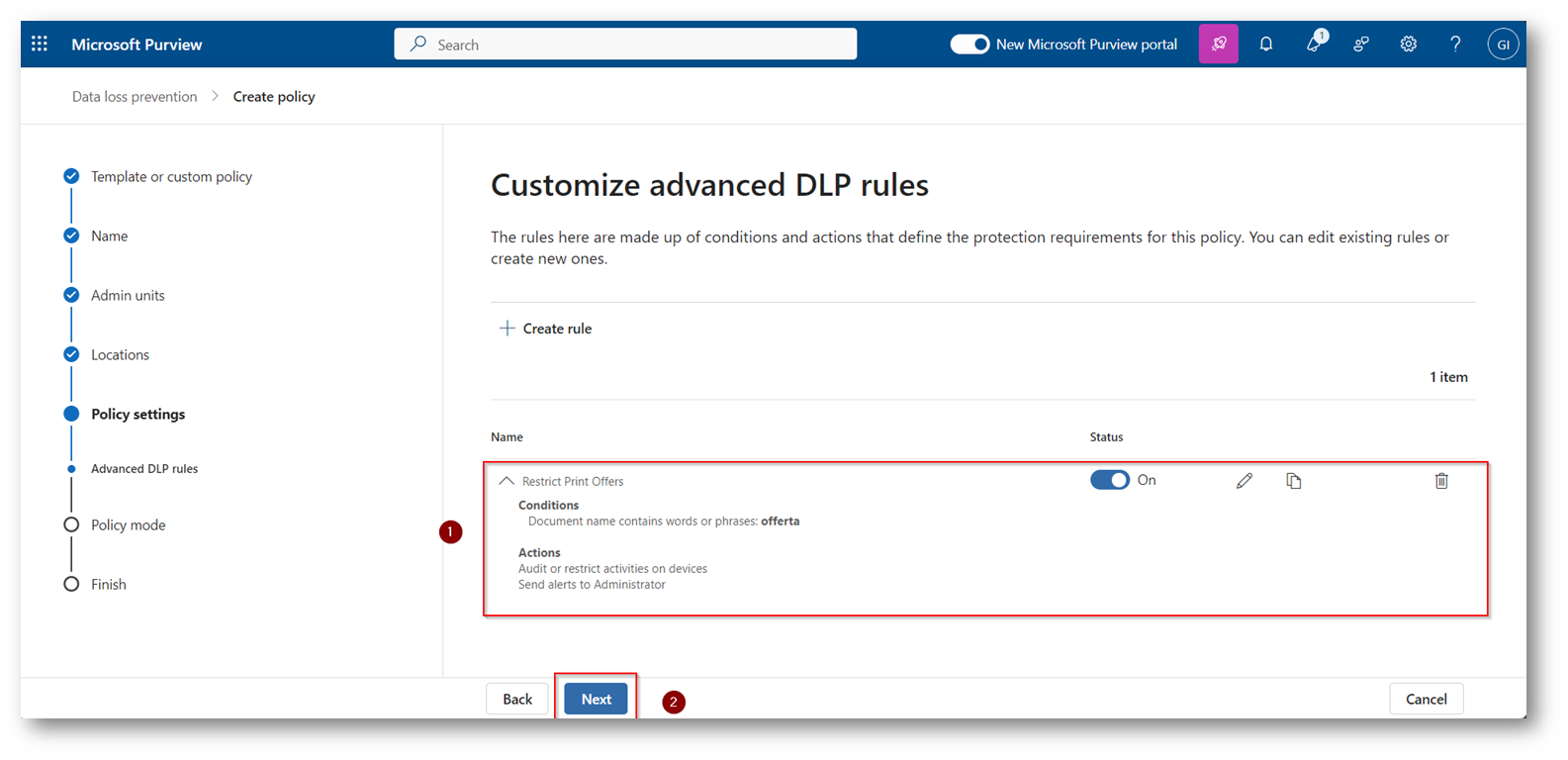

Figura 22: Verificate che la Rule sia in stato di On e proseguite con la configurazione

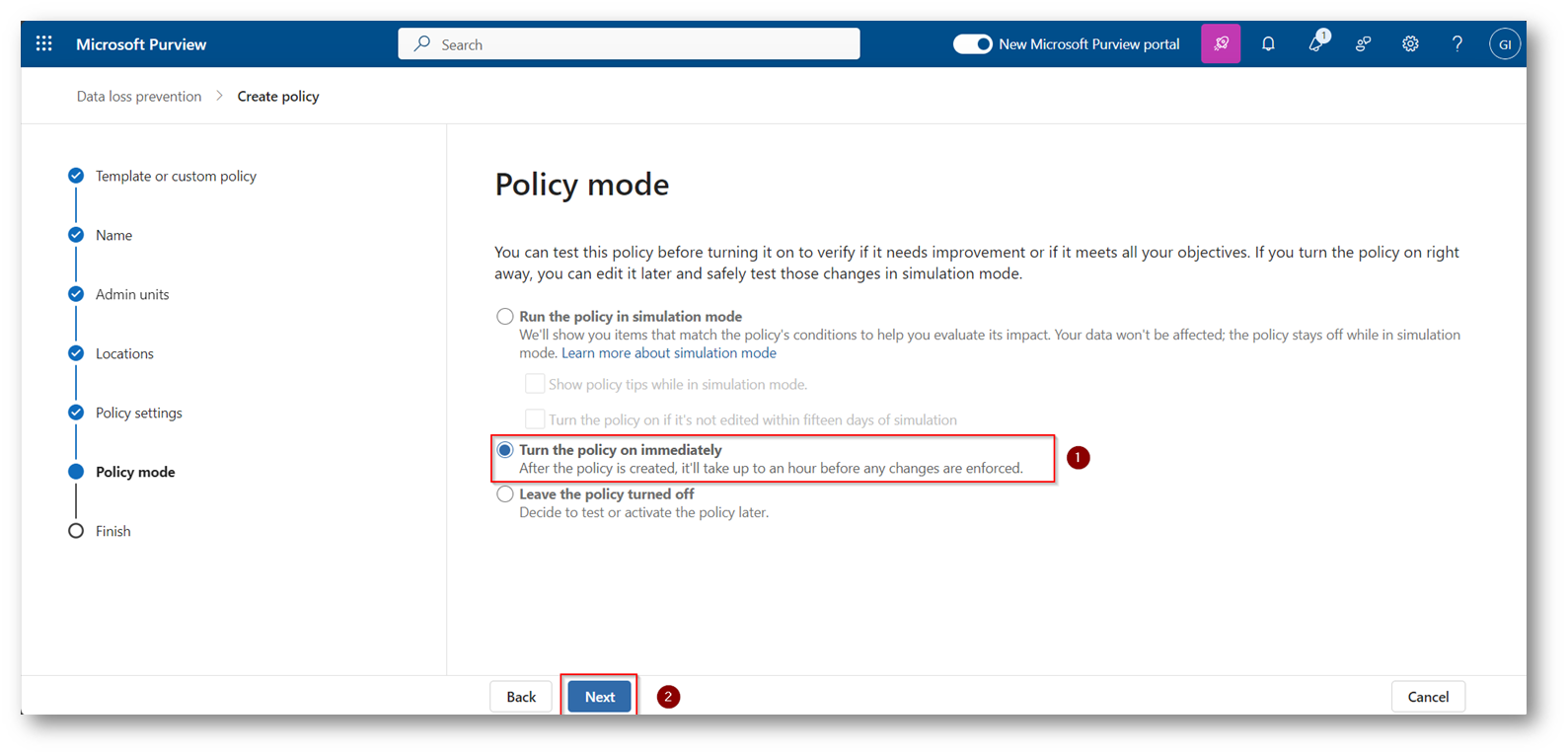

Ora avrete l’opportunità di scegliere 3 modalità differenti di applicazione della policy:

- Simulation Mode: utilizzata per valutare l’impatto della policy all’interno del sistema, è estremamente consigliato in fase di startup della soluzione di utilizzare questa modalità per testarne l’efficacia

- On: la policy è effettiva subito dopo il salvataggio, consigliata dopo aver testato la Simulation Mode

- Off: La policy viene salvata ma non attivata

Io utilizzerò la modalità ON per darvi evidenza subito di come si comporta

Figura 23: Configuriamo la policy in ON quindi attiva subito dopo il salvataggio

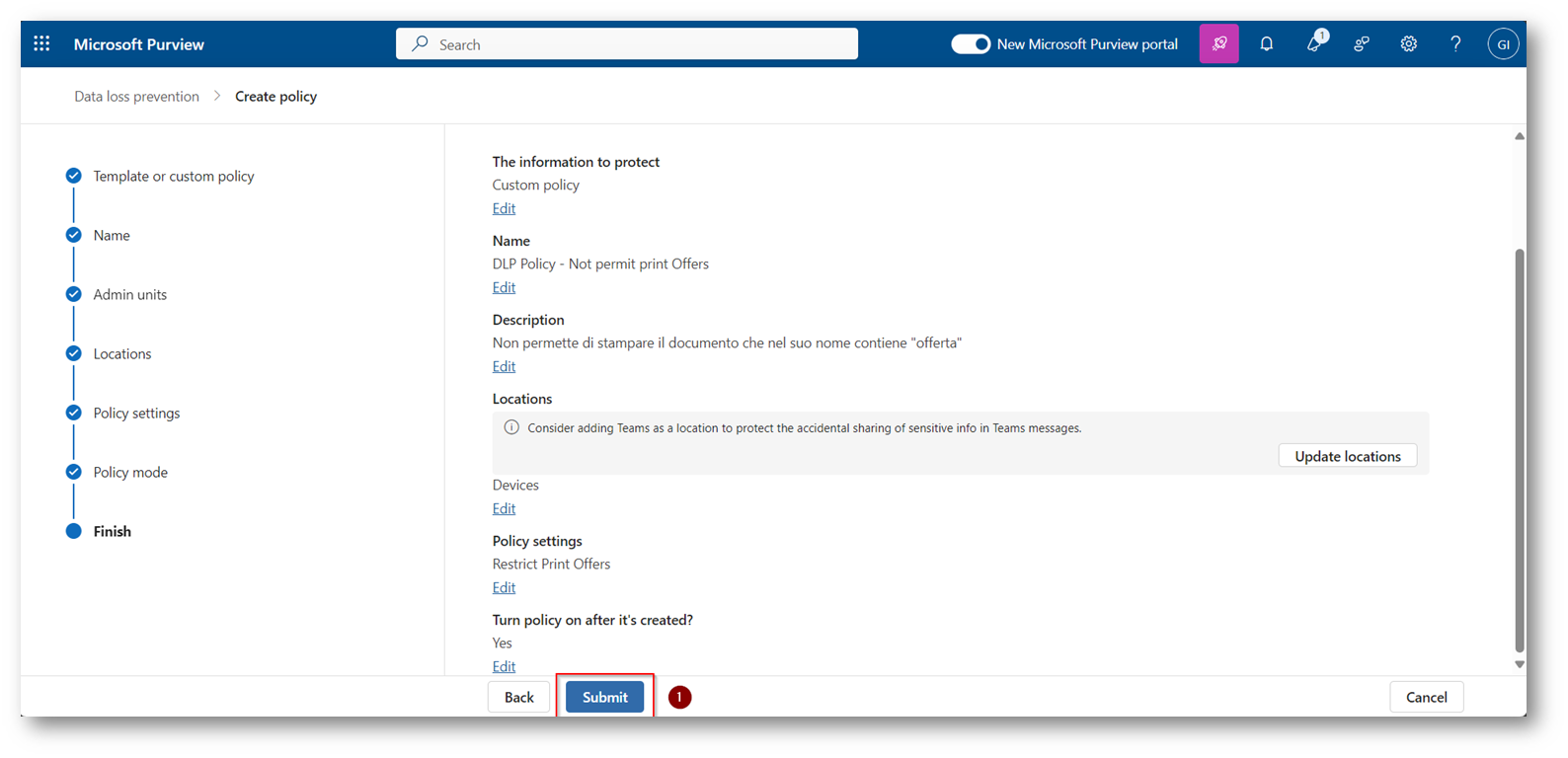

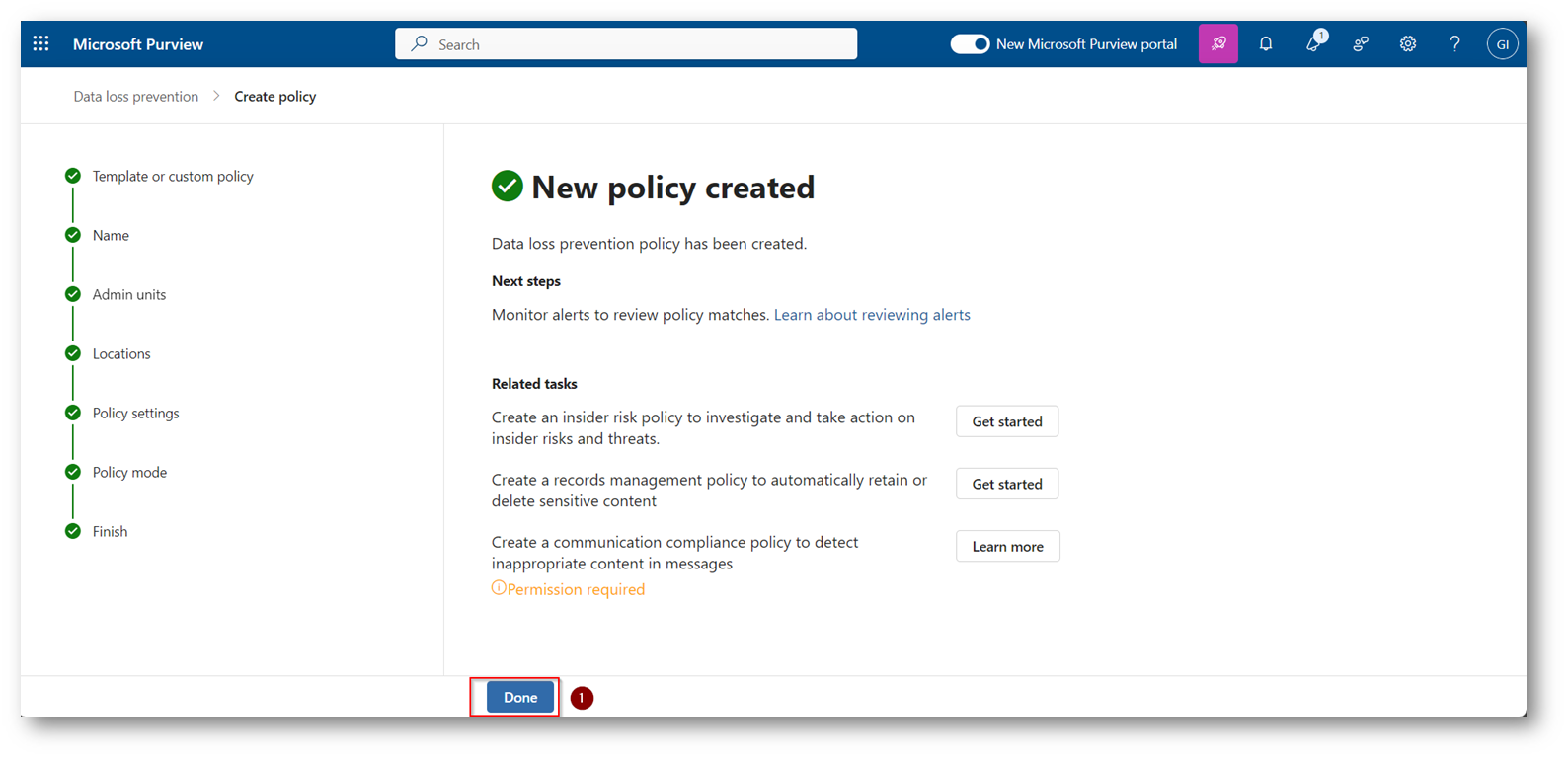

Figura 24: Review della configurazione appena creata e salvataggio

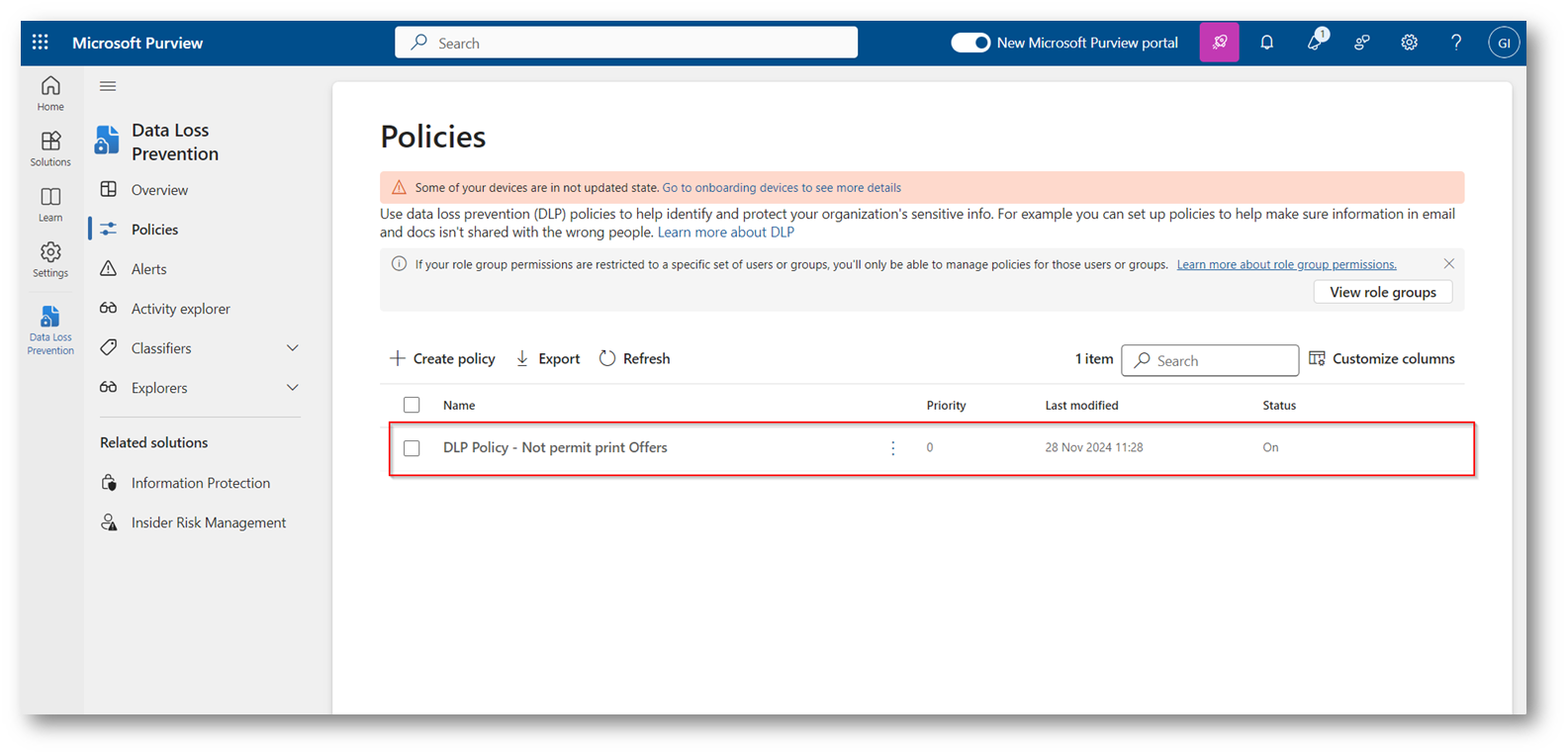

Figura 25: Policy creata correttamente

Figura 26: Policy presente all’interno di Purview nella sezione di DLP

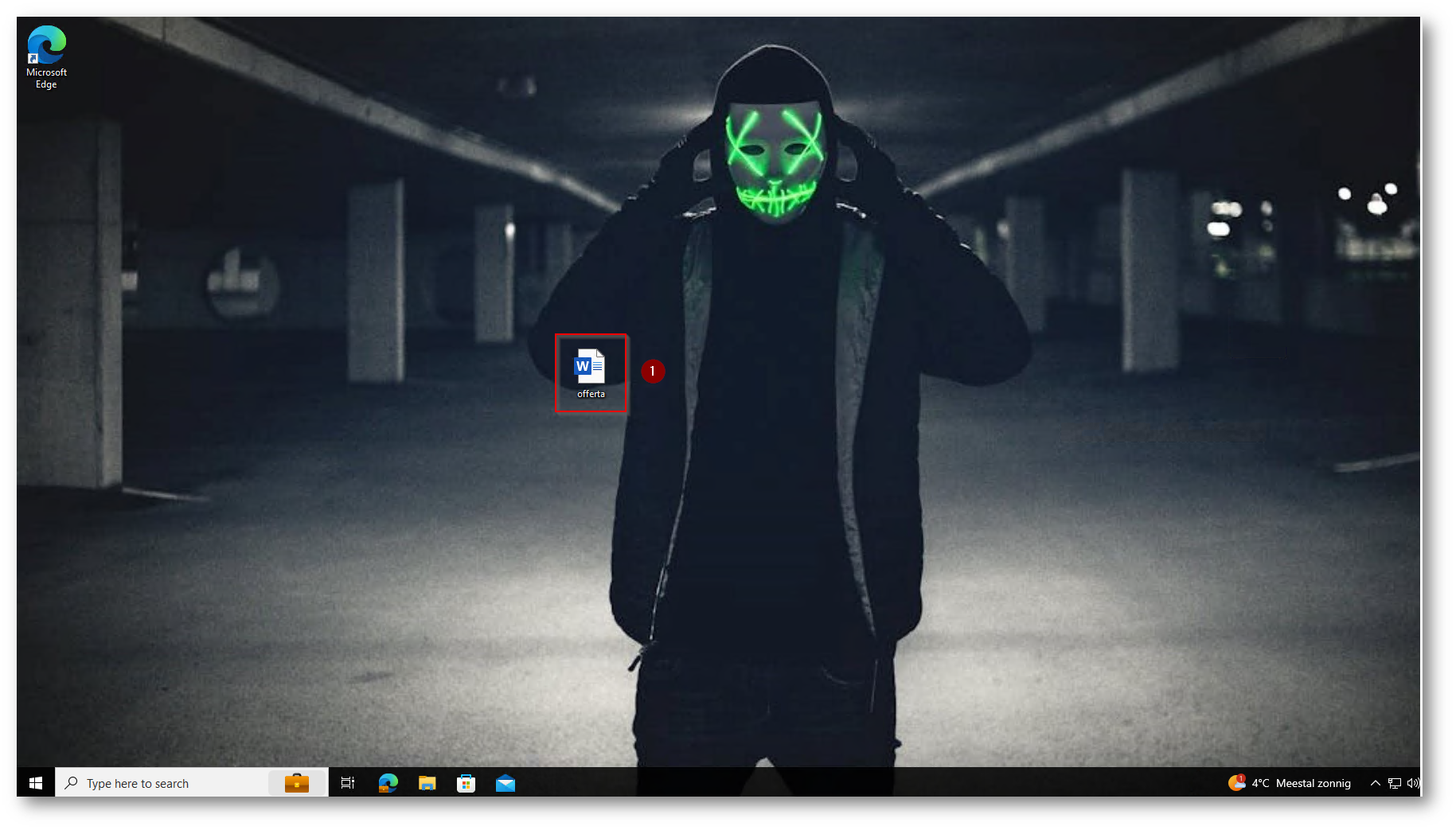

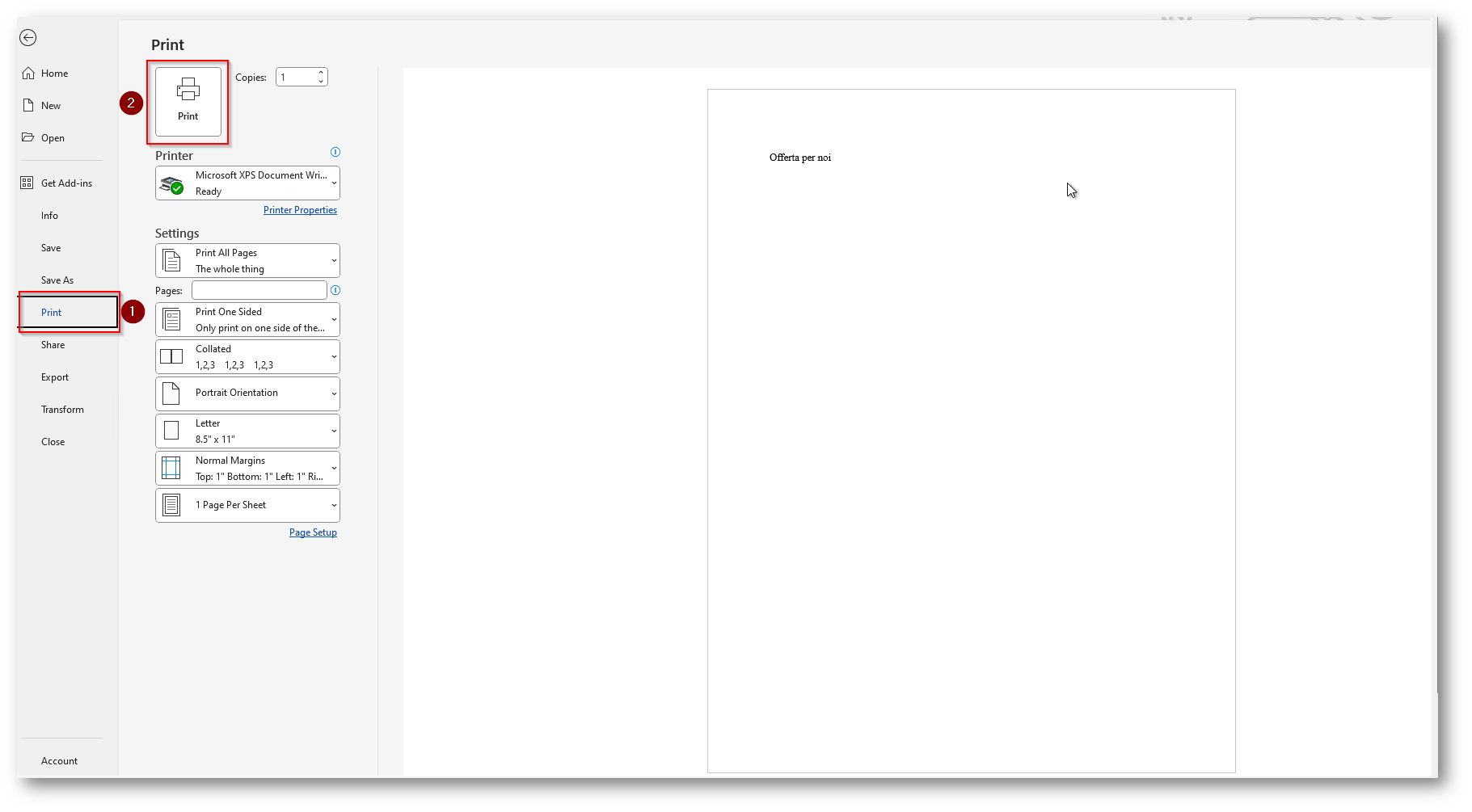

Ora simuliamo il comportamento dell’utente, ovvero quello di stampare il documento (nel mio caso un file Word chiamato “offerta”) questo perché non vogliamo che il nostro utente stampi un’offerta per farla vedere alla concorrenza.

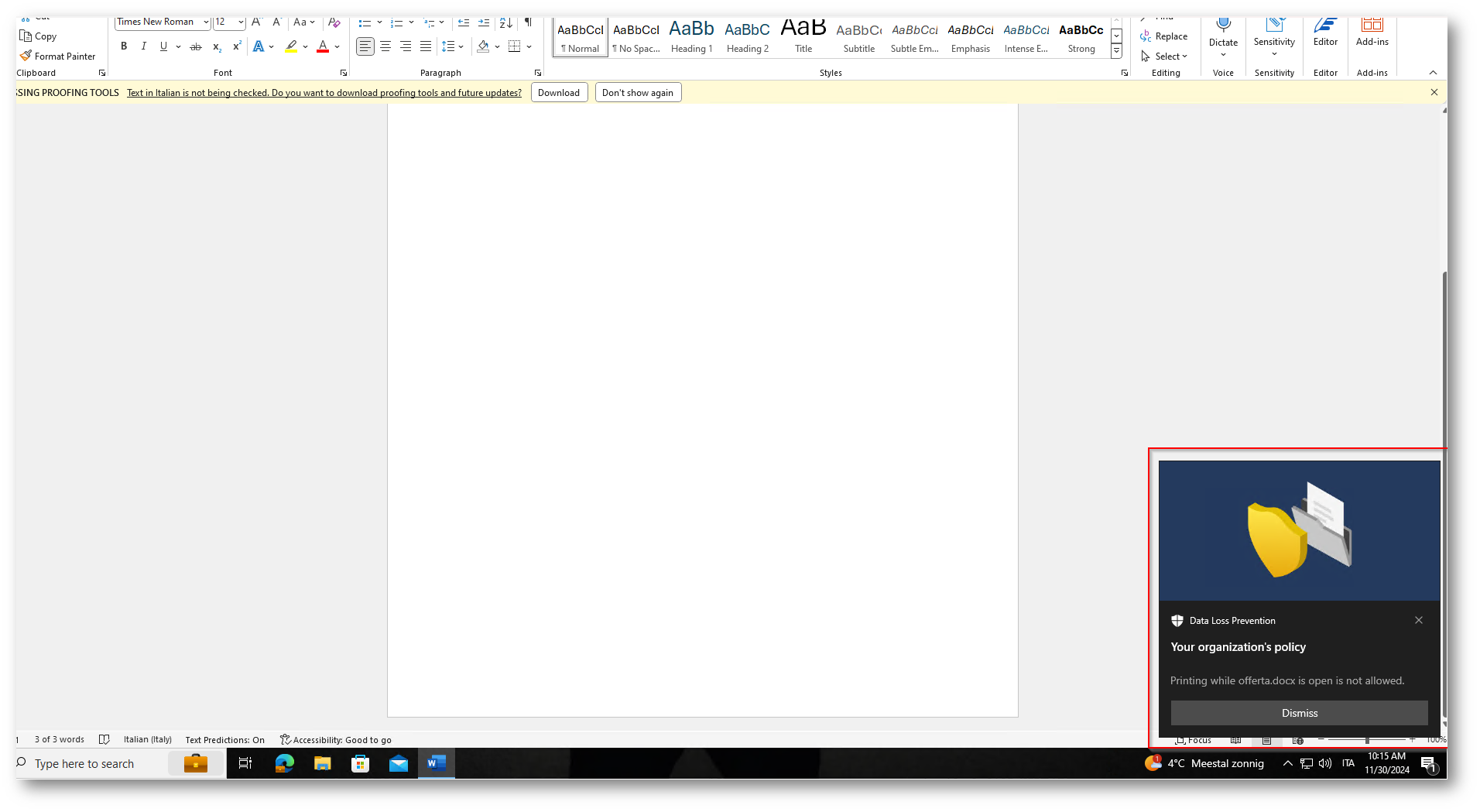

Figura 27: Documento “offerta” presente nel desktop dell’utente

Figura 28: Simulazione dell’utente che procede a stampare il documento

Figura 29: L’utente viene avvisato che non è possibile procedere con l’operazione di stampa del documento

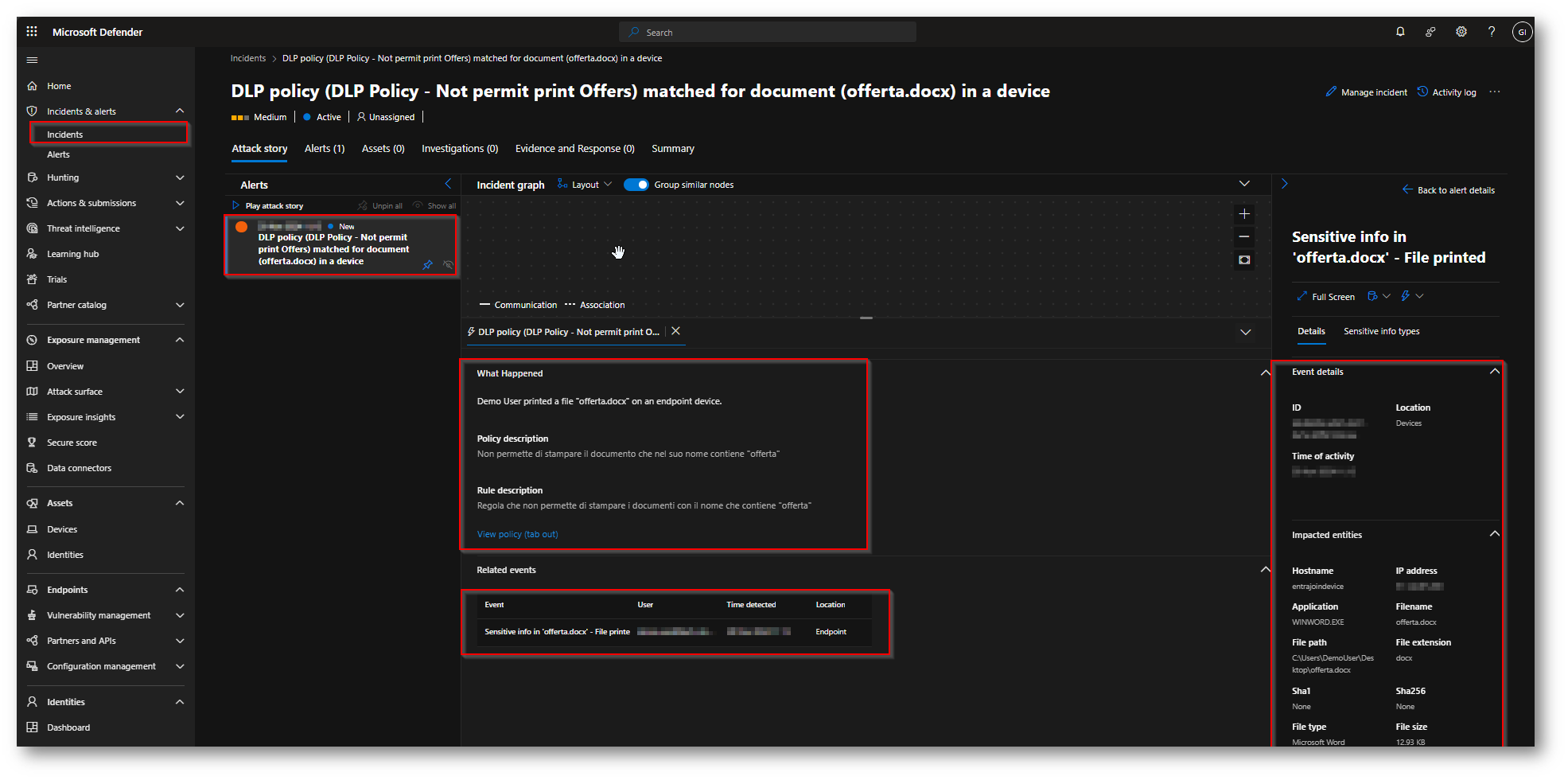

Inoltre ora, è stato generato anche un Alert all’interno del portale.

Figura 30: Dettaglio dell’incident generato all’interno del portale di Security Microsoft relativo all’attività svolta dell’utente ed oggetto della policy DLP create

Conclusioni

L’unione del servizio di Microsoft Defender for Endpoint e di Microsoft Purview DLP è veramente qualcosa di straordinario a mio avviso, in questo modo con un singolo onboarding del dispositivo potete salvaguardare sia l’Endpoint dai più sofisticati Virus, ma anche da potenziali Insider Interni che potrebbero voler condividere, stampare documenti sensibili dell’organizzazione per mandarli ad esempio alla concorrenza.

Questo servizio con una policy rende possibile tutto ciò ed al giorno d’oggi è molto importante salvaguardare il Tesoro che ogni organizzazione possiede, ovvero i dati.

Salvaguardare con un’unica console i dati, gli Endpoint ed i nostri utenti è un must per tutti i reparti IT delle organizzazioni che hanno a disposizione uno strumento unico per tenere traccia della security posture e aumentare in questo modo la loro produttività riducendo in modo considerevole i tempi di applicazione delle policy senza dover “saltare” da un portale all’altro.