Microsoft Defender for Cloud Apps: Automatic Log Upload

Microsoft Defender for Cloud Apps (noto in precedenza come Microsoft Cloud App Security) è una soluzione di Cloud Access Security Broker (CASB) in grado di supportare diverse modalità di distribuzione, tra cui raccolta di log, connettori API e reverse proxy. Offre ampia visibilità, il controllo sui dati durante il trasferimento e strumenti di analisi avanzati per identificare e contrastare minacce informatiche per tutti i servizi cloud Microsoft e di terze parti.

All’interno della community sono stati scritti diversi articoli inerenti a questa soluzione di casa Redmond che per comodità vi riporto qual ora vogliate approfondire:

- Integrare Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps – ICT Power

- Integrare Microsoft Defender for Cloud Apps con Azure AD Conditional Access – ICT Power

- Defender for Cloud Apps & Information Protection: Better Together – ICT Power

All’interno di questo articolo invece vorrei darvi evidenza di come poter eseguire l’upload automatico dei log del firewall all’interno di Cloud Apps per poter eseguire un Discovery continuo di tutto quello che è lo Shadow IT all’interno delle organizzazioni.

Cosa è Microsoft Defender for Cloud Apps (MCAS)?

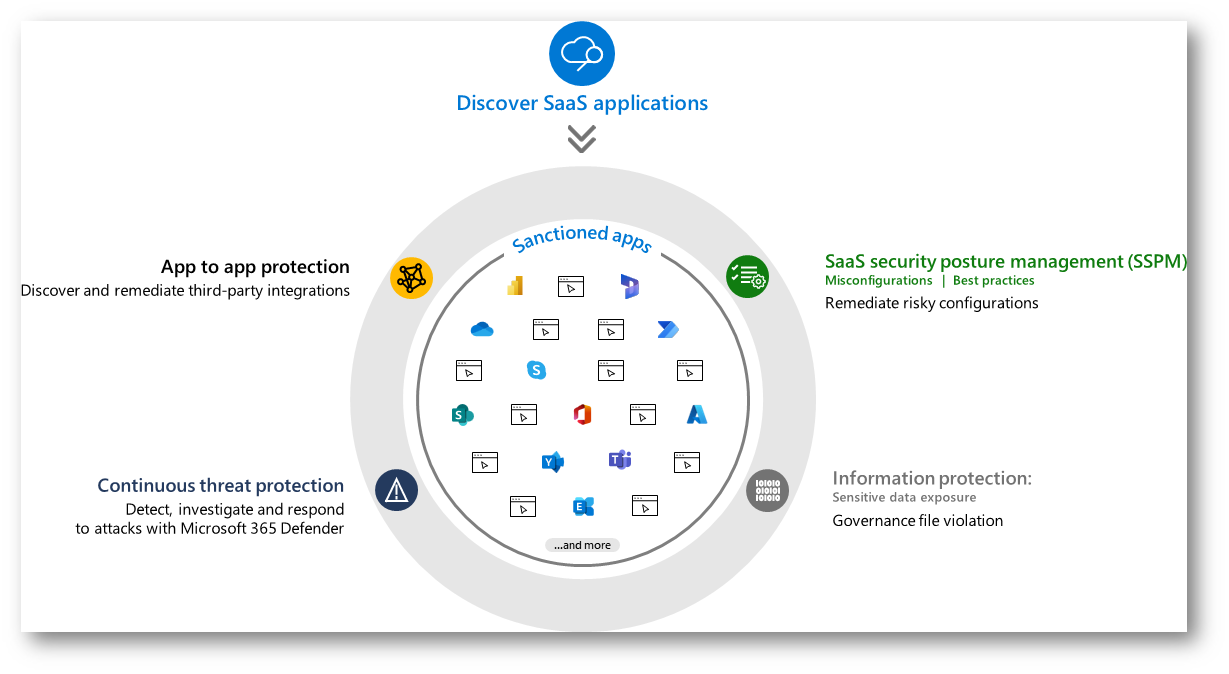

Le ap SaaS (Software as a Service) sono onnipresenti negli ambienti ibridi delle organizzazioni e la protezione di queste applicazioni e dei dati che esse contengono sono una grande sfida per le aziende. L’aumento dell’utilizzo delle applicazioni combinate con l’accesso dei dipendenti alle risorse aziendali al di fuori del perimetro dell’organizzazione hanno introdotto nuovi vettori d’attacco.

Proprio per questo i team di Cybersecurity delle aziende hanno la necessità di avere uno strumento che protegga i dati utilizzati all’interno di queste applicazioni, proprio per questo motivo ci viene in aiuto il CASB (Cloud Access Security Broker).

Microsoft Defender for Cloud Apps offre inoltre una protezione completa fornendo le seguenti attività:

- Funzionalità CASB: rilevamento dello Shadow IT, visibilità sull’utilizzo delle applicazioni Cloud, protezione contro minacce basate sulle App

- Funzionalità SaaS Security Posture Management: che consente ai team di sicurezza di migliorare il livello di sicurezza dell’organizzazione

- Protezione avanzata dalle minacce: come parte della soluzione di rilevamento e risposta estesa (XDR) di Microsoft, che consente una potente correlazione del segnale e della visibilità nell’intera catena di eliminazione degli attacchi avanzati

- Protezione App to App: estende gli scenari di minaccia principali alle app abilitate OAuth he dispongono di autorizzazioni e privilegi per dati e risorse critiche

Per eventuali approfondimenti potete consultare i tre articoli della community che ho inserito precedentemente oppure direttamente alla pagina ufficiale Microsoft Overview – Microsoft Defender for Cloud Apps | Microsoft Learn

Figura 1: Schema di funzionamento di Microsoft Defender for Cloud Apps

Prerequisiti per l’utilizzo di questa funzionalità

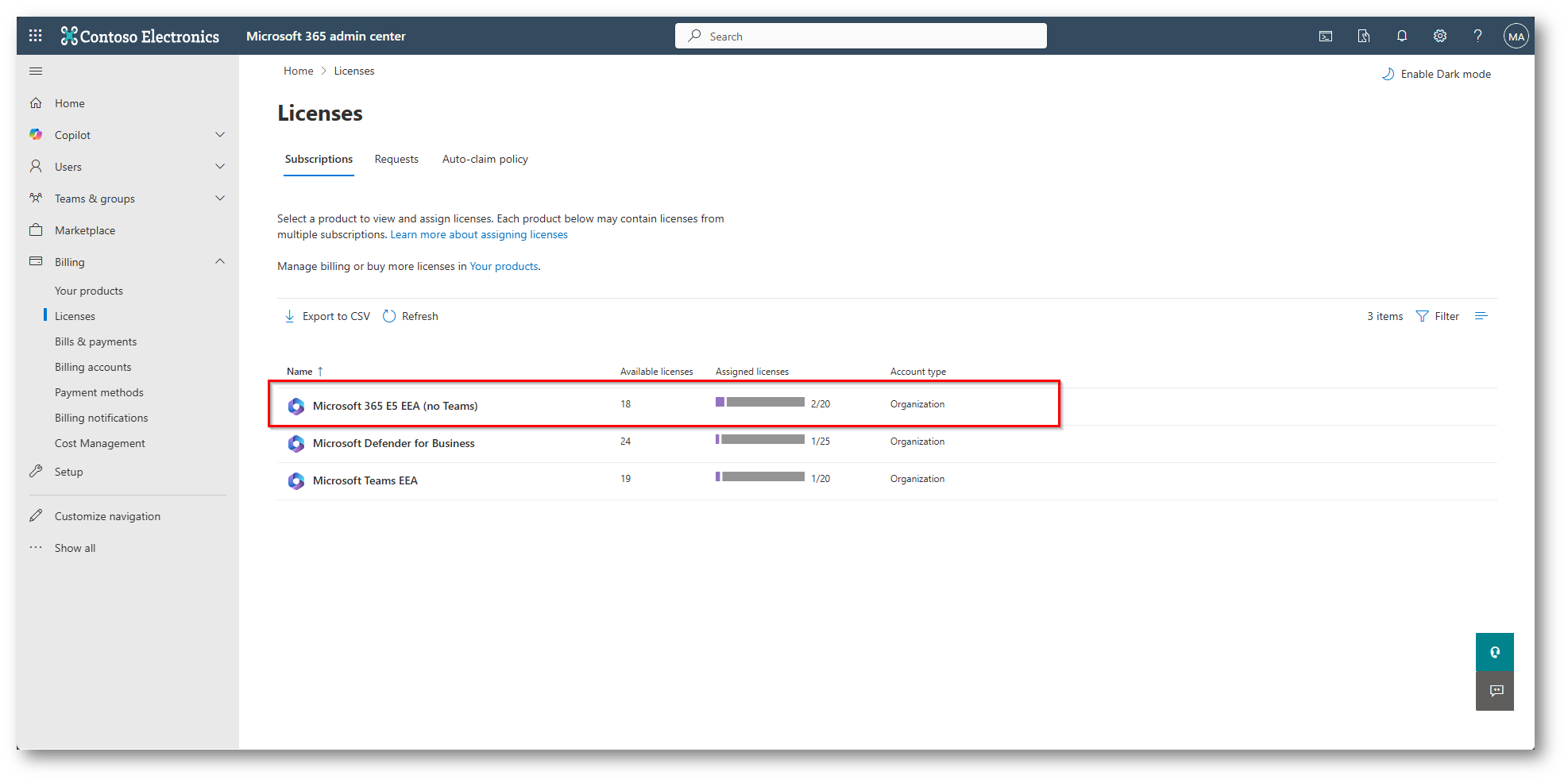

Naturalmente per poter sfruttare le funzionalità di Microsoft Defender for Cloud Apps (MCAS) è necessario essere in possesso di una delle seguenti licenze:

- Microsoft 365 E5

- Microsoft 365 E5 Security

- Microsoft 365 E5 Compliance

- Enterprise Mobility & Security E5 (EMS E5)

- Microsoft 365 Education A3

- Microsoft 365 Education A5

Oppure anche della licenza “singola”:

- Microsoft Defender for Cloud Apps

Come sempre per prendere visione di tutte le licenze Microsoft 365 vi rimando al sito di Aaron Dinnage Home | M365 Maps

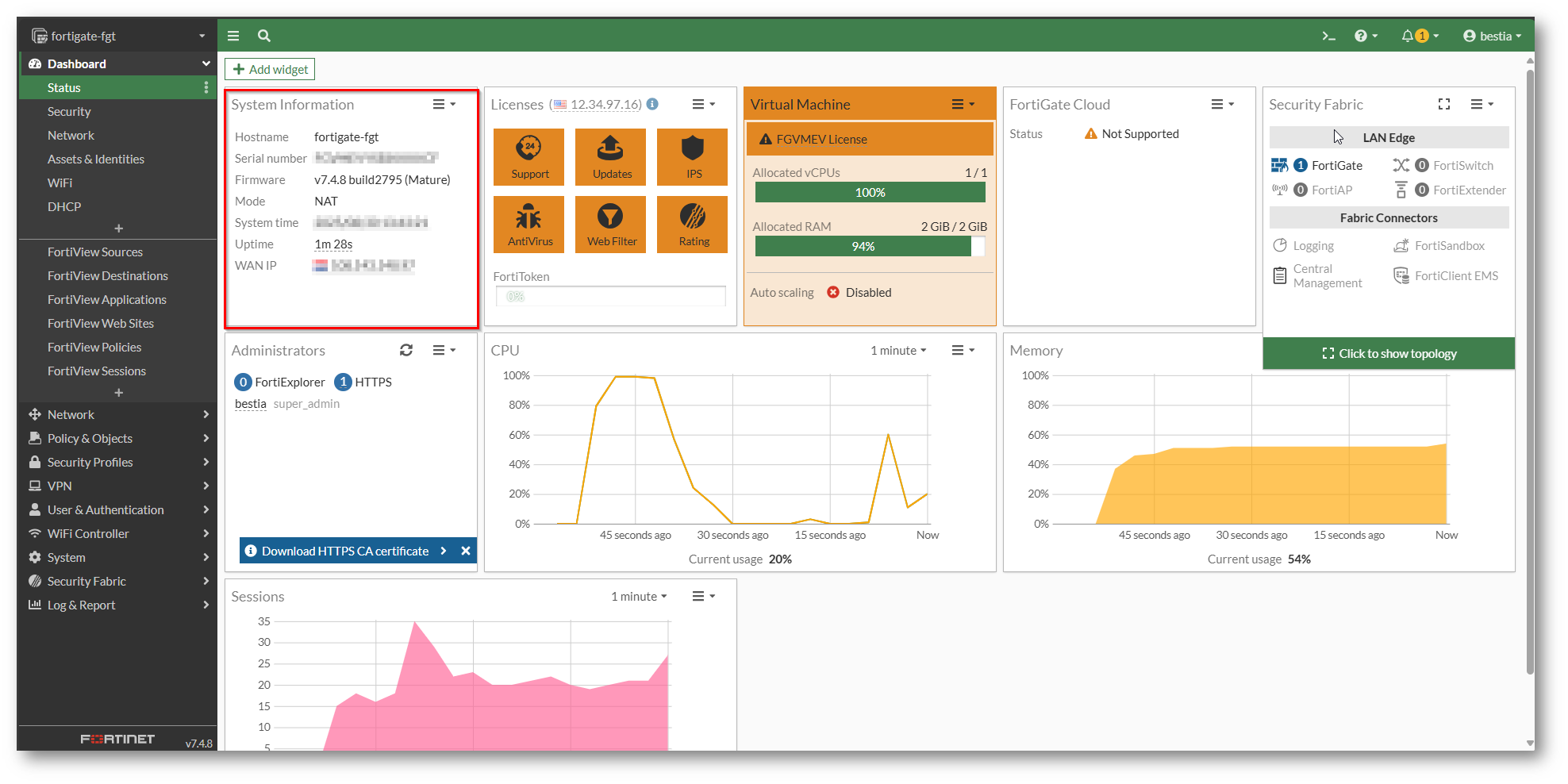

Nel mio caso utilizzerò anche un firewall Fortinet che invierà i log al portale di Defender XDR.

Riporto inoltre tutte le appliance Network supportate per questa funzionalità:

| Data source | Target App URL | Target App IP | Username | Origin IP | Total traffic | Uploaded bytes |

| Barracuda | Yes | Yes | Yes | Yes | No | No |

| Blue Coat | Yes | No | Yes | Yes | Yes | Yes |

| Check Point | No | Yes | No | Yes | No | No |

| Cisco ASA (Syslog) | No | Yes | No | Yes | Yes | No |

| Cisco ASA with FirePOWER | Yes | Yes | Yes | Yes | Yes | Yes |

| Cisco Cloud Web Security | Yes | Yes | Yes | Yes | Yes | Yes |

| Cisco FWSM | No | Yes | No | Yes | Yes | No |

| Cisco Ironport WSA | Yes | Yes | Yes | Yes | Yes | Yes |

| Cisco Meraki | Yes | Yes | No | Yes | No | No |

| Clavister NGFW (Syslog) | Yes | Yes | Yes | Yes | Yes | Yes |

| ContentKeeper | Yes | Yes | Yes | Yes | Yes | Yes |

| Corrata | Yes | Yes | Yes | Yes | Yes | Yes |

| Digital Arts i-FILTER | Yes | Yes | Yes | Yes | Yes | Yes |

| ForcePoint LEEF | Yes | Yes | Yes | Yes | Yes | Yes |

| ForcePoint Web Security Cloud* | Yes | Yes | Yes | Yes | Yes | Yes |

| Fortinet Fortigate | No | Yes | Yes | Yes | Yes | Yes |

| FortiOS | Yes | Yes | No | Yes | Yes | Yes |

| iboss | Yes | Yes | Yes | Yes | Yes | Yes |

| Juniper SRX | No | Yes | No | Yes | Yes | Yes |

| Juniper SSG | No | Yes | Yes | Yes | Yes | Yes |

| McAfee SWG | Yes | No | No | Yes | Yes | Yes |

| Menlo Security (CEF) | Yes | Yes | Yes | Yes | Yes | Yes |

| MS TMG | Yes | No | Yes | Yes | Yes | Yes |

| Open Systems Secure Web Gateway | Yes | Yes | Yes | Yes | Yes | Yes |

| Palo Alto Networks | No | Yes | Yes | Yes | Yes | Yes |

| SonicWall (formerly Dell) | Yes | Yes | No | Yes | Yes | Yes |

| Sophos | Yes | Yes | Yes | Yes | Yes | No |

| Squid (Common) | Yes | No | Yes | Yes | Yes | No |

| Squid (Native) | Yes | No | Yes | Yes | No | No |

| Stormshield | No | Yes | Yes | Yes | Yes | Yes |

| Wandera | Yes | Yes | Yes | Yes | Yes | Yes |

| WatchGuard | Yes | Yes | Yes | Yes | Yes | Yes |

| Websense – Internet activity log (CEF) | Yes | Yes | Yes | Yes | Yes | Yes |

| Websense – Investigative detail report (CSV) | Yes | Yes | Yes | Yes | Yes | Yes |

| Zscaler | Yes | Yes | Yes | Yes | Yes | Yes |

* Versions 8.5 and later of ForcePoint Web Security Cloud aren’t supported

Integrazione Fortinet con Defender for Cloud Apps

All’interno di questo articolo fornirò due indicazioni:

- Upload dei log in modo manuale per avere una “fotografia”

- Automatic Upload ver darvi evidenza di un Discovery Continuo

Figura 2: Licenza Microsoft 365 E5 all’interno del Tenant di demo per poter utilizzare Microsoft Defender for Cloud Apps

Figura 3: Fortigate che viene utilizzato per inviare i log a Defender for Cloud Apps, il dispositivo client di test è configurato per uscire in internet attraverso questo firewall

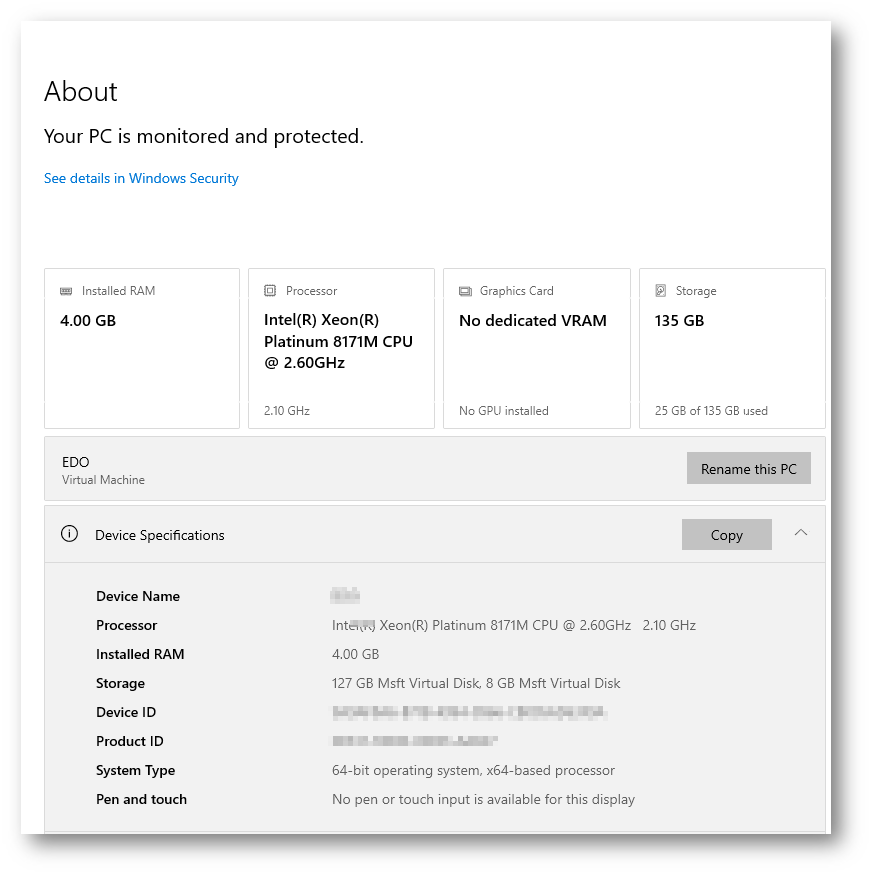

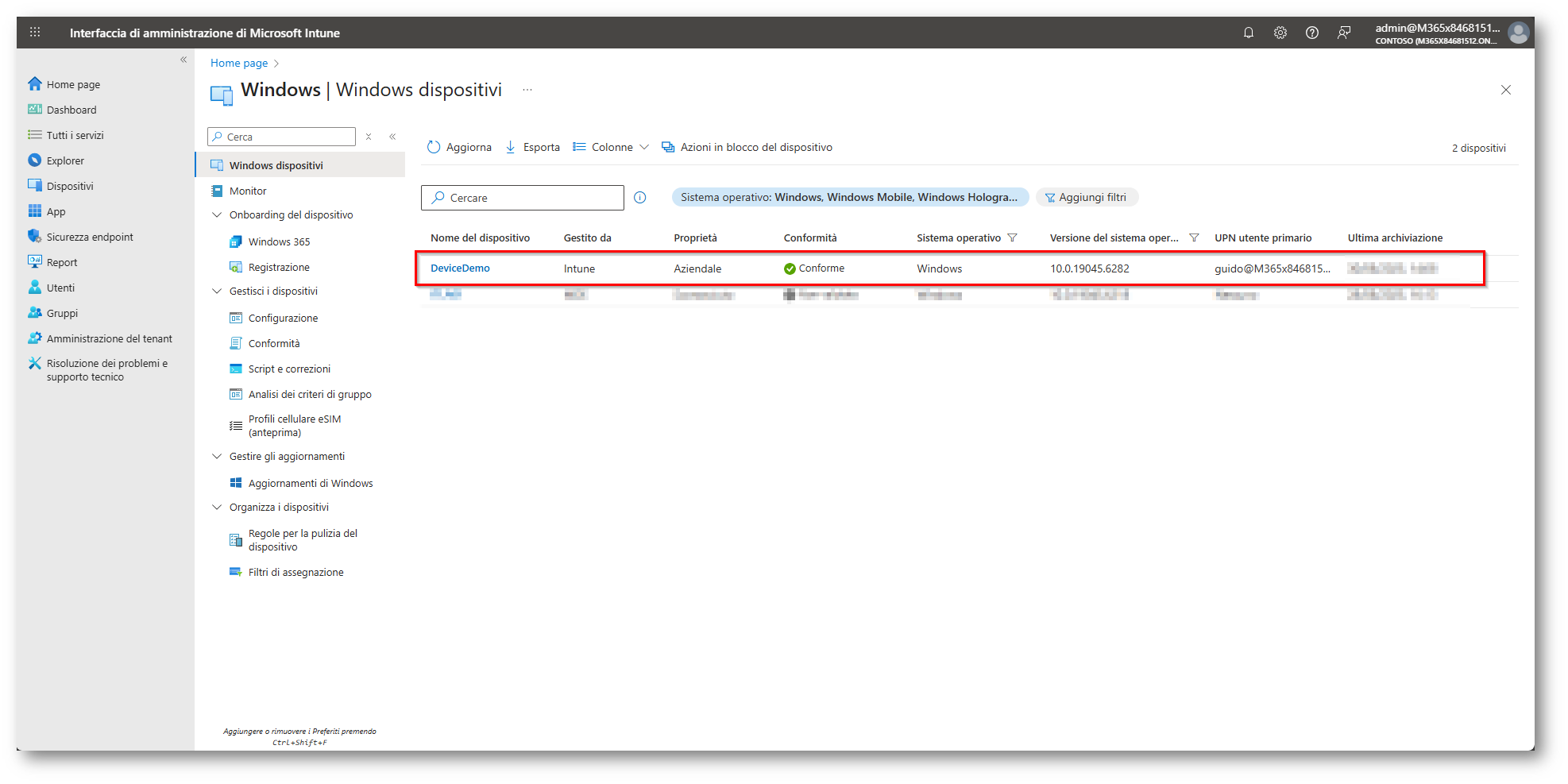

Figura 4: Caratteristiche device che utilizza il Fortigate per la navigazione in internet

Figura 5: Device Demo che naviga in Internet attraverso il firewall che risulta gestito da Microsoft Intune

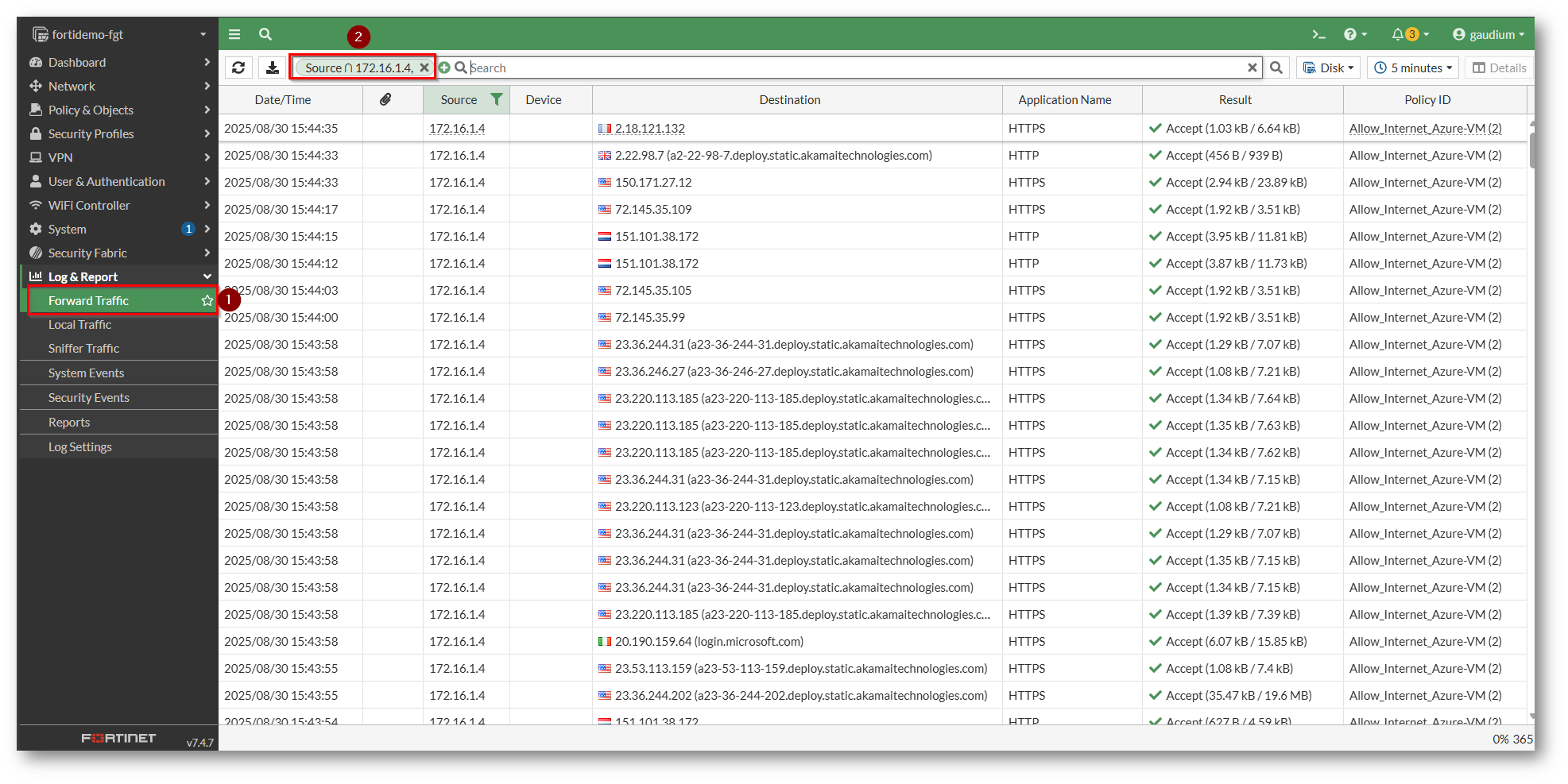

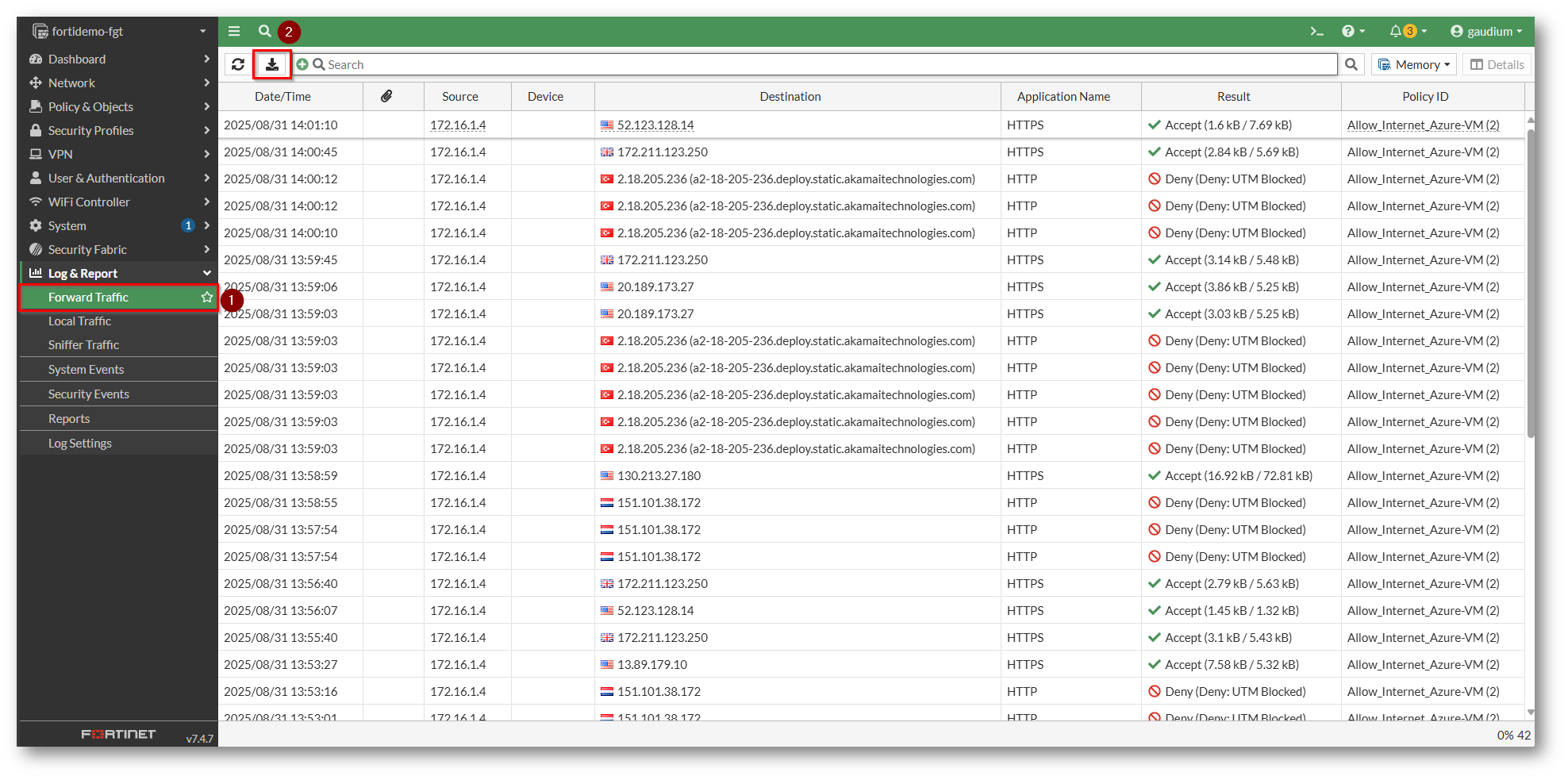

Vorrei innanzitutto darvi evidenza del traffico generato dal dispositivo tramite l’interfaccia del Firewall

Figura 6: Forward Traffic sul firewall filtrando come sorgente l’IP privato della macchina Demo

Snapshot Report

Vorrei quindi darvi evidenza di come poter implementare una “fotografia” attraverso Defender for Cloud Apps, eseguendo un Upload manuale dei log di navigazione del firewall.

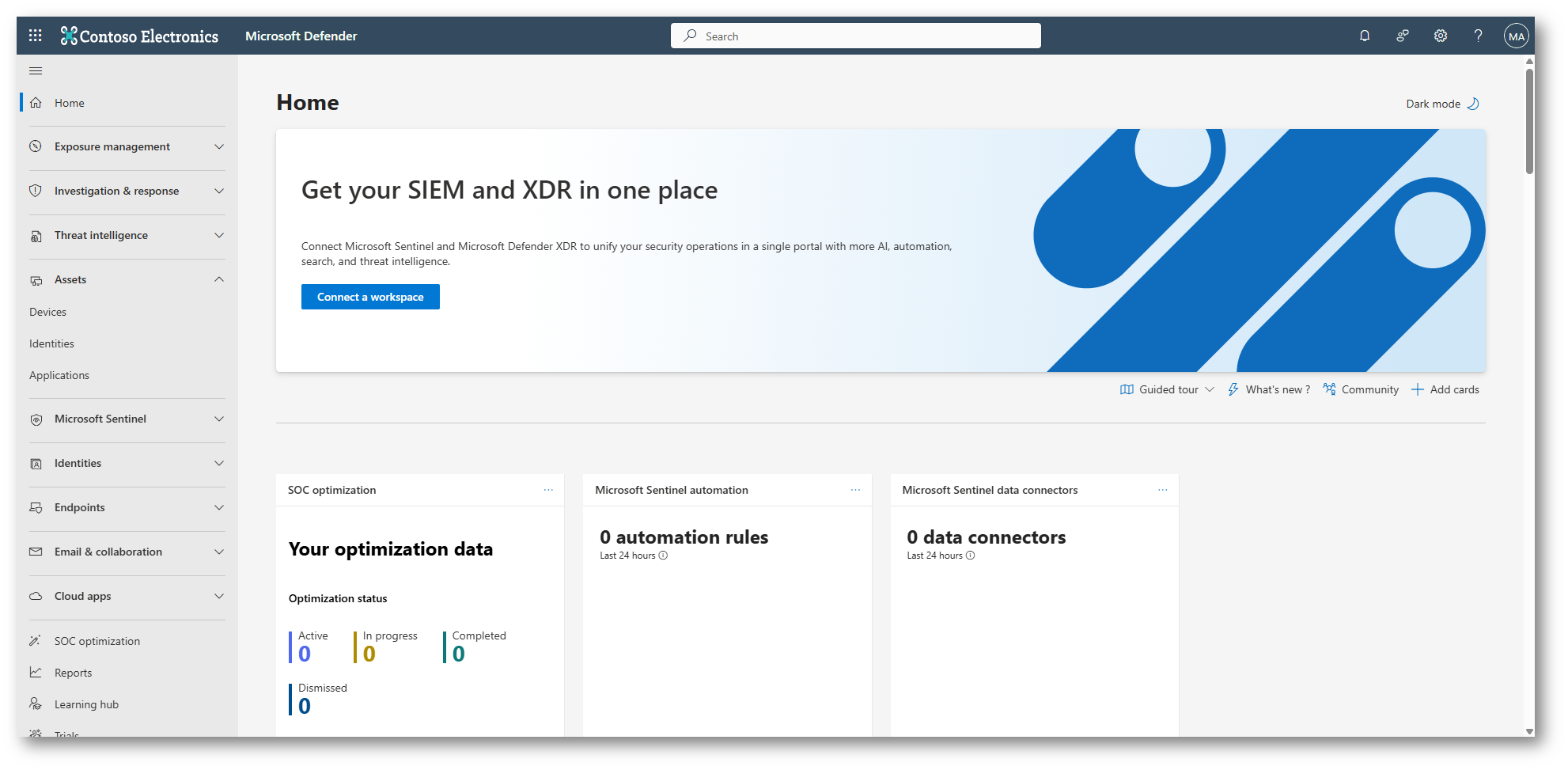

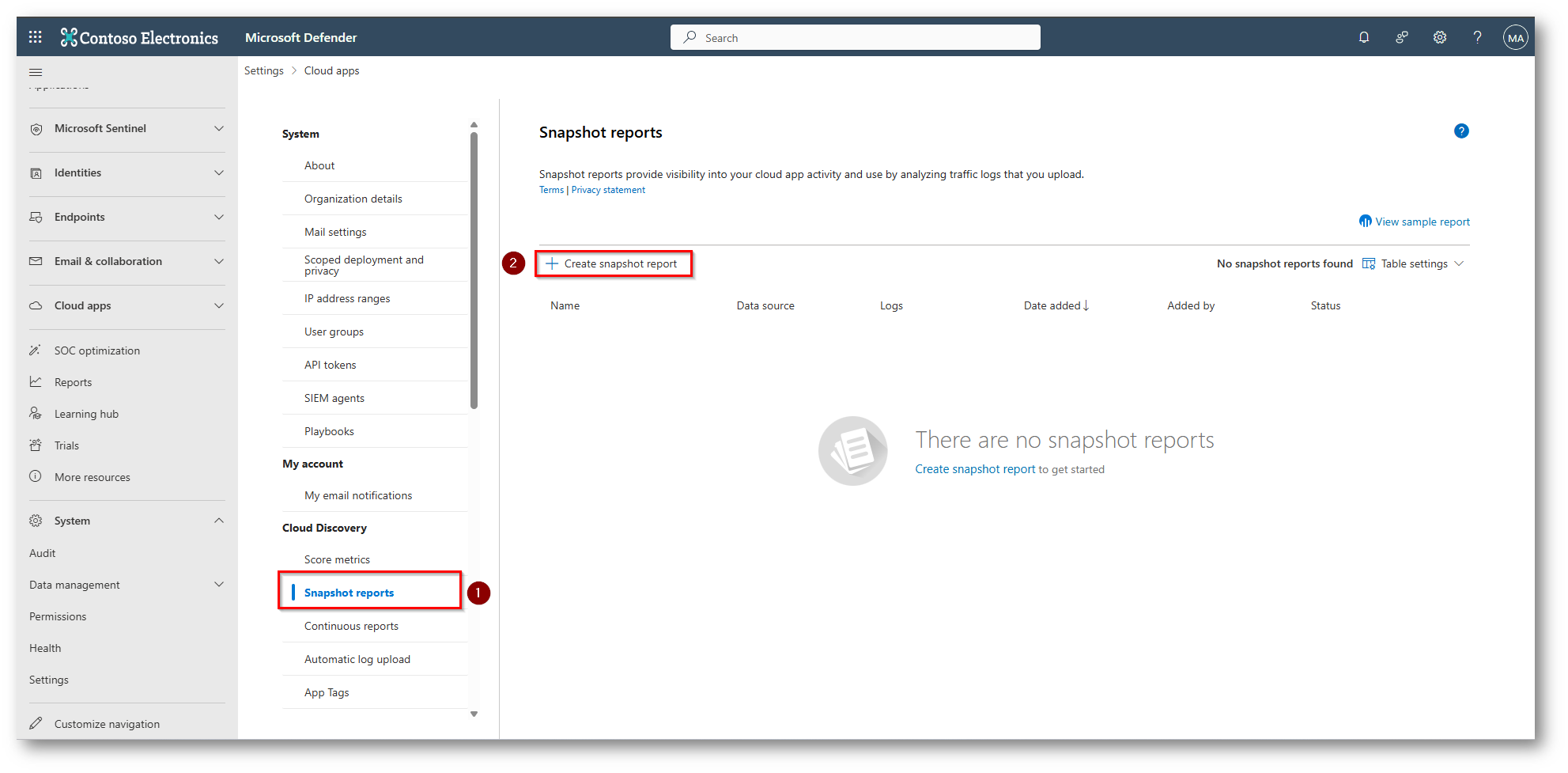

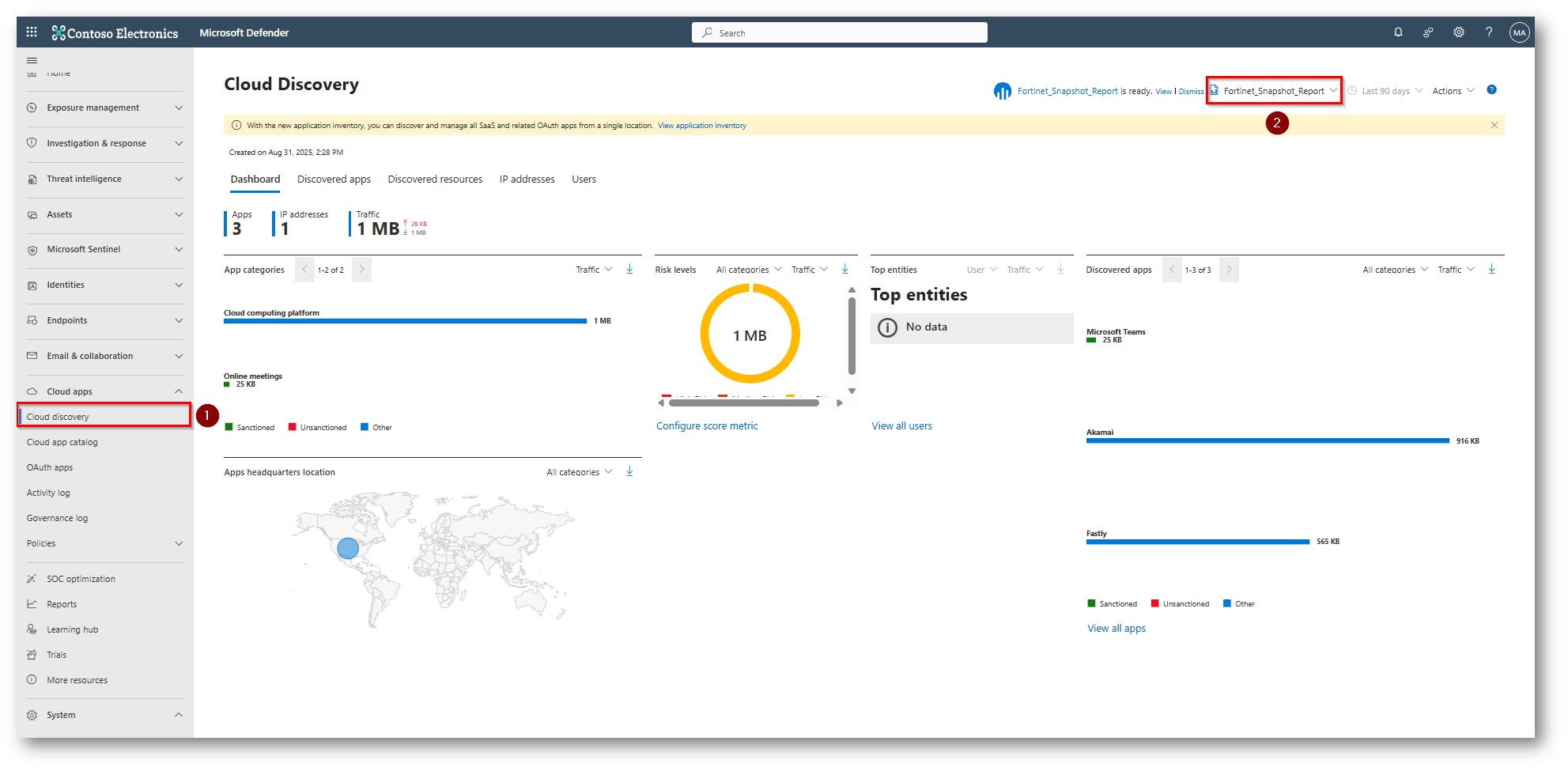

Come primo step dovrete recarvi all’interno del portale di Microsoft Defender XDR

Figura 7: Portale di Microsoft Defender XDR

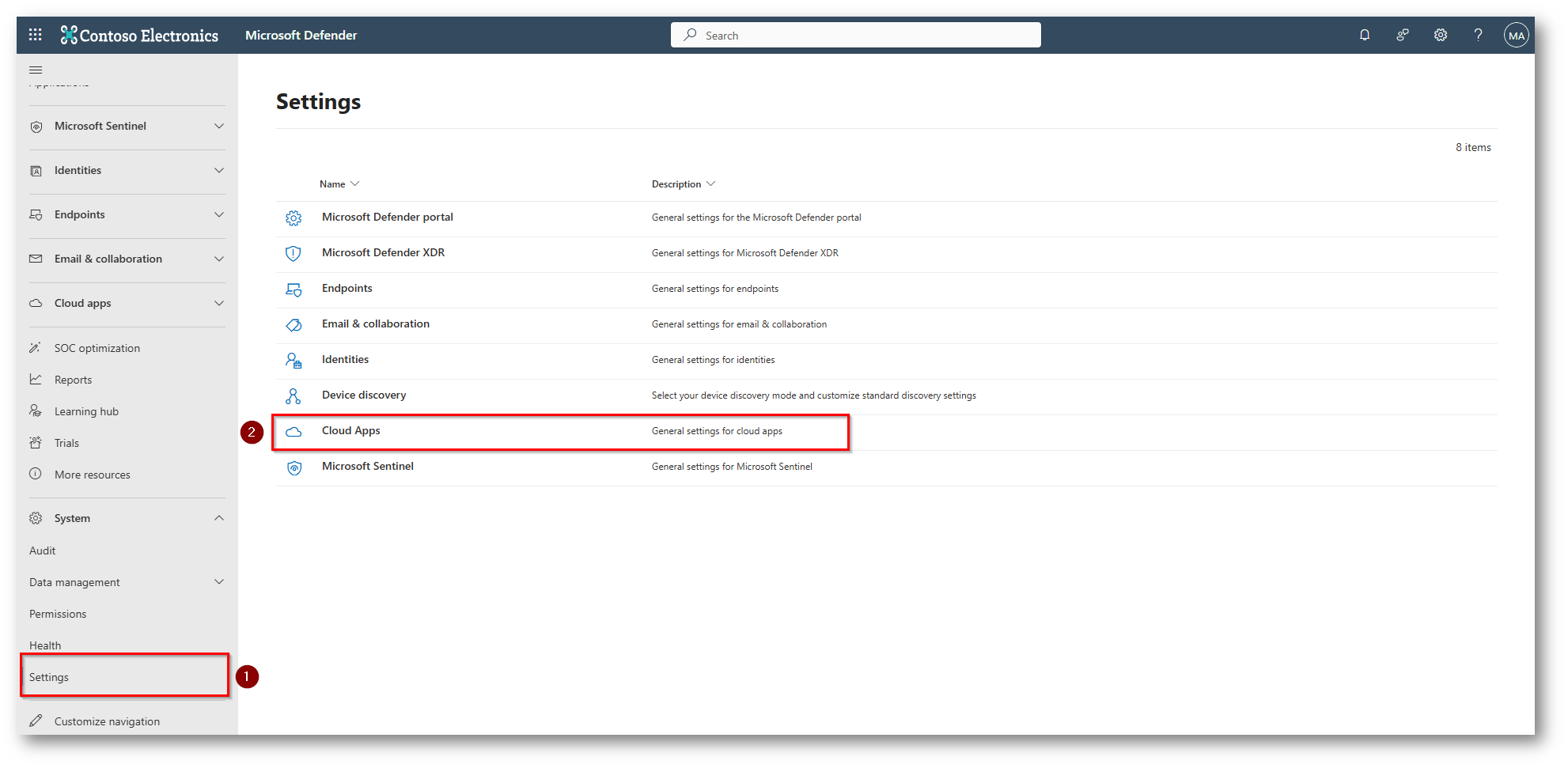

Figura 8: Entriamo nelle impostazioni di Microsoft Defender for Cloud Apps

Figura 9: Creazione di un Snapshot report per eseguire upload manuale dei log del Firewall

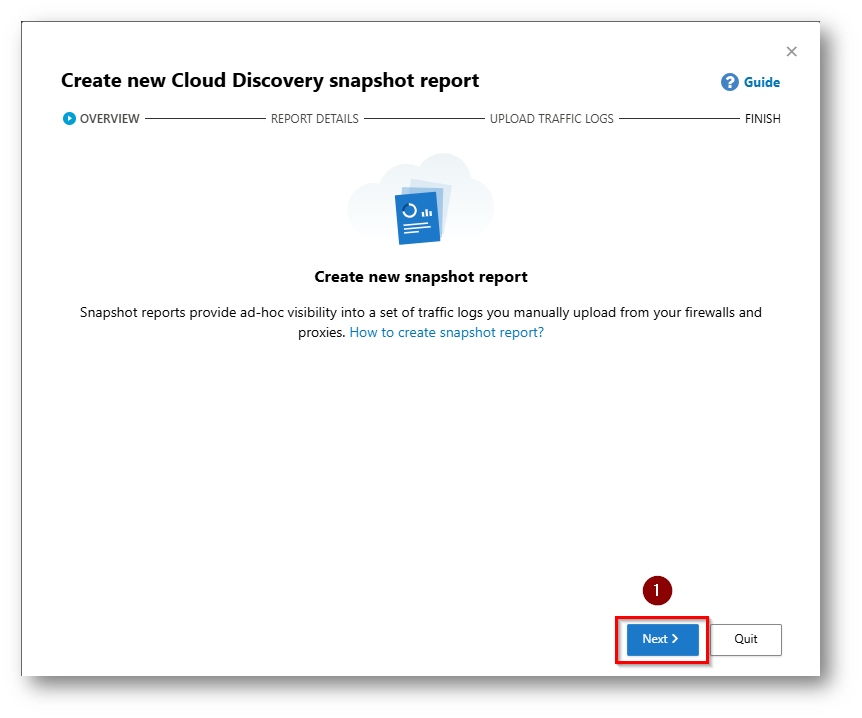

Figura 10: Creazione Snapshot Report

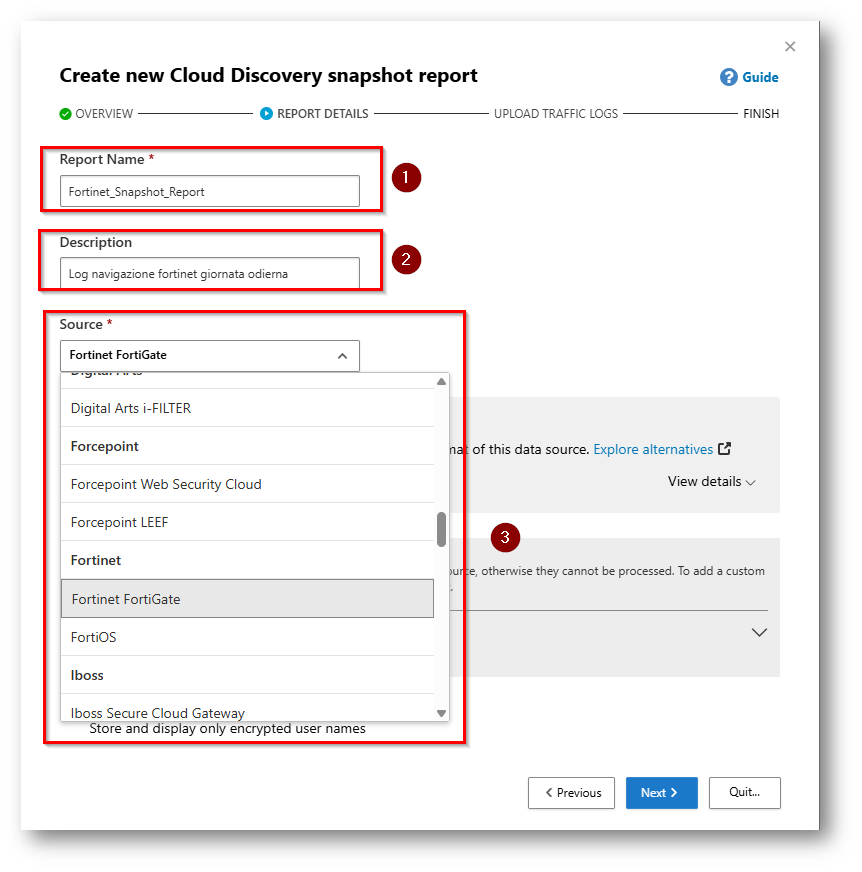

Figura 11: Scegliete un nome ed una descrizione parlante per il report, e la sorgente (il vostro firewall) nel mio caso “Fortinet FortiGate”

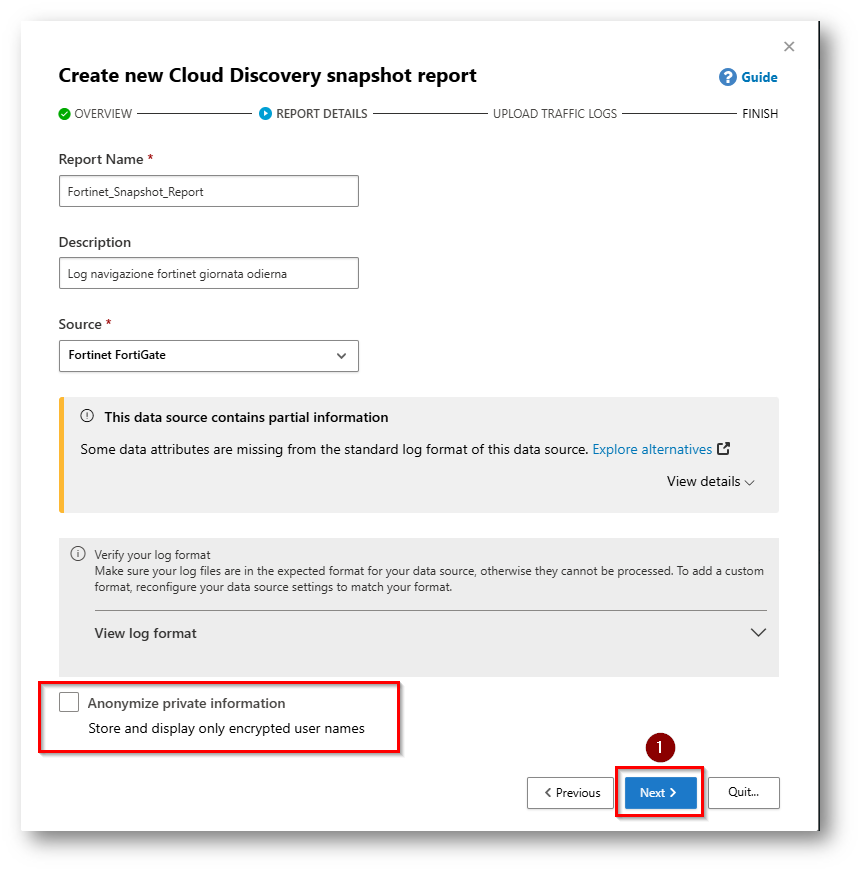

Figura 12: Possiamo scegliere se anonimizzare le informazioni sensibili degli utenti nel report come nome utente, nel mio caso non la seleziono per darvi evidenza anche di queste informazioni

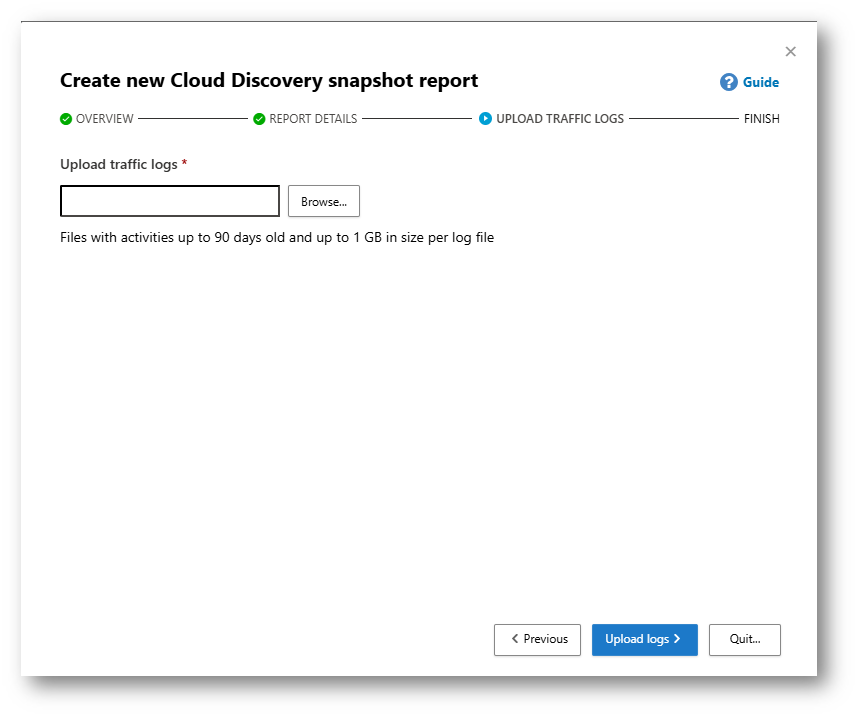

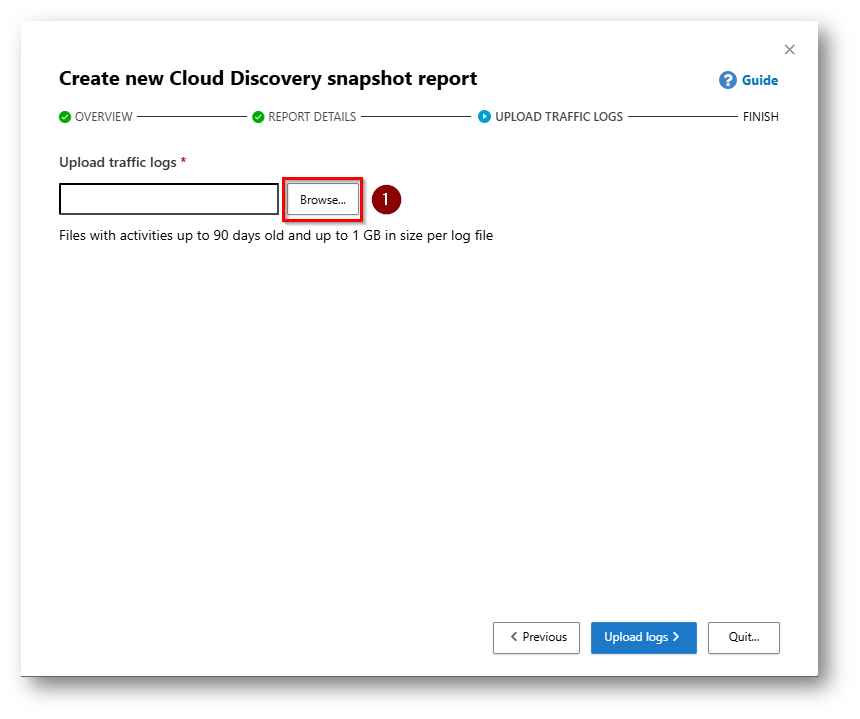

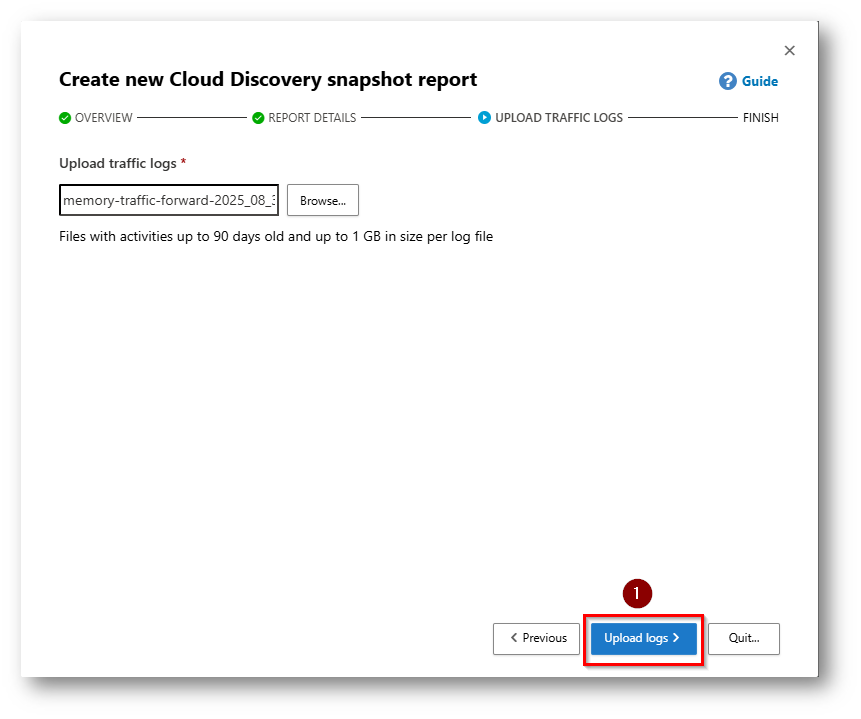

Figura 13: Ora dovrete caricare i log di navigazione del firewall

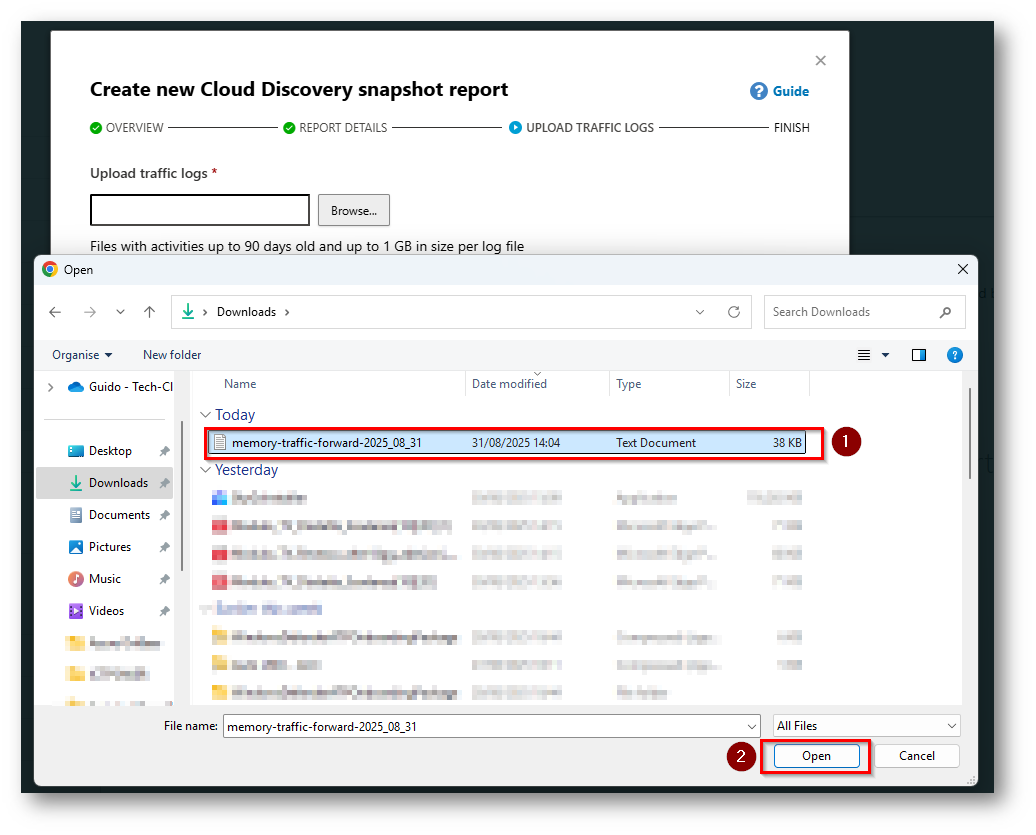

Ora vi mostrerò come poter eseguire il download dei log di navigazione dal Firewall FortiGate ed eseguire l’Upload Manuale all’interno della cloud discovery, loggatevi all’interfaccia amministrativa del vostro firewall FortiGate.

Figura 14: Download del Forward Traffic direttamente dall’interfaccia di FortiGate

Figura 15: Selezioniamo il file cha abbiamo scaricato dal Firewall

Figura 16: Selezioniamo il File e click su “Open”

Figura 17: Eseguiamo l’upload dei log del firewall

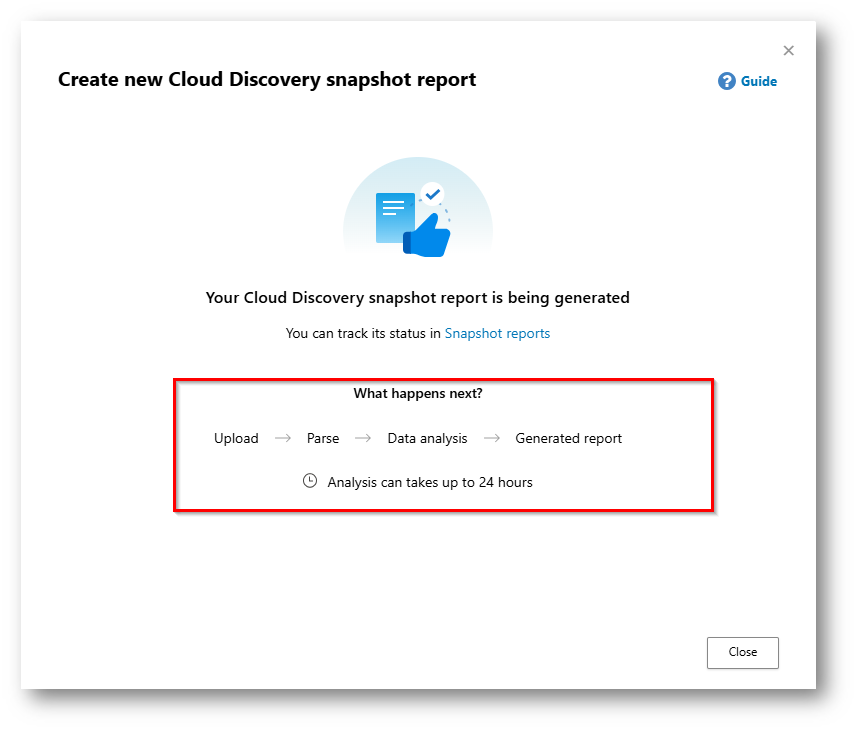

Figura 18: Il sistema ci avvisa che verrà eseguito il parsing dei log, un’analisi dei dati e verrà generato il report, tutta l’attività potrebbe richiedere 24 ore

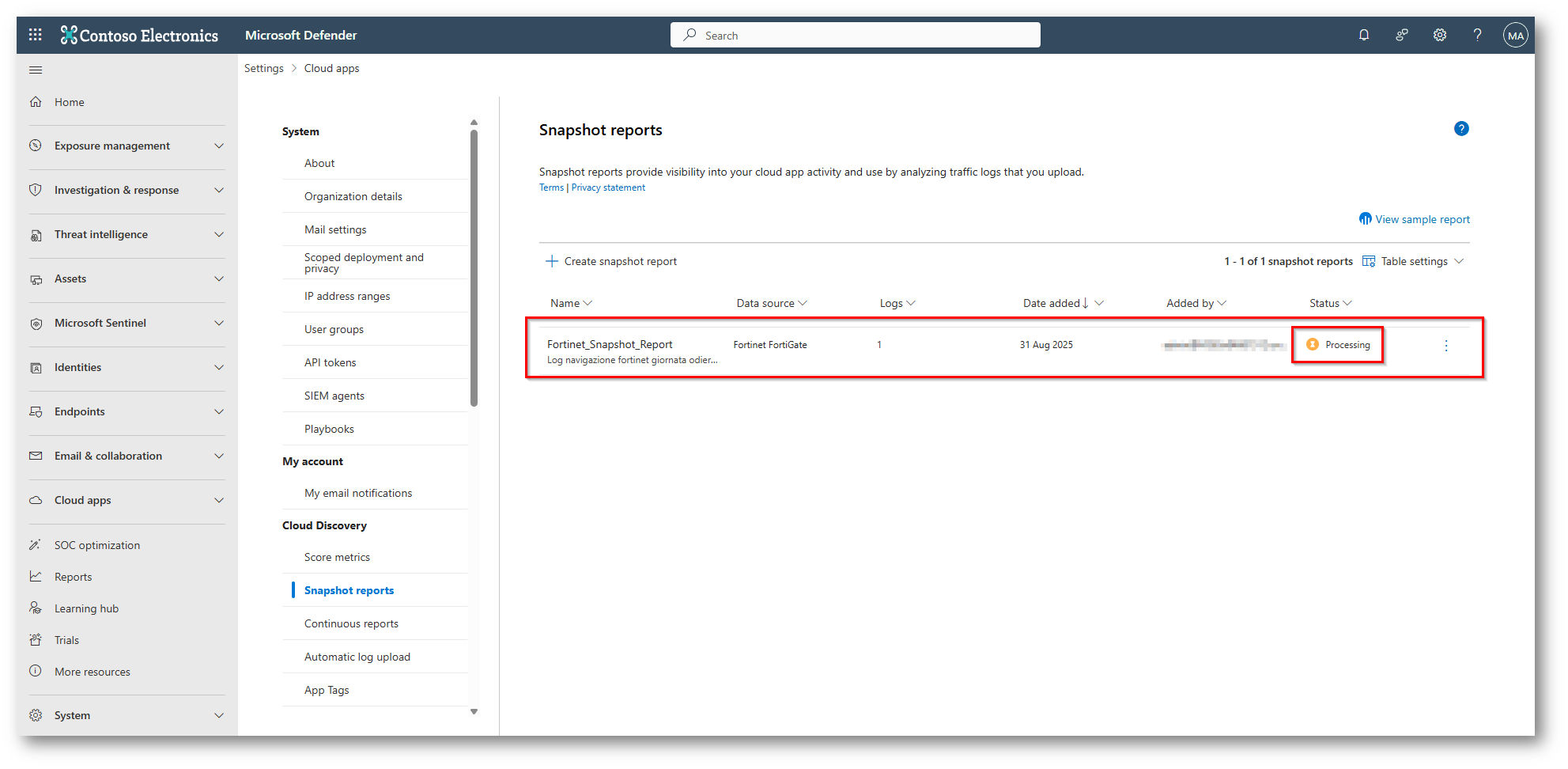

Figura 19: Upload dei log di navigazione del Firewall in Processing

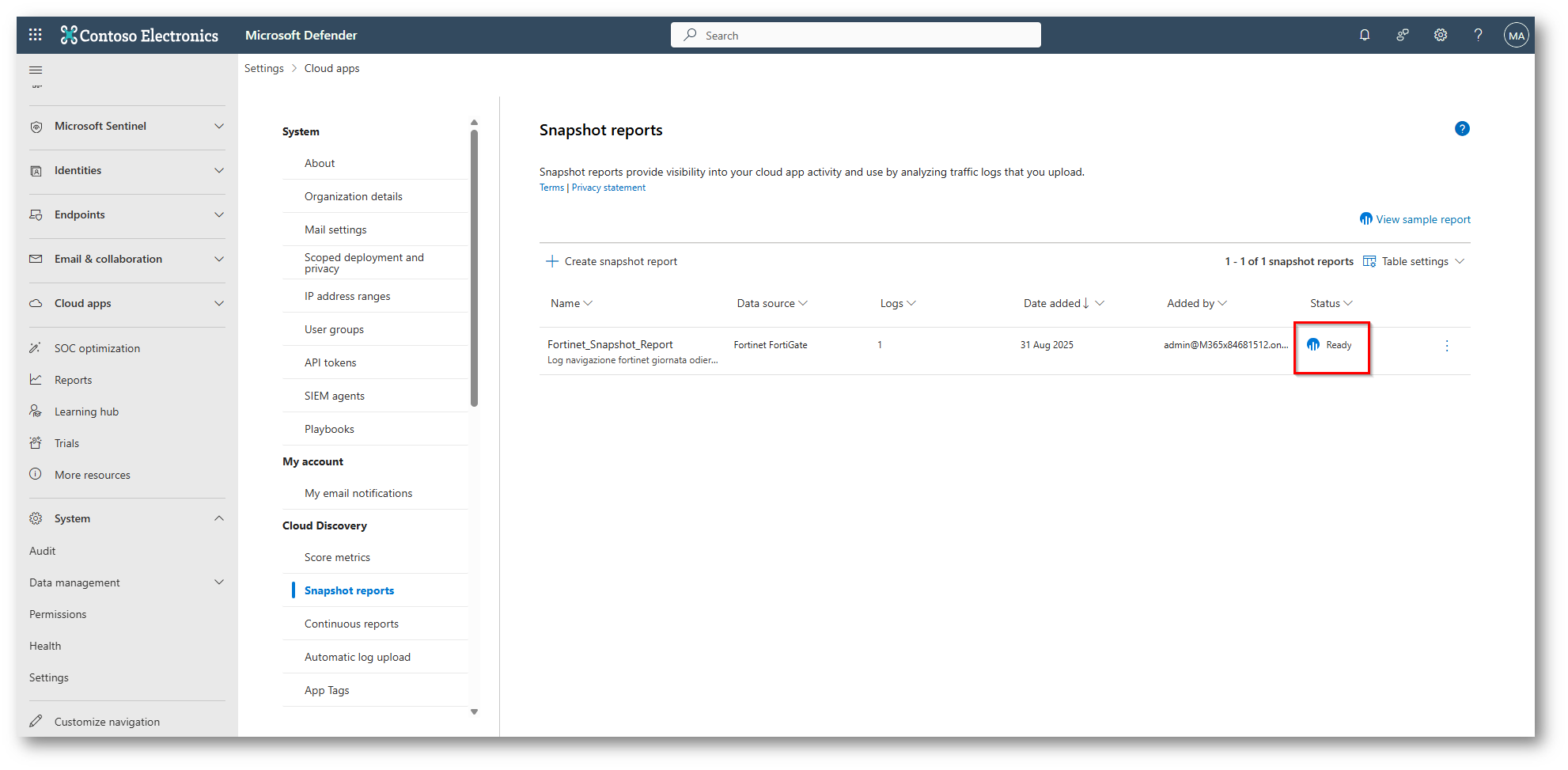

Figura 20: Report pronto per essere visualizzato

Figura 21: Visualizzazione del report caricato dal firewall con tutte le informazioni contenute in esso dopo che il sistema ha eseguito il Parsing

Automatic Log Upload

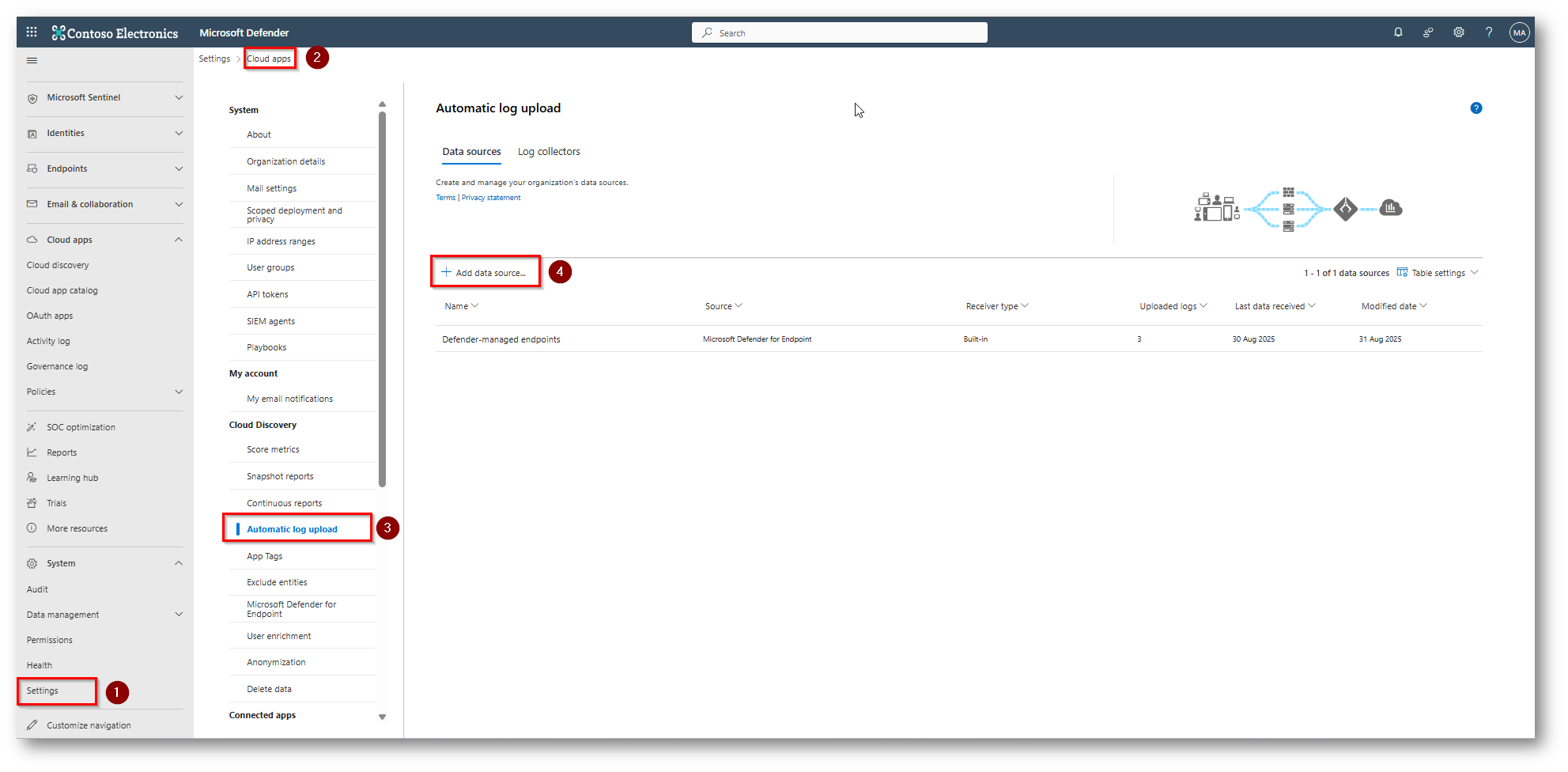

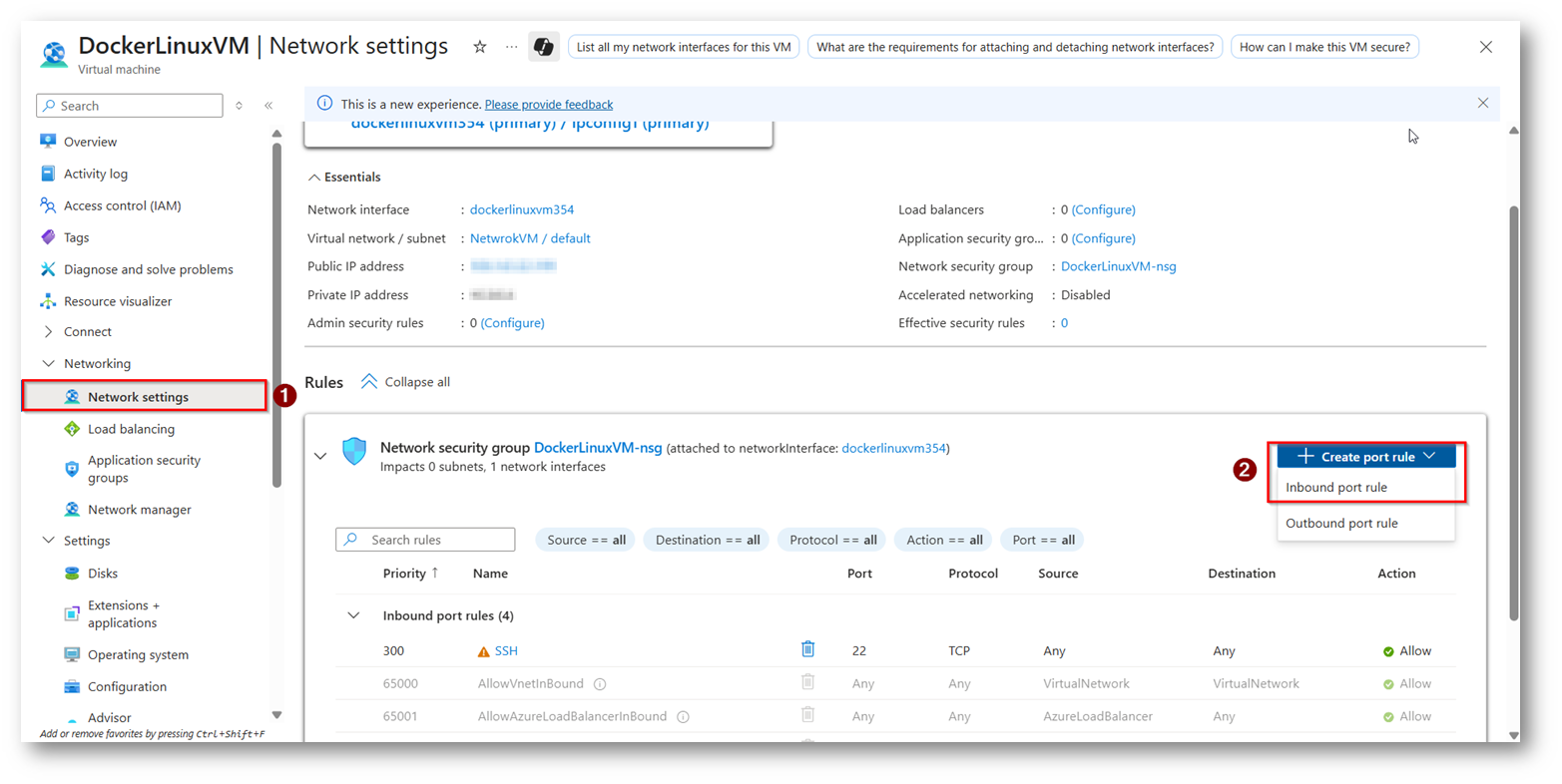

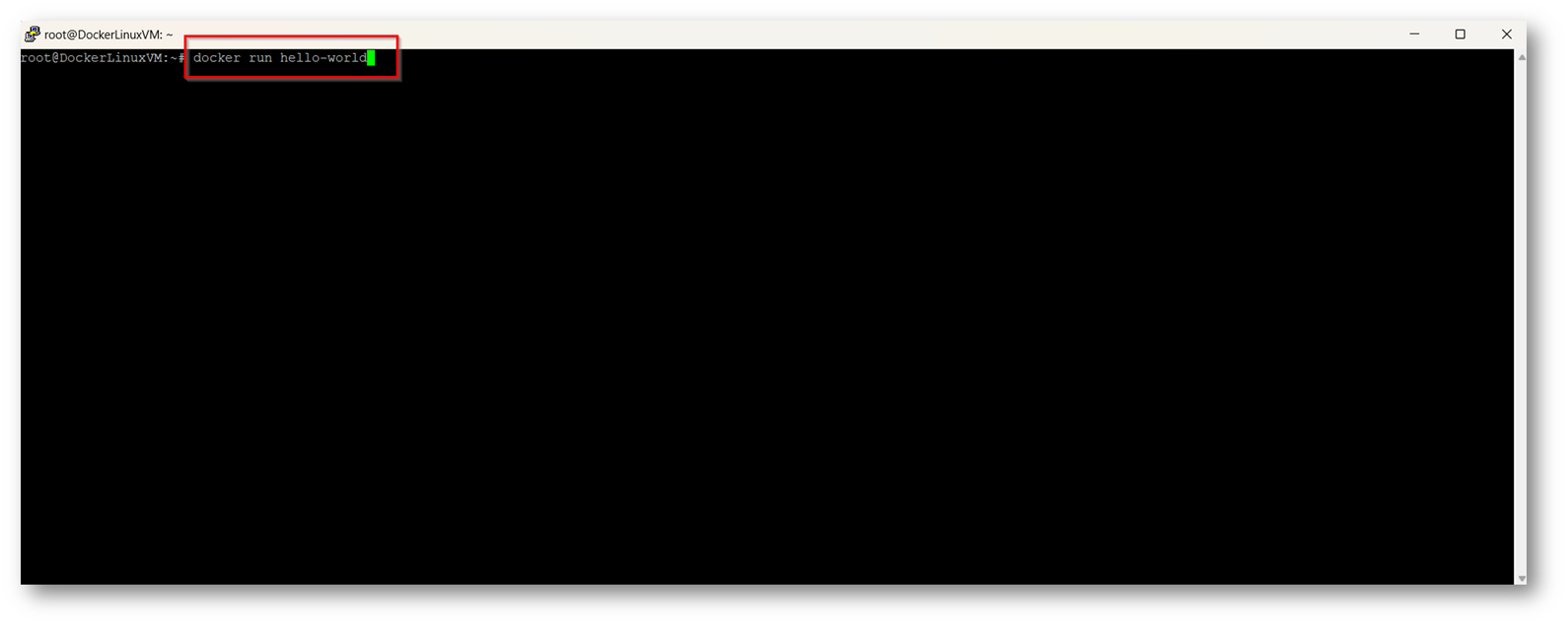

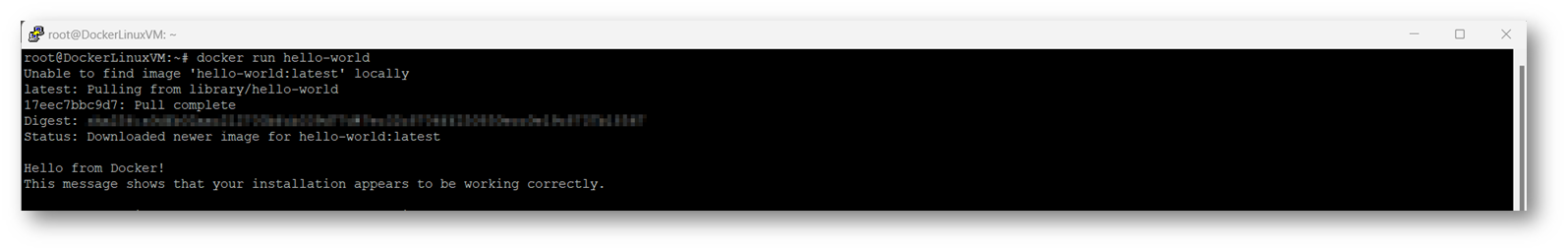

Ora procederò invece a darvi evidenza di come poter eseguire l’upload automatico dei log del firewall verso cloud Apps così da avere un continuo monitoraggio degli stessi, sfrutteremo Docker in Windows, in cui il firewall le manderà a questa macchina e successivamente questo dispositivo le inviare a Cloud Apps in modo del tutto automatico.

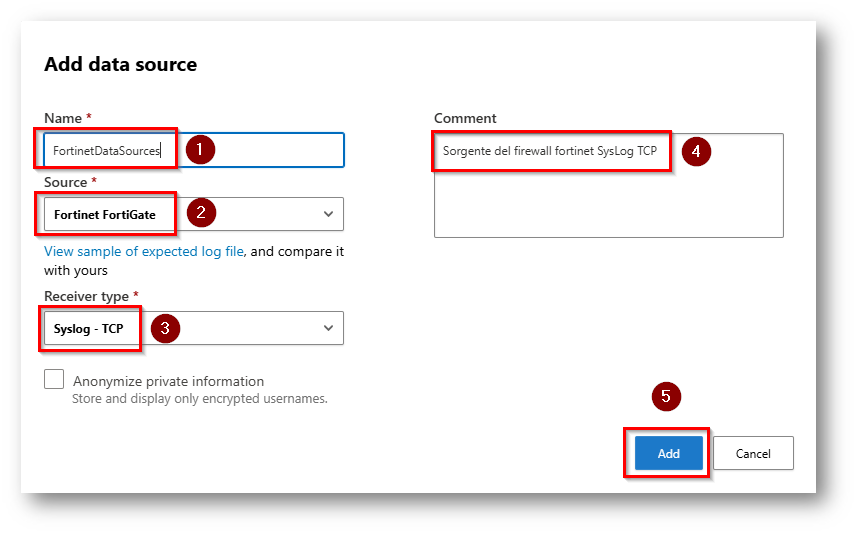

Come primo passaggio dovremo configurare una log source all’interno del portale di Microsoft Defender XDR nella sezione di Cloud Apps, nel mio caso sarà il firewall FortiGate:

Figura 22: Aggiunta di una Data Source all’interno del portale di Microsoft Defender XDR

Figura 23: Configuriamo un nome una Source una tipologia di ricezione ed una descrizione, ribadisco sempre di creare nome e descrizione parlante

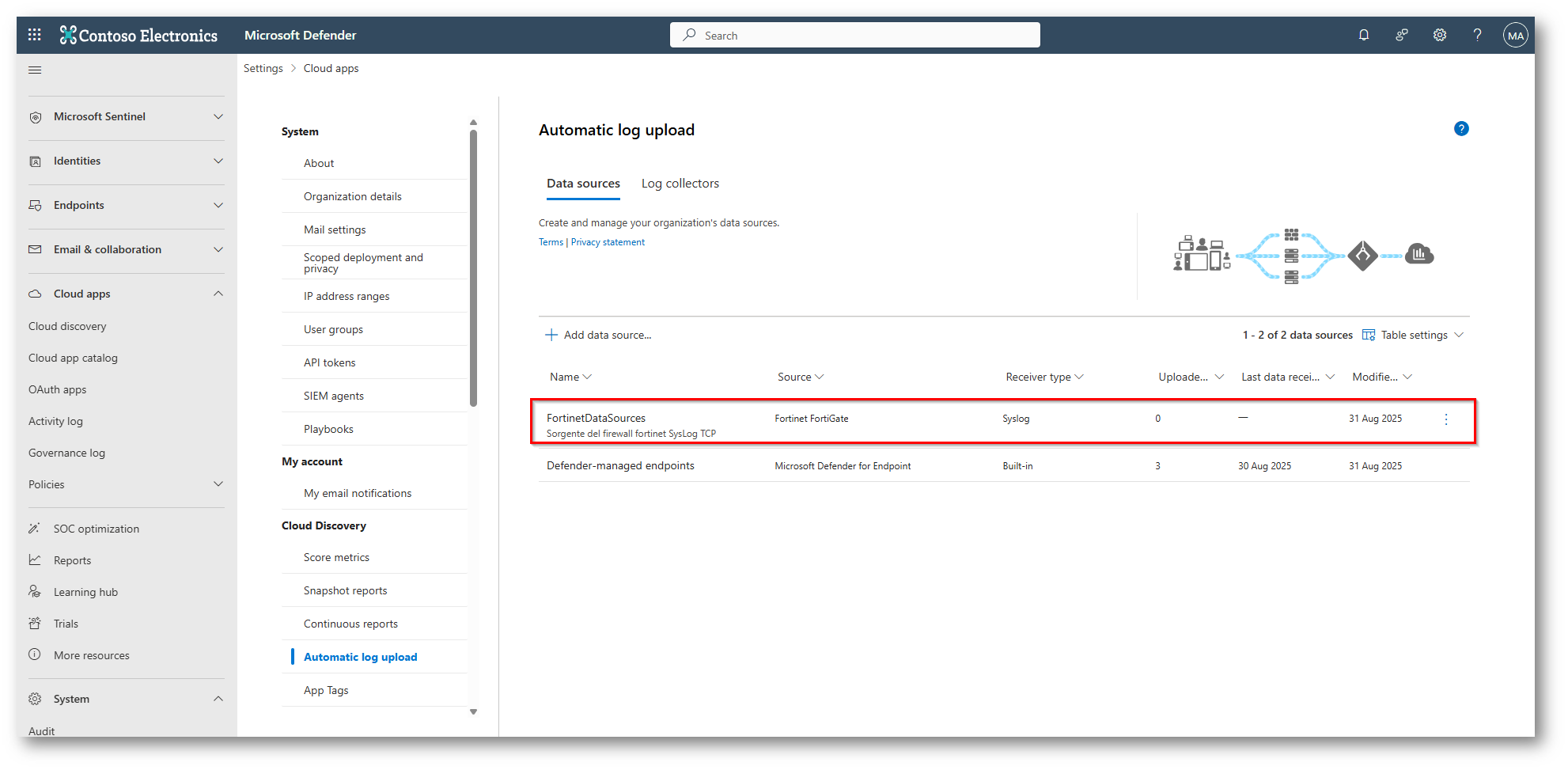

Figura 24: Sorgente aggiunta in modo corretto all’interno del portale

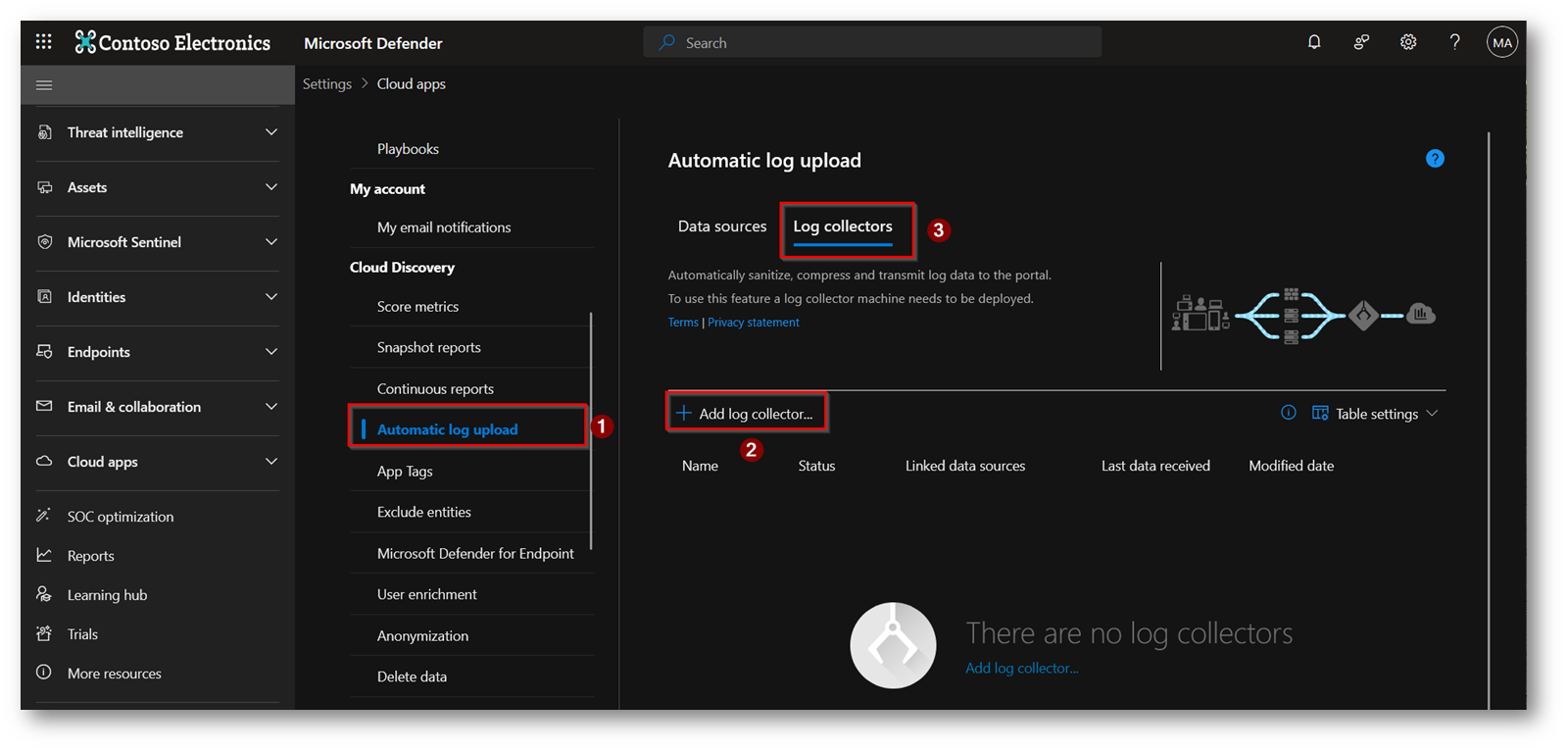

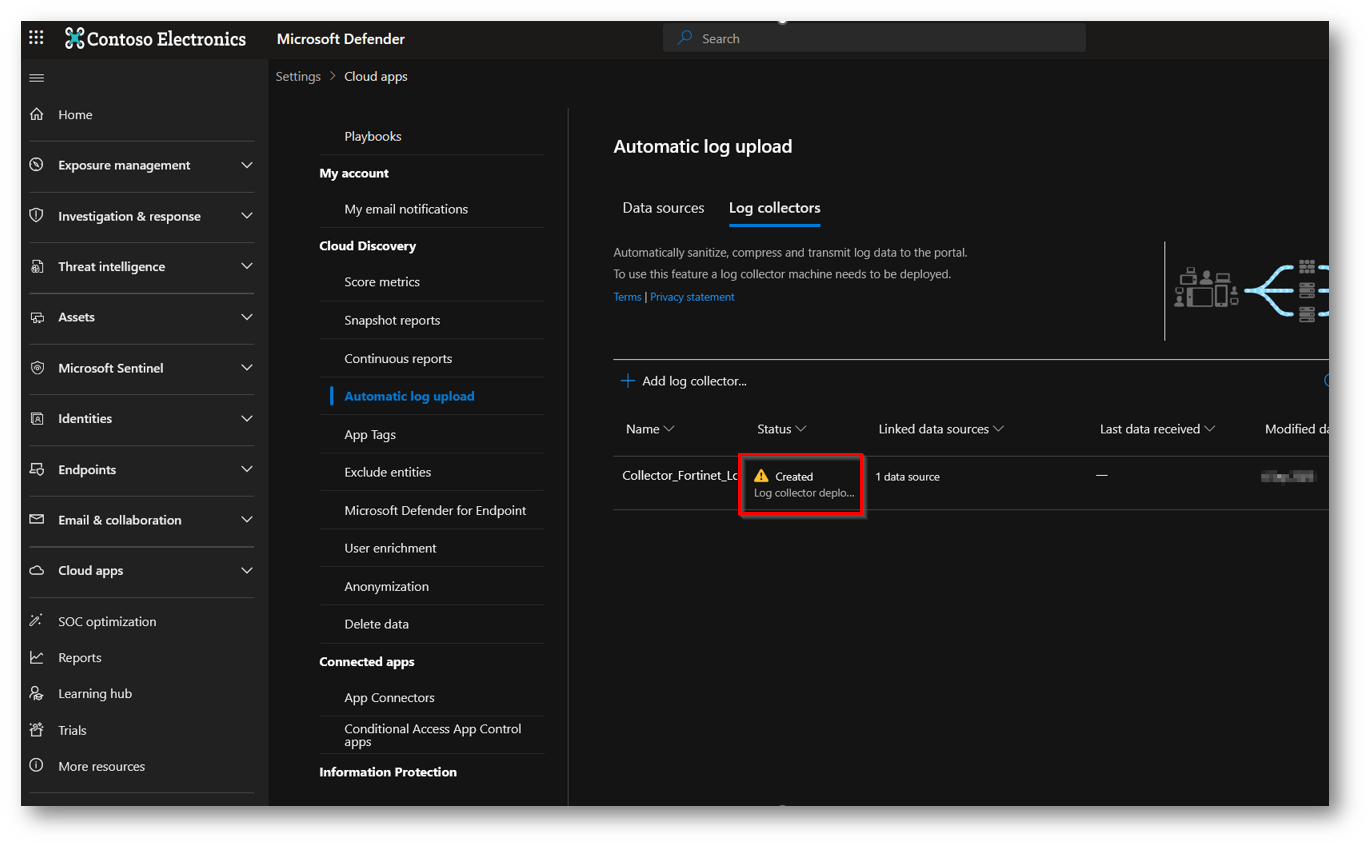

Figura 25: Aggiungiamo un Log Collector dal portale di Microsoft Defender XDR

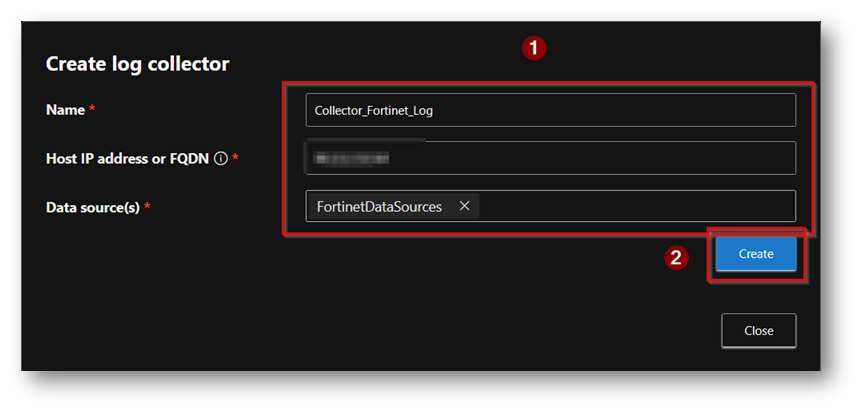

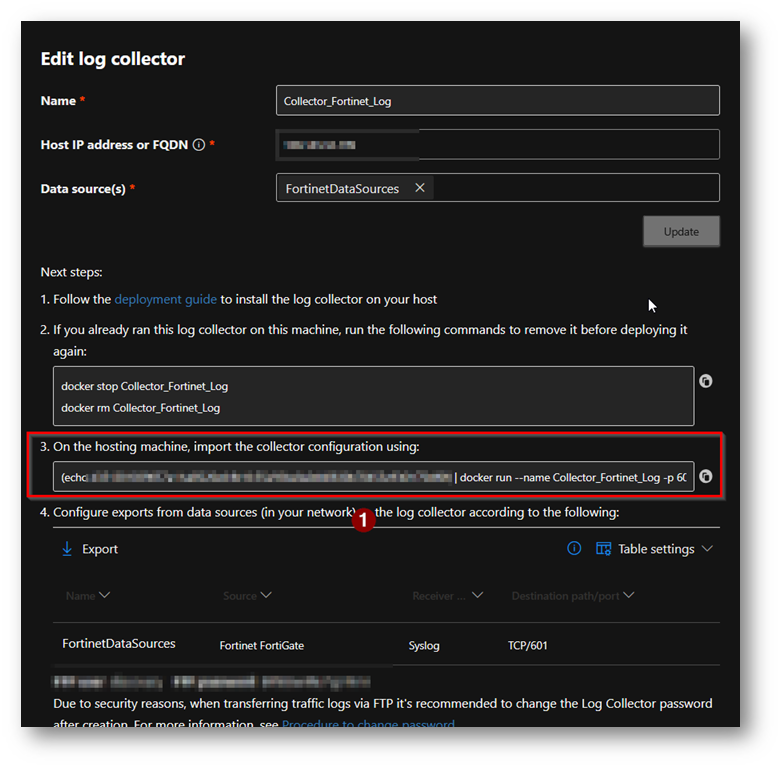

Figura 26: Scegliete ora un nome per il collector, inserite l’indirizzo IP in cui avete installato la Docker e selezionate la data Sources che avete creato in precedenza

Figura 27: Informazioni che vengono fornite per l’installazione del collector in modo preciso e puntuale e vengono fornite anche le credenziali ftp e le porte che devono essere “aperte”, segnate in HostIP che poi cambierete dopo la creazione della macchina Docker

PS: segnativi i comandi visti nello screenshot precedente serviranno per gli steps successivi

Specifico che la macchina in cui verrà installato Docker, nel mio caso sarà in Hosting presso Microsoft Azure quindi la guida verterà sulla creazione di una Virtual Machine Ubuntu presso il Cloud di casa Redmond.

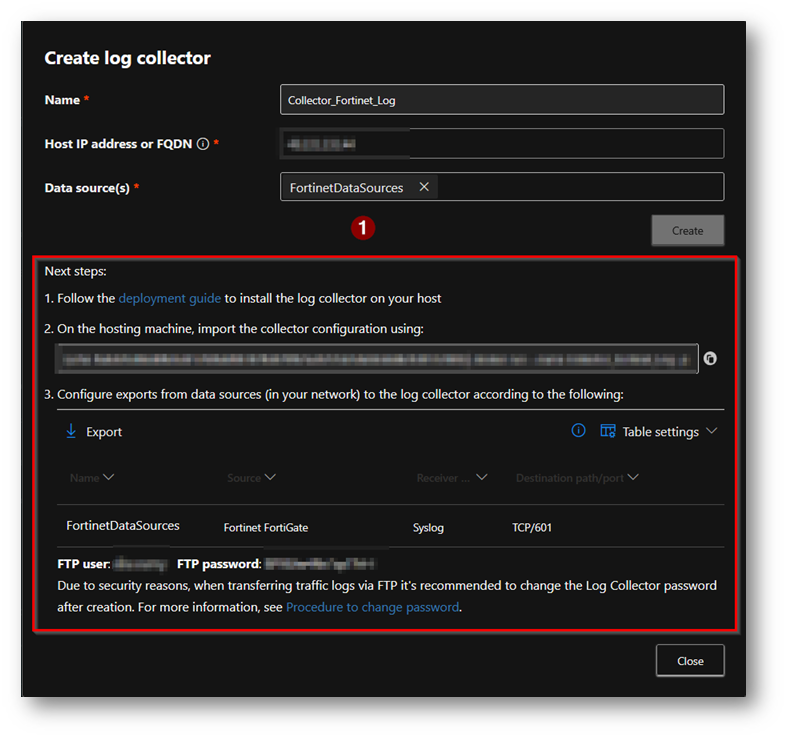

Figura 28: Creazione Inbound rule sulla scheda di rete della VM su cui installerò Docker

Vi riporto le configurazioni a livello network necessarie da implementare a livello Network sulla macchina

| Name | Destination port ranges | Protocol | Source | Destination |

| caslogcollector_ftp | 21 | TCP | Your appliance’s IP address’s subnet | Any |

| caslogcollector_ftp_passive | 20000-20099 | TCP | Your appliance’s IP address’s subnet | Any |

| caslogcollector_syslogs_tcp | 601-700 | TCP | Your appliance’s IP address’s subnet | Any |

| caslogcollector_syslogs_udp | 514-600 | UDP | Your appliance’s IP address’s subnet | Any |

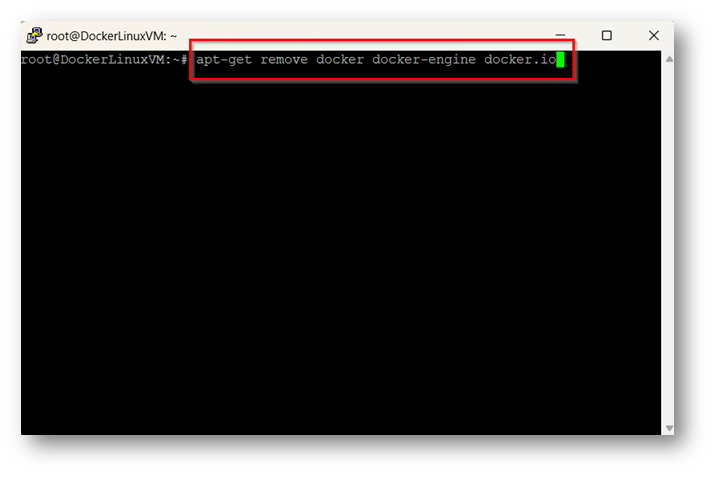

Figura 29: Eseguire la disinstallazione di versioni obsolete di Docker

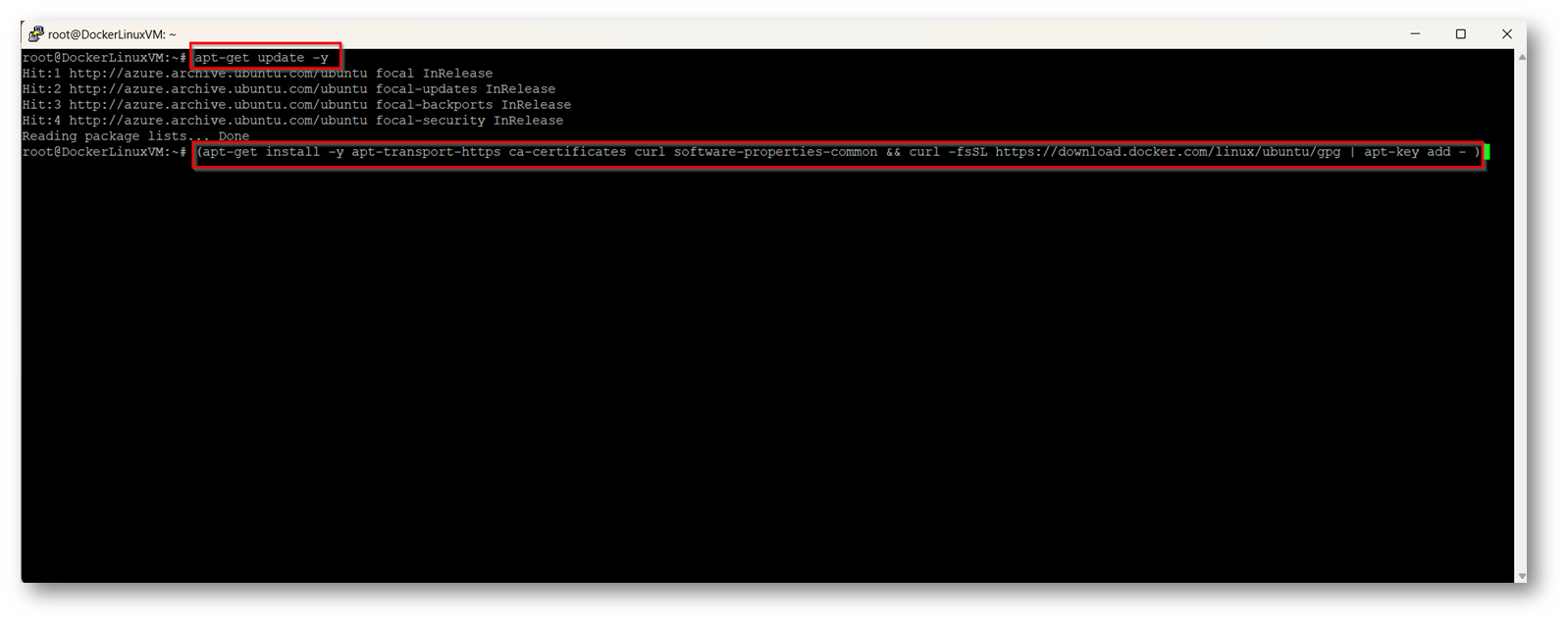

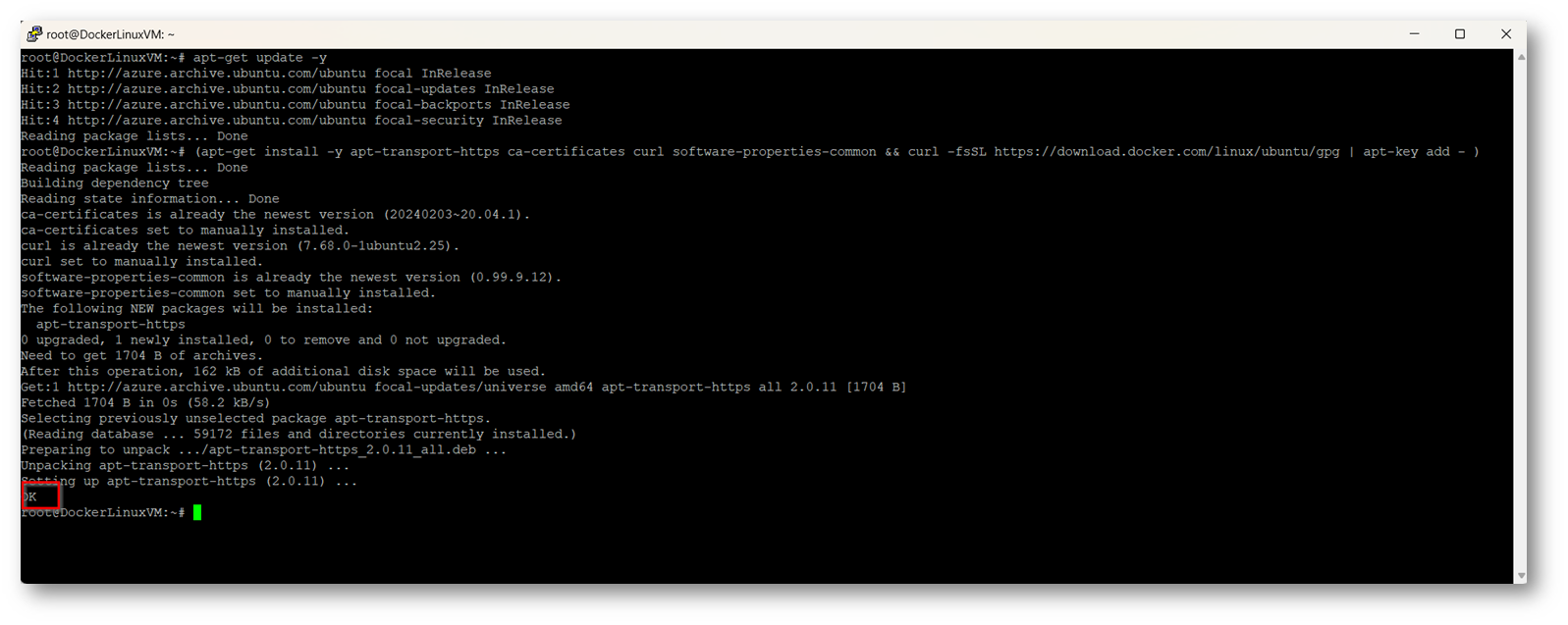

Figura 30: Installazione Docker Engine Prerequisiti

Figura 31: Installazione Prerequisiti andata a buon fine

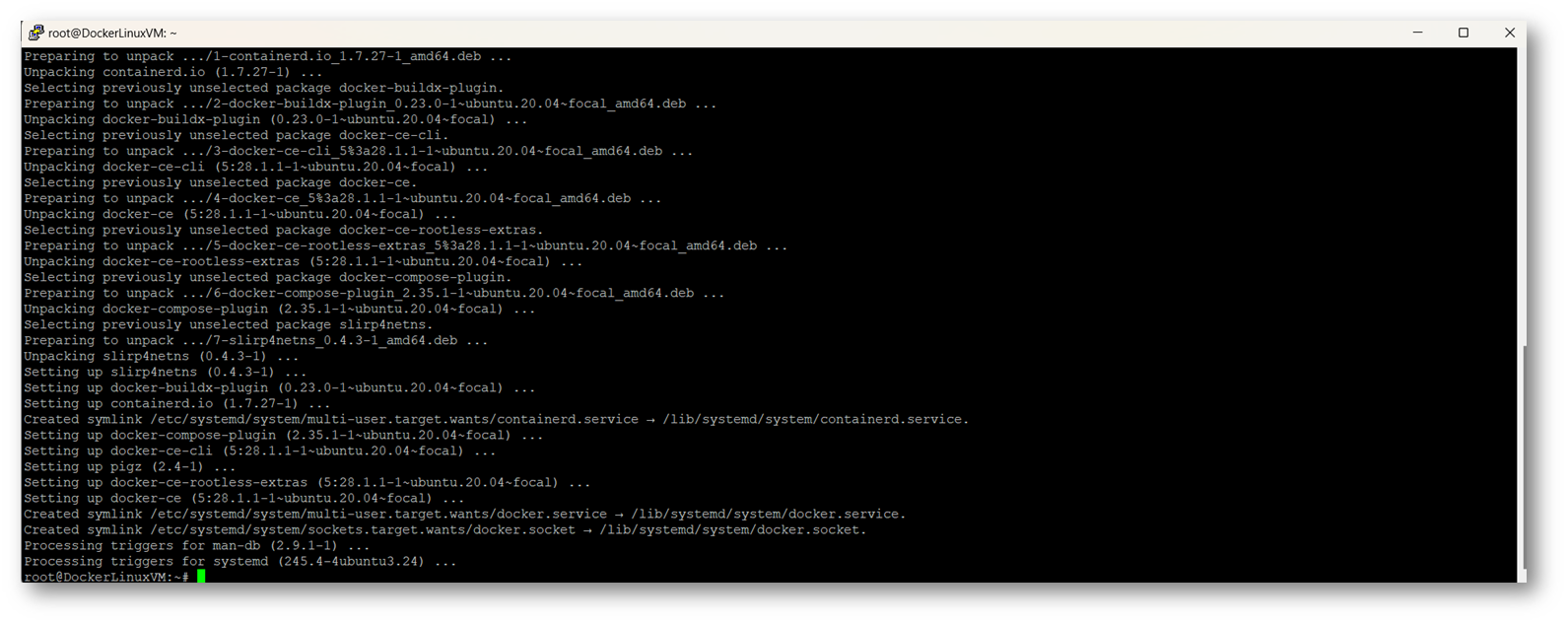

Ora si renderà necessario installare l’Engine del Docker con i seguenti comandi:

add-apt-repository “deb [arch=amd64] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable”

apt-get update -y

apt-get install -y docker-ce

Figura 32: Installazione Docker Engine andata a Buon fine

Figura 33: Comando per verificare l’installazione di Docker

Figura 34: Comando eseguito correttamente, che significa il corretto deploy di Docker sulla macchina

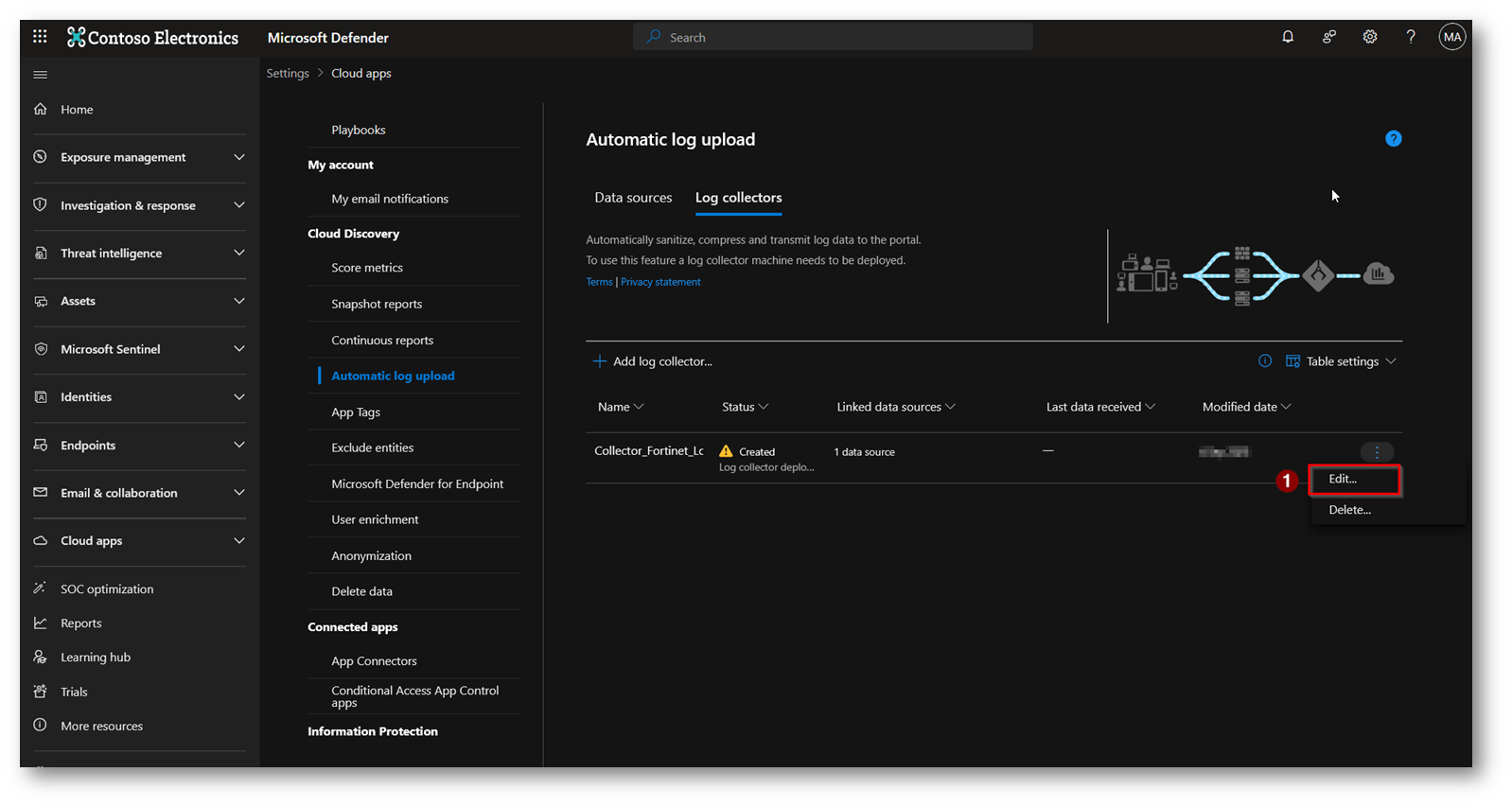

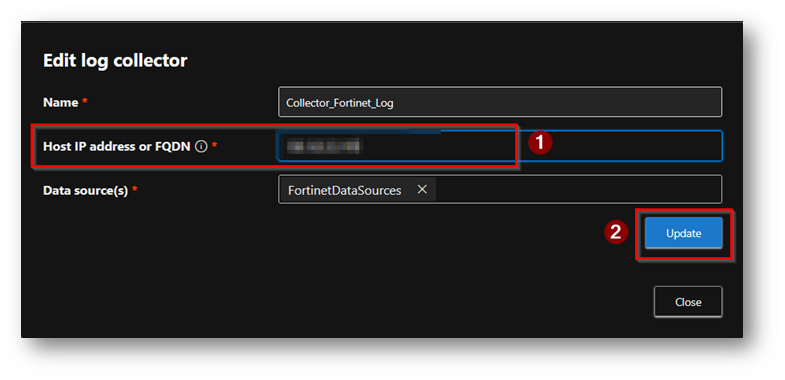

Ora dovrete accedere al portale di Microsoft Defender XDR e sostituire l’IP pubblico nel log collector con quello della vostra macchina

Figura 35: Modifica Log Collector con IP della macchina Docker Creata in precedenza

Figura 36: Cambio indirizzo IP con la macchina Docker

Figura 37: Copia del comando da eseguire sulla Docker

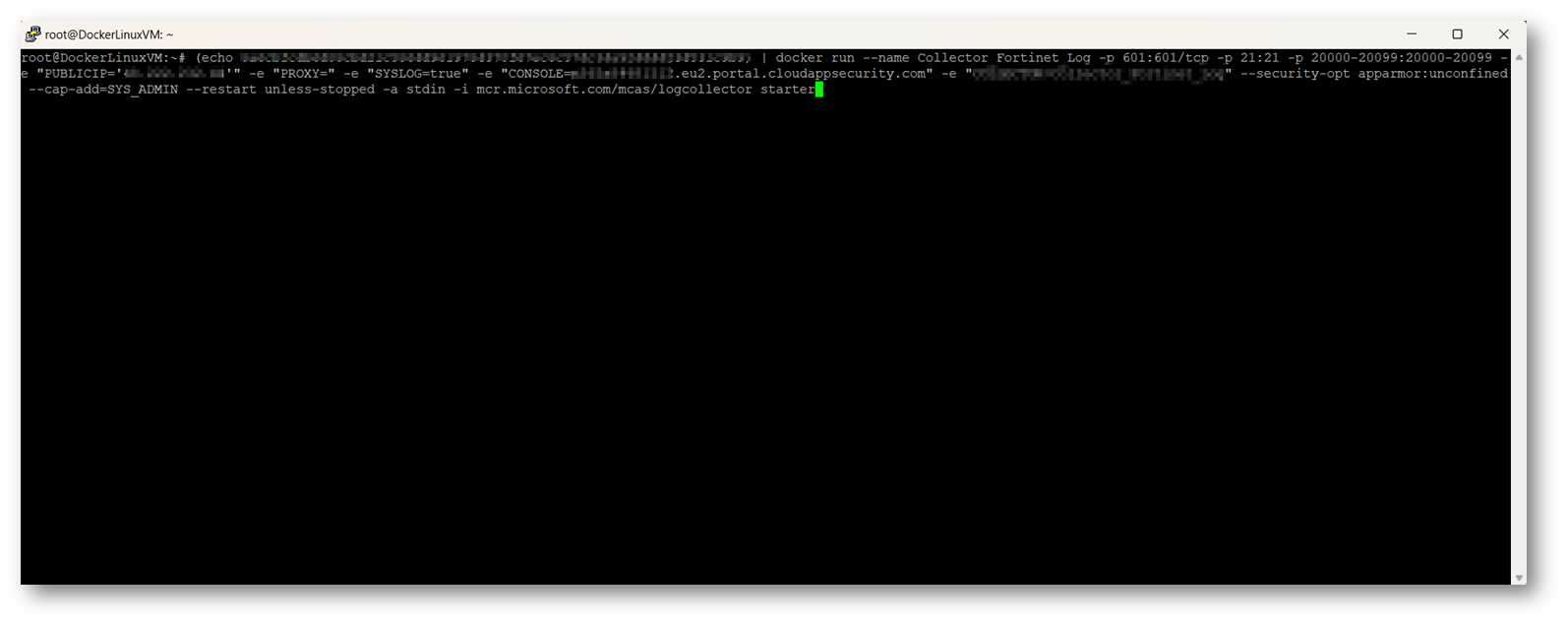

Ora dovrete “recuperare” il commando copiato quando avete creato il log collector dal portale di Microsoft Defender XDR

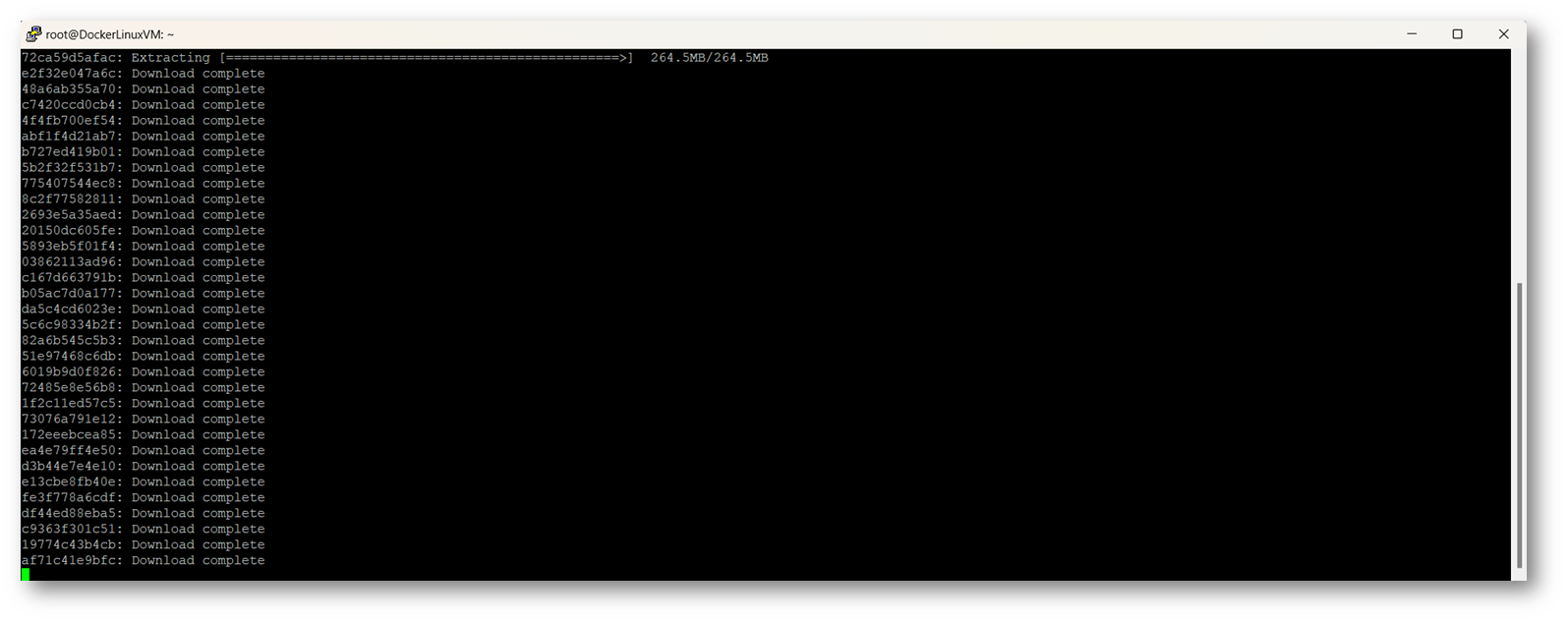

Figura 38: Comando copiato in precedenza

Figura 39: Comando che stà lavorando nel modo corretto

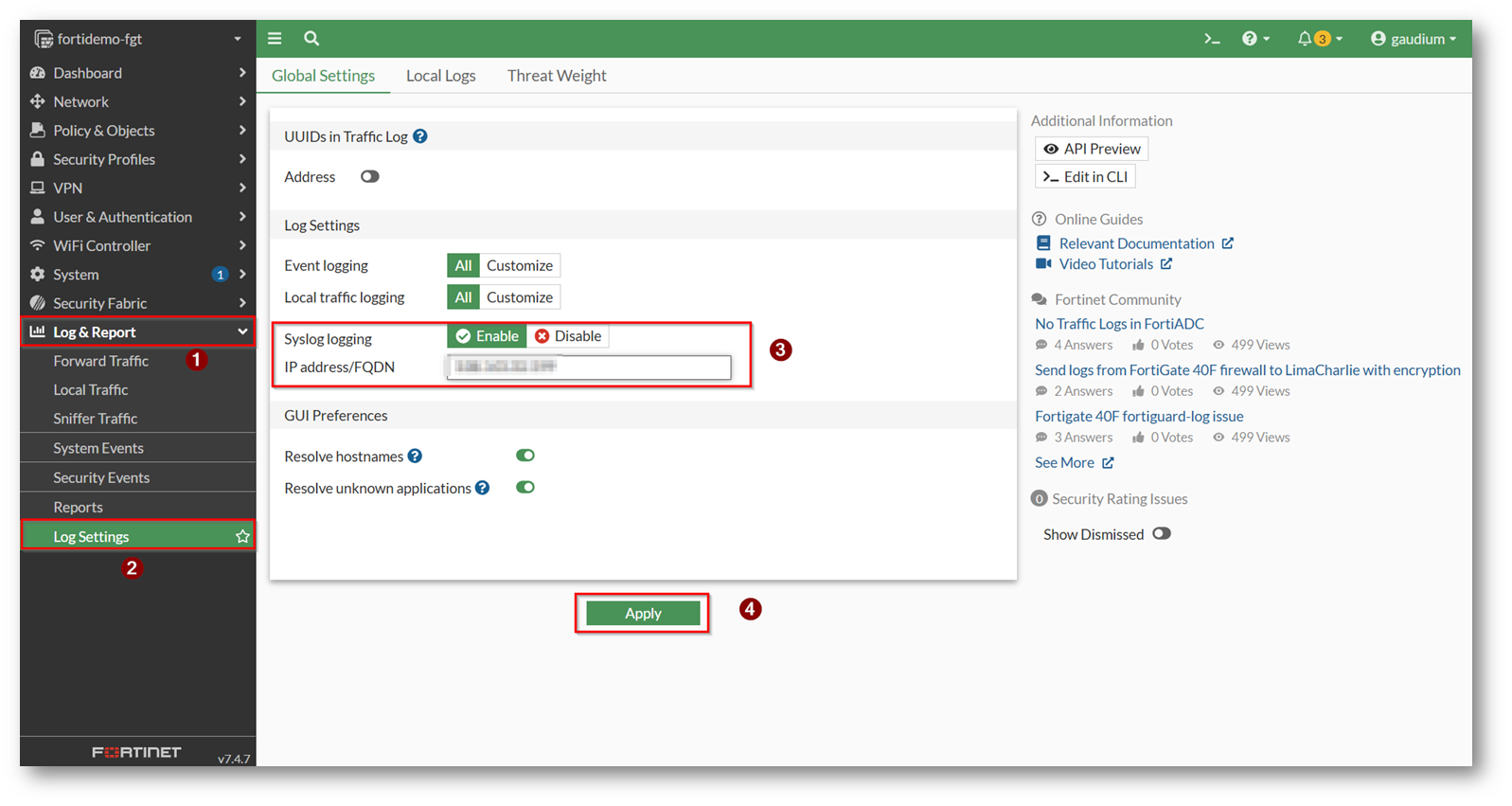

Ora accedete all’interfaccia del FortiGate per configurare l’invio dei log alla macchina Docker

Figura 40: Configurazione FortiGate – inserire l’indirizzo IP della macchina Docker

NB: in questo momento il FortiGate invierà in modalità Syslog gli eventi alla Docker che li invierà poi al portale di Defender for Cloud Apps, ho notato però alcuni problemi in quanto la Docker riceveva i log, ma non venivano inviati, infatti la LOG COLLECTOR all’interno del portale rimaneva in “Connected” non passando alla modalità “Active” vi voglio dare quindi evidenza delle operazioni eseguite per risolvere il problema.

Figura 41: Collector che rimaneva in modalità “Created”

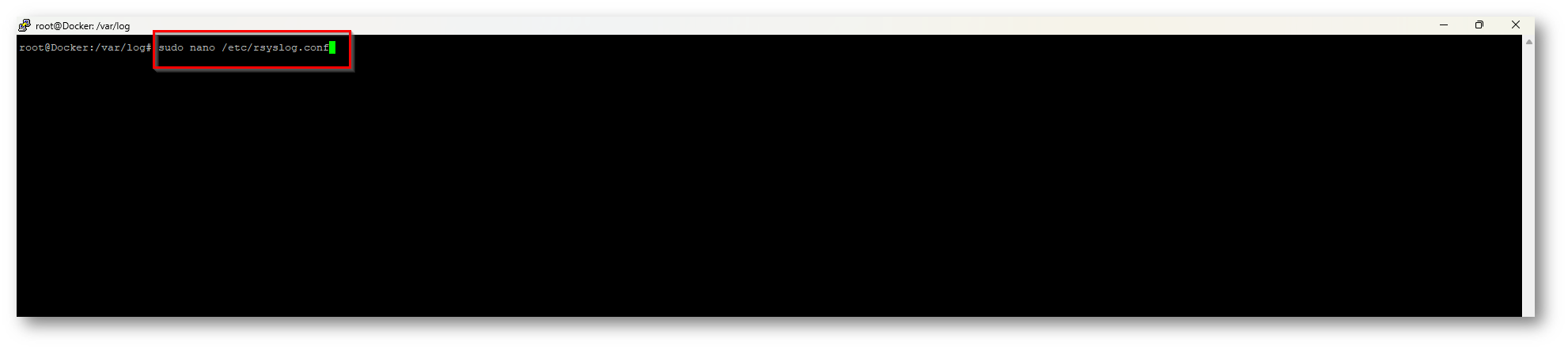

Ora dovrete accedere in SSH alla macchina in cui è presente il docker:

Figura 42: Comando che permette di aprire in modalità Edit il file di configurazione di Syslog

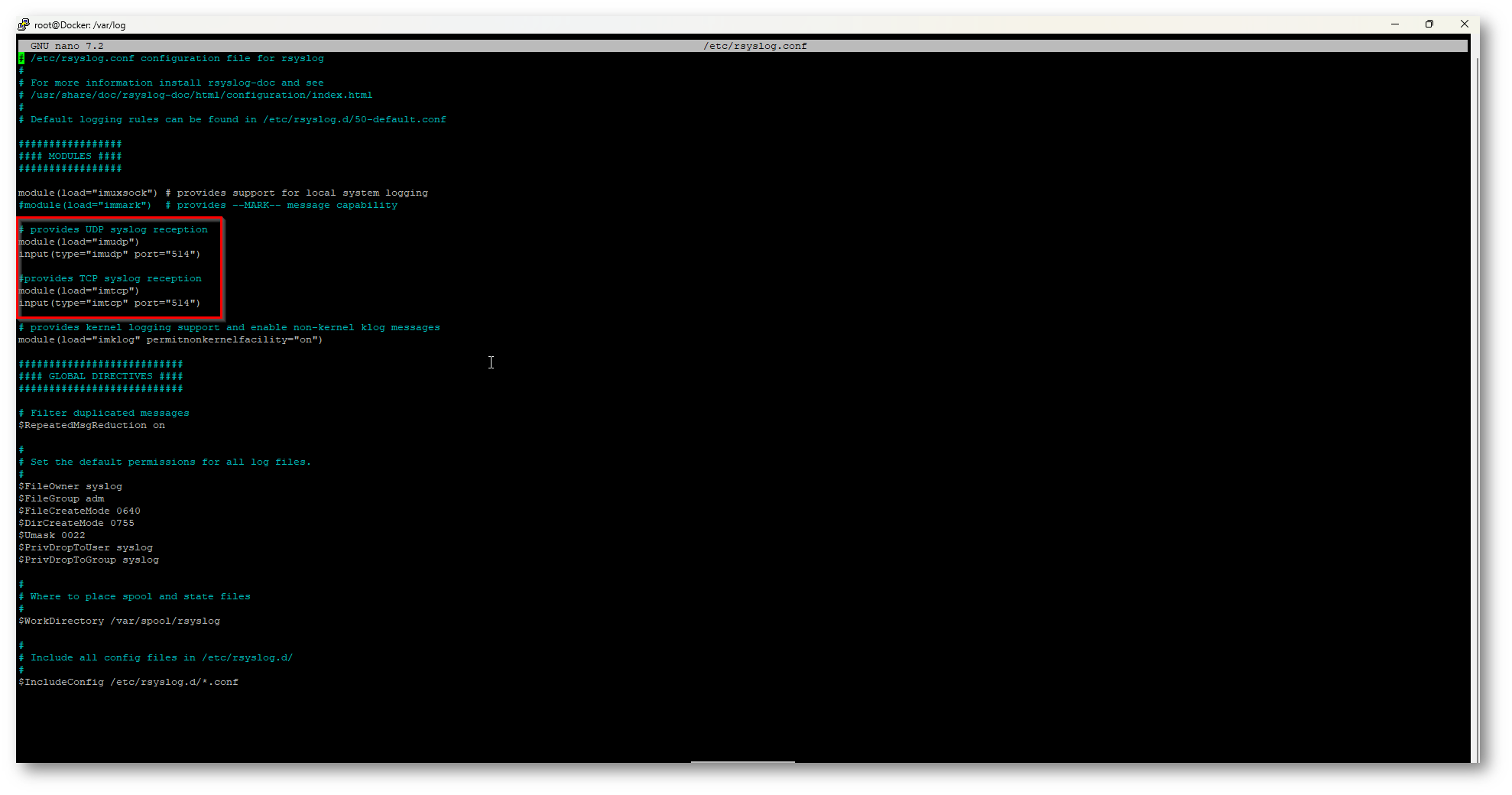

Figura 43: Rimuovere i commenti “#” da module e input per permettere la corretta ricezione dei log, successivamente premere ctrl+x e y per i salvataggio del file

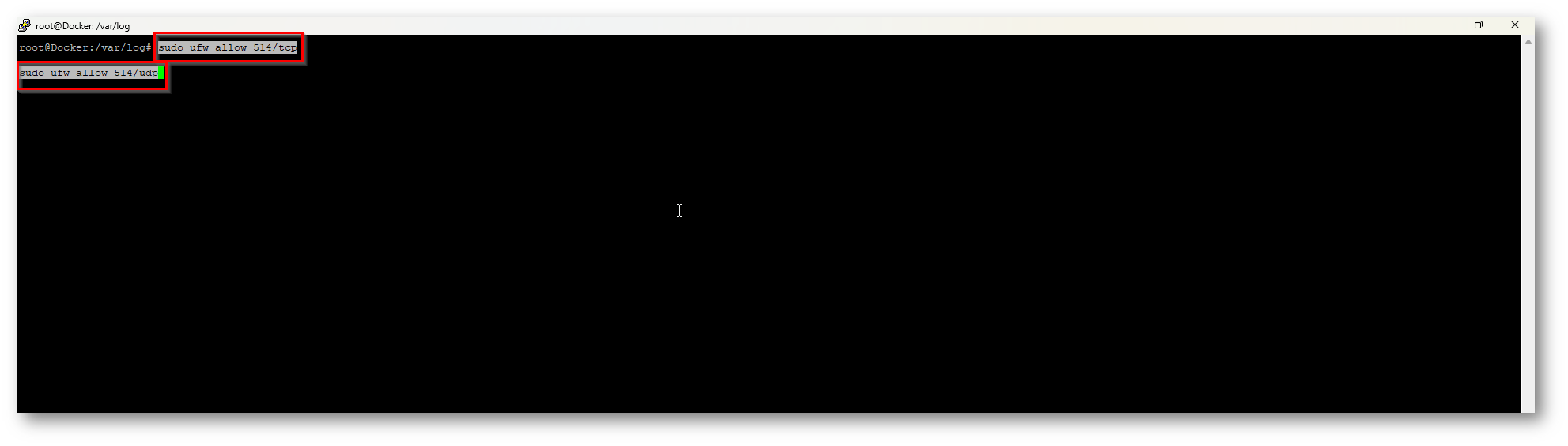

Figura 44: Comandi per aprire nel firewall di Linux le porte per Syslog

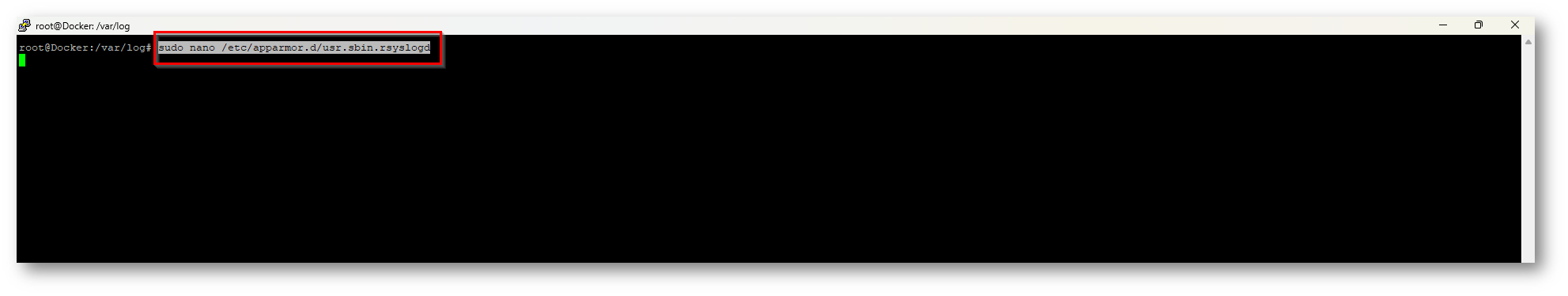

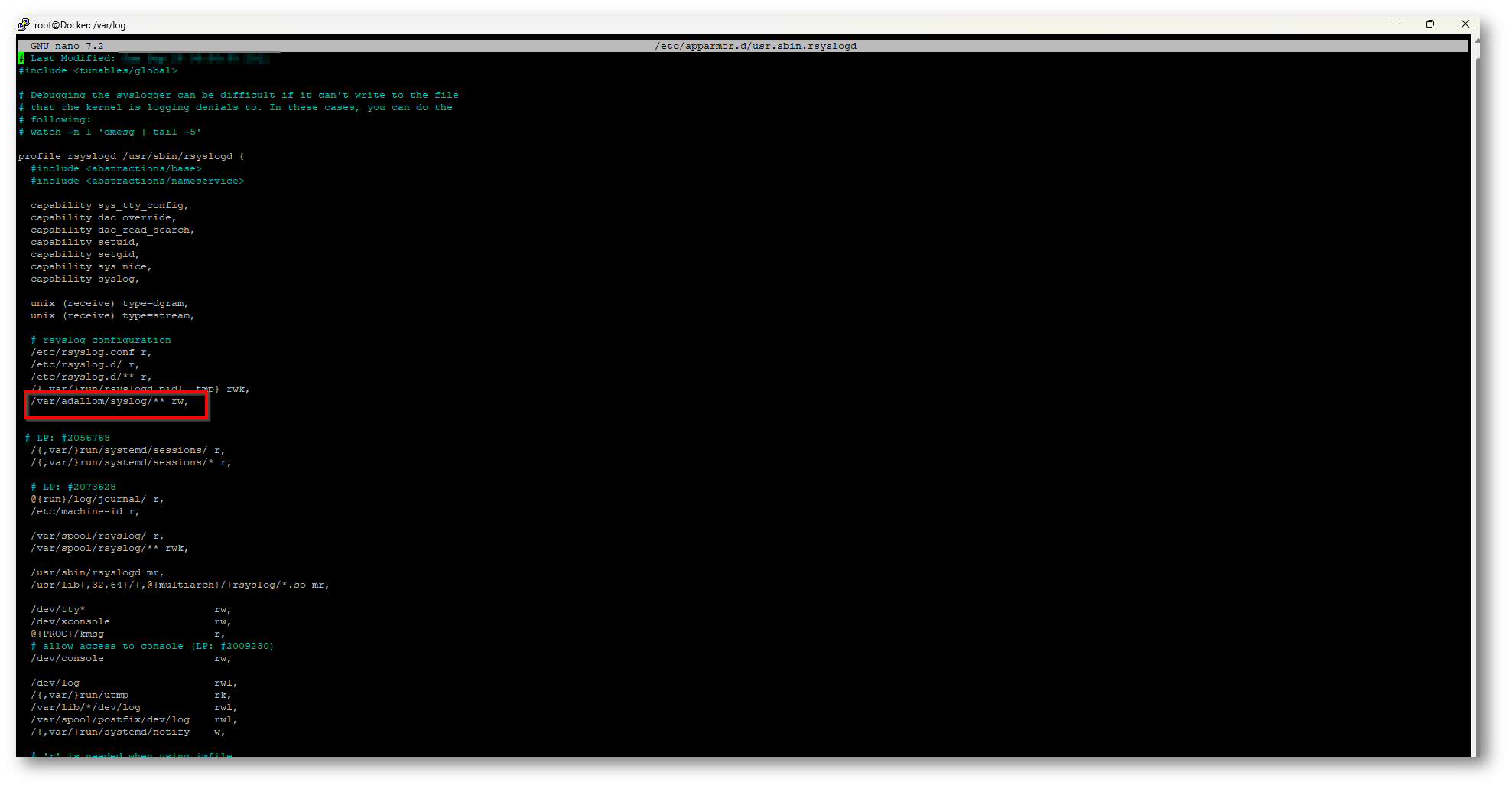

Analizzando i log di Syslog presente nella seguente cartella: “/var/log/syslog” ho notato che era presente un errore “Docker kernel: audit: type=1400 audit(1757064505.646:2607): apparmor=”DENIED” operation=”mkdir” class=”file” profile=”rsyslogd” name=”/var/adallom/syslog/514/” pid=11656 comm=72733A6D61696E20513A526567 requested_mask=”c” denied_mask=”c” fsuid=0 ouid=0″

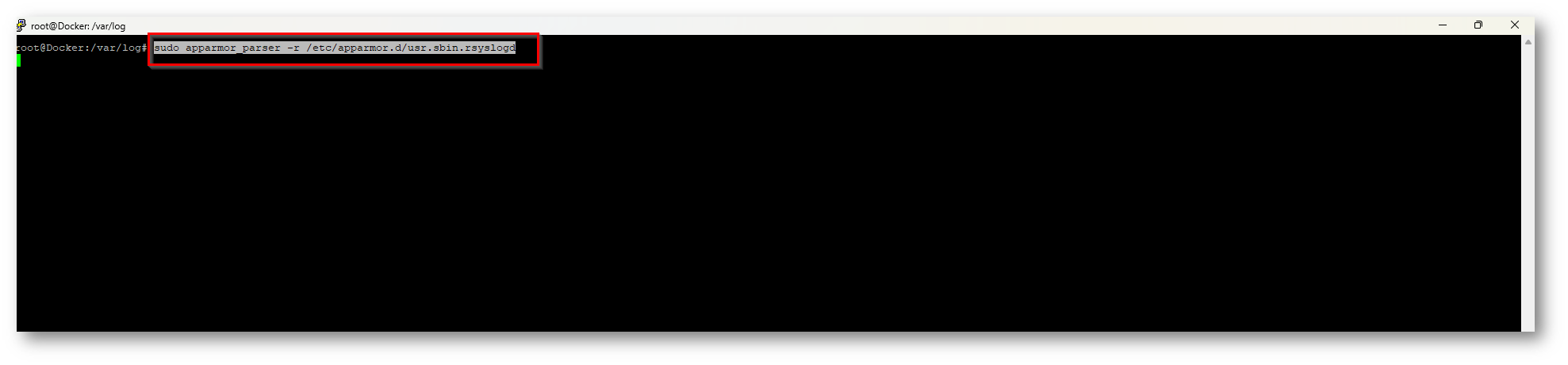

Per risolverlo ho eseguito i seguenti passaggi

Figura 45: Comando che apre in modalità edit il file di configurazione

Figura 46: Inserimento riga nel file di configurazione per risolvere il problema, salvataggio file solito con ctrl+x e successivamente y

Figura 47: Comando per ricaricare il profilo

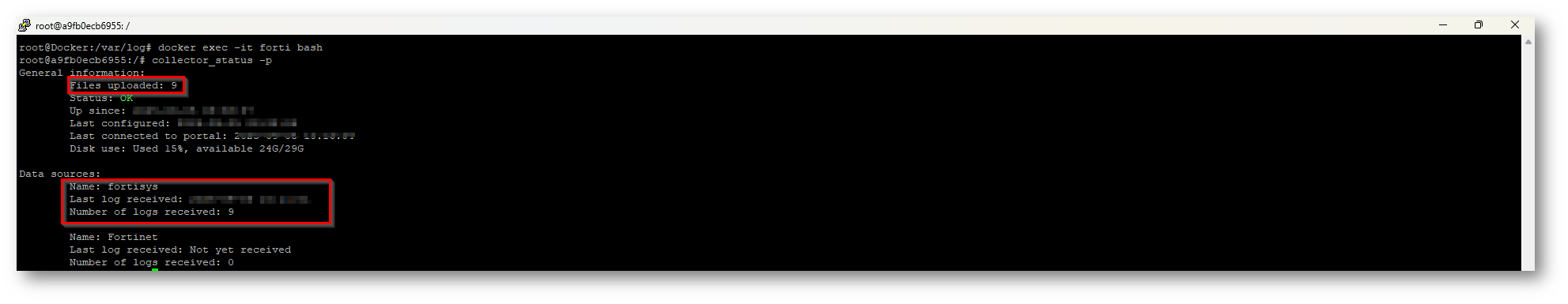

Ora per verificare che la docker recepisca i log potete eseguire in sequenza questi comandi:

- docker exec -it <Container Name> bash

- collector_status -p

Figura 48: Docker che riceve i log correttamente

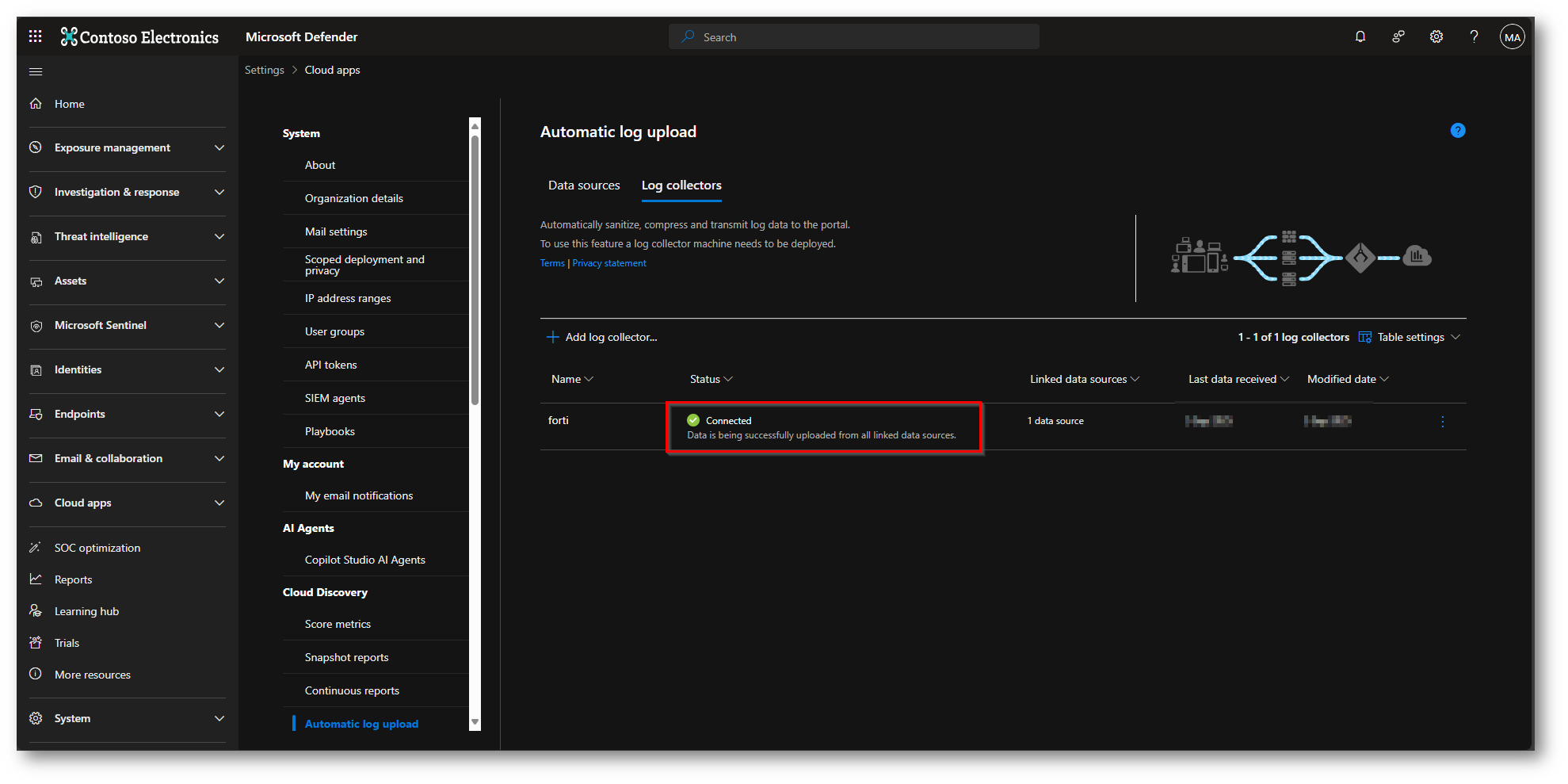

Figura 49: Sorgente che risulta “Connected” anche dal portale di Microsoft Defender for Cloud Apps

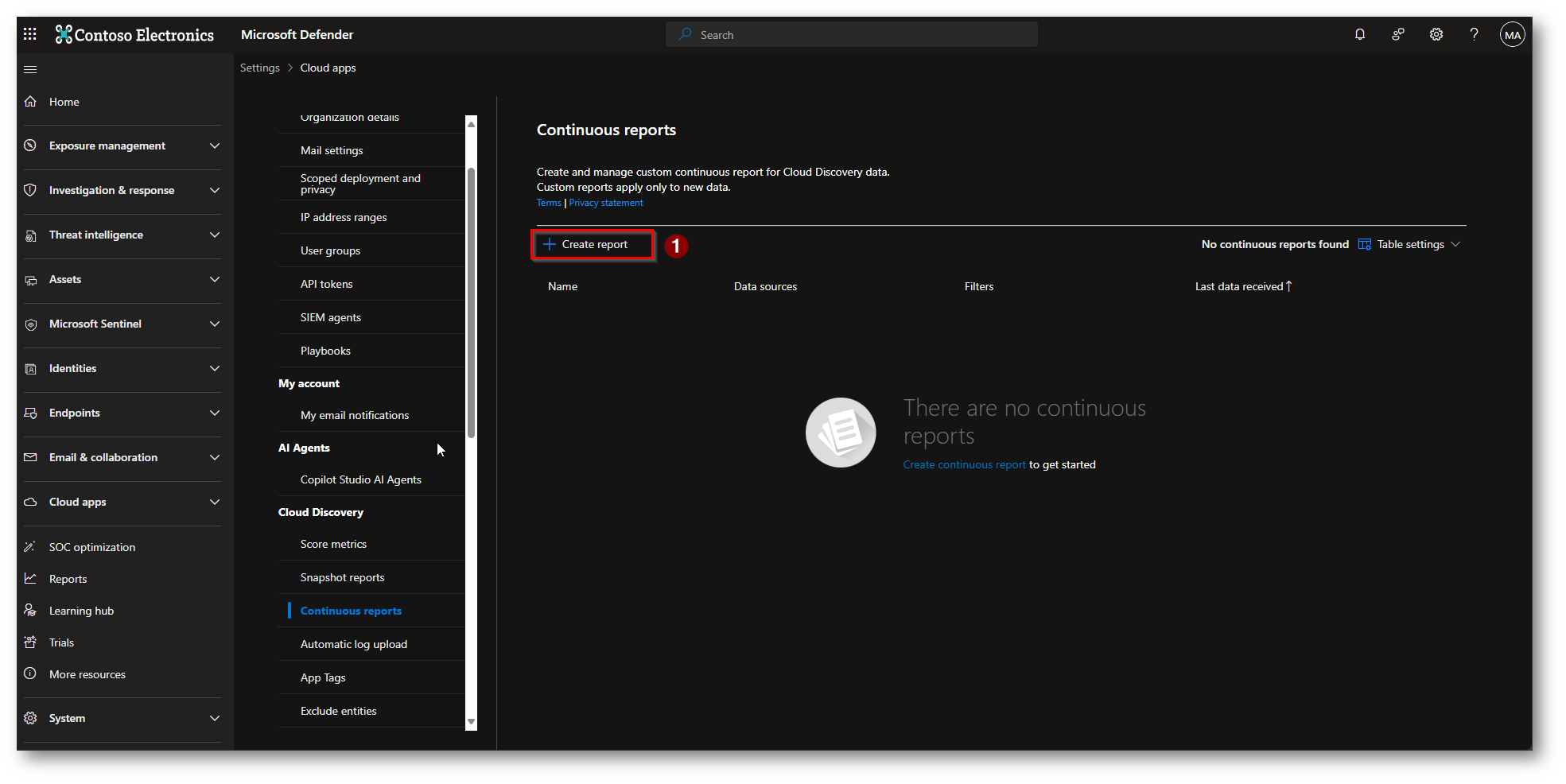

Ora potete procedere a creare uno snapshot per vederla all’interno della dashboard con questi log:

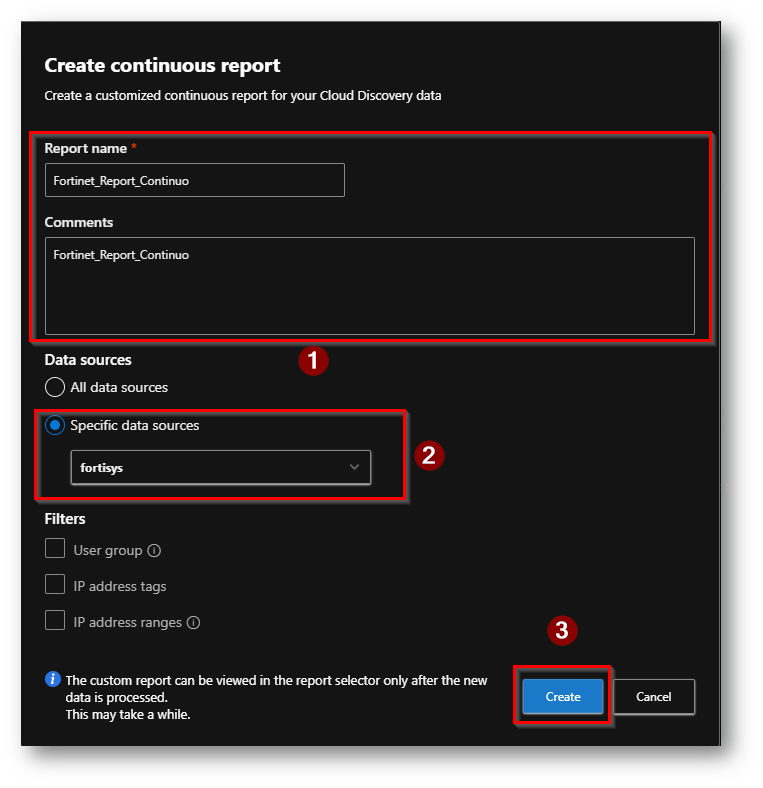

Figura 50: Creazione Continuous Report

Figura 51: Scegliere un nome ed una descrizione per il report selezionando la Source del firewall creata in precedenza

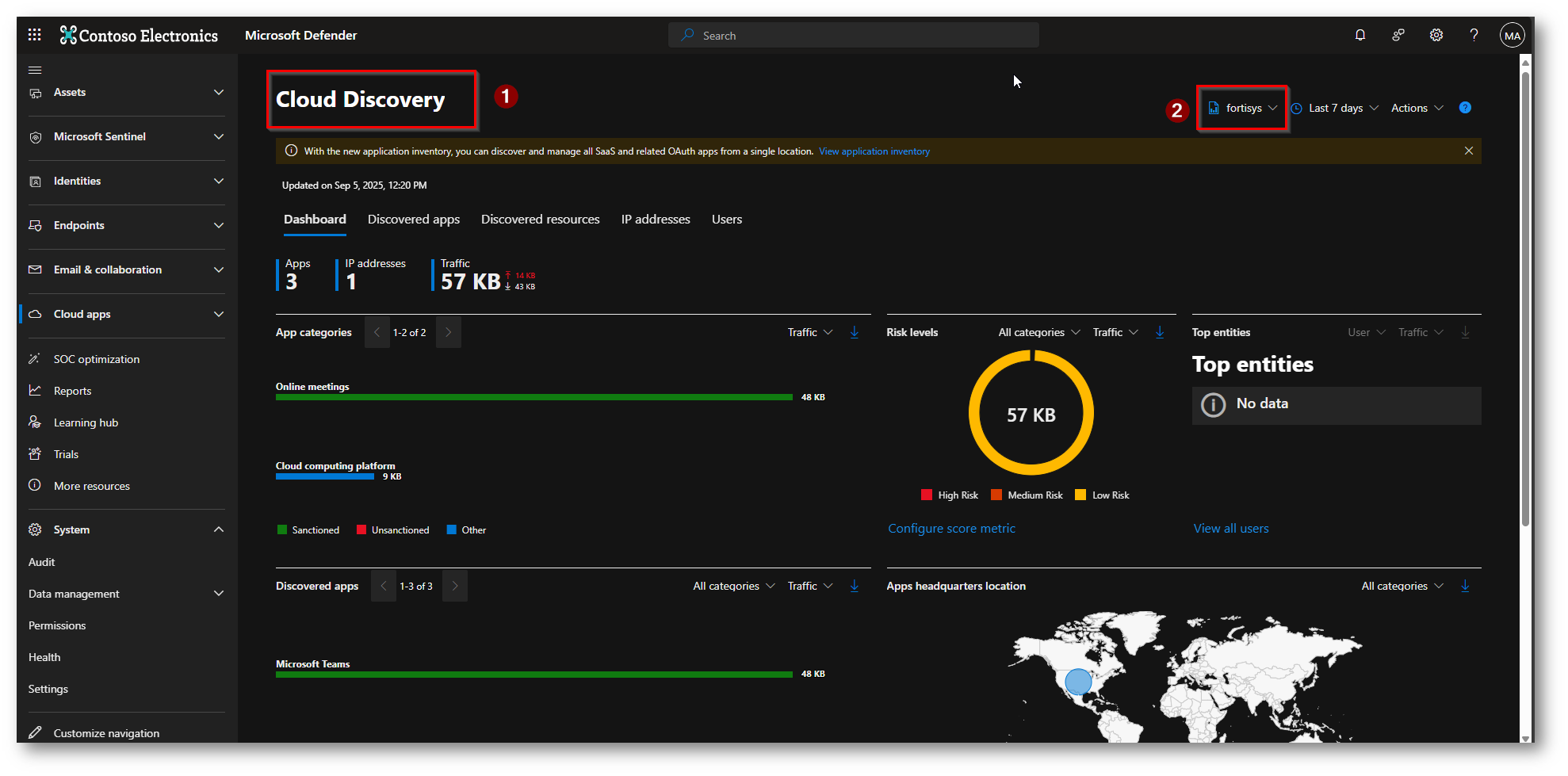

Figura 52: Dashboard del report del firewall visibile in Microsoft Defender XDR

Conclusioni

Con questa funzionalità potete avere una visione precisa e completa del vostro firewall che è il primo punto di accesso, ma soprattutto di uscita di traffico potenzialmente illecito.

Con questa integrazione potete poi creare delle policy direttamente da Cloud Apps, per bloccare il traffico verso FQDN o Siti che non ritenete consoni all’uso aziendale, avrete inoltre una Dashboard estremamente personalizzabile che vi rende più semplice il discover di tutto lo shadow IT presente all’interno della vostra organizzazione.

Una strumento intuitivo, utile e compreso nella Suite Microsoft 365 E5 quindi perché non cominciare ad utilizzarlo?