Defender for Cloud Apps & Information Protection: Better Together

Microsoft Defender for Cloud Apps e Microsoft Purview Information Protection sono due Servizi differenti, ma che unendo le forze possono incrementare in modo considerevole la protezione delle vostre organizzazioni.

Ho parlato all’interno della community del servizio di Microsoft Defender for Cloud Apps integrato con la componente di EntraID Conditional Access Integrare Microsoft Defender for Cloud Apps con Azure AD Conditional Access – ICT Power e di come l’unione di questi due servizi di Microsoft possono aiutare le organizzazioni a proteggersi dai più sofisticati attacchi informatici.

Oggi vorrei parlavi invece di come poter integrare Defender for Cloud Apps e Microsoft Purview Information Protection per darvi evidenza di come, sfruttando diversi servizi Microsoft che cooperano tra loro sia possibile incrementare in modo considerevole la protezione delle vostre organizzazioni e devi vostri dati.

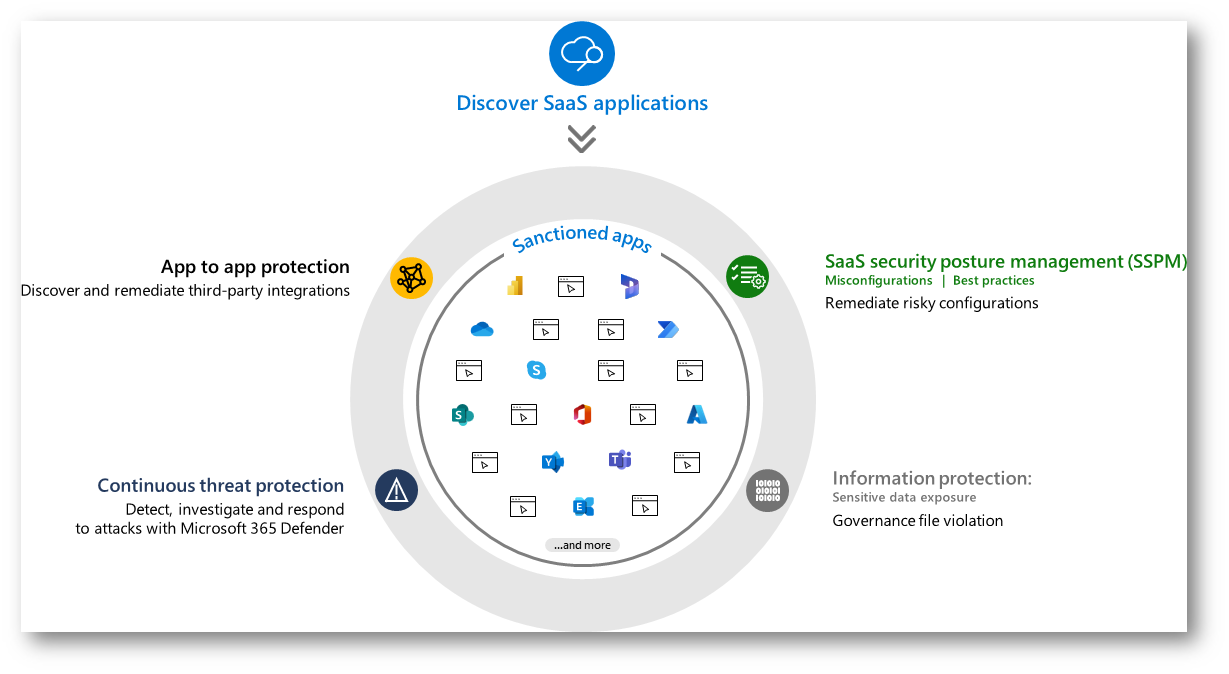

Figura 1: Schema di funzionamento di Microsoft Defender for Cloud Apps

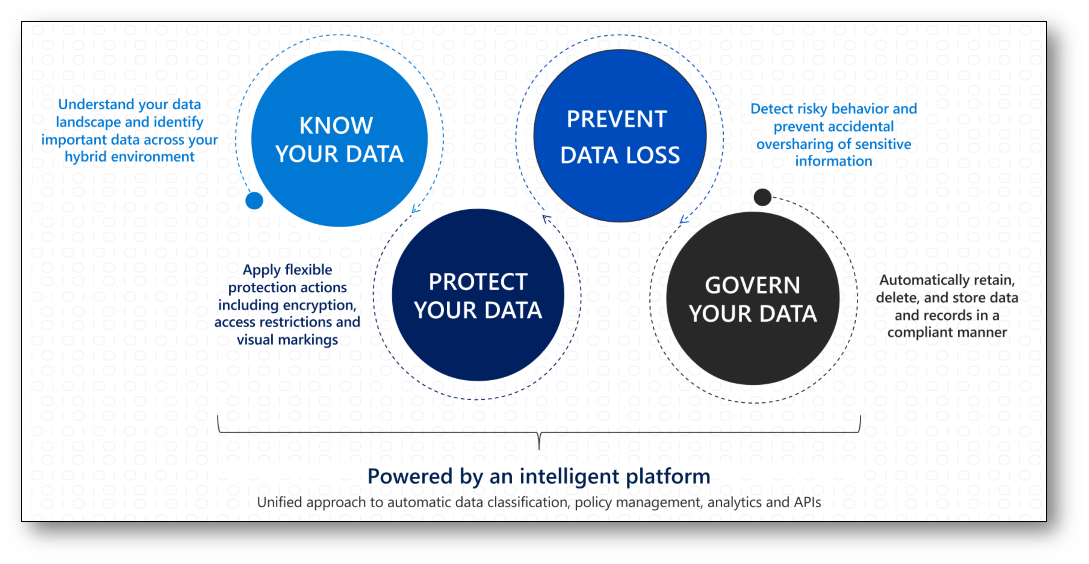

Figura 2: Schema funzionamento Microsoft Purview Information Protection

Quali licenze sono necessarie per poter sfruttare queste due funzionalità?

Per poter sfruttare queste due funzionalità della casa di Redmond dovrete avere a disposizione una suite che li contenga Entrambi, ad esempio una licenza Microsoft 365 E5, e come sempre per approfondimenti sul licensing vi invito a consultare l’ottimo sito di Aaron Dinnage Home | M365 Maps. Sicuramente avere una suite come quella indicata può permettervi anche in futuro di poter sfruttare sempre più prodotti di sicurezza avanzata per salvaguardare la sicurezza della vostra organizzazione.

Nel caso specifico vorrei darvi evidenza delle licenze necessarie per i due servizi:

-

Microsoft Purview Information Protection

- Microsoft 365 E3

- Microsoft 365 E5 (Auto-Label)

- Microsoft 365 E3 with E5 Compliance AddOn (Auto-Label)

- Microsoft 365 E5 Information Protection and Governance

-

Microsoft Defender for Cloud Apps

- Microsoft 365 E5

- Enterprise Mobility + Security E5

- Add-On Defender for Cloud apps

Vi sono degli scenari reali per poter applicare entrambe le funzionalità?

Certamente, gli scenari reali sono quelli più utili per comprendere le potenziali di un prodotto come quello proposto all’interno di questo articolo. Ad esempio avremmo bisogno di poter applicare in modo automatizzato un’etichetta di riservatezza a tutti i file che contengono dati di carte di credito e quando l’owner dei file è la mia utenza, questo perché lo richiedono sia i regolamenti della Nazione e sia per politica interna Aziendale.

Come implemento questa funzionalità?

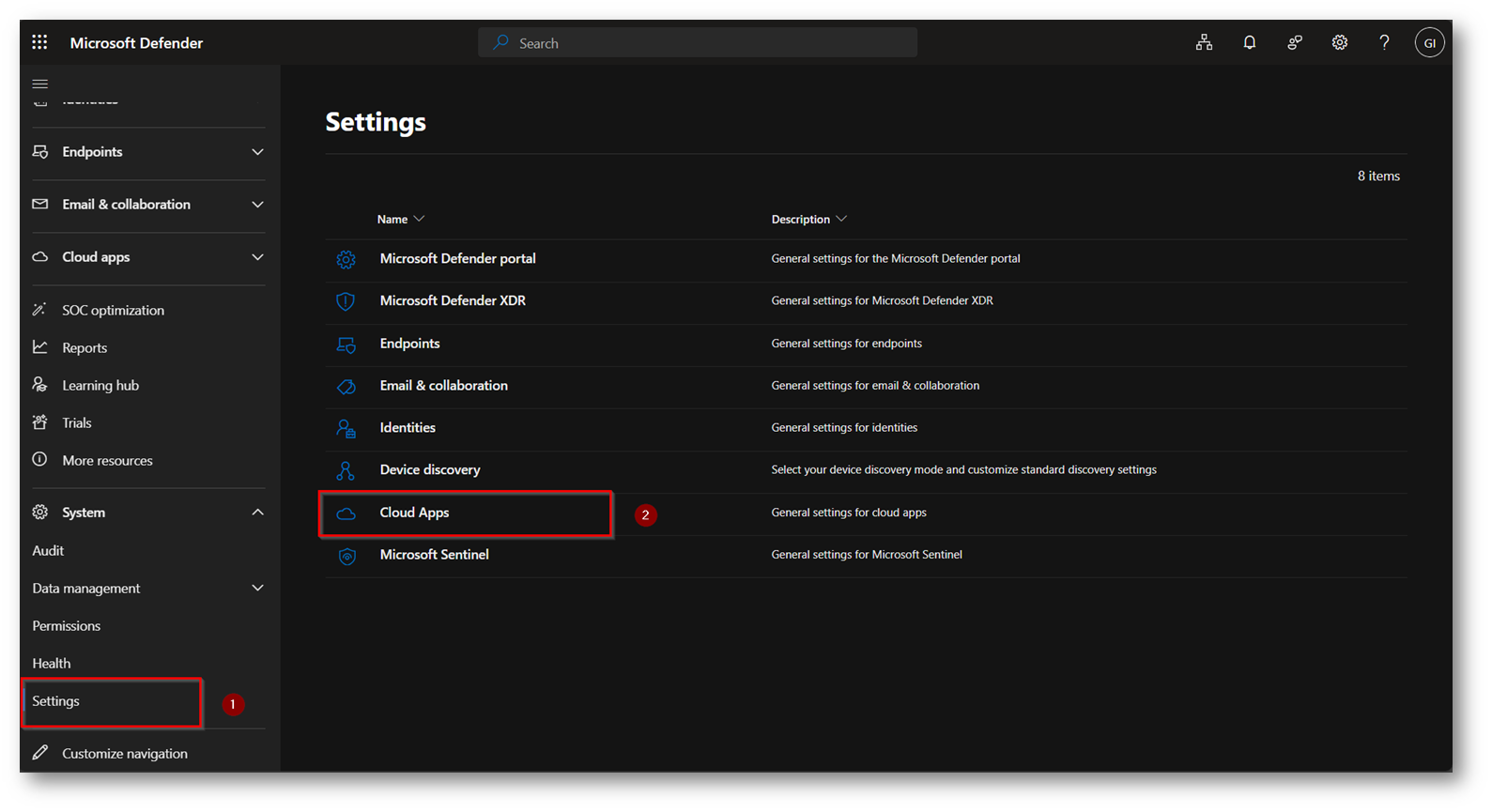

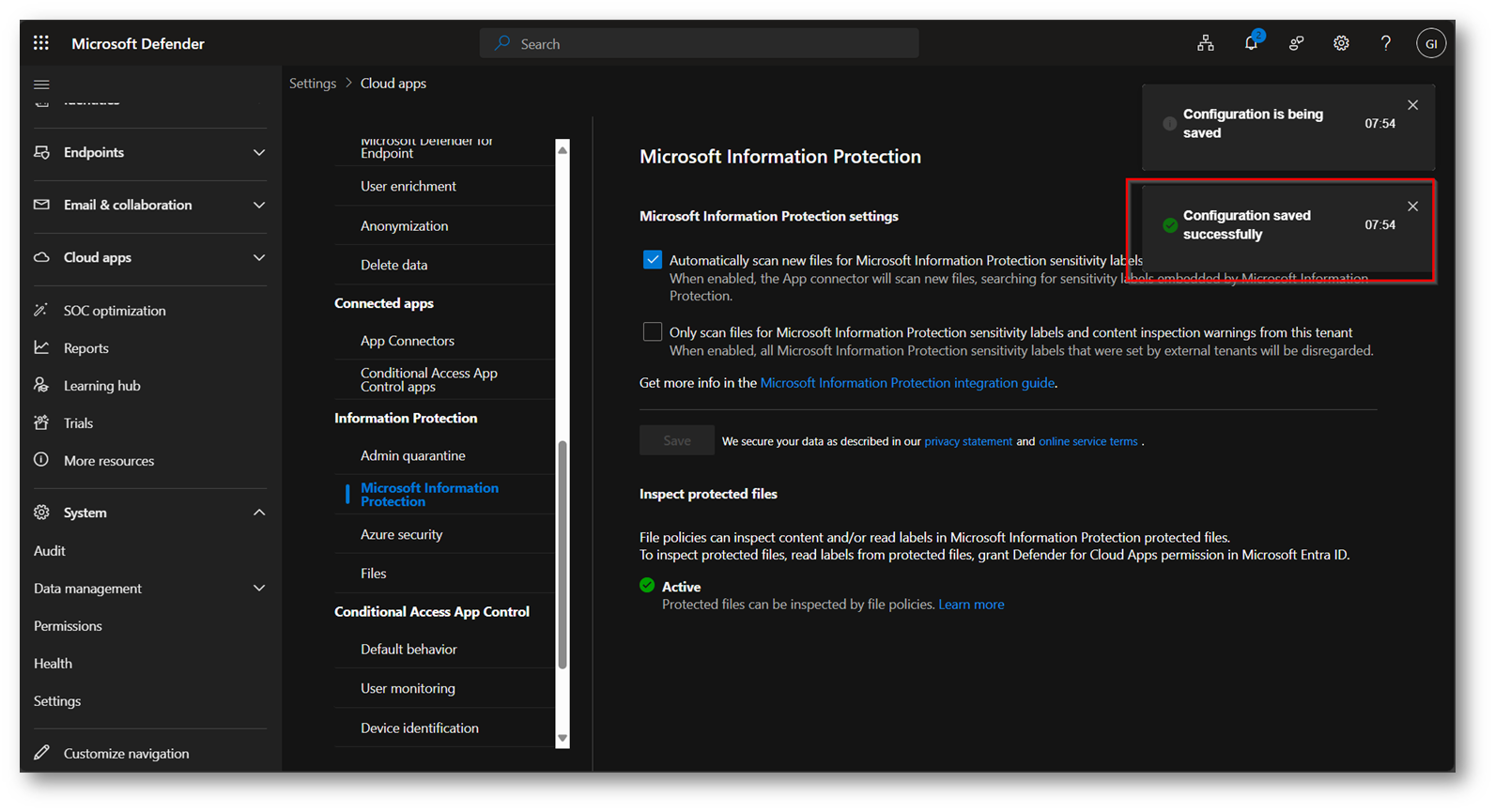

Come primo step che dovrete eseguire c’è quello di abilitare la funzionalità dal portale di Microsoft Defender XDR nella sezione relativa a Cloud Apps.

Figura 3: Accediamo alle impostazioni di Microsoft Defender for Cloud Apps per abilitare la funzionalità di Microsoft Information Protection

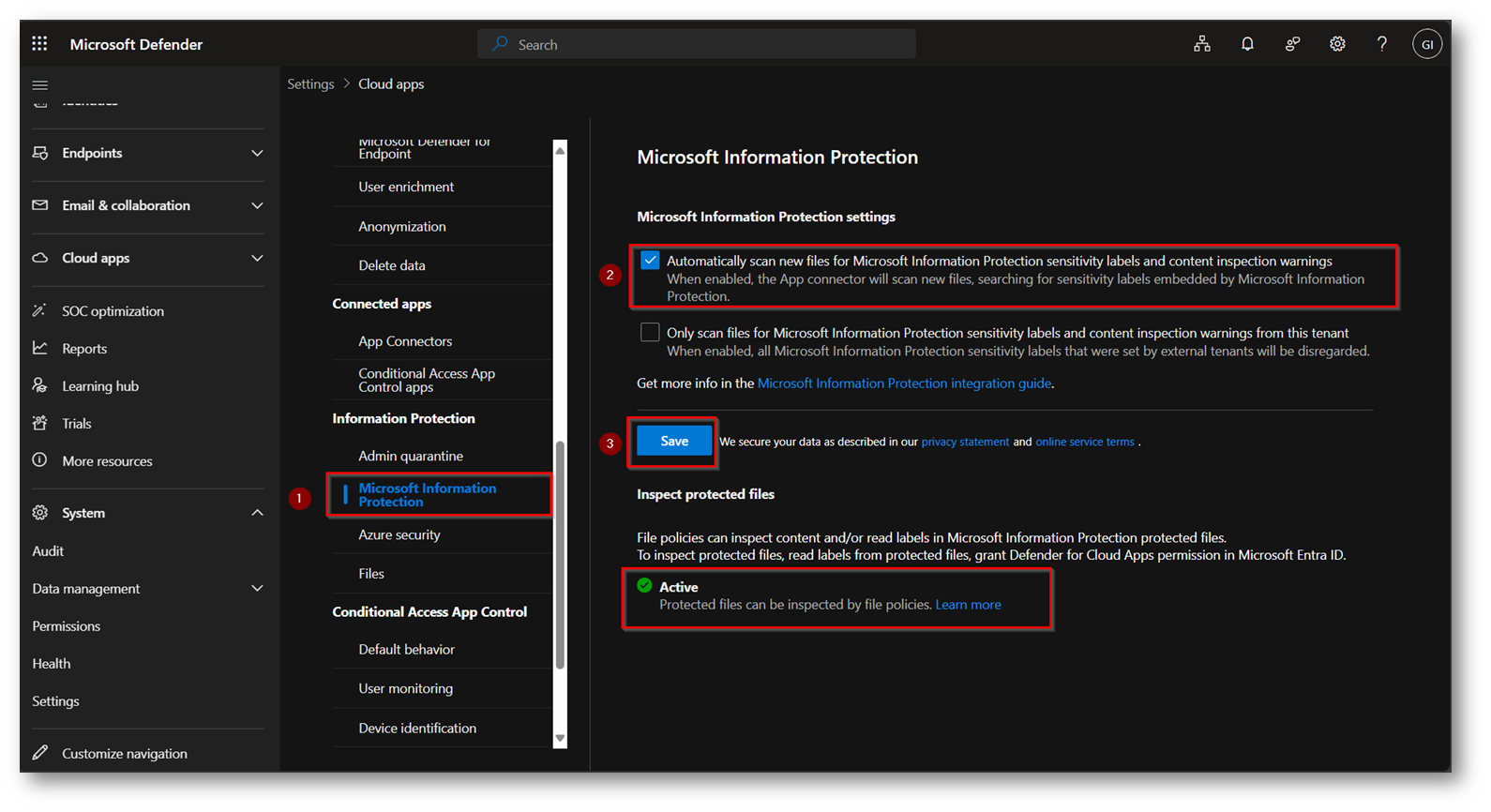

Figura 4: Abilitare la funzionalità che permette al connettore di eseguire la Scan di nuovi file aggiunti all’interno del Tenant con etichette attive, NB: importante è la spunta verde evidenziata come “Active”

Figura 5: Configurazione Salvata nel modo corretto

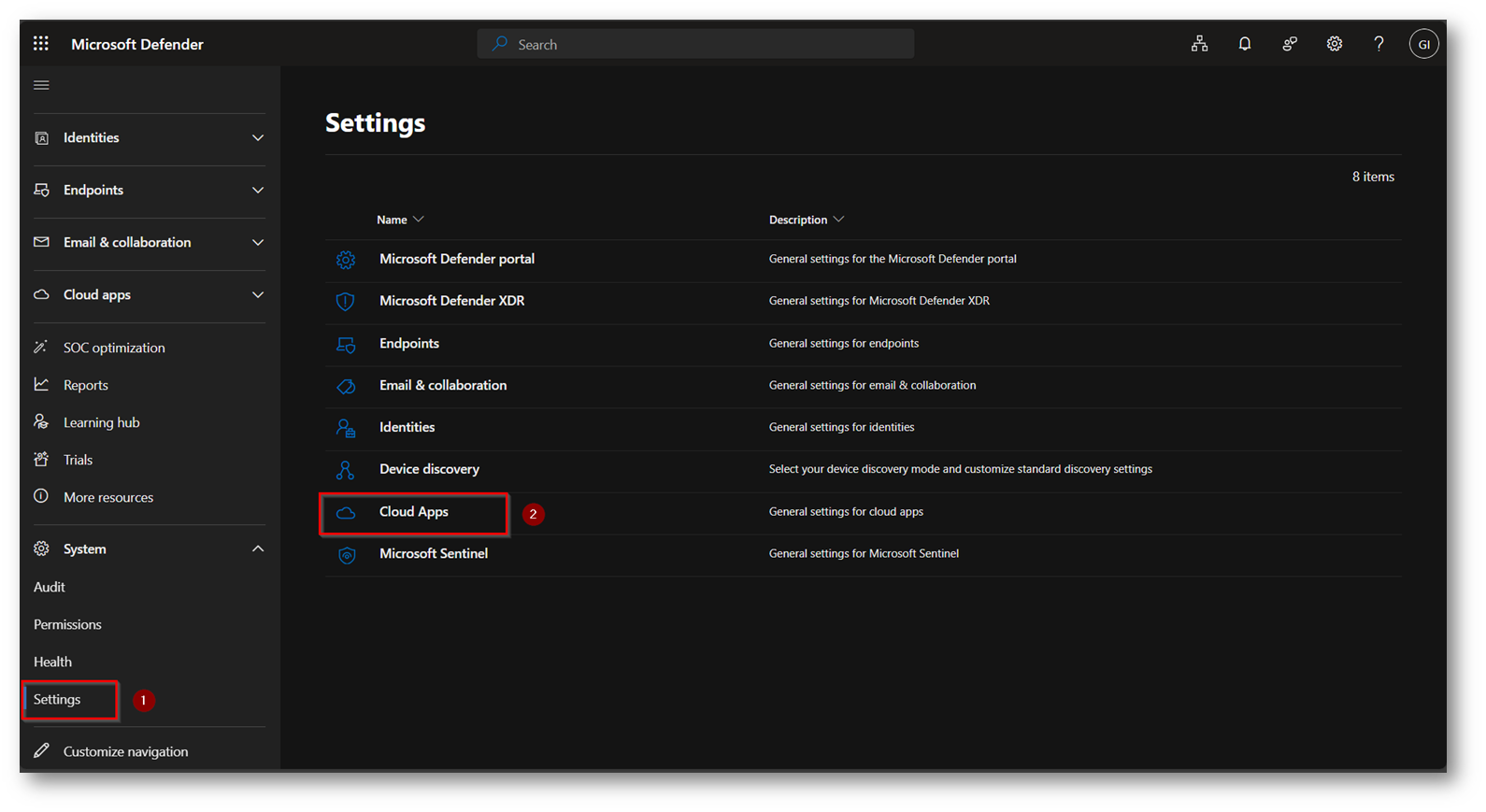

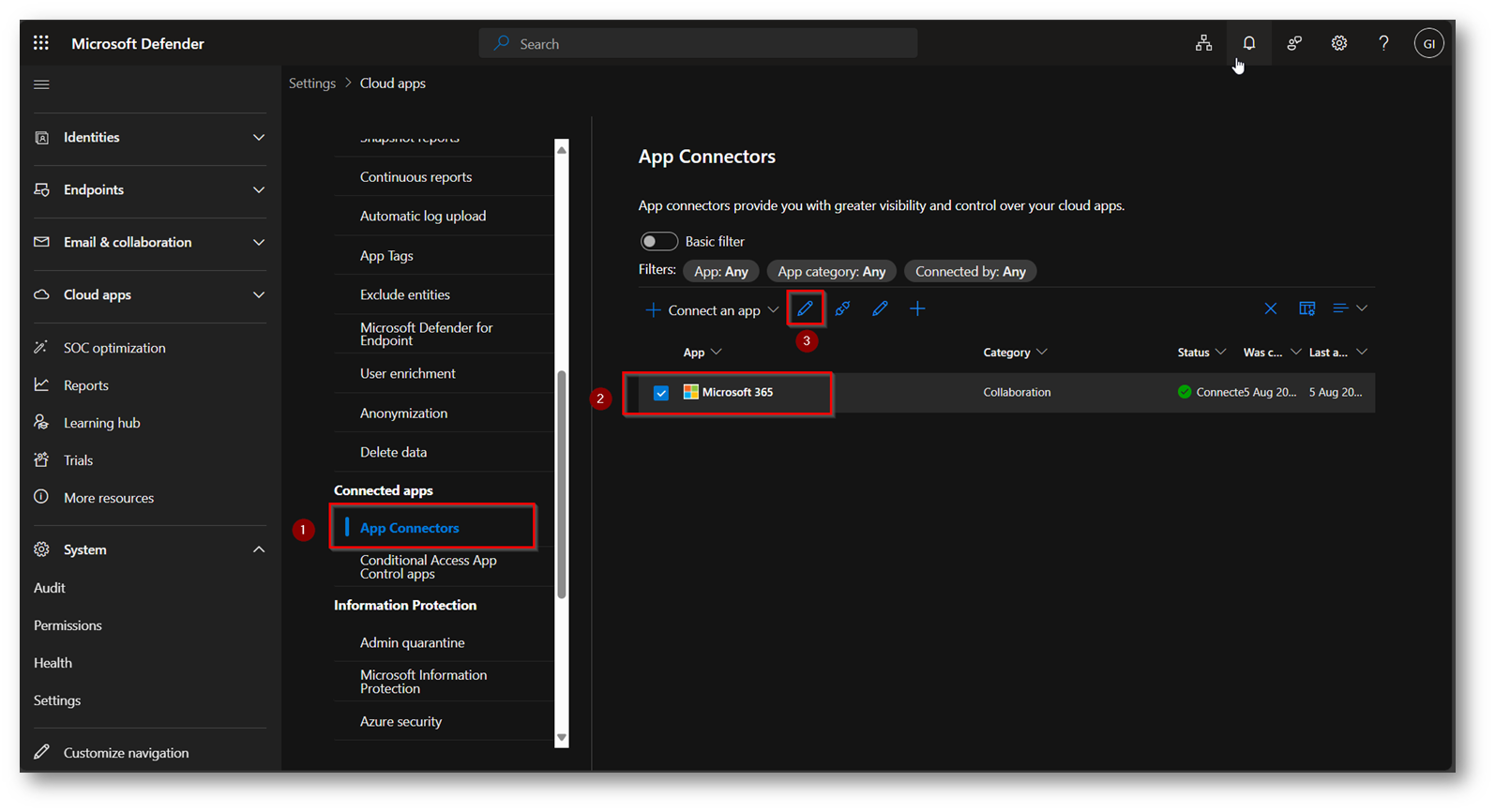

Ora si renderà necessario abilitare la funzionalità di scansione dei file all’interno dell’impostazione di Microsoft Defender for Cloud Apps

Figura 6: Accediamo all’impostazione di Microsoft Defender for Cloud Apps

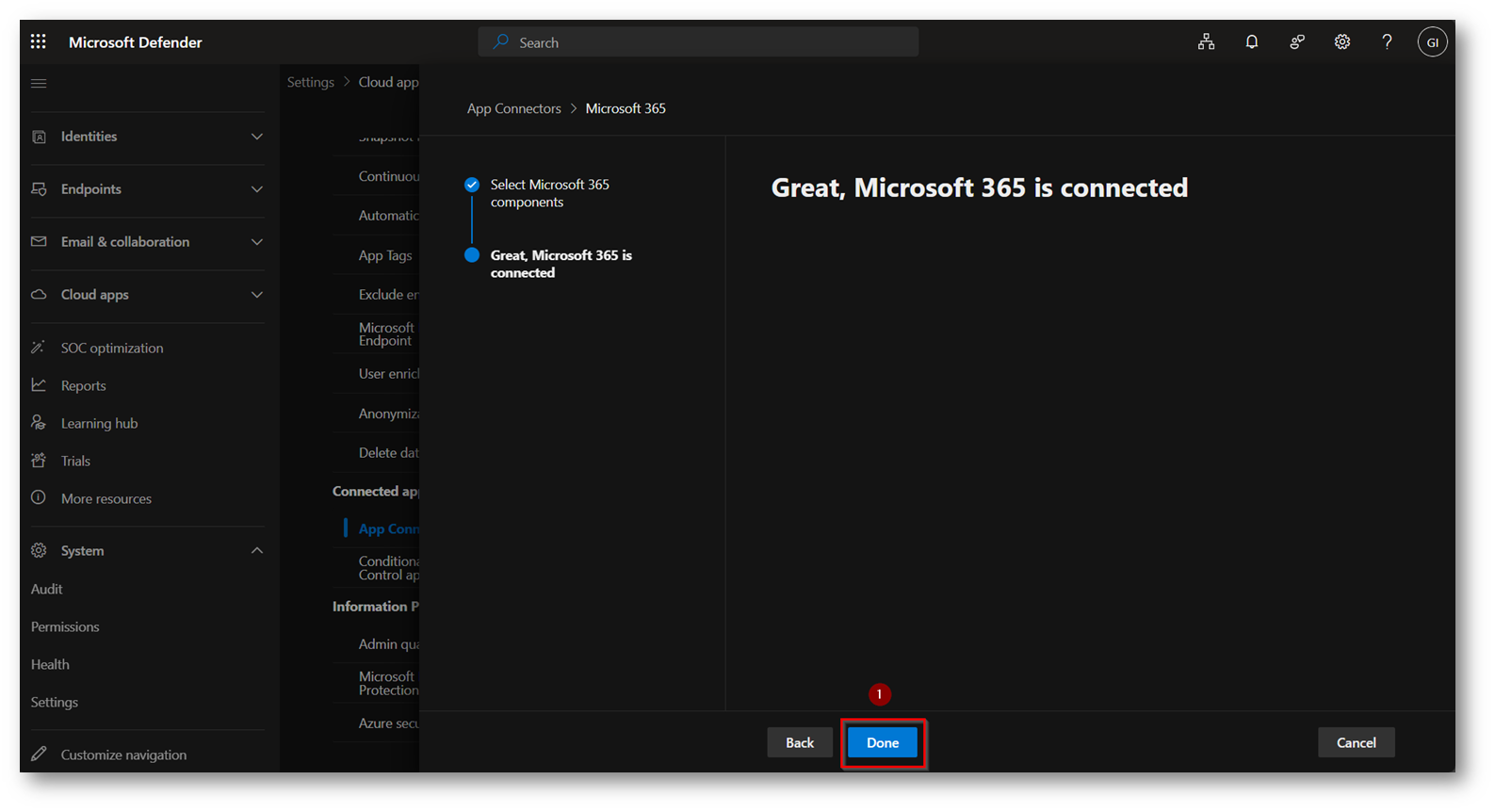

Figura 7: Scegliamo di modificare il connettore di Microsoft 365 per configurare la scansione dei file

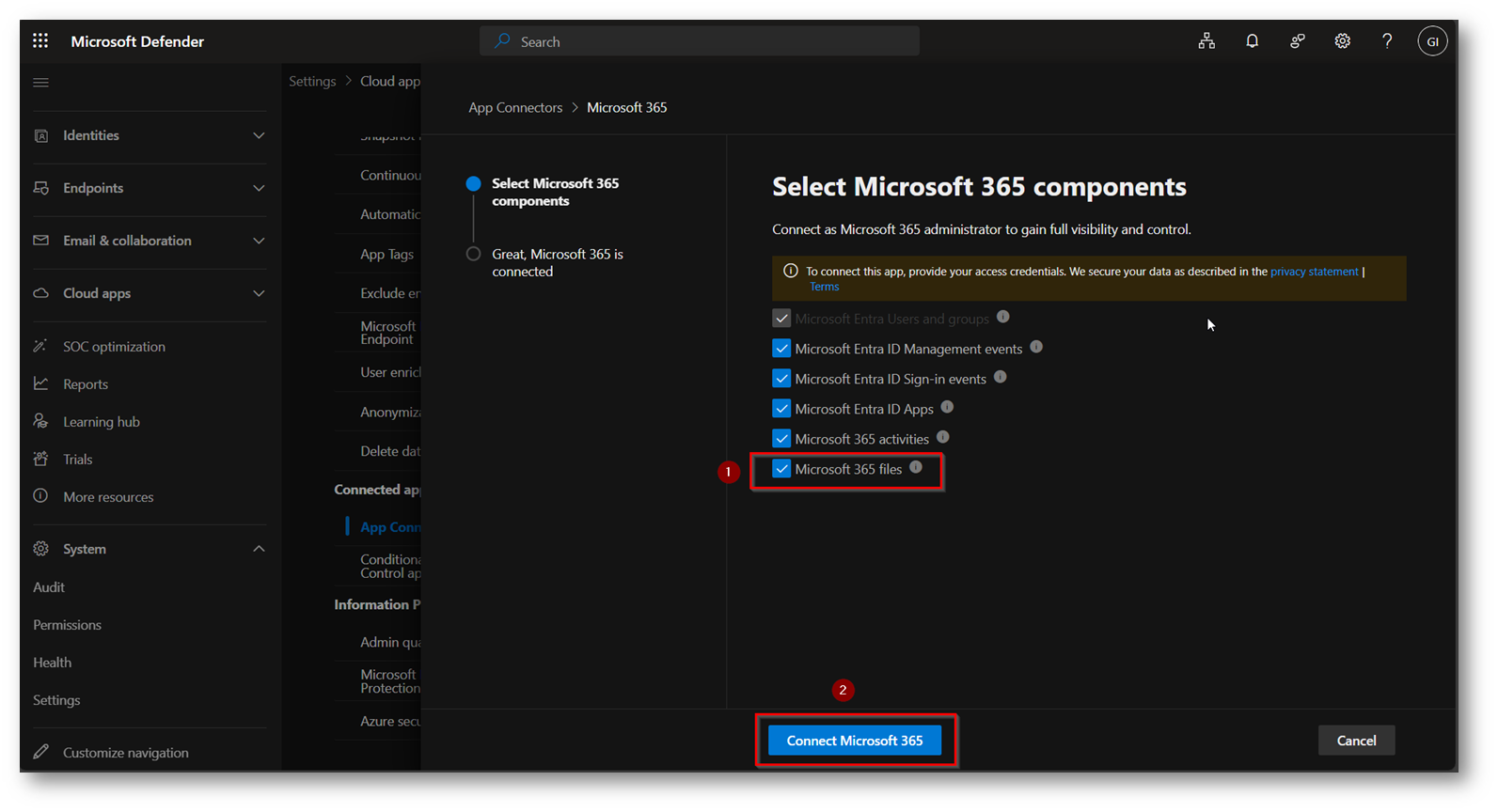

Figura 8: Scegliamo di scansione i file all’interno del connettore e salviamo la modifica

Figura 9: Salvataggio della configurazione effettuato con successo

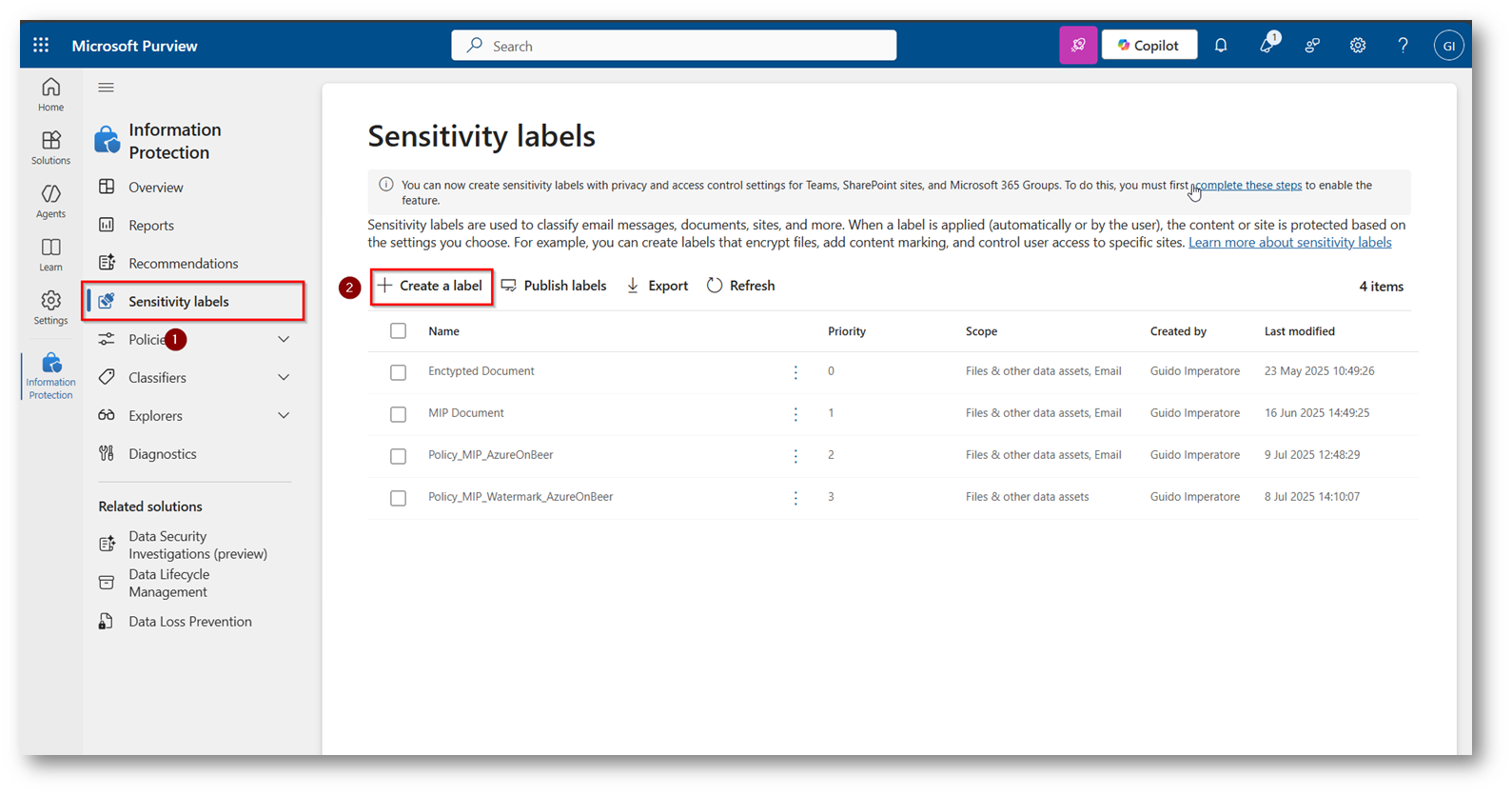

Ora procederemo a creare una Label di test, che per comodità durante la demo chiameremo “ICTPOWER_LABEL”, rechiamoci quindi all’interno del portale di Microsoft Purview

Figura 10: Creazione nuova Policy “Sensitivity Labels”

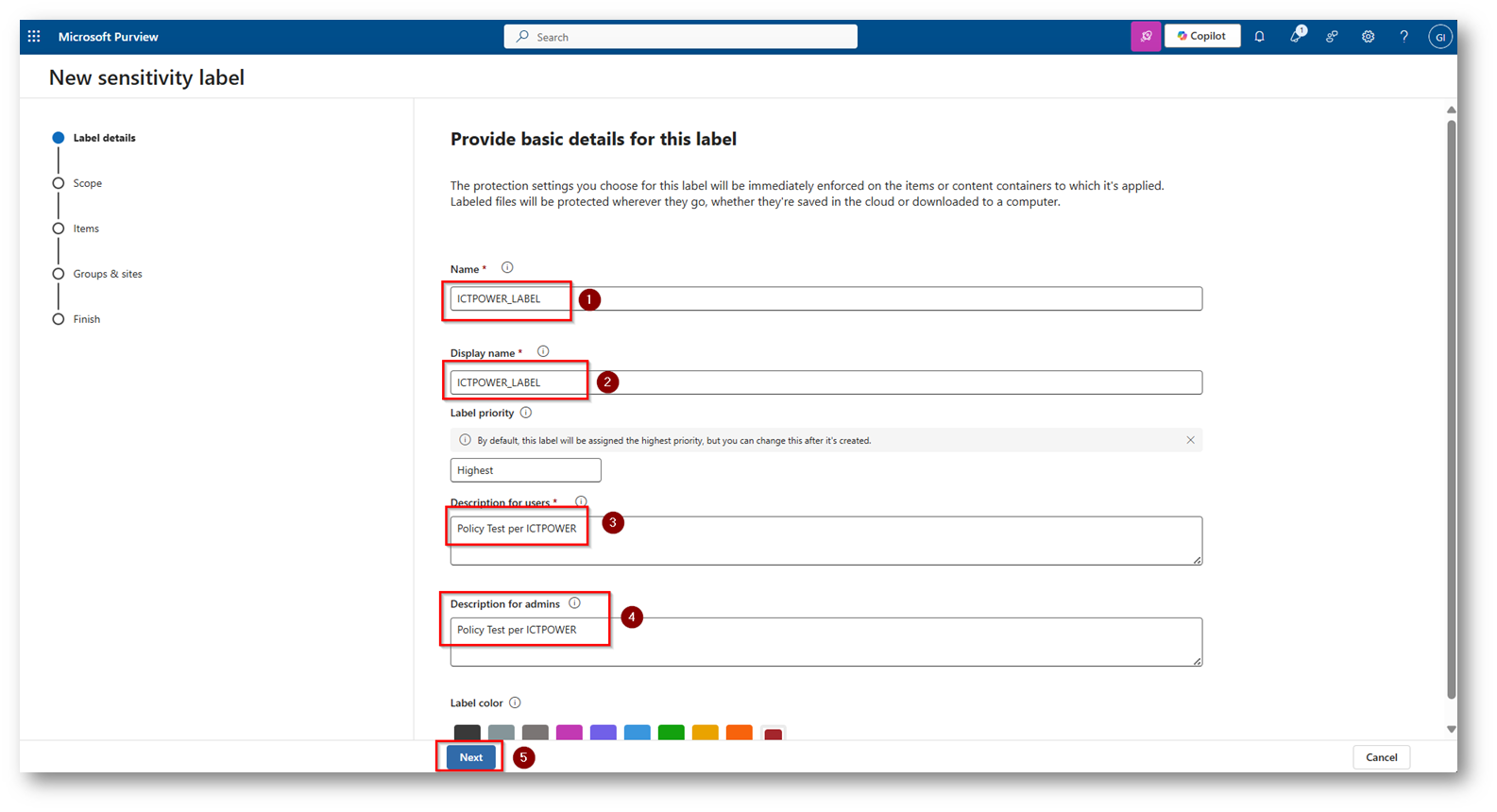

Figura 11: Scegliete un nome, un Display name ed una descrizione, il consiglio è di utilizzare “parlanti” per una corretta identificazione in futuro

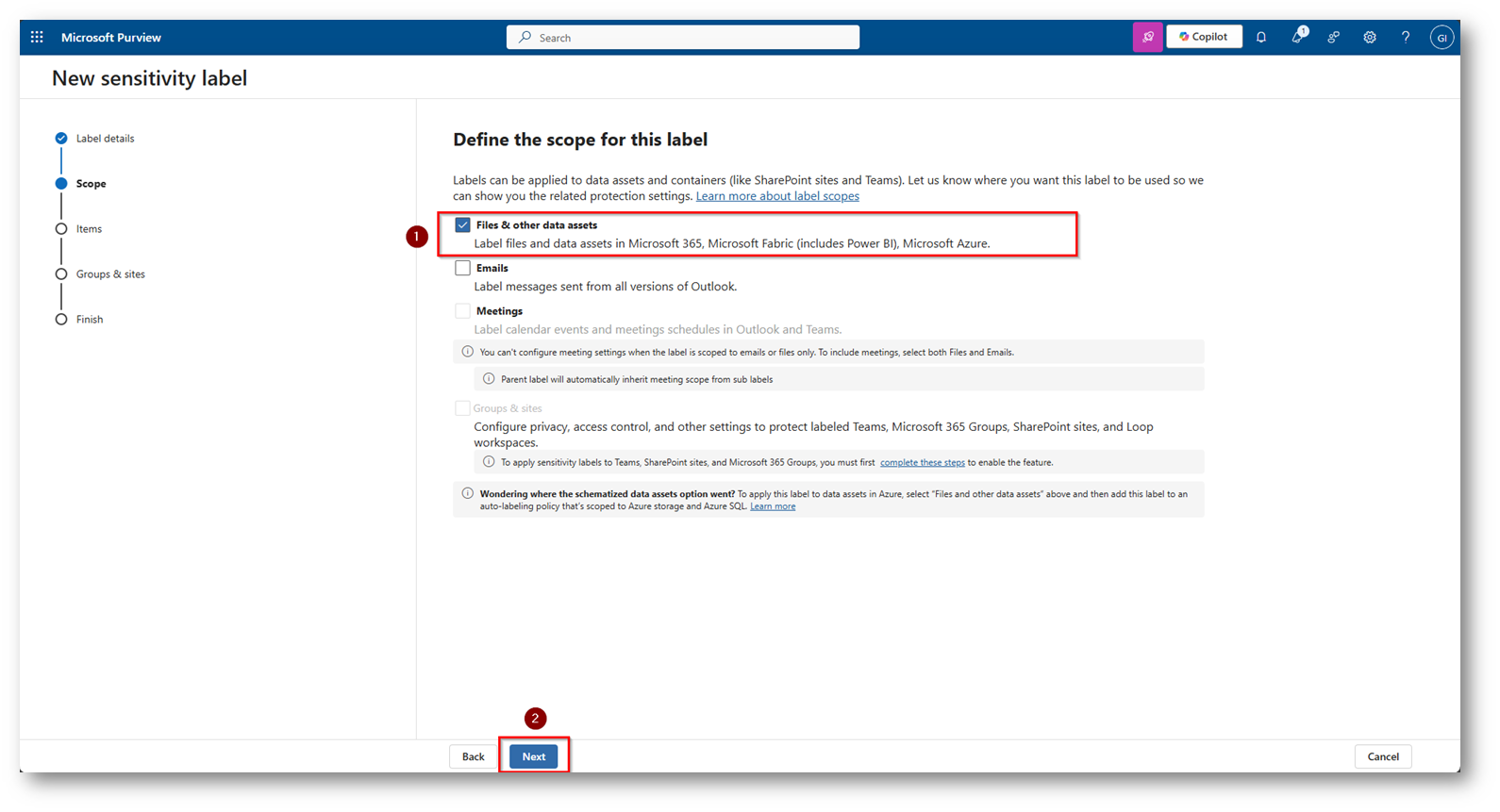

Figura 12: Applichiamo l’etichetta solo ed esclusivamente ai file come previsto dalla demo

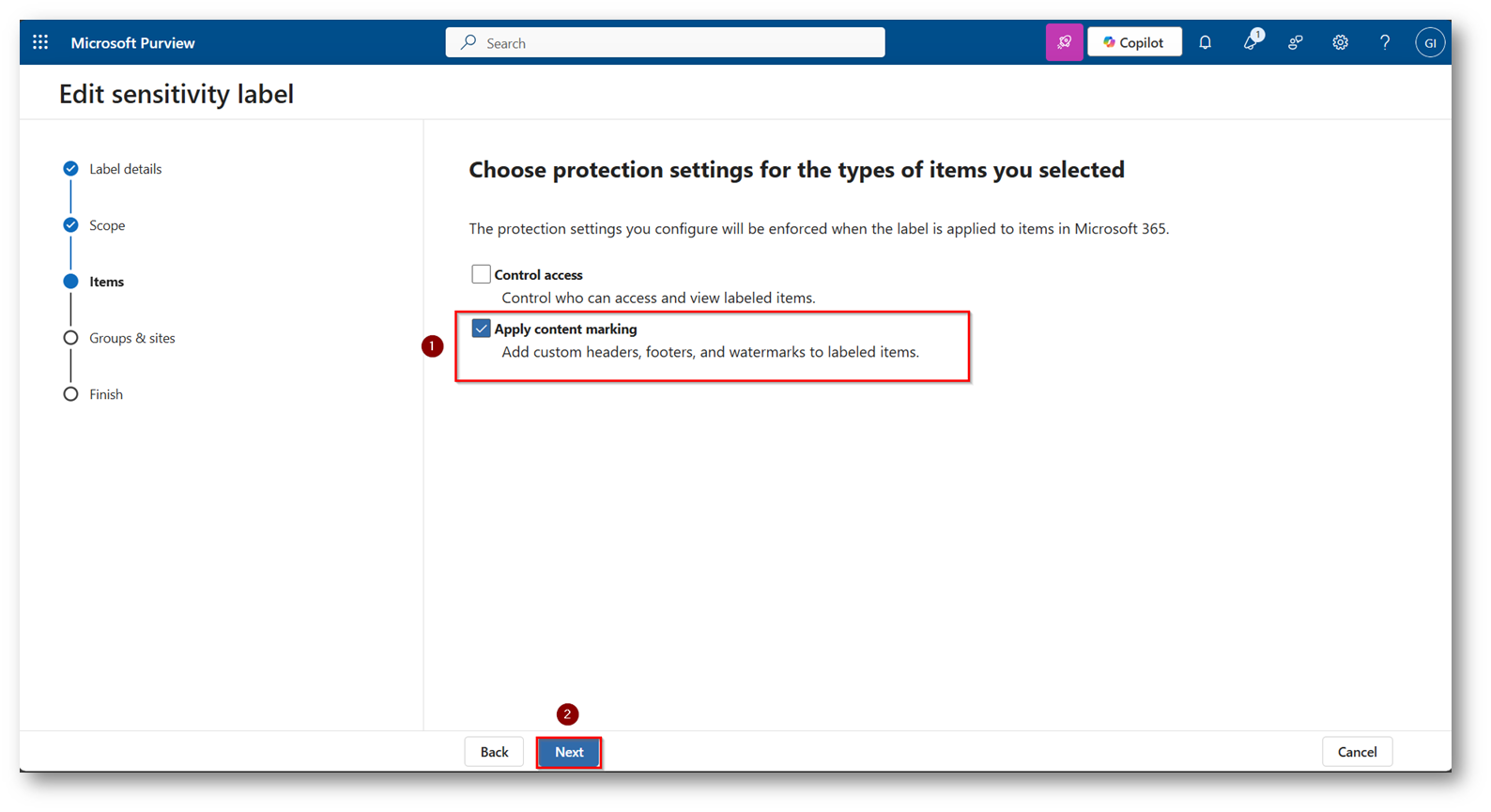

Figura 13: Scegliamo di applicare un watermark quando viene applicata l’etichetta

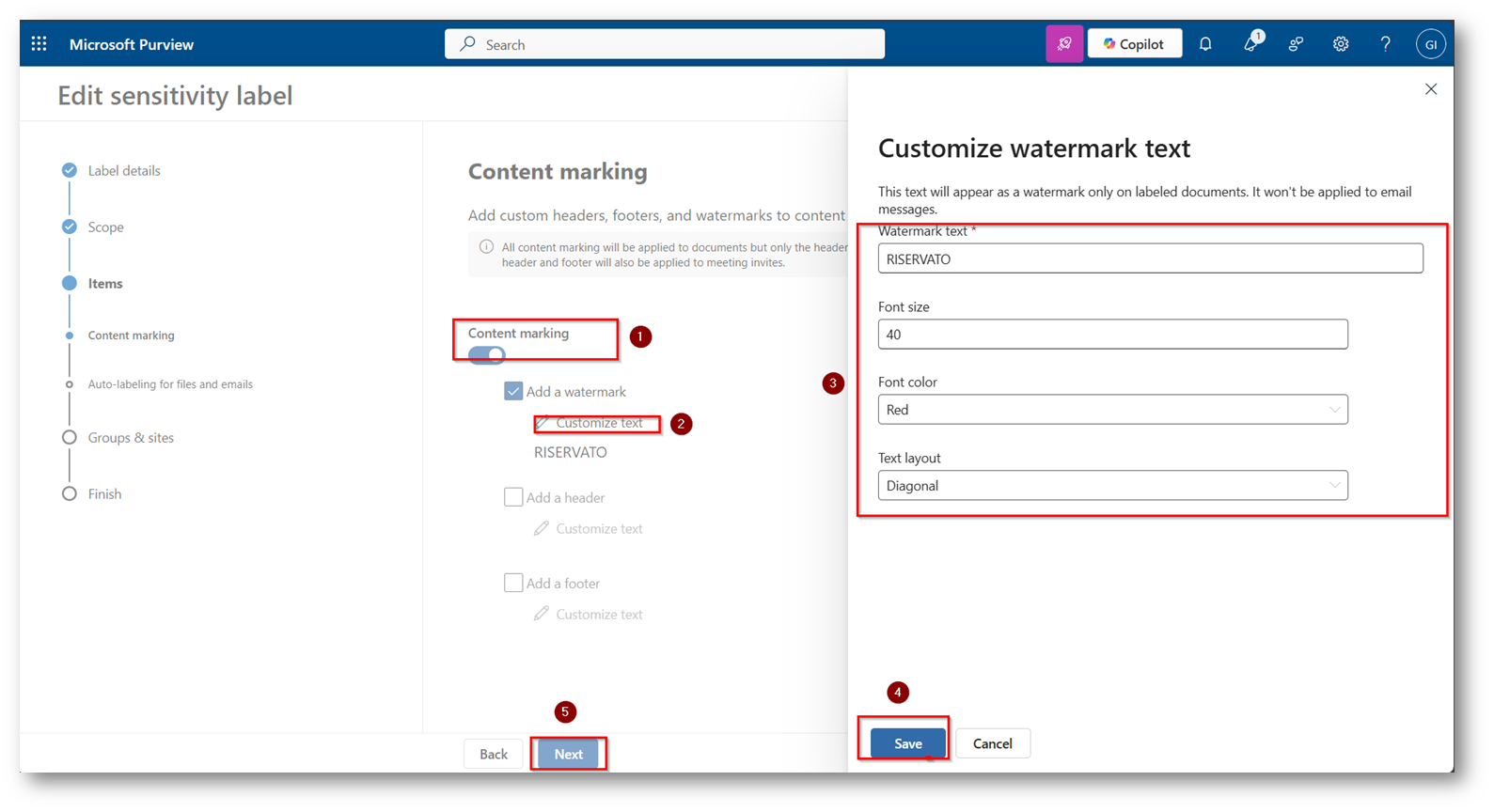

Figura 14: Scegliamo di inserire la scritta in rosso ed in diagonale con dimensione 40 “RISERVATO” quando l’etichetta viene applicata

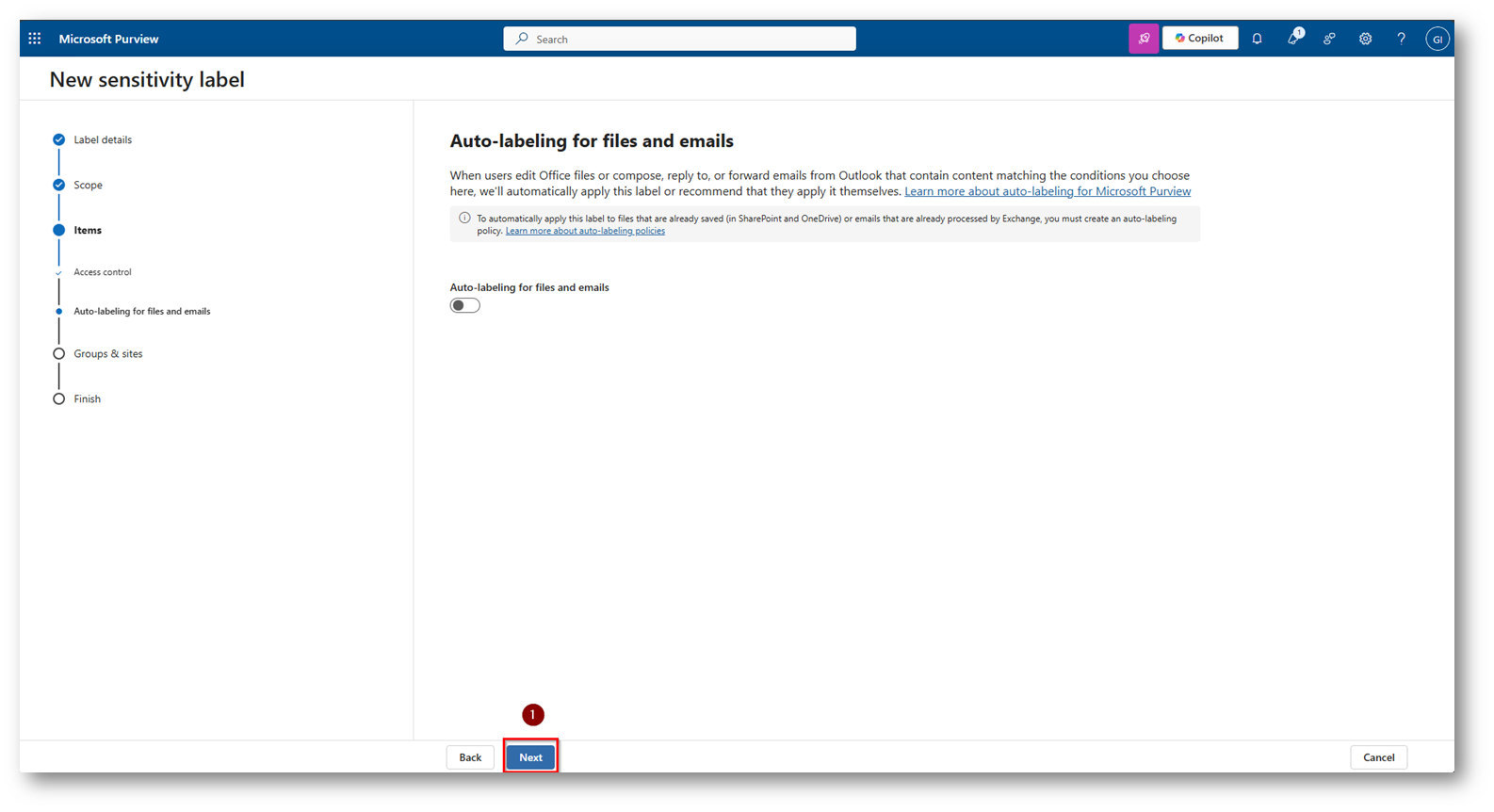

Figura 15: Scegliamo di non applicare Auto Labeling

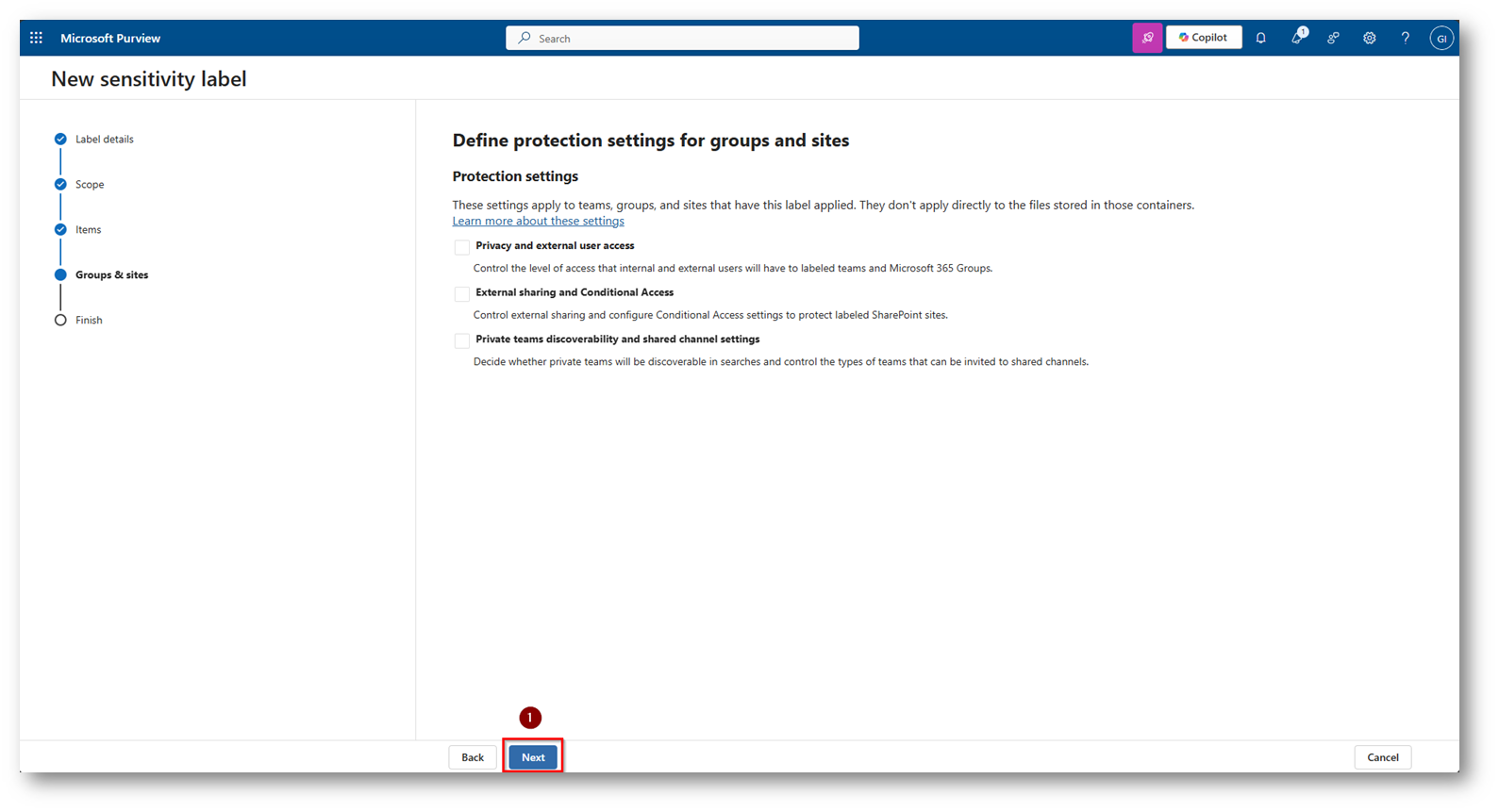

Figura 16: Continuiamo la configurazione delle Label

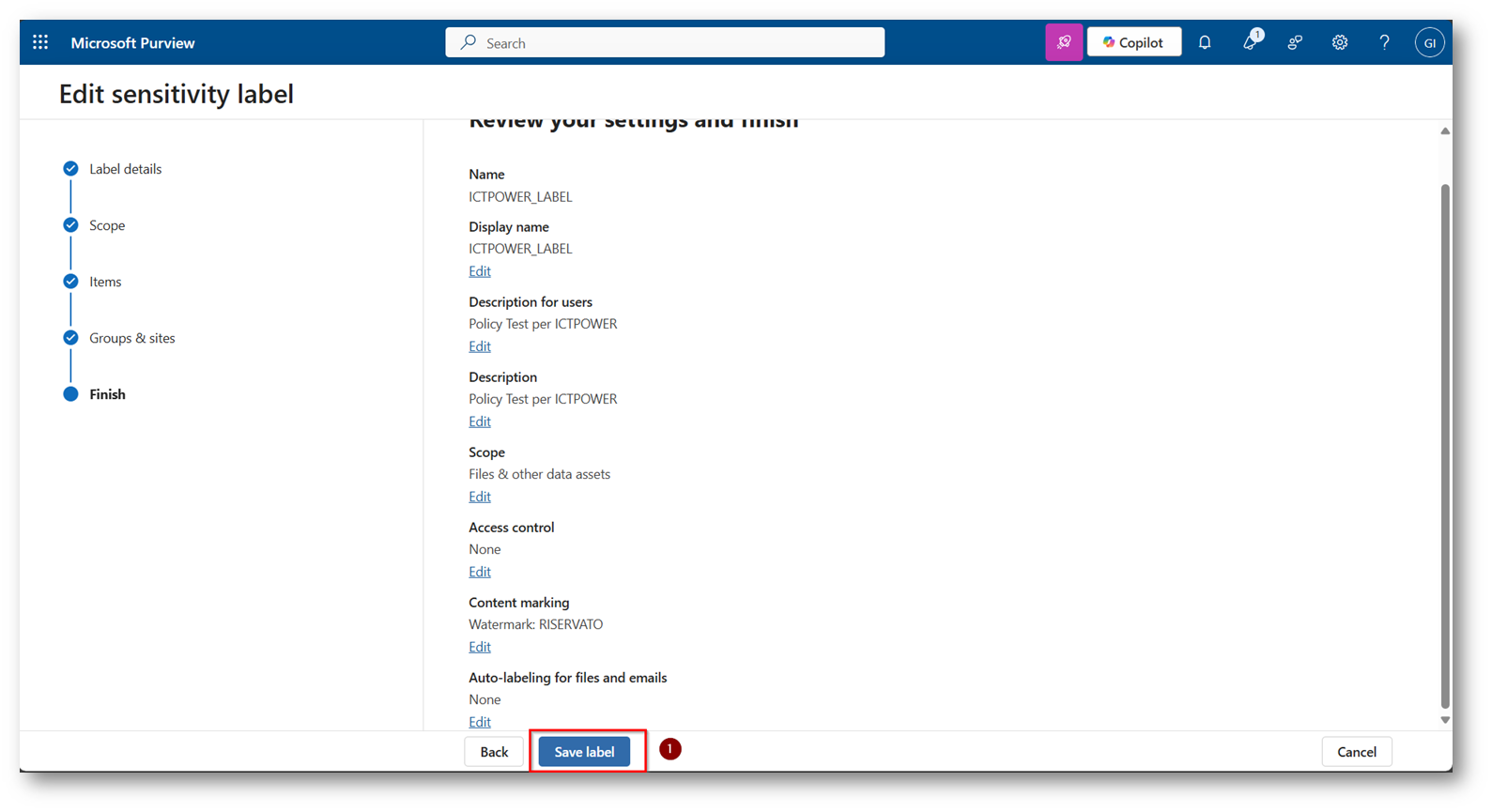

Figura 17: Review e Creazione della Label con le impostazioni scelte

Figura 18: Scegliamo di Pubblicare la policy in un secondo momento

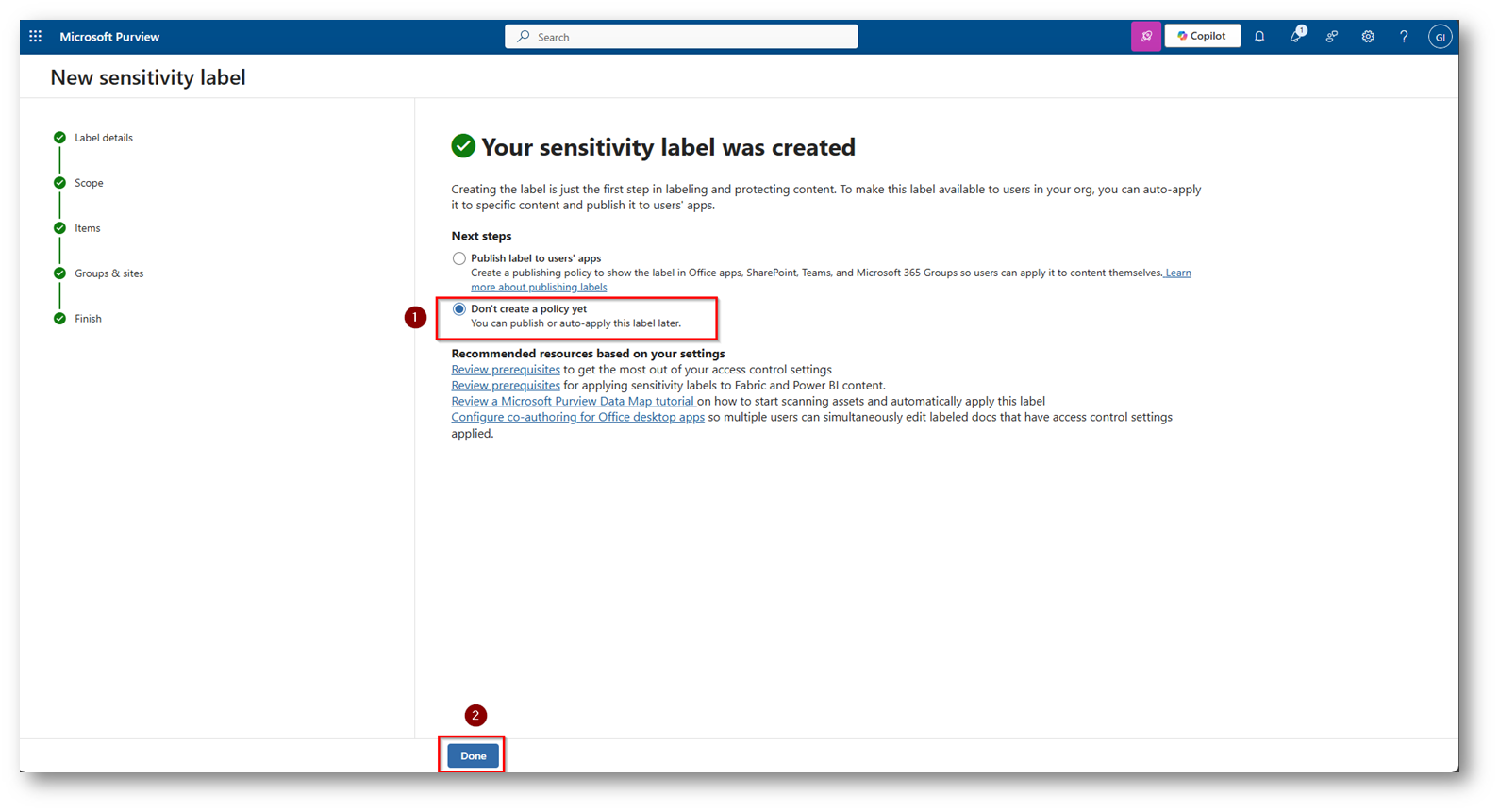

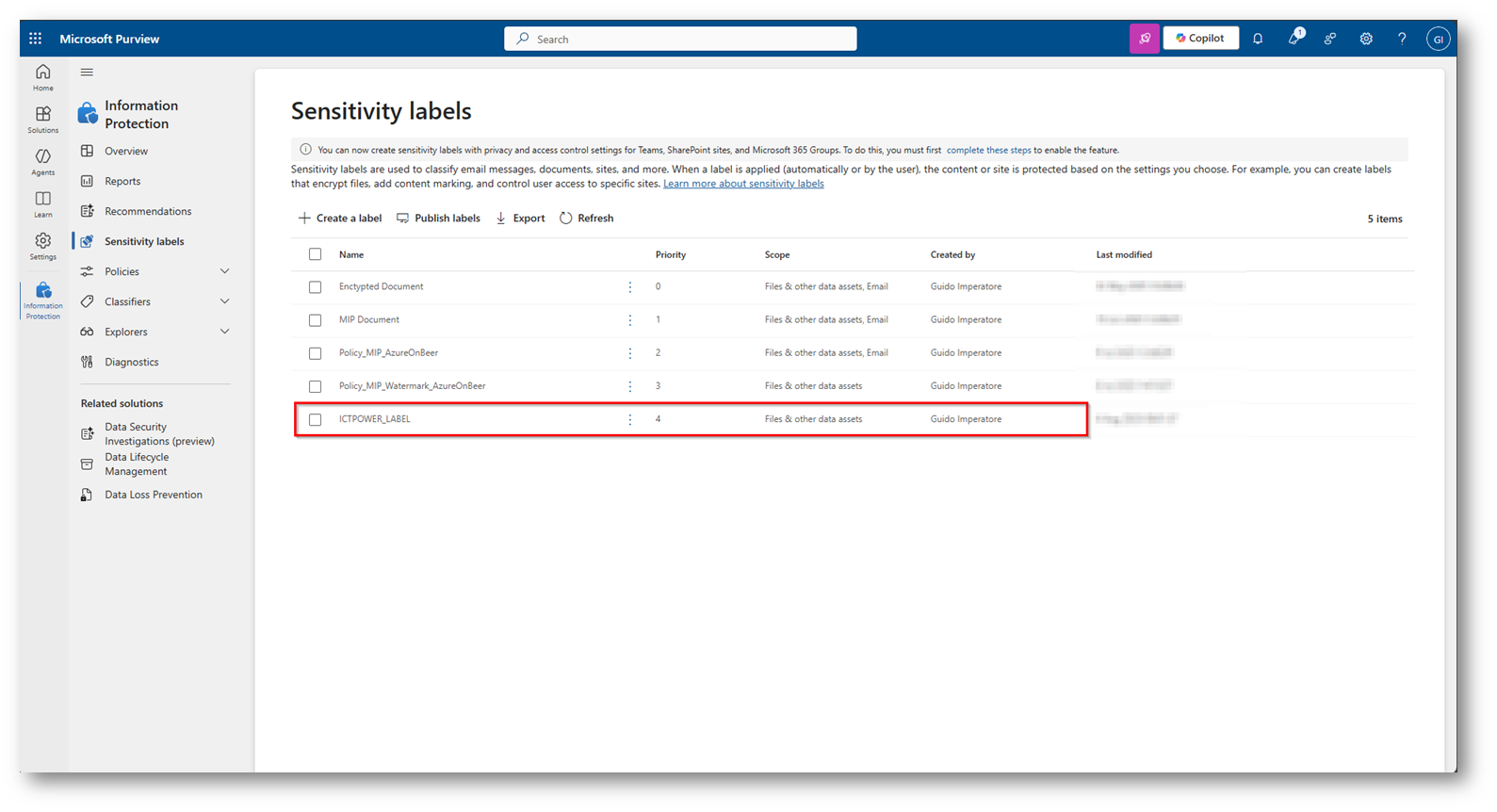

Figura 19: Label Creata nel modo corretto

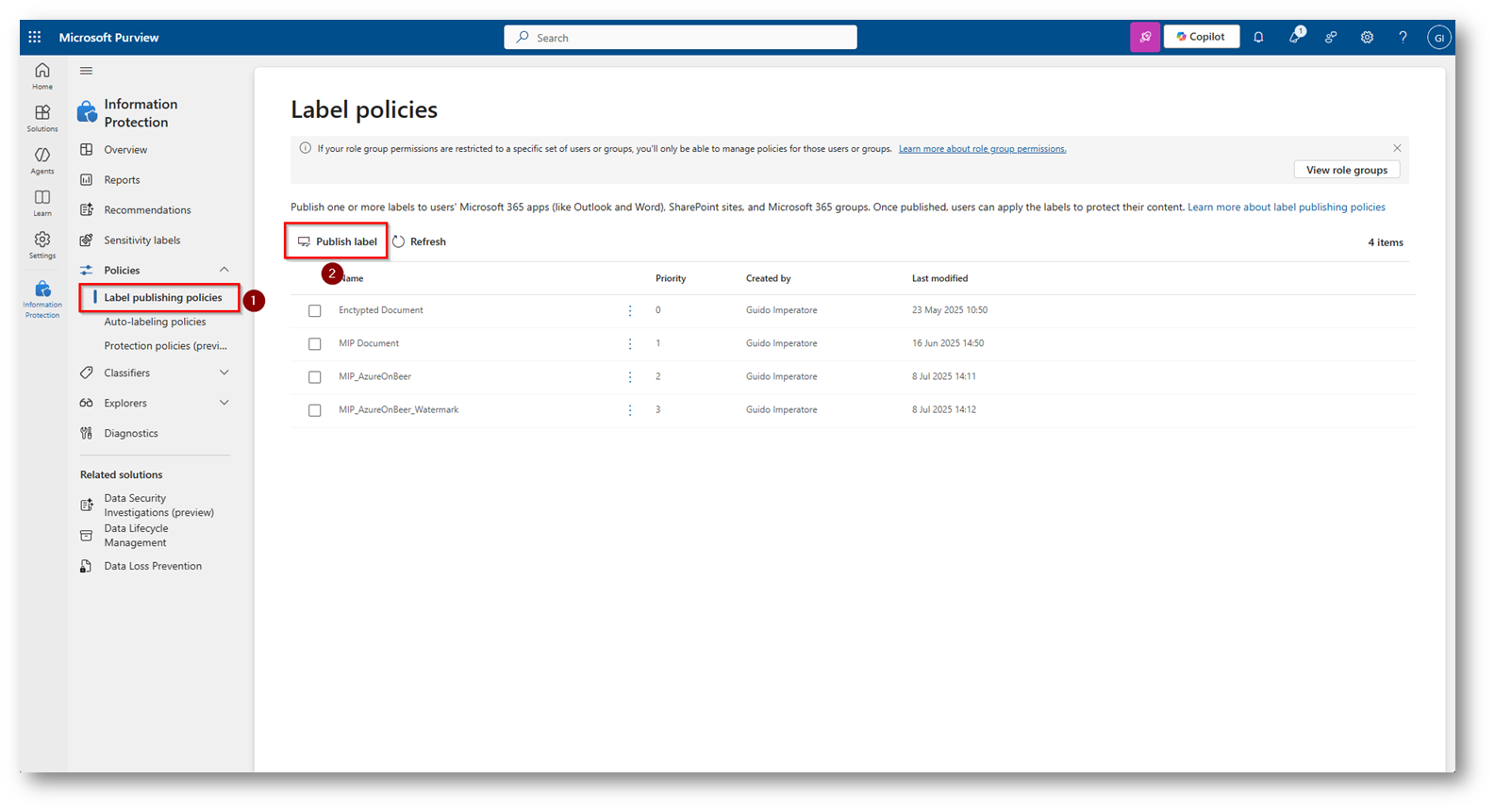

Ora possiamo procedere a pubblicare la policy appena creata

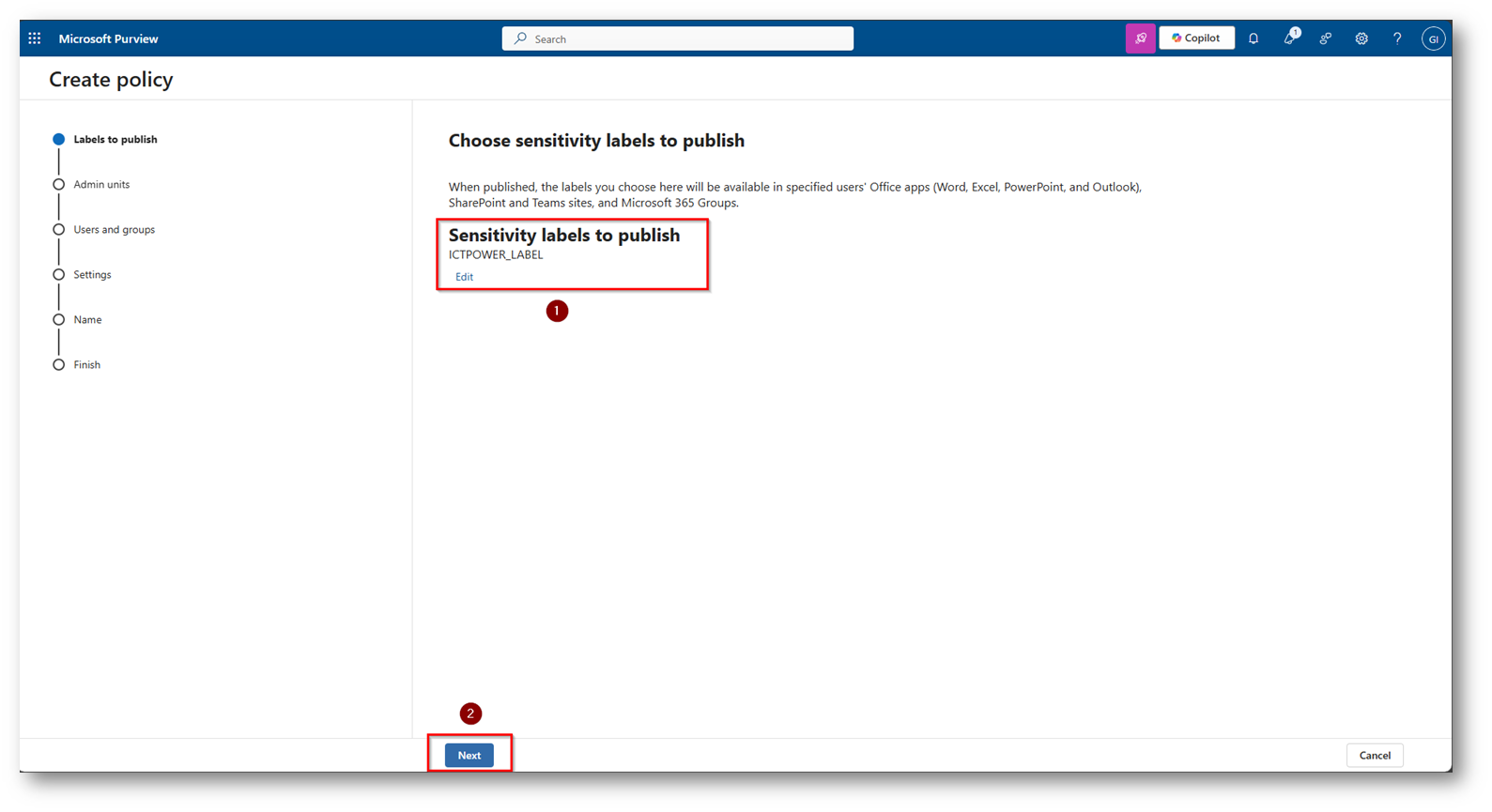

Figura 20: Pubblicazione Label Creata in precedenza

Figura 21: Scegliere la Label da Pubblicare, nel mio caso “ICTPOWER_LABEL”

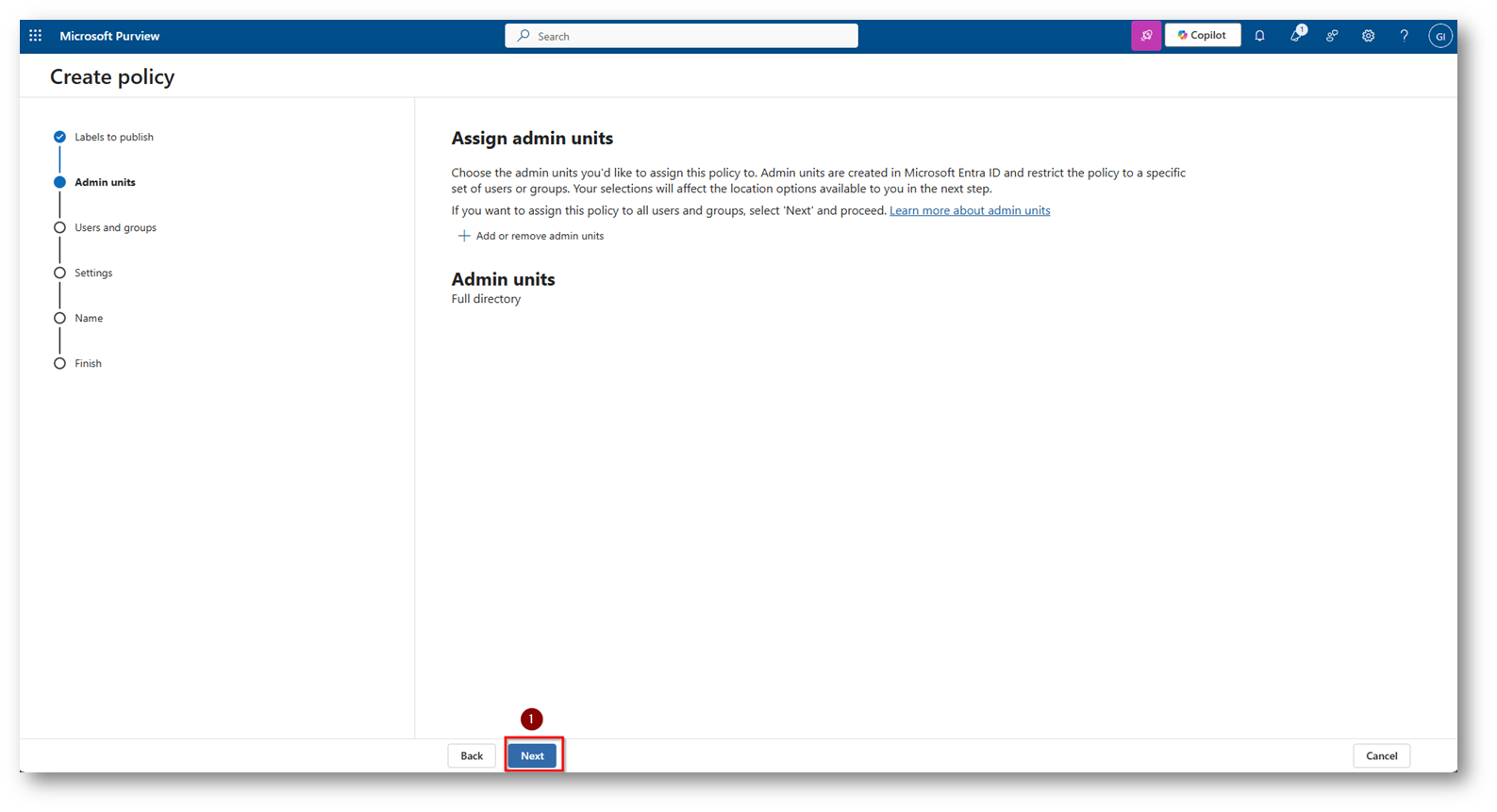

Figura 22: Proseguiamo con la configurazione

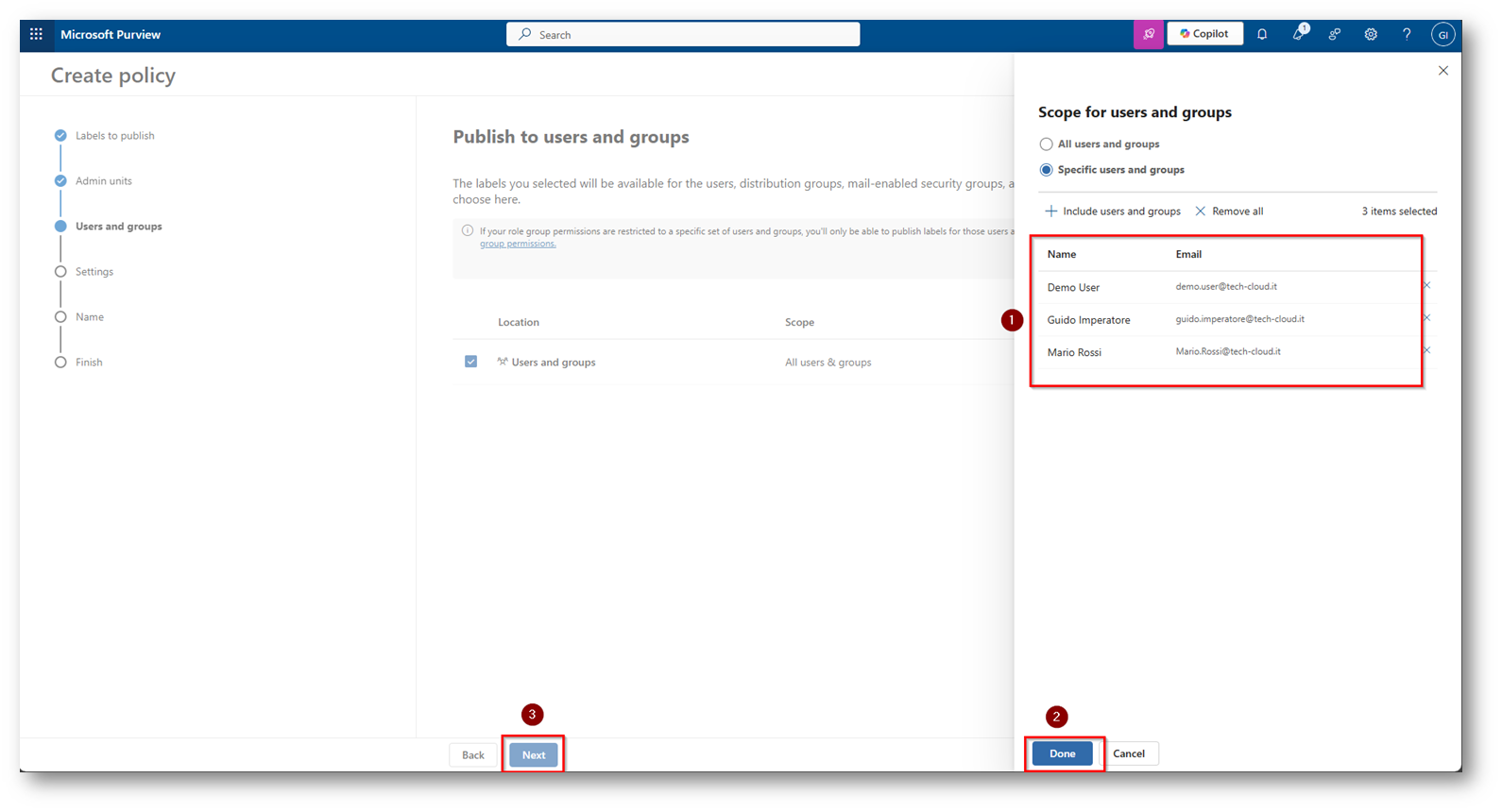

Figura 23: Selezioniamo gli utenti a cui assegnare questa policy

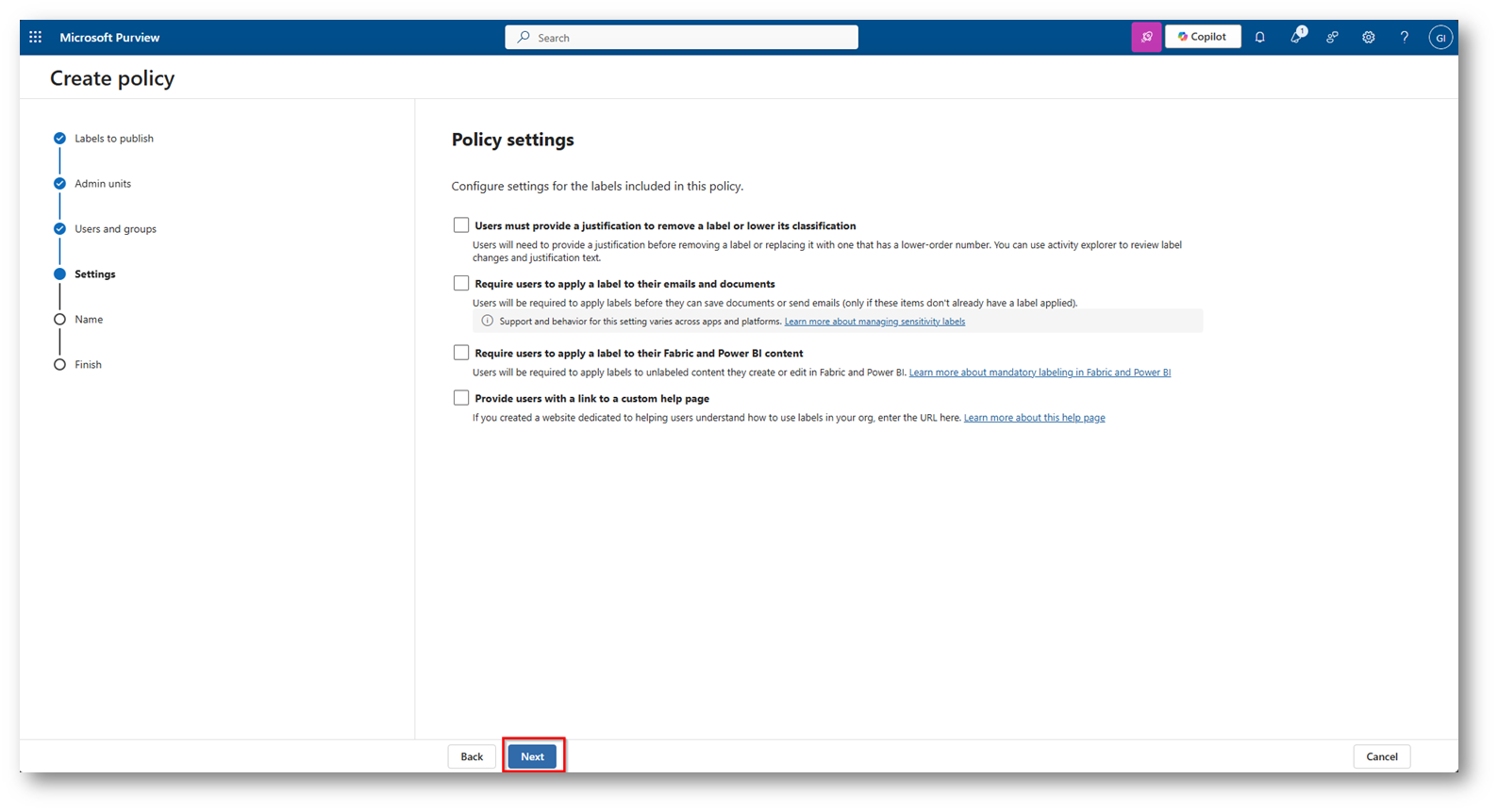

Figura 24: Proseguiamo la configurazione

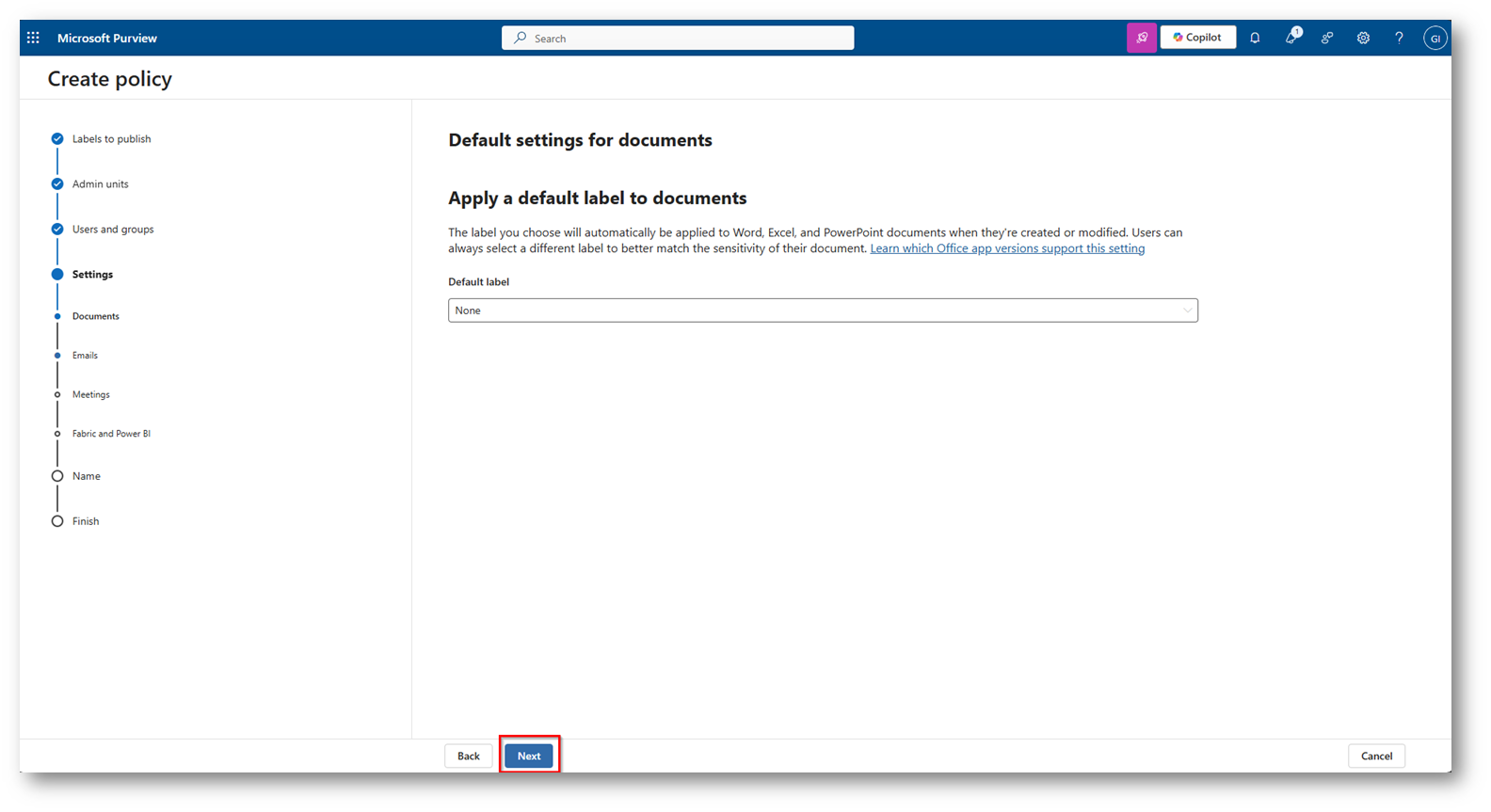

Figura 25: Non applichiamo policy di Default ai documenti

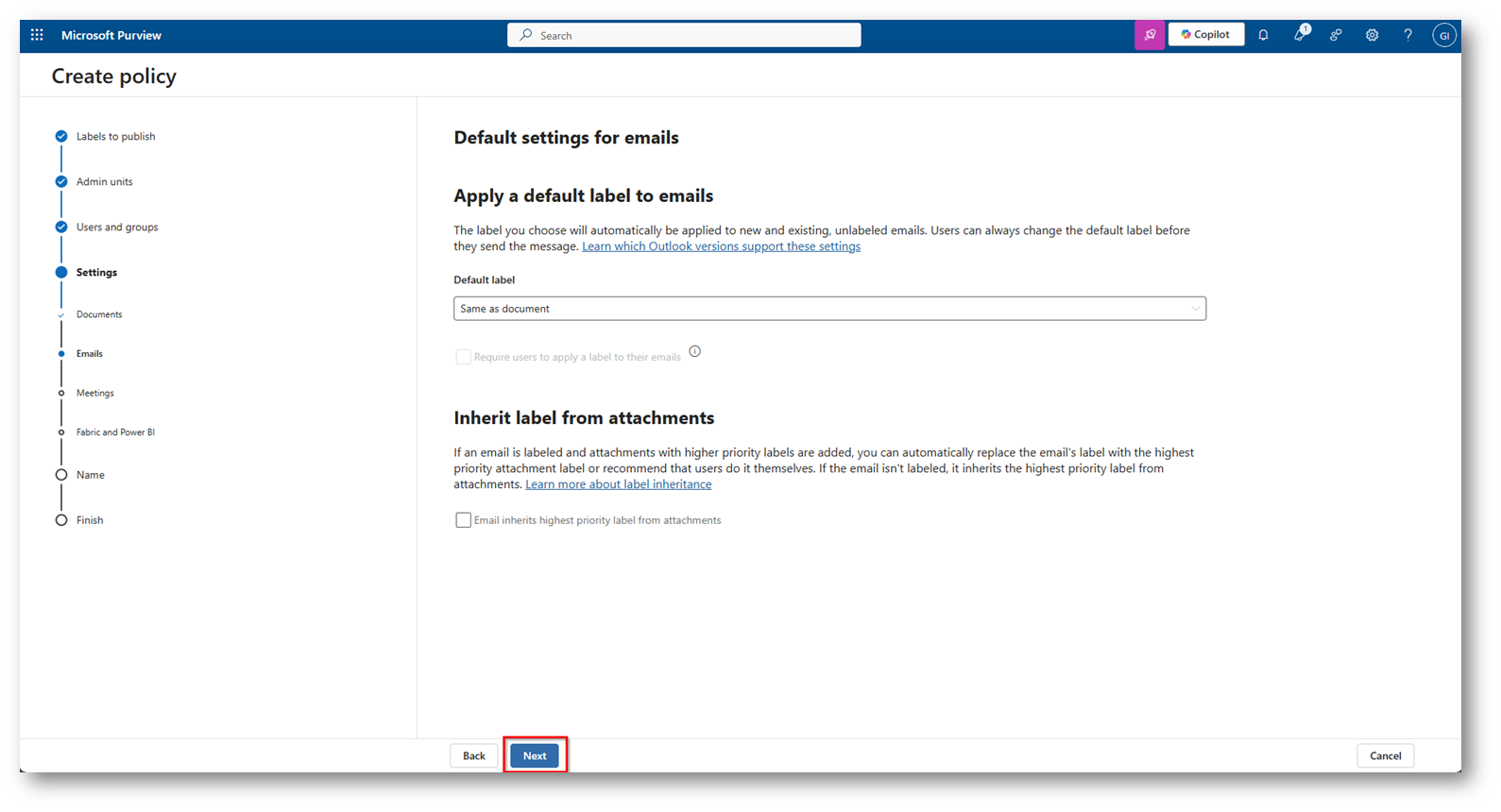

Figura 26: Non applichiamo Policy di Default alle Email

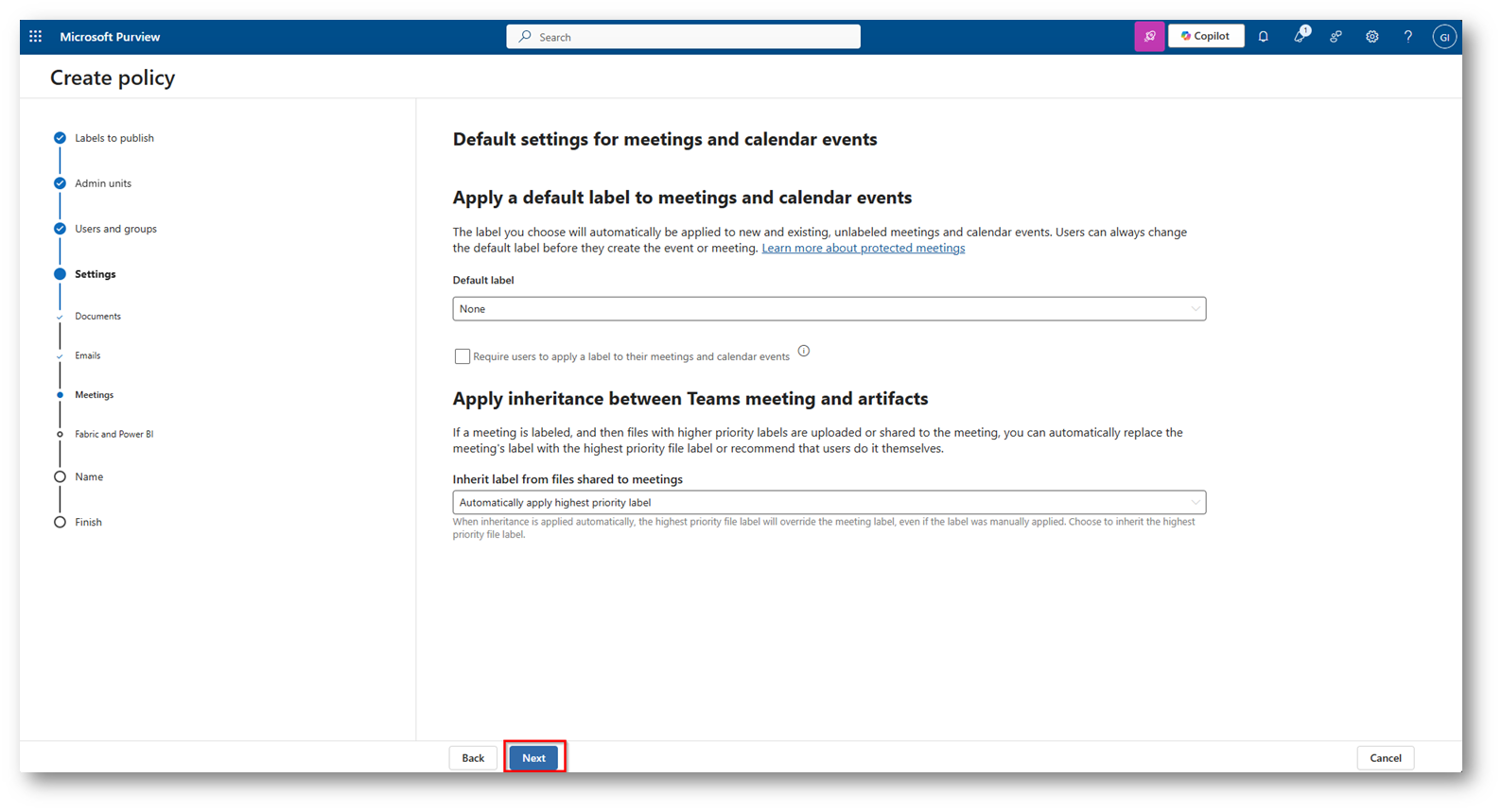

Figura 27: Non applichiamo Label di Default a Microsoft Teams

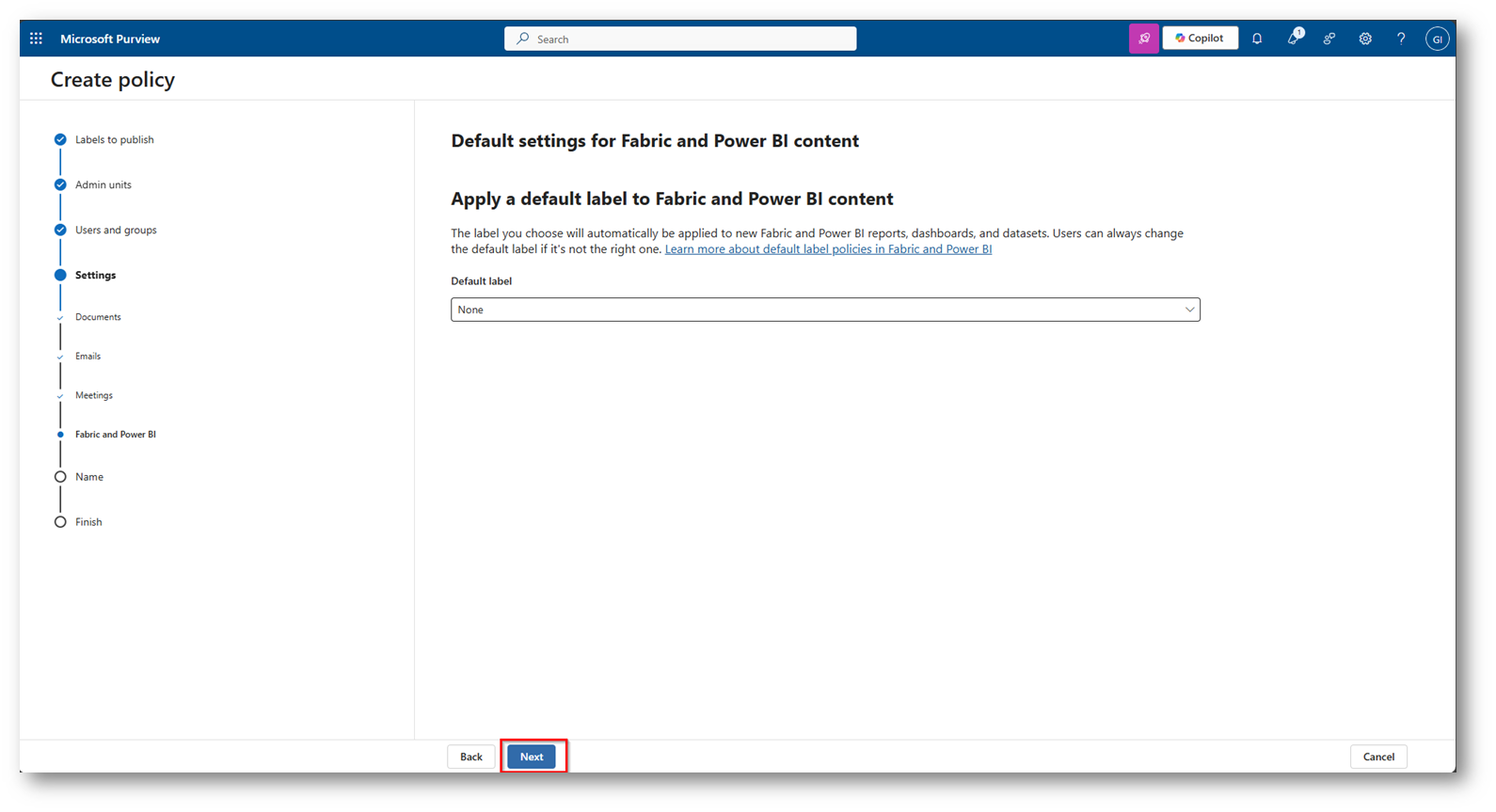

Figura 28: Non applichiamo etichetta di Default a documenti di PowerBI

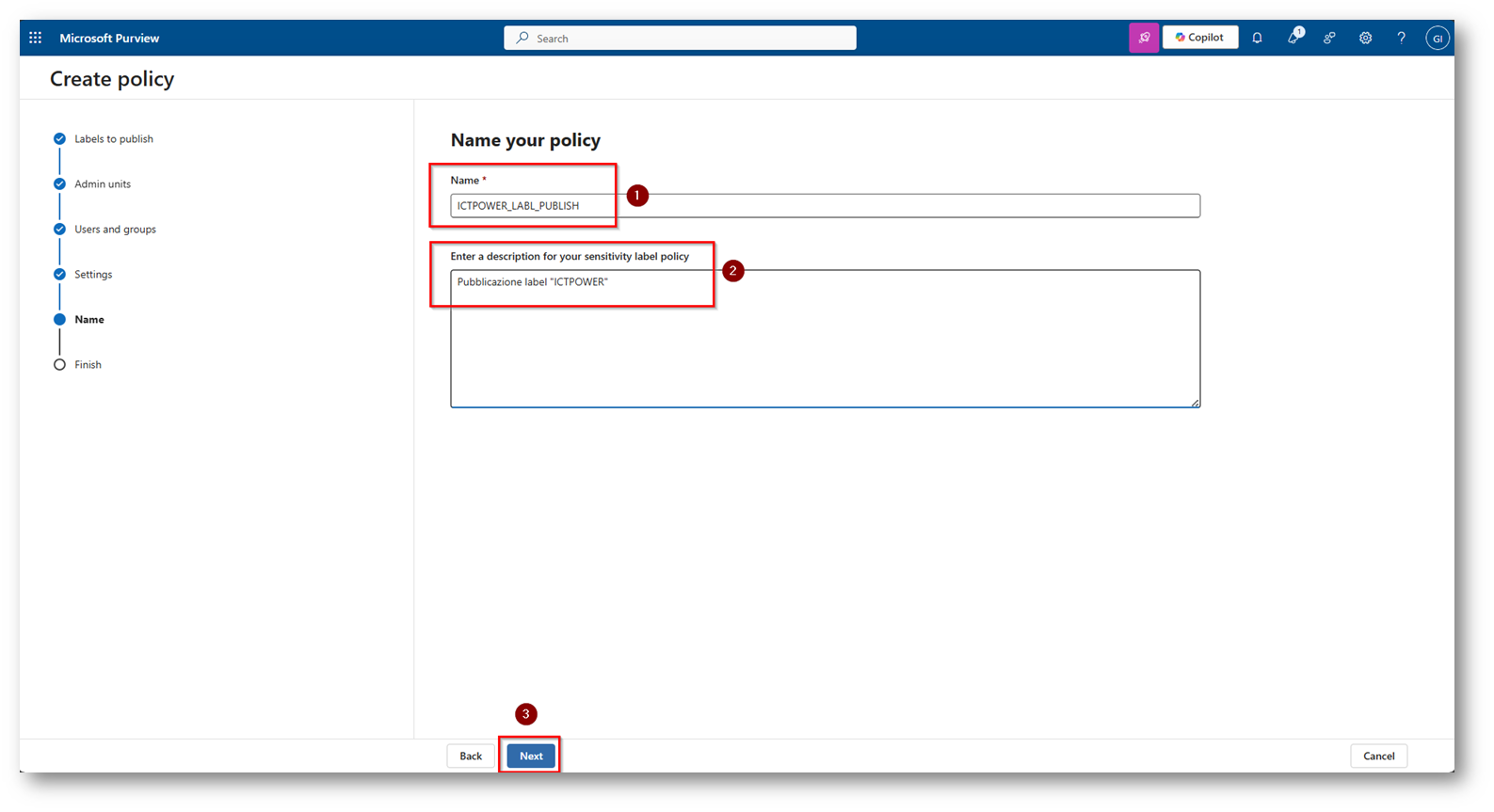

Figura 29: Scegliamo un nome per la pubblicazione dell’etichetta ed una descrizione

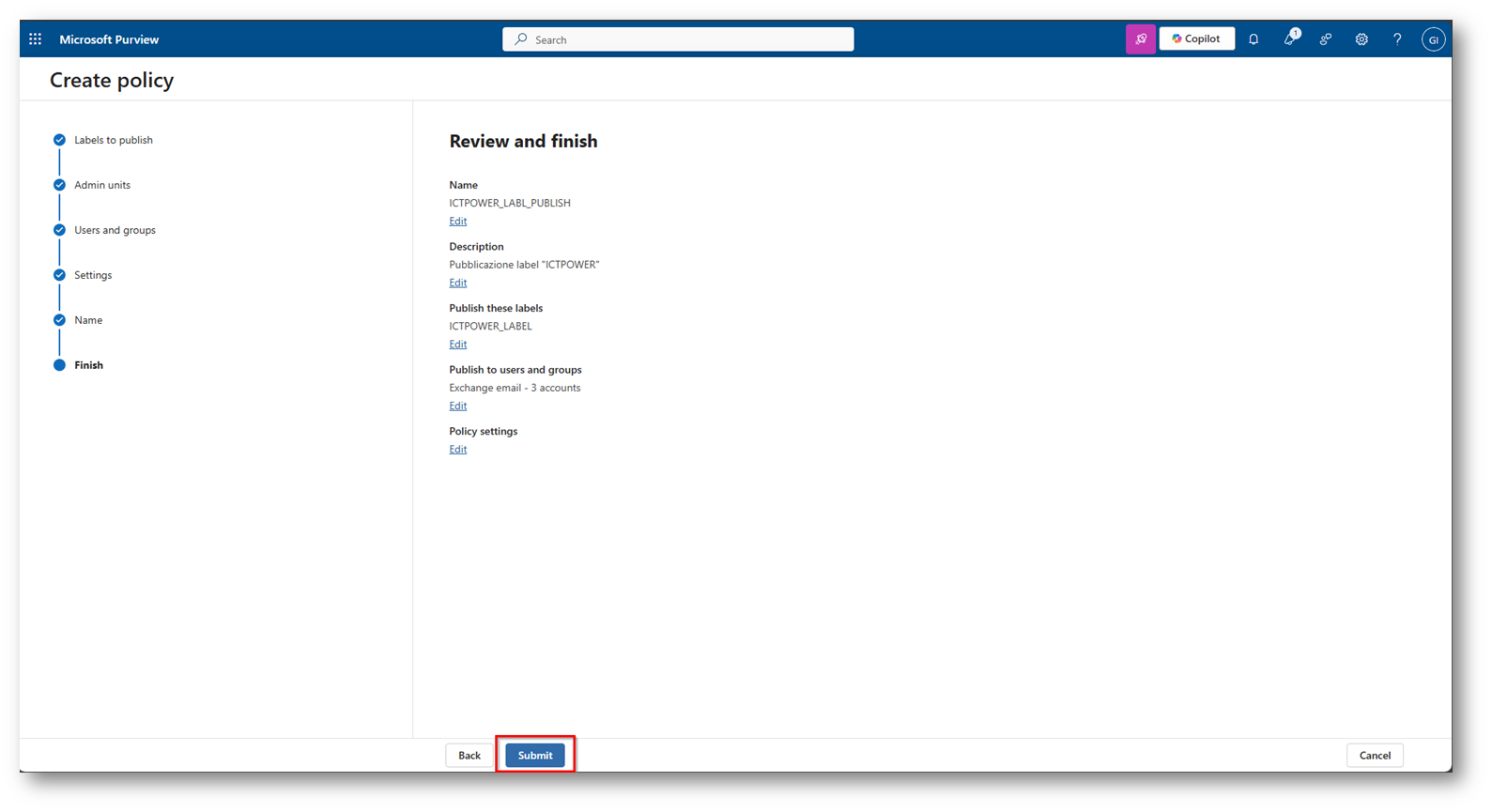

Figura 30: Overview e Salvataggio della Policy di Pubblicazione

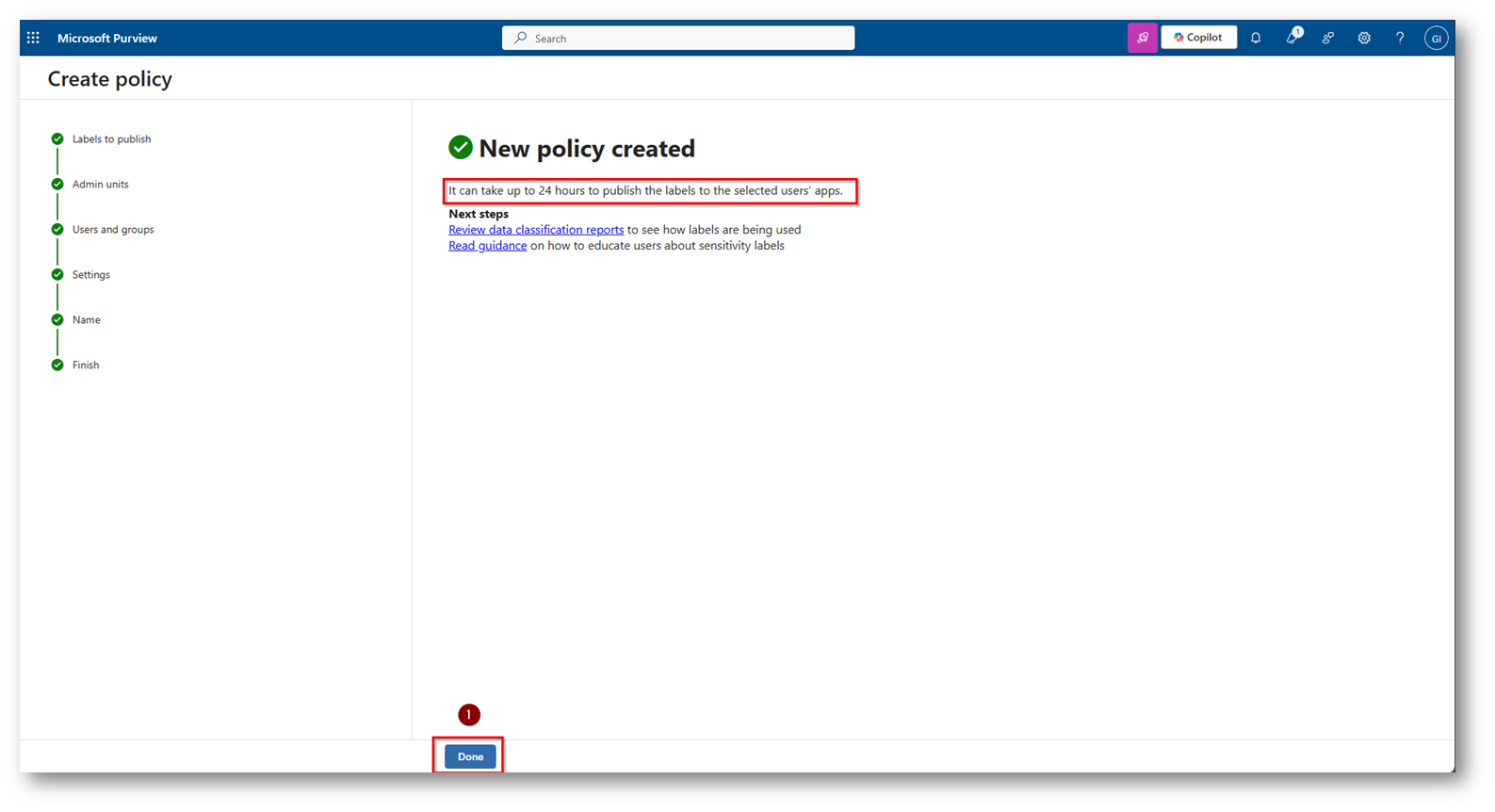

Figura 31: Come indicato potrebbero volerci fino a 24 ore prima che la policy sia visibile da parte degli Utenti, nel mio caso sono bastate un paio di ore

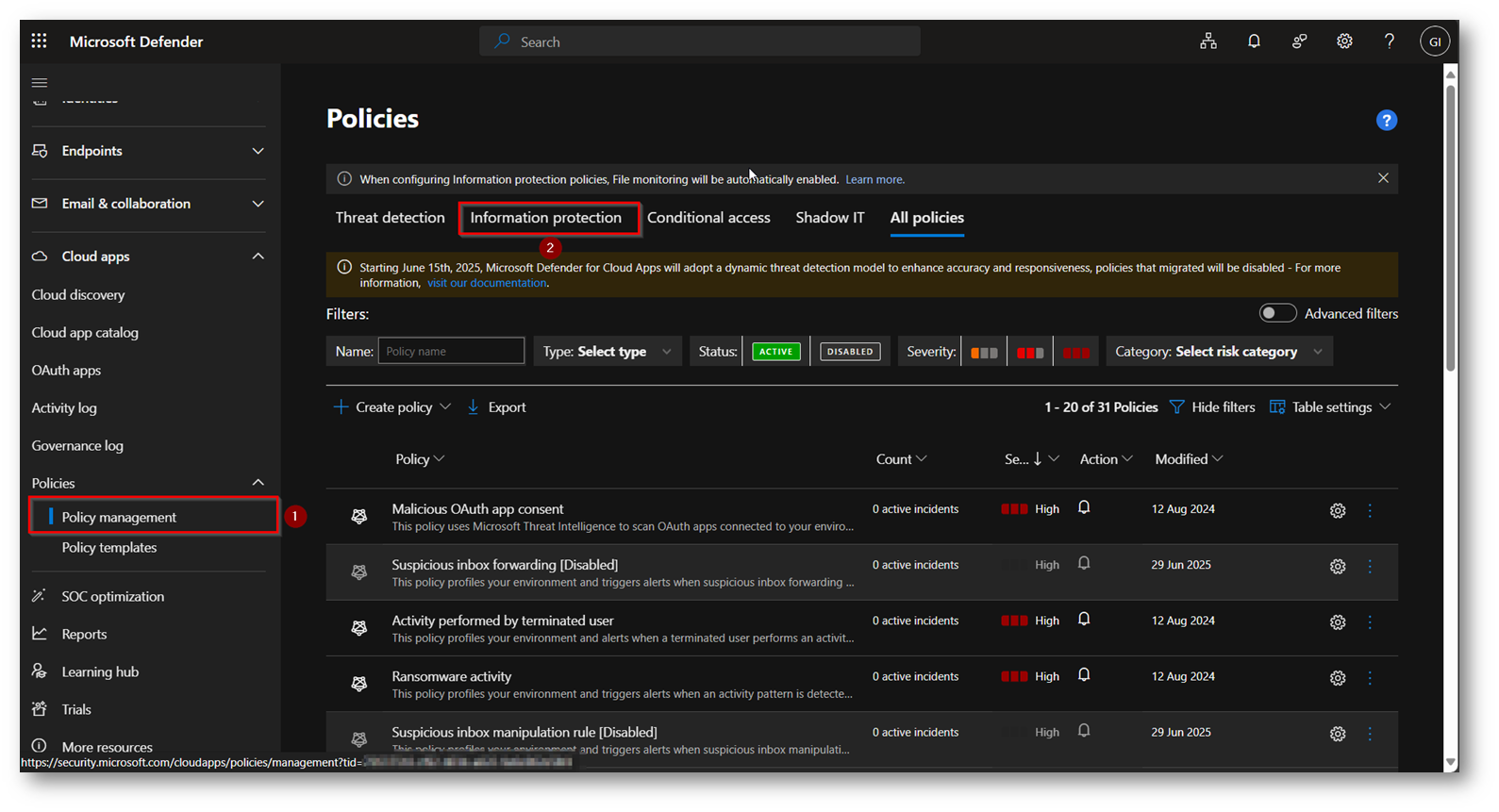

Ora dovrete procedere a creare la Policy di Microsoft Defender for Cloud Apps

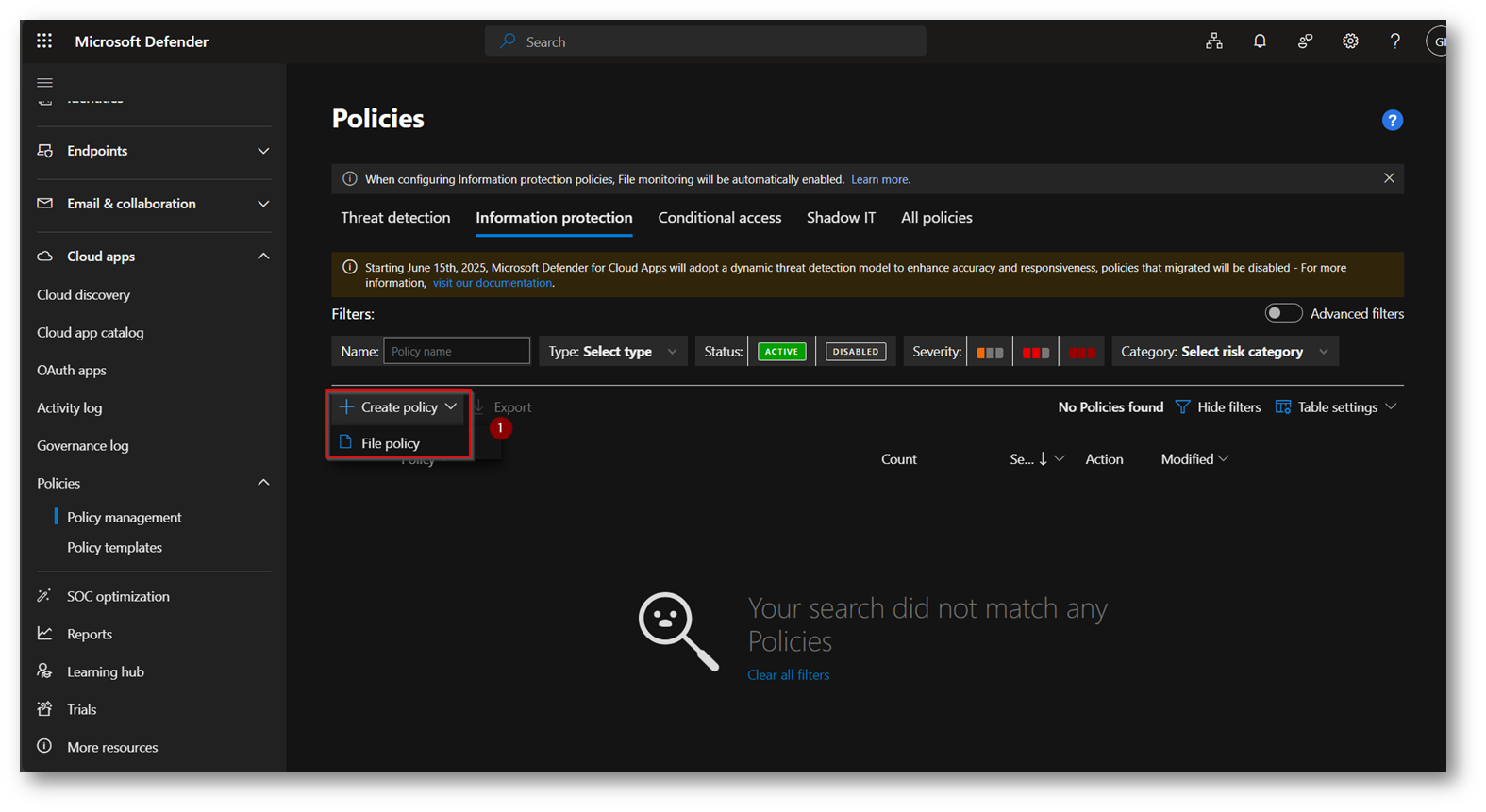

Figura 32: Creazione Policy Cloud Apps relativa a Information Protection

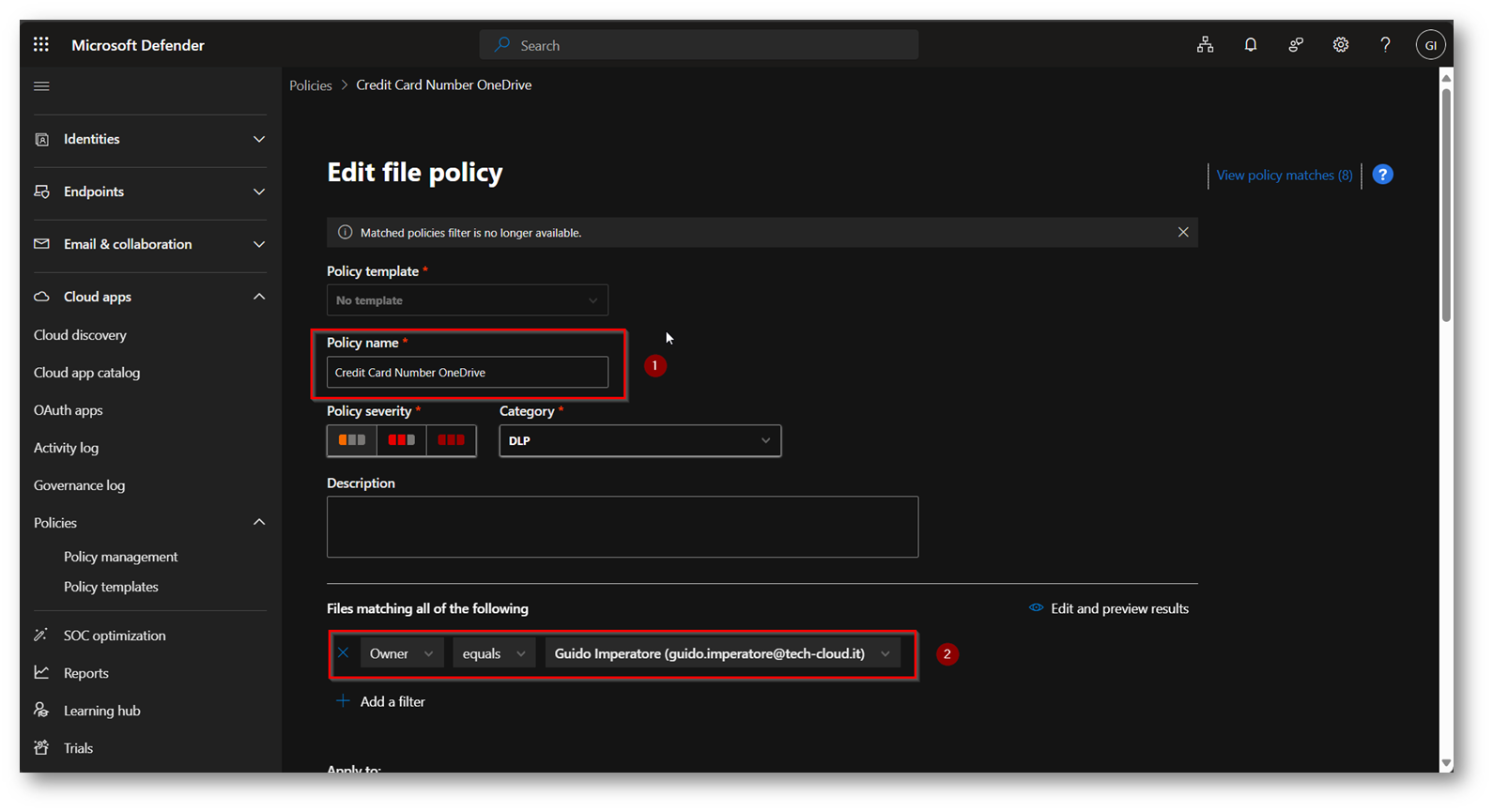

Figura 33: Creazione Policy di Cloud Apps relativa a Microsoft Information Protection

Figura 34: Scegliamo un e la regola per applicare la policy (nel mio caso che i file abbiano l’etichetta creata in precedenza)

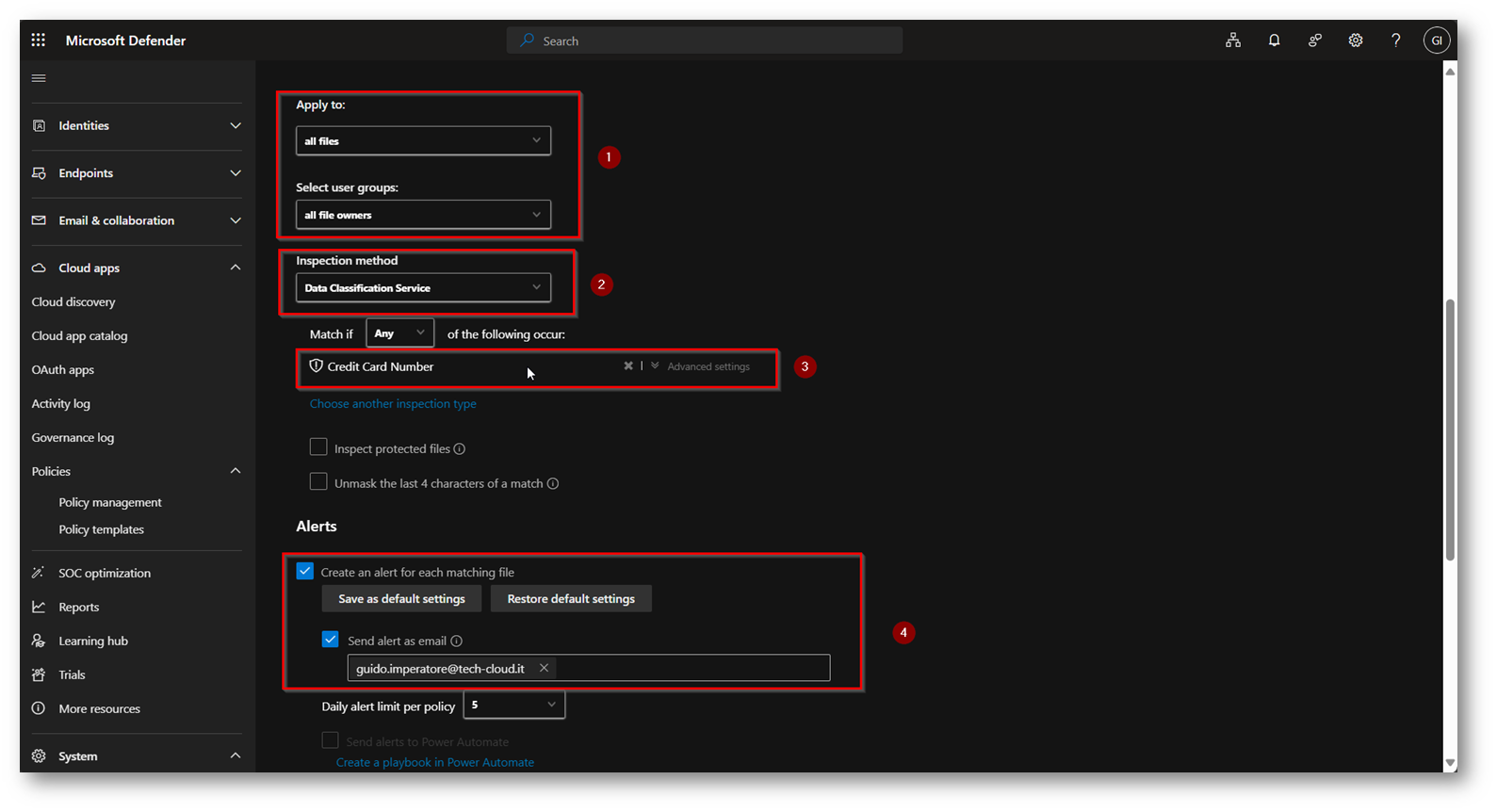

Figura 35: Ogni volta che la regola viene attivata andiamo a creare un alert all’interno del portale di Microsoft Defender XDR, scegliamo di eseguire il match della regola quando i documenti di cui la mia utenza è owner contengono la classificazione come “Credit Card Number”

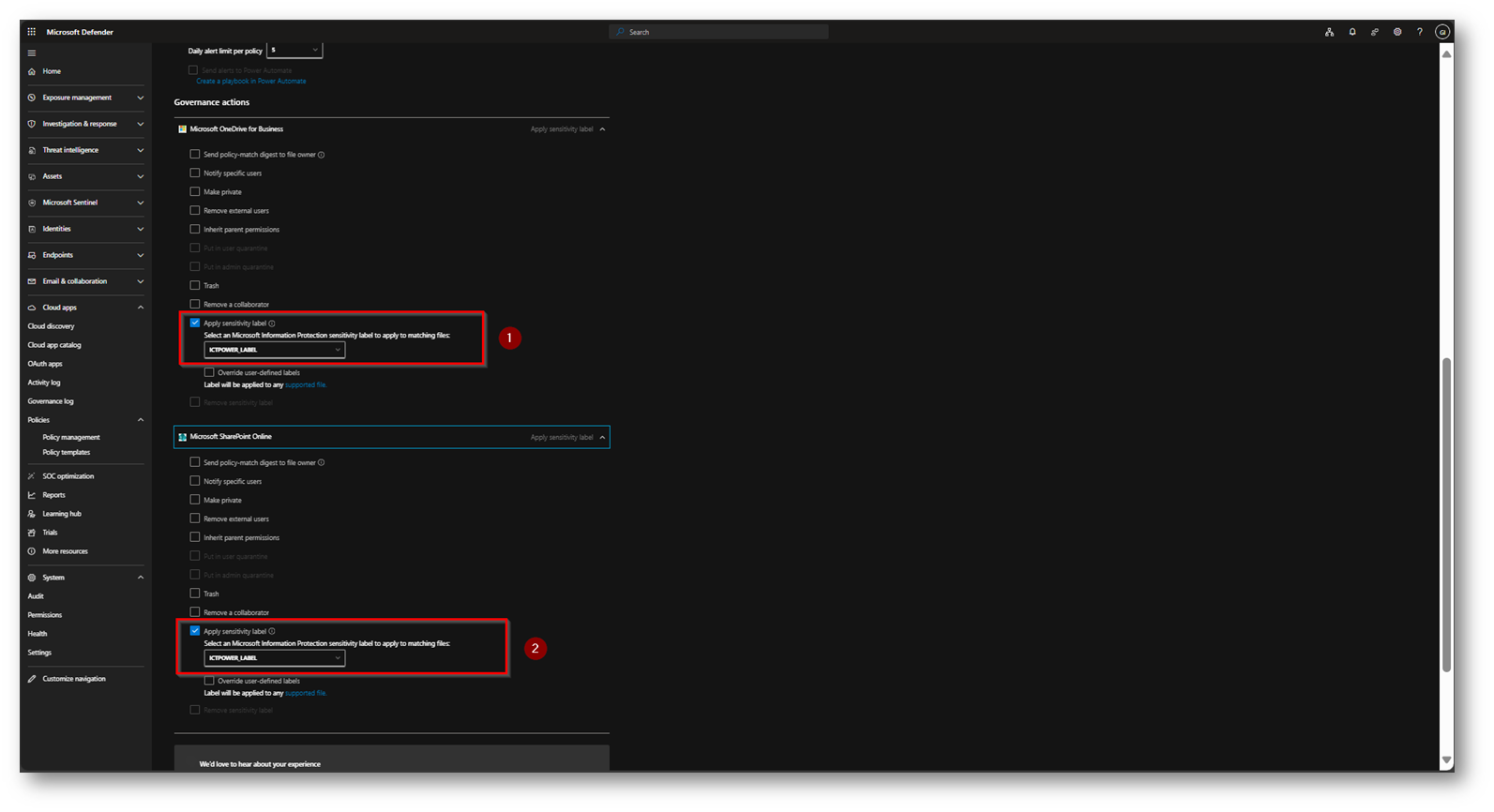

Figura 36: Come policy di Governance applichiamo la Label “ICTPOWER_LABEL” ai documenti sia in Sharepoint che in OneDrive for Business

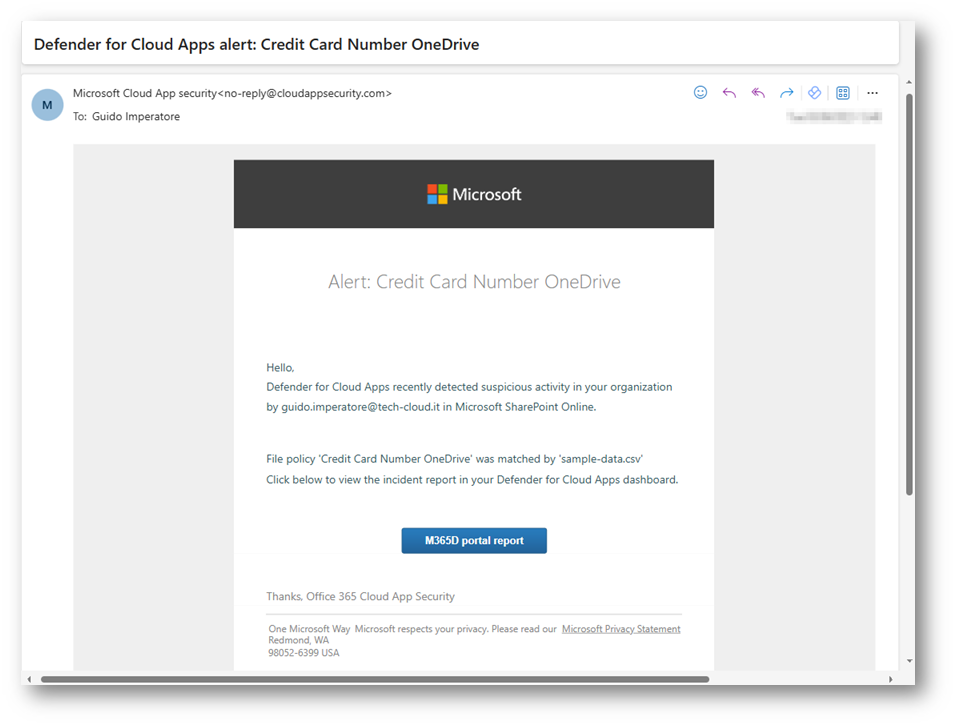

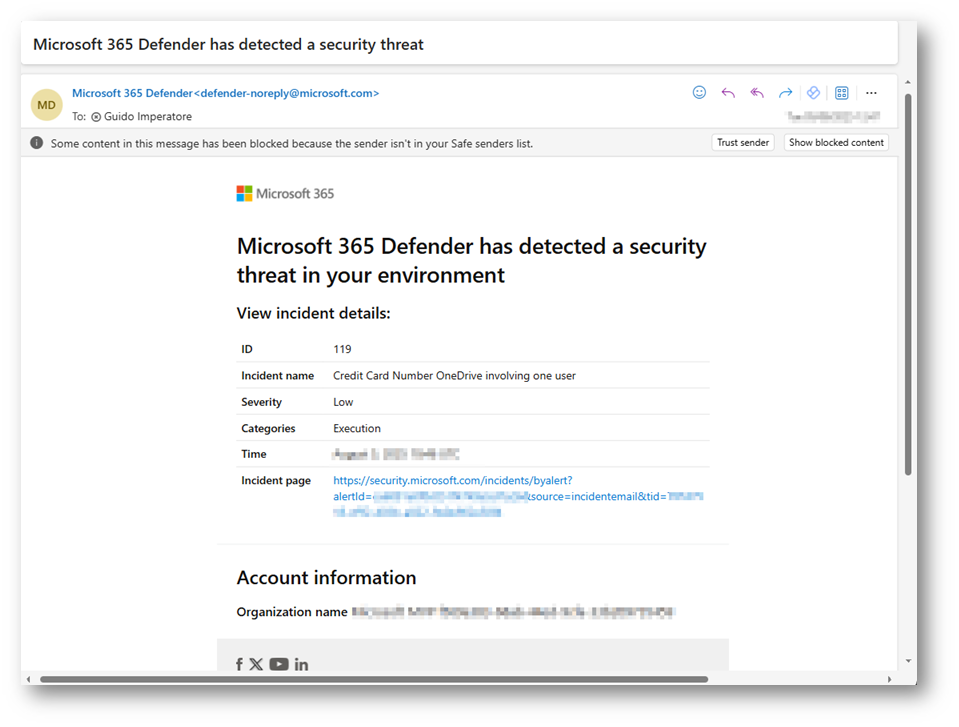

Ora sarà necessario del tempo per permettere a Cloud Apps di eseguire il Discovery dei file, nel momento in cui vengono identificati questi file riceverete due email, una di Defender for Cloud Apps ed una direttamente dal portale di Defender XDR di cui vi riporto gli esempi

Figura 37: Esempio Mail di Defender for Cloud Apps quando viene eseguito il match della regola

Figura 38: Mail di Alert di Microsoft Defender XDR quando viene eseguito il match della regola

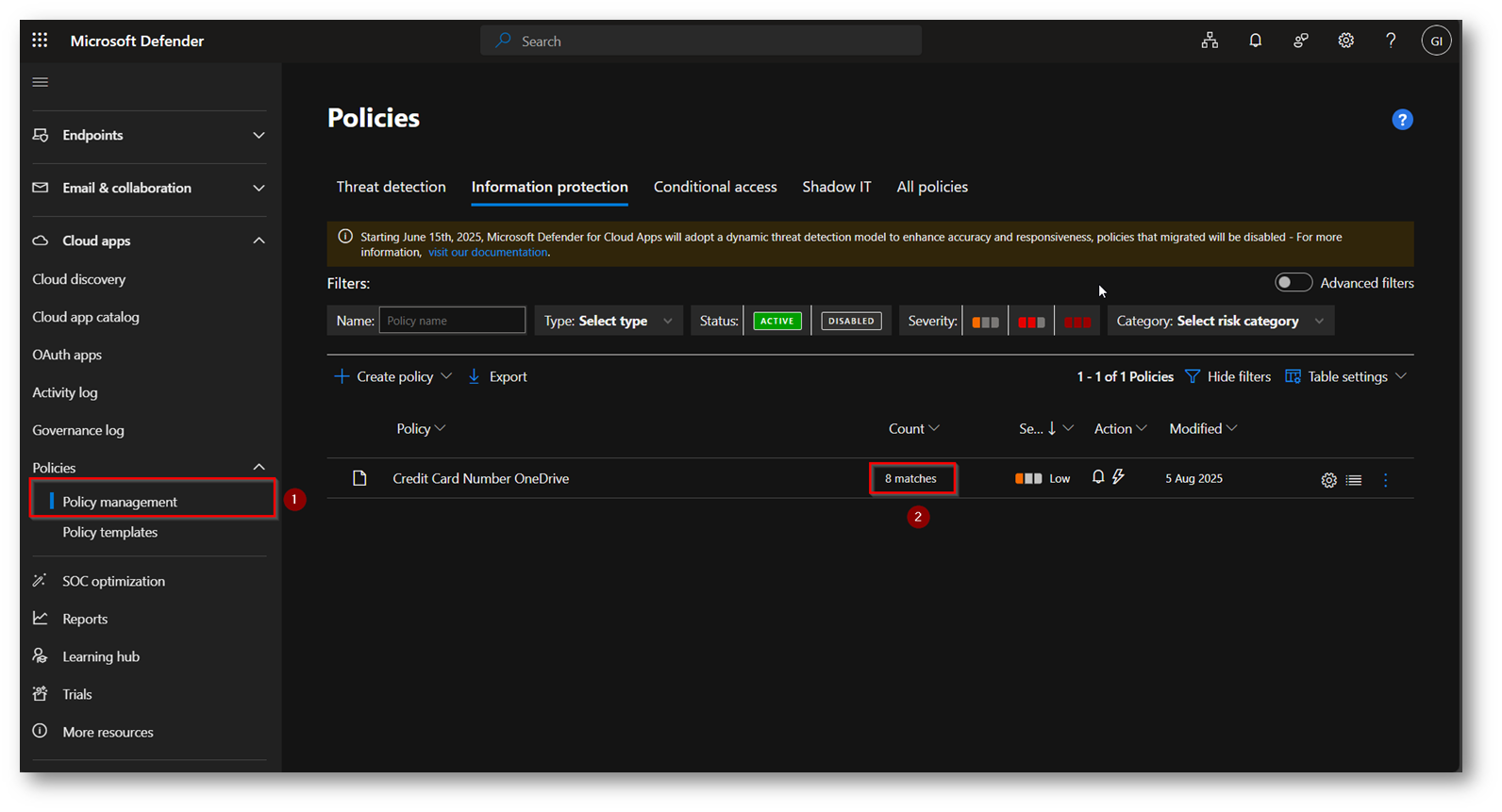

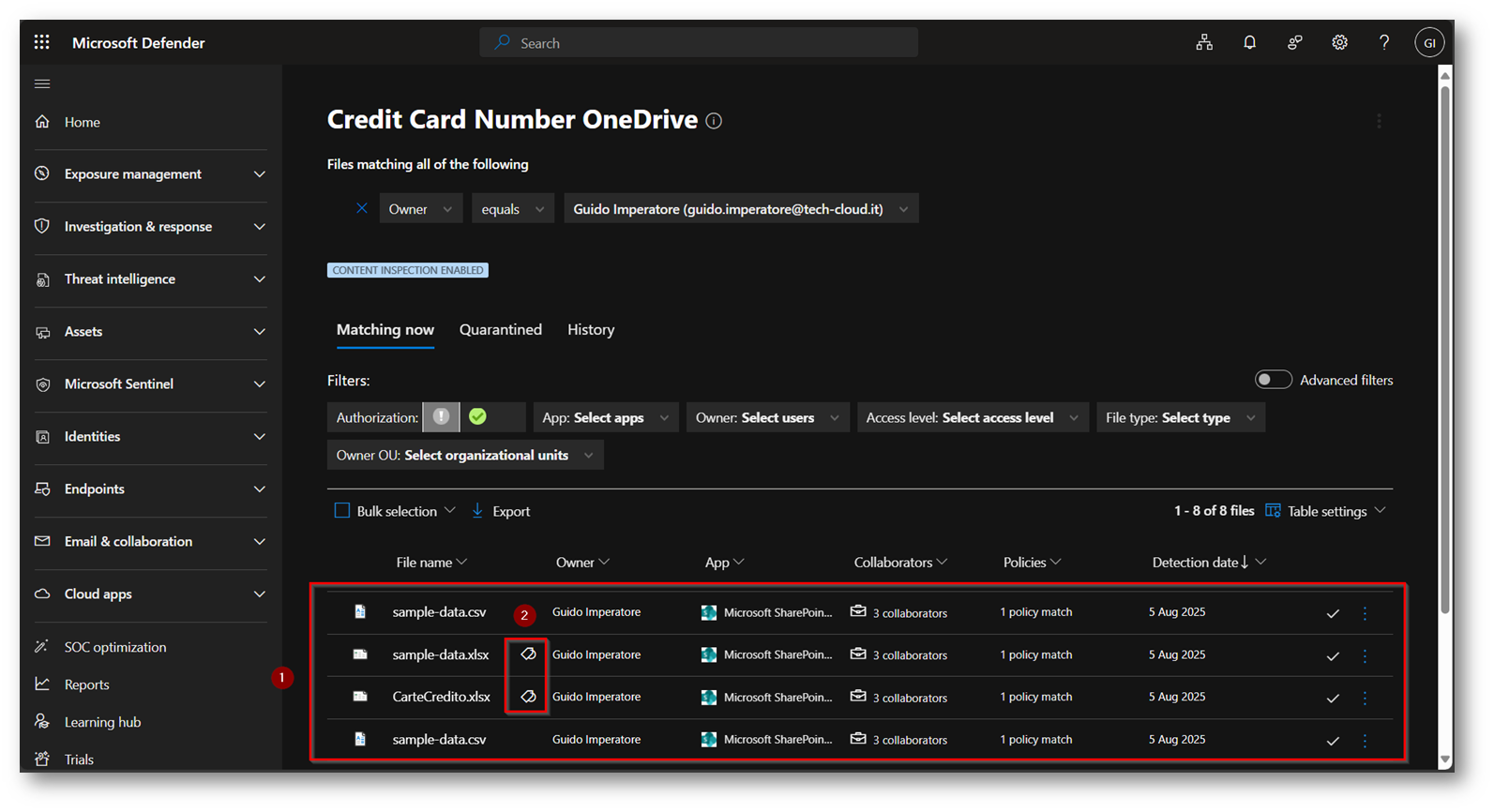

Come faccio a verificare ed indagare l’Incidente?

Recandovi all’interno del portale di Microsoft Defender XDR

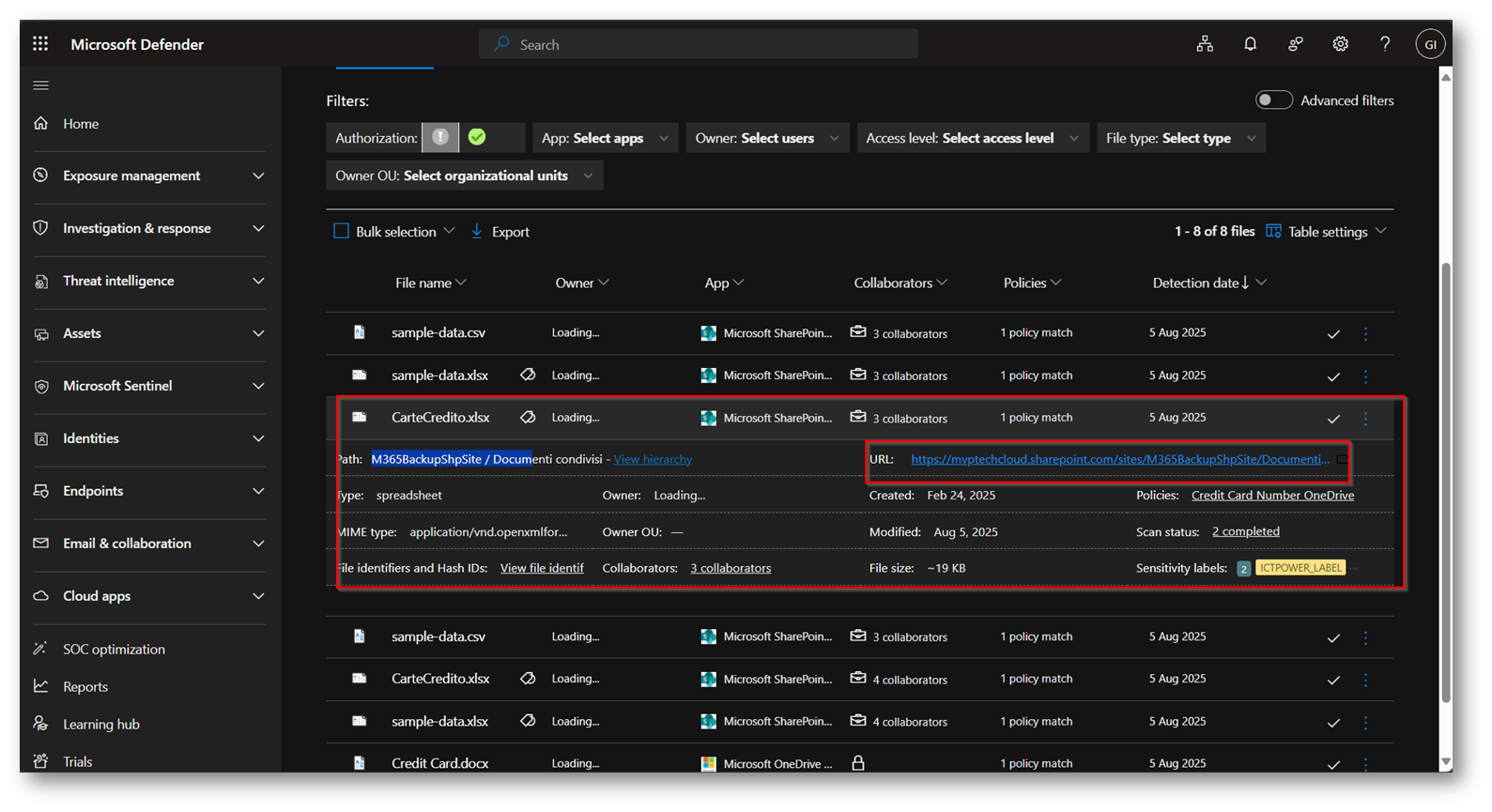

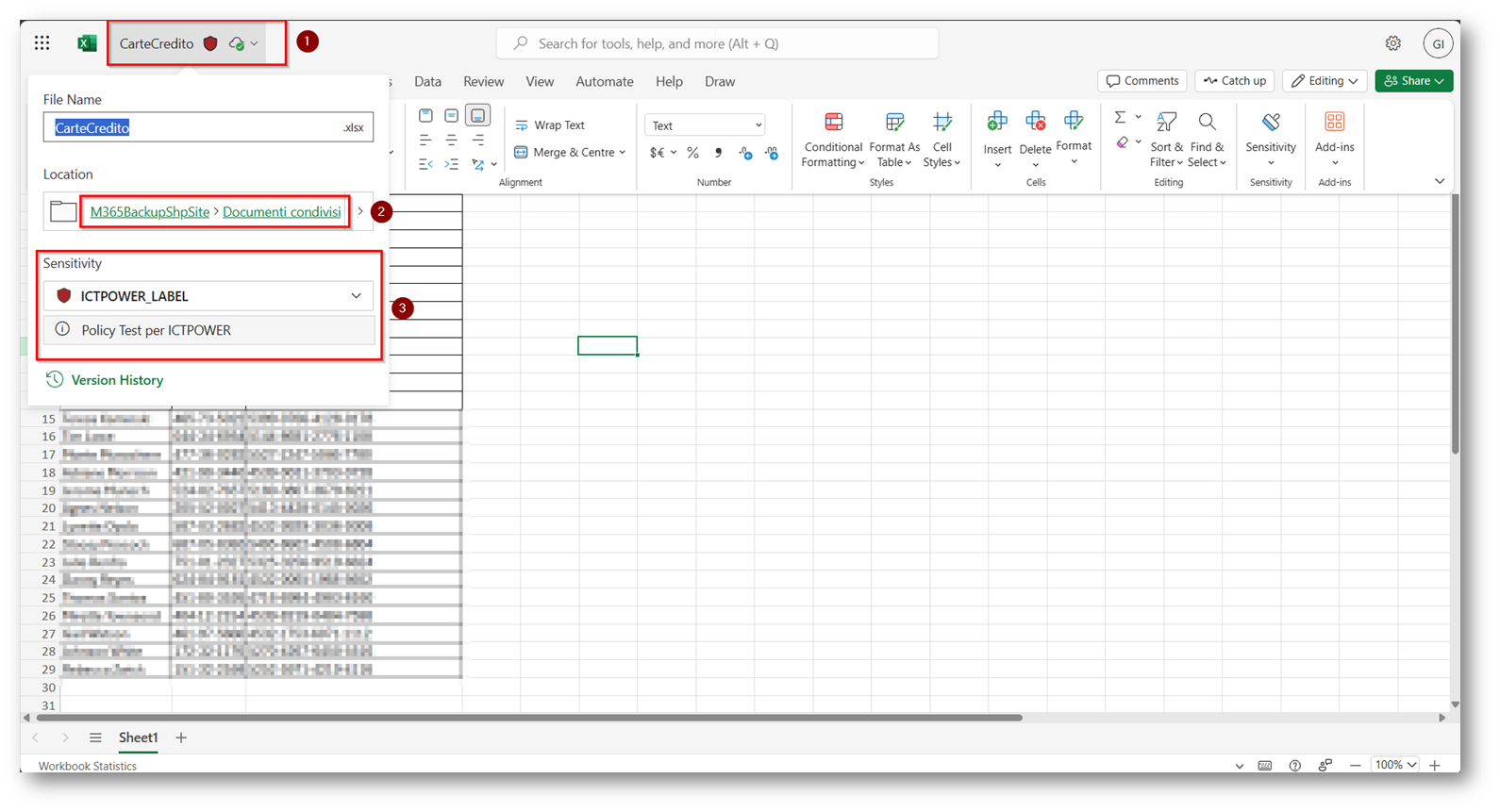

Figura 39: Click sul numero di occorrenze in cui la policy trova risultati

Figura 40: Dati che sono stati classificati e a cui è stata applicata l’etichetta

Figura 41: Percorso di dove il file risiede

Figura 42: Etichetta applicata nel modo corretto al file indicato dalla policy

Conclusioni

L’unione di due servizi così fondamentali aiuta le organizzazioni in due modi differenti: da un lato, consente il Discovery dello Shadow IT, permettendo di identificare file e dati sensibili che potrebbero rappresentare un rischio per la sicurezza e la conformità, dall’altro, interviene direttamente attraverso l’applicazione automatica delle etichette di riservatezza, abilitando una protezione coerente e granulare dei dati.

Questa integrazione strategica consente alle aziende di adottare una singola policy unificata per ottenere molteplici vantaggi: migliorare la postura di sicurezza complessiva, garantire l’aderenza alle normative di compliance, e soprattutto mantenere una piena governance e visibilità sui dati, ovunque essi risiedano o vengano condivisi sia in ambienti cloud che on-premise.

Inoltre, la centralizzazione di questi controlli riduce la complessità operativa per l’IT, abilitando automazioni intelligenti e minimizzando la necessità di interventi manuali, con un conseguente risparmio in termini di tempo, risorse e costi. L’investimento in questa sinergia non rappresenta solo un rafforzamento tecnico, ma anche un passo avanti verso un approccio moderno, efficiente e sostenibile alla sicurezza delle informazioni.