Integrare Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps (noto in precedenza come Microsoft Cloud App Security) è una soluzione di Cloud Access Security Broker (CASB) in grado di supportare diverse modalità di distribuzione, tra cui raccolta di log, connettori API e reverse proxy. Offre ampia visibilità, il controllo sui dati durante il trasferimento e strumenti di analisi avanzati per identificare e contrastare minacce informatiche per tutti i servizi cloud Microsoft e di terze parti.

Microsoft Defender for Cloud Apps si integra in modo nativo con le principali soluzioni Microsoft ed è progettato per le esigenze dei professionisti della sicurezza.

Che cos’è un broker CASB?

Il passaggio al cloud offre maggiore flessibilità per i dipendenti e i team dei reparti IT. Tuttavia, comporta anche nuove sfide ed introduce elementi di complessità aggiuntivi riguardo alla protezione dell’organizzazione. Per sfruttare al massimo i vantaggi offerti dalle applicazioni e dai servizi cloud, i team IT devono trovare il giusto equilibrio tra il supporto dell’accesso e la protezione dei dati di importanza critica.

A tale scopo, un CASB individua e rende visibile l’uso di Shadow IT e app, effettua il monitoraggio delle attività degli utenti per rilevare eventuali comportamenti anomali e controlla l’accesso alle risorse, offrendo la possibilità di classificare ed evitare la perdita di informazioni sensibili, proteggendo dall’azione di attori malintenzionati e valutando la conformità dei servizi cloud.

Un CASB risolve le lacune della sicurezza nell’uso dei servizi cloud all’interno dell’organizzazione garantendo visibilità e controllo granulari sulle attività degli utenti e sui dati sensibili. L’ambito di copertura di un CASB si estende ai sistemi SaaS, PaaS e IaaS.

Un’organizzazione deve proteggere gli utenti e i dati riservati dai diversi metodi di attacco che eventuali attori malintenzionati possono impiegare. In genere, a tale scopo i broker CASB mettono a disposizione un’ampia gamma di funzionalità di protezione dell’ambiente per tutti gli aspetti fondamentali seguenti:

- Visibilità: rilevazione di tutti i servizi cloud; assegnazione a ognuno di una classificazione del rischio; identificazione di tutti gli utenti e di tutte le app di terze parti in grado di accedere all’ambiente

- Sicurezza dei dati: identificare e controllare le informazioni sensibili (DLP); rispondere alle etichette di riservatezza sul contenuto

- Protezione dalle minacce: funzioni di controllo di accesso adattivo, analisi del comportamento degli utenti e delle entità (User and Entity Behavior Analytics o UEBA); attenuazione degli effetti del malware

- Conformità: disponibilità di report e dashboard che illustrino la governance del cloud; assistenza nella realizzazione della conformità alle norme di residenza dei dati e ai requisiti normativi

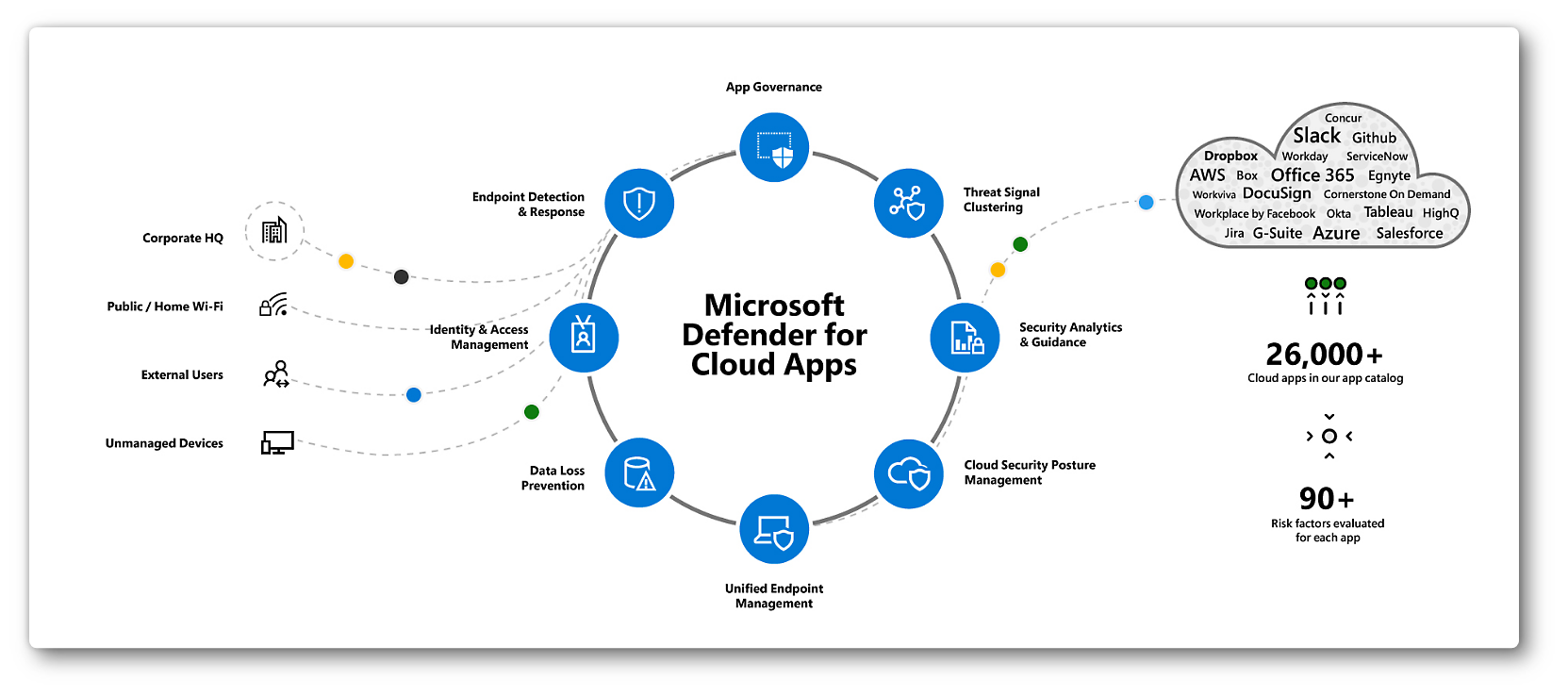

Figura 1: L’approccio di Microsoft ai CASB

Un semplice diagramma circolare mostra come Microsoft introduce un approccio unico nel mercato CASB, aiutando i clienti a raggiungere la sicurezza Zero Trust. Defender for Cloud Apps utilizza un motore di applicazione come fulcro centrale, fornendo una valutazione dei criteri in tempo reale. Il motore protegge analizzando i segnali, applicando i criteri in tutta l’organizzazione e le intelligence sulle minacce. Inoltre assicura la verifica e l’autenticazione delle identità, oltre che la sicurezza dei dispositivi. Garantisce accesso condizionale a dati, app, infrastrutture e reti fornendo visibilità e analisi continue e complete oltre ad automazione.

Framework di Defender for Cloud Apps

Microsoft Defender for Cloud Apps permette di:

- Individuare e controllare l’uso di Shadow IT: identificare le app cloud, IaaS e i servizi PaaS usati dall’organizzazione. Analizzare i modelli di utilizzo, valutare i livelli di rischio e la conformità aziendale di oltre 31.000 app SaaS rispetto a più di 80 rischi. Iniziare a gestire questi aspetti per garantire sicurezza e conformità.

- Proteggere le informazioni sensibili in qualsiasi posizione nel cloud: comprendere, classificare e proteggere l’esposizione di informazioni sensibili inattive. Sfruttare i criteri predefiniti e i processi automatizzati per applicare i controlli in tempo reale in tutte le app cloud.

- Protezione da minacce informatiche e anomalie: rilevare comportamenti anomali nelle app cloud per identificare ransomware, utenti compromessi o applicazioni non autorizzate, analizzare l’utilizzo ad alto rischio e intervenire automaticamente con azioni correttive per limitare i rischi per l’organizzazione.

- Valutare la conformità delle app cloud: valutare se le app cloud soddisfano i requisiti di conformità rilevanti, tra cui la conformità alle normative e agli standard del settore. Evitare perdite di dati per le app non conformi e limitare l’accesso ai dati soggetti a regolamentazione.

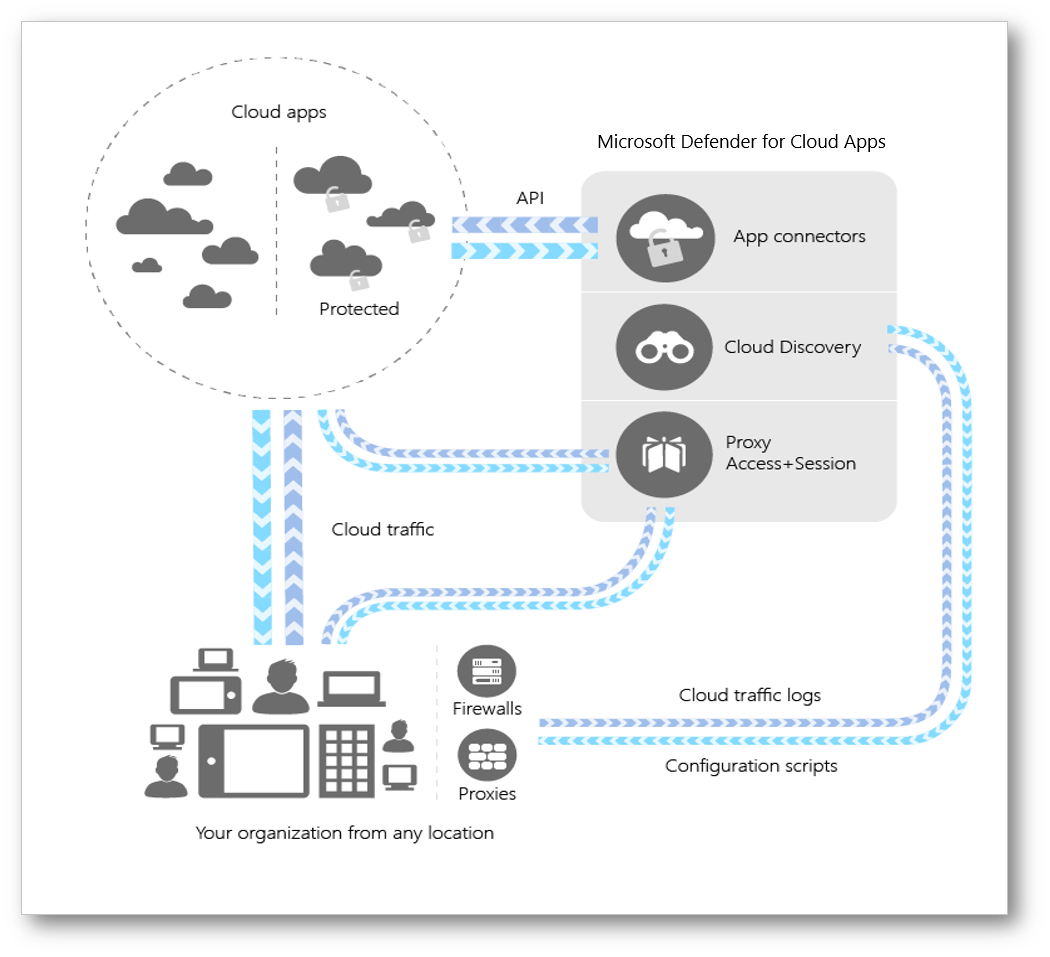

Figura 2: Schema di funzionamento di Microsoft Defender for Cloud Apps

Integrare Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps si integra con Microsoft Defender for Endpoint in modo nativo. L’integrazione semplifica l’implementazione di Cloud Discovery e consente l’analisi basata su dispositivo. Microsoft Defender for Endpoint è una piattaforma di sicurezza per la protezione intelligente, il rilevamento, l’analisi e la risposta, che protegge gli endpoint dalle minacce informatiche, rileva attacchi avanzati e violazioni dei dati, automatizza gli eventi imprevisti di sicurezza e migliora il comportamento di sicurezza.

Trovate diversi articoli e guide che abbiamo scritto su Microsoft Defender for Endpoint sul sito ICTPower.it seguendo il link Defender – ICT Power

Microsoft Defender for Cloud Apps usa le informazioni sul traffico raccolte da Microsoft Defender for Endpoint sulle app e i servizi cloud a cui si accede dai dispositivi gestiti dall’IT. L’integrazione non richiede alcuna distribuzione aggiuntiva e può essere abilitata direttamente dalle impostazioni di Defender per Endpoint dal portale Microsoft 365 Defender.

Microsoft Defender for Cloud Apps sfrutta le funzionalità di Defender per Endpoint Network Protection per bloccare l’accesso ai dispositivi endpoint alle app cloud.

Prerequisiti per l’integrazione di Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps

Per poter abilitare l’integrazione tra Microsoft Defender for Endpoint e Microsoft Defender for Cloud Apps è necessario possedere i seguenti prerequisiti:

- licenza Microsoft Defender for Cloud Apps

- licenza Microsoft Defender per endpoint Piano 2

- Windows 10 o Windows 11

Ovviamente potete utilizzare anche dei piani di licenza completi (che già includono entrambe le licenze richieste) come ad esempio:

- Microsoft 365 E5

- Microsoft 365 E5 Security

- Microsoft 365 E5 Compliance

- Enterprise Mobility & Security E5 (EMS E5)

- Microsoft 365 Education A3

- Microsoft 365 Education A5

Integrare Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps

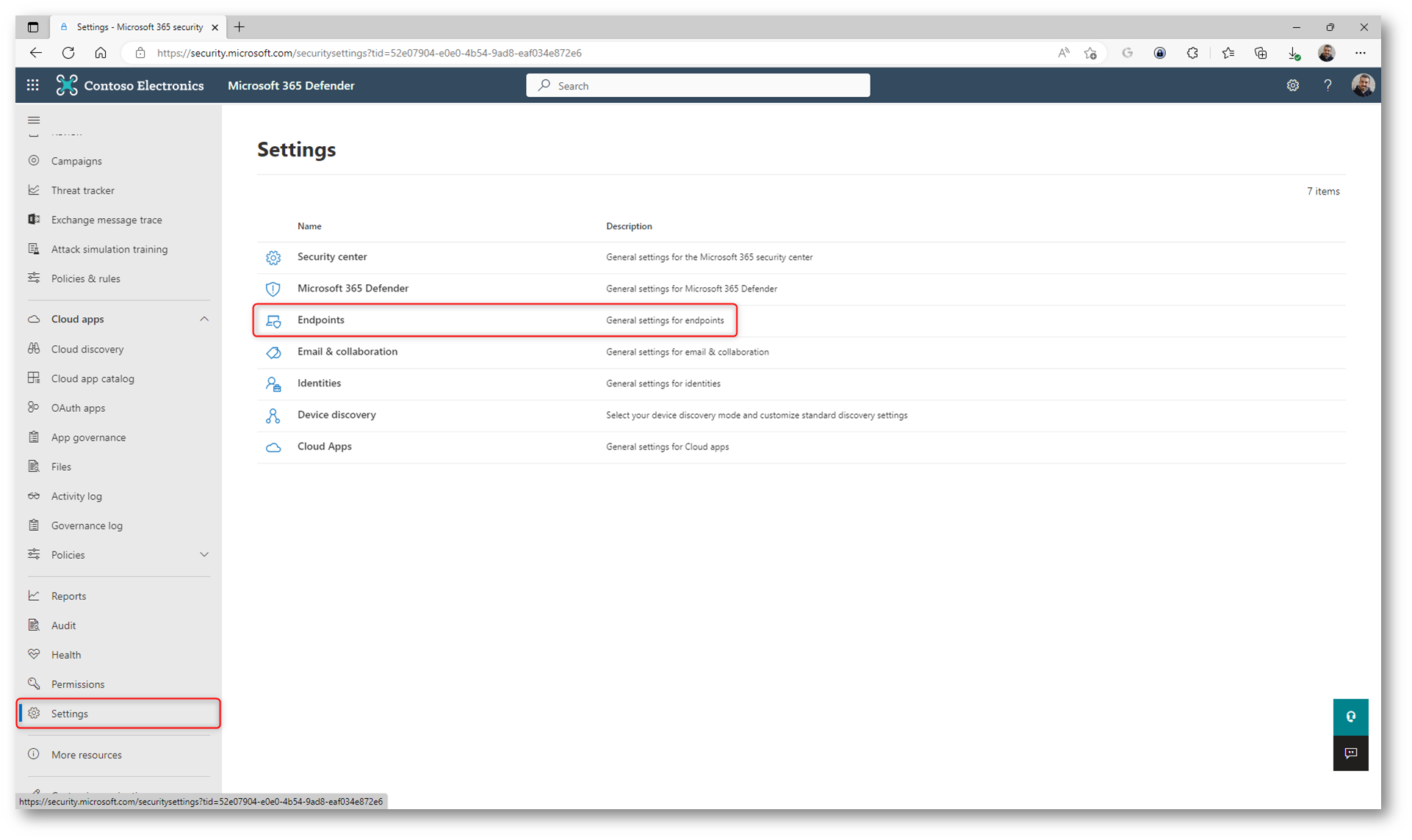

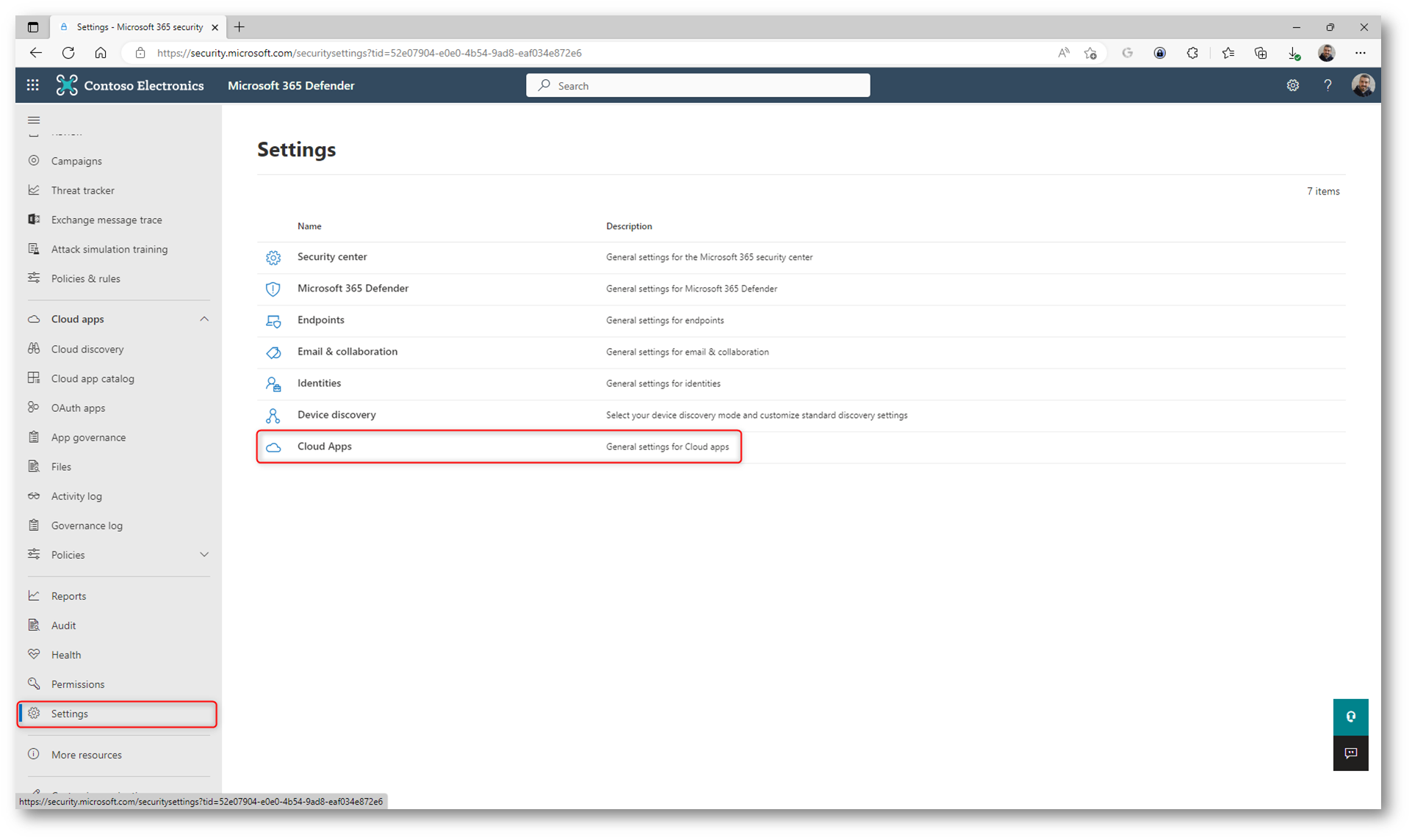

Per abilitare l’integrazione di Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps collegatevi al portale di Microsoft 365 Defender e da Settings selezionate la voce Endpoints.

Figura 3: Modifica delle configurazioni nel portale di Microsoft 365 Defender

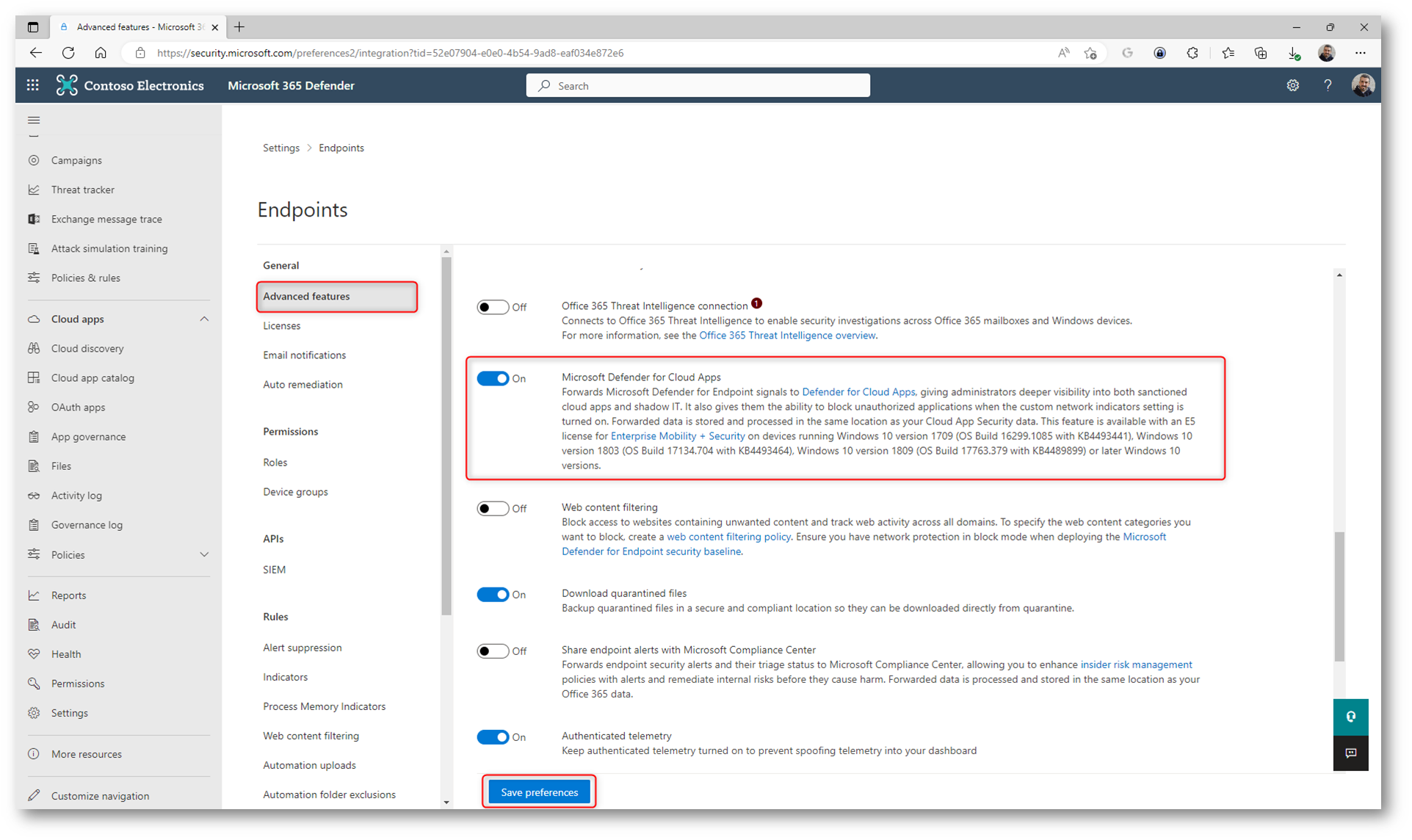

Nella scheda Advanced features abilitate l’opzione Microsoft Defender for Cloud Apps e fate clic su Save preferences.

Figura 4: Abilitazione dell’integrazione di Microsoft Defender for Endpoint con Microsoft Defender for Cloud Apps

Da questo momento in poi Microsoft Defender for Endpoint inoltrerà i propri segnali a Microsoft Defender for Cloud Apps, permettendo agli amministratori di gestire le applicazioni e lo Shadow IT.

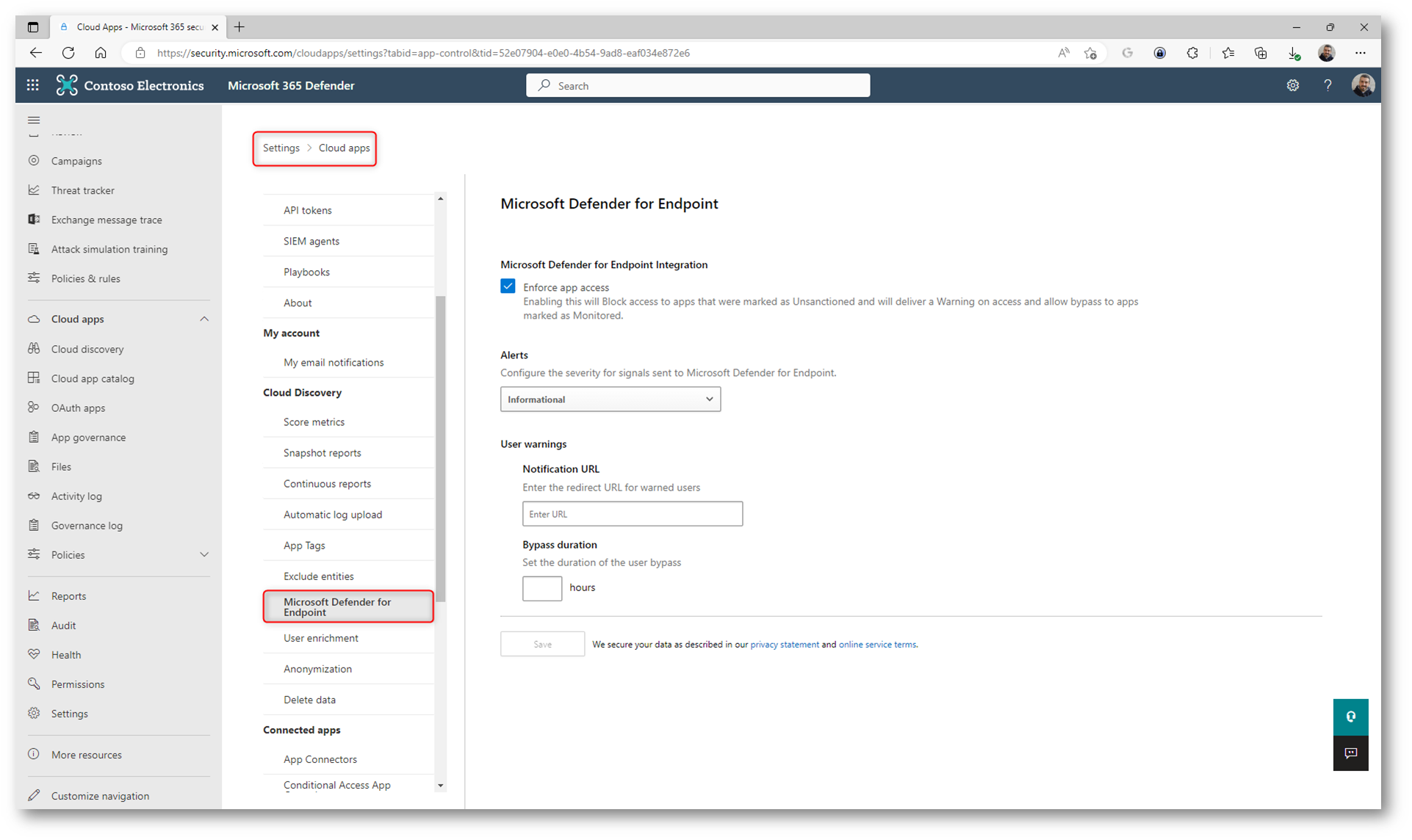

Volendo è possibile configurare il livello di severità dei segnali inviati. Per farlo basterà selezionare nel portale di Microsoft 365 Defender la voce Settings e poi la voce Cloud Apps.

Figura 5: Configurazione delle opzioni di Microsoft Defender for Cloud Apps

Nel nodo Microsoft Defender for Endpoint troverete il segno di spunta già abilitato e potrete scegliere il livello di severità degli avvisi generati da Microsoft Defender for Endpoint utilizzando il menu a tendina.

Figura 6: Gestione della severità degli avvisi generato da Microsoft Defender for Endpoint

L’integrazione che abbiamo appena effettuato permette di gestire i dispositivi ovunque si trovino, anche all’esterno della nostra rete. Se l’utente dovesse utilizzare la propria connettività o usare il tethering con il proprio smartphone in azienda per bypassare alcuni controlli, Microsoft Defender for Endpoint gli impedirebbe di accedere alle app, che possiamo bloccare da Microsoft Defender for Cloud Apps.

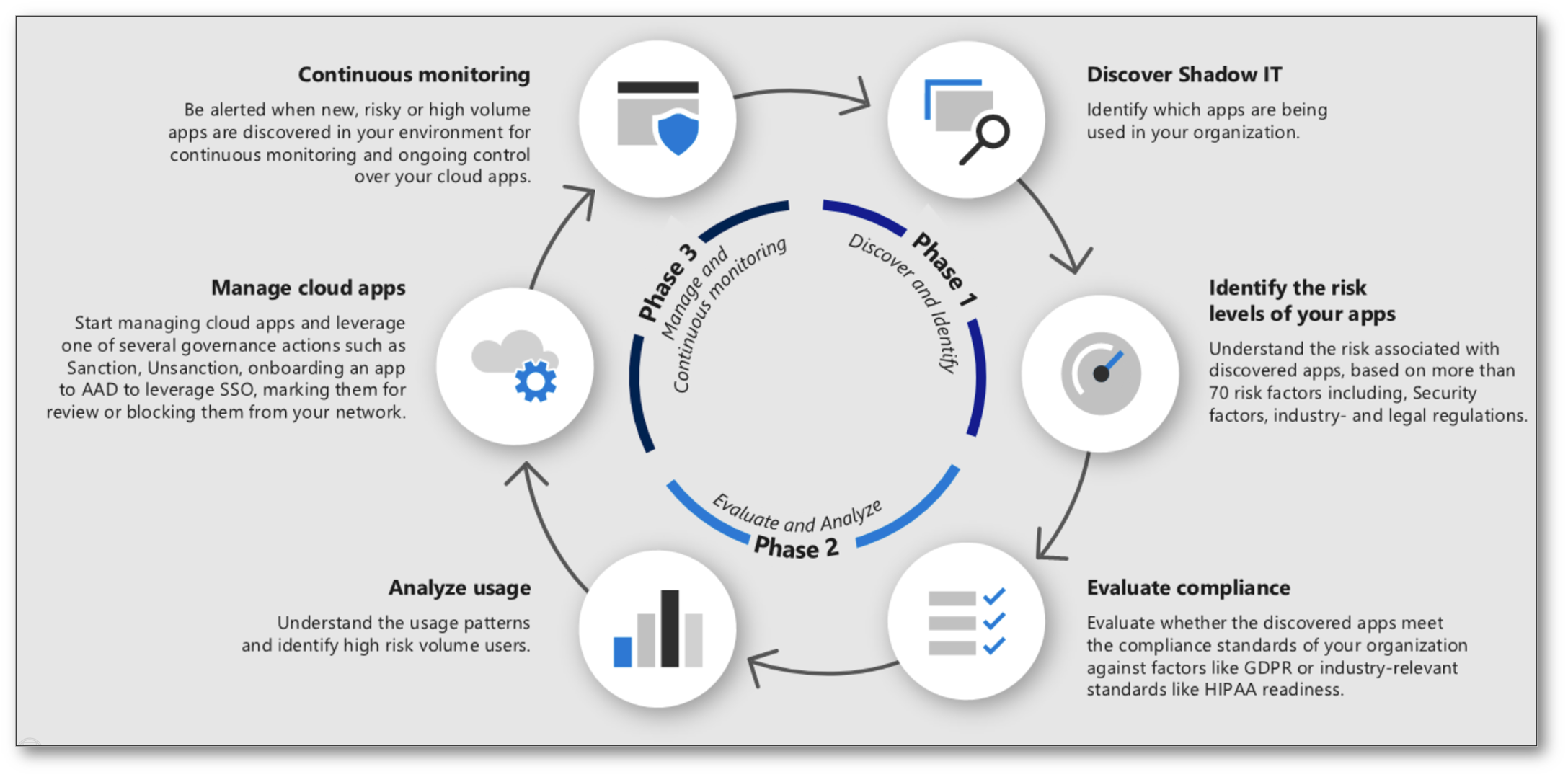

Individuare e gestire lo Shadow IT in una rete

Quando viene chiesto agli amministratori IT di indicare il numero di app cloud usate dai dipendenti, la risposta è in media 30 o 40, nonostante la media effettiva sia di oltre 1.000 app distinte usate dai dipendenti di un’organizzazione. Lo Shadow IT consente di conoscere e identificare quali app vengono usate e qual è il livello di rischio. L’80% dei dipendenti usa app non approvate che nessuno ha esaminato e potrebbe non essere conforme ai criteri di sicurezza e conformità. Poiché, inoltre, i dipendenti possono accedere alle risorse e alle app anche dall’esterno della rete aziendale, non è più sufficiente avere criteri e regole per i firewall.

Figura 7: Processo per implementare lo Shadow IT Cloud Discovery nell’organizzazione.

Per individuare la presenza di Shadow IT e identificare il comportamento di sicurezza dell’organizzazione è possibile utilizzare Cloud Discovery dal portale di Microsoft 365 Defender per verificare che cosa accade effettivamente nella rete. L’ integrazione nativa tra Microsoft Defender for Endpoint e Microsoft Defender for Cloud Apps consente di iniziare immediatamente a raccogliere dati sul traffico cloud tra i dispositivi Windows 10 e Windows 11, in rete e fuori rete.

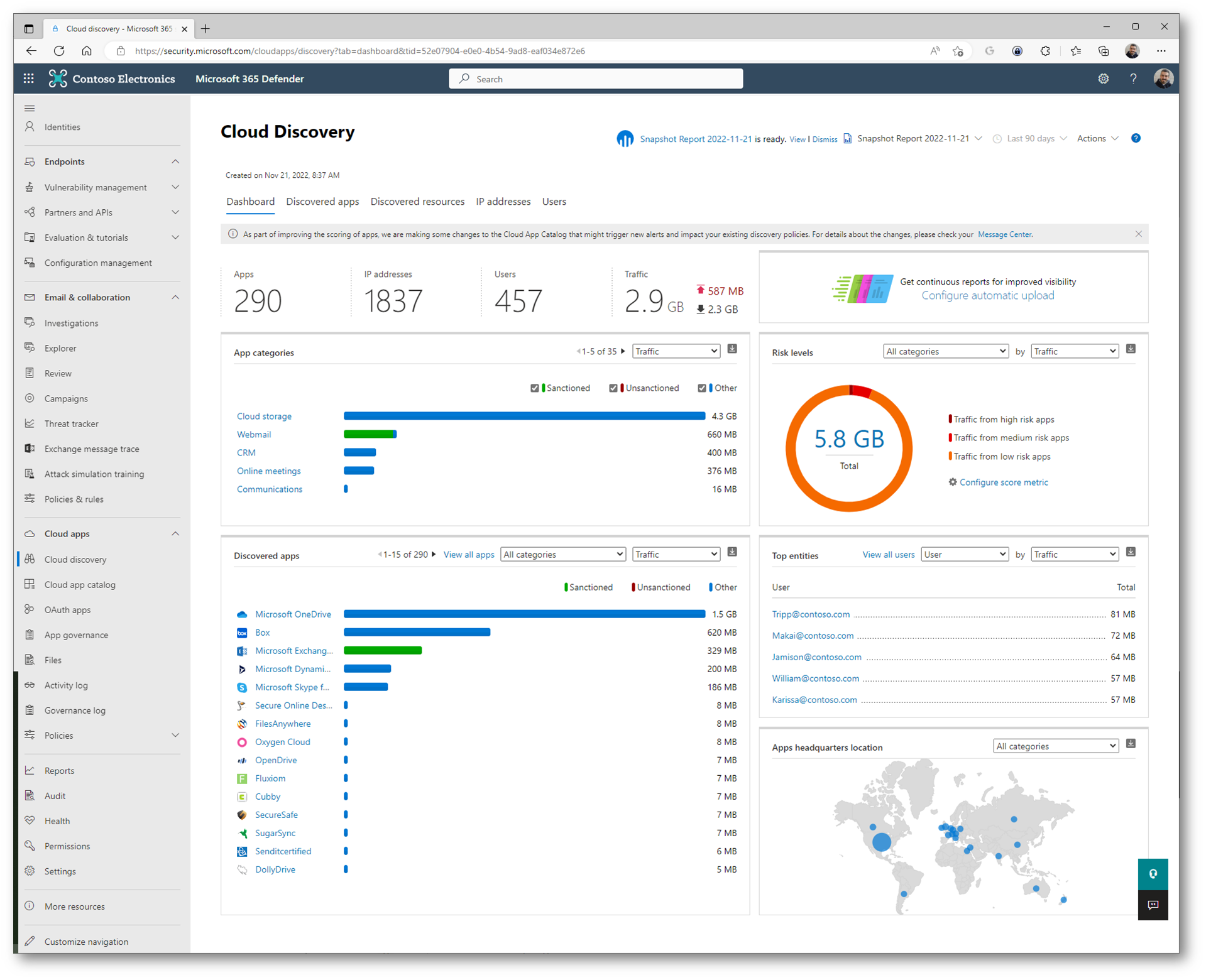

Analizzare i dispositivi individuati in Defender for Cloud Apps

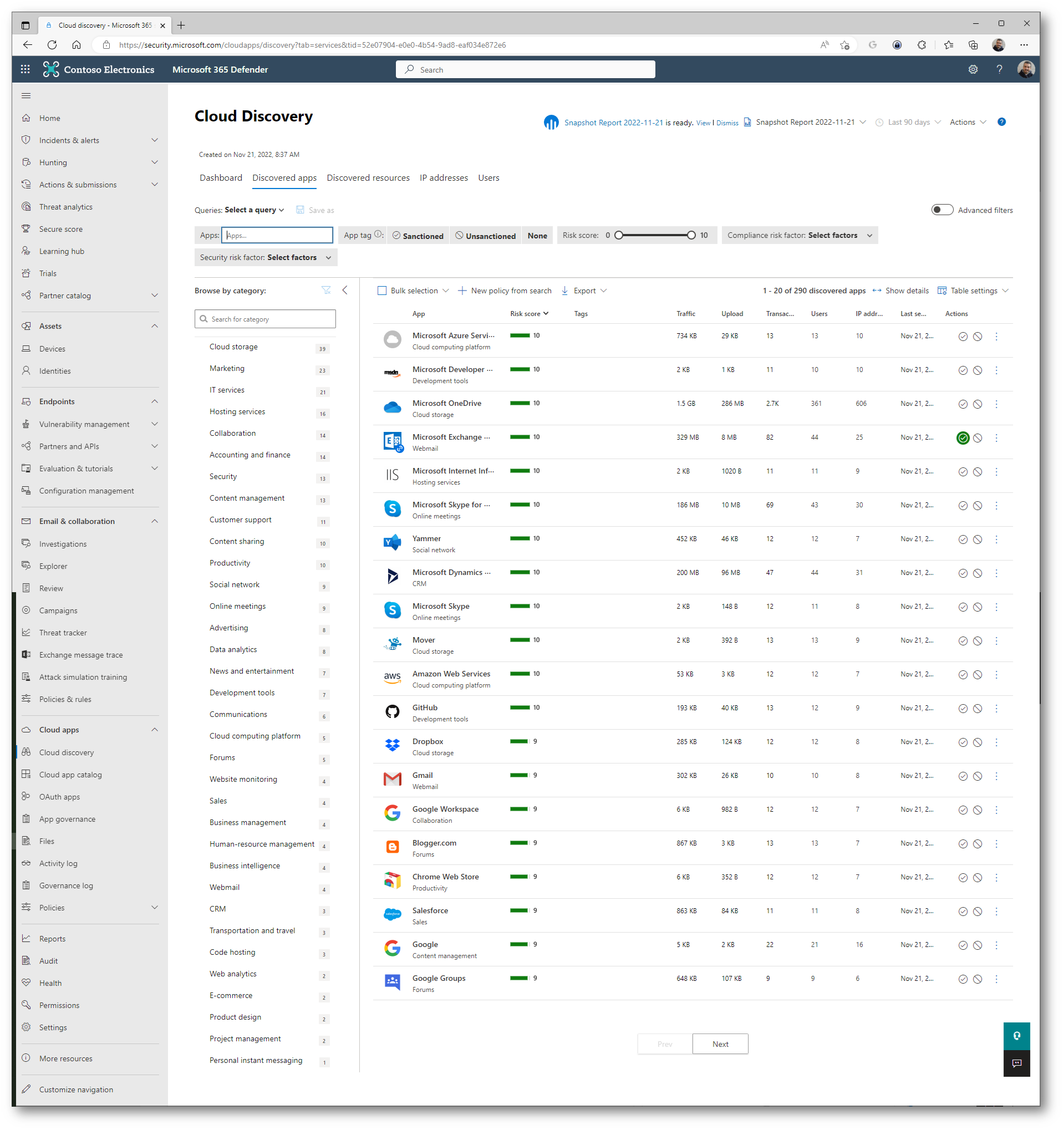

Dopo aver integrato Defender per Endpoint con Defender for Cloud Apps, è possibile analizzare i dati dei dispositivi individuati nella dashboard di Cloud Discovery. È necessario attendere qualche ora per avere i primi dati. Dopo qualche giorno, tempo necessario per avere un campione abbastanza significativo di dati, è possibile visitare la Cloud Discovery Dashboard per verificare quali servizi Cloud vengono utilizzati in azienda.

Figura 8: Cloud Discovery Dashboard di Microsoft Defender for Cloud Apps

Attualmente Microsoft Defender for Cloud Apps è in grado di individuare oltre 31.000 applicazioni cloud e di assegnargli un valore da 1 a 10 per quanto riguarda la loro sicurezza e la loro conformità alle diverse normative. Le app verranno catalogate come “Sanctioned“, cioè permesse oppure come “Unsanctioned“, cioè proibite per l’uso aziendale.

Figura 9: App scoperte da Microsoft Defender for Cloud Apps

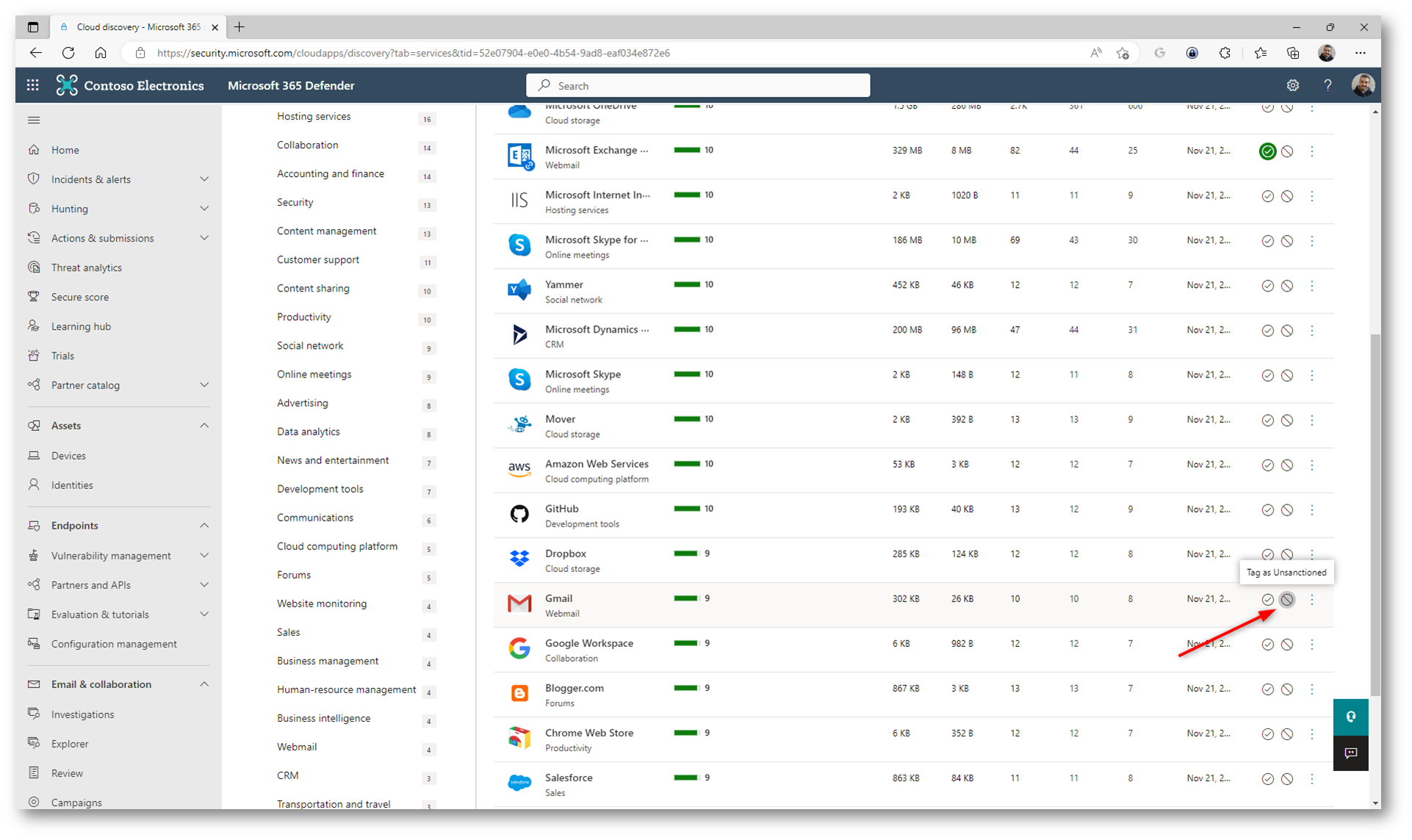

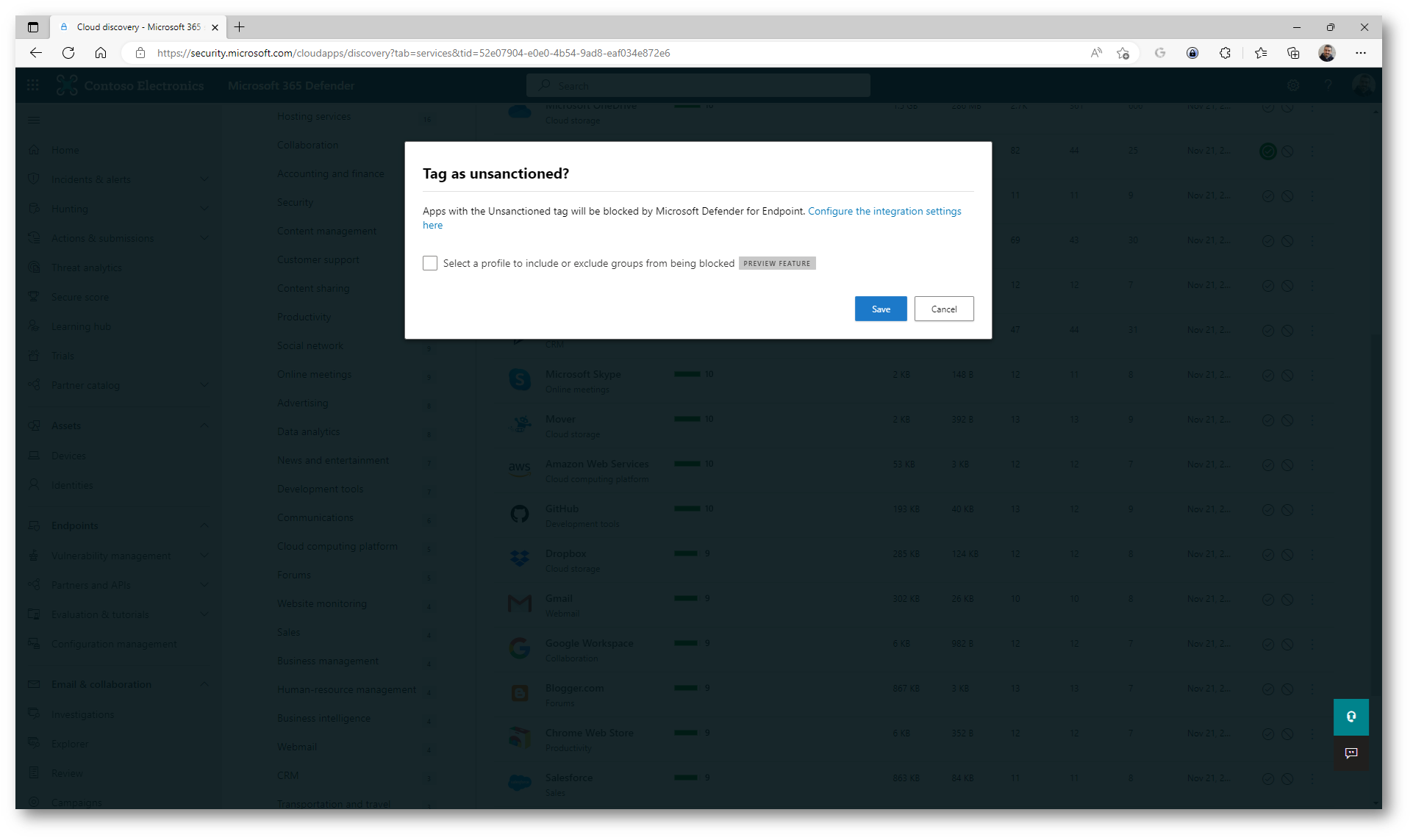

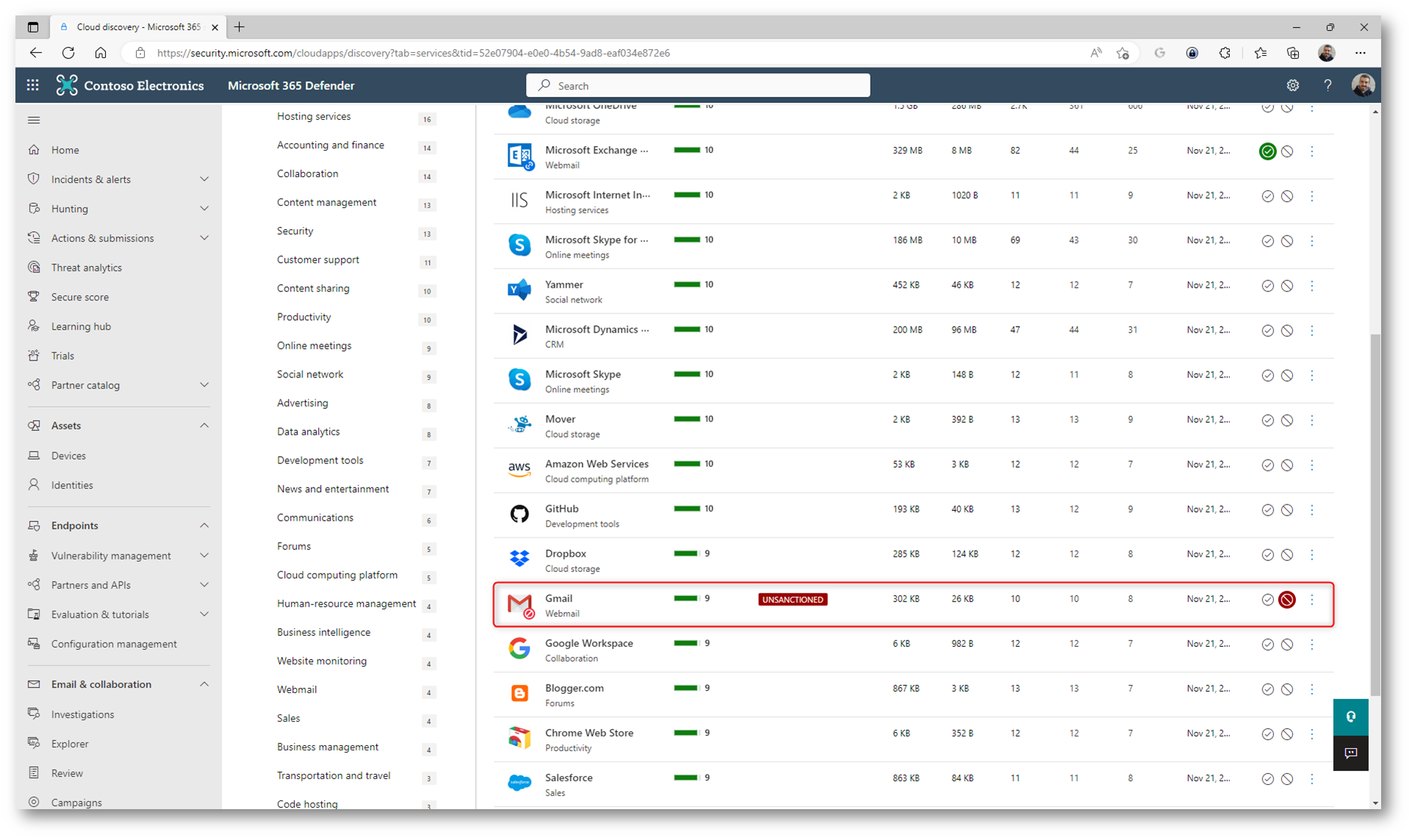

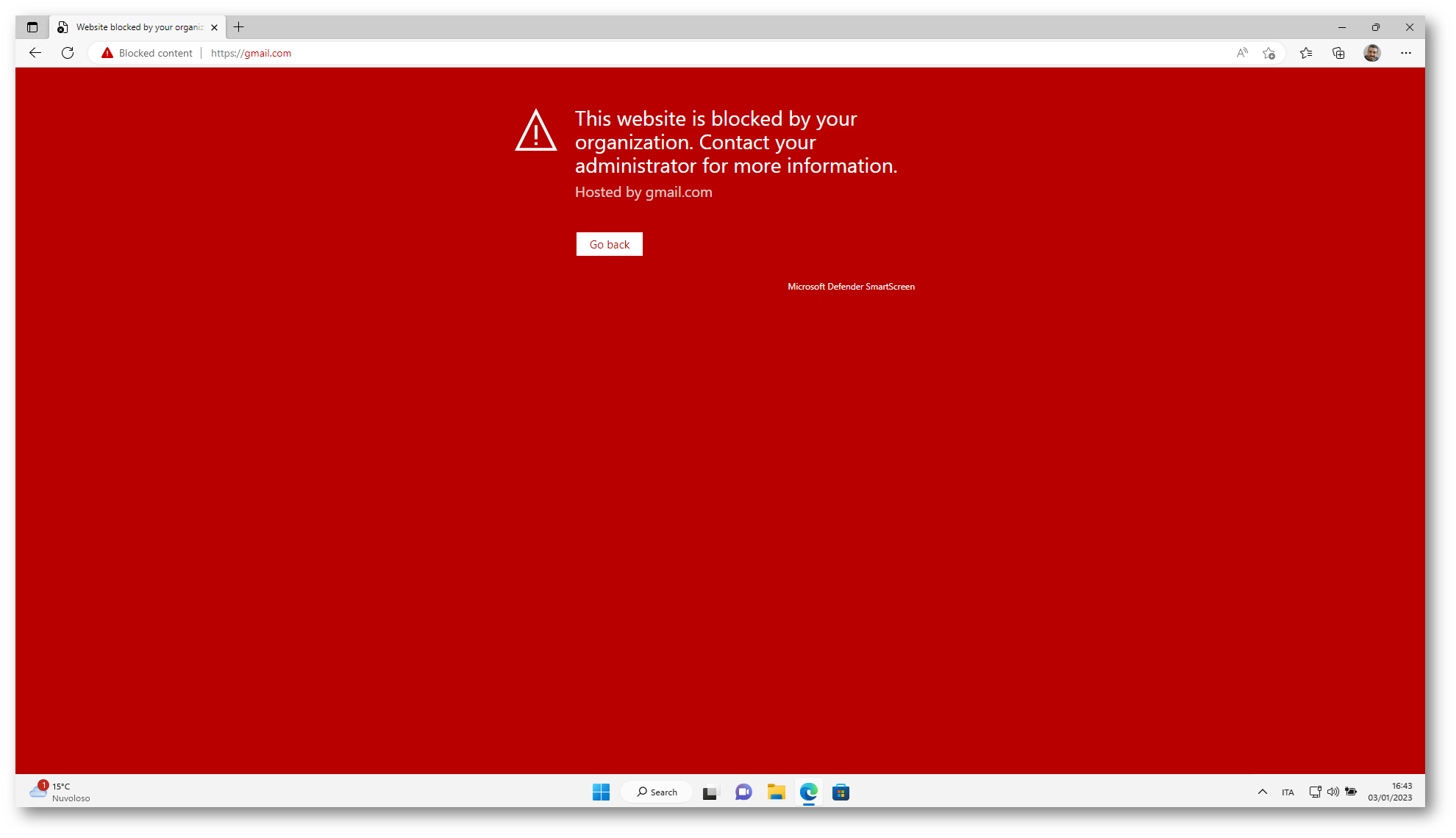

Per bloccare un’app sarà sufficiente premere il pulsante Tag as Unsanctioned. L’App verrà bloccata negli endpoint tramite il client di Microsoft Defender for Endpoint e non ne sarà più possibile l’uso. Le app contrassegnate come non approvate in Defender for Cloud Apps vengono sincronizzate automaticamente con Defender per Endpoint. In particolare, i domini usati da queste app non autorizzate vengono propagate ai dispositivi endpoint da bloccare da Microsoft Defender Antivirus.

Figura 10: Blocco dell’applicazione Gmail

Figura 11: Conferma del blocco dell’applicazione Gmail

Figura 12: L’applicazione GMail risulta Unsanctioned e non potrà essere utilizzata dai dispositivi protetti con Microsoft Defender for Endpoint

NOTA: Per bloccare un’app tramite Defender for Endpoint ci possono volere fino a tre ore dal momento in cui si contrassegna l’app come Unsanctioned in Defender for Cloud Apps al momento in cui l’app viene bloccata nel dispositivo. Ciò è dovuto a un massimo di un’ora di sincronizzazione delle app Defender for Cloud Apps sanctioned/unsanctioned a Defender for Endpoint e fino a due ore per eseguire il push dei criteri nei dispositivi per bloccare l’app dopo la creazione dell’indicatore in Defender per endpoint.

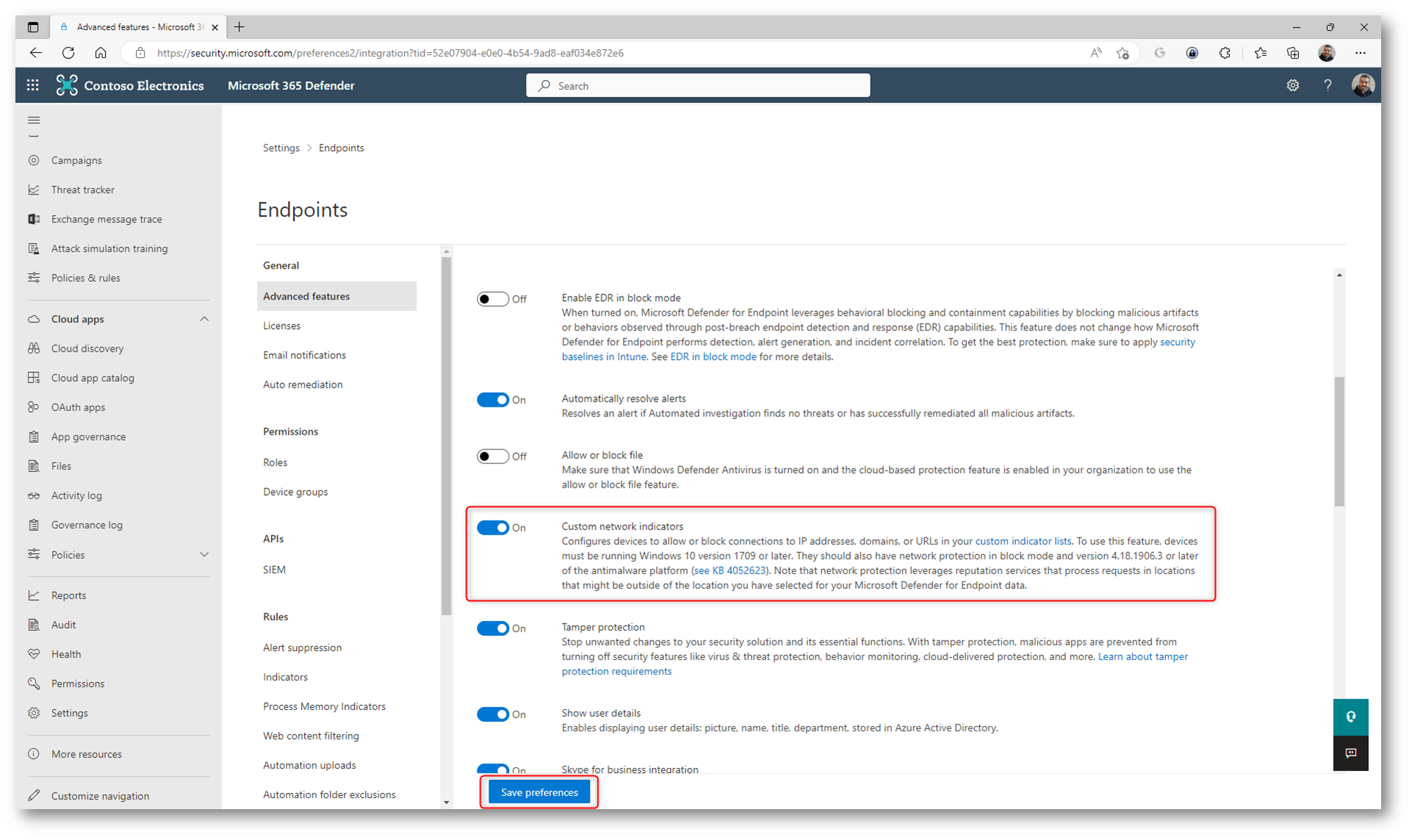

Abilitare il blocco delle app cloud con Defender for Endpoint

Per abilitare il controllo di accesso per le app cloud nel portale di Microsoft 365 Defender selezionate Settings e poi Endpoints. In Advanced features abilitate Custom network indicators e fare clic su Save preferences. Questo consente di sfruttare le funzionalità di protezione di rete di Microsoft Defender Antivirus per bloccare l’accesso a un set predefinito di URL usando Defender for Cloud Apps, assegnando manualmente tag di app a app specifiche o usando automaticamente un criterio di individuazione delle app.

Figura 13: Abilitazione dei Custom network indicators

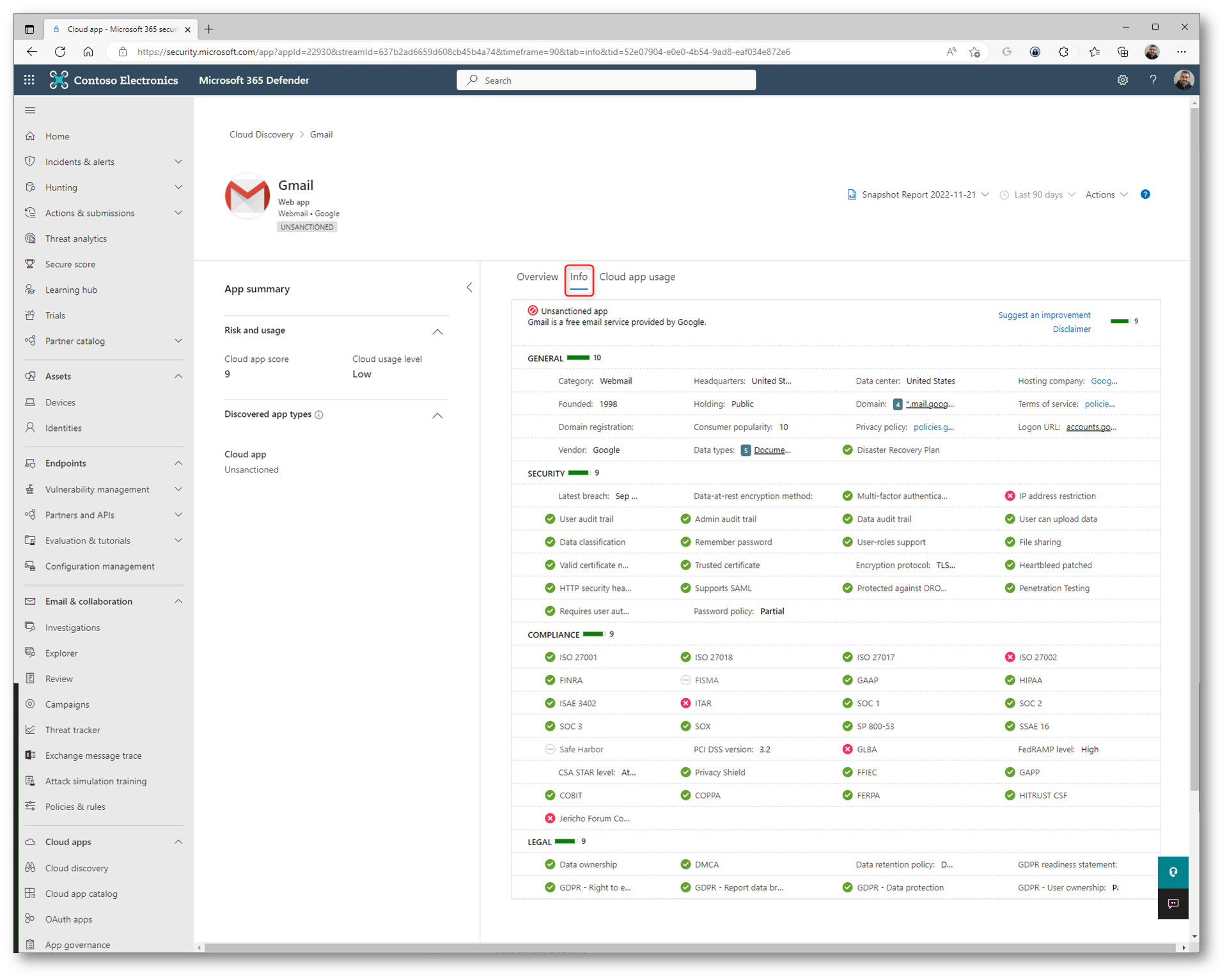

Identificare i livelli di rischio delle app

È possibile utilizzare il catalogo di Microsoft Defender for Cloud Apps per approfondire i rischi coinvolti in ogni app individuata. Cliccando su un’app è possibile visualizzare il report secondo il quale viene assegnato un punteggio da 1 a 10. Nella scheda Info sono riportati tutti i controlli effettuati, relativi alla sicurezza dei dati e dell’applicazione. I fattori di rischio vanno dalle informazioni generali sull’app (sede centrale e autore dell’app) ai controlli e alle misure di sicurezza (supporto per la crittografia dei dati inattivi, specifica di un log di controllo delle attività degli utenti). Per maggiori informazioni vi rimando alla lettura della guida Utilizzo del punteggio di rischio – Microsoft Defender for Cloud Apps | Microsoft Learn

Figura 14: Informazioni relative all’app e punteggio relativo alla sicurezza

Dopo qualche ora, quando la policy sarà applicata, l’utente che cercherà di navigare in Gmail riceverà un messaggio di errore come quello mostrato in figura:

Figura 15: Il sito web di GMail non è navigabile

Conclusioni

L’integrazione Microsoft Defender for Cloud Apps con Microsoft Defender per endpoint offre una soluzione di controllo e visibilità Shadow IT senza problemi. L’integrazione consente agli amministratori di Microsoft Defender for Cloud Apps di analizzare i dispositivi individuati, gli eventi di rete e l’utilizzo delle app.

Per maggiori informazioni vi invito a leggere la documentazione ufficiale alla pagina Documentazione di Microsoft Defender for Cloud Apps | Microsoft Learn e la panoramica sul prodotto Primi 20 casi d’uso dei CASB