Esclusione del password credential provider per un vero accesso passwordless a Windows

Negli ultimi anni, la sicurezza informatica è diventata una delle principali preoccupazioni per gli utenti e le aziende. Microsoft ha risposto a questa crescente sfida introducendo Windows Hello for Business, un sistema avanzato di autenticazione che elimina la necessità di password convenzionali. Una delle opzioni più interessanti di questa tecnologia è la possibilità di escludere completamente il provider di credenziali password, obbligando gli utenti a utilizzare esclusivamente Windows Hello for Business.

Il passaggio da una tradizionale autenticazione basata su password a un sistema più avanzato come Windows Hello for Business rappresenta un grande salto verso una maggiore sicurezza. Eliminare la dipendenza dalle password tradizionali riduce significativamente il rischio di accessi non autorizzati dovuti a password deboli o compromesse.

I vantaggi di eliminare le password sono sicuramente:

- Sicurezza Potenziata: Senza la presenza del provider di credenziali password, gli utenti sono protetti da minacce comuni come attacchi di phishing e violazioni delle password.

- Facilità d’Uso: Gli utenti possono accedere al sistema in modo rapido e conveniente senza dover ricordare complesse combinazioni di password.

- Riduzione dei Rischi: Poiché le biometrie sono legate in modo univoco all’identità dell’utente, la possibilità di accessi non autorizzati è drasticamente ridotta.

Windows Hello for Business: Come funziona

Windows Hello for Business sfrutta tecnologie biometriche avanzate, come la scansione dell’impronta digitale, il riconoscimento facciale o l’analisi dell’iride, per autenticare gli utenti. Questi metodi offrono un livello di sicurezza più elevato rispetto alle password, poiché sono legati in modo univoco all’identità dell’utente e sono difficili da replicare o eludere.

Nel contesto di Windows Hello for Business, è fondamentale menzionare l’adozione delle chiavi FIDO2 come parte integrante del sistema di autenticazione avanzato offerto da Microsoft. L’utilizzo di FIDO2 (Fast Identity Online 2) rappresenta una pietra miliare nell’evoluzione della sicurezza informatica, offrendo un ulteriore strato di protezione e versatilità. L’utilizzo di chiavi FIDO2 contribuisce a mitigare i rischi associati ai tentativi di phishing. Poiché la chiave è necessaria insieme a un’altra forma di autenticazione, anche se le credenziali biometriche sono compromesse, l’accesso rimane protetto.

Trovate diversi articoli su ICTPower che parlano di FIDO2 e Windows Hello for Business utilizzando il link Articoli che trattano di passwordless – ICT Power

Escludere il provider di credenziali della password

Un elemento chiave di Windows Hello for Business è la possibilità di eliminare completamente il provider di credenziali password. Questa opzione obbliga gli utenti a utilizzare esclusivamente i metodi di autenticazione biometrica offerti dal sistema operativo. Ciò significa che l’accesso al dispositivo o al sistema è possibile solo attraverso il riconoscimento dell’utente tramite chiavi FIDO2, impronte digitali, riconoscimento facciale o altri metodi biometrici supportati.

Quando si considera l’esclusione del provider di credenziali della password, e fondamentalmente di qualsiasi altro provider di credenziali, è importante tenere presente quali saranno le implicazioni di tale configurazione. L’esclusione del provider di credenziali password significa che gli utenti non possono più utilizzare l’autenticazione utilizzando nome utente-password in Windows per verificare la propria identità. E, cosa ancora più importante, tutto ciò che si basa sul fornitore di credenziali della password non può più utilizzarla. Si pensi, ad esempio, all’utilizzo dell’app Connessione desktop remoto o all’utilizzo della funzionalità Esegui come utente diverso. Tali funzionalità non potranno utilizzare il provider di credenziali della password. Questo comportamento rende davvero importante per un’azienda conoscere le applicazioni e i metodi di autenticazione utilizzati.

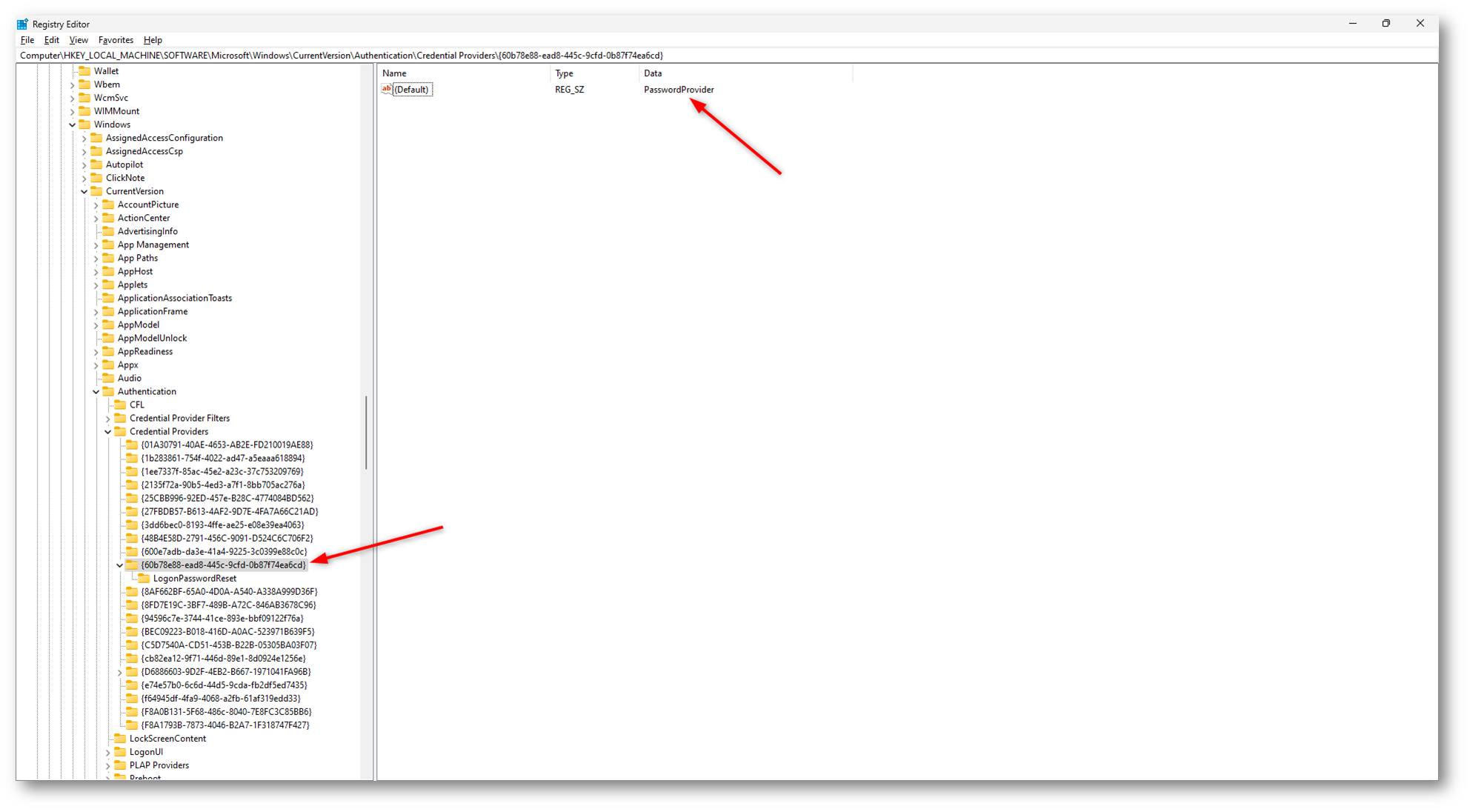

Visualizzare i credential provider

I Credential provider sono visibili tramite Registro di Windows, raggiungendo la chiave Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers. Nella figura sotto ho evidenziato il PasswordProvider.

Figura 1: Credential provider disponibili

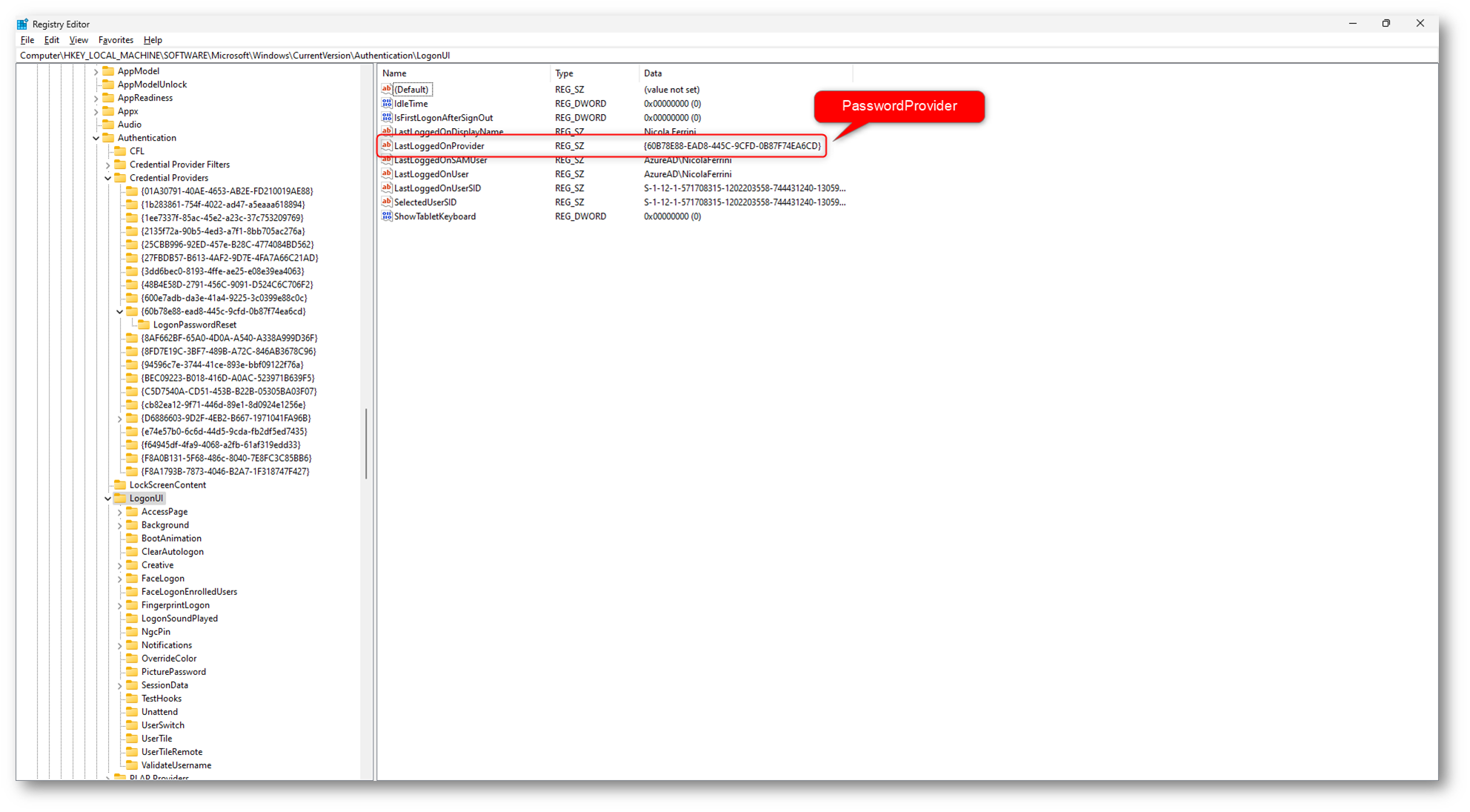

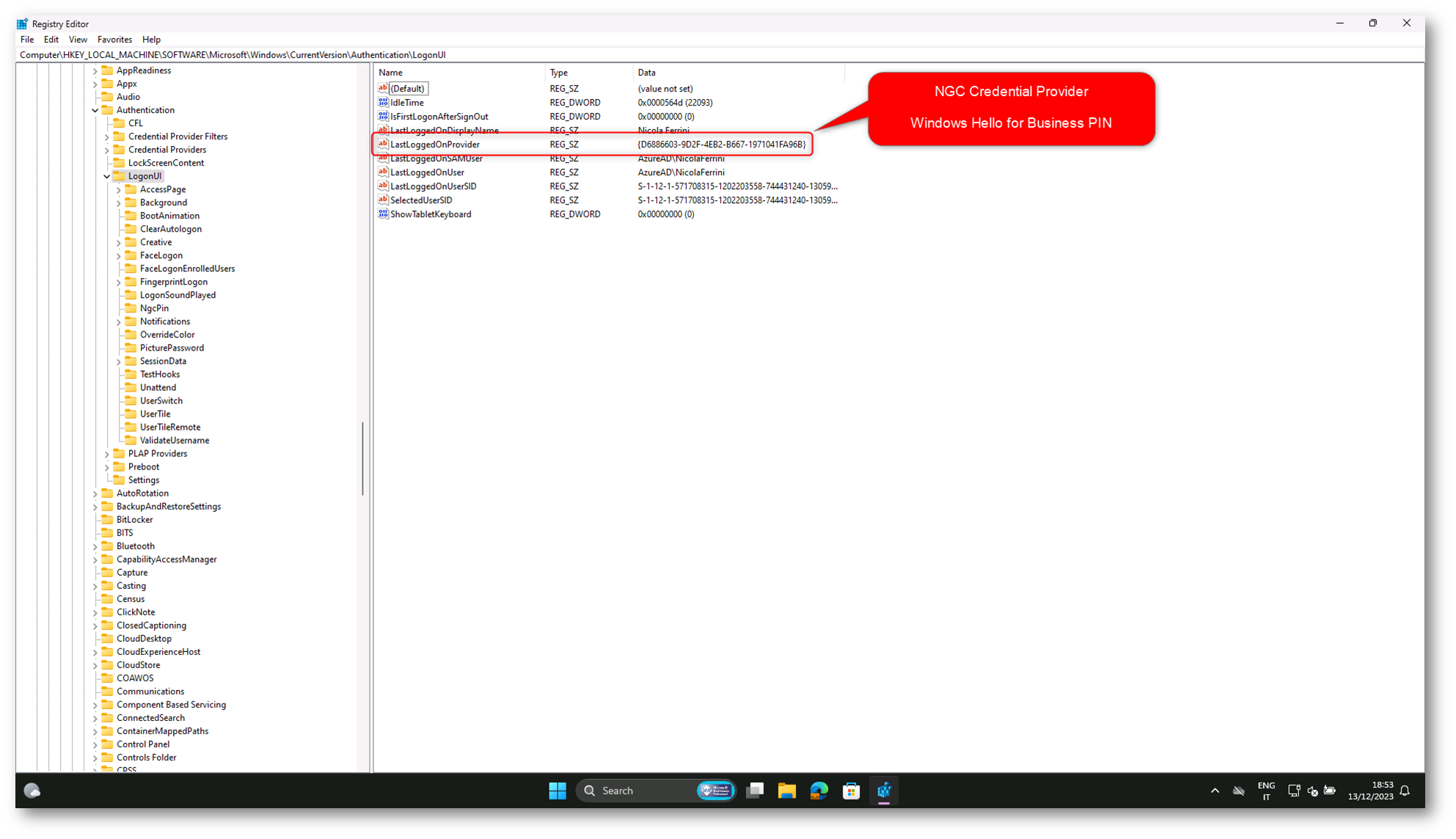

È possibile visualizzare anche l’ultimo credential provider che è stato utilizzato visualizzando la chiave di registro Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\LogonUI

Figura 2: Ultimo credential provider che è stato utilizzato

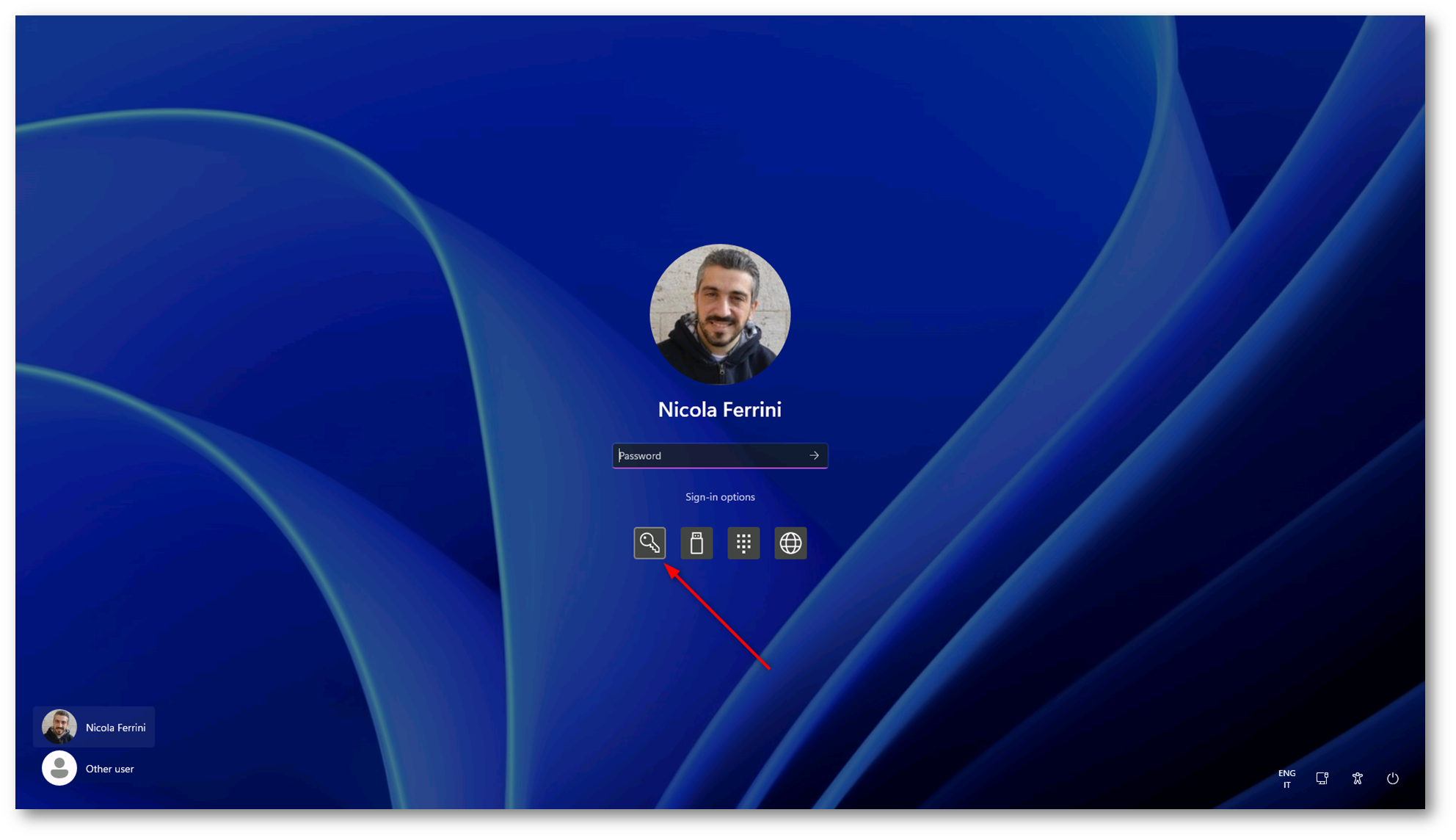

Come si può vedere dalla figura sotto, all’utente è concesso di utilizzare l’autenticazione tramite password e diverse autenticazioni possibili con Windows Hello for Business (PIN e FIDO2 Security Key) oltre al Web Sign-In.

Figura 3: All’utente è concesso di utilizzare sia l’autenticazione tramite password che le diverse autenticazioni possibili con Windows Hello for Business

Disabilitazione del provider delle password di Windows

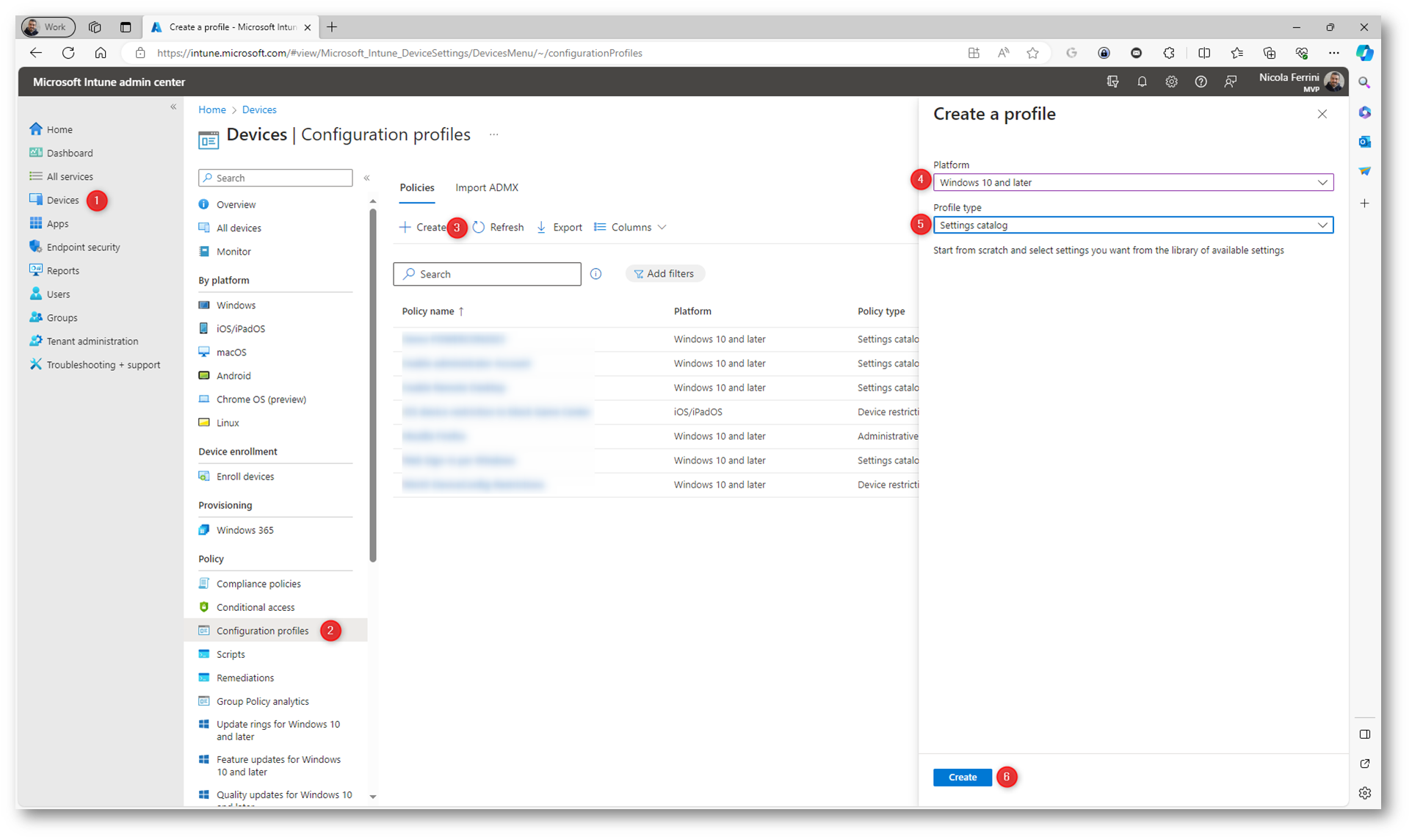

In questa guida vi mostrerò come disabilitare il provider delle password di Windows utilizzando Microsoft Intune. In alternativa è anche possibile utilizzare le Group Policy, se avete un ambiente on-premises o un ambiente cloud ibrido.

Dal Portale di Microsoft Intune selezionate Devices > Windows > Configuration profiles. Fate clic su +Create e scegliete come Platform Windows 10 and later e come Profile type Settings catalog.

Figura 4: Creazione di un nuovo profilo di configurazione in Microsoft Intune

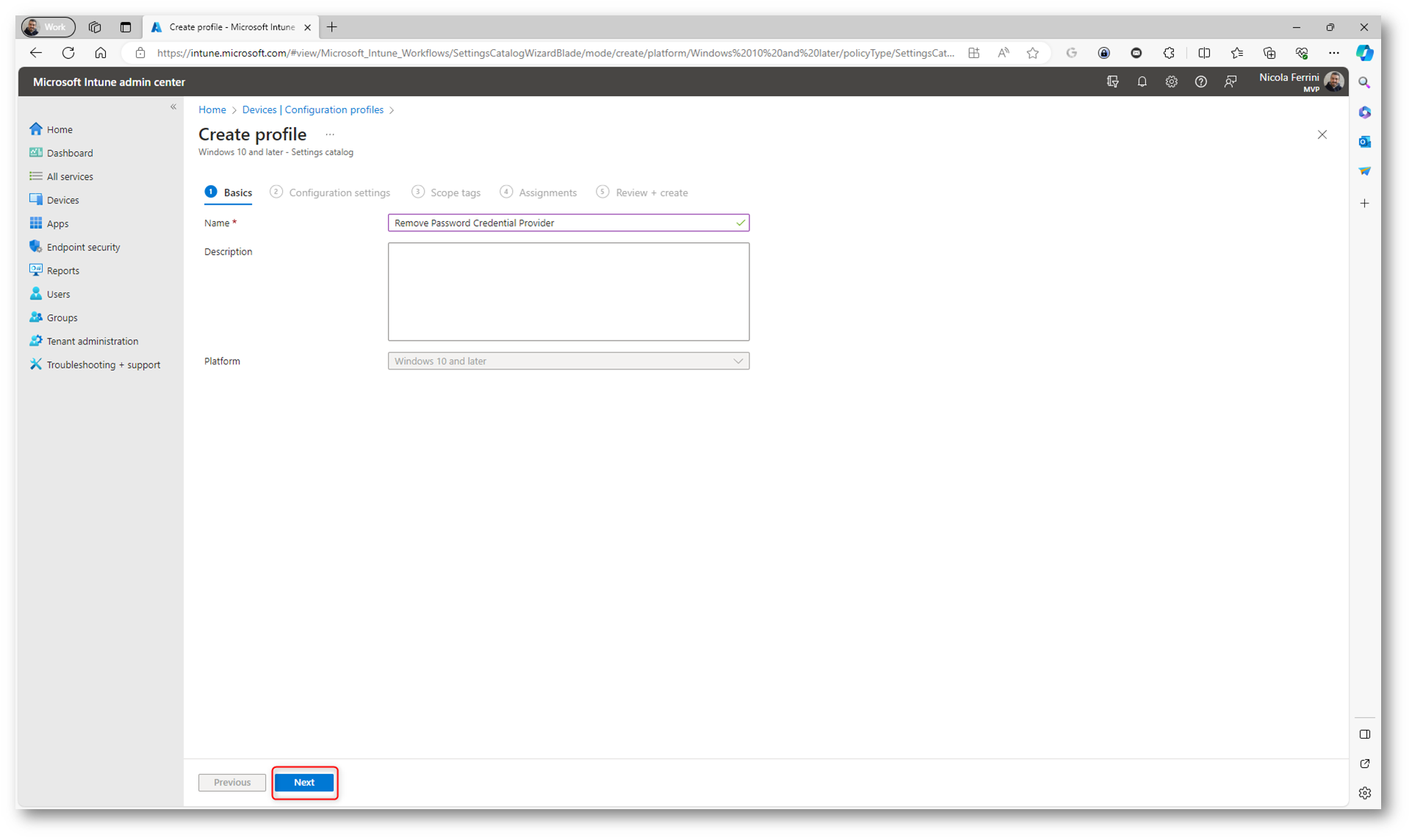

Date un nome al profilo e proseguite nel wizard.

Figura 5: Nome del profilo di configurazione

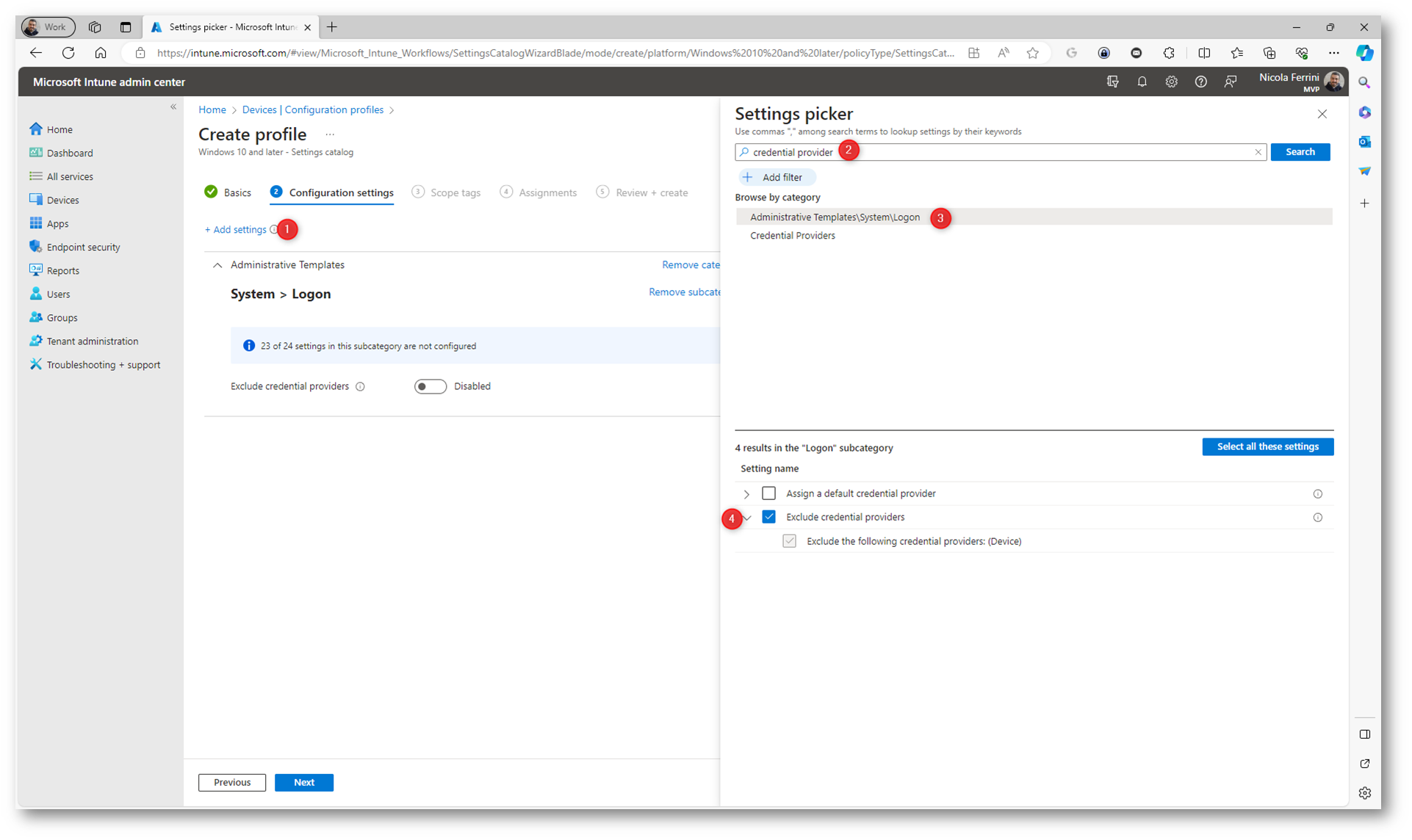

Nella pagina Configuration settings fate clic su + Add Settings e dal Settings picker cercate la voce Credential provider. Selezionate la categoria Administrative Templates\System\Logon e la voce Exclude credential providers.

Figura 6: Scelta del parametro di configurazione di esclusione del credential provider

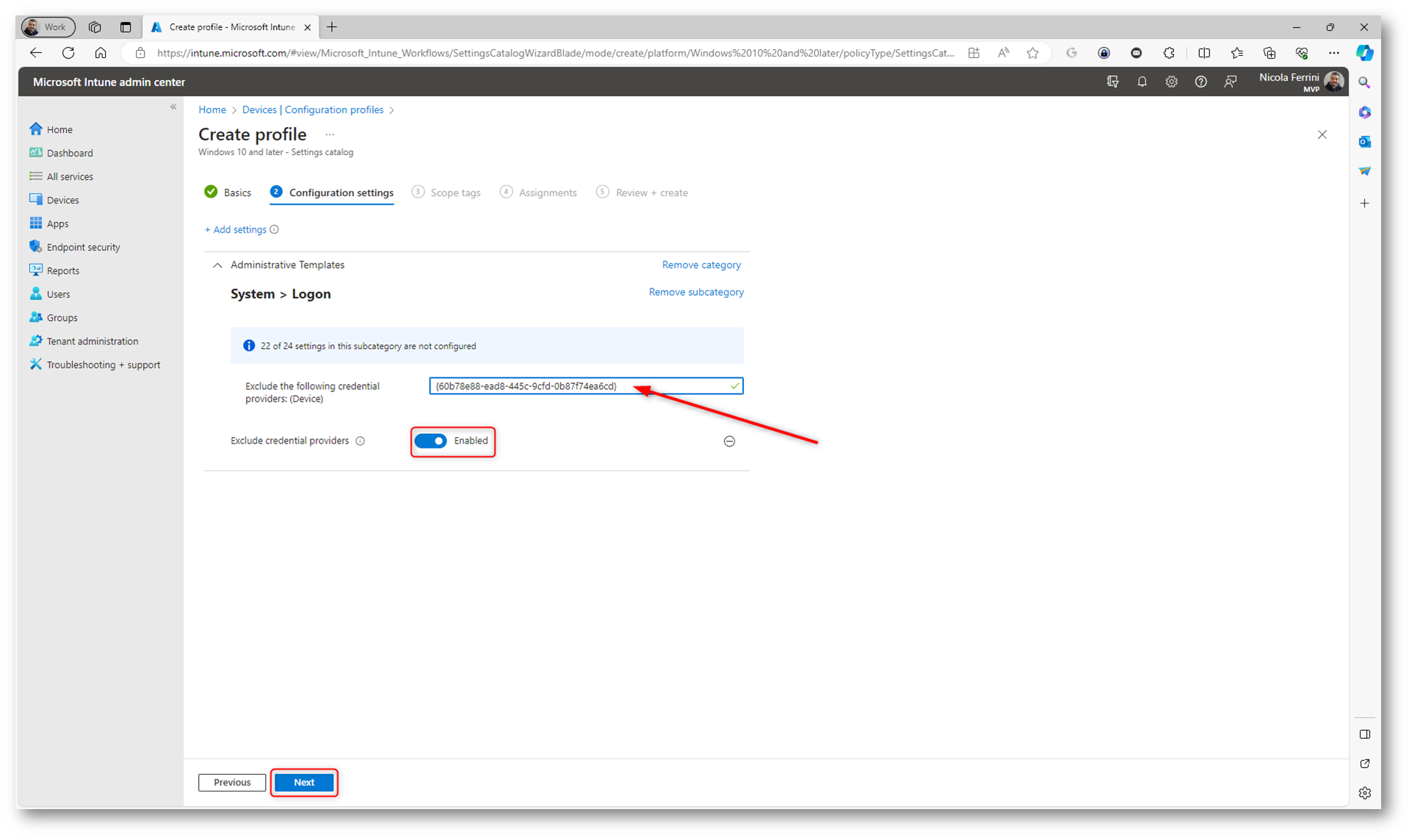

Fate clic su Enabled ed inserite il CLSID del password credential provider cioè {60b78e88-ead8-445c-9cfd-0b87f74ea6cd}. Qui di seguito ho inserito una tabella con alcuni CLSID. Potete inserire diversi CLSID separandoli con una virgola.

|

Credential Provider |

Class ID (CLSID) |

|

Smartcard Reader Selection Provider |

{1b283861-754f-4022-ad47-a5eaaa618894} |

|

Smartcard WinRT Provider |

{1ee7337f-85ac-45e2-a23c-37c753209769} |

|

PicturePasswordLogonProvider |

{2135f72a-90b5-4ed3-a7f1-8bb705ac276a} |

|

GenericProvider |

{25CBB996-92ED-457e-B28C-4774084BD562} |

|

NPProvider |

{3dd6bec0-8193-4ffe-ae25-e08e39ea4063} |

|

CngCredUICredentialProvider |

{600e7adb-da3e-41a4-9225-3c0399e88c0c} |

|

PasswordProvider |

{60b78e88-ead8-445c-9cfd-0b87f74ea6cd} |

|

PasswordProvider\LogonPasswordReset |

{8841d728-1a76-4682-bb6f-a9ea53b4b3ba} |

|

FaceCredentialProvider |

{8AF662BF-65A0-4D0A-A540-A338A999D36F} |

|

Smartcard Credential Provider |

{8FD7E19C-3BF7-489B-A72C-846AB3678C96} |

|

Smartcard Pin Provider |

{94596c7e-3744-41ce-893e-bbf09122f76a} |

|

WinBio Credential Provider |

{BEC09223-B018-416D-A0AC-523971B639F5} |

|

IrisCredentialProvider |

{C885AA15-1764-4293-B82A-0586ADD46B35} |

|

PINLogonProvider |

{cb82ea12-9f71-446d-89e1-8d0924e1256e} |

|

NGC Credential Provider |

{D6886603-9D2F-4EB2-B667-1971041FA96B} |

|

CertCredProvider |

{e74e57b0-6c6d-44d5-9cda-fb2df5ed7435} |

|

WLIDCredentialProvider |

{F8A0B131-5F68-486c-8040-7E8FC3C85BB6} |

|

TrustedSignal Credential Provider |

{27FBDB57-B613-4AF2-9D7E-4FA7A66C21AD} |

|

Automatic Redeployment Credential Provider |

{01A30791-40AE-4653-AB2E-FD210019AE88} |

|

Secondary Authentication Factor Credential Provider |

{48B4E58D-2791-456C-9091-D524C6C706F2} |

|

Cloud Experience Credential Provider |

{C5D7540A-CD51-453B-B22B-05305BA03F07} |

|

FIDO Credential Provider |

{F8A1793B-7873-4046-B2A7-1F318747F427} |

Tabella 1: CLSID di diversi credential provider

Figura 7: Inserimento del CLSID del password credential provider

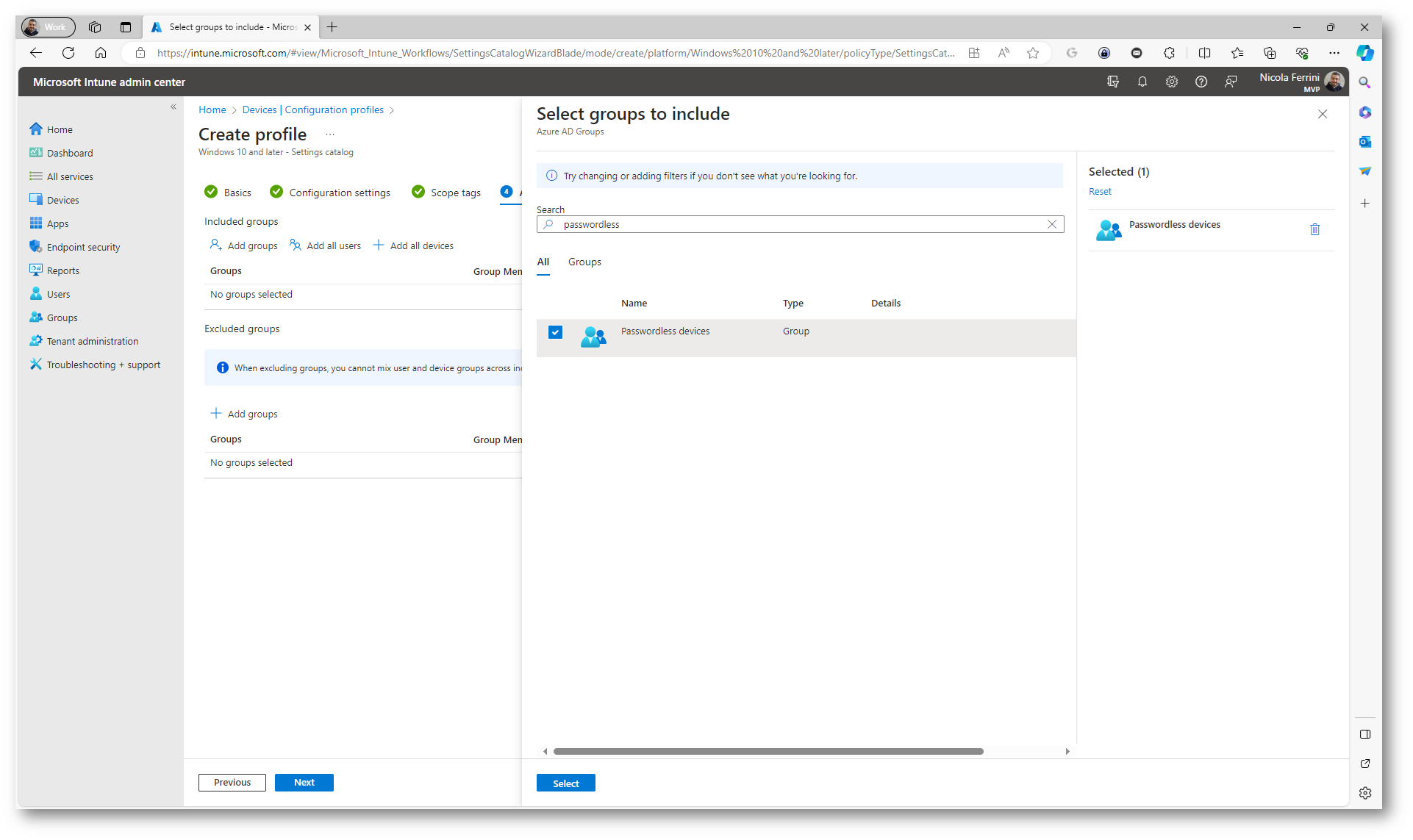

Selezionate lo Scope tag a cui volete applicare il profilo di configurazione e il gruppo di dispositivi a cui verrà rimoso il password credential provider.

Figura 8: Selezione del gruppo di dispositivi a cui verrà rimoso il password credential provider

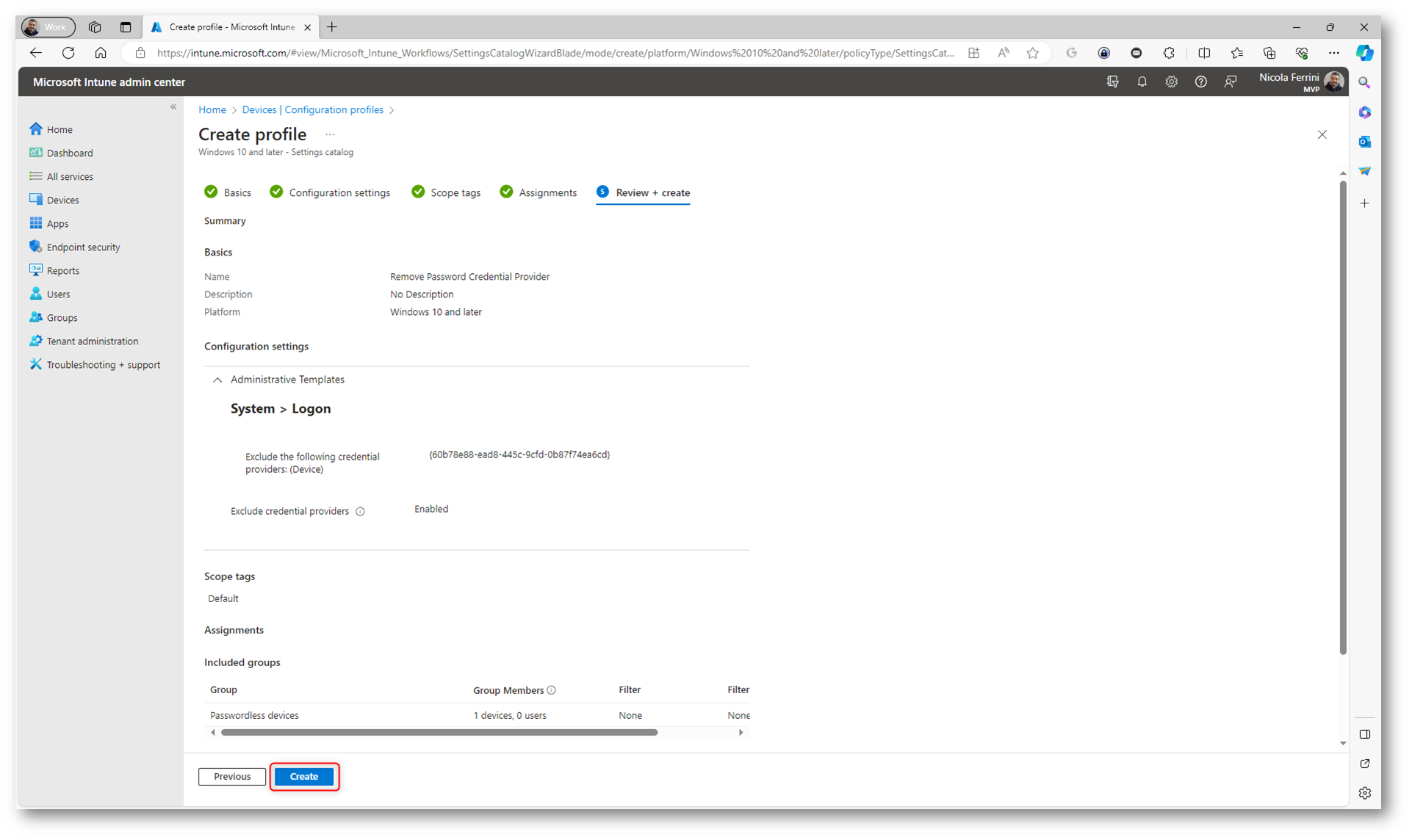

Completate il wizard facendo clic su Create.

Figura 9: Completamento del wizard del profilo di configurazione della rimozione del password credential provider

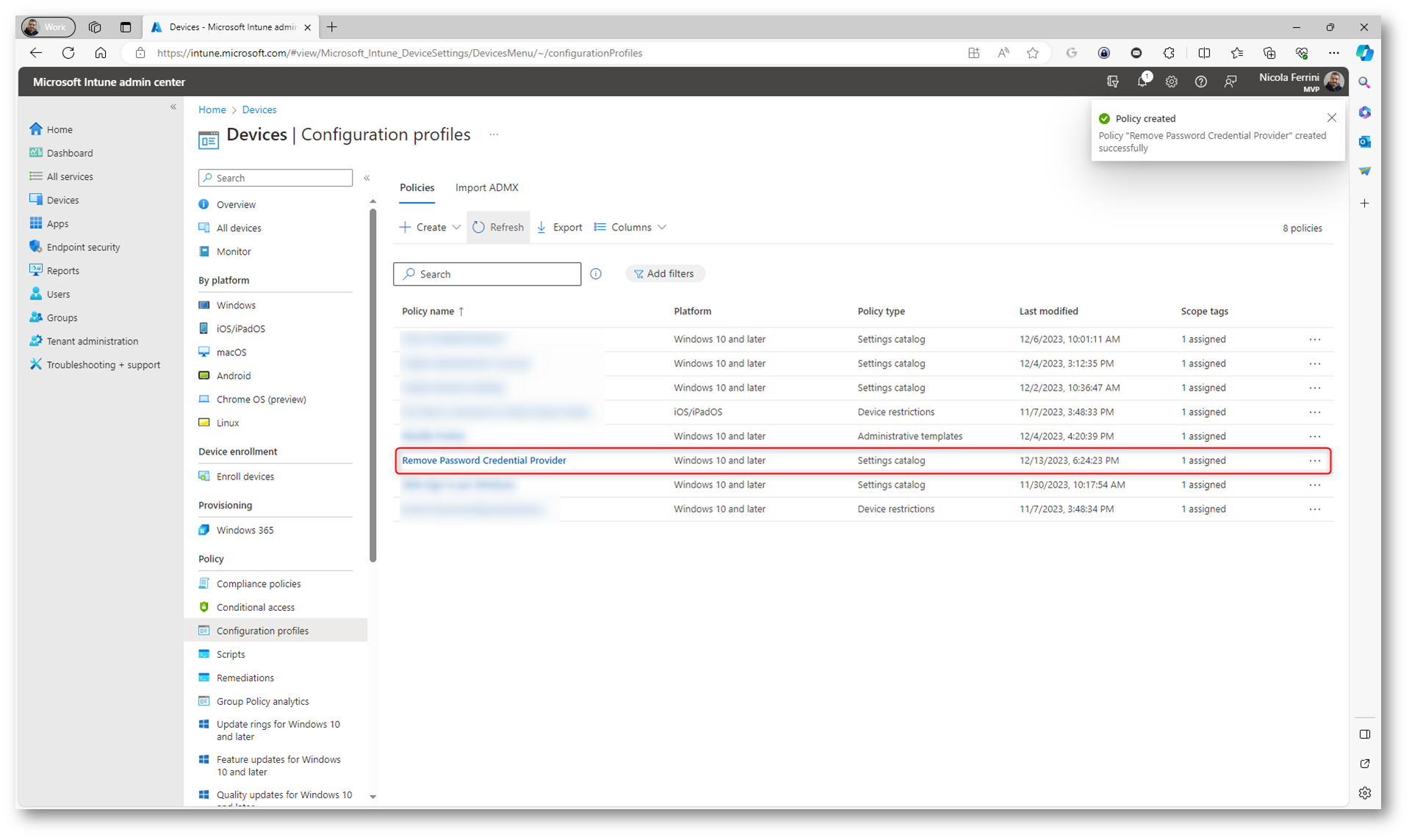

Figura 10: Profilo di configurazione della rimozione del password credential provider creato con successo

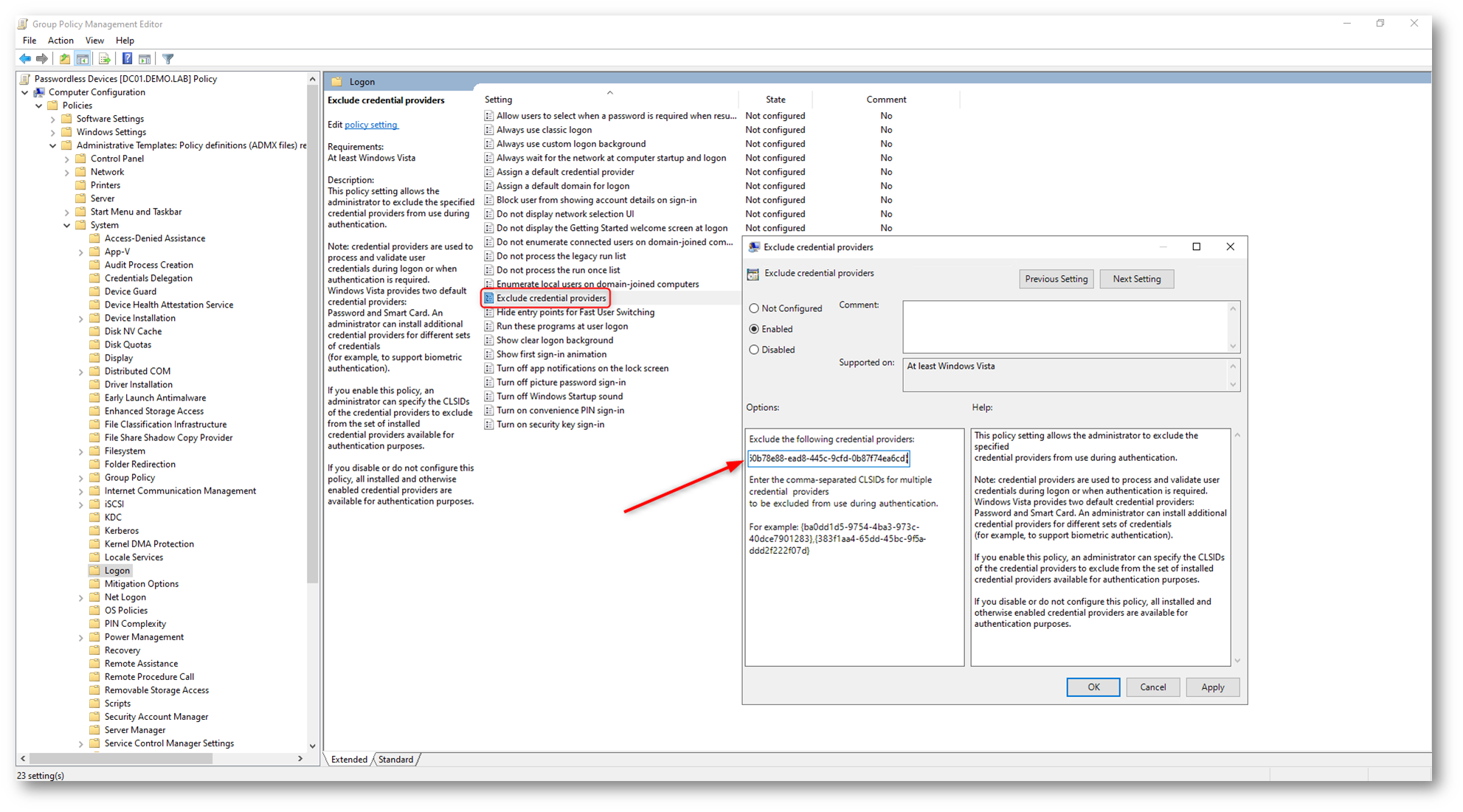

La stessa operazione può essere fatta configurando le Group Policy. Basterà configurare dal nodo Computer Configuration > Administrative Templates > System > Logon il parametro Exclude credential providers, come mostrato nella figura sotto.

Figura 11: Esclusione dei credential provider utilizzando le Group Policy

Test di funzionamento

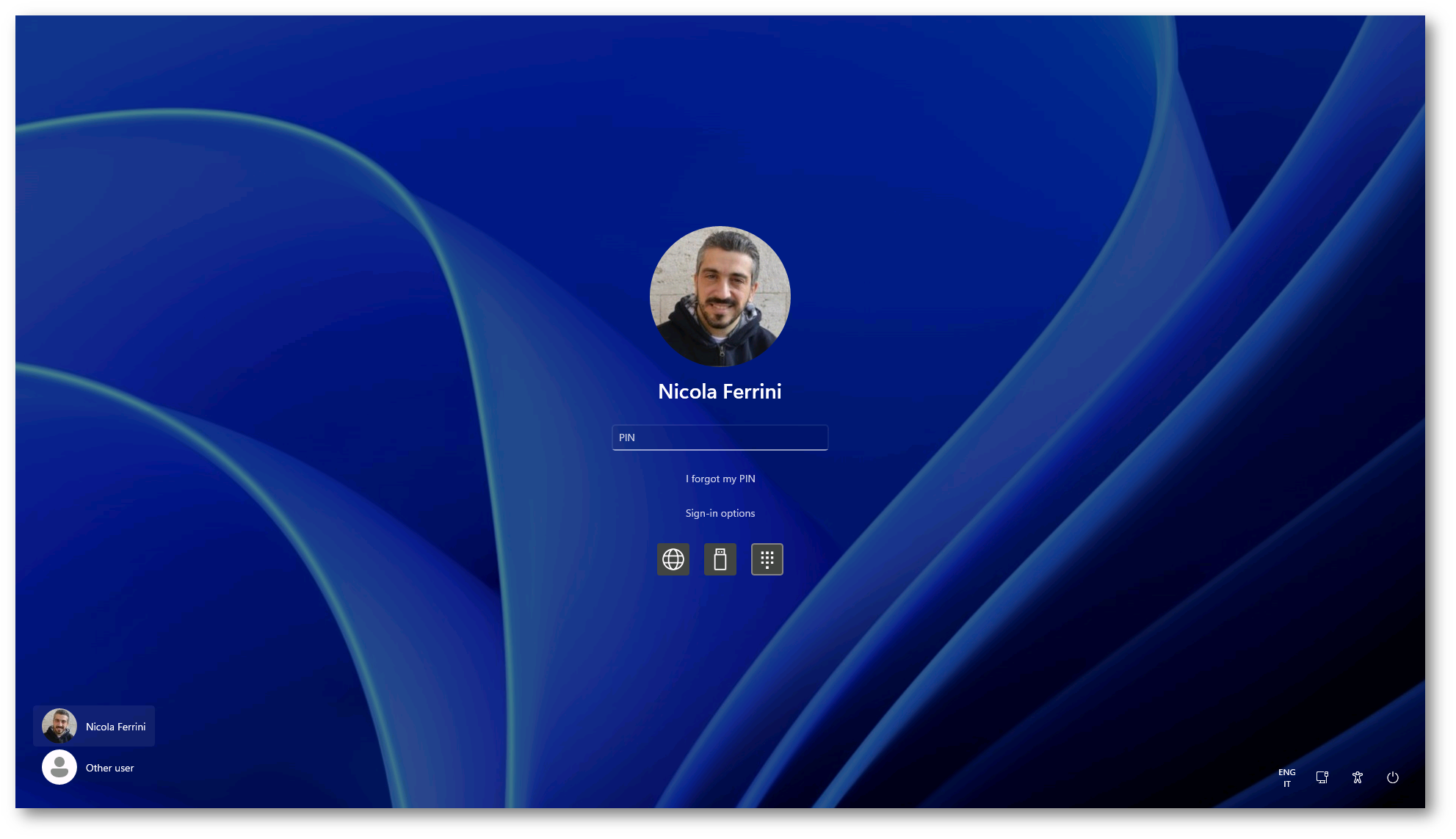

Una volta che le configurazioni saranno applicate, la schermata di login non permetterà più all’utente di utilizzare la password, ma solo gli altri metodi alternativi visualizzati. In particolar modo il nostro intento è quello di far utilizzare agli utenti solo Windows Hello for Business.

Figura 12: La schermata di avvio non permette più di utilizzare la password per accedere a Windows

La verifica del credential provider utilizzato dall’utente può essere fatta, come già spiegato prima, dal Registro di Windows visualizzando la chiave Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\LogonUI. Nella figura sotto si può notare che l’utente ha utilizzato il Pin di Windows Hello for Business

Figura 13: Il credential provider utilizzato per il login è stato il PIN di Windows Hello

Ci sono inconvenienti nel disabilitare il password credential provider di Windows?

Se si decide di disabilitare completamente il password credential provider di Windows, ciò comporta alcuni svantaggi e considerazioni importanti che è essenziale prendere in considerazione prima di procedere con tale configurazione. Alcuni degli inconvenienti includono:

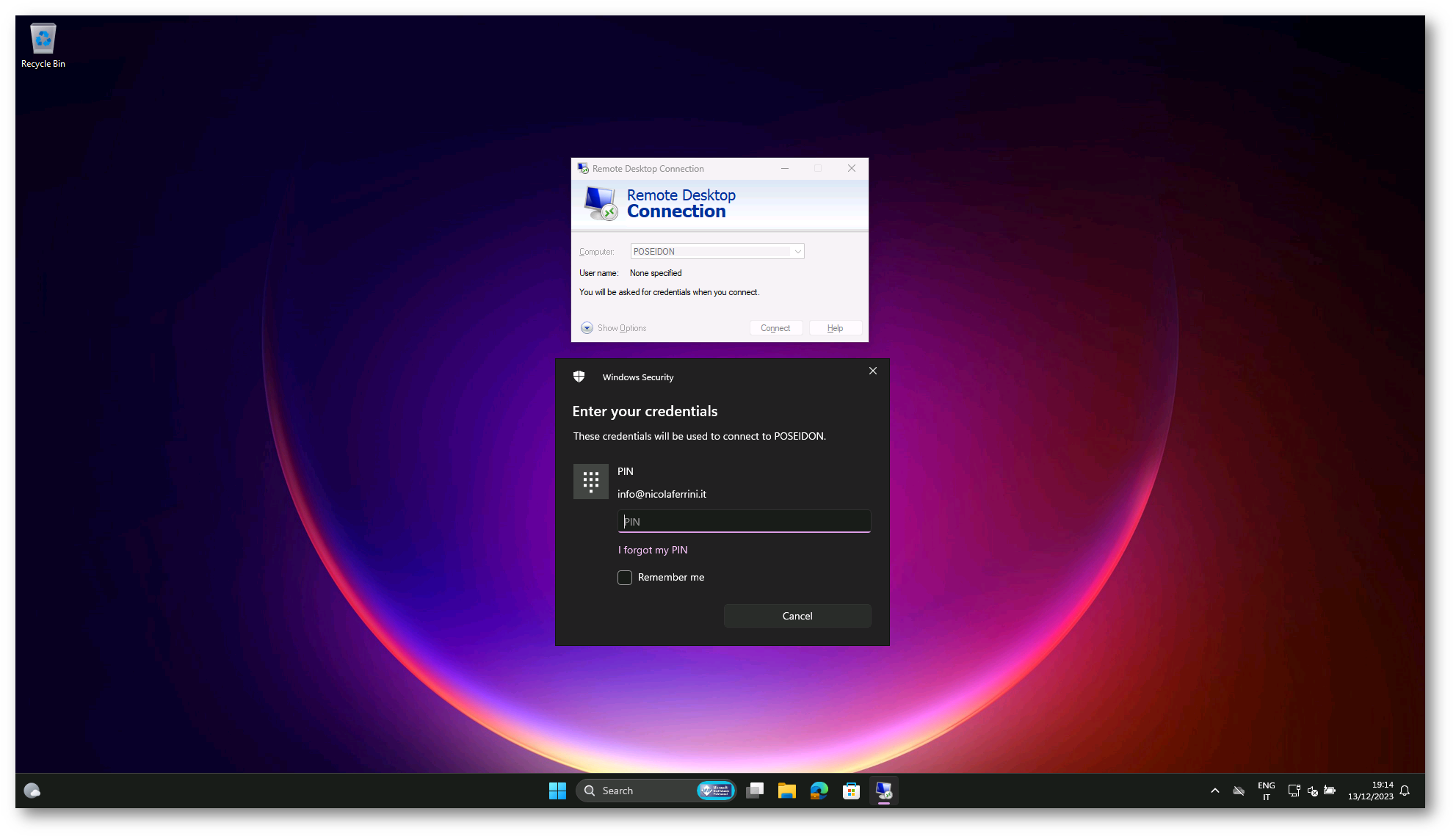

Compatibilità Limitata: Alcuni sistemi e applicazioni potrebbero ancora richiedere l’uso di password tradizionali. Disabilitare completamente il password credential provider potrebbe causare problemi di compatibilità con tali sistemi, rendendo difficile o impossibile l’accesso a determinate risorse. Un esempio è il Remote Desktop Connection.

Problemi in Ambienti Ibridi: In ambienti aziendali o ibridi, in cui coesistono sistemi legacy e soluzioni più moderne, la disabilitazione delle password potrebbe complicare la gestione dell’accesso e l’integrazione con sistemi esistenti.

Come si può vedere dalla figura sotto, quando si cerca di utilizzare il Remote Desktop Connection viene data la possibilità solo di usare il PIN di Windows Hello for Business (utilizzato per il logon) e non la password, rendendo di fatto limitata la possibilità di collegarsi ad ambienti legacy.

Figura 14: quando si cerca di utilizzare il Remote Desktop Connection viene data la possibilità solo di usare il PIN di Windows Hello for Business (utilizzato per il logon) e non la password

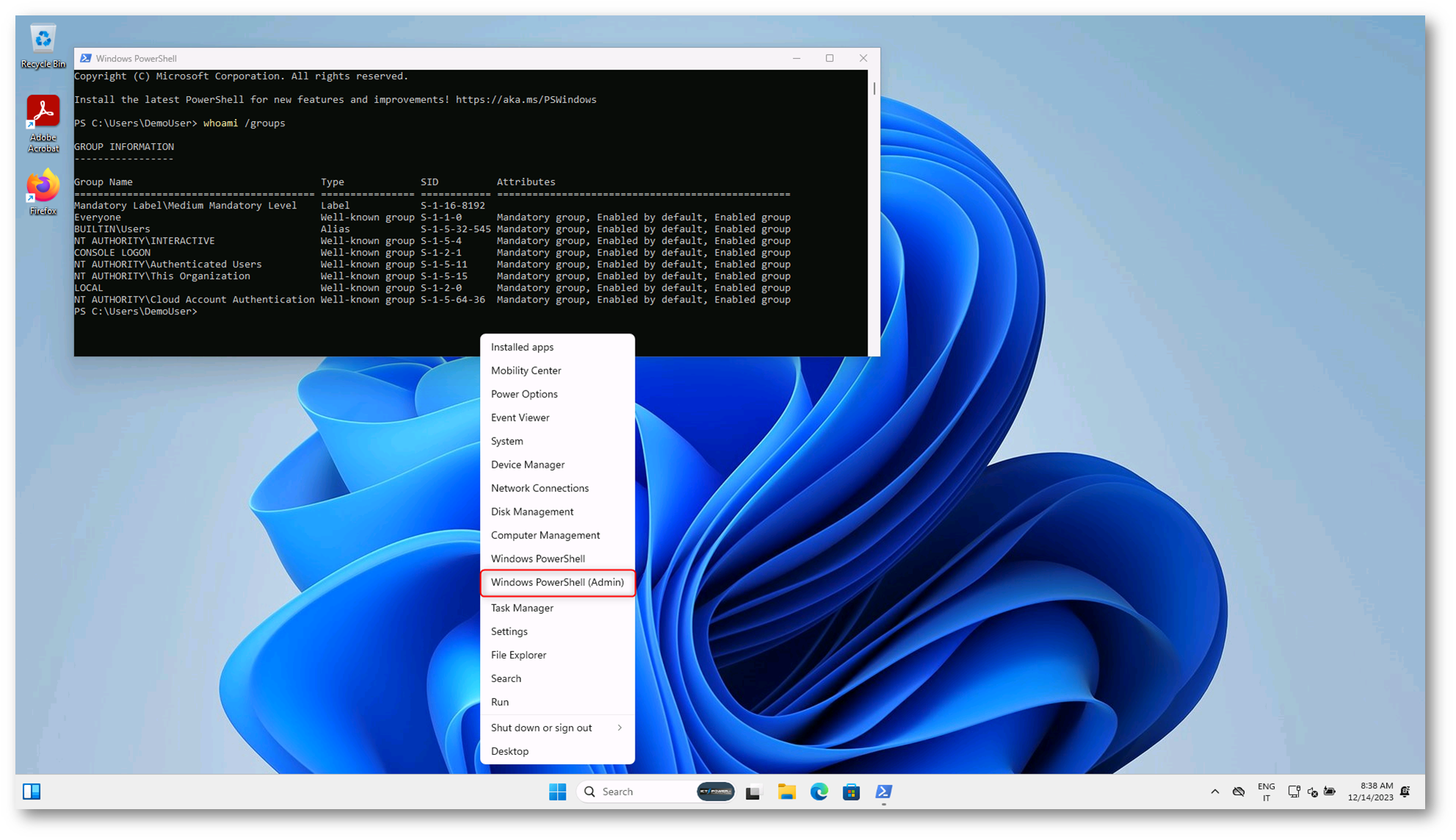

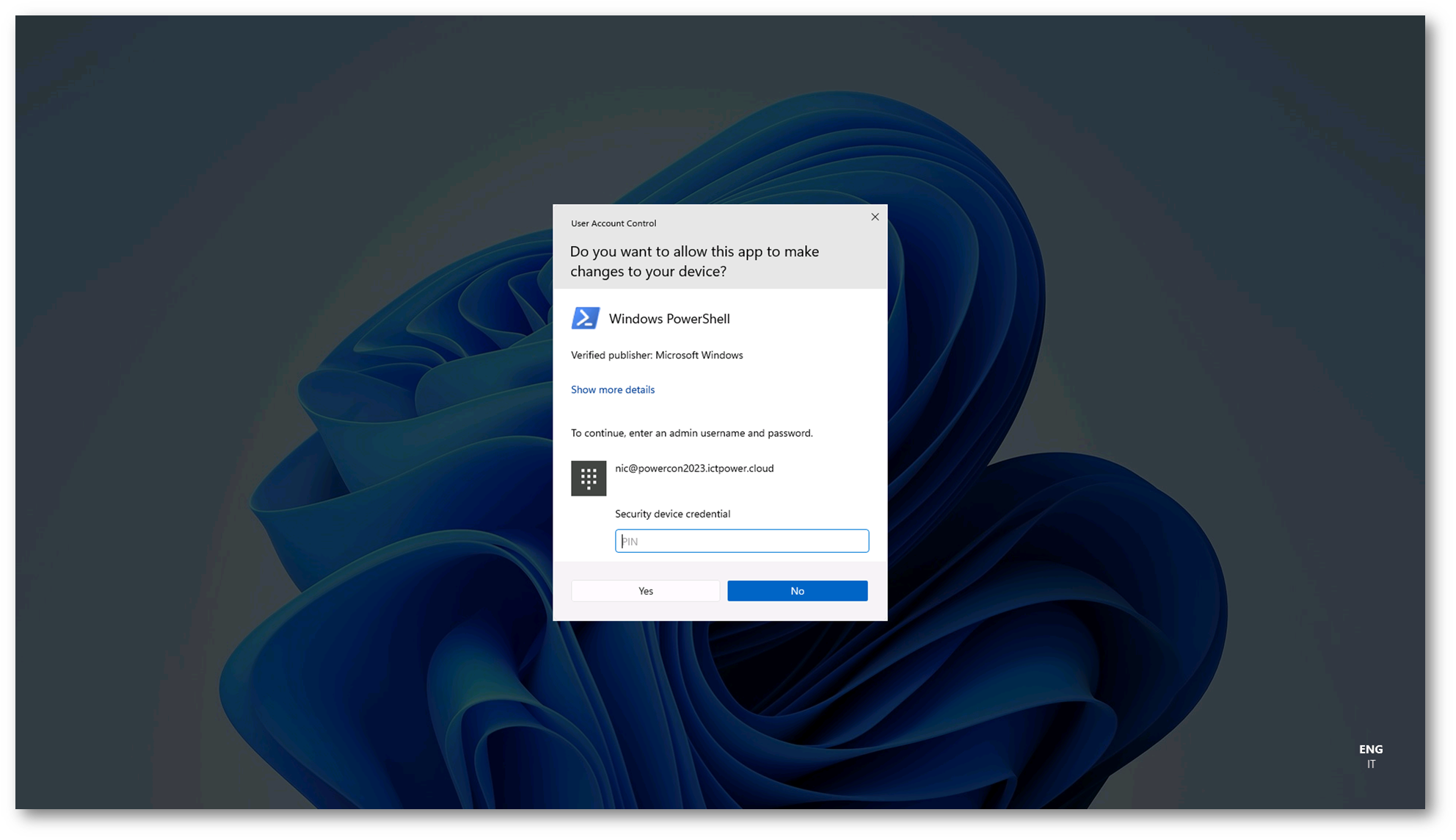

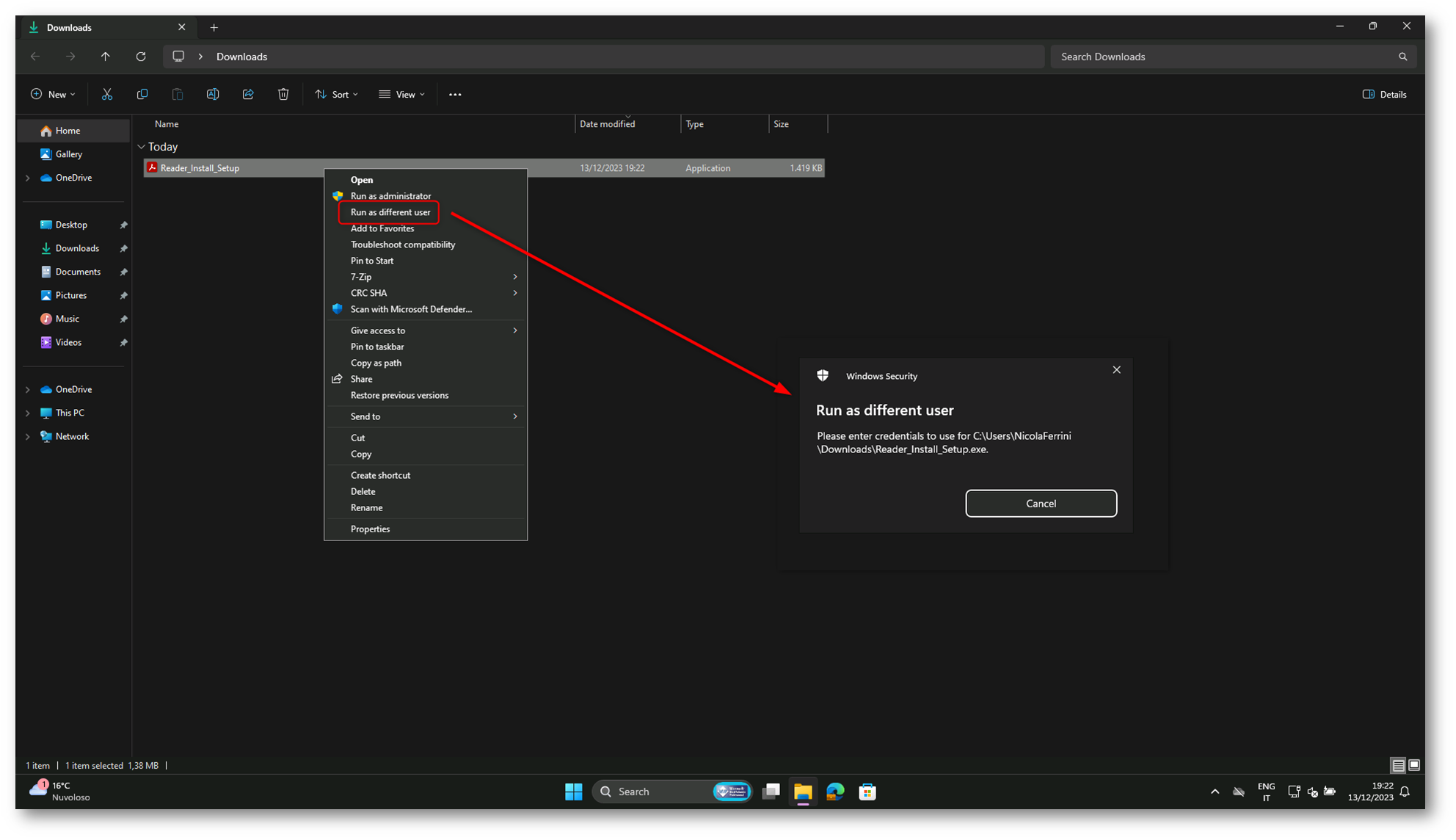

Lo stesso discorso vale se si tenta di utilizzare la funzionalità di elevazione dei privilegi tramite Run As. Se un utente limitato cerca di lanciare un’applicazione con privilegi amministrativi avrà la possibilità di utilizzare solo Windows Hello For Business. Nella figura sotto un utente limitato vuole aprire PowerShell con privilegi amministrativi e riceve le schermate mostrate:

Figura 15: Avvio di PowerShell con privilegi amministrativi da parte di un utente limitato

Figura 16: La rimozione del password credential provider permette solo l’utilizzo di Windows Shello for Business per l’autenticazione

La funzionalità Run as a different user ha invece un comportamento diverso e addirittura ci viene impedito di inserire credenziali alternative.

Figura 17: non è possibile utilizzare la funzionalità di Run As a different User

Conclusioni

L’opzione di escludere completamente il provider di credenziali password in favore di Windows Hello for Business segna un importante passo avanti nella sicurezza informatica. Gli utenti possono godere di un’esperienza di accesso più sicura e senza la frustrazione legata alle password tradizionali. Con l’evoluzione delle minacce informatiche, abbracciare soluzioni innovative come Windows Hello for Business diventa cruciale per garantire un ambiente digitale sicuro e affidabile.

Mentre l’eliminazione delle password convenzionali può migliorare la sicurezza complessiva e semplificare l’esperienza utente, è cruciale valutare attentamente gli svantaggi e considerare l’ambiente specifico in cui si opera. Una transizione graduale e la possibilità di mantenere una qualche forma di autenticazione basata su password per le situazioni eccezionali potrebbero essere strategie prudenti per affrontare questi svantaggi. Inoltre, l’educazione degli utenti sulla nuova modalità di accesso è fondamentale per garantire una transizione senza intoppi e la massima adesione.