Configurare Microsoft Defender External Attack Surface Management (EASM)

Microsoft Defender External Attack Surface Management (EASM) è una tecnologia che permette di individuare e mappare continuamente la superficie di attacco digitale di un’azienda, per consentire al team IT di identificare i dati sconosciuti, classificare in ordine di priorità i rischi, eliminare le minacce ed estendere il controllo delle vulnerabilità e dell’esposizione oltre il firewall. Gli attacchi di Surface Insights vengono generati sfruttando le vulnerabilità e l’accesso ai dati dell’infrastruttura interessano fortemente la sicurezza aziendale.

Grazie a Defender AESM viene creato un inventario dinamico delle applicazioni web, delle dipendenze di terze parti e di tutta l’infrastruttura web. Vengono utilizzate le ultime tecnologie per la ricerca delle vulnerabilità e delle minacce per poter dare all’azienda un’idea della propria “security posture”.

Grazie alla tecnologia di discovery proprietaria di Microsoft, le scansioni e le ricerche che vengono fatte mirano ad individuare le vulnerabilità e a scoprire asset aziendali che non sono monitorati o che sono addirittura sconosciuti. E questo avviene molto più spesso di quanto si creda, perché ci sono moltissimi strumenti informatici e il loro aggiornamento è spesso difficile, laborioso, time-consuming e richiede competenze tecniche specifiche.

Microsoft Defender EASM individua innanzitutto le connessioni che esistono verso alcune risorse chiamate “semi” (seeds) di individuazione e successivamente vengono individuate tutte le connessioni tra di loro e alle risorse aziendali, con l’obiettivo di individuare la superficie di attacco (Attack Surface).

In particolare, gli asset che vengono individuati sono:

- Domini

- Nomi host

- Pagine Web

- Blocchi di indirizzi IP

- Indirizzi IP

- Autonomous System Number (ASN)

- Certificati SSL

- Contatti WHOIS

Gli asset individuati vengono indicizzati e classificati nell’inventario di Defender EASM, fornendo una vista dinamica di tutta l’infrastruttura Web gestita dall’azienda.

Tramite le dashboard diventa poi facile comprendere rapidamente l’infrastruttura online e i rischi per l’organizzazione. Le dashboard sono progettate per fornire informazioni dettagliate su aree specifiche di rischio, tra cui vulnerabilità, conformità e sicurezza. Queste informazioni dettagliate consentono alle aziende di affrontare rapidamente i componenti della propria superficie di attacco che rappresentano il maggior rischio per l’azienda.

Creazione e configurazione di Microsoft Defender External Attack Surface Management (Defender EASM)

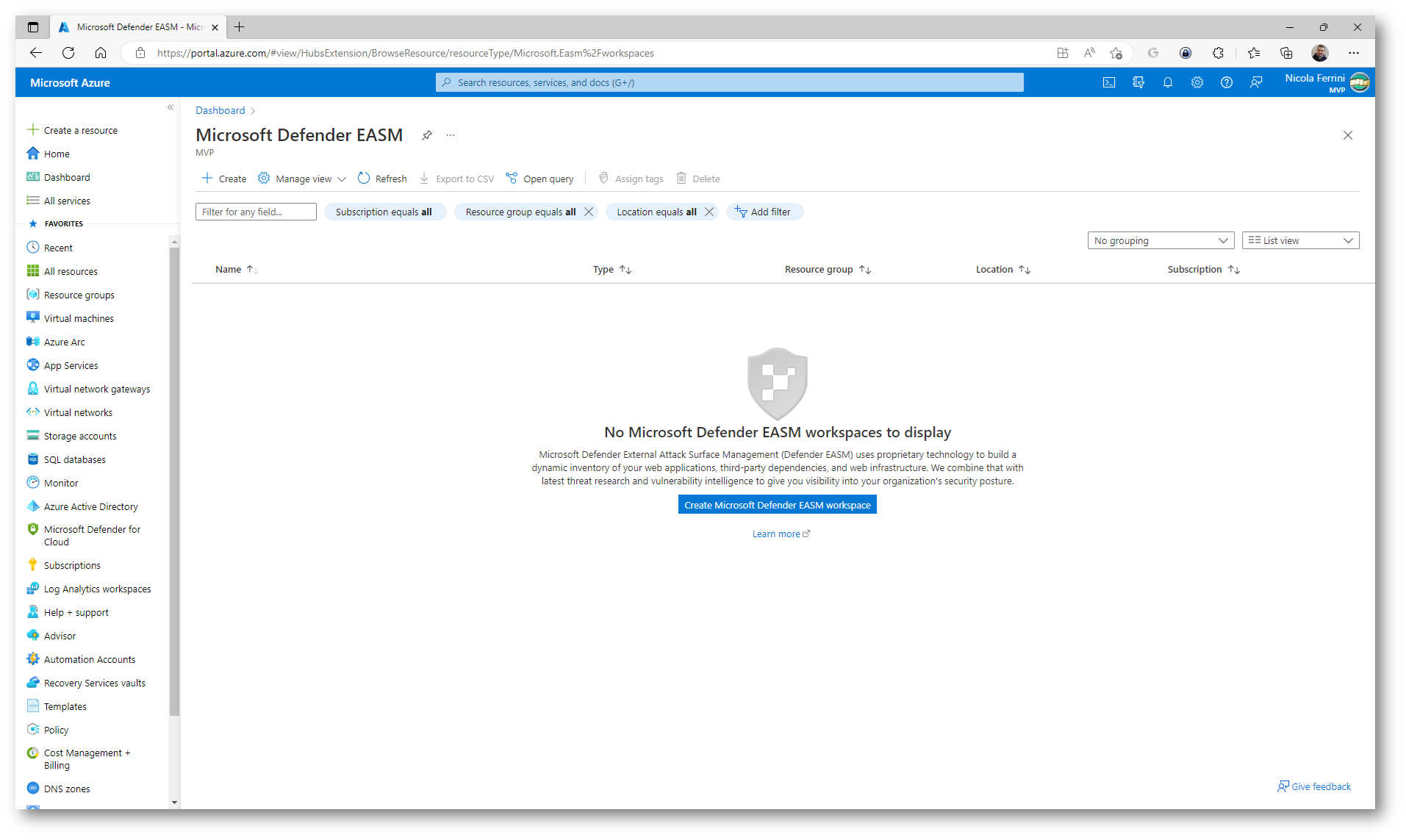

Per creare una nuova risorsa di Microsoft Defender External Attack Surface Management (Defender EASM) è sufficiente collegarsi al portale di Azure e digitare Microsoft Defender EASM nel campo di ricerca.

Figura 1: Creazione di un nuovo Microsoft Defender EASM workspace

NOTA: Le nuove risorse di Defender EASM sono gratuite per 30 giorni. Dopo il periodo di prova verranno automaticamente applicate le tariffe che trovate alla pagina Microsoft Defender External Attack Surface Management – Pricing

Al momento della scrittura di questa guida sono supportate solo le seguenti aree di Azure:

- southcentralus

- eastus

- australiaeast

- westus3

- swedencentral

- eastasia

- japaneast

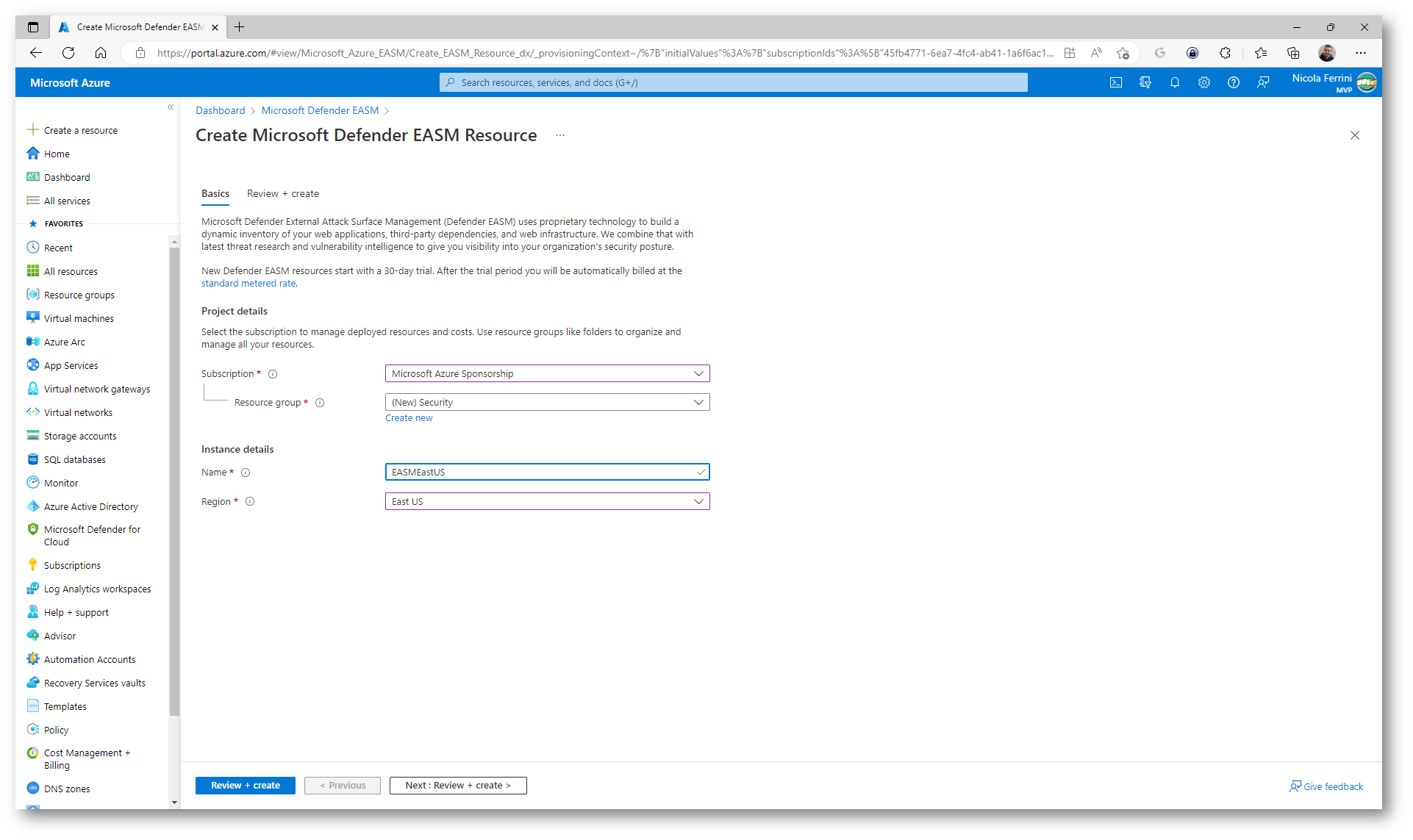

Inserite le informazioni richieste e procedete con il wizard di creazione.

Figura 2: Inserimento delle informazioni richieste per la creazione di un nuovo Microsoft Defender EASM workspace

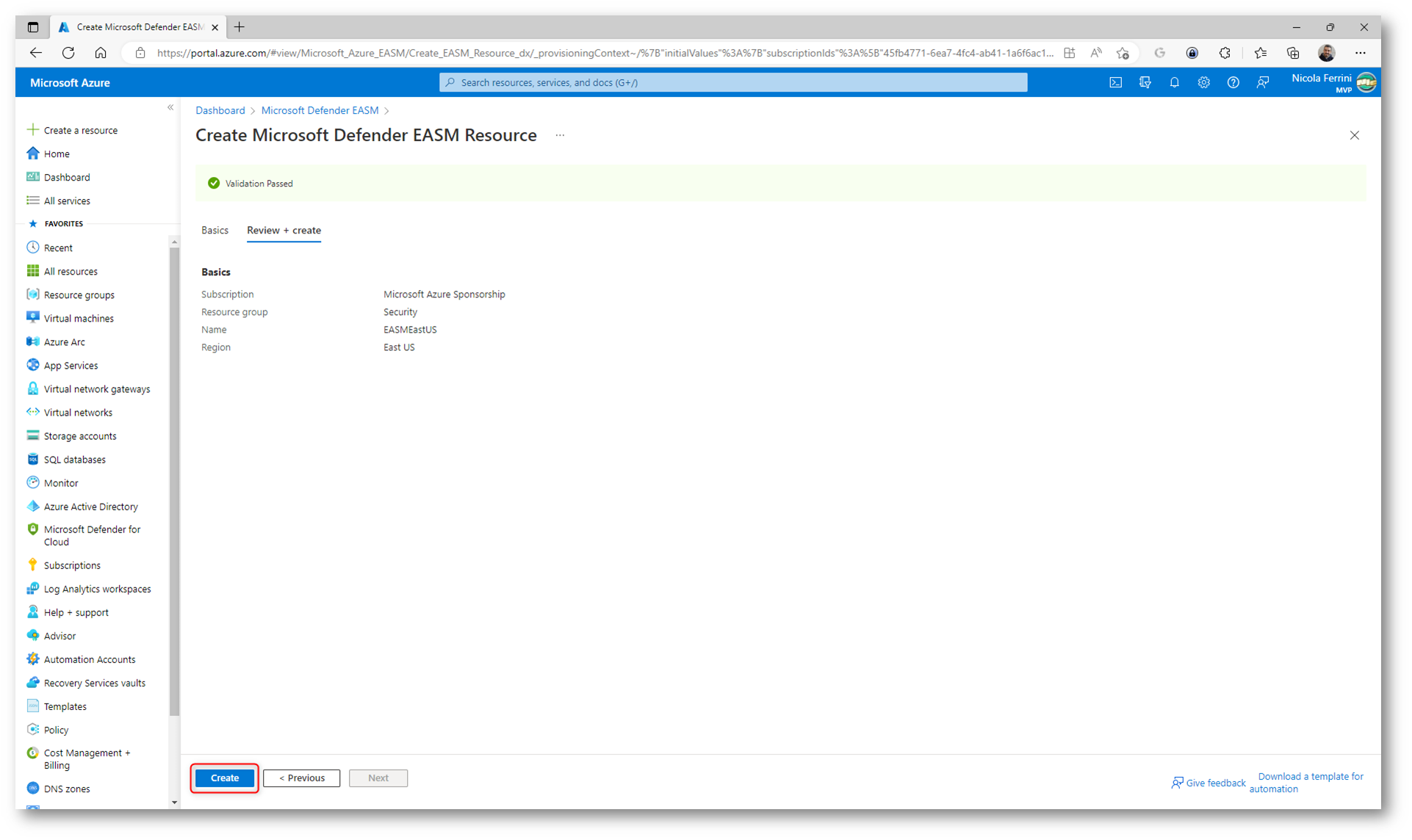

Figura 3: Schermata finale del wizard per la creazione di un nuovo Microsoft Defender EASM workspace

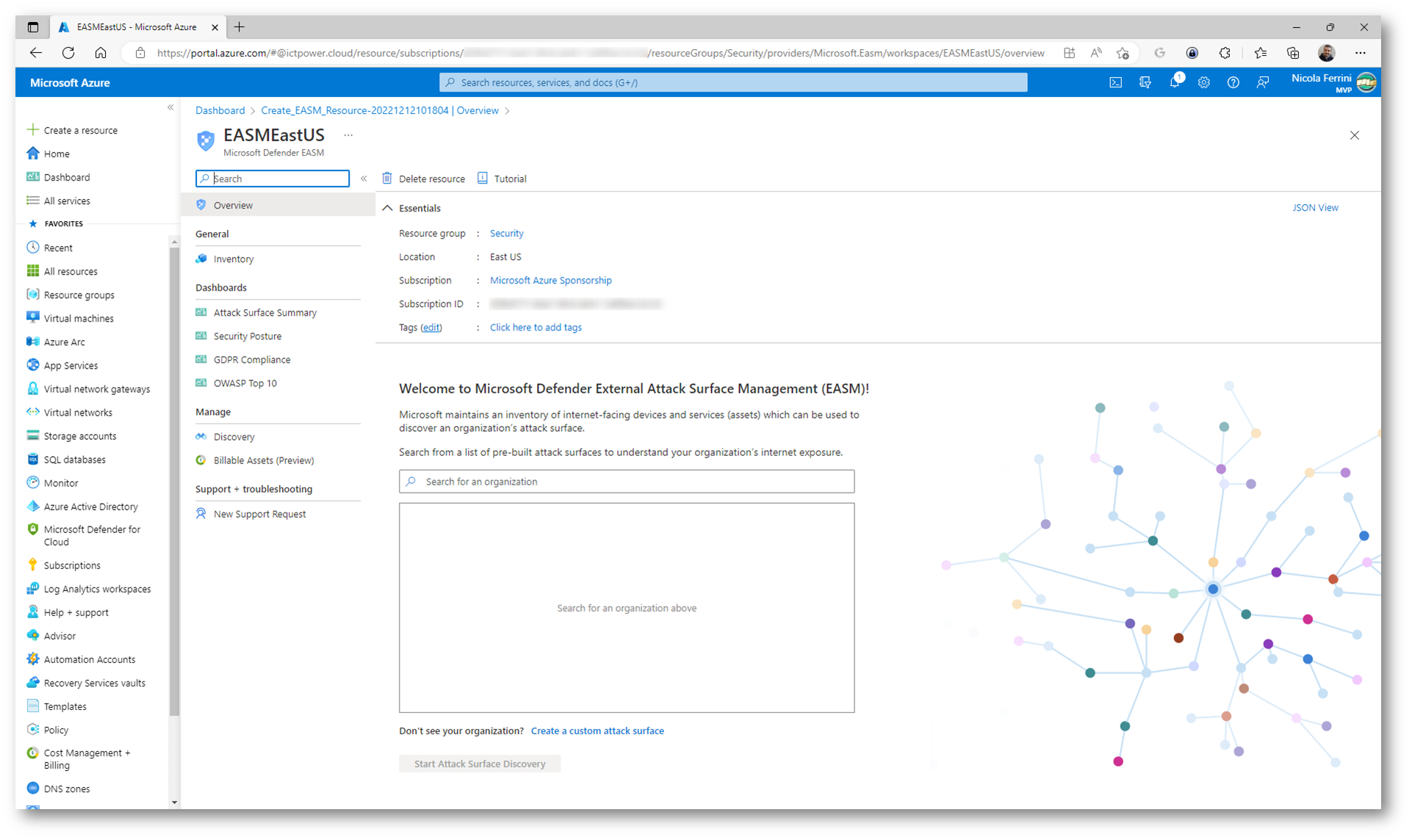

Nel giro di pochi secondo il nuovo Microsoft Defender EASM workspace sarà creato.

Figura 4: Schermata Overview di Microsoft Defender EASM

Individuazione della superficie di attacco

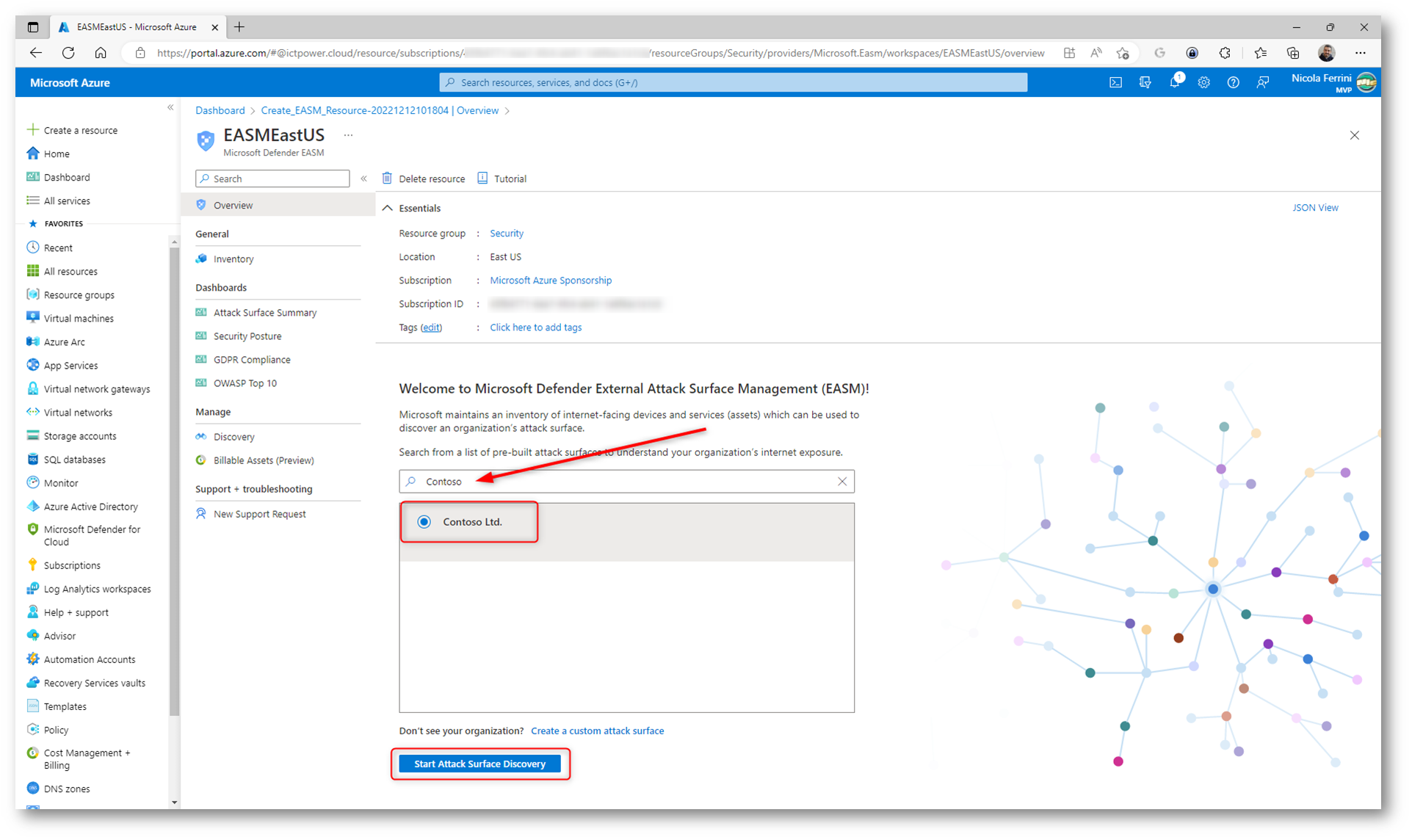

Microsoft ha già effettuato una scansione della superficie di attacco di molte aziende, mappando l’infrastruttura e gli asset noti dell’azienda. Inserite il nome dell’azienda e verificate se la vostra è stata già “tracciata”.

Figura 5: Inserimento del nome della propria azienda per verificare se Microsoft ha già effettuato il processo di discovery

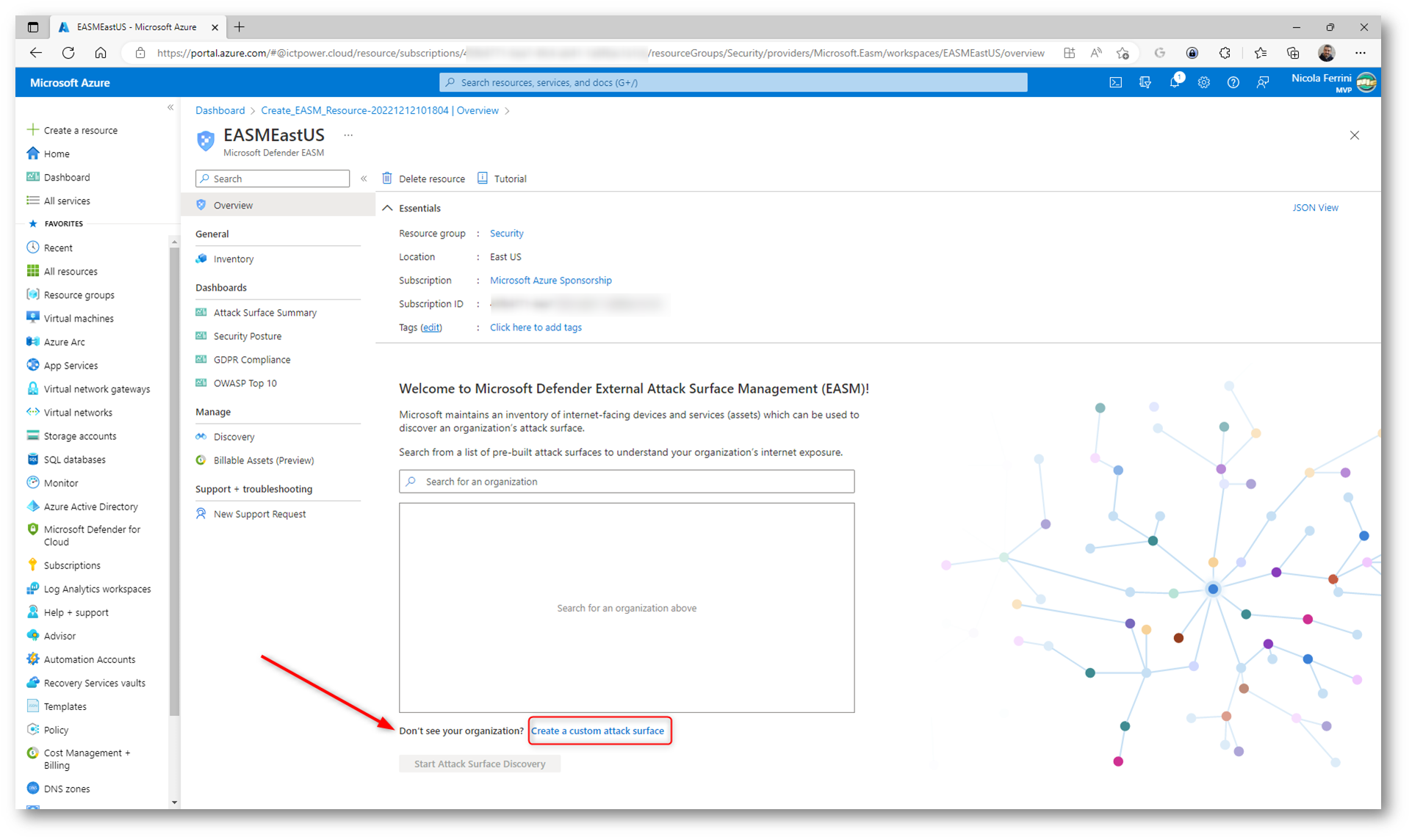

Se si notano risorse mancanti o si hanno altre entità da gestire che potrebbero non essere state già individuate, è possibile scegliere di eseguire individuazioni personalizzate per rilevare questi asset. Le individuazioni personalizzate sono ideali per le organizzazioni che richiedono una maggiore visibilità dell’infrastruttura.

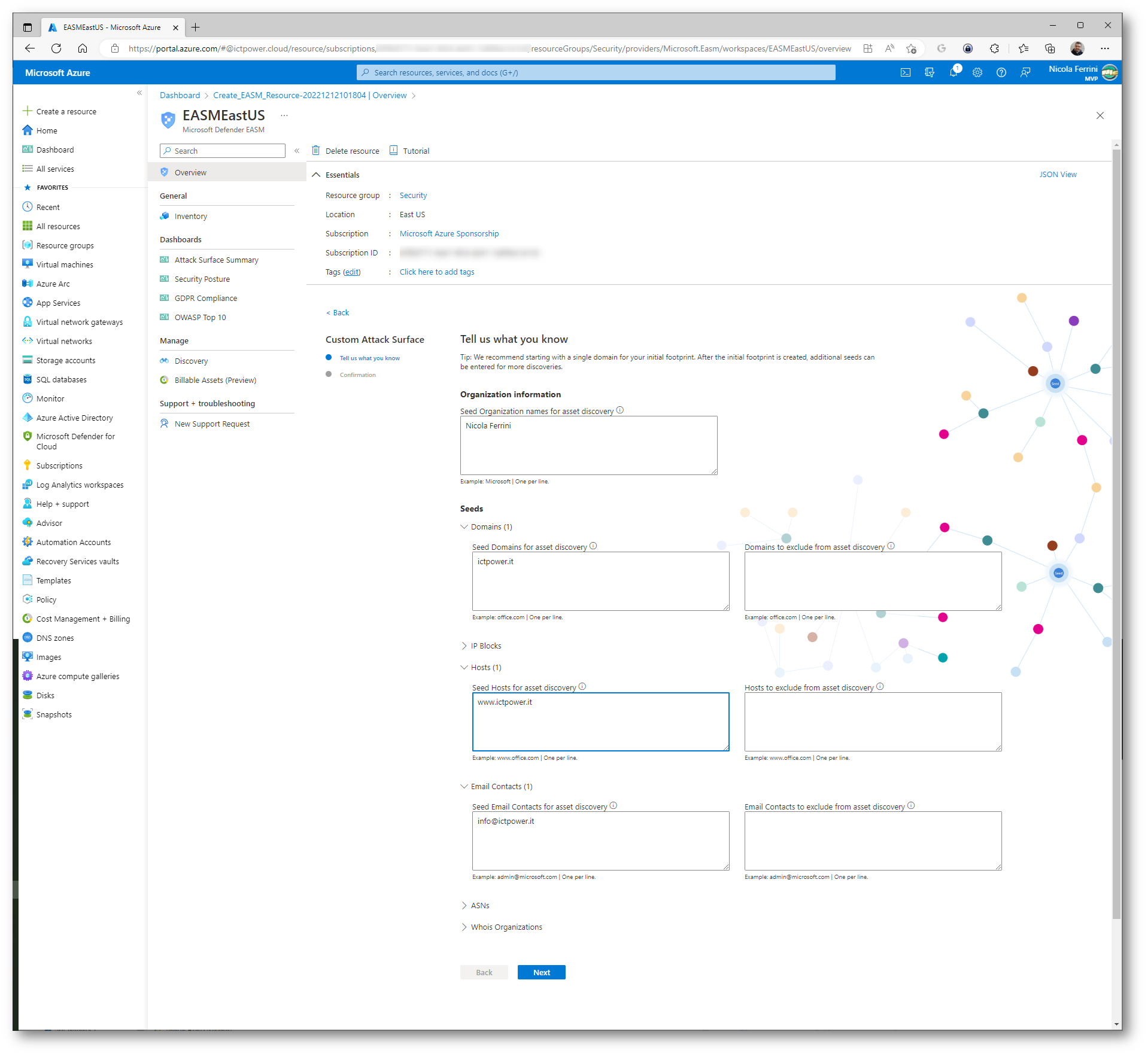

Cliccate sul pulsante Create a custom attack surfare per far partire il wizard che permetterà di inserire i “semi” necessari poi ad individuare tutte le relazioni tra le risorse e gli asset della vostra organizzazione.

Figura 6: Creazione di una custom attack surface

Figura 7: Inserimento dei “seed” che possono aiutare ad individuare meglio le relazioni tra le risorse e i pericoli per la sicurezza del l’azienda

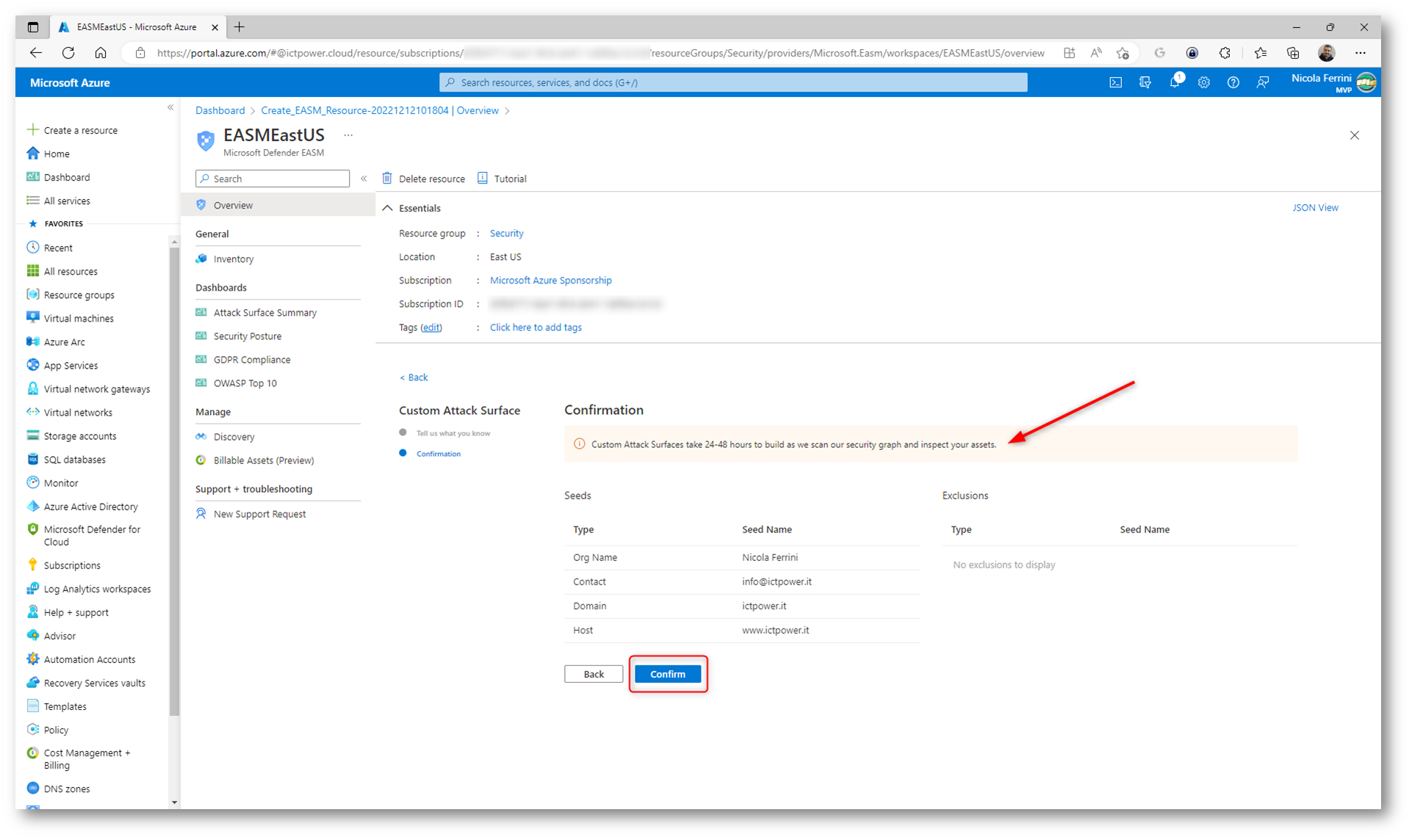

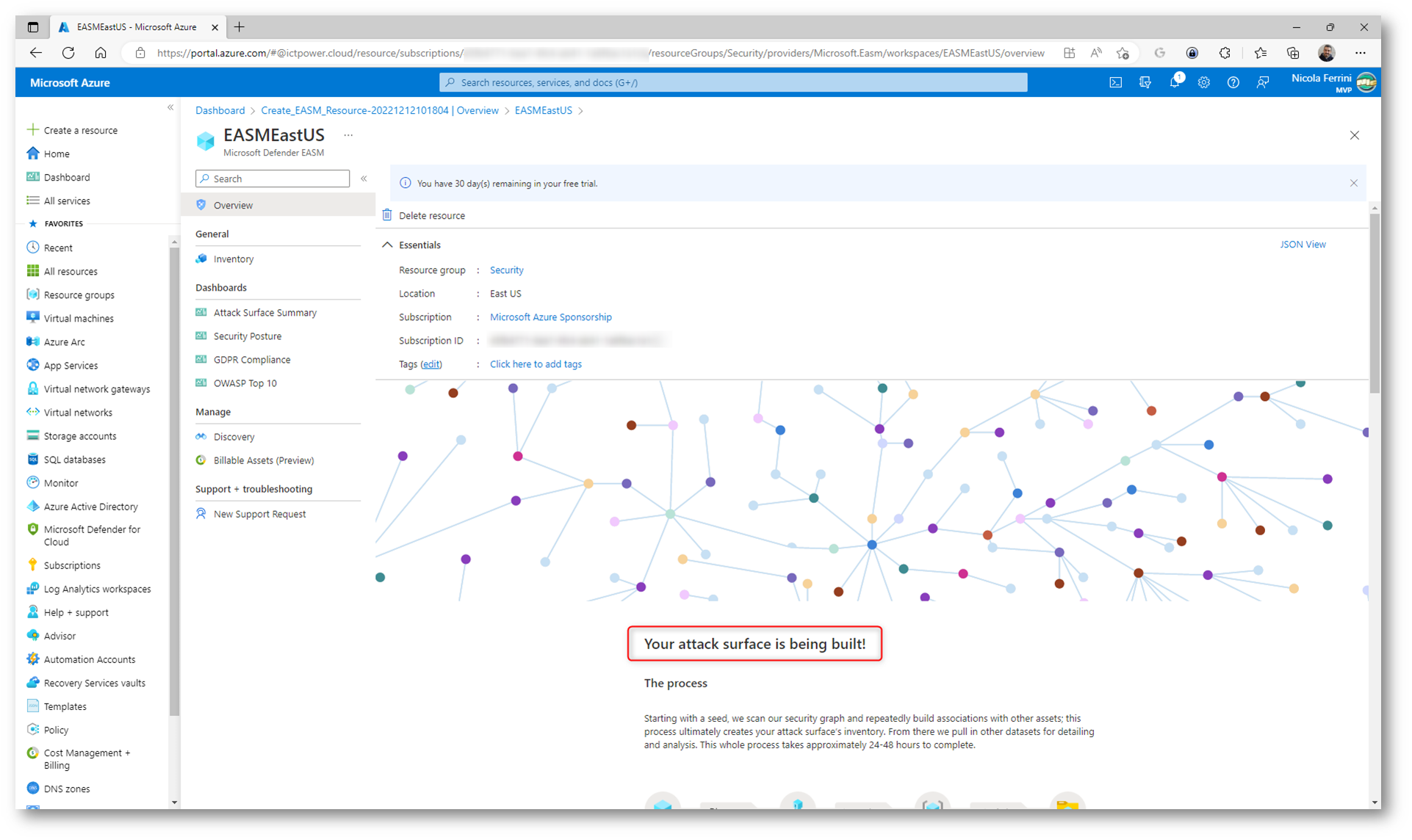

Il motore di individuazione potrebbe metterci 24-48 ore per individuare tutti gli asset e per evidenziare collegamenti e criticità.

Figura 8: Il motore di individuazione potrebbe metterci 24-48 ore per individuare tutti gli asset aziendali

Figura 9: Il processo di individuazione è iniziato

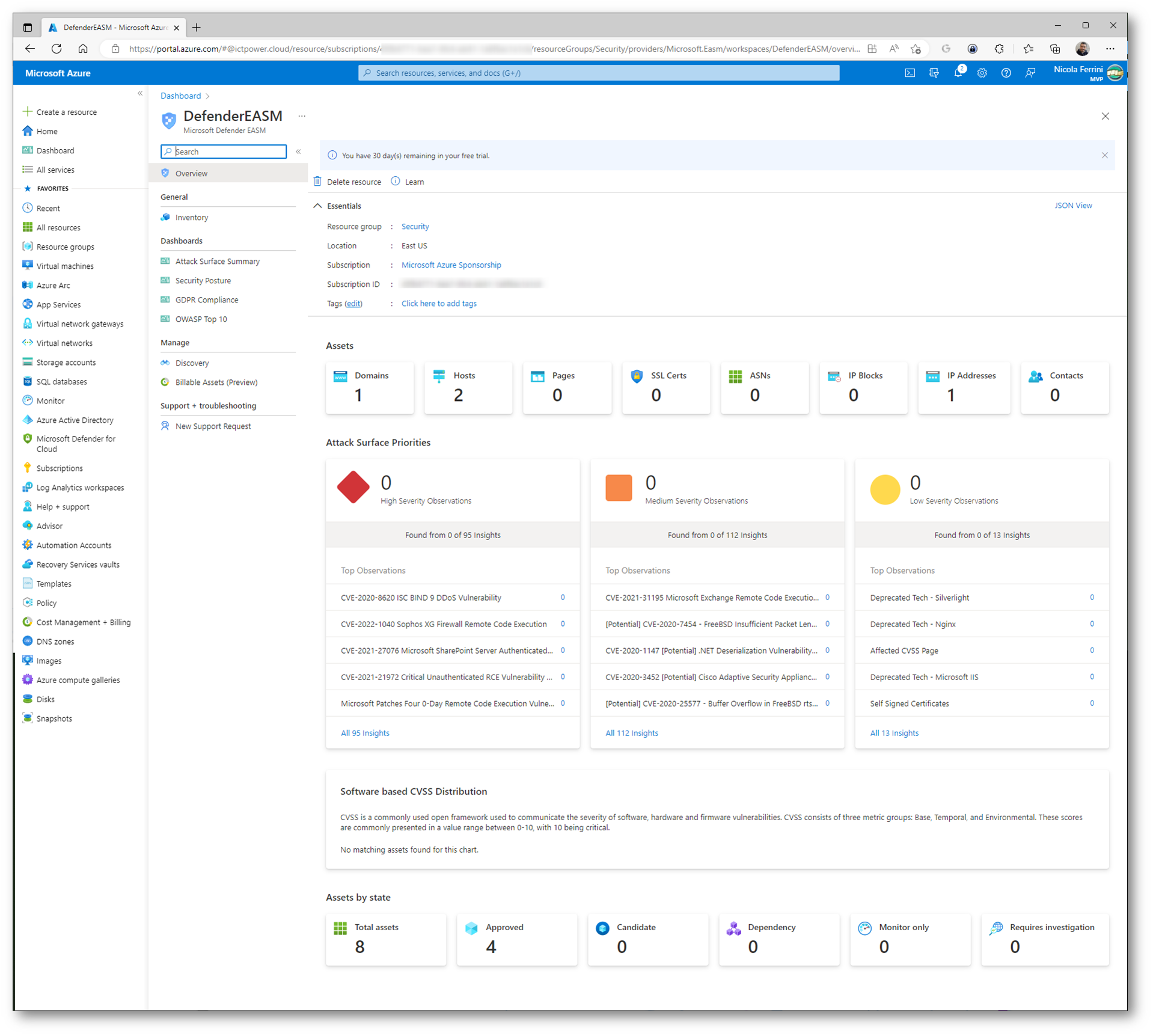

La dashboard di riepilogo (Overview) della superficie di attacco è progettata per fornire un riepilogo di alto livello della composizione della superficie di attacco, passando le osservazioni chiave che devono essere affrontate per migliorare il comportamento di sicurezza. Questa dashboard identifica e assegna priorità ai rischi all’interno degli asset di un’azienda in base a gravità elevata, media e bassa e consente agli utenti di eseguire il drill-down in ogni sezione, accedendo all’elenco di asset interessati. Inoltre, la dashboard rivela i dettagli chiave sulla composizione di Attack Surface, sull’infrastruttura cloud, sui servizi sensibili, sulle sequenze temporali di scadenza del dominio e sulla reputazione IP.

Le superfici di attacco delle grandi aziende possono essere incredibilmente ampie. Quindi, la priorità dei risultati chiave derivati dai dati estesi consente agli utenti di affrontare rapidamente ed in modo efficiente gli elementi esposti più importanti della superficie di attacco. Ad esempio, le informazioni di gravità elevata possono includere vulnerabilità nuove, sfruttate frequentemente, particolarmente dannose o facilmente sfruttate dagli hacker con un livello di competenza inferiore. Informazioni dettagliate su gravità bassa possono includere l’uso della tecnologia deprecata che non è più supportata, l’infrastruttura che scade presto o i problemi di conformità che non si allineano alle procedure consigliate per la sicurezza. Ogni informazioni dettagliate contiene azioni di correzione suggerite per proteggere da potenziali exploit.

Figura 10: Processo di individuazione terminato ed evidenza delle priorità di rischio relative alla sicurezza

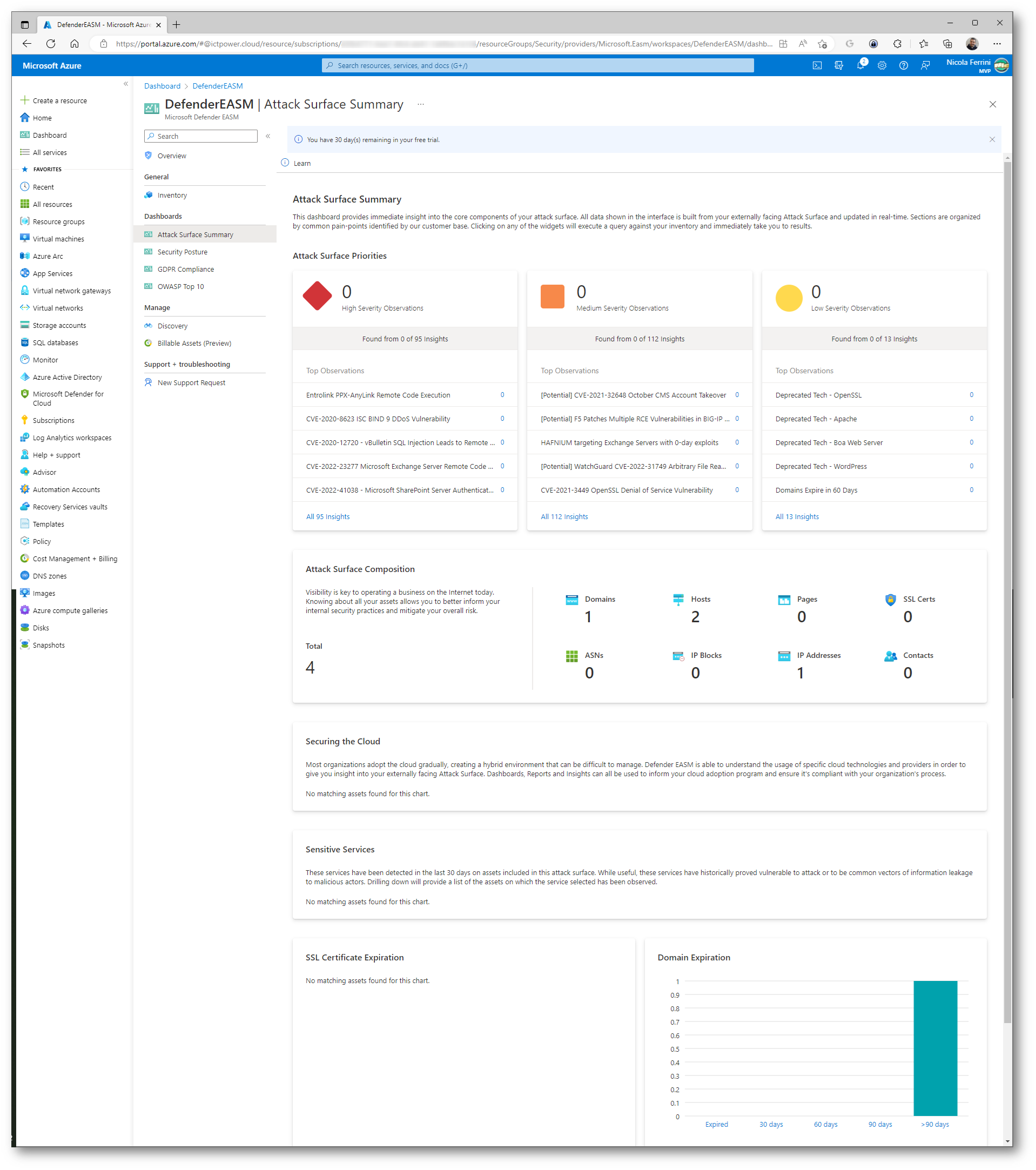

Microsoft Defender External Attack Surface Management (Defender EASM) offre una serie di quattro dashboard progettate per aiutare gli utenti a visualizzare rapidamente informazioni preziose derivate dall’inventario di Attack Surface. Queste dashboard consentono alle aziende di assegnare priorità alle vulnerabilità, ai rischi e ai problemi di conformità che rappresentano la più grande minaccia per la superficie di attacco, semplificando rapidamente la mitigazione dei problemi chiave.

Attack Surface Summary offre una panoramica generale della superficie di attacco e dei tipi di asset che la compongono e presenta potenziali vulnerabilità in base alla gravità (alto, medio, basso). Questa dashboard fornisce anche un contesto chiave sull’infrastruttura che comprende la superficie di attacco, fornendo informazioni dettagliate sull’hosting cloud, sui servizi sensibili, sulla scadenza del certificato SSL e sulla scadenza del dominio e sulla reputazione IP.

Figura 11: Attack Surface Summary dashboard

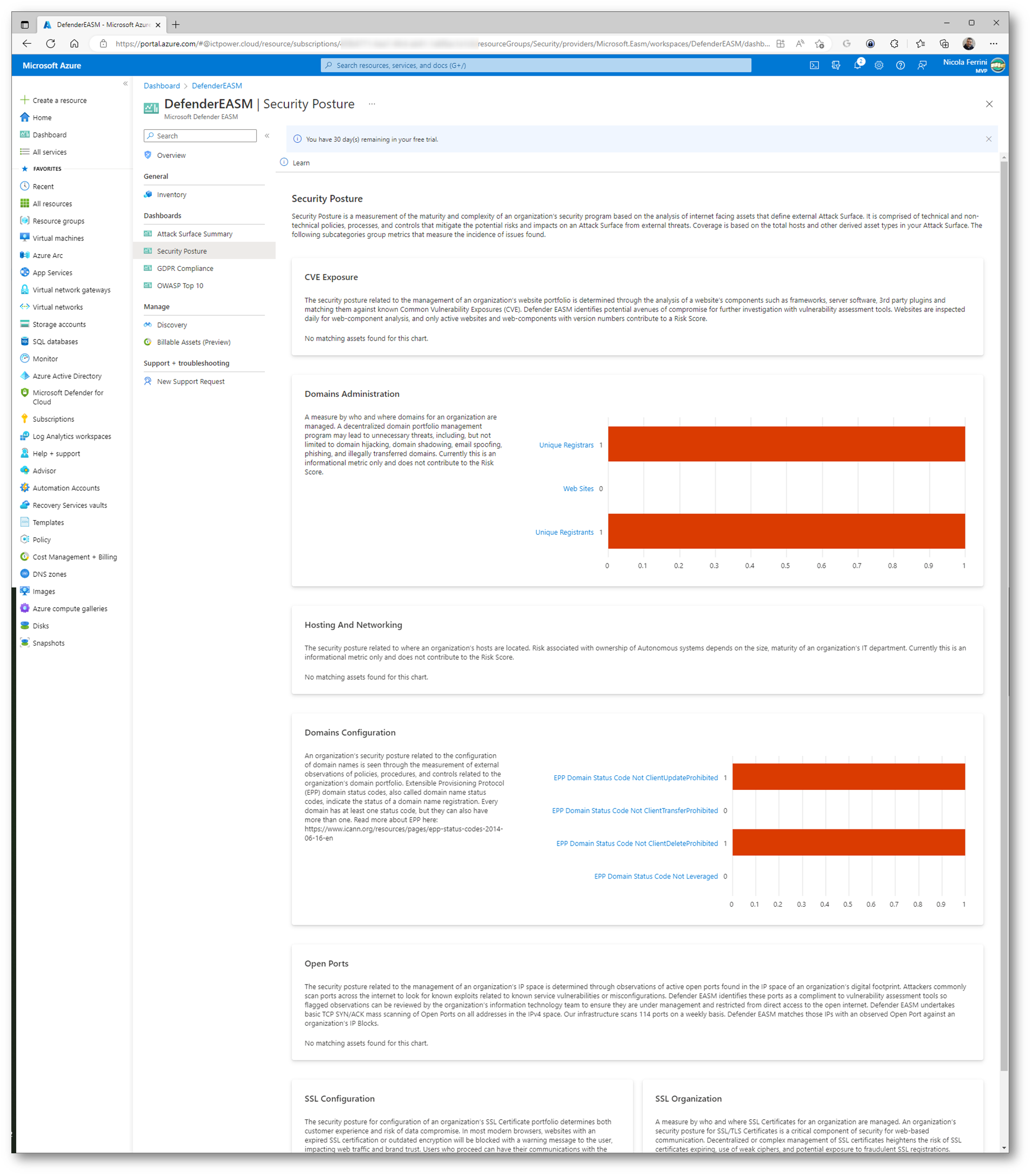

Security Posture è una dashboard che consente alle aziende di comprendere la maturità e la complessità del livello di sicurezza in base ai metadati derivati dagli asset che si trovano nell’inventario. È costituita da criteri tecnici e non tecnici, processi e controlli che attenuano il rischio di minacce esterne. Questa dashboard fornisce informazioni dettagliate sull’esposizione CVE (Common Vulnerabilities and Exposures), l’amministrazione e la configurazione del dominio, l’hosting e la rete, le porte aperte e la configurazione del certificato SSL.

Figura 12: Security Posture dashboard

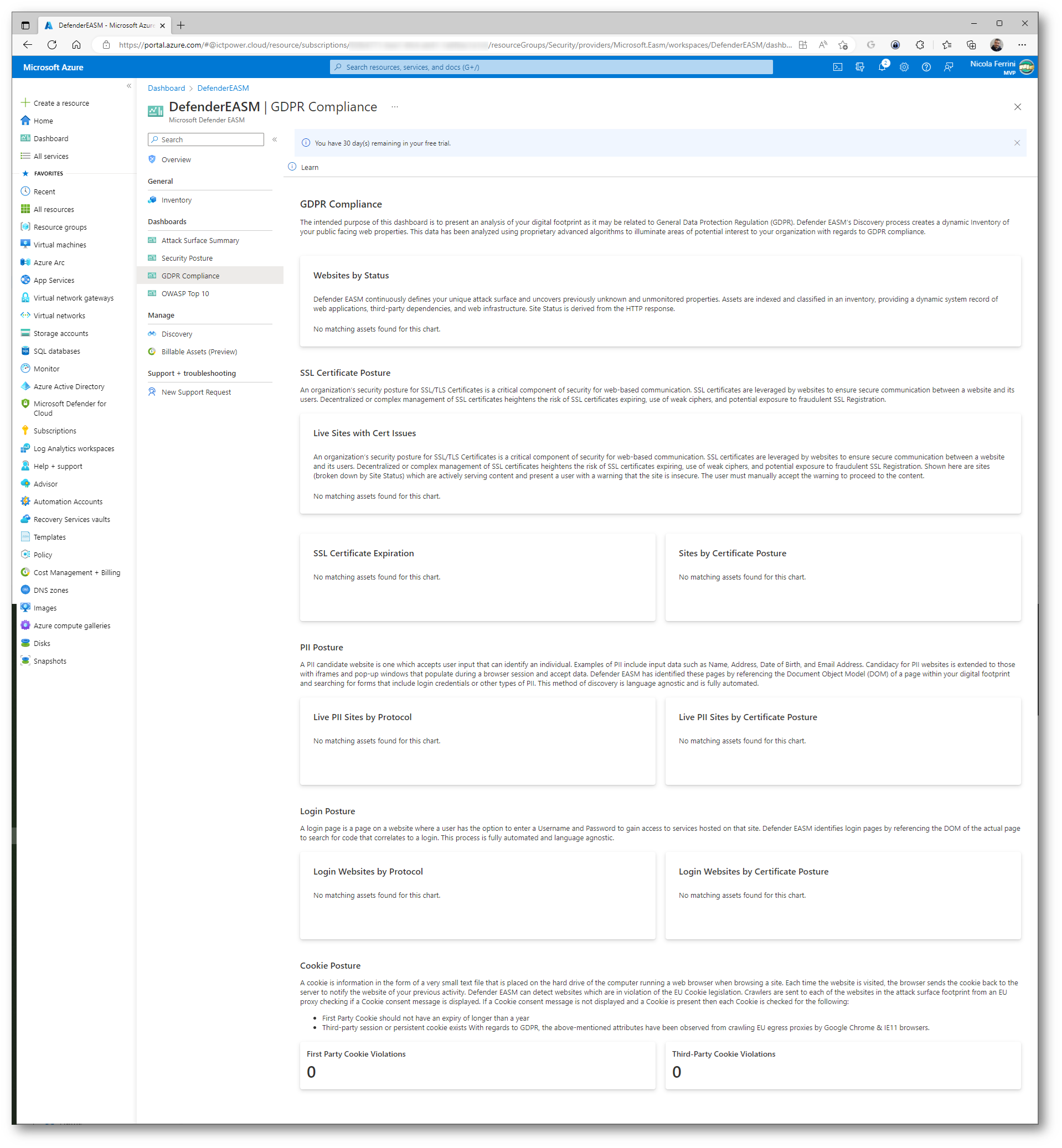

La GDPR Compliance dashboard illustra le principali aree del rischio di conformità in base ai requisiti del Regolamento generale sulla protezione dei dati (GDPR) per l’infrastruttura online accessibile alle nazioni europee. Questa dashboard fornisce informazioni dettagliate sullo stato dei siti Web, sui problemi di certificato SSL, sulle informazioni personali personali (PII), sui protocolli di accesso e sulla conformità dei cookie.

Figura 13: GDPR Compliance dashboard

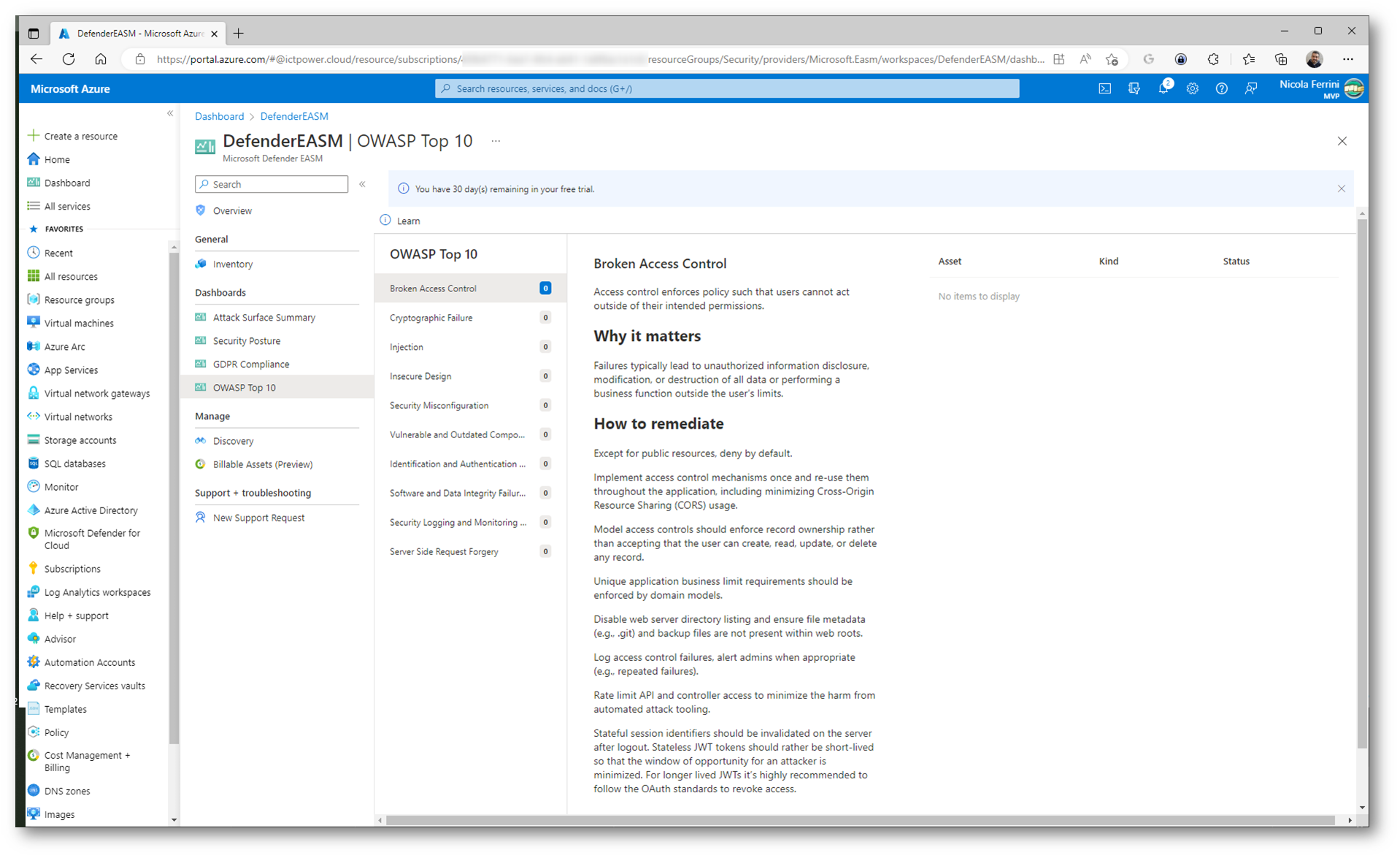

La OWASP Top 10 dashboard visualizza tutti gli asset vulnerabili in base all’elenco dei rischi più critici per la sicurezza delle applicazioni Web. In questa dashboard le aziende possono identificare rapidamente gli asset con controllo di accesso interrotto, errori di crittografia, inserimenti, progetti non sicuri, configurazioni non sicure e altri rischi critici, come definito da OWASP (Open Web Application Security Project).

Giusto per dare un’idea di quella che è la classifica OWASP Top 10, qui si seguito c’è quella del 2021:

- Broken Access Control

- Cryptographic Failures

- Injection

- Insecure Design

- Security Misconfiguration

- Vulnerabile and Outdated Components

- Identification and Authentication Failures

- Software and Data Integrity Failures

- Security Logging and Monitoring Failures

- Server-Side Request Forgery (SSRF)

La OWASP Top 10 è una classifica all’apparenza semplice, ma che in realtà è la sintesi di una notevole quantità di dati e che racchiude una documentazione ricca ed efficace per comprendere minacce attuali e future alle web app.

Figura 14: OWASP Top 10 dashboard

Conclusioni

Microsoft Defender External Attack Surface Management (Defender EASM) è un ottimo strumento per individuare le problematiche di sicurezza che si trovano all’esterno della nostra infrastruttura e che possono essere sfruttate per accedere ai nostri dati. Una vulnerabilità web, un certificato scaduto, l’utilizzo di tecnologia deprecata che non è pi supportata o i problemi di conformità che non si allineano alle procedure consigliate per la sicurezza rappresentano un serio rischio, che deve essere gestito in maniera veloce ed efficace.