Adozione del modello Hybrid Cloud Trust (preview) per Windows Hello for Business

In diversi blog posts e sessioni delle #POWERCON abbiamo trattato gli argomenti Windows Hello for Business e le potenzialità della passwordless authentication. Queste soluzioni garantiscono agli utenti di accedere ai propri dispositivi Windows 10/11 e risorse in cloud e/o on-premises in modo rapido e soprattutto sicuro.

Con l’introduzione dell’Hybrid Cloud Trust, Microsoft semplifica la distribuzione di Windows Hello for Business per le organizzazioni che si trovano in uno scenario ibrido (Active Directory + Azure AD).

Tramite questo modello si può garantire l’accesso in Single Sign-On (SSO) per servizi Microsoft 365 ed applicazioni integrate con Azure AD tramite SAML o IWA (Integrated Windows Authentication).

Per la pubblicazione ed integrazione di applicazioni on-premises con Azure AD, vi rimando alla visione della sessione #POWERCON2021 – Evento online dell’11 giugno – Roberto Tafuri e Nicola Ferrini – Pubblicare applicazioni aziendali utilizzando Azure AD Application Proxy – ICT Power

Rispetto agli altri 2 modelli di distribuzione dedicati ad infrastrutture ibride ( Hybrid Azure AD Joined Key Trust e Hybrid Azure AD Joined Certificate Trust) non è richiesta una Certification Authority, ma troviamo i seguenti prerequisiti:

- Dispositivi Windows 10 con versione minima 21H2 o Windows 11 con le rispettive KB5010415 e KB5010414 installate;

- Domain Controllers Windows Server 2016 con patch KB3534307 o Windows Server 2019 con patch KB4534321 o versioni successive;

- Azure AD Multi-factor Authentication abilitata;

- Microsoft Endpoint Manager (Intune) o Group Policy per la configurazione dei dispositivi Windows 10/11.

L’Hybrid Cloud Trust ed Hybrid Azure AD Joined Key Trust non supportano l’autenticazione Windows Hello for Business su RDP/VDI.

Creazione oggetto Azure AD Kerberos Server in Active Directory

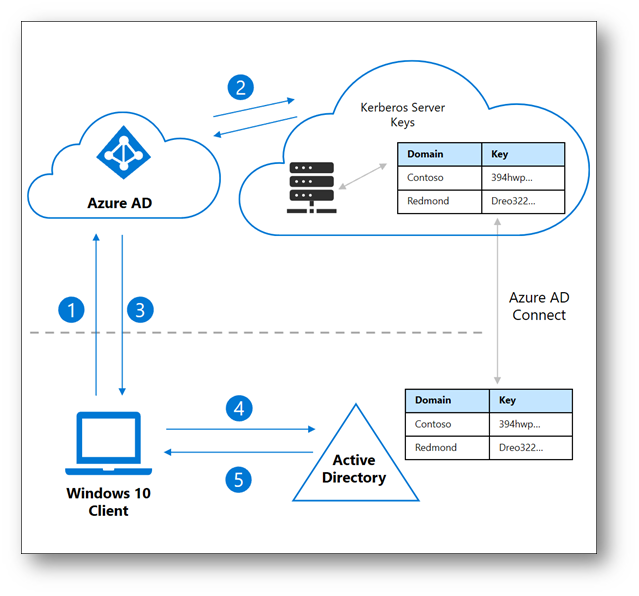

La configurazione dell’oggetto Azure AD Kerberos server permette ad Azure AD di generare ticket di autenticazione Kerberos (TGTs) per il dominio Active Directory di riferimento.

Con questa funzionalità, gli utenti possono accedere ai dispositivi Windows 10/11 in Hybrid Azure AD join sfruttando, ad esempio, security keys FIDO2.

Figura 1 – Flusso di autenticazione su dispositivi Windows 10/11, Azure AD Kerberos Server ed Active Directory

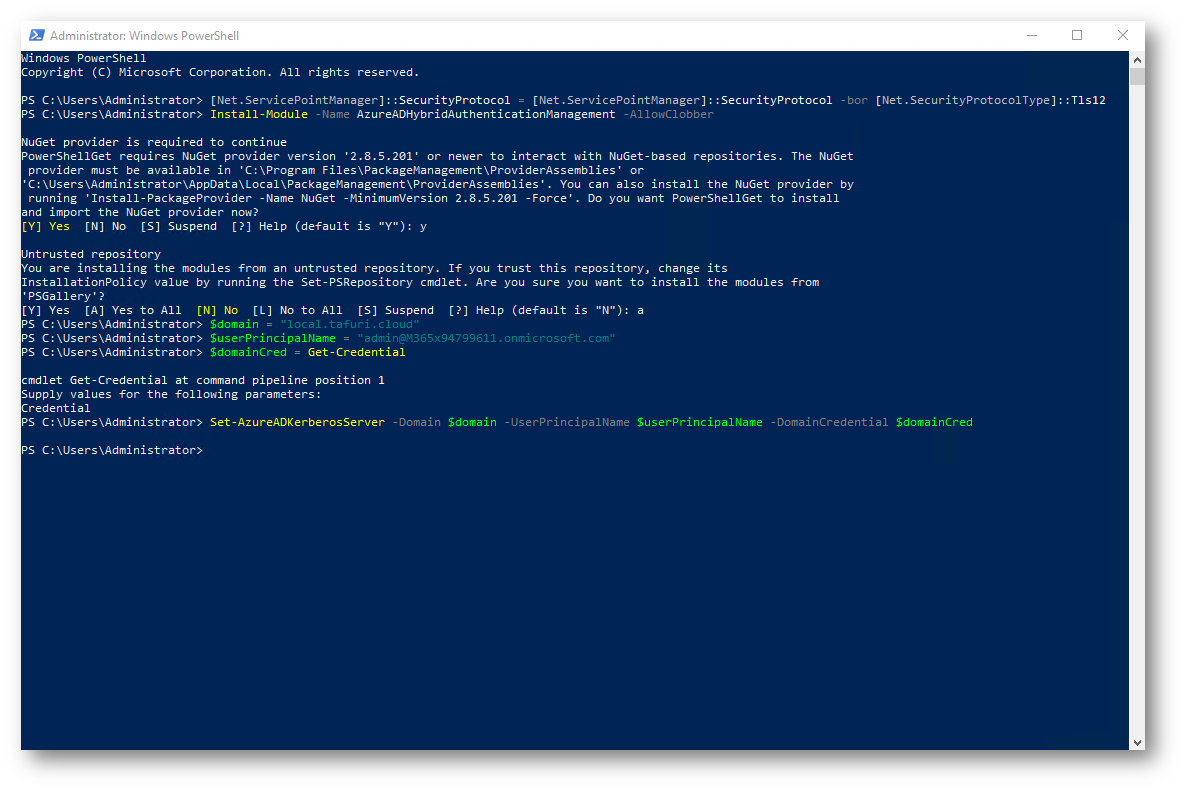

Avviate una sessione di Powershell con diritti di amministratore e lanciate la seguente sequenza di comandi (previa modifica dei parametri necessari):

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

[Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Installazione del modulo Azure AD Kerberos Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber # Specificare il dominio Active Directory dove verrà creato l'oggetto computer AzureADKerberos $domain = "dominioad" # Specificare l'upn dell'Azure AD Global Admin $userPrincipalName = administrator@dominio.onmicrosoft.com # Inserire le credenziali di Domain Administrator di Active Directory $domainCred = Get-Credential #Creazione dell'oggetto computer AzureADKerberos (verrà richiesta l'autenticazione in Azure AD tramite modern authentication) Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred |

Figura 2 – Creazione dell’oggetto AzureADKerberos in Active Directory

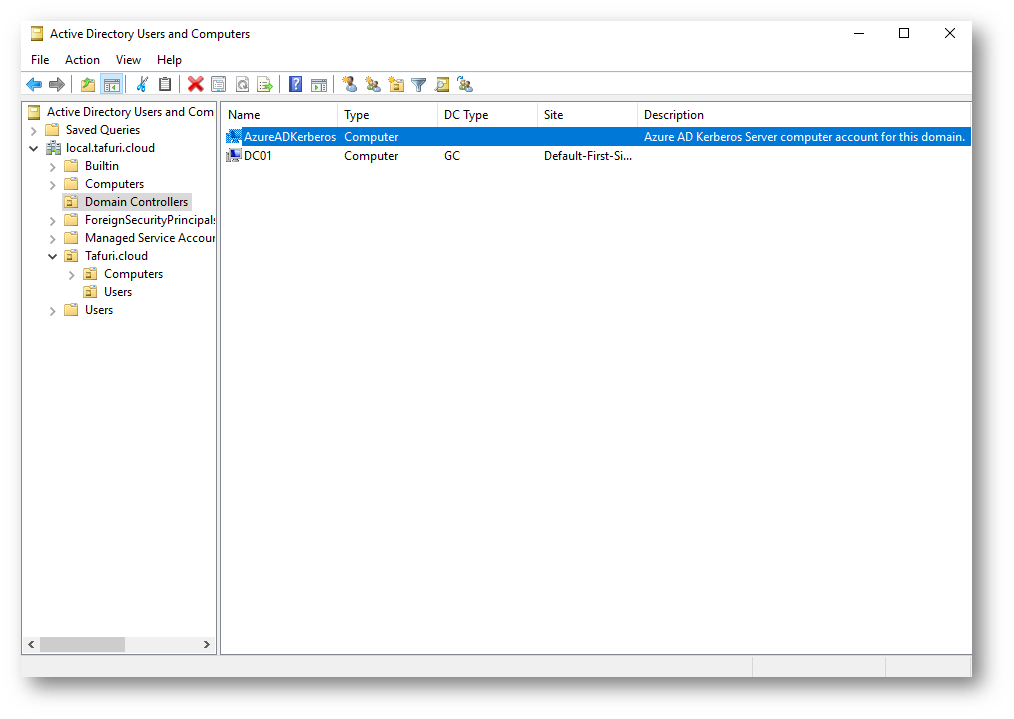

Terminata la procedura, verrà creato l’oggetto computer AzureADKerberos nella OU Domain Controllers.

Figura 3 – Oggetto AzureADKerberos in OU Domain Controllers

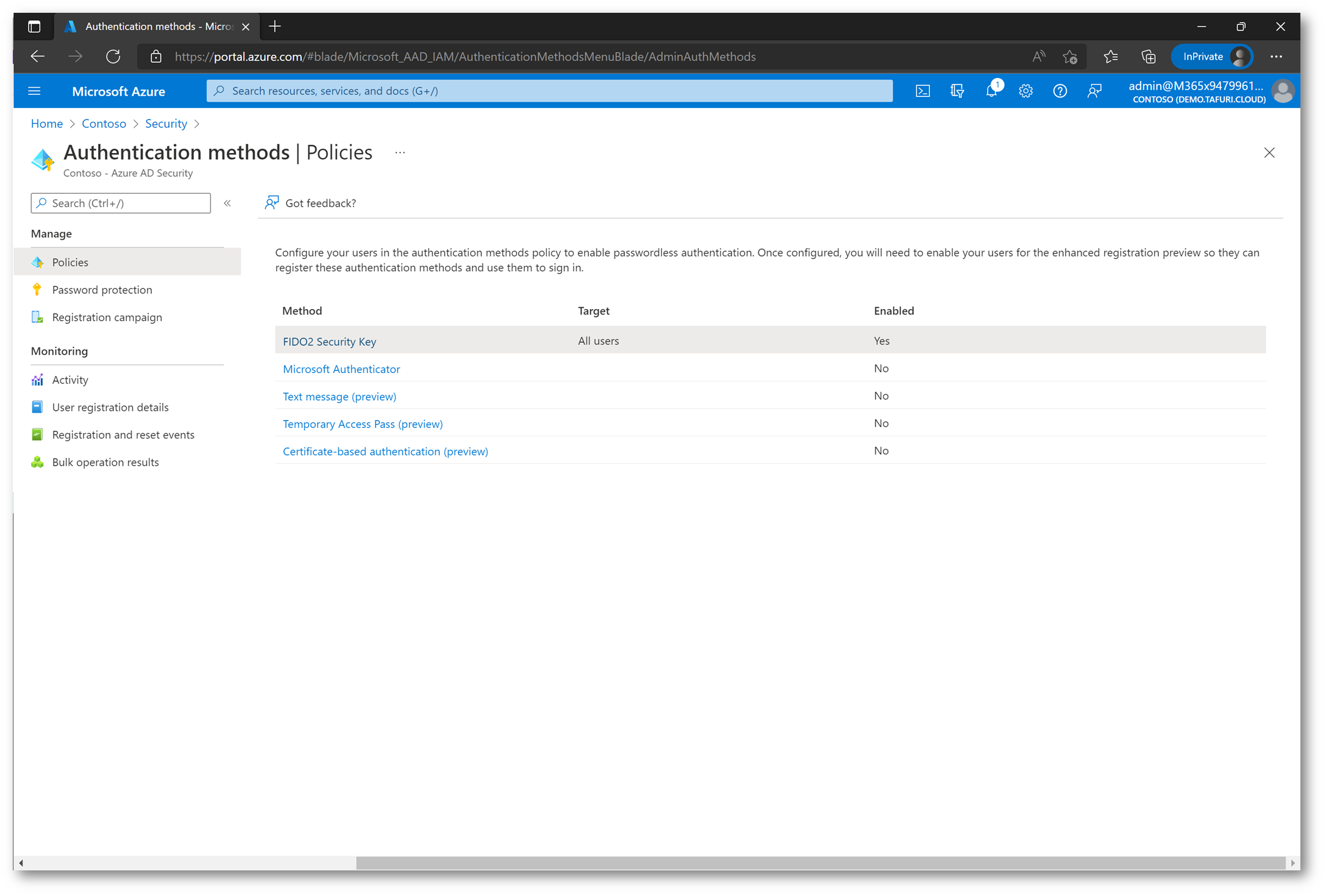

Abilitazione di Fido2 Security key come metodo di autenticazione in Azure AD

Recatevi nella sezione dedicata ai metodi di autenticazione disponibili agli utenti finali in Azure AD tramite link FIDO2 Security Key settings – Microsoft Azure o seguendo il percorso: Azure Active Directory -> Security -> Authentication methods -> FIDO2 Security Keys ed abilitate la funzionalità agli utenti interessati.

Per questa attività è necessaria un’utenza con permessi amministrativi sul tenant Azure AD.

Figura 4 – Abilitare FIDO2 security keys come metodo di autenticazione in Azure AD

Configurazione Windows Hello for Business e Hybrid Cloud Trust con Microsoft Endpoint Manager (Intune)

Prima di procedere con la creazione dei profili in Microsoft Endpoint Manager, vi consiglio la creazione di un security group in Azure AD (Es. WH4B-Users) ed aggiungere i membri a cui garantire l’accesso tramite Windows Hello for Business e l’utilizzo dell’Hybrid Cloud Trust.

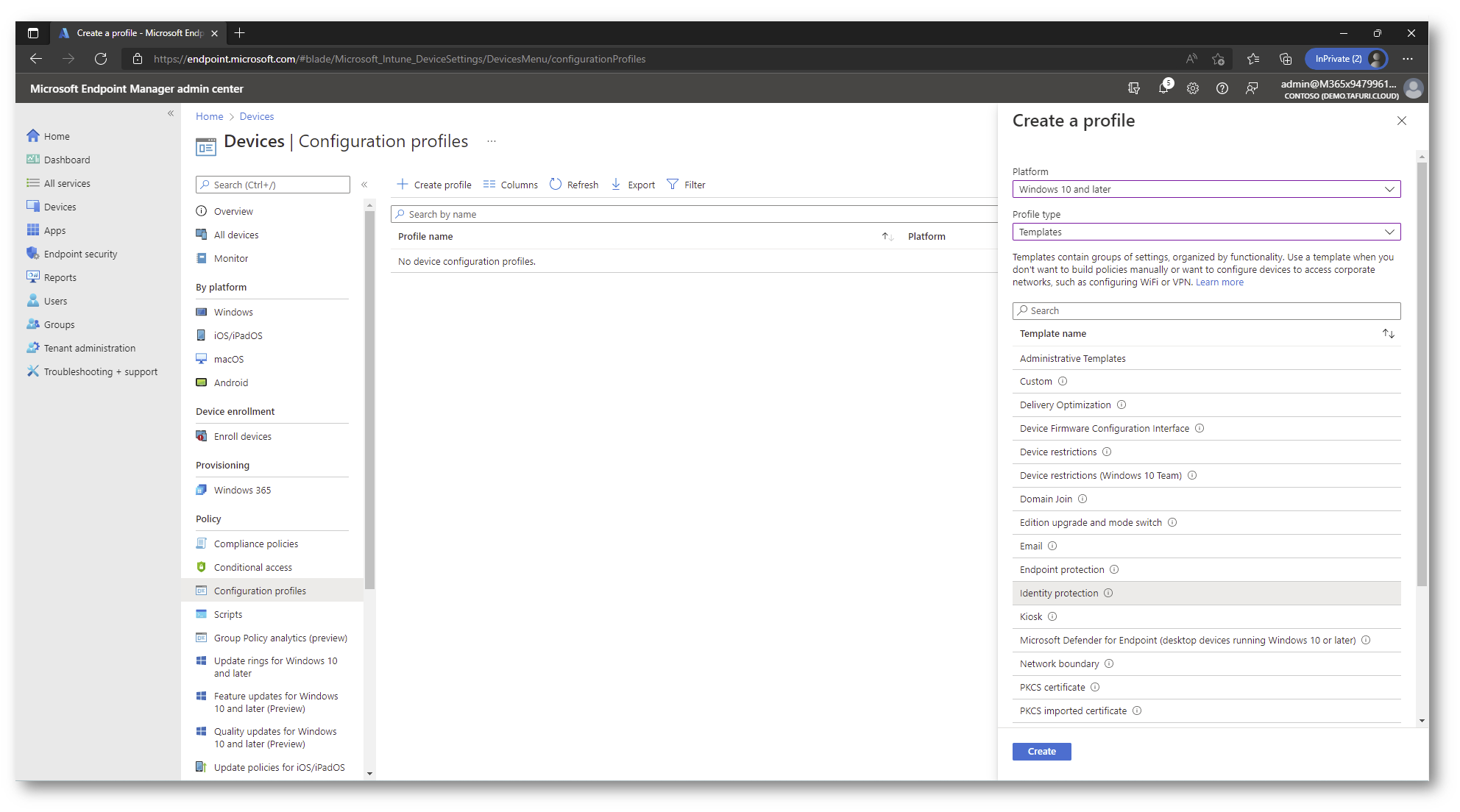

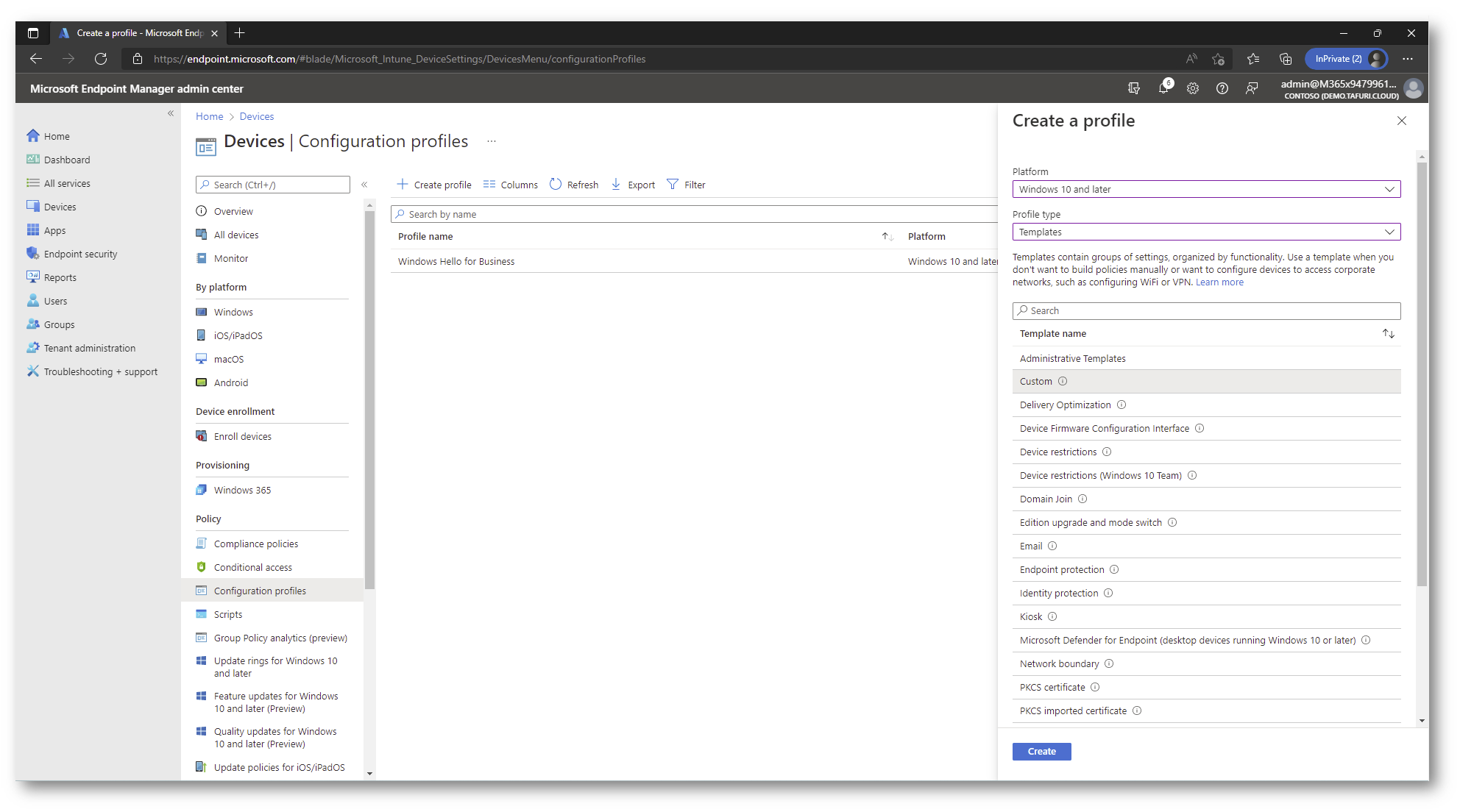

Create il primo profilo dedicato a Windows Hello for Business accedendo in Microsoft Endpoint Manager -> Devices-> Configuration Profiles -> Create profile:

- Platform: Windows 10 and later;

- Profile type: Templates;

- Profile: Identity protection.

Figura 5 – Creazione profilo in MEM per WIndows Hello for Business

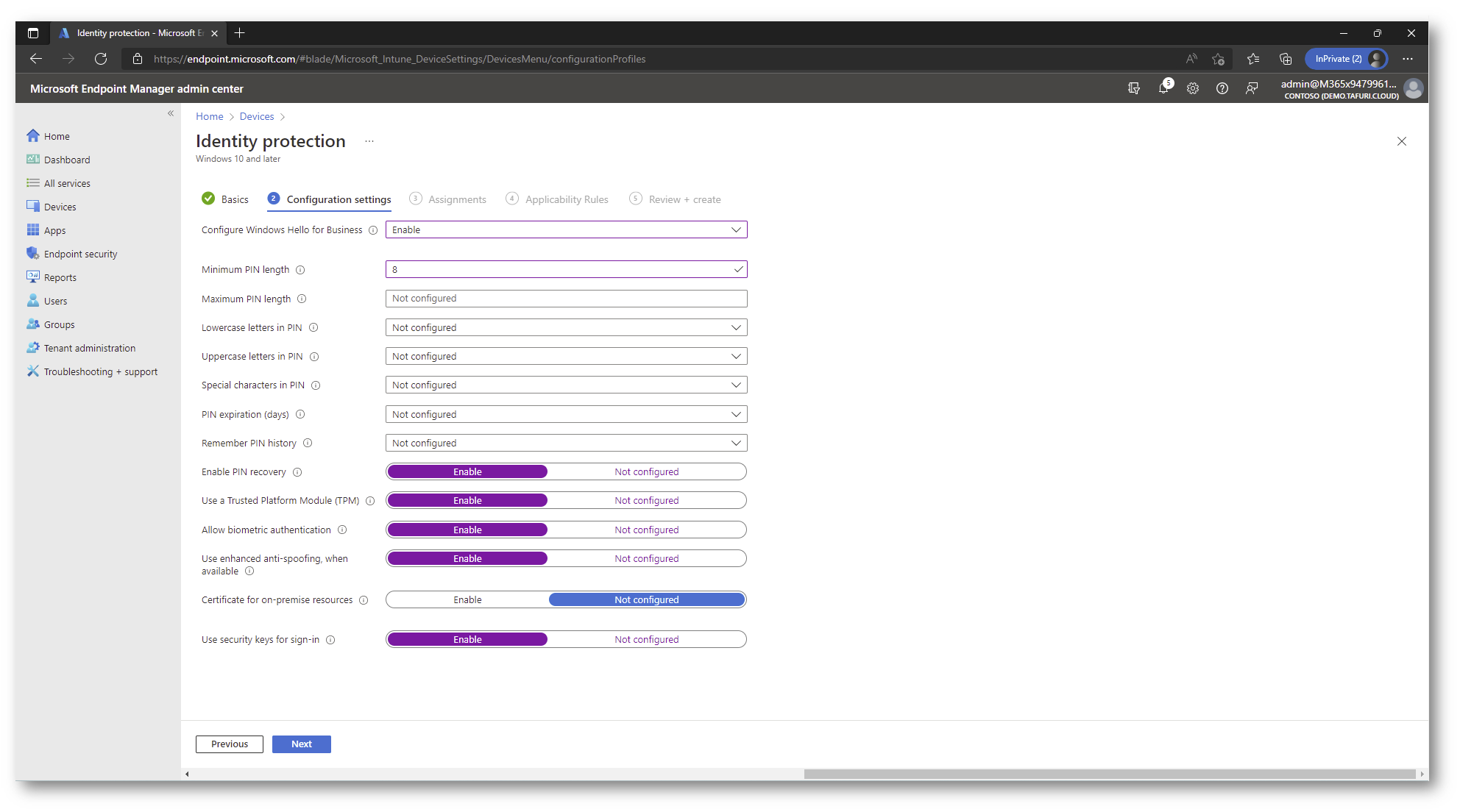

Nel tab Configuration settings troverete tutte le impostazioni e criteri inerenti a Windows Hello for Business. Per garantire l’accesso tramite token key FIDO2 è necessario abilitare la voce Use security keys for sign-in. Per approfondimenti sugli altri criteri, vi invito a leggere l’articolo Microsoft 365 Modern Desktop Management – Configurare Windows Hello for Business su dispositivi Windows 10 con Microsoft Intune – ICT Power

Figura 6 – Profilazione Windows Hello for Business tramite MEM

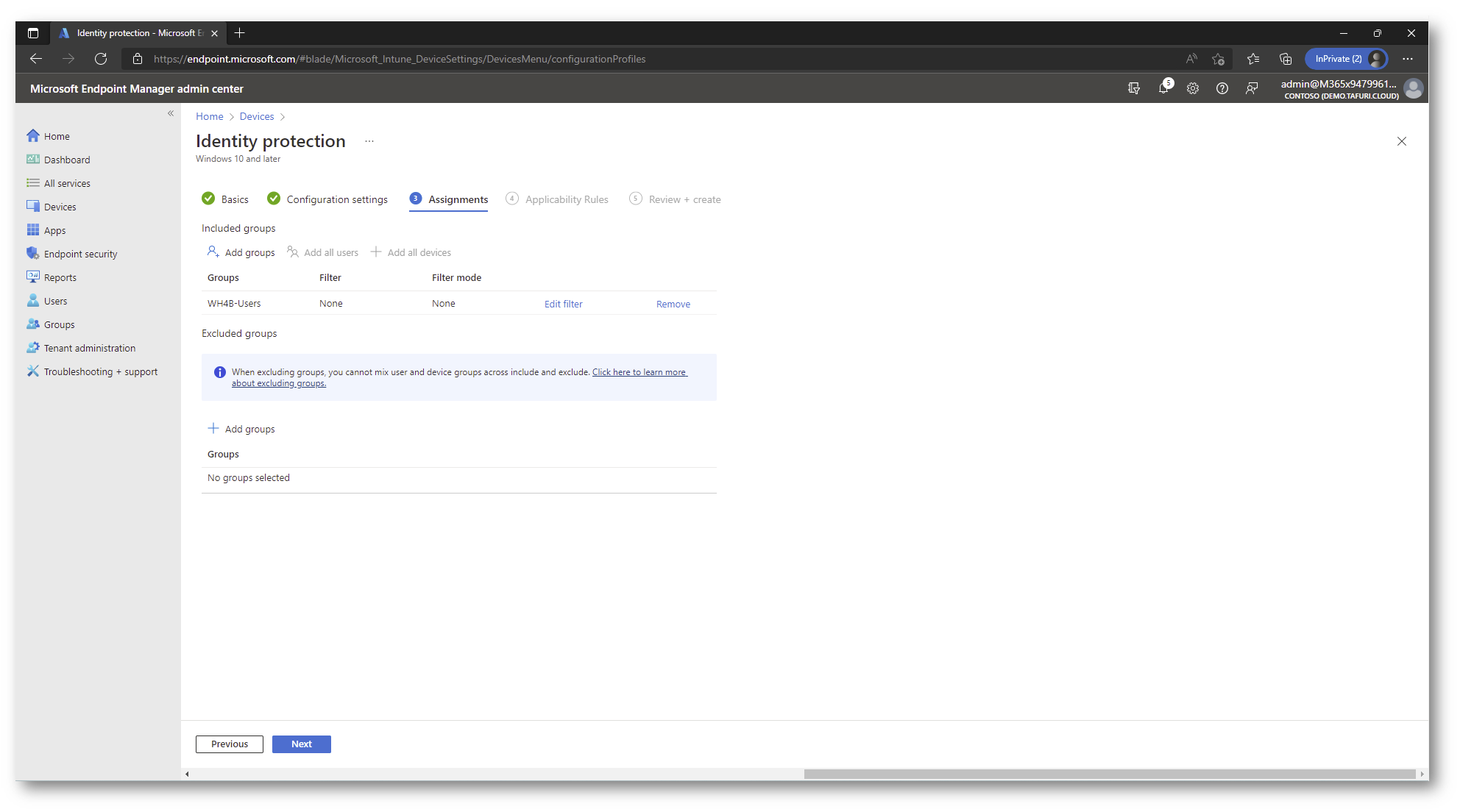

Assegnate il profilo al security group creato in precedenza.

Figura 7 – Assegnazione del profilo al security group Azure AD

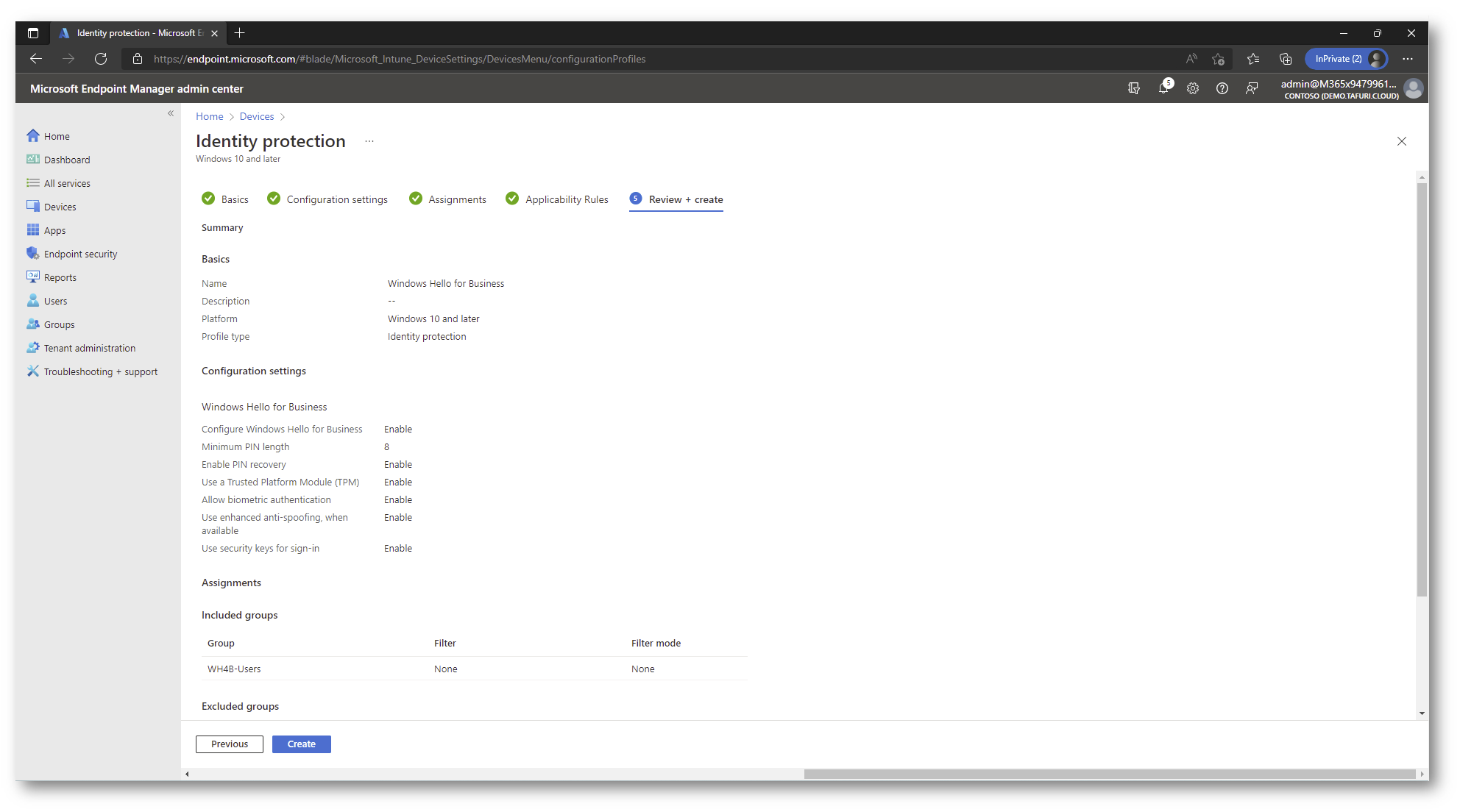

Figura 8 – Sommario profilo Windows Hello for Business gestito con MEM

Procedete con la creazione del secondo profilo dedicato all’utilizzo dell’Hybrid Cloud Trust da parte dei dispositivi Windows 10/11.

Microsoft Endpoint Manager -> Devices-> Configuration Profiles -> Create profile:

- Platform: Windows 10 and later;

- Profile type: Templates;

- Profile: Custom.

Figura 9 – Creazione profilo per utilizzo modello Hybrid Cloud Trust

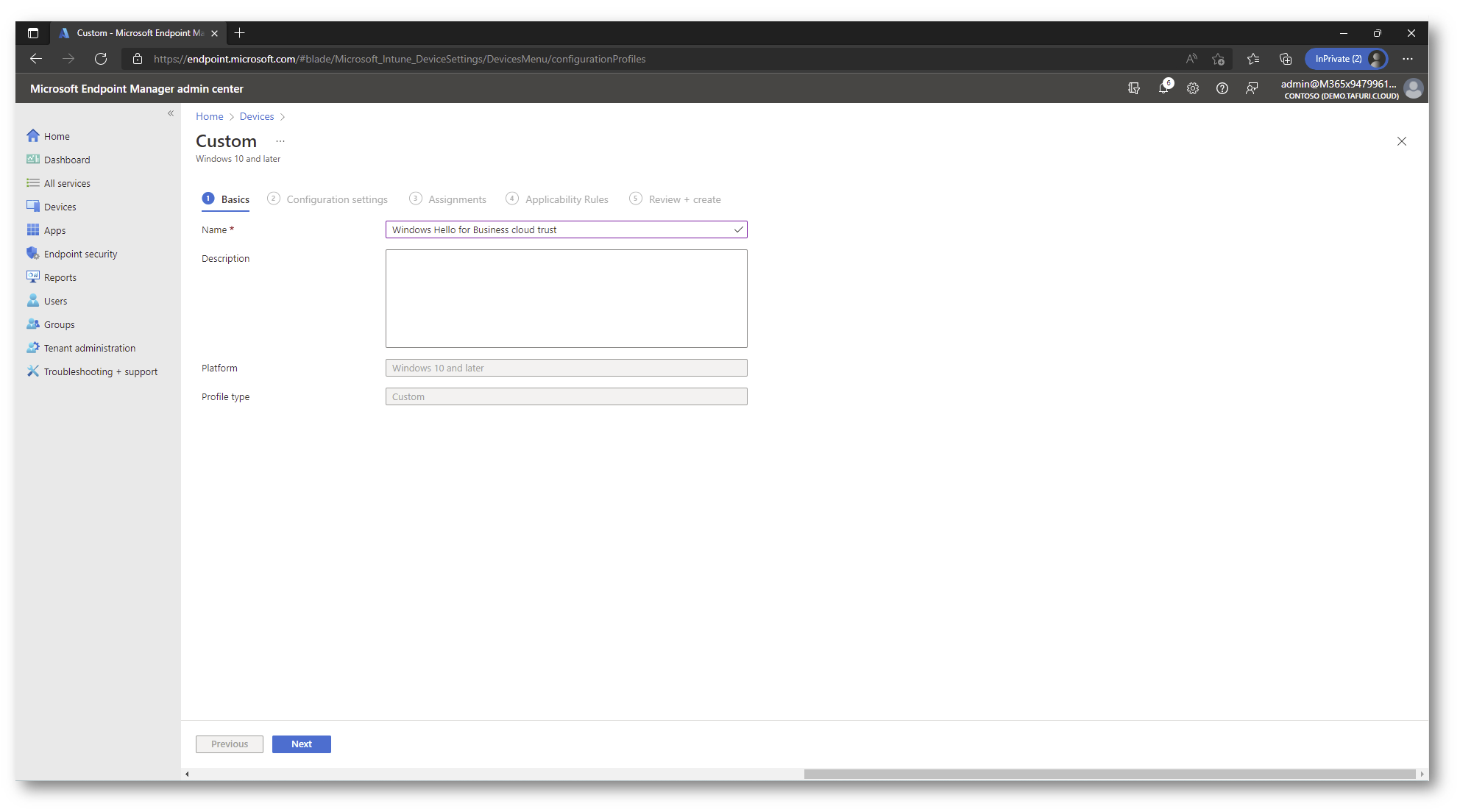

Indicate un nome al profilo e passate al tab successivo:

Figura 10 – Configurazione profilo Hybrid Cloud Trust tramite MEM

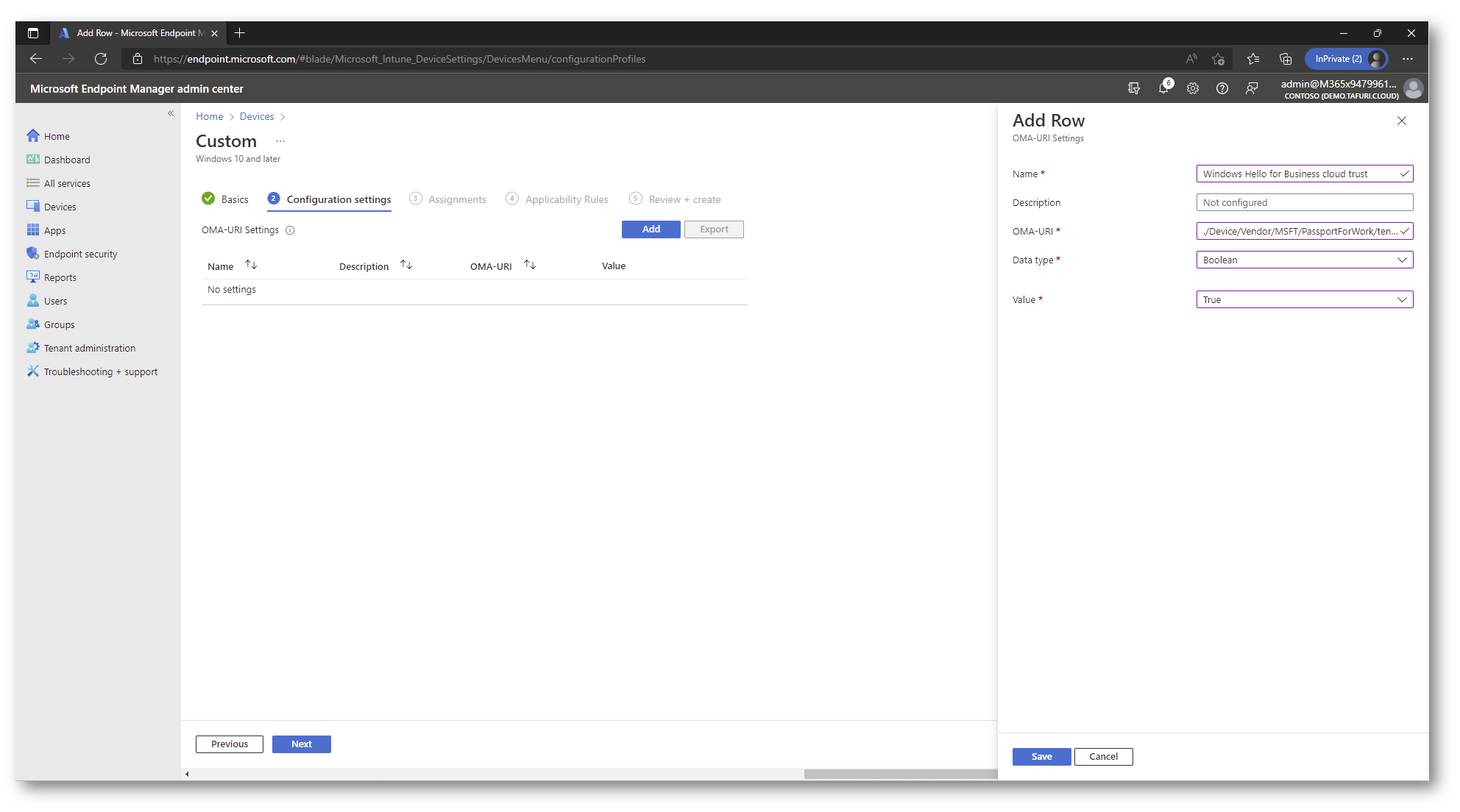

Cliccate sulla voce AD ed indicate le seguenti impostazioni al nuovo profilo:

- Name: Windows Hello for Business cloud trust

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/tenant ID/Policies/UseCloudTrustForOnPremAuth

- Data type: Boolean

- Value: True

Figura 11 – Configurazione profilo Hybrid Cloud Trust tramite MEM

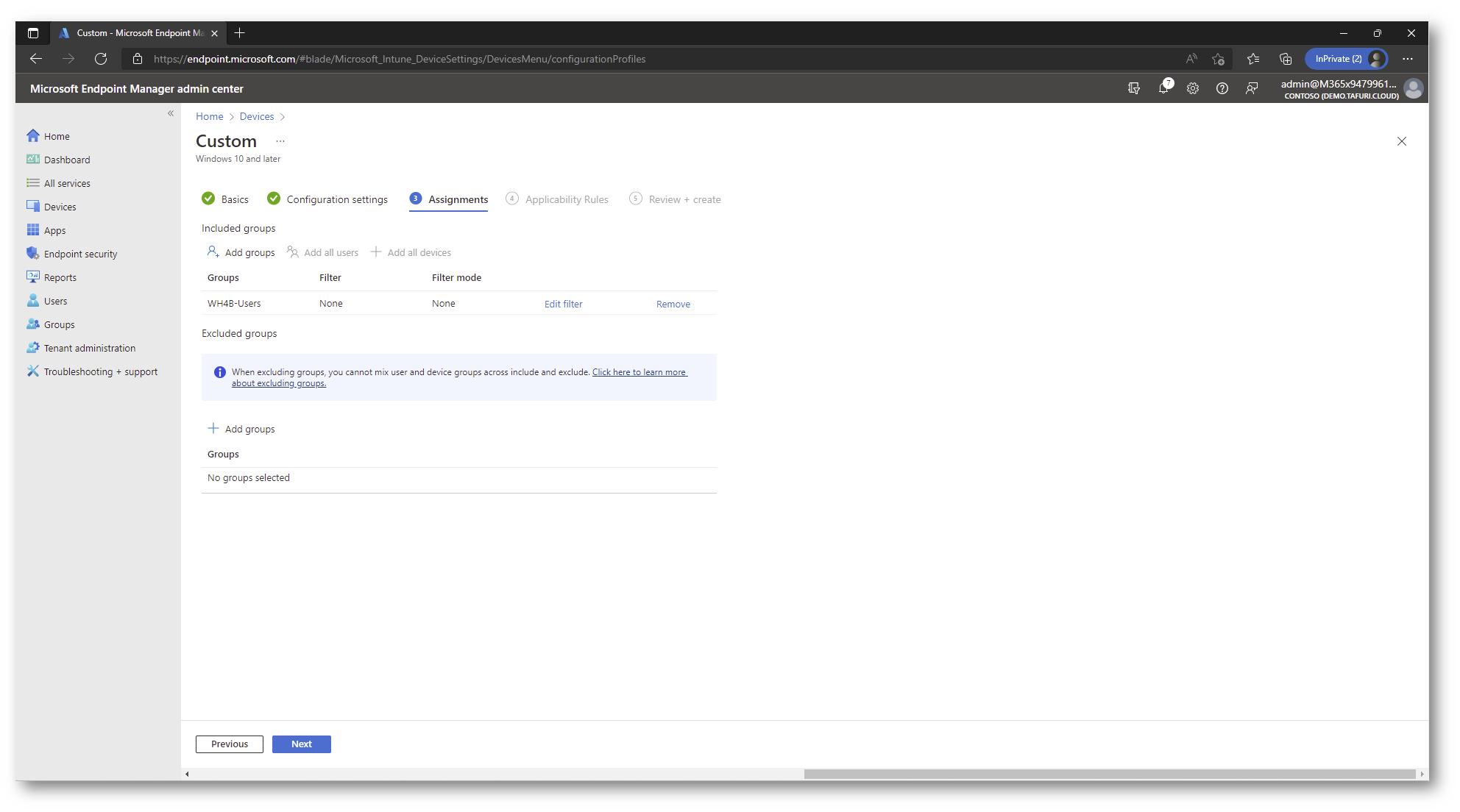

Infine, assegnate il profilo al security group creato in precedenza.

Figura 12 – Assegnazione profilo Hybrid Cloud Trust tramite MEM

Conclusioni

Come abbiamo visto, l’implementazione dell’Hybrid Cloud Trust richiede pochi e semplici passaggi per gli amministratori di sistema.

Per utilizzare token FIDO2 come metodo di autenticazione sui dispositivi Windows 10/11 e per i servizi Microsoft 365, vi invito a leggere gli articoli Abilitare il passwordless sign-in per Azure AD e per Microsoft 365 utilizzando una security key FIDO2 biometrica – ICT Power e Windows 10/11 passwordless authentication con Windows Hello for Business e Feitian FIDO2 Security keys – Roberto Tafuri .

Link utili: