Microsoft Intune – Integrazione con Lookout Mobile Security Enterprise

I devices mobili come smartphone e tablet sono oramai comuni nelle aziende e spesso sono dispositivi personali di proprietà di dipendenti e collaboratori.

Questo scenario BYOD, Bring Your Own Device, tra i tanti possibili con i devices mobili, è uno dei più comuni.

Se da un lato si lascia al dipendente la possibilità di scegliersi il device che più gli aggrada ed essere quindi più produttivo, l’altro lato della medaglia è in carico ai reparti IT che vedono sconvolto il modo classico di intendere l’endpoint come un qualcosa di rigidamente gestito e che non lascia mai il perimetro dell’azienda.

Le tecnologie Cloud ci stanno abituando a questo concetto di accessibilità del dato ovunque, in qualsiasi momento, da qualsiasi device.

Diventa quindi chiaro che i meccanismi di sicurezza basati sulla difesa del perimetro interno della rete (firewall, proxy…) diventano inefficaci e spesso e volentieri hanno l’effetto di diminuire la produttività e favorire l’uso di strumenti non autorizzati. E ognuno di noi ha almeno un dispositivo mobile in grado di connettersi autonomamente.

Microsoft Intune è una soluzione di Mobile Device Management e Mobile Application Management, ovverosia di gestione della flotta di dispositivi ed applicazioni aziendali, un po’ come le Group Policies in un ambiente Active Directory.

Lookout Mobile Security Enterprise è una soluzione di Mobile Threat Defense, un sistema di sicurezza di nuova generazione (al pari di Microsoft Defender ATP) per i devices mobili che si integra alle soluzioni di MDM come Intune.

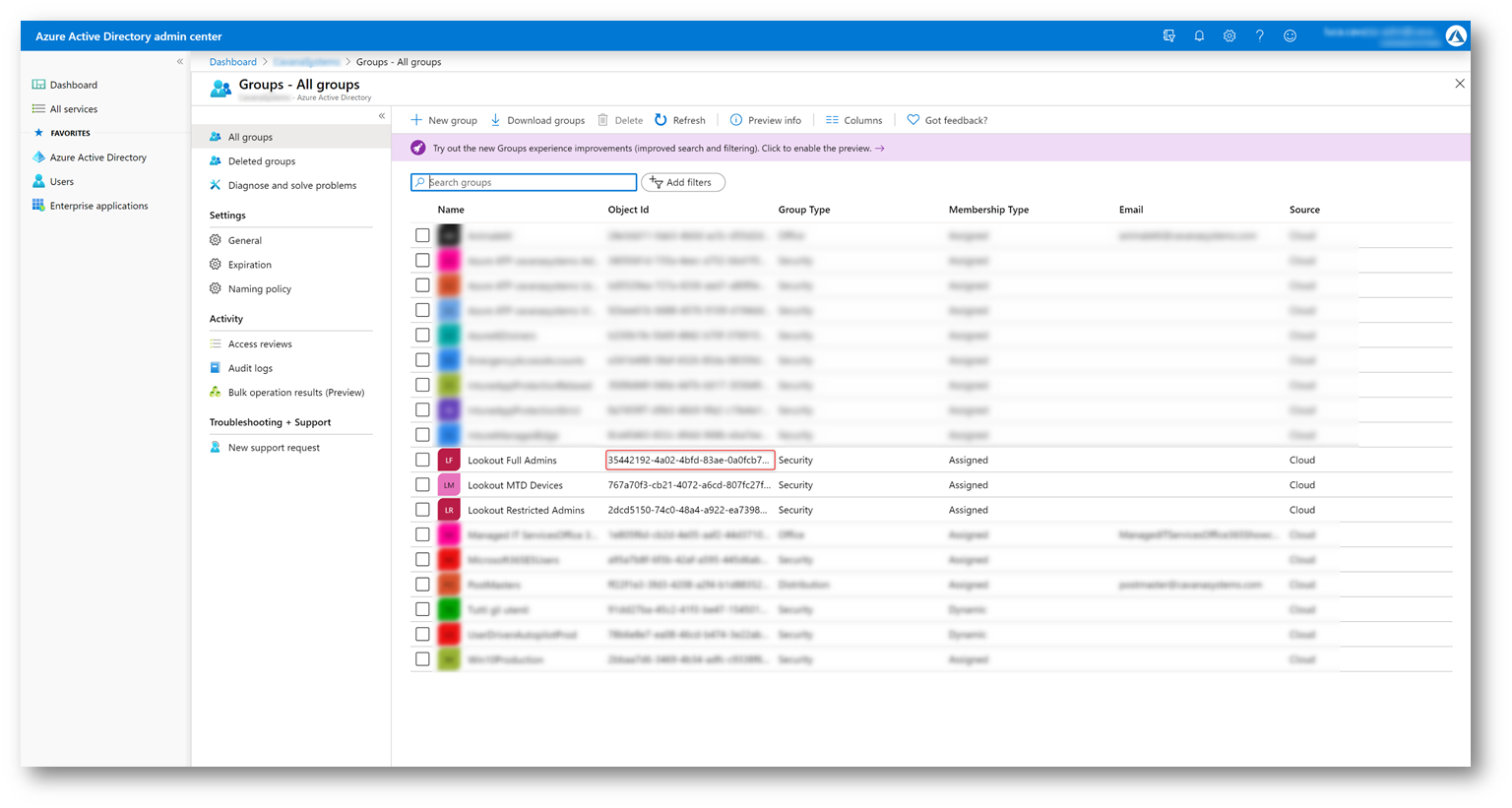

Per abilitare l’integrazione tra Lookout ed Intune è necessario creare tre gruppi in Azure Active Directory:

- Lookout Full Admins: In questo gruppo vanno inseriti gli amministratori globali del servizio Lookout, avranno accesso completo alla console

- Lookout Restricted Admins: In questo gruppo opzionale possono essere inseriti gli operatori di Help Desk, potranno così vedere lo stato dei devices ma non potranno modificare le policies di sicurezza

- Lookout MTD Devices: In questo gruppo vanno aggiunti i devices oggetto di enrollment in Lookout. Consiglio di partire con pochi devices aggiunti manualmente per poi espandere, utilizzando regole dinamiche in Azure Active Directory.

Figura 1 – Gruppi di Lookout in AAD

Durante il processo di creazione del tenant da parte di Lookout si riceverà una mail dal supporto che chiederà gli Object ID per i seguenti oggetti:

- Lookout Full Admins

- Lookout Restricted Admins

- Azure Active Directory Tenant ID

Gli Object ID per i gruppi sono disponibili, loggandosi su https://aad.portal.azure.com/, premere su Azure Active Directory -> Groups

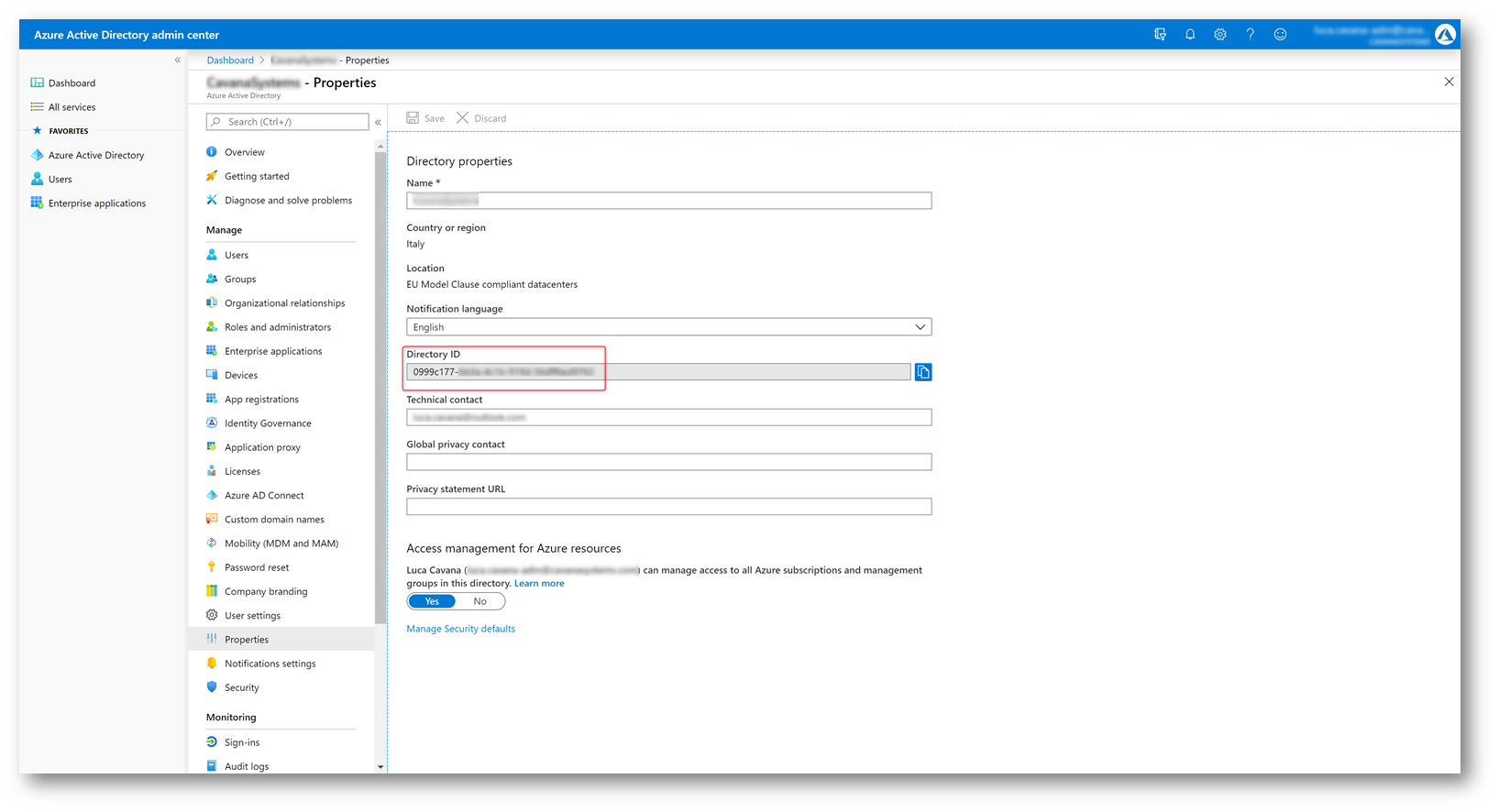

Il Tenant ID di Azure Active Directory è disponibile invece nella blade Properties

Figura 2 – AAD Directory ID

Una volta ricevuti i dati il supporto Lookout procederà alla creazione del tenant, al termine della quale si verrà notificati da una email.

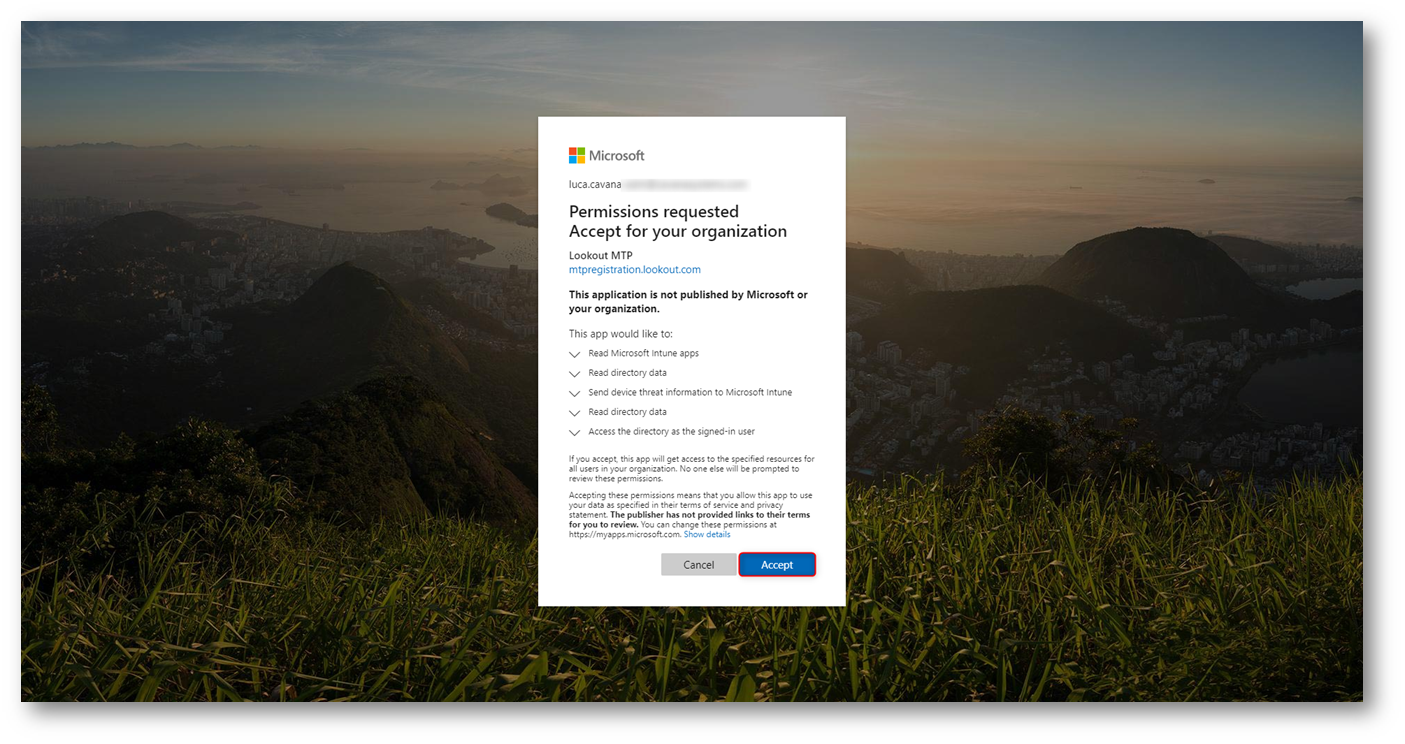

Una volta ricevuta la notifica è necessario accedere con il proprio account Global Admin su https://aad.lookout.com/les?action=consent e permettere l’accesso per l’intera organizzazione.

Figura 3 – Consenso Lookout in AAD

Questa azione creerà nel Tenant Azure AD una Enterprise Application con i privilegi elencati nella figura 3.

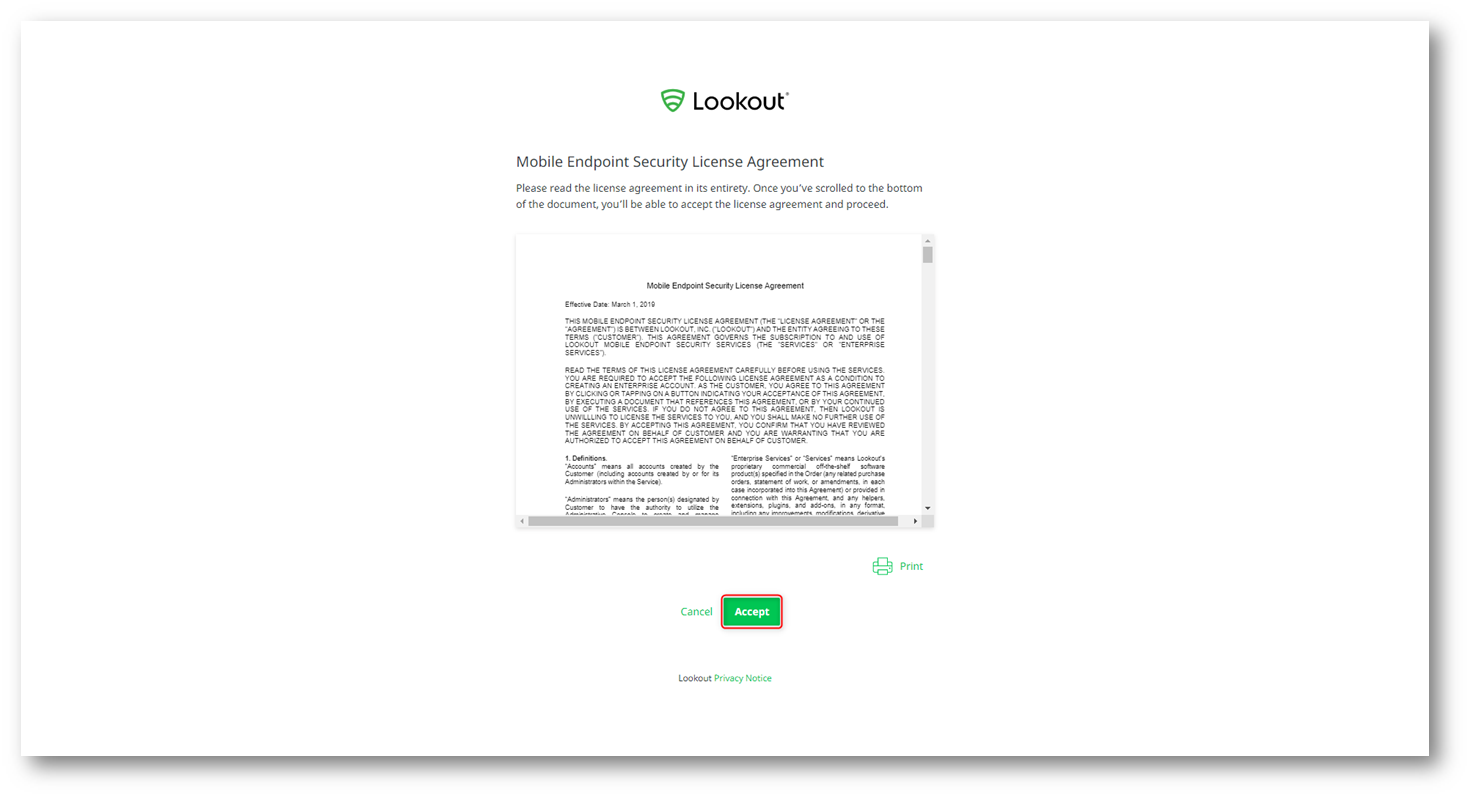

Il passo successivo è quello di accettare i termini di licenza di Lookout Mobile Security Enterprise

Figura 4 – Lookout EULA

Si verrà così ridiretti alla console di Lookout Mobile Security Enterprise.

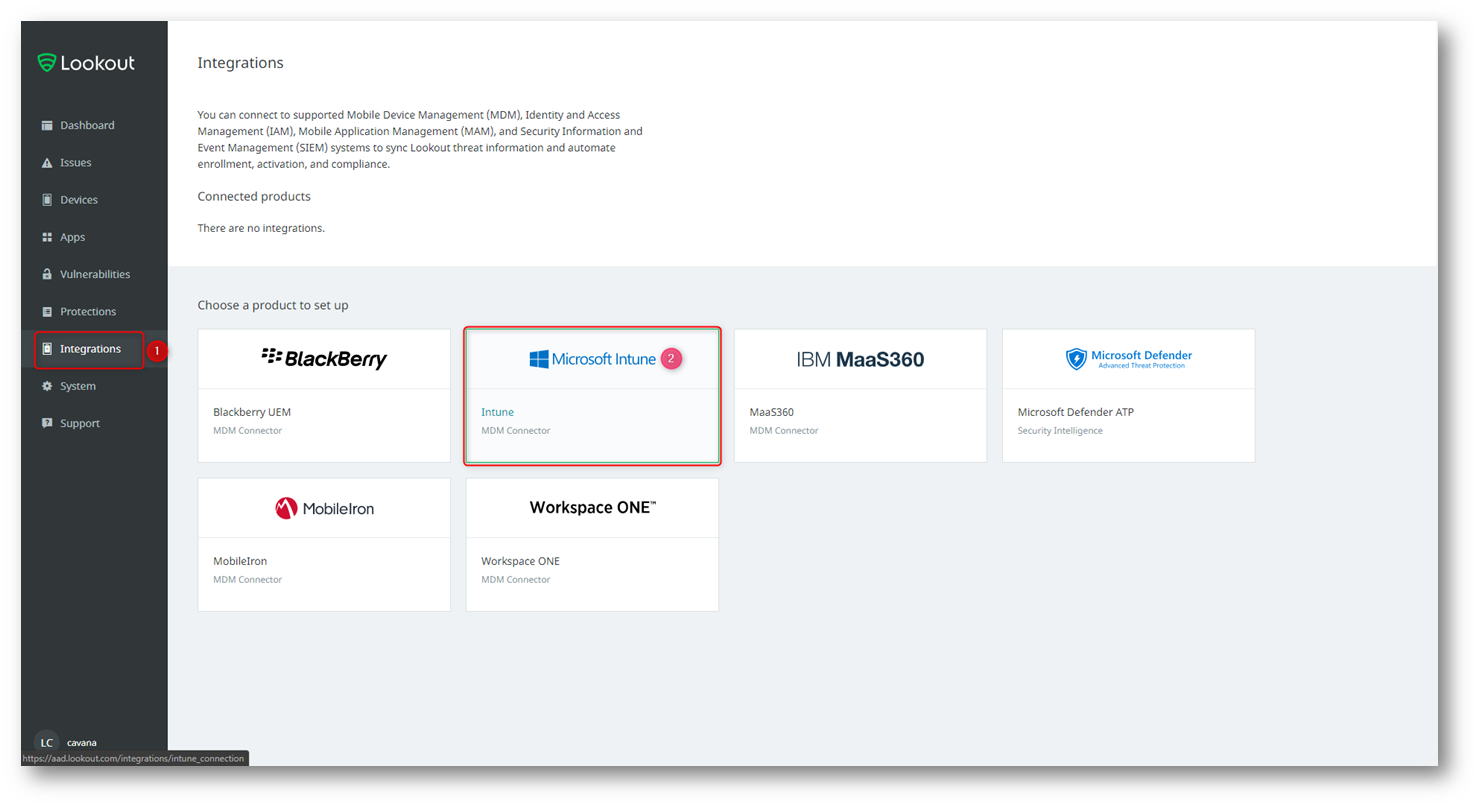

Andare su Integrations -> Microsoft Intune

Figura 5 – Overview integrazioni

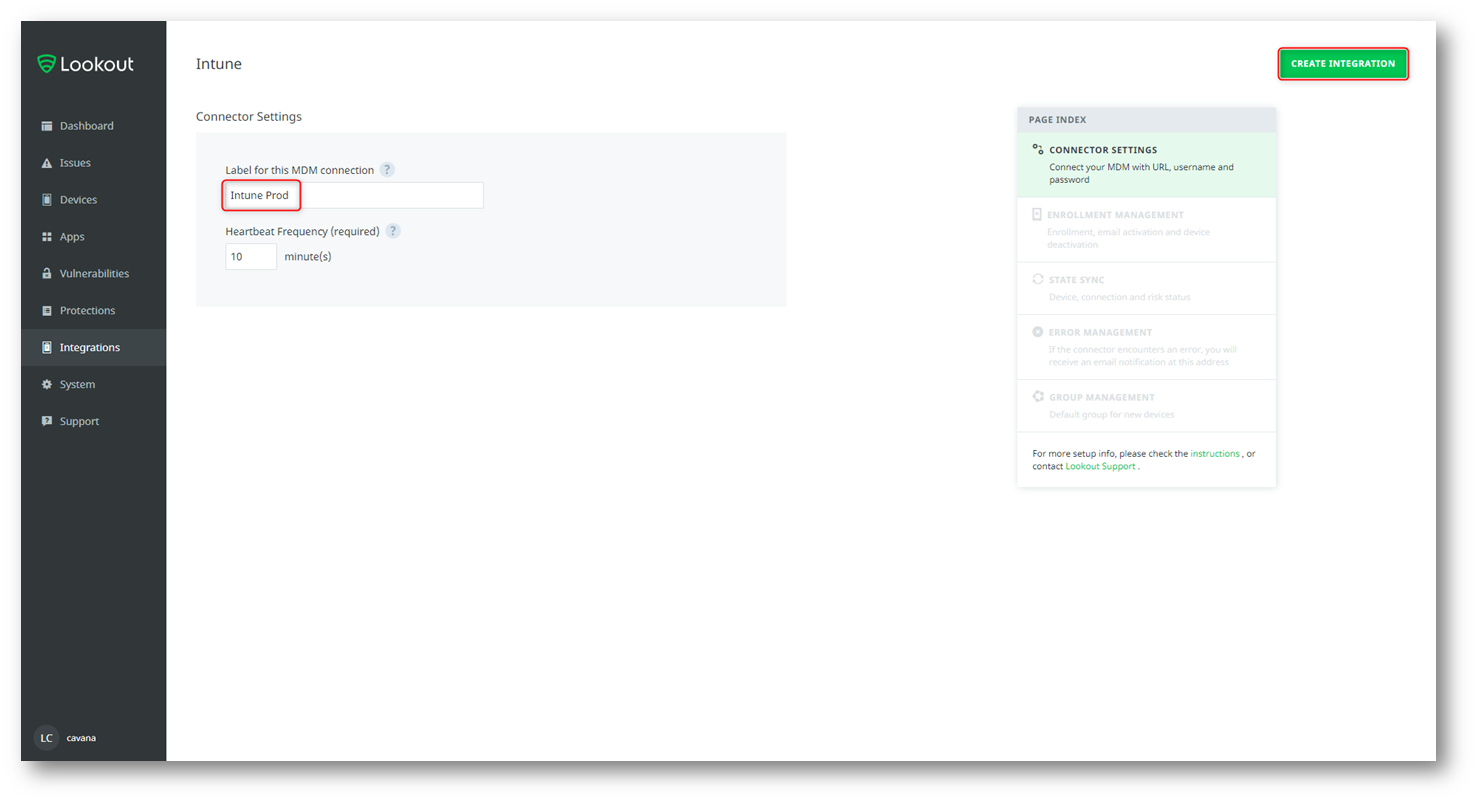

Date un nome descrittivo al connettore che si sta creando e premete il tasto “Create Integration”.

Così facendo Lookout inizierà il processo di provisioning del connettore.

Figura 6 – Creazione connettore

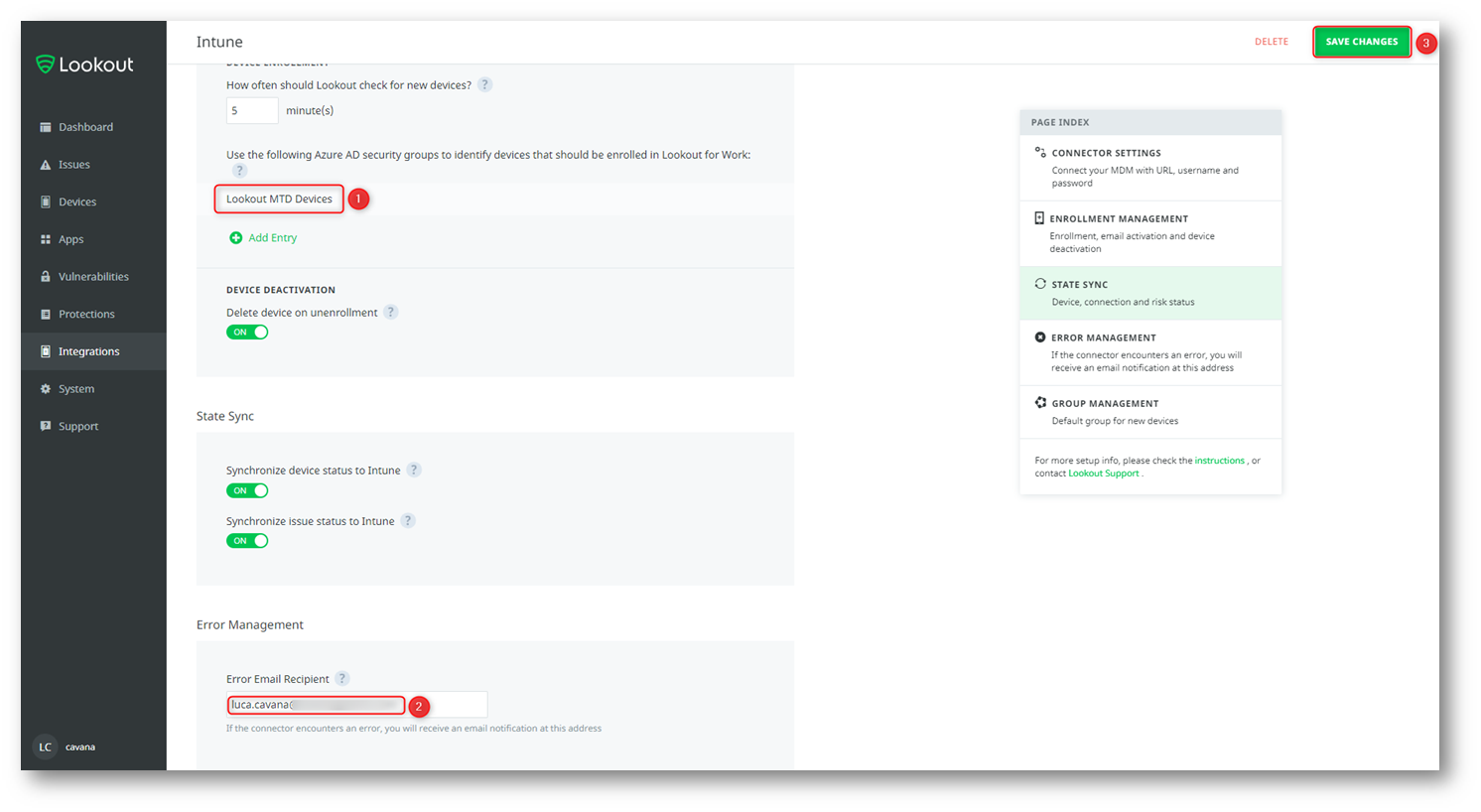

Una volta creato il connettore si deve procedere alla sua personalizzazione, inserendo il nome del gruppo Azure Active Directory dei device autorizzati ad eseguire l’enrollment in Lookout Mobile Security Enterprise, così come appare dal portale Azure. Prestare particolare attenzione perché è case-sensitive.

Inserire l’indirizzo e-mail di chi deve essere notificato in caso di errori al connettore e premere su “Save Changes“.

Figura 7 – Personalizzazione connettore

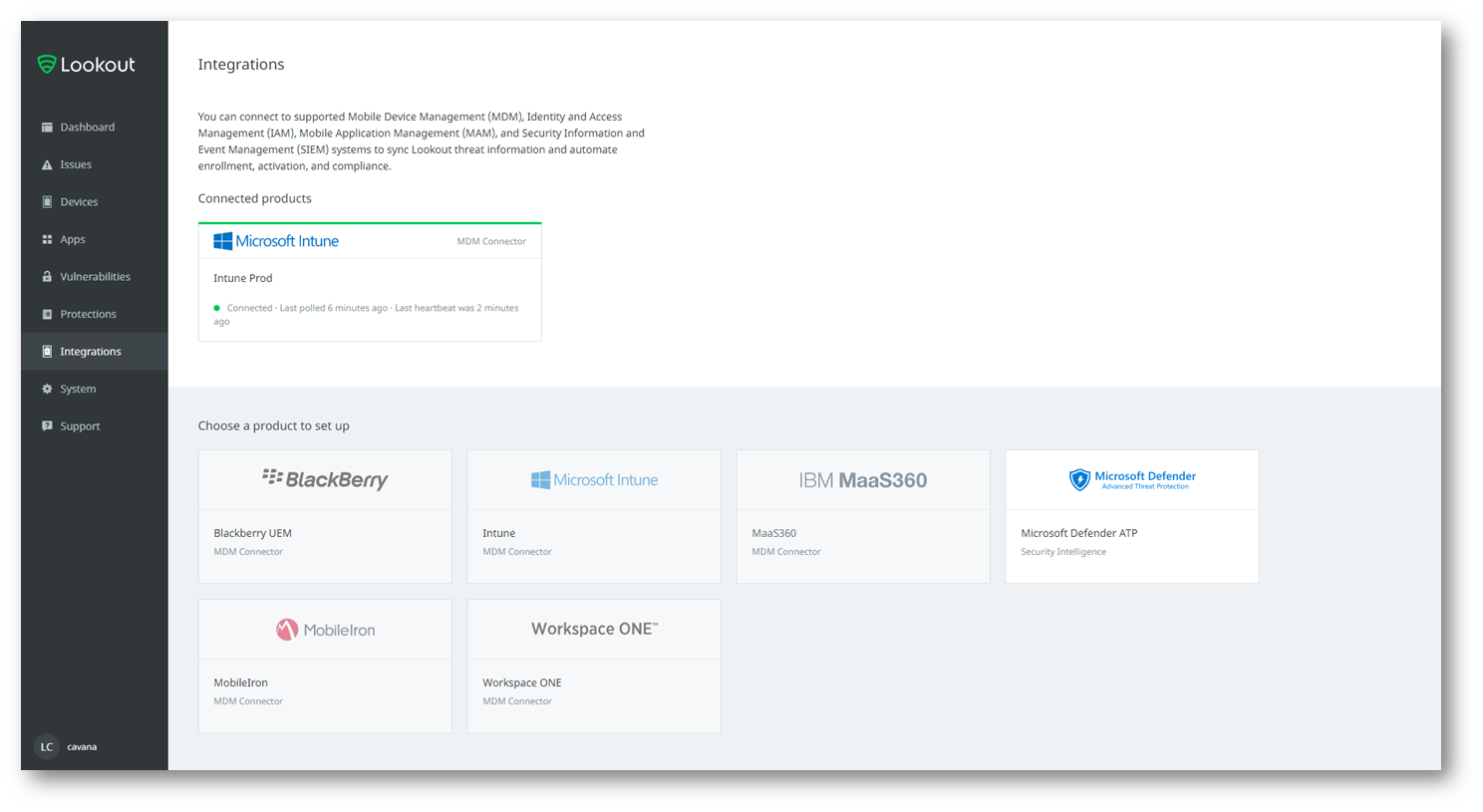

Una volta salvate le modifiche il portale tornerà alla pagina delle integrazioni in cui è possibile controllare lo stato del connettore.

Figura 8 – Stato connettore

La configurazione del connettore lato Lookout Mobile Security Enterprise è terminata. Adesso è necessario proseguire su Microsoft Intune.

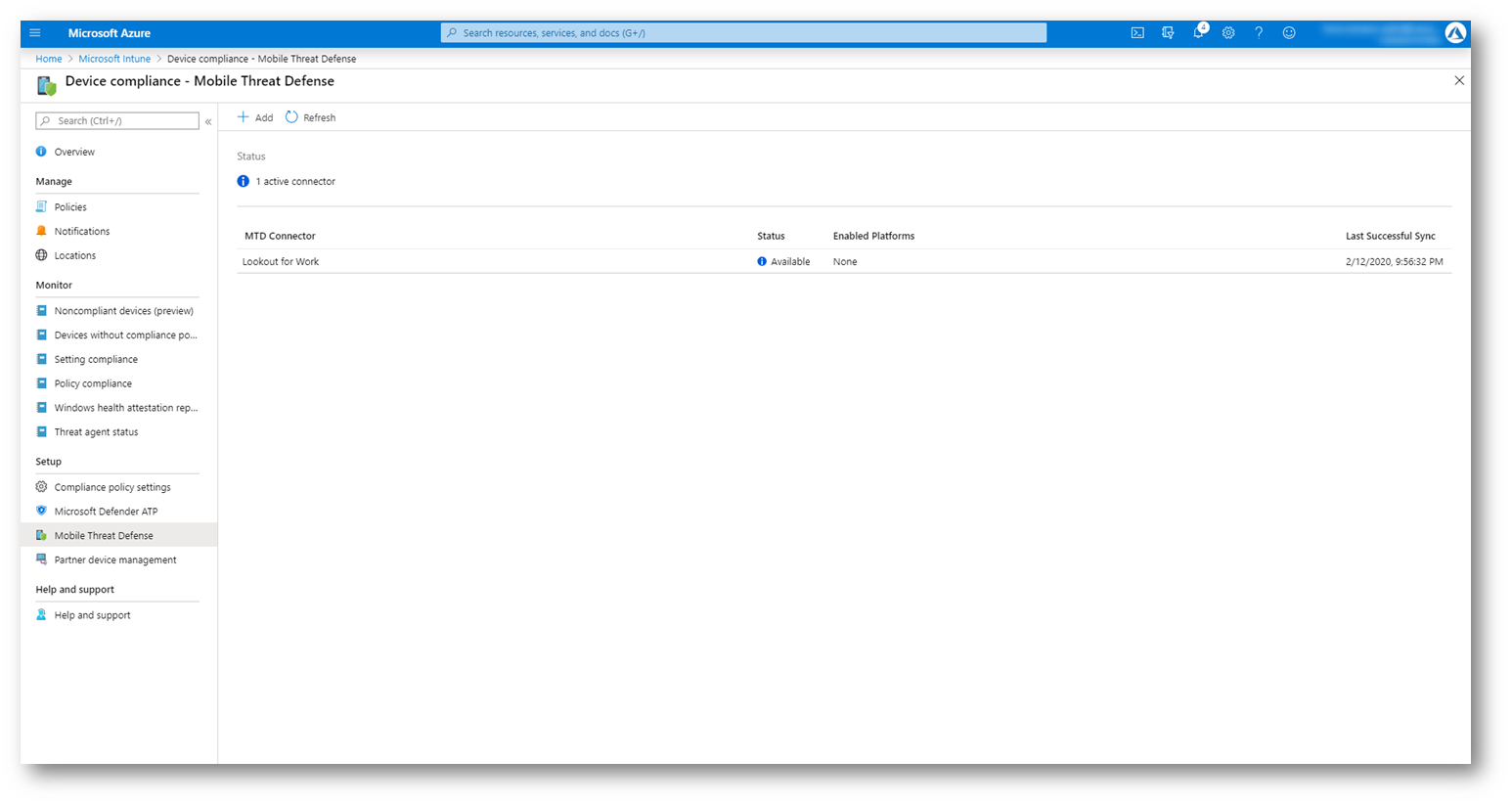

Aprire la console di Intune da https://portal.azure.com, cercare Intune nella barra di ricerca e andare su Device Compliance -> Mobile Threat Defense.

Figura 9 – Connettore in Intune prima della configurazione

Come potete osservare Microsoft Intune sta già ricevendo dei dati da Lookout ed è necessario quindi ultimare la configurazione nella console di Intune per poter attivare il connettore e renderlo operativo.

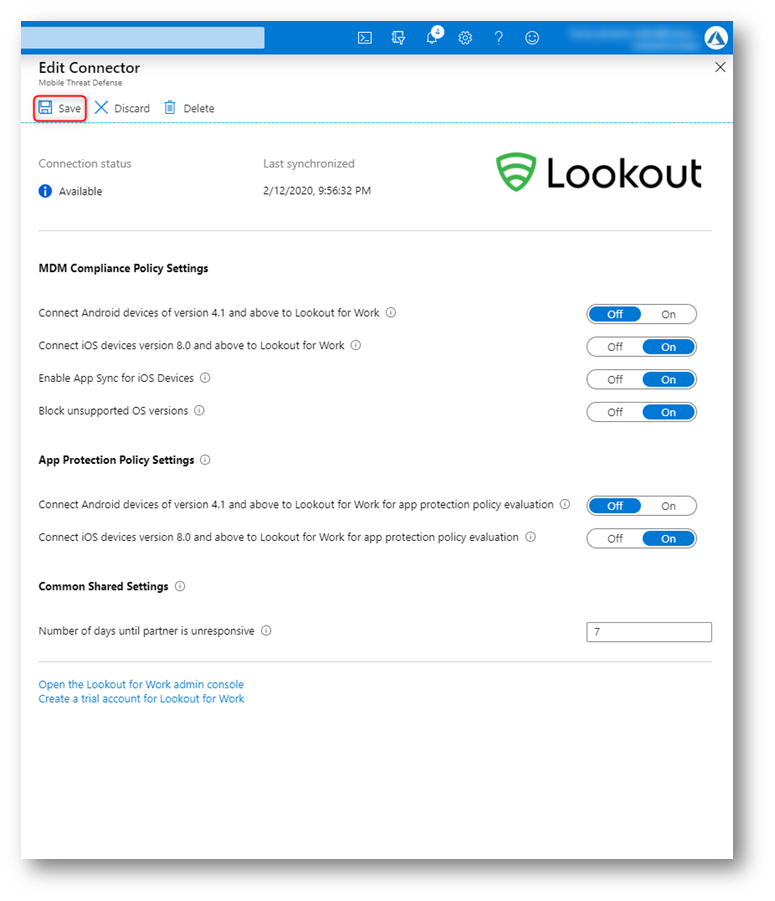

Premendo sul nome del connettore si aprirà un blade che chiederà quali scenari abilitare. Configurate lo scenario e premete su “Save“.

Figura 10 – Personalizzazione connettore Intune

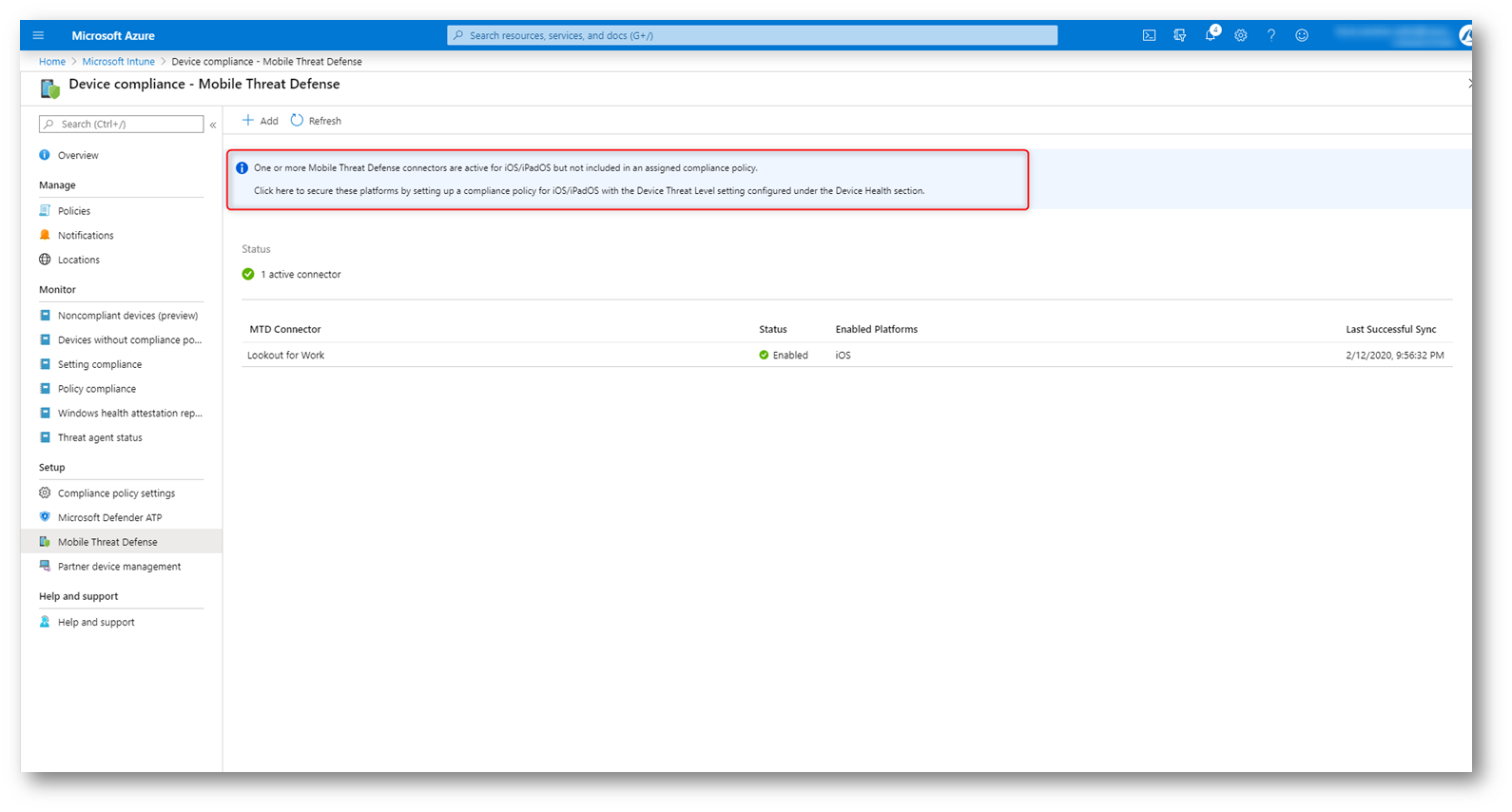

A questo punto il connettore tra i due prodotti è pienamente operativo. Microsoft Intune segnalerà che non abbiamo ancora assegnato a nessuna compliance policy il requisito “Device Threat Level”.

Questa configurazione verrà effettuata in un secondo momento, in quanto è necessario prima eseguire l’onboarding dei dispositivi su Lookout Mobile Security Enterprise altrimenti i dispositivi verrebbero tutti marcati come non compliant e, se configurata, la funzionalità di Conditional Access ne negherebbe l’accesso.

Figura 11 – Connettore Operativo

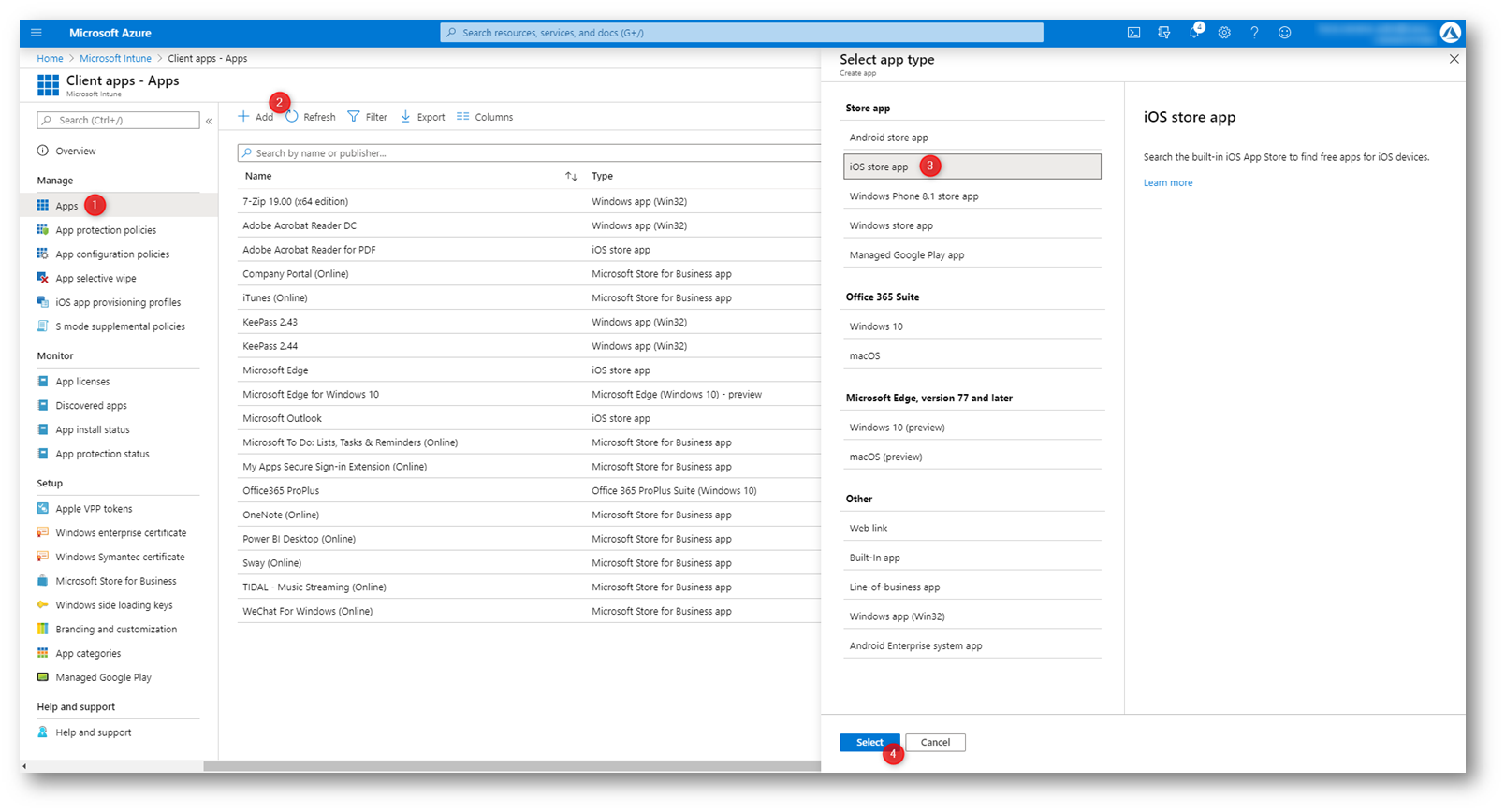

Adesso è necessario distribuire l’applicazione Lookout for Work ai dispositivi mobili.

Per fare ciò è necessario aggiungere l’applicazione ad Intune: andare su Apps, premere su Add e selezionare la piattaforma desiderata, in questo caso iOS ma è disponibile anche per Android e premere su Select.

Figura 12 – Aggiunta App a Intune

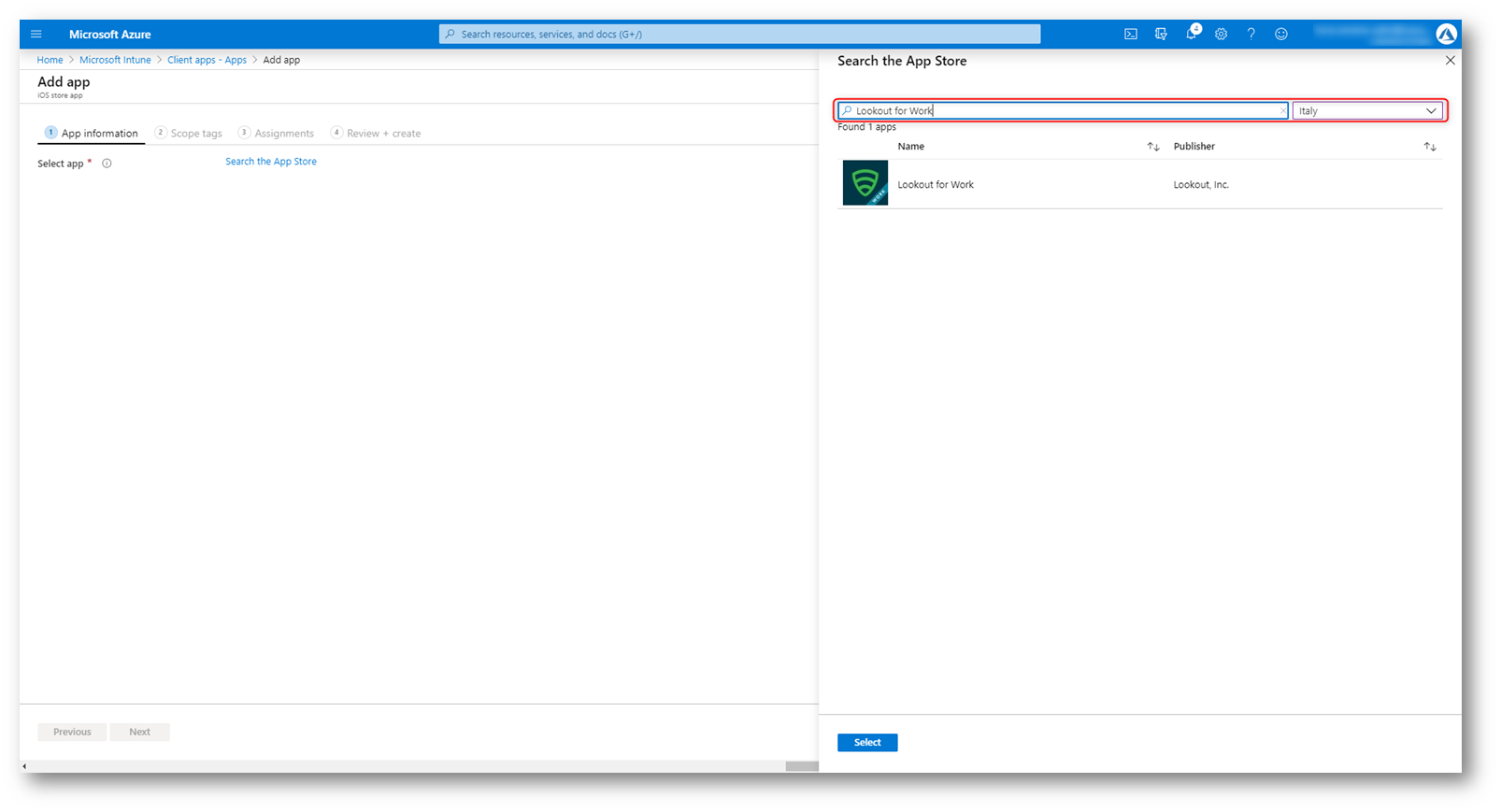

Cercare “Lookout for Work” nello store Italy e premere Select

Figura 13 – Ricerca app Lookout for Work

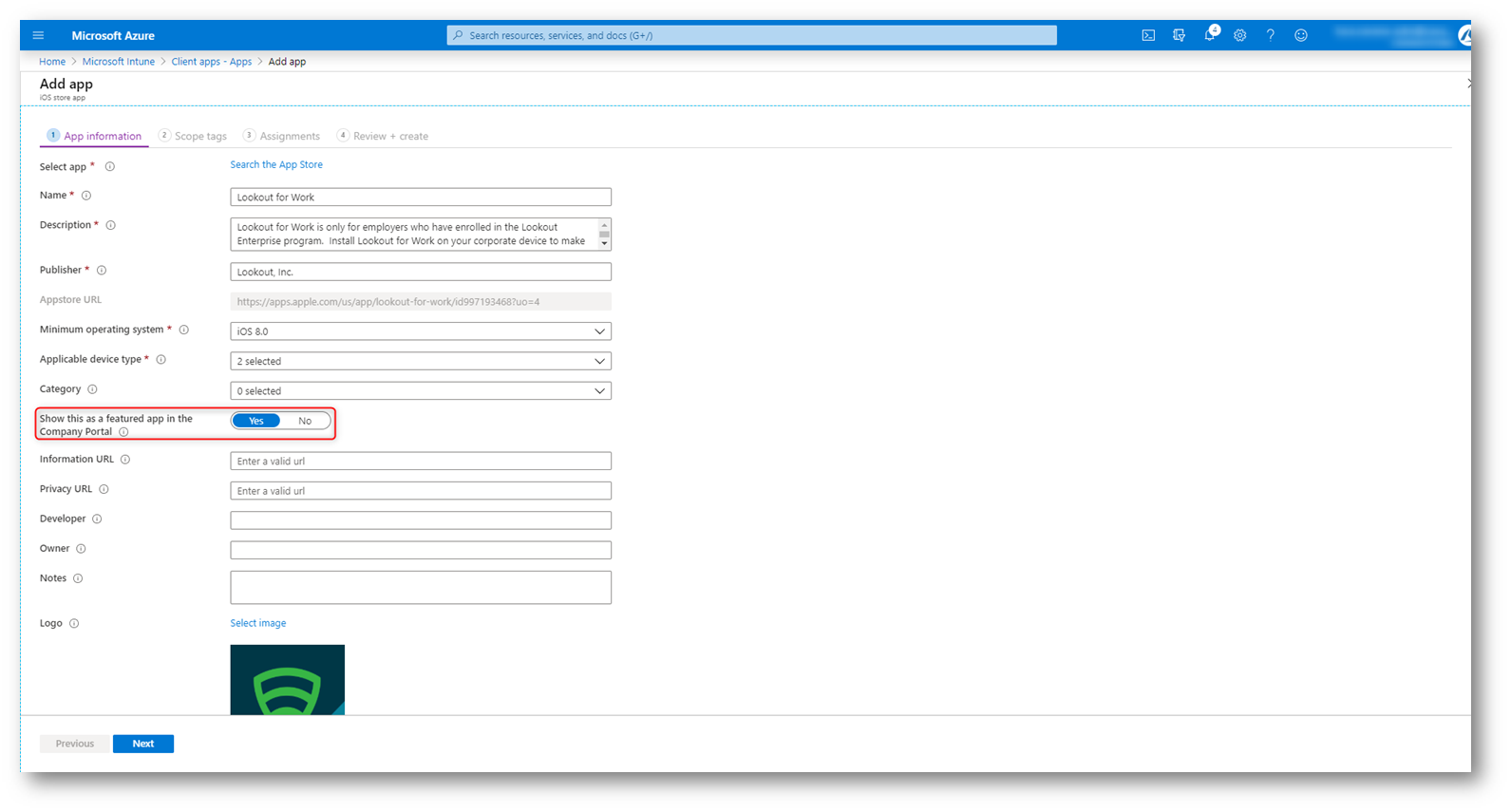

Eventualmente si può decidere se mostrare nel Company Portal come app in evidenza.

Figura 14 – Lookout for Work come Featured App

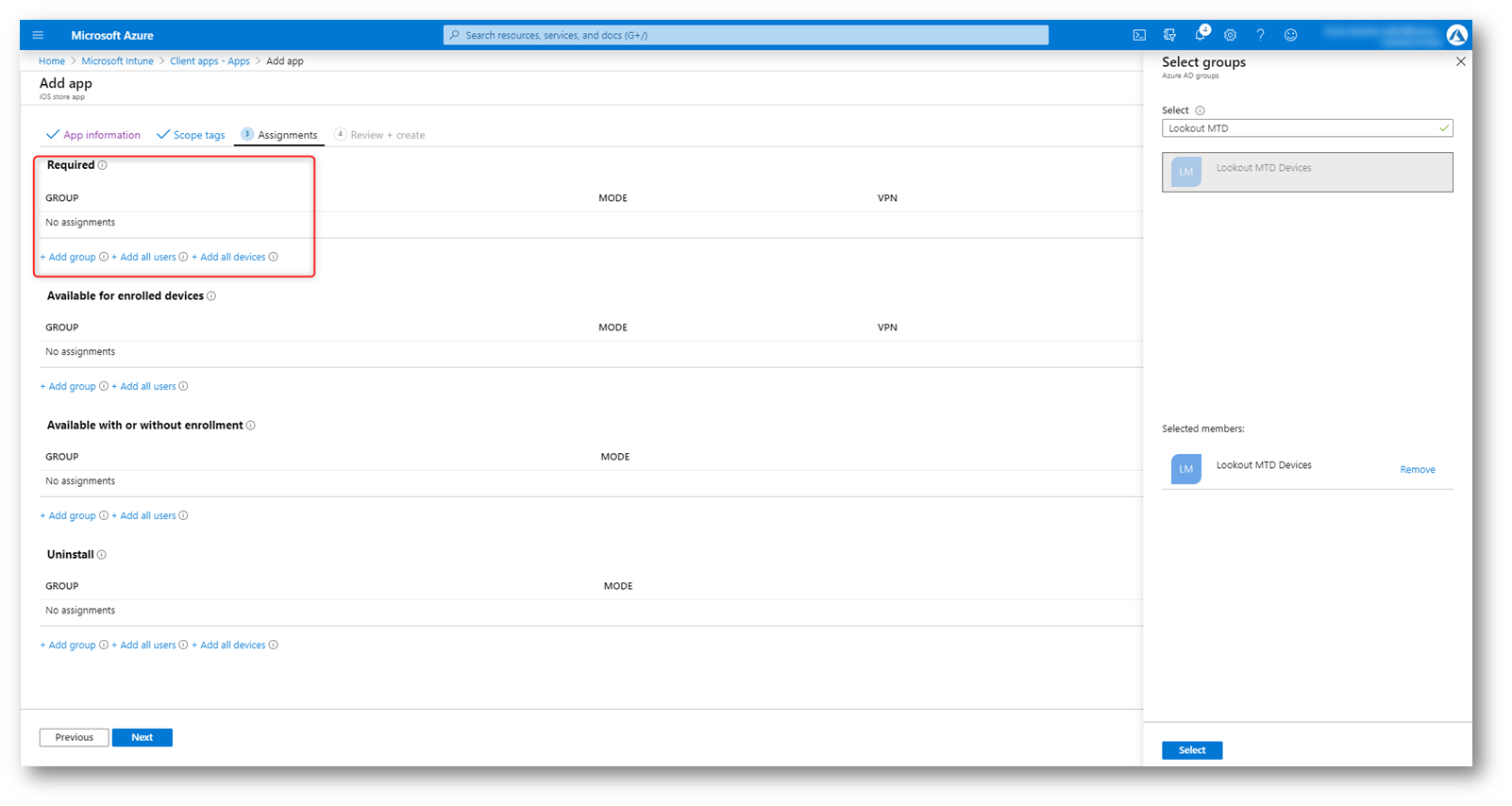

Proseguire con il wizard fino allo step 3 “Assignments” dove all’interno della sezione “Required” va inserito il gruppo creato in precedenza.

Utilizzare lo stesso gruppo sia per la distribuzione automatica dell’applicazione su Intune che per i devices autorizzati a registrarsi a Lookout Mobile Security Enterprise.

Figura 15 – Lookout for Work assignments

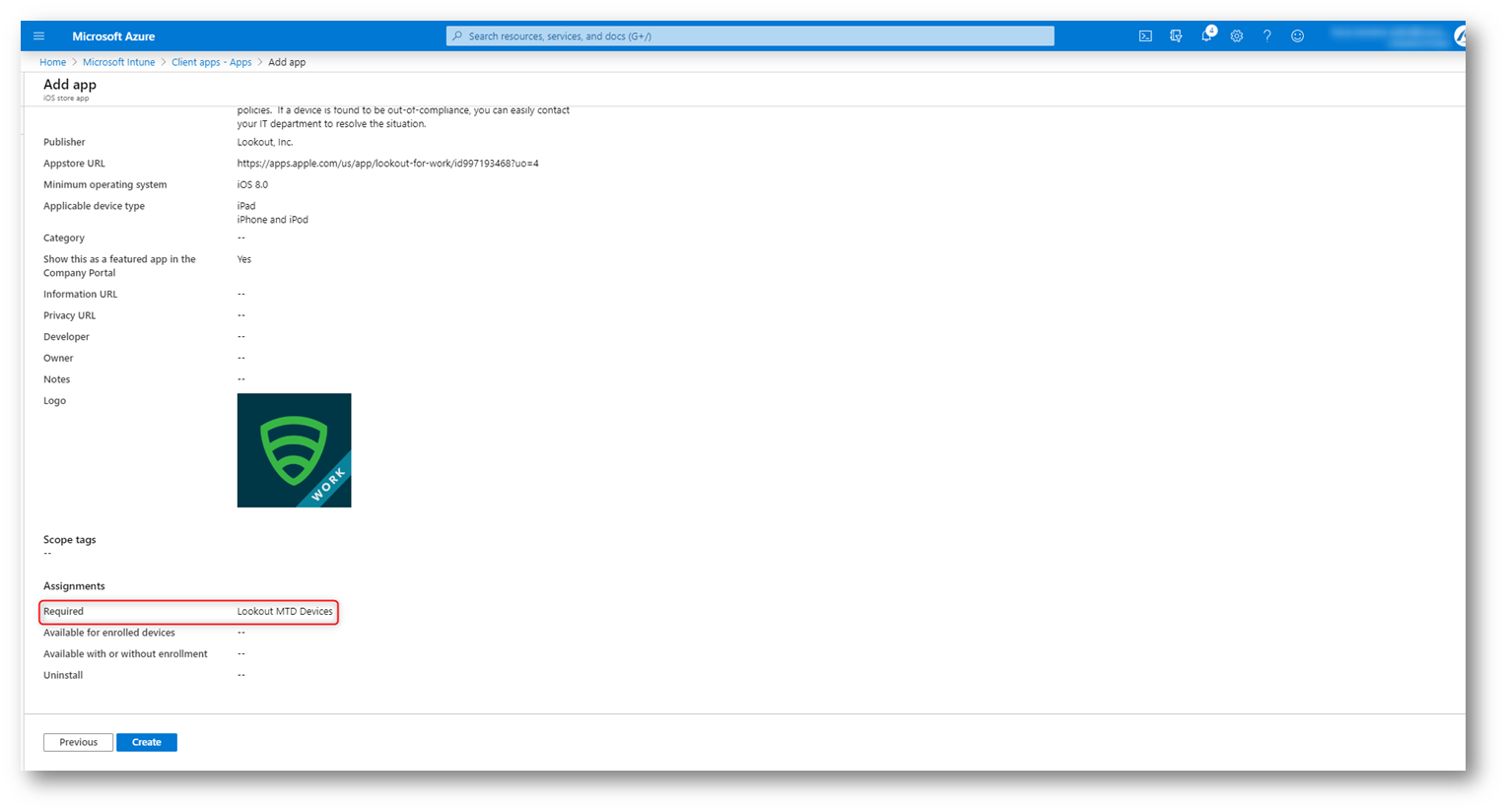

Proseguire con il wizard e assicurarsi della correttezza delle scelte, soprattutto del gruppo dei devices che andranno ad installarlo.

Figura 16 – Lookout for Work deployed

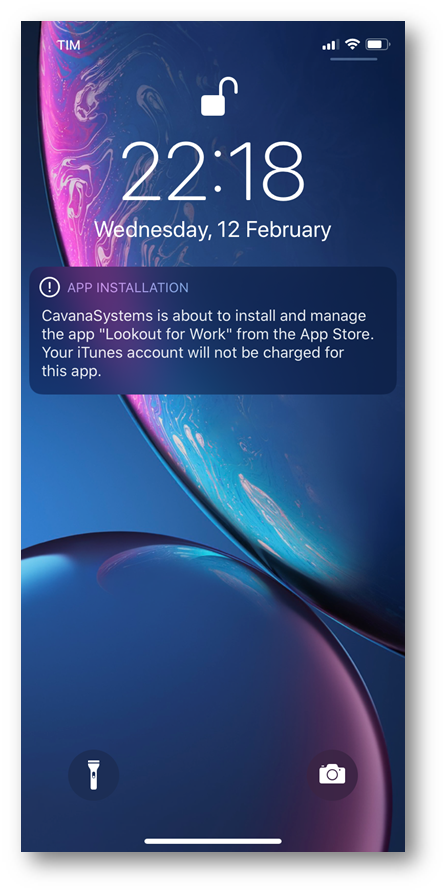

A questo punto Microsoft Intune forzerà l’installazione dell’app Lookout for Work sui devices target. Nella figura 17 è mostrata l’esperienza dell’utente, che riceverà una notifica.

Figura 17 – Notifica installazione Lookout for Work

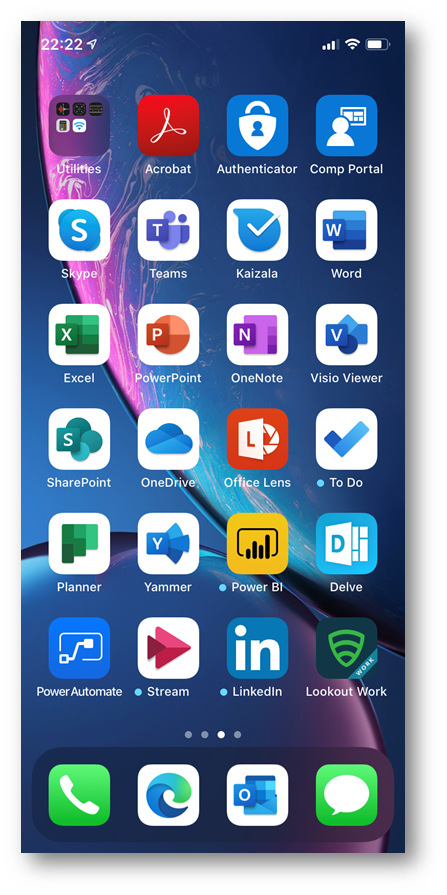

Entro pochi minuti l’app verrà installata e sarà pronta per essere eseguita.

Figura 18 – App in Home Screen

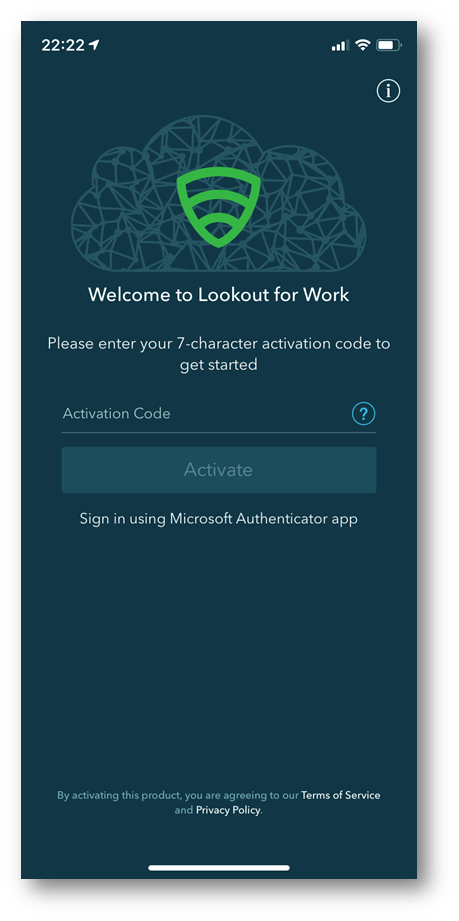

Al primo avvio l’app chiede come autenticarsi presso Lookout Mobile Security Enterprise: siccome è integrata in Azure AD è necessario premere su “Sign in using Microsoft Authenticator app” e completare il workflow

Figura 19 – Login a Lookout for Work

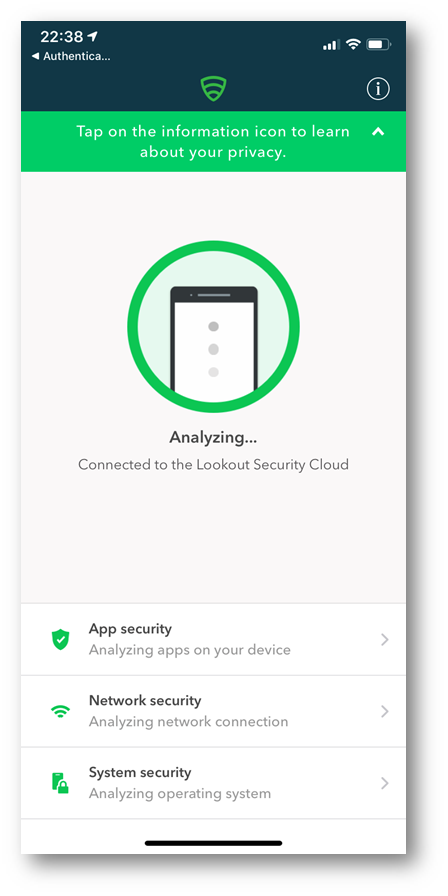

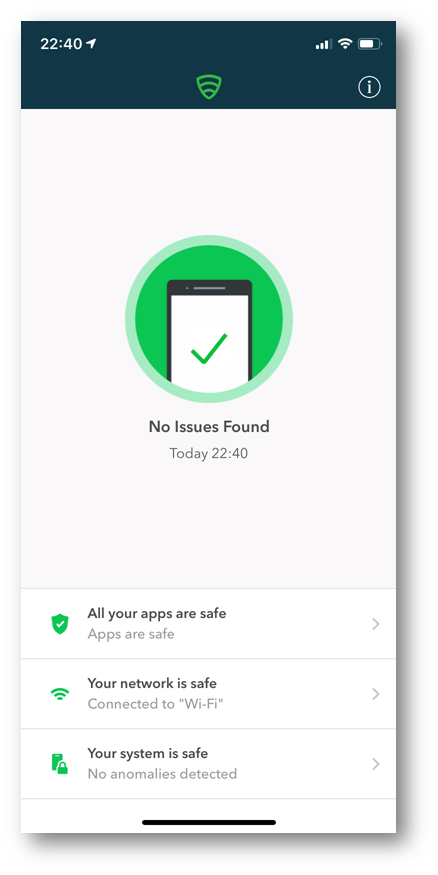

Una volta concluso il login e dato il consenso alla ricezione delle notifiche l’app inizierà ad analizzare lo stato del device

Figura 20 – Lookout analizza il device

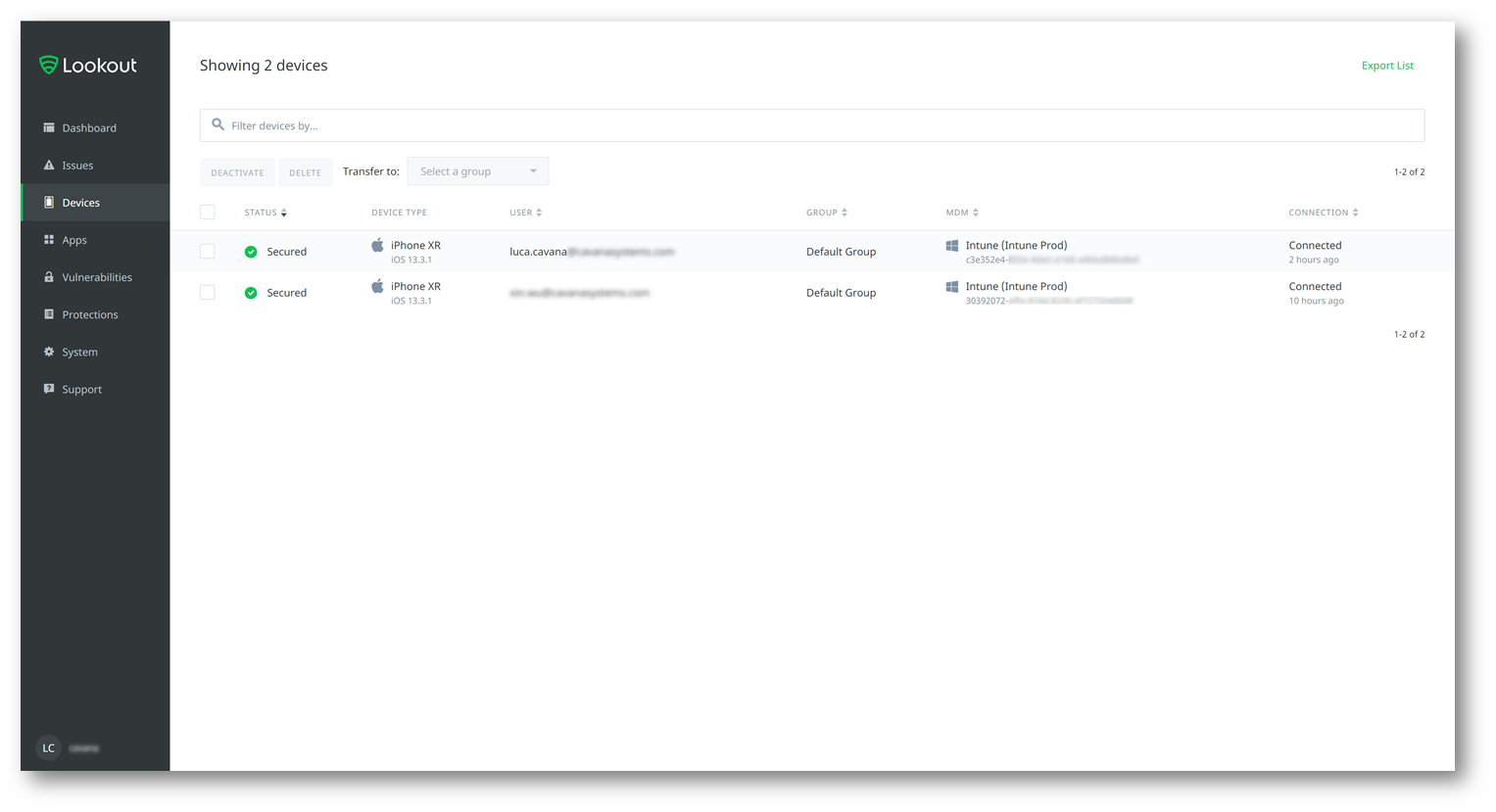

Ad analisi terminata un feedback è disponibile sia dal portale di Lookout Mobile Security Enterprise che dall’app stessa

Figura 21 – Stato device da app

Figura 22 – Stato device da portale

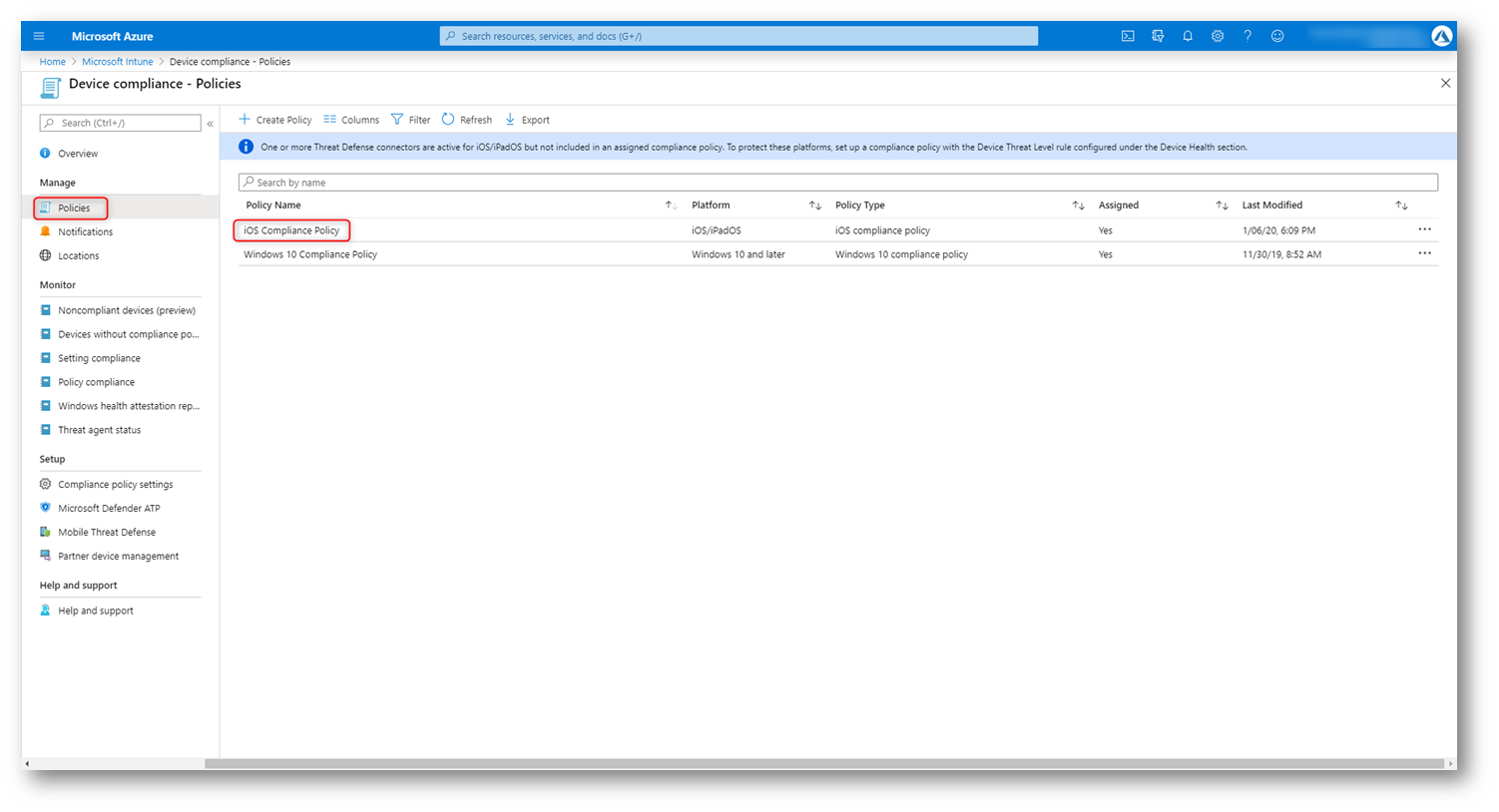

Quando un numero soddisfacente di devices è stato portato su Lookout, è la volta di abilitare il controllo dello stato dei dispositivi dalle compliance policy di Microsoft Intune, per fare ciò nella console di Intune andare su Device Compliance e poi su Policies.

Notare il banner che ricorda che per alcune piattaforme abbiamo disponibili dati di Threat Defense ma non li stiamo sfruttando nelle Policies.

Figura 23 – Intune Compliance Policies

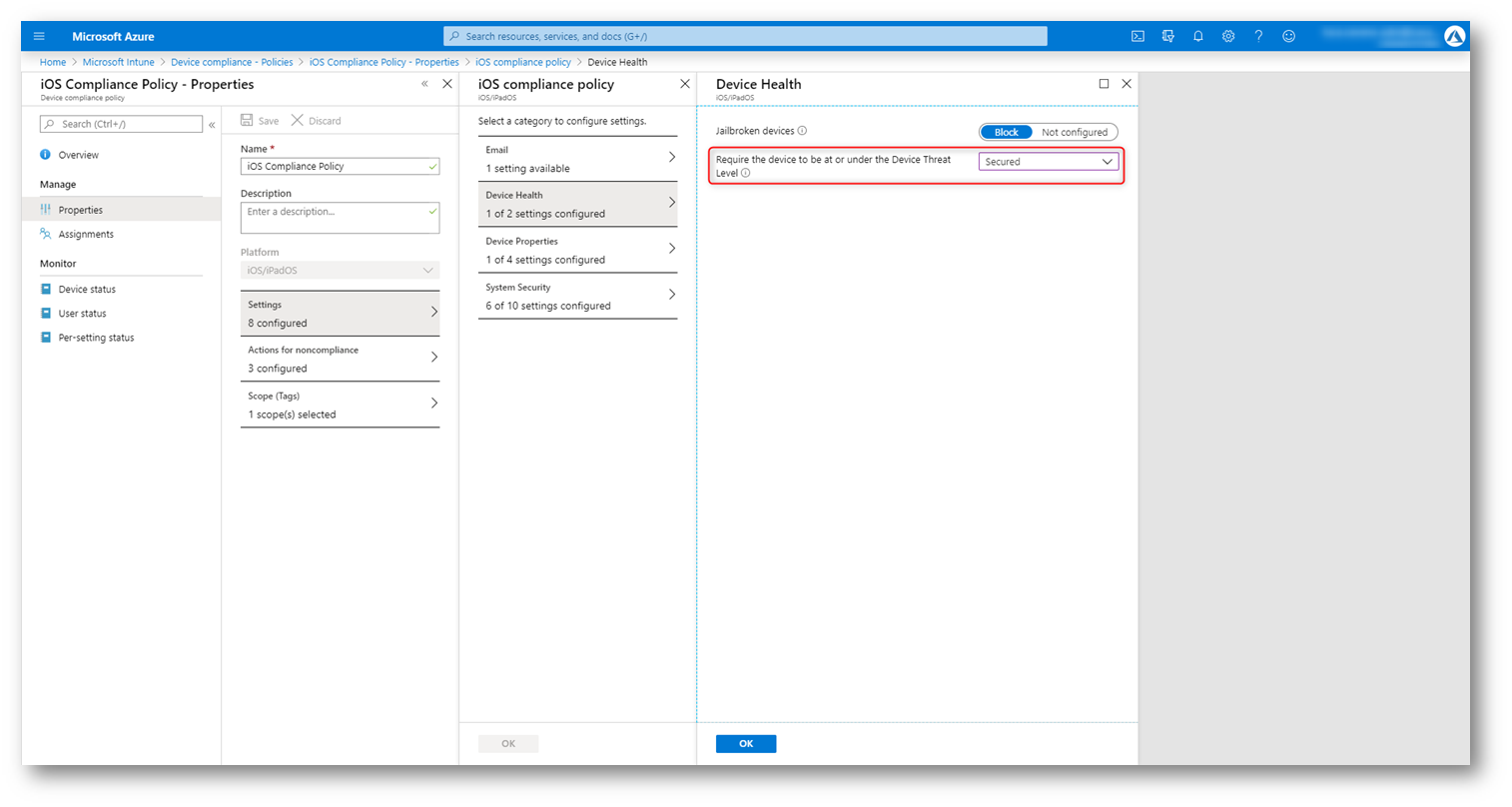

Premendo sul nome della policy è possibile modificarne le impostazioni: andate su Settings -> Device Health -> Require the device to be at or under the Device Threat Level e scegliete “Secured“.

Premere su OK per tornare indietro e su Save per salvare le modifiche effettuate.

Figura 24 – Compliance Policy modificata

Conclusioni

La Mobile Threat Defense è un tema molto importante e la crescente apertura al Cloud e agli scenari che esso abilita porteranno sempre più minacce verso i dispositivi mobili.

Queste minacce sono costruite ed indirizzate appositamente verso i dispositivi mobili e sono davvero molteplici, poco note e in fortissima crescita.

Integrando Microsoft Intune con Lookout Mobile Security Enterprise possiamo garantire un livello di sicurezza e di compliance alle policy aziendali estremamente elevato.

Alla pagina Mobile Threat Defense integration with Intune è possibile trovare la documentazione ufficiale, invece questa è la pagina ufficiale del prodotto Lookout Mobile Security Enterprise