Azure Information Protection – Protezione delle informazioni e dei dati aziendali

ATTENZIONE: è disponibile una versione aggiornata delle funzionalità di Azure Information Protection alla pagina Azure Information Protection in Microsoft 365 – Protezione e prevenzione contro la perdita di dati aziendali utilizzando lo Unified Labeling

Il termine Informatica deriva dalla fusione delle due parole Informazione e Automatica. Le informazioni che gestiamo ogni giorno rappresentano, per gli utenti e per le aziende, delle importanti risorse per il business. Uno degli obiettivi più importanti che ci dobbiamo prefissare è quello relativo alla protezione dei dati e di tutte le informazioni aziendali. Tantissime informazioni vengono condivise ogni giorno dagli utenti, a volte anche in maniera sbagliata perché possono essere sensibili per l’azienda.

Per evitare che informazioni importanti vengano inviate dai nostri utenti a persone non autorizzate, anche per sbaglio, abbiamo a disposizione uno strumento davvero potente: Azure Information Protection.

Azure Information Protection (AIP) è un servizio cloud che permette di proteggere e classificare documenti ed inviare messaggi di posta elettronica con contenuti che saranno disponibili solo per i destinatari. La protezione delle informazioni è basata sulla gestione dei diritti sul file, che includono copia, stampa, modifica e controllo completo.

Le informazioni e i dati vengono protetti grazie alla crittografia e le autorizzazioni che concediamo permettono di accedere al file ed interagire con lo stesso anche a chi non fa parte del nostro Tenant Azure AD, come ad esempio aziende partner con cui vogliamo collaborare. La protezione che applichiamo tramite i Rights Management Services (Azure RMS) rimane associata ai documenti e ai messaggi di posta elettronica indipendentemente che si trovino all’interno o all’esterno della nostra infrastruttura. La condivisione diventa quindi allo stesso tempo semplice e sicura.

Un altro grande vantaggio di Azure Information Protection è rappresentato anche dalla possibilità di poter essere usato su più dispositivi, inclusi telefoni, tablet e PC. Questo rende di fatto possibile mantenere il file protetto indipendentemente dalla piattaforma dalla quale viene usufruito.

Come ottenere Azure Information Protection

Per utilizzare Azure Information Protection è necessario disporre di:

- Un Piano di Azure Information Protection. Obbligatorio per la classificazione, l’assegnazione di etichette e la protezione tramite il Azure Information Protection scanner o il client (classica o unificata con etichetta)

- Un Piano di Office 365 che include Azure Information Protection. Obbligatorio solo per la protezione.

Azure Information Protection è disponibile in due piani: Azure Information Protection P1 e Azure Information Protection P2

I piani possono essere acquistati in modalità standalone (come licenze aggiuntive se già possedete una licenza di Microsoft 365), mentre sono già contenuti in alcune licenze:

- Microsoft 365 Enterprise plans

- Microsoft 365 Compliance plan (include Azure Information Protection P2)

- Microsoft 365 Business Premium (include Azure Information Protection P1)

- Enterprise Mobility + Security plans

Alla pagina https://azure.microsoft.com/en-us/pricing/details/information-protection/ trovare tutti dettagli relativi ai prezzi e alle differenze tra Azure Information Protection P1 e Azure Information Protection P2

Attivazione di Azure Information Protection

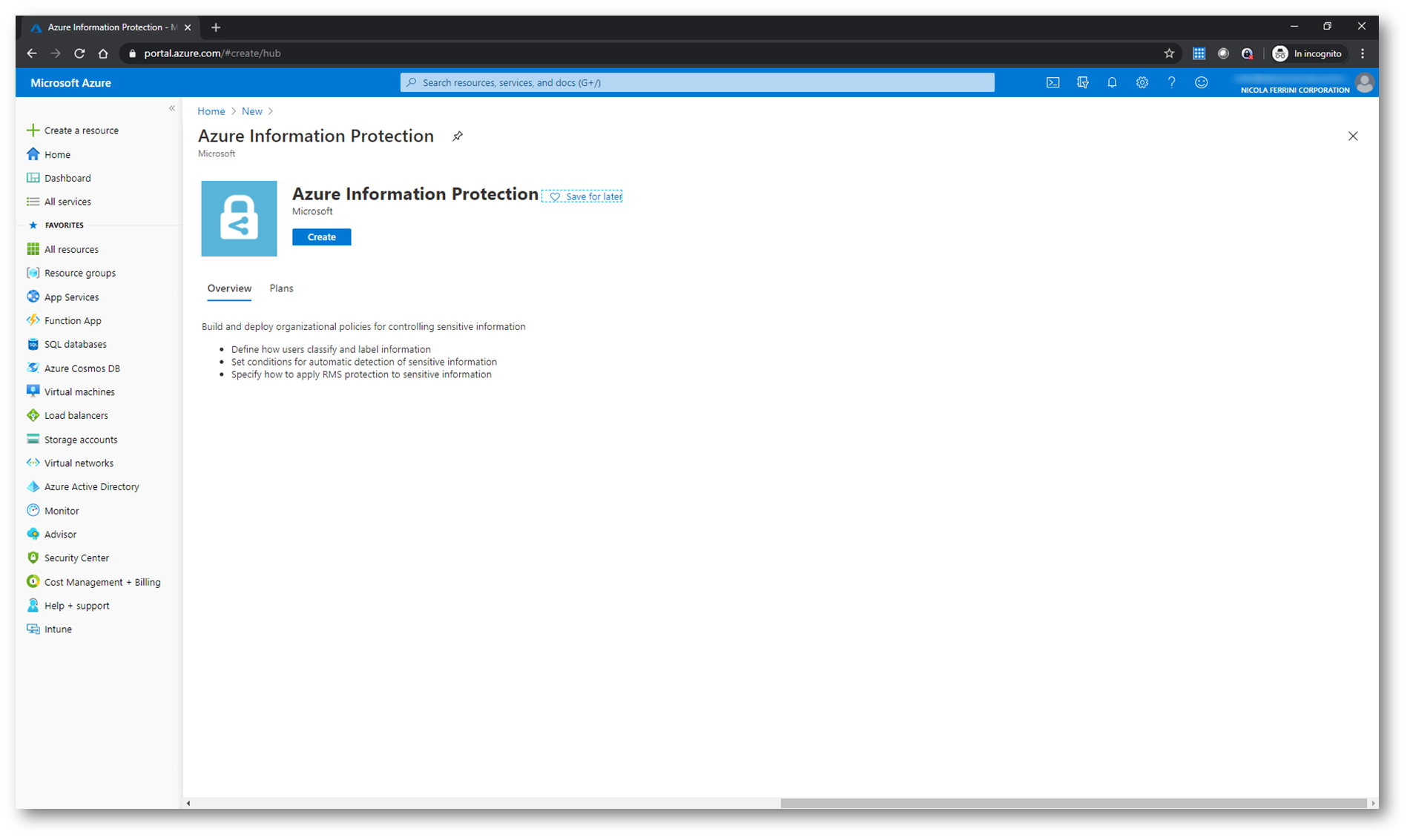

Accedete al portale di Azure usando l’account di amministratore globale per il tenant. Selezionate + Crea una risorsa e quindi nella casella di ricerca per il Marketplace digitate Azure Information Protection. Selezionate Azure Information Protection nell’elenco dei risultati e fate clic su Crea.

Figura 1: Azure Information Protection nel portale di Azure

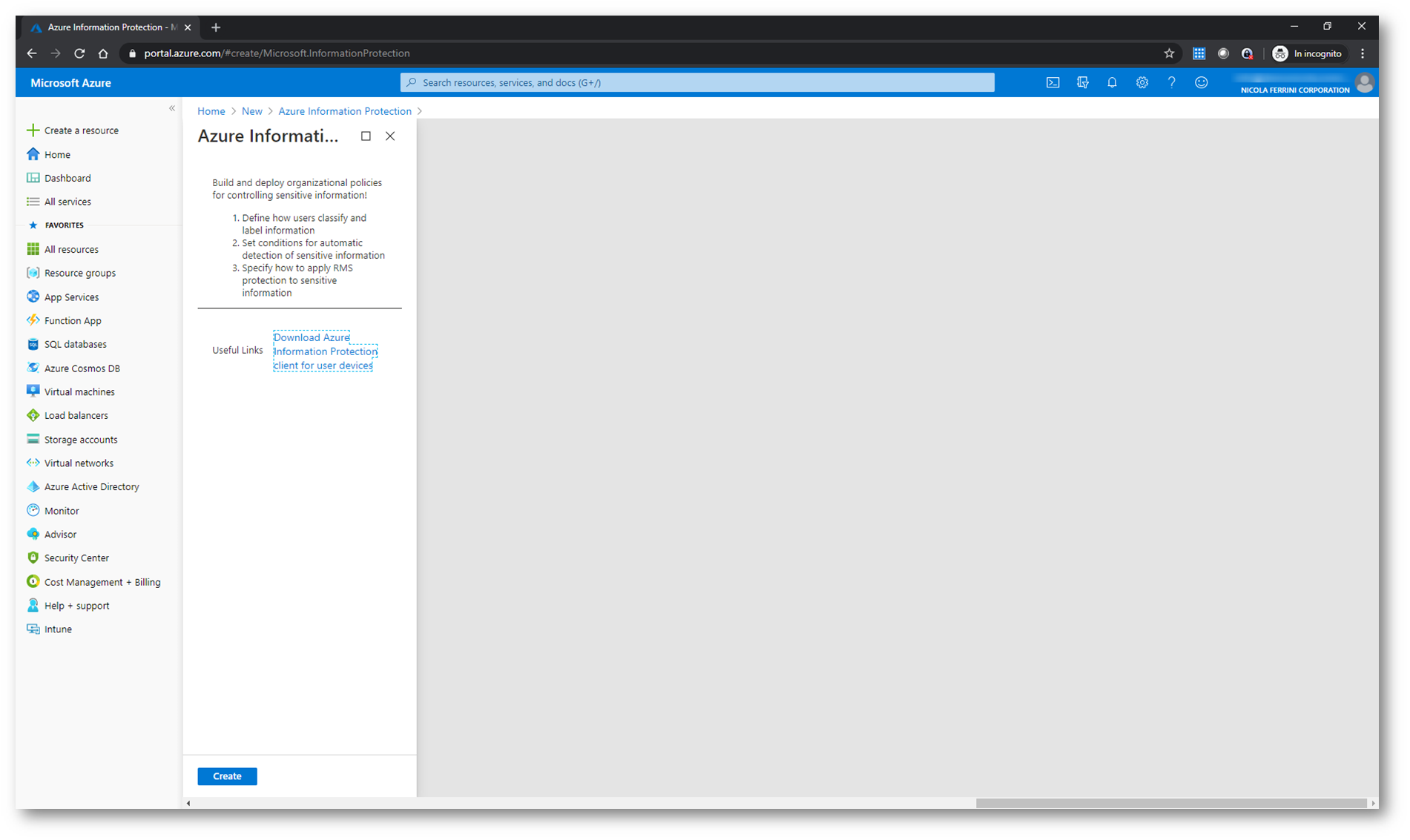

Figura 2: Attivazione di Azure Information Protection

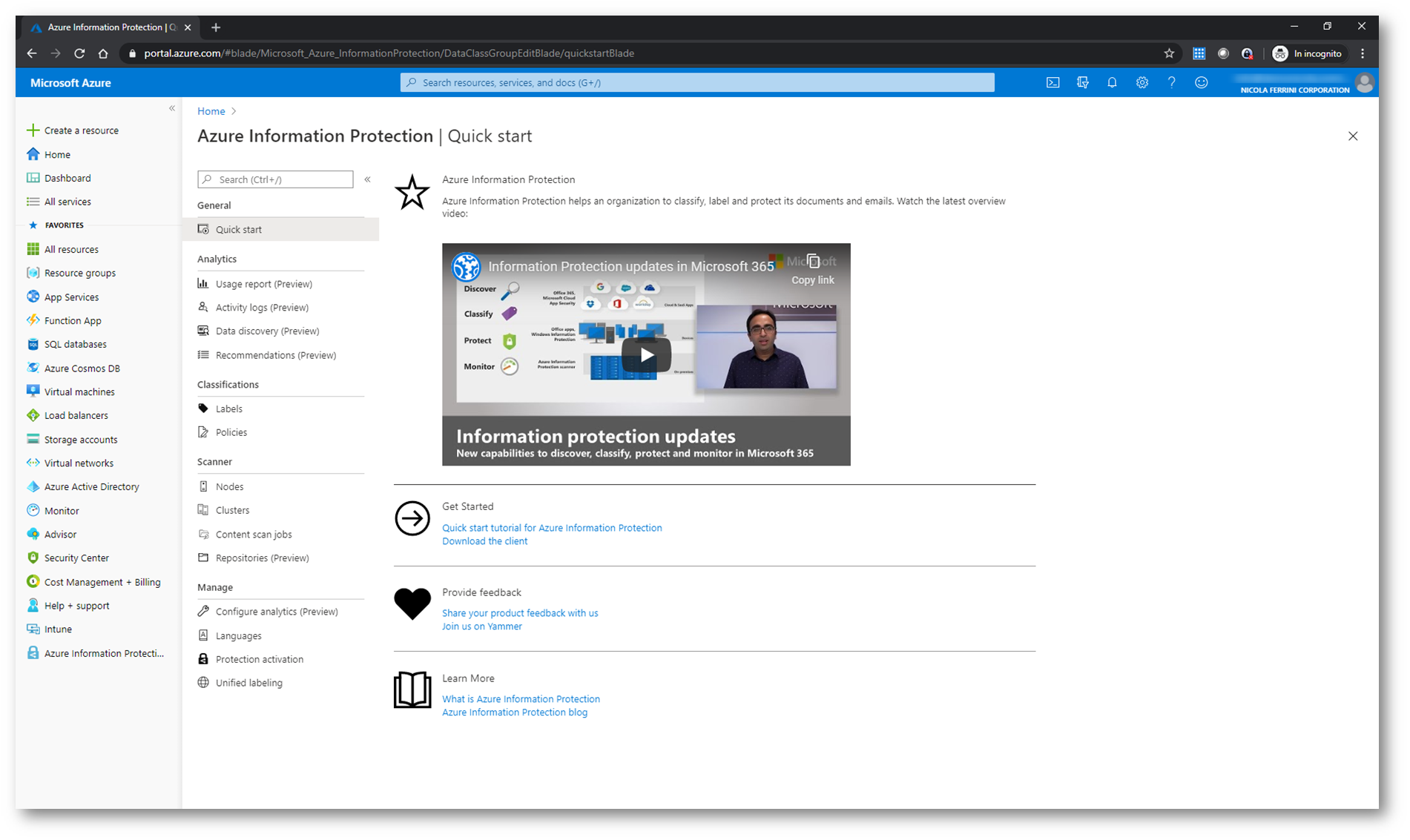

Figura 3: Pagina di Overview di Azure Information Protection

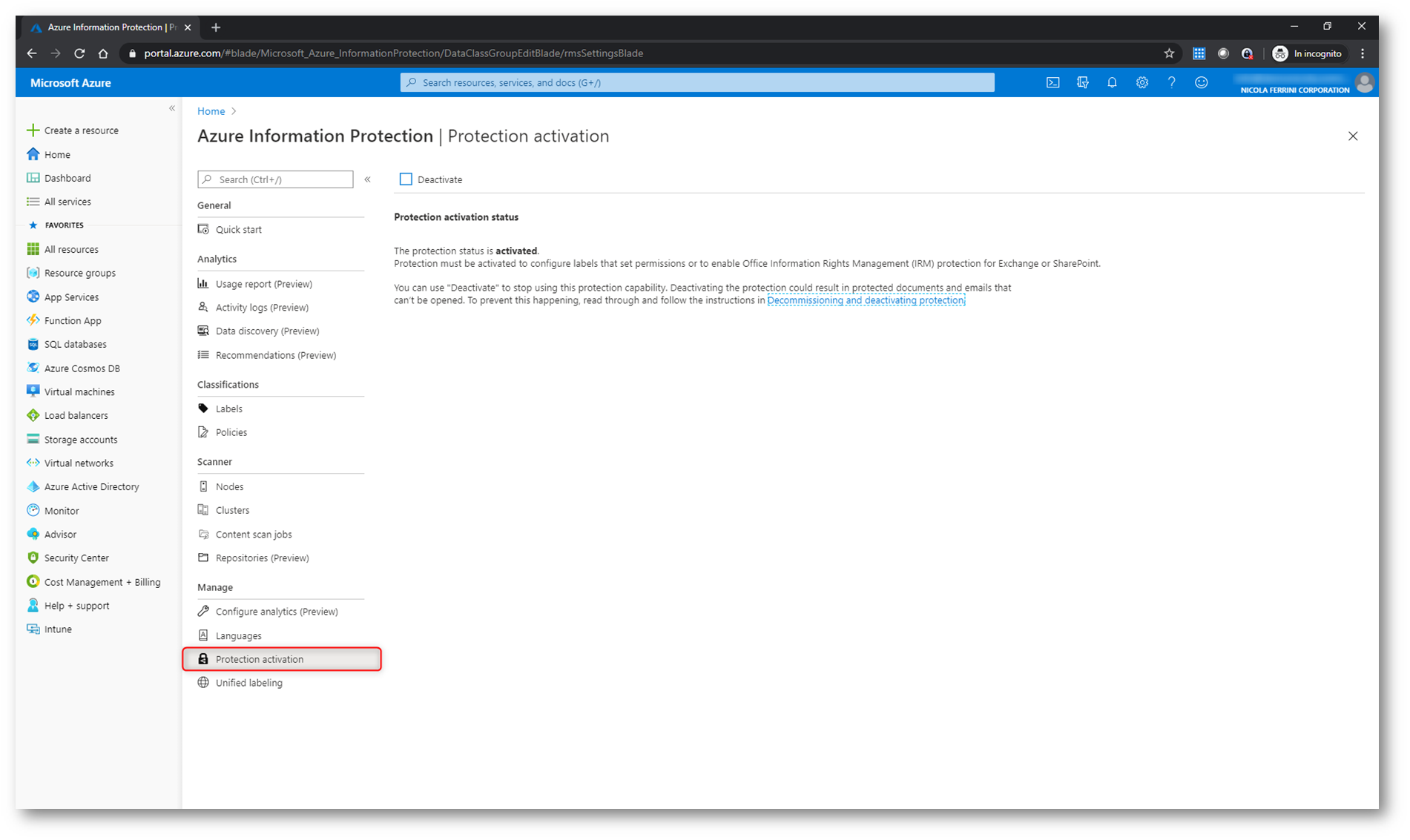

Azure Information Protection è attivato di default per i nuovi tenant. Per verificare che sia stato attivato spostatevi nel nodo Protection Activation e verificate lo stato di attivazione.

Figura 4: Verifica dello stato di attivazione di Azure Information Protection

Creare e pubblicare etichette in Azure Information Protection

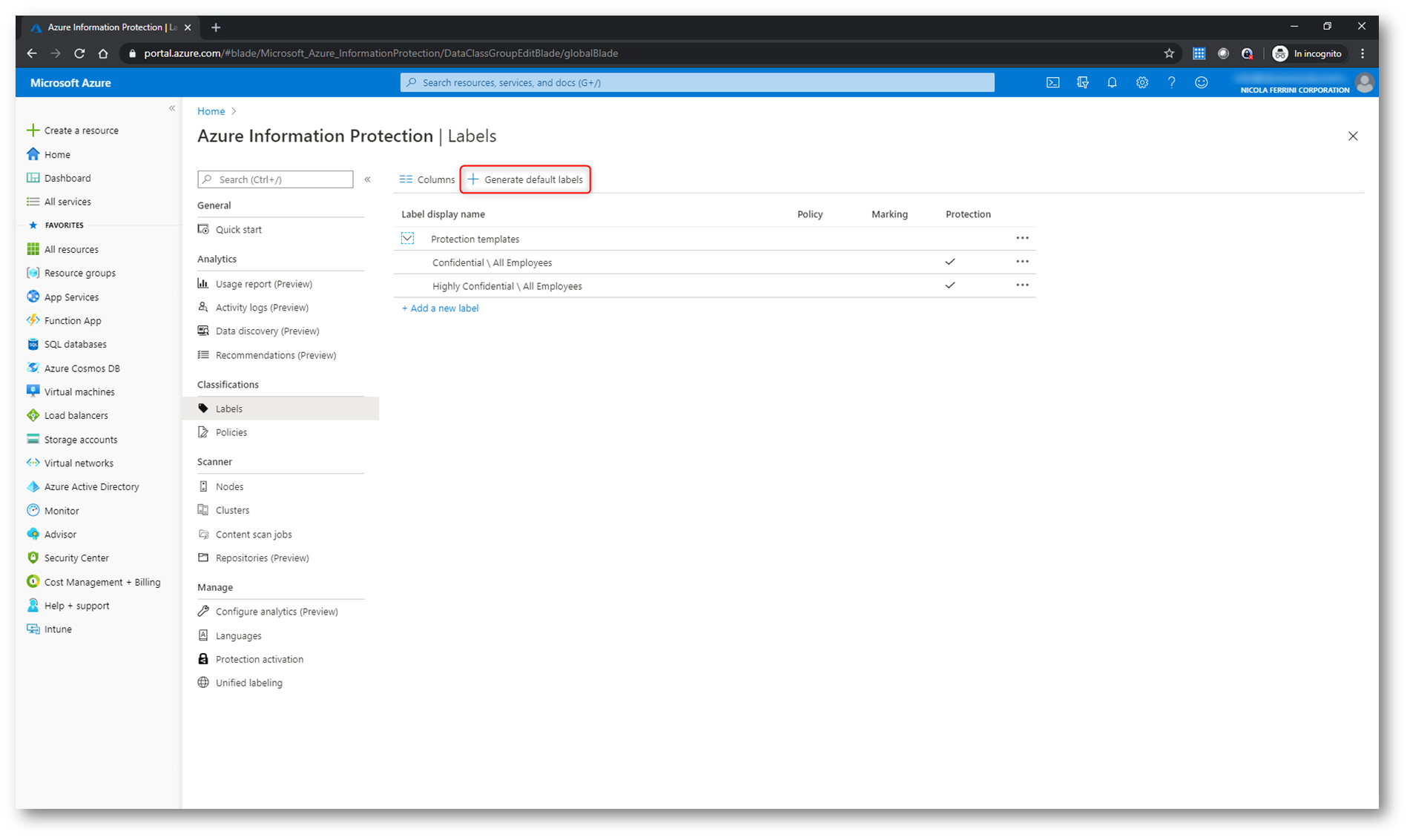

Per classificare e proteggere i documenti è necessario utilizzare le etichette. Cliccando su Labels sarà possibile visualizzare le etichette già create, creare le etichette di default e aggiungere nuove etichette. Utilizzo delle etichette permette di semplificare enormemente il processo di classificazione del file e permette di poter associare permessi per l’apertura e l’eventuale modifica del file.

Figura 5: Generazione delle etichette predefinite in Azure Information Protection

Dopo pochi secondi, le etichette predefinite saranno disponibili nel portale di Azure.

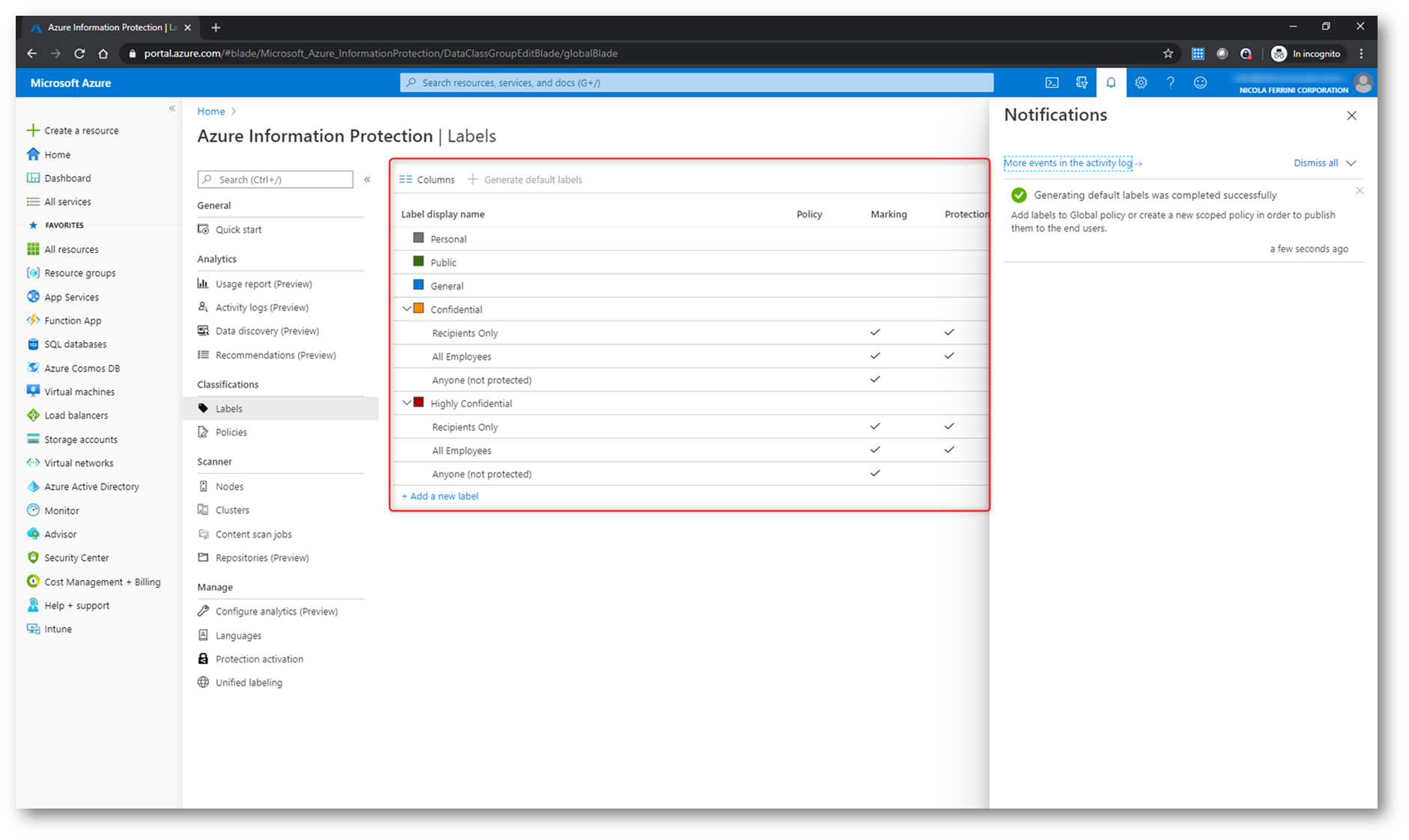

Figura 6: Creazione delle etichette predefinite di Azure Information Protection completata

Le etichette predefinite per la classificazione sono Personal, Public, General, Confidential e Highly Confidential. Le ultime due etichette si espandono per visualizzare le etichette secondarie in quanto una classificazione può avere sottocategorie.

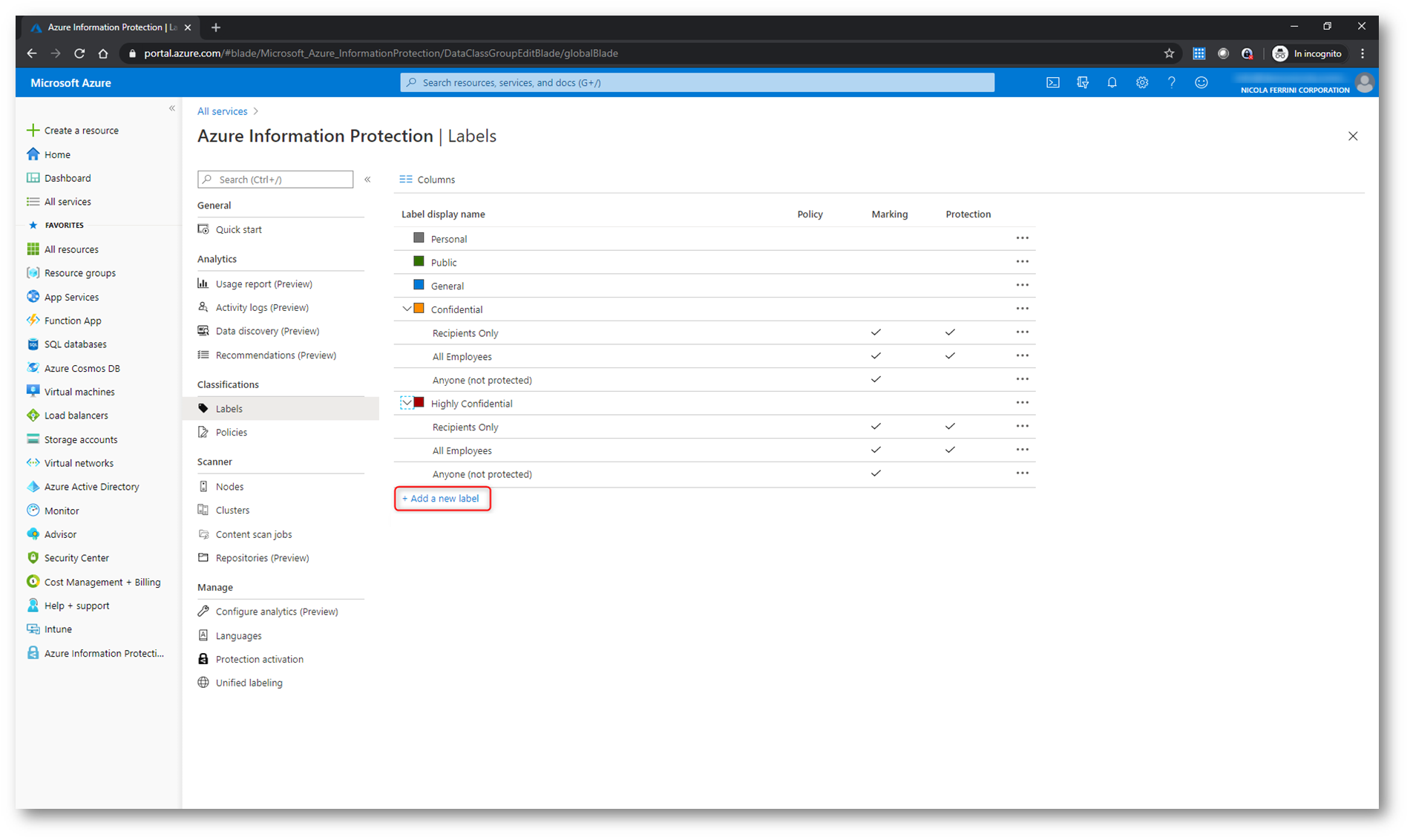

Creare una nuova etichetta per la protezione

Per creare una nuova etichetta per la protezione è sufficiente, nel nodo Labels, cliccare sulla voce Add a new label

Figura 7: Aggiunta di una nuova etichetta in Azure Information Protection

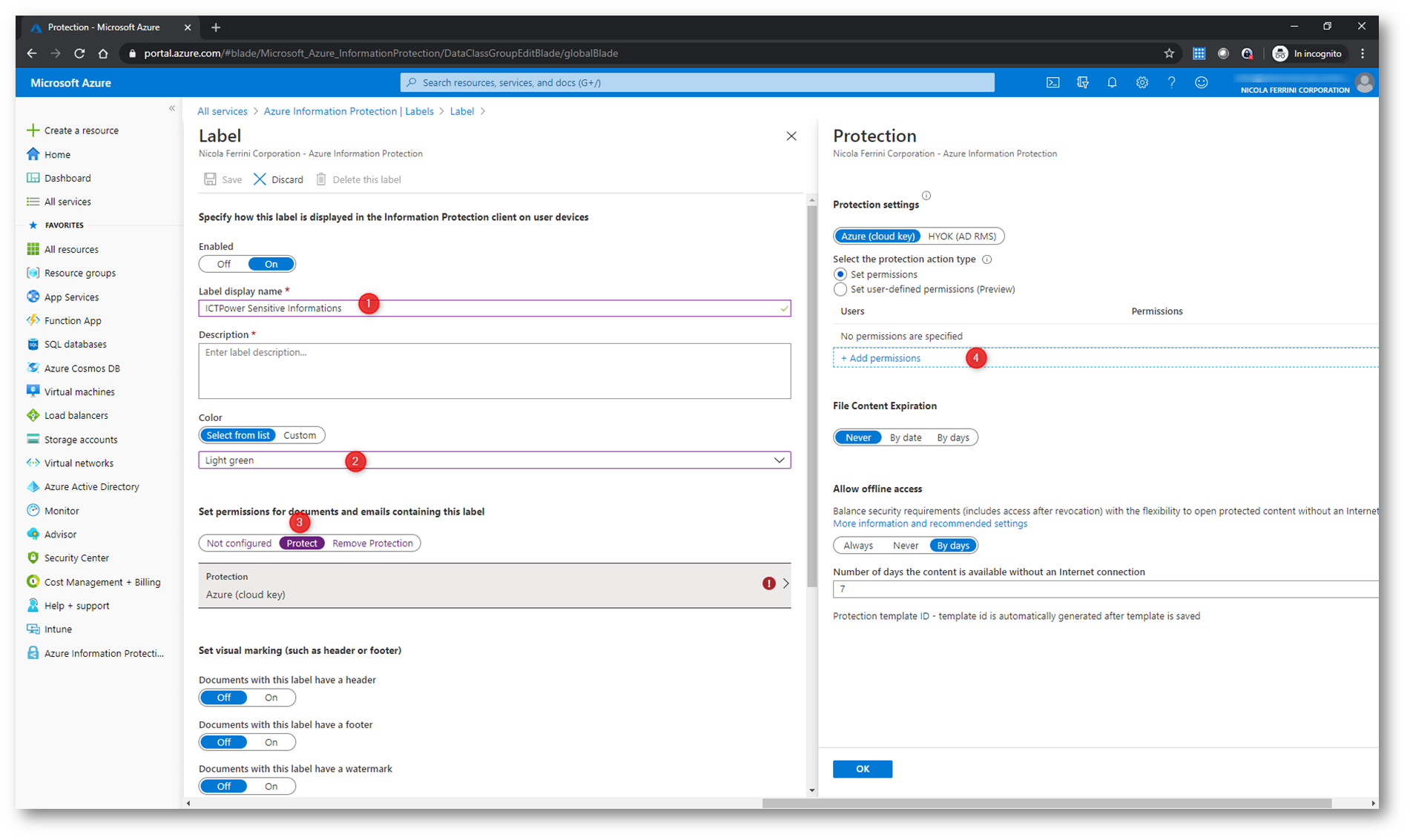

Date un nome ed una descrizione all’etichetta e sceglietene il colore. Per Configurare le autorizzazioni per documenti e messaggi di posta elettronica contenenti questa etichetta, selezionate Proteggi, che apre automaticamente il riquadro Protezione:

Figura 8: Configurazione delle autorizzazioni per documenti e messaggi di posta elettronica che conterranno l’etichetta

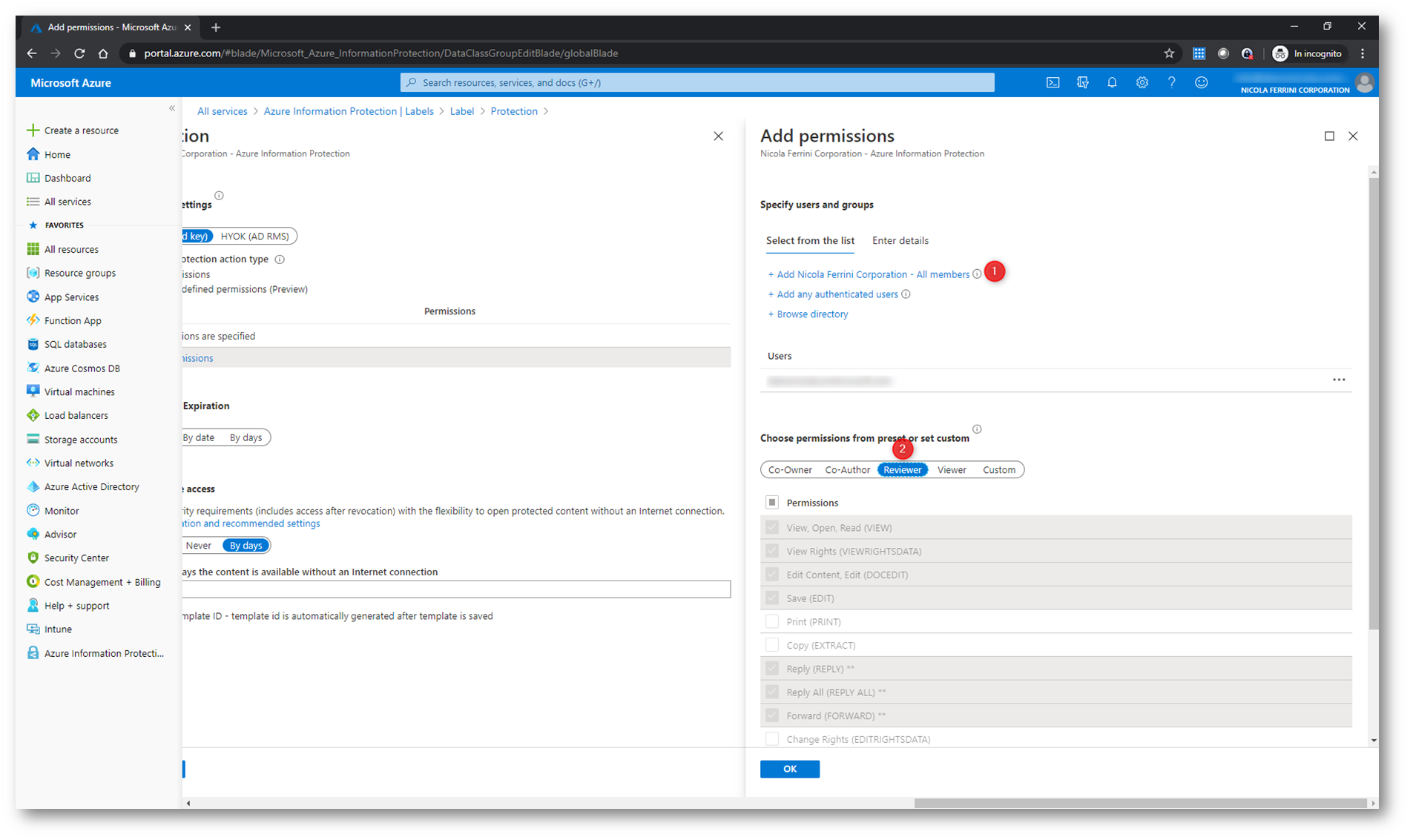

Nel riquadro Protezione verificate che l’opzione Azure (chiave cloud) sia selezionata. Questa opzione usa il servizio Azure Rights Management (Azure RMS) per proteggere documenti e messaggi di posta elettronica. Nel riquadro Aggiungi autorizzazioni selezionare Aggiungi <nome organizzazione > – Tutti i membri. Se invece si seleziona l’opzione Immettere i dettagli, è possibile specificare singoli indirizzi di posta elettronica o anche tutti gli utenti di un’altra organizzazione. Per le autorizzazioni, selezionate Revisore dalle opzioni predefinite. Come si può notare, questo livello di autorizzazione concede automaticamente alcune delle autorizzazioni elencate ma non tutte. È possibile selezionare diversi livelli di autorizzazione o specificare singoli diritti di utilizzo usando l’opzione Personalizzato.

Figura 9: Aggiunta dei permessi di Revisore utilizzando Azure RMS

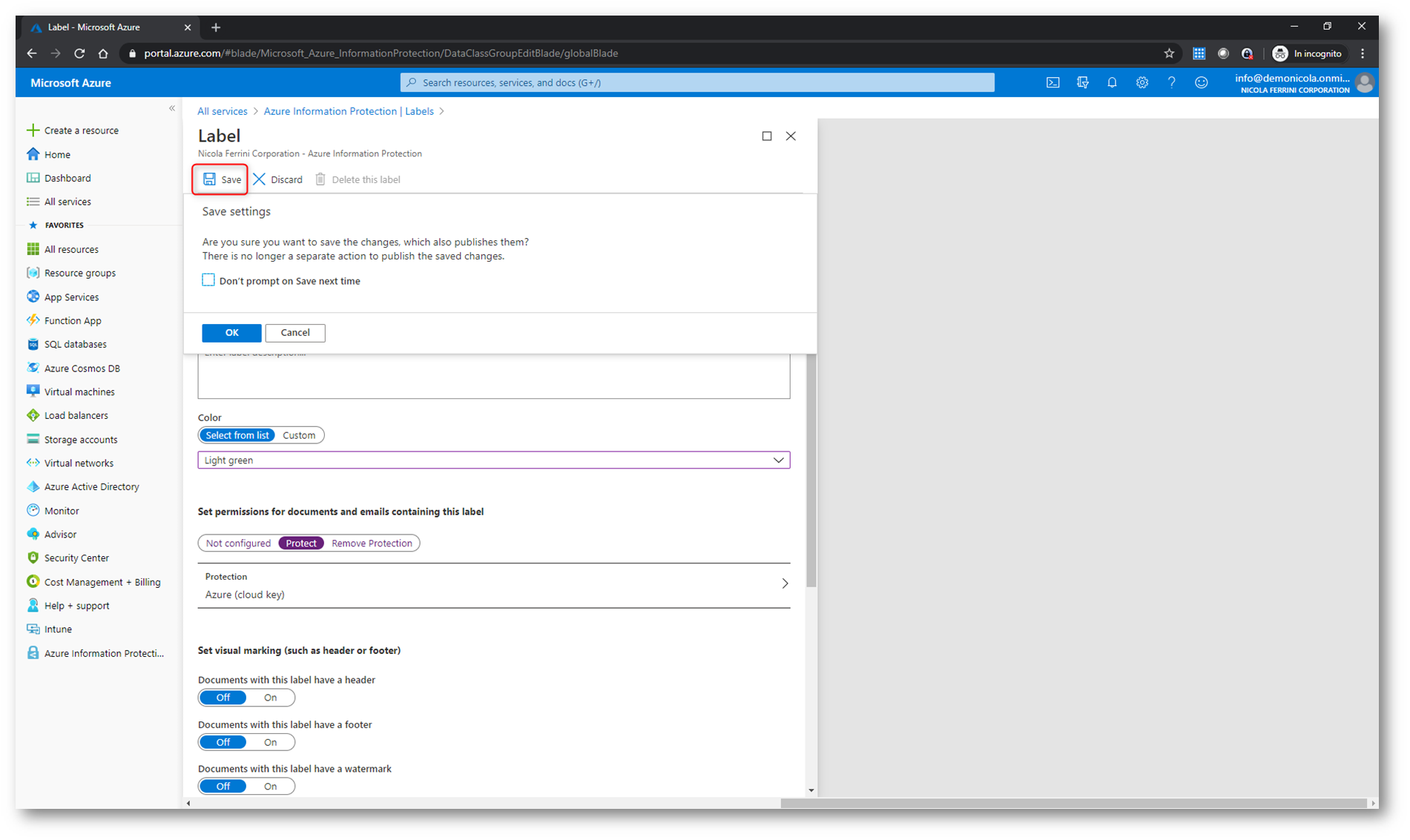

Terminata la configurazione della protezione potete salvare e pubblicare la nuova etichetta creata.

Figura 10: Salvataggio della nuova etichetta creata

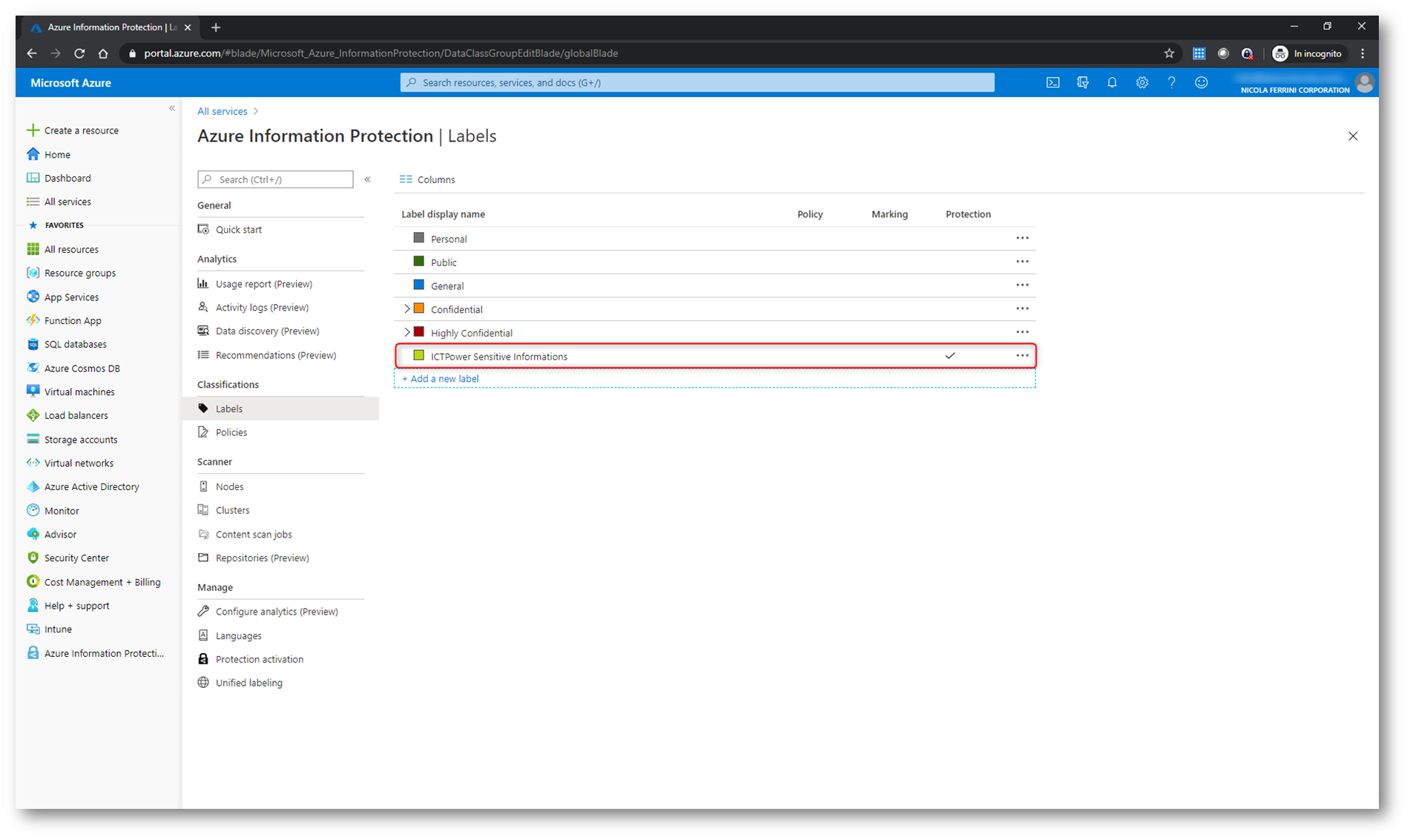

Figura 11: La nuova etichetta è visibile e disponibile in Azure Information Protection

Modificare i criteri (policies) di Azure Information Protection

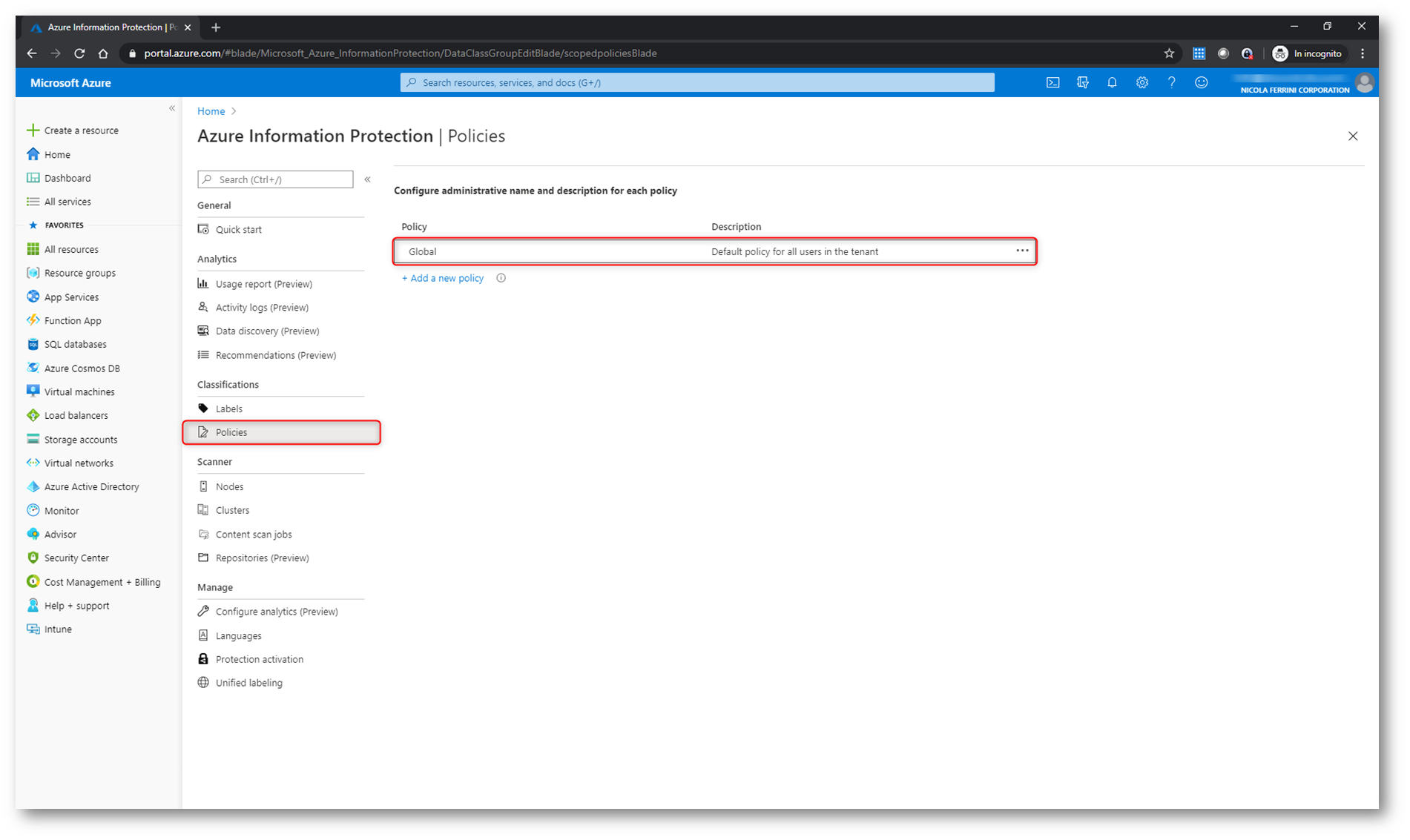

Le Policies di Azure Information Protection stabiliscono quali etichette devono essere visibili agli utenti della nostra organizzazione. Azure Information Protection ha la possibilità di utilizzare alcune policy per poter applicare le protezioni ed i diritti di utilizzo per i nostri documenti.

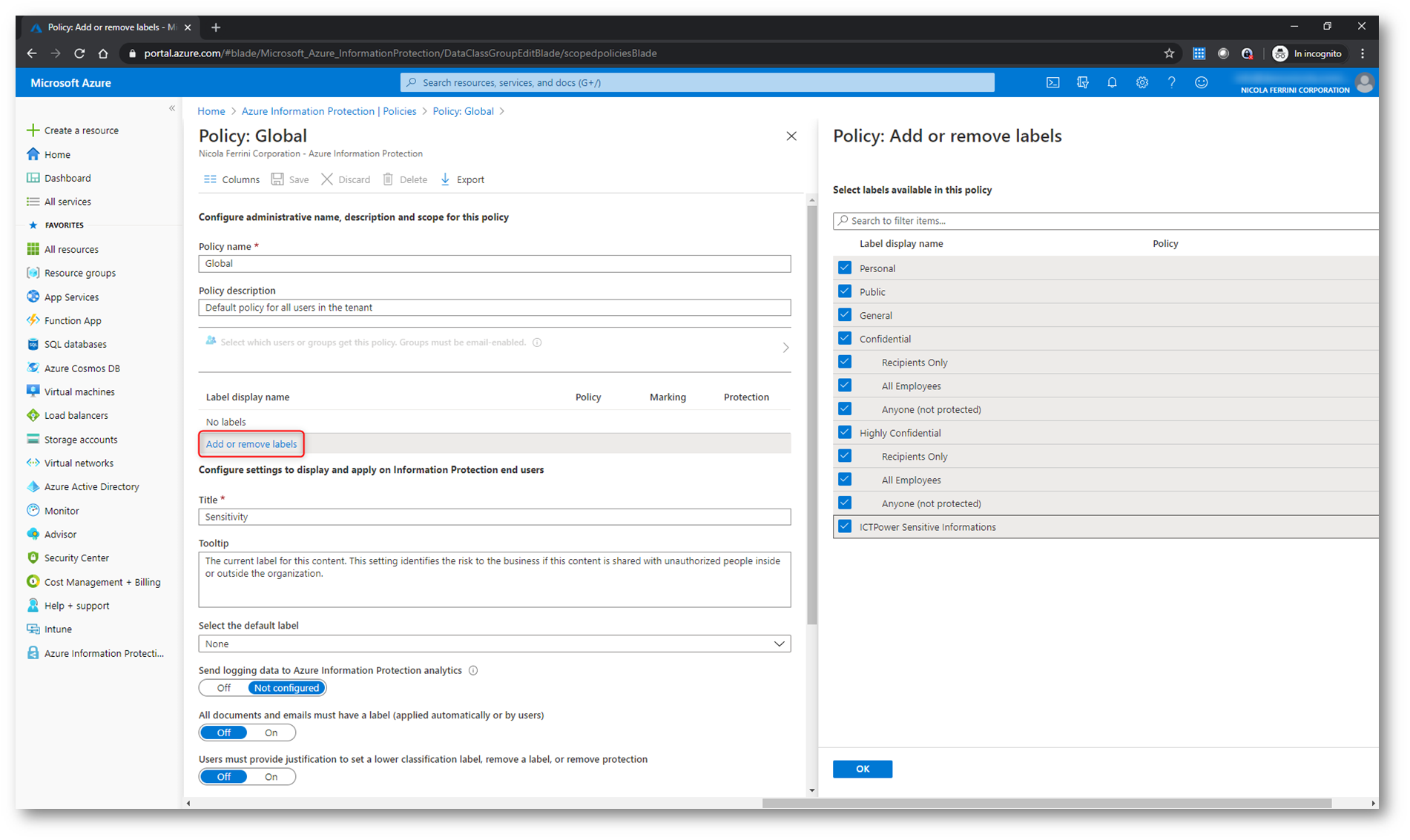

Figura 12: Policy globale di Azure Information Protection

Potete aggiungere o rimuovere delle etichette dalla policy globale cliccando sul pulsante Add or remove labels.

Figura 13: Aggiunta delle etichette alla global policy di Azure Information Protection

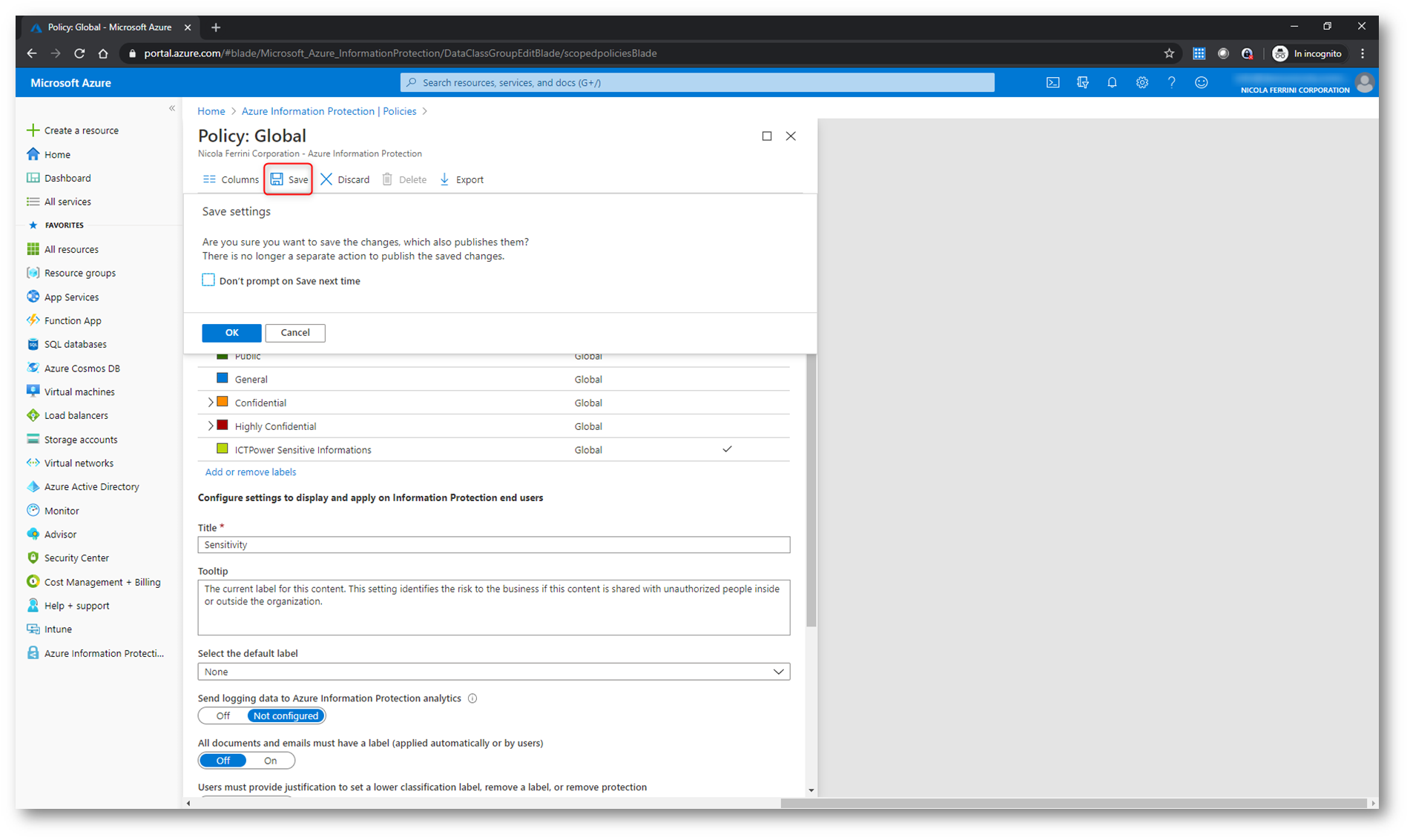

Modificate a vostro piacimento le altre configurazioni presenti nella Global policy e fate clic su Save per effettuare il salvataggio e la pubblicazione.

Figura 14: Salvataggio della global policy di Azure Information Protection

Per maggiori informazioni su come configurare le impostazioni dei criteri di Azure Information Protection e creare una nuova etichetta vi rimando alla lettura della guida ufficiale https://docs.microsoft.com/it-it/azure/information-protection/infoprotect-quick-start-tutorial

Installazione del client di Azure Information Protection

Per poter creare file protetti con Azure Information Protection e per applicare le etichette è necessario utilizzare un client. Il client permetterà di far apparire un nuovo pulsante sulla barra di Office e ci permetterà di visualizzare le etichette create ed applicare le policy configurate. Il client si integra anche con il sistema operativo e vi permetterà di poter rendere sicuri anche file diversi da quelli classici di Office, come ad esempio i file .PDF.

I client Azure Information Protection possono etichettare e proteggere documenti e messaggi di posta elettronica usando Microsoft Word, Excel, PowerPointe Outlook da una delle edizioni di Office seguenti:

- Microsoft 365 Apps versione minima 1805, Build 9330,2078 da Office 365 Business o Microsoft 365 business.

Questa edizione è supportata solo quando all’utente viene assegnata una licenza per Azure Rights Management, nota anche come Azure Information Protection per Office 365.

- Office 365 ProPlus

- Office Professional Plus 2019

- Office Professional Plus 2016

- Office Professional Plus 2013 con Service Pack 1

- Office Professional Plus 2010 con Service Pack 2

Con le altre edizioni di Office non è possibile proteggere i documenti e i messaggi di posta elettronica usando un servizio Rights Management. Per queste edizioni, Azure Information Protection è supportato solo per la classificazione e le etichette che applicano la protezione non vengono visualizzate per gli utenti.

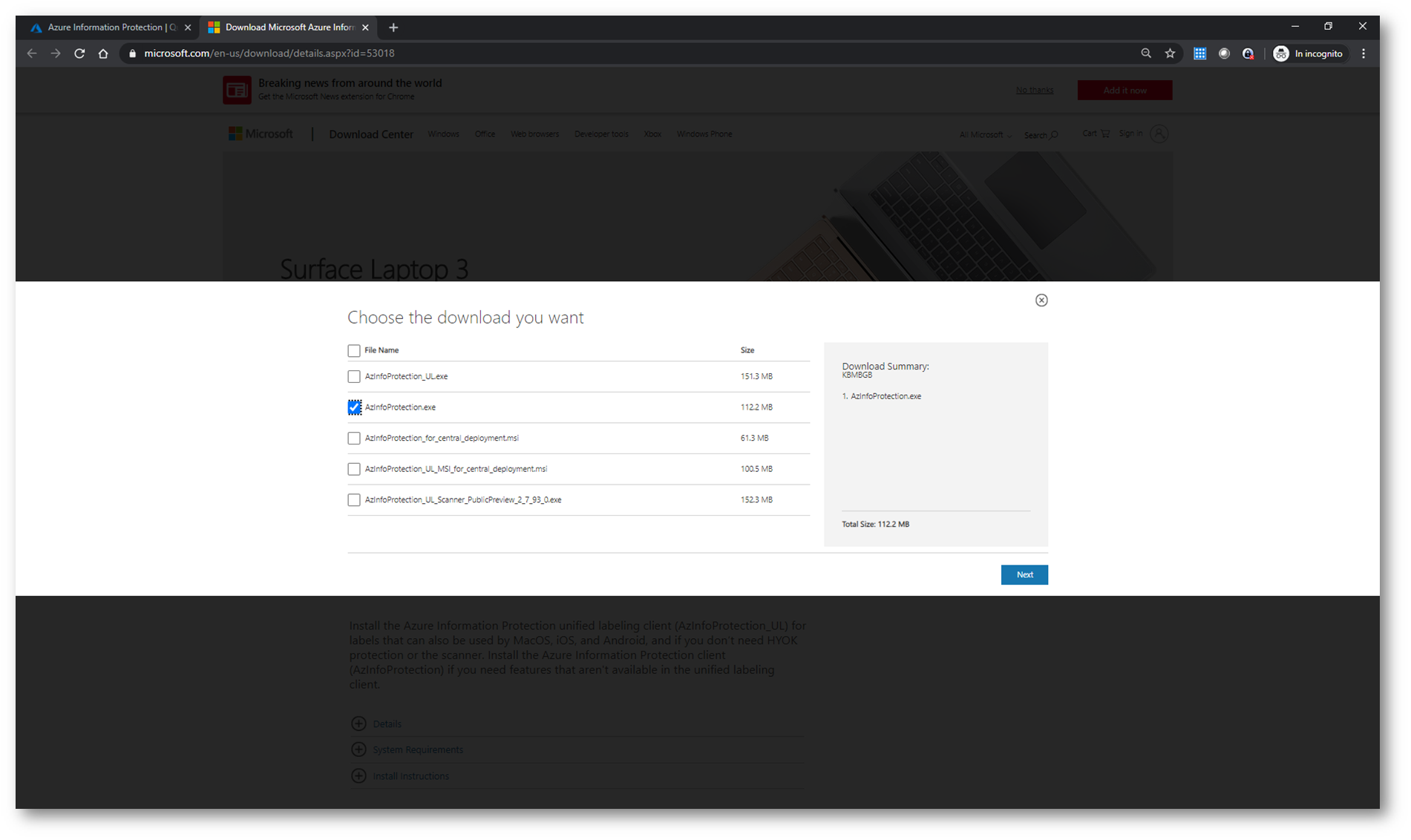

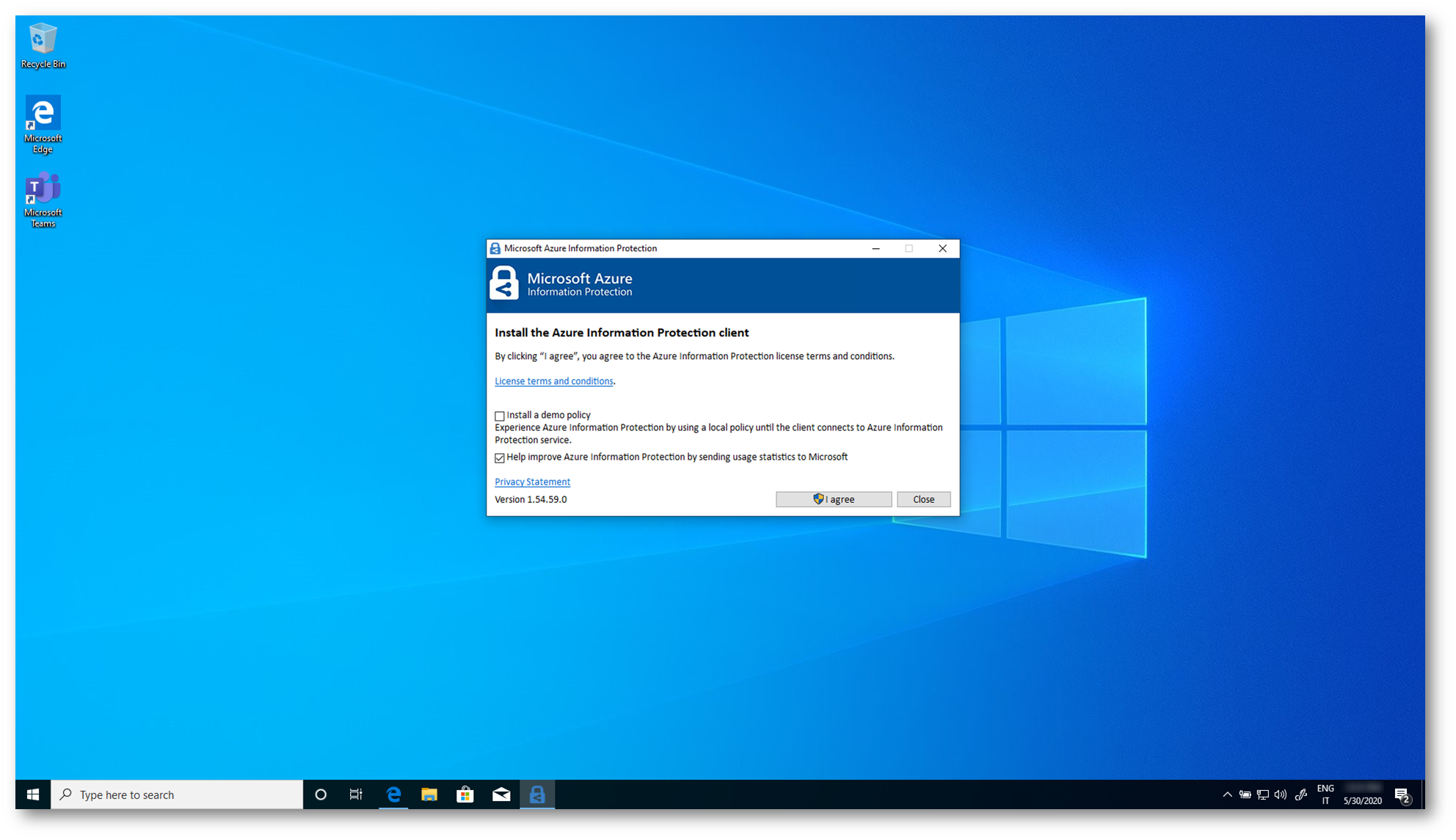

Scaricate il client di Azure Information Protection e installatelo.

Figura 15: Download del client di Azure Information Protection

Figura 16: Installazione del client di Azure Information Protection

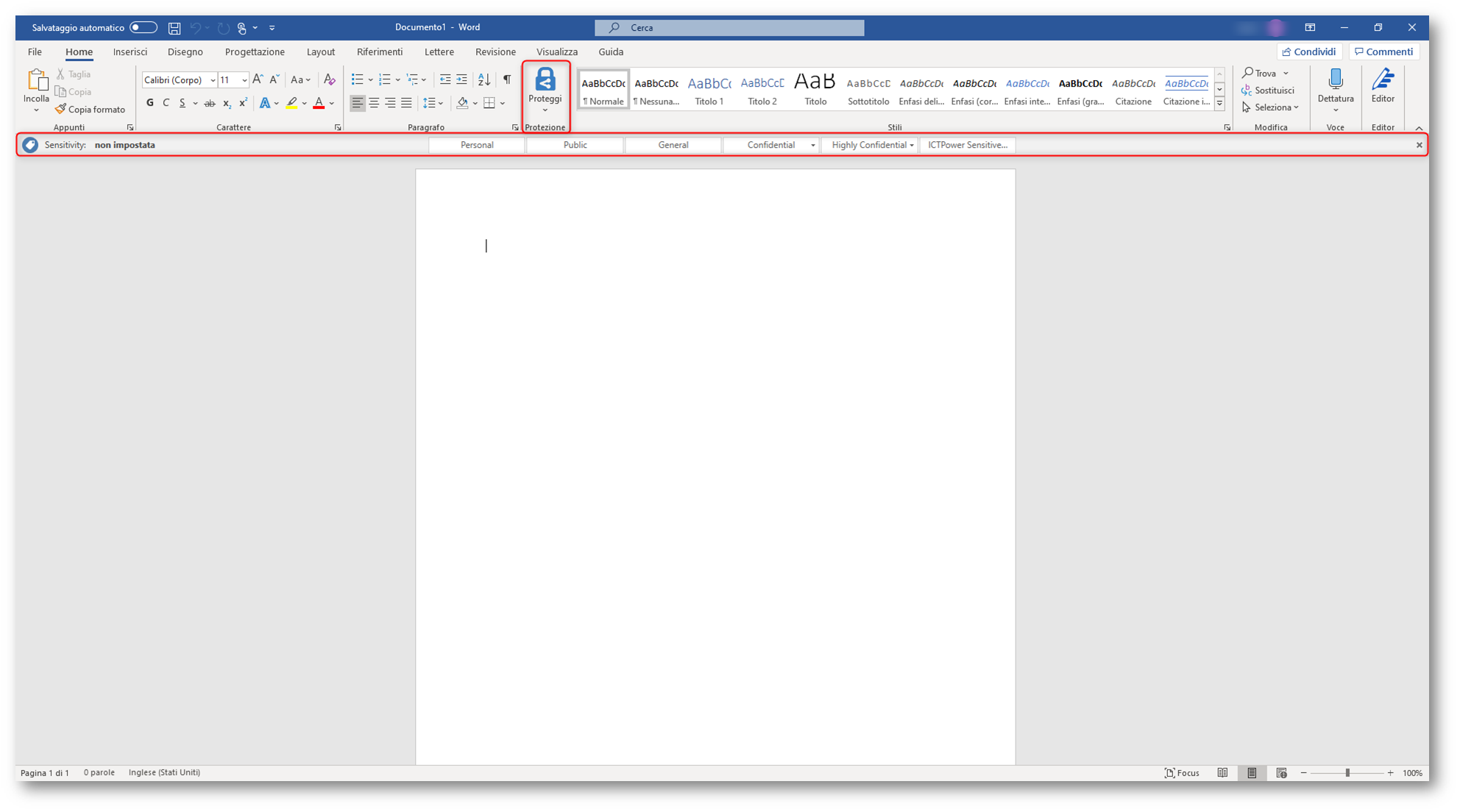

All’apertura di uno dei programmi Office sarà possibile visualizzare un nuovo pulsante nei ribbon. Si tratta del pulsante Proteggi, come la relativa barra, dove soaranno mostrate le etichete che avete deciso di distribuire tramite policy agli utenti della vostra organizzazione:

Figura 17: In Word è presente il nuovo pulsante Proteggi

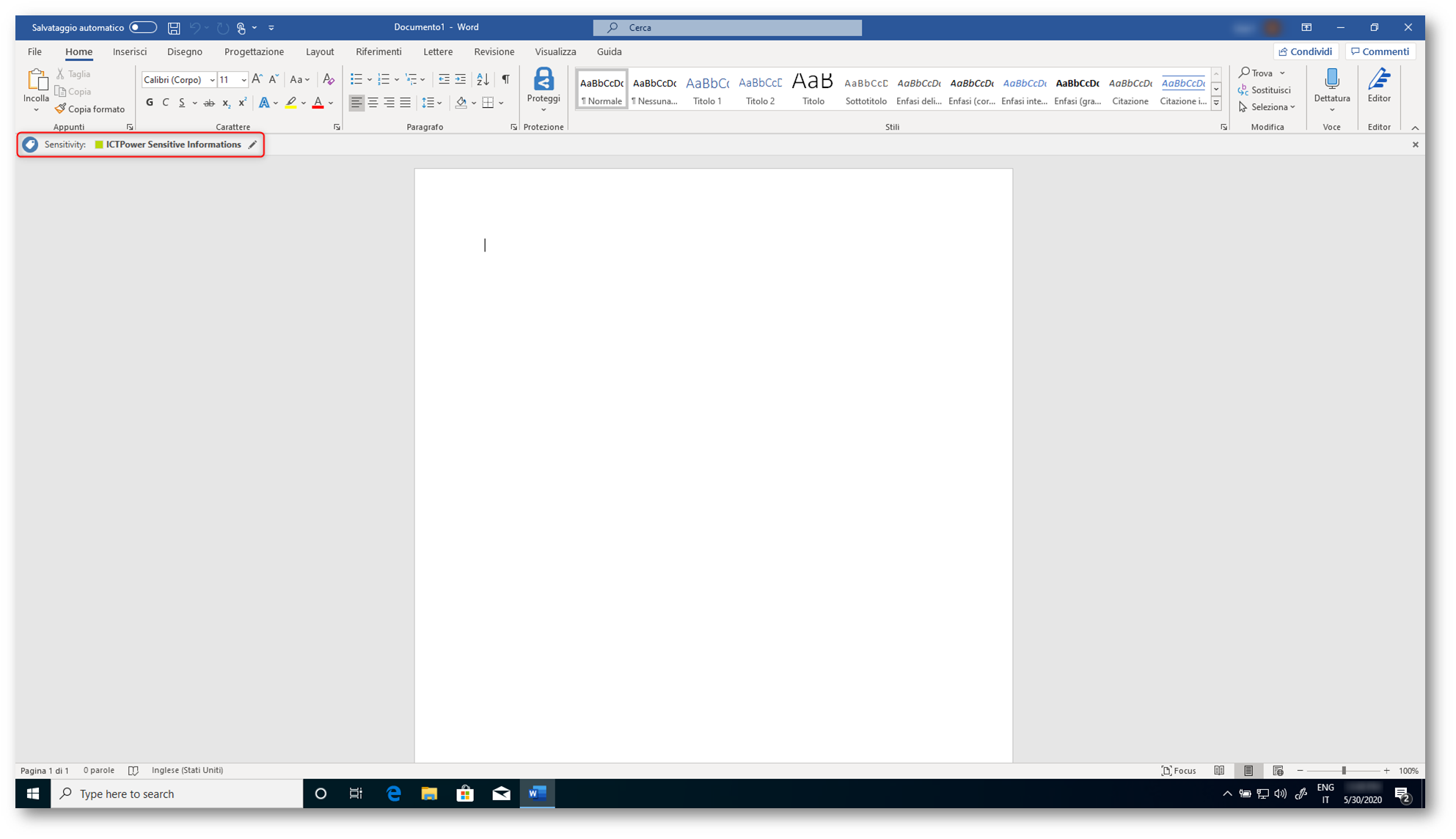

Per applicare una nuova etichetta e quindi associare la relativa protezione è sufficiente cliccare sull’apposito pulsante presente sulla barra di Office. Nel mio caso ho scelto di applicare l’etichetta ICTPower Sensitive Informations.

Figura 18: Applicazione dell’etichetta e relativa protezione

Da questo momento in poi, dopo aver effettuato il salvataggio, il file potrà essere aperto e modificato soltanto dagli utenti che si trovano nella organizzazione di Microsoft 365, in base alle configurazioni che abbiamo precedentemente scelto per l’etichetta ICTPower Sensitive Informations.

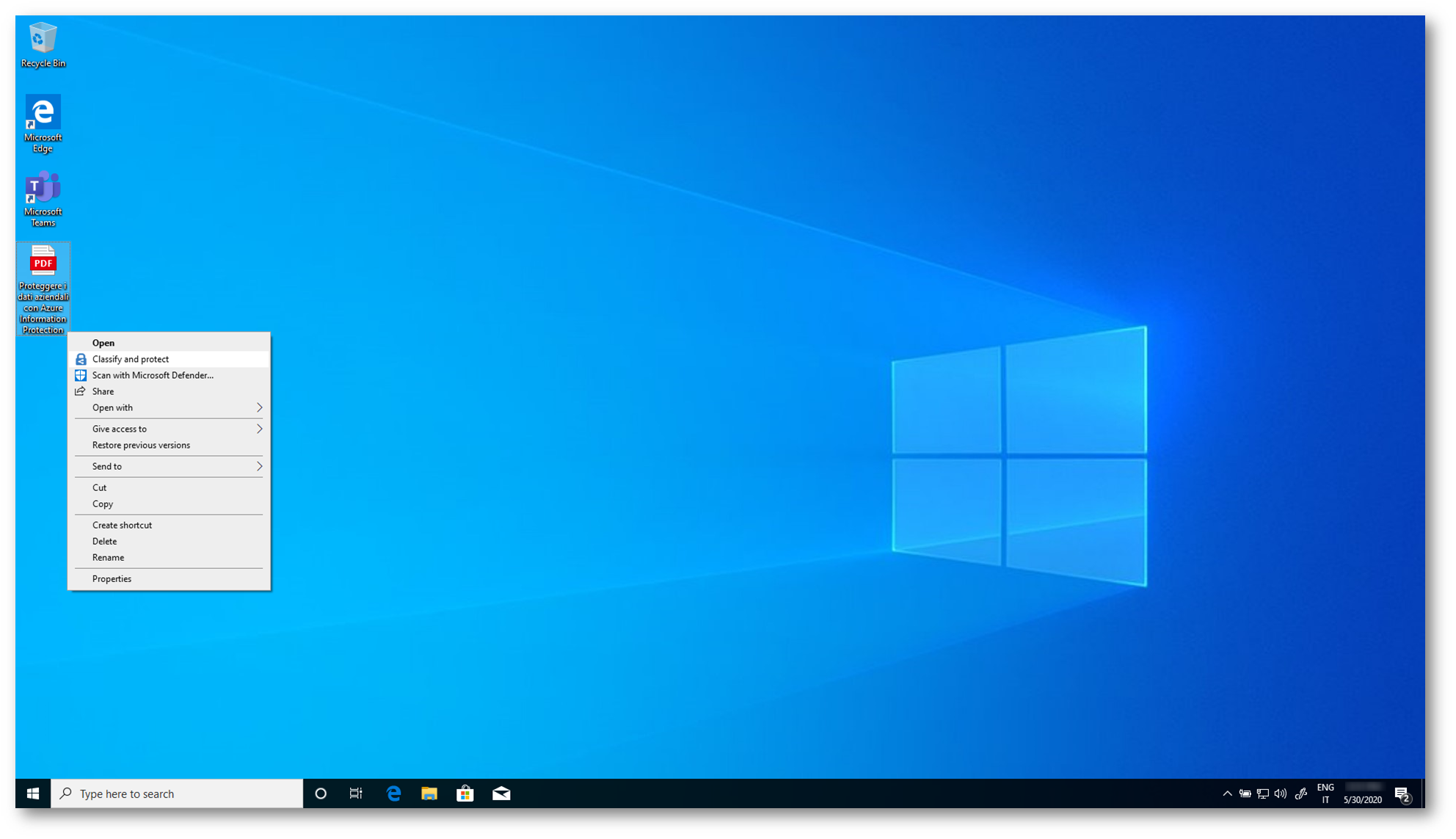

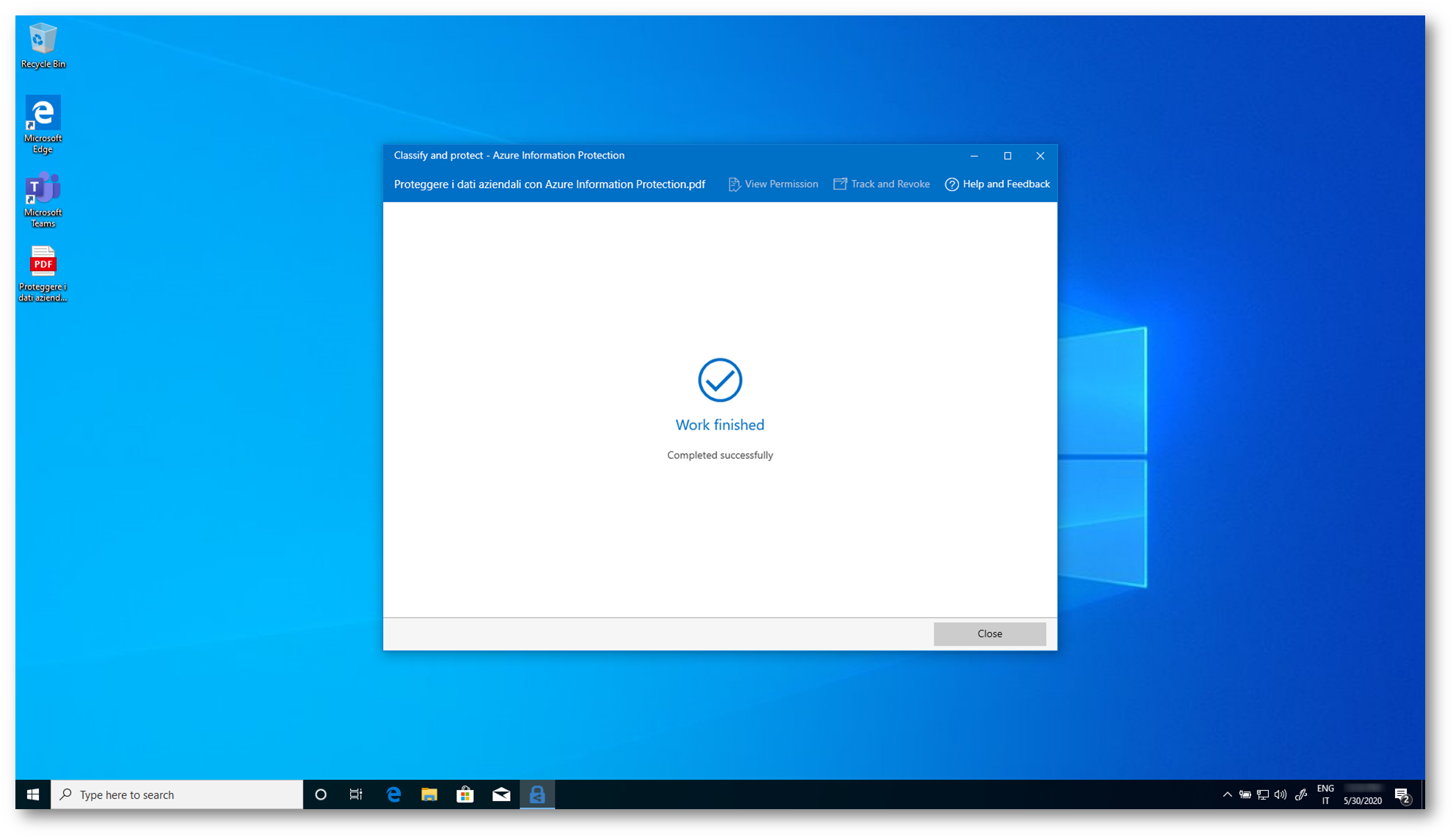

Il client di Azure Information Protection si integra anche con Esplora Risorse ed è quindi possibile classificare e proteggere i file semplicemente cliccando col tasto destro sul file e scegliendo Classify and protect

Figura 19: Protezione del file utilizzando Windows Explorer

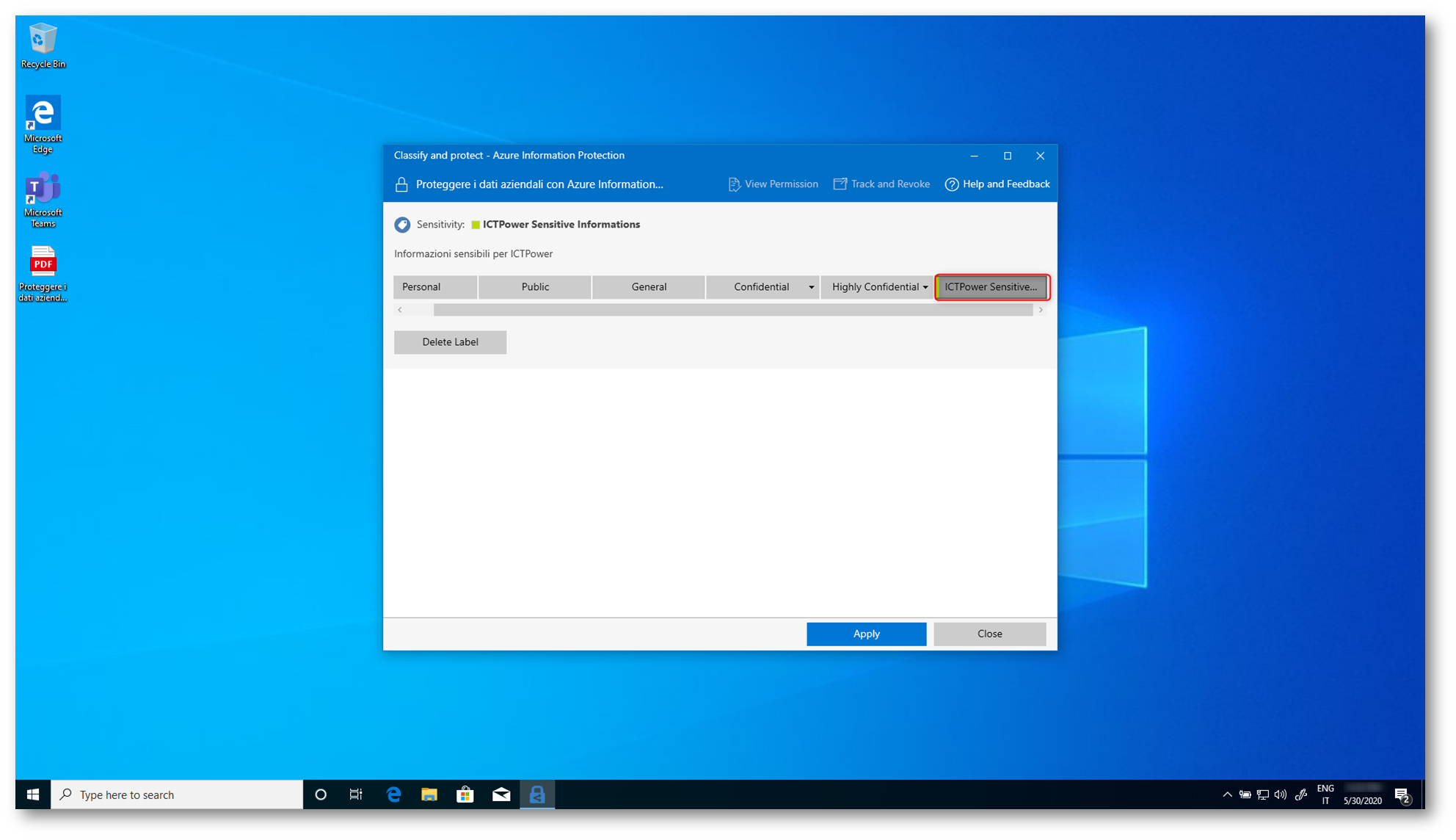

Nel menu che si aprirà sarà possibile scegliere una delle etichette che sono gestite da Azure Information Protection

Figura 20: Applicazione dell’etichetta di Azure Information Protection

Figura 21: Applicazione dell’etichetta di Azure Information Protection completata

Distribuzione di file protetti da Azure Information Protection e relativa apertura e modifica

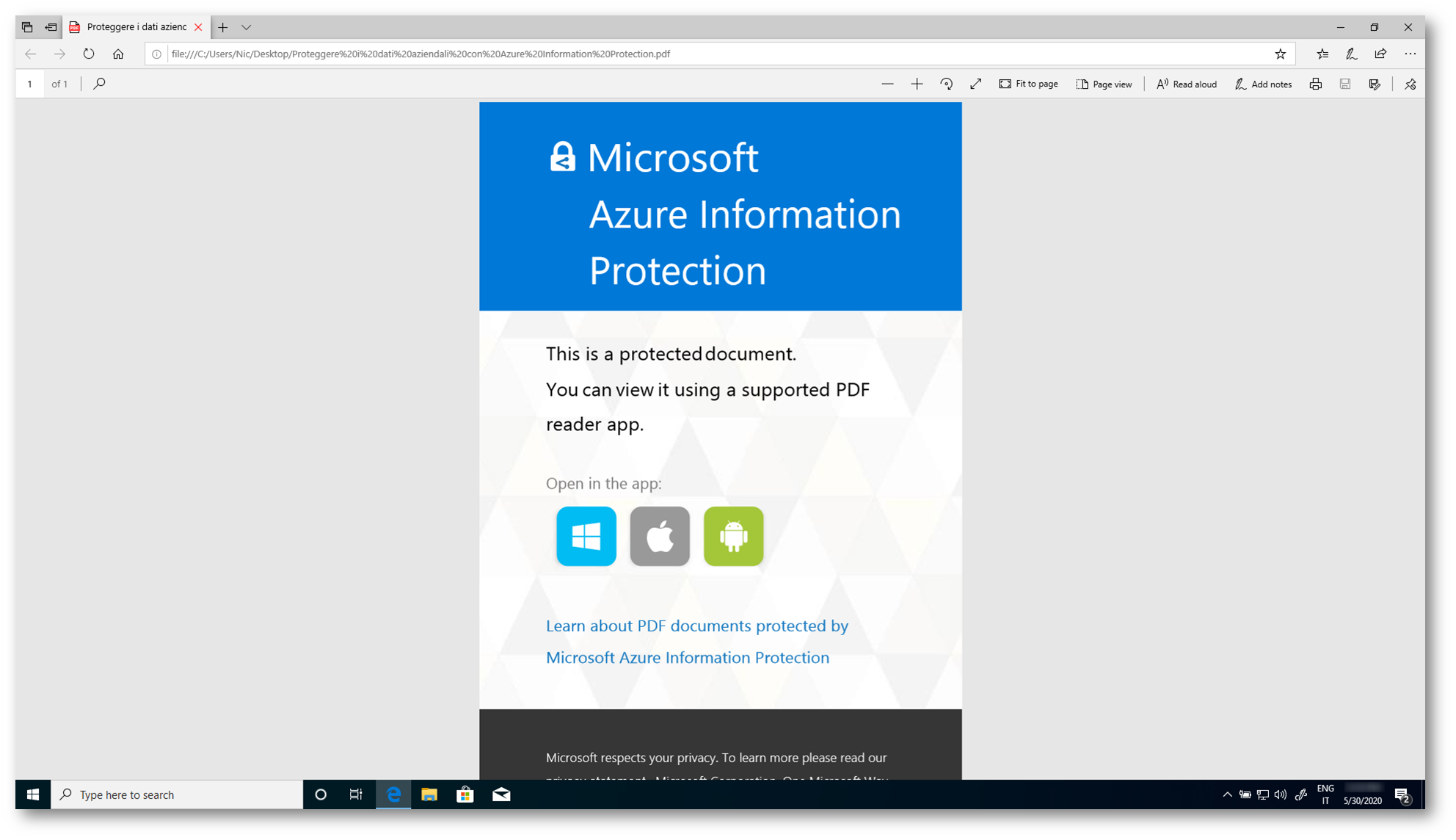

Prima di poter visualizzare il file protetto, il servizio Azure Rights Management (Azure RMS) usato per proteggere il file deve verificare che siano presenti le autorizzazioni necessarie per la visualizzazione del file. Il servizio esegue tale controllo verificando il nome utente e la password. In alcuni casi, le credenziali possono essere memorizzate nella cache e non verrà visualizzato un messaggio che richiede di eseguire l’accesso, altrimenti verrà richiesto di immettere le credenziali.

Nel caso il file venga condiviso sia all’interno che all’esterno dell’organizzazione, alla sua apertura verrà mostrata una schermata che indica che il file è stato protetto con Azure information Protection e che sarà quindi necessario procedere alla autenticazione prima di poter aprire il file. Nella schermata sotto è mostrato cosa accade se apriamo un file .PDF protetto con AIP e, mancando un lettore pdf predefinito, venga aperto con Microsoft Edge. La pagina invita l’utente a scaricare Azure information Protection Viewer.

Figura 22: Apertura del file in caso manchi un lettore PDF nel client

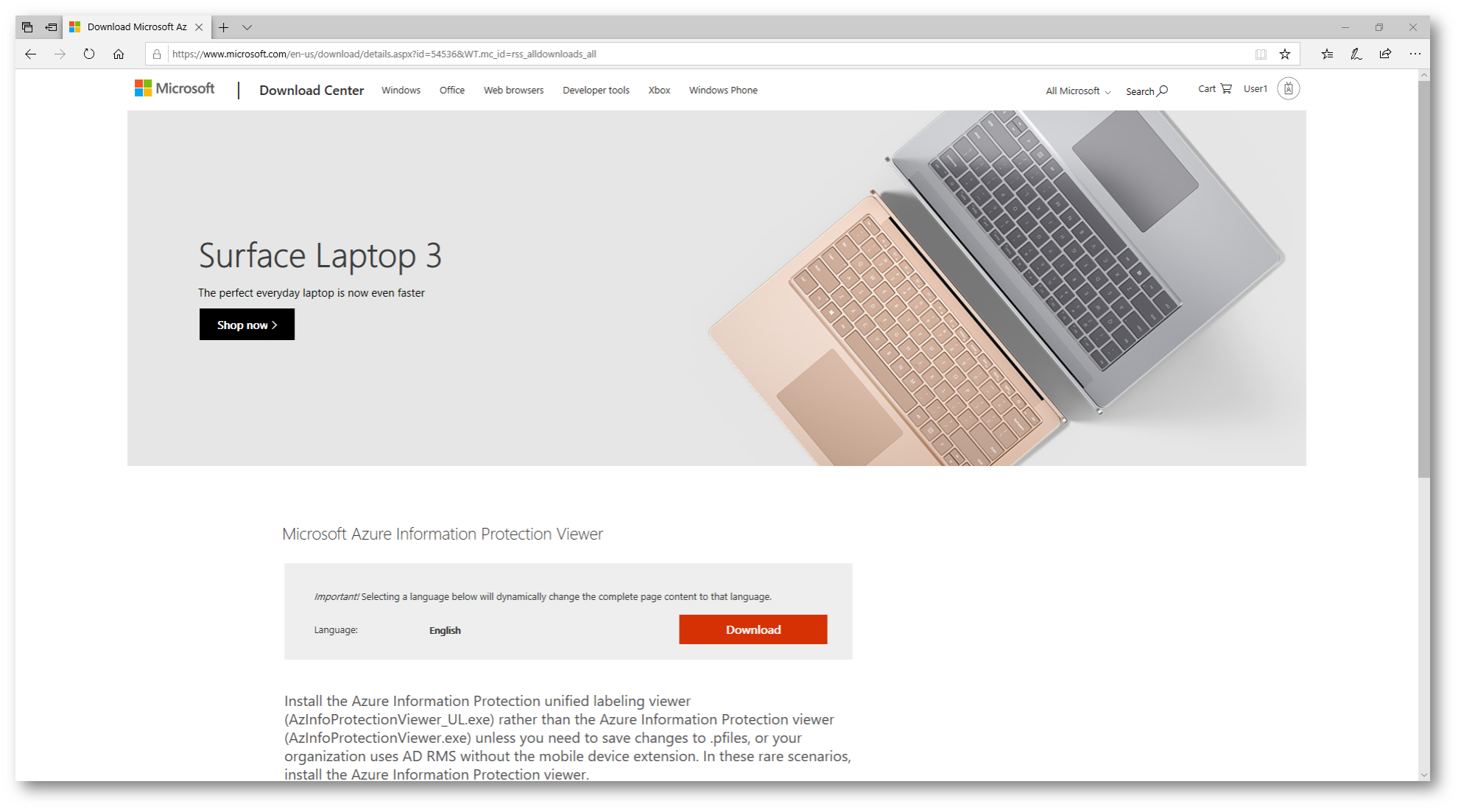

Figura 23: Pagina di download di Azure Information Protection viewer

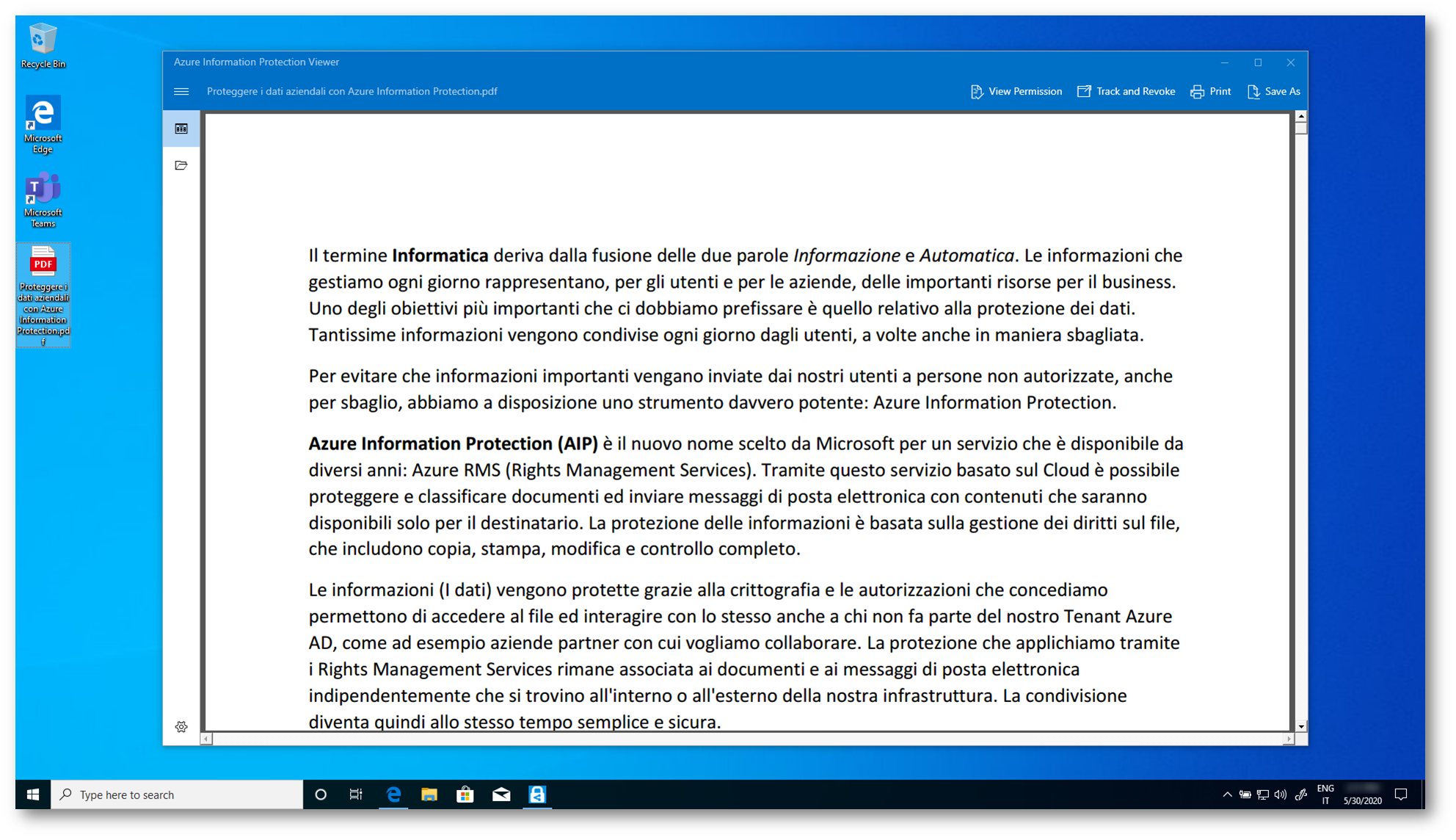

Dopo aver installato Microsoft Azure Information Protection Viewer l’utente sarà in grado di visualizzare il file, dopo essersi correttamente autenticato e ovviamente soltanto se avrà le autorizzazioni necessarie.

Figura 24: Apertura del file utilizzando il Microsoft Azure Information Protection Viewer

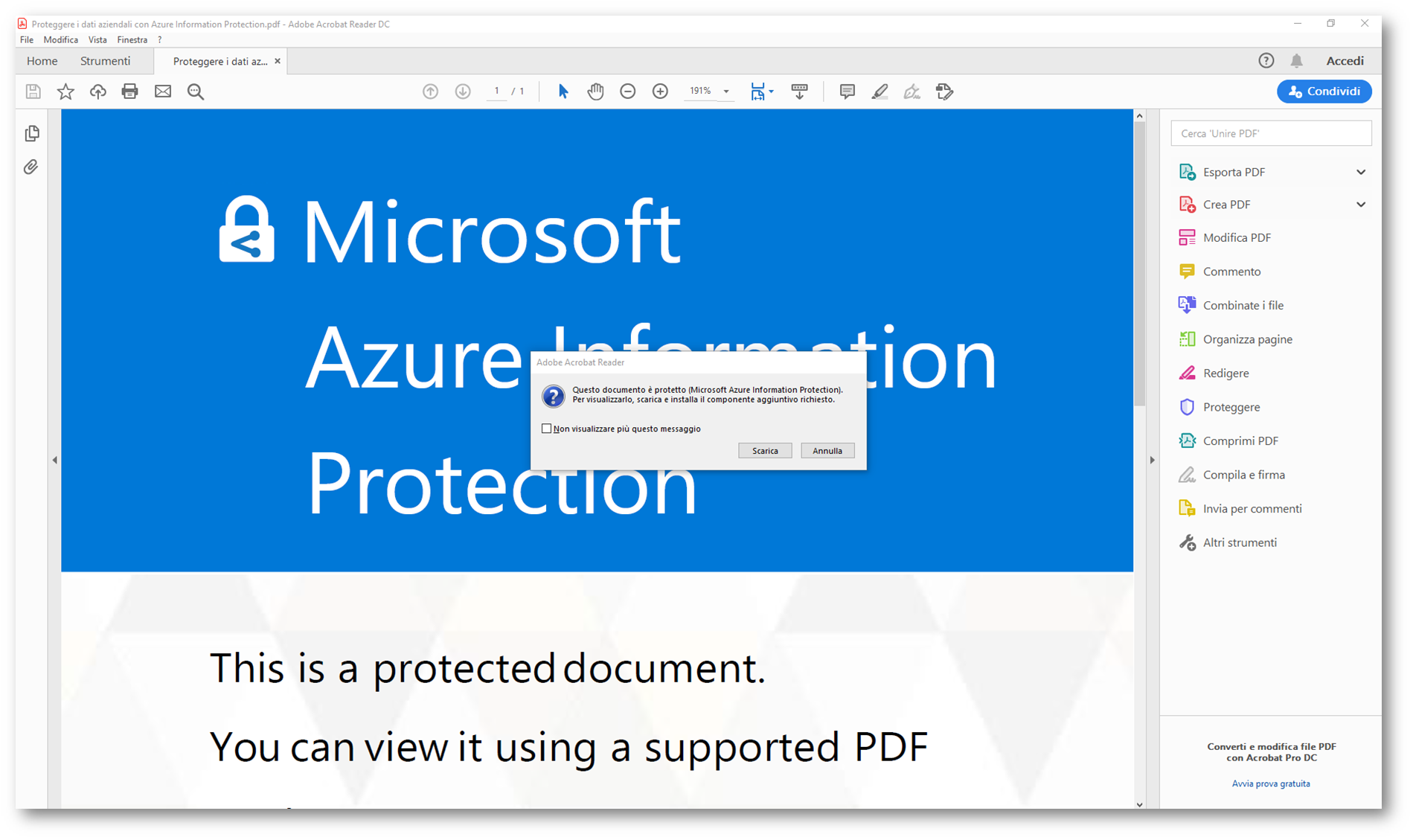

Se nel computer è installato Adobe Acrobat Reader sarà lo stesso programma a notificarvi che il file è protetto con Azure Information Protection e quindi è necessario installare un componente aggiuntivo. Questa funzionalità è molto interessante perchè dimostra che Azure Information Protection è ormai uno standard de facto per proteggere i documenti e anche gli altri vendor si sono integrati con la funzionalità.

Figura 25: Adobe Acrobat Reader notifica all’utente cheil file è protetto con Azure Information Protection

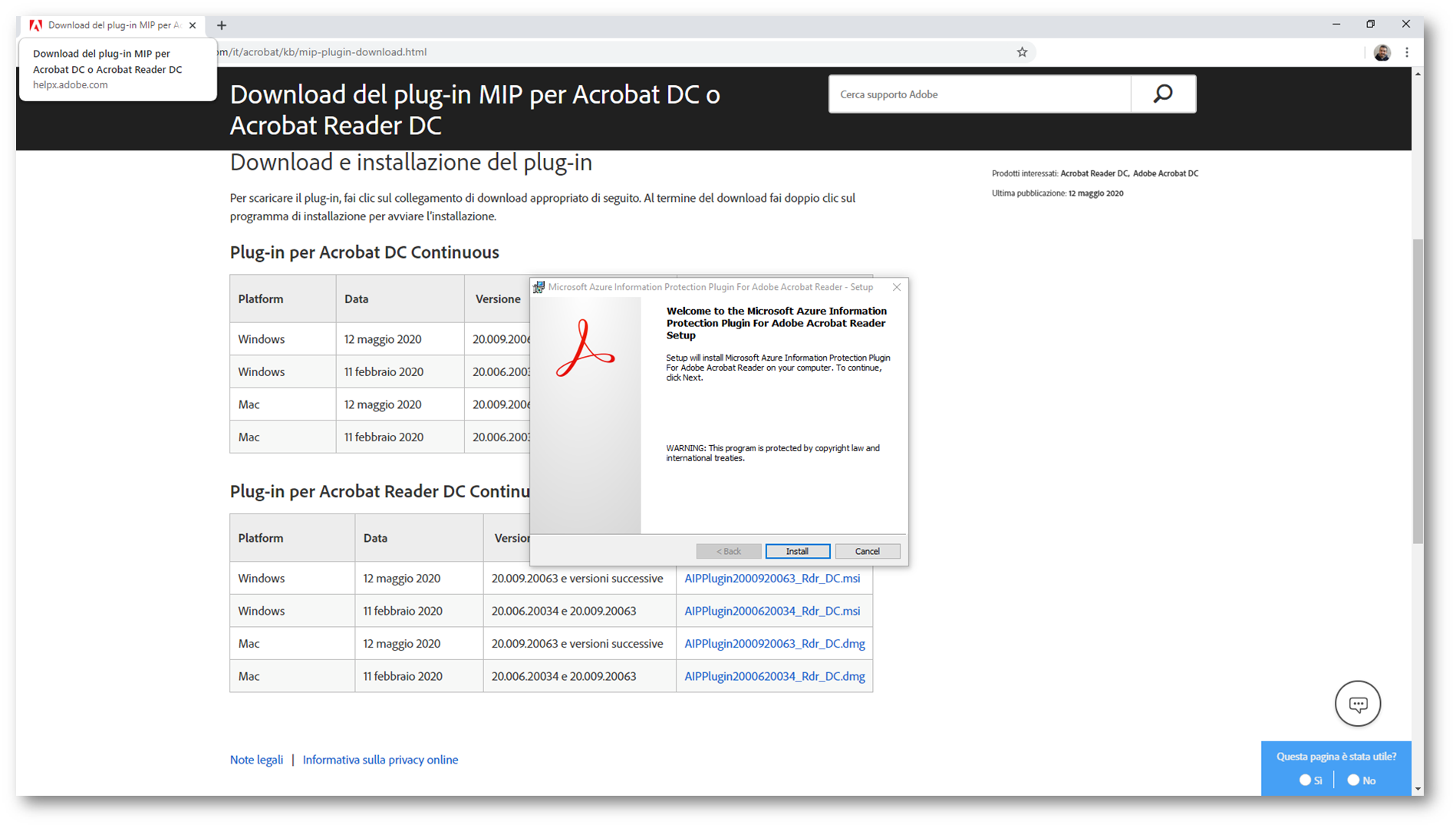

Seguite quindi le indicazioni per scaricare il plugin di Microsoft Azure Information Protection per Adobe Acrobat Reader DC.

Figura 26: Download e installazione del plugin per Azure Information Protection in Adobe Acrobat Reader DC

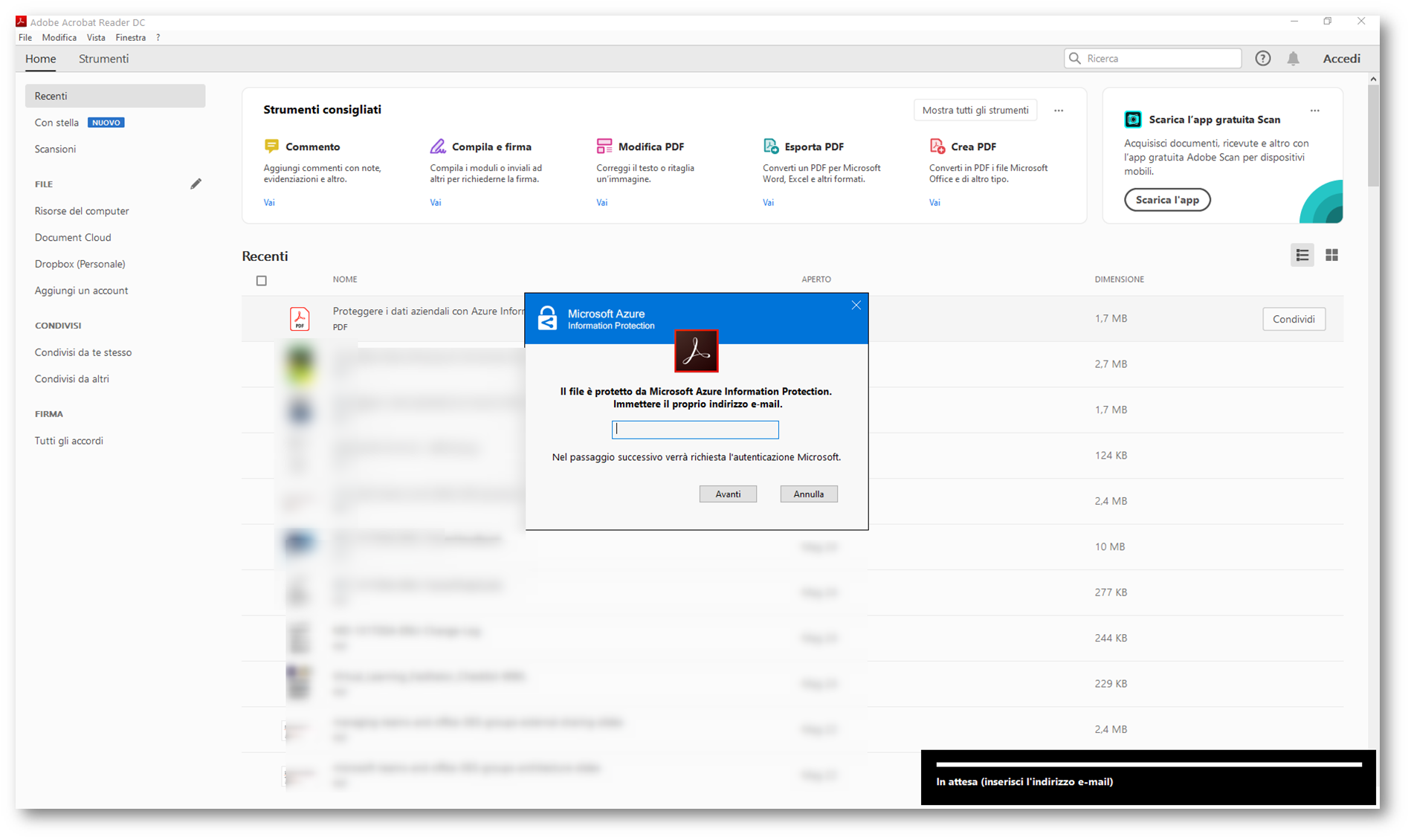

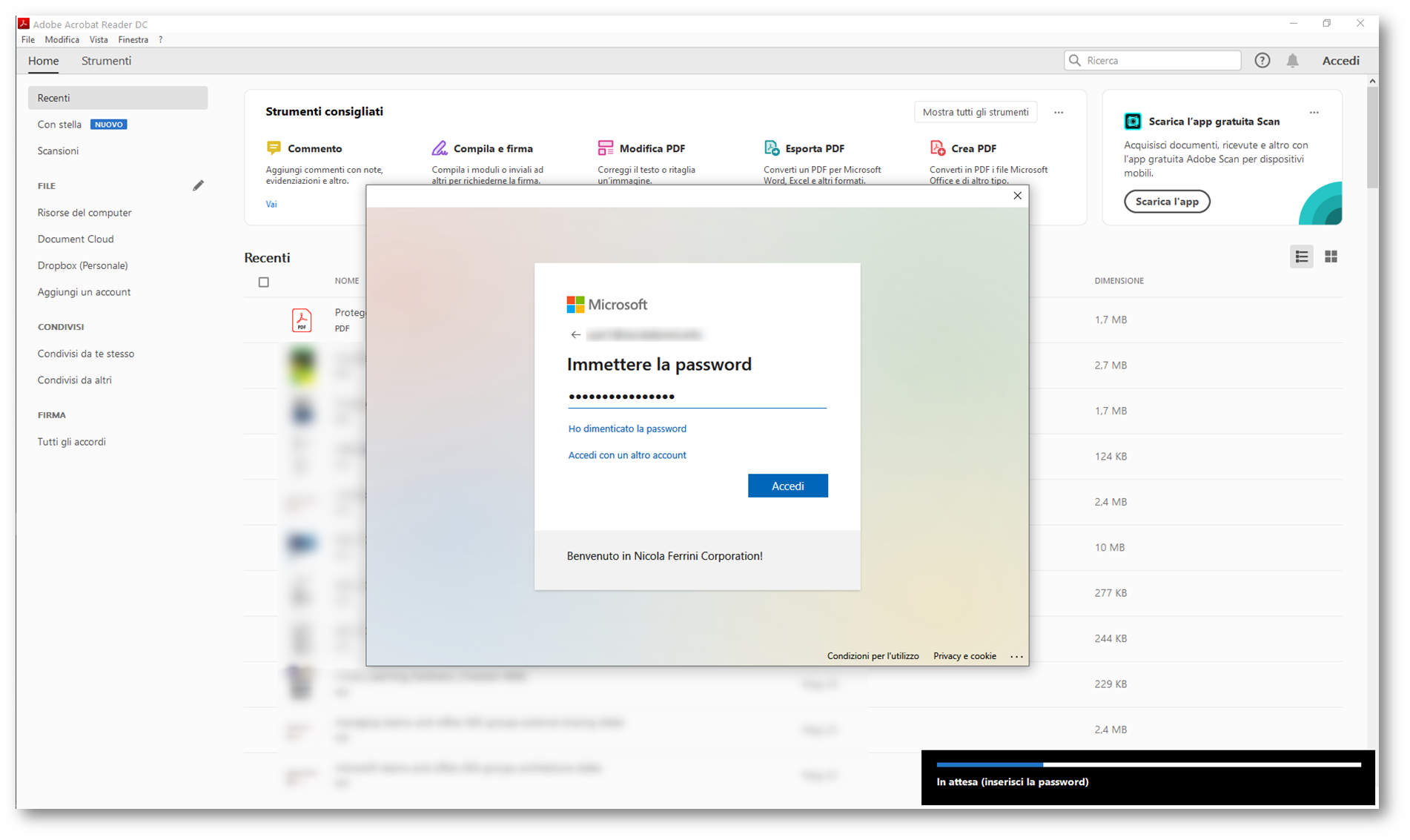

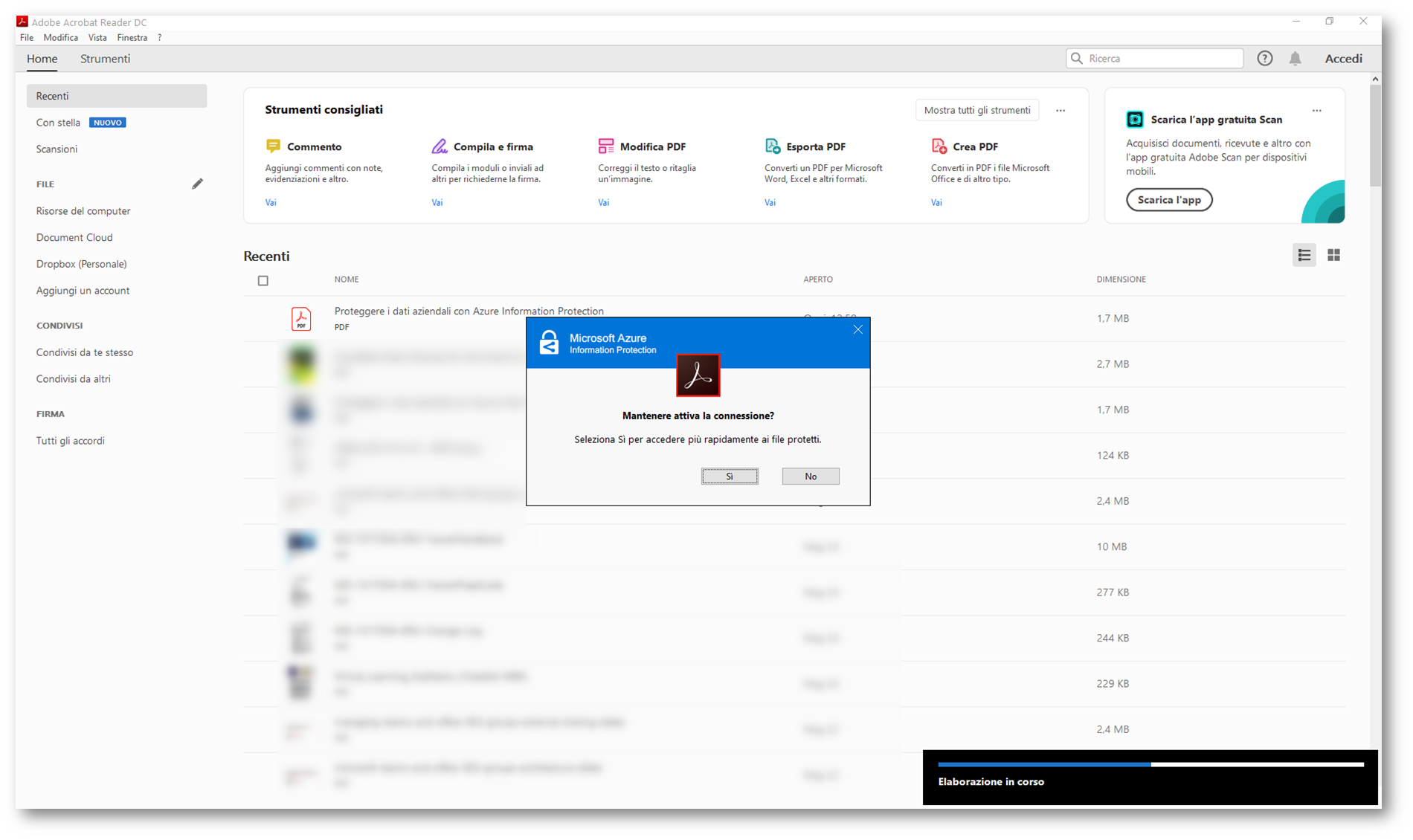

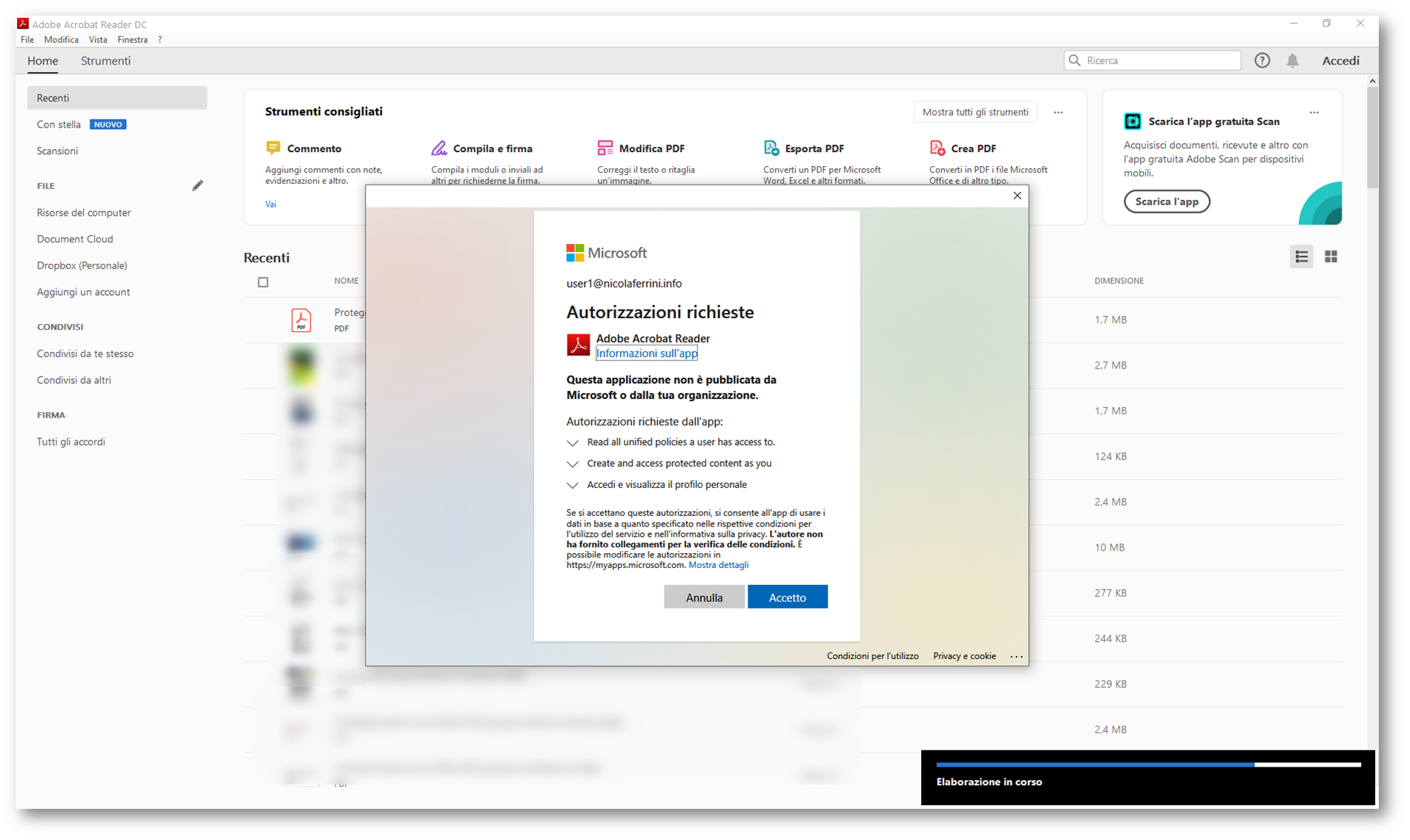

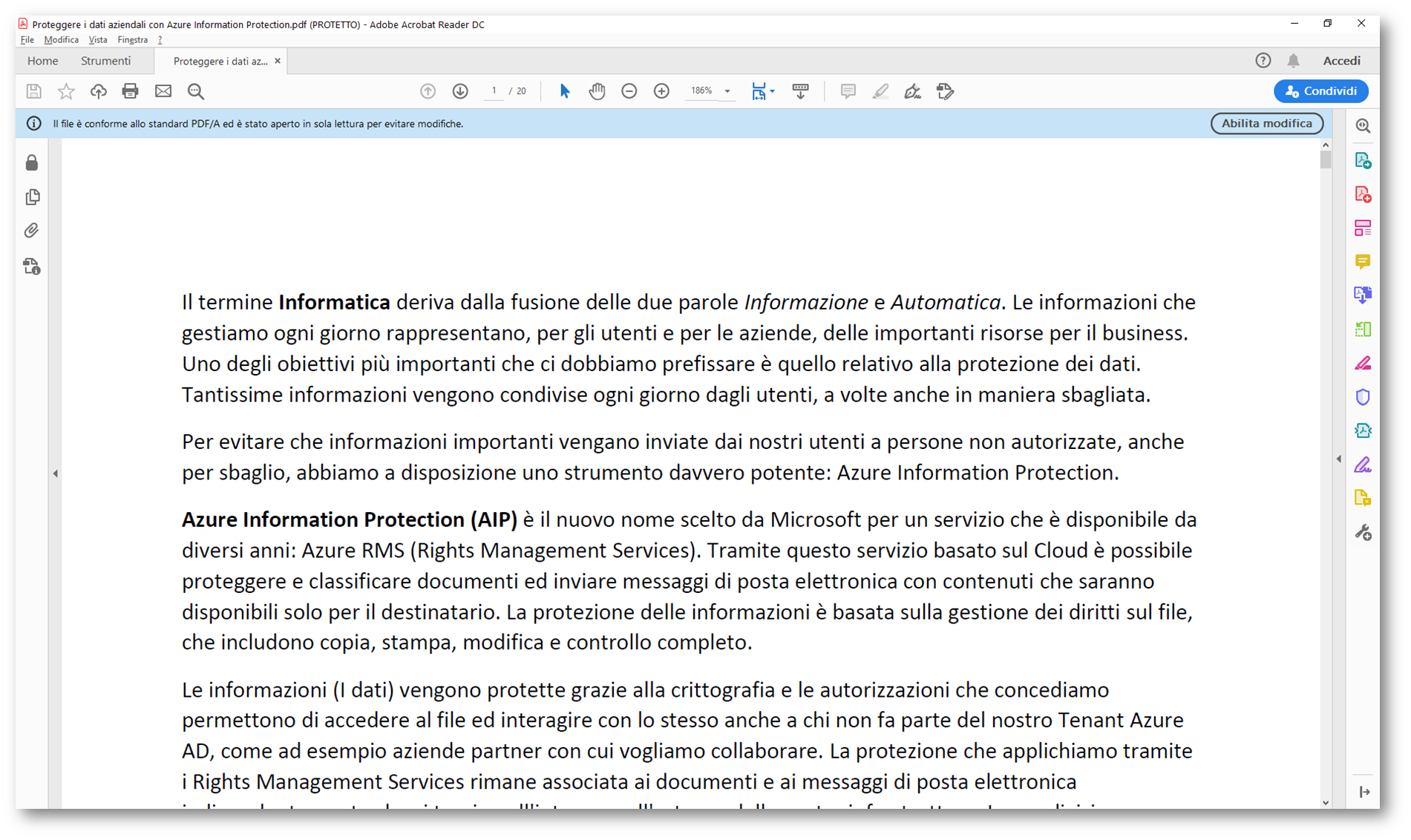

Nelle figure sotto sono mostrate tutte le operazioni che dovrà eseguire l’utente prima di poter aprire il file. Gli verrà chiesto di autenticarsi con le credenziali di un utente autorizzato ad aprile il file e dopo la autenticazione il file potrà essere visualizzato.

Figura 27: Richiesta dell’autenticazione con un account di Microsoft 365

Figura 28: Autenticazione da parte dell’utente

Figura 29: Richiesta di accesso rapido ai file protetti

Figura 30: Conferma dell’autorizzazione dell’utente all’accesso rapido ai file

Figura 31: Apertura del file protetto da Azure Information Protection completata

Condivisione dei file protetti con Microsoft Azure Information Protection all’esterno dell’azienda

Tra le domande che più spesso mi vengono fattec’è sicuramente quella riguardante la possibilità di condividere file protetti con Azure Information Protection all’esterno dell’azienda e se i destinatari che hanno indirizzi email non ospitate in Microsoft 365 potranno aprire il file, se gli abbiamo concesso le giuste autorizzazioni. La risposta è SI. Possiamo condividere a autorizzare all’apertura anche utenti con mail GMAIL, Libero, Domini proprietari non ospitati in Microosft 365.

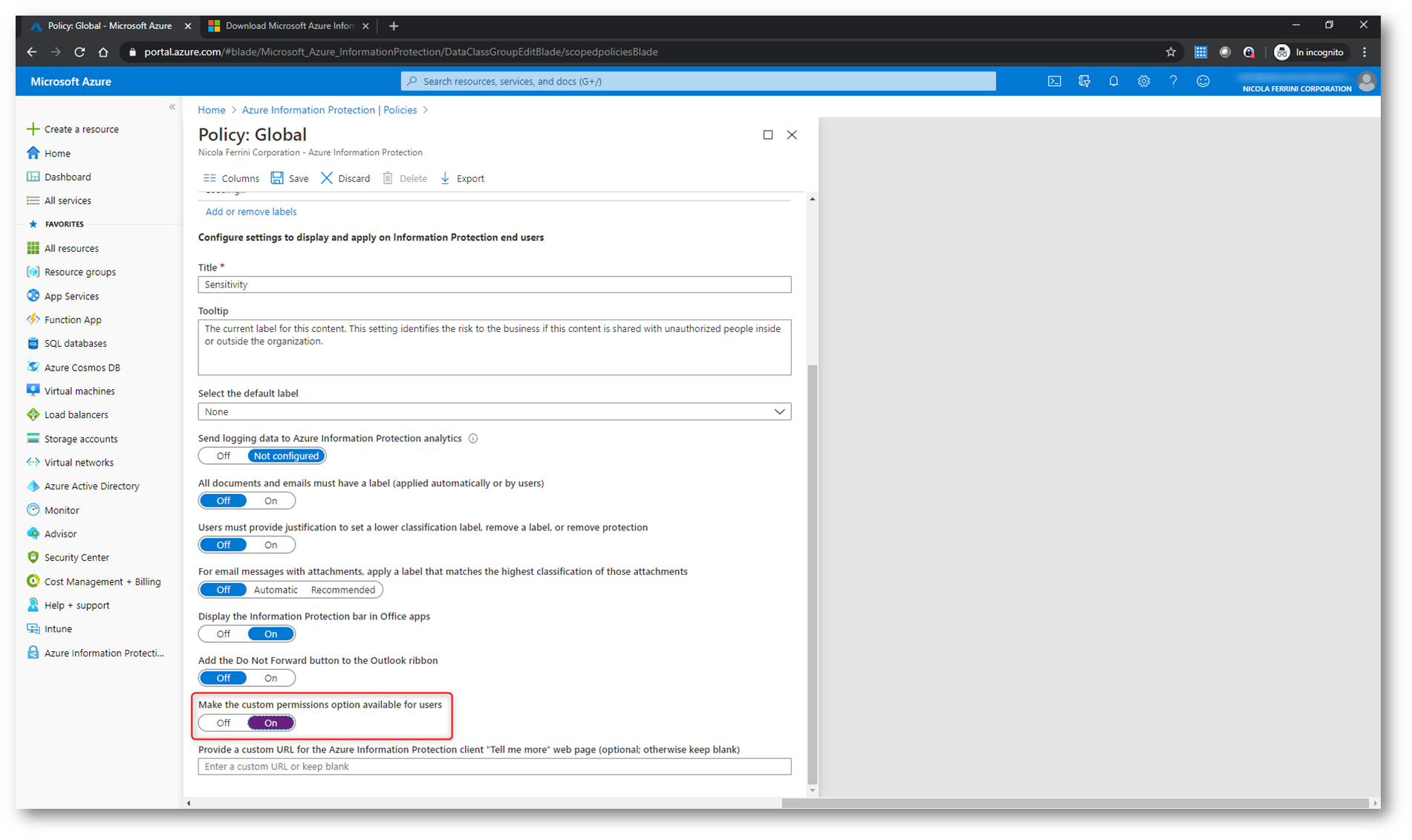

Per condividere file protetti con Microsoft Azure Information Protection all’esterno dell’azienda è sufficiente utilizzare come indirizzi per la condivisione degli indirizzi di posta elettronica associati ad un Microsoft Account. Per poter utilizzare dei permessi di condivisione personalizzati sarà necessario però prima modificare la policy globale di Azure Information Protection e consentire che gli utenti possano creare delle opzioni di condivisione personalizzate, come mostrato in figura:

Figura 32: Modifica della Global Policy di Azure Information Protection

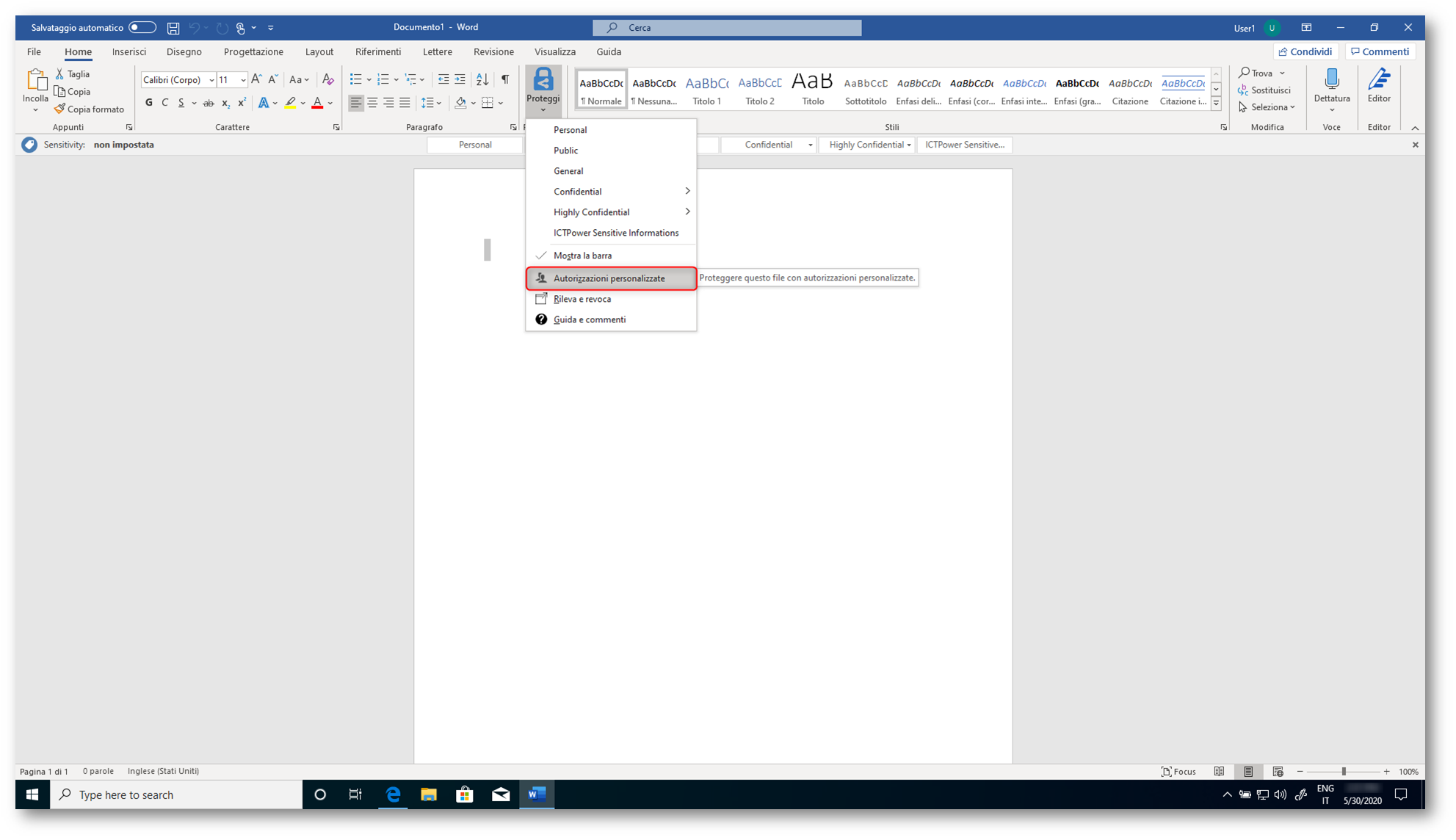

Nel ribbon di Office e nel client di Information Protection sarà questo punto possibile proteggere i file con autorizzazioni personalizzate, inserendo permessi di apertura e/o modifica del file per utenti all’asterno della nostra organizzazione.

Figura 33: Adesso è possibile proteggere il file con autorizzazioni personalizzate

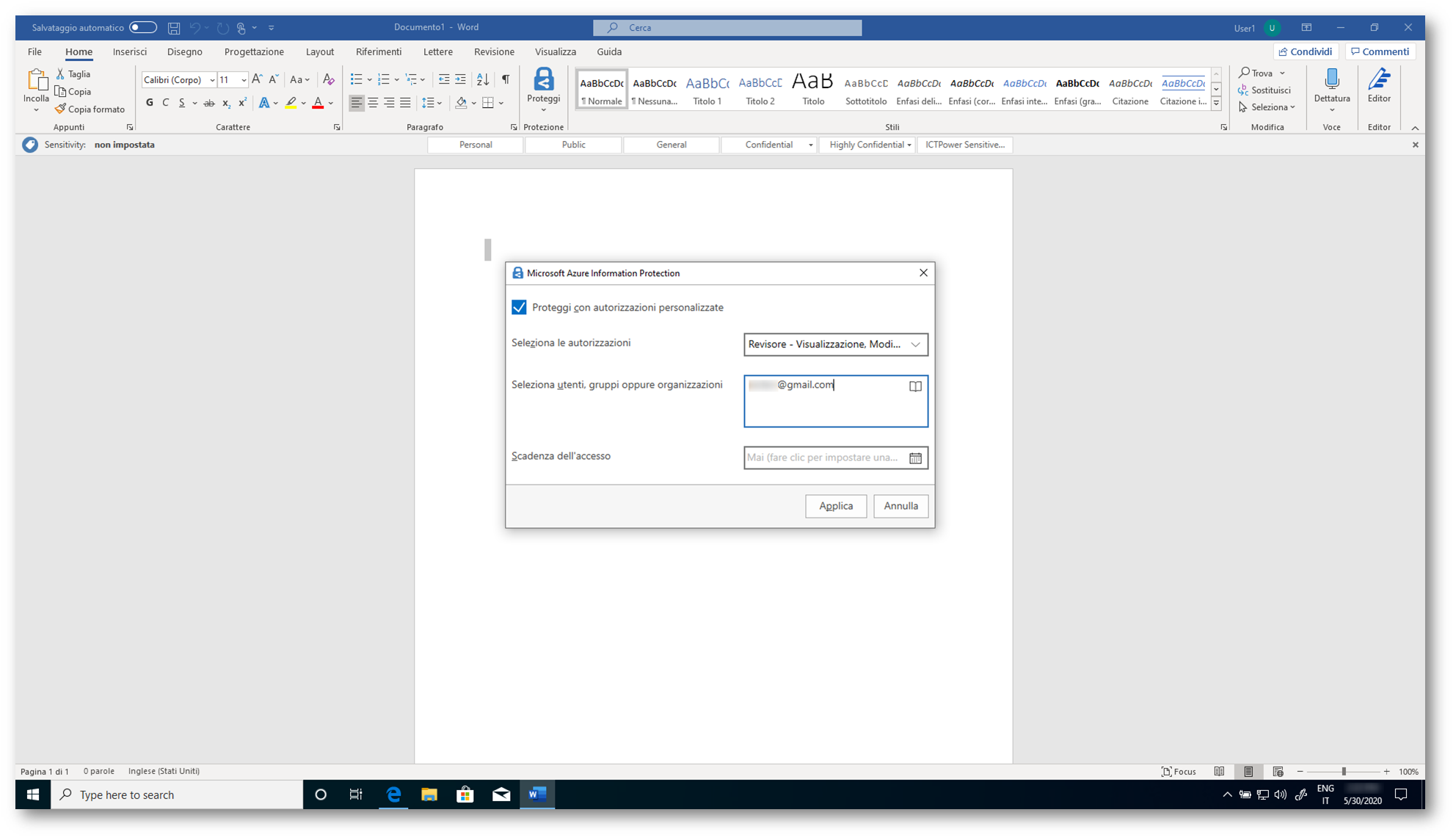

Nell’esempio sotto ho deciso di consentire l’accesso al file a un utente che ha un indirizzo @gmail.com. È necessario però che quell’account @gmail.com sia associato ad un Microsoft Account, altrimenti l’utente non sarà in grado di aprire il file.

Figura 34: Permesso di accesso consentito ad un account esterno all’organizzazione

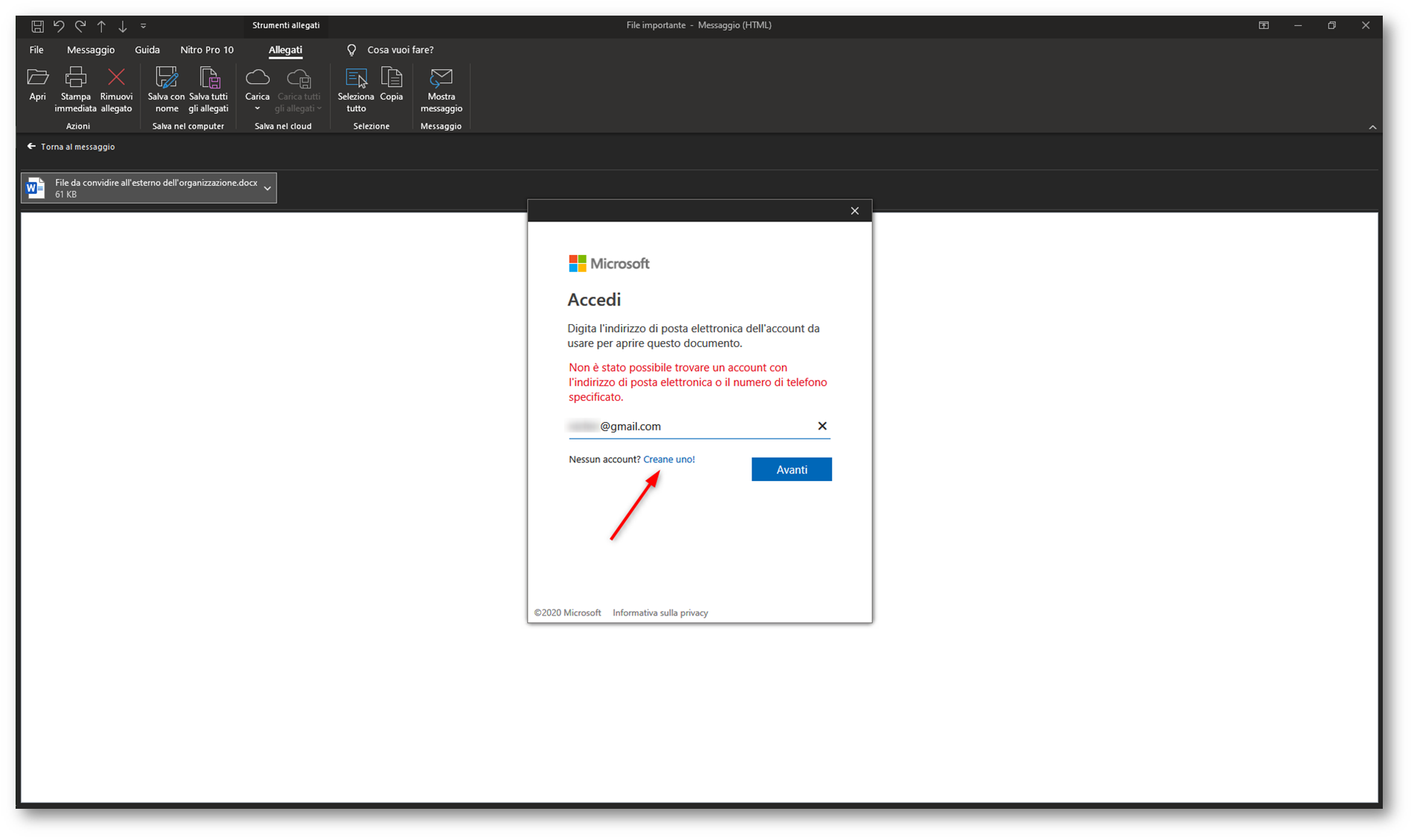

Al momento dell’apertura del file verrà chiesto di inserire le credenziali. L’utente dovrà mettere il suo indirizzo Gmail assicurandosi però di averlo già associato ad un Microsoft Account. Nel caso questa operazione non sia stata fatta precedentemente, sarà necessario fare clic su Creane uno per poter associare l’account Gmail ad un Microsoft Account. Perciò nulla di impegnativo 🙂

Figura 35: Apertura del file protetto e login con un Microsoft Account

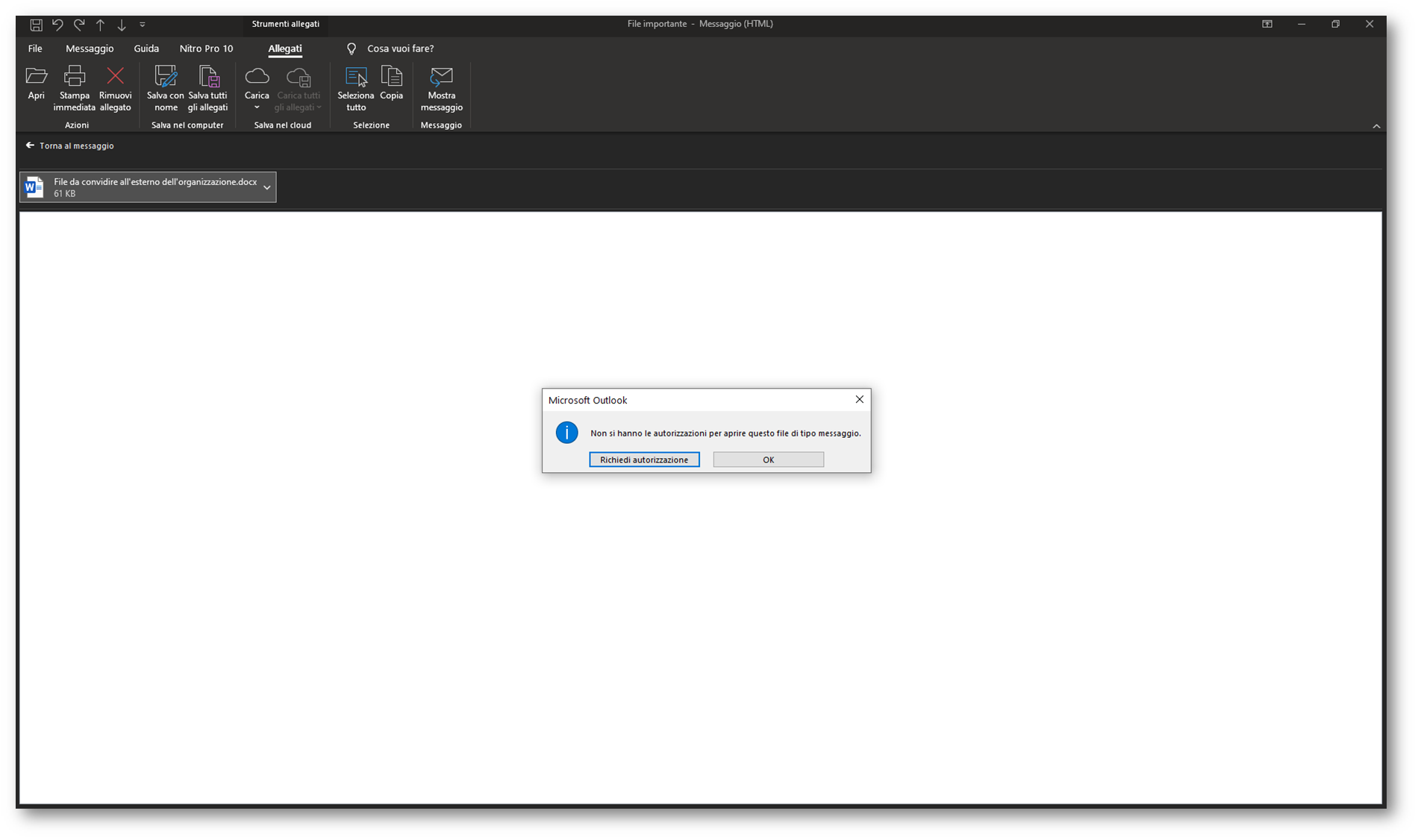

Se l’utente non ha i permessi per poter accedere al file, riceverà l’errore è mostrato nella figura 36. Facendo clic sul pulsante Richiedi autorizzazione potrà inviare un’e-mail al proprietario del file per farsi concedere l’autorizzazione all’apertura e all’eventuale modifica del file protetto. Non sarà necessario dover scambiare nuovamente i file perché le autorizzazioni sono memorizzate in Azure e vengono scaricate ogni volta che viene effettuato l’accesso al file protetto da Azure Information Protection.

Figura 36: Messaggio di errore per l’utente non autorizzato all’apertura del file

Azure Information Protection e la posta elettronica

Con Azure Information Protection è anche possibile proteggere i messaggi di posta elettronica e in particolar modo impedire che possano essere inoltrati. I messaggi verranno visualizzati soltanto dai legittimi destinatari e non sarà possibile nemmeno utilizzare la cattura schermo per poterli poi riutilizzare, magari inviando lo screenshot della mail.

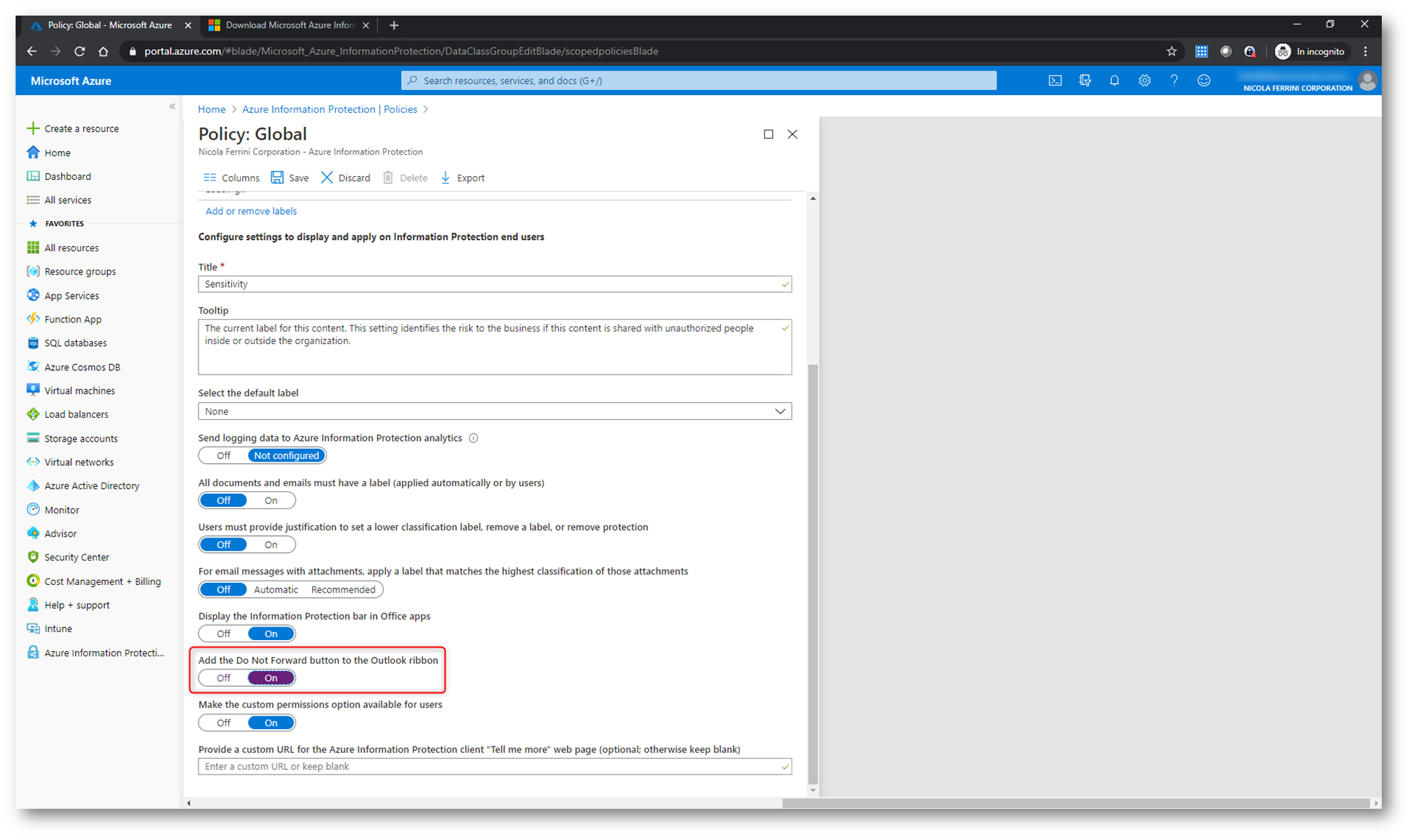

Modificando la policy nel portale di Azure Information Protection è infatti possibile fare in modo tale che è in Outlook appaia il pulsante Non inoltrare. Ho proceduto a modificare la Global policy e ho effettuato il salvataggio.

Figura 37: Modifica della Azure Information Protection Policy per la configurazione di Outlook

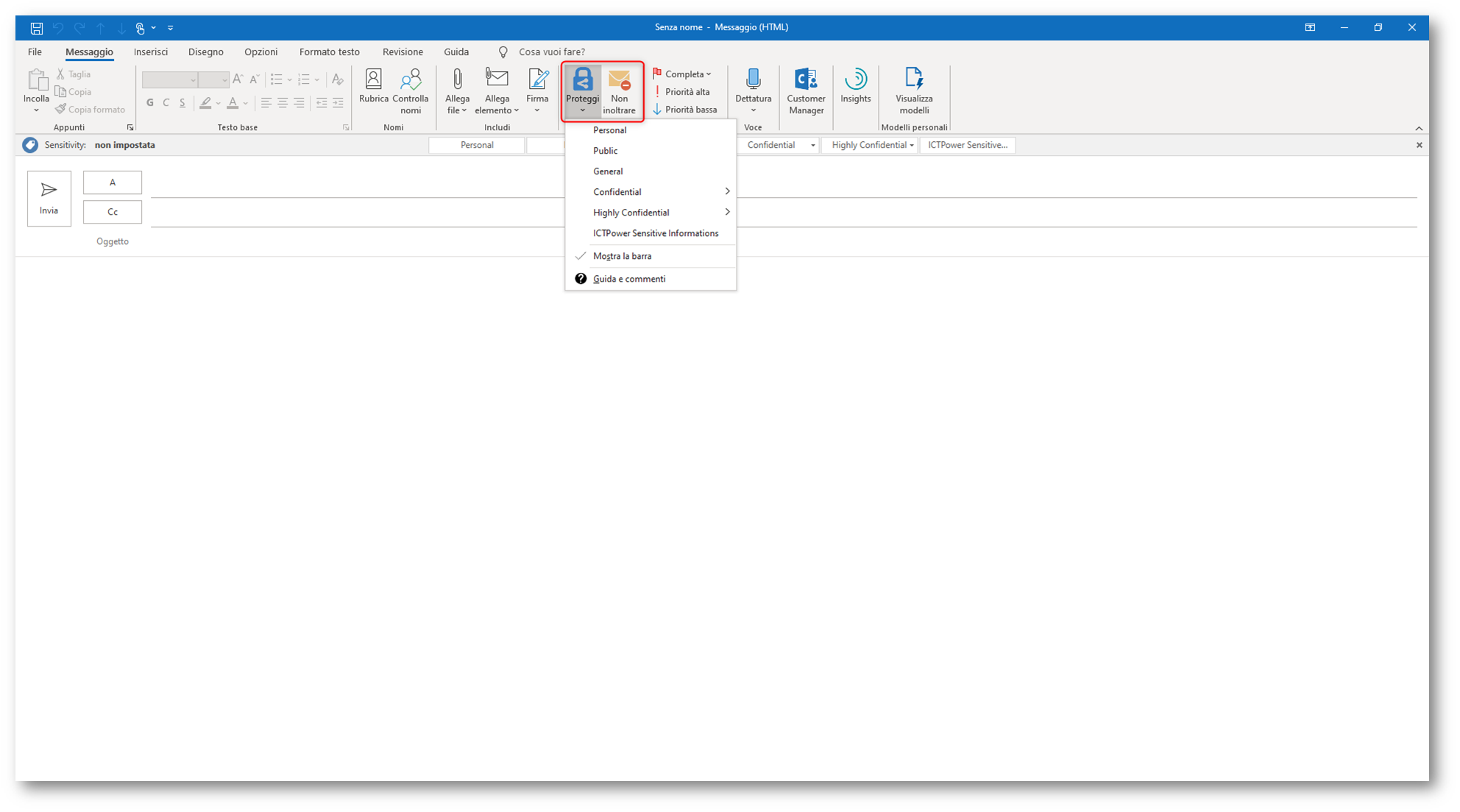

Aprendo Outlook e scrivendo un nuovo messaggio verrà visualizzato il pulsante Proteggi, con tutte le etichette che sono stati assegnati dalla policy all’utente, e il pulsante Non inoltrare.

Figura 38: In Oulook è visibile il pulsante Non inoltrare

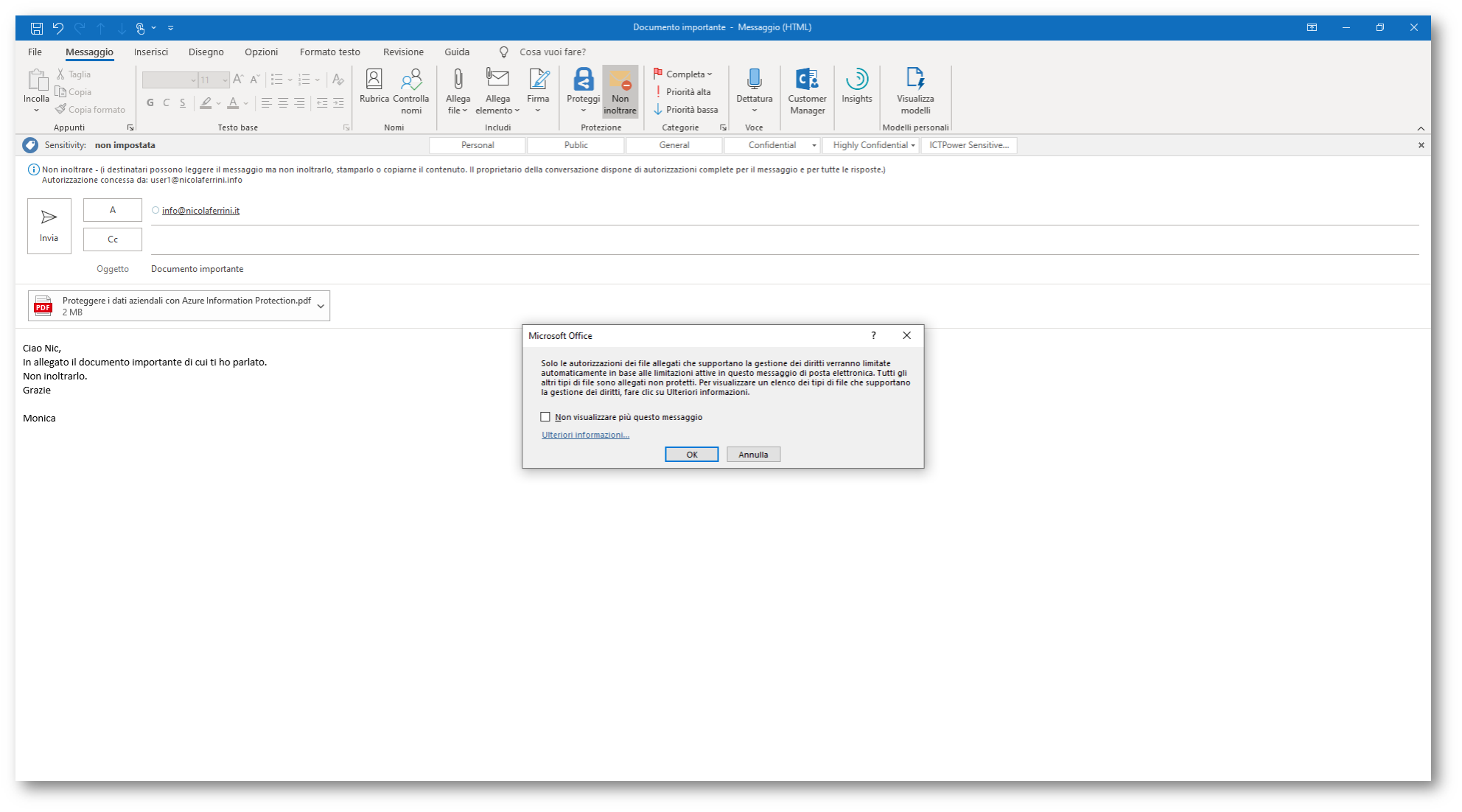

Se decidiamo di inviare una mail e scegliamo di utilizzare la funzionalità di Non inoltrare, al messaggio verranno applicate tutte le limitazioni che avremo scelto e gli verrà mostrato un messaggio che lo avvisa dell’applicazione della policy, come mostrato nella figura 39.

Figura 39: Al messaggio vengono applicate le limitazioni imposte da Azure Information Protection

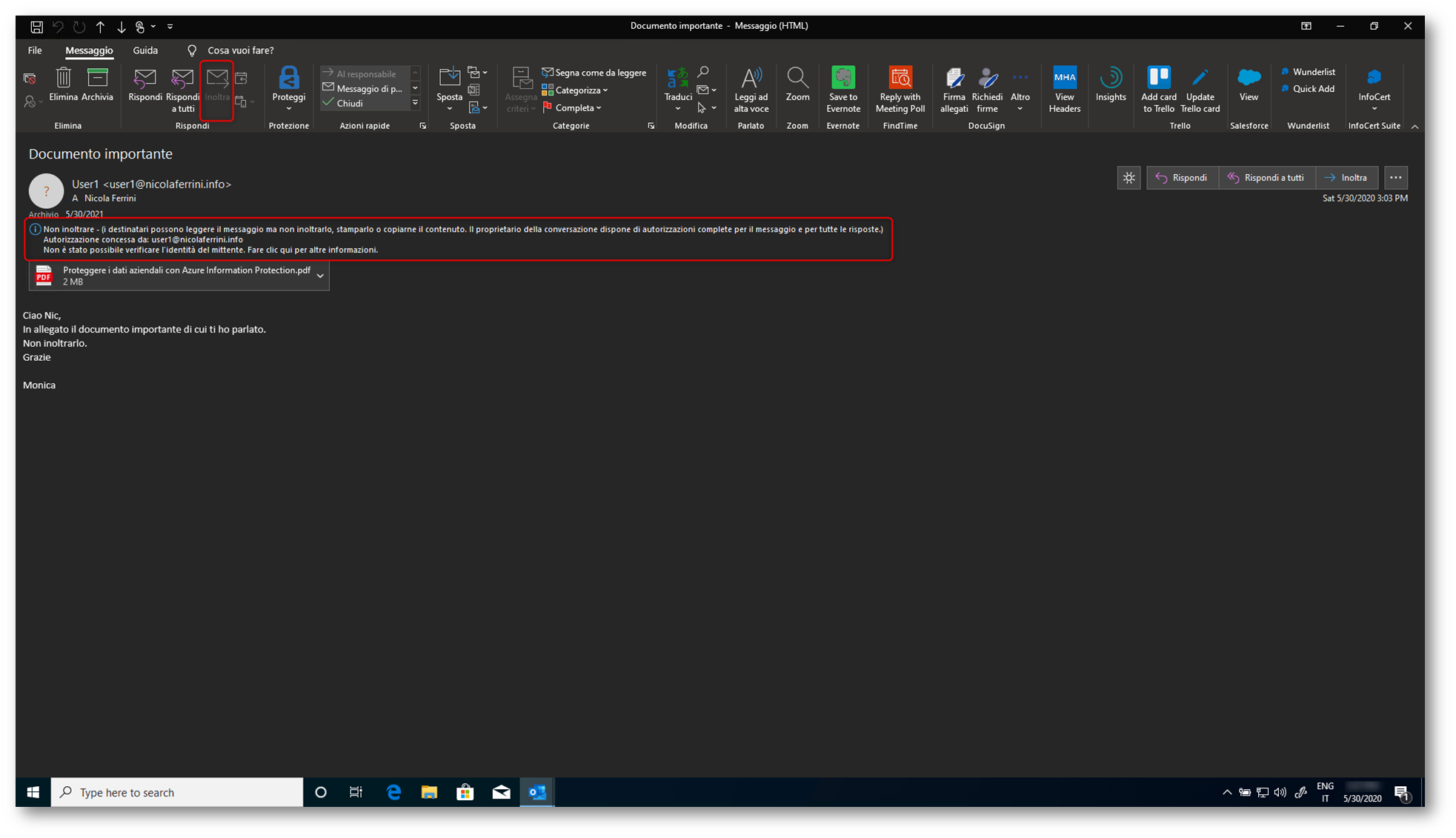

Al destinatario del messaggio al momento della ricezione ed apertura della mail verrà chiesto di autenticarsi con le proprie credenziali di Microsoft 365 o con il Microsoft Account associato all’indirizzo di posta elettronica di destinazione per poter utilizzare Azure Information Protection. Come si può vedere dalla figura 40 il pulsante Inoltra è disabilitato e un banner avvisa il destinatario delle limitazioni applicate al messaggio.

Figura 40: Il destinatario non può inoltrare il messaggio

Conclusioni

Azure Information Protection per Windows consente di proteggere i documenti e i messaggi di posta elettronica importanti dagli utenti che non sono autorizzati a visualizzarli, anche se il messaggio di posta elettronica viene inoltrato o se il documento viene salvato in un altro percorso. In questo modo siamo capaci di gestire e limitare l’accesso alle nostre informazioni sensibili anche se queste dovessero essere condivise all’esterno dell’organizzazione per errore oppure essere aperte da persone non autorizzate.