RDP Shortpath per Azure Virtual Desktop e Windows 365 Cloud PC

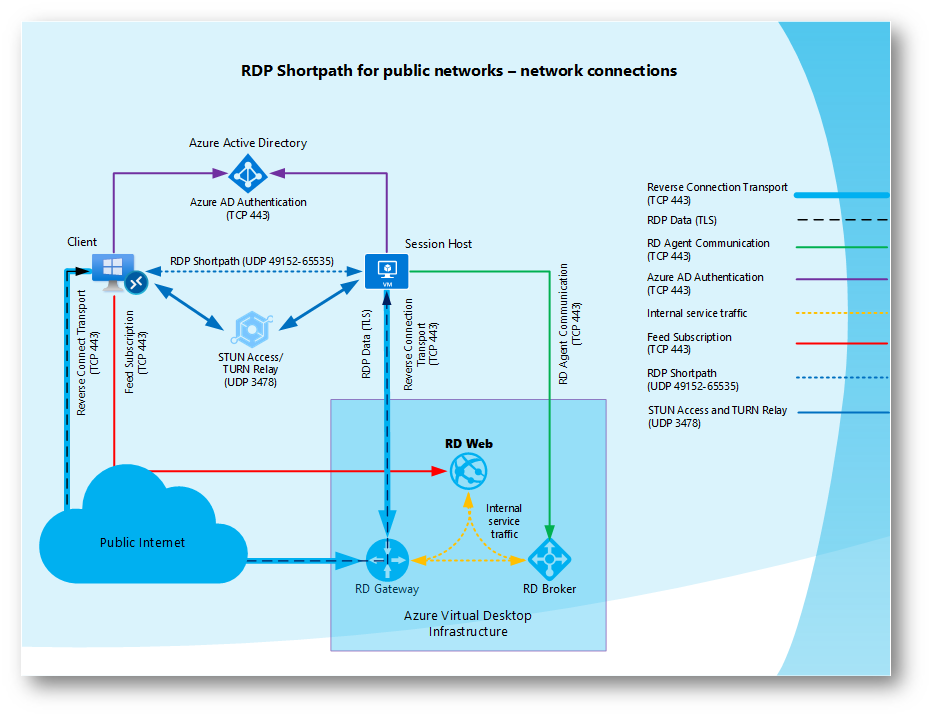

RDP Shortpath per Azure Virtual Desktop e Windows 365 Cloud PC è una funzionalità che migliora significativamente l’affidabilità e la latenza nelle connessioni di Azure Virtual Desktop e da qualche mese anche di Windows 365 Cloud PC. Questa funzionalità stabilisce una connessione diretta basata su UDP (User Datagram Protocol) tra un client Windows Remote Desktop supportato e un host di sessione (session host) o un Cloud PC.

Il funzionamento di RDP Shortpath si basa sull’uso di protocolli come STUN (Simple Traversal Underneath NAT) e ICE (Interactive Connectivity Establishment) per ottimizzare la probabilità di stabilire una connessione e dare la precedenza ai protocolli di comunicazione di rete preferiti. Durante la configurazione di una sessione RDP, vengono utilizzate porte UDP assegnate dinamicamente da un intervallo di porte che accettano il traffico RDP Shortpath.

È importante notare che per le reti pubbliche, RDP Shortpath funziona automaticamente senza configurazioni aggiuntive, a patto che le reti e i firewall permettano il passaggio del traffico. Quindi la funzionalità è abilitata di default.

Un aspetto cruciale di RDP Shortpath è la gestione della Network Address Translation (NAT) e dei firewall. La maggior parte dei client di Azure Virtual Desktop funziona su computer all’interno di una rete privata, che accede a Internet tramite un dispositivo gateway NAT. Questo dispositivo modifica tutte le richieste di rete da e per Internet, condividendo un singolo indirizzo IP pubblico tra tutti i computer nella rete privata.

La connessione inizia stabilendo un trasporto basato su TCP attraverso il Gateway Azure Virtual Desktop, dopodiché vengono stabilite le connessioni iniziali e avviato il processo di raccolta dei computer remoti (indirizzi IP e porte) da parte dell’host di sessione e del client. Questo processo aiuta a stabilire il flusso di dati diretto tra client e host di sessione. Una volta stabilito il trasporto RDP Shortpath, tutti i canali virtuali dinamici, inclusi la grafica remota, input e reindirizzamento dei dispositivi, vengono spostati su questo nuovo trasporto.

Figura 1: RDP Shortpaht per le reti pubbliche

Connessioni dirette e indirette: che differenza c’è?

Nell’utilizzo di RDP Shortpath su reti pubbliche, sono disponibili due tipi di connessione: diretta e indiretta. Questi due approcci facilitano la stabilizzazione di una connessione UDP in diversi scenari di rete.

- Connessione diretta: Nelle connessioni dirette, il flusso di dati UDP viene stabilito direttamente tra il client e l’host di sessione. Questo approccio utilizza i protocolli STUN (Simple Traversal Underneath NAT) e ICE (Interactive Connectivity Establishment) per superare eventuali problemi legati alla NAT (Network Address Translation). L’host di sessione e il client enumerano le interfacce di rete e stabiliscono socket UDP per ogni interfaccia, identificando gli indirizzi IP e le porte (candidati) per il flusso di dati. Questi candidati vengono poi condivisi tra client e host di sessione, che tentano di stabilire una connessione diretta. Se la connessione diretta riesce, viene utilizzata per il trasporto RDP, preferendola per la sua velocità e minore latenza.

La maggior parte dei client non conosce il proprio indirizzo IP pubblico mentre si trovano dietro un dispositivo gateway NAT (Network Address Translation ). STUN è un protocollo per l’individuazione automatica di un indirizzo IP pubblico da dietro un dispositivo gateway NAT e il client per determinare il proprio indirizzo IP pubblico. - Connessione indiretta: Se la connessione diretta fallisce o non è possibile a causa di restrizioni di rete (ad esempio, firewall che bloccano il traffico UDP), RDP Shortpath può utilizzare una connessione indiretta tramite TURN (Traversal Using Relays around NAT). In questo scenario il traffico viene instradato attraverso un server TURN, che agisce come un intermediario, consentendo la comunicazione tra client e host di sessione. Questo tipo di connessione è tipicamente più lento e ha una latenza maggiore rispetto alla connessione diretta, ma fornisce una soluzione alternativa quando le restrizioni di rete impediscono una connessione diretta.

Al momento della scrittura di questo articolo la funzionalità è in anteprima ed è disponibile solo per il Validation Environment.

Per offrire la migliore possibilità di una connessione diretta, è essenziale che le reti e i firewall consentano il traffico UDP. Se ciò non è possibile, l’opzione di connessione indiretta tramite TURN offre una soluzione di fallback.

NOTA: Ogni sessione RDP usa una porta UDP assegnata dinamicamente da un intervallo di porte temporanee (da 49152 a 65535 per impostazione predefinita) che accetta il traffico Shortpath RDP. La porta 65330 viene ignorata da questo intervallo perché è riservata per l’uso internamente da Azure.

Le connessioni sono sicure?

Le connessioni stabilite tramite RDP Shortpath sono sicure. La sicurezza è una priorità per Microsoft, specialmente quando si tratta di connessioni remote e trasferimento di dati. Vi elenco alcune delle caratteristiche che garantiscono la sicurezza delle connessioni RDP Shortpath:

- Crittografia TLS: Le connessioni RDP Shortpath utilizzano la crittografia TLS (Transport Layer Security) per garantire la sicurezza del trasporto dei dati.

- Autenticazione e Autorizzazione: La piattaforma Azure Virtual Desktop e Windows 365 includono meccanismi robusti di autenticazione e autorizzazione, assicurando che solo gli utenti autorizzati possano accedere alle sessioni e ai dati.

- UDP sicuro e affidabile: Sebbene RDP Shortpath utilizzi il protocollo UDP per il trasporto dei dati, che è generalmente considerato meno affidabile rispetto a TCP, Microsoft ha implementato meccanismi per assicurare che il traffico UDP sia sicuro e affidabile.

- Compliance e standard di sicurezza: Azure Virtual Desktop, Windows 365 e le loro funzionalità, come RDP Shortpath, sono progettate per aderire agli standard di sicurezza e compliance di Microsoft, che sono tra i più rigorosi nel settore dell’IT.

- Gestione del traffico di rete: Le pratiche di sicurezza di rete, come l’utilizzo di firewall e la configurazione corretta dei gateway NAT, contribuiscono alla sicurezza complessiva delle connessioni.

Perché viene utilizzato il protocollo UDP?

Il protocollo UDP (User Datagram Protocol) è scelto per RDP Shortpath in Azure Virtual Desktop e Windows 365 principalmente per la sua bassa latenza, che è fondamentale in applicazioni come lo streaming video e le sessioni desktop remoto dove tempi di risposta rapidi sono cruciali. A differenza del TCP, UDP è un protocollo senza connessione, il che significa che non richiede un handshake per stabilire una connessione prima dell’invio dei dati, risultando in una maggiore efficienza del trasporto e minor overhead di rete.

La gestione flessibile dei pacchetti di UDP permette l’invio indipendente dei pacchetti; se un pacchetto viene perso, non interrompe la consegna dei pacchetti successivi, il che è particolarmente utile per i flussi di dati in tempo reale.

Inoltre, UDP supporta scenari di multicast e broadcast, consentendo la trasmissione di dati a più destinatari simultaneamente. Questo protocollo è anche più adatto per adattarsi alle connessioni di rete variabili e continua a trasmettere dati anche con variazioni nella qualità del segnale di rete.

La sua ottimizzazione per le applicazioni in tempo reale rende UDP la scelta ideale per sessioni desktop remote che richiedono aggiornamenti rapidi e una bassa latenza.

Posso utilizzare RDP Shortpath anche per le “reti gestite”?

È possibile utilizzare RDP Shortpath anche per le reti gestite, note come “managed networks”. RDP Shortpath è progettato per ottimizzare le connessioni sia su reti pubbliche che gestite, fornendo miglioramenti significativi in termini di latenza e affidabilità della connessione.

Quando parlo di reti gestite mi riferisco alle configurazioni che utilizzano le Azure Site-To-Site VPN oppure ExpressRoute.

Nelle reti gestite, RDP Shortpath può sfruttare la configurazione di rete esistente e le politiche di sicurezza per stabilire connessioni dirette tra i clienti e gli host di sessione. Questo approccio è particolarmente vantaggioso in ambienti aziendali dove le reti sono configurate e gestite attentamente per massimizzare la sicurezza e le prestazioni.

È però necessario abilitare questa funzionalità, che non è disponibile in maniera predefinita come per le reti pubbliche.

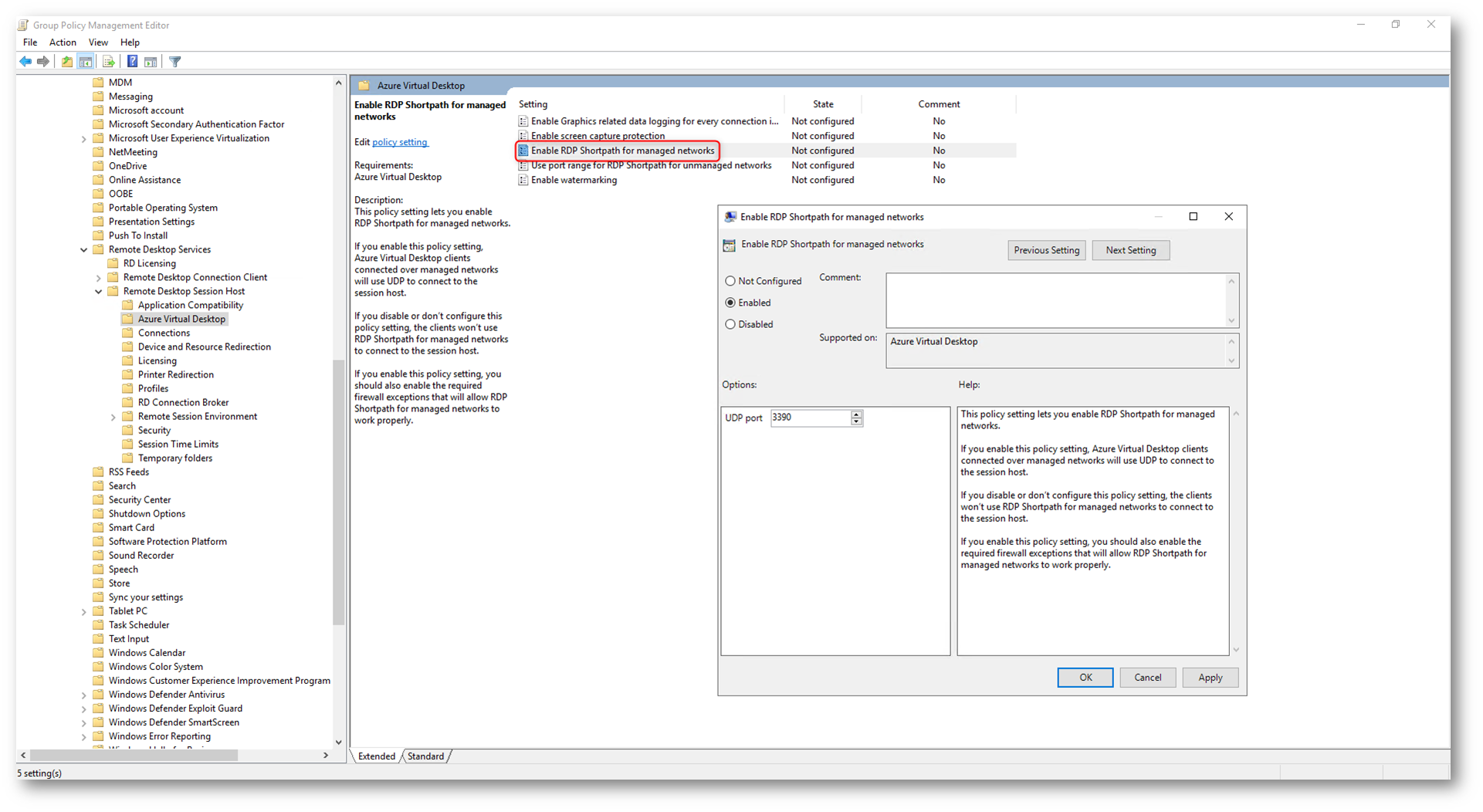

Per abilitare RDP Shortpath for managed networks è possibile utilizzare le Group Policy per gli Azure Virtual Desktop Session Host che sono joinati al dominio locale oppure Microsoft Intune. Assicuratevi di avere l’Azure Virtual Desktop administrative template e di copiarlo nei vostri domain controller. Potete utilizzare il Central Store, come ho già spiegato nella mia guida Funzionamento delle Group Policy in Windows Server: facciamo un po’ di chiarezza – ICT Power

A questo punto potete configurare la voce Enable RDP Shortpath for managed networks che trovate in Computer Configuration > Policies > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Azure Virtual Desktop

Figura 2: Abilitazione di RDP Shortpath for managed networks tramite Group Policy

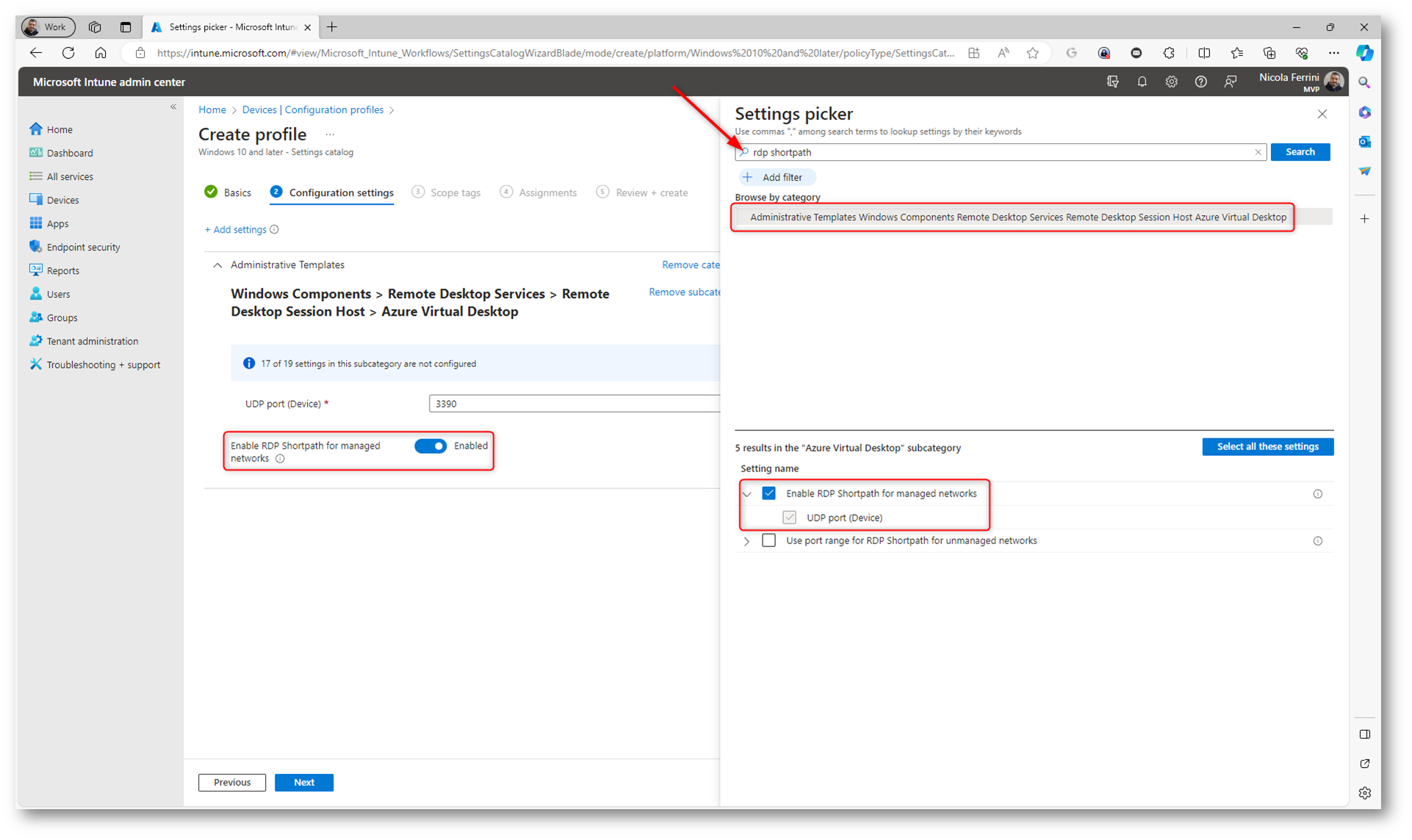

La stessa operazione può essere effettuata anche utilizzando Microsoft Intune, se gestite così vostri Session Host. Dal portale di Microsoft Intune vi basterà creare un nuovo Configuration Profile per Windows 10 and later e utilizzare il Settings catalog. Cercate tra le impostazioni la voce RDP Shortpath e, dopo averla abilitata, distribuitela ai Session Host da configurare.

Il Settings catalog (catalogo delle impostazioni) semplifica la creazione di un criterio di configurazione in Microsoft Intune e la visualizzazione di tutte le impostazioni disponibili. Se si preferisce configurare le impostazioni a livello granulare, analogamente alle Group Policy, il catalogo delle impostazioni è una transizione naturale. Ner ho già parlato nella mia guida Microsoft Intune – Utilizzare il settings catalog per configurare dispositivi Windows, iOS/iPadOS e macOS – ICT Power

Figura 3: Abilitazione di RDP Shortpath for managed networks tramite Settings Catalog in Intune

Configurazione del client

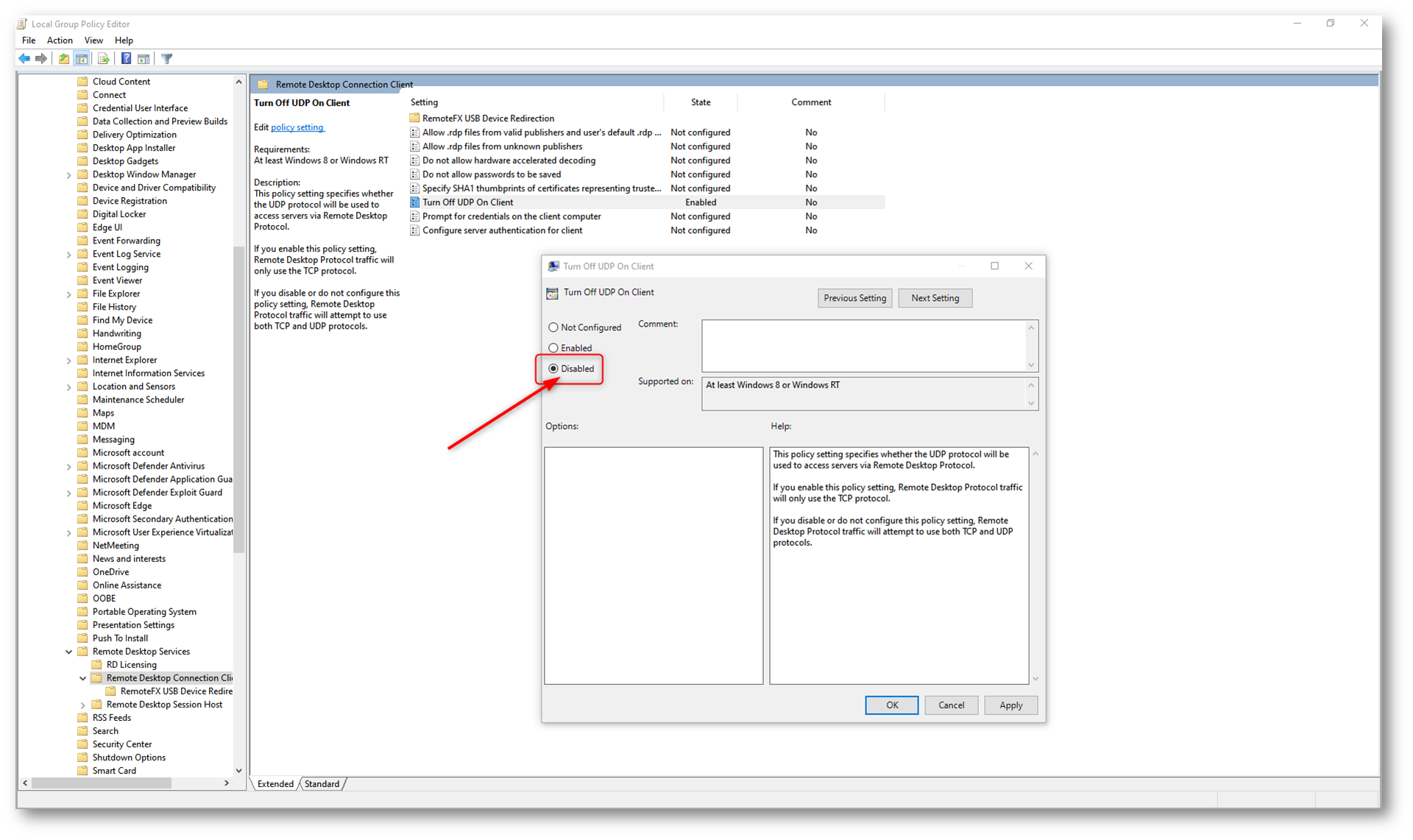

Per sfruttare la funzionalità di RDP Shortpath è necessario configurare i client Windows. Per poterlo fare è sufficiente utilizzare una Group Policy oppure Microsoft Intune.

Se volete utilizzare una Group Policy dovete mettere a Disabled la voce Turn Off UDP On Client (che in maniera predefinita è Enabled) che trovate nel percorso Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Connection Client

Figura 4: Configurazione del client utilizzando una Group Policy

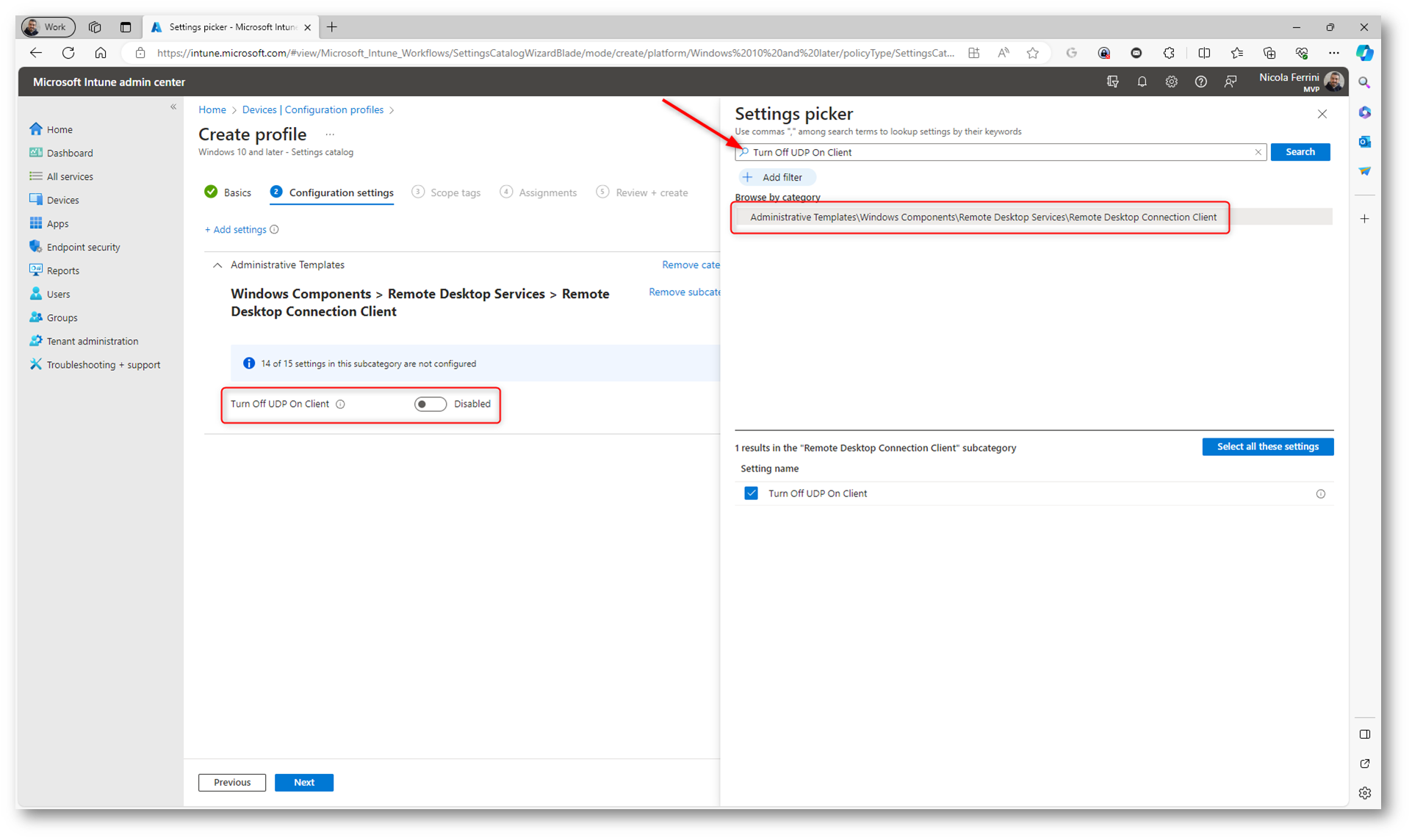

Se invece volete utilizzare Microsoft Intune, dal portale di Microsoft Intune vi basterà creare un nuovo Configuration Profile per Windows 10 and later e utilizzare il Settings catalog. Cercate tra le impostazioni la voce Turn Off UDP On Client e aggiungetela al profilo. Distribuite il profilo ai vostri client Windows.

Figura 5: Abilitazione all’uso di UDP per i client Windows dal portale di Intune

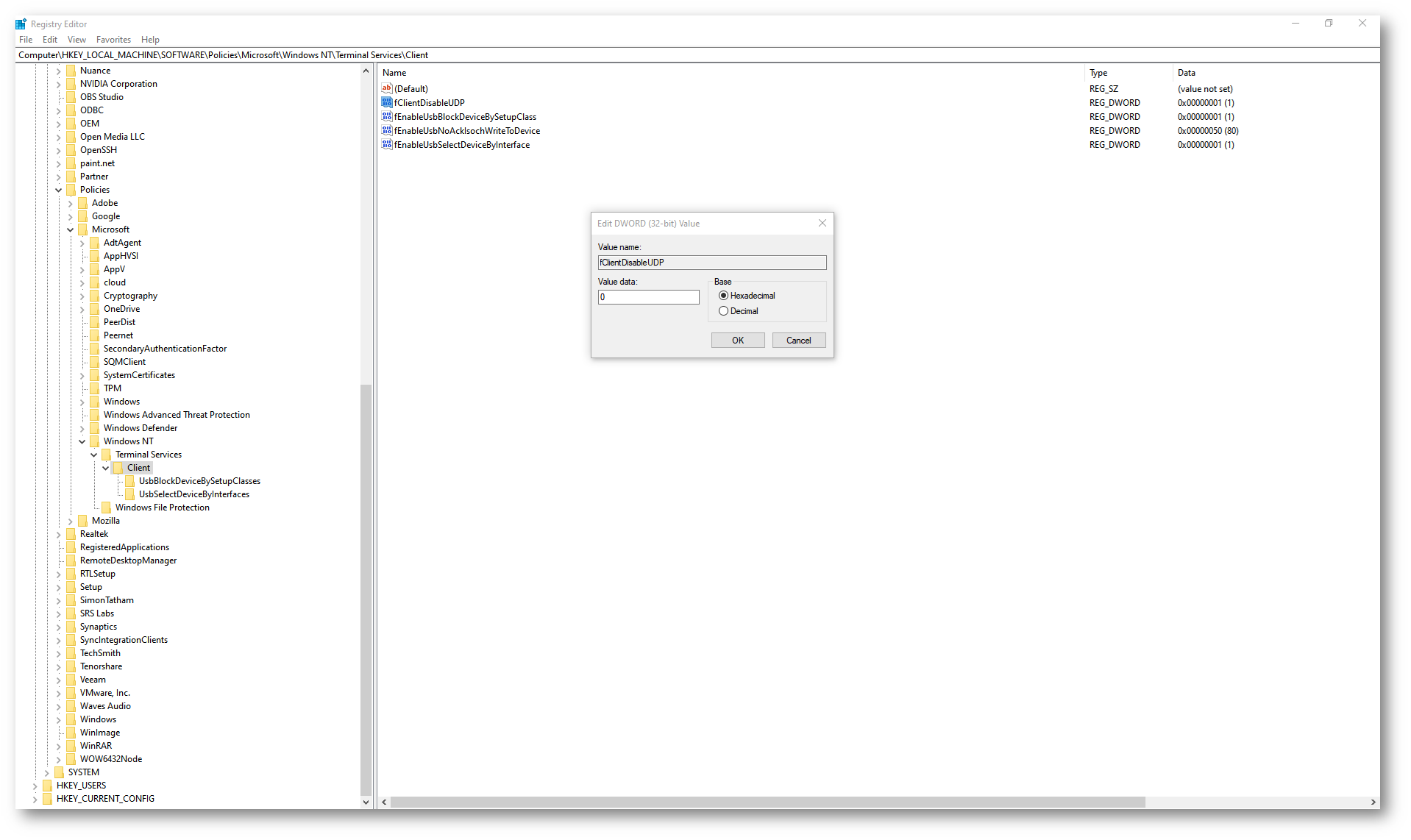

Potete anche utilizzare il registro di Windows e mettere a 0 la chiave fClientDisableUDP del ramo Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client

Figura 6: Abilitazione all’uso del protocollo UDP nei client utilizzando il Registro di Windows

Test di funzionamento

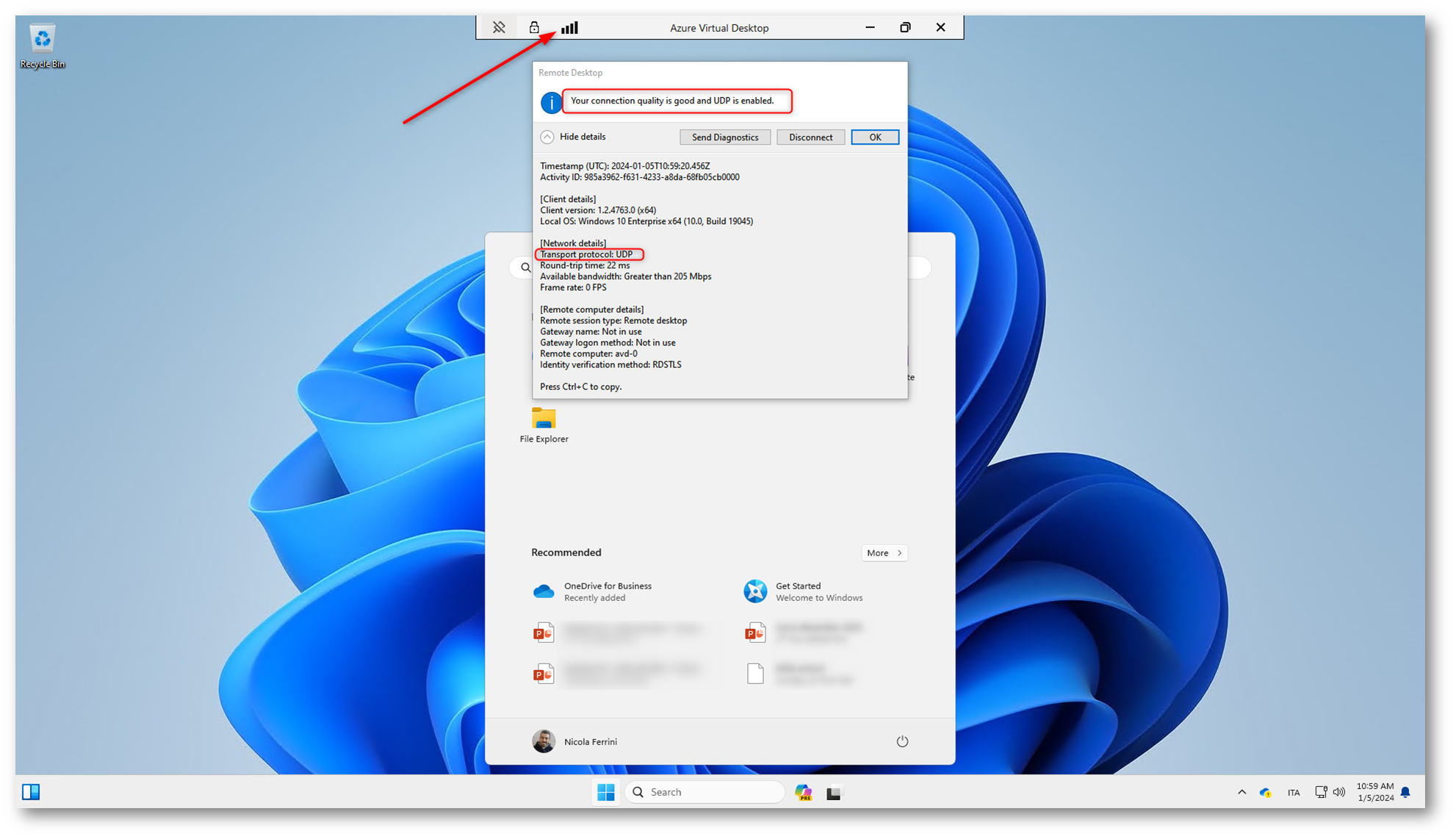

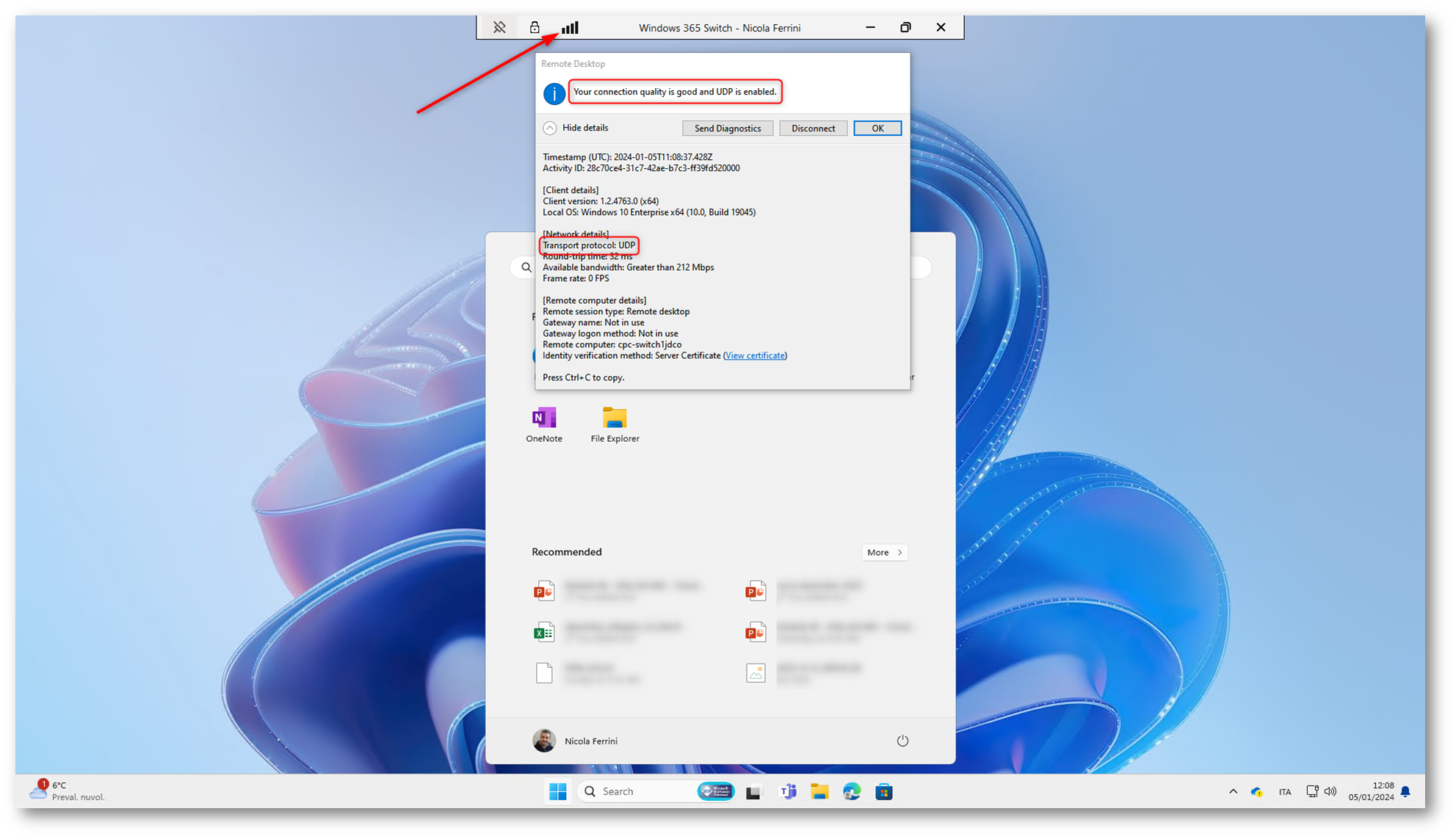

Per verificare che il vostro client stia utilizzando RDP Shortpath è sufficiente utilizzare l’icona Connection information presente in alto nella barra di connessione e cliccare su See details, come mostrato nella figura sotto:

Figura 7: La connessione ad Azure Virtual Desktop è avvenuta tramite protocollo UDP

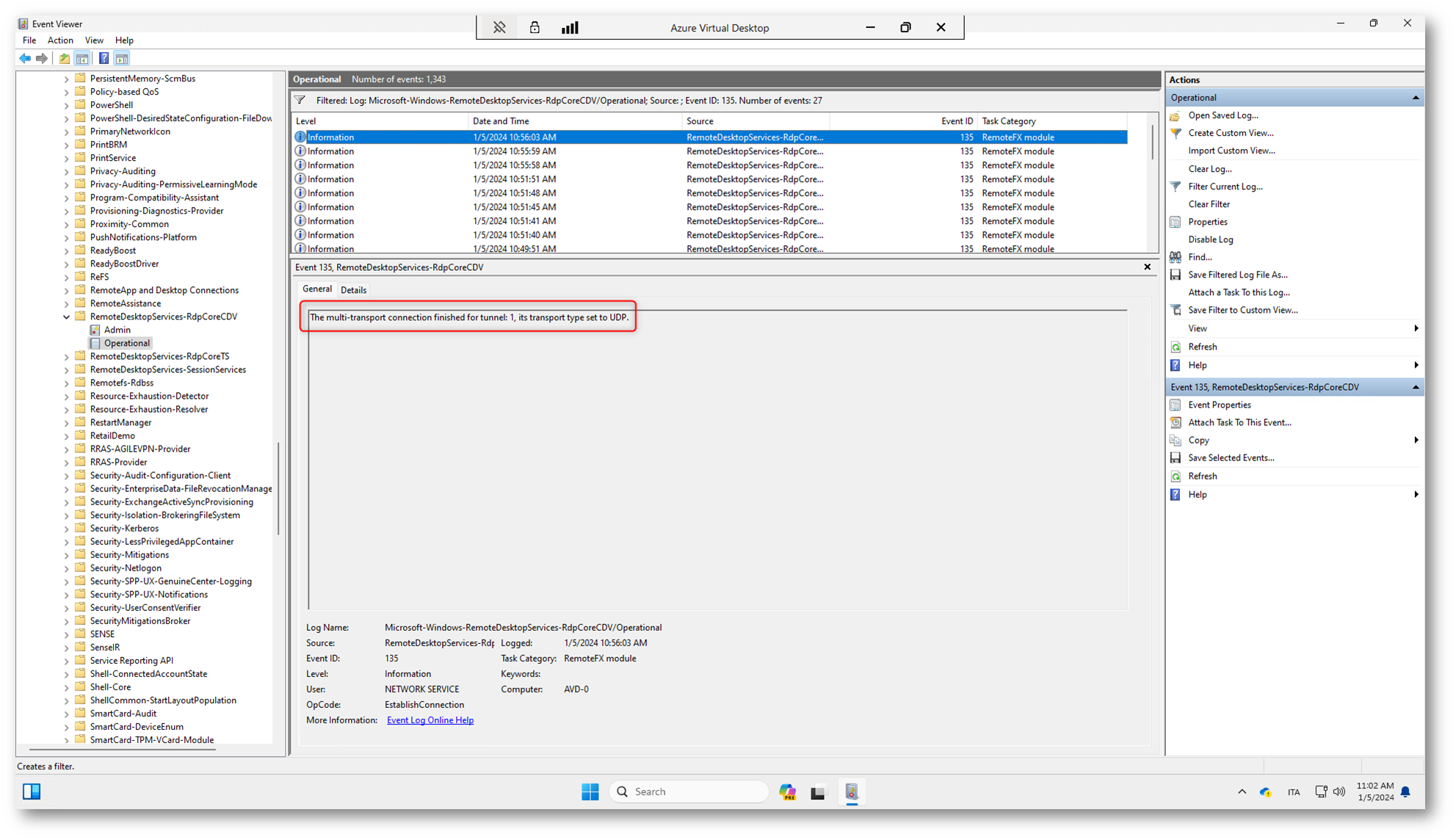

Dal registro Eventi della macchina remota AVD potete verificare che la connessione è avvenuta tramite RDP Shortpath e che sta utilizzando UDP. Navigate fino ad Applications and Services Logs > Microsoft > Windows > RemoteDesktopServices-RdpCoreCDV > Operational e filtrate Event ID 135. LE connessioni che avvengono tramite RDP Shortpath mostreranno il messaggio The multi-transport connection finished for tunnel: 1, its transport type set to UDP.

Figura 8: La connessione ad Azure Virtual Desktop è avvenuta tramite UDP

Le connessioni tramite RDP Shortpath avvengono anche se vi collegate a Windows 365 Cloud PC.

Figura 9: Connessione a Windows 365 Cloud PC tramite RDP Shortpath

Conclusioni

RDP Shortpath per Azure Virtual Desktop e Windows 365 rappresenta un passo significativo nell’evoluzione delle tecnologie di desktop remoto, offrendo un’esperienza utente migliorata grazie alla riduzione della latenza e all’aumento dell’affidabilità della connessione. È un’innovazione tecnologica che non solo migliora la qualità delle connessioni remote in termini di velocità e stabilità, ma apre anche la strada a nuove possibilità nell’ambito del lavoro a distanza, della formazione online e delle applicazioni che richiedono alte prestazioni in tempo reale. Con l’adozione crescente di soluzioni di cloud computing e desktop virtuale, tecnologie come RDP Shortpath diventeranno sempre più fondamentali per garantire che queste soluzioni siano efficienti, affidabili e soddisfacenti per gli utenti finali.

Per Azure Virtual Desktop, RDP Shortpath introduce una connessione diretta basata su UDP tra client e host di sessione, bypassando i potenziali colli di bottiglia e riducendo la latenza. Questo è particolarmente vantaggioso in scenari aziendali dove la reattività e la fluidità dell’esperienza utente sono critiche. La possibilità di utilizzare RDP Shortpath sia in reti pubbliche che gestite lo rende versatile e adattabile a diverse configurazioni di rete. Per Windows 365, l’integrazione di RDP Shortpath potrebbe ulteriormente potenziare le capacità di questo servizio di cloud computing, permettendo agli utenti di sperimentare un ambiente desktop più fluido e reattivo, che è particolarmente importante dato che Windows 365 mira a fornire un’esperienza di Windows completa tramite il cloud.