Microsoft Intune – Gestire i dispositivi rimovibili con Device Control

L’implementazione di una politica di controllo dei dispositivi, o device control policy, può essere fondamentale per garantire la sicurezza delle risorse aziendali e proteggere i dati sensibili.

Le ragioni per cui è importante implementare una politica di controllo dei dispositivi sono:

- Protezione dei dati sensibili: Una politica di controllo dei dispositivi consente di definire regole rigide sull’accesso ai dati aziendali sensibili. Questo aiuta a prevenire la perdita, la divulgazione non autorizzata o l’uso improprio di informazioni importanti.

- Conformità normativa: In molte industrie, esistono regolamenti e normative che richiedono la protezione dei dati e la gestione sicura dei dispositivi. Implementando politiche di controllo dei dispositivi, è possibile mantenere la conformità con tali regolamenti.

- Prevenzione delle minacce interne: Le minacce interne, come gli utenti malintenzionati o quelli che commettono errori involontari, possono rappresentare una seria minaccia alla sicurezza dei dati. Il controllo dei dispositivi contribuisce a mitigare questi rischi limitando l’accesso e le azioni possibili sugli endpoint.

- Gestione della sicurezza: Con una politica di controllo dei dispositivi, è possibile gestire centralmente la sicurezza di tutti i dispositivi aziendali. Ciò include l’applicazione coerente di patch di sicurezza, la configurazione di impostazioni di sicurezza e la risposta rapida a minacce emergenti.

- Gestione dell’uso dei dispositivi aziendali: Con una politica di controllo dei dispositivi, è possibile stabilire le modalità d’uso accettabili dei dispositivi aziendali, riducendo il rischio di attività non autorizzate o non sicure.

- Monitoraggio delle attività: La possibilità di monitorare e registrare le attività sui dispositivi aziendali consente di identificare tempestivamente eventuali comportamenti anomali o attività sospette.

In questa guida vi mostrerò come implementare una policy di device control utilizzando Microsoft Intune.

L’obiettivo è quello di limitare la possibilità per gli utenti di utilizzare dispositivi removibili come pendrive USB oppure Hard Disk rimovibili. La funzionalità di device control permette agli amministratori di configurare le autorizzazioni per consentire, bloccare o monitorare la lettura, la scrittura e l’esecuzione dell’accesso a specifici dispositivi di archiviazione rimovibili. Questo consente scenari come permettere solo agli utenti autorizzati di avere accesso in scrittura a un insieme di chiavette USB autorizzate o impedire l’accesso in lettura a dispositivi di archiviazione rimovibili specifici per gruppi di utenti su un PC condiviso.

Creazione di un gruppo di Reusable settings

I Reusable settings in Intune sono gruppi di impostazioni che possono essere riutilizzati in più profili di Intune. Questo consente agli amministratori di semplificare la gestione delle impostazioni dei dispositivi, riducendo la necessità di creare e gestire le stesse impostazioni più volte.

Possono essere utilizzati per configurare una vasta gamma di impostazioni, tra cui:

- Impostazioni di sicurezza, come la protezione da malware e la crittografia

- Impostazioni di produttività, come le impostazioni di accesso a Internet e le impostazioni di posta elettronica

- Impostazioni di dispositivo, come le impostazioni di sistema e le impostazioni di rete

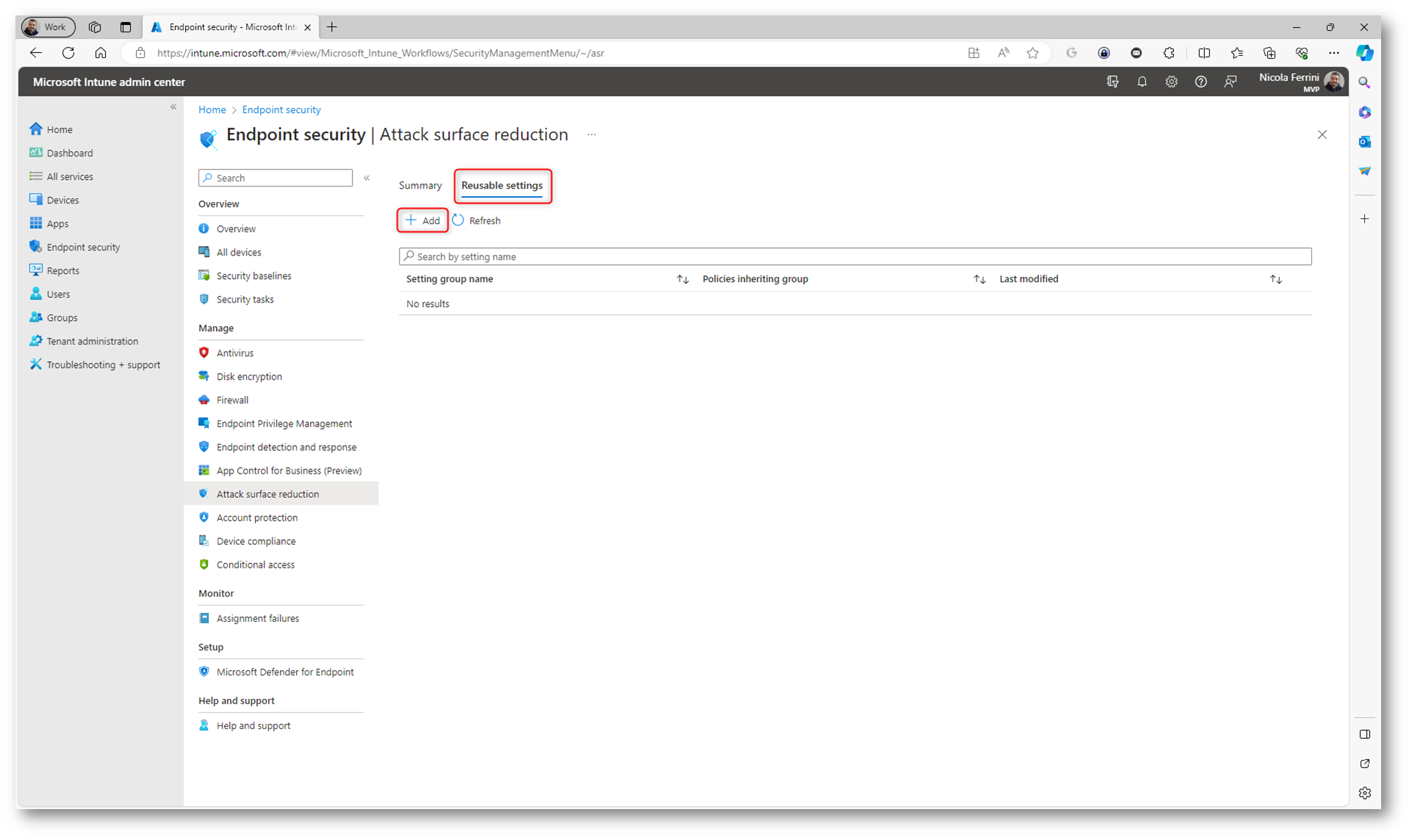

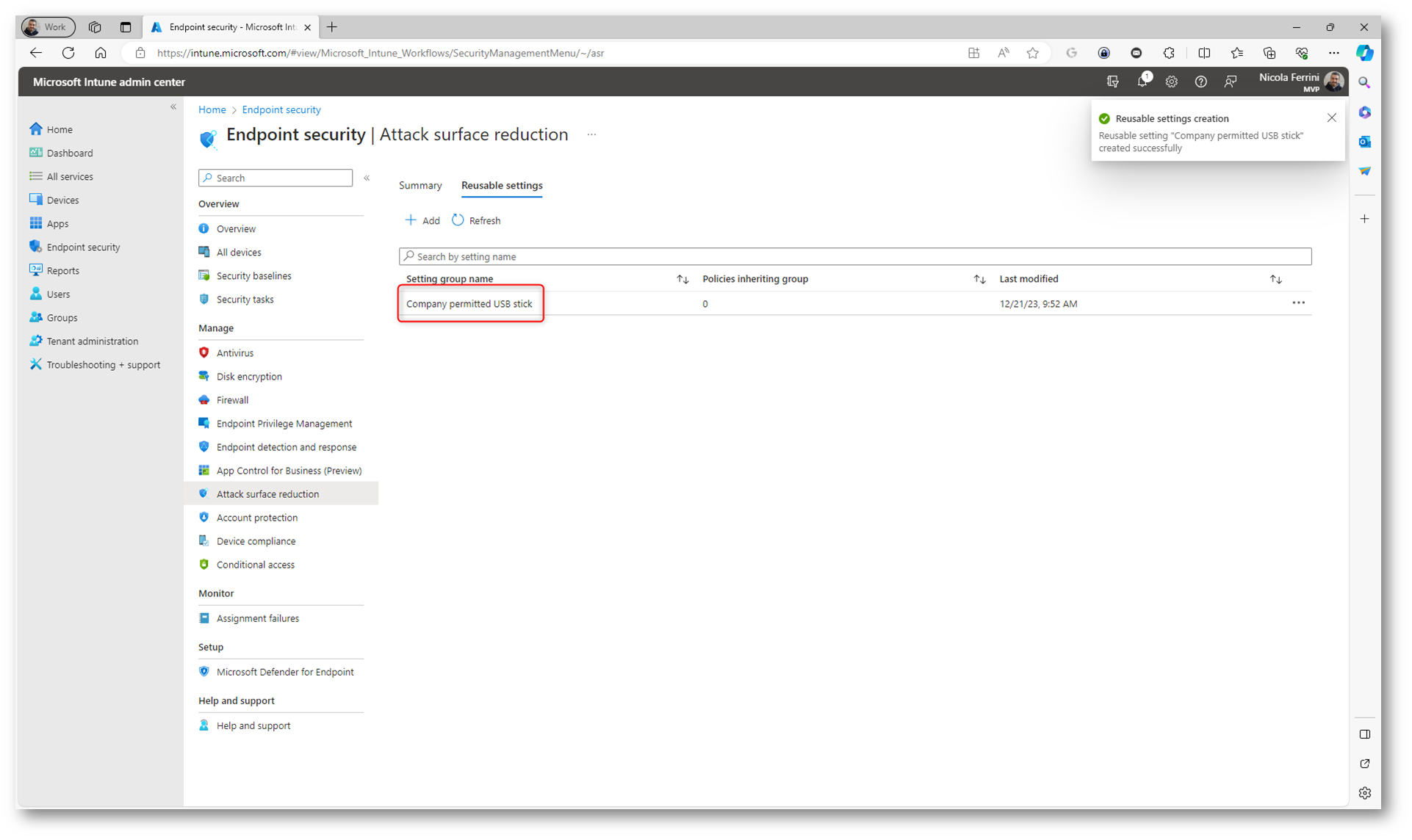

Per creare un Reusable setting, è necessario accedere all’interfaccia di amministrazione di Intune e da Endpoint security > Attack Surface Reduction selezionare la scheda Reusable settings e fare clic su + Add.

Figura 1: Creazione di un Reusable Setting in Microsoft Intune

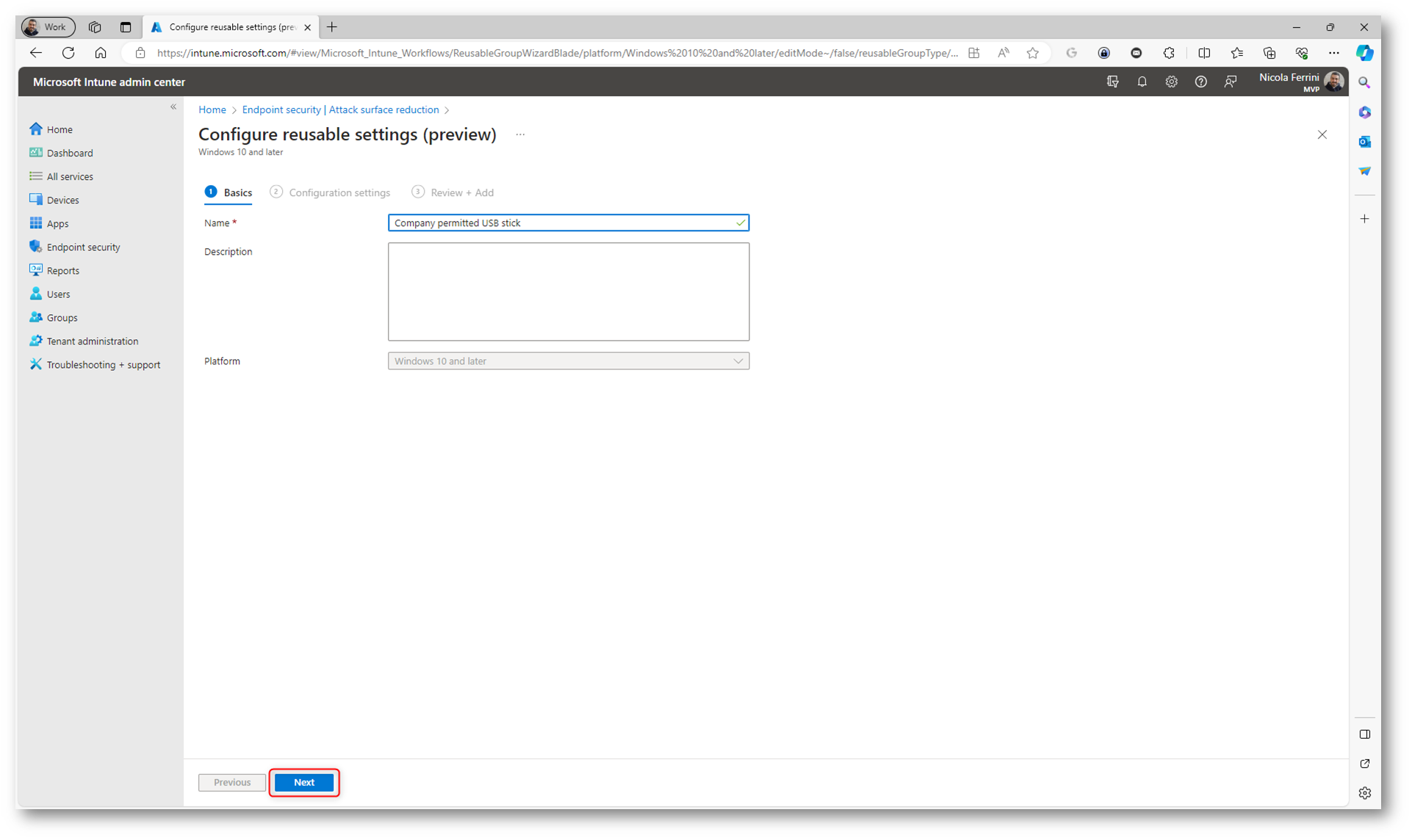

Inserite il nome della configurazione e procedete nel wizard.

Figura 2: Inserimento del nome del Reusable setting

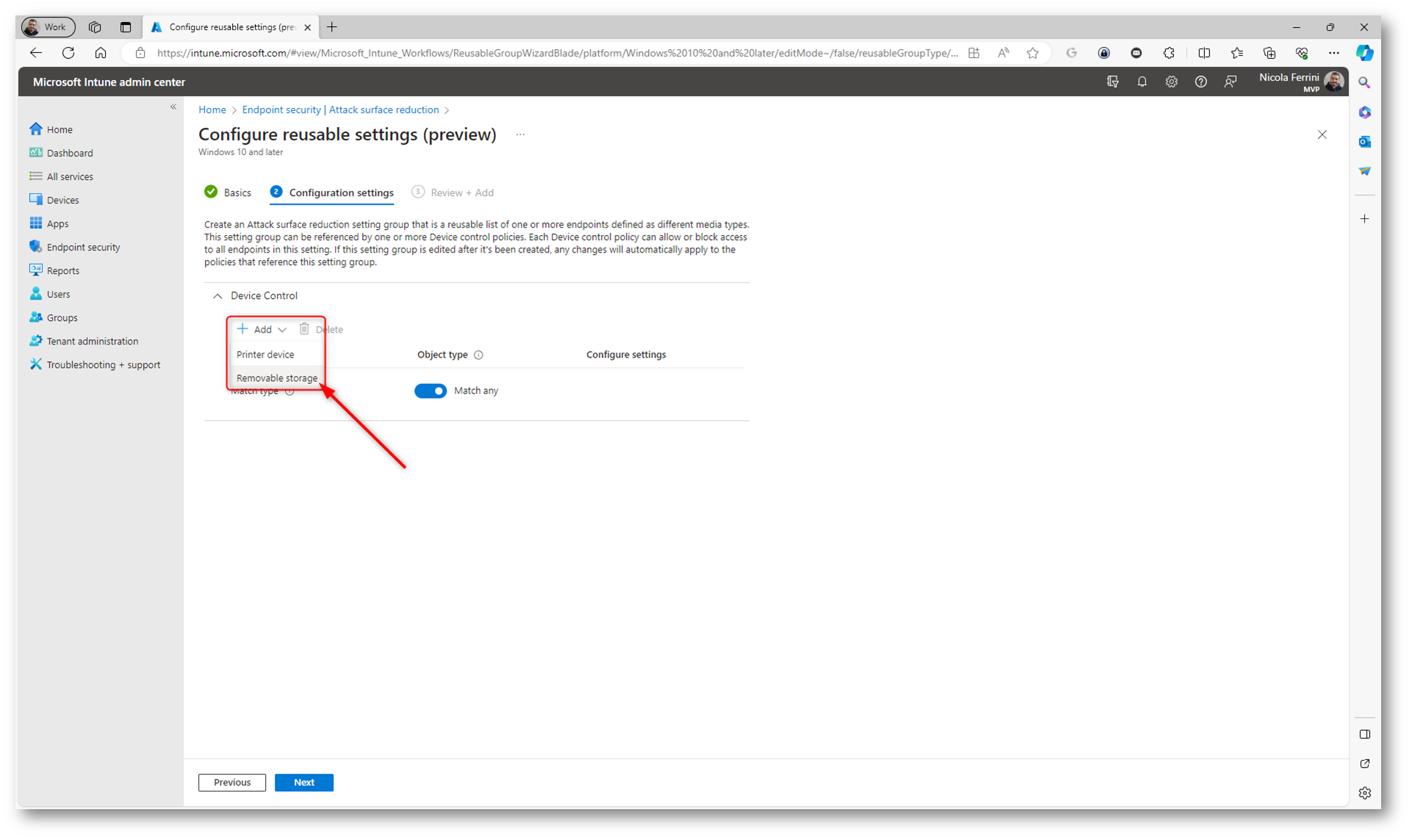

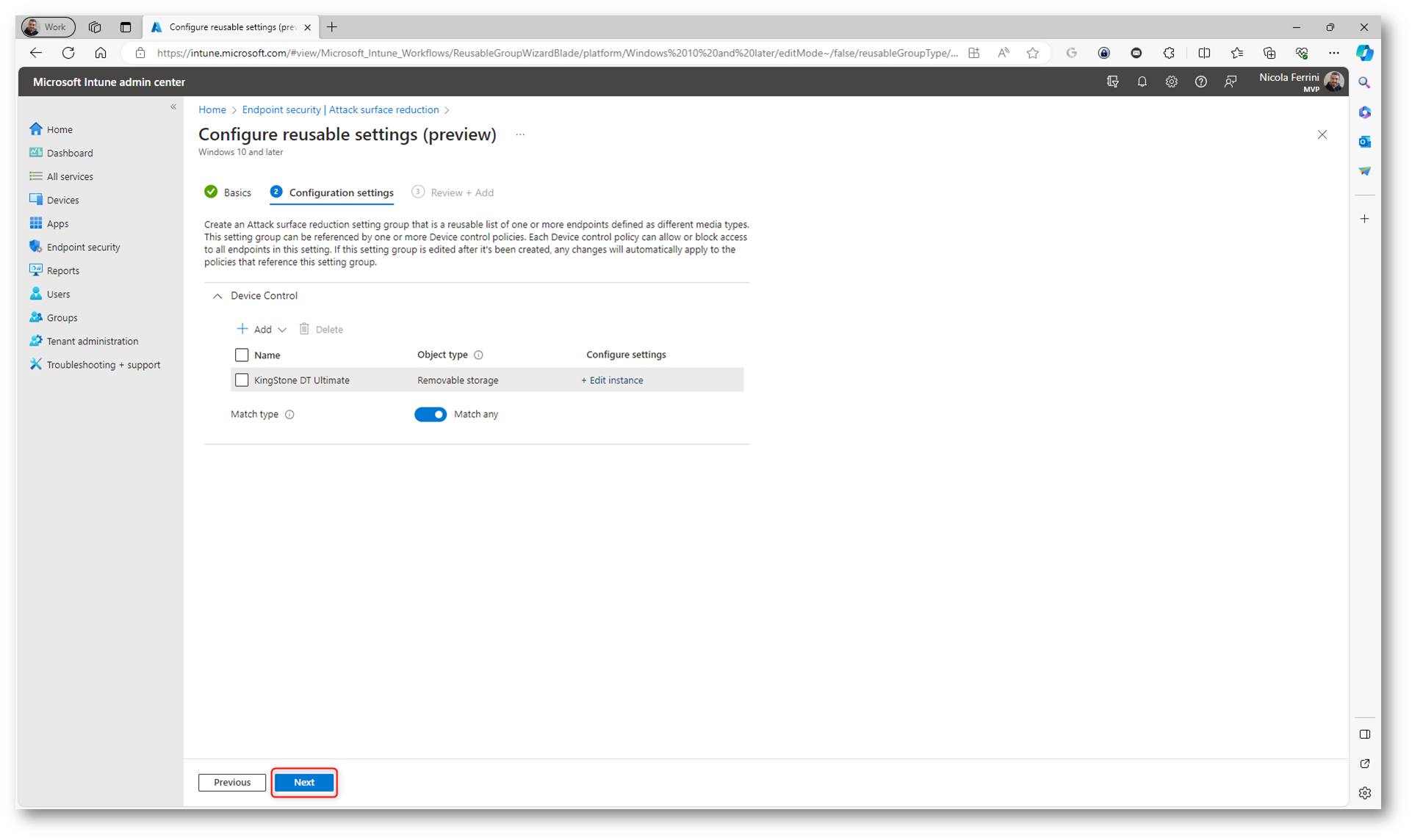

Nella scheda Configuration settings fate clic su + Add > Removable storage

Figura 3: Aggiunga di una nuova configurazione per il Reusable setting

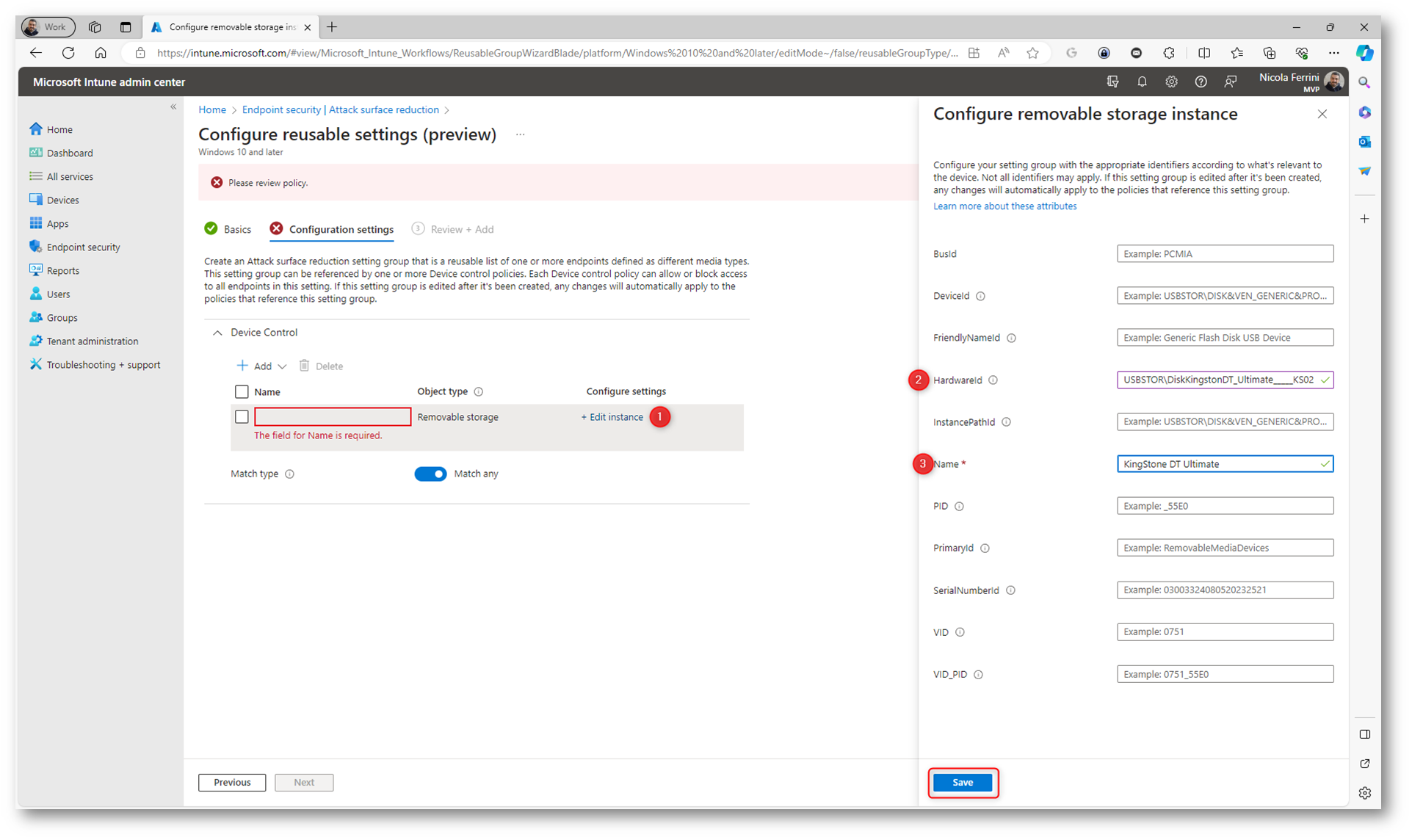

Fate clic su + Edit instance e configurate la removable storage instance. Le istanze di archiviazione rimovibile possono essere gestite tramite il controllo di accesso all’archiviazione rimovibile (Removable Storage Access Control RSAC), che è una funzionalità di Intune che consente di controllare l’accesso ai dispositivi di archiviazione rimovibile.

Io ho deciso di inserire l’HardwareId del dispositivo di archiviazione rimovibile il cui utilizzo sarà poi consentito in azienda ed un nome per poterlo riconoscere.

Figura 4: Configurazione dell’istanza di archiviazione rimovibile

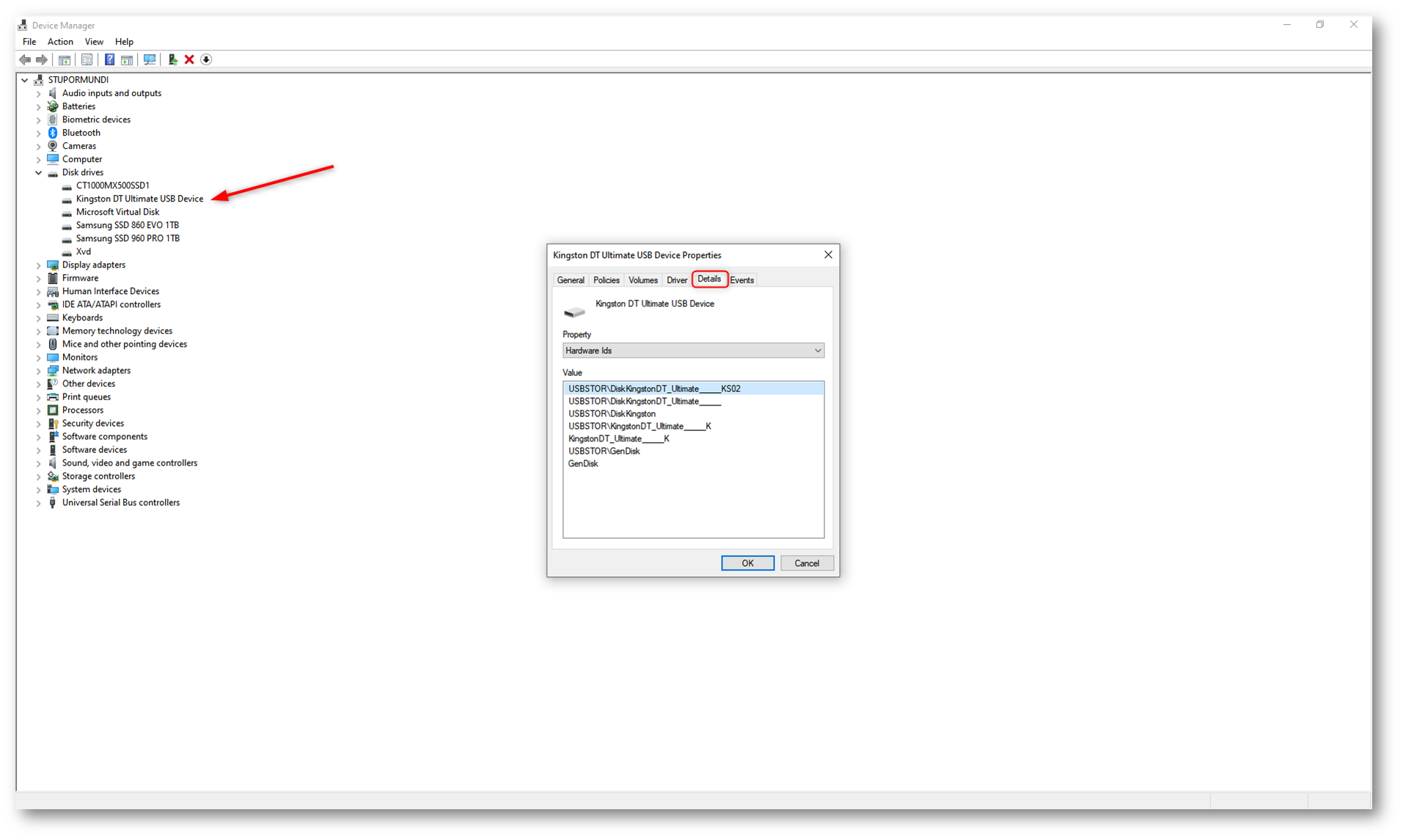

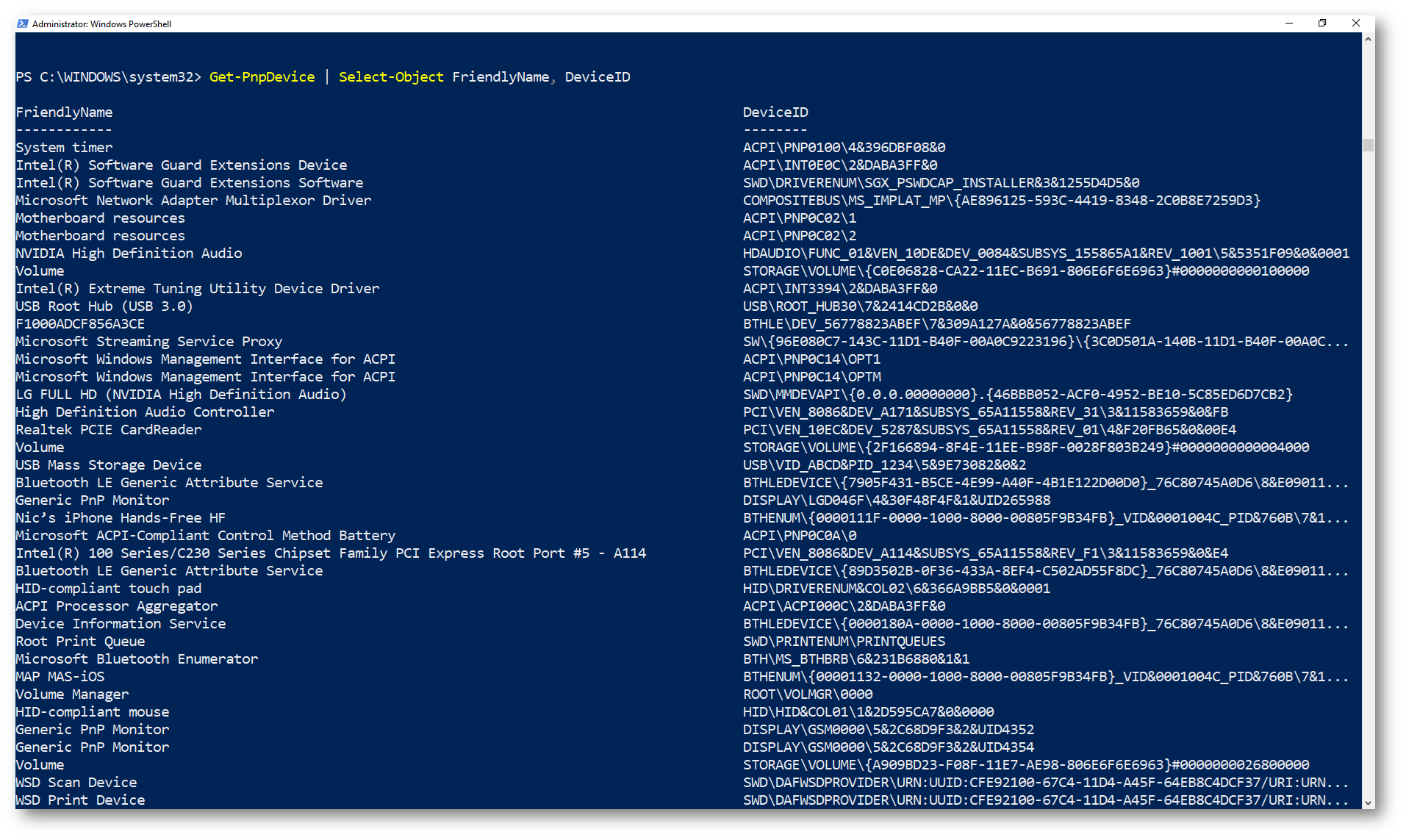

Per recuperare l’Hardware ID del dispositivo si possono utilizzare diversi metodi. Potete utilizzare Device Manager oppure potete utilizzare il comando PowerShell Get-PnpDevice | Select-Object FriendlyName, DeviceID, come mostrato nelle figure sotto:

Figura 5: Recupero dell’Hardware ID del dispositivo utilizzando Device Manager

Figura 6: Recupero dell’Hardware ID del dispositivo utilizzando PowerShell

Proseguite nel wizard facendo cli su Next.

Figura 7: Aggiunta del media type completata

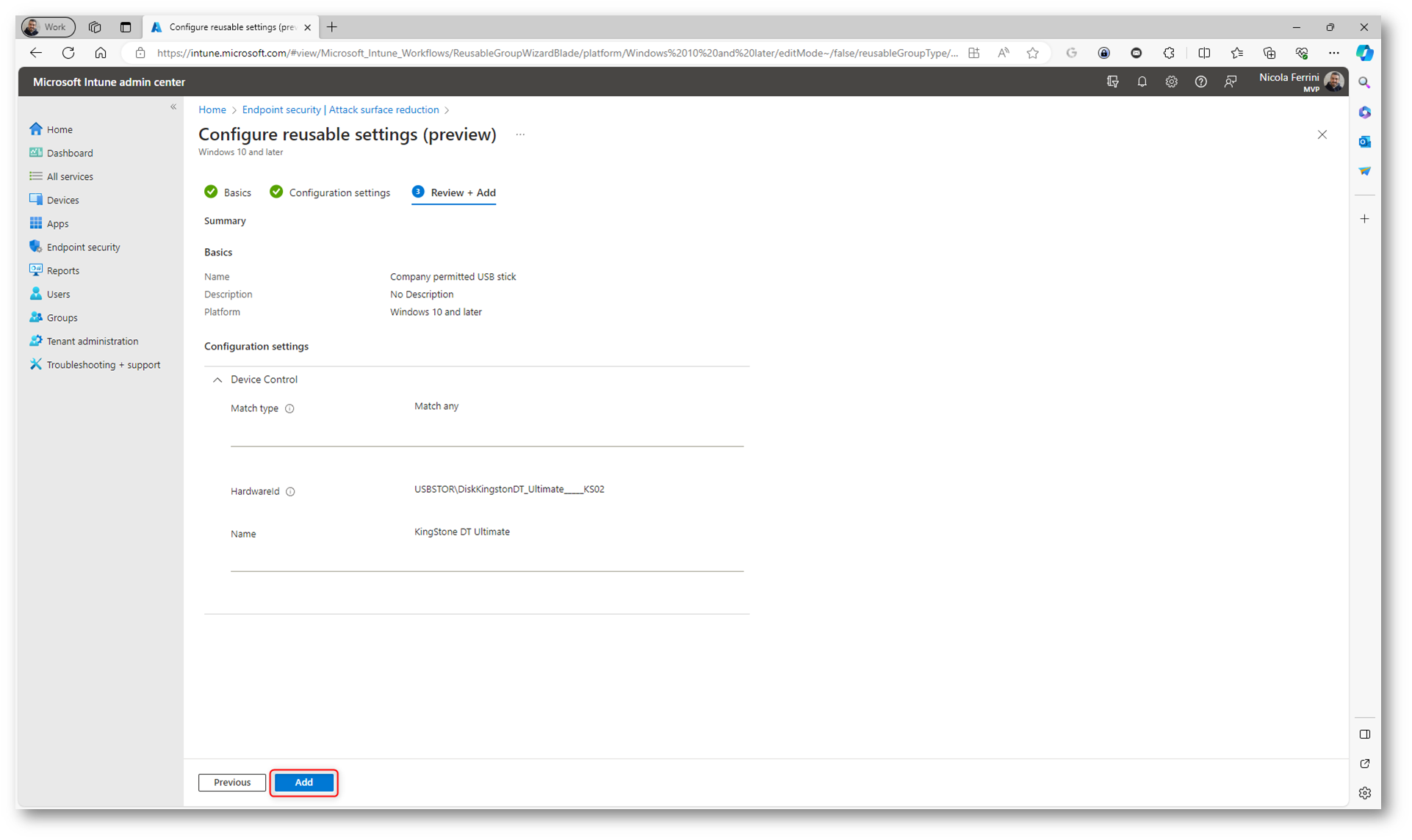

Completate il wizard facendo clic su Add.

Figura 8: Completamento del wizard di creazione del Reusable setting

Figura 9: Creazione del Reusable setting completata

Creazione della Device Control policy

La creazione di una Device Control policy in Intune consente agli amministratori IT di controllare l’accesso ai dispositivi, alle applicazioni e alle risorse di rete. In particolare, le Device Control policy possono essere utilizzate per:

- Proteggere i dati sensibili, ad esempio richiedendo la crittografia dei dispositivi o impedendo l’accesso a determinati siti Web o app.

- Garantire la conformità alle normative, ad esempio richiedendo l’installazione di determinate app o configurazioni.

- Migliorare la produttività dei dipendenti, ad esempio limitando l’accesso a determinate app o siti Web durante l’orario di lavoro.

In questo esempio ho deciso di mostrarvi come bloccare l’accesso a tutti i dispositivi rimuovibili, tranne quelli autorizzati dall’azienda, che ho precedentemente configurato tramite Reusable settings.

Per farlo configurerò una policy di Attack Surface Reduction. Una policy di Attack Surface Reduction (ASR) è un modo per ridurre il numero di potenziali punti di ingresso per gli aggressori sui dispositivi aziendali. Riducendo la superficie di attacco, è possibile rendere più difficile agli aggressori colpire i dispositivi e accedere ai dati sensibili. Esistono diversi modi per ridurre la superficie di attacco, tra cui bloccare l’esecuzione di codice e script provenienti da fonti sconosciute, bloccare l’esecuzione di app non autorizzate, bloccare l’accesso a porte e protocolli non necessari oppure bloccare l’accesso a siti Web dannosi.

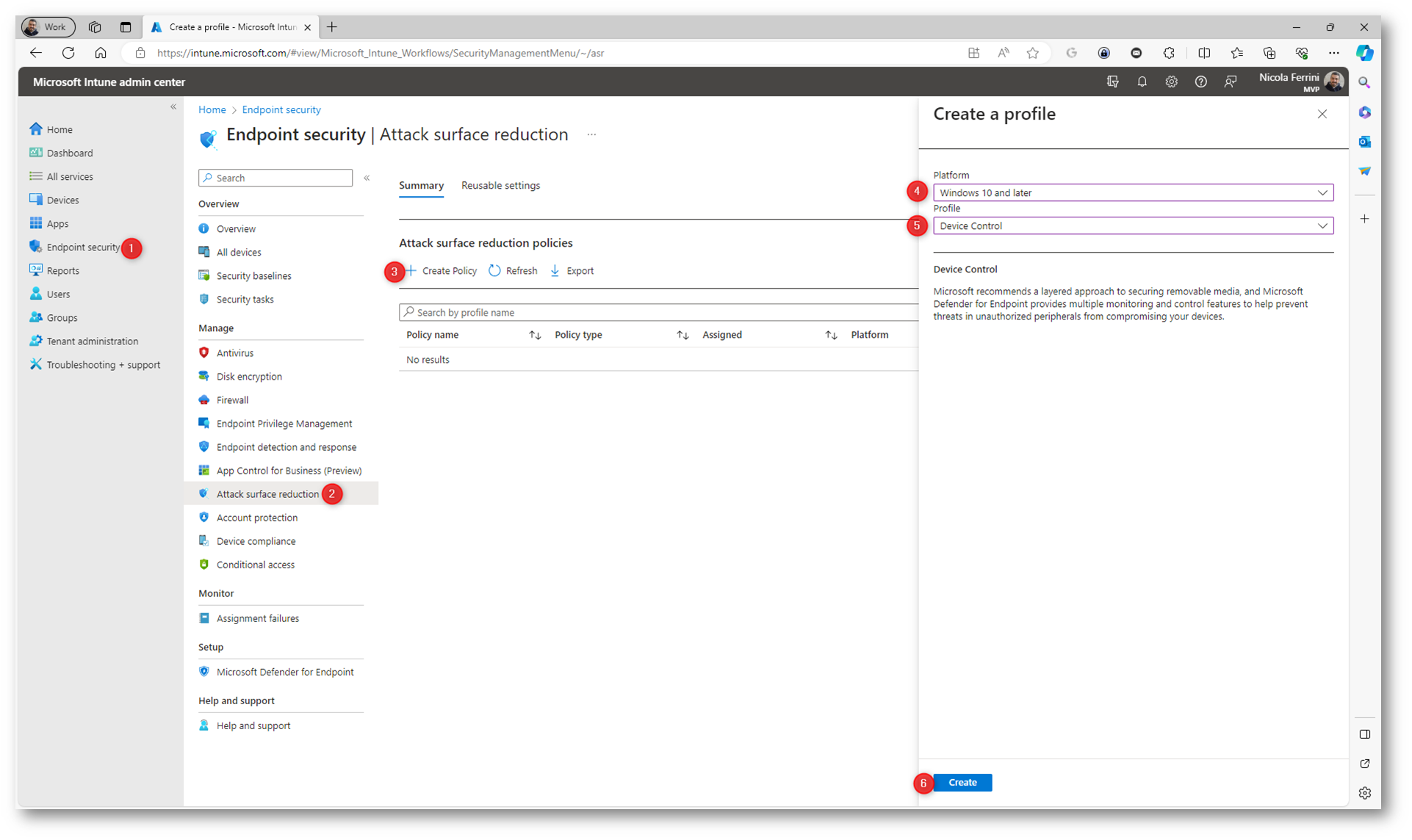

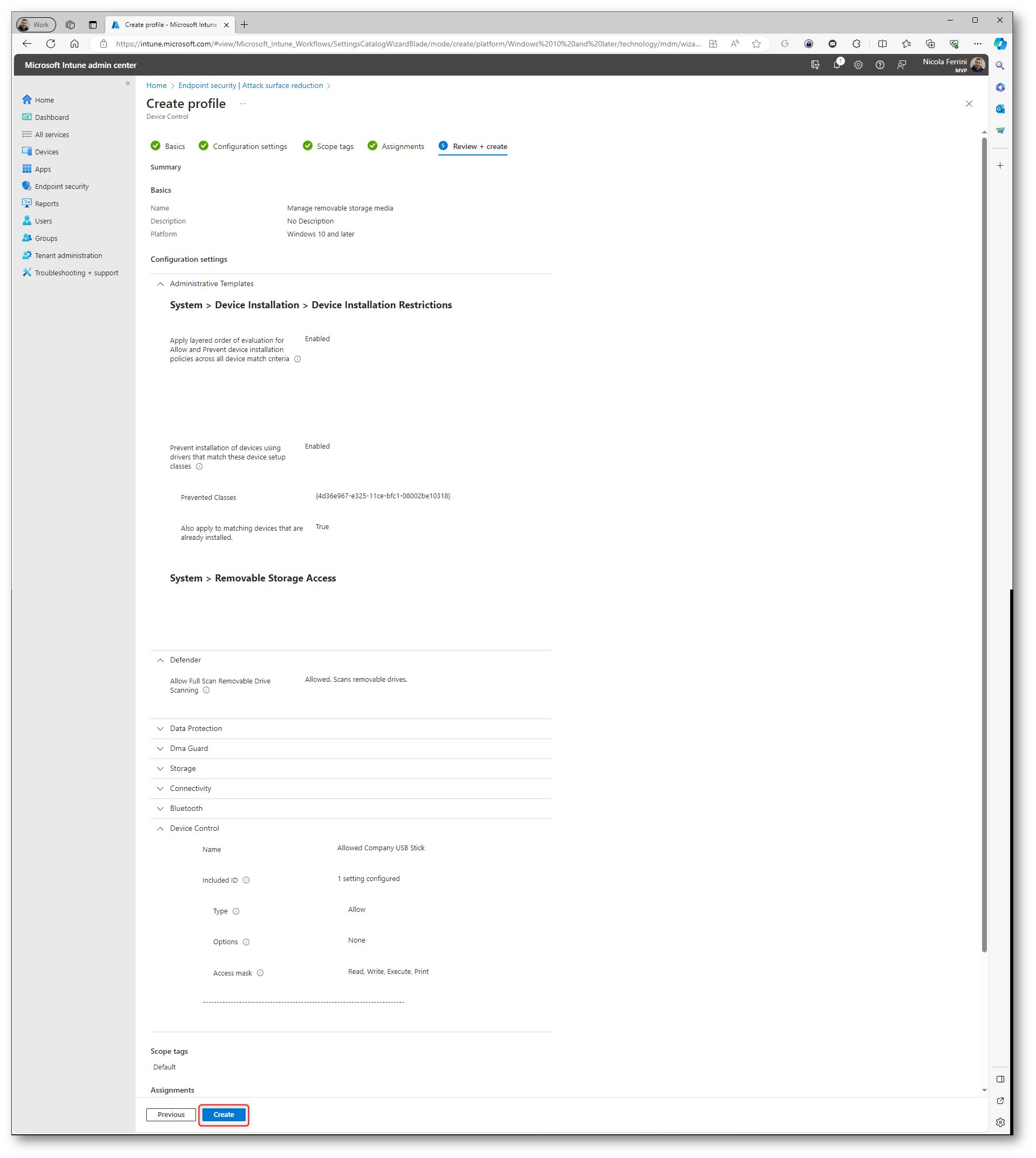

Dal portale amministrativo di Microsoft Intune selezionate Endpoint Security > Attack Surface reduction e + Create policy. Selezionate come Platform Windows 10 an later e come Profile

Device control. Fate clic su Create per lanciare il wizard di creazione.

Figura 10: Creazione di una policy di Attack Surface Reduction

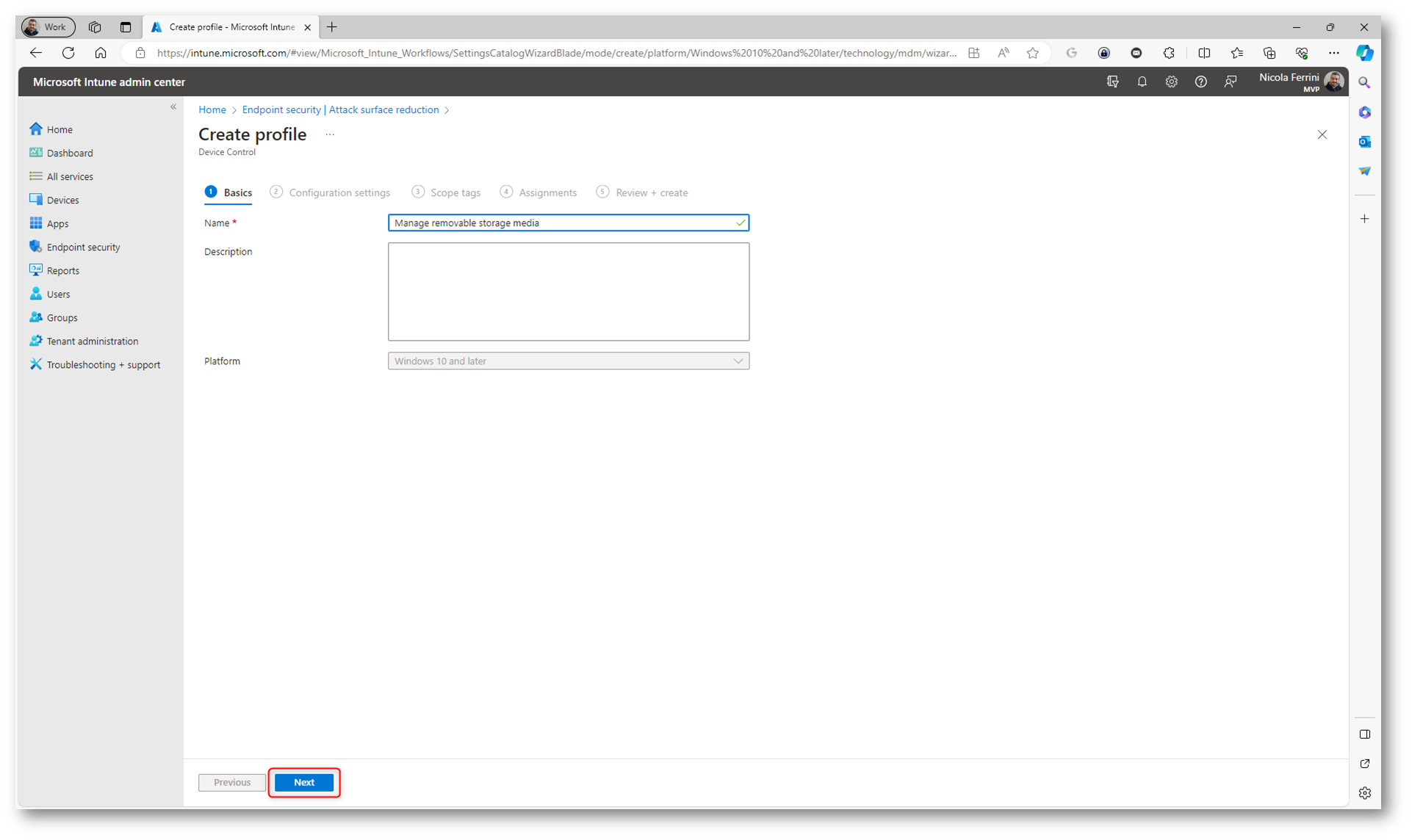

Date un nome al profilo di Attack Surface Reduction e fate clic su Next.

Figura 11: Nome della policy di Attack Surfare Reducion

Nella scheda Configuration Settings procedete alla configurazione del profilo. Vi do alcuni consigli per l’utilizzo efficace di policy di ASR:

- Iniziate con una piccola serie di regole e aumentate gradualmente la granularità man mano che acquisite familiarità con la tecnologia

- Monitorate attentamente le prestazioni dei dispositivi e degli utenti per identificare eventuali problemi

- Aggiornate le policy regolarmente per rimanere al passo con le ultime minacce

Con un’attenta pianificazione e implementazione, le policy di ASR possono essere un potente strumento per proteggere la vostra organizzazione dalle minacce informatiche.

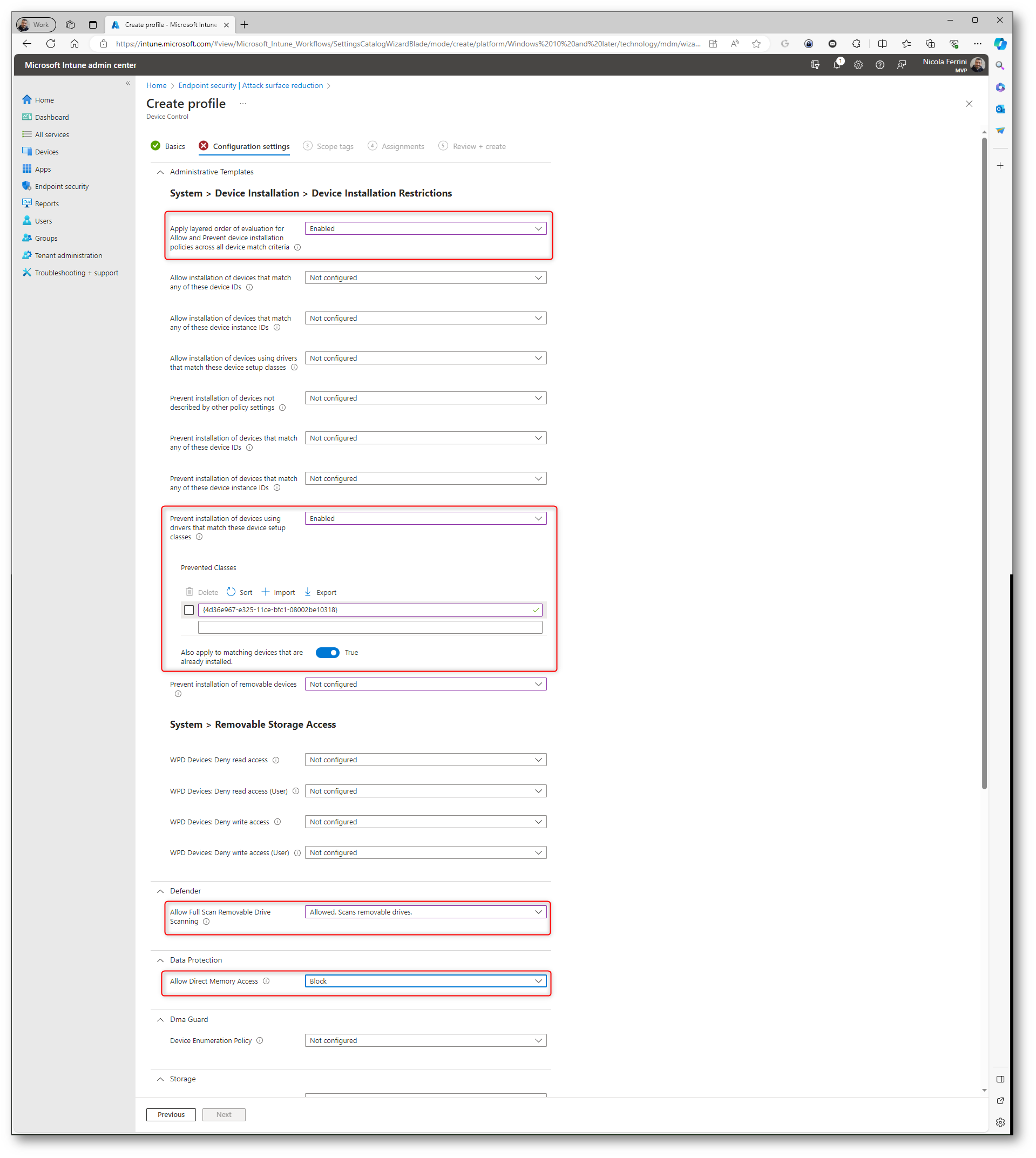

Nel mio esempio ho deciso di bloccare tutti i dispositivi rimovibili e l’ho fatto tramite la configurazione delle device setup classes.

Le device setup classes (classi di configurazione del dispositivo) sono un concetto che fa parte del framework di Plug and Play di Windows e sono utilizzate per categorizzare e identificare i diversi tipi di dispositivi hardware che possono essere collegati a un sistema Windows.

Ogni tipo di dispositivo hardware è associato a una specifica classe di configurazione del dispositivo. Questa classe è definita da un identificatore univoco chiamato ClassGuid (GUID della classe). Ogni volta che un nuovo dispositivo viene collegato al sistema, il framework Plug and Play utilizza le informazioni contenute nelle classi di configurazione del dispositivo per determinare come il dispositivo deve essere configurato e quali driver devono essere caricati.

Trovate la lista delle device setup classes alla pagina System-Defined Device Setup Classes Available to Vendors – Windows drivers | Microsoft Learn

Nell’esempio sotto ho deciso di bloccare tutti gli hard disk rimovibili, utilizzando il ClassGuid = {4d36e967-e325-11ce-bfc1-08002be10318}

Figura 12: Configurazione del profilo di Device Control in Attack Surface Reduction

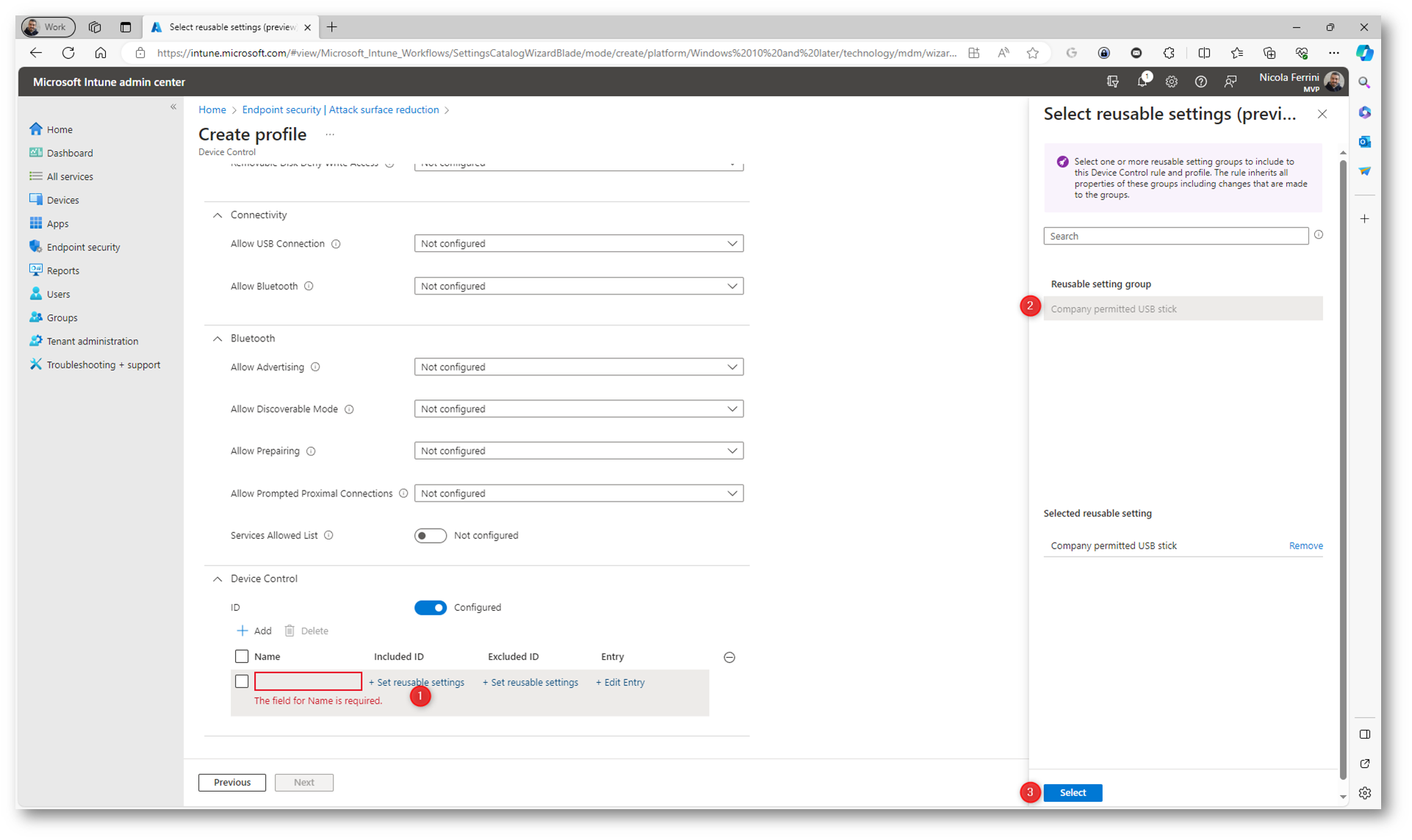

Potete aggiungere un’eccezione e permettere di poter utilizzare solo dispositivi specifici. In questo caso mi sono servito dei Reusable Settings che ho precedentemente configurato.

Figura 13: Uso dei Reusable settings nel profilo di configurazione di Device Control in Attack Surface Reduction

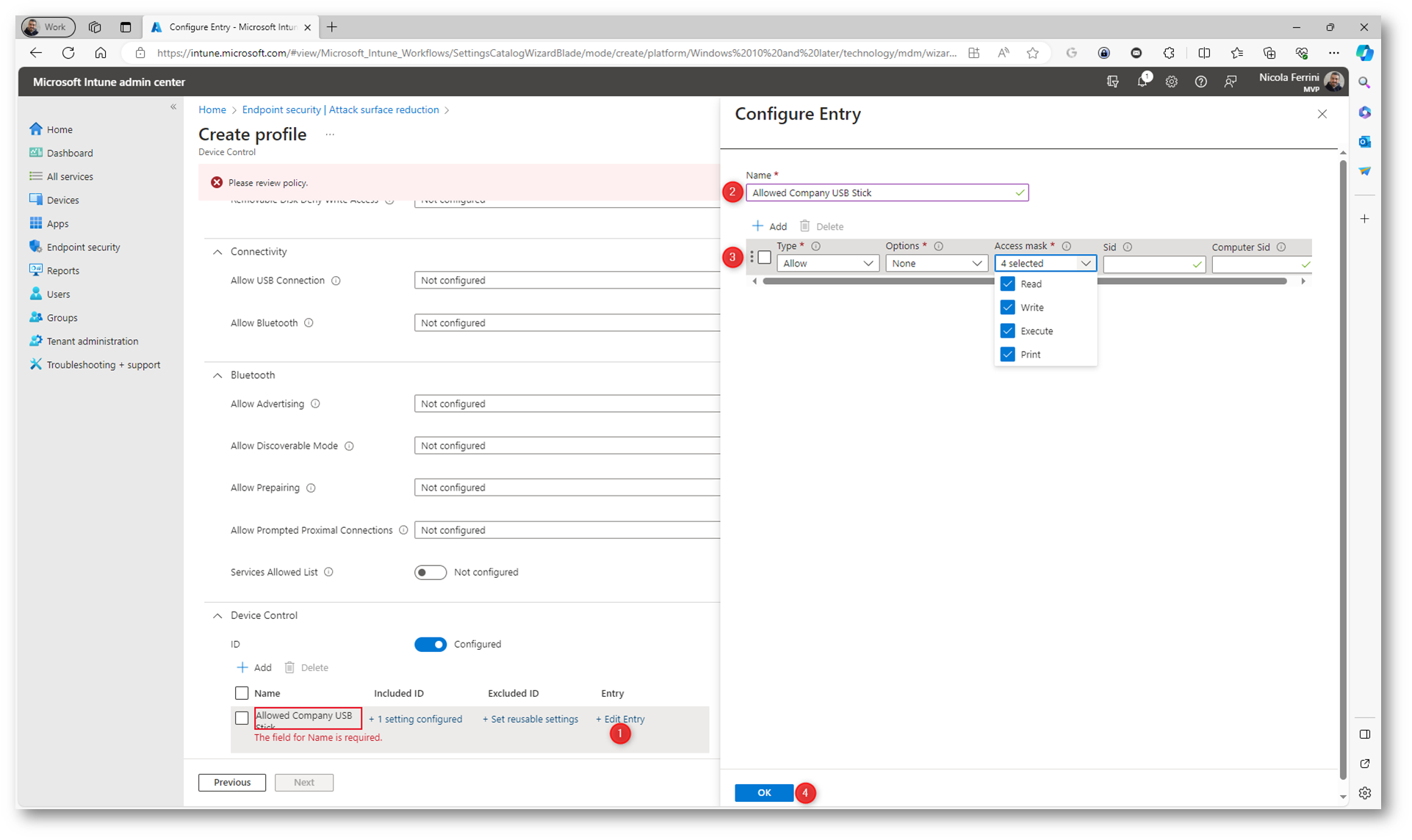

Configurate quindi ogni singola entry, modificando i permessi che volete concedere, come mostrato nella figura sotto:

Figura 14: Configurazione dei Reusable settings nel profilo di configurazione di Device Control in Attack Surface Reduction

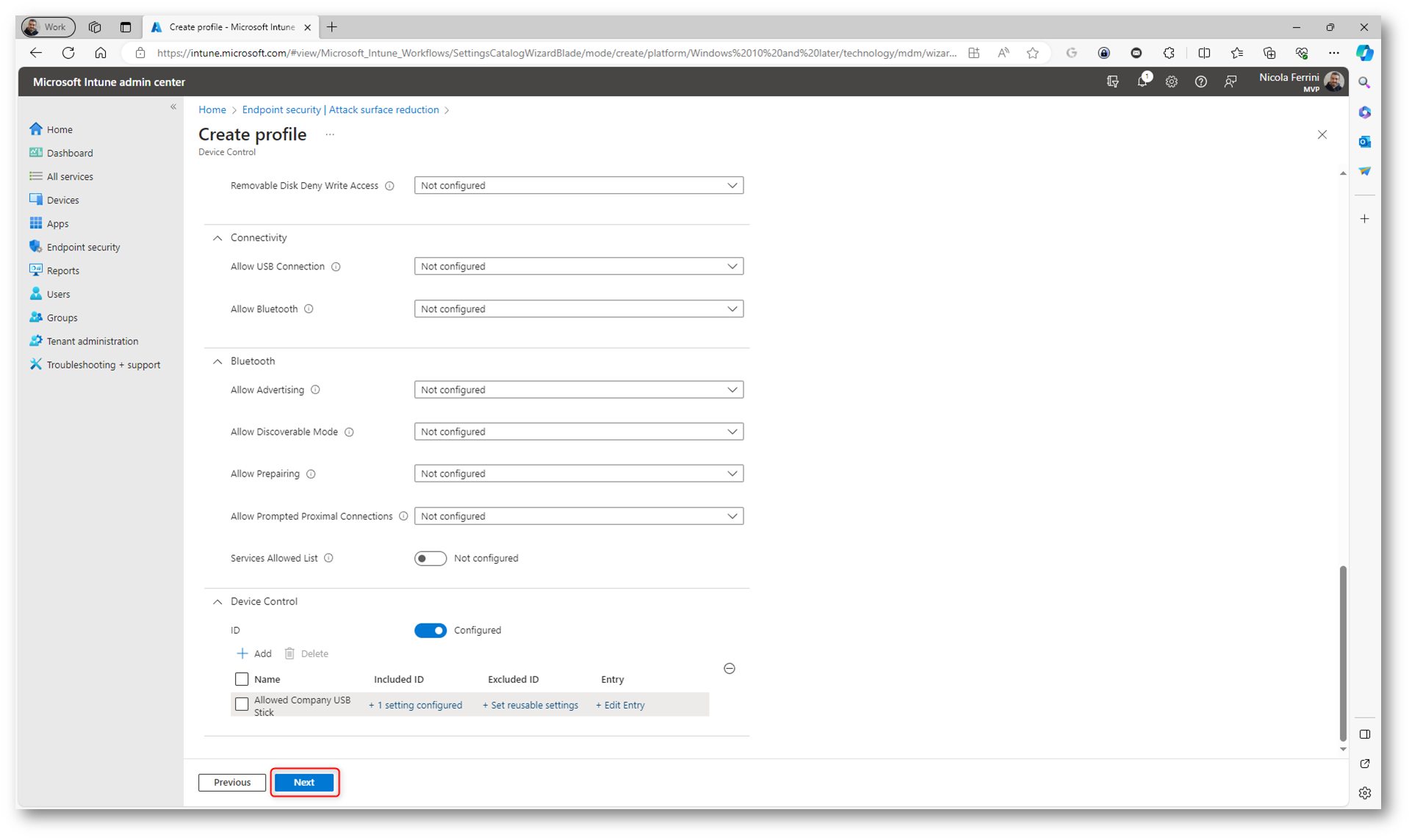

Terminate le configurazioni, procedete nel wizard cliccando su Next.

Figura 15: Inserimento dei Configuration Settings completato

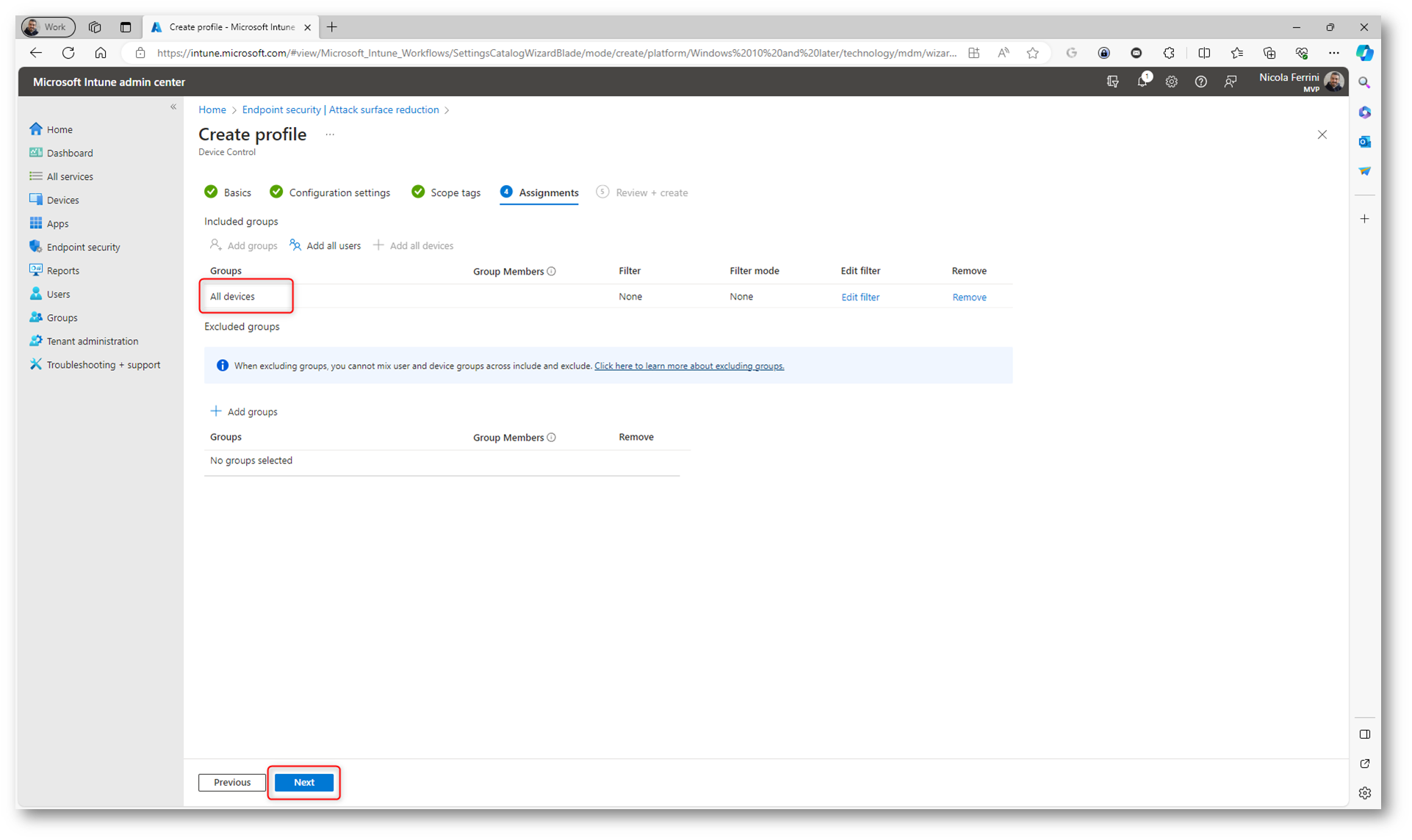

Assegnate quindi il profilo ai dispositivi da proteggere. Io ho deciso di applicarlo a tutti i dispositivi.

Figura 16: Assegnazione del profilo ai dispositivi da proteggere

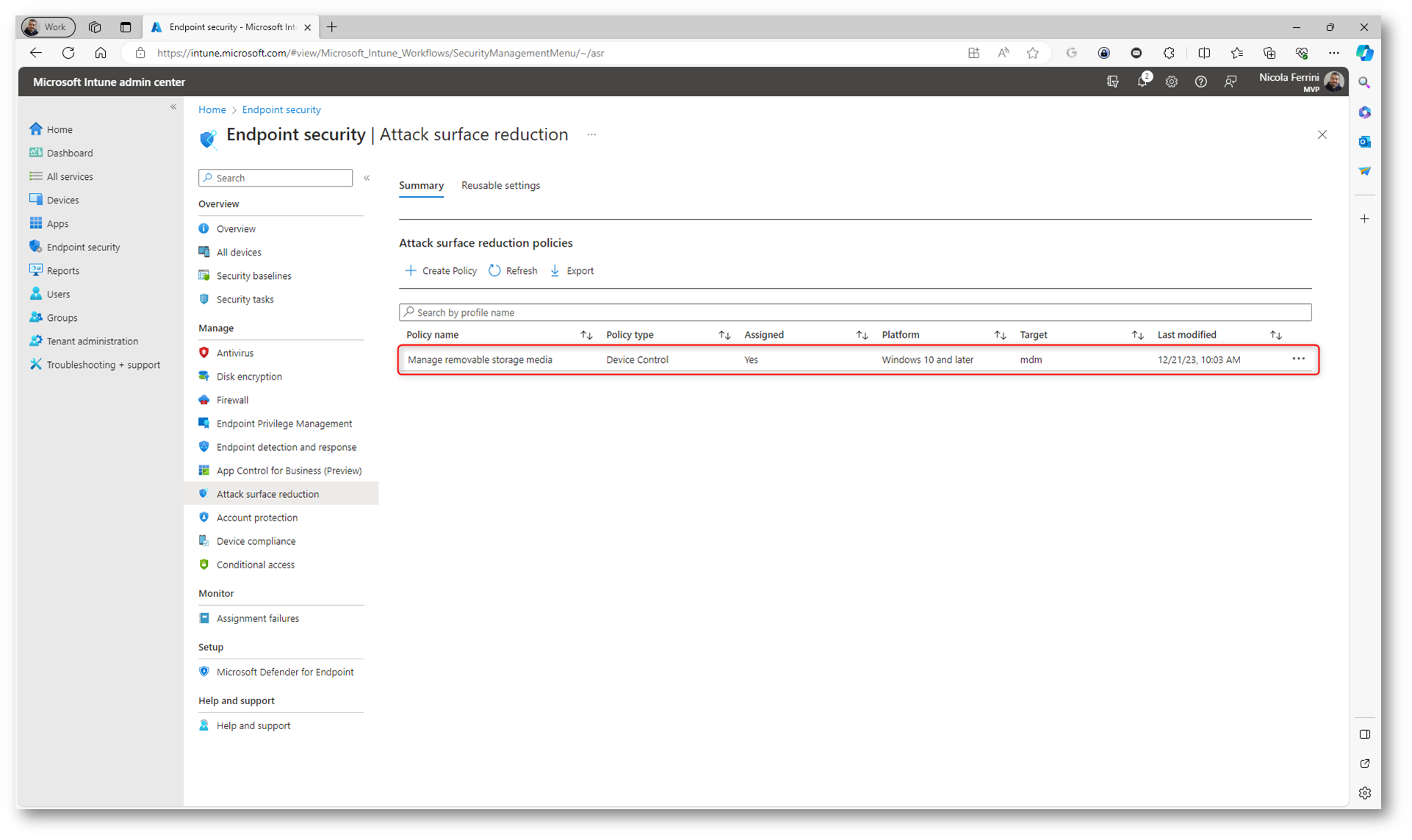

Figura 17: Creazione del profilo di configurazione di Device Control

Figura 18: Creazione del profilo di configurazione di Device Control completata

Quali configurazioni scegliere per il Device Control

dei dispositivi di archiviazione rimovibile?

Le configurazioni da scegliere dipenderanno dalle esigenze specifiche della vostra azienda. Tuttavia, ci sono alcune configurazioni comuni che possono essere utili per la maggior parte delle organizzazioni.

Potete applicare le configurazioni di controllo del dispositivo ai dispositivi di archiviazione rimovibile specifici o a gruppi di dispositivi di archiviazione rimovibile. I gruppi di archiviazione rimovibile possono essere creati in base al tipo, al produttore o ad altri criteri.

Ecco alcuni esempi di configurazioni che potete utilizzare:

- Configurazione 1: Consentire l’accesso a tutti i dispositivi di archiviazione rimovibile, ma bloccare automaticamente i dispositivi di archiviazione rimovibile dopo 30 minuti di inattività.

- Configurazione 2: Impedire l’accesso a tutti i dispositivi di archiviazione rimovibile, ad eccezione dei dispositivi di archiviazione rimovibile crittografati.

- Configurazione 3: Monitorare tutti i tentativi di accedere ai dispositivi di archiviazione rimovibile, indipendentemente dal tipo di dispositivo.

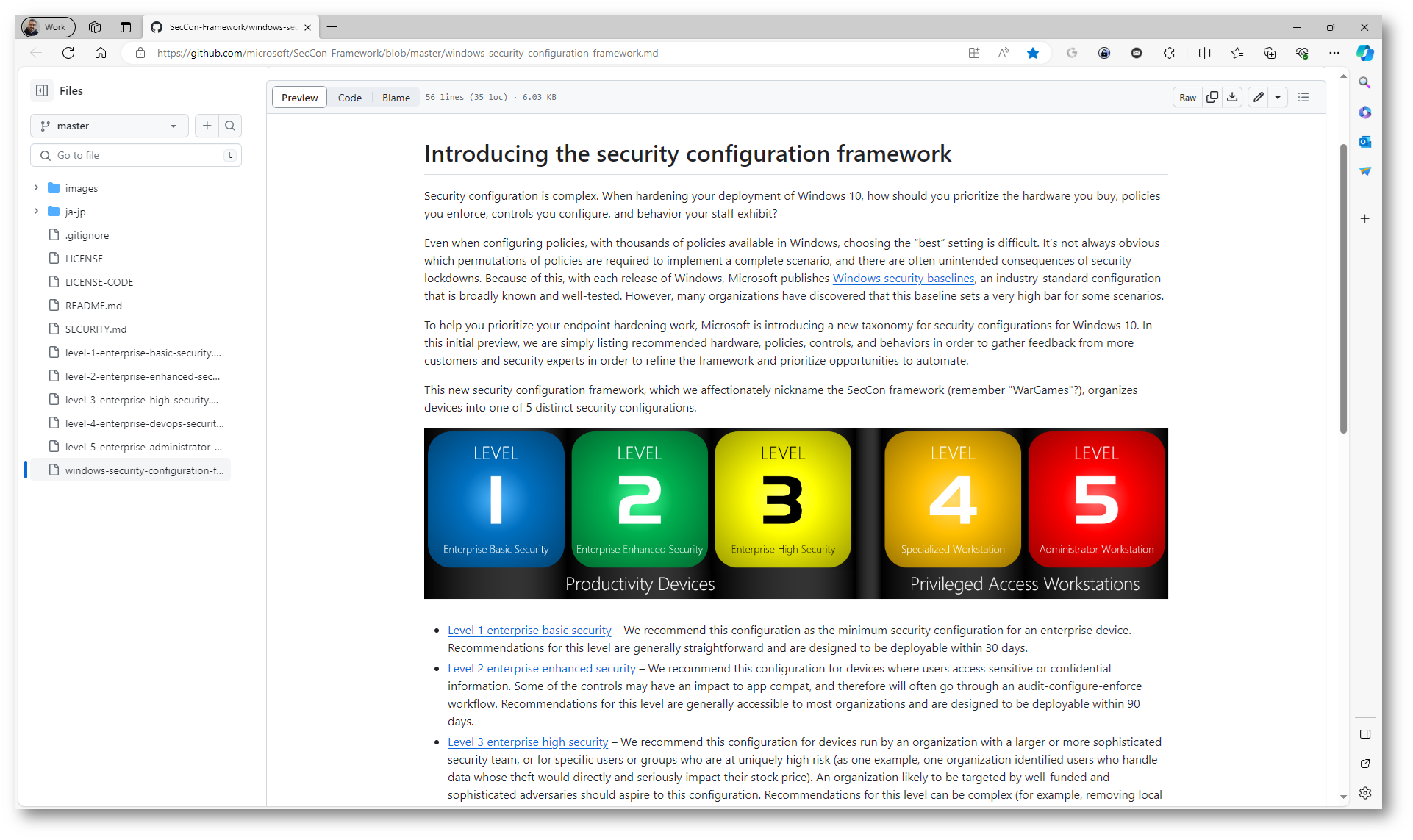

In ogni caso vi invito a considerare il Security Configuration Framework (SCF), che potete visualizzare alla pagina Introducing the security configuration framework: A prioritized guide to hardening Windows 10 | Microsoft Security Blog e alla pagina SecCon-Framework/windows-security-configuration-framework.md at master · microsoft/SecCon-Framework (github.com)

Si tratta di un framework che fornisce indicazioni e strumenti per la configurazione sicura di dispositivi e applicazioni. L’SCF è progettato per aiutare le aziende a ridurre il rischio di attacchi informatici, migliorando la sicurezza dei loro sistemi e dati.

Figura 19: Microsoft security configuration framework

Esperienza utente

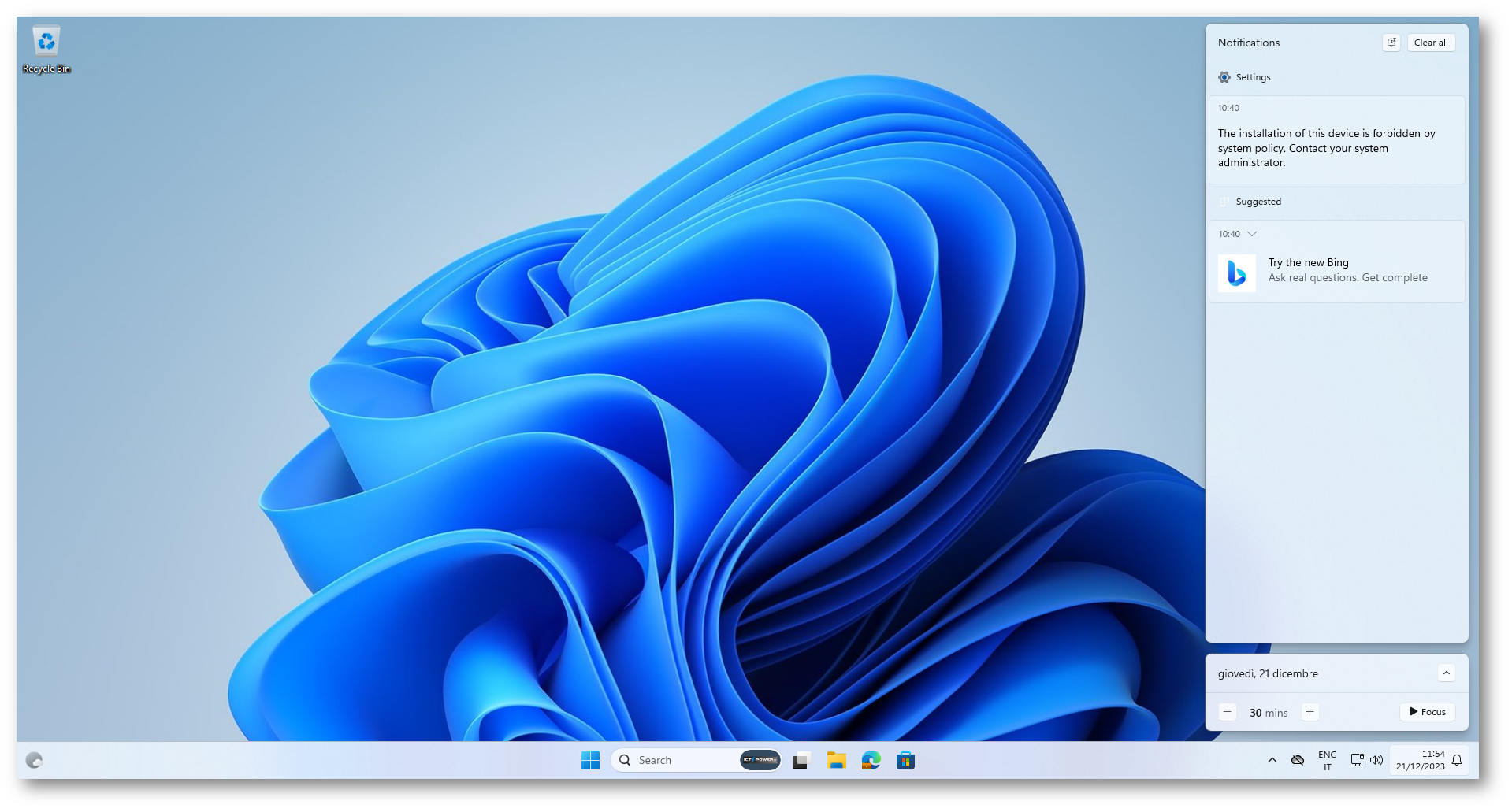

Quando gli utenti proveranno a collegare un dispositivo che non è tra quelli consentiti dalla policy di ASR riceveranno il messaggio mostrato nella figura sotto:

Figura 20: Dopo aver collegato un dispositivo non consentito l’utente riceve un messaggio di errore

Conclusioni

La gestione del controllo dei dispositivi con Microsoft Intune emerge come un elemento fondamentale nella strategia complessiva di sicurezza IT delle organizzazioni. Attraverso questo potente strumento, gli amministratori hanno ora la capacità di definire in modo preciso le politiche di accesso e utilizzo per i dispositivi rimovibili, come le chiavette USB e i dischi rimovibili. La flessibilità offerta da Intune consente di adattare le politiche alle specifiche esigenze dell’organizzazione, consentendo scenari personalizzati come la limitazione dell’accesso in scrittura solo agli utenti autorizzati o la prevenzione dell’accesso in lettura a dispositivi rimovibili specifici per gruppi utenti su PC condivisi. In definitiva, la gestione del controllo dei dispositivi con Microsoft Intune rappresenta un passo significativo verso la creazione di un ambiente informatico sicuro e conforme. Implementando con attenzione queste politiche, le organizzazioni possono mitigare i rischi, proteggere i dati aziendali e garantire un utilizzo sicuro e responsabile dei dispositivi rimovibili da parte degli utenti