Microsoft Intune – Creazione di una app protection policy per il Mobile Application Management (MAM) di dispositivi Windows

Con la versione 2310 di Microsoft Intune è stata rilasciata in General Availability (GA) la possibilità di utilizzare il Mobile Application Management (MAM) anche nei dispositivi Windows. Al momento la funzionalità permette di proteggere Microsoft Edge for Business.

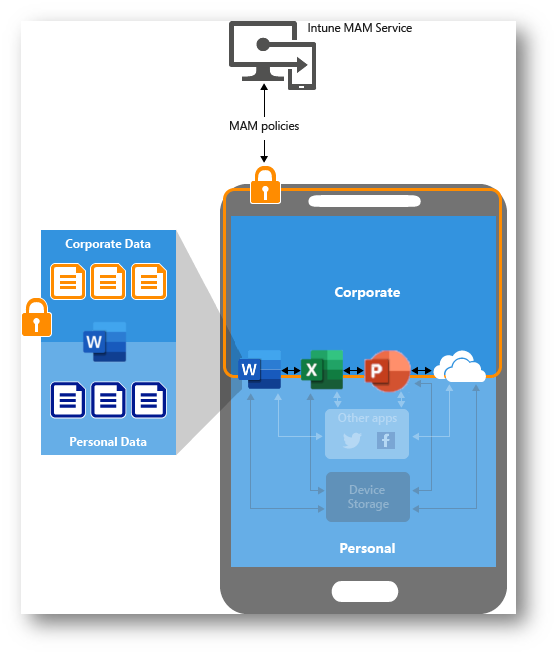

Il Mobile Application Management (MAM) in Microsoft Intune è una funzionalità progettata per gestire e proteggere le applicazioni su dispositivi mobili all’interno di un ambiente aziendale. In particolare, si concentra specificamente sulla gestione delle applicazioni, offrendo strumenti per garantire la sicurezza e la conformità delle applicazioni aziendali sui diversi dispositivi.

Gli aspetti chiave del MAM in Microsoft Intune sono:

- Protezione dei dati dell’applicazione: Il MAM consente di implementare politiche di sicurezza per le applicazioni aziendali senza necessità di gestire l’intero dispositivo. Questo è particolarmente utile in scenari di “Bring Your Own Device” (BYOD), dove i dipendenti utilizzano i propri dispositivi per l’accesso alle risorse aziendali.

- Isolamento dei dati personali e aziendali: Il MAM consente di separare i dati aziendali e personali su un dispositivo. Ad esempio, è possibile impostare regole che impediscono la copia di dati aziendali da un’applicazione aziendale a un’applicazione personale.

- Controllo delle autorizzazioni dell’applicazione: Le politiche di MAM consentono di definire chi può accedere alle applicazioni aziendali e come possono interagire con i dati aziendali. Questo aiuta a garantire che solo utenti autorizzati possano utilizzare le applicazioni e che lo facciano in modo sicuro.

- Rilevamento e risposta alle minacce: Microsoft Intune fornisce strumenti di monitoraggio delle applicazioni per rilevare comportamenti sospetti o minacce alla sicurezza. In caso di problemi, è possibile applicare misure correttive, come la revoca dell’accesso dell’applicazione a determinati dati.

- Gestione delle versioni e distribuzione delle applicazioni: Microsoft Intune facilita la distribuzione e la gestione delle versioni delle applicazioni aziendali sui dispositivi mobili. Può essere utilizzato per garantire che i dipendenti abbiano sempre accesso alle versioni più recenti e sicure delle applicazioni aziendali.

In questo articolo ci occuperemo di come proteggere i dati con app protection policy nei dispositivi Windows NON gestiti da Microsoft Intune

Figura 1: Protezione dei dati con app protection policy nei dispositivi senza enrollment

Come ho già scritto prima, attualmente MAM per Windows è disponibile solo per gestire Microsoft Edge for Business.

Che differenza c’è tra Microsoft Edge e Microsoft Edge for Business?

Microsoft Edge e Microsoft Edge for Business sono essenzialmente la stessa applicazione, ma Microsoft Edge for Business è progettato per rispondere alle esigenze specifiche delle organizzazioni e delle imprese. Le principali differenze tra Microsoft Edge e Microsoft Edge for Business sono:

-

Ciclo di rilascio:

- Microsoft Edge: La versione standard di Microsoft Edge è orientata verso il consumatore e segue un ciclo di rilascio più frequente. Gli aggiornamenti vengono rilasciati regolarmente per fornire nuove funzionalità e miglioramenti.

- Microsoft Edge for Business: Questa versione è orientata verso le esigenze delle aziende. Offre un ciclo di rilascio meno frequente, con una maggiore enfasi sulla stabilità e sulla gestione delle modifiche per le organizzazioni che necessitano di maggiore controllo sulla distribuzione e sugli aggiornamenti.

-

Gestione e distribuzione:

- Microsoft Edge: Può essere scaricato e installato dagli utenti da Microsoft Store o dal sito ufficiale di Microsoft Edge.

- Microsoft Edge for Business: È progettato per essere distribuito e gestito in modo centralizzato all’interno di un ambiente aziendale. Gli amministratori IT possono utilizzare strumenti come Microsoft Endpoint Configuration Manager per distribuire e gestire la versione for Business in modo più efficace all’interno dell’organizzazione.

-

Strumenti di gestione e sicurezza:

- Microsoft Edge: Include funzionalità di sicurezza, ma Microsoft Edge for Business offre strumenti aggiuntivi specifici per l’ambiente aziendale. Ad esempio, offre integrazioni con Microsoft Endpoint Security e Azure Active Directory per una gestione più avanzata della sicurezza e dell’identità aziendale.

-

Politiche di gruppo e personalizzazione:

- Microsoft Edge: Supporta alcune politiche di gruppo per la personalizzazione e la gestione, ma Microsoft Edge for Business offre un set più ampio di politiche di gruppo e opzioni di personalizzazione per adattarsi meglio alle esigenze aziendali.

Microsoft Edge for Business è disponibile dalla versione stabile di Microsoft Edge 116 (rilasciata il 21 agosto 2023). Come già detto non si tratta di un nuovo browser ma di una nuova esperienza dedicata al mondo del lavoro. Per maggiori informazioni potete fare riferimento alla pagina Microsoft Edge for Business FAQ – Microsoft Community Hub

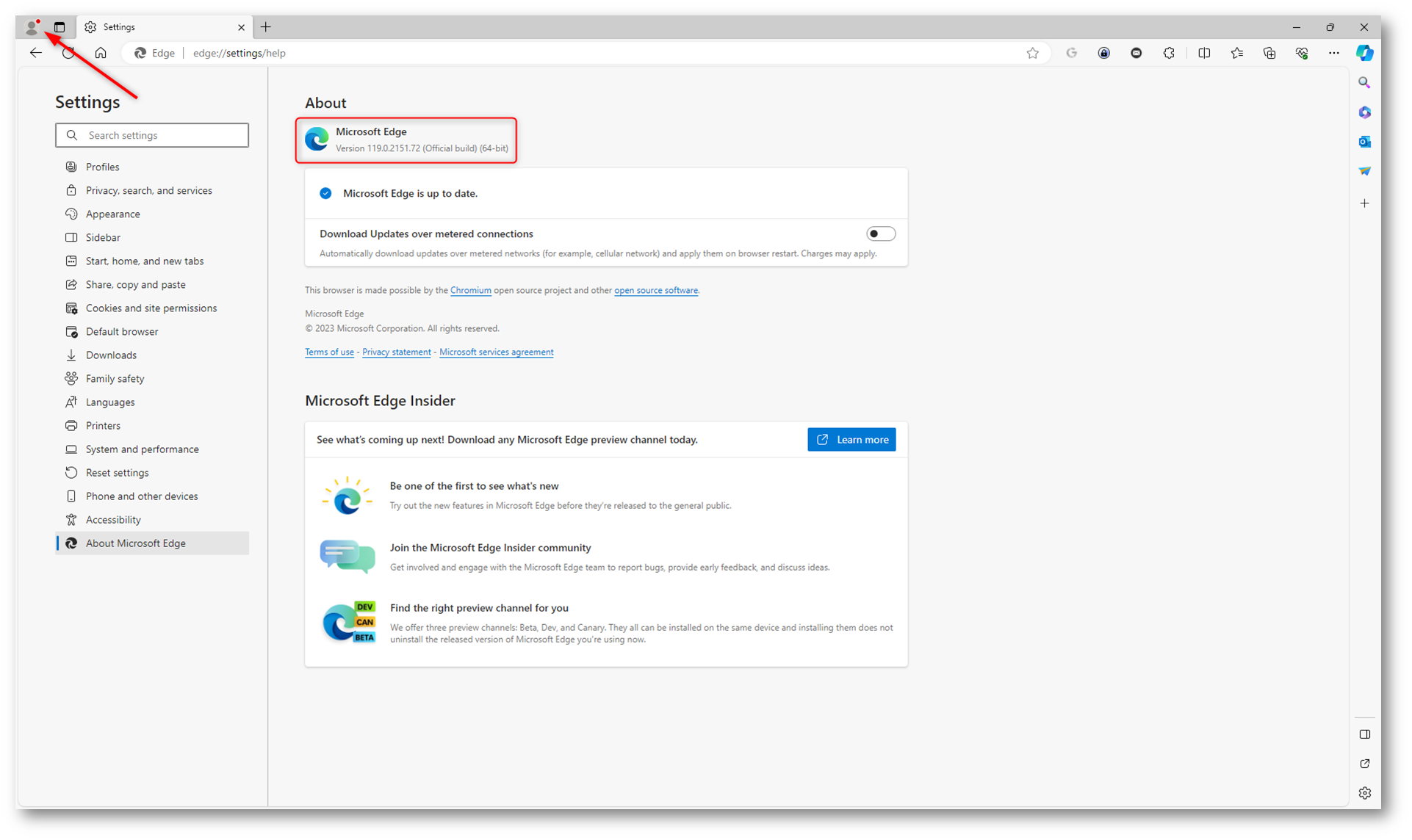

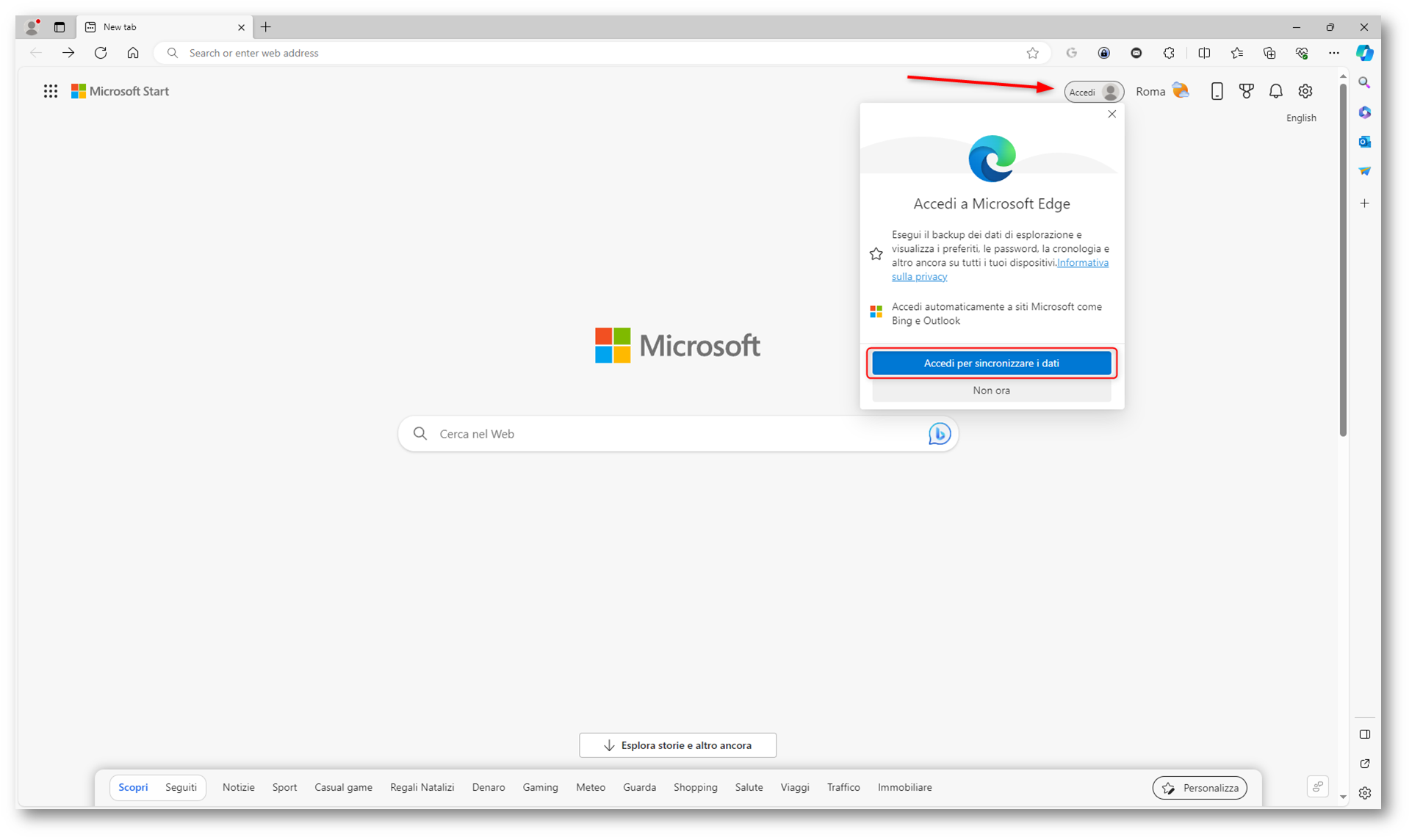

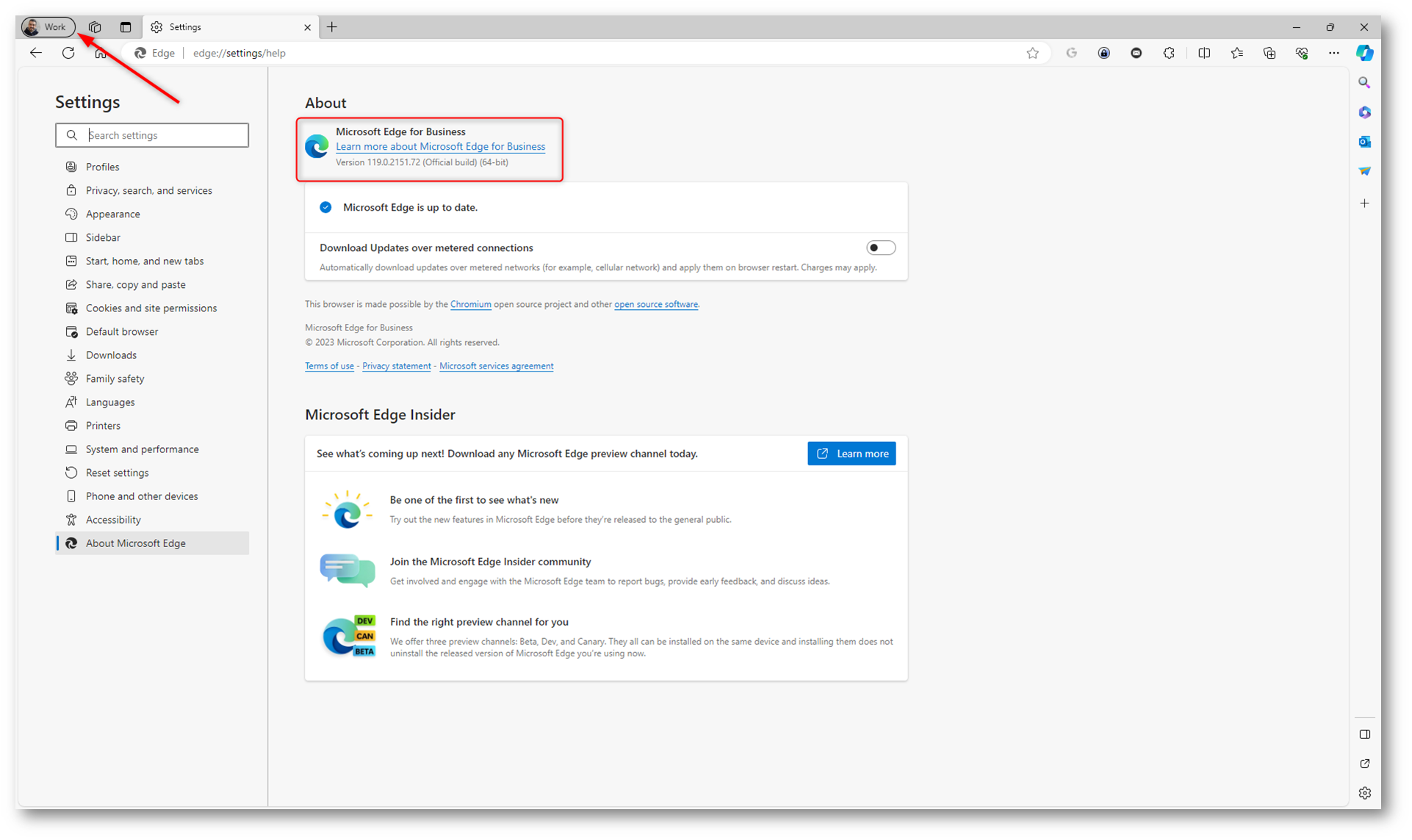

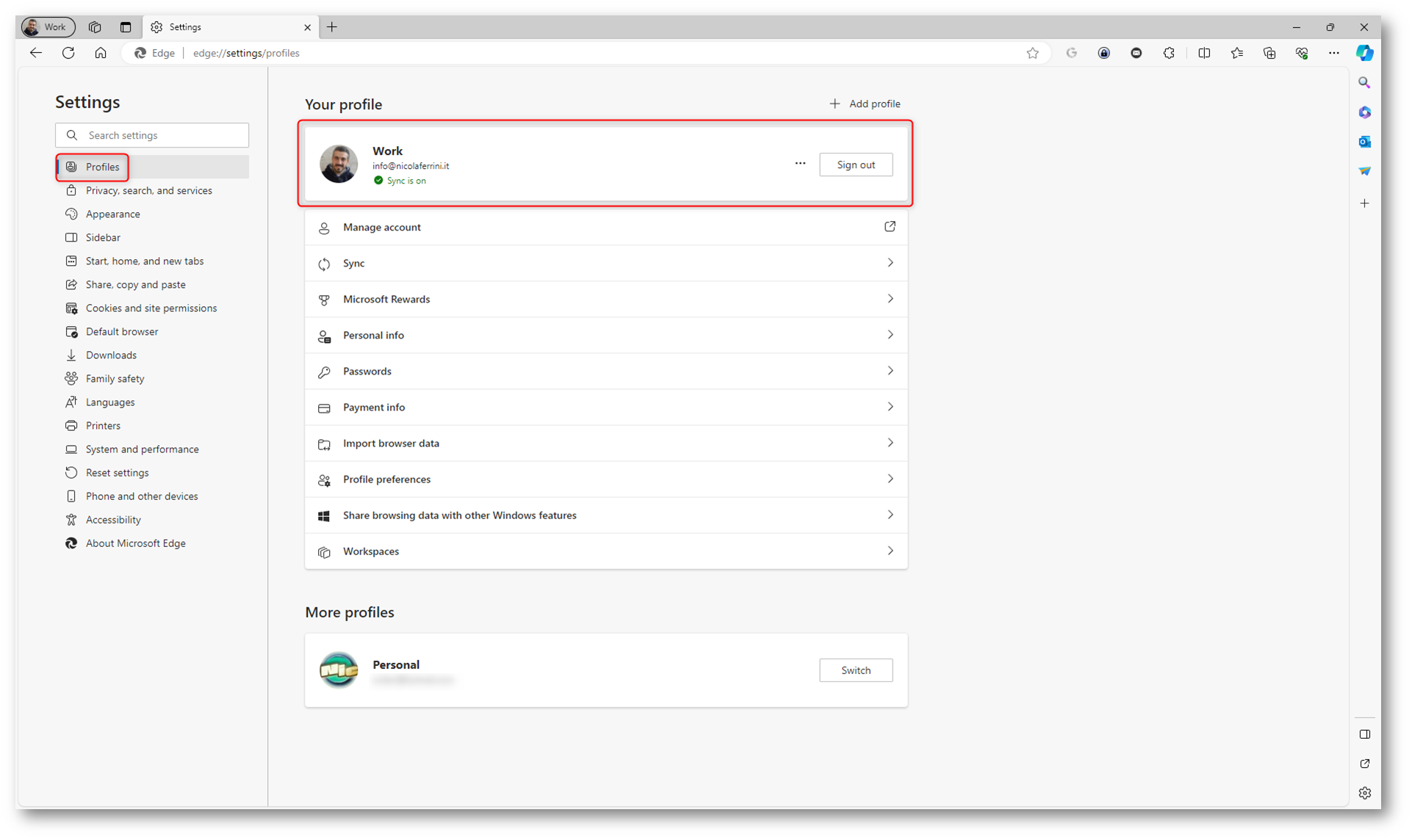

Tutti gli utenti che fanno login con Microsoft Entra ID attivano Microsoft Edge for Business in maniera automatica. Cambia l’icona di Edge (che riporta il simbolo della cartella di lavoro) e appare anche la foto profilo dell’utente. Nelle figure sotto potete visualizzare l’esperienza utente:

Figura 2: Versione di Microsoft Edge senza il profilo di lavoro

Figura 3: Accesso da parte dell’utente con le proprie credenziali di Microsoft Entra ID

Figura 4: Microsoft Edge diventa Microsoft Edge for Business

Il profilo di Microsoft Edge consente di sincronizzare diverse informazioni tra i dispositivi su cui si utilizza il browser. Quando accedete al vostro account Microsoft tramite il profilo di Edge vengono sincronizzati i seguenti dati:

- Segnalibri: I segnalibri (o preferiti) che avete salvato su un dispositivo saranno disponibili su tutti gli altri dispositivi in cui avete effettuato l’accesso con il vostro profilo Microsoft Edge.

- Password: Le password salvate nei vostri dispositivi saranno sincronizzate. Questo vi consente di accedere automaticamente a siti web o servizi online per i quali avete salvato le credenziali senza doverle inserire manualmente su ciascun dispositivo.

- Cronologia di navigazione: La cronologia di navigazione è sincronizzata tra i dispositivi.

- Estensioni: Se utilizzate estensioni nel vostro browser Edge, queste vengono sincronizzate tra i dispositivi in modo che possiate avere la stessa esperienza di navigazione ovunque vi connettiate.

- Schede aperte: Potete sincronizzare le schede aperte tra i dispositivi. Questo è utile se state lavorando su una determinata attività su un dispositivo e desiderate continuare da un altro dispositivo senza dover cercare nuovamente le stesse pagine.

- Impostazioni del browser: Alcune impostazioni del browser, come il tema, la lingua preferita e altre personalizzazioni, possono essere sincronizzate tra i dispositivi.

Potete controllare quali elementi desiderate sincronizzare e quali no, personalizzando le impostazioni di sincronizzazione nel menu delle impostazioni di Microsoft Edge.

Figura 5: Tramite il profilo di Microsoft Edge vengono sincronizzate le informazioni dell’utente

Prerequisiti

Prima di creare la nostra Mobile Application Management (MAM) policy per Windows dobbiamo assicurarci che siano rispettati diversi prerequisiti:

- Abilitare la funzionalità di MAM per il nostro tenant di Microsoft Entra ID

- Optional -Attivare il connettore Windows Security Center nella sezione Mobile Threat Defense di Microsoft Intune (non è obbligatorio ma offre maggiore protezione)

- Assegnare una licenza di Microsoft Intune per gli utenti che dovranno ricevere la MAM policy

- Assicurarsi che venga utilizzata una versione di Microsoft Edge successiva alla 116

- I dispositivi Windows NON devono essere gestiti da Microsoft Intune e NON devono essere Microsoft

Entra Joined - Utilizzare Windows 11 Version 22H2 (OS build 22621) with KB 5031455 oppure Windows 10 Version 2004 (OS build 19045) with KB 5031445 (KB rilasciata il 31 ottobre 2023)

Abilitazione della MAM User Scope

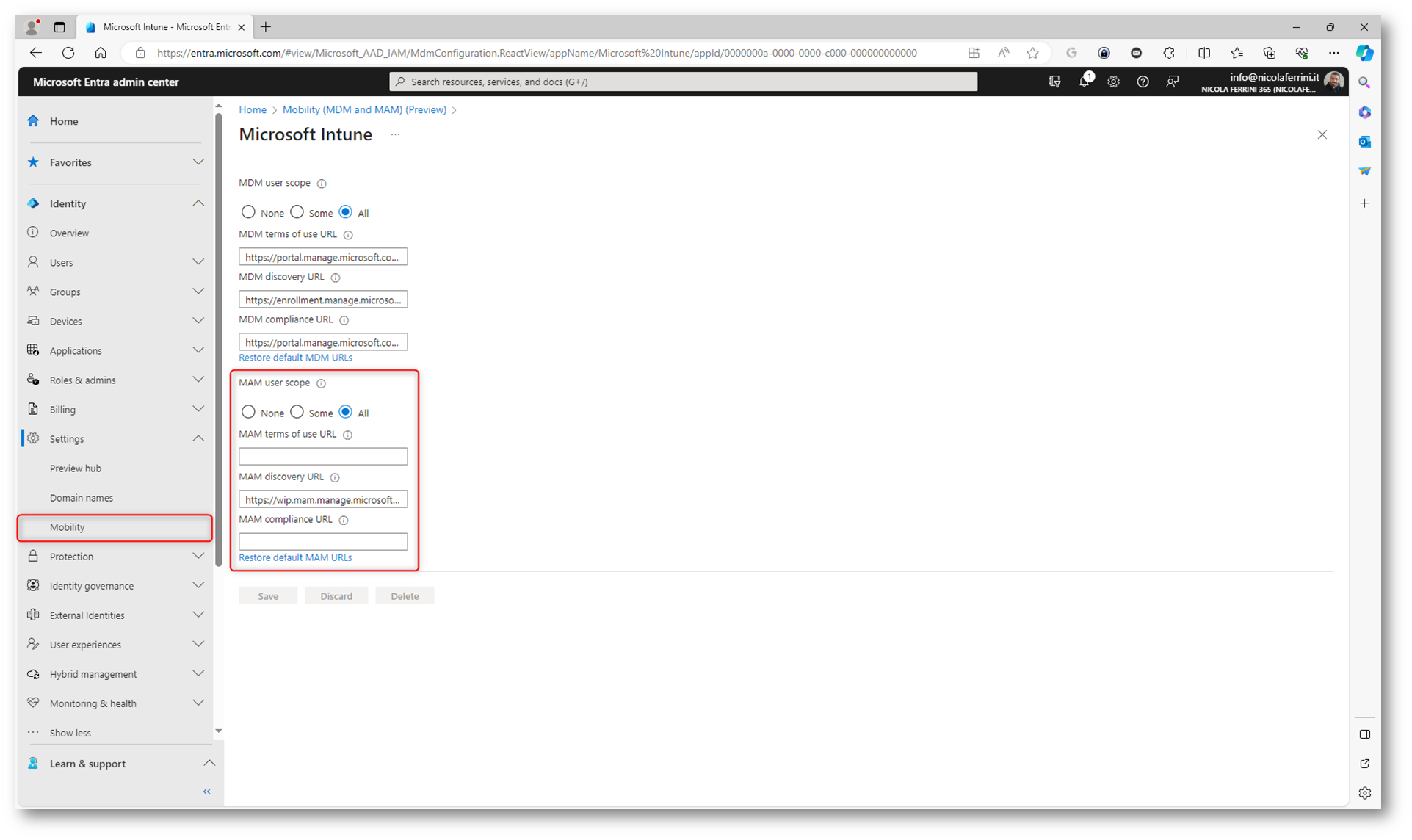

Per abilitare la MAM User Scope collegatevi al portale Microsoft Entra admin center e da Settings > Mobility > Microsoft Intune mettete su All la MAM User Scope.

Figura 6: Abilitazione della MAM User Scope

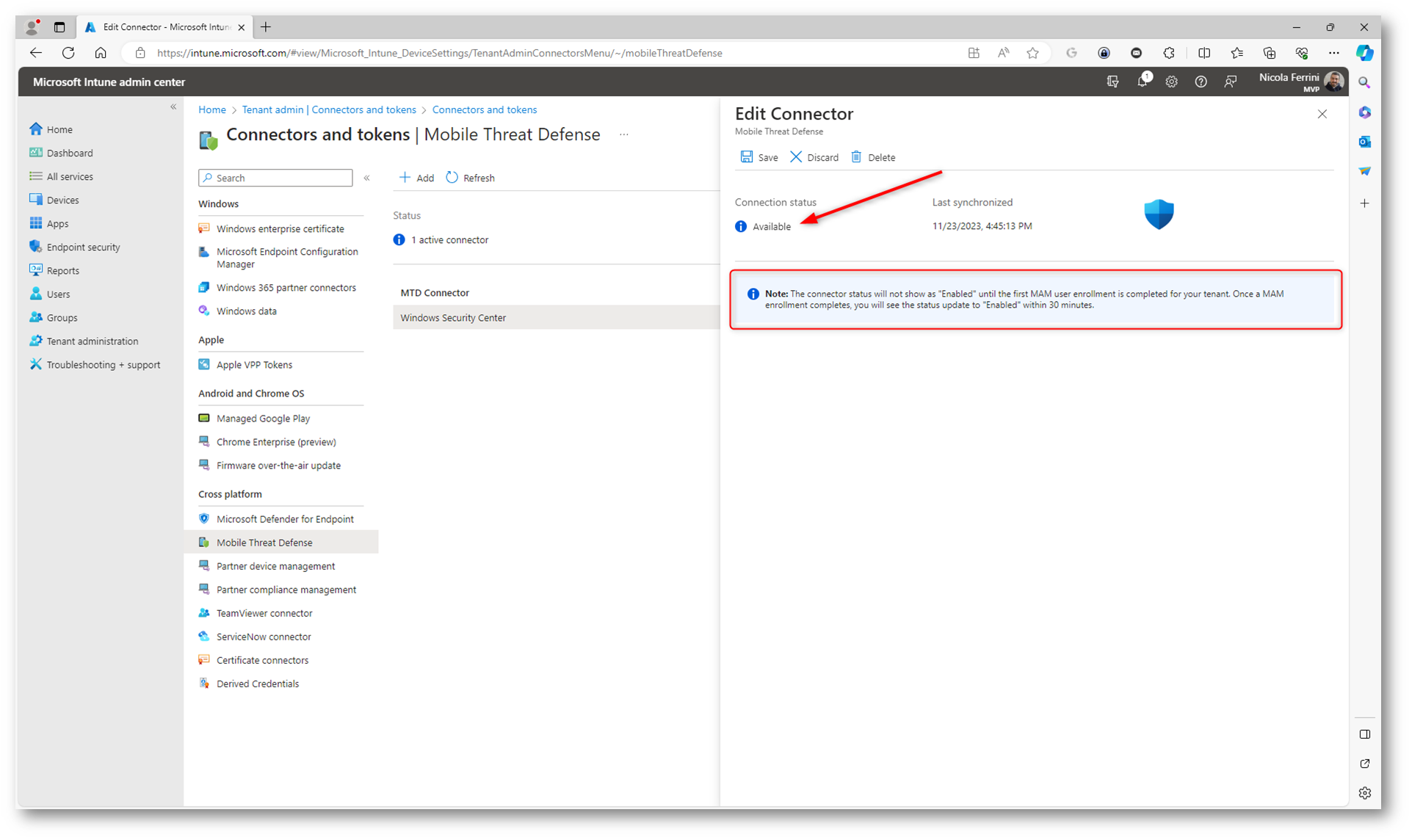

Attivazione del connettore Windows Security Center

Il connettore Windows Security Center all’interno della sezione Mobile Threat Defense (MTD) di Microsoft Intune è progettato per migliorare la sicurezza dei dispositivi mobili. L’integrazione tra Intune e il Security Center di Windows consente di ottenere informazioni sullo stato della sicurezza dei dispositivi Windows direttamente nella console di Intune, facilitando la gestione e il monitoraggio della sicurezza.

Qui di seguito vi elenco alcune delle funzionalità:

- Monitoraggio della sicurezza: Il connettore consente di ottenere informazioni dettagliate sullo stato della sicurezza dei dispositivi Windows direttamente in Intune. Ciò include informazioni relative alle minacce rilevate, alle azioni intraprese e allo stato di protezione generale.

- Integrazione con Threat Defense Partner: Microsoft Intune può integrarsi con partner di difesa dalle minacce (MTD) attraverso il connettore Windows Security Center. Questi partner MTD forniscono soluzioni avanzate per la rilevazione e la mitigazione delle minacce sui dispositivi mobili, e il connettore consente di centralizzare queste informazioni nella console di Intune.

- Decisioni di accesso basate sullo stato della sicurezza: Le informazioni sullo stato della sicurezza dei dispositivi possono essere utilizzate per definire politiche di Conditional Access, che consentono o bloccano l’accesso alle risorse aziendali in base al livello di sicurezza del dispositivo. Ad esempio, se un dispositivo è stato compromesso o presenta rischi di sicurezza elevati, l’accesso alle risorse aziendali può essere limitato o bloccato.

- Gestione centralizzata: Il connettore semplifica la gestione centralizzata delle informazioni sulla sicurezza dei dispositivi Windows. Gli amministratori possono ottenere una visione completa dello stato della sicurezza attraverso la console di Intune, semplificando il monitoraggio e la risposta alle minacce.

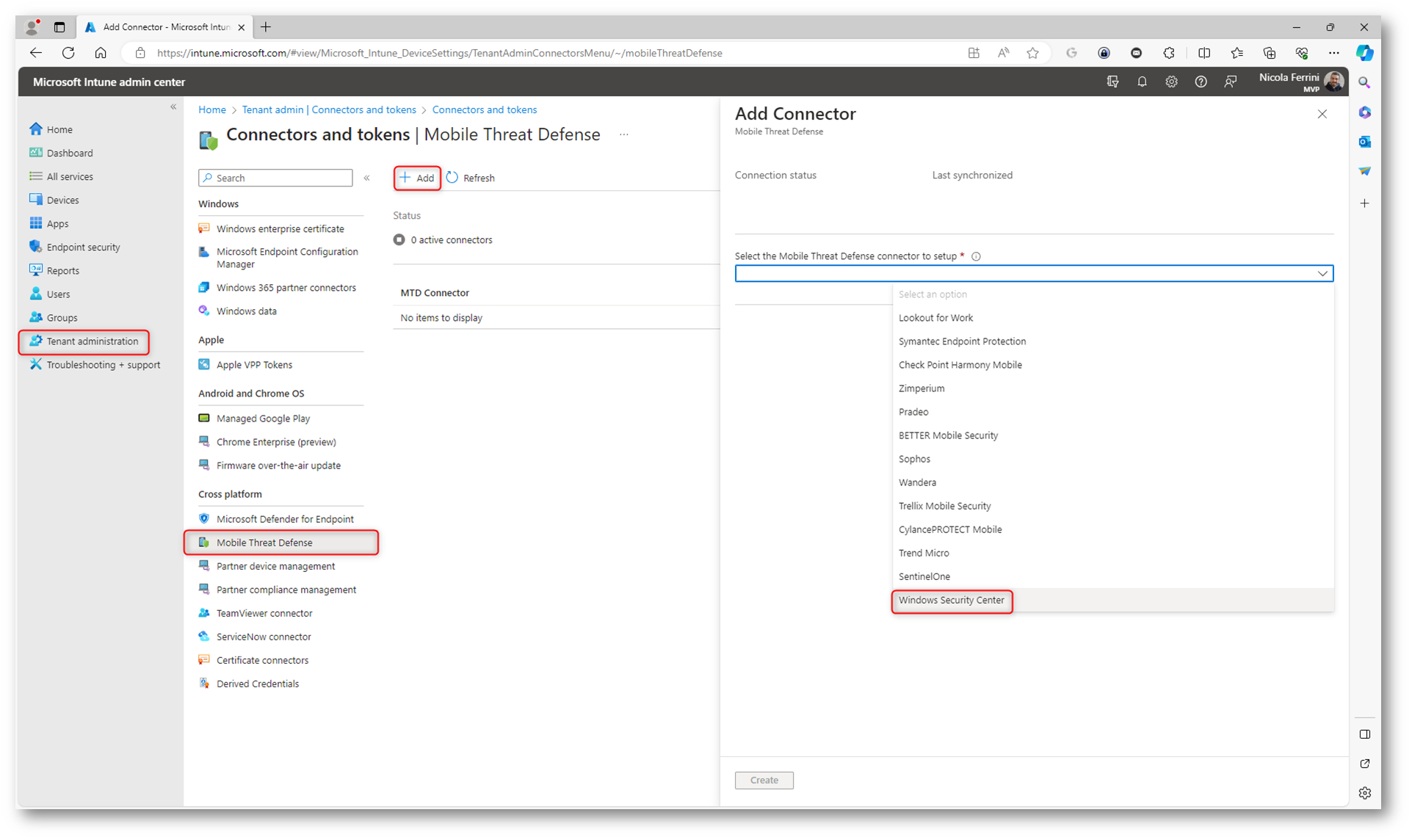

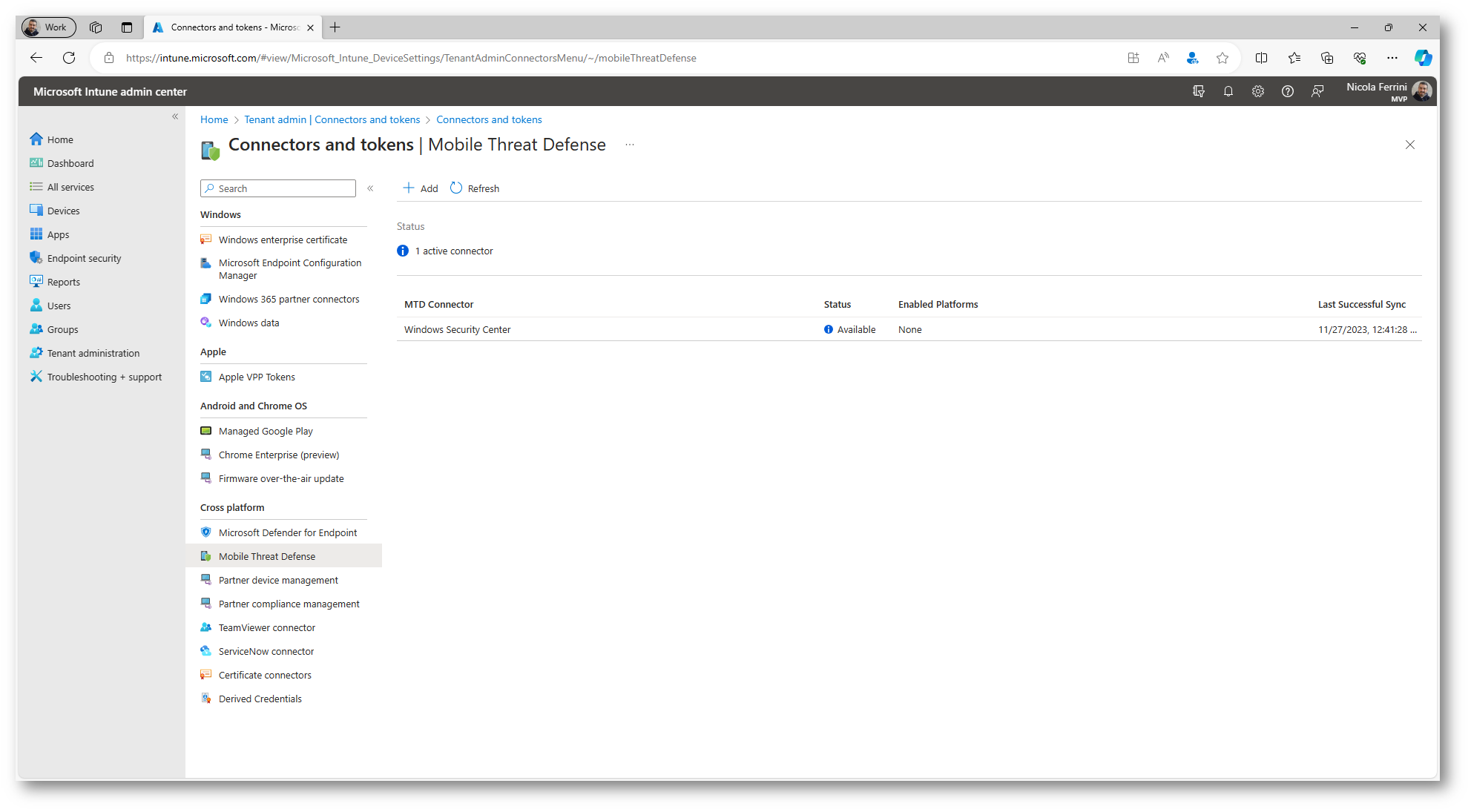

Dal portale di Microsoft Intune selezionate Tenant admin > Connectors and tokens > Mobile Threat Defense

Figura 7: Attivazione del connettore Windows Security Center

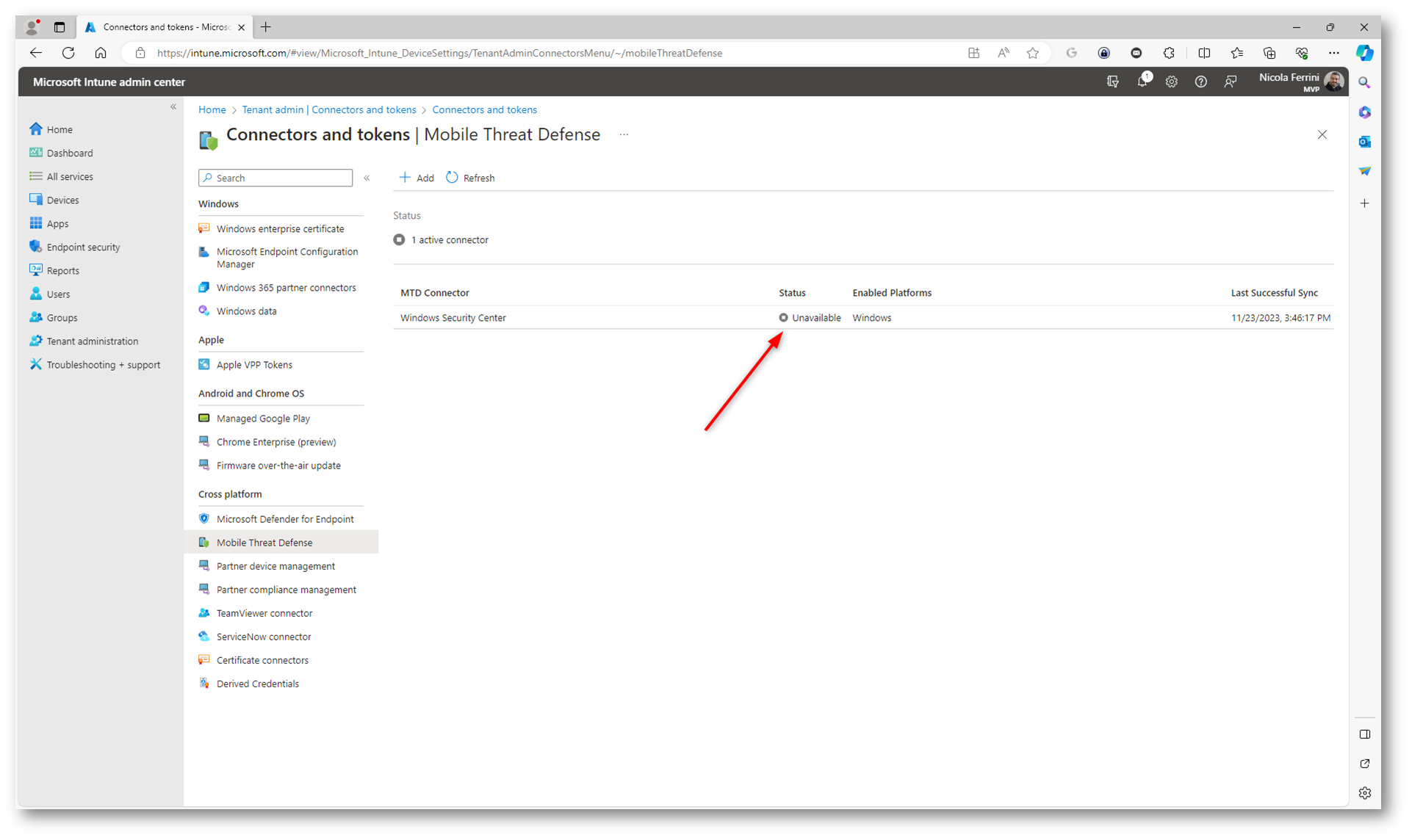

Il connettore mostrerà lo stato Unavailable per qualche minuto e poi passerà allo stato Available. Passerà allo stato Enabled quando il primo utente non utilizza MAM per Windows.

Figura 8: Aggiunta del connettore del Windows Security Center

Figura 9: Il connettore mostrerà lo stato Available fino a quando il primo utente non utilizza MAM per Windows

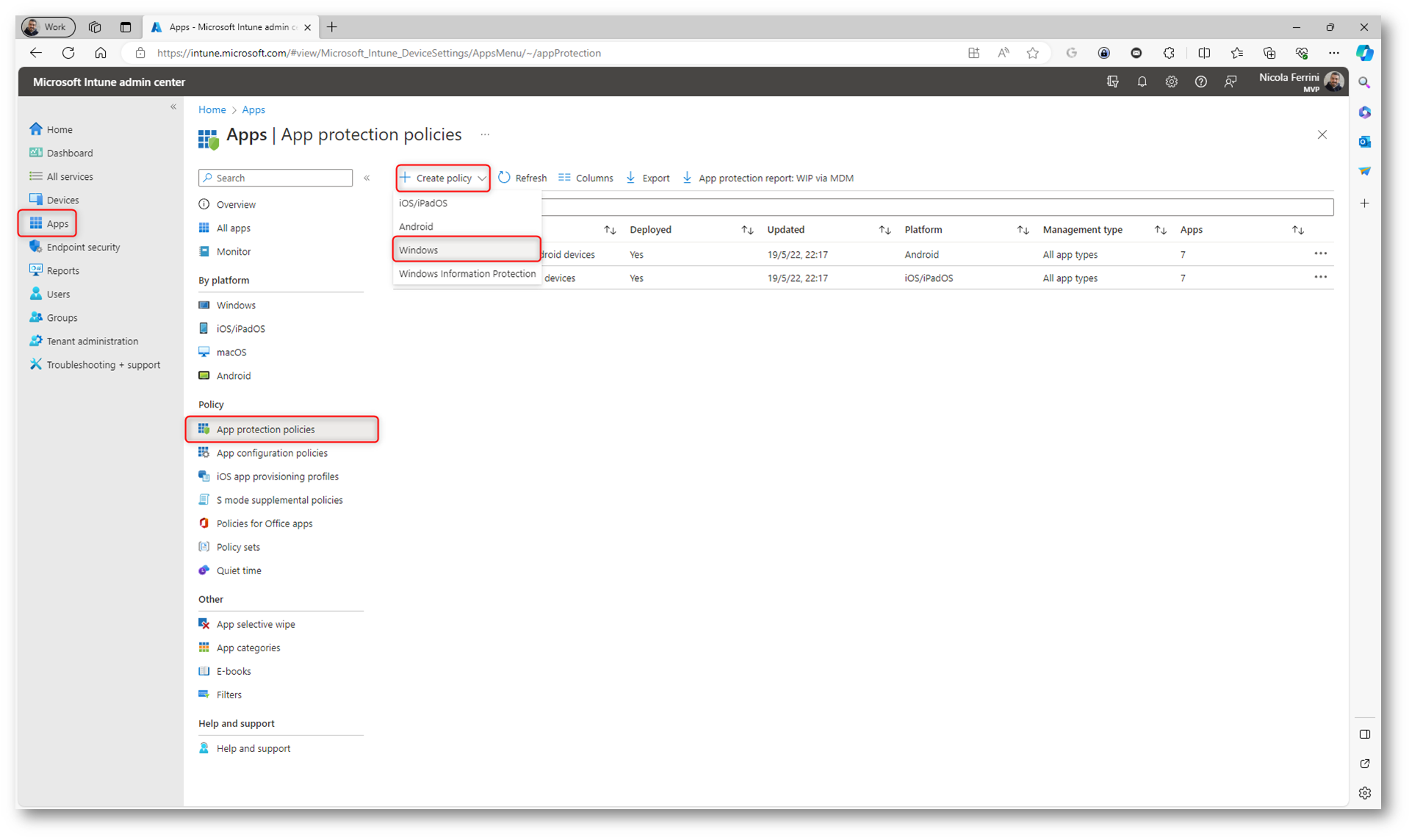

Configurazione della Mobile Application Management (MAM) policy per Windows in Microsoft Intune

Accedete al portale di Microsoft Intune e da Apps > App protection policies > + Create policy scegliete la voce Windows.

Figura 10: Creazione di una nuova App protection policy per Windows in Microsoft Intune

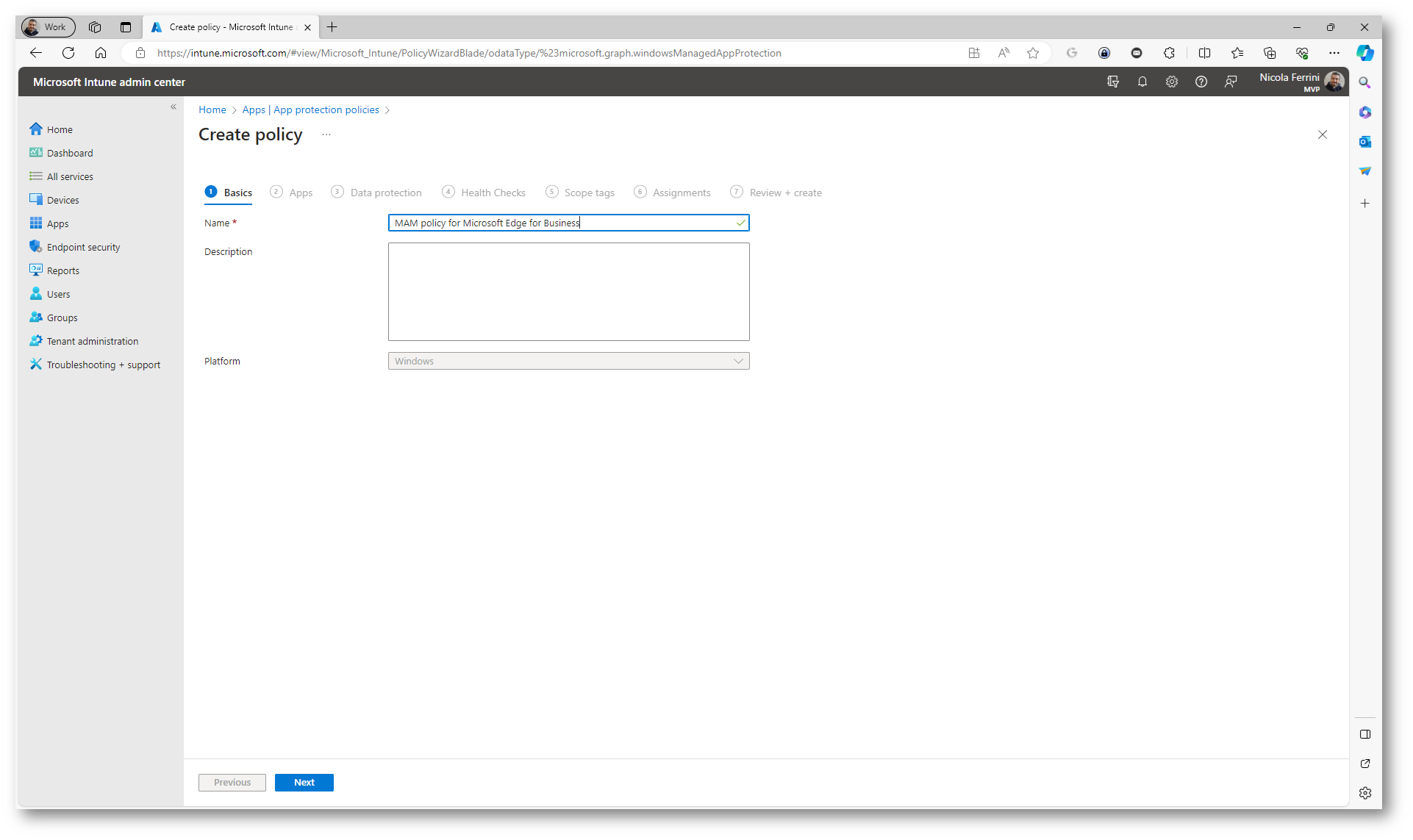

Inserite il nome scelto per la policy e fate clic su Next.

Figura 11: Inserimento del nome della MAM policy per Windows

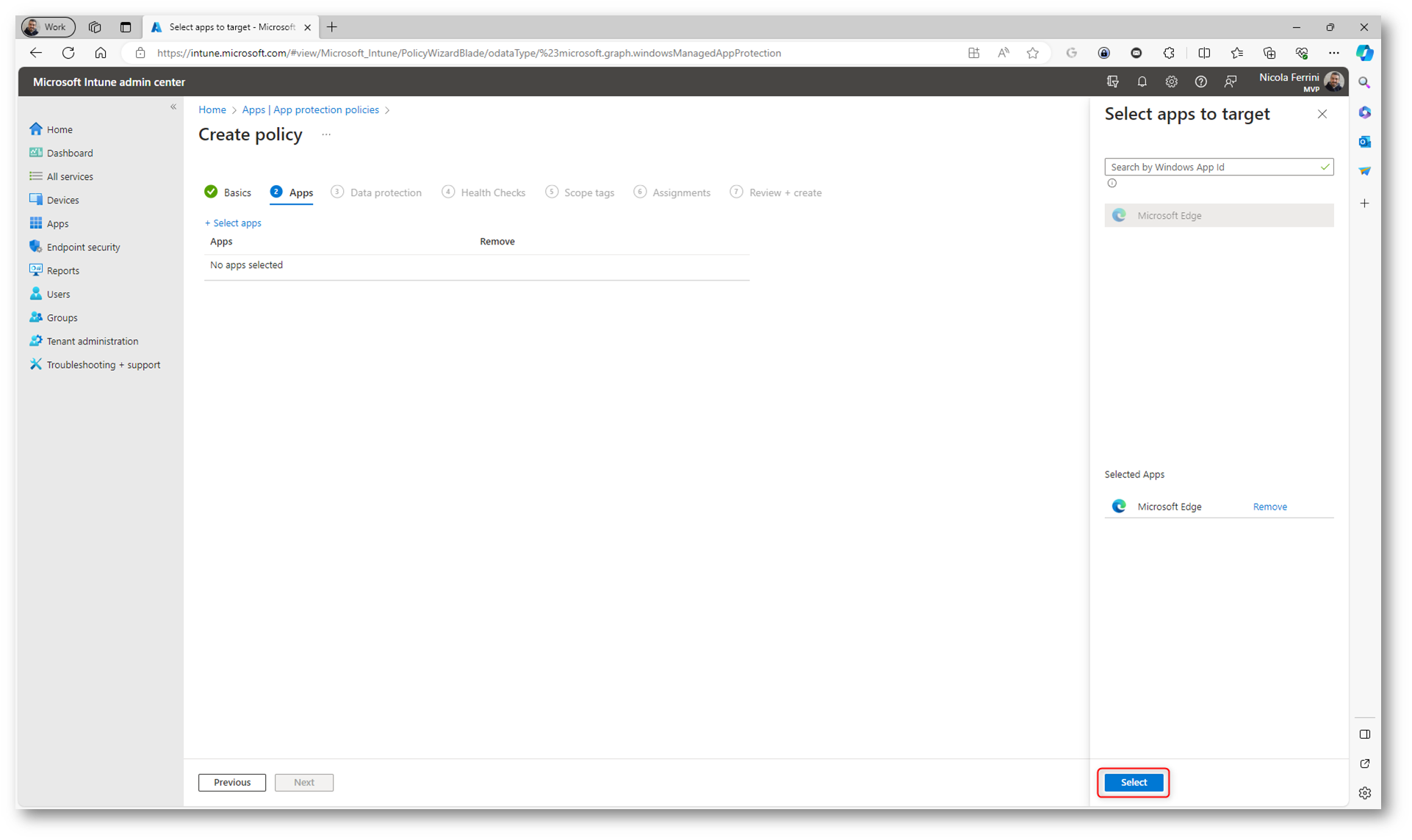

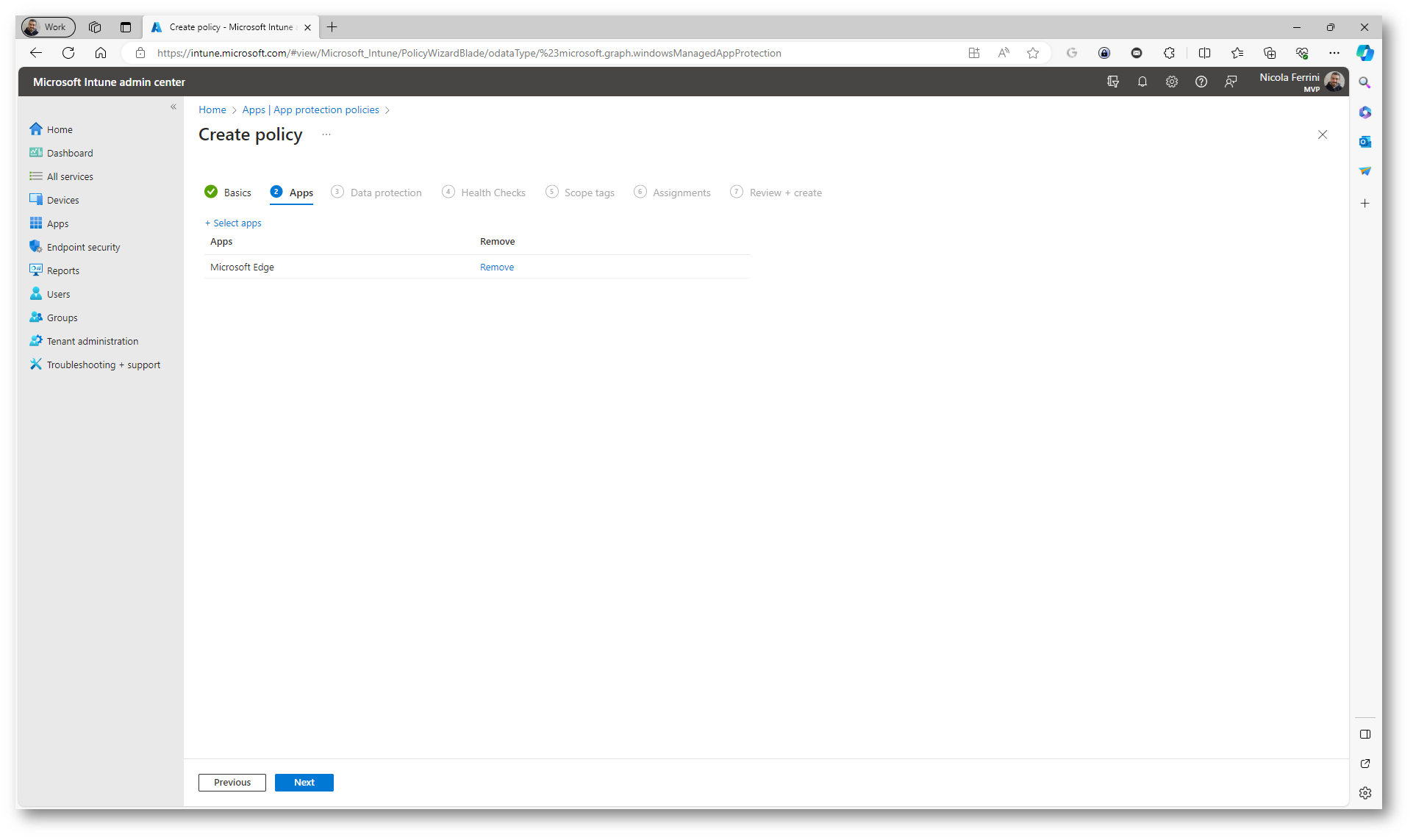

Nella scheda Apps scegliete l’applicazione Microsoft Edge.

Figura 12: Scheda Apps del wizard di creazione della MAM policy per Windows

Figura 13: Scelta dell’applicazione Microsoft Edge

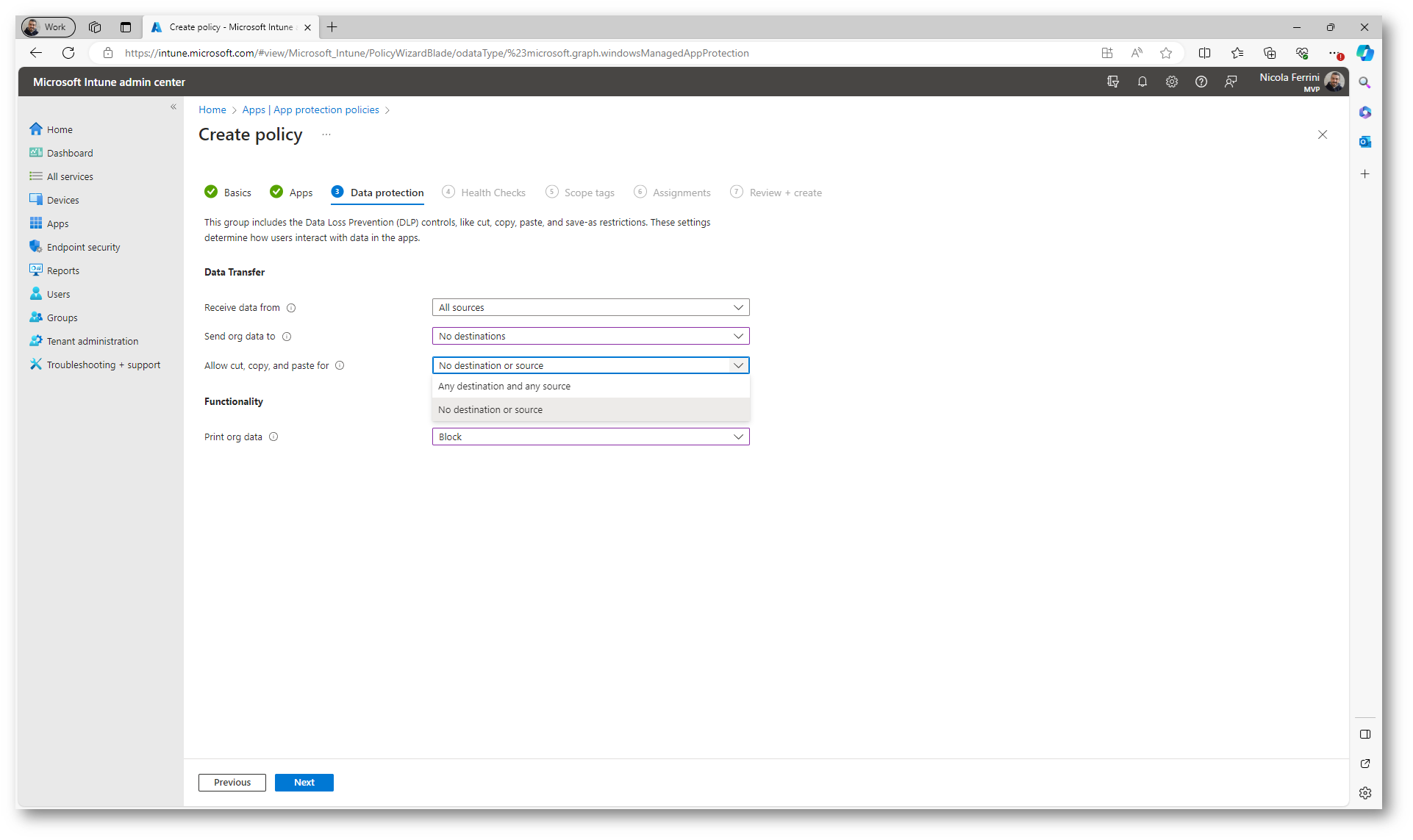

Nella scheda Data Protection definite le configurazioni relative al trasferimento dei dati.

Le opzioni disponibili sono:

-

Receive data from: permette di specificare le sorgenti da cui gli utenti dell’organizzazione possono ricevere i dati; le azioni disponibili sono:

- All sources: gli utenti possono aprire i dati da qualsiasi account, documento, posizione o applicazione nel contesto dell’azienda.

- No sources: gli utenti non possono aprire i dati da account esterni, documento, posizione o applicazione nel contesto dell’azienda.

-

Send org data to: permette di specificare le destinazioni a cui gli utenti dell’organizzazione possono inviare i dati; le azioni disponibili sono:

- All sources: gli utenti possono inviare i dati aziendali a qualsiasi account, documento, posizione o applicazione.

- No sources: gli utenti non possono inviare dati aziendali a nessun account, documento, posizione o applicazione esterna all’azienda.

-

Allow cut, copy, and paste for: con questa opzione è possibile specificare verso quali sorgenti o destinazioni gli utenti possono eseguire copia/incolla delle informazioni aziendali; è possibile definire i seguenti livelli:

- Any destination and any source: gli utenti possono copiare/tagliare e incollare i dati aziendali verso qualsiasi destinazione esterna all’azienda.

- No destination or source: gli utenti non possono tagliare, copiare o incollare dati aziendali da/verso nessuna destinazione/sorgente.

- Print org data: è possibile bloccare la stampa delle informazioni aziendali (Block) oppure consentirne l’esecuzione (Allow).

Io ho deciso di utilizzare le opzioni più restrittive.

Figura 14: Configurazione della Data Protection

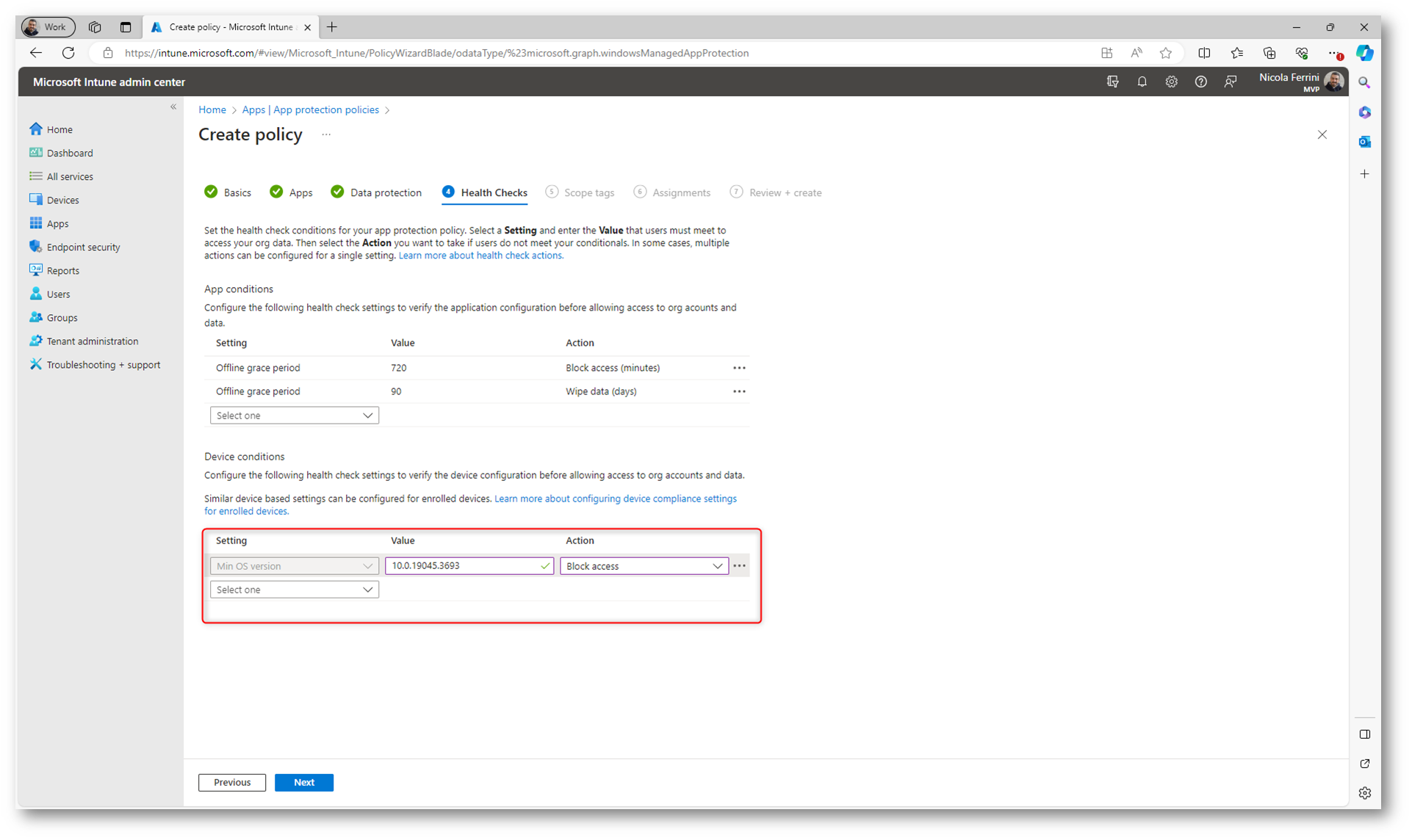

Nella scheda Health Check (in passato Conditional Launch) potete dichiarare quali saranno i criteri per poter accedere ai dati dell’azienda, configurando la versione minima/massima del sistema operativo o il livello di minaccia del dispositivo. Io ho configurato la versione minima che deve avere il dispositivo affinché tramite Microsoft Edge si possa accedere ai dati aziendali.

Figura 15: Scheda Health Ckeck

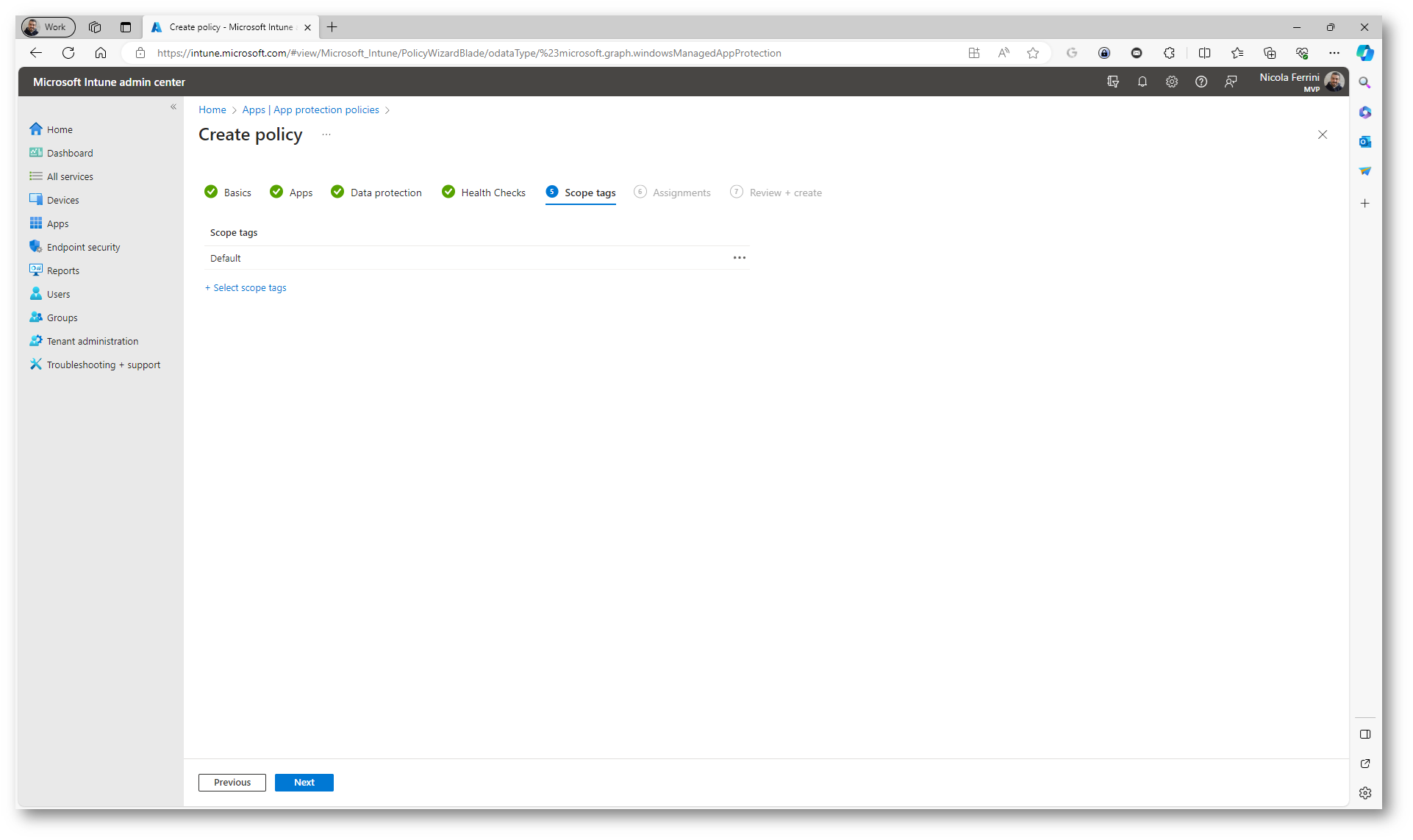

Lo scope tag è uno strumento che consente di organizzare, proteggere e gestire le risorse in Microsoft Intune in base a criteri specifici. Permette di organizzare e assegnare in modo gerarchico le risorse, può essere utilizzato per controllare chi può vedere e modificare determinate risorse (ad esempio, potete limitare l’accesso agli oggetti di configurazione dei dispositivi solo a determinati team o amministratori, garantendo che ciascuno abbia accesso solo alle risorse rilevanti per il proprio lavoro), può essere utilizzato per isolare le risorse specifiche di un ambiente o di una filiale, in modo che gli amministratori di una filiale non possano modificare o vedere le risorse di un’altra filiale ed anche per filtrare e generare report specifici per determinati gruppi di risorse.

Figura 16: Assegnazione di uno scope tag alla policy

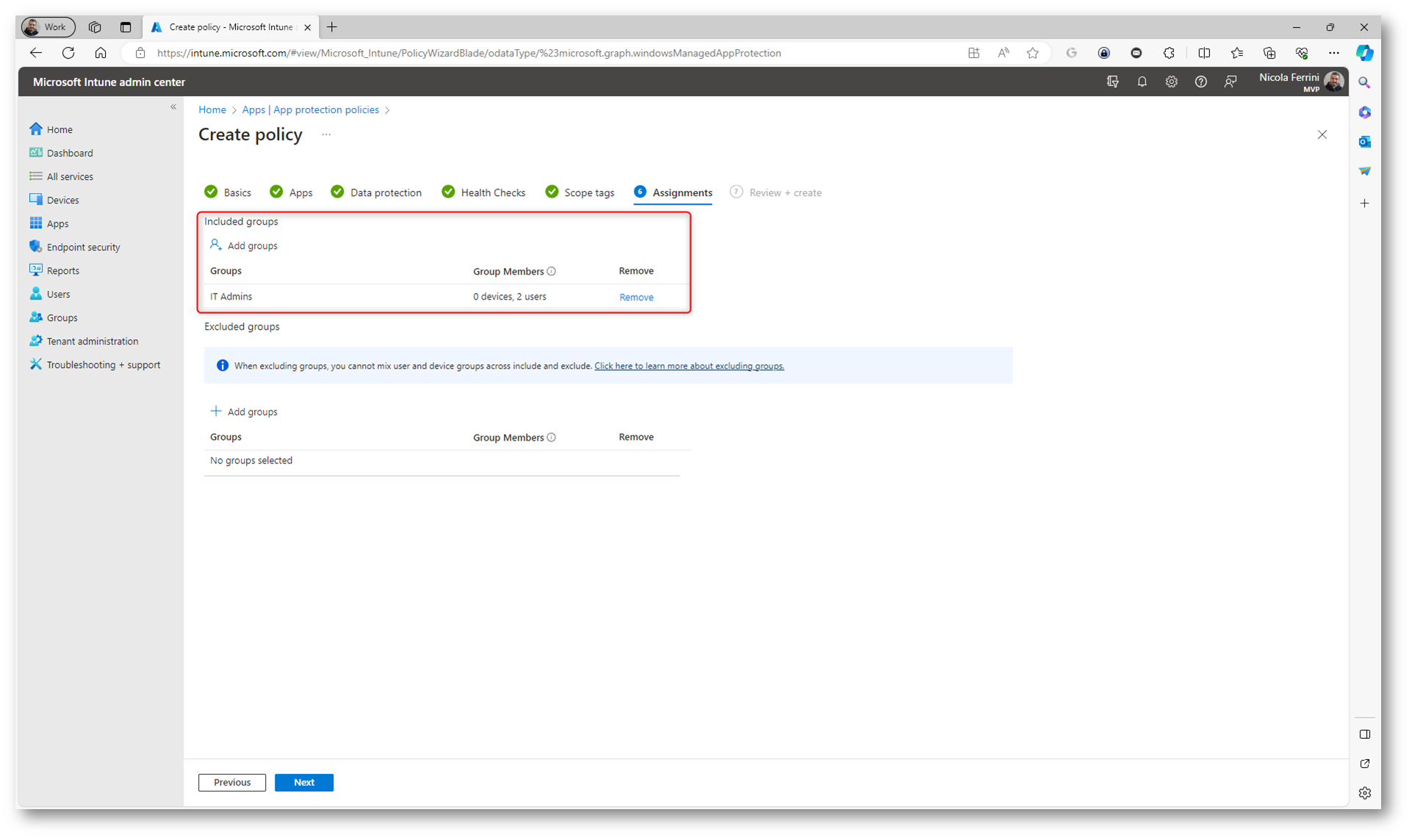

Nella scheda Assigments assegnate la policy ad un gruppo di utenti.

Figura 17: Scheda Assignments della MAM policy

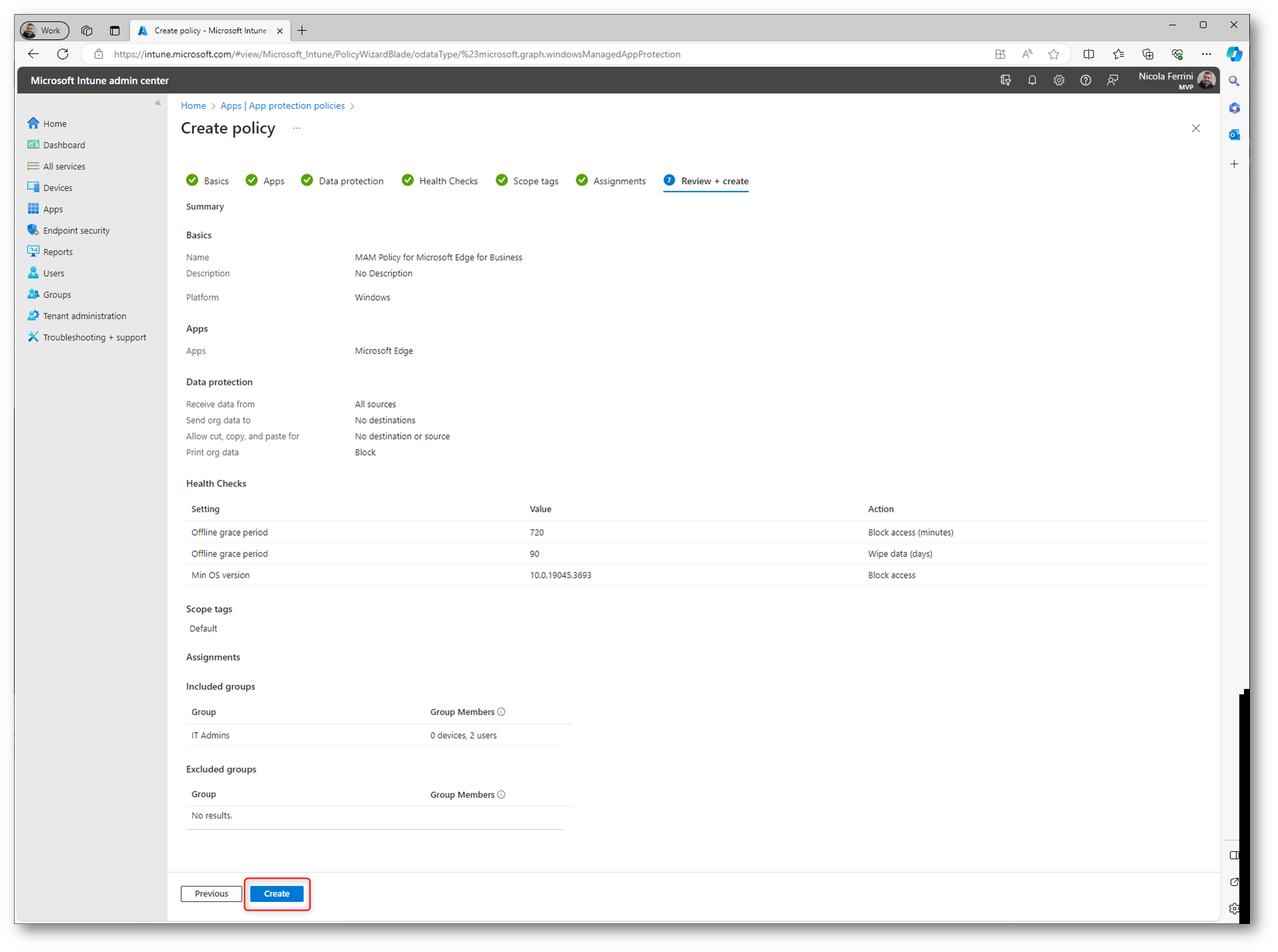

Figura 18: Schermata di riepilogo della MAM Policy

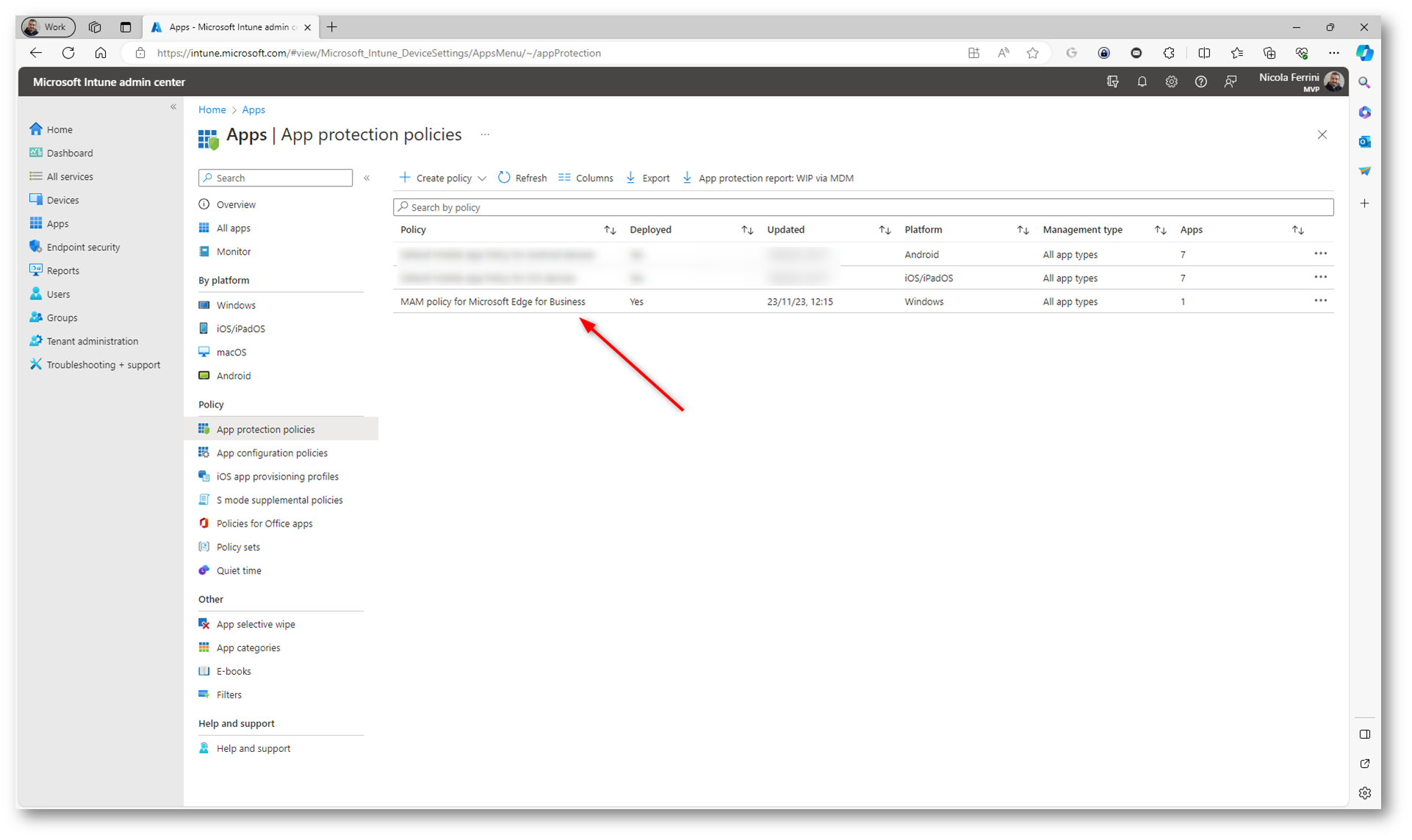

Figura 19: MAM policy creata con successo

Proteggere l’accesso alle applicazioni con le regole di accesso condizionale

Le regole di accesso condizionale vengono utilizzate per poter applicare le MAM Protection policy quando si accede ai servizi di Microsoft 365 utilizzando il browser Microsoft Edge. Implementando queste regole, le organizzazioni possono controllare in modo più granulare l’accesso ai dati aziendali su dispositivi e garantire che gli utenti rispettino i requisiti di sicurezza specifici prima di poter accedere alle risorse aziendali.

Tramite le Conditional Access policy per MAM si possono ottenere i seguenti vantaggi:

- Gestione dell’accesso alle applicazioni: Le policy di Conditional Access per MAM consentono di controllare l’accesso alle applicazioni aziendali sui dispositivi.

- Condizioni basate su contesto: Potete definire condizioni specifiche che devono essere soddisfatte per consentire l’accesso. Queste condizioni possono includere il tipo di dispositivo, la posizione geografica, l’orario di accesso, lo stato di gestione del dispositivo (gestito o non gestito), e altro ancora.

- Protezione dei dati aziendali: Le policy sono spesso utilizzate per garantire la sicurezza dei dati aziendali nelle applicazioni. Ad esempio, potete richiedere la crittografia dei dati, impedire la copia e l’incolla tra applicazioni aziendali e personali, e applicare restrizioni all’apertura di documenti aziendali in applicazioni non gestite.

- Rilevamento e risposta alle minacce: Le politiche possono includere misure di rilevamento delle minacce, consentendo di rilevare comportamenti sospetti e di rispondere di conseguenza, come ad esempio richiedere l’autenticazione a più fattori se viene rilevata un’attività anomala.

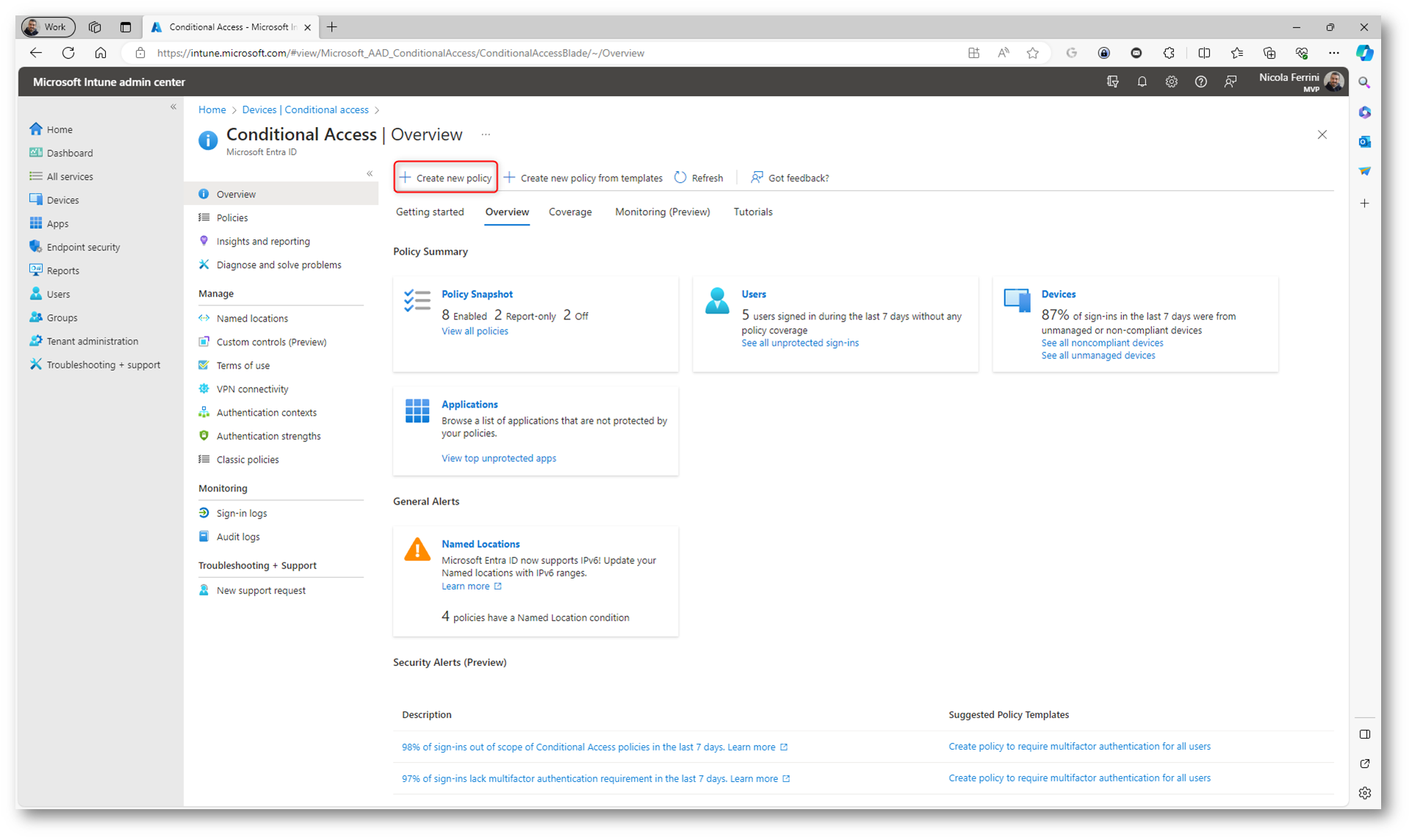

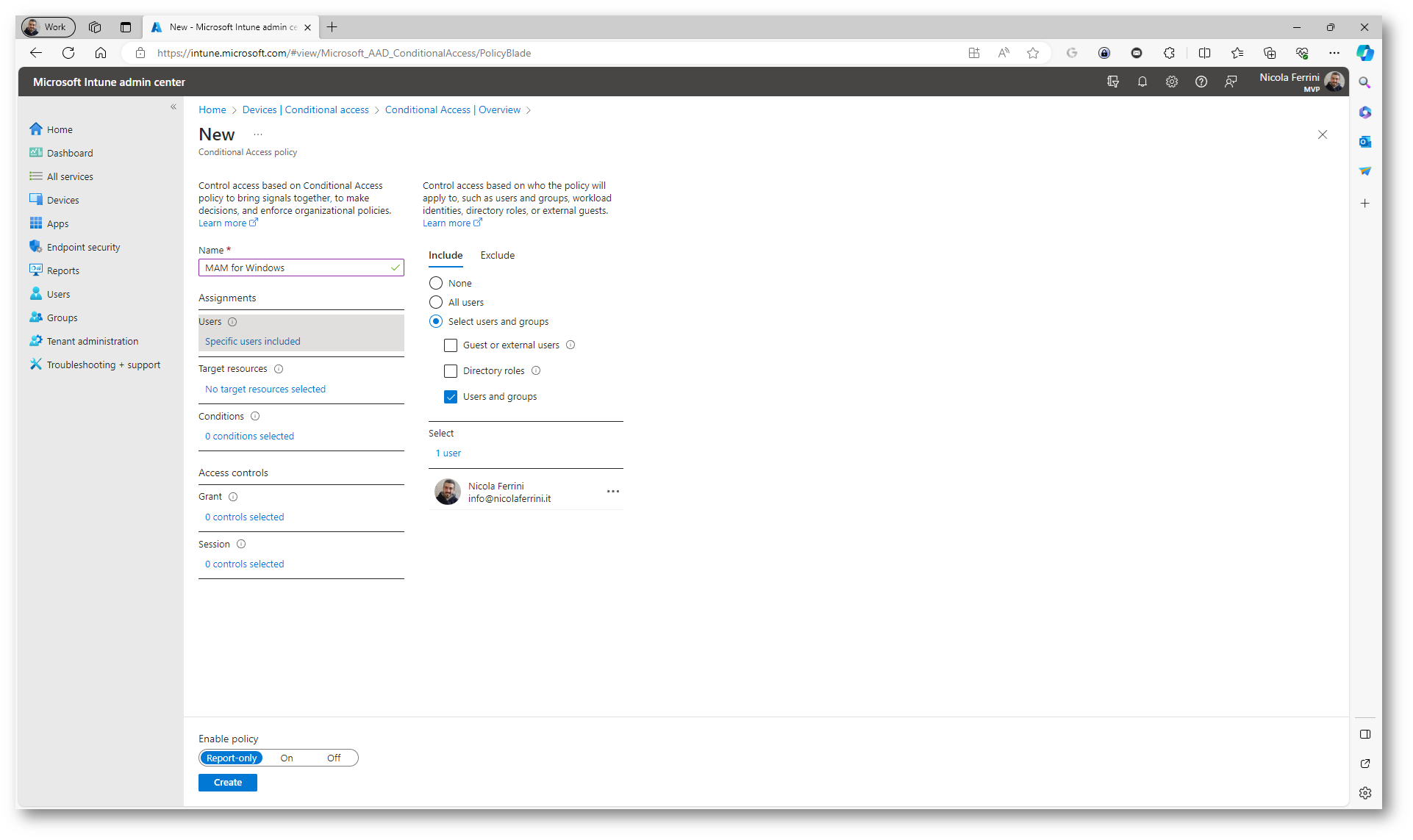

Dal portale Microsoft Intune admin center andate in Devices > Conditional Access > + Create New policy

Figura 20: Creazione di una nuova policy di Conditional Access nel portale di Microsoft Intune

Date un nome alla policy e specificate gli utenti che dovranno essere assoggettati alla policy.

Figura 21: Utenti a cui sarà applicata la policy

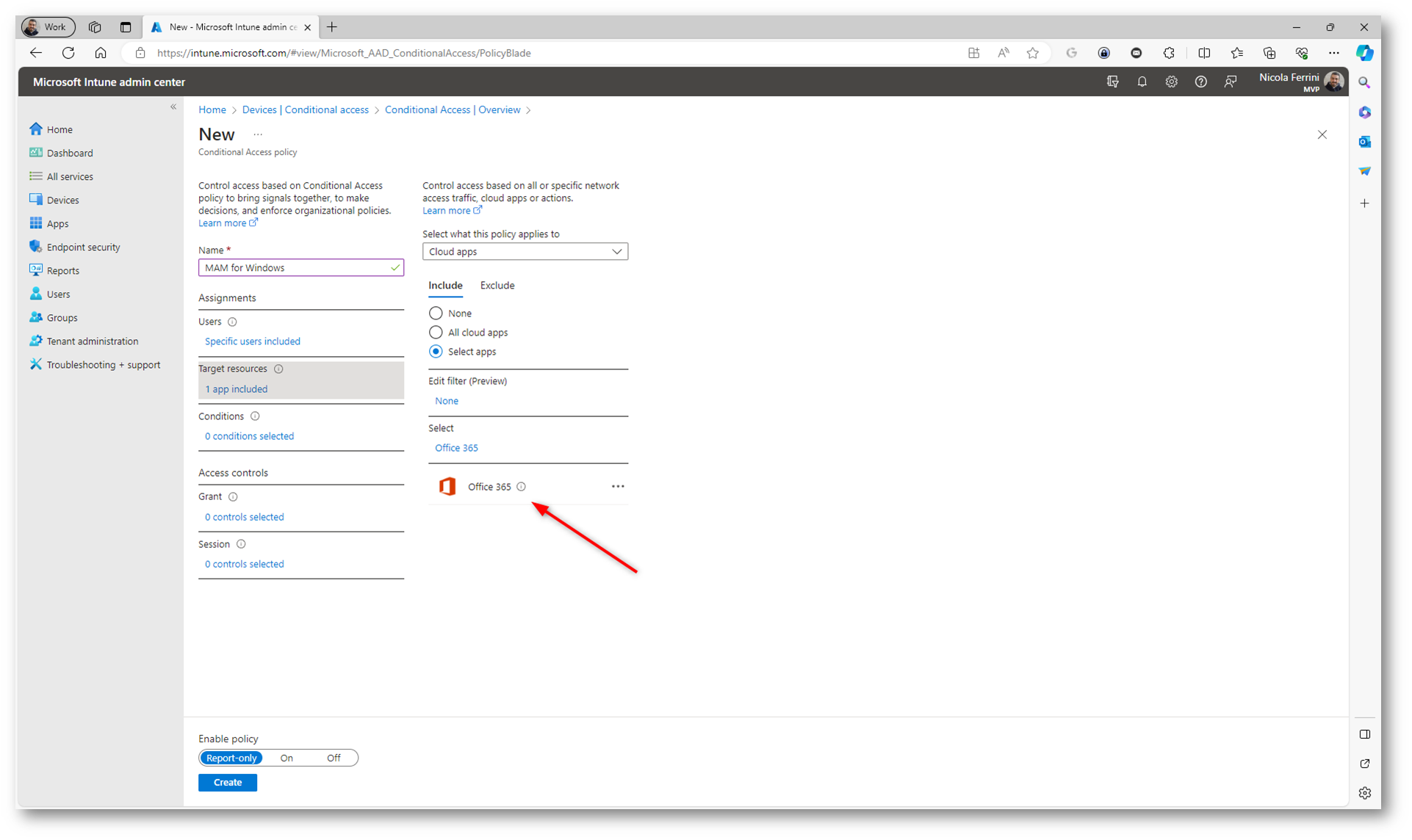

Scegliete come applicazione da controllare Office 365.

Figura 22: Scelta dell’applicazione di cui volgiamo controllare gli accessi

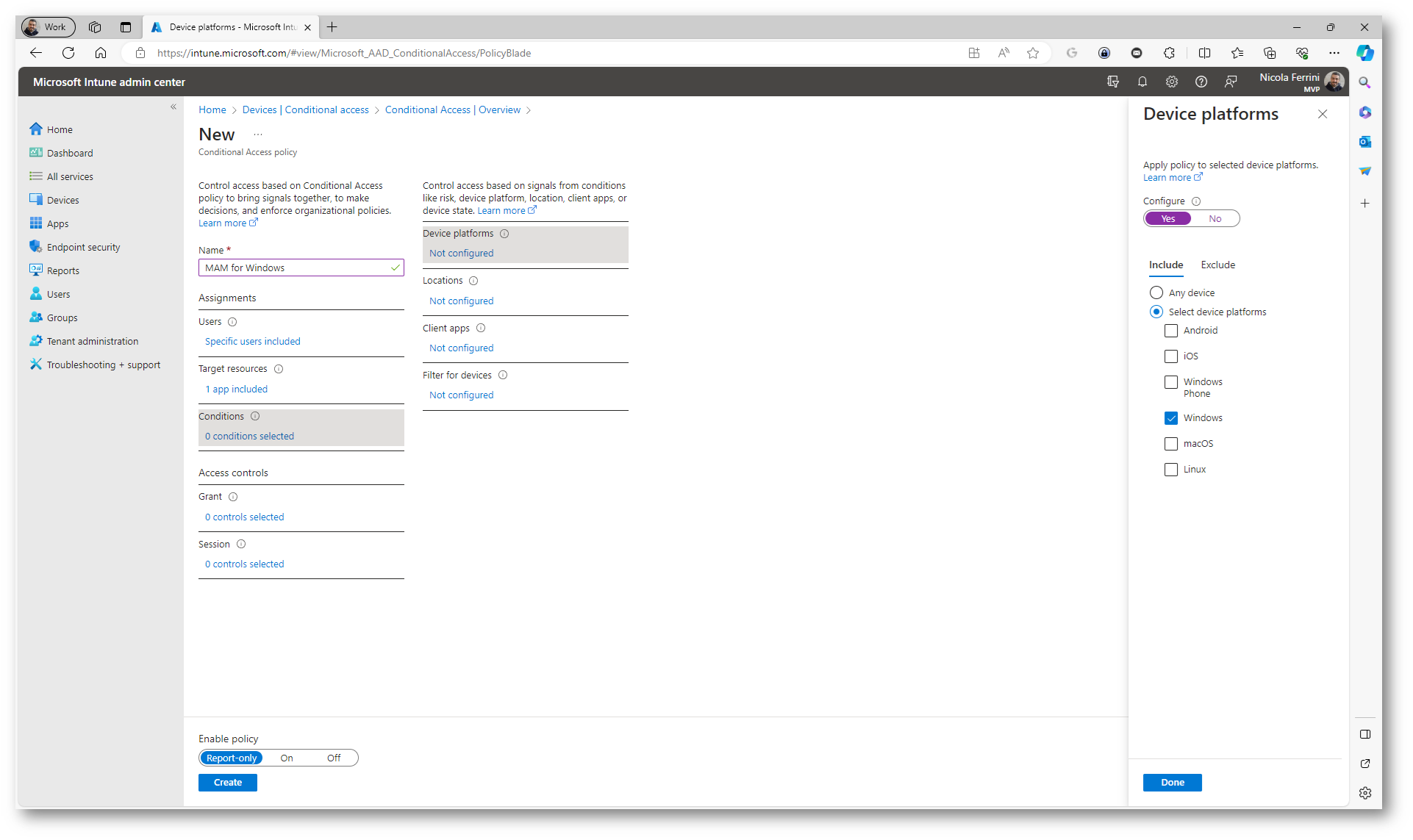

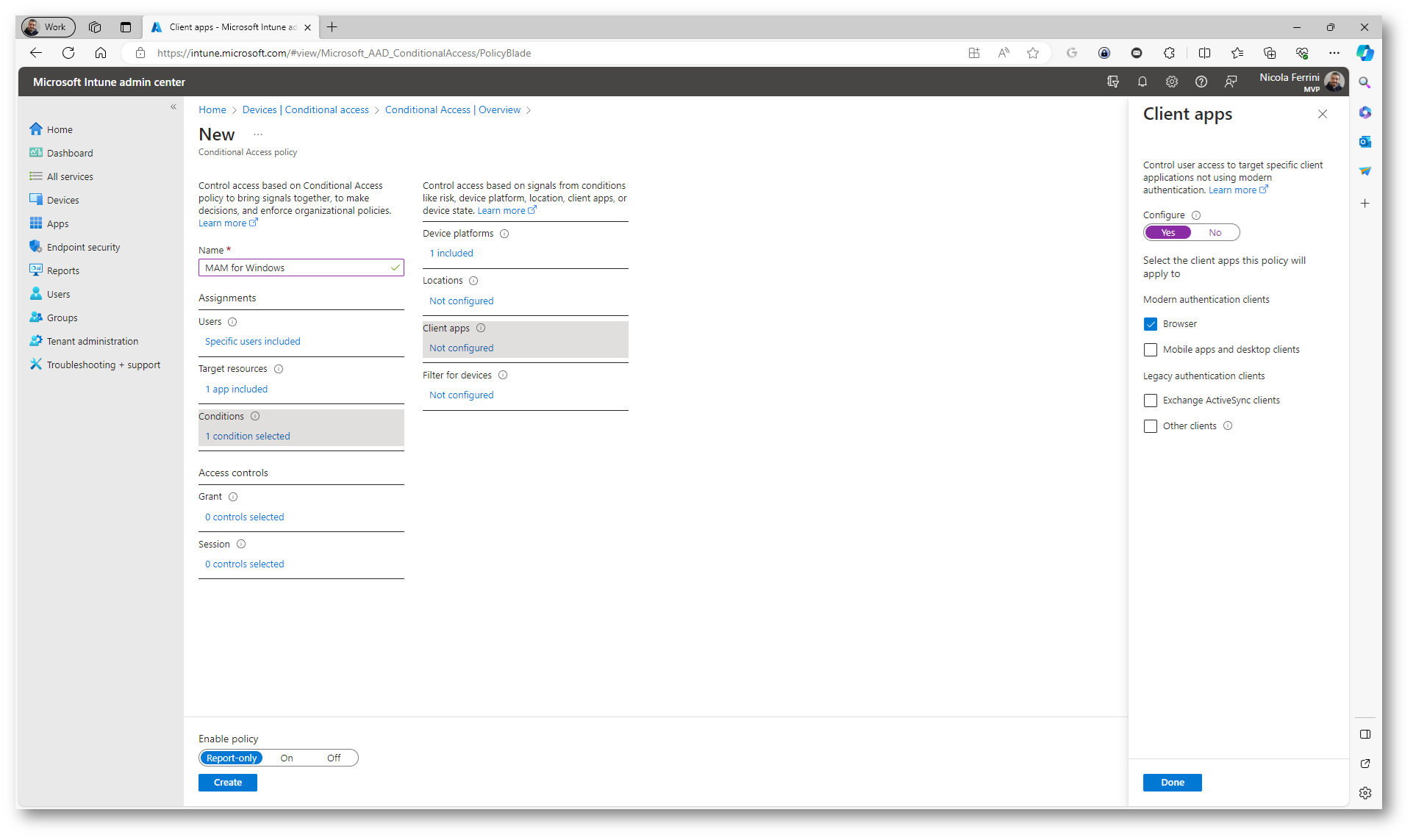

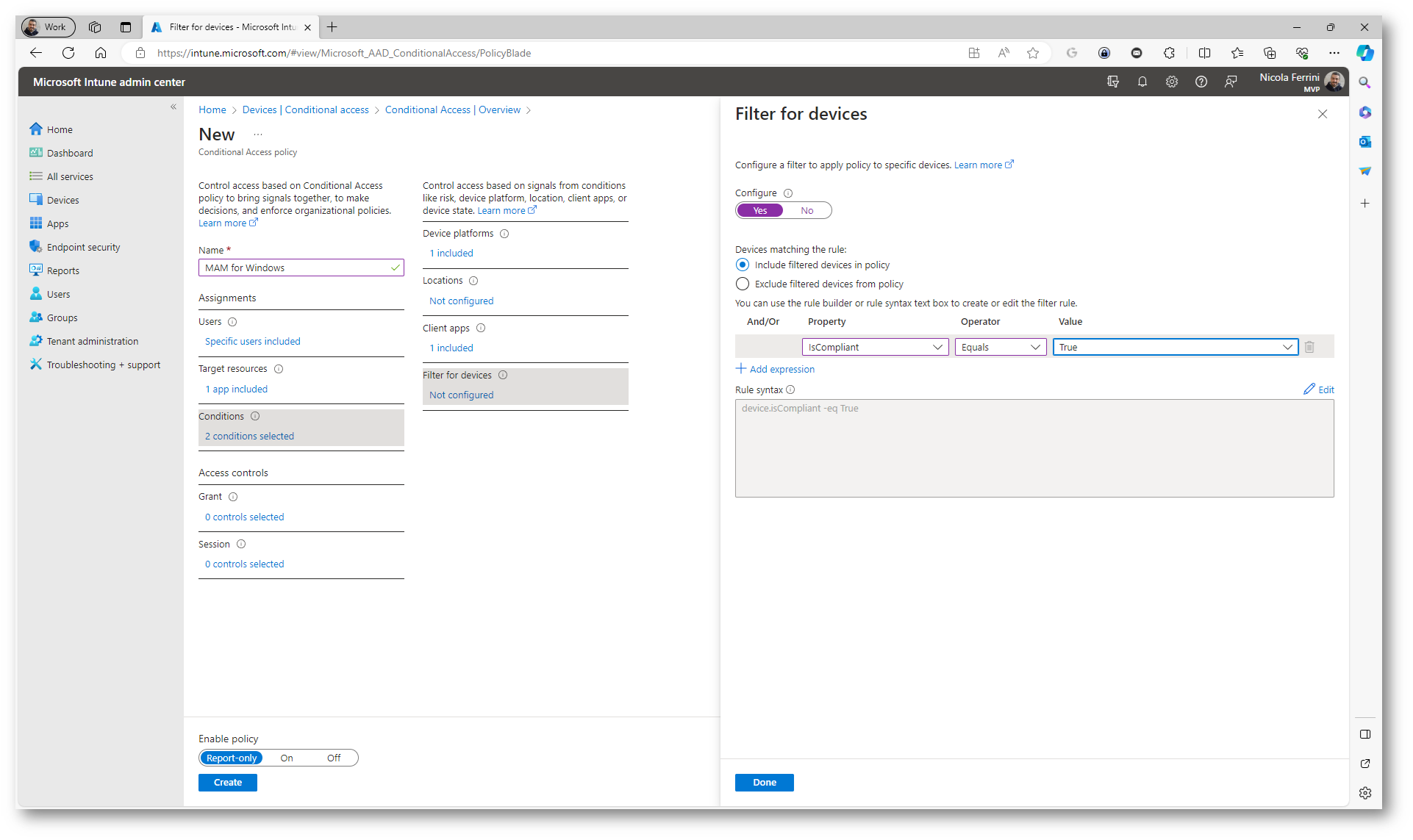

Nella Scheda Conditions scegliete:

- Device platforms: Include – Windows

- Client apps: Browser

- Filter for devices: Exclude – isCompliant Equals True

Figura 23: Scelta della Device Platform

Figura 24: Scelta delle Client apps e selezione del browser

Figura 25:Filtro dei dispositivi. Solo i computer Compliant potranno accedere all’applicazione

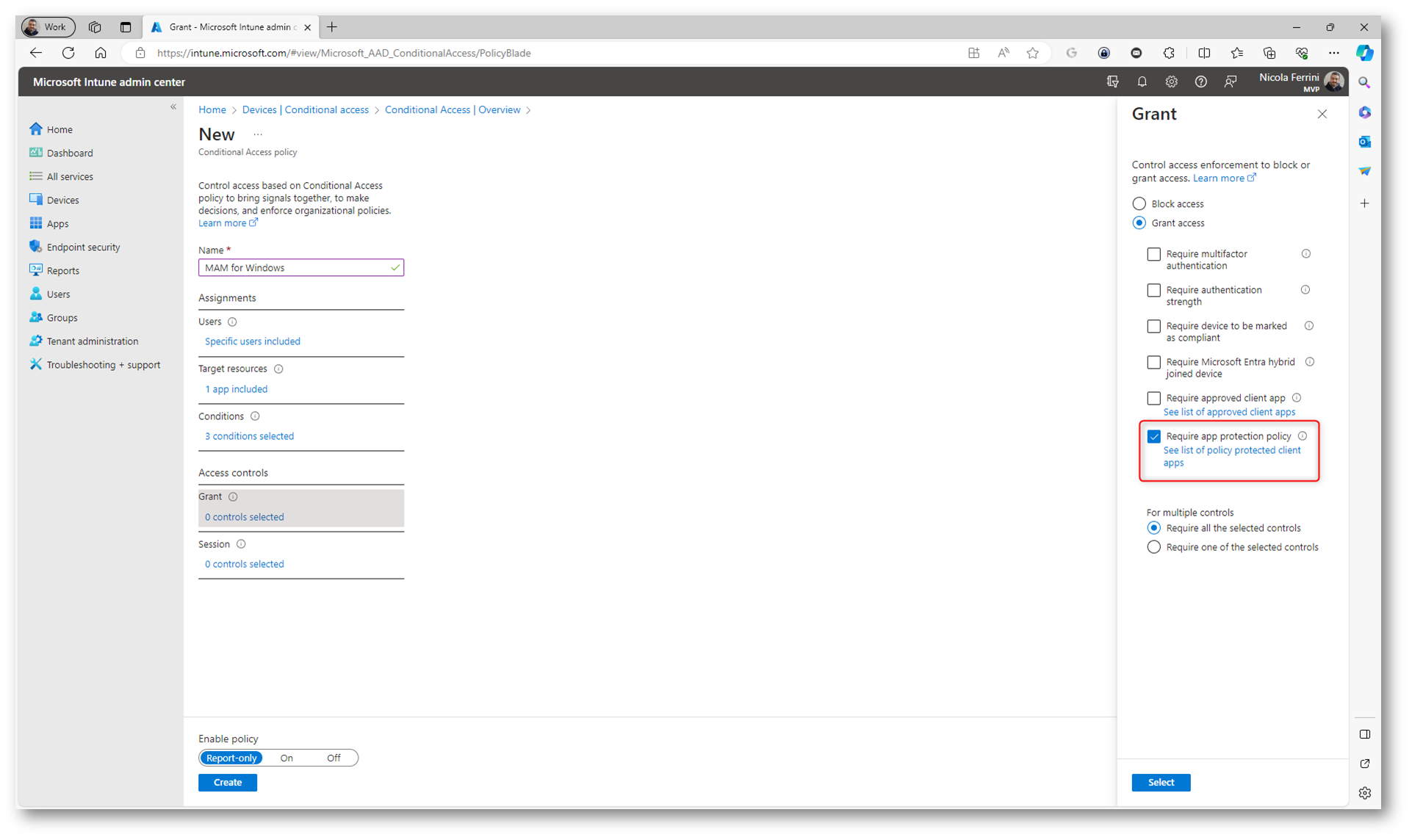

Nella scheda Grant selezionate la voce Require app protection policy.

Figura 26: Obbligo di rispettare la presenza di una app protection policy per l’accesso all’applicazione

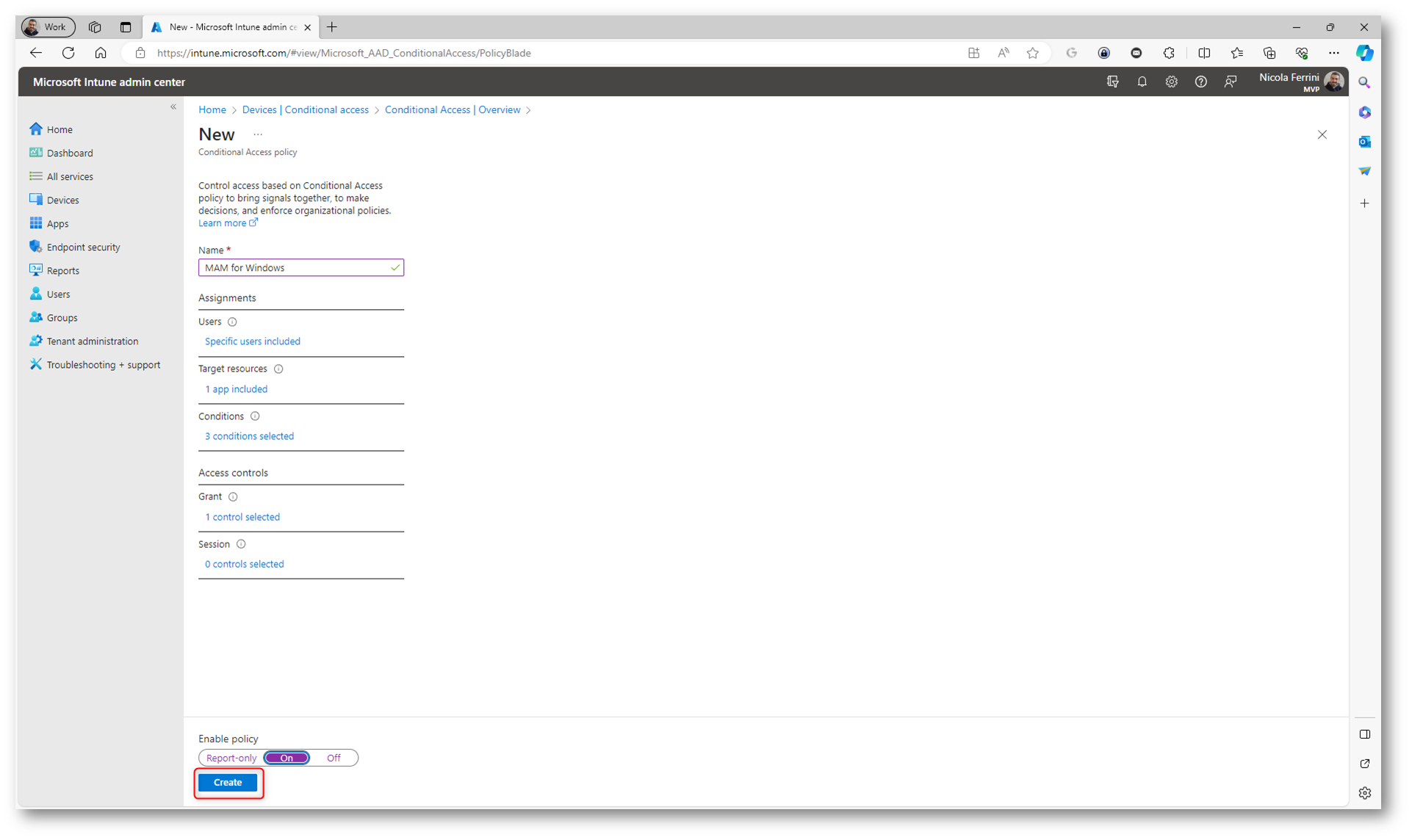

Figura 27: Abilitazione e salvataggio della Conditional Access policy

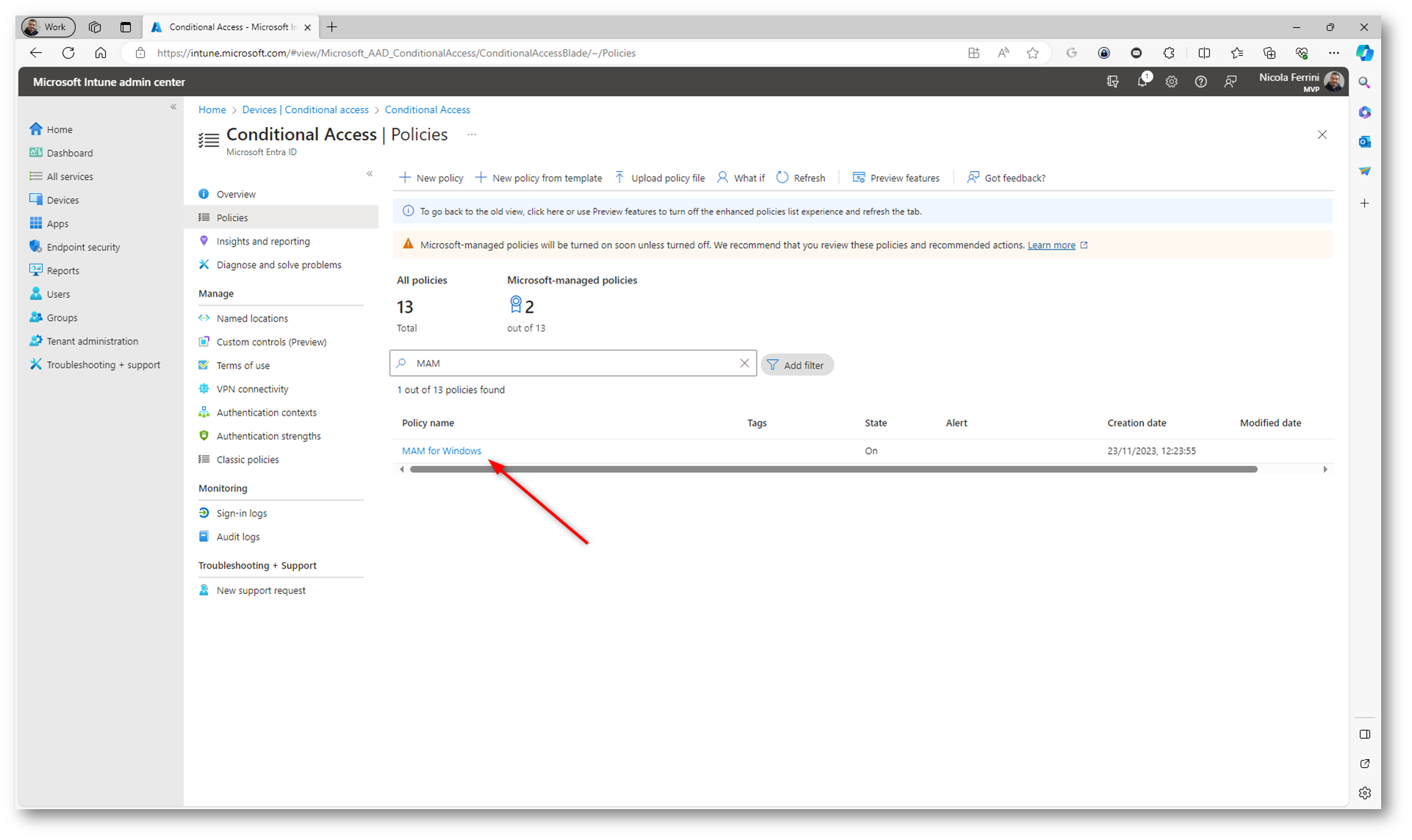

Figura 28: Conditional Access policy creata con successo

Test di funzionamento

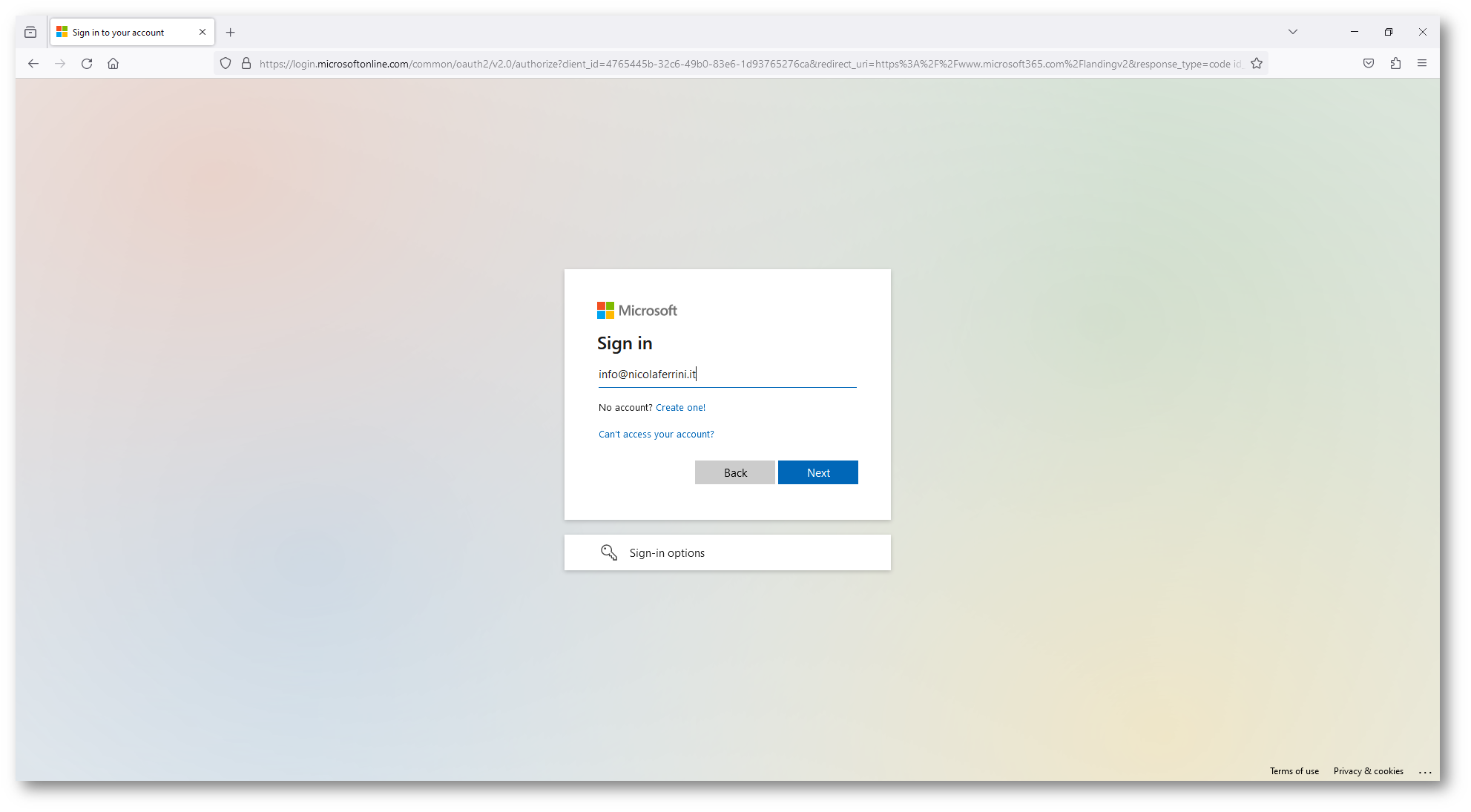

Se l’utente tenta di accedere ad una applicazione di Office 365 con un browser che non sia Microsoft Edge riceverà l’errore mostrato nella figura sotto. Io ho tentato di accedere utilizzando Mozilla Firefox.

Figura 29: Accesso al portale di Office 365 utilizzando Mozilla Firefox

Figura 30: Impossibile accedere al portale con Mozilla Firefox

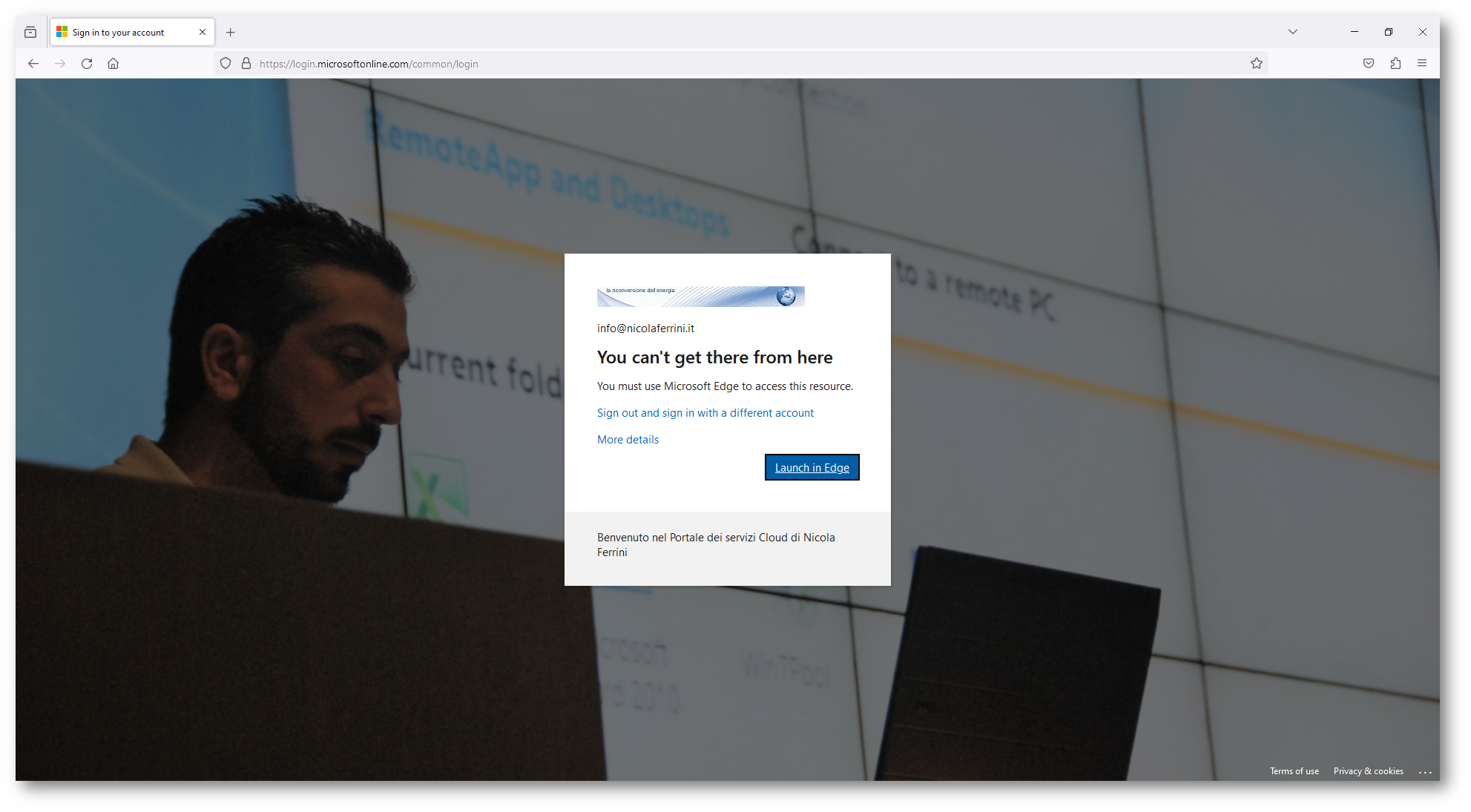

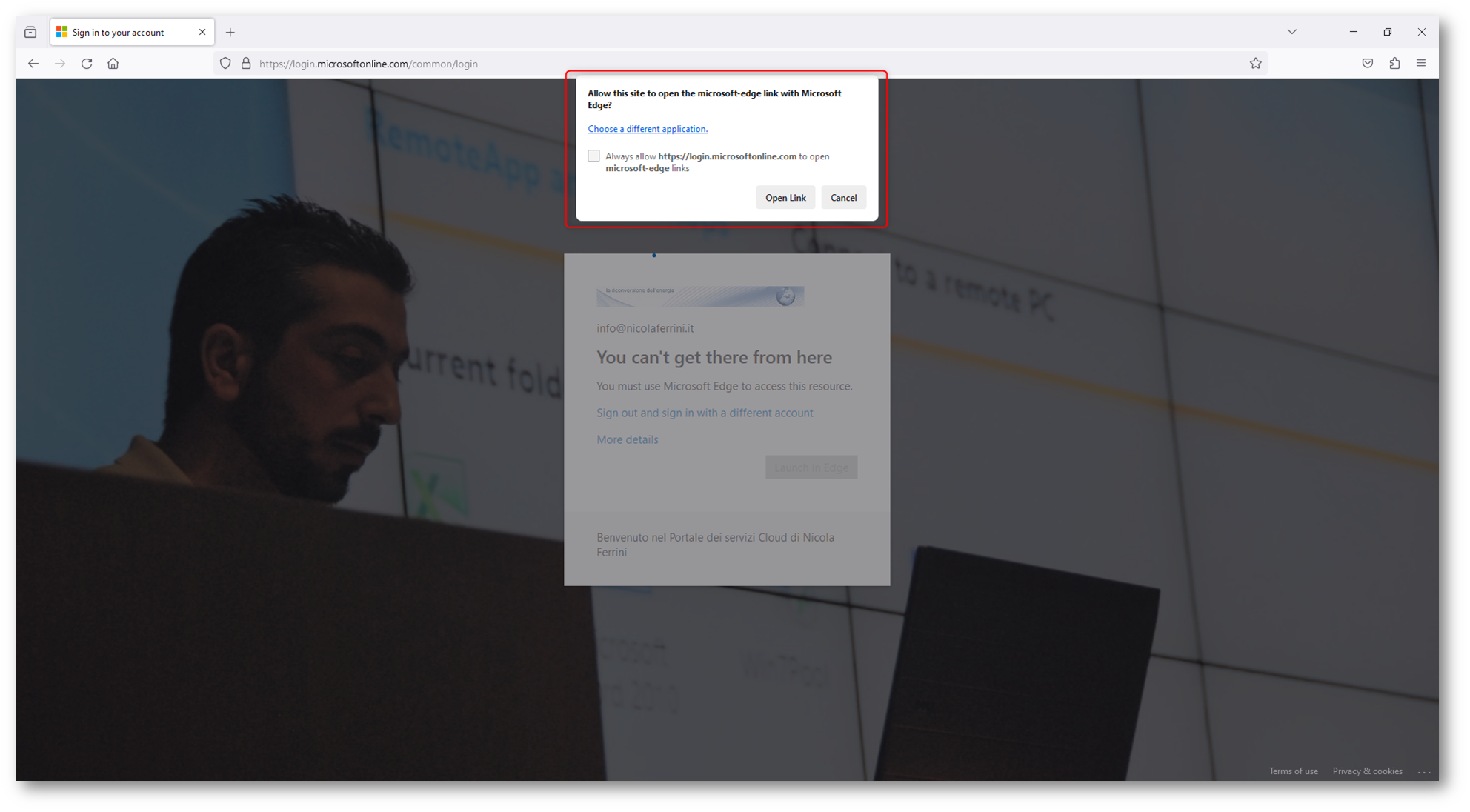

L’utente deve a questo punto utilizzare obbligatoriamente Microsoft Edge. Cliccando su Open Link verrà reindirizzato a Edge.

Figura 31: Apertura di Microsoft Edge da Mozilla Firefox

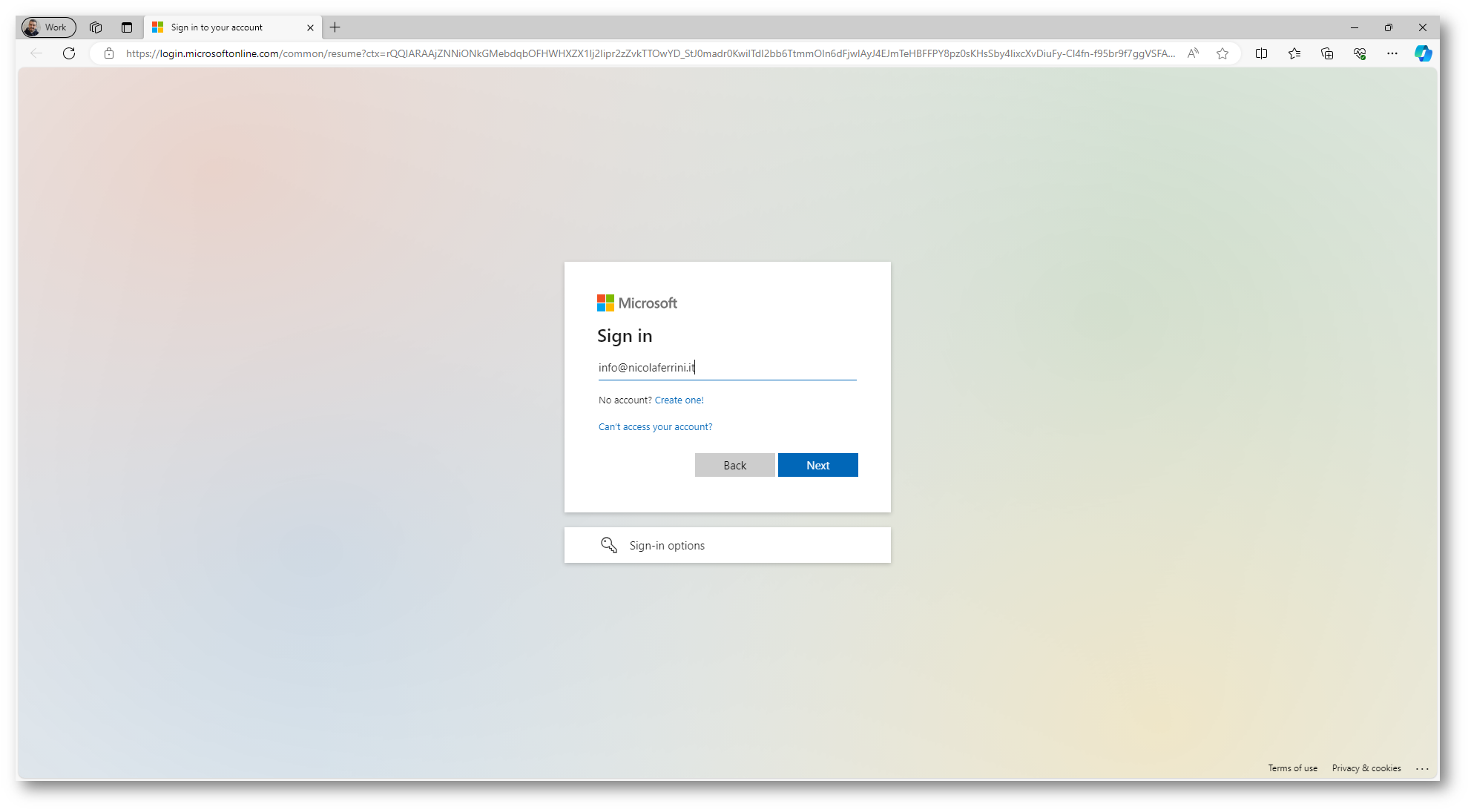

All’utente verrà chiesto di loggarsi al portale di Microsoft 365. Le credenziali infatti non vengono passate da Mozilla Firefox.

Figura 32: Login al portale di Microsoft Entra ID

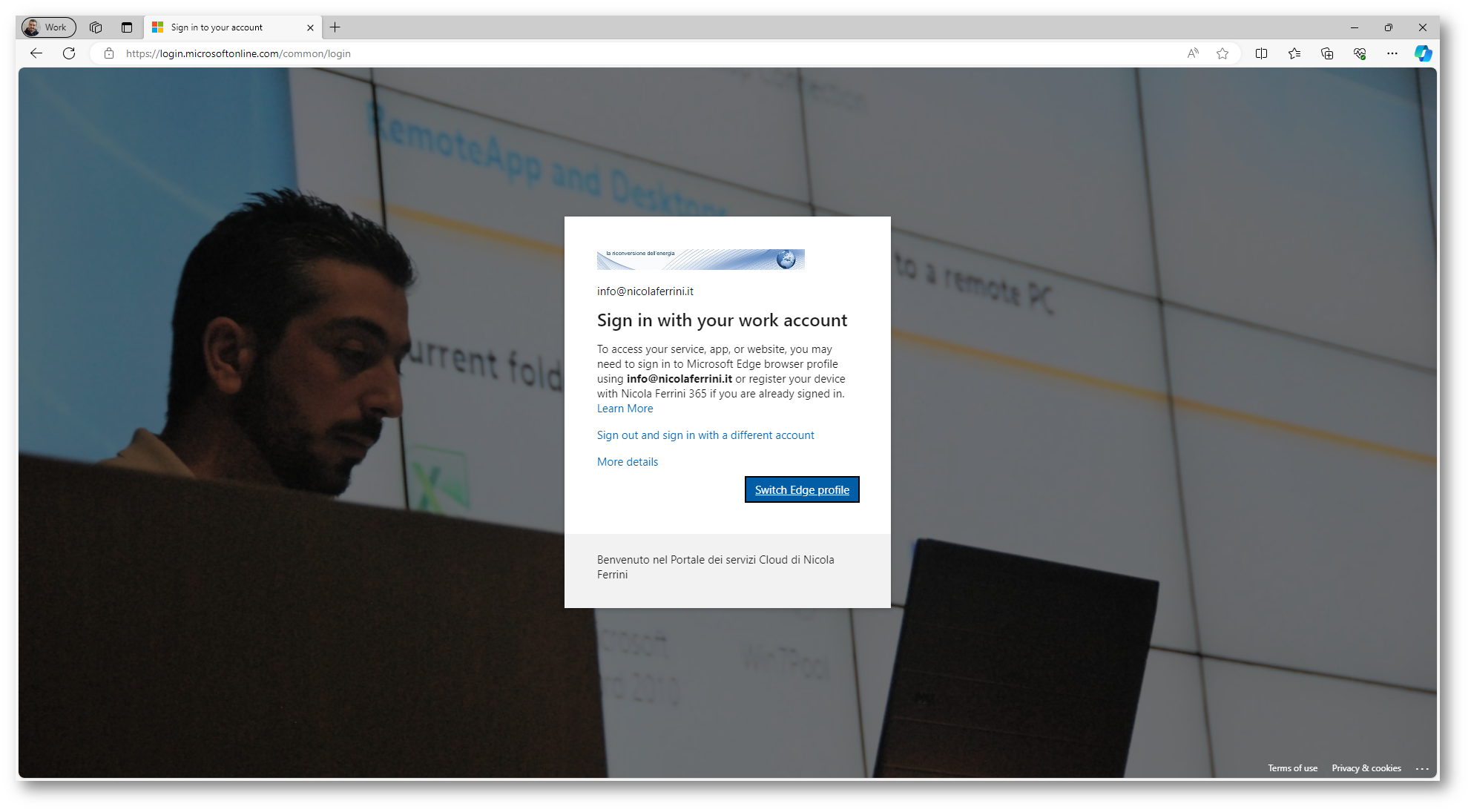

Dopo aver effettuato il login a Microsoft Entra, all’utente viene chiesto di passare (o nel caso sia la prima volta di attivare) un profilo di lavoro.

Figura 33: All’utente viene chiesto di attivare un profilo di lavoro

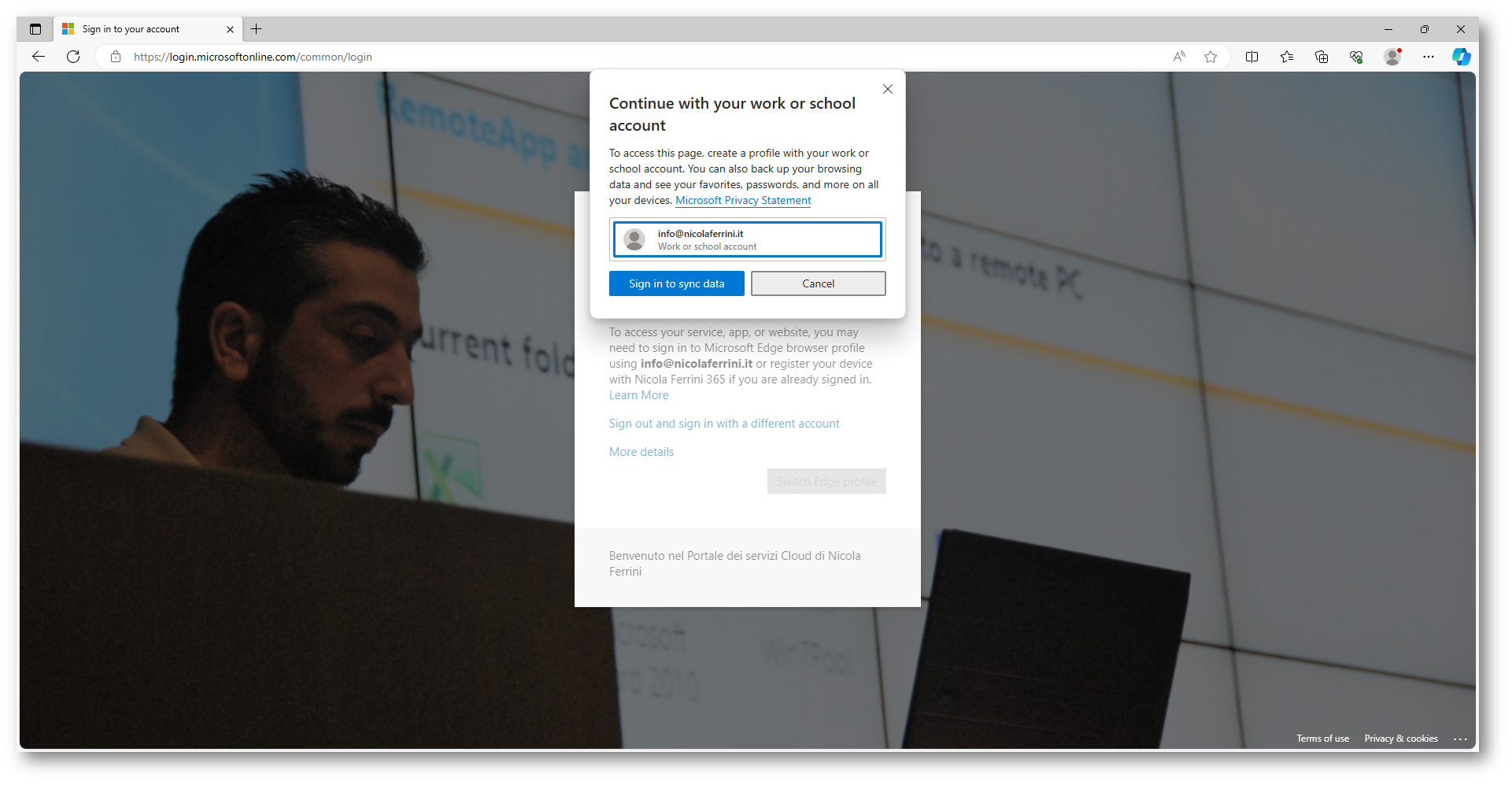

Cliccando sul link Switch Edge Profile, nel caso sia la prima volta che l’utente tenti di accedere con le credenziali di lavoro, verrà chiesto di creare un nuovo profilo, come mostrato nella figura sotto:

Figura 34: Creazione del nuovo profilo di lavoro

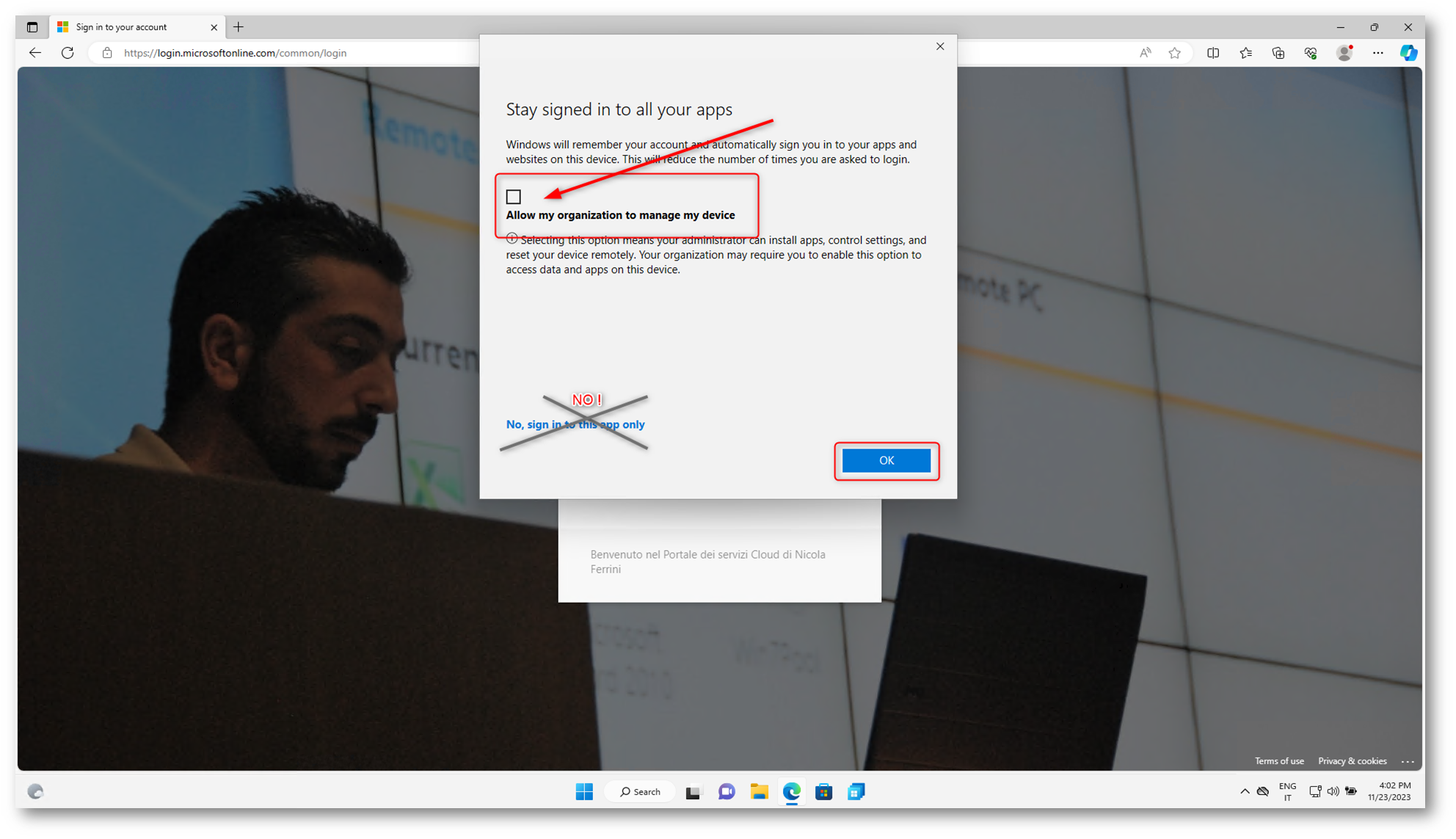

All’utente viene quindi chiesto di registrare il dispositivo da cui si sta collegando. Per evitare che il dispositivo venga gestito da Microsoft Intune (e quindi si passi alla Mobile Device Management MDM), l’utente dovrà deselezionare la casella Allow my organization to manage my device e fare clic su OK. È importante evidenziare che l’utente non deve cliccare sul link No, sign in to this app only, altrimenti il dispositivo non verrà registrato in Microsoft Entra.

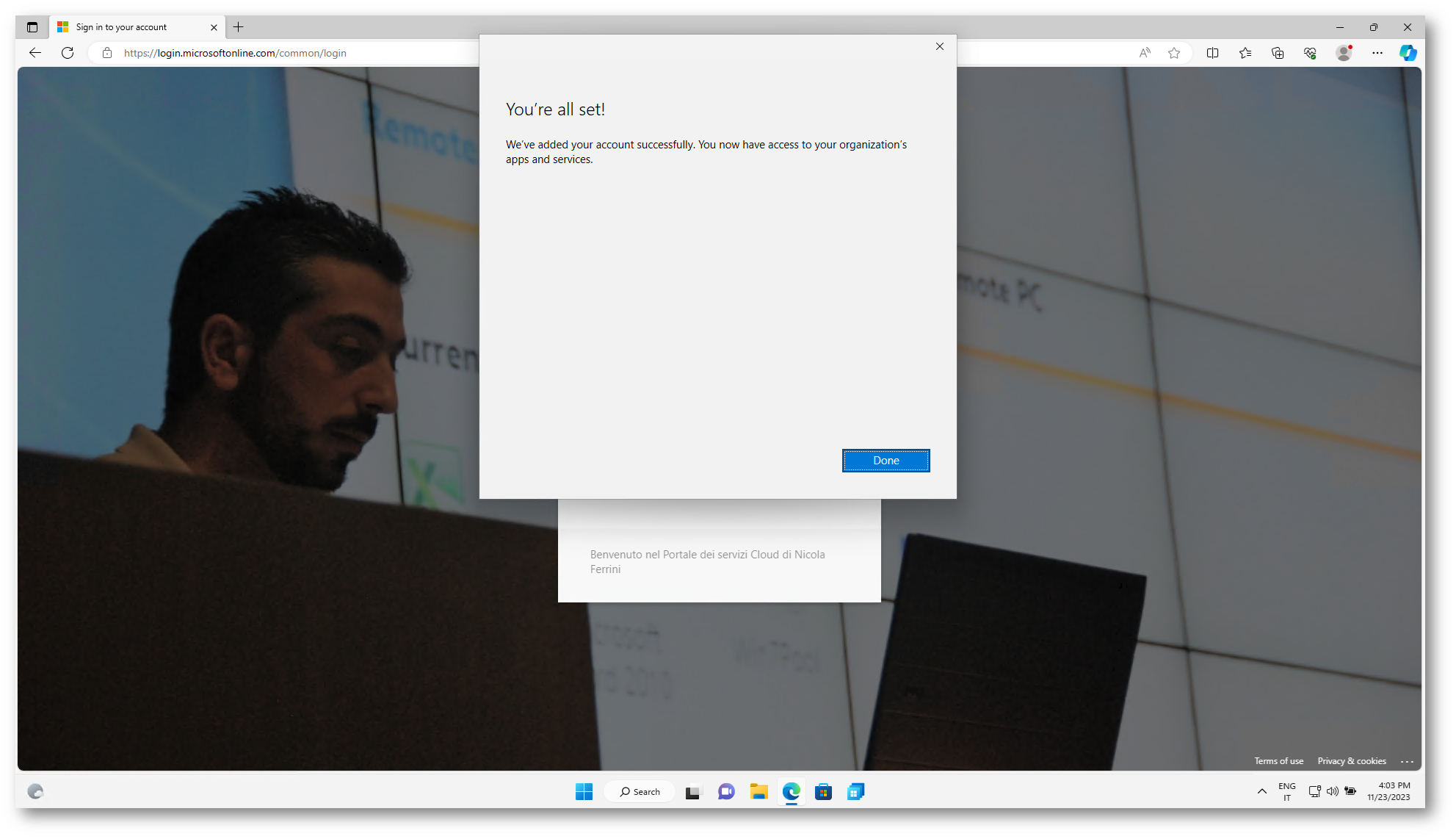

Figura 35: Registrazione del dispositivo dell’utente in Microsoft Entra

Figura 36: Registrazione del dispositivo dell’utente in Microsoft Entra completata

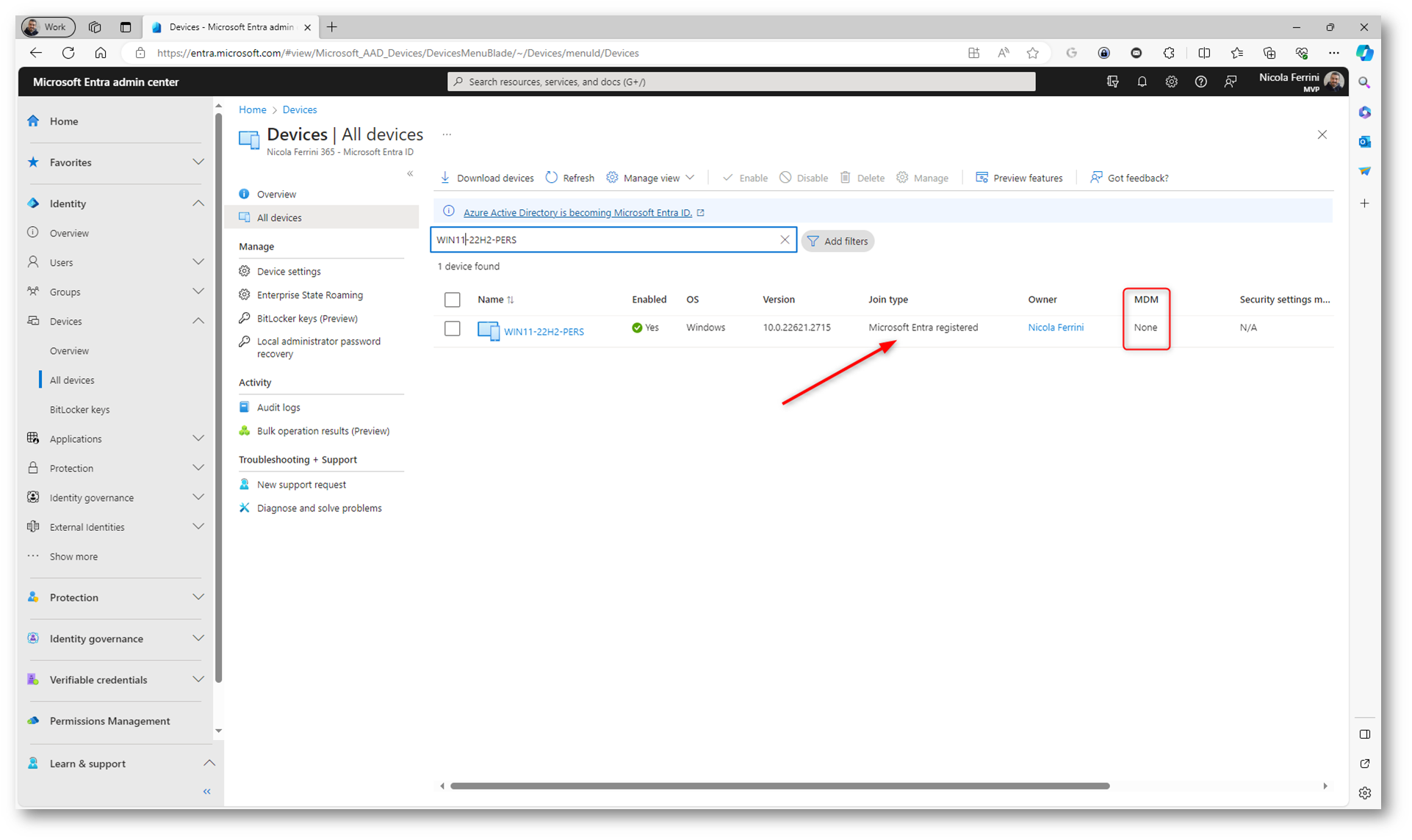

Se controllate nel portale di Microsoft Entra noterete che il dispositivo risulta Microsoft Entra registered e non è gestito da nessun MDM.

Figura 37: Il dispositivo risulta Microsoft Entra registered e non è gestito da nessun MDM.

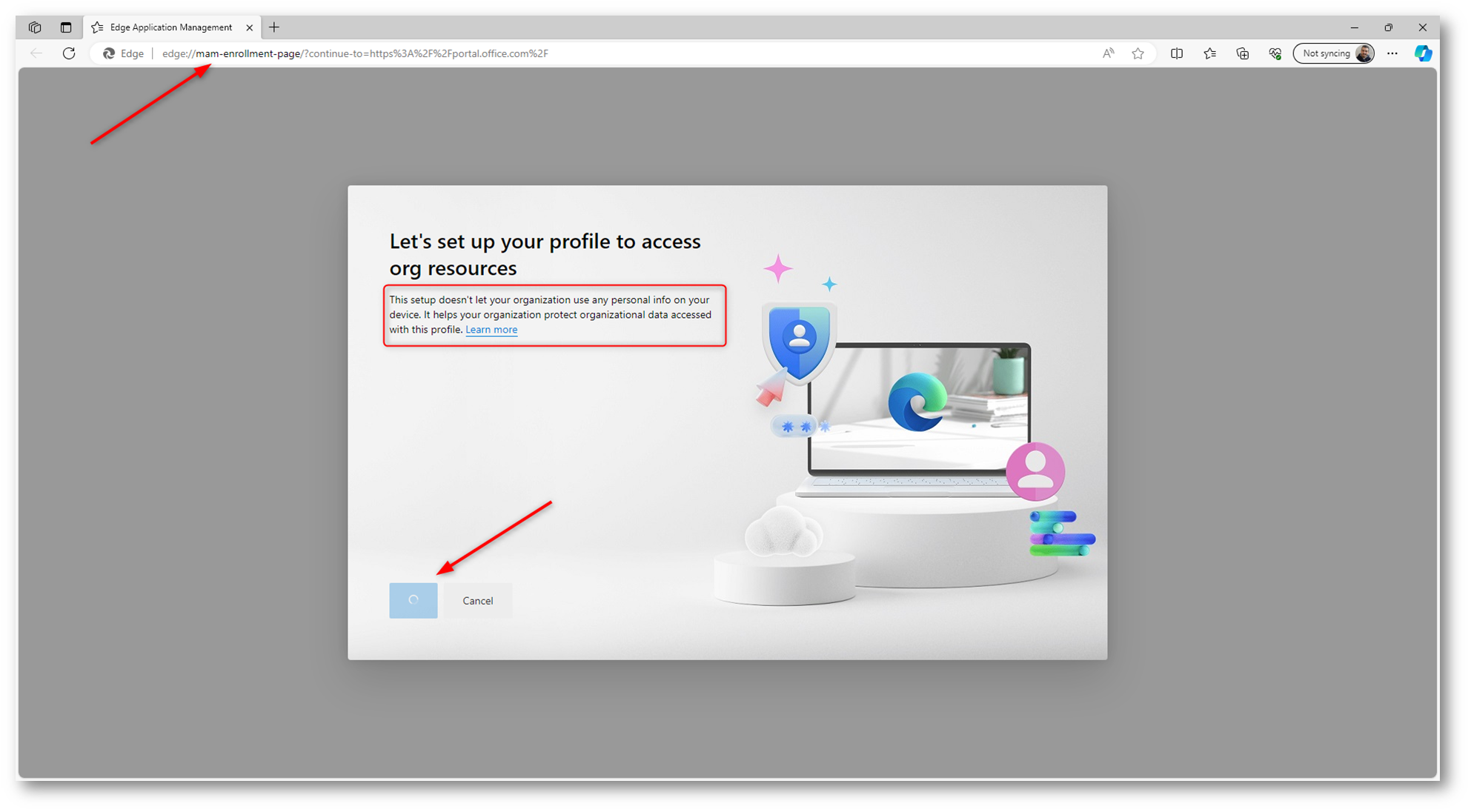

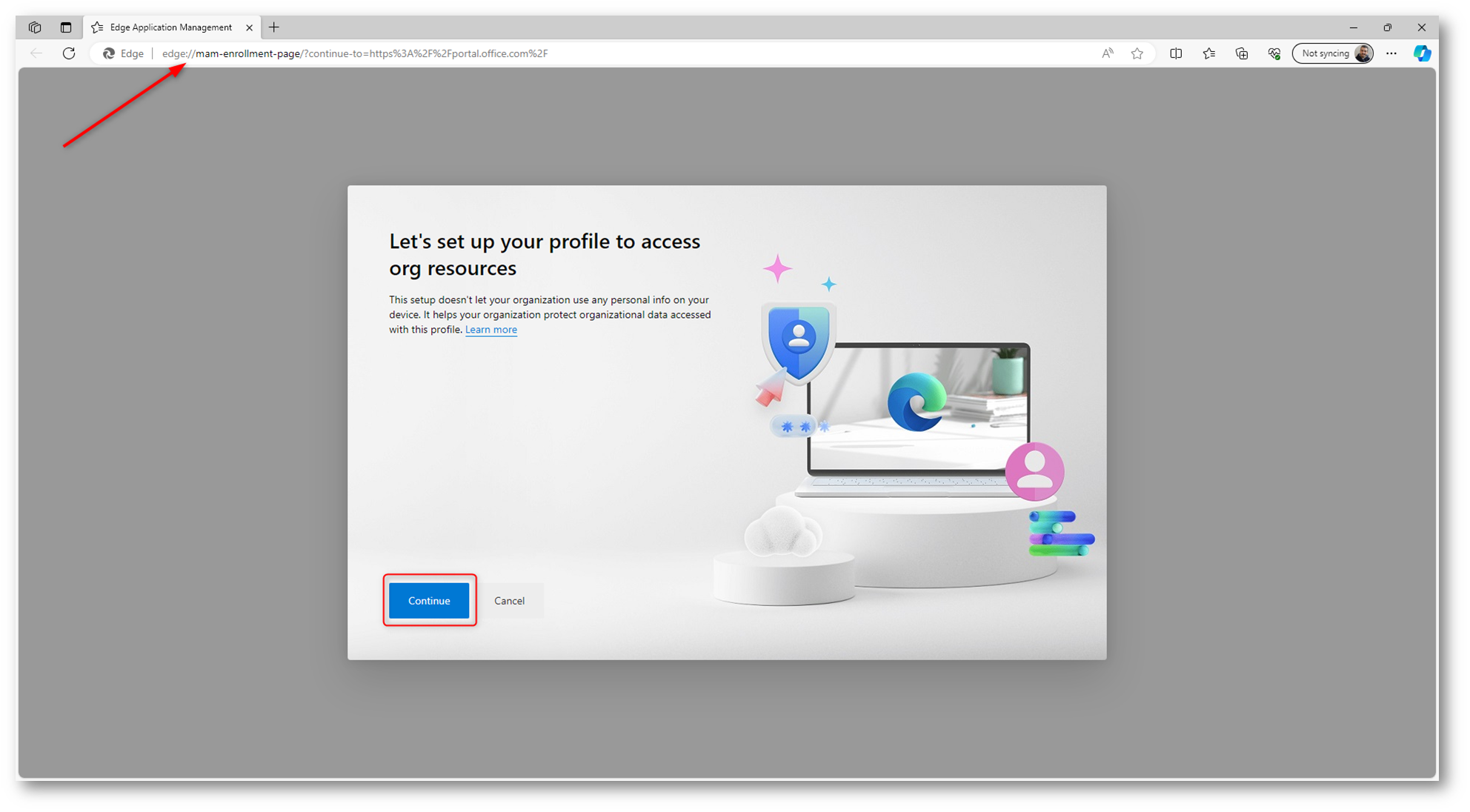

Subito dopo la registrazione del dispositivo verrà applicata la MAM policy per Windows, come mostrato nelle figure sotto. L’operazione dura 4-5 secondi.

Figura 38: Applicazione della MAM policy per Windows in corso

Figura 39: Applicazione della MAM policy per Windows completata

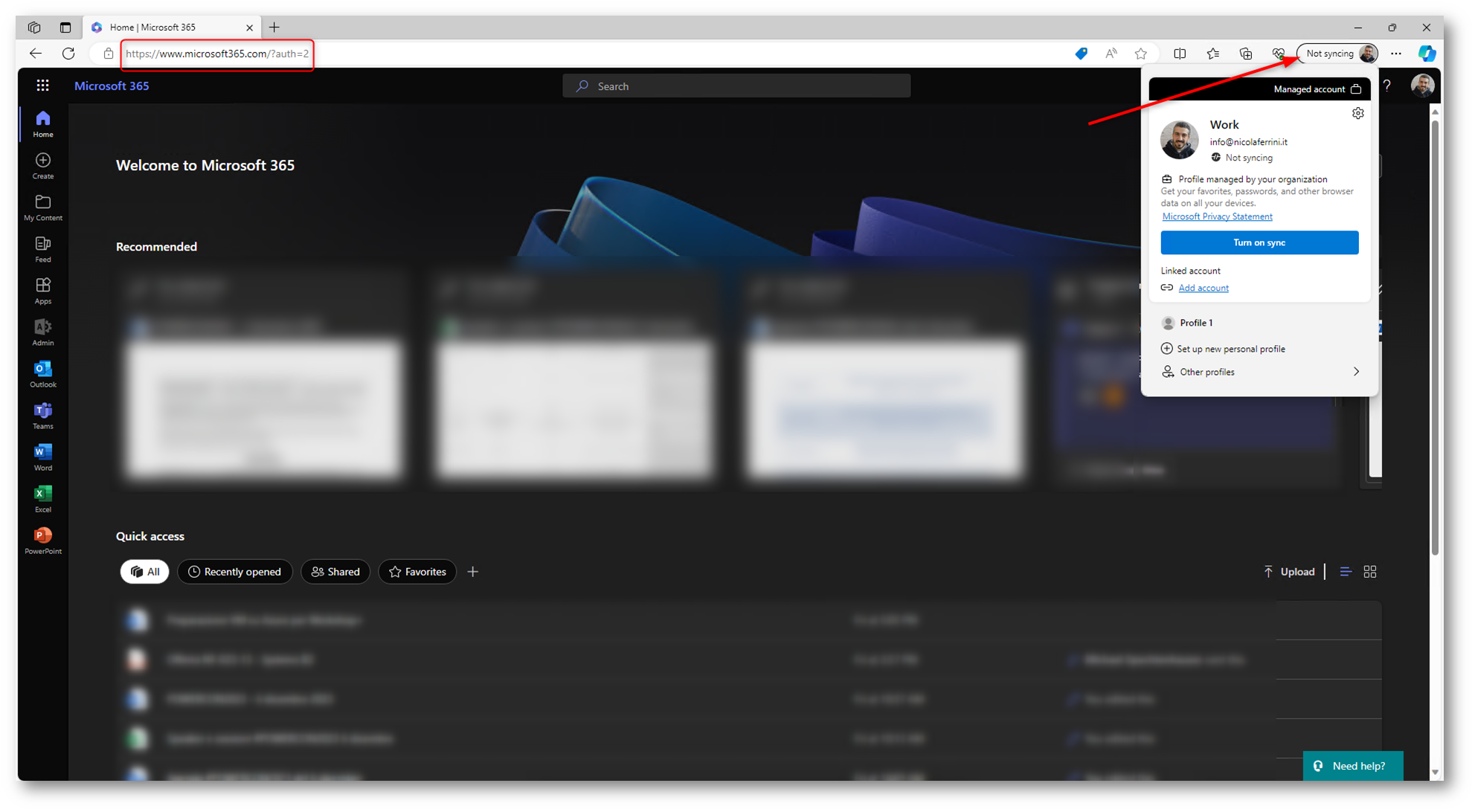

Cliccando su Continue l’utente potrà finalmente accedere al portale di Microsoft 365. L’utente adesso può accedere alle risorse aziendali, ma non può effettuare tutte le operazioni bloccate dalla MAM policy per Windows, come ad esempio il Copia/incolla.

Figura 40: Accesso al portale di Office 365 completato

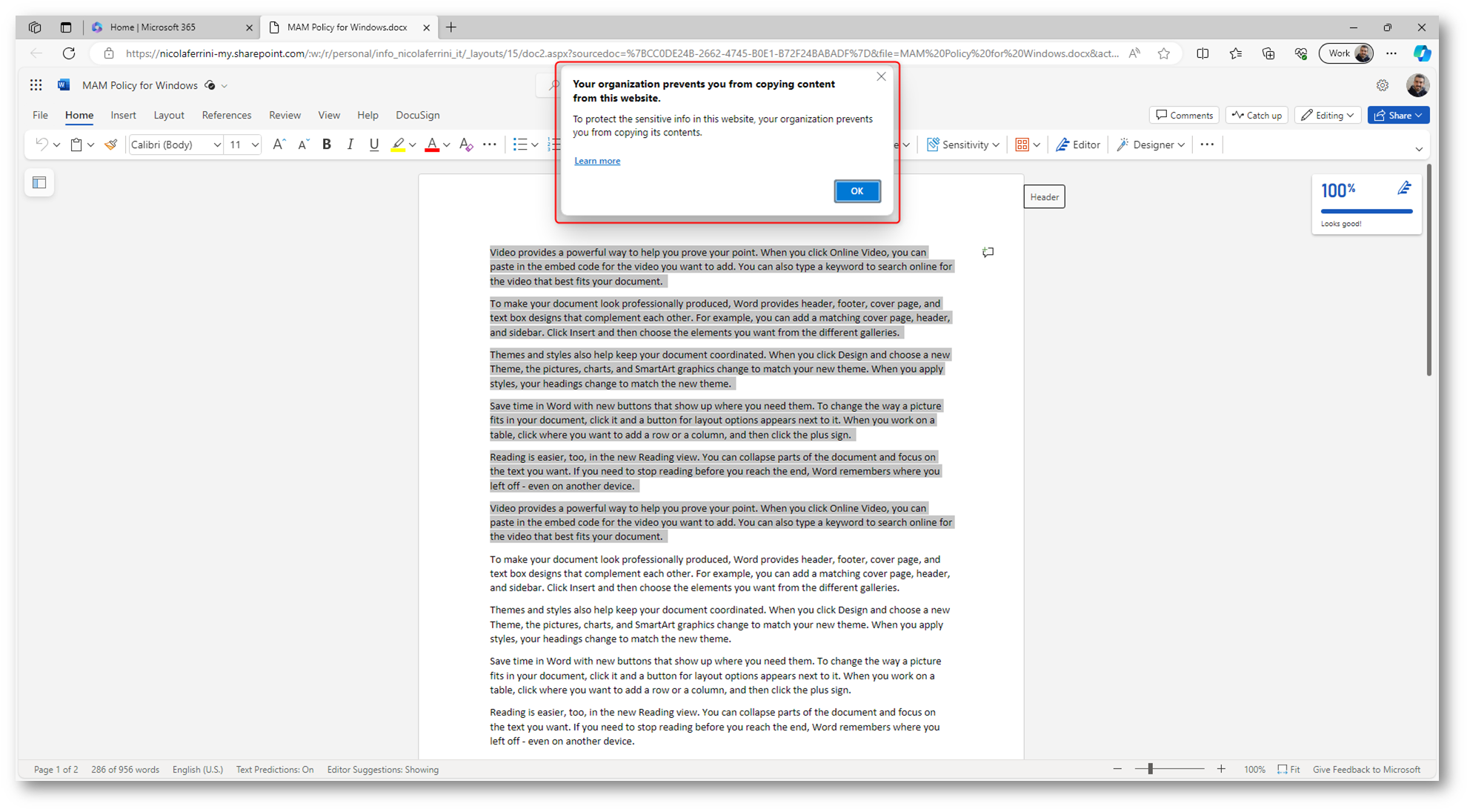

Se l’utente prova a copiare del testo l’operazione gli verrà impedita, come da policy che abbiamo configurato.

Figura 41: Il Copia/incolla è impedito dalla MAM Policy per Windows

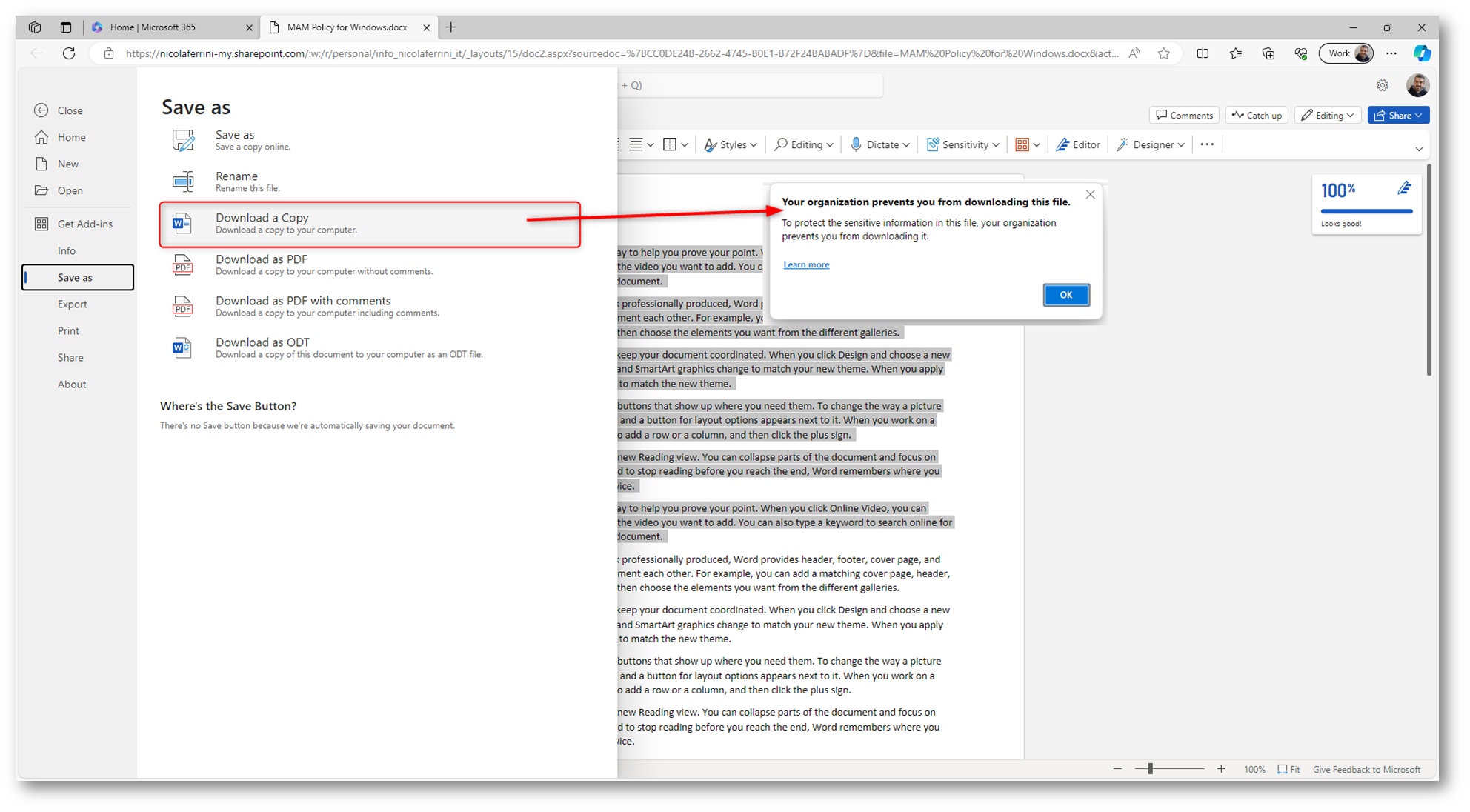

Lo stesso succede se l’utente tenta di scaricare il file.

Figura 42: Il download del file è impedito dalla MAM Policy per Windows

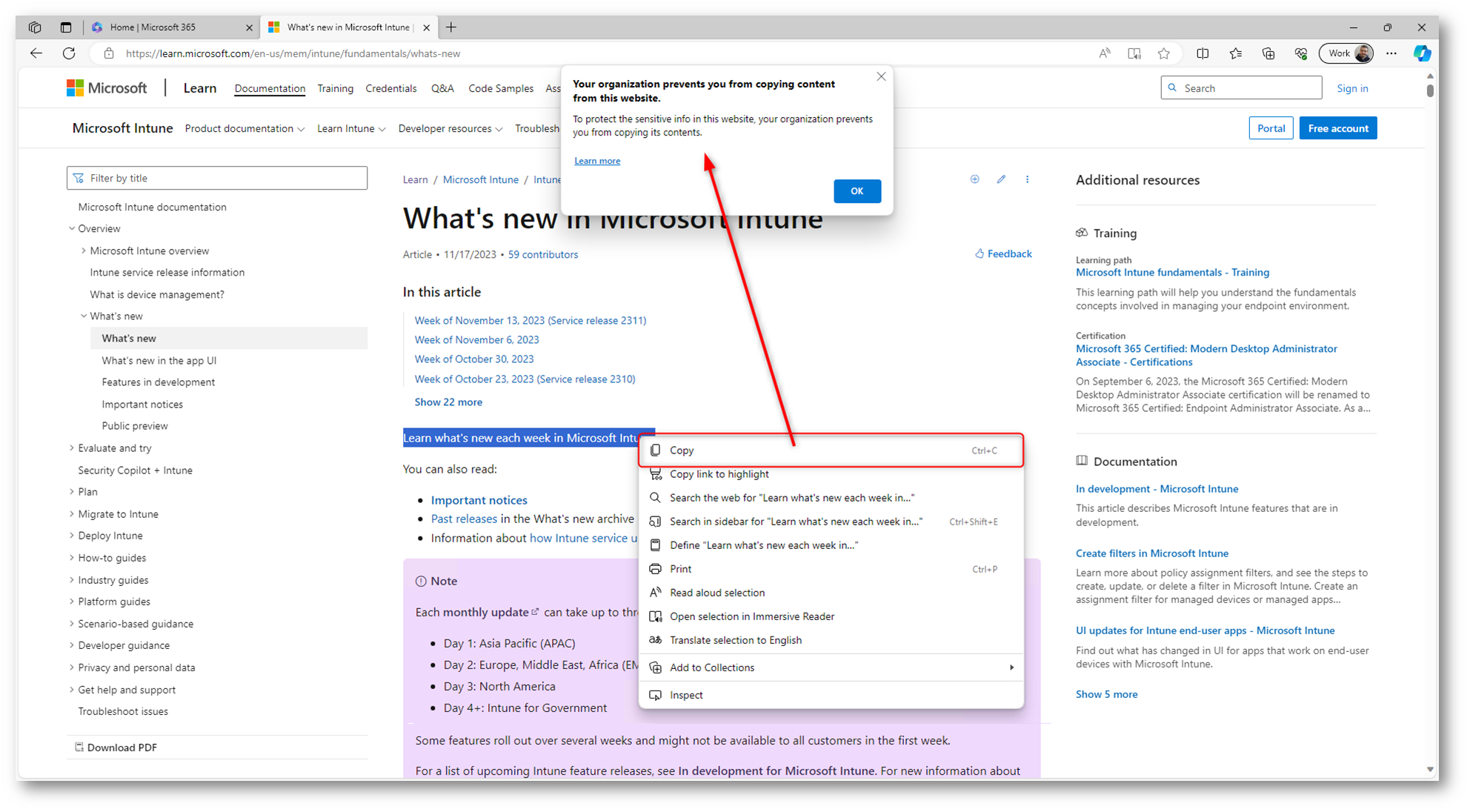

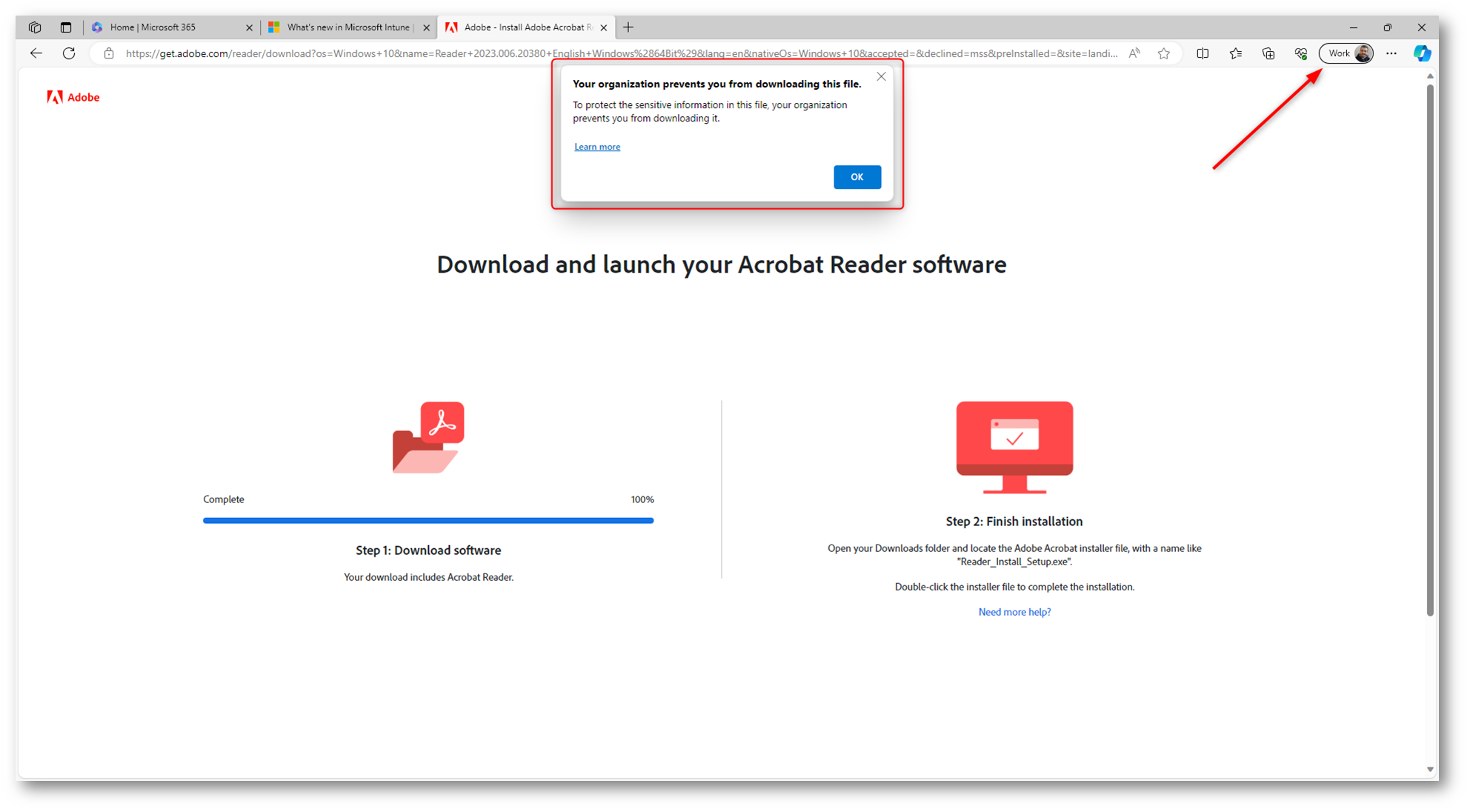

La MAM policy lavora a livello applicativo e quindi protegge tutte le operazioni che effettuate con Microsoft Edge for Business, indipendentemente dal fatto che abbiate acceduto al portale di Microsoft 365. Come si può vedere dalle figure sotto, se apro una pagina qualsiasi quando sono collegato con il profilo aziendale, non potrò copiare da Microsoft Edge e non potrò scaricare nessun file.

Figura 43: L’operazione di copia in Microsoft Edge for Business è impedita dalla MAM policy

Figura 44: Il download in Microsoft Edge for Business è impedito dalla MAM policy

Se l’utente però tenta di effettuare queste operazioni dal suo profilo personale, potrà continuare a lavorare senza problemi e sarà possibile effettuare tutte le operazioni.

Figura 45: Il download in Microsoft Edge è permesso utilizzando il profilo personale

Verifica del funzionamento della Mobile Threat Defense

Ma cosa è accaduto quando il primo utente ha fatto l’enrollment in MAM? Se vi ricordate quelli che ho scritto prima, il connettore passa dallo stato Available allo stato Enabled.

Figura 46: Il connettore mostrerà lo stato Enabled quando il primo utente utilizzerà MAM per Windows

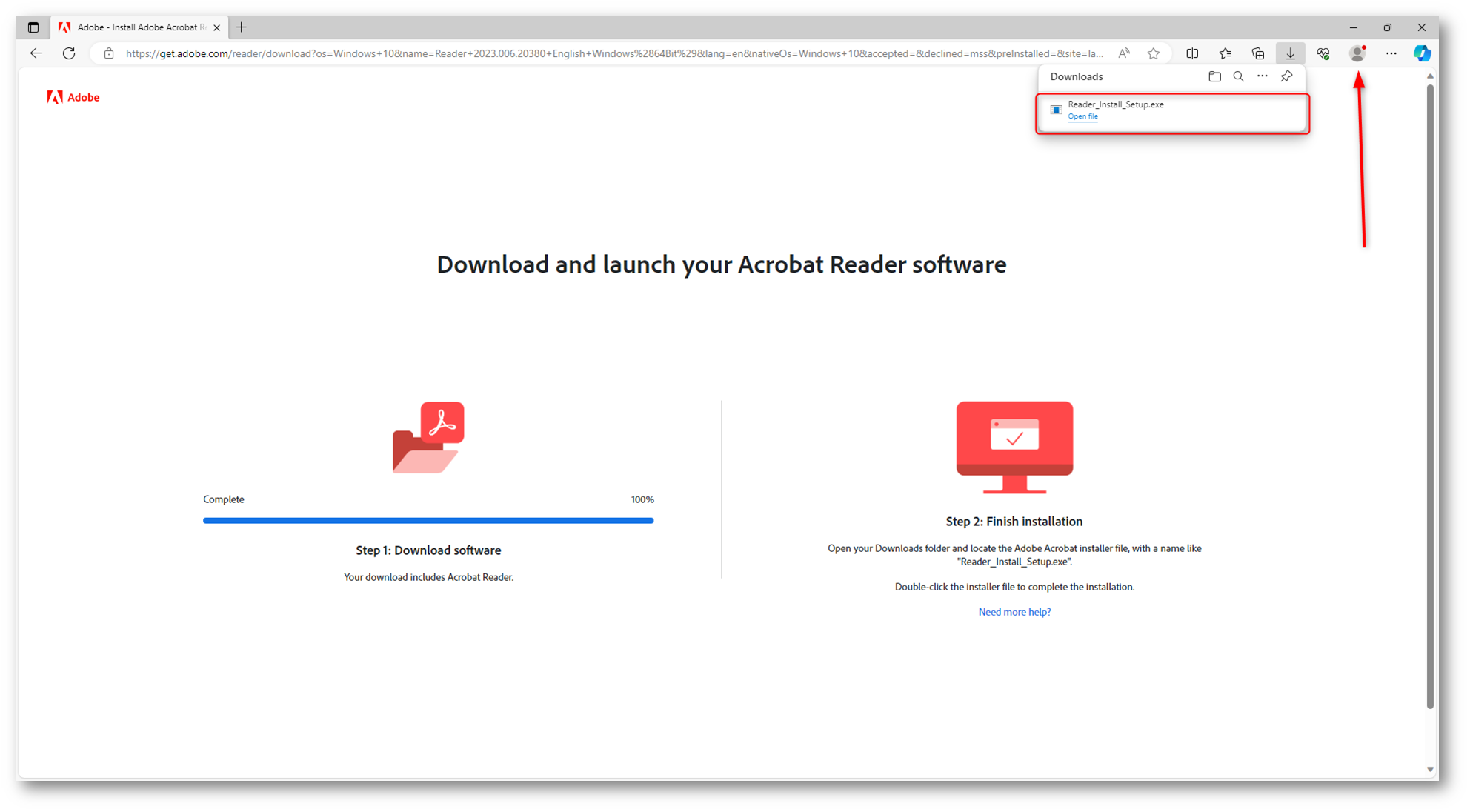

Il Windows Security Center consente di monitorare lo stato di sicurezza del dispositivo. Il connettore Windows Security Center in Mobile Threat Defense consente di integrare le informazioni di sicurezza dei dispositivi mobili con Microsoft Defender Security Center. Grazie a questa integrazone, il connettore consente di integrare i dati di sicurezza dei dispositivi mobili come fonte di informazioni per le regole di accesso condizionale dei dispositivi e le policy di conformità dei dispositivi.

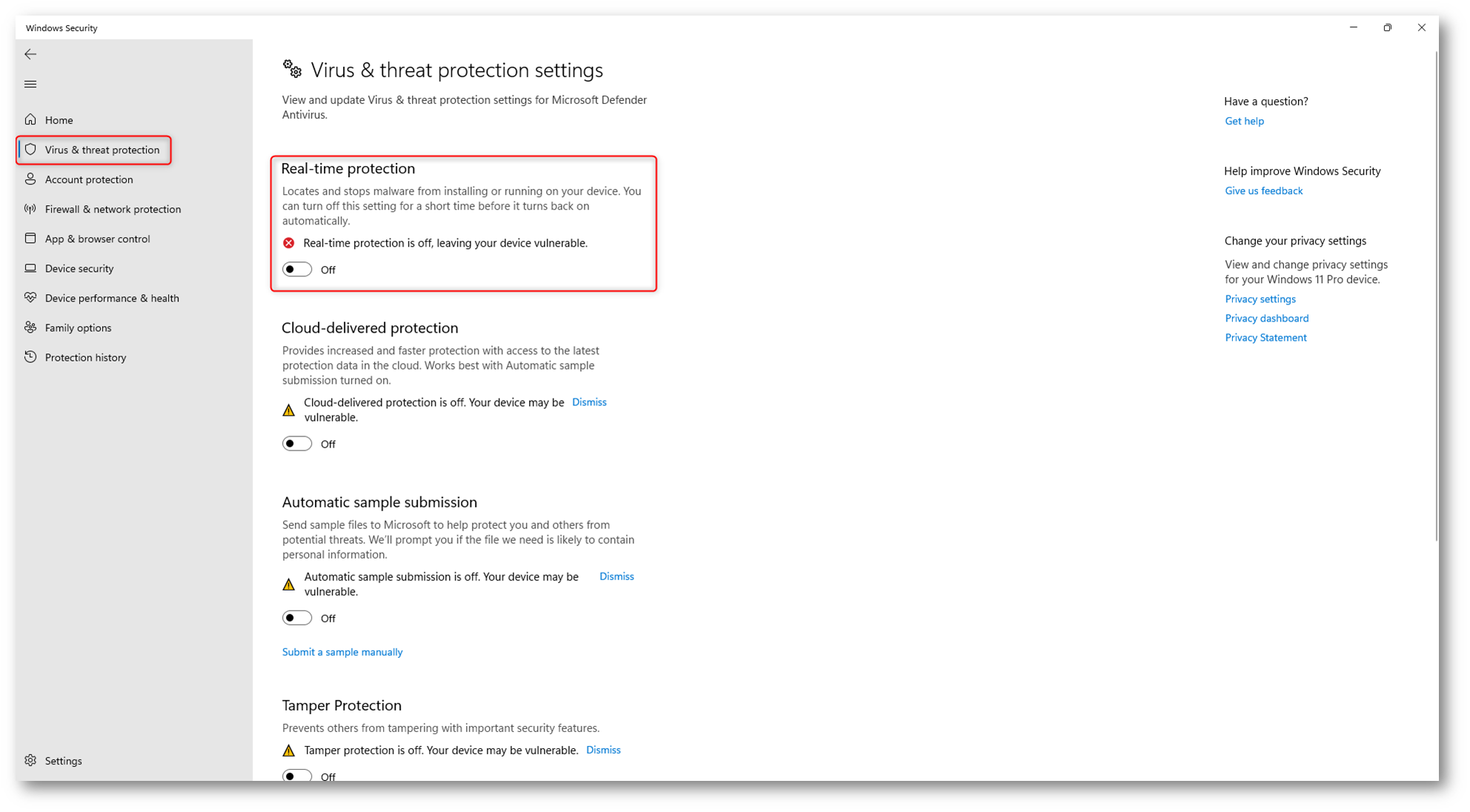

Per testare il suo funzionamento proveremo quindi a disabilitare la Real-time protection. Quando il connettore se ne accorgerà, impedirà l’utilizzo di Microsoft Edge.

Figura 47: Disabilitazione della Real-Time Protection per testare il connettore Windows Security Center in Mobile Threat Defense

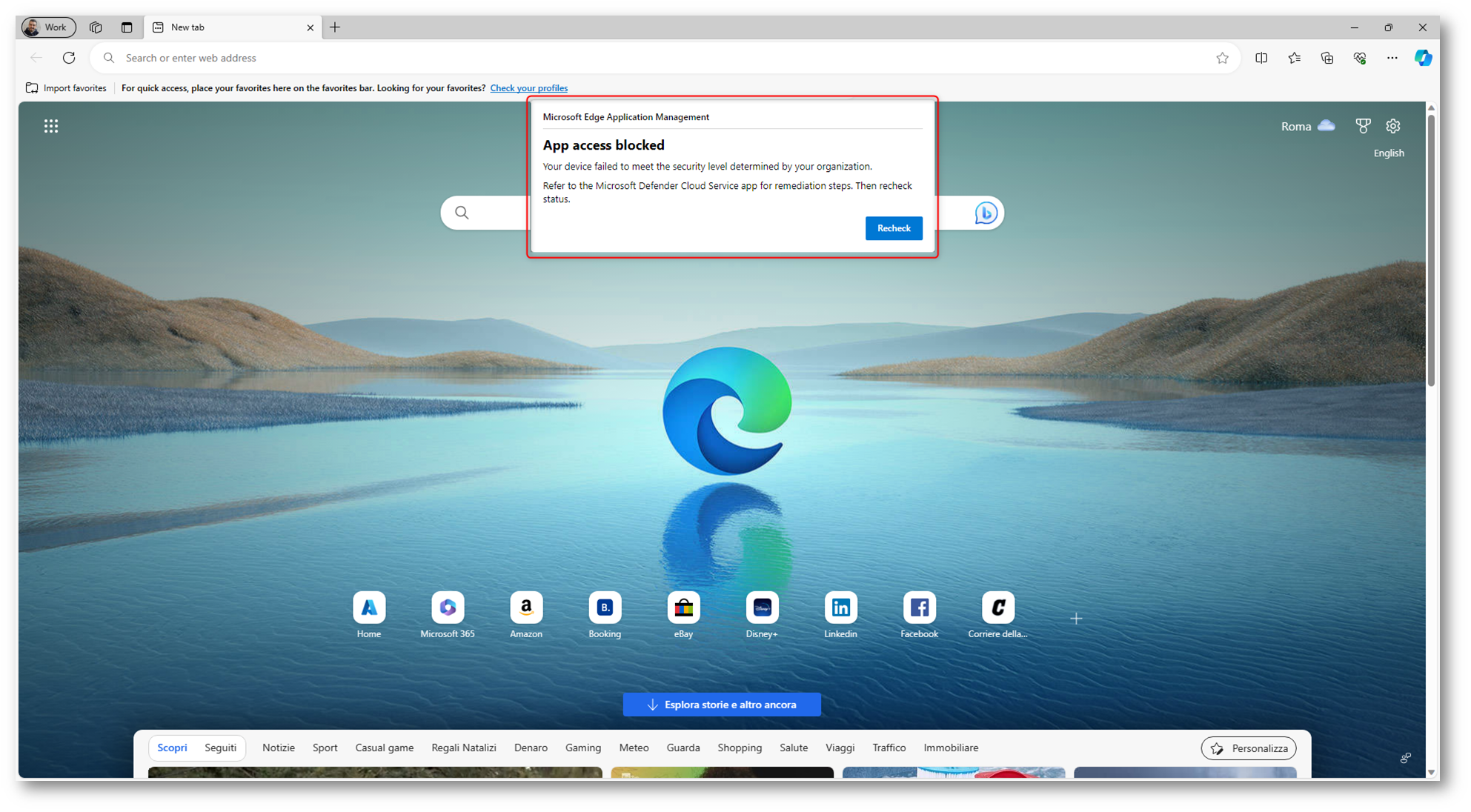

Provando infatti ad aprire Microsoft Edge con il profilo di lavoro la navigazione verrà impedita, come mostrato nella figura sotto:

Figura 48: L’accesso a Microsoft Edge con il profilo di lavoro è impedito dalla MAM policy per Windows, perché il dispositivo utilizzando dall’utente non ha l’antivirus abilitato

Una volta ripristinata la protezione antivirus, cliccando su Recheck, potremo riaccedere ai dati aziendali e riutilizzare Microsoft Edge con il profilo di lavoro.

Figura 49: L’accesso con il profilo di lavoro è stato ripristinato

Conclusioni

Le app protection policy sono un modo efficace per proteggere i dati aziendali sui dispositivi Windows, senza richiedere l’iscrizione al Mobile Device Management (MDM). Con le app protection policy è possibile controllare le azioni che gli utenti possono eseguire con i dati all’interno delle app, come copiare, incollare, salvare o condividere e sono uno strumento fondamentale per garantire la sicurezza e la conformità dei dati aziendali sui dispositivi Windows.

Con le app protection policy, è possibile offrire agli utenti la flessibilità di lavorare da qualsiasi dispositivo, senza compromettere la protezione dei dati.

Il connettore Windows Security Center nella sezione Mobile Threat Defense di Intune facilita l’integrazione delle informazioni sulla sicurezza dei dispositivi Windows, consentendo agli amministratori di implementare politiche di sicurezza più efficaci e di rispondere rapidamente alle minacce rilevate sui dispositivi mobili all’interno dell’ambiente aziendale.