Creare ruoli personalizzati in Azure Active Directory

Anche in Azure AD è possibile creare dei ruoli personalizzati, per poter concedere un accesso più granulare e limitato rispetto a quelli che sono i ruoli predefiniti disponibili. Il controllo degli accessi in base al ruolo di Azure AD è una funzionalità in anteprima pubblica di Azure AD ed è disponibile con qualsiasi piano di licenza a pagamento di Azure AD (piano Premium P1 e piano Premium P2).

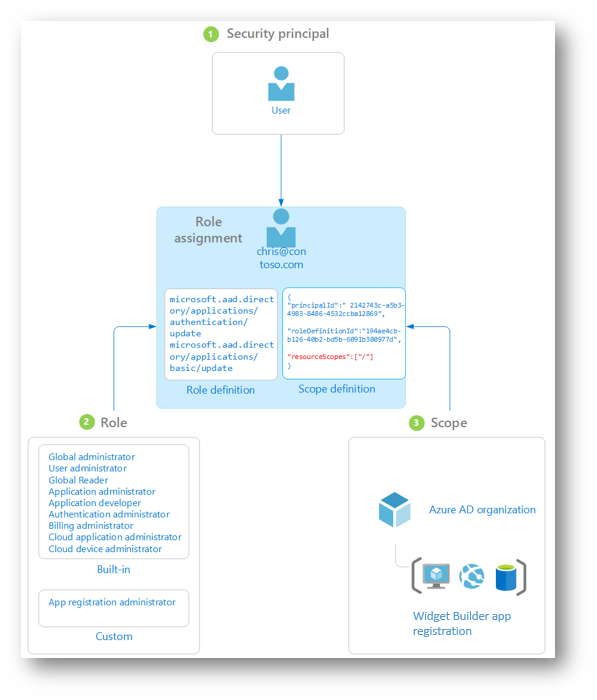

I ruoli predefiniti e personalizzati di Azure AD operano in base a concetti simili all’Azure Role Based Access Control (RBAC) di cui ho parlato nell’articolo https://www.ictpower.it/cloud/creare-ruoli-personalizzati-in-azure-role-based-access-control-rbac.htm

NOTA: Al momento della stesura del presente articolo è possibile soltanto creare un ruolo per assegnare le autorizzazioni per la gestione delle registrazioni app. In futuro verranno aggiunte ulteriori autorizzazioni per le risorse dell’organizzazione, ad esempio applicazioni aziendali, utenti e dispositivi.

La differenza principale è che mentre Azure RBAC controlla l’accesso alle risorse di Azure (macchine virtuali, web app, storage account, ecc.) utilizzando un sistema di autorizzazione basato su Azure Resource Manager con più di 70 ruoli predefiniti, Azure AD RBAC consente di gestire le risorse di Azure AD in una directory, ad esempio di creare o modificare gli utenti, assegnare ruoli di amministratore ad altri utenti, reimpostare le password utente, gestire le licenze degli utenti e gestire i domini, utilizzando API Graph e più di 65 ruoli predefiniti.

L’API Graph di Azure Active Directory consente l’accesso a livello di codice ad Azure AD tramite endpoint dell’API REST. Le applicazioni possono usare l’API Graph di Azure AD per le operazioni di creazione, lettura, aggiornamento ed eliminazione su oggetti e dati della directory. Maggiori informazioni sono disponili al link https://docs.microsoft.com/it-it/azure/active-directory/develop/active-directory-graph-api

Trovate una lista dei ruoli predefiniti di Azure AD al link https://docs.microsoft.com/en-us/azure/active-directory/roles/permissions-reference#available-roles

Figura 1: Esempio di assegnazione di un ruolo. L’assegnazione concede all’utente le autorizzazioni del ruolo di amministratore registrazioni app solo per la registrazione di questa app specifica.

Creazione di un ruolo personalizzato in Aure AD

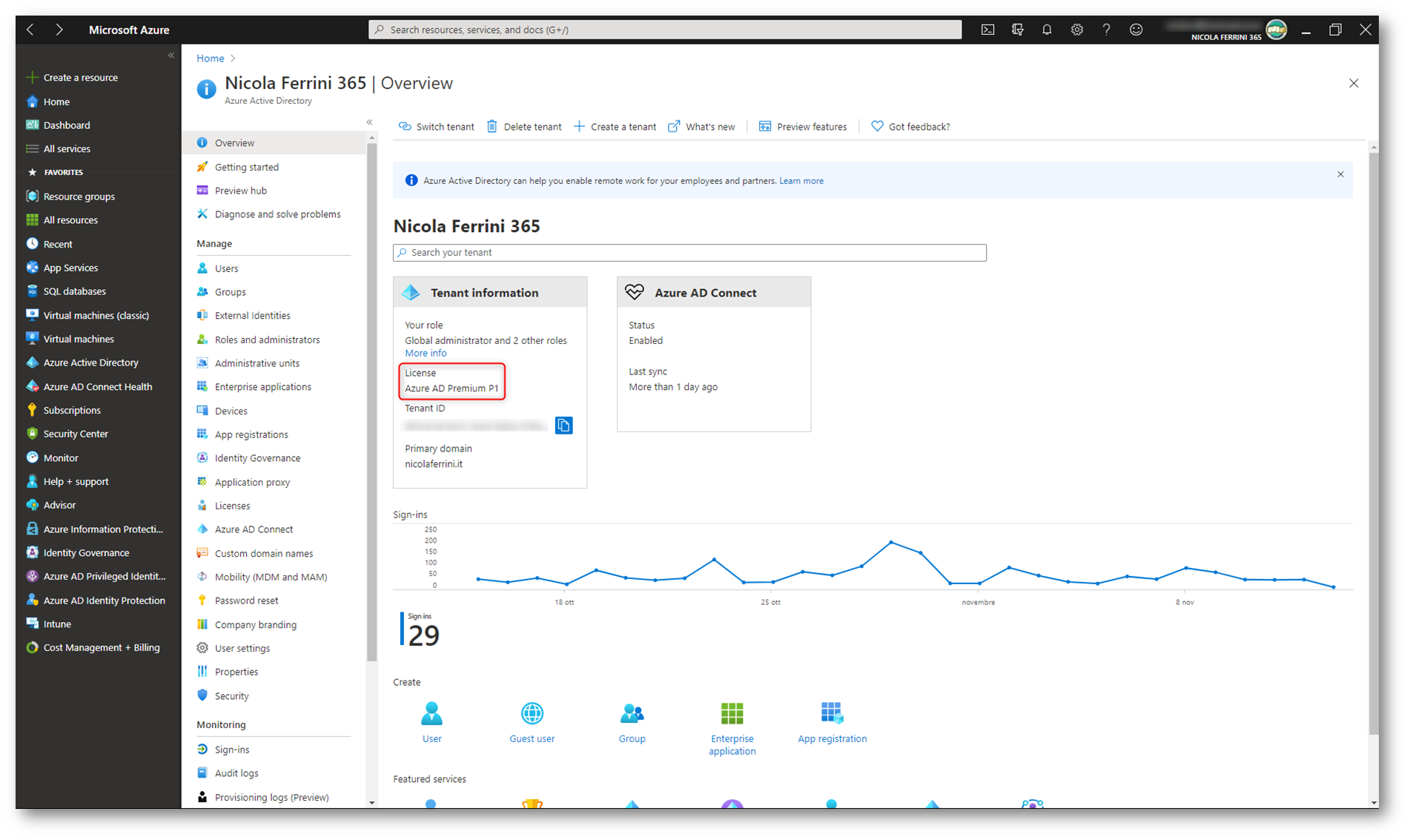

Per creare un ruolo personalizzato di Azure AD è necessario prima assicurarsi di avere un piano Premium P1 oppure Premium P2. Trovate i prezzi di Azure AD al link https://azure.microsoft.com/it-it/pricing/details/active-directory/ dove è anche disponibile una tabella comparativa delle funzionalità.

Figura 2: Il piano di Azure AD deve essere un piano a pagamento

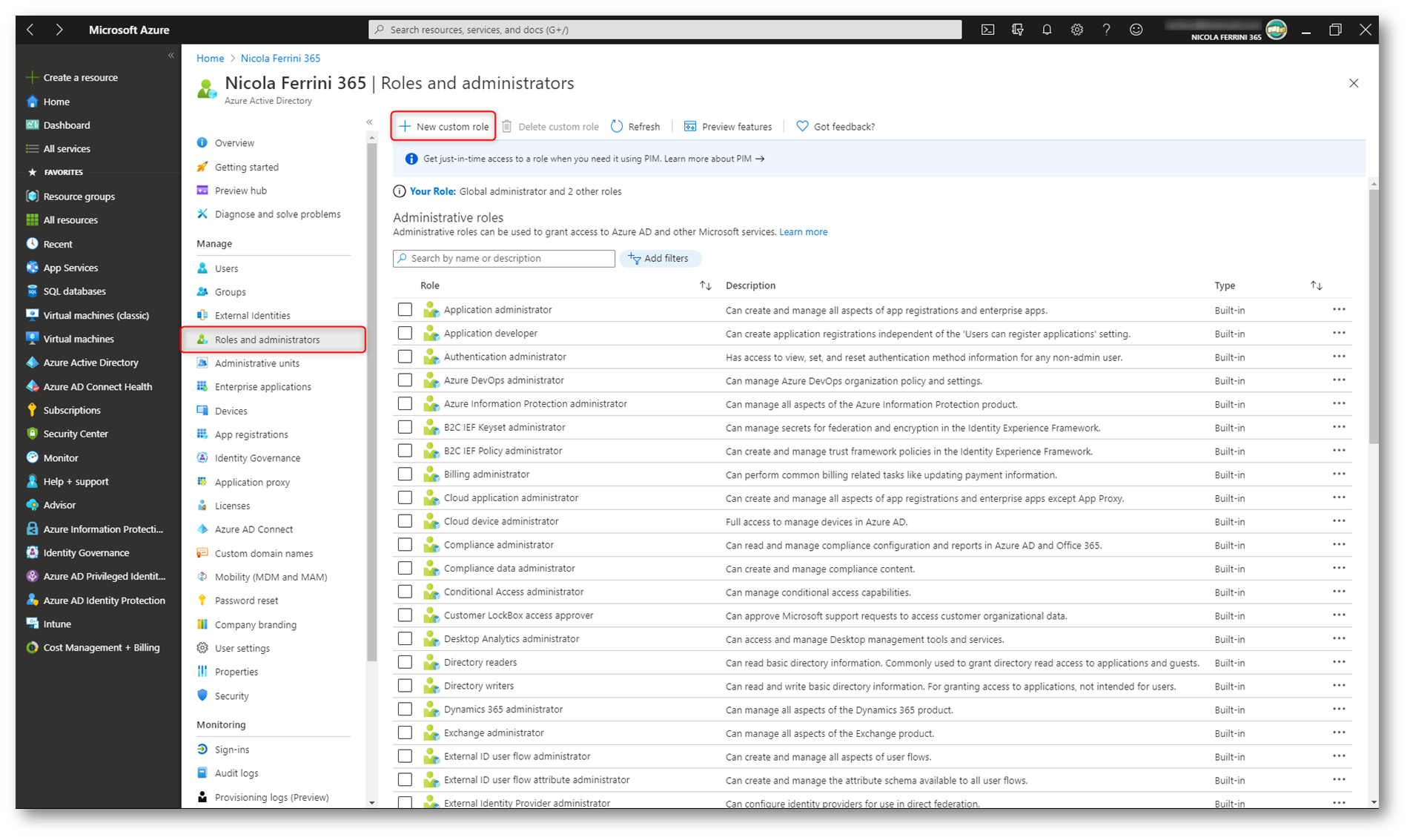

Nel riquadro di gestione del tenant di Azure AD cliccate su Roles and administrators e successivamente su + New Custom role.

Figura 3: Creazione di un nuovo ruolo personalizzato in Azure AD

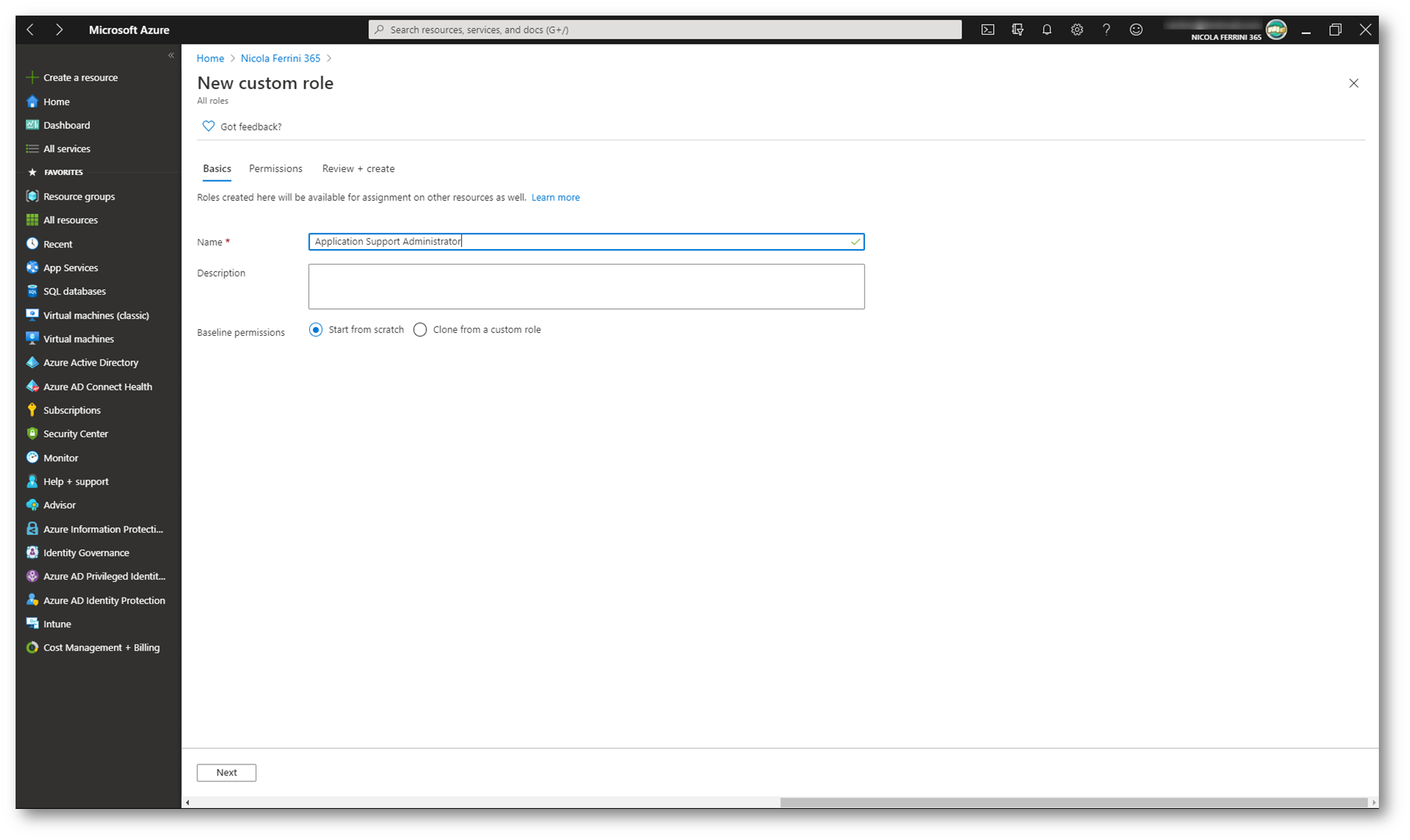

Nel nuovo blade avete la possibilità di creare il ruolo personalizzato. Potete partire da un ruolo personalizzato già esistente oppure potete creare un ruolo partendo completamente da zero. Nel mio caso sono partito completamente da zero. Date un nome al ruolo ed una descrizione.

Figura 4: Nome del nuovo ruolo personalizzato

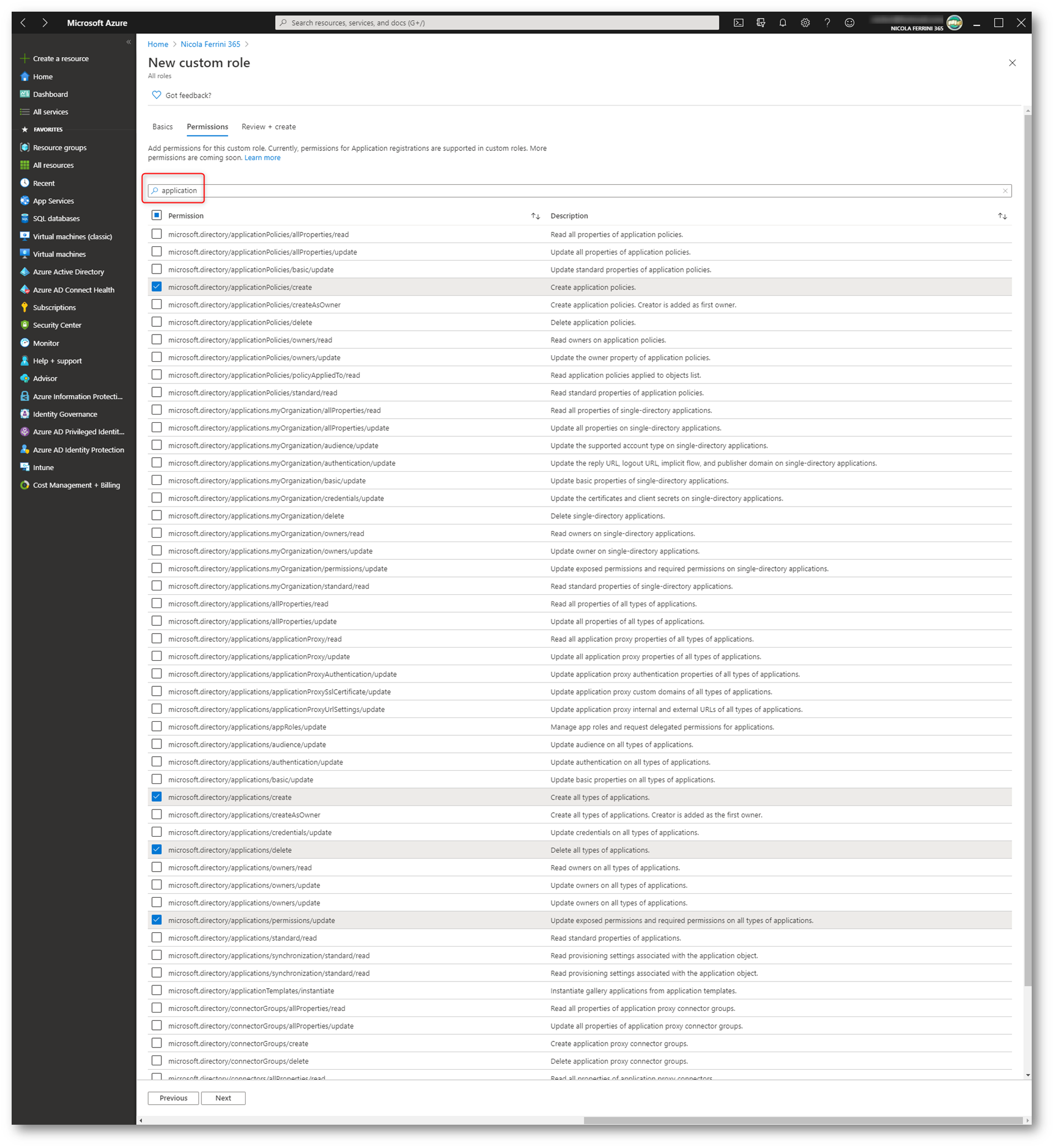

Quando si scelgono le autorizzazioni per il ruolo personalizzato, si ha la possibilità di concedere l’accesso per gestire solo le applicazioni a tenant singolo, cioè solo per gli utenti dell’organizzazione Azure AD in cui l’applicazione è registrata. Ovviamente è necessario sapere esattamente quali sono i permessi da aggiungere al ruolo personalizzato. Nel mio caso ho deciso di filtrare tutti i ruoli che parlano di applications, ma potete dare un’occhiata al link https://docs.microsoft.com/it-it/azure/active-directory/roles/custom-available-permissions per vedere quali sono le autorizzazioni disponibili.

Figura 5: Assegnazione dei permessi al ruolo personalizzato

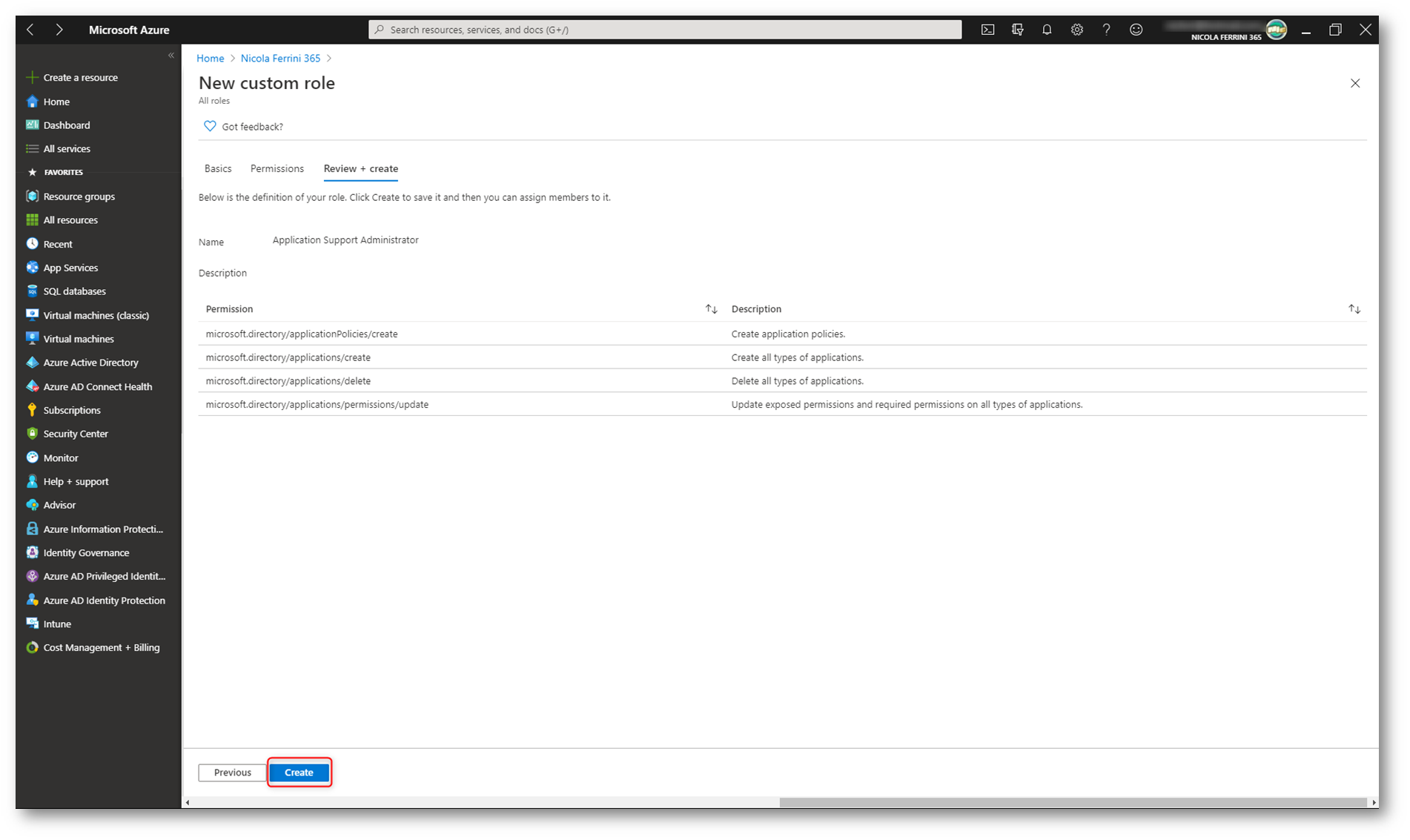

Figura 6: Permessi assegnati al nuovo ruolo personalizzato

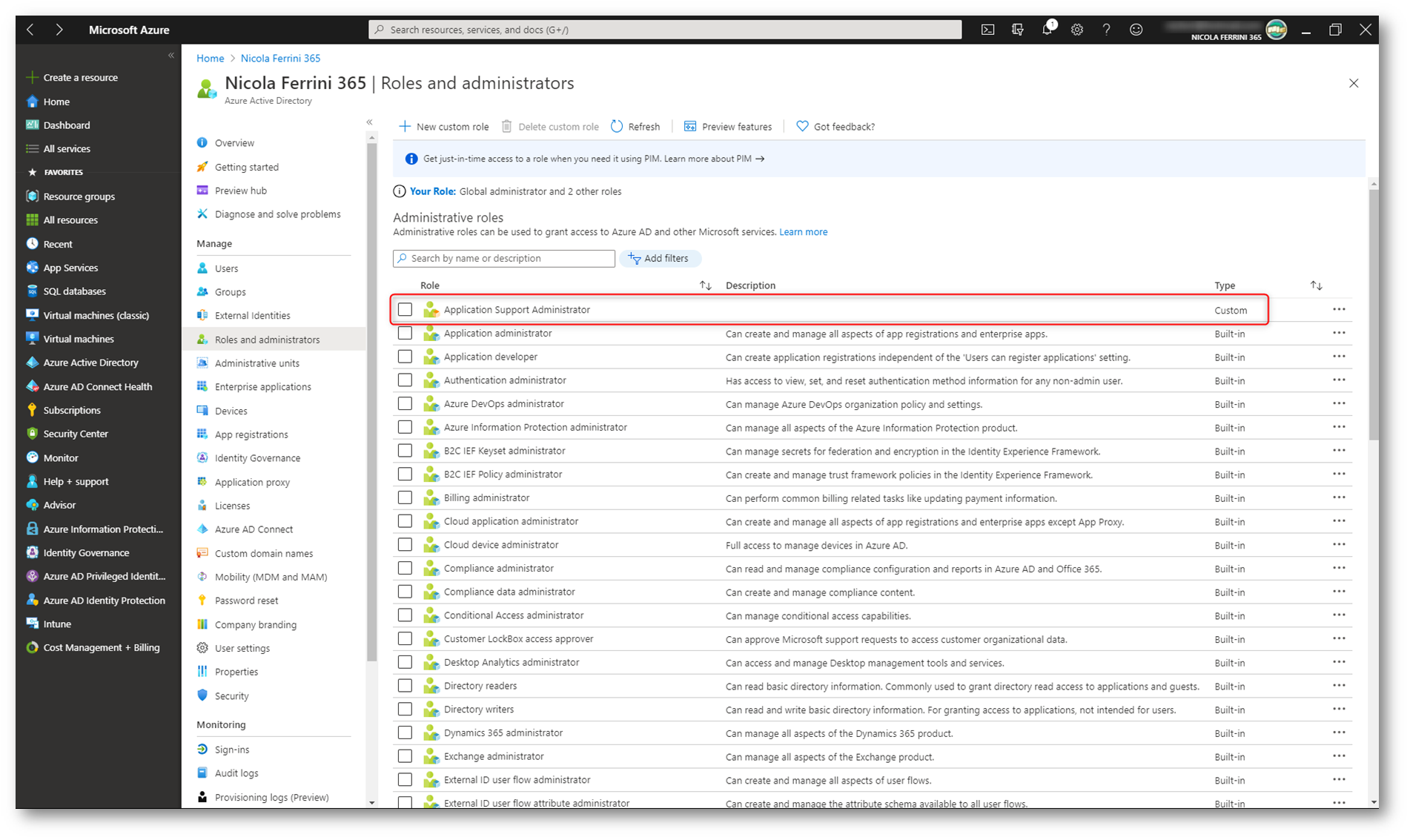

Facendo clic su Create il nuovo ruolo personalizzato sarà disponibile e potrà essere utilizzato per concedere all’accesso alle applicazioni.

Figura 7: Il nuovo ruolo personalizzato è disponibile tra i ruoli di Azure AD

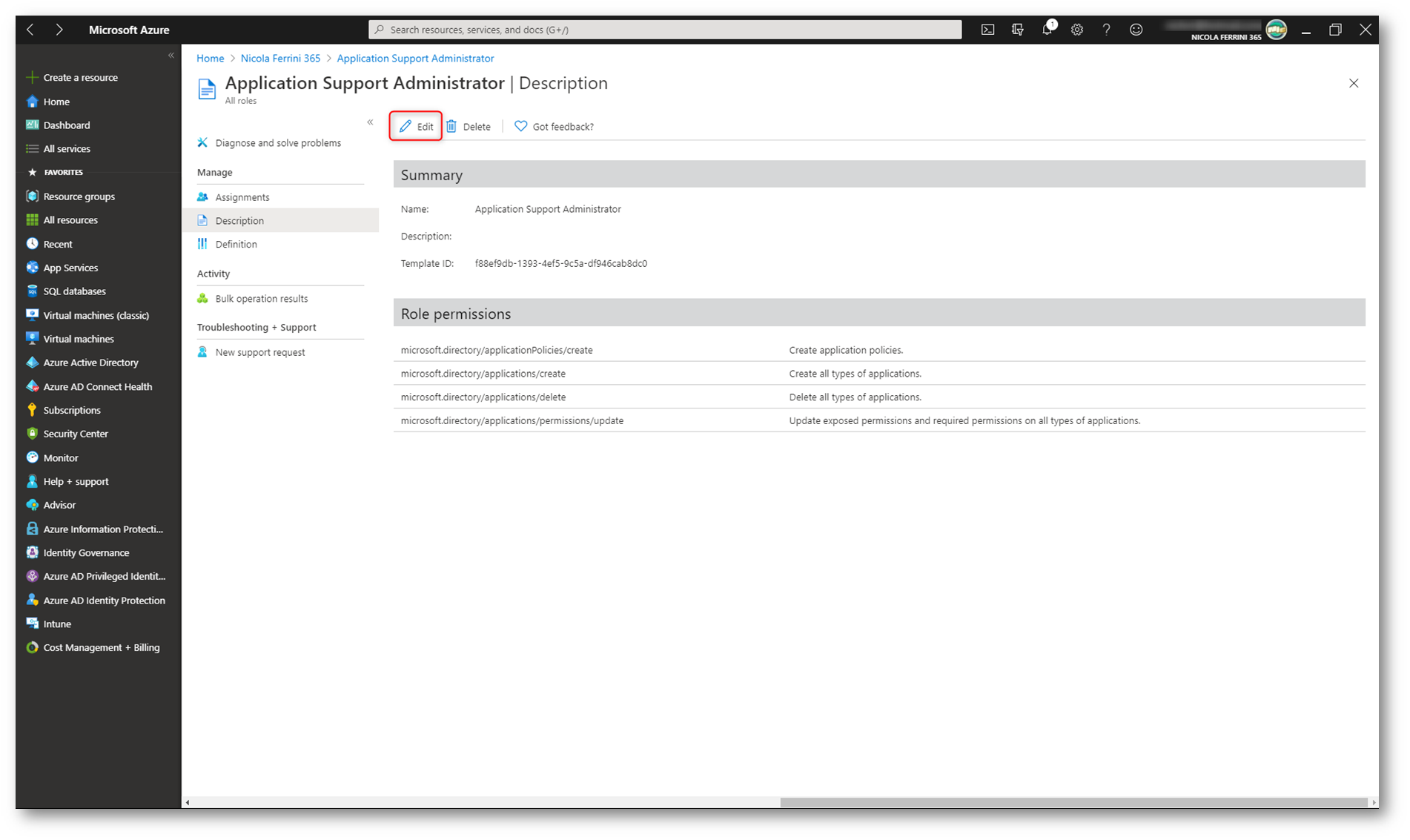

È possibile cambiare in qualsiasi momento i permessi assegnati al ruolo personalizzato, semplicemente selezionandolo e dal nodo Description facendo clic su Edit, come mostrato nella figura sotto:

Figura 8: Modifica del ruolo personalizzato di Azure AD

Conclusioni

Nonostante il Role Based Access Control (RBAC) di Azure AD ci metta a disposizione tantissimi ruoli predefiniti, talvolta potrebbe essere necessario creare dei ruoli personalizzati. La creazione del ruolo personalizzato è un’operazione molto semplice a patto che si conoscano esattamente quelle che sono le autorizzazioni che il singolo ruolo deve avere. Per maggiori dettagli di rimando alla pagina ufficiale della documentazione https://docs.microsoft.com/it-it/azure/active-directory/roles/custom-overview