Creare ruoli personalizzati in Azure Role Based Access Control (RBAC)

La gestione dell’accesso per le risorse cloud è una funzione essenziale per qualsiasi organizzazione che usa il cloud. Il controllo degli accessi in base al ruolo di Azure (Role Based Access Control o RBAC, che in inglese si pronuncia R-Back) consente di gestire gli utenti autorizzati ad accedere alle risorse di Azure, le operazioni che possono eseguire su tali risorse e le aree a cui hanno accesso.

Nonostante in Azure ci siano decine di ruoli predefiniti, capaci di soddisfare la maggior parte delle esigenze di gestione, è possibile anche creare altri 5.000 ruoli personalizzati. Analogamente ai ruoli predefiniti, è possibile assegnare ruoli personalizzati a utenti, gruppi ed entità servizio in ambito management group, sottoscrizione e gruppo di risorse. In più i ruoli personalizzati possono essere condivisi tra sottoscrizioni che considerano attendibile la stessa directory di Azure AD.

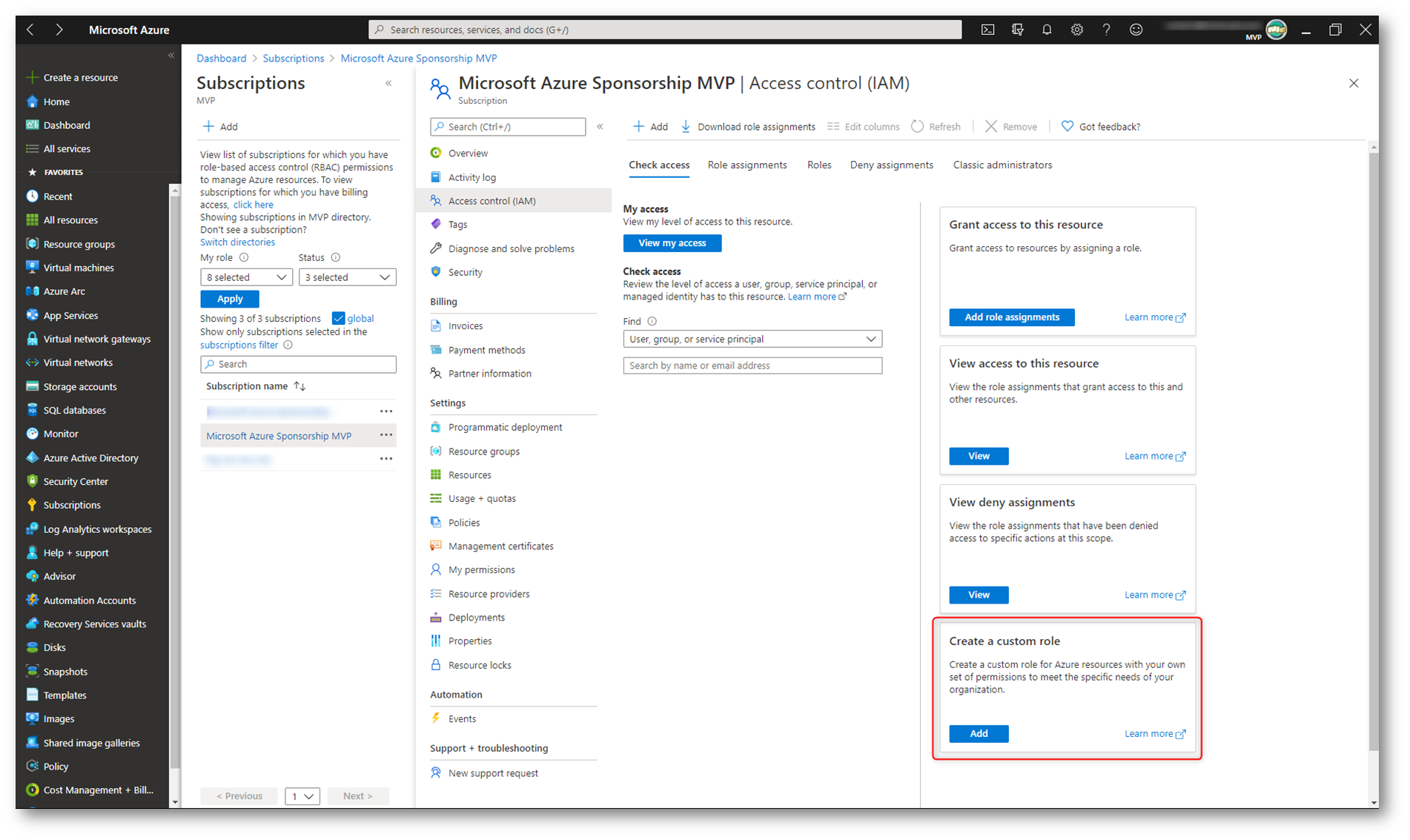

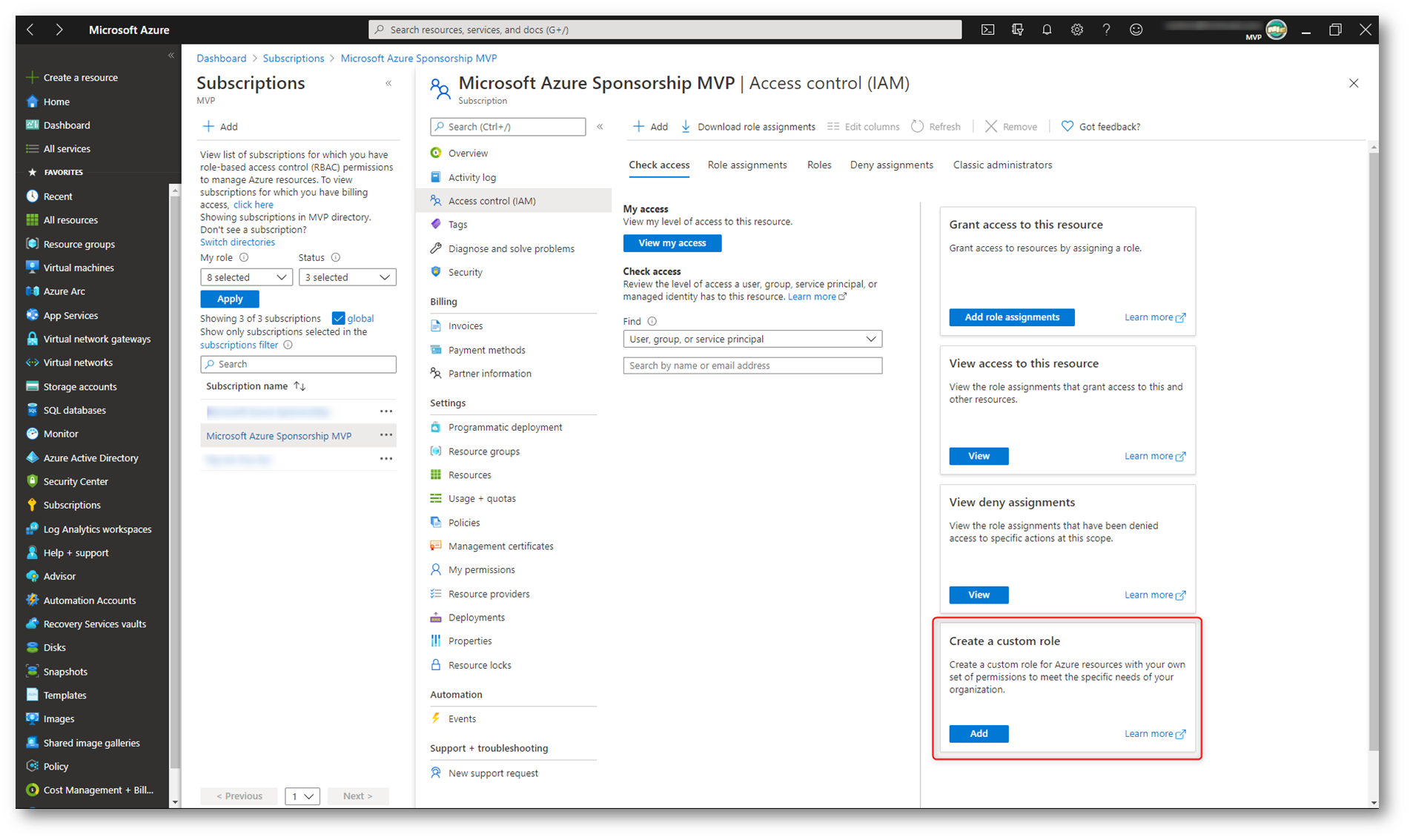

Dopo esservi collegati al portale di Azure, selezionate la sottoscrizione di Azure in cui volete aggiungere il ruolo personalizzato e dal nodo IAM (Identity Access Management) cliccate su Create a custom role.

Figura 1: Nodo IAM della sottoscrizione Azure

Creazione di un ruolo personalizzato partendo da un ruolo esistente

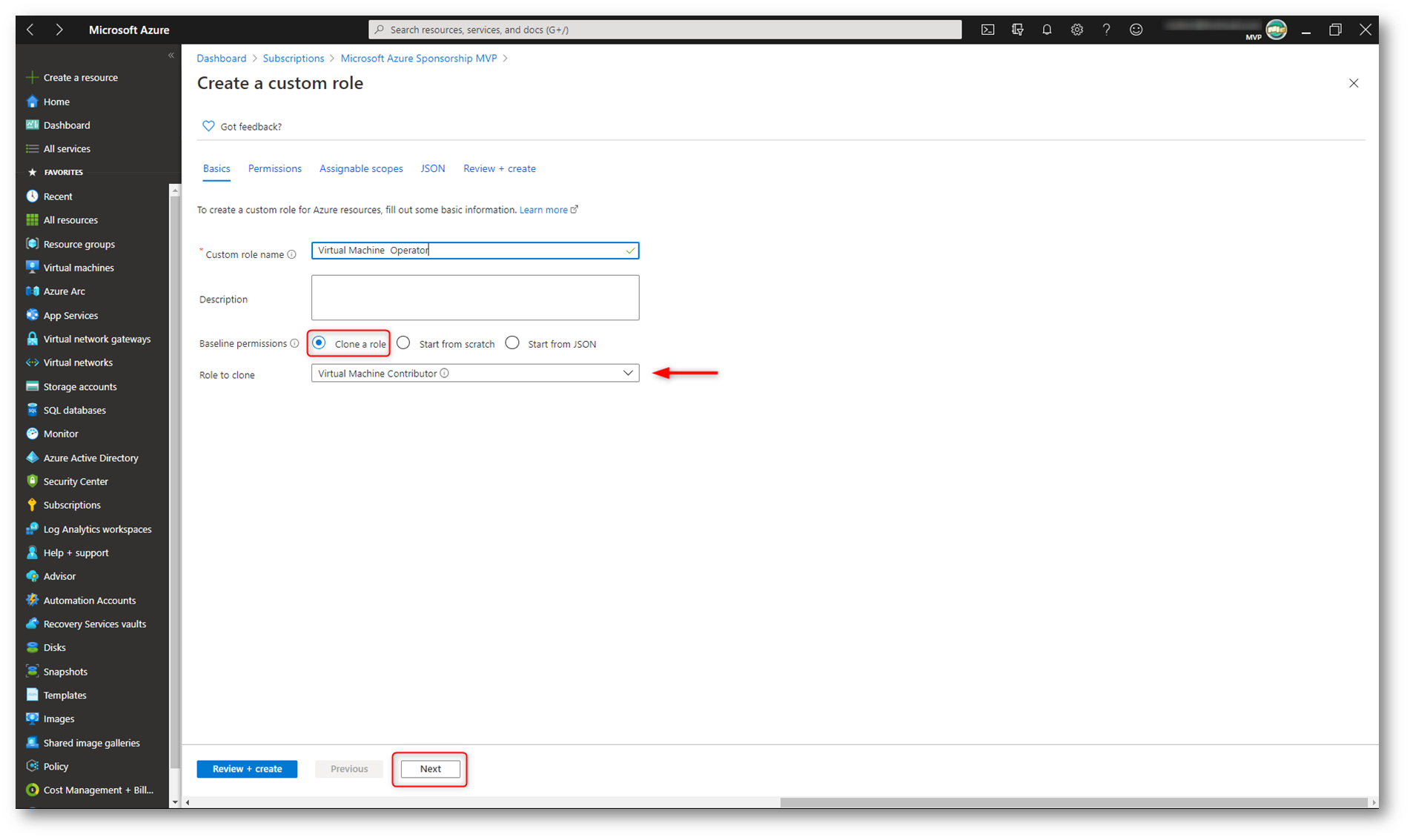

Nel nuovo blade avete la possibilità di creare il ruolo personalizzato. Potete partire da un ruolo già esistente oppure potete creare un ruolo partendo completamente da zero o importando un file JSON con la definizione dei permessi da dare al ruolo. Come primo esempio voglio creare un nuovo ruolo chiamato Virtual Machine Operator e partirò dalla creazione di un ruolo già esistente che si chiama Virtual Machine Contributor.

Figura 2: Creazione di un nuovo ruolo partendo dalla clonazione di un ruolo esistente

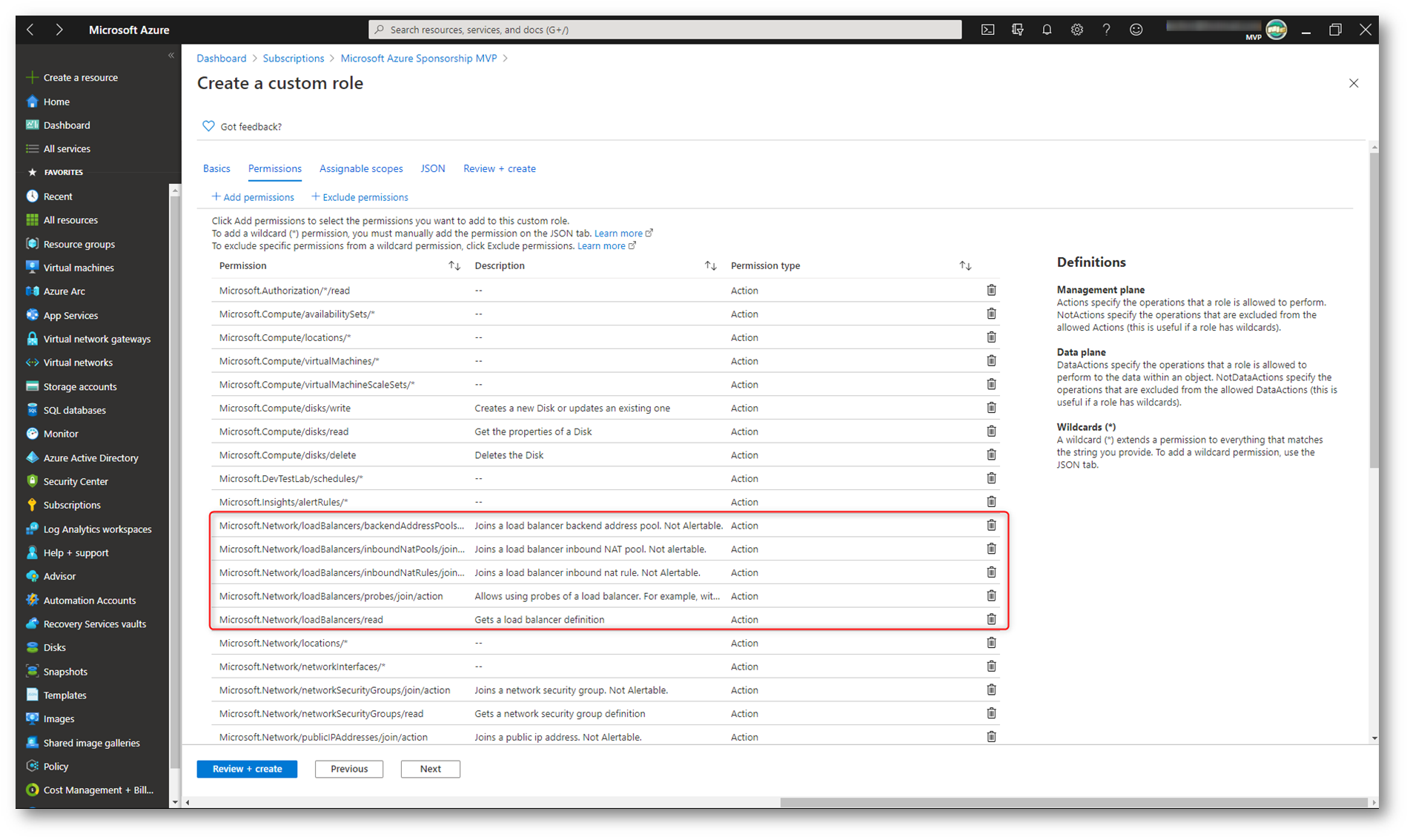

Cliccando su Next avrete la possibilità, nel Tab Permissions, di visualizzare le autorizzazioni permesse per il ruolo Virtual Machine

Contributor e aggiungere o rimuovere alcune autorizzazioni. Nel mio caso il ruolo personalizzato Virtual Machine Operator non avrà i permessi evidenziati nella figura sotto, che provvederò a rimuovere cliccando sull’apposito tasto.

Figura 3: Rimozione di alcuni permessi dal ruolo clonato

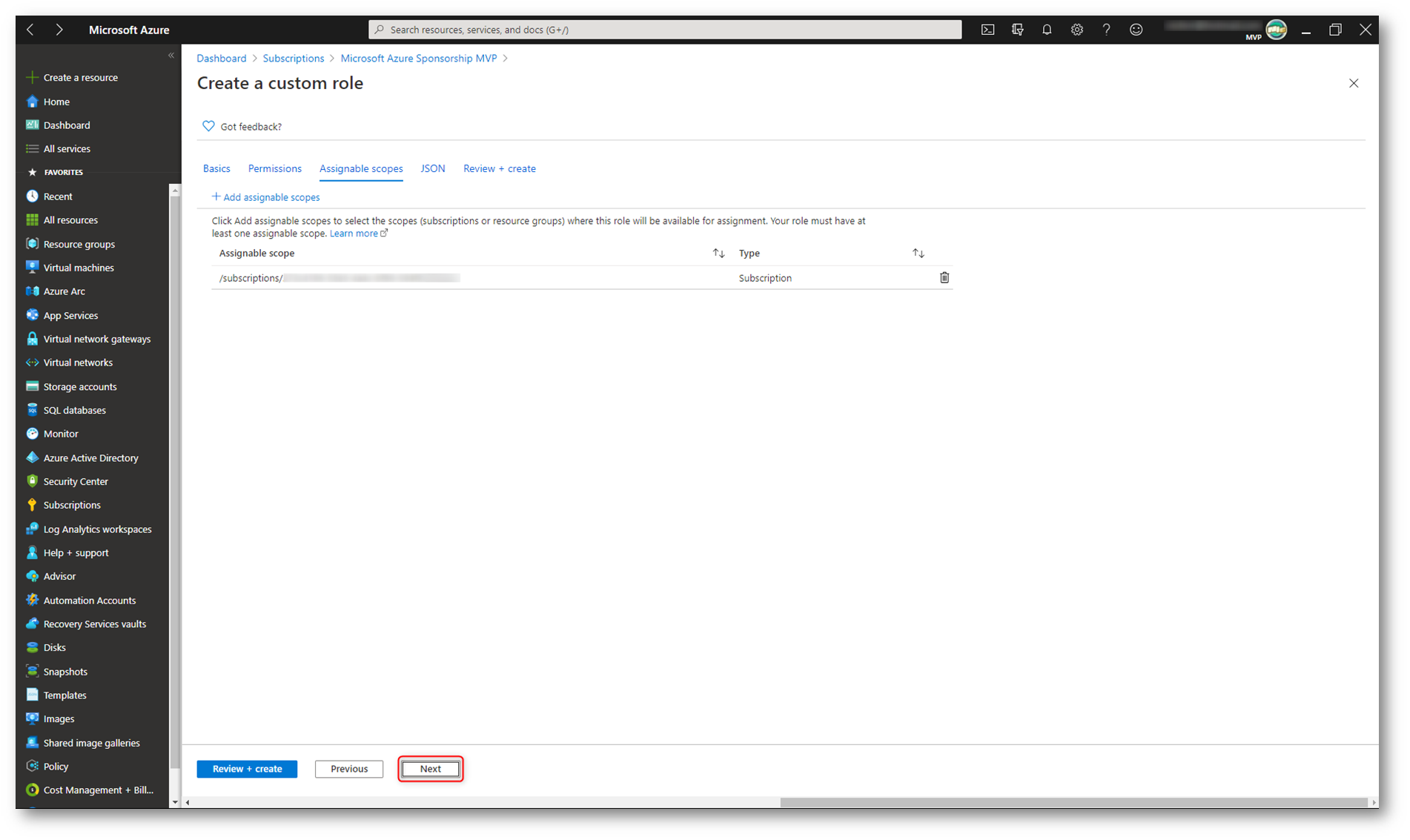

Dopo aver effettuato tutte le personalizzazioni, cliccate su Next e decidete a quale sottoscrizione o a quale Resource Group questo ruolo personalizzato deve essere disponibile per l’assegnazione. Nel mio caso ho lasciato l’intera sottoscrizione.

Figura 4: Scope del ruolo personalizzato

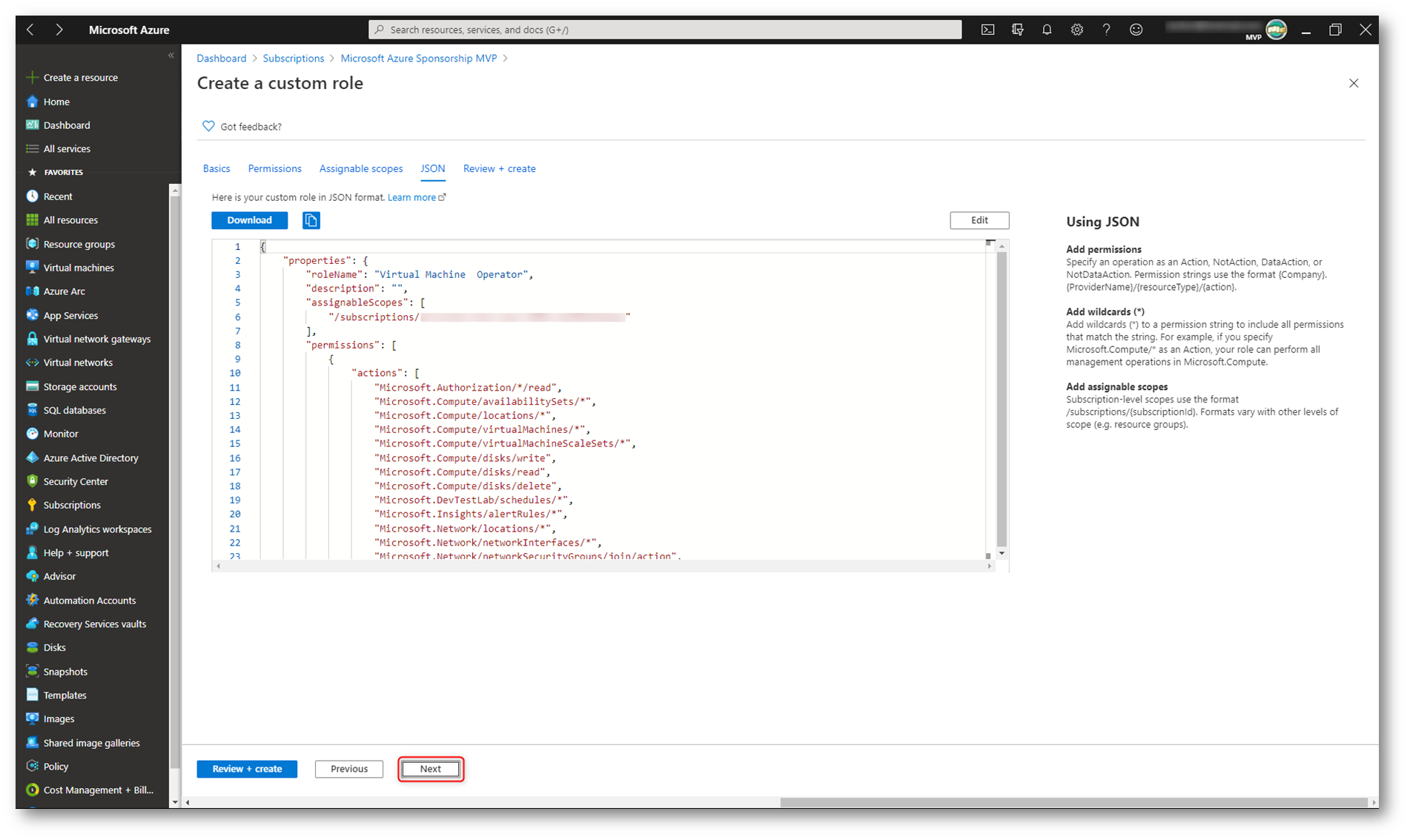

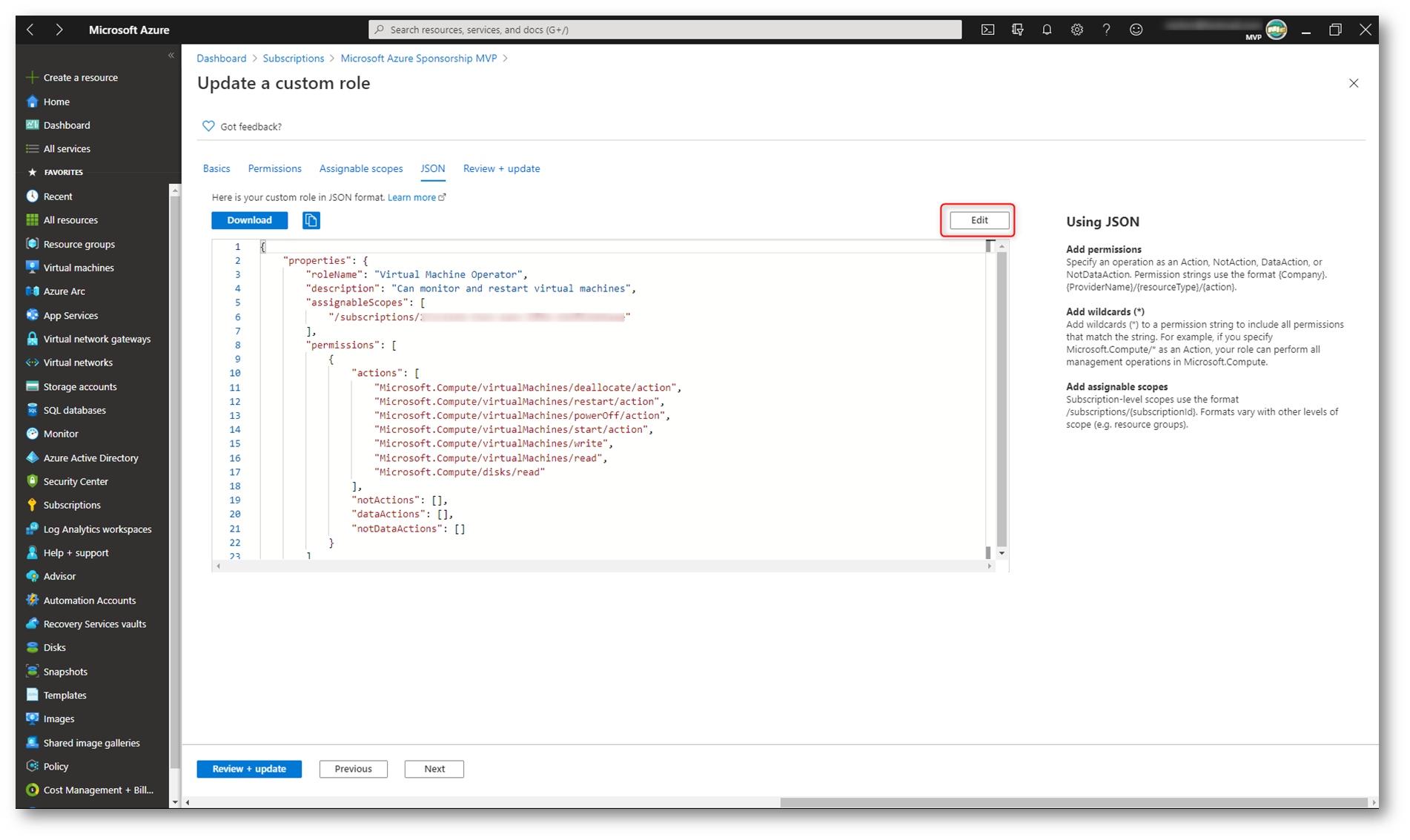

Proseguite nel wizard e nel Tab JSON date un’occhiata al formato del vostro nuovo ruolo personalizzato. Da questa scheda sarà anche possibile apportare delle modifiche cliccando sul tasto Edit oppure scaricare il file JSON dal tasto Download, per poterlo poi successivamente utilizzare per la creazione di un altro ruolo personalizzato.

Figura 5: Definizione JSON del ruolo personalizzato

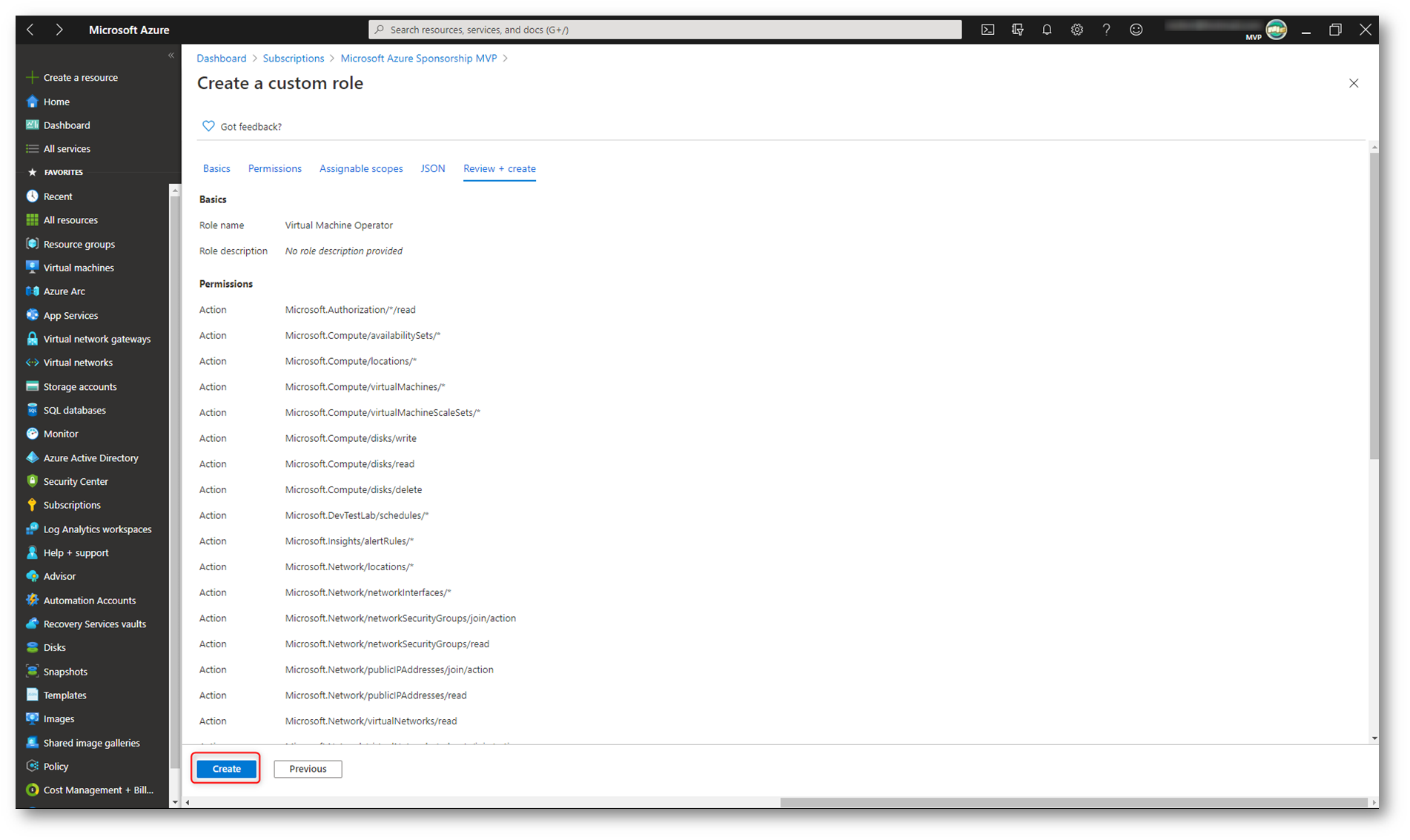

Cliccando su Next avete la possibilità di concludere il wizard, dopo aver effettuato un controllo, cliccando sul tasto Create.

Figura 6: Schermata di riepilogo e creazione del nuovo ruolo personalizzato

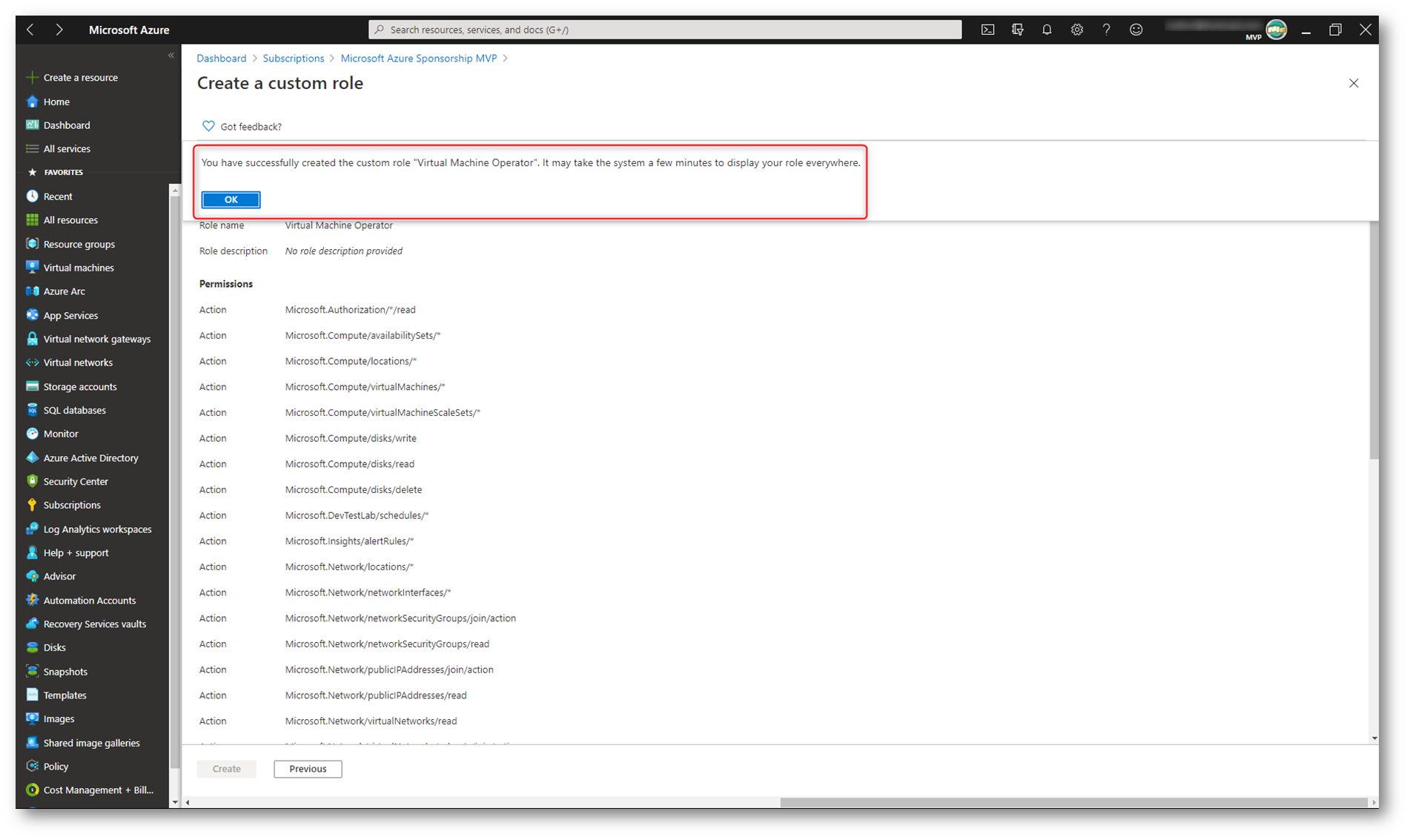

Il ruolo personalizzato chiamato Virtual Machine Operator sarà disponibile nel giro di un paio di minuti e potrà essere utilizzato.

Figura 7: Creazione del ruolo personalizzato completata

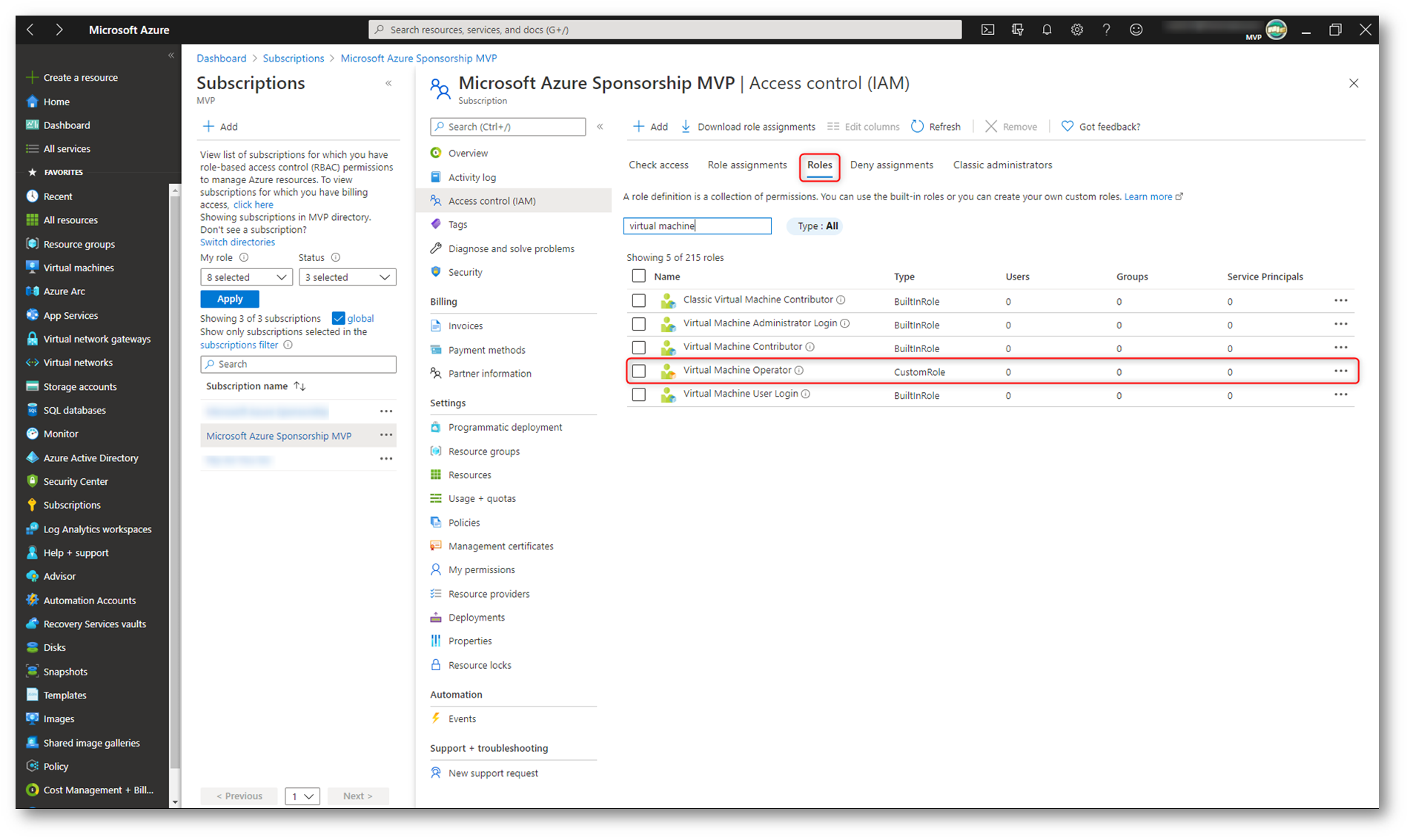

Come si può vedere nella figura sotto, il nuovo ruolo Virtual Machine Operator è disponibile tra i ruoli utilizzabili nella nostra sottoscrizione ed è evidenziato da un’icona di colore arancione.

Figura 8: Visualizzazione del nuovo ruolo personalizzato

Creazione di un ruolo personalizzato partendo da zero

Per creare un ruolo personalizzato partendo da zero è necessario conoscere nel dettaglio le Permissions che volete concedere. La procedura è identica a quella mostrata prima. Dal portale di Azure selezionate la sottoscrizione a cui volete aggiungere il ruolo personalizzato e dal nodo IAM cliccate su Create a custom role.

Figura 9: Creazione di un nuovo ruolo personalizzato

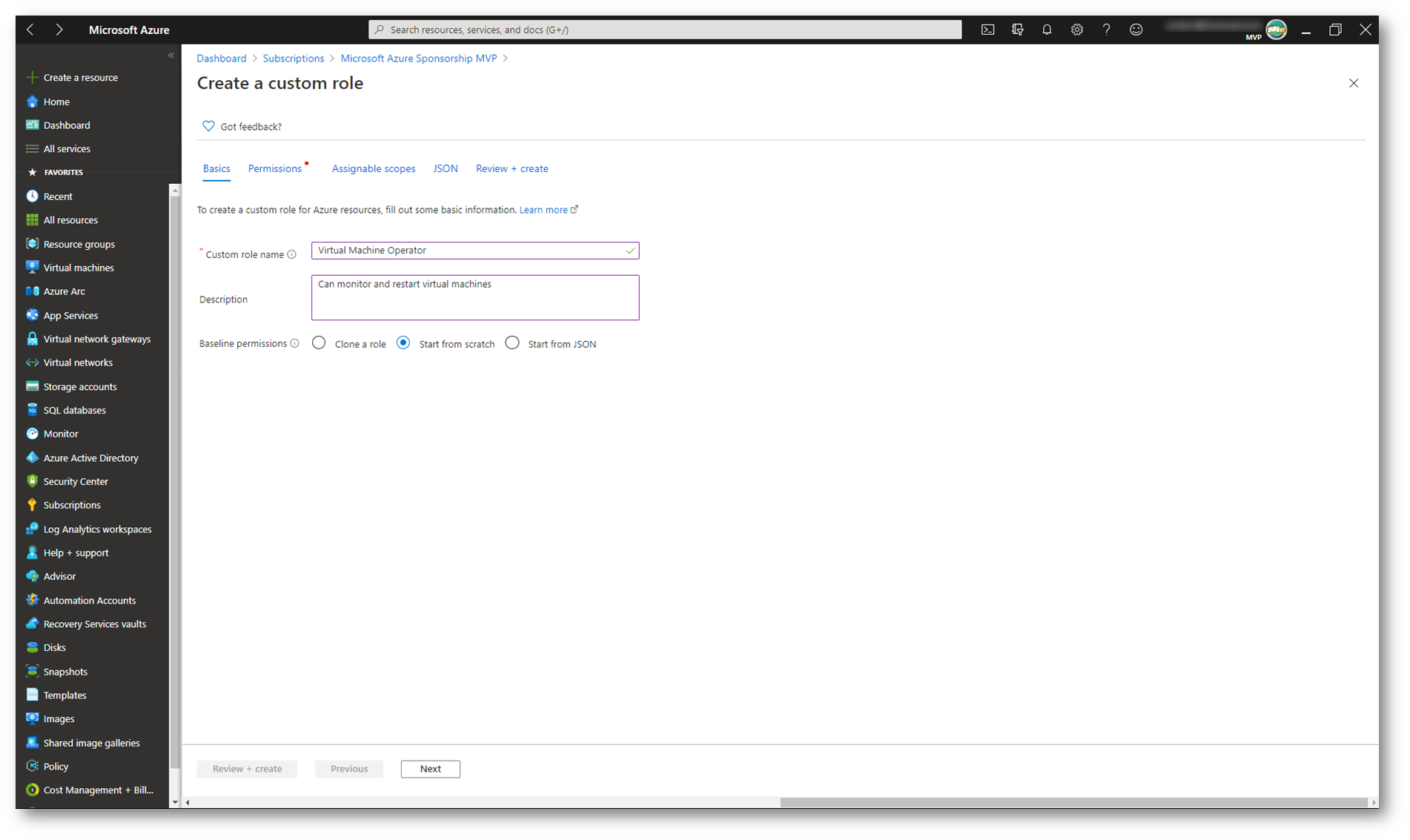

Scegliete il nome da dare al ruolo personalizzato, una eventuale descrizione e selezionate la voce Start from scratch.

Figura 10: Creazione di un ruolo personalizzato partendo da zero

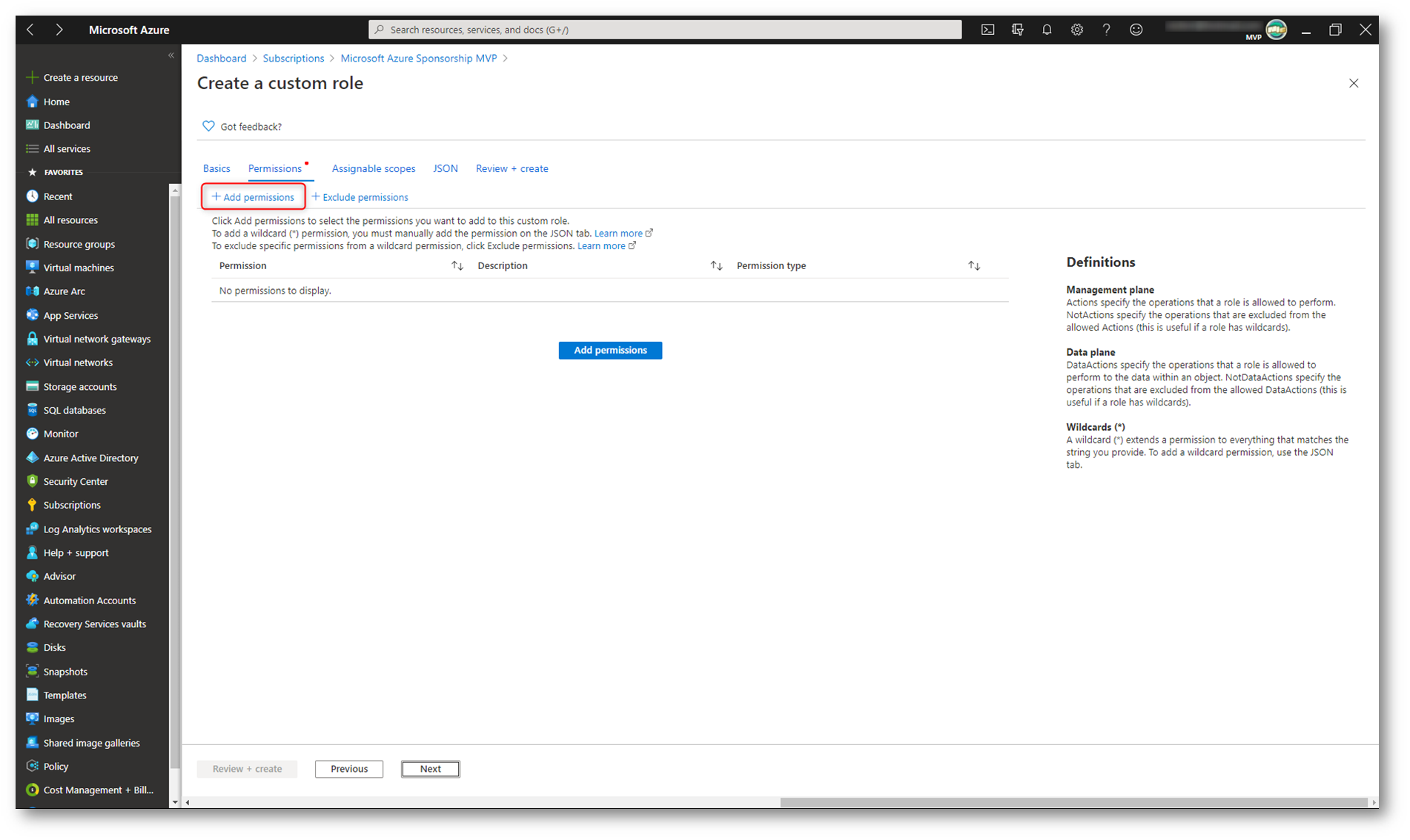

Nel Tab Permissions aggiungete i permessi che volete assegnare al nuovo ruolo cliccando su + Add Permissions

Figura 11: Aggiunta delle permissions al ruolo personalizzato

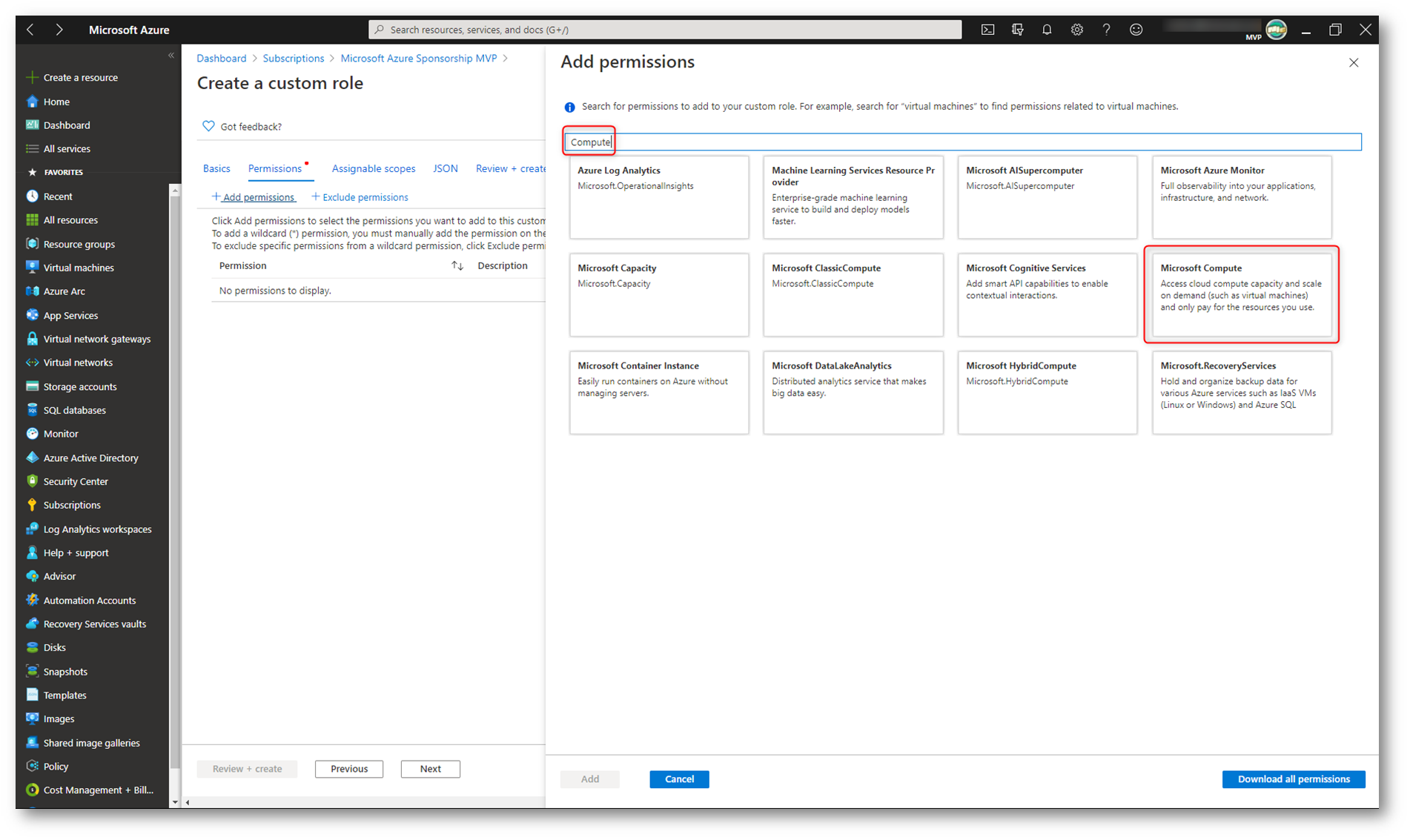

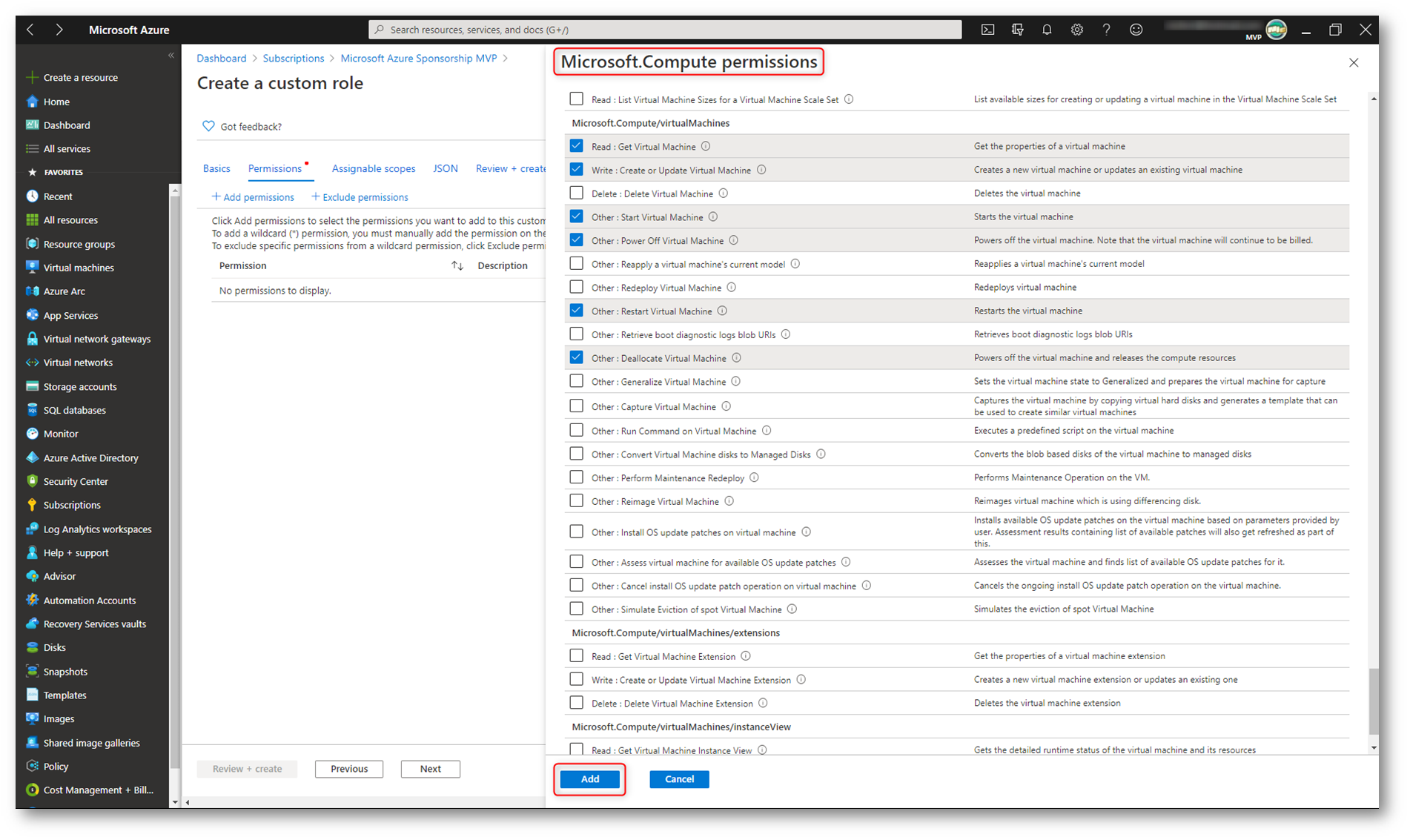

Nella finestra che si aprirà avrete la possibilità di poter ricercare per quale oggetto volete concedere l’accesso. Nella schermata sotto ho filtrato tutte le voci che parlano di compute e ho selezionato Microsoft Compute.

Figura 12: Scelta dell’oggetto e delle permissions

A questo punto dovrete manualmente selezionare tutte le Permissions che volete concedere, come mostrato nella figura sotto:

Figura 13: Scelta delle Permissions da concedere al ruolo

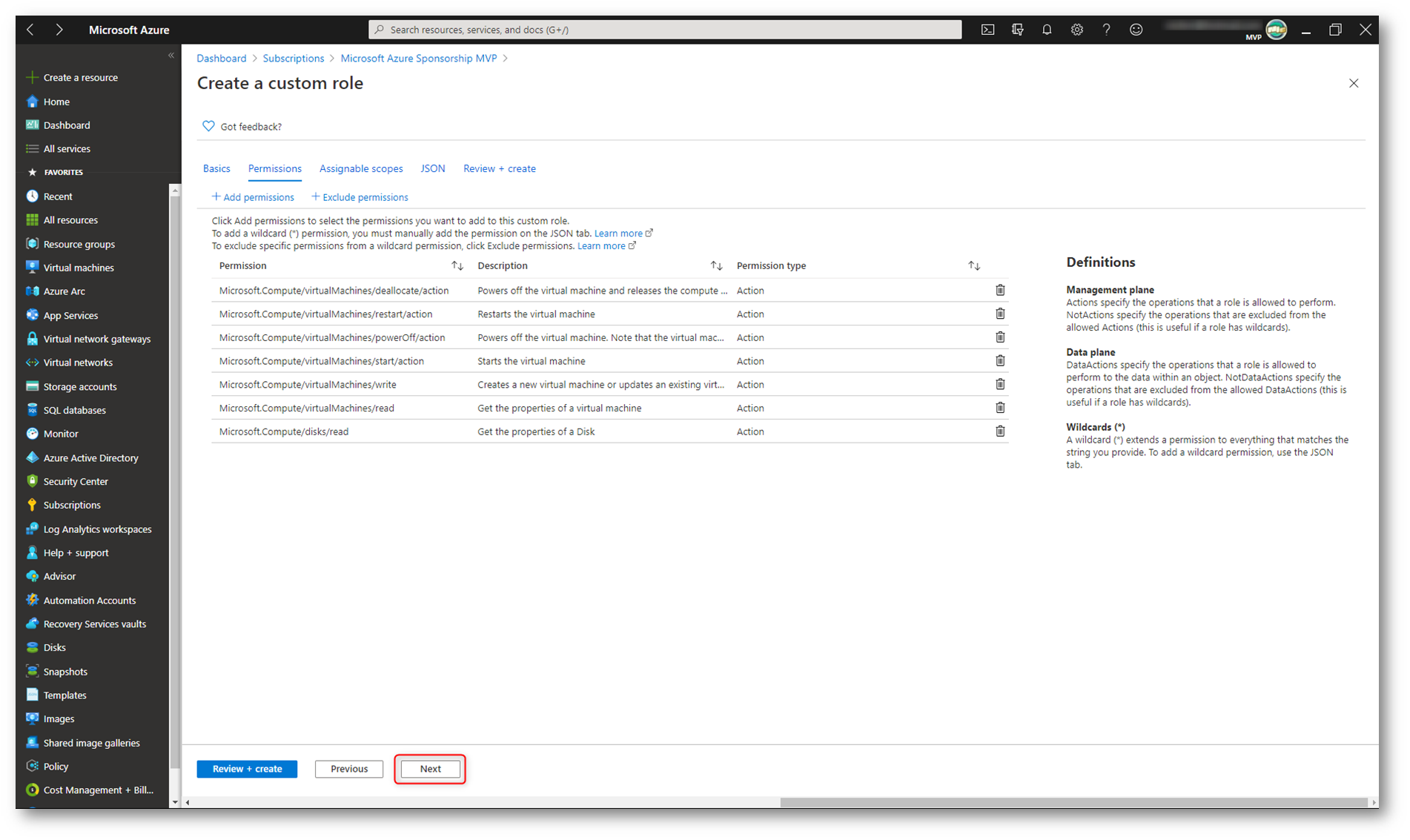

Ripetete la stessa operazione, selezionando altri oggetti e altre permissions, per completare il vostro nuovo ruolo personalizzato.

Figura 14: Permissions aggiunte al nuovo ruolo personalizzato

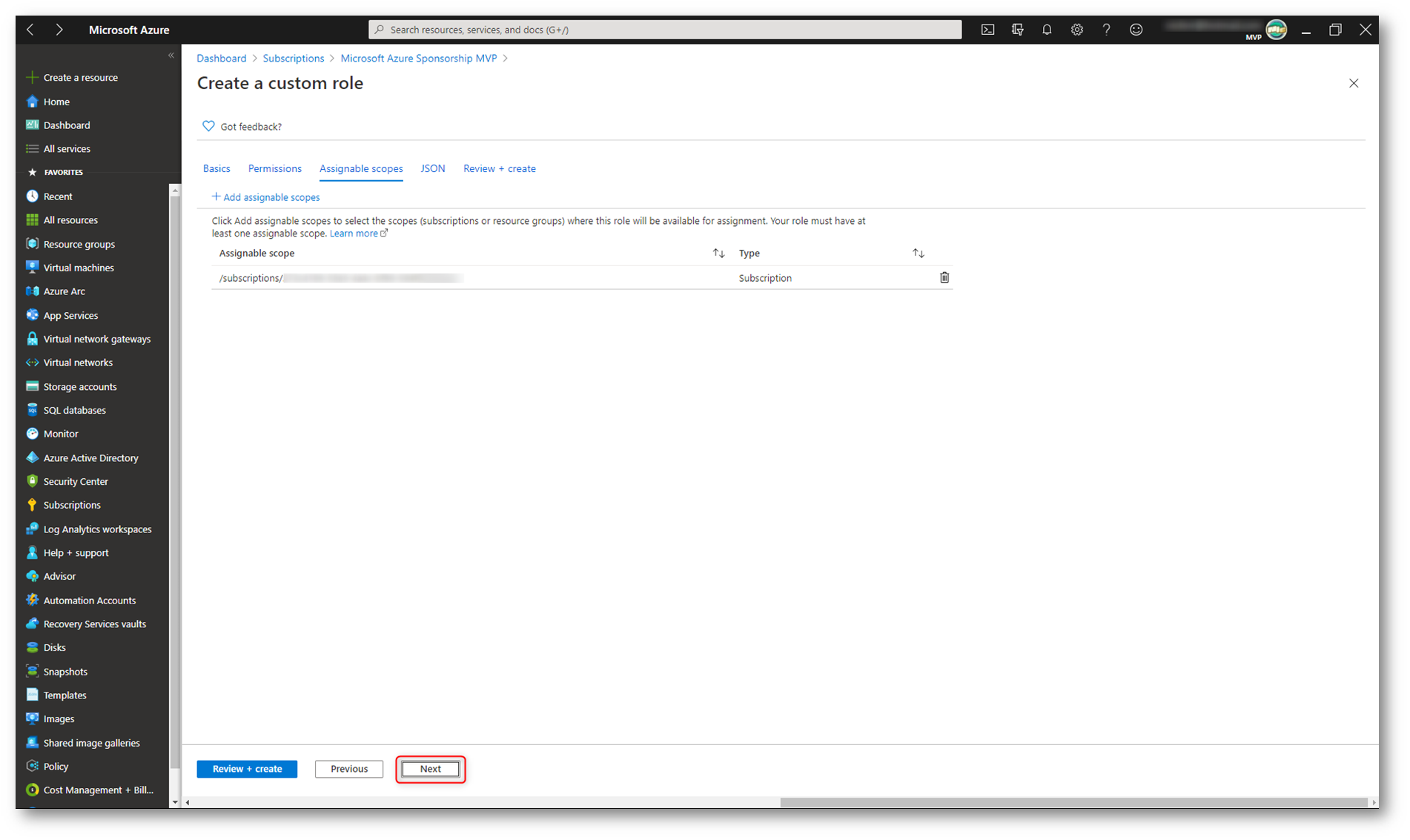

Cliccate su Next e scegliete a quale sottoscrizione e a quale resource group volete assegnare il ruolo. Io ho selezionato l’intera sottoscrizione.

Figura 15: Scelta dello scope del ruolo

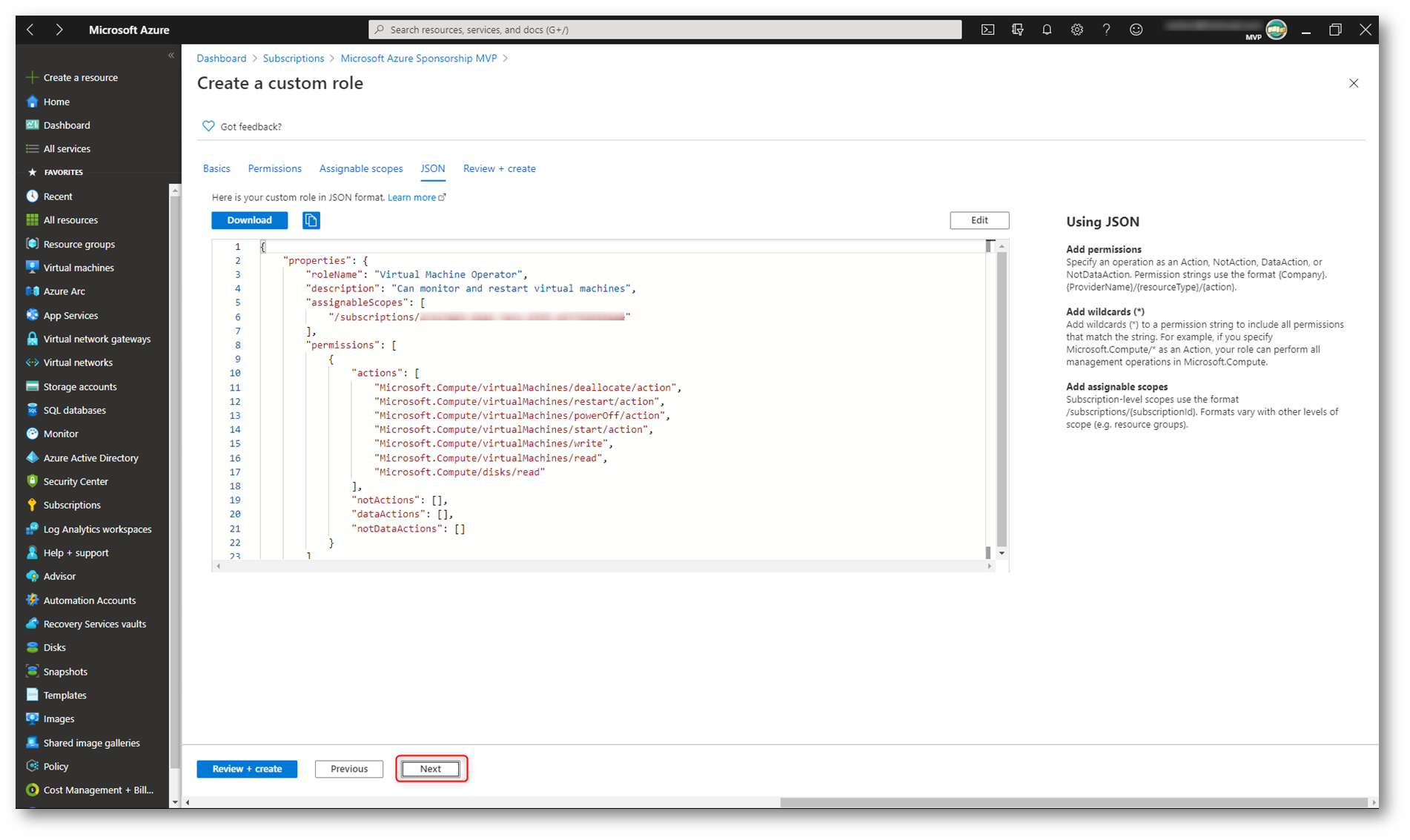

Nel tab JSON verranno visualizzati tutti i dettagli del nuovo ruolo personalizzato. Se volete modificarlo, avete la possibilità di fare click sul tasto Edit oppure avete la possibilità di cliccare sul tasto Download per poterlo salvare e riutilizzare successivamente per creare un nuovo ruolo personalizzato partendo dal file JSON.

Figura 16: Notazione JSON del nuovo ruolo personalizzato

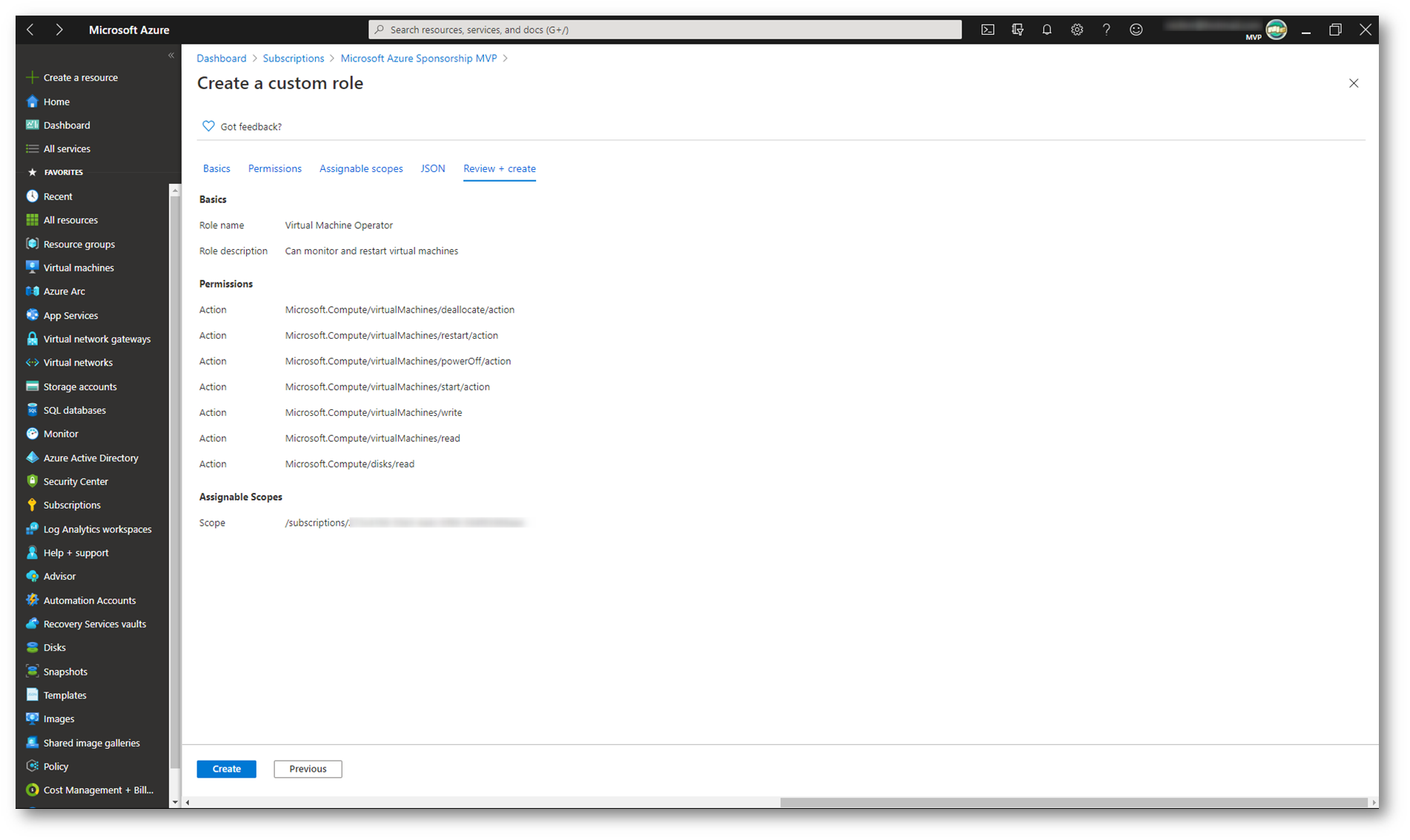

Cliccate su Next, controllate le informazioni inserite e cliccate su Create per creare il nuovo ruolo personalizzato.

Figura 17: Schermata di riepilogo della creazione del nuovo ruolo personalizzato

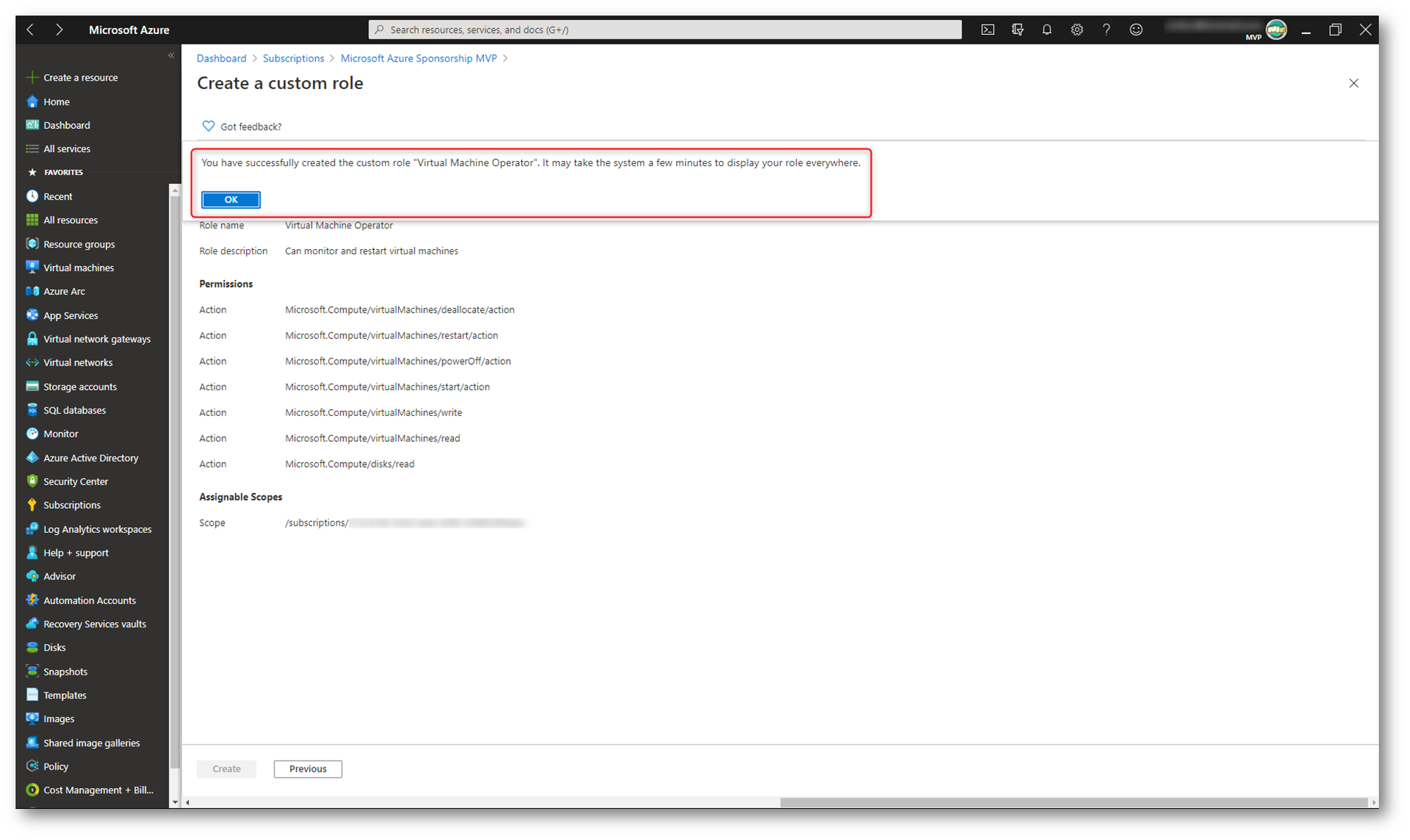

Dopo la creazione del nuovo ruolo personalizzato Virtual Machine Operator sarà necessario aspettare un paio di minuti per poterlo visualizzare ed utilizzare.

Figura 18: Creazione del ruolo personalizzato completata

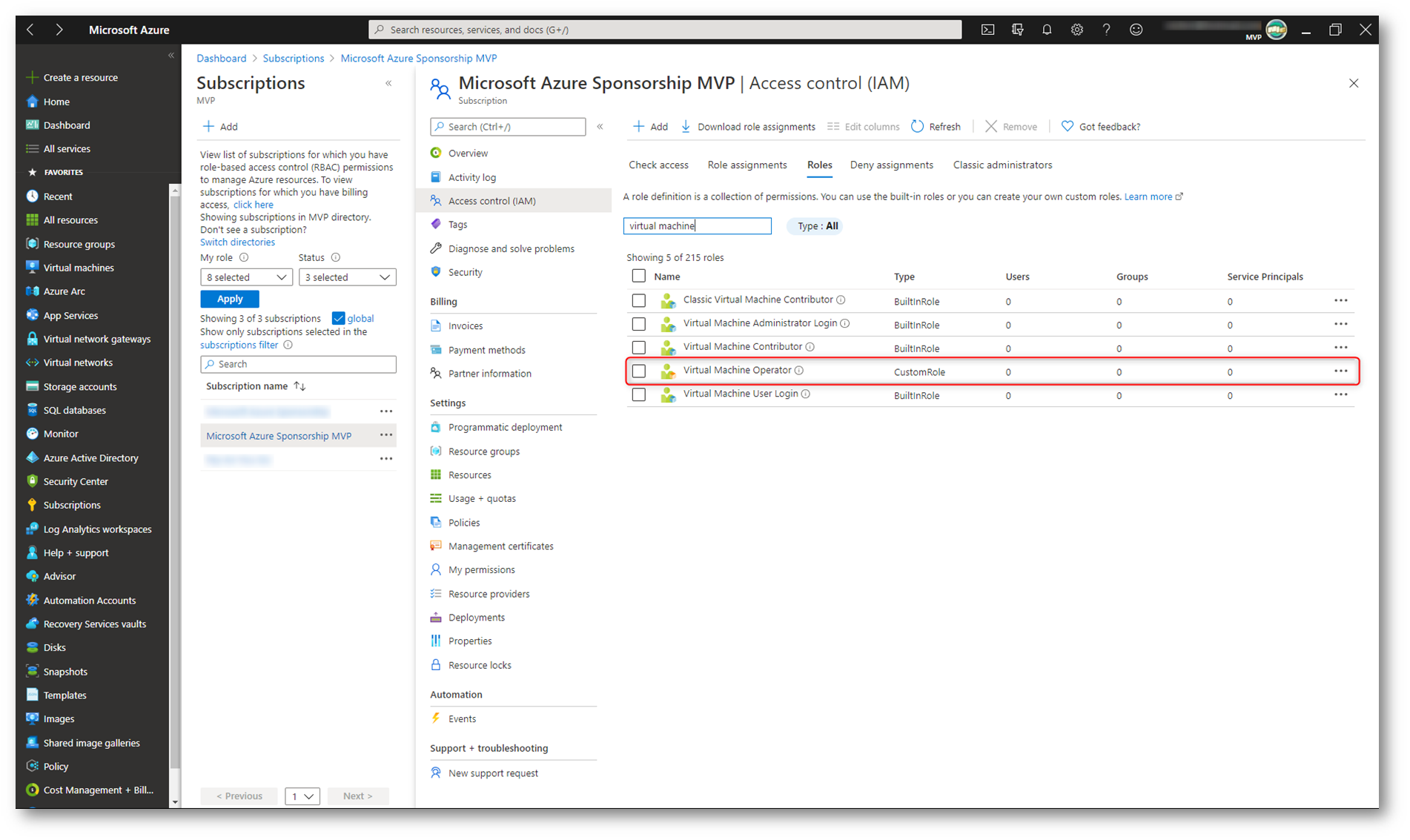

Il ruolo sarà visibile tra quelli disponibili per la sottoscrizione e sarà evidenziato da un’icona con il colore arancione, come mostrato nella figura sotto:

Figura 19: Il ruolo personalizzato è disponibile nella sottoscrizione

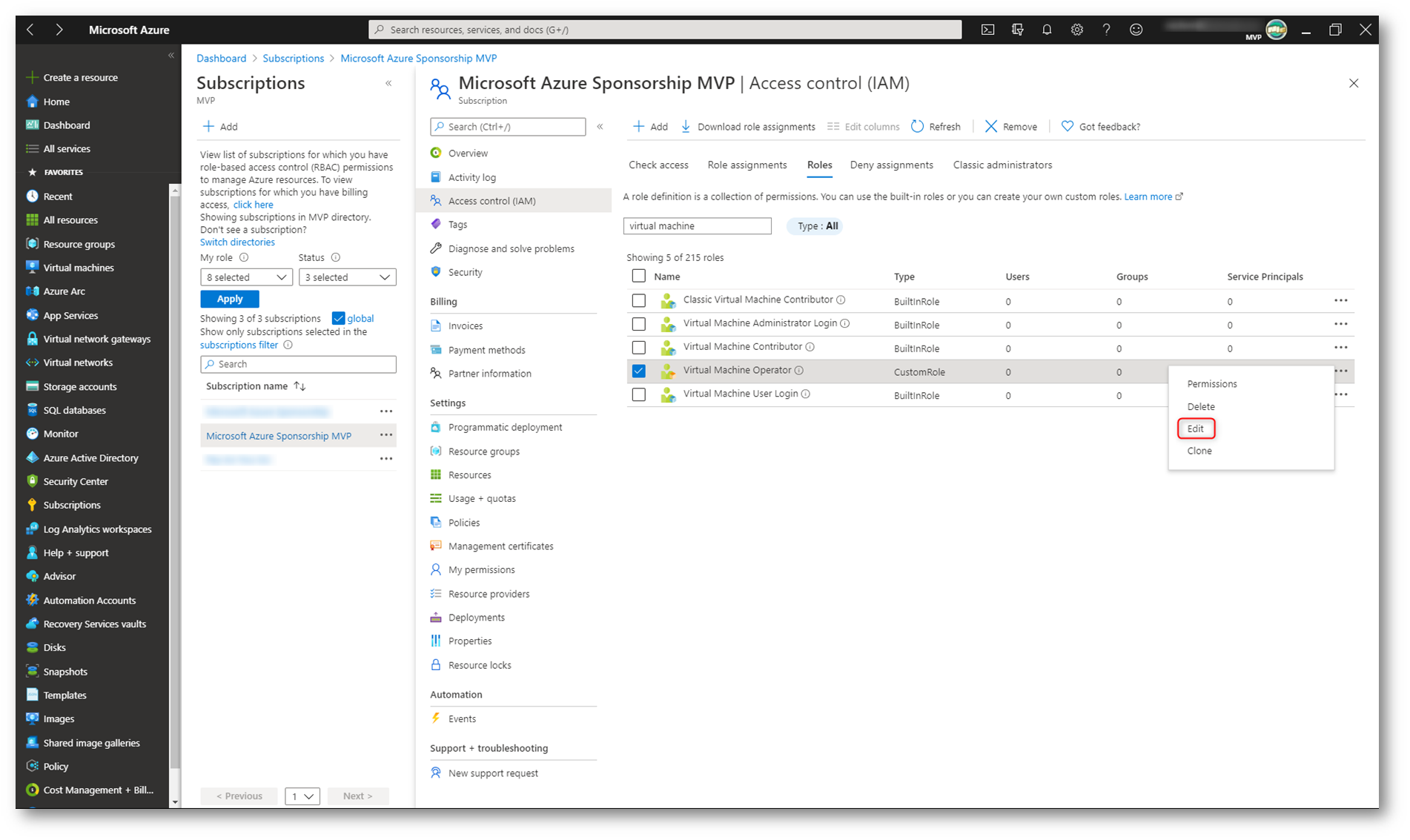

È possibile modificare le configurazioni del nuovo ruolo personalizzato in qualsiasi momento, facendo click sul pulsante con le ellissi (…) e scegliendo Edit, come mostrato nella figura sotto:

Figura 20: Modifica del ruolo personalizzato

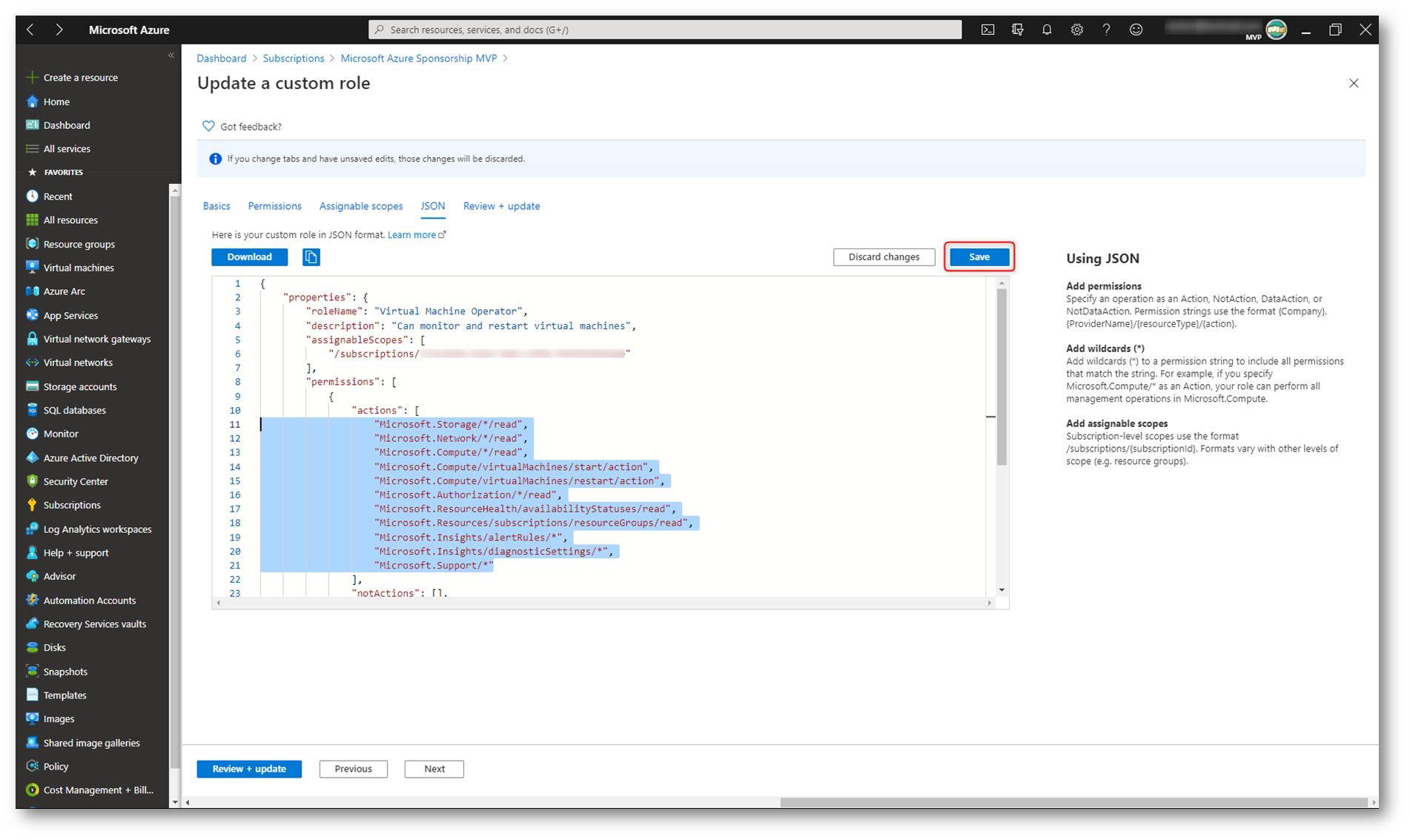

In questo caso ho deciso di apportare alcune modifiche e ho deciso di cambiare le azioni permesse dal ruolo. In particolar modo ho deciso che le azioni saranno le seguenti:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

"Actions": [ "Microsoft.Storage/*/read", "Microsoft.Network/*/read", "Microsoft.Compute/*/read", "Microsoft.Compute/virtualMachines/start/action", "Microsoft.Compute/virtualMachines/restart/action", "Microsoft.Authorization/*/read", "Microsoft.ResourceHealth/availabilityStatuses/read", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.Insights/alertRules/*", "Microsoft.Insights/diagnosticSettings/*", "Microsoft.Support/*" |

Cliccate sul tasto Edit per poter modificare la notazione JSON e al termine delle modifiche fate clic sul pulsante Save, come mostrato nelle figure sotto:

Figura 21: Modifica del ruolo personalizzato

Figura 22: Salvataggio delle modifiche

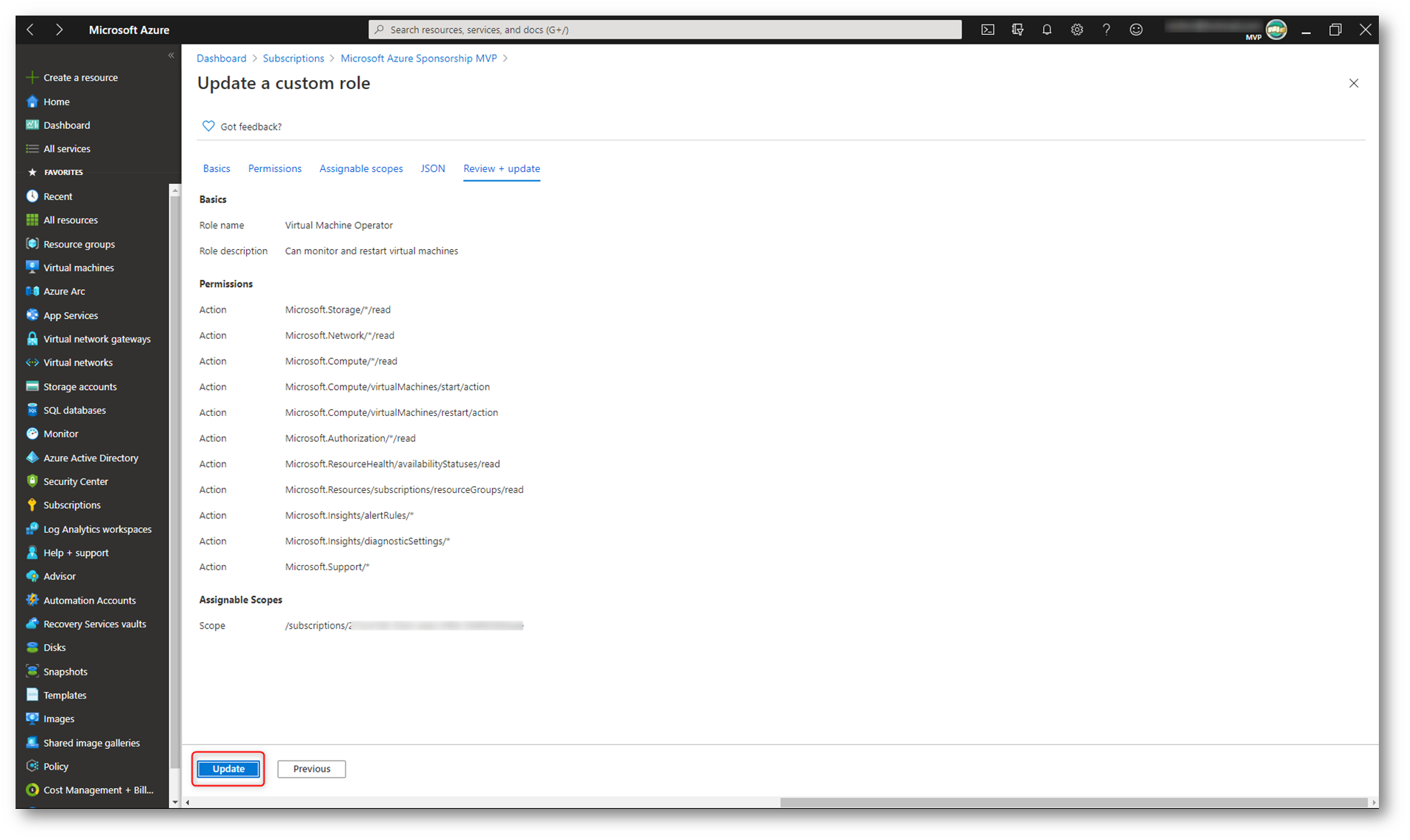

Terminate le modifiche potete cliccare sul pulsante Update nella schermata finale.

Figura 23: Salvataggio delle modifiche del ruolo personalizzato

Conclusioni

Nonostante il Role Based Access Control (RBAC) di Azure ci metta a disposizione tantissimi ruoli predefiniti, talvolta potrebbe essere necessario creare dei ruoli personalizzati. La creazione del ruolo personalizzato è un’operazione molto semplice a patto che si conoscano esattamente quelle che sono le autorizzazioni che il singolo ruolo deve avere. Per maggiori dettagli di rimando alla pagina ufficiale della documentazione https://docs.microsoft.com/it-it/azure/role-based-access-control/