Azure Firewall Basic: la nuova soluzione firewall pensata per le piccole aziende

Azure Firewall Basic, disponibile in Preview pubblica da pochissimi giorni, è una nuova SKU di Azure Firewall pensata per il small and medium-sized business (SMB). Il servizio, interamente gestito da Microsoft e altamente disponibile, oltre che scalabile, offre tutta la sicurezza di cui le vostre reti virtuali hanno bisogno e vi permette di configurare attraverso delle policy il traffico di rete.

Questo tipo di SKU è pensata per i clienti che richiedono meno di 250 Mbps di throughput. Per un throughput superiore è possibile utilizzare le SKU Standard e Premium.

Ho già avuto modo di mostrarvi come funzionano le altre due SKU, Standard e Premium, nella guida Configurare Azure Firewall Standard e Premium – ICT Power.

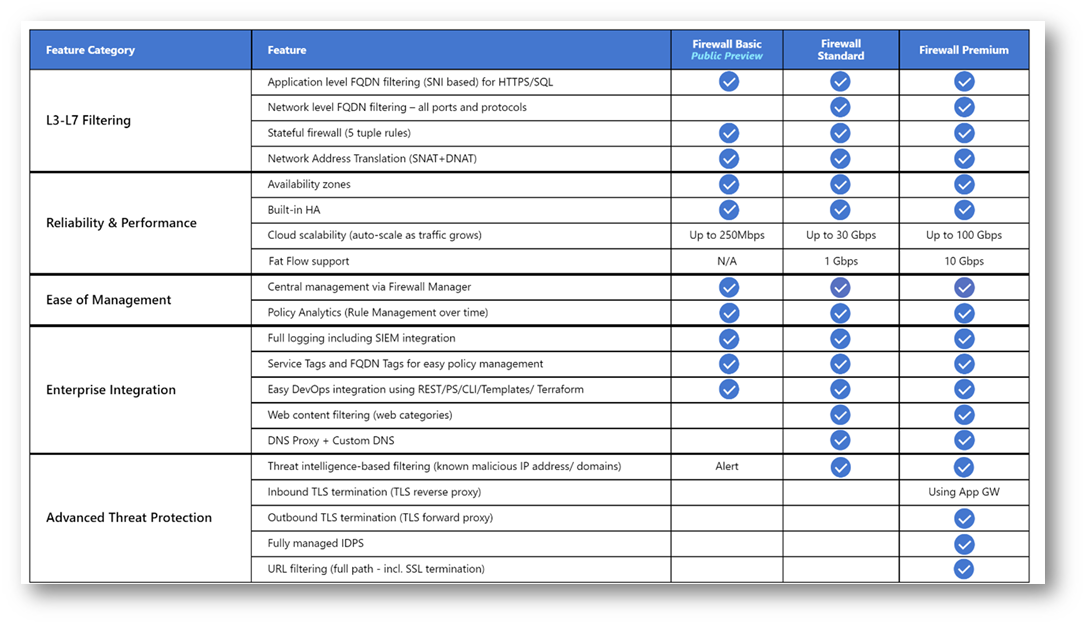

Figura 1: Tabella comparativa delle funzionalità offerte dalle diverse SKU di Azure Firewall

Le funzionalità offerte da Azure Firewall Basic al momento della scrittura di questa guida sono:

- Built-in high availability La disponibilità elevata è integrata, quindi non sono necessari servizi di bilanciamento del carico aggiuntivi e non è necessario eseguire altre configurazioni.

- Regole di filtro del nome di dominio È possibile limitare il traffico HTTP/S in uscita a un elenco specifico di nomi di dominio (FQDN), inclusi i caratteri jolly.

- Regole di filtro per il traffico di rete È possibile creare in modo centralizzato regole di filtro di rete per consentire o negare il traffico in base all’indirizzo IP di origine e di destinazione, alla porta e al protocollo. Azure Firewall è un servizio di tipo stateful, quindi in grado di distinguere i pacchetti validi per diversi tipi di connessioni. Le regole vengono applicate e registrate in più sottoscrizioni e reti virtuali.

- Tag FQDN I tag FQDN rendono più semplice consentire il traffico di rete noto del servizio di Azure attraverso il firewall. Per consentire il traffico di rete di Windows Update attraverso il firewall è sufficiente creare una regola di applicazione e includere il tag di Windows Update. A questo punto il traffico di rete da Windows Update può attraversare il firewall.

- Supporto SNAT ( Source Network Address Translation) in uscita Tutti gli indirizzi IP del traffico di rete virtuale in uscita vengono convertiti nell’indirizzo IP pubblico di Firewall di Azure (Source Network Address Translation). È possibile identificare e consentire il traffico proveniente dalla rete virtuale a destinazioni Internet remote.

- Supporto DNAT (Destination Network Address Translation) in ingress Il traffico di rete in ingresso all’indirizzo IP pubblico del firewall viene convertito (Destination Network Address Translation) e filtrato per gli indirizzi IP nelle reti virtuali.

- Integrazione con il Monitoraggio di Azure Tutti gli eventi vengono integrati con Monitoraggio di Azure, che consente di archiviare i log in un account di archiviazione, trasmettere gli eventi a Hub eventi o inviarli a Log Analytics.

- Integrazione con Microsoft Sentinel e Microsoft Defender for Cloud

- Automate deployment (deploy as code).

- Zero maintenance grazie agli automatic updates.

- Central management utilizando Azure Firewall Manager.

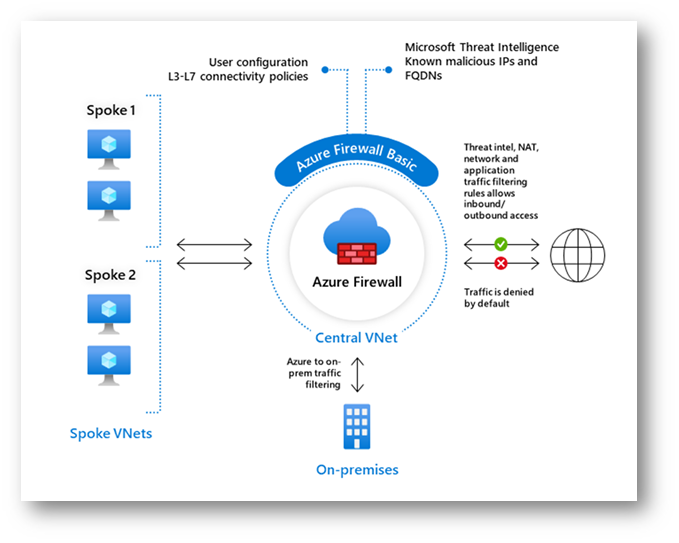

Figura 2: Principio di funzionamento di Azure Firewall Basic

Prerequisiti

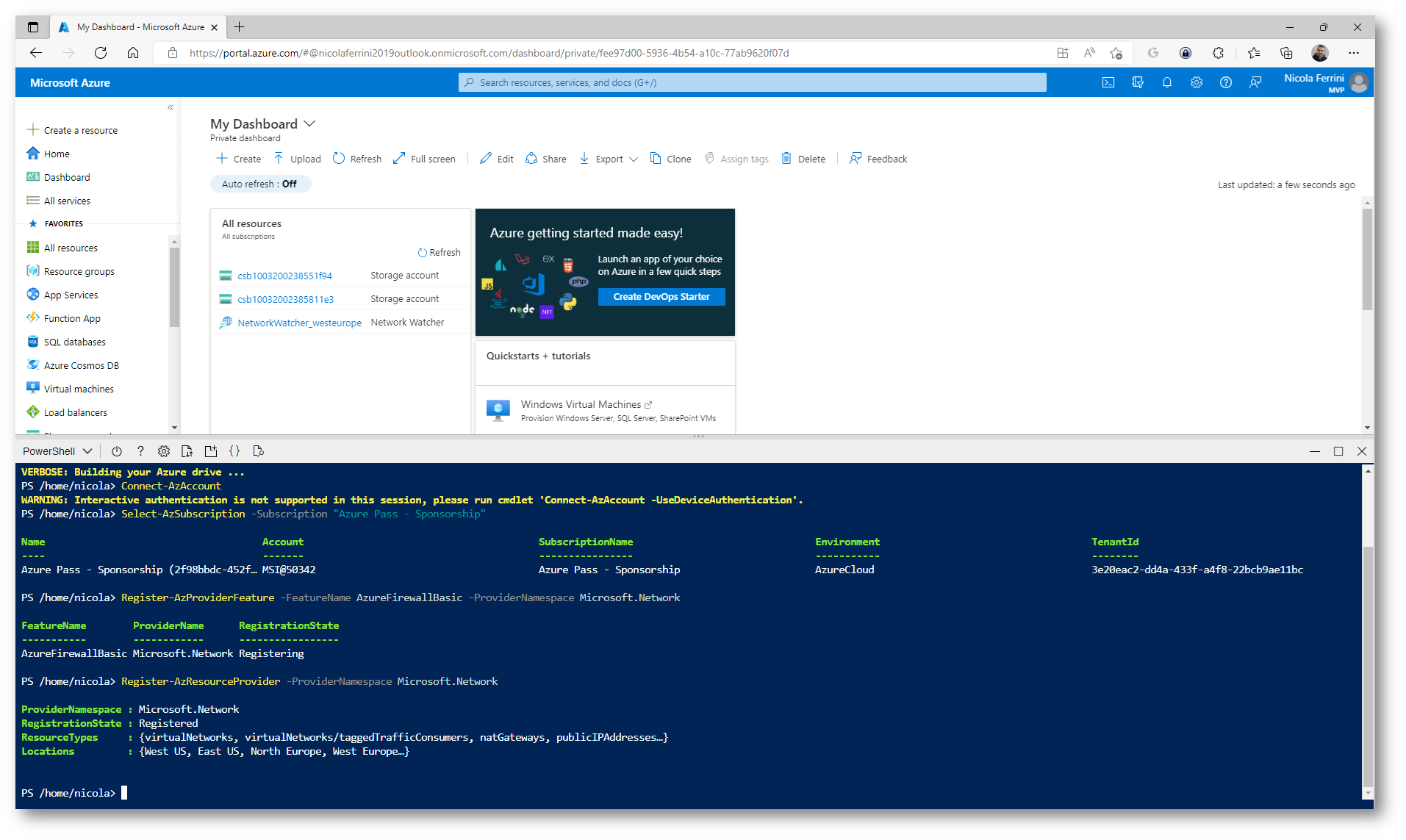

Poiché la funzionalità di Azure Firewall Basic è attualmente in Preview, è necessario prima registrarla e abilitarla per la propria sottoscrizione utilizzando i comandi PowerShell

|

1 2 3 4 5 |

Connect-AzAccount Select-AzSubscription -Subscription "subscription_id or subscription_name" Register-AzProviderFeature -FeatureName AzureFirewallBasic -ProviderNamespace Microsoft.Network Register-AzResourceProvider -ProviderNamespace Microsoft.Network |

Figura 3: Registrazione della funzionalità di Firewall Basic nella propria sottoscrizione

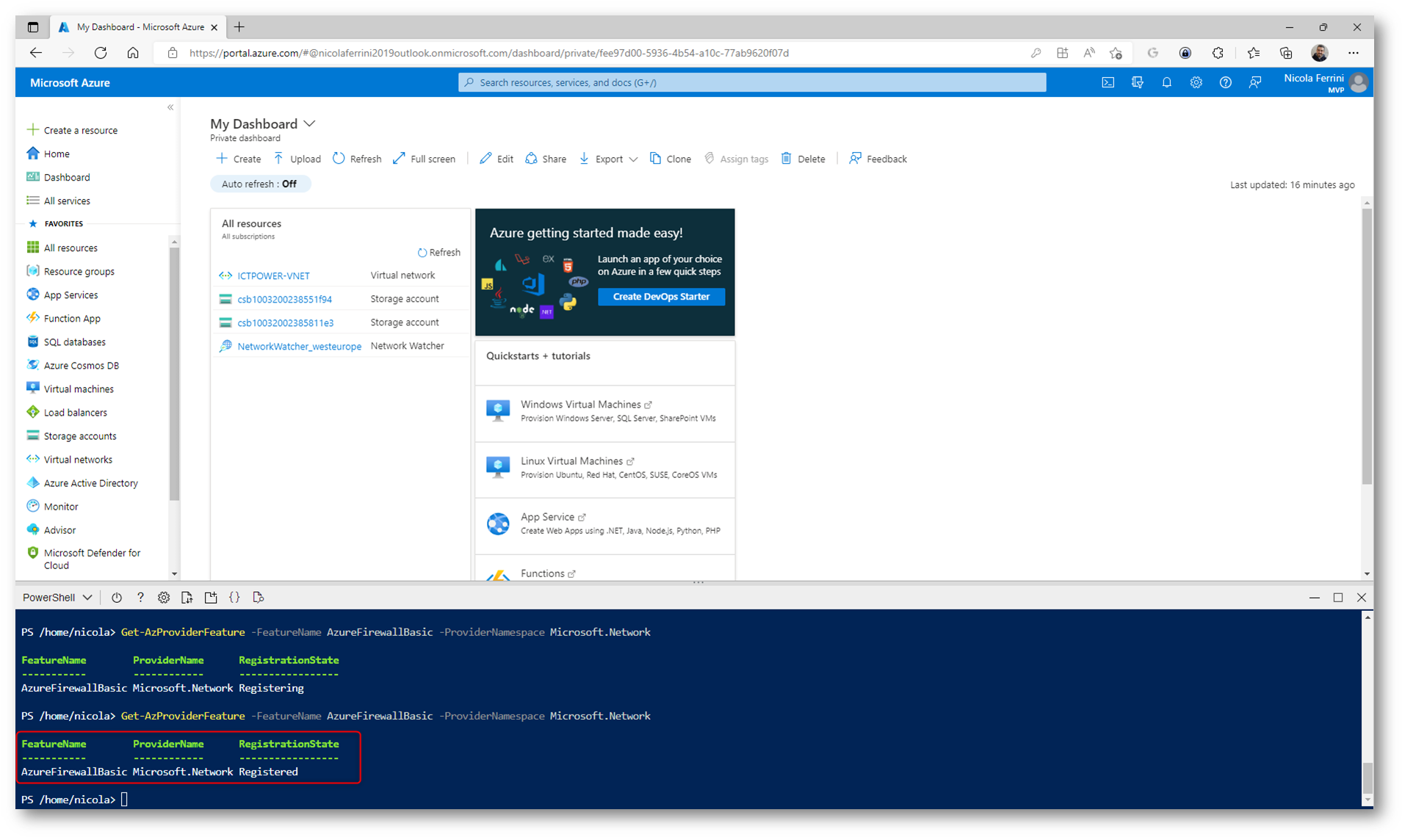

Attendete qualche minuto e poi verificate che la funzionalità sia stata attivata correttamente utilizzando il comando PowerShell

|

1 2 |

Get-AzProviderFeature -FeatureName AzureFirewallBasic -ProviderNamespace Microsoft.Network |

Assicuratevi che il RegistrationState riporti la voce Registered.

Figura 4: Registrazione della funzionalità di Azure Firewall Basic avvenuta con successo

Creazione di Azure Firewall Standard utilizzando il portale di Azure

La creazione è molto semplice e consiste in pochi passaggi.

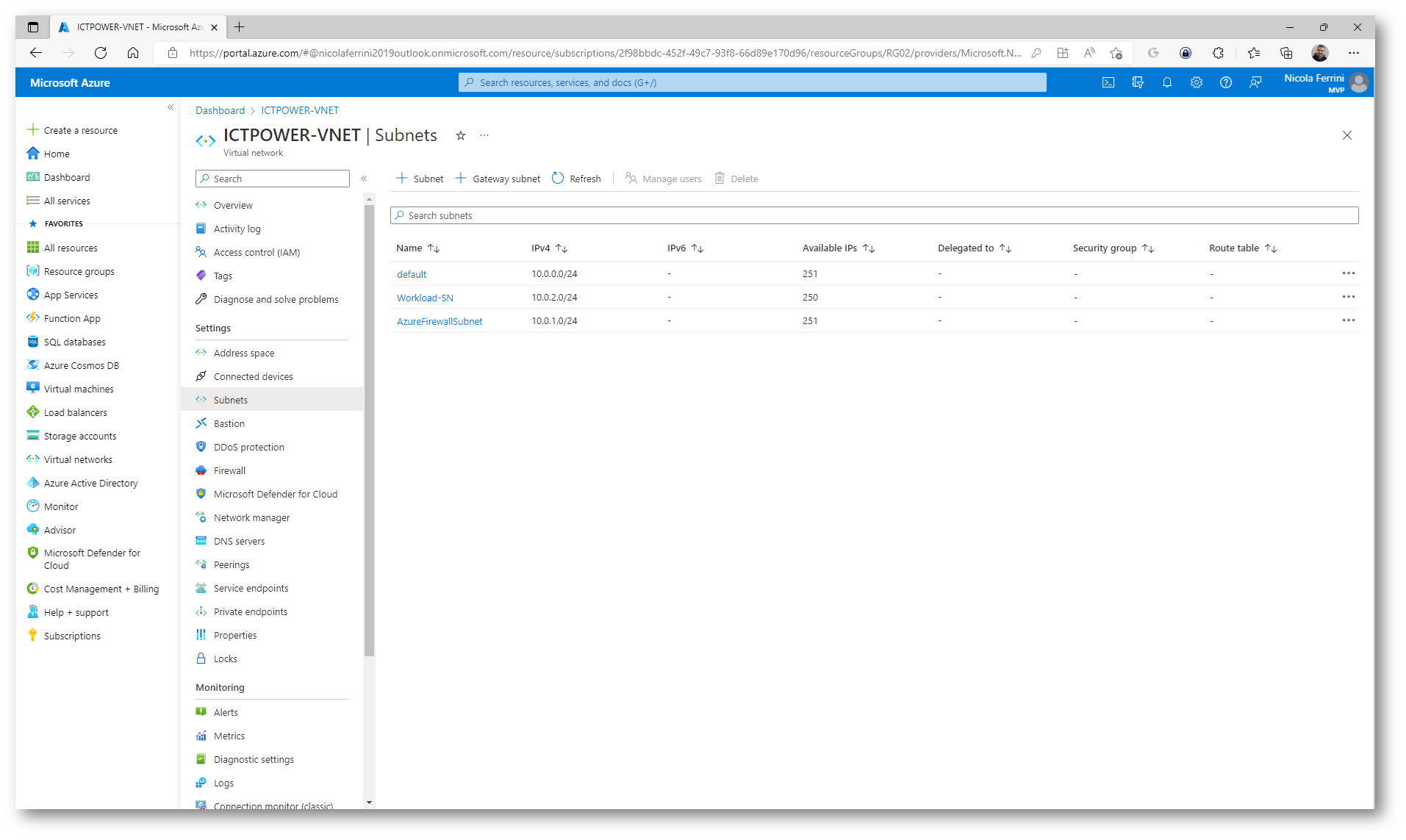

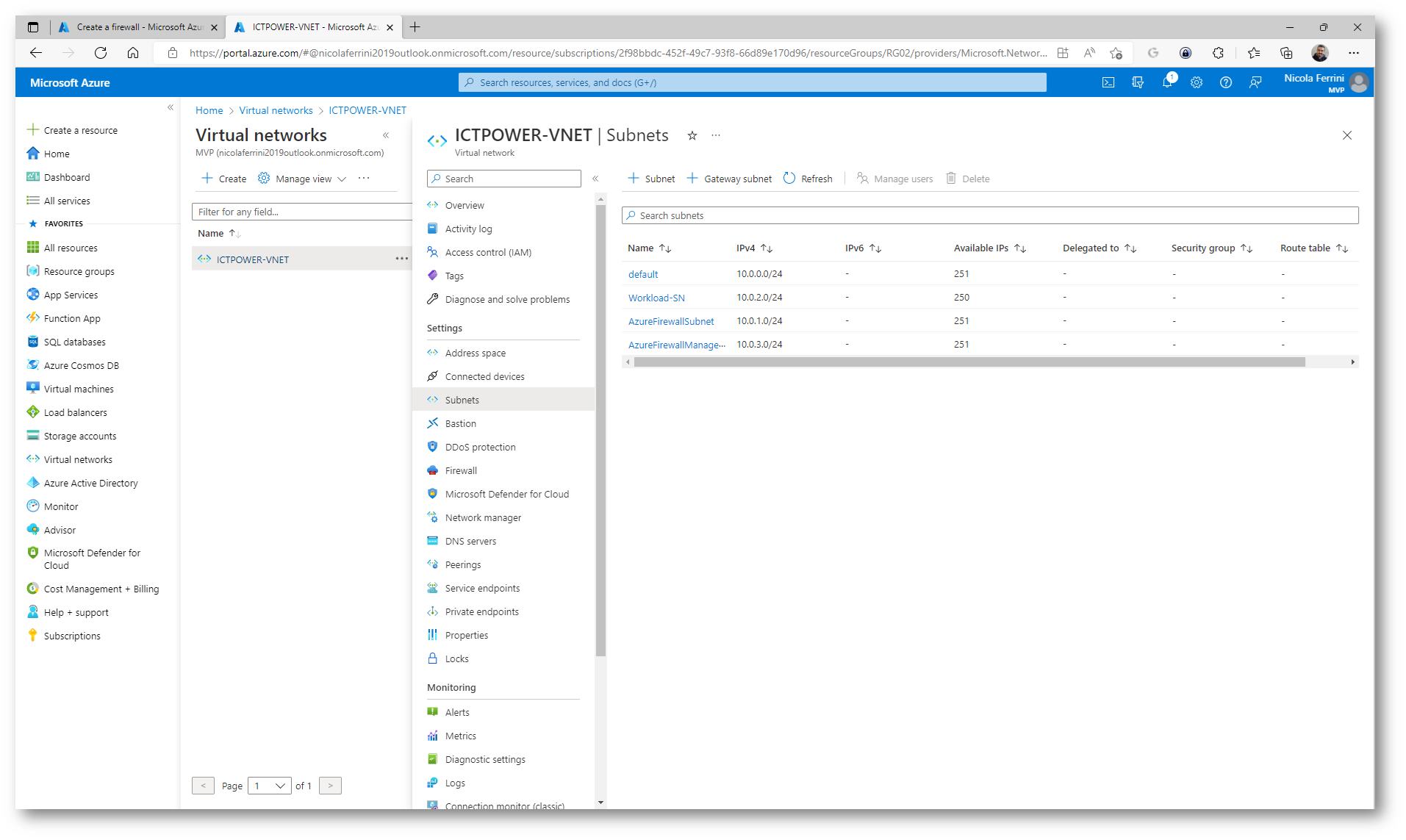

Come prima operazione, se non ne avete già una disponibile, create una Azure Virtual Network. Io ho creato la rete chiamata ICTPOWER-VNET. Ho scelto come Address Space la rete 10.0.0.0/16 e ho creato una Subnet chiamata Workload-SN con indirizzamento 10.0.2.0/24.

Ho creato una seconda subnet chiamata AzureFirewallSubnet (questo nome è obbligatorio), che sia almeno una /25. Nel mio caso la rete scelta è 10.0.1.0/24

Figura 5: Configurazione delle Subnet nella Virtual Network

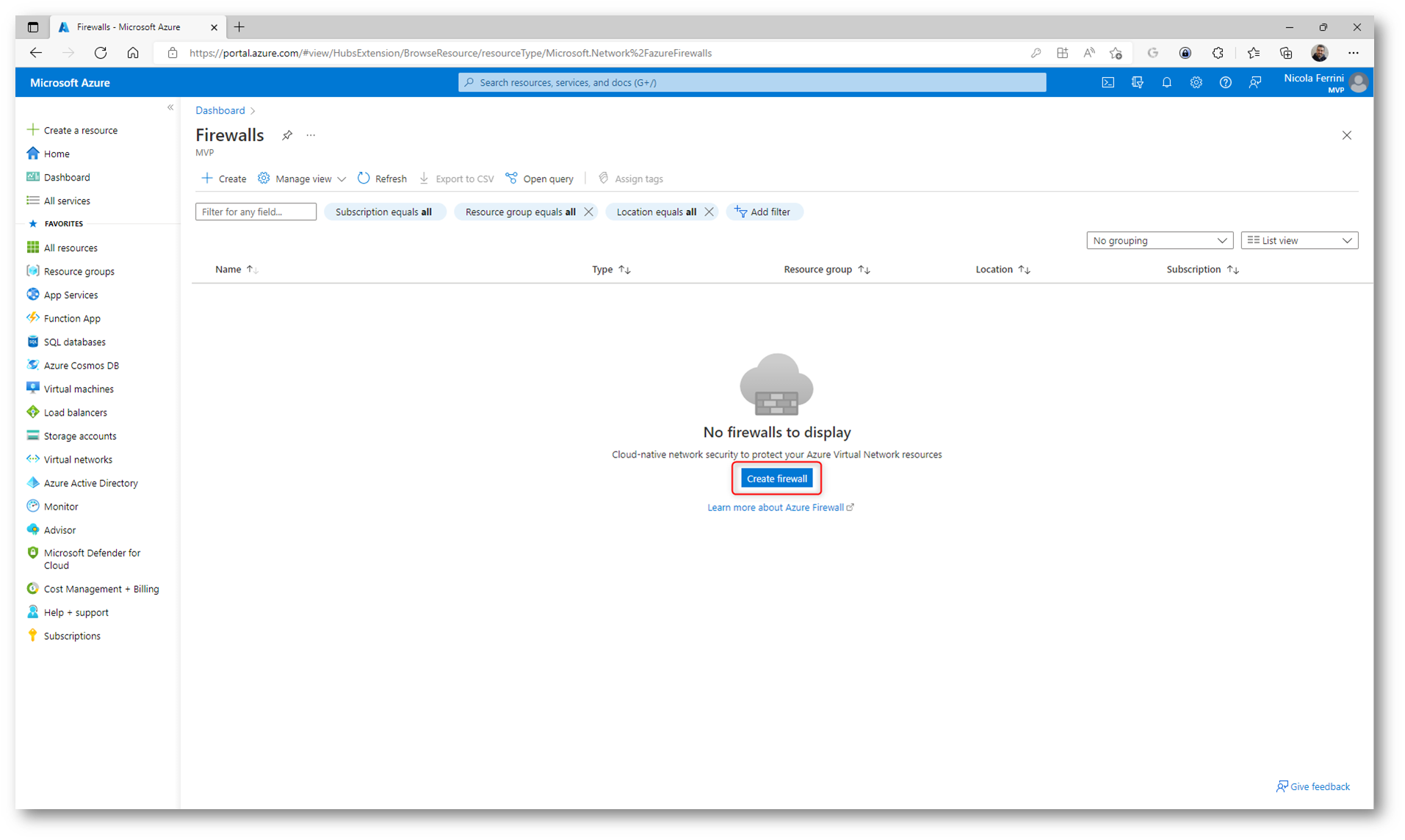

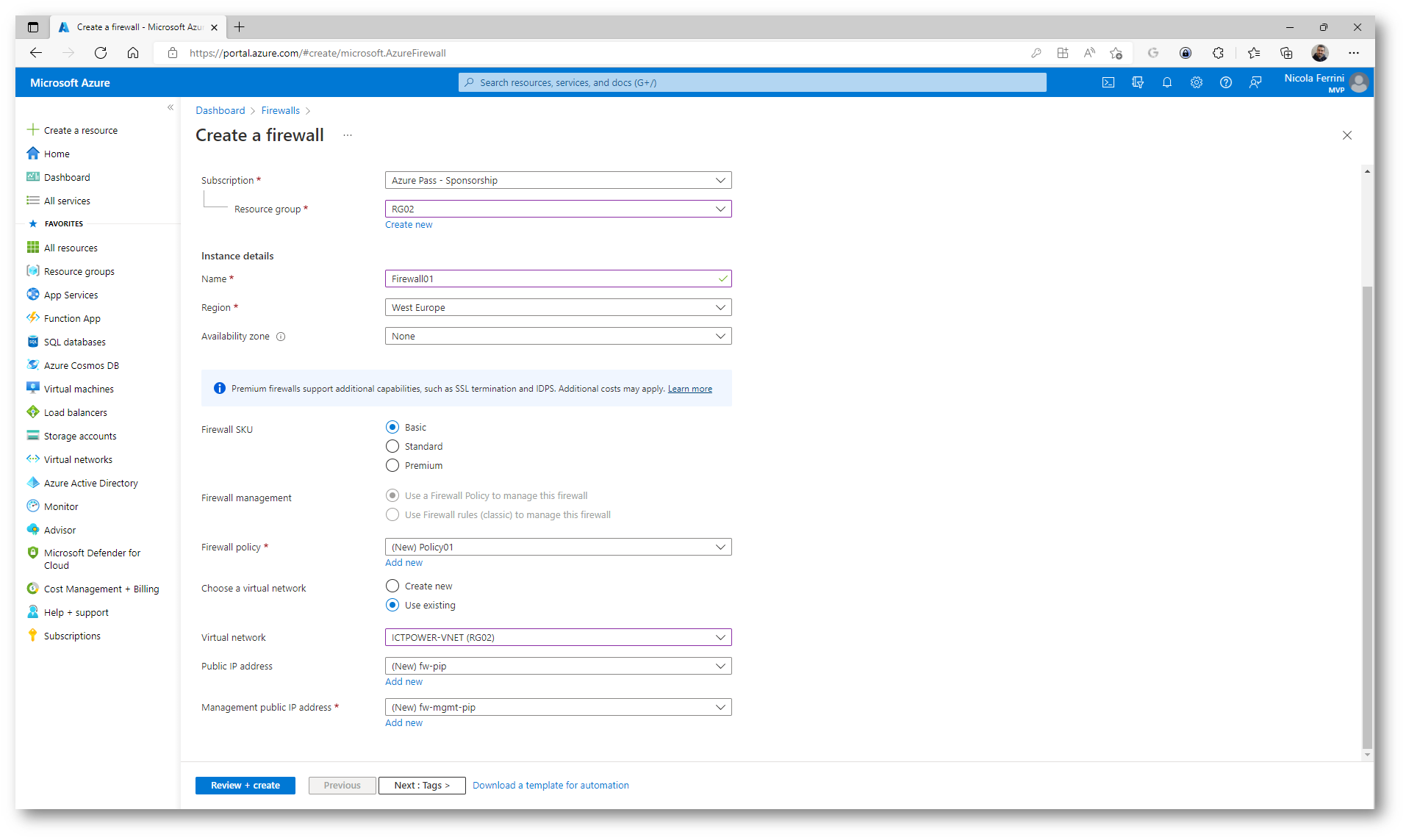

Dal portale di Azure filtrate dal Marketplace la parola Firewall e lanciate il wizard per creare un nuovo firewall.

Figura 6: Creazione di un nuovo Azure Firewall

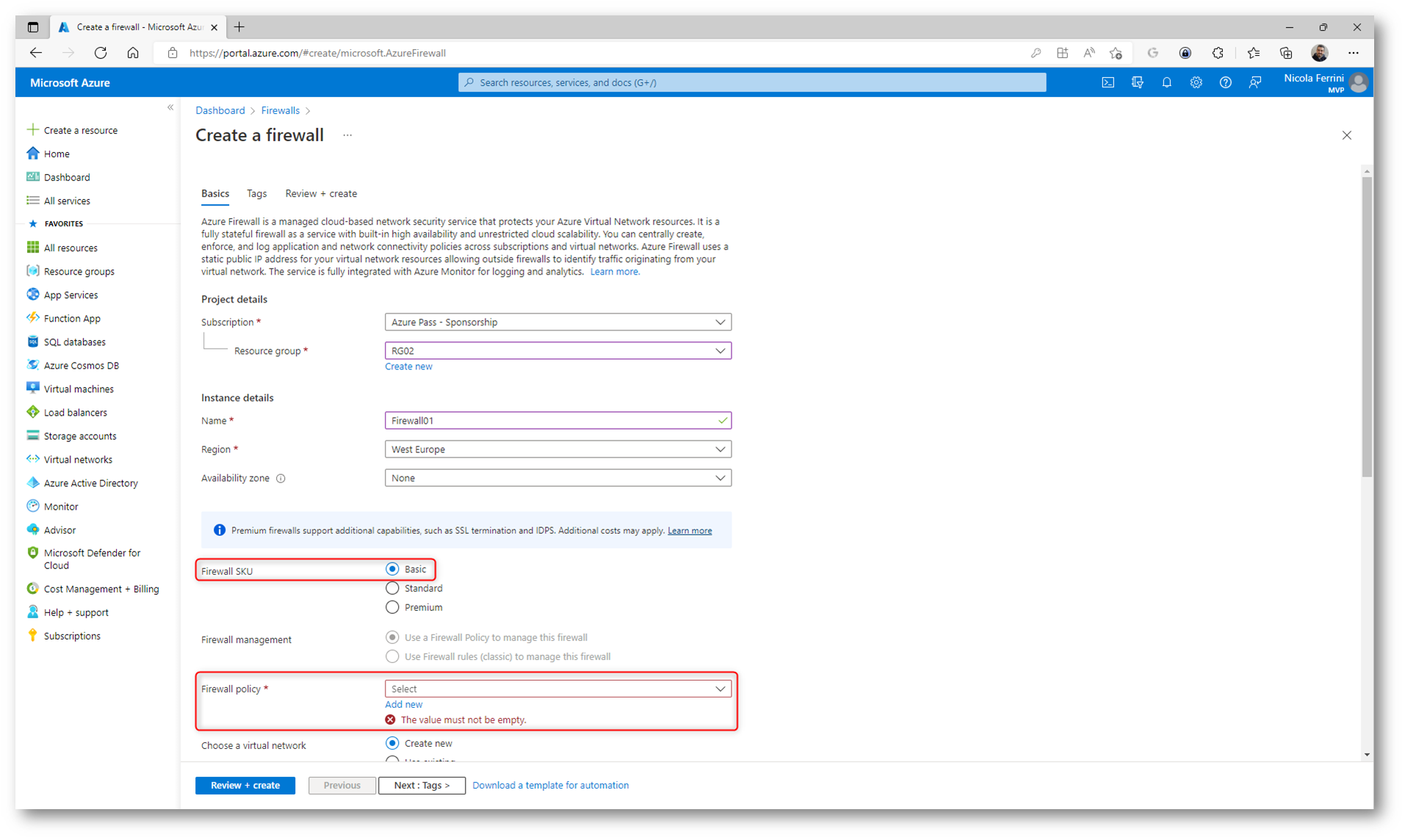

Inserite le informazioni richieste per la creazione di Azure Firewall. Nel mio caso l’ho chiamato FIREWALL01 e l’ho collegato alla virtual network ICTPOWER-VNET che ho creato in precedenza. Al Firewall ho anche associato un indirizzo IP pubblico per la connessione ed un indirizzo IP pubblico per la gestione. Il Firewall verrà automaticamente collegato alla Subnet AzureFirewallSubnet.

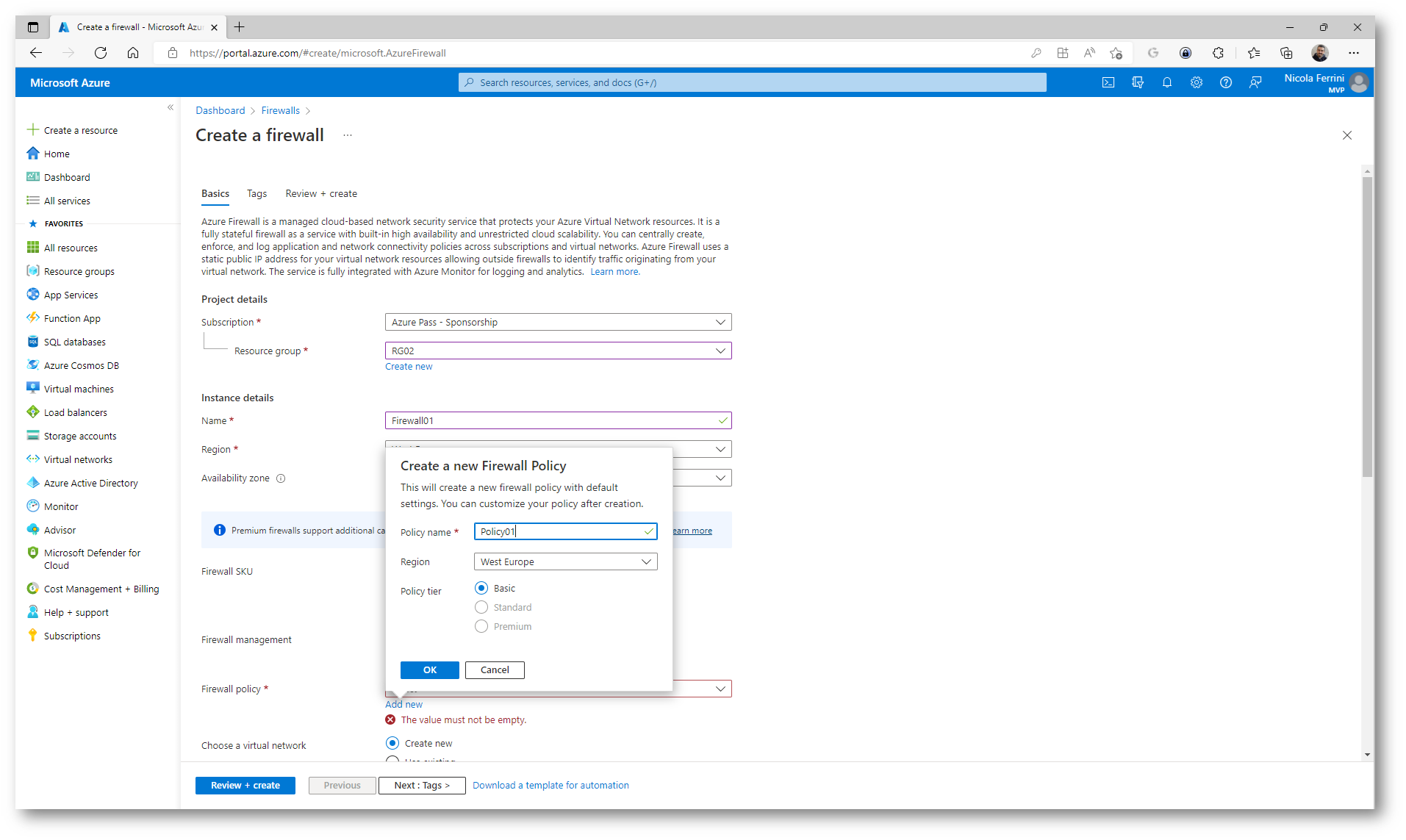

Per poter gestire le regole di Azure Firewall è possibile utilizzare una Azure Firewall Policy, una risorsa di Azure che è anche riutilizzabile tra più Azure Firewall. Cliccate su Add New per creare una nuova Azure Firewall Policy.

Figura 7: Utilizzo di una Azure Firewall Policy per la gestione delle regole di Azure Firewall

Figura 8: Nome della Azure Firewall Policy

Come si può vedere dall’errore sotto, la funzionalità di Firce Tunnelling richiede che la virtual network abbia una sottorete chiamata AzureFirewallManagementSubnet. Ho quindi provveduto a crearla e arilanciareil wizard per la creazione di Azure Firewall Basic

Figura 9: Creazione della subnet AzureFirewallManagementSubnet nella VNET a cui verrà collegato Azure Firewall Basic

Figura 10: Configurazione della Virtual Network e degli indirizzi IP pubblici

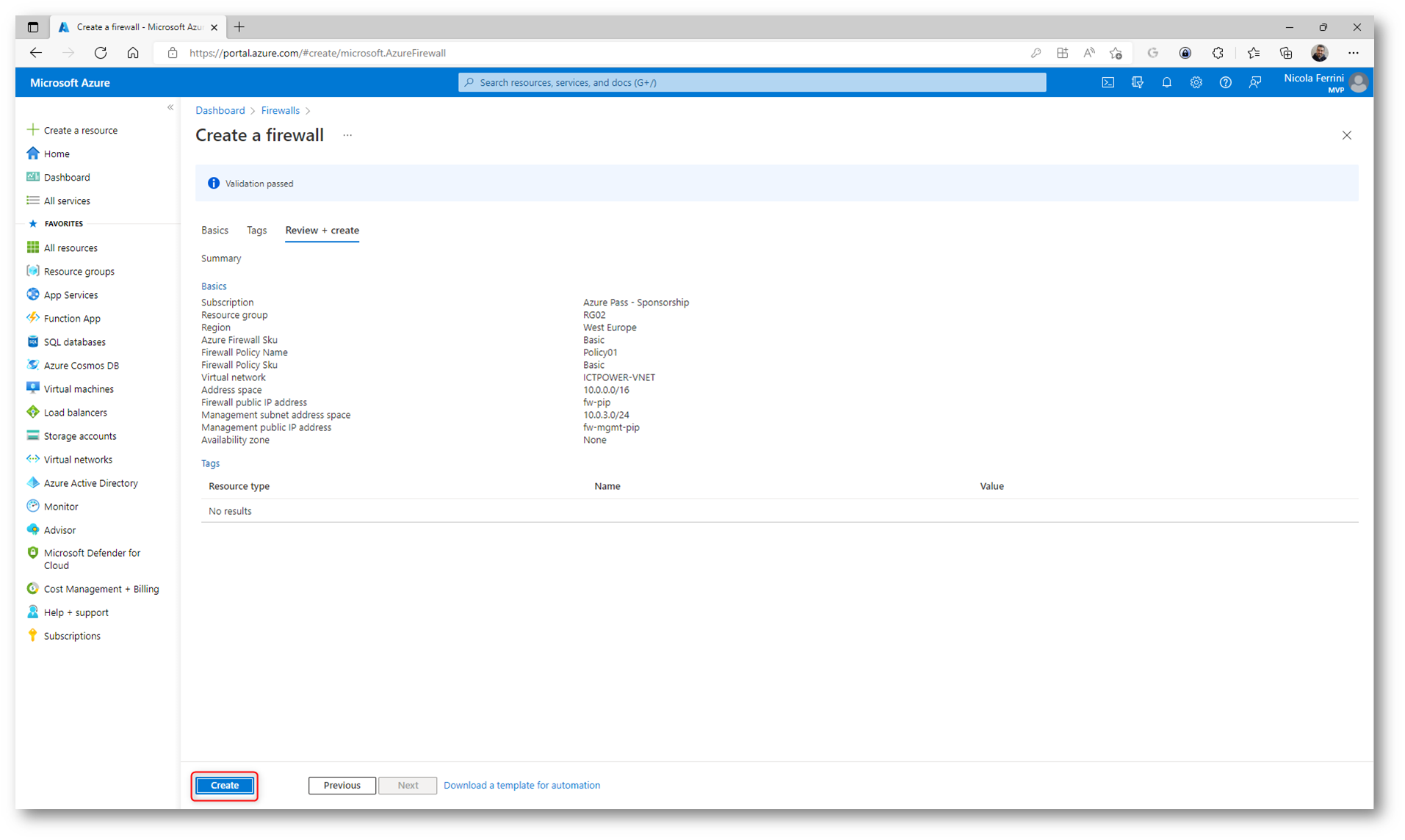

Verificate le Informazioni inserite e procedete alla creazione di Azure Firewall Basic.

Figura 11: Verifica delle informazioni inserite e creazione di Azure Firewall Basic

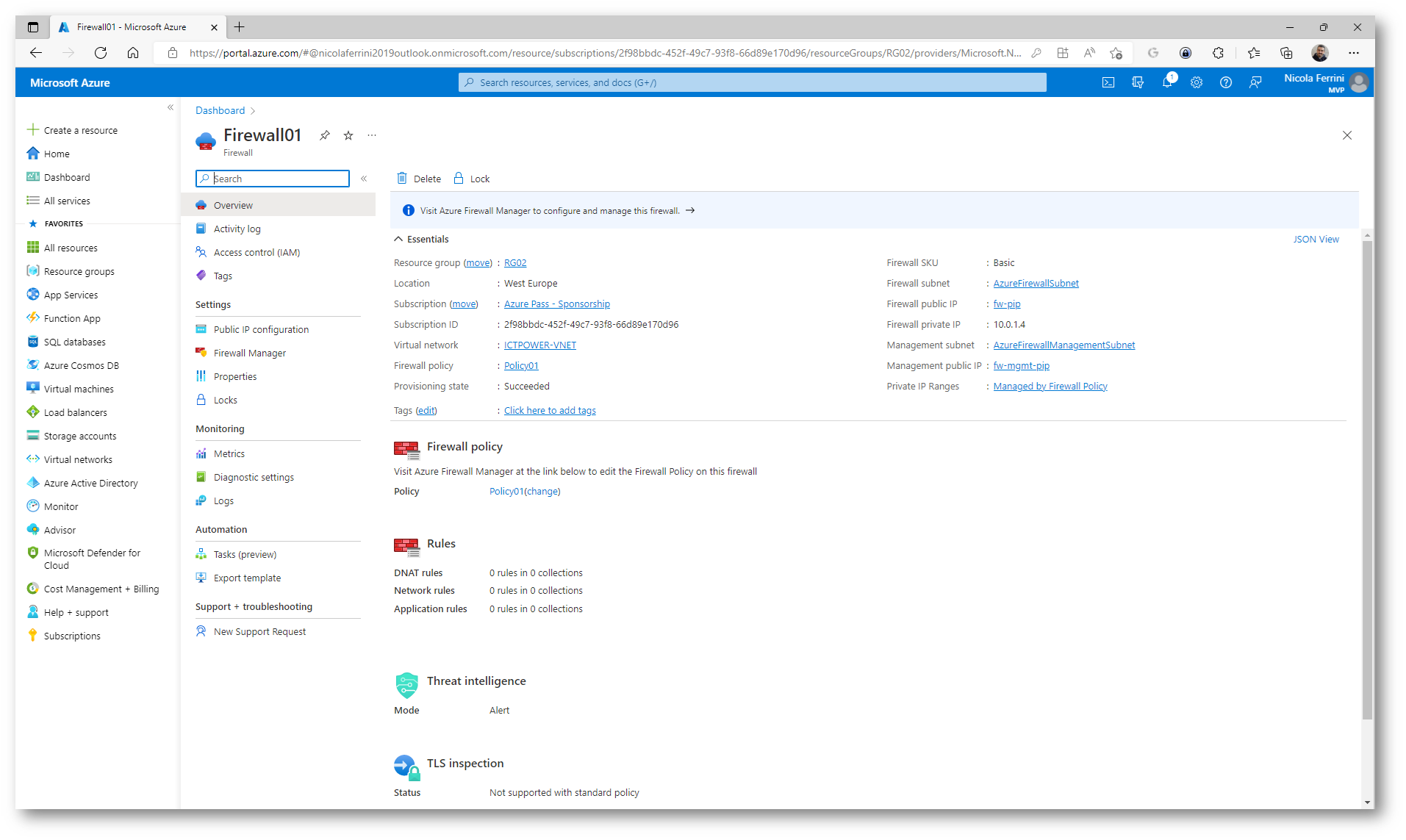

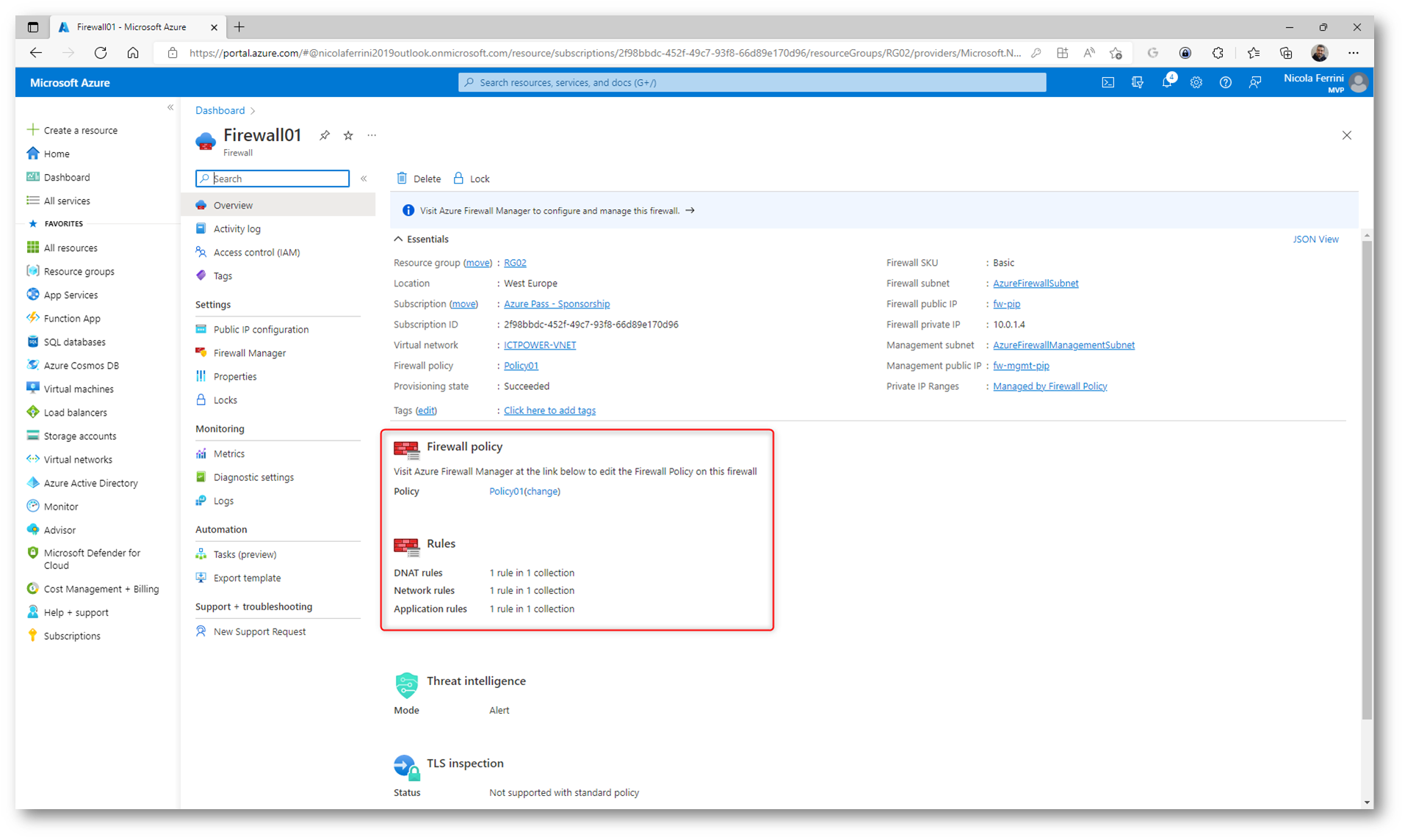

La creazione del firewall è durata meno di 5 minuti. Dal portale di Azure è possibile accedere alla risorsa per poterne verificare le configurazioni.

Figura 12: Azure Firewall Basic overview

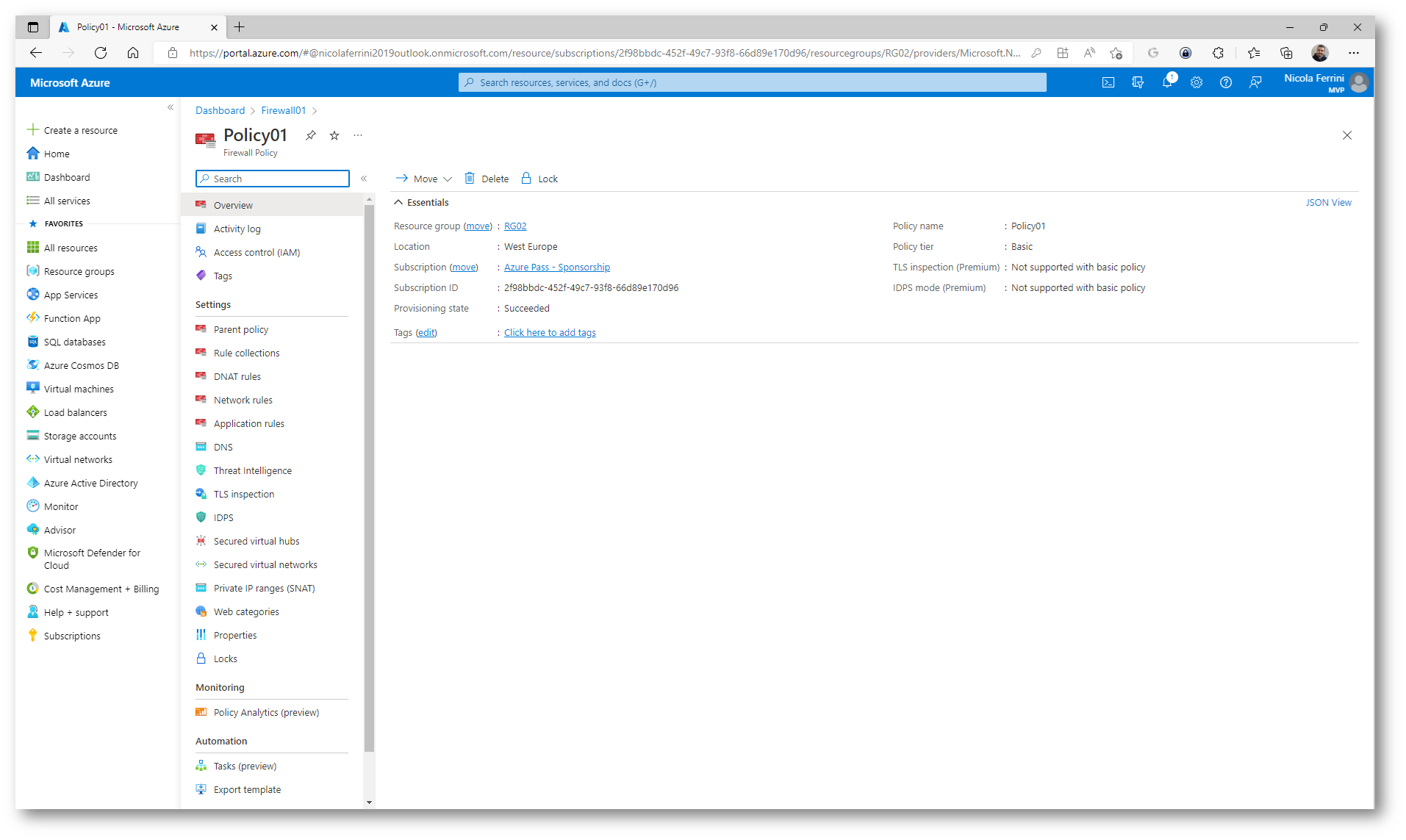

Come scritto in precedenza, la Azure Firewall Policy è una risorsa creata nella nostra Subscription, che potrà essere configurata e riutilizzata in modo indipendente, condividendo le configurazioni tra Azure Firewall diversi.

Figura 13: Azure Firewall Policy

Creazione delle regole in Azure Firewall Policy

Azure Firewall Policy permette di creare diversi tipi di regole:

- Network rules Permettono di gestire il traffico proveniente da alcune reti e diretto verso altre reti in base alle porte utilizzate

- NAT rules Permettono di consentire il traffico dall’esterno del firewall verso endpoint interni della rete

-

Application rules Permettono di limitare il traffico HTTP/S in uscita a un elenco specifico di nomi di dominio (FQDN).

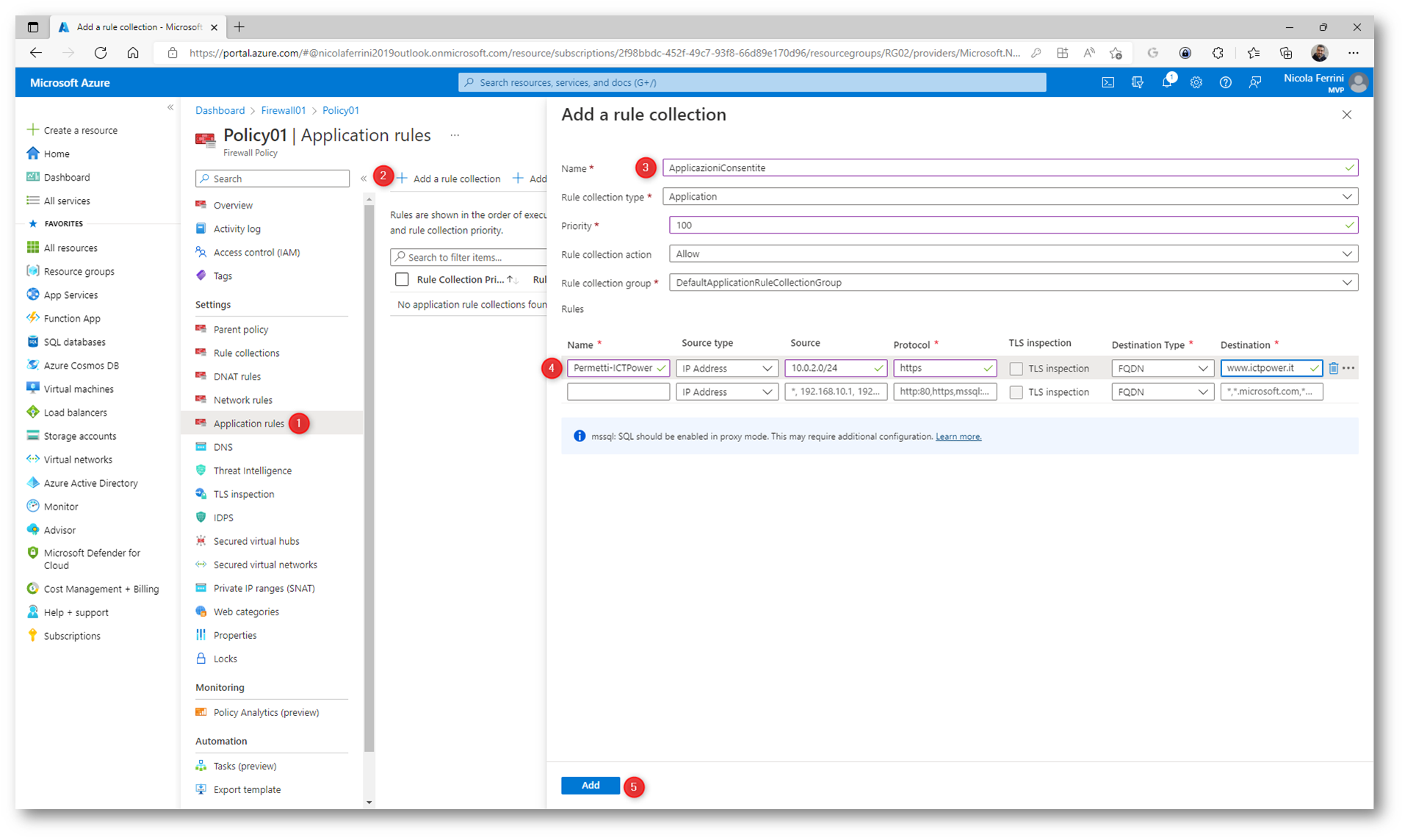

Cliccate sul nodo Application Rules per creare una regola che permetta il traffico verso una determinata applicazione. Io ho scelto di far navigare le macchine virtuali della subnet Workload-SN (10.0.2.0/24) solo verso il sito https://www.ictpower.it e solo utilizzando il protocollo HTTPS.

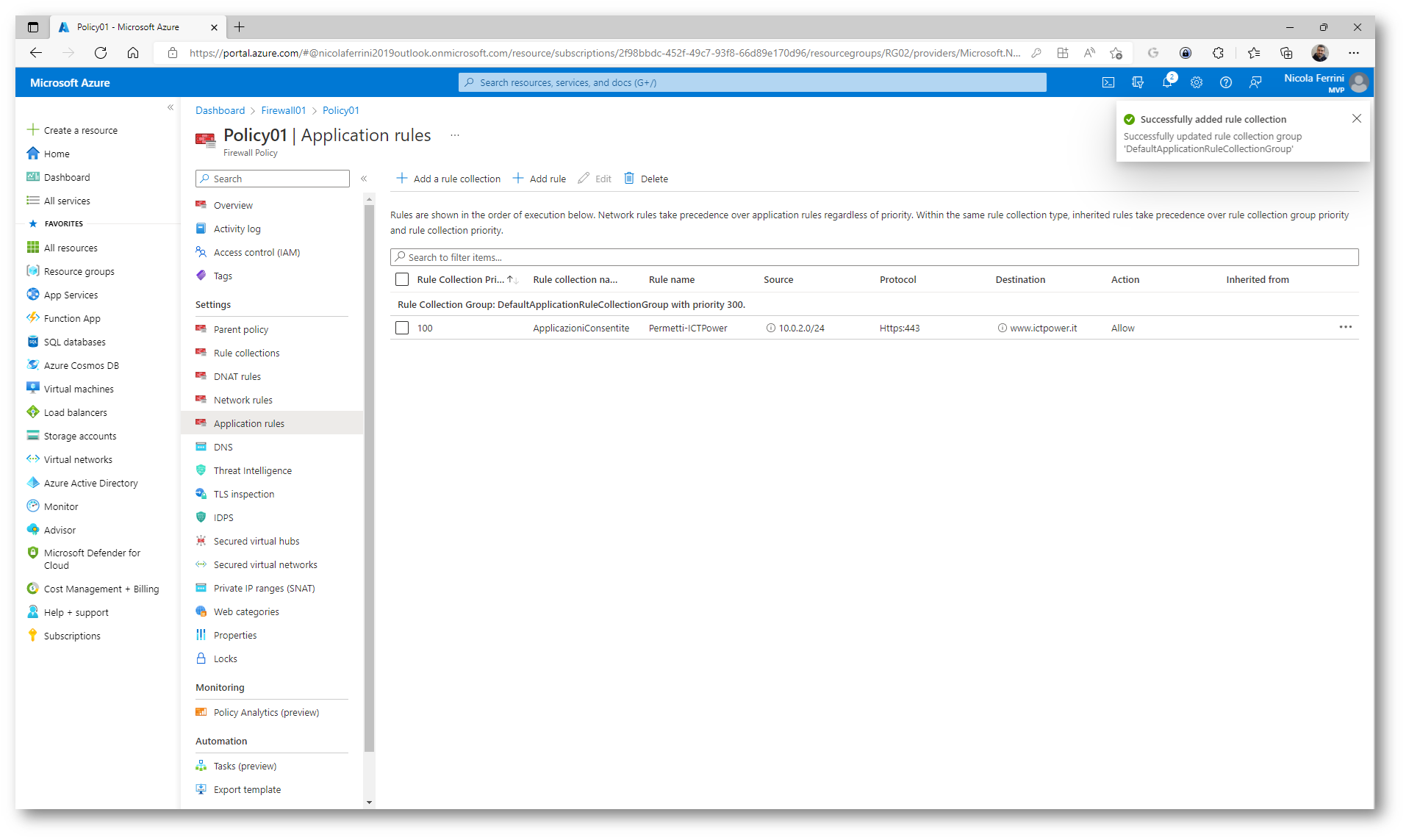

Figura 14: Creazione di una Application Rule

Figura 15: Application rule create nella Azure Firewall Policy

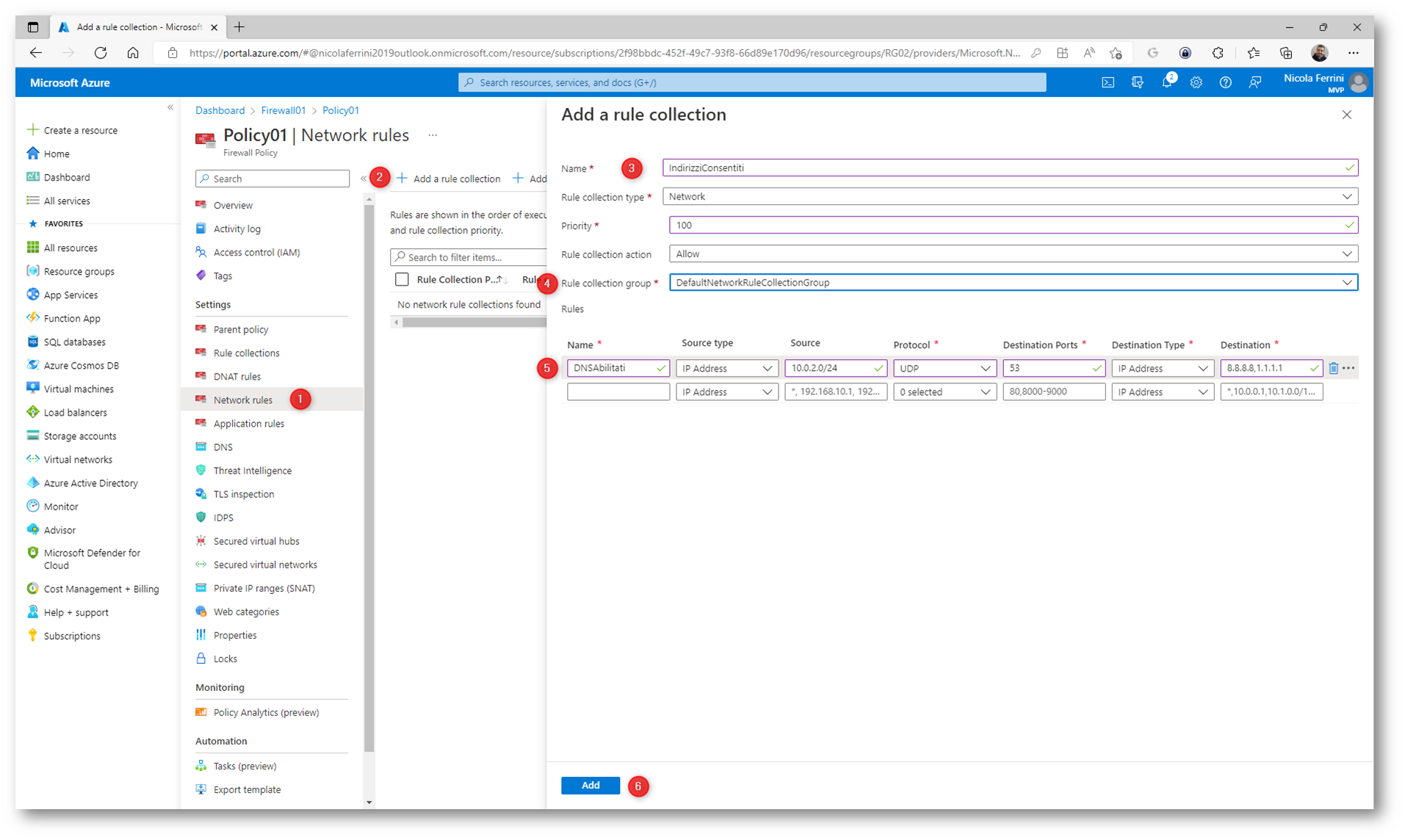

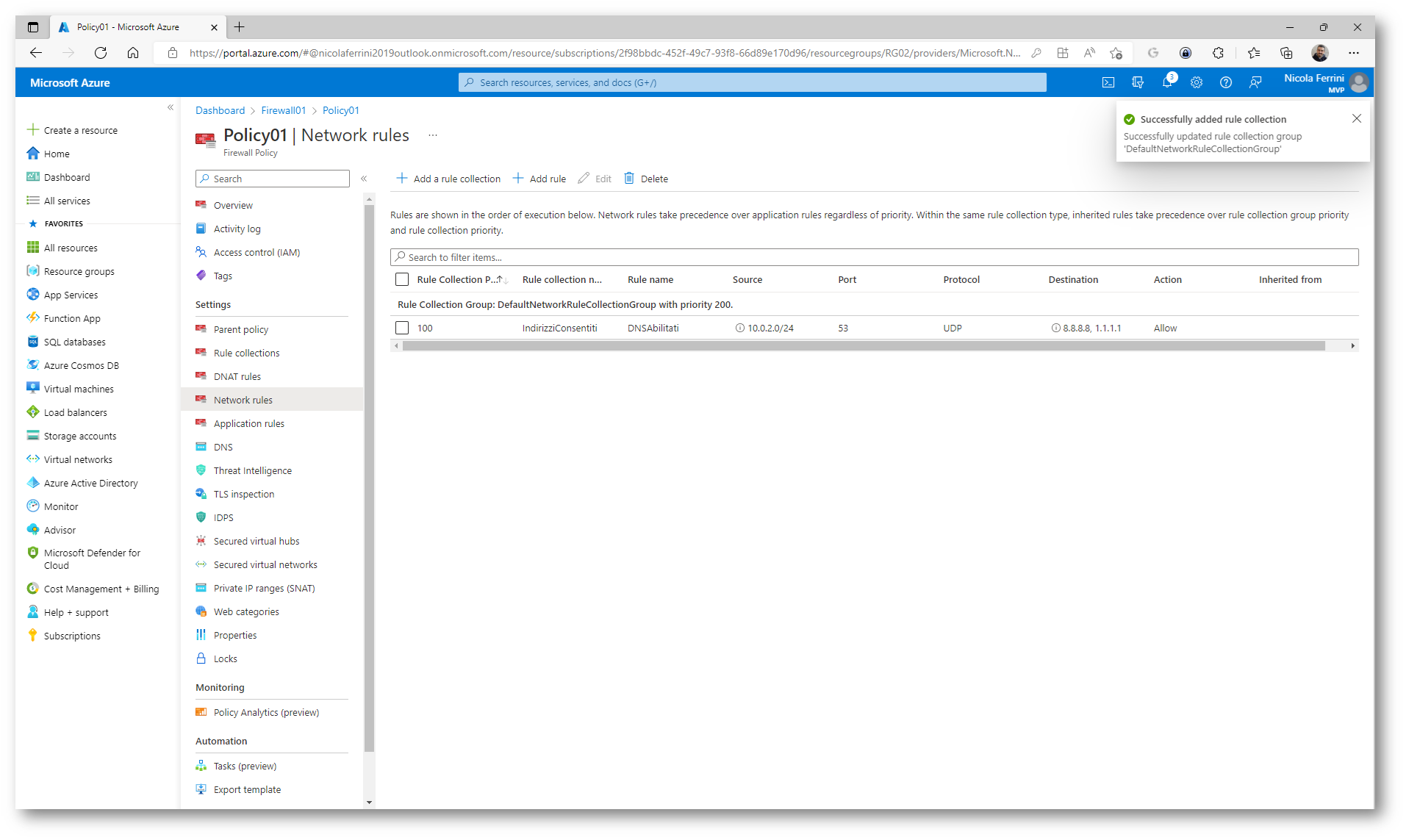

Altra regola che è possibile creare è relativa alle reti o agli indirizzi verso i quali è consentita la navigazione. Nell’esempio sotto ho permesso alla subnet Workload-SN (10.0.2.0/24) di poter raggiungere in uscita due indirizzi IP sulla porta UDP 53 (DNS).

Figura 16: Creazione di una Network Rule in Azure Firewall Policy

Figura 17: Network Rule in Azure Firewall Policy completata

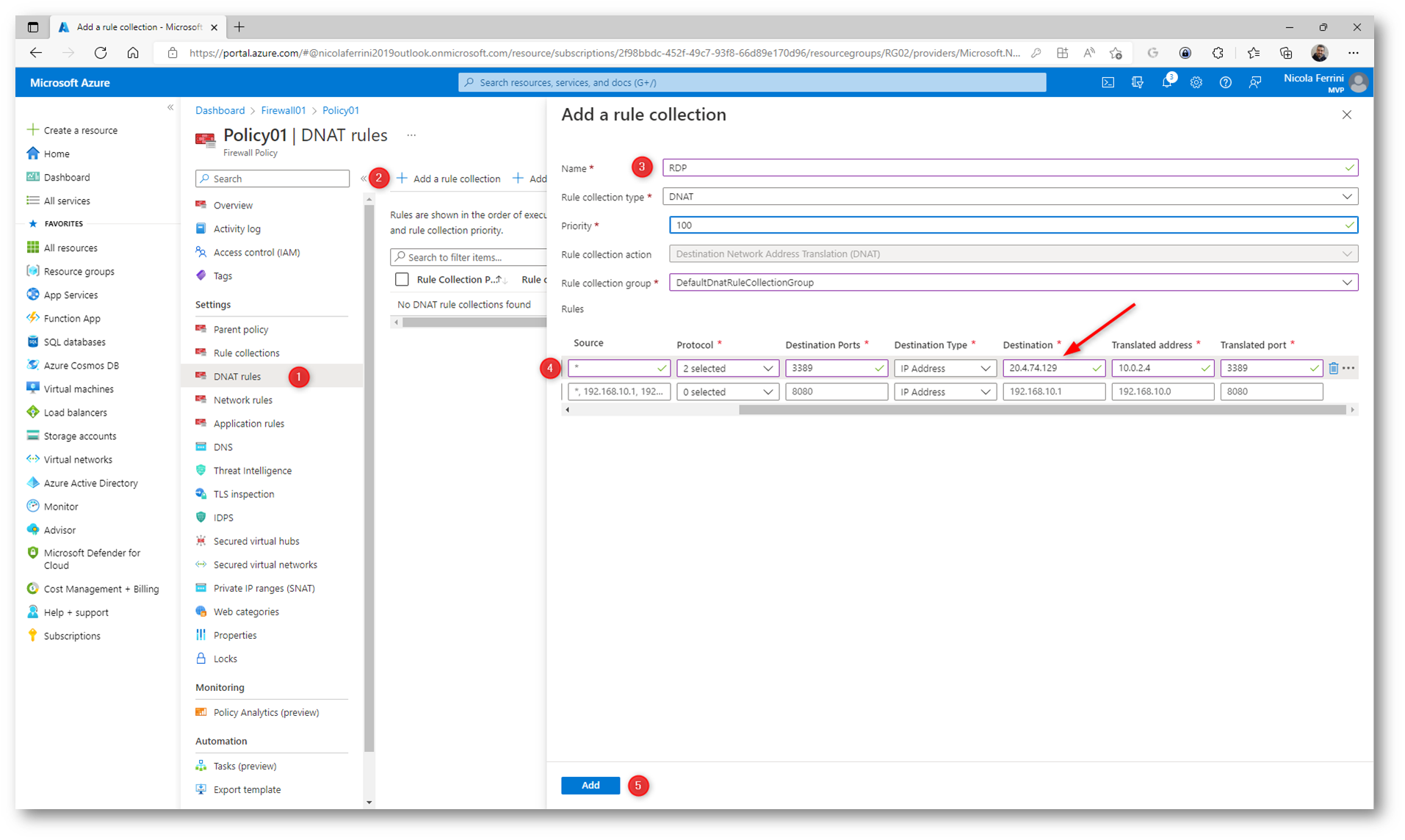

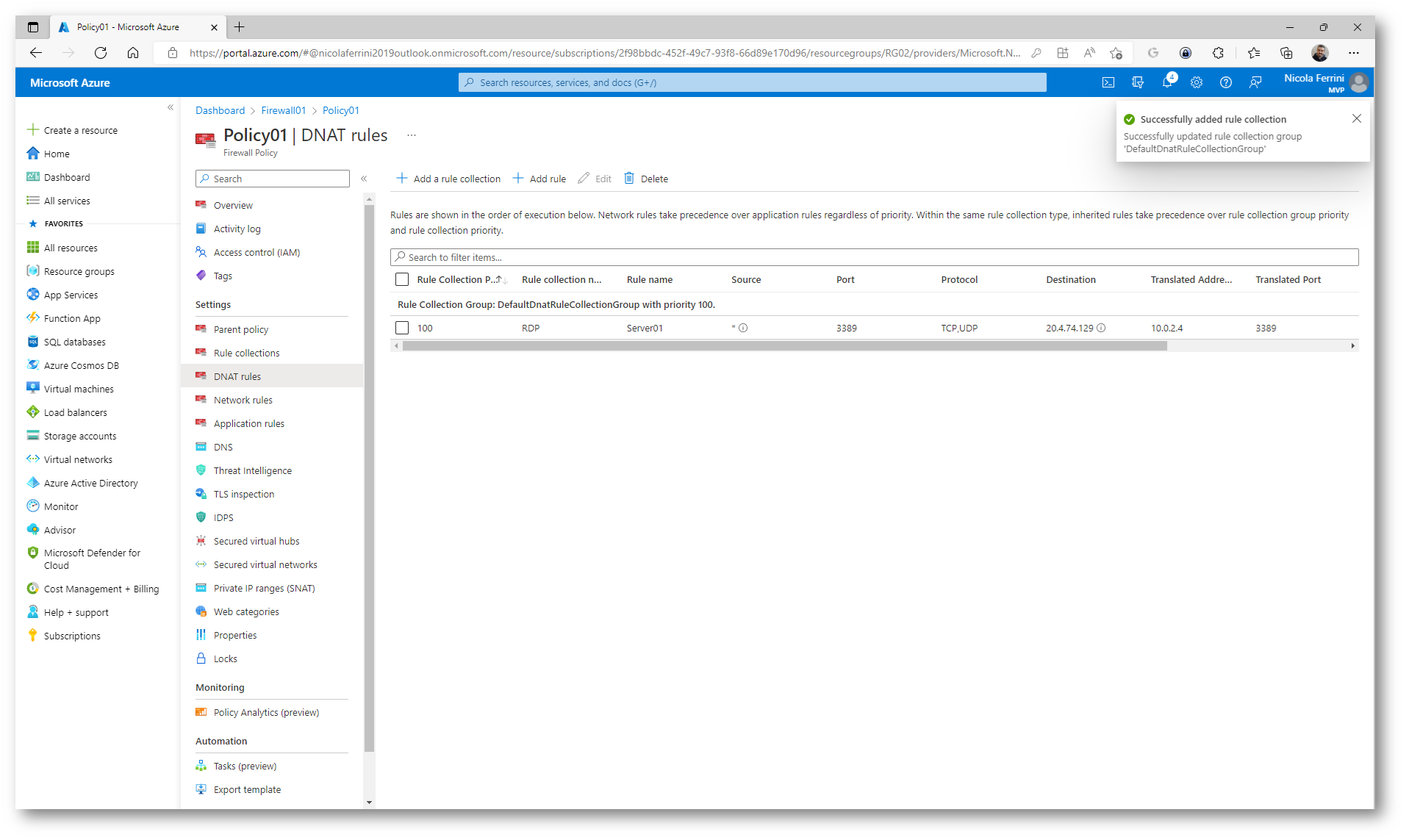

Ho anche creato una regola DNAT (Destination NAT) per poter raggiungere dall’indirizzo IP pubblico di Azure Firewall in Desktop Remoto tramite protocollo RDP su porta TCP 3389 la VM chiamata SERVER01, con indirizzo IP 10.0.2.4.

Nel campo Destination ho inserito l’IP pubblico del Firewall (che ho chiamato FW-PIP durante il wizard di creazione) e che ho ricavato dal portale di Azure.

Figura 18: Creazione di una regola DNAT che consente di connettere un desktop remoto alla macchina virtuale SERVER01 attraverso il firewall.

Figura 19: Creazione della DNAT rule completata

Nel portale di Azure le regole vengono mostrate anche nella scheda Overview di Azure Firewall.

Figura 20: Scheda Overview di Azure Firewall

Creazione delle regole di routing

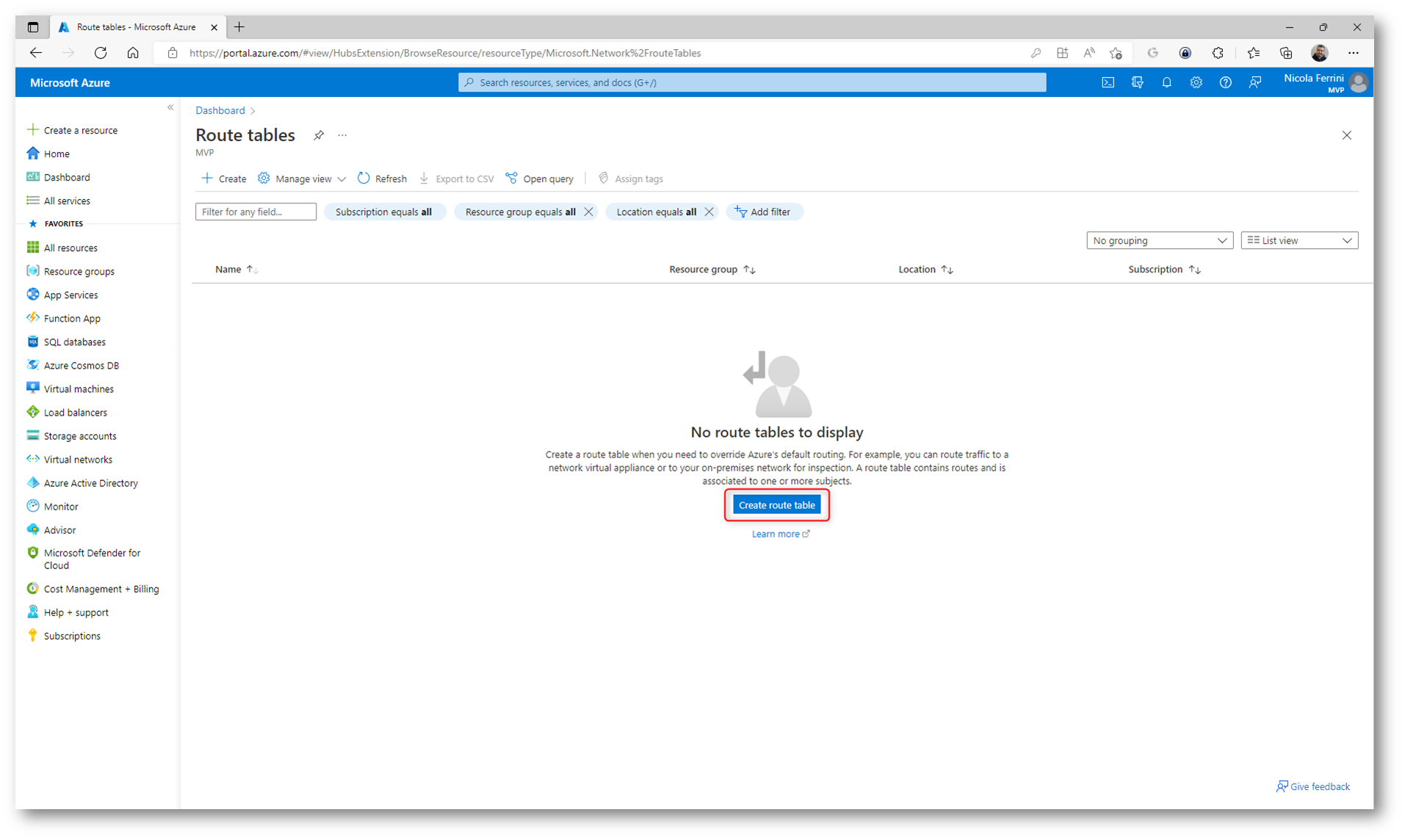

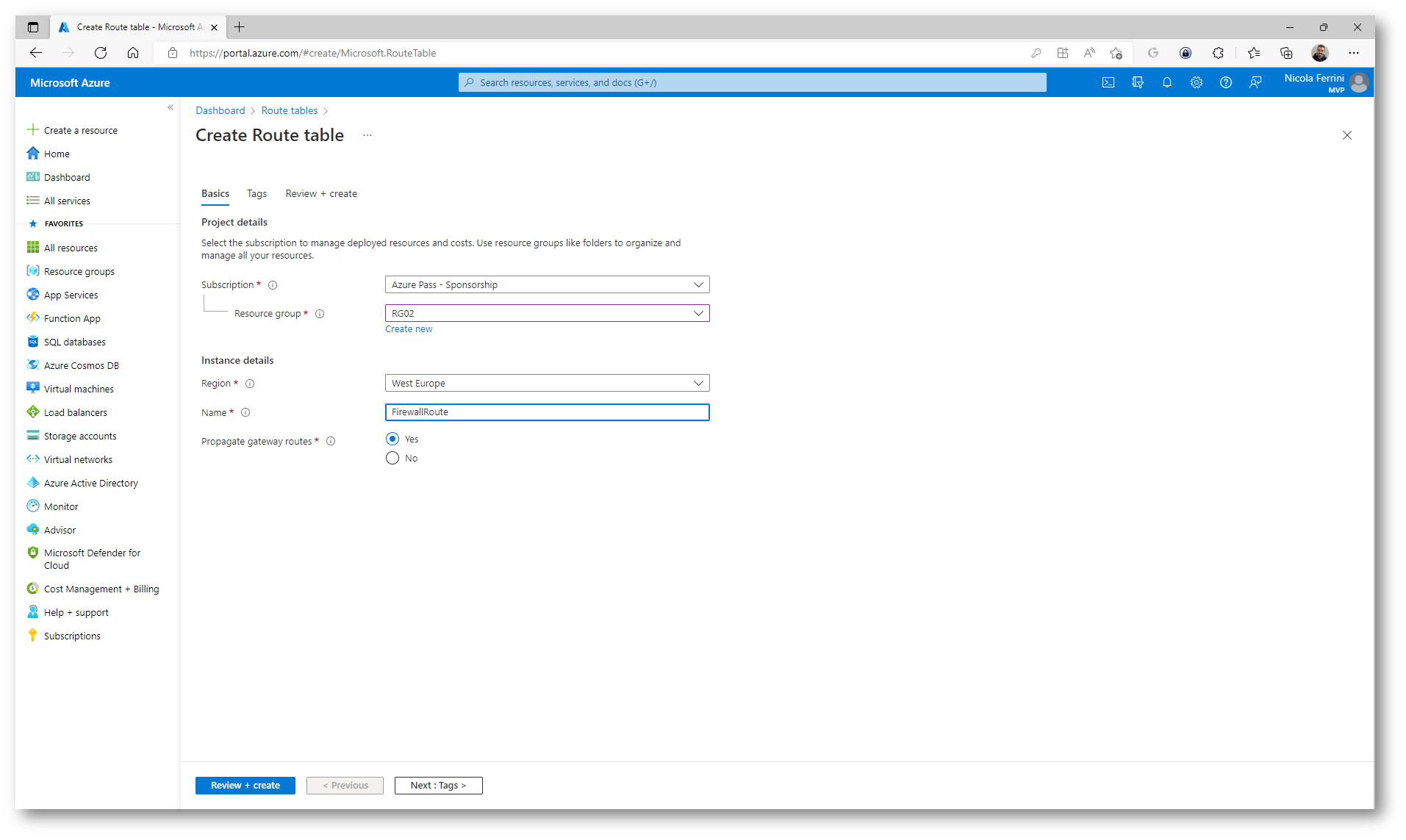

Tutto il traffico delle nostre reti dovrà passare attraverso l’Azure Firewall che abbiamo creato, in modo tale da poter essere facilmente gestito. Per poter effettuare in maniera corretta la gestione del traffico dovremo creare una tabella di routing e gestire le regole per far comunicare tra di loro le diverse subnet. Come prima operazione dal Marketplace del portale Azure scegliete di creare una nuova Route Table, come mostrato in figura:

Figura 21: Creazione di una nuova tabella di routing

Figura 22: Inserimento del nome della risorsa Azure Route Table

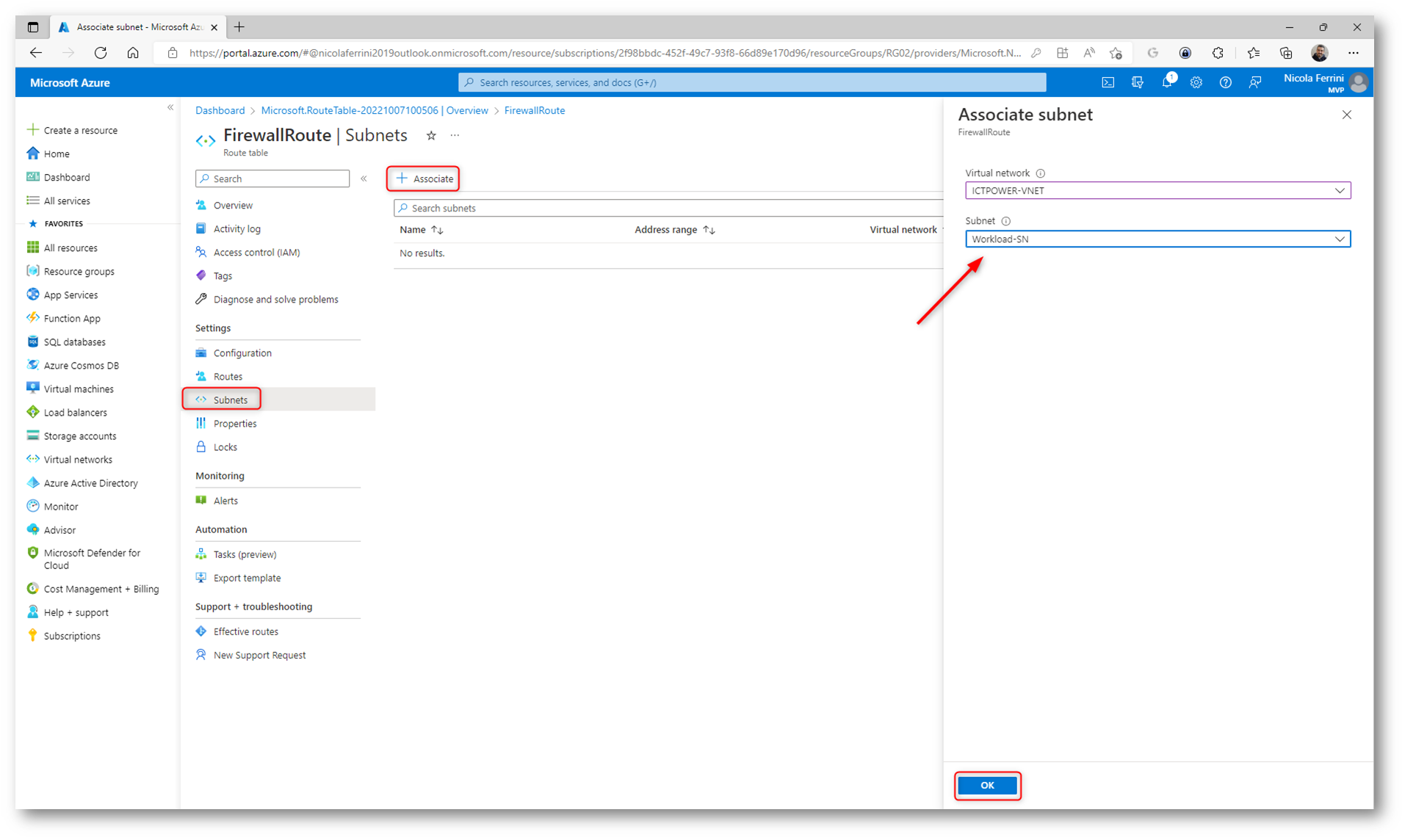

Terminata la creazione della tabella di routing, spostatevi nel nodo Subnets ed associate la tabella alle Subnet che volete gestire. Io ho associato la Route Table alla Virtual

Network

ICTPOWER-VNET e alla subnet Workload-SN.

Figura 23: Associazione della Route Table alla Subnet

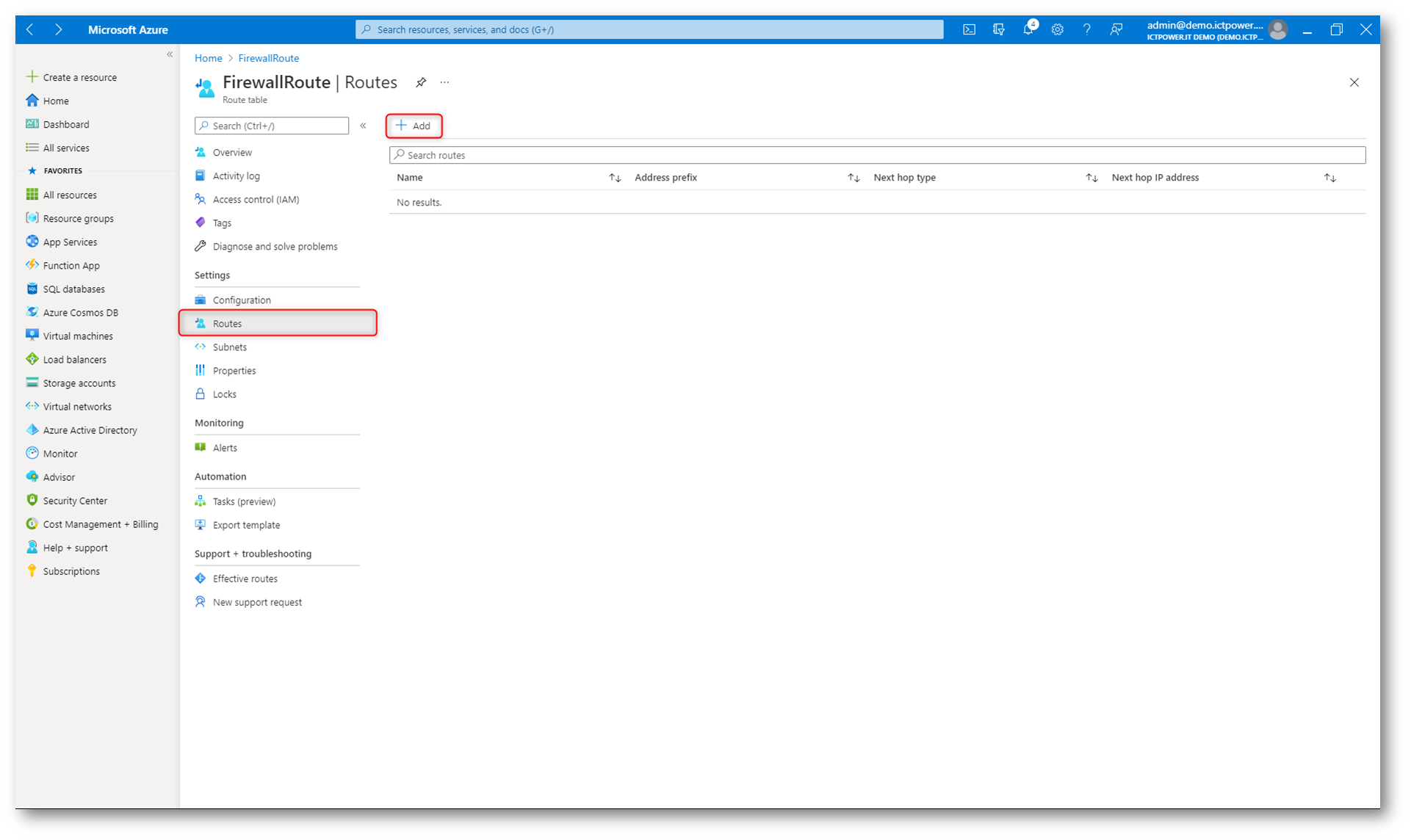

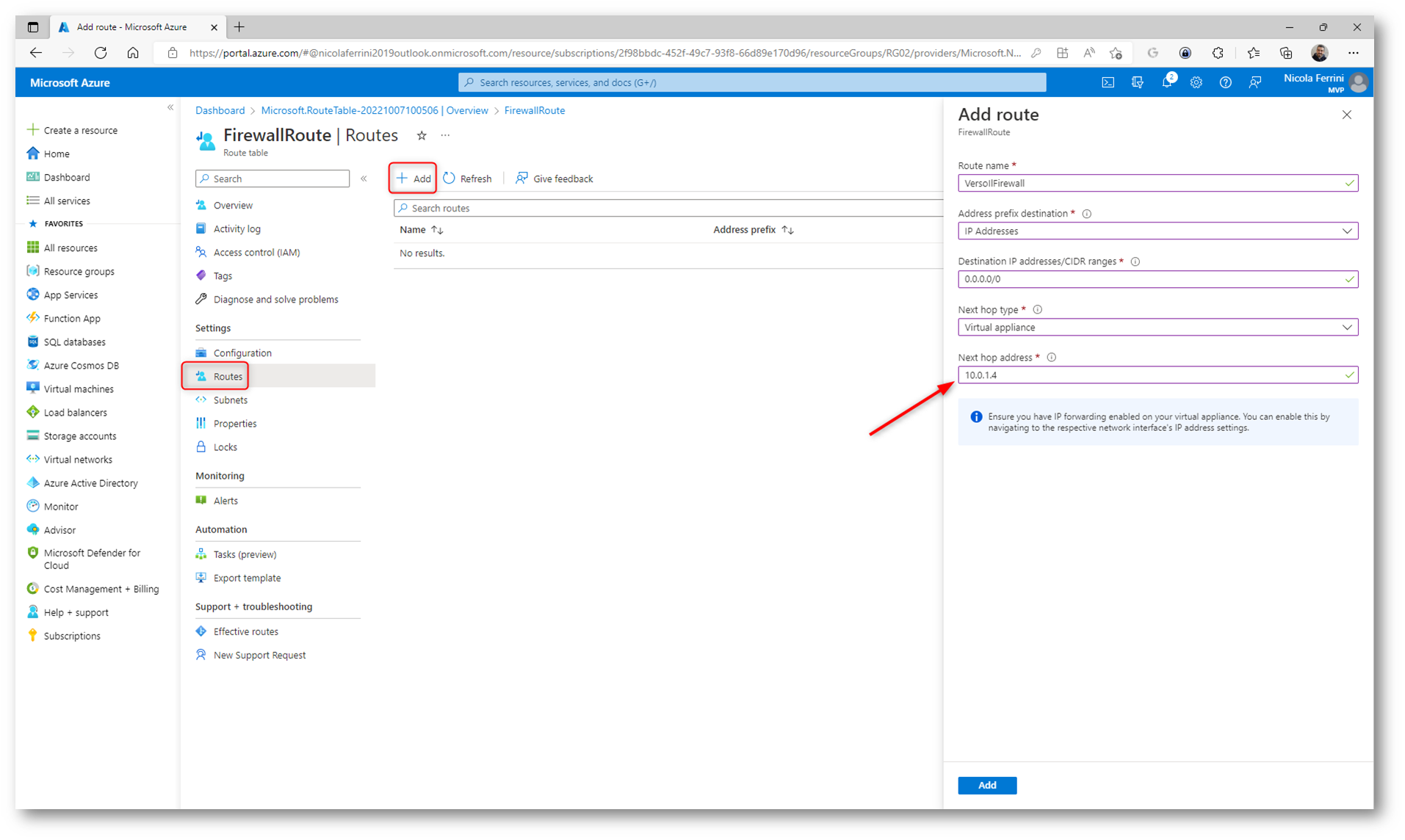

Spostatevi nel nodo Routes e aggiungete le rotte. Nonostante Azure Firewall sia un managed service è necessario specificare Virtual appliance come next hop. L’indirizzo del next hop sarà l’IP privato dell’Azure Firewall (che potete recuperare dal portale di Azure). Aggiungete le rotte secondo le vostre necessità. Io ho creato una sola rotta per gestire il traffico verso Internet.

Figura 24: Aggiunta della rotta alla Route Table

Figura 25: Configurazione della rotta per la navigazione verso tutte le reti

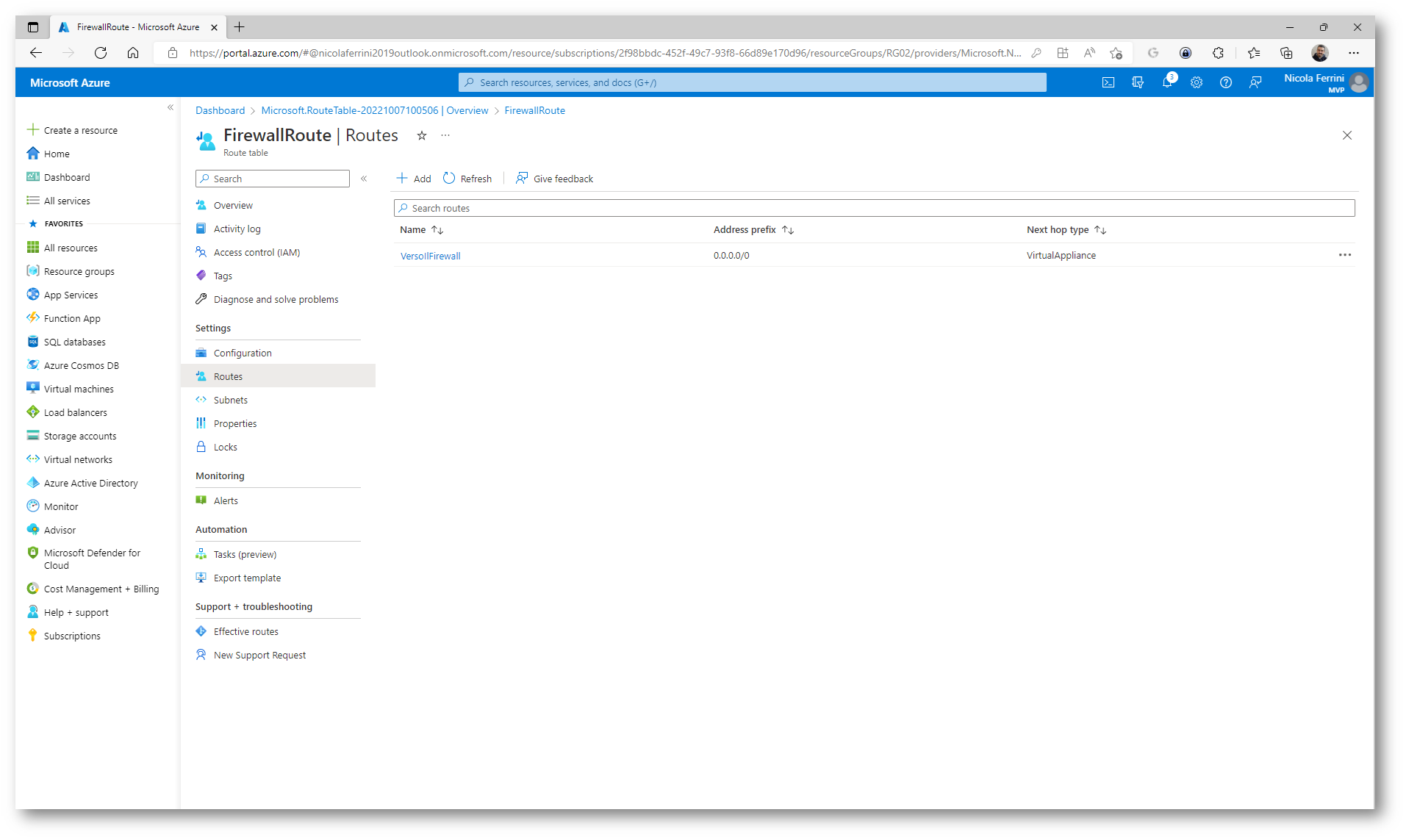

Figura 26: Creazione della rotta completata

Da questo momento in poi il traffico verso tutte le reti sarà gestito da Azure Firewall. Pertanto, tutto il traffico che non è gestito dalla Azure Firewall Policy sarà bloccato.

Test di funzionamento

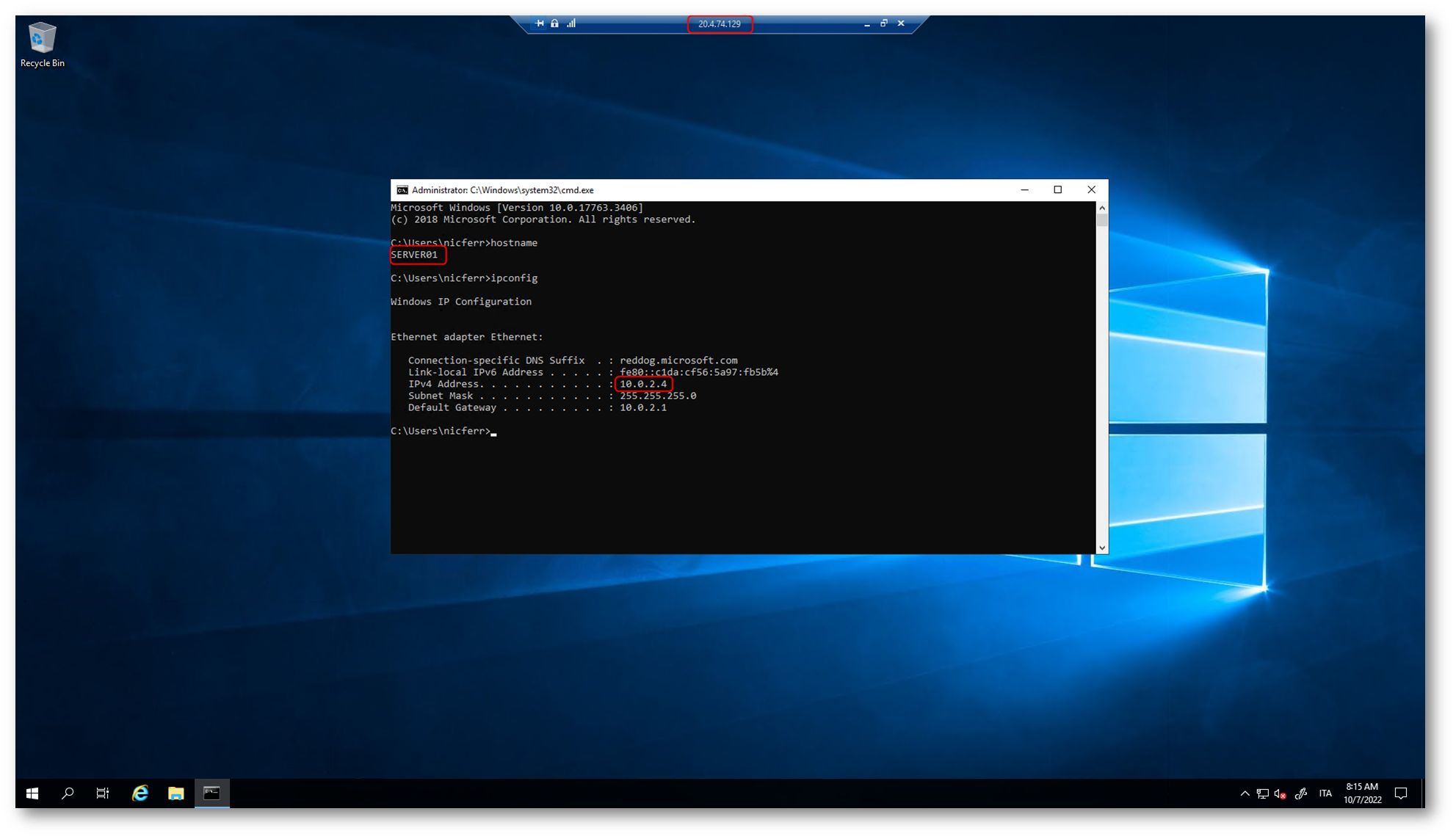

Come primo testo di funzionamento mi sono collegato in RDP all’indirizzo IP pubblico di Azure Firewall. La regola di DNAT mi ha consentito di connettermi alla macchina SERVER01 con IP privato 10.0.2.4.

Figura 27: Verifica della regola di DNAT

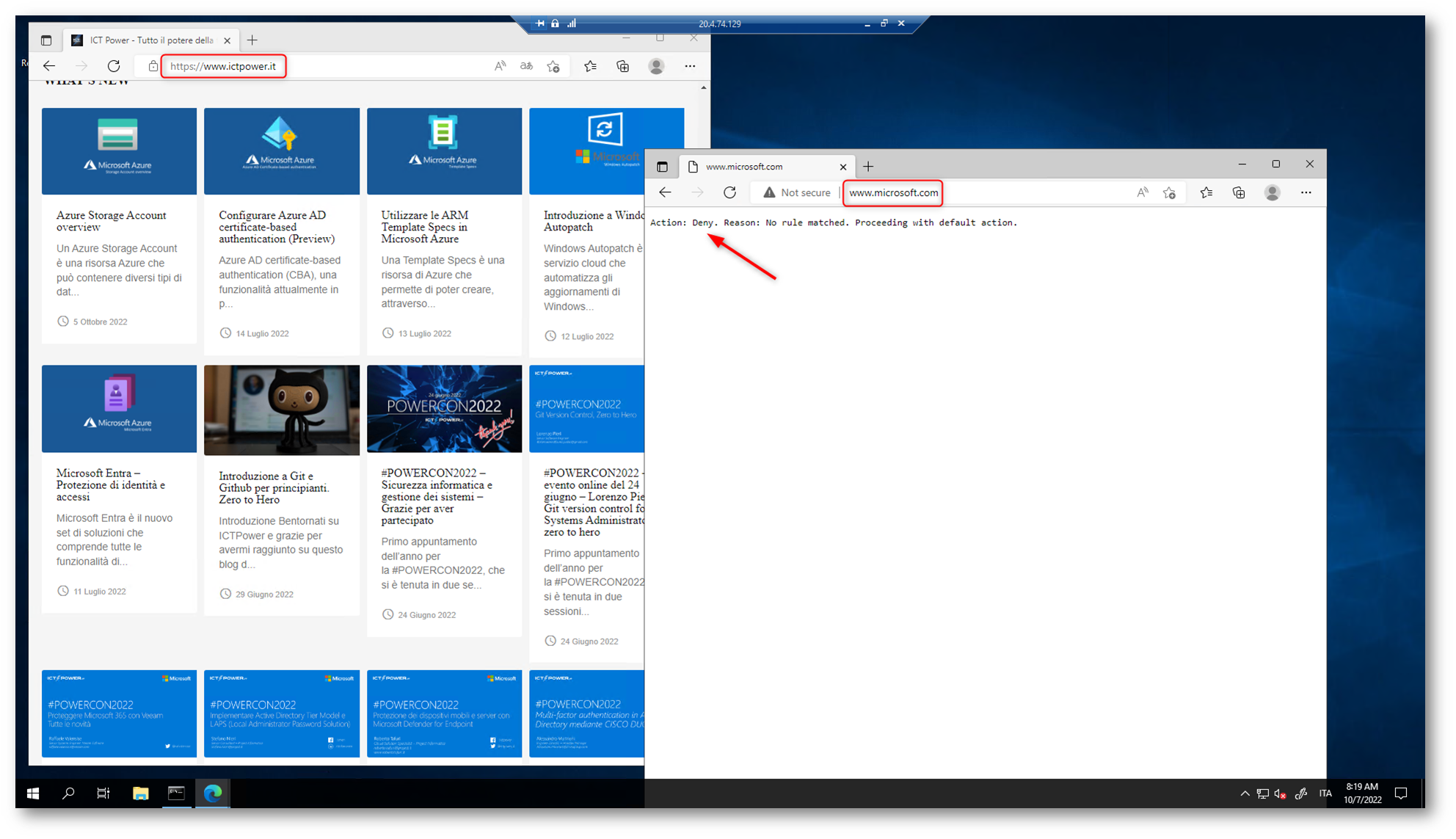

Successivamente, per verificare la corretta applicazione della Application Rule, ho navigato verso www.ictpower.it (con successo) e verso www.microsoft.com (senza successo). Il firewall infatti non permette la navigazione se non verso i siti consentiti e nel browser è apparso un messaggio di errore che mi avvisa che la navigazione verso quel sito e quella porta è negata.

Figura 28: Verifica della Application Rule di Azure Firewall Policy

Conclusioni

L’aumento del volume degli attacchi e la loro sofisticatezza, oltre all’accelerazione della trasformazione digitale e l’aumento del lavoro ibrido, diminuisce di fatto la sicurezza informatica, che sta rapidamente diventando una delle principali preoccupazioni per le piccole e medie imprese (PMI) con il passaggio al lavoro a distanza e ai nuovi modelli di business digitali. Le PMI sono particolarmente vulnerabili in quanto devono far fronte a vincoli di budget e lacune nelle competenze specialistiche in materia di sicurezza. Azure Firewall Basic è semplicissimo da configurare ed è interamente gestito da Microsoft. Un servizio che abilita le funzionalità del firewall chiavi in mano, per controllare e registrare l’accesso ad app e risorse, è sicuramente vantaggioso e permette alle PMI di poter accedere a funzionalità enterprise decisamente ad un prezzo ragionevole.