Microsoft Intune – Configurare Endpoint Privilege Management

Endpoint Privilege Management (EPM) è una funzionalità di Microsoft Intune che consente agli utenti che non hanno privilegi amministrativi sulle postazioni di lavoro di poter eseguire attività che richiedono i diritti di amministratore, come ad esempio l’installazione di applicazioni o di driver oppure l’esecuzione di particolari applicazioni che richiedono privilegi elevati.

Endpoint Privilege Management supporta il modello di zero trust consentendo all’organizzazione di ottenere un’ampia base di utenti in esecuzione con privilegi minimi, consentendo al contempo agli utenti di eseguire ancora attività consentite dall’azienda per rimanere produttivi. Ho già avuto modo di parlare del modello Zero Trust per la sicurezza delle infrastrutture informatiche, un modello di protezione della rete basato su una filosofia ben definita, ossia che l’accesso ai servizi o sistemi IT di un’azienda da parte di persone o dispositivi, interni o esterni alla rete aziendale, deve essere possibile solo previa autenticazione e costante verifica.

Licenze

Durante l’anteprima pubblica, EPM non richiede l’acquisizione o il provisioning di una licenza. Una volta che il prodotto diventa disponibile a livello generale, il tenant deve avere una licenza per Endpoint Privilege Management. Questa licenza è disponibile come parte della licenza Intune Suite o autonoma.

Requisiti del client Windows

Endpoint Privilege Management necessita dei seguenti requisiti del sistema operativo:

- Windows 11 versione 22H2 con KB5022913

- Windows 11 versione 22H1 con KB5023774 (aggiornamento facoltativo in sospeso – marzo 2023)

- Windows 10 versione 22H2 (o successiva) con KB5023773

- Windows 10 versione 21H2 (o successiva) con KB5023773

- Windows 10 versione 20H2 (o successiva) con KB5023773

NOTA: Sono supportati solo i dispositivi Azure AD Join e Hybrid Azure AD Joined. Per maggiori informazioni vi rimando alla lettura dell’articolo Dispositivi Azure AD Joined, Hybrid Azure AD Joined e Azure AD Registered: facciamo chiarezza – ICT Power

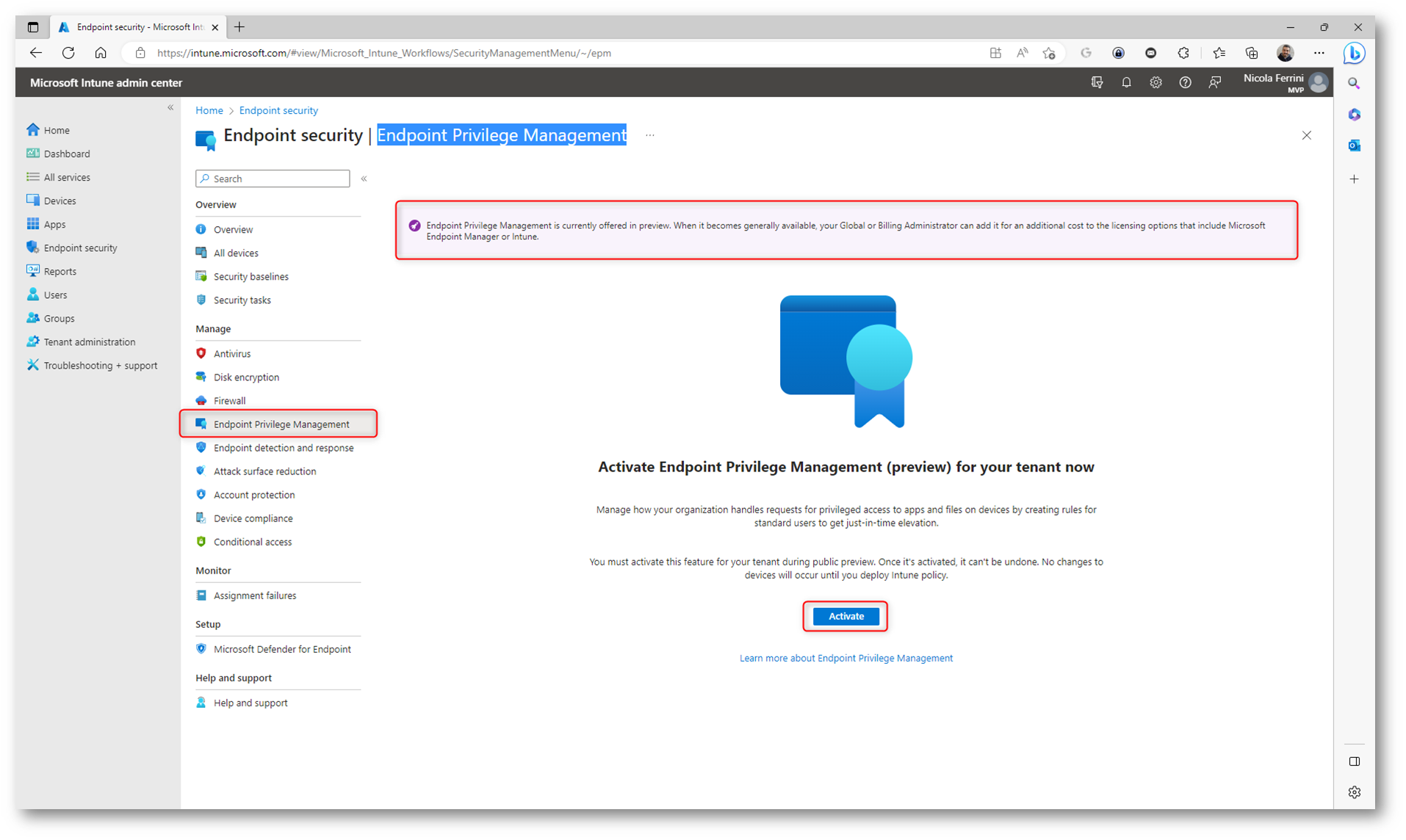

Abilitazione di Endpoint Privilege Management

Collegatevi all’ Intune Admin Center e cliccate sul nodo Endpoint Security > Endpoint Privilege Management. Durante l’anteprima pubblica non è necessario acquistare nessuna licenza ed è sufficiente attivate la funzionalità facendo clic su Activate.

Figura 1: Attivazione di Endpoint Privilege Management

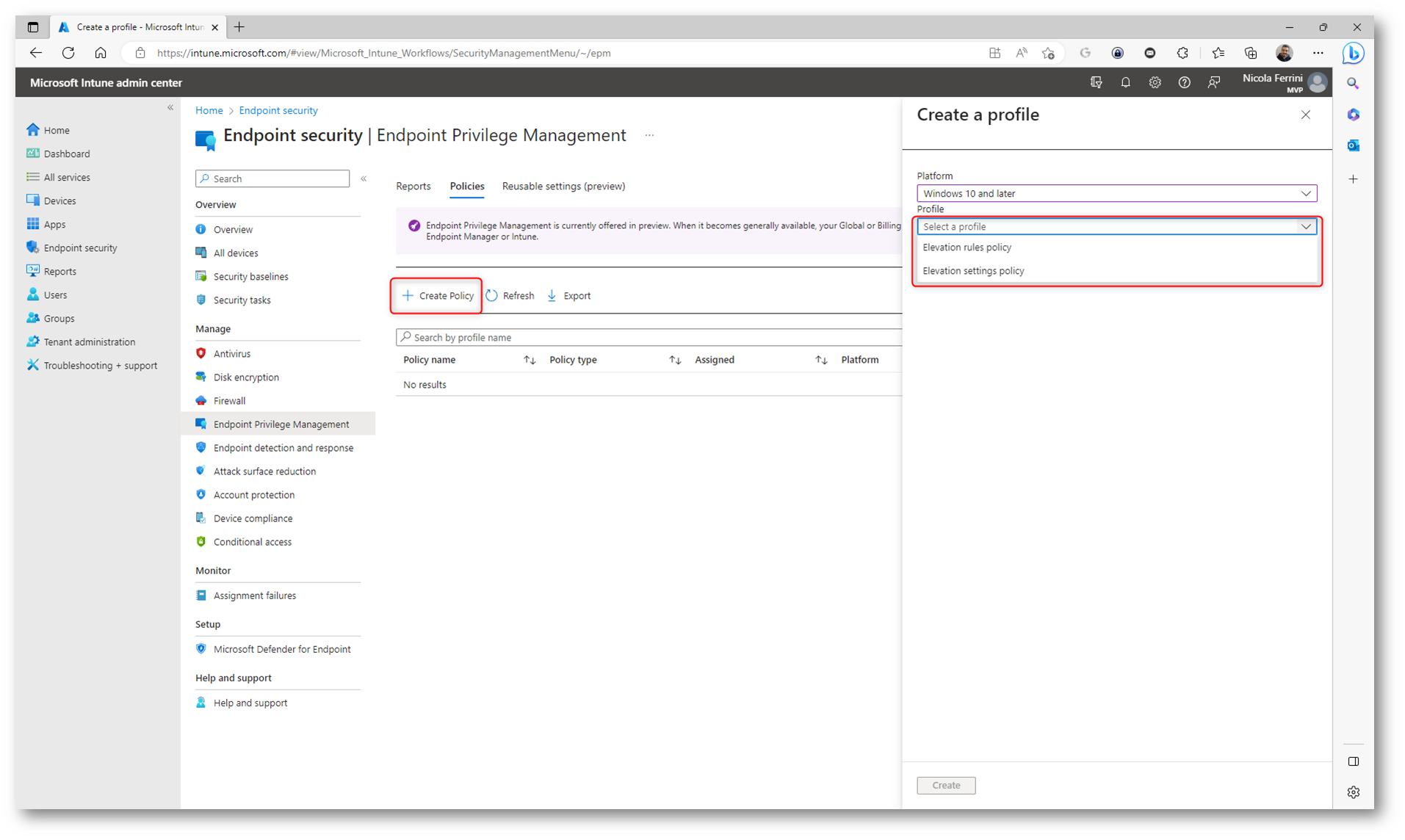

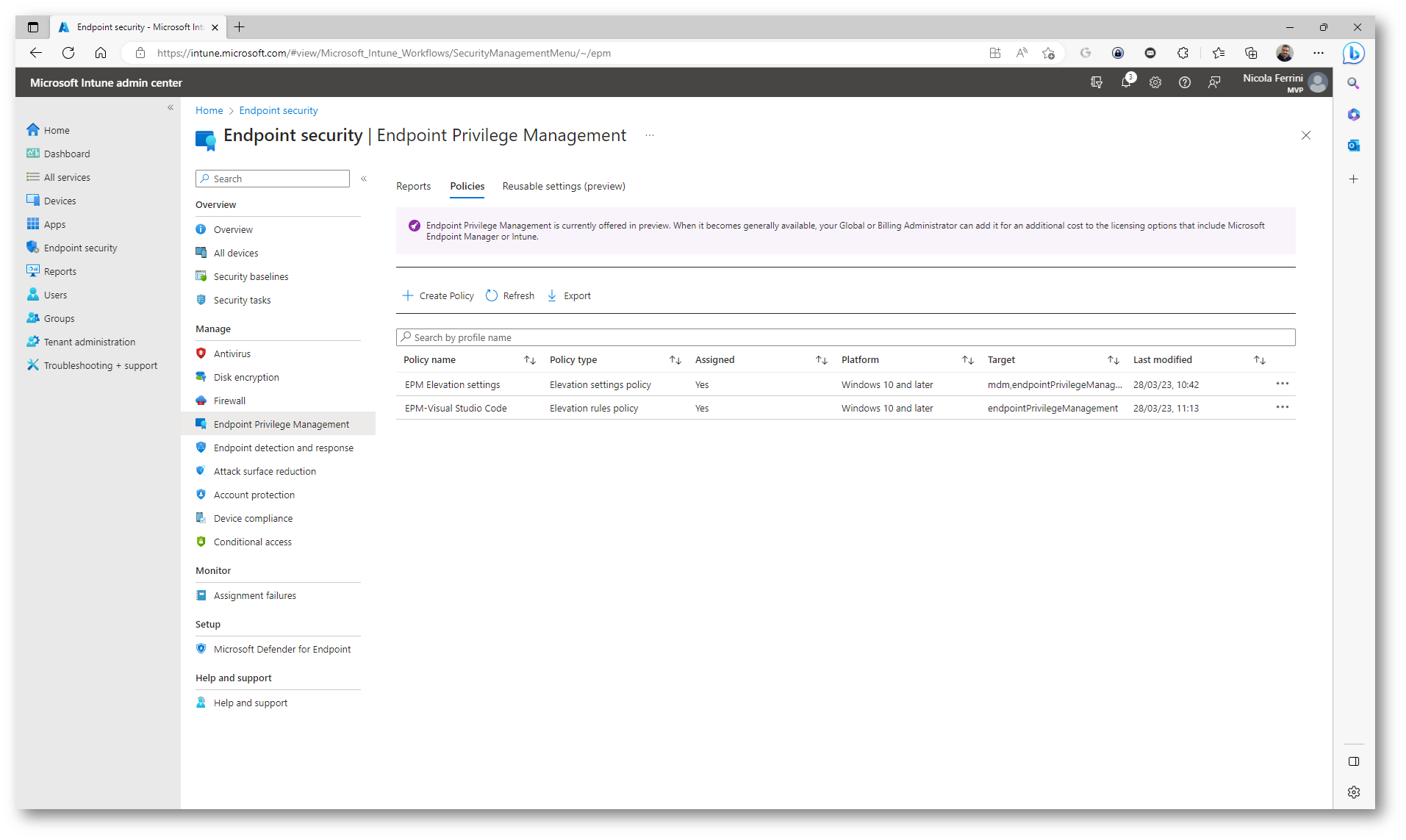

È possibile creare due policy in Endpoint Privilege Management: Elevation settings policy ed Elevation rules policy.

Le policy di Elevation Settings attivano Endpoint Privilege Management nel dispositivo client, mentre le policy di Elevation Rules collegano un’applicazione o un’attività a un’azione di elevazione e vengono usate per configurare il comportamento di elevazione per le applicazioni che l’azienda consente quando le applicazioni vengono eseguite nel dispositivo.

Figura 2: Tipi di policy disponibili in Endpoint Privilege Management

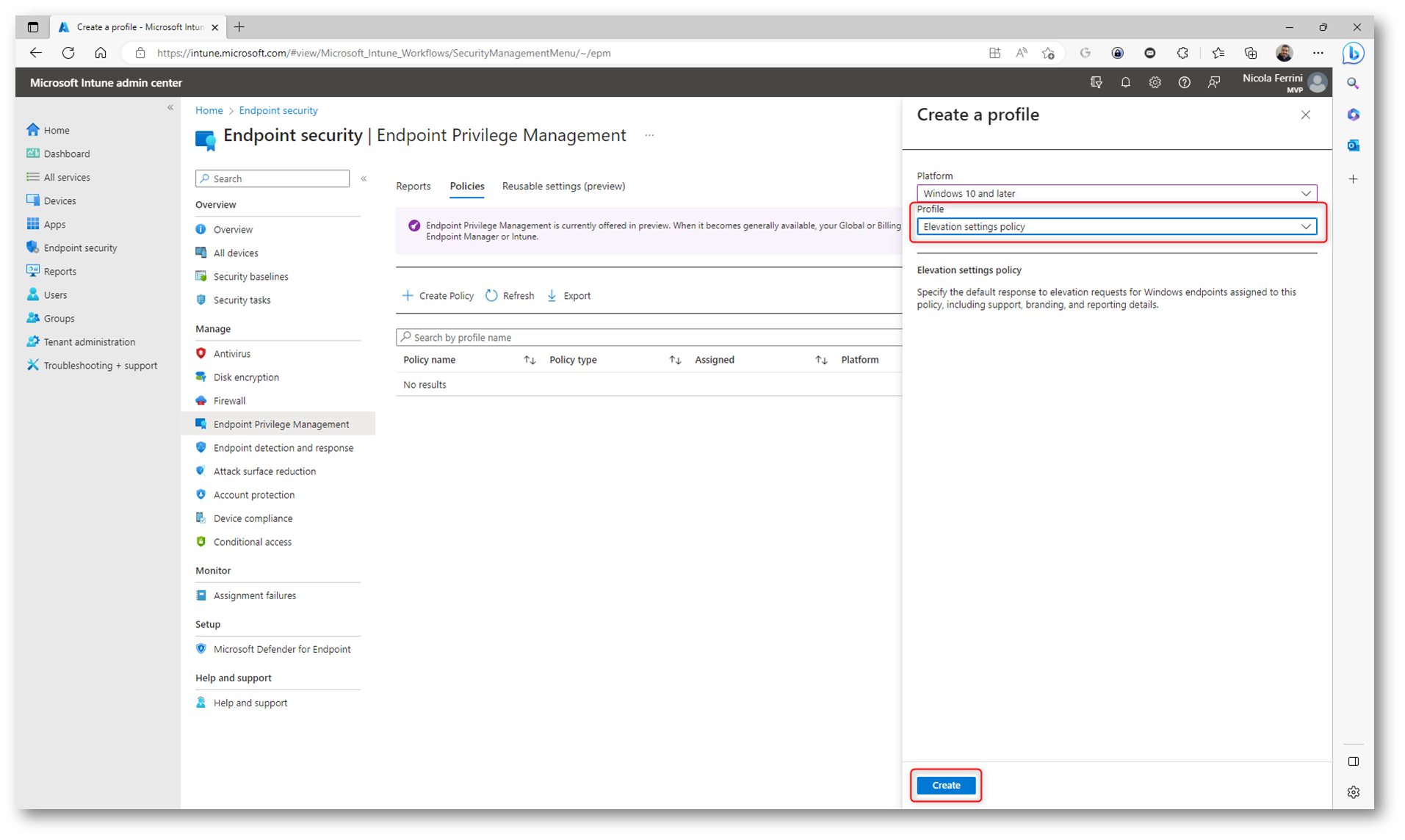

Come prima policy creeremo una Elevation Settins policy.

Figura 3: Creazione di una Elevation Settings policy

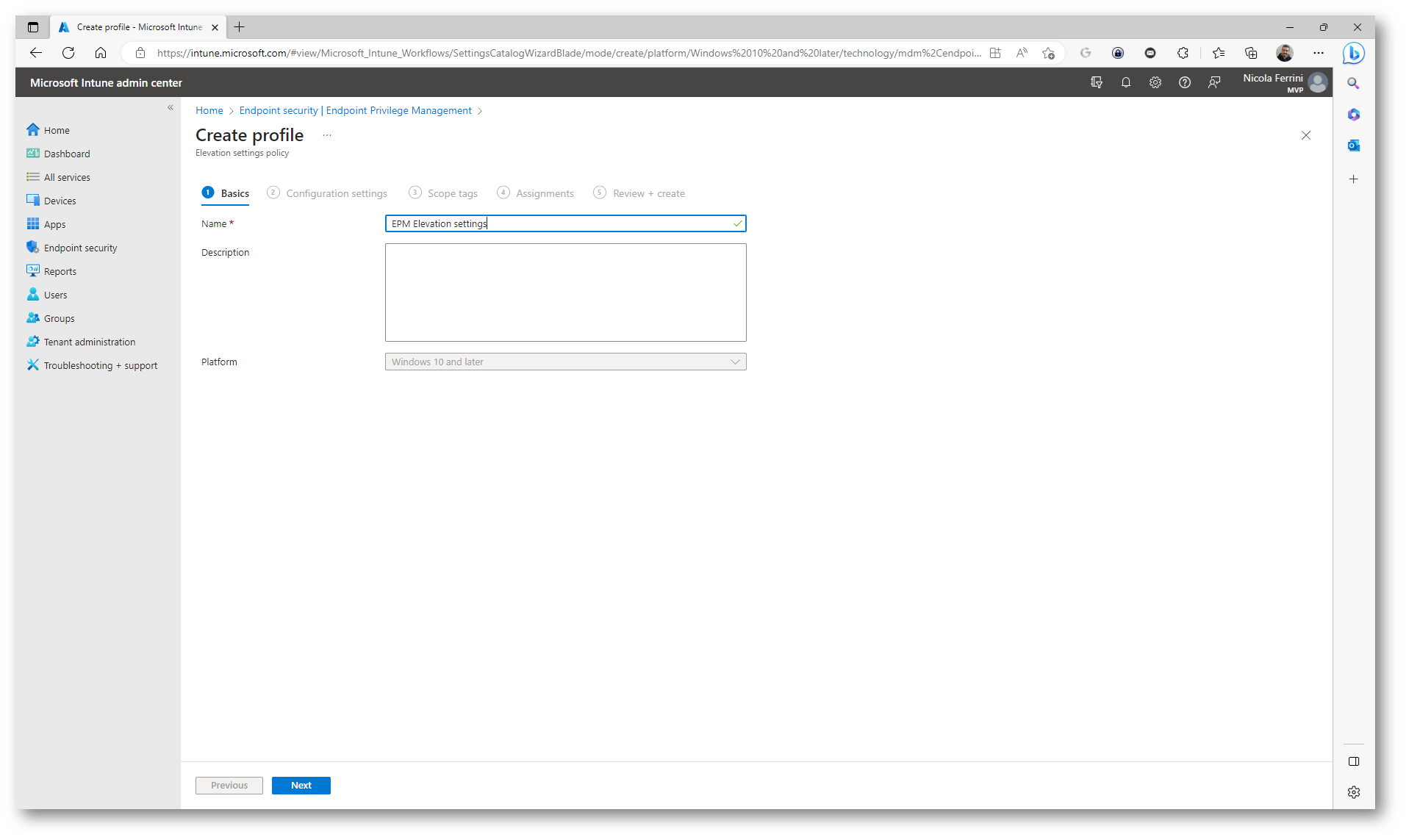

Figura 4: Nome della Elevation Settings policy

Endpoint Privilege Management: impostato su Abilitato (impostazione predefinita). Se abilitato, un dispositivo usa Endpoint Privilege Management. Se impostato su Disabilitato, il dispositivo non usa Endpoint Privilege Management e disabilita immediatamente EPM se è stato abilitato in precedenza. Dopo sette giorni, il dispositivo eseguirà il deprovisioning dei componenti per Endpoint Privilege Management.

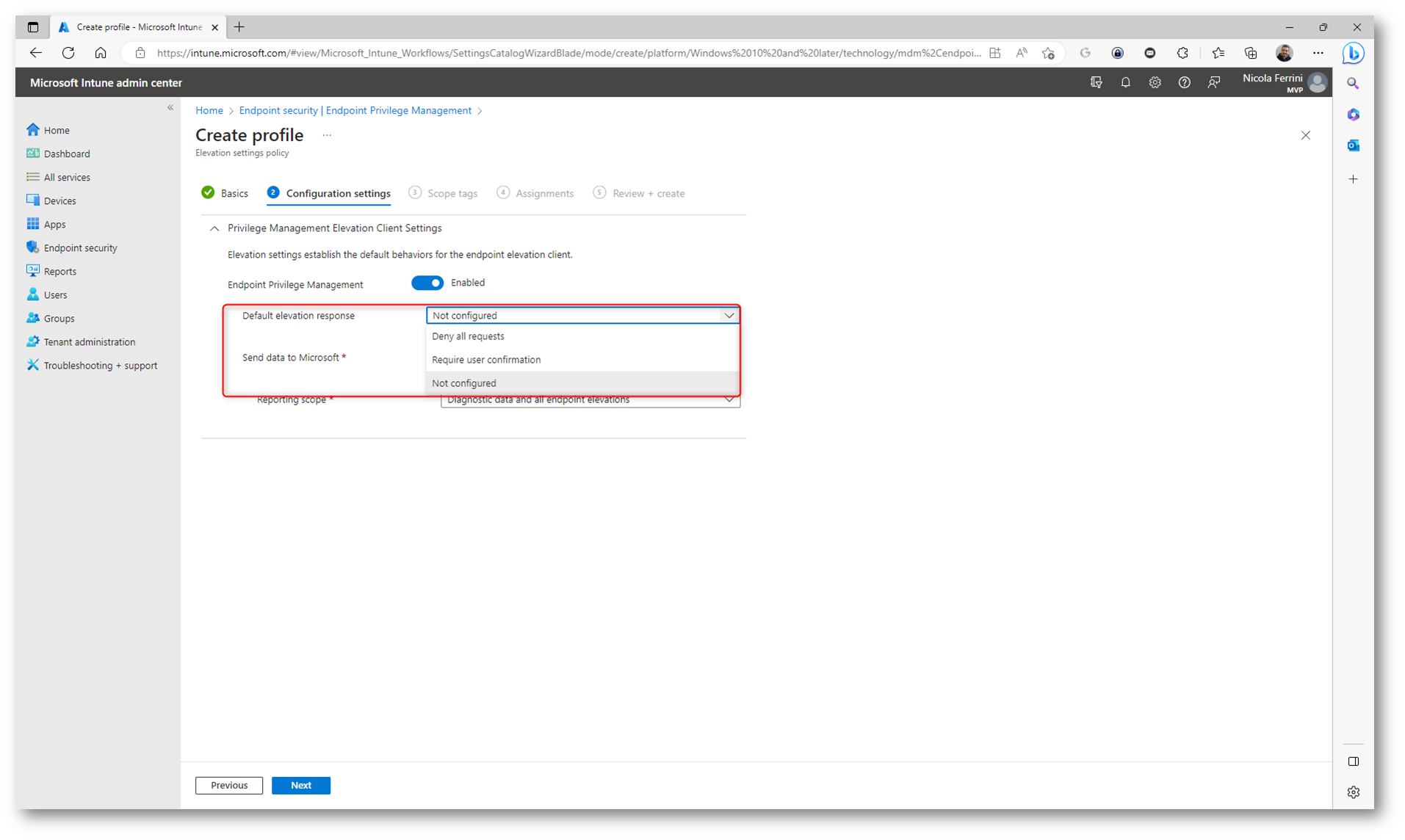

Nel campo Default Elevation response impostate una risposta predefinita per una richiesta di elevazione dei privilegi di qualsiasi file non gestito da criteri di regola di elevazione di Windows. Affinché questa impostazione abbia effetto, non può esistere alcuna regola per l’applicazione E un utente finale deve avere richiesto esplicitamente l’elevazione tramite il menu di scelta rapida Esegui con accesso con privilegi elevati.

Le opzioni disponibili sono:

- Non configurato: questa opzione funziona come Nega tutte le richieste.

- Nega tutte le richieste: questa opzione blocca l’azione di richiesta elevate per i file non definiti in un criterio di elevazione delle regole di elevazione di Windows e all’utente viene visualizzata una finestra popup con informazioni sulla negazione. Questa configurazione non impedisce agli utenti con autorizzazioni amministrative di usare Esegui come amministratore per eseguire file non gestiti.

- Richiedi conferma utente: questo comportamento si applica alle richieste di elevazione dei privilegi per i file non gestiti da criteri di regola di elevazione. L’utente riceve una semplice richiesta per confermare la finalità di esecuzione del file.

Figura 5: Criteri di elevazione dei privilegi di Windows

NOTA: Le risposte predefinite vengono elaborate solo per le richieste provenienti dal menu di scelta rapida Esegui con accesso con privilegi elevati .

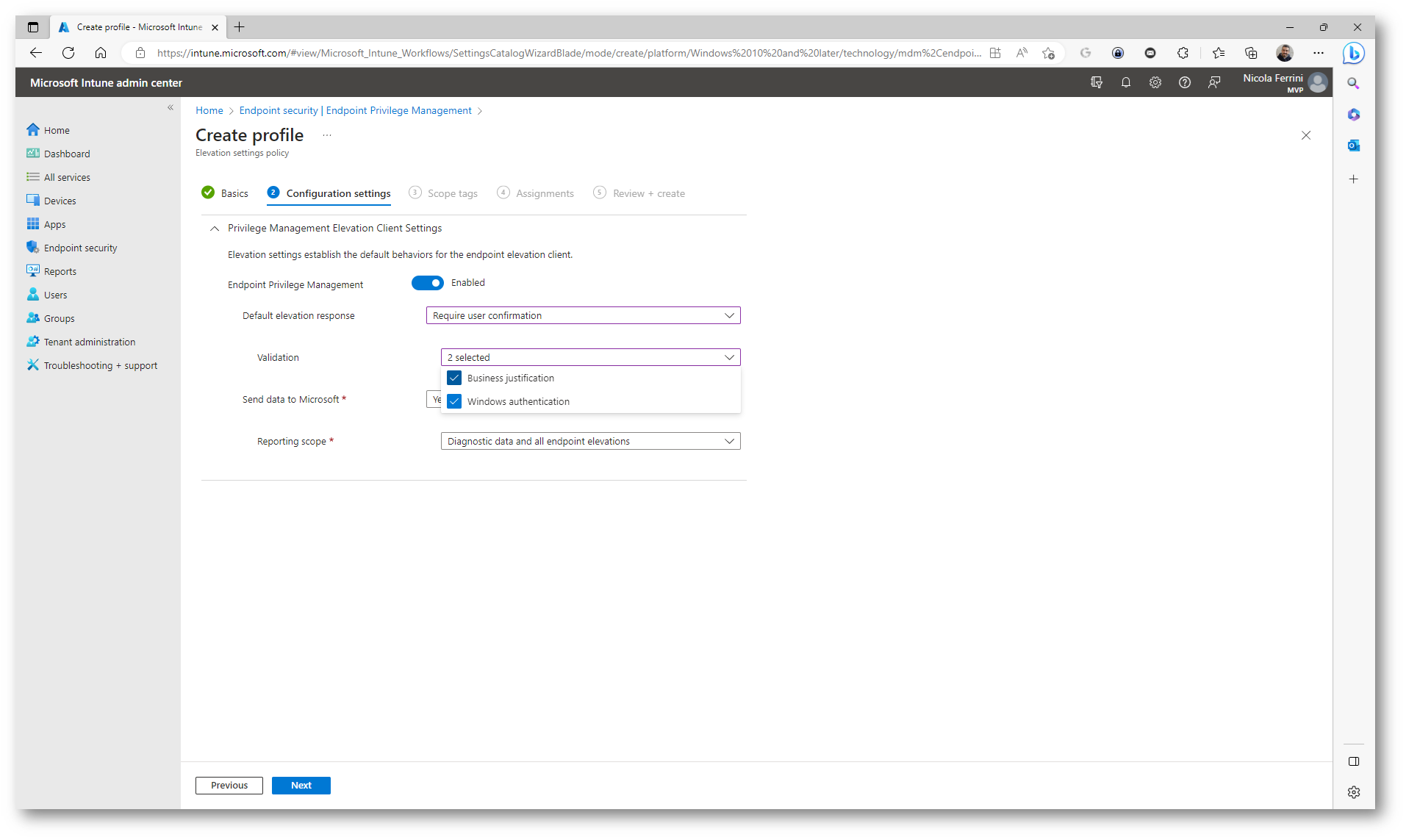

Nel campo Validation impostate le opzioni di convalida quando la risposta di elevazione predefinita è definita come Richiedi conferma utente.

Le opzioni disponibili sono:

- Giustificazione aziendale : questa opzione richiede all’utente finale di fornire una giustificazione prima di completare un’elevazione per l’esecuzione del file

- Autenticazione di Windows: questa opzione richiede all’utente finale di eseguire l’autenticazione usando le credenziali dell’organizzazione.

Figura 6: Opzioni di convalida

È anche possibile definire un Reporting Scope e scegliere se inviare a Microsoft:

- Dati di diagnostica e tutte le elevazioni degli endpoint (impostazione predefinita): il dispositivo segnala i dati di diagnostica e i dettagli su tutte le elevazioni dei file facilitate da EPM. Questo livello di informazioni consente di identificare file aggiuntivi che non sono ancora gestiti da una regola di elevazione che gli utenti cercano di eseguire in un contesto con privilegi elevati.

- Solo dati di diagnostica e elevazioni gestite: il dispositivo segnala i dati di diagnostica e i dettagli sulle elevazioni dei file solo per i file gestiti da un criterio di regola di elevazione dei privilegi. Le richieste di file per i file non gestiti e i file con privilegi elevati tramite l’azione predefinita di Windows Esegui come amministratore non vengono segnalati come elevazioni gestite.

- Solo dati di diagnostica: vengono raccolti solo i dati di diagnostica per il funzionamento di Endpoint Privilege Management. Le informazioni sulle elevazioni dei file non vengono segnalate a Microsoft Intune.

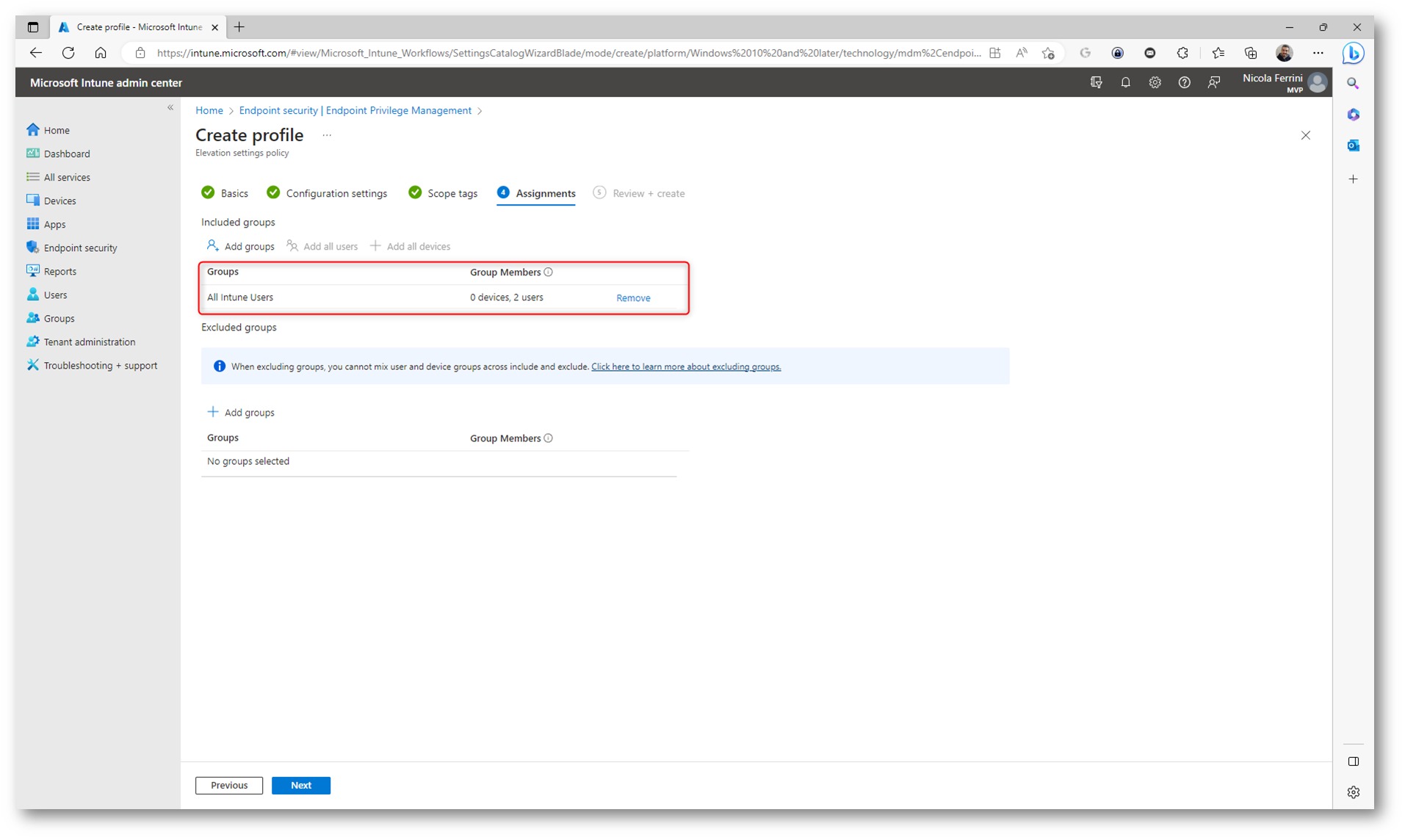

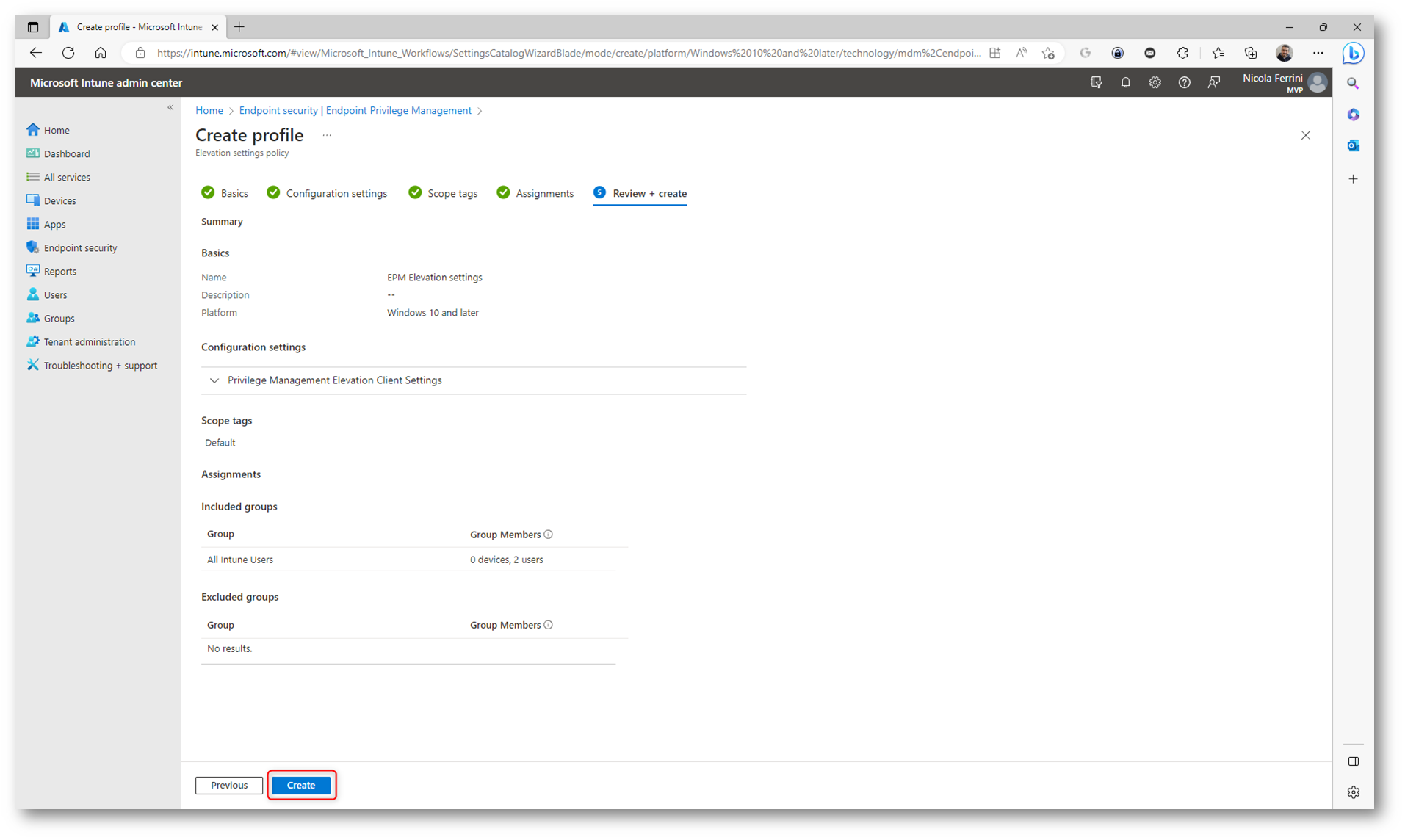

Proseguite nel wizard indicando gli eventuali Scope tags e i gruppi di utenti di Azure AD a cui applicare la policy.

Figura 7: Scope Tags della policy

Figura 8: Scelta dei gruppi di Azure AD a cui applicare la policy

Figura 9: Schermata di riepilogo della policy

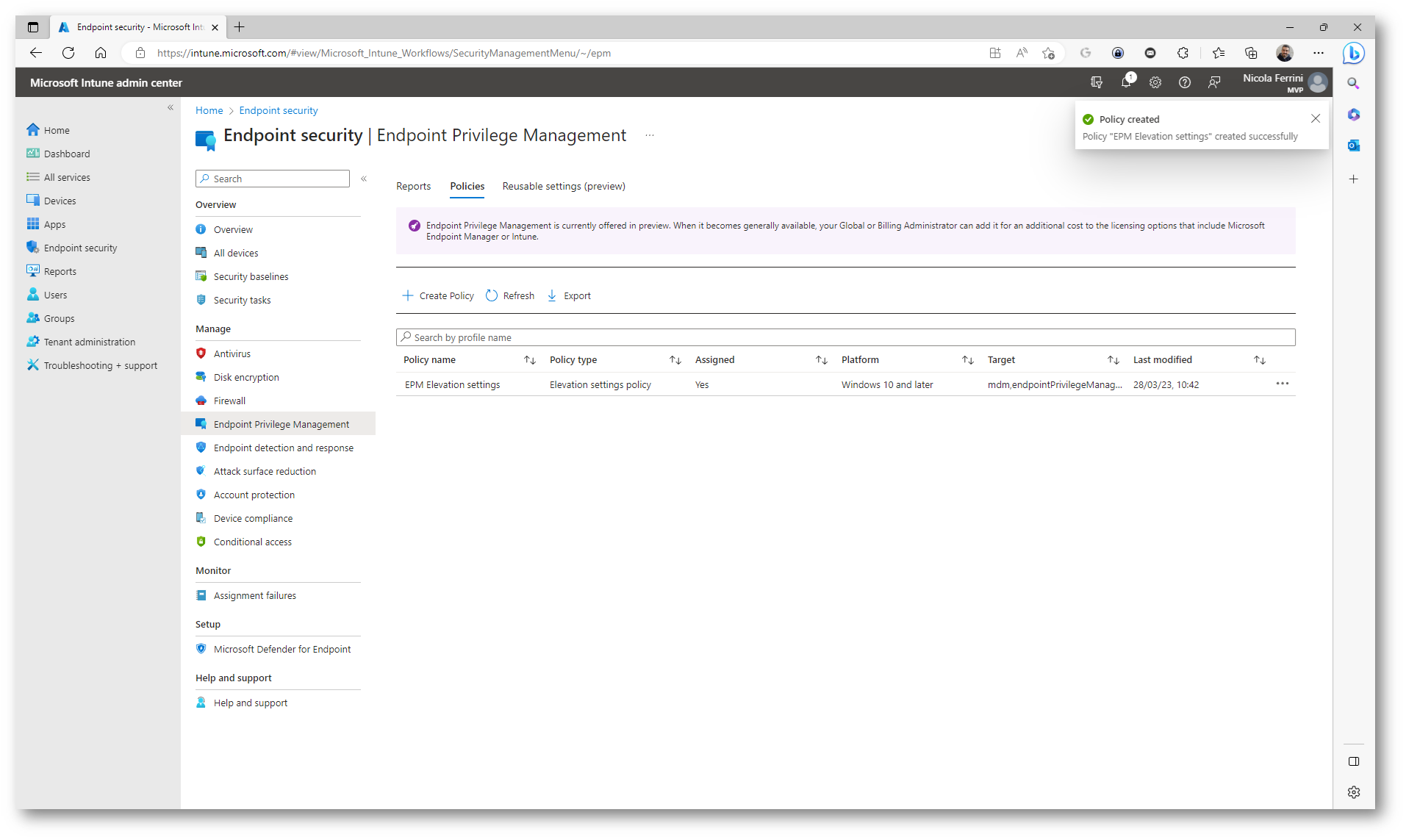

Figura 10: Policy completata con successo

Policy di elevazione dei privilegi di Windows

Usare i profili per i criteri delle regole di elevazione dei privilegi di Windows (Elevation rules policy) per gestire l’identificazione di file specifici e la modalità di gestione delle richieste di elevazione dei privilegi per tali file. Ogni criterio delle regole di elevazione di Windows include una o più regole di elevazione. È con le regole di elevazione che si configurano i dettagli sull’eseguibile gestito e i requisiti per l’elevazione.

Ogni regola aggiunta a questa policy:

- Identifica un eseguibile per il quale si desidera gestire le richieste di elevazione dei privilegi.

- Può includere un certificato per convalidare l’integrità del file eseguibile prima dell’esecuzione. È anche possibile aggiungere un gruppo riutilizzabile che contiene un certificato che viene quindi usato con una o più regole o criteri.

- Specifica se il tipo di elevazione del file è automatico (invisibile all’utente) o richiede la conferma dell’utente. Con la conferma dell’utente, è possibile aggiungere altre azioni utente che devono essere completate prima dell’esecuzione del file. Oltre a questo criterio, a un dispositivo deve essere assegnato anche un criterio delle impostazioni di elevazione dei privilegi di Windows che abilita Endpoint Privilege Management.

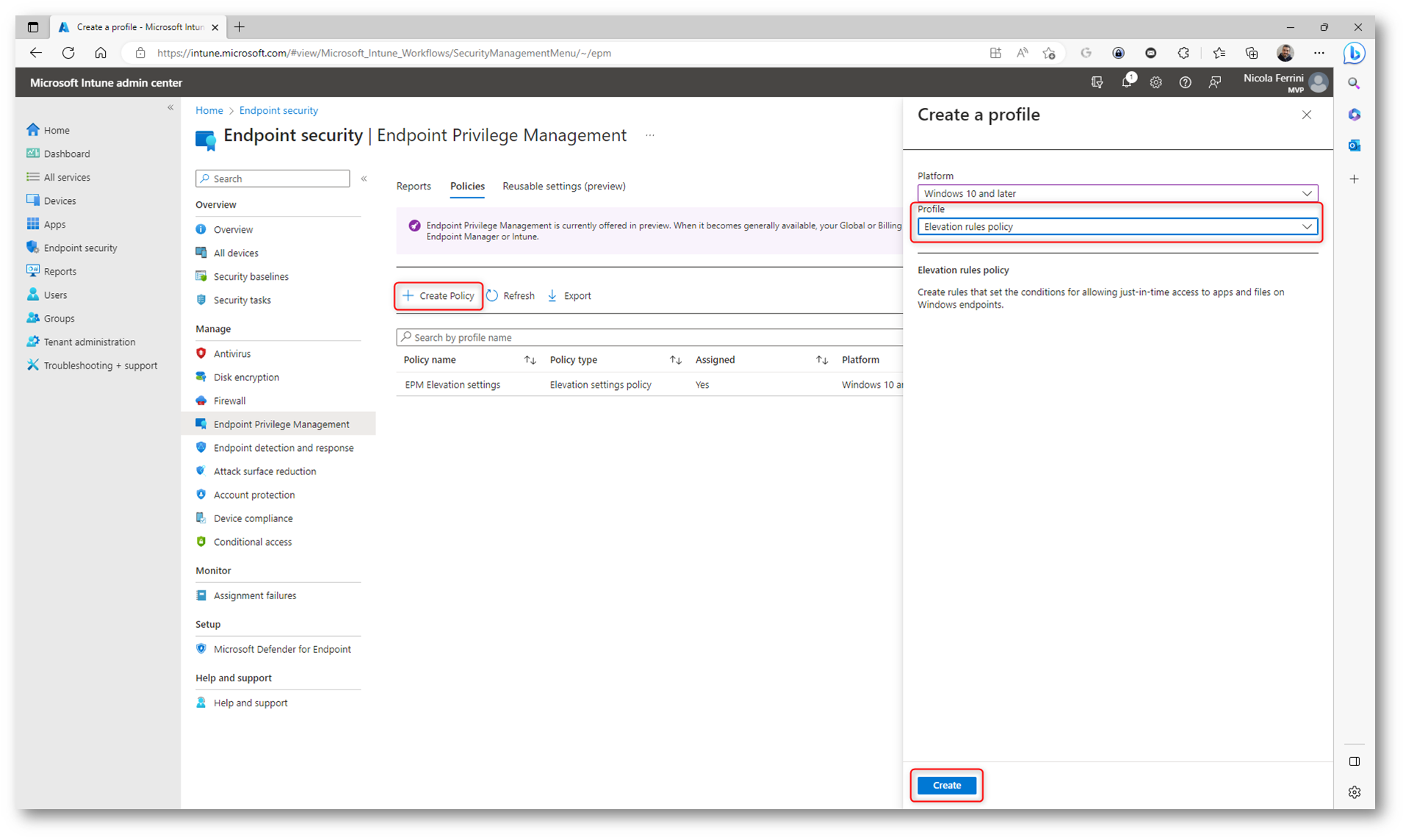

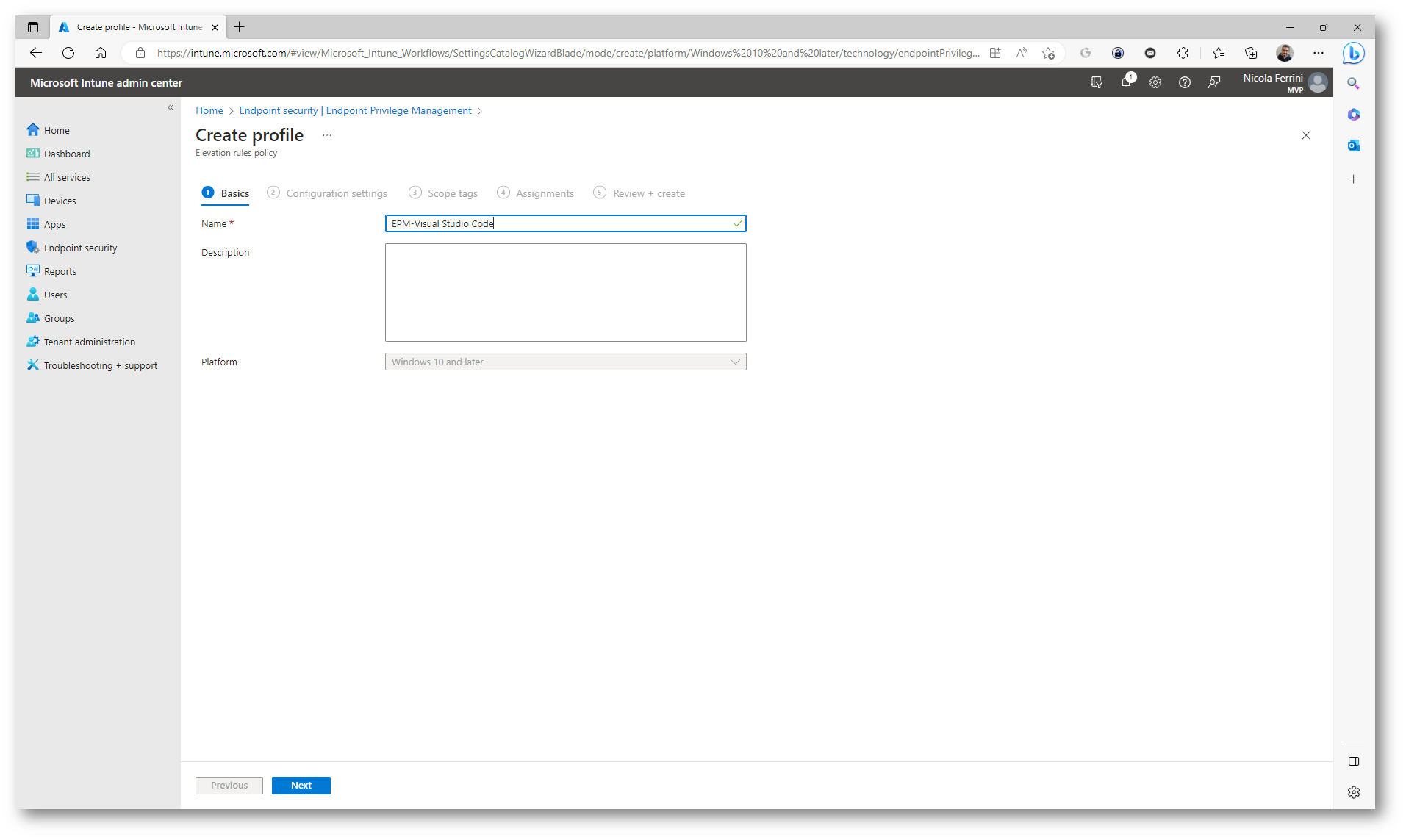

Figura 11: Creazione di una nuova Elevation rules policy

Figura 12: Nome della Elevation rules policy

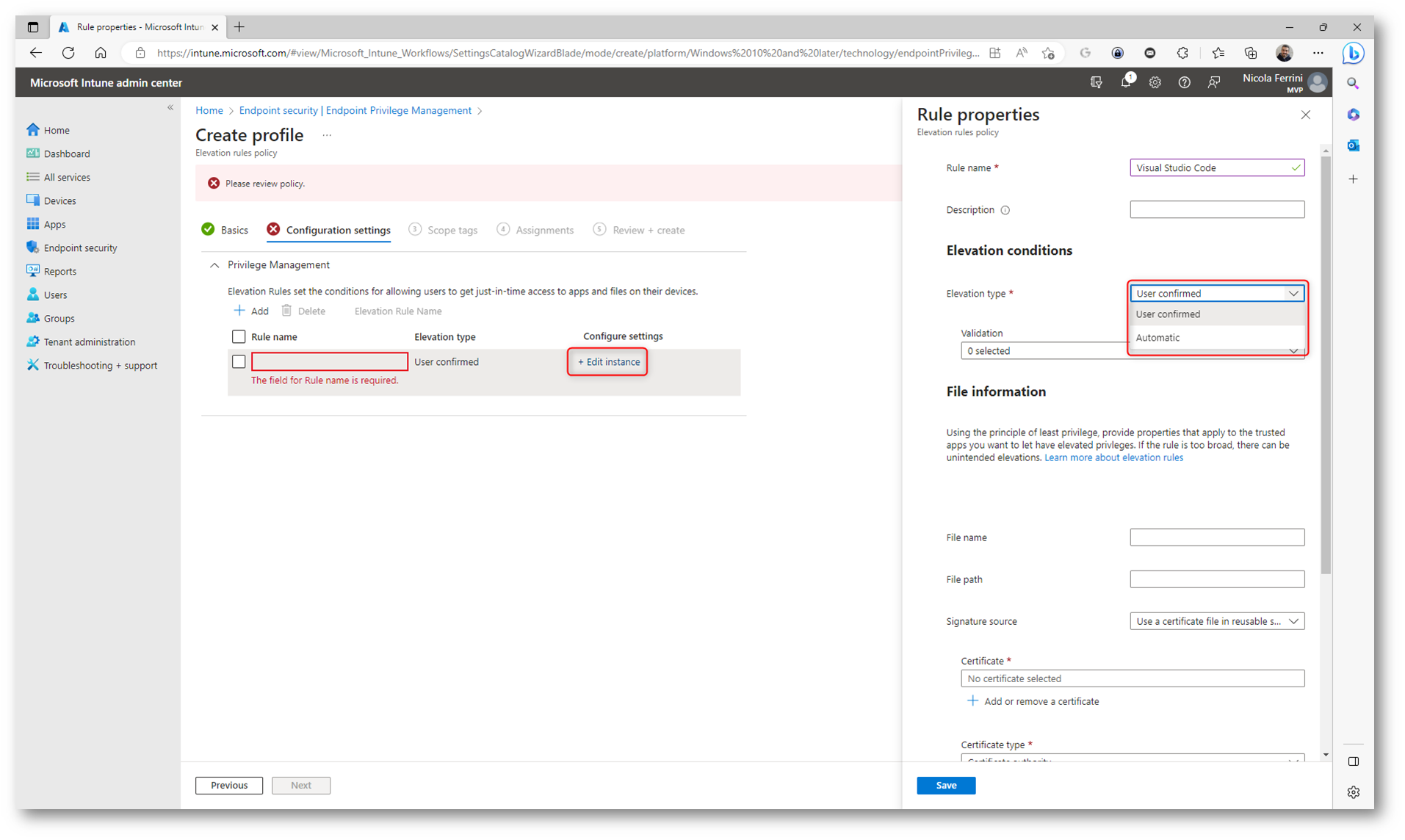

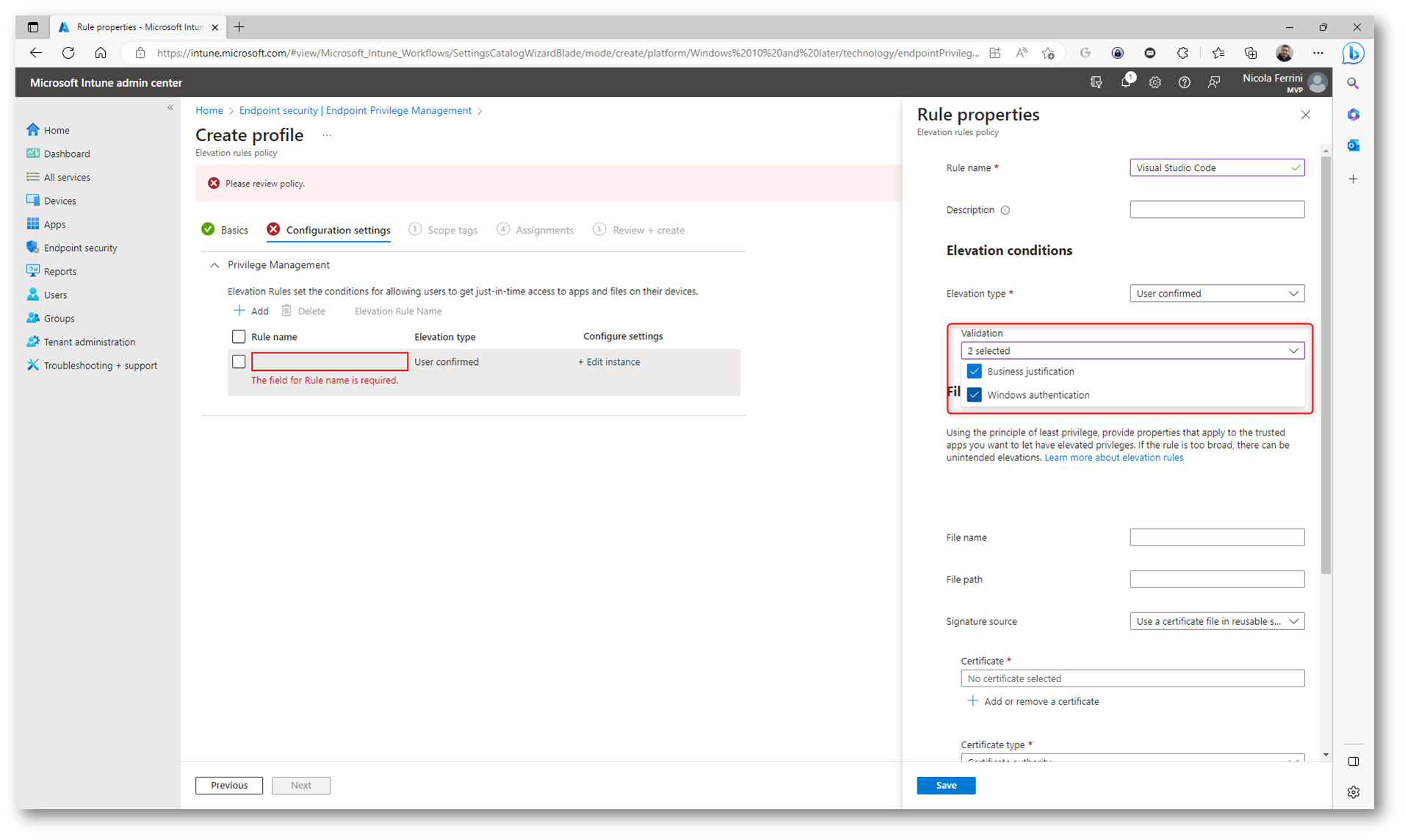

Fate clic su + Edit instance per modificare le regole della policy e aggiungere una regola per ogni file eseguibile gestito da questo criterio.

Ogni regola di elevazione ha le seguenti caratteristiche:

- Usa il nome del file (inclusa l’estensione) per identificare il file a cui si applica la regola. La regola supporta anche condizioni facoltative, ad esempio una versione di compilazione minima, il nome del prodotto o il nome interno. Le condizioni facoltative vengono usate per convalidare ulteriormente il file quando viene tentata l’elevazione.

- Supporta l’uso di un certificato per convalidare l’integrità dei file prima dell’esecuzione in un dispositivo. I certificati possono essere aggiunti direttamente a una regola o usando un gruppo di impostazioni riutilizzabili. È consigliabile usare i gruppi di impostazioni riutilizzabili perché possono essere più efficienti e semplificare una modifica futura del certificato.

- Supporta l’uso di un hash di file per convalidare il file. Per le regole automatiche è necessario un hash del file. Per le regole confermate dall’utente, è possibile scegliere di usare un certificato o un hash di file, nel qual caso l’hash del file diventa facoltativo.

-

Configura il tipo di valutazione dei file. Il tipo di valutazione identifica cosa accade quando viene effettuata una richiesta di elevazione dei privilegi per il file. Per impostazione predefinita, questa opzione è impostata su Conferma utente, che è la nostra raccomandazione per le elevazioni.

- Utente confermato (consigliato): l’elevazione richiede sempre all’utente di fare clic su una richiesta di conferma per eseguire il file. Sono disponibili altre conferme utente che è possibile aggiungere. Si può richiedere agli utenti di eseguire l’autenticazione usando le credenziali dell’organizzazione oppure di immettere una giustificazione aziendale. Anche se il testo immesso per una giustificazione dipende dall’utente, EPM può raccoglierlo e segnalarlo quando il dispositivo è configurato per segnalare i dati di elevazione dei privilegi come parte dei criteri delle impostazioni di elevazione di Windows.

- L’elevazione automatica avviene in modo invisibile all’utente. Nessuna richiesta e nessuna indicazione che il file sia in esecuzione in un contesto con privilegi elevati.

Figura 13: Configurazione della Elevation Rule

Figura 14: Elevation Type della regola

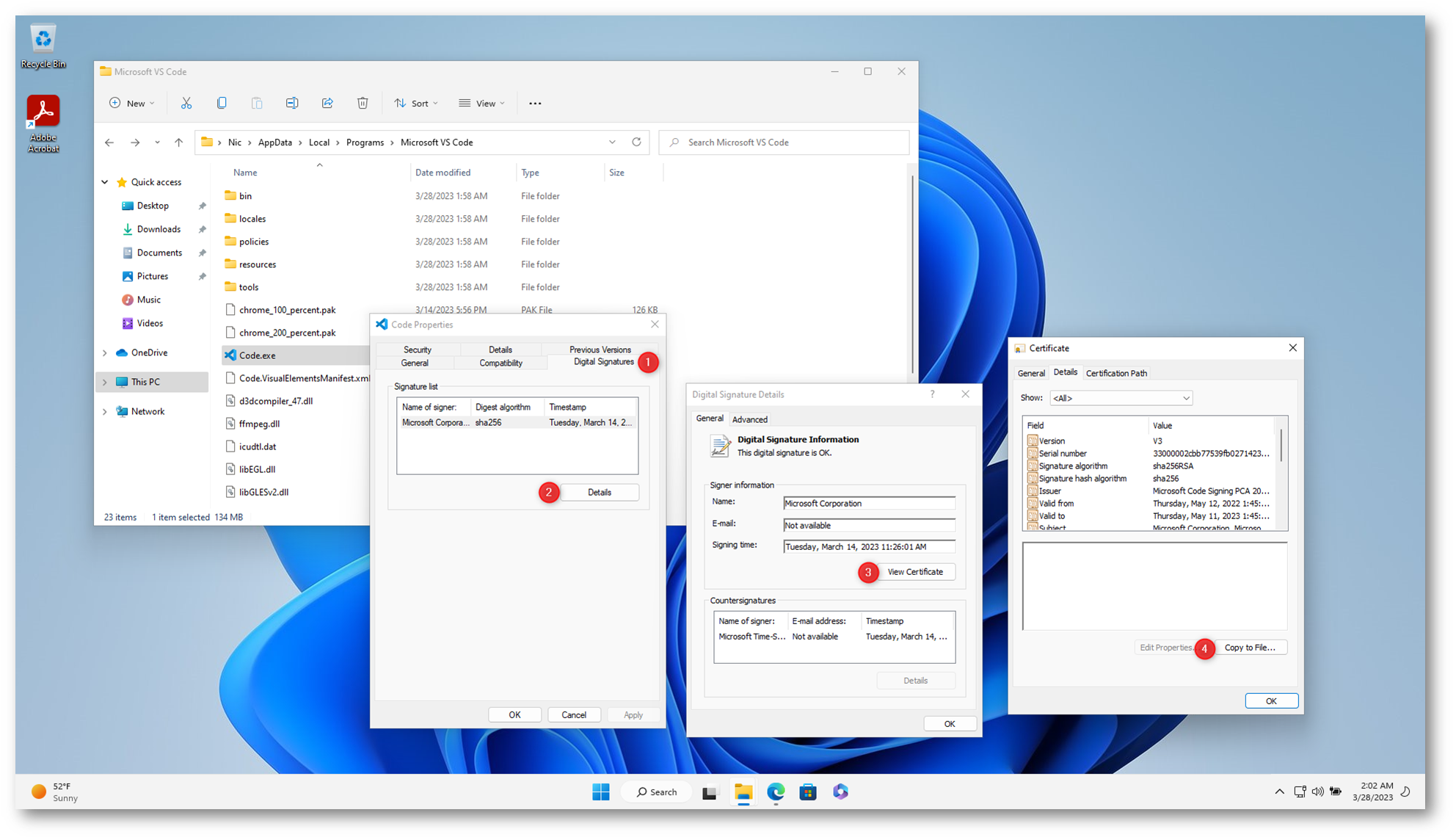

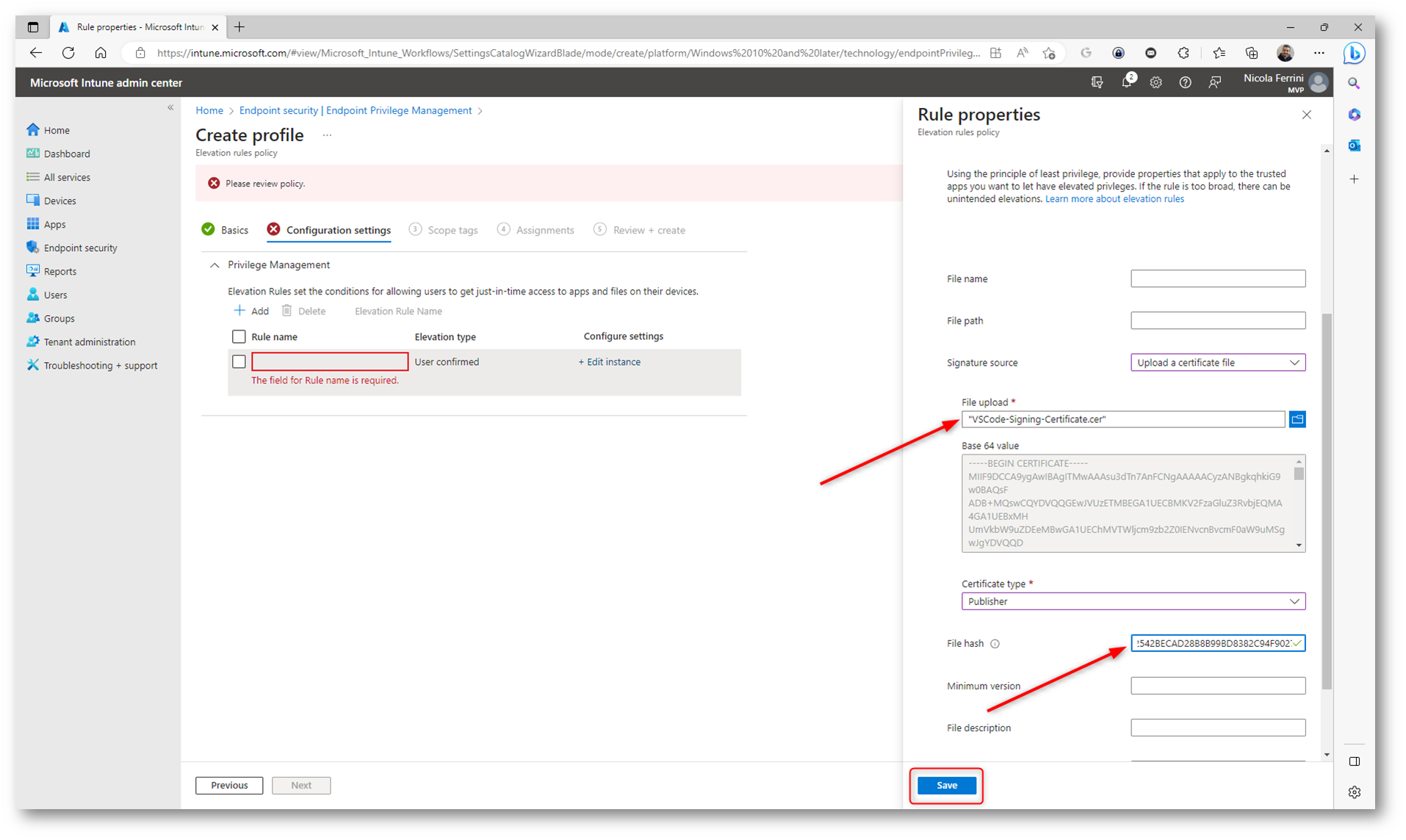

Io ho deciso di creare una regola per l’esecuzione con privilegi amministrativi di Visual Studio Code. Mi sono quindi procurato il certificato digitale con cui è stato firmato Visual Studio Code, prelevandolo dalla cartella C:\Users\Utente\AppData\Local\Programs\Microsoft VS Code in cui è stato installato, per convalidare l’integrità del file eseguibile prima dell’esecuzione.

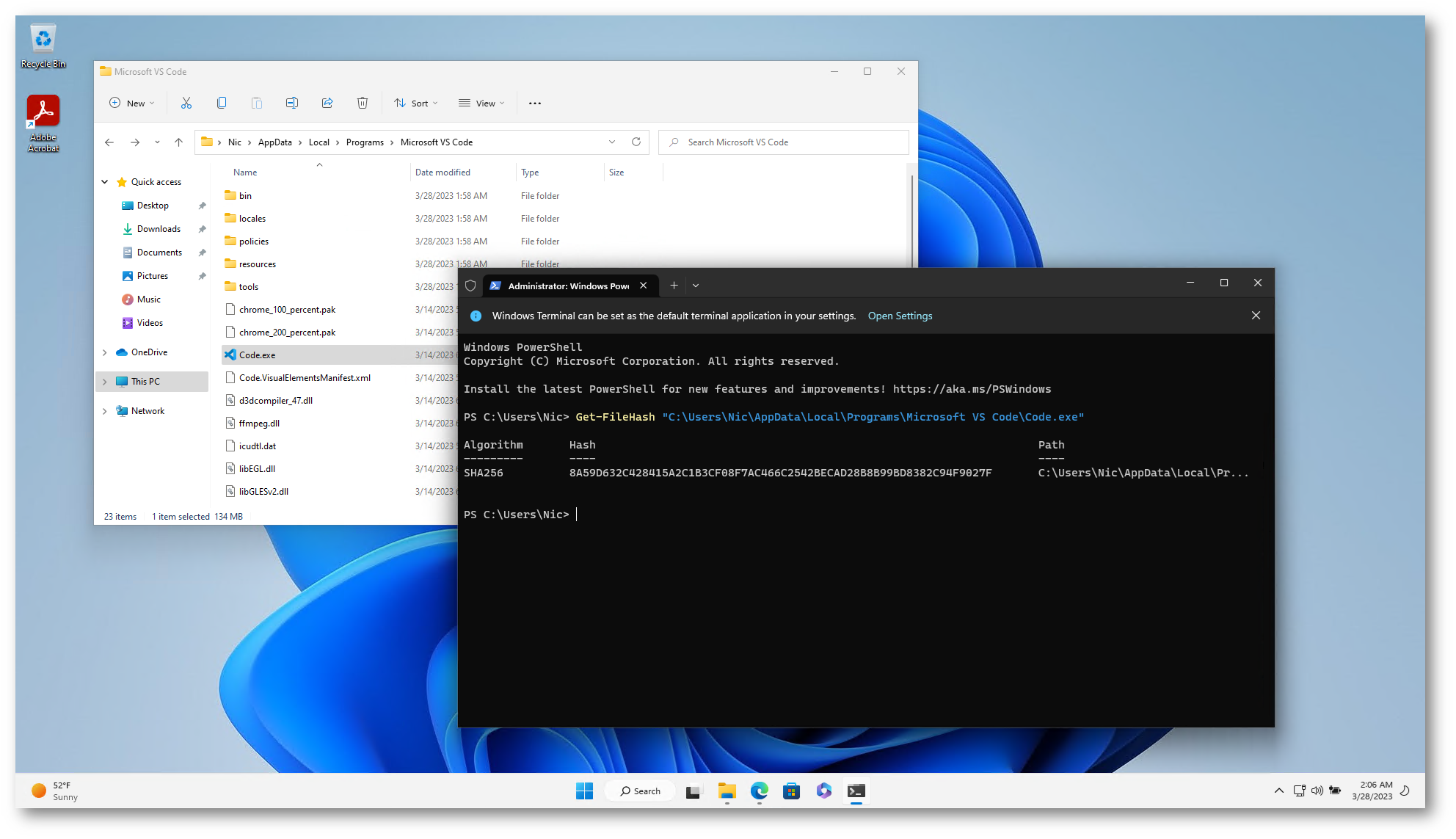

Mi sono anche procurato l’hash dell’eseguibile utilizzando il comando PowerShell Get-FileHash percorso e nome dell’eseguibile Get-FileHash “C:\Users\Utente\AppData\Local\Programs\Microsoft VS Code\Code.exe”.

Figura 15: Recupero del certificato con cui è stato firmato digitalmente l’eseguibile di Visual Studio Code

Figura 16: Recupero dell’hash dell’eseguibile di Visual Studio Code

A questo punto ho inserito le informazioni negli appositi campi della regola di Elevation Rules policy.

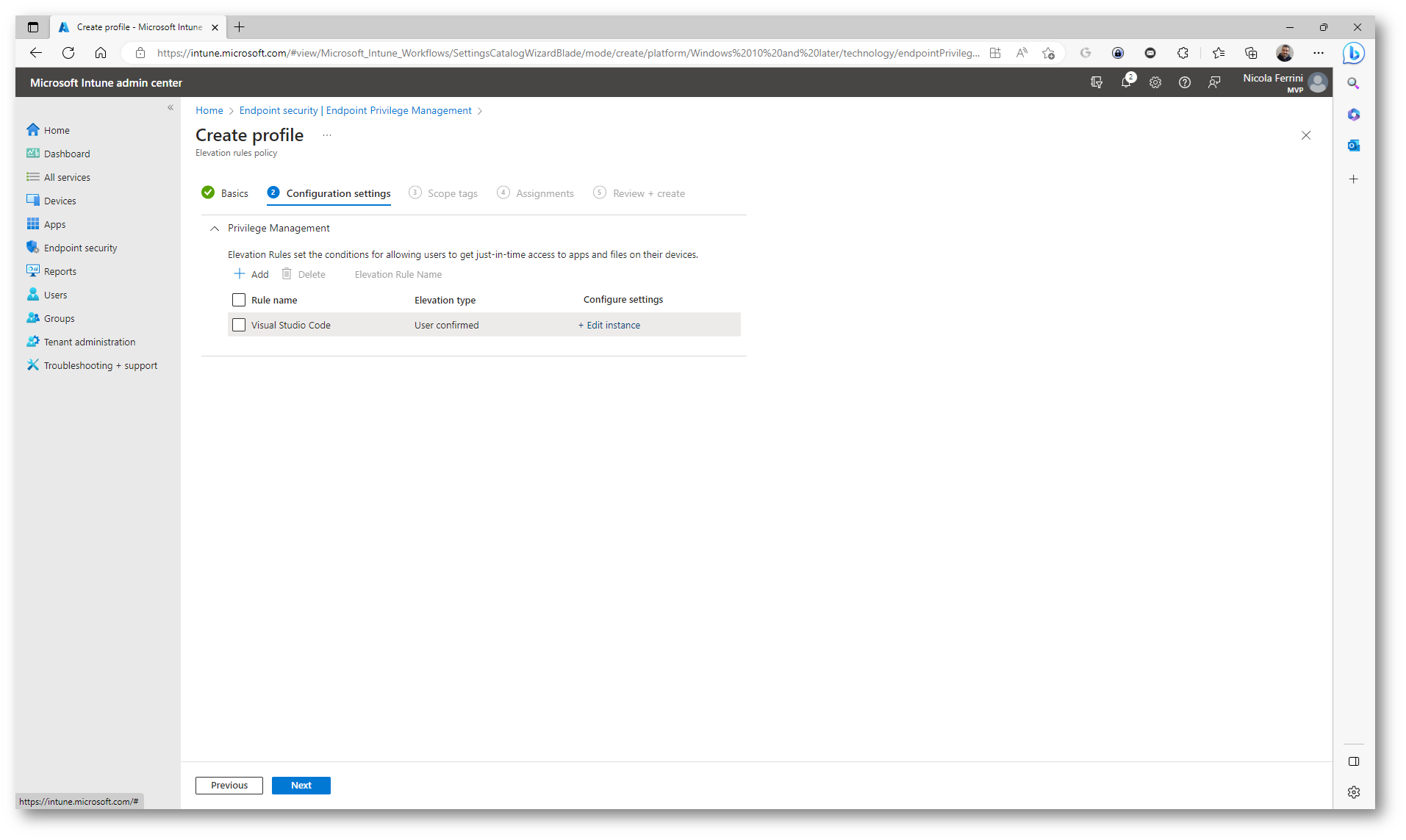

Figura 17: Inserimento del certificato e dell’hash del file di Visual Studio Code

Figura 18: Regole per la gestione di Visual Studio Code creata

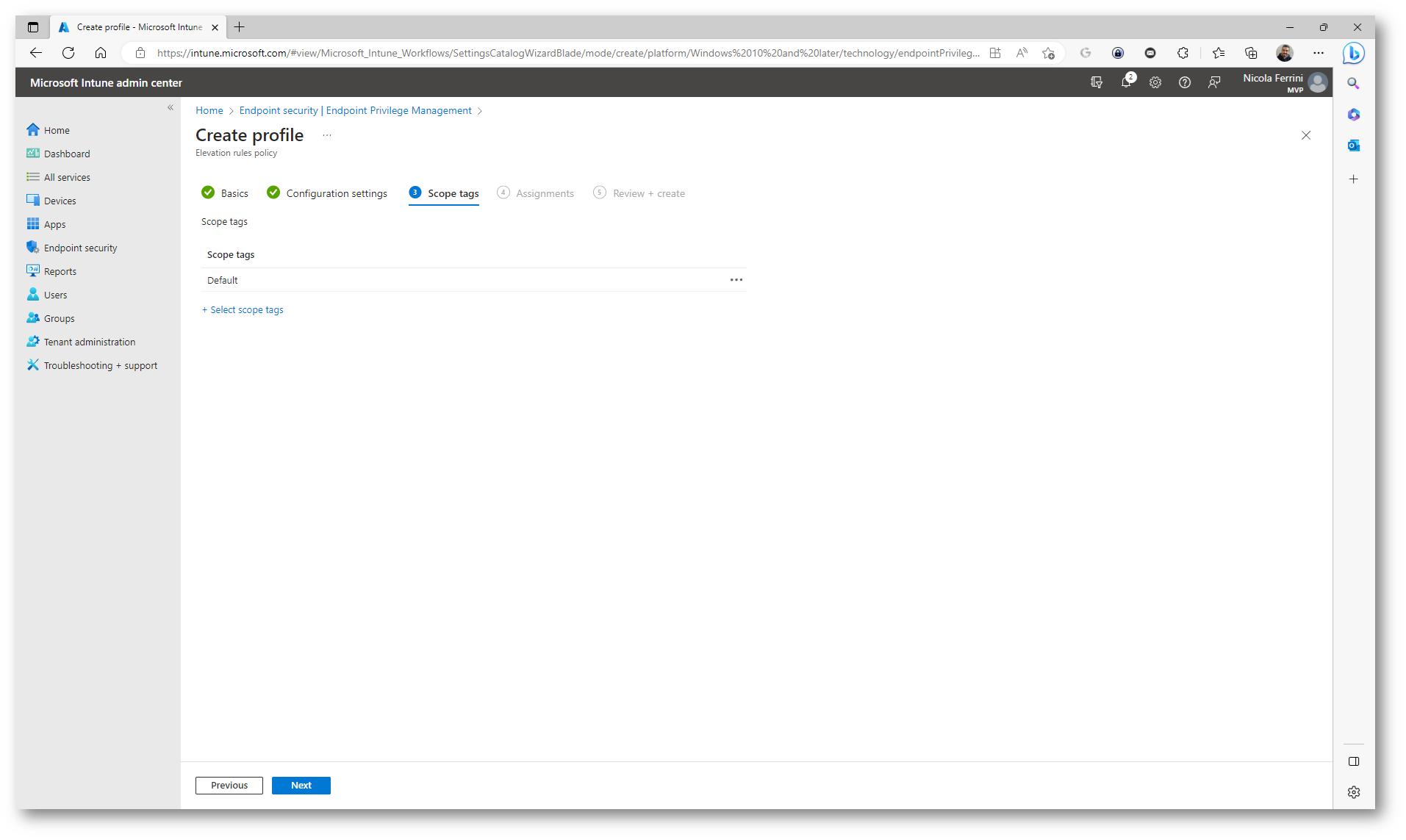

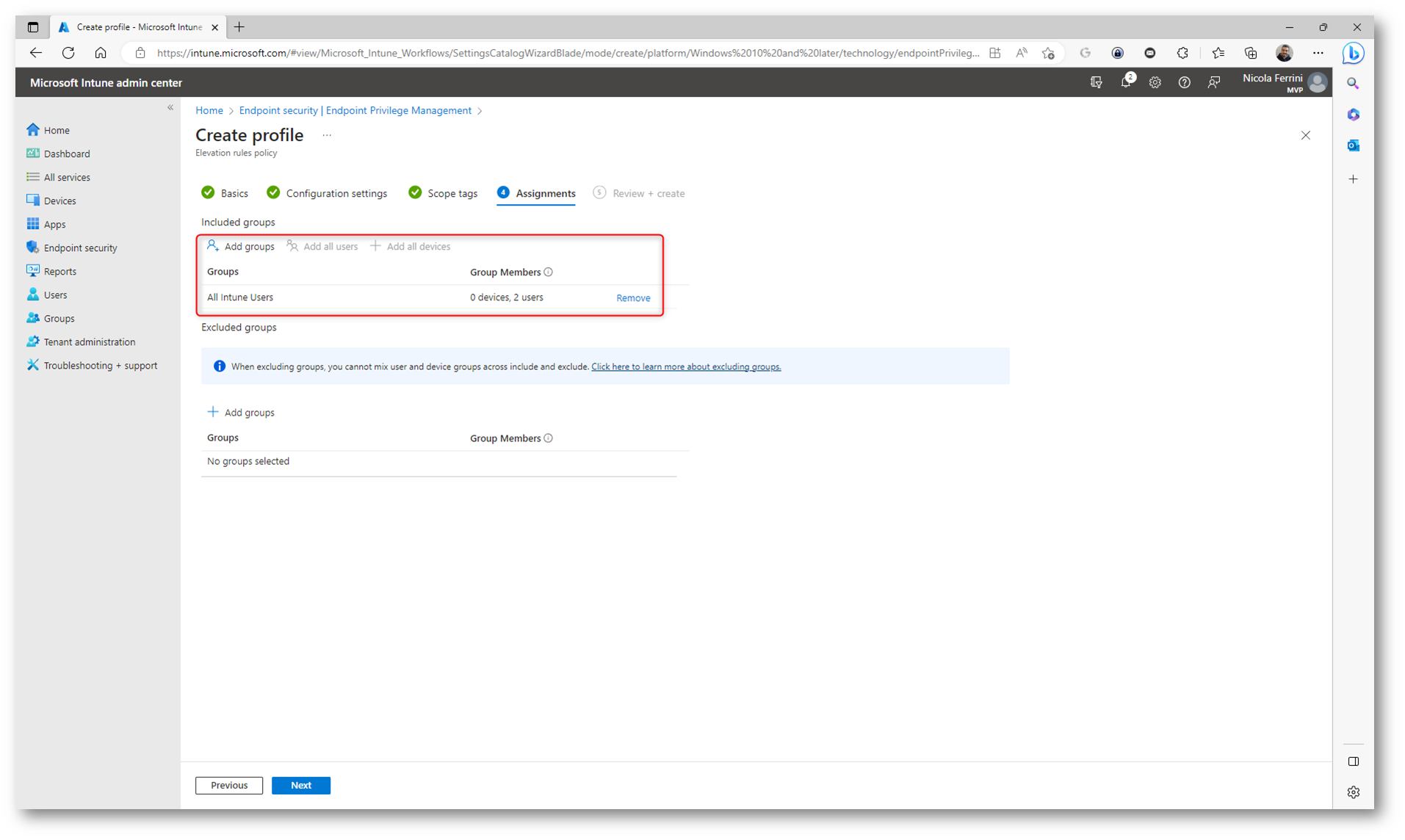

Proseguite il wizard inserendo gli Scope Tags e i gruppi di Azure AD a cui volete applicare la policy.

Figura 19: Scope Tags della Elevation Rules Policy

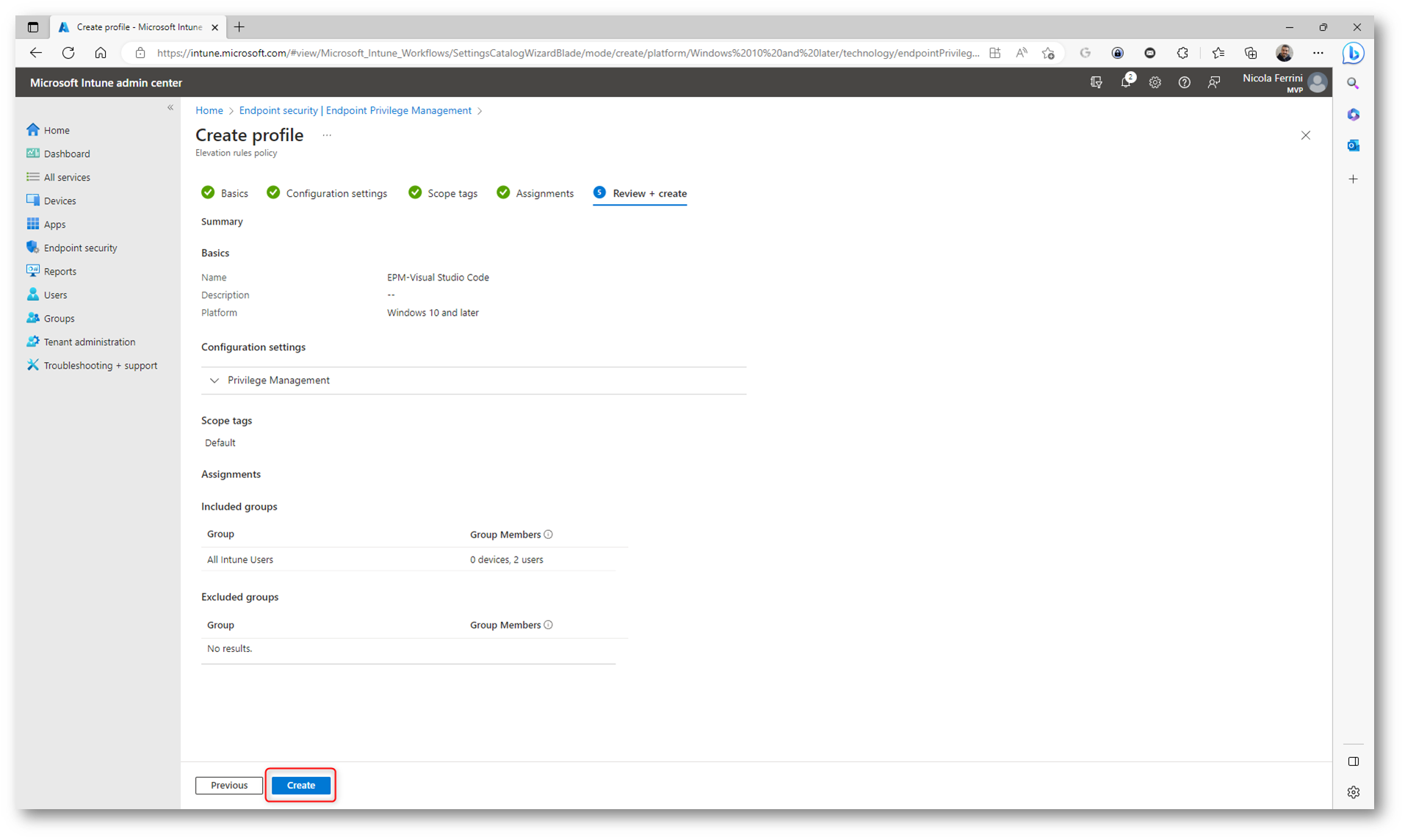

Figura 20: Gruppi di Azure AD a cui distribuire la Elevation Rules policy

Figura 21: Schermata di riepilogo della Elevation Rules policy

Figura 22: Elevation Rules policy creata con successo

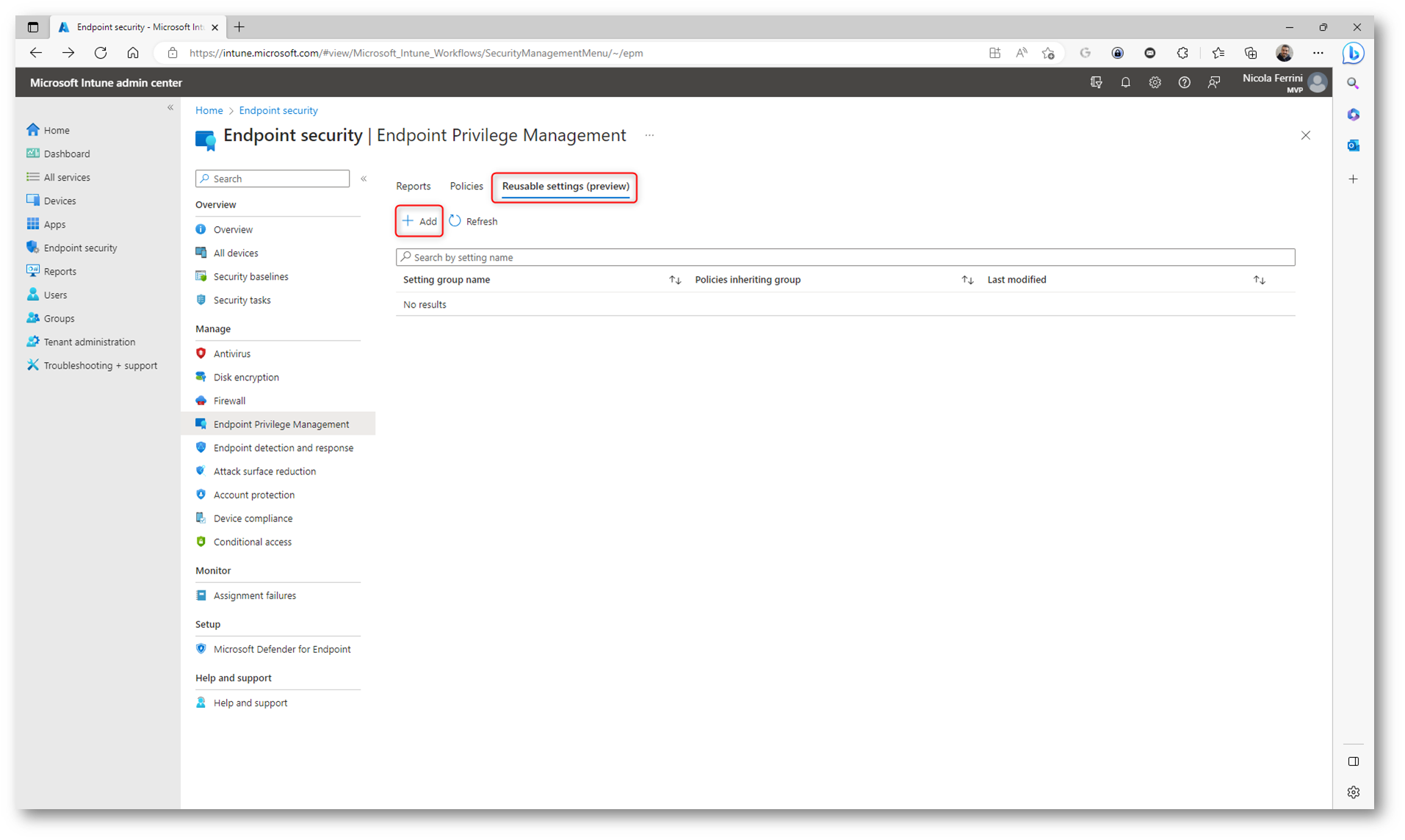

Gruppi di impostazioni riutilizzabili

Endpoint Privilege Management usa i gruppi di impostazioni riutilizzabili per gestire i certificati che convalidano i file eseguibili gestiti con le regole di elevazione. Come tutti i gruppi di impostazioni riutilizzabili per Intune, le modifiche apportate a un gruppo riutilizzabile vengono passate automaticamente ai criteri che fanno riferimento al gruppo. Se è necessario aggiornare il certificato usato per la convalida dei file, è necessario aggiornarlo solo nel gruppo di impostazioni riutilizzabili una sola volta. Intune applica il certificato aggiornato a tutte le regole di elevazione che usano tale gruppo.

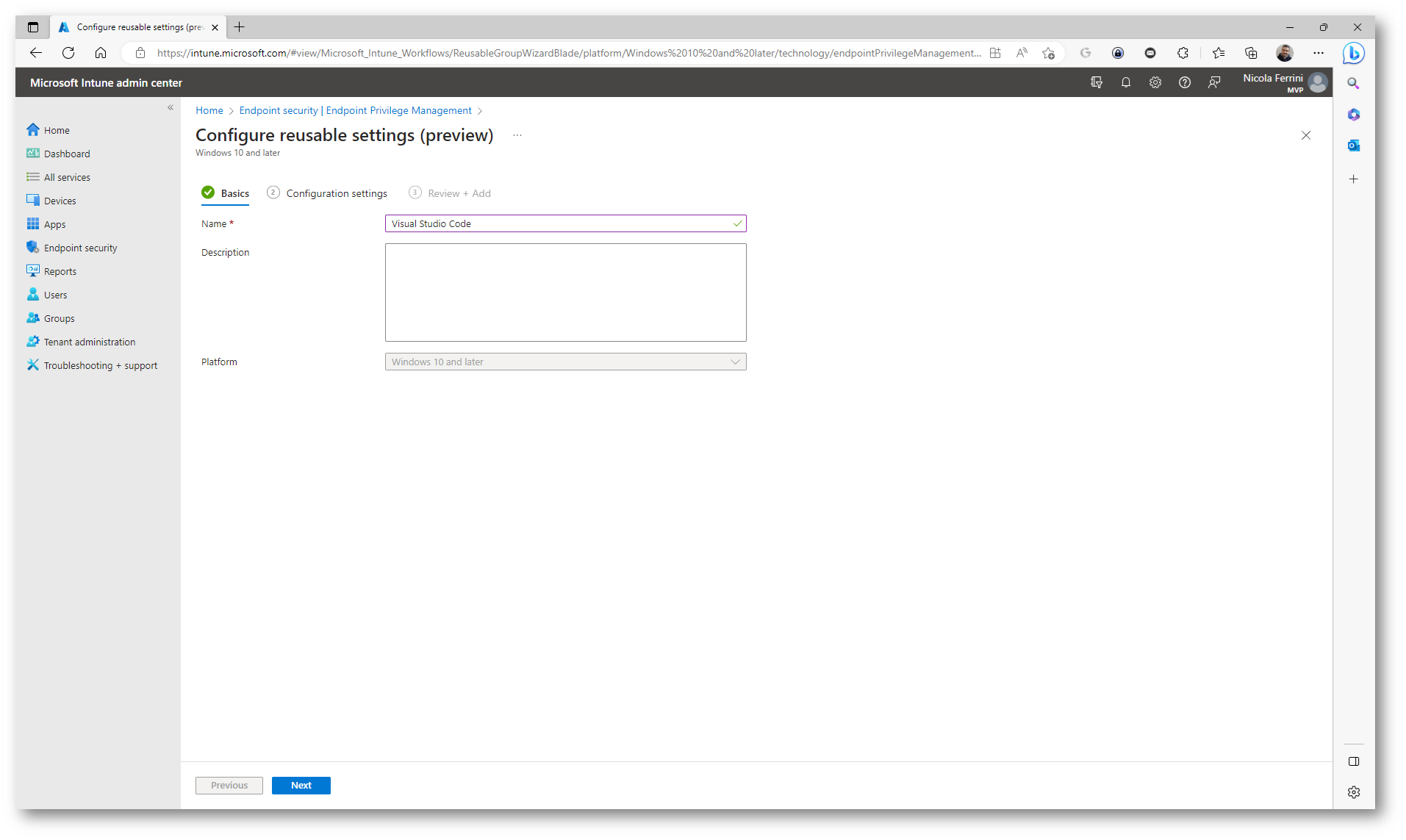

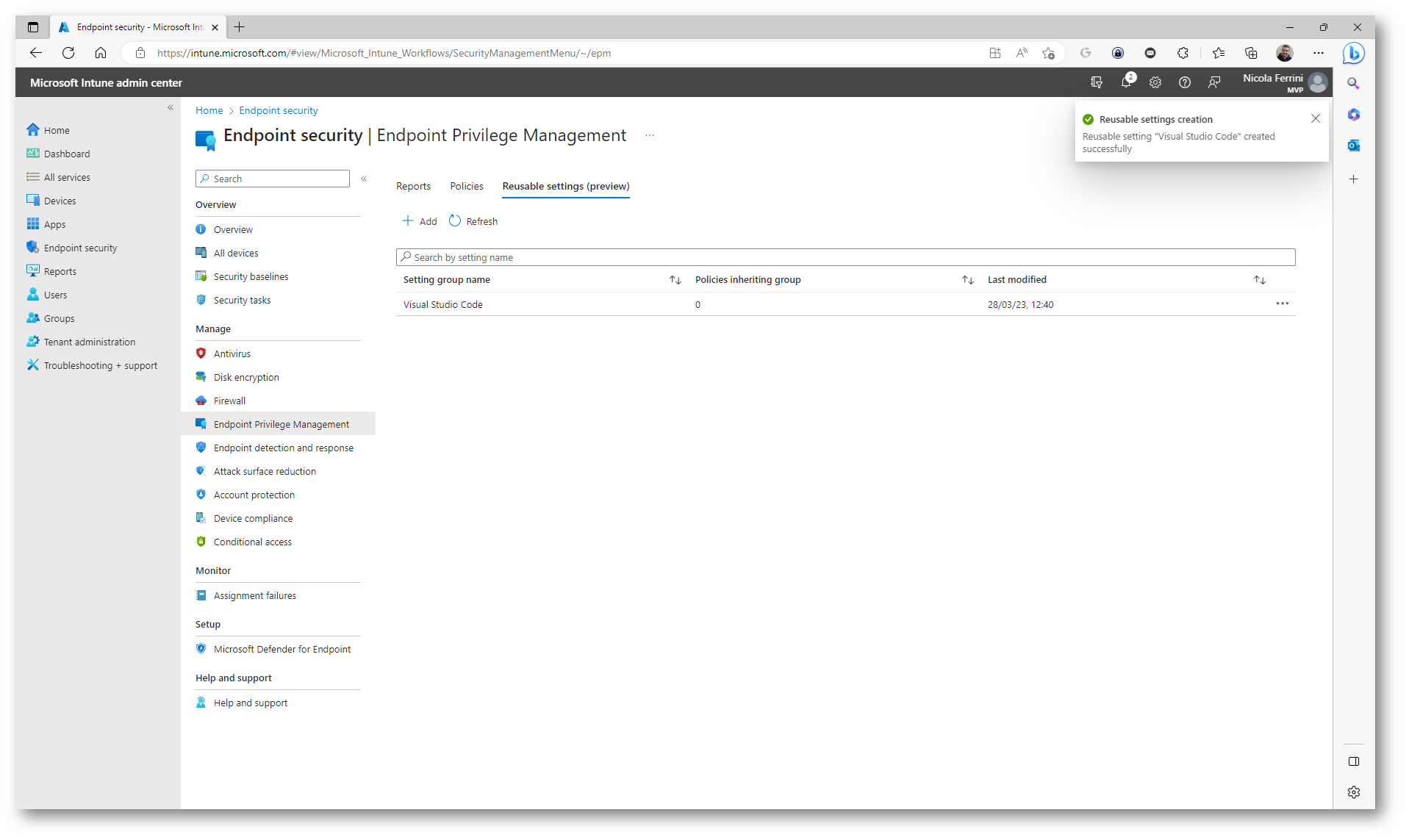

Per creare il gruppo di impostazioni riutilizzabili per Endpoint Privilege Management selezionare la scheda Reusable Settings (preview) e fate clic su + Add. Immettete un nome descrittivo per il gruppo riutilizzabile. Assegnate nomi ai gruppi in modo che sia possibile identificarli facilmente in un secondo momento.

Figura 23: Creazione di un nuovo Reusable Setting per Endpoint Privilege Management

Figura 24: Inserimento del nome e della descrizione per il gruppo di configurazioni riutilizzabile

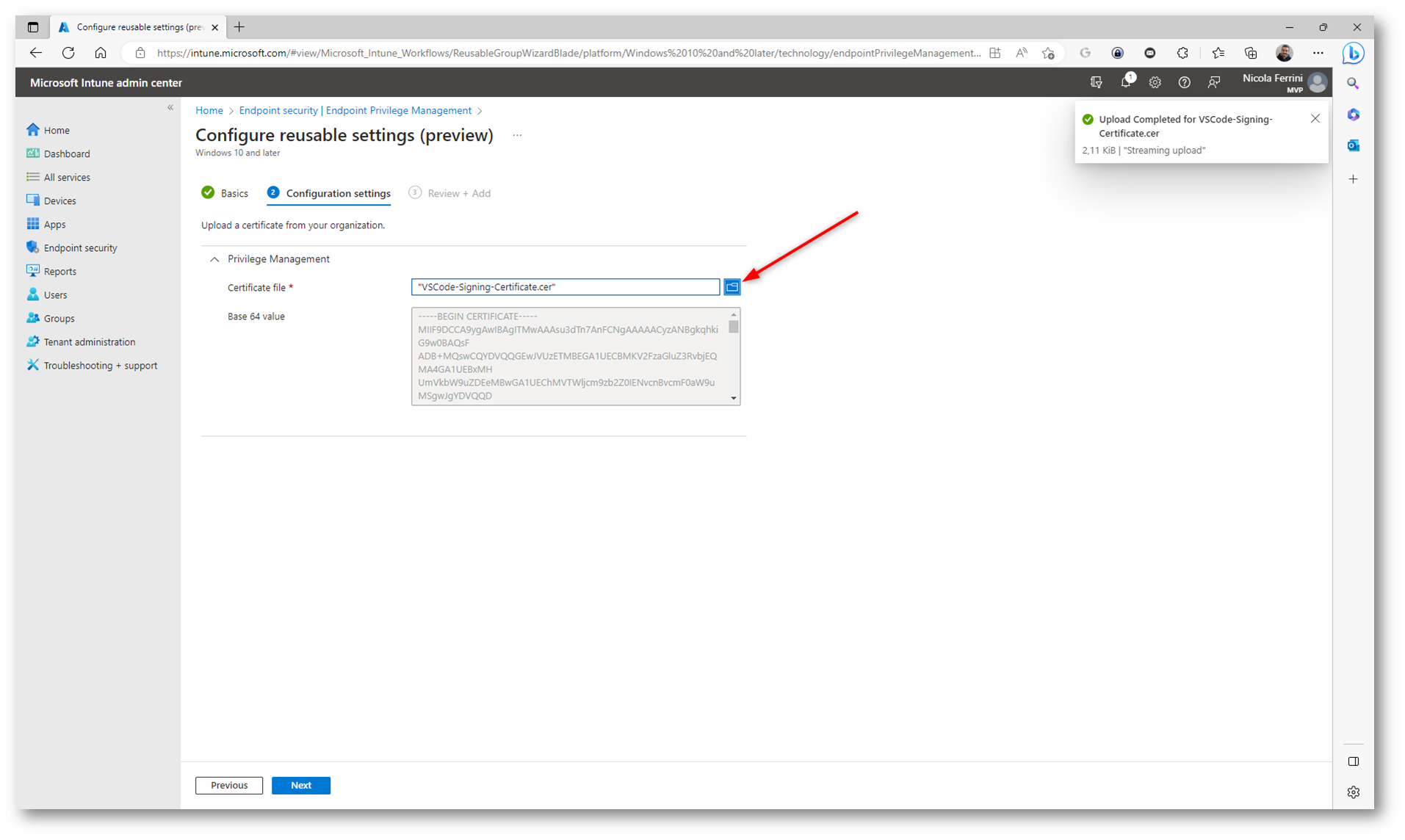

Nella scheda Configuration Settings aggiungete il certificato al gruppo.

Figura 25: Aggiunta del certificato al gruppo riutilizzabile

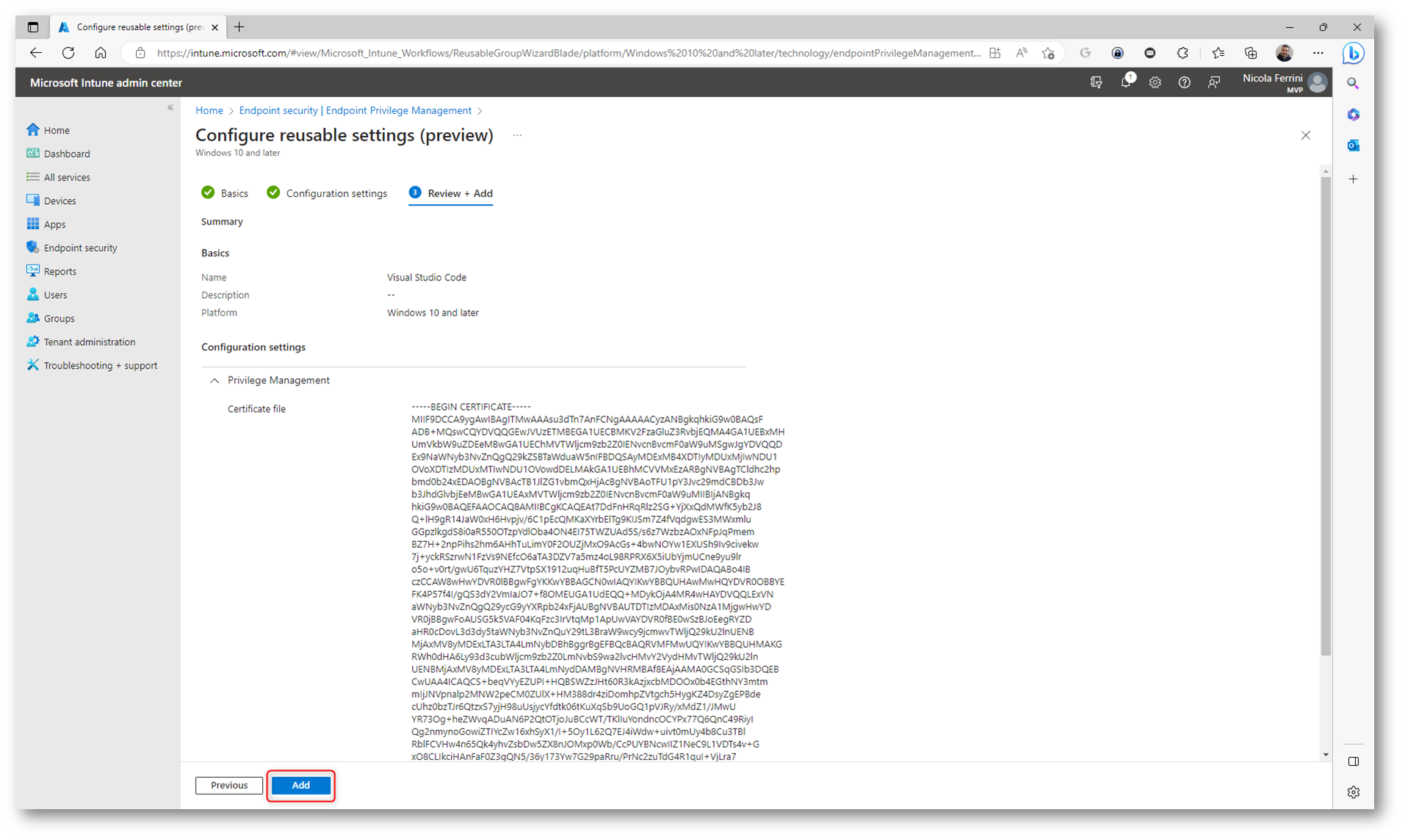

Figura 26: Conferma delle configurazioni del gruppo riutilizzabile

Figura 27: Gruppo riutilizzabile creato con successo

Esperienza utente

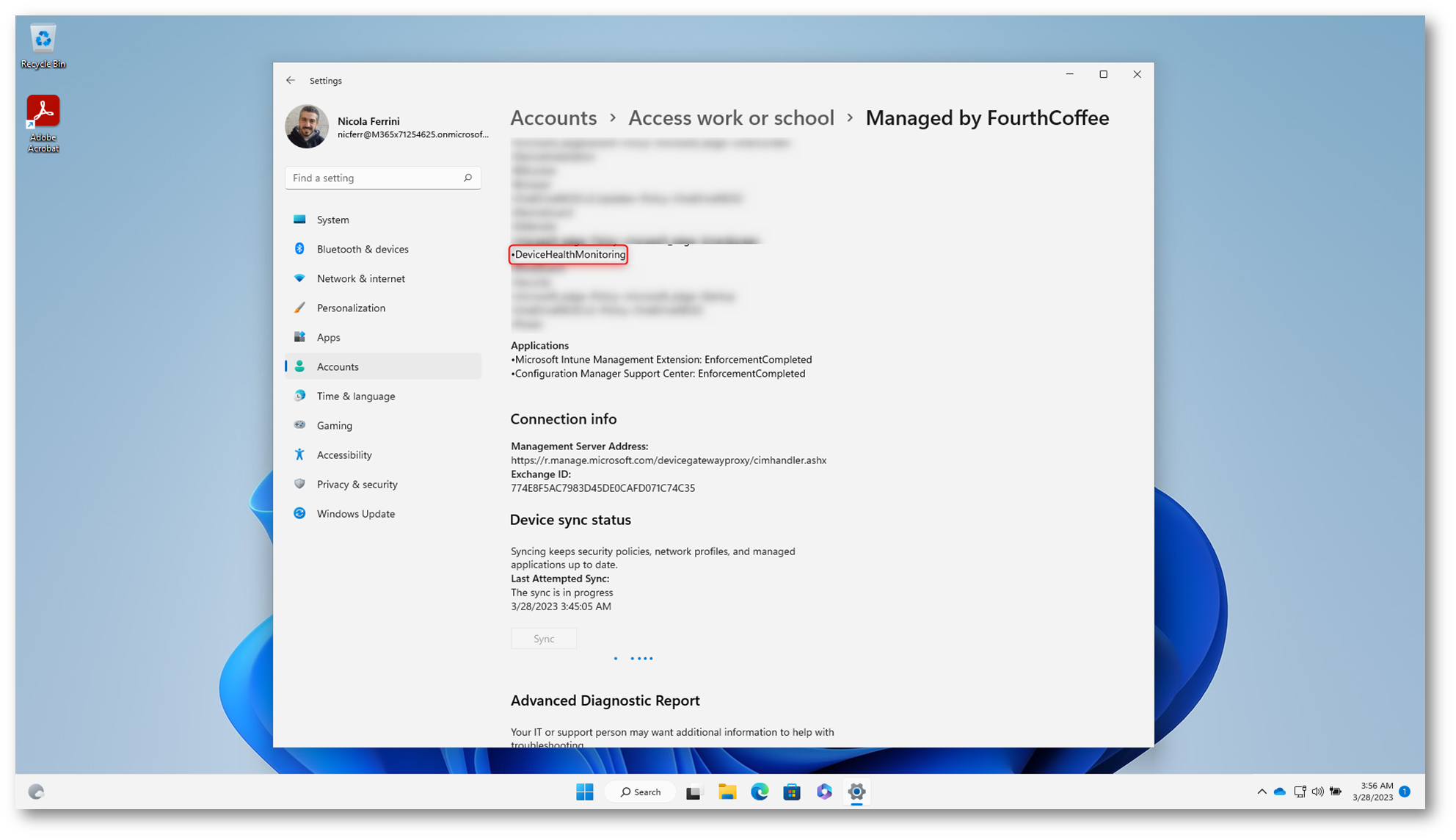

Attendete che il profilo venga applicato oppure effettuate una sincronizzazione, direttamente dal client o dal portale di Microsoft Intune. Vi accorgerete che le configurazioni saranno state applicate quando vi apparirà la voce DeviceHealthMonitoring.

Figura 28: Applicazione delle policy avvenuta con successo

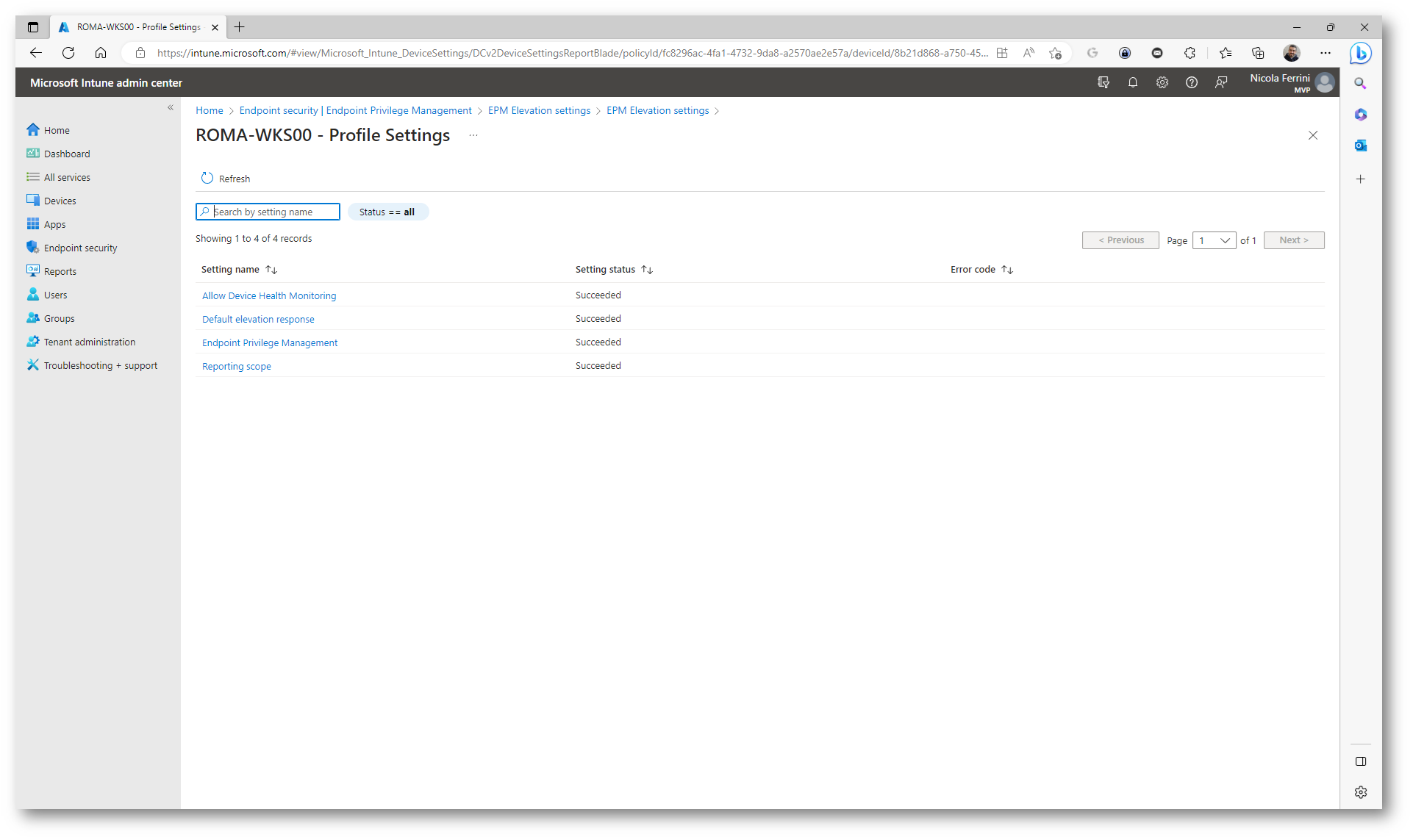

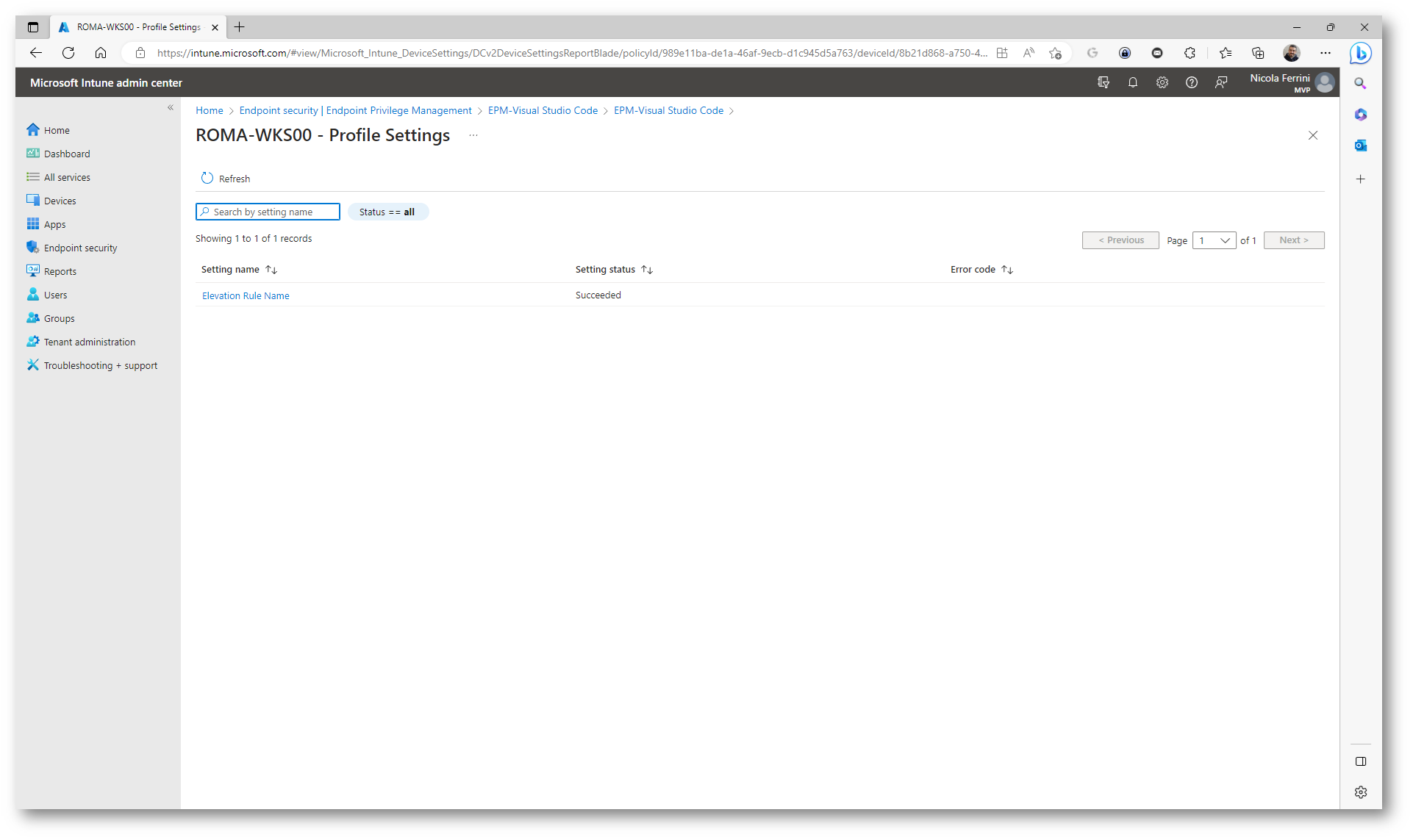

Potete verificare la corretta applicazione delle policy anche dal portale di Intune selezionandole e aprendo i rispettivi report.

Figura 29: Applicazione della Elevation Settings policy

Figura 30: Applicazione della Elevation Rules policy

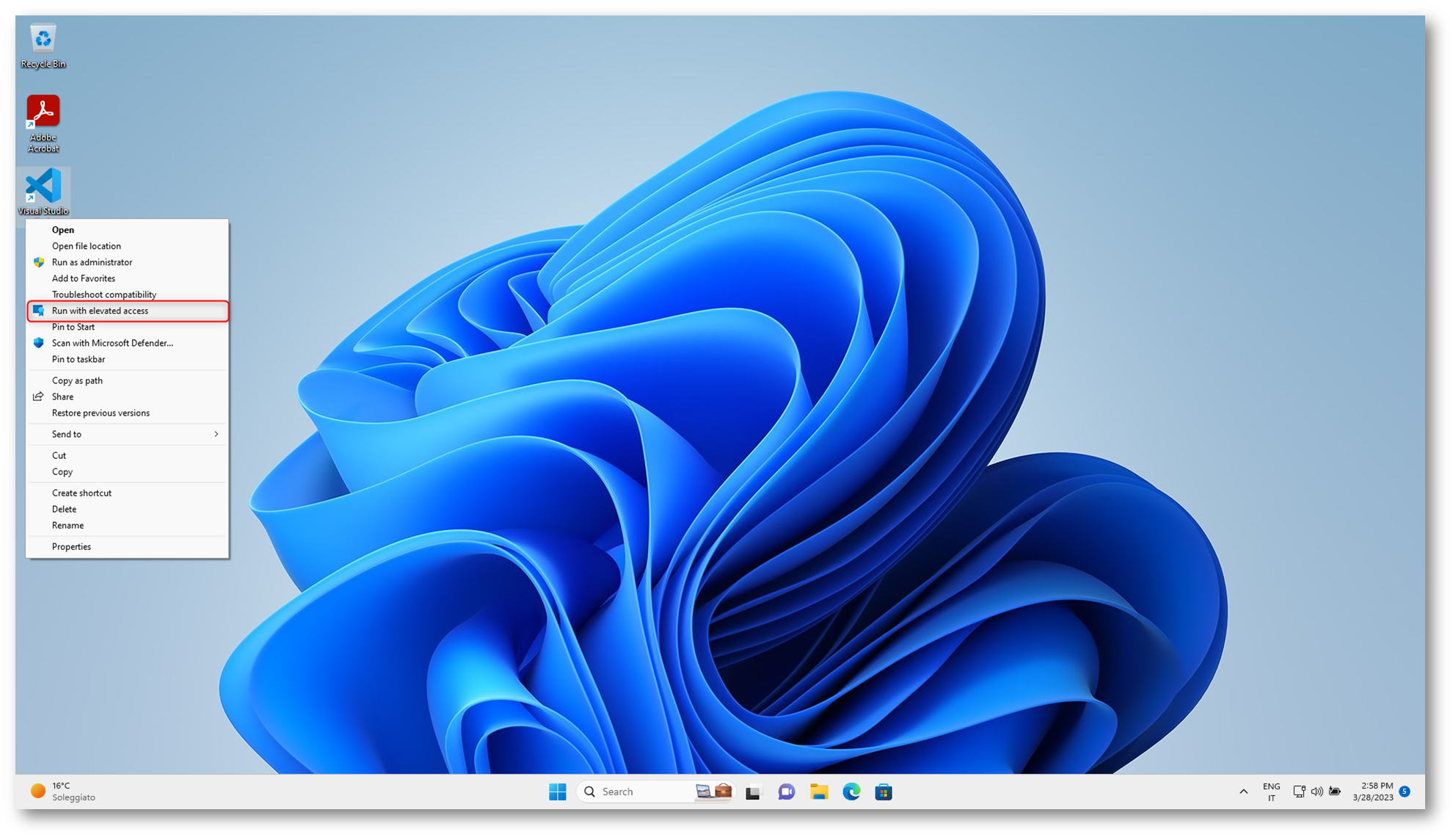

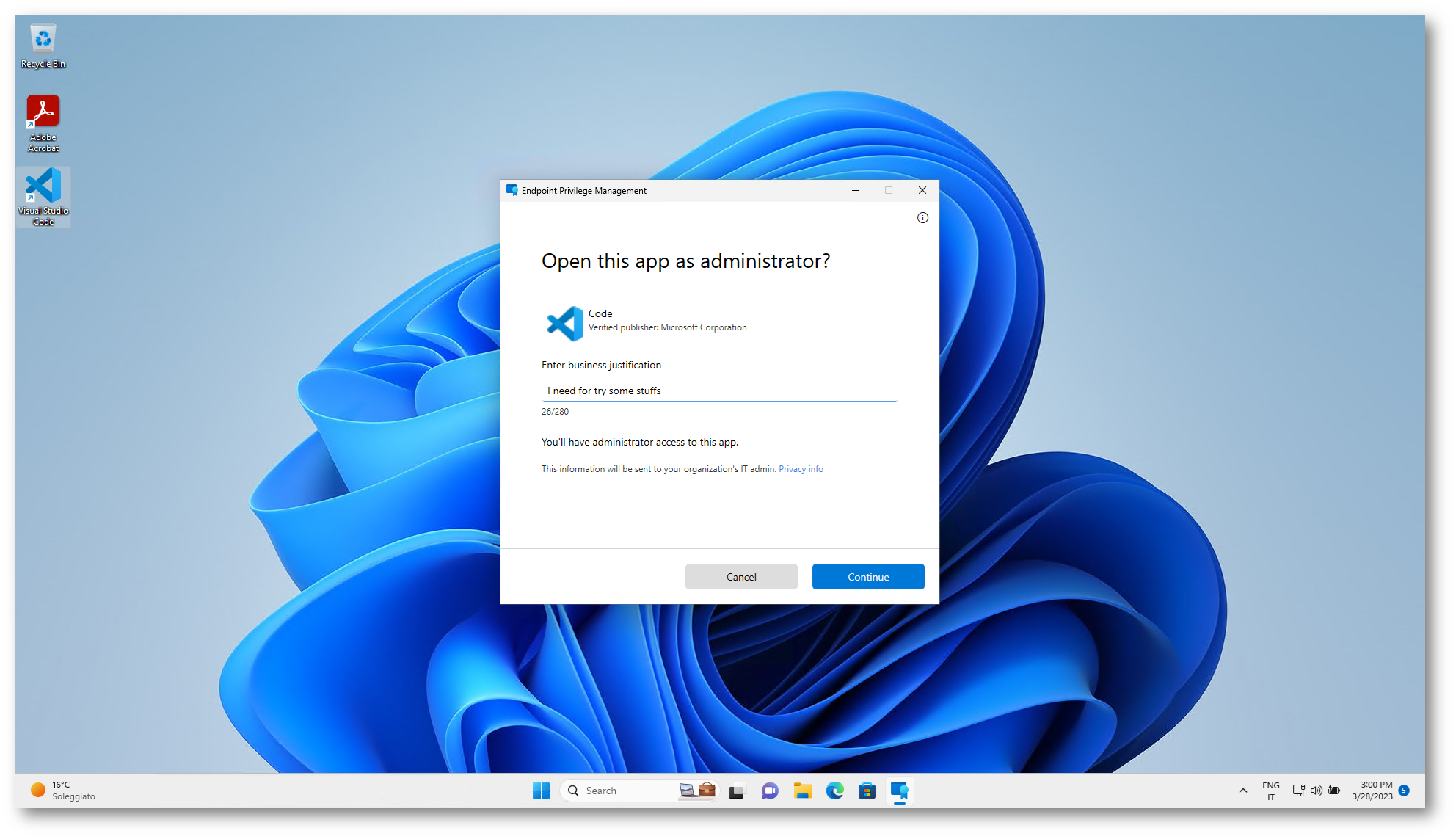

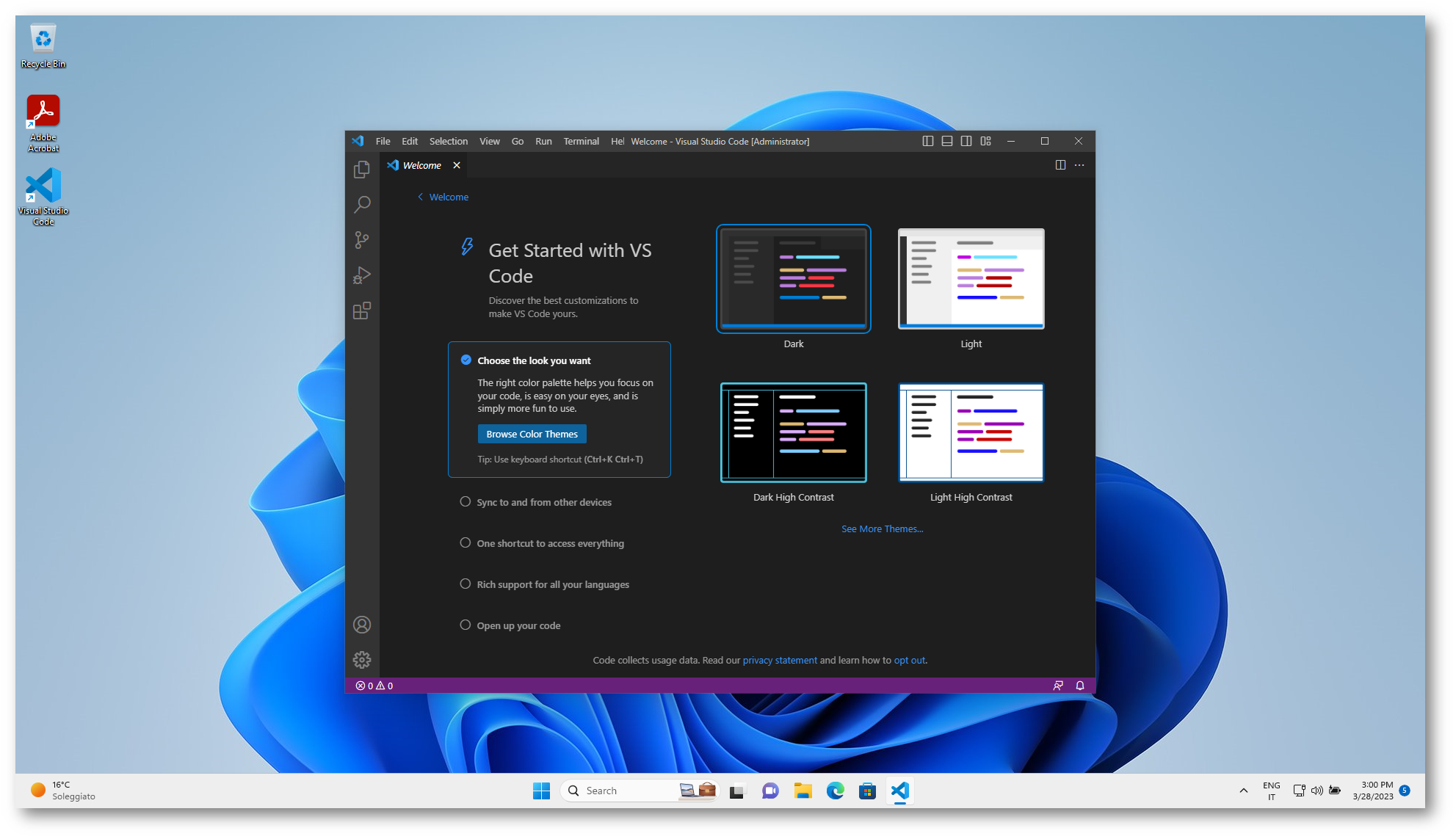

Quando l’utente avrà necessità di eseguire un’applicazioni con privilegi elevati gli basterà cliccare col tasto destro e scegliere Run with elevated access. Dovrà a questo punto inserire una business justification oppure fornire le credenziali, secondo le regole che avete configurato.

Figura 31: Richiesta di esecuzione dell’app con privilegi

Figura 32: Business justification per l’esecuzione dell’app

Figura 33: App eseguita con privilegi amministrativi

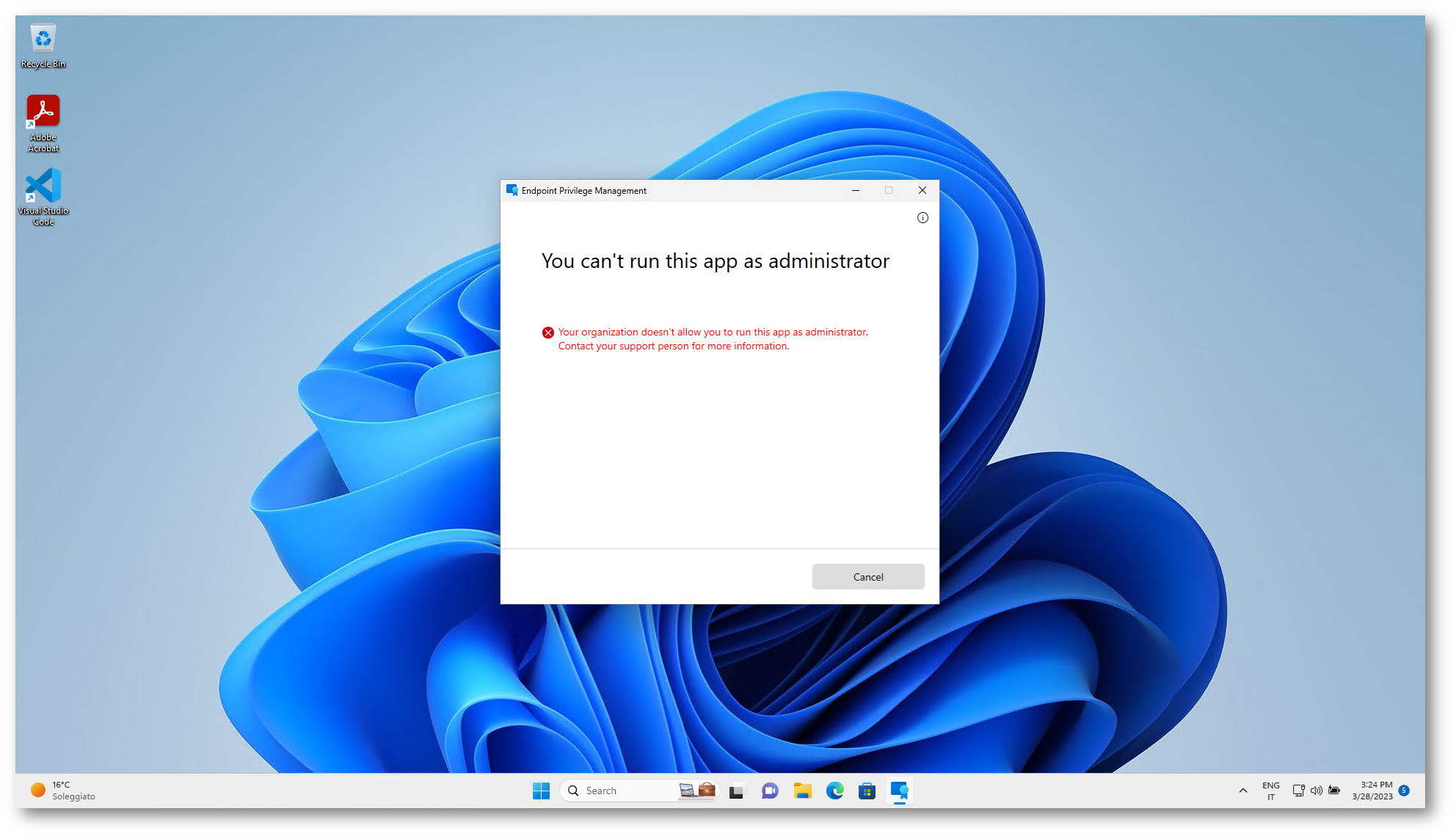

Nel caso in cui l’utente non sia abilitato verrà mostrato il messaggio di errore mostrato nella figura sotto:

Figura 34: Messaggio di errore per gli utenti non autorizzati

Conclusioni

Endpoint Privilege Management (EPM) è una potente funzionalità di Microsoft Intune che consente agli utenti di essere loggati in Windows come utenti standard, senza diritti amministrativi, pur essendo in grado di completare attività che richiedono privilegi elevati. In questo modo si aumenta sensibilmente il livello di sicurezza delle postazioni di lavoro pur mantenendo alta la capacità degli utenti di essere produttivi e di limitare gli interventi del reparto IT.