Microsoft 365 Modern Desktop Management – Configurazione della funzionalità di Conditional Access in Microsoft Intune

L’utilizzo di Microsoft Intune come strumento di gestione moderna permette l’aggiornamento in maniera strutturata degli asset aziendali, semplificare il lavoro agli amministratori di sistema ed aumentare la sicurezza delle risorse aziendali.

Microsoft Intune è una soluzione cloud-based di MDM (Mobile Device Management) e MAM (Mobile Application Management).

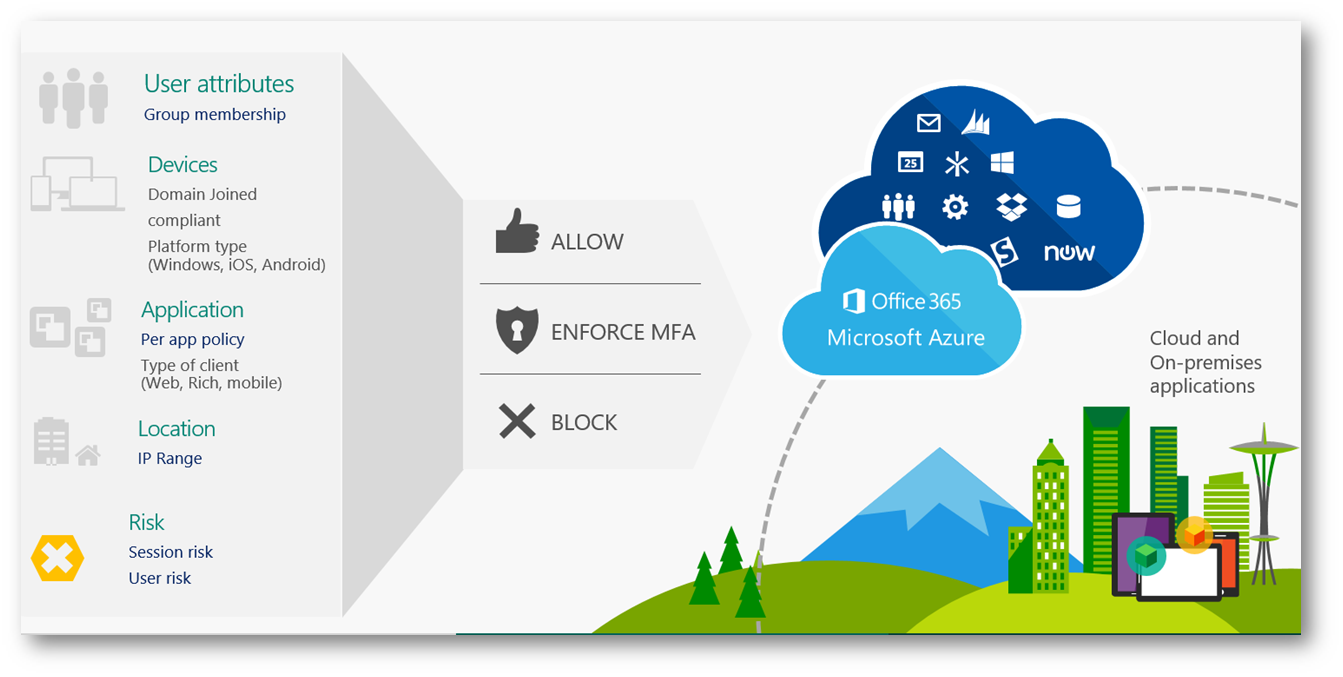

Riguardo al mondo della sicurezza, in questo articolo approfondiremo la funzionalità di Conditional Access che permette di controllare gli accessi su applicazioni cloud o on-premises , basandosi su determinate condizioni definite dal reparto IT.

La funzionalità di base è inclusa in Azure Active Directory ed è necessaria una licenza di tipo Azure AD Premium; trovate maggiori dettagli nell’articolo Configurare Azure Active Directory Conditional Access per le applicazioni SaaS.

Nel caso in cui abbiate già Microsoft Intune, non sono necessarie licenze aggiuntive.

Figura 1 – Panoramica funzionalità Conditional Access

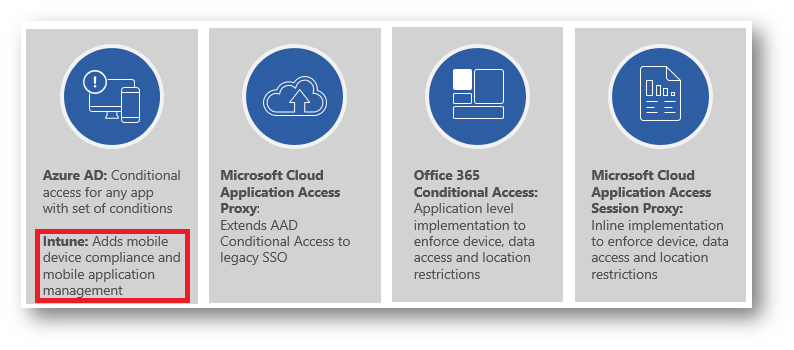

Microsoft Intune estende le capacità di Conditional Access sui dispositivi e le applicazioni gestite da parte dell’organizzazione.

Figura 2 – Estensione delle funzionalità di Conditional Access su Microsoft Intune

Scenario: L’organizzazione ICTPower.it gestisce tutti i dispositivi con Microsoft Intune e vuole aumentare il livello di sicurezza. L’obiettivo è quello di permettere l’accesso alla suite Office 365 solo da dispositivi gestiti, con a bordo antivirus ed una build minima Windows 10 1903 .

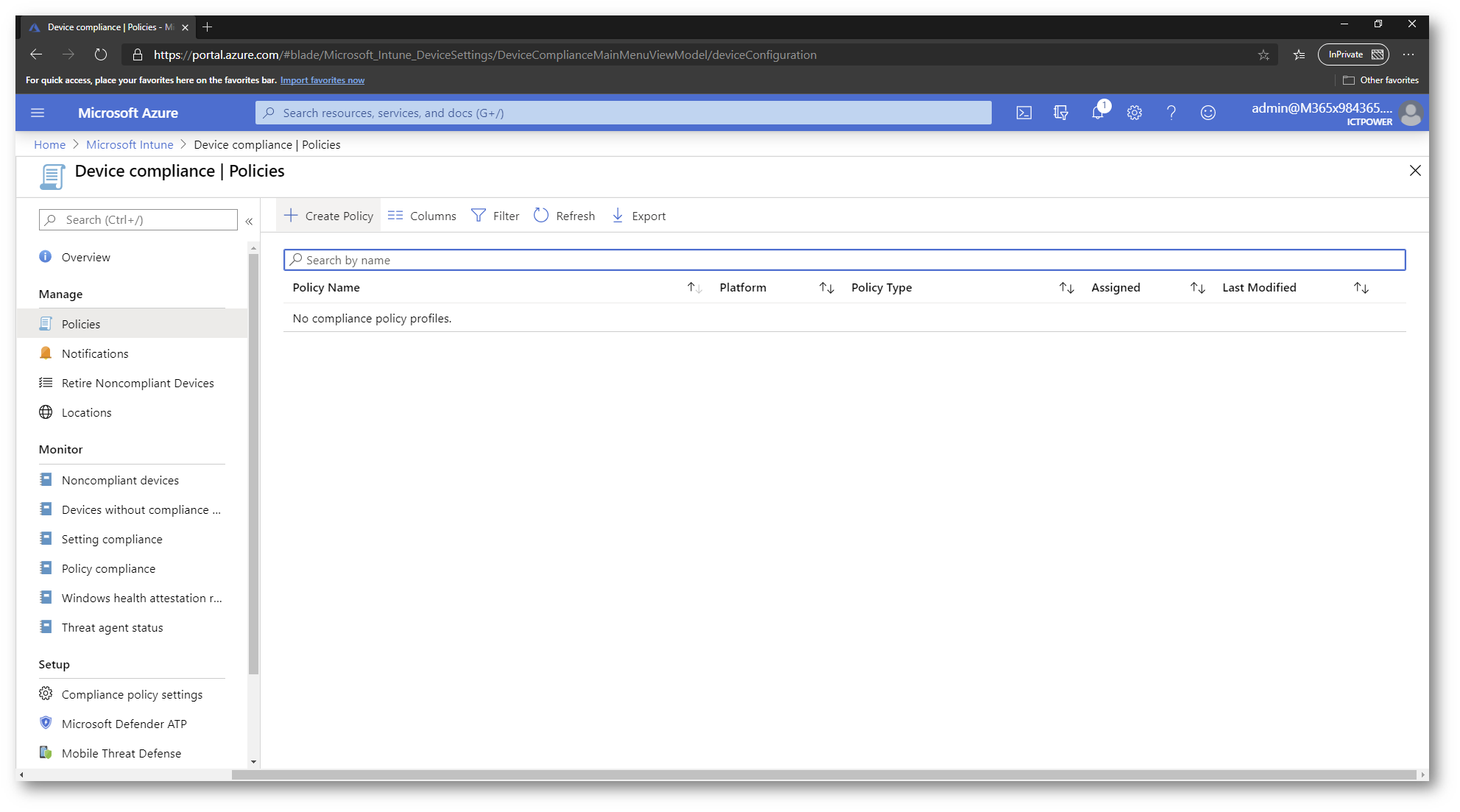

Creazione policy di Device compliance

Per creare i criteri di compliance per un determinato tipo di dispositivo, accedete sul portale di Microsoft Intune e selezionate la voce Device Compliance -> Policies -> Create Policy.

Figura 3 – Creazione Device Compliance Policy

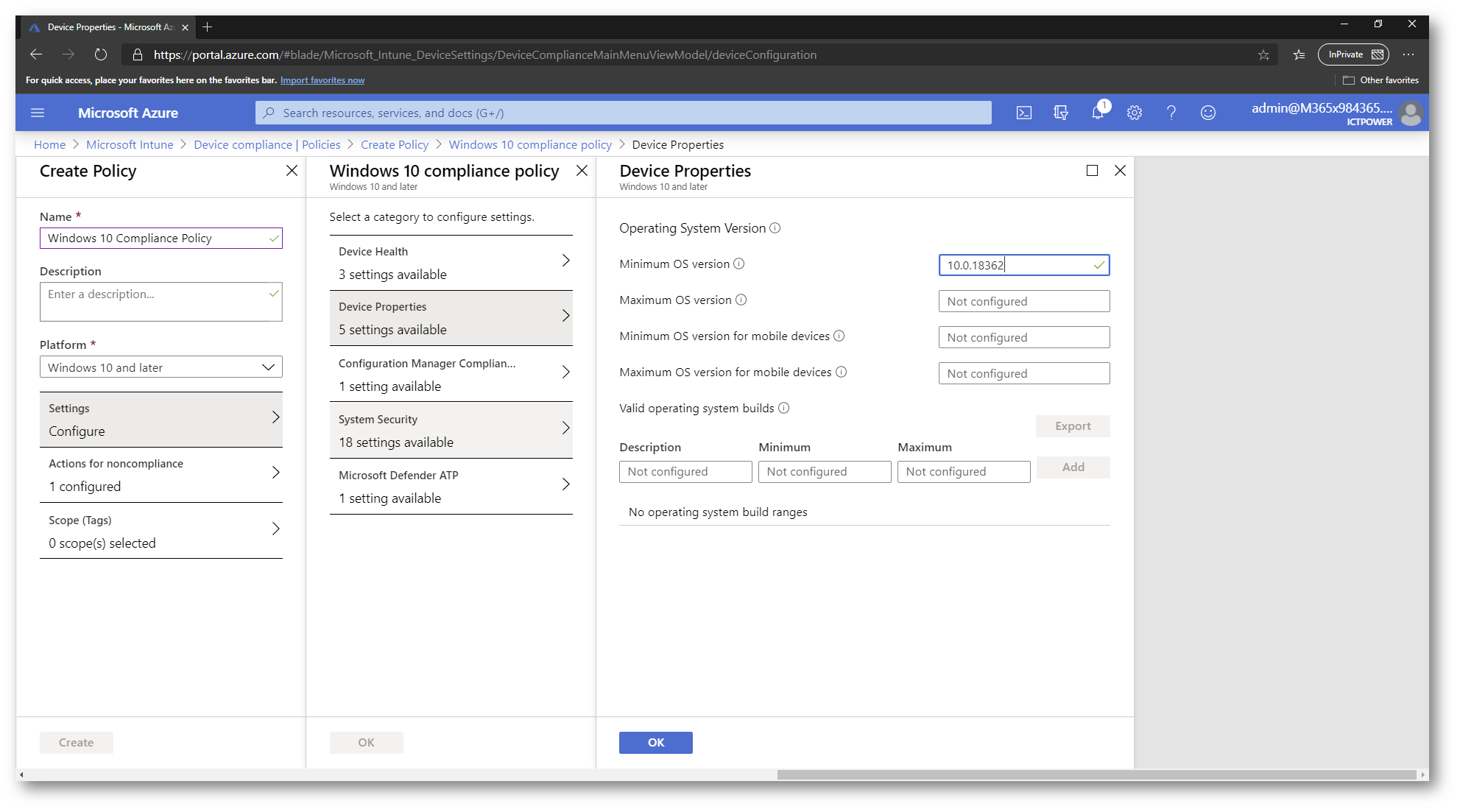

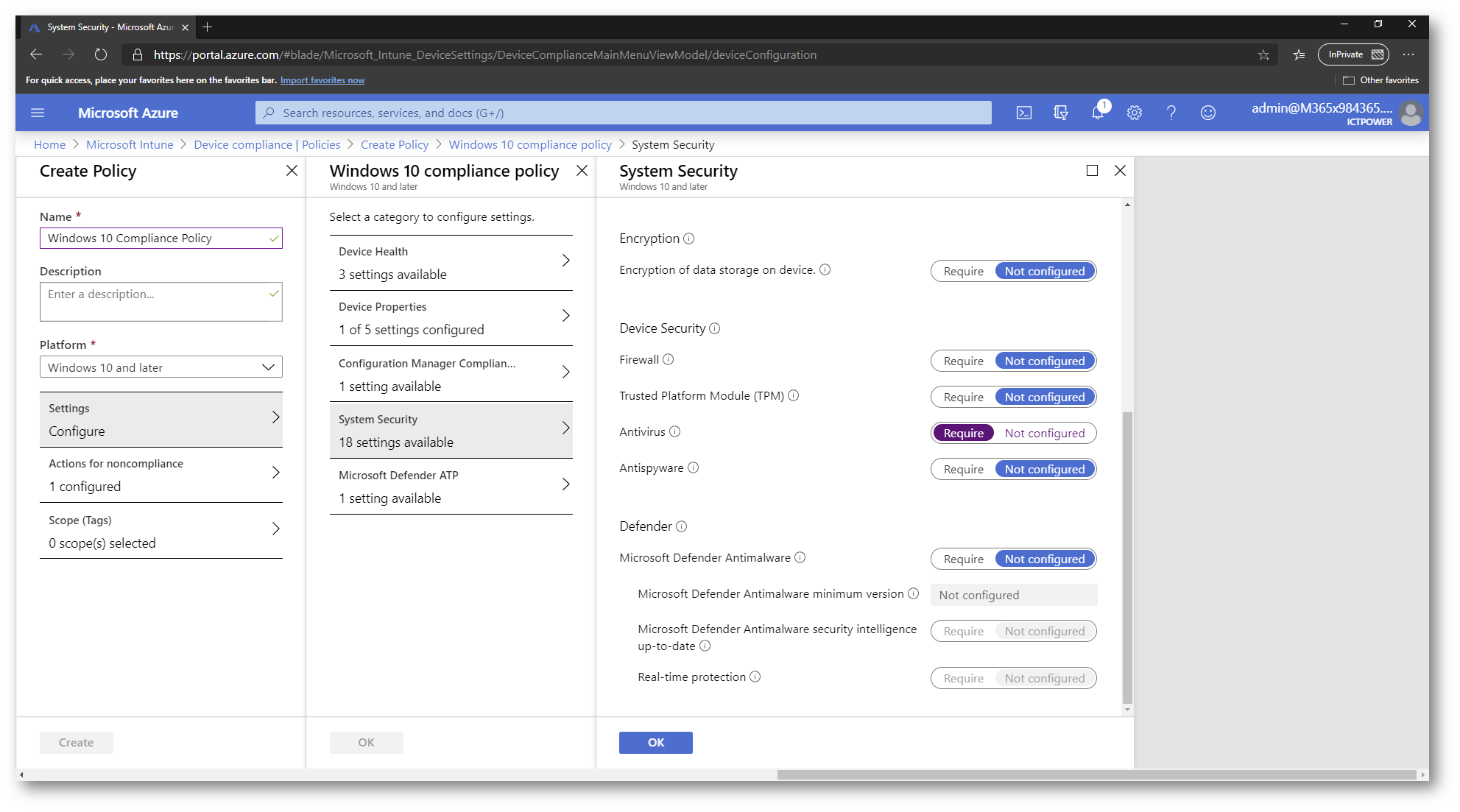

Digitate un nome per la policy e selezionate la piattaforma di destinazione. Nel mio caso, come si può vedere dalle seguenti immagini, ho configurato come criterio di compliance una versione minima di Windows 10 1903 e la presenza di un antivirus.

Figura 4 – Minimum OS version in Device Compliance Policies

Figura 5 – Antivirus Required in Device Compliance Policies

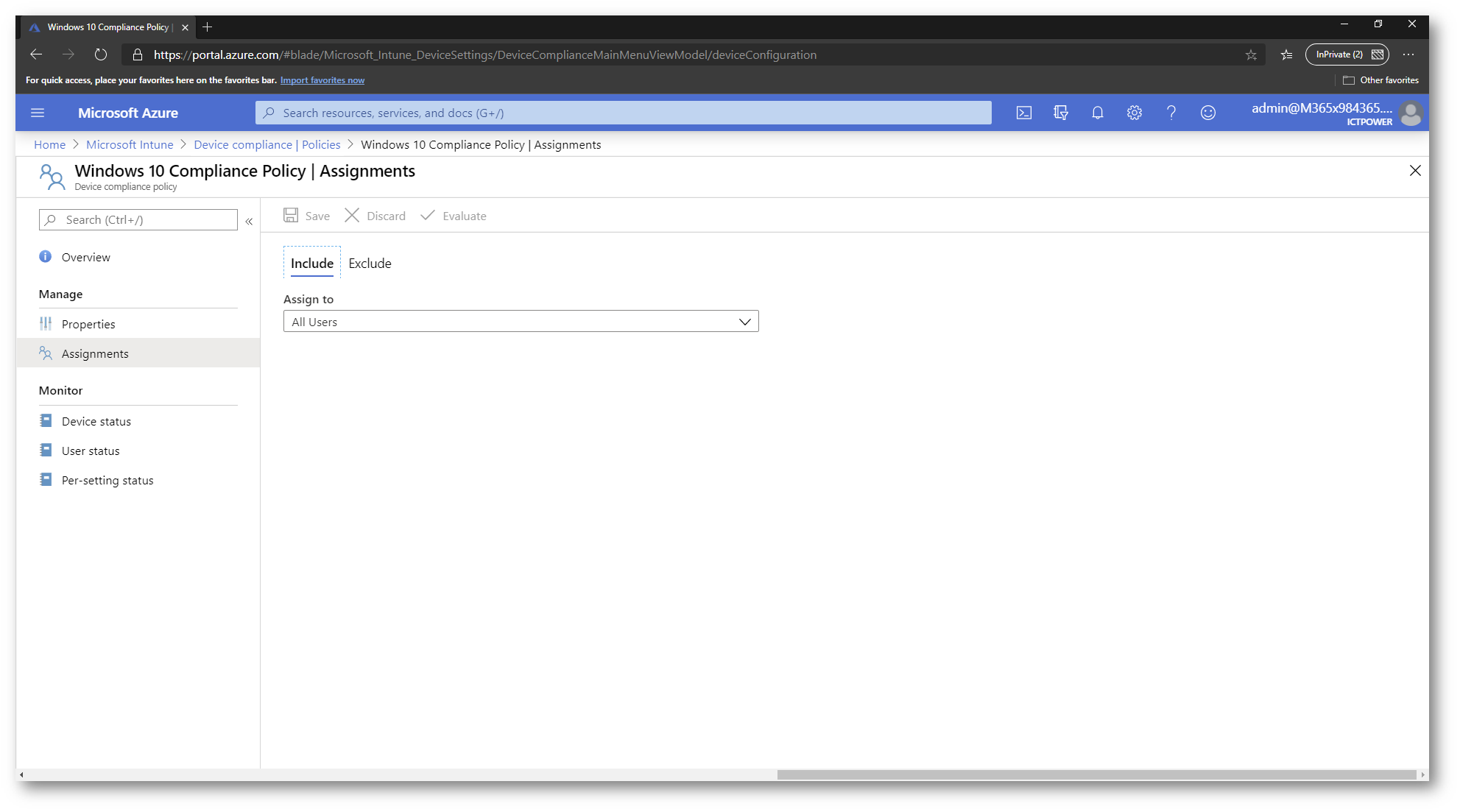

Una volta terminato con la definizione dei criteri di compliance, procedete con l’assegnazione della policy.

Figura 6 – Assegnazione policy di compliance a tutti gli utenti

Creazione della Policy di Conditional Access

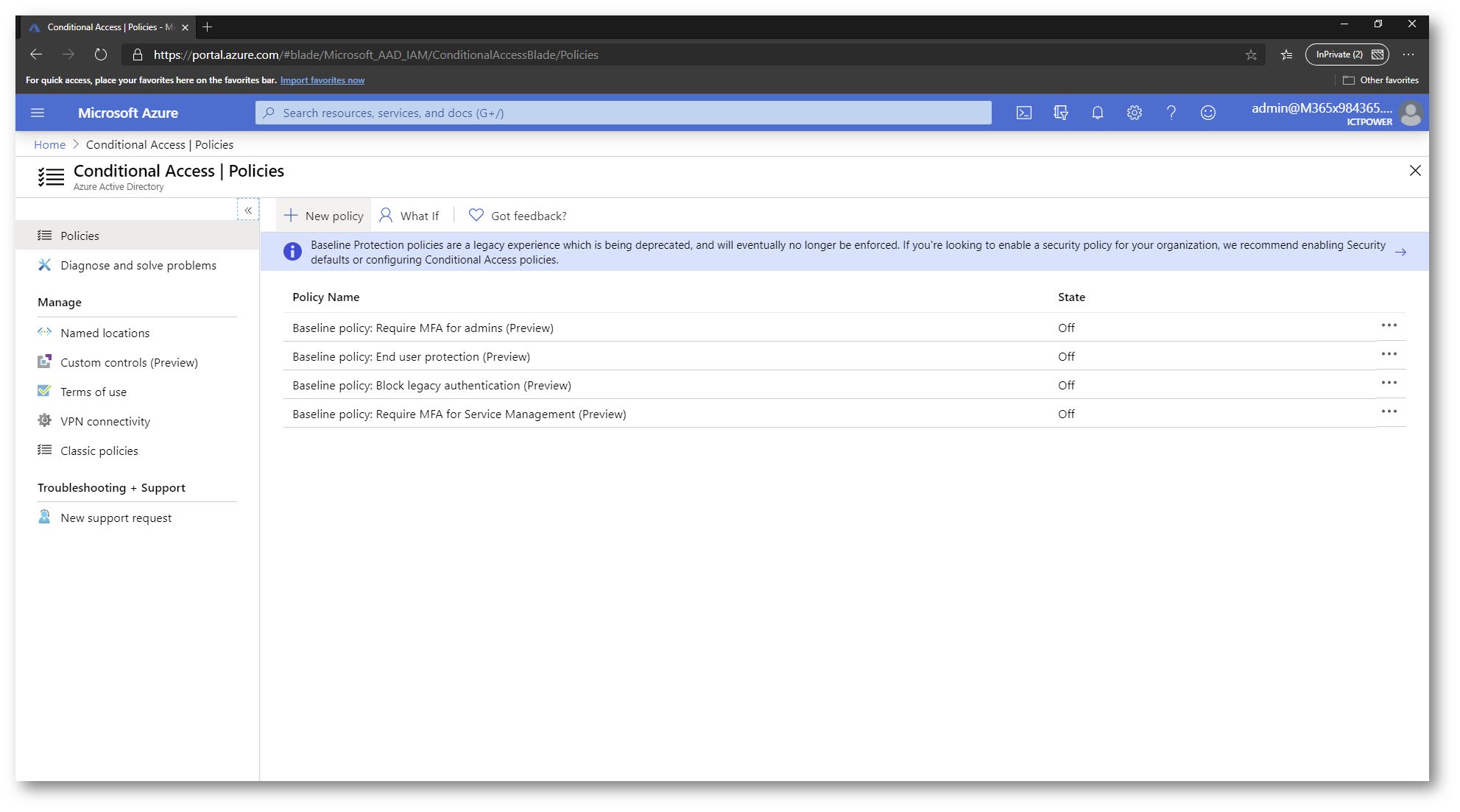

Dal portale Microsoft Intune procedete ora con la creazione della policy di Conditional Access selezionando Conditional Access -> New Policy.

Figura 7 – Creazione Policy di Conditional Access

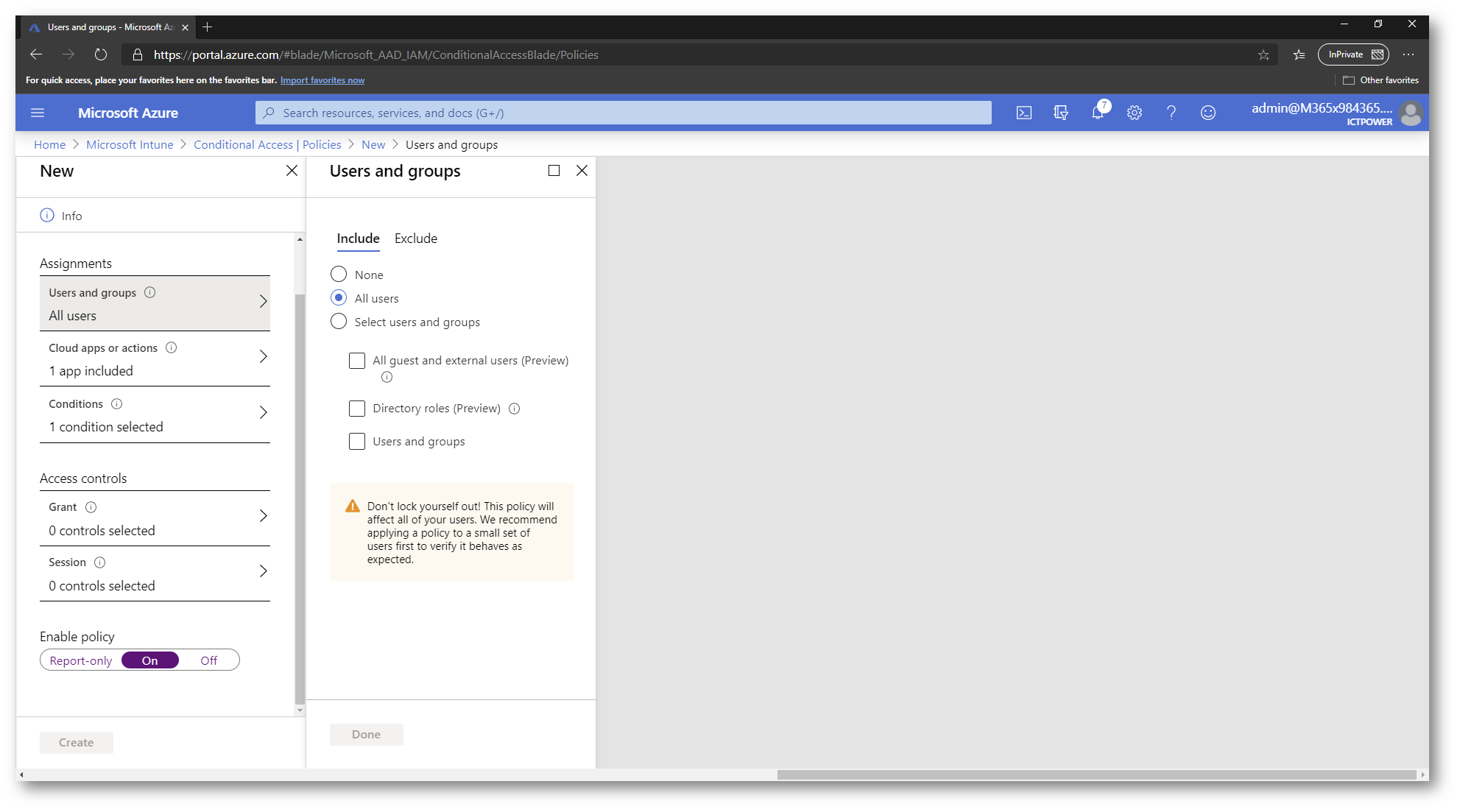

Come si può vedere dalla seguente immagine, è possibile definire come destinatari della policy tutti gli utenti o un gruppo presente in Azure Active Directory. Fate particolare attenzione nel selezionare la voce corretta a seconda dell’applicazione di destinazione.

Figura 8 – Users and groups in Conditional Access Policy

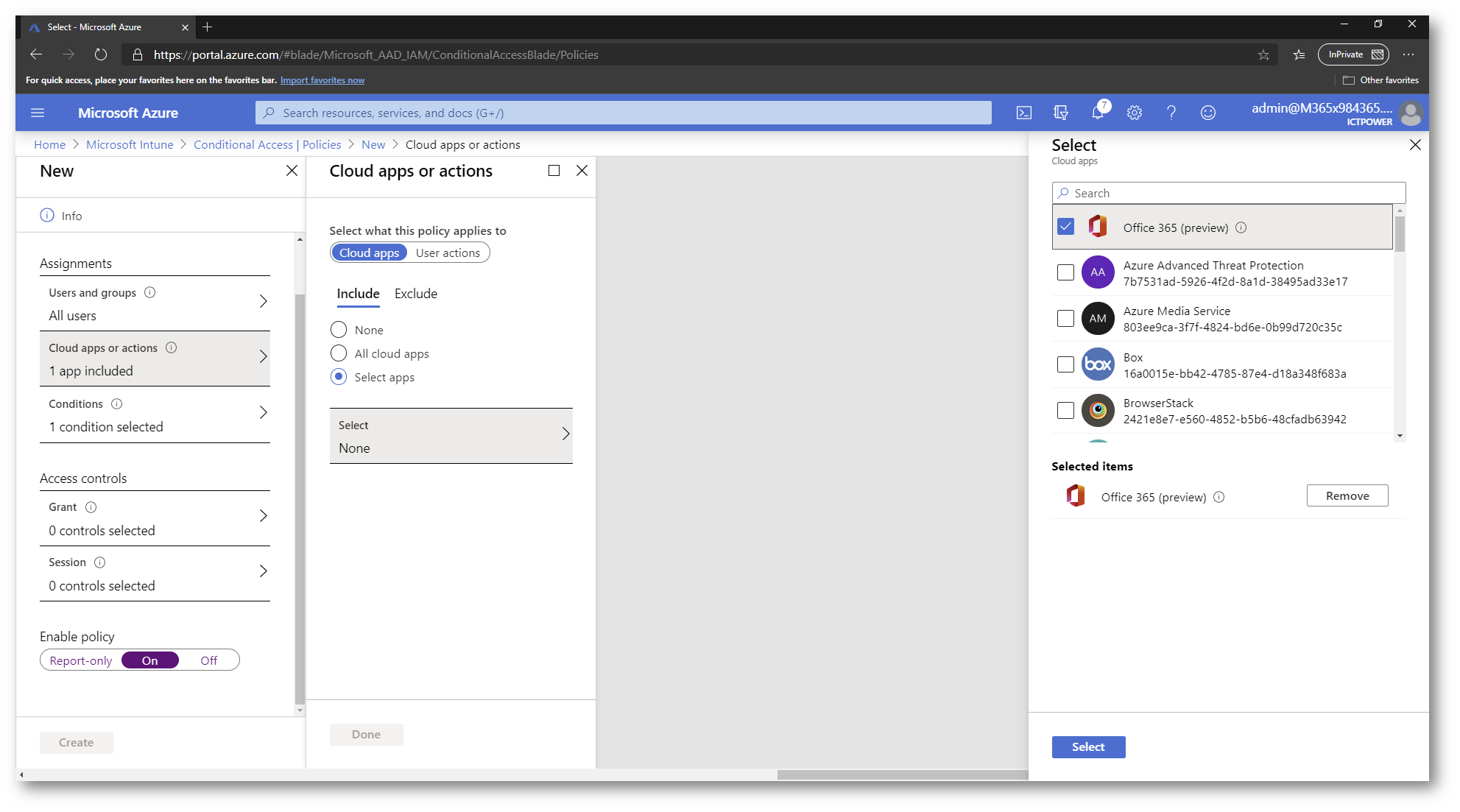

Basandomi sullo scenario indicato nell’introduzione di questo articolo, ho selezionato la suite Office 365 come cloud app sul quale applicherò la policy di Conditional Access.

Figura 9 – Selezione della cloud app destinata alla policy di Conditional Access

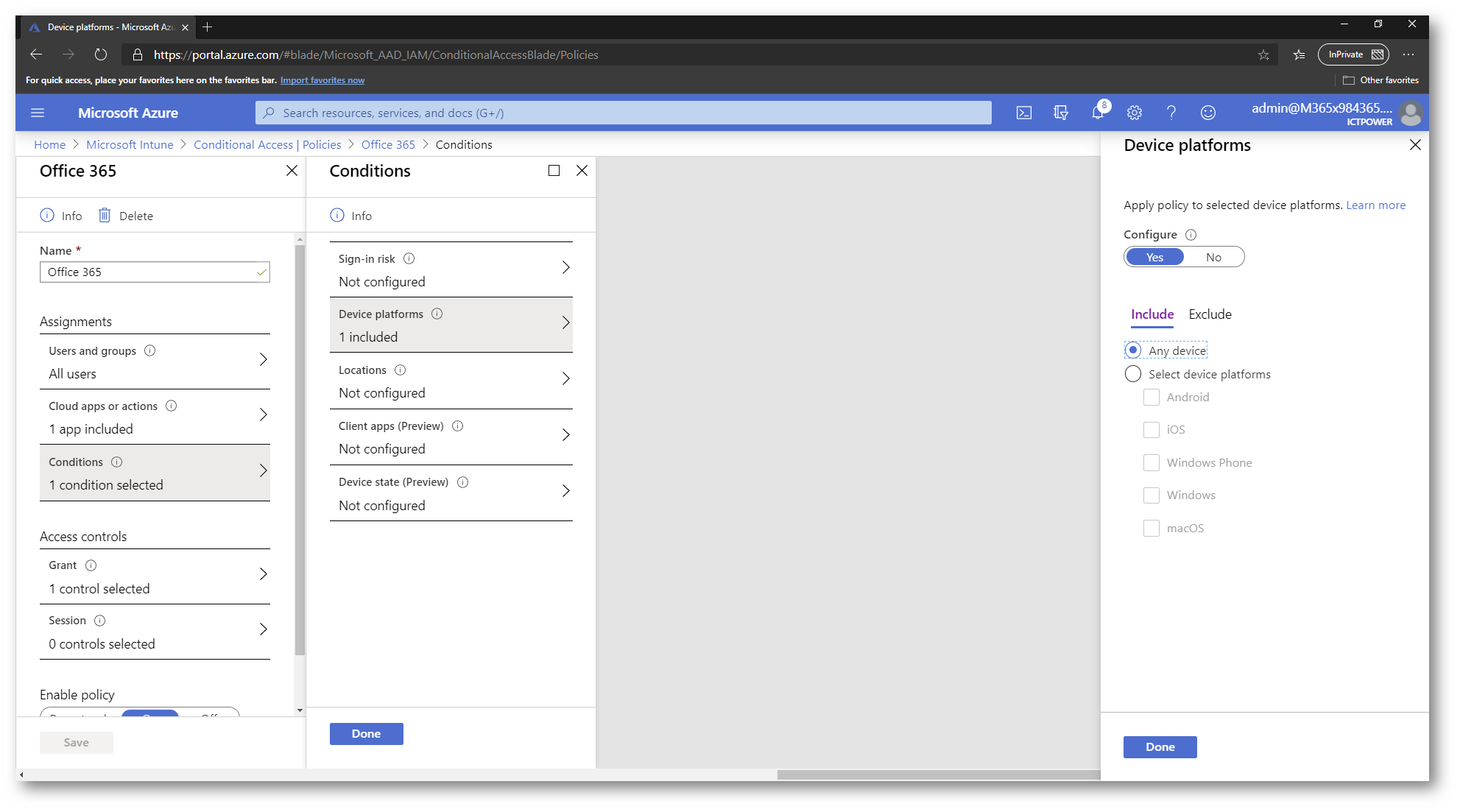

Nel tab Conditions è presente la voce Device platform dove è possibile includere o meno le varie tipologie di dispositivo sul quale applicare la policy.

Figura 10 – Selezione della tipologia di dispositivi coperti dalla policy di Conditional Access

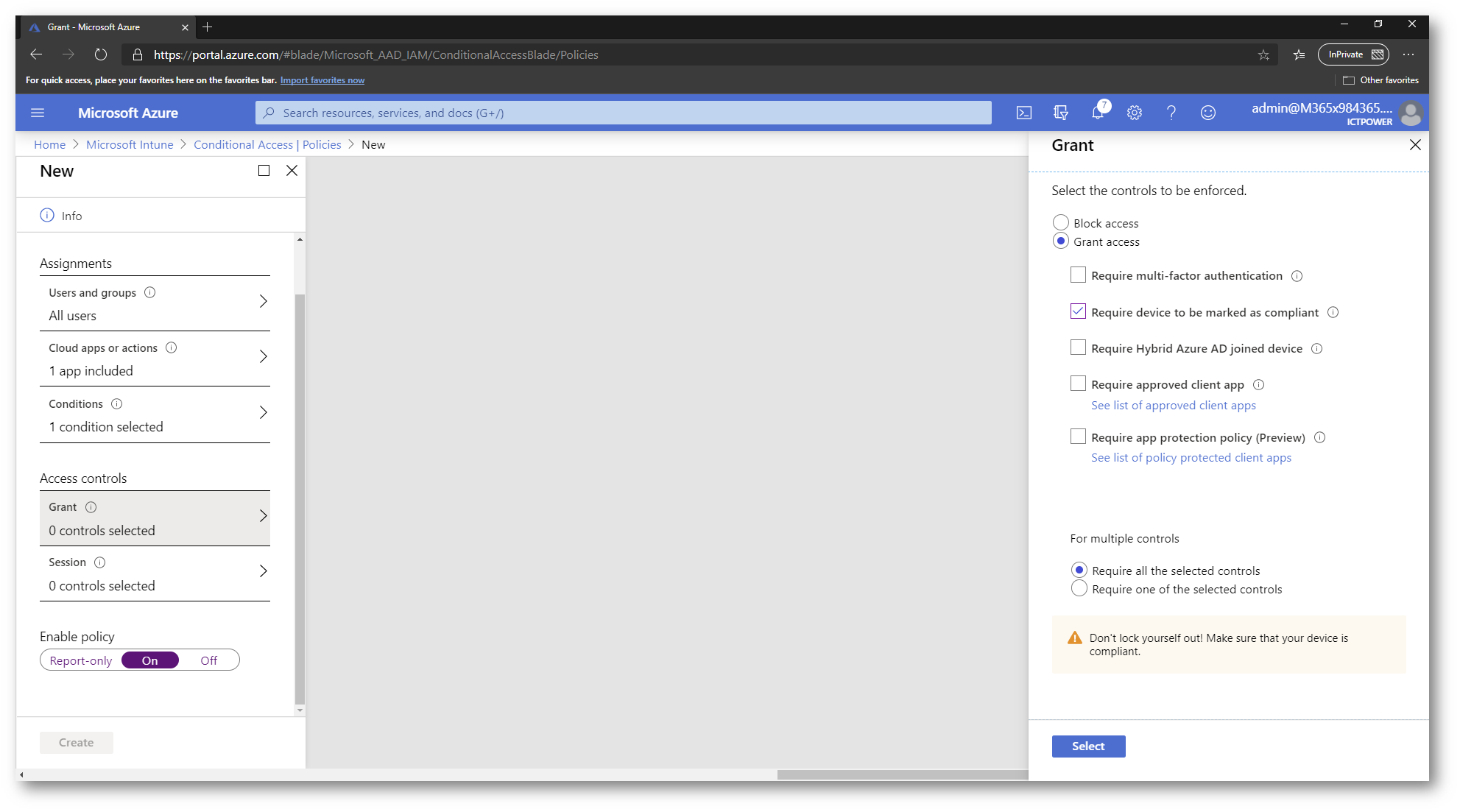

Gli amministratori possono scegliere di applicare uno o più controlli per garantire o meno l’accesso alla risorsa desiderata.

Per maggiori dettagli potete visitare la pagina https://docs.microsoft.com/it-it/azure/active-directory/conditional-access/concept-conditional-access-grant

In precedenza abbiamo definito le regole di compliance e quindi in questa circostanza mi limiterò a spuntare la voce “Require device to be marked as compliant” e successivamente ad abilitare la policy.

Per far sì che Microsoft Intune valuti la compliance di un dispositivo, è necessario che il dispositivo sia presente come identità in Azure Active Directory e sia gestito dalla soluzione di management MDM.

Figura 11 – Controlli della policy di Conditional Access per garantire o meno l’accesso alla risorsa desiderata

Verifiche dell’applicazione della policy di Conditional Access:

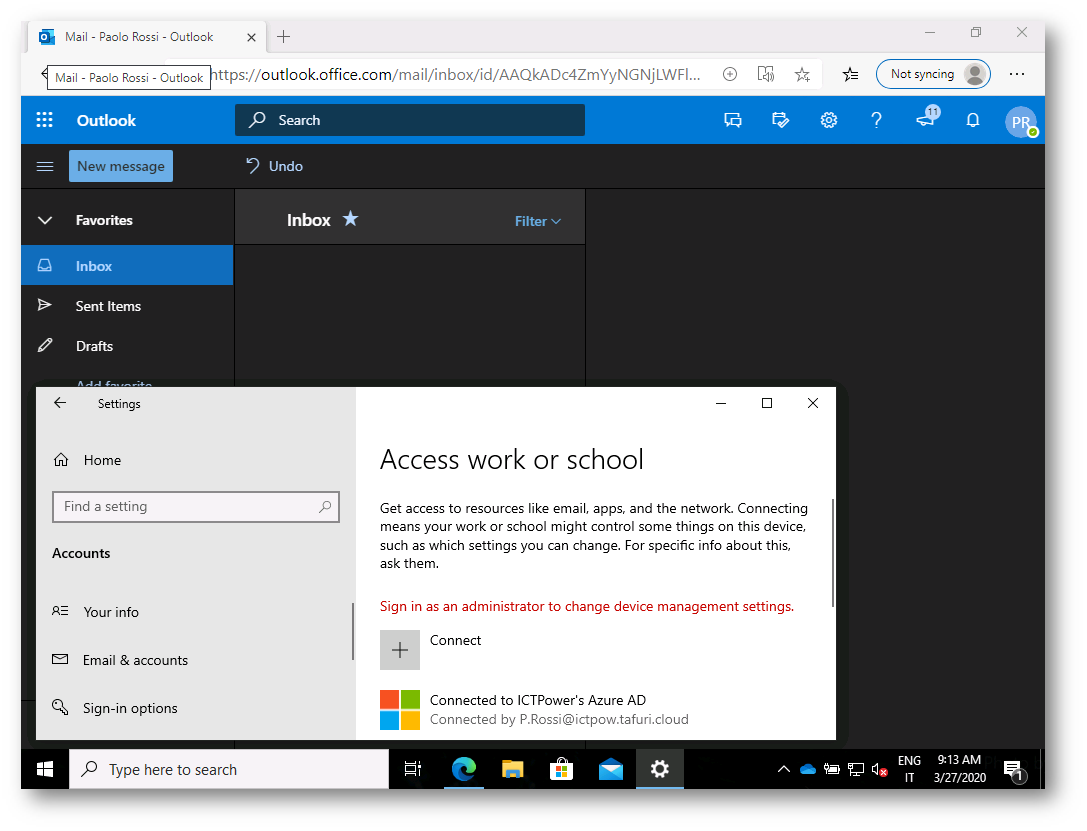

- Dispositivo Windows 10 versione 1909 con antivirus, joinato in Azure AD dell’organizzazione e gestito da Microsoft Intune:

Figura 12 – Dispositivo Windows 10 con accesso da parte dell’utente alla webmail

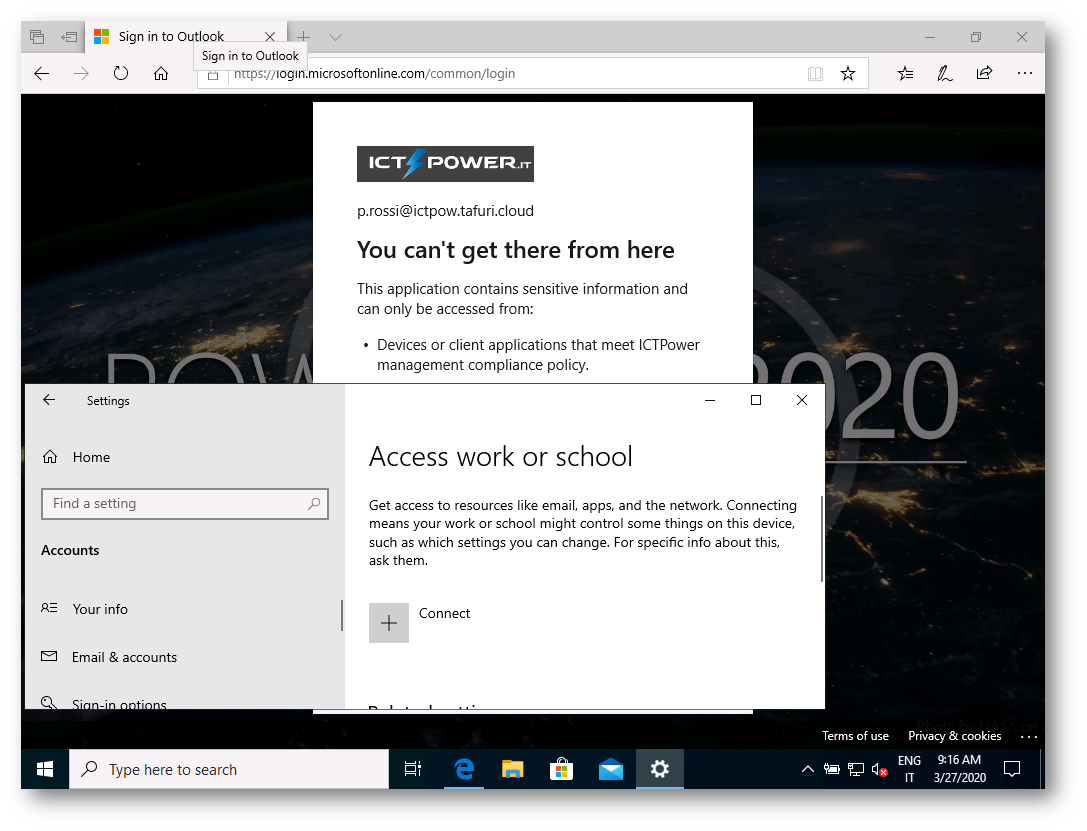

- Dispositivo Windows 10 versione 1909 con antivirus, non joinato in Azure AD dell’organizzazione e di conseguenza non gestito da Microsoft Intune:

Figura 13 – Mancato accesso alla webmail da parte dell’utente da un dispositivo non gestito

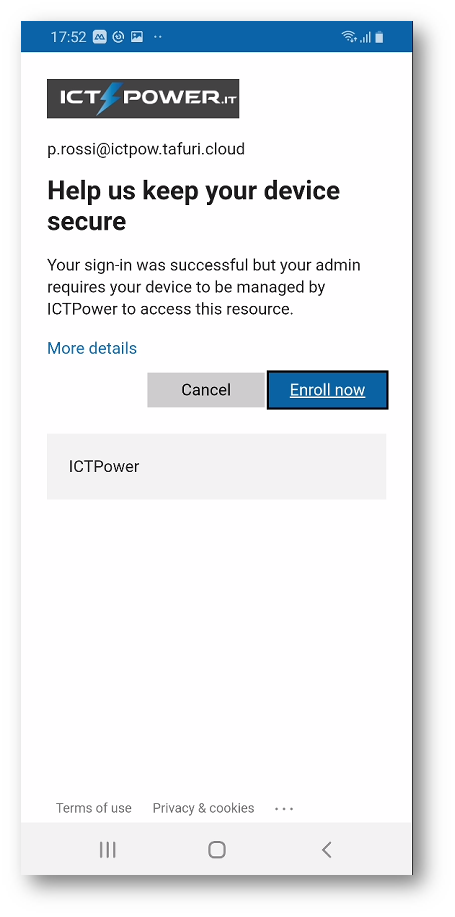

- Dispositivo Android:

Avendo selezionato tutti i tipi di dispositivi destinati alla regola di Conditional Access, come da seguente immagine, lo smartphone Android necessita di essere gestito dall’organizzazione.

Per registrare un dispositivo Android potete leggere la nostra guida Microsoft Intune – Enroll di un dispositivo Android

Figura 14 – Regola di Conditional Access su smartphone android

Conclusioni

Come abbiamo visto, la possibilità di usufruire della funzionalità di Conditional Access con Microsoft Intune permette di alzare il livello di sicurezza di un’organizzazione.

L’implementazione della soluzione richiede pochi e semplici passaggi. Per approfondire la tematica, è disponibile l’articolo ufficiale https://docs.microsoft.com/en-us/mem/intune/protect/conditional-access-intune-common-ways-use