Introduzione a Microsoft Defender for Cloud

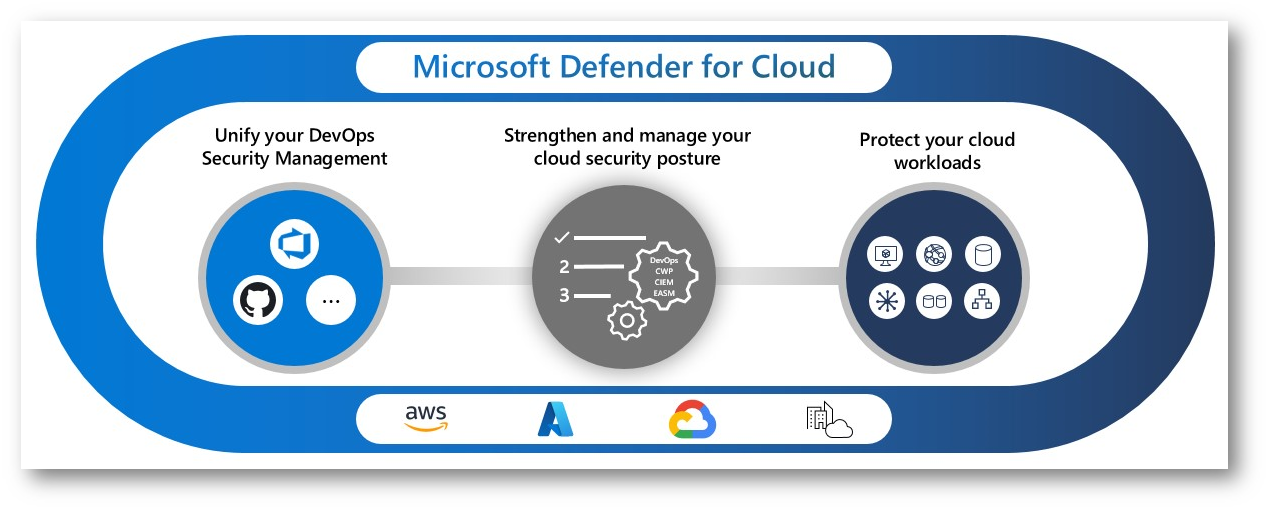

Microsoft Defender for Cloud è una soluzione di sicurezza sviluppata da Microsoft per proteggere le infrastrutture e le applicazioni distribuite nel cloud, comprese le risorse su Azure, AWS, Google Cloud e on-premises. Questa piattaforma si basa su due principali funzionalità: il Cloud Security Posture Management (CSPM) e la Cloud Workload Protection (CWP). Il suo scopo è aiutare le aziende a migliorare la sicurezza delle proprie risorse digitali, identificando vulnerabilità, monitorando le configurazioni e proteggendo attivamente dai potenziali attacchi.

Questa soluzione consente di gestire la postura di sicurezza dell’intera infrastruttura, offrendo una panoramica completa dello stato di sicurezza delle risorse aziendali, sia on-premise che nel cloud. In questo modo, potete identificare facilmente le vulnerabilità esistenti e prendere provvedimenti per migliorare la sicurezza complessiva del sistema. Attraverso la valutazione continua della configurazione di sicurezza, Defender for Cloud garantisce che le risorse seguano le best practice in materia di sicurezza, fornendovi raccomandazioni pratiche per correggere eventuali errori di configurazione.

Per quanto riguarda la protezione dei carichi di lavoro (CWP), Microsoft Defender for Cloud è in grado di proteggere una vasta gamma di risorse, come macchine virtuali, container, servizi PaaS e database. La protezione si basa sull’utilizzo di tecniche avanzate, inclusa l’analisi comportamentale e l’apprendimento automatico, per rilevare e mitigare le minacce in tempo reale. In questo modo, viene garantita la sicurezza dei vostri carichi di lavoro, sia che si trovino nel cloud di Azure, in altri ambienti cloud come AWS e Google Cloud, oppure in sistemi locali.

Un ulteriore punto di forza di questa soluzione è la sua capacità di fornire rilevamento delle minacce e gestione degli incidenti. Microsoft Defender for Cloud vi permette di individuare attività sospette, come attacchi brute force, malware e tentativi di accesso non autorizzati, fornendo avvisi dettagliati che aiutano nella gestione degli incidenti di sicurezza. Grazie alla correlazione degli eventi, siete in grado di rispondere rapidamente e in modo efficace alle minacce emergenti, prevenendo così possibili danni.

Un aspetto particolarmente vantaggioso di Microsoft Defender for Cloud è la possibilità di ottenere visibilità completa e sicurezza centralizzata per tutte le risorse aziendali. Questa piattaforma offre una vista unificata che include le risorse distribuite in più ambienti cloud e on-premise. Vi permette di monitorare costantemente la postura di sicurezza e di ricevere report dettagliati sulle conformità con normative e standard di settore, come ad esempio il CIS (Center for Internet Security). Questo è fondamentale per verificare e dimostrare la conformità normativa della vostra azienda, risparmiando tempo e semplificando i processi di audit.

Un’altra caratteristica chiave è l’automazione delle raccomandazioni di sicurezza. Microsoft Defender for Cloud suggerisce automaticamente miglioramenti alla configurazione di sicurezza e fornisce una guida passo-passo su come risolvere le vulnerabilità individuate. Questo riduce il carico di gestione per i vostri team IT, consentendo una protezione più rapida ed efficiente. Inoltre, l’abilitazione delle politiche di sicurezza automatizzate vi permette di ridurre il rischio di errori manuali, assicurando che tutte le risorse siano costantemente protette.

Microsoft Defender for Cloud si distingue anche per la protezione estesa multi-cloud e on-premise, offrendo supporto non solo per Azure, ma anche per altri ambienti cloud come AWS e Google Cloud, così come per le risorse locali. Ciò garantisce una protezione uniforme su tutte le vostre infrastrutture, rendendolo uno strumento ideale per le aziende che operano in ambienti ibridi o multi-cloud. La protezione si estende anche agli endpoint e alle reti, grazie all’integrazione con strumenti come il firewall applicativo (WAF) e le soluzioni antimalware per le macchine virtuali.

Per quanto riguarda il rilevamento proattivo delle minacce, Microsoft Defender for Cloud utilizza tecnologie avanzate come l’intelligenza artificiale e il machine learning per identificare le attività sospette ancora prima che diventino minacce concrete. Questo approccio proattivo vi consente di reagire rapidamente, riducendo il tempo necessario per neutralizzare eventuali attacchi. L’integrazione con Microsoft Sentinel, il SIEM di Microsoft, permette di ottenere una visione ancora più approfondita degli eventi di sicurezza, fornendo un ulteriore strumento per correlare le informazioni e individuare potenziali rischi.

Un ulteriore vantaggio è l’integrazione continua e semplificata con altri servizi Microsoft, come Azure Security Center e Microsoft Defender for Endpoint. Questa integrazione consente di avere un ecosistema di sicurezza completo e interconnesso, migliorando la capacità di prevenire, rilevare e rispondere alle minacce. Inoltre, questa continuità facilita il lavoro dei vostri team IT, poiché possono gestire la sicurezza dell’intera infrastruttura da una sola piattaforma.

Microsoft Defender for Cloud offre anche funzionalità di riduzione del rischio e mitigazione attiva, grazie a strumenti che proteggono i database, le reti e i workload distribuiti. La combinazione di tecniche di rilevamento, raccomandazioni automatizzate e mitigazione attiva aiuta a ridurre i rischi in modo significativo, migliorando la resilienza della vostra infrastruttura.

Figura 1: Microsoft Defender for Cloud

Abilitazione di Microsoft Defender for Cloud

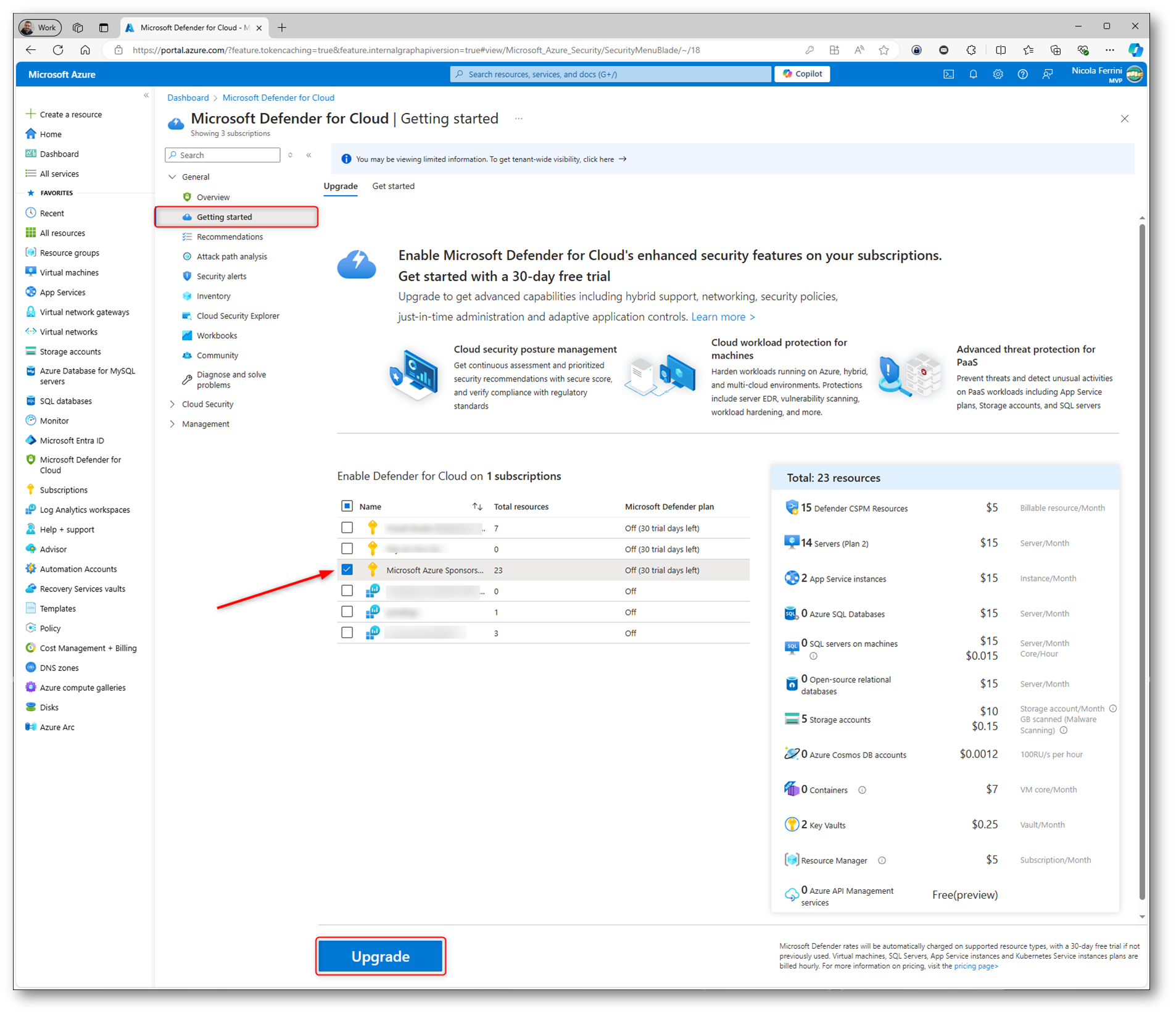

Per abilitare Microsoft Defender for Cloud, accedete al portale di Azure (https://portal.azure.com) utilizzando le vostre credenziali. Dovrete avere un ruolo con privilegi sufficienti, come quello di Amministratore o di Proprietario della sottoscrizione. Una volta nel portale, cercate “Microsoft Defender for Cloud” nella barra di ricerca in alto e selezionate l’opzione quando appare. Questo vi porterà alla pagina principale di Microsoft Defender for Cloud, che in passato era chiamato “Azure Security Center”.

Nella pagina principale vedrete una sezione chiamata “Getting started”. Qui avrete la possibilità di abilitare Microsoft Defender for Cloud per uno o più sottoscrizioni di Azure. Cliccate sul pulsante “Upgrade” per abilitare le funzionalità avanzate di Microsoft Defender for Cloud. Verrà visualizzato un elenco di sottoscrizioni disponibili. Selezionate quelle per cui volete abilitare Microsoft Defender.

Figura 2: Abilitazione di Microsoft Defender for Cloud per una specifica sottoscrizione

Configurare i piani di protezione

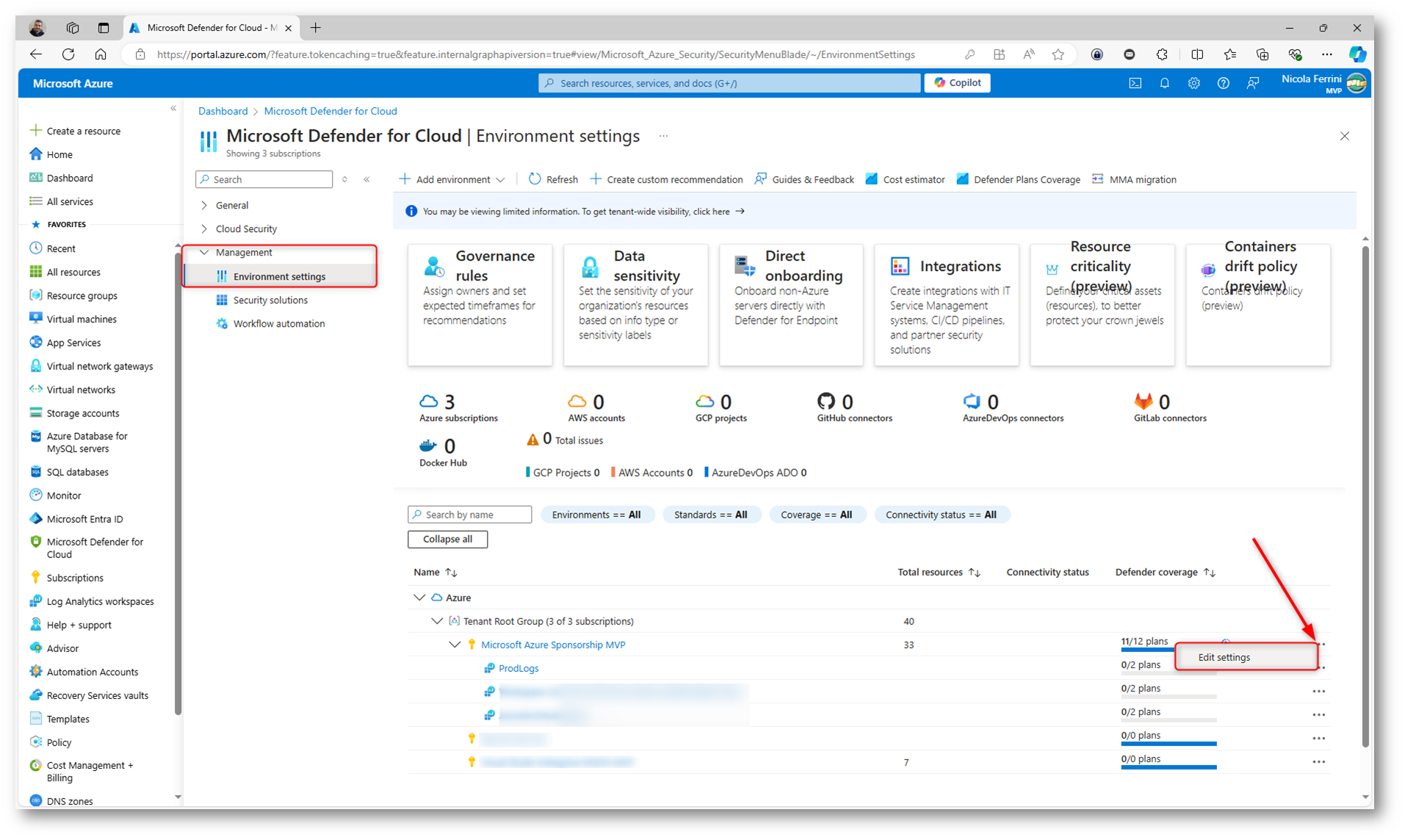

Microsoft Defender for Cloud offre diversi piani di protezione per tipi specifici di risorse, come le macchine virtuali, i container, i database SQL, le risorse di rete e altro ancora. Dopo aver abilitato il servizio, dovrete selezionare quali piani di protezione volete attivare per le risorse all’interno della vostra sottoscrizione. Andate alla sezione “Environment settings”, scegliete la sottoscrizione e poi dai tre punti scegliete “Edit Settings”.

Figura 3: Modifica dei piani di protezione

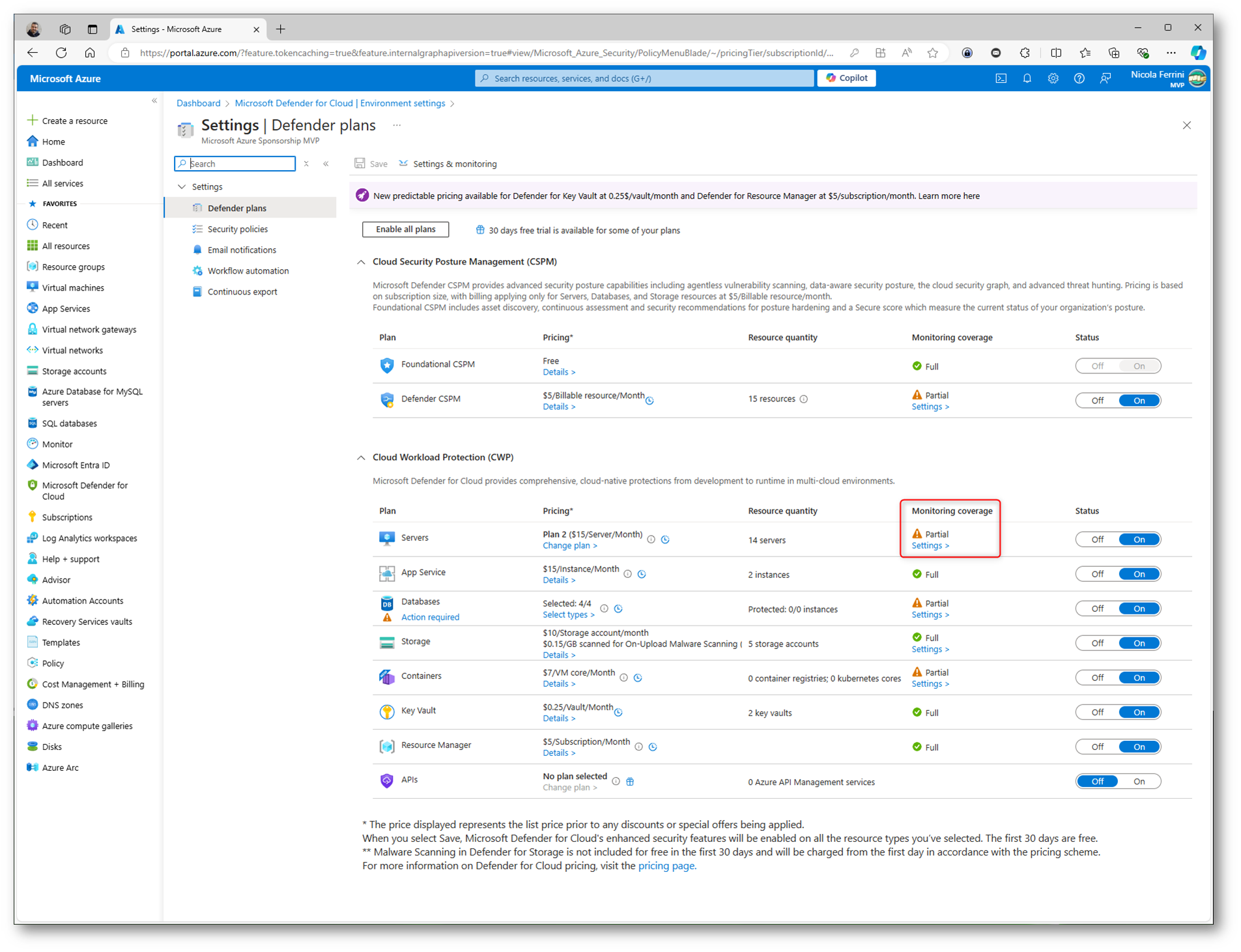

Potete scegliere di abilitare o disabilitare singolarmente le protezioni per le diverse risorse, come macchine virtuali, App Service, SQL, Storage, e così via. Ogni piano ha un costo associato in base all’uso, quindi scegliete solo quelli che ritenete necessari per proteggere le vostre risorse.

Alla pagina Pricing – Microsoft Defender for Cloud | Microsoft Azure trovate le opzioni di costo per ogni singolo servizio di protezione offerto.

Figura 4: Piani di protezione per Microsoft Defender for Cloud

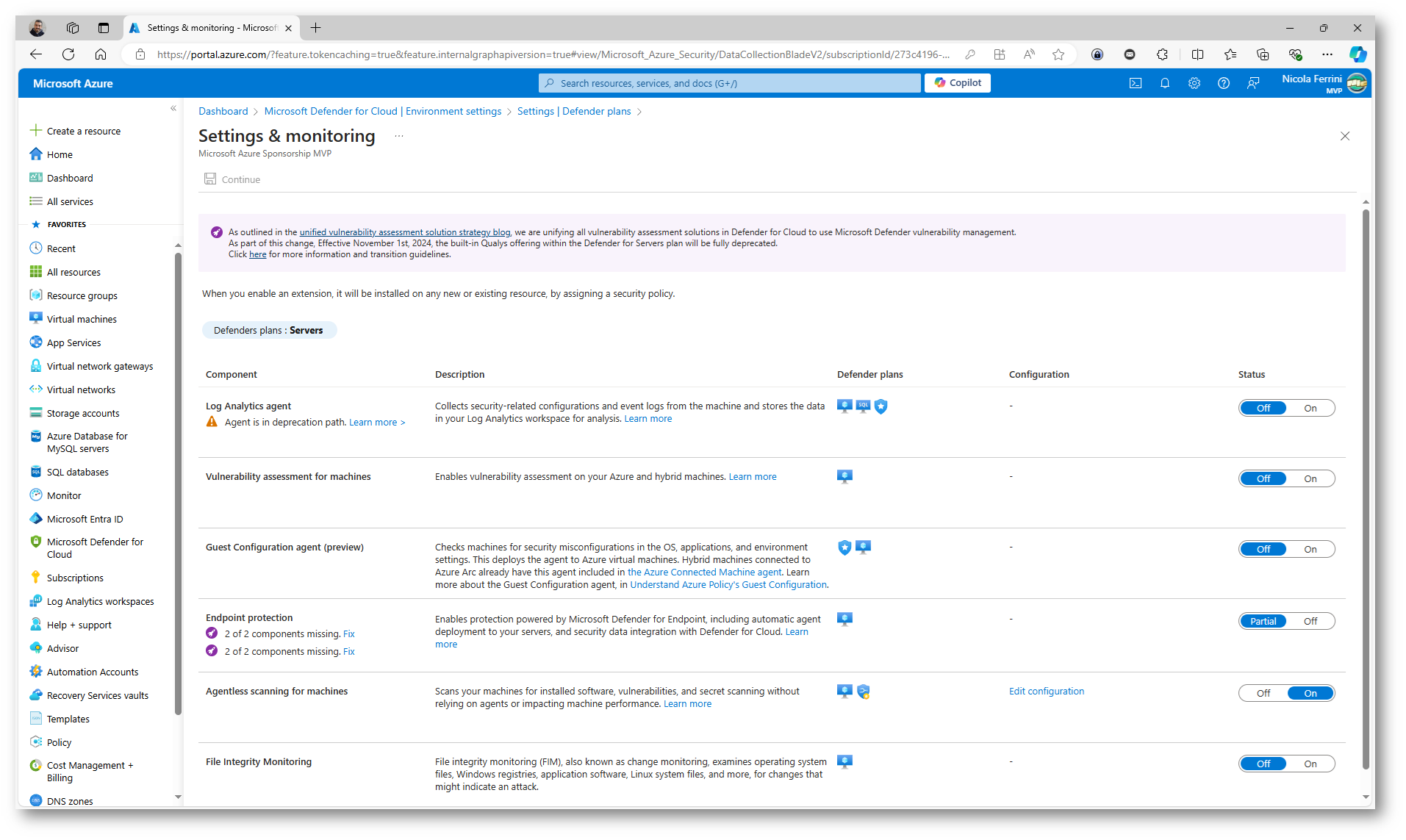

Cliccando sulla voce “Settings” nella colonna “Monitoring Coverage” di Microsoft Defender for Cloud verrete indirizzati a una pagina che vi fornirà una panoramica dettagliata delle impostazioni di sicurezza configurabili per le vostre risorse cloud. In questa sezione, vedrete diverse informazioni e opzioni che vi consentiranno di gestire e personalizzare la copertura della sicurezza, garantendo che le risorse siano monitorate e protette in modo appropriato.

Nella scheda “Settings and monitoring” troverete diverse estensioni e componenti di sicurezza che possono essere abilitate in Microsoft Defender for Cloud per migliorare la protezione delle risorse su Azure e in ambienti ibridi. Ogni componente ha una descrizione del suo scopo e delle funzionalità, e la sua configurazione attuale (abilitata o disabilitata).

- Log Analytics Agent: Questo agente è in deprecazione, come indicato dal messaggio. Il suo scopo è raccogliere configurazioni di sicurezza e log di eventi dalle macchine, archiviando i dati nel Log Analytics workspace per ulteriori analisi. Questo agente è fondamentale per il monitoraggio della sicurezza, ma è sulla via del ritiro e sarà necessario migrare a una nuova soluzione di monitoraggio.

- Vulnerability Assessment for Machines: Questo componente consente la valutazione delle vulnerabilità sulle vostre macchine Azure e ibride, permettendo di identificare i rischi di sicurezza esistenti e adottare misure correttive.

- Guest Configuration Agent (Preview): Questo agente verifica le configurazioni di sicurezza delle macchine, controllando l’OS, le applicazioni e le impostazioni ambientali. Viene installato sulle macchine virtuali di Azure, mentre le macchine ibride connesse tramite Azure Arc hanno già questo agente incluso nell’Azure Connected Machine agent. Questo componente è in fase di anteprima, il che significa che è una funzionalità nuova non ancora stabilizzata.

- Endpoint Protection: Questo componente consente di abilitare la protezione tramite Microsoft Defender for Endpoint, incluse funzionalità come il deployment automatico dell’agente sui server e l’integrazione dei dati di sicurezza con Defender for Cloud. Tuttavia, sembra che 2 componenti siano mancanti nella configurazione attuale.

- Agentless Scanning for Machines: Questa funzionalità permette di scansionare le macchine senza l’utilizzo di agenti, rilevando software installato, vulnerabilità e facendo anche il secret scanning. Questo tipo di scansione è utile per non impattare sulle performance delle macchine e migliorare la copertura di sicurezza. C’è un’opzione per modificare la configurazione e decidere se abilitare o disabilitare la scansione senza agente.

- File Integrity Monitoring (FIM): Il File Integrity Monitoring, noto anche come change monitoring, analizza file di sistema (Windows e Linux), registri, software delle applicazioni e altri elementi critici per identificare cambiamenti che potrebbero indicare un attacco. È una misura di protezione che vi aiuta a monitorare le modifiche non autorizzate.

Figura 5: Estensioni e componenti di sicurezza che possono essere abilitate in Microsoft Defender for Cloud

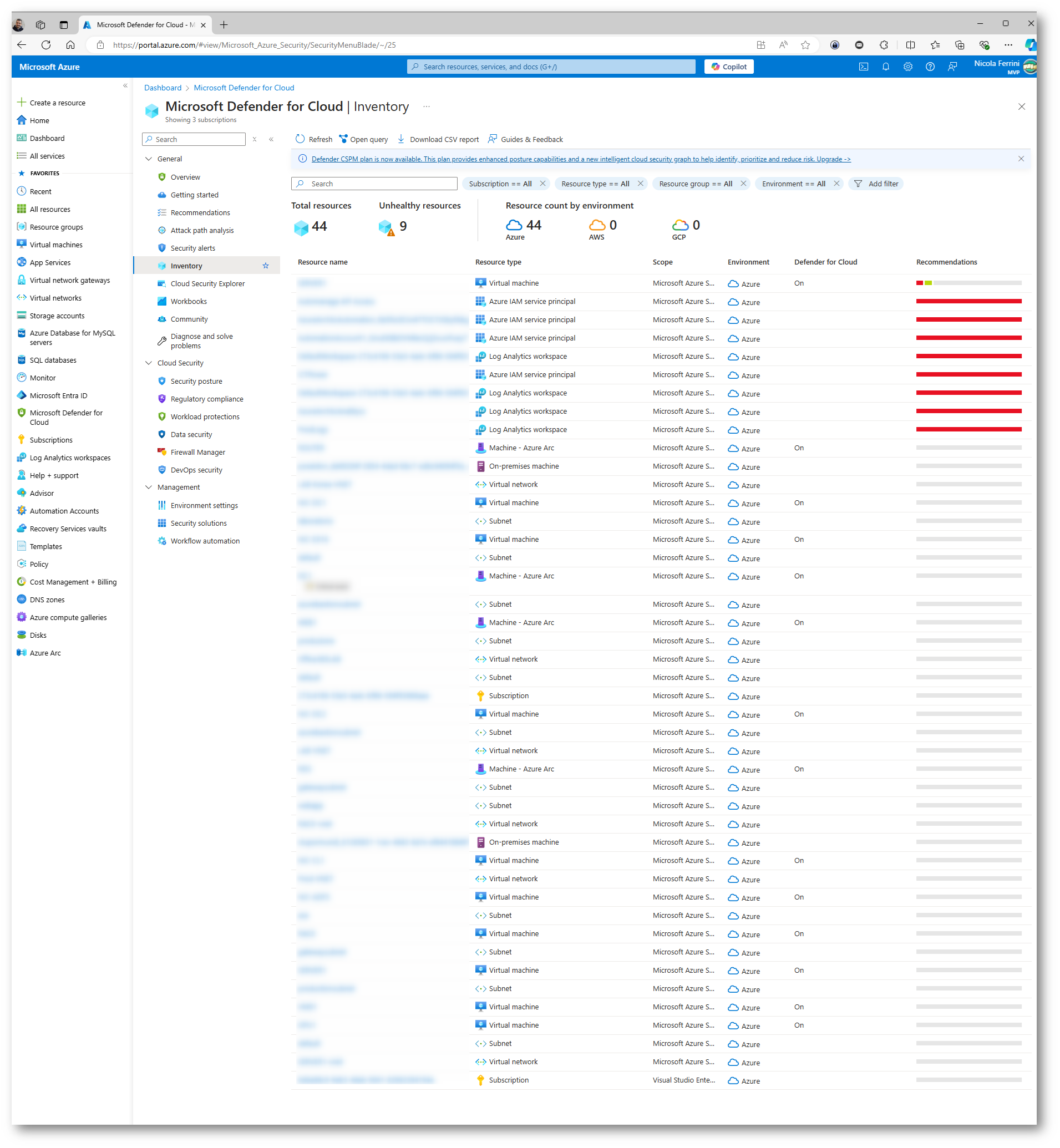

Nella scheda Inventory di Microsoft Defender for Cloud vedrete una panoramica dettagliata di tutte le risorse gestite e monitorate all’interno del vostro ambiente cloud, incluse quelle distribuite su Azure, AWS, Google Cloud e, se configurato, anche risorse on-premises. Questa sezione è fondamentale per avere una vista centralizzata di tutte le risorse e per comprenderne lo stato di sicurezza in modo rapido e semplice.

Per ogni risorsa elencata verranno fornite informazioni dettagliate sullo stato di sicurezza, ad esempio se la risorsa è soggetta a vulnerabilità note o se è necessaria una valutazione oppure una lista delle azioni suggerite per migliorare la sicurezza di quella specifica risorsa (recommendations).

NOTA: Potrebbero volerci diverse ore affinché questa schermata venga popolata con tutte le vostre risorse.

Figura 6: Panoramica delle risorse monitorate da Microsoft Defender for Cloud

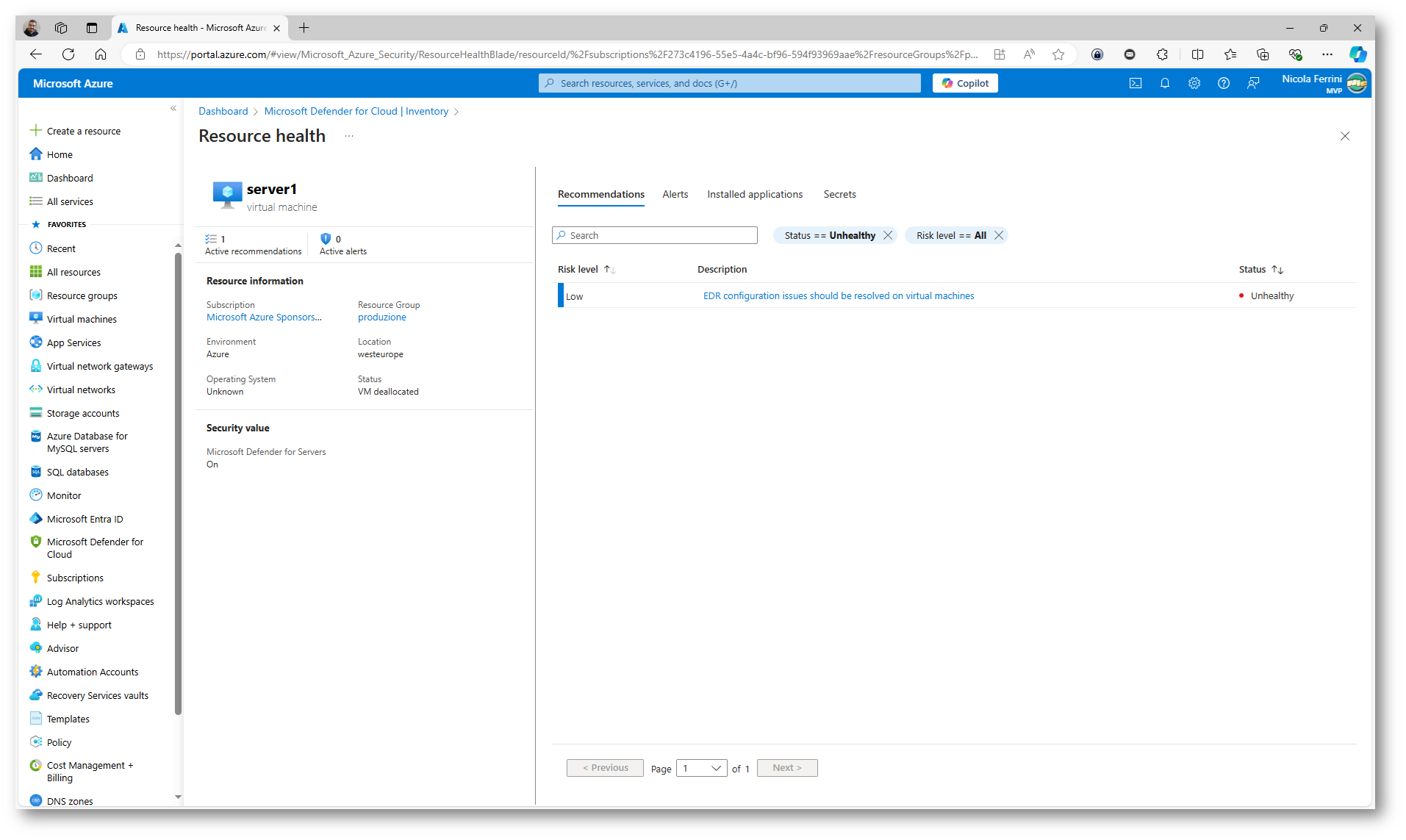

Cliccando sulla risorsa vi verrà offerta una panoramica delle raccomandazioni di sicurezza disponibili. Questo vi aiuterà a comprendere quali azioni possono essere eseguite per mitigare vulnerabilità o migliorare la sicurezza complessiva.

Figura 7: Panoramica delle raccomandazioni di sicurezza disponibili

È possibile cliccare direttamente sulle raccomandazioni per vedere ulteriori dettagli e applicare le correzioni suggerite.

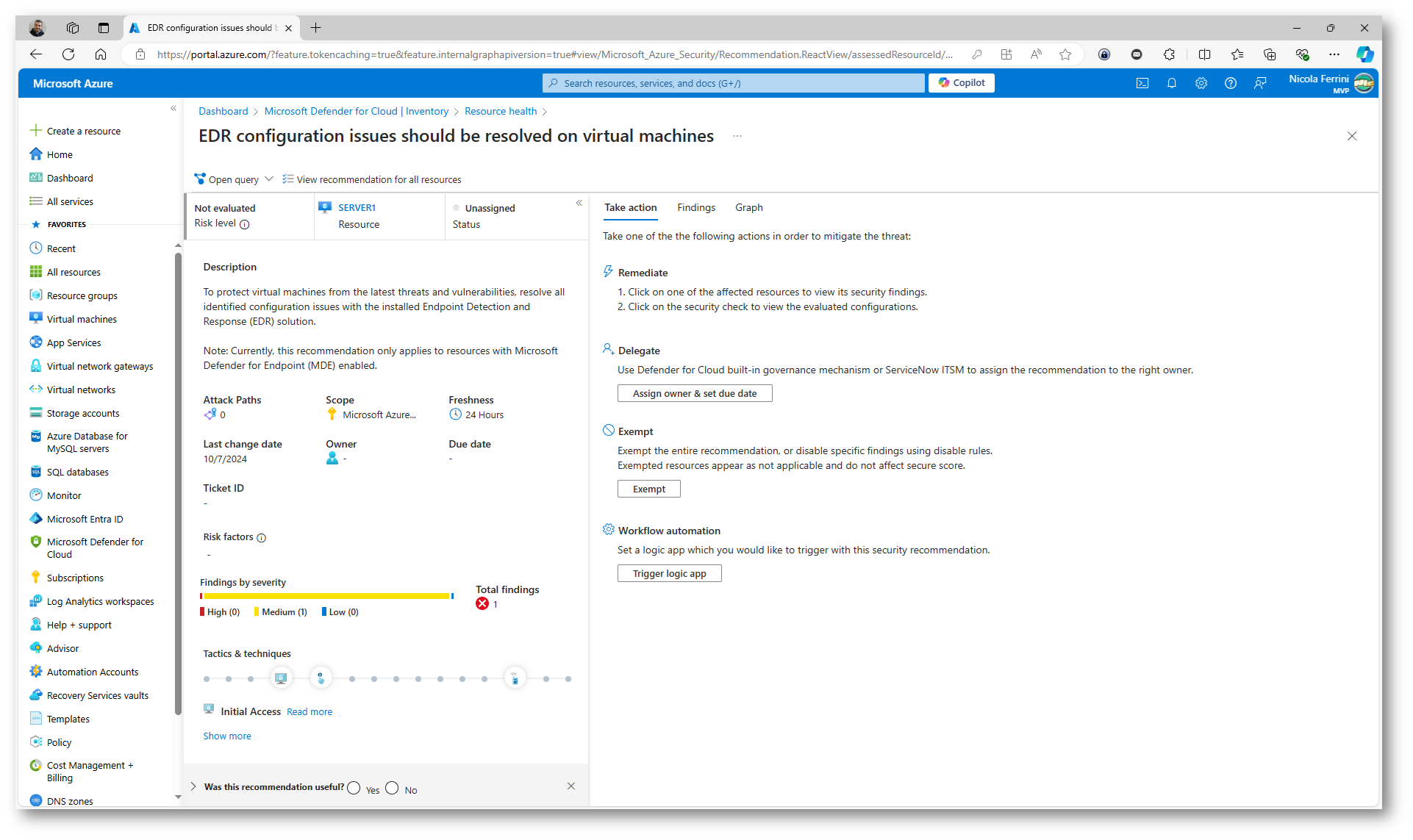

La pagina offre informazioni più approfondite sulla raccomandazione e descrive in dettaglio le azioni correttive che potete intraprendere. La scheda che si apre vi fornirà una descrizione dettagliata del problema rilevato, spiegando perché la raccomandazione è stata generata e quale rischio di sicurezza è stato individuato. Potrebbe trattarsi, ad esempio, di una macchina virtuale non protetta da endpoint protection o di configurazioni di rete che espongono risorse non protette a internet. Questo vi permetterà di comprendere chiaramente la natura del rischio.

La pagina mostra anche la gravità della raccomandazione, classificandola in “Alta”, “Media” o “Bassa”. Questo dettaglio vi aiuta a dare priorità alle azioni correttive, così da potervi concentrare prima sui problemi più critici per la sicurezza della vostra infrastruttura. Inoltre, vedrete una sezione dedicata all’impatto potenziale del problema se non viene risolto, e una lista delle risorse coinvolte, come macchine virtuali, database, reti o altri asset rilevanti, con dettagli specifici come il nome, il tipo e la regione in cui sono localizzate.

La sezione relativa alle azioni correttive suggerite è una delle parti fondamentali della raccomandazione. Microsoft Defender for Cloud vi fornisce una guida passo-passo che vi indica come implementare la soluzione. Questo potrebbe comportare, ad esempio, l’attivazione di un servizio di sicurezza specifico come l’endpoint protection, la modifica delle configurazioni per limitare l’accesso pubblico non necessario, o l’applicazione di policy di sicurezza per aumentare la protezione della risorsa. In molti casi, potrete avviare l’azione correttiva direttamente dalla stessa pagina, rendendo il processo di miglioramento della sicurezza estremamente efficiente.

Infine, questa pagina delle raccomandazioni vi fornirà anche ulteriori dettagli tecnici e link a documentazione ufficiale che vi possono aiutare a comprendere meglio il contesto della raccomandazione e perché è importante implementare le misure suggerite. In questo modo, il processo diventa non solo uno strumento di reazione ma anche un’opportunità per migliorare la vostra conoscenza delle best practice in ambito di sicurezza cloud.

Figura 8: Dettagli della raccomandazione suggerita

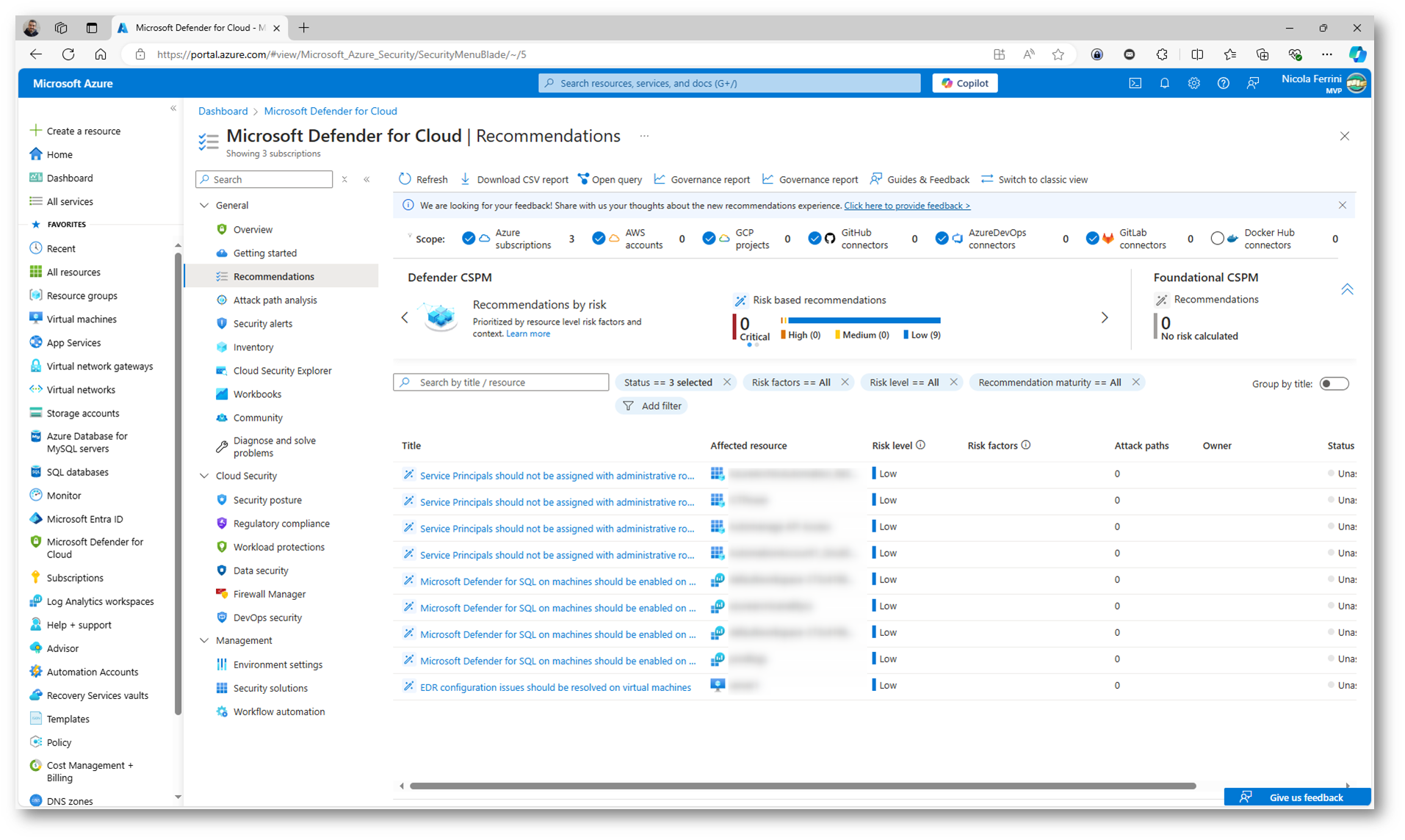

Nella pagina Microsoft Defender for Cloud | Recommendations vedrete una panoramica dettagliata delle raccomandazioni di sicurezza che riguardano tutte le risorse gestite nel vostro ambiente cloud. Questa pagina è progettata per fornirvi un elenco completo di azioni consigliate per migliorare la postura di sicurezza della vostra infrastruttura, evidenziando le vulnerabilità e le aree che richiedono attenzione per proteggere meglio le risorse distribuite.

La pagina presenta un elenco completo delle raccomandazioni di sicurezza generato automaticamente da Microsoft Defender for Cloud. Ogni raccomandazione è associata a una specifica risorsa o a un gruppo di risorse che potrebbero essere vulnerabili a potenziali minacce. Vedrete indicazioni come “Abilitare l’endpoint protection”, “Applicare aggiornamenti critici” o “Rimuovere l’accesso pubblico a una risorsa specifica”.

Ogni raccomandazione viene accompagnata da una classificazione della gravità, come “Alta”, “Media” o “Bassa”. Questa classificazione vi permette di stabilire le priorità e di concentrarvi prima sulle vulnerabilità più critiche per la vostra sicurezza, aiutandovi a gestire efficacemente i rischi.

Potrete anche vedere lo stato della raccomandazione, che indica se è stata già risolta, se è in corso di implementazione o se necessita ancora di attenzione. Questo vi consente di monitorare il progresso delle azioni correttive e di assicurarvi che i problemi di sicurezza vengano trattati tempestivamente.

Per ogni raccomandazione, sono inclusi dettagli tecnici aggiuntivi e link a documentazione di supporto. Questi dettagli vi aiutano a comprendere meglio la natura del problema, i rischi associati e le best practice per una protezione più solida. La documentazione vi può anche guidare passo-passo su aspetti più complessi dell’implementazione.

La pagina delle raccomandazioni è anche strettamente correlata al Secure Score, un punteggio che rappresenta lo stato di sicurezza complessivo della vostra infrastruttura. Ogni raccomandazione fornisce una descrizione del contributo che il suo completamento avrà sull’aumento del vostro Secure Score. Ciò vi aiuta a comprendere come ogni singola azione correttiva possa migliorare la postura complessiva della sicurezza.

Figura 9: Vista centralizzata delle vulnerabilità presenti nella vostra infrastruttura, con azioni suggerite per mitigare i rischi e migliorare la sicurezza

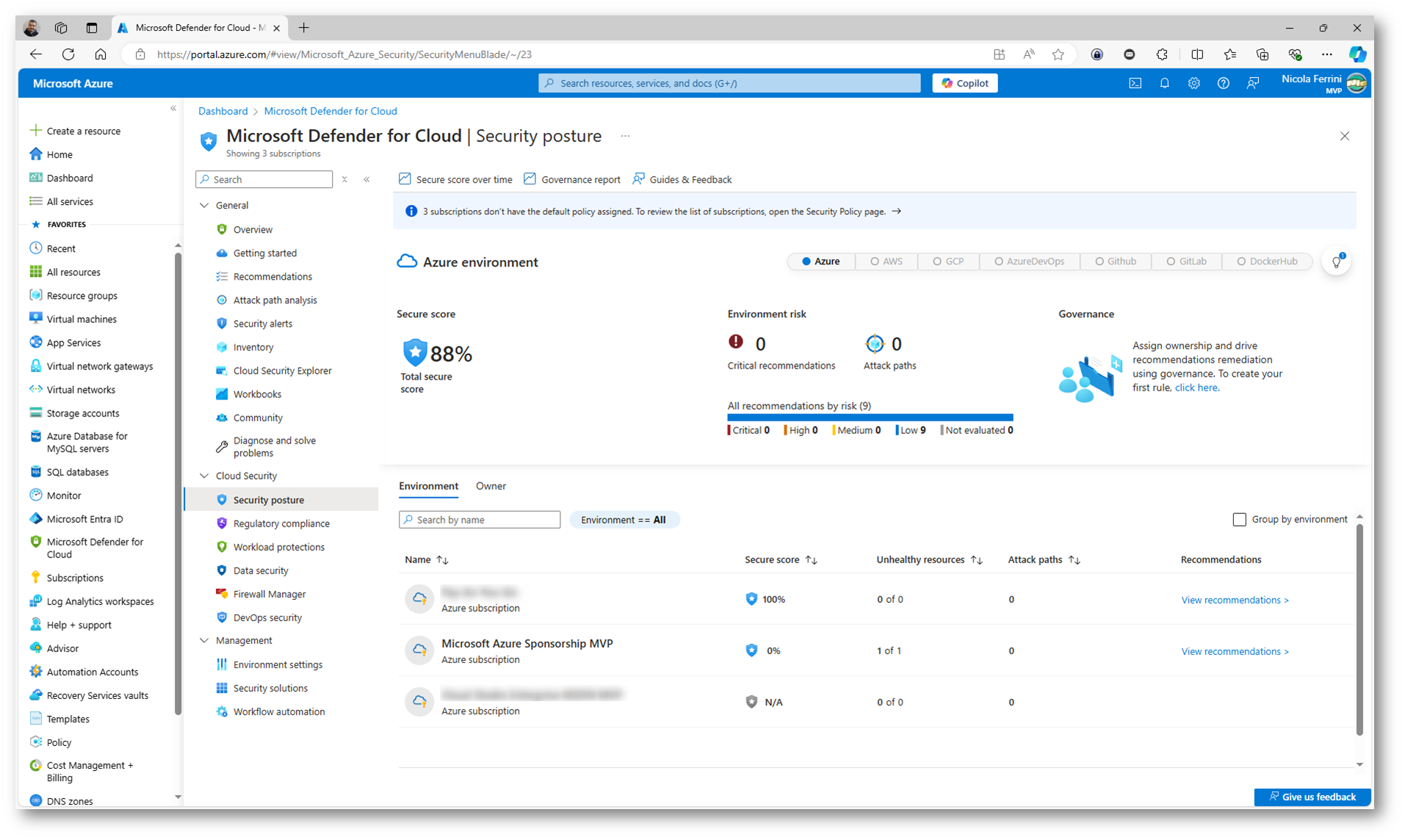

Nella sezione Cloud Security > Security posture troverete una panoramica dettagliata dello stato di sicurezza complessivo della vostra infrastruttura cloud, rappresentato attraverso una combinazione di indicatori e strumenti che permettono di valutare il livello di protezione delle risorse, identificare vulnerabilità e suggerire azioni per migliorare la sicurezza. Questa sezione è progettata per offrire un quadro rapido e centralizzato dello stato di sicurezza dell’ambiente, fornendo indicazioni su dove e come intervenire per ridurre i rischi.

La sezione Security posture include un Secure Score, che è un punteggio numerico che rappresenta lo stato di sicurezza delle vostre risorse in base alle raccomandazioni di sicurezza implementate. Un punteggio più alto indica una miglior postura di sicurezza. Il Secure Score vi permette di capire rapidamente il livello di protezione dell’infrastruttura e di identificare le aree che richiedono un miglioramento. Potete visualizzare come ogni azione raccomandata contribuisce ad aumentare il punteggio, e quindi a migliorare la vostra postura complessiva.

Le raccomandazioni indicano azioni specifiche che dovreste prendere per migliorare la sicurezza delle vostre risorse, come abilitare endpoint protection, aggiornare configurazioni, limitare l’accesso pubblico a determinate risorse, o applicare aggiornamenti di sicurezza. Queste raccomandazioni vengono categorizzate in base alla gravità (Alta, Media, Bassa) e alla tipologia di risorsa coinvolta, così potete concentrarvi prima sulle vulnerabilità più critiche.

La sezione mostra anche il livello di conformità (compliance) rispetto a vari standard normativi e regolatori, come il CIS (Center for Internet Security), ISO 27001, e altri framework di sicurezza rilevanti. Potrete visualizzare quanto la vostra infrastruttura è conforme alle normative applicabili e ricevere dettagli sulle azioni necessarie per migliorare la conformità, come configurare correttamente le risorse o applicare policy specifiche. Questo è particolarmente utile per le aziende che devono dimostrare l’aderenza a standard di sicurezza internazionali o regolamenti settoriali.

Vengono mostrate tutte le risorse cloud, come macchine virtuali, database, container, e dispositivi IoT, con il loro stato di protezione attuale. Potete facilmente vedere quali risorse sono protette, parzialmente protette o non protette, e ricevere raccomandazioni su come migliorare la protezione di quelle vulnerabili. Questa valutazione delle risorse aiuta a identificare rapidamente le aree di rischio e a concentrarvi su quelle risorse che richiedono interventi urgenti.

Potrete anche vedere una panoramica degli eventi e incidenti di sicurezza rilevati nel vostro ambiente. Questa sezione fornisce un elenco di attività sospette, avvisi di sicurezza, tentativi di accesso non autorizzato e altre anomalie. Gli avvisi sono classificati in base alla gravità e forniscono dettagli utili per capire l’origine dell’incidente e quali azioni correttive adottare per mitigarlo. Questo aiuta a essere proattivi nella gestione degli incidenti e a ridurre i tempi di risposta alle minacce.

Microsoft Defender for Cloud offre anche un elenco di azioni correttive consigliate. Potete visualizzare e agire sulle raccomandazioni direttamente da questa pagina, consentendovi di risolvere rapidamente le vulnerabilità. Ogni azione raccomandata viene accompagnata da una guida su come implementarla, con descrizioni passo-passo che vi aiutano a migliorare la postura di sicurezza senza bisogno di passare ad altre sezioni.

Figura 10: Dettagli della sezione Security Posture

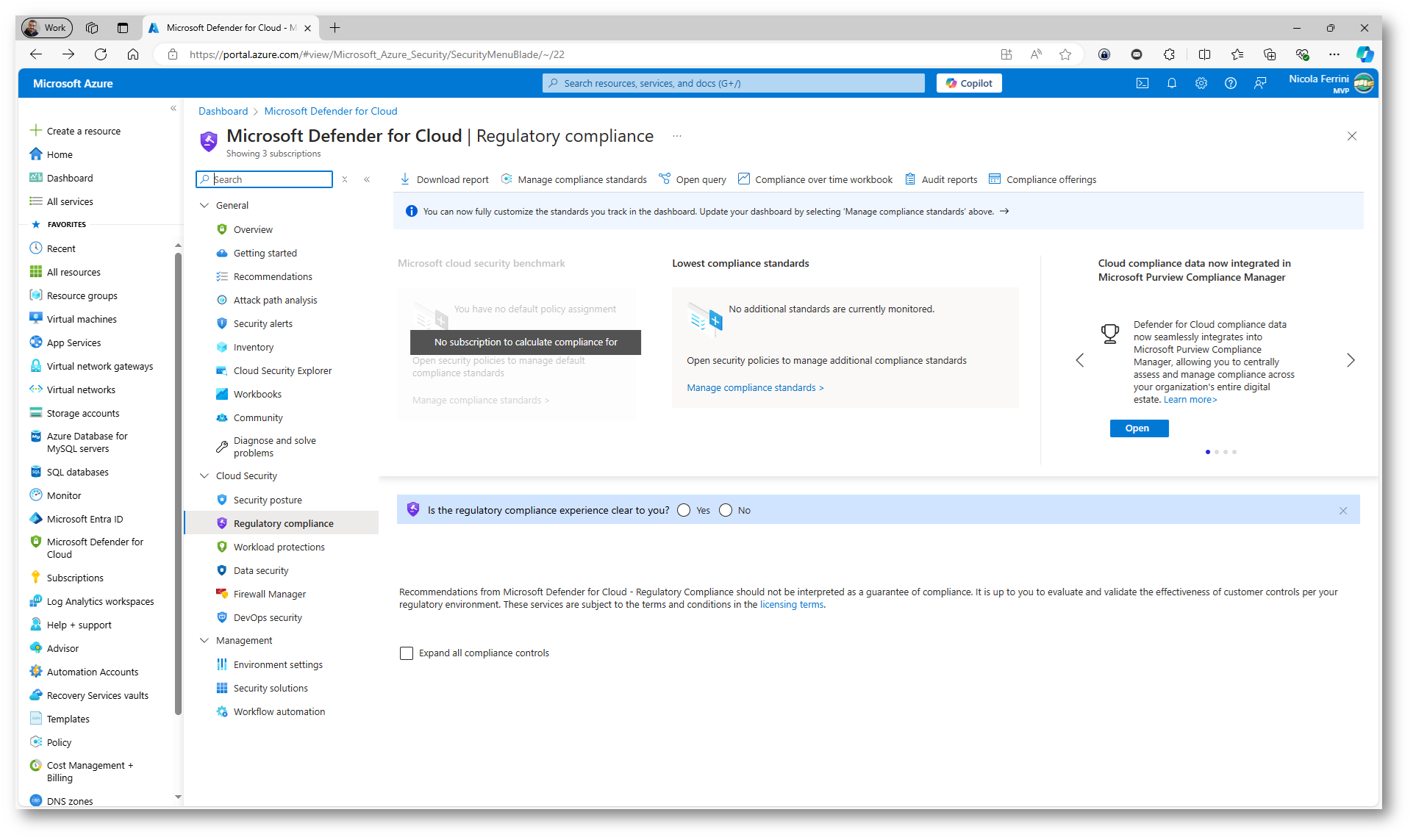

Nella sezione Cloud Security > Regulatory Compliance di Microsoft Defender for Cloud, troverete una panoramica delle policy di conformità normativa applicabili alla vostra infrastruttura cloud, oltre a una valutazione dettagliata dello stato di aderenza a vari standard e normative di sicurezza. Questa sezione è progettata per aiutare le aziende a gestire e monitorare la conformità con le normative di sicurezza più rilevanti, assicurando che tutte le risorse siano configurate secondo i requisiti e le best practices stabilite.

Avrete una visione generale degli standard di conformità a cui la vostra infrastruttura cloud è stata mappata. Questi standard possono includere framework di sicurezza comunemente utilizzati come:

- ISO 27001: Standard internazionale per la gestione della sicurezza delle informazioni.

- NIST SP 800-53: Standard per la sicurezza informatica del National Institute of Standards and Technology.

- CIS (Center for Internet Security): Best practice per proteggere sistemi e reti.

- GDPR, HIPAA, o altri standard specifici per il settore sanitario, finanziario o per la protezione dei dati personali.

Microsoft Defender for Cloud supporta questi e molti altri standard di sicurezza e vi offre la possibilità di mappare automaticamente le vostre risorse su queste normative.

Potrete vedere una lista delle policy di conformità che sono attive e applicabili alla vostra infrastruttura. Ogni policy include una serie di controlli di sicurezza che sono stati valutati per verificare se le vostre risorse sono configurate in maniera conforme. Questi controlli sono spesso divisi in categorie, come gestione delle identità, protezione delle reti, configurazione delle macchine virtuali e altro ancora.

Per ciascun controllo di conformità, verrà visualizzato il suo stato attuale, ad esempio Passato, Non Conforme, o In Valutazione. Se una risorsa non soddisfa un particolare requisito, Microsoft Defender for Cloud fornirà raccomandazioni specifiche su come rimediare, come applicare aggiornamenti, abilitare la crittografia, o configurare correttamente i firewall di rete. Questo vi permette di intervenire in modo puntuale per migliorare la conformità alle normative.

Oltre a identificare le aree di non conformità, la sezione vi offrirà anche raccomandazioni specifiche per risolvere le problematiche riscontrate. Potete visualizzare quali azioni sono necessarie per allineare le risorse alle best practice di conformità, come aggiornare le configurazioni di sicurezza o rimuovere accessi non autorizzati. Queste raccomandazioni vi aiutano a riportare le risorse in stato di conformità in modo rapido ed efficace.

Microsoft Defender for Cloud è integrato con Azure Policy, che permette di gestire e applicare le policy di sicurezza e conformità sulle risorse. Questo vi consente di applicare automaticamente i requisiti di conformità, monitorando continuamente lo stato delle risorse per garantire che le configurazioni rimangano conformi anche nel tempo.

Figura 11: Dettagli della sezione Regulatory Compliance

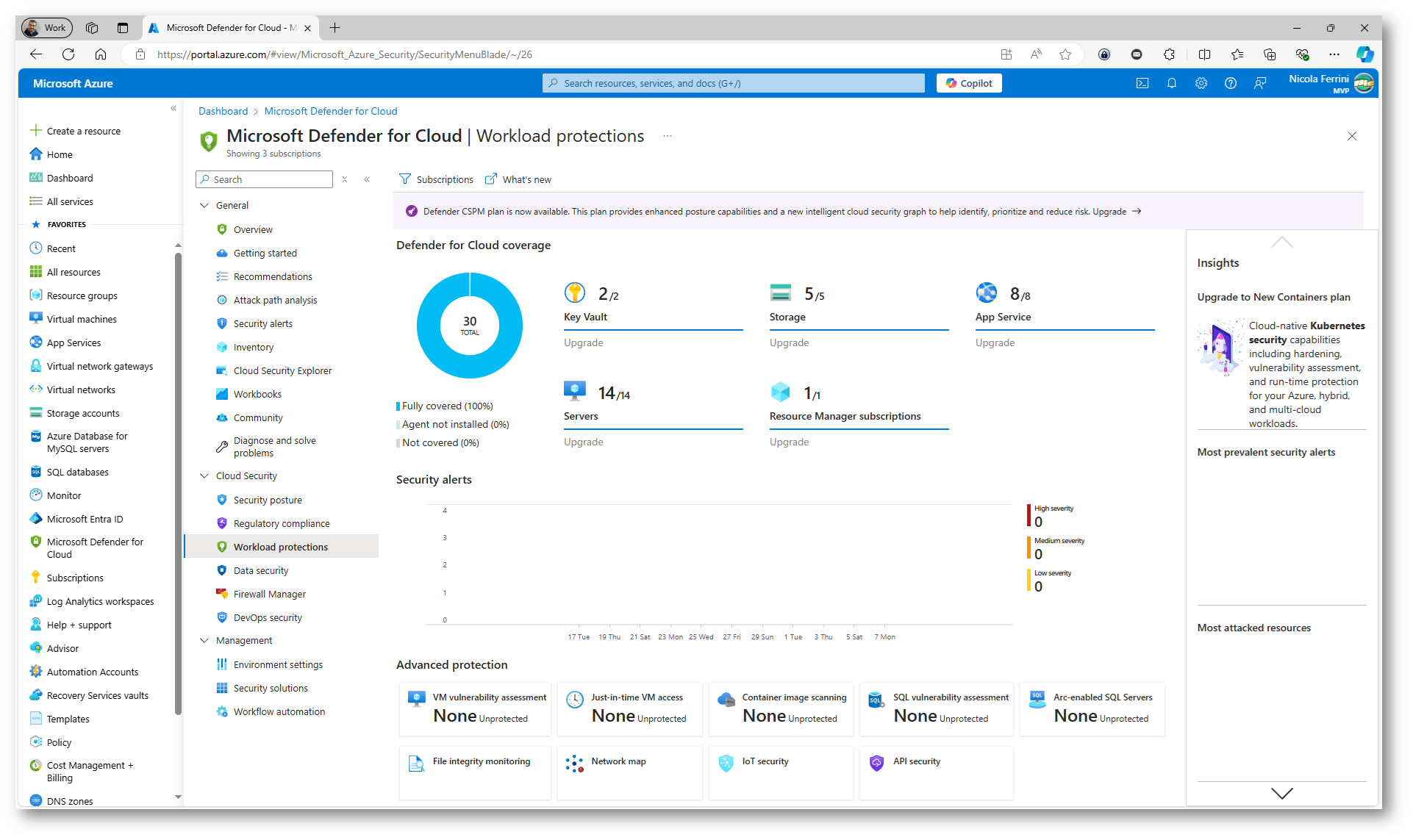

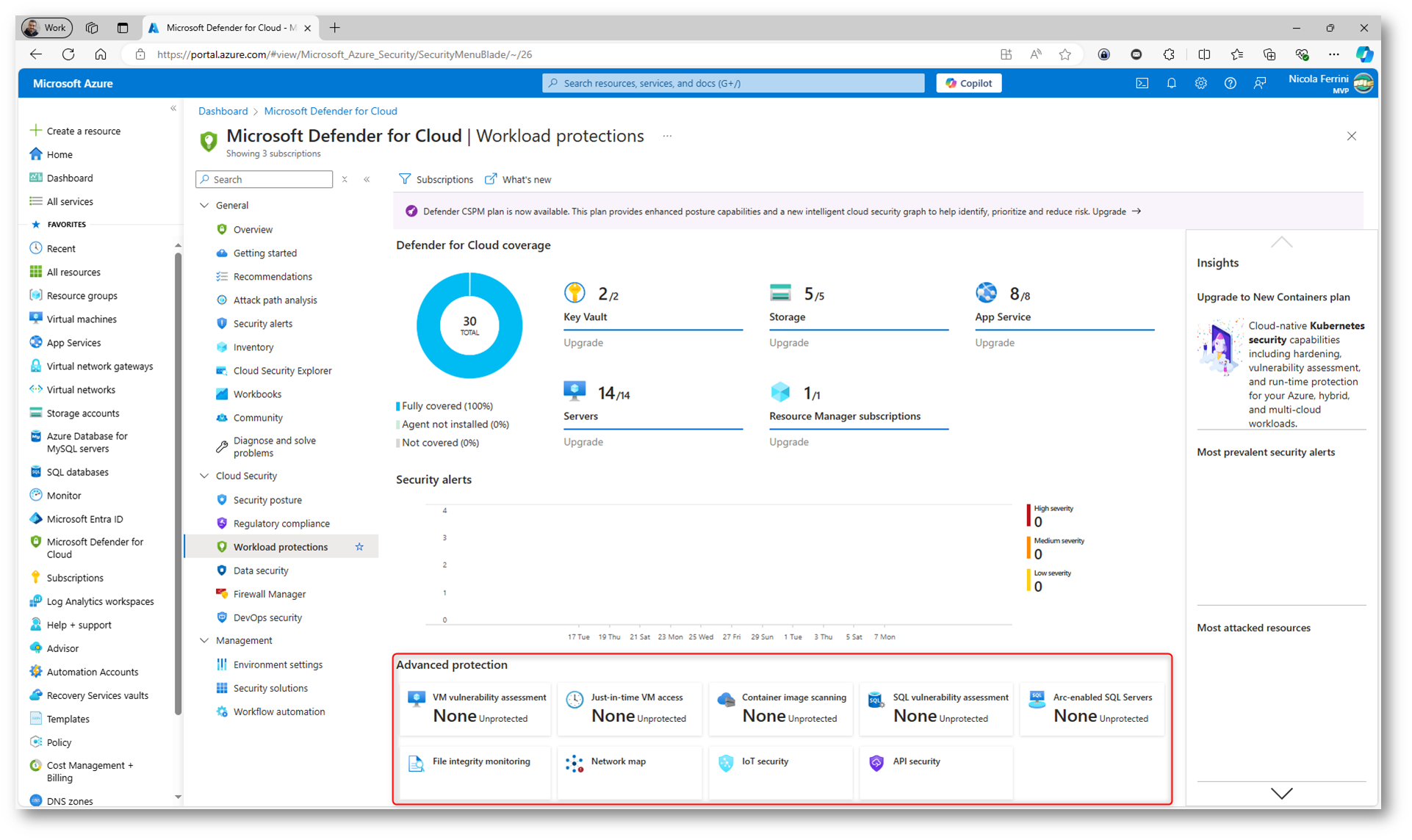

Nella sezione Cloud Security > Workload protection di Microsoft Defender for Cloud vedrete una panoramica generale della protezione dei vari carichi di lavoro che vengono eseguiti all’interno della vostra infrastruttura cloud. Questa sezione è progettata per fornire una visione chiara dello stato di sicurezza dei vostri workloads, cioè delle risorse specifiche che ospitano applicazioni e servizi come macchine virtuali, container, database, e altri servizi critici sia in Azure che in ambienti multi-cloud o ibridi.

Questa sezione mostrerà una panoramica dello stato di protezione dei vari carichi di lavoro distribuiti su Azure e altrove. Verranno visualizzati dettagli quali il numero di risorse protette, quelle vulnerabili o con problemi di sicurezza rilevati, in modo che possiate facilmente identificare dove sia necessaria attenzione immediata.

Potrete vedere una suddivisione delle risorse per tipo di carico di lavoro: ad esempio, vedrete quanti container, database, macchine virtuali e servizi PaaS sono attualmente monitorati e protetti. Questo vi fornisce un quadro generale di come sono distribuiti i vostri carichi di lavoro e quale sia il livello di protezione applicato a ciascuna categoria.

Verranno elencate le raccomandazioni di sicurezza più rilevanti per ogni tipo di workload, permettendovi di prendere rapidamente provvedimenti per mitigare eventuali vulnerabilità. Queste raccomandazioni sono mirate ai diversi tipi di carichi di lavoro: ad esempio, potrebbero essere presenti suggerimenti per abilitare la protezione per i database SQL, abilitare endpoint protection su macchine virtuali, o configurare correttamente la sicurezza dei cluster Kubernetes.

Oltre a visualizzare lo stato di protezione e gli avvisi, sono disponibili link per intraprendere rapidamente le azioni correttive necessarie. Potete accedere direttamente alle configurazioni delle risorse per abilitare la protezione mancante, applicare aggiornamenti di sicurezza o implementare configurazioni più sicure per i workload vulnerabili.

Figura 12: Dettagli della sezione Workload protection

Advanced Protection

La sezione Advanced Protection fornisce strumenti sofisticati per proteggere i vostri carichi di lavoro da attacchi avanzati, fornendo una protezione proattiva e in tempo reale.

Vi descrivo brevemente ciascuna delle voci disponibili nella sezione Advanced Protection:

- VM Vulnerability Assessment: La valutazione delle vulnerabilità per le macchine virtuali (VM) si riferisce alla capacità di scansionare le macchine virtuali per identificare vulnerabilità software e configurazioni deboli che potrebbero essere sfruttate da attaccanti. In questo caso, lo stato indica che attualmente non è configurata alcuna soluzione per l’analisi delle vulnerabilità delle VM, quindi queste risorse non sono protette contro potenziali minacce.

- File Integrity Monitoring: Il File Integrity Monitoring (FIM) monitora i file del sistema operativo, registri di Windows, file di configurazione delle applicazioni, ecc., per rilevare eventuali modifiche non autorizzate che potrebbero indicare una compromissione. In questo stato “Unprotected”, significa che il monitoraggio delle modifiche non è abilitato, lasciando quindi potenziali alterazioni critiche non tracciate.

- Just-in-Time VM Access: Il Just-in-Time VM Access consente di ridurre la superficie di attacco sulle macchine virtuali limitando l’accesso amministrativo solo per il tempo necessario e solo a determinati utenti. Con “None / Unprotected”, si indica che non è stata abilitata la funzionalità che restringe l’accesso in modo dinamico, il che espone le VM a rischi di accesso non autorizzato e attacchi brute force.

- Network Map: La Network Map è una funzionalità che fornisce una visualizzazione grafica della topologia di rete e delle connessioni tra le risorse, utile per comprendere come le risorse sono connesse tra loro e per identificare possibili vulnerabilità a livello di rete. L’indicazione “None / Unprotected” suggerisce che non è presente una mappatura configurata, rendendo più difficile identificare potenziali vulnerabilità di rete.

- Container Image Scanning: La scansione delle immagini dei container consiste nell’analizzare le immagini Docker per identificare vulnerabilità, configurazioni errate o software non sicuro prima del deployment. Quando lo stato è “Unprotected”, nessuna delle immagini dei container viene scansionata per vulnerabilità prima dell’implementazione, lasciando l’ambiente container esposto a rischi.

- IoT Security: La sicurezza per l’IoT (Internet of Things) si riferisce alla protezione di dispositivi IoT collegati alla rete, come sensori e dispositivi industriali. Il fatto che lo stato sia “None / Unprotected” indica che non è stata abilitata alcuna soluzione di sicurezza per monitorare i dispositivi IoT, lasciandoli vulnerabili a compromissioni e attacchi.

- SQL Vulnerability Assessment: La valutazione delle vulnerabilità per SQL è una funzionalità che aiuta a identificare configurazioni non sicure e vulnerabilità nei database SQL, offrendo raccomandazioni per mitigarle. Lo stato “None / Unprotected” suggerisce che questa valutazione non è attiva, il che significa che i vostri database SQL potrebbero essere esposti a minacce senza alcun monitoraggio o protezione.

- API Security: La sicurezza delle API monitora e protegge le API utilizzate per connettere vari servizi e applicazioni, prevenendo l’uso non autorizzato o il sovraccarico. “None / Unprotected” significa che non esiste alcuna protezione attiva per le API, esponendole a rischi di abuso o attacchi, come attacchi DDoS o iniezione di codice.

- Arc-enabled SQL Servers: I SQL Server abilitati tramite Azure Arc sono database on-premise o in cloud non Azure che sono collegati ad Azure per una gestione centralizzata. Se lo stato è “None / Unprotected”, significa che i SQL Server connessi tramite Azure Arc non sono attualmente protetti, il che implica che non vi sono funzionalità di monitoraggio attive per rilevare vulnerabilità o configurazioni deboli.

Figura 13: Advanced Protection

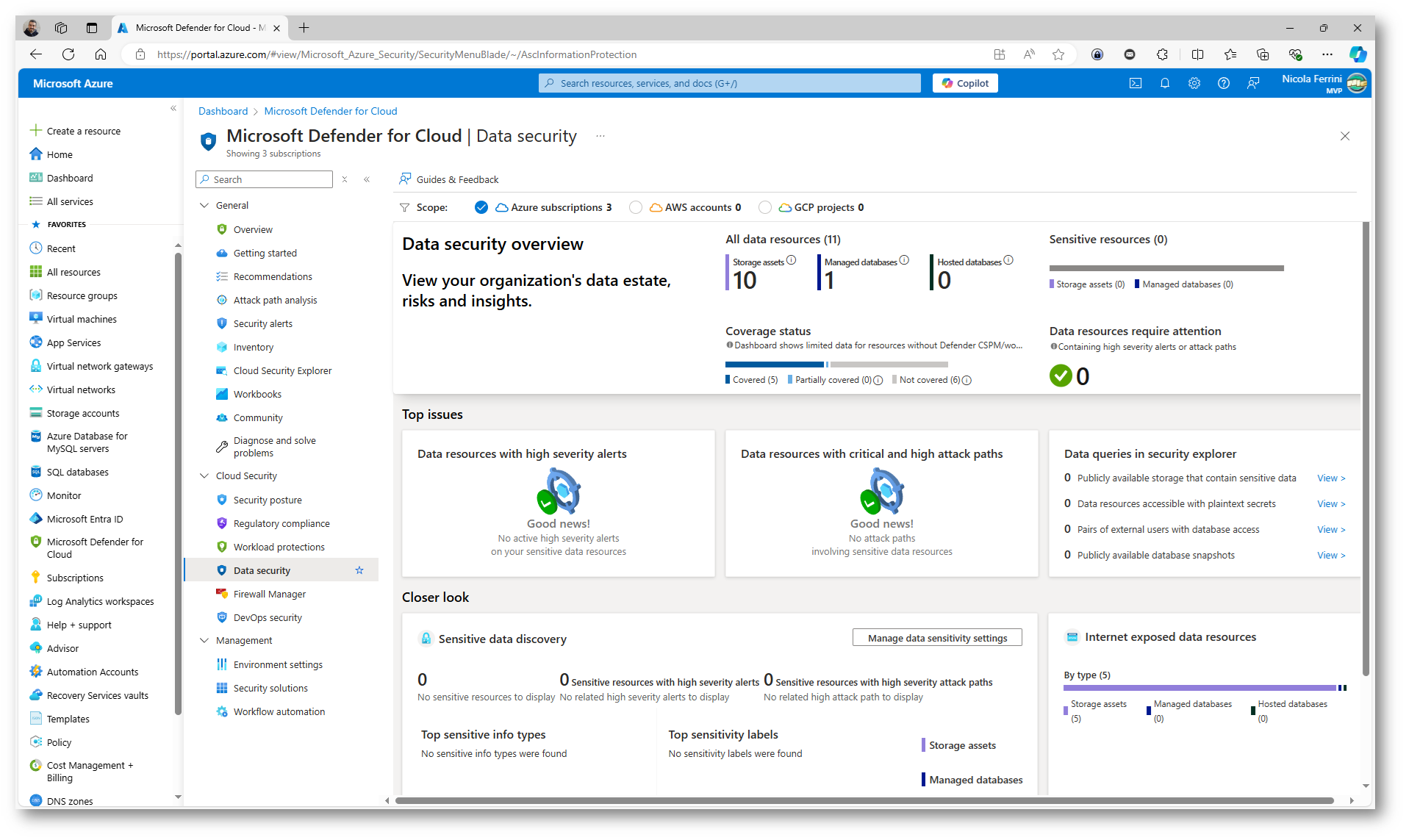

Nella sezione Cloud Security > Data Security troverete una serie di strumenti e informazioni mirate alla protezione dei dati all’interno della vostra infrastruttura cloud, con particolare attenzione a garantire la riservatezza, l’integrità e la disponibilità dei dati archiviati e trasmessi. Questa sezione è progettata per offrirvi una panoramica dettagliata del livello di sicurezza dei dati, aiutandovi a identificare vulnerabilità, configurazioni deboli e a implementare raccomandazioni per rafforzare la sicurezza dei dati più sensibili.

La sezione Data Security offre una visione centralizzata dello stato della protezione dei dati. Troverete una panoramica delle varie risorse che contengono dati sensibili, come archivi di storage, database SQL, archiviazione Blob di Azure, e account di archiviazione. Il pannello vi mostra quali risorse sono monitorate e quanto sono protette in termini di configurazione e di policy di sicurezza attive.

Microsoft Defender for Cloud esegue una valutazione della sicurezza per i database, come database SQL su Azure o in ambienti ibridi. Verranno mostrate informazioni su possibili vulnerabilità nei database, come la mancata crittografia dei dati, configurazioni di rete deboli, permessi eccessivi, o aggiornamenti mancanti. Potrete vedere quali database non sono conformi alle policy di sicurezza e ricevere suggerimenti dettagliati su come intervenire per risolvere questi problemi.

La SQL Vulnerability Assessment è progettata per identificare le configurazioni errate e le vulnerabilità note che potrebbero compromettere i dati. La piattaforma fornirà raccomandazioni dettagliate per correggere queste vulnerabilità, come la configurazione corretta della crittografia, la gestione delle autorizzazioni e l’applicazione delle best practice di sicurezza.

La protezione delle risorse di archiviazione, come gli account di archiviazione di Azure, viene anch’essa monitorata. Nella sezione Data Security, vedrete se le vostre risorse di archiviazione sono configurate per limitare l’accesso pubblico, se la crittografia è abilitata, e se sono configurate policy di accesso che minimizzano il rischio di esposizione. Potete vedere anche eventuali avvisi relativi ad accessi insoliti o tentativi di lettura/scrittura non autorizzati.

Figura 14: Dettagli della sezione Data security

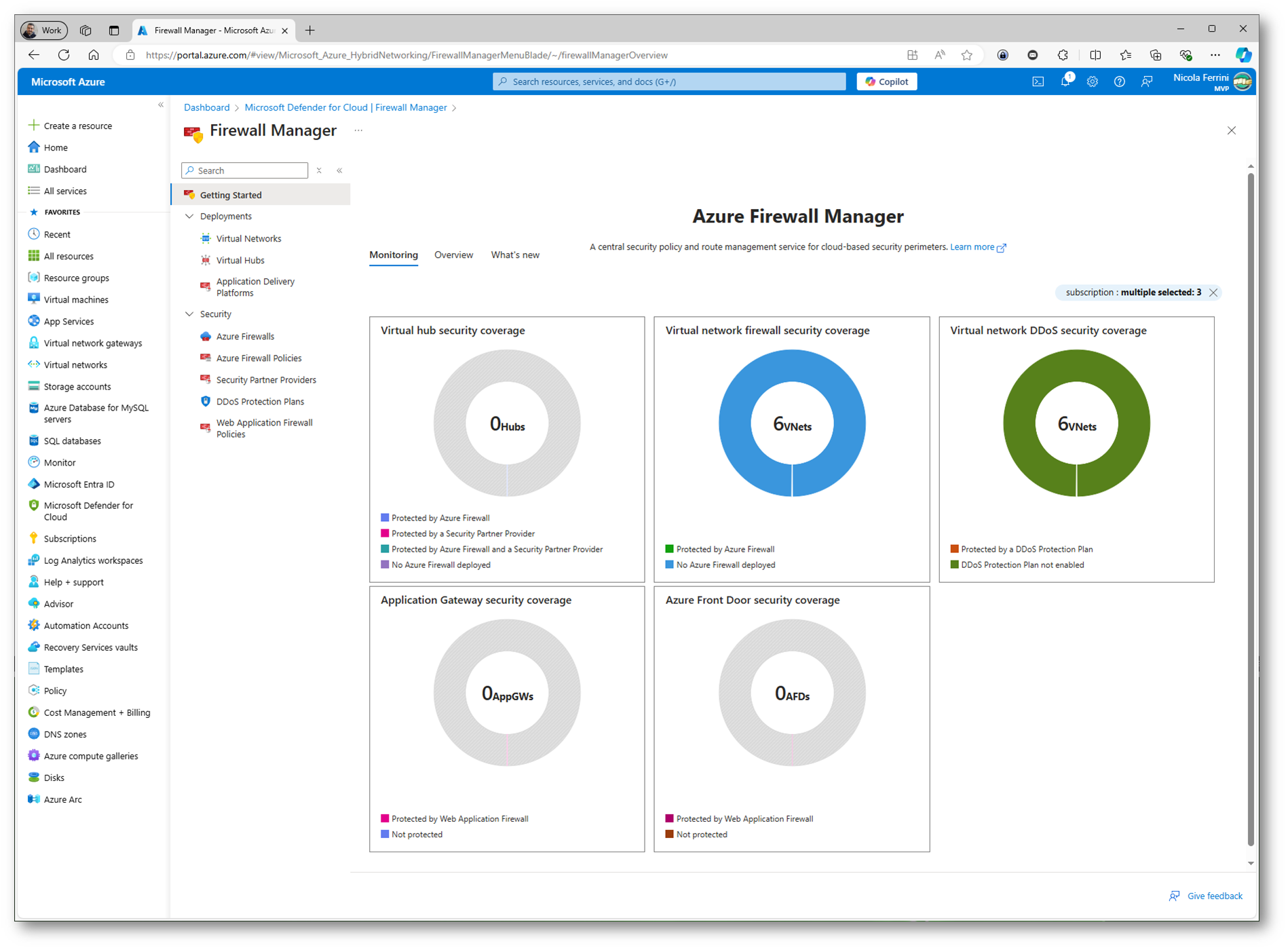

Nella sezione Firewall Manager di Microsoft Defender for Cloud troverete uno strumento centralizzato per gestire e monitorare le configurazioni dei firewall di rete all’interno della vostra infrastruttura cloud. Questa sezione permette di configurare, gestire e visualizzare le impostazioni dei firewall per proteggere le vostre reti e controllare il traffico in ingresso e in uscita dalle vostre risorse cloud, fornendo una gestione coerente e una visione globale della sicurezza di rete.

La sezione Firewall Manager offre una gestione unificata per i Azure Firewall distribuiti nella vostra infrastruttura. Potrete visualizzare e configurare tutte le istanze di Azure Firewall, sia nei singoli ambienti Azure che in scenari multi-cloud o ibridi, centralizzando la configurazione delle regole di rete e delle politiche di sicurezza. Ciò significa che avrete una panoramica completa dei firewall attivi, con la possibilità di effettuare configurazioni senza dover accedere a ciascuna risorsa individualmente.

Una delle funzionalità principali di Firewall Manager è la gestione delle policy di Azure Firewall. Potrete creare nuove policy, modificare quelle esistenti e applicarle a uno o più firewall. Le policy vi permettono di definire le regole di accesso di rete, configurare la filtrazione del traffico, e impostare controlli di sicurezza come regole di applicazione, regole di rete, e regole DNAT (Destination Network Address Translation). Questo consente di avere una gestione scalabile e coerente delle policy su larga scala.

Troverete la gestione delle regole di sicurezza sia a livello di applicazione (Layer 7) che a livello di rete (Layer 3 e Layer 4). Potrete configurare regole che bloccano o consentono specifiche applicazioni, URL, o tipi di traffico di rete, come HTTP/HTTPS, garantendo che solo il traffico autorizzato possa attraversare il firewall e raggiungere le vostre risorse. Potrete anche configurare gruppi di regole per applicare configurazioni simili a più firewall, facilitando il processo di aggiornamento delle impostazioni.

Firewall Manager include un pannello di controllo che mostra lo stato del firewall in tempo reale. Potrete vedere informazioni su quali regole sono attive, su quali risorse il firewall è stato applicato e su eventuali eventi di sicurezza rilevati, come tentativi di accesso bloccati o anomalie nel traffico di rete. Questa visione centralizzata è importante per garantire che la vostra sicurezza di rete sia costantemente monitorata e aggiornata.

La sezione vi permette di configurare e gestire la connettività tra le reti utilizzando il modello Hub and Spoke. Questo modello consente di definire un Azure Firewall come Hub centrale per la gestione del traffico tra le varie reti Spoke (reti virtuali separate) all’interno della vostra infrastruttura. Questo approccio semplifica la gestione del traffico e consente di consolidare la protezione del traffico in un unico punto, riducendo la complessità di gestione e migliorando la sicurezza.

Firewall Manager può anche fornire visibilità e gestione per ambienti multi-cloud. Potrete integrare e gestire firewall che si trovano su piattaforme come AWS o Google Cloud, centralizzando la gestione della sicurezza del traffico di rete e assicurando che le policy di sicurezza siano applicate uniformemente in tutto l’ambiente ibrido.

Figura 15: Firewall Manager

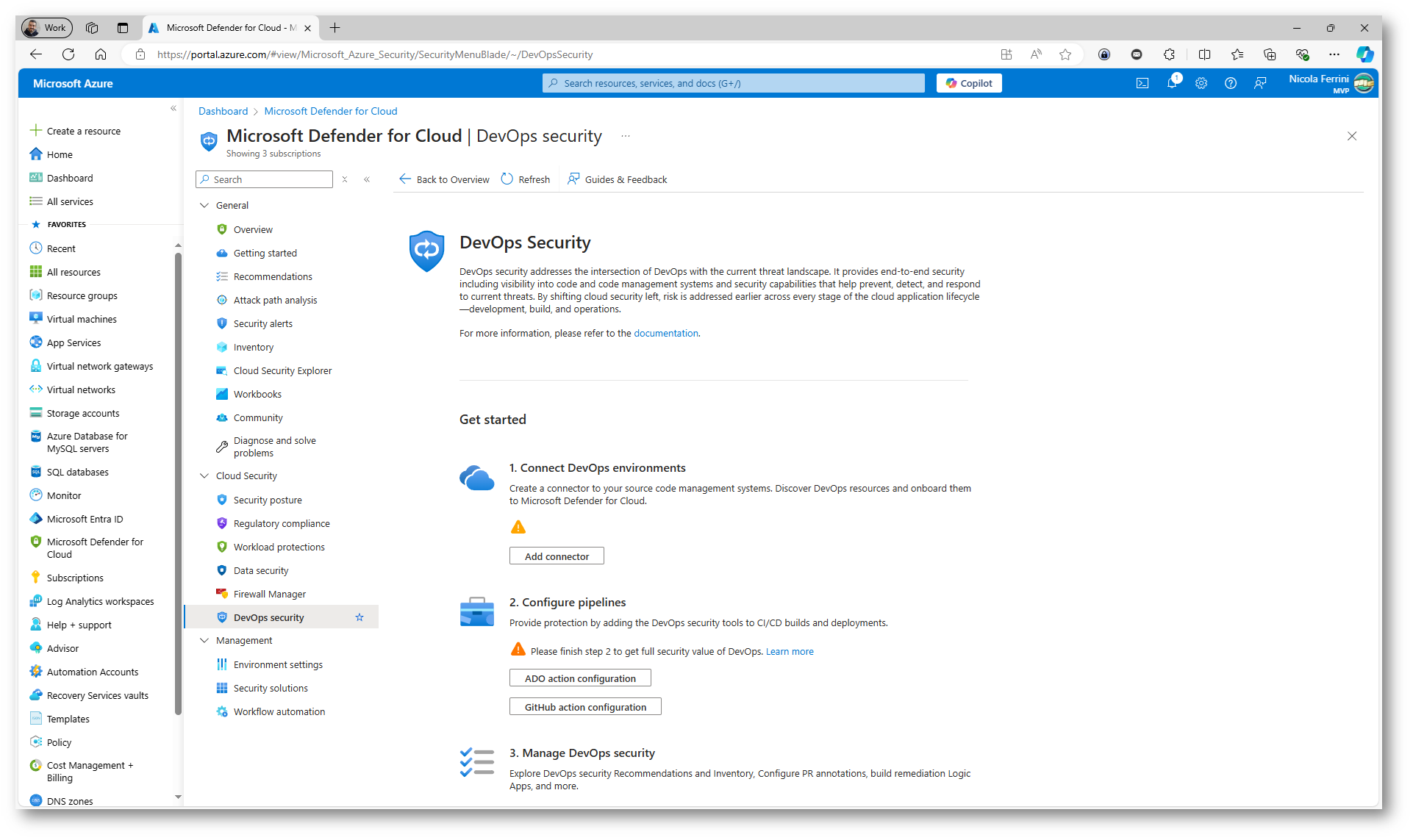

Nella sezione DevOps Security di Microsoft Defender for Cloud troverete strumenti e funzionalità specifiche per garantire la sicurezza del ciclo di vita dello sviluppo delle applicazioni, con particolare attenzione alla protezione delle pipeline DevOps, alla gestione delle vulnerabilità durante lo sviluppo e all’integrazione della sicurezza direttamente nei flussi di lavoro degli sviluppatori. Questa sezione è fondamentale per assicurare che le best practice di sicurezza vengano seguite fin dalle prime fasi dello sviluppo del software, riducendo così i rischi e le vulnerabilità associate al codice e alle infrastrutture rilasciate in produzione.

Potrete monitorare e proteggere le vostre pipeline CI/CD (Continuous Integration/Continuous Deployment). Questa integrazione aiuta a identificare le vulnerabilità nelle pipeline DevOps, come l’utilizzo di librerie di terze parti vulnerabili, la mancanza di scansioni di sicurezza nel processo di build, e problemi relativi alla configurazione delle infrastrutture. Potete integrare soluzioni di sicurezza direttamente nelle pipeline per garantire che ogni rilascio segua i criteri di sicurezza aziendali.

La sezione supporta l’integrazione con i principali strumenti DevOps, come Azure DevOps, GitHub, e altri strumenti di gestione del codice sorgente e delle pipeline di deployment. L’integrazione consente di analizzare il codice e le pipeline per individuare vulnerabilità, segnalare configurazioni non sicure, e fornire feedback in tempo reale agli sviluppatori direttamente nei repository di codice. In questo modo, si facilita l’integrazione della sicurezza nel ciclo di vita dello sviluppo software.

Permette di effettuare scansioni di sicurezza del codice sorgente e delle dipendenze utilizzate nel progetto, come librerie e pacchetti di terze parti. Verranno identificate vulnerabilità note e saranno suggerite le versioni più aggiornate dei pacchetti per ridurre il rischio. Questo approccio aiuta a prevenire l’utilizzo di software con vulnerabilità note che potrebbero compromettere la sicurezza dell’applicazione finale.

Una delle funzionalità avanzate che troverete nella sezione DevOps Security riguarda la protezione dei modelli Infrastructure as Code (IaC), come ARM templates, Terraform e altri strumenti di provisioning dell’infrastruttura. Microsoft Defender for Cloud analizzerà questi modelli per identificare errori di configurazione, come la mancata crittografia dei dati, la configurazione non sicura dei servizi di rete, o l’esposizione di porte non necessarie. Questa analisi è fondamentale per evitare errori durante la creazione dell’infrastruttura cloud.

La sezione offre report di sicurezza che vi aiutano a comprendere il livello di rischio associato ai vostri progetti DevOps. Questi report evidenziano quali pipeline e progetti presentano maggiori vulnerabilità, con dettagli su quante di queste vulnerabilità sono state risolte o richiedono ulteriori azioni. Questi report sono utili per i team di sicurezza e di gestione per prendere decisioni informate e per migliorare la sicurezza dell’intero ciclo di sviluppo.

Potrete configurare e gestire policy di sicurezza che verranno applicate automaticamente durante il processo DevOps. Ad esempio, potete definire una policy che richiede l’esecuzione obbligatoria di scansioni di sicurezza su ogni build prima che il codice possa essere distribuito in produzione. Questo garantisce che le applicazioni siano rilasciate solo dopo aver superato controlli di sicurezza rigorosi.

Figura 16: DevOps Security

Conclusioni

Microsoft Defender for Cloud rappresenta una soluzione di sicurezza integrata e completa per le infrastrutture cloud e ibride. Con la crescente adozione del cloud, la protezione delle risorse distribuite, la gestione dei rischi e la garanzia di conformità alle normative sono diventate sfide cruciali per le aziende. Defender for Cloud risponde a queste esigenze offrendo un insieme di strumenti e funzionalità progettate per migliorare la postura di sicurezza e per garantire un monitoraggio continuo delle risorse, sia su Azure che su altre piattaforme cloud come AWS e Google Cloud.

La piattaforma offre un’ampia gamma di funzionalità che comprendono la gestione della postura di sicurezza del cloud (CSPM), il rilevamento delle minacce, la protezione avanzata dei carichi di lavoro (CWP), e il controllo della conformità normativa. Grazie al Secure Score, le aziende possono valutare rapidamente la propria sicurezza e ricevere raccomandazioni puntuali per correggere eventuali vulnerabilità. Le funzioni di protezione avanzata, come la scansione senza agente, l’analisi comportamentale e la gestione automatica degli incidenti, consentono di adottare un approccio proattivo per affrontare minacce sempre più sofisticate.

Inoltre, Microsoft Defender for Cloud integra strumenti per la protezione dei dati, assicurando che le informazioni sensibili siano adeguatamente crittografate e accessibili solo a chi ne ha realmente bisogno. La sezione dedicata alla compliance aiuta a verificare l’aderenza alle principali normative di sicurezza, facilitando il processo di audit e riducendo i rischi di non conformità.

La capacità di fornire una protezione multi-cloud e ibrida, insieme all’integrazione con altri strumenti di sicurezza Microsoft, rende Defender for Cloud una soluzione potente per qualsiasi organizzazione che operi in ambienti moderni e diversificati. Grazie alle sue funzionalità di automazione, alle raccomandazioni dettagliate e alle capacità di rilevamento avanzato, Defender for Cloud non solo risponde agli incidenti di sicurezza, ma previene anche proattivamente le minacce, garantendo un’infrastruttura sicura e resiliente.

Quindi, Microsoft Defender for Cloud è uno strumento indispensabile per le aziende che vogliono mantenere una sicurezza robusta nell’era del cloud. Attraverso una gestione centralizzata della sicurezza, un monitoraggio continuo, e l’adozione delle best practice, Defender for Cloud consente di proteggere efficacemente le risorse critiche e di affrontare con fiducia le sfide in continua evoluzione del panorama della sicurezza informatica.