Dispositivi Azure AD Joined, Hybrid Azure AD Joined e Azure AD Registered: facciamo chiarezza

Dopo aver scritto tantissimi articoli sul mondo Microsoft Azure e su Microsoft/Office 365 e di aver condiviso le mie guide, mi è venuto in mente di riassumere le differenze di funzionalità disponibili per i dispositivi Azure AD Joined, Hybrid Azure AD Joined e Azure AD Registered perché ho notato che non sempre sono ben chiare.

La primissima cosa che mi interessa farvi notare è che, a dispetto del nome, c’è un’enorme differenza tra Azure AD e Active Directory Domain Services e vi invito caldamente a scoprirla nell’articolo Confrontare Active Directory con Azure Active Directory. Microsoft ha introdotto Active Directory Domain Services in Windows 2000 per offrire alle organizzazioni la possibilità di gestire i sistemi dell’infrastruttura locale usando una singola identità per ogni utente.

Azure Active Directory (Azure AD) è il servizio di gestione delle identità e degli accessi basato sul cloud di Microsoft, che consente di accedere e usare le risorse in:

- Risorse esterne, tra cui Microsoft Office 365, il portale di Azure e migliaia di altre applicazioni SaaS.

- Risorse interne, tra cui app nella rete e nella Intranet aziendale, oltre a eventuali app cloud sviluppate dall’organizzazione.

Azure AD offre strumenti avanzati per contribuire automaticamente alla protezione delle identità e delle credenziali degli utenti e per la conformità con i requisiti di accesso definiti dalla governance. Abbiamo molto scritto in questo blog a proposito della Multi-Factor Authentication (MFA) e della Passwordless Authentication e i vantaggi per la sicurezza delle autenticazioni sono indubbi. Identity is the new security boundary!

Inserire i dispositivi in Azure AD

Per inserire un dispositivo in Azure AD, sono disponibili più opzioni:

-

Registrazione in Azure AD

I dispositivi registrati in Azure AD personali sono in genere dispositivi personali o dispositivi mobili e sono accessibili con un account Microsoft personale o un altro account locale.

-

Windows 10

-

iOS

-

Android

-

MacOS

-

-

Join ad Azure AD

I dispositivi aggiunti ad Azure AD sono di proprietà di un’organizzazione e sono accessibili con un account Azure AD appartenente all’organizzazione. Sono presenti solo nel cloud.

-

Windows 10

-

Macchine virtuali Windows Server 2019 in esecuzione in Azure (Server Core non è supportato)

-

-

Join ad Azure AD in modalità ibrida

I dispositivi aggiunti ad Azure AD in modalità ibrida sono di proprietà di un’organizzazione e sono accessibili con un account Azure AD appartenente all’organizzazione. Sono presenti nel cloud e nell’ambiente locale.

-

Windows 7, 8.1 o 10

-

Windows Server 2008 o versioni successive

-

Dispositivi aggiunti ad Azure AD (Azure AD Joined)

A partire dalla versione di Windows 10 Anniversary Update (Professional oppure Enterprise) è possibile aggiungere il sistema operativo client di casa Microsoft ad Azure Active Directory (Azure AD), la directory basata sul cloud multi-tenant usata come servizio di gestione delle identità, che combina i servizi di directory, la gestione dell’accesso delle applicazioni e la protezione delle identità in un’unica soluzione.

L’aggiunta ad Azure AD è destinata alle organizzazioni che vogliono essere basate prima di tutto o solo sul cloud ed è possibile solo se utilizzate Windows 10. Ricordatevi anche che potete joinare ad Azure AD solo un computer che si trova in un Workgroup e non i computer già joinati ad un dominio.

Figura 1: Dispositivo aggiunto ad Azure AD (Azure AD Joined)

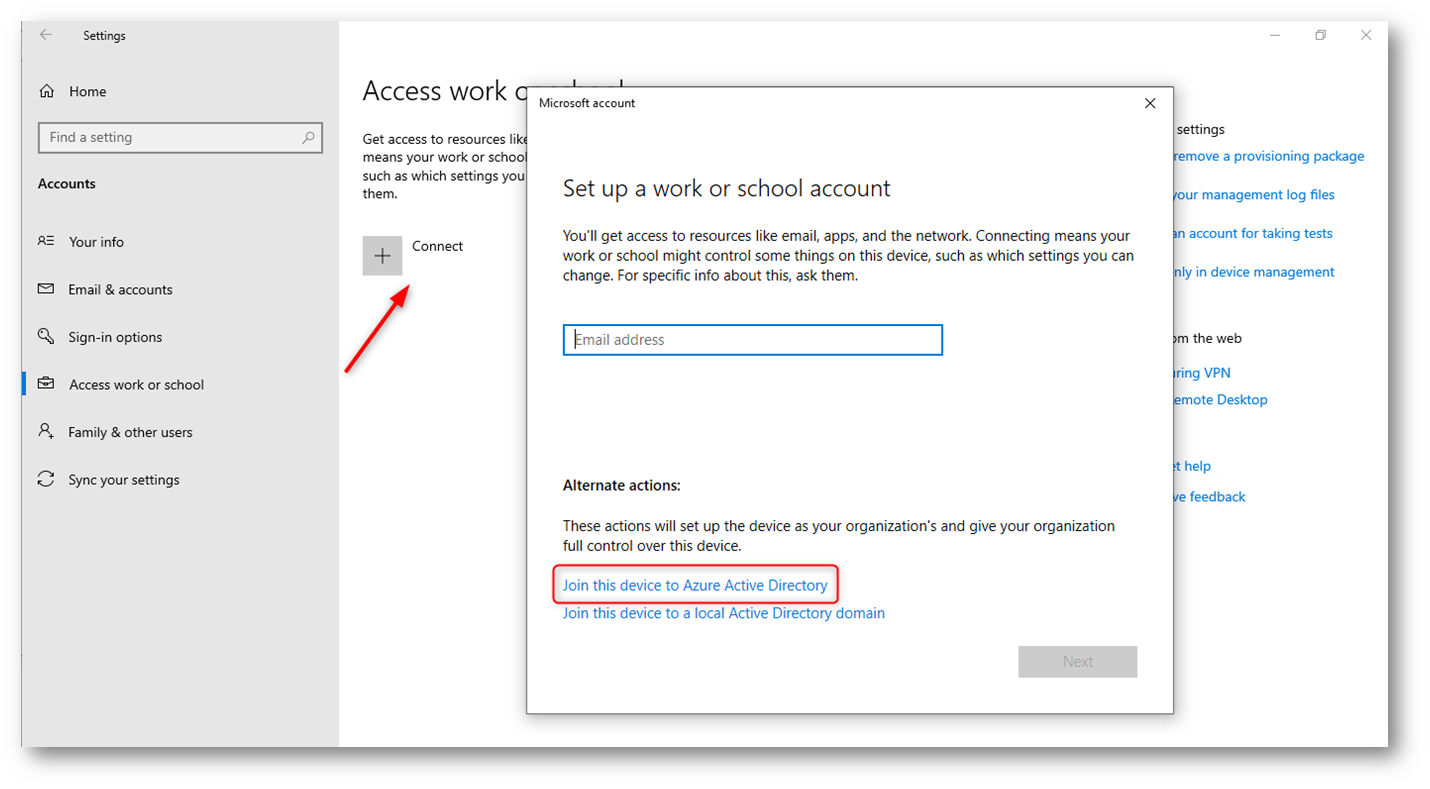

Figura 2: Join di un PC aziendale ad Azure AD

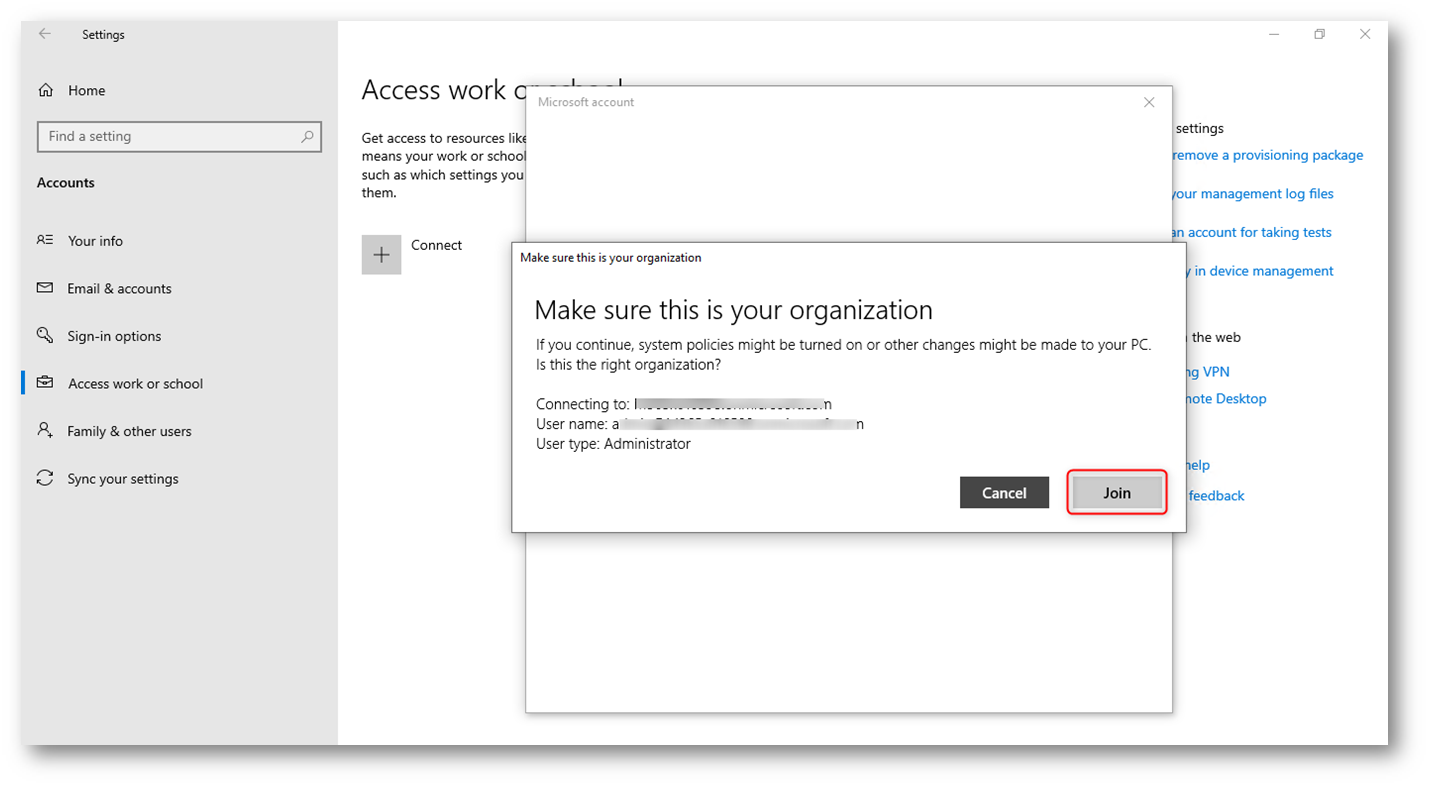

Figura 3: Conferma del join ad Azure AD

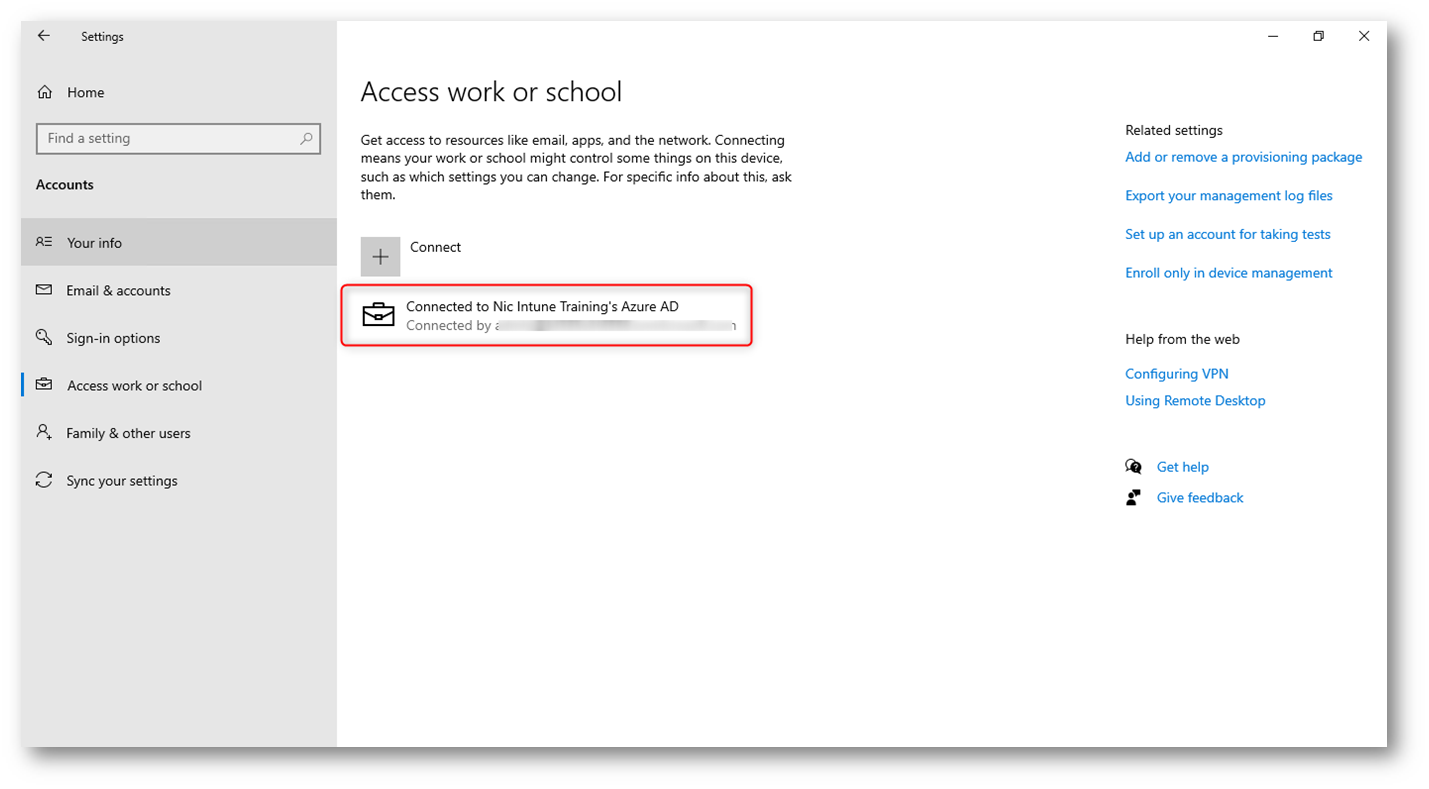

Figura 4: Join ad Azure AD completata

L’obiettivo dei dispositivi joinati ad Azure AD è quello di rendere più semplici:

-

Le distribuzioni Windows di dispositivi di proprietà dell’azienda

-

L’accesso ad app e risorse aziendali da qualsiasi dispositivo Windows

-

La gestione basata su cloud di dispositivi di proprietà dell’azienda

-

L’accesso degli utenti ai dispositivi tramite il proprio account aziendale o dell’istituto di istruzione di Active Directory.

Nella tabella sotto vi riporto i principali vantaggi:

| Aggiunta ad Azure AD | Descrizione |

| Definizione | Aggiunto solo a un’istanza di Azure AD che richiede l’account aziendale per accedere al dispositivo |

| Destinatari principali | Adatto a organizzazioni ibride e basate solo sul cloud. |

| Applicabile a tutti gli utenti di un’organizzazione | |

| Proprietà del dispositivo | Organization |

| Sistemi operativi | Tutti i dispositivi Windows 10 |

| Provisioning | Self-service: Configurazione guidata o impostazioni di Windows |

| Registrazione in blocco | |

| Windows Autopilot | |

| Opzioni di accesso del dispositivo | Account aziendale che usa: |

| Password | |

| Windows Hello for Business | |

| Chiavi di sicurezza FIDO2.0 (anteprima) | |

| Gestione del dispositivo | Mobile Device Management (esempio: Microsoft Intune) |

| Co-gestione con Microsoft Intune e Microsoft Endpoint Configuration Manager | |

| Funzionalità principali | SSO per le risorse cloud e locali |

| Accesso condizionale tramite la registrazione MDM e la valutazione della conformità MDM | |

| Reimpostazione della password self-service e ripristino del PIN di Windows Hello nella schermata di blocco | |

| Enterprise State Roaming su più dispositivi |

Dispositivi joinati all’identità ibrida di Azure AD (Hybrid Azure AD Joined)

Dal lontano 1999 nelle aziende si è diffusa Active Directory , che si fonda sui concetti di dominio (in particolare di un Dominio Windows Server) e di directory, ovvero un insieme di servizi di rete, meglio noti come directory services, gestiti da un domain controller e adottati dai sistemi operativi Microsoft a partire da Windows 2000 Server.

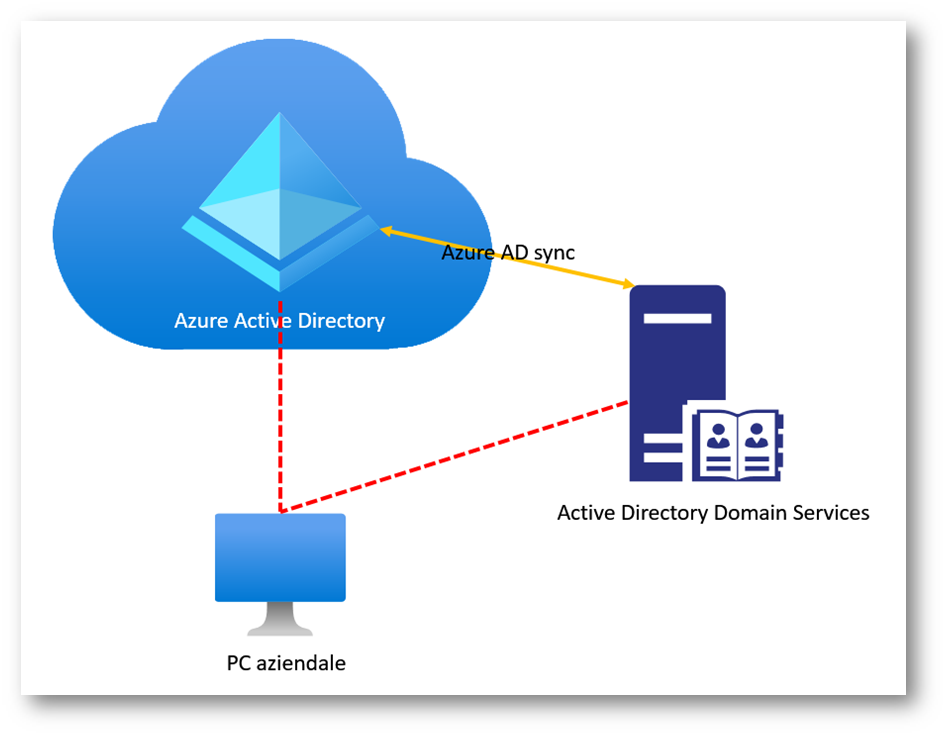

Per le aziende che già utilizzano Active Directory Domain Services (AD DS) e vogliono anche sfruttare le funzionalità offerte da Azure Active Directory è possibile implementare dispositivi aggiunti all’identità ibrida di Azure AD (Hybrid Azure AD Joined). Questi dispositivi sono contemporaneamente joinati all’Active Directory locale e registrati con l’Azure Active Directory.

Figura 5: Dispositivo aggiunto all’identità ibrida di Azure AD (Hybrid Azure AD Joined)

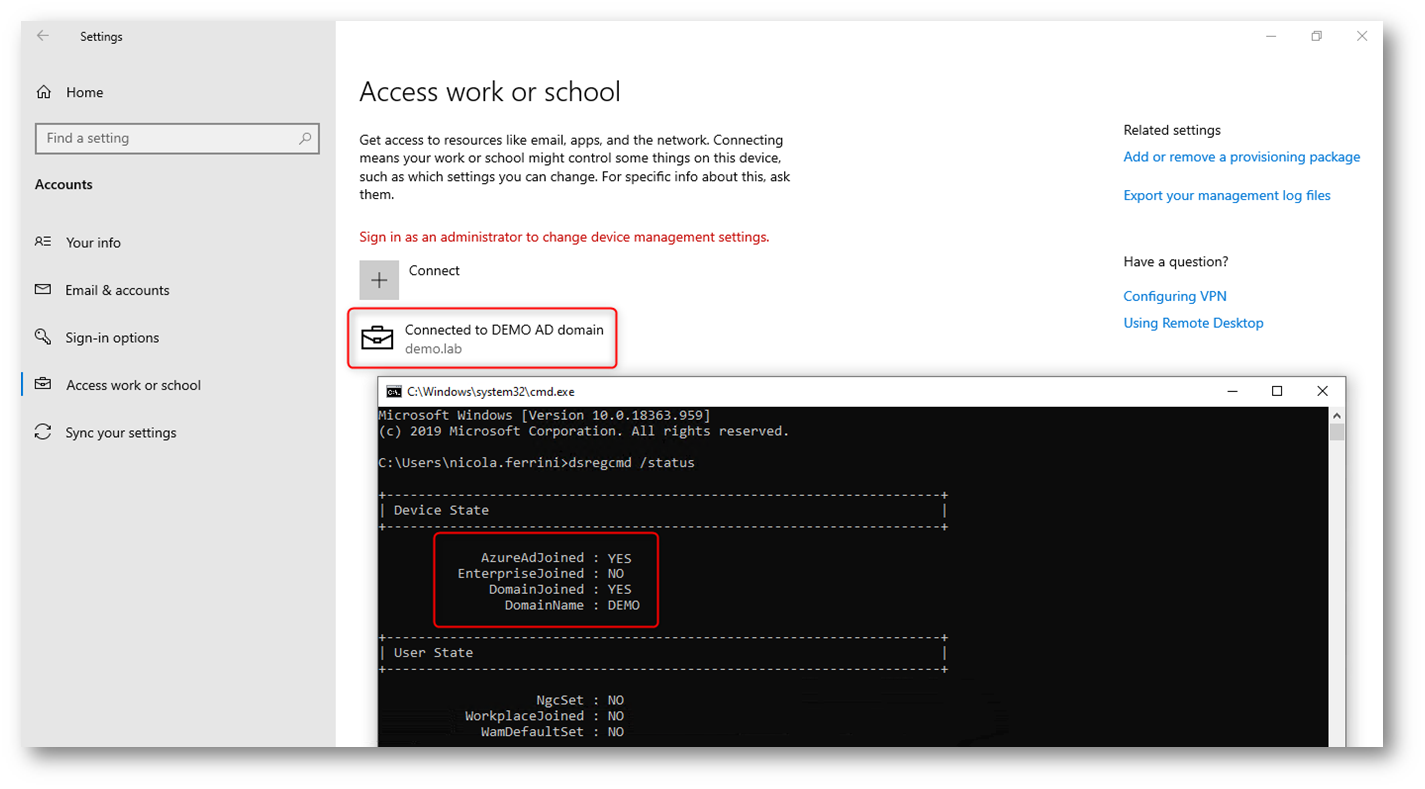

Se in un computer che è in modalità Hybrid Azure Ad Join eseguite il comando dsregcmd /status riceverete il risultato mostrato in figura:

Figura 6: Client in modalità Hybrid Azure AD Join

L’utilizzo dei dispositivi joinati all’identità ibrida di Azure AD è necessario quando:

- Sono state distribuite app Win32 in questi dispositivi che fanno affidamento sull’autenticazione di computer Active Directory.

- Si vuole continuare a usare Criteri di gruppo per gestire la configurazione del dispositivo.

- Si vuole continuare a usare le soluzioni di imaging esistenti per distribuire e configurare i dispositivi.

- È necessario supportare i dispositivi Windows 7 e 8,1 di livello inferiore, oltre a Windows 10

Nella tabella sotto vi riporto i principali vantaggi:

| Join ibrido ad Azure AD | Descrizione |

| Definizione | Aggiunto ad Active Directory locale e Azure AD che richiede l’account aziendale per accedere al dispositivo |

| Destinatari principali | Adatto per organizzazioni ibride con infrastruttura di Active Directory locale esistente |

| Applicabile a tutti gli utenti di un’organizzazione | |

| Proprietà del dispositivo | Organization |

| Sistemi operativi | Windows 10, 8,1 e 7 |

| Windows Server 2008/R2, 2012/R2, 2016 e 2019 | |

| Provisioning | Windows 10, Windows Server 2016/2019 |

| Aggiunta a un dominio e aggiunta automatica tramite la configurazione di Azure AD Connect o ADFS | |

| Aggiunta a un dominio di Windows Autopilot e autojoin tramite la configurazione di Azure AD Connect o ADFS | |

| Windows 8.1, Windows 7, Windows Server 2012 R2, Windows Server 2012 e Windows Server 2008 R2-Richiedi MSI | |

| Opzioni di accesso del dispositivo | Account aziendale che usa: |

| Password | |

| Windows Hello for business per WIN10 | |

| Gestione del dispositivo | Criteri di gruppo |

| Configuration Manager autonomo o co-gestione con Microsoft Intune | |

| Funzionalità principali | SSO per le risorse cloud e locali |

| Accesso condizionale tramite aggiunta a un dominio o Intune se co-gestito | |

| Reimpostazione della password self-service e ripristino del PIN di Windows Hello nella schermata di blocco | |

| Enterprise State Roaming su più dispositivi |

Dispositivi registrati in Azure AD (Azure AD Registered)

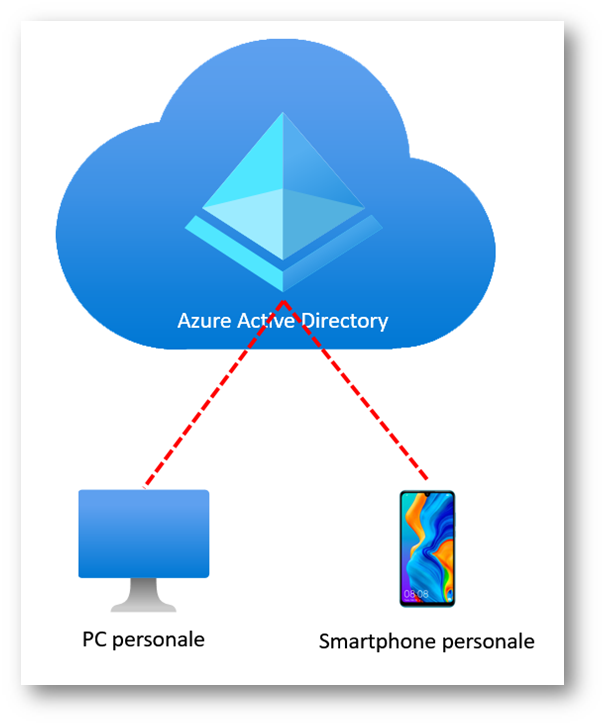

L’obiettivo dei dispositivi registrati in Azure AD è fornire agli utenti il supporto per gli scenari BYOD (Bring Your Own Device) o per dispositivi mobili (smartphone, tablet, ecc.). In questi scenari, un utente può accedere alle risorse controllate Azure Active Directory dell’organizzazione usando un dispositivo personale. In più gli amministratori possono avere un maggior controllo sul dispositivo ed imporre regole di accesso condizionale.

Figura 7: Dispositivi registrati in Azure AD (Azure AD Registered)

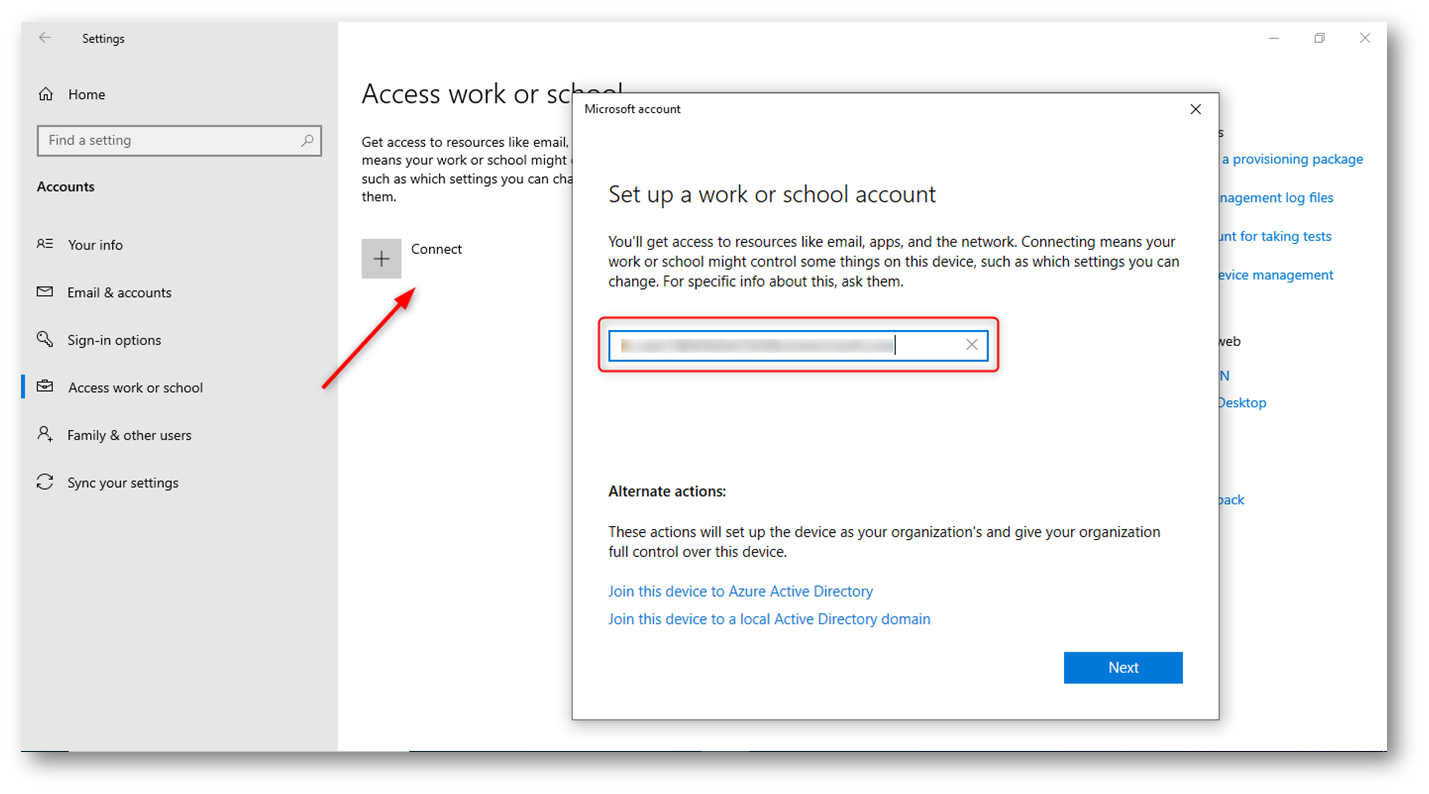

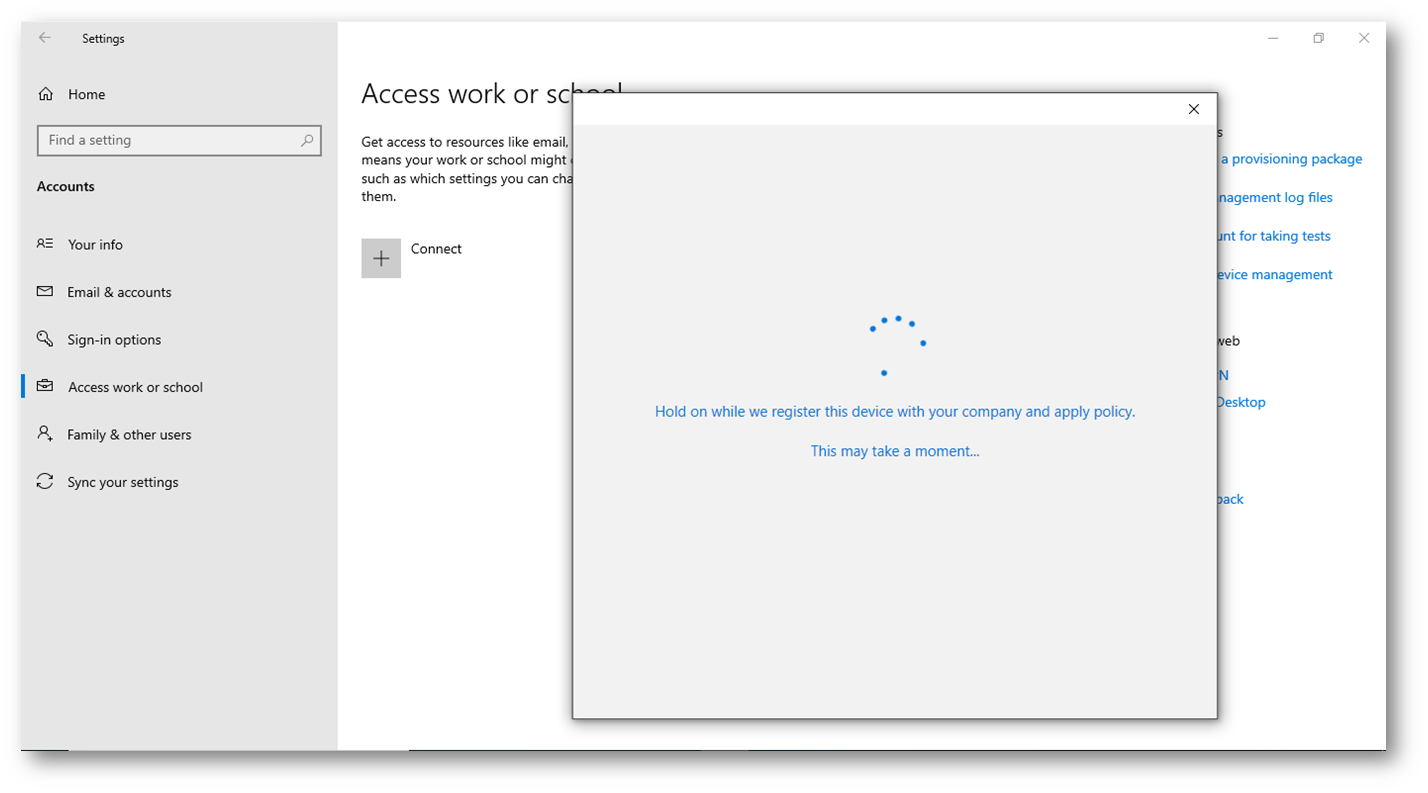

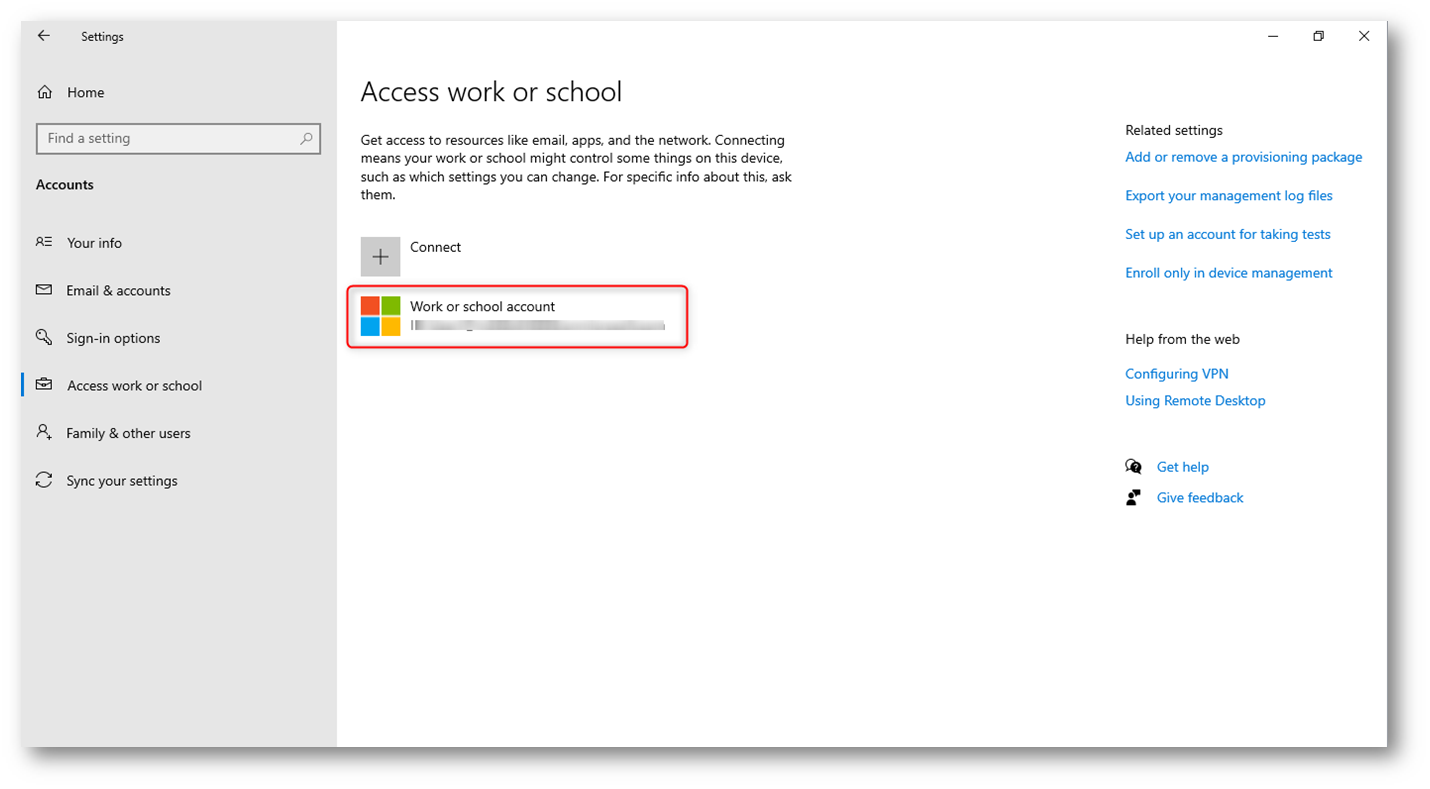

Figura 8:Esempio di registrazione di un dispositivo in Azure AD

Figura 9: Registrazione del dispositivo in Azure AD

Figura 10: Registrazione del dispositivo in Azure AD completata

Un tipico scenario di utilizzo di Dispositivi registrati in Azure AD (Azure AD Registered) è quello mostrato nell’articolo Configurare l’accesso condizionale alle applicazioni on-premises utilizzando Azure AD Device Registration

Quando un dispositivo è joinato ad un dominio di Active Directory gli utenti possono accedere alle risorse aziendali senza dover reinserire le proprie credenziali di autenticazione ogni volta che si tenta di effettuare l’accesso a queste risorse. Se il dispositivo non è joinato, gli utenti possono accedere alle risorse aziendali, in particolare ai siti web, ma devono reinserire ogni volta le credenziali.

In Windows 8.1 è stata introdotta la funzionalità di WorkPlace Join, che in Windows 10 è stata rinominata in Device Registration. Gli utenti possono accedere alle applicazioni web con l’esperienza di Single Sign-On (SSO) effettuando l’accesso da un dispositivo abilitato per la Device Registration, senza che il dispositivo sia un computer del dominio.

La Device Registration è particolarmente utile quando gli utenti utilizzano i propri dispositivi privati per accedere alle risorse aziendali. Lo smart working ci permette di lavorare da casa e di essere flessibili negli orari e negli spazi dove lavorare. Ma per lavorare abbiamo bisogno di un device, che sia un portatile, un tablet o un PC e abbiamo bisogno di poter controllare gli accessi da questi dispositivi.

Lo stesso ragionamento può essere applicato agli smartphone, ormai sempre più spesso utilizzati per lavorare.

| Azure AD registered device | Descrizione |

| Definizione | Registrato per Azure AD senza richiedere all’account aziendale di accedere al dispositivo |

| Destinatari principali | Applicabile a tutti gli utenti con i criteri seguenti: |

| Bring Your Own Device (BYOD) | |

| Dispositivi mobili | |

| Proprietà del dispositivo | Utente o organizzazione |

| Sistemi operativi | Windows 10, iOS, Android e MacOS |

| Provisioning | Windows 10-impostazioni |

| iOS/Android: app Portale aziendale o Microsoft Authenticator | |

| MacOS-Portale aziendale | |

| Opzioni di accesso del dispositivo | Credenziali locali dell’utente finale |

| Password | |

| Windows Hello | |

| PIN | |

| Biometria o modello per altri dispositivi | |

| Gestione del dispositivo | Mobile Device Management (esempio: Microsoft Intune) |

| gestione di applicazioni mobili | |

| Funzionalità principali | Da SSO a risorse cloud |

| Accesso condizionale quando viene registrato in Intune | |

| Accesso condizionale tramite criteri di protezione delle app | |

| Abilita l’accesso tramite telefono con Microsoft Authenticator app |

In Azure AD i dispositivi possono essere gestiti usando strumenti per la gestione di dispositivi mobili (MDM), come Microsoft Intune, Microsoft Endpoint Configuration Manager, Criteri di gruppo (aggiunta ad Azure AD in modalità ibrida), strumenti per la gestione di applicazioni mobili (MAM) o altri strumenti di terze parti.

La registrazione e l’aggiunta di dispositivi ad Azure AD offrono agli utenti un accesso SSO facile alle risorse cloud. Questo processo consente anche agli amministratori di applicare criteri di accesso condizionale alle risorse in base al dispositivo da cui viene eseguito l’accesso.

È possibile registrare i dispositivi che utilizzano il sistema operativo:

- Windows 10

- macOS

- iOS

- Android

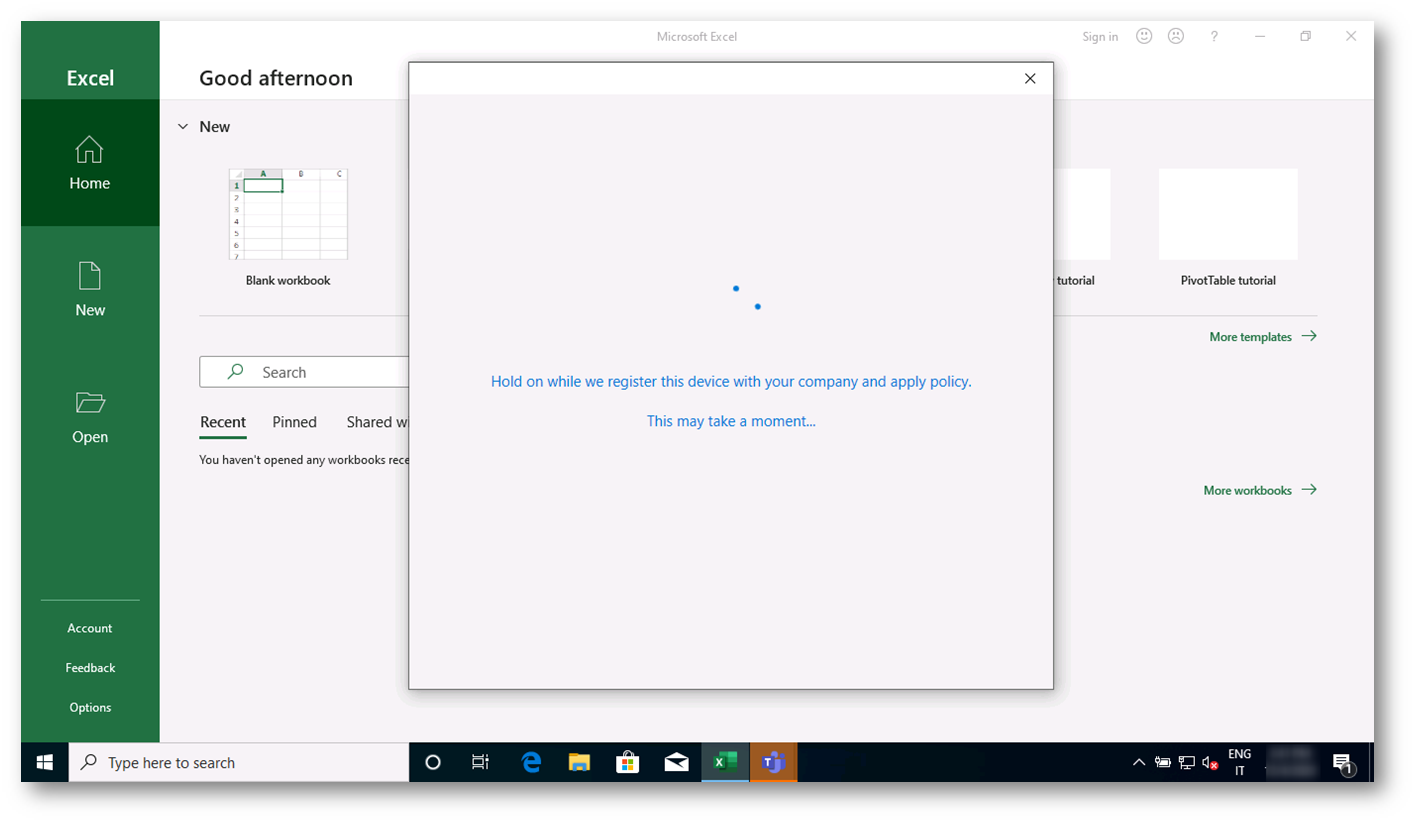

Registrazione automatica dei dispositivi durante il sign in delle applicazioni di Office 365

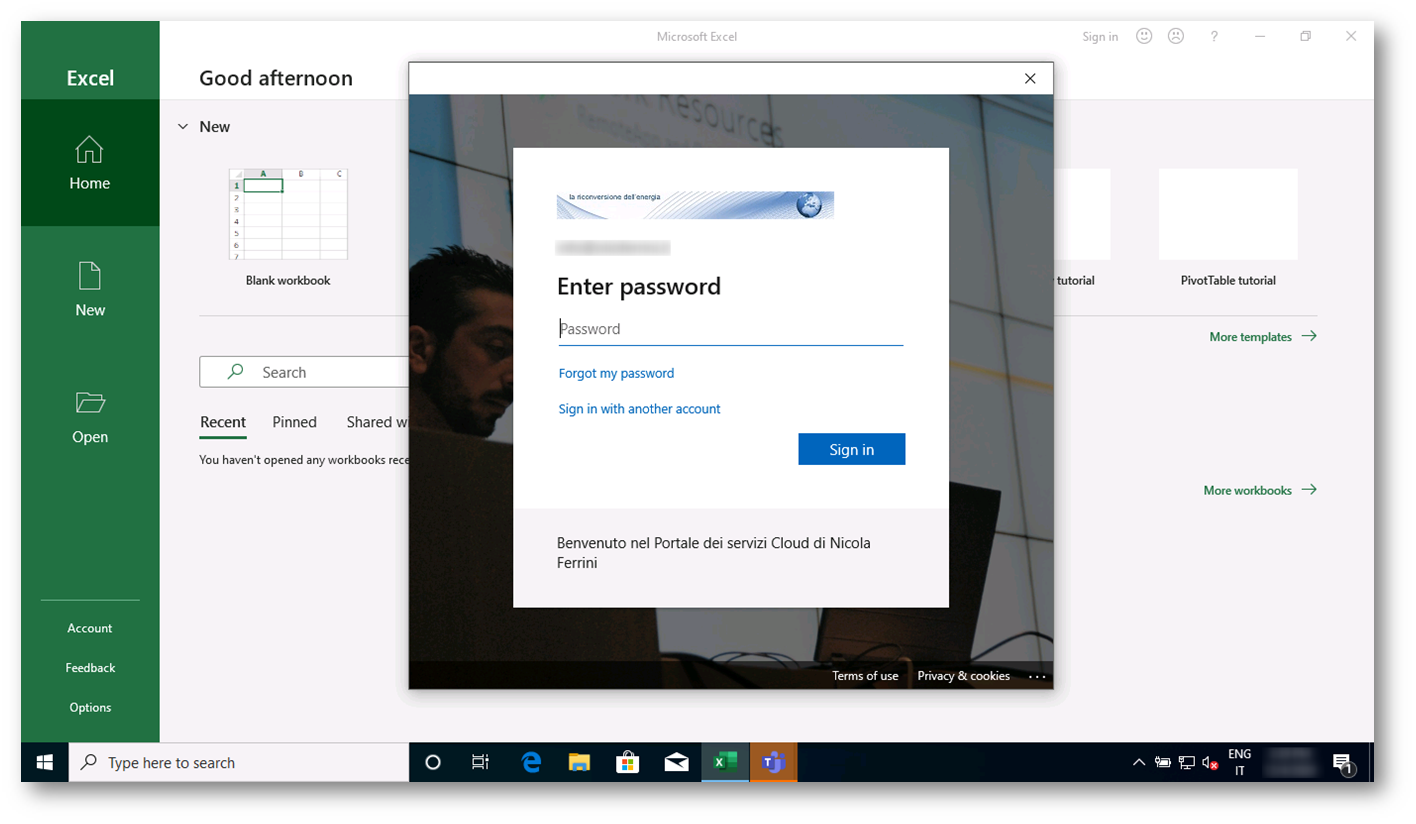

Quando in una macchina in workgroup esegue il sign in di un’applicazione Office 365, all’utente sarà chiesto di fornire le proprie credenziali e successivamente il dispositivo verrà registrato in Azure AD.

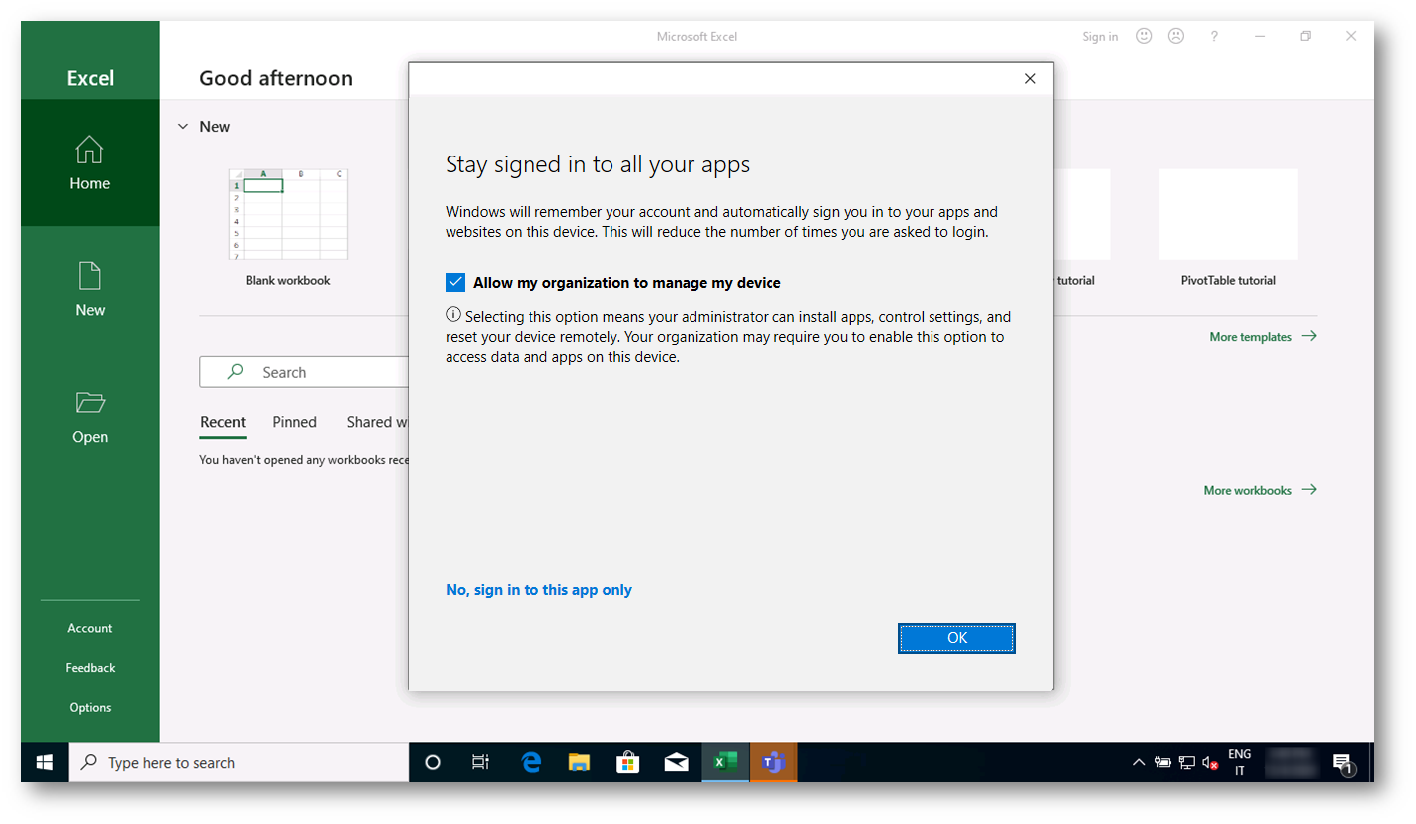

Nel caso sia stato attivato anche il Mobile Device Management (MDM) tramite Microsoft Intune all’utente verrà proposto, tramite un segno di spunta già preselezionato, di permettere la gestione della macchina da parte dell’azienda.

Questo è il motivo per cui potreste trovare nomi di macchine che non rispettano la naming convention aziendale e non sapete come siano finite in Azure AD o in Microsoft Intune. Gli utenti hanno utilizzato le proprie credenziali lavorative per attivare Microsoft Office sui dispositivi personali 🙂

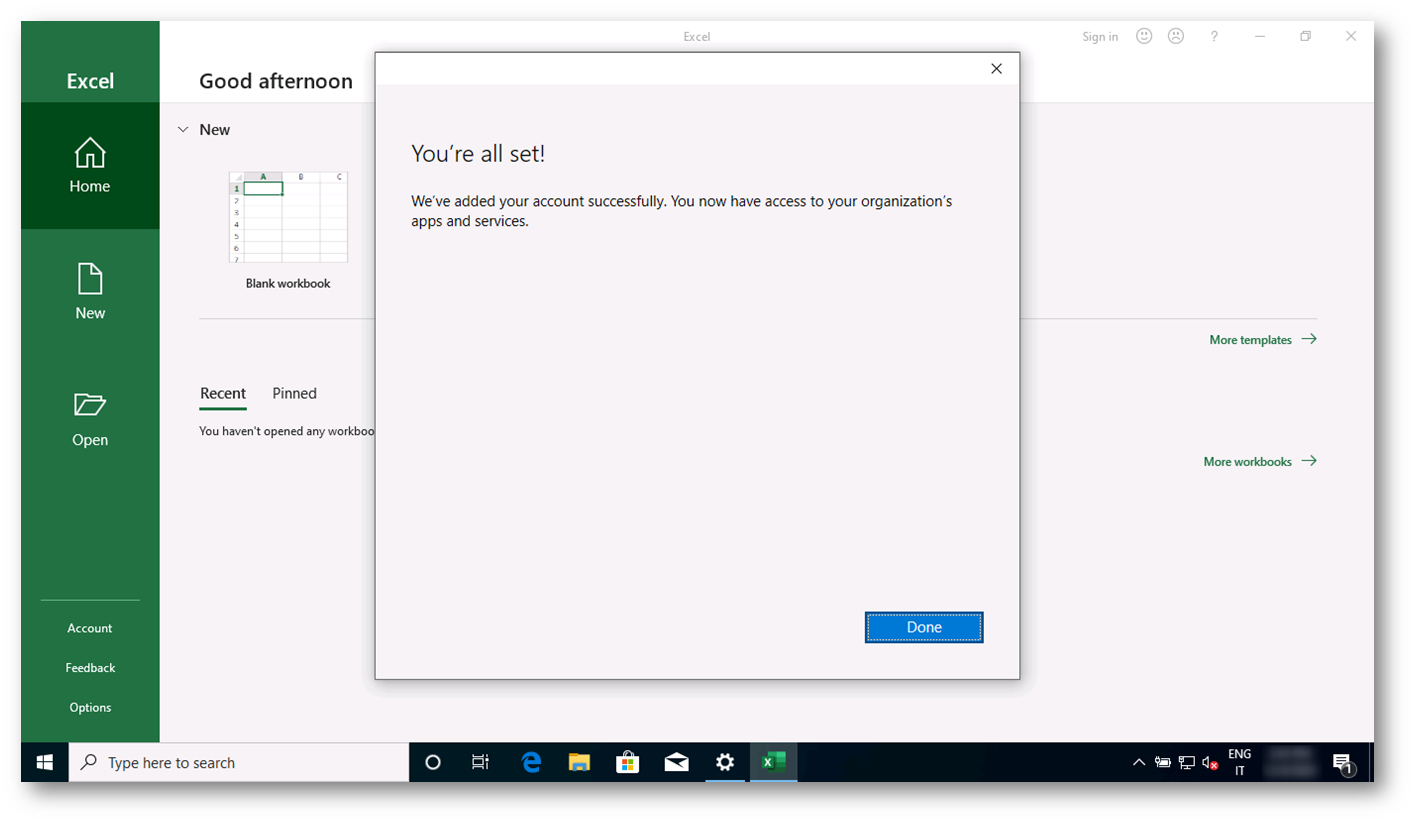

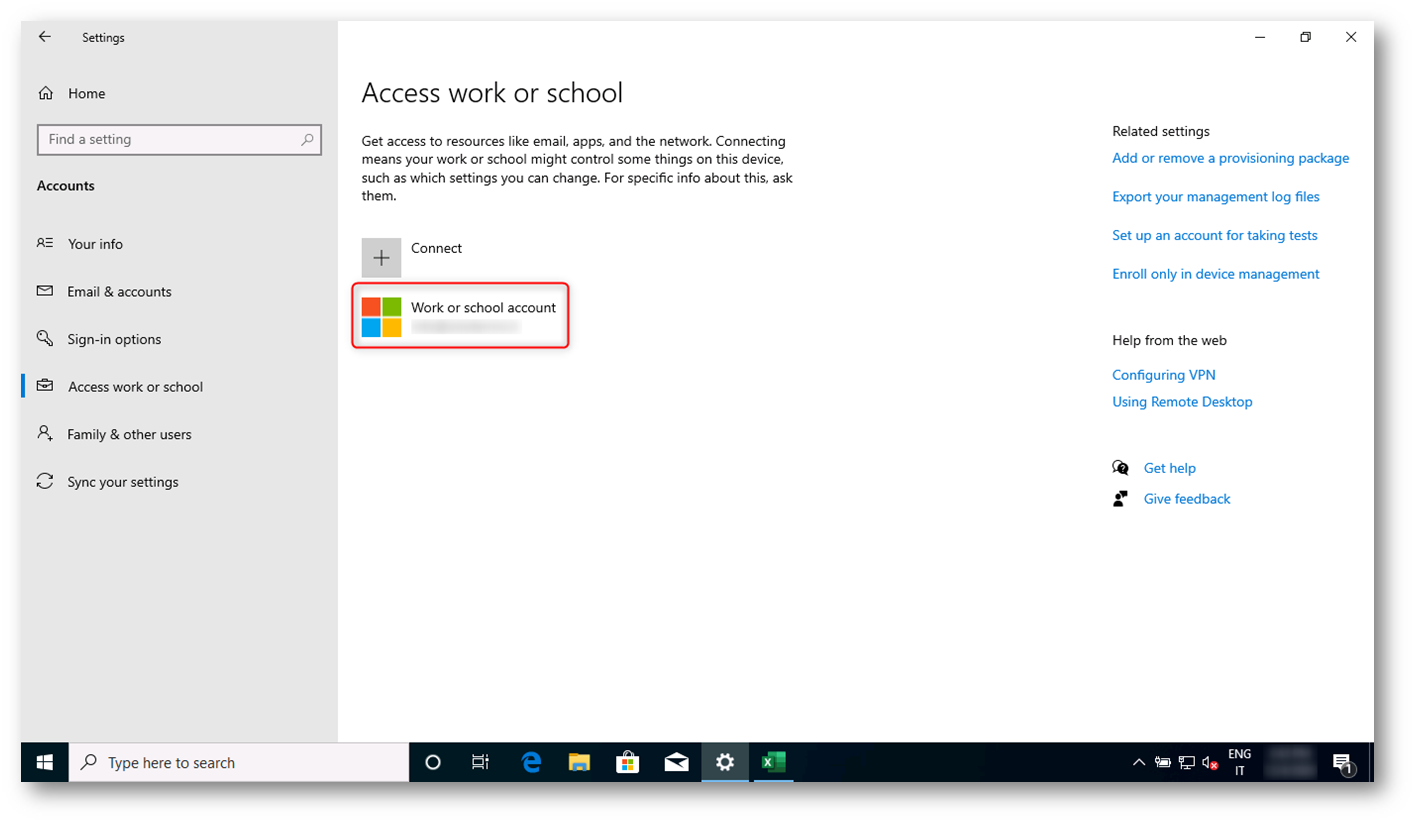

Nelle figure sotto sono mostrati tutti i passaggi richiesti all’utente:

Figura 11: Inserimento delle credenziali durante il primo sign in in un’applicazione di Office 365

Figura 12: Richiesta di registrazione del dispositivo in Azure AD ed eventuale gestione del dispositivo

Spiegazione sintetica delle opzioni:

- Spunta attiva + OK

- L’organizzazione può gestire il dispositivo (installare app, imporre criteri, cancellare da remoto, ecc.).

- L’account verrà registrato in “Access work or school” nelle impostazioni di Windows.

- L’accesso si estende a tutte le app Microsoft sul dispositivo (OneDrive, Teams, Outlook, ecc.).

- Spunta rimossa + OK

- Nessuna gestione del dispositivo da parte dell’organizzazione.

- L’account non viene registrato in “Access work or school”.

- Tuttavia, l’accesso è ancora attivo per tutte le app Microsoft sul dispositivo.

- “No, sign in to this app only”

- L’account verrà usato esclusivamente all’interno di Excel.

- Non sarà visibile in “Access work or school”.

- Non ci sarà accesso automatico ad altri servizi Microsoft.

Figura 13: Registrazione del dispositivo in Azure AD

Figura 14: Registrazione del dispositivo completata

Figura 15: L’account dell’utente è stato aggiunto e d’ora in poi sarà possibile eseguire il single sign-on

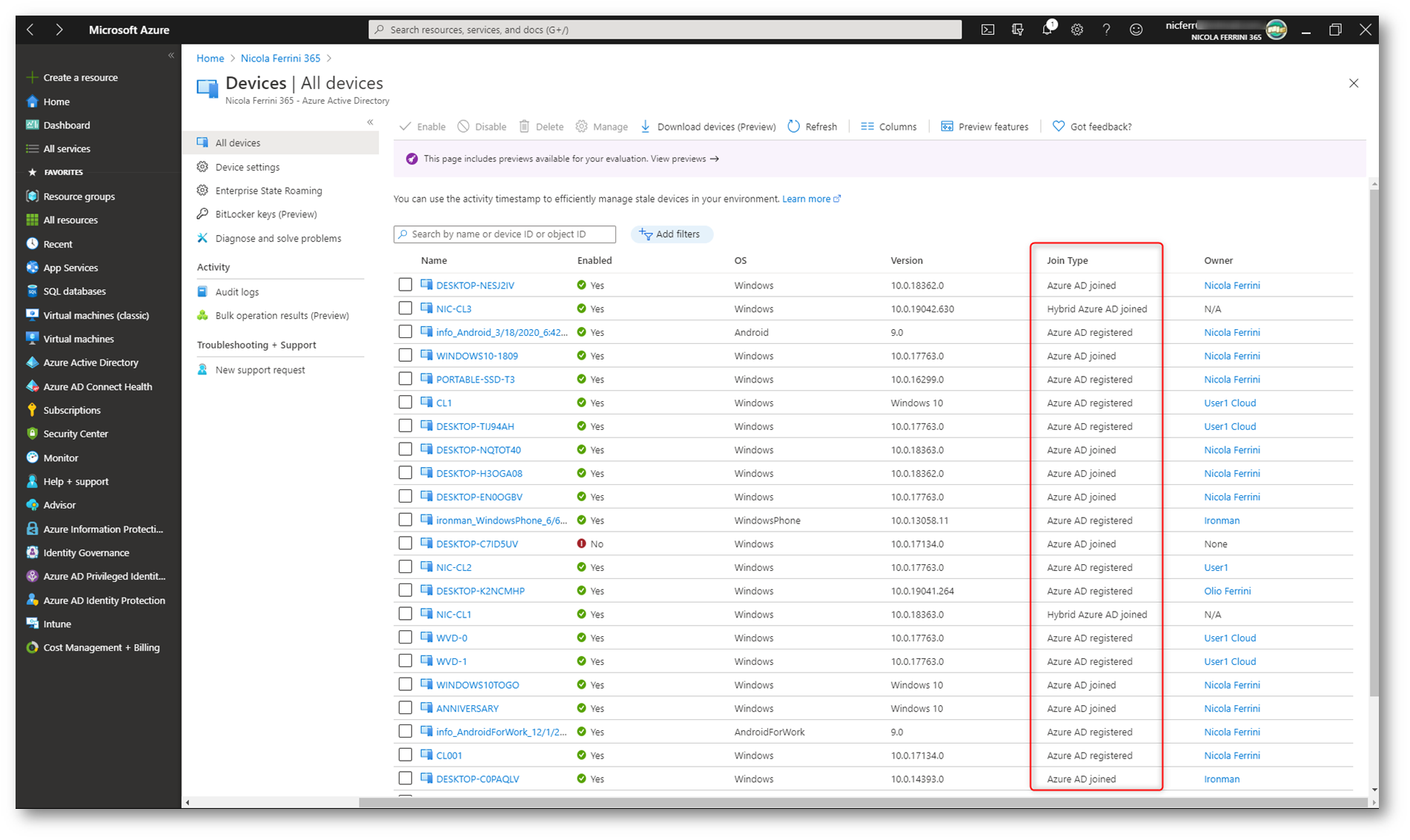

Nella console di Azure Active Directory sarà possibile visualizzare il tipo di join dei diversi dispositivi selezionando il nodo Devices, come mostrato nella figura sotto:

Figura 16: Il tipo di Join dei dispositivi è visibile nella colonna Join Type nella console di Azure AD

Conclusioni

Con la diffusione di dispositivi di tutte le forme e dimensioni e del concetto BYOD (Bring Your Own Device) gli amministratori di sistema si trovano a dover affrontare due obiettivi opposti:

- Consentire agli utenti finali di essere produttivi sempre e ovunque

- Proteggere gli asset dell’organizzazione

Per proteggere questi asset, il personale IT deve gestire prima di tutto le identità dei dispositivi. A tale scopo, può usare strumenti come Microsoft Intune per assicurarsi che siano soddisfatti gli standard di sicurezza e conformità.

Azure Active Directory (Azure AD) consente l’accesso Single Sign-On a dispositivi, app e servizi da qualsiasi posizione:

- Gli utenti hanno accesso agli asset dell’organizzazione di cui hanno bisogno.

- Il personale IT dispone dei controlli necessari per proteggere l’organizzazione.

La gestione delle identità dei dispositivi costituisce un elemento fondamentale per l’accesso condizionale basato su dispositivo. Con i criteri di accesso condizionale basato su dispositivo è possibile assicurarsi che l’accesso alle risorse nell’ambiente in uso sia possibile solo con dispositivi gestiti.