Controllare l’adozione del Cloud e lo Shadow IT tramite Microsoft Cloud App Security

Il Cloud sta rivoluzionando il modo di collaborare tra le persone: è stato adottato prima dai consumatori, spesso tramite le piattaforme di chat e file sharing, e successivamente grazie al fenomeno della consumerization dell’Information Technology è arrivato anche nelle aziende e negli organi della pubblica amministrazione.

Questa rivoluzione è accaduta principalmente grazie all’ingresso nel mercato del lavoro di persone più giovani che hanno portato in dote l’esperienza d’uso di questi strumenti, spesso inesistenti o inadatti all’interno delle aziende.

Il passaggio non è però indolore e va governato in maniera attenta e oculata perché i software nati in ambito consumer non hanno le caratteristiche di quelli enterprise-grade, ad esempio (la lista non è esaustiva):

- Spesso non hanno una chiara privacy policy e quando esiste è dichiaratamente incompatibile con l’uso professionale

- Molte volte, una volta caricati i dati non sono più dell’organizzazione ma diventano proprietà di chi eroga il servizio

- Mancano dei requisiti di sicurezza (a volte anche i più basilari)

- Il servizio è ospitato fuori dall’Unione Europea e non è conforme al GDPR.

Intravedendo il rischio derivante dalle applicazioni consumer molte Organizzazioni si sono mosse nell’ottica di vietare l’uso di questi strumenti. Iniziano a spuntare firewall, proxy, liste più o meno dinamiche di siti proibiti… che servono solo a infastidire gli utenti. Ognuno ha in tasca uno smartphone con un piano dati illimitato e salta a piè pari tutte le restrizioni messe in piedi con tanta dedizione dal gruppo IT interno. È come pensare di svuotare il mare con il cucchiaino.

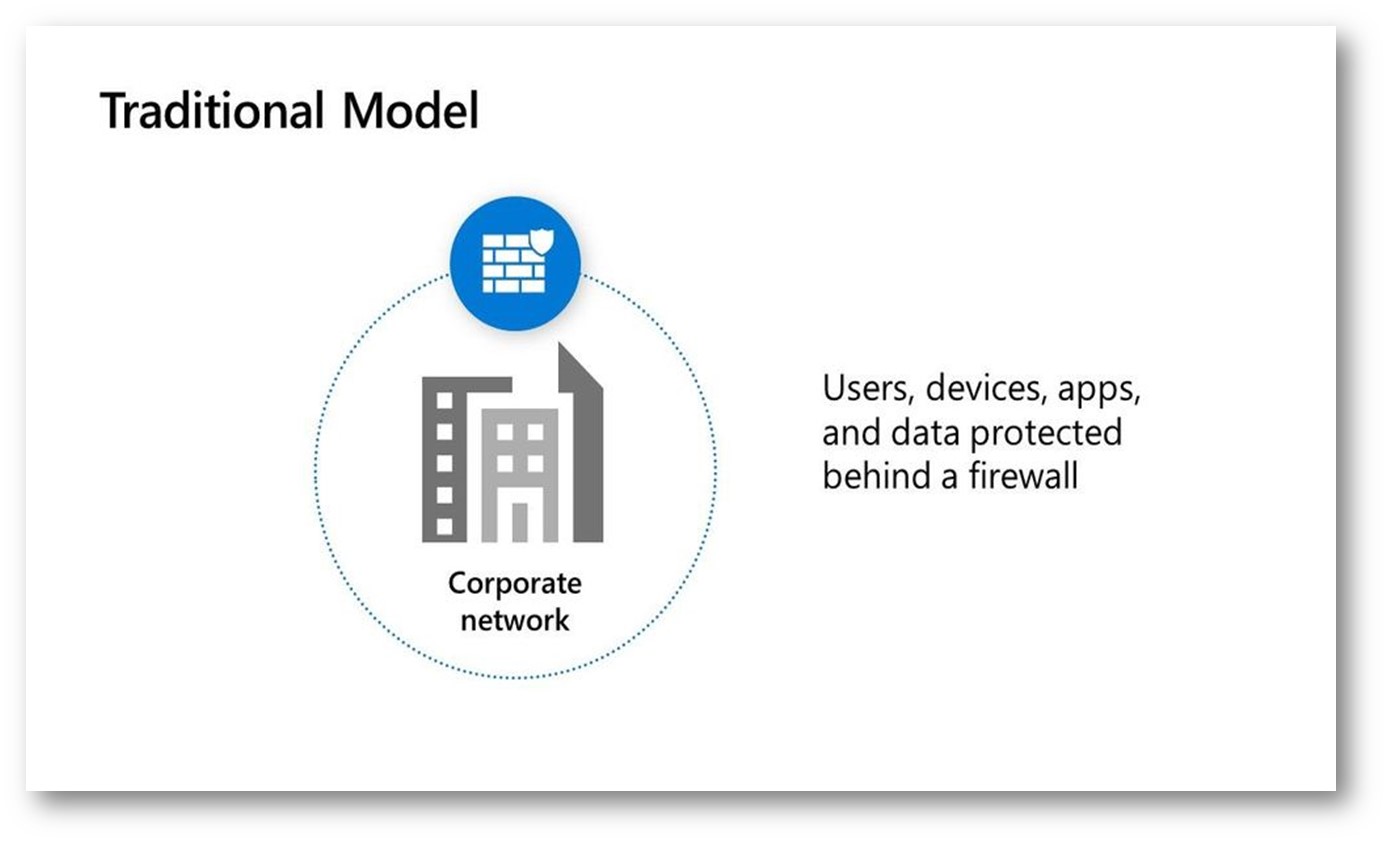

È evidente che negli anni il la modalità tramite la quale gli utenti accedono ai dati, e le aziende le proteggono, è passato dal classico (e ormai non più sufficiente) modello perimetrale:

Figura 1 – Modello di protezione e accesso ai dati perimetrale

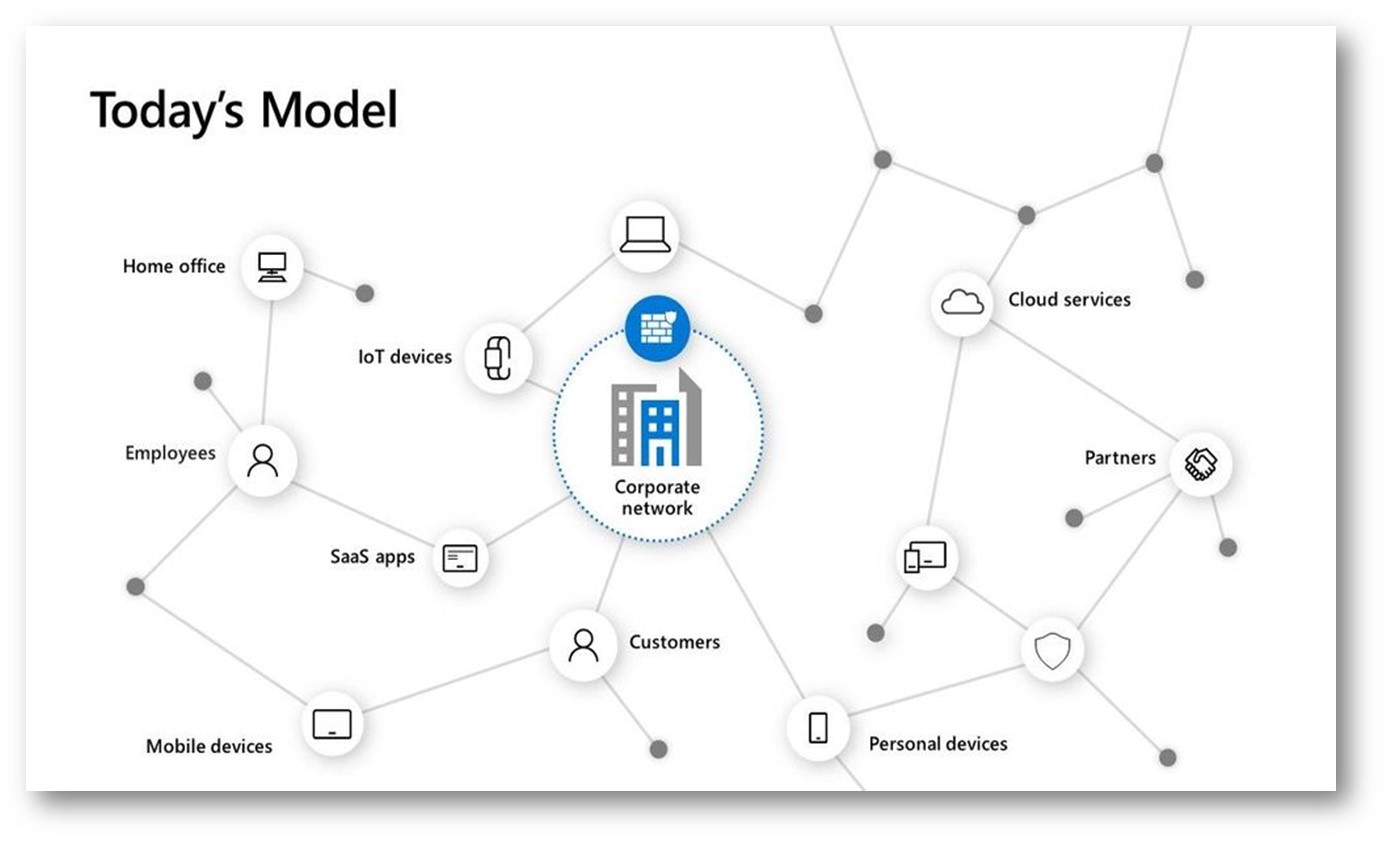

Ad una configurazione in cui, sebbene possa ancora esistere qualche infrastruttura dietro al firewall dell’azienda, molti workload sono ospitati su piattaforme esterne all’azienda e vengono acceduti da devices che il concetto di LAN non sanno neanche cosa sia (come ad esempio gli smartphone)

Figura 2 – Modello di accesso ai dati moderno

Questo porta alla ovvia conclusione che oramai tutte le aziende, che ne siano consapevoli o meno, utilizzano qualche piattaforma Cloud.

È necessario un cambio di paradigma: non potendo normare a morte gli utenti è molto più opportuno responsabilizzarli e soprattutto fornirgli strumenti all’altezza delle esigenze moderne, gestiti in maniera appropriata.

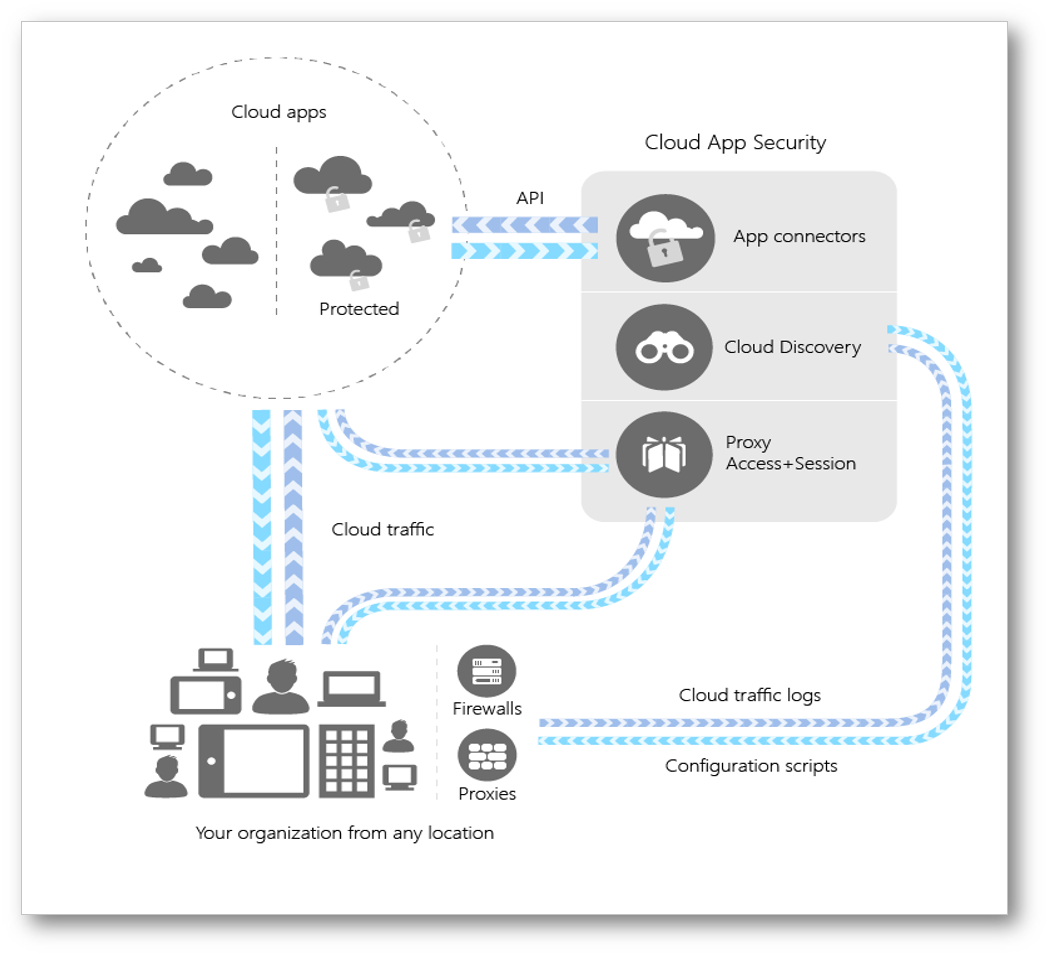

Microsoft Cloud App Security è un Cloud Access Security Broker che supporta diverse funzionalità:

- Raccolta dei Log di differenti servizi

- Connessione tramite API a differenti Cloud

- Reverse Proxy

Integra delle sofisticate tecnologie di Machine Learning per identificare e combattere le minacce ai servizi Cloud. È una applicazione Cloud che protegge altre applicazioni Cloud, anche di differenti fornitori.

Figura 3 – Architettura MCAS

Per poter utilizzare MCAS è necessario avere le licenze Enterprise più avanzate:

- Microsoft 365 E5

- Office 365 E5

- Enterprise Mobility + Security E5

- La licenza stand-alone per MCAS

Ogni utente protetto dal servizio deve avere una licenza assegnata. Al momento il servizio, una volta che l’amministratore è licenziato per l’uso, non controlla che l’utente protetto abbia una licenza assegnata quindi anche se appare funzionare correttamente si è in violazione del contratto di licenza con Microsoft.

Per tutte le informazioni inerenti il licensing è disponibile un deck realizzato da Microsoft: MCAS Licensing Datasheet

In questo articolo effettueremo la configurazione iniziale di Microsoft Cloud App Security e lo configureremo per lo scenario di Cloud App Discovery, ovverosia per scoprire quali app sono utilizzare nel nostro ambiente e per regolarne l’uso. Questo scenario è reso possibile grazie all’integrazione con Windows Defender ATP.

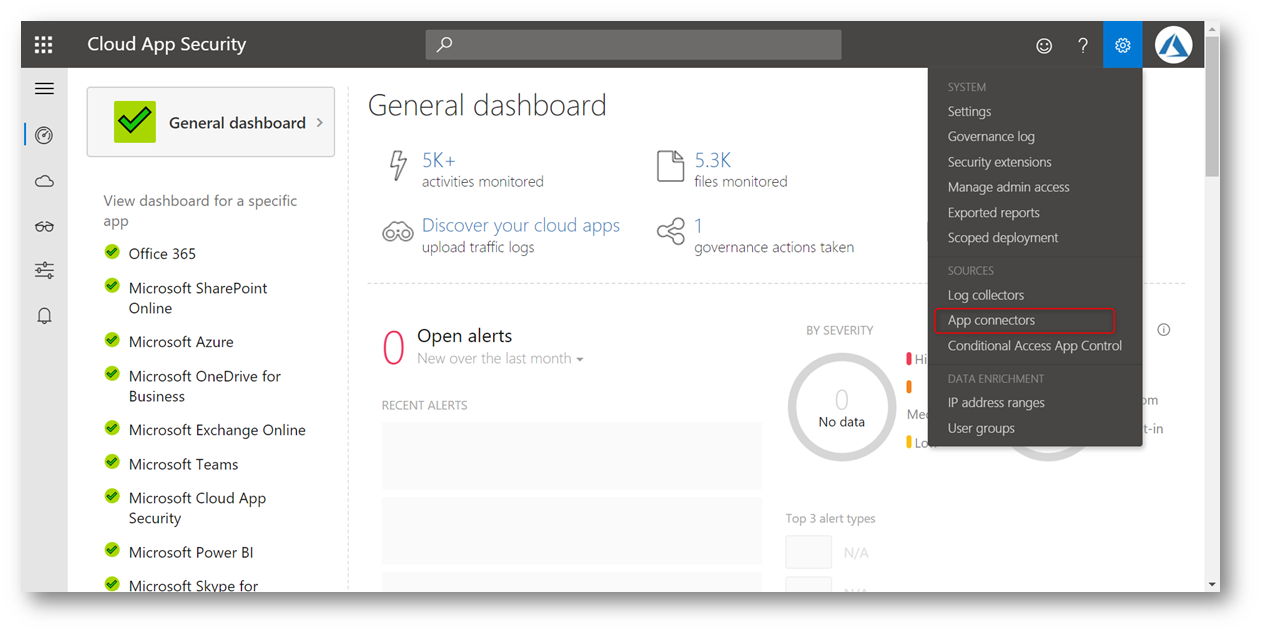

Configurazione iniziale di MCAS

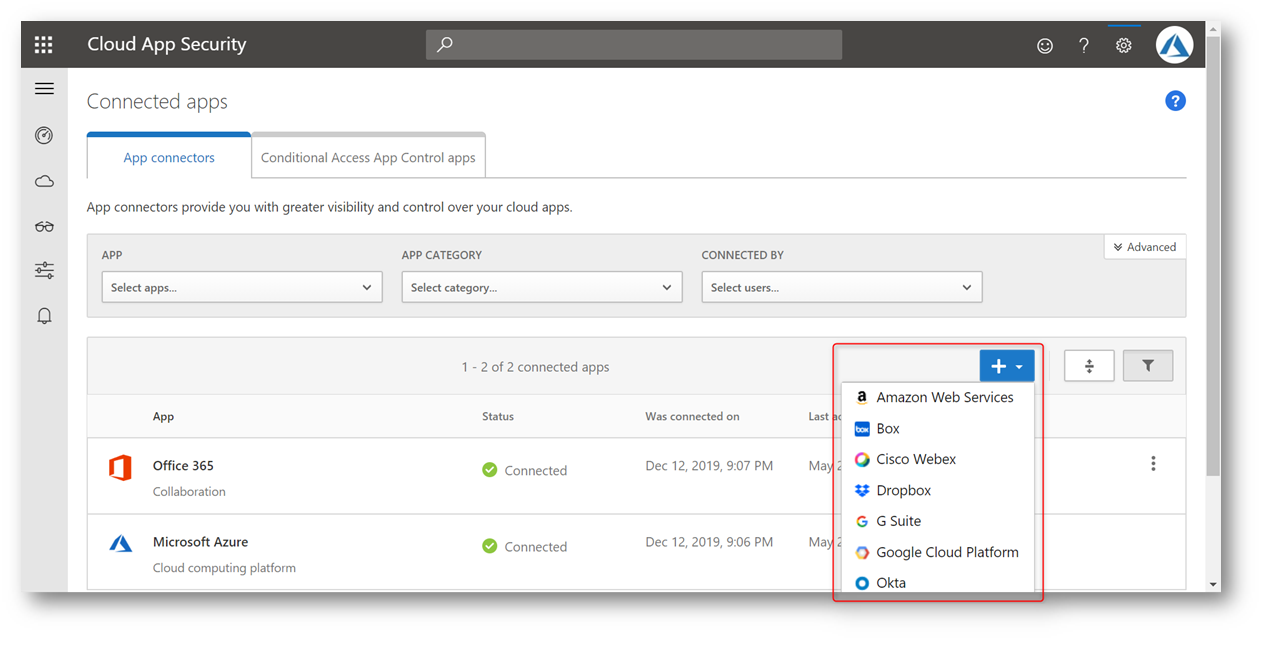

Accedere alla console di Microsoft Cloud App Security tramite il collegamento: https://portal.cloudappsecurity.com/ e premere su Settings -> App connectors per collegare la prima Cloud App

Figura 4 – MCAS Home

Tramite il pulsante + selezionare l’app desiderata e procedere con il wizard di collegamento all’App.

L’esperienza varia in base all’app collegata ma di fatto si tratta di creare una relazione tra MCAS e il servizio esterno per l’invio di messaggi tramite le API della piattaforma che si sta aggiungendo.

Figura 5 – Aggiunta App MCAS

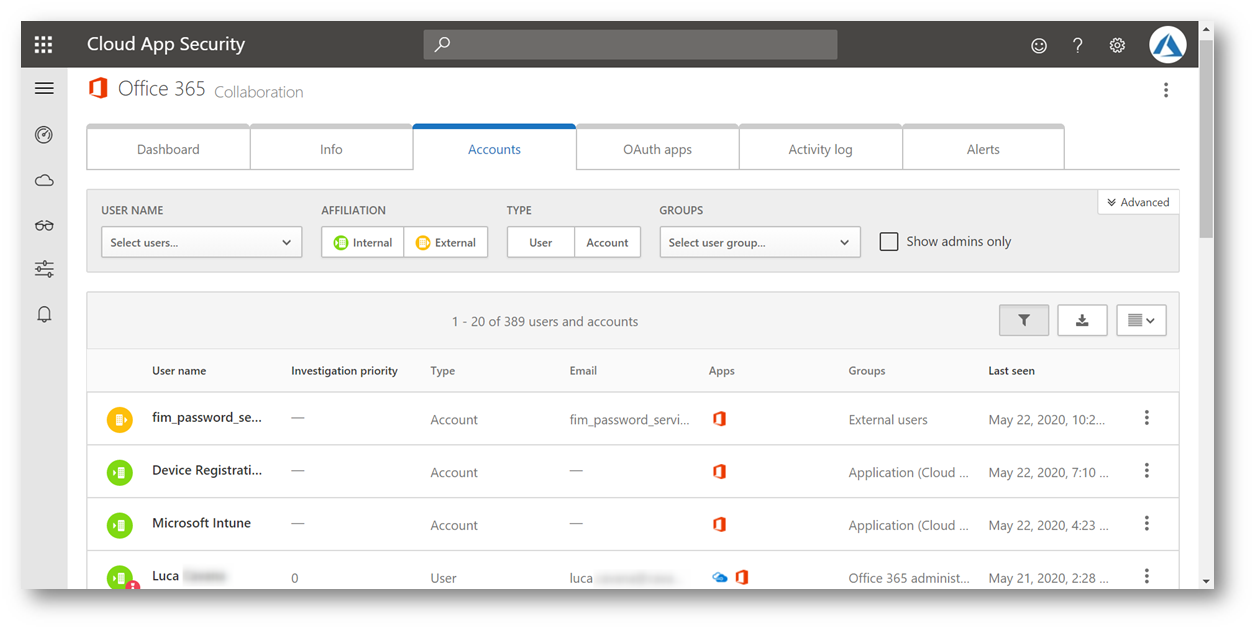

Una volta connessa una app è possibile visualizzare quanto MCAS riesce a rilevare dal servizio collegato:

Figura 6 – Office 365 collegato a MCAS

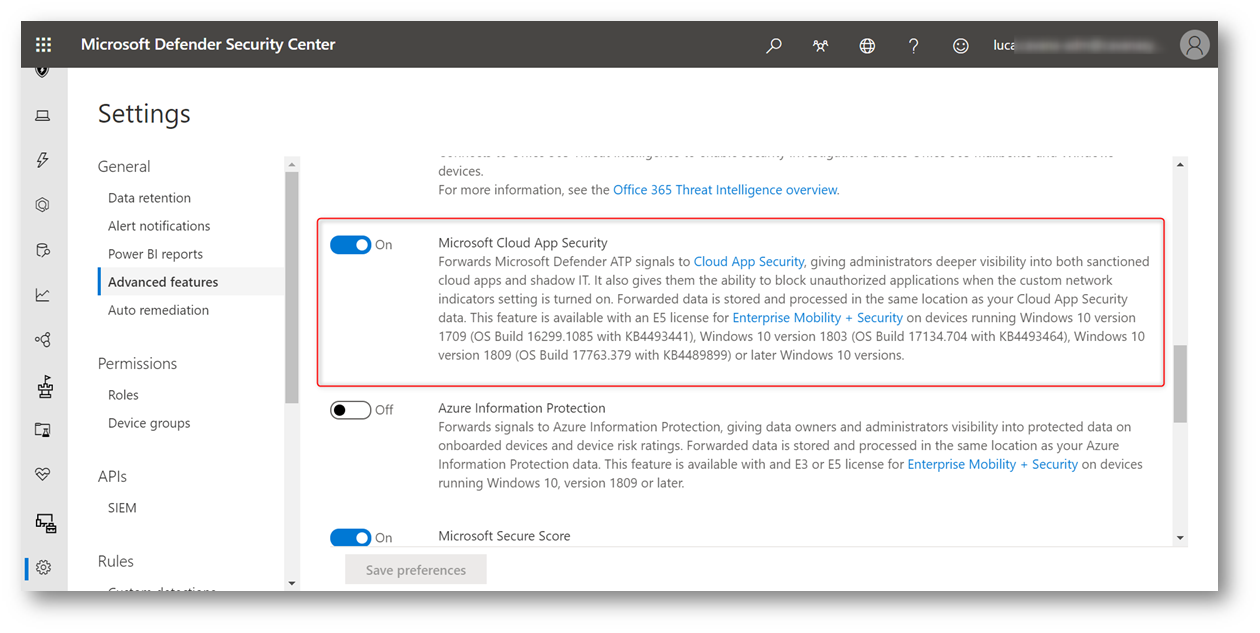

Proseguire abilitando l’integrazione con Microsoft Defender ATP: dalla console di WDATP https://securitycenter.windows.com/ andare su Settings -> Advanced Features -> Microsoft Cloud App Security.

L’integrazione richiede che Microsoft Defender ATP sia già configurato nel tenant e che i devices Windows 10 siano almeno alla versione 1709.

Figura 7 – Integrazione Microsoft Defender ATP

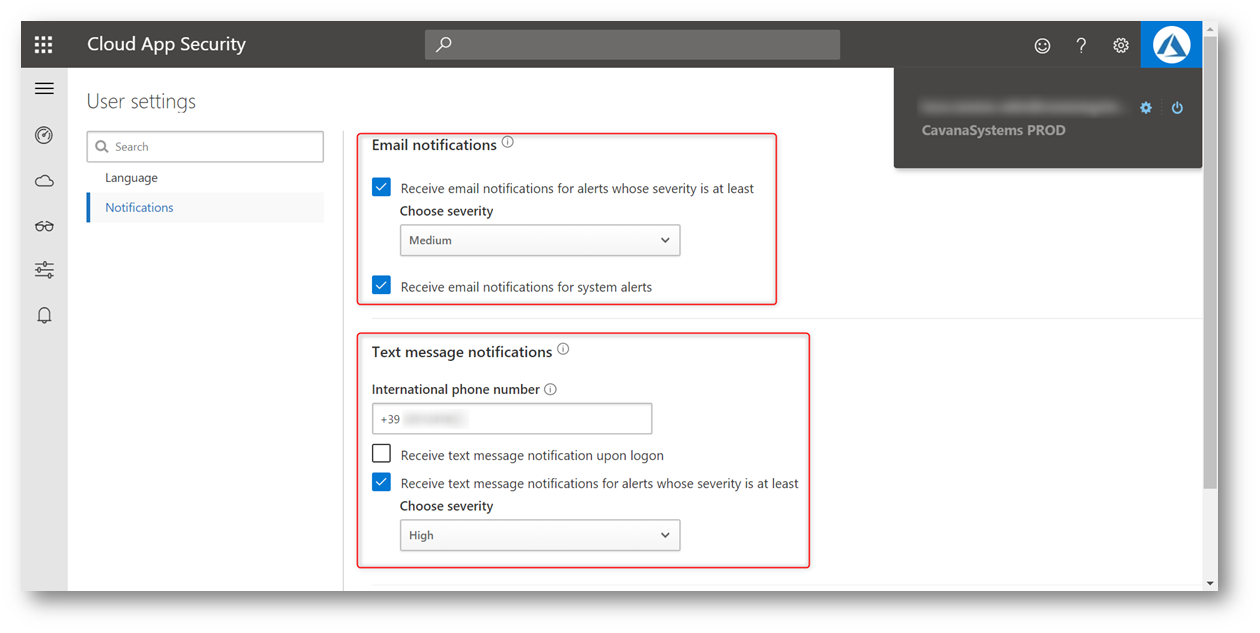

Abilitare le notifiche agli amministratori tramite e-mail ed SMS: premendo sull’avatar dell’utente e sulla rotella si aprono le impostazioni personali della console di MCAS:

Figura 8 – Notifiche MCAS

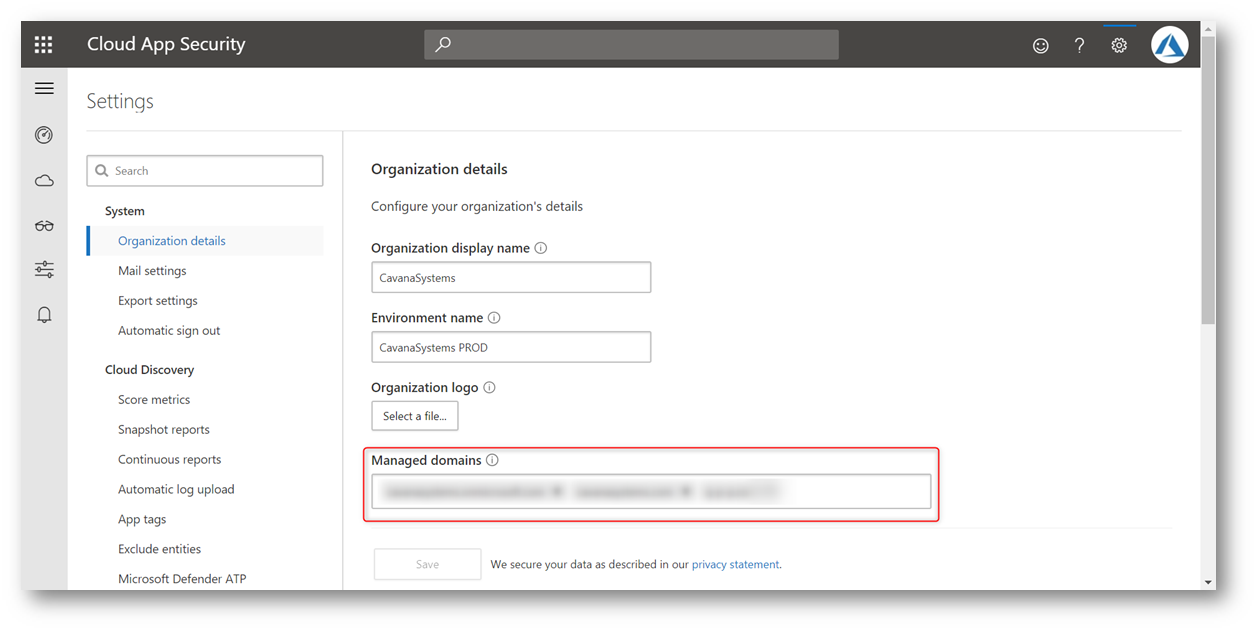

Aggiungere i domini utilizzati dall’Organizzazione. Quelli già presenti in Azure AD / Office 365 vengono importati automaticamente.

All’interno delle impostazioni di MCAS portarsi sulla voce Organization details

Figura 9 – Aggiunta domini

A questo punto la funzionalità di Discovery tramite Microsoft Defender ATP è stata correttamente distribuita. È necessario attendere qualche ora per avere i primi dati.

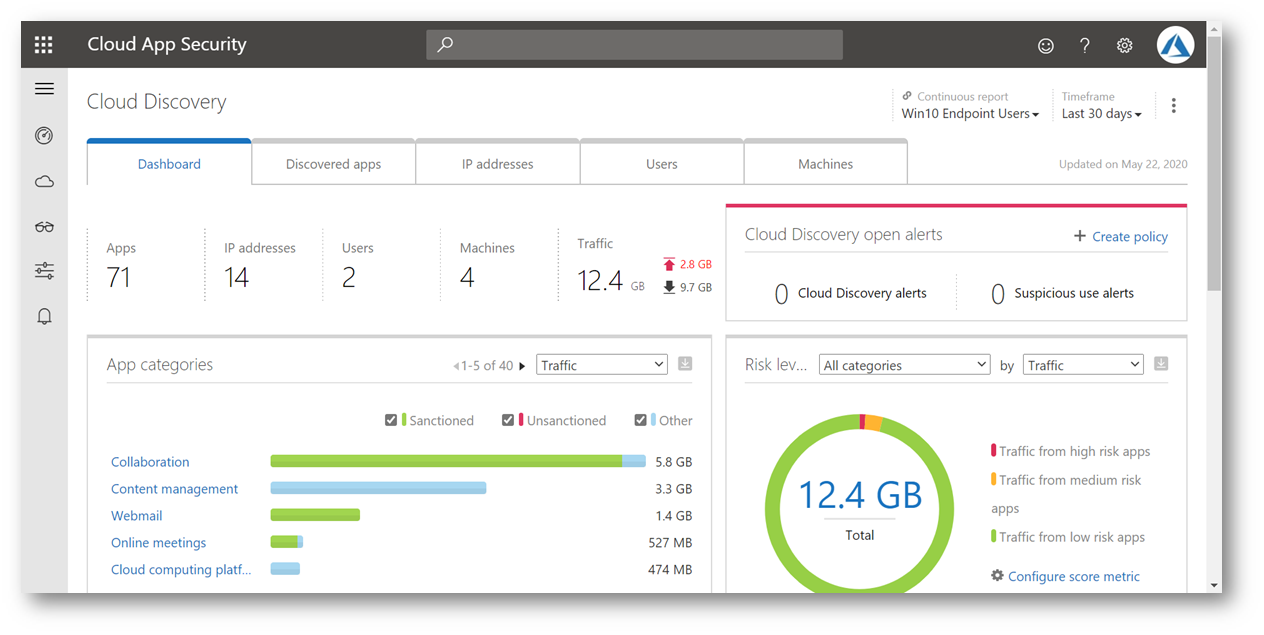

Dopo qualche giorno, tempo necessario per avere un campione abbastanza significativo di dati, è possibile visitare la Cloud Discovery Dashboard per verificare quali servizi Cloud vengono utilizzati in azienda:

- Le App già connesse a MCAS verranno catalogate come “Sanctioned“, ovverosia permesse.

- Le App non connesse a MCAS verranno catalogate come “Other”.

- Le App catalogate come “Unsanctioned” sono quelle proibite per l’uso aziendale. Una App può venire marcata come “Unsanctioned” manualmente oppure tramite una policy.

Figura 10 – Cloud Discovery Dashboard

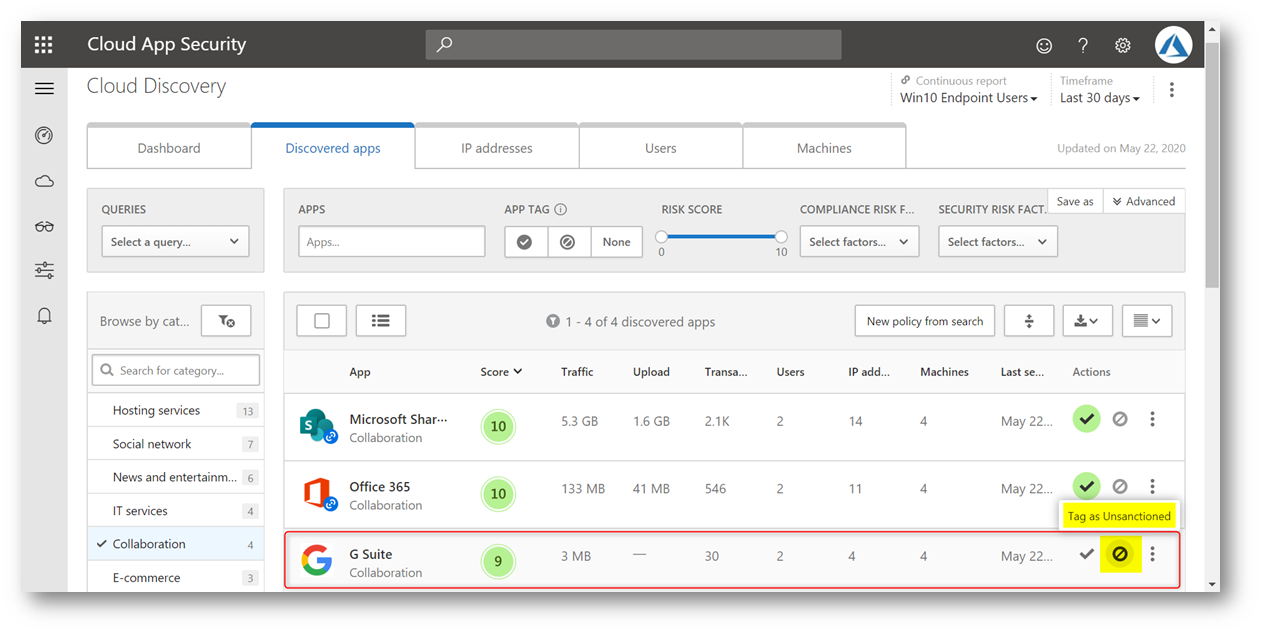

Premendo su Discovered Apps è possibile visualizzare tutte le App che sono state scoperte da MCAS.

Nell’esempio in Figura 11 è stato applicato un filtro per le App di collaborazione: la quasi totalità del traffico è diretto verso App consentite mentre una piccolissima parte del traffico tramite una app non connessa a MCAS.

Premendo sul pulsante Tag as Unsanctioned l’App verrà bloccata sugli endpoint tramite il client di Windows Defender ATP e non ne sarà più possibile l’uso.

Figura 11 – Discovered Apps

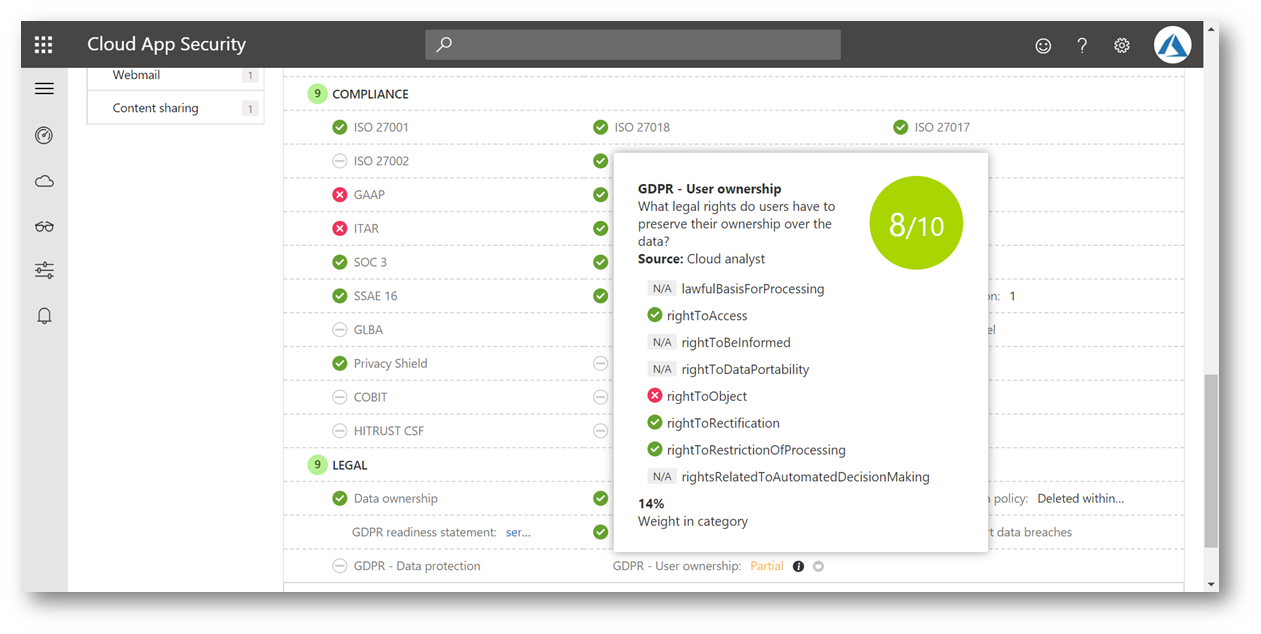

Premendo su un App è possibile visualizzare il report secondo il quale viene assegnato il punteggio.

In questo caso è stato assegnato un punteggio minore per via di alcune mancanze in termini di compliance e una carente implementazione del GDPR:

Figura 12 – Compliance Report App

Implementazione di Policies in Microsoft Cloud App Security

Creando delle Policies è possibile avere degli avvertimenti personalizzati quando alcuni schemi di utilizzo di servizi Cloud vengono rilevati da MCAS.

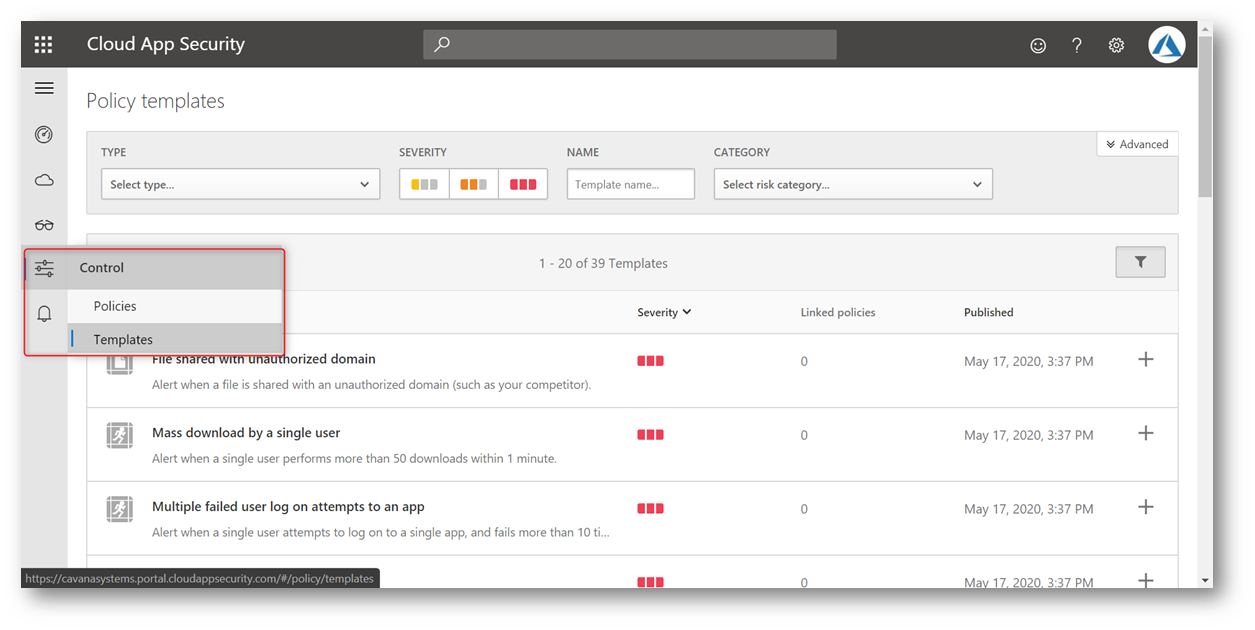

Portandosi nella sezione Templates all’interno del menu Control -> Policies è possibile crearne di nuove partendo da modelli suggeriti.

Figura 13 – Policy Templates

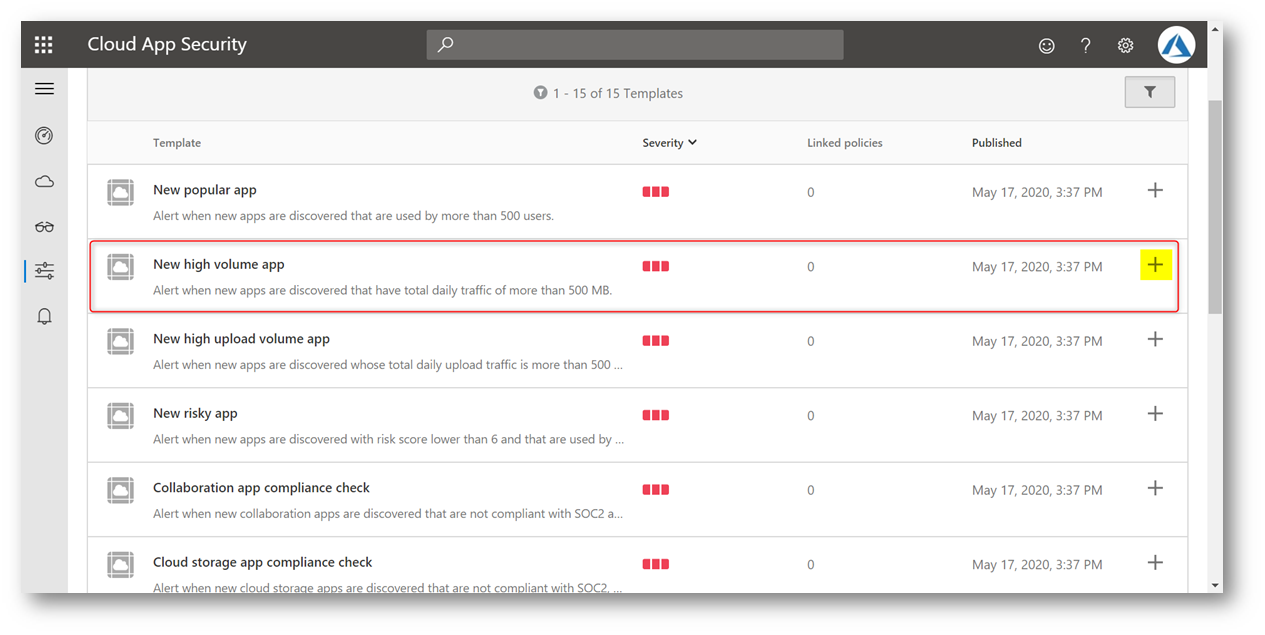

Selezionando il pulsante “+” entreremo nella maschera di personalizzazione della policy

Figura 14 – Nuova policy da Template

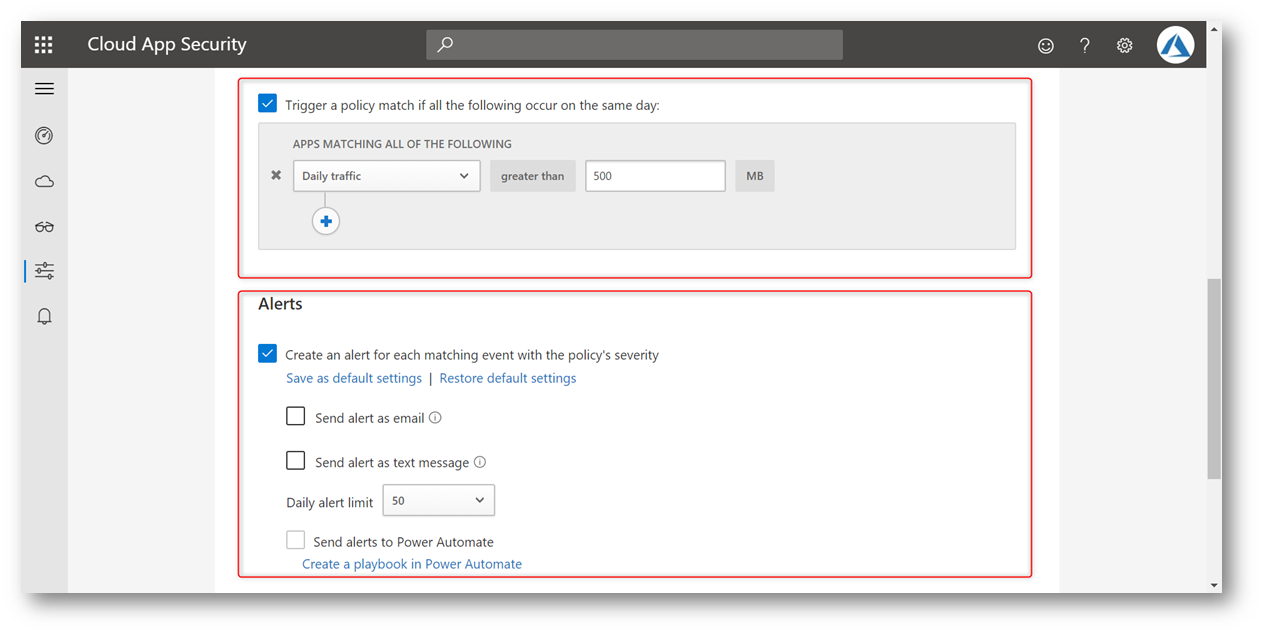

È possibile quindi accettare il filtro proposto oppure modificarlo, così come è possibile cambiare i criteri con cui vengono generati ed inviati gli allarmi.

Figura 15 – Policy Rules

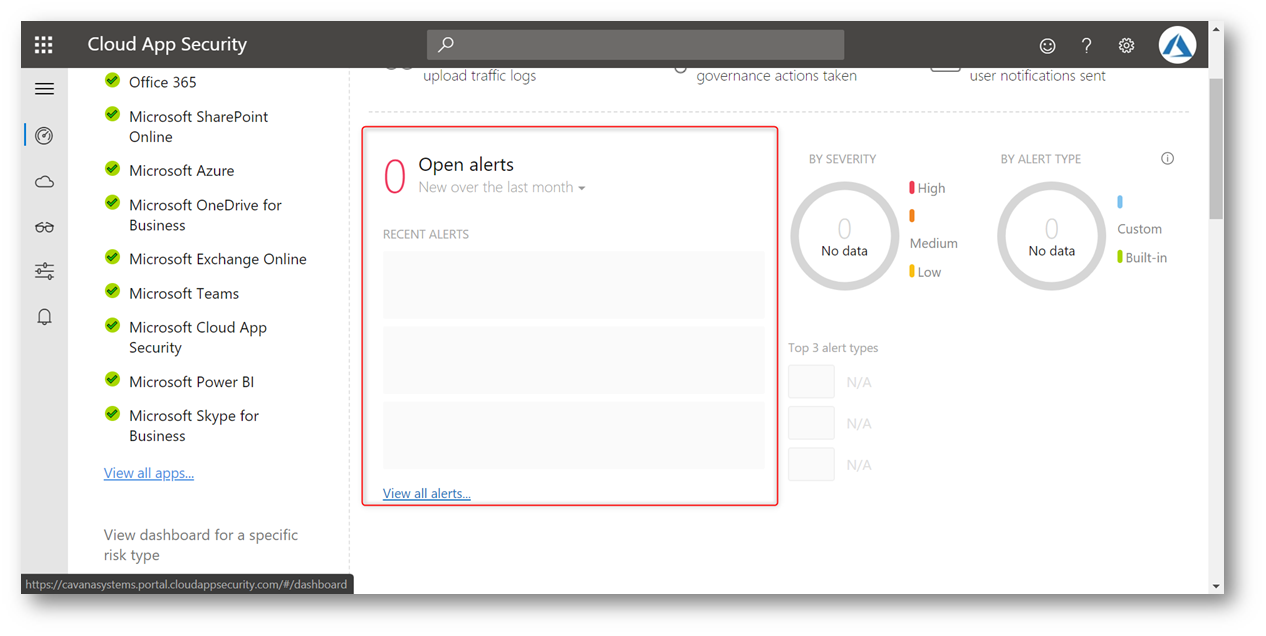

Gli allarmi generate dalle Policy, sia che siano quelle già incluse nel prodotto che quelle da noi create, sono visibili all’interno della dashboard di MCAS

Figura 16 – Dashboard

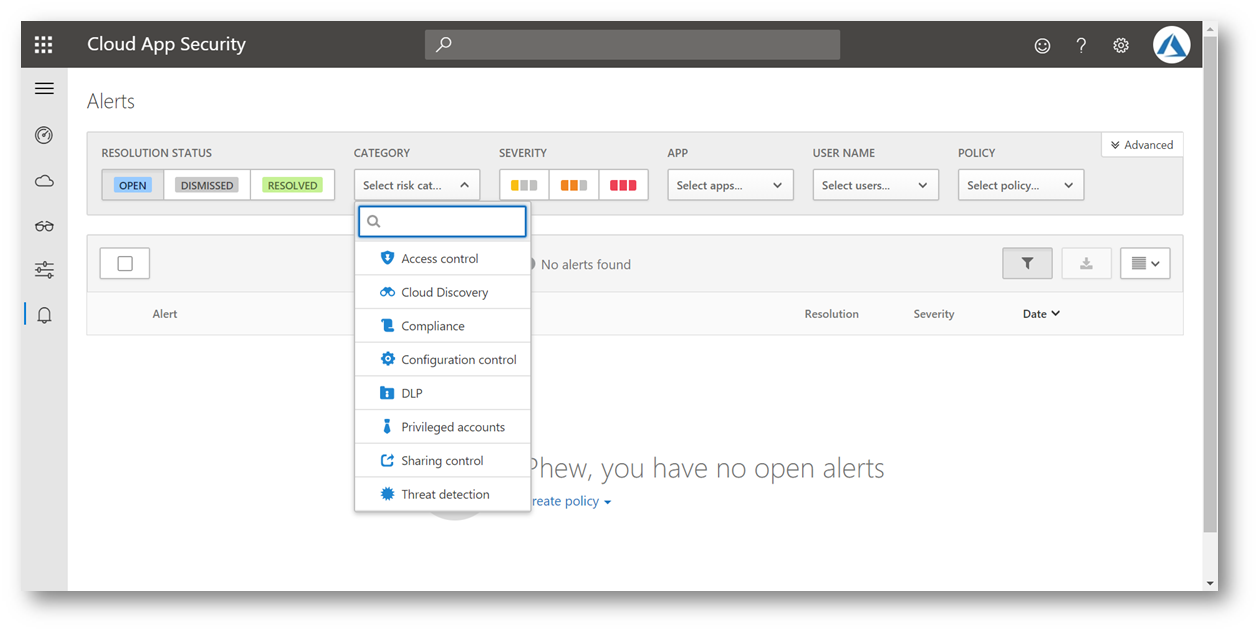

Premendo su View all alerts si verrà portati in una console dedicata dove è possibile filtrare gli eventi in maniera più avanzata

Figura 17 – MCAS Alerts

Conclusioni

Il Software as a Service non è una moda passeggera dell’informatica ma è la nuova normalità ed è il modo in cui le applicazioni moderne vengono pensate, scritte e distribuite.

Questa nuova normalità implica un modo totalmente differente di pensare la sicurezza informatica, non è più sufficiente la segregazione delle applicazioni o della connettività, anzi, in un mondo interconnesso è controproducente ed introduce più problemi di quelli che risolve.

Microsoft Cloud App Security è una soluzione pensata per proteggere i SaaS utilizzati dalle organizzazioni moderne, con un approccio cloud-first.

Alla pagina Microsoft Cloud App Security documentation potete trovare la documentazione ufficiale, che copre altri scenari che non sono stati trattati in questo articolo.

Nel deck Top 20 Uses Cases for CASB potete trovare gli scenari per cui Microsoft Cloud App Security viene maggiormente utilizzata, in questo articolo ci siamo focalizzati sul rilevamento dello Shadow IT e la compliance delle App utilizzate in ambito aziendale.