Abilitare OpenSSH in Windows Server 2025

OpenSSH per Windows è una versione adattata del famoso set di strumenti OpenSSH (Open Secure Shell), progettata per funzionare su sistemi operativi Windows. OpenSSH è un protocollo open-source utilizzato per fornire accesso sicuro e remoto ai sistemi attraverso reti non sicure, come internet, ed è lo standard per la gestione delle comunicazioni sicure su sistemi Unix e Linux.

Con OpenSSH per Windows gli utenti possono utilizzare sia il client che il server SSH, rendendo possibile sia connettersi a server remoti in modo sicuro tramite il client, sia accettare connessioni SSH in ingresso su Windows con il server. Questo consente una gestione remota e sicura del sistema.

Una delle caratteristiche principali di OpenSSH è l’uso della crittografia per proteggere le informazioni trasmesse, impedendo l’intercettazione o la manipolazione dei dati. Supporta inoltre il tunneling e l’inoltro di connessioni, permettendo agli utenti di creare collegamenti sicuri per trasmettere dati tra sistemi. Un altro vantaggio è la possibilità di utilizzare autenticazione tramite chiavi, eliminando la necessità di inserire una password ogni volta.

Dal 2018 OpenSSH è stato integrato come funzionalità opzionale nelle versioni di Windows 10 e successive. Gli utenti possono installarlo facilmente attraverso le Impostazioni di Windows, utilizzando PowerShell oppure utilizzando il Windows Package Manager (winget).

In ambito pratico OpenSSH per Windows è particolarmente utile per gli amministratori di sistema che necessitano di gestire server da remoto in modo sicuro, ma viene anche ampiamente utilizzato dagli sviluppatori per la gestione di ambienti di sviluppo e automazione.

In questa guida vi mostrerò come abilitarlo in Windows Server 2025, inquanto la parte server di OpenSSH viene distribuita in maniera predefinita e non necessita di essere installata.

Abilitazione di Remote SSH Access

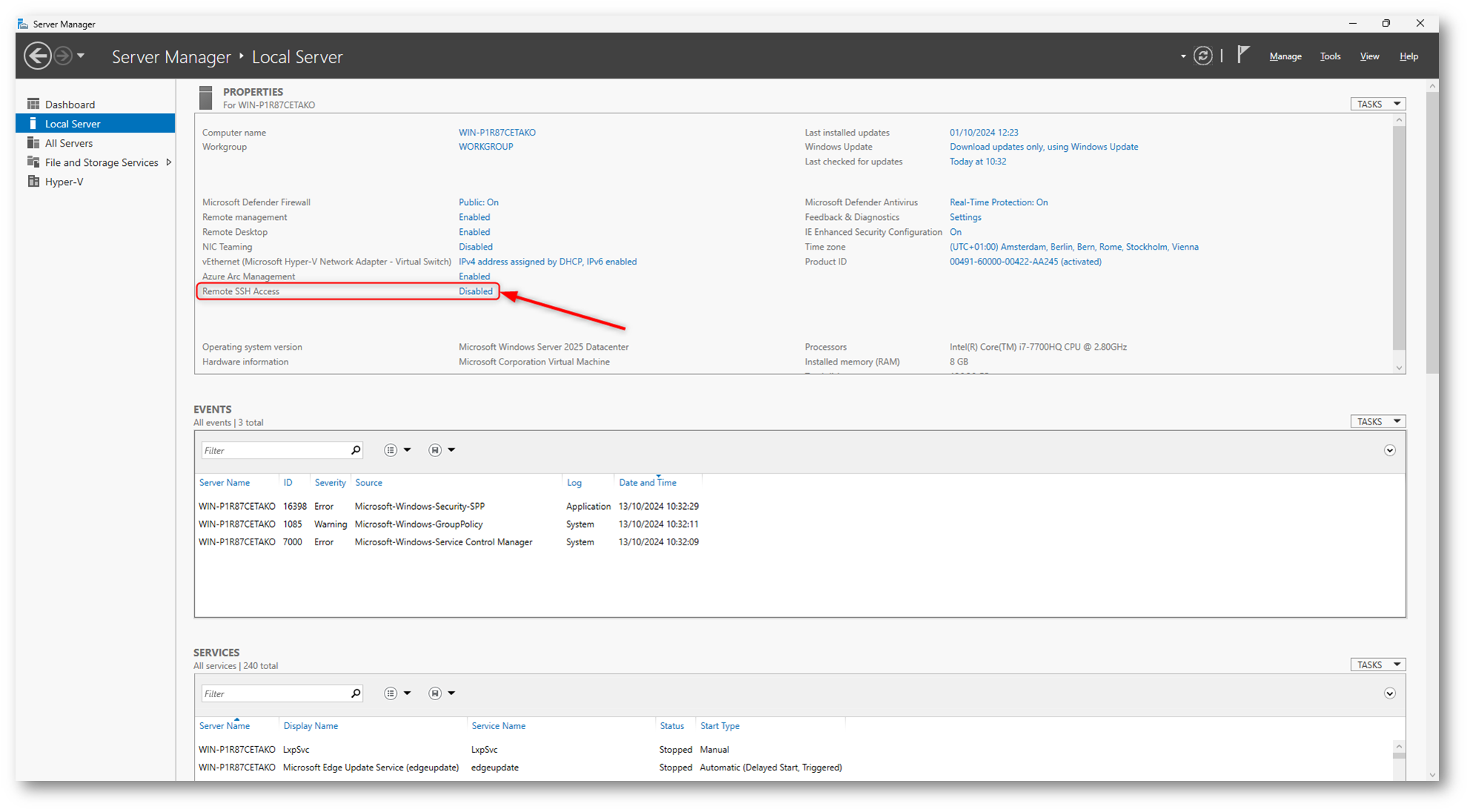

L’abilitazione di Remote SSH Access su Windows Server è una funzionalità opzionale integrata nel sistema operativo e deve essere abilitata tramite Server Manager selezionando Aggiungi ruoli e funzionalità. In Windows Server 2025 invece è sufficiente aprire il Server Manager e da Local Server cliccare su Disabled in Remote SSH Access, come mostrato nella figura sotto. Vedrete per pochissimo un prompt di comandi che si chiuderà da solo e che di fatto avrà abilitato il servizio OpenSSH, già installato di default.

Infatti il prompt esegui i comandi Start-Service sshd e Set-Service -Name sshd -StartupType ‘Automatic’

Figura 1: Abilitazione di Remote SSH Access

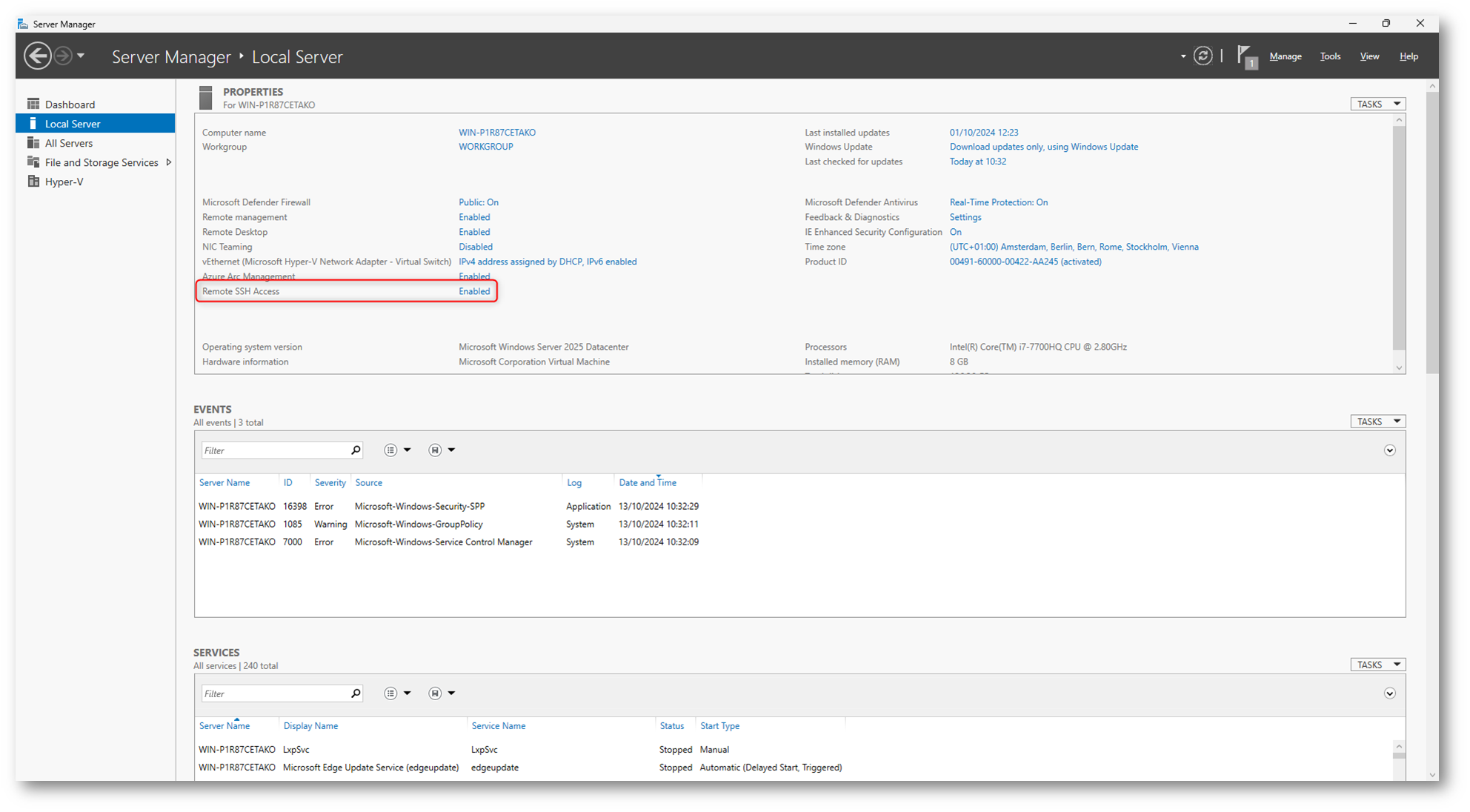

Effettuate un refresh del Server Manager e verificate che Remote SSH Access sia su Enabled.

Figura 2: Abilitazione di Remote SSH Access effettuata con successo

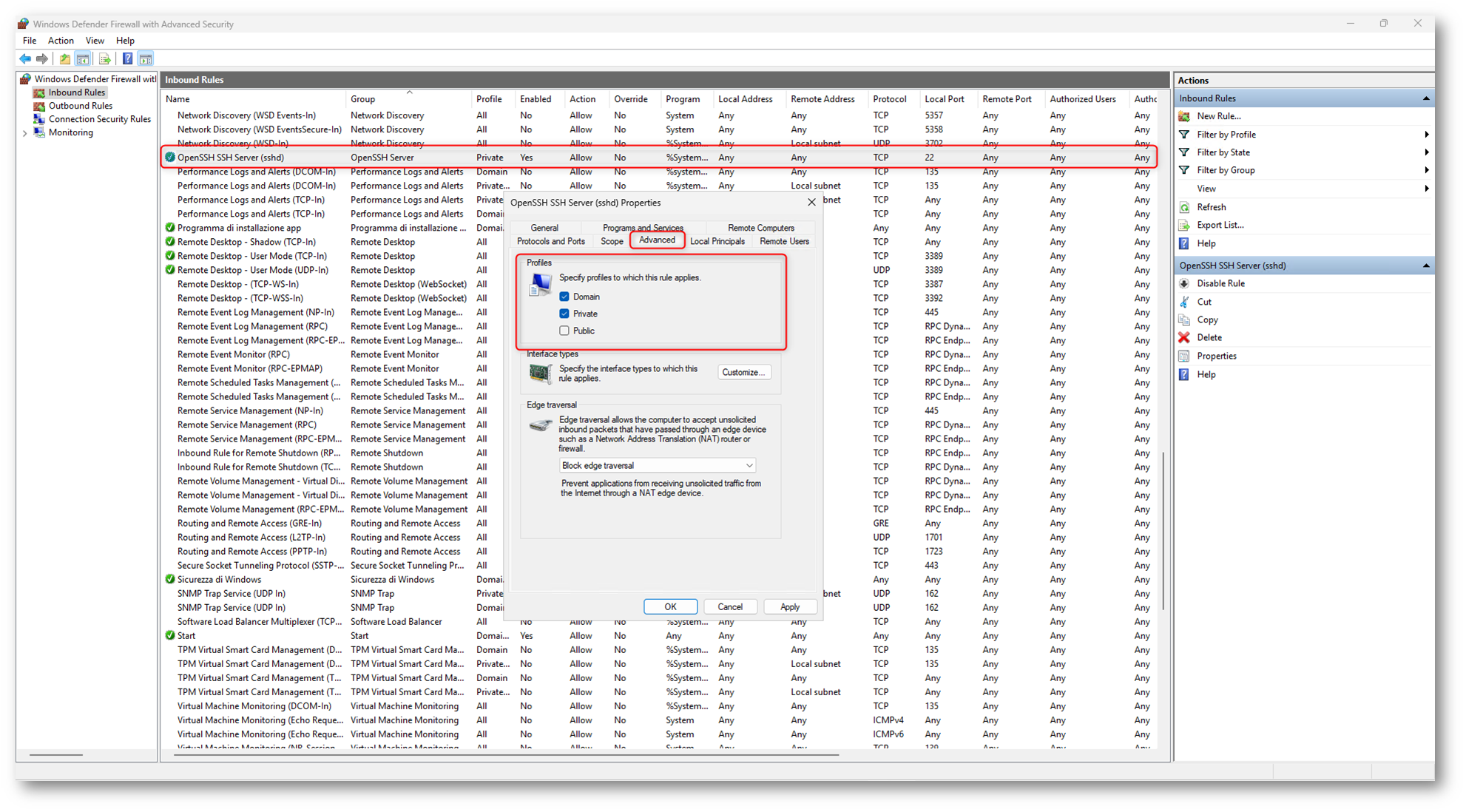

Dopo aver abilitato il servizio controllate il firewall di Windows e verificate che sia presente la regola OpenSSH Server (sshd). La regola di fatto permette la connessione sulla porta TCP 22. Controllate anche i profili della regola. I profili del Windows Firewall sono configurazioni che definiscono come il firewall di Windows gestisce le connessioni in base alla rete a cui il computer è collegato. Windows Firewall applica regole diverse in base al tipo di rete (dominio, privata o pubblica) con cui un dispositivo sta comunicando. Questi profili permettono di adattare il livello di sicurezza in base al contesto in cui vi trovate, fornendo un maggiore controllo su quali connessioni sono consentite o bloccate.

Figura 3: Regola del firewall relativo al servizio OpenSSH

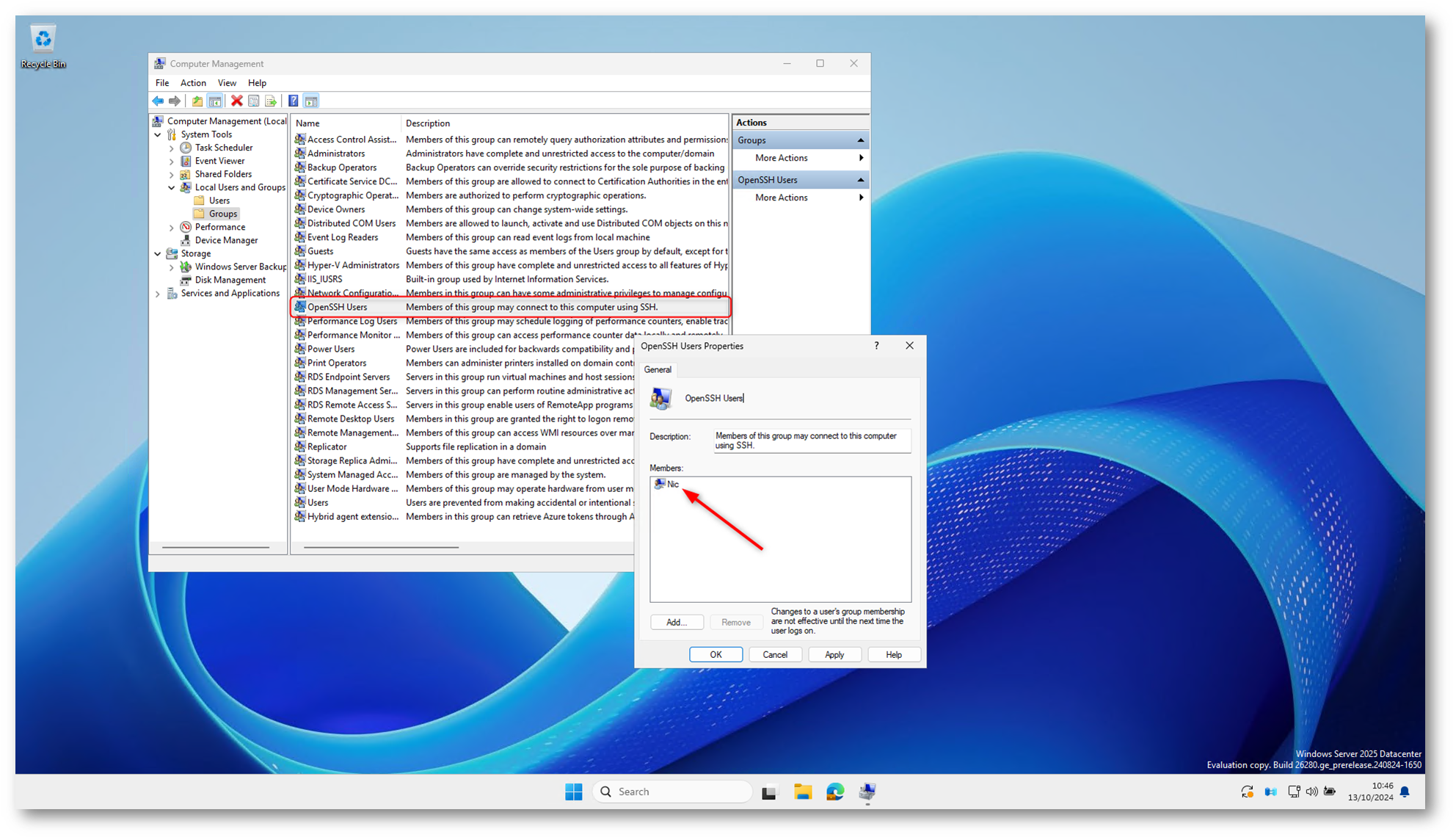

Una volta che il servizio OpenSSH è in esecuzione e la porta SSH è aperta nel firewall, potete decidere a quali utenti deve essere consentito l’accesso. In Windows Server 2025 è già presente il gruppo OpenSSH users (non presente nelle precedenti versioni di Windows Server e Windows 10/11 e in maniera predefinita l’accesso tramite OpenSSH e consentito solo ai membri di questo gruppo. Aggiungete quindi gli utenti o i gruppi a cui volete concedere l’accesso in SSH.

Figura 4: Aggiunta degli utenti o dei gruppi al gruppo autorizzato ad utilizzare OpenSSH

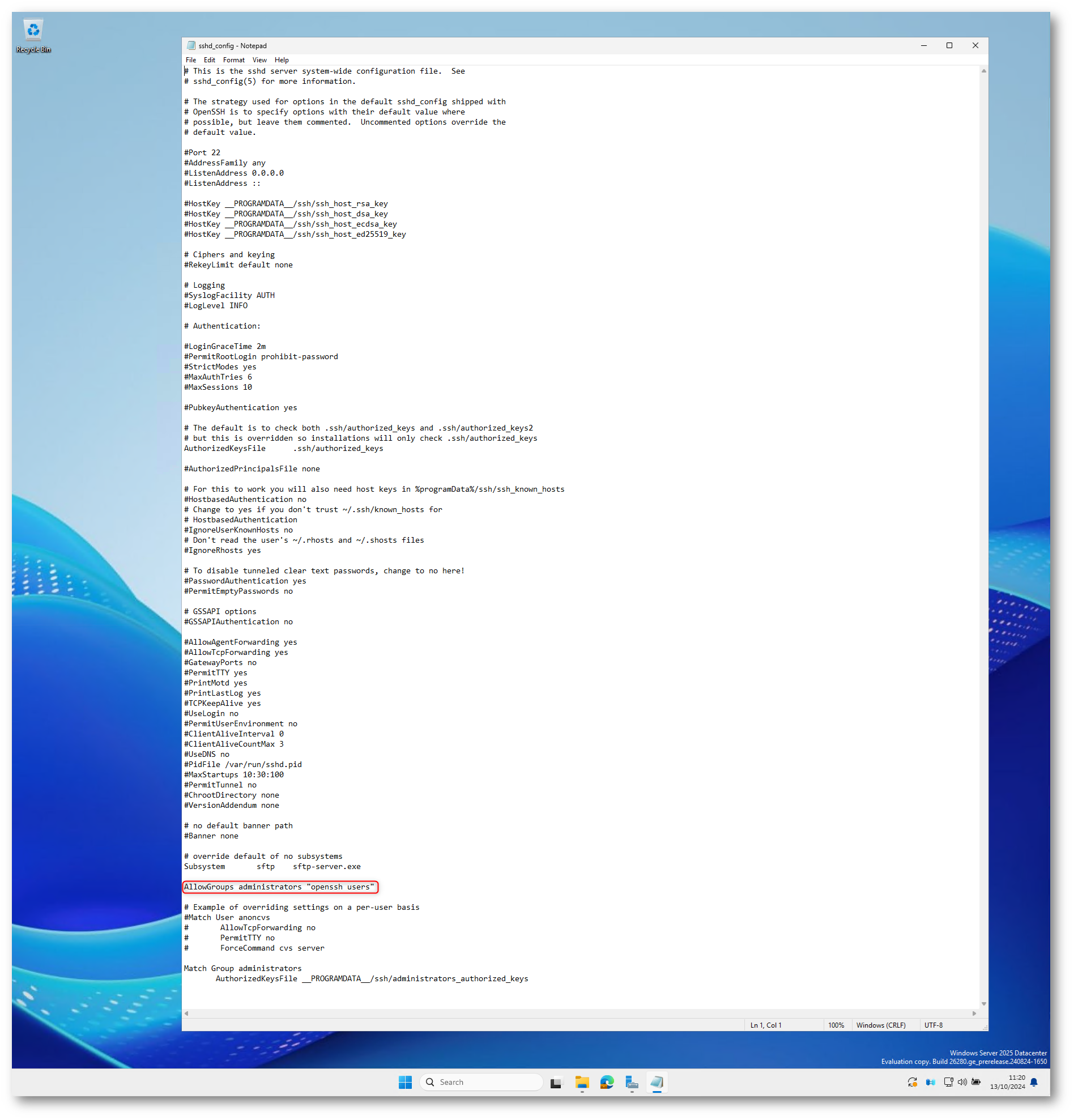

Per cambiare i gruppi predefiniti a cui è consenti l’accesso e per cambiare le configurazioni predefinite potete modificare il file C:\ProgramData\ssh\sshd_config. In questo file potete configurare vari parametri come l’autenticazione basata su chiavi, il cambio di porta predefinita, il limite di utenti, ecc.

Dopo aver modificato il file, è necessario riavviare il servizio SSH per applicare le modifiche. Potete farlo dalla console dei servizi oppure tramite PowerShell utilizzando il comando Restart-Service sshd

Figura 5: File con le configurazioni per il servizio OPenSSH

Test di funzionamento

Una volta installato il Server OpenSSH su Windows Server 2025 potete connettervi a esso da un altro dispositivo Windows o Windows Server che abbia il Client OpenSSH installato. Il client OpenSSH è incluso di default in Windows 10, Windows 11 e nelle versioni recenti di Windows Server, quindi non è necessario installarlo separatamente.

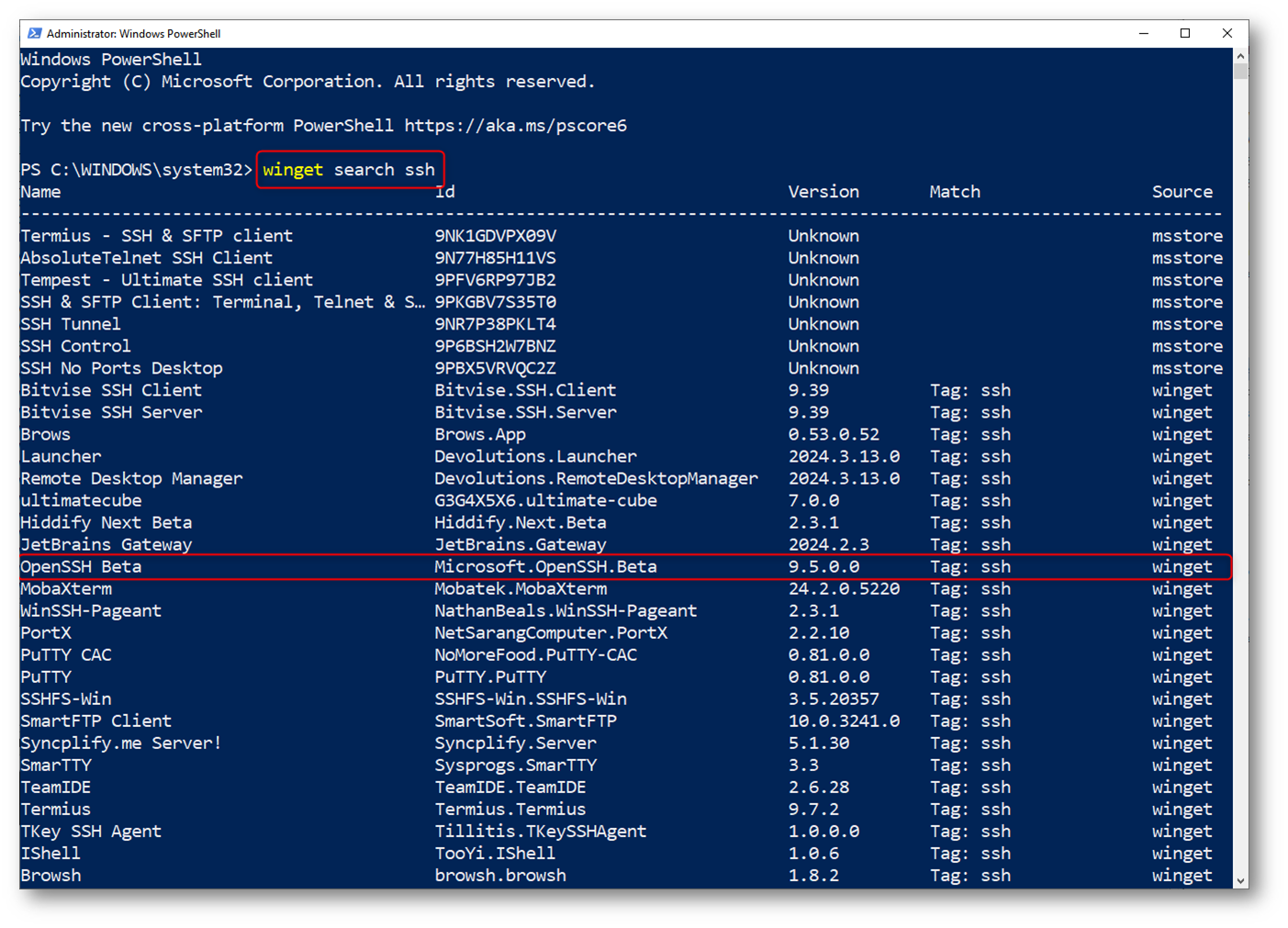

Io ho invece deciso di utilizzare winget per scaricare la versione beta del Client OpenSSH. Winget è un gestore di pacchetti per Windows che permette di installare, aggiornare e gestire software tramite la riga di comando in modo semplice ed efficiente.

Per effettuare la ricerca del pacchetto vi basterà aprire un promtp di PowerShell con privilegi elevati e utilizzare il comando winget search ssh oppure winget search OpenSSH

Figura 6: Ricerca del pacchetto OpenSSH tramite il Windows Package Manager

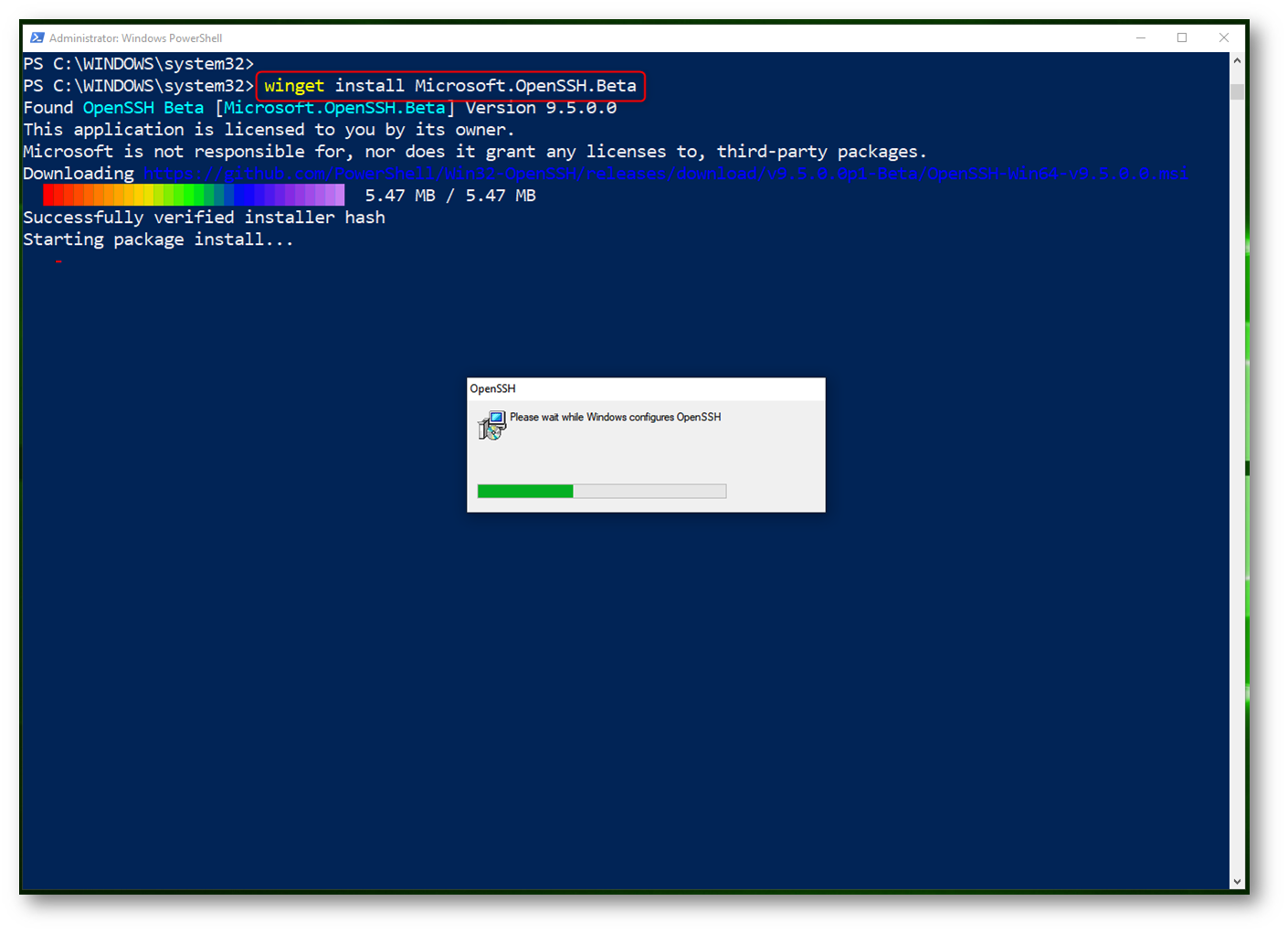

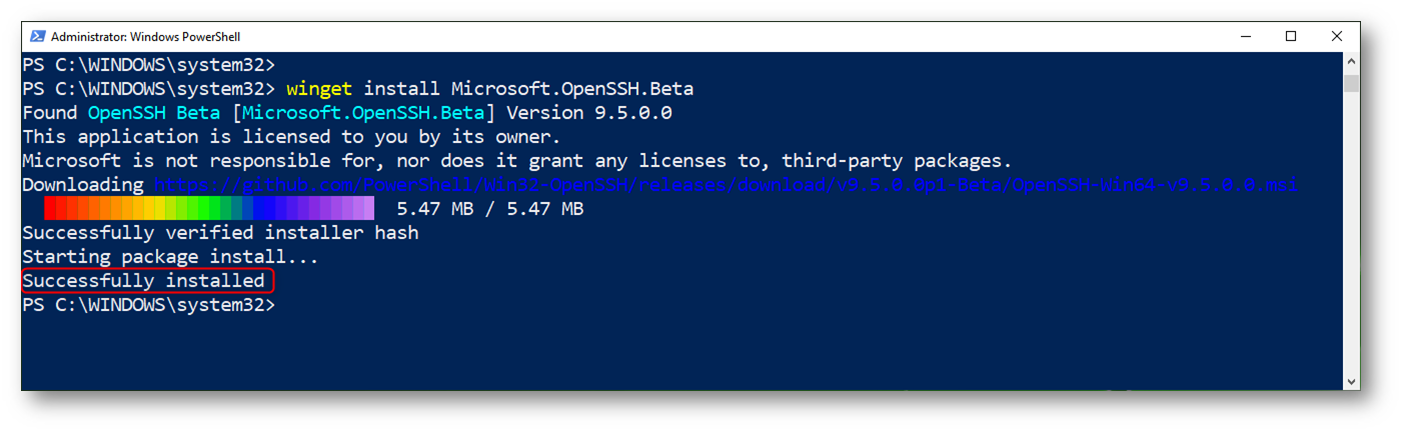

Per installare il pacchetto OpenSSH è sufficiente lanciare il comando winget install Microsoft.OpenSSH.Beta e seguire le istruzioni a video.

Figura 7: Installazione del pacchetto Microsoft.OpenSSH.Beta

Figura 8: Pacchetto Microsoft.OpenSSH.Beta installato correttamente

Connessione al Windows Server 2025 utilizzando OpenSSH

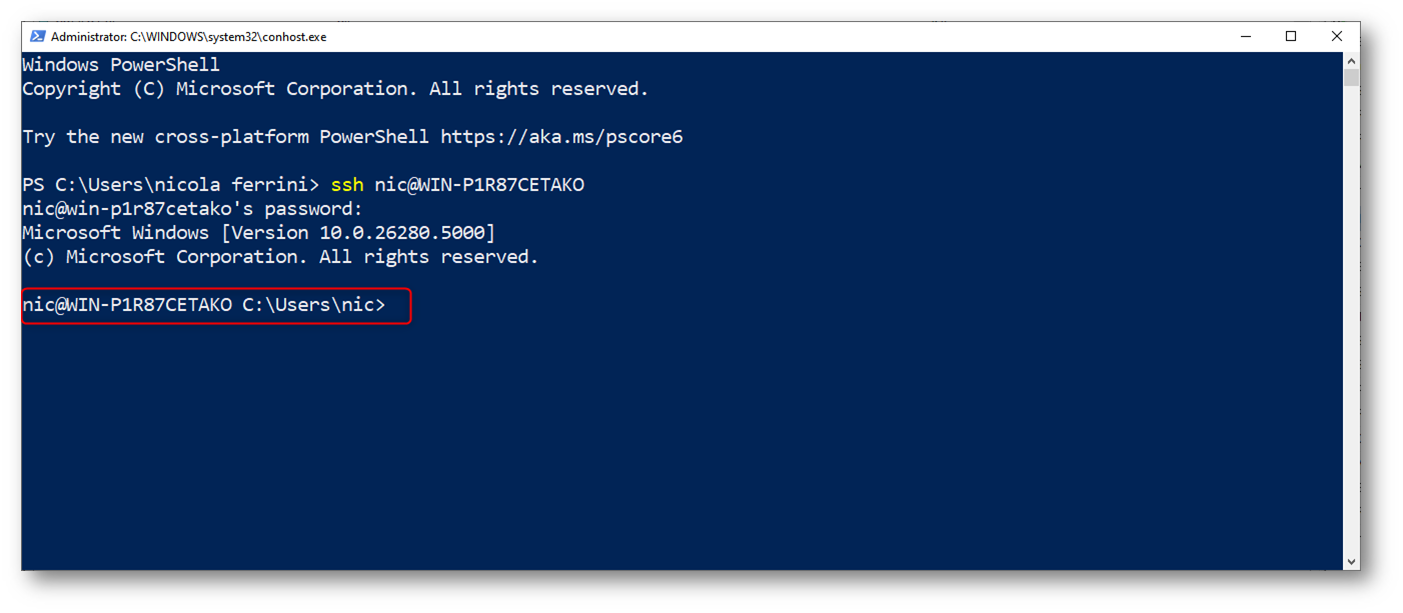

Per connettervi al Windows Server utilizzate il comando ssh nomeutente@nome-o-indirizzo-ip-server. Nel mio caso il comando eseguito è stato ssh nic@WIN-P1R87CETAKO

Figura 9: Connessione al Windows Server 2025 utilizzando OpenSSH avvenuta correttamente

Una volta connessi a un server remoto tramite SSH, avete accesso alla shell del sistema remoto, il che significa che potete eseguire una vasta gamma di comandi per amministrare il server o eseguire operazioni specifiche. I comandi che potete eseguire dipendono principalmente dal sistema operativo e dal livello di permessi del vostro account sul server.

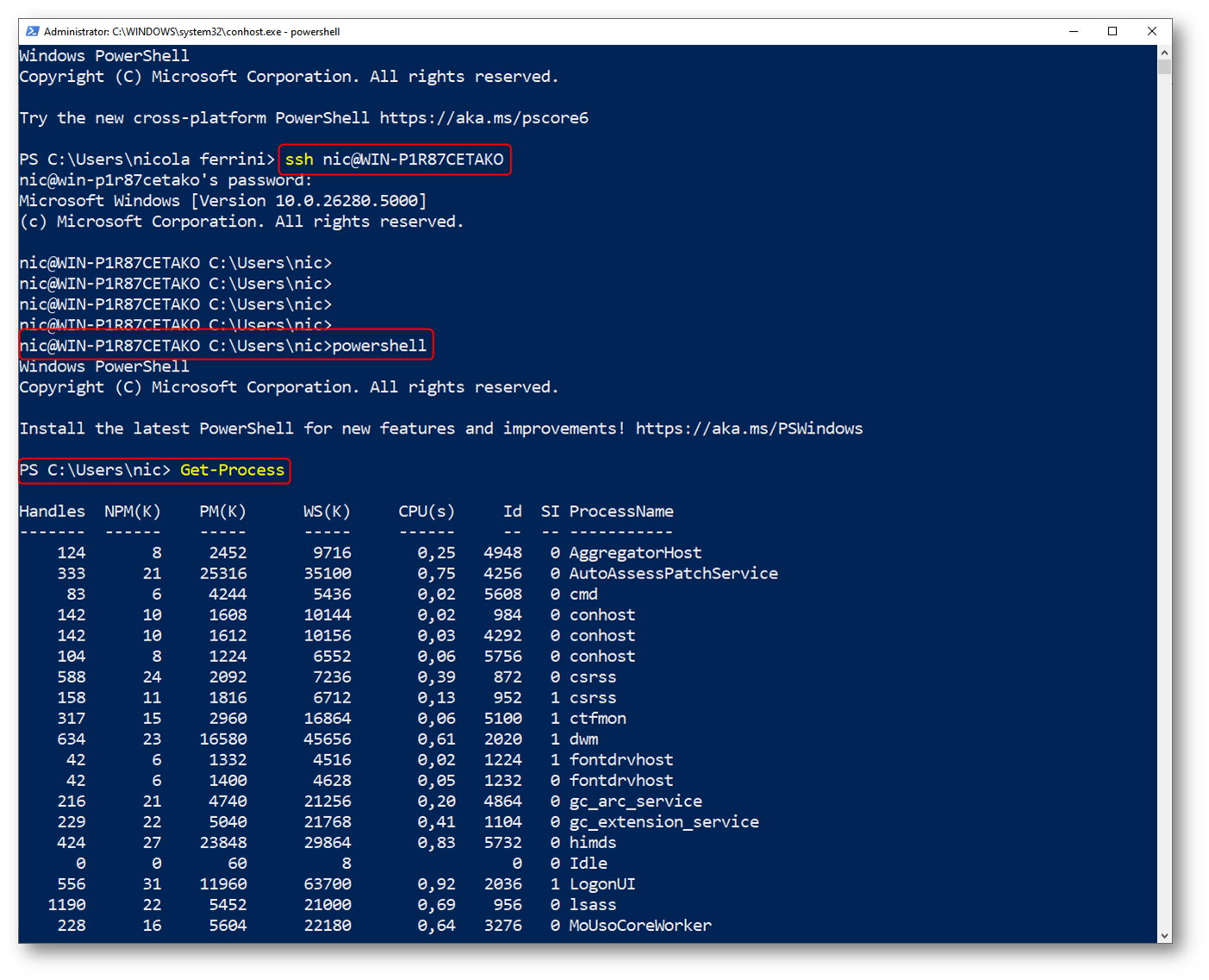

Io ho lanciato una sessione PowerShell sul server remoto Windows Server 2025 e ho eseguito il comando Get-Process.

Figura 10: Esecuzione di un comando sul server remoto

Conclusioni

L’introduzione e l’integrazione di OpenSSH in Windows Server 2025 rappresentano un significativo passo avanti verso una maggiore interoperabilità e sicurezza nella gestione remota dei server. L’adozione nativa di SSH su Windows permette agli amministratori di sistema di sfruttare uno degli strumenti più diffusi e sicuri per l’accesso remoto, precedentemente confinato prevalentemente ai sistemi Unix-like.

Con OpenSSH, Windows Server 2025 garantisce una piattaforma flessibile che consente l’amministrazione remota sicura, trasferimenti di file protetti e gestione automatizzata di infrastrutture su vasta scala, facilitando la vita sia agli amministratori IT che agli sviluppatori. Le nuove funzionalità migliorano la sicurezza, riducono la necessità di strumenti di terze parti e semplificano l’integrazione con infrastrutture ibride o ambienti cross-platform.

Grazie a questa integrazione, Windows Server si allinea sempre più agli standard globali di sicurezza, diventando una scelta ancora più robusta per le organizzazioni che cercano soluzioni versatili e sicure per la gestione dei propri server, sia on-premise che nel cloud.