Protezione degli account sensibili con le Restricted Management Administrative Units (RMAU) in Microsoft Entra ID

Quando si parla di sicurezza informatica, proteggere gli account sensibili è una priorità assoluta. Microsoft Entra ID offre strumenti avanzati come Conditional Access, MFA e Identity Protection per mitigare le minacce. Tuttavia, per ridurre i rischi legati a errori di configurazione o accessi non autorizzati, è fondamentale adottare un controllo amministrativo più rigoroso: le Restricted Management Administrative Units (RMAU).

Le RMAU rafforzano la sicurezza aziendale, proteggendo gli account critici e garantendo che solo personale autorizzato possa modificarli.

Questa funzionalità è utile in particolare per:

- Account esecutivi (C-level executives): impedisce modifiche non autorizzate da parte dell’helpdesk come il

reimpostare le password o accedere alle chiavi di ripristino di BitLocker per questi account.

- Account di accesso di emergenza (Break Glass accounts): previene modifiche non autorizzate o eliminazioni accidentali.

- Account gestiti a livello regionale: assicura che determinate risorse possano essere gestite esclusivamente da amministratori di specifici paesi o regioni, rispettando i requisiti normativi.

- Account con accesso ad applicazioni sensibili: limita le modifiche ai gruppi che regolano l’accesso alle applicazioni critiche.

In generale sono essenziali per proteggere qualsiasi account o risorsa critica che richieda un livello di controllo degli accessi più elevato rispetto alle normali autorizzazioni a livello di tenant, migliorando così la sicurezza complessiva dell’organizzazione.

Cosa sono le RMAU?

A differenza delle Administrative Units (AU) standard, le RMAU offrono un isolamento amministrativo più rigido, impedendo modifiche non autorizzate anche da parte di amministratori globali. Sono progettate per garantire un controllo più rigoroso sugli account sensibili, consentendo la gestione esclusivamente agli amministratori designati.

Come funzionano le RMAU?

Le RMAU operano attraverso:

- Isolamento amministrativo: Solo specifici amministratori possono gestire gli account contenuti nella RMAU.

- Limitazione dei privilegi: Gli amministratori delle RMAU dispongono di privilegi limitati rispetto agli amministratori globali, impedendo, ad esempio, l’accesso da parte di consulenti esterni o personale non autorizzato.

- Migliore controllo sulla gestione degli account critici: Gli account privilegiati sono gestiti separatamente dal resto dell’organizzazione, riducendo il rischio di una gestione esterna non controllata.

Requisiti e limitazioni delle RMAU

Prima di implementare le RMAU, è essenziale conoscerne i requisiti e le limitazioni per garantire una configurazione efficace e senza sorprese operative:

- Licenza: Microsoft Entra ID P1 per gli amministratori della RMAU; i membri richiedono solo la licenza Free.

- Assegnazione durante la creazione: L’impostazione di gestione deve essere definita al momento della creazione dell’unità amministrativa e non può essere modificata successivamente.

- Ambiti di ruolo: Gli amministratori devono essere esplicitamente assegnati all’ambito dell’unità amministrativa di gestione ristretta per poter modificare gli oggetti all’interno di essa. Gli amministratori a livello di tenant (incluso l’amministratore globale) non possono modificare gli oggetti a meno che non siano esplicitamente assegnati a un ruolo con ambito sull’unità amministrativa ristretta.

- Oggetti supportati: Solo determinati tipi di oggetti possono essere membri di unità amministrative ristrette. Questi comprendono utenti, dispositivi e gruppi di sicurezza. I gruppi di Microsoft 365, i gruppi di sicurezza abilitati alla posta elettronica e i gruppi di distribuzione non sono supportati

- Limitazioni di funzionalità: I gruppi in un’unità amministrativa di gestione ristretta non possono essere gestiti con funzionalità di Microsoft Entra ID Governance come Microsoft Entra Privileged Identity Management (PIM) o Microsoft Entra entitlement management

- Autorizzazioni applicazione: Le applicazioni non possono modificare gli oggetti nelle RMAU per impostazione predefinita. Per consentire l’accesso alle applicazioni, è necessario assegnare un ruolo di Microsoft Entra all’applicazione con ambito sull’unità amministrativa di gestione ristretta. Le autorizzazioni dell’applicazione tramite Microsoft Graph non si applicano a meno che non siano esplicitamente concesse.

Utilizzo delle Restricted Management Administrative Units (RMAU) in Microsoft Entra ID

Per dimostrare l’uso delle RMAU, consideriamo un’azienda che ha ingaggiato per la gestione dei propri account (creazione, modifica, cancellazione, gestione dei gruppi e reset password) un consulente esterno.

L’obiettivo è proteggere:

- Account sensibili (C-level executives) da modifiche accidentali (e non) e da reset della password.

- Gruppi nelle conditional access per impedire l’elusione della policy di sicurezza.

Per mantenere un controllo interno, la gestione di questi account e gruppi verrà affidata a un utente aziendale interno, che nel nostro ambiente di demo è BiancaP, con diritti amministrativi esclusivamente su queste risorse.

Questa guida si articola in cinque passaggi:

- Creazione dell’unità amministrativa per la gestione degli account sensibili.

- Assegnazione dei ruoli all’utente designato per la RMAU.

- Aggiunta degli oggetti (account e gruppi) all’unità amministrativa.

-

Verifica delle restrizioni applicate:

- Scenario 1: protezione degli account esecutivi

- Scenario 2: protezione dei gruppi di accesso condizionale

Seguendo questi passaggi, sarà possibile implementare e verificare una RMAU efficace per rafforzare la sicurezza degli account critici e garantire un’amministrazione più controllata.

Creazione dell’unità amministrativa

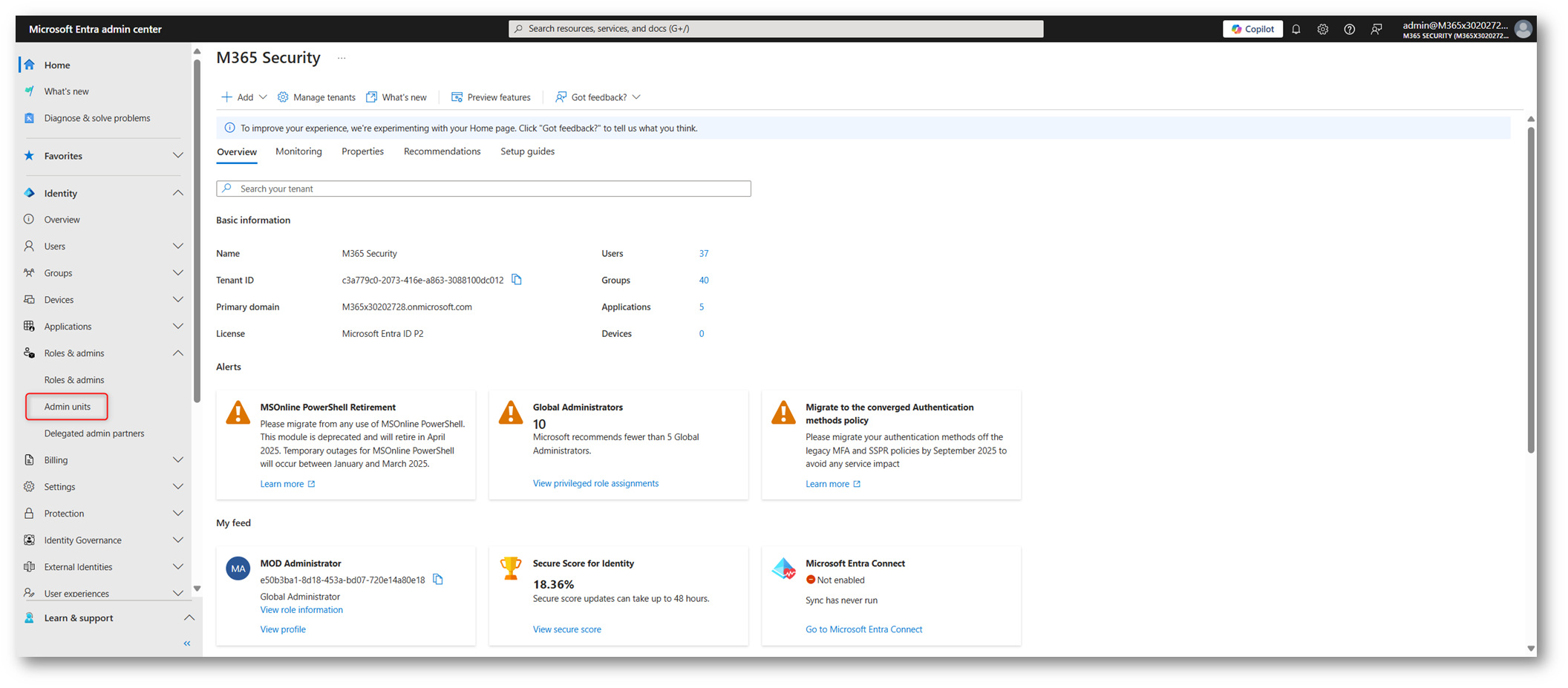

Accediamo al portale Entra ID, sotto la sezione Identity > Roles & admins clicchiamo sulla voce Admin units.

Figura 1 – Accesso al Portale Microsoft Entra

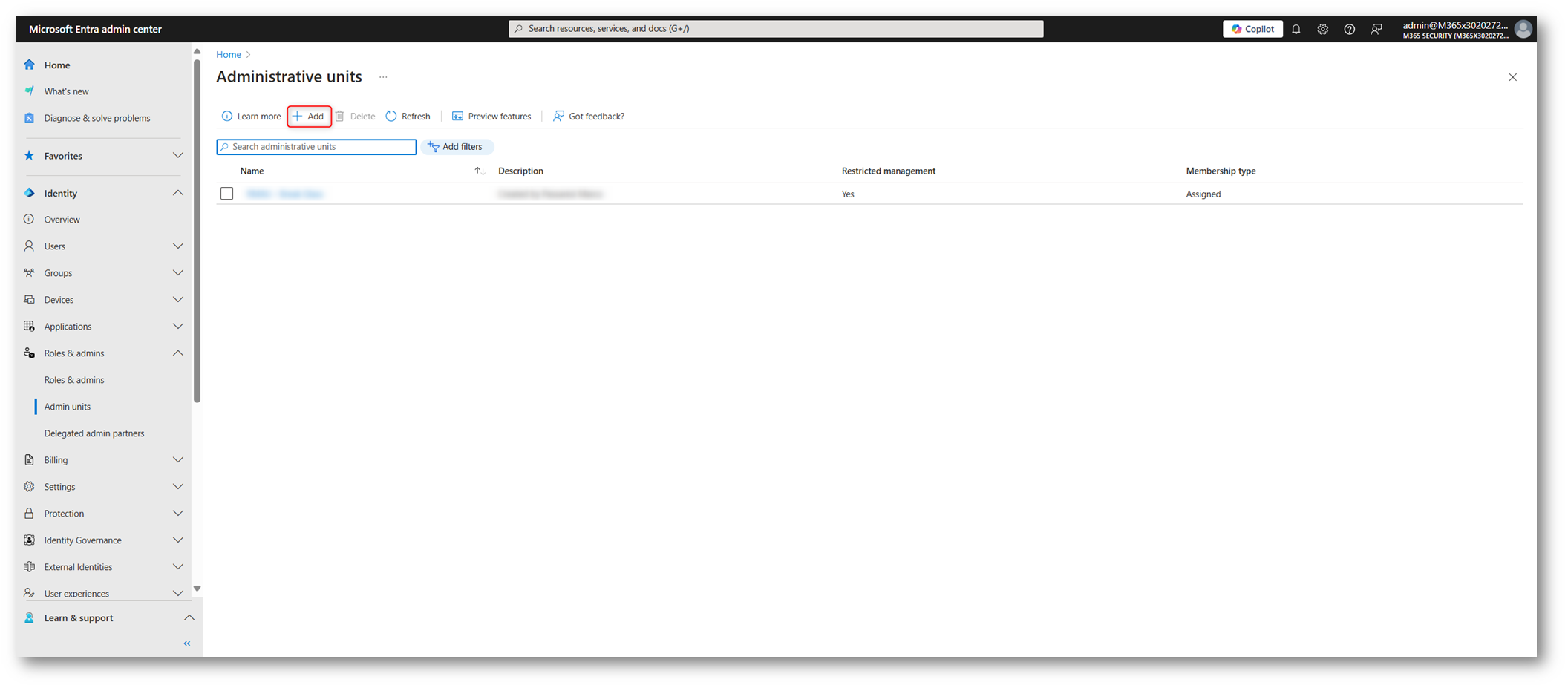

Creiamo una nuova unità amministrativa.

Figura 2 – Creazione di una administrative unit in Microsoft Entra ID

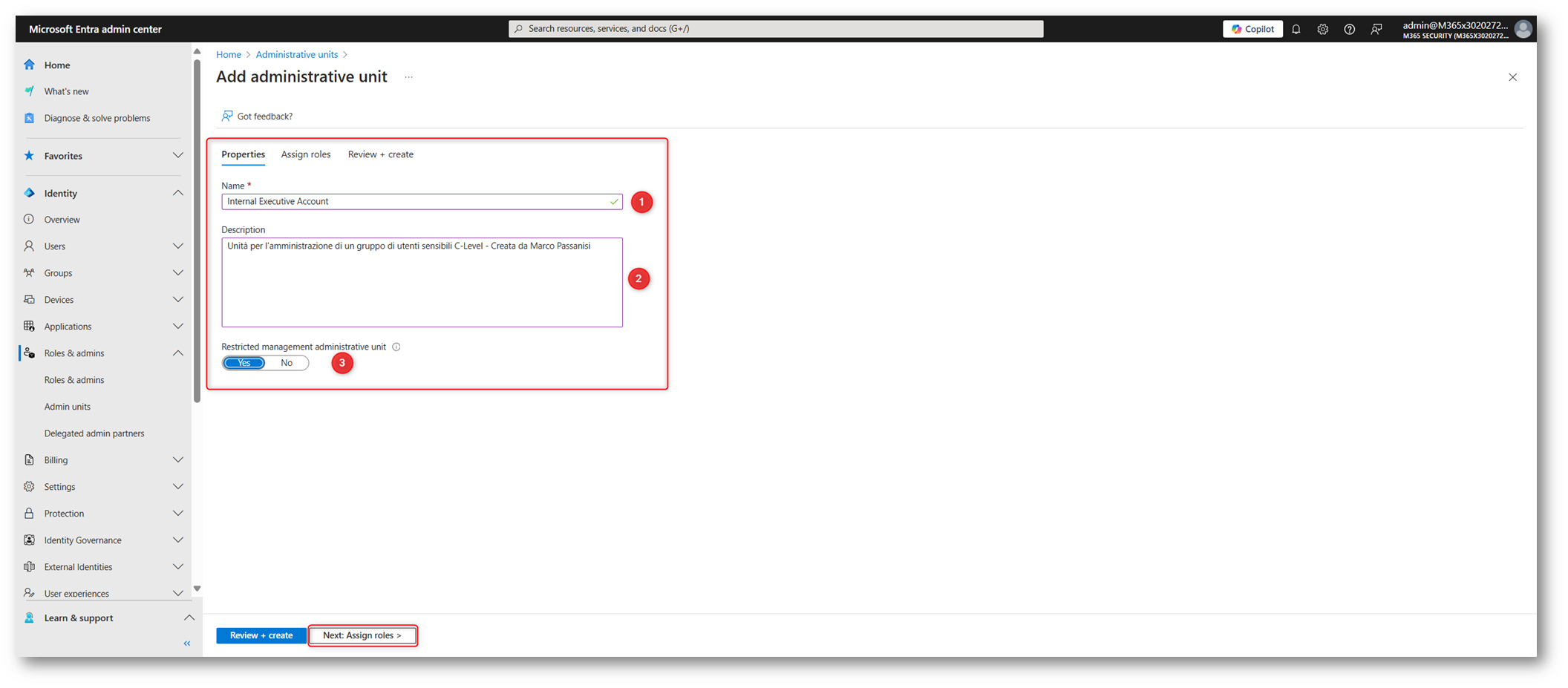

in ordine configuriamo:

- Il nome che vogliamo dare all’unità (1).

- La descrizione dell’unità (2).

- Su YES il parametro Restricted managment administrative unit (3).

Figura 3 – Impostazione di una Restricted Management Administrative Units (RMAU) in Microsoft Entra ID

Assegnazione dei ruoli

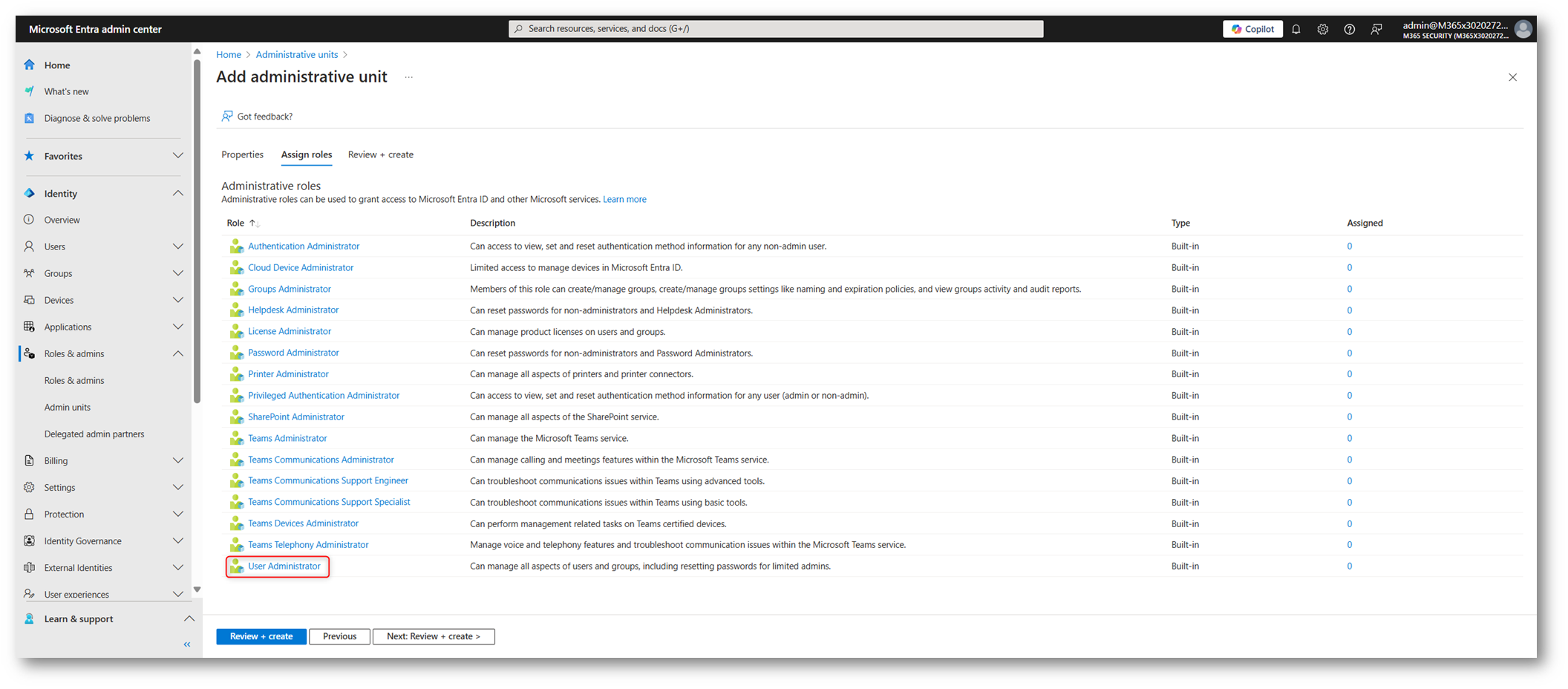

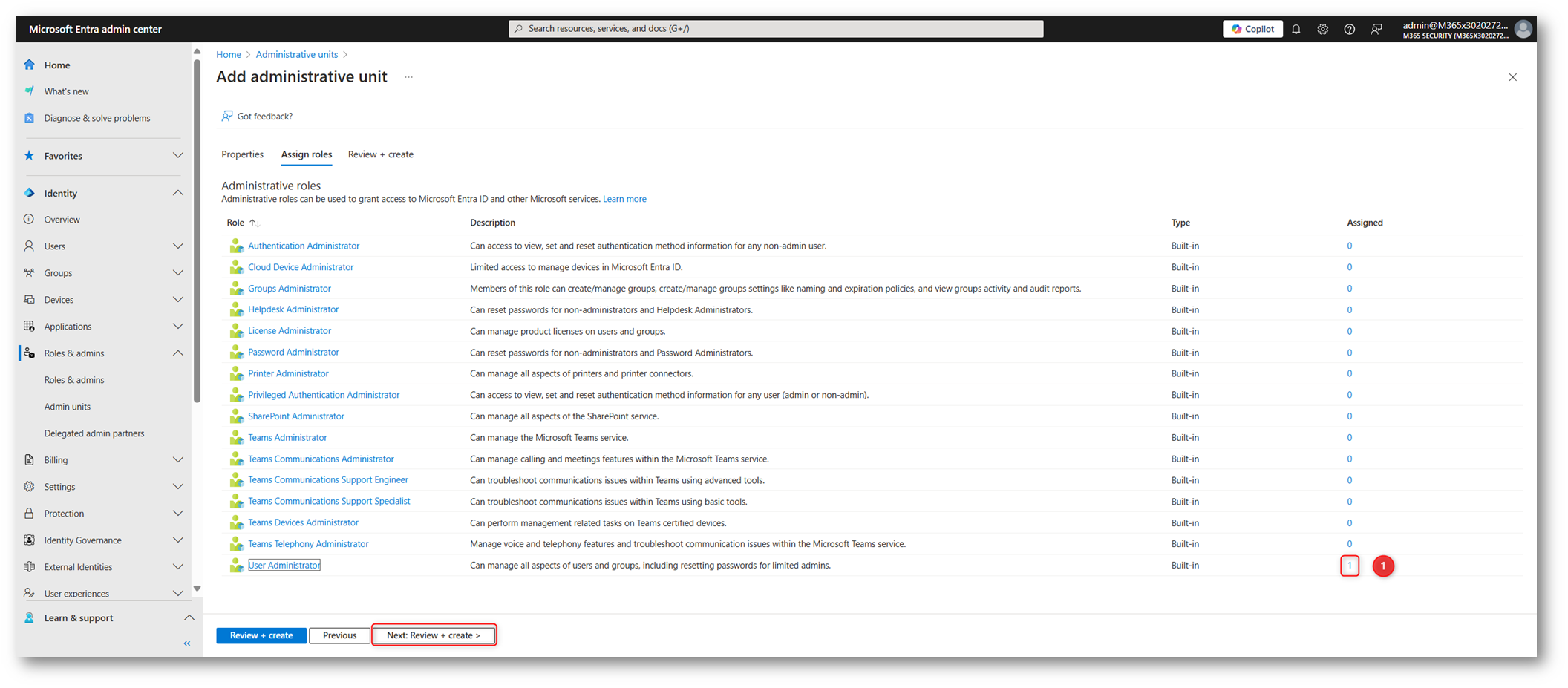

Nel processo di assegnazione, come si può notare nella figura sotto, possiamo scegliere tra 16 ruoli predefiniti. Il ruolo avrà efficacia sugli oggetti che configuriamo all’interno della nostra AU.

Per questa guida, assegneremo il ruolo di User Administrator, che permette la gestione completa degli account sensibili. Se vogliamo limitare l’accesso alla sola gestione del reset della password (Scenario 1), possiamo assegnare il ruolo di Helpdesk Administrator. Per consentire anche la gestione dei gruppi nell’unità amministrativa (Scenario 2), manterremo il ruolo di User Administrator.

Clicchiamo sul ruolo User Administrator e proseguiamo.

Figura 4 – Assegnazione del ruolo User Administrator in una Restricted Management Administrative Units

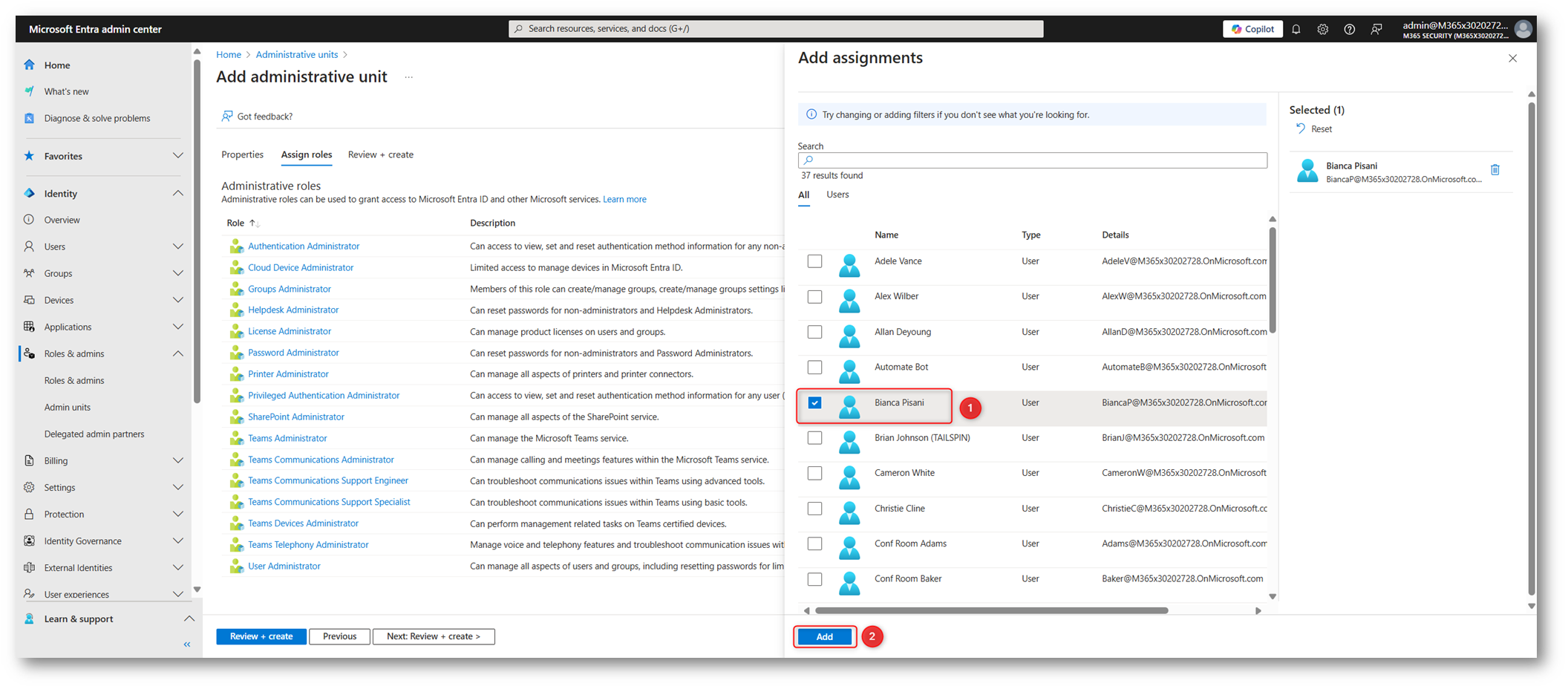

Selezioniamo l’utente o gli utenti a cui vogliamo delegare la gestione dei nostri account sensibili (1).

Confermiamo l’aggiungili all’unità cliccando sul tasto ADD (2).

Figura 5 – Assegnazione del ruolo User Administrator all’utente per la gestione della Restricted Management Administrative Units (RMAU)

Bianca Pisani (BiancaP) così sarà designato come utente interno che avrà i permessi per poter gestire tutti gli aspetti relativi agli utenti e ai gruppi dei nostri account sensibili

Nella schermata di riepilogo, prima di procedere, verifichiamo che sia incrementato il numero di appartenenti al ruolo (1).

Figura 6 – Verifica dell’assegnazione del ruolo User Administrator alla Restricted Management Administrative Units (RMAU)

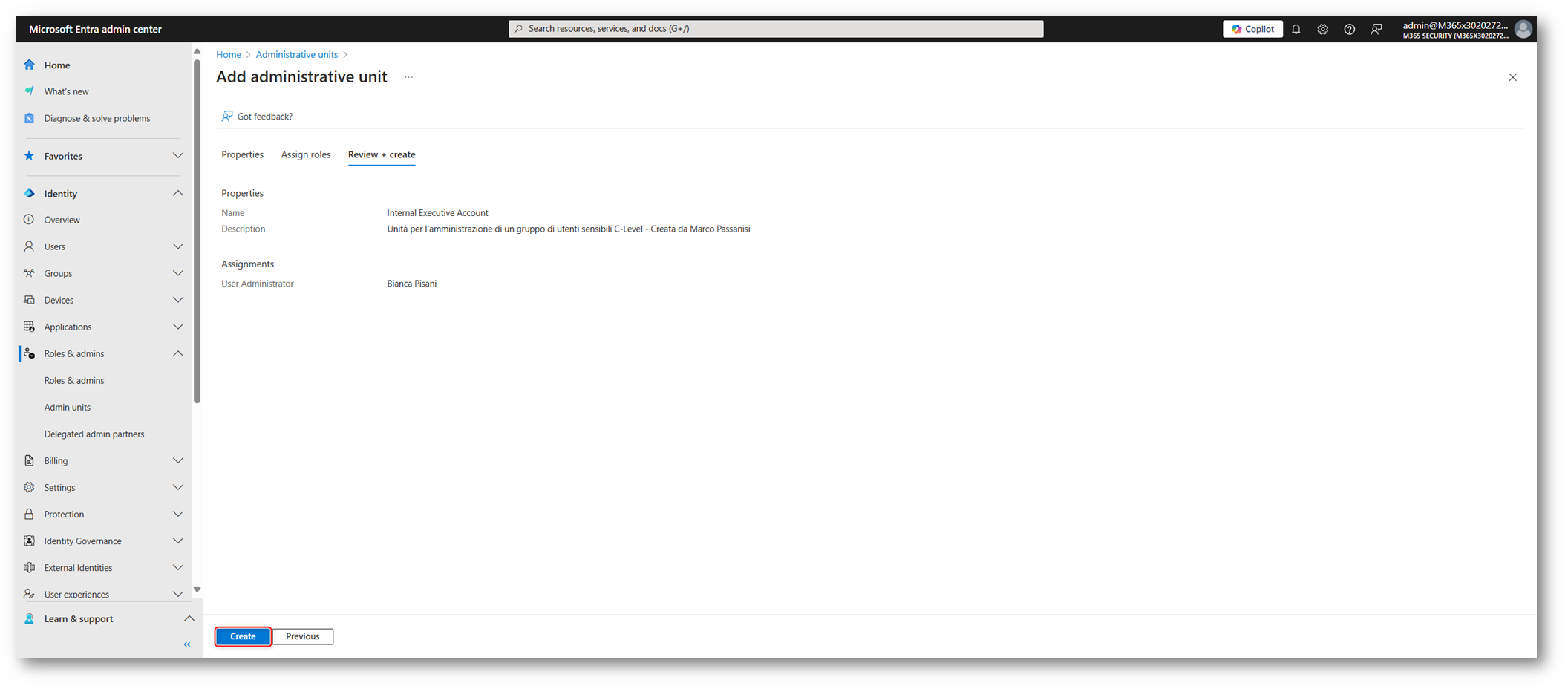

Finalizziamo il processo se il riepilogo corrisponde a quanto da noi voluto.

Figura 7- Riepilogo finale della procedura di creazione della Restricted Management Administrative Units (RMAU)

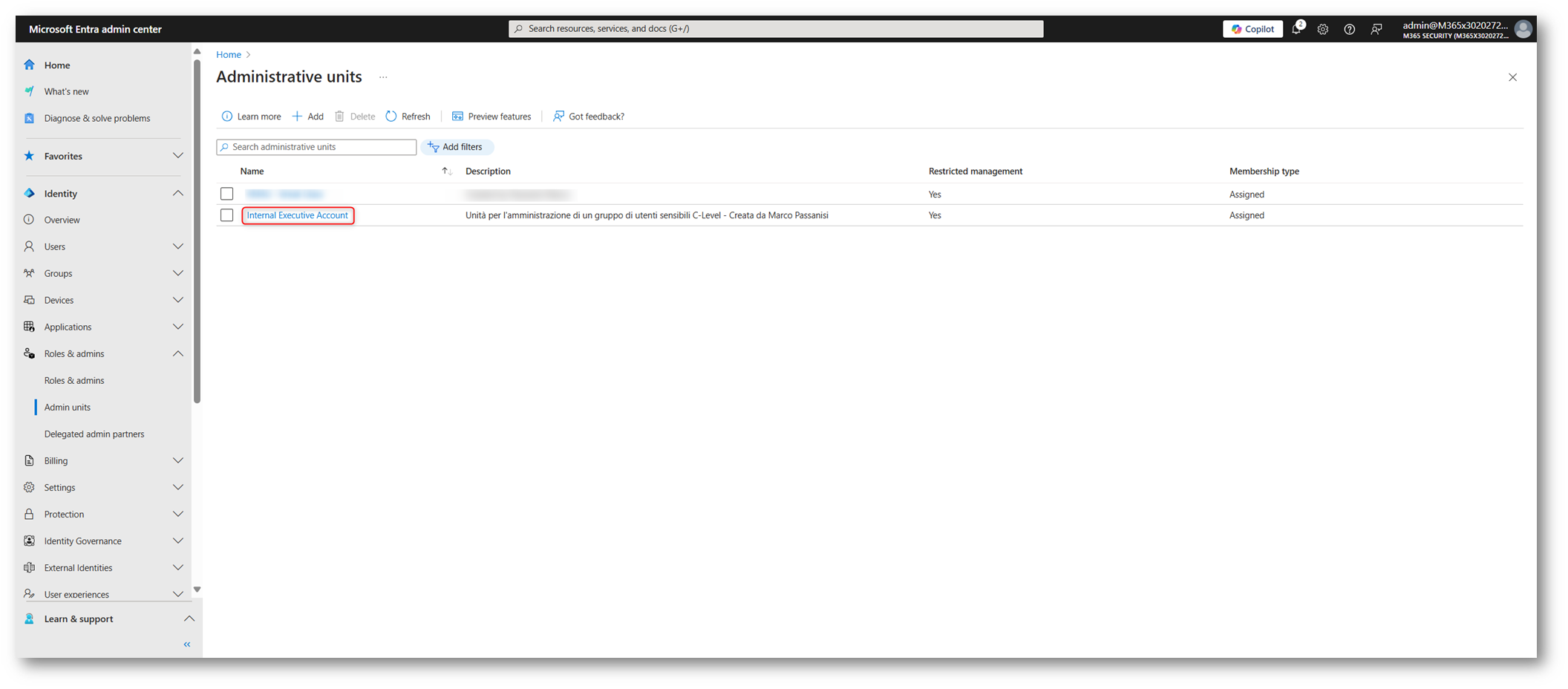

La nostra unità organizzativa, Internal Executive Account, con gestione ristretta è stata creata, come riportato in figura sotto.

Figura 8 – Lista delle Administrative Units presenti in Entra ID

Aggiunta degli oggetti utenti e gruppi

Ora possiamo aggiungere oggetti alla nostra unità, ricordando che possono essere utenti, gruppi o dispositivi, limitando così l’ambito delle autorizzazioni.

È importante notare che, quando si aggiunge un gruppo a un’unità amministrativa, solo il gruppo stesso rientra nell’ambito di gestione, mentre i suoi membri ne restano esclusi.

La gestione di questo processo avviene tramite l’interfaccia di amministrazione di Microsoft Entra, dove posso aggiungere utenti, gruppi o dispositivi singolarmente, in blocco o creando un nuovo gruppo direttamente all’interno di un’unità amministrativa.

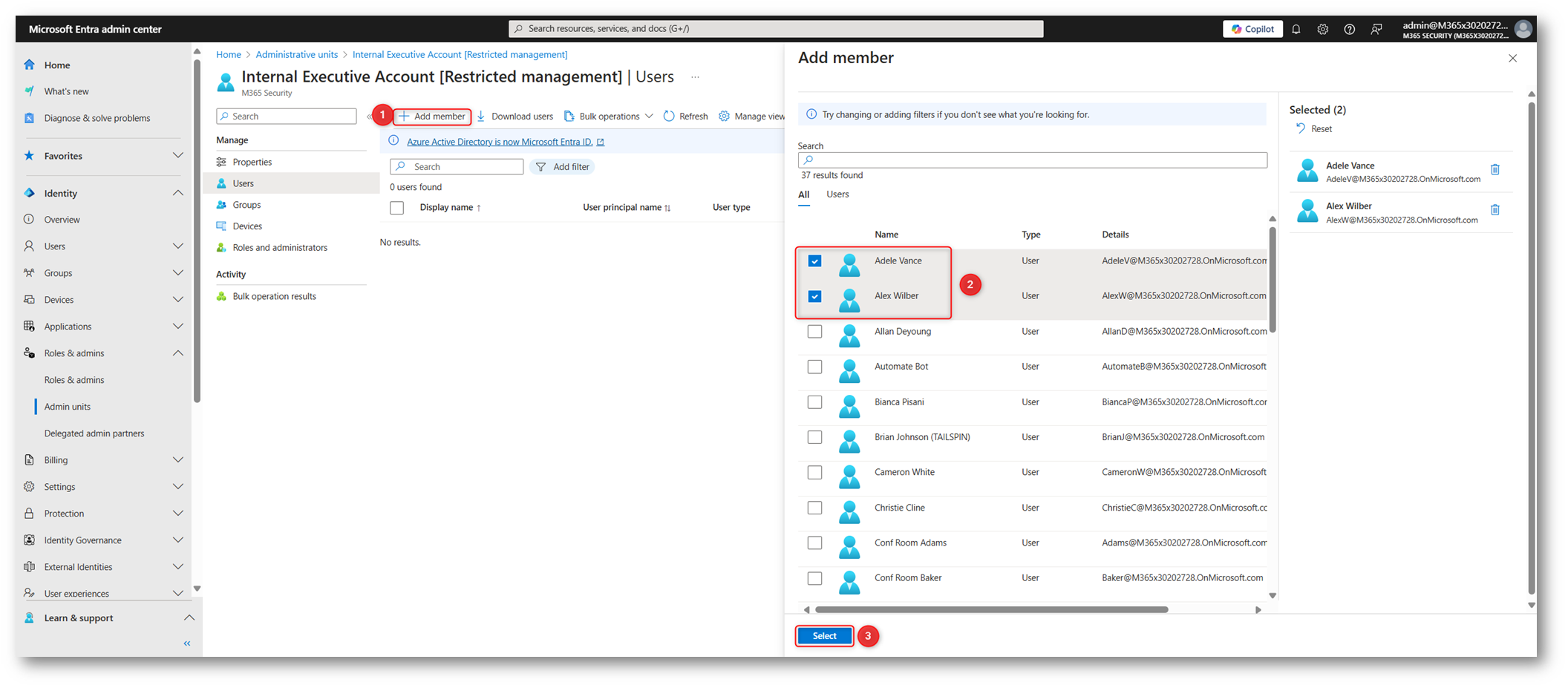

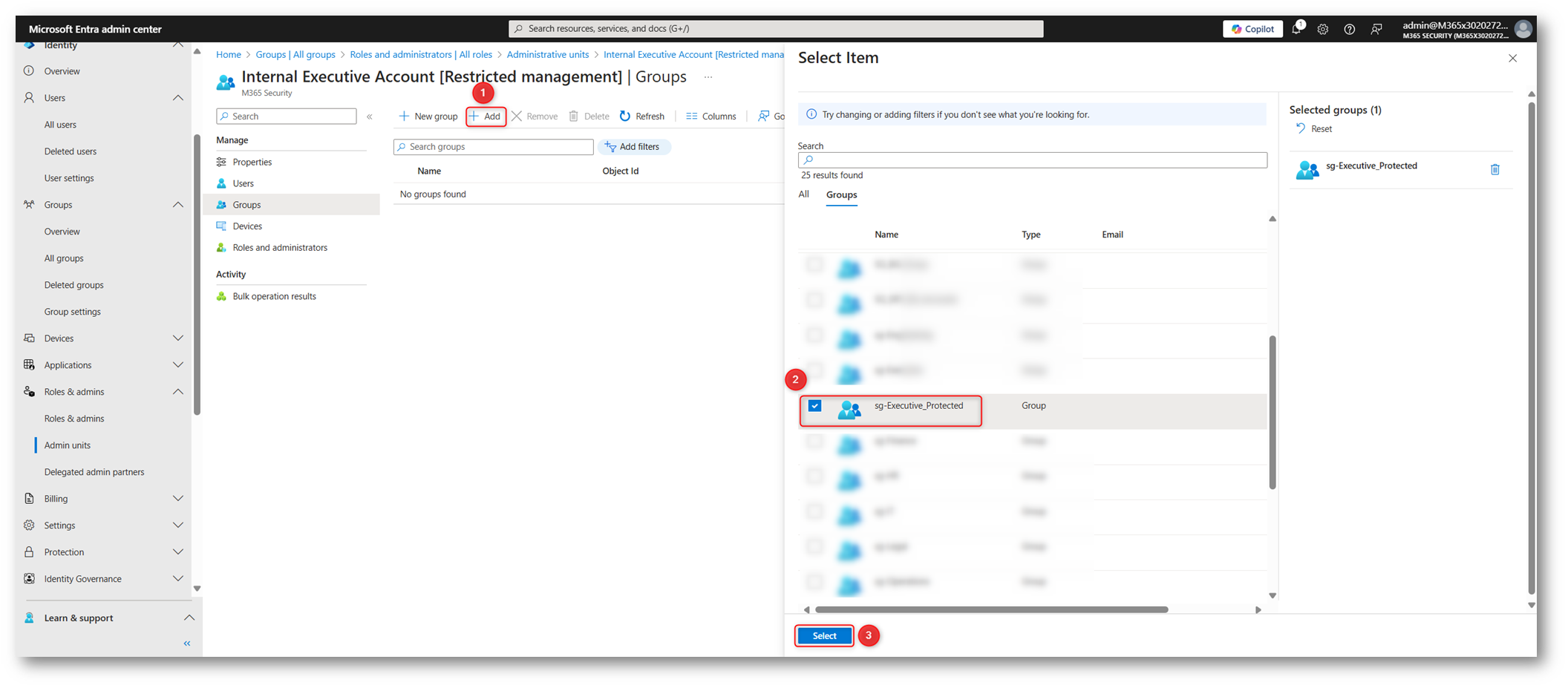

Per il nostro scopo, alla nostra unità aggiungiamo, dalla sezione Users (1), i due utenti Adele Vance e Alex Wiber (2), entrambi Chief Executive Officer, che rappresentano nel nostro ambiente di demo i nostri account sensibili e confermiamo la scelta della selezione (3).

Figura 9 – Aggiunta oggetti utenti alla Restricted Management Administrative Units (RMAU)

Aggiungiamo anche, dalla sezione Groups (1), l’oggetto gruppo sg-Executive_Protected (2) e confermiamo la scelta della selezione (3).

Figura 10 – Aggiunta oggetto gruppo alla Restricted Management Administrative Units (RMAU)

Verifica delle restrizioni

Terminato la fase di configurazione andiamo a verificare il funzionamento su entrambi gli scenari.

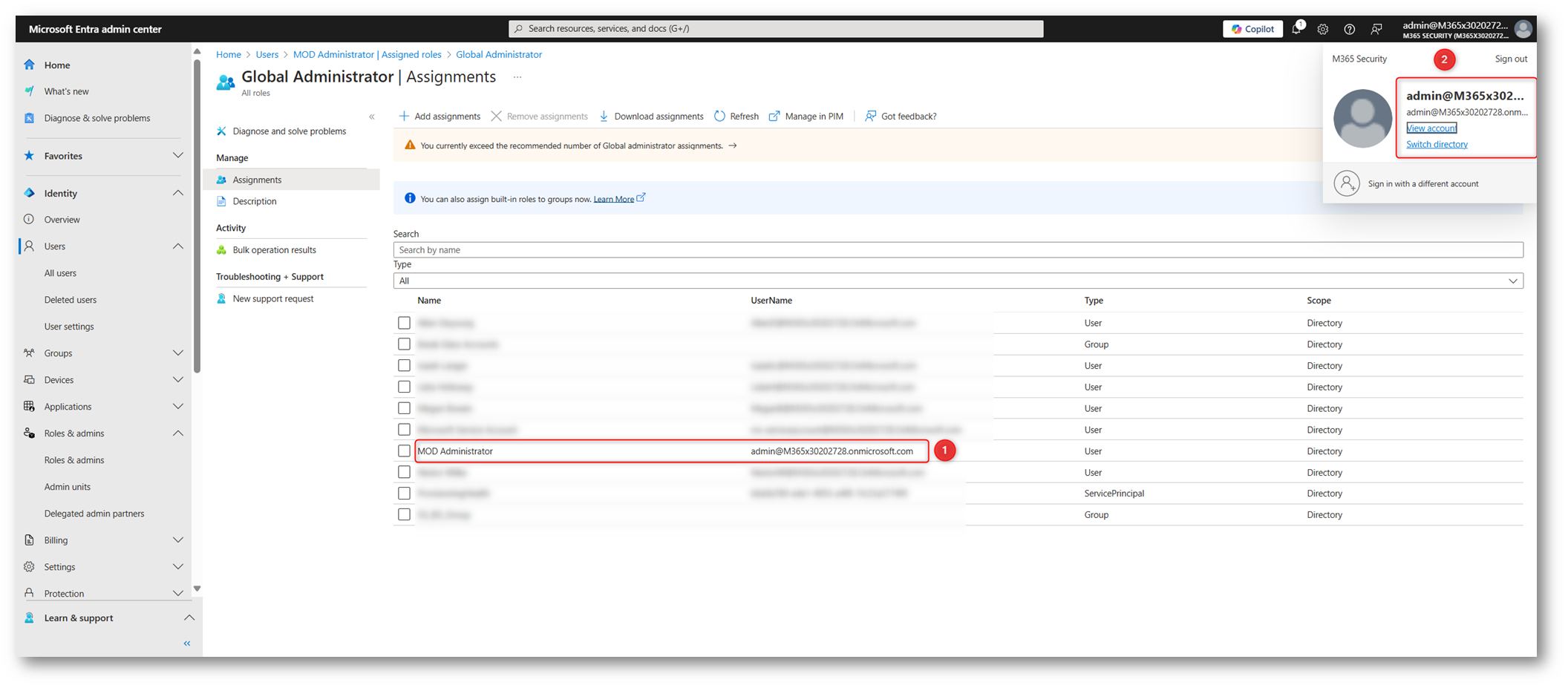

Per le verifiche useremo l’utente admin con il ruolo di Global Administrator a livello tenant come utente non autorizzato, il nostro consulente esterno, come visibile nell’immagine sotto riportata.

Figura 11 – Visualizzazione del ruolo Global Admin a livello tenant dell’utente admin

Verifica scenario 1: Protezione degli account esecutivi

Questo è lo scenario dove l’azienda ha delegato in outsourcing la gestione delle utenze e vuole proteggere gli utenti sensibili da eventuali modifiche.

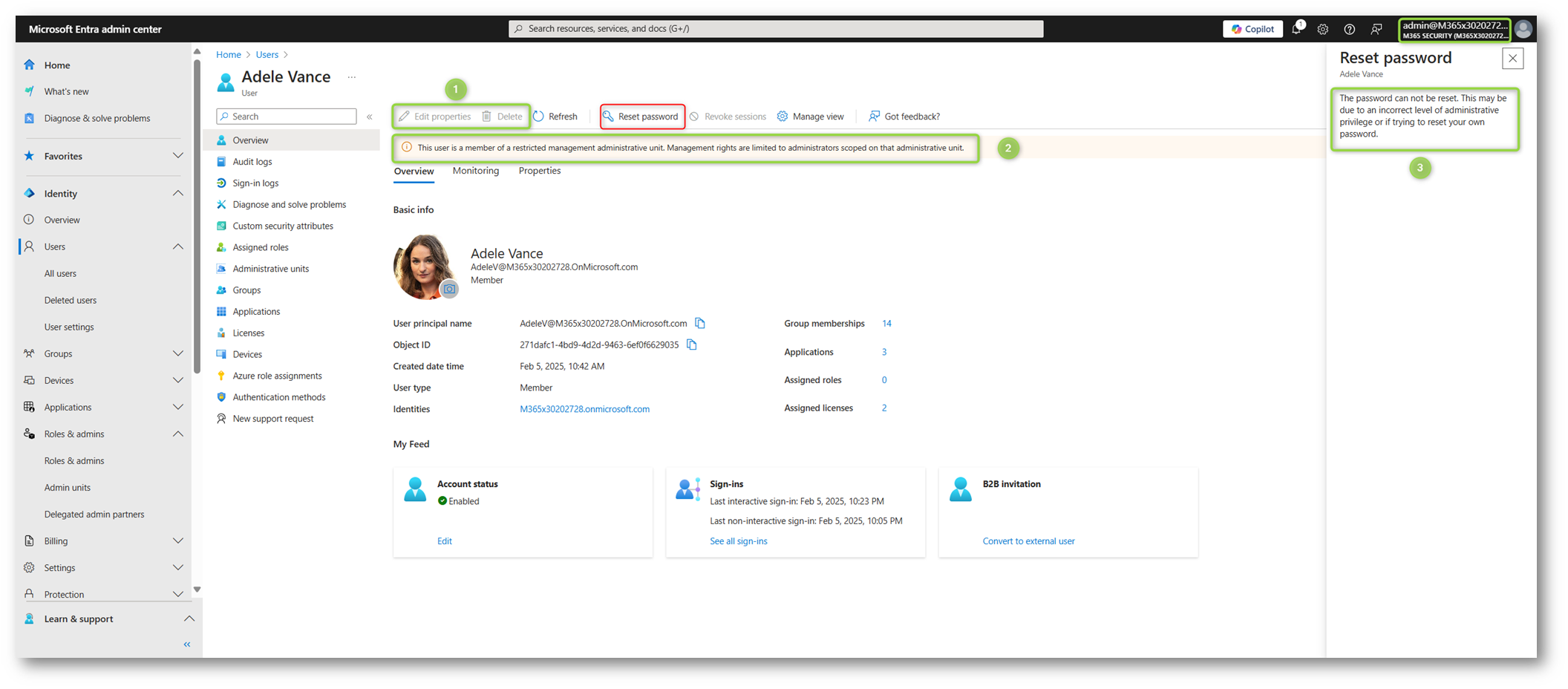

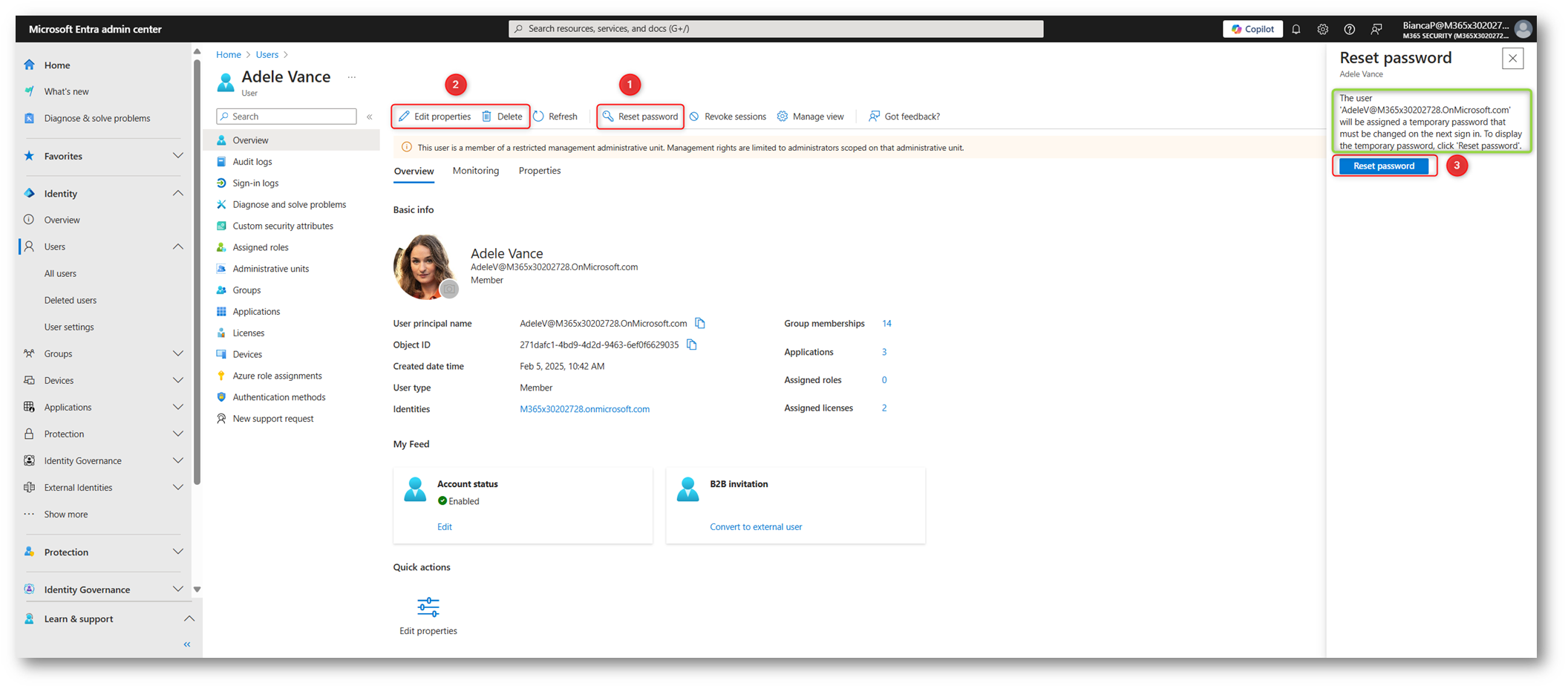

Se proviamo, con l’utente admin (il consulente esterno) non in RMAU, pur se l’operazione è eseguita da un global admin, non sarà possibile:

- Editare le proprietà o ad eliminare l’utente (1).

- Resettare la password di un utente sensibile all’interno della RMAU (3).

Inoltre, saremo avvisati tramite banner che l’utente si trova in un ambito ristretto (2).

Figura 12 -Verifica impossibilità di modificare le proprietà e resettare la password di un utente in una RMAU

Quando passiamo all’utente delegato alla gestione delle utenze sensibili, BiancaP, sarà possibile effettuare:

- Il reset della password (1,3).

- Editare e cancellare l’utente (2).

Figura 13 – Verifica possibilità di modifica e di eliminazione di un utente in una RMAU

Verifica scenario 2: Protezione dei gruppi di accesso condizionale

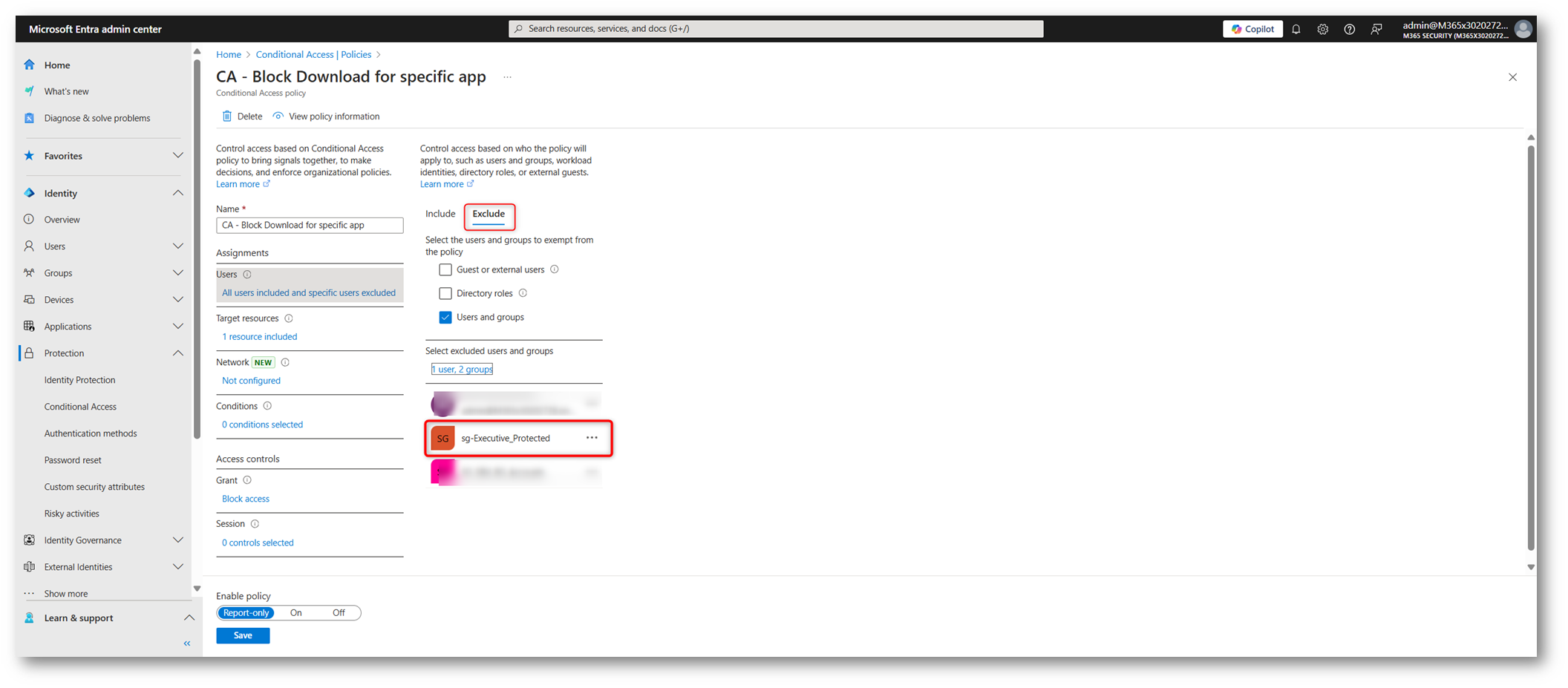

In questo scenario, dimostreremo come le RMAU impediscano la modifica della composizione di un gruppo di sicurezza, evitando così l’elusione delle policy di Conditional Access e l’accesso non autorizzato a risorse riservate.

Supponiamo di avere una policy di Conditional Access che esclude il gruppo sg-Executive_Protected dal controllo di accesso. L’obiettivo è verificare l’impossibilità di alterare la composizione del gruppo o modificarne le proprietà. In caso contrario, un utente non autorizzato potrebbe aggiungere altri membri e aggirare le restrizioni di sicurezza, compromettendo la protezione delle risorse sensibili.

Figura 15 – Configurazione conditional access con Esclusione del gruppo utenti sensibili

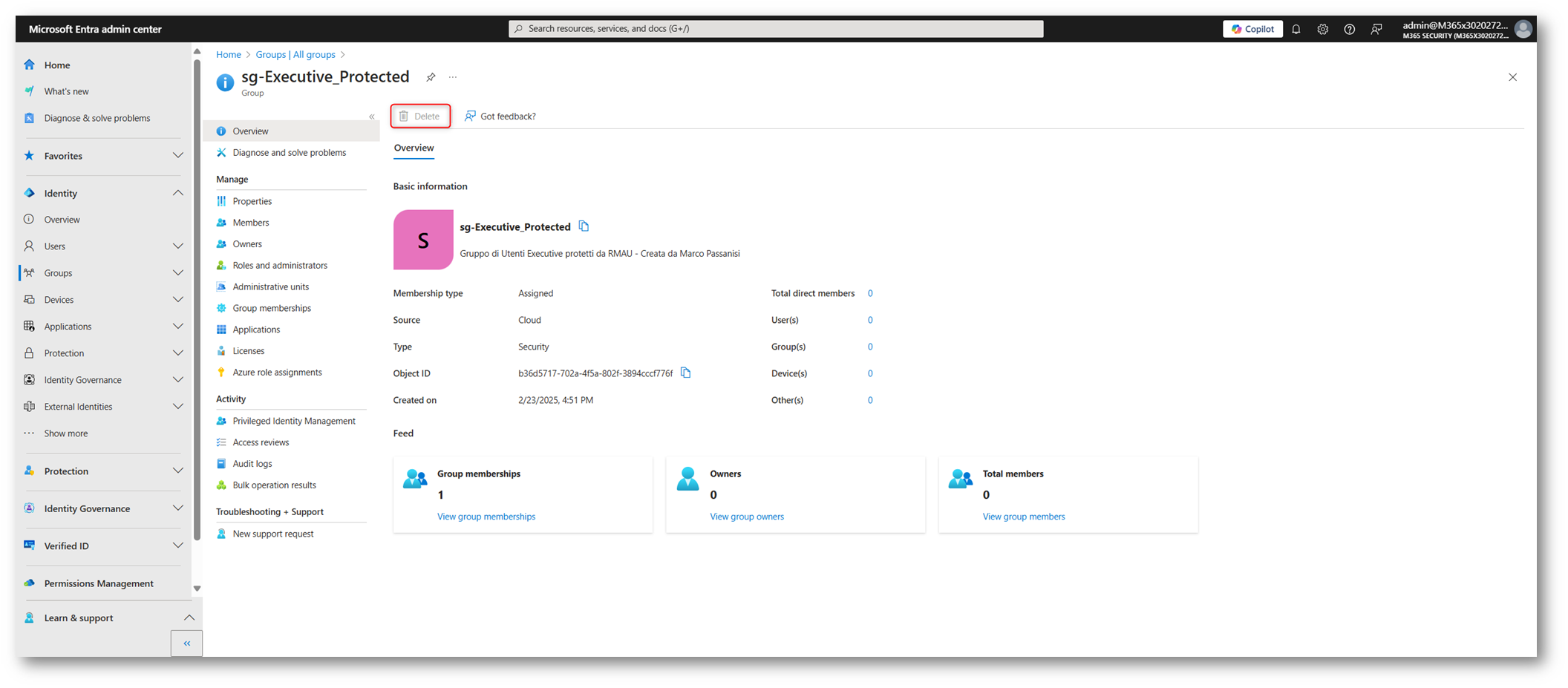

Con l’utente non autorizzato non è possibile cancellare il gruppo,

Figura 16 – Verifica Impossibilità di eliminare il gruppo sottoposto a restrizione

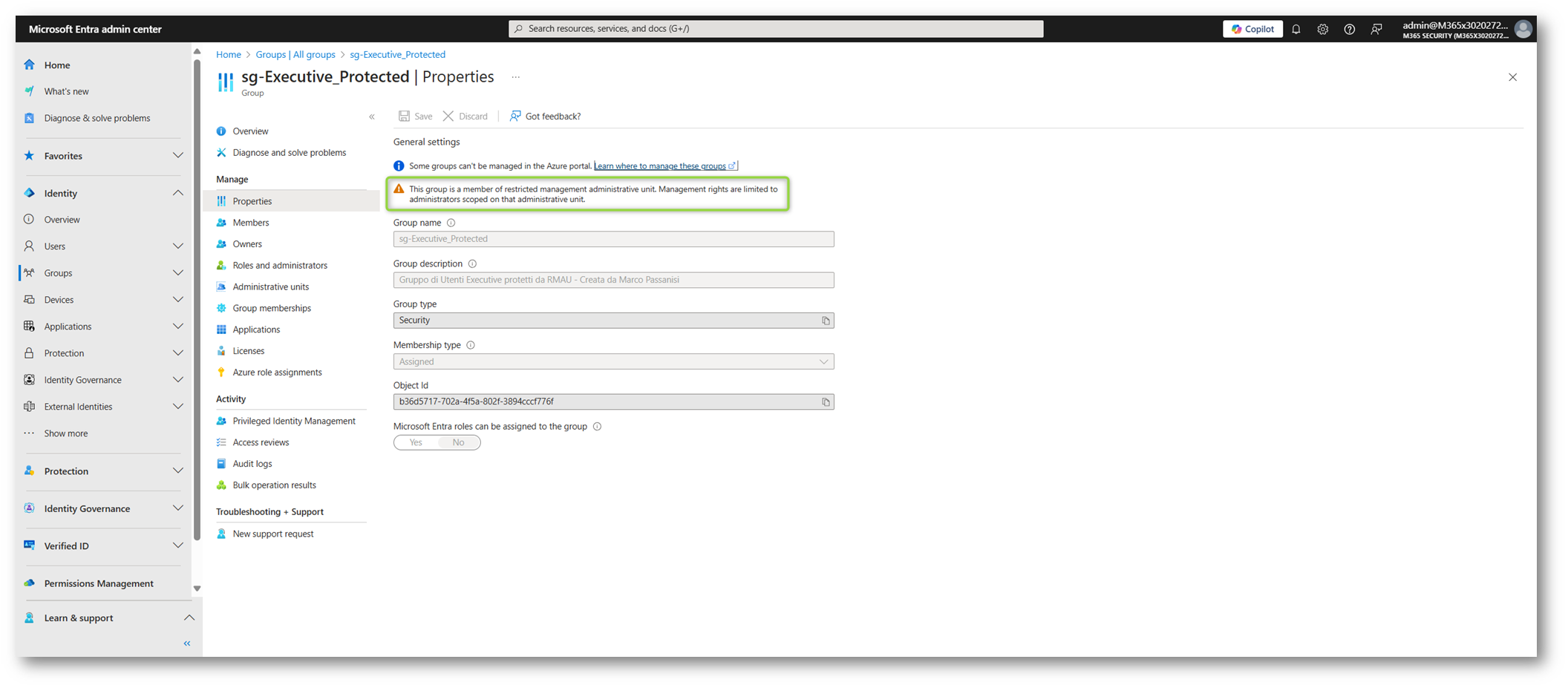

non è possibile modificare le sue proprietà,

Figura 17 -Verifica dell’immutabilità delle proprietà del gruppo in RMAU

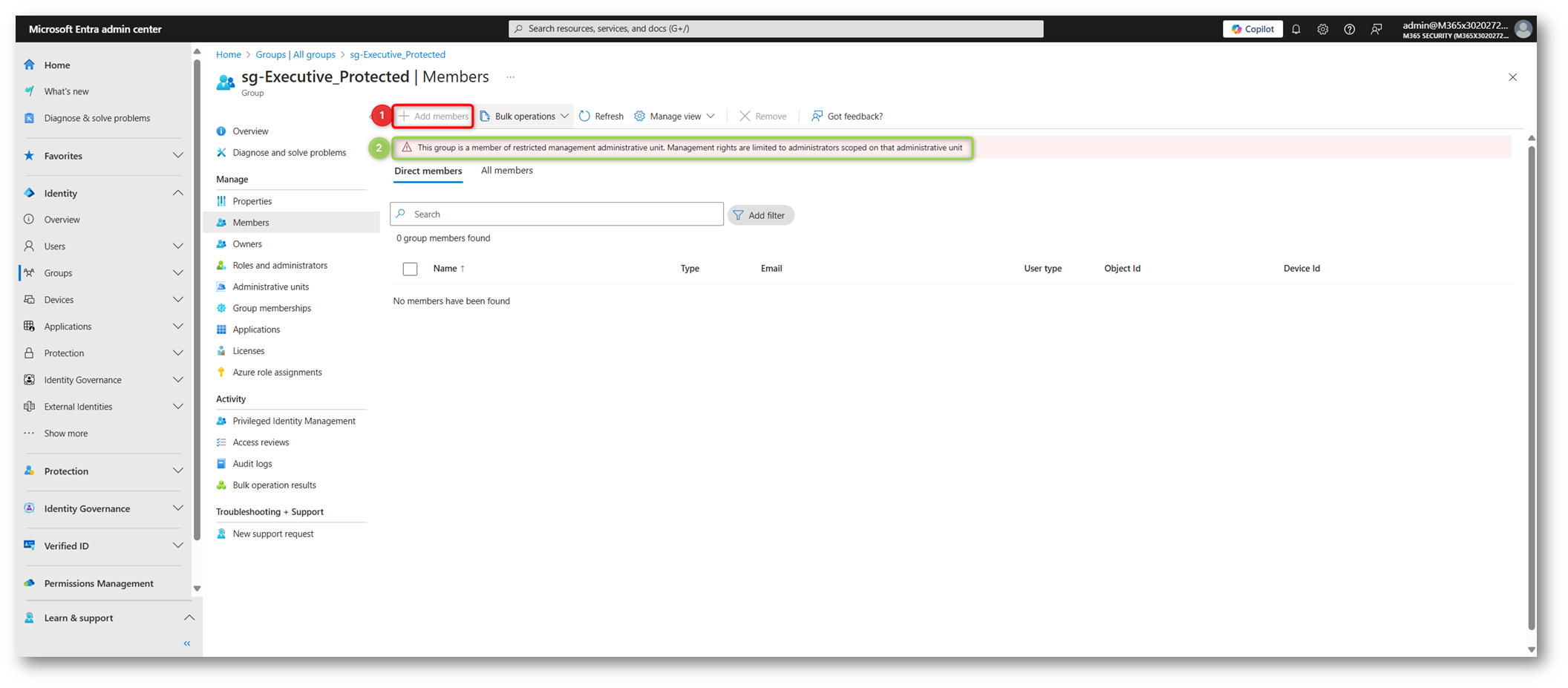

e non possiamo aggiungere o rimuovere utenti dal gruppo (1).

Inoltre, anche in questo caso riceviamo il banner che ci notifica che si tratta di un gruppo che fa parte di un’unità amministrativa con gestione ristretta (2)

Figura 18 – Verifica dell’impossibilità di aggiungere membri al gruppo in Restricted Management Administrative Units RMAU

In entrambi gli scenari, la verifica è stata effettuata utilizzando un account con ruolo di Global Administrator per comodità. Tuttavia, è importante notare che un Global Administrator ha la possibilità di modificare l’intera configurazione di una Conditional Access, mentre un utente con ruoli privilegiati inferiori, come un User Administrator, non avrebbe questa capacità.

Conclusioni

Le Restricted Management Administrative Units (RMAU) rappresentano una soluzione efficace per migliorare il controllo e la sicurezza degli account sensibili in Microsoft Entra ID. Implementarle consente di limitare l’accesso agli account critici solo al personale autorizzato, riducendo il rischio di modifiche accidentali o interventi non autorizzati, specialmente da parte di fornitori o consulenti esterni.

Attraverso una configurazione mirata e l’integrazione con altre funzionalità di Microsoft Entra ID, come Conditional Access e Privileged Identity Management (PIM), le RMAU possono rafforzare significativamente la postura di sicurezza dell’organizzazione.

Le RMAU trovano inoltre grande utilizzo nella gestione degli account di emergenza (Break Glass), garantendo che questi account critici siano protetti da modifiche indesiderate e rimangano sempre disponibili in caso di necessità.

Se la tua azienda gestisce account critici e desidera garantire una gestione amministrativa più sicura e conforme, le RMAU rappresentano uno strumento indispensabile.