Proteggere Entra ID con Veeam – ANTEPRIMA! – Parte I

Introduzione a Entra ID

Entra ID è una soluzione di gestione delle identità (IAM) sviluppata da Microsoft per semplificare e proteggere l’accesso alle risorse aziendali sia locali che nel cloud (https://learn.microsoft.com/it-it/entra/fundamentals/whatis).

Entra ID è una naturale evoluzione di Azure Active Directory, inizialmente rilasciata da Microsoft come estensione nel cloud dell’Active Directory tradizionale: negli ultimi anni, la necessità di soluzioni di identità sicure per ambienti ibridi e multi-cloud è cresciuta, portando Microsoft a sviluppare una piattaforma più avanzata e completa, Entra, che include Entra ID insieme ad altri servizi come Microsoft Entra Permissions Management, Entra Verified ID, Identitity Governance. La piattaforma si concentra sulla gestione sicura delle identità in un contesto digitale in cui gli utenti possono accedere alle risorse aziendali da qualsiasi luogo e dispositivo.

Casi d’uso di Entra ID

Entra ID viene utilizzato principalmente per i seguenti scopi:

- Single Sign-On (SSO): Permette agli utenti di autenticarsi una sola volta per accedere a più applicazioni, incluse quelle di terze parti, riducendo la necessità di ricordare più credenziali e migliorando la sicurezza.

- Multi-Factor Authentication (MFA): Garantisce un livello di sicurezza superiore, richiedendo ulteriori verifiche (come, ad esempio, una notifica sullo smartphone) oltre alla password.

- Accesso condizionale: Consente di applicare criteri di accesso basati su diversi fattori, come la posizione dell’utente, l’orario e il tipo di dispositivo.

- Protezione contro potenziali minacce: Entra ID è in grado di rilevare attività sospette e allertare gli amministratori e/o bloccare automaticamente l’accesso.

- Gestione delle identità per applicazioni cloud e on-prem: Integra la gestione delle identità per applicazioni SaaS e locali.

Poiché va al di là dello scopo di questa guida approfondire Entra ID, vi rimando ad alcuni interessanti ed esaustivi articoli di Nicola Ferrini: https://www.ictpower.it/sicurezza/microsoft-entra-protezione-di-identita-e-accessi.htm e https://www.ictpower.it/guide/azure-ad-diventa-microsoft-entra-id.htm.

Ci occuperemo in questa sede di come proteggere Entra ID con una soluzione dedicata, in questo momento ancora in “beta“, e che verrà rilasciata da Veeam entro fine 2024.

La necessità di proteggere Entra ID

Errori come cancellazioni involontarie, configurazioni errate o eventi malevoli possono seriamente compromettere le operazioni delle organizzazioni che utilizzano Entra ID: ogni tipo di problematica porta con sé conseguenze specifiche, dalla perdita di accesso alle risorse locali o cloud, fino all’esposizione di dati sensibili, rendendo indispensabile una strategia di backup solida e un sistema di ripristino rapido, nell’ottica di ridurre al minimo sia il downtime che la finestra di vulnerabilità.

Di seguito, un elenco non esaustivo di possibili rischi per Entra ID:

1. Cancellazioni involontarie

La cancellazione accidentale di utenti o gruppi in Entra ID può avere un impatto immediato e devastante. Se un account utente viene rimosso dal sistema, perde automaticamente accesso a tutte le applicazioni e risorse ad esso collegate, incluse quelle locali e/o nel cloud. Se tali cancellazioni interessano utenti con privilegi elevati o ruoli amministrativi, l’entità del danno può essere gravissima.

2. Configurazioni errate

Gli errori di configurazione sono tra i rischi più comuni e pericolosi in Entra ID: un’impostazione sbagliata dei criteri di sicurezza, come la mancata applicazione della multi-factor authentication (MFA) o di accessi condizionali, può esporre le risorse aziendali a vulnerabilità che eventuali aggressori (interni o esterni) possono sfruttare facilmente. La configurazione errata dei criteri di accesso può, inoltre, consentire accessi non autorizzati, poiché riduce i livelli di protezione di dati o risorse sensibili. Questo rischio può essere mitigato eseguendo regolari controlli di sicurezza, ma un backup delle configurazioni si rivela cruciale per ripristinare rapidamente le impostazioni originali in caso di errore.

3. Eventi malevoli

Gli attacchi malevoli, come i tentativi “brute force” o le tecniche di social engineering, possono compromettere l’integrità di Entra ID: se un account di amministrazione viene violato, un malintenzionato potrebbe modificare le configurazioni di accesso, cancellare gruppi di utenti o disattivare criteri di sicurezza critici, aprendo l’intera infrastruttura aziendale a ulteriori abusi. I criminali informatici possono entrare nel sistema e operare come utenti legittimi, rendendo difficile l’individuazione delle attività malevole.

L’importanza di un backup per un ripristino rapido

Un sistema di backup attendibile e ben implementato è quindi essenziale per:

- Ripristinare utenti e gruppi cancellati accidentalmente, ristabilendo gli accessi alle risorse e conseguentemente la produttività,

- Recuperare configurazioni di sicurezza e policy di accesso per evitare di lasciare la rete esposta ad ulteriori minacce,

- Ritornare a uno stato sicuro pre-attacco, minimizzando il tempo di inattività e l’impatto sui dati e sulle risorse aziendali.

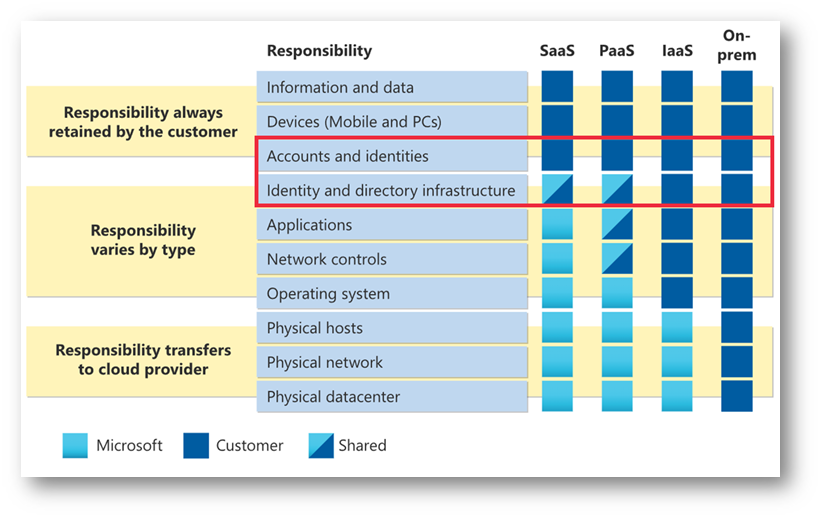

Lo “Shared Responsibility Model”

Qualora vi fosse qualche dubbio nell’attribuzione del compito di proteggere Entra ID, basti ricordare che nel “Modello a Responsabilità Condivisa” adottato da Microsoft per i suoi servizi cloud, l’incombenza della sicurezza e della gestione delle risorse è divisa tra Microsoft e l’organizzazione che utilizza i servizi. Microsoft si occupa della sicurezza fisica, dell’infrastruttura e delle funzionalità di base, mentre l’utente finale ha responsabilità specifiche nella gestione e protezione dei dati e degli accessi.

Fonte: https://learn.microsoft.com/en-us/azure/security/fundamentals/shared-responsibility

Ecco le aree principali di cui l’utente finale è responsabile:

1. Protezione dei dati e della privacy

- Dati: L’utente finale è responsabile della protezione e della gestione dei dati che archivia nel cloud, inclusi backup, crittografia, classificazione e conformità con le normative sulla privacy, come il GDPR

- Identificazione delle informazioni sensibili: Deve identificare e proteggere le informazioni riservate, classificando i dati sensibili e applicando controlli di accesso adeguati

2. Gestione degli accessi e delle identità

- Identità e accesso: La gestione delle identità degli utenti e l’implementazione di controlli di autenticazione e autorizzazione (come la MFA) sono responsabilità dell’utente finale, il quale deve assicurarsi che solo le persone autorizzate possano accedere alle risorse

- Ruoli e privilegi: L’utente finale deve assegnare ruoli appropriati e limitare i permessi, seguendo il principio del “minimo privilegio” per ridurre l’esposizione a potenziali attacchi

3. Configurazione e gestione della sicurezza

- Configurazione delle risorse: È responsabilità dell’utente configurare correttamente le impostazioni di sicurezza e accesso nell’ambito dei servizi utilizzati, come Entra ID, le risorse di rete, e i criteri di accesso condizionale

- Monitoraggio e logging: L’utente è responsabile del monitoraggio e della gestione dei log relativi alle attività degli utenti, agli accessi e ai cambiamenti di configurazione al fine di rilevare eventuali anomalie

4. Risposta agli incidenti di sicurezza

- Rilevamento e risposta: Sebbene Microsoft offra strumenti di sicurezza avanzati, l’utente finale deve monitorare attivamente gli alert di sicurezza, analizzare gli incidenti e rispondere tempestivamente per mitigare i rischi

- Pianificazione del ripristino e continuità operativa: L’utente deve avere un piano di backup e ripristino in caso di violazioni o perdita di dati, garantendo la continuità del servizio

5. Compliance e gestione delle normative

- Conformità normativa: Spetta all’utente finale verificare che le proprie pratiche e configurazioni soddisfino i requisiti di conformità normativa e legale specifici del proprio settore o della propria area geografica

Come può aiutarci Veeam?

Veeam Backup & Replication è una soluzione per la protezione dei dati che offre una vasta gamma di funzionalità di protezione di macchine virtuali sia on-pre che su cloud, macchine fisiche, applicazioni (Active Directory, Exchange Server, SharePoint Server), database (SQL Server, Oracle, PostgreSQL, Db2, SAP/HANA, MongoDB), share di rete, object storage, eccetera.

In particolare, in questa serie di articoli descriveremo come effettuare il backup di Entra ID e come effettuarne, in caso di necessità, il restore di oggetti e di loro attributi, nonché dei log. Nella versione 12.3 di Veeam Backup & Replication, e che in queste pagine vedremo in anteprima, sarà infatti disponibile una funzione ad-hoc accessibile direttamente dalla console di gestione.

Nota: I paragrafi a seguire presuppongono una buona conoscenza di Veeam Backup & Replication. Per maggiori informazioni sul prodotto, si rimanda al sito ufficiale Veeam (https://www.veeam.com/).

Configurazione iniziale

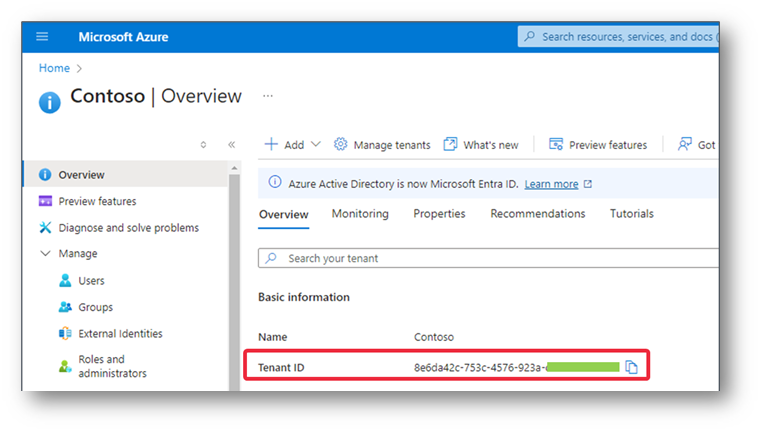

Il primo step è di connettere a Veeam Backup & Replication il tenant Azure del quale vogliamo proteggere Entra ID e a tale scopo ci occorre il relativo Tenant ID.

Connettersi ad https://portal.azure.com/ con credenziali amministrative del Tenant e selezionare Entra ID.

Nella pagina Overview, individuare l’identificativo univoco Tenant ID e copiarlo.

Avviare la console di Veeam Backup & Replication v12.3.

Creare un repository dedicato all’archiviazione temporanea dei metadati necessari a Veeam per tracciare le modifiche ad Entra ID effettuate tra un backup e l’altro. Questo repository è necessario solo per la gestione dei log di audit di Entra ID. Per info su come aggiungere un repository: https://helpcenter.veeam.com/docs/backup/vsphere/repo_add.html?ver=120.

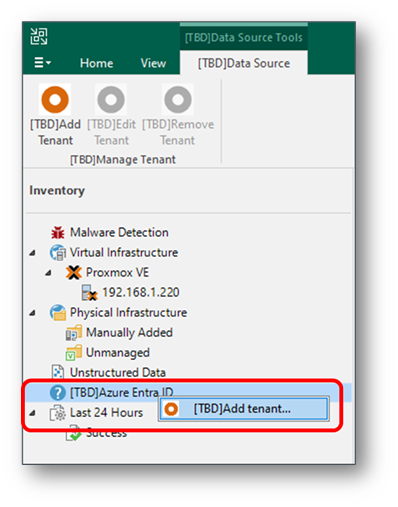

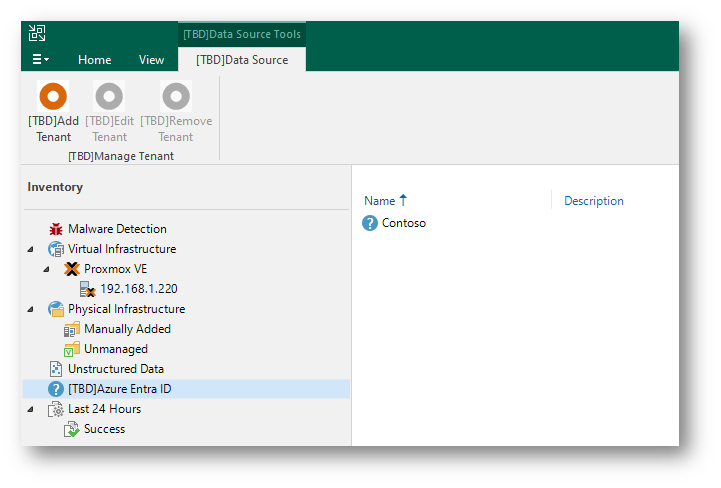

Nella sezione Inventory, troveremo (al momento collocata nell’ambito di Physical Infrastructure, ma potrebbe essere spostata altrove nella release finale) la voce Azure Entra ID.

Fare clic con il tasto destro e selezionare Add tenant.

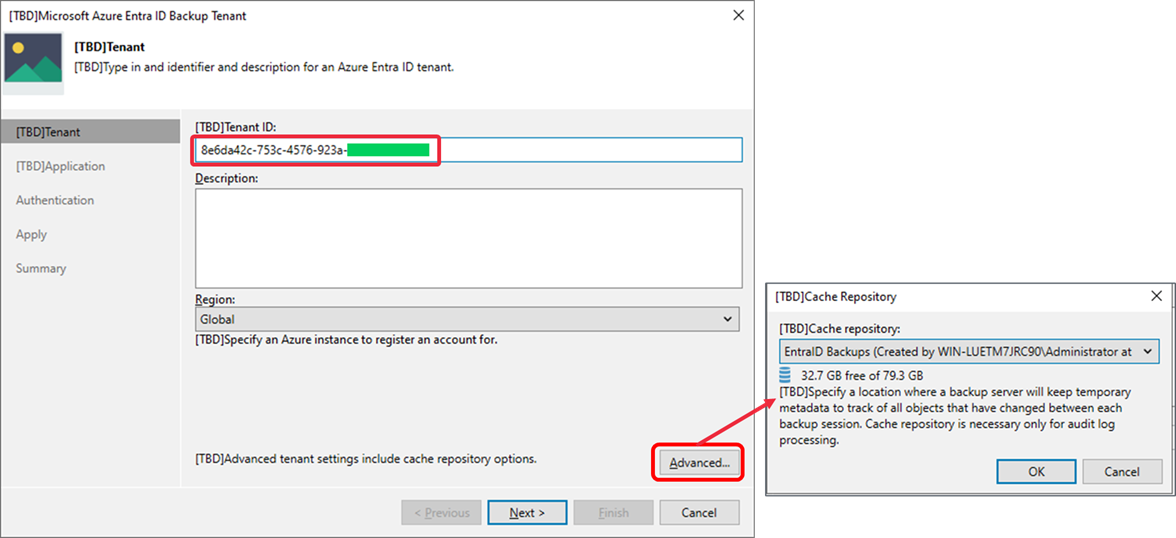

Avviato il wizard, pagina Tenant, nella casella di testo Tenant ID, incollare l’identificativo univoco che abbiamo individuato nel Portale Azure, poi fare clic su Advanced per selezionare come Cache Repository lo spazio di archiviazione creato precedentemente.

Fare clic su OK e poi su Next.

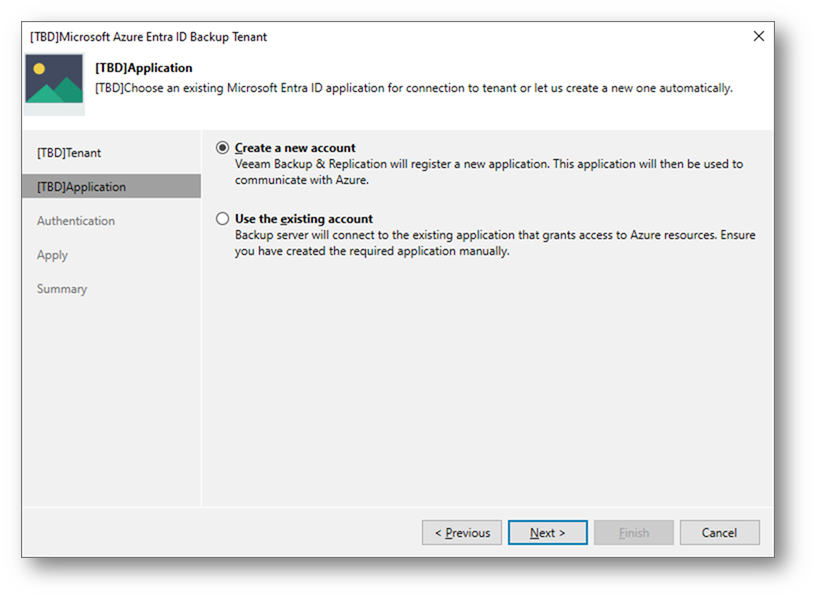

Nella pagina Application, selezionare l’opzione Create a new account per creare un’applicazione Entra ID che consenta a Veeam Backup & Replication di collegarsi al tenant, poi fare clic su Next.

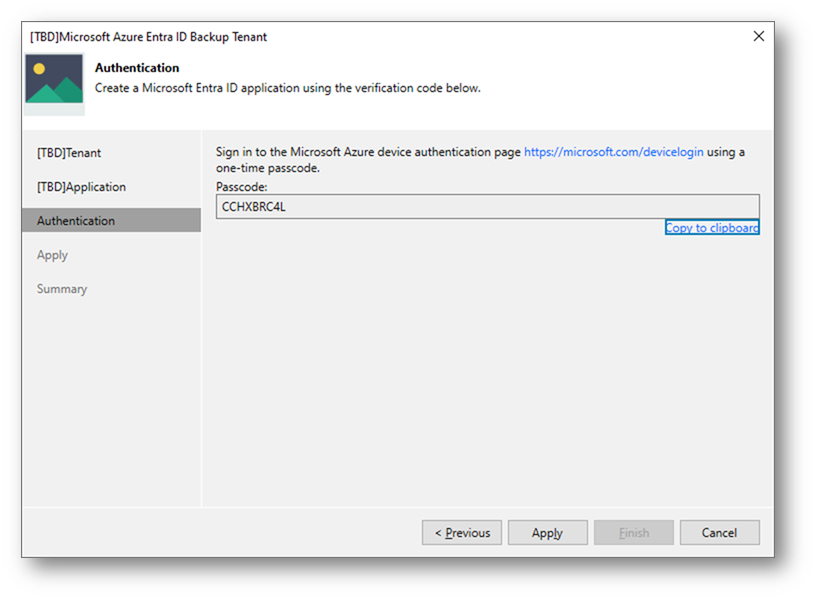

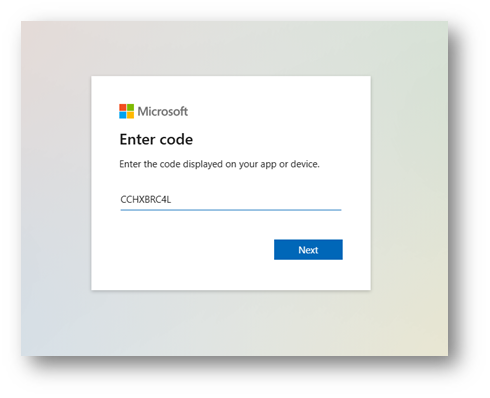

Nella pagina Authentication, fare clic su Copy to clipboard per memorizzare il passcode che sarà necessario per autenticarsi ad Azure, e poi fare clic sul link https://microsoft.com/devicelogin.

Si aprirà automaticamente il browser predefinito. Incollare il passcode memorizzato precedentemente e fare clic su Next.

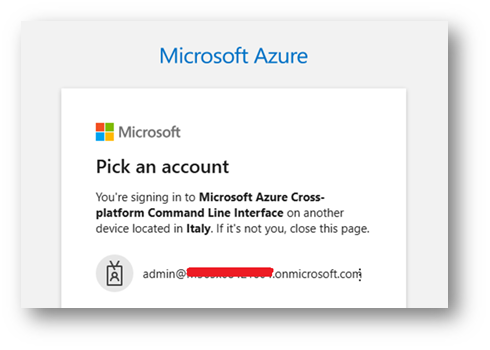

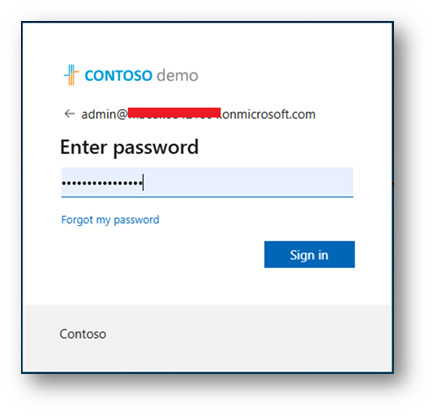

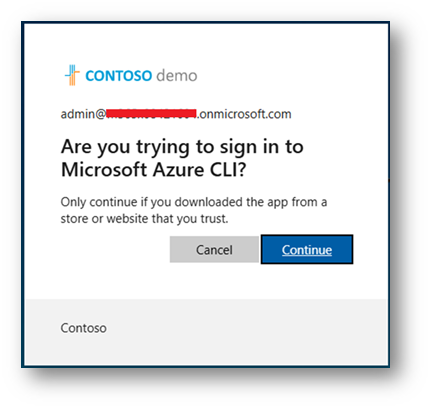

Specificare un account con credenziali amministrative per il tenant, e completare il processo di autorizzazione.

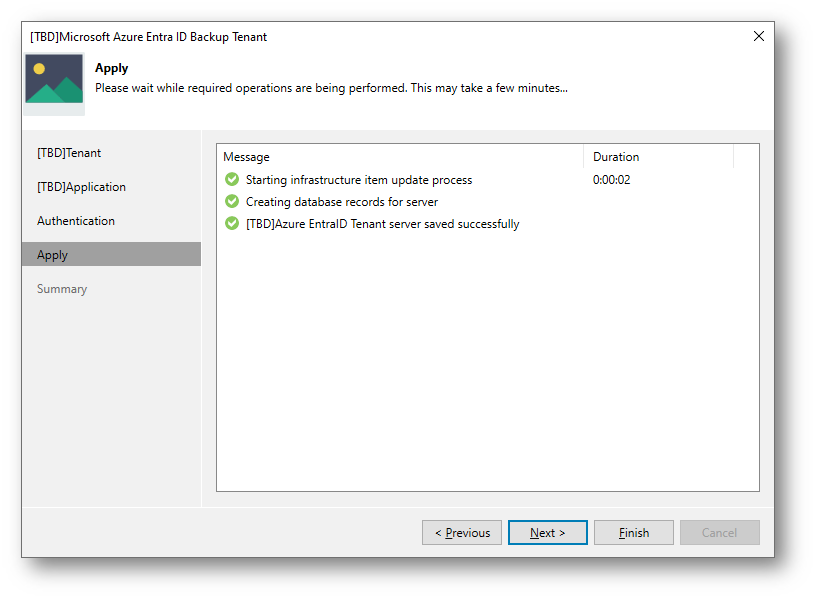

Tornati al wizard, fare clic su Apply.

Nella pagina Apply, fare clic su Next.

Nella pagina Summary, fare clic su Finish.

Nella console di Veeam Backup and Replication, sarà quindi visibile il nostro Tenant.

Creare un Job di Backup per Entra ID

Saranno disponibili due tipi di job di backup per Entra ID:

- Tenant,

- Audit Log.

In un job di backup del Tenant, viene eseguito il backup degli oggetti Entra ID all’interno del tenant che possono poi essere ripristinati anche singolarmente.

Un job di backup di tipo Audit Log, invece, protegge i report di ogni evento registrato in Entra ID, come ad esempio le modifiche apportate ad applicazioni, gruppi, utenti, eccetera (https://learn.microsoft.com/it-it/entra/identity/monitoring-health/concept-audit-logs).

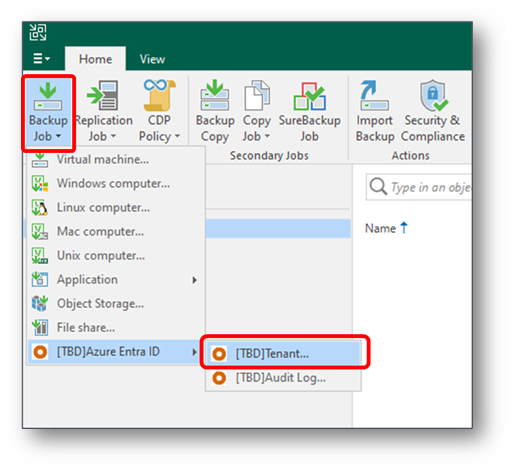

Per creare un job di backup del Tenant, nella Home della console, fare clic su Backup Job, selezionare l’opzione Azure Entra ID e poi Tenant.

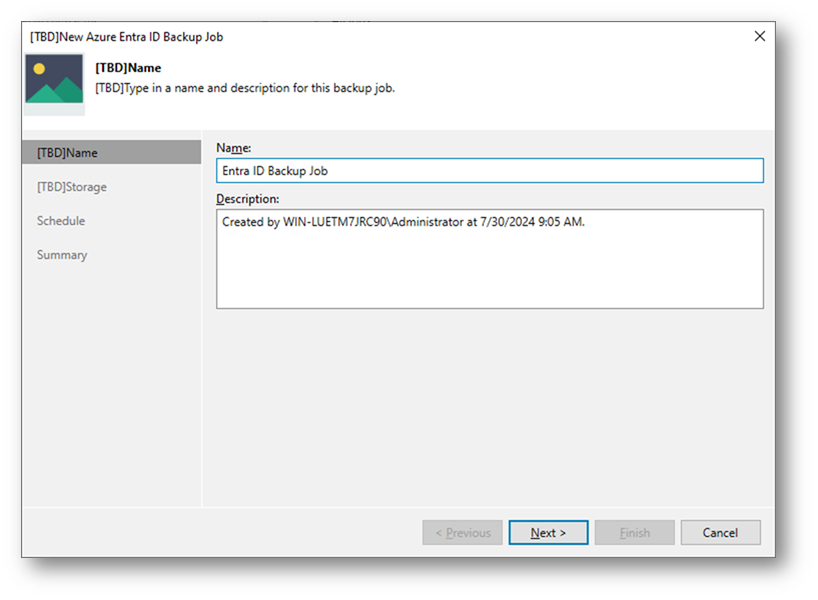

Nella pagina Name del wizard, inserire un nome per il job di backup e, opzionalmente, una descrizione. Poi fare clic su Next.

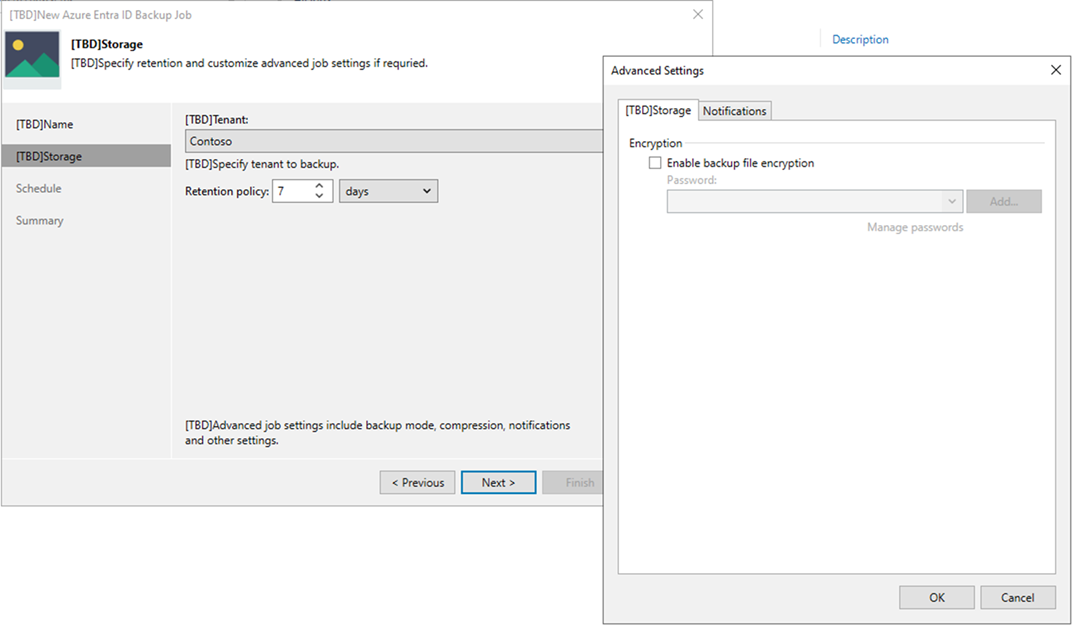

Nella pagina Storage, selezionare il Tenant precedentemente aggiunto, specificare una Retention policy (ovvero, il periodo di tempo di conservazione dei dati di backup).

Fare clic su Advanced, per specificare eventuali opzioni di crittografia dei backup e di notifica degli eventi legati al job. Poi fare clic su Next.

Nota: Non viene richiesto di specificare un Repository target per archiviare i dati di backup poiché vengono automaticamente archiviati in un database dedicato PostgreSQL.

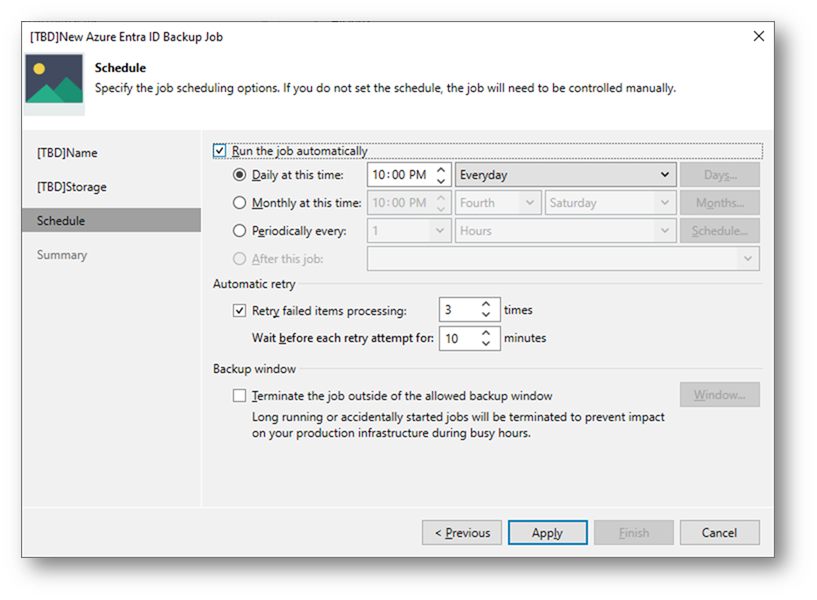

Nella pagina Schedule, specificare se il job dovrà avvenire automaticamente e con quale frequenza, il numero di tentativi effettuati in caso di errore e la distanza temporale tra un tentativo e l’altro, e la finestra di backup (quali fasce orarie sono disponibili per l’esecuzione del job).

Poi fare clic su Apply.

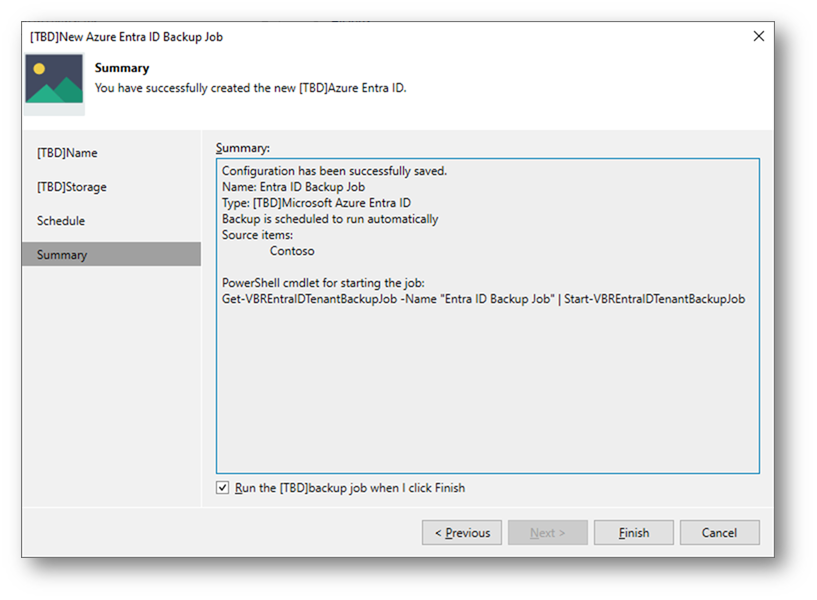

Nella pagina Summary, verificare che le opzioni elencate siano corrette ed eventualmente selezionare l’opzione Run the backup job when I click Finish per eseguire il backup al termine della configurazione del wizard.

Poi, fare clic su Finish.

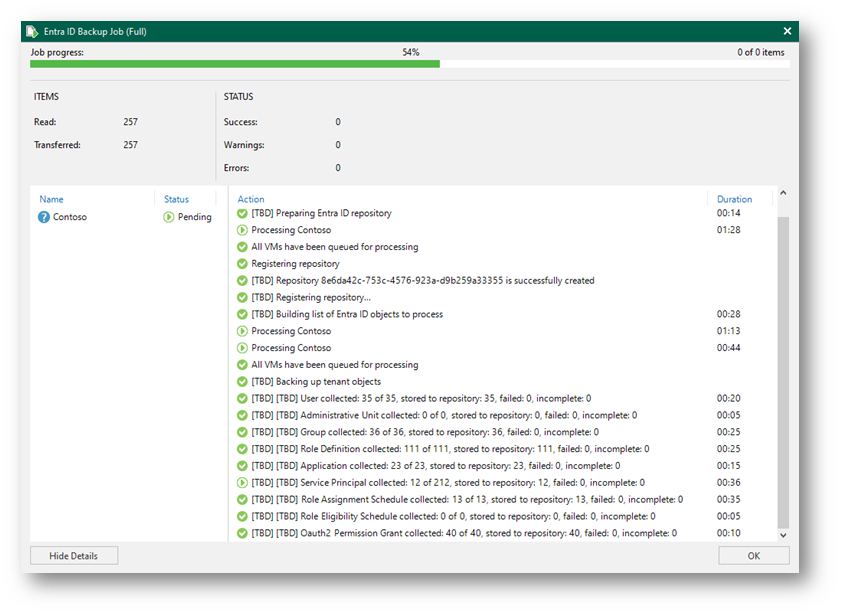

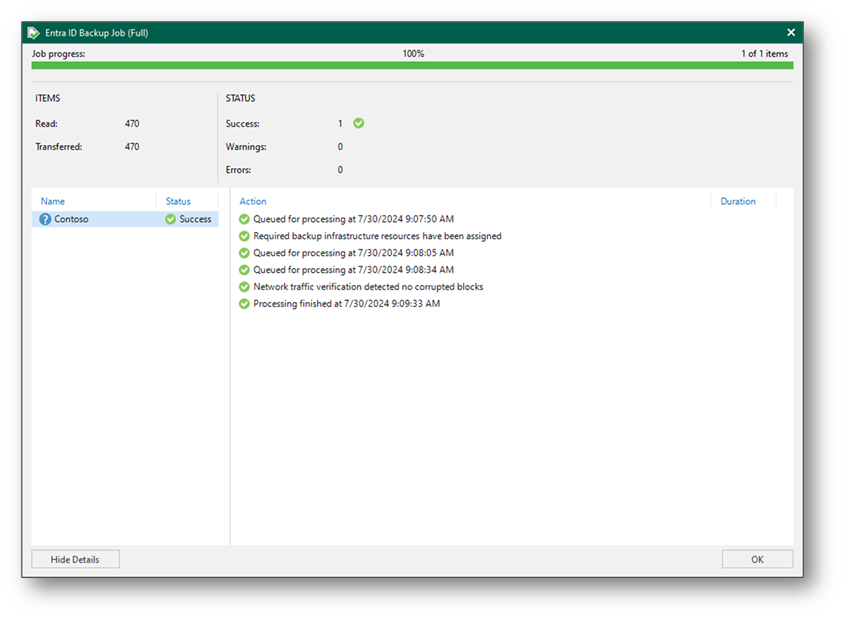

Queste le schermate del monitoraggio in tempo reale dell’andamento del nostro job di backup:

Nel prossimo articolo vedremo come effettuare il restore integrale degli oggetti Entra ID, così come di loro singoli attributi.

Vedremo anche come effettuare il backup degli Audit Log di Entra ID e la loro esportazione in caso di necessità.

Conclusioni

In questo articolo abbiamo introdotto Microsoft Entra ID, l’importanza di effettuarne backup sistematici e come la versione 12.3 di Veeam Backup & Replication (di prossima uscita) potrà aiutarci a questo scopo.