Come implementare il Policy-Based Access Control (PBAC) in Microsoft Entra ID

Il controllo degli accessi basato su policy (Policy-Based Access Control PBAC) è una funzionalità di Microsoft Entra ID che vi permette di proteggere la vostra azienda da possibili attacchi informatici, applicando delle policy di accesso condizionale in base al livello di rischio rilevato per ogni accesso o utente.

In questo articolo vi spiegherò come configurare e abilitare le policy di accesso basate sul rischio, seguendo questi passaggi:

- Decidere il livello di rischio accettabile per la vostra azienda. Potete scegliere tra tre livelli: basso, medio e alto. Più alto è il livello di rischio, più restrittive saranno le policy di accesso, ma anche più sicura sarà la vostra organizzazione. Al contrario, più basso è il livello di rischio, più flessibili saranno le policy di accesso, ma anche più vulnerabile sarà la vostra organizzazione.

- Configurare le policy di accesso basate sul rischio in Microsoft Entra Conditional Access. Potete creare due tipi di policy: una basata sul rischio di accesso (sign-in risk) e una basata sul rischio dell’utente (user risk). Il rischio di accesso rappresenta la probabilità che una richiesta di autenticazione non sia autorizzata, mentre il rischio dell’utente rappresenta la probabilità che un account utente sia stato compromesso. Per ogni tipo di policy, potete scegliere tra diverse opzioni di controllo dell’accesso, come: bloccare l’accesso, consentire l’accesso, richiedere la multi-factor authentication (MFA), richiedere il cambio della password, ecc.

Perché usare il PBAC in Microsoft Entra ID?

Il Policy-Based Access Control (PBAC) in Microsoft Entra ID offre diversi vantaggi per le aziende che vogliono migliorare la loro postura di sicurezza e semplificare la gestione degli accessi. Alcuni di questi vantaggi sono:

- Maggiore flessibilità: potete definire policy di accesso granulari e personalizzate in base alle vostre esigenze, senza dover creare e mantenere ruoli statici e complessi.

- Maggiore efficienza: potete ridurre il carico di lavoro degli amministratori e degli utenti, automatizzando il processo di assegnazione e revoca delle autorizzazioni, e riducendo gli errori umani e le incongruenze.

- Maggiore sicurezza: potete prevenire gli accessi non autorizzati e le violazioni dei dati, applicando il principio del minimo privilegio (least administrative privilege) e adattando le policy di accesso in base al livello di rischio di ogni utente.

- Maggiore conformità: potete dimostrare il rispetto delle normative e dei requisiti interni, tracciando e documentando chi ha accesso a cosa, quando, dove e perché.

Come implementare il PBAC in Microsoft Entra ID?

Per implementare il PBAC in Microsoft Entra ID, è necessario seguire questi passaggi:

- Individuare le risorse da proteggere: identificate le risorse a cui volete controllare l’accesso, come applicazioni, dati, dispositivi, ecc. Potete usare gli attributi esistenti o crearne di nuovi per classificare le risorse in base al loro tipo, proprietario, sensibilità, ecc.

- Identificare gli utenti: identificate gli utenti che devono accedere alle risorse, come dipendenti, partner, clienti, ecc. Potete usare gli attributi esistenti o crearne di nuovi per classificare i vostri utenti in base al loro ruolo, dipartimento, località, ecc.

- Definire le policy: create le regole che determinano chi può accedere a quali risorse e in quali condizioni. Potete usare criteri basati su attributi, contesto, comportamento, rischio, ecc. Potete anche definire le azioni da eseguire in caso di concessione o negazione dell’accesso, come richiedere una verifica in due passaggi, inviare una notifica, registrare un evento, ecc.

- Applicare le policy: assegnate le policy alle risorse e agli utenti, usando i gruppi o le etichette per facilitare la gestione. Le policy saranno applicate ogni volta che un utente richiede l’accesso a una risorsa.

- Monitorare e revisionare le policy: verificate l’efficacia e la conformità delle policy, usando i report e le dashboard disponibili in Microsoft Entra ID. Potete anche modificare o aggiornare le policy in base ai cambiamenti nel vostro ambiente o in base alle vostre esigenze.

Di che tipo di licenze ho bisogno?

Per sfruttare appieno Entra ID Conditional Access è richiesta una licenza Entra ID Premium P1 o P2 per gli utenti interessati. Queste licenze offrono funzionalità avanzate di sicurezza e controllo degli accessi.

Per poter configurare Identity Protection e quindi lo User Risk ed il Sign-in Risk è necessaria la licenza Entra ID Premium P2 oppure un piano che la comprende.

Configurazione della policy di accesso condizionale

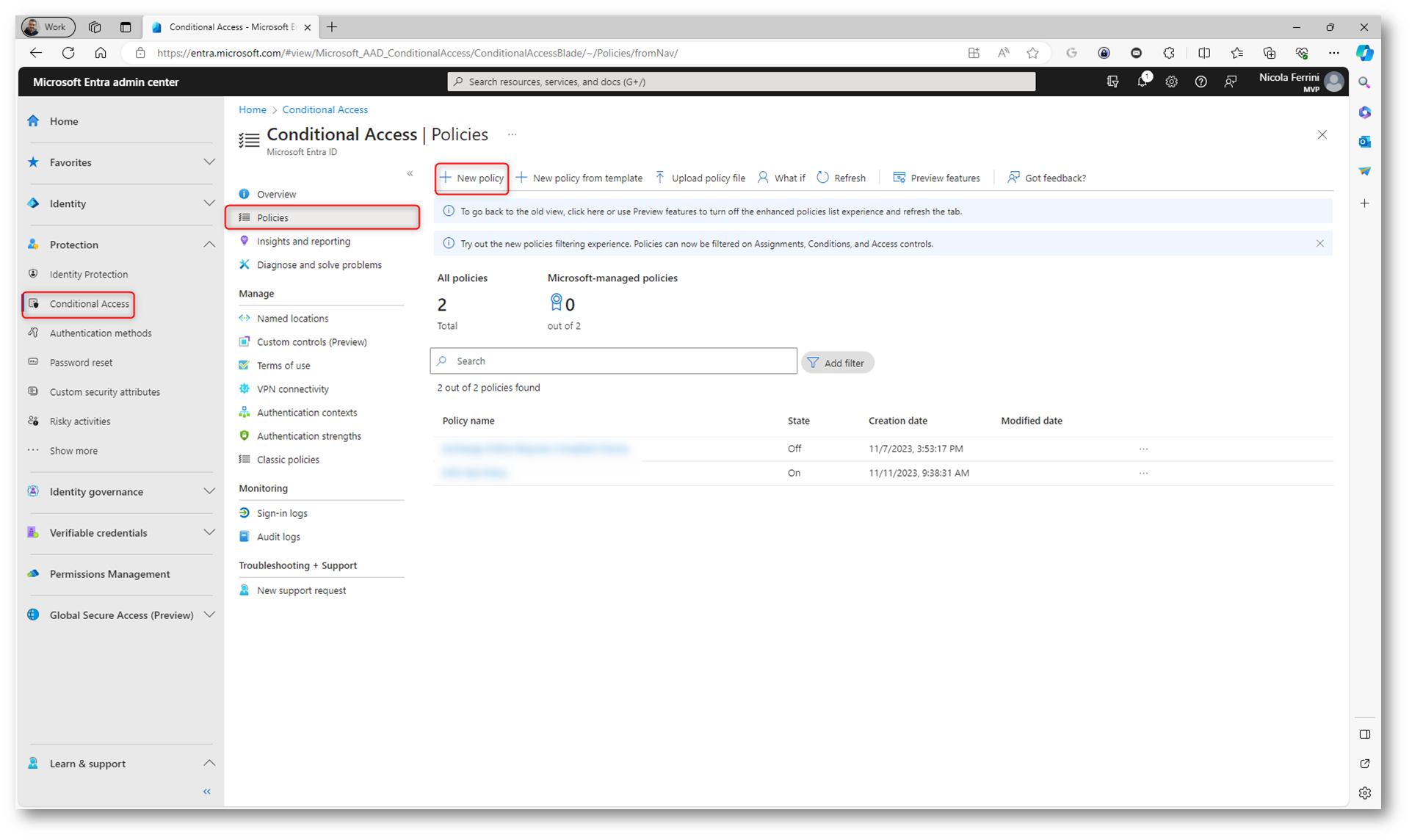

Dal portale di Microsoft Entra selezionate Protection > Conditional Access > Policies > + New Policy

Figura 1: Creazione di una nuova Conditional Access policy

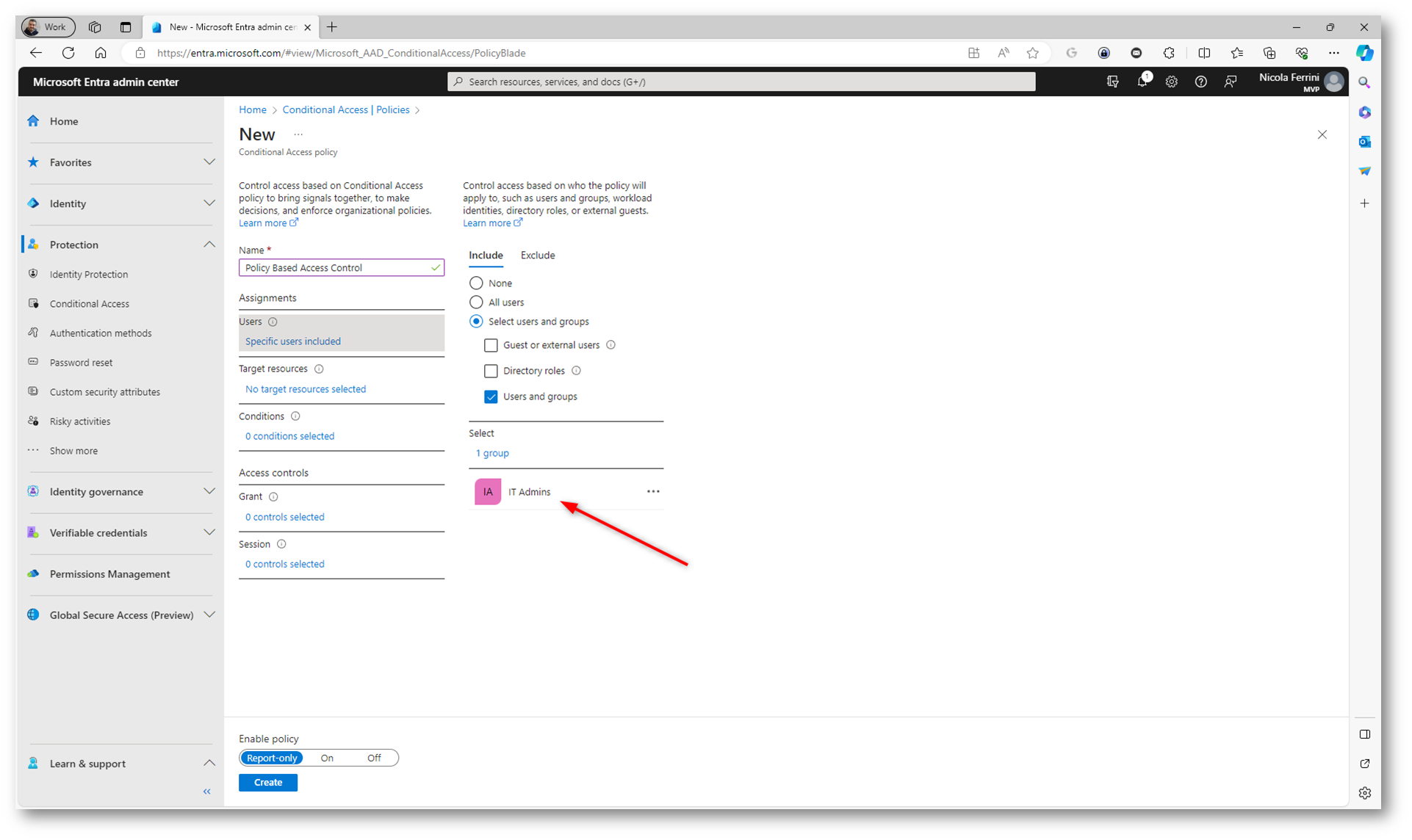

Date un nome alla policy e scegliete a quali utenti associarla. Io ho selezionato un gruppo di utenti chiamato IT Admins.

Figura 2: Scelta del gruppo di utenti che saranno assoggettati alla policy

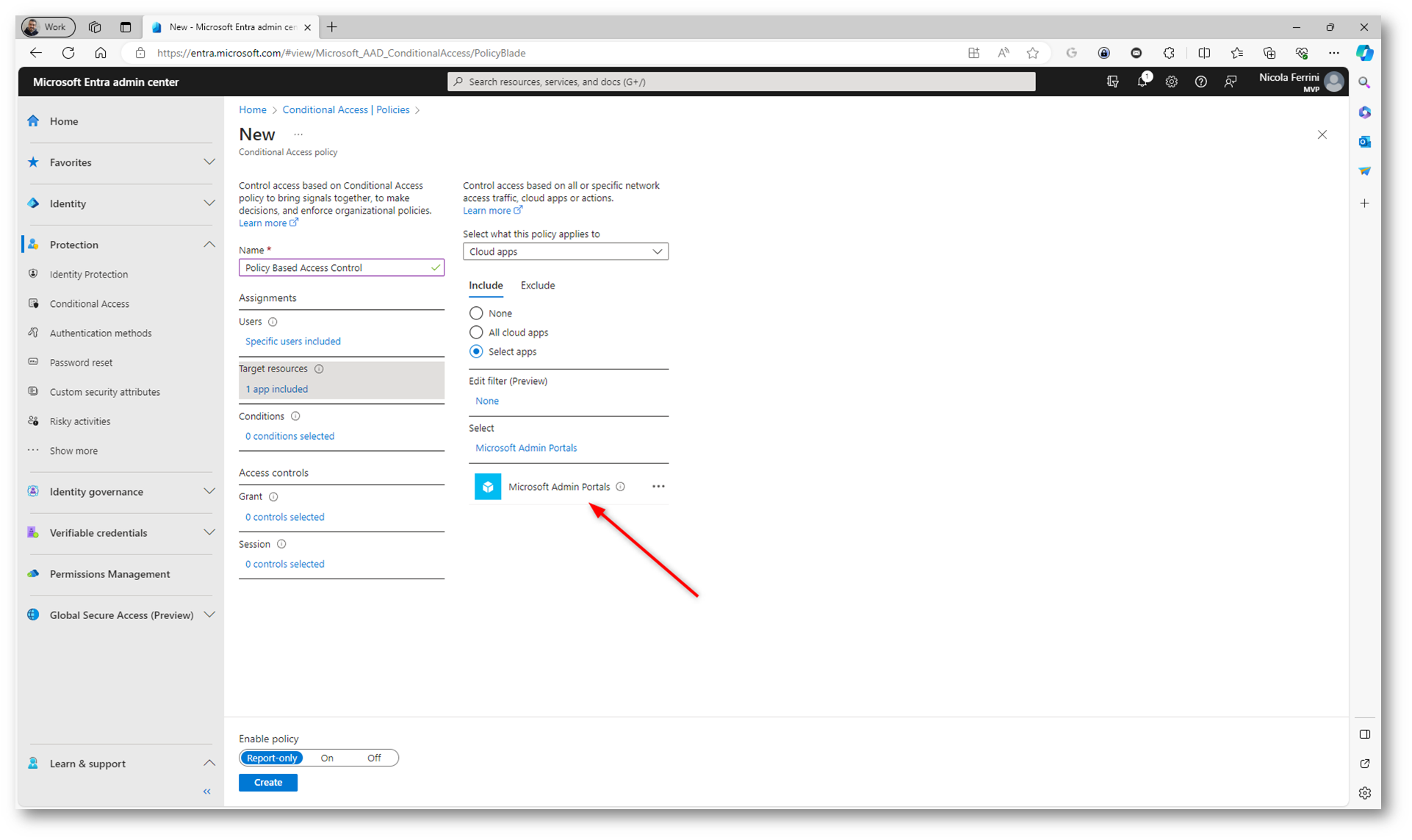

Scegliete a quali applicazioni volete che vengano applicate le condizioni di acceso. Io ho selezionato tutti i portali amministrativi di Microsoft.

Figura 3: Scelta delle applicazioni di cui proteggere l’accesso

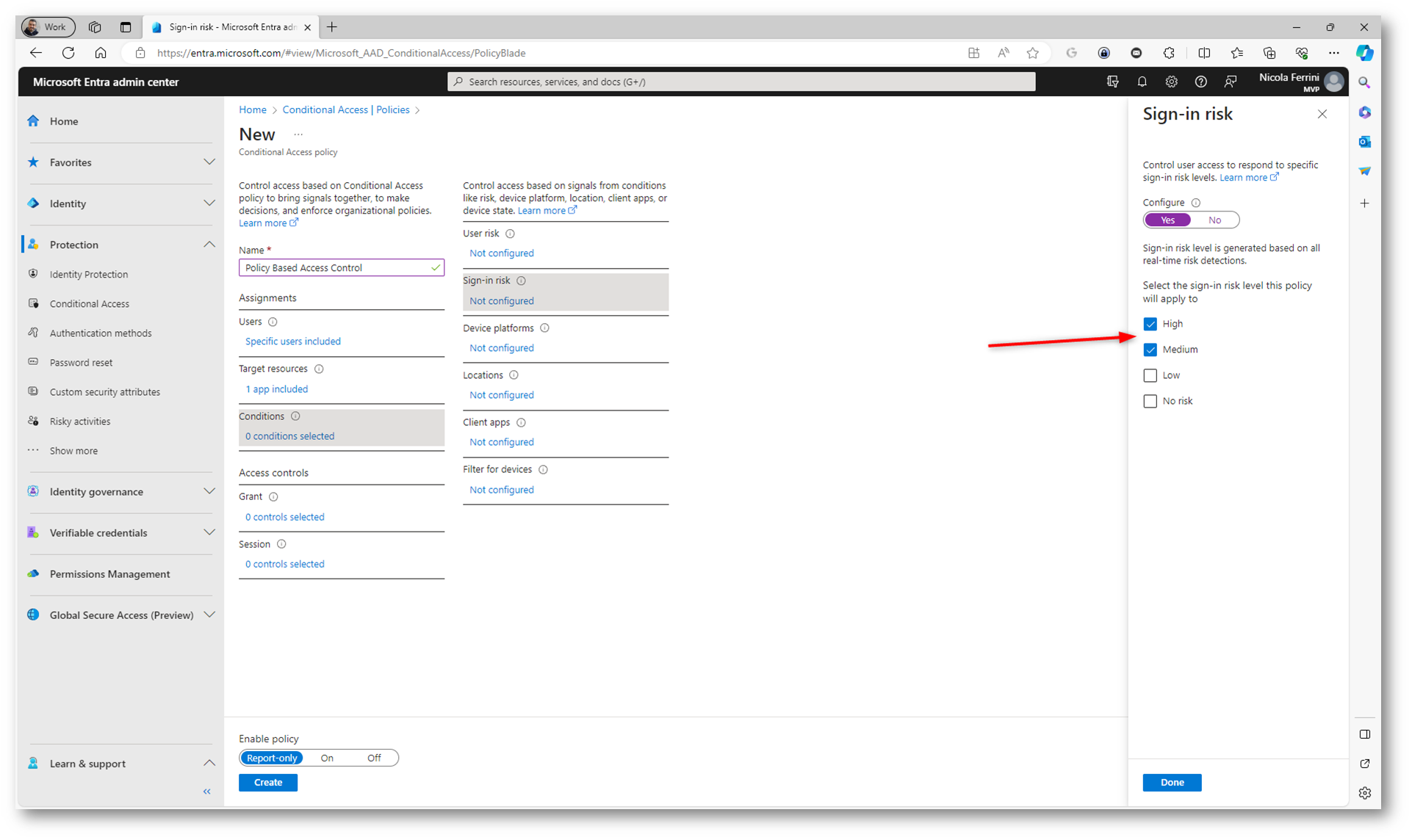

Nella scheda Conditions configurate le condizioni di accesso. Io ho scelto di valutare e di controllare l’accesso in base al Sign-in risk dell’utente.

Il “sign-in risk” (rischio di accesso) in Entra ID è una funzionalità di accesso condizionale che valuta il rischio associato a un tentativo di accesso da parte di un utente. Questa valutazione si basa su diversi fattori, tra cui il comportamento storico di accesso dell’utente, la posizione geografica del tentativo di accesso, il tipo di dispositivo utilizzato e altri segnali di rischio.

Entra ID utilizza il motore di analisi dei rischi per calcolare un punteggio di rischio associato a ciascun tentativo di accesso. Questo punteggio riflette la probabilità che l’accesso sia stato compromesso o sia anomalo. Ad esempio, un punteggio di rischio elevato potrebbe essere associato a un tentativo di accesso da una posizione geografica insolita o a un dispositivo non riconosciuto.

I passaggi tipici associati al sign-in risk includono:

- Valutazione dei fattori di rischio: Azure AD considera diversi fattori, come la posizione geografica, il dispositivo utilizzato, il comportamento di accesso storico e altri segnali per determinare il rischio associato a un tentativo di accesso.

- Calcolo del punteggio di rischio: Sulla base di questi fattori, viene calcolato un punteggio di rischio che riflette la probabilità di un accesso compromesso.

- Applicazione delle azioni in base al rischio: In base al punteggio di rischio calcolato, vengono applicate azioni specifiche definite nelle policy di accesso condizionale. Ad esempio, potrebbe essere richiesto all’utente di eseguire l’autenticazione multi-fattore (MFA) in caso di rischio elevato.

Figura 4: Configurazione del controllo del sign-in risk level dell’utente

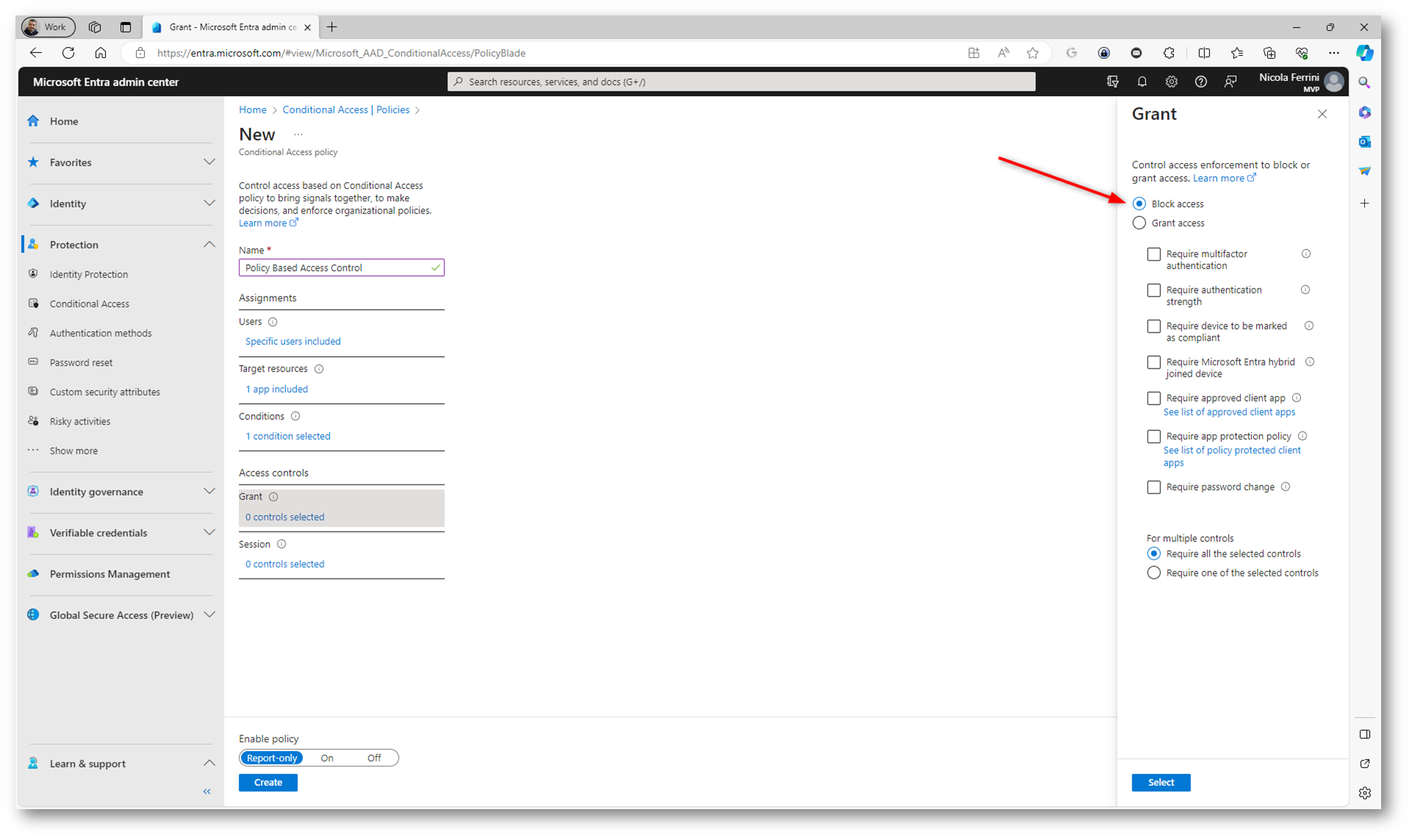

Nella parte di access control ho configurato l’azione in caso di non conformità. L’accesso dell’utente deve essere bloccato.

Figura 5: L’accesso dell’utente non è consentito in caso di non conformità

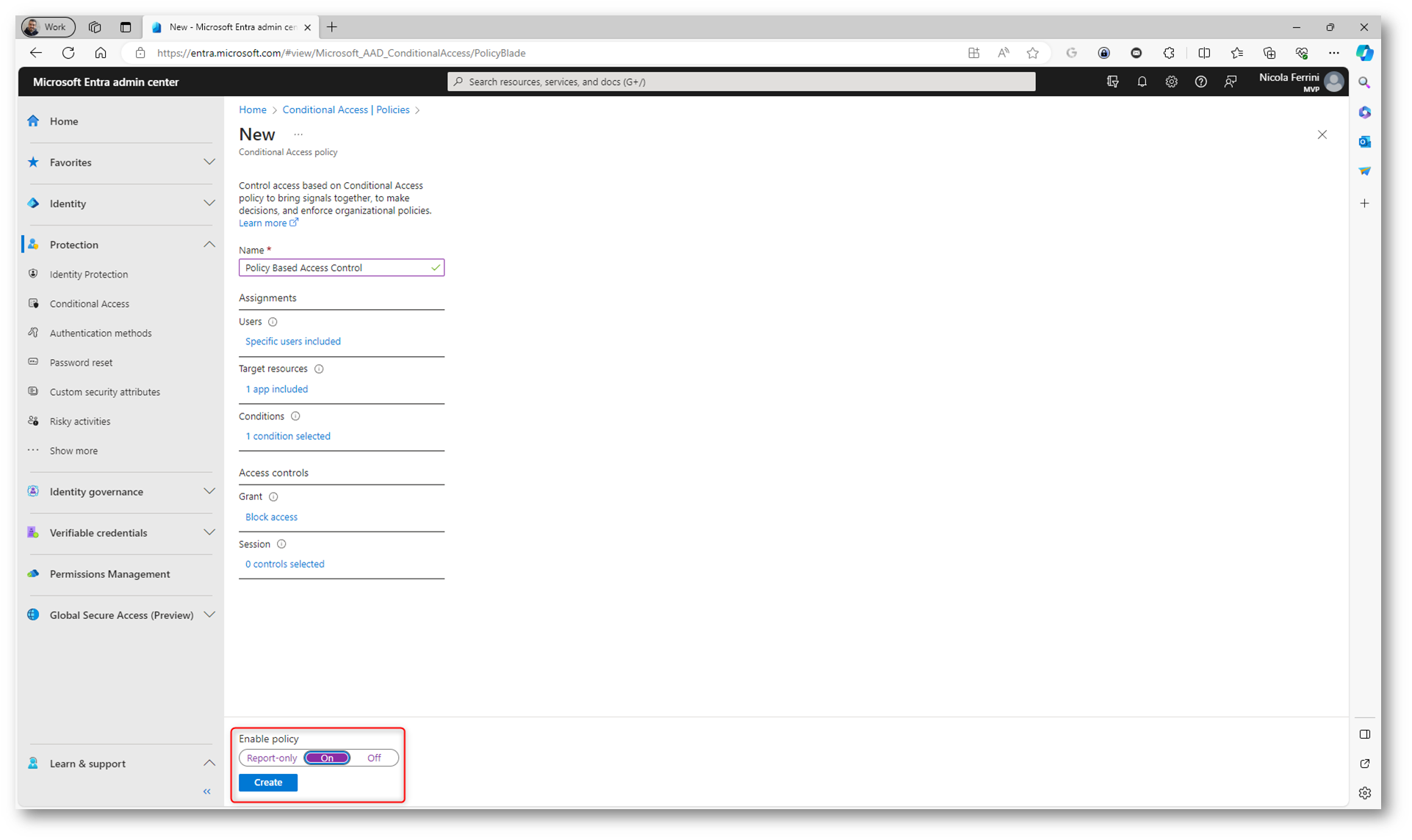

Abilitate la policy selezionando ON e fate clic su Create.

Figura 6: Abilitazione della policy di accesso condizionale e creazione della policy

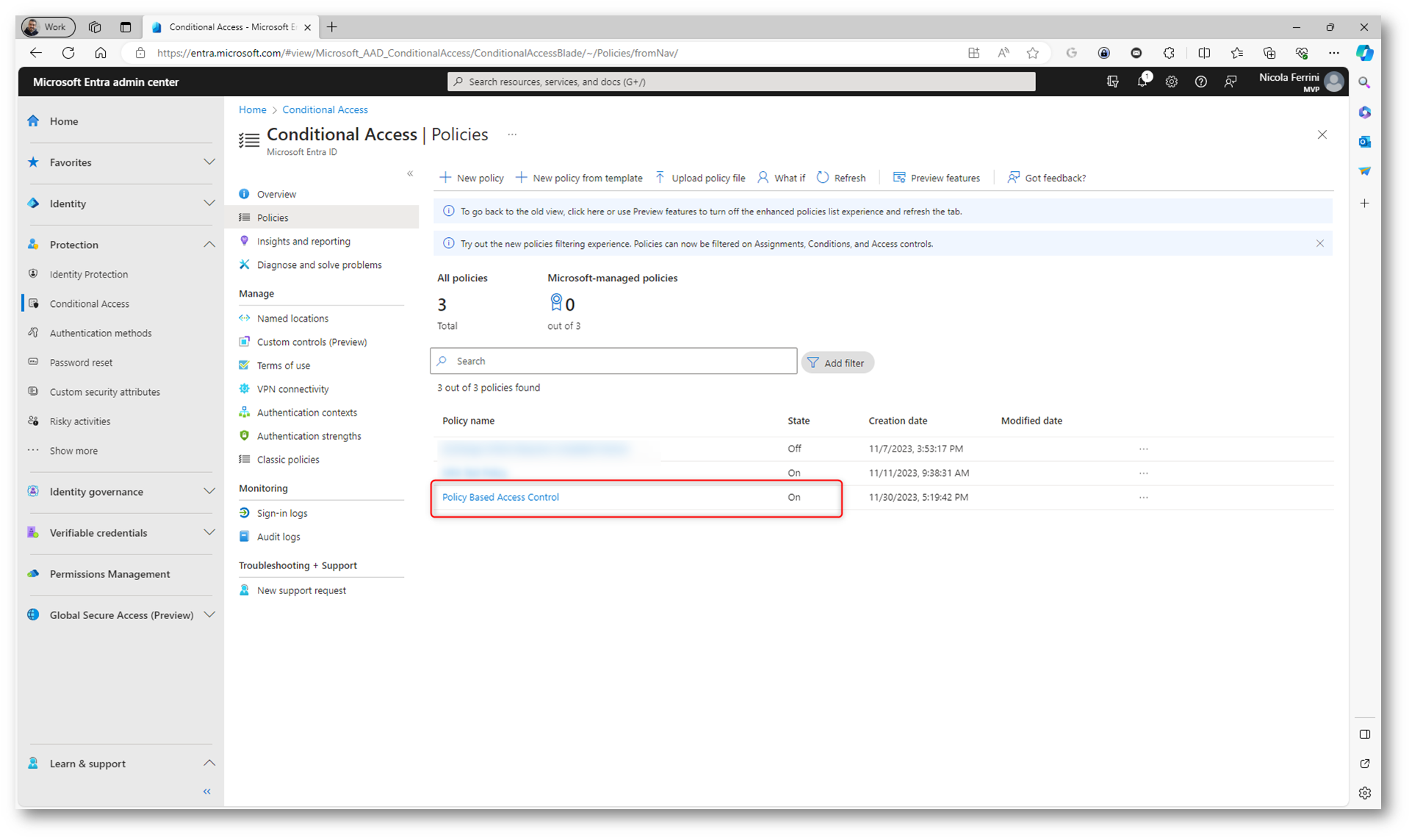

Figura 7: Creazione della policy completata con successo

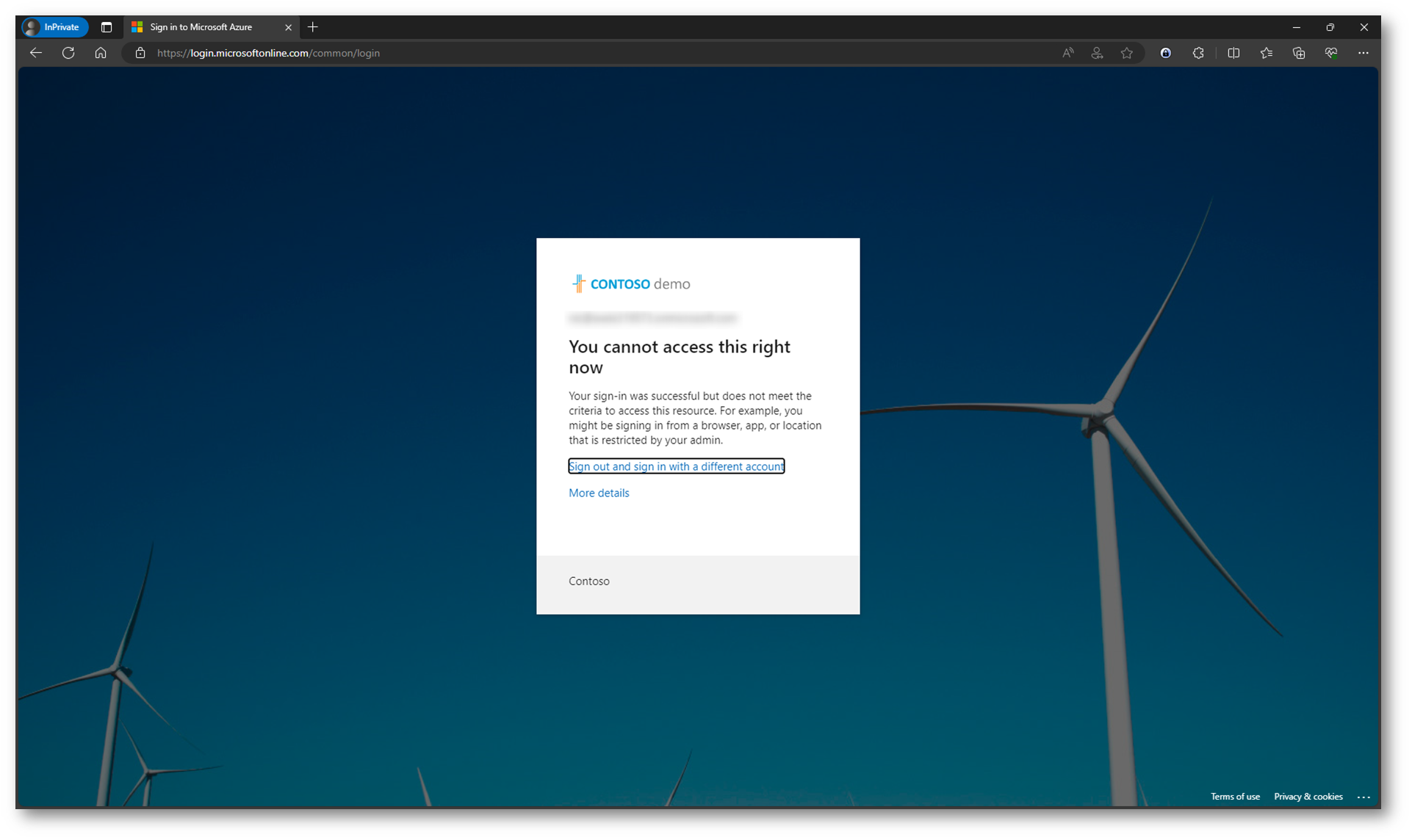

Da questo momento in poi se un utente è a rischio non potrà accedere ai portali amministrativi di Microsoft e riceverà un messaggio di errore come quello mostrato nella figura sotto:

Figura 8: L’accesso dell’utente a rischio viene bloccato dalla policy

Conclusioni

Policy-Based Access Control (PBAC) è un modello di controllo degli accessi che assegna le autorizzazioni agli utenti in base alle policy definite dall’amministratore. Le policy possono essere basate su vari fattori, come il ruolo, il rischio, il contesto o le condizioni. PBAC può essere implementato in Microsoft Entra ID usando diversi strumenti e funzionalità, come Microsoft Entra Conditional Access.