Utilizzare Azure AD Identity Protection per rilevare e gestire i rischi legati all’accesso degli utenti

Gli attacchi alle identità digitali sono estremamente comuni e un singolo utente compromesso può mettere a rischio la proprietà intellettuale e la reputazione di una intera organizzazione.

Le modalità con cui vengono generalmente contrastati questi attacchi si sono rivelate essere inefficaci, se non addirittura dannose, alla luce delle tecniche moderne a disposizione dei malviventi digitali; basti pensare alle Password Policies di Windows Server Active Directory.

Far cambiare troppo spesso la password ad un utente ha l’effetto di diminuire la sicurezza al posto di aumentarla. Gli utenti tenderanno a scrivere le password su foglietti di carta, riutilizzare le stesse password oppure condividerle; possono anche cadere vittima di un attacco phishing e fornire le credenziali all’attaccante.

Le Password Policies danno agli amministratori un falso senso di sicurezza: gli attaccanti utilizzano immediatamente le password valide carpite, non attendono la loro scadenza e ne approfittano per implementare metodi di persistenza all’interno dell’infrastruttura (email forwarding, compromissione di sistemi tramite lateral movement ed altre modalità).

Azure Active Directory Identity Protection permette di mitigare questa tipologia di attacchi e, in combinazione con Conditional Access, di restringere l’accesso alle applicazioni sensibili.

Abbiamo già parlato in un precedente articolo di come Configurare Azure Active Directory Conditional Access per le applicazioni SaaS.

Identity Protection consente di identificare i rischi suddivisi nelle classificazioni seguenti:

| Tipo di rilevamento dei rischi | DESCRIZIONE |

| Trasferimento atipico | Accesso da una posizione insolita in base agli accessi recenti dell’utente. |

| Indirizzo IP anonimo | Accesso da indirizzo IP anonimo (ad esempio Tor Browser, VPN per navigazione in anonimato). |

| Proprietà di accesso insolite | Accesso con proprietà non osservate di recente per l’utente specificato. |

| Indirizzo IP collegato a malware | Accesso da indirizzo IP collegato a malware |

| Credenziali perse | Questo rilevamento dei rischi indica che le credenziali valide dell’utente sono andate perse |

| Intelligence per le minacce di Azure AD | Le origini di intelligence Microsoft per le minacce interne ed esterne hanno identificato uno schema di attacco noto. |

I segnali di rischio possono attivare interventi di correzione, ad esempio richiedere agli utenti di eseguire Azure Multi-Factor Authentication, reimpostare la password usando la reimpostazione della password self-service o bloccare l’operazione finché un amministratore non interviene.

Abilitazione della funzionalità di Azure AD Protection

Per poter configurare Identity Protection è necessaria la licenza Azure AD Premium P2 oppure un piano che la comprende:

- Enterprise Mobility and Security E5

- Microsoft 365 E5

Non è sufficiente la licenza Office 365 E3/E5 in quanto i piani Office includono solo Azure AD Basic.

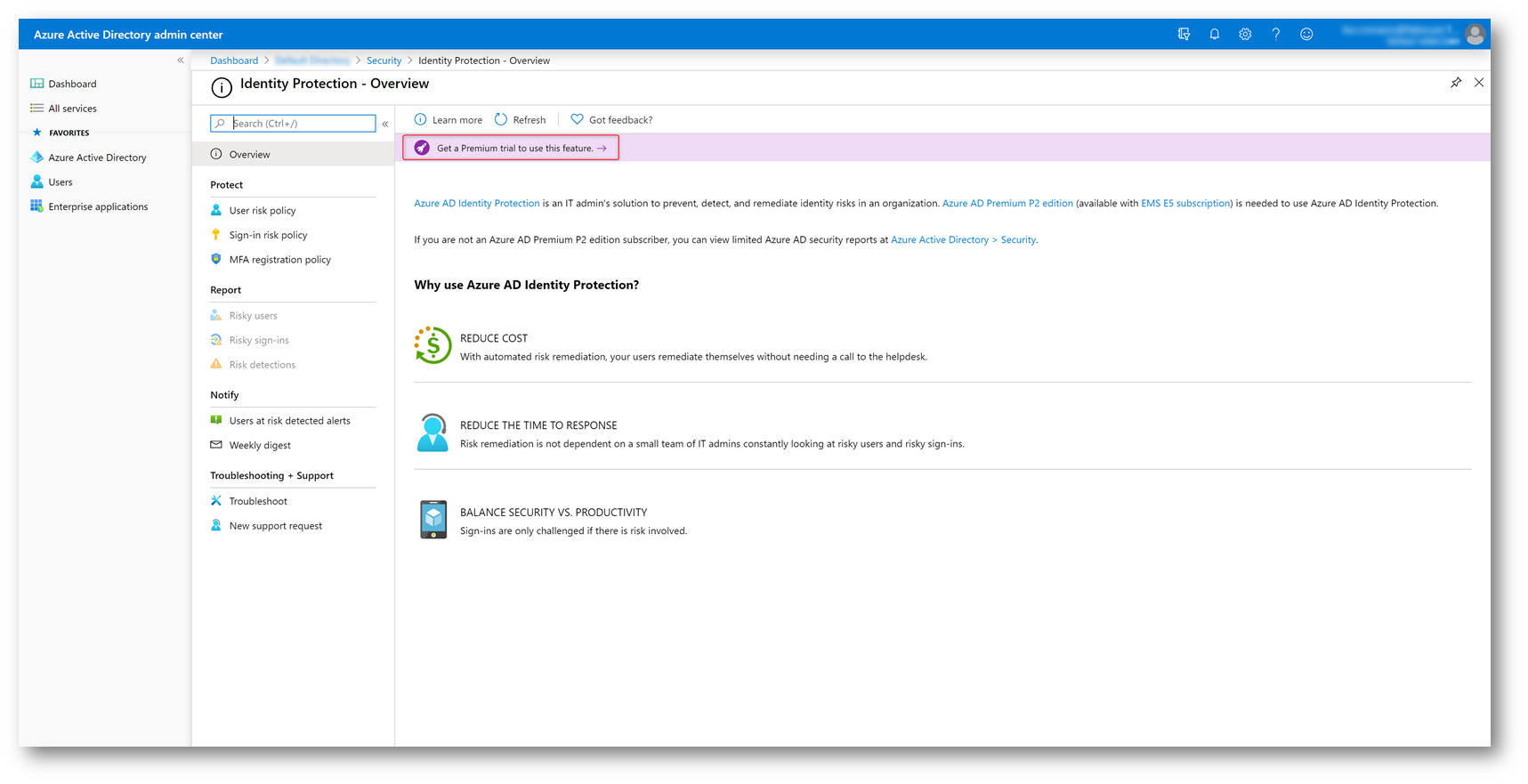

Se non possedete la licenza è possibile iniziare una prova gratuita, andando su https://aad.portal.azure.com Azure Active Directory -> Security -> Identity Protection e premere sul banner Get a Premium trial to use this feature.

Richiedere un trial di Azure Active Directory Premium P2

Figura 1 – Abilitazione della trial di Azure AD Premium per abilitare successivamente Identity Protection

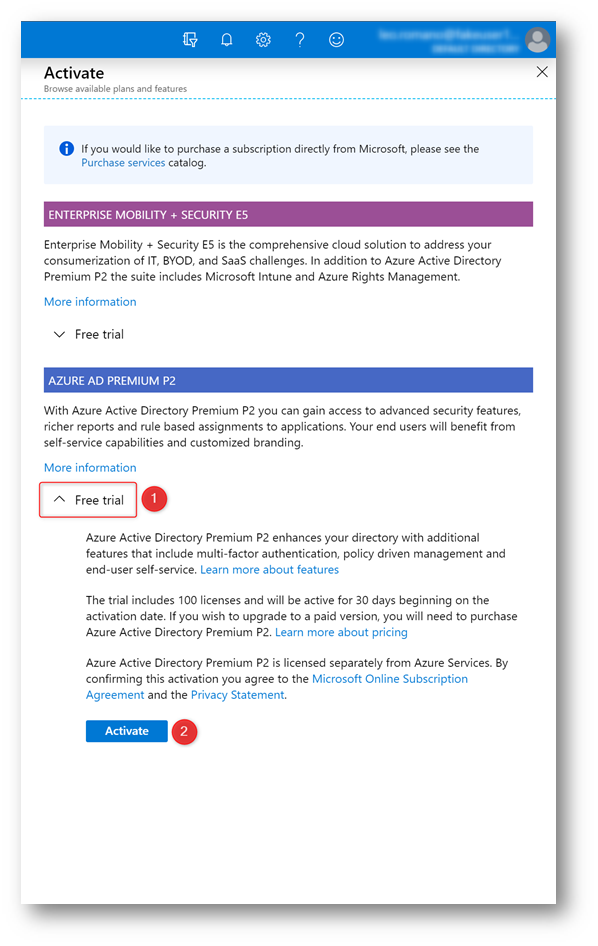

Nel blade che si aprirà attivare il trial di Azure AD Premium P2 premendo su Activate.

Figura 2 – Richiesta Free Trial

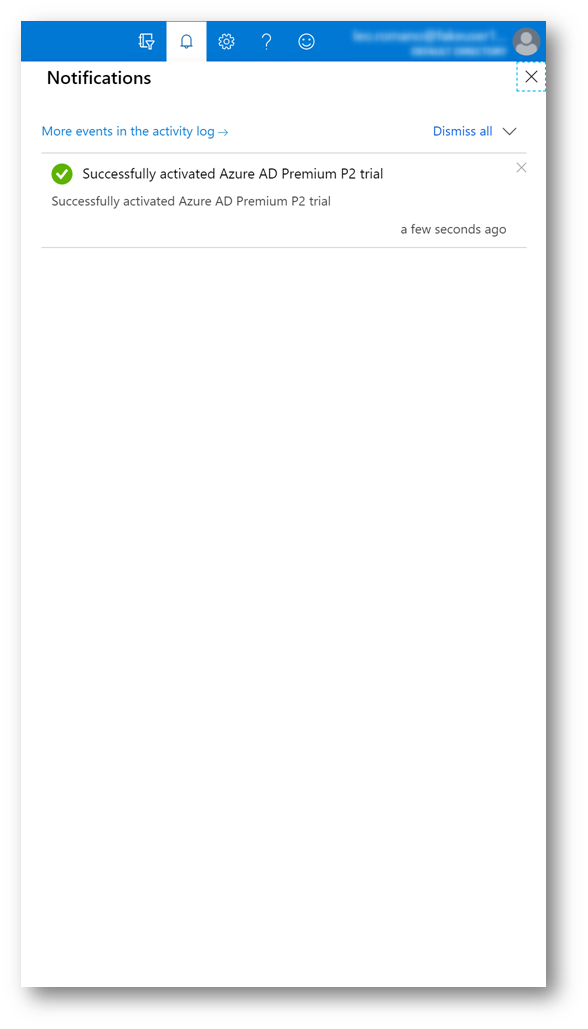

Entro qualche istante verranno assegnate 100 licenze di prova di Azure AD Premium P2 della durata di 30 giorni.

Figura 3 – Licenze di Azure AD Premium P2 attivate

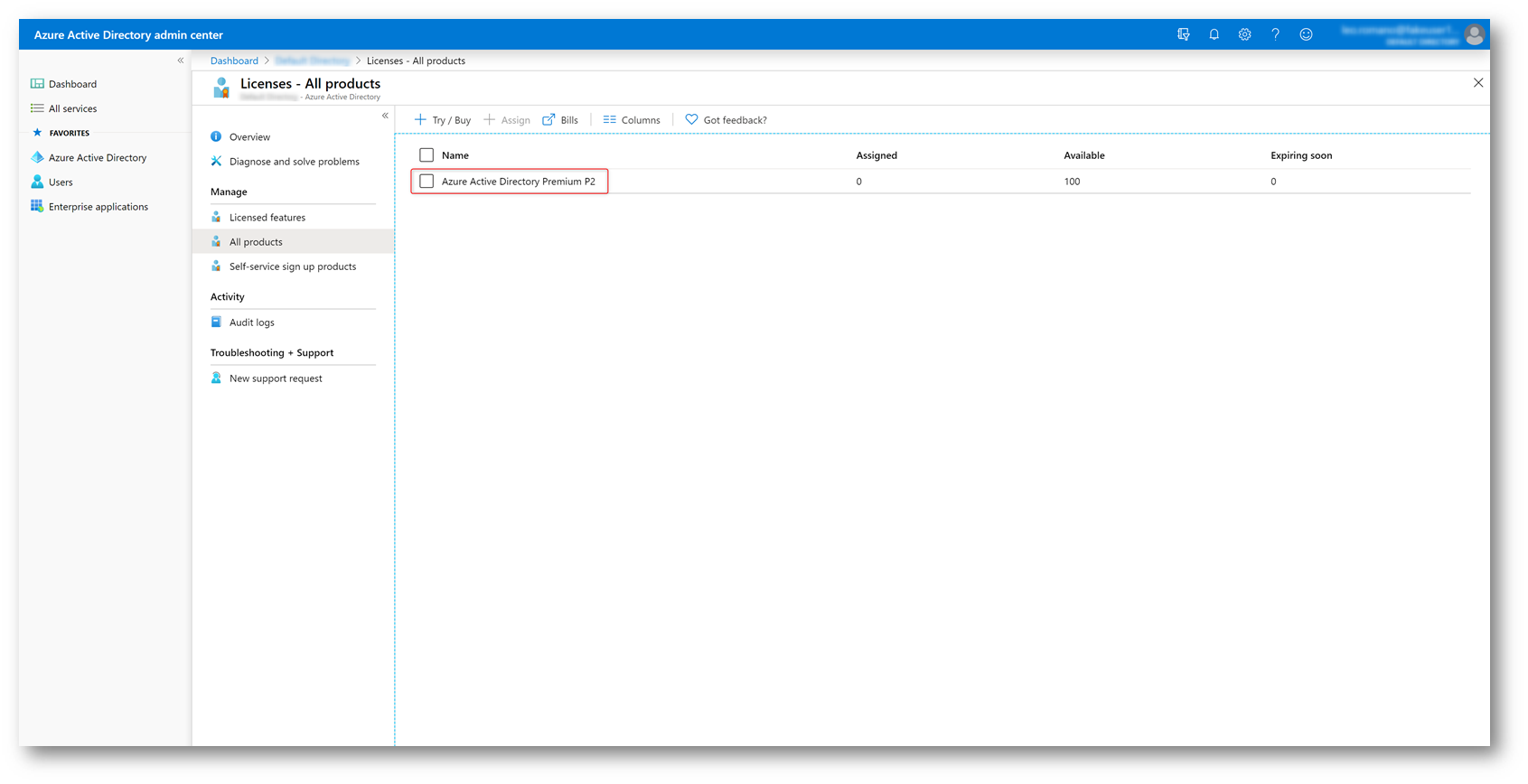

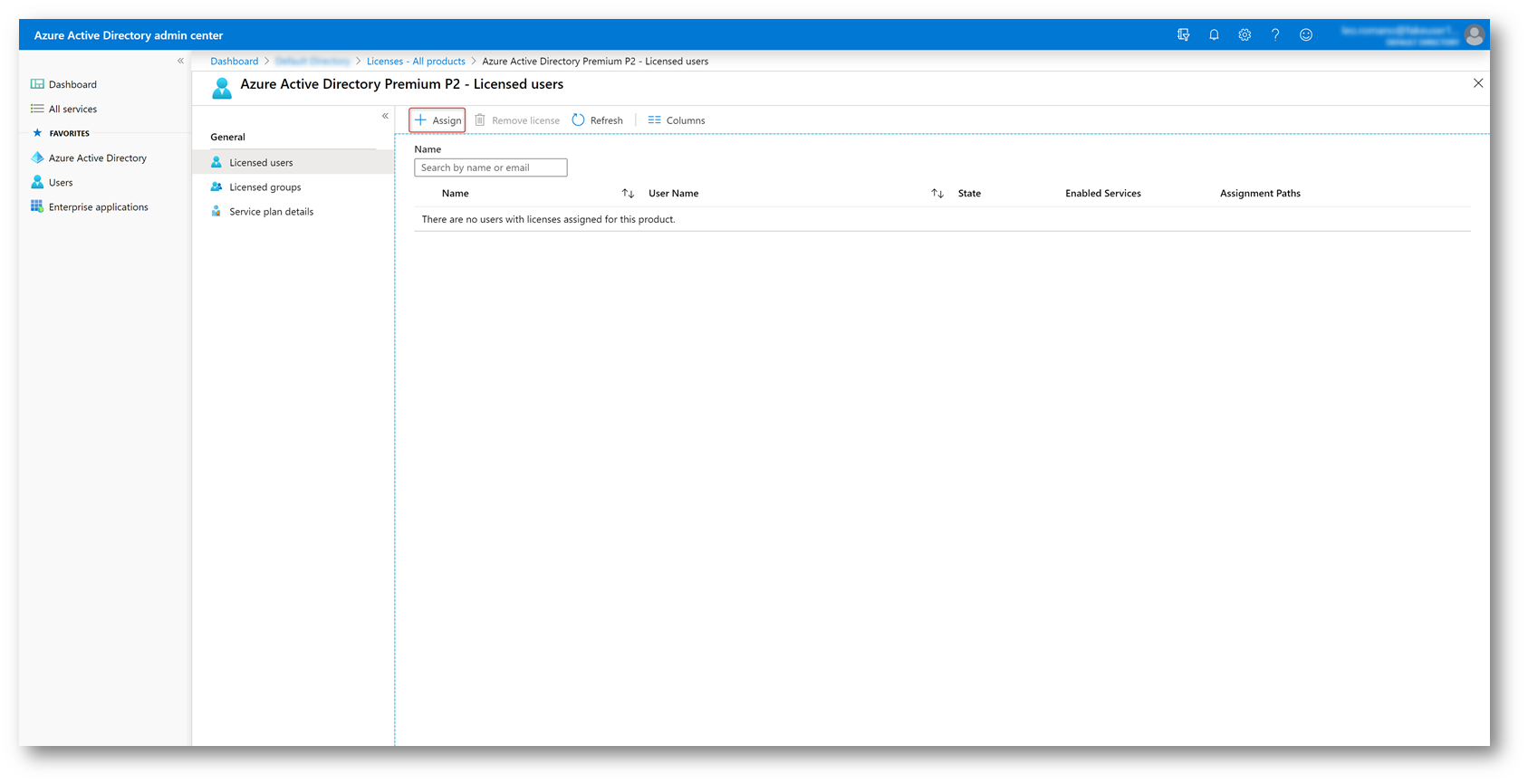

È necessario assegnare le licenze agli utenti che saranno soggetti alle policy di Azure AD Identity Protection. Nella barra di navigazione del portale premere su Dashboard per tornare al pannello di amministrazione di Azure AD. Premere quindi su Azure Active Directory -> Licenses -> All Products e selezionare Azure Active Directory Premium P2.

Figura 4 – Licenze Azure AD Premium P2 disponibili

Premere ora sul pulsante Assign per poter procedere all’assegnazione delle licenze agli utenti.

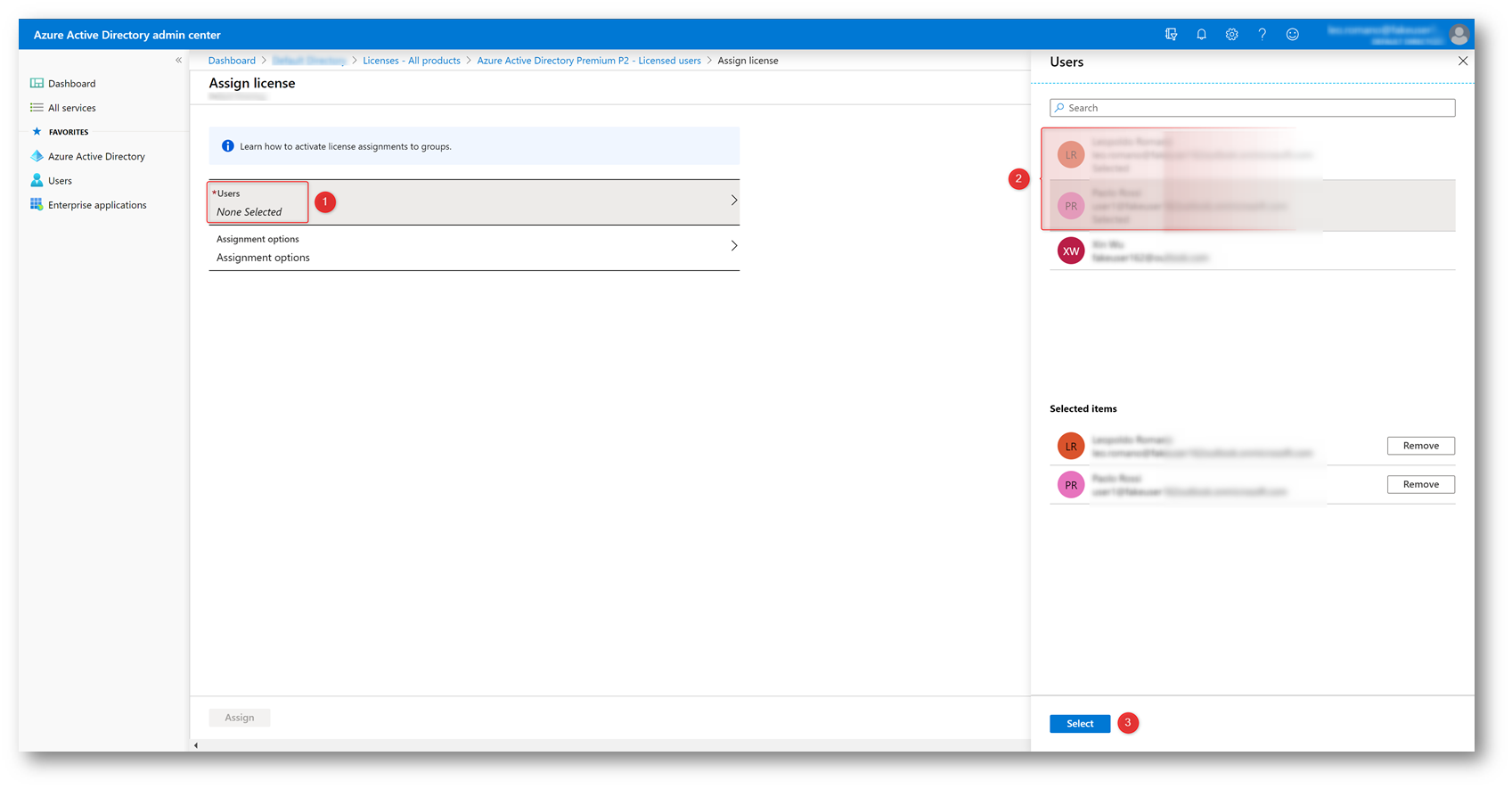

Figura 5 – Assegnazione licenze, parte prima

Premere sul pulsante Users, nella blade che si apre scegliere gli utenti da aggiungere alla lista, premere Select e infine su Assign.

Figura 6 – Assegnazione licenze, parte seconda

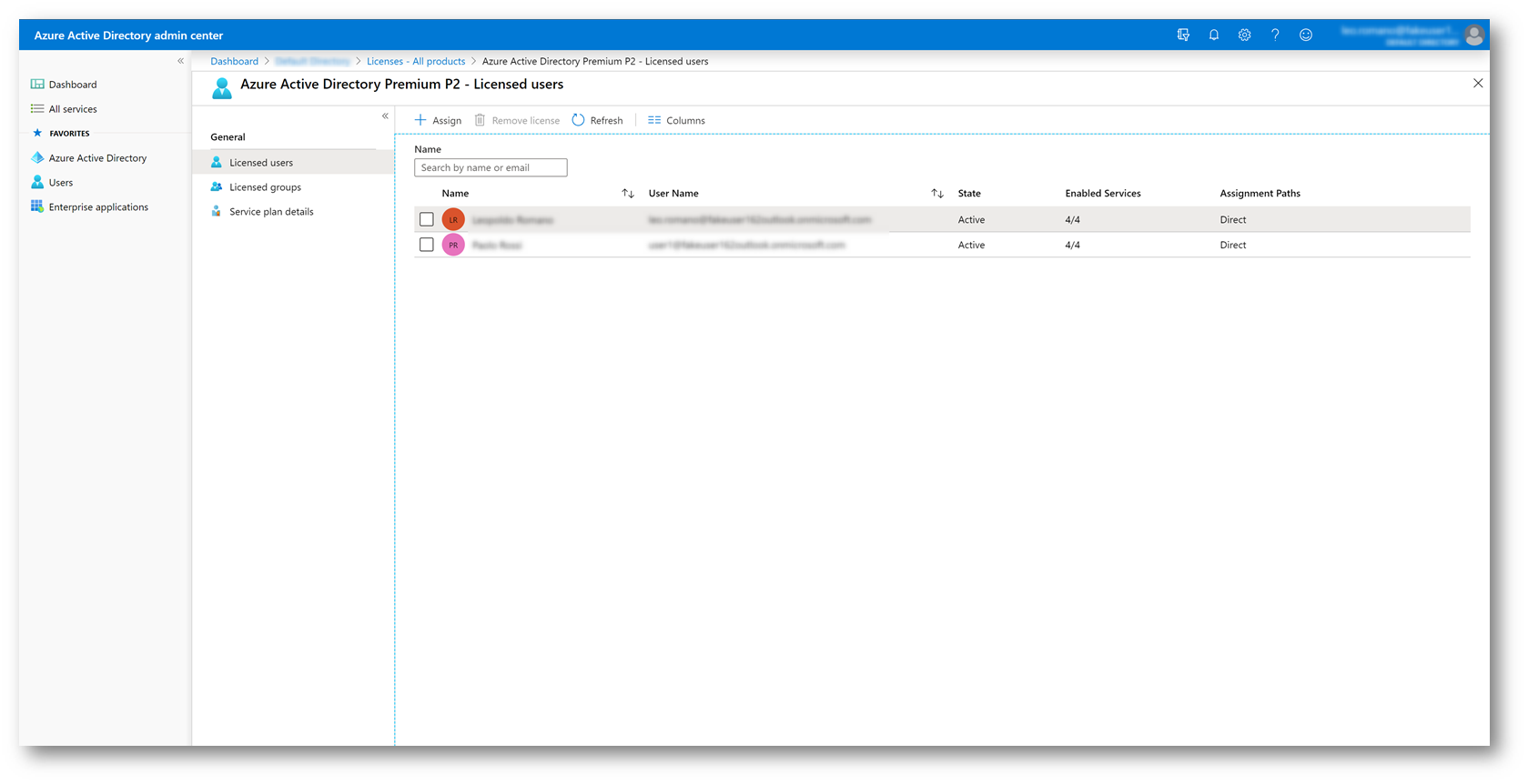

La figura 7 mostra due utenti a cui è stata assegnata la licenza.

Figura 7 – Licenze assegnate

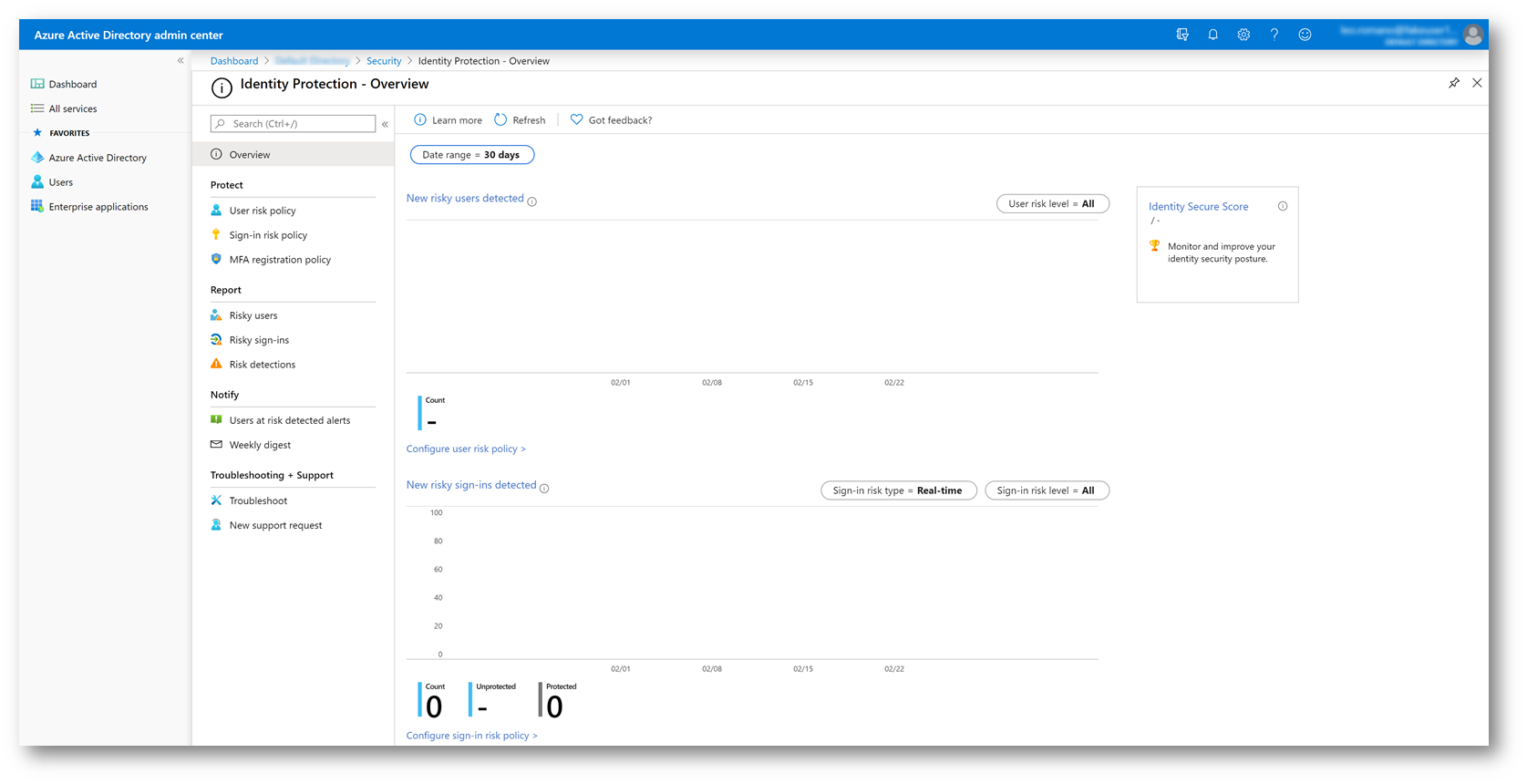

Per tornare sulla blade di amministrazione di Azure AD Identity Protection bisogna premere su Dashboard nella barra di navigazione del portale, poi premere su Azure Active Directory -> Security -> Identity Protection. Nella figura 8 è mostrata una istanza di Azure AD Identity Protection correttamente licenziata.

Figura 8 – Azure Identity Protection attivato

Ci sono tre differenti policy configurabili per Identity Protection:

- User Risk Policy: serve a mitigare lo User Risk. Lo User Risk è la probabilità che un utente sia compromesso. Un utente è compromesso quando la sue credenziali combaciano con quelle di furti di identità noti.

- Sign-in Risk Policy: serve a mitigare il Sign-in Risk. Il Sign-in Risk è la probabilità che un determinato accesso non sia stato autorizzato dal legittimo proprietario dell’utenza. Un esempio di login a rischio è atypical travel e si manifesta quando un login proviene da un luogo geografico non raggiungibile in un lasso di tempo verosimile rispetto al login precedente.

- MFA Registration Policy: serve ad aiutarci nel deployment di Azure MFA. Non mitiga alcun rischio di per se, ma è un valido aiuto per spingere gli utenti ad effettuare la registrazione ad Azure MFA e al Self Service Password Reset. Azure Multi Factor Authentication serve per richiedere un secondo fattore di autenticazione, come ad esempio un SMS PIN, durante il login proteggendo i dati a cui si sta cercando di accedere nel caso in cui la password fosse compromessa.

Il Self Service Password Reset è utile in quanto permette agli utenti di resettare in autonomia la password, senza dover coinvolgere l’help desk.

Sia la User Risk Policy che la Sign-in Risk Policy permettono di impostare dei metodi tramite i quali gli utenti possono autonomamente verificare la propria identità senza mai dover chiamare l’help desk:

- Per la User Risk Policy verrà richiesto un reset della password tramite la funzionalità Self Service Password Reset

- Per la Sign-in Risk Policy verrà richiesto di effettuare una verifica tramite Azure Multi Factor Authentication (Azure MFA)

Azure MFA è già configurato con impostazioni di default ma prima di procedere è però necessario configurare la funzionalità di Self Service Password Reset.

Configurare Azure AD Self Service Password Reset

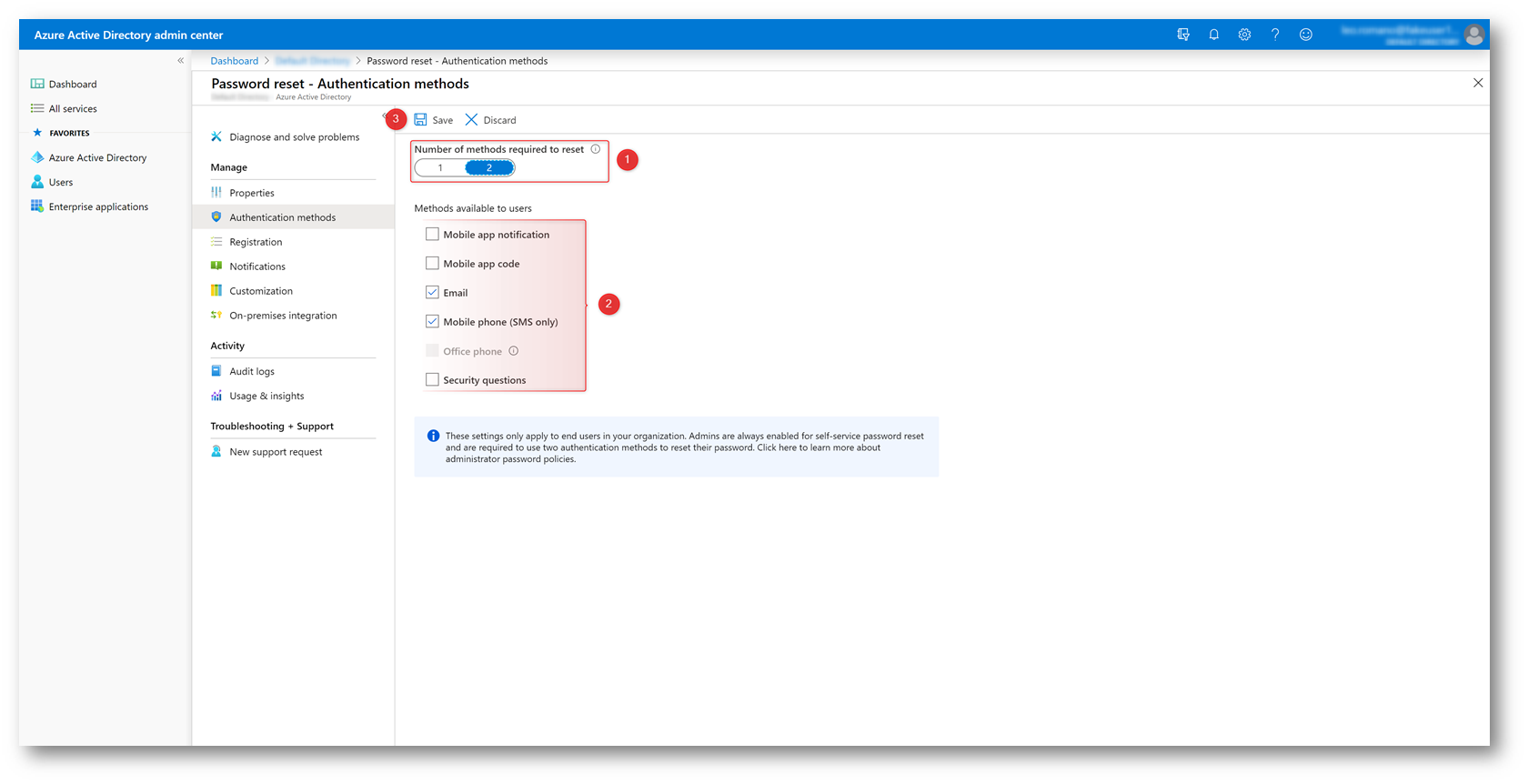

Nella barra di navigazione del portale premere su Dashboard per tornare al pannello di amministrazione di Azure AD, premere su Azure Active Directory -> Password Reset -> Authentication methods.

Per maggiore sicurezza raccomando di scegliere due metodi di verifica (la mail personale potrebbe essere compromessa, il telefono rubato…), dopodiché selezionare i metodi preferiti e premere su Save.

Figura 9 – SSPR Authentication methods

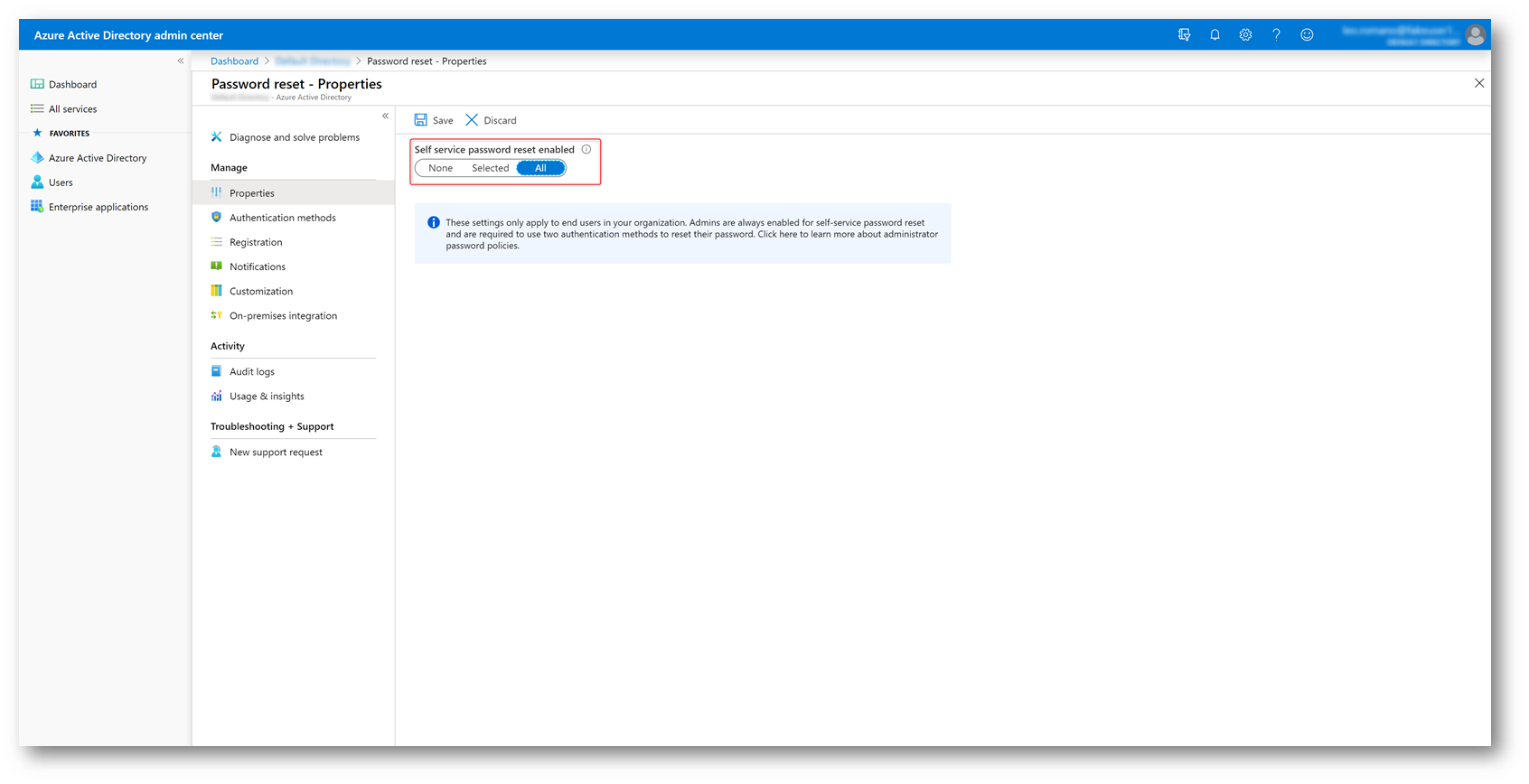

Ora andare nella blade Properties, spostare il selettore su All e premere Save per abilitare il Self Service Password Reset per tutti gli utenti.

Se volete familiarizzare con la tecnologia vi raccomando di provare prima con pochi utenti: selezionando Selected potrete scegliere di applicarlo ad un gruppo ristretto e poi estenderlo a tutti.

Figura 10 – Abilitazione di SSPR

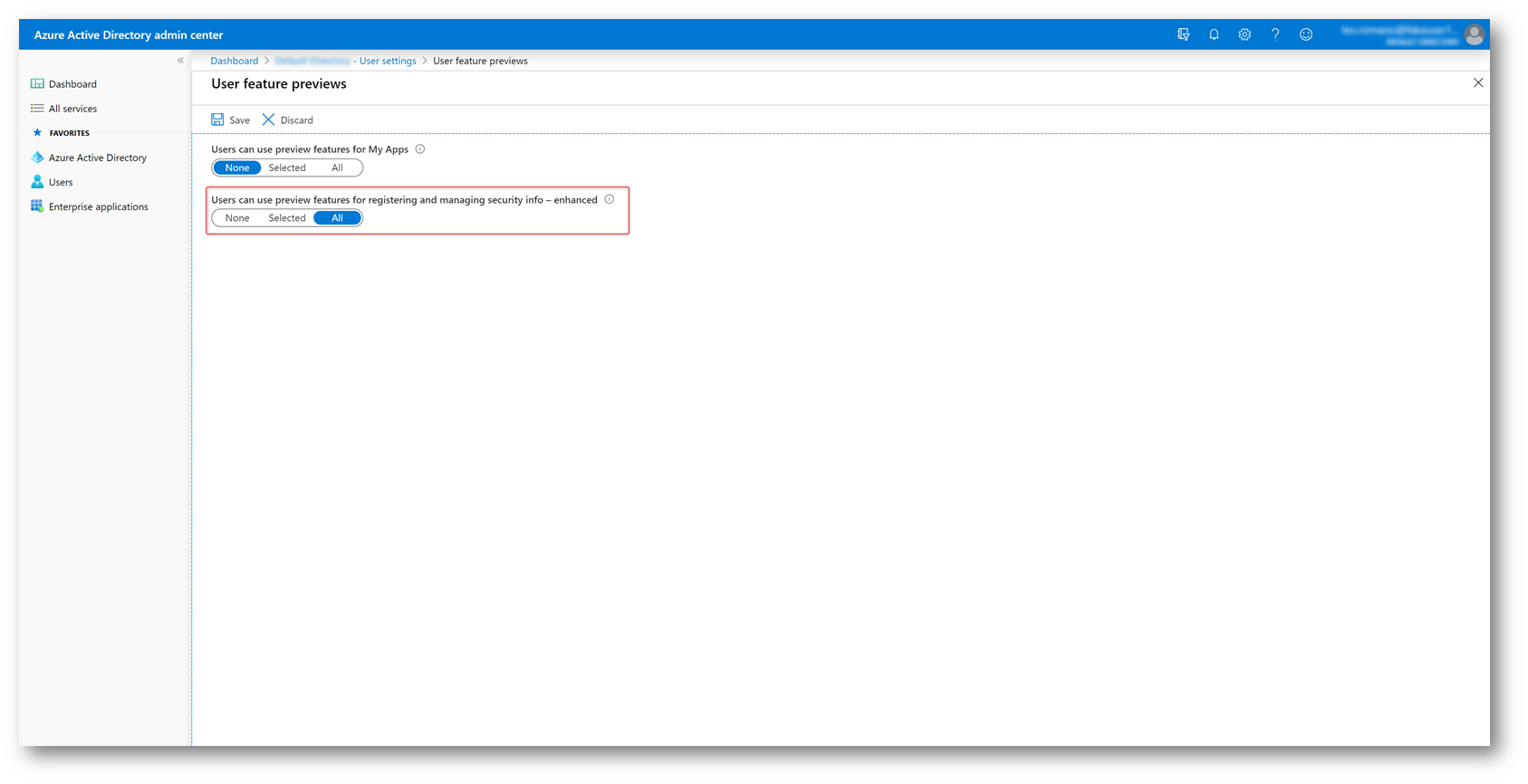

È possibile abilitare una funzione chiamata Combined Registration che permette agli utenti di registrare le informazioni per Azure MFA e Self Service Password Reset in un unico portale.

Per attivare questa funzione è necessario tornare al pannello di amministrazione di Azure AD, premere su Azure Active Directory -> User Settings -> Manage user feature preview settings e spostare il selettore “Users can use preview features for registering and managing security info – enhanced” su All e premere Save.

Figura 11 – Abilitare Combined Registration

Configurare Azure AD Identity Protection

Ora è tutto pronto per abilitare Identity Protection. Nella barra di navigazione del portale premere su Dashboard per tornare al pannello di amministrazione di Azure AD, premere su Azure Active Directory -> Security -> Identity Protection.

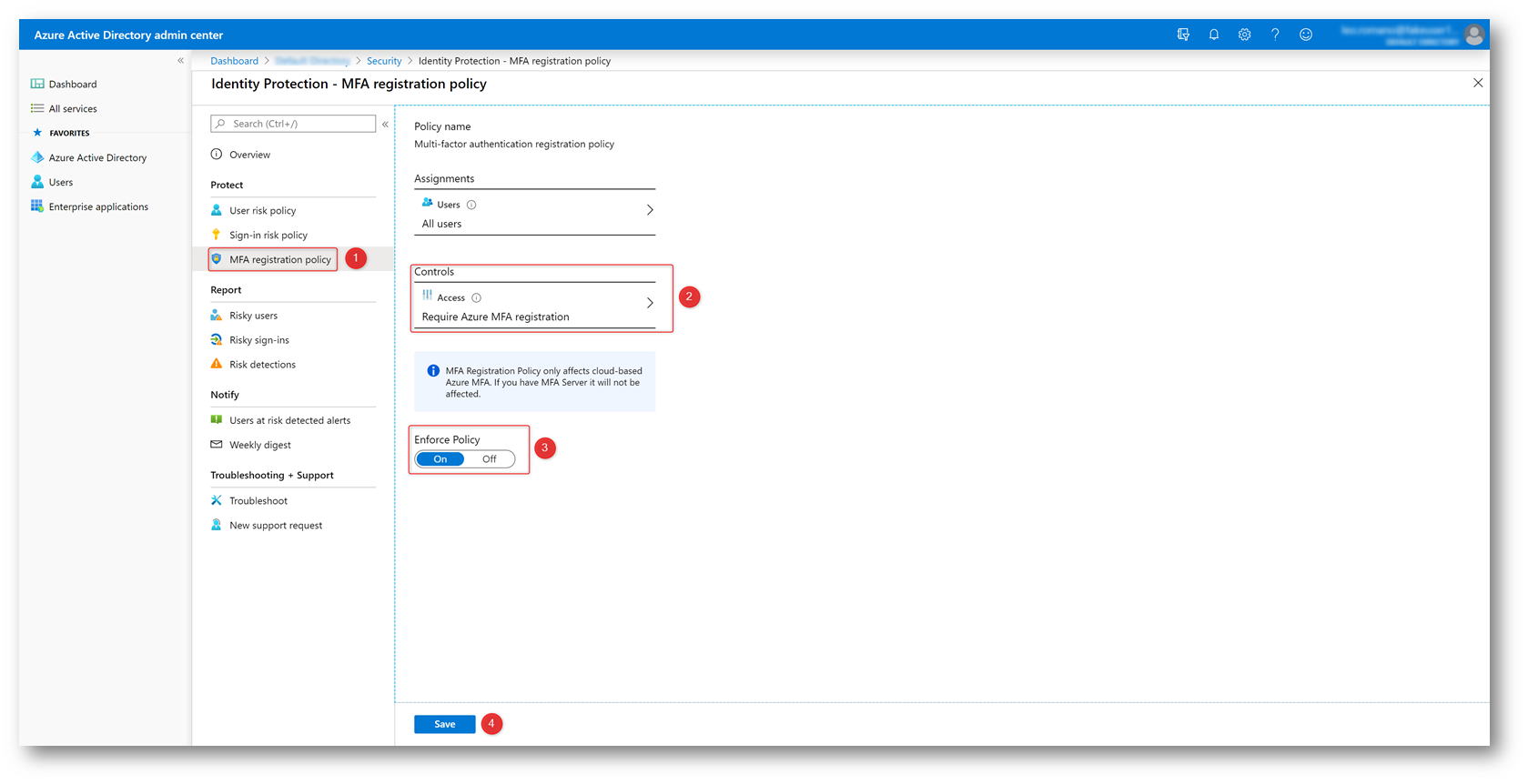

Configurare inizialmente la MFA Registration Policy. Premendo su MFA Registration Policy si aprirà la blade di configurazione, dentro Controls selezionare Require Azure MFA registration poi spostare il selettore Enforce Policy su On, infine premere Save.

Figura 12 – Azure Identity Protection MFA Policy

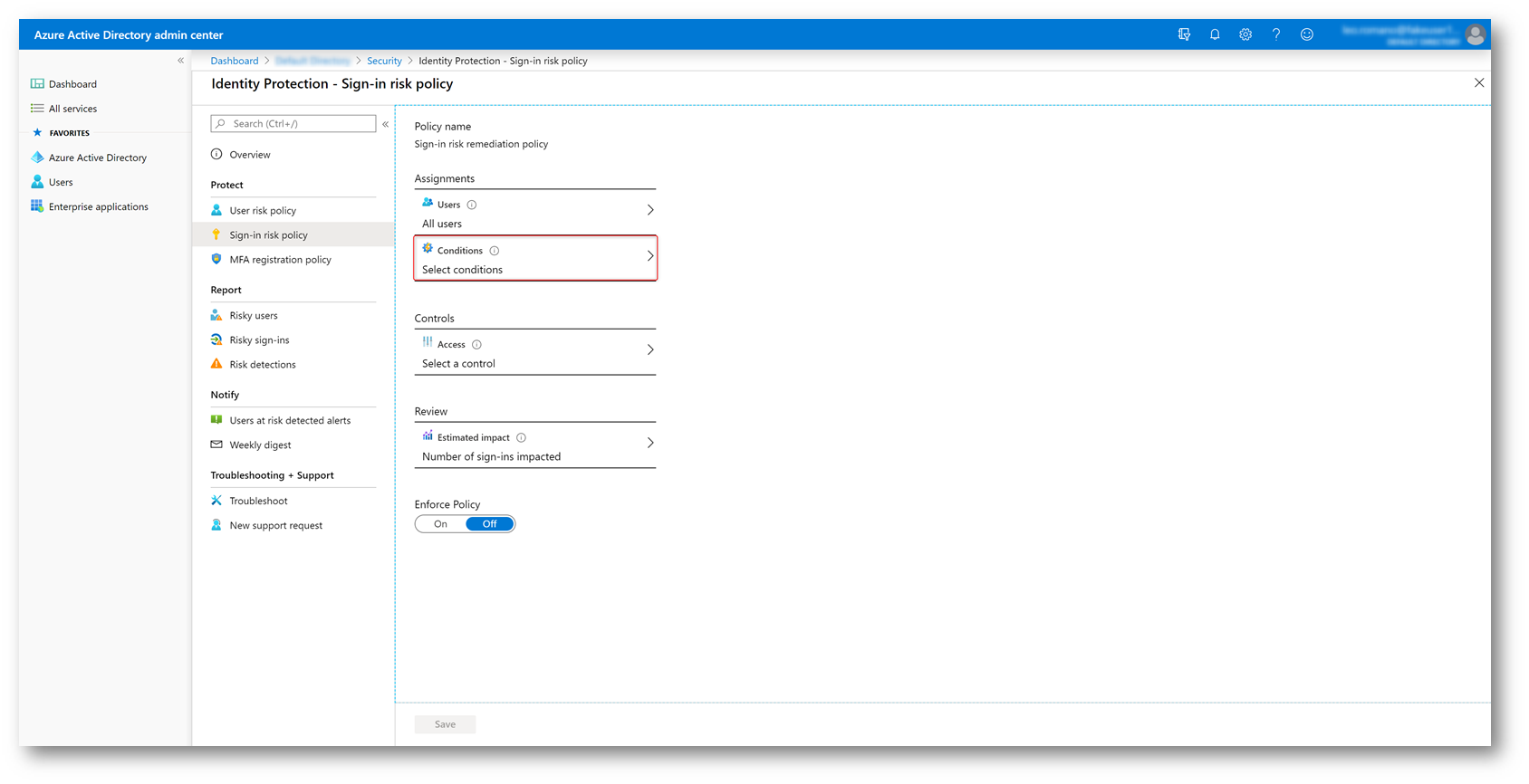

Proseguire configurando la Sign-in Risk Policy e premere su Conditions.

Figura 13 – Sign-in Risk Conditions

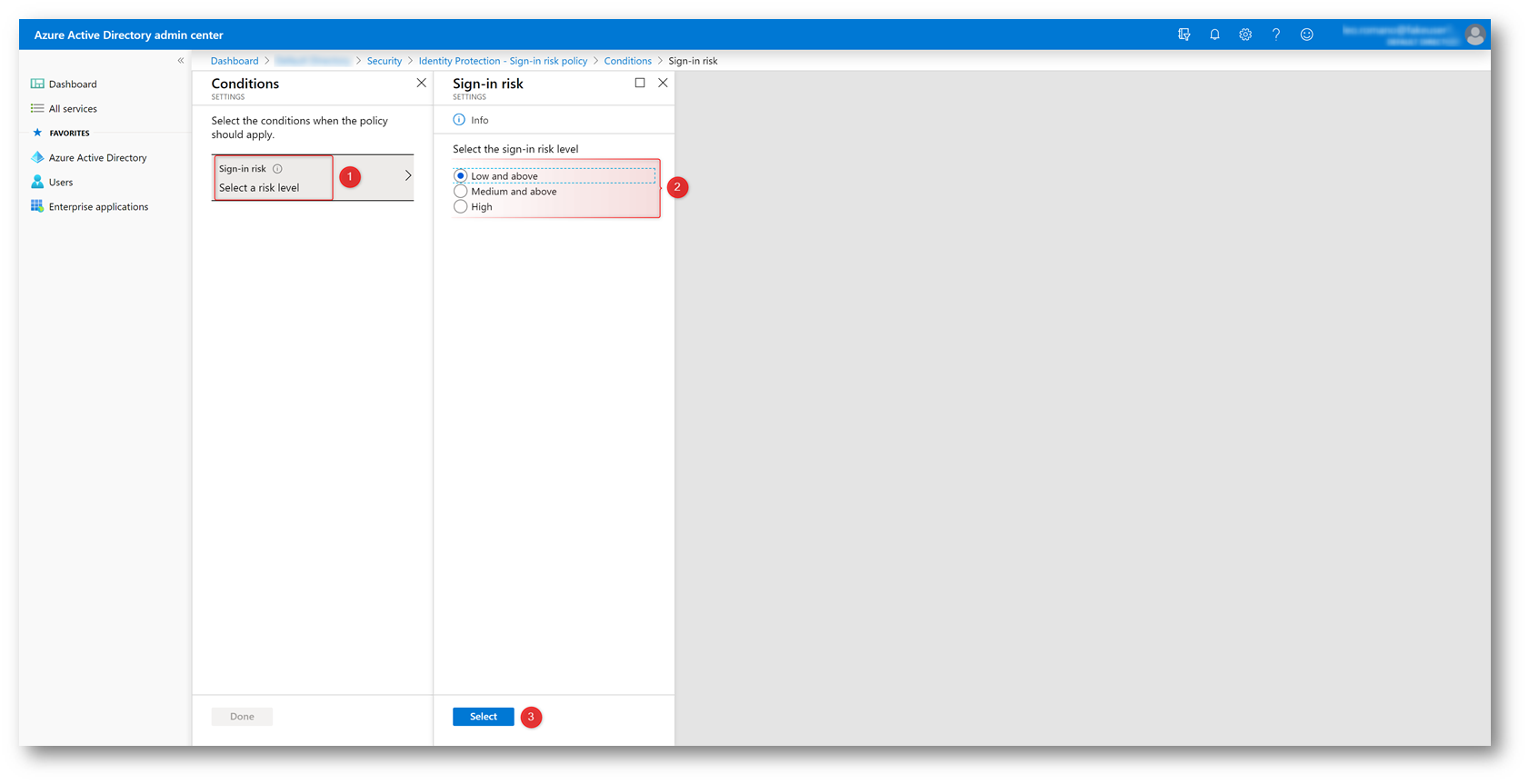

Si aprirà una serie di blade: premere Sign-in risk e selezionare il livello desiderato: più è basso e più l’algoritmo di verifica sarà restrittivo. Di conseguenza verrà chiesto più spesso agli utenti di verificare il proprio login tramite Azure MFA. Premere su Select e poi su Done.

Figura 14 – Sign-in Risk Conditions impostate

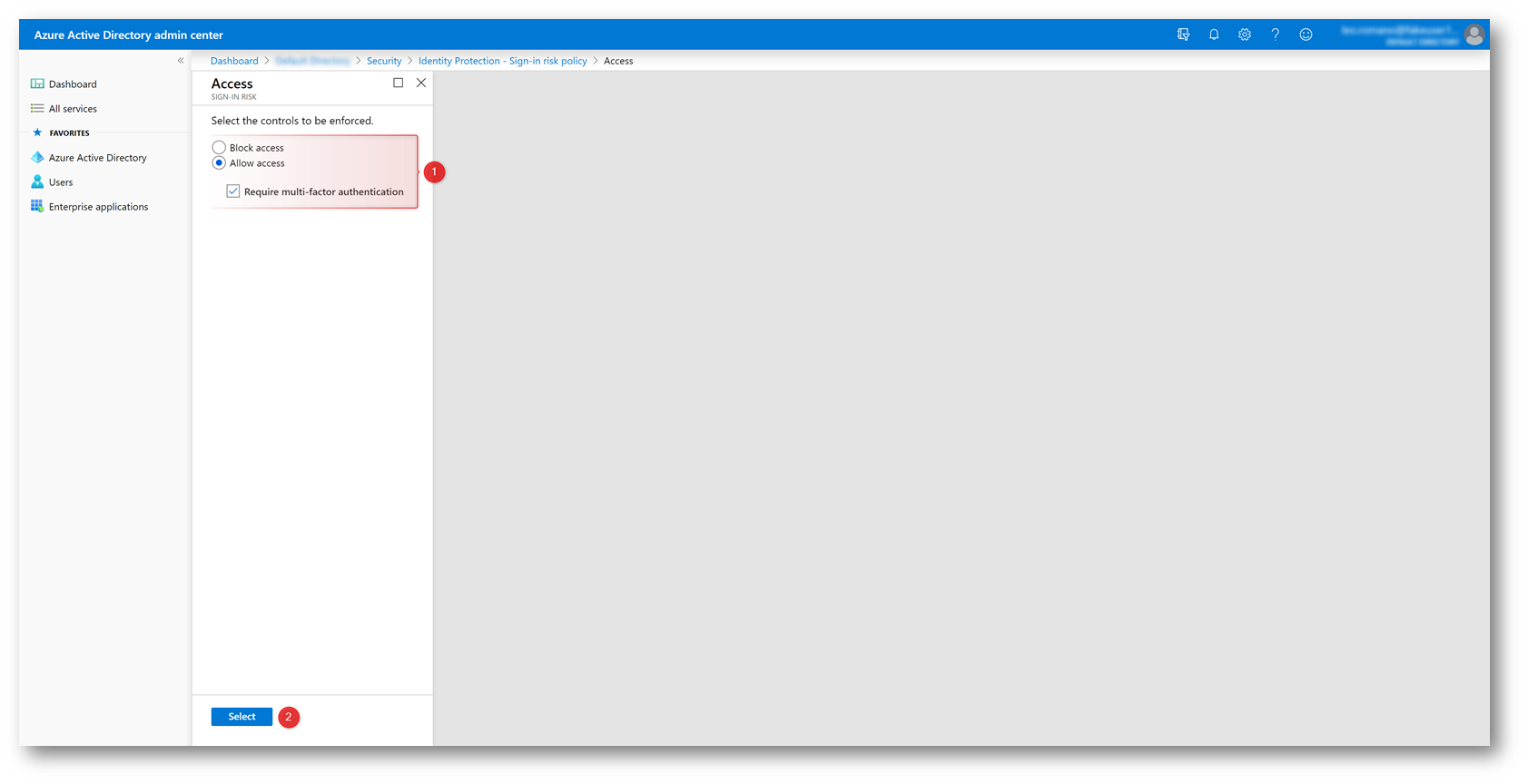

Si sarà così tornati alla blade di configurazione del Sign-in Risk. Premere su Access e nella blade che si aprirà selezionare Allow Access con il parametro Require multi-factor authentication già attivato, premere su Select.

Figura 15 – Sign-in Risk Access Controls impostato

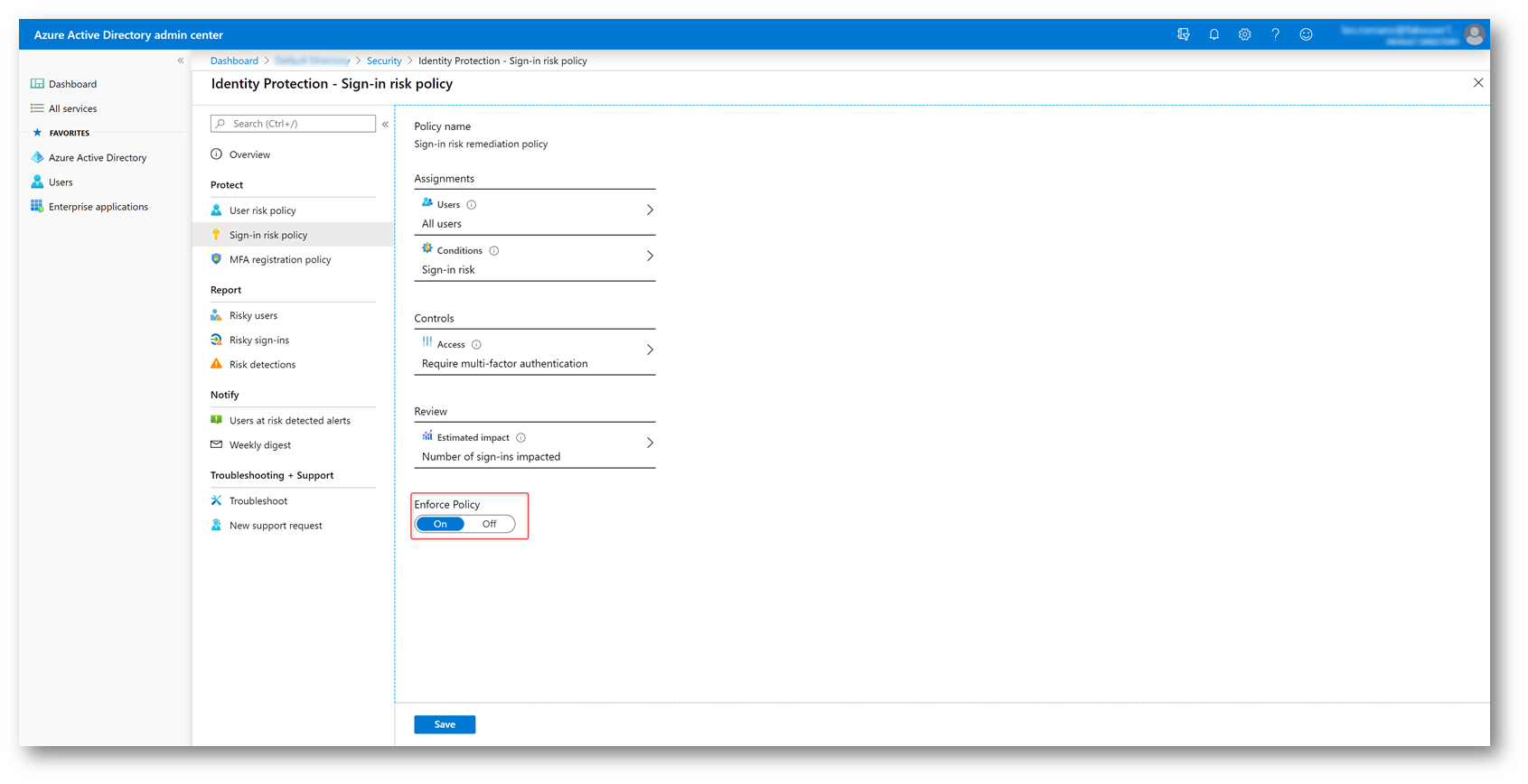

La Sign-in Risk policy è ora configurata. Spostare il selettore Enforce Policy su On e premere Save.

Figura 16 – Sign-in Risk policy abilitata

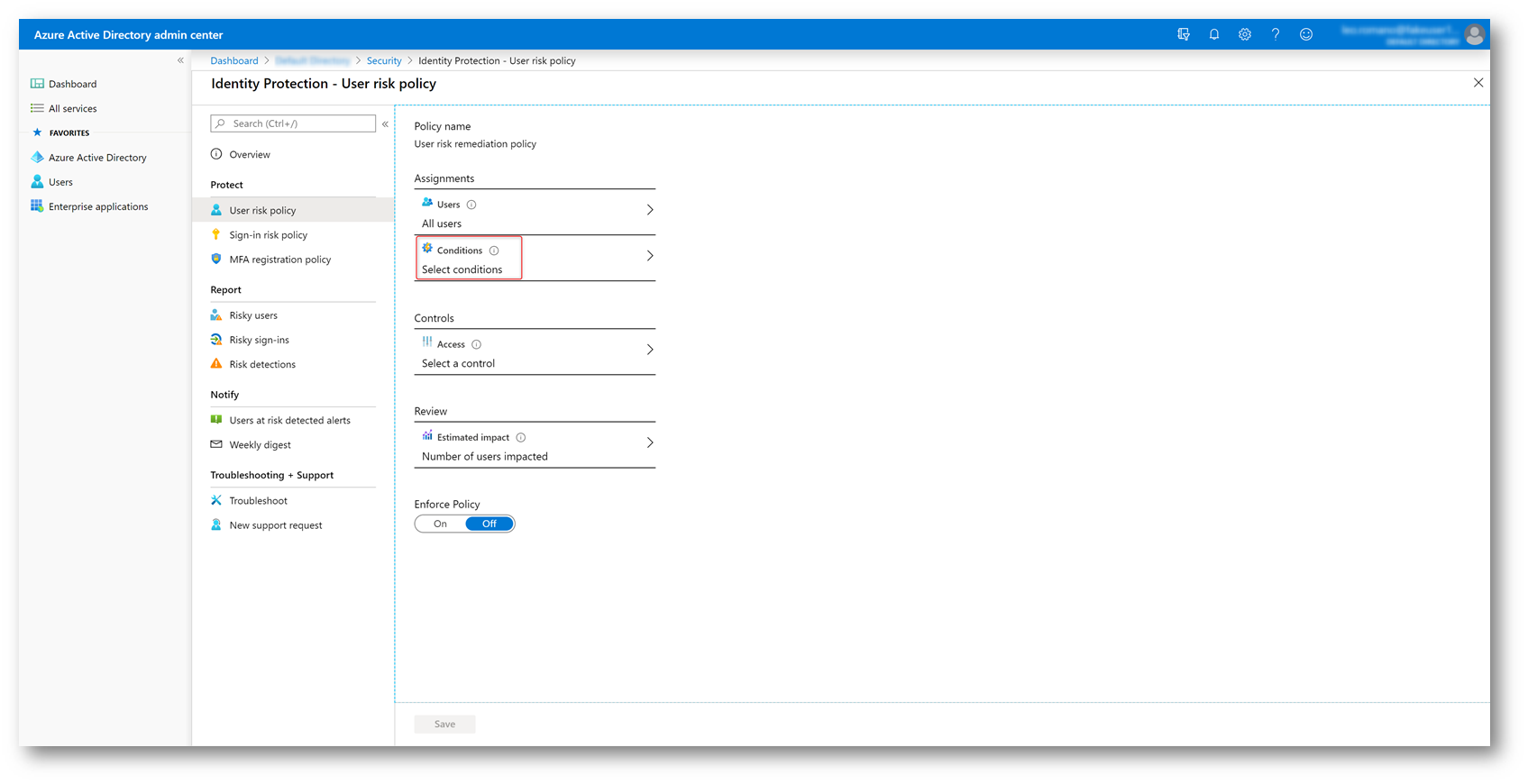

È ora possibile configurare l’ultima policy rimasta, la User Risk policy. Premendo su di essa si aprirà la relativa blade che è molto simile a quella appena vista per la Sign-in Risk policy.

Premendo su Conditions è possibile iniziare a configurarla.

Figura 17 – User Risk policy, inizio configurazione

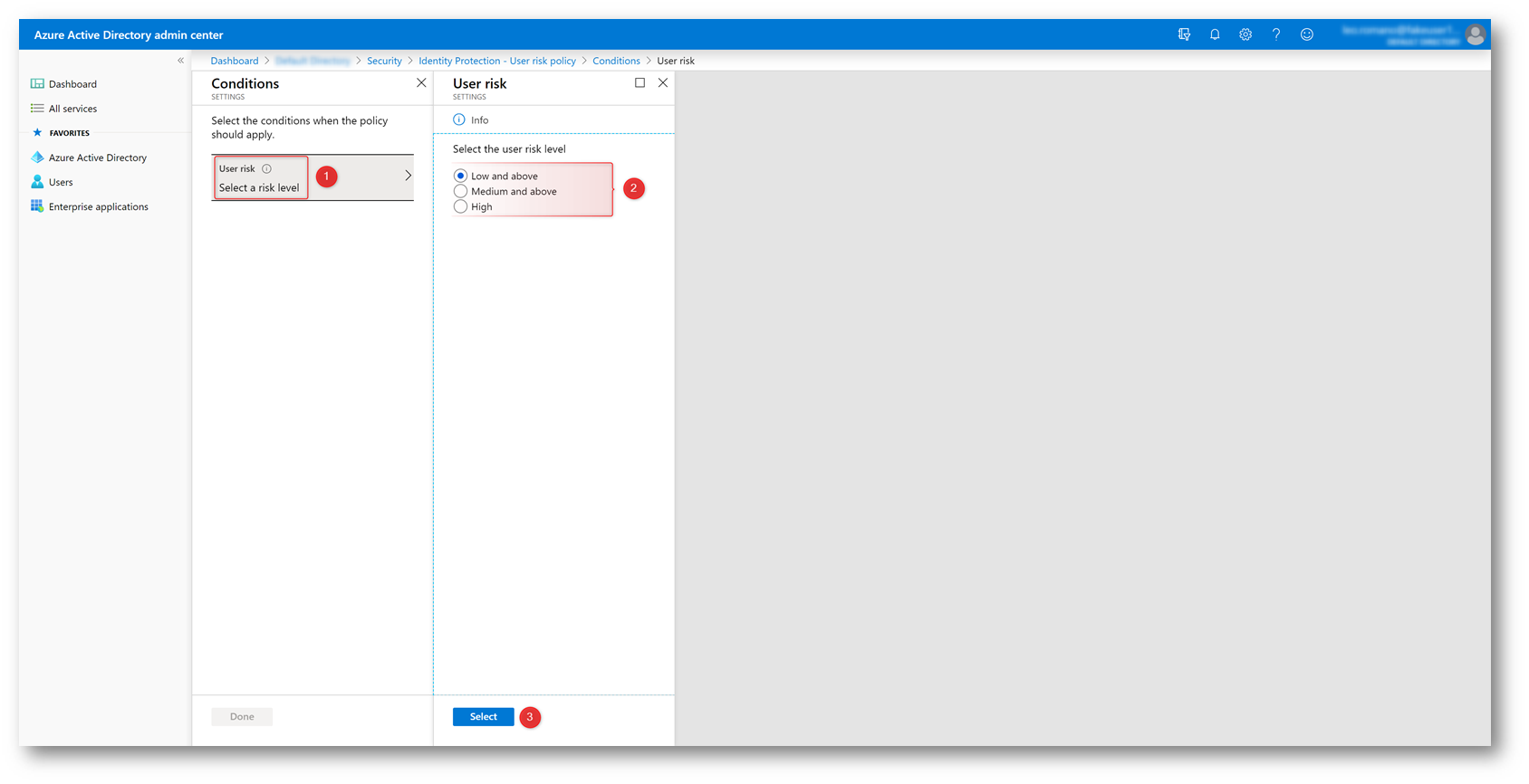

Si aprirà una serie di blade: premere User risk e selezionare il livello desiderato, più è basso e più l’algoritmo di verifica sarà restrittivo. Di conseguenza verrà chiesto più spesso agli utenti di resettare la propria password tramite Self Service Password Reset. Premere su Select e poi su Done.

Figura 18 – User risk conditions impostate

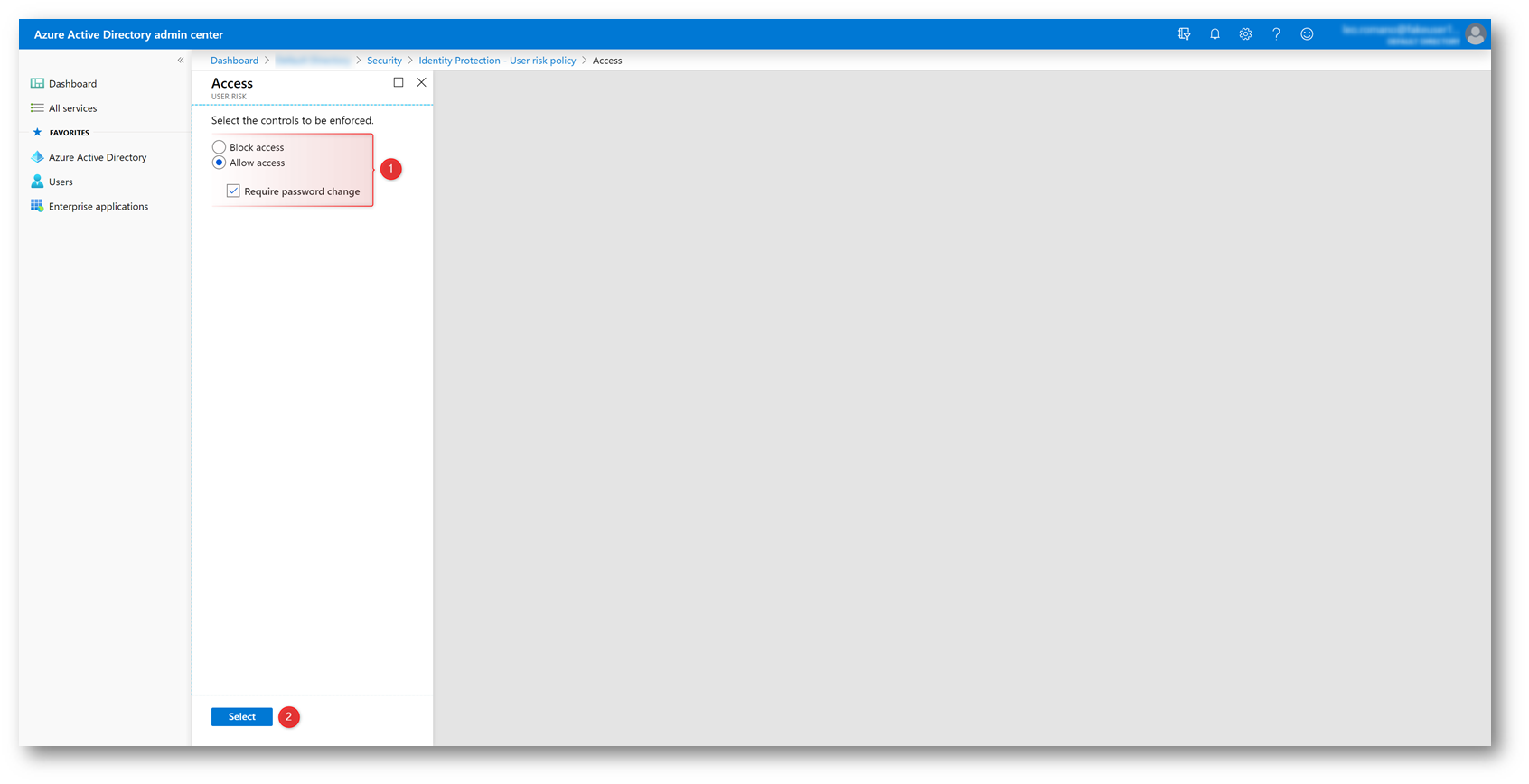

Si sarà così tornati alla blade di configurazione dello User risk, premere su Access e nella blade che si aprirà selezionare Allow Access con il parametro Require password change già attivato, premere su Select.

Figura 19 – User risk Access Controls impostato

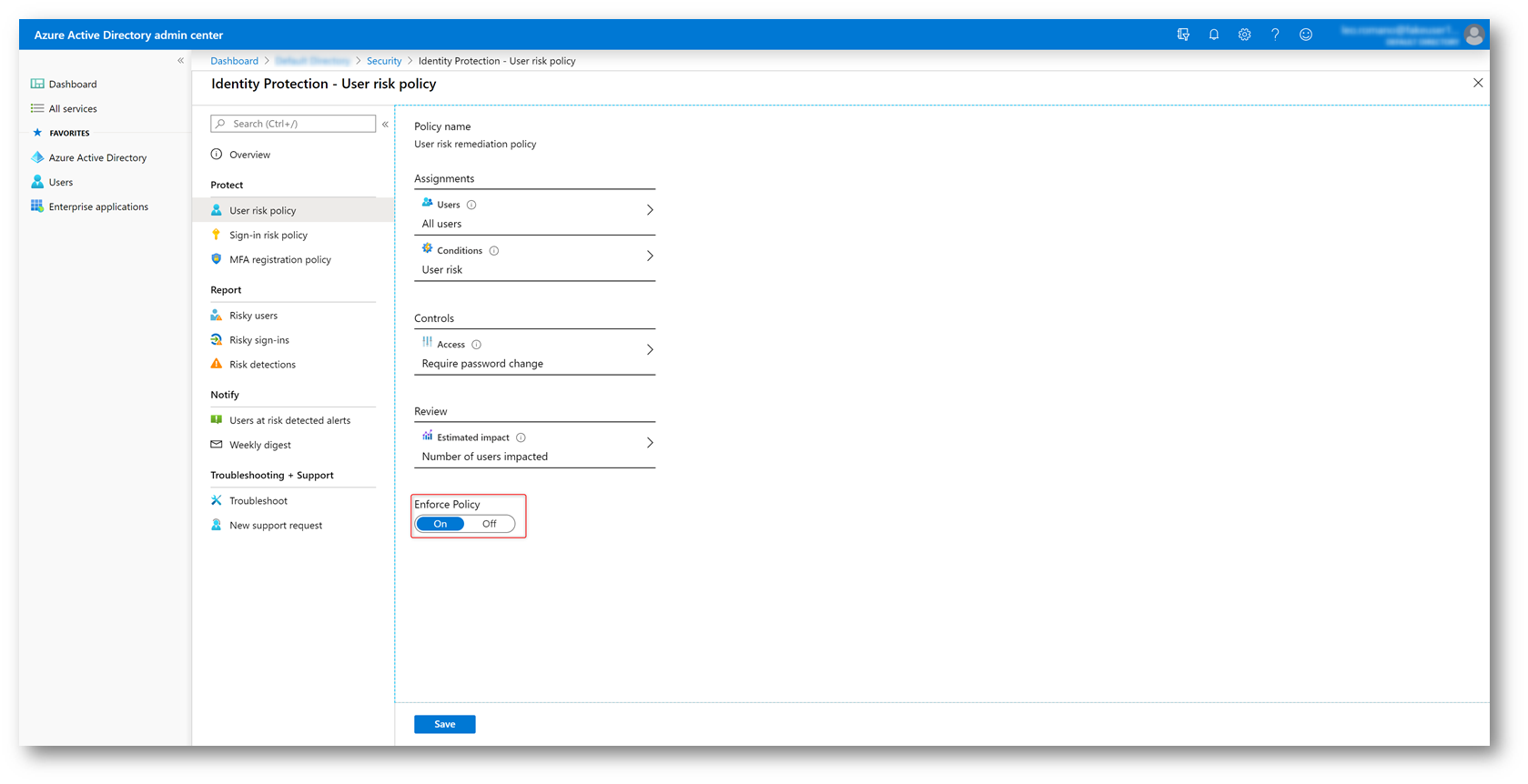

La User Risk policy è ora configurata, spostare il selettore Enforce Policy su On e premere Save.

Figura 20 – User risk policy configurata

La configurazione di Azure AD Identity Protection è terminata. Gli utenti sono protetti dalle policy di Azure AD Identity Protection.

Accesso da parte degli utenti

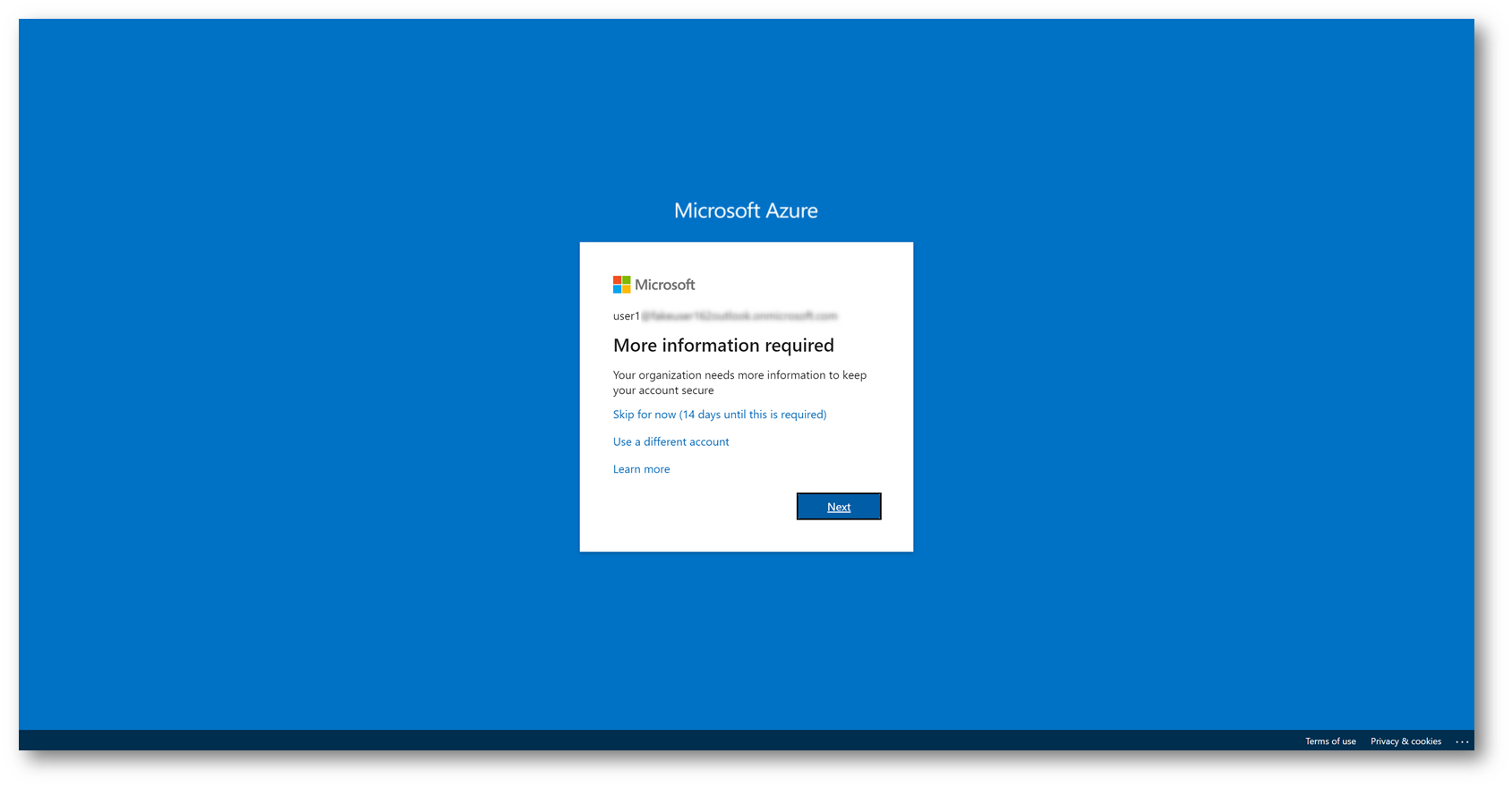

La MFA registration policy ha un impatto immediato e visibile: chiunque non sia già registrato per Azure MFA al primo login vedrà la nuova Combined Experience che abbiamo appena abilitato.

All’utente viene offerta una finestra di 14 giorni entro la quale dovrà registrarsi ad Azure MFA, scaduta la quale verrà obbligato a farlo senza avere la possibilità d proseguire.

Figura 21 – Richiesta registrazione MFA al primo login dell’utente di Azure AD

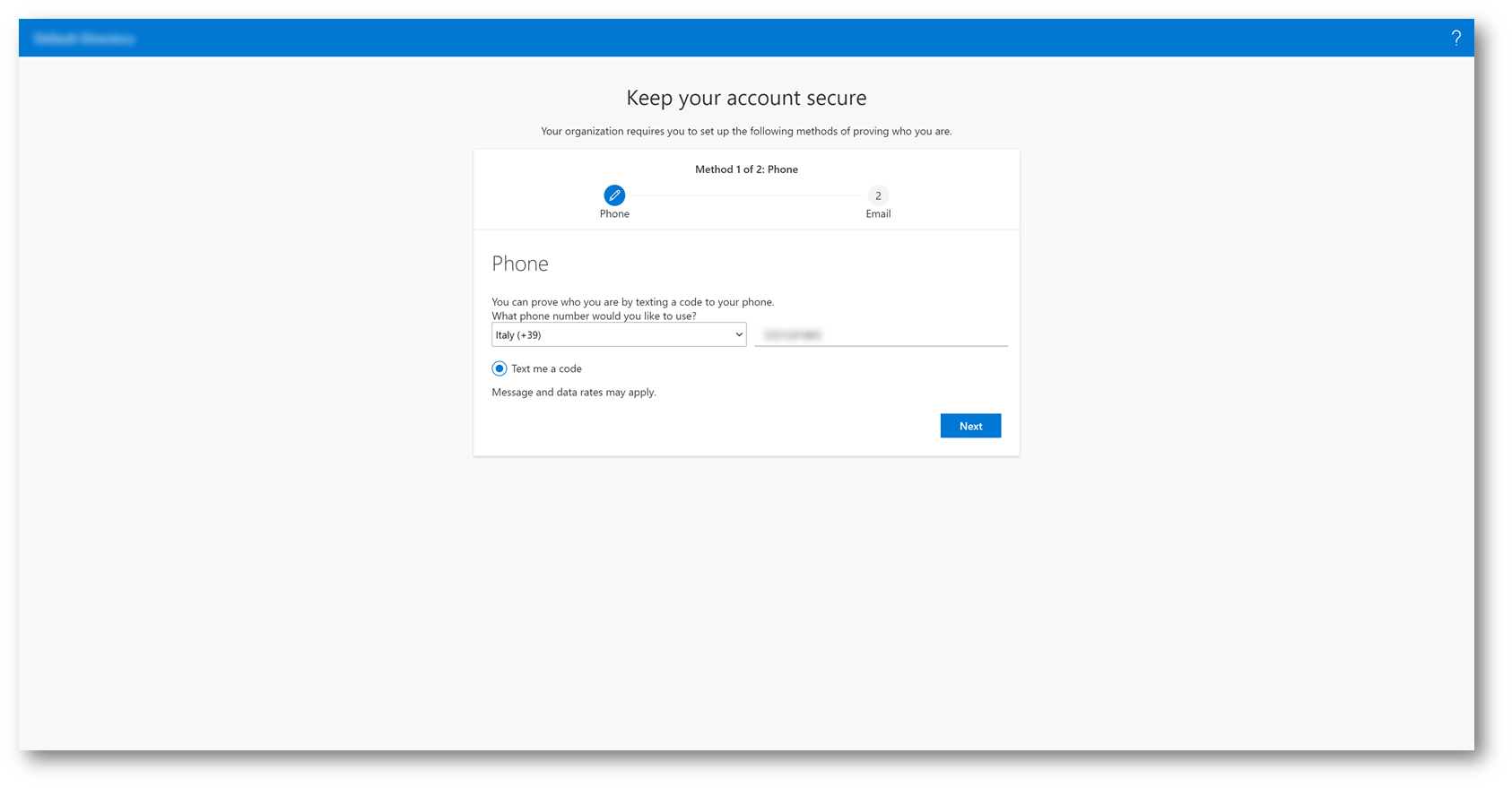

L’esperienza di registrazione varia in base ai metodi configurati in precedenza. In questo caso dobbiamo registrare un telefono su cui ricevere un PIN SMS.

Figura 22 – Combined Registration SMS PIN

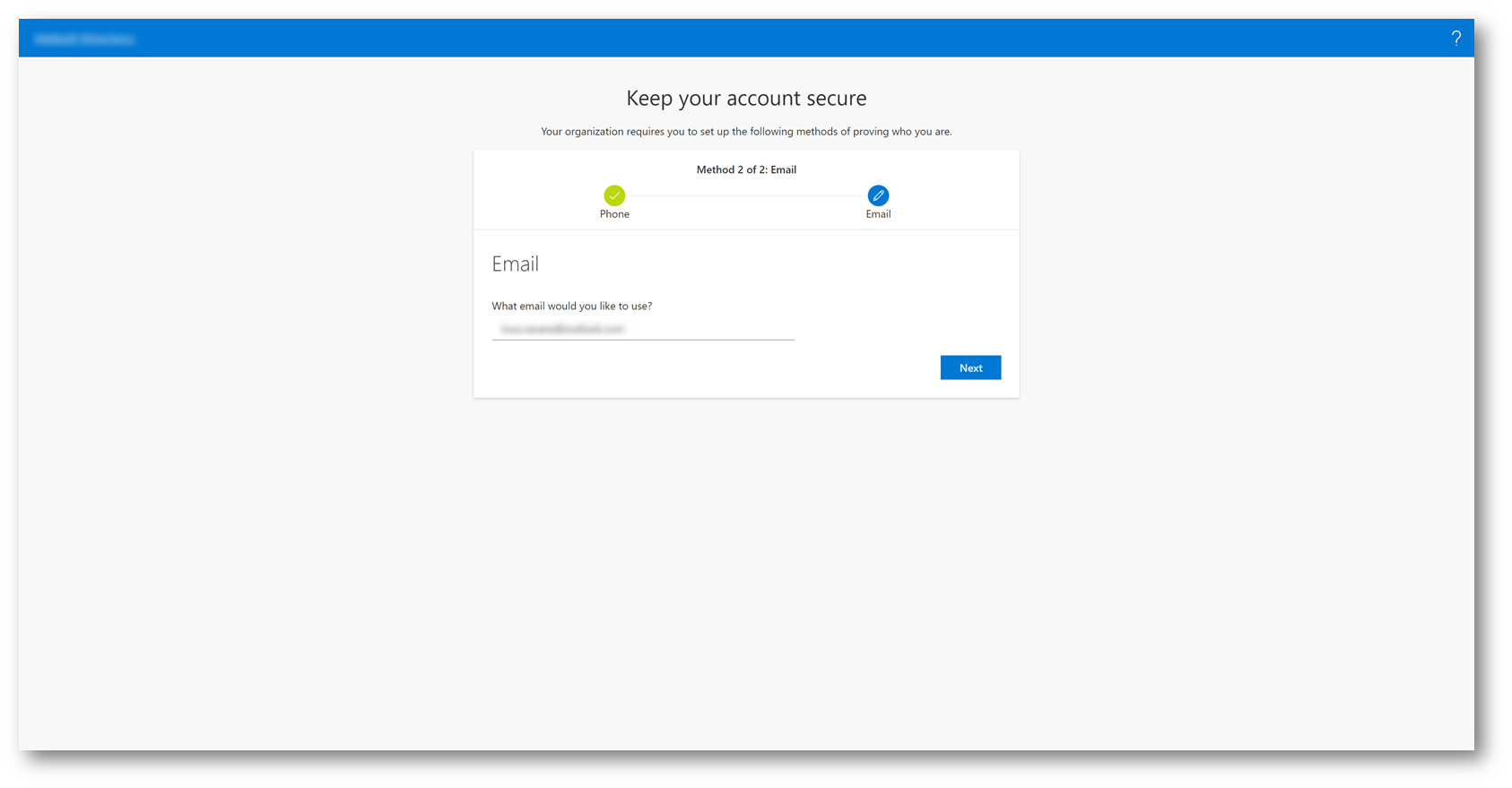

Siccome abbiamo richiesto almeno due metodi di verifica dobbiamo registrare anche una e-mail personale su cui ricevere un codice numerico.

Figura 23 – Combined Registration e-mail

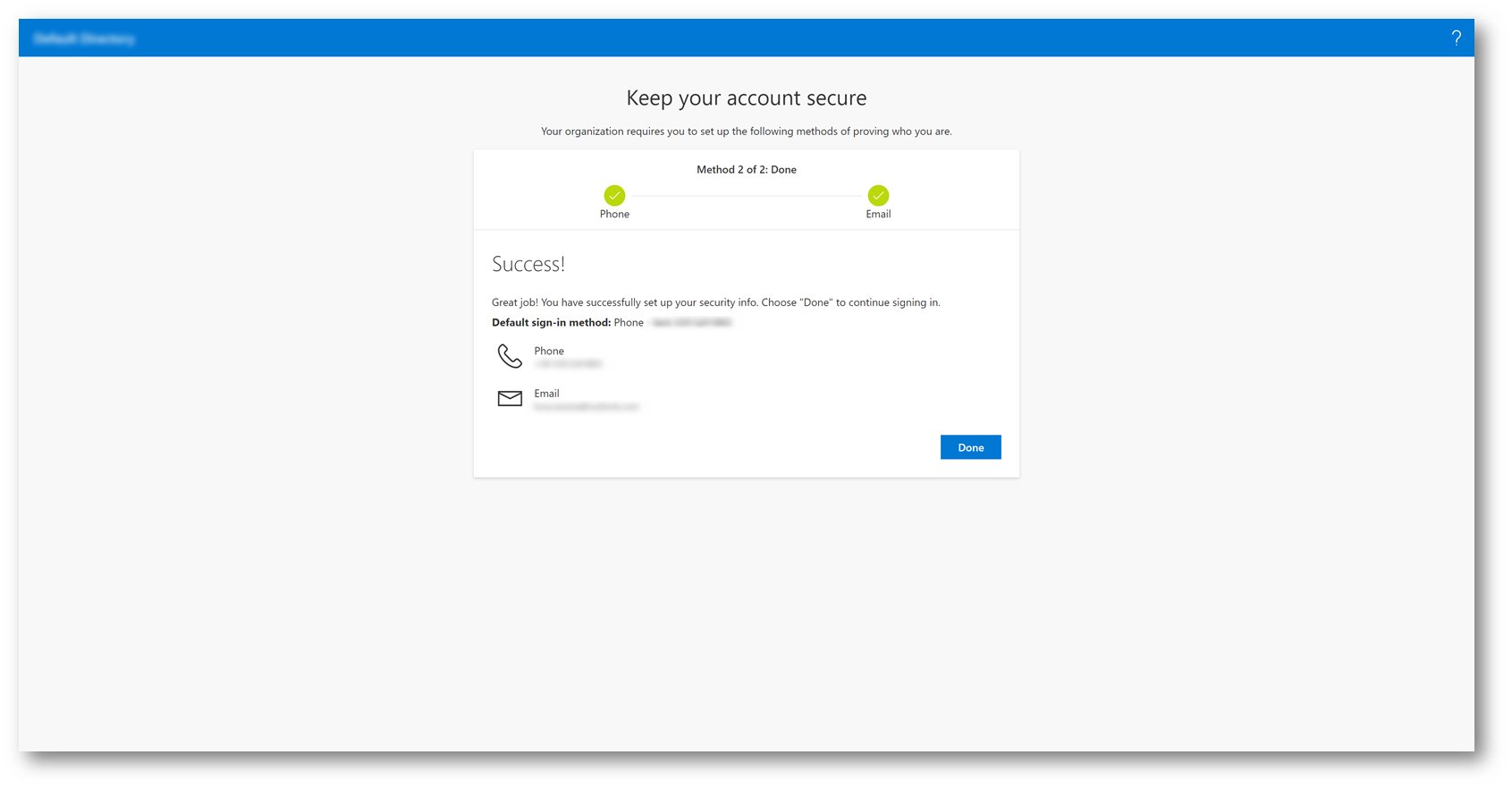

Una volta terminata la registrazione l’utente può proseguire con l’attività che stava svolgendo. In figura 24 è mostrata la schermata in cui vengono riassunti i metodi di verifica che sono stati configurati.

Figura 24 – Termine Combined Registration

Gli utenti possono gestire le loro informazioni inerenti Azure MFA e Self Service Password Reset tramite il portale https://myprofile.microsoft.com/

Simulazione di un Risky Sign-in

È possibile simulare alcuni tipi di Risky Sign-in per meglio comprendere l’impatto delle policy appena configurate sugli utenti.

A tale scopo è sufficiente creare una Azure Virtual Machine in un’area geografica distante da quella in cui abitualmente si trova l’utente.

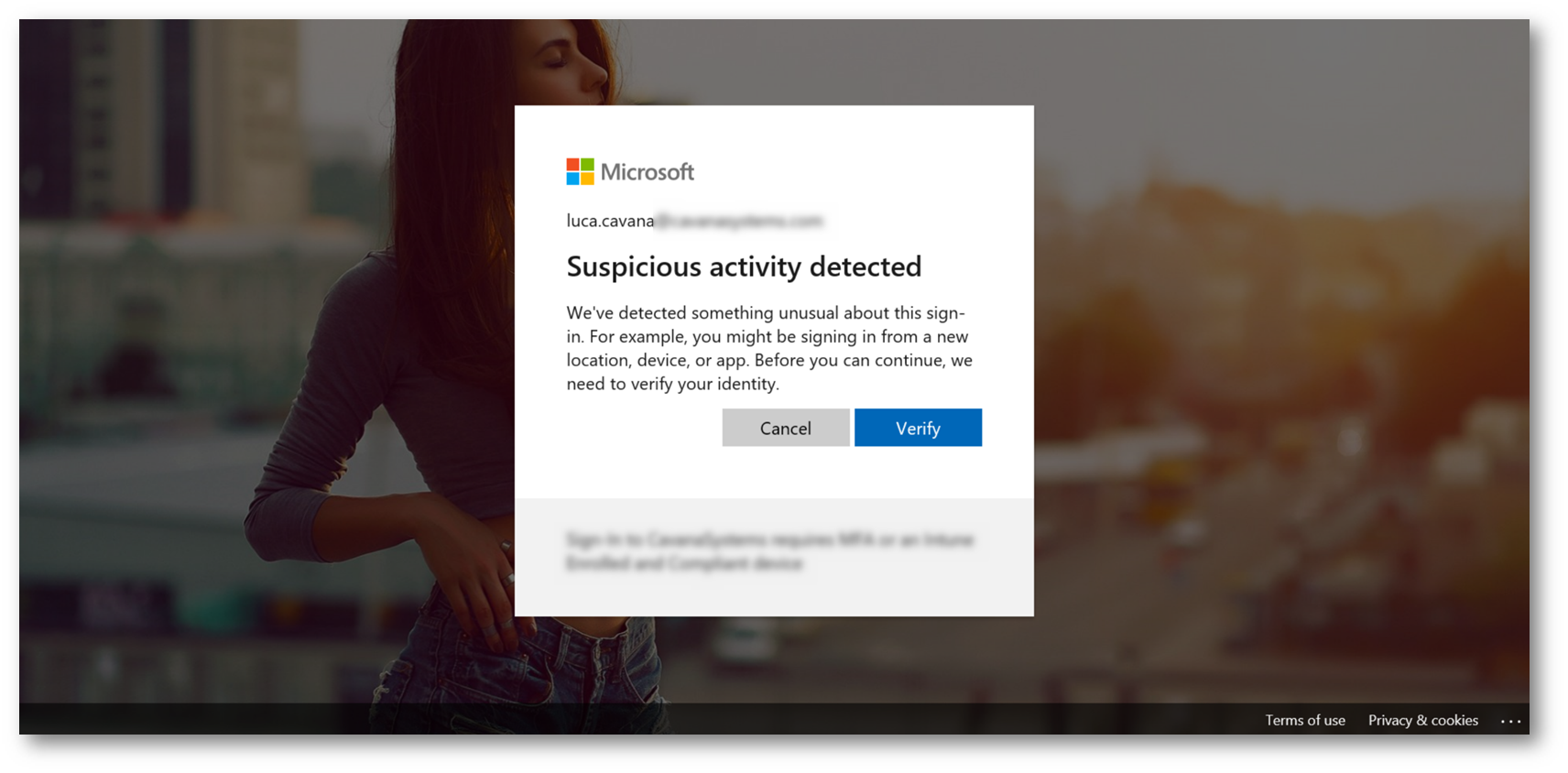

Nella figura 25 si può osservare una sessione di Internet Explorer da una VM Azure creata nella Zona “West Europe”. Il repentino cambio di posizione è sufficiente a far intervenire la Sign-in Risk Policy e in base alle configurazioni fatte in precedenza verrà richiesta all’utente una verifica tramite Azure MFA.

Figura 25 – Login interrotto da Sign-in Risk Policy

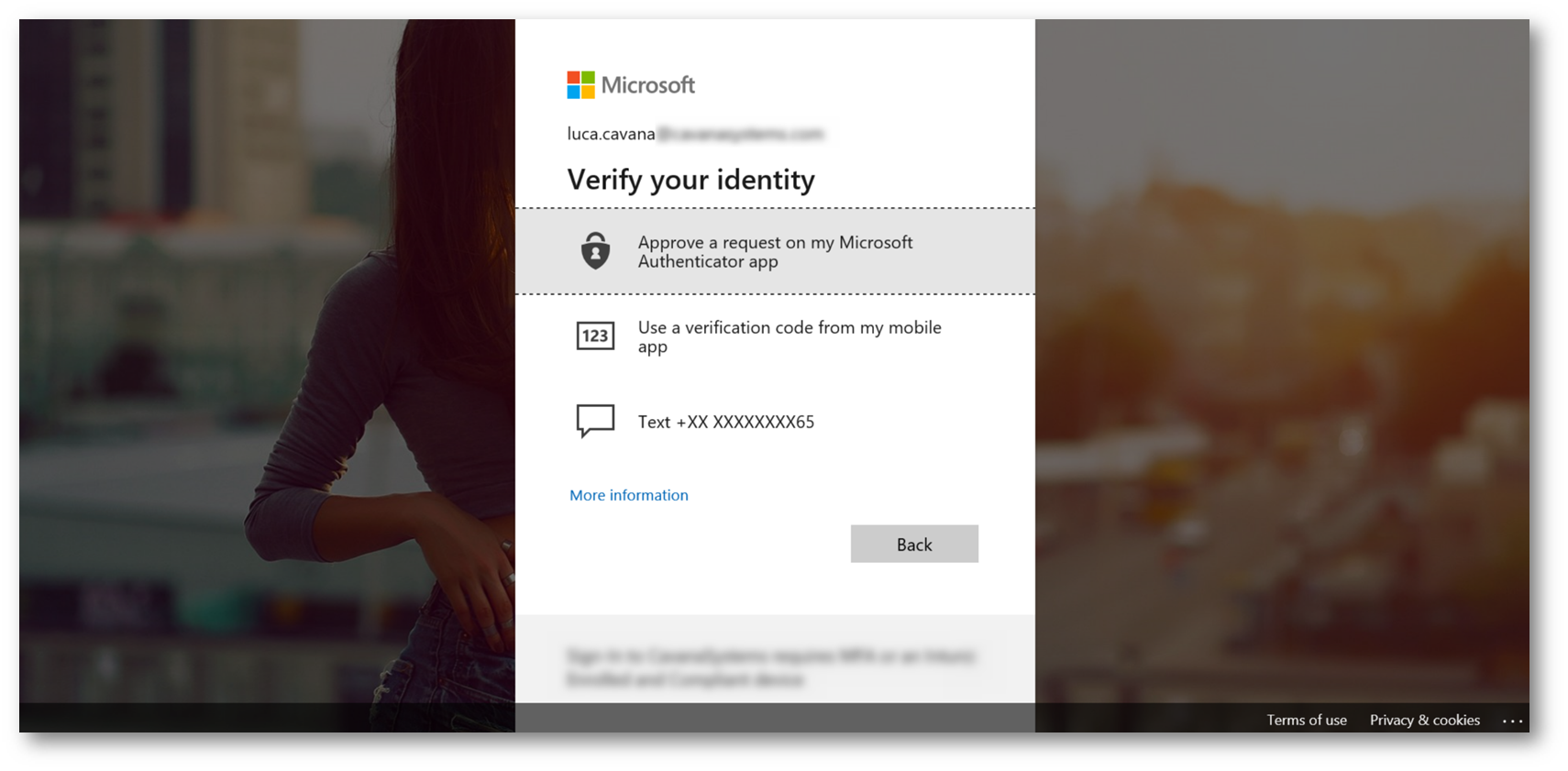

L’utente verrà guidato nel processo di remediation del Risky Sign-in.

Figura 26 – Remediation di un Risky Sign-in

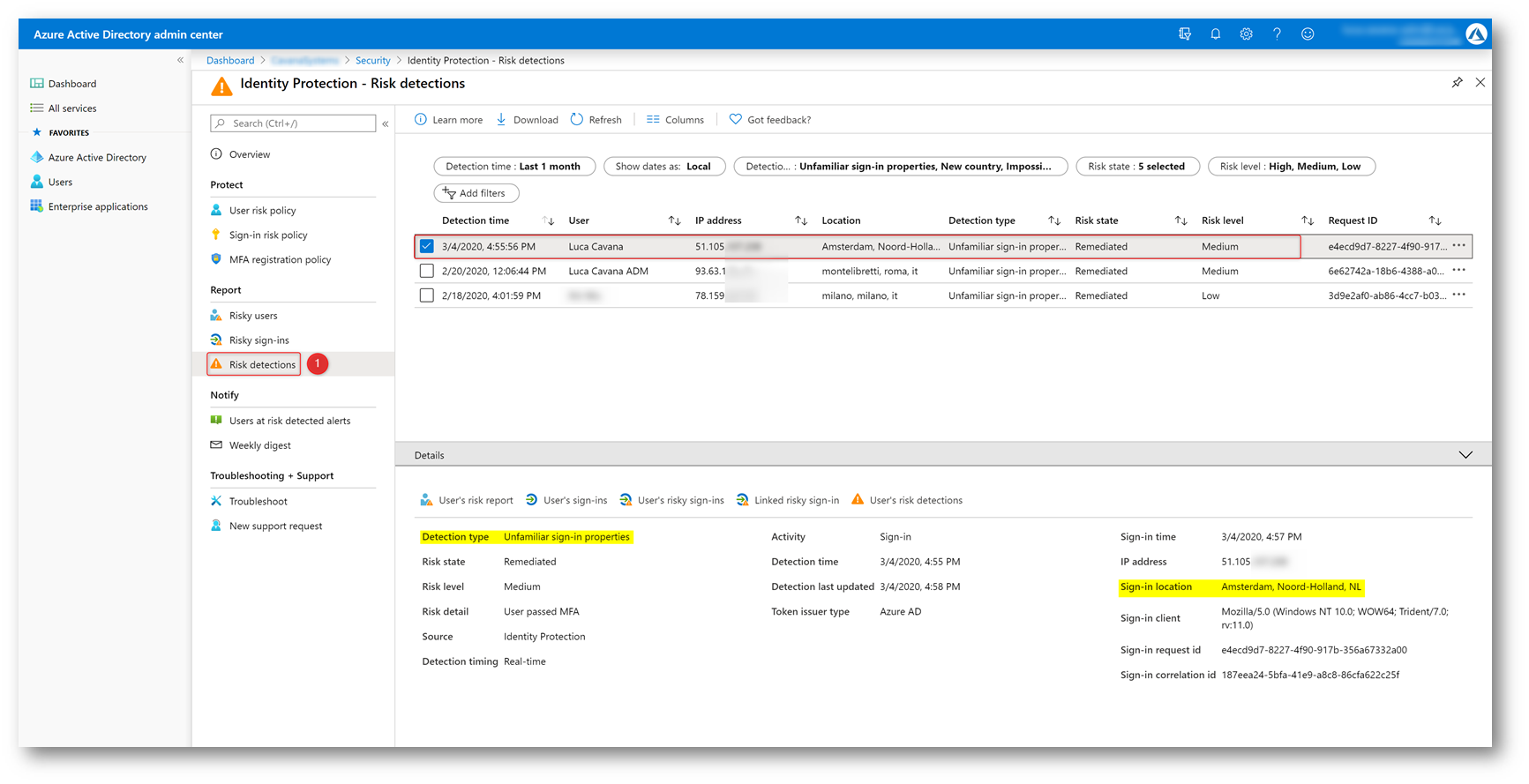

Nella blade di gestione di Identity Protection è disponibile la sezione Report, dalla quale è possibile visualizzare le Risk detections: premendo su un evento si aprirà una sezione che consente di visualizzarne i dettagli.

Nell’esempio appena fatto è possibile osservare che l’utente è stato in grado di effettuare correttamente la Remediation di un login proveniente dall’Olanda dimostrando la sua identità tramite Azure MFA.

Figura 27 – Reporting

Prima di testare la Sign-in Risk Policy è necessario attendere qualche giorno per dare tempo al sistema di imparare le abitudini degli utenti.

Nello specifico la detection Unfamiliar sign-in properties richiede almeno 5 giorni di login effettivi e un lungo periodo di inattività può riportare il sistema in modalità di apprendimento.

Conclusioni

L’utilizzo di Identity Protection permette di proteggere le identità di fronte agli attacchi moderni e di semplificare la vita agli utenti potendo allungare i tempi di scadenza delle password a intervalli molto lunghi.

Nell’articolo Your Pa$$word doesn’t matter potete trovare una spiegazione molto dettagliata sul perché le password non sono più sufficienti a proteggere gli account così come molti esempi di come esse vengono violate, spesso con facilità.

Se avete una infrastruttura ibrida è buona norma installare Identity Protection insieme ad Azure ATP e ad Azure AD Password Protection per proteggere l’istanza di Windows Server Active Directory ibrida.

Self Service Password Reset opportunamente configurato ha la capacità di resettare anche le password di utenti on-premises, l’articolo Self-Service Password Reset e Password Writeback negli ambienti ibridi con Azure AD spiega come implementarlo.