Password-less phone sign-in utilizzando l’app Microsoft Authenticator

Da qualche tempo è disponibile in Preview pubblica una nuova funzionalità dell’app Microsoft Authenticator che trovo particolarmente utile: autenticarsi ad Azure AD senza utilizzare una password, ma utilizzando esclusivamente l’applicazione dal proprio smartphone o dal proprio tablet.

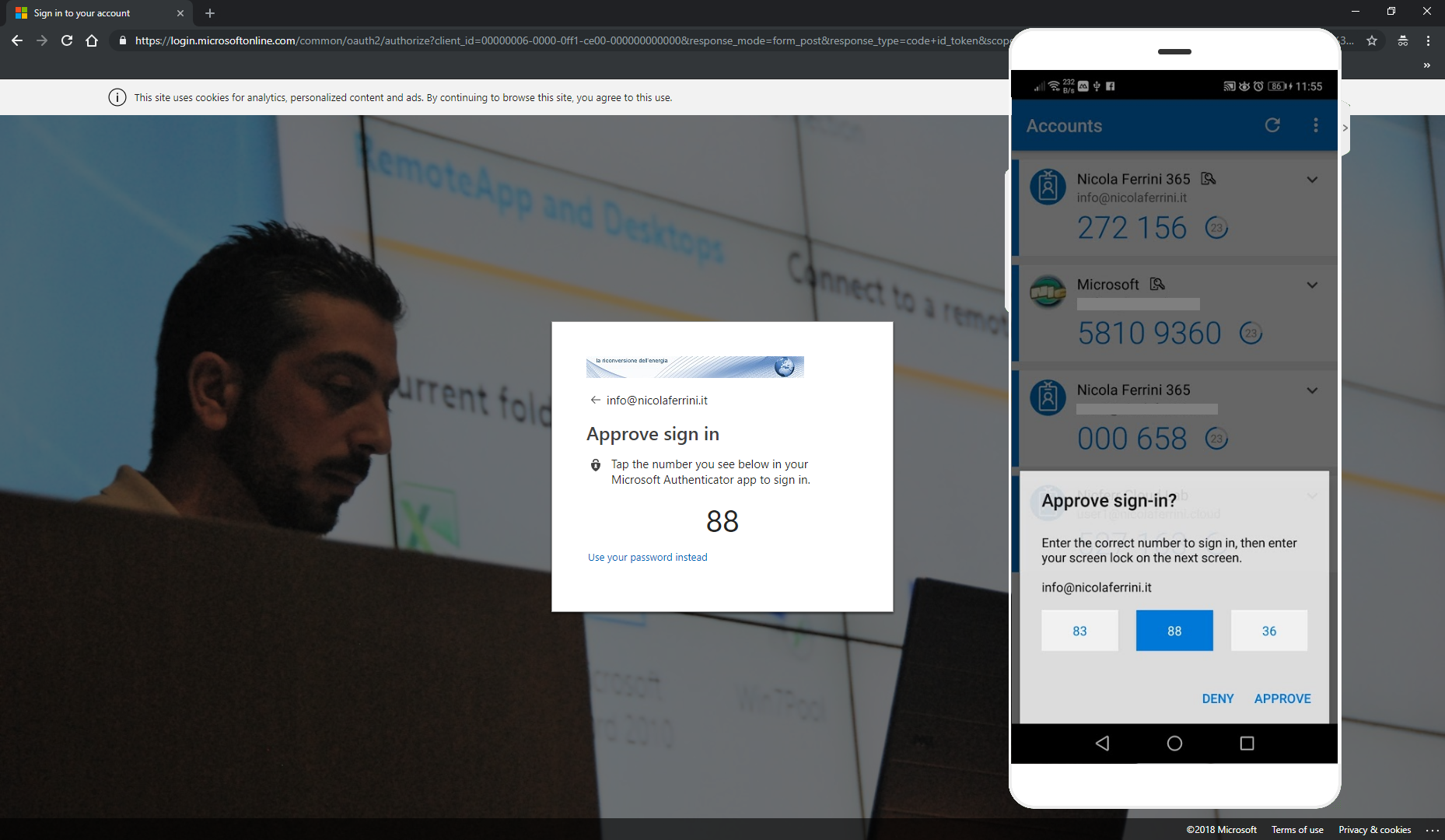

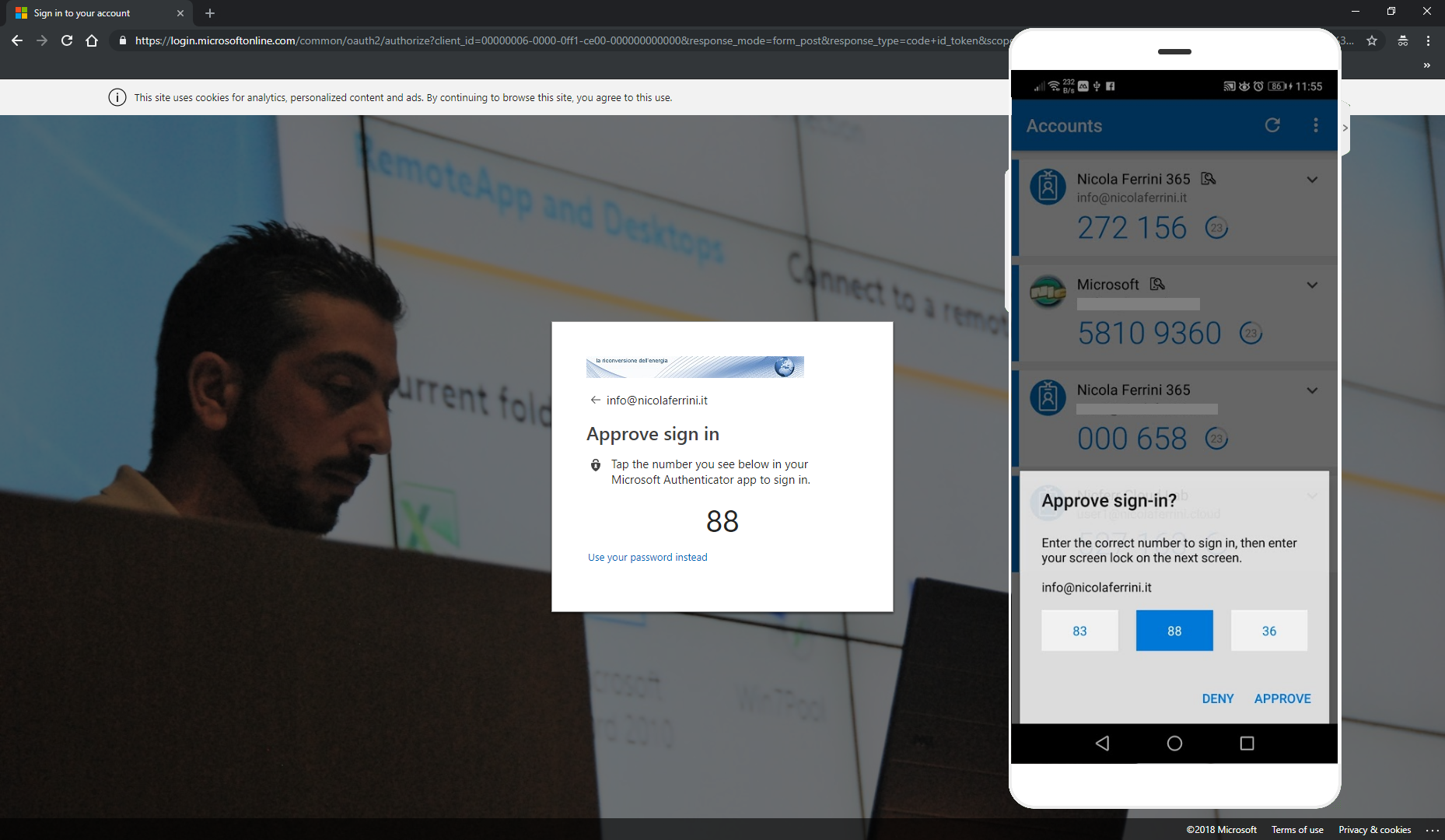

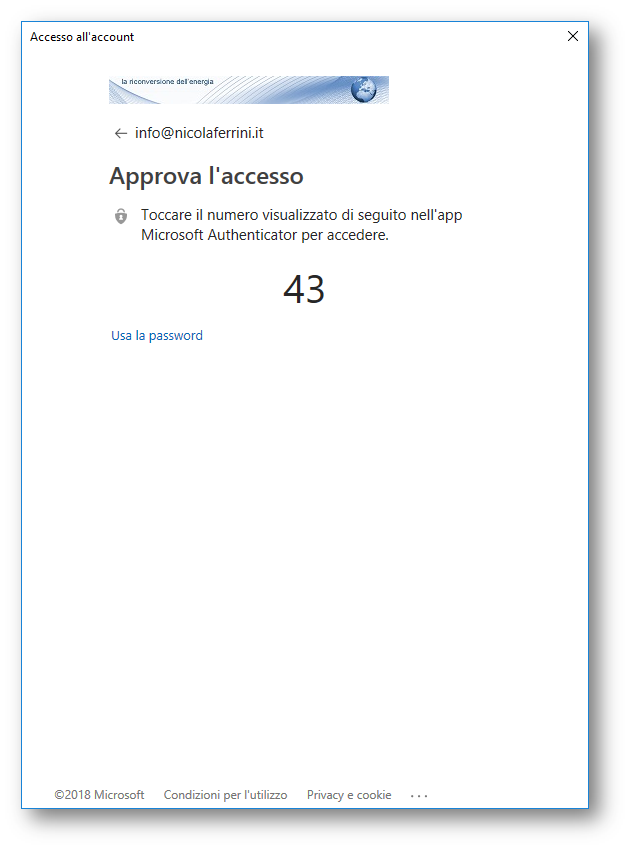

Con questa modalità di autenticazione l’utente non deve più inserire la password dopo aver digitato il proprio username, ma deve esclusivamente confermare la propria identità dal proprio dispositivo, digitando per conferma un numero che appare a video.

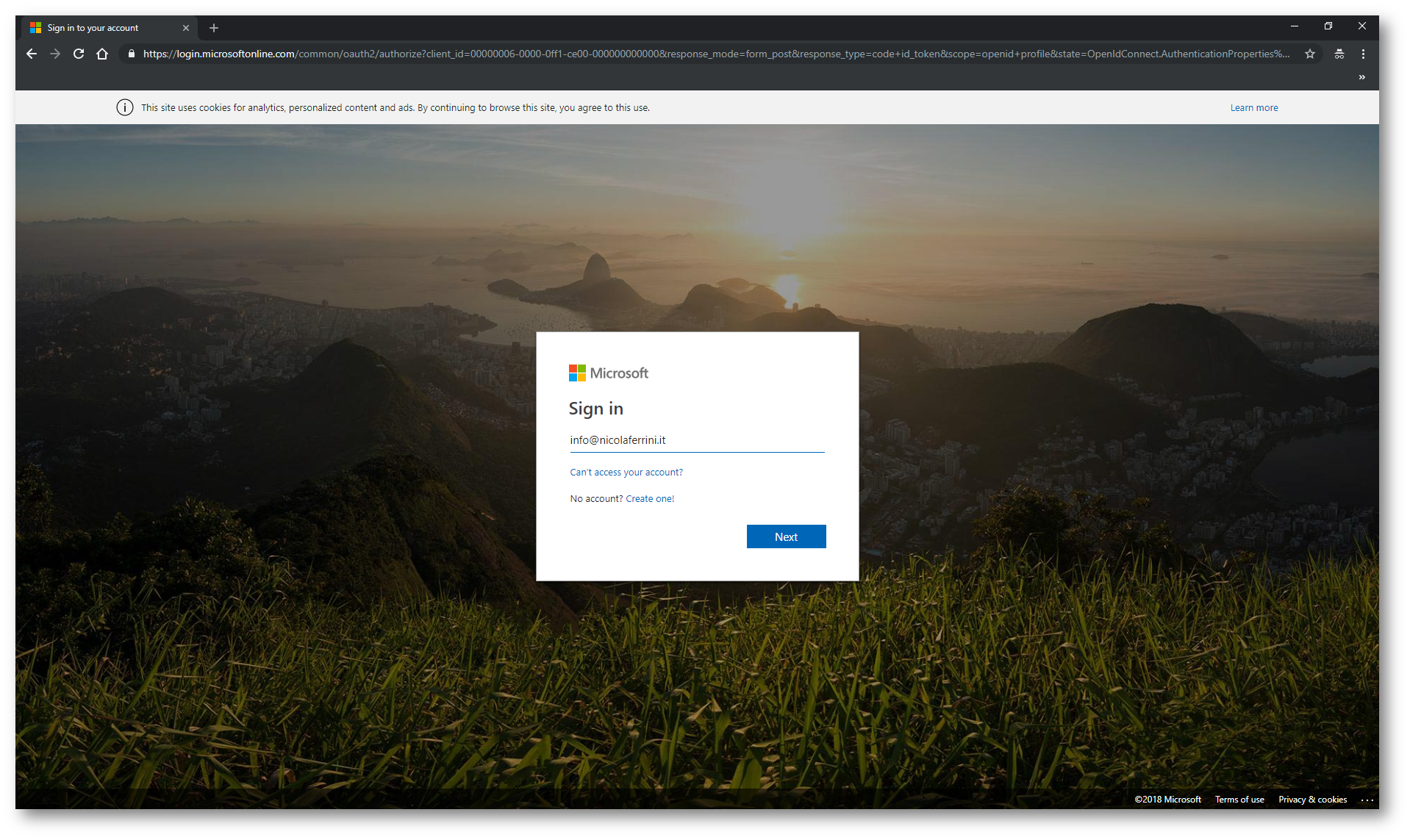

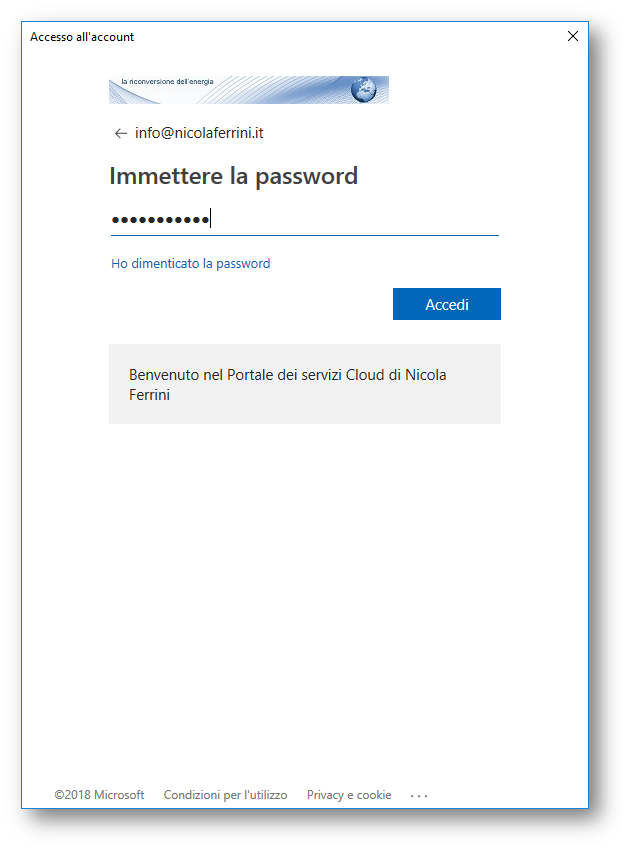

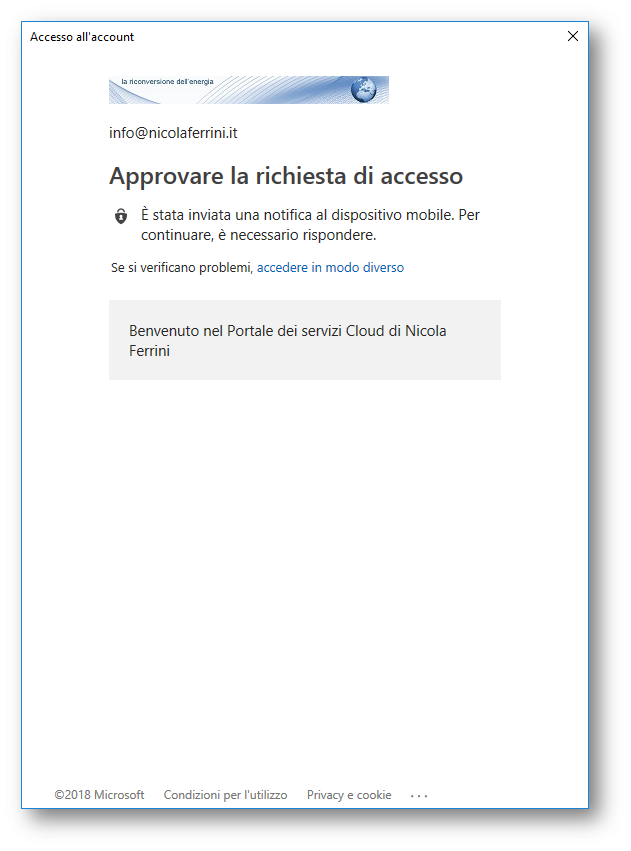

Figura 1: Utilizzo dell’App Microsoft Authenticator per effettuare il login ad Azure AD senza usare la password

Per poter abilitare questa funzionalità è suffciente eseguire pochi semplici passaggi:

- Installare il modulo di PowerShell per AzureADPreview

- Abilitare via PowerShell la funzionalità relativa alla AuthenticatorAppSignInPolicy

- Abilitare la Multifactor Authetication in Azure AD

- Installare l’ultima versione dell’app Microsoft Authenticator sul proprio dispositivo

- Abilitare il phone sign-in per il proprio account nell’app Microsoft Authenticator

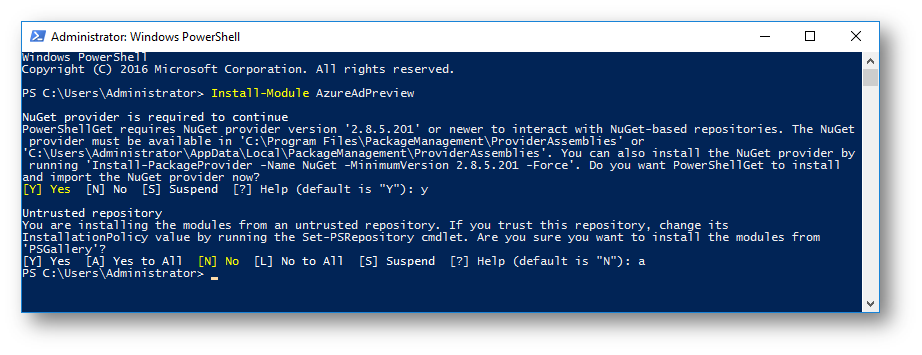

Per installare il modulo di AzureADPreview vi basterà lanciare il comando Powershell

|

1 2 |

Install-Module AzureADPreview |

Figura 2: Installazione del modulo PowerShell AzureADPreview

NOTA: I moduli di PowerShell AzureAD ed AzureADPreview non possono convivere sulla stessa macchina, quindi se avete installato già il modulo Azure AD vi consiglio di disinstallarlo prima di procedere all’installazione del modulo AzureAD Preview.

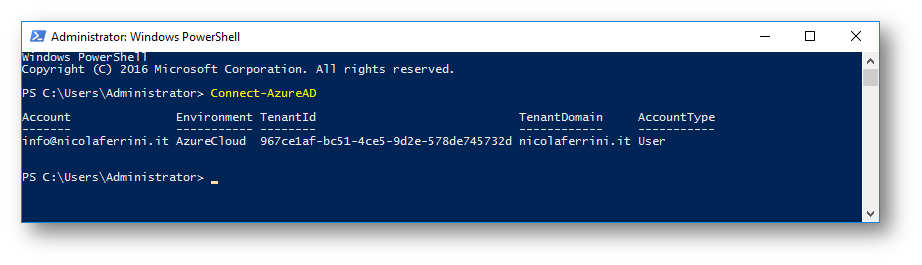

Autenticatevi al vostro tenant di Azure AD con le credenziali di un utente che sia Security Administrator oppure Global Administrator utilizzando il comando

|

1 2 |

Connect-AzureAD |

Figura 3: Connessione al tenant di Azure AD

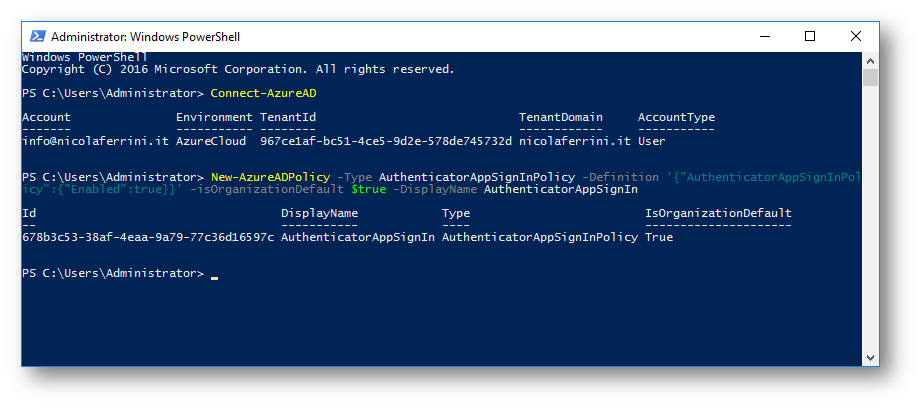

Abilitate la funzionalità creando una nuova AzureADPolicy lanciando il comando PowerShell

|

1 2 |

New-AzureADPolicy -Type AuthenticatorAppSignInPolicy -Definition '{"AuthenticatorAppSignInPolicy":{"Enabled":true}}' -isOrganizationDefault $true -DisplayName AuthenticatorAppSignIn |

Figura 4: Abilitazione della nuova Azure AD Policy di tipo AuthenticatorAppSignInPolicy

Questa nuova modalità di autenticazione sarà quella predefinita per il tenant. Fatto!

Configurazione dell’App Microsoft Authenticator

Per scaricare e configurare l’app sul vostro dispositivo (smartphone o tablet) vi rimando alla lettura della guida Introduzione all’app Microsoft Authenticator. Una volta che avrete aggiunto al Microsoft Authenticator l’account di Azure AD da gestire, sarà necessario registrare il dispositivo in Azure Active Directory.

È infatti un prerequisito che lo smartphone (o qualsiasi altro dispositivo che abbia l’app Microsoft Authenticator installata e iOS 8.0+ oppure Android 6.0+ come sistema operativo) sia registrato nel tenant di Azure AD e collegato ad un utente del tenant. A causa delle restrizioni di registrazione del dispositivo, un dispositivo può essere registrato solo per un singolo utente. Ciò significa che è possibile abilitare un solo account di Azure AD nell’app Microsoft Authenticator per il phone sign-in

Per approfondimenti vi rimando alla lettura degli articoli

Abilitazione del dispositivo

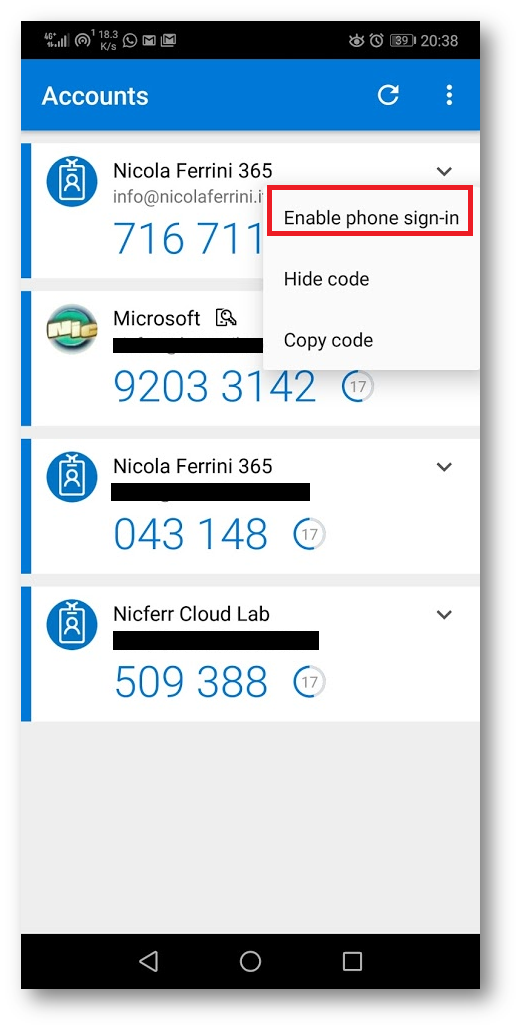

Collegatevi all’app di Microsoft Authenticator e dal menu a tendina dell’utente da gestire scegliete la voce Enable phone sign-in, come mostrato in figura:

Figura 5: Abilitazione del Phone sign-in per l’utente con la Multi-factor Authentication abilitata

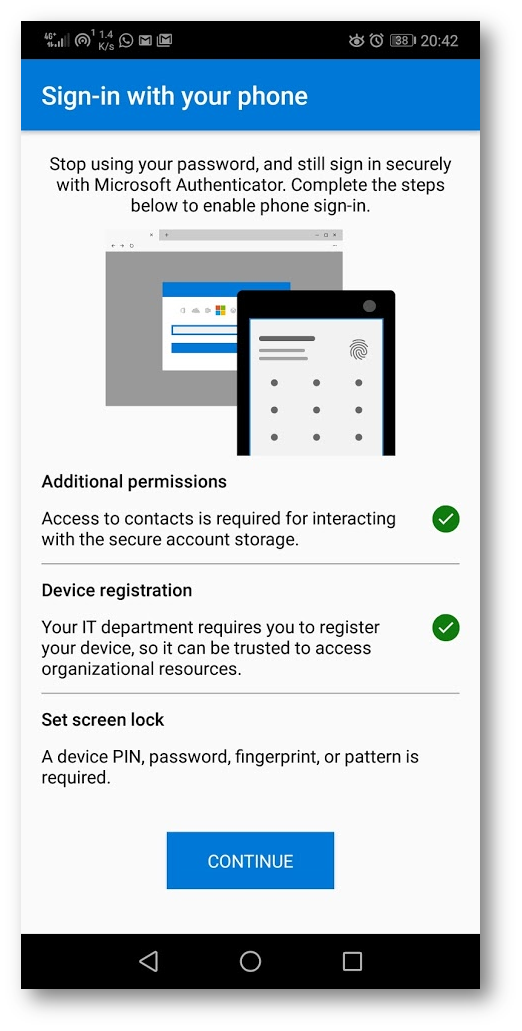

Seguite le istruzioni dell’applicazione per permettere l’accesso allo storage del dispositivo e per registrarlo in Azure AD. Vedrete apparire dei segni di spunta verde accanto alle operazioni che sono andate a buon fine.

Figura 6: Registrazione del dispositivo in Azure AD completata

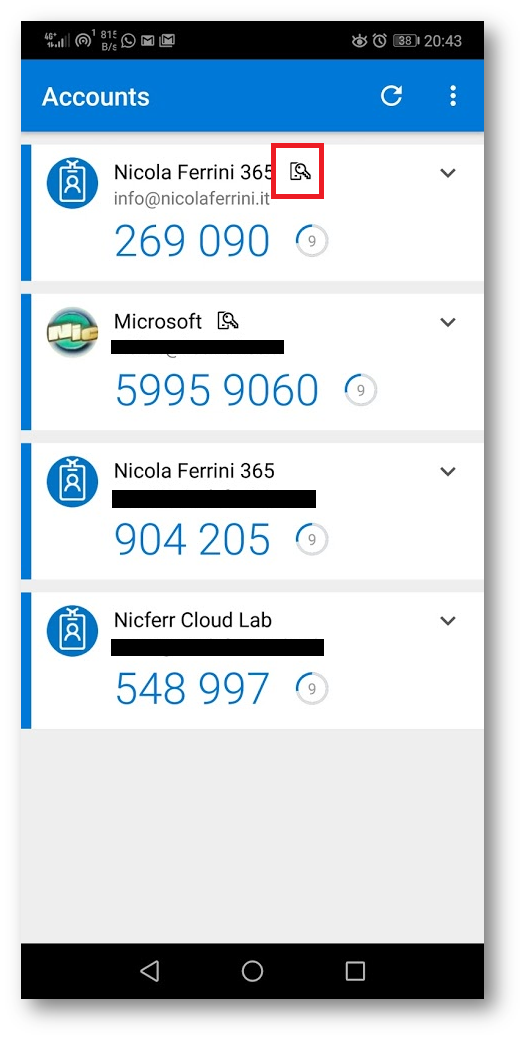

Concludete la configurazione confermando con il PIN o con l’impronta digitale. Verrete reindirizzati alla schermata iniziale di Microsoft Authenticator, come mostrato in figura. Il simbolo accanto al nome dell’account indicherà che il dispositivo è configurato per il phone-sign-in

Figura 7: Il dispositivo è configurato per il phone-sign-in

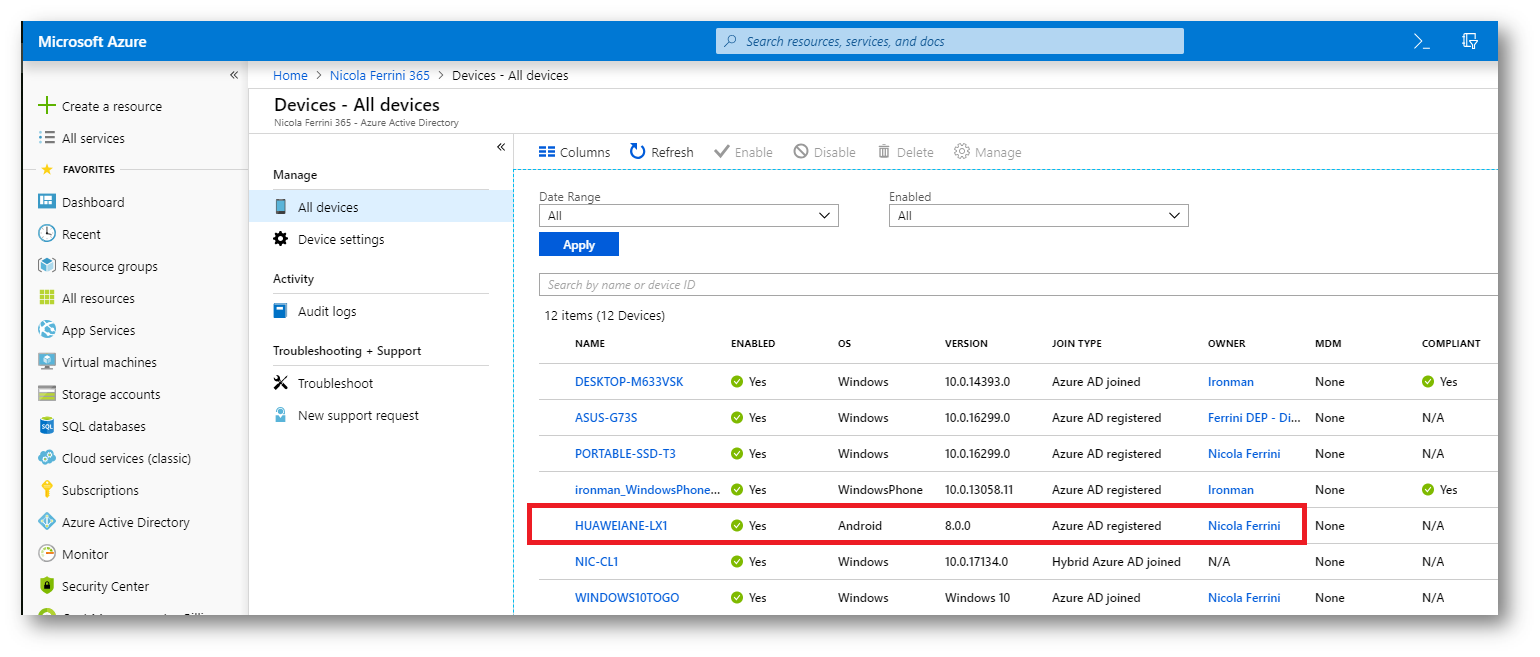

Collegandovi al portale di Azure AD potrete verificare che il dispositivo è presente tra i device registrati, come mostrato in figura:

Figura 8: Il dispositivo aggiunto è presente nei device registrati in Azure AD

Test di autenticazione

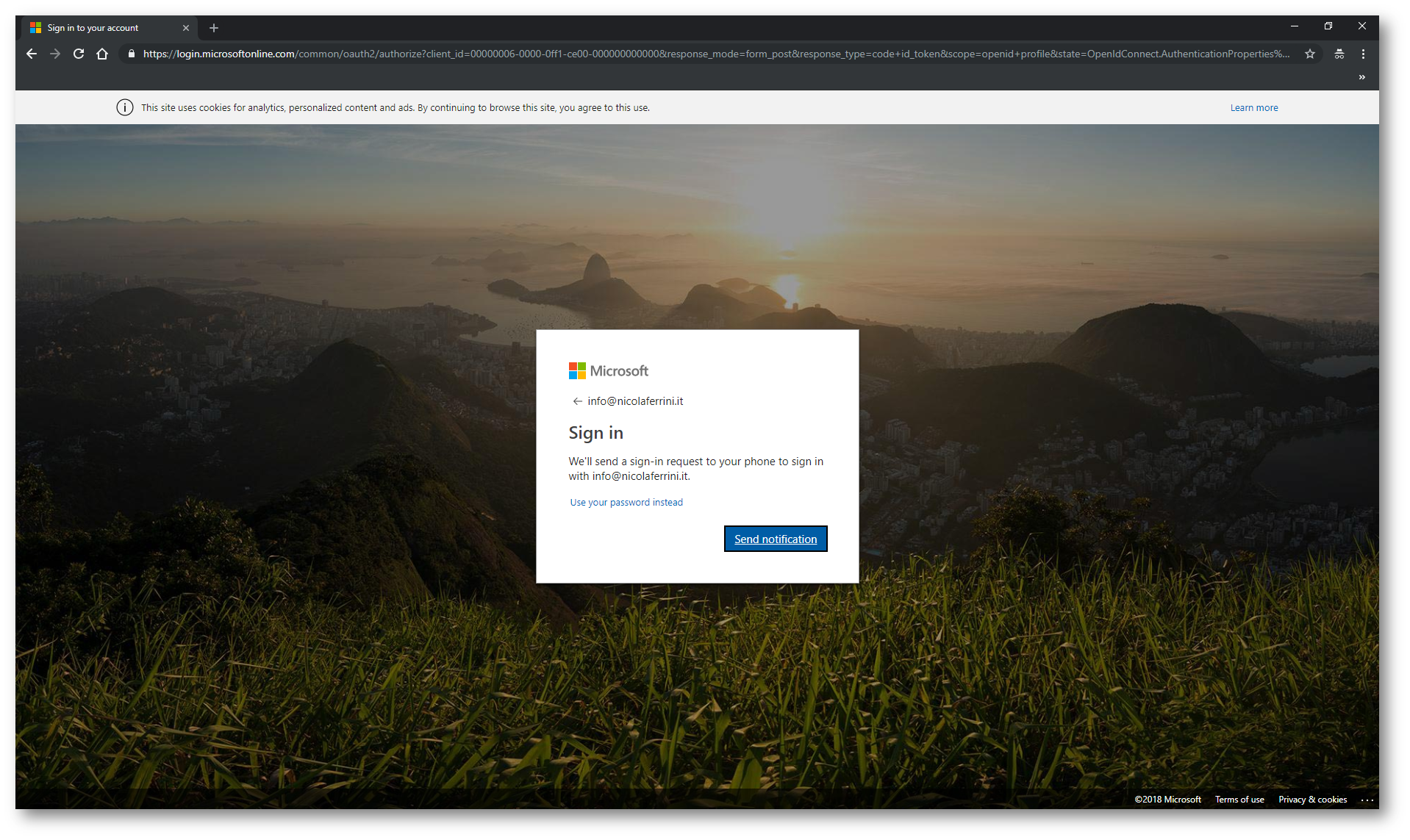

Provando ad autenticarvi in Azure AD o in Office365 con l’account che avete configurato, l’esperienza di login sarà completamente diversa e, dopo aver indicato l’utente da utilizzare, vi verrà chiesto di inviare una notifica all’app Microsoft Authenticator per confermare la vostre identità, come mostrato nelle figure sotto:

Figura 9: Inserimento della username nel portale di autenticazione di Azure AD

Figura 10: Invio della notifica al dispositivo configurato

Figura 11: Sul dispositivo, all’interno dell’app di Microsoft Authenticator, sarà necessario confermare il numero che appare a video

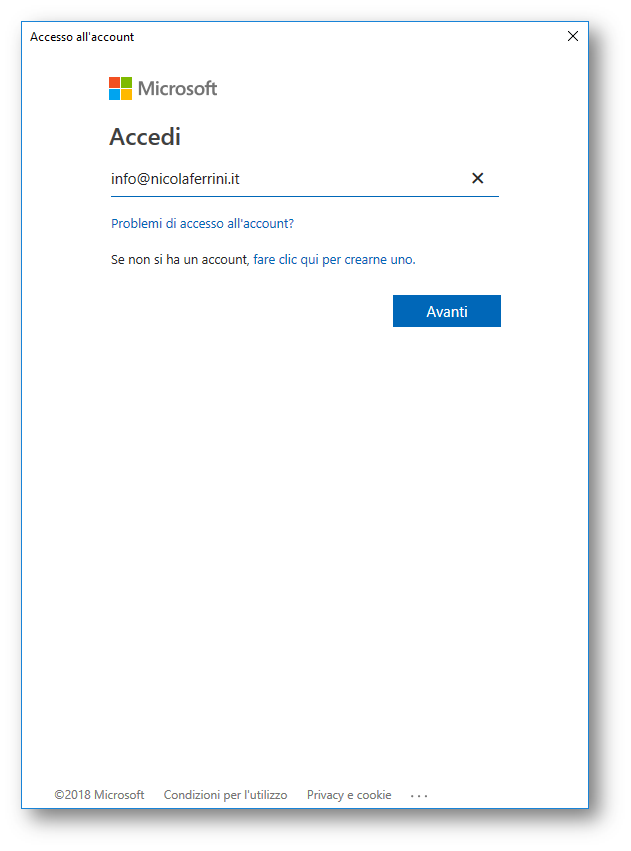

Differenza tra le due modalità nelle autenticazioni quando non si usa il browser

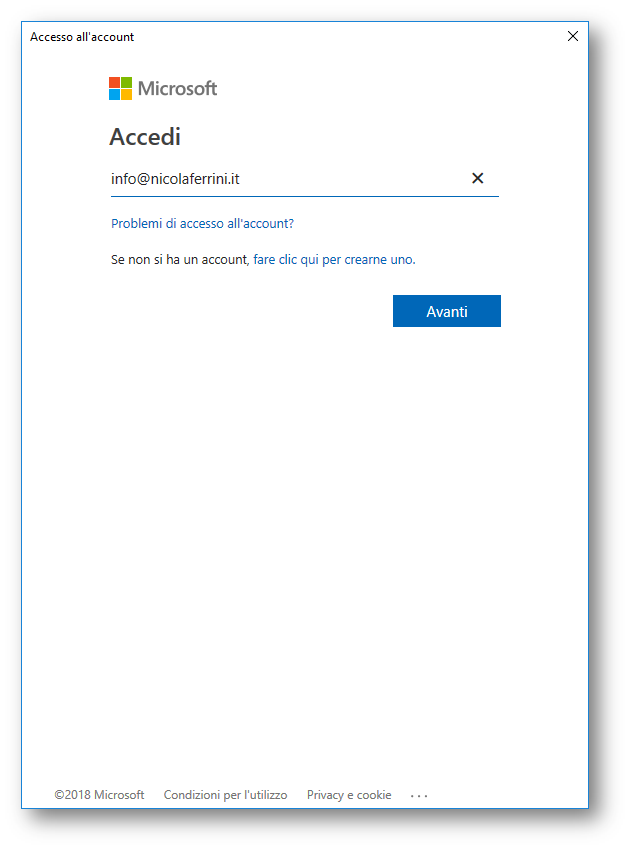

Quando non vi autenticate ad Azure AD dal browser (ad esempio se dovete effettuare delle operazioni in PowerShell) le schermate che vi appariranno saranno diverse ma noterete che non sarà necessario inserire la password, esattamente come avviene nel portale web.

PRIMA dell’abilitazione di Phone sign-in:

DOPO l’abilitazione di Phone sign-in:

In ogni caso sarà anche possibile utilizzare la password facendo clic sull’apposito collegamento Usa la password.

Conclusioni

Questa nuova modalità di utilizzo della Multi-Factor Authentication ci permette di poterci autenticare al nostro tenant di Azure AD o di Office365 senza dover digitare la password. È sicuramente una comodità da tenere in considerazione quando dobbiamo collegarci da dispositivi mobili, quando non vogliamo digitare la password perché non riteniamo la postazione da cui ci stiamo collegando attendibile e quando vogliamo velocizzare le operazioni di login, pur mantenendo un elevato livello di sicurezza.