Monitoraggio dell’integrità dei file in Azure Security Center

Il monitoraggio dell’integrità dei file (File Integrity Monitoring) è una funzionalità di Azure Security Center che esamina i file, il registro del sistema operativo, i servizi e le applicazioni alla ricerca di modifiche che potrebbero indicare un attacco. Viene usato un metodo di confronto per determinare se un file è diverso rispetto all’ultima analisi e verificare se sono state apportate modifiche sospette.

La funzionalità di monitoraggio è disponibile sia per sistemi operativi Windows che per sistemi operativi Linux e principalmente cerca di rilevare se sono state effettuate:

- Eliminazioni e creazioni di file e voci del registro di sistema

- Modifiche nei file (modifiche nelle dimensioni dei file, permessi nelle ACL e hash del contenuto)

- Modifiche nel registro di sistema (modifiche nelle dimensioni, permessi di security e ACL, tipi e contenuti)

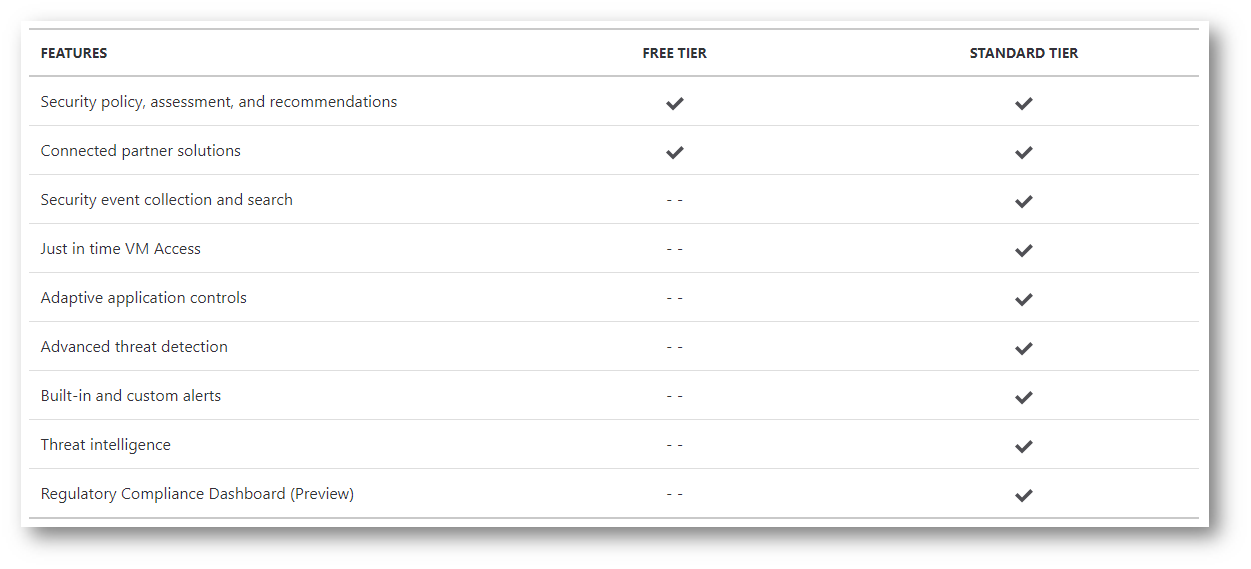

La funzionalità di monitoraggio dell’integrità dei file è disponibile nel livello Standard di Azure Security Center i dati vengono caricati nell’area di lavoro di Log Analytics. Si applicano quindi costi in base alla quantità di dati caricati. Vi invito a dare un’occhiata ai piani tariffari di Azure Security Center e ai piani tariffari di Log Analytics per conoscere i costi di questa funzionalità.

Abilitazione di File integrity monitoring

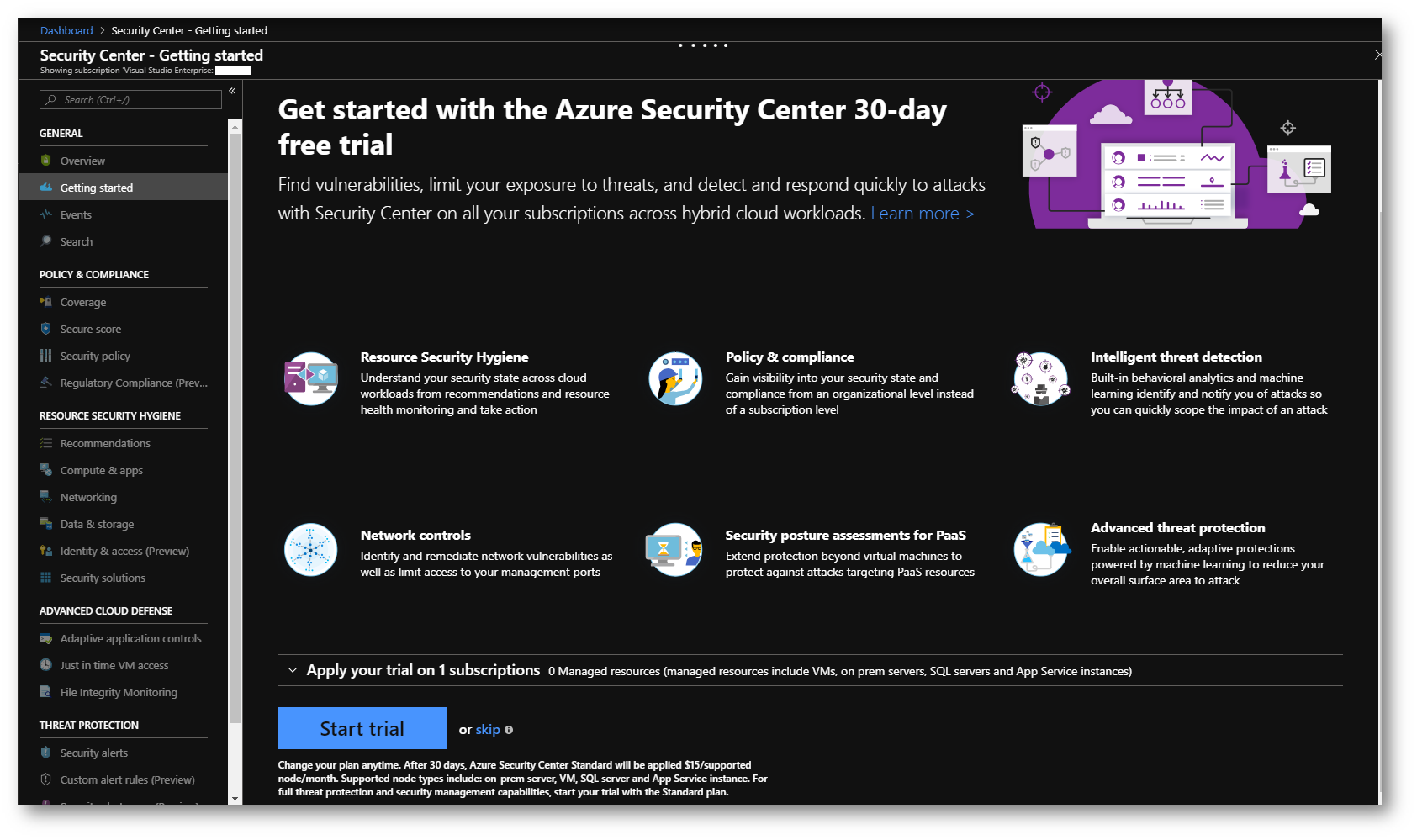

Per poter abilitare File integrity monitoring vi basterà autenticarvi al portale di Azure e cercare la dashboard del Security Center. Il Security Center è disponibile in due modalità: Free e Standard.

Figura 1: Differenza di funzionalità tra i due livelli di servizio di Azure Security Center

Per poter testare la funzionalità di File integrity monitoring potete abilitare una versione di prova di 30 giorni di Azure Security Center Standard. È sempre possible poi successivamente passare dalla versione Standard alla versione Free alla fine del periodo di prova.

Figura 2: Abilitazione della trial di 30 giorni per le funzionalità Standard di Azure Security Center

Figura 3: Dashboard di Azure Security Center

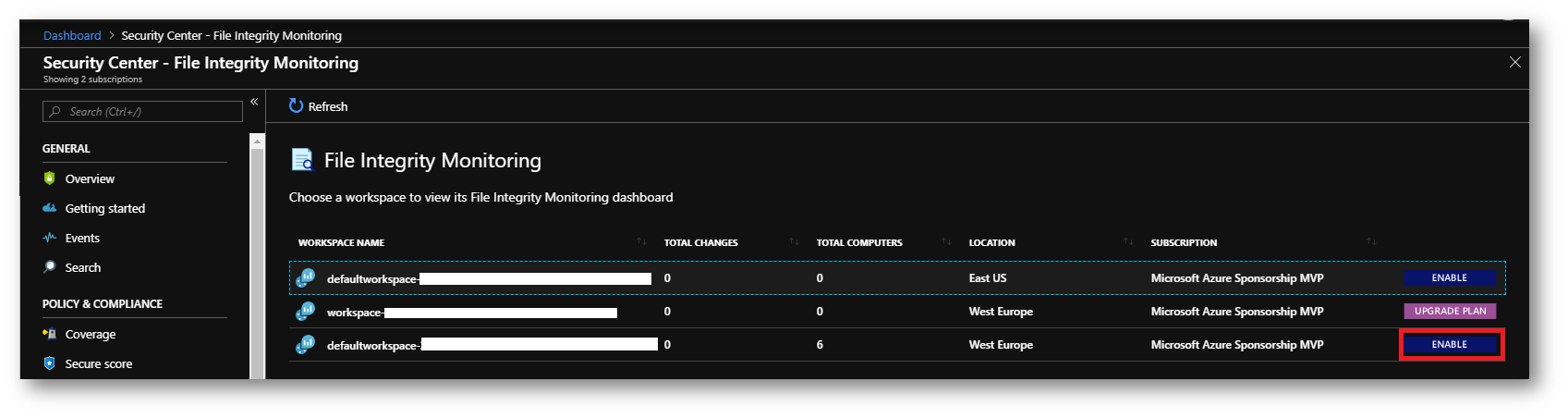

Dopo aver abilitato le funzionalità della versione Standard, spostatevi nel ramo ADVANCED CLOUD DEFENSE e scegliete la voce File integrity monitoring.

Per ogni Workspace di Log Analitycs sono disponibili le seguenti informazioni:

- Numero totale di modifiche che sono state effettuate nell’ultima settimana (potrebbe essere visualizzato un trattino “-” se il monitoraggio dell’integrità dei file non è abilitato nel workspace)

- Numero totale di computer e macchine virtuali che inviano report al workspace

- Posizione geografica del workspace

- Sottoscrizione di Azure in cui si trova il workspace

In più per ogni Workspace sono visualizzati anche i seguenti pulsanti:

- Enable: Indica che il monitoraggio dell’integrità dei file non è abilitato per il workspace.

- Upgrade

Plan: Indica che l’area di lavoro o la sottoscrizione non viene eseguita nel livello Standard di Azure Security Center e che è necessario effettuare l’aggiornamento del piano. - L’assenza di pulsanti indica che il monitoraggio dell’integrità dei file è già abilitato nell’area di lavoro.

Cliccate su Enable per attivare la funzionalità di File integrity monitoring.

Figura 4: Attivazione della funzionalità di File Integrity Monitoring

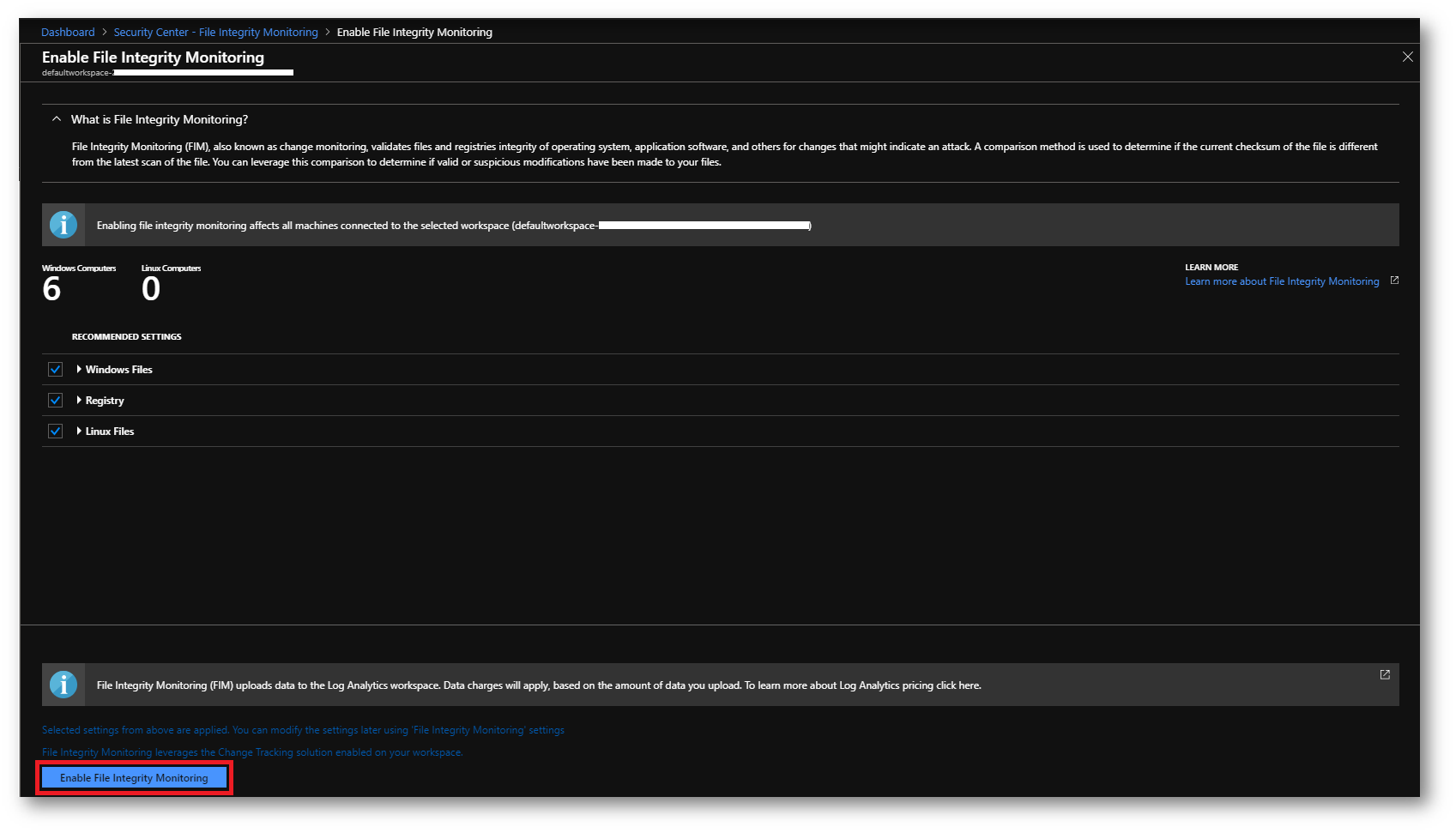

Nel mio caso erano state aggiunte delle VM al Workspace di Log Analitycs. Se non sapete come fare potete seguire la guida Connettere computer Windows al servizio Log Analytics in Azure.

Selezionate a questo punto quali file o configurazioni volete monitorare. Vi verranno mostrate le impostazioni consigliate per Windows e Linux. Espandete File Windows, Registro di sistema e File Linux per visualizzare l’elenco completo di elementi consigliati.

Figura 5: abilitazione della funzionalità di File Integrity Monitoring

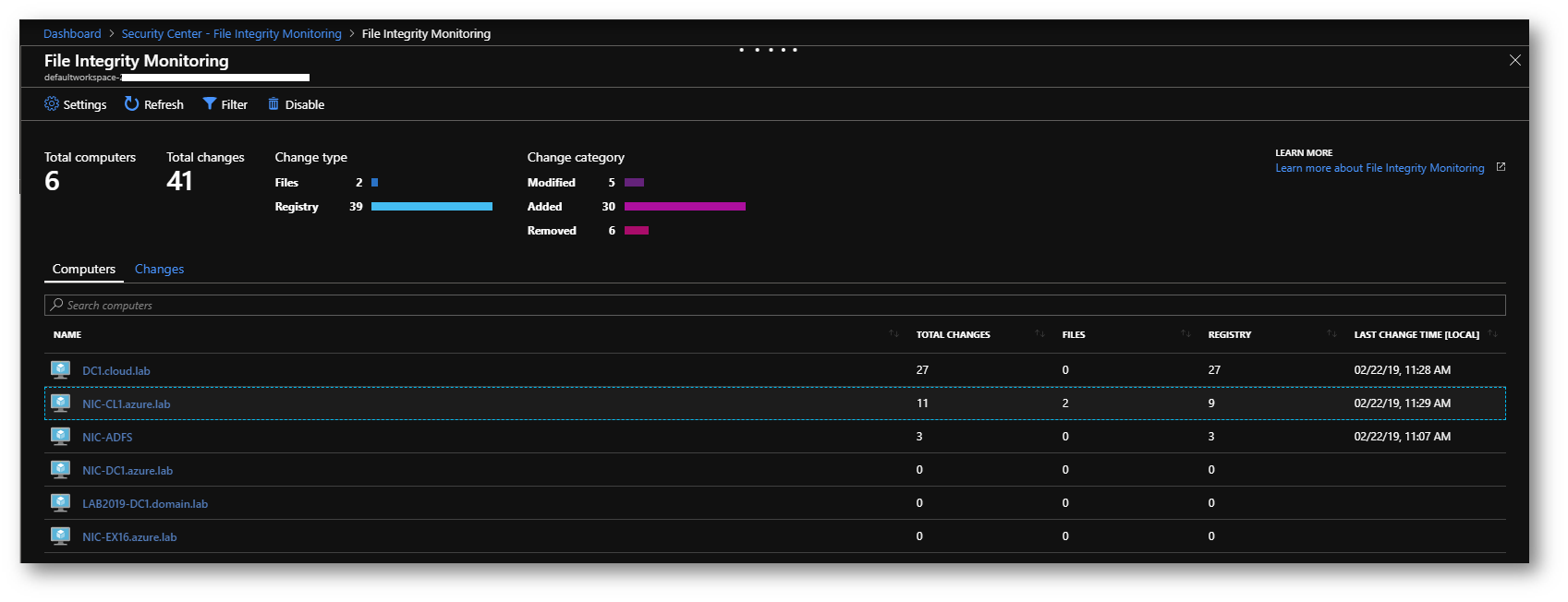

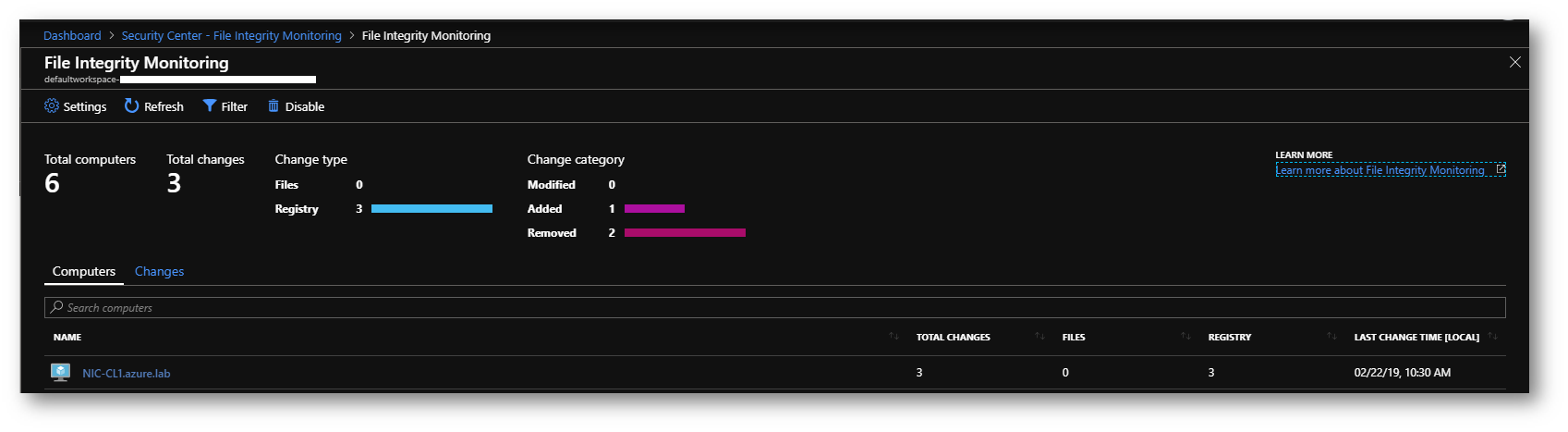

Dopo aver provveduto all’abilitazione della funzionalità, la dashboard File Integrity Monitoring visualizza i seguenti elementi:

- Numero totale di macchine virtuali connesse al workspace

- Numero totale di modifiche che sono state effettuate durante il periodo di tempo selezionato

- Suddivisione per tipo di modifica (file, registro di sistema)

- Suddivisione per categoria di modifica (modifica, aggiunta, rimozione)

Attendete qualche minuto per dare il tempo a Log Analytics di collezionare di dati

Figura 6: Dashboard File Integrity Monitoring

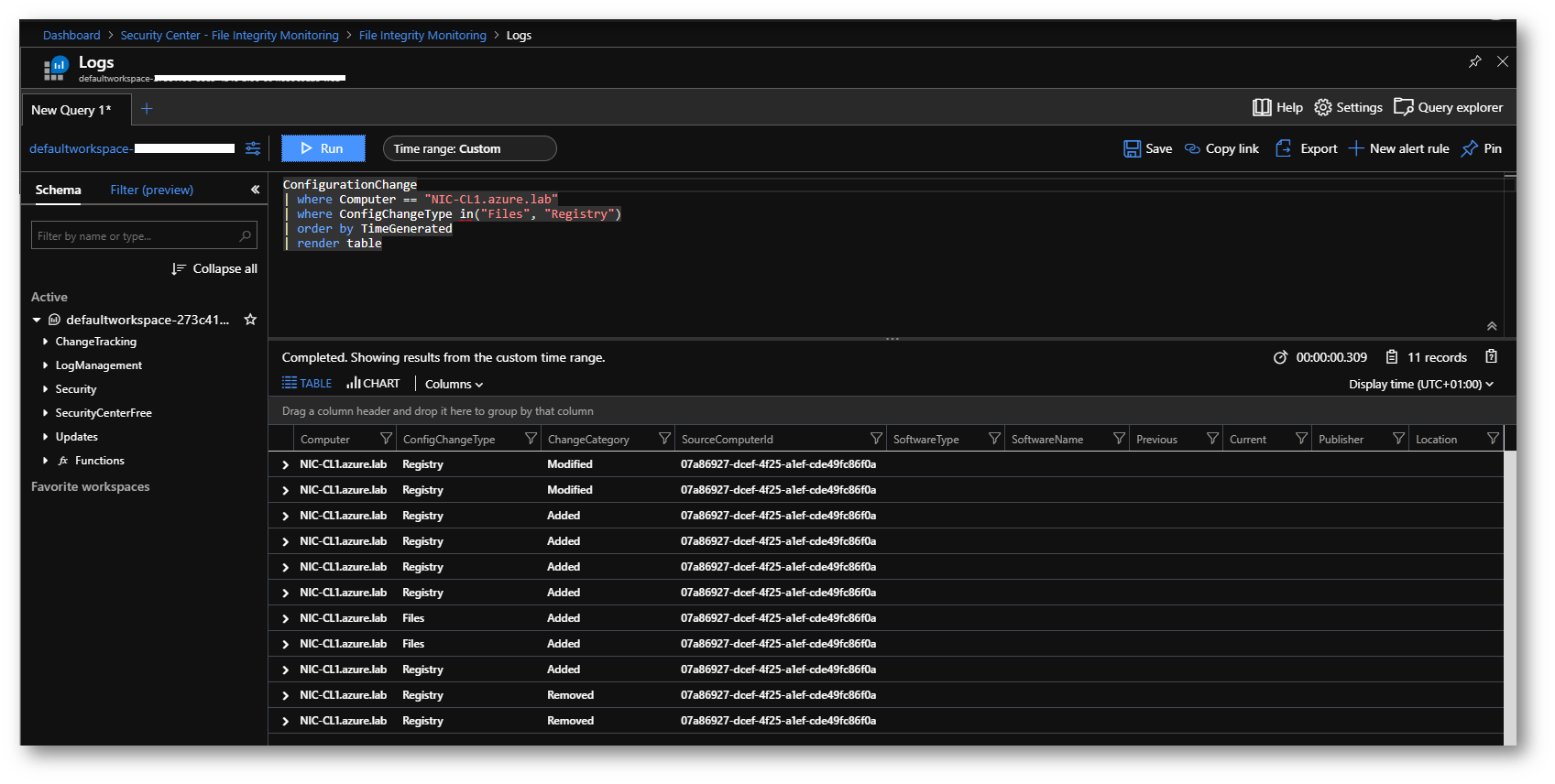

Cliccando sul singolo PC sarà possibile visualizzare tramite Logs quali sono state le apportate durante un determinato periodo di tempo.

Figura 7: Ricerca delle modifiche apportate ai file o al registro tramite la funzionalità di Logs

Frequenza di raccolta dei dati

La frequenza di raccolta dei dati avviene in maniera diversa a seconda del tipo di dato che state monitorando. La tabella seguente mostra la frequenza di raccolta dati per i tipi di modifiche.

| Tipo di modifica | Frequenza |

| Registro di sistema di Windows | 50 minuti |

| File Windows | 30 minuti |

| File Linux | 15 minuti |

| Servizi Windows | Da 10 secondi a 30 minuti Predefinito: 30 minuti |

| Daemon Linux | 5 minuti |

| Software Windows | 30 minuti |

| Software Linux | 5 minuti |

La tabella seguente illustra i limiti di rilevamento delle modifiche per ogni macchina

| Risorsa | Limite | Note |

| File | 500 | |

| Registro | 250 | |

| Software Windows | 250 | Non include gli aggiornamenti software |

| Pacchetti Linux | 1250 | |

| Servizi | 250 | |

| Daemon | 250 |

Modifica dei file o delle chiavi di registro da monitorare

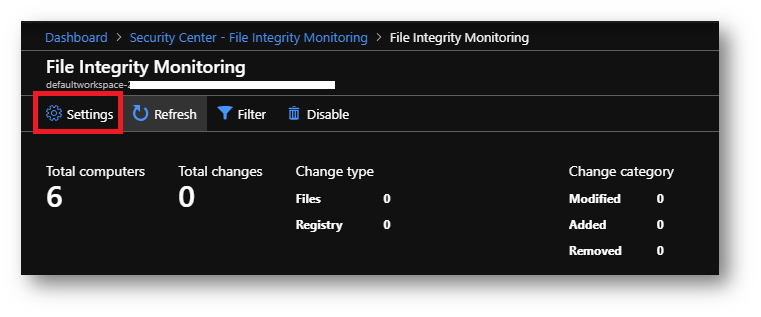

Se volete aggiungere o eliminare file e chiavi di registro dalle entità che vengono monitorate vi basterà selezionare la dashboard File Integrity Monitoring e cliccare su Settings.

Figura 8: Modifica dei file o delle chiavi di registro da monitorare

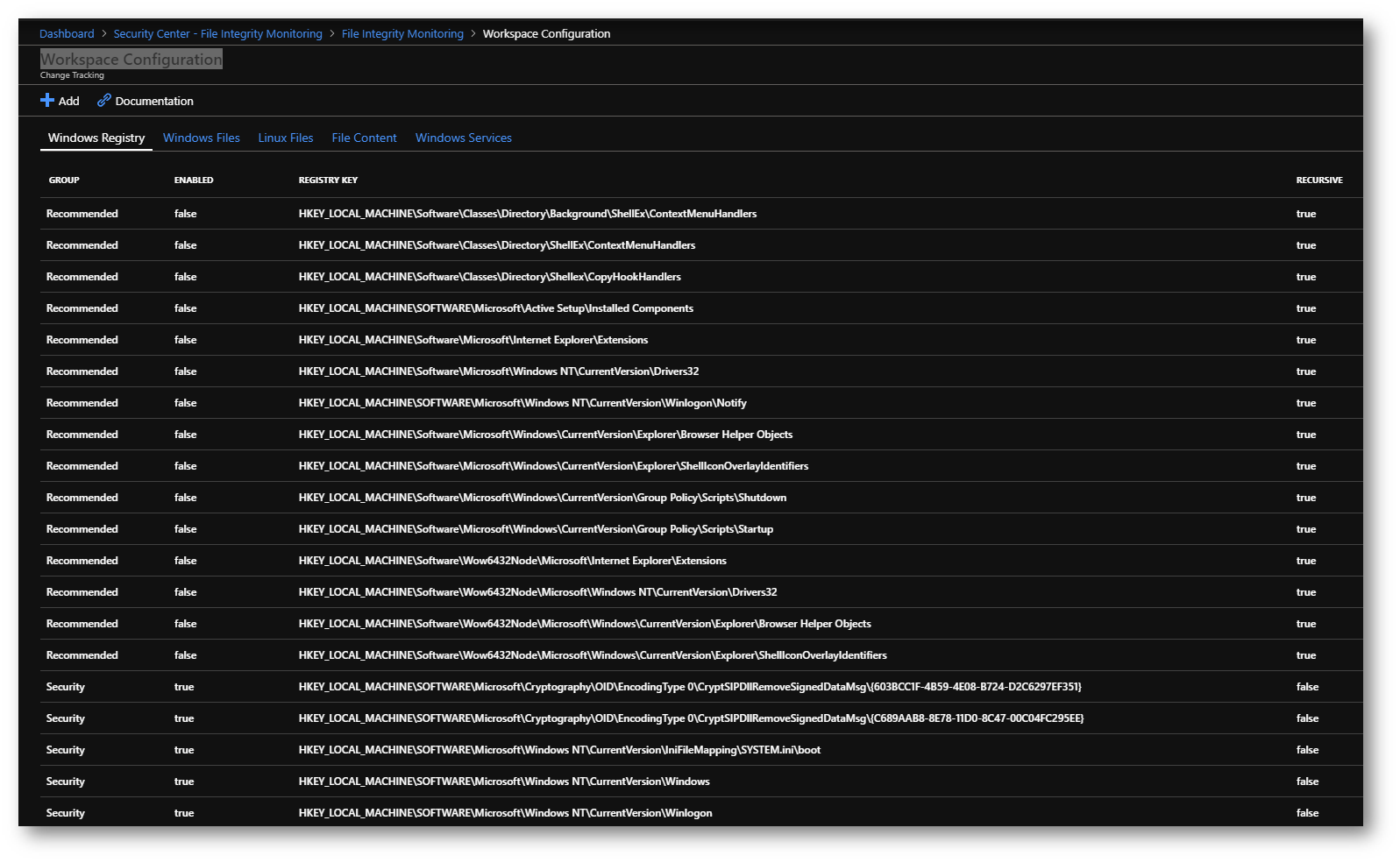

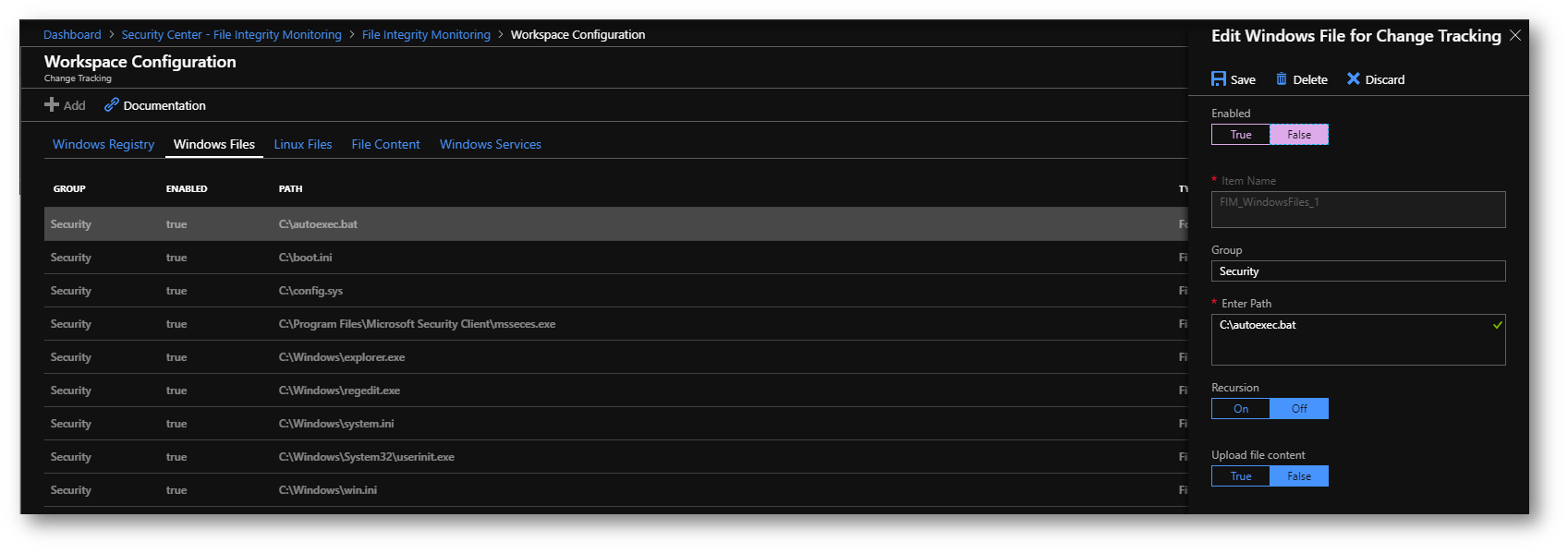

Il blade Workspace Configuration si apre visualizzando diverse schede: Registro di sistema di Windows, File Windows, File Linux, File Content e Servizi di Windows. Ogni scheda elenca le entità che è possibile modificare nella categoria e per ogni entità elencata Azure Security Center identifica se il monitoraggio dell’integrità dei file è abilitato (true) o non abilitato (false).

Figura 9: Particolare della Workspace Configuration riferito al Registro di Windows

Cliccate sulla singola voce per abilitare o disabilitare il monitoraggio. Nella figura sotto è mostrata la modifica del monitoraggio di un file di Windows che è stato incluso di default al momento dell’abilitazione della funzionalità di File Integrity Monitoring.

Figura 10: Modifica del monitoraggio di un file di Windows

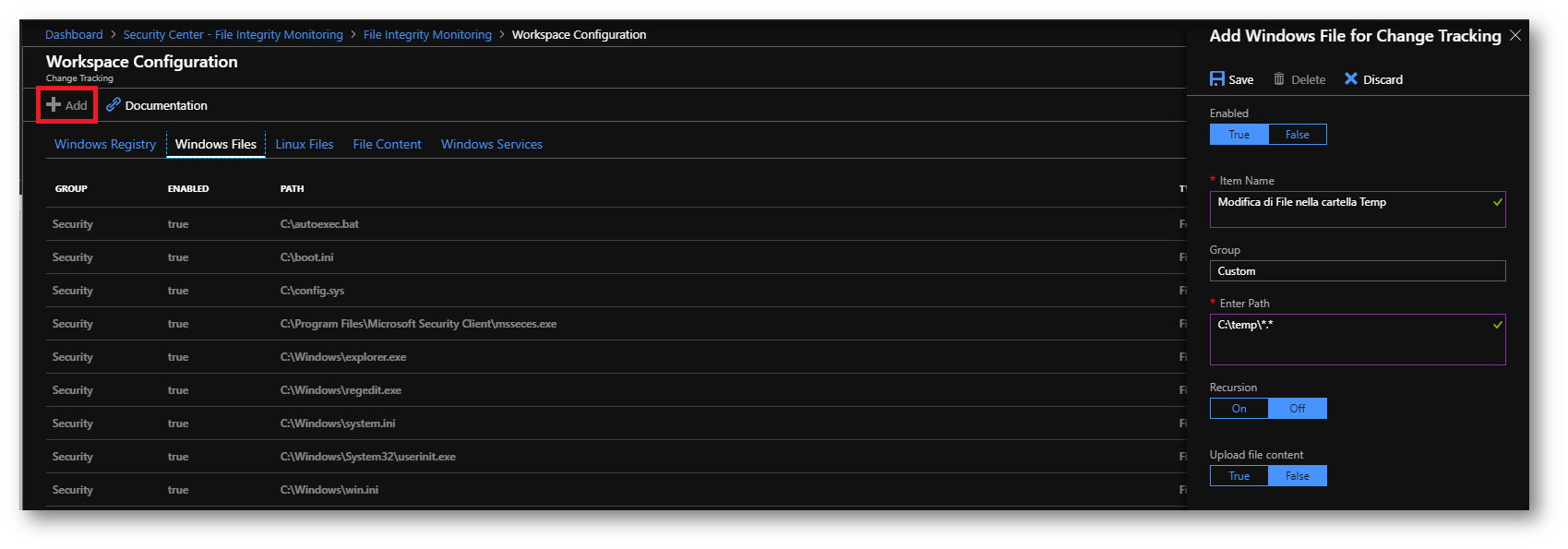

Potete anche aggiungere altri file e chiavi di registro da monitorare facendo clic su Add. Nella scelta del percorso potete utilizzare anche i caratteri jolly e le variabili d’ambiente, ad esempio “c:\temp\*.txt” oppure “%winDir%\System32\*.*”

I caratteri jolly sono necessari per tenere traccia di più file e possono essere usati solo nell’ultimo segmento di un percorso (ad esempio c:\folder\*file* o /etc/*.conf).

Evitate percorsi generici, ad esempio c:\*.*, quando si imposta il percorso poiché vengono attraversate troppe cartelle.

Figura 11: Aggiunta di un nuovo percorso da monitorare nelle macchine Windows

Configurare il File Content tracking

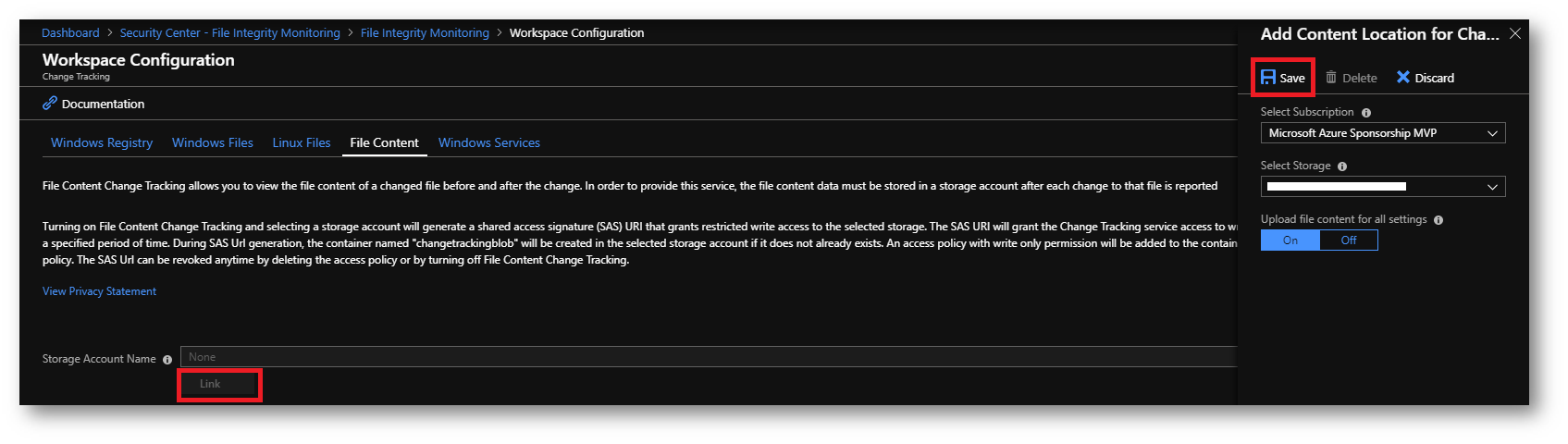

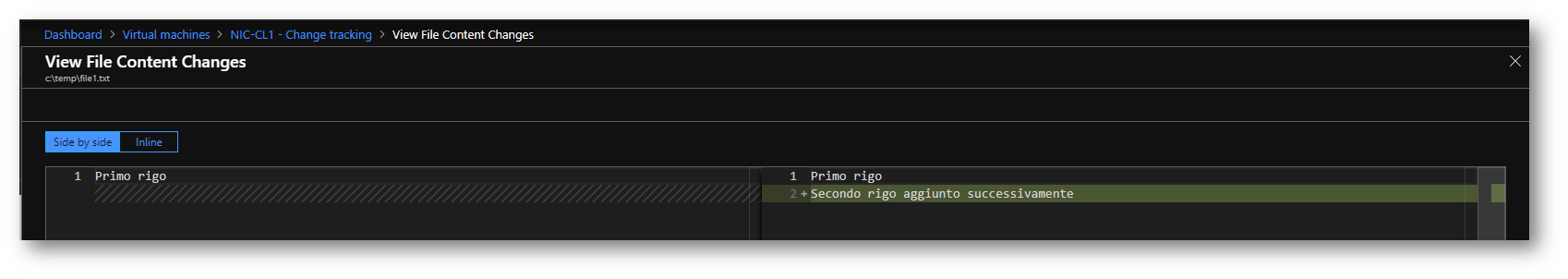

È possibile visualizzare il contenuto prima e dopo una modifica di un file con il File Content tracking. Questa funzionalità è disponibile per i file di Windows e Linux e, per ogni modifica al file, il contenuto del file viene archiviato in uno storage account impostato da voi e mostra il file prima e dopo la modifica, inline o in modalità side by side (vedi figura 19).

Selezionate la scheda File Content e cliccate su Link per collegare uno Storage Account esistente, come mostrato in figura:

Figura 12: Collegamento di uno Storage Account che terrà traccia del File Content Change Tracking

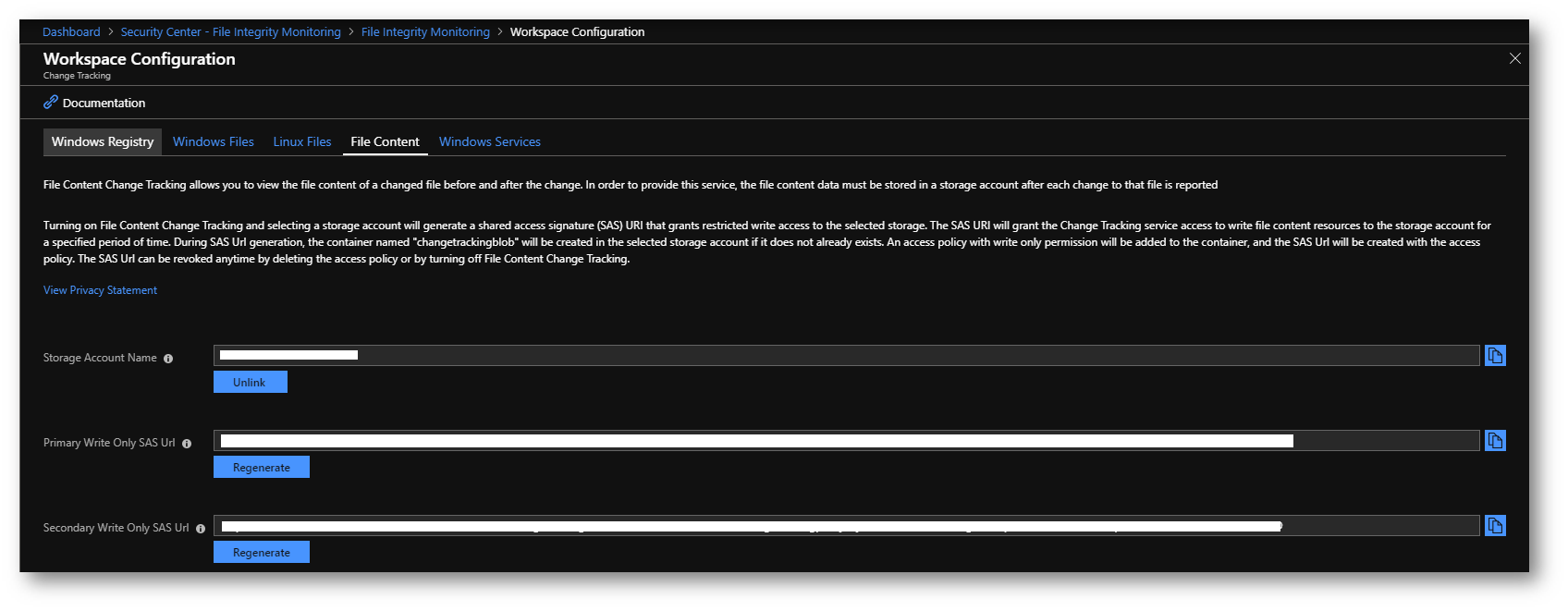

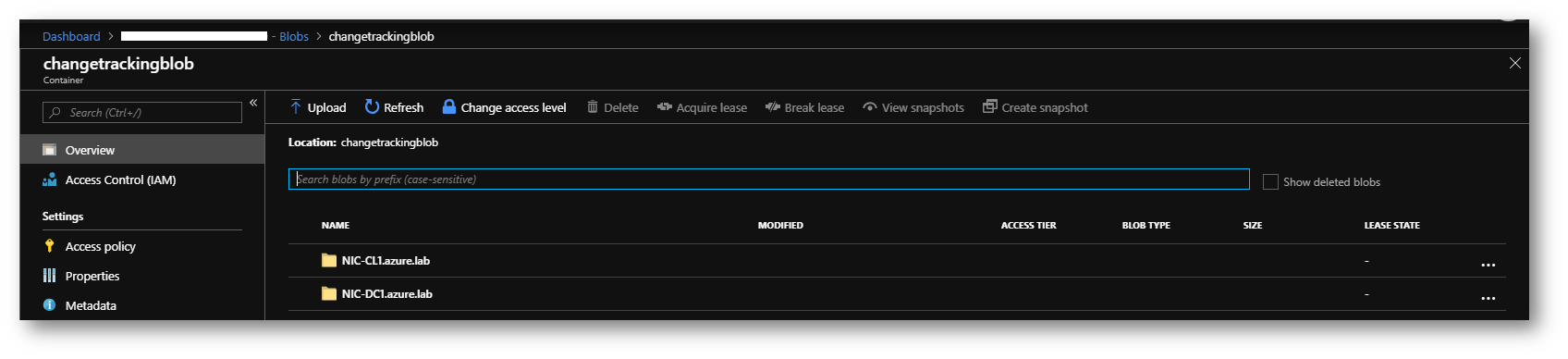

Verranno generati a questo punto degli URI di Shared Access Signature (SAS) che permetteranno di poter scrivere nello storage account. Troverete anche un container chiamato changetrackingblob all’interno del quale verranno conservate tutte le informazioni relative alle modifiche rilevate..

Figura 13: Generazione delle chiavi di accesso allo Storage Account

Figura 14: Creazione del container changetrackingblob nello Storage Account

Visualizzazione della modifica dei file

Potete utilizzare la dashboard di File Integrity Monitoring per verificare se è stato modificato un file o una chiave di registro o un servizio di Windows in una delle macchine che state monitorando.

Figura 15: La dashboard mostra che cisono state modifiche apportate al registro di una VM

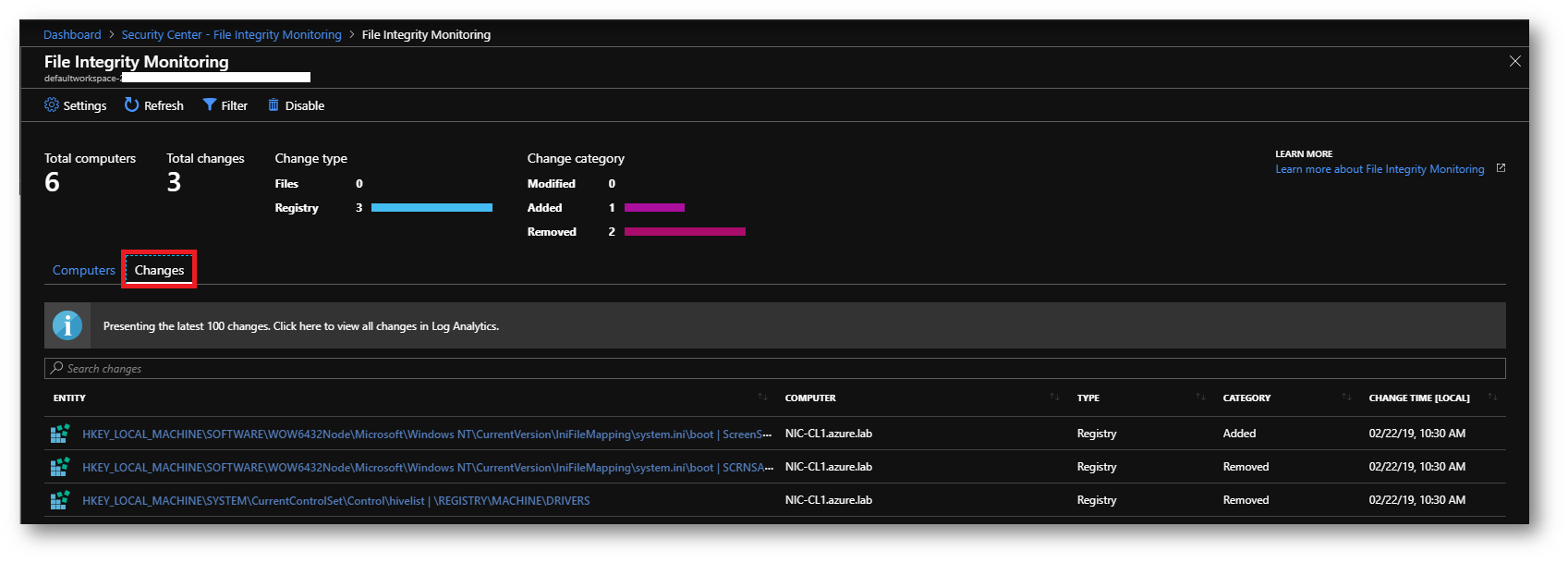

Cliccando su Changes avrete la possibilità di visualizzare l’elenco delle modifiche apportate alla macchina

Figura 16: Elenco delle modifiche apportate alla macchina

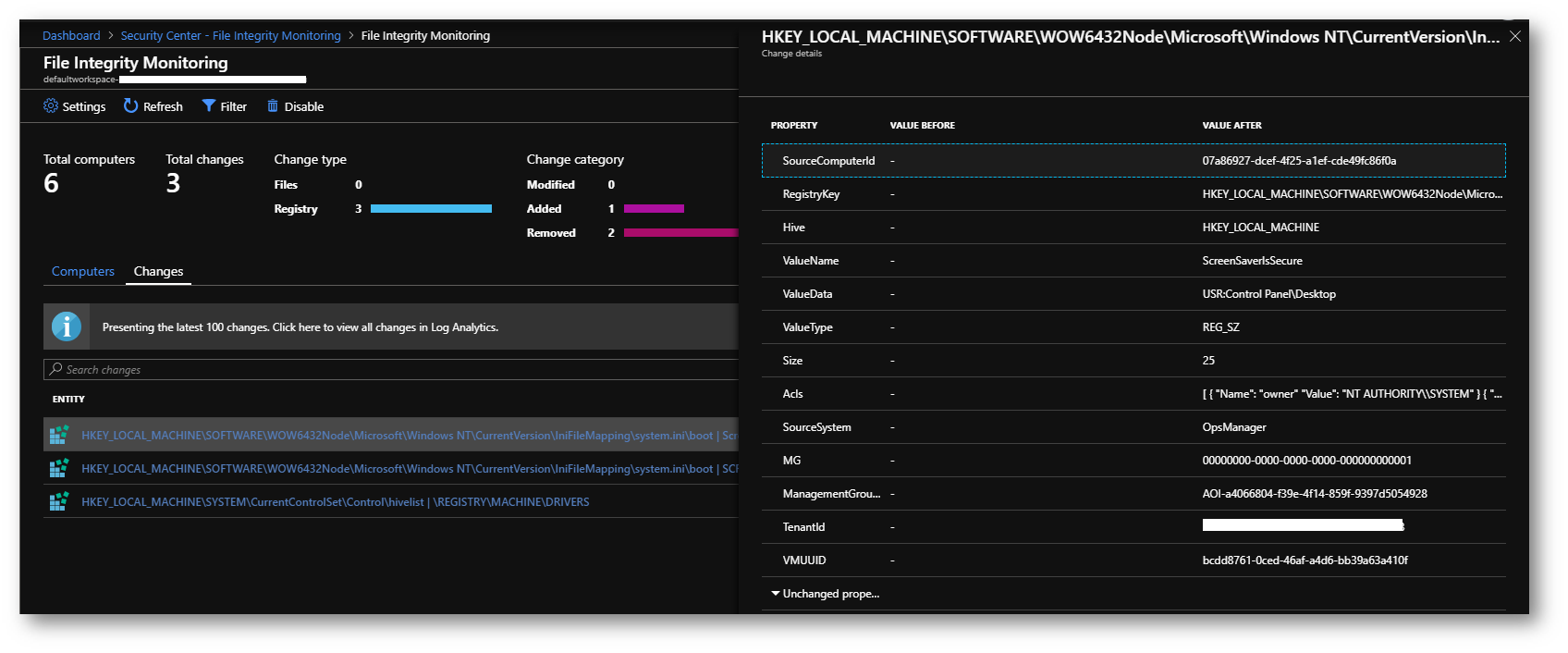

Cliccando su ogni Entity potete visualizzare il dettaglio delle modifiche apportate

Figura 17: Dettaglio delle modifiche apportate alla macchina

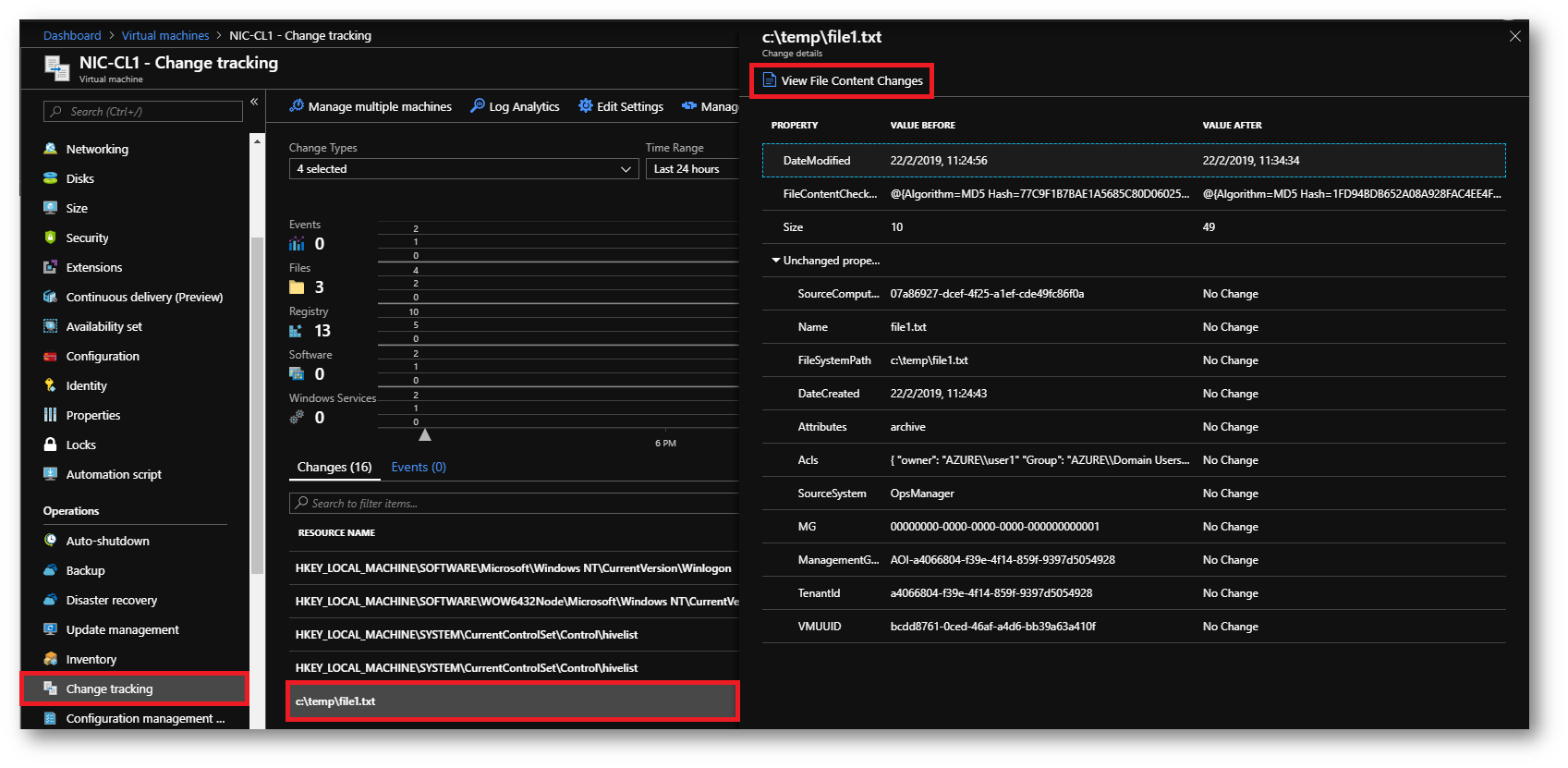

In più è possibile direttamente dalla dashboard di ogni singola macchina virtuale cliccare sul nodo Change Tracking per visualizzare le modifiche. Ad esempio, per visualizzare le modifiche apportate ad un file, selezionate la macchina virtuale dalla console di Azure e dal nodo Change Tracking scegliete il file da controllare. Cliccando su View File Content Changes avrete la possibilità di visualizzare in modalità Syde by Side o in modalità Inline le modifiche che sono state apportate, come mostrato nelle figure sotto:

Figura 18: Visualizzazione del file modificato

Figura 19: Visualizzazione delle modifiche apportate al file

Disabilitare il monitoraggio dell’integrità dei file

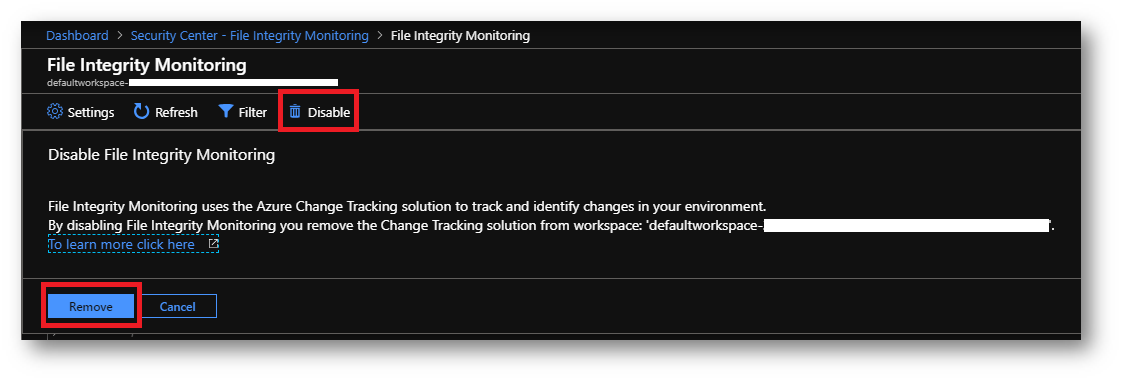

Per disabilitare il File Integrity Monitoring potete andare nella dashboard File Integrity Monitoring e dopo aver selezionato il Workspace cliccate su Disable e poi su Remove.

Figura 20: Disabilitazione del monitoraggio dell’integrità dei file

Conclusioni

File Integrity Monitoring è una funzionalità molto utile di Azure Security Center che ci permette di tenere sotto controllo le modifiche apportate ai i file e ai registri del sistema operativo, sia Windows che Linux. Quando si scelgono i file da monitorare è necessario considerare quali sono critici per il sistema e le applicazioni e Azure Security Center consiglia i file da monitorare in base ai modelli di attacchi noti. In questo modo saremo in grado di rilevare se abbiamo subito un attacco o se sono stati modificati privilegi di accesso ai file e alle cartelle.