Microsoft Zero Trust Assessment

Il Microsoft Zero Trust Assessment è uno strumento pensato per aiutarvi a valutare e migliorare in modo sistematico la vostra postura di sicurezza seguendo i principi del I. Invece di affidarvi a controlli manuali e frammentati sulle configurazioni del tenant, lo strumento automatizza la verifica di identità, dispositivi e policy, restituendo un report dettagliato che evidenzia lacune, rischi e interventi suggeriti. Impressive!

Il valore principale per voi sta nella possibilità di ottenere rapidamente una baseline chiara del vostro livello di maturità rispetto al modello Zero Trust, senza dover ricostruire manualmente decine di parametri. Lo strumento traduce infatti le best practice Microsoft, insieme agli standard internazionali come NIST e CISA, in controlli concreti e verificabili. In questo modo riuscite a individuare quali aspetti del vostro ambiente presentano realmente un rischio e quali invece sono già allineati alle raccomandazioni. Il processo diventa più veloce, più affidabile e soprattutto ripetibile nel tempo.

L’uso operativo è piuttosto semplice: installate il modulo PowerShell, vi connettete al tenant tramite Microsoft Graph in modalità di sola lettura ed eseguite l’assessment. Il risultato è un report che non si limita a dirvi cosa non funziona, ma vi guida direttamente verso le configurazioni interessate, spiegando l’impatto per gli utenti, la priorità degli interventi e la complessità tecnica della correzione. Questo approccio vi consente di trasformare la teoria del Zero Trust in azioni concrete, evitando discussioni astratte e concentrandovi su ciò che può essere effettivamente migliorato.

Al momento l’assessment si concentra soprattutto sull’area delle identità e dei dispositivi, due dei pilastri più critici nel percorso Zero Trust, ma Microsoft ha già annunciato un ampliamento della copertura verso dati, applicazioni, rete, automazione e infrastruttura. Ciò significa che, nel tempo, potrete ottenere una visione sempre più completa del vostro livello di sicurezza, integrando lo strumento nel vostro ciclo di verifica continuo.

Il modello Zero Trust non è un progetto che “si completa”, ma un modello operativo che richiede verifiche costanti, aggiornamenti rapidi e un controllo continuo del rischio. Il Microsoft

Zero Trust Assessment risponde proprio a questa esigenza: vi permette di passare da controlli occasionali e manuali a un processo più strutturato, automatizzato e documentato, offrendo una base solida per prendere decisioni e per costruire una roadmap credibile e misurabile. Se state cercando un modo per trasformare lo Zero Trust da visione strategica ad attività quotidiana, questo strumento rappresenta un punto di partenza concreto ed efficace.

Installazione

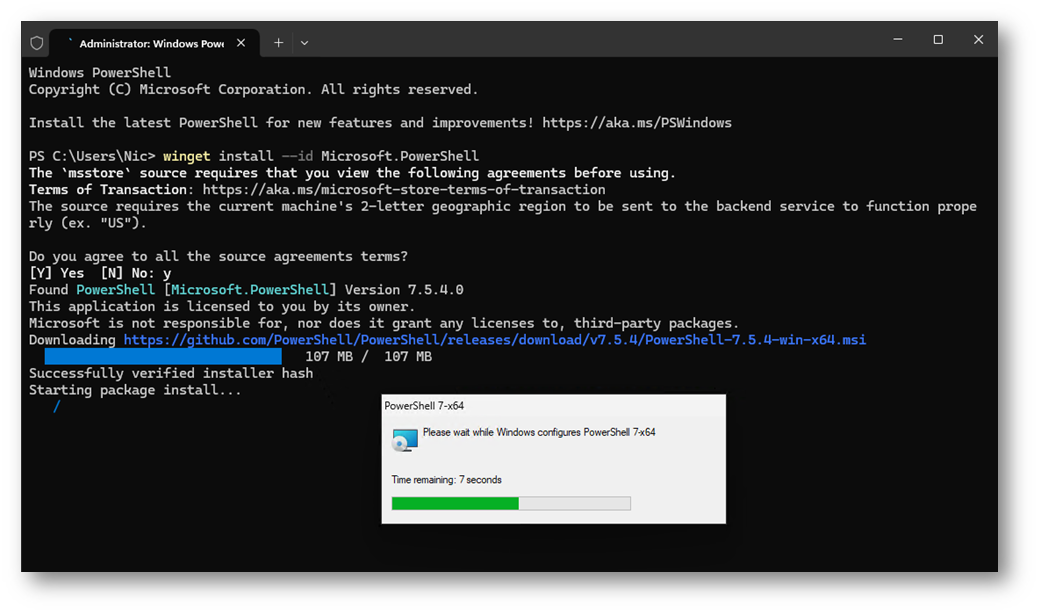

Per installare il Microsoft Zero Trust Assessment dovete semplicemente utilizzare PowerShell 7. Se non avete installato PowerShell 7 sul vostro sistema potete farlo con il comando PowerShell

|

1 2 |

winget install --id Microsoft.PowerShell |

Figura 1: Installazione di PowerShell 7

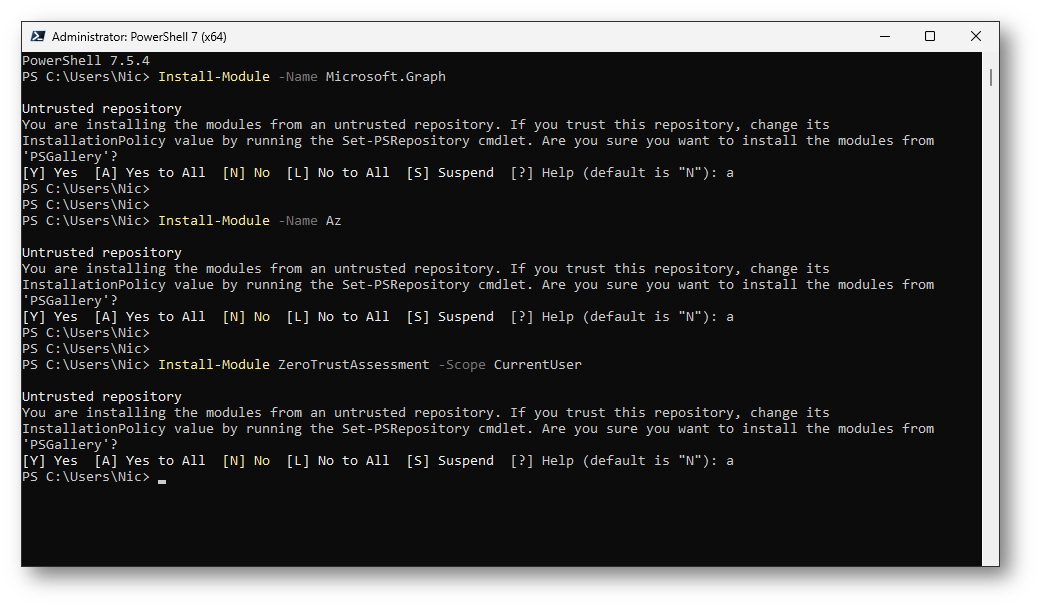

Successivamente è necessario che siano installati i moduli Microsoft.Graph e Az. Potete installarli con i comandi:

|

1 2 3 4 |

Install-Module -Name Microsoft.Graph Install-Module -Name Az |

Da una finestra di PowerShell 7 procedete all’installazione del modulo ZeroTrustAssessment utilizzando il comando:

|

1 2 |

Install-Module ZeroTrustAssessment -Scope CurrentUser |

Figura 2: Installazione dei prerequisiti e del modulo ZeroTrustAssessment

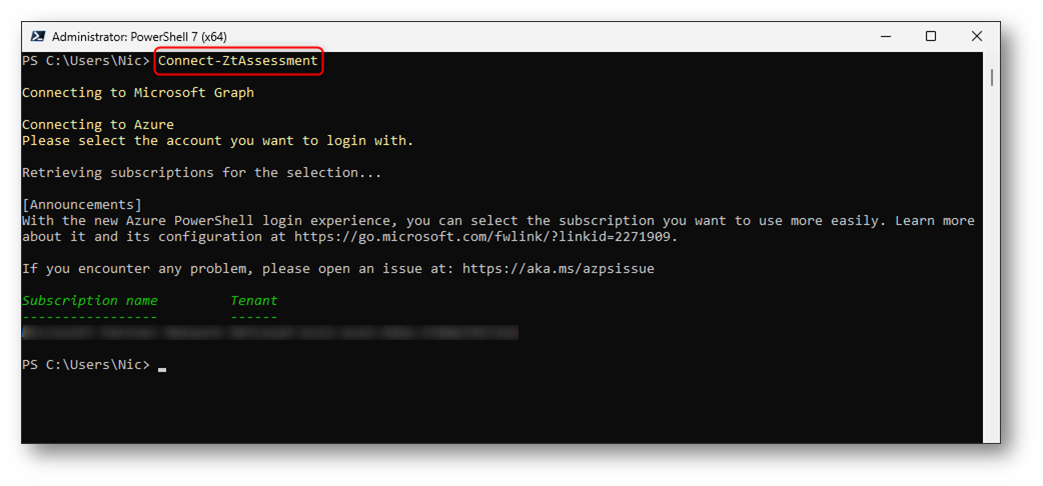

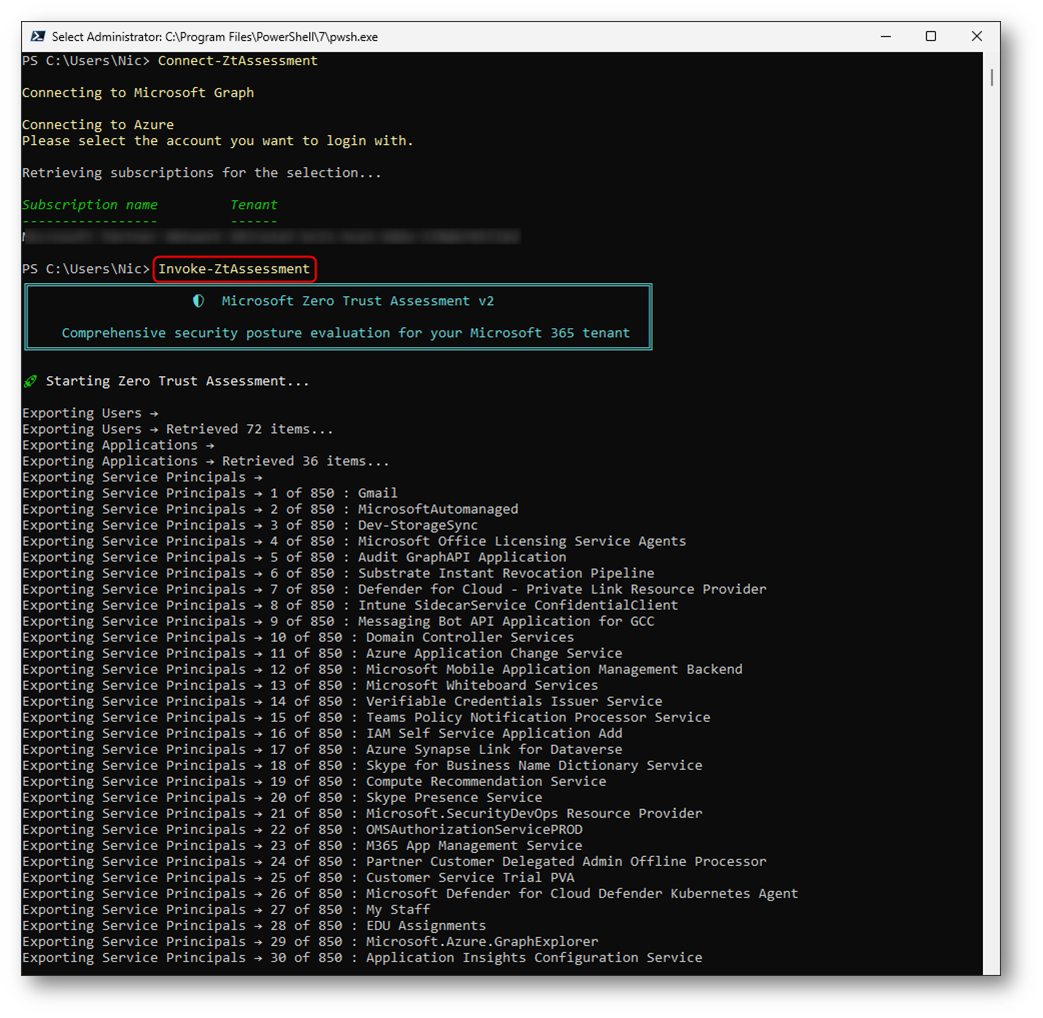

Per eseguire il modulo Zero Trust Assessment è necessario stabilire una connessione sia a Microsoft Graph sia a Microsoft Azure. Il modulo effettua prima la connessione a Microsoft Graph e, subito dopo, completa l’accesso ad Azure. Per iniziare la procedura vi basta eseguire il comando:

|

1 2 |

Connect-ZtAssessment |

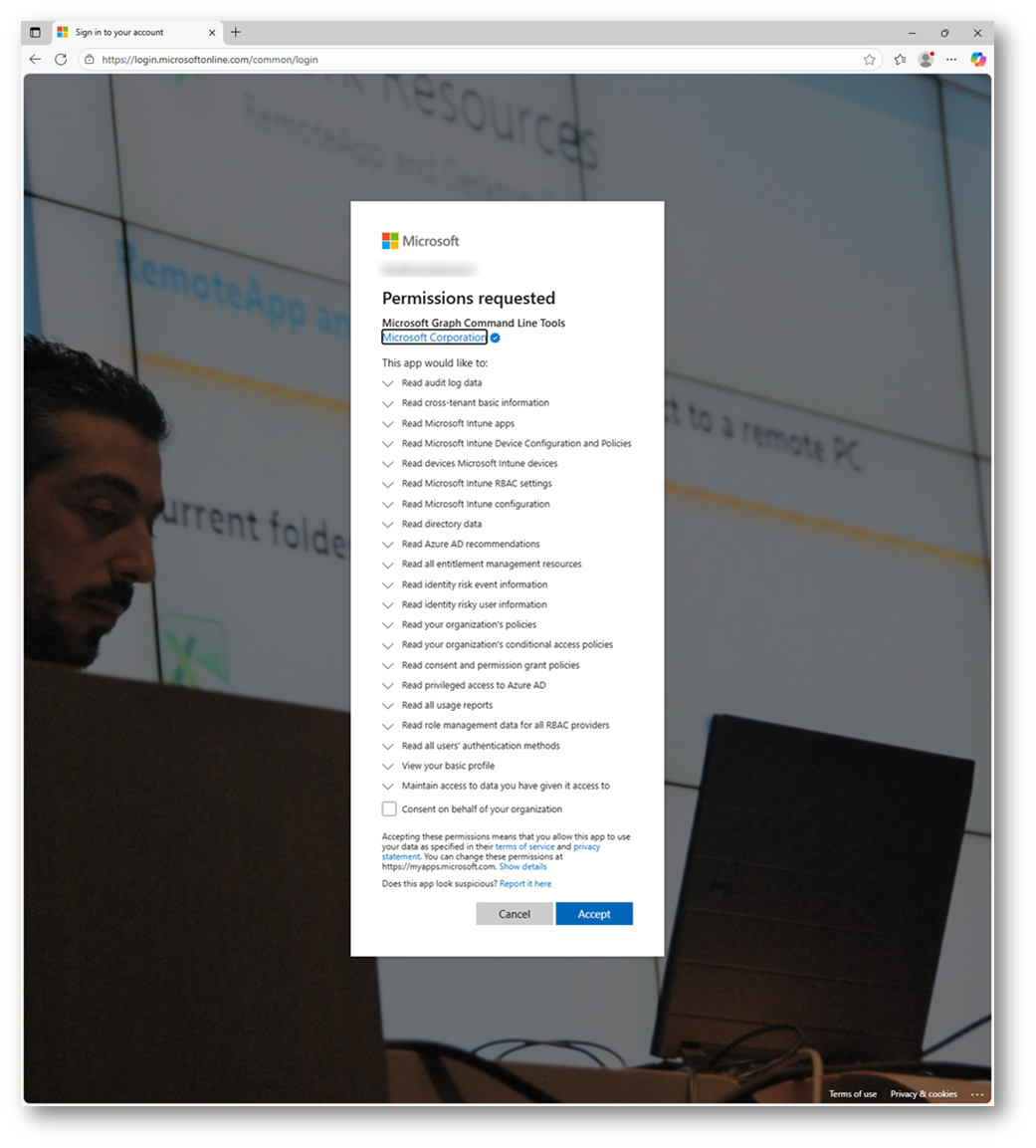

Questo comando avvia l’autenticazione e prepara l’ambiente affinché l’assessment possa raccogliere le configurazioni del tenant. Al momento della prima connessione sarà necessario possedere il ruolo di Global Administrator nel tenant da controllare, perché sarà necessario concedere i seguenti privilegi al modulo:

- AuditLog.Read.All

- CrossTenantInformation.ReadBasic.All

- DeviceManagementApps.Read.All

- DeviceManagementConfiguration.Read.All

- DeviceManagementManagedDevices.Read.All

- DeviceManagementRBAC.Read.All

- DeviceManagementServiceConfig.Read.All

- Directory.Read.All

- DirectoryRecommendations.Read.All

- EntitlementManagement.Read.All

- IdentityRiskEvent.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.Read.ConditionalAccess

- Policy.Read.PermissionGrant

- PrivilegedAccess.Read.AzureAD

- Reports.Read.All

- RoleManagement.Read.All

- UserAuthenticationMethod.Read.All

Successivamente potrete utilizzare un utente con il ruolo di Global Reader.

Figura 3: Concessione dei ruoli necessari all’esecuzione del modulo ZeroTrustAssessment

Come ho già scritto prima, dopo l’avvio del comando di connessione si apre una seconda finestra dedicata all’accesso a Microsoft Azure. A questo punto dovete autenticarvi come Global Administrator, perché l’accesso ad Azure consente allo strumento di verificare l’esportazione dei log di accesso e dei log di audit. Se non utilizzate Microsoft Azure, potete semplicemente chiudere la finestra senza effettuare l’accesso e ignorare l’avviso: l’assessment salterà automaticamente il test che richiede quella funzionalità. Nel caso in cui il vostro ambiente includa più sottoscrizioni, vi verrà chiesto di scegliere il tenant e la subscription da utilizzare per completare la connessione.

Figura 4: Connessione A Microsoft Graph e a Microsoft Azure

Esecuzione dell’Assessment

A questo punto potete eseguire l’assessment. Lo strumento opera in sola lettura e salva tutti i dati localmente sulla vostra postazione. È buona norma conservare il report in un’area sicura ed eliminare dal disco la cartella generata una volta completata la valutazione. Dopo che avrete concesso i permessi da Global Administrator al primo avvio, le esecuzioni successive potranno essere effettuate anche con un account con ruolo di Global Reader, come ho già scritto prima.

Per avviare l’assessment utilizzate il comando:

|

1 2 |

Invoke-ZtAssessment |

Il risultato viene salvato nella cartella di lavoro corrente, in .\ZeroTrustReport\ZeroTrustAssessmentReport.html. Al termine dell’elaborazione il report si apre automaticamente nel browser predefinito.

Figura 5: Avvio del Microsoft Zero Trust Assessment

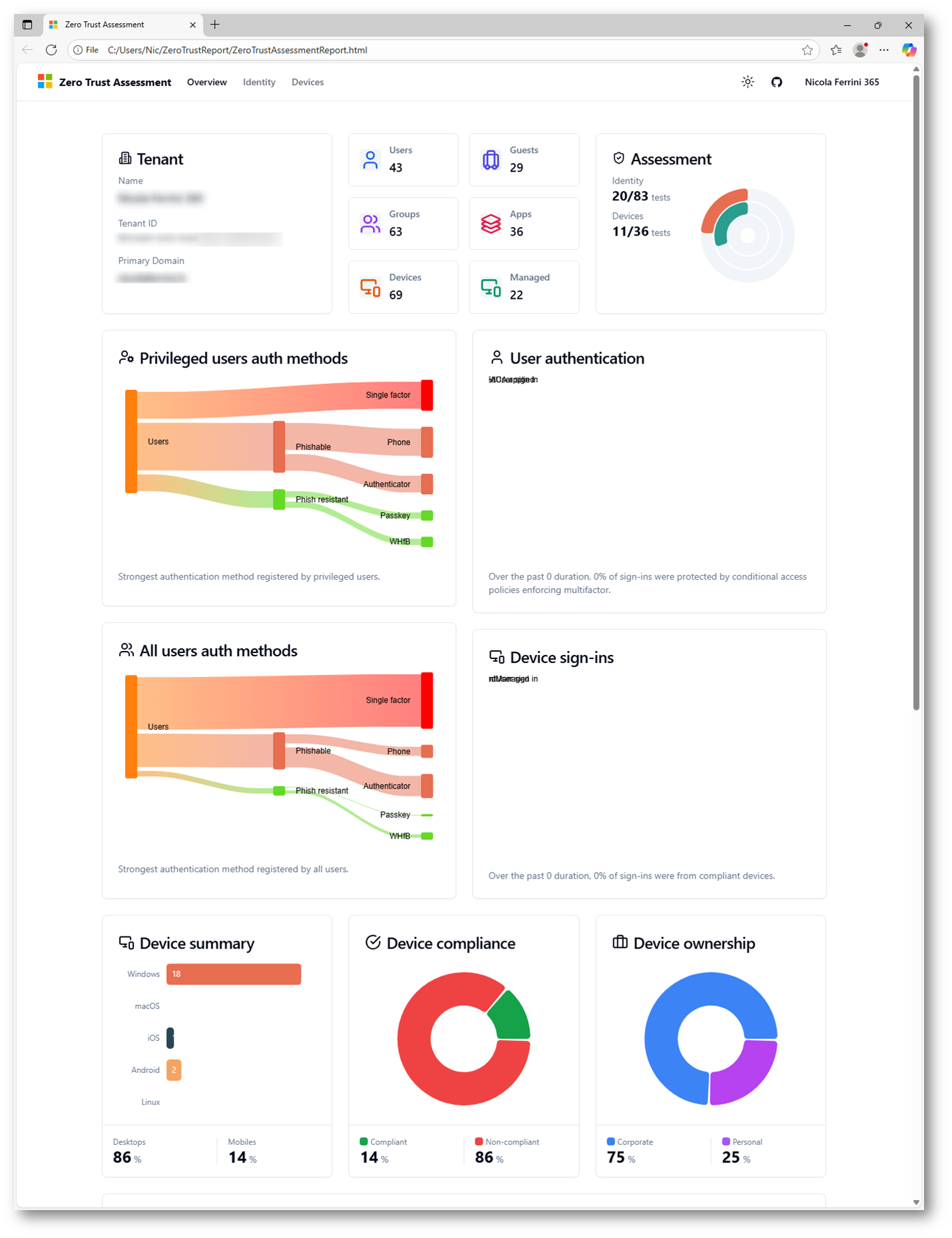

Nel mio caso l’assessment è durato circa 15 minuti. Al termine dell’esecuzione, il report si apre automaticamente nel browser mostrando la scheda Overview. In questa pagina trovate una sintesi dei principali indicatori Zero Trust relativi al vostro tenant, utile per avere una visione immediata del livello di sicurezza complessivo.

Le schede Identity e Devices riportano invece l’elenco dettagliato dei test eseguiti. Per ogni controllo vengono indicati il livello di rischio associato e lo stato del test, così da permettervi di capire rapidamente quali aree richiedono attenzione e quali risultano già conformi alle raccomandazioni Zero Trust.

Nella parte superiore della scheda Overview trovate le informazioni generali, come il numero di utenti, guest, gruppi, applicazioni e dispositivi registrati, insieme all’indicatore che mostra il numero di test superati per le aree Identity e Devices. Questo primo blocco vi offre una fotografia rapida del perimetro su cui l’assessment ha operato.

Proseguendo nella pagina vengono visualizzate le sezioni dedicate ai metodi di autenticazione. La parte relativa ai privileged users mostra quali metodi MFA utilizzano gli utenti con privilegi elevati, evidenziando se ricorrono a tecniche robuste o, al contrario, a metodi vulnerabili come il single factor o modalità facilmente attaccabili. La sezione All users auth methods replica la stessa panoramica per l’intera popolazione utente, permettendovi di confrontare rapidamente l’adozione di metodi più sicuri nel tenant.

Subito dopo compaiono le informazioni sull’autenticazione e sui sign-in dei dispositivi, che indicano ad esempio quanti accessi recenti hanno rispettato i controlli di sicurezza come il multifattore o la compliance del dispositivo. In questo modo potete capire quanto le policy configurate incidano realmente sui comportamenti quotidiani degli utenti.

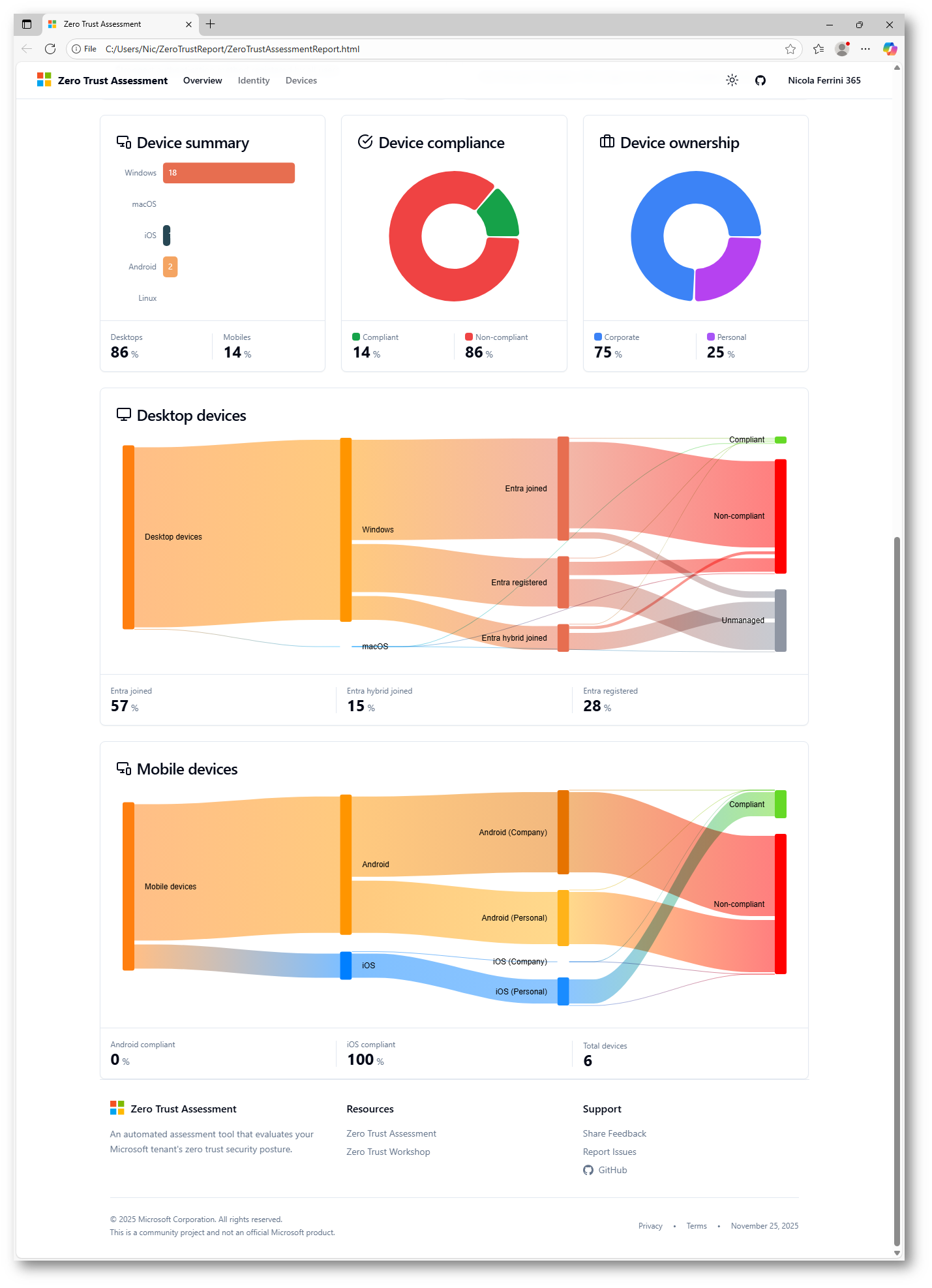

A seguire si trovano i riepiloghi dedicati ai dispositivi: il Device summary mostra la distribuzione per piattaforma, mentre le sezioni Device compliance e Device ownership indicano rispettivamente la percentuale di dispositivi conformi alle policy e la quota tra dispositivi aziendali e personali. Queste informazioni sono fondamentali per valutare la solidità del vostro ecosistema endpoint e per identificare eventuali criticità nella gestione o nella protezione.

Figura 6: Zero Trust Assessment Report – Scheda Overview

La parte inferiore della scheda Overview approfondisce ulteriormente lo stato dei dispositivi presenti nel tenant. La sezione dedicata al riepilogo mostra quanti dispositivi appartengono a ciascuna piattaforma e fornisce un indicatore immediato del livello di compliance, utile per capire se il parco macchine rispetta le policy richieste dallo Zero Trust. Accanto a questa visualizzazione trovate anche la distribuzione tra dispositivi aziendali e personali, un dato fondamentale per valutare il livello di controllo che avete sui vostri endpoint.

Proseguendo, il report presenta due diagrammi distinti per desktop e dispositivi mobili. Queste visualizzazioni mostrano in che modo i dispositivi sono stati registrati o uniti al tenant, evidenziando ad esempio la presenza di dispositivi Entra joined, Entra hybrid joined o semplicemente registrati. A destra della visualizzazione potete immediatamente verificare lo stato di ogni categoria, distinguendo tra dispositivi conformi, non conformi o non gestiti. In questo modo riuscite a capire non solo quanti dispositivi non rispettano le policy, ma anche in quale fase del lifecycle si trovano e come sono integrati nel vostro ambiente.

Infine, la sezione dei dispositivi mobili chiarisce quali piattaforme utilizzano gli utenti e in che misura i device aziendali e personali risultano conformi. Anche qui la rappresentazione consente di individuare rapidamente eventuali criticità, come la presenza di dispositivi non gestiti o non conformi che potrebbero rappresentare un rischio per il tenant.

Figura 7: Zero Trust Assessment Report – Scheda Overview

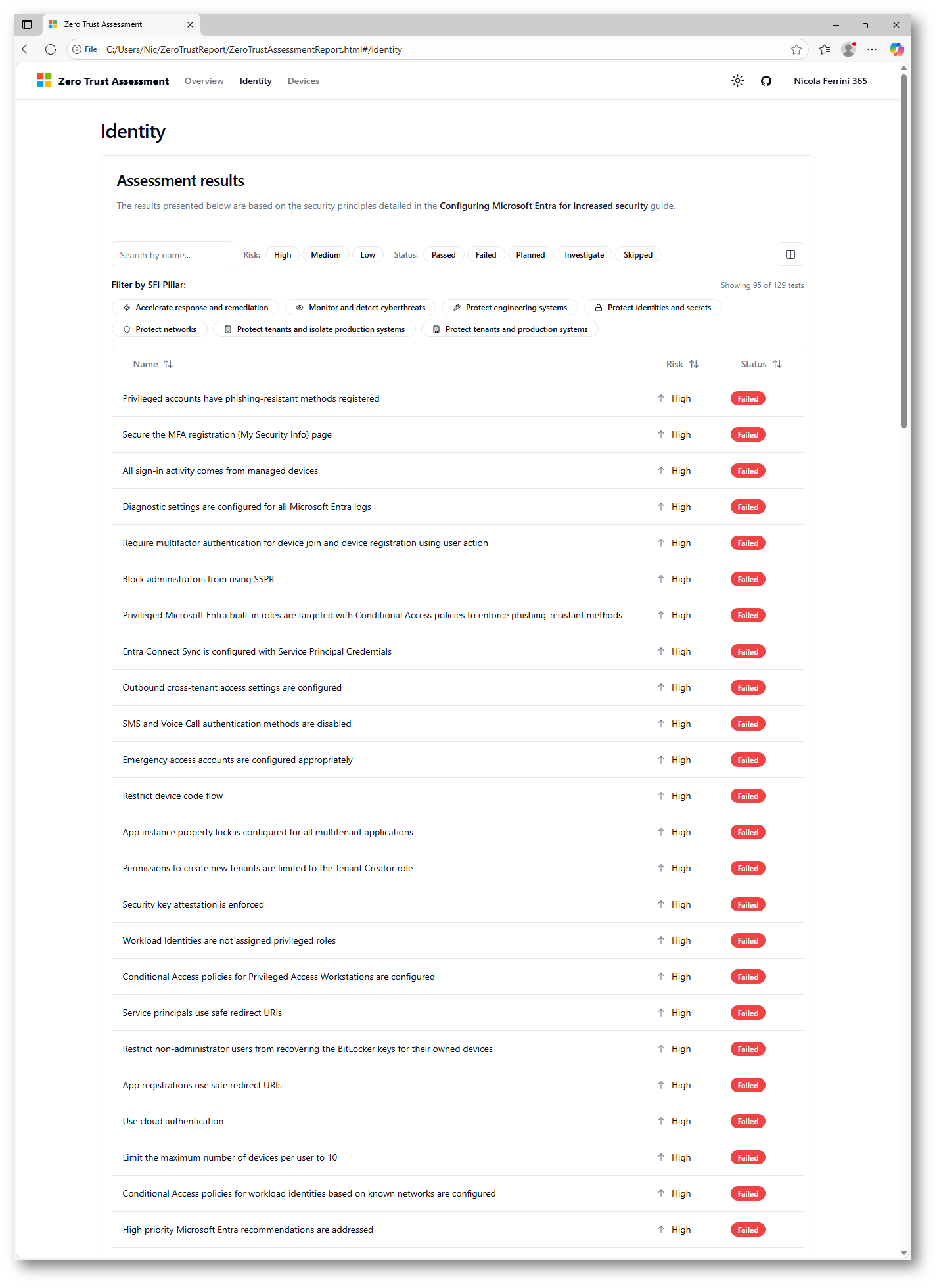

La scheda Identity raccoglie tutti i test eseguiti sull’area delle identità e presenta i risultati in forma tabellare, mettendo subito in evidenza quali configurazioni non rispettano le raccomandazioni del modello

Zero Trust. Nella parte superiore della pagina sono presenti i filtri che vi permettono di ordinare i risultati per livello di rischio, stato del test o categoria di sicurezza. Questo vi consente di concentrarvi rapidamente sugli aspetti più critici, come i controlli ad alto rischio o quelli che hanno fallito.

La tabella mostra per ogni controllo il nome del test, il livello di rischio e lo stato. I test falliti vengono segnalati chiaramente, permettendovi di individuare immediatamente le aree in cui la configurazione del tenant è più esposta. Qui trovate ad esempio verifiche relative ai metodi di autenticazione, alle configurazioni dei ruoli privilegiati, alle policy di accesso condizionale, all’uso dei log, alle impostazioni di sicurezza delle applicazioni e alla gestione delle credenziali. In molti casi si tratta di controlli essenziali: metodi MFA resistenti al phishing, protezione dei ruoli privilegiati, configurazioni corrette per gli account di emergenza, restrizioni per device join e registrazioni, e tutte le impostazioni che contribuiscono a ridurre il rischio legato all’identità.

Questa sezione è particolarmente utile perché vi permette di comprendere immediatamente dove il vostro ambiente non rispetta le best practice. Ogni riga rappresenta un punto d’azione da cui partire: intervenire sui fallimenti più critici contribuisce infatti a rafforzare la protezione delle identità, che è uno dei pilastri fondamentali dello Zero Trust. La scheda Identity non si limita quindi a mostrarvi un elenco di problemi, ma diventa una guida concreta su come migliorare la sicurezza del vostro tenant Microsoft Entra.

Figura 8: Zero Trust Assessment Report – Scheda Identity

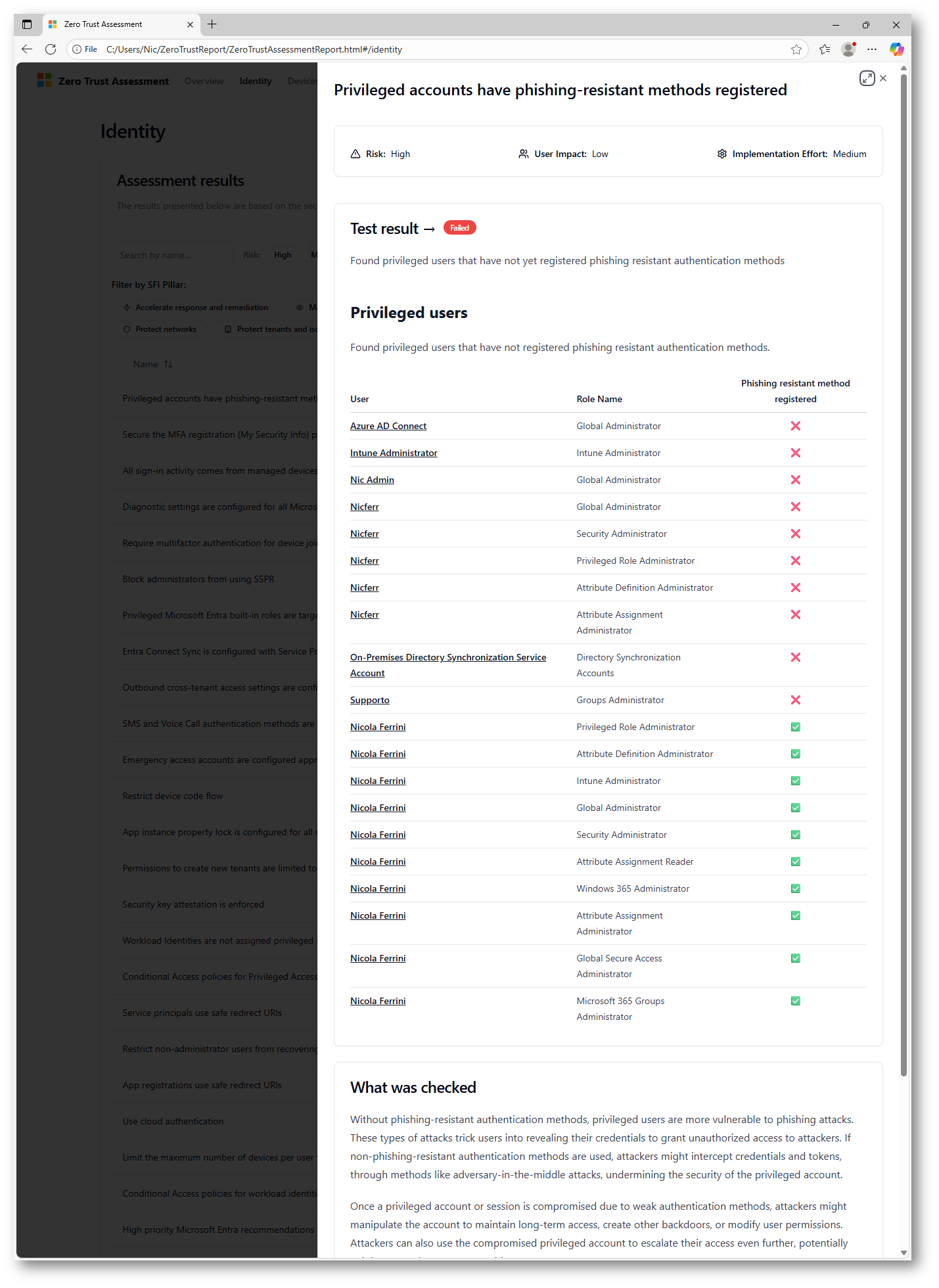

Quando cliccate su uno dei risultati nella scheda Identity, si apre un riquadro di dettaglio che mostra tutte le informazioni legate a quel singolo test. La parte superiore evidenzia subito il livello di rischio, l’impatto sull’utente e lo sforzo richiesto per implementare la remediation, così da darvi un’idea immediata della gravità e della priorità dell’intervento.

Sotto il riepilogo compare l’elenco degli account coinvolti nel controllo. Per ogni utente privilegiato vengono mostrati il ruolo assegnato e lo stato del requisito verificato, ad esempio se è stato registrato o meno un metodo di autenticazione resistente al phishing. Questa vista permette di capire rapidamente quali account non rispettano la raccomandazione e richiedono un intervento.

Nella parte inferiore del pannello viene spiegato nel dettaglio cosa è stato controllato e perché il test è importante. La sezione descrive il rischio associato alla mancata conformità, come le potenziali tecniche di attacco o le implicazioni in caso di compromissione dell’account, e fornisce quindi il contesto necessario per comprendere il motivo della raccomandazione.

Questa finestra di dettaglio è particolarmente utile perché trasforma ogni riga della tabella principale in un’analisi completa, che vi aiuta a capire non solo cosa non funziona, ma anche perché è rilevante e come intervenire per rafforzare la vostra postura di sicurezza.

Figura 9: Zero Trust Assessment Report – Scheda Identity con dettagli

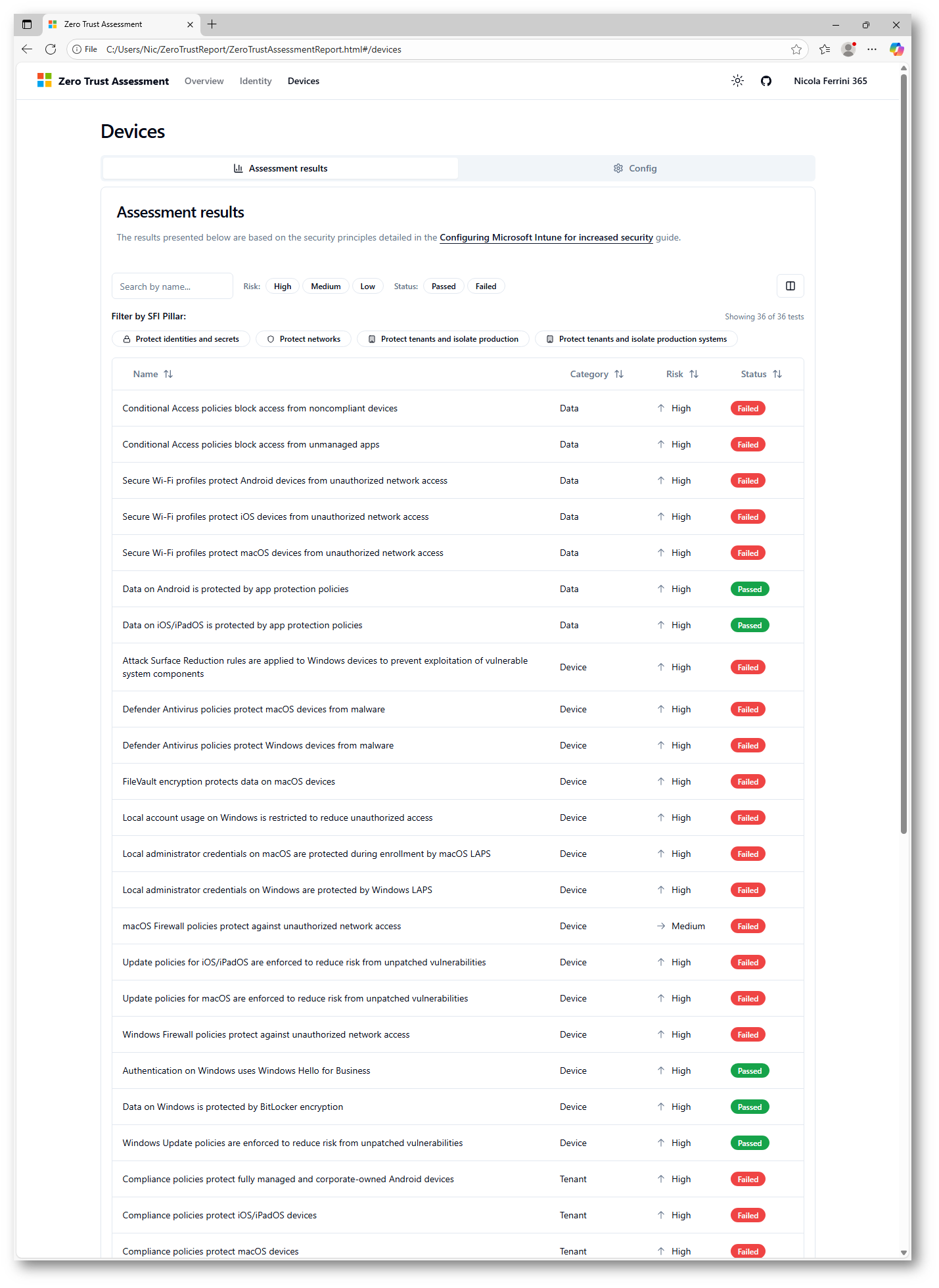

La scheda Devices raccoglie tutti i test relativi alla sicurezza dei dispositivi e mostra in modo chiaro quali configurazioni rispettano le raccomandazioni del modello Zero Trust e quali invece richiedono un intervento. Nella parte superiore della pagina trovate i filtri che vi permettono di selezionare i test in base al rischio, allo stato o alla categoria, così da concentrarvi rapidamente sugli aspetti più urgenti.

La tabella riportata nella pagina elenca ogni controllo insieme alla categoria di appartenenza, al livello di rischio e allo stato finale. Qui vengono verificati gli elementi fondamentali della protezione degli endpoint: il rispetto delle policy di compliance, la gestione dell’accesso tramite Conditional Access, la protezione dei dati in base alla piattaforma, la corretta configurazione delle soluzioni di difesa come Microsoft Defender, la gestione delle credenziali locali tramite LAPS, l’attivazione della cifratura dei dischi e l’applicazione delle policy di aggiornamento. Ogni controllo fallito indica una potenziale superficie di rischio che può coinvolgere sia dispositivi Windows e macOS sia device mobili gestiti tramite Intune.

Questa sezione è particolarmente utile perché offre un quadro immediato dello stato dei vostri endpoint, permettendovi di capire se le protezioni previste sono applicate correttamente su tutte le piattaforme. Analizzando i test falliti potete individuare rapidamente gap come dispositivi non conformi, assenza di cifratura, configurazioni incomplete di Defender o mancanza delle policy di aggiornamento, tutti aspetti che incidono direttamente sulla resistenza del tenant agli attacchi.

Figura 10: Zero Trust Assessment Report – Scheda Devices

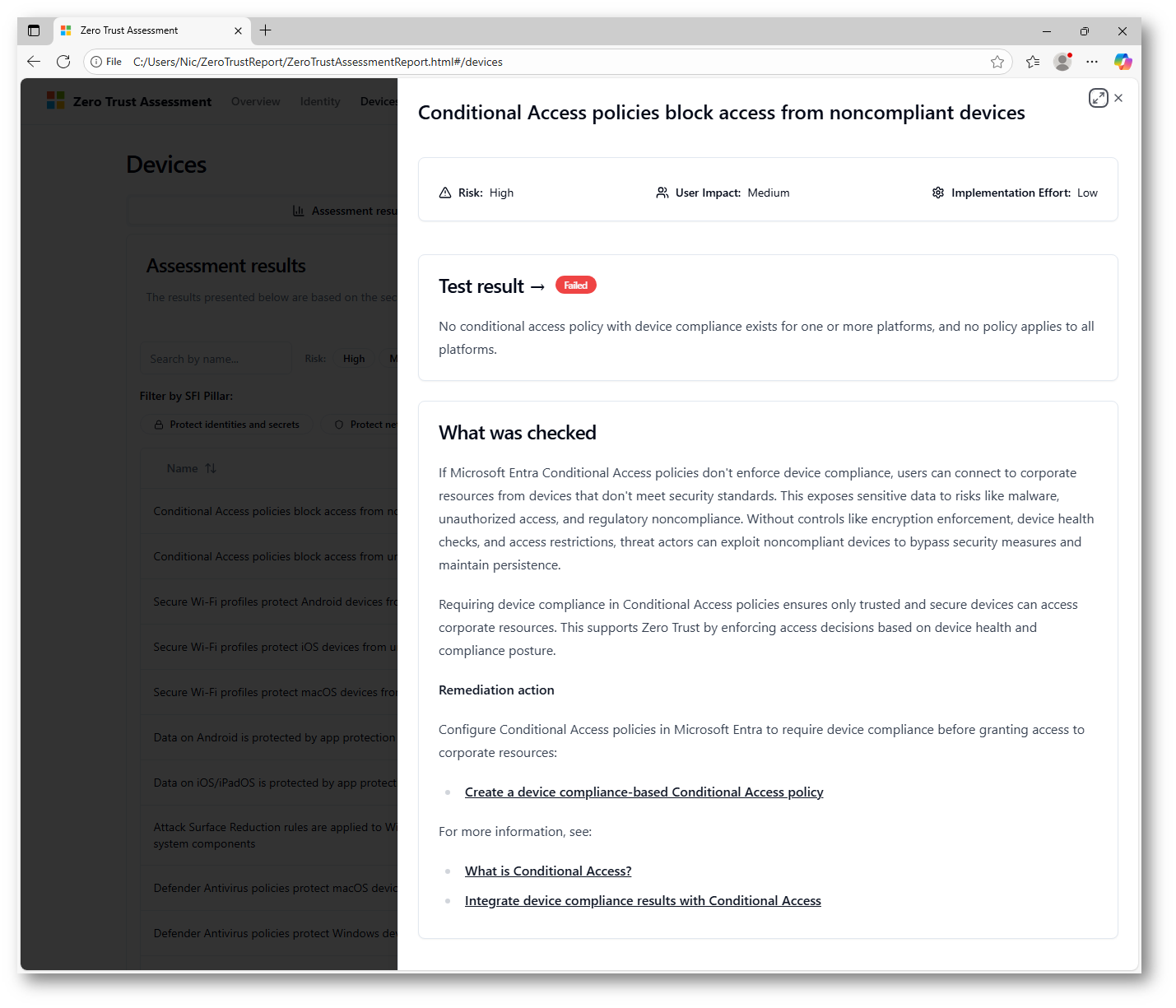

Quando cliccate su uno dei test presenti nella scheda Devices, viene aperta una finestra di dettaglio che riassume tutte le informazioni utili per capire perché quel controllo è fallito e quale azione è richiesta. Nella parte superiore vengono riportati il livello di rischio, l’impatto sull’utente e lo sforzo necessario per implementare la remediation, così da offrirvi subito una valutazione complessiva della gravità del problema.

Subito sotto compare il risultato del test, accompagnato da una descrizione chiara del motivo del fallimento. In questo caso, ad esempio, il controllo evidenzia l’assenza di policy di Conditional Access che impongano la compliance del dispositivo. Questo significa che uno o più dispositivi possono accedere alle risorse aziendali senza soddisfare gli standard di sicurezza richiesti, aumentando il rischio legato a malware, accessi non autorizzati o vulnerabilità non corrette.

La sezione What was checked spiega nel dettaglio cosa è stato verificato e perché quel controllo è importante. Qui trovate anche la spiegazione del rischio associato e le possibili conseguenze della mancata conformità. A seguire, la voce Remediation action indica l’azione consigliata per risolvere il problema, come la creazione di una policy di Conditional Access che richieda la compliance del dispositivo prima di concedere l’accesso alle risorse. Sono presenti anche collegamenti diretti alla documentazione Microsoft utile per approfondire o applicare rapidamente la correzione.

Questo pannello di dettaglio vi aiuta quindi a passare dalla semplice visualizzazione del problema alla comprensione dei motivi e dei passi necessari per correggerlo, trasformando ogni test fallito in un’azione concreta da inserire nel vostro piano di remediation.

Figura 11: Zero Trust Assessment Report – Scheda Devices con dettagli

Conclusioni e prossimi passi

Una volta analizzati i risultati del Microsoft Zero Trust Assessment, il passo successivo consiste nel trasformare queste informazioni in un percorso strutturato di miglioramento. L’obiettivo non è semplicemente correggere i singoli test falliti, ma costruire un processo continuo che vi permetta di aumentare progressivamente la maturità del vostro ambiente rispetto ai principi del modello Zero Trust.

Il primo elemento da considerare è la priorità. I controlli contrassegnati come ad alto rischio, soprattutto quando richiedono uno sforzo di implementazione ridotto, rappresentano un punto di partenza ideale. Concentrare gli interventi in queste aree vi permette di ridurre rapidamente la superficie di attacco senza stravolgere l’operatività degli utenti. Allo stesso tempo, dovreste osservare con attenzione anche le configurazioni che hanno un impatto diretto sull’accesso e sulle identità privilegiate, poiché eventuali vulnerabilità in queste sezioni possono compromettere l’intero tenant.

Affinché il lavoro non si limiti a un intervento isolato, diventa fondamentale stabilire un ciclo di verifica ricorrente. Eseguire l’assessment a intervalli regolari, ad esempio in occasione di modifiche infrastrutturali, aggiornamenti delle policy o introduzione di nuove applicazioni, vi consente di monitorare in modo costante la postura del vostro ambiente. Ogni nuova valutazione diventa così un punto di controllo che vi permette di misurare i progressi e identificare tempestivamente eventuali regressioni o nuove criticità.

Il valore dello strumento cresce ulteriormente se integrate i risultati all’interno dei vostri processi di governance. Coinvolgere i team che si occupano di identità, dispositivi, rete e sicurezza permette di distribuire le responsabilità e garantire che ogni area prenda in carico le raccomandazioni di competenza. In questo modo l’assessment non rimane un documento statico, ma diventa un vero e proprio strumento operativo, capace di guidare le decisioni e orientare le attività quotidiane.

Vi preme infine ricordarvi che il modello

Zero Trust non rappresenta un traguardo finale, ma un modello di sicurezza in continua evoluzione. Le minacce cambiano rapidamente, così come le tecnologie e le modalità di gestione dell’accesso. Per questo motivo, adottare una mentalità orientata al miglioramento continuo è la chiave per mantenere il vostro tenant protetto e allineato alle migliori pratiche del settore. La Zero Trust Assessment vi fornisce gli strumenti per farlo: a voi spetta il compito di trasformare i risultati in un percorso costante di maturazione e consolidamento della sicurezza.