Microsoft Intune – Utilizzo delle multiple administrative approvals

Per aumentare il livello di sicurezza delle operazioni amministrative nel portale di Microsoft Intune e per proteggersi da un account amministrative compromesso è possibile (per il momento in public preview) utilizzare delle policy di accesso e implementare i multiple administrative approvals (MAA).

Questa approvazione amministrativa multipla permette di richiedere l’uso di un secondo account amministrativo quando si vuole distribuire una nuova applicazione o si vuole modificare uno script. Se una di queste risorse viene protetta con un criterio di accesso, Microsoft Intune non applicherà la modifica finché non viene approvata in modo esplicito da un account diverso. Solo gli amministratori membri di un gruppo di approvazione a cui è assegnata una risorsa protetta in un criterio di protezione dell’accesso possono approvare le modifiche e i responsabili approvazione possono anche rifiutare le richieste di modifica.

NOTA: Attualmente i criteri di accesso sono supportati solo per:

- App: si applica alle distribuzioni di app, ma non ai criteri di protezione delle app.

- Script: si applica alla distribuzione di script ai dispositivi che eseguono macOS o Windows.

Per creare un criterio di accesso, all’account deve essere assegnato il ruolo Intune Service Administrator oppure Global Administrator.

Per essere un responsabile approvazione, un account deve trovarsi nel gruppo assegnato ai criteri di accesso per un tipo specifico di risorsa.

Creazione di una nuova Access policy

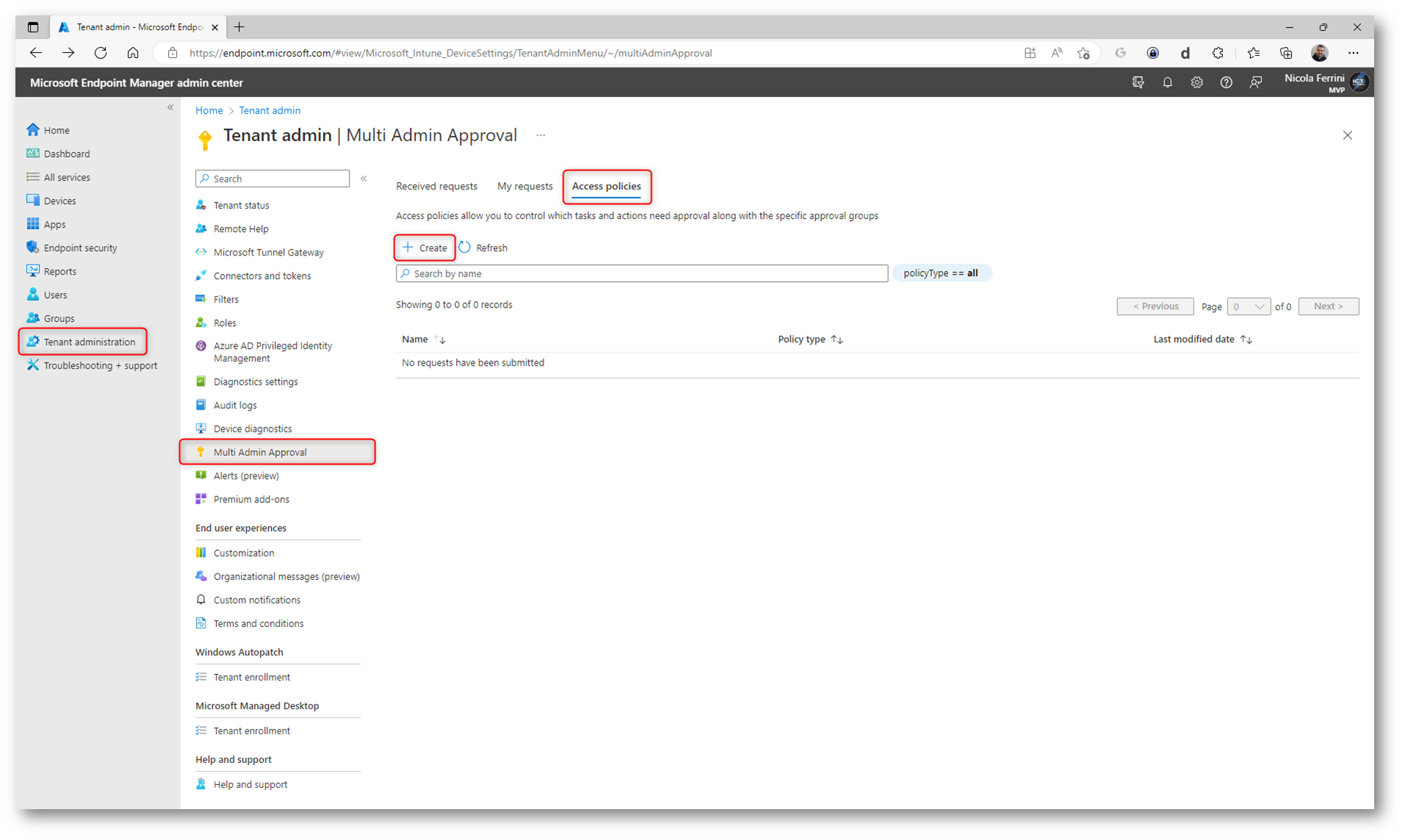

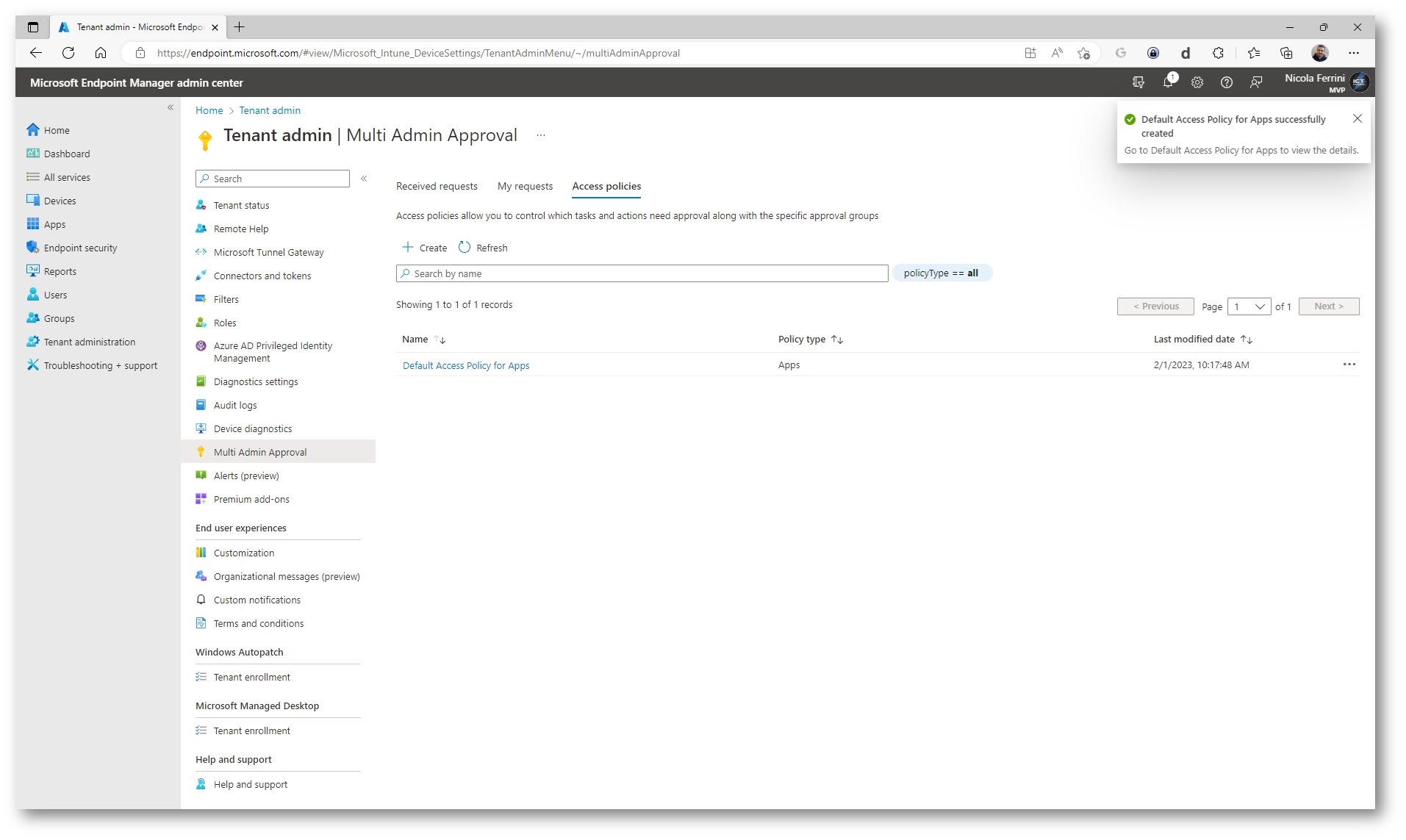

Per creare un nuovo criterio di accesso aprite il Microsoft Endpoint Manager admin center e navigate in Tenant administration > Multi Admin Approval. Nella pagina Tenant admin | Multi Admin Approval selezionate Access policies e fate clic su + Create.

Figura 1: Creazione di una nuova Access policy

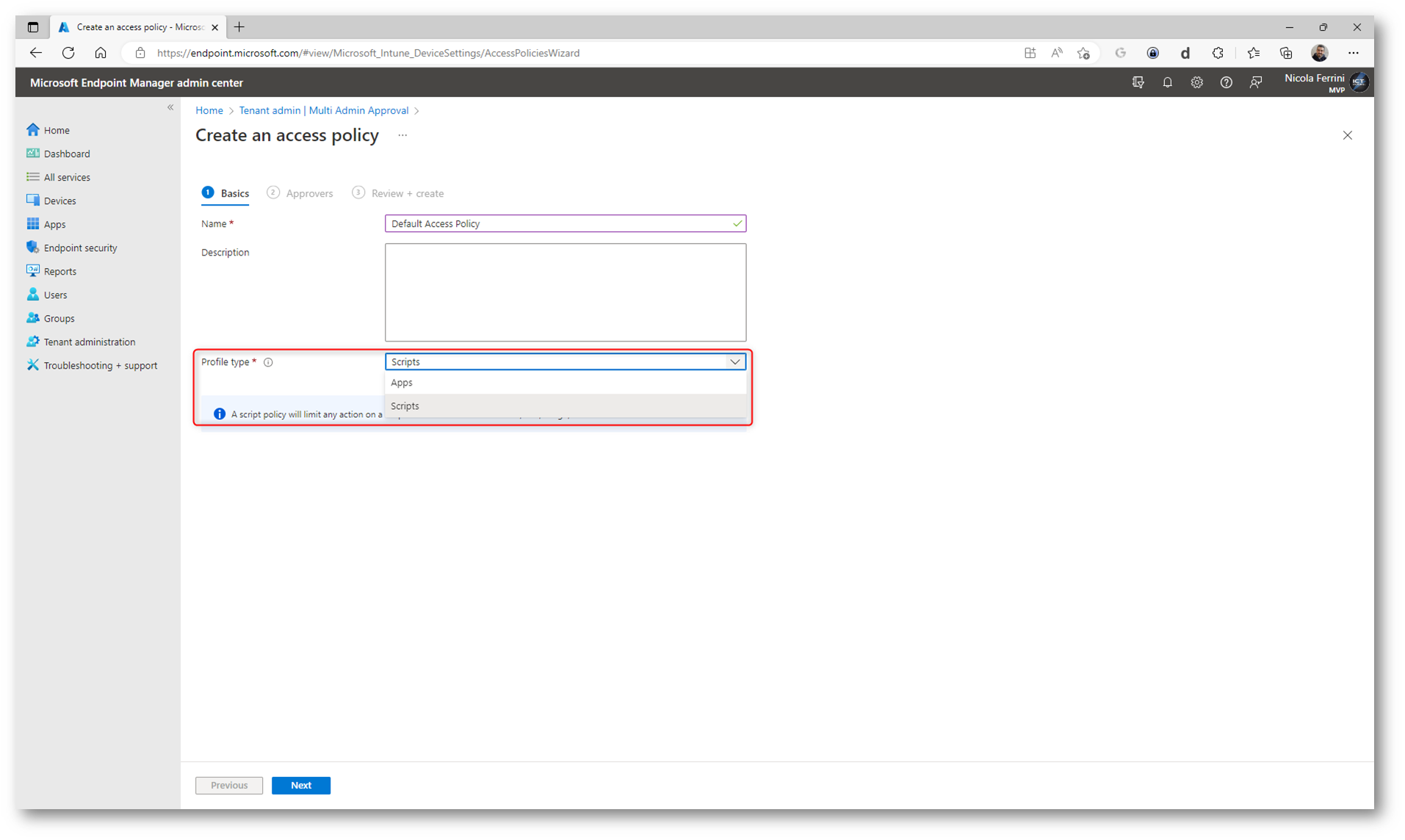

Nella pagina Basics specificare un nome e una descrizione facoltativa e per Profile type selezionate tra le due opzioni disponibili. Ogni criterio supporta un singolo tipo di profilo. Sono attualmente disponibili in public preview solo i profili Apps e Scripts.

Figura 2: Scelta del tipo di profilo da utilizzare nella access policy

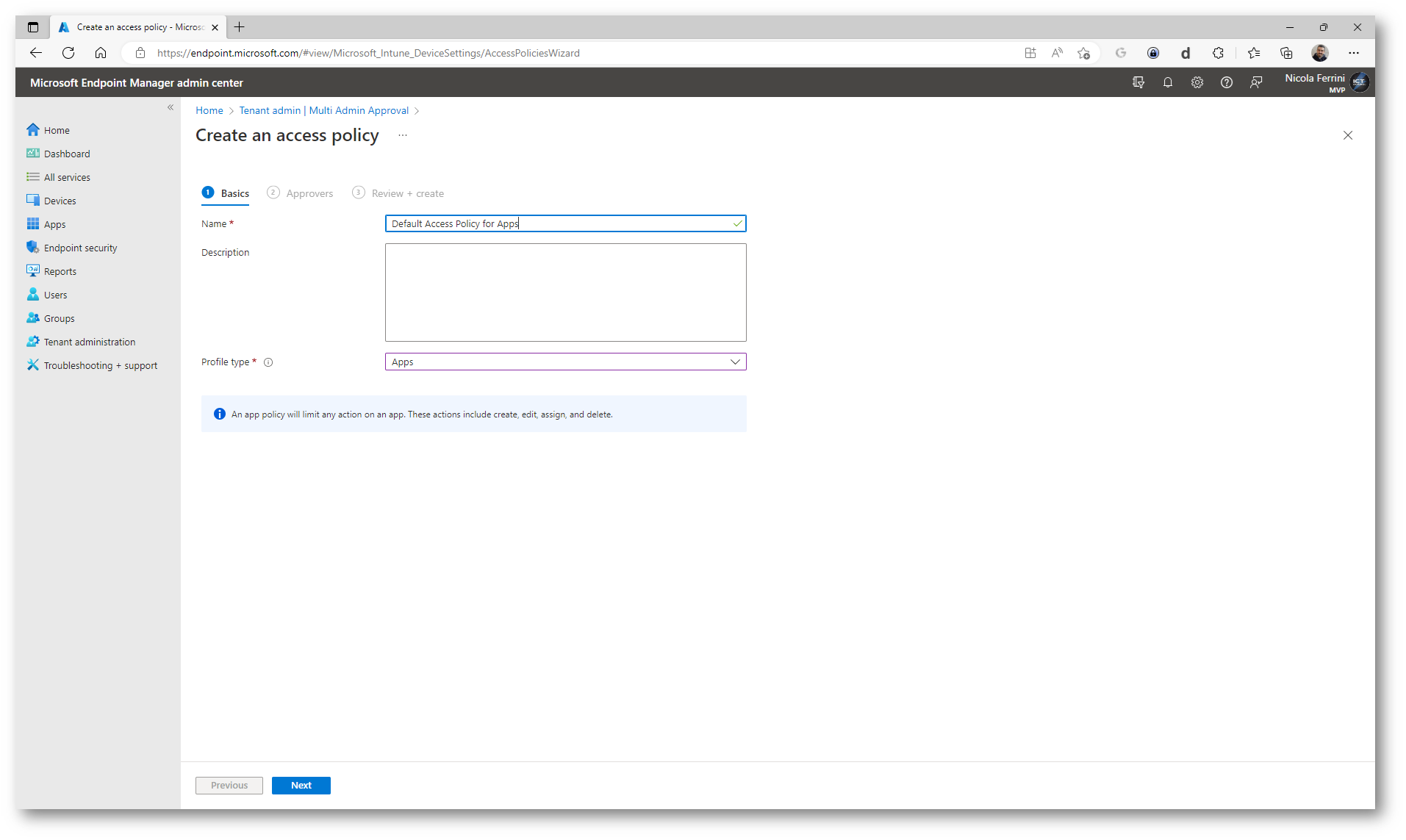

Io ho scelto come tipo di profilo Apps, che mi permetterà di gestire tutto il processo di creazione, distribuzione e modifica delle applicazioni.

Figura 3: Pagina Basics del wizard di creazione della access policy

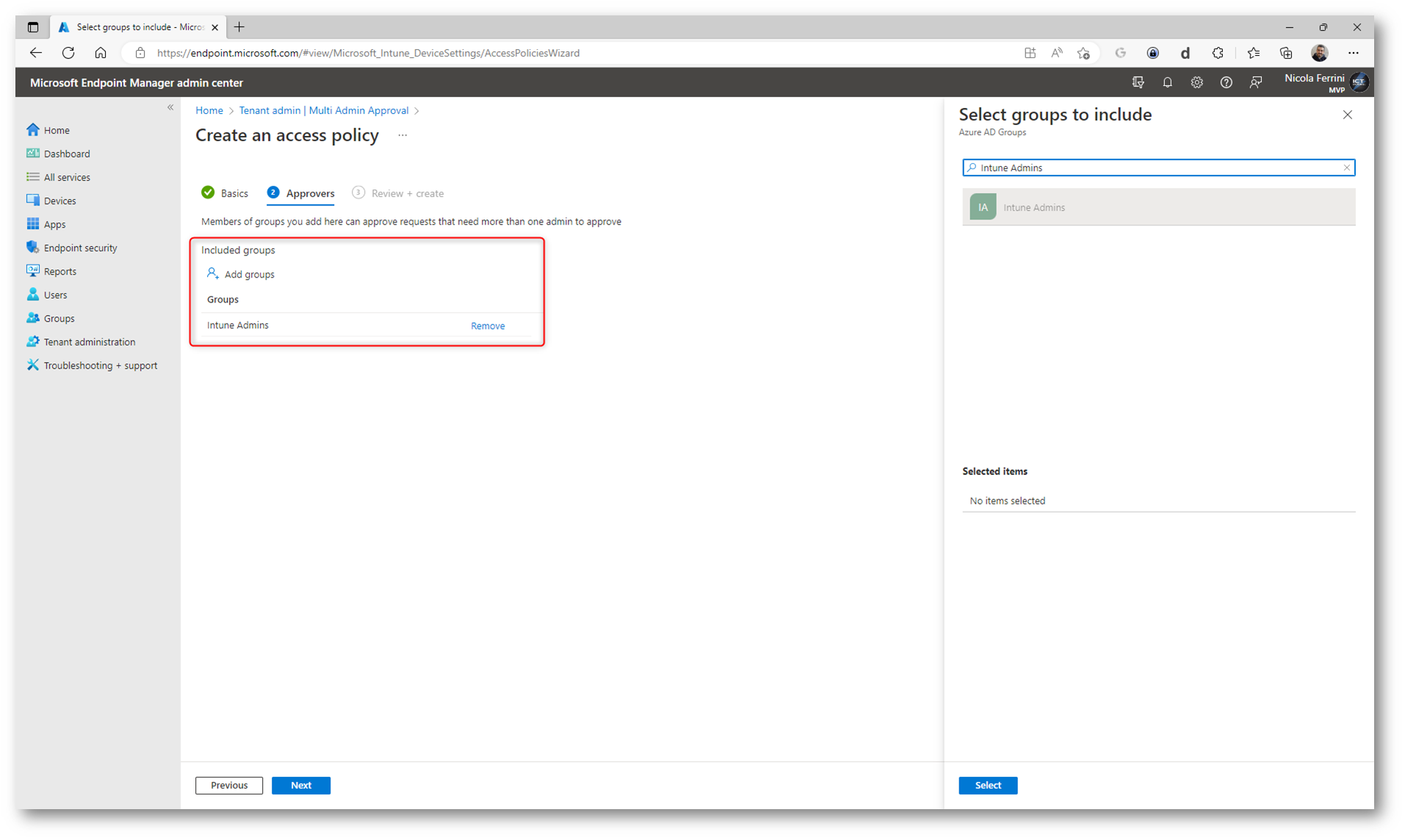

Nella pagina Approvers selezionate Add groups e quindi selezionate un gruppo come gruppo di responsabili approvazione per questo criterio.

Figura 4: Selezione del gruppo di Approvers per la access policy

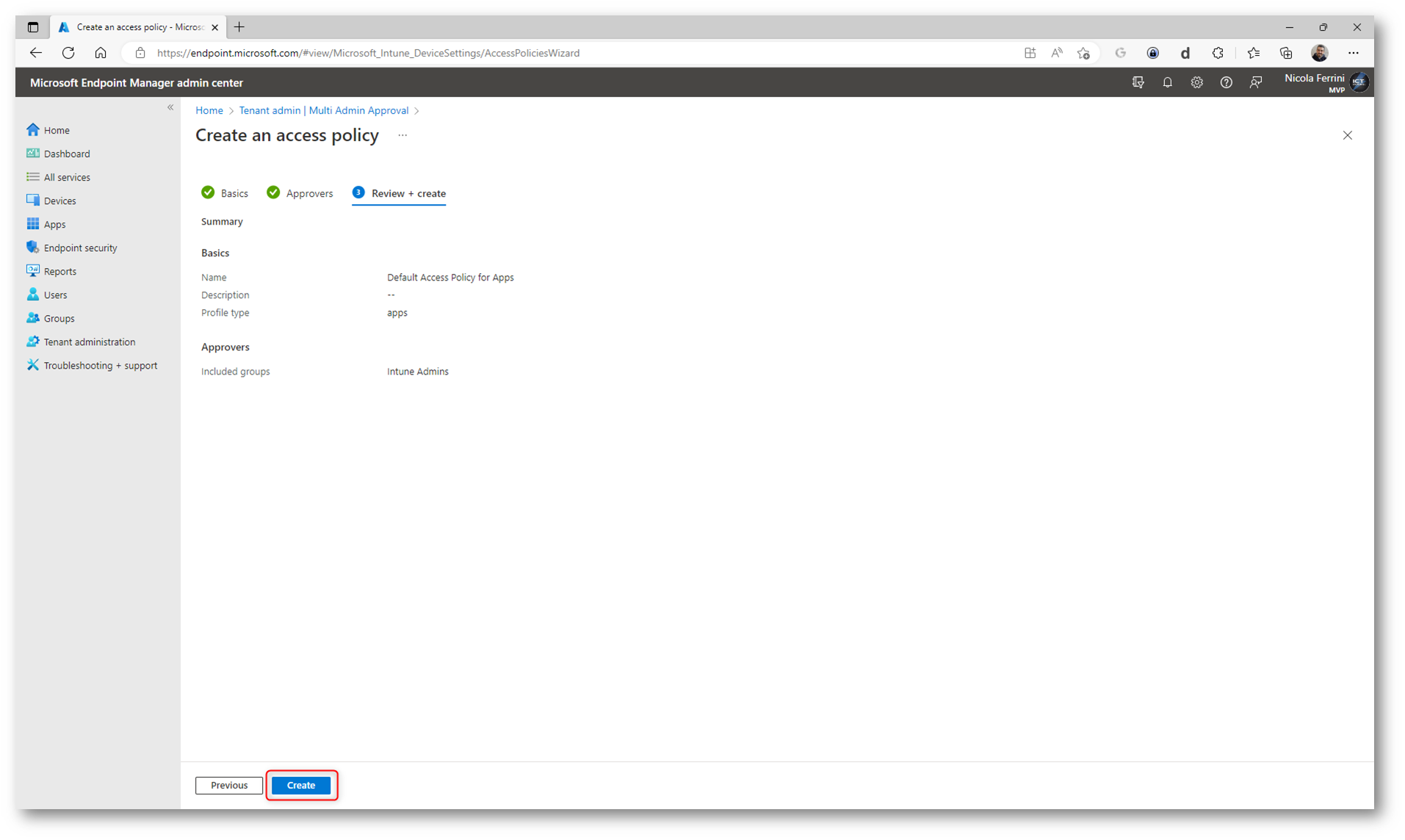

Nella pagina Review + create esaminate e quindi salvate le modifiche.

Figura 5: Pagina finale del wizard di creazione della access policy

Figura 6: Access policy per la gestione delle app creata con successo

Distribuzione di un’app per Windows o macOS

D’ora in poi prima di distribuire o creare o modificare un’applicazione sarà necessario utilizzare il Multi Admin Approval.

Quando un amministratore modifica o crea un nuovo oggetto per un’area protetta da criteri di accesso, visualizza un’opzione nell’area Salva e rivedi in cui può immettere una descrizione della modifica come giustificazione aziendale.

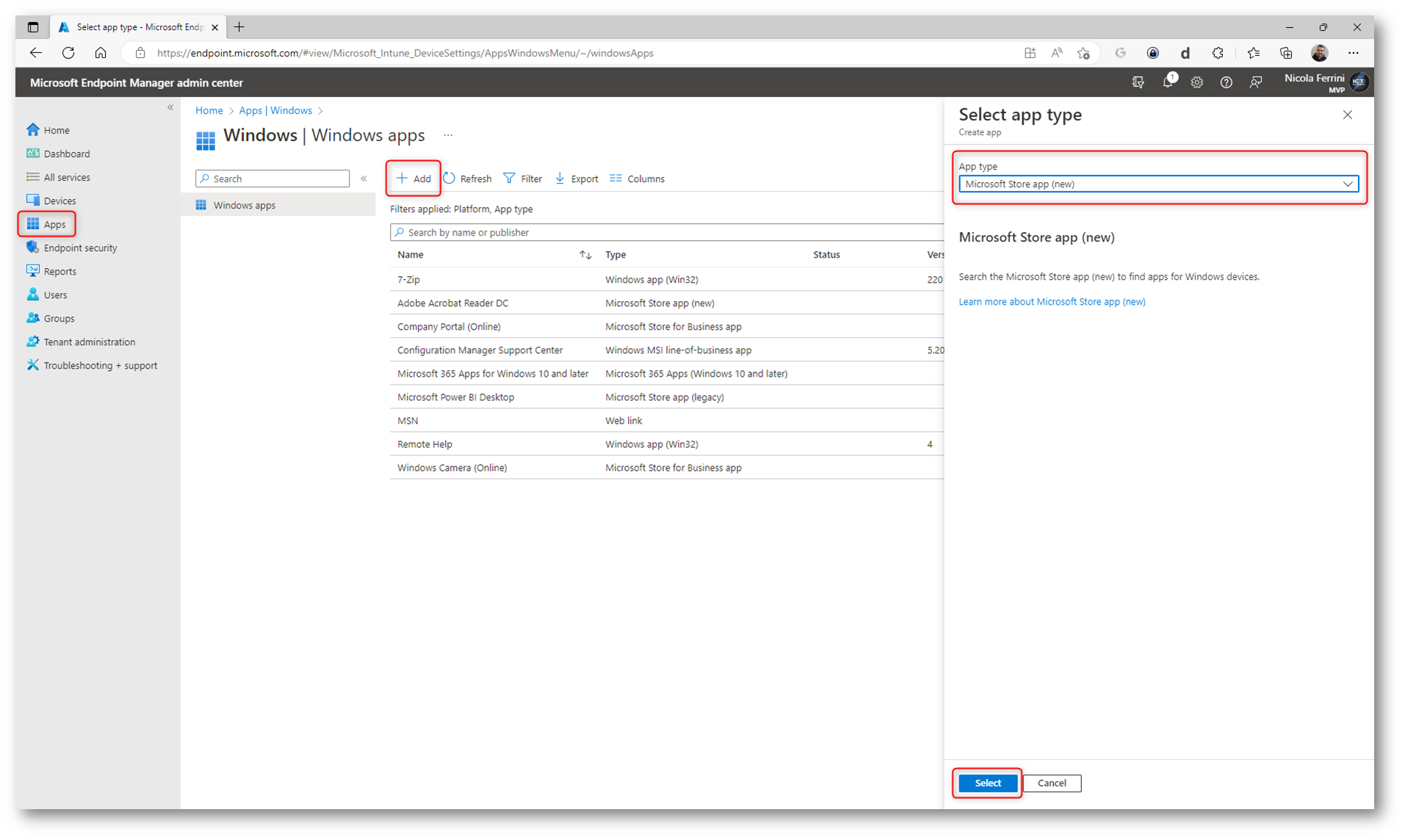

Io ho deciso di distribuire una nuova app per Windows e ho deciso di distribuire un’app del Microsoft Store (new). Tramite la modalità di distribuzione delle app del Microsoft Store (new) possiamo sfruttare a pieno la potenzialità del nuovo Microsoft Store e del Windows Package Manager (winget). Ben presto sarà possibile distribuire tramite Microsoft Intune anche app private (internal line-of-business apps).

In più uno dei vantaggi del nuovo Microsoft Store e di Windows Package Manager (winget) è la possibilità di distribuire applicazioni indipendentemente dal framework e dalla tecnologia di packaging utilizzata, permettendo quindi di lavorare con applicazioni Win32 (attualmente in preview), .NET, UWP, Xamarin, Electron, Reactive Native, Java e PWAs.

La ricerca delle app è decisamente semplificata, può essere fatta direttamente dal portale di Intune e la distribuzione delle applicazioni è enormemente velocizzata.

Per maggiori informazioni potete leggere la mia guida Microsoft Intune – distribuire le app del Microsoft Store – ICT Power.

Figura 7: Distribuzione di un’app del Microsoft Store (new)

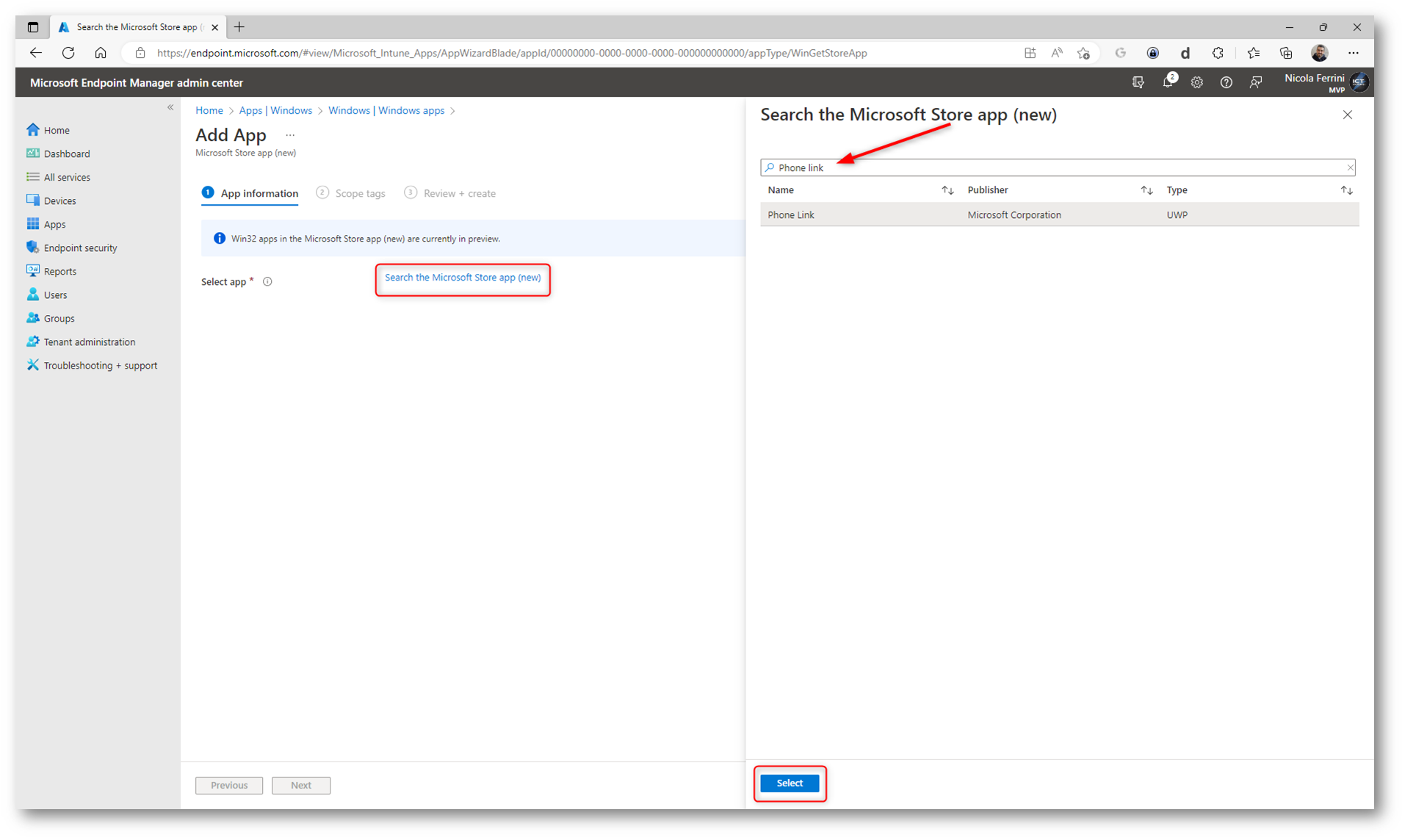

Come app da distribuire ho scelto Phone Link. Tramite quest’app è possibile collegare il proprio telefono Android o iPhone al PC e leggere e rispondere agli SMS con facilità, visualizzare le foto recenti contenute nel telefono e gestire le notifiche del telefono direttamente dal PC. Le funzionalità offerte dall’app sono:

- Ricezione e gestione delle notifiche del telefono Android sul PC

- Lettura e risposta agli SMS dal PC

- Disponibilità immediata sul PC delle foto scattate con il telefono

Ho anche scritto una piccola guida per la sua configurazione che trovate alla pagina NicolaFerrini.it – Collegare smartphone e PC in Windows 10 utilizzando l’app Il mio Telefono

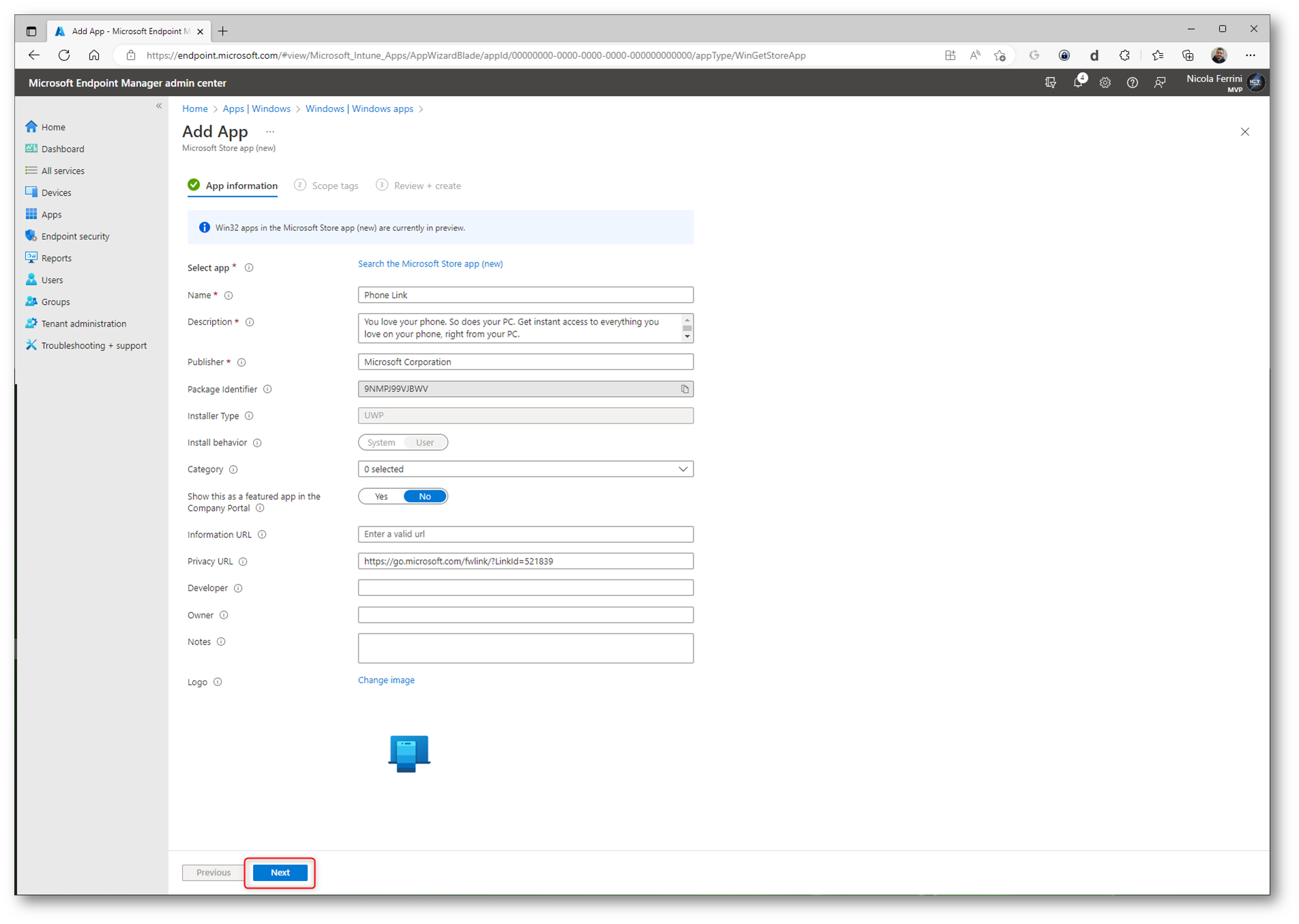

Figura 8: Scelta dell’app di distribuire

Come si può vedere dalla figura sotto, le informazioni relative all’applicazione sono state inserite automaticamente. Io ho anche aggiunto il logo dell’applicazione (facoltativo).

Figura 9: Informazioni relative all’app del Microsoft Store aggiunta

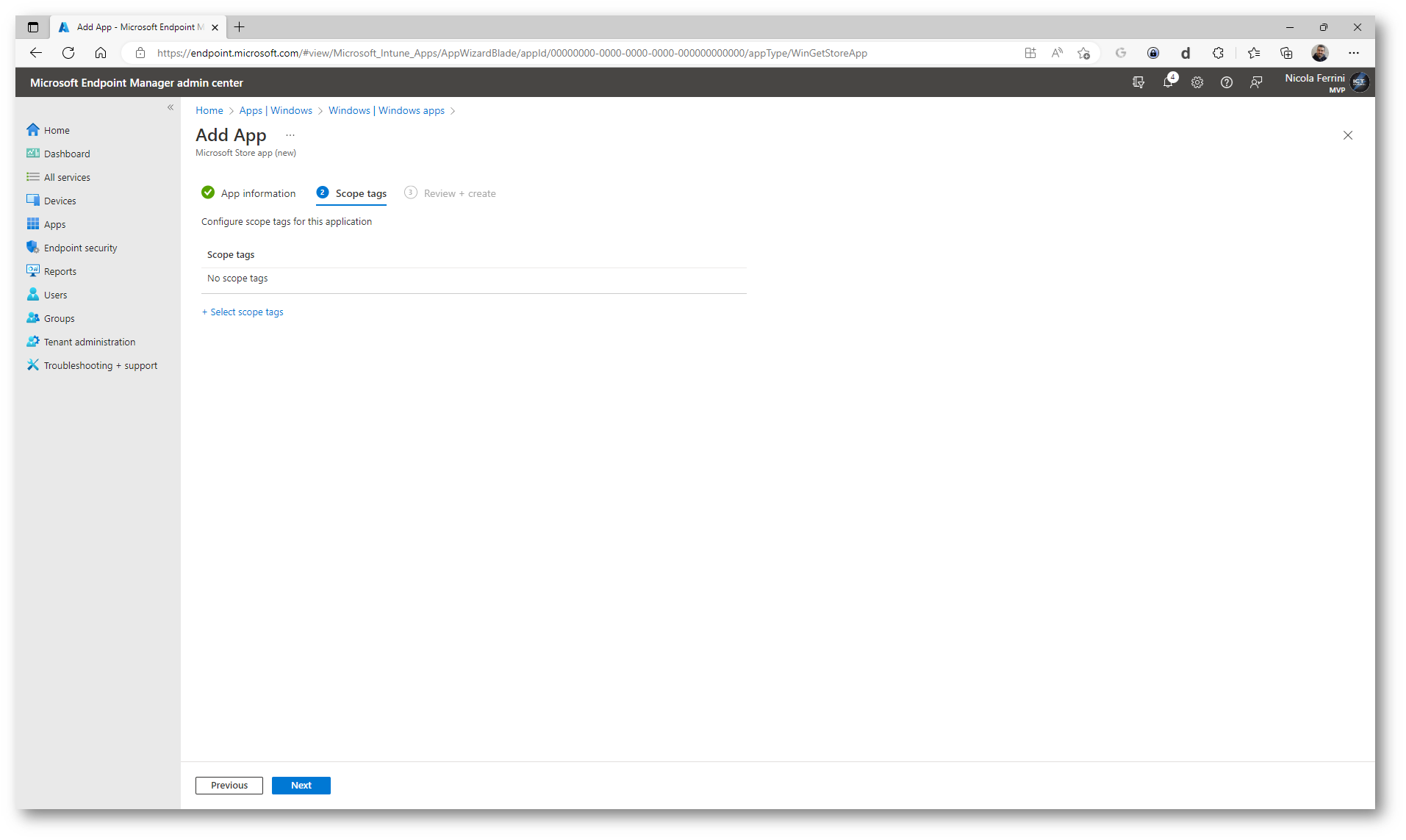

Nella scheda Scope tags aggiungete eventuali tag per distribuire l’applicazione ad un ambito ristretto.

Figura 10: Scope Tag del’app

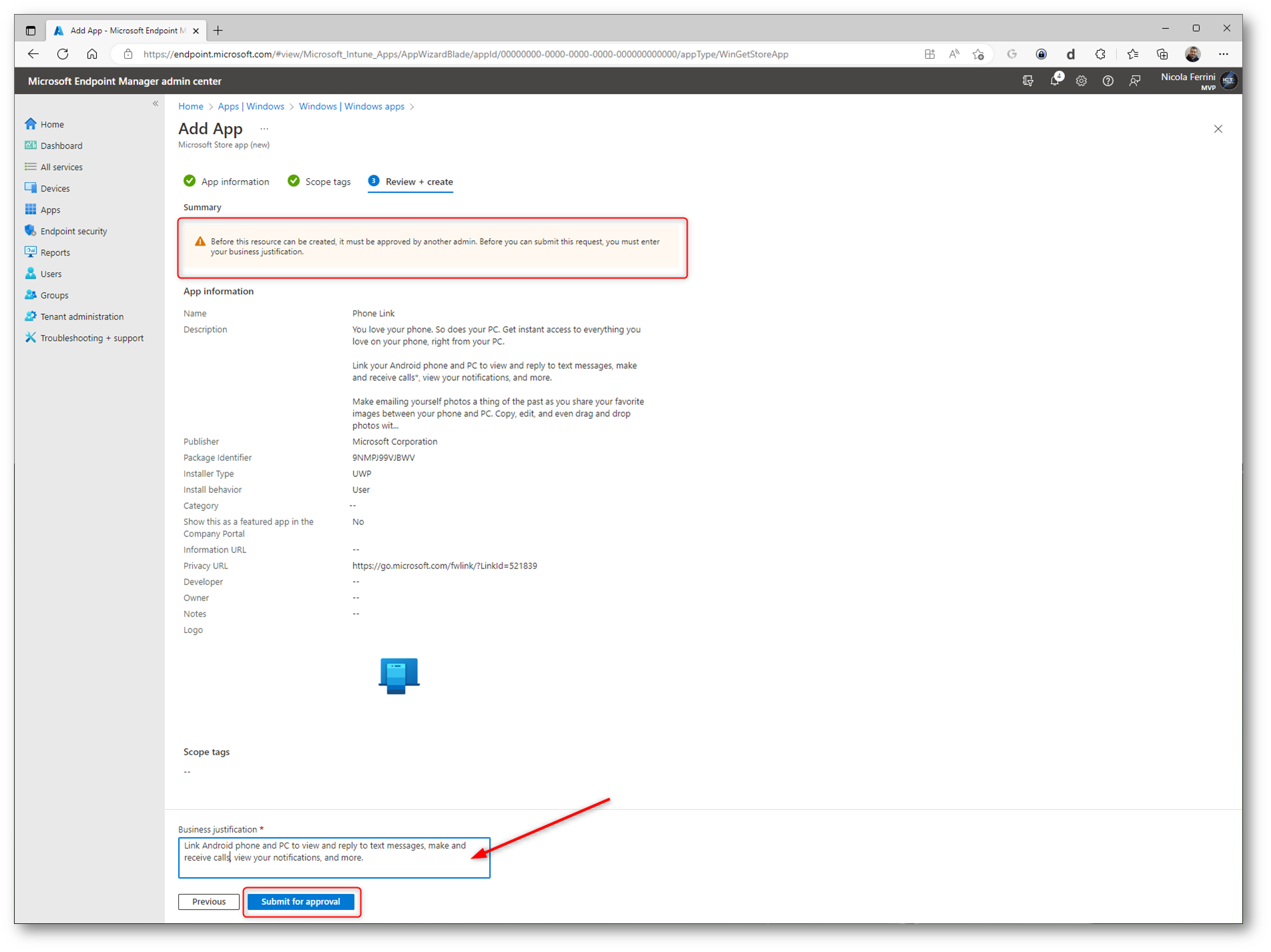

Nella scheda Review + Create immettete una Business justification che descriva perché state distribuendo l’applicazione. La giustificazione aziendale diventa parte della richiesta di approvazione per la creazione dell’app.

Figura 11: Schermata finale della creazione di una nuova app. con la richiesta di approvazione

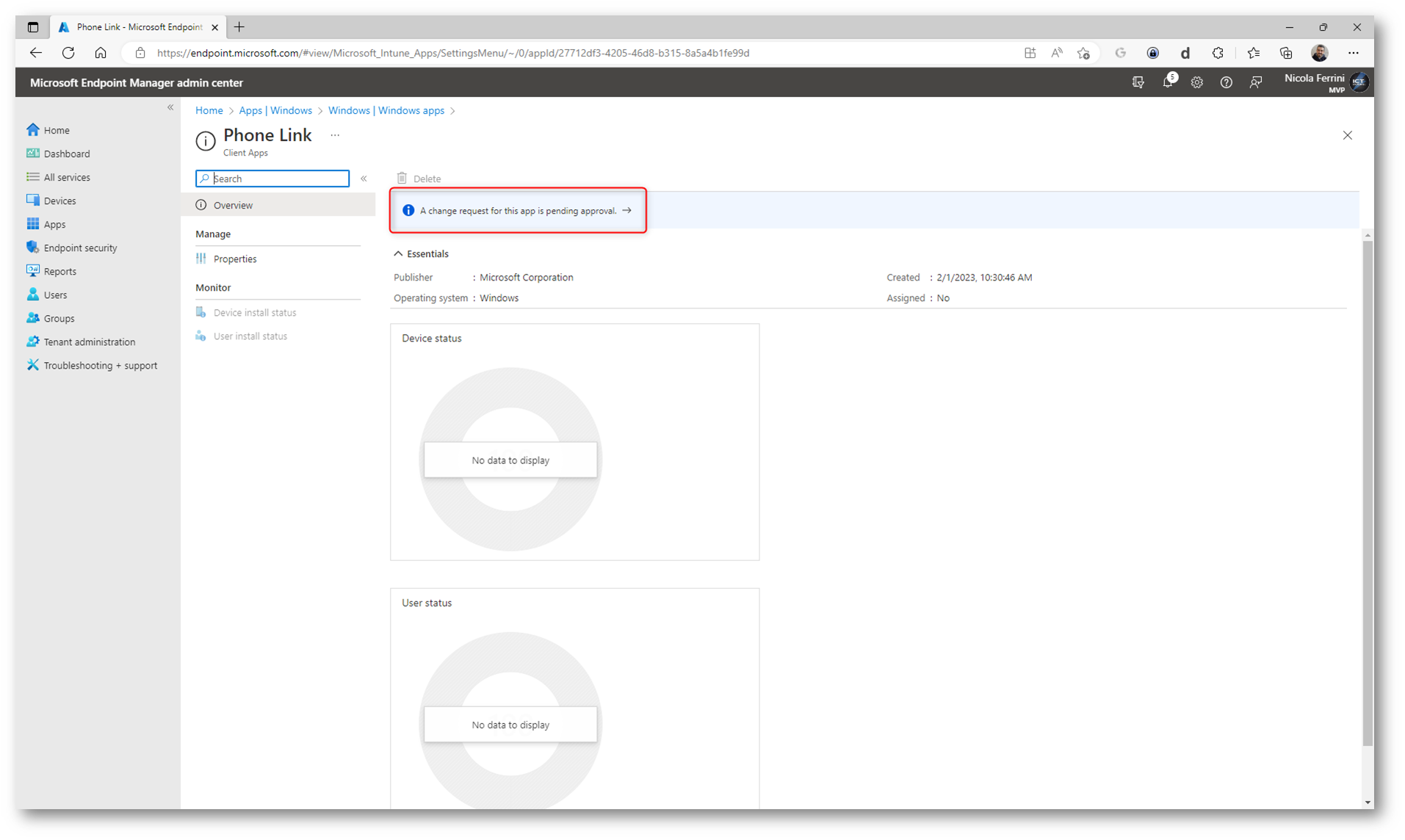

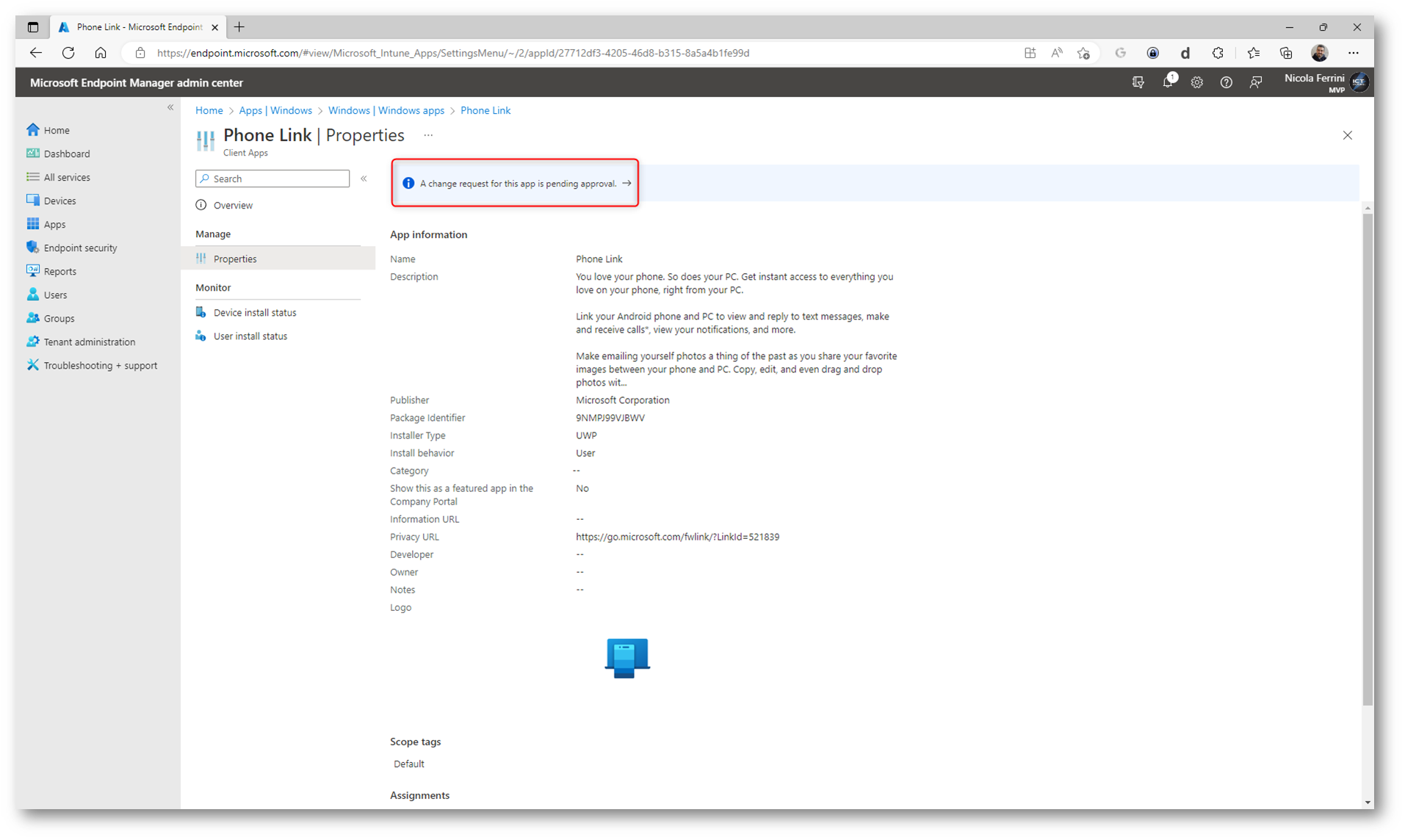

Selezionando l’app si potrà notare anche il banner che avvisa che c’è una richiesta di approvazione in sospeso.

Figura 12: Nell’app appare un banner che avvisa che c’è una richiesta di approvazione in sospeso

Approvare le richieste

Dopo aver creato una nuova richiesta di approvazione, la richiesta deve essere approvata da un altro utente amministrativo.

NOTA: Durante questa public preview, Microsoft Intune non invia notifiche quando vengono create nuove richieste o lo stato di una richiesta esistente cambia. Quando si invia una richiesta di modifica urgente, è consigliabile contattare gli utenti autorizzati ad approvare tali richieste.

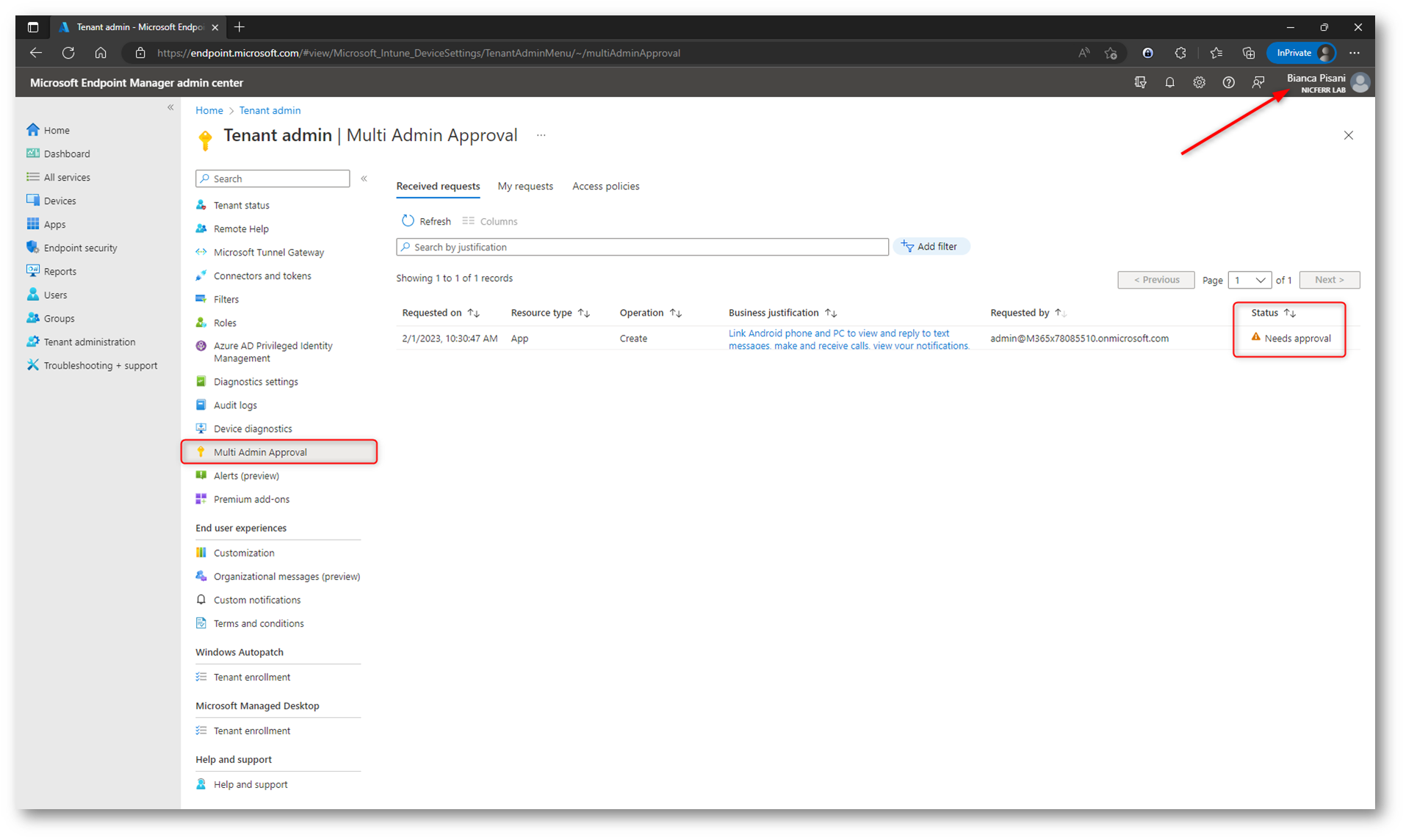

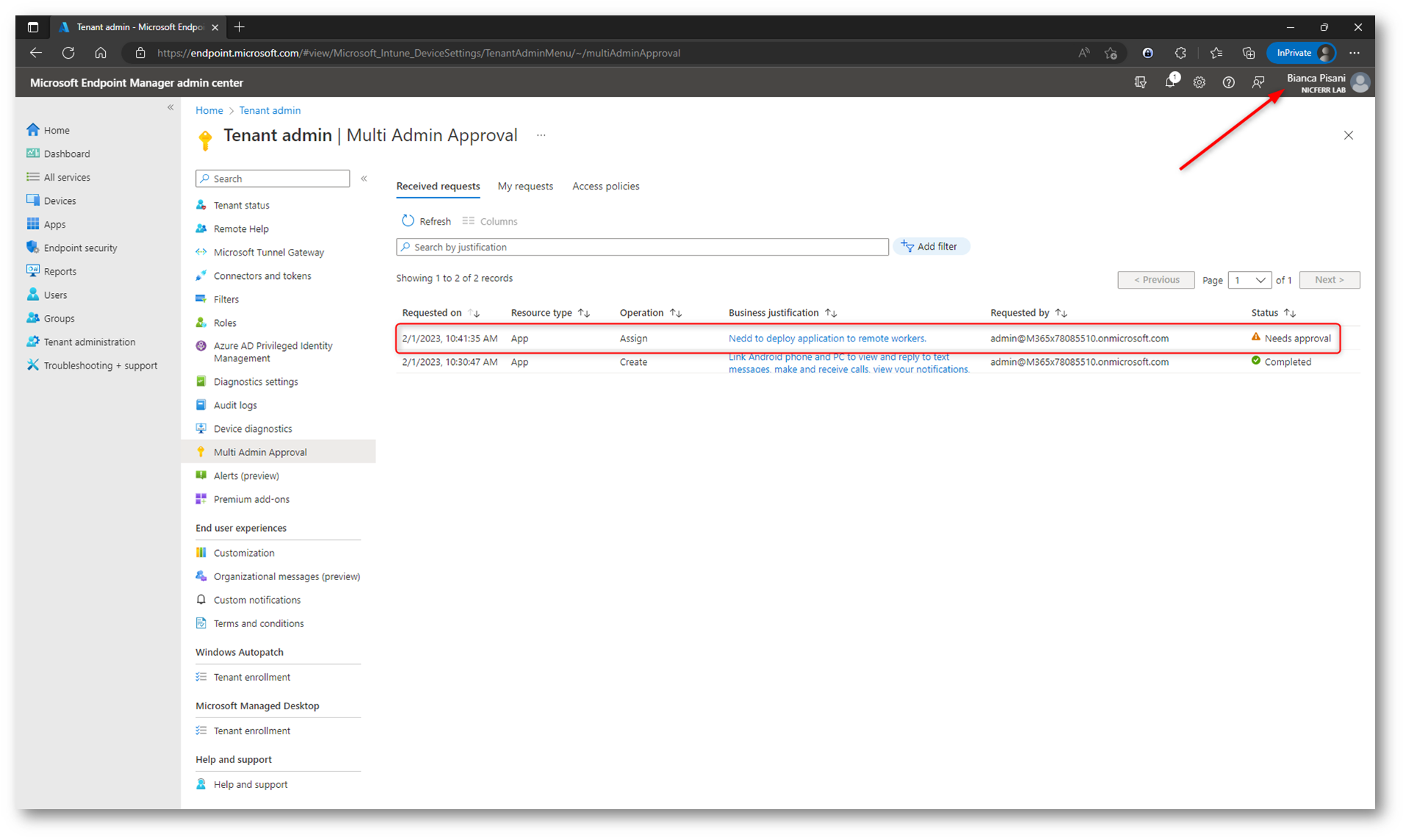

Il secondo utente amministrativo (nel mio caso Bianca), membro del gruppo degli Approvers che è stato abilitato nella Access policy, potrà collegarsi al Microsoft Endpoint Manager admin center e navigare in Tenant administration > Multi Admin Approval. Nella pagina Tenant admin | Multi Admin Approval dovrà selezionare Received requests per visualizzare le richieste inviate.

Figura 13: Schermata con le richieste ricevute dal secondo amministratore

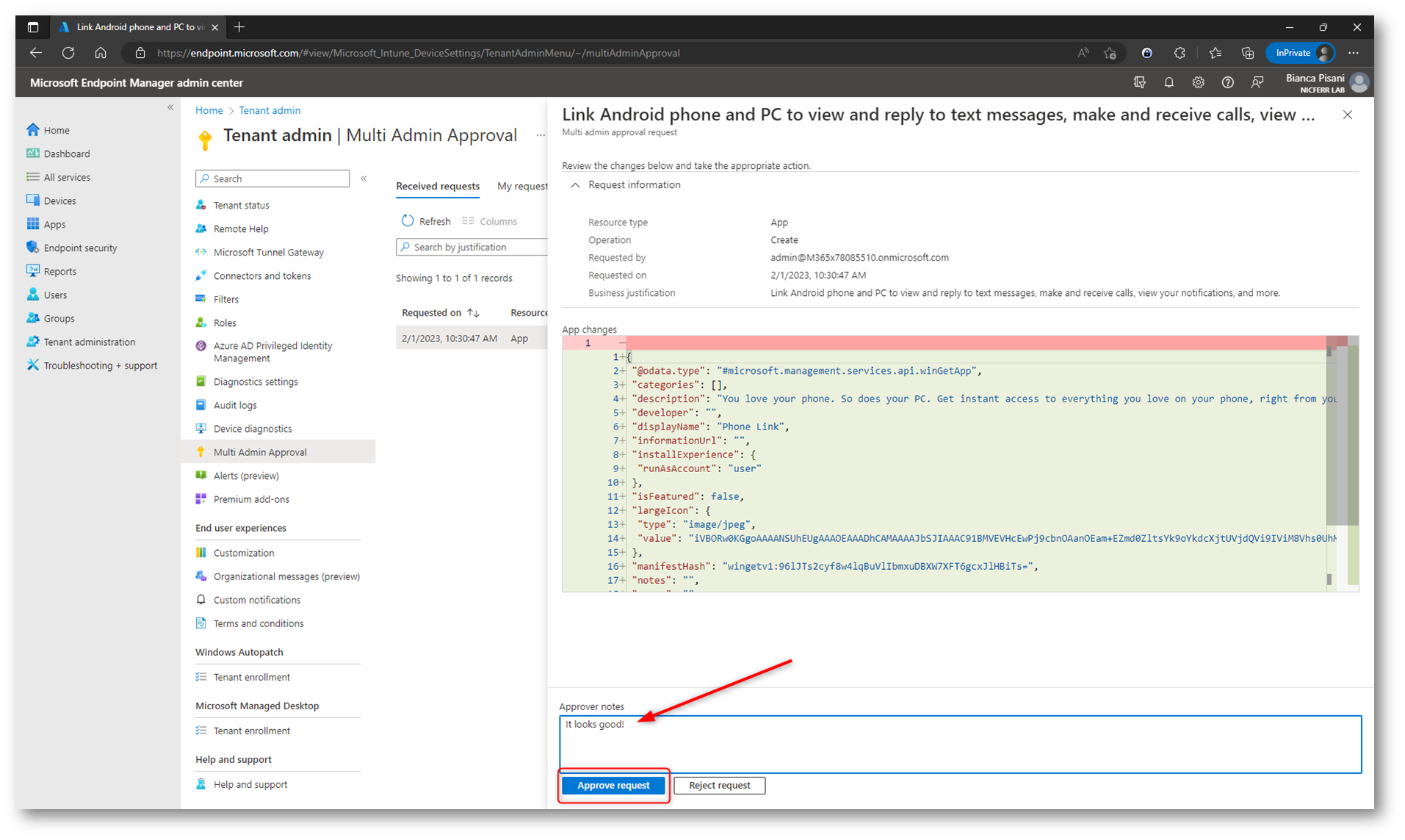

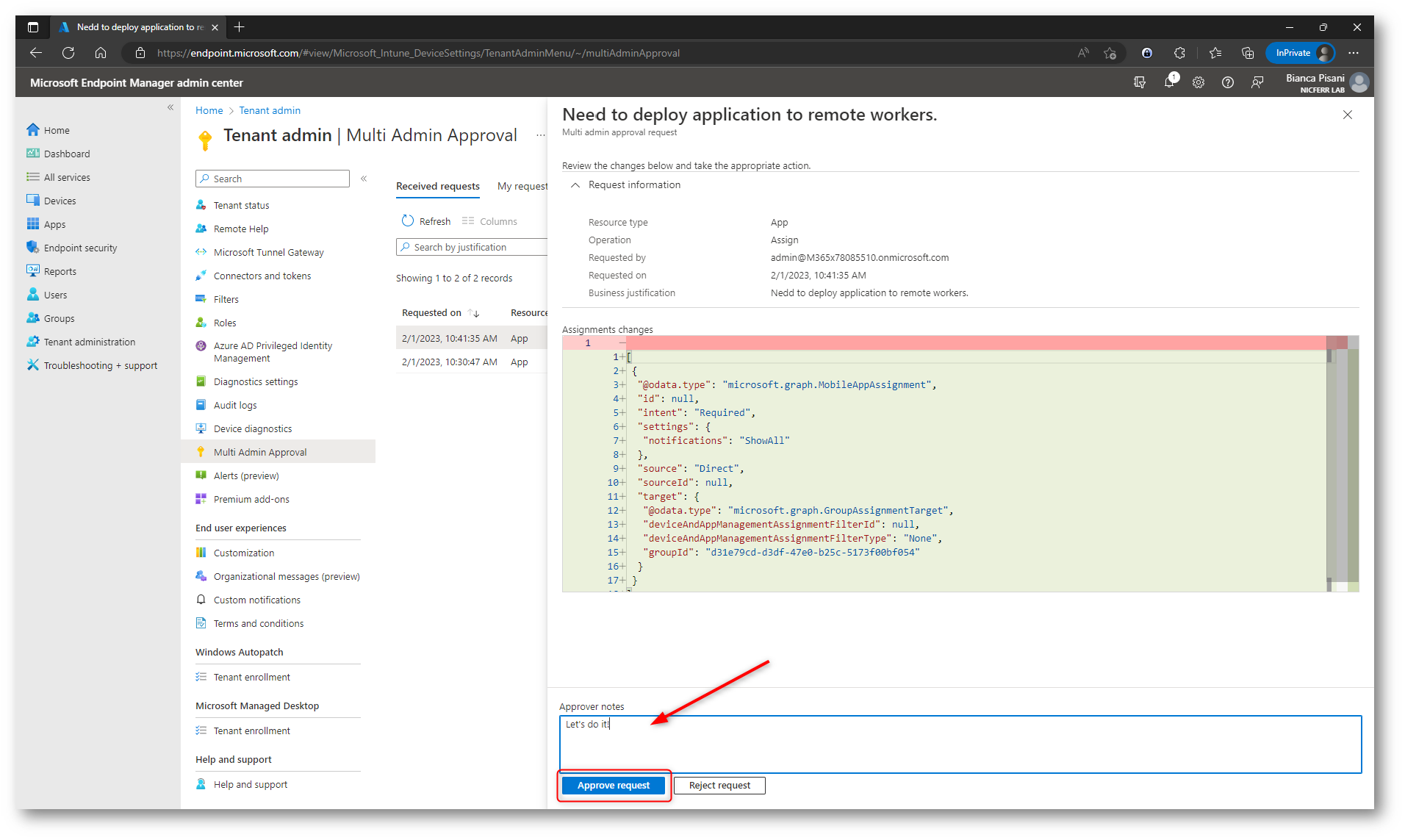

Selezionando il collegamento Business Justification per una richiesta, il secondo amministratore potrà aprire la pagina di revisione in cui è possibile ottenere altre informazioni sulla richiesta e gestire l’approvazione o il rifiuto. Dopo aver esaminato i dettagli, il secondo amministratore potrà inserire delle Approver Notes e approvare o negare la richiesta.

Figura 14: Approvazione della richiesta da parte del secondo amministratore di Microsoft Intune

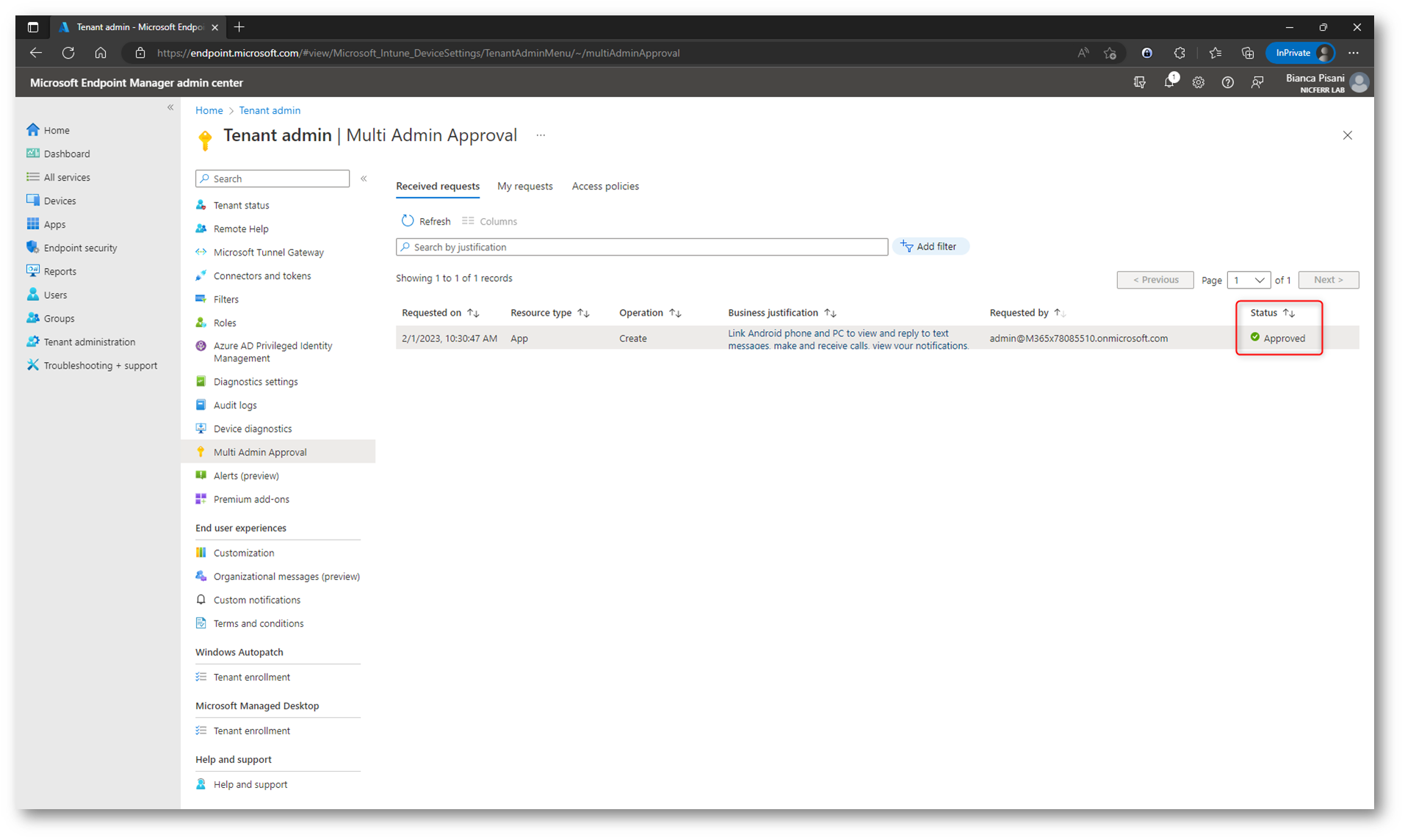

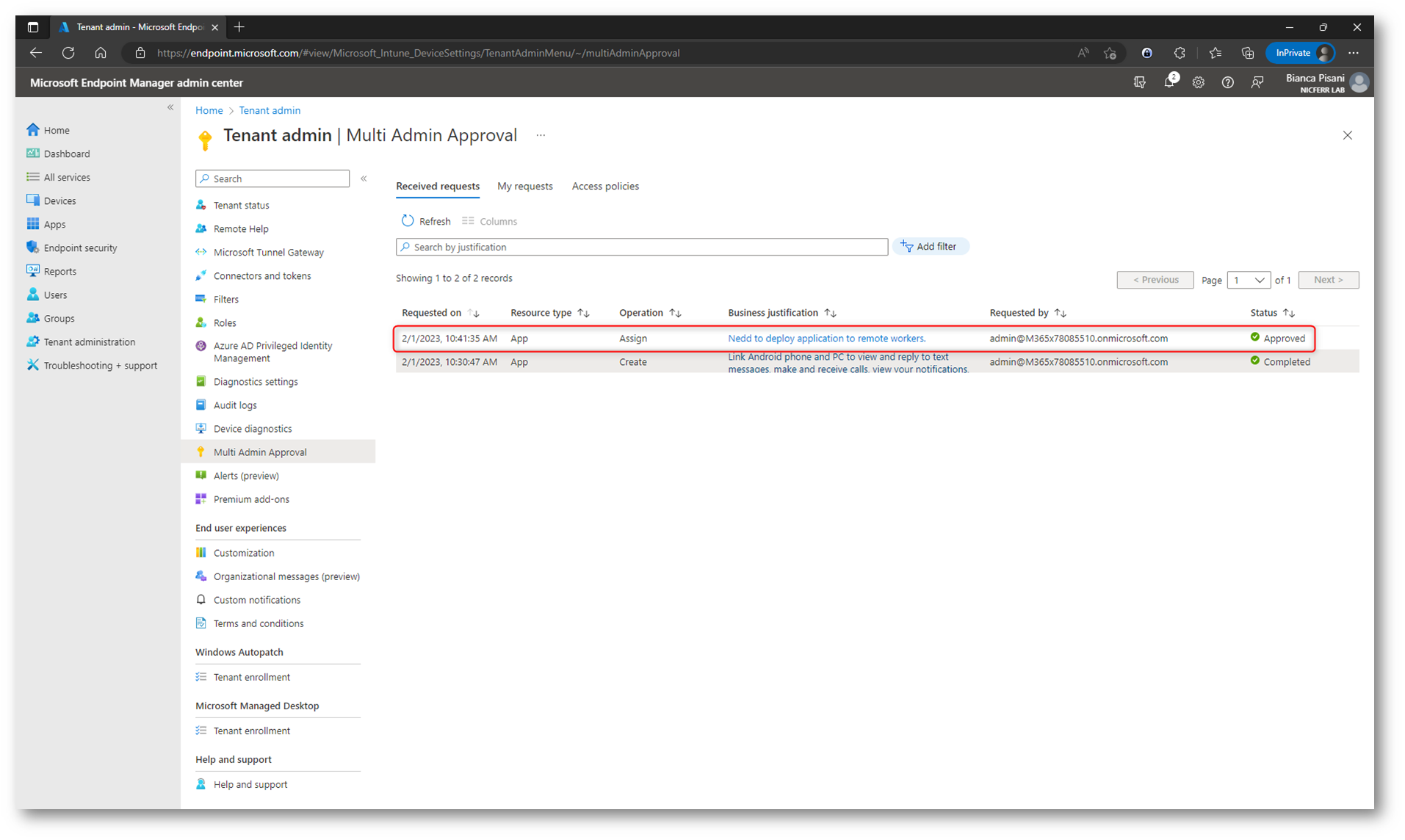

Figura 15: Richiesta approvata dal secondo amministratore

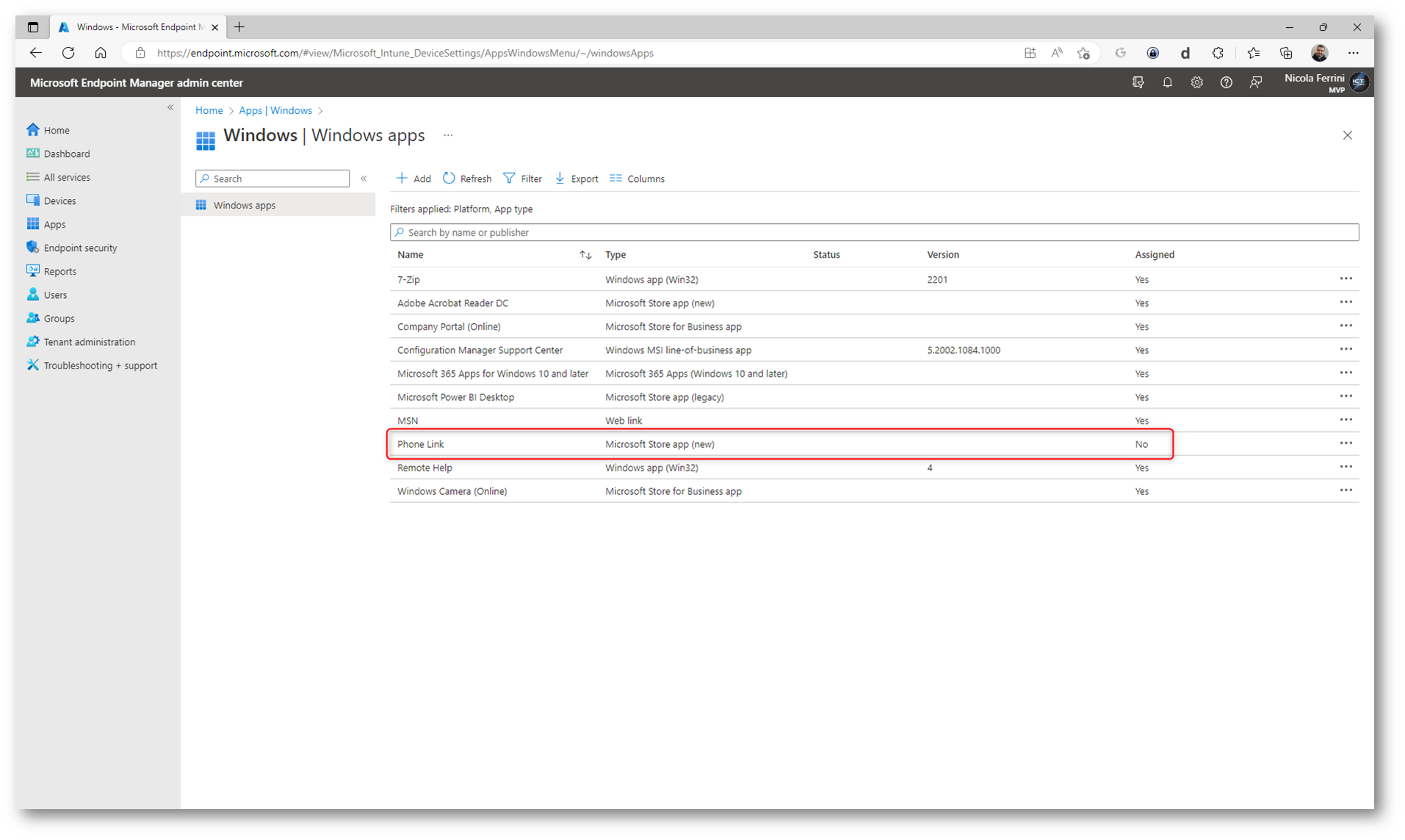

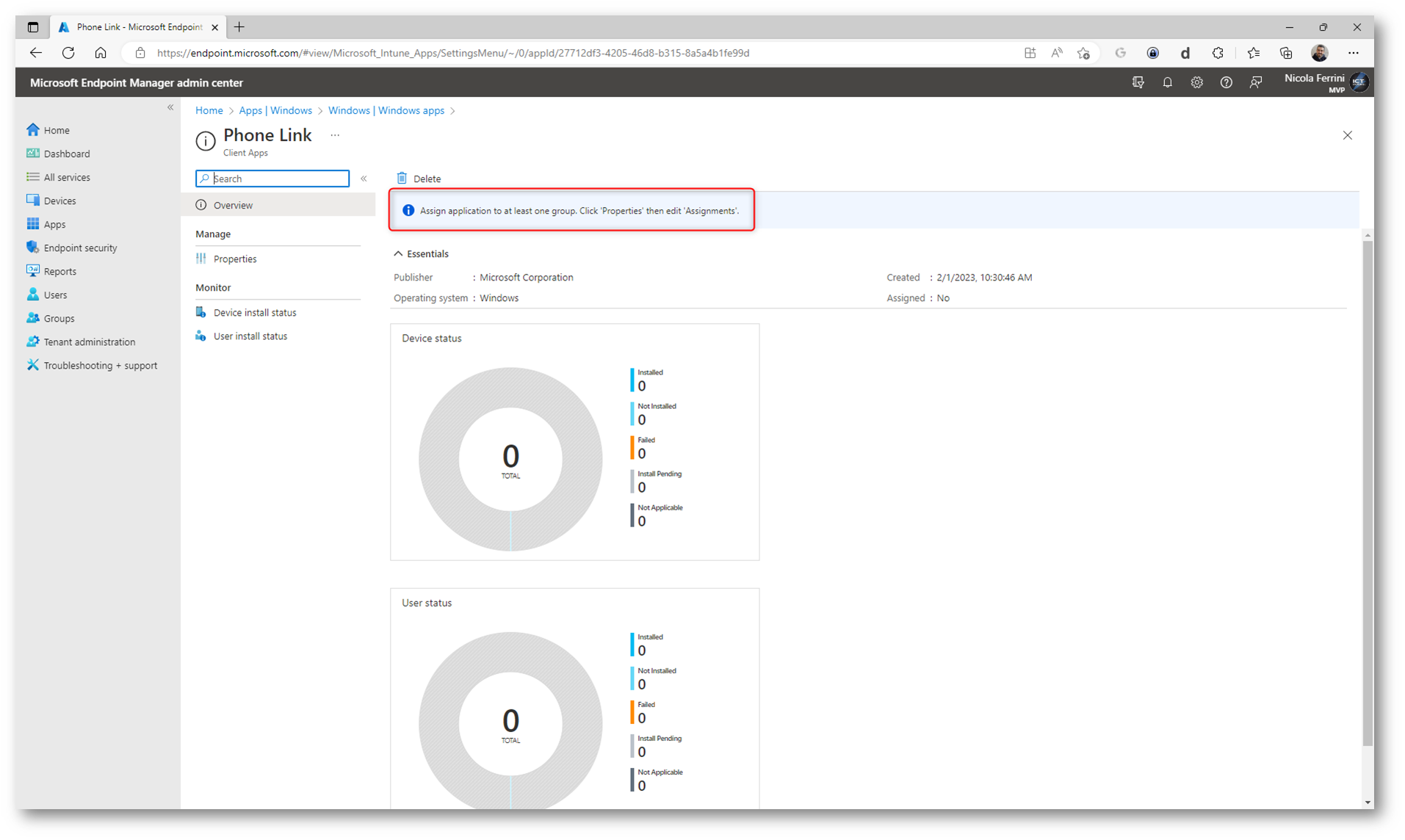

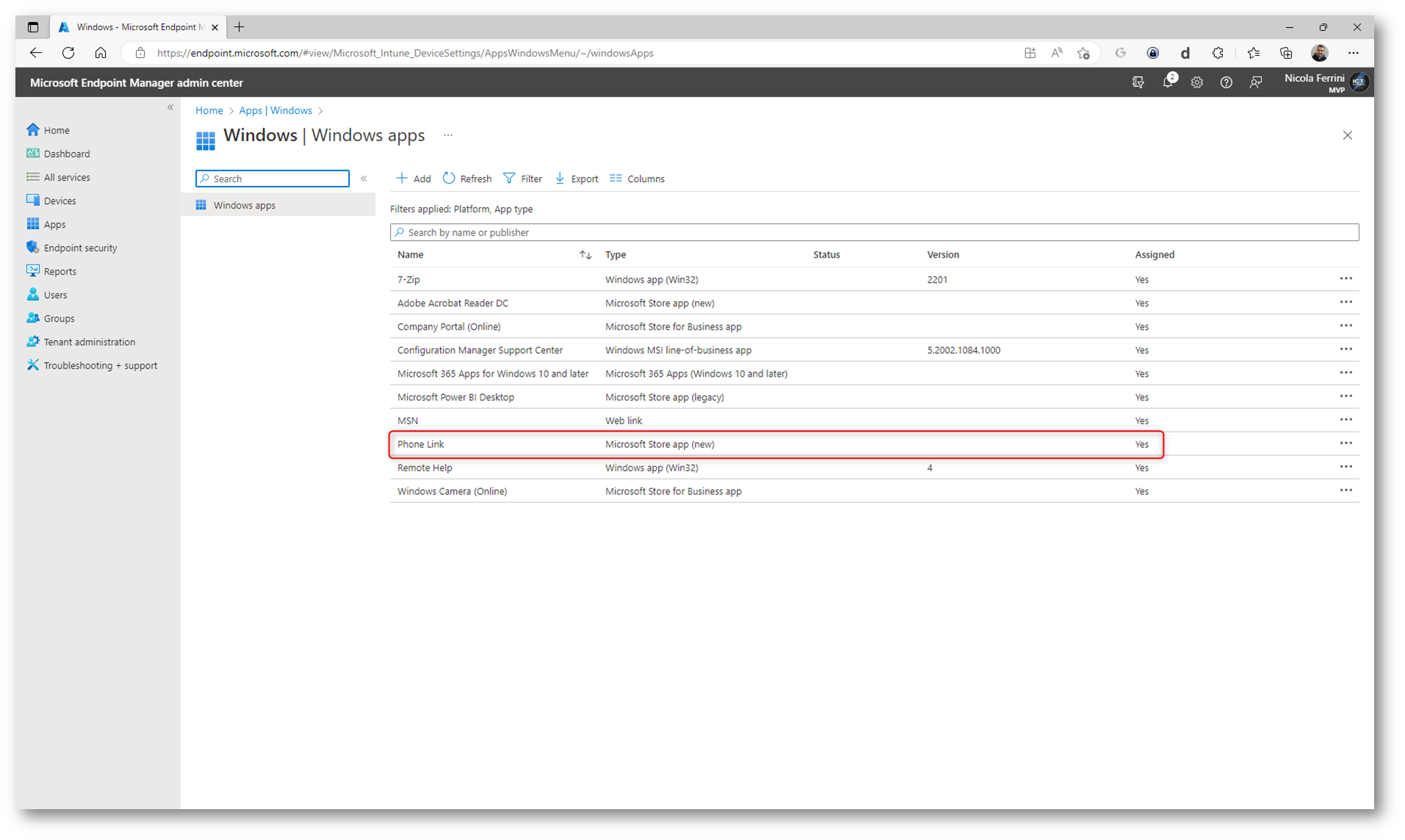

A questo punto l’app sarà visibile nelle applicazioni distribuite da Microsoft Intune. Come si può notare dalla figura sotto, l’app c’è ma non è stata ancora distribuita a nessun utente o dispositivo.

Figura 16: L’app approvata è disponibile tra quelle distribuite da Microsoft Intune

Cliccando sull’app, infatti, un banner ci avvisa che dobbiamo assegnare l’app ad almeno un gruppo per poterla distribuire.

Figura 17: L’app ci avvisa che è necessaria assegnarla ad un gruppo per poterla distribuire

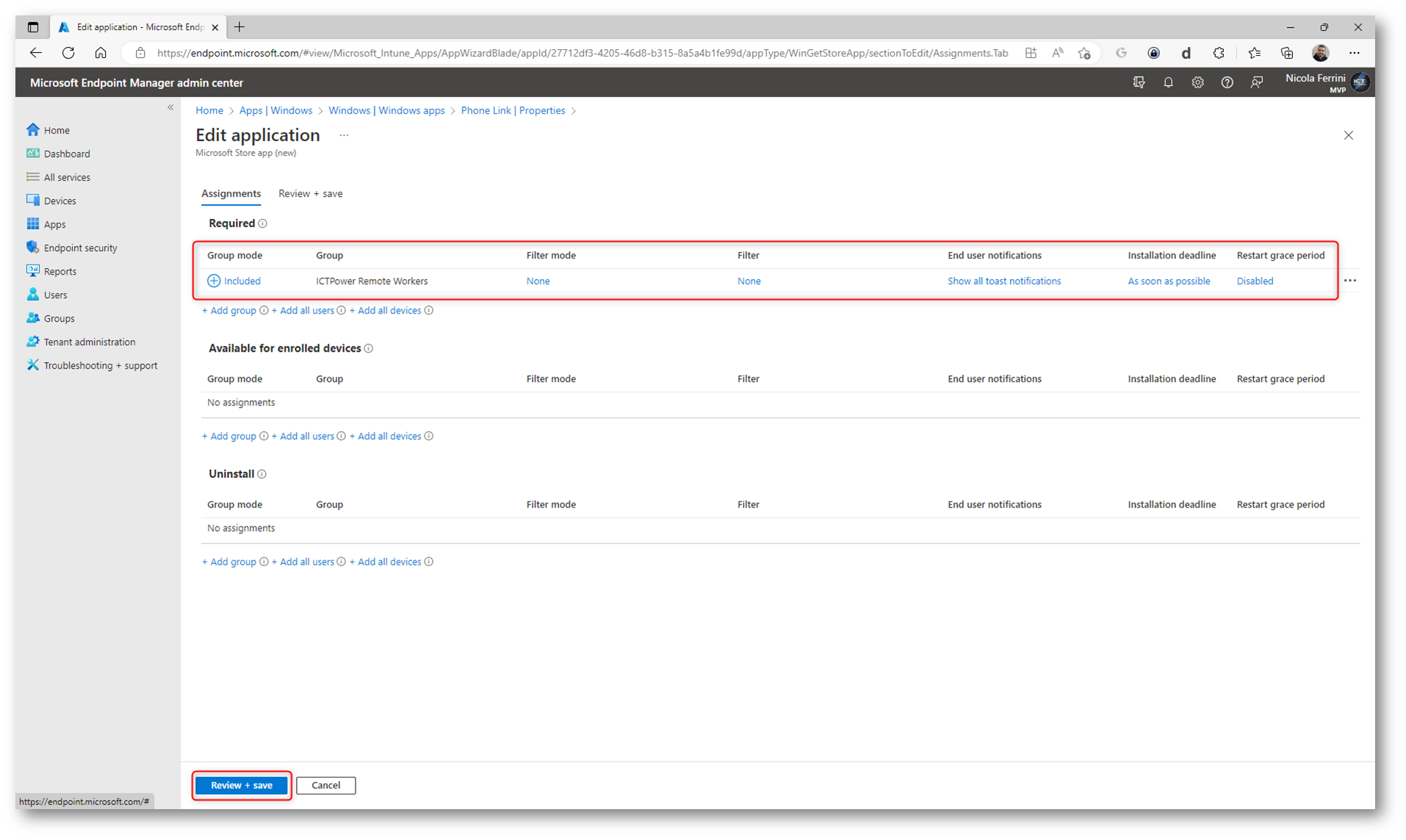

Modifica

di un’app per Windows o macOS

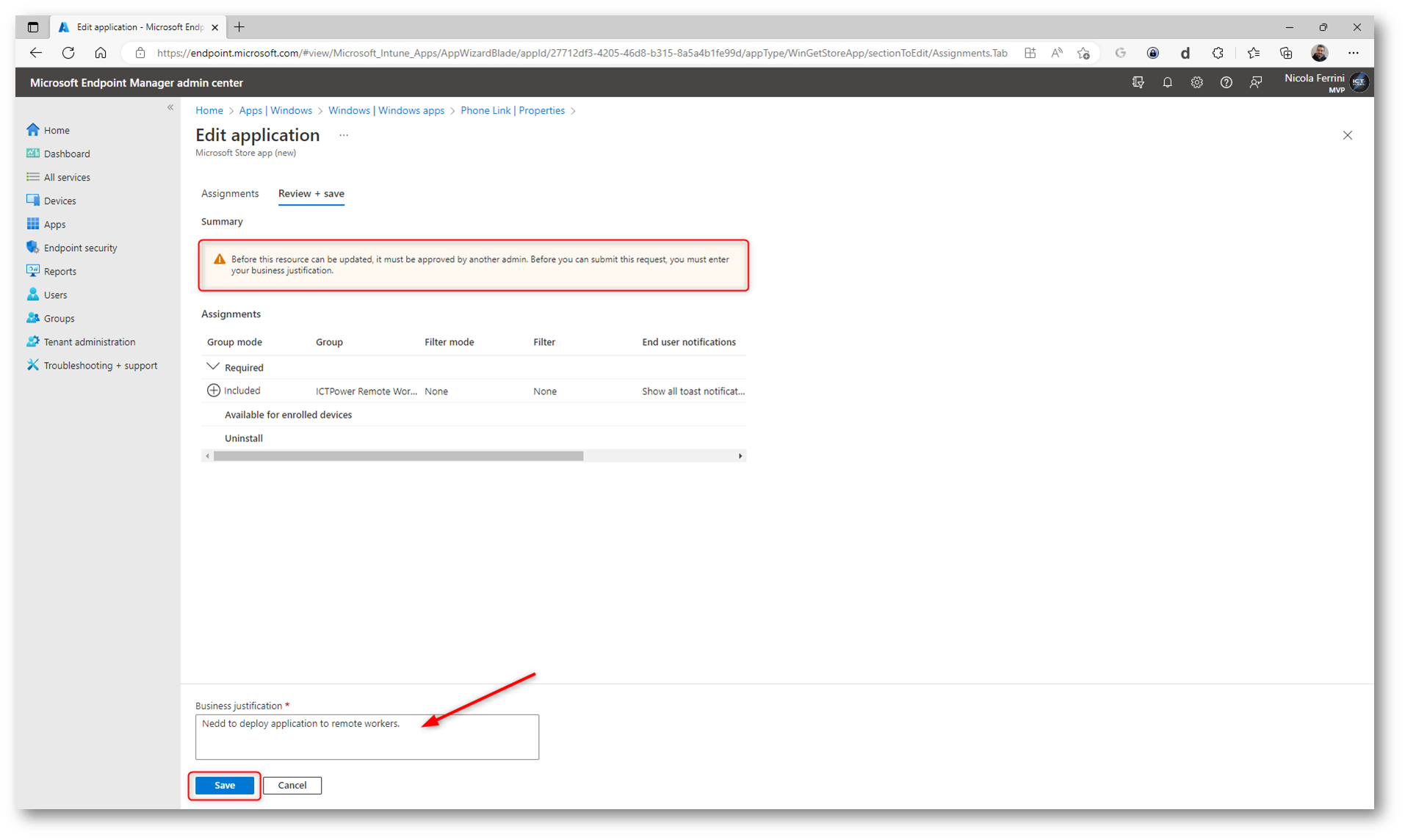

Poiché stiamo modificando un’app che è assoggettata a criteri di accesso, qualsiasi modifica sarà subordinata al processo di revisione. Modificando l’app e assegnandola ad un gruppo di utenti, l’amministratore di Microsoft

Intune vedrà la scheda Review + Create in cui potrà immettere una descrizione della modifica come giustificazione aziendale.

Figura 18: Assegnazione dell’app ad un gruppo di utenti

Figura 19: Inserimento della business justification per le modifiche apportate all’app

Figura 20: Nelle proprietà dell’app è visibile un banner che ci avvisa che ‘è una richiesta di approvazione in sospeso

Esattamente come successo prima durante la distribuzione dell’app, un secondo utente amministrativo potrà ciccare su link della business justification e decidere se approvare o rifiutare la richiesta di distribuzione dell’app al gruppo di utenti selezionato.

Figura 21: Richiesta di assegnazione dell’app ad un gruppo di utenti

Figura 22: Approvazione della richiesta da parte del secondo utente amministrativo

Figura 23: Richiesta approvata

Figura 24: App distribuita al gruppo di utenti scelto

Conclusioni

Il multiple administrative approval (MAA) permette alle aziende di richiedere a un secondo utente amministrativo di approvare una modifica prima che la modifica venga effettivamente applicata. Ciò limita la possibilità di errori accidentali e aiuta anche con la protezione contro gli account amministrativi compromessi.