Configurare Active Directory Federation Services 2016 ed Office 365 con Azure AD Connect

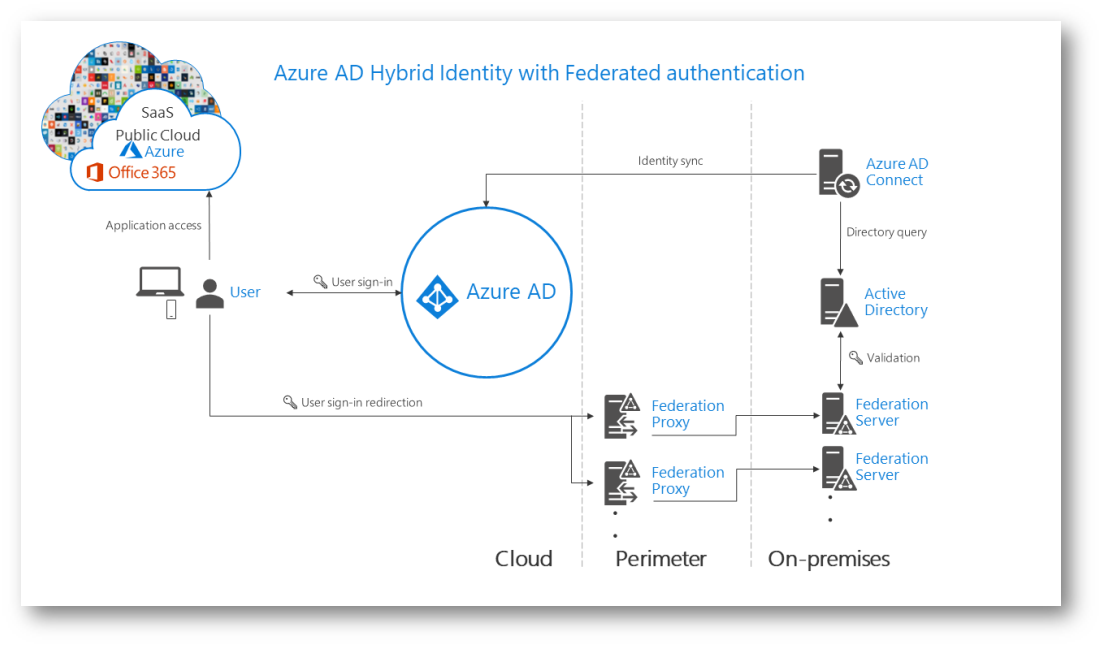

Azure AD Connect è un tool gratuito che integra le directory locali (dominio) con Azure Active Directory. Questo permette di sincronizzare utenti e password on-premises con il tenant di Office 365 e con tutte le applicazioni SaaS che usano Azure AD per l’autenticazione.

In alcuni casi però le aziende preferiscono non sincronizzare le password dei propri utenti con Azure AD. Per poter consentire l’accesso ai servizi cloud si può ricorrere all’autenticazione basata sugli Active Directory Federation Services. Grazie all’accesso federato, gli utenti possono accedere ai servizi basati su Azure AD con le proprie password locali e, se si collegano da un computer all’interno della rete aziendale (joinato al dominio), non devono immettere di nuovo le password per autenticarsi (Single Sign-On).

Per configurare un’infrastruttura basata su ADFS potete leggere il mio articolo Configurare Active Directory Federation Services in Windows Server 2016

Figura 1: Autenticazione ai servizi SaaS effettuata con Active Directory Federation Services

In questo articolo vi voglio mostrare come il tool Azure AD Connect vi permetta facilmente di configurare la federazione con Active Directory Federation Services (ADFS) locale e Azure AD. Usando l’opzione di federazione con ADFS, è possibile distribuire una nuova installazione di ADFS oppure specificare un’installazione esistente in una farm ADFS di Windows Server 2012 R2 o di Windows Server 2016.

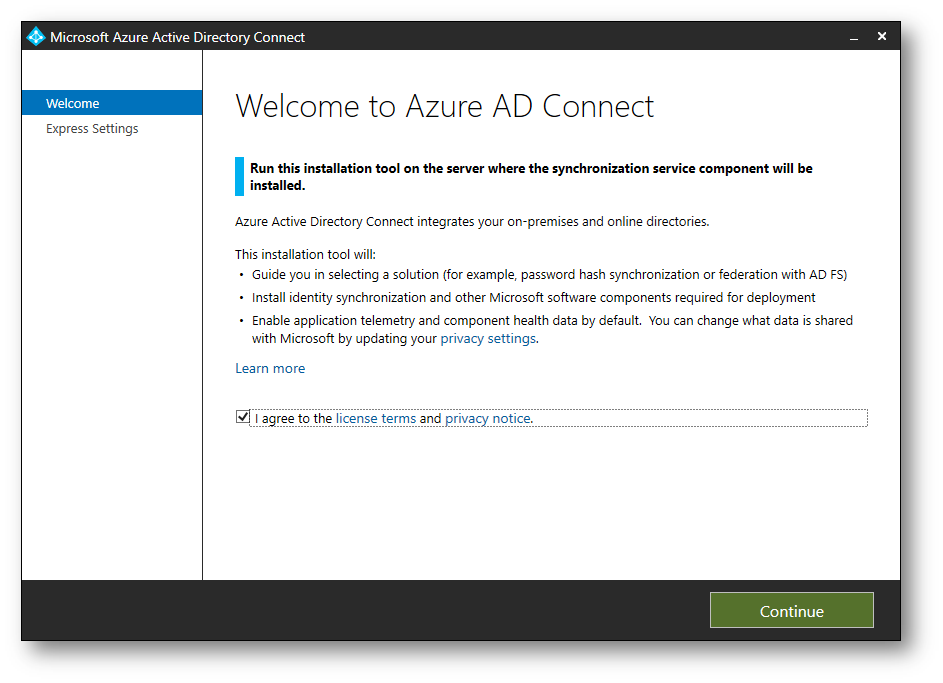

Assicuratevi di aver verificato tutti i Prerequisiti di Azure AD Connect e procedete al download del tool Azure AD Connect. In questo momento è disponibile la versione 1.1.819.0 del 14/05/2018.

Lanciate il wizard di installazione e accettate la licenza, come mostrato in figura:

Figura 2: Lancio del wizard di installazione di Azure Ad Connect

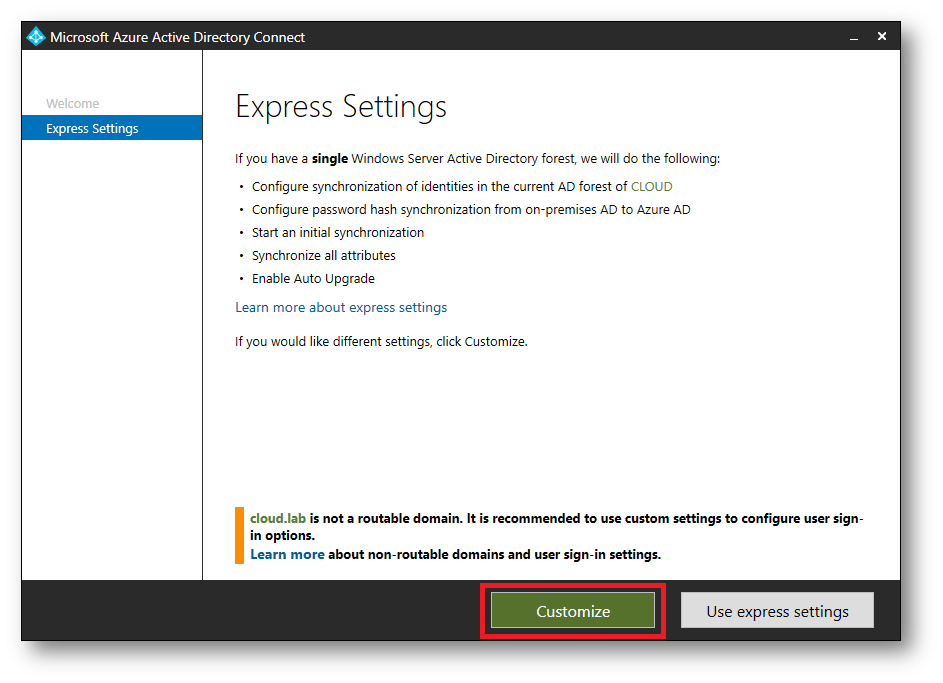

La configurazione che vogliamo applicare richiede che venga effettuata una Installazione personalizzata di Azure AD Connect, pertanto cliccate sul tasto Customize

Figura 3: Scelta dell’installazione personalizzata di Azure Ad Connect

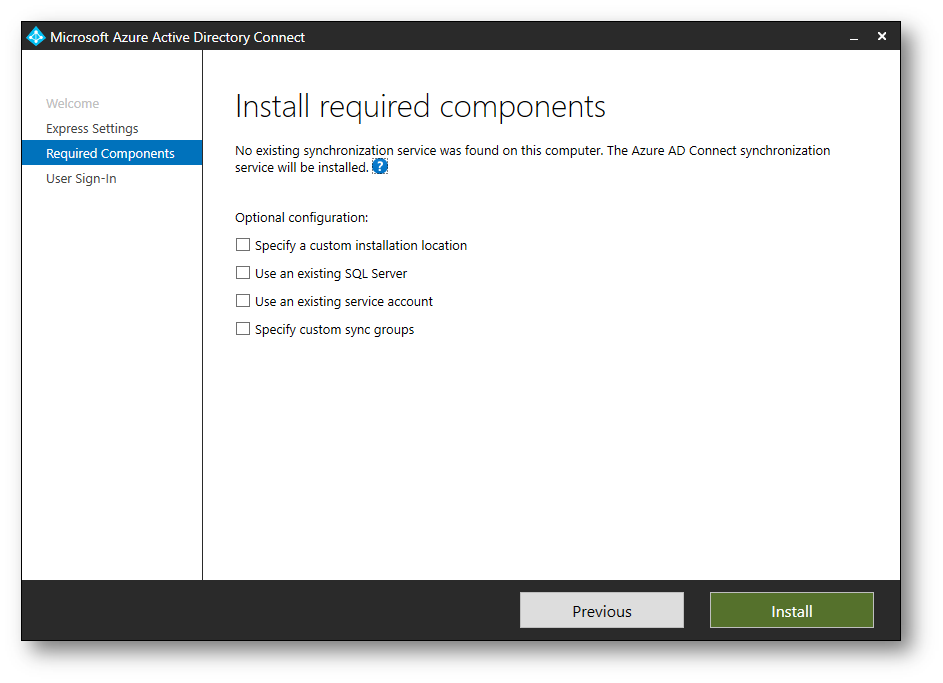

Figura 4: Installazione dei componenti richiesti

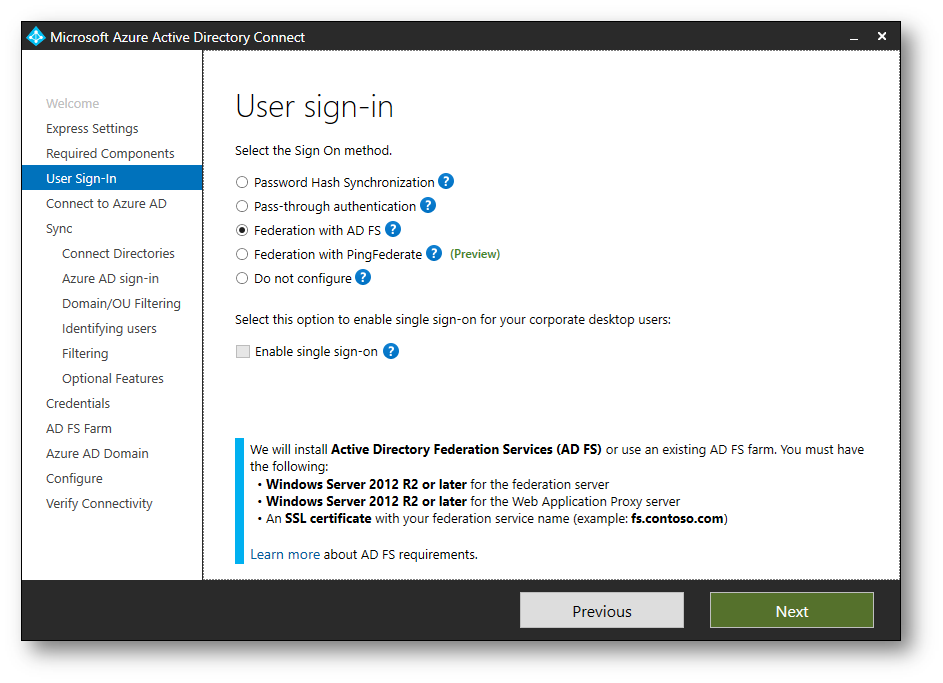

Terminata l’installazione dei componenti, scegliamo in quale modo gli utenti faranno il Sign-in. Ho già avuto modo di affrontare in un altro articolo i vantaggi della Azure AD Pass-through Authentication, mentre in questo articolo vi mostro come configurare la Federation con AD FS.

Figura 5: scelta della modalità di Sign-in per gli utenti

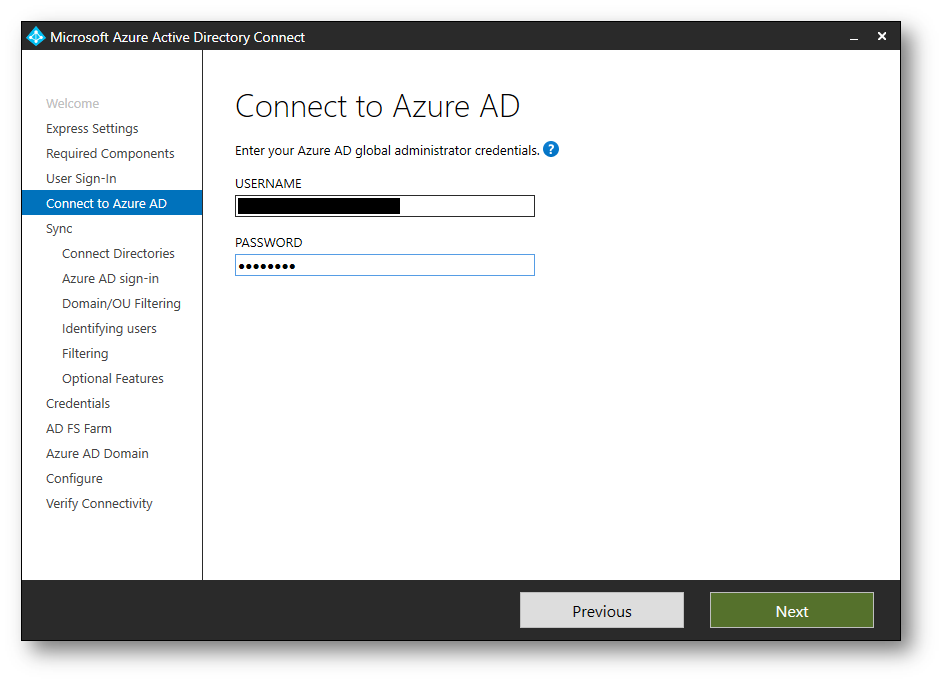

Figura 6: Connessione al tenant di Azure AD con le credenziali di Global Admin

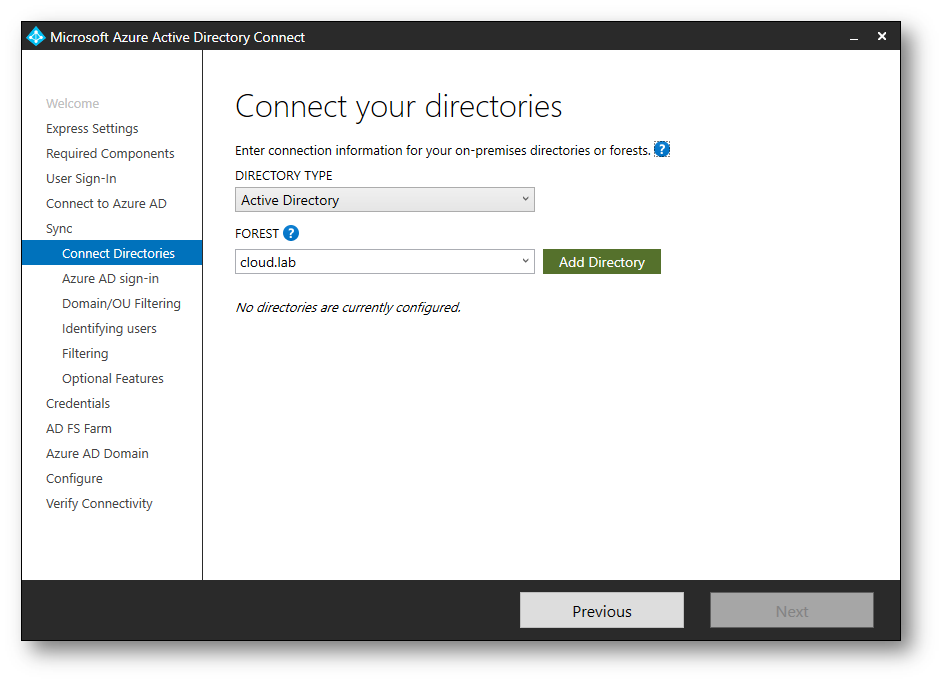

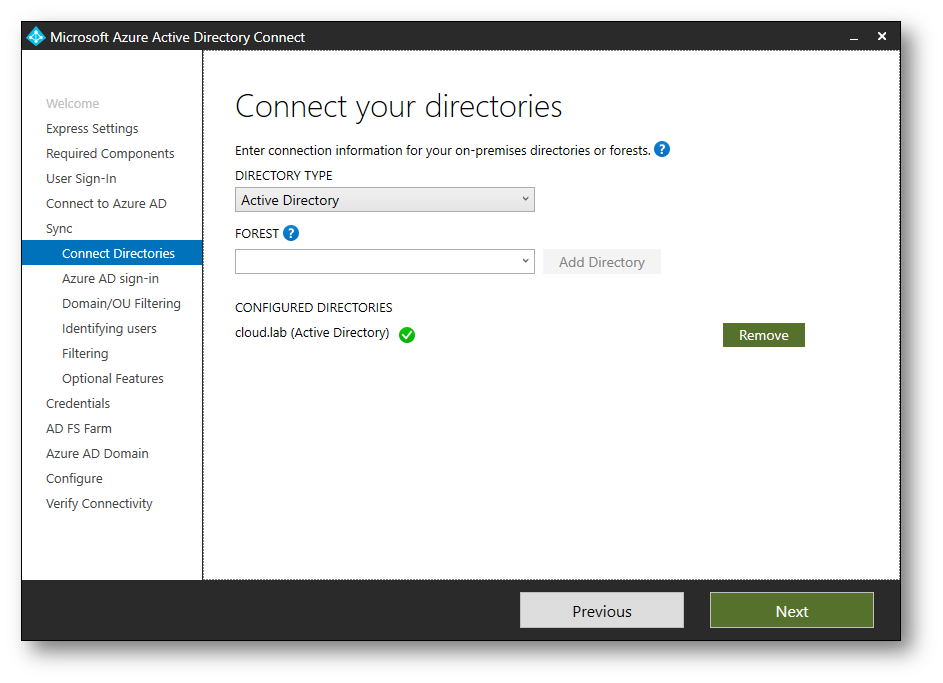

Figura 7: Connessione all’Active Directory locale

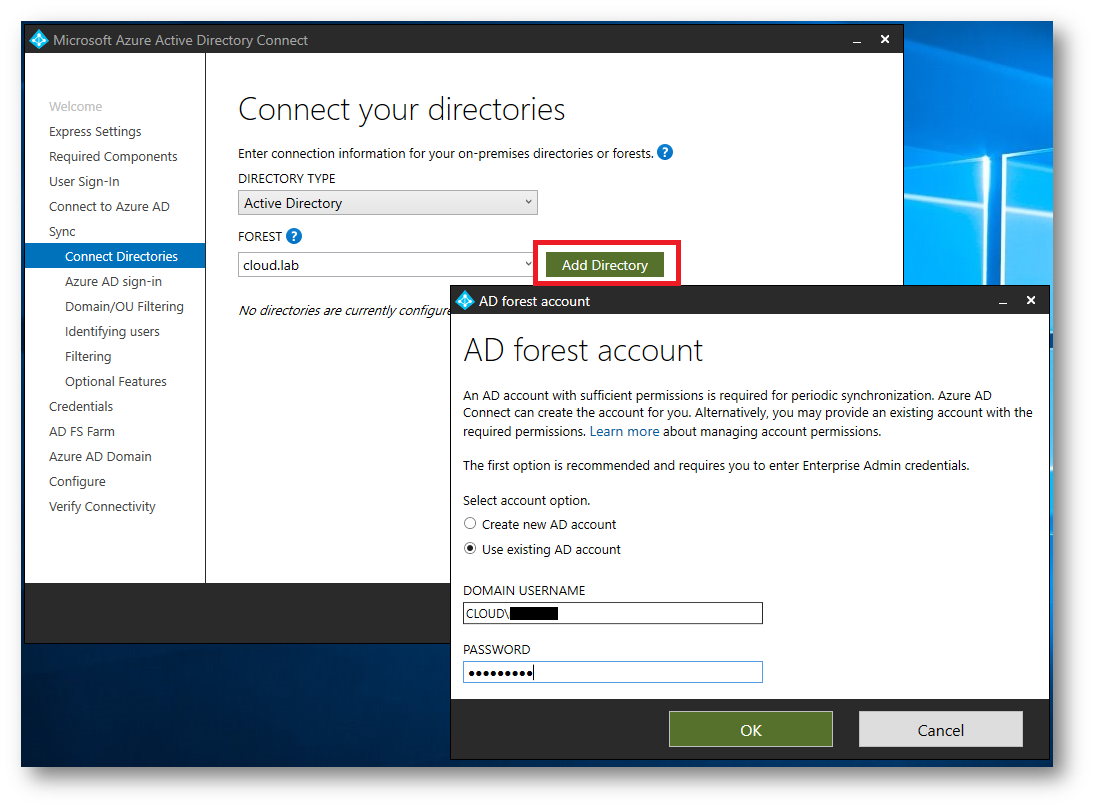

Cliccate sul pulsante Add Directory ed inserite le credenziali di un utente che abbia permessi sufficienti per leggere le informazioni dal dominio locale. È anche possibile creare un nuovo utente.

Figura 8: Selezione di un utente di AD locale

Figura 9: Connessione all’AD locale effettuata

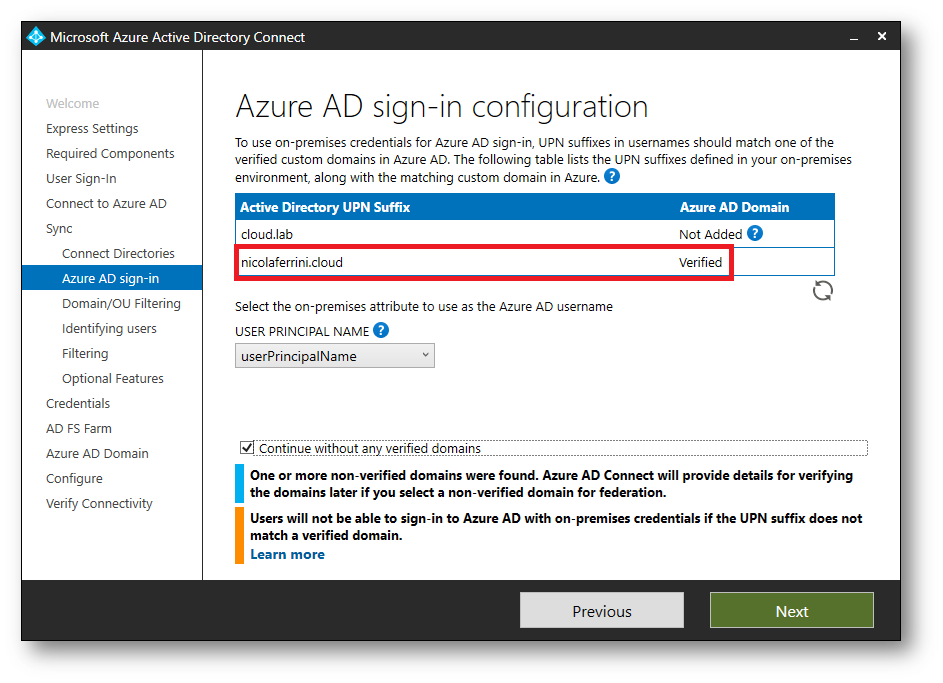

Assicuratevi di aver configurato correttamente i suffissi UPN per gli utenti del vostro AD locale. Trovate maggiori informazioni leggendo l’articolo How to prepare a non-routable domain for directory synchronization

Figura 10: LIsta dei dominio presenti on-premises e verifica dei domini personalizzati aggiunti online

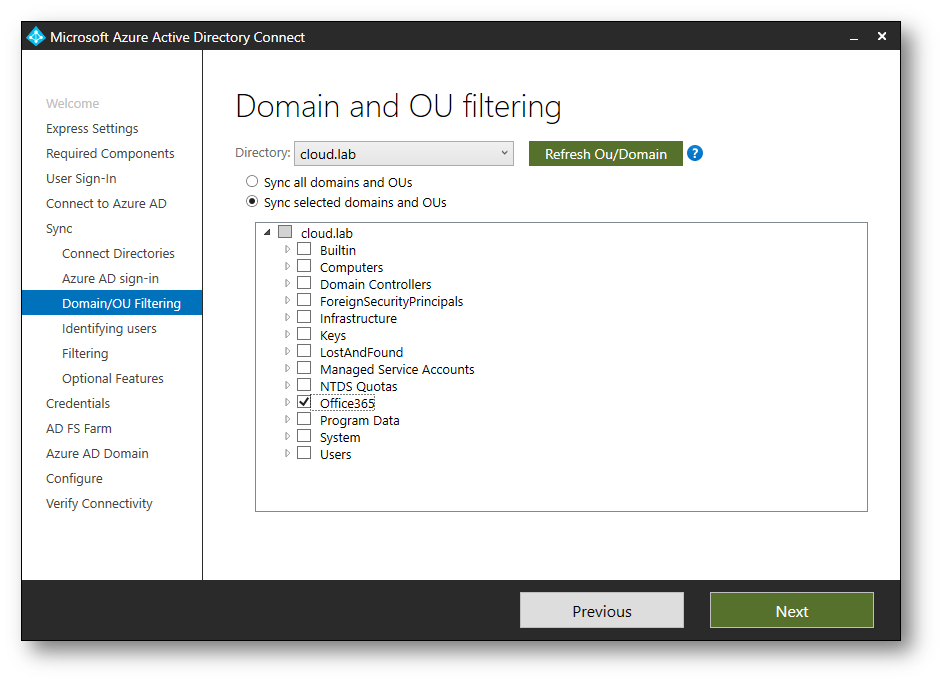

Nella schermata successiva sarà possibile scegliere quali domini della vostra foresta volete sincronizzare e quali OU. Sarà possibile modificare i filtri anche in un secondo momento, come ho già avuto modo di spiegare nel mio articolo Configurare i filtri in Azure AD Connect

Figura 11: Filtro dei domini e delle OU da sincronizzare

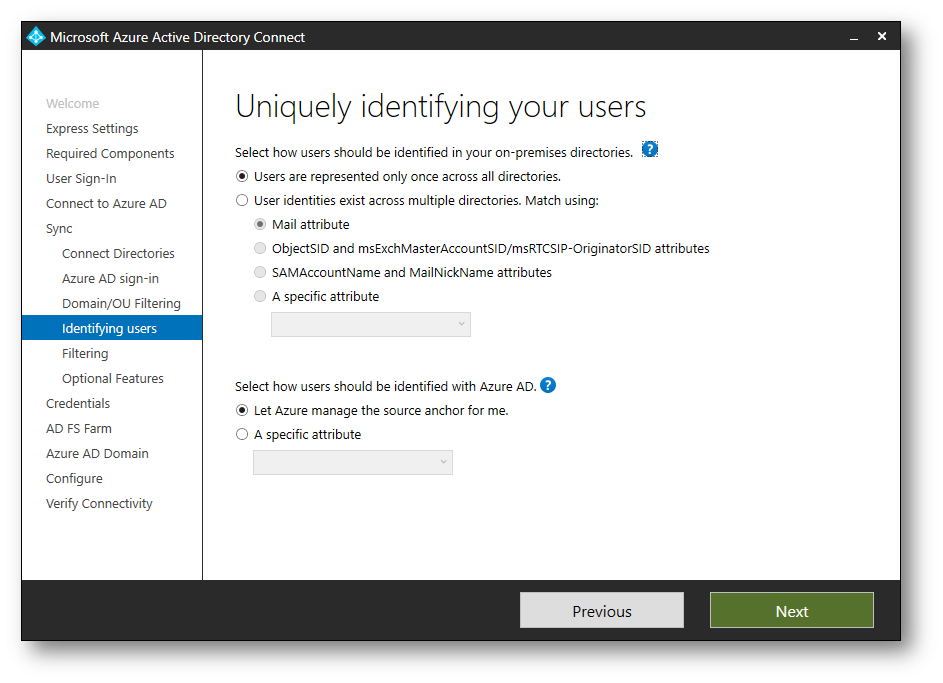

Figura 12: Scelta dell’identificativo univoco con cui vengono rappresentati utenti, gruppi e dispositivi

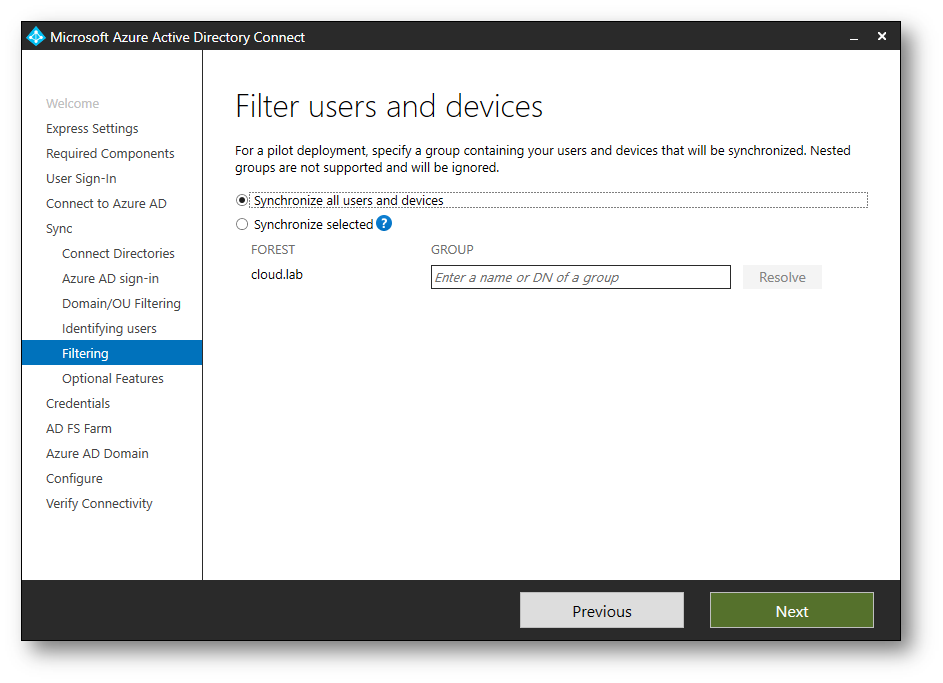

Figura 13: Eventuale filtro in base al Distinguished Name di un gruppo di AD

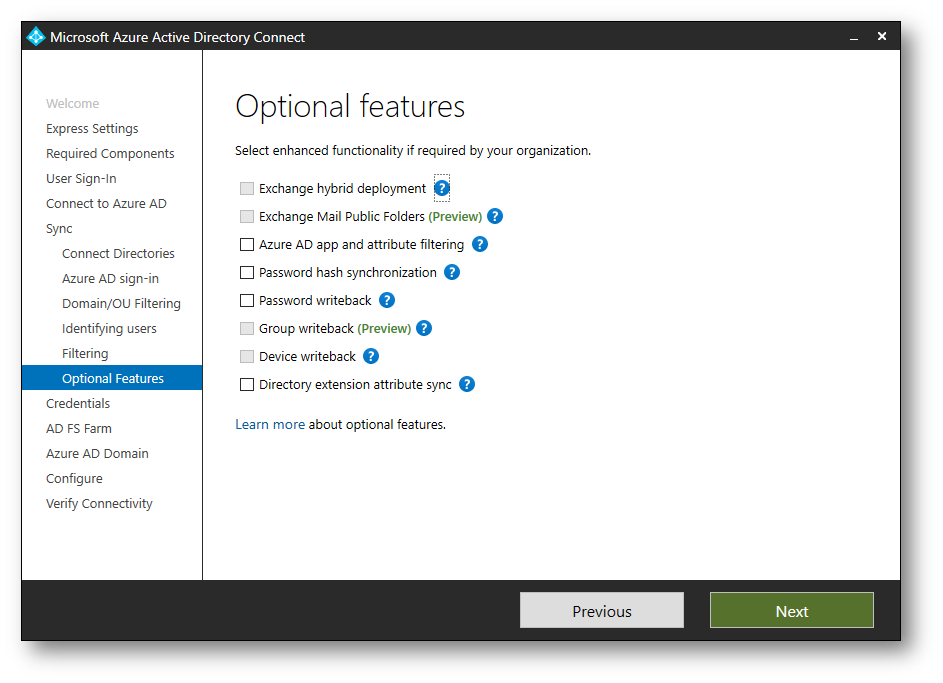

Nella schermata relativa alle Optional features potete scegliere se abilitare la Password hash Synchronization o l’attribute filtering. Obiettivo di questo articolo è quello di usare i Federation Services per l’autenticazione ed evitare di sincronizzare le password con il Cloud e per questo motivo lasciate invariate tutte le scelte di default.

Figura 14: Scelta delle Optional features

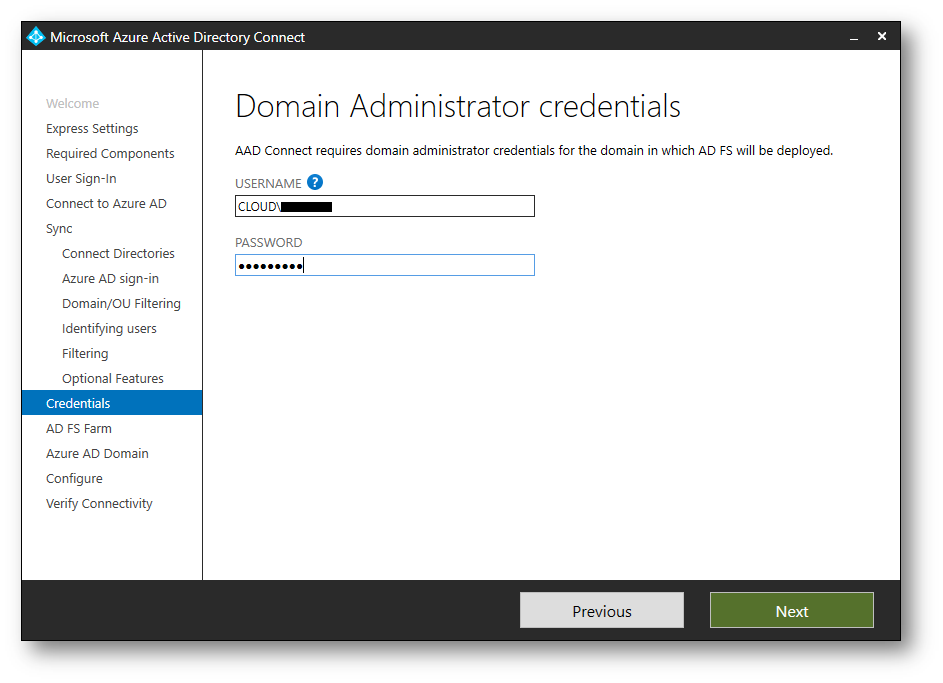

A questo punto siete pronti per configurare Azure AD Connect con la vostra Farm ADFS. Inserite le credenziali di un amministratore del dominio in cui si torva la vostra Farm ADFS e cliccate su Next.

Figura 15: Inserimento credenziali dell’amministratore del dominio

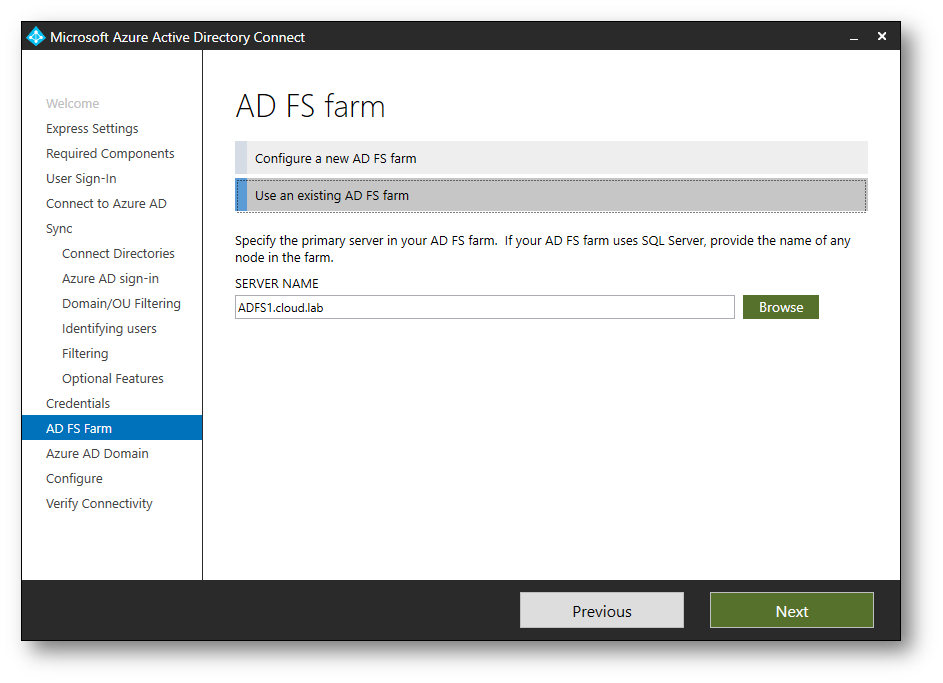

È possibile creare una nuova AD FS Farm oppure utilizzare una Farm esistente. Nel mio caso ho già una Farm (che ho creato con gli steps descritti nel mio articolo Configurare Active Directory Federation Services in Windows Server 2016). Specifico quindi il server che ospita la Farm ADFS e proseguo con il wizard.

Figura 16: Scelta del server che ospita la Farm ADFS

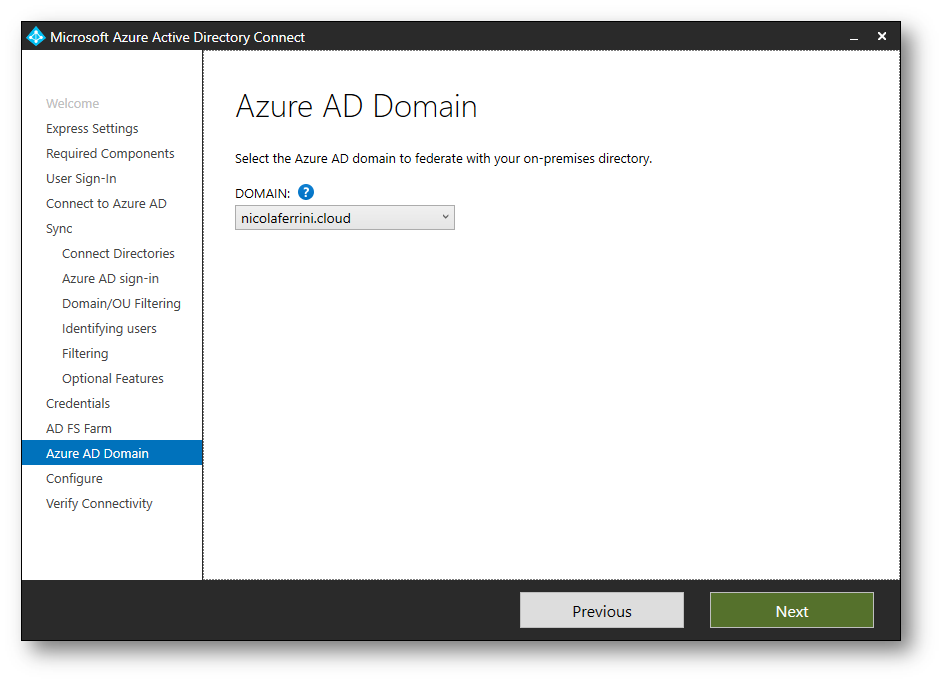

Figura 17: Selezione del dominio online da federare con la directory on-premises

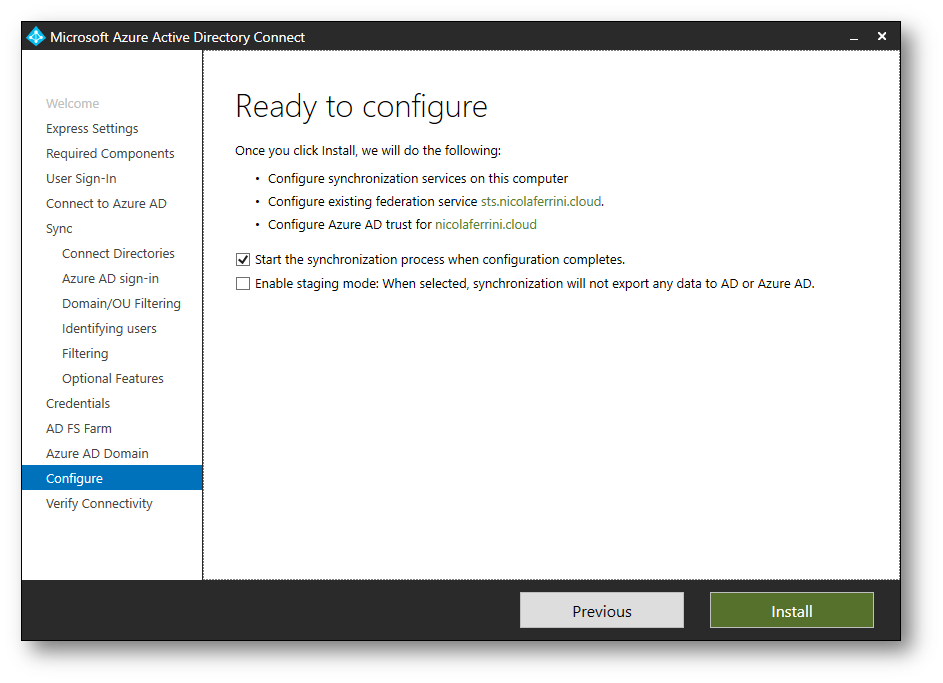

Figura 18: Conferma dell’installazione di Azure AD Connect

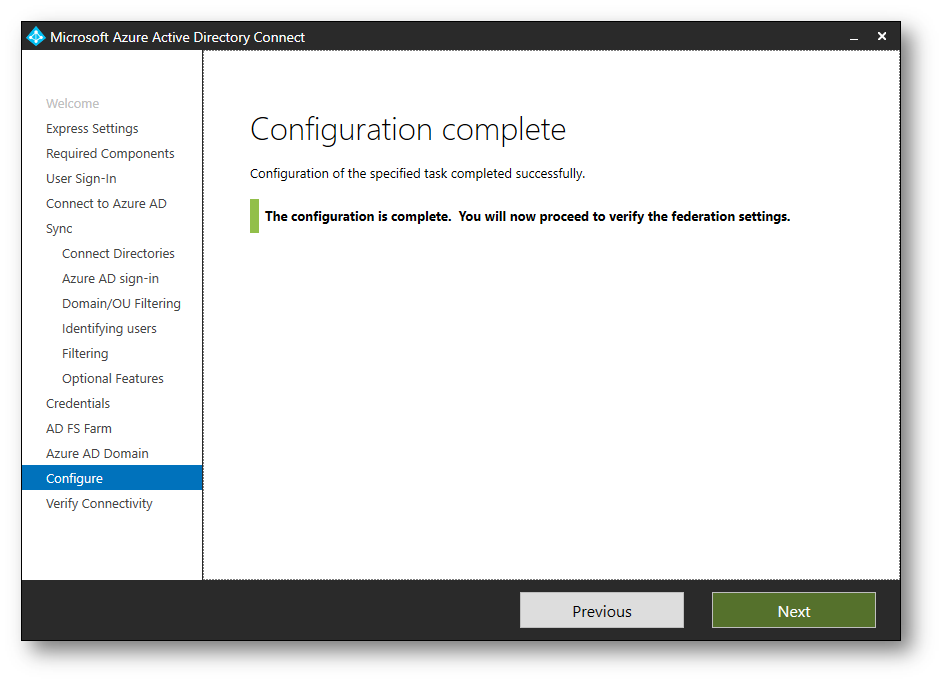

Figura 19: Configurazione completata

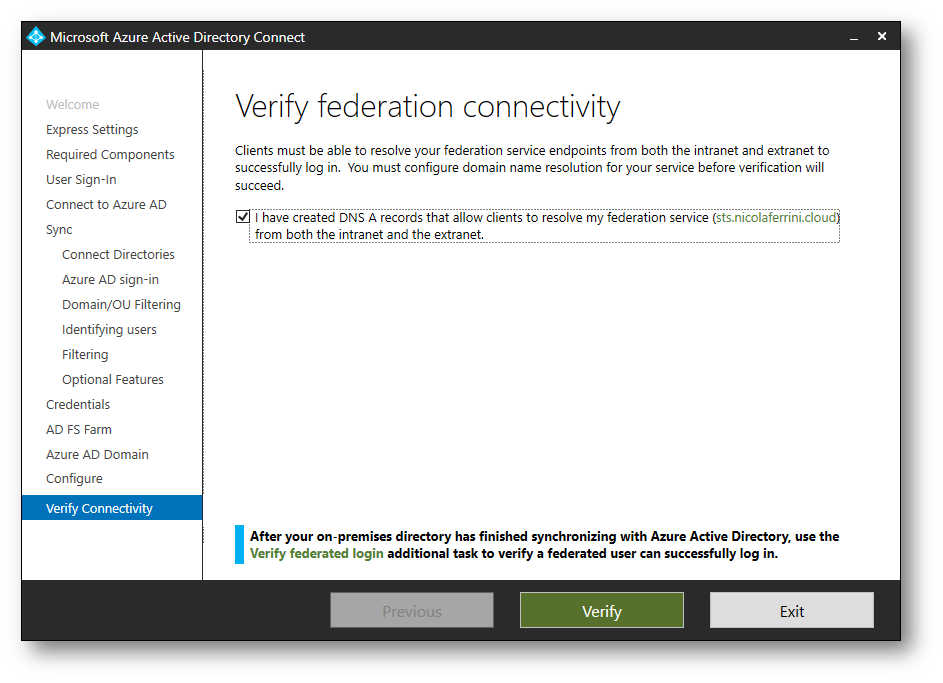

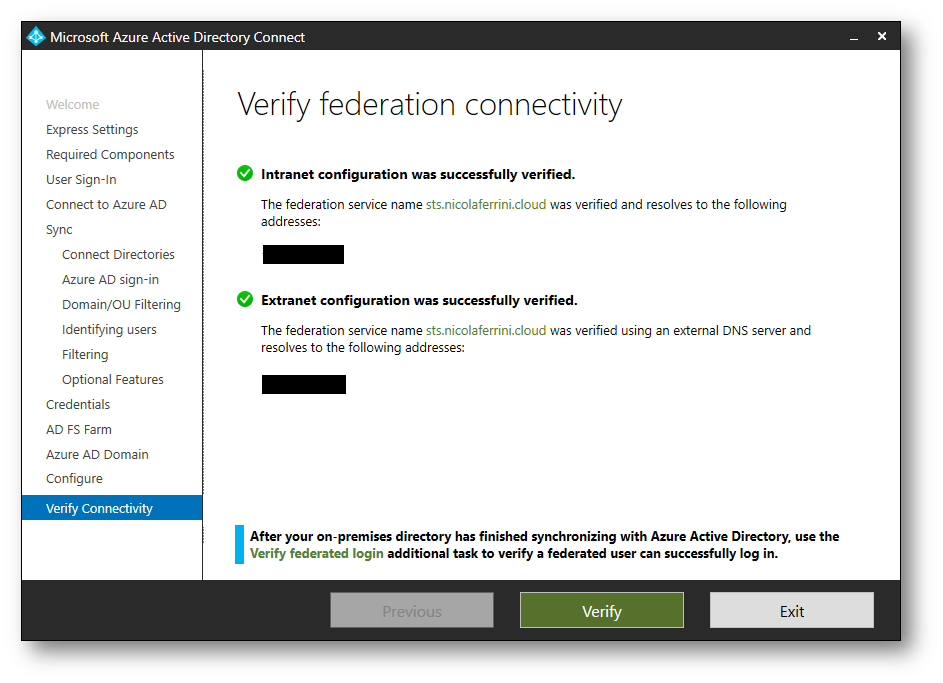

Terminata l’installazione di Azure AD Connect potete procedere alla verifica della funzionalità di connettività. Il vostro dominio personalizzato di Azure AD è stato convertito da Standard a Federato ed il Federation Server Gateway di Microsoft adesso punta per l’autenticazione al vostro Web Application Proxy (nel mio caso è sts.nicolaferrini.cloud). Assicuratevi di aver configurato correttamente la risoluzione dei nomi (sia internamente che esternamente alla vostra infrastruttura) e di aver aperto le porte del firewall.

Figura 20: Verifica della funzionalità di federation

Figura 21: Funzionalità verificata

Test di autenticazione – Accesso dall’ESTERNO dell’organizzazione

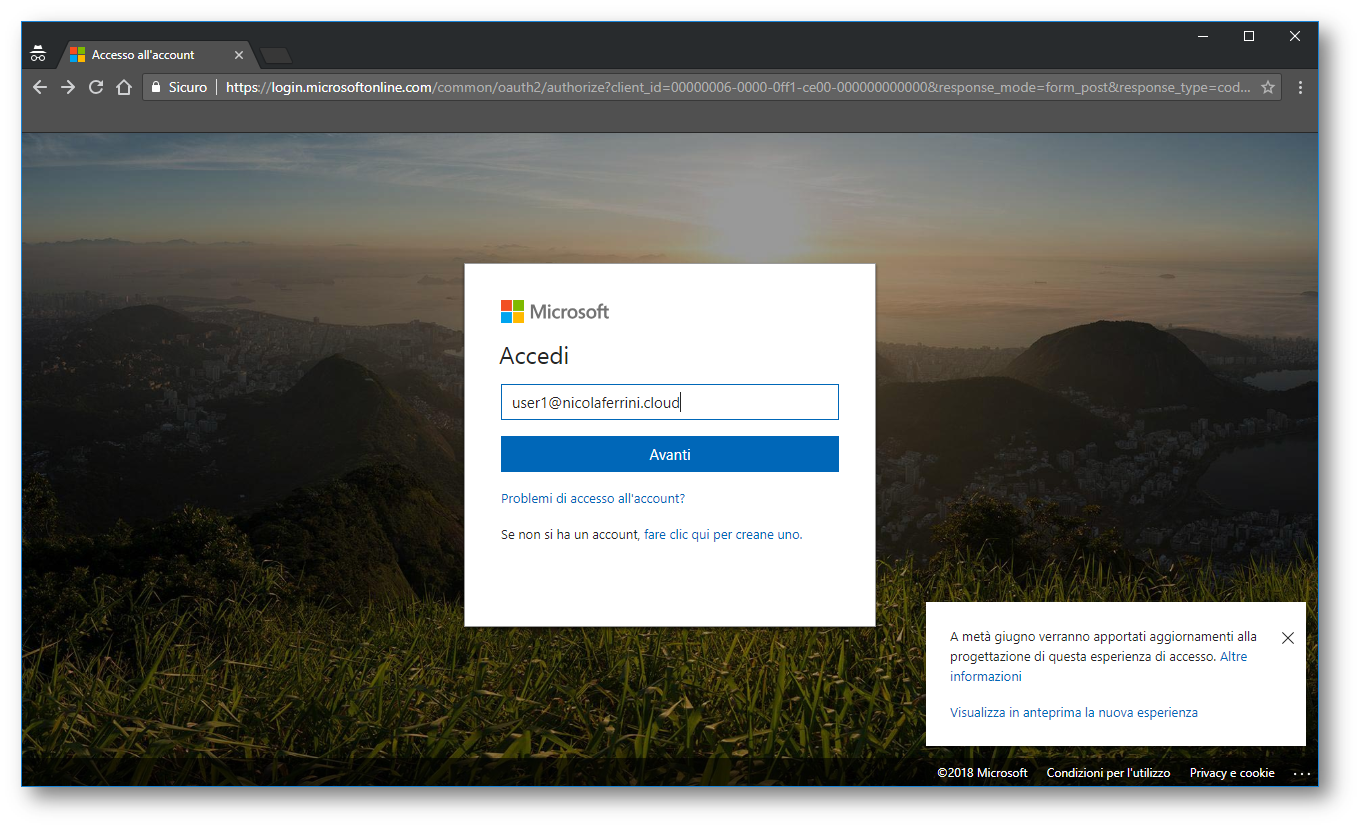

Adesso che avete configurato tutto correttamente vi basterà collegarvi ad una applicazione Saas che usa Azure AD per l’autenticazione. Ad esempio potete collegarvi ad Office365 tramite il portale https://portal.office.com. Verrete subito reindirizzati al Federation Gateway di Microsoft (https://login.microsoftonline.com) e potrete inserire le credenziali del vostro utente di dominio.

Figura 22: Connessione al portale Office365

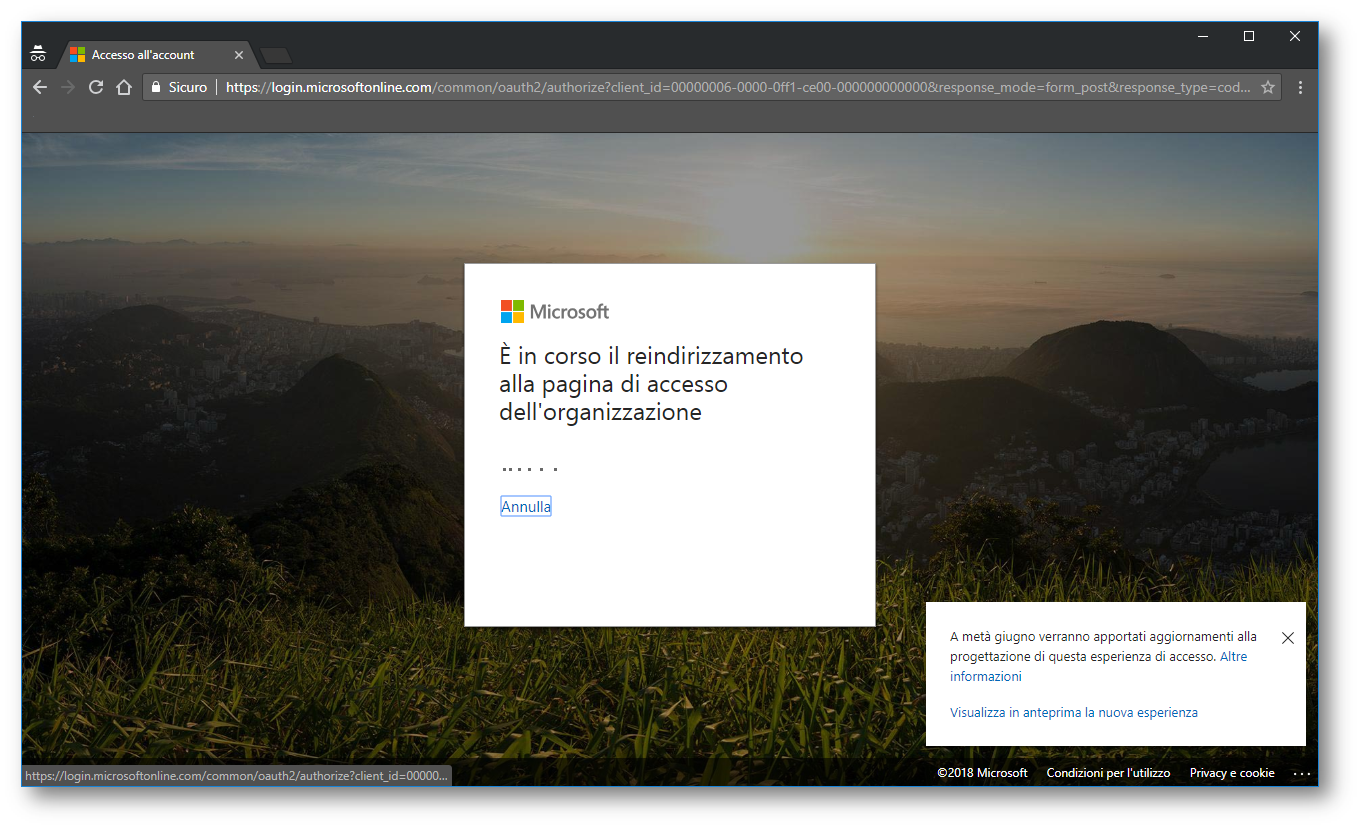

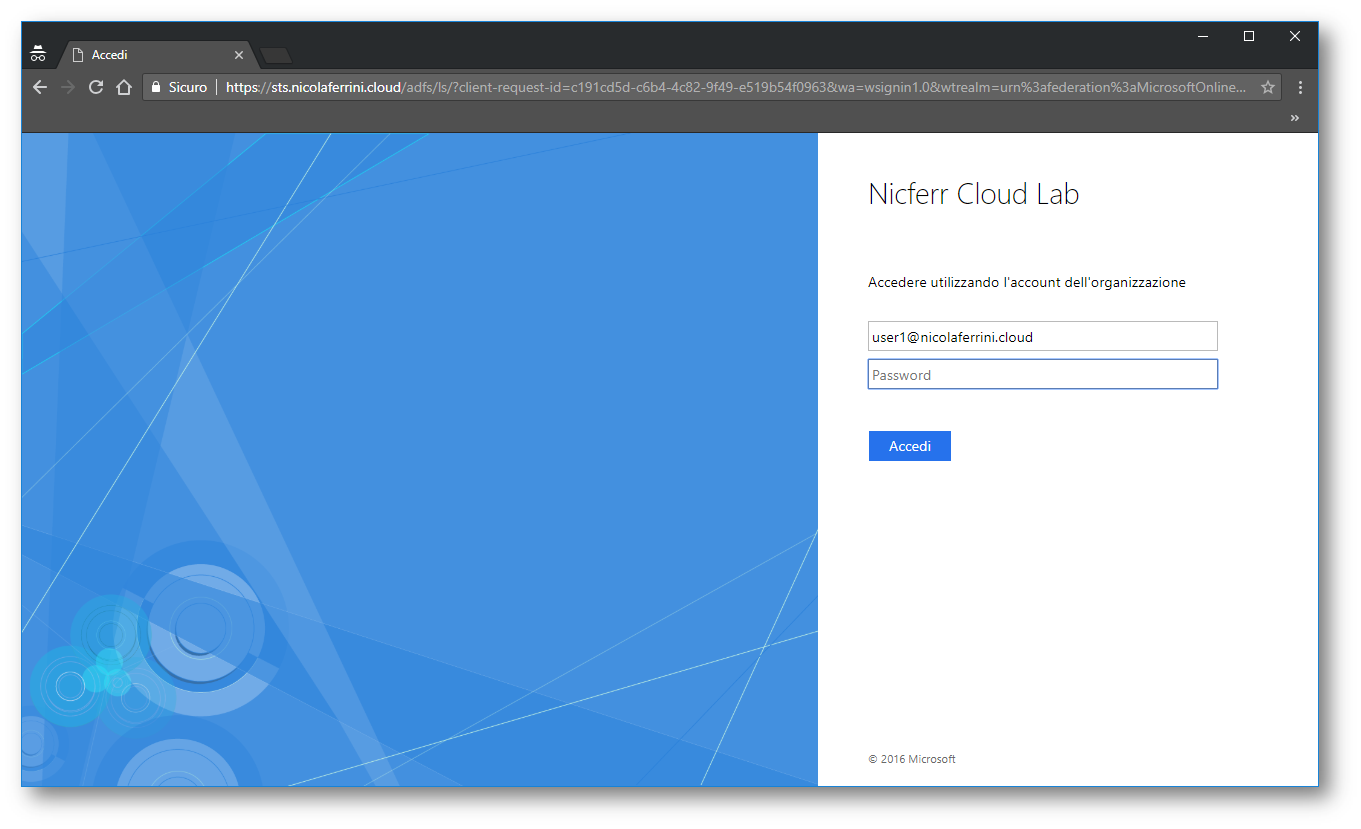

Il Microsoft Federation Gateway si accorgerà che il dominio è federato e vi farà collegare direttamente al vostro Web Application Proxy. A quel punto potrete inserire la password del vostro account di dominio, che tramite il vostro Active Directory Federation Server verrà verificata col domain controller.

Figura 23: Reindirizzamento da parte del Microsoft Federation Gateway verso il Web Application Proxy aziendale

Figura 24: Pagina di autenticazione del Federation Server aziendale

Se le credenziali inserite sono corrette verrete reindirizzati alla pagina del Federation Gateway di Microsoft (https://login.microsoftonline.com)

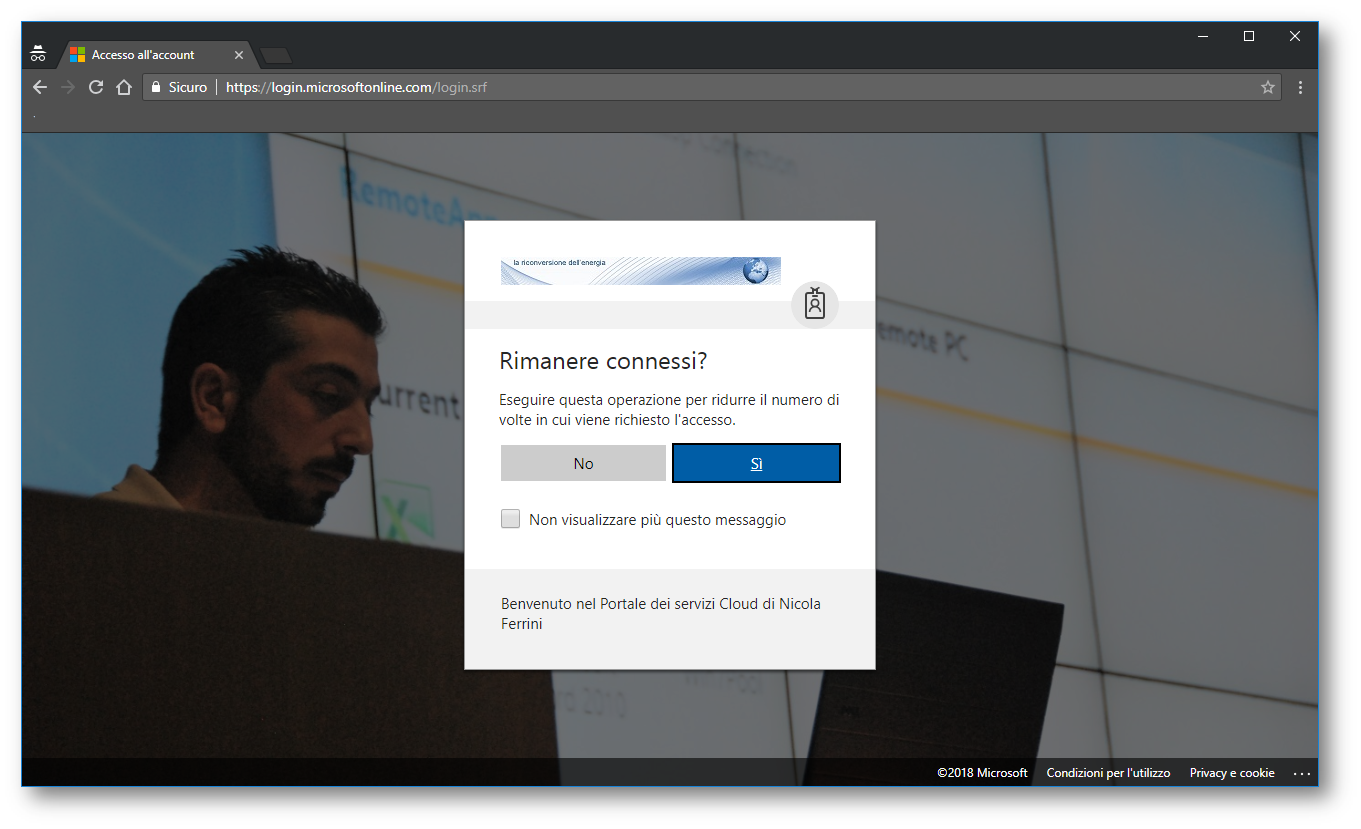

Figura 25: Funzionalità “Mantieni l’accesso (KMSI)”. Questa funzionalità concede l’accesso agli utenti che tornano alle applicazioni senza richiedere di immettere nuovamente il nome utente e password

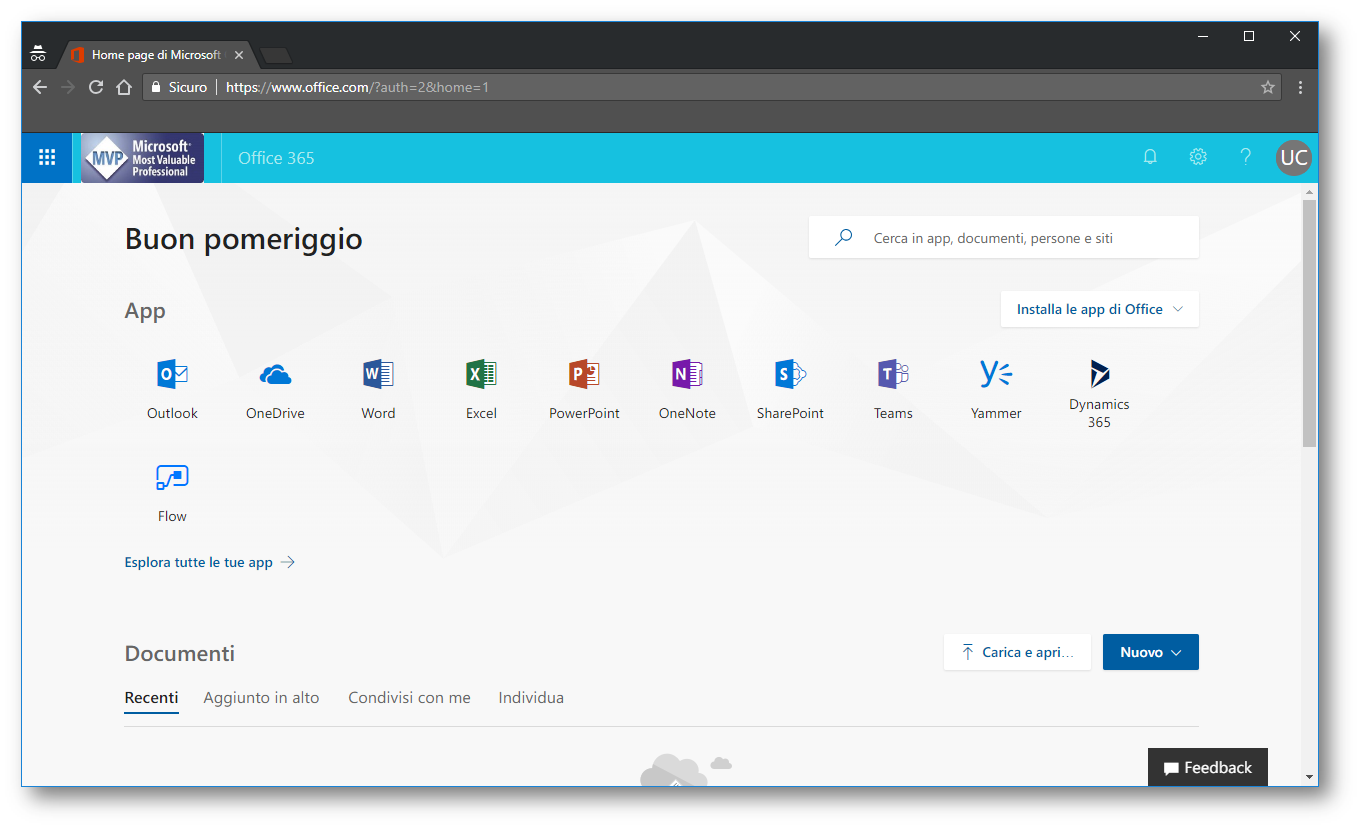

Figura 26: Accesso al portale di Office365 completato

Test di autenticazione – Accesso dall’INTERNO dell’organizzazione

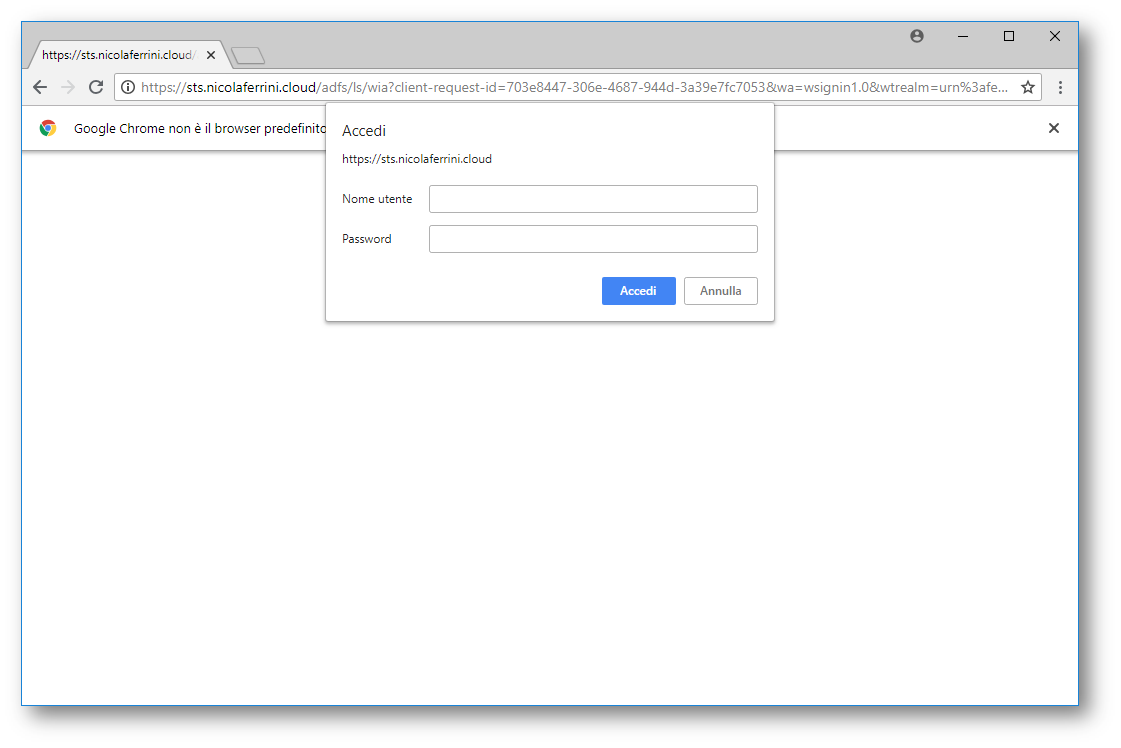

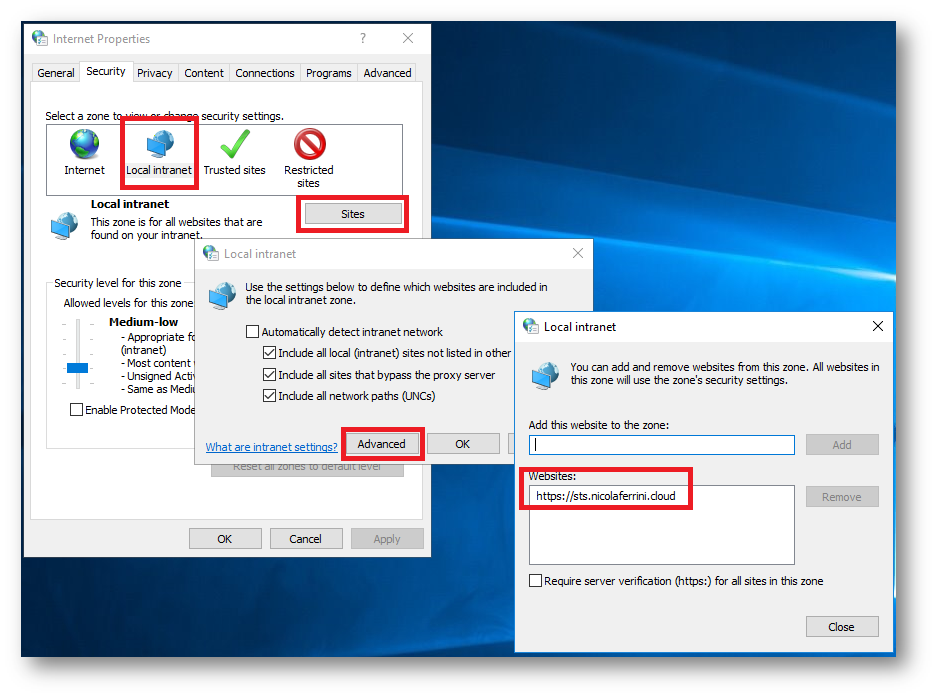

Se vi collegate da una macchina in dominio e siete loggati con lo stesso utente con cui volete fare il Sign-In ad Azure AD, Active Directory Federation Services provvederà ad usare il token Kerberos che già possedete e ad utilizzare la Windows Integrated Authentication (WIA) per farvi accedere ad Azure AD (Single Sign-On). Però appena utilizzerete il browser vi accorgerete che vi apparirà lo stesso una finestra di autenticazione. Per evitare di reinserire le credenziali ed utilizzare il Single Sign-On sarà necessario considerare attendibile l’url del Federation Server ed inserirlo nella Local Intranet.

Figura 27: Richiesta delle credenziali di accesso anche da una macchina in dominio

Figura 28: Aggiunta nelle Internet Options dell’url del Federation Server nei Local Intranet Trusted Sites

Se non usate Internet Explorer ma usate Google Chrome non avrete problemi perché per impostazione predefinita Chrome usa lo stesso insieme di URL di siti attendibili di Internet Explorer.

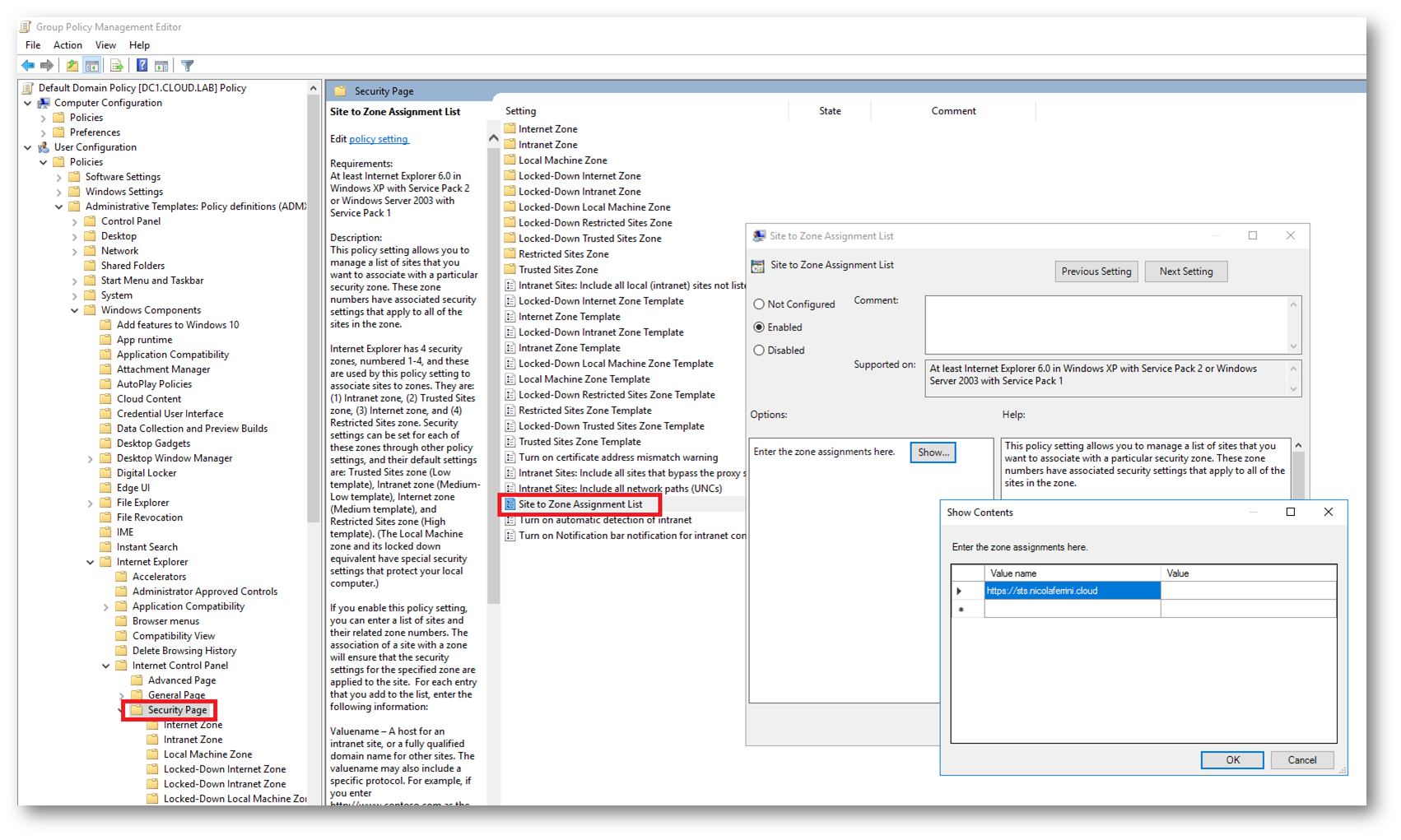

È anche possibile utilizzare una Group Policy per poter automatizzare questa impostazione. Ci basterà creare una nuova GPO da collegare al dominio e in User Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer\Internet Control Panel\Security Page dobbiamo modificare la voce Site to Zone Assignment List inserendo come VALUE NAME il nome del server ADFS e come VALUE il numero 1.

Figura 29: Aggiunta ai Trusted Sites dell’url del Federation Server tramite GPO centralizzata

Connessione tramite i browser Google Chrome, Mozilla Firefox e Microsoft Edge

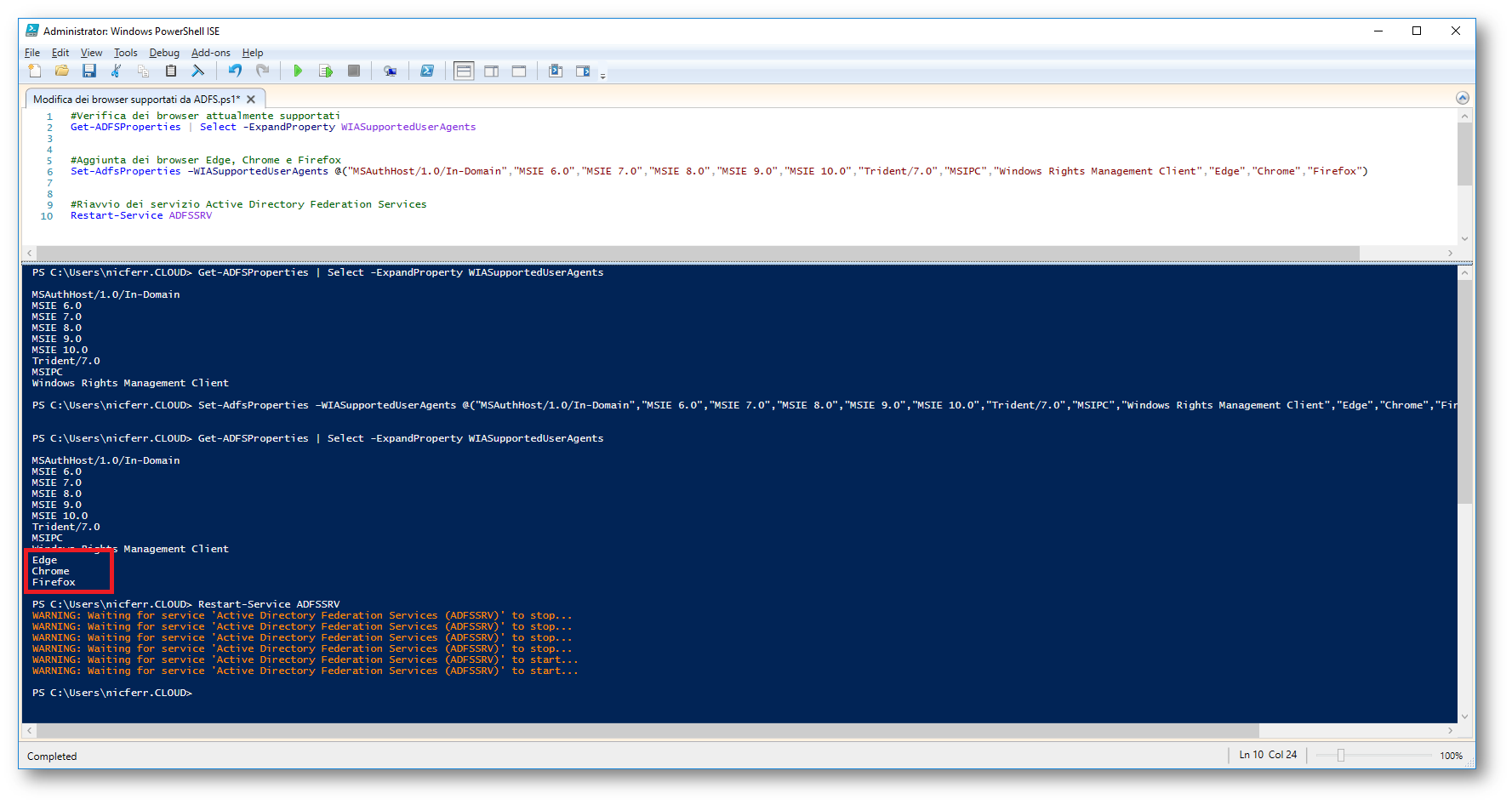

Se volete effettuare la connessione da browser alternativi ad Internet Explorer sarà necessario, dopo aver inserito nella Local Intranet l’url del Federation Server, apportare alcune modifiche alla configurazione del server ADFS, come spiegato nell’articolo

Configurazione autenticazione intranet basata su form per i dispositivi che non supportano WIA

Infatti sarà necessario modificare la lista dei client che possono supportare la Windows Integrated Authentication (WIA). Per farlo vi basterà eseguire sul server ADFS, da un prompt di PowerShell eseguito con privilegi elevati, i seguenti comandi:

#Verifica dei client attualmente supportati

Get-ADFSProperties | Select -ExpandProperty WIASupportedUserAgents

#Aggiunta dei browser Firefox, Chrome e Edge

Set-AdfsProperties –WIASupportedUserAgents @(“MSAuthHost/1.0/In-Domain”,“MSIE 6.0”,“MSIE 7.0”,“MSIE 8.0”,“MSIE 9.0”,“MSIE 10.0”,“Trident/7.0”, “MSIPC”,“Windows Rights Management Client”,“Mozilla/5.0”,“Edge/12”)

#Riavvio dei servizio Active Directory Federation Services

Restart-Service ADFSSRV

Figura 30: Modifica dei client che supportano la WIA in ADFS

Active Directory Federation Services 2016 e Azure Multi-Factor Authentication

Tra le novità introdotte in Active Directory Federation Services (AD FS) in Windows Server 2016 c’è la possibilità di integrare l’autenticazione con Microsoft Azure Multi-Factor Authentication (MFA), in modo tale da inserire una One-Time Password (OTP) invece che la password di dominio. Alla pagina Active Directory Federation Services 2016 e Azure Multi-Factor Authentication troverete tutti gli step necessari ad integrare le due funzionalità.

Conclusioni

Azure AD Connect vi permette di configurare facilmente la federazione con Active Directory Federation Services (ADFS) locale e Azure AD. In questo modo gli utenti potranno beneficiare del Single Sign-On (SSO) e le aziende non saranno costrette a dover sincronizzare le password degli utenti con Azure AD. Con pochi semplici passaggi l’autenticazione avviene in azienda e i nostri dati sono al sicuro, permettendo di rispettare i requisiti di privacy e di compliance.