Azure Disk Encryption: Protezione dei dischi delle VM

Azure Disk Encryption permette di proteggere i dati contentui nei dischi delle VM grazie alla tecnologia Bitlocker ed è integrato con Azure Key Vault per permettere di controllare e gestire le chiavi di crittografia. La protezione dei dati permette di salvaguardare la sicurezza e allo stesso tempo permette di soddisfare i requisiti di conformità dell’azienda.

Come funziona Azure Disk Encryption con BitLocker

Il funzionamento di Azure Disk Encryption con BitLocker sulle macchine virtuali di Azure si basa su una combinazione di servizi di crittografia e gestione delle chiavi:

- Crittografia dei dischi: Azure Disk Encryption utilizza BitLocker (per VM Windows) per crittografare i dischi delle macchine virtuali, proteggendo i dati “a riposo”.

- Gestione delle chiavi: Le chiavi di crittografia sono archiviate in modo sicuro in Azure Key Vault. Puoi scegliere di usare chiavi gestite da Microsoft o gestire le tue chiavi personalizzate.

- Processo di avvio: Quando la VM si avvia, utilizza le chiavi dal Key Vault per sbloccare automaticamente i dischi crittografati, senza richiedere intervento manuale.

- Sicurezza e controllo degli accessi: Solo utenti e applicazioni autorizzati con accesso al Key Vault possono sbloccare e accedere ai dati della VM, garantendo un alto livello di sicurezza.

In poche parole, Azure Disk Encryption con BitLocker crittografa i dischi della tua VM per proteggere i dati, utilizzando Azure Key Vault per gestire le chiavi di crittografia in modo sicuro.

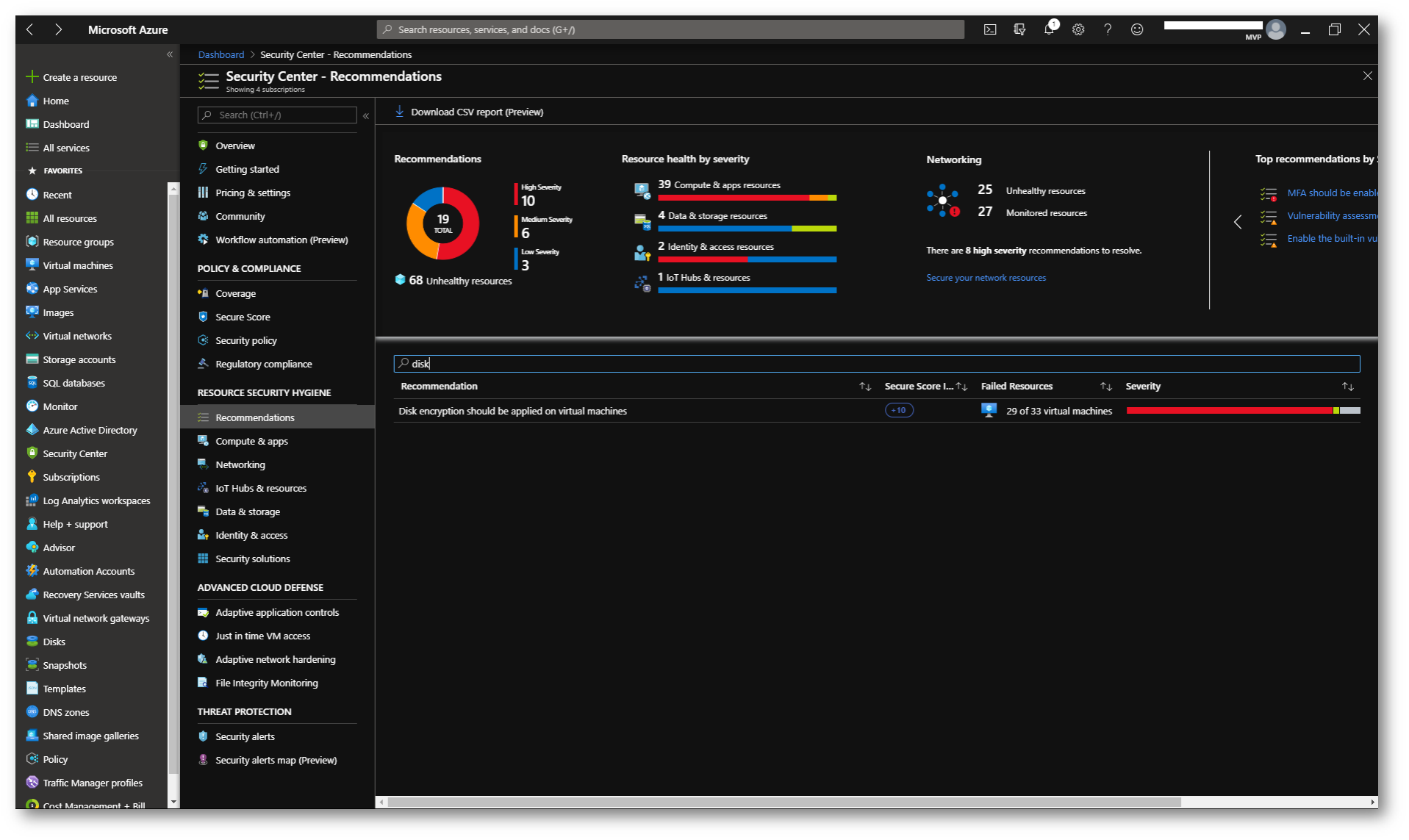

L’abilitazione di Azure Disk Encryption diventa quindi un requisito fondamentale per rispettare gli standard elevati di sicurezza richiesti dalle attuali normative nazionali ed internazionali e lo stesso Azure Security Center segnala le macchine virtuali che non utilizzano la crittografia dei dischi.

Figura 1: L’Azure Security Center segnala che la VM non hanno la crittografia dei dischi abilitata

Azure Disk Encryption è disponibile sia per macchine che utilizzano storage stanadard e sia per quelle che utilizzano storage premium, per qualsiasi dimensione tranne per le VM della serie A e per le VM con meno di 2 GB di RAM.

I sistemi operativi supportati sono:

- Windows Client: Windows 8 e successivi

- Windows Server: Windows Server 2008 R2 e successive

Per poter conservare le chiavi di cifratura è obbligatorio che le macchine virtuali abbiano accesso ad un Azure Key Vault, che permette di crittografare chiavi e password e successivamente gestirne la distribuzione, in modo tale che non vengano accidentalmente perse. Per approfondimenti su Azure Key Vault vi rimando alla lettura del mio articolo https://www.ictpower.it/guide/azure-key-vault-gestione-sicura-di-password-chiavi-crittografiche-e-certificati.htm

Abilitazione di Azure Disk Encryption

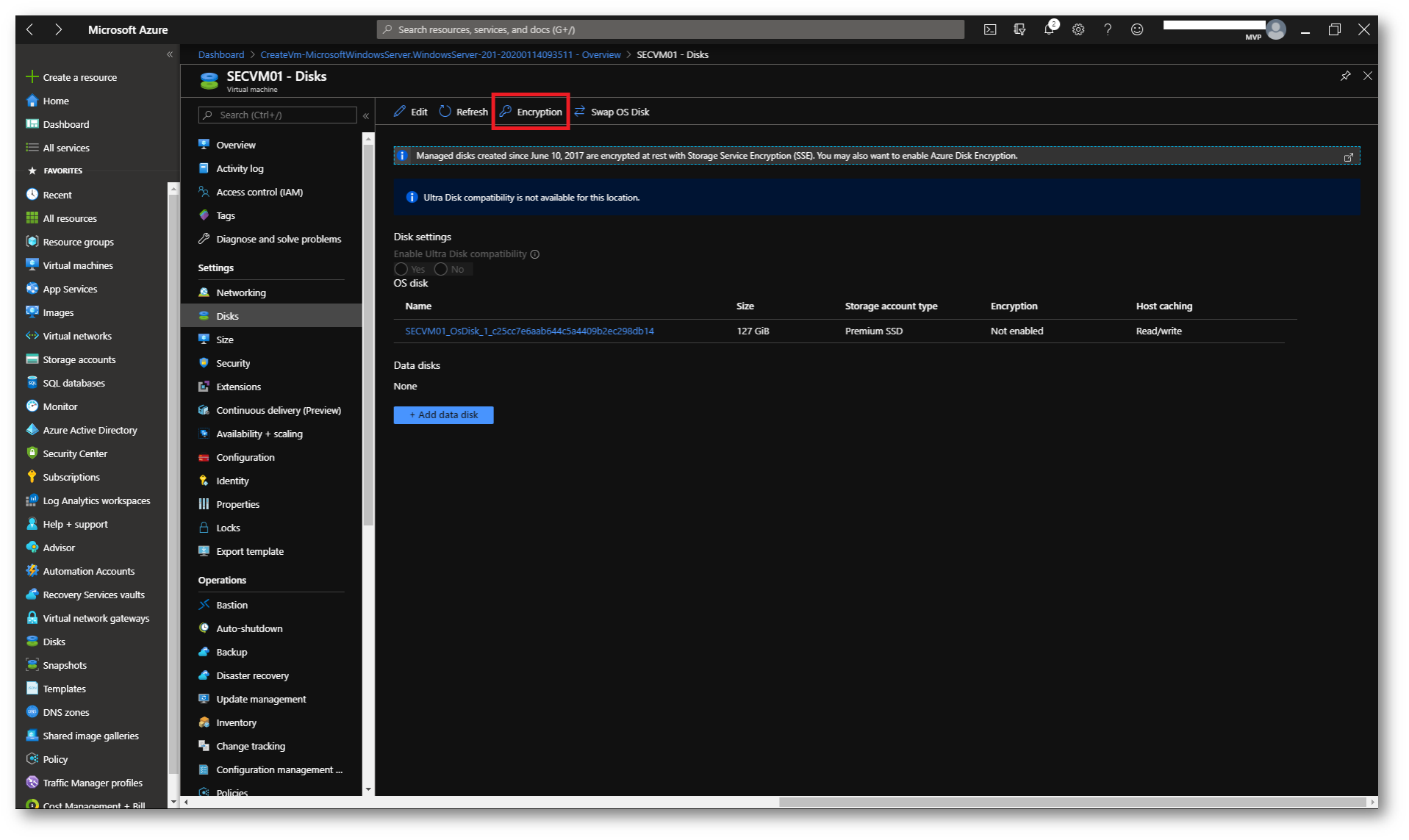

Per abilitare Azure Disk Encryption è sufficiente selezionare la VM e nella scheda Disks cliccare sul pulsante Encryption.

Figura 2: Pulsante Encryption nella scheda Disks della Azure VM

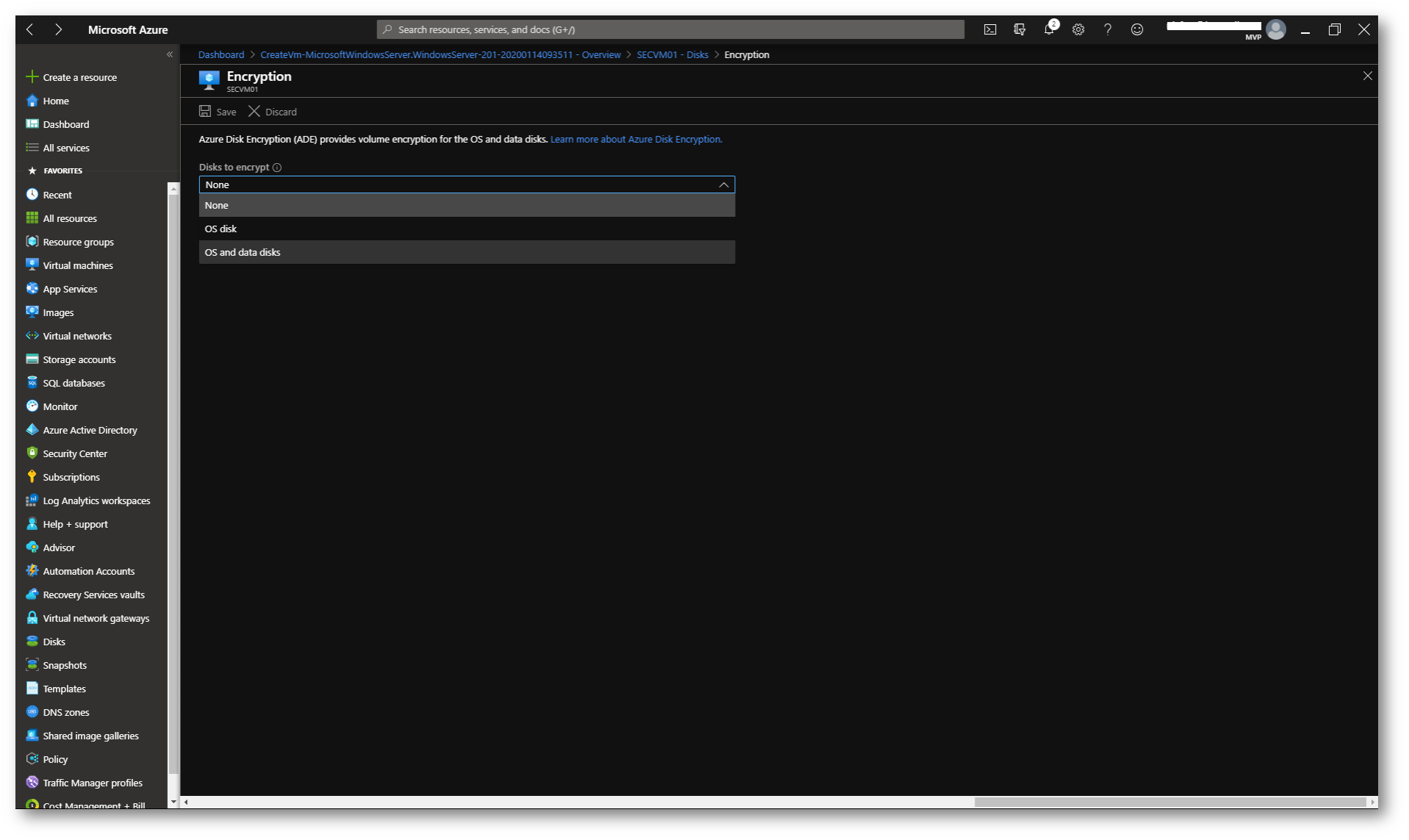

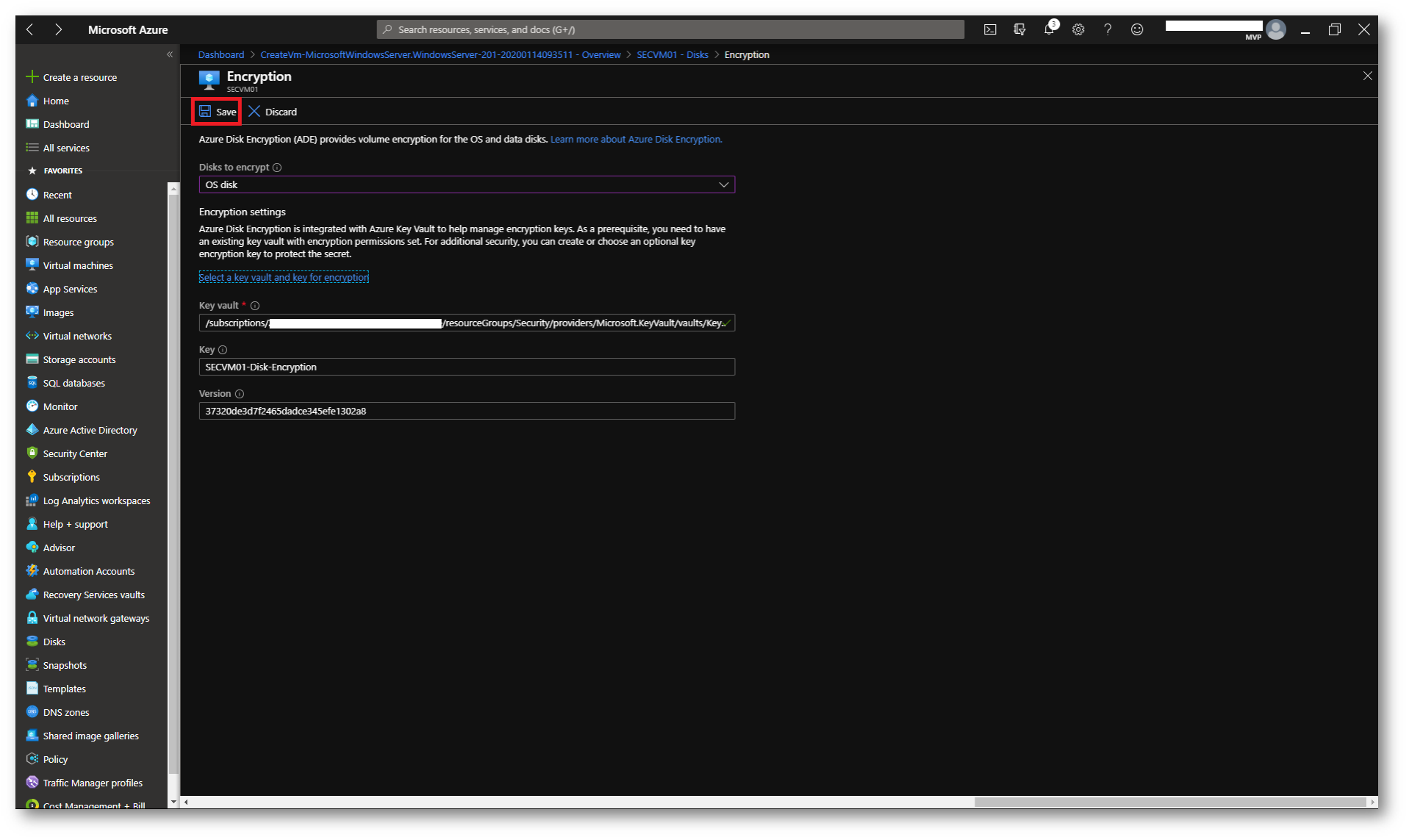

Nella scheda che si aprirà decidete se volete crittografare solo il disco del sistema operativo oppure anche i dischi dei dati (che devono essere presenti e collegati alla VM). Nel mio caso ho scelto di crittografare solo il disco del sistema operativo.

Figura 3: Scelta dei dischi da crittografare

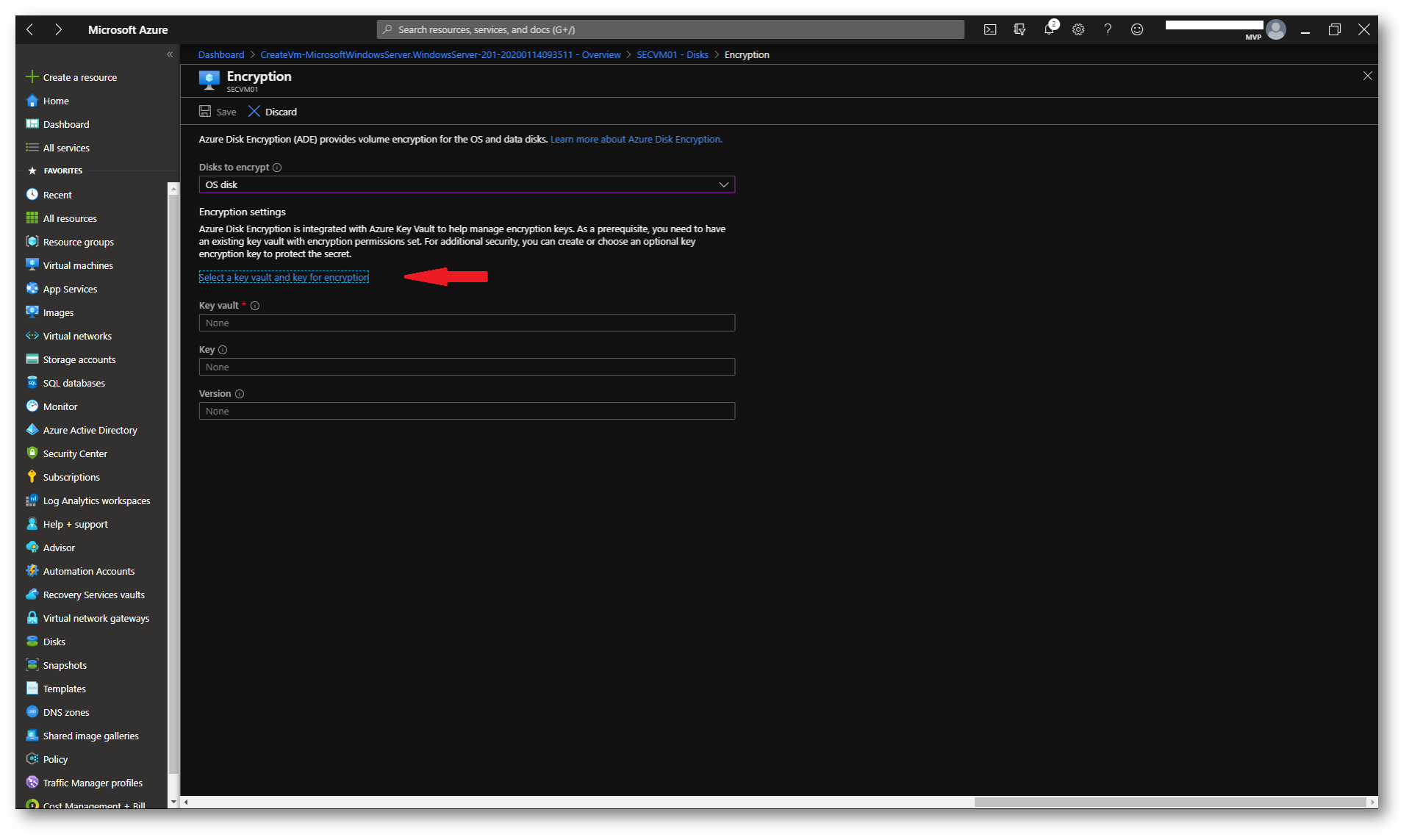

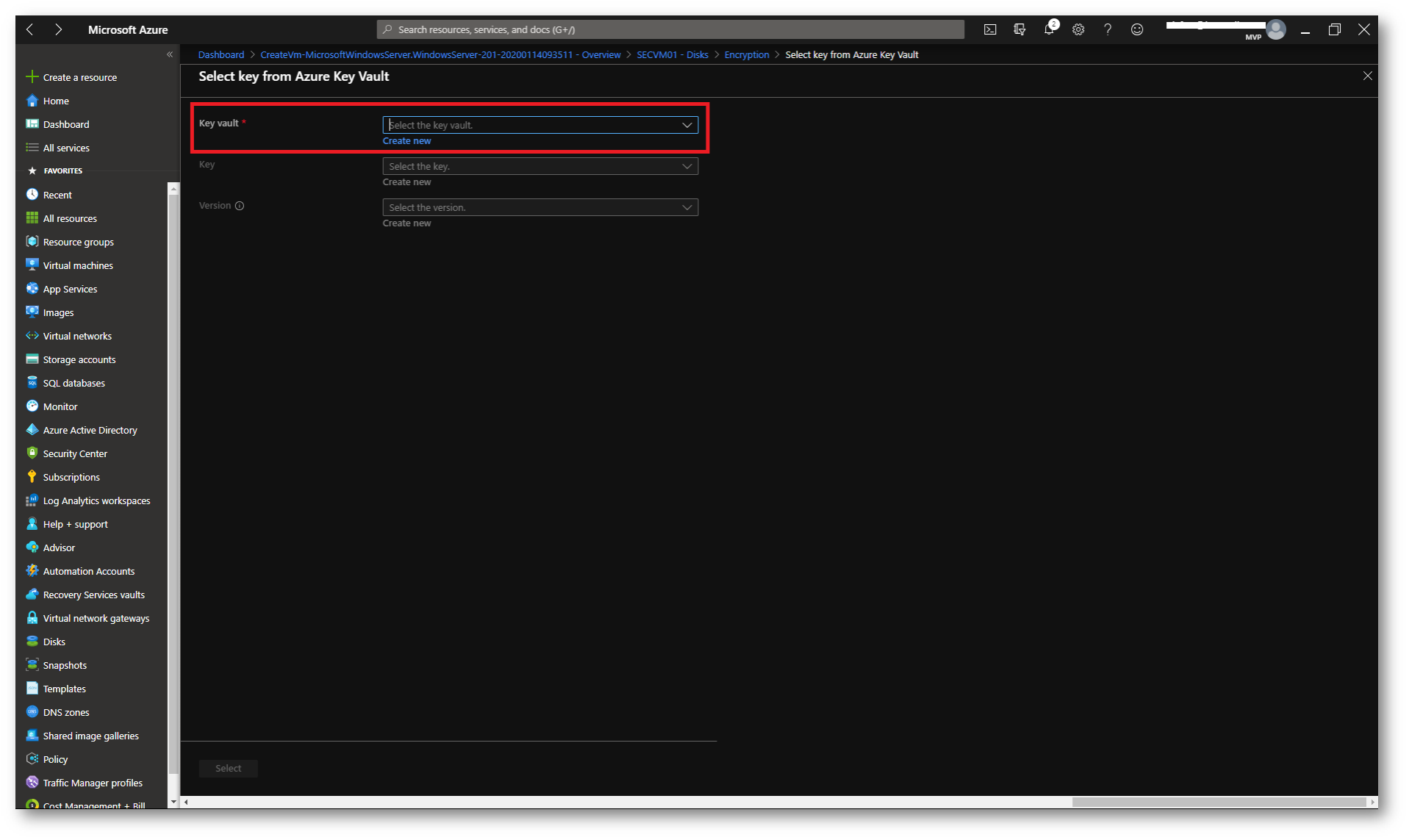

Scegliete a questo punto l’Azure Key Vault e la chiave da utilizzare per la cifratura dei dischi.

Figura 4: Selezione dell’Azure Key Vault

Nella nuova scheda cliccate sul menu a tendina per selezionare un Azure Key Vault esistente oppure fate clic su Create New per creare un nuovo Azure Key Vault.

Figura 5: Scelta dell’Azure Key Vault

Non avendo un Azure Key Vault disponibile, ho deciso di crearne uno nuovo.

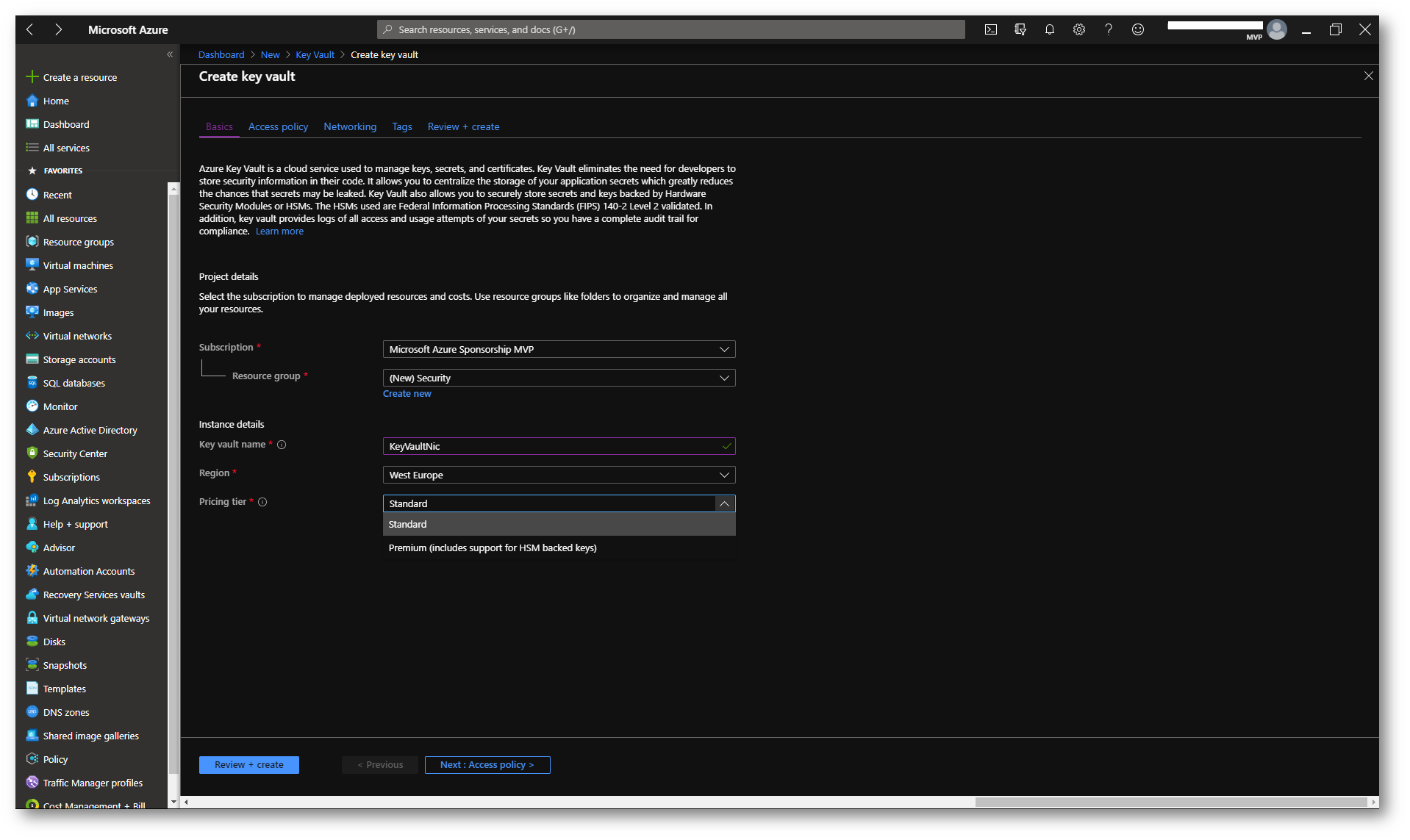

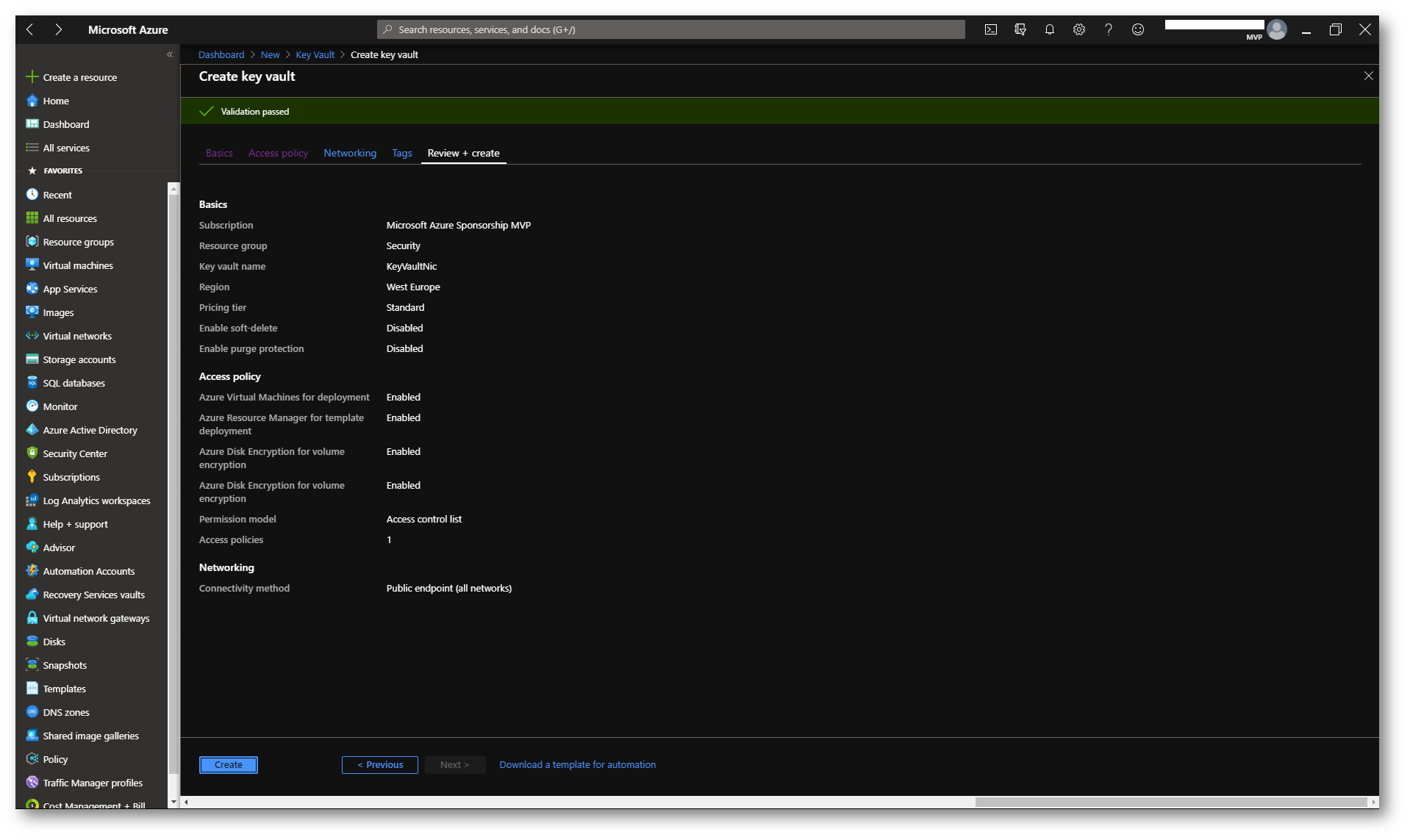

Procedete alla creazione della risorsa inserendo la sottoscrizione, il resource group, la region ed il key vault name. Azure Key Vault viene offerto in base a due livelli: Standard e Premium. Alla pagina https://azure.microsoft.com/it-it/pricing/details/key-vault/ trovate maggiori informazioni relative ai prezzi e alle differenze tra i diversi modelli.

Figura 6: Creazione dell’Azure Key Vault

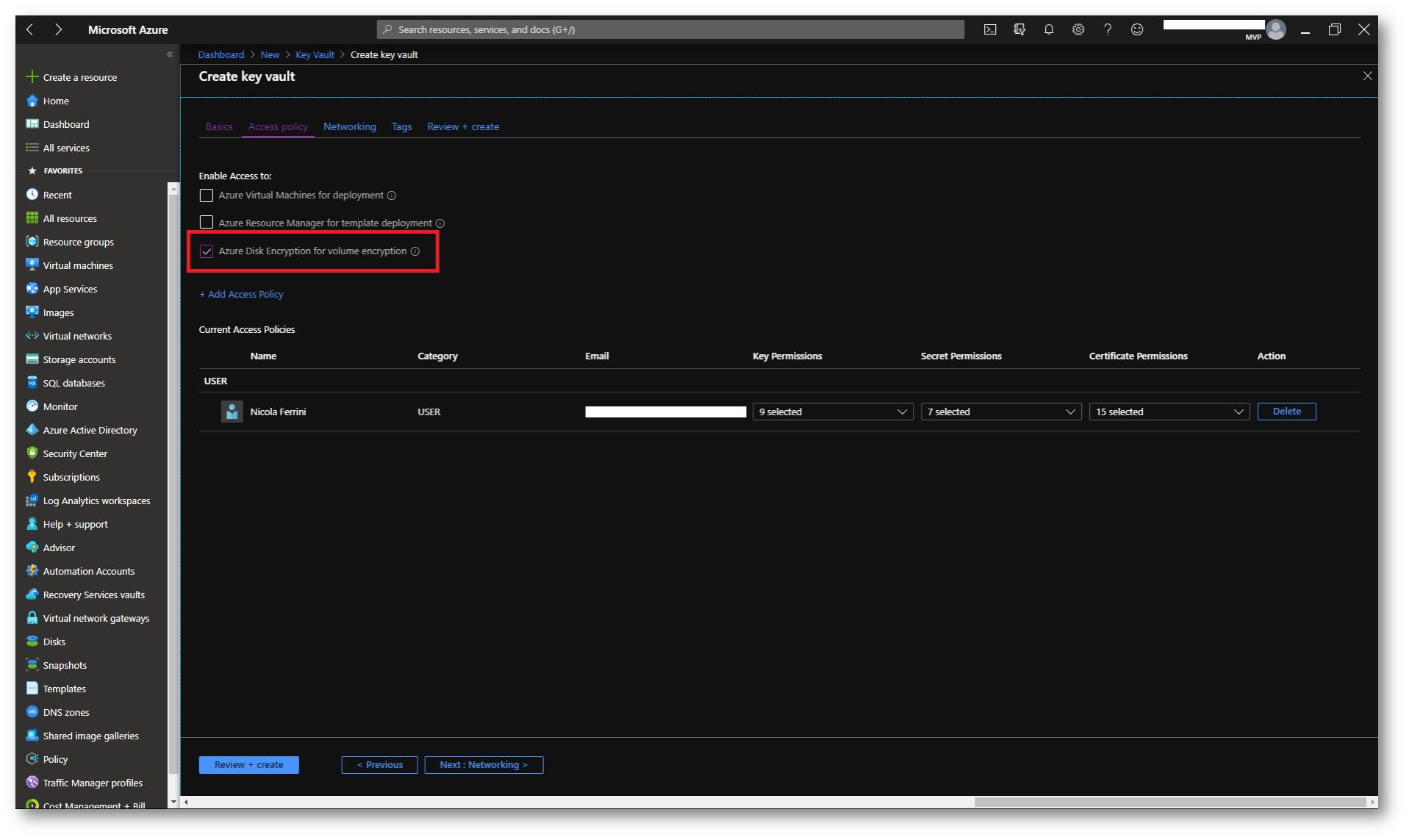

Nella pagina delle Access Policy è possibile definire quali servizi potranno accedere ad Azure Key Vault e quali utenti. Selezionate la voce Azure Disk Encryption for volume encryption.

Figura 7: Access Policy di Azure Key Vault

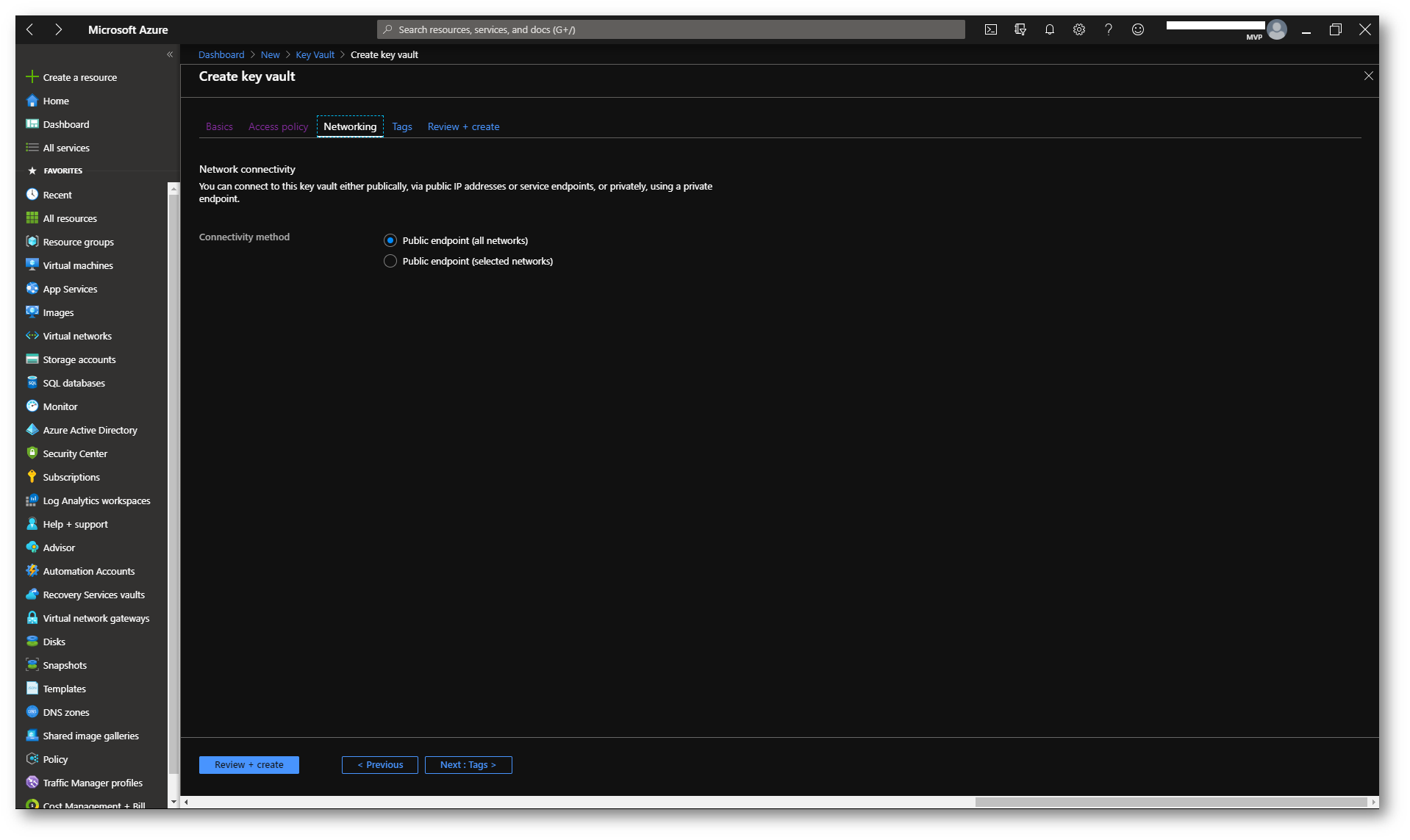

È possibile decidere se la connessione ad Azure Key Vault deve avvenire da qualsiasi indirizzo oppure deve essere consentita soltanto da alcune reti.

Figura 8: Scelta delle reti da cui sarà possibile accedere ad Azure Key Vault

Figura 9: Configurazione di Azure Key Vault completata

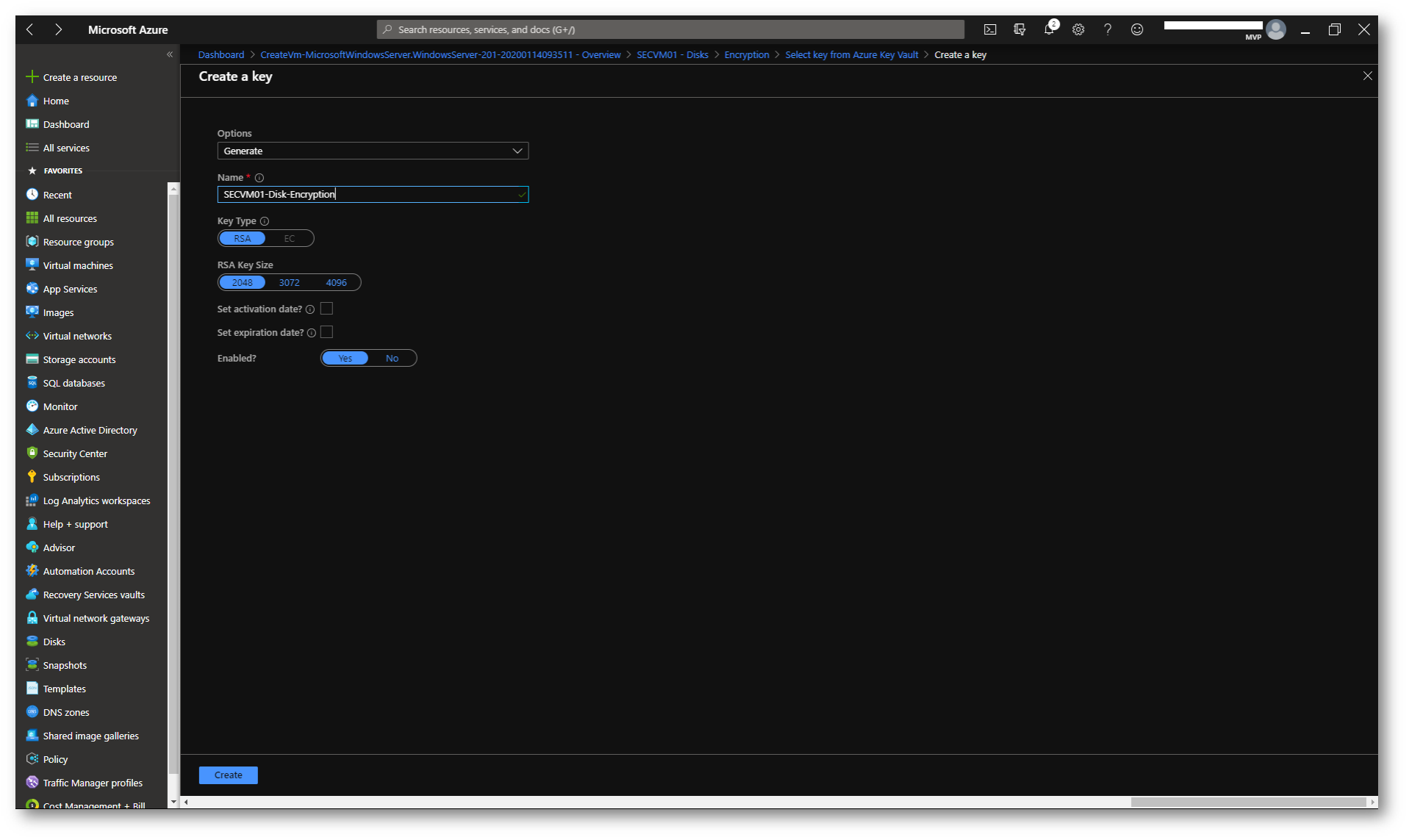

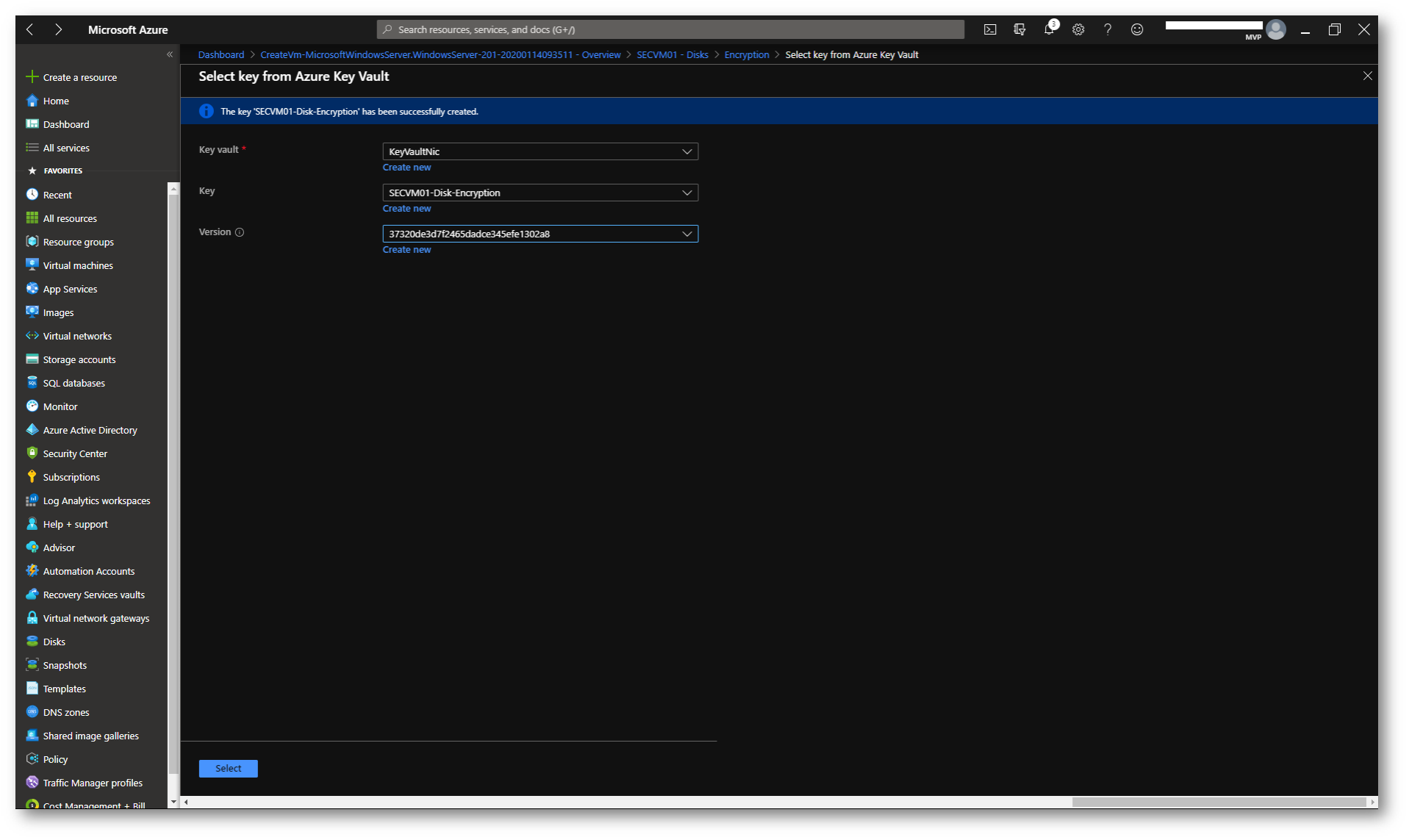

La creazione di Azure Key Vault dura pochi secondi. Dopo aver cliccato su Create ritornerete alla pagina Select key from Azure Key Vault e potrete creare la Key encryption key (KEK), che deve essere RSA e che verrà utilizzata per proteggere la chiave di crittografia di Bitlocker.

Figura 10: Creazione della Key encryption key (KEK)

Figura 11: Creazione della Key encryption key (KEK) completata

Cliccate su Save per completare la procedura.

Figura 12: Completamento della procedura di crittografia del disco della Azure VM

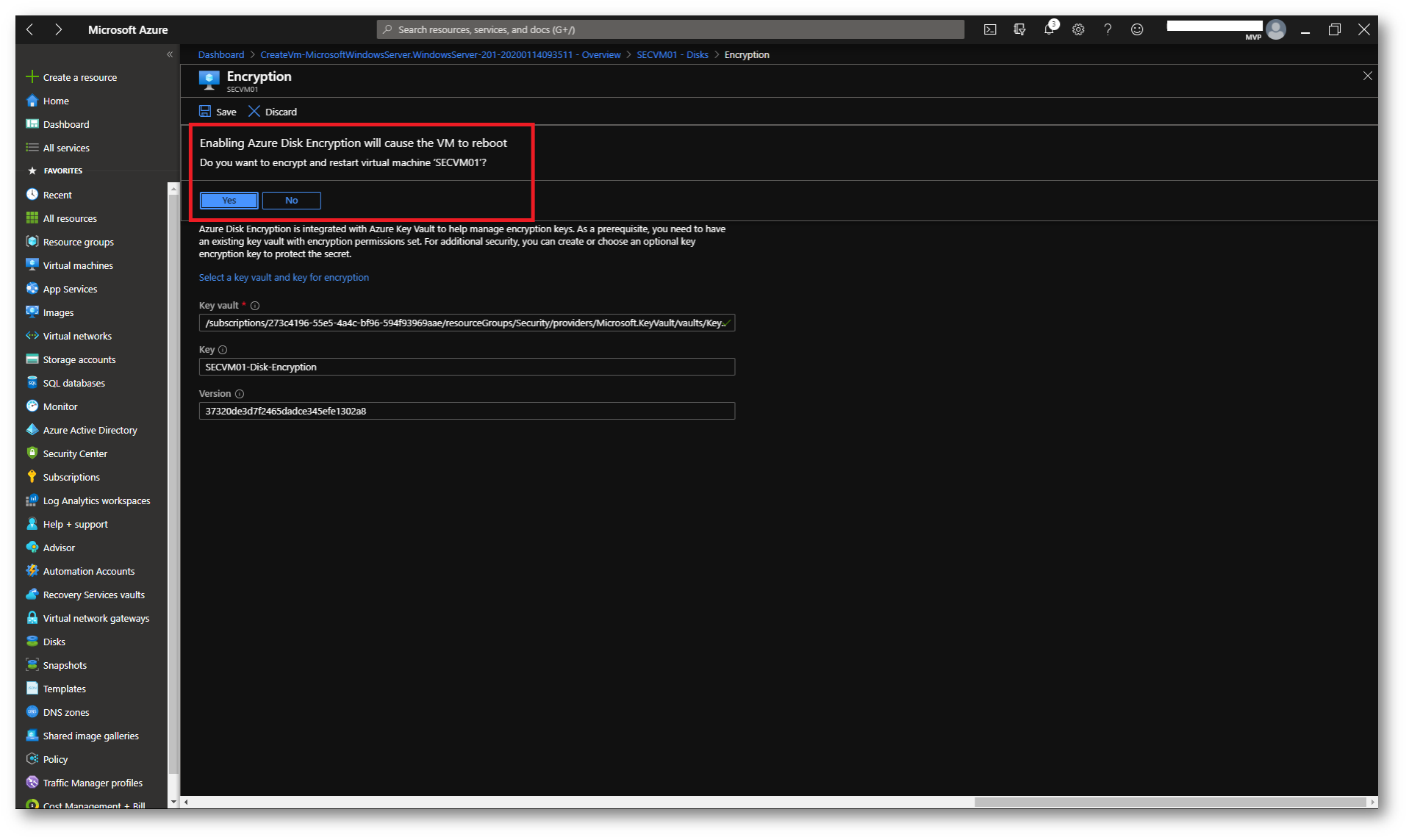

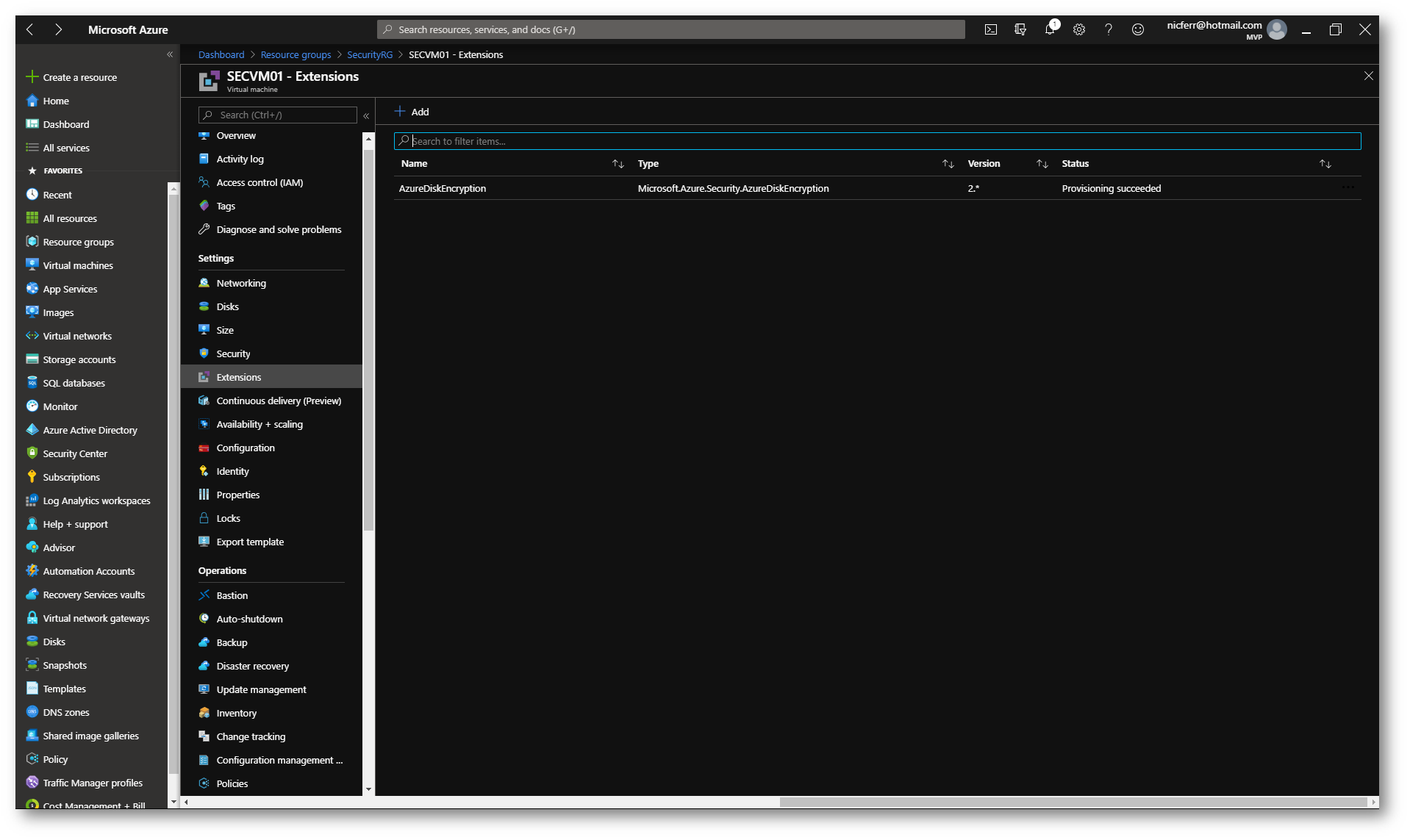

L’abilitazione di Azure Disk Encryption richiede l’installazione dell’estensione AzureDiskEncryption nella VM e richiede il riavvio della macchina virtuale. Tenetene conto, in modo tale da effettuare la procedura senza creare troppi disservizi.

Figura 13: L’abilitazione di Azure Disk Encryption richiede il riavvio della Azure VM

Figura 14: Nella Azure VM verrà installata l’estensione AzureDiskEncryption

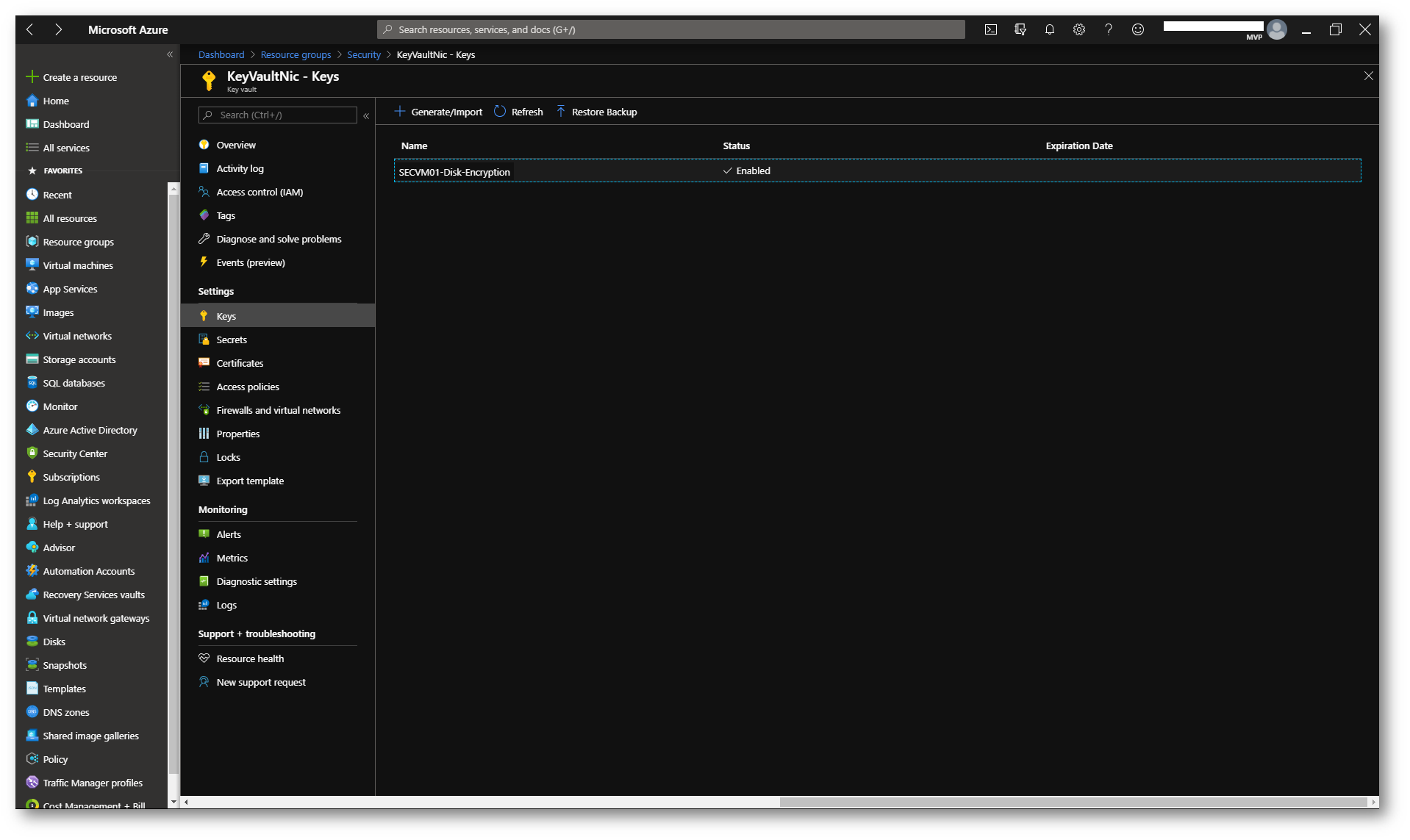

La Key encryption key (KEK) che è stata creata è visibile selezionando il Vault che avete utilizzato e andando nella scheda Keys.

Figura 15: La Key encryption key (KEK) è visibile selezionando l’Azure Key Vault creato

Verifica dell’abilitazione della Azure Disk Encryption

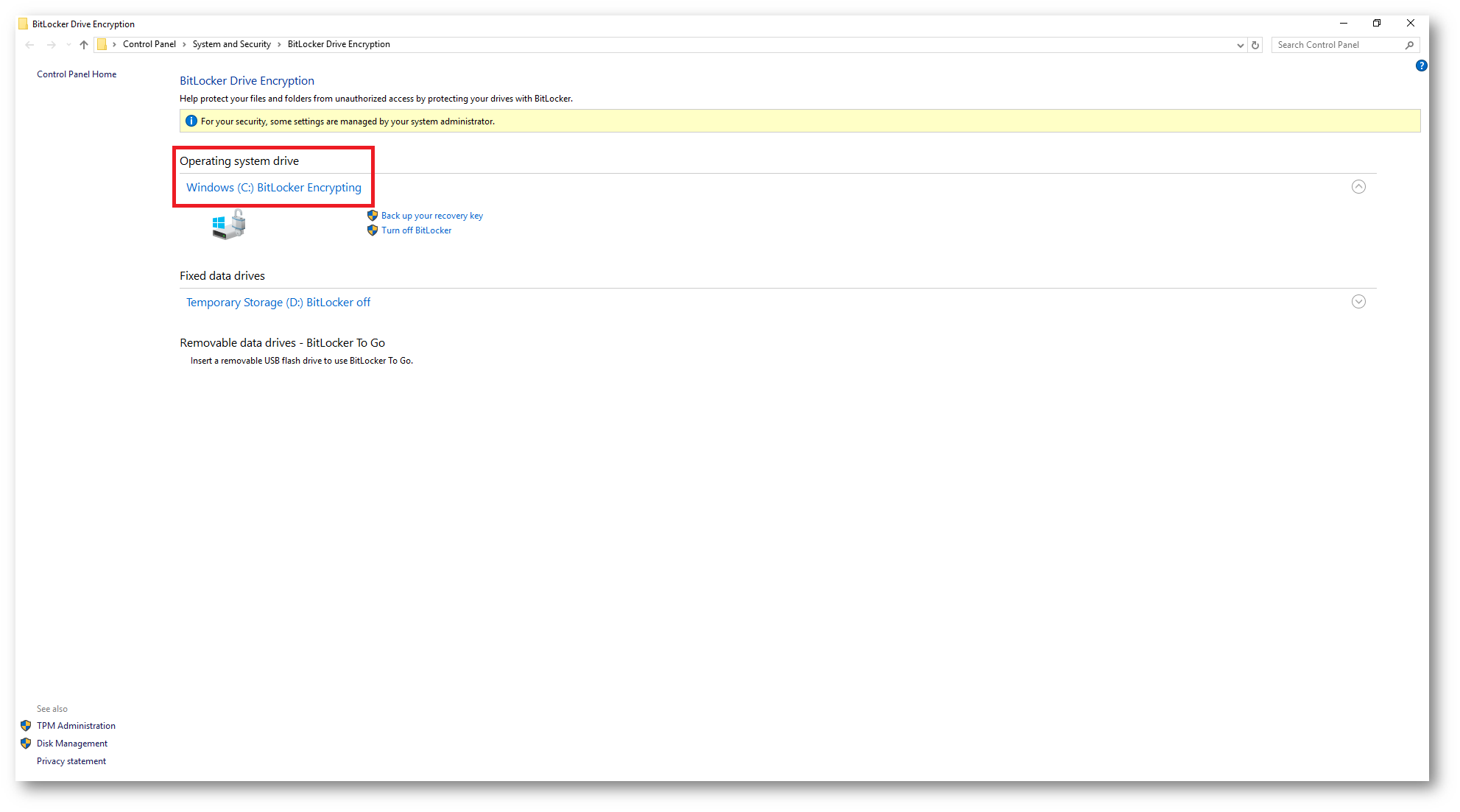

Dopo il riavvio della Azure VM potete collegarvi in desktop remoto e verificare che il disco del sistema operativo (e dei dati, se lo avete) ha cominciato in autonomia la crittografia Bitlocker.

Figura 16: Il disco del sistema operativo è crittografato con Bitlocker

Requisiti delle Group Policy

Per le macchine virtuali di Azure aggiunte a un dominio, è fondamentale assicurarsi che le Group Policy (GPO) non includano impostazioni che richiedano il TPM (Trusted Platform Module). Questo perché molte VM in Azure non hanno accesso a un TPM hardware, e qualsiasi politica che lo richieda può causare il fallimento dell’applicazione di Azure Disk Encryption (ADE) con BitLocker.

In particolare, è essenziale configurare BitLocker per non richiedere il TPM. Impostazioni come l’uso di password o chiavi di avvio al posto del TPM sono compatibili con Azure. Inoltre, le GPO personalizzate devono includere impostazioni che consentono la crittografia senza TPM e permettono il salvataggio automatico delle chiavi di ripristino in Azure Key Vault.

Seguire le indicazioni fornite dalla documentazione ufficiale di Microsoft sui BitLocker Group Policy Settings è essenziale per evitare configurazioni incompatibili. Se le GPO applicate richiedono il TPM o sono comunque incompatibili, Azure Disk Encryption non potrà attivarsi, compromettendo così la protezione dei dati della VM.

Conclusioni

Azure Disk Encryption permette la crittografia Bitlocker dei dischi delle Azure VM e si serve di Azure Key Vault per gestire la protezione delle chiavi di crittografia. L’Azure Security Center avvisa con un alert di High Severity se i dischi delle nostre Azure VM non sono crittografati, sottolineando quanto sia importante per la sicurezza proteggere nel miglior modo possibile i dati memorizzati.