Configurare il Cross-tenant access con Azure AD External Identities per i Microsoft Teams shared channels

La connessione diretta B2B di Azure Active Directory (Azure AD) è una funzionalità di identità esterne che consente di configurare una relazione di trust reciproco con un’altra organizzazione di Azure AD per una collaborazione senza problemi. Questa funzionalità attualmente funziona con i canali condivisi di Microsoft Teams. Con la connessione diretta B2B, gli utenti di entrambe le organizzazioni possono collaborare usando le credenziali della propria azienda e un canale condiviso in Teams, senza dover essere aggiunti tra loro come utenti guest.

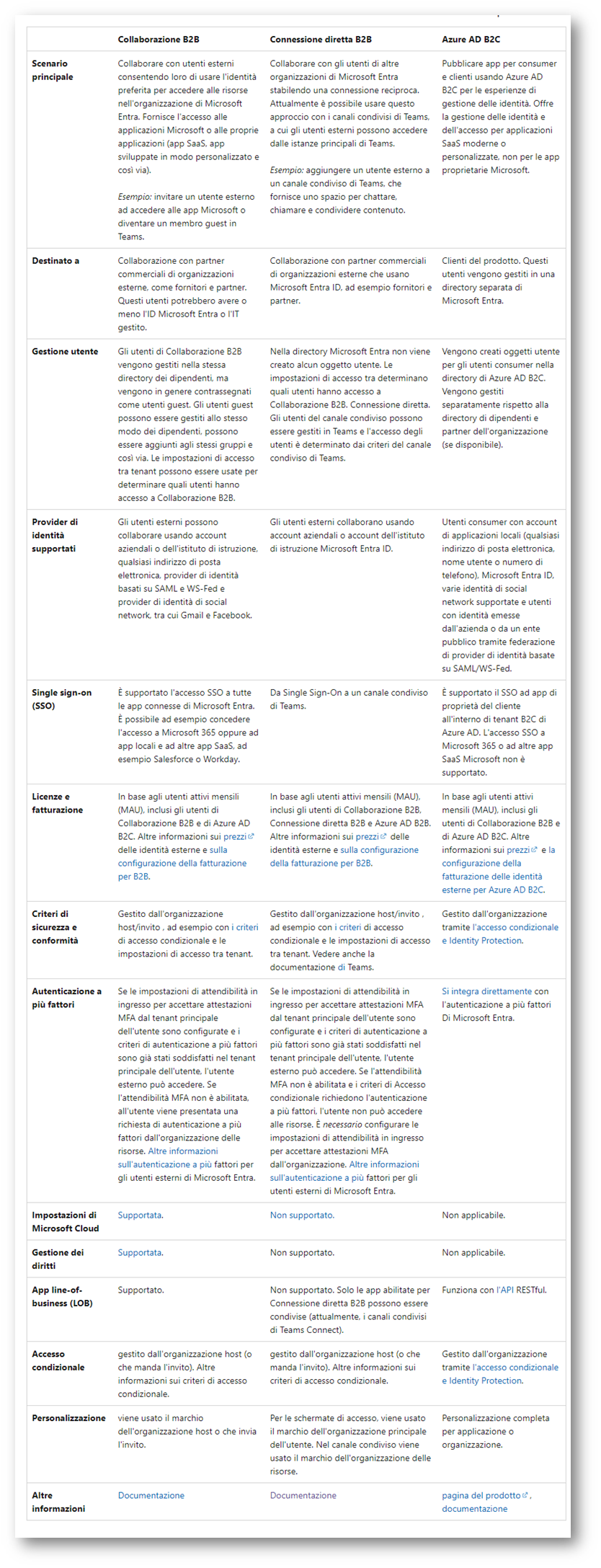

Le organizzazioni di Azure AD possono usare le impostazioni di accesso tra tenant per identità esterne (External Identities cross-tenant access settings) per gestire la modalità di collaborazione con altre organizzazioni di Azure AD e altri cloud di Microsoft Azure tramite collaborazione B2B e connessione diretta B2B. Le impostazioni di accesso tra tenant consentono di controllare in modo granulare il modo in cui le organizzazioni esterne di Azure AD collaborano con l’utente (accesso in ingresso) e il modo in cui gli utenti collaborano con organizzazioni di Azure AD esterne (accesso in uscita). Queste impostazioni consentono anche di considerare attendibile l’autenticazione a più fattori (MFA) da altre organizzazioni di Azure AD.

Questo articolo descrive le impostazioni di accesso tra tenant, usate per gestire la collaborazione B2B e la connessione diretta B2B con organizzazioni di Azure AD esterne, inclusi i cloud Microsoft.

Gestire l’accesso esterno con le impostazioni in ingresso e in uscita

Le impostazioni di accesso tra tenant delle identità esterne gestiscono la modalità di collaborazione con altre organizzazioni di Azure AD. Queste impostazioni determinano sia il livello di accesso in ingresso degli utenti nelle organizzazioni esterne di Azure AD che il livello di accesso in uscita degli utenti alle organizzazioni esterne.

Per impostazione predefinita, la collaborazione B2B con altre organizzazioni di Azure AD è abilitata, mentre la connessione diretta B2B è bloccata.

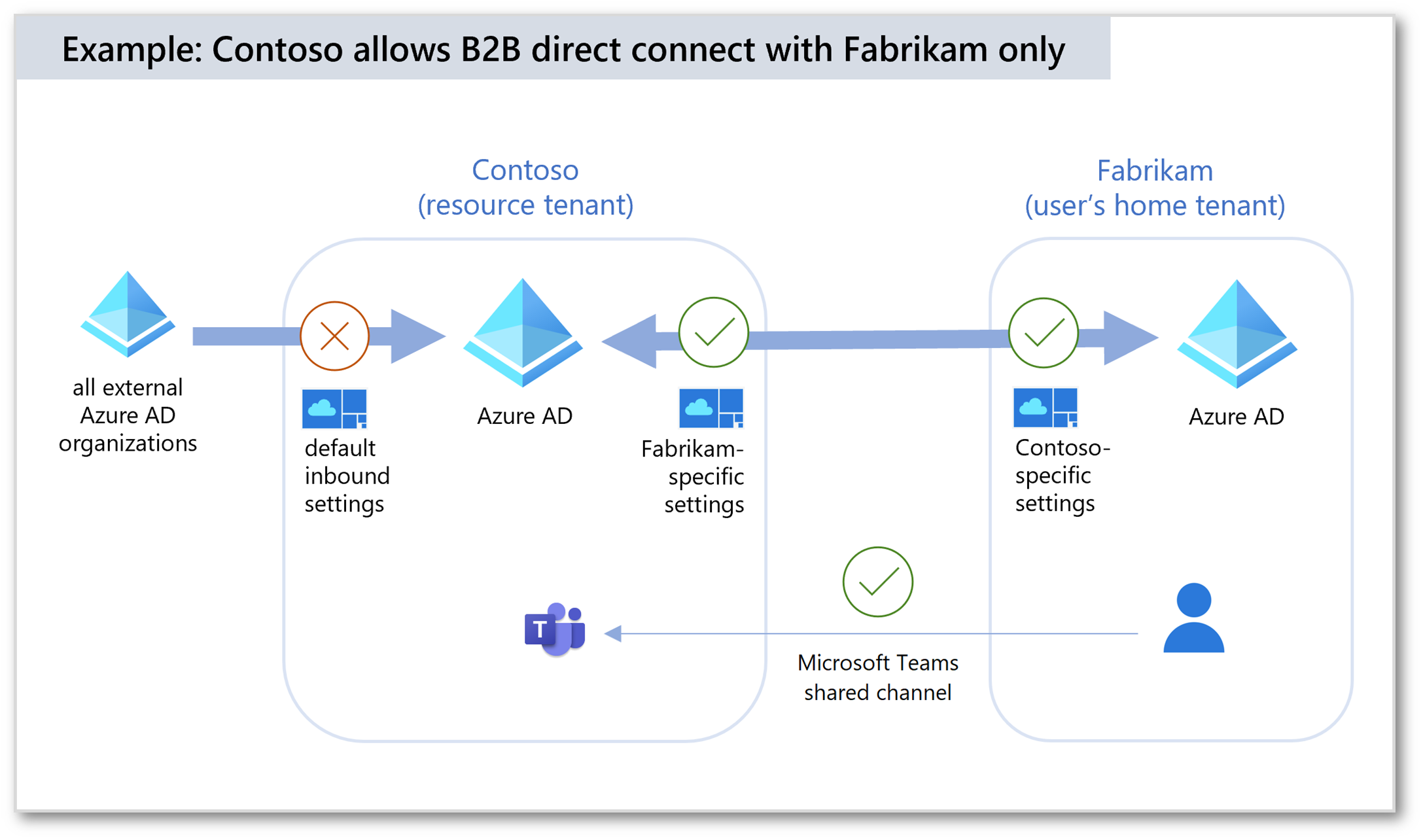

Il diagramma seguente illustra le impostazioni di accesso tra tenant in ingresso e in uscita. Il tenant di Azure AD risorsa è il tenant contenente le risorse da condividere. Nel caso di Collaborazione B2B, il tenant delle risorse è il tenant che invia l’invito, ad esempio il tenant aziendale in cui si vuole invitare gli utenti esterni. Il tenant di Azure AD principale dell’utente è il tenant in cui vengono gestiti gli utenti esterni.

Figura 1: Cross-tenant access settings

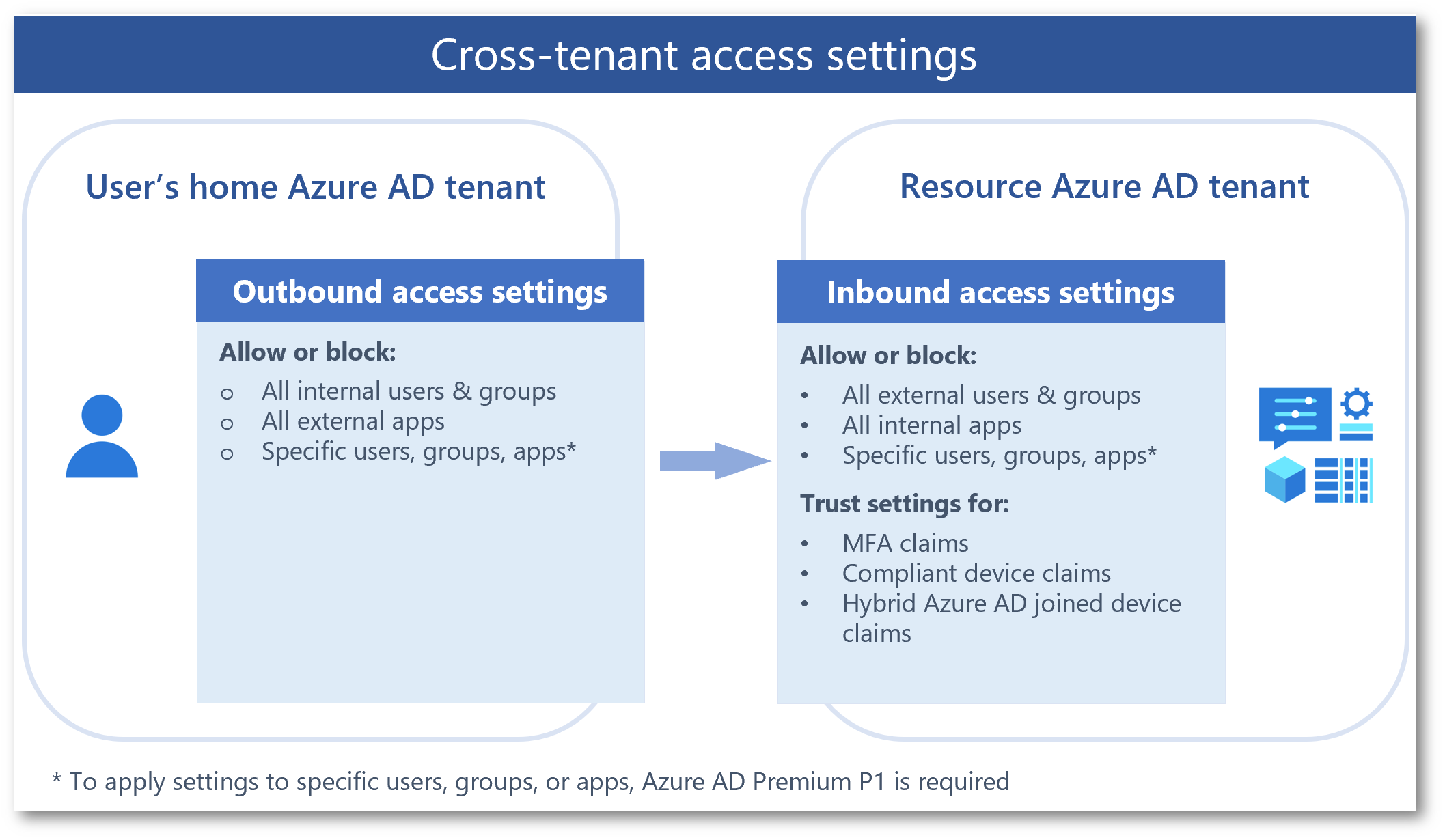

Collaborazione B2B

La collaborazione B2B di Azure Active Directory (Azure AD) è una funzionalità relativa alle identità esterne che consente di invitare utenti guest a collaborare con l’organizzazione. Questo tipo di collaborazione consente di condividere in modo sicuro le applicazioni e i servizi della propria azienda con utenti esterni, mantenendo il controllo sui dati aziendali. Permette inoltre di lavorare in modo sicuro e protetto con partner esterni, di piccole o grandi dimensioni, che abbiano o meno Azure AD o un reparto IT.

Tutti gli utenti interni sono abilitati per la collaborazione B2B per impostazione predefinita. Questa impostazione significa che gli utenti possono invitare utenti guest esterni ad accedere alle risorse e possono essere invitati a organizzazioni esterne come guest.

Un semplice processo di invito e riscatto consente infatti ai partner di accedere alle risorse aziendali usando le credenziali personali. È anche possibile abilitare i flussi utente di registrazione self-service per consentire agli utenti esterni di registrarsi alle app o alle risorse stesse. Dopo aver riscattato l’invito o completato l’iscrizione, l’utente esterno viene rappresentato nella directory come oggetto utente. Gli oggetti utente della collaborazione B2B vengono in genere assegnati a un tipo di utente “guest” e possono essere identificati dall’estensione #EXT# nel nome dell’entità utente.

Figura 2: B2B collaboration

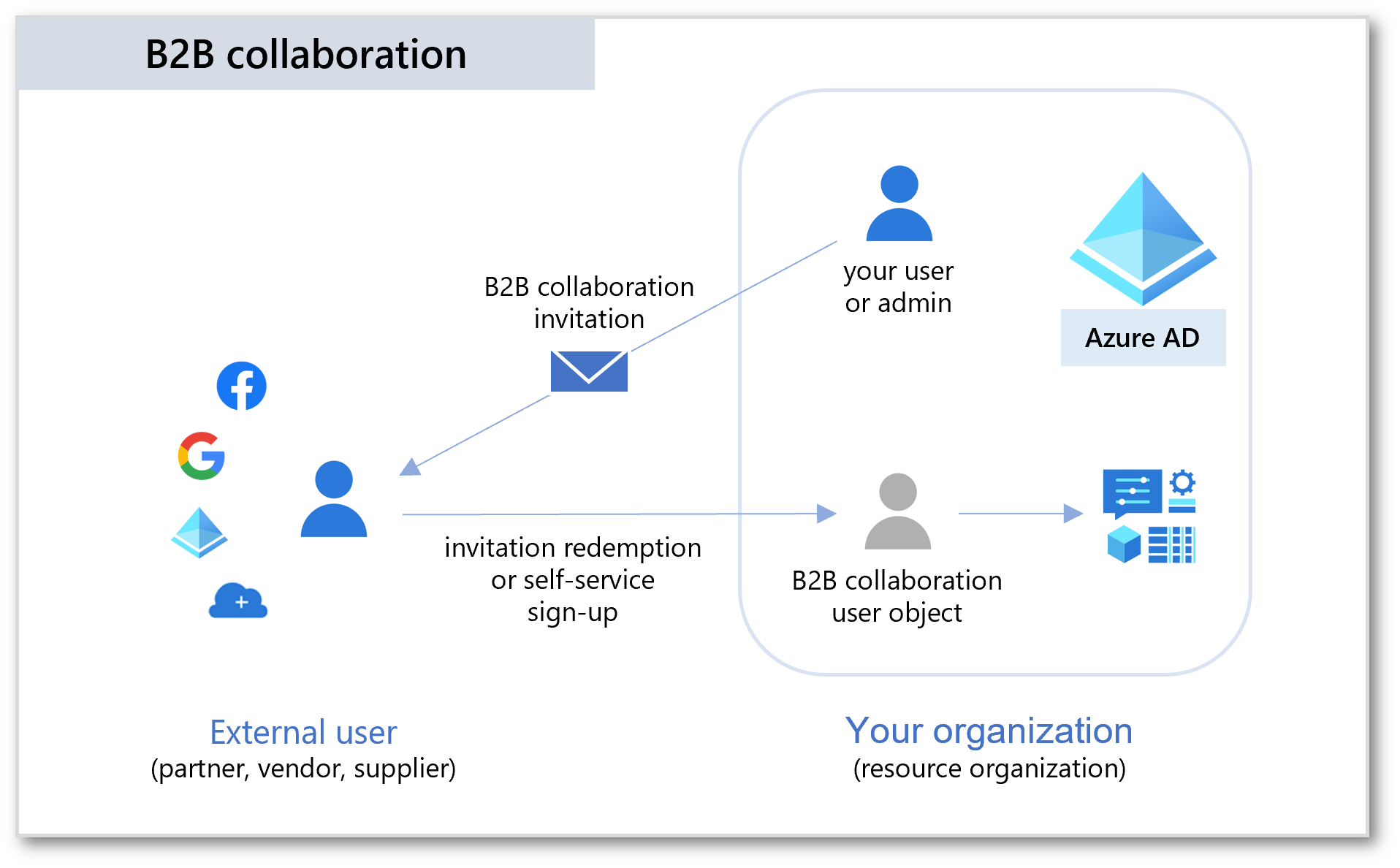

B2B direct connect

Con la connessione diretta B2B, gli utenti di entrambe le organizzazioni possono collaborare usando le credenziali di casa e un canale condiviso in Teams, senza dover essere aggiunti tra loro come utenti guest.

La connessione diretta B2B richiede una relazione di trust reciproca tra due organizzazioni di Azure AD per consentire l’accesso alle risorse dell’altro. Sia l’organizzazione delle risorse che l’organizzazione esterna devono abilitare a vicenda la connessione diretta B2B nelle impostazioni di accesso tra tenant. Quando viene stabilita l’attendibilità, l’utente B2B direct connect ha accesso Single Sign-On alle risorse esterne all’organizzazione usando le credenziali della propria organizzazione di Azure AD.

Figura 3: B2B Direct Connect

NOTA: Attualmente, le funzionalità di connessione diretta B2B funzionano solo con i canali condivisi di Teams. Quando viene stabilita la connessione diretta B2B tra due organizzazioni, gli utenti di un’organizzazione possono creare un canale condiviso in Teams e invitare un utente connesso diretto B2B esterno. Dall’interno di Teams, l’utente B2B direct connect può quindi accedere facilmente al canale condiviso nell’istanza di Teams del tenant principale, senza dover accedere manualmente all’organizzazione che ospita il canale condiviso.

Gestione dell’accesso tra tenant per la connessione diretta B2B

Le organizzazioni di Azure AD possono gestire le relazioni di trust con altre organizzazioni di Azure AD definendo le impostazioni di accesso tra tenant in ingresso e in uscita. Le impostazioni di accesso tra tenant consentono di controllare in modo granulare il modo in cui altre organizzazioni collaborano con l’utente (accesso in ingresso) e il modo in cui gli utenti collaborano con altre organizzazioni (accesso in uscita).

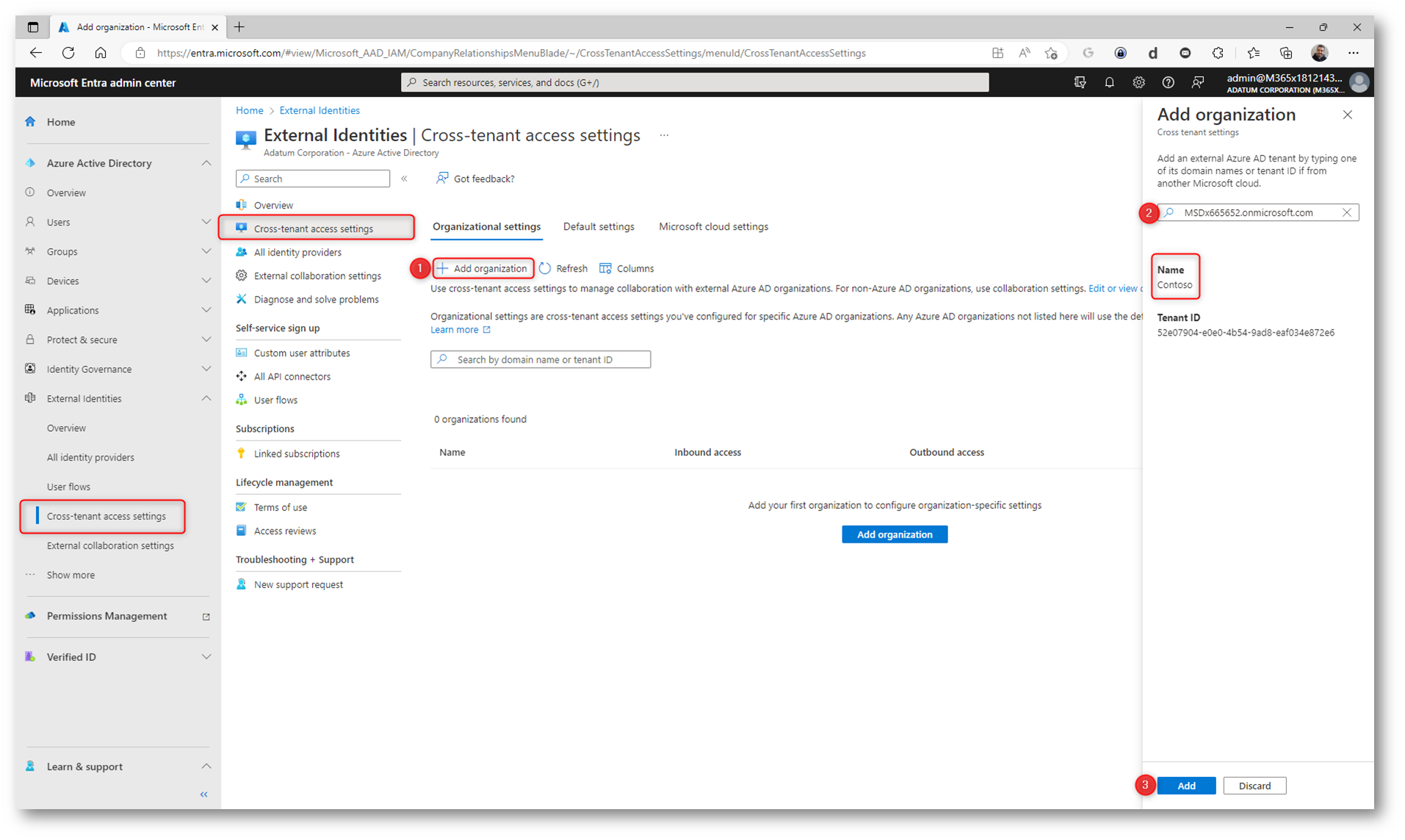

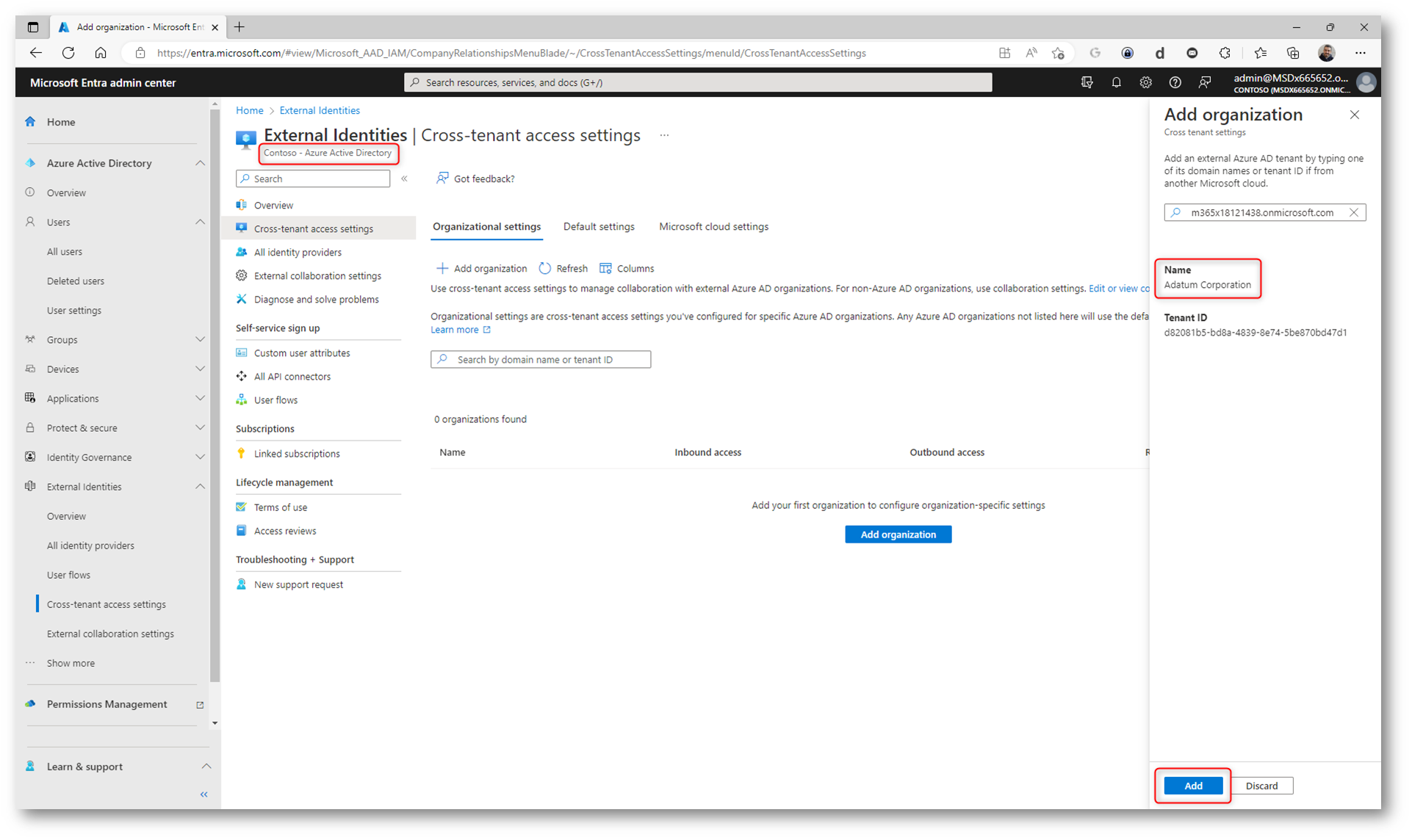

Dal portale Microsoft Entra admin center espandete il menu External identities e selezionate Cross-tenant access settings. Fate clic su + Add organization e inserite il dominio del tenant di Azure AD che volete aggiungere. Nel mio caso il tenant Adatum sta aggiungendo il tenant Contoso. Il Tenant ID verrà risolto automaticamente.

Figura 4: Aggiunta del tenant Contoso

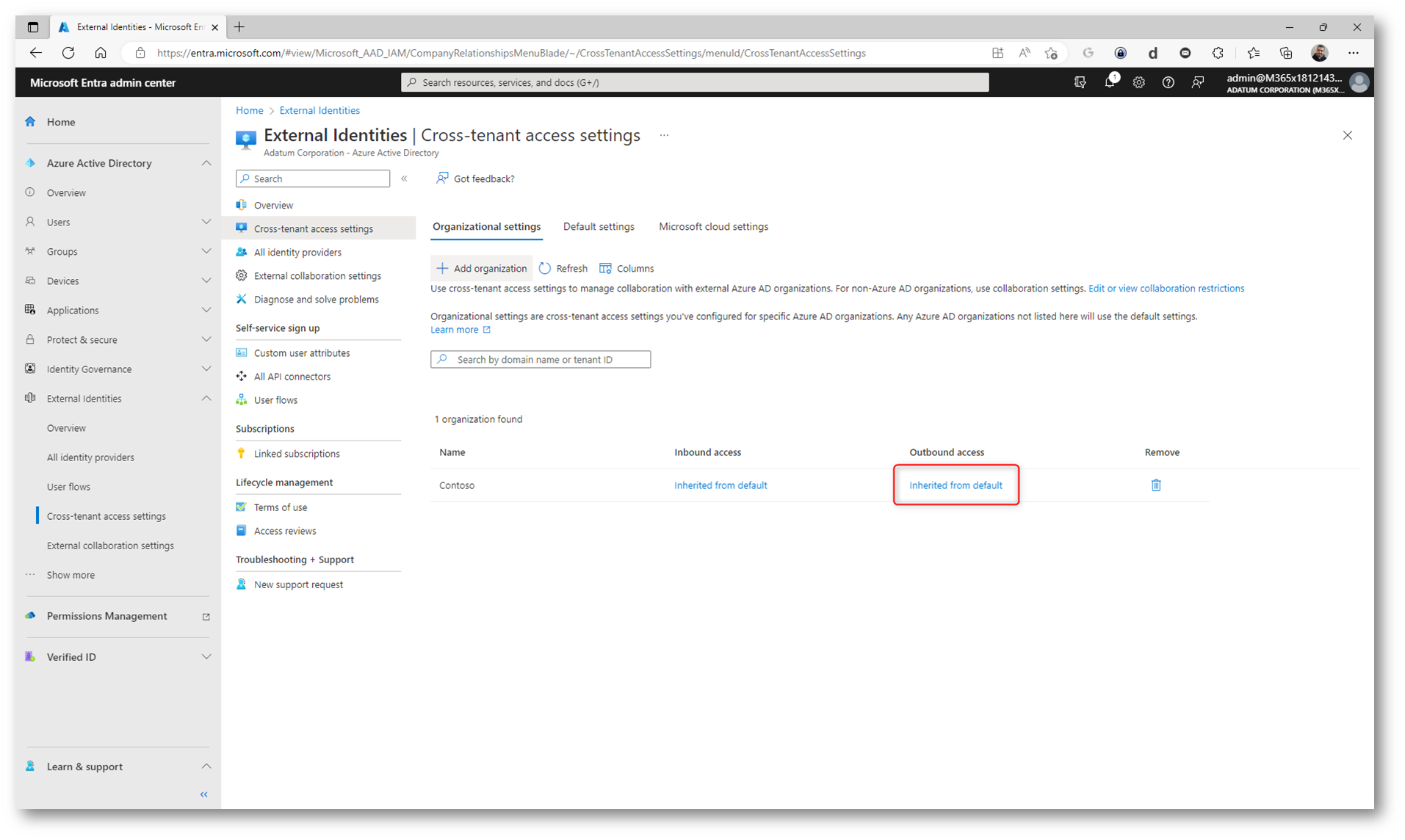

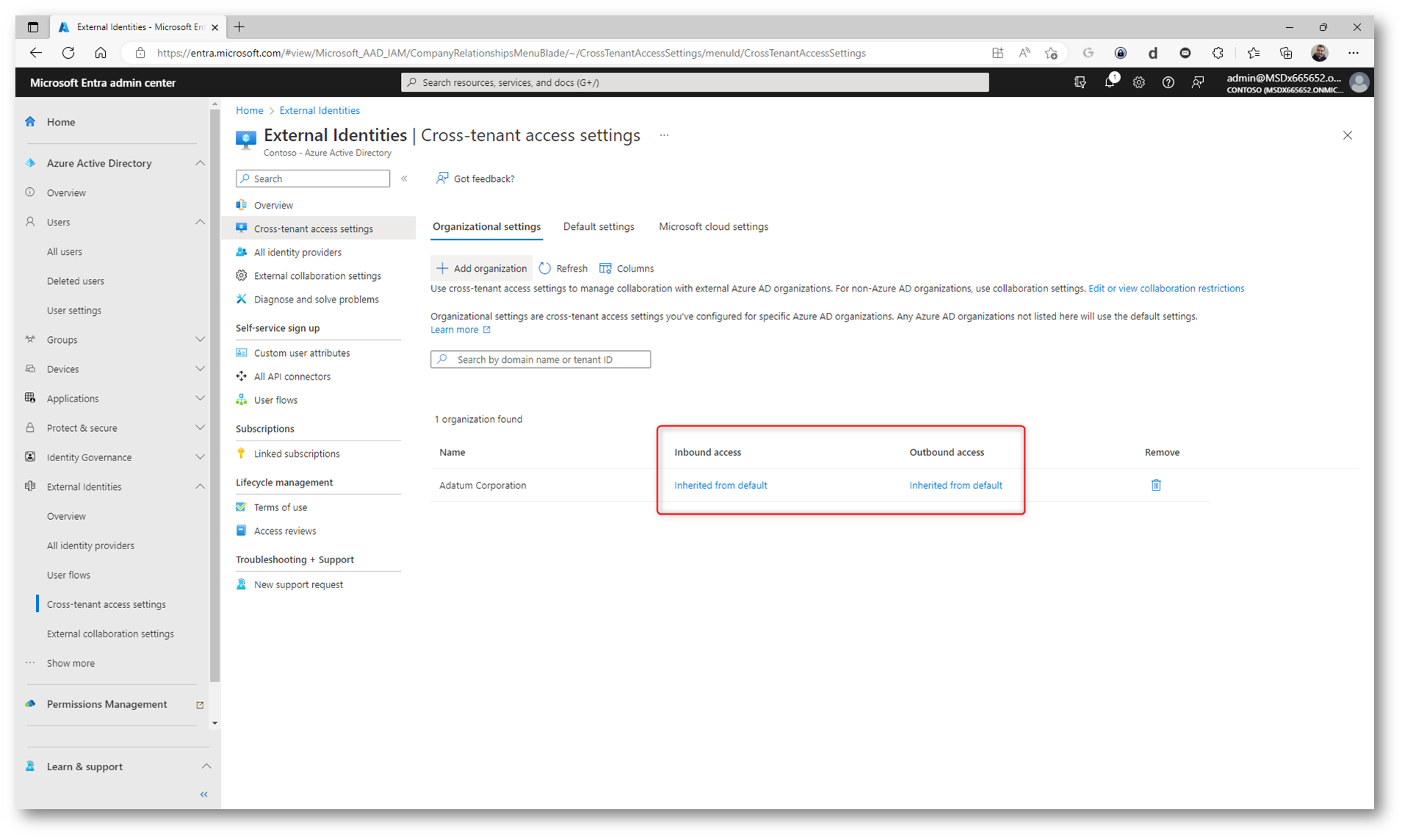

Per la collaborazione B2B con altre organizzazioni di Azure AD, usate le impostazioni di accesso tra tenant per gestire la collaborazione B2B in ingresso e in uscita e l’accesso a utenti, gruppi e applicazioni specifici. È possibile impostare una configurazione predefinita che si applica a tutte le organizzazioni esterne oppure creare impostazioni specifiche dell’organizzazione in base alle esigenze. Come si può vedere dalla figura sotto, le impostazioni predefinite vengono ereditate dalle singole organizzazioni.

Figura 5: le impostazioni predefinite vengono ereditate dalle singole organizzazioni

Gestione dell’accesso tra tenant per la connessione diretta B2B

Le organizzazioni di Azure AD possono gestire le relazioni di trust con altre organizzazioni di Azure AD definendo le impostazioni di accesso tra tenant in ingresso e in uscita. Le impostazioni di accesso tra tenant consentono di controllare in modo granulare il modo in cui altre organizzazioni collaborano con l’utente (accesso in ingresso) e il modo in cui gli utenti collaborano con altre organizzazioni (accesso in uscita).

- Le impostazioni di accesso in ingresso (Inboud access settings) controllano se gli utenti di organizzazioni esterne possono accedere alle risorse dell’organizzazione. È possibile applicare queste impostazioni a tutti gli utenti oppure è possibile specificare singoli utenti, gruppi e applicazioni.

- Le impostazioni di accesso in uscita (Outbound access settings) controllano se gli utenti possono accedere alle risorse in un’organizzazione esterna. È possibile applicare queste impostazioni a tutti gli utenti oppure è possibile specificare singoli utenti, gruppi e applicazioni.

- Le restrizioni del tenant determinano il modo in cui gli utenti possono accedere a un’organizzazione esterna quando usano i dispositivi e la rete, ma hanno eseguito l’accesso usando un account rilasciato dall’organizzazione esterna.

- Le impostazioni di attendibilità (Trust settings) determinano se i criteri di accesso condizionale considerano attendibile l’autenticazione a più fattori (MFA), il dispositivo conforme e le attestazioni dei dispositivi aggiunti ad Azure AD ibrido da un’organizzazione esterna quando gli utenti accedono alle risorse.

Impostazioni specifiche dell’organizzazione

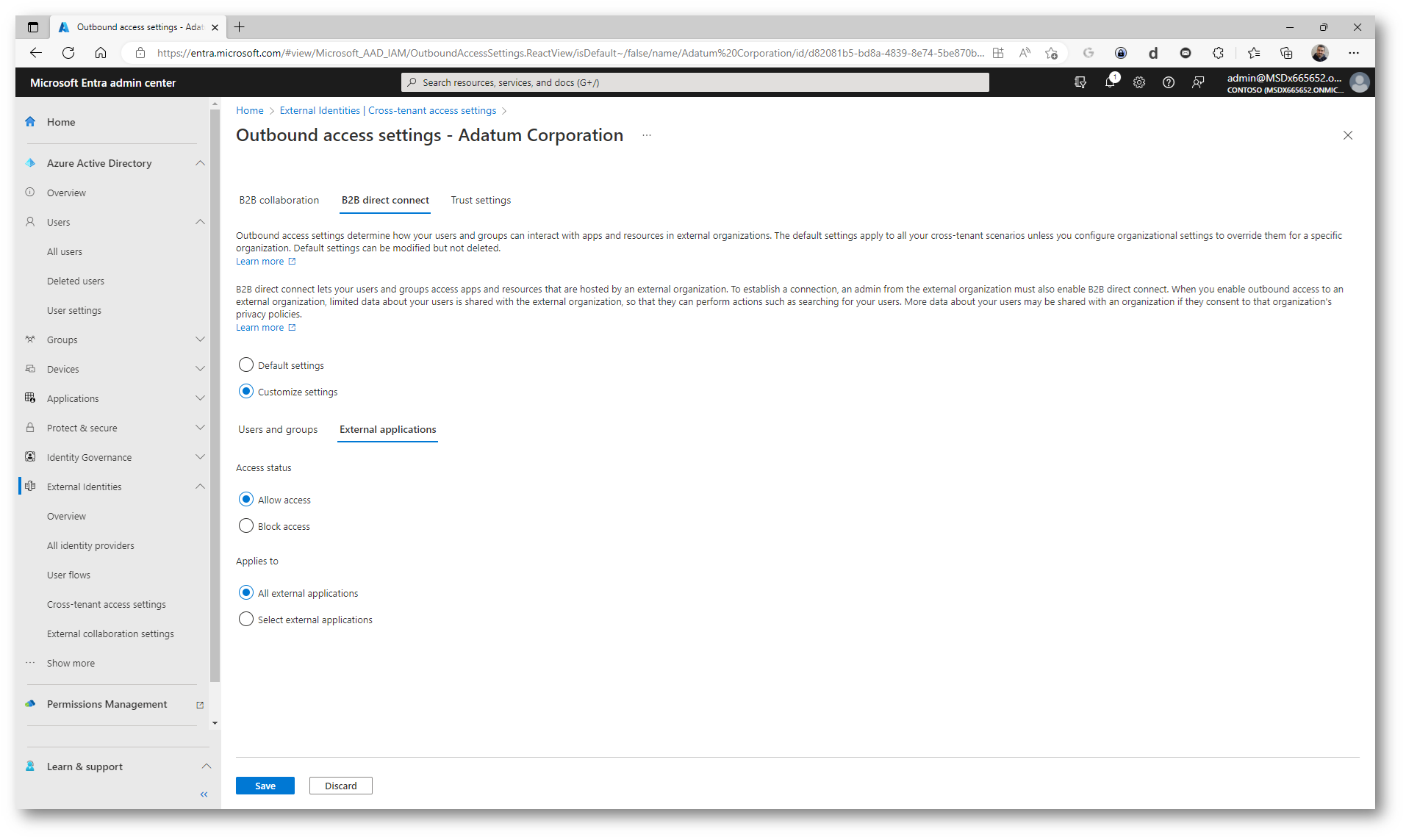

È possibile configurare impostazioni specifiche dell’organizzazione aggiungendo l’organizzazione e modificando le impostazioni di accesso tra tenant. Queste impostazioni avranno quindi la precedenza sulle impostazioni predefinite per questa organizzazione. Nell’esempio proposto nella figura sotto Contoso vuole bloccare la connessione diretta B2B a tutte le organizzazioni esterne per impostazione predefinita, ma consentire la connessione diretta B2B per tutti gli utenti, i gruppi e le app di Adatum.

Figura 6: Impostazioni specifiche dell’organizzazione

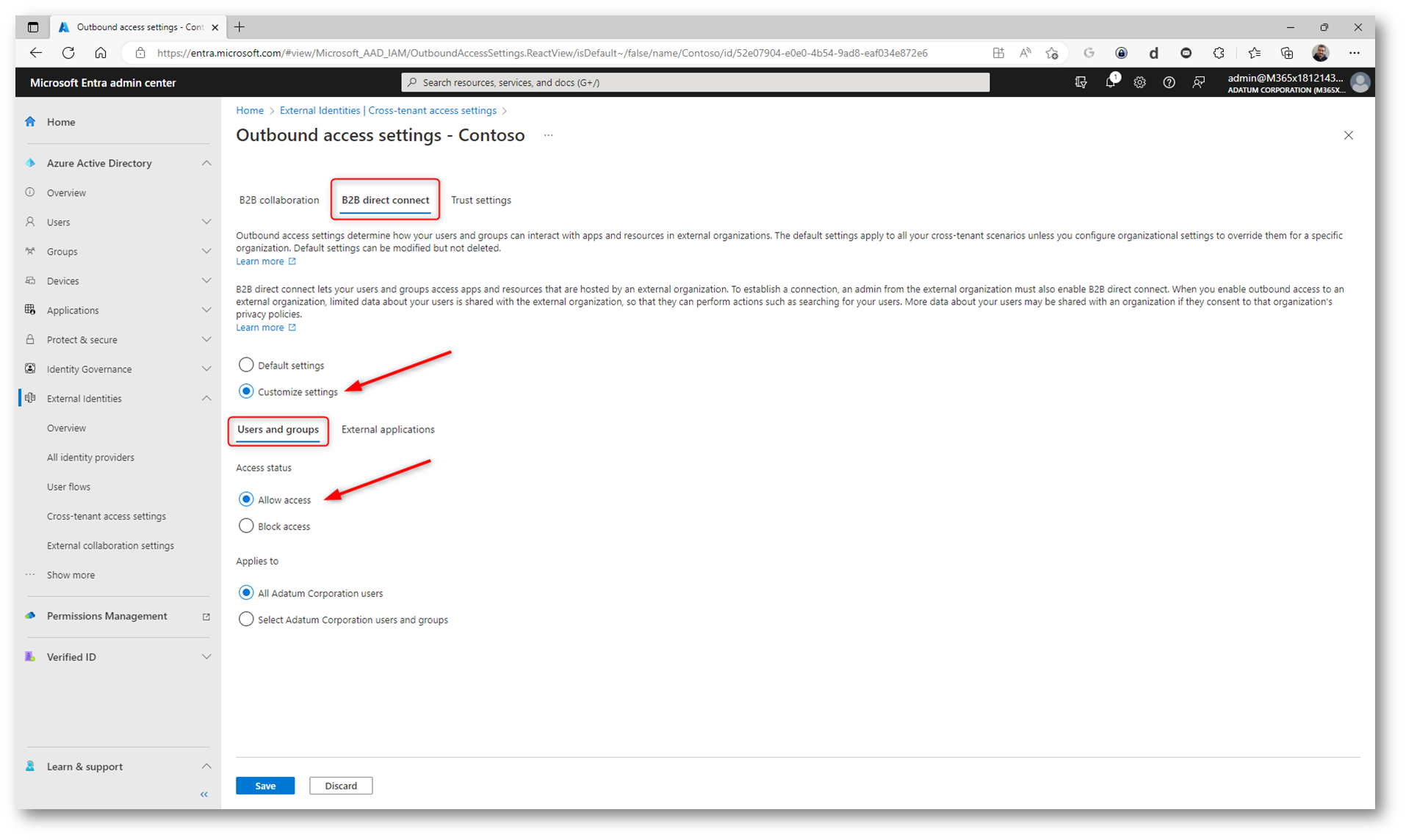

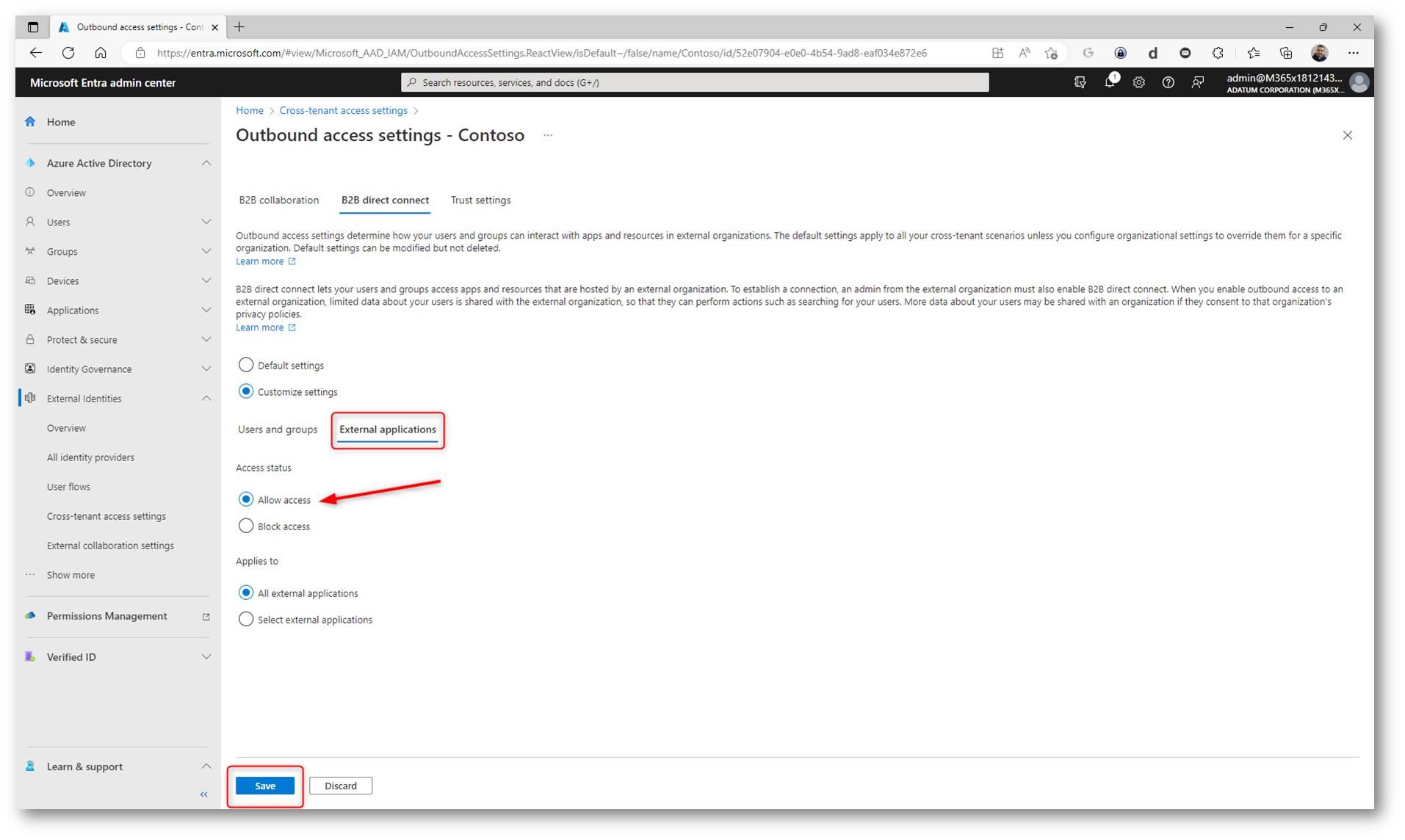

Dovrete quindi consentire a tutti gli utenti di Contoso o selezionare utenti e gruppi di avere accesso in uscita a Adatum usando la connessione diretta B2B e consentire agli utenti di Contoso B2B direct connect di avere accesso in uscita a tutte le applicazioni di Adatum.

Figura 7: Consentire a tutti gli utenti di Adatum o selezionare utenti e gruppi di avere accesso in uscita usando la connessione diretta B2B.

Figura 8: Consentire agli utenti di Contoso B2B direct connect di avere accesso in uscita a tutte le applicazioni di Adatum.

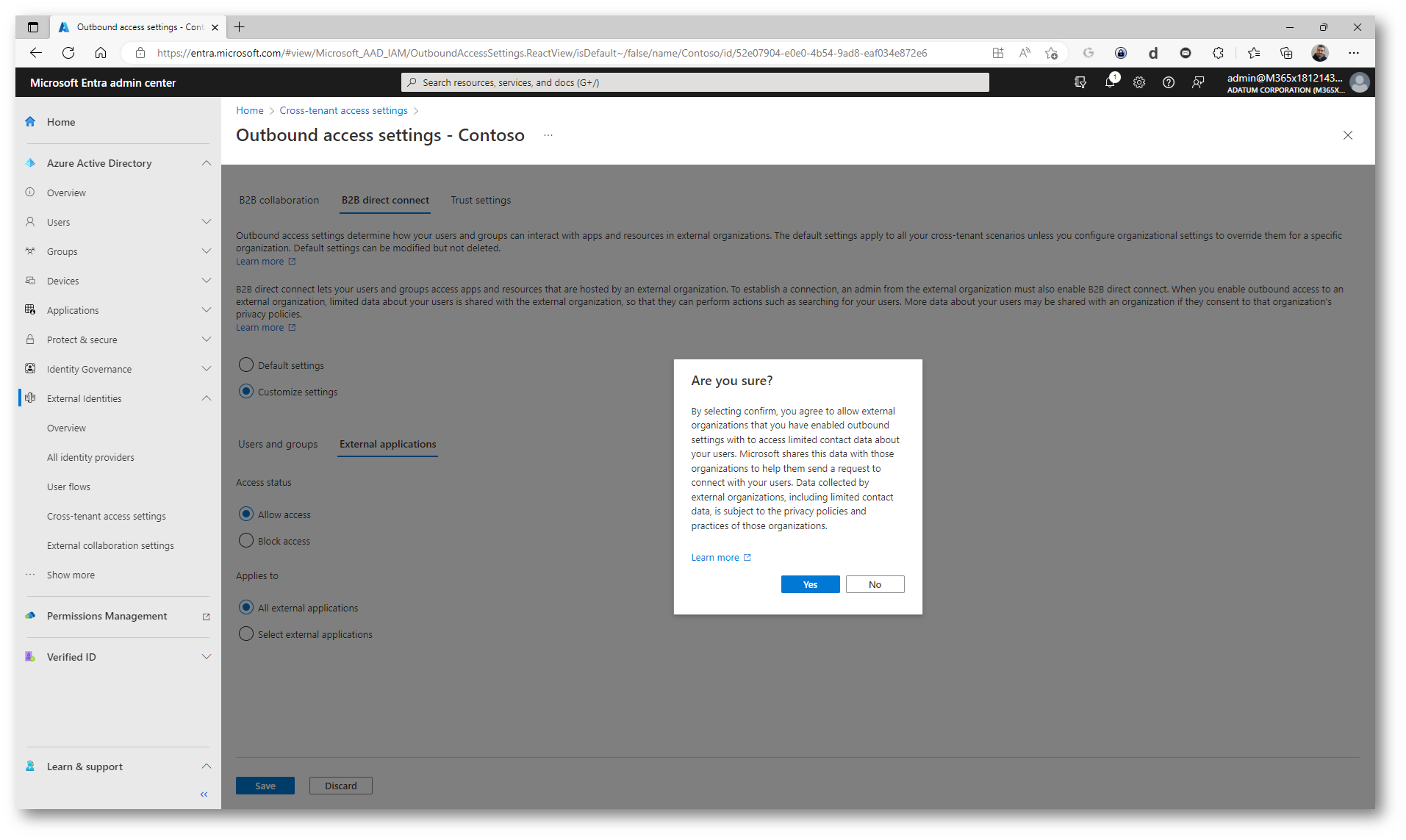

Figura 9: Conferma delle configurazioni

NOTA: è ovviamente possibile selezionare utenti e gruppi per l’accesso in uscita ad Adatum usando la connessione diretta B2B (e non tutti gi utenti), così come solo per alcune applicazioni (e non tutte le applicazioni).

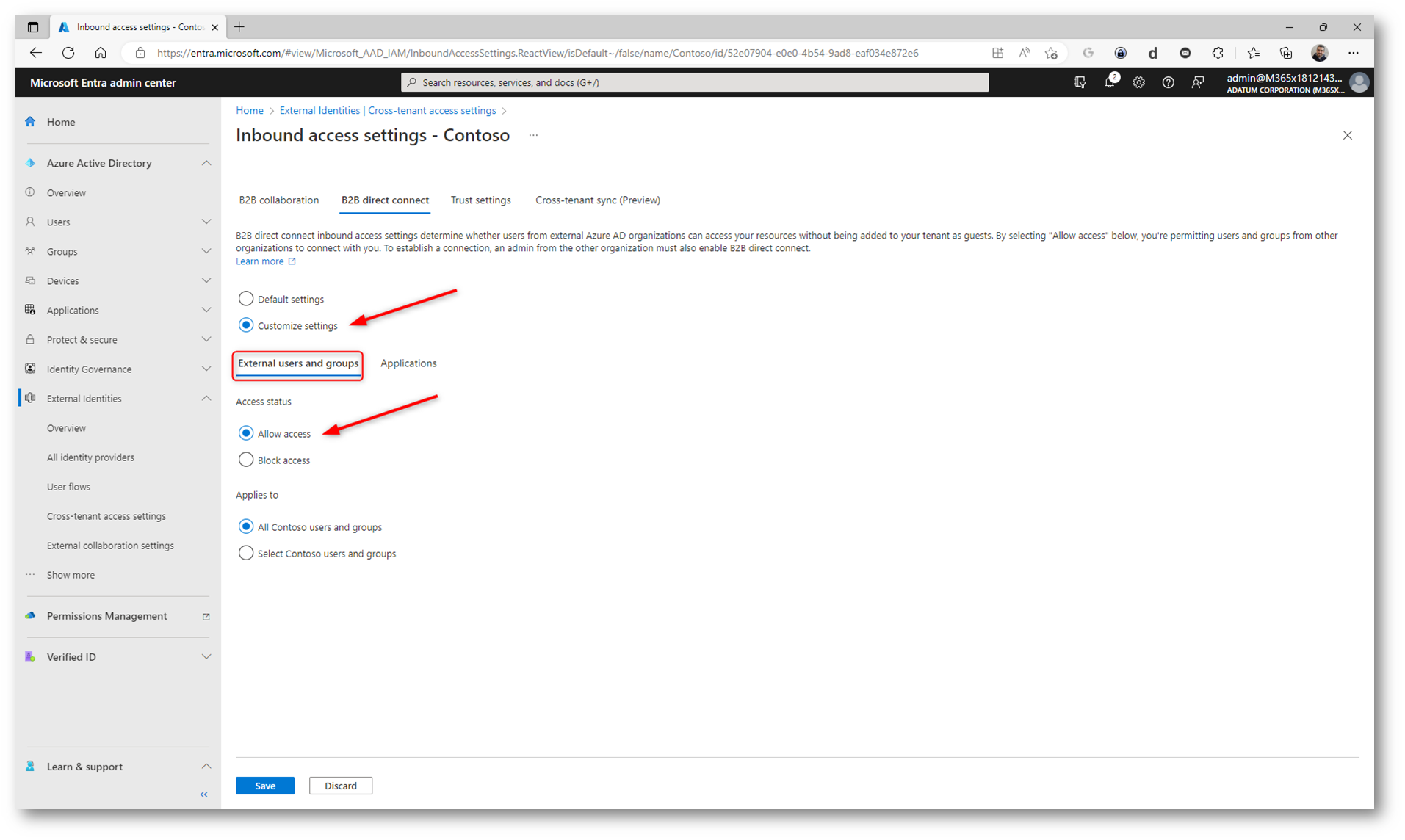

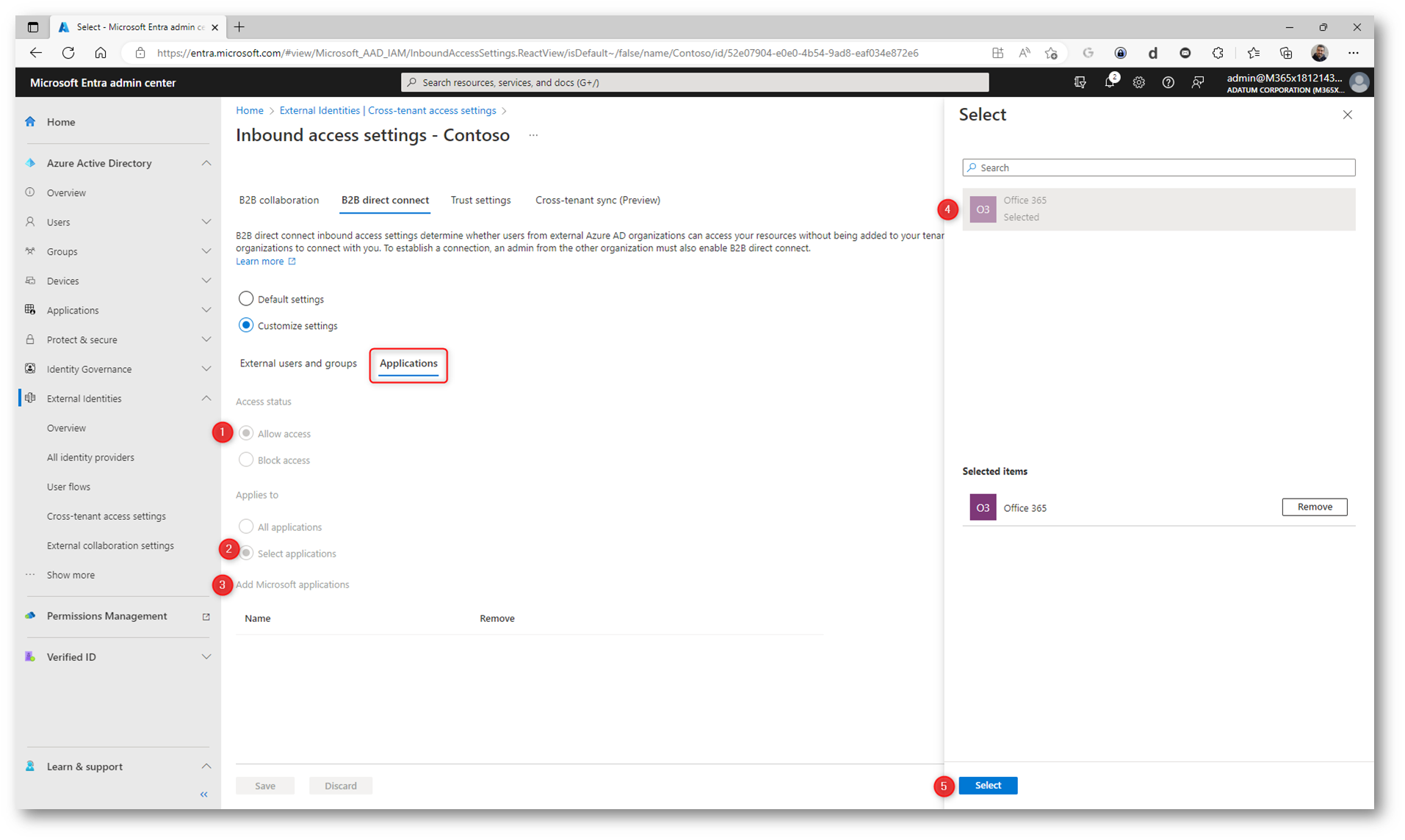

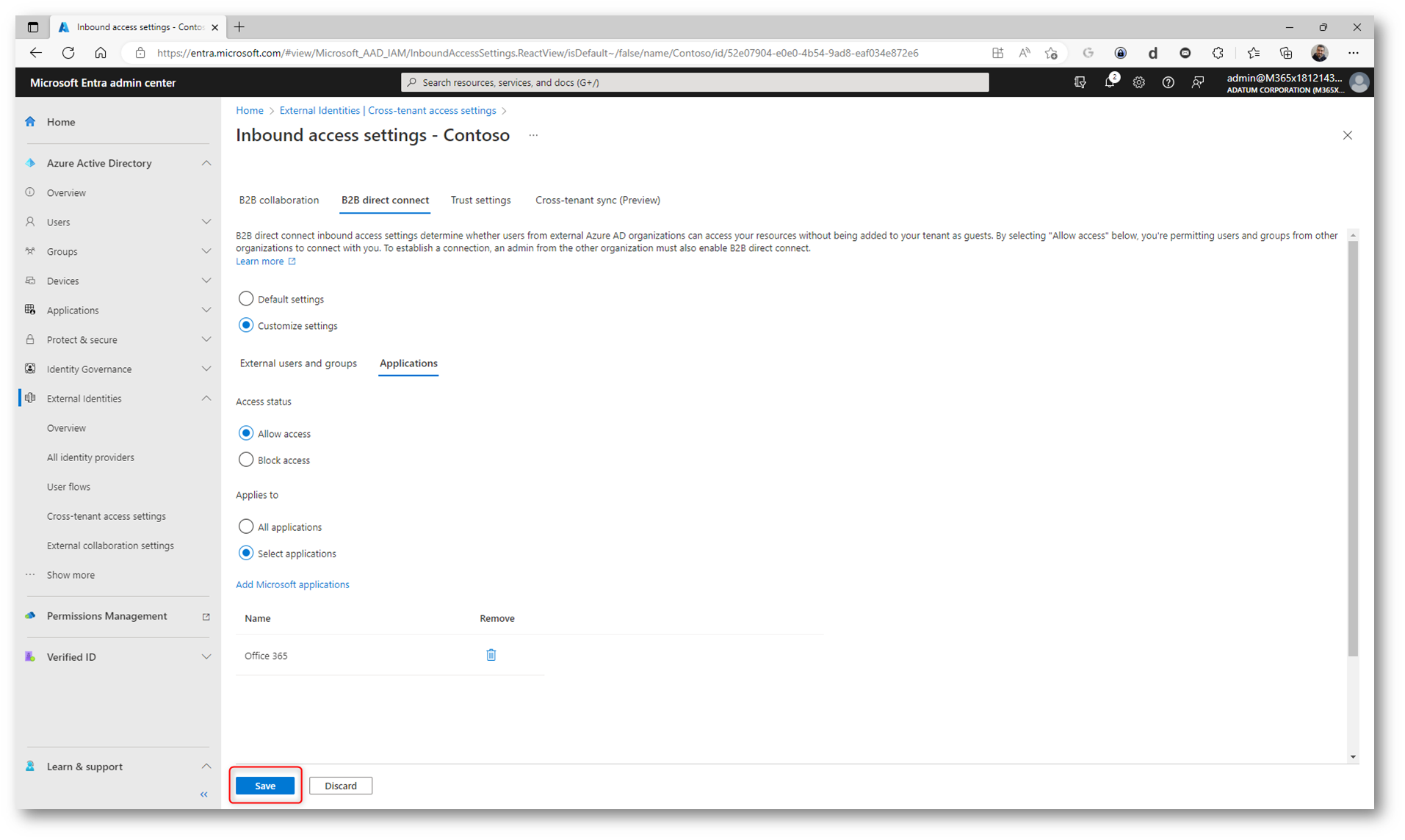

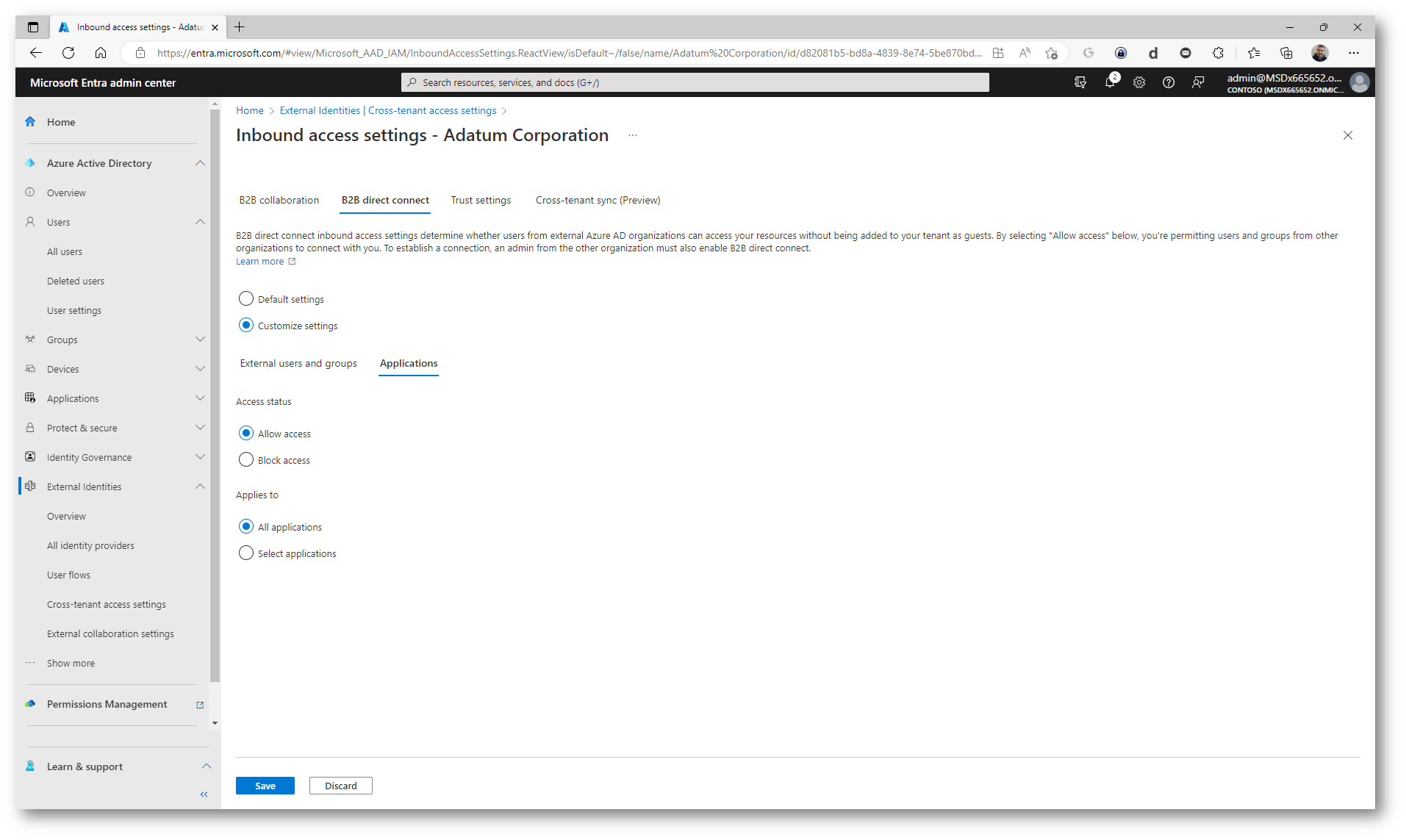

Stessa operazione deve essere fatta per le connessioni in ingresso Dovrete quindi consentire l’accesso in ingresso a B2B direct connect per tutti gli utenti e i gruppi di Adatum e consentire l’accesso in ingresso a tutte le applicazioni Contoso interne da parte degli utenti di Adatum B2B direct connect.

Figura 10: Modifica della Inbound rule di default

Figura 11 Consentire l’accesso in ingresso a B2B direct connect per tutti gli utenti e i gruppi di Contoso

Figura 12: Aggiunga dell’applicazione a cui consentire gli accessi in entrata

Figura 13: Salvataggio della configurazione di accesso in entrata

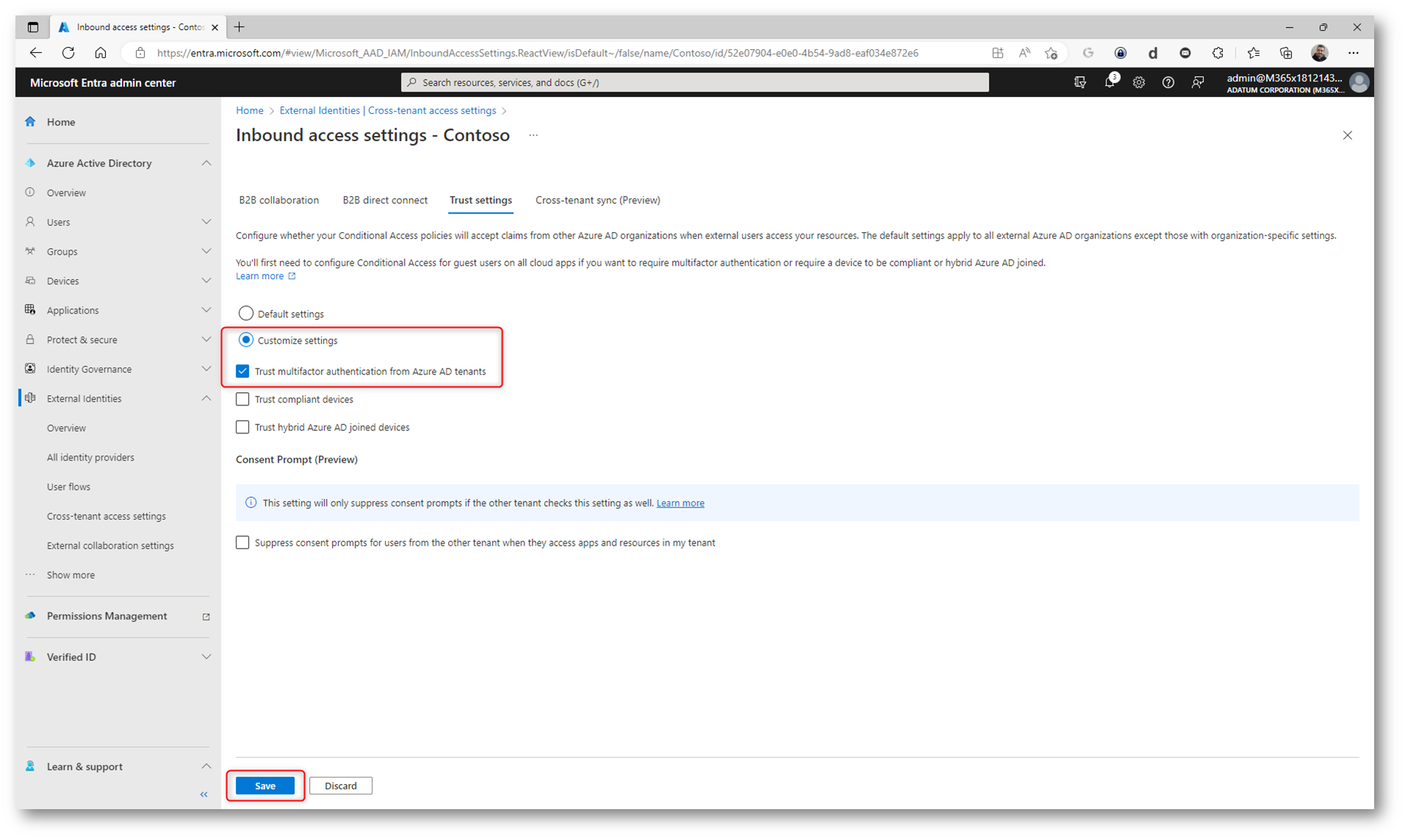

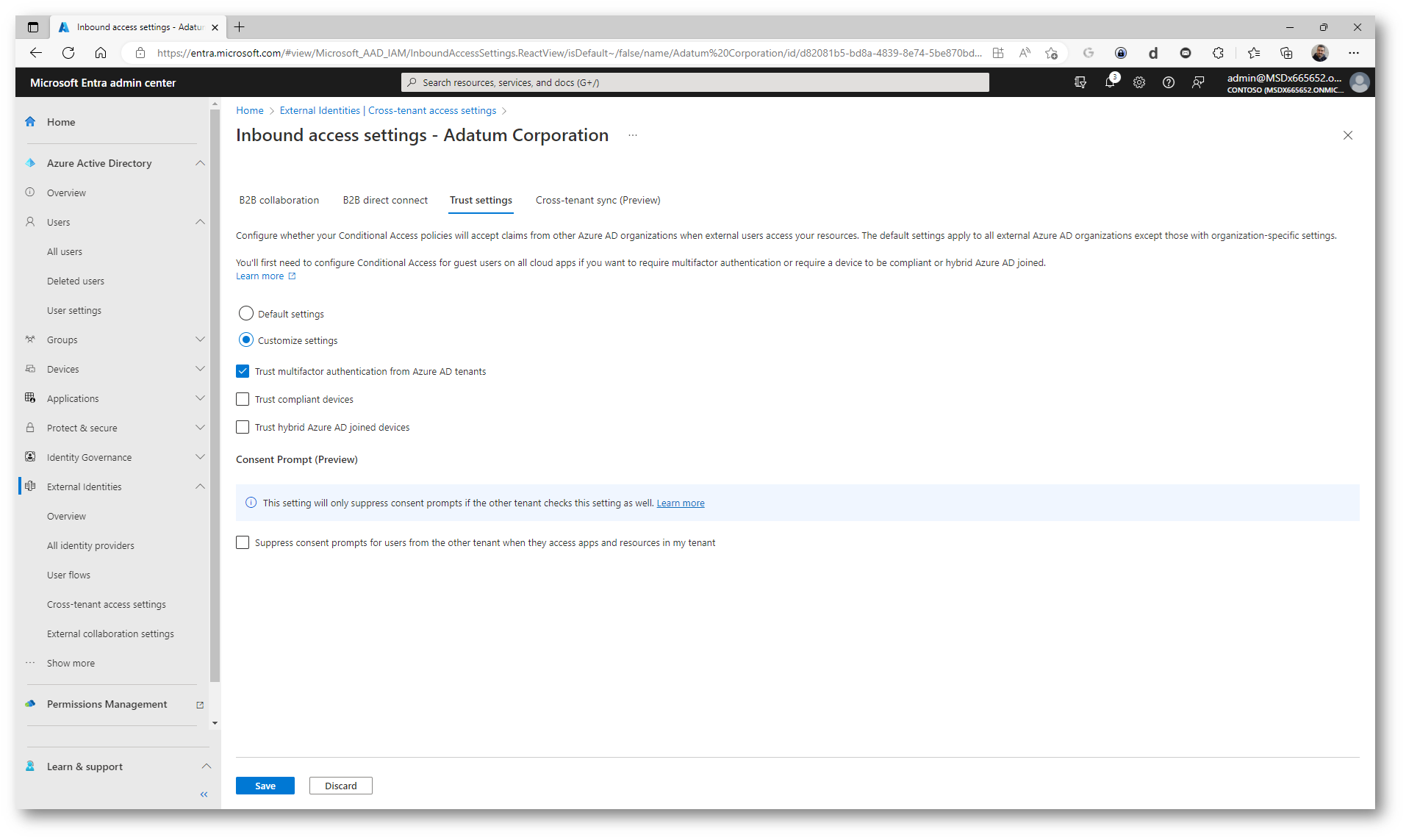

Se si vuole consentire la connessione diretta B2B con un’organizzazione esterna e i criteri di accesso condizionale richiedono l’autenticazione a più fattori, è necessario configurare le impostazioni di trust in ingresso in modo che i criteri di accesso condizionale accettino attestazioni MFA dall’organizzazione esterna. Questa configurazione garantisce che gli utenti con connessione diretta B2B dell’organizzazione esterna siano conformi ai criteri di accesso condizionale e forniscano un’esperienza utente più semplice.

Figura 14: Configurazione del trust della Multifactor Authentication

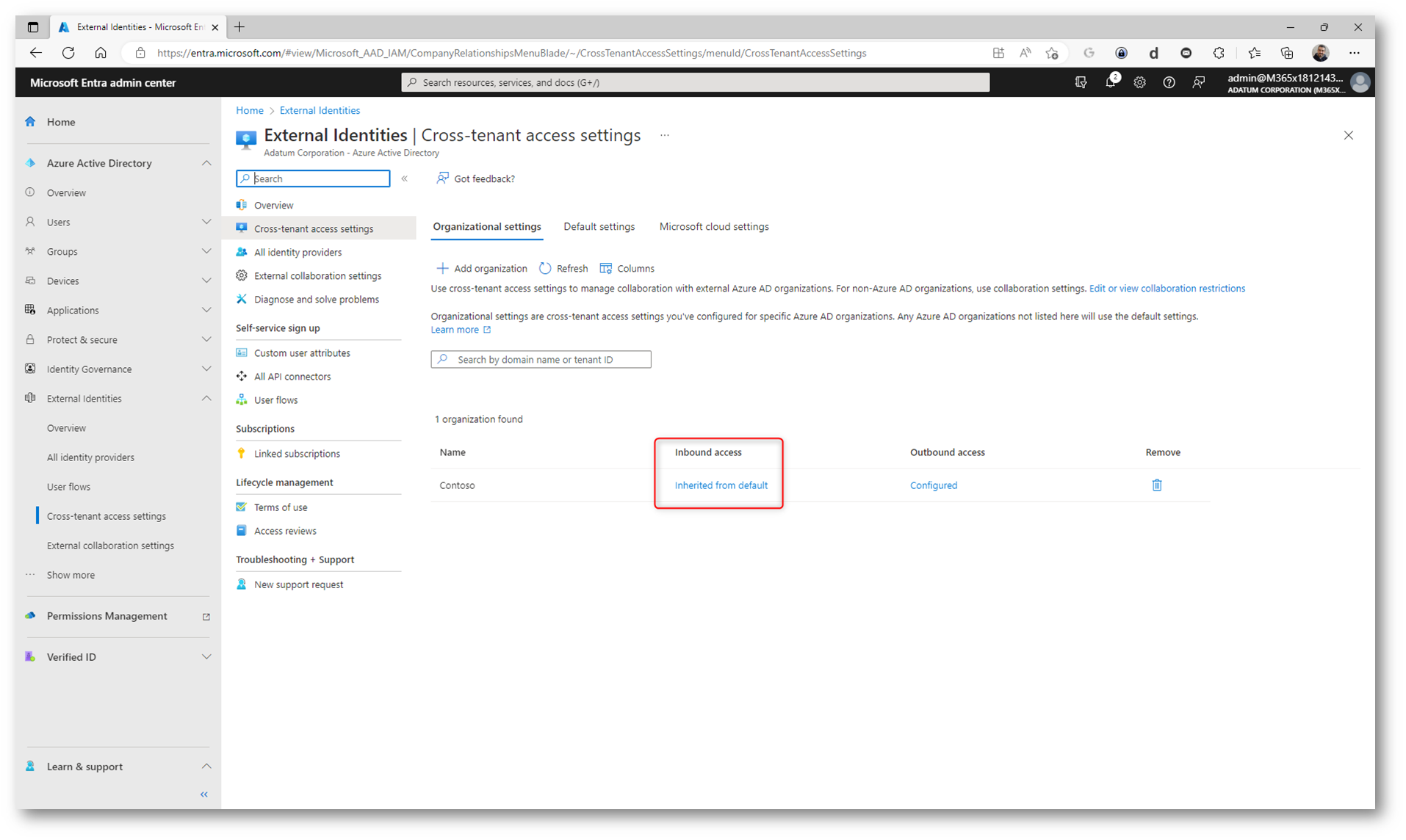

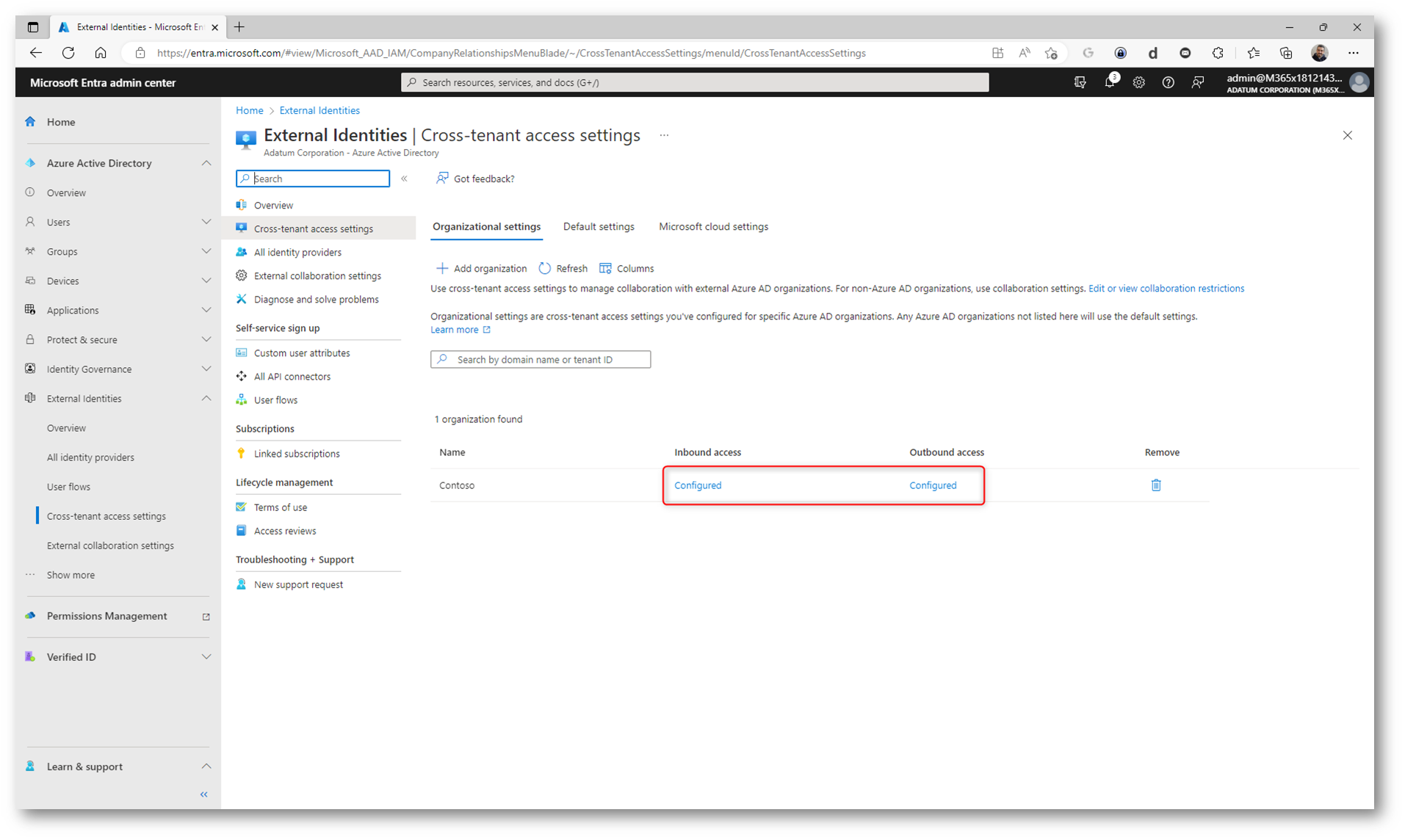

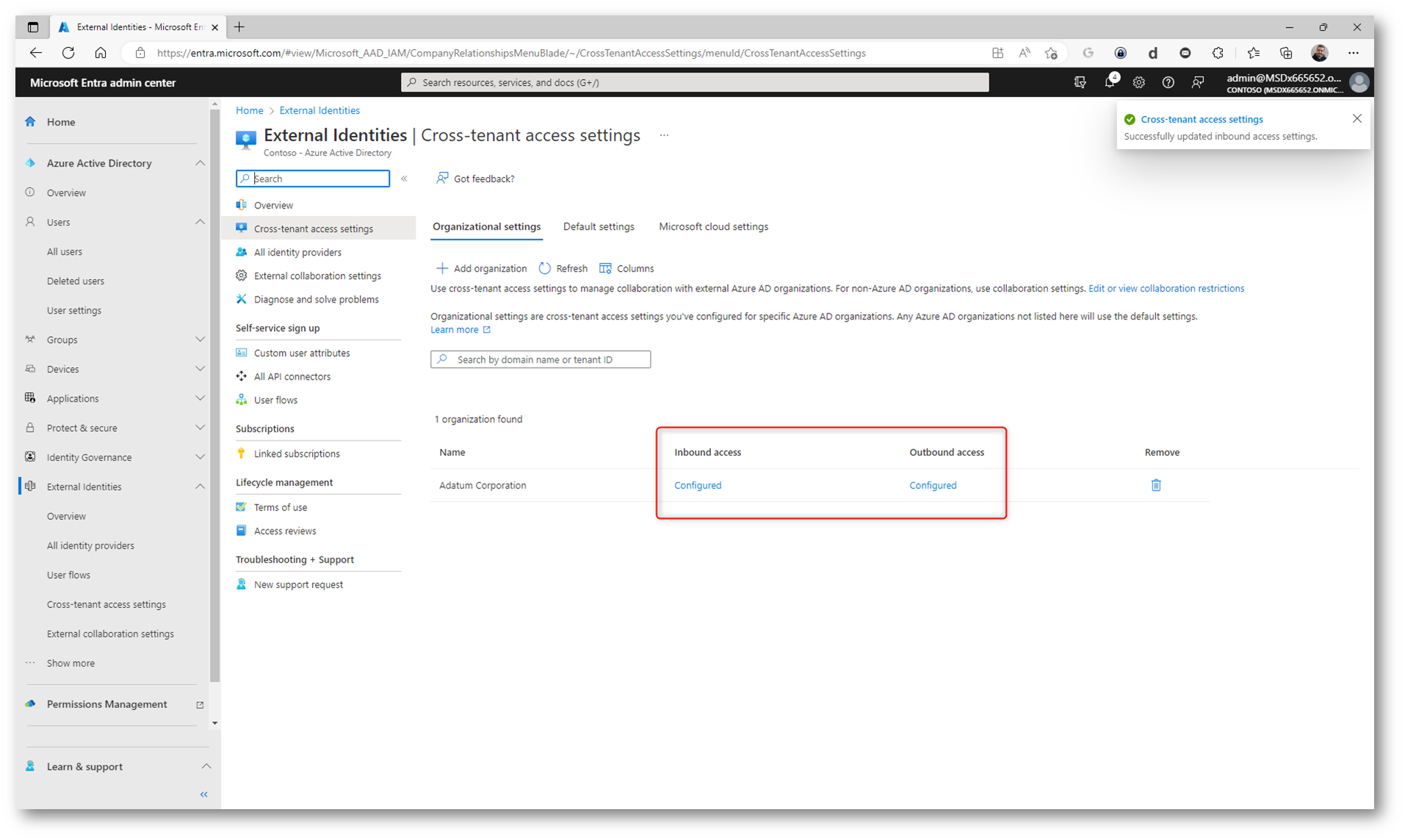

Come si può vedere dalla figura sotto, adesso abbiamo personalizzato solo per una specifica organizzazione le configurazioni e le policy di accesso in entrata e in uscita.

Figura 15: Configurazioni degli accessi in entrata e in uscita per una singola organizzazione di Azure AD

La connessione diretta B2B è possibile solo quando entrambe le organizzazioni consentono l’accesso da e verso l’altra organizzazione. Ad esempio, Contoso può consentire la connessione diretta B2B in ingresso da Adatum, ma la condivisione non è possibile finché Adatum non abilita anche la connessione diretta B2B in uscita con Contoso. Sarà quindi necessario coordinarsi con l’amministratore dell’organizzazione esterna per assicurarsi che le impostazioni di accesso tra tenant consentano la condivisione con l’utente. Questo contratto reciproco è importante perché la connessione diretta B2B consente la condivisione limitata dei dati per gli utenti abilitati per la connessione diretta B2B.

Per il funzionamento dello scenario proposto, Adatum deve anche consentire la connessione diretta B2B con Contoso configurando queste stesse impostazioni di accesso tra tenant per Contoso e per gli utenti e le applicazioni personali. Al termine della configurazione, gli utenti di Contoso che gestiscono i canali condivisi di Teams potranno aggiungere utenti di Adatum

cercando gli indirizzi di posta elettronica Adatum completi.

Nelle figure sotto sono mostrato tutti i passaggi necessari.

Figura 16: Aggiunta dell’organizzazione Adatum Corporation all’Azure AD di Contoso

Figura 17: Le policy di accesso ereditano le configurazioni predefinite, che bloccano l’accesso

Figura 18: Modifica dell’Outbound Access

Figura 19 Modifica delle applicazioni dell’Outbound Access

Figura 20: Modifica dei Trust settings

Figura 21: Personalizzazione degli accessi completata

Esperienza utente con connessione diretta B2B

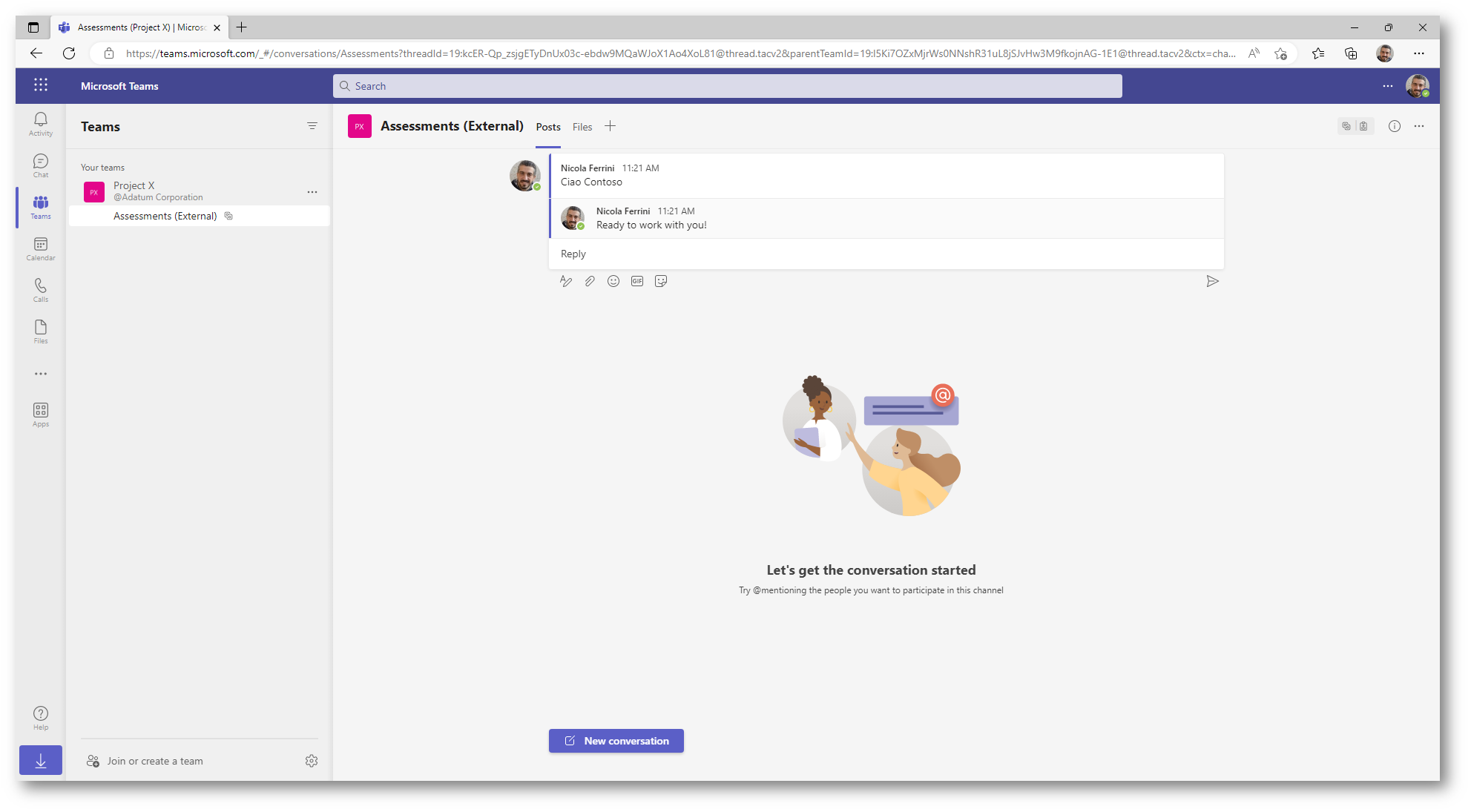

Attualmente, la connessione diretta B2B abilita la funzionalità canali condivisi di Teams. Gli utenti con connessione diretta B2B possono accedere al canale condiviso di Teams di un’organizzazione esterna senza dover cambiare tenant o accedere con un account diverso. L’accesso dell’utente a connessione diretta B2B è determinato dai criteri del canale condiviso.

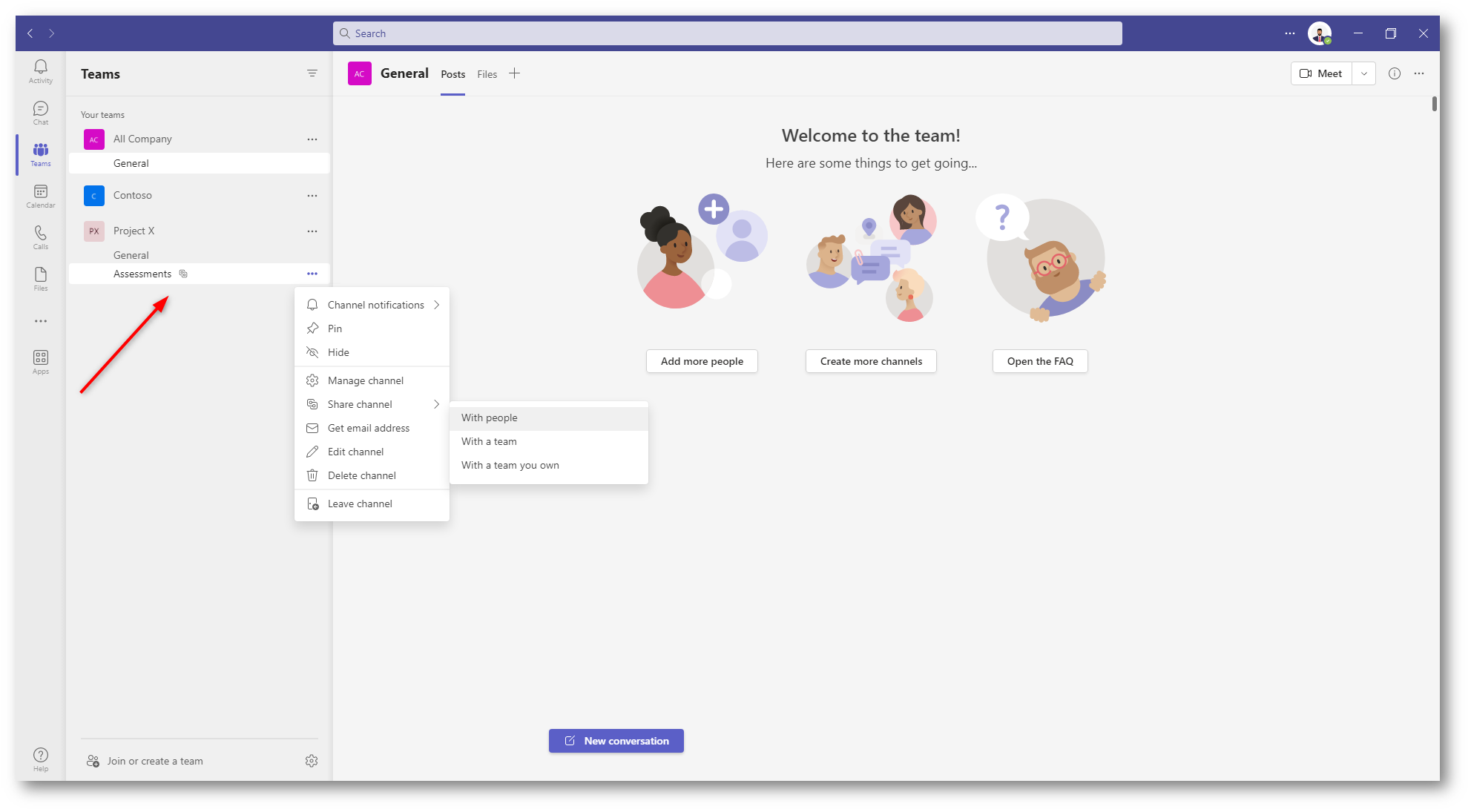

Come già detto, il proprietario del canale condiviso di Teams può cercare gli utenti di Teams da un’organizzazione esterna e aggiungerli al canale condiviso. Dopo l’aggiunta, gli utenti di B2B direct connect possono accedere al canale condiviso dall’interno dell’istanza home di Teams, dove collaborano usando funzionalità come chat, chiamate, condivisione file e condivisione di app.

Gli Shared channels in Microsoft Teams creano spazi di collaborazione dove è possibile invitare persone che non fanno parte del team. Solo gli utenti proprietari o membri del canale condiviso possono accedervi. Anche se gli utenti guest (persone con account guest di Azure Active Directory nell’organizzazione) non possono essere aggiunti a un canale condiviso, è possibile invitare le persone esterne all’organizzazione a partecipare a un canale condiviso usando connessione diretta B2B di Azure AD.

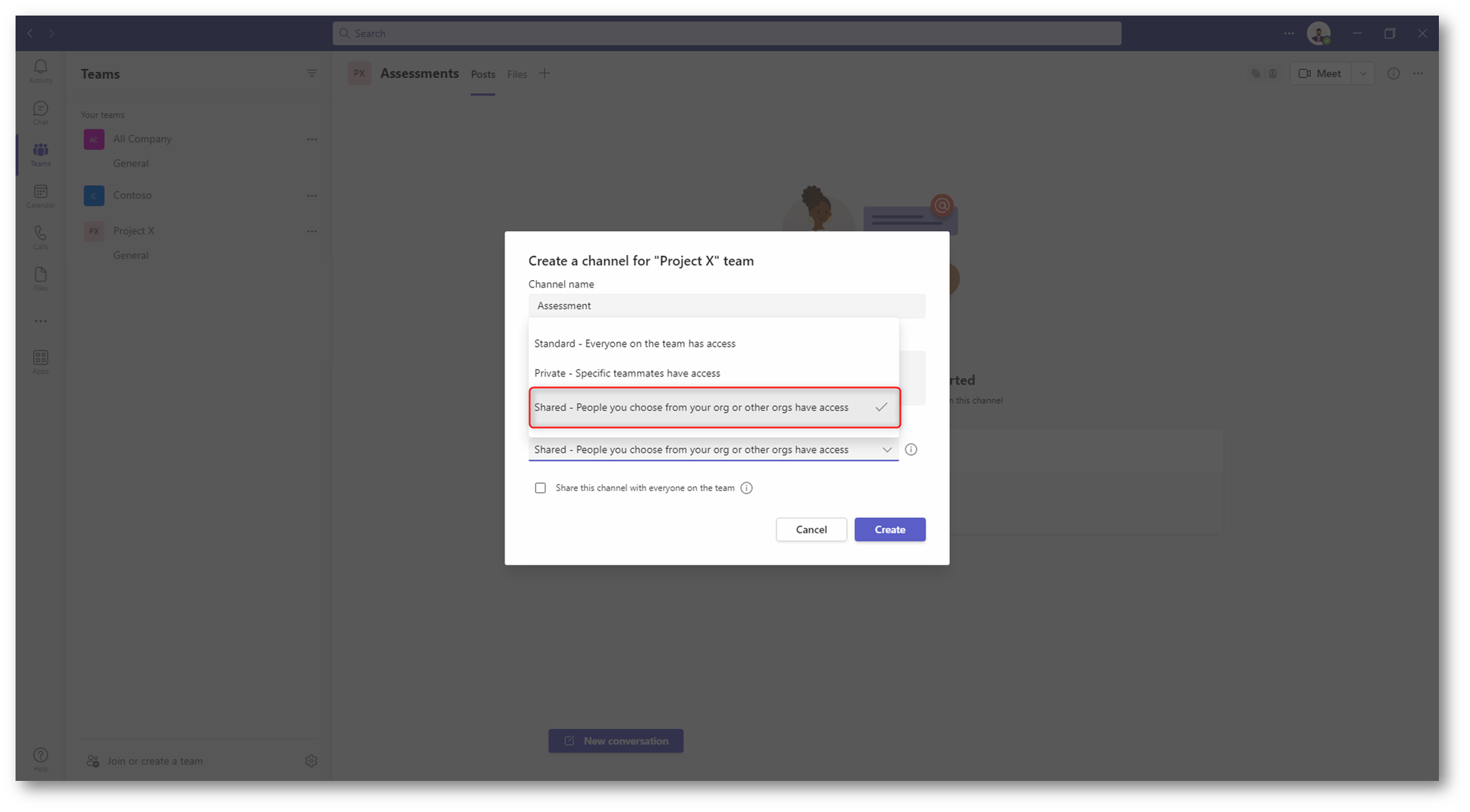

I canali condivisi sono abilitati per impostazione predefinita in Teams. Solo i proprietari del team possono creare un canale condiviso. I membri del team e gli utenti guest non possono crearli. La persona che crea un canale condiviso è il proprietario del canale condiviso e solo il proprietario del canale condiviso può aggiungere o rimuovere direttamente le persone da quest’ultimo (volendo, è possibile aggiungere più proprietari).

Per creare un canale condiviso è sufficiente scegliere Shared dal menu a tendina dove dichiarare il tipo di canale. Nella figura sotto un utente del tenant Contoso sta creando uno shared channel.

Figura 22: Creazione di uno shared channel in Microsoft Teams

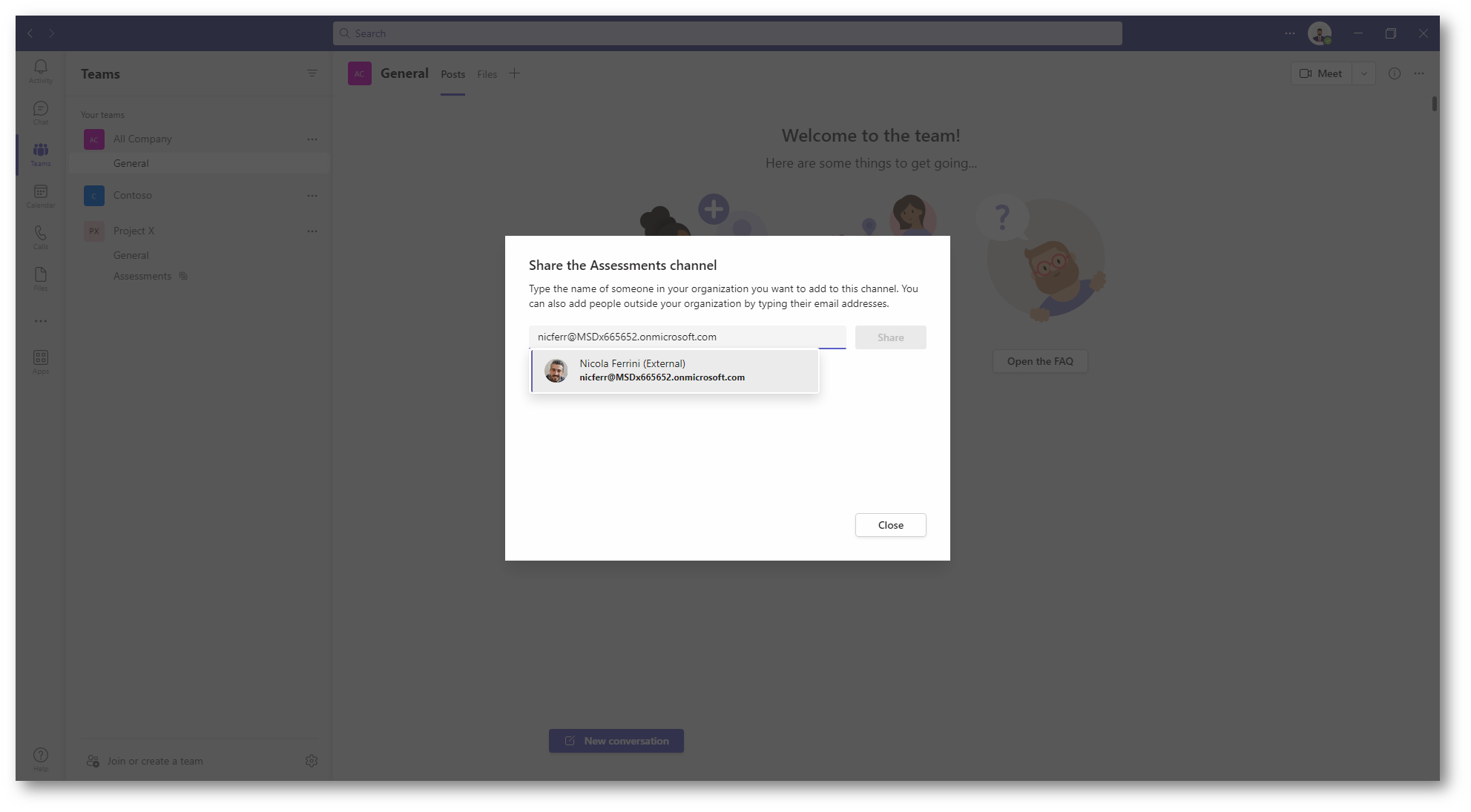

Per aggiungere un utente dell’organizzazione Adatum dovrà semplicemente aggiungere l’indirizzo di posta elettronica completo della persona con cui vuole collaborare.

Figura 23: Aggiunta di utenti allo shared channel in Microsoft Teams

Figura 24: aggiunta dell’indirizzo di posta elettronica completo della persona dell’altra organizzazione che si vuole aggiungere

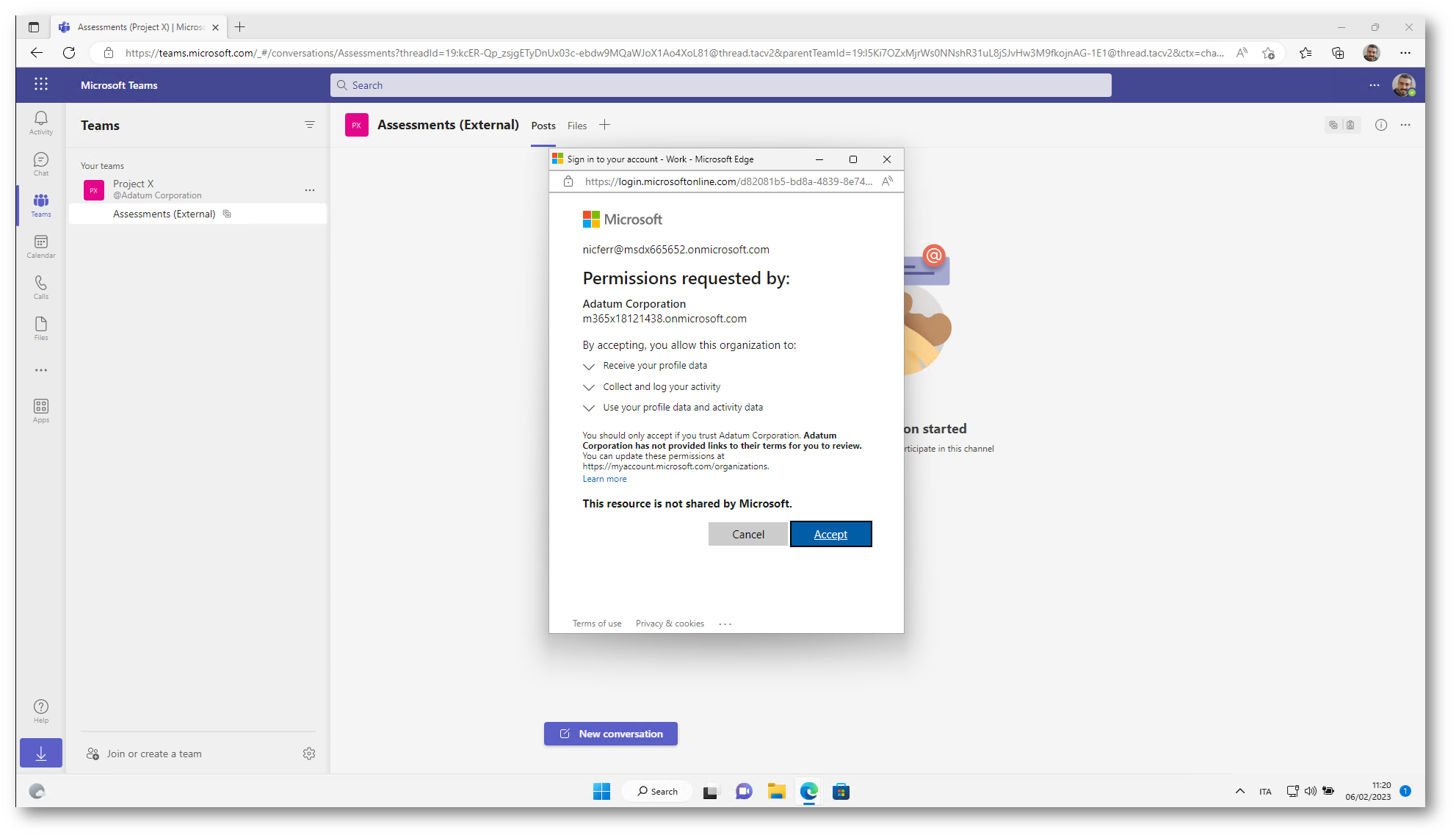

Quando l’utente dell’altra organizzazione si collegherà a Microsoft Teams, potrà accedere alle risorse all’interno del canale condiviso, ma non avrà accesso all’intero team o ad altre risorse all’esterno del canale condiviso. Prima di accedere dovrà consentire che l’organizzazione che ospita il canale condiviso acceda ad alcune informazioni.

Figura 25: Richiesta di accesso ad alcune informazioni dell’utente

Figura 26: Utilizzo dello Shared Channel di Microsoft Teams da parte dell’utente

NOTA: Ogni canale condiviso ha il proprio sito di SharePoint. Il sito separato serve a garantire che l’accesso ai file del canale condiviso sia limitato ai soli membri del canale condiviso. Questi siti vengono creati con una raccolta documenti per impostazione predefinita e possono essere facilmente migliorate per ottenere siti completi tramite l’interfaccia di gestione dei siti. Ogni sito viene creato nella stessa area geografica del sito del team padre.

Maggiori informazioni sono disponibili alla pagina Canali condivisi in Microsoft Teams – Microsoft Teams | Microsoft Learn

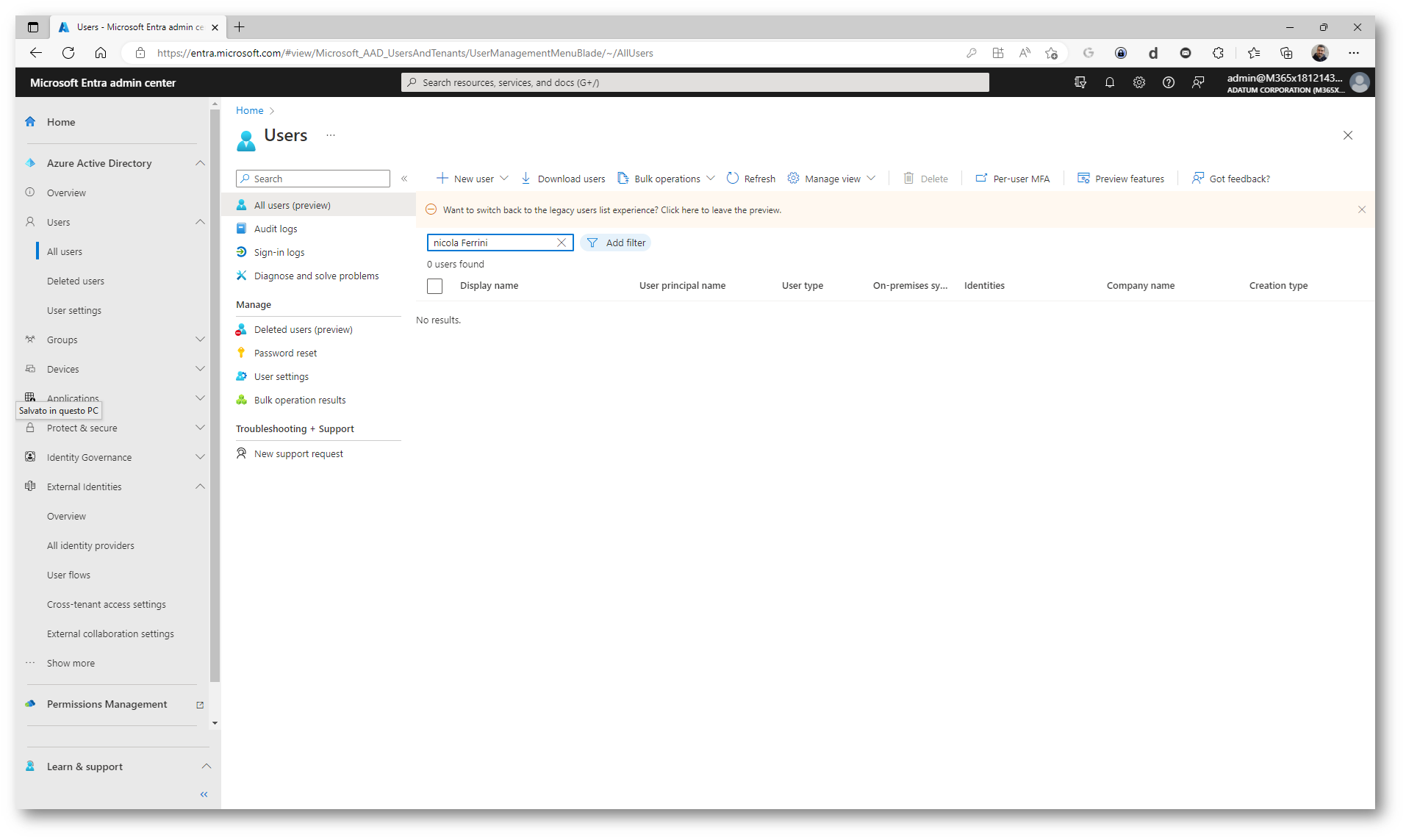

Come si può notare dalla figura sotto, l’utente Nicola Ferrini a cui è stato permesso di accedere al canale condiviso dell’azienda Adatum Corporation non è stato aggiunto come utente guest.

Figura 27: L’utente aggiunto allo shared channel di Teams non è un utente ospite nel tenant

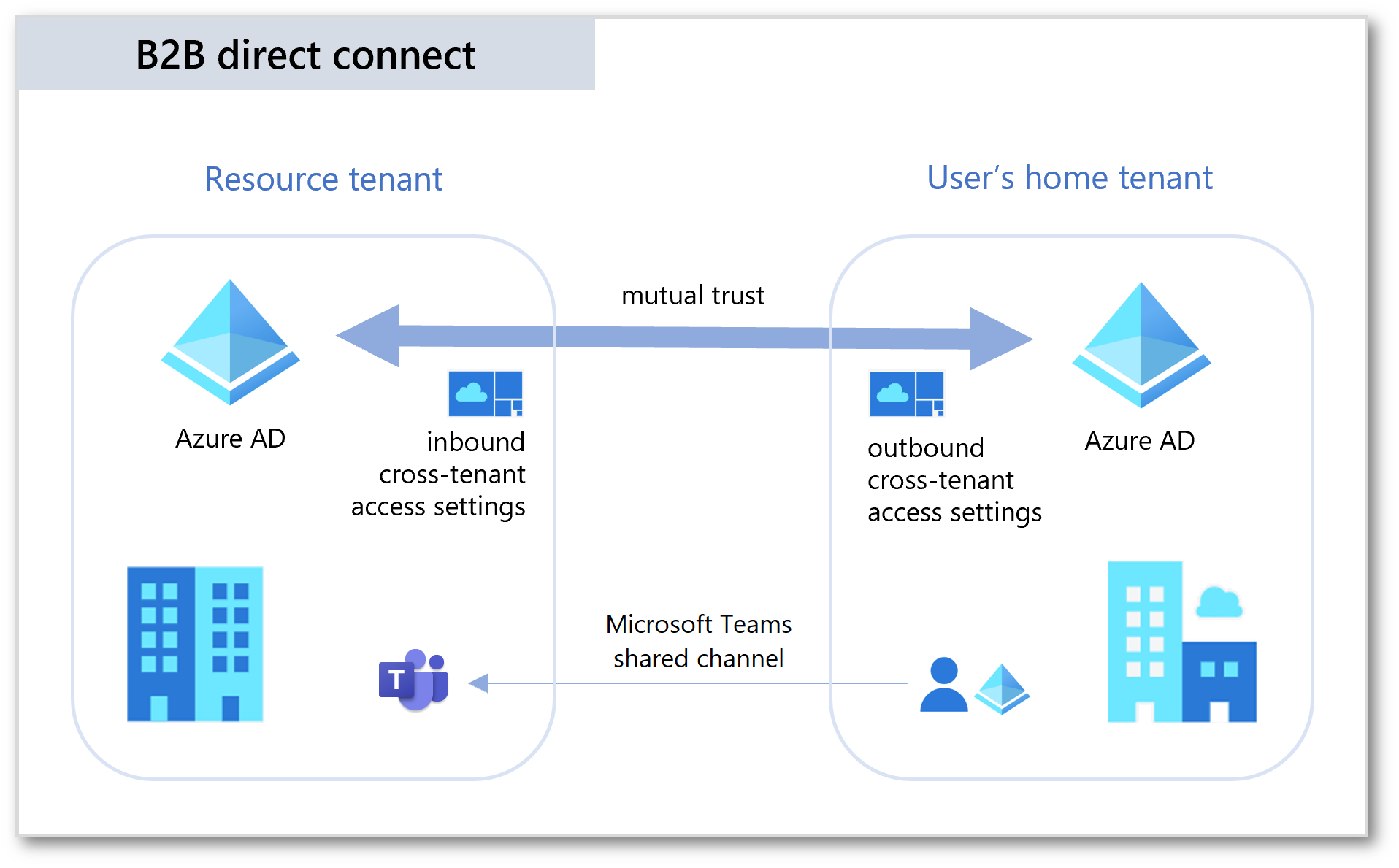

Collaborazione B2B direct e B2B

La collaborazione B2B e la connessione diretta B2B sono due approcci diversi alla condivisione con utenti esterni all’organizzazione. È possibile trovare un confronto tra funzionalità nella panoramica delle identità esterne, in cui vengono illustrate alcune differenze principali nel modo in cui gli utenti vengono gestiti e come accedono alle risorse.

Figura 28: Confronto dettagliato degli scenari che è possibile abilitare con Microsoft Azure AD External Identities

Modello di fatturazione per identità esterne di Azure AD

I prezzi delle identità esterne di Azure Active Directory (Azure AD) si basano sugli utenti attivi mensili (Monthly Active Users MAU), ovvero il numero di utenti univoci con attività di autenticazione entro un mese di calendario. Questo modello di fatturazione si applica sia ai tenant di Collaborazione utenti guest (B2B) di Azure AD che ai tenant di Azure AD B2C. Questo modello sostituisce il modello di fatturazione con rapporto 1:5, che consentiva fino a cinque utenti guest per ogni licenza di Azure AD Premium nel tenant.

I primi 50.000 MAU al mese sono gratuiti sia per le funzionalità Premium P1 che Premium P2. Per altre informazioni, vedere Prezzi delle identità esterne di Azure Active Directory.

Conclusioni

Il Cross-tenant access with Azure AD External Identities è una funzionalità di Azure Active Directory (AD) che consente ai proprietari di tenant di fornire l’accesso a risorse aziendali a utenti esterni, come clienti o partner, tramite identità esterne (non solo Microsoft). Questo significa che gli utenti esterni possono accedere a risorse aziendali senza dover creare un account all’interno del tenant dell’azienda. Questo migliora la collaborazione e la produttività, rendendo più facile per gli utenti esterni accedere a risorse aziendali importanti.