Microsoft Defender for Identity: Active Logging from Defender Portal

Microsoft Defender for Identity è una funzionalità Cloud di Microsoft che vi permette di proteggere e monitorare le identità all’interno della vostra organizzazione.

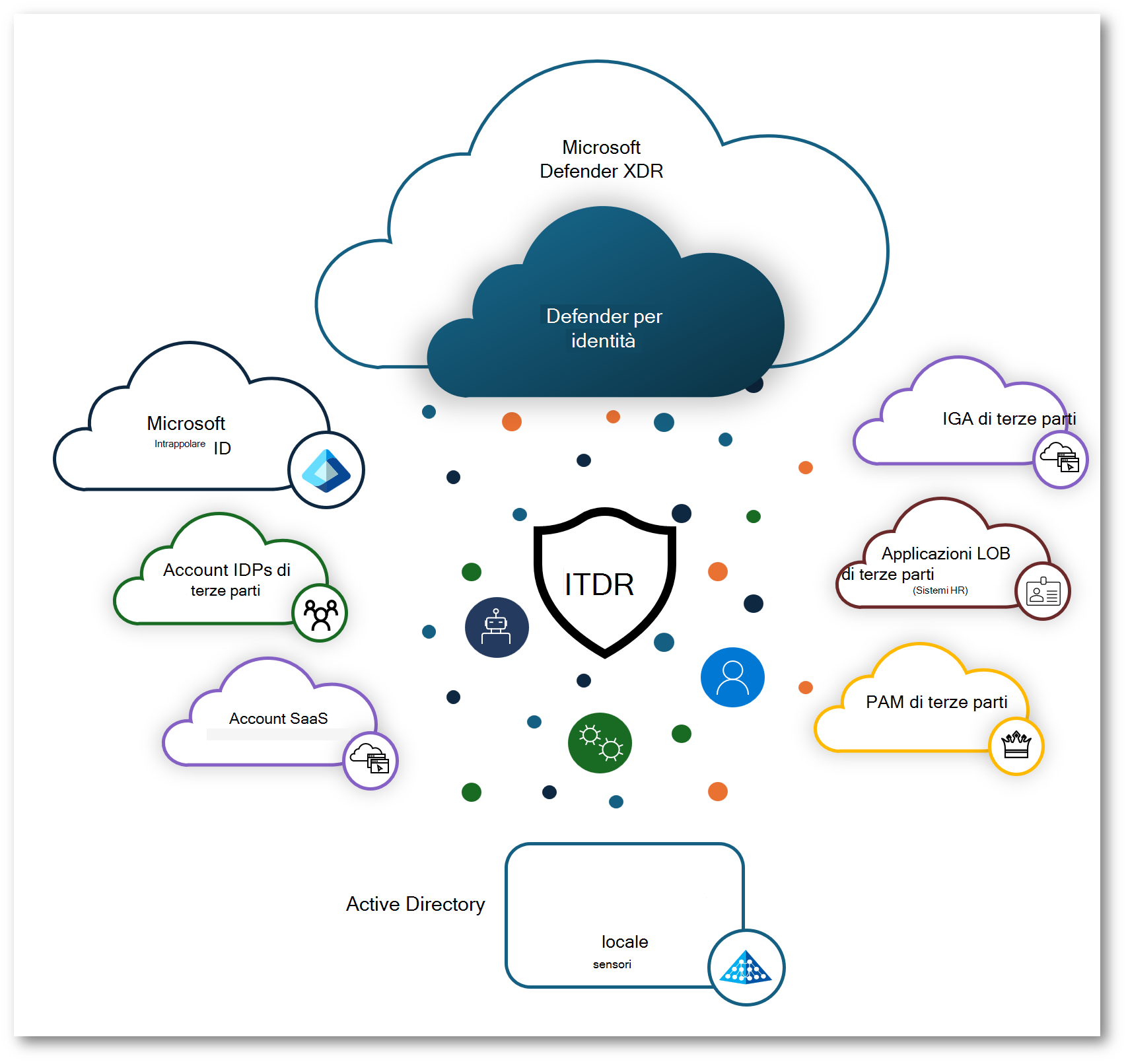

La funzionalità di MDI (Microsoft Defender for Identity) è completamente integrata in Microsoft Defender XDR e sfrutta i log che provengono dagli utenti di Active Directory locale o Entra ID per identificare, rilevare e analizzare al meglio le minacce avanzata dirette all’organizzazione.

Distribuire MDI per aiutare i Team di SecOp a offrire una soluzione di Identity Threat Detection in ambienti ibridi tra cui:

- Prevenire le violazioni: usando valutazioni proattive dell’analisi comportamentale dei rispettivi utenti

- Rilevare Minacce: usando l’analisi in tempo reale e l’intelligence dei dati

- Analizzare le attività sospette: usando informazioni degli eventi imprevisti chiare e reattive

- Rispondere agli attacchi: usando la risposta automatica alle identità compromesse

Precedentemente MDI era chiamato Azure Advanced Threat Protection (Azure ATP).

Vorrei darvi evidenza dei quattro punti fondamentali precedentemente descritti per darvi evidenza di come MDI aiuta le organizzazioni a proteggere le identità dell’ambiente Ibrido.

Figura 1: Schema di funzionamento di Microsoft Defender for Identity

Per approfondimenti inerenti a Microsoft Defender for Identity ed eventuale implementazione sfruttando l’Agent di Microsoft Defender for Endpoint sui Domain Controller, vi rimando alla guida Attivare Microsoft Defender for Identity nei Domain Controller attraverso l’agent di Defender for Endpoint – ICT Power

È necessario attivare dei log sul domain controller per avere visibilità con il sensore MDI?

Si, sono presenti diversi eventi che è necessario configurare per permettere al sensore di MDI di funzionare nel modo corretto e raccogliere importanti logs per eseguire poi la correlazione all’interno del portale di Microsoft Defender XDR.

Vi riporto gli eventi da collezionare basati sulla tipologia di Server:

-

AD FS Events:

- 1202: The Federation Service validated a new credential

- 1203: The Federation Service failed to validate a new credential

- 4624: An account was successfully logged on

- 4625: An account failed to log on

-

AD CS Events:

- 4870: Certificate Services revoked a certificate

- 4882: The security permissions for Certificate Services changed

- 4885: The audit filter for Certificate Services changed

- 4887: Certificate Services approved a certificate request and issued a certificate

- 4888: Certificate Services denied a certificate request

- 4890: The certificate manager settings for Certificate Services changed

- 4896: One or more rows have been deleted from the certificate database

-

Microsoft Entra Connect Events:

- 4624: An account was successfully logged on

-

Windows Events:

- 4662: An operation was performed on an object

- 4726: User Account Deleted

- 4728: Member Added to Global Security Group

- 4729: Member Removed from Global Security Group

- 4730: Global Security Group Deleted

- 4732: Member Added to Local Security Group

- 4733: Member Removed from Local Security Group

- 4741: Computer Account Added

- 4743: Computer Account Deleted

- 4753: Global Distribution Group Deleted

- 4756: Member Added to Universal Security Group

- 4757: Member Removed from Universal Security Group

- 4758: Universal Security Group Deleted

- 4763: Universal Distribution Group Deleted

- 4776: Domain Controller Attempted to Validate Credentials for an Account (NTLM)

- 5136: A directory service object was modified

- 7045: New Service Installed

- 8004: NTLM Authentication

Per eventuali approfondimenti vi rimando al link ufficiale di casa Redmond Event collection overview – Microsoft Defender for Identity | Microsoft Learn

C’è modo di non dover configurare a mano la log Collection per il sensore di Defender for Identity?

Si, e proprio per questo che ho deciso di scrivere questa nuova guida, per parlarvi di una nuova funzionalità introdotta con la versione 3.X del sensore di Defender for Identity. In questo articolo andremo insieme a vedere come attivare questa funzionalità e quali vantaggi può portare ai reparti IT delle organizzazioni.

Ci sono dei prerequisiti?

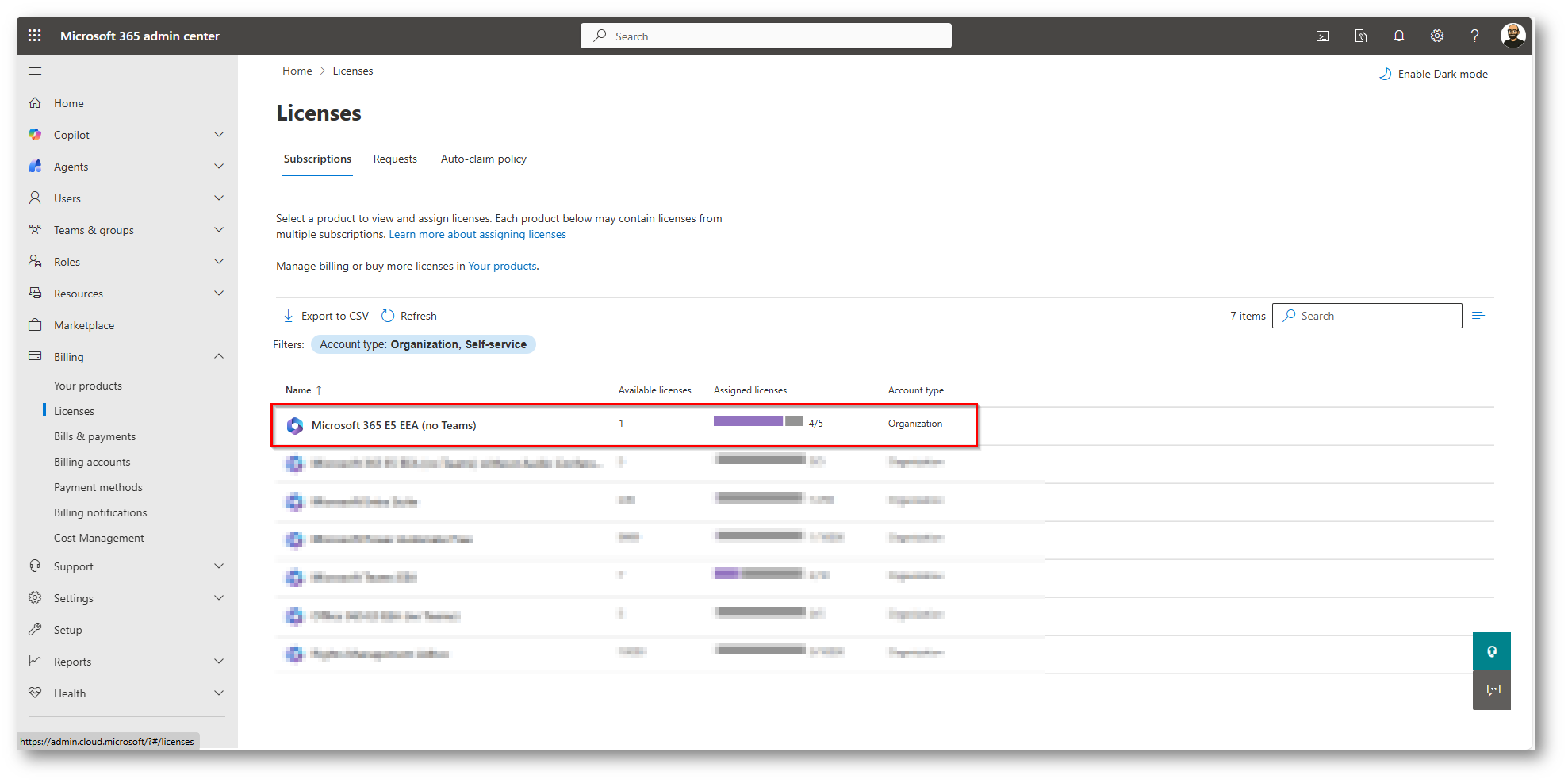

Si ci sono diversi prerequisiti da rispettare, come prima cosa parliamo di Licenze necessarie per poter utilizzare Microsoft Defender for Identity:

- Enterprise Mobility + Security E5 (EMS E5/A5)

- Microsoft 365 E5 (Microsoft E5/A5/G5)

- Microsoft 365 E5/A5/G5/F5 Security *

- Microsoft 365 F5 Security + Compliance *

- Addon Microsoft Defender for Identity

*Entrambe le licenze F5 richiedono Microsoft 365 F1/F3 o Office 365 F3 e Enterprise Mobility + Security E3

Per approfondimenti sul licensing vi rimango al link ufficiale Microsoft Microsoft Defender for Identity sensor v3.x prerequisites – Microsoft Defender for Identity | Microsoft Learn

Figura 2: Licenze Microsoft 365 E5 all’interno del tenant di Demo per poter utilizzare le funzionalità di Defender for Identity

È necessario, inoltre, un ruolo di “Security Administrator” utile a modificare le impostazioni corretti all’interno del portale di Microsoft Defender XDR, oppure su utilizzate i ruoli RBAC sono necessari questi due:

- System settings (Read and manage)

- Security settings (All permissions)

Per approfondimenti sugli RBAC Role vi rimando al link ufficiale Role groups – Microsoft Defender for Identity | Microsoft Learn

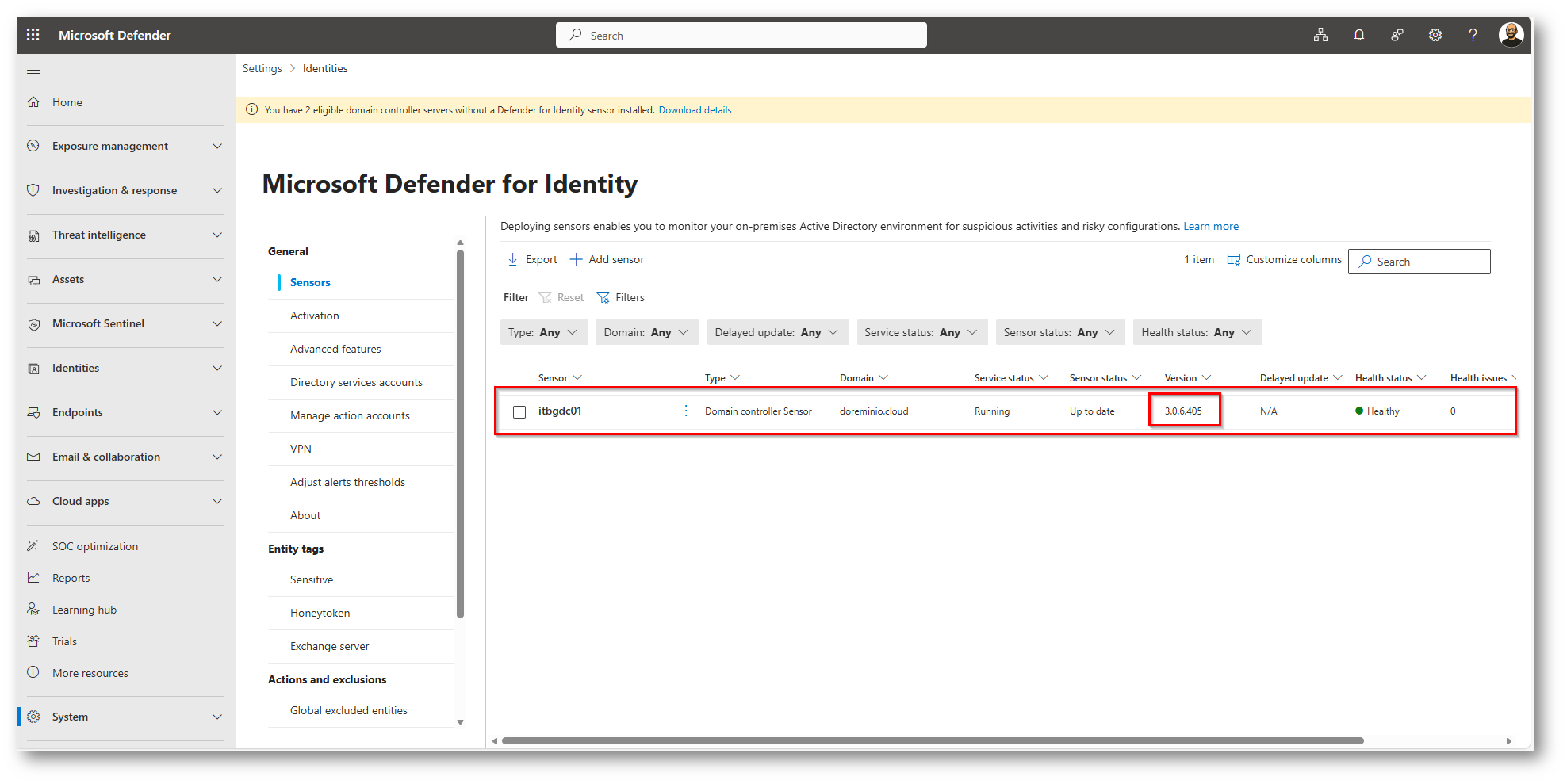

Inoltre, è necessario avere installato sui domain controller il sensore in Versione 3.0X.

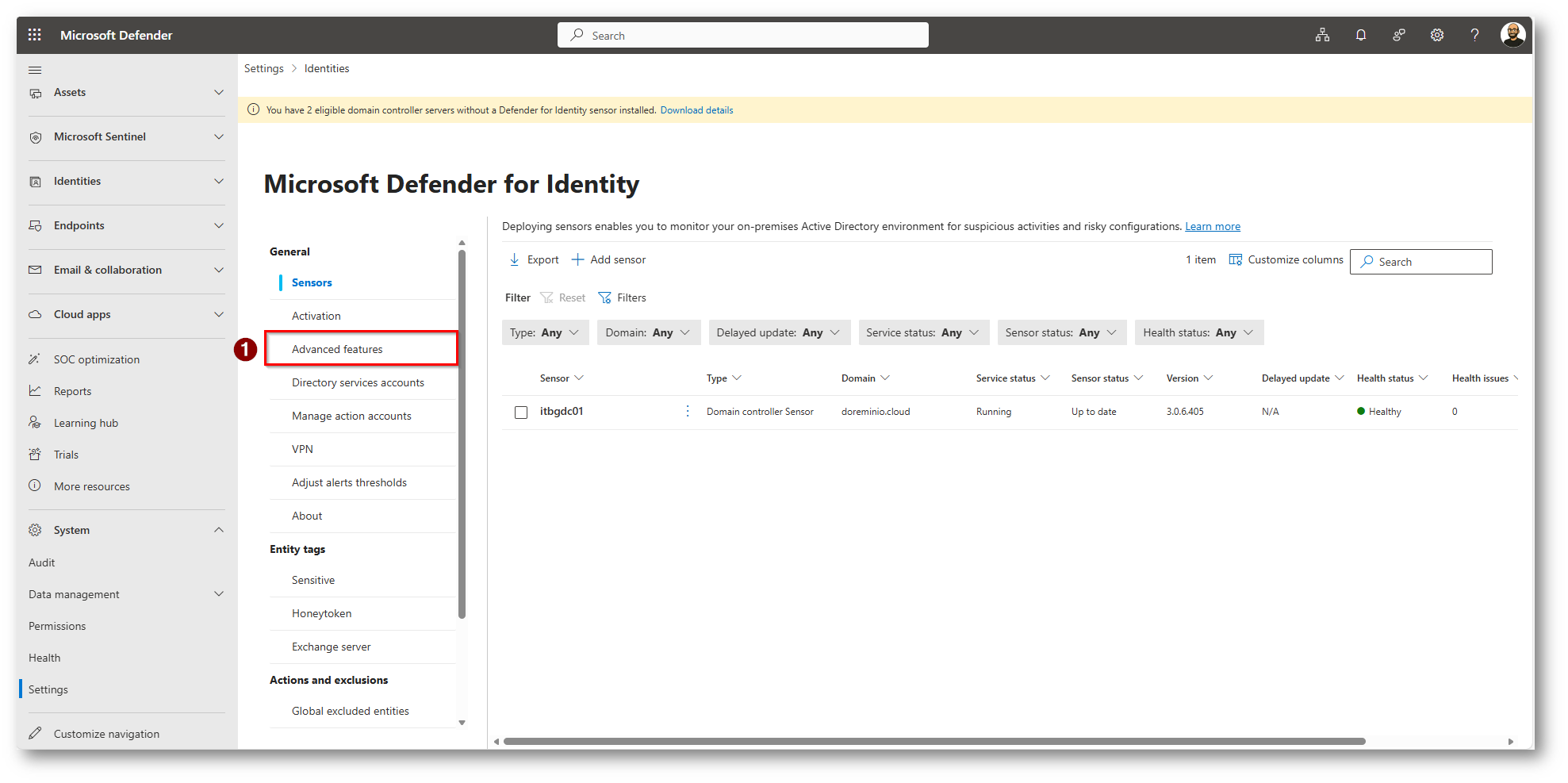

Figura 3: Sensore presente all’interno del tenant Demo con la versione 3.0.6.405 e quindi compatibile con questa nuova funzionalità

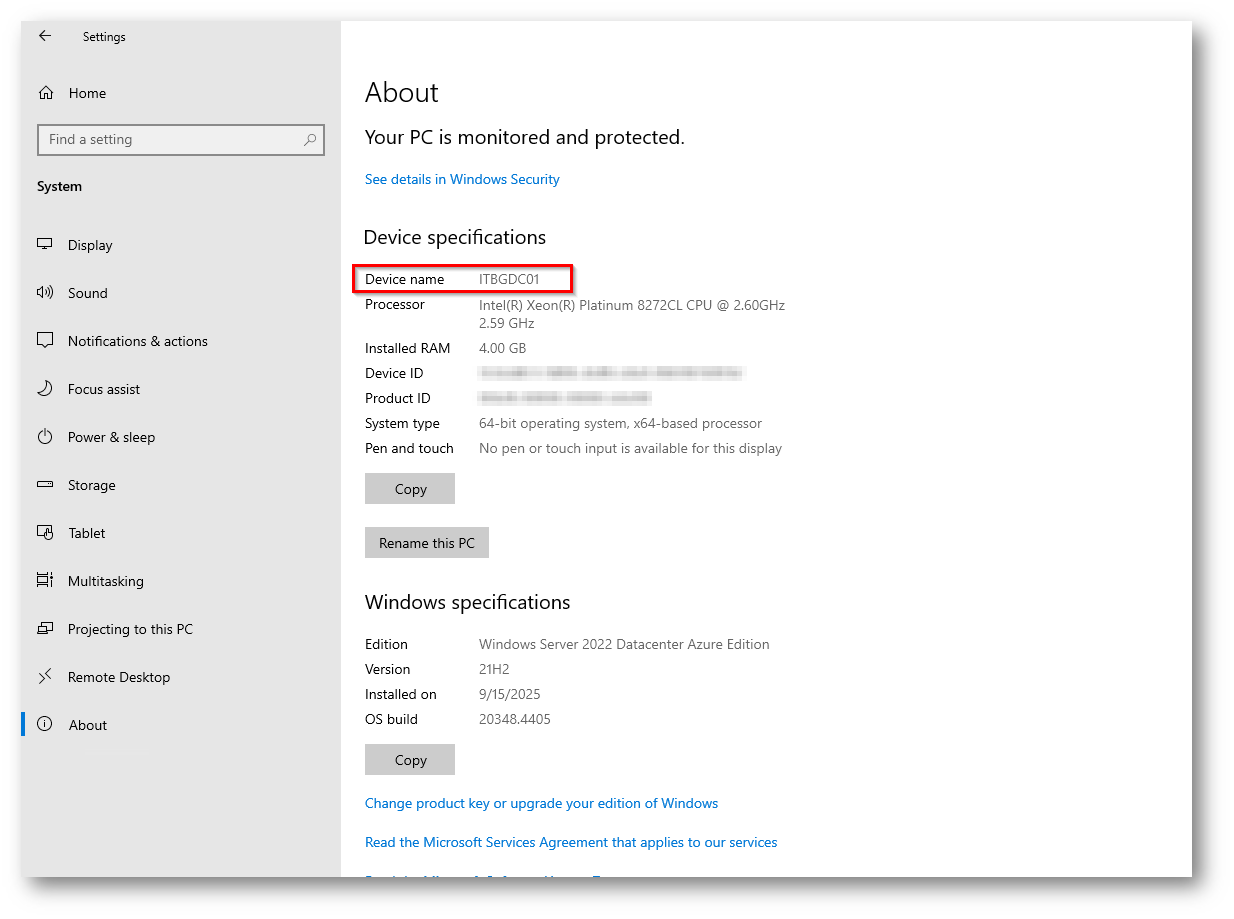

Figura 4: Caratteristiche sistema operativo del server che ospita il sensore di Microsoft Defender for Identity

Limitazioni Sensore V3.0

Prima di procedere all’attivazione del sensore di Microsoft Defender for Identity alla versione 3.0.X, è necessario tenere presenti le seguenti limitazioni:

- Richiede la presenza di Microsoft Defender for Endpoint onboardato all’interno di Microsoft Defender XDR e che la componente Antivirus sia in Modalità attiva o passiva

- Non può essere attivato all’interno dei server che hanno già installato il sensore MDI versione V2.X

- Non supporta attualmente l’integrazione con la VPN

- Attualmente non supporta ExpressRoute

Per approfondimenti inerenti alle limitazioni del sensore v3.0 rimando al link ufficiale Microsoft Defender for Identity sensor v3.x prerequisites – Microsoft Defender for Identity | Microsoft Learn

Come attivo questa funzionalità?

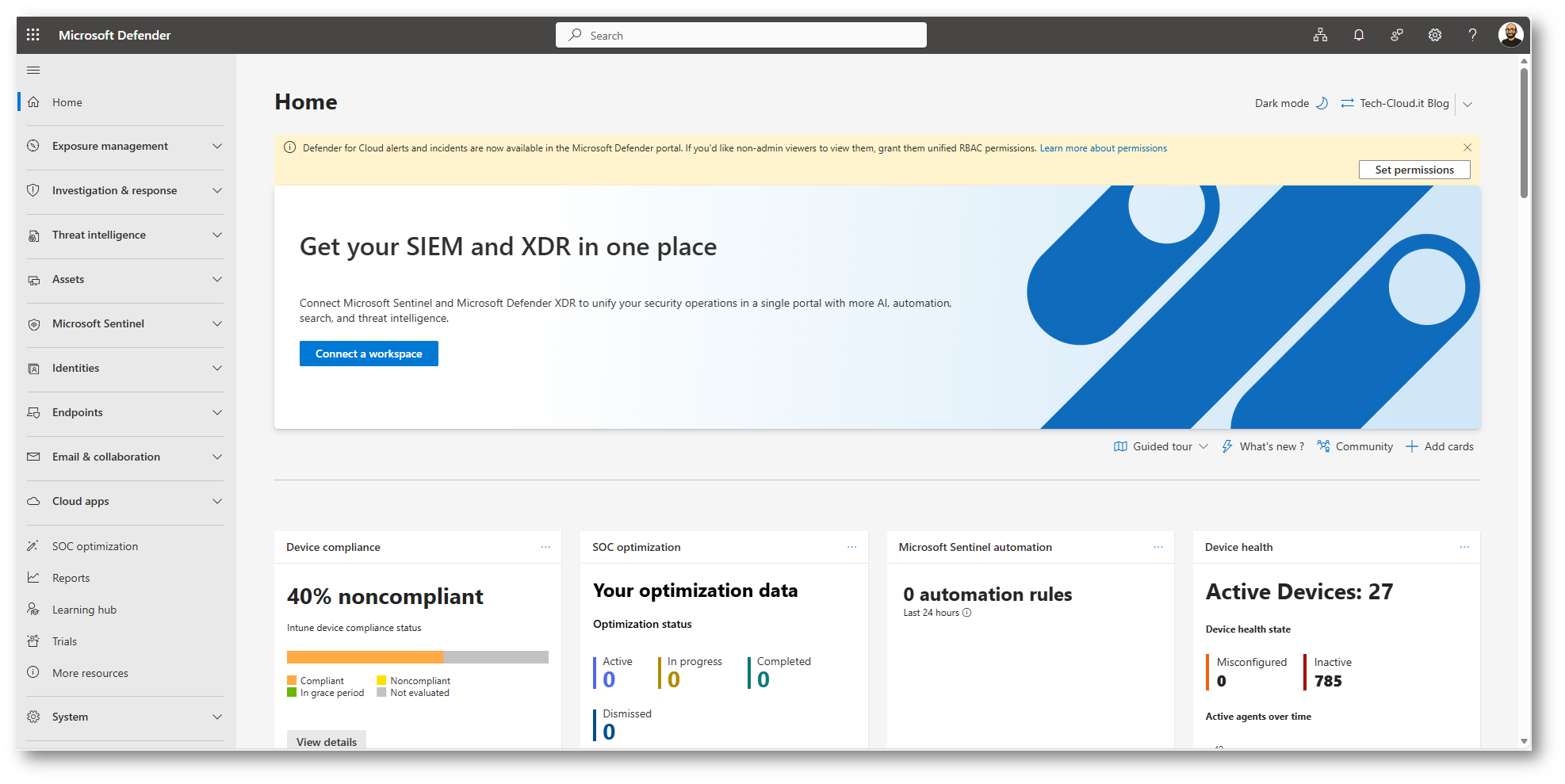

Il primo passaggio fondamentale è quello di collegarsi al portale di Microsoft Defender Home – Microsoft Defender

Figura 5: Portale Microsoft Defender

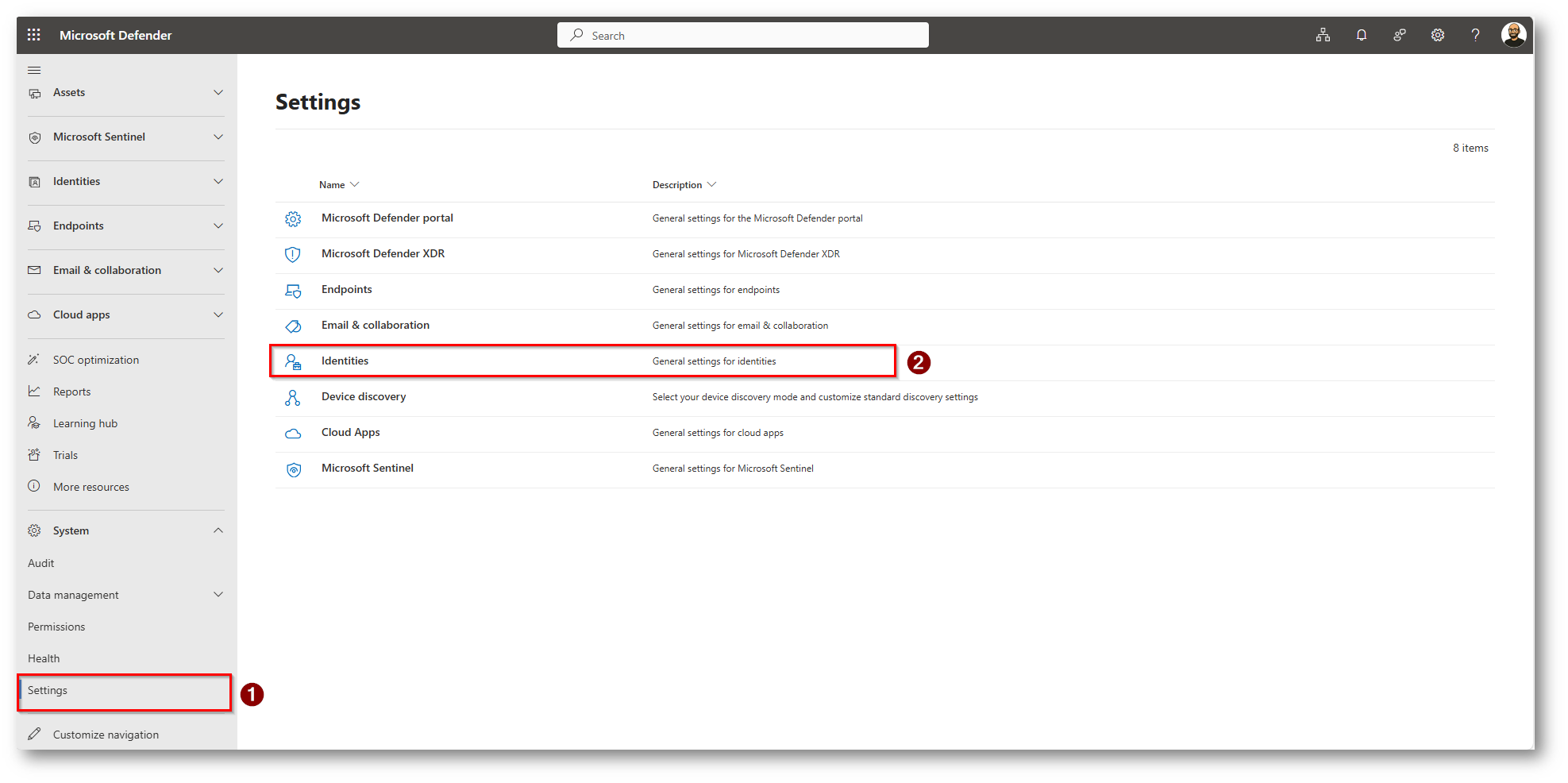

Figura 6: Rechiamoci nelle impostazioni del portale nella sezione relativa a Microsoft Defender for Identity

Figura 7: Rechiamoci nelle “Advanced Features” della sezione del portale di Microsoft Defender for Identity

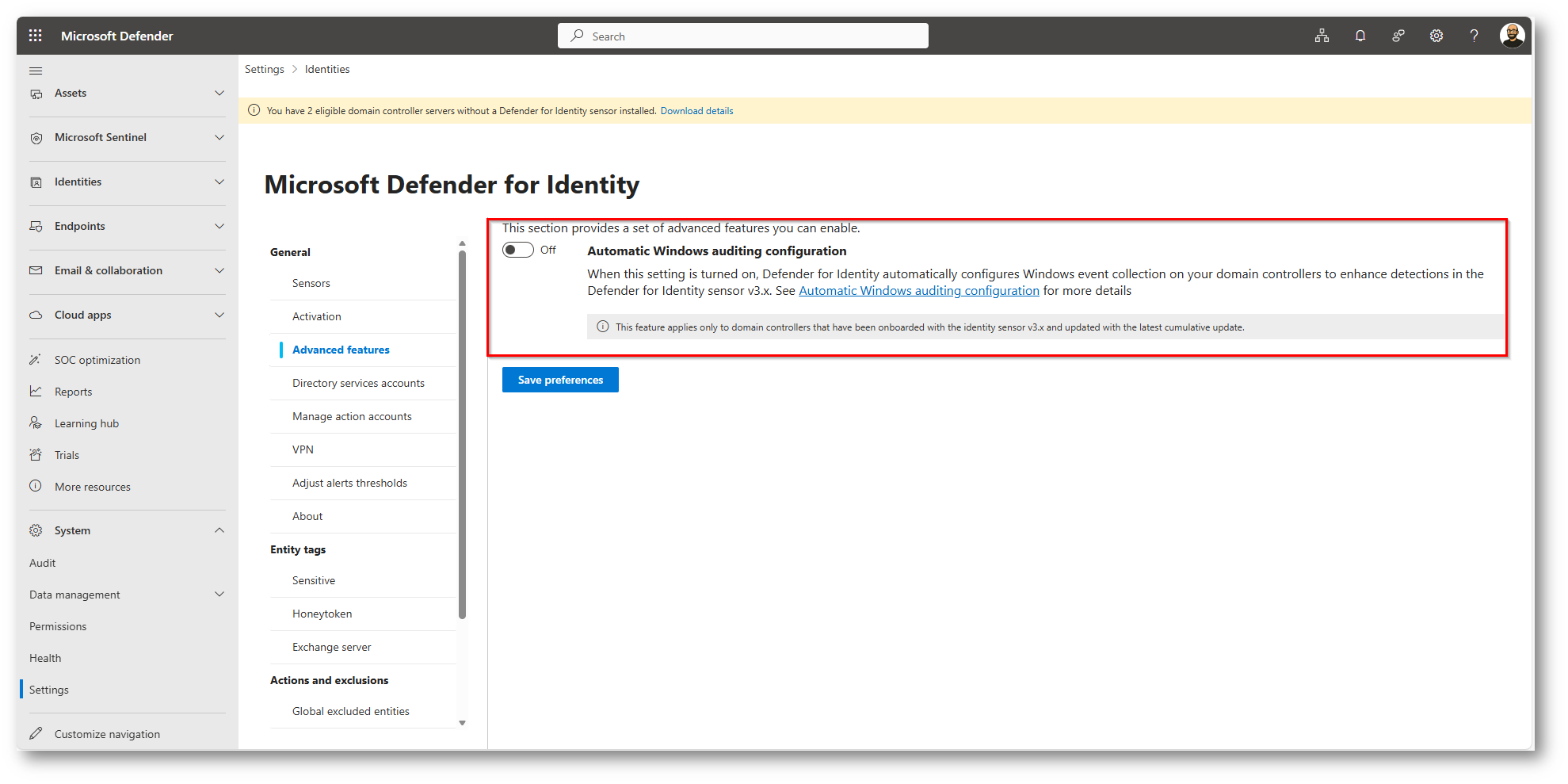

Figura 8: Funzionalità che dobbiamo procedere ad attivare, il portale ci fornisce già alcune raccomandazioni

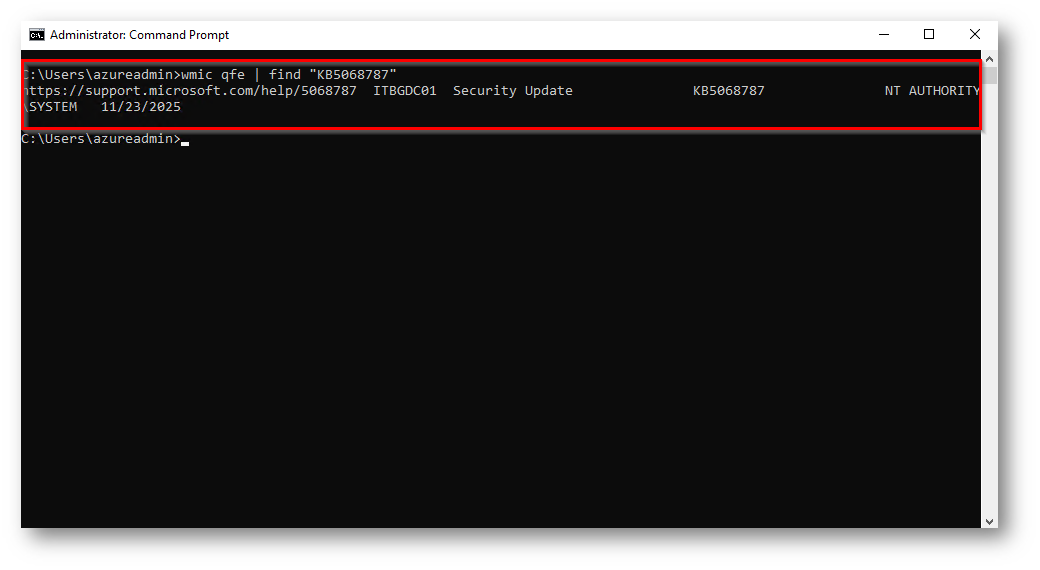

Procedo quindi a verificare che all’interno del mio server sia presente l’ultimo cumulative Update per Windows Server 2022 che al giorno d’oggi risulta essere la “KB5068787″ tramite il comando wmic qfe | find “KB5068787”

Figura 9: La KB risulta correttamente installata sulla macchina Domain Controller di Demo

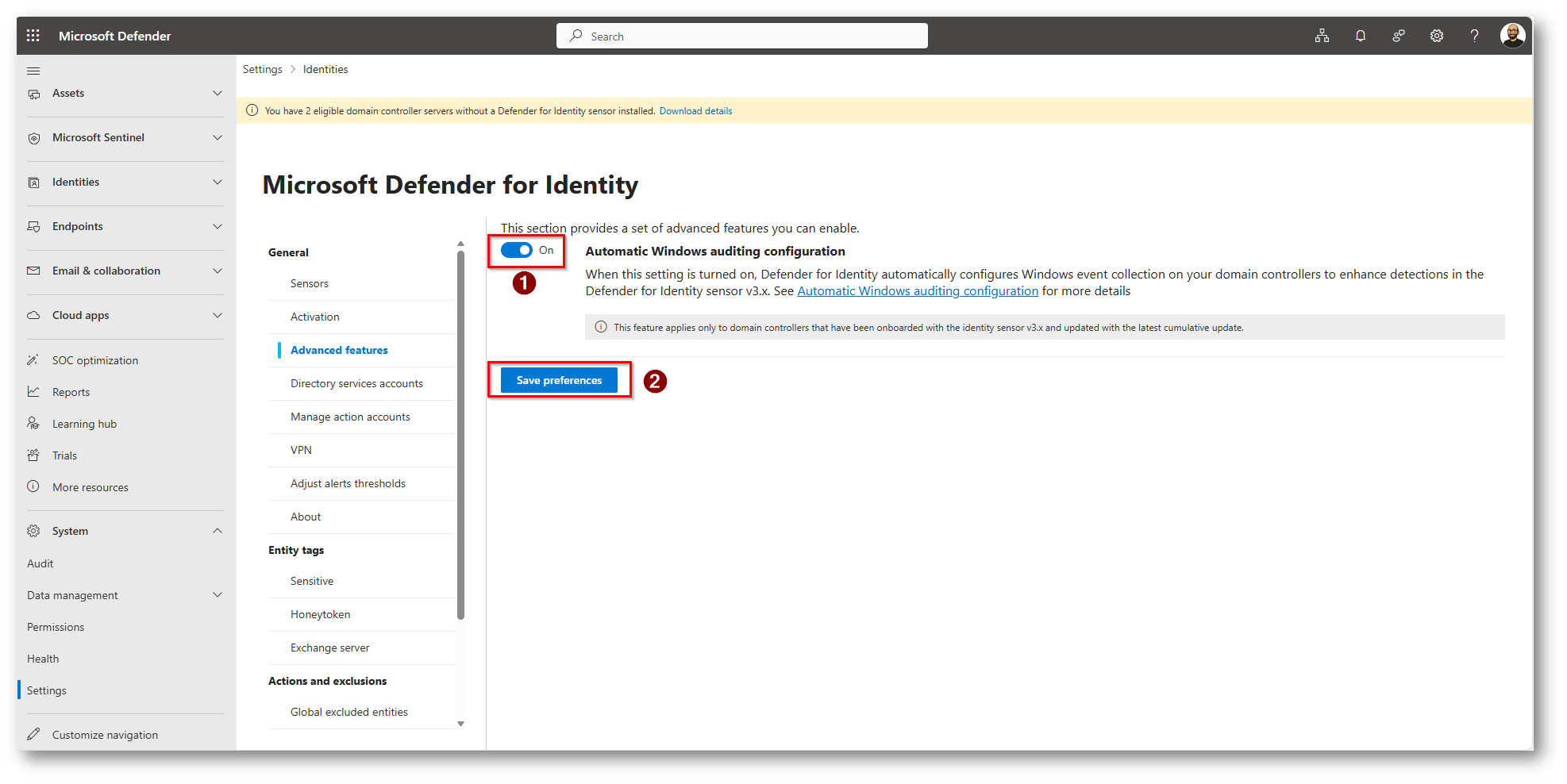

Procediamo quindi ad abilitare la funzionalità

Figura 10: Attivazione e salvataggio della funzionalità indicata

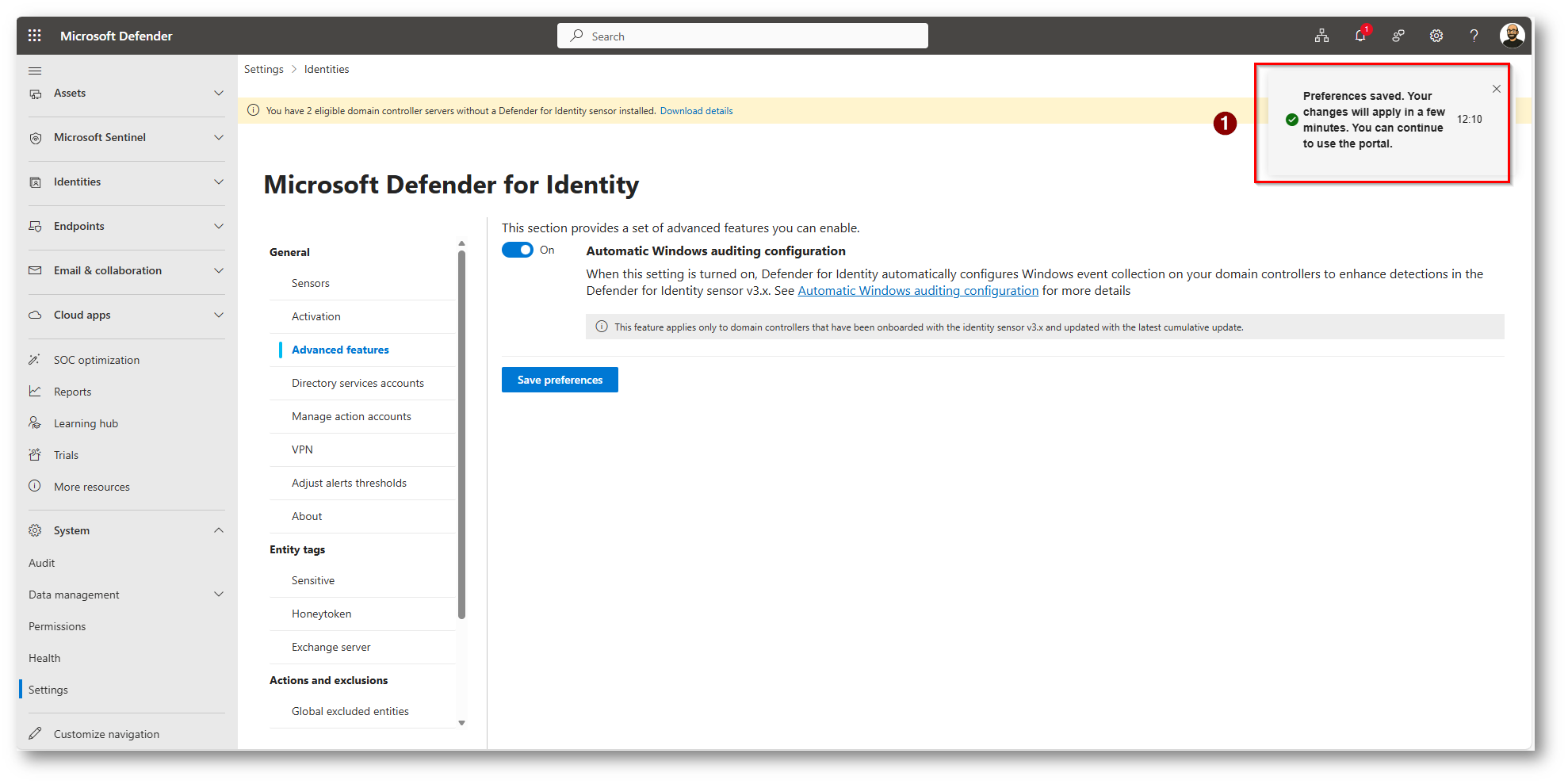

Figura 11: Funzionalità attivata nel modo corretto

Come verifichiamo ora che abbiamo abilitato la funzionalità se la raccolta eventi si è correttamente attivata?

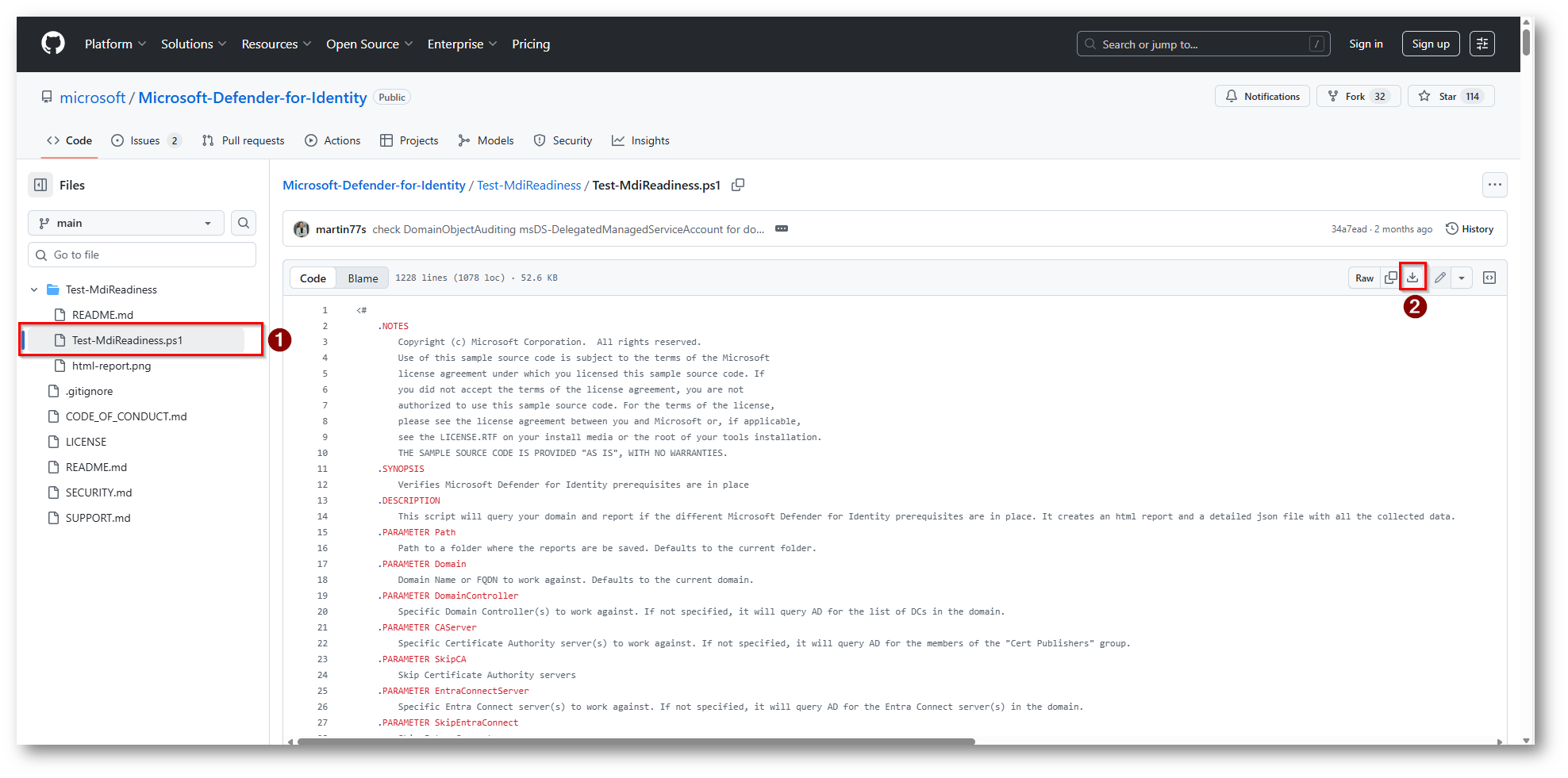

E’ presente un repository Github Microsoft-Defender-for-Identity/Test-MdiReadiness at main · microsoft/Microsoft-Defender-for-Identity · GitHub che permette di verificare la corretta attivazione di Microsoft Defender for Identity, ringraziamo l’autore e vediamo come poter sfruttare questi script per validare la nostra configurazione.

Figura 12: Download dello script Test-MdiReadiness.ps1

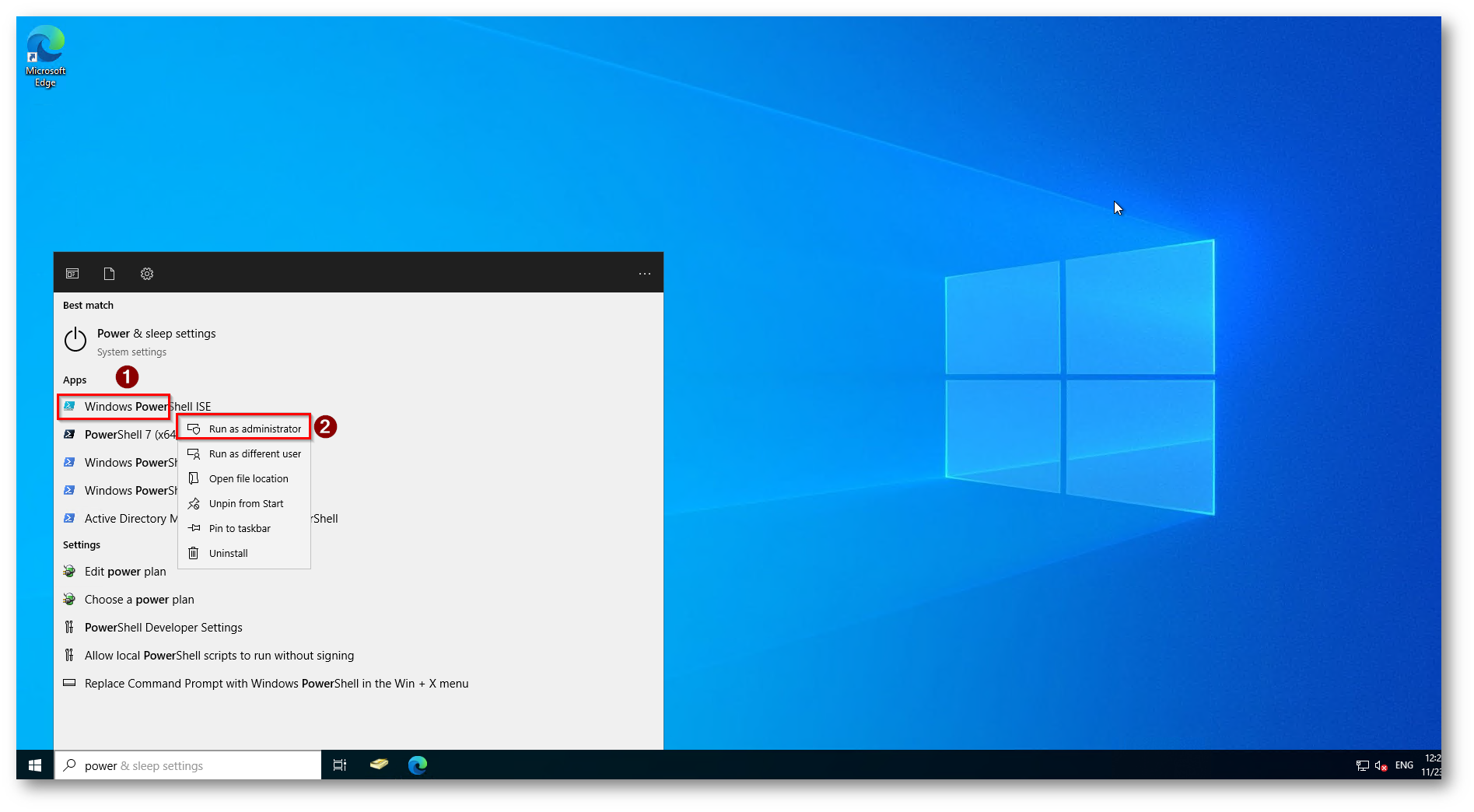

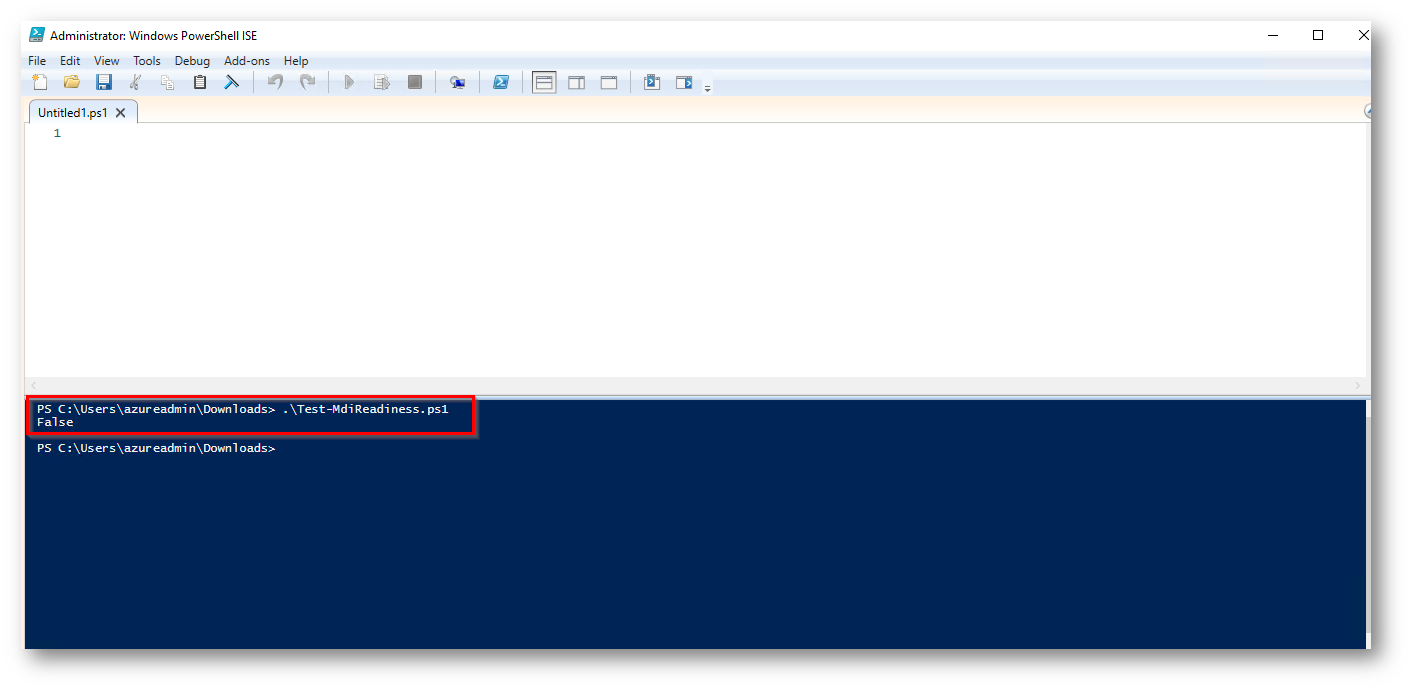

Figura 13: Ora procediamo ad eseguire la PowerShell sul nostro server in cui è installato il sensore, come amministratore

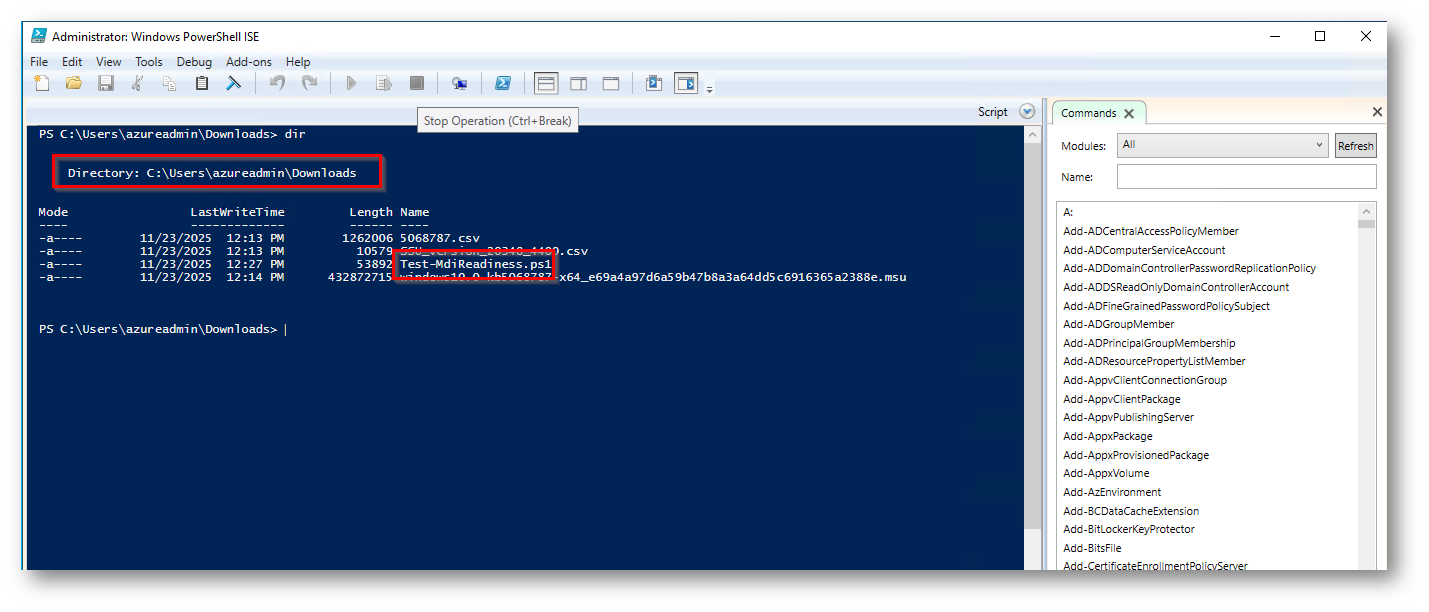

Figura 14: Posizioniamoci con PowerShell all’interno del percorso in cui è presente lo script appena scaricato, nel mio caso la cartella Downloads

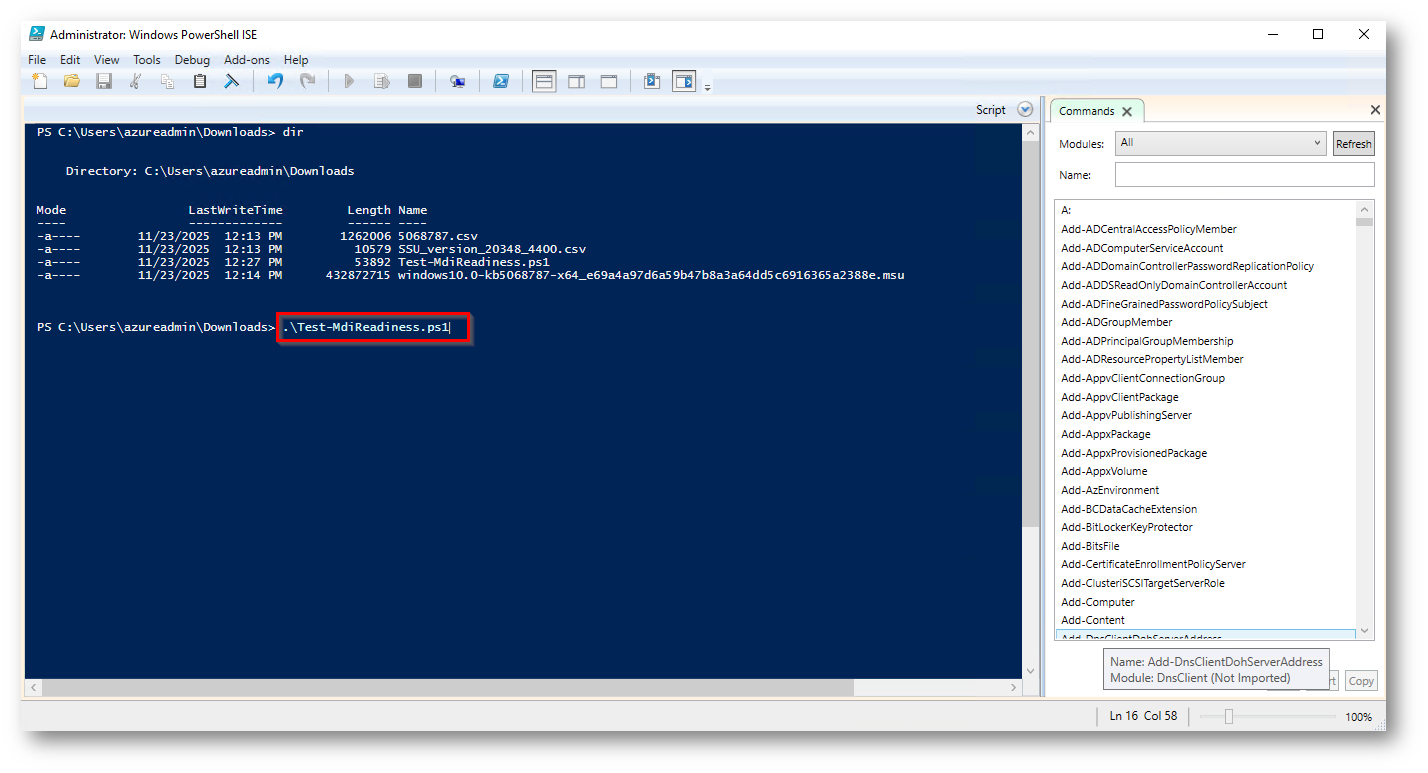

Figura 15: Esecuzione dello script appena scaricato

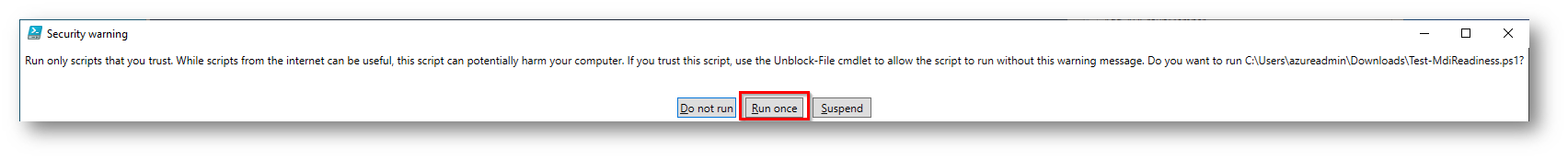

Figura 16: Se dovesse capitarvi questa dicitura cliccate su “Run Once”

Figura 17: Comando eseguito correttamente

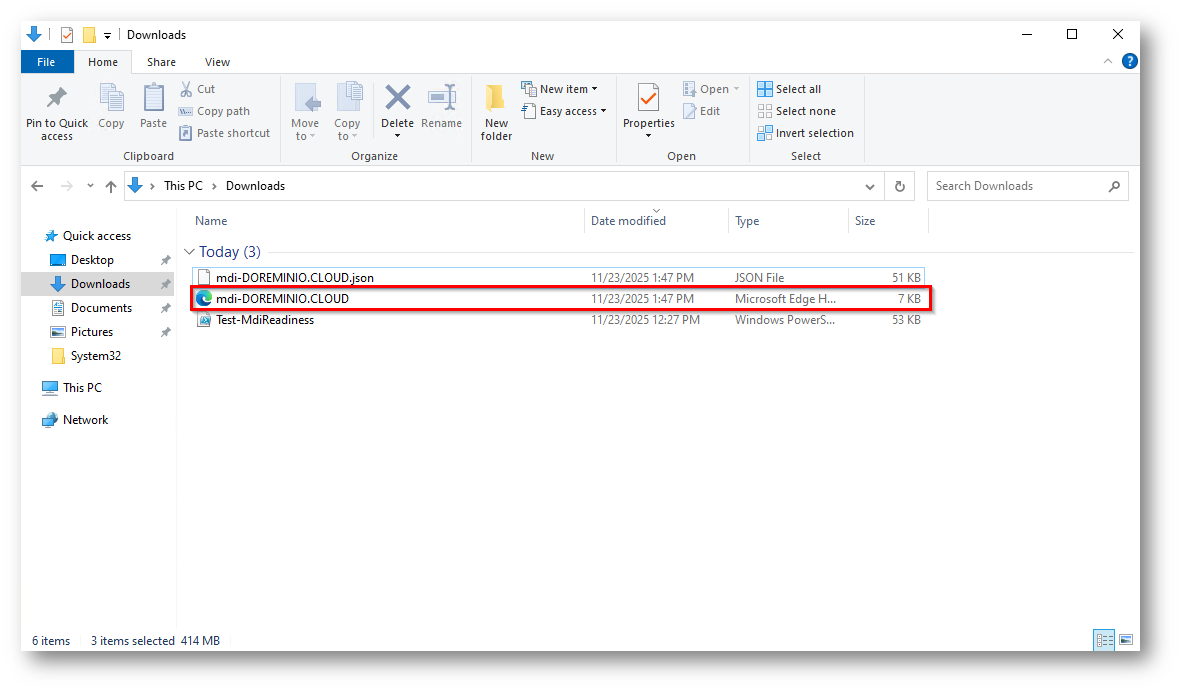

Ora troverete un file html, nello stesso percorso dove risiede lo script, nel mio caso la cartella Downloads

Figura 18: File HTML che contiene la verifica delle configurazioni

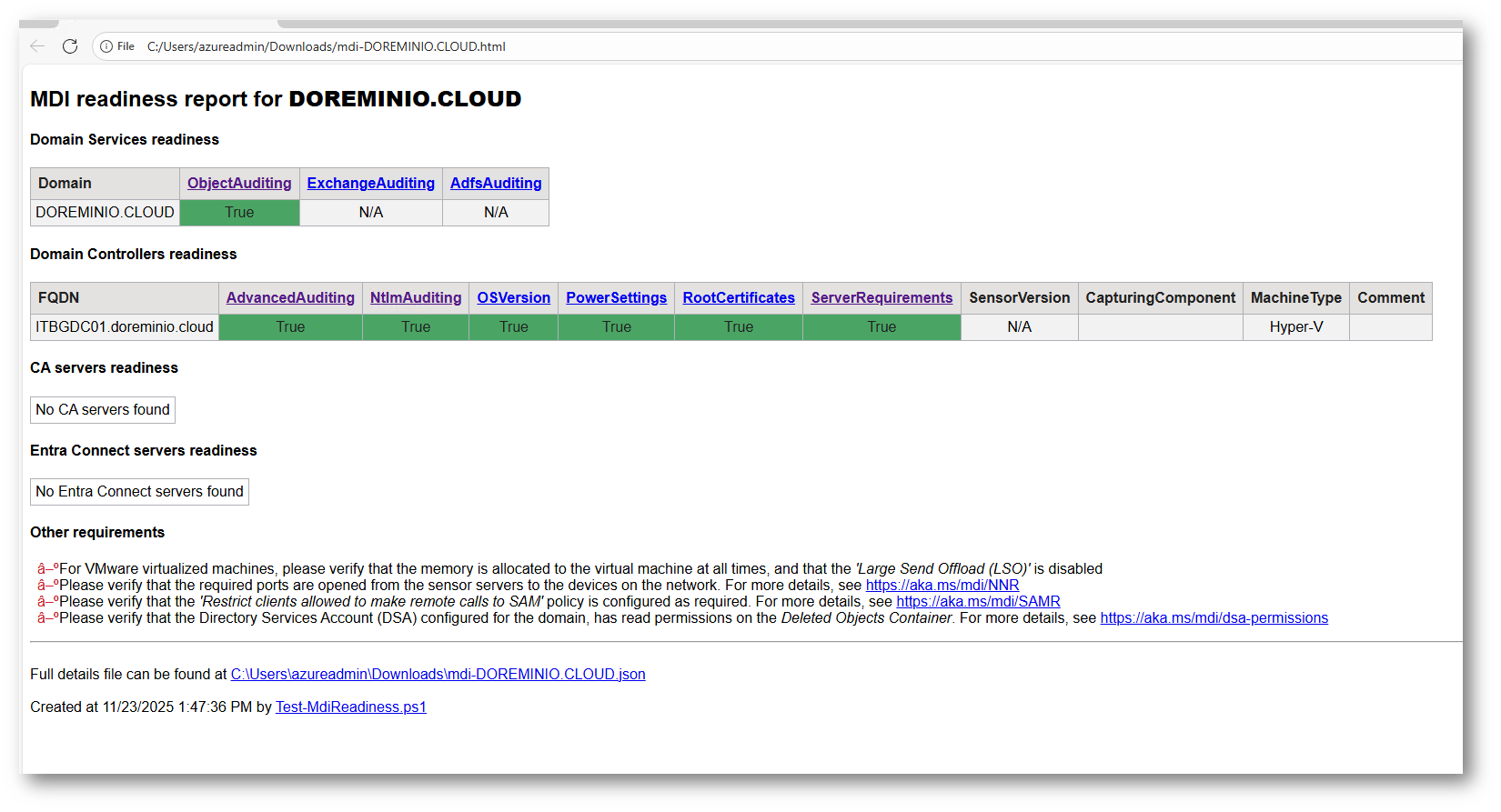

Figura 19: Il file HTML ci informa che la configurazione del sensore di Microsoft Defender for Endpoint è configurato nel modo corretto, questo vuol dire che la funzionalità attivata ha funzionato nel modo corretto

Conclusioni

Questa funzionalità è veramente molto interessante, quante volte abbiamo dovuto configurare le GPO per abilitare gli Audit necessari per la componente di Defender for Identity? Quanto tempo abbiamo investito in questa attività?

Ecco questa nuova Features permette ai reparti IT di configurare con il sensore di Defender for Identity i log necessari per estendere la copertura di Defender XDR anche all’ambiente onprem, ricordiamoci che più eventi si riescono a collezionare all’interno del portale di Defender XDR e più la Threat Intelligence di casa Redmond riesce ad eseguire correlazioni precise e puntuali, risparmiandoci nottate insonni ed effort di configurazione.