Microsoft Intune – Onboarding dei dispositivi Microsoft Entra Hybrid Join con Windows Autopilot

Windows Autopilot è un insieme di tecnologie che semplifica la configurazione e la gestione di nuovi dispositivi Windows ed è particolarmente utile per le aziende. Autopilot consente di preconfigurare i nuovi dispositivi Windows 10 o Windows 11, eliminando la necessità di configurazioni manuali da parte degli utenti finali o del personale IT.

Potete personalizzare i dispositivi con impostazioni specifiche, app preinstallate e configurazioni di rete, assicurandovi che ogni dispositivo sia pronto per l’uso immediato con tutte le impostazioni necessarie. Con Autopilot i dispositivi vengono registrati automaticamente in Microsoft Intune, permettendovi di gestirli da remoto e di applicare le policy aziendali.

Gli utenti finali riceveranno un dispositivo già configurato e pronto per l’uso, con una semplice procedura di accesso, riducendo il tempo necessario per iniziare a lavorare e migliorando l’esperienza complessiva. Inoltre, Autopilot facilita il reset dei dispositivi per il riutilizzo da parte di nuovi utenti, permettendovi di ripristinare rapidamente le impostazioni predefinite e preparare i dispositivi per una nuova distribuzione.

Integrazione di Microsoft Entra Hybrid Join con Windows Autopilot

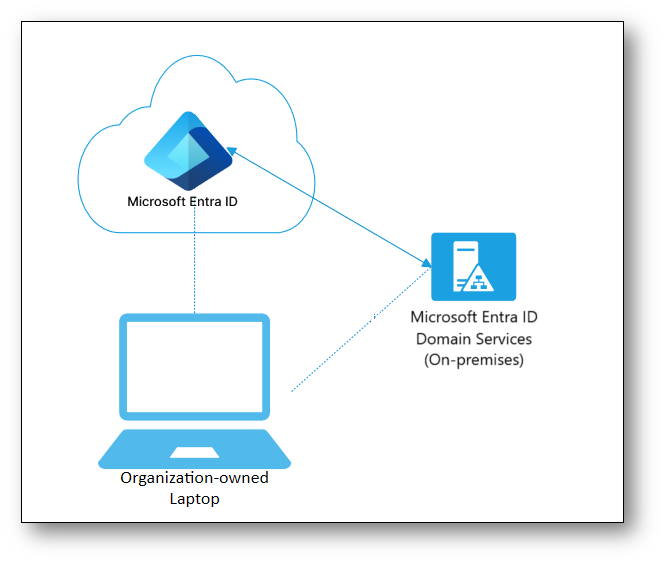

Quando combinati, Microsoft Entra Hybrid Join e Windows Autopilot offrono un potente set di strumenti per la gestione dei dispositivi in ambienti aziendali. Ecco come funzionano insieme e quali sono i vantaggi:

- Provisioning dei dispositivi con Windows Autopilot: I dispositivi possono essere registrati in Windows Autopilot e configurati con le policy aziendali necessarie.

- Registrazione ibrida con Entra Hybrid Join: Durante il processo di provisioning, i dispositivi possono essere registrati sia nel dominio Active Directory locale sia in Microsoft Entra.

- Gestione continua: Una volta che i dispositivi sono registrati, possono essere gestiti tramite strumenti di gestione delle identità e accessi, come Microsoft Intune e Microsoft Entra, garantendo che siano conformi alle policy aziendali e protetti.

Figura 1: Dispositivi ibridi aggiunti a Microsoft Entra

Prerequisiti

Per utilizzare Windows Autopilot dovete soddisfare alcuni prerequisiti fondamentali. È necessario disporre di dispositivi Windows 10 o Windows 11 compatibili e acquistati attraverso canali che supportano Autopilot, come i rivenditori autorizzati o i fornitori OEM che offrono dispositivi registrati per Autopilot. Trovate un elenco dei rivenditori di dispositivi alla pagina Distribuzione dei dispositivi Autopilot per il lavoro ibrido | Microsoft 365

Dovete avere un abbonamento a Microsoft 365 (in particolare, le versioni che includono Microsoft

Intune). È essenziale avere accesso a Microsoft Intune per gestire e configurare i dispositivi.

- Sottoscrizione Microsoft 365 Business Premium

- Sottoscrizione Microsoft 365 F1 o F3

- Sottoscrizione Microsoft 365 Academic A1, A3 o A5

- Sottoscrizione Microsoft 365 Enterprise E3 o E5

- Sottoscrizione Enterprise Mobility + Security (EMS) E3 o E5

- Sottoscrizione Intune per Education

- Microsoft Entra ID Premium P1 o P2 e la Sottoscrizione Microsoft Intune (o un servizio MDM alternativo).

Avete bisogno di un account Microsoft Entra ID, poiché Autopilot richiede che i dispositivi siano registrati in Microsoft Entra ID per gestire l’identità e l’accesso degli utenti.

Assicuratevi che i dispositivi abbiano una connessione Internet durante il processo di configurazione iniziale, poiché Autopilot necessita di connettersi ai servizi di Microsoft per completare la configurazione.

Preparate i profili di distribuzione in Microsoft Intune, specificando le configurazioni e le impostazioni desiderate per i nuovi dispositivi. I driver e il firmware dei dispositivi devono essere aggiornati e compatibili con le versioni di Windows supportate da Autopilot.

Prerequisiti per l’uso di Windows AutoPilot

Per utilizzare Windows AutoPilot è necessario che il dispositivo sia “conosciuto” dalla vostra infrastruttura cloud. Quando comprate un nuovo dispositivo il produttore dell’hardware può caricare per conto vostro le informazioni specifiche del dispositivo. Se invece volete utilizzare Windows AutoPilot per gestire i dispositivi che già possedete nella vostra azienda, potete prendere le informazioni relative ai dispositivi utilizzando un apposito script PowerShell per generare le informazioni che poi potete caricare all’interno di Microsoft Intune.

Prima di poter iniziare ad utilizzare Windows AutoPilot per la distribuzione di Windows 10/11 devono essere verificati i seguenti prerequisiti:

- I dispositivi devono avere già Windows 10/11 preinstallato. Windows AutoPilot trasforma un’installazione esistente di Windows 10/11 modificando i parametri di configurazione nella fase di Out of Box Experience (OOBE). Non verrà infatti distribuita una immagine di Windows 10/11 e il dispositivo deve cominciare il setup OOBE. Il dispositivo può essere un nuovo dispositivo con già preinstallato il sistema operativo Windows 10/11 che un hardware vendor ha distribuito oppure può essere un dispositivo Windows 10/11 che già possedete e che è stato configurato per partire dal setup OOBE, per esempio utilizzando il System Preparation Tool (Sysprep).

- Utilizzare Windows 10/11 Pro, Enterprise oppure Education. Windows AutoPilot non può funzionare con Windows 10/11 Home.

- Il dispositivo deve essere registrato dall’organizzazione. Windows AutoPilot può distribuire sistemi operativi Windows 10/11 solo ai dispositivi “conosciuti” e “registrati”. Per prima cosa dovete caricare le informazioni specifiche del dispositivo che includono gli hardware IDs del device in Microsoft Intune.

- I dispositivi devono disporre di una connessione ad Internet. Windows AutoPilot è un servizio cloud e può distribuire il sistema operativo Windows 10/11 soltanto dopo che i dispositivi si sono connessi ad Internet.

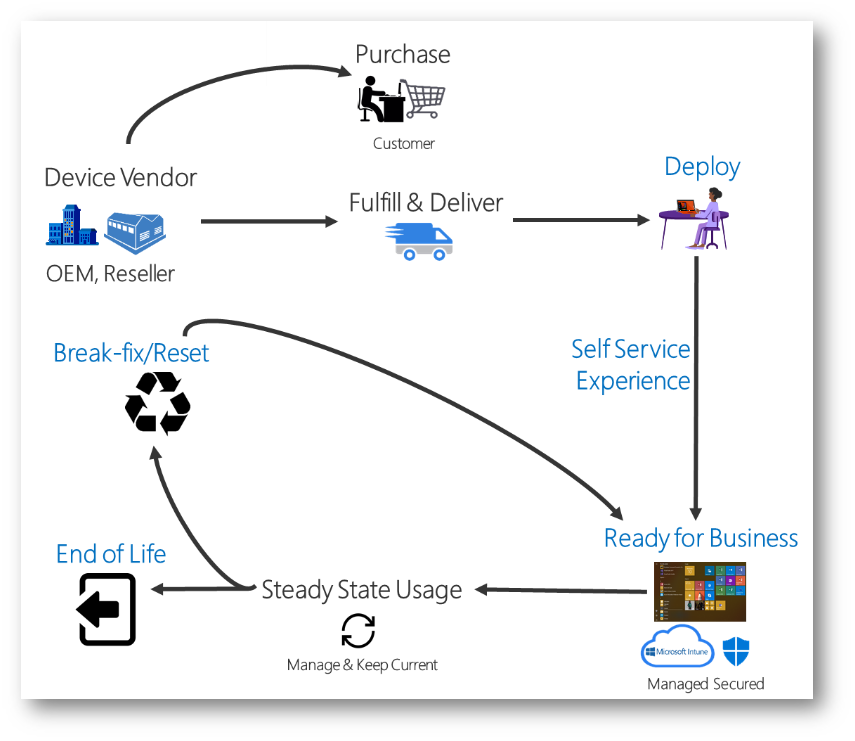

Fase di setup di Windows Autopilot

Una volta che avete rispettato tutti i prerequisiti, il setup di svolge in queste fasi:

- Ottenere gli Hardware IDs dei dispositivi che volete configurare con Windows AutoPilot e caricare gli Hardware IDs nel portale di Intune (se non sono stati caricati già dal vendor OEM o dal distributore da cui avete acquistato i dispositivi)

- Creare un Windows AutoPilot deployment profile

- Applicare il Windows AutoPilot deployment profile ai dispositivi da configurare

Figura 2: Gestione moderna del dispositivo

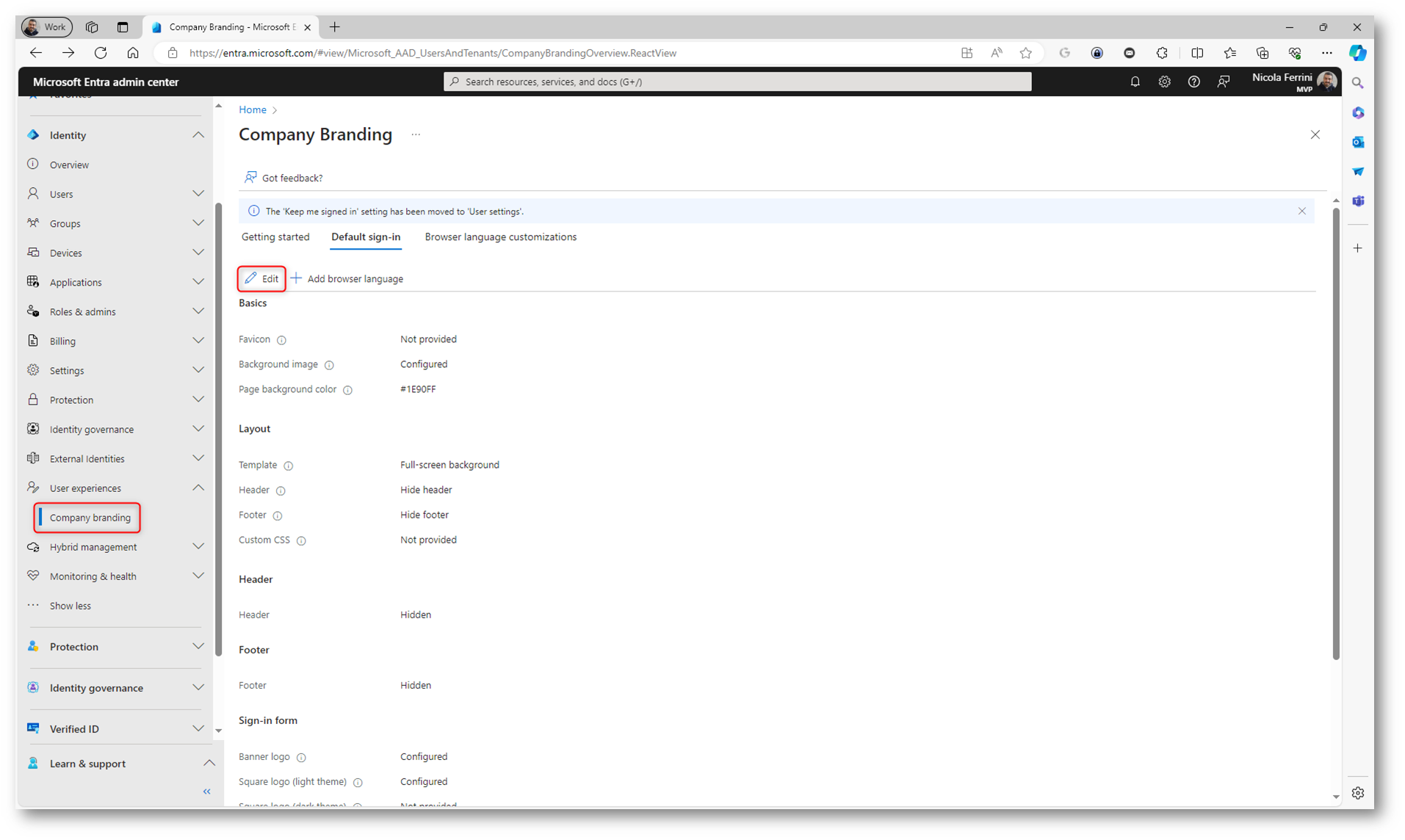

Personalizzazione del Company Branding

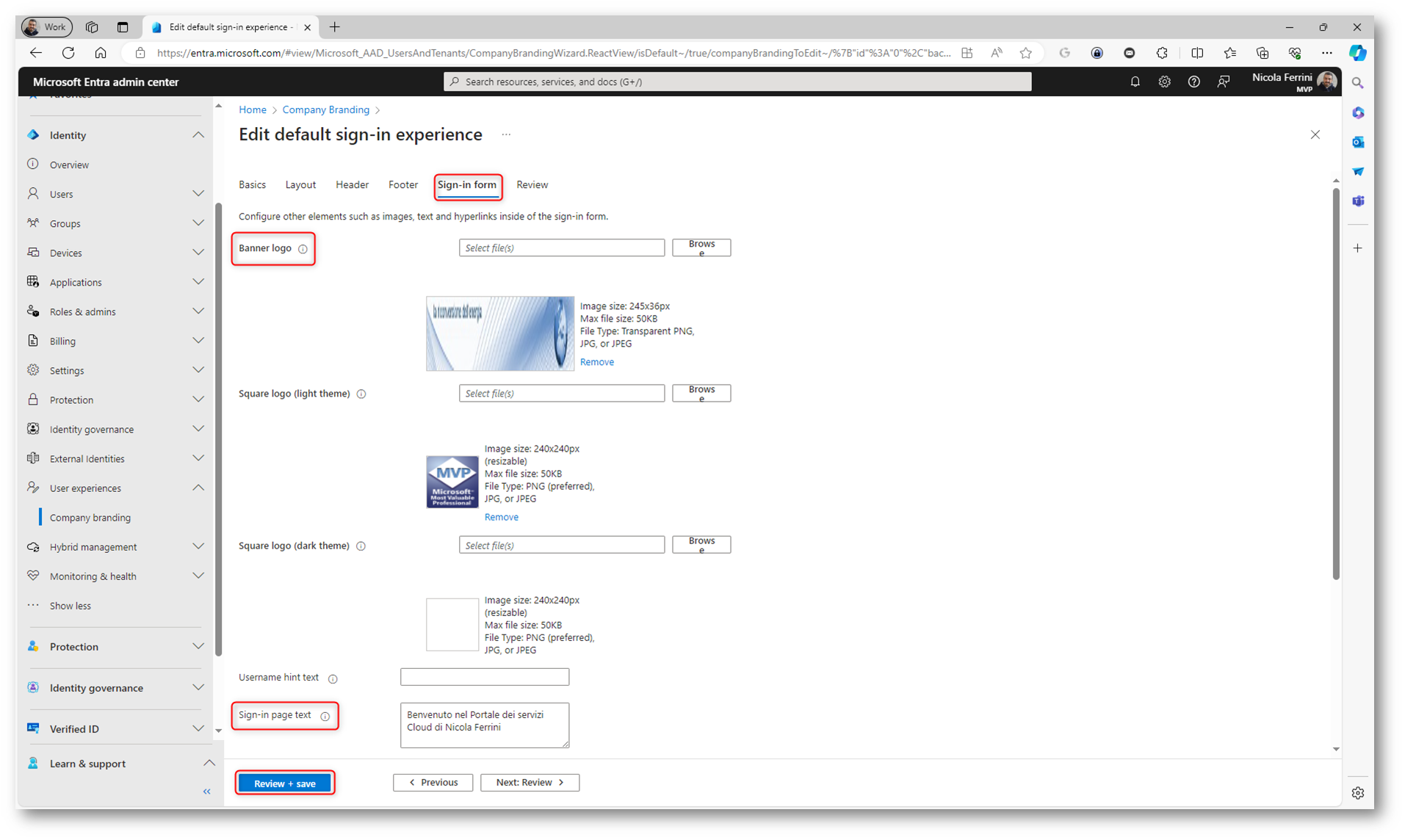

Per poter utilizzare Windows AutoPilot è obbligatorio personalizzare il Company Branding. Dal portale di Microsoft Entra selezionate User experiences > Company branding > Edit. Per Windows AutoPilot è obbligatorio compilare i campi Sign-in page text.

Figura 3: Personalizzazione del Company Branding

Configurate quindi le impostazioni di branding. Qui potete caricare il logo della vostra azienda, un’immagine di sfondo per la schermata di accesso e configurare i colori e i messaggi di benvenuto personalizzati. Assicuratevi che le immagini rispettino le dimensioni e i requisiti specificati dal portale. Questa personalizzazione non solo migliora l’esperienza utente, ma rafforza anche l’identità aziendale, rendendo i dispositivi subito riconoscibili come parte dell’organizzazione.

Figura 4: Personalizzazione del Company Branding

Configurare le Device Enrollment Notifications

A partire da Intune Service release 2209, gli amministratori di sistema possono inviare delle notifiche personalizzate e dei messaggi di posta elettronica agli utenti che hanno effettuato l’enrollment dei dispositivi in Microsoft Intune.

Grazie alle notifiche inviate ai dispositivi Windows, Android e iOS/iPadOS, gli amministratori possono chiedere agli utenti di verificare l’enrollment di un nuovo dispositivo ed eventualmente gli utenti possono avvisare gli amministratori se non sono stati loro, evidenziando in questo modo un comportamento sospetto.

Le notifiche tramite mail verranno inviate direttamente nella cassetta postale dell’utente, mentre le notifiche push appariranno nell’app Intune Company Portal per i dispositivi iOS/iPadOS, macOS e Android. Le Enrollment push notifications non sono supportate per l’app Windows di Intune Company Portal, quindi lì non appariranno.

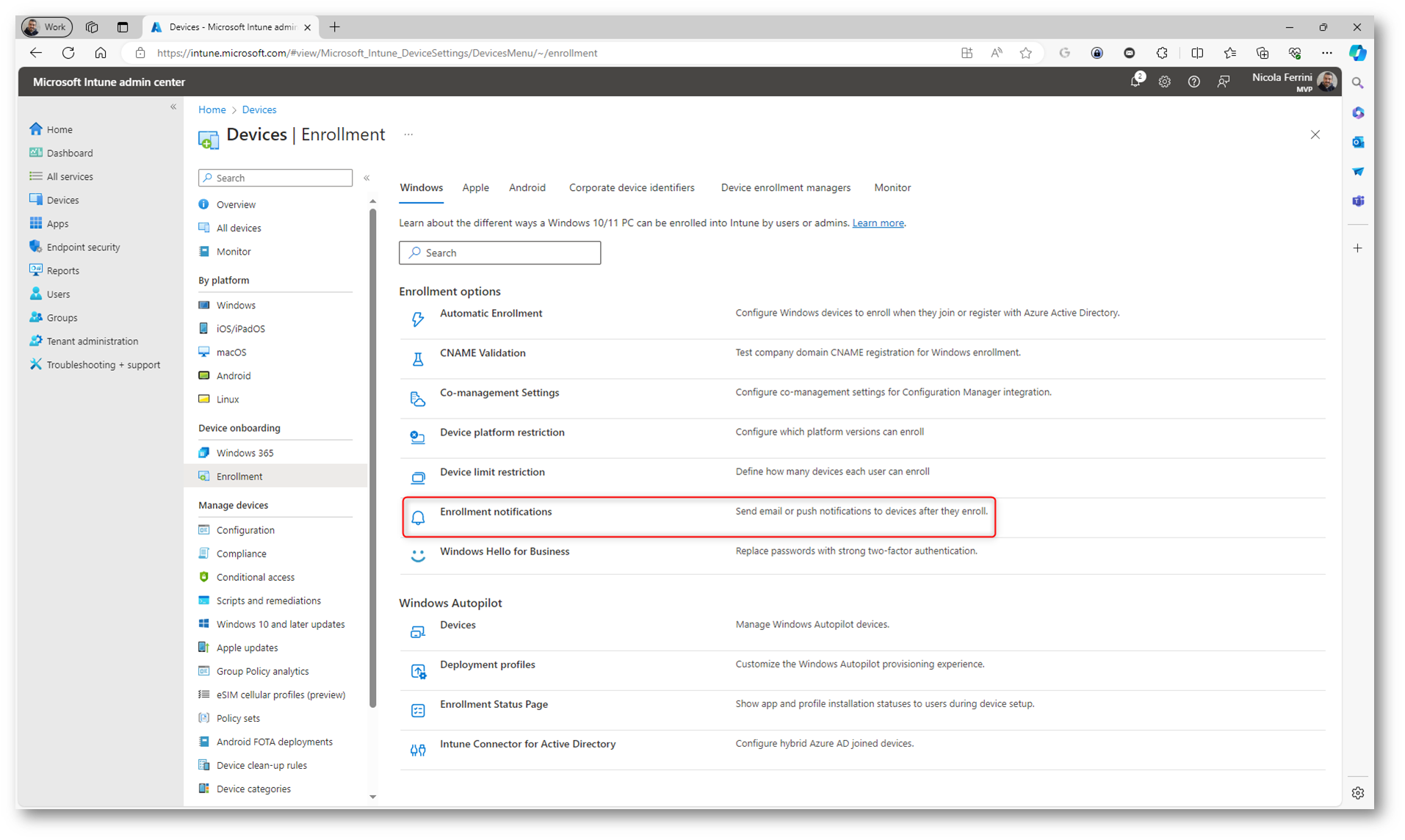

Collegatevi al portale di Microsoft Intune con le credenziali di un utente che sia Global Administrator oppure Intune Administrator e selezionate la voce Devices > Enrollment > Windows e selezionate Enrollment notifications.

Per maggiori informazioni sulla configurazione vi rimando alla lettura della mia guida Microsoft Intune – Configurare le Device Enrollment Notifications – ICT Power

Figura 5: Configurazione delle Device Enrollment Notifications

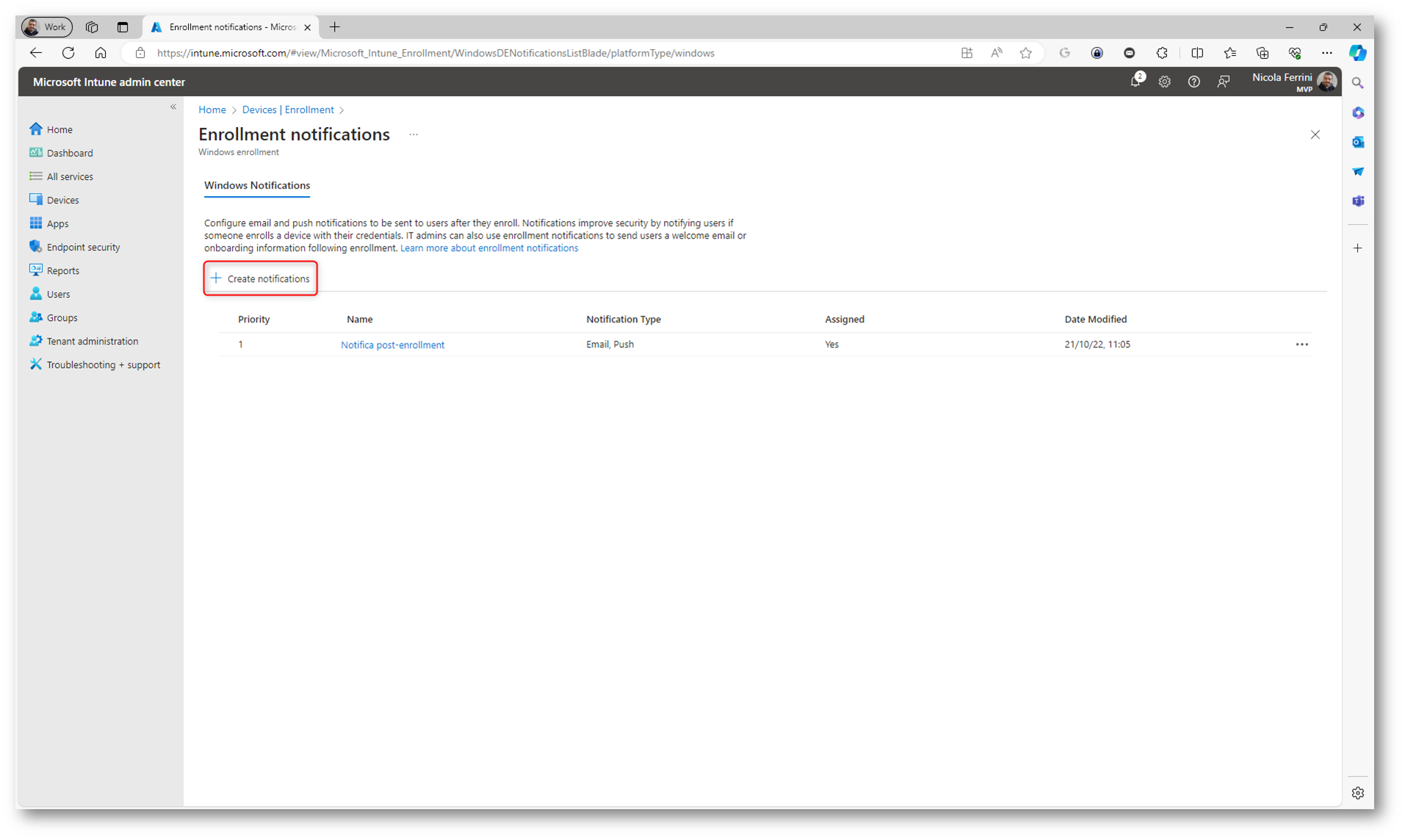

Figura 6: Creazione di una Device Enrollment Notification

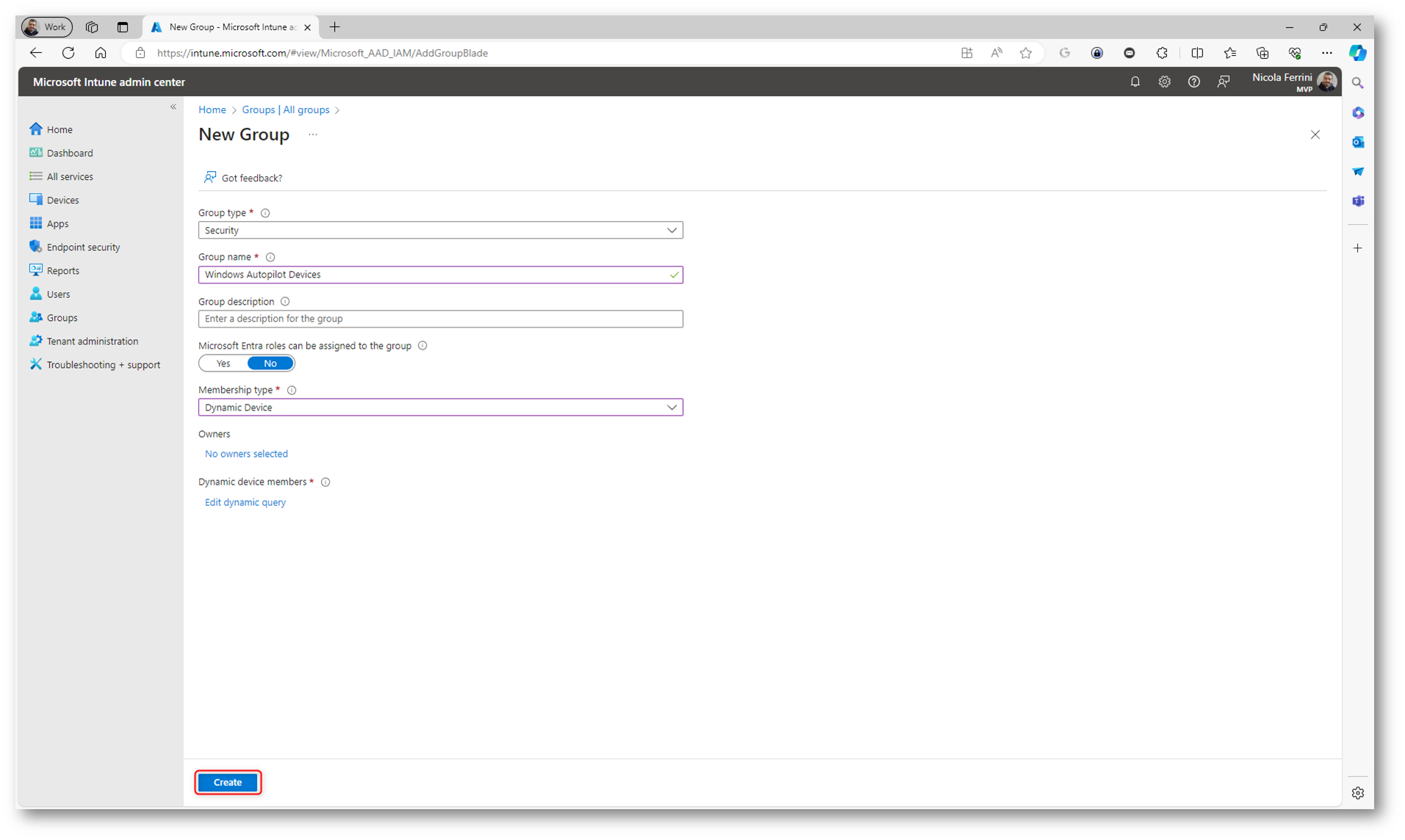

Creazione di un gruppo di dispositivi per Windows Autopilot

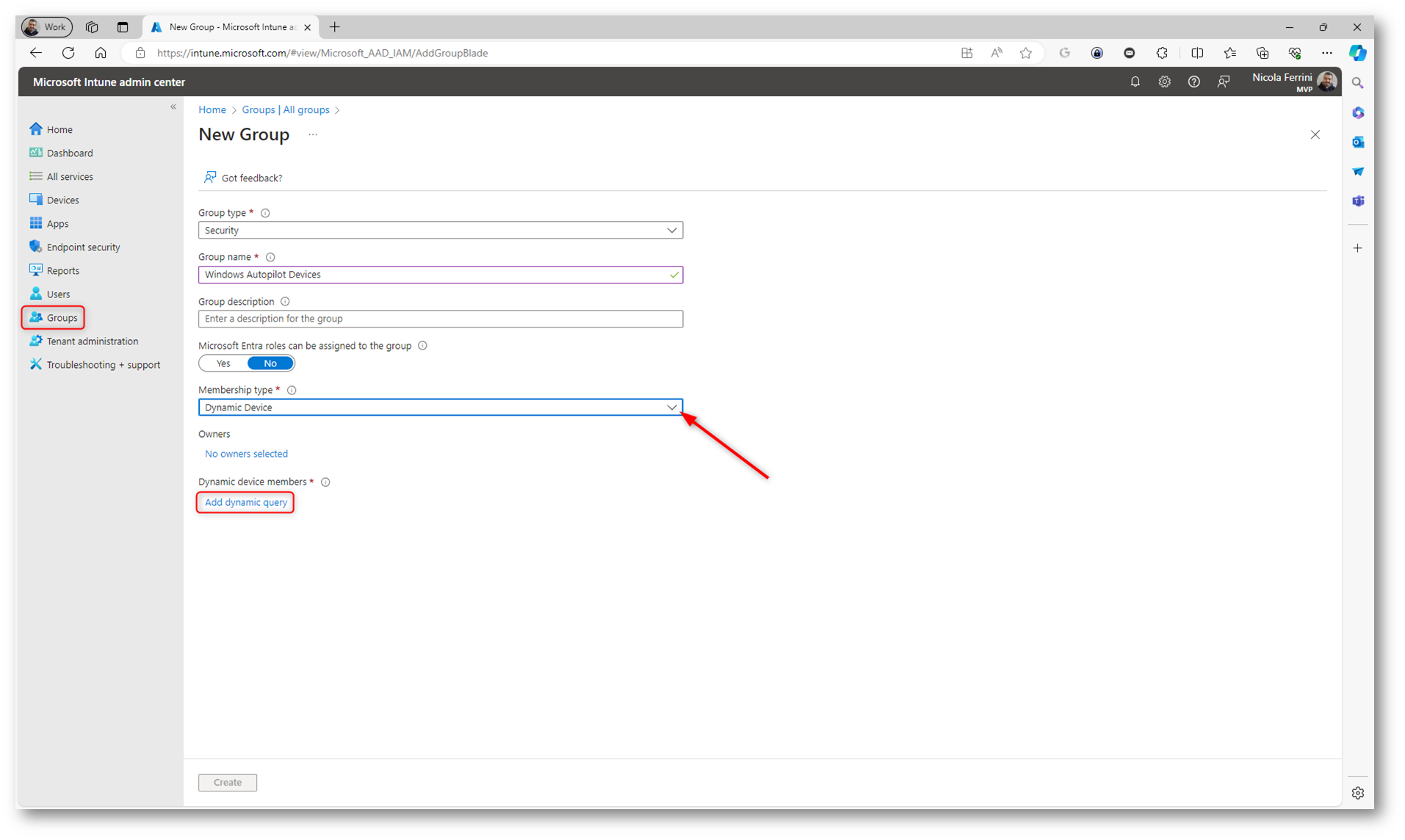

Nei prossimi passaggi vedremo come creare un gruppo dinamico che conterrà i dispositivi destinati alla funzionalità Autopilot. La creazione di un gruppo dinamico in Microsoft Entra ID permette di organizzare automaticamente i dispositivi in base a criteri specifici, semplificando la gestione e l’applicazione di configurazioni tramite Autopilot.

Accedete al portale di Microsoft Entra ID o al portale di Microsoft Intune e selezionate Groups e New group. Create un nuovo Security group e configurate le regole di appartenenza dinamica selezionando Dynamic Device. Cliccate su Add dynamic query per aprire il generatore di regole.

Figura 7: Creazione di un nuovo gruppo dinamico per i dispositivi Autopilot

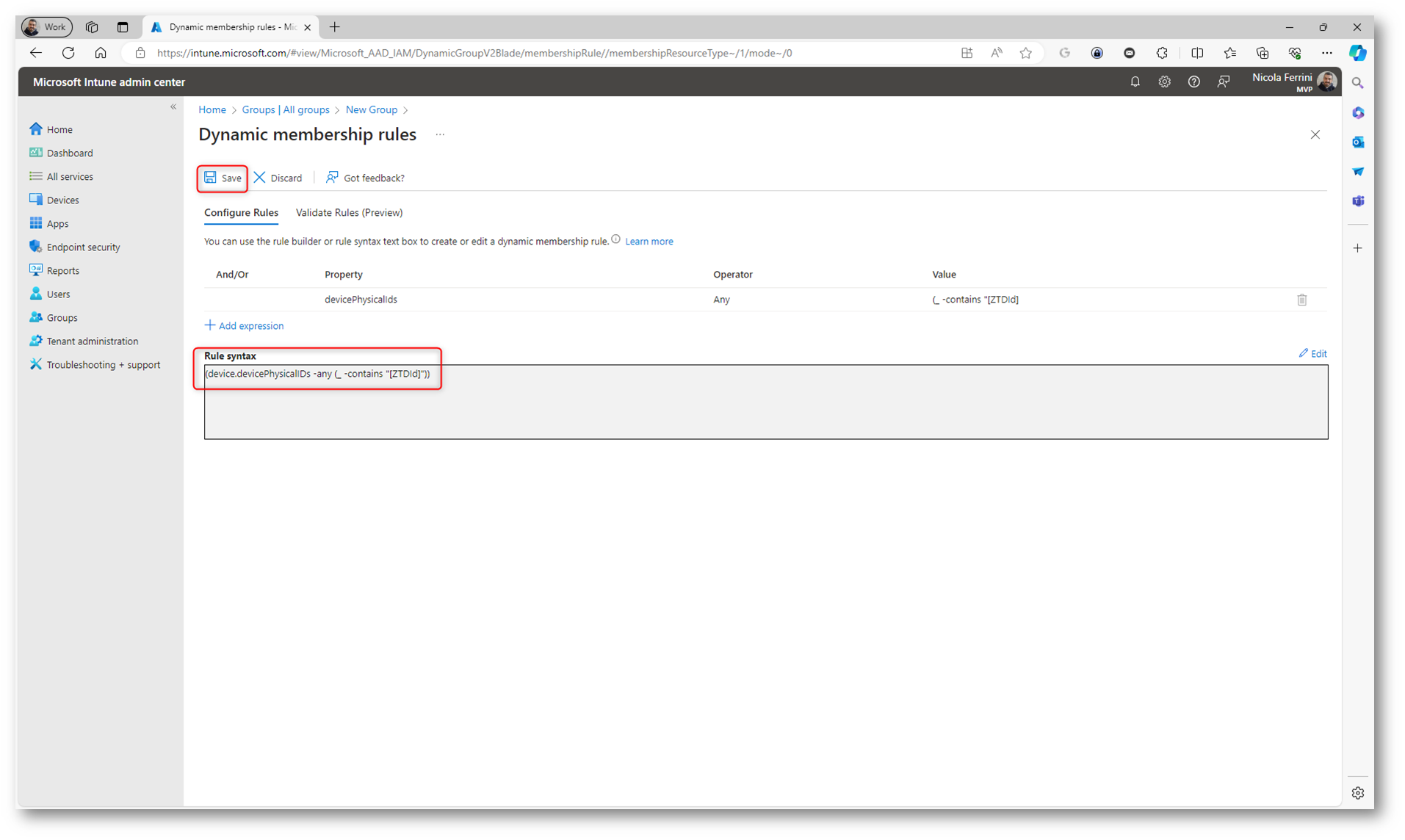

Nella finestra del generatore di regole inserite la query che selezioni i dispositivi destinati ad Autopilot: (device.devicePhysicalIDs -any (_ -contains “[ZTDId]”))

Questa query aggiunge tutti i dispositivi che sono stati registrati per l’utilizzo con Autopilot al gruppo dinamico che stiamo creando.

Figura 8: Query che aggiunge tutti i dispositivi che sono stati registrati per l’utilizzo con Autopilot

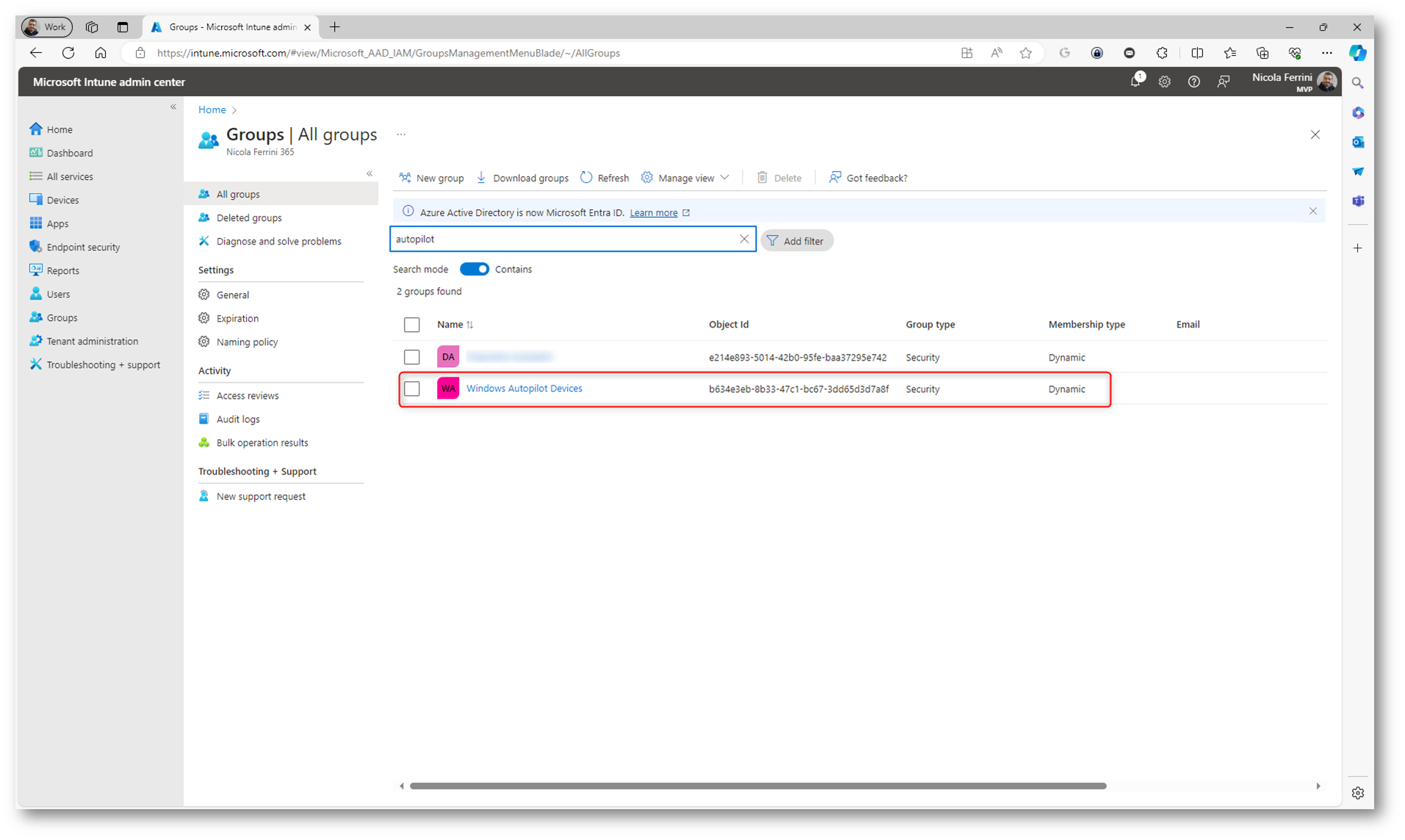

Dopo aver inserito la query, cliccate su Save per salvare le regole di appartenenza dinamica. Una volta configurate tutte le impostazioni, cliccate su Create per creare il gruppo.

Figura 9: Creazione del gruppo dinamico di dispositivi Autopilot

Figura 10: Gruppo dinamico di dispositivi Autopilot creato correttamente

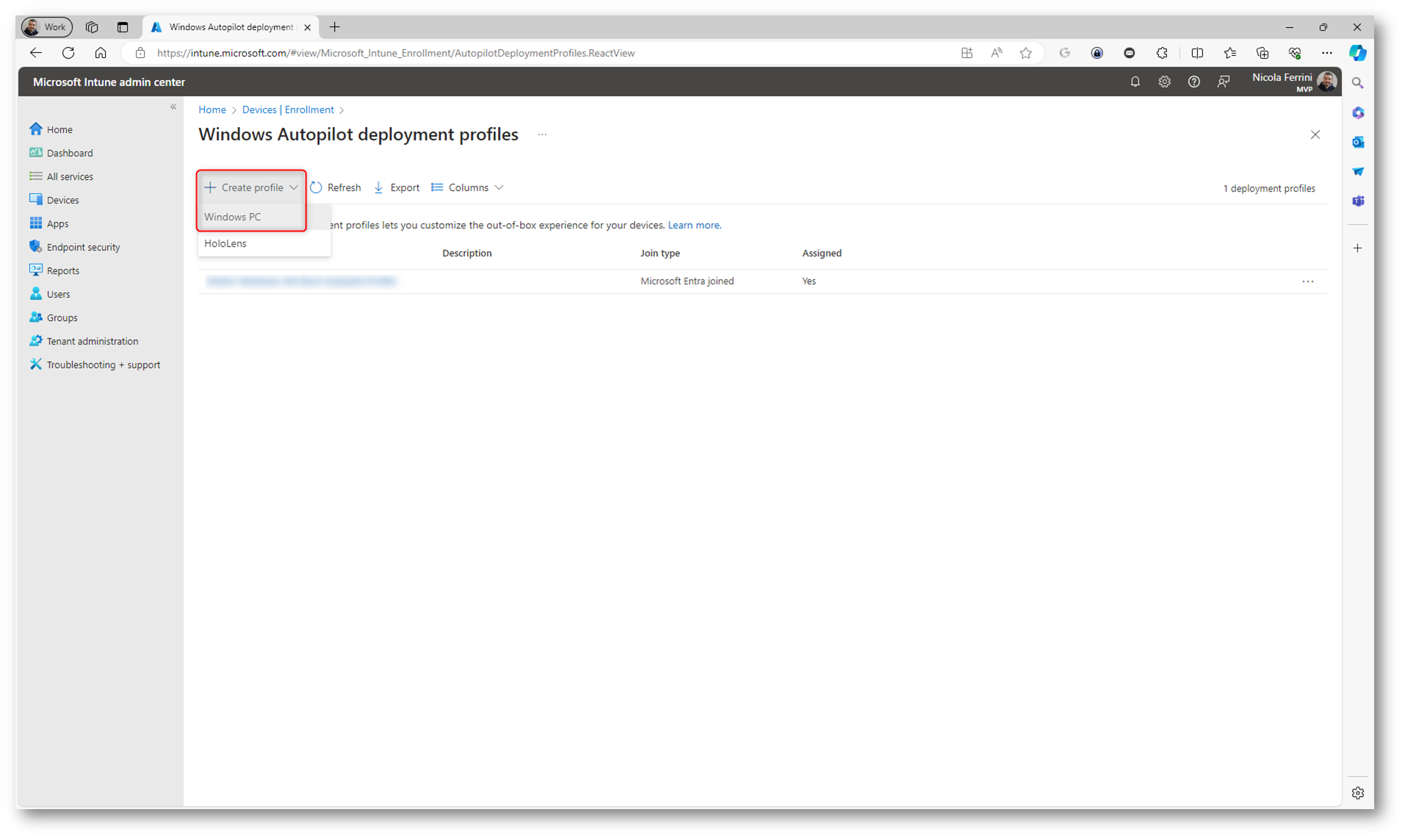

Creazione del Deployment Profile

Il Deployment Profile di Windows Autopilot serve a configurare e personalizzare automaticamente i dispositivi Windows durante il loro primo avvio, facilitando il processo di distribuzione e configurazione per gli utenti finali e riducendo il carico di lavoro per il reparto IT. Con questo profilo potete preconfigurare i dispositivi con le impostazioni aziendali necessarie, eliminando la necessità di configurazioni manuali da parte degli utenti o del personale IT.

Il profilo di distribuzione permette di definire le impostazioni dell’Out-of-Box Experience (OOBE), come la schermata di benvenuto, il saluto personalizzato e altre preferenze che gli utenti vedranno quando accenderanno il dispositivo per la prima volta. Inoltre, il profilo può configurare i dispositivi per l’hybrid join a Microsoft Entra, semplificando la gestione dell’identità e l’accesso ai servizi aziendali.

Con il Deployment Profile potete anche assegnare i dispositivi a gruppi specifici in Microsoft Intune, facilitando l’applicazione di policy, app e configurazioni basate sui ruoli o sulle necessità degli utenti. Inoltre, il profilo permette di applicare configurazioni di sicurezza e conformità predefinite, garantendo che i dispositivi siano protetti e conformi alle policy aziendali sin dal primo utilizzo.

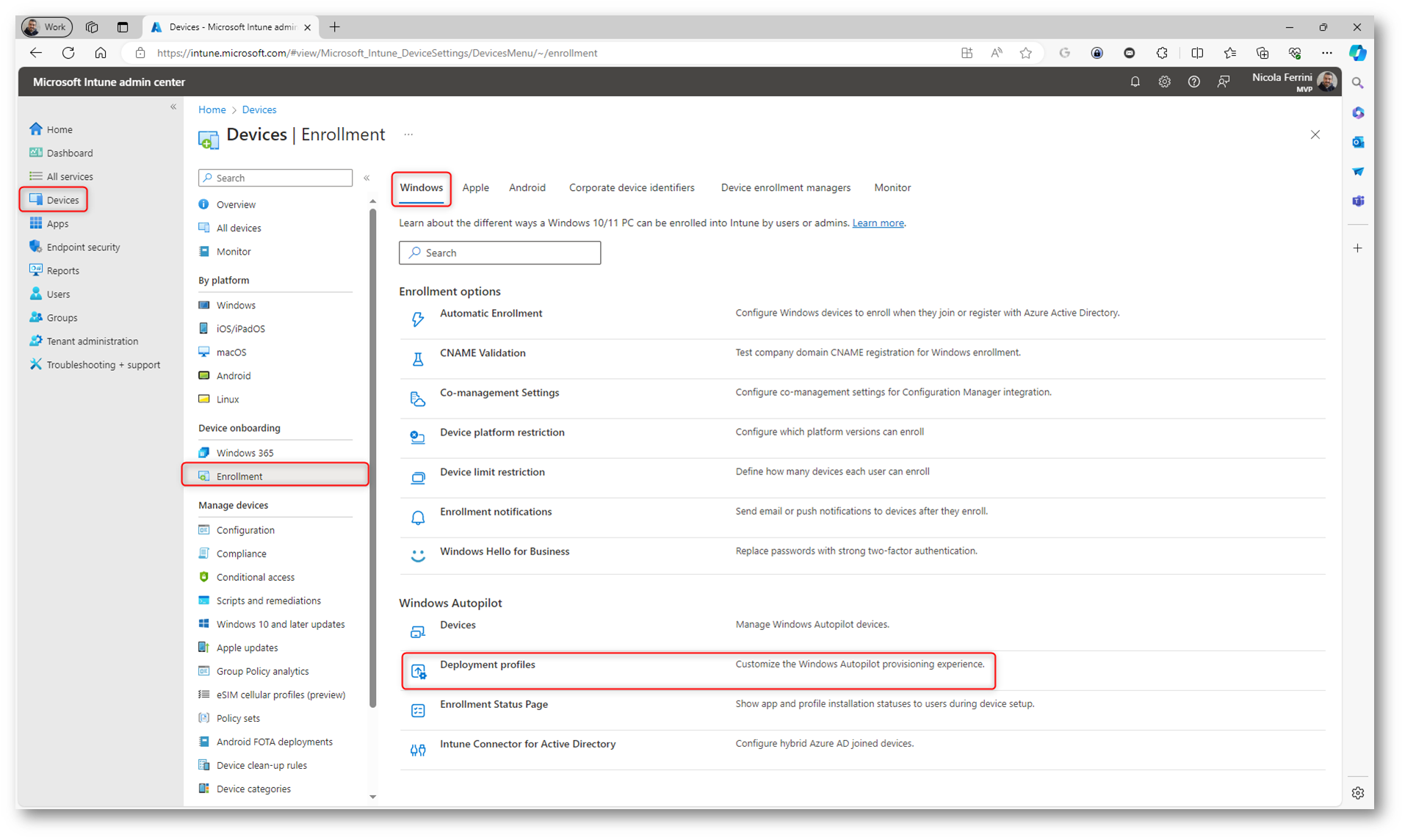

Dal portale di Microsoft Intune selezionate Devices > Enrollment > Deployment profiles

Figura 11: Creazione di un nuovo enrollment profile per Windows Autopilot

Figura 12: Creazione di un nuovo enrollment profile per Windows Autopilot

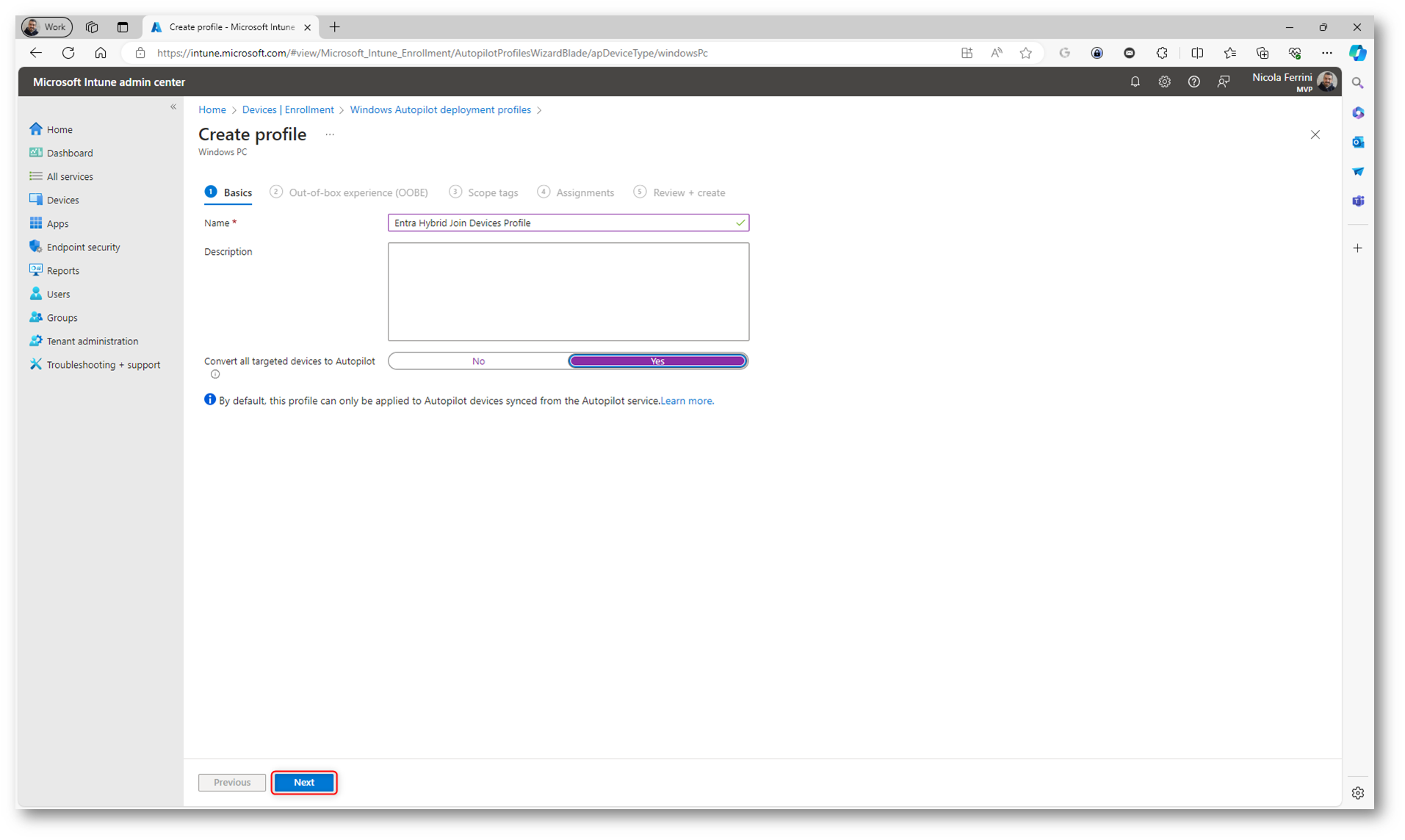

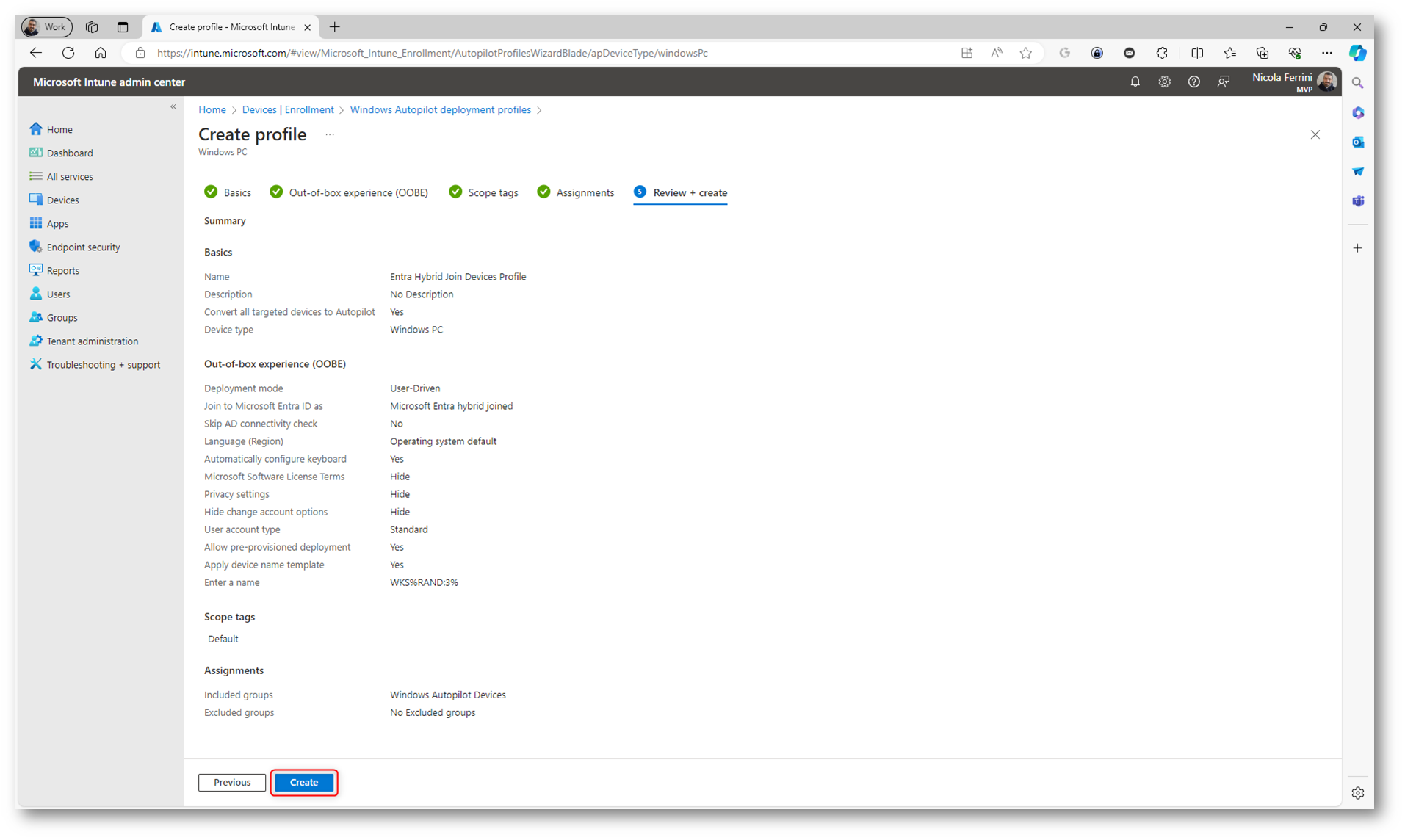

Date un nome ed una descrizione al profilo. Durante la creazione di un Deployment Profile in Windows Autopilot c’è l’opzione Convert all targeted devices to Autopilot, che consente di convertire automaticamente i dispositivi mirati in dispositivi gestiti da Autopilot. Questa funzione è particolarmente utile per garantire che tutti i dispositivi selezionati (e che siano già gestiti da Microsoft Intune) siano configurati per utilizzare le funzionalità di Autopilot senza dover effettuare ulteriori passaggi manuali.

Figura 13: Creazione di un nuovo Deployment Profile

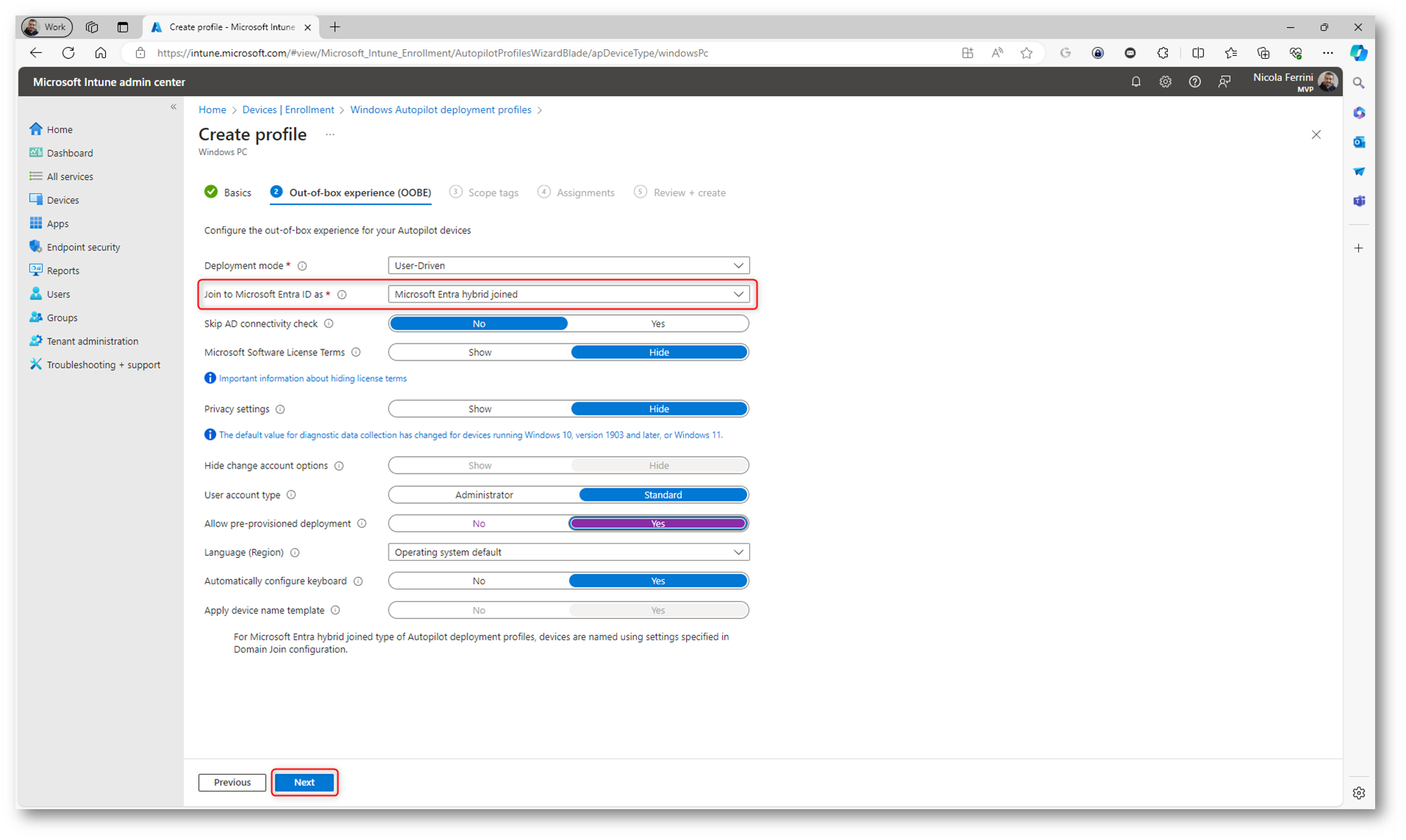

Nella scheda Out-of-box experience (OOBE) del wizard di creazione di un nuovo deployment profile per Windows Autopilot troverete diverse opzioni che vi permetteranno di personalizzare e configurare l’esperienza di primo avvio del dispositivo per gli utenti finali. Queste sono le opzioni disponibili:

-

Deployment mode

- User-driven (guidata dall’utente): Questa modalità richiede l’interazione dell’utente per completare la configurazione del dispositivo.

- Self-deploying (auto-distribuzione): Questa modalità non richiede interazione dell’utente e può essere utilizzata per configurare dispositivi condivisi o chioschi.

-

Join to Microsift Entra ID as

- Microsoft Entra joined: Il dispositivo viene unito direttamente a Microsoft Entra ID.

- Microsoft Entra hybrid joined Il dispositivo viene unito sia al dominio locale (AD) sia a Microsoft Entra. Questa è l’opzione che sceglieremo.

-

Hide privacy settings

- Questa opzione consente di nascondere le schermate delle impostazioni sulla privacy durante l’OOBE, semplificando l’esperienza per l’utente finale.

-

Hide change account options

- Nasconde le opzioni per cambiare account durante l’OOBE, obbligando gli utenti a utilizzare le credenziali aziendali.

-

User account type

- Questa opzione permette di definire il tipo di account utente che verrà creato sul dispositivo durante la configurazione iniziale. Scegliere tra un account Administrator o Standard user permette di bilanciare tra controllo utente e sicurezza del dispositivo, garantendo che i dispositivi siano configurati in linea con le esigenze aziendali e le politiche di sicurezza.

-

Allow pre-provisioned deployment

- Questa opzione è comunemente nota come “White Glove” e permette al reparto IT o al fornitore di preparare il dispositivo prima che venga consegnato all’utente finale. Abilitando questa opzione, potete preparare i dispositivi in anticipo, garantendo una transizione più fluida e rapida per gli utenti finali, migliorando l’efficienza operativa e riducendo il carico di lavoro durante la fase di distribuzione.

-

Language (Region)

- Specifica la lingua predefinita da applicare durante l’OOBE.

-

Automatically configure keyboard

- Se abilitata, questa opzione configura automaticamente il layout della tastiera senza richiedere l’intervento dell’utente.

-

Apply computer name template

- Permette di configurare un modello per i nomi dei computer, utilizzando variabili come %SERIAL% (numero di serie del dispositivo) per generare nomi univoci. Nel nostro caso l’opzione non è configurabile e il nome computer dovrà essere scelto nel profilo di Domain Join che configureremo successivamente.

Figura 14: Scheda OOBE del wizard di creazione di un nuovo deployment profile

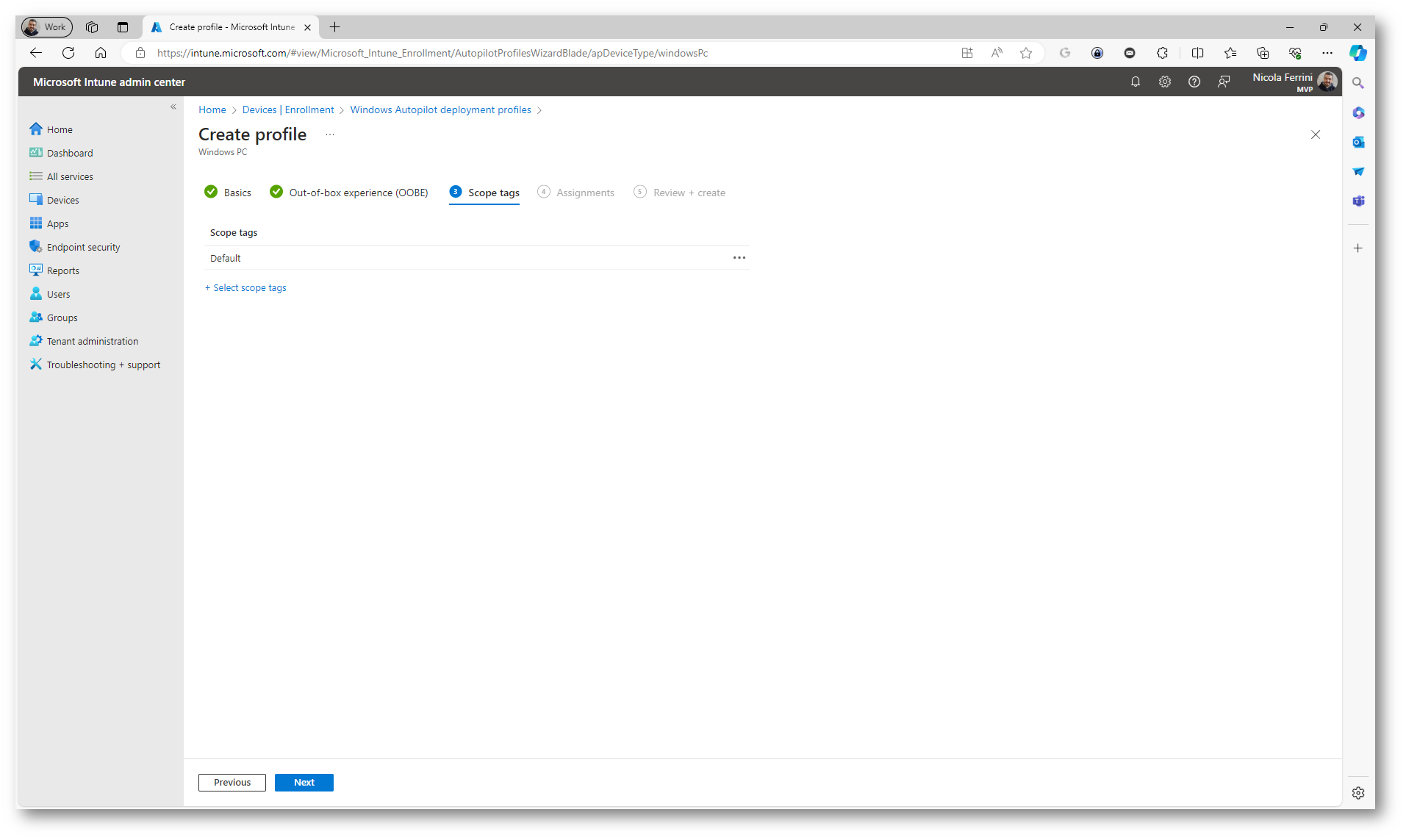

Gli scope tags in Microsoft Intune sono un metodo di controllo accessi che consente di gestire e filtrare le risorse all’interno dell’organizzazione. Essi aiutano a definire chi può vedere e gestire determinati dispositivi, app, policy e profili all’interno di Intune. Sono particolarmente utili in scenari di gestione multi-tenant o in organizzazioni con reparti IT decentralizzati.

Figura 15: Inserimento degli Scope Tags per il profilo

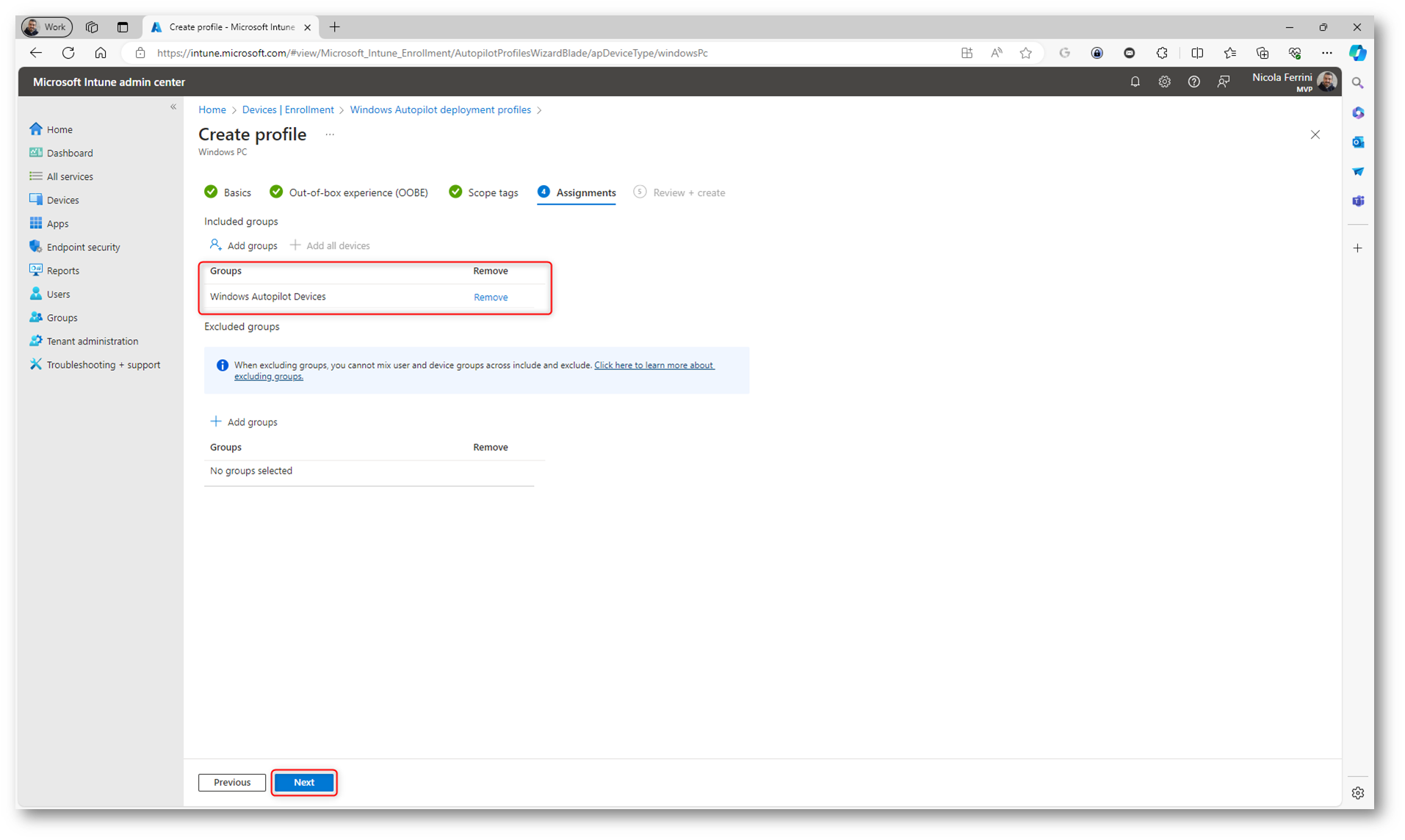

Nella scheda Assignment decidete a quale gruppo di Microsoft Entra ID volete assegnare il deployment profile. Io ho usato il gruppo dinamico di dispositivi creato in precedenza.

Figura 16: Assegnazione del Deployment Profile a un gruppo in Microsoft Entra ID

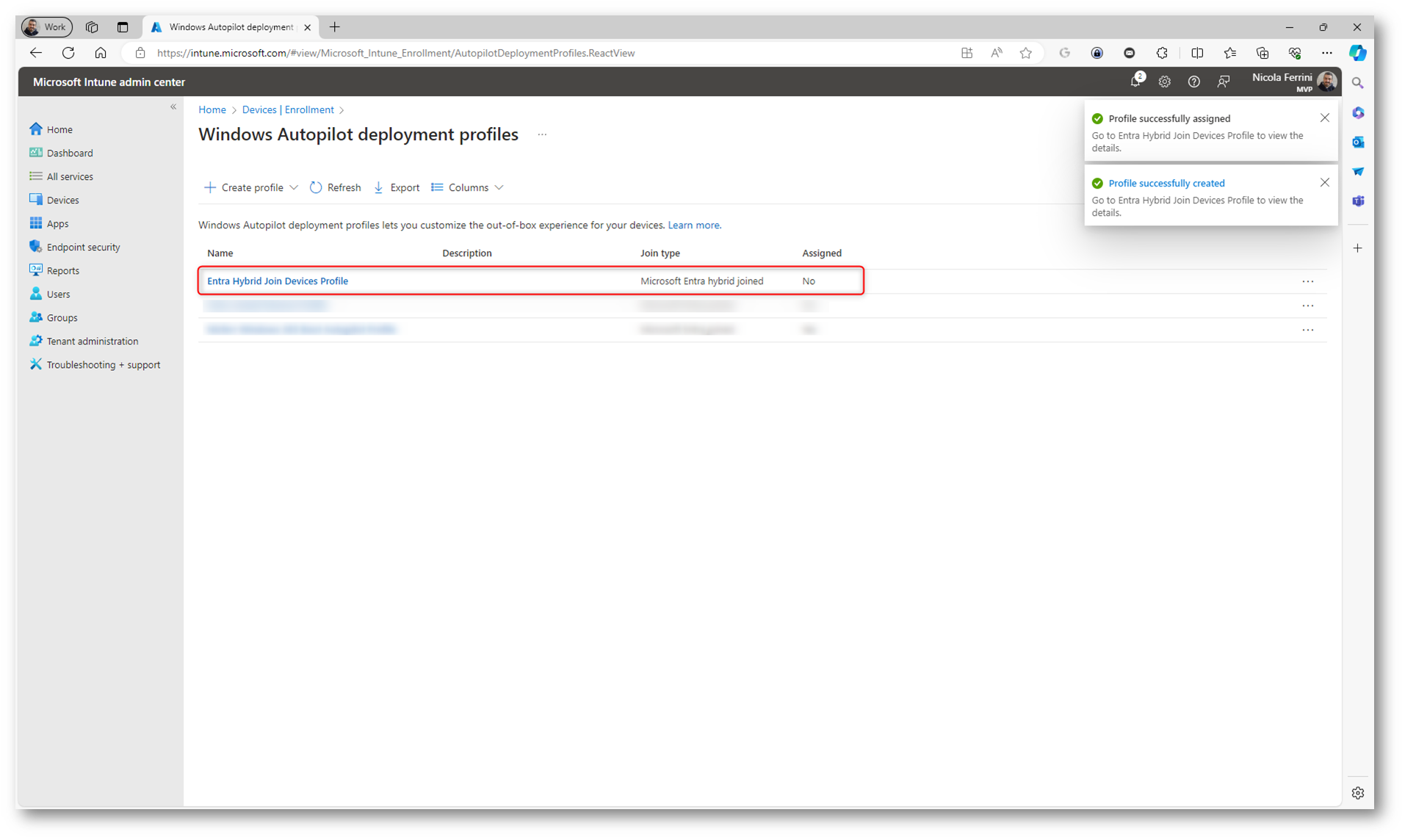

Completate il wizard facendo clic su Create.

Figura 17: Completamento del wizard di creazione del deployment profile

Figura 18: Deployment profile creato correttamente

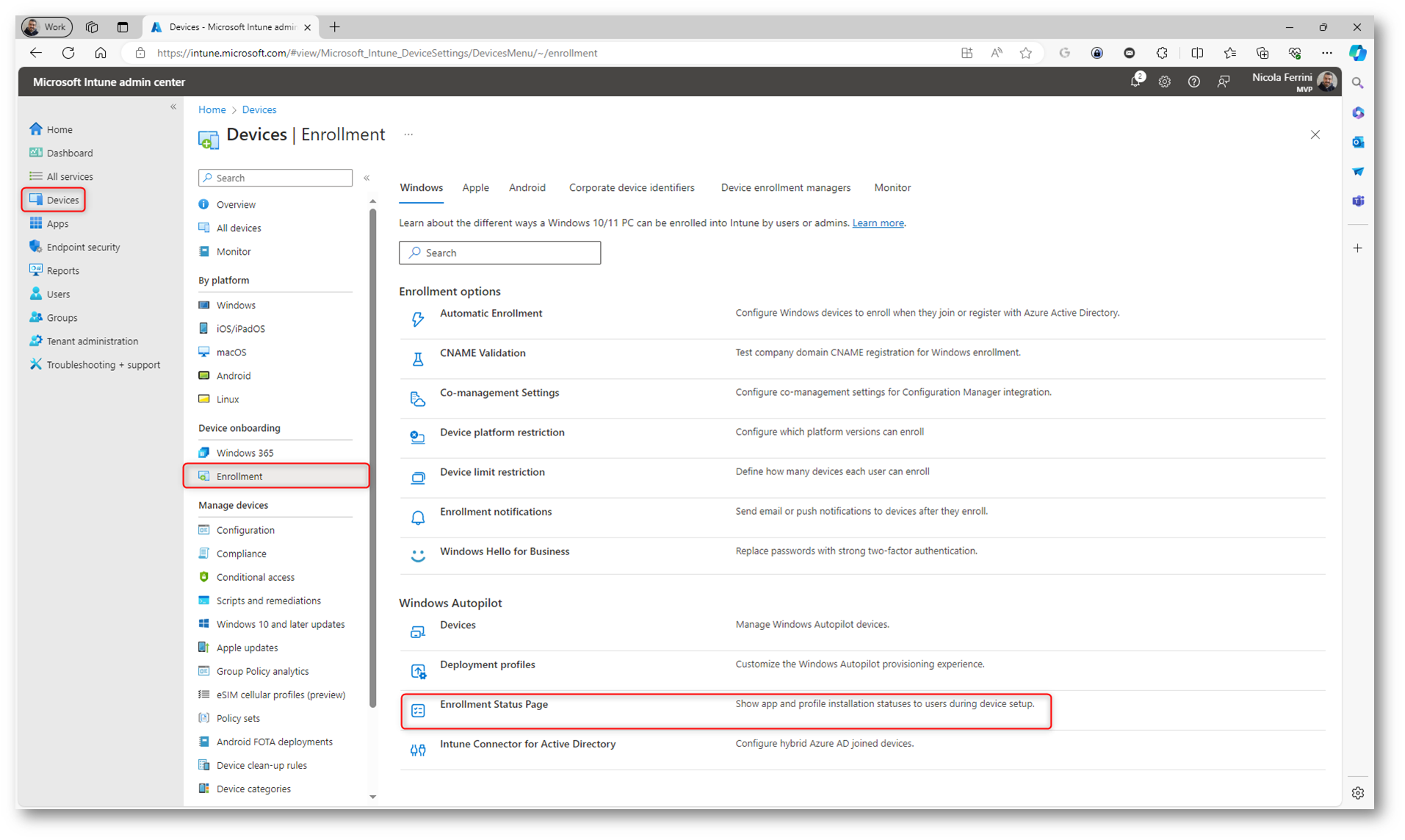

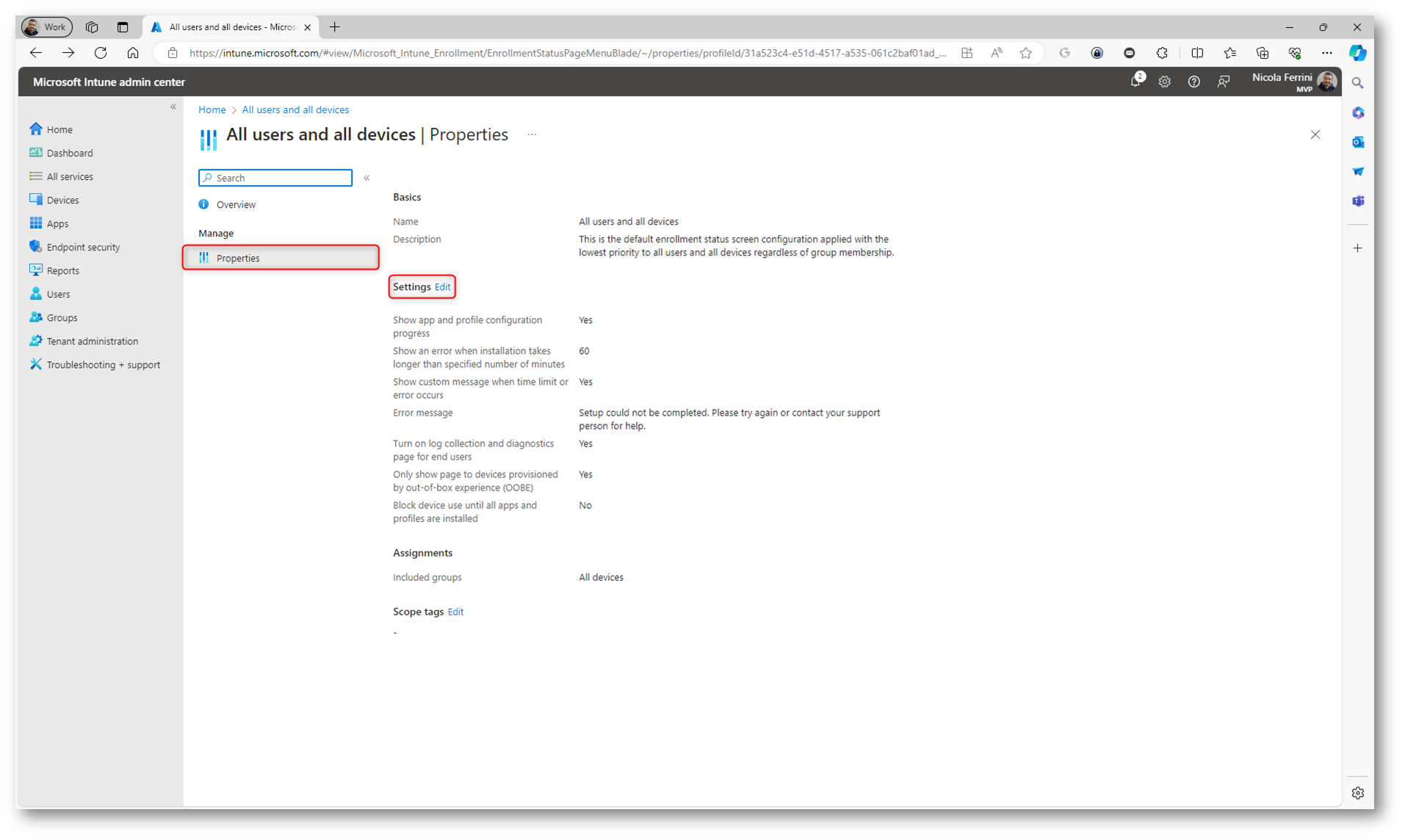

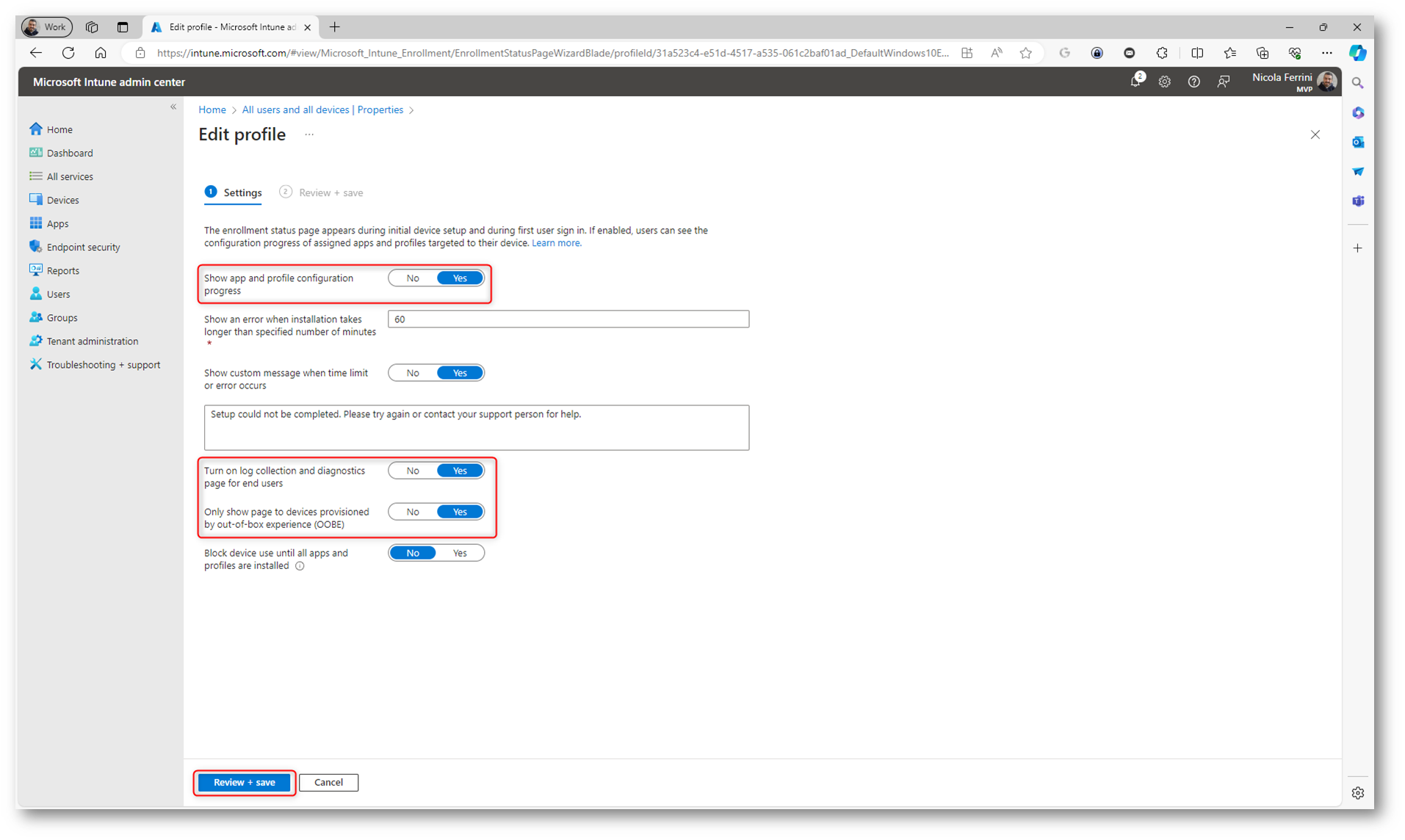

Configurazione della Enrollment Status Page

La Enrollment Status Page (ESP) è una funzionalità di Microsoft Intune che mostra lo stato di registrazione e configurazione del dispositivo durante il processo di provisioning iniziale. La ESP fornisce informazioni in tempo reale all’utente finale, assicurando che il dispositivo venga configurato correttamente prima di essere utilizzato.

La ESP assicura che tutte le configurazioni richieste siano applicate prima che l’utente possa utilizzare il dispositivo e l‘utente finale può vedere in tempo reale quali configurazioni sono in corso e quali sono completate, riducendo l’incertezza durante il processo di configurazione iniziale.

Mostrando chiaramente lo stato di ogni passaggio, la ESP aiuta a identificare e risolvere eventuali problemi di configurazione in tempo reale. Se un passaggio fallisce, l’utente o il team IT può intervenire immediatamente per risolvere il problema, assicurando che il dispositivo sia pronto all’uso.

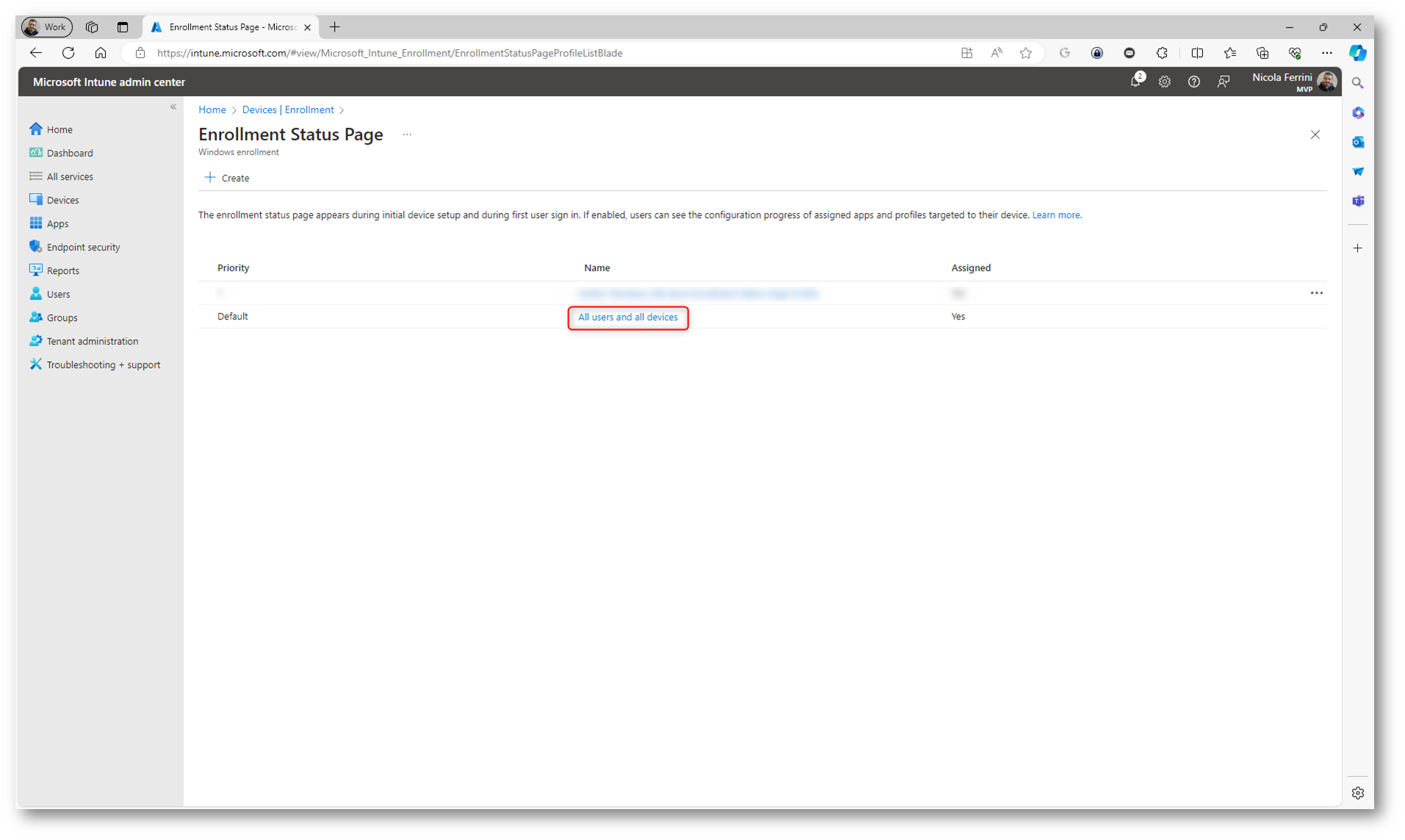

Per configurare la ESP in Microsoft Intune selezionate Devices > Enrollment > Enrollment Status Page

Figura 19: Configurazione della Enrollment Status Page

Cliccate su + Create per creare un nuovo profilo ESP o selezionate un profilo esistente per modificarlo. Io ho deciso di modificare il profilo esistente di Default.

Figura 20: Modifica del profilo esistente per la Enrollment Status Page

Figura 21: Modifica del profilo esistente per la Enrollment Status Page

Io ho abilitato le seguenti opzioni:

- Show app and profile configuration progress: Abilitate questa opzione per visualizzare lo stato di avanzamento dettagliato durante la configurazione.

- Turn on log collection and diagnostics page for end users: Microsoft Intune permette di attivare la raccolta dei log e di fornire una pagina di diagnostica per gli utenti finali. Questo facilita la risoluzione dei problemi, permettendo agli utenti di inviare log e diagnosticare problemi direttamente dai loro dispositivi.

- Only show page to devices provisioned by out-of-box experience (OOBE): Attivate questa opzione per limitare la visualizzazione della pagina di diagnostica ai dispositivi configurati tramite l’esperienza di primo avvio.

Figura 22: Configurazione delle opzioni della Enrollment Status Page

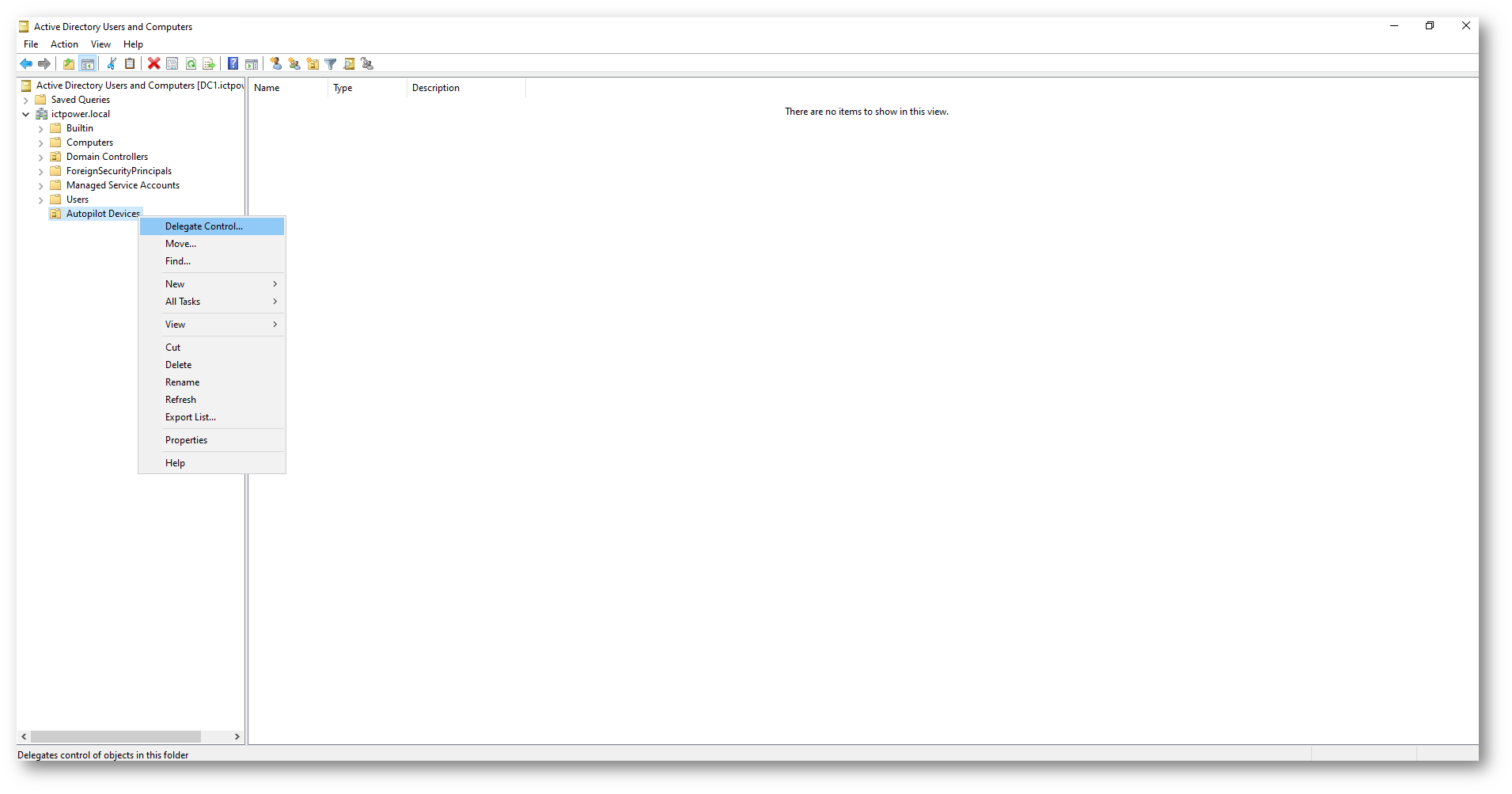

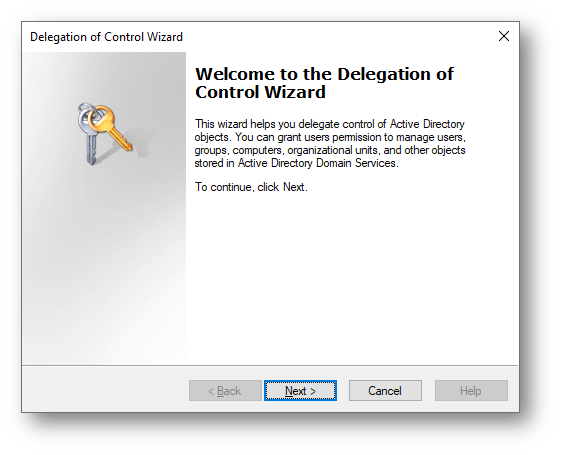

Preparazione di Active Directory

Per preparare Active Directory per l’implementazione di Microsoft Entra Hybrid Join con Windows Autopilot è necessario seguire una serie di passaggi per garantire che l’ambiente sia correttamente configurato.

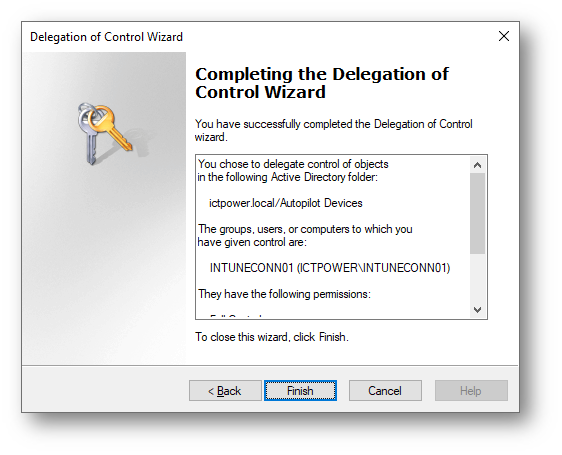

Create o scegliete una unità organizzativa (OU) del vostro dominio, all’interno della quale verranno inseriti i dispositivi che saranno Entra Hybrid Join e delegate la possibilità di creare i nuovi computer alla macchina di dominio su cui installerete l’Intune Connector for Active Directory.

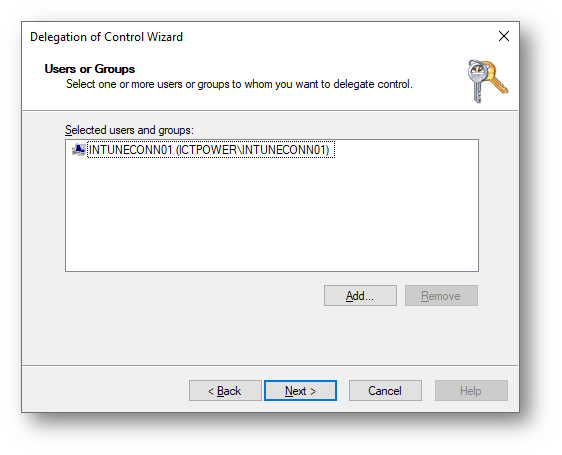

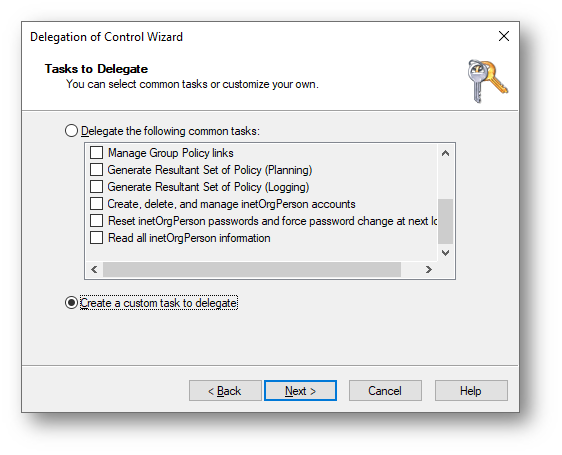

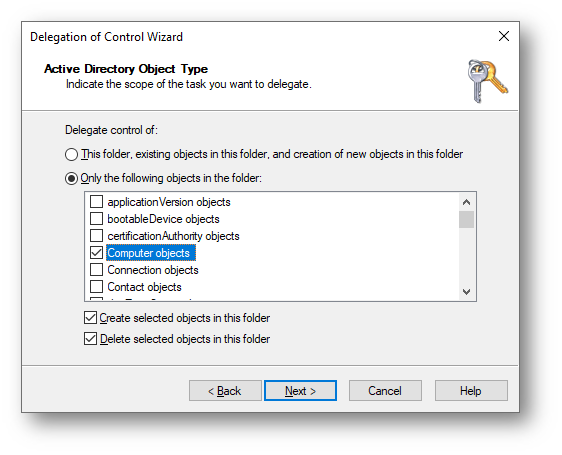

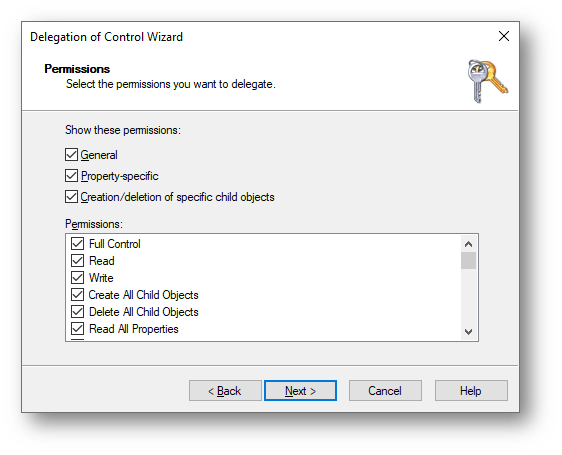

Fate clic destro sull’OU creata e selezionate Delegate Control. Aggiungete l’account del computer che ospita l’Intune Connector. Selezionate i permessi necessari per creare e gestire gli oggetti computer. Nelle figure sotto sono mostrati tutti i passaggi.

Figura 23: Delega dei diritti in Active Directory

Figura 24: Wizard di delega dei diritti in Active Directory

Figura 25: Aggiunta dell’account Computer che ospita l’Intune Connector

Figura 26: Delega dei privilegi personalizzati

Figura 27: Scelta dei privilegi

Figura 28: Gestione dei permessi

Figura 29: Completamento del wizard di delega dei permessi in Active Directory

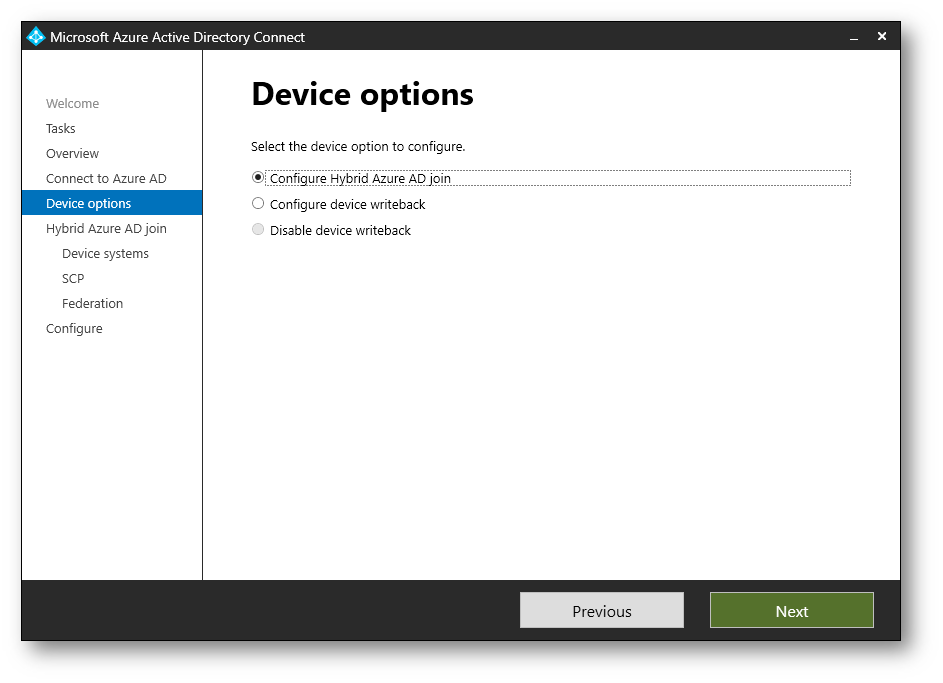

Configurazione dell’Hybrid Join tramite Entra Connect

L’Hybrid Join con Microsoft Entra Connect è una configurazione che consente agli utenti di autenticarsi sia con Active Directory locale (on-premises) che con Entra ID, offrendo un’esperienza di Single Sign-On (SSO).

Esula da questa guida spiegare come implementarla, perciò vi rimando alla pagina ufficiale Configure Microsoft Entra hybrid join – Microsoft Entra ID | Microsoft Learn dove troverete tutte le configurazioni da eseguire.

Questo è giusto un promemoria per ricordarvi di configurare Entra Connect.

Figura 30: La configurazione dell’Hybrid Join con Microsoft Entra Connect è un prerequisito

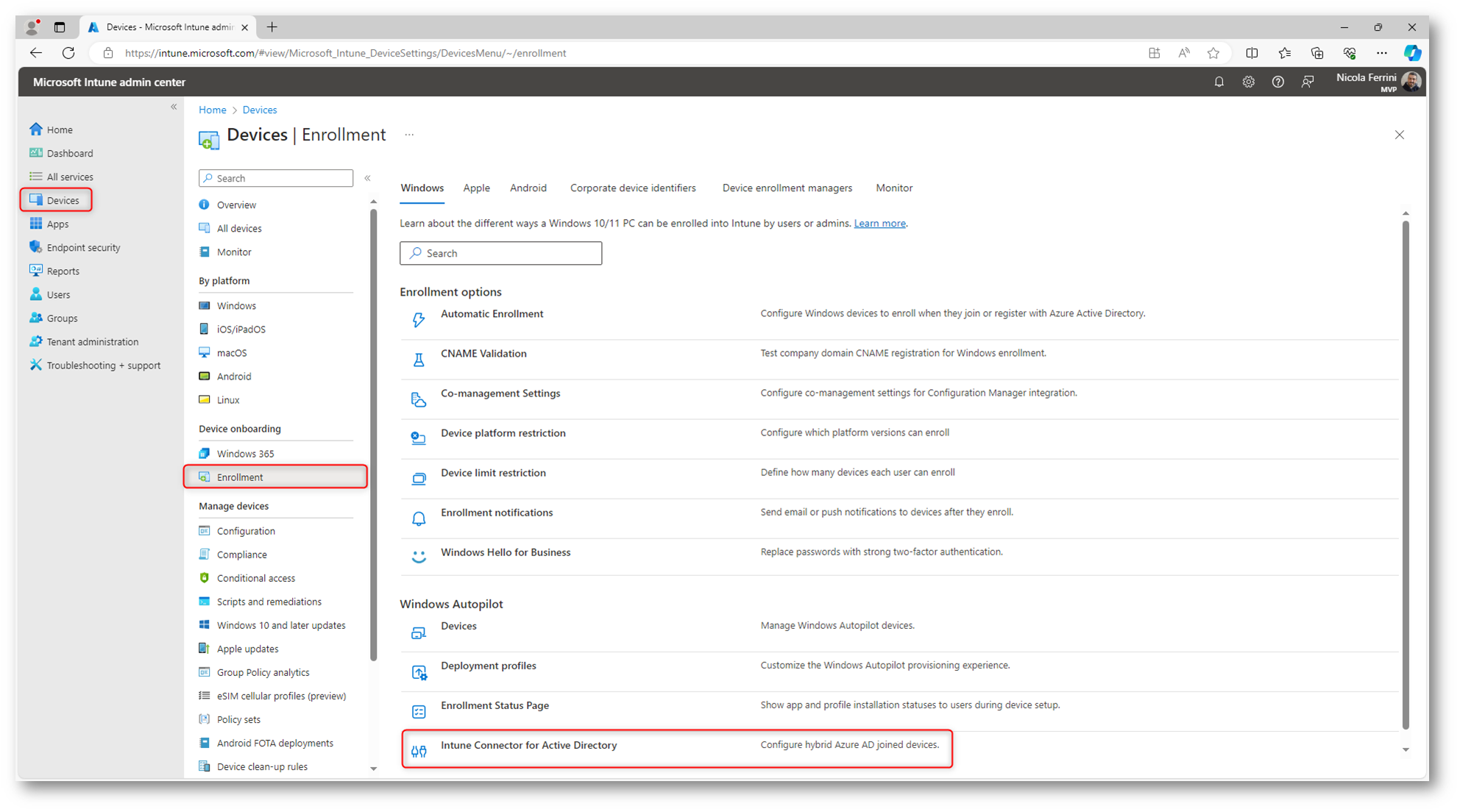

Configurazione dell’Intune Connector for Active Directory

La configurazione dell’Intune Connector for Active Directory è un processo che permette di integrare Microsoft Intune con l’Active Directory locale, consentendo la registrazione e la gestione dei dispositivi tramite Windows Autopilot.

Prima di iniziare la configurazione assicuratevi di avere i seguenti prerequisiti:

- Un account con privilegi amministrativi per eseguire l’installazione nella macchina che avete scelto e che può sia contattare il domain controller che navigare in Internet.

- Un server Windows Server 2016 o versione successiva dove installare l’Intune Connector.

- .NET Framework 4.7.2 o versione successiva installato sul server.

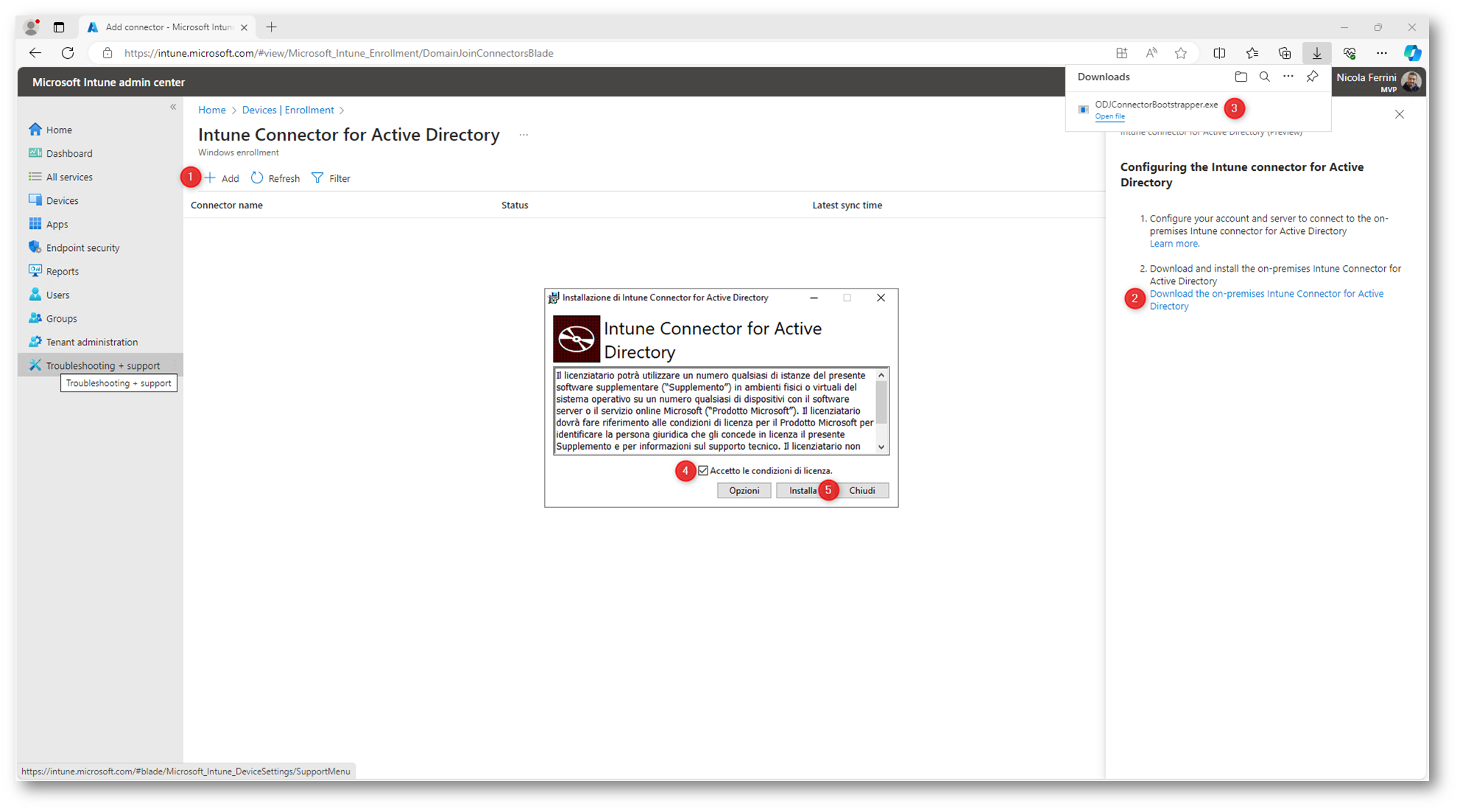

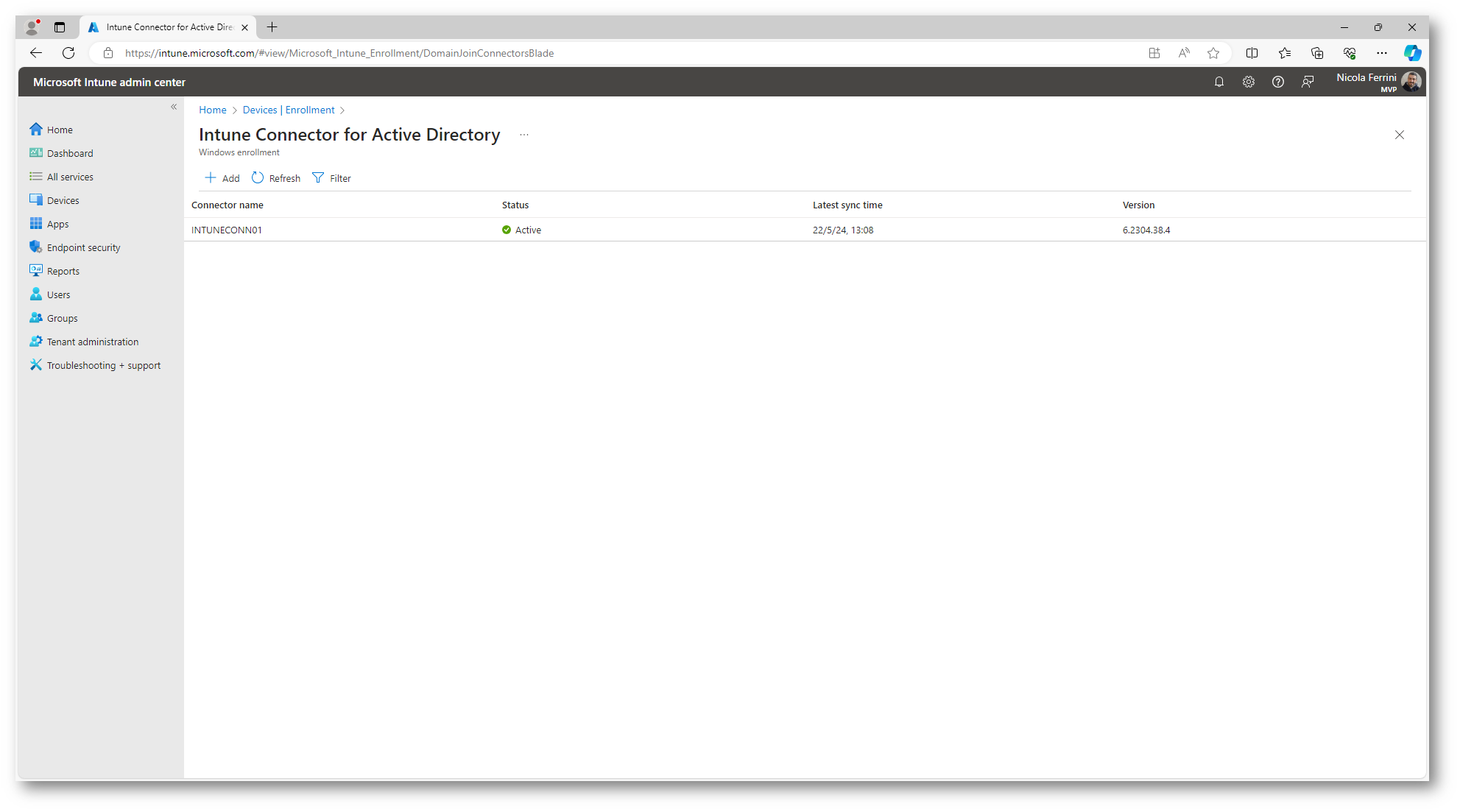

Accedete al portale di Microsoft Intune e da Devices > Enrollment scegliete Intune Connector for Active Directory.

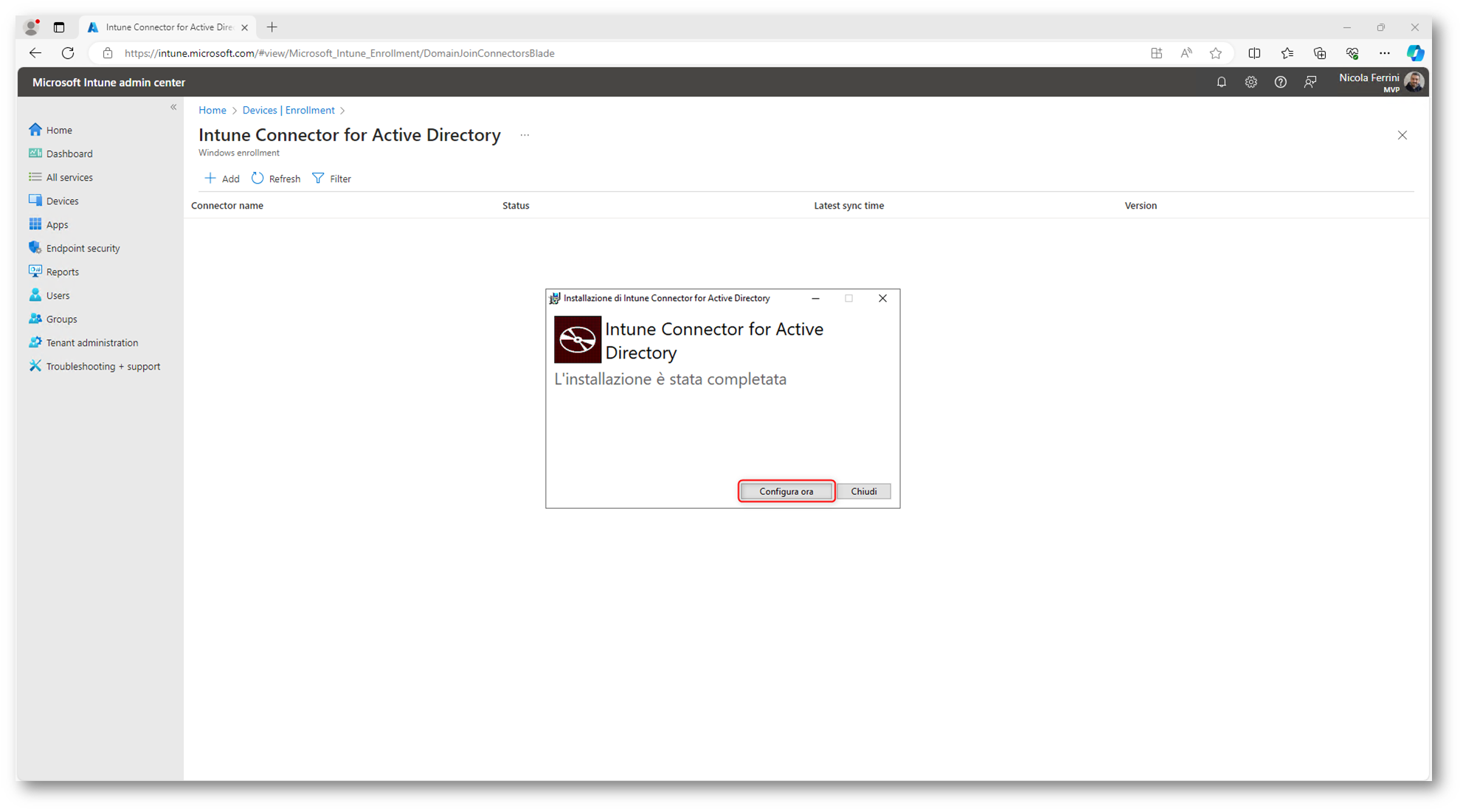

Figura 31: Configurazione di Intune Connector for Active Directory

Fate clic per aggiungere un nuovo Intune Connector e scaricate l’installer ODJConnectorbootstrapper.exe dal link che apparirà nel blade. Seguite le istruzioni a video per l’installazione.

Figura 32: Download e installazione dell’Intune Connector for Active Directory

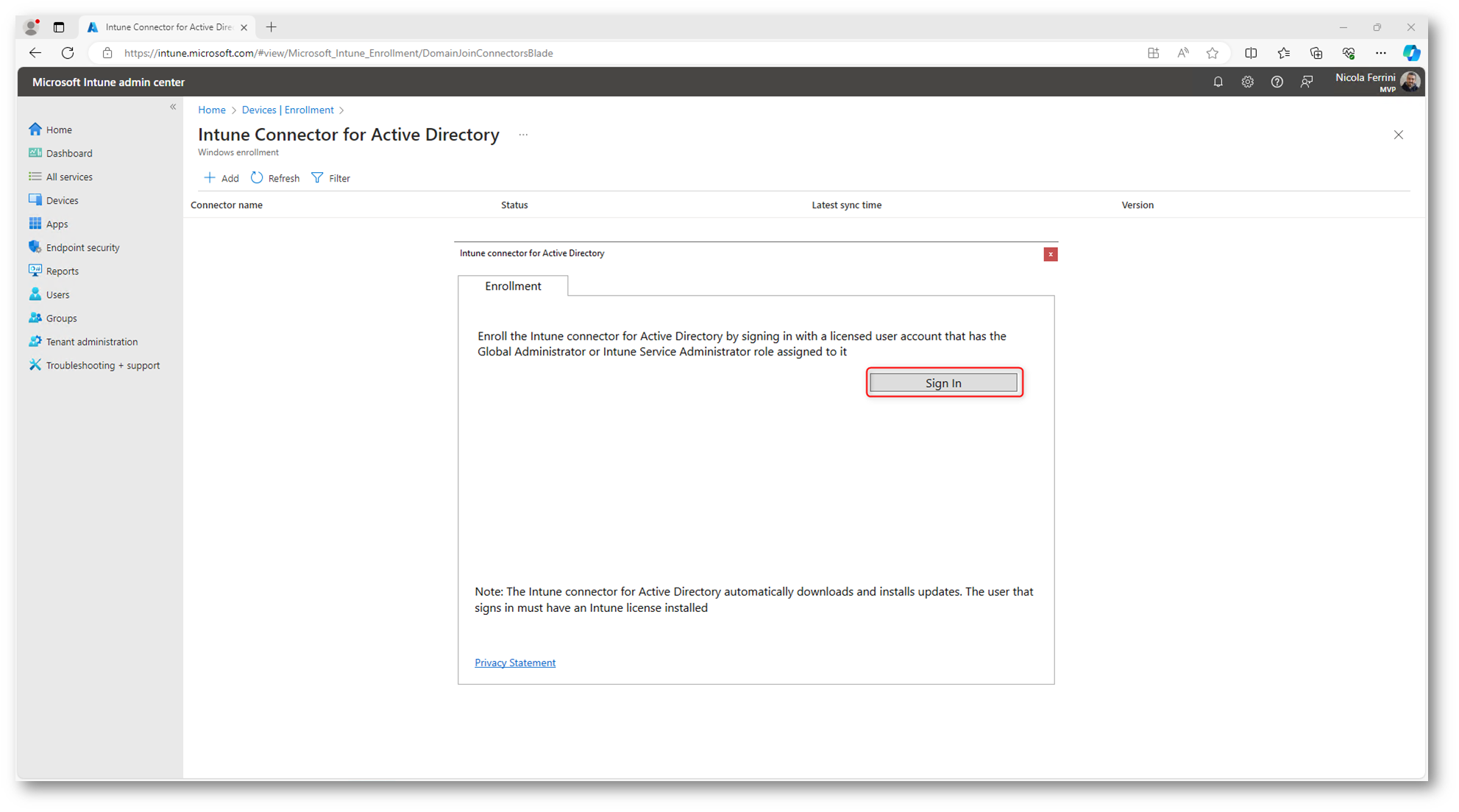

Figura 33: Configurazione dell’Intune Connector for Active Directory

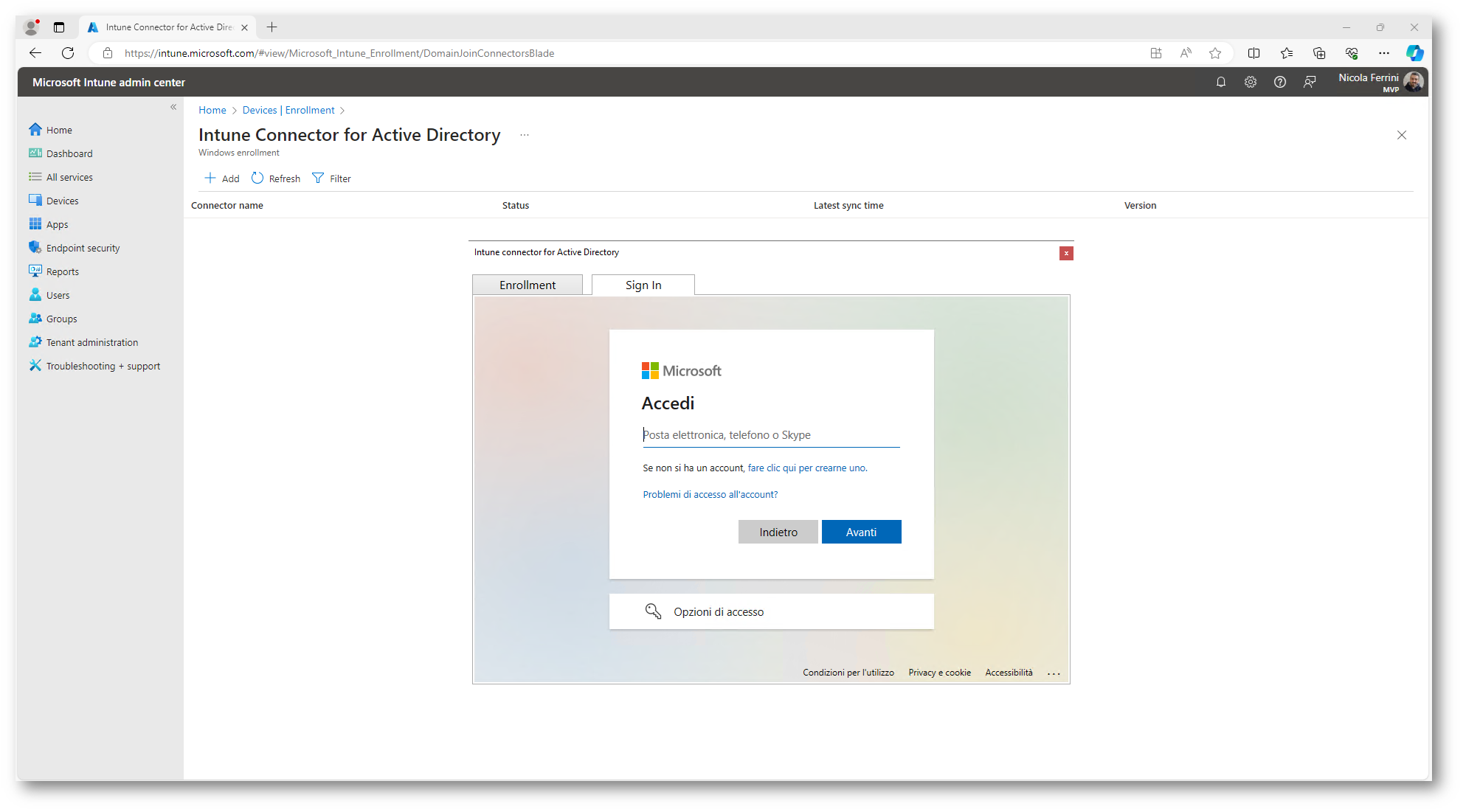

Effettuate l’accesso con le credenziali di un amministratore di Microsoft Intune.

Figura 34: Accesso con le credenziali di un amministratore di Intune

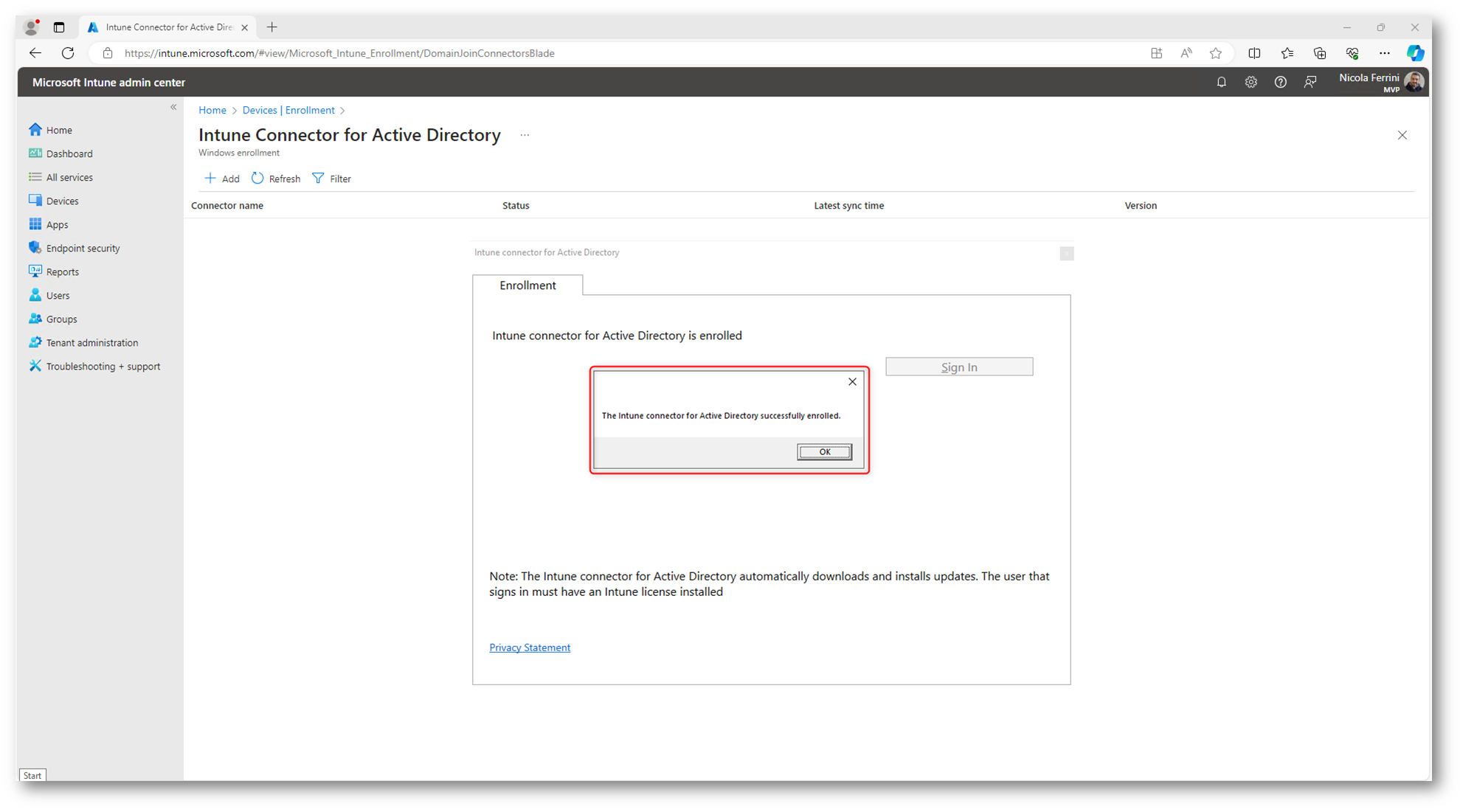

Figura 35: Accesso con le credenziali di un amministratore di Intune

Figura 36: Configurazione dell’Intune Connector for Active Directory completata

Figura 37: Connettore configurato e funzionante

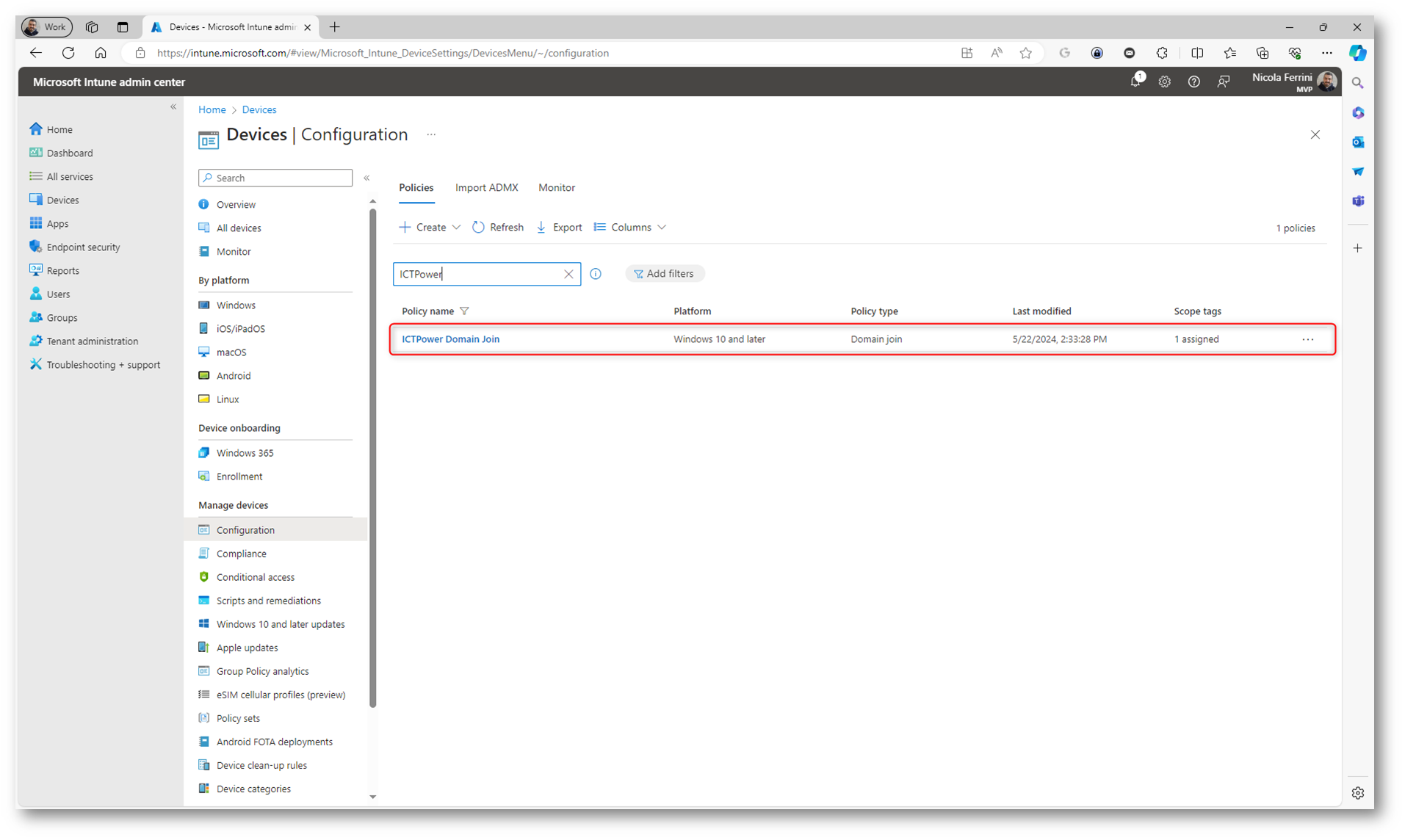

Creazione del profilo di Domain Join in Microsoft Intune

La creazione di un profilo di Domain Join in Microsoft Intune è essenziale per automatizzare il processo di aggiunta dei dispositivi al dominio Active Directory durante il provisioning tramite Windows Autopilot.

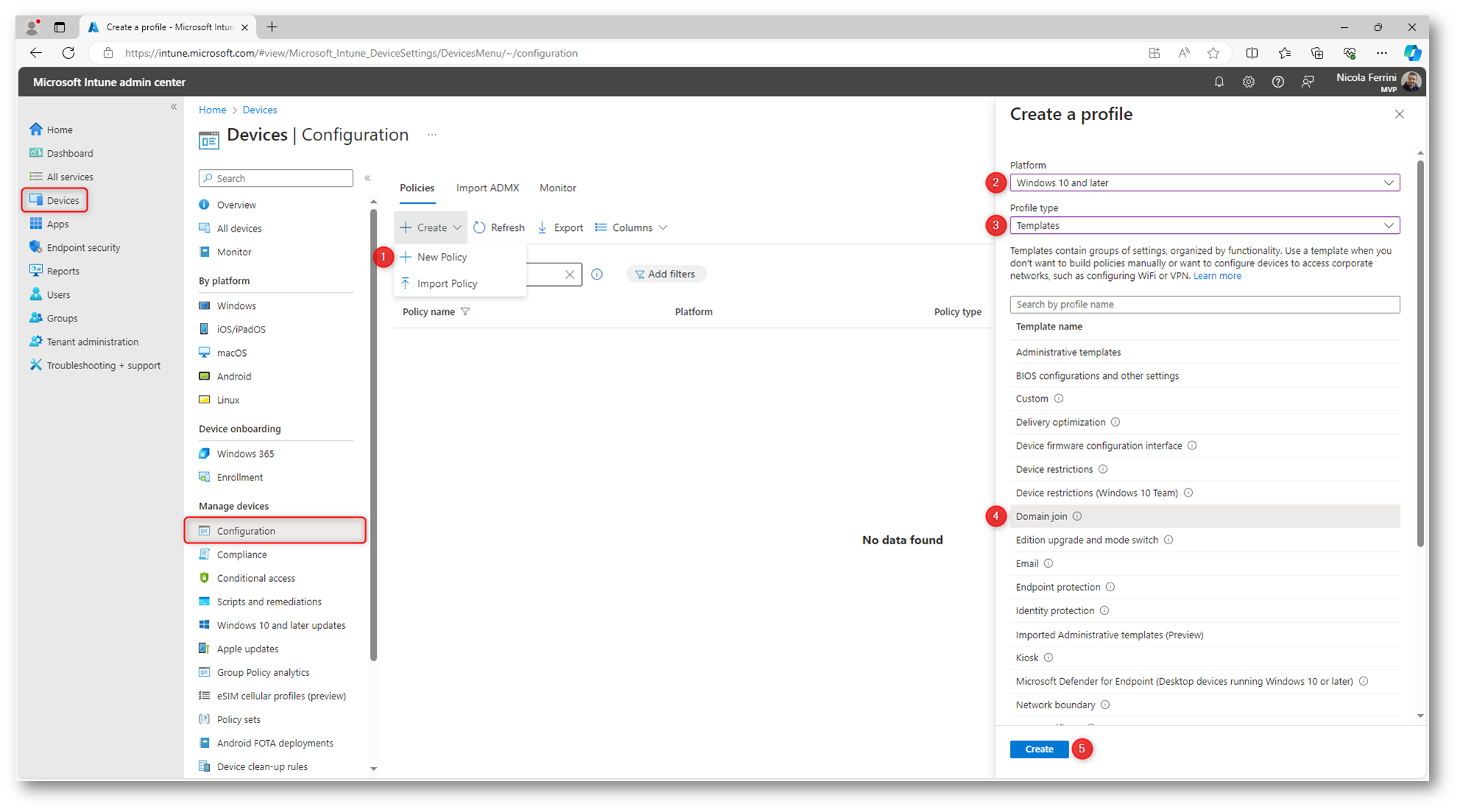

Dal portale di Intune scegliete Devices > Configuration > + New policy e selezionate come Platform Windows 10 and later e come Profile type Templates. Tra i profili disponibili scegliete Domain join e fate clic su Create.

Figura 38: Creazione di un nuovo profilo di configurazione in Microsoft Intune

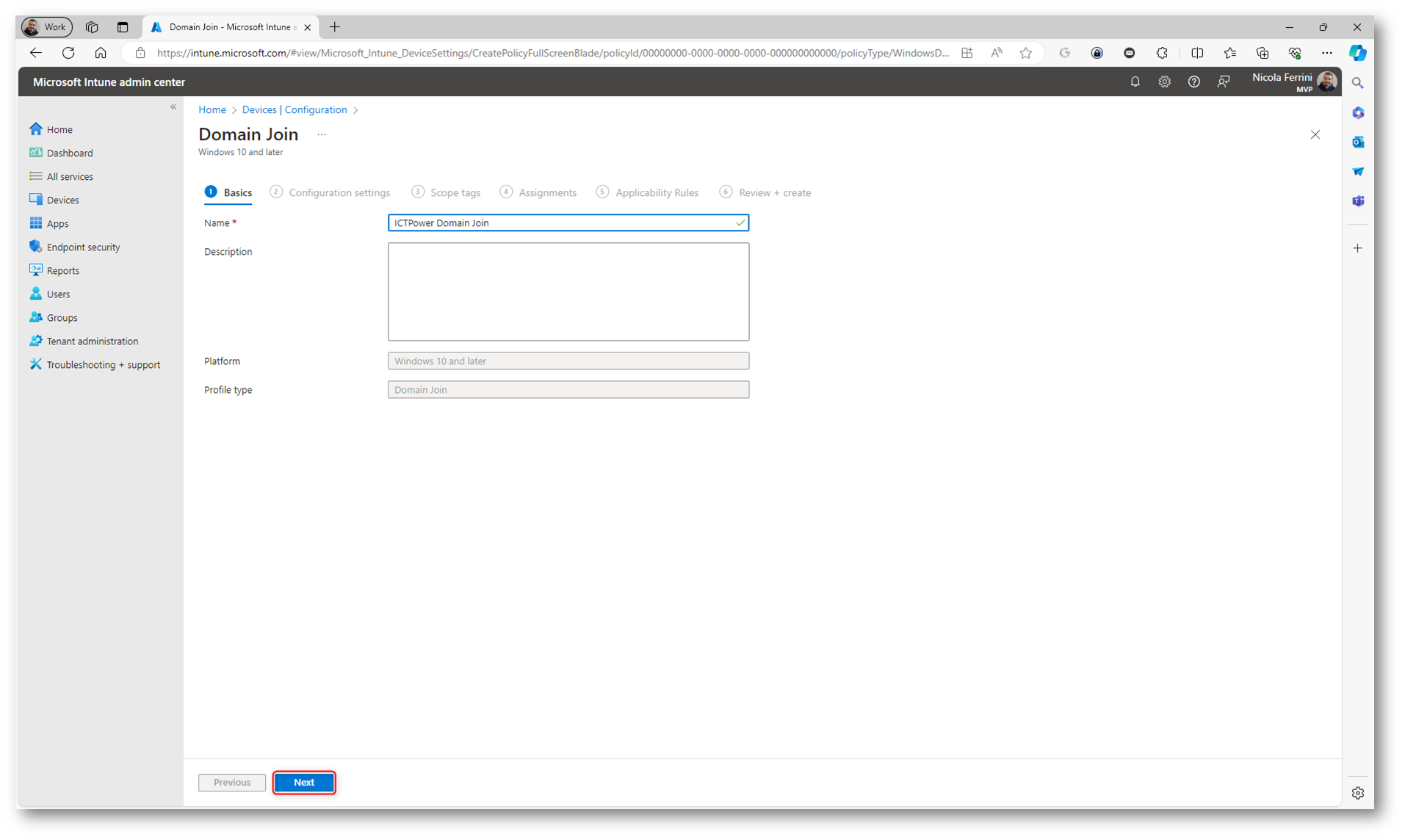

Date un nome ed una descrizione al profilo di configurazione.

Figura 39: Nome e descrizione del profilo di configurazione

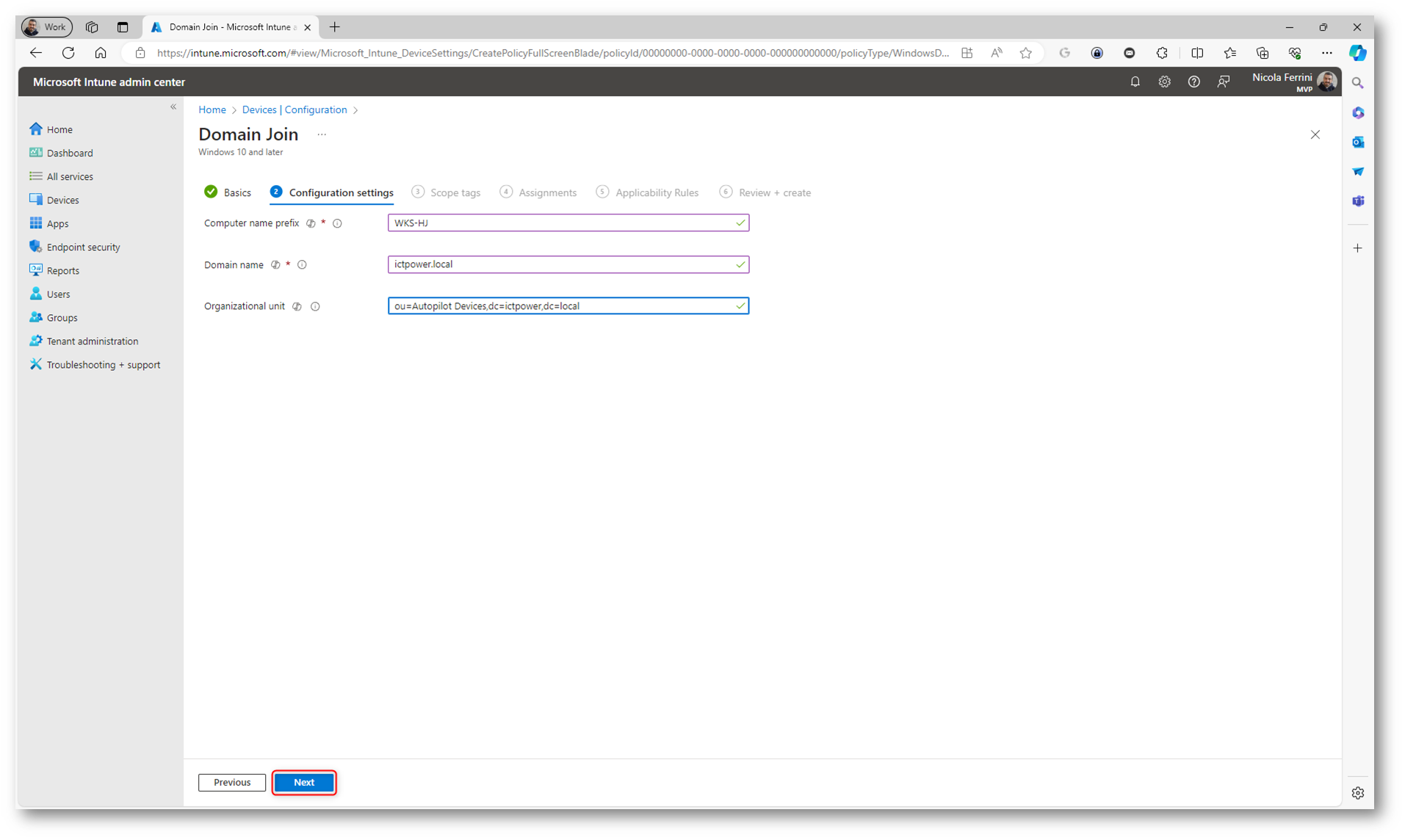

Nella scheda Configuration settings configurate i seguenti parametri:

- Computer name prefix: Prefisso dell’account Computer che verrà utilizzato per il nome macchina del dispositivo

- Domain name: Nome del vostro dominio di Active Directory

- Organizational Unit: Percorso della OU creata in precedenza in Active Directory, utilizzando il distinguished name LDAP

NOTA: Il Distinguished Name (DN) in LDAP (Lightweight Directory Access Protocol) è un identificatore unico che specifica la posizione di un oggetto all’interno dell’albero della directory.

Figura 40: Configuration settings del profilo

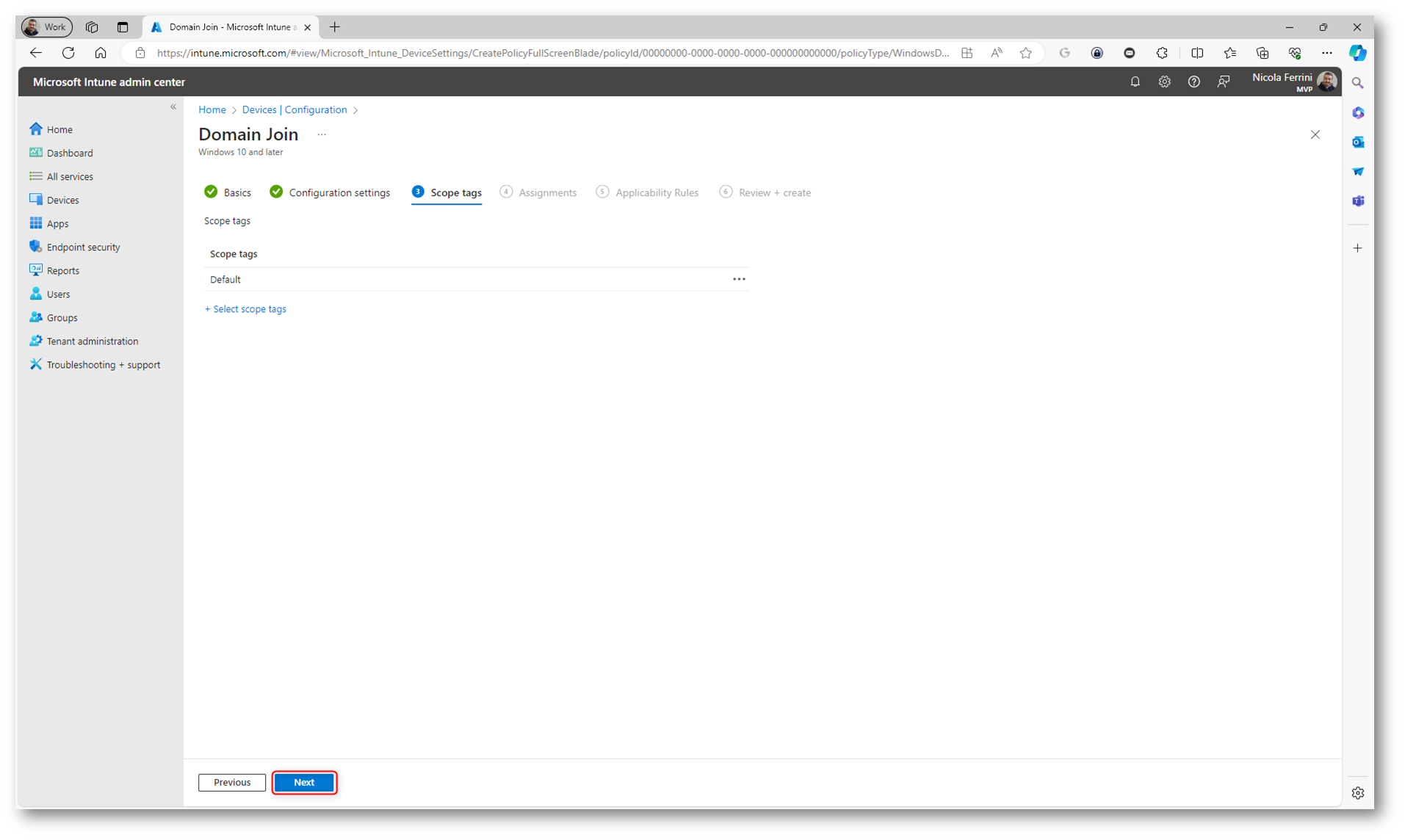

Gli scope tags in Microsoft Intune, come ho già scritto prima, sono un metodo di controllo accessi che consente di gestire e filtrare le risorse all’interno dell’organizzazione. Essi aiutano a definire chi può vedere e gestire determinati dispositivi, app, policy e profili all’interno di Intune. Sono particolarmente utili in scenari di gestione multi-tenant o in organizzazioni con reparti IT decentralizzati.

Figura 41: Aggiunta dell’eventuale Scope Tag per il profilo di configurazione

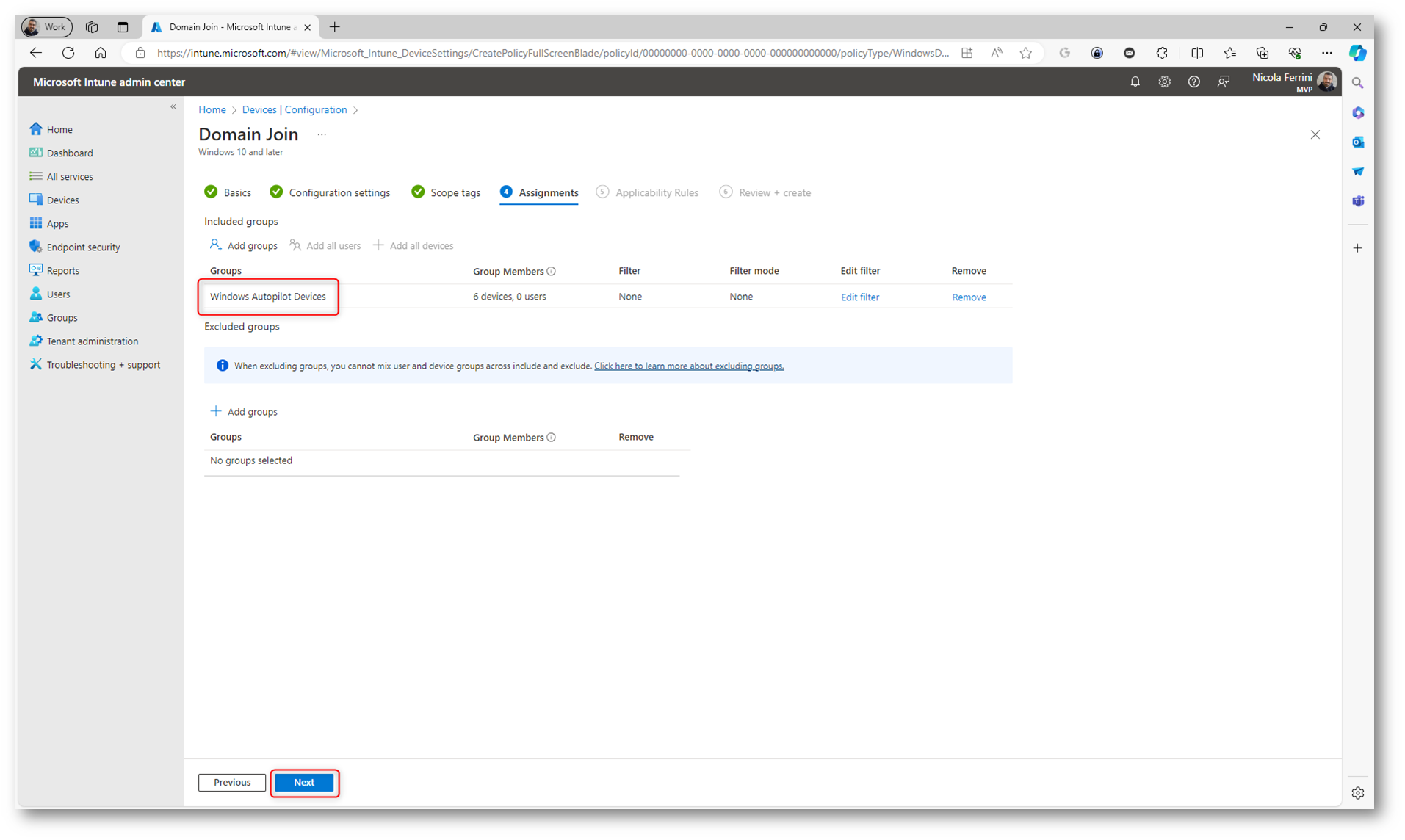

Nella scheda Assignment decidete a quale gruppo di Microsoft Entra ID volete assegnare il deployment profile. Io ho usato il gruppo dinamico di dispositivi creato in precedenza.

Figura 42: Assegnazione del Deployment Profile a un gruppo in Microsoft Entra

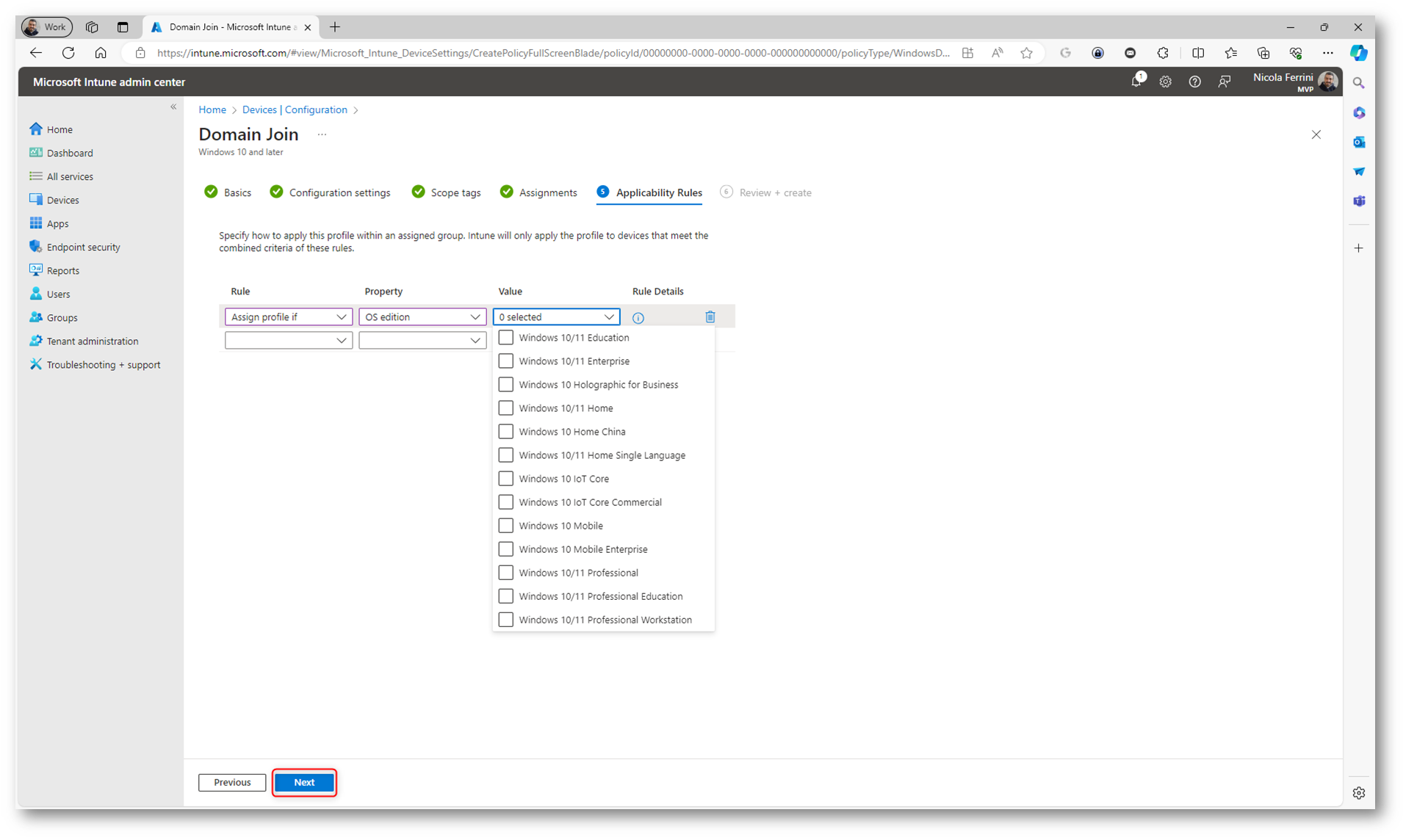

Le applicability rules (regole di applicabilità) nei profili di Domain Join di Microsoft Intune permettono di specificare le condizioni in base alle quali un profilo viene applicato a un dispositivo. Queste regole consentono di applicare configurazioni personalizzate solo a determinati dispositivi, in base a criteri come la versione del sistema operativo o l’edizione del sistema operativo. Questo è particolarmente utile in ambienti eterogenei dove non tutti i dispositivi devono ricevere la stessa configurazione.

Figura 43: Applicability rules (regole di applicabilità) nel profilo di Domain Join

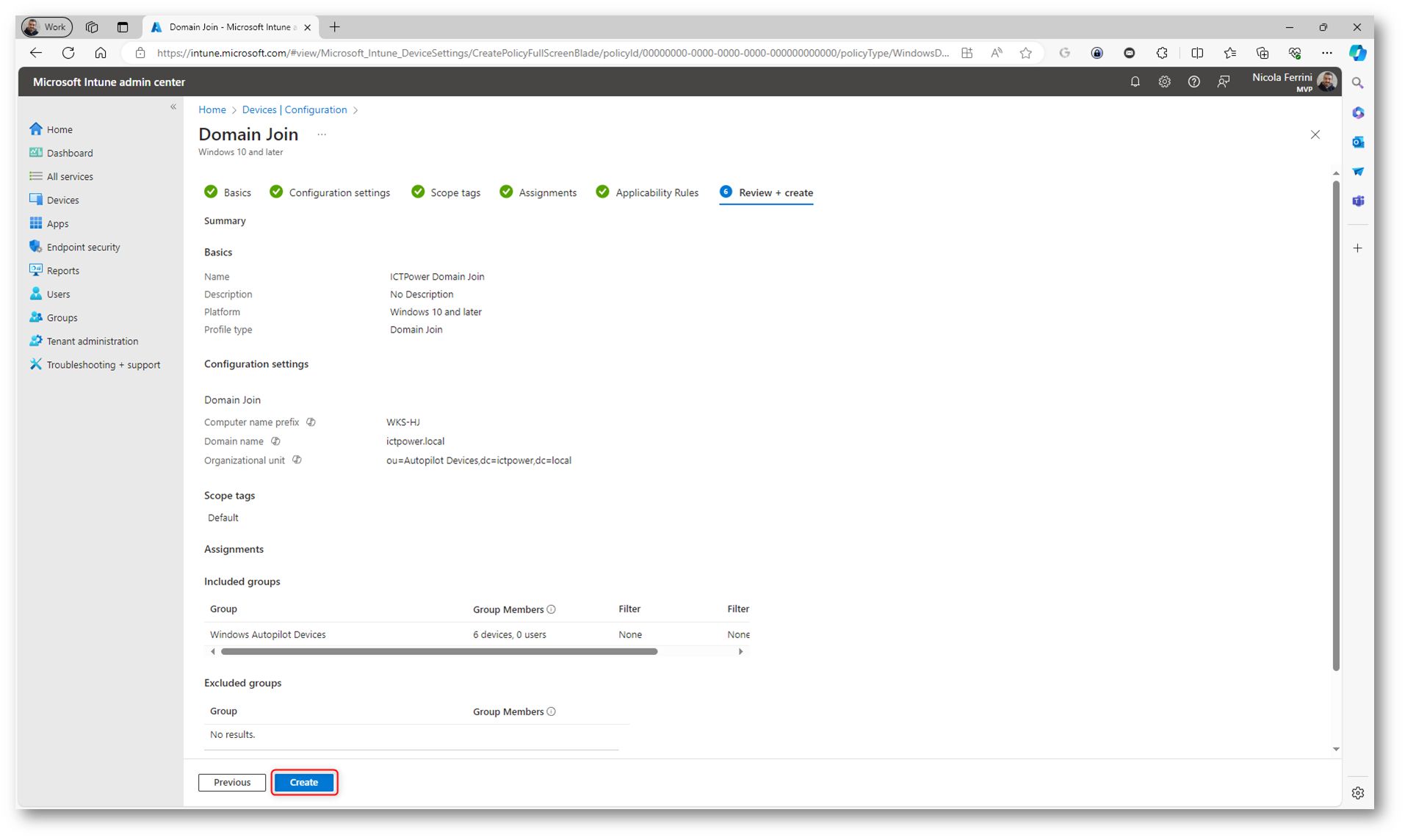

Completate il wizard facendo clic su Create.

Figura 44: Completamento del wizard di creazione del profilo di Domain join

Figura 45: Creazione del creazione del profilo di Domain join completata correttamente

Raccogliere le informazioni hardware (Hardware IDs) da un dispositivo

Raccogliere le informazioni hardware (Hardware IDs) da un dispositivo è un passaggio essenziale in diversi scenari di gestione IT, in particolare quando si utilizza Windows Autopilot per la distribuzione e la configurazione dei dispositivi che sono già presenti in azienda oppure che non sono stati aggiunti direttamente dal fornitore OEM o dal distributore da cui li avete acquistati.

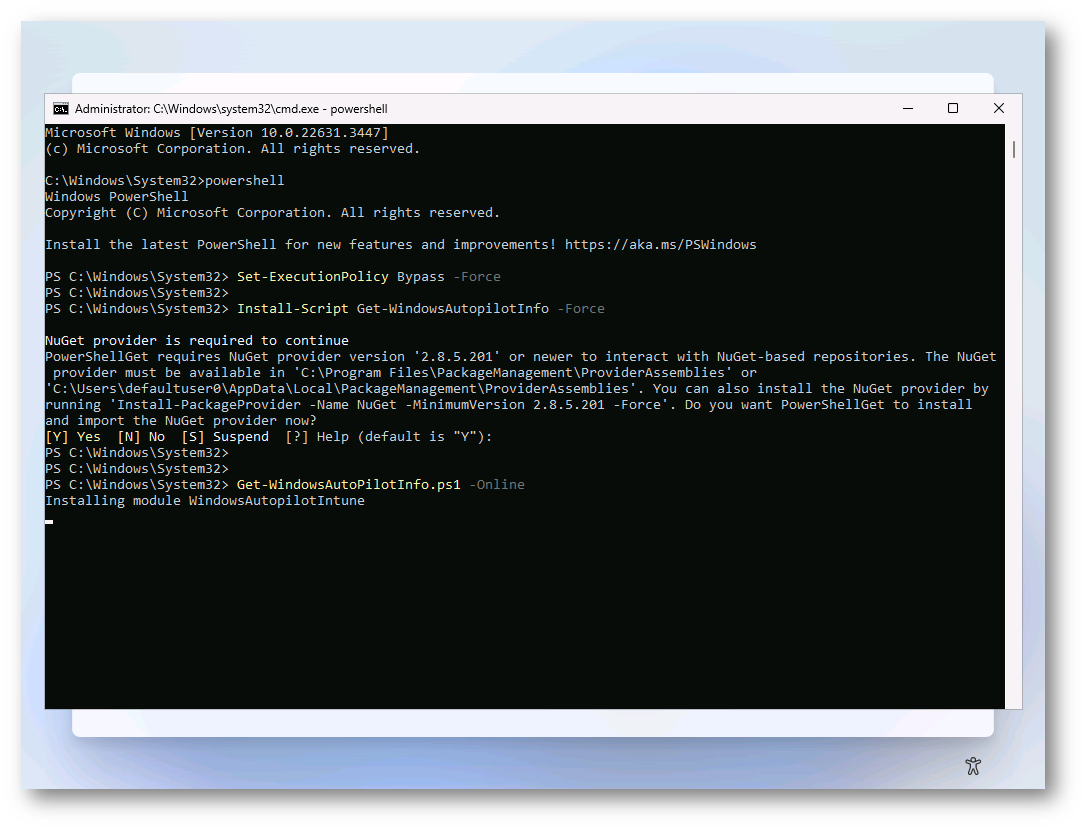

Poiché stiamo utilizzando una macchina virtuale di test e il produttore di hardware non ha provveduto ad inserire l’Hardware ID nel tenant di Microsoft Intune, dobbiamo utilizzare uno script PowerShell per recuperare le informazioni che ci servono e che poi dovremo caricare nel portale di Microsoft Intune. Dalla VM accesa aprite un prompt di PowerShell con privilegi elevati e scaricate lo script Get-WindowsAutoPilotinfo dalla PowerShell Gallery con il comando Install-Script -Name Get-WindowsAutoPilotInfo

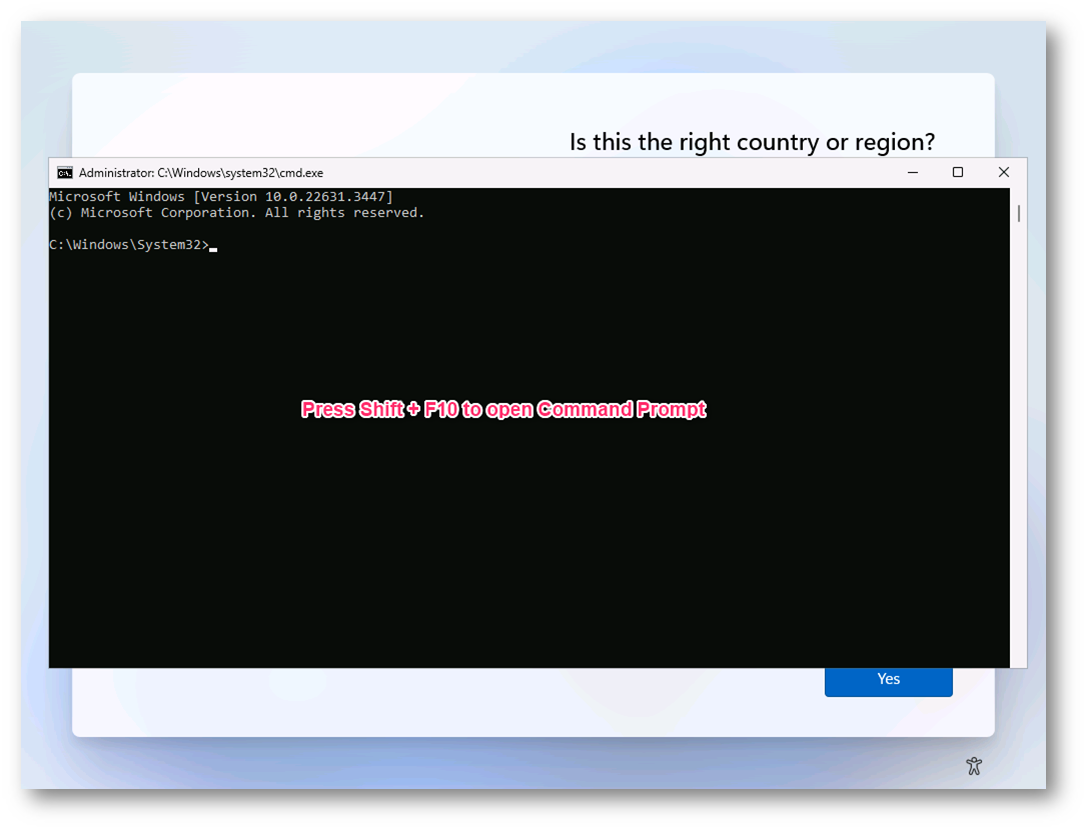

Avviate la vostra macchina (nel mio caso è una Virtual Machine) e nella schermata iniziale dell’OOBE premete SHIFT + 10 per lanciare un Command Prompt.

Figura 46: Apertura di un Command Prompt mentre la macchina è in modalità Out-of-Box Experience (OOBE)

Digitate i comandi seguenti per installare lo script PowerShell per recuperare l’hardware ID del dispositivo:

|

1 2 3 4 5 6 7 8 |

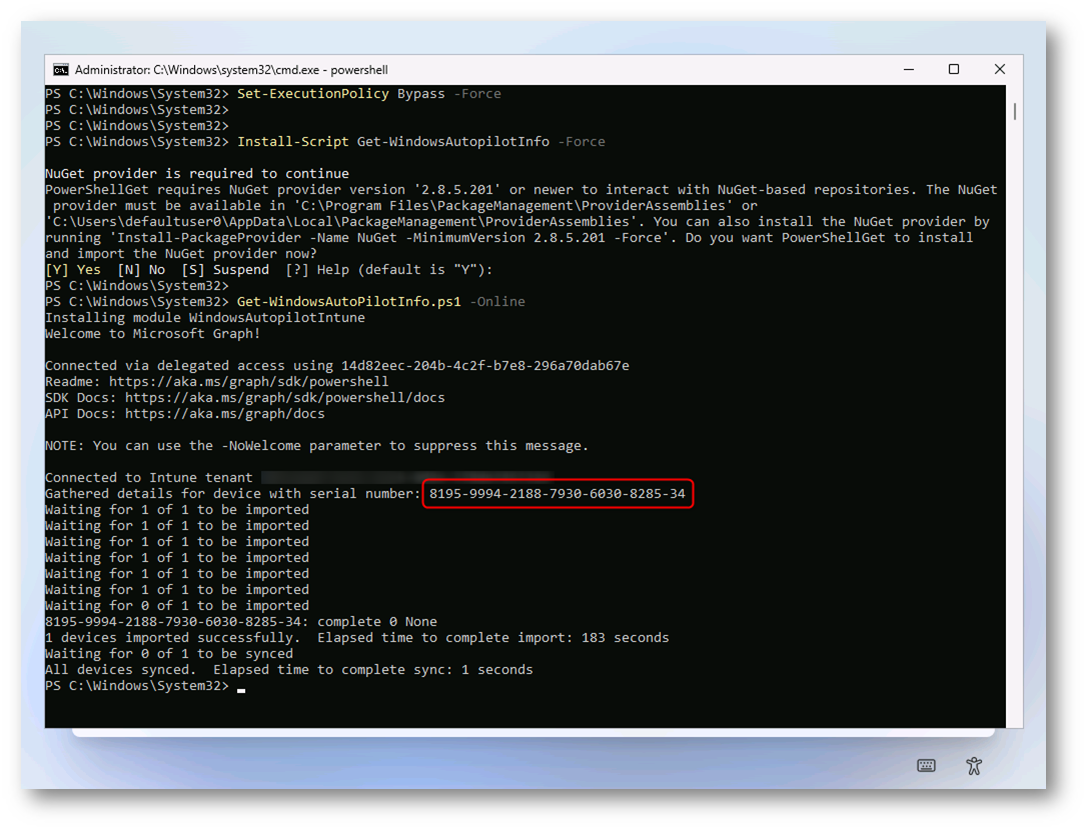

Powershell Set-ExecutionPolicy Bypass -Force Install-Script Get-WindowsAutoPilotInfo -Force Get-WindowsAutoPilotInfo -Online |

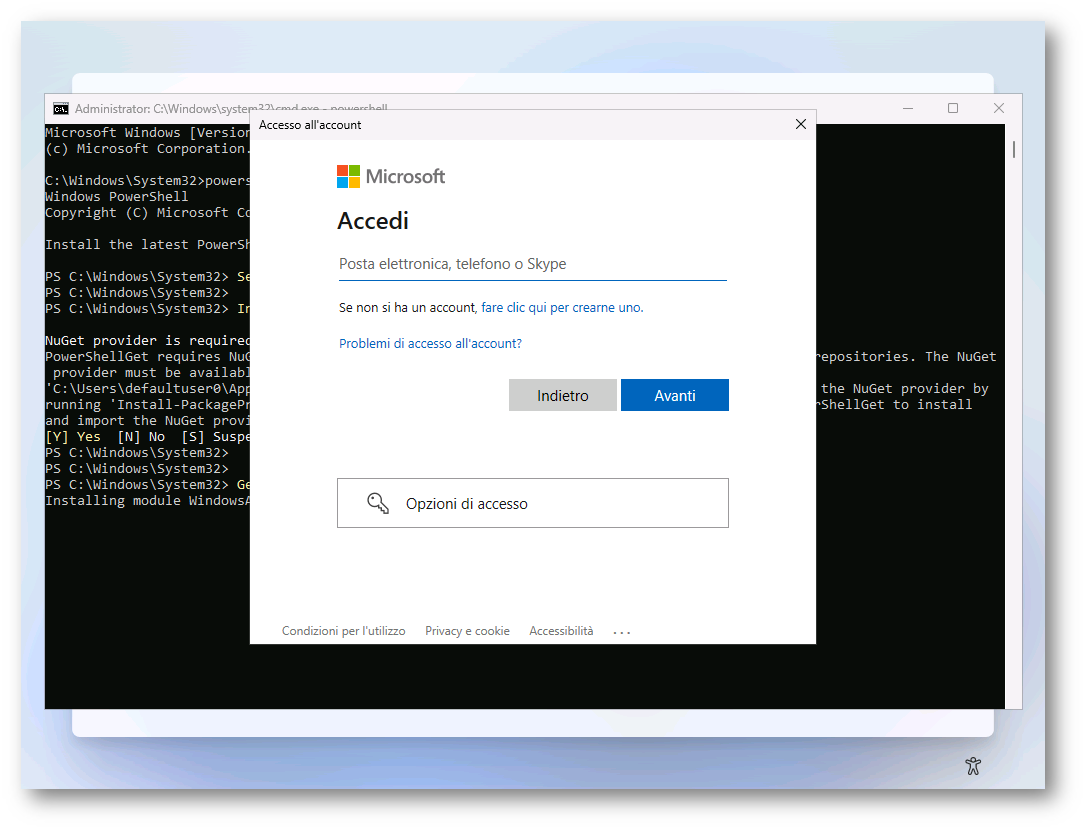

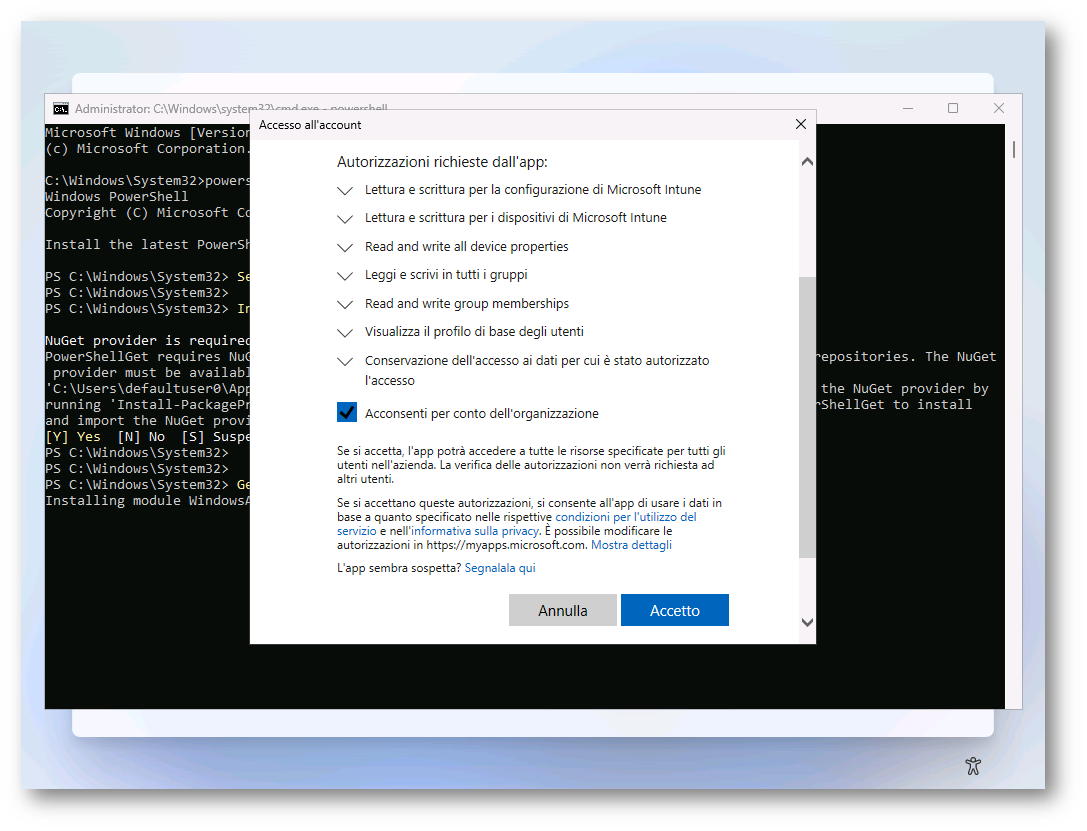

Verranno installati i moduli PowerShell WindowsAutopilotIntune e Microsoft.Graph.Intune e vi verrà chiesta l’autenticazione all’ Intune Graph API (utilizzate le credenziali di un Intune Administrator oppure di un Global Administrator).

Figura 47: Installazione dello script Get-WindowsAutopilotInfo

Figura 48: Accesso all’Intune Graph API

Figura 49: Autorizzazioni richieste da Intune Graph API

Nel giro di pochi minuti l’hardware ID del dispositivo verrà caricato nel vostro tenant di Microsoft Intune. Il seriale del dispositivo sarà visibile nel portale di Intune.

Figura 50. Esecuzione dello script completata con successo

Deep Dive su Get-WindowsAutopilotInfo.ps1

Lo script PowerShell Get-WindowsAutopilotInfo.ps1 è uno strumento essenziale per raccogliere le informazioni hardware necessarie per registrare i dispositivi in Windows Autopilot. Questo deep dive esamina in dettaglio come funziona lo script, le sue opzioni e come utilizzarlo efficacemente per gestire i dispositivi.

Funzionalità di Base

Get-WindowsAutopilotInfo.ps1 raccoglie informazioni hardware critiche dai dispositivi, tra cui:

- Device Serial Number (Numero di serie del dispositivo)

- Hardware Hash

- Product Key (se applicabile)

Queste informazioni sono necessarie per registrare un dispositivo in Windows Autopilot, permettendo di configurarlo automaticamente secondo le policy aziendali.

Dettagli Tecnici

-

Raccolta dei Dati:

- Lo script utilizza il cmdlet Get-WmiObject per raccogliere informazioni dettagliate sul dispositivo.

- Viene generato un hardware hash univoco per ogni dispositivo, necessario per la registrazione in Autopilot.

-

Autenticazione:

- Quando si utilizza l’opzione -Online, lo script avvia un processo di autenticazione interattiva, richiedendo le credenziali di un amministratore con permessi adeguati in Microsoft Entra ID.

-

Generazione del CSV:

- Senza l’opzione -Online, lo script crea un file CSV che può essere importato manualmente nel portale di Microsoft Endpoint Manager per registrare i dispositivi.

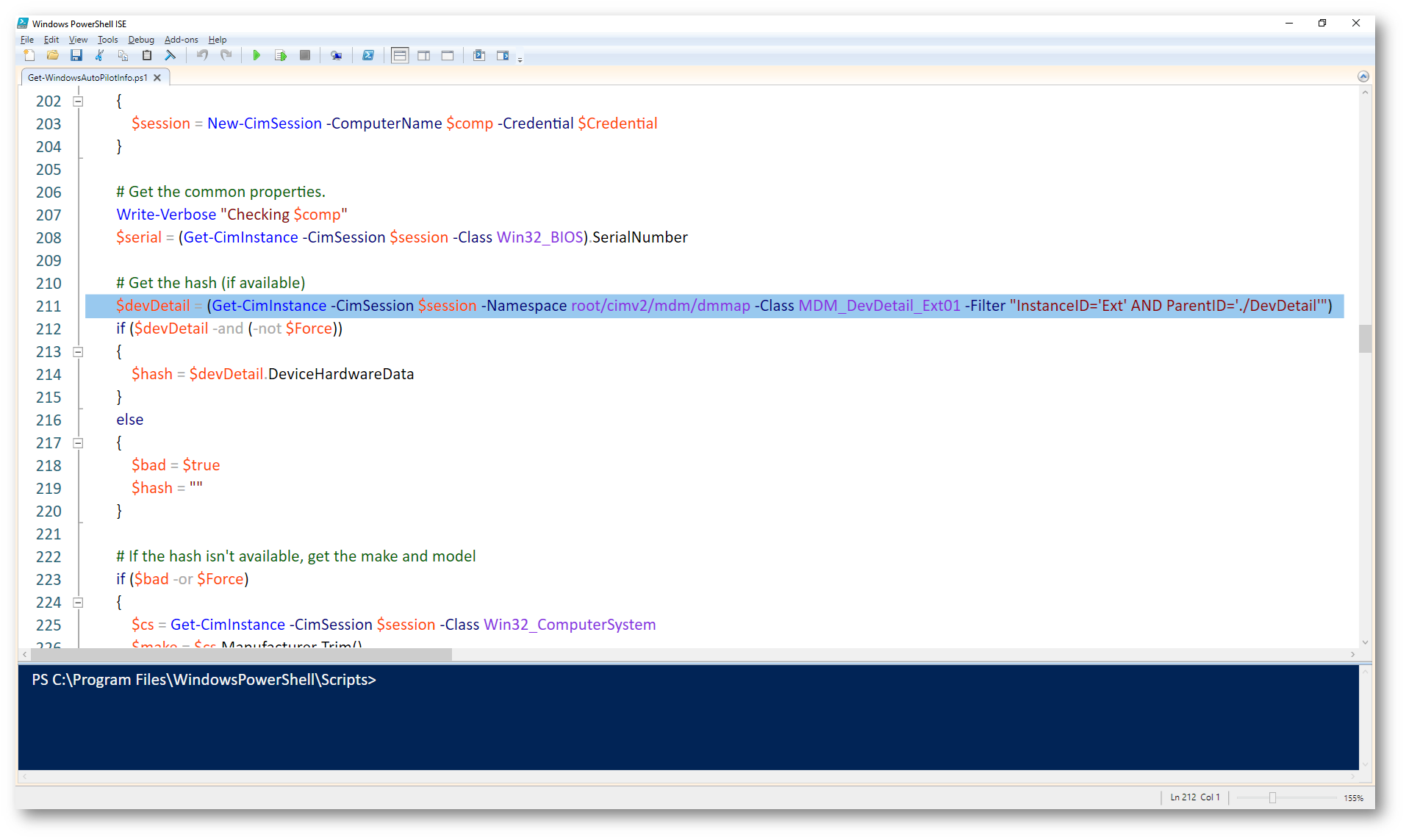

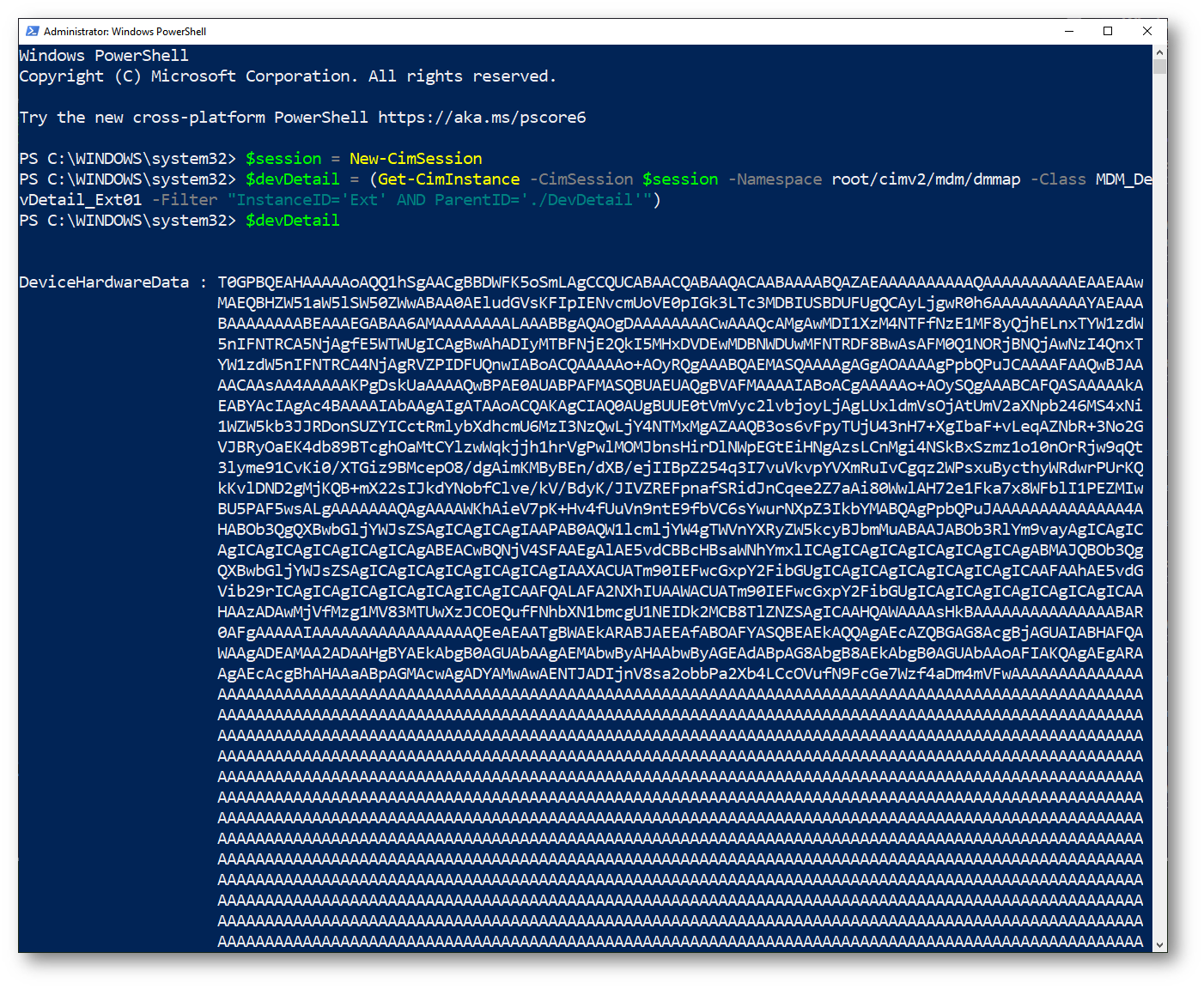

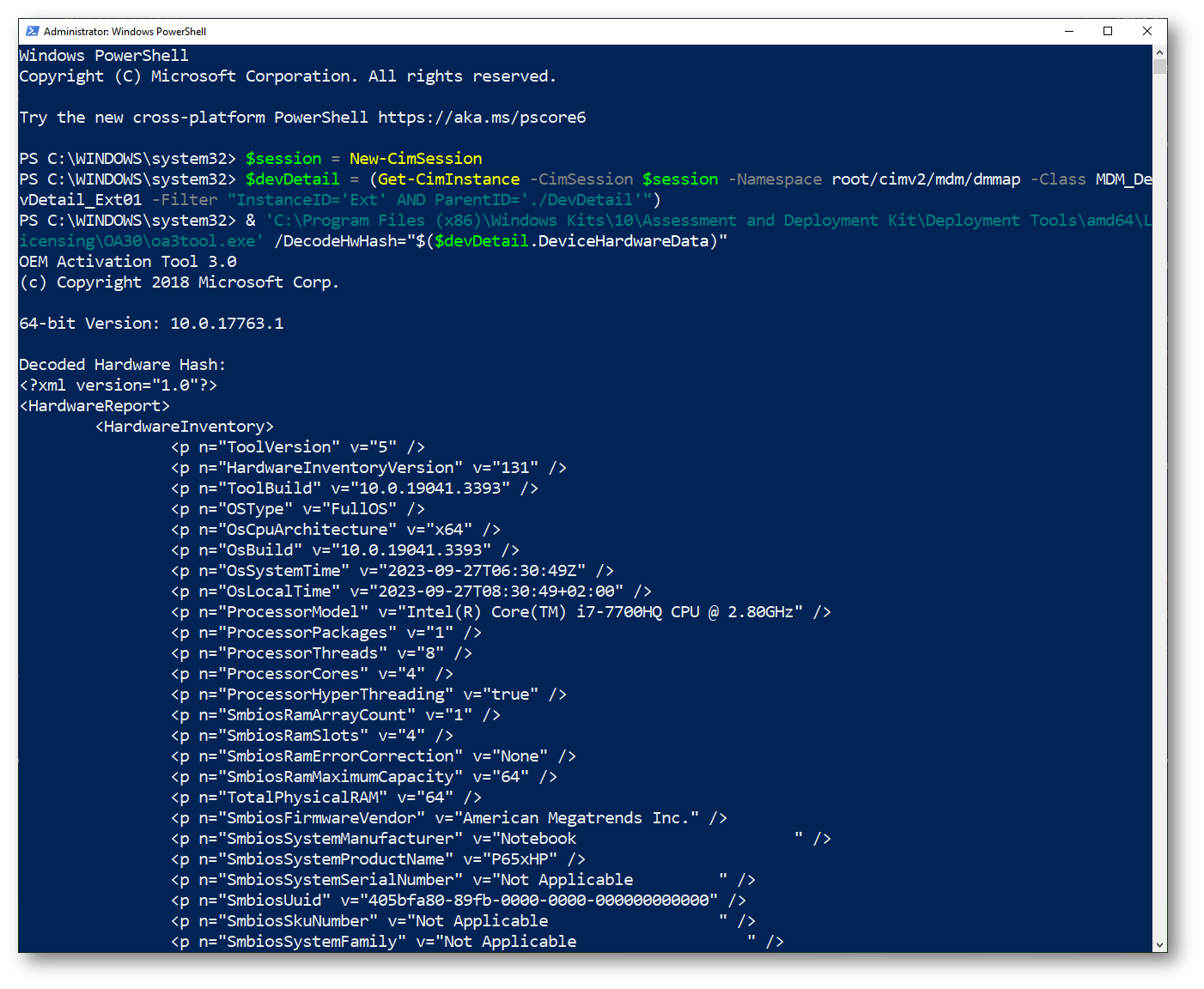

Lo script Get-WindowsAutopilotInfo.ps1 utilizza una classe WMI chiamata MDM_DevDetail per recuperare le informazioni hardware della macchina. Vi basta aprire lo script per vederlo (lo trovate nella cartella C:\Program Files\WindowsPowerShell\Scripts), alla riga 211 c’è $devDetail = (Get-CimInstance -CimSession $session -Namespace root/cimv2/mdm/dmmap -Class MDM_DevDetail_Ext01 -Filter “InstanceID=’Ext’ AND ParentID=’./DevDetail'”). il risultato di $devDetail è lo stesso che vedete nella colonna “hardware hash”.

Figura 51: Contenuto dello script Get-WindowsAutopilotInfo.ps1

Questa esecuzione genera in output un file XML con le informazioni hardware della macchina su cui è stato eseguito e c’è anche data e ora di esecuzione.

Quello che viene visualizzato come “hardware hash” nell’ultima colonna di output del file CSV generato dallo script Get-WindowsAutopilotInfo.ps1 non è un vero hash ma in realtà un encoding Base64 del file XML. Poichè il file XML contiene anche data e ora (che poi non vengono utilizzate dal servizio Windows Autopilot), ogni volta che esegui lo script avrai in output “hardware hash” diversi.

Figura 52: Dettagli dell’Hardware Hash

Perciò non importa se il PC sia assemblato o meno, verranno recuperate le informazioni necessarie ad identificarlo in maniera univoca nel servizio Windows Autopilot.

Se vuoi recuperare il contenuto del file XML puoi lanciare lo strumento OA3Tool.exe contenuto nel Windows Assessment and Deployment Kit (ADK). Trovi al sintatti al link https://learn.microsoft.com/en-us/windows-hardware/manufacture/desktop/oa3-command-line-config-file-syntax?view=windows-11

Vi basterà utilizzare il comando OA3Tool /decodeHwhash=<Hardware Hash string>

& ‘C:\Program Files (x86)\Windows Kits\10\Assessment and Deployment Kit\Deployment Tools\amd64\Licensing\OA30\oa3tool.exe’ /DecodeHwHash=”$($devDetail.DeviceHardwareData)”

Sotto trovate l’immagine di output della mia macchina (assemblata)

Figura 53: Hardware inventory

Dopo che avete recuperato l’hardware ID con lo script Get-WindowsAutopilotInfo.ps1 potete spegnere il computer.

Verifica del dispositivo importato in Windows Autopilot

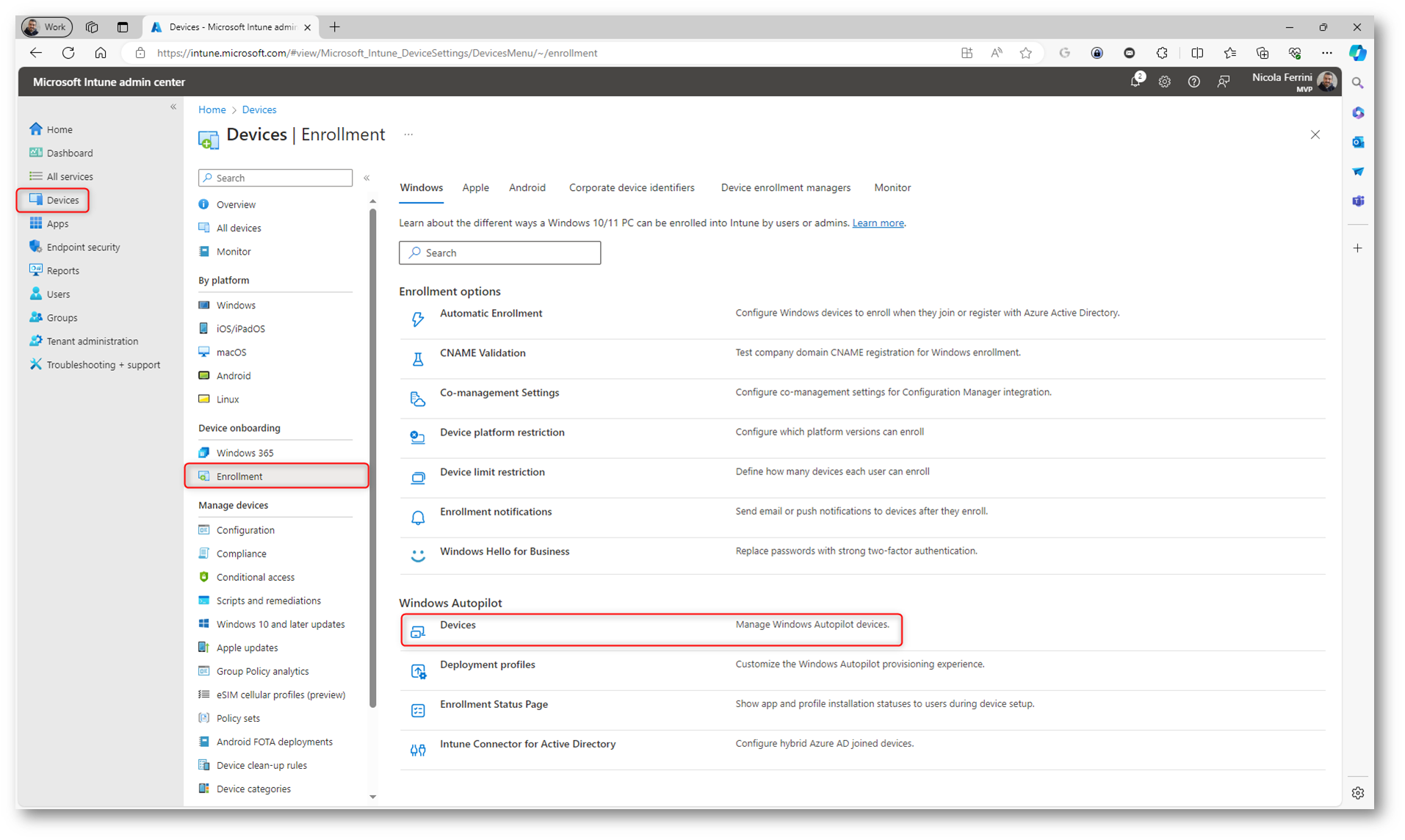

Dopo aver utilizzato lo script Get-WindowsAutopilotInfo.ps1 -Online per importare i dispositivi in Windows Autopilot è importante verificare che l’importazione sia avvenuta correttamente e che i dispositivi siano pronti per essere configurati secondo le policy aziendali.

Dal portale di Microsoft Intune selezionate Devices > Enrollment > Devices

Figura 54: Gestione dei dispositivi registrati in Windows Autopilot

Nella pagina dei dispositivi vedrete un elenco di tutti i dispositivi importati e registrati in Windows Autopilot. Verificate che i dispositivi importati siano presenti nella lista.

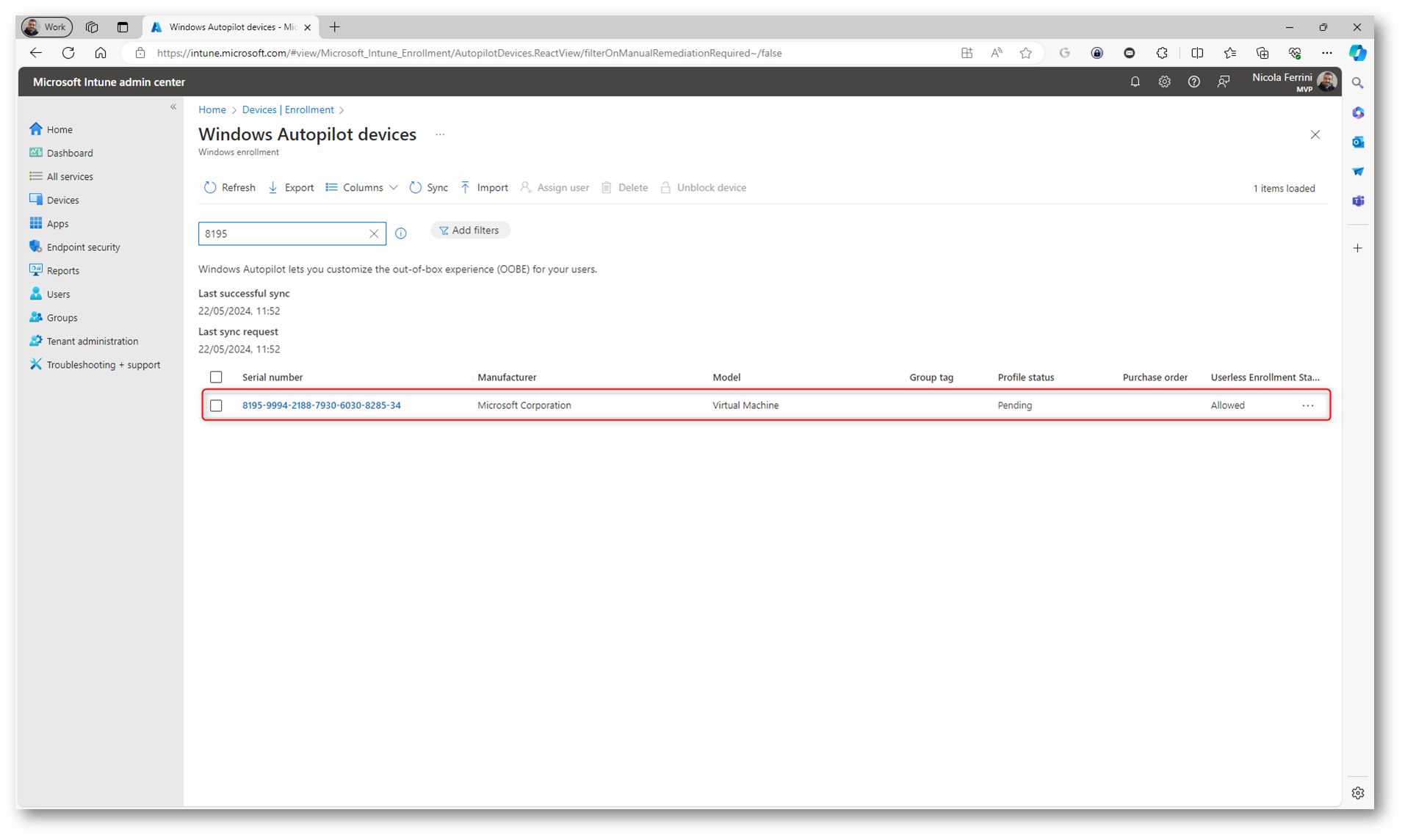

Figura 55: Dispositivo registrato in Windows Autopilot

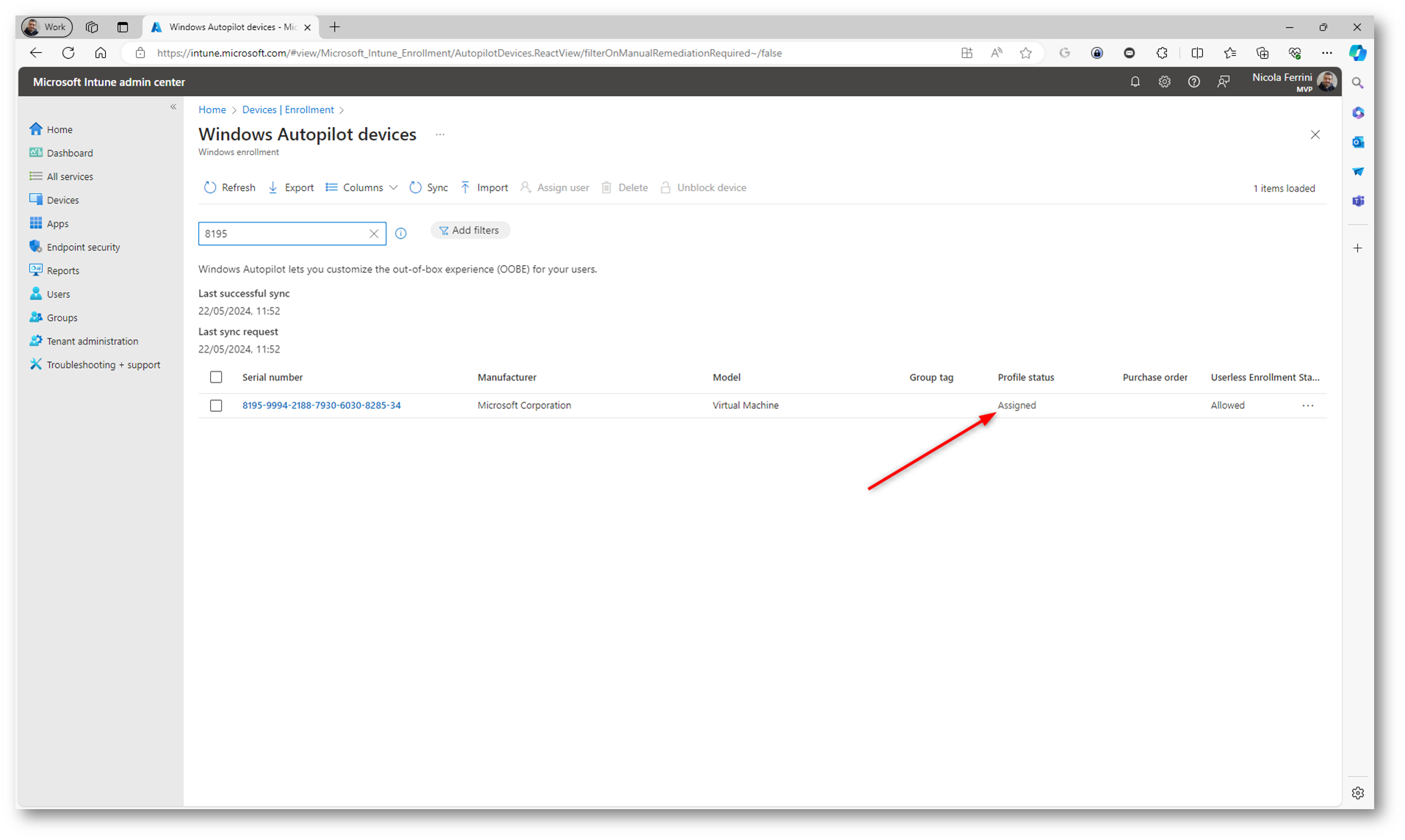

Verificate che il Deployment Profile corretto sia assegnato al dispositivo. Poiché abbiamo assegnato il profilo ad un gruppo dinamico di Microsoft Entra ID, sarà necessario attendere qualche secondo per permettere prima al dispositivo di avere la corretta appartenenza al gruppo e successivamente ricevere il profilo assegnato. Attendete che il profilo sia Assigned.

Figura 56: Deployment profile assegnato correttamente al dispositivo registrato in Windows Autopilot

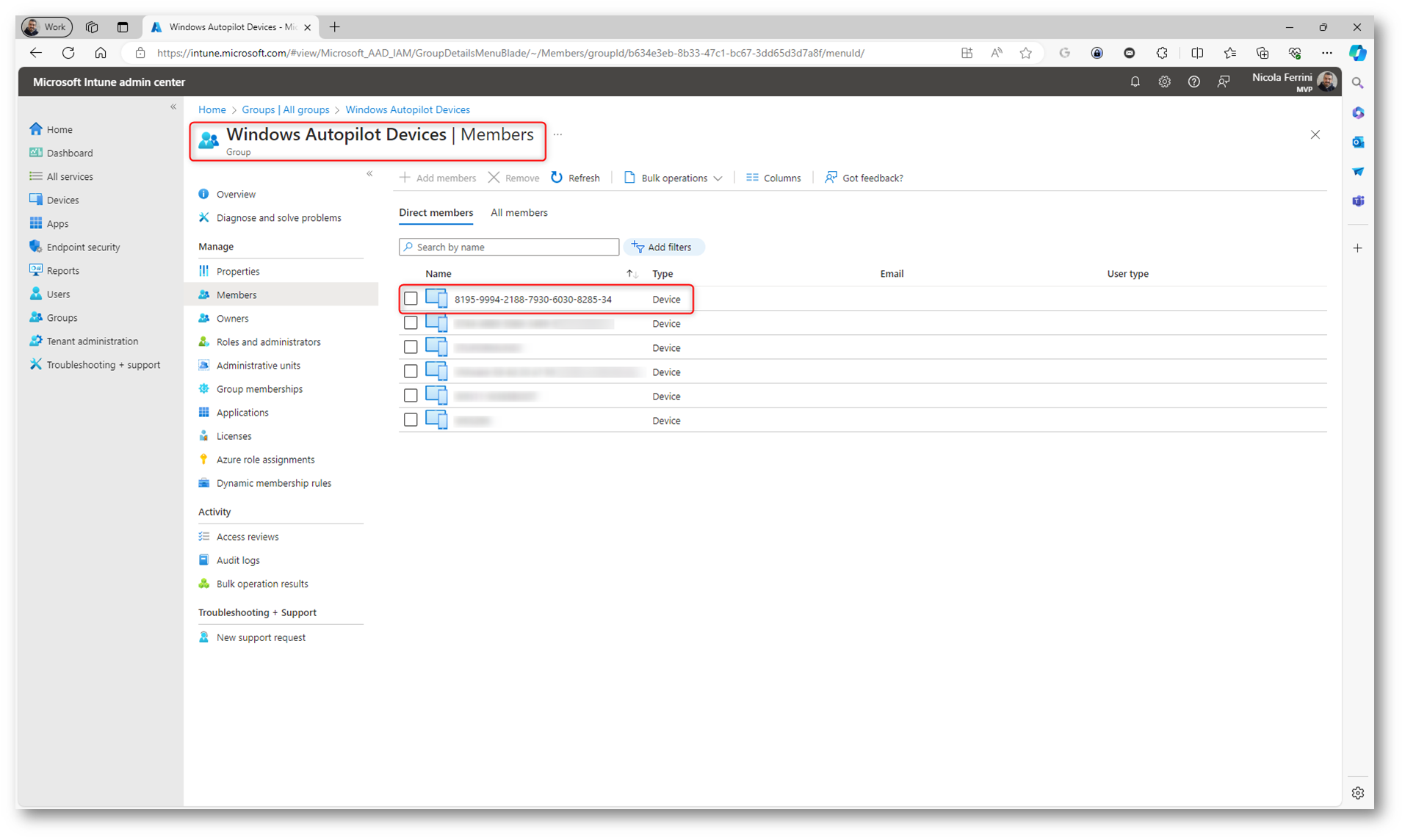

Figura 57: Il dispositivo è stato aggiunto correttamente al gruppo dinamico di Microsoft Entra ID

Esperienza utente Windows Autopilot

Qui di seguito vi descrivo l’esperienza utente con Windows Autopilot:

-

Accensione del dispositivo:

- L’utente accende il nuovo dispositivo o un dispositivo ripristinato alle impostazioni di fabbrica.

- Il dispositivo si connette a Internet (Wi-Fi o Ethernet).

-

Autenticazione e accesso:

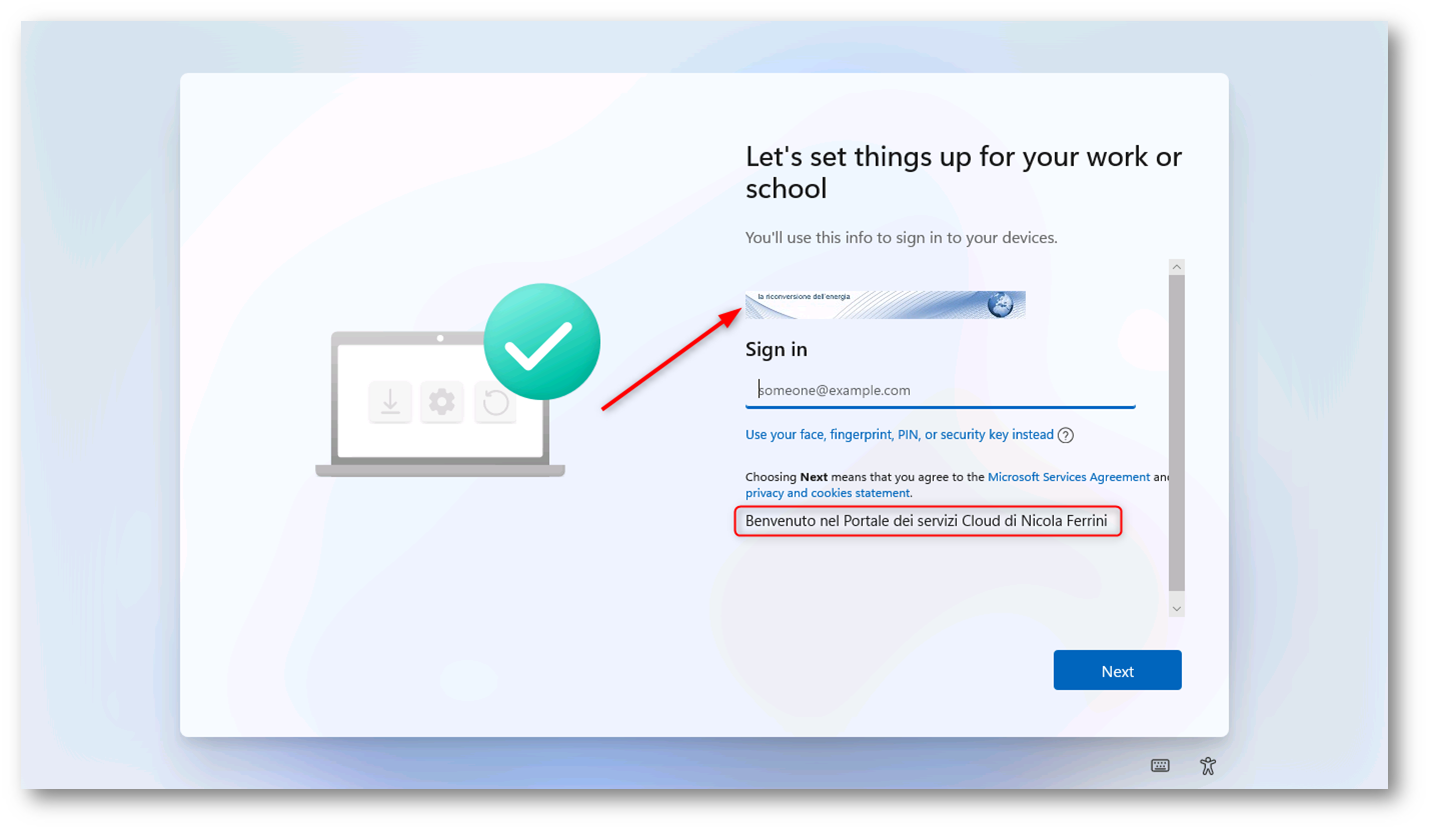

- L’utente vede una schermata di benvenuto personalizzata con il logo e il nome dell’azienda (se configurato).

- Viene richiesto di inserire le proprie credenziali aziendali (username e password) per autenticarsi tramite Microsoft Entra ID.

-

Applicazione dei profili di distribuzione:

- Dopo l’autenticazione, Windows Autopilot inizia ad applicare il Deployment Profile assegnato al dispositivo.

- Questo include l’hybrid join a Microsoft Entra, la configurazione delle impostazioni di sicurezza e la policy aziendale.

-

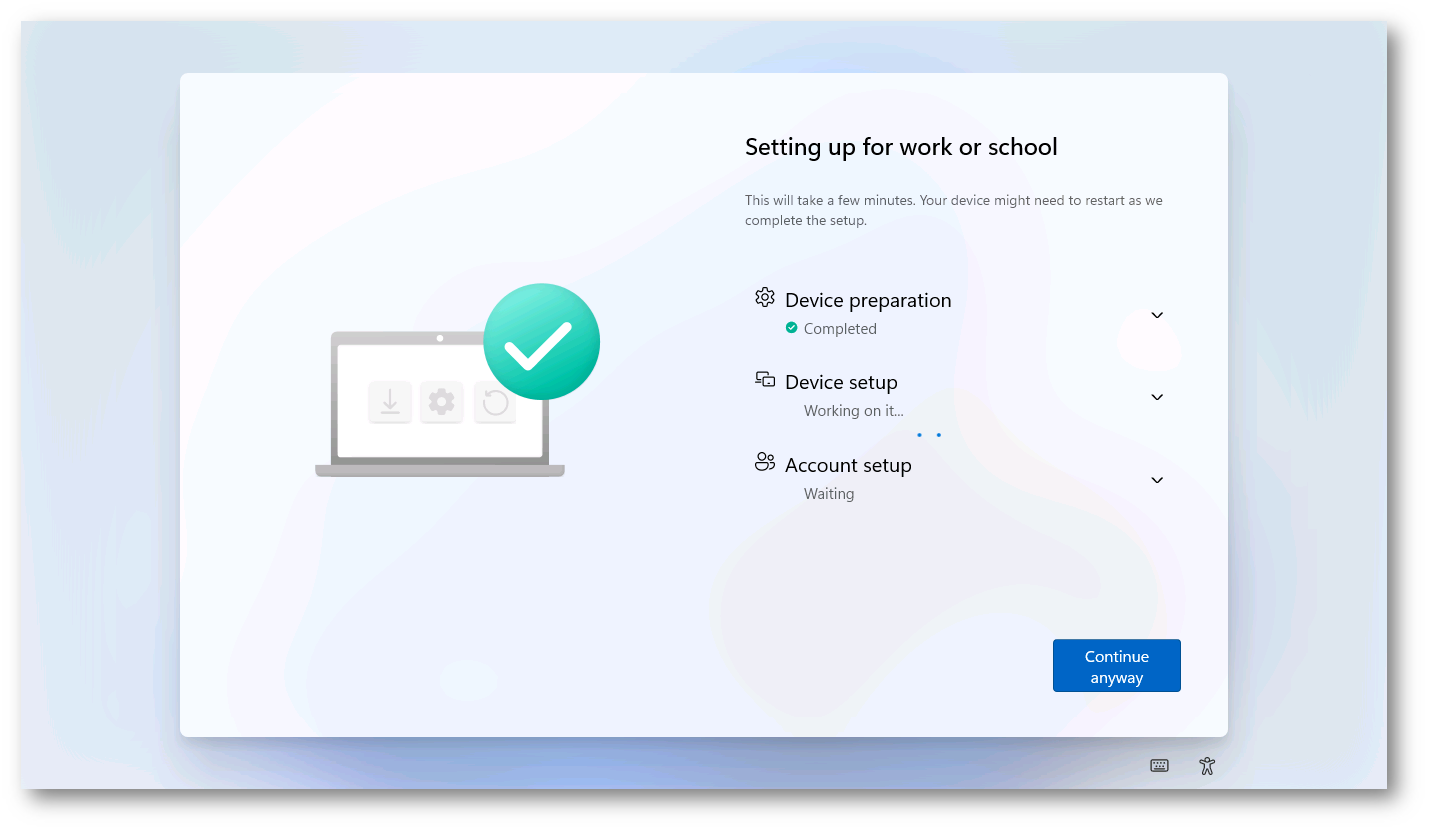

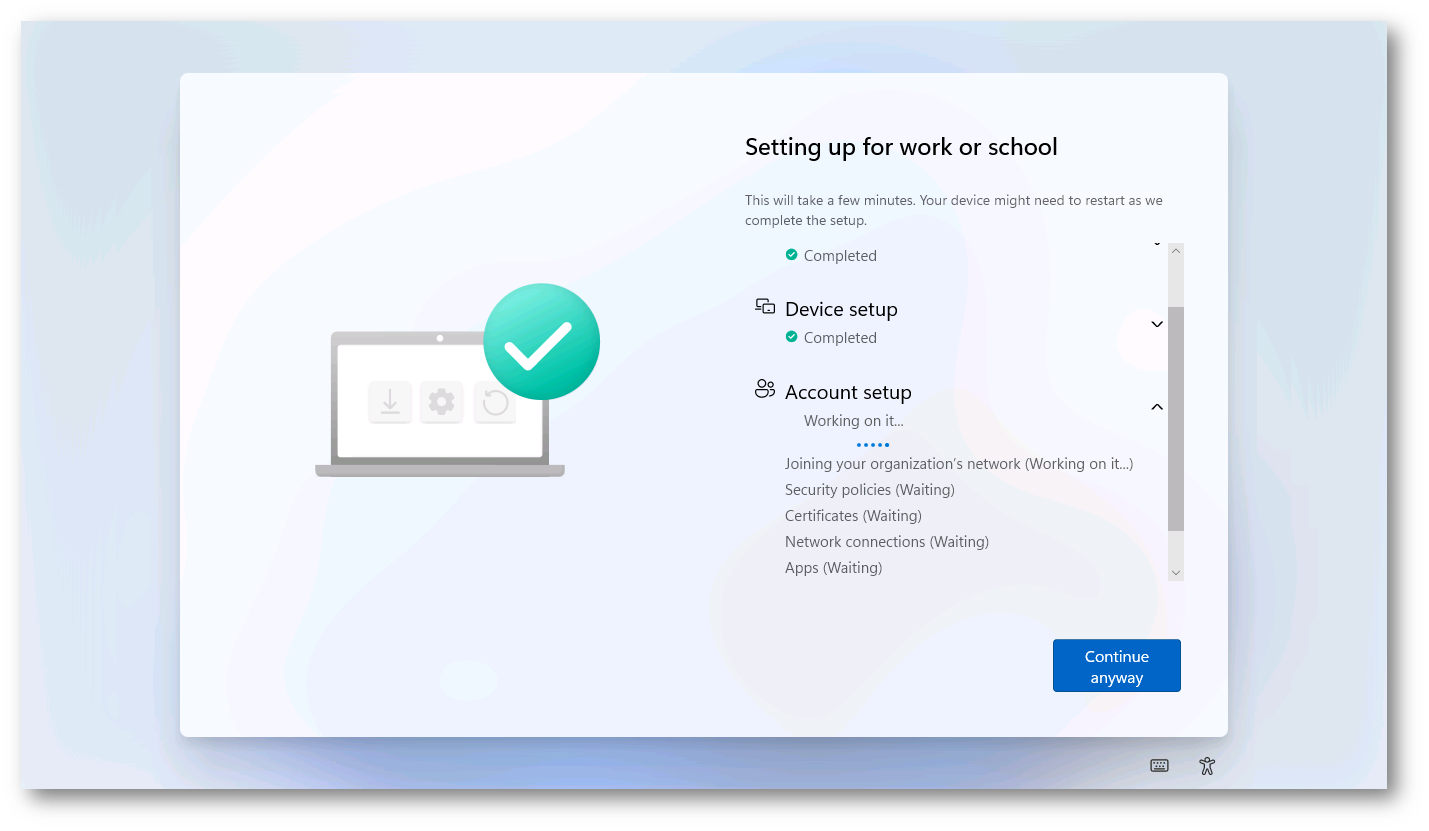

Enrollment Status Page (ESP):

- L’utente vede la Enrollment Status Page (ESP), che mostra il progresso della configurazione.

- La ESP informa l’utente sullo stato dell’installazione delle applicazioni, delle policy e delle configurazioni.

- Se configurato, l’uso del dispositivo viene bloccato fino al completamento di tutte le installazioni necessarie.

-

Installazione delle applicazioni e delle policy:

- Le applicazioni aziendali e le configurazioni specificate vengono scaricate e installate automaticamente.

- Le policy di sicurezza e conformità vengono applicate per garantire che il dispositivo sia conforme agli standard aziendali.

-

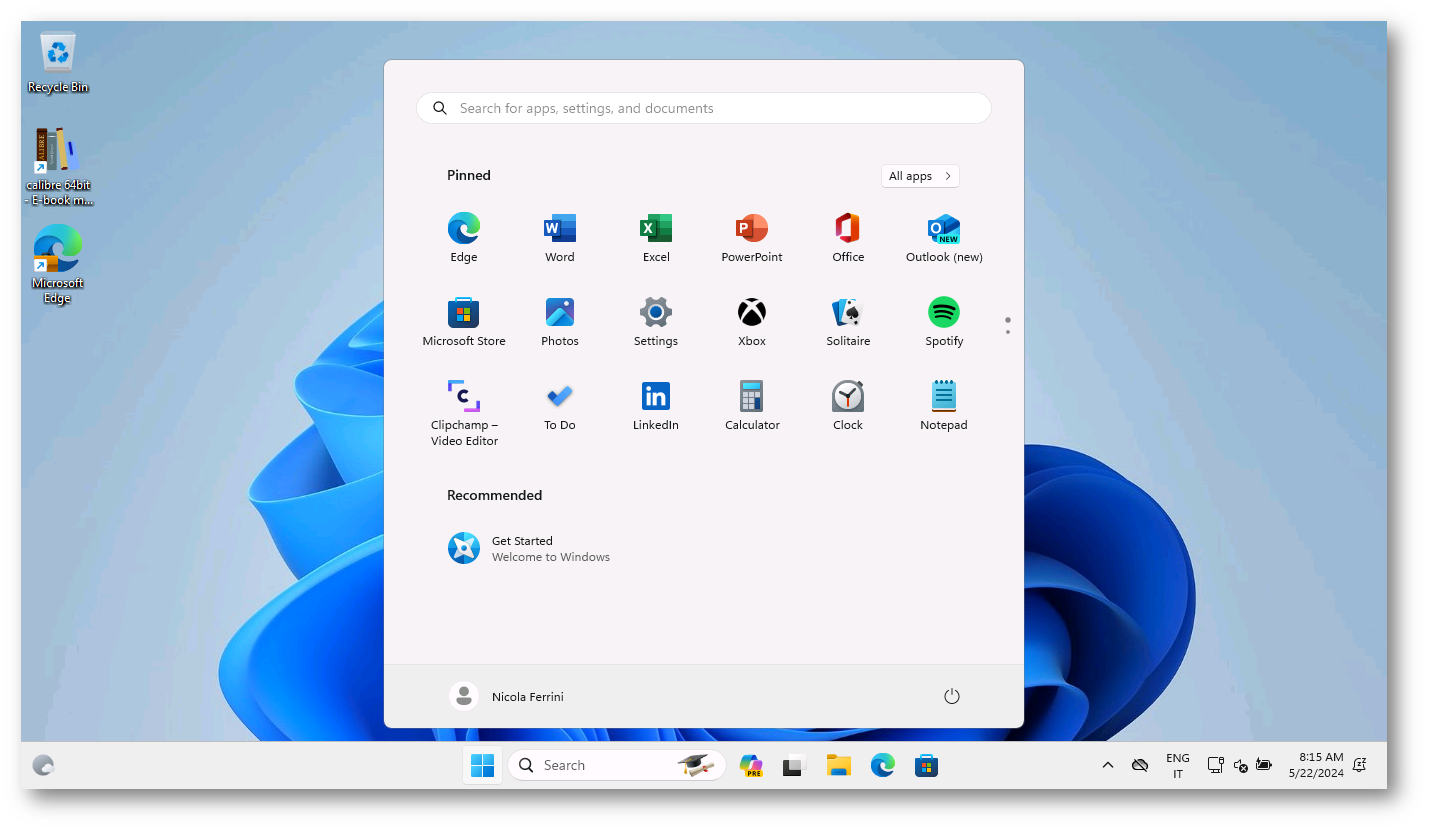

Completamento:

- Una volta completati tutti i passaggi, l’utente visualizza il desktop di Windows.

- Il dispositivo è ora pronto per l’uso con tutte le applicazioni, le configurazioni e le impostazioni aziendali già applicate.

Nelle figure seguenti sono mostrate le schermate che appaiono all’utente quando accende il dispositivo la prima volta, durante la Out-of-The-Box-Experience (OOBE)

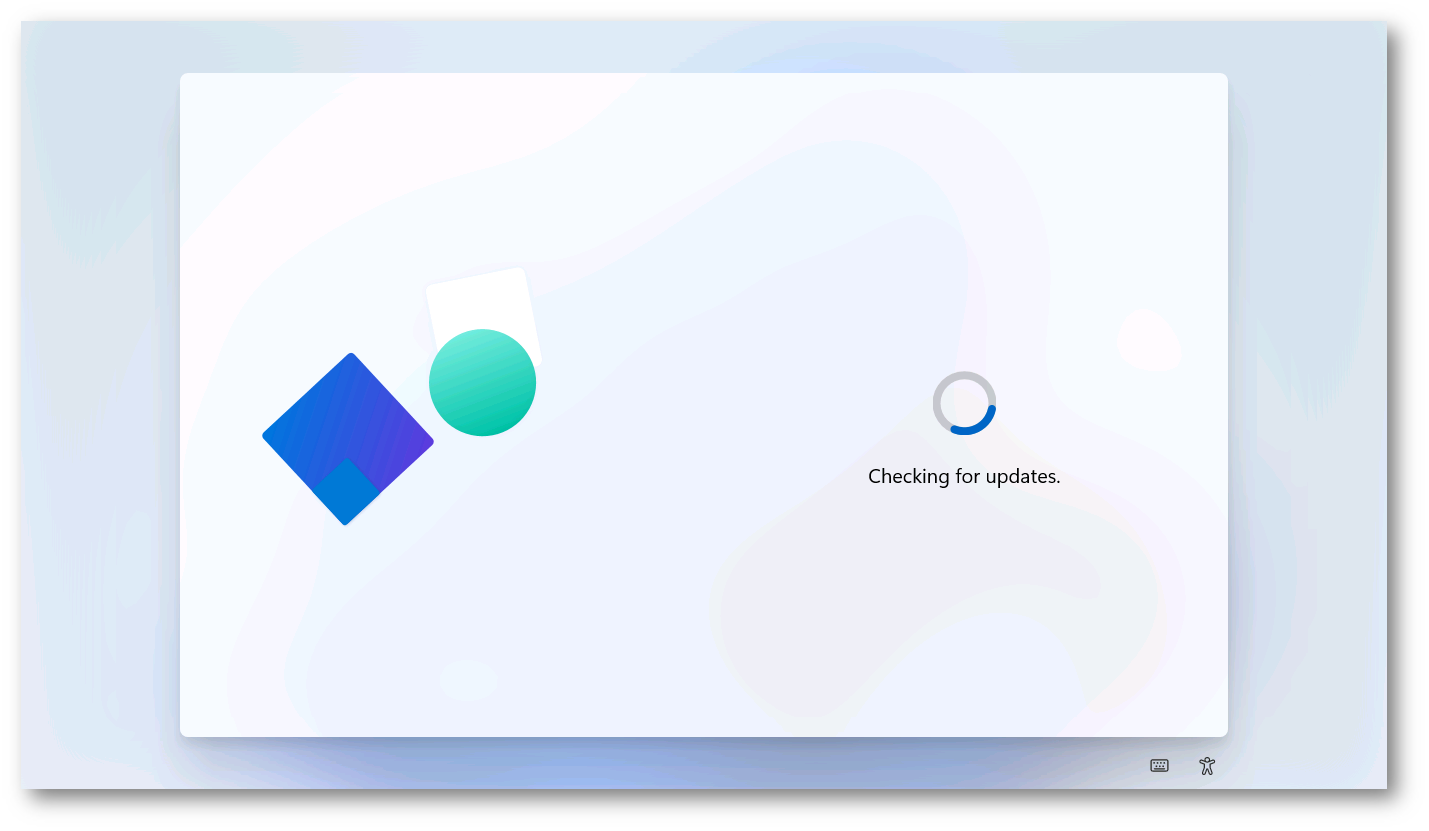

Figura 58: Accensione del dispositivo e connessione ad Internet

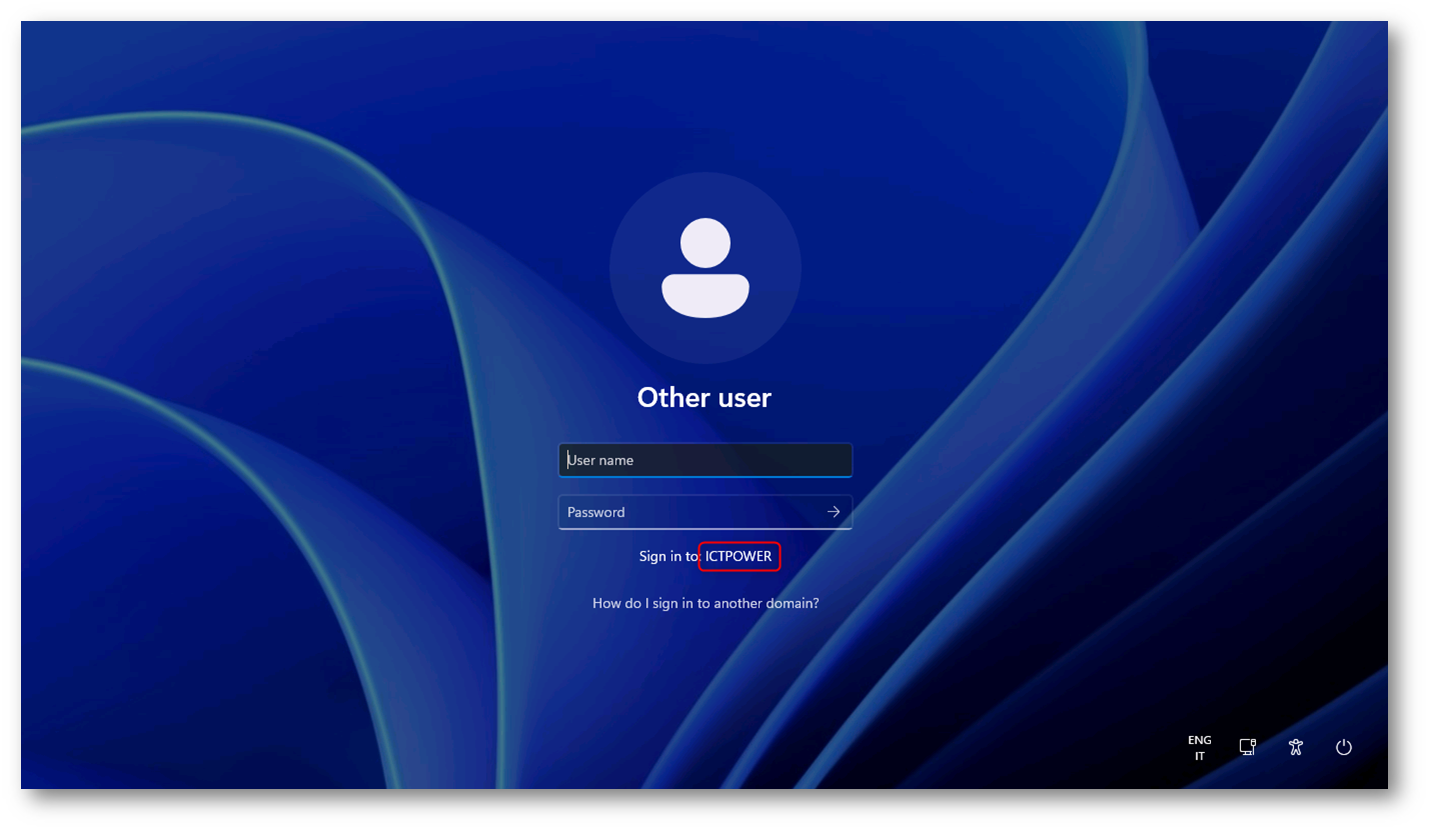

Figura 59: L’utente vede una schermata di benvenuto personalizzata con il logo e il nome dell’azienda. Viene richiesto di inserire le proprie credenziali aziendali (username e password) per autenticarsi tramite Microsoft Entra

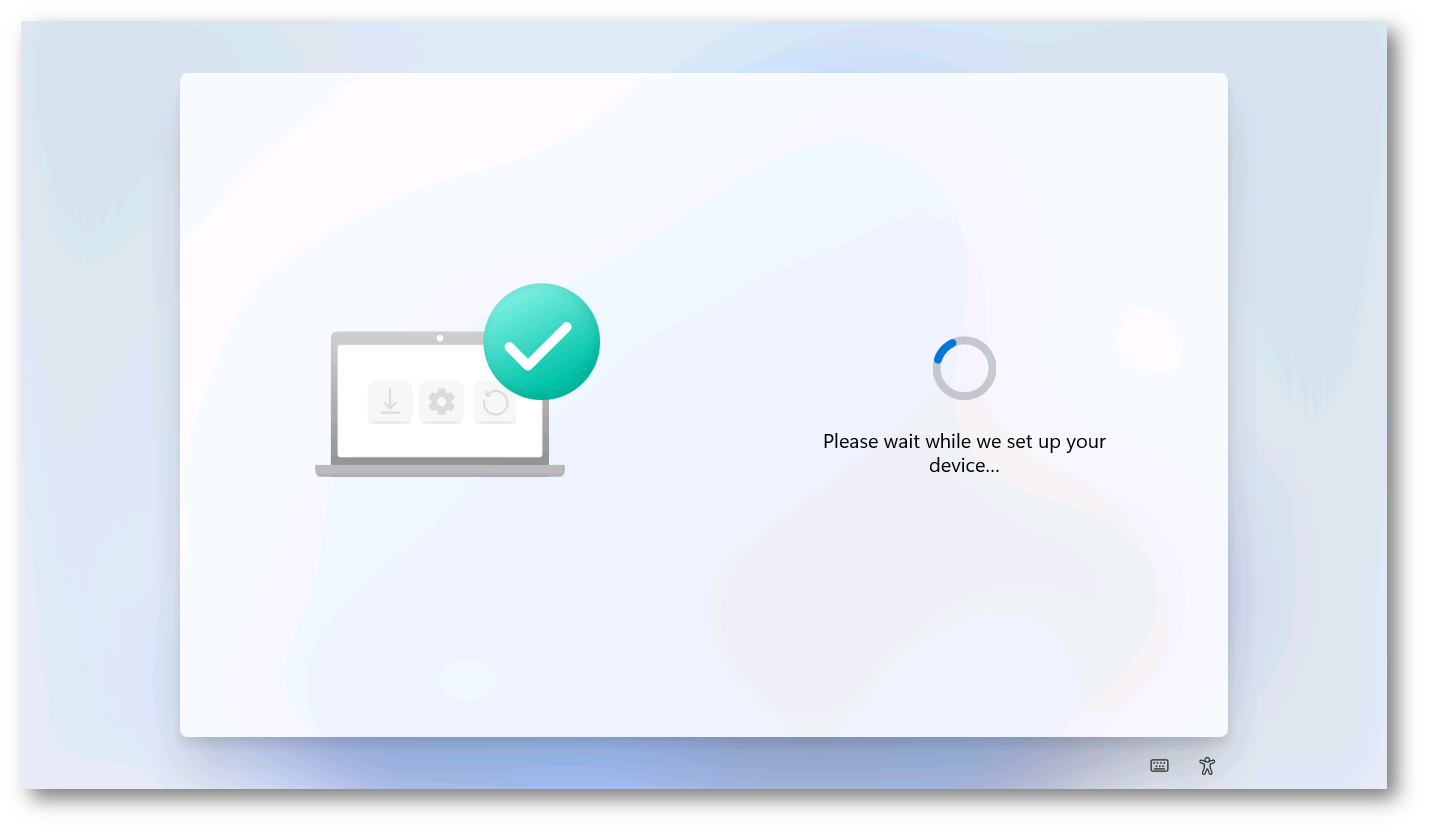

Figura 60: Configurazione del dispositivo in corso

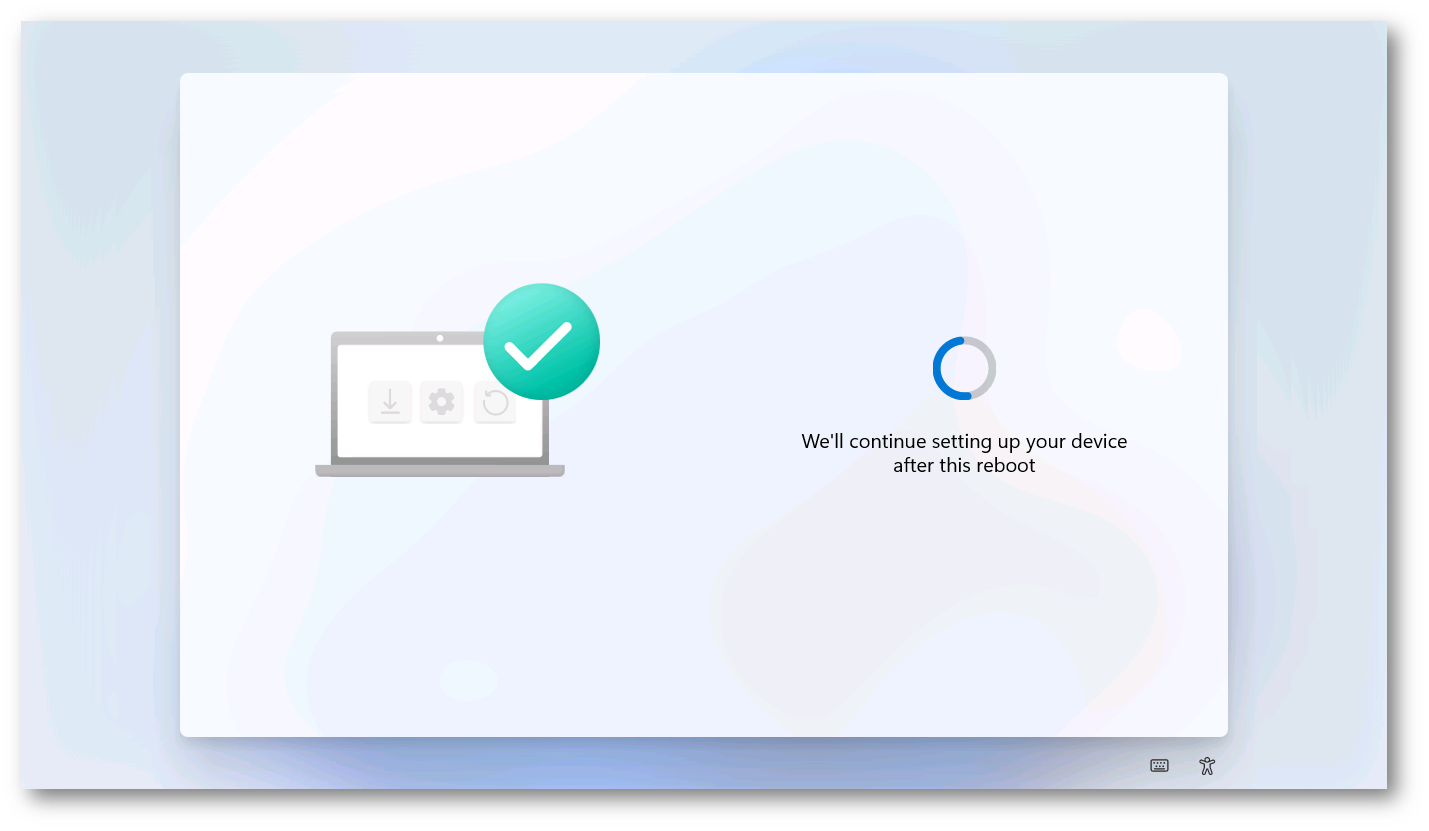

Figura 61: Il dispositivo viene aggiunto al dominio locale e viene riavviato

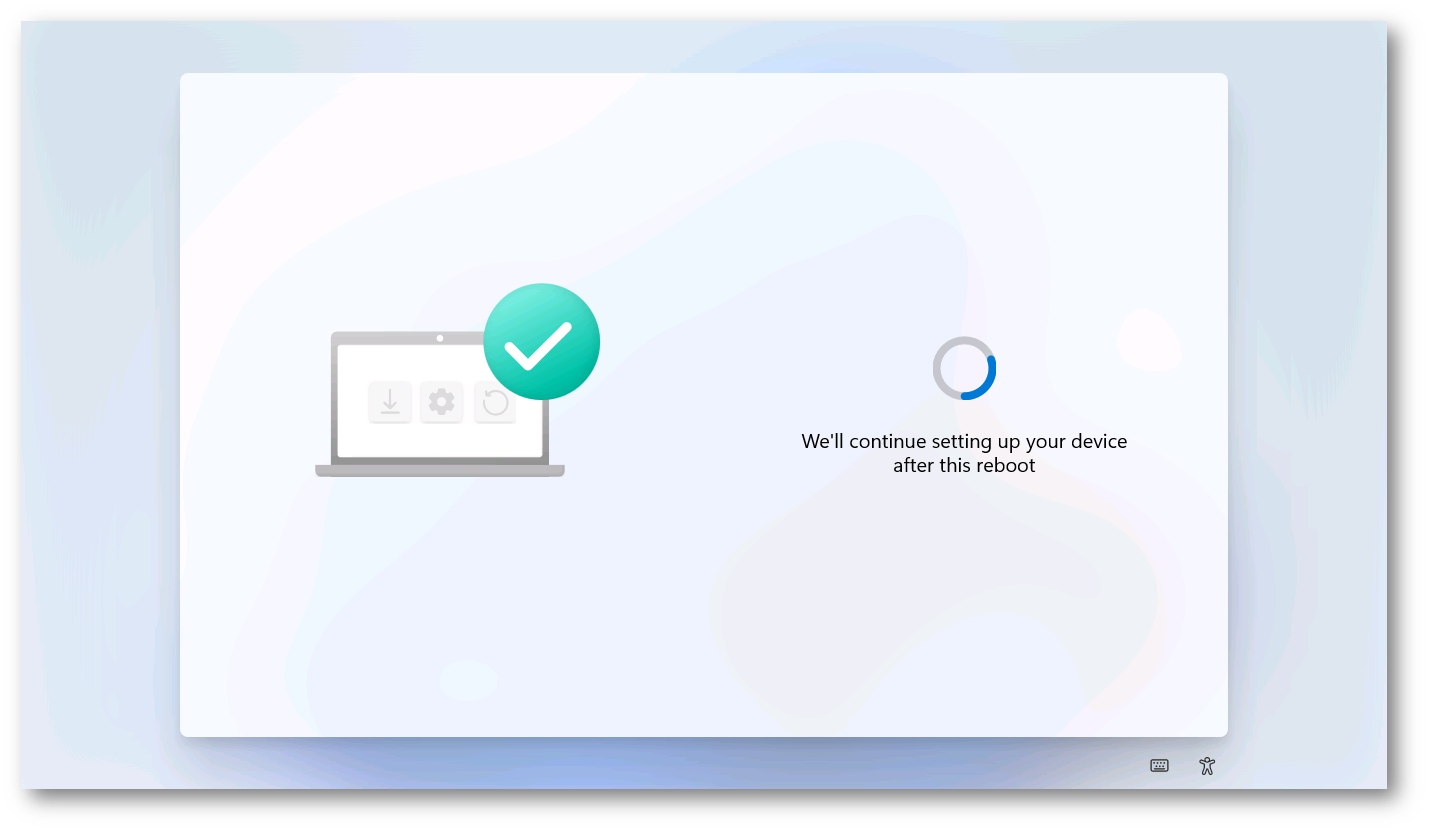

Figura 62: Configurazione del dispositivo in corso

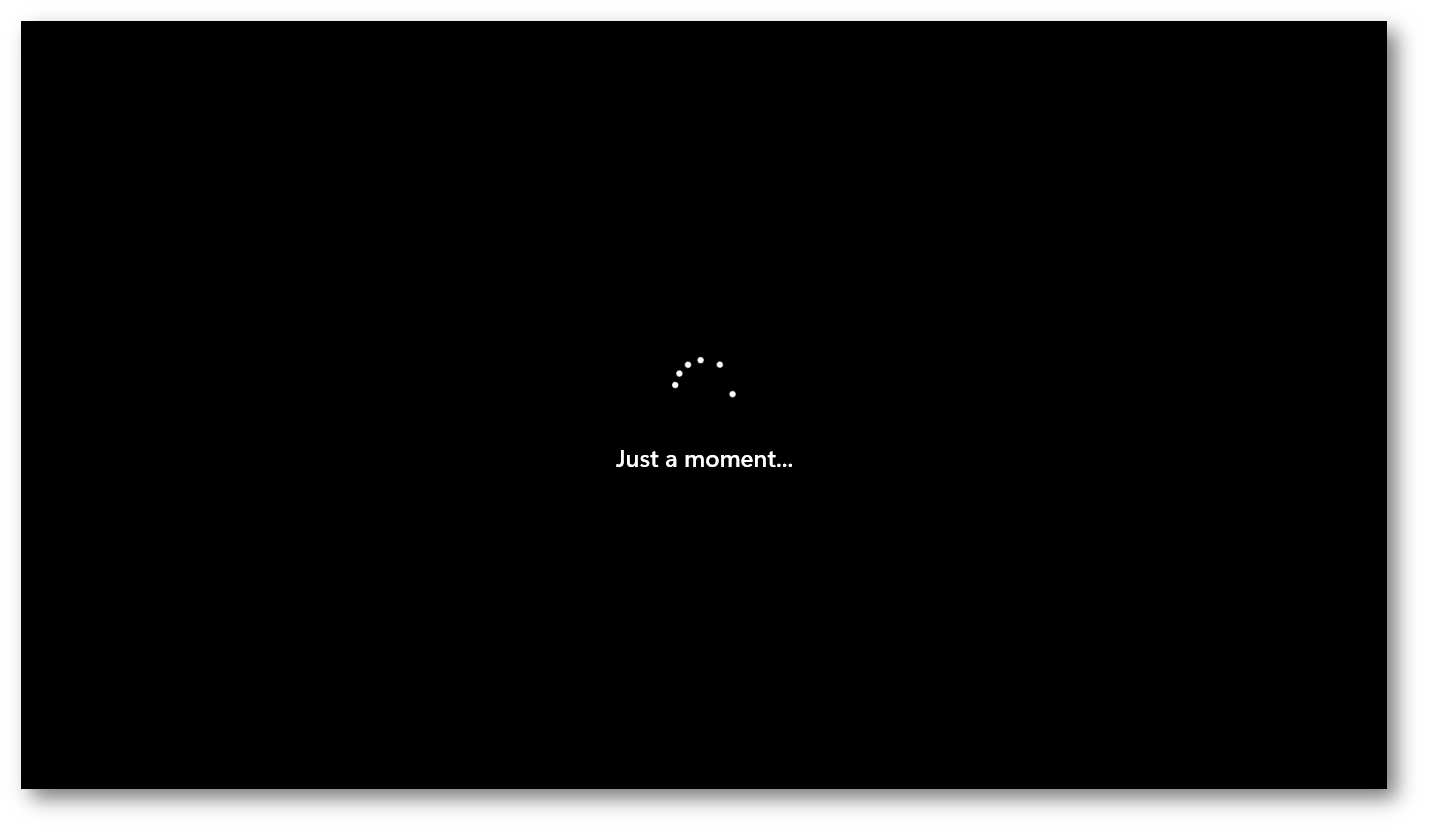

Figura 63: Il dispositivo viene riavviato nuovamente

Se è stato configurato, è possibile saltare la Enrollment Status Page (ESP) in Windows Autopilot. Saltare l’ESP può migliorare la velocità del processo di configurazione, ma comporta alcune considerazioni importanti: senza l’ESP non c’è garanzia che tutte le applicazioni e le configurazioni siano completamente applicate prima che l’utente inizi a utilizzare il dispositivo. Questo potrebbe portare a problemi di conformità o sicurezza. Gli utenti potrebbero incontrare una configurazione incompleta o un’esperienza non ottimale se le configurazioni e le app non vengono applicate correttamente.

NOTA: Premendo la combinazione di tasti CRTL + SHIFT + D mentre viene mostrata la Enrollment Status Page permette di accedere alle Windows Autopilot Diagnostics. La schermata di diagnostica di Windows Autopilot è uno strumento potente per identificare e risolvere i problemi durante il processo di registrazione e configurazione dei dispositivi. Abilitare questa funzionalità attraverso la configurazione appropriata della Enrollment Status Page e dei profili di distribuzione assicura che gli utenti e gli amministratori IT abbiano gli strumenti necessari per mantenere un processo di deployment efficiente e intervenire in caso di problematiche.

Figura 64: L’utente vede la Enrollment Status Page (ESP), che mostra il progresso della configurazione

Una volta completati tutti i passaggi, il dispositivo sarà pronto e permetterà all’utente di effettuare il login con le sue credenziali di dominio.

Figura 65: Dispositivo configurato e pronto all’uso

Figura 66: Il dispositivo risulta joinato al dominio scelto

Dopo il login con un utente del dominio, il setup procede in maniera autonoma

Figura 67: Setup dell’account dopo il primo login

Una volta completati tutti i passaggi, l’utente visualizza il desktop di Windows. Il dispositivo è ora pronto per l’uso con tutte le applicazioni, le configurazioni e le impostazioni aziendali già applicate.

Figura 68: Login dell’utente effettuato con successo

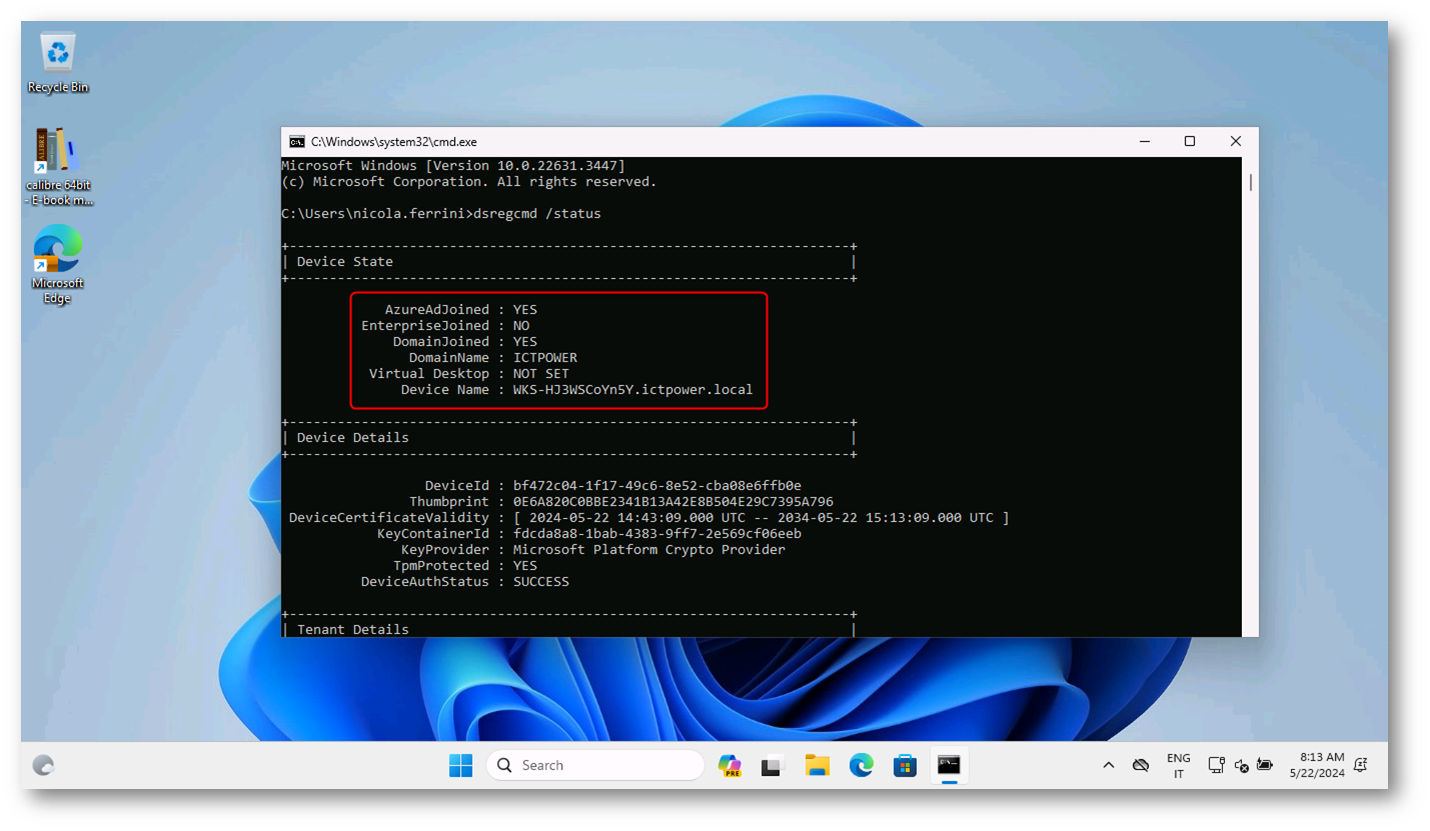

Per verificare la configurazione dell’Hybrid Join dei dispositivi potete utilizzare il comando dsregcmd /status. Come si può vedere dalla figura sotto, il dispositivo risulta sia joinato al dominio locale (DomainJoined) sia registrato in Microsoft Entra (AzureAdJoined).

Figura 69: Verifica dell’Hybrid Entra Join nel dispositivo

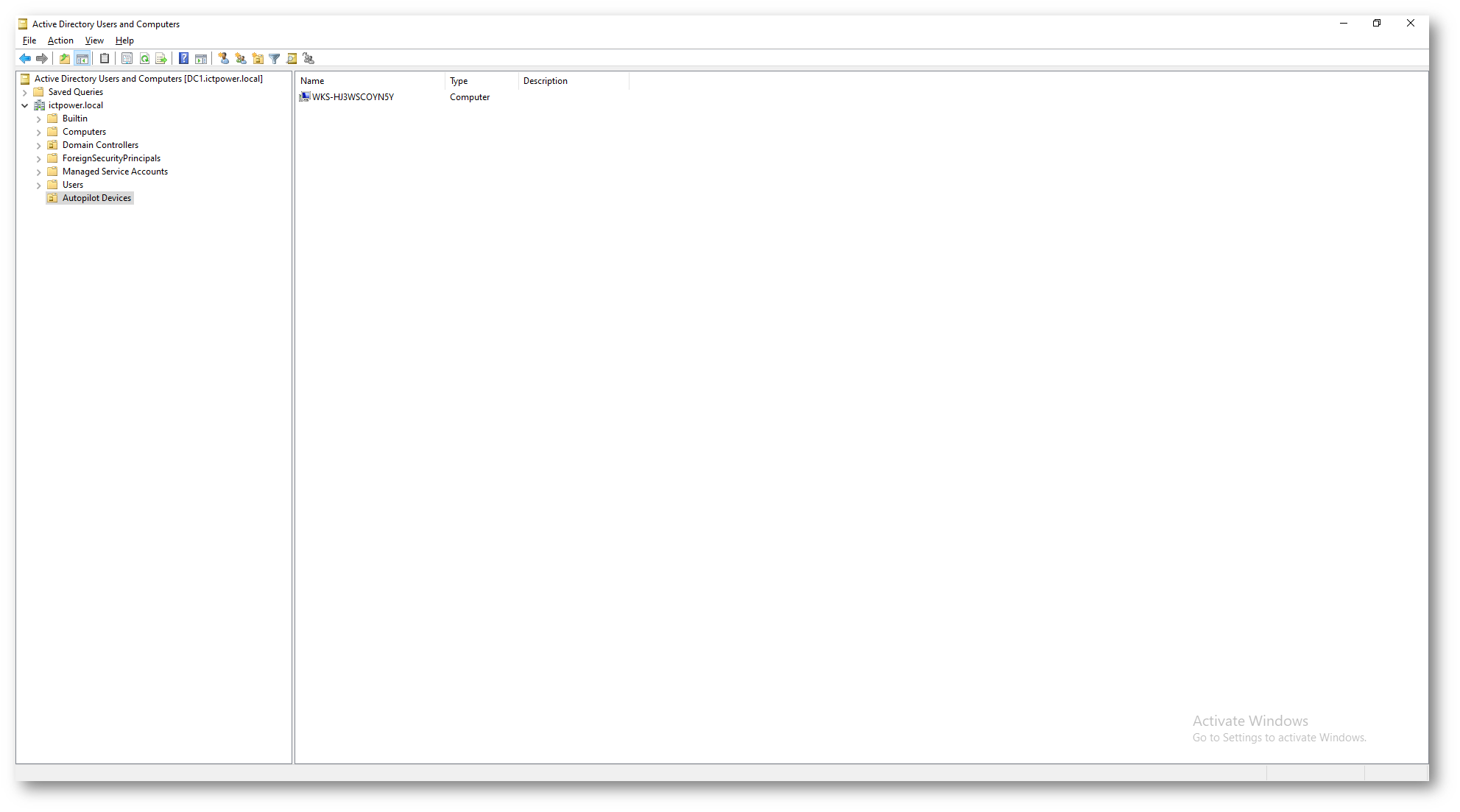

Il computer risulta correttamente joinato al dominio locale e lo possiamo verificare dalla console Active Directory Users and Computers.

Figura 70: Il computer risulta correttamente joinato al dominio locale

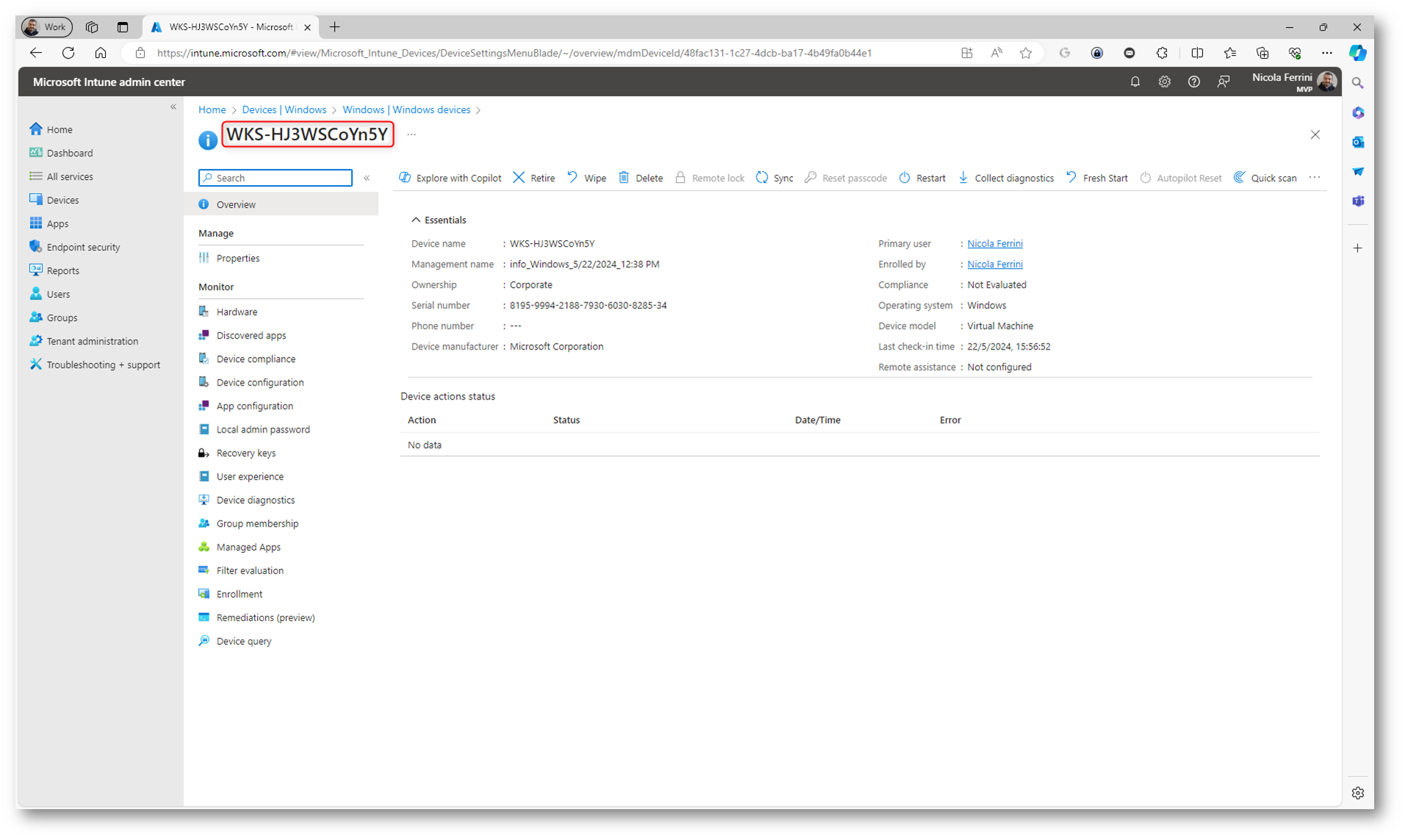

Il dispositivo è stato anche correttamente aggiunto a Microsoft Intune, come si può vedere dalla figura sotto:

Figura 71: Dispositivo aggiunto a Microsoft Intune

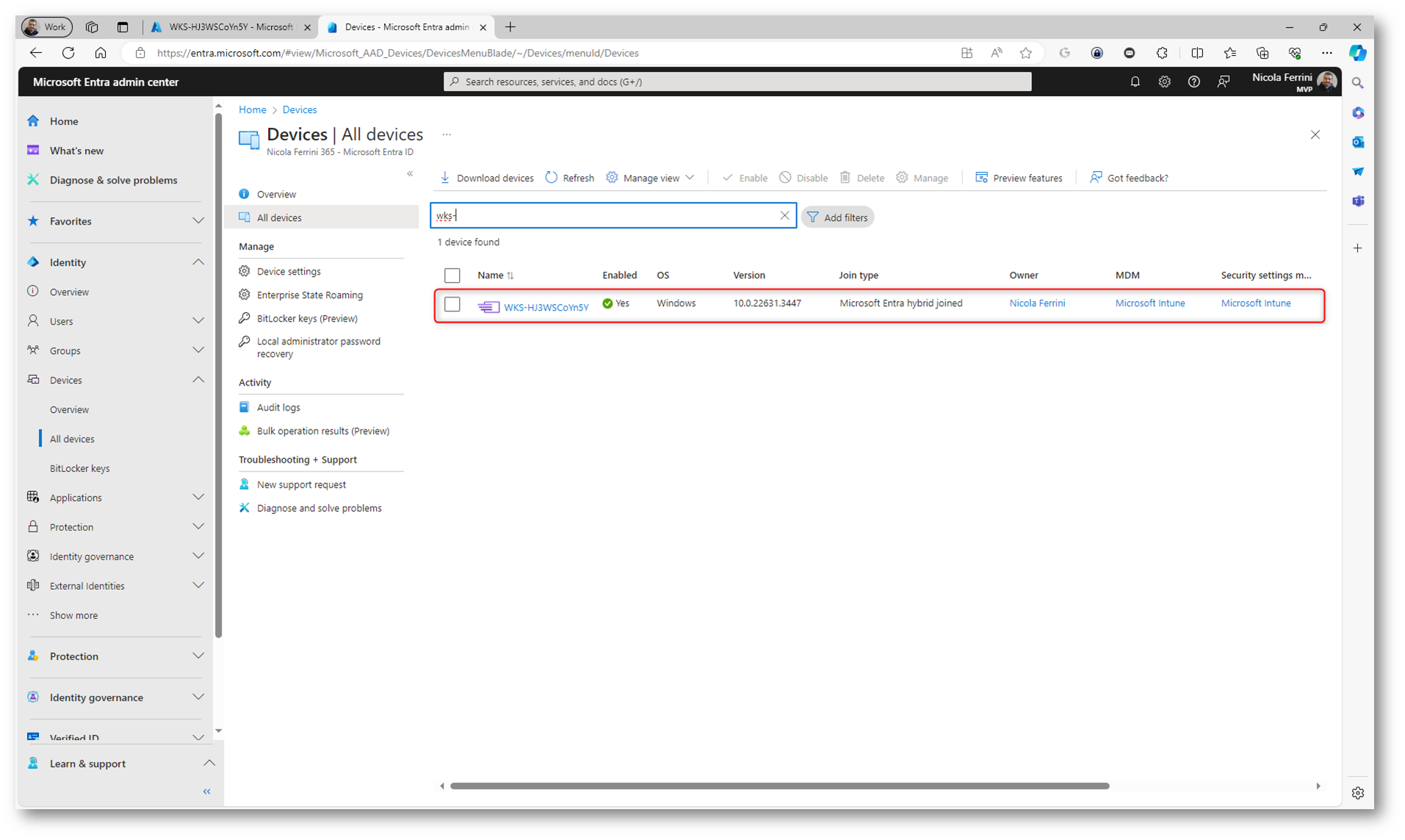

Nel portale di Microsoft Entra i dispositivi registrati tramite Windows Autopilot hanno un’icona particolare che li distingue dagli altri dispositivi. Questa icona aiuta gli amministratori a identificare rapidamente quali dispositivi sono gestiti tramite Autopilot e rappresenta un piccolo computer con un simbolo aggiuntivo che indica l’iscrizione tramite Autopilot.

Figura 72: I dispositivi registrati tramite Windows Autopilot hanno un’icona particolare che li distingue dagli altri dispositivi

Conclusioni

Windows Autopilot rappresenta un’innovazione significativa nella gestione e nella distribuzione dei dispositivi all’interno delle aziende. Grazie alla sua capacità di automatizzare e semplificare il processo di configurazione iniziale, Windows Autopilot riduce notevolmente il carico di lavoro per i reparti IT, migliorando al contempo l’esperienza degli utenti finali.

L’utilizzo di Windows Autopilot permette alle organizzazioni di preconfigurare i dispositivi con le impostazioni aziendali necessarie, garantendo che ogni dispositivo sia pronto per l’uso immediato sin dal primo avvio. Con la possibilità di personalizzare l’Out-of-Box Experience (OOBE), le aziende possono fornire una configurazione coerente e conforme alle policy aziendali, migliorando la sicurezza e la gestione complessiva del parco dispositivi.

In sintesi, Windows Autopilot non solo semplifica la gestione dei dispositivi, ma rappresenta anche un passo avanti verso una gestione IT più efficiente e sicura, garantendo che le aziende possano affrontare le sfide moderne con maggiore agilità e sicurezza.