Microsoft Intune – Abilitare BitLocker

BitLocker è una funzionalità di crittografia sviluppata da Microsoft per proteggere i dati sui dispositivi con sistema operativo Windows. Il suo obiettivo principale è quello di criptare interamente il disco rigido o altre unità di archiviazione, rendendo i dati illeggibili a chi non dispone dell’autenticazione corretta. È disponibile su versioni specifiche di Windows, come quelle “Pro”, “Enterprise” ed “Education”.

Come funziona BitLocker?

BitLocker utilizza algoritmi di crittografia avanzati per proteggere i dati. In pratica, una volta attivato su un disco o una partizione, BitLocker crittografa ogni file e cartella presenti. Solo un utente che dispone della chiave di sblocco corretta (che può essere una password, una chiavetta USB con la chiave o un dispositivo TPM integrato nel computer) può accedere ai dati. Quando l’utente si autentica con successo, il disco viene “sbloccato” e i dati sono accessibili. In caso contrario, restano completamente illeggibili.

Caratteristiche principali di BitLocker

- Protezione completa del disco: BitLocker può crittografare tutto il disco rigido, non solo file specifici; quindi tutti i dati presenti sono al sicuro in caso di furto o accesso non autorizzato.

- TPM (Trusted Platform Module): BitLocker può utilizzare il TPM, un chip hardware presente su molti computer, che genera e archivia le chiavi crittografiche in modo sicuro, aggiungendo un ulteriore livello di protezione.

- Sblocco tramite PIN o chiave USB: Oltre al TPM, BitLocker permette anche l’uso di un PIN o di una chiave USB come metodo di sblocco.

- Protezione durante l’avvio: BitLocker offre un livello di sicurezza aggiuntivo proteggendo l’unità già al momento dell’avvio del sistema operativo.

- Recupero della chiave: Durante la configurazione, BitLocker fornisce una chiave di recupero, che permette di sbloccare il disco in caso di problemi con il metodo di autenticazione principale. Questa chiave è fondamentale e dovrebbe essere conservata in un luogo sicuro.

Quando è utile utilizzare BitLocker?

BitLocker è particolarmente utile per proteggere dispositivi che contengono informazioni sensibili o riservate. È una soluzione consigliata per aziende e individui che necessitano di una protezione robusta contro il furto o l’accesso non autorizzato ai dati, soprattutto per i dispositivi mobili, come i laptop.

Limiti di BitLocker

BitLocker richiede un sistema operativo compatibile e alcune funzionalità, come il TPM, potrebbero non essere disponibili su tutti i dispositivi. Inoltre, in caso di perdita della chiave di recupero, non c’è modo di accedere ai dati, rendendo essenziale conservarla accuratamente.

Abilitazione di BitLocker

In Microsoft Intune esistono diverse modalità per abilitare e configurare BitLocker, ognuna delle quali offre opzioni specifiche per adattarsi alle esigenze di sicurezza aziendale. Ecco le principali modalità:

- Criteri di configurazione del dispositivo: Questa modalità consente di creare un criterio di configurazione che applica BitLocker a livello di dispositivo, permettendo un controllo dettagliato delle impostazioni di crittografia.

- Criteri di conformità del Dispositivo: Con i criteri di conformità, è possibile impostare BitLocker come requisito di conformità per l’accesso ai dati aziendali. Se un dispositivo non soddisfa i requisiti di BitLocker, l’accesso ai dati aziendali sarà limitato.

- Configurazione di Endpoint Protection: Tramite Endpoint Protection in Intune, è possibile configurare BitLocker come parte delle impostazioni di protezione dell’endpoint.

- Profili di crittografia dei dispositivi Windows: Questa opzione permette di creare un profilo di crittografia specifico per dispositivi Windows.

- Configurazione condizionale con Accesso Condizionale: Intune permette di utilizzare l’accesso condizionale per richiedere BitLocker prima di consentire l’accesso a specifiche risorse aziendali.

Microsoft Intune offre una gestione centralizzata per BitLocker, permettendo di monitorare lo stato di crittografia dei dispositivi, applicare impostazioni di sicurezza coerenti e gestire le chiavi di recupero tramite Entra ID. Con queste modalità di configurazione le aziende possono assicurarsi che BitLocker sia implementato su tutti i dispositivi conformi agli standard di sicurezza aziendali, riducendo i rischi legati alla perdita di dati.

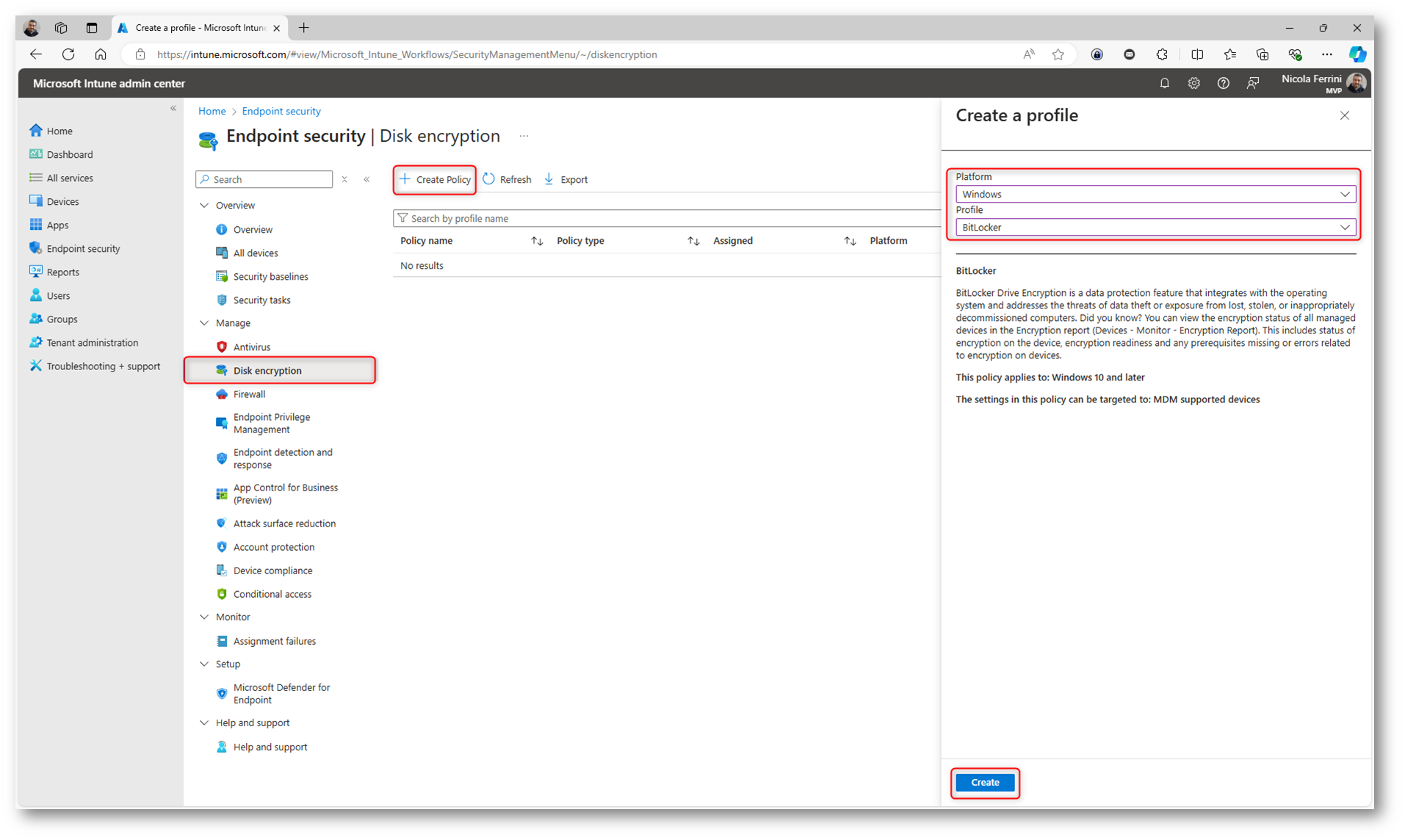

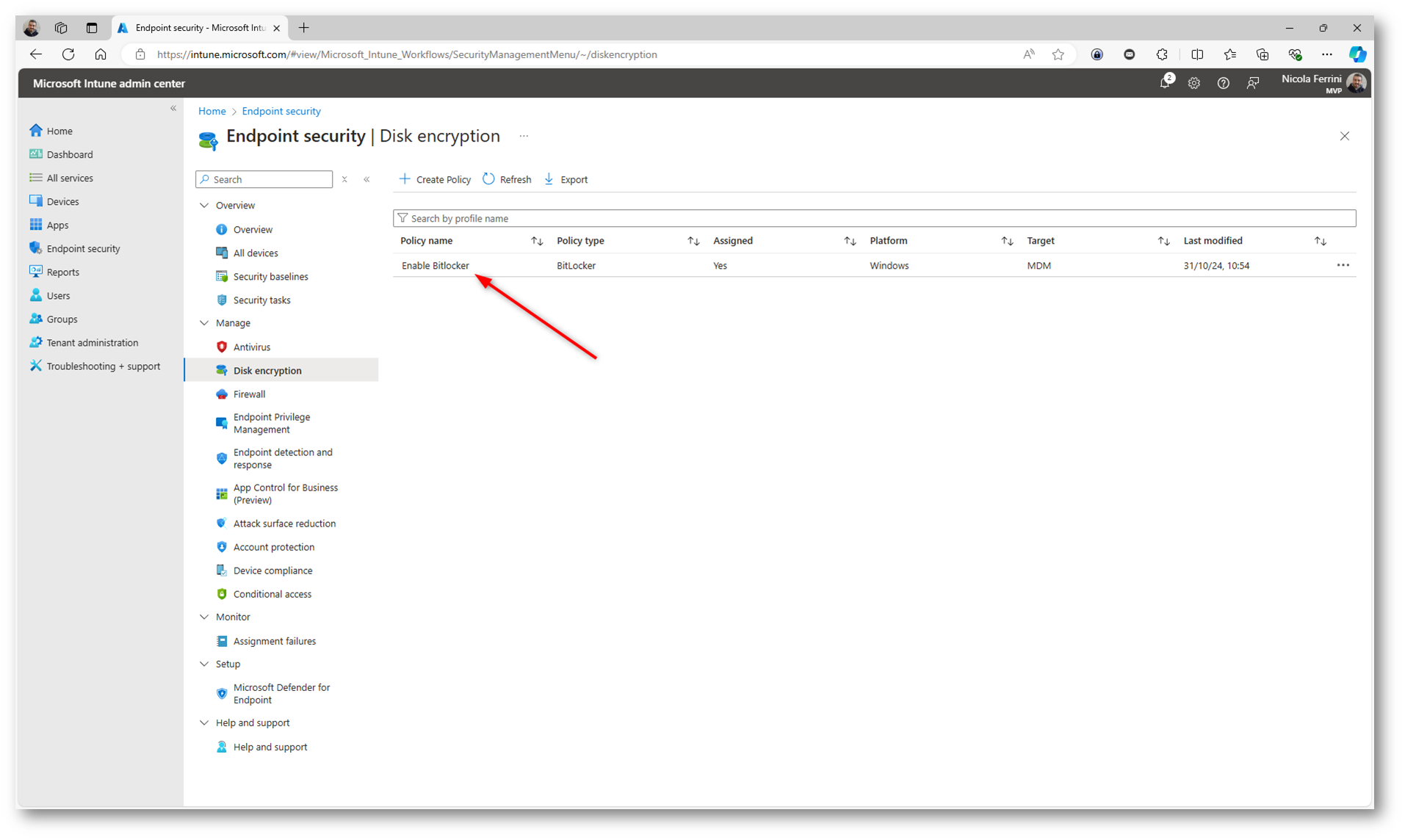

In questa guida mostrerò come abilitare BitLocker da Endpoint Security. Cliccate su Disk encryption e create un nuovo profilo di crittografia del disco. Scegliete la piattaforma Windows e impostate BitLocker come profilo.

Figura 1: Creazione di un profilo di Disk Encryption in Microsoft Intune

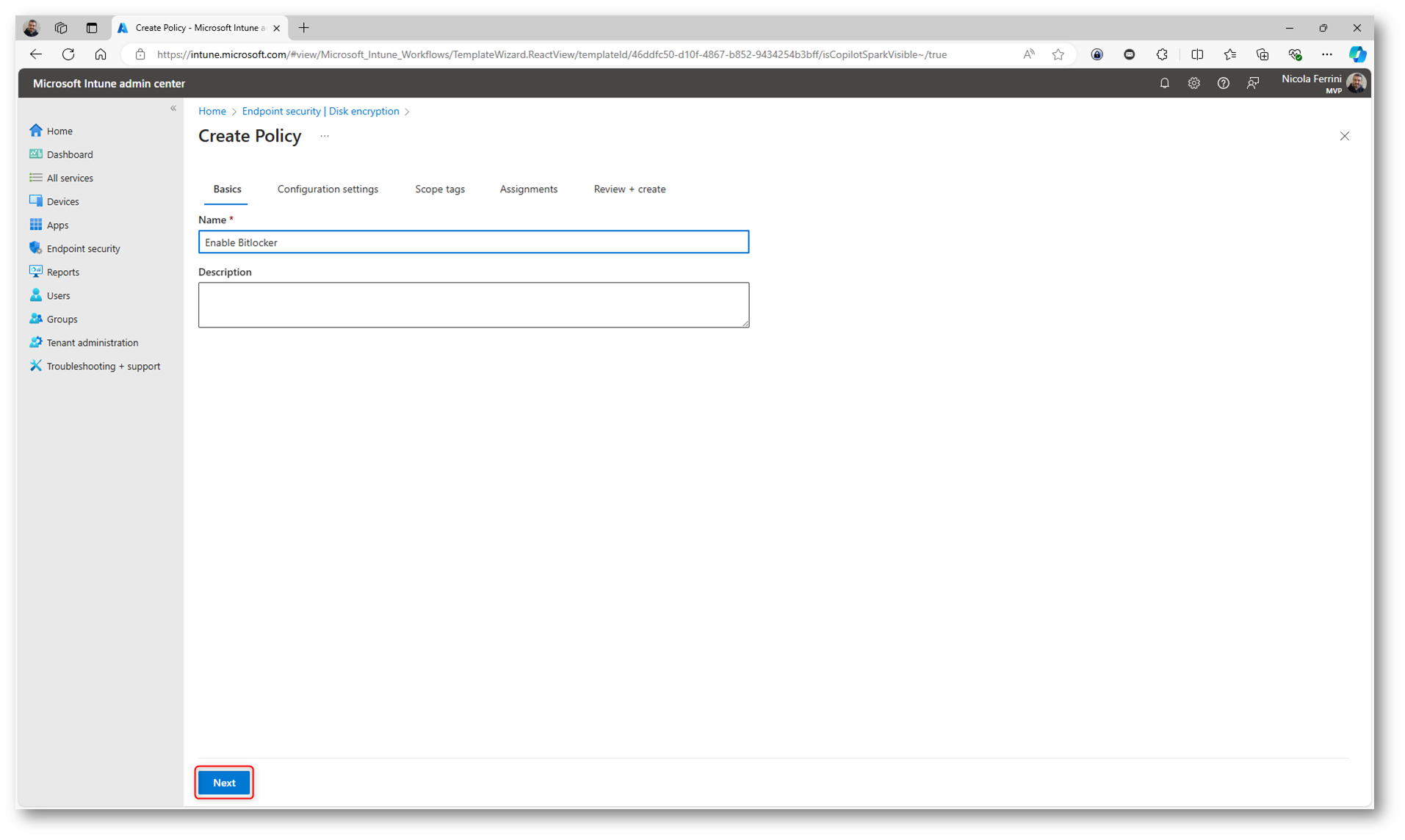

Date un nome al profilo ed una descrizione e fate clic su Next.

Figura 2: Nome del profilo e descrizione

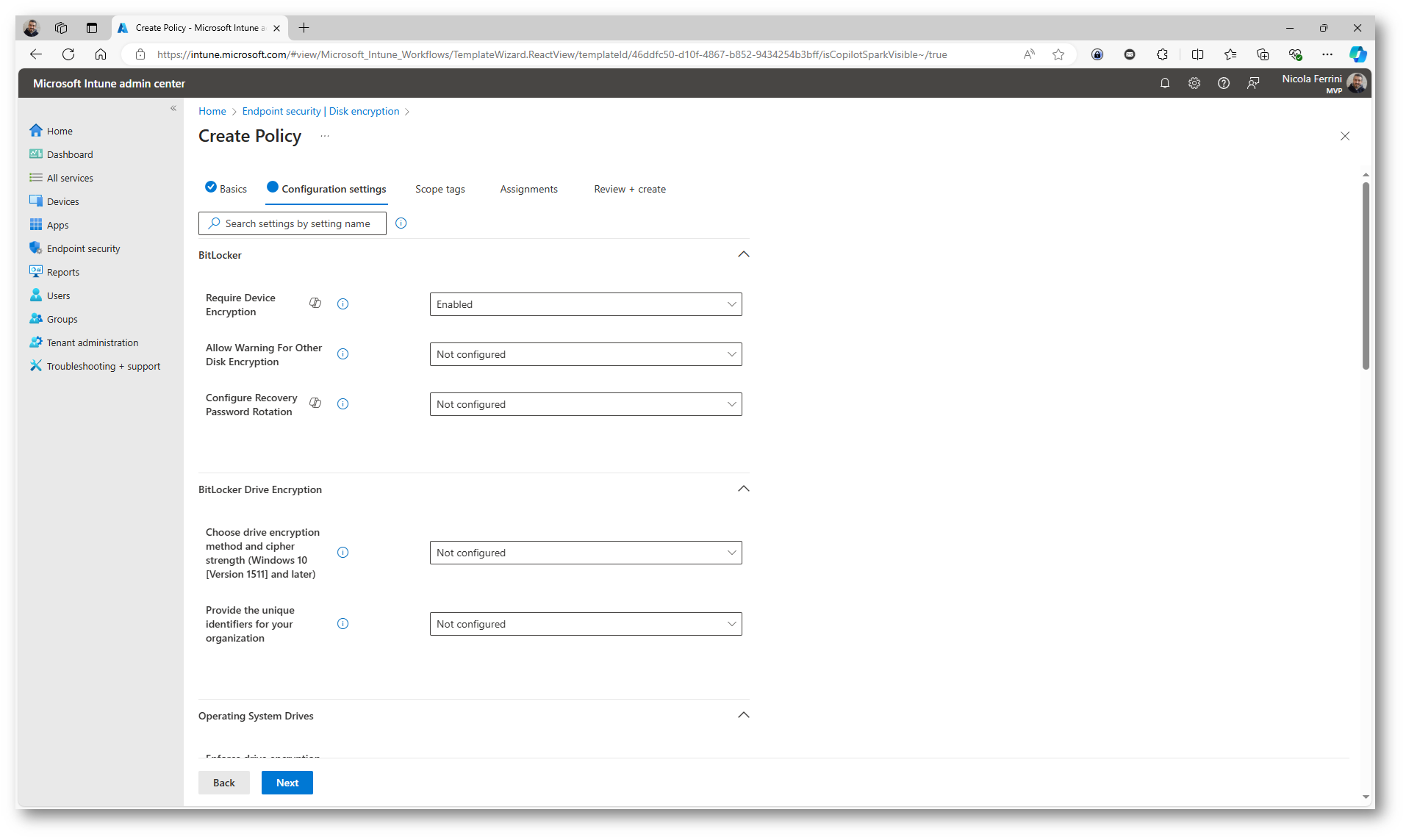

Nella scheda Configuration Settings troverete tutte le opzioni specifiche per configurare le impostazioni di BitLocker sui dispositivi. Questa sezione è fondamentale per personalizzare la protezione dei dischi e le modalità di autenticazione.

Le configurazioni disponibili sono:

- Crittografia dell’unità del Sistema Operativo (OS Drive): qui potete abilitare la crittografia automatica per l’unità principale del sistema operativo, decidendo anche se utilizzare la crittografia basata su hardware o software. Potete configurare l’autenticazione pre-avvio, scegliendo se richiedere un PIN, una password o una chiave USB all’avvio del dispositivo, oltre a specificare l’uso del TPM (Trusted Platform Module) per una protezione più robusta.

- Crittografia delle unità di dati fisse: potete estendere la crittografia anche alle unità di dati fisse (come le partizioni secondarie del disco). In questa sezione si configura se applicare automaticamente la crittografia alle unità dati aggiuntive, così che ogni spazio di archiviazione locale sia protetto da BitLocker.

- Crittografia delle unità rimovibili (Removable Drives): questa opzione permette di applicare la crittografia anche alle unità esterne come chiavette USB e hard disk esterni. È possibile specificare se consentire l’accesso in sola lettura alle unità non crittografate, limitando così il rischio che dati non protetti possano essere scritti su dispositivi non sicuri.

- Gestione delle chiavi di recupero: in questa sezione configurate come e dove salvare le chiavi di recupero BitLocker, essenziali per sbloccare i dispositivi in caso di problemi di accesso. Potete impostare il backup automatico delle chiavi su Azure Active Directory (Azure AD), rendendo facile per gli amministratori IT recuperarle quando necessario.

- Modalità di recupero e accesso alla chiave di recupero: potete personalizzare le opzioni di accesso alla chiave di recupero, scegliendo se gli utenti possono visualizzare autonomamente le chiavi di ripristino o se l’accesso sia riservato agli amministratori. È possibile specificare anche la configurazione per l’accesso in modalità offline, utile in contesti in cui il dispositivo potrebbe non avere una connessione a internet.

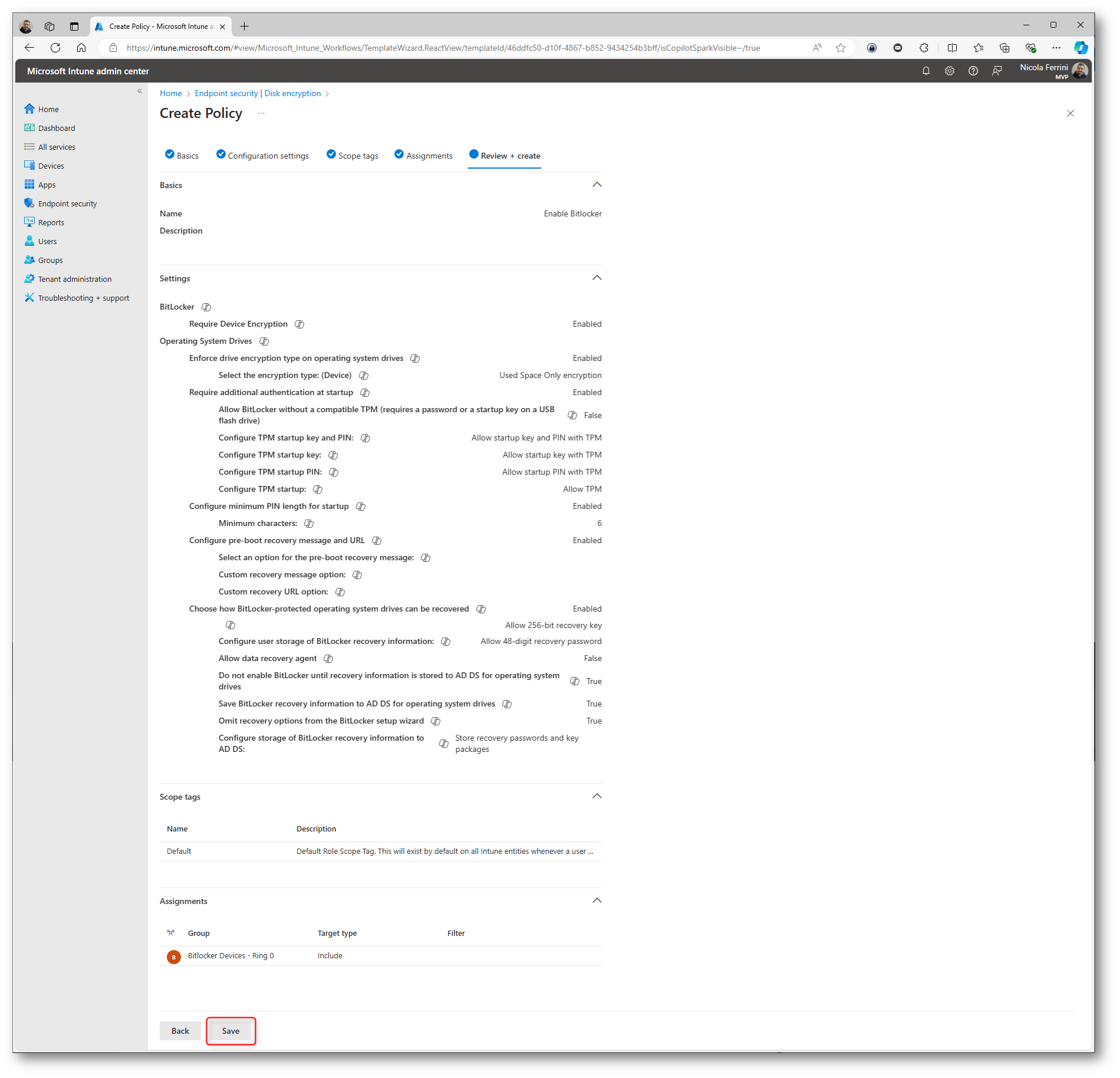

Nella sezione BitLocker ho abilitato le seguenti opzioni:

- Require Device Encyrption: Enabled

- Allow warning for Other Disk Encryption: Not configured

Figura 3: Scheda Configuration Settings del profilo Endpoint Security – Disk Encryption in Microsoft Intune

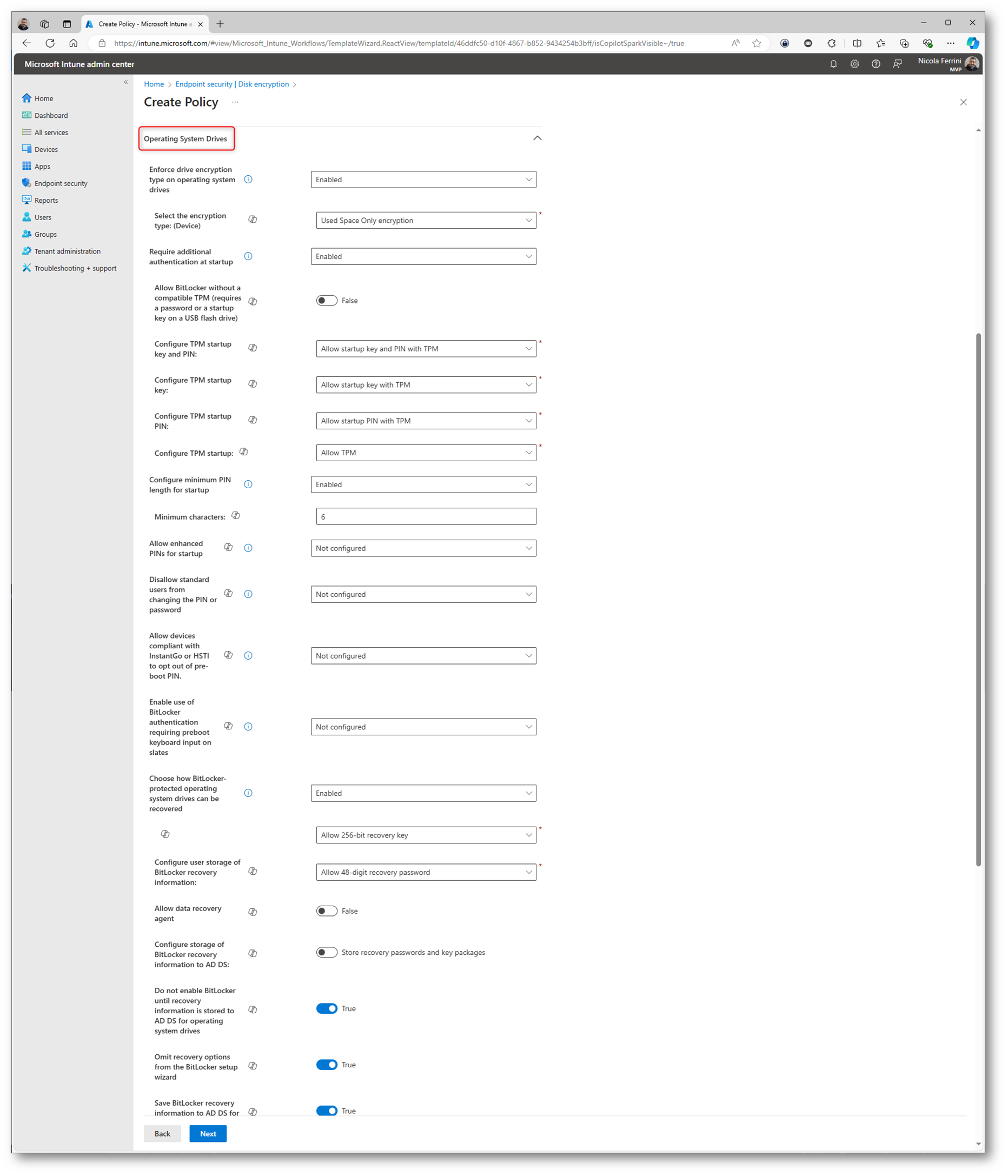

Nella sezione Operating system drives ho abilitato le seguenti opzioni:

- Enforce drive encryption type on operating system drives: Enabled

- Require additional authentication at startup: Enabled

- Configure minimum PIN length for startup: Enabled

- Choose how Bitlocker-protected operating system drives can be recovered: Enabled

- Do not enable Bitlocker until recovery info is stored to AD DS: True

- Omit recovery options from the BitLocker setup wizard: True

- Save Bitlocker recovery info to AD DS: True

Figura 4: Sezione Operating system drives

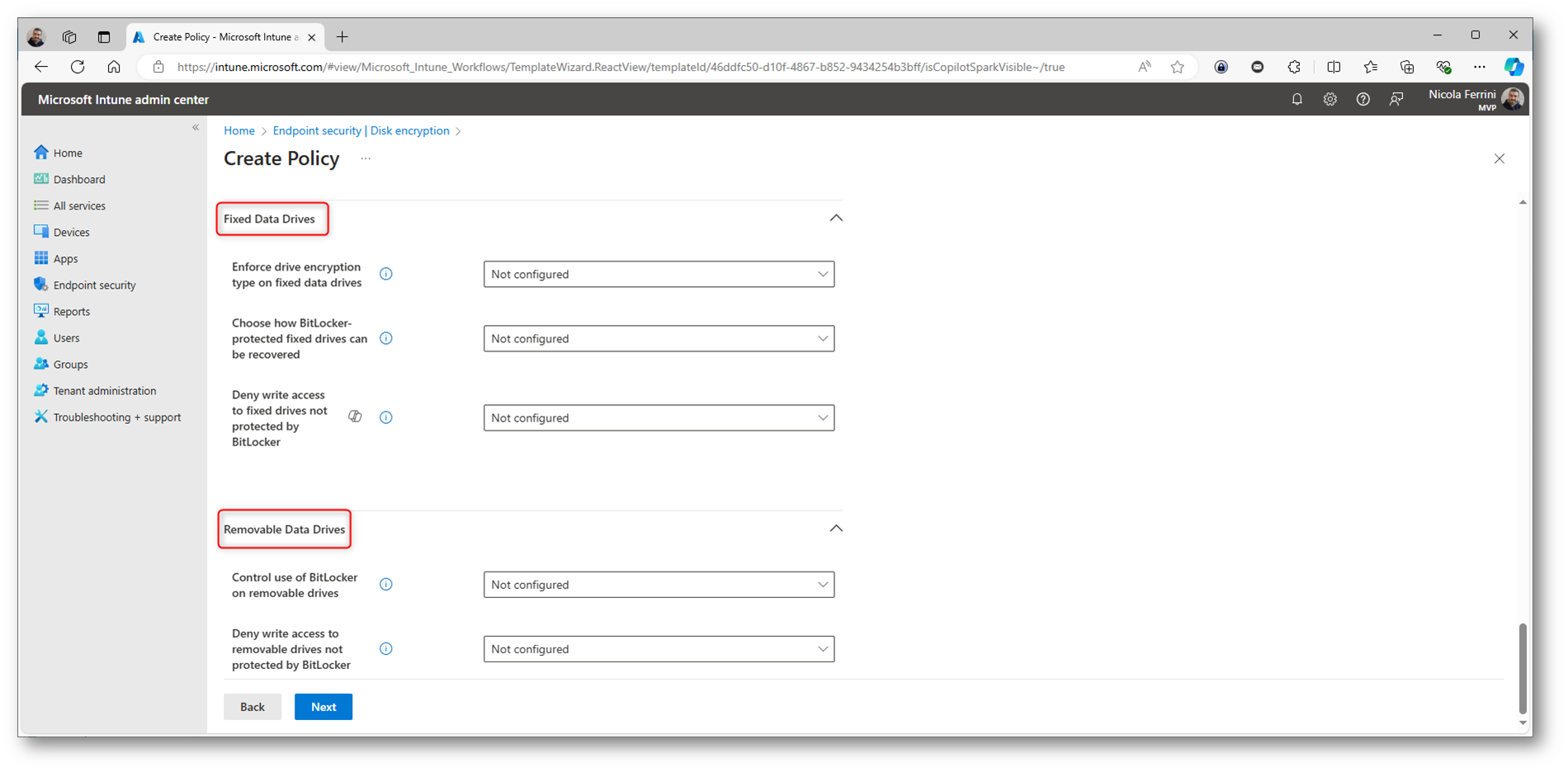

Scegliete le configurazioni per Fixed Data drives e Removable data drives e fate clic su Next per continuare. Io ho lasciato tutto non configurato.

Figura 5: Sezione Fixed Data drives e Removable data drives

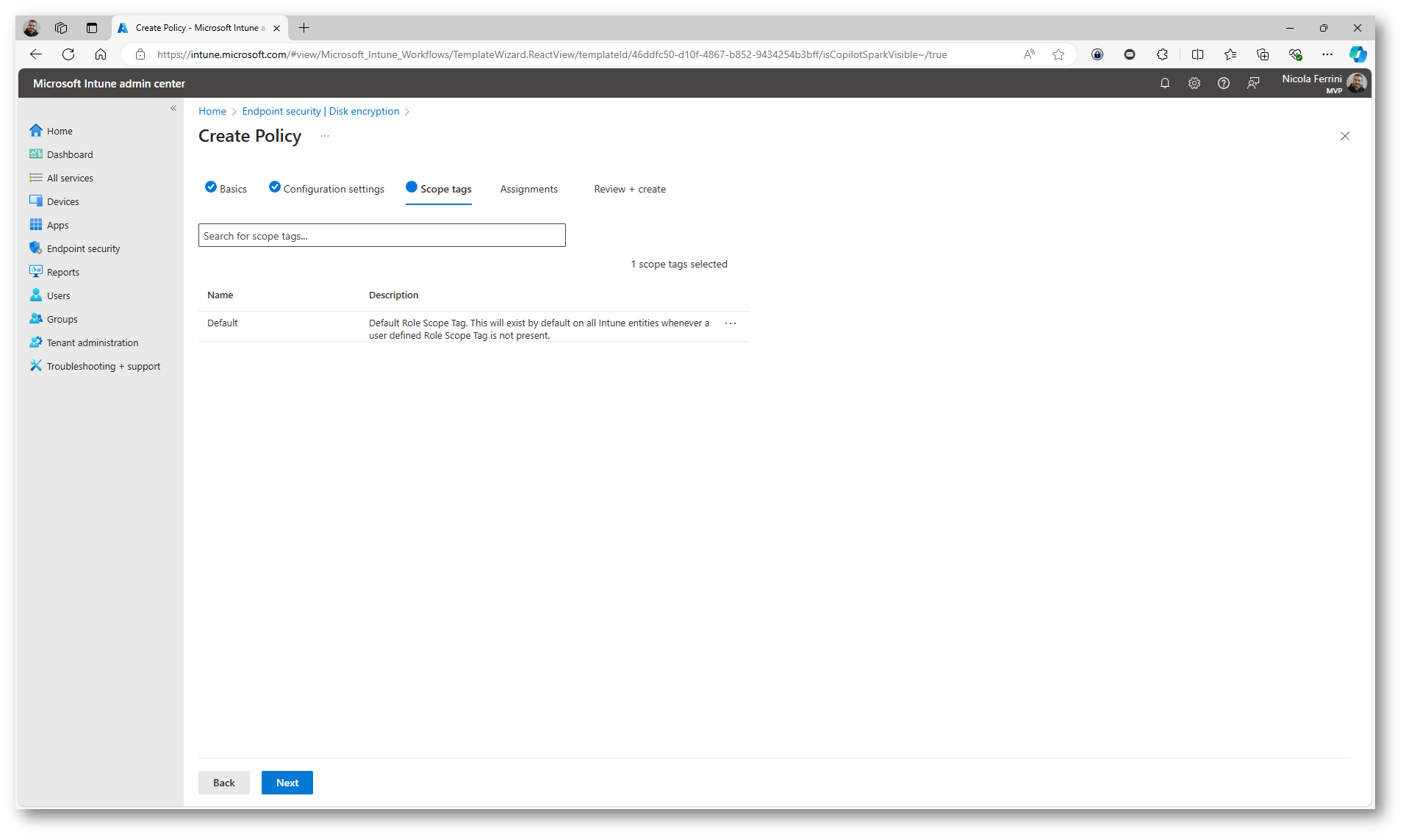

Gli Scope Tags in Microsoft Intune sono etichette utilizzate per assegnare e organizzare le policy e i profili di configurazione. Consentono di gestire la visibilità e l’applicazione delle policy in modo granulare, facilitando l’amministrazione in organizzazioni che necessitano di una separazione dei compiti o in ambienti con più team IT.

Figura 6: Scope Tags della policy

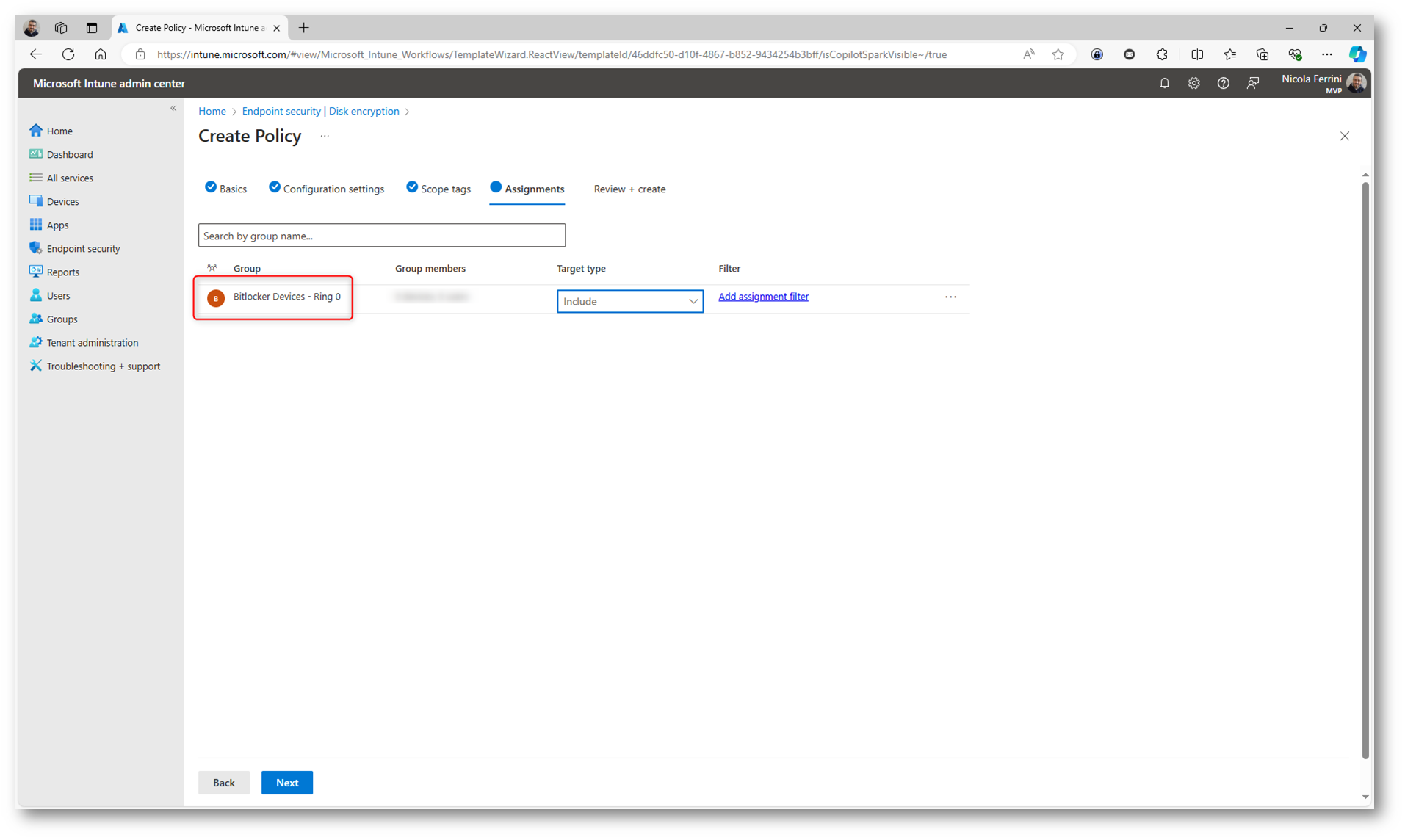

Testare la policy in un ambiente ristretto permette di individuare e risolvere eventuali problemi prima della distribuzione su larga scala, riducendo i rischi e garantendo una configurazione ottimale. Per questo motivo ho selezionato un piccolo gruppo di test a cui applicare la policy.

Non tutti i dispositivi potrebbero reagire allo stesso modo a una policy di crittografia, soprattutto se differiscono per modello, configurazione hardware (come la presenza di TPM) o versione del sistema operativo. Un gruppo di test consente di verificare che la policy funzioni su diversi tipi di dispositivi senza problemi. La crittografia può influire sulle prestazioni del dispositivo, e testarla su un gruppo ridotto consente di valutare eventuali impatti in anticipo, permettendovi di apportare modifiche alla configurazione se necessario.

Figura 7: Applicazione della policy ad un gruppo ristretto di dispositivi

Figura 8: Configurazioni scelte per la policy di abilitazione di Bitlocker

Figura 9: Policy creata correttamente

Test di funzionamento

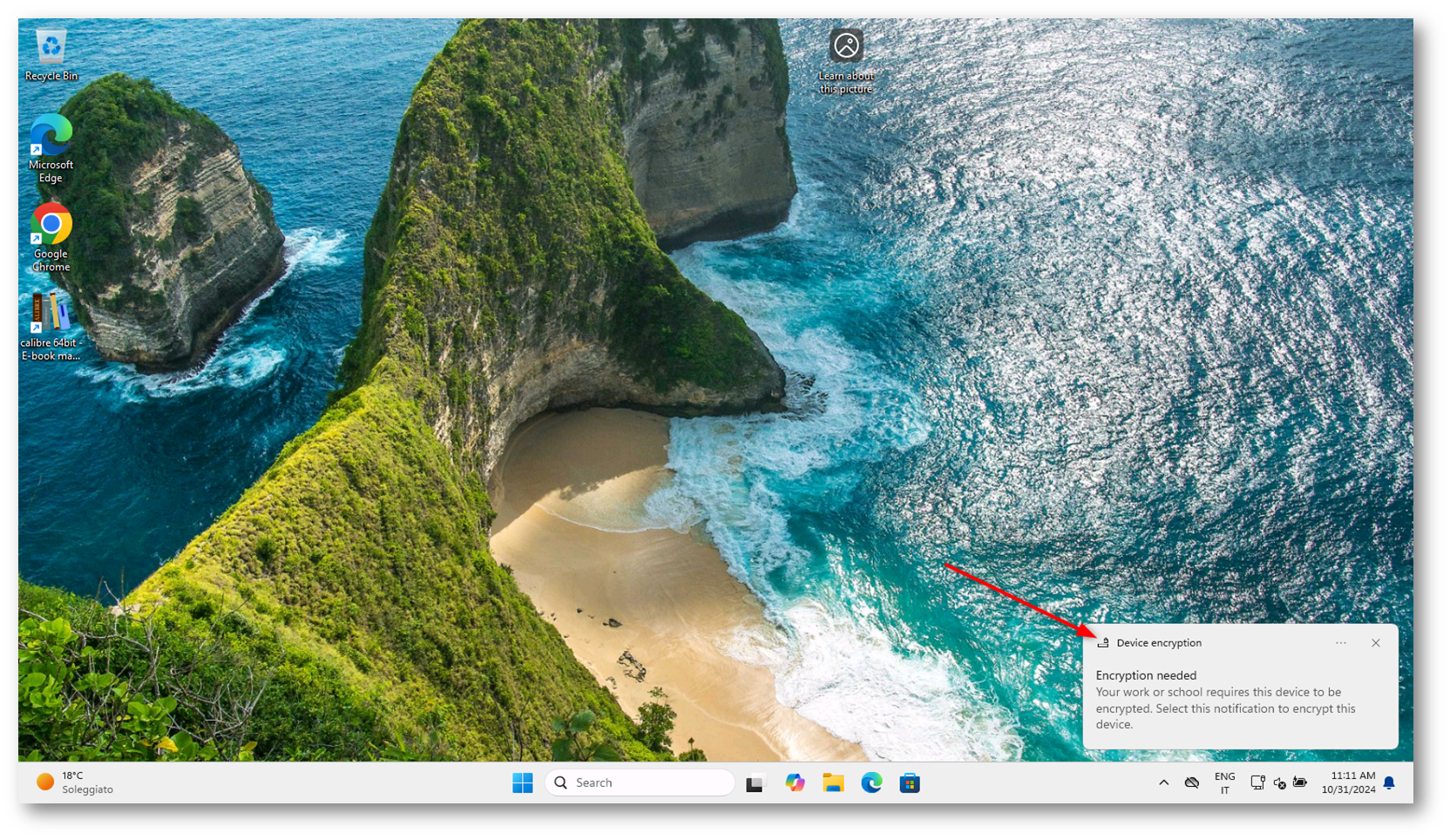

Attendete che ai dispositivi contenuti nel gruppo di test venga applicata la policy. All’utente apparrà un popup che lo avviserà che è necessario effettuare la Disk Encryption. Questo popup può essere anche evitato configurando opportunamente il parametro Allow warning for Other Disk Encryption della policy.

Figura 10: Popup che avvisa l’utente che è necessario effettuare la Disk Encryption

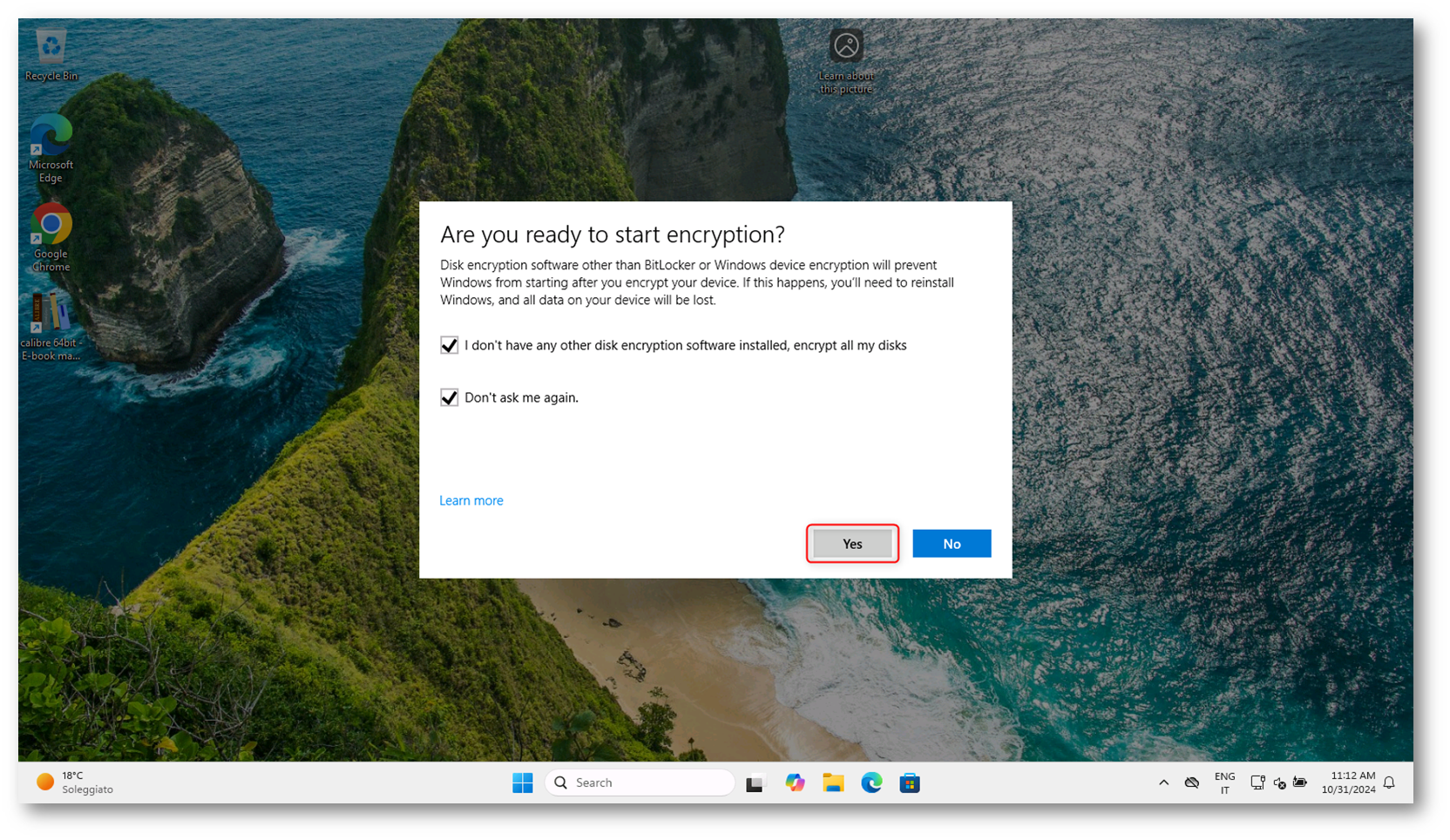

Figura 11: Conferma che non ci sono altri software che effettuano la disk encryption

Se ci sono dei riavvi in sospeso vi apparirà il messaggio mostrato nella figura sotto:

Figura 12: A causa di un riavvio in sospeso la disk encryption verrà effettuata al successivo riavvio della macchina

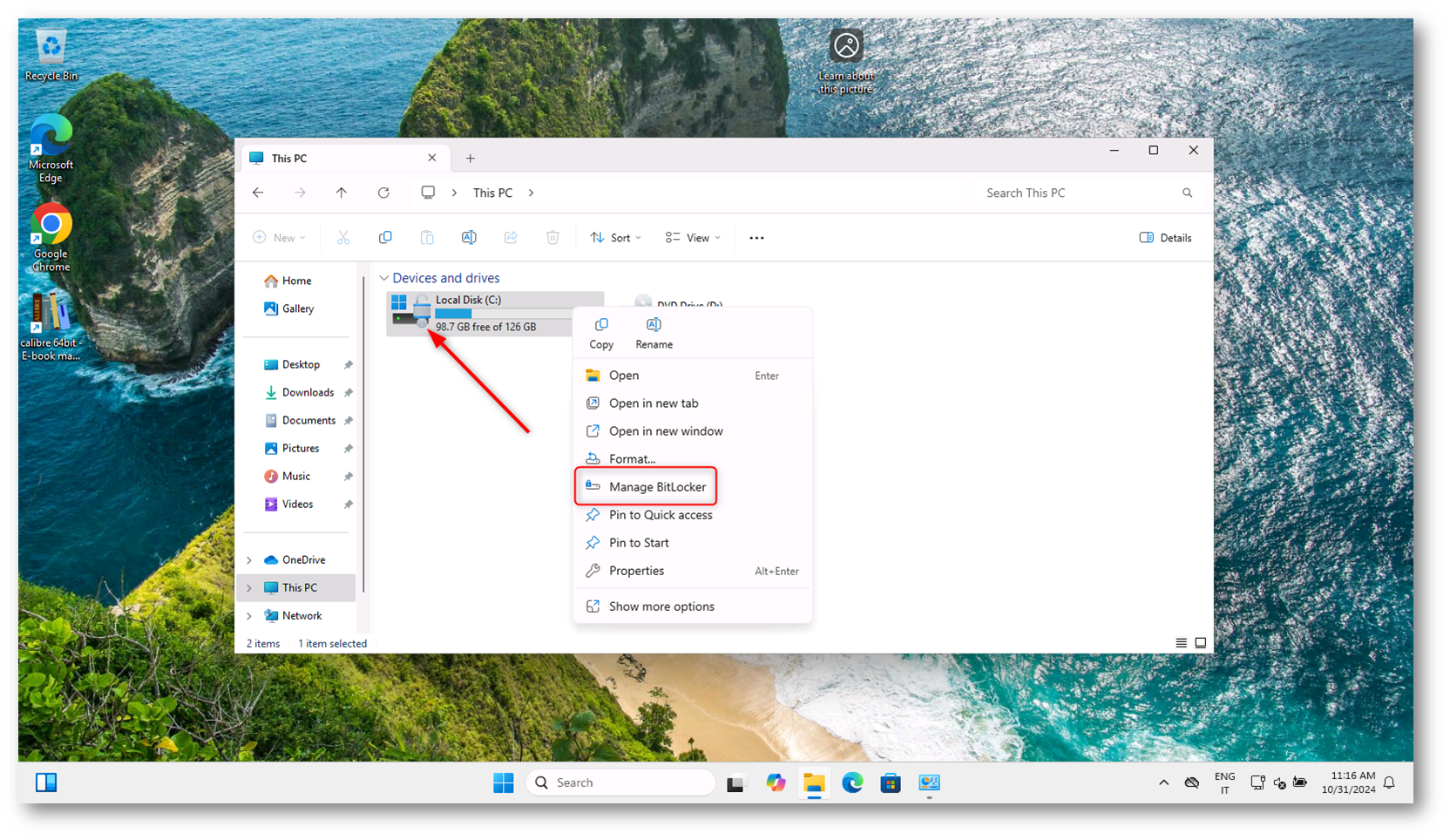

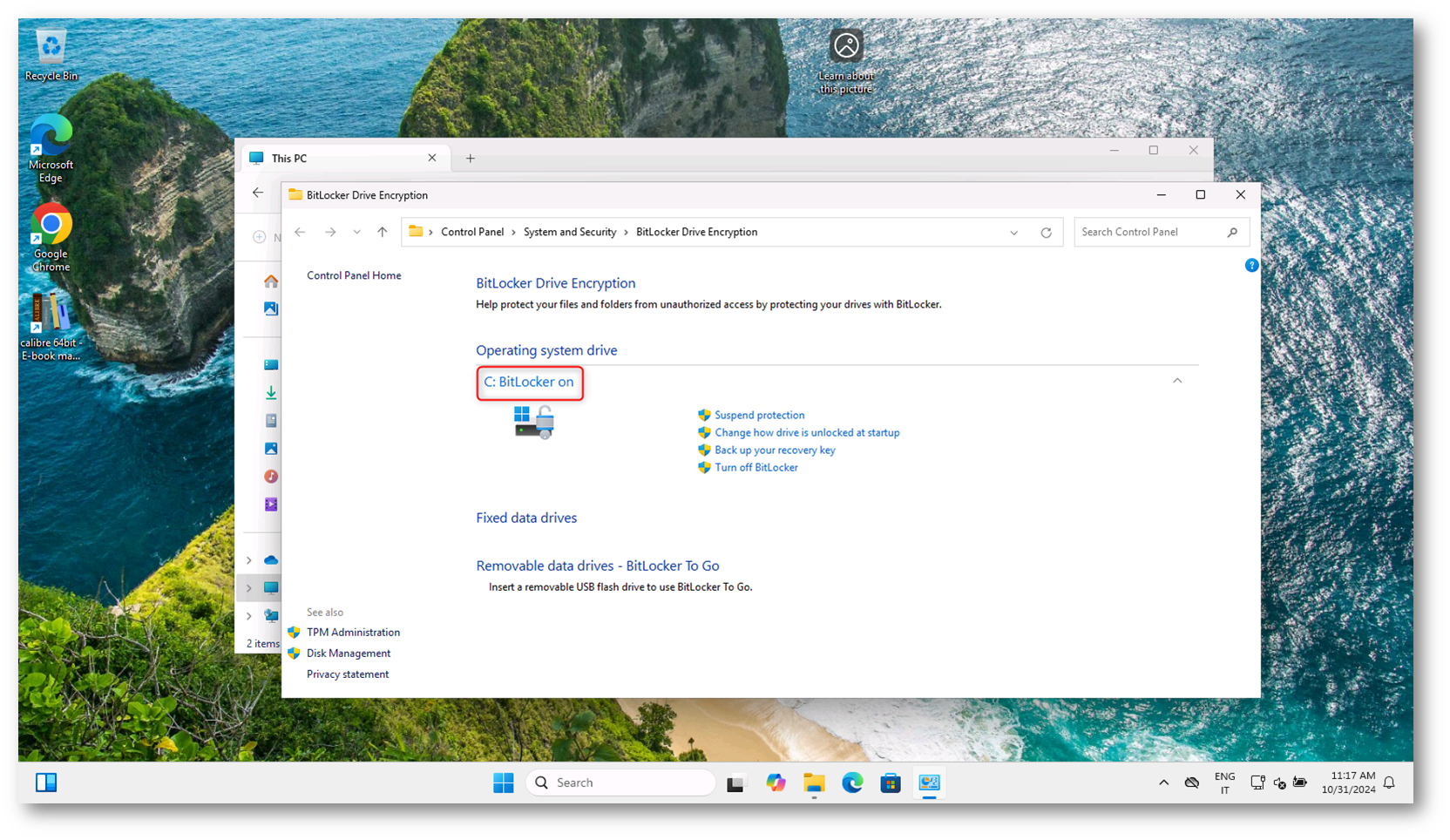

Al successivo riavvio della macchina l’operazione di disk encryption verrà effettuata in maniera silente. Come si può vedere nella figura sotto, accanto all’icona del disco C: appare il simbolo del lucchetto e cliccando col tasto destro sarà possibile accedere alle configurazioni di Bitlocker.

Figura 13: Abilitazione di BitLocker effettuata correttamente

Figura 14: Pannello di gestione di BitLocker

Le chiavi di sblocco (o chiavi di ripristino) di BitLocker sono una serie di codici di sicurezza generati durante la configurazione di BitLocker su un dispositivo. Queste chiavi sono fondamentali per sbloccare l’unità crittografata in situazioni in cui il dispositivo non riconosce l’utente o non può verificare la presenza di hardware di sicurezza come il TPM. In altre parole, la chiave di sblocco permette di accedere ai dati sul dispositivo in caso di problemi con il metodo di autenticazione principale, come una password o un PIN.

È un codice alfanumerico di 48 cifre generato automaticamente durante l’attivazione della crittografia BitLocker. Funziona come un “passe-partout” per sbloccare il disco rigido, consentendo l’accesso ai dati senza dover utilizzare altri metodi di autenticazione (come PIN o password) in caso di problemi.

Le chiavi di sblocco sono utili, ad esempio, se:

- Il dispositivo non riesce a riconoscere il TPM (magari dopo una modifica del BIOS o dell’hardware).

- È stata dimenticata la password o il PIN.

- L’unità crittografata viene spostata su un altro computer.

- Il dispositivo è stato bloccato dopo troppi tentativi falliti di accesso.

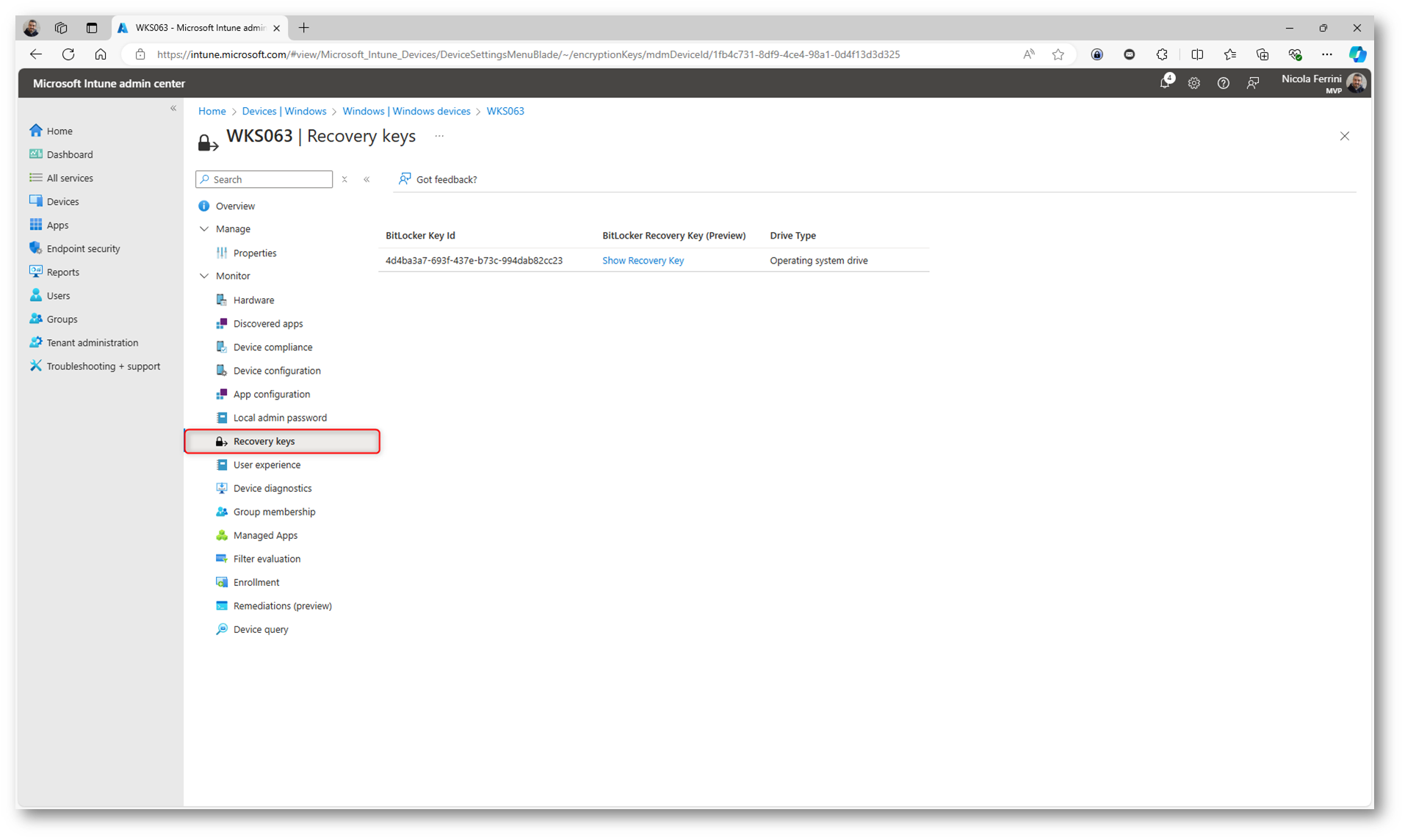

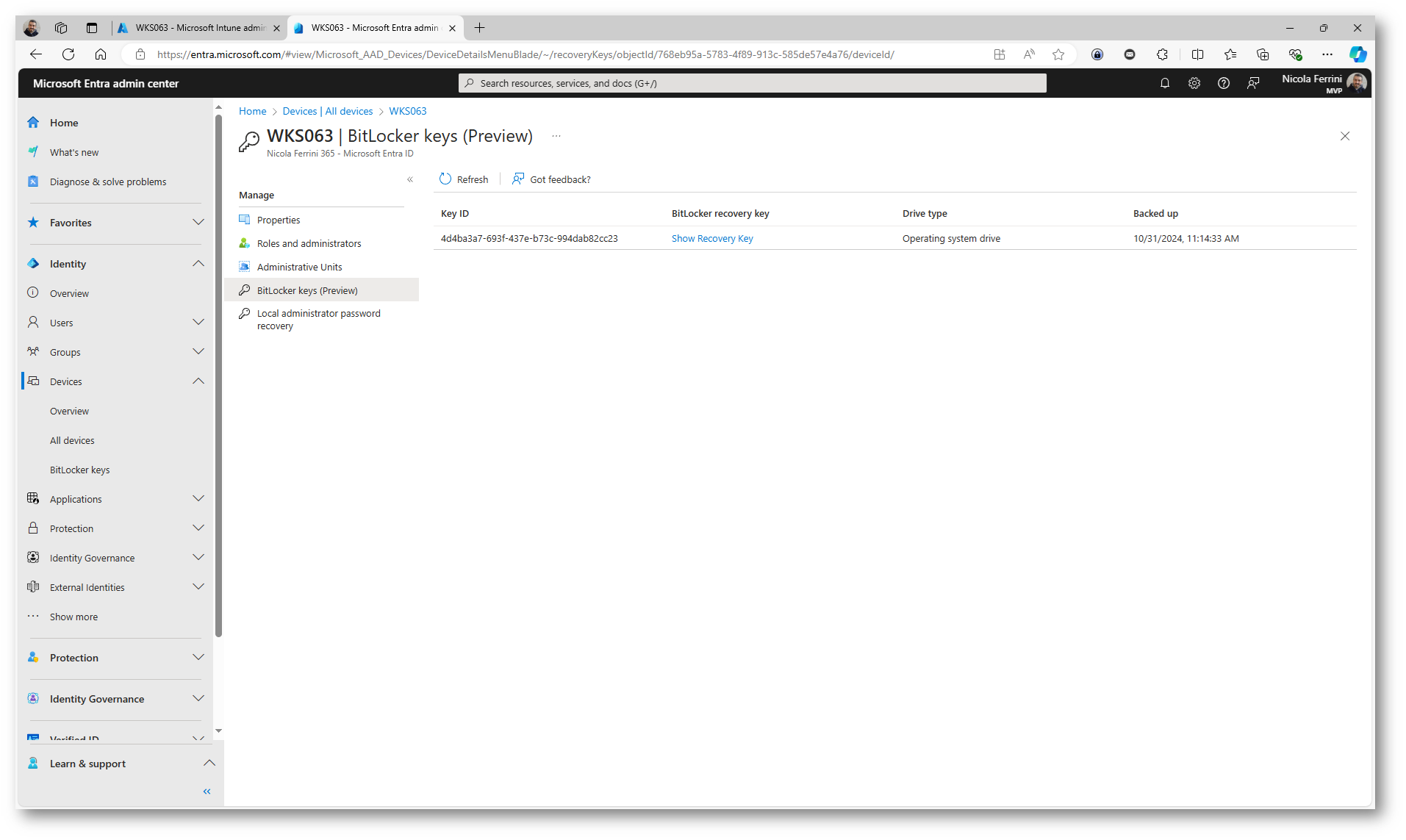

Se utilizzate Microsoft Intune con Entra ID per gestire BitLocker, le chiavi di ripristino possono essere recuperate direttamente dal portale di Microsoft Intune o dal portale di Entra ID.

Figura 15: Recupero della chiave di sblocco di BitLocker dal portale di Microsoft Intune

Figura 16: Recupero della chiave di sblocco di Bitlocker dal portale di Microsoft Entra ID

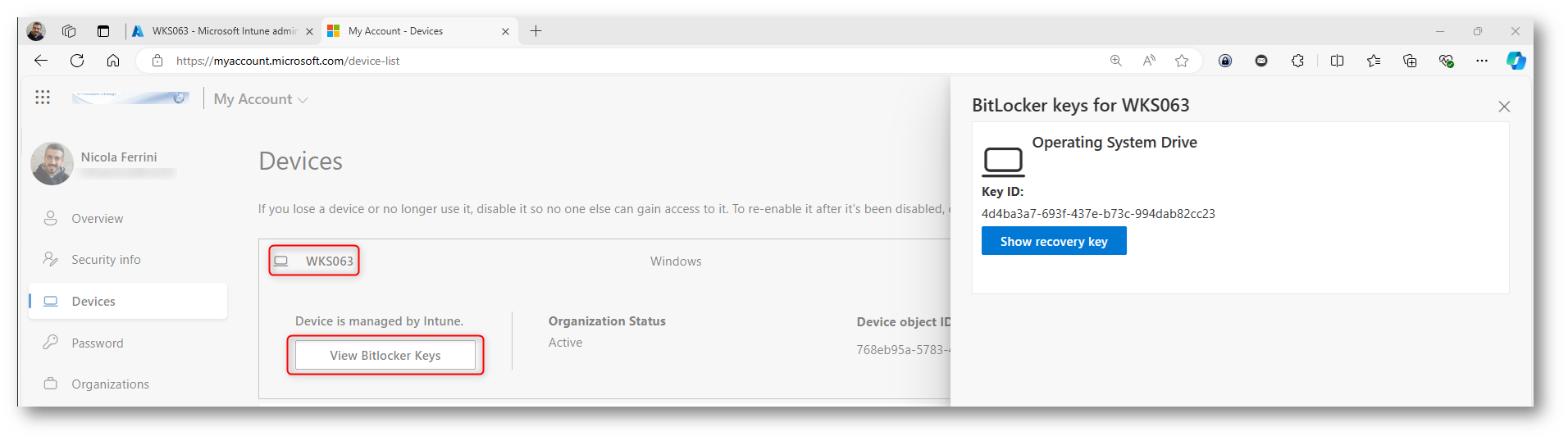

L’utente è in grado di accedere in autonomia alla chiave di sblocco di Bitlocker direttamente dalla pagina My Account – Devices

Figura 17: Recupero della chiave di sblocco di Bitlocker da parte dell’utente

Conclusioni

Configurare BitLocker tramite Microsoft Intune offre un approccio sicuro e centralizzato alla protezione dei dati aziendali, garantendo che i dispositivi siano crittografati e conformi alle policy di sicurezza. Intune consente di gestire facilmente la crittografia dei dischi, configurando opzioni avanzate come l’autenticazione pre-avvio, il backup delle chiavi di ripristino in Entra ID e il monitoraggio in tempo reale dello stato di crittografia dei dispositivi.

In definitiva, l’uso di Microsoft Intune per configurare BitLocker rappresenta una soluzione scalabile ed efficiente per proteggere i dati sensibili e garantire la continuità operativa. La possibilità di centralizzare la gestione delle chiavi di recupero e di monitorare lo stato di conformità dei dispositivi contribuisce a una maggiore sicurezza, semplificando al contempo il processo di amministrazione e garantendo una protezione completa dei dati aziendali.