Azure AD My Sign-Ins: controllo degli accessi e delle attività insolite degli account aziendali

Da qualche giorno è stata resa disponibile per tutti una funzionalità di Azure AD che permette di controllare la cronologia degli accessi per gli account aziendali (non valida per i Microsoft Account personali) e di verificare se ci sono stati dei tentativi da parte di utenti malitenzionati di loggarsi con il nostro account.

Visitando la pagina https://mysignins.microsoft.com/ è infatti possibile controllare le attività recenti di accesso ed individuare eventuali anomalie e accessi non autorizzati oppure accessi non andati a buon fine.

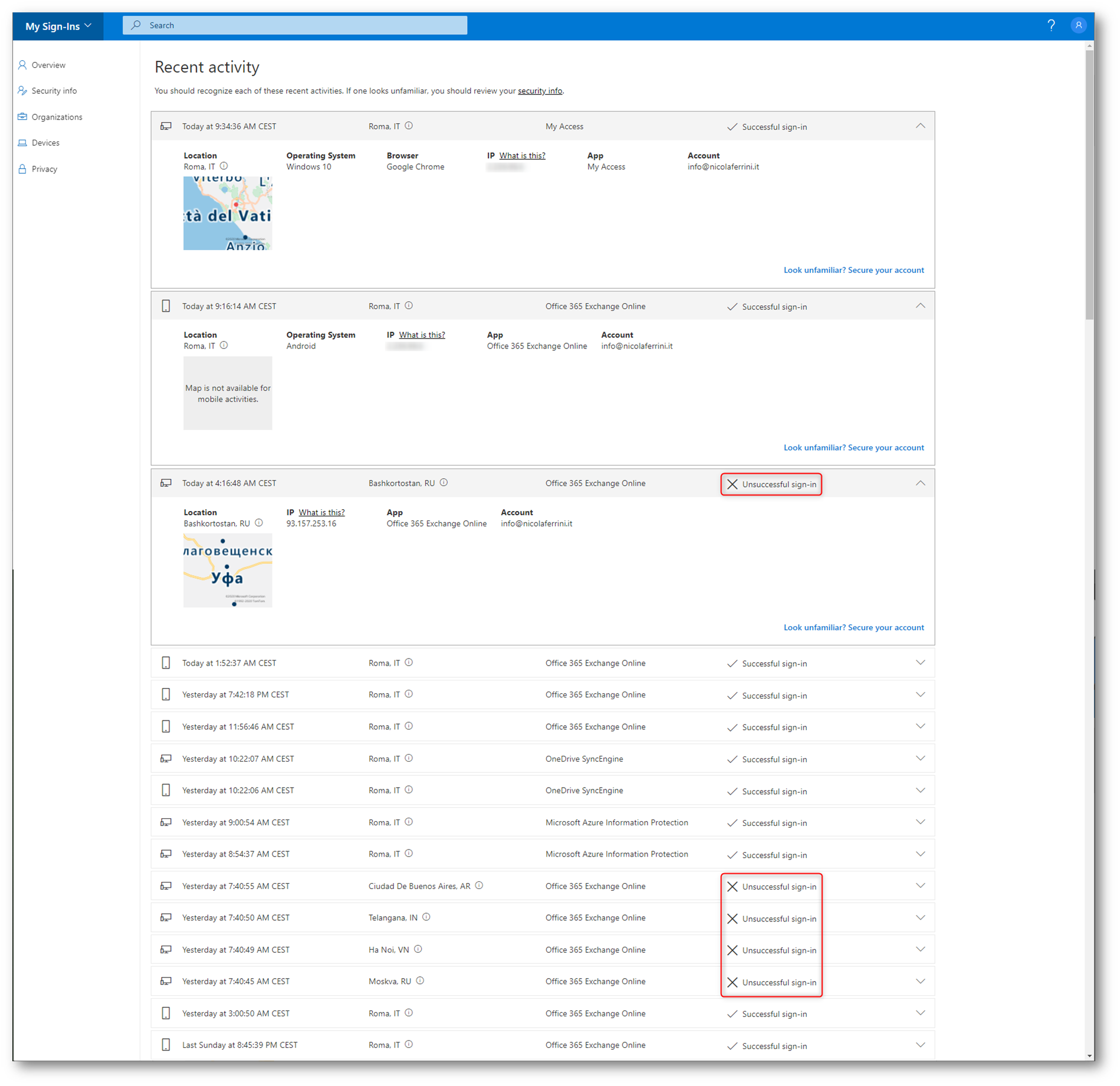

Figura 1: Attività di accesso al nostro account e verifica di attività insolite

Come si vede dalla figura sopra, ci sono stati diversi tentativi di accesso al mio account che non andati a buon fine e che sono stati effettuati da diversi paesi in tutto il mondo. Si tratta di accessi che sfruttano la presenza dell’indirizzo e-mail in alcuni database a seguito di “data leak” o “data breach”. Un modo per sapere se il vostro indirizzo e-mail è presente in uno di questi database è verificarlo dal sito https://haveibeenpwned.com/

È possibile segnalare questi tentativi di accesso e gli indirizzi IP pubblici da cui sono avvenuti semplicemente cliccando sul pulsante in basso a destra Look unfamiliar? Secure your account e inviando a Microsoft la segnalazione relativa al tentativo di accesso.

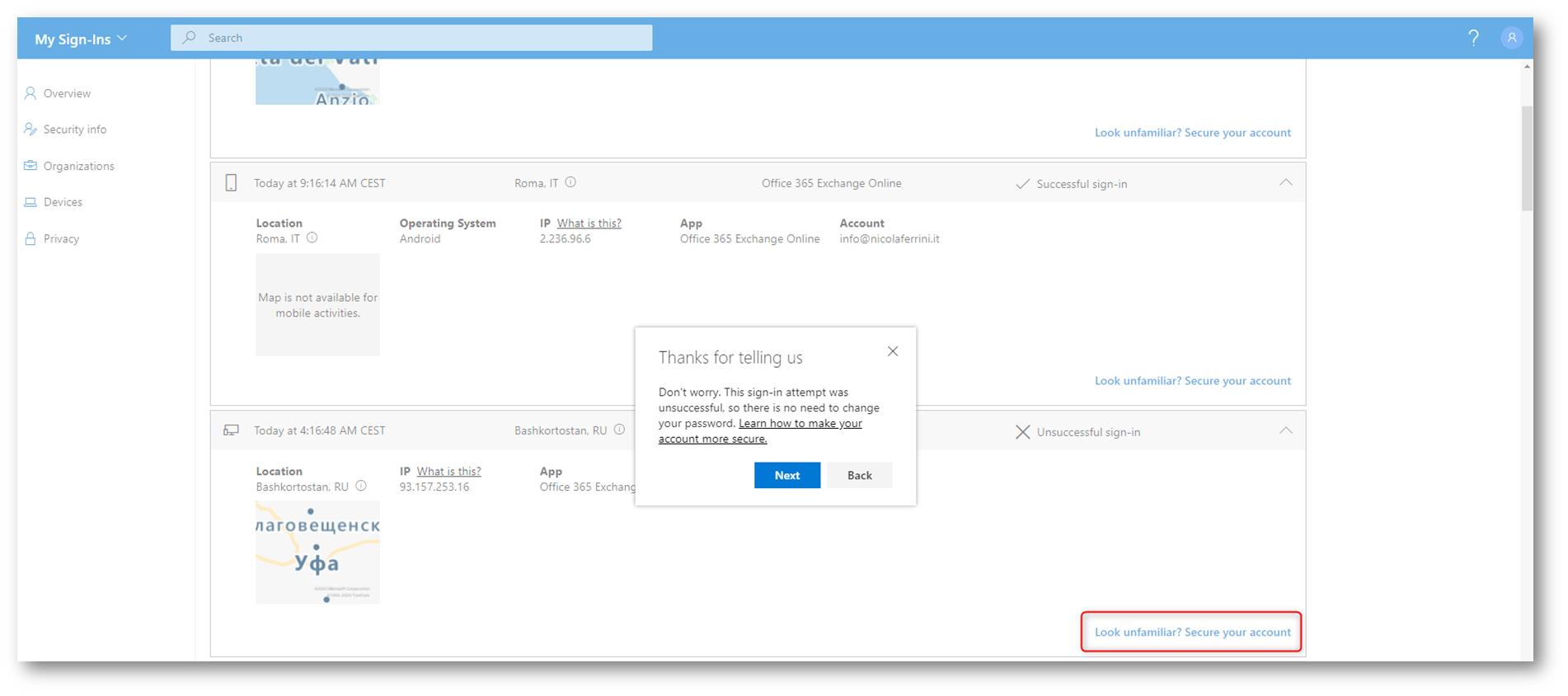

Figura 2: Segnalazione a Microsoft del tentativo di accesso non autorizzato

A questo punto Microsoft vi consiglierà di abilitare l’autenticazione a due fattori e verrete reindirizzati alla pagina delle Security info. Da questa pagina sarà possibile decidere quale metodo di default utilizzare per il login e quale metodo per la multi-factor authentication (MFA).

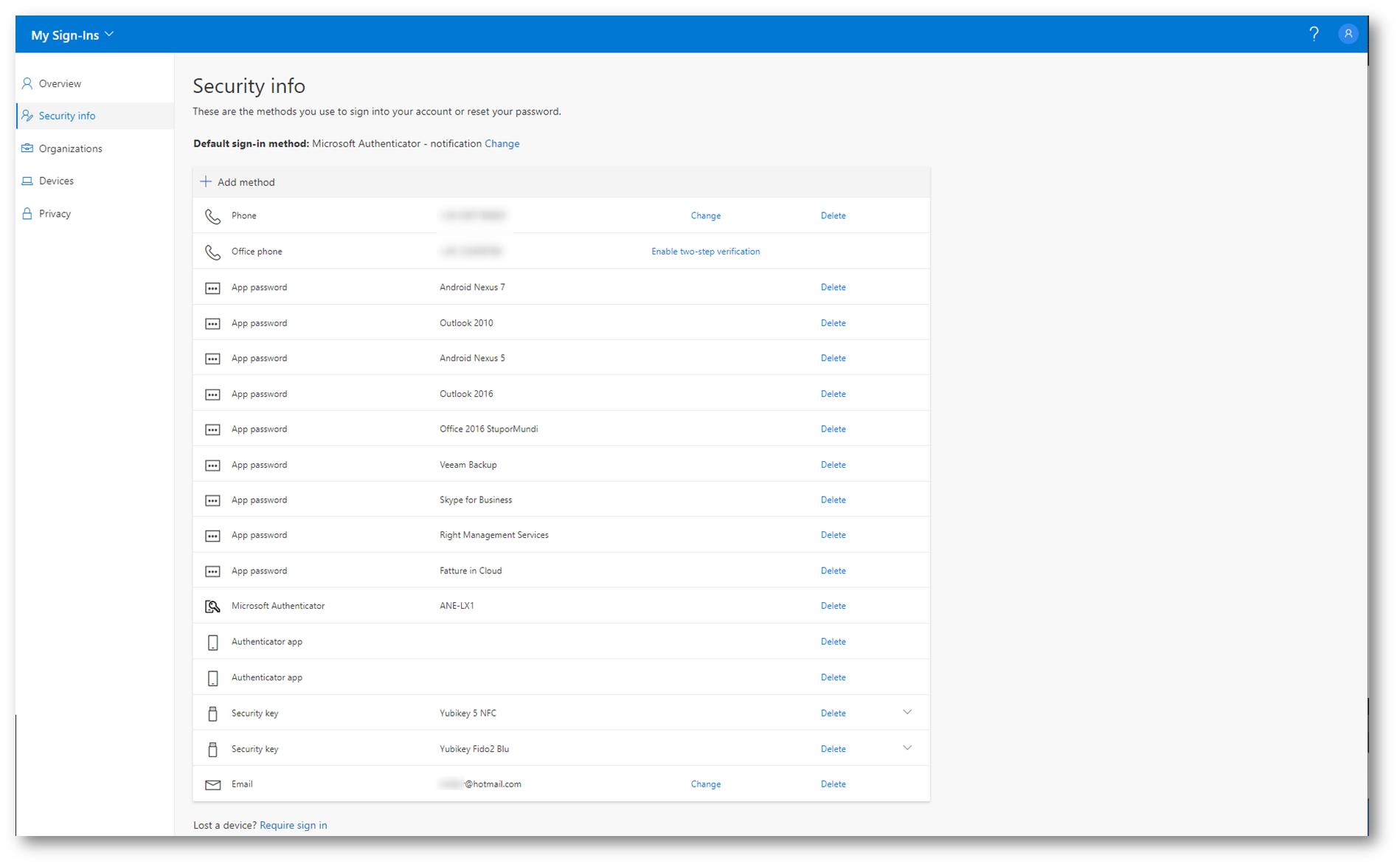

Diversi sono gli articoli di cui ho già scritto per mostrarvi quali sono tutte le funzionalità della Azure Multi-factor Authentication. Scegliete voi il metodo che preferite. nella figura sotto vengono mostrati tutti i metodi che io utilizzo, dall’indirizzo e-mail alternativo all’app Microsoft Authenticator e ai token hardware FIDO2 Security Keys.

Figura 3: Metodi utilizzati per la Azure Multi-factor Authentication

Il mio consiglio rimane comunque quello di utilizzare la Passwordless authentication, che vi permette di semplificare il login e allo stesso tempo renderlo molto sicuro. Vi invito a dare un’occhiata alla mia sessione della #POWERCON2020 – Evento online del 27 Marzo – Nicola Ferrini – Go Passwordless – Sicurezza delle autenticazioni degli utenti

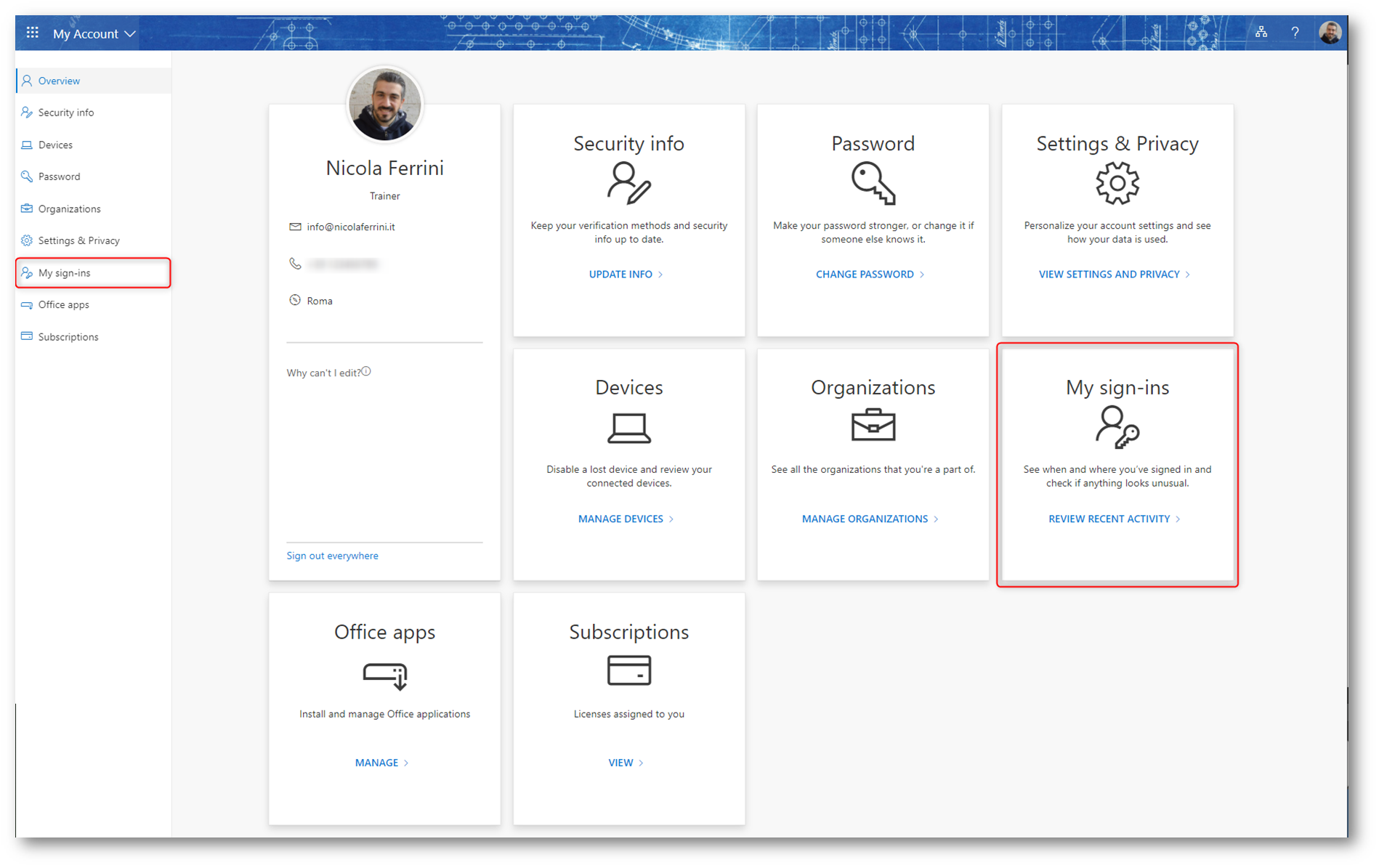

La pagina per controllare gli accessi è anche disponibile dal link https://myaccount.microsoft.com/ da cui avete la possibilità di modificare tutte le informazioni relative al vostro account di Azure AD.

Figura 4: Pagina di Overview del proprio account Azure AD

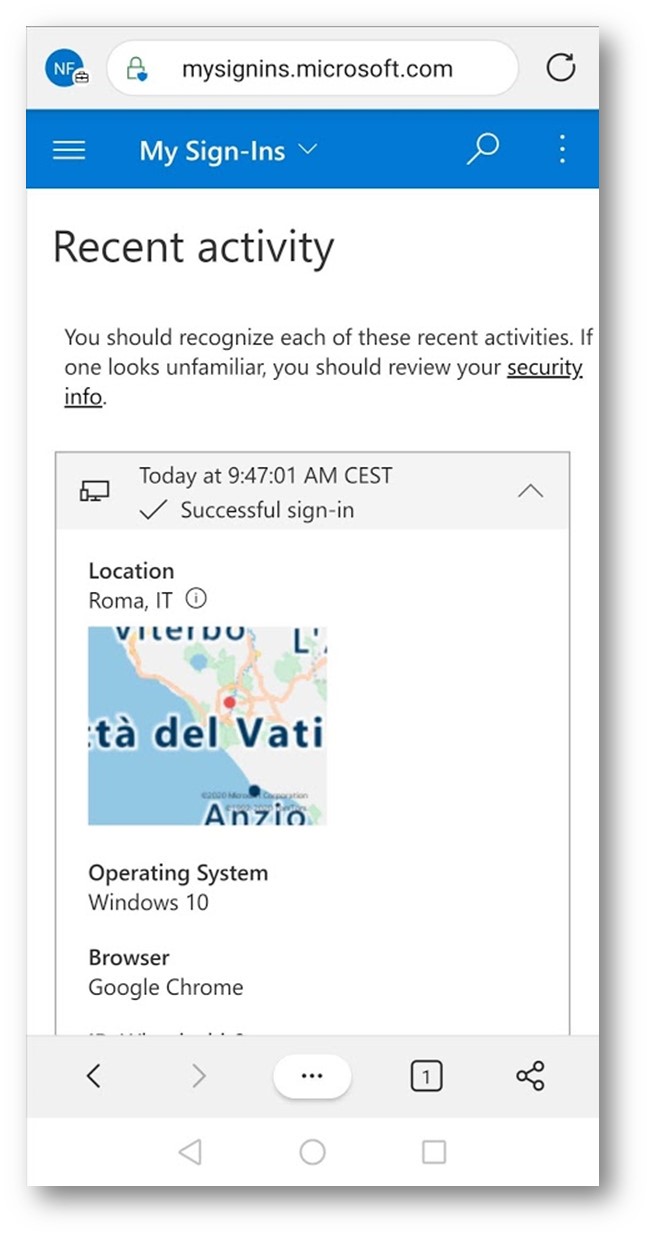

Ovviamente, soprattutto per il proliferare dell’utilizzo dei dispositivi mobili, è possibile verificare i tentativi di accesso utilizzando l’interfaccia del proprio smartphone che ho trovato molto comoda e ben fatta.

Figura 5: Pagina dei Sing-Ins visualizzata da uno smartphone

Conclusioni

Tutti sappiamo quanto sia importante la sicurezza informatica e da molto tempo siamo sensibilizzati a questo argomento. Il cloud ci permette di essere più o meno sicuri rispetto all’on-premises? Siamo in grado di gestire in maniera corretta gli accessi, i dispositivi, i file e le risorse informatiche aziendali? Ma soprattutto siamo in grado di verificare continuamente la sicurezza delle nostre autenticazioni? Grazie alla funzionalità di Azure AD My Sign-ins possiamo continuamente monitorare Gli accessi effettuati con il nostro account ed intervenire in caso di anomalie.