Attivare Microsoft Defender for Identity nei Domain Controller attraverso l’agent di Defender for Endpoint

Microsoft Defender for Identity è una funzionalità Cloud di Microsoft che vi permette di proteggere e monitorare le identità all’interno della vostra organizzazione.

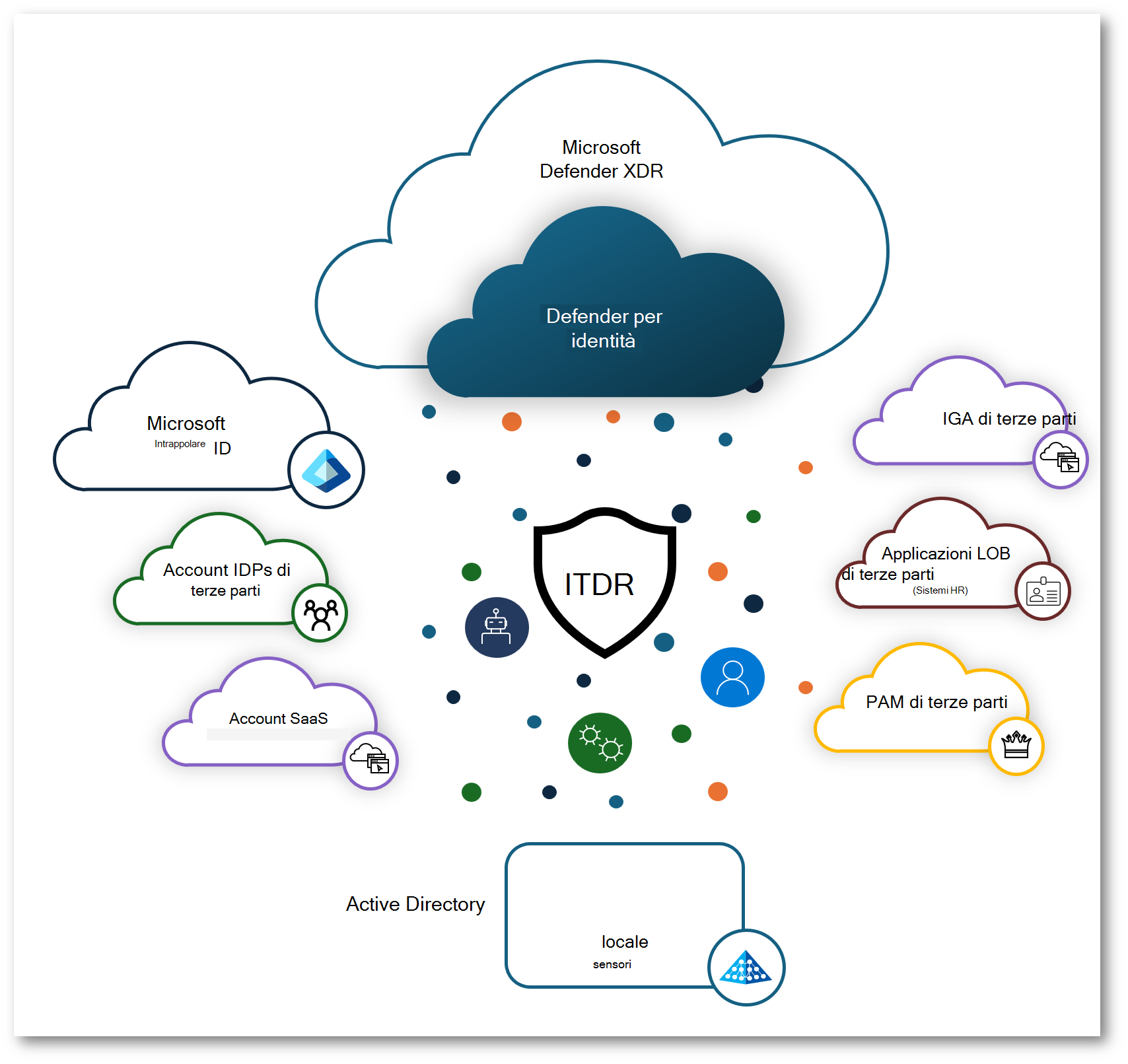

La funzionalità di MDI (Microsoft Defender for Identity) è completamente integrata in Microsoft Defender XDR e sfrutta i log che provengono dagli utenti di Active Directory locale o Entra ID per Identificare, rilevare e analizzare al meglio le minacce avanzate dirette all’organizzazione.

Distribuire MDI per aiutare i Team di SecOp a offrire una soluzione di Identity Threat Detection in ambienti ibridi tra cui:

- Prevenire le violazioni: usando valutazioni proattive dell’analisi comportamentale dei rispettivi utenti

- Rilevare Minacce: usando l’analisi in tempo reale e l’intelligence dei dati

- Analizzare le attività sospette: usando informazioni degli eventi imprevisti chiare e reattive

- Rispondere agli attacchi: usando la risposta automatica alle identità compromesse

Precedentemente MDI era chiamato Azure Advanced Threat Protection (Azure ATP).

Vorrei darvi evidenza dei quattro punti fondamentali precedentemente descritti per darvi evidenza di come MDI aiuta le organizzazioni a proteggere le identità dell’ambiente Ibrido.

Proteggere le identità degli utenti e riduzione della superfice di attacco

Defender for Identity offre informazioni preziose sulle configurazioni delle identità e sulle procedure consigliate per la sicurezza. Grazie ai report di sicurezza e all’analisi dei profili utente, MDI consente di ridurre notevolmente la superfice di attacco dell’organizzazione, rendendo più difficile compromettere le credenziali utente e far avanzare un attacco.

Valutare in modo proattivo il comportante dell’identità

Defender for Identity offre agli IT Admin una visione chiara, precisa e puntuale del comportante delle identità, consentendo quindi di identificare e risolvere problemi di sicurezza prima che possano essere sfruttati da utente malintenzionati come ad esempio percorsi di Lateral Movement

Rilevazione delle minacce in ambienti moderni

Le infrastrutture al giorno d’oggi sono per la maggior parte Ibride, motivo questo servizio offre una protezione sia delle identità Cloud Based sia delle identità On-prem, difatti è possibile installare il sensore di MDI sia all’interno dei Domain Controller sia all’interno di macchine che eseguono autenticazione come server ADFS (Active Directory Federation Services).

Identificare le attività sospette nella Kill Chain degli attacchi informatici

In genere gli attacchi informatici vengono eseguito verso ogni tipologia di entità.

Gli utenti malintenzionati quindi si spostano rapidamente e lateralmente fino ad ottenere l’accesso ad asset preziosi, come ad esempio utenti / account sensibili come ad esempio di Dominio.

Le minacce che possono essere rilevate da MDI sono le seguenti:

- Reconnaissance

- Compromised Credentials

- Lateral Movements

- Domain Dominance

Analizzare gli avvisi e le attività degli utenti

Defender for Identity è progettato per ridurre al minimo il “rumore” degli avvisi che vengono generati, fornendo un elenco con delle priorità di sicurezza importanti e pertinenti, e soprattutto la semplice e intuitiva integrazione con Microsoft Defender XDR offre un altissimo livello di sicurezza avanzata che correlano dati per una maggior visibilità e accuratezza nella sicurezza della vostra infrastruttura.

Per eventuali approfondimenti sulla soluzione descritta vi rimando al link ufficiale Microsoft What is Microsoft Defender for Identity? – Microsoft Defender for Identity | Microsoft Learn

Figura 1: Schema di come Microsoft Defender for Identity interagisce con diverse fonti per proteggere le identità dell’infrastruttura On-prem e Cloud

Come effettivamente il sensore di MDI aiuta nella protezione?

Il Sensore di Defender for Identity ha le seguenti funzionalità per aiutare le organizzazioni nella protezione delle identità:

- Acquisire e controllare il traffico di rete del controller di dominio

- Ricevere eventi Windows dai Domain Controller

- Ricevere informazioni da Radius

- Recupera dati relativi a utenti di Active Directory

Tutti gli eventi del sensore vengono inviati al portale di Microsoft Defender XDR per analisi tramite la Threat Intelligence Microsoft per la generazione di Alert specifici ed eventuale remediation.

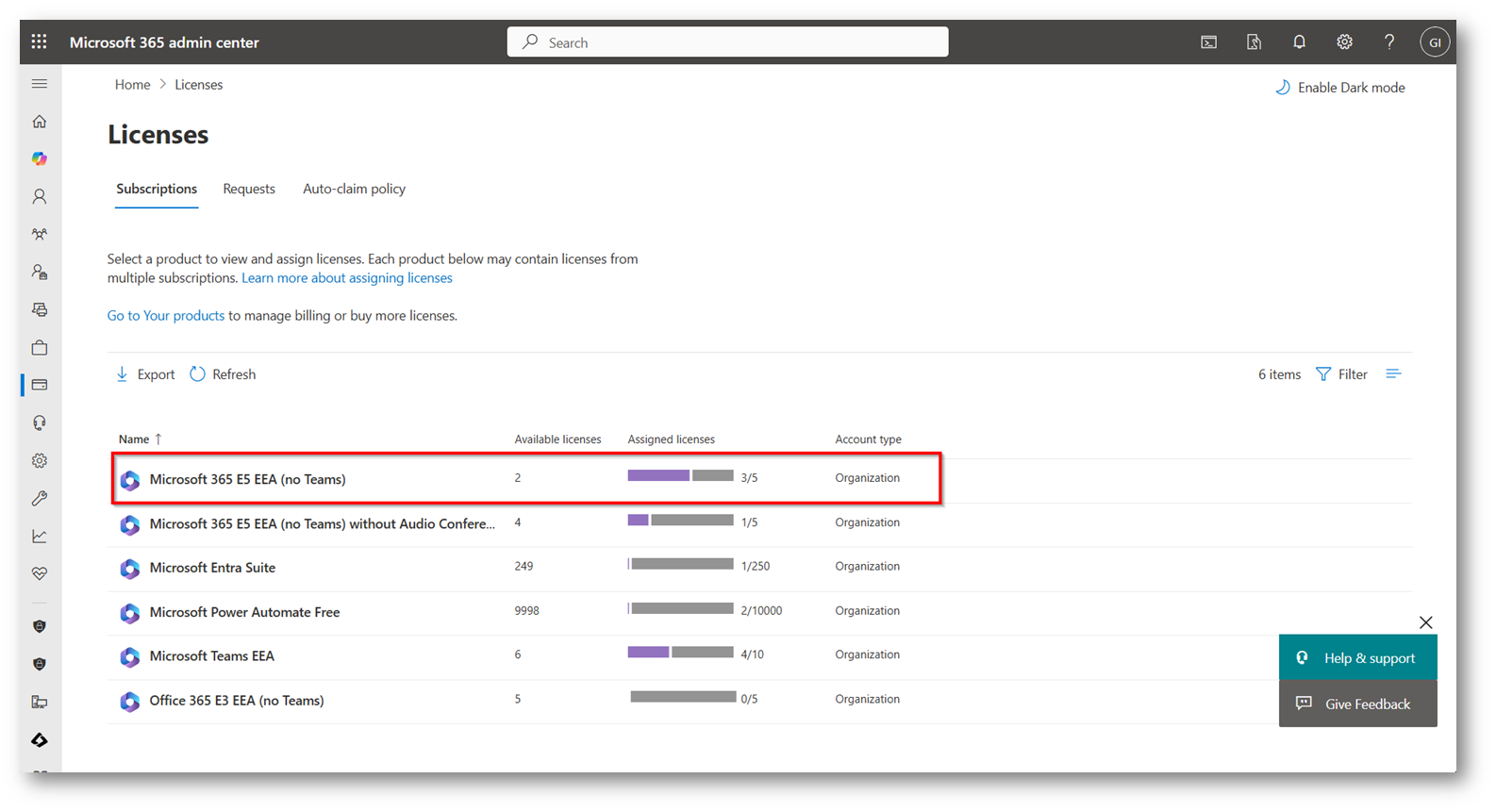

Licenze

Per poter sfruttare le funzionalità descritta nell’articolo dovrete essere in possesso di una delle seguenti licenze:

- Enterprise Mobility + Security E5 (EMS E5/A5)

- Microsoft 365 E5 (Microsoft E5/A5/G5)

- Microsoft 365 E5/A5/G5/F5 Security *

- Microsoft 365 F5 Security + Compliance *

- Addon Microsoft Defender for Identity

*Entrambe le licenze F5 richiedono Microsoft 365 F1/F3 o Office 365 F3 e Enterprise Mobility + Security E3

Per approfondimenti sul licensing vi rimango al link ufficiale Microsoft Prerequisites – Microsoft Defender for Identity | Microsoft Learn oppure come sempre il buon sito di Aaron Dinnage Home | M365 Maps

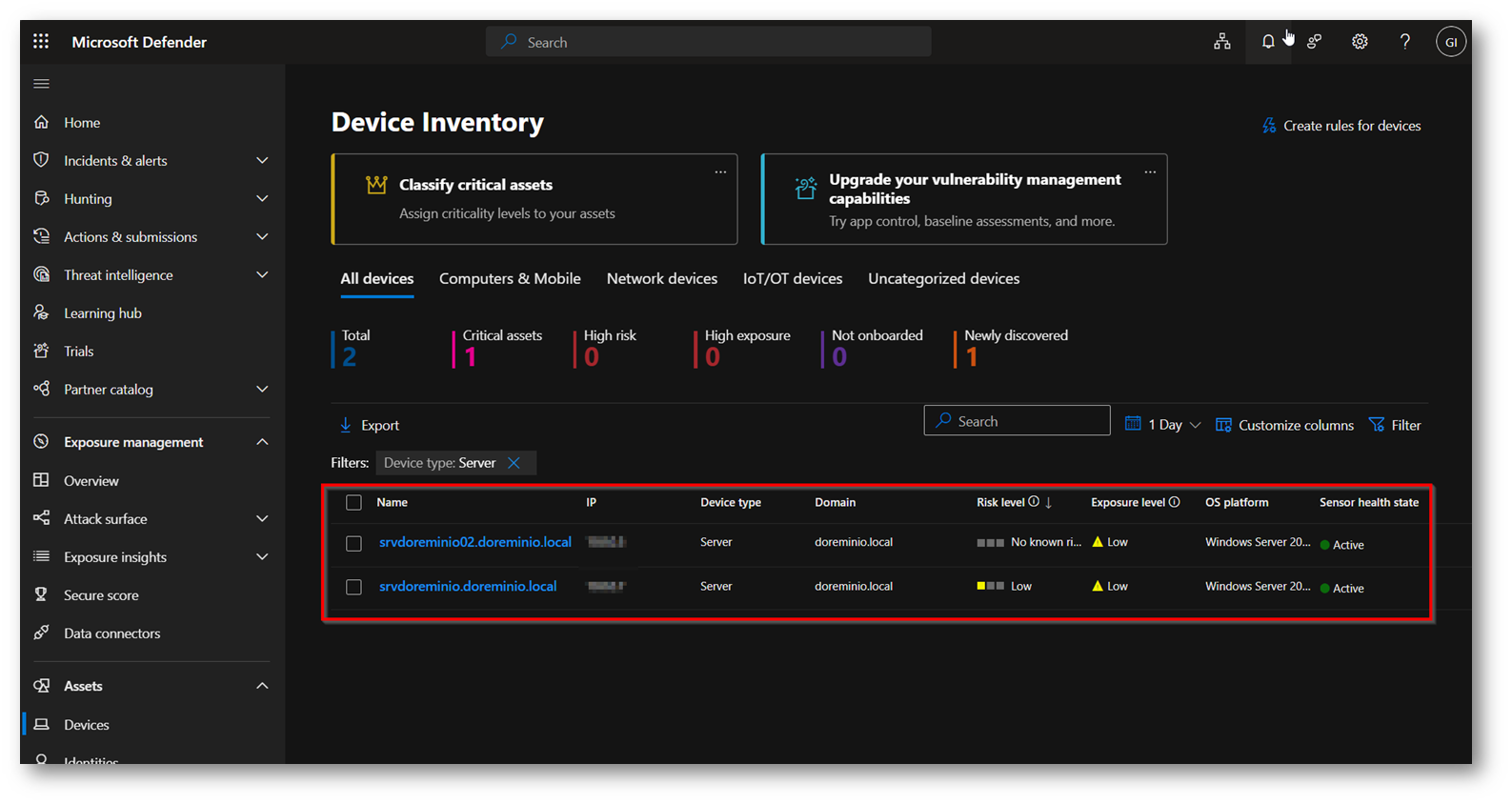

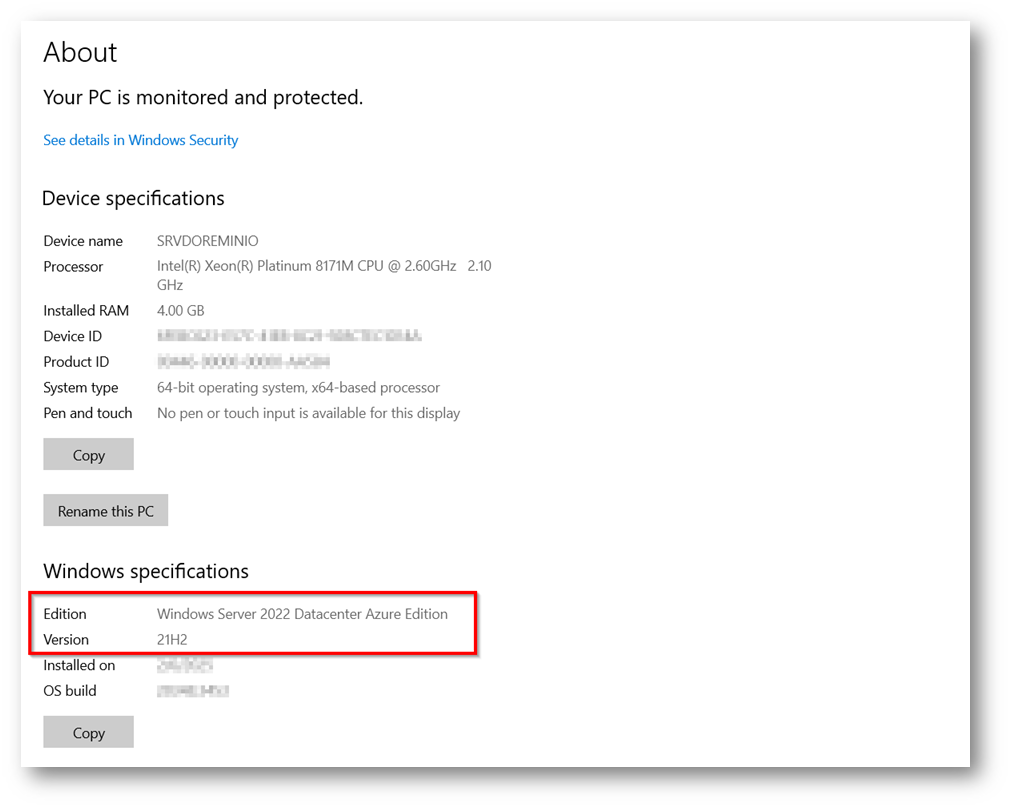

Scenario

Per darvi evidenza di come poter implementare Defender for Identity nei domain controller sfruttando l’agent di Defender for Server i domain controller dovranno essere sotto la protezione di MDE, proprio per questo utilizzerò due DC (Domain Controller) SRVDOREMINIO che è il domain controller Primario e SRVDOREMINIO02 che è il secondario e risultano tutti e due protetti da Microsoft Defender for Server. Utilizzerò inoltre un tenant Microsoft 365 che al suo interno ha disponibile delle licenze Microsoft 365 E5, licenze che permettono di sfruttare le funzionalità MDI.

Figura 2: Domain Controller su cui installeremo il sensore di Defender for Identity che risultano correttamente protetti da MDE come richiesto da prerequisiti

Figura 3: Licenze Microsoft 365 E5 che danno il diritto all’utilizzo della funzionalità di Defender for Identity

Figura 4: Sistema operativo dei due Domain Controller che verranno utilizzati per la demo

Ora la prima attività che dovrete eseguire è quella di procedere a creare e configurare un account GSMA (Group Services Managed Account) che verrà utilizzato dal sensore di Microsoft Defender for Identity per eseguire la correlazione di tutti i comportanti delle nostre identità nel mondo on-prem.

Rechiamoci quindi all’interno del nostro Domain Controller, nel mio caso il primario è SRVDOREMINIO

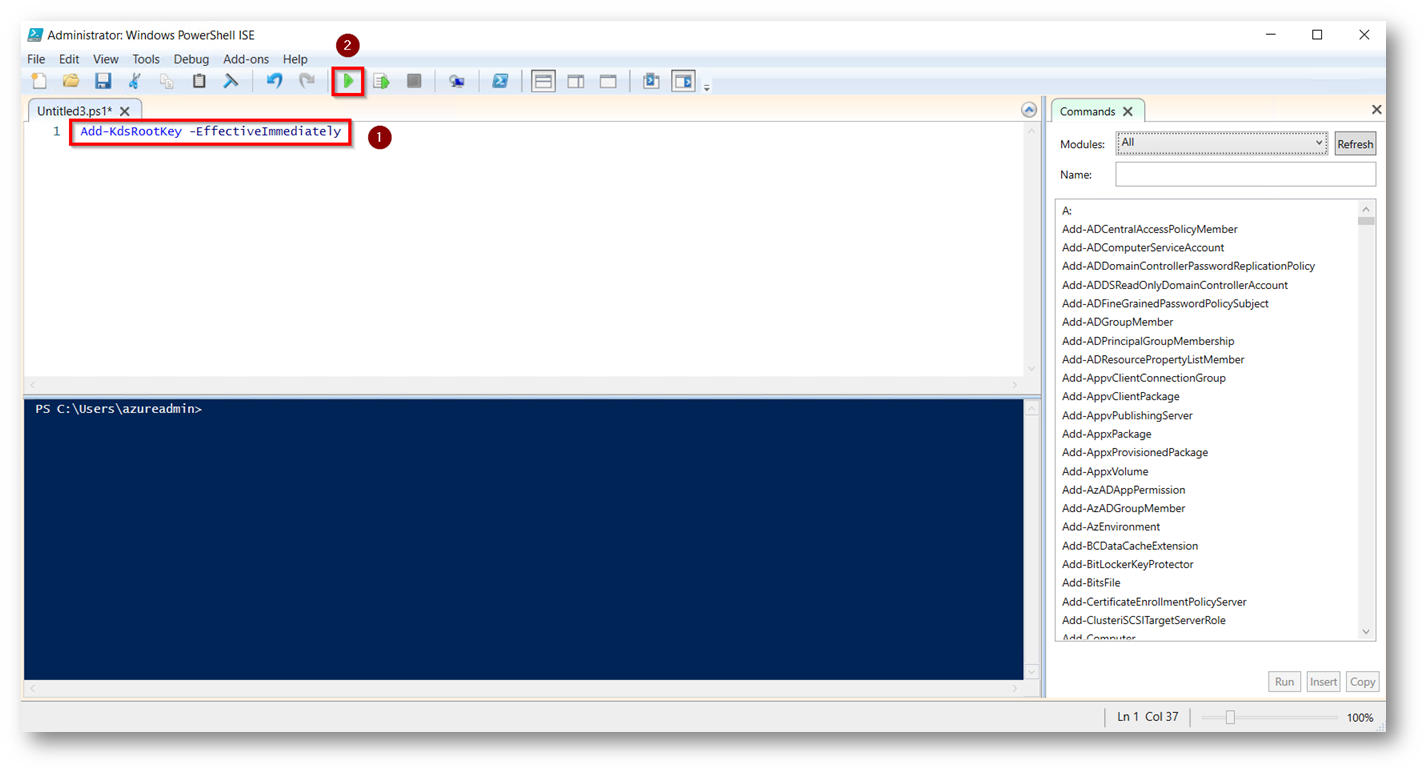

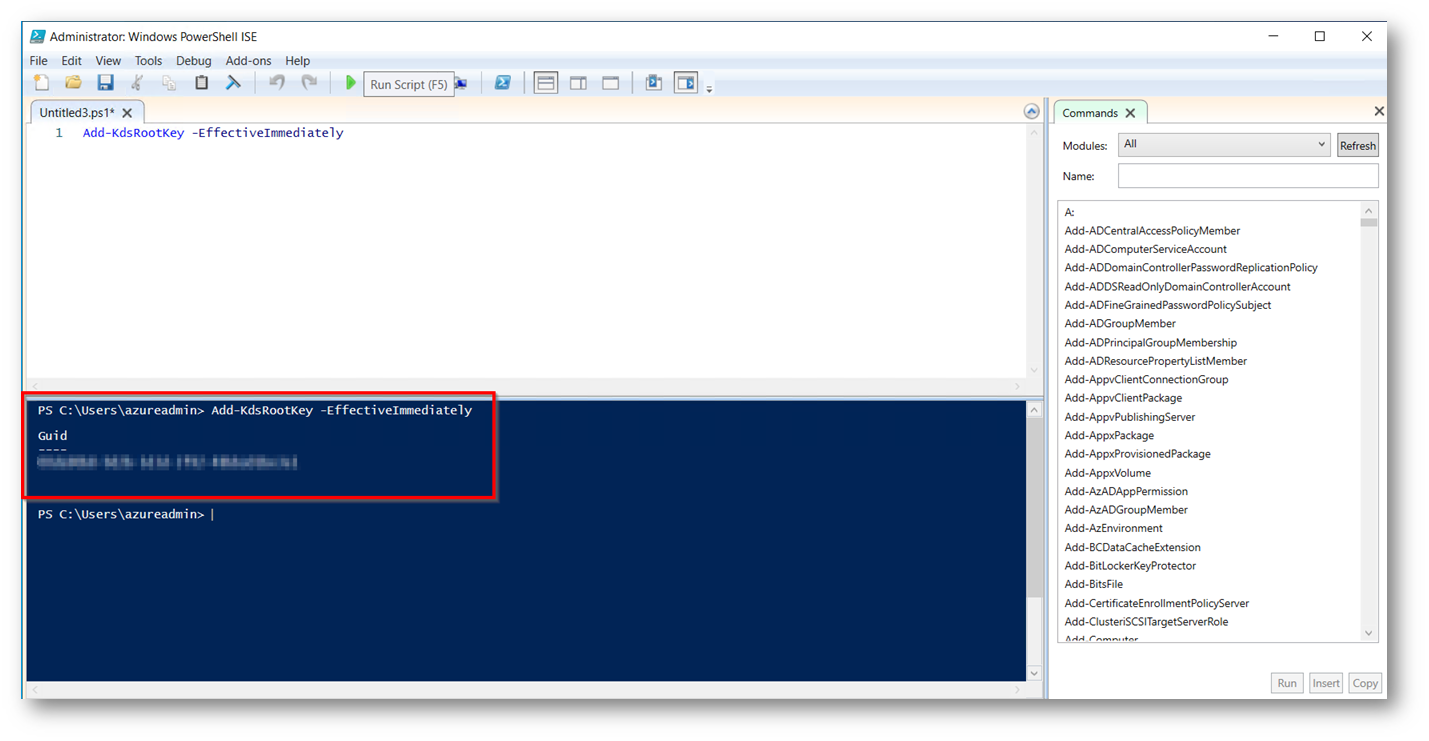

NB: Se non avete mai creato gMSA all’interno della vostra organizzazione eseguito questo comando PowerShell “Add-KdsRootKey -EffectiveImmediately” (aprite la PowerShell RunAS Administrator)

Figura 5: Esecuzione comando in PowerShell per permettere di procedere alla creazione del’account gMSA

Figura 6: Comando eseguito nel modo corretto

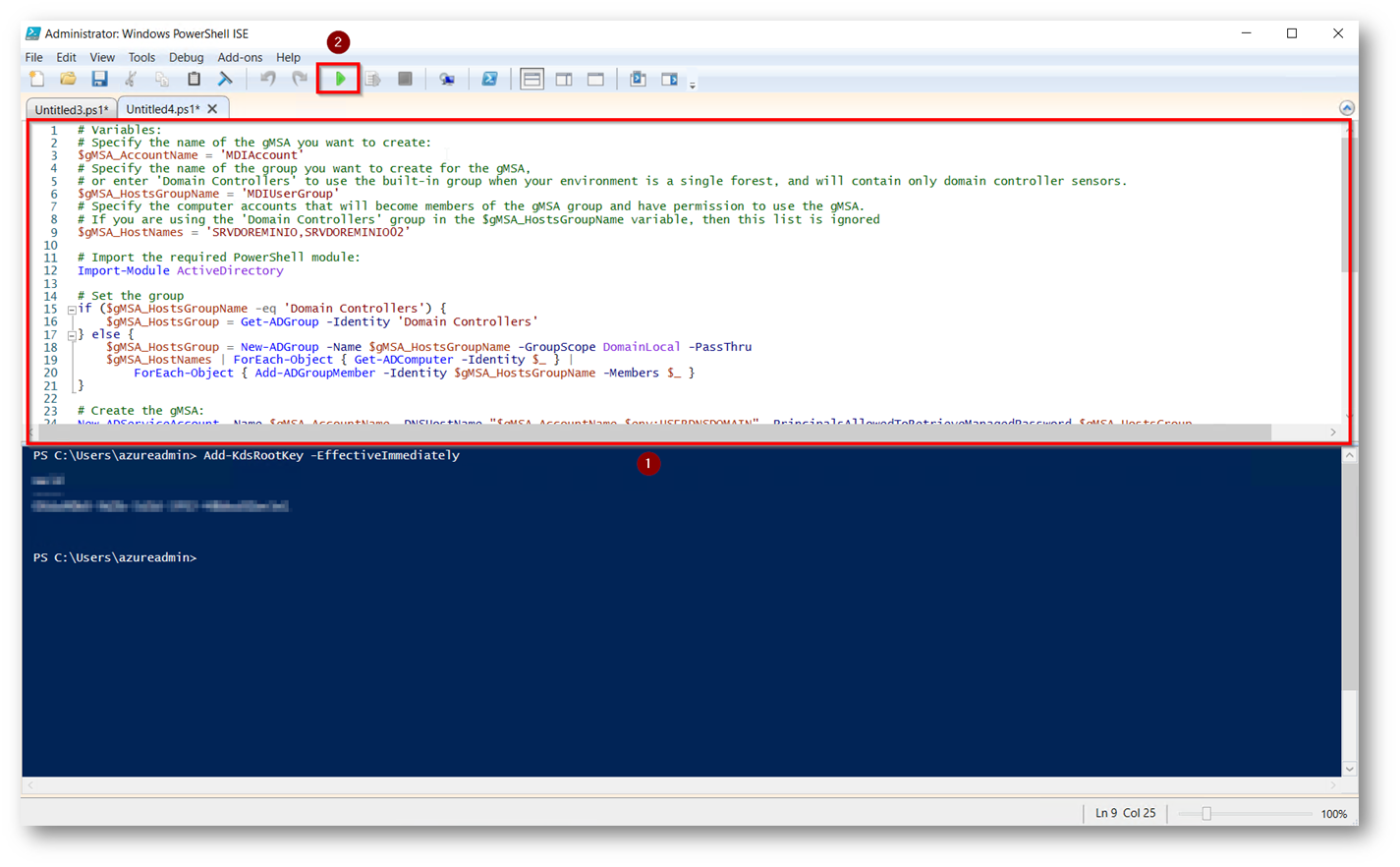

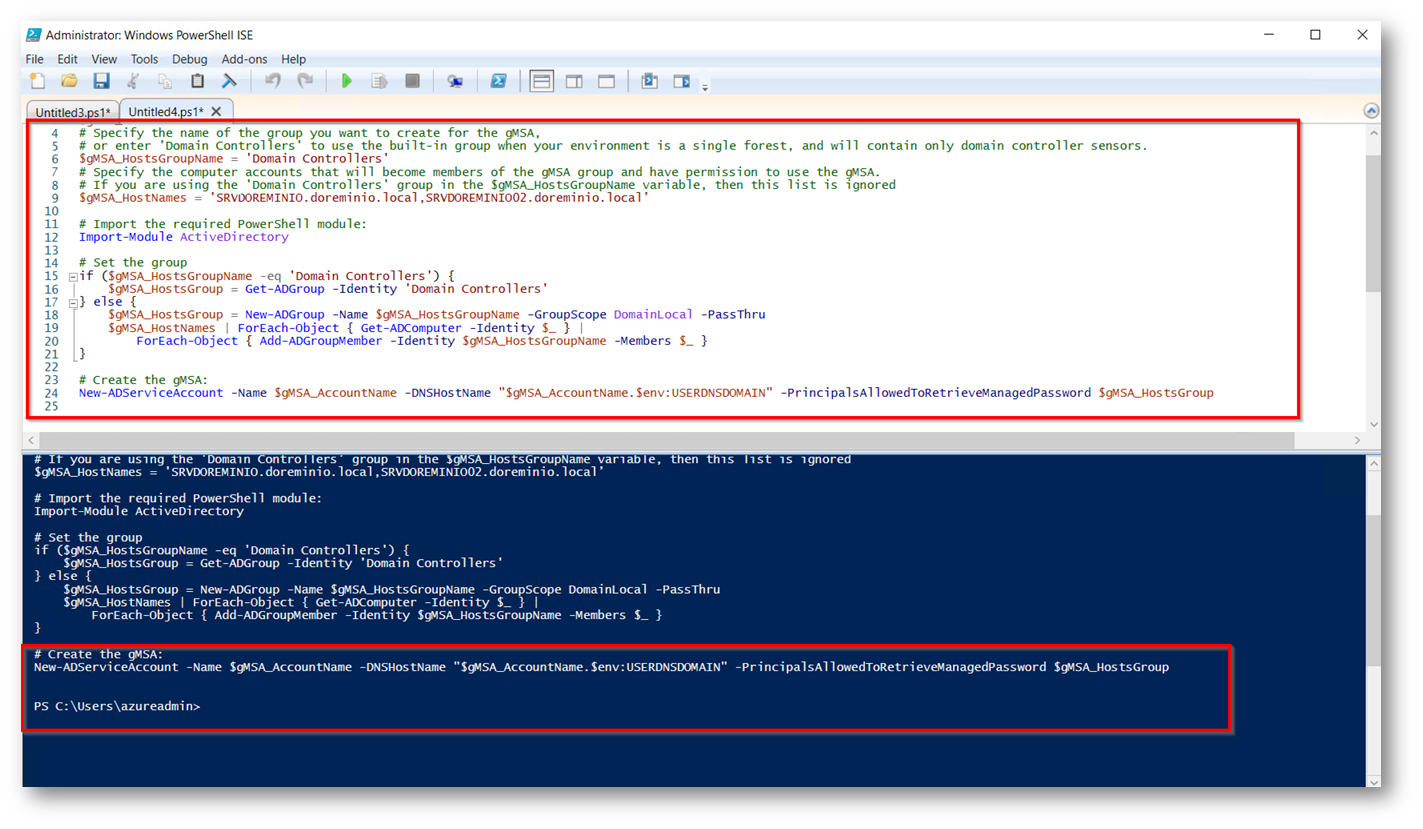

Successivamente dovrete copiare il seguente script PowerShell per la creazione degli account, stando attenti a sostituire le variabili in base alla vostra infrastruttura

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 |

# Variables: # Specify the name of the gMSA you want to create: $gMSA_AccountName = 'MDIAccount' # Specify the name of the group you want to create for the gMSA, # or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors. $gMSA_HostsGroupName = 'Domain Controllers' # Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA. # If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored $gMSA_HostNames = 'SRVDOREMINIO,SRVDOREMINIO02' # Import the required PowerShell module: Import-Module ActiveDirectory # Set the group if ($gMSA_HostsGroupName -eq 'Domain Controllers') { $gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers' } else { $gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru $gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } | ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ } } # Create the gMSA: New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" -PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup |

Una volta che lo avrete modificato con i parametri/variabili corrette inserito all’interno della powershell del vostro domain controller

Figura 7: Script per la creazione dell’account gMSA all’interno di PowerShell aperta all’interno del Domain Controller primario

Figura 8: Script per la creazione dell’account gMSA eseguito con successo e senza errori

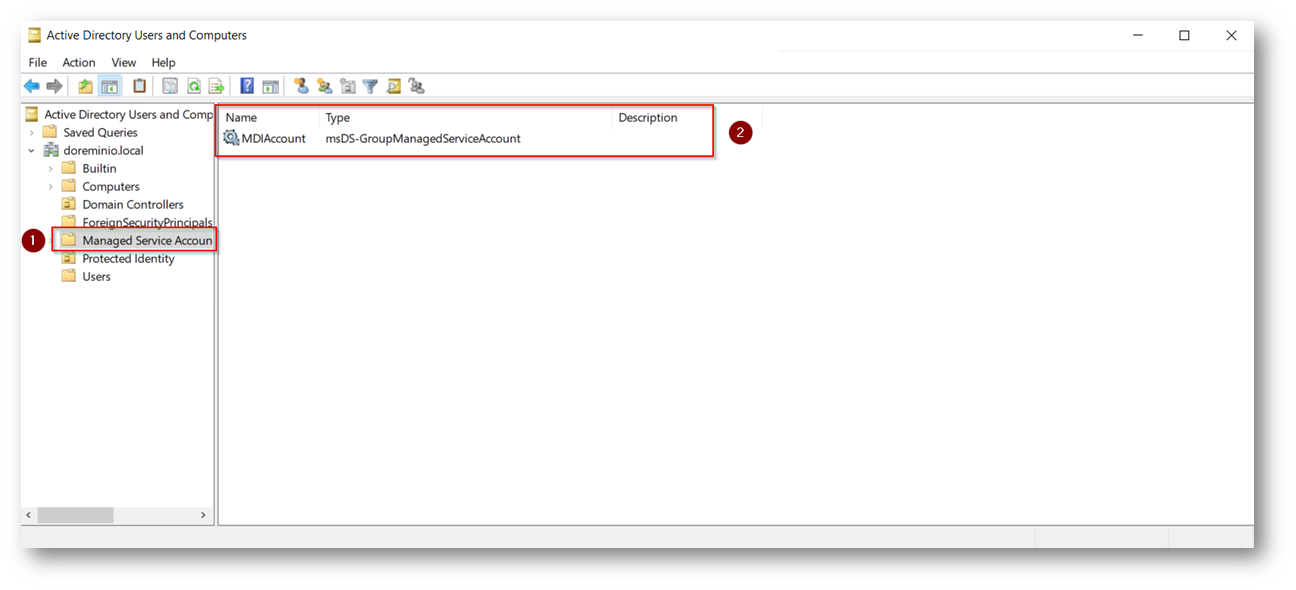

Figura 9: gMSA per Microsoft Defender for Identity creato nel modo corretto all’interno della rispettiva Organizational Unit

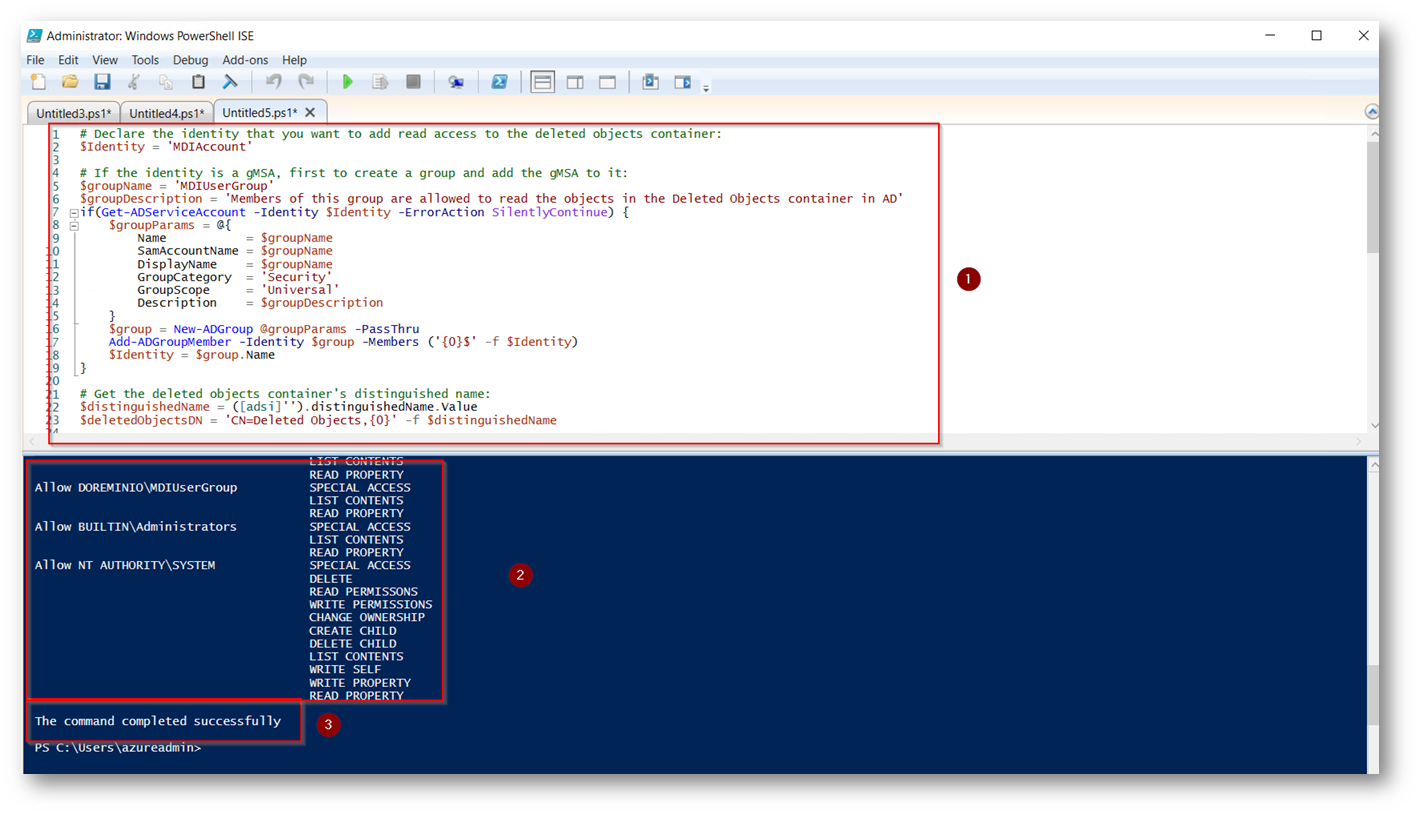

Ora dovrete procedere a concedere i permessi a questo account per la lettura, considerate che l’account dovrà avere permessi di sola lettura di tutti gli oggetti di Active Directory inclusi i “Deleted Objects Container” per farlo la casa di Redmond mette a disposizione uno script PowerShell (come per la creazione) in cui dovrete inserire i parametri della vostra infrastruttura.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 |

# Declare the identity that you want to add read access to the deleted objects container: $Identity = 'MDIAccount' # If the identity is a gMSA, first to create a group and add the gMSA to it: $groupName = 'MDIUserGroup' $groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD' if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) { $groupParams = @{ Name = $groupName SamAccountName = $groupName DisplayName = $groupName GroupCategory = 'Security' GroupScope = 'Universal' Description = $groupDescription } $group = New-ADGroup @groupParams -PassThru Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity) $Identity = $group.Name } # Get the deleted objects container's distinguished name: $distinguishedName = ([adsi]'').distinguishedName.Value $deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName # Take ownership on the deleted objects container: $params = @("$deletedObjectsDN", '/takeOwnership') C:\Windows\System32\dsacls.exe $params # Grant the 'List Contents' and 'Read Property' permissions to the user or group: $params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity)) C:\Windows\System32\dsacls.exe $params # To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones: # $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity)) # C:\Windows\System32\dsacls.exe $params |

Figura 10: Comando per assegnare i permessi a gMSA eseguito in modo corretto

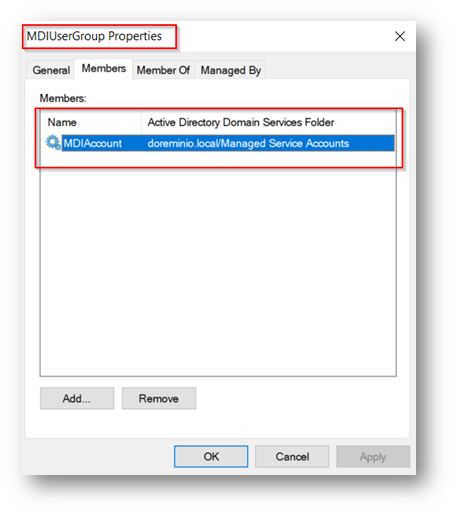

Figura 11: Gruppo creato dallo script che ha aggiunto correttamente l’account gMSA

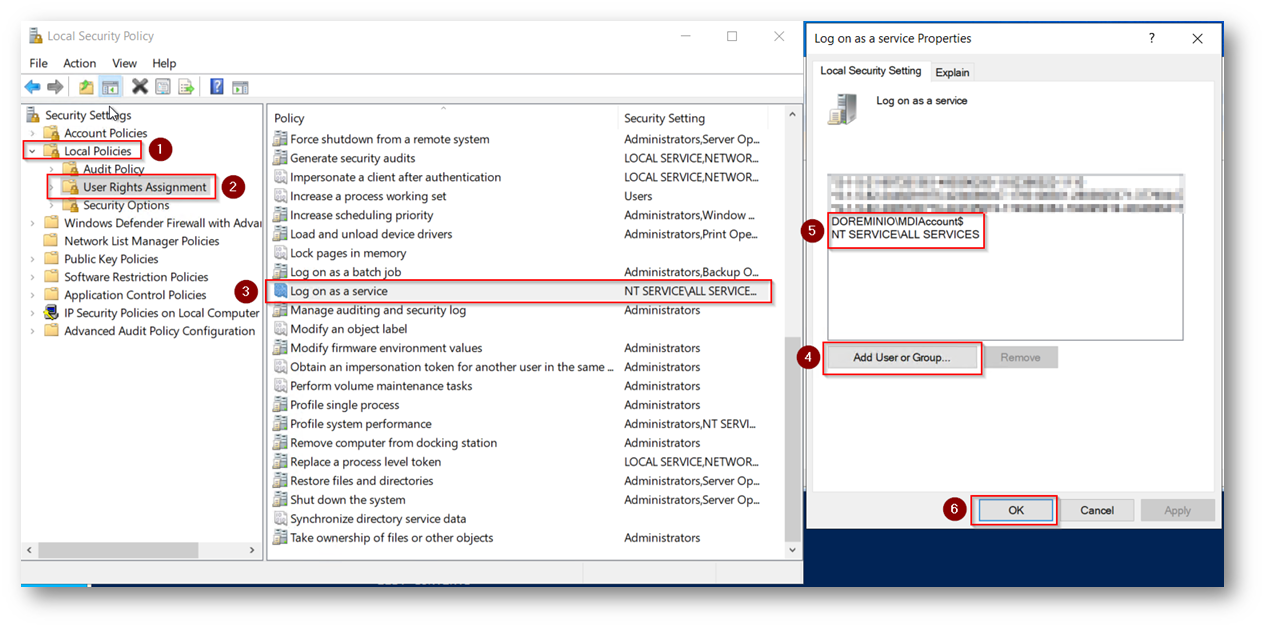

Per procedere ad una verifica potrete aprire la gestione delle policy locali tramite il comando “secpol.msc” e aggiungere l’utente all’interno di “Log on as a Service”

Figura 12: Aggiunta dell’account gMSA all’interno di log on as a Service

Per eventuali approfondimenti vi rimango al link ufficiale Microsoft Configure a DSA for Defender for Identity with a gMSA – Microsoft Defender for Identity | Microsoft Learn

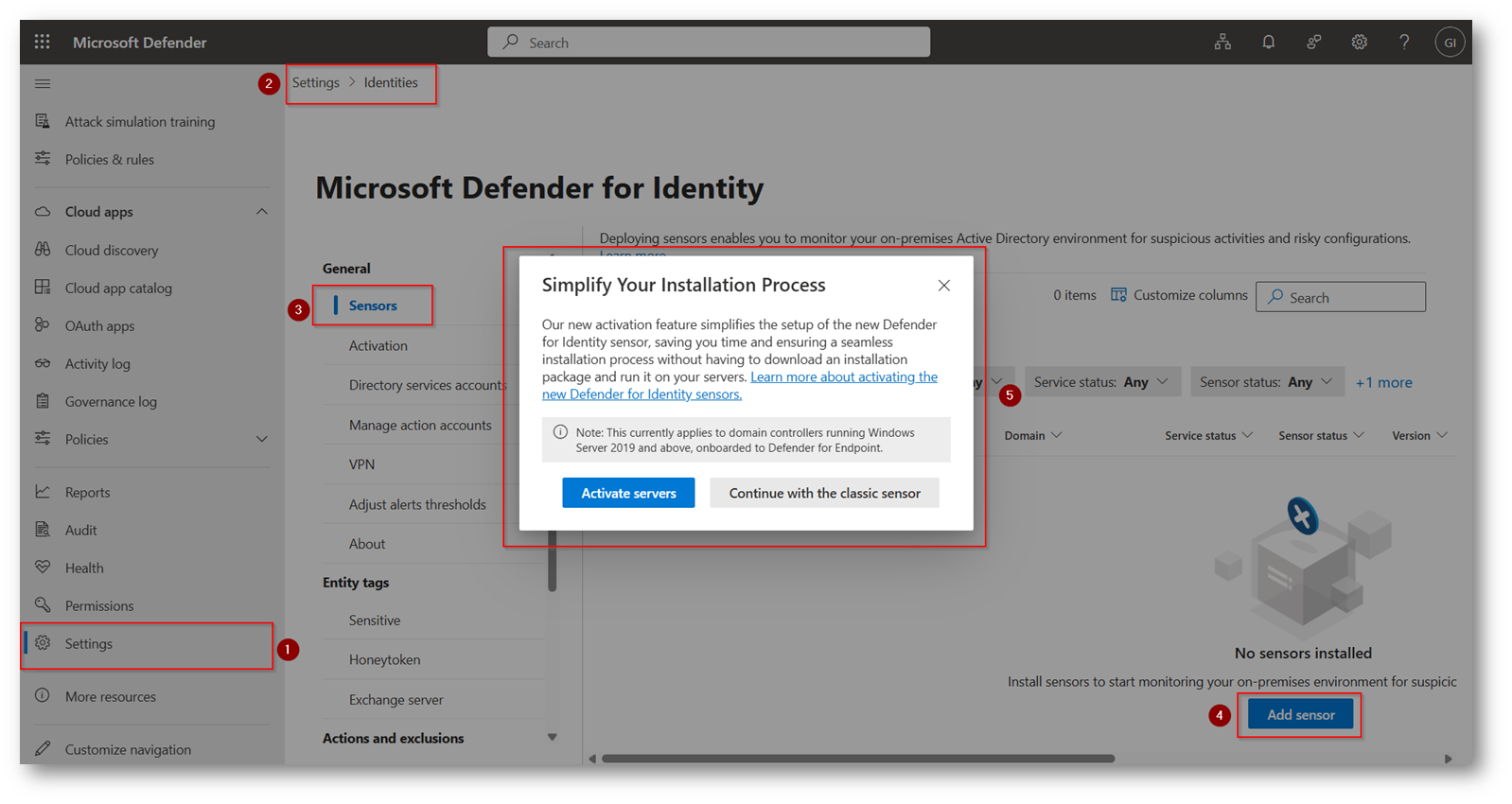

Ora che abbiamo eseguito la creazione dell’account e l’aggiunta dei permessi necessari, possiamo “spostarci” all’interno del portale di Microsoft Defender

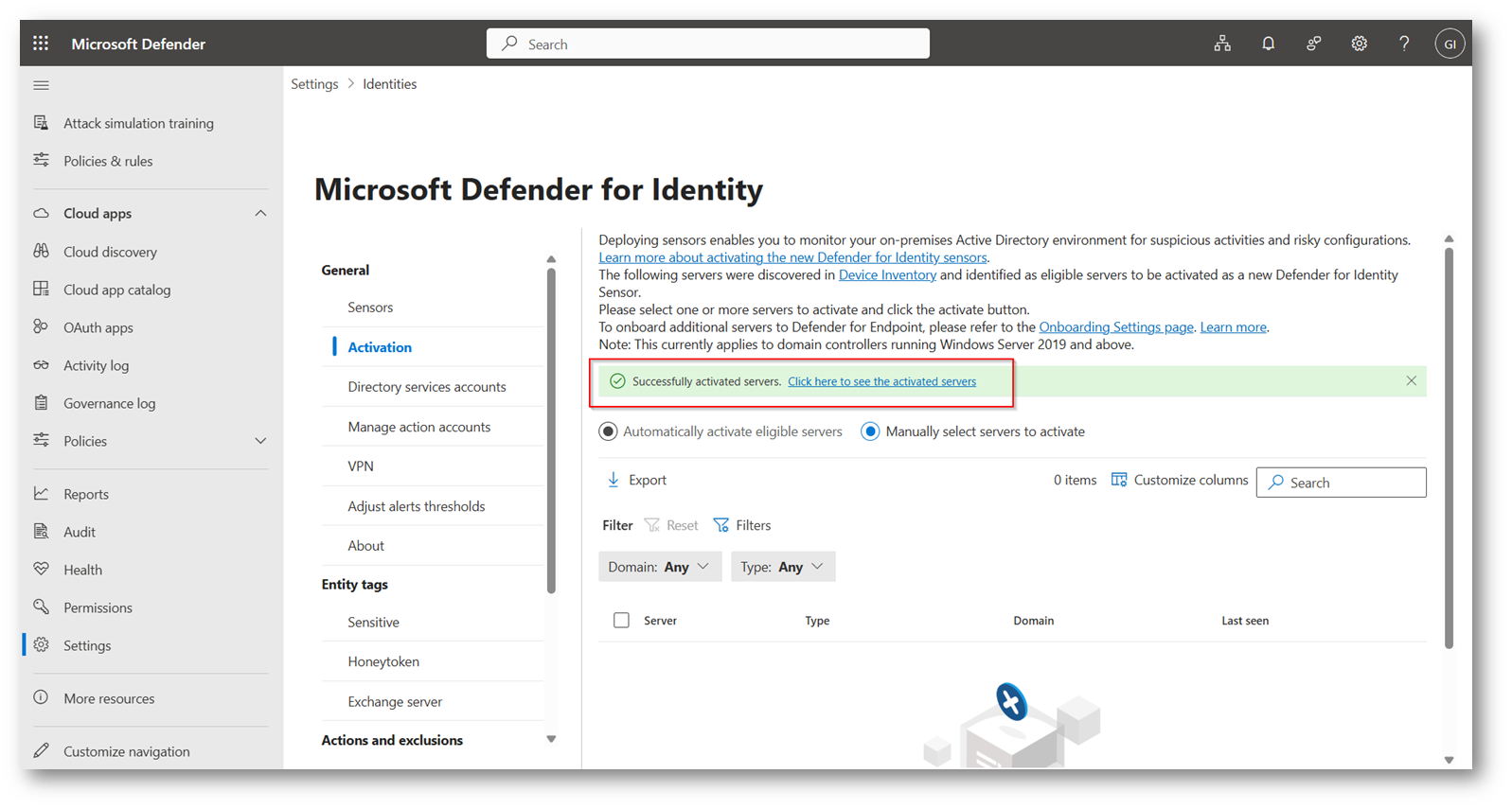

Figura 13: Nuova funzionalità Microsoft che permette l’aggiunta di MDI per i domain controller che risultano protetti da Defender for Endpoint

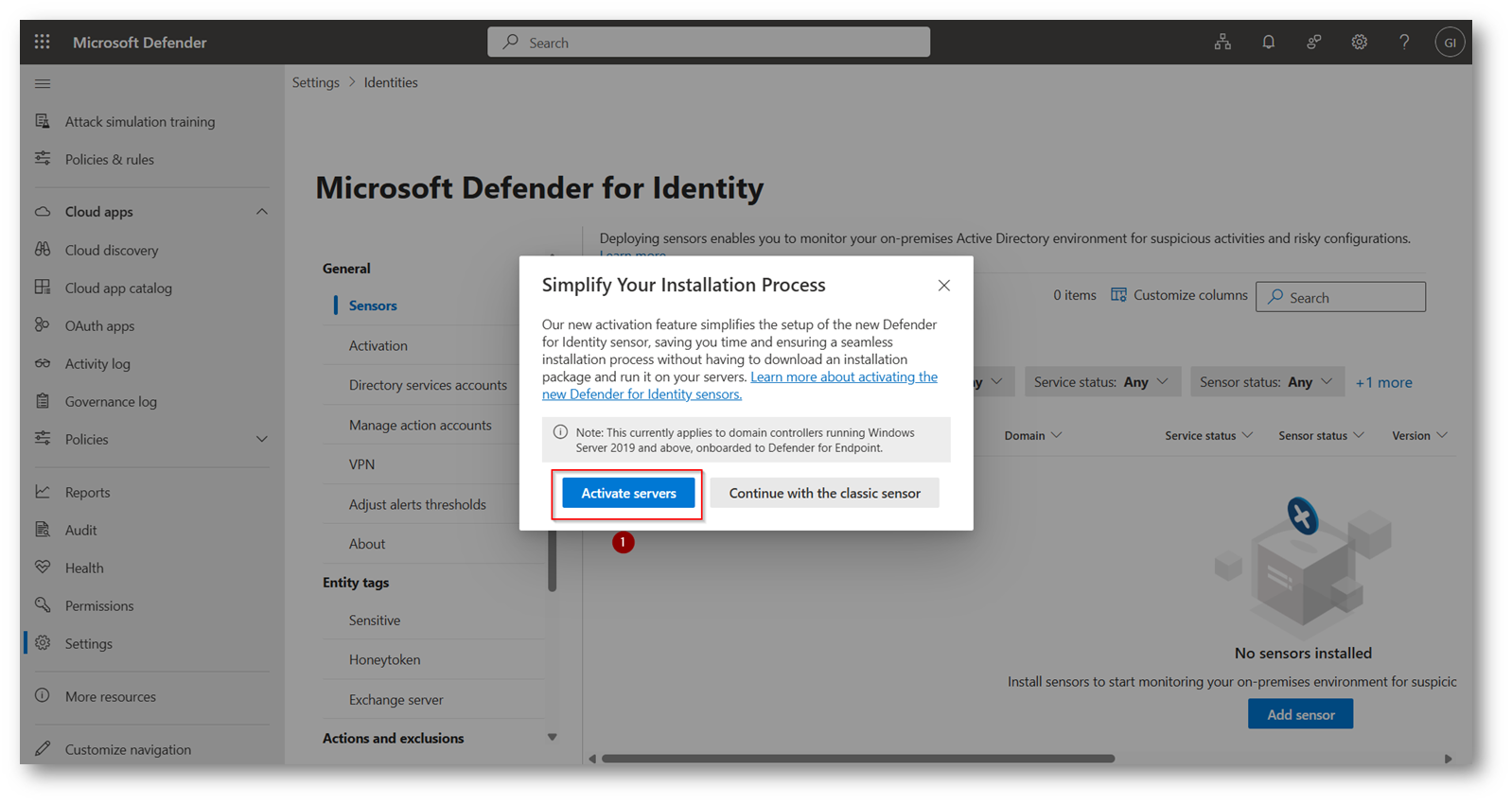

Io utilizzerò questa nuova funzionalità perché è veramente più semplice e intuitiva.

Figura 14: Attivo la funzionalità di Defender for Identity con la nuova Features introdotta da Microsoft

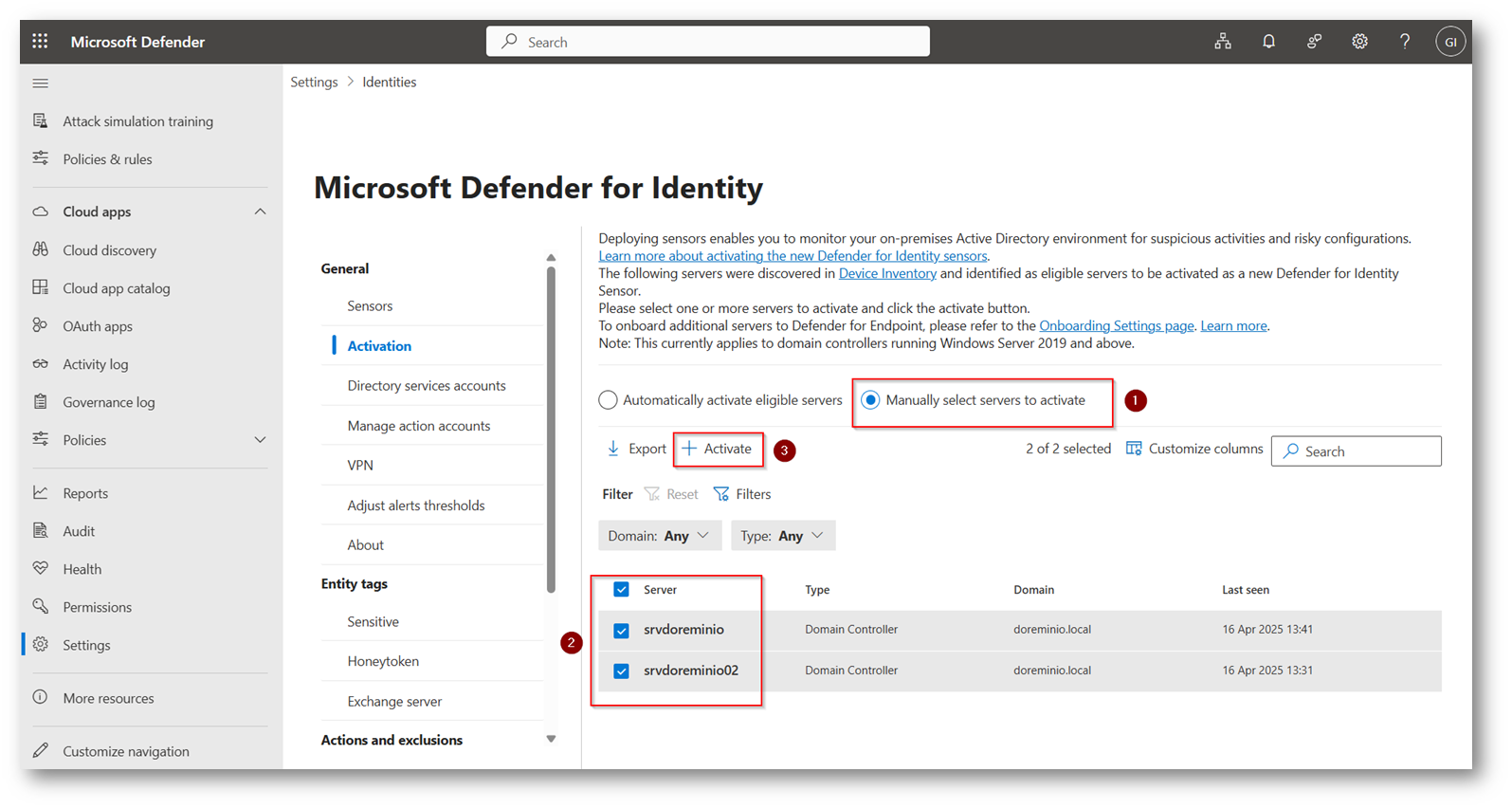

Figura 15: Il portale XDR mi rileva già la presenza dei due domain controller in quanto risultano onbordati in Microsoft Defender

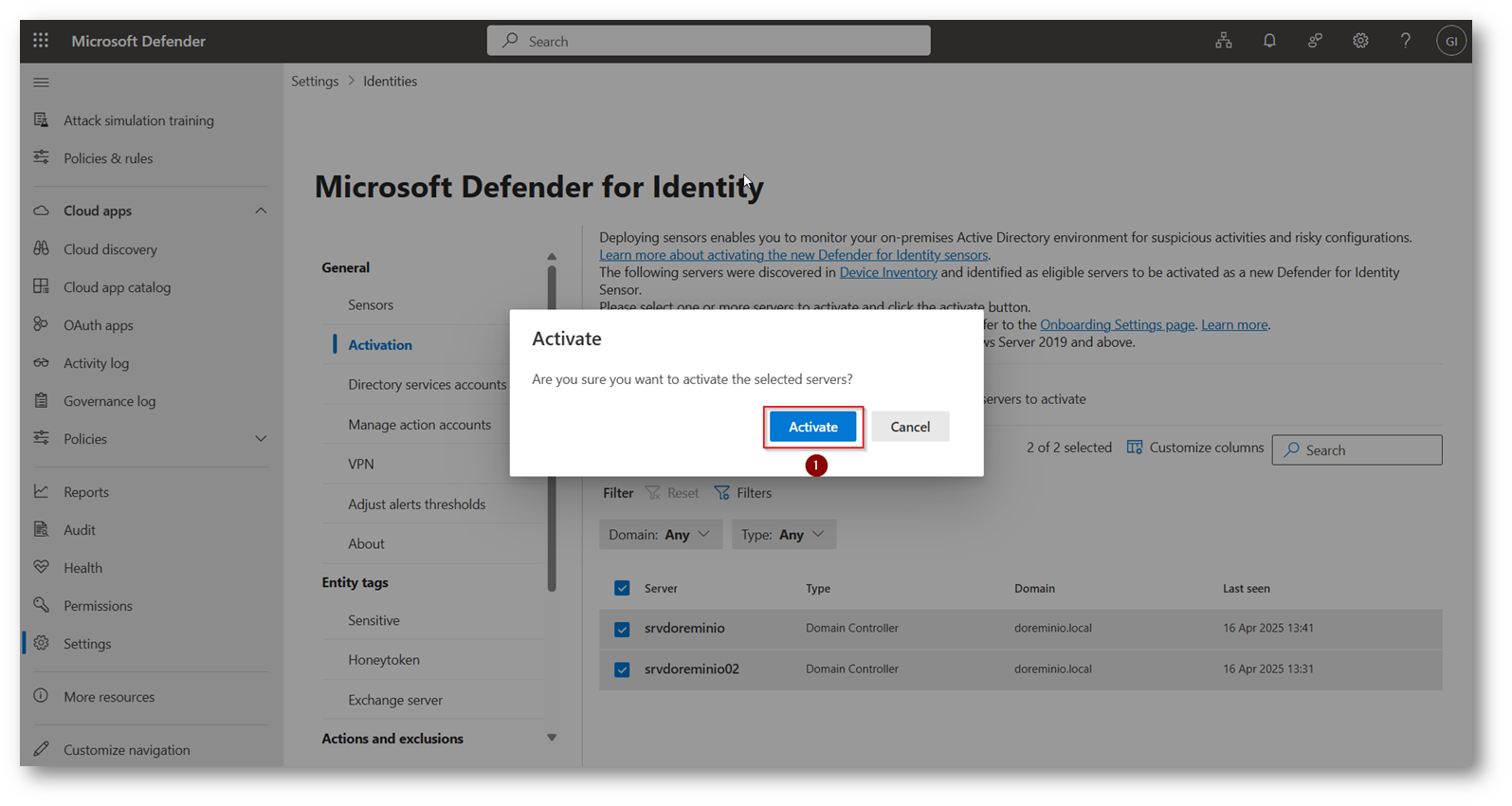

Figura 16: Confermo di voler eseguire l’attivazione di MDI su questi server con la nuova funzionalità

Figura 17: Funzionalità attivata in modo corretto sui domain controller

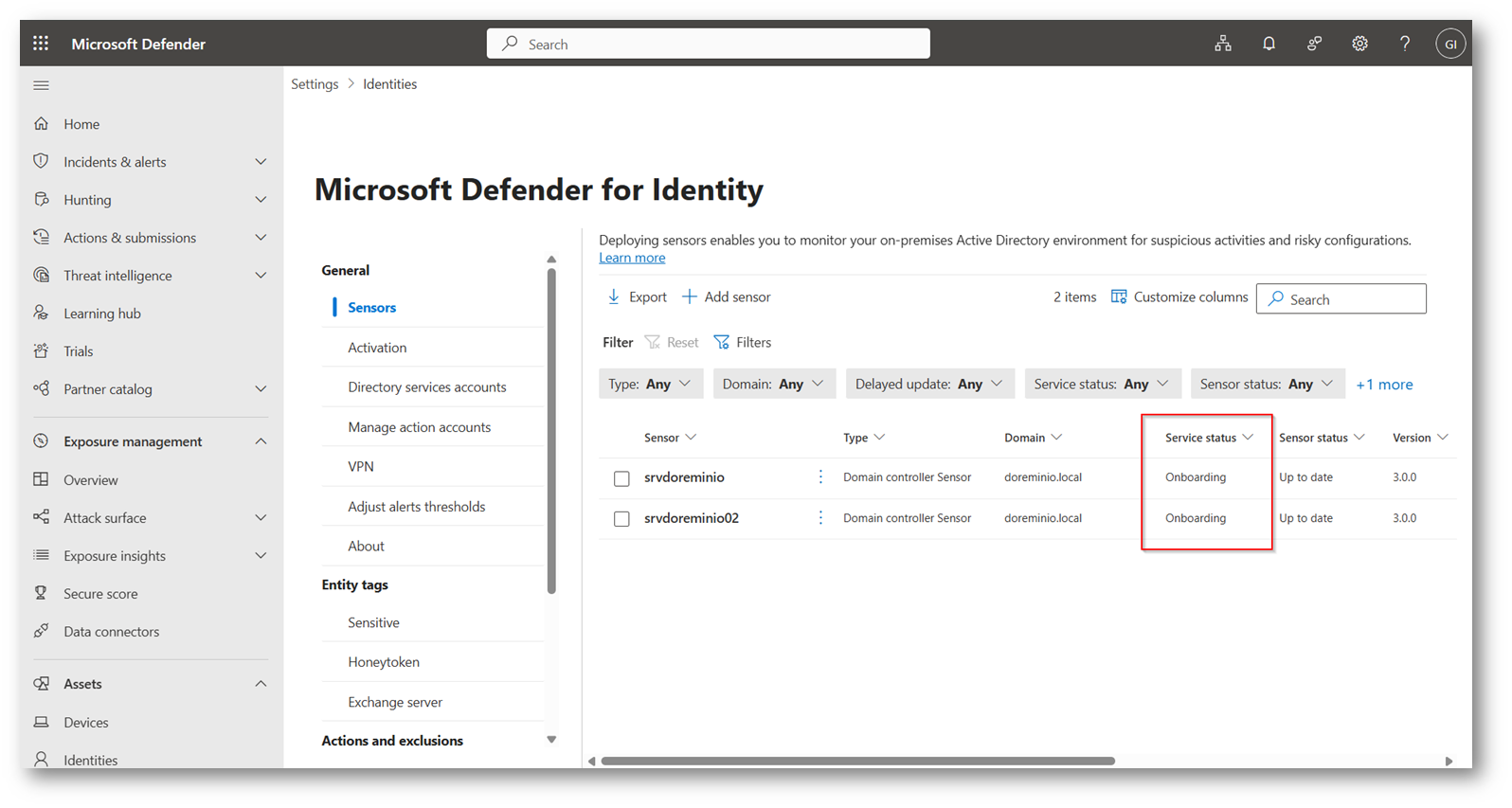

Figura 18: Domain Controller in cui si stà abilitando la funzionalità

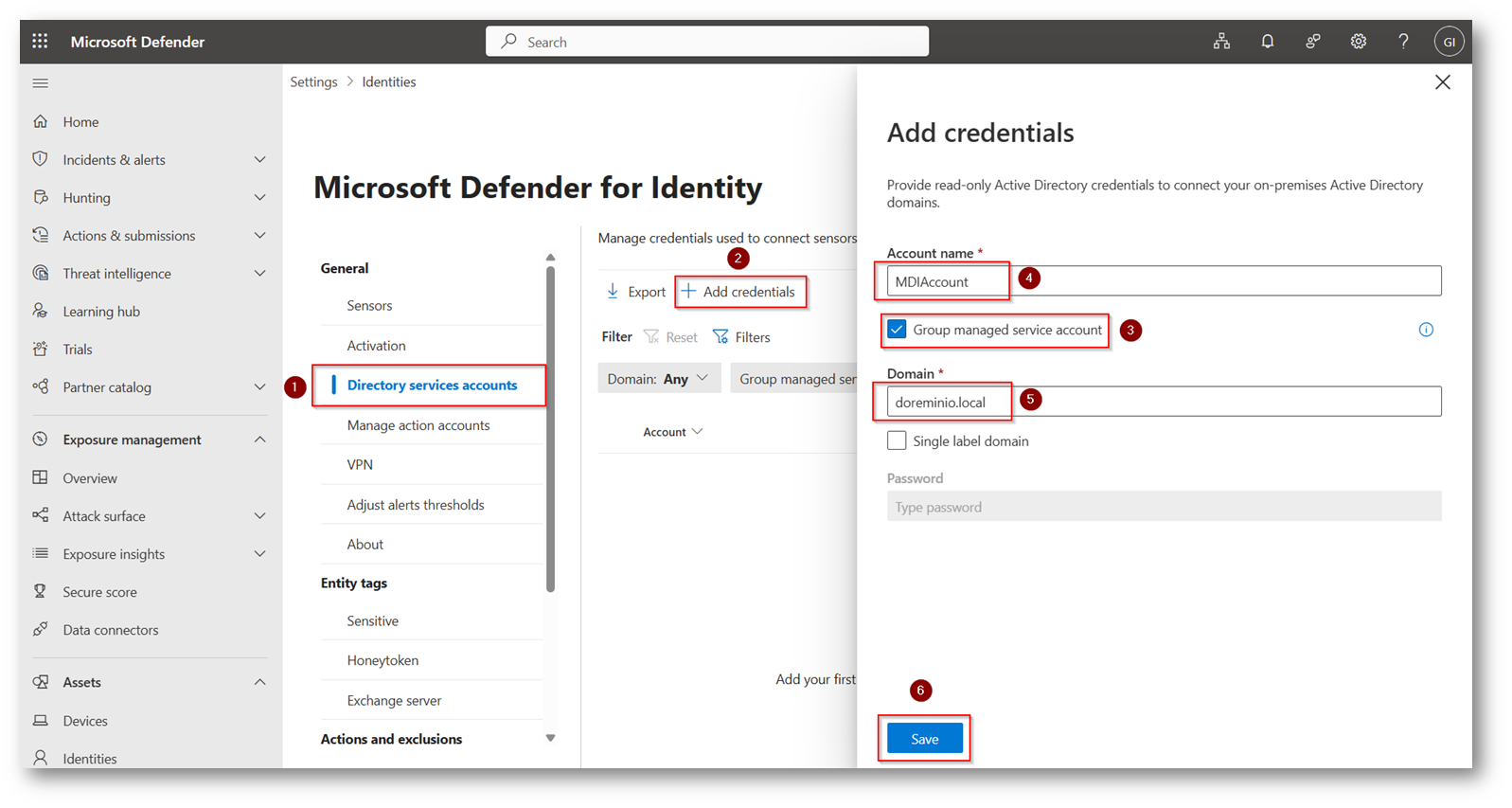

Intanto che aspettate vi consiglio di procedere alla configurazione dell’account gMSA all’interno del portale XDR

Figura 19: Configurazione di gMSA all’interno del portale di Microsoft Defender XDR

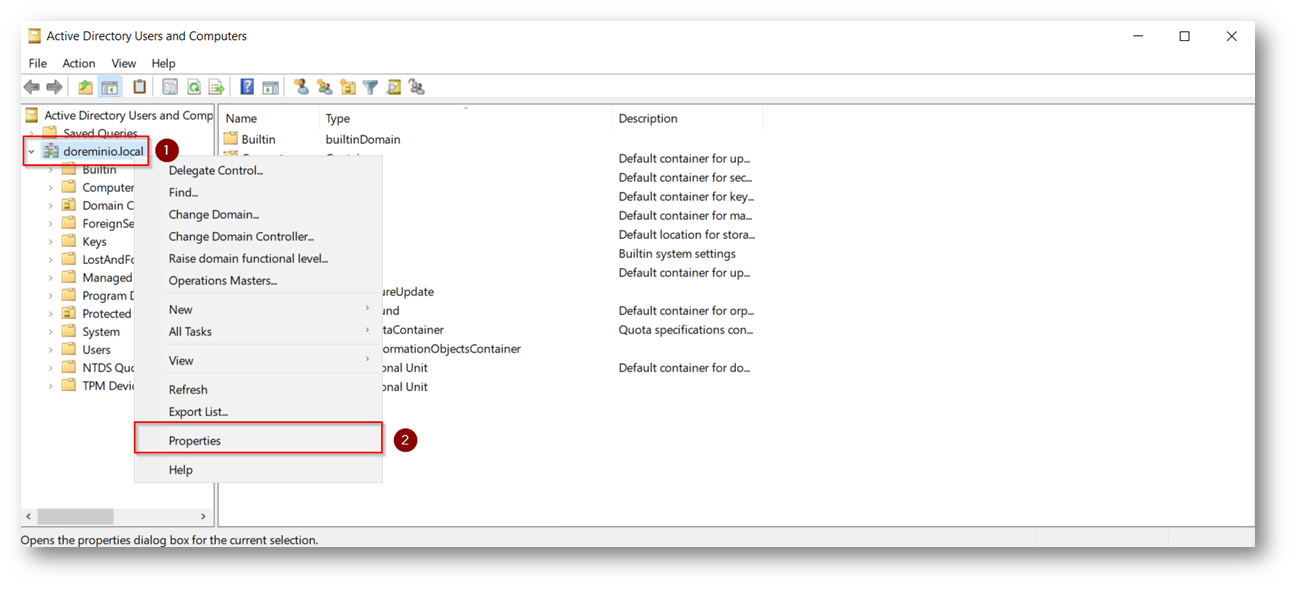

Potete anche procedere a concedere degli accessi “maggiori” all’account gMSA per esempio per poter bloccare in modo automatizzato gli utenti per farlo accedete al domain controller (non è obbligatoria, ma consigliata come procedura, potete eventualmente permettere al sensore di fare questa attività) per motivi di Auditing io preferisco concedere ad un gMSA la possibilità di fare Remediation

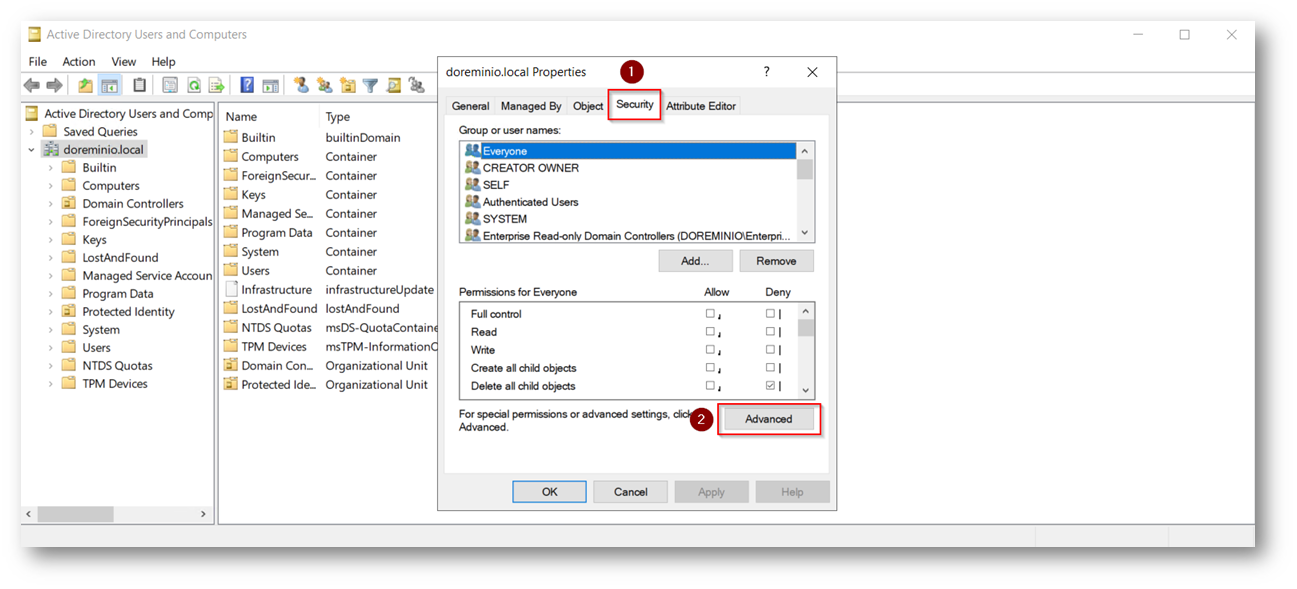

Figura 20: Selezioniamo le proprietà del dominio o della OU in cui vogliamo eventualmente eseguire le remediation

Figura 21: Selezioniamo le proprietà avanzate all’interno della tab “Security”

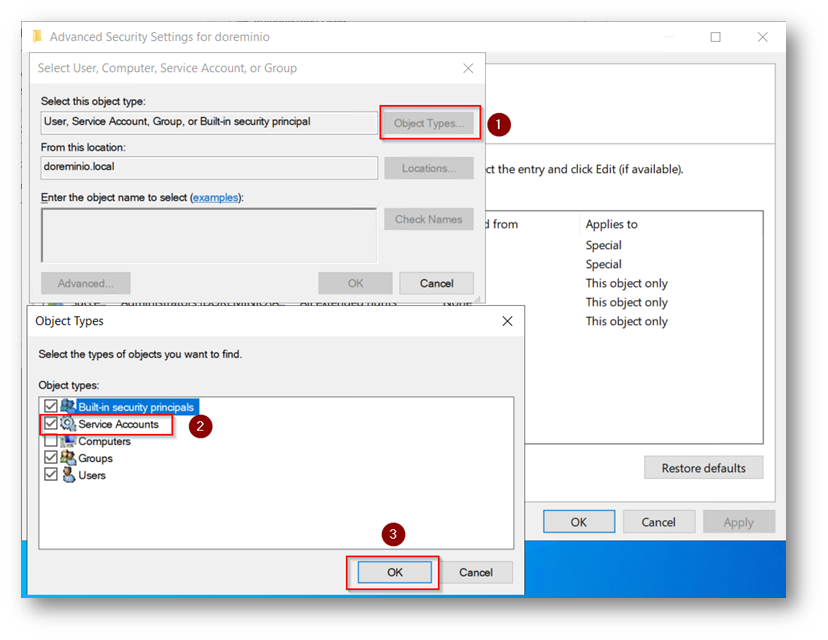

Figura 22: Selezioniamo “Service Accounts”

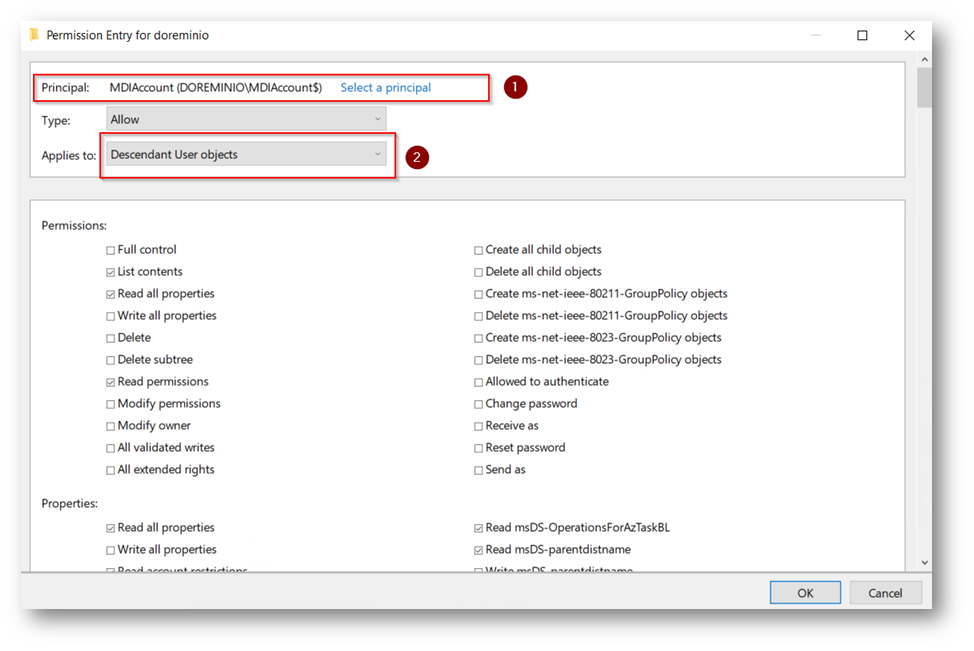

Figura 23: Selezionare l’account gMSA e applicare i permessi a “Descendant User Objects”

Vi fornisco alcuni permessi che potrebbero essere necessari per l’account

| Action | Permissions | Properties |

| Enable force password reset | Reset password | – Read pwdLastSet – Write pwdLastSet |

| To disable user | – | – Read userAccountControl – Write userAccountControl |

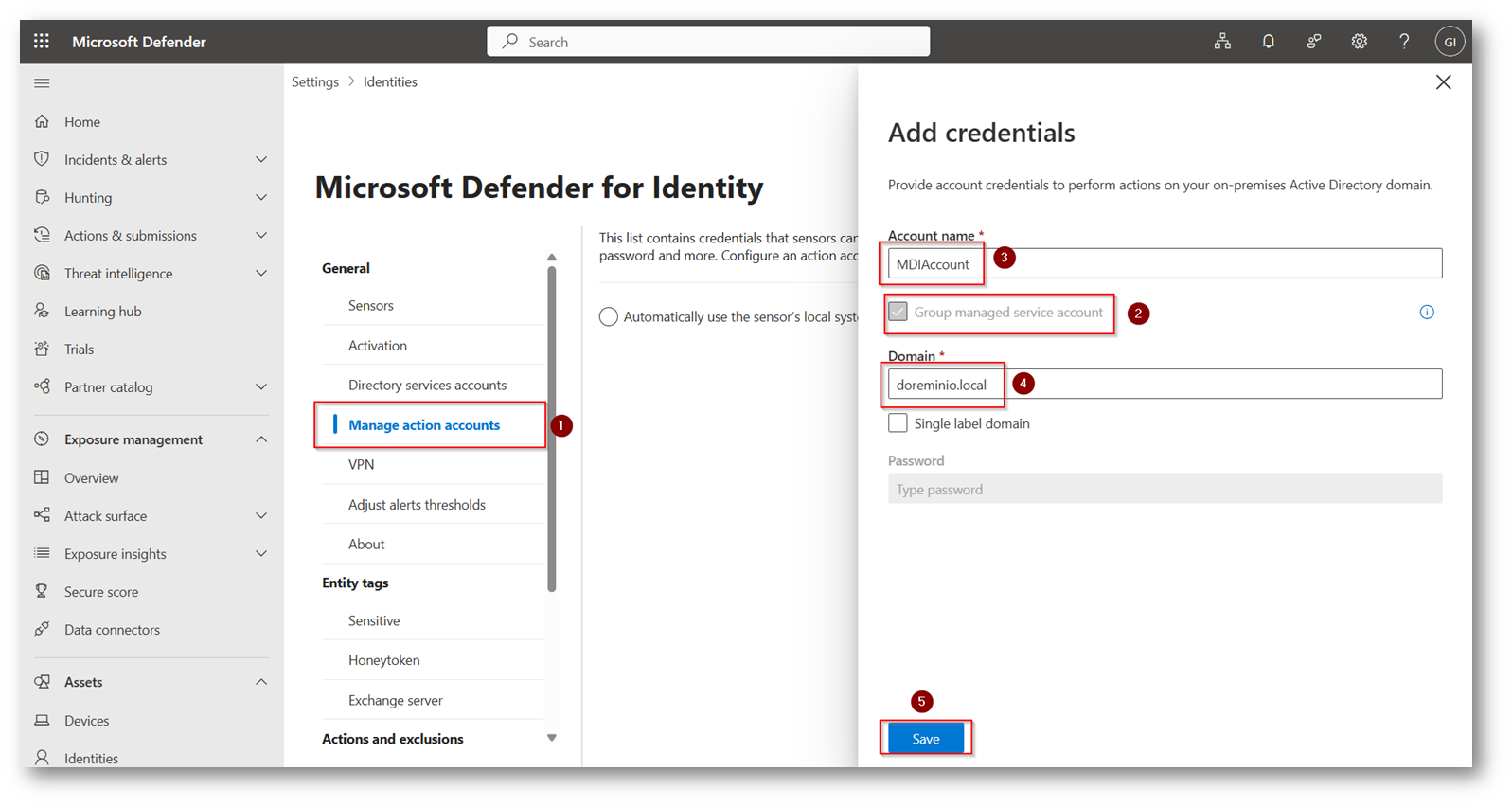

Ora potete procedere ad inserire l’account all’interno del portale di Microsoft Defender XDR

Figura 24: Configurazione account “Manage Action Account”

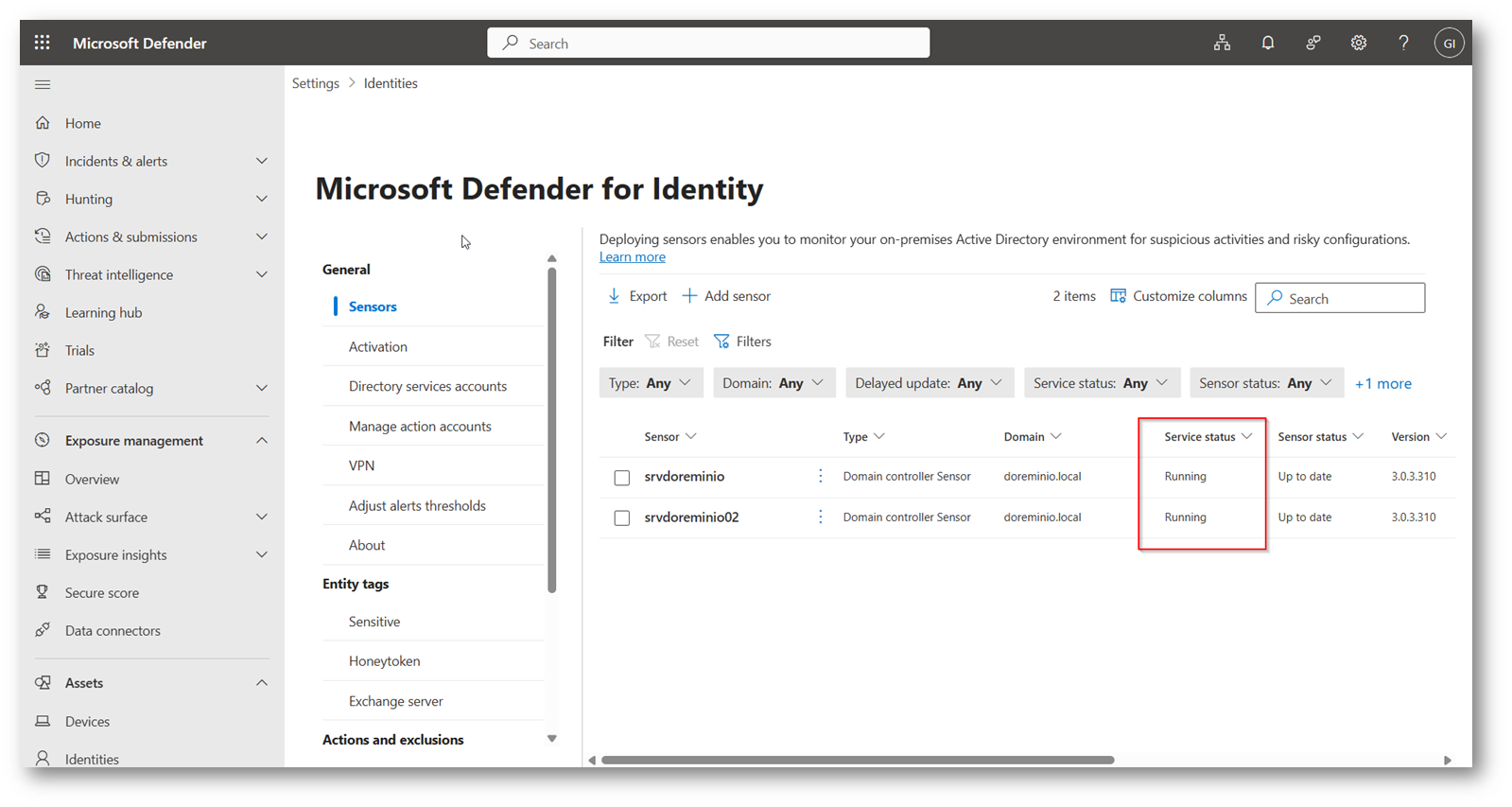

Dopo circa 15 minuti nel mio caso i sensori MDI risultano aggiornati ed in stato di Running:

Figura 25: Sensori MDI in Stato di Running

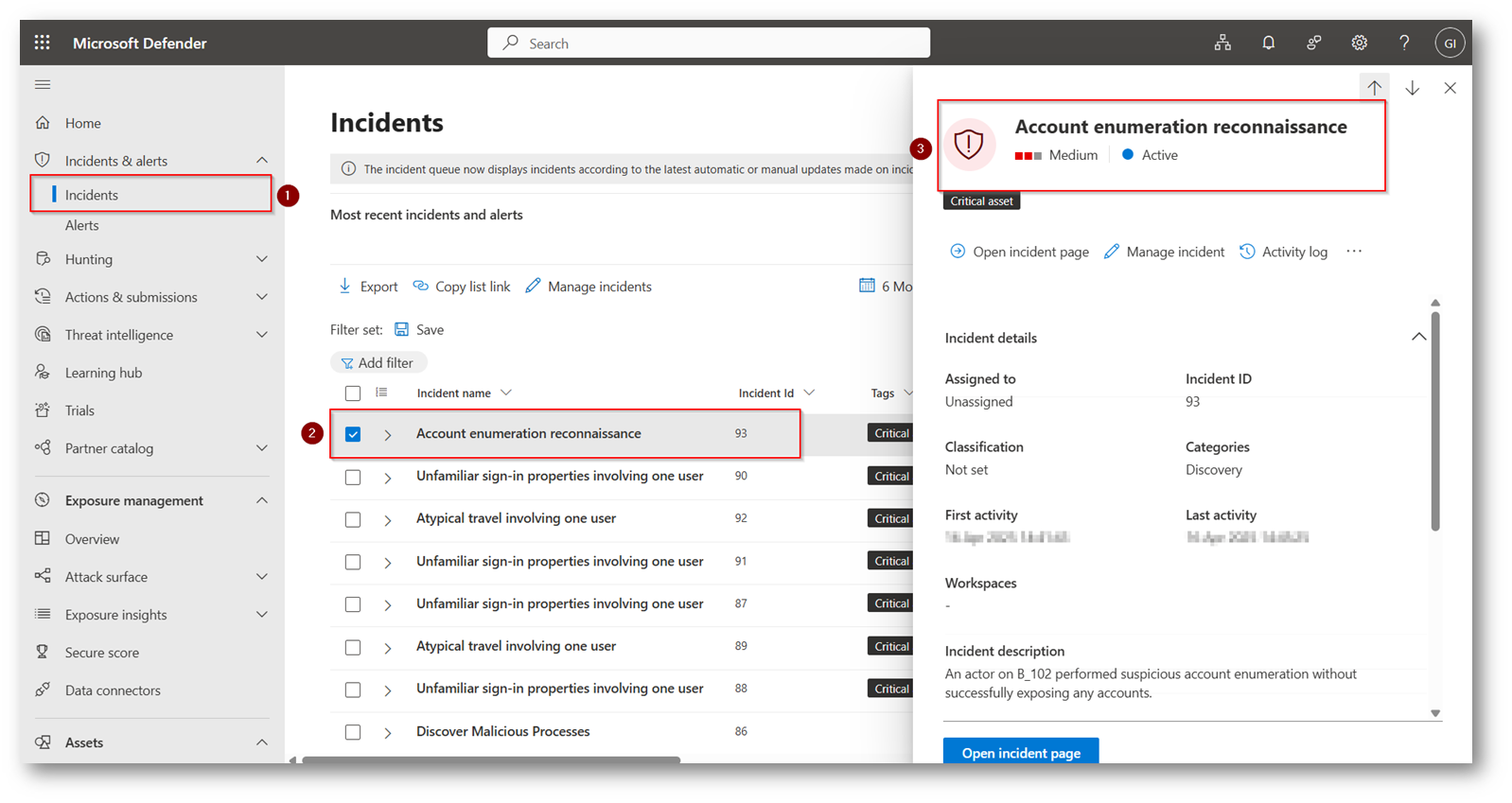

Ora comincerete ad avere all’interno della Dashboard gli eventi relativi a MDI

Figura 26: Incident generato dalla componente MDI installata sulla macchina

Conclusioni

Come avete potuto notare con questa nuova funzionalità è possibile Microsoft Defender for Identity sfruttando l’agent di Microsoft Defender for Endpoint, senza dover installare il sensore MDI.

Questo è un altro grande passo di Microsoft che attraverso la forza integrante dei propri prodotti offre soluzioni di Sicurezza avanzata, facendo risparmiare diverso tempo agli IT admin, ma fornendo al tempo stesso una soluzione volta a proteggere le identità delle organizzazioni con i più alti standard di Sicurezza disponibili sul mercato.