Accesso passwordless ad Azure AD e Microsoft 365 con chiave FIDO2 FeiTian biometrica

La gestione delle password è sempre stata critica sia per gli utenti e che per gli amministratori di sistema e spesso è causa di accessi da parte di malintenzionati per via della scarsa cura che gli utenti ne hanno oppure della semplicità delle password utilizzate.

Accedere senza password (passwordless sign in) è una delle funzionalità che Microsoft sta promuovendo ormai da diversi anni e i dispositivi biometrici, ormai diffusi in tutti i computer portatili, possono essere utilizzati per accedere a Windows e alle applicazioni web. A partire da Windows 10, versione 1809 (October 2018 Update), sono state diverse le novità introdotte da Microsoft per favorire gli utenti ed evitare sempre di più l’utilizzo delle password per effettuare l’autenticazione, a fronte dell’utilizzo di security key oppure di App installate in uno smartphone.

I concetti di base sull’autenticazione passwordless sono ben descritti nell’articolo What is passwordless? e trovate anche diverse guide che ho scritto su questo sito a proposito della passwordless authentication.

Prerequisiti

Per poter utilizzare il passwordless sign-in con Azure AD è necessario avere:

- Una security key compatibile con FIDO2

- Aver abilitato Azure Multi-Factor Authentication (MFA)

- Windows 10 versione 1809 e successive

- Un browser che supporti il protocollo WebAuthn per l’autenticazione delle applicazioni web (Google Chrome, Mozilla Firefox, Microsoft Edge e Apple Safari)

Per approfondimenti sul protocollo WebAuthN vi rimando alla lettura del documento https://www.w3.org/2018/Talks/06-WebAuthn.pdf

Per la realizzazione di questo articolo ho utilizzato alcune security key che supportano gli standard FIDO2 (Fast IDentity Online) e CTAP2 (Client-to-Authenticator Protocol).

Si tratta delle FEITIAN BioPass K49 e K50, entrambe con sensore biometrico.

Figura 1: FEITIAN BioPass K49

Figura 2: FEITIAN BioPass K50

Uno dei vantaggi delle chiavette BIO come le FEITIAN BioPass K49 e 50 è che non è necessario inserire il PIN per potersi autenticare, ma è possibile utilizzare il lettore di impronte digitali integrato.

Abilitazione della passwordless authentication come metodo di autenticazione

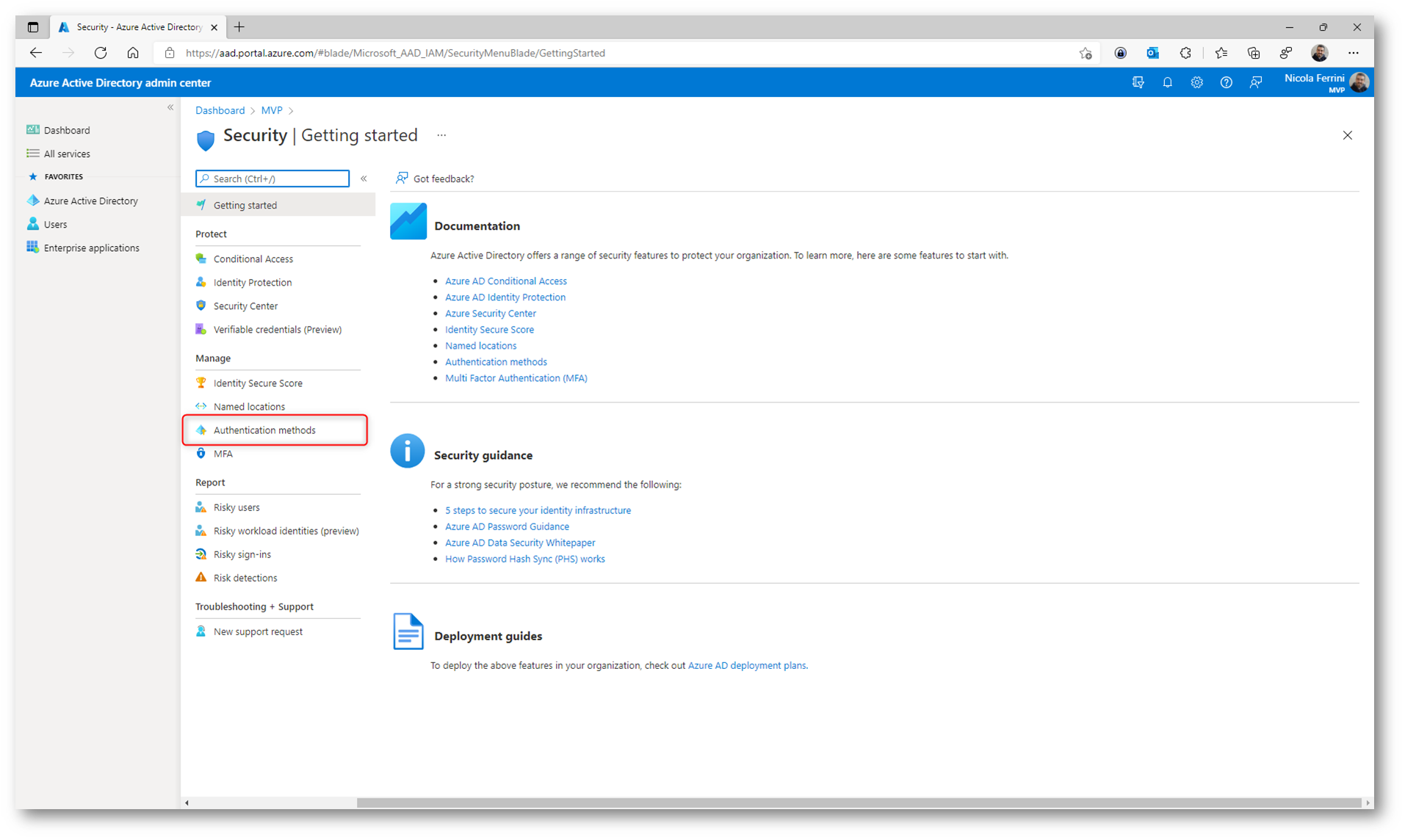

Per poter utilizzare la passwordless authentication come metodo di autenticazione è necessario prima di tutto collegarsi al portale Azure e da Azure Active Directory > Security cliccare su collegamento Authentication Methods.

Figura 3: Azure AD Security

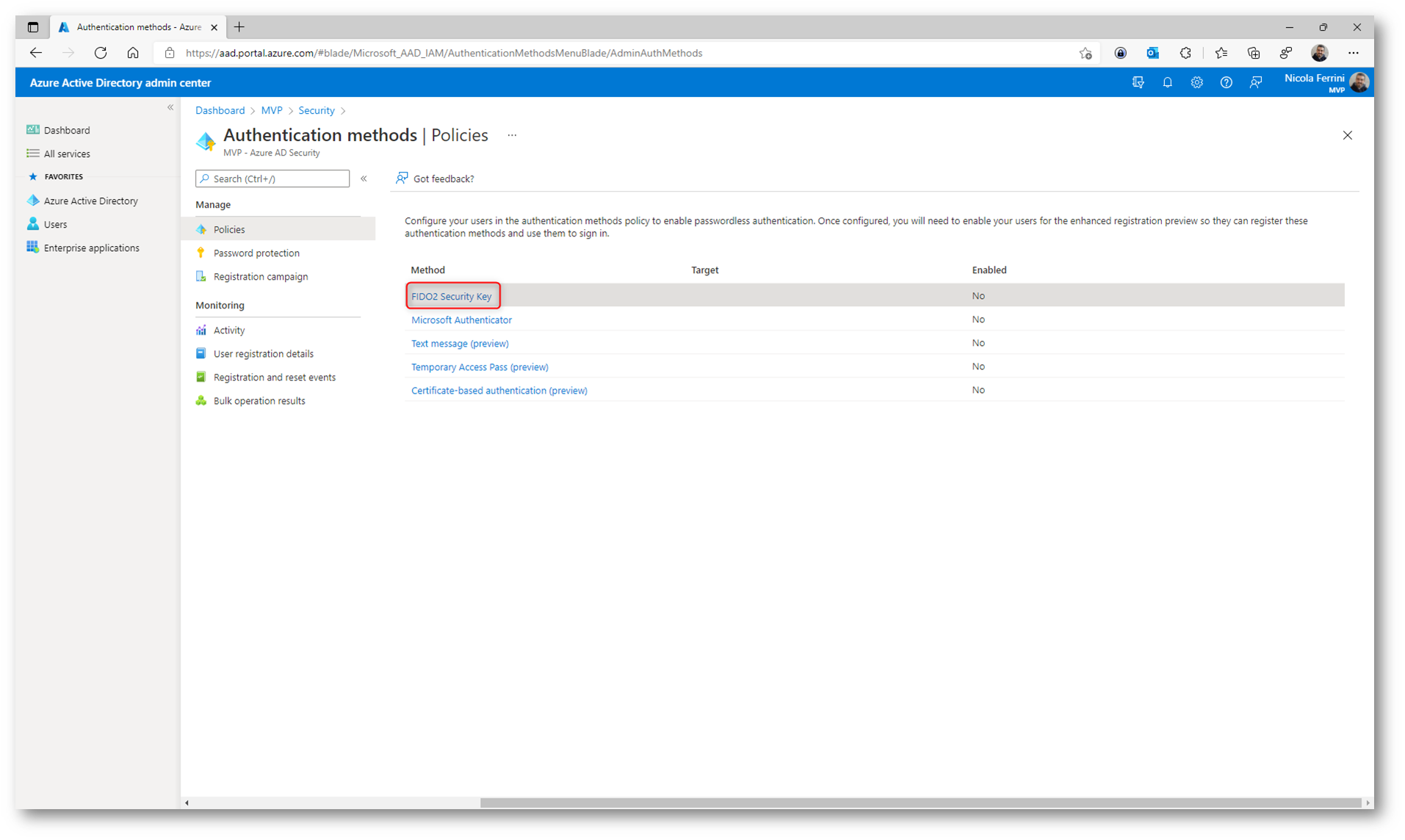

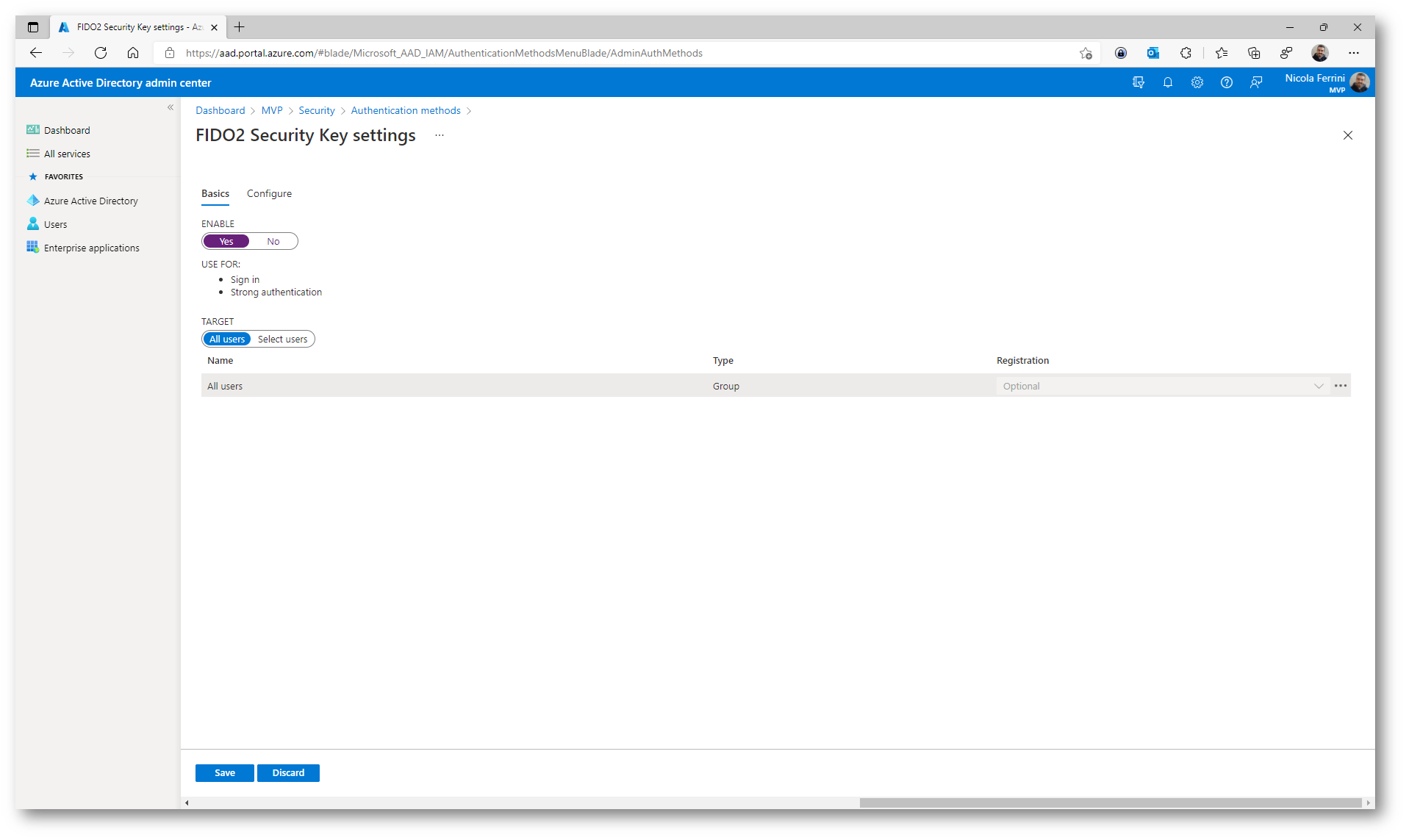

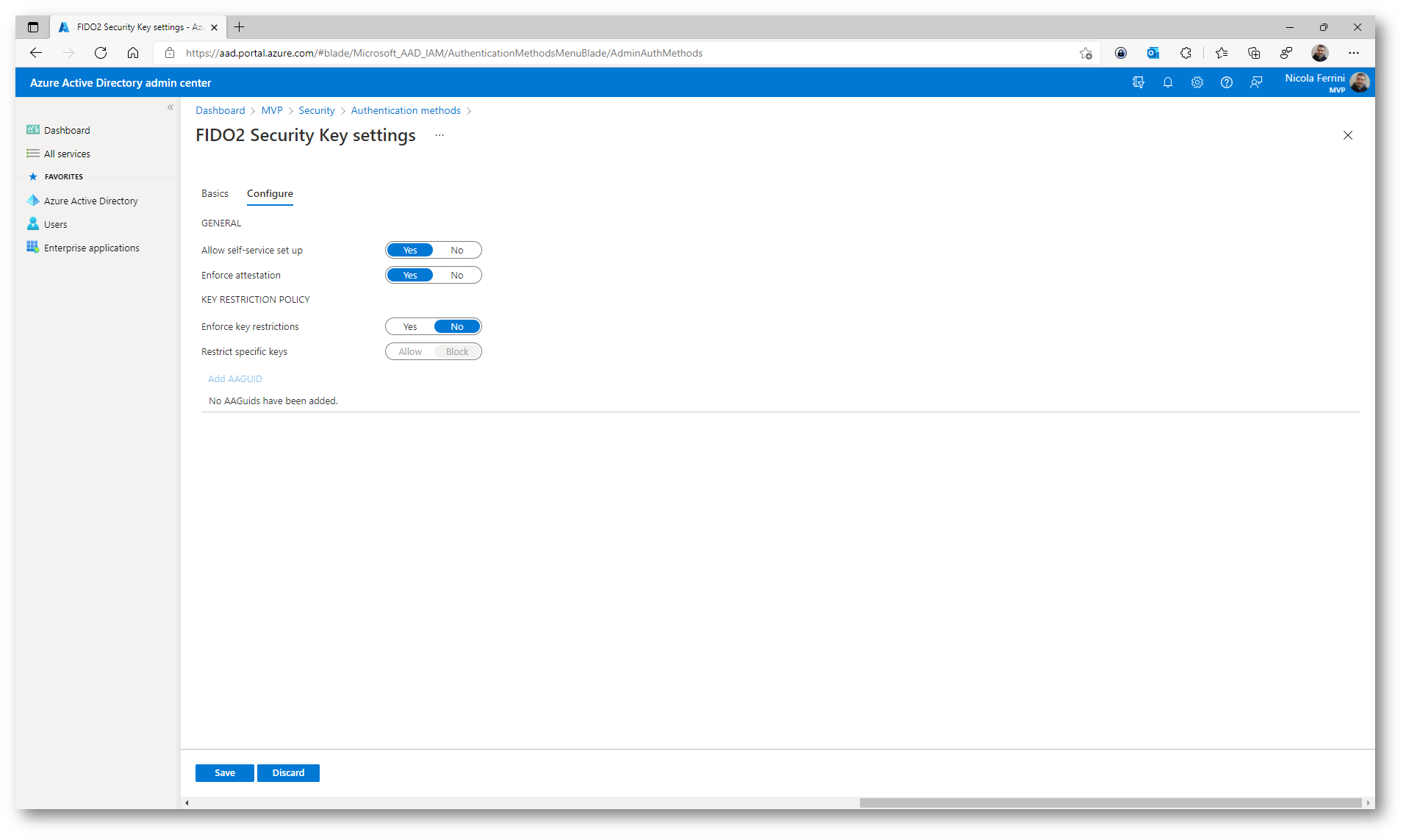

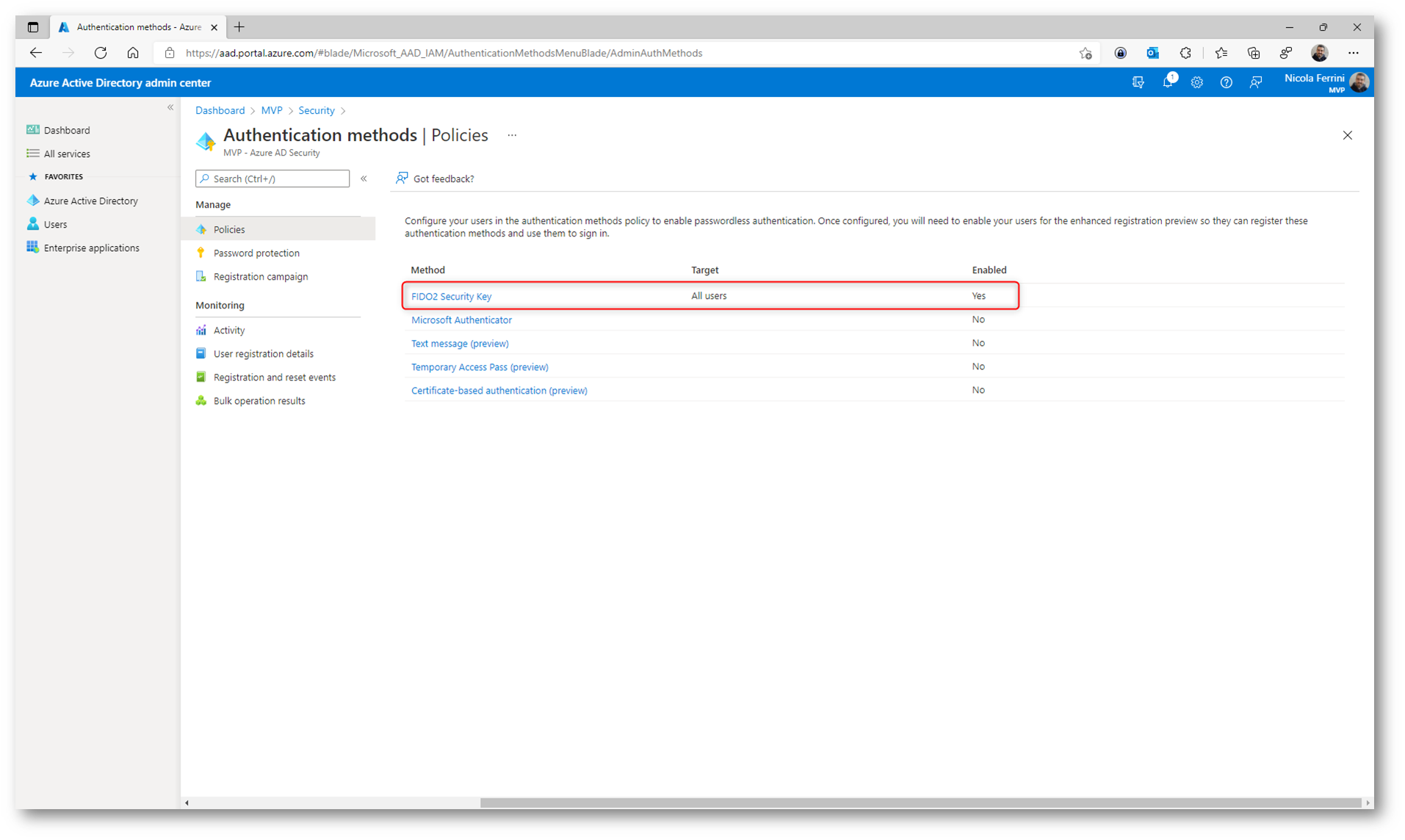

Nel blade Authentication methods policies scegliete il metodo da utilizzare. Cliccate su FIDO2 Security Key e abilitate la funzionalità. Non modificate altri parametri, come mostrato nelle figure sotto:

Figura 4: Abilitazione della FIDO2 Security Key

Figura 5: Abilitazione della FIDO2 per tutti gli utenti

Figura 6: Configurazioni predefinite per le security key

Figura 7: Abilitazione delle FIDO2 Security Key completata

Questo è quanto è necessario effettuare da parte degli amministratori del tenant di Azure AD. Il resto della configurazione deve essere fatto dal singolo utente, per poter associare la security key al proprio account.

Registrazione della Security Key

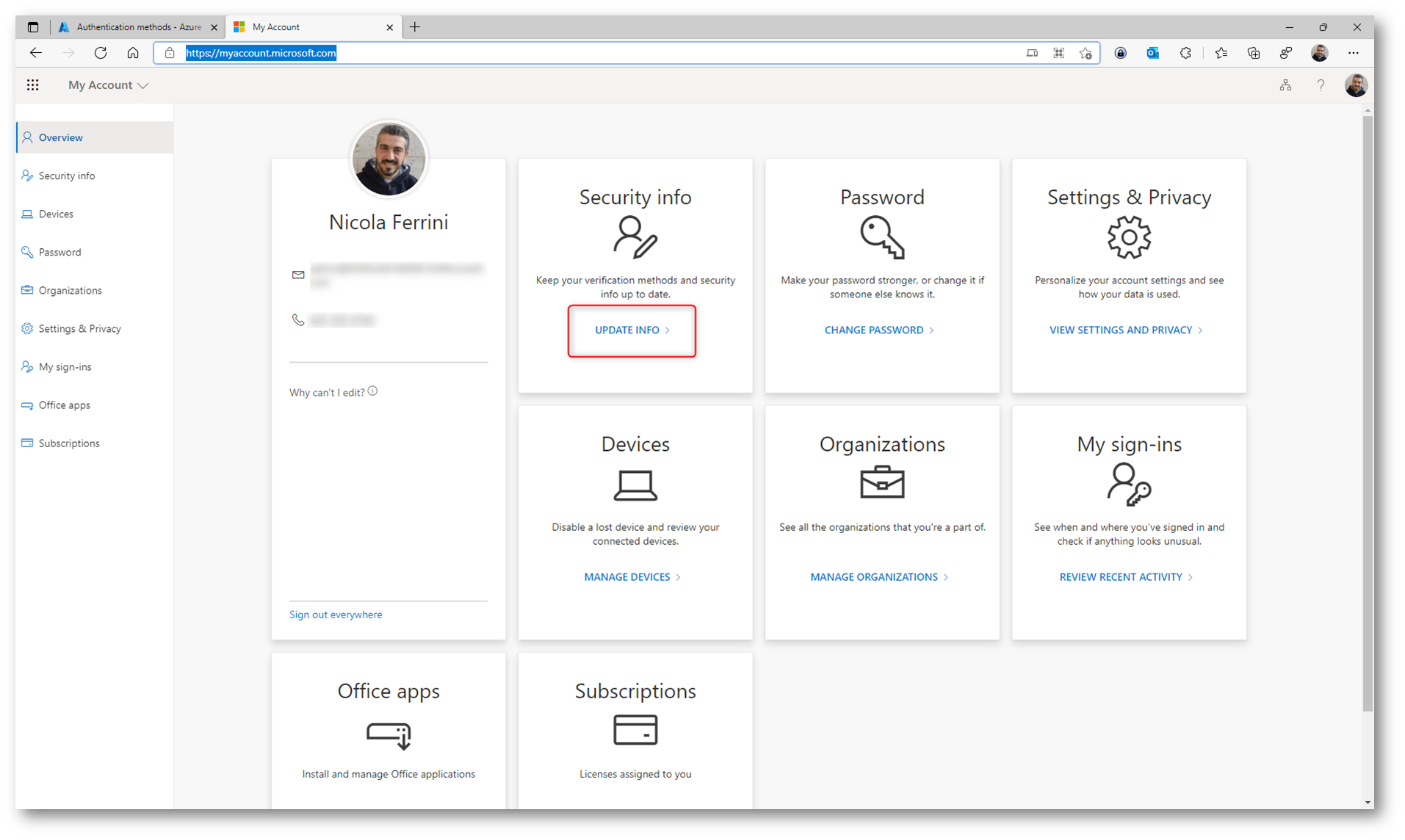

Per poter registrare ed associare la propria security key all’account di Azure AD, ogni utente dovrà andare nel proprio profilo utilizzando il link My Account (microsoft.com) e modificare le Security Info. Dallo stesso link sarà possibile gestire anche le funzionalità di Multi-Factor Authentication (MFA).

Se l’utente ha già abilitato la Azure MFA potrà aggiungere direttamente la Security Key, altrimenti deve aggiungere almeno un metodo di autenticazione Azure MFA.

Figura 8: Modifica delle security info da parte dell’utente

In alternativa l’utente può anche collegarsi direttamente alla pagina My Sign-Ins | Security Info | Microsoft.com.

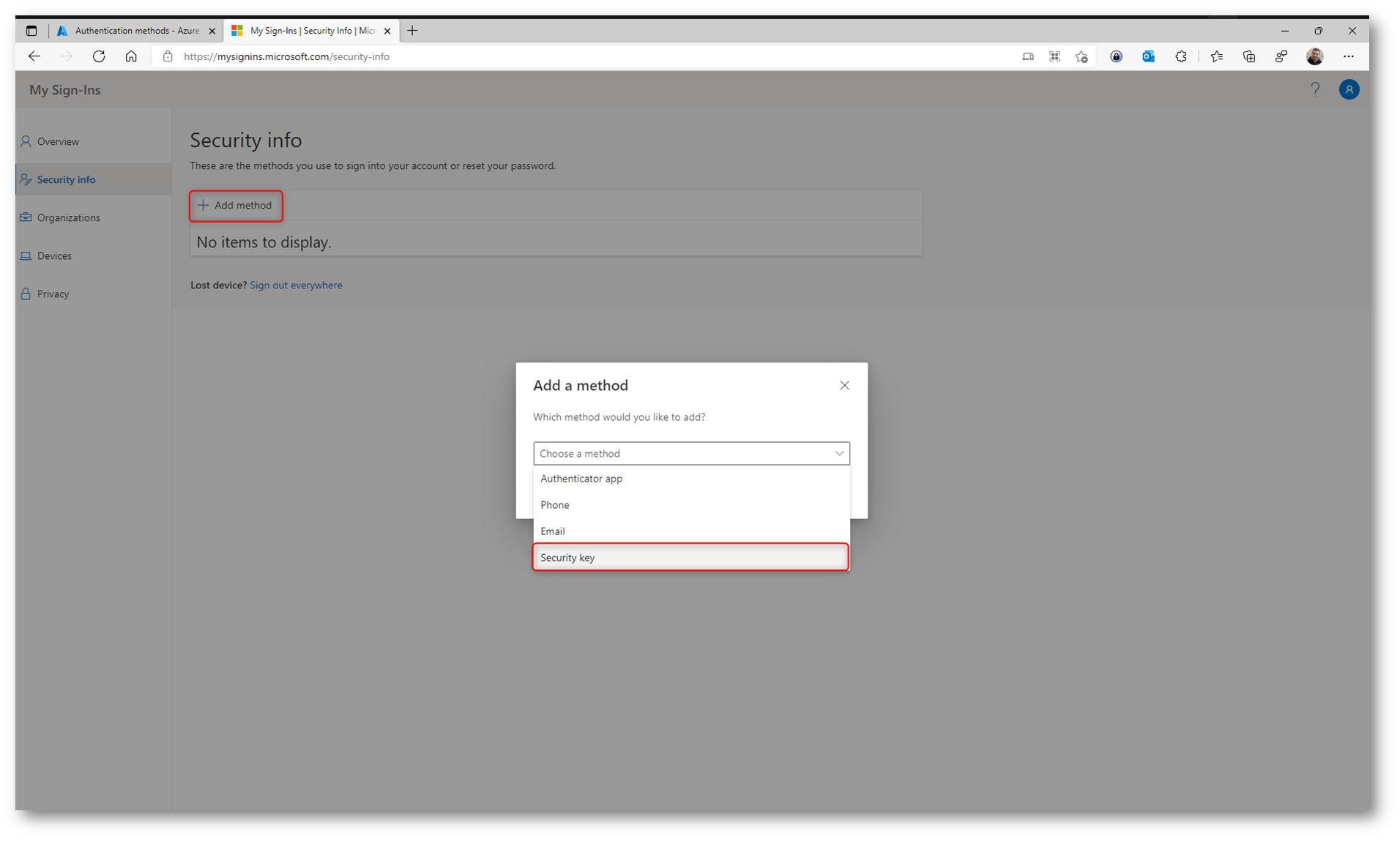

Nel momento in cui l’utente tenta di aggiungere un metodo di autenticazione potrà scegliere tra diverse possibilità, come mostrato nella figura sotto:

Figura 9: Scelta del metodo di autenticazione da parte dell’utente

Figura 10: Scelta della security key come metodo di autenticazione

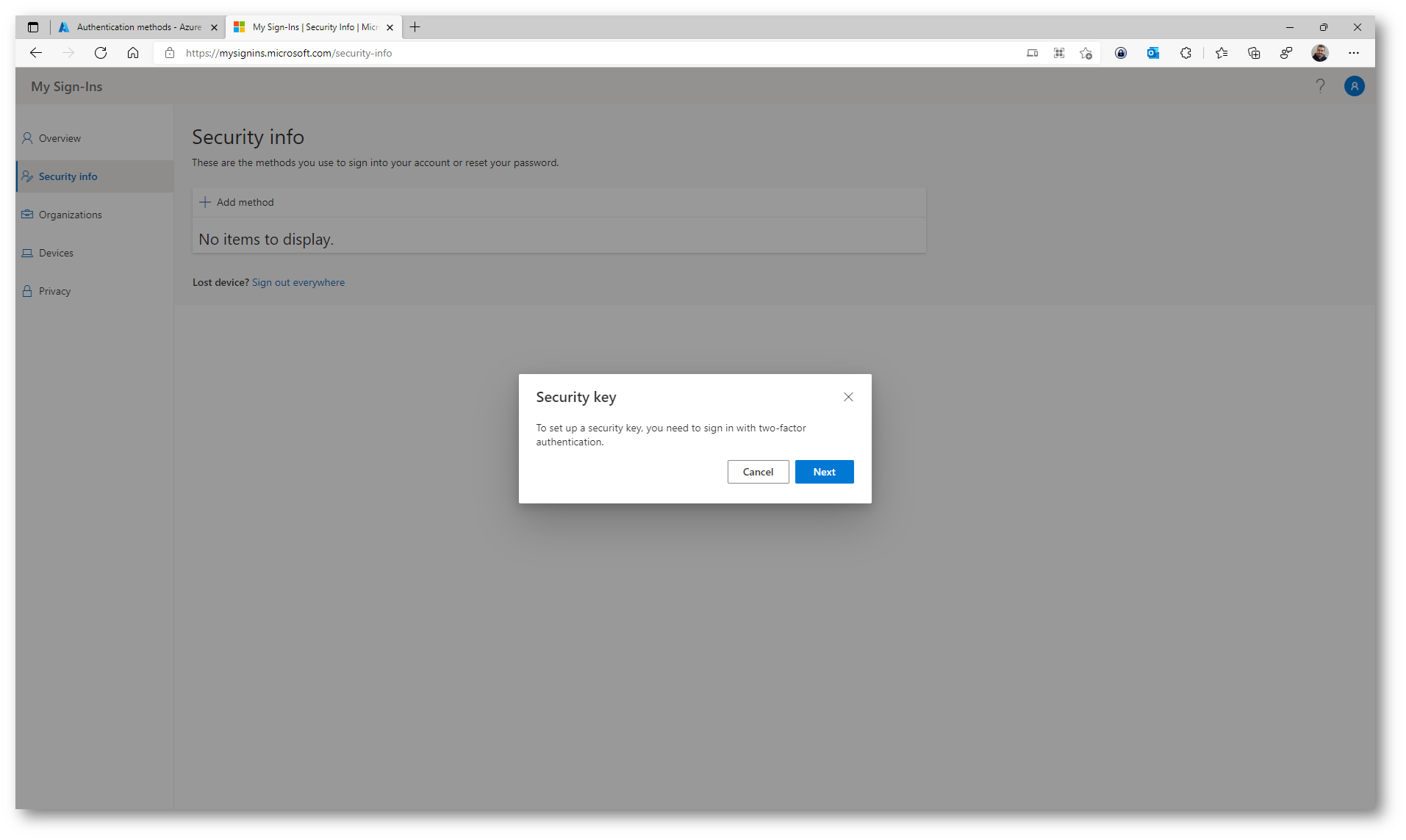

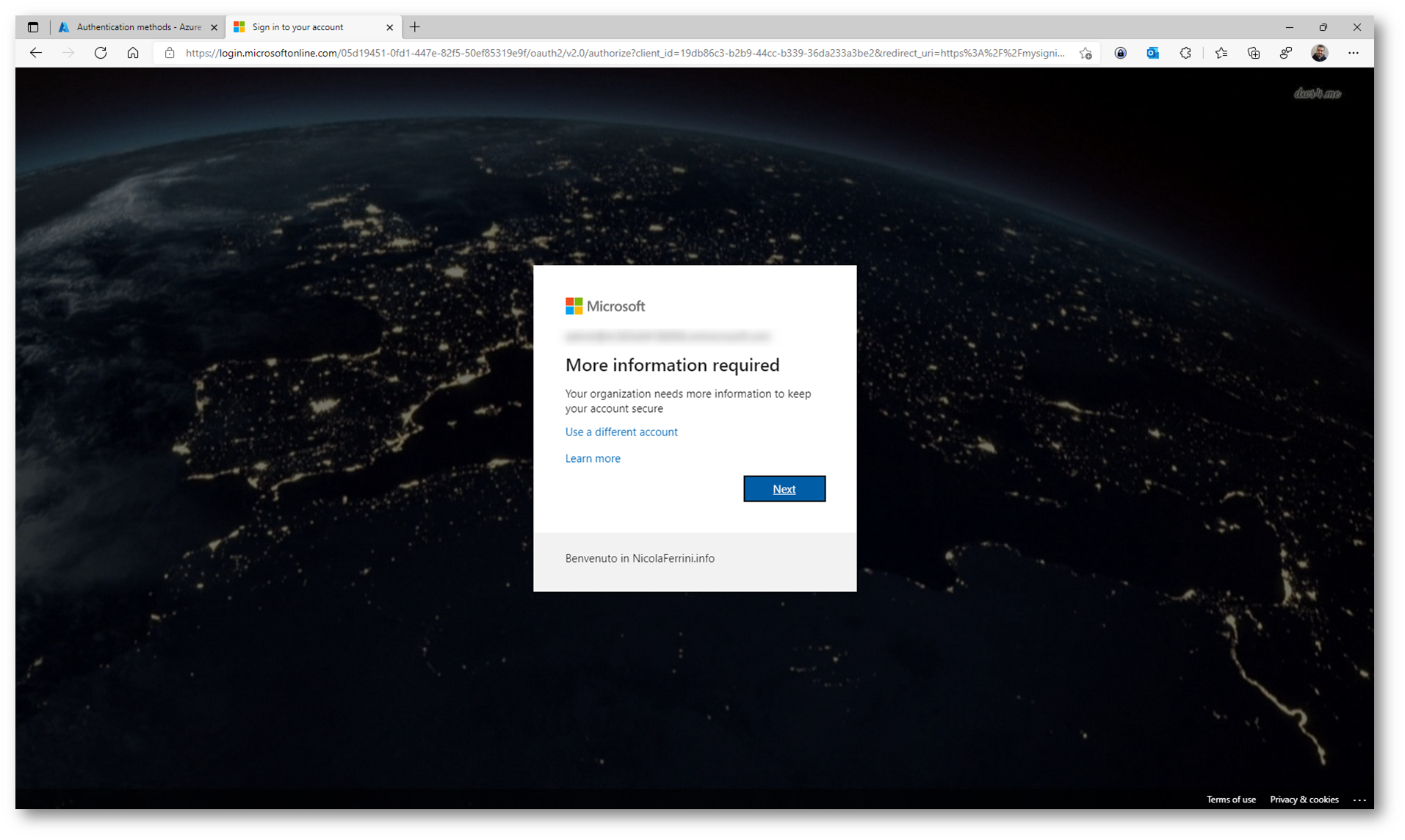

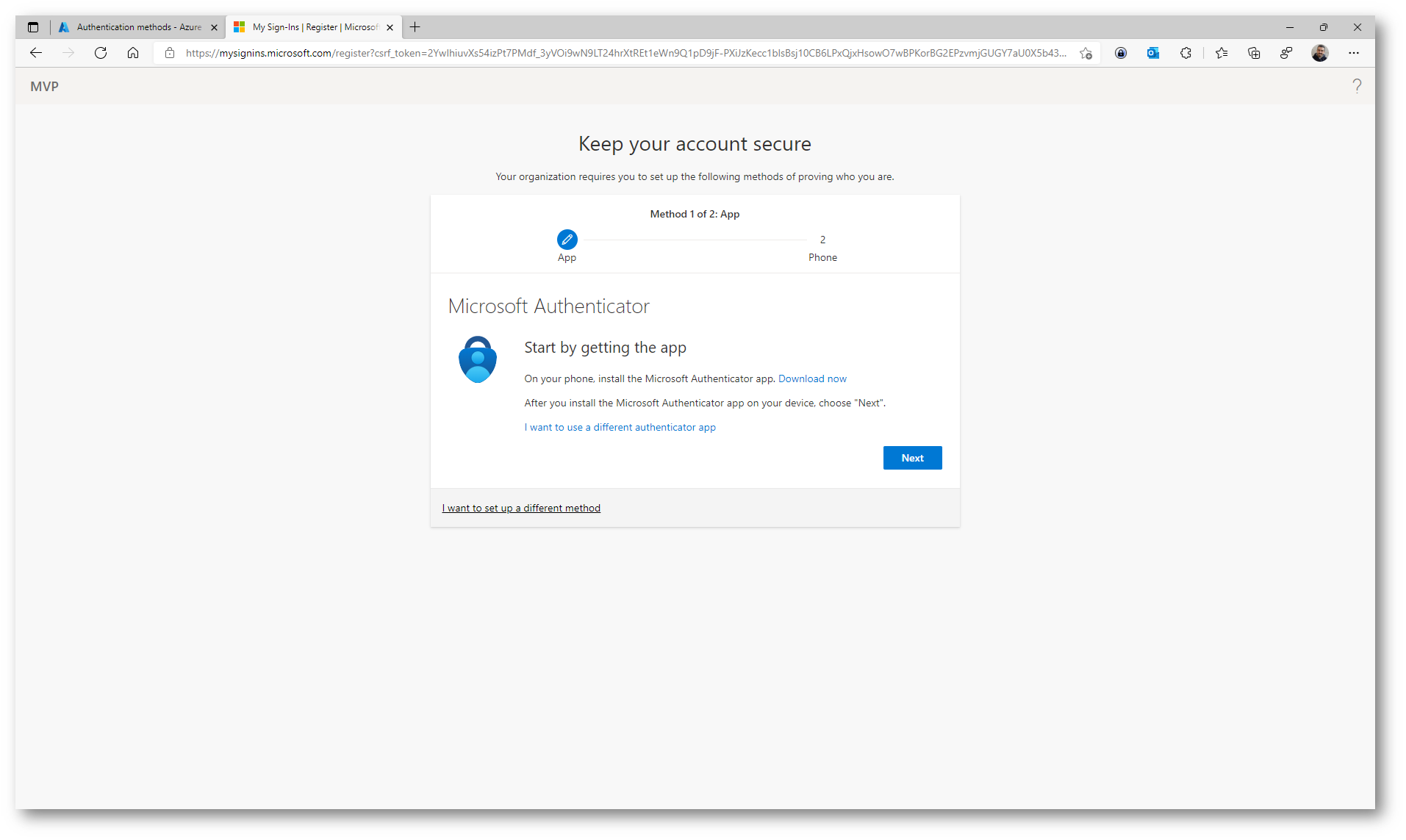

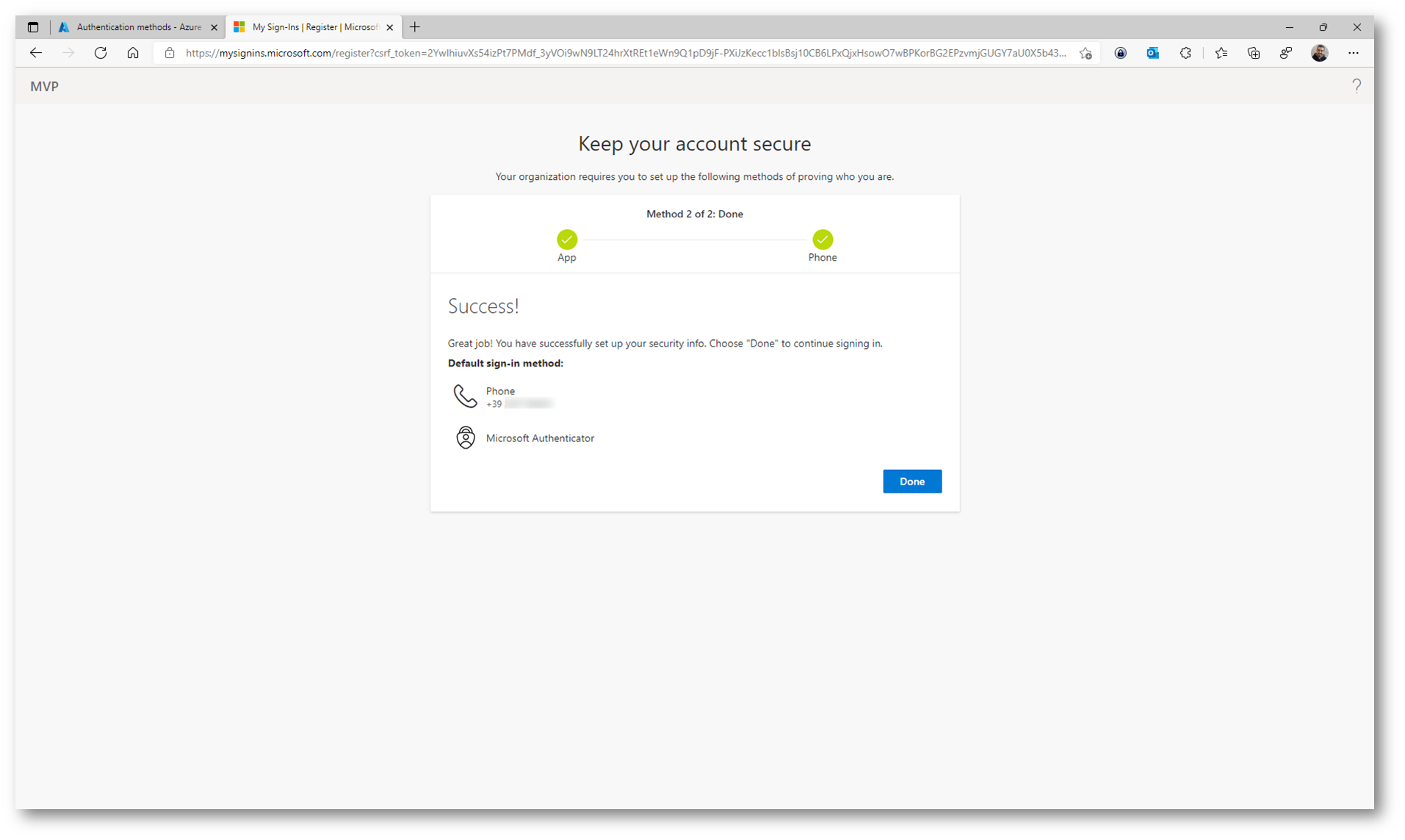

Poiché l’utente che ho utilizzato non ha precedentemente abilitato la Azure Multi-factor Authentication, una schermata a video gli chiederà di fornire 2 metodi di autenticazione. Seguite il wizard e compilate le informazioni richieste, come mostrato nelle figure sotto:

Figura 11: Richiesta di abilitazione della Azure Multi-factor authentication

Figura 12: Configurazione dei metodi da utilizzare per la Azure MFA

Figura 13: Abilitazione della Azure MFA completata

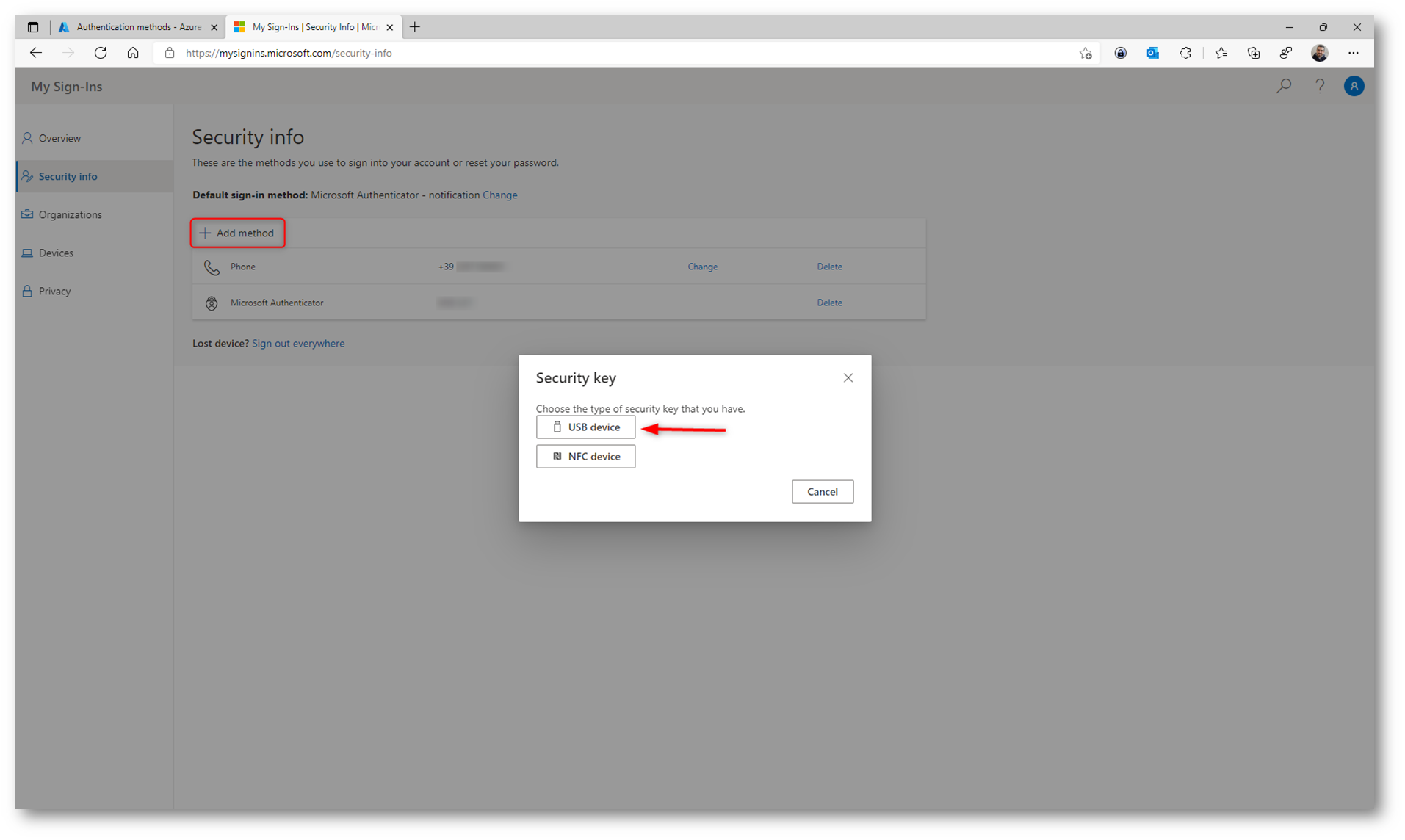

Se l’utente ha già abilitato la Azure MFA potrà aggiungere direttamente la Security Key cliccando sul bottone +Add method, scegliere dal menu a tendina di aggiungere una Security Key e scegliere il tipo di chiave da utilizzare. Nel mio caso la chiave è di tipo USB device.

Figura 14: Scelta del tipo di security key da utilizzare

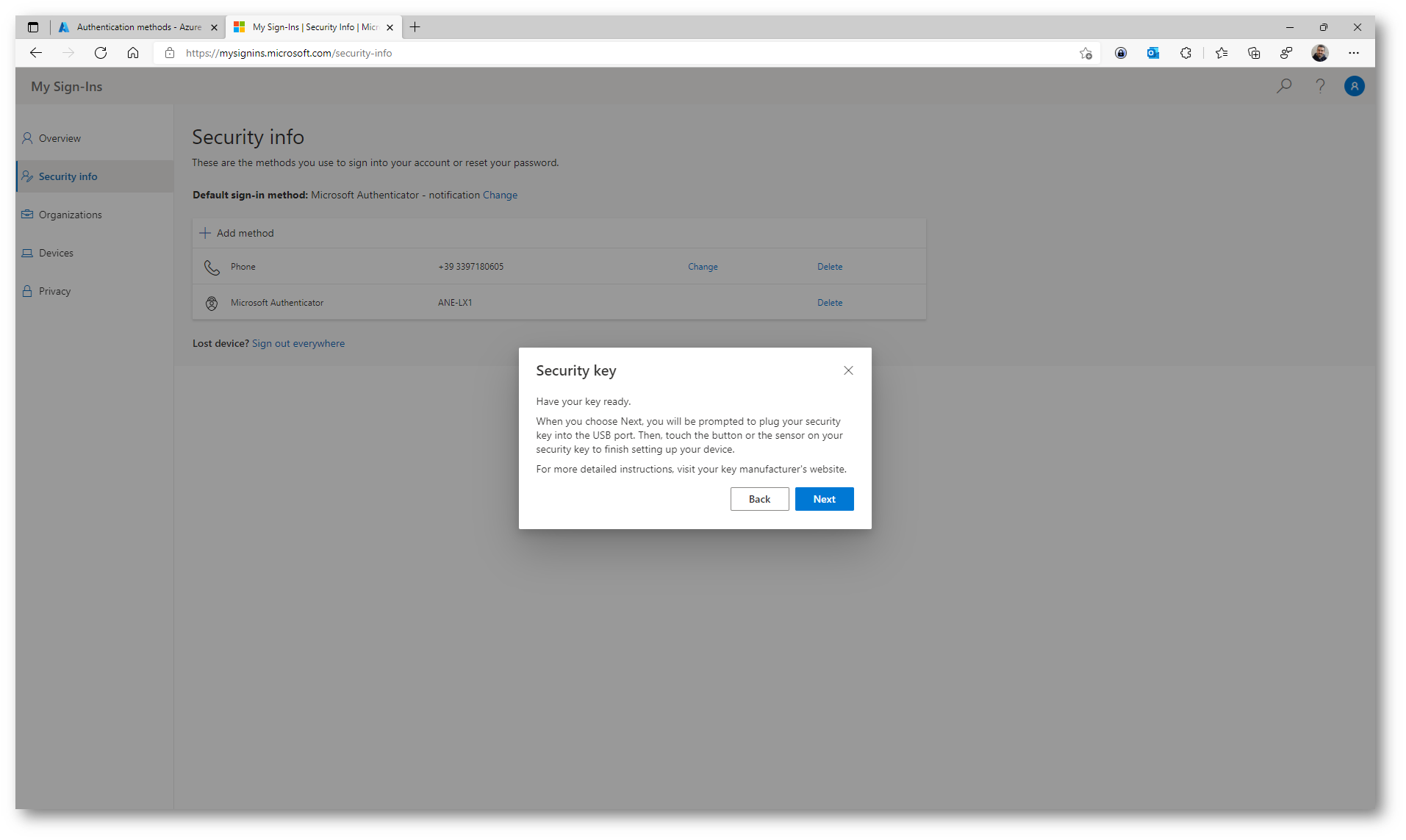

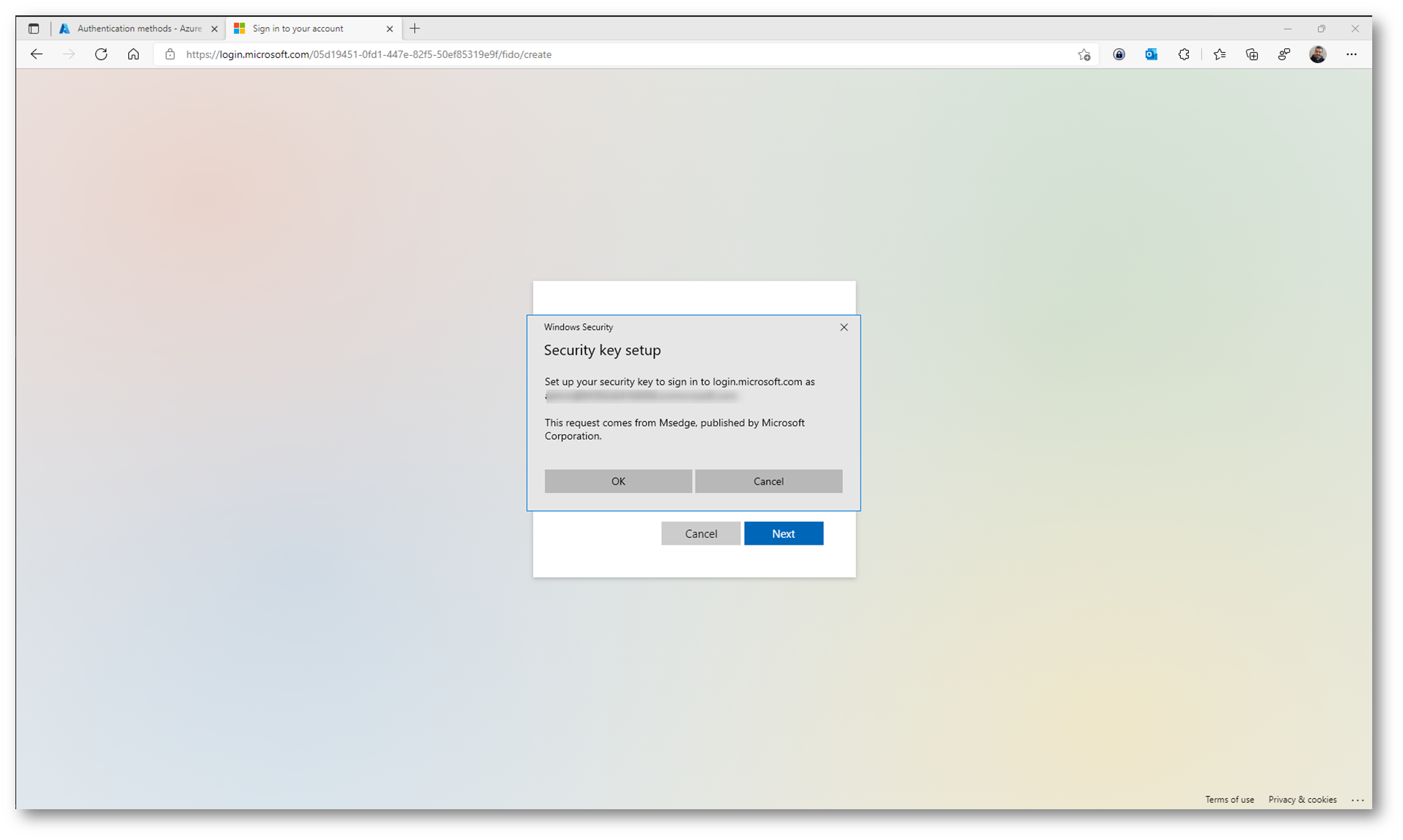

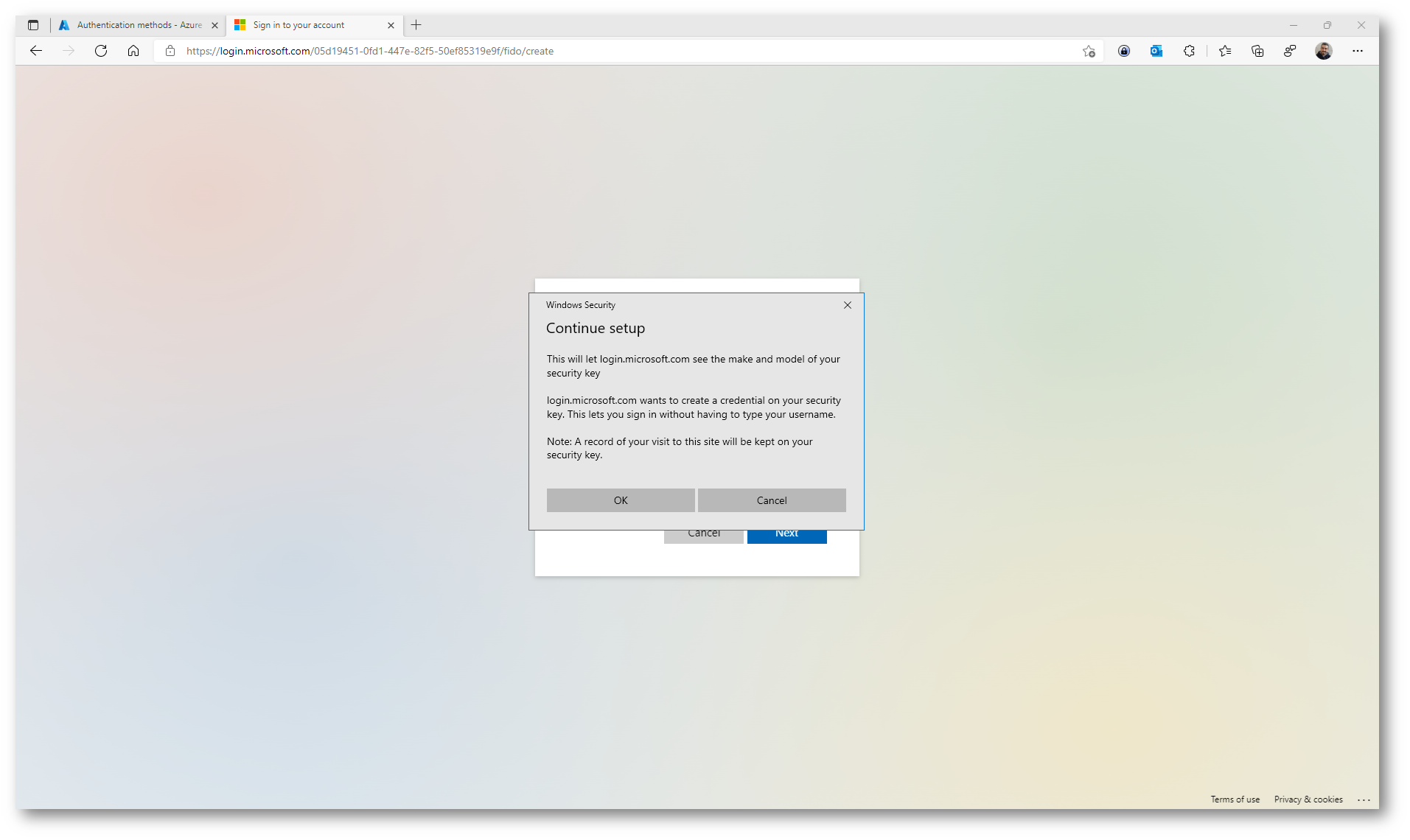

Nelle figure sotto sono mostrati tutti i passaggi necessari all’aggiunta della security key FIDO2.

Figura 15: Il wizard ci assiste nella configurazione della security ey FIDO2

Figura 16 Setup della security FIDO2

Figura 17: Informazioni sul setup della security key FIDO2

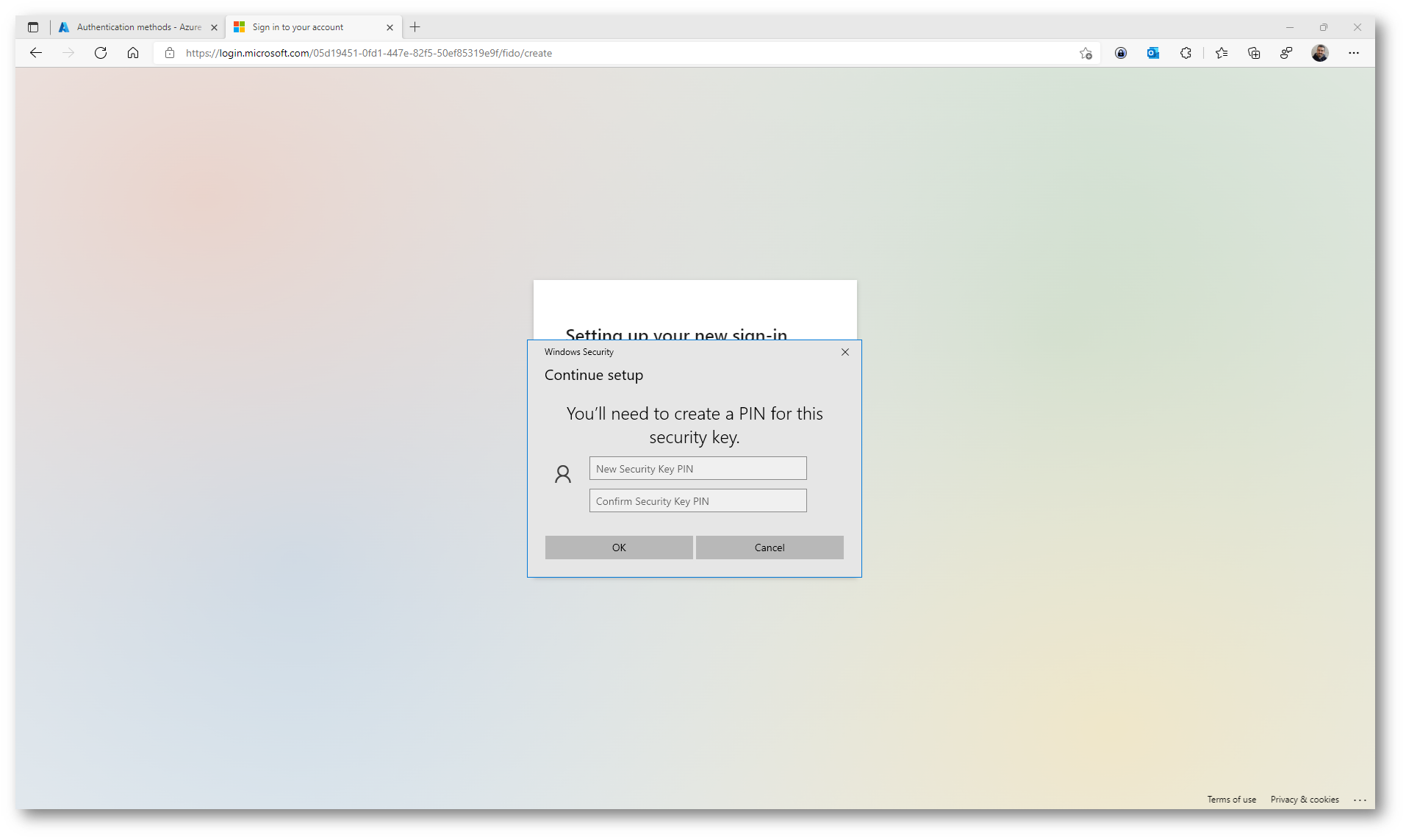

Dopo l’inserimento della chiave dovrete proteggere l’accesso alla chiave con un PIN. Il PIN dovrà essere inserito ogni volta che vorrete utilizzare la Security Key per autenticarvi. Usate un PIN alfanumerico e abbastanza lungo per proteggere l’accesso alla security key.

Figura 18: Configurazione del PIN per la protezione della security key

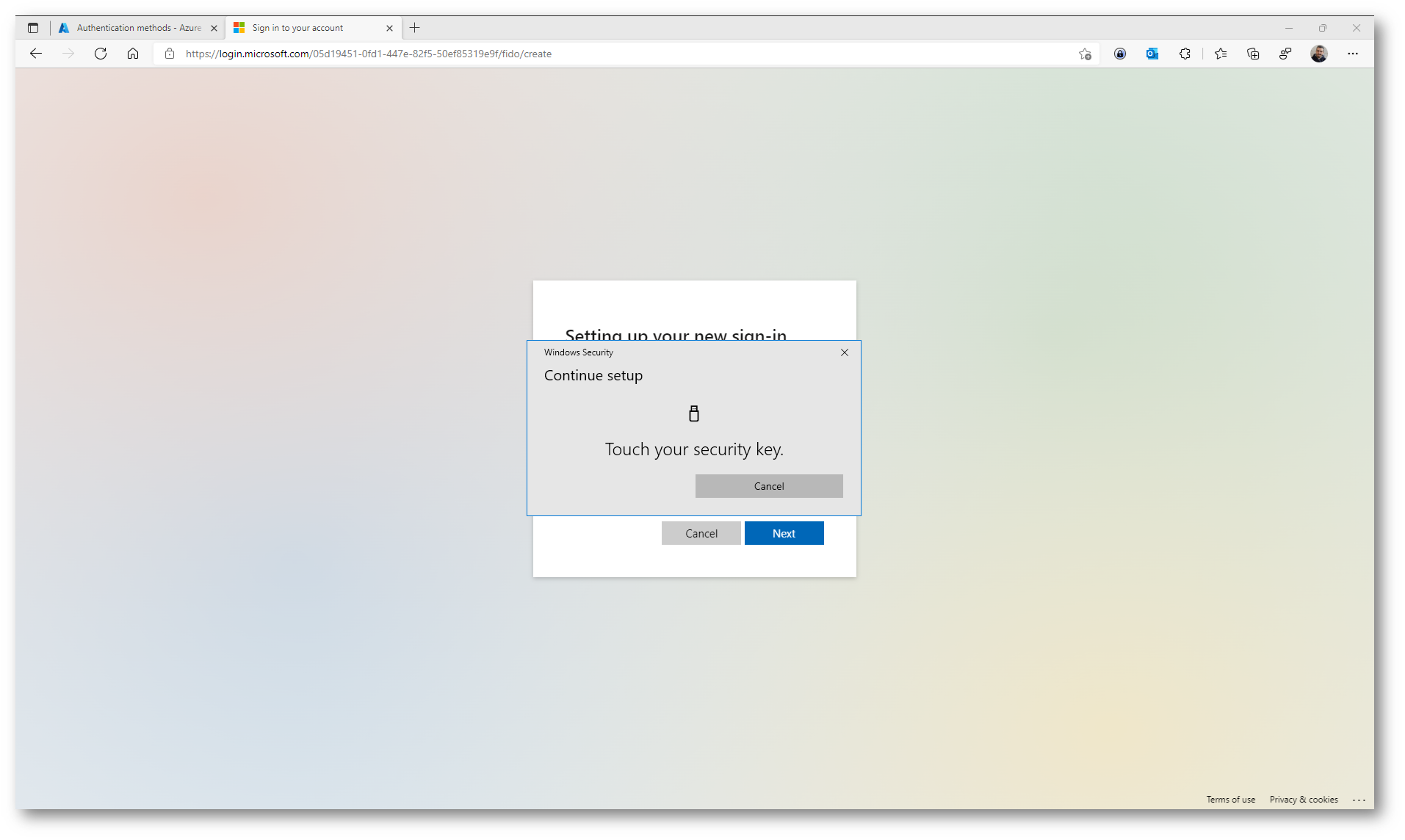

Dopo aver inserito il PIN verrà chiesto di confermare l’utilizzo delle security key semplicemente appoggiando il dito sulla chiavetta.

Figura 19: Richiesta del tocco della chiavetta per la conferma dell’utilizzo

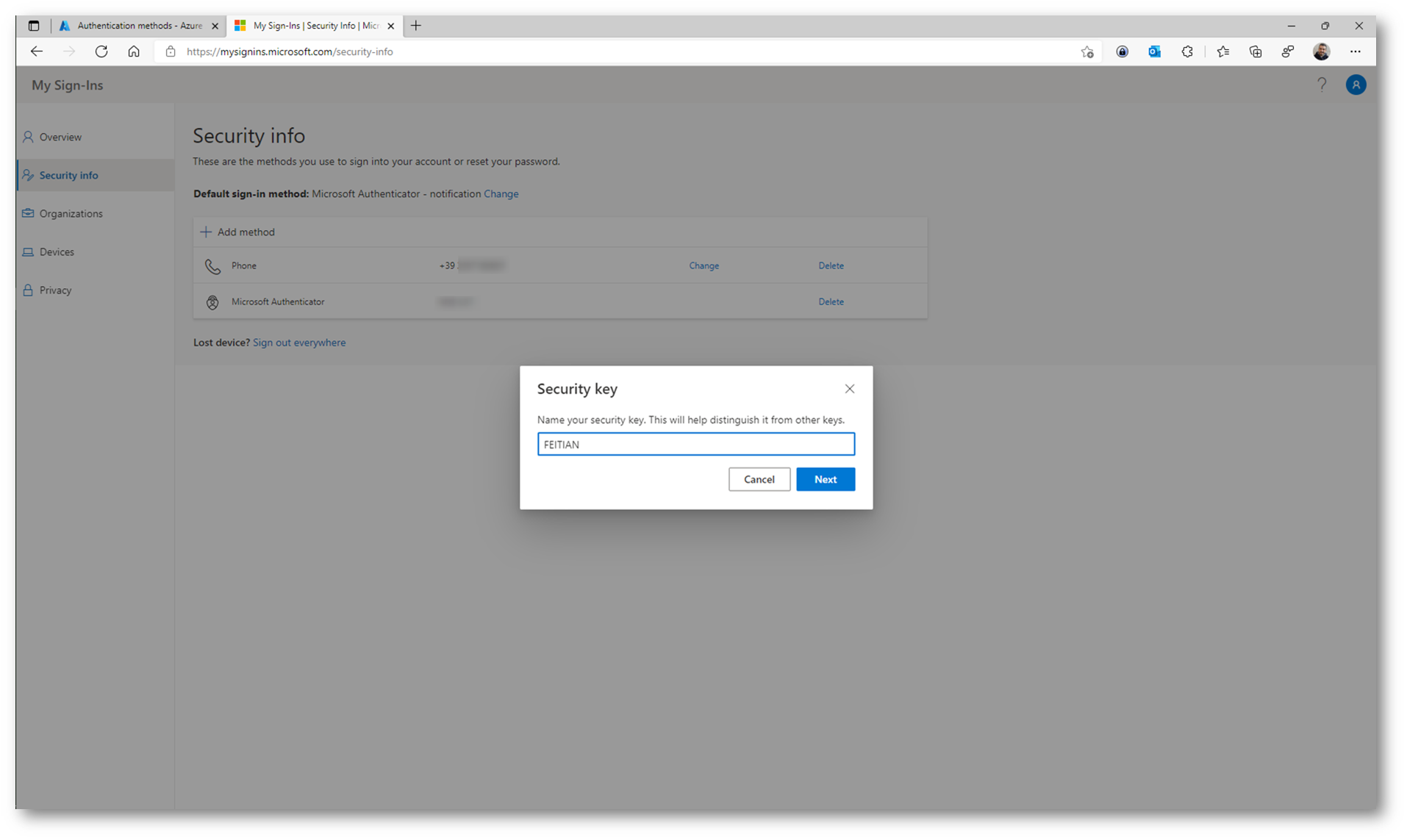

Poiché è possibile utilizzare diverse security key per uno stesso account di Azure AD, vi verrà chiesto di inserire un nome descrittivo per distinguere facilmente le diverse security key.

Figura 20: Inserimento di un nome che serva ad individuare facilmente la chiavetta tra i nostri metodi di autenticazione

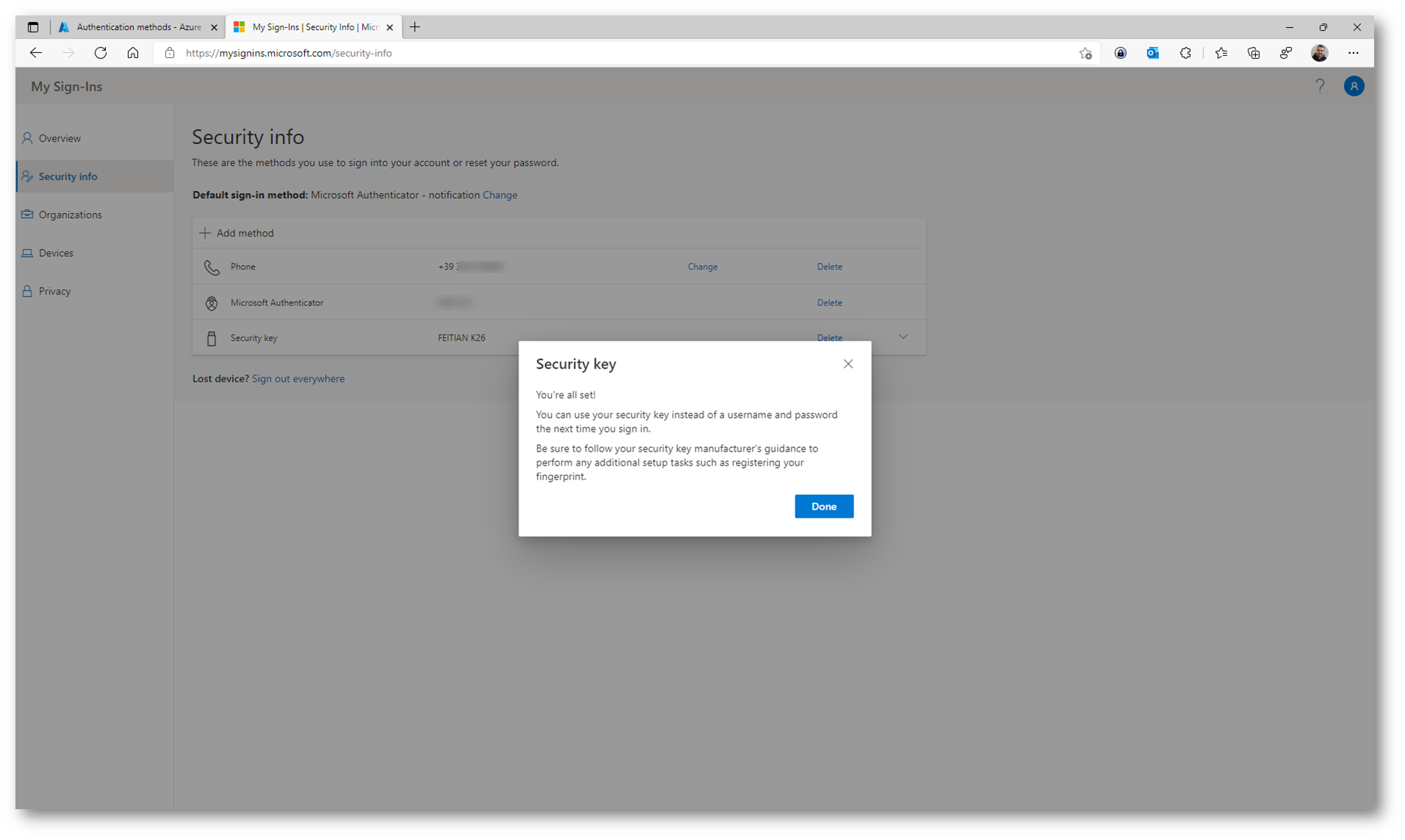

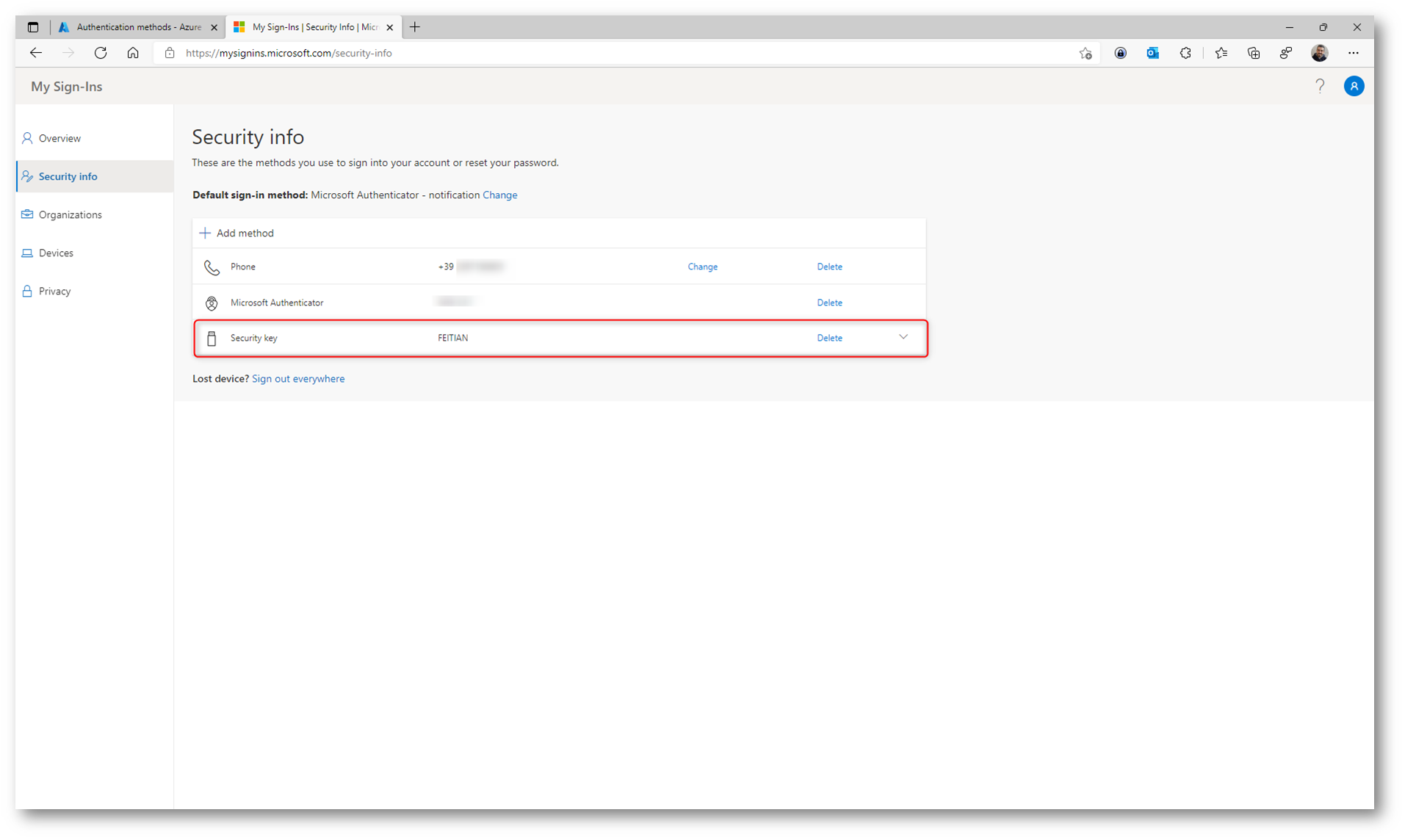

Figura 21: Configurazione della security key FIDO 2 completata

Figura 22: La security key è stata associata al nostro account ed è visibile tra i metodi di autenticazione dell’utente

Registrazione impronte digitali

A partire da Windows 10, versione 1809 (October 2018 Update), è possibile usare Windows Hello o una Security Key che supporta gli standard FIDO2 (Fast IDentity Online) e CTAP2 (Client-to-Authenticator Protocol) per poter accedere ad Azure AD (online) o ad Active Directory (on-premises).

Ne ho già parlato nella guida Utilizzare Windows Hello for Business per l’accesso ad Active Directory (on-premises) ed Azure AD (online) – ICT Power

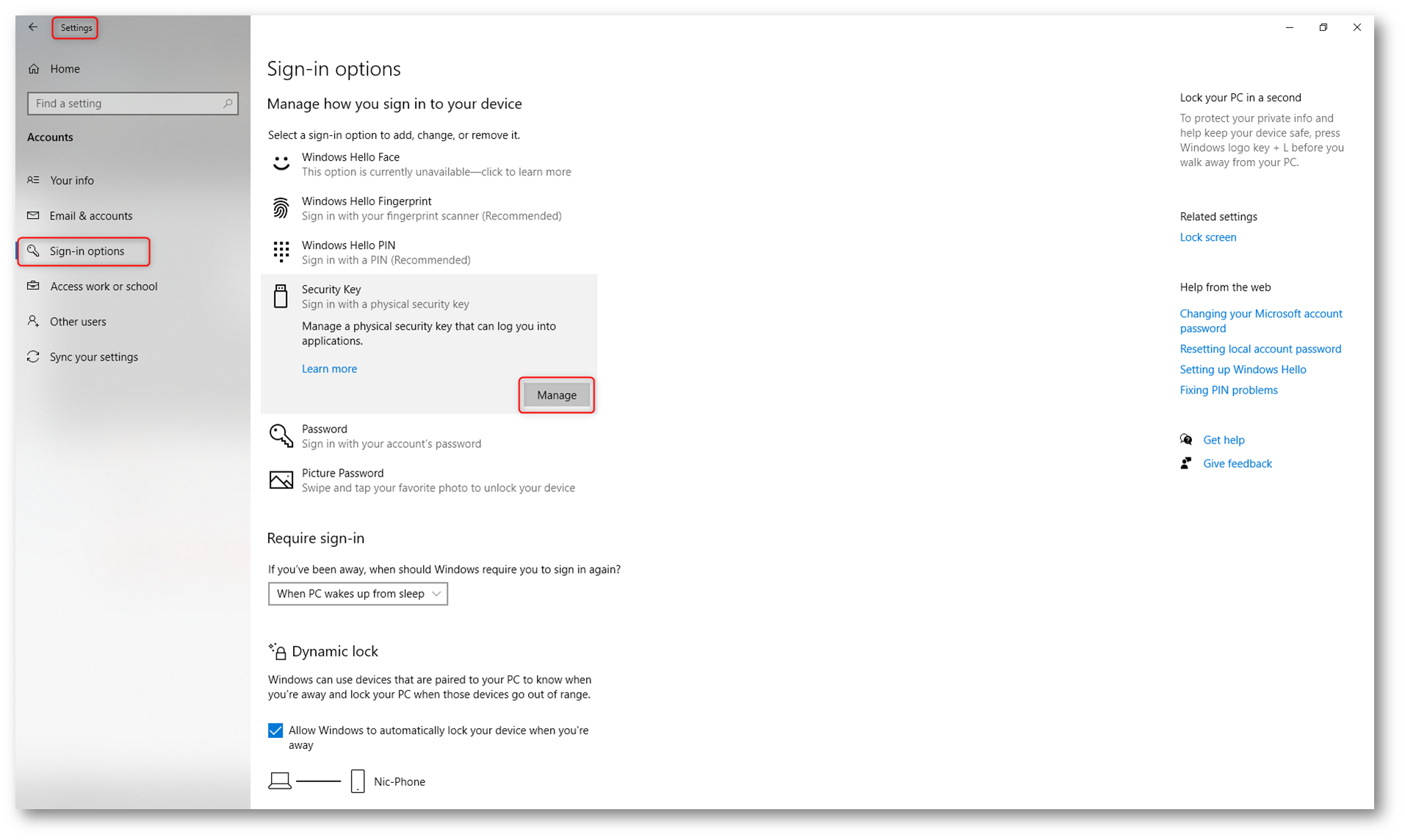

Per registrare le impronte digitali è sufficiente utilizzare l’app Settings e in Sign-in options scegliere la voce Security Key. Fate clic su Manage per cominciare la configurazione della security key.

Figura 23: Configurazione della security Key dall’app Settings di Windows 10

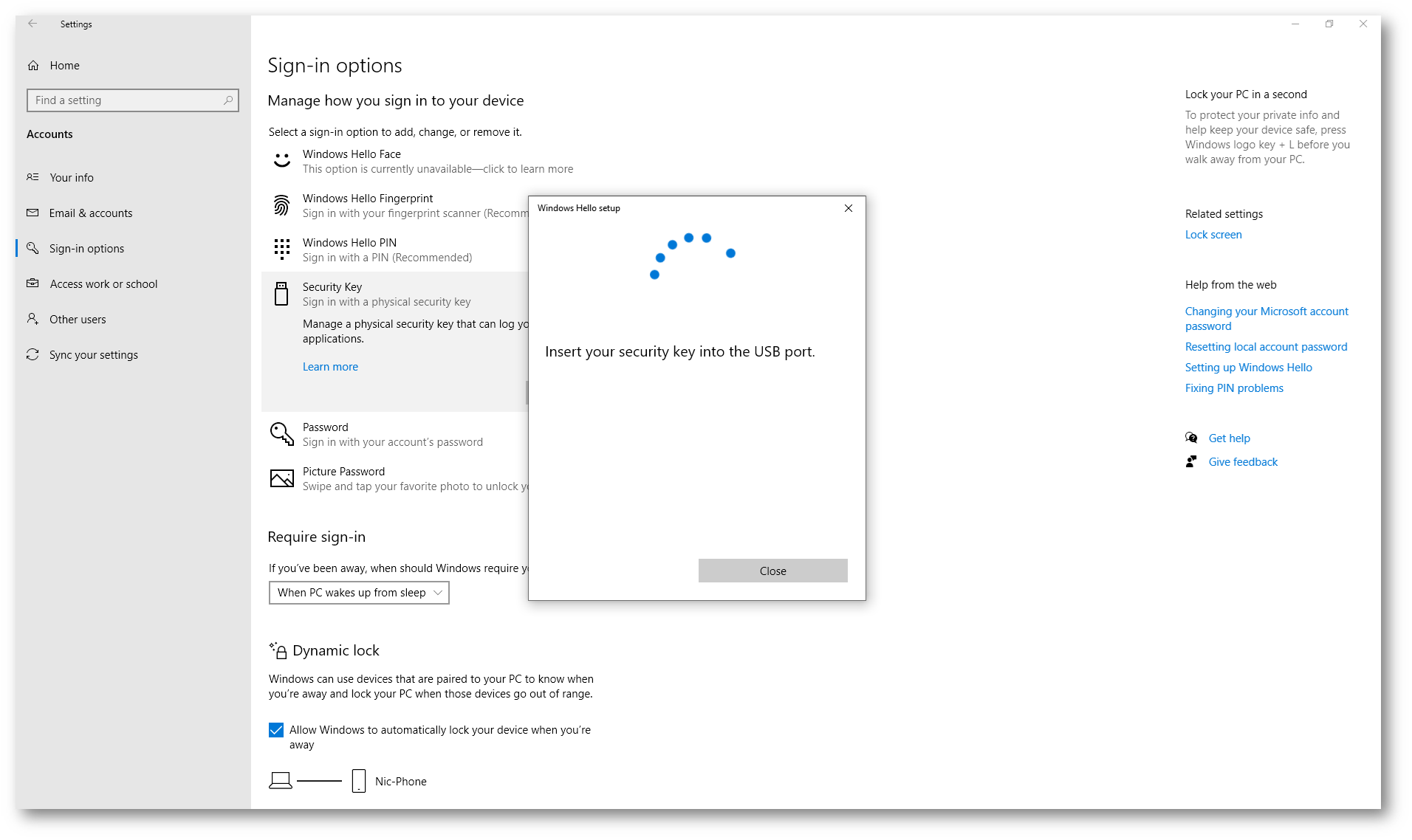

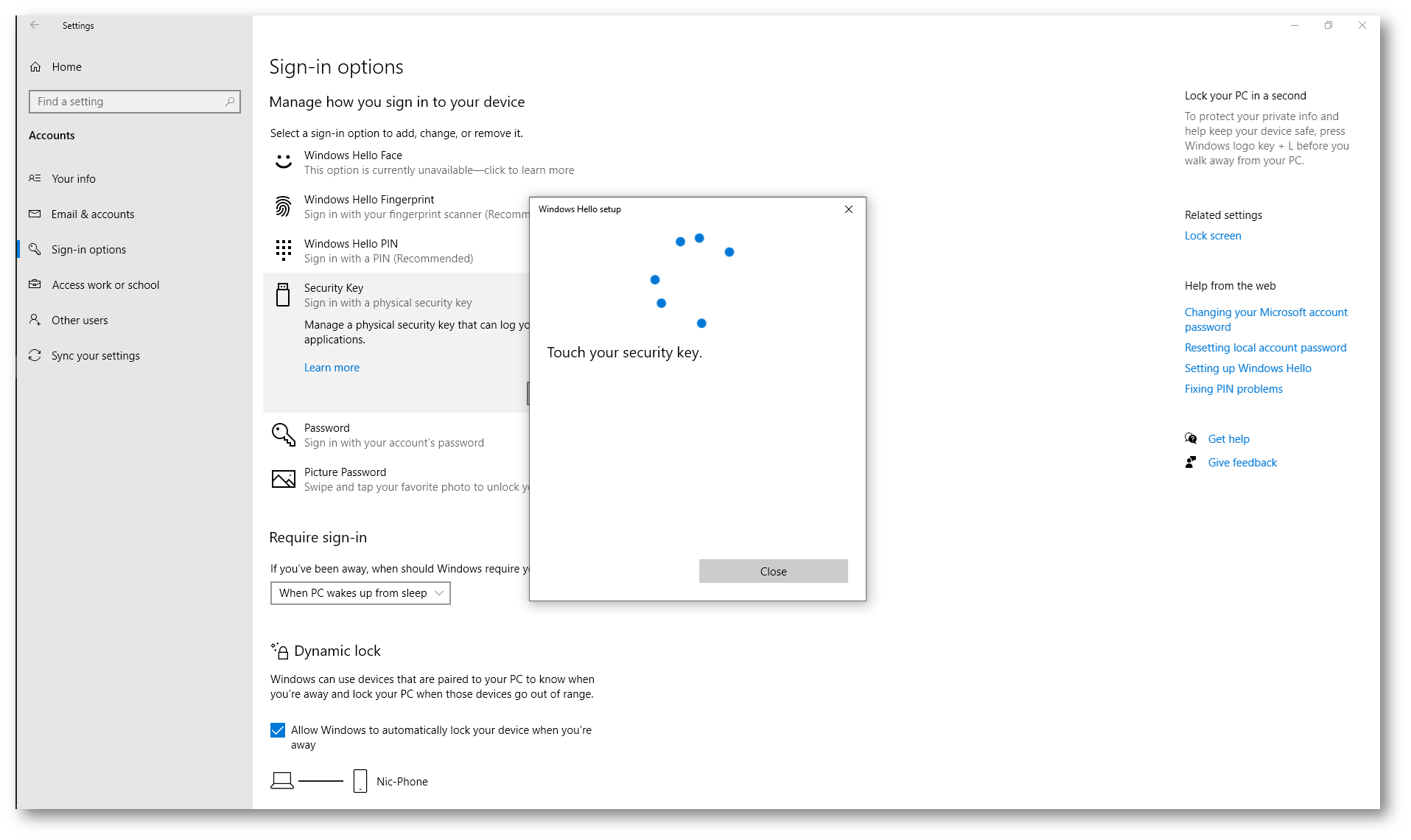

A questo punto vi verrà chiesto di inserire la chiave e di toccarla.

Figura 24: Richiesta di inserimento della security key FIDO2

Figura 25: Richiesta del tocco della chiave per la successiva configurazione

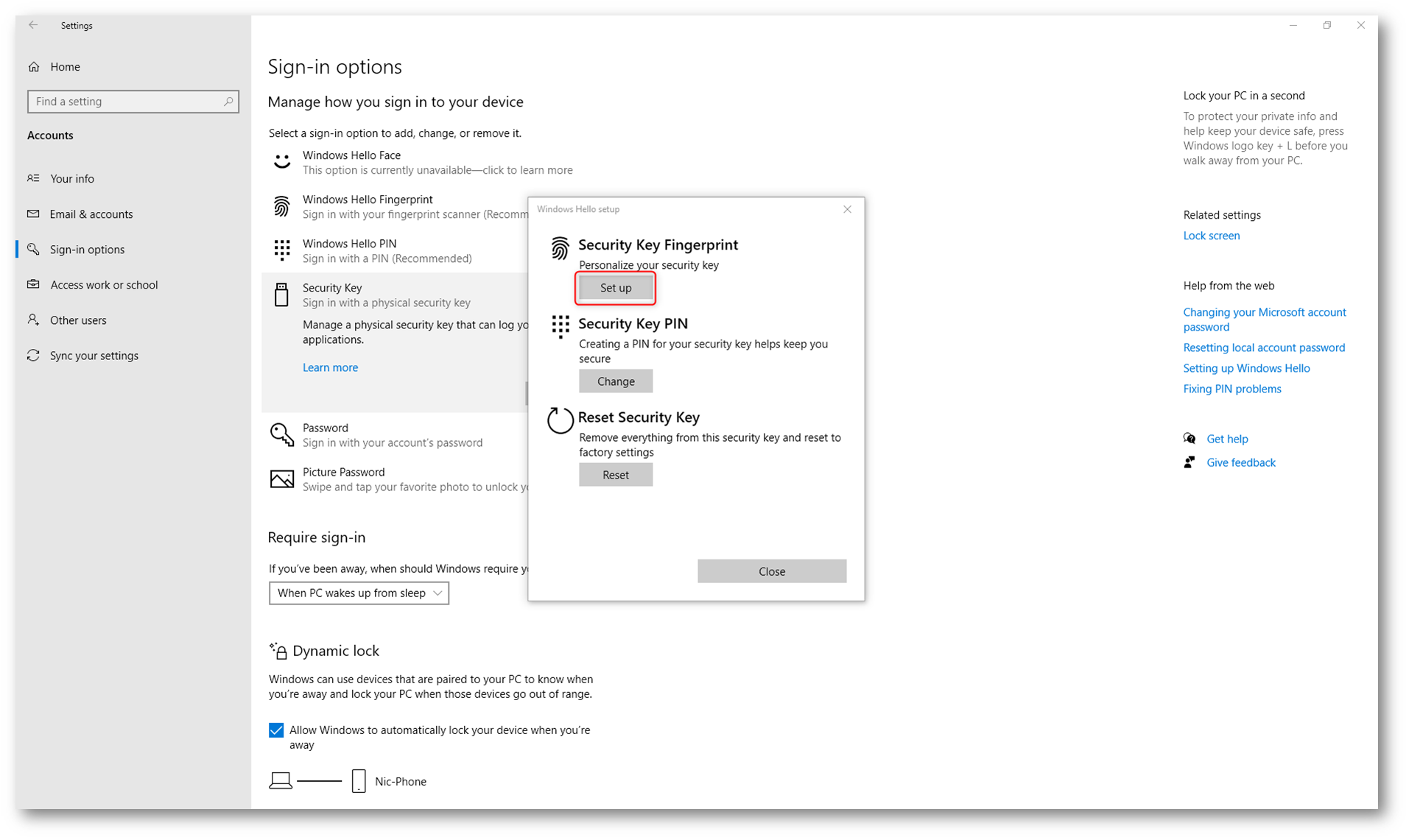

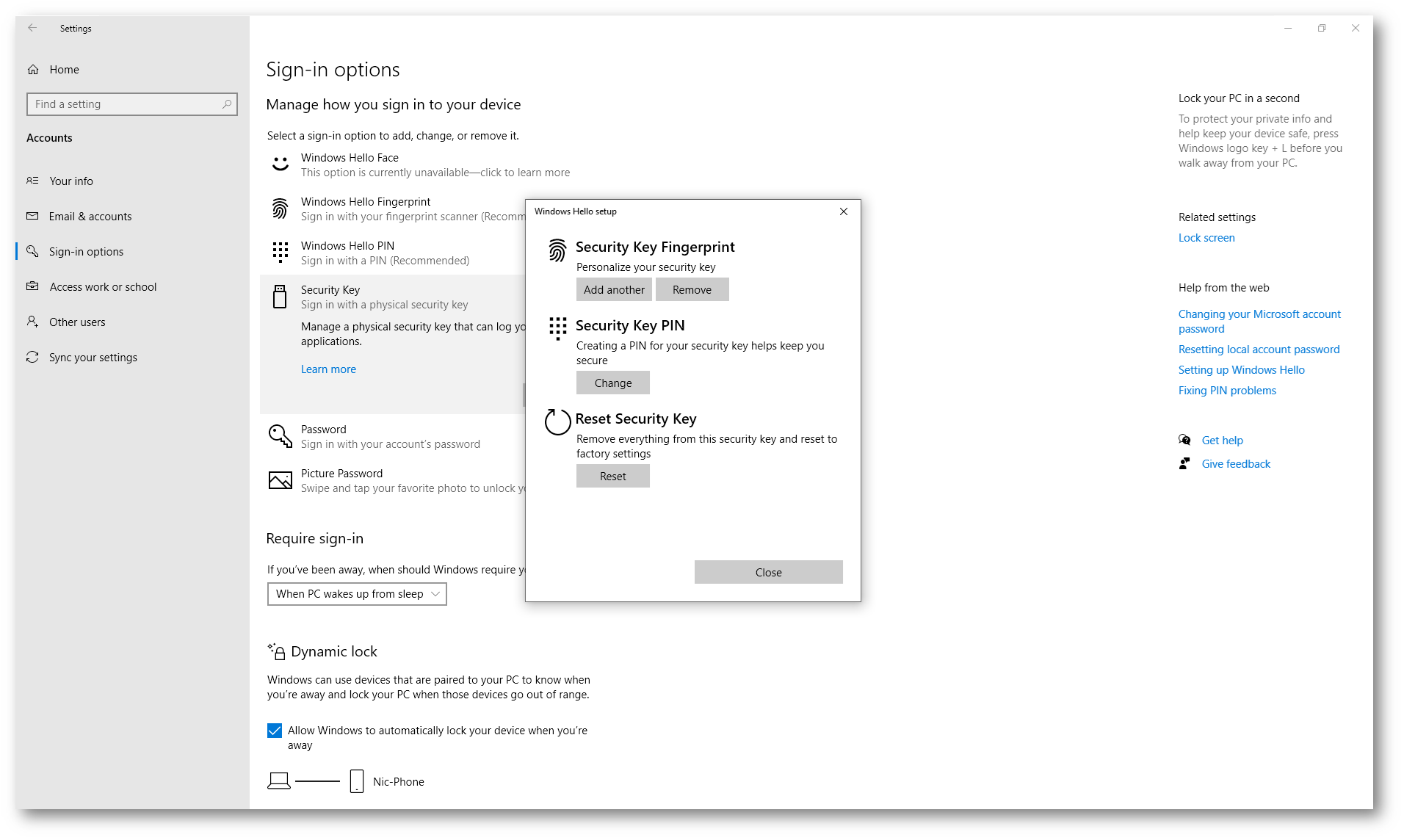

Sarà quindi possibile gestire la security key, modificandone il PIN oppure registrando le impronte digitali. Cliccate su Set up nella parte relativa alla Security Key Fingerprint.

Figura 26: Configurazione delle impronte digitali

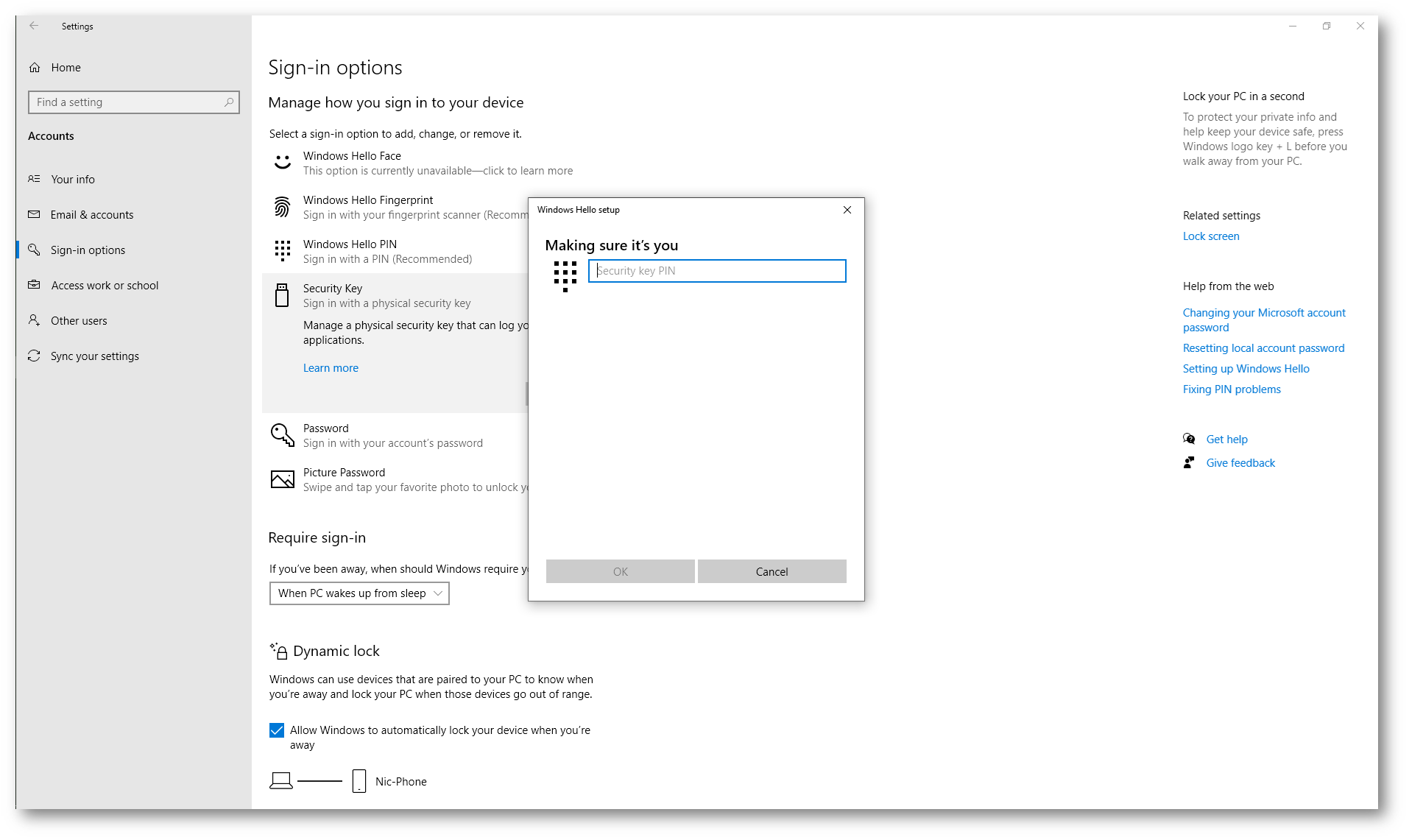

Il sistema chiederà conferma della proprietà della security key richiedendovi di inserire il PIN.

Figura 27: Conferma di essere il proprietario della security key con la richiesta di inserimento del PIN di protezione

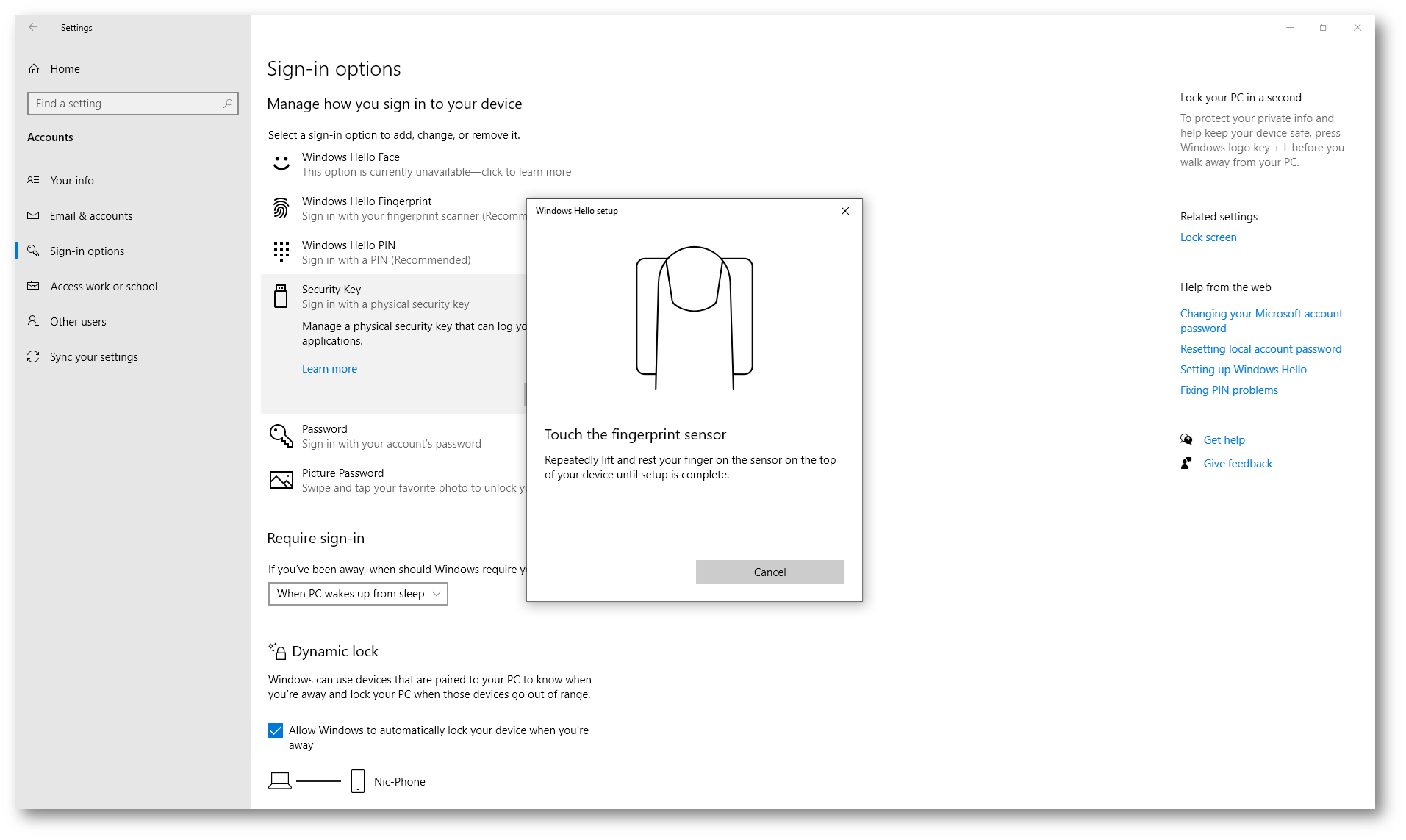

Toccate il sensore per registrare l’impronta, seguendo le immagini a video.

Figura 28: Registrazione dell’impronta digitale

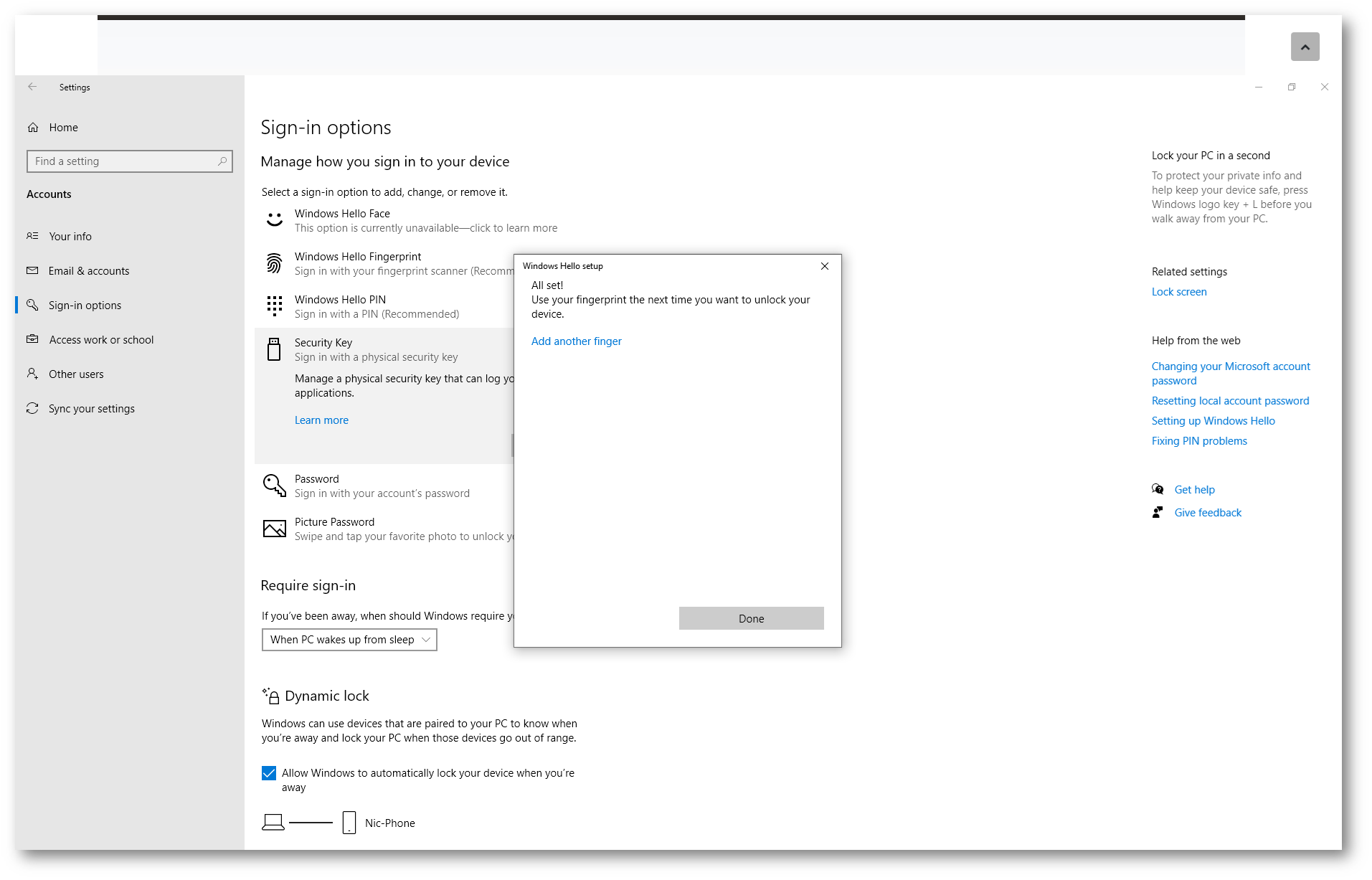

Figura 29: Registrazione dell’impronta digitale completata

In qualsiasi momento, se volete aggiungere una nuova impronta o se volete modificare il PIN potrete rilanciare la configurazione della security key FIDO2.

Figura 30: Configurazione della security key

Utilizzo della security Key per il login passwordless ad Azure AD

Per poter testare il login passwordless ad Azure AD (e quindi a Microsoft 365) dovrete servirvi di un browser che supporti il protocollo WebAuthn e le Web Authentication API, che sono utilizzate dai browser più recenti, compresi Google Chrome (dalla versione 67 in poi https://developers.google.com/web/updates/2018/05/webauthn ) e Mozilla Firefox (dalla versione 60 in poi https://www.mozilla.org/en-US/firefox/60.0/releasenotes/ ).

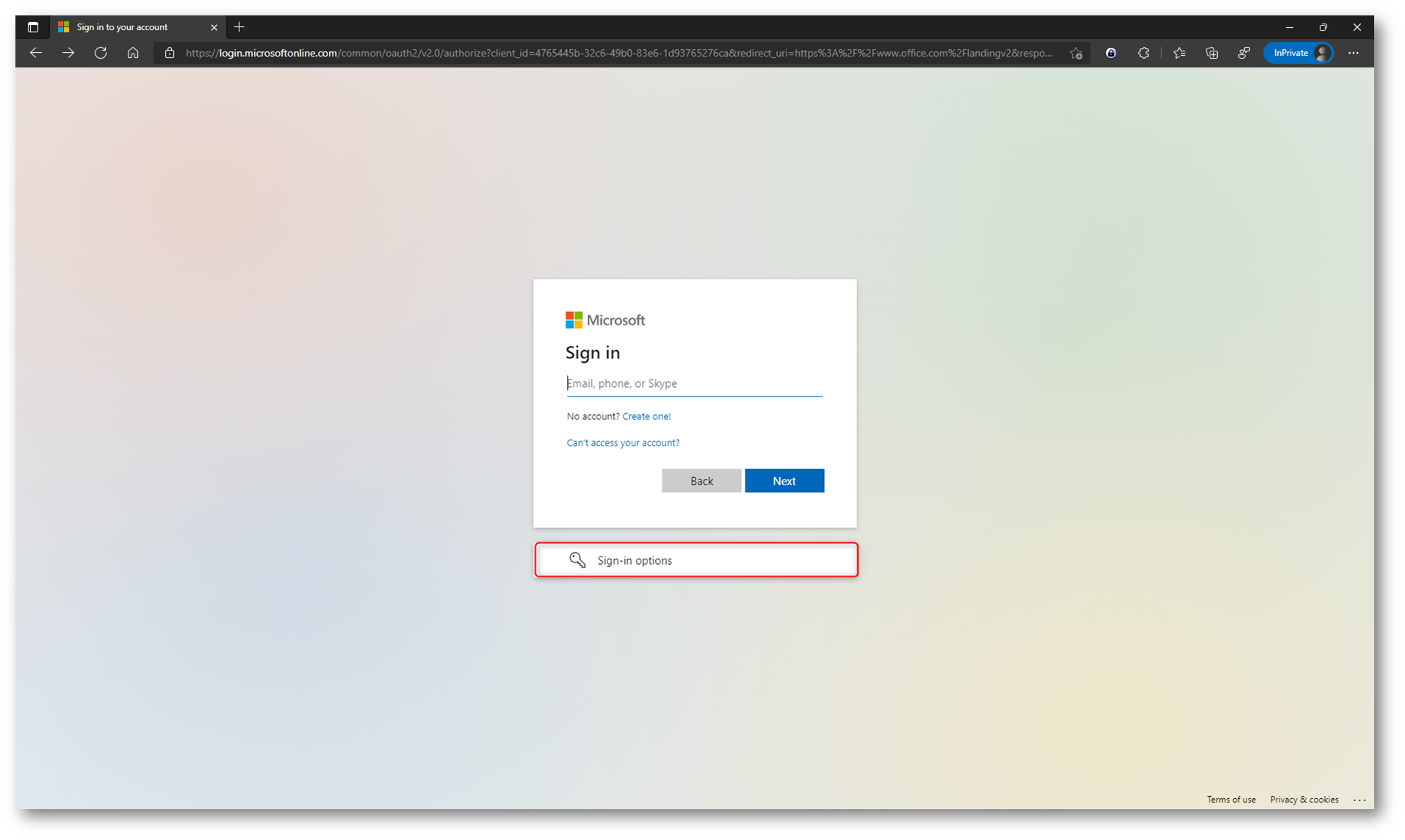

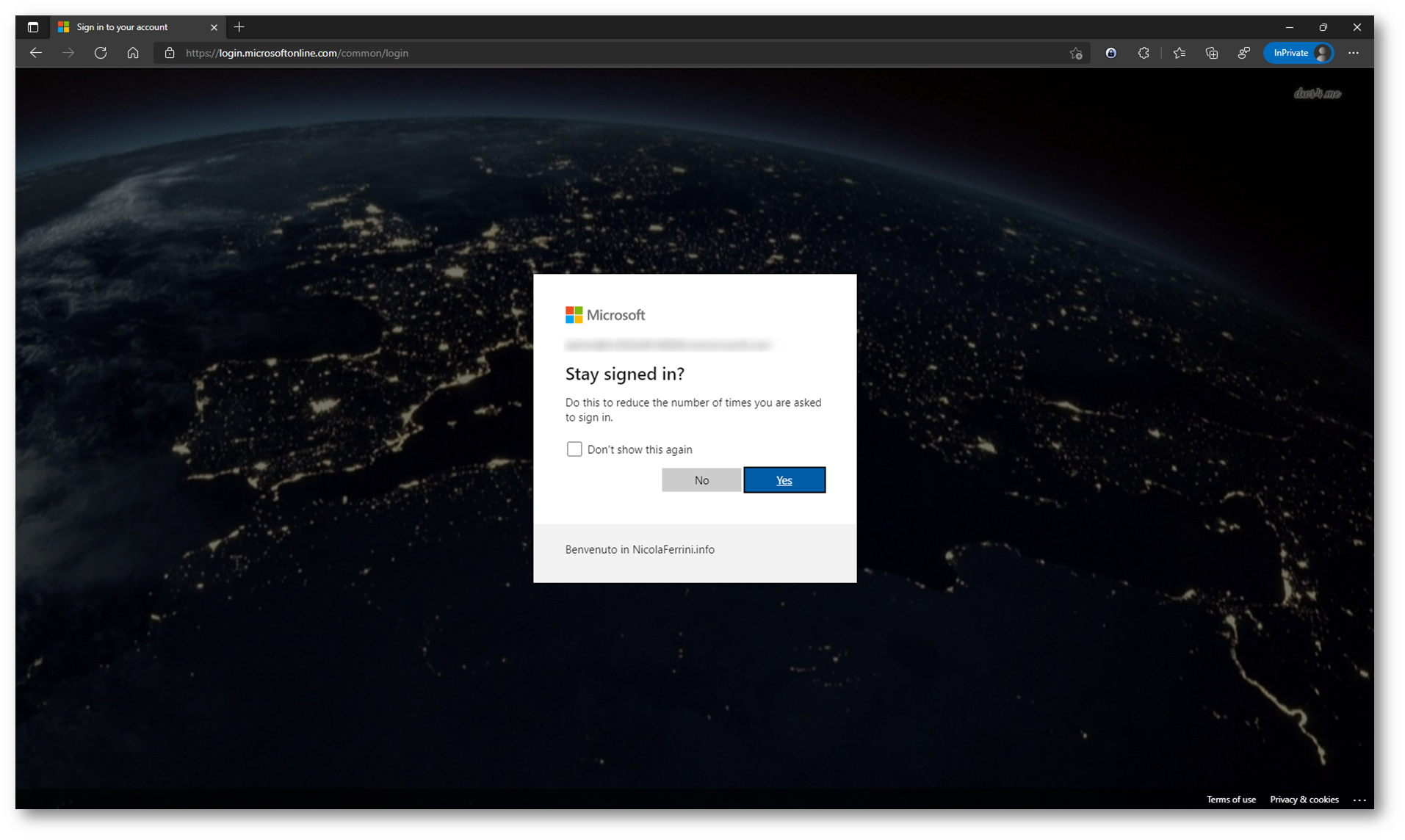

Mi sono collegato alla pagina di login di Microsoft 365 e sono stato reindirizzato al sito https://login.microsoftonline.com. Nella finestra che si è aperta ho cliccato sul link Sign-in options

Figura 31: Test del login passwordless

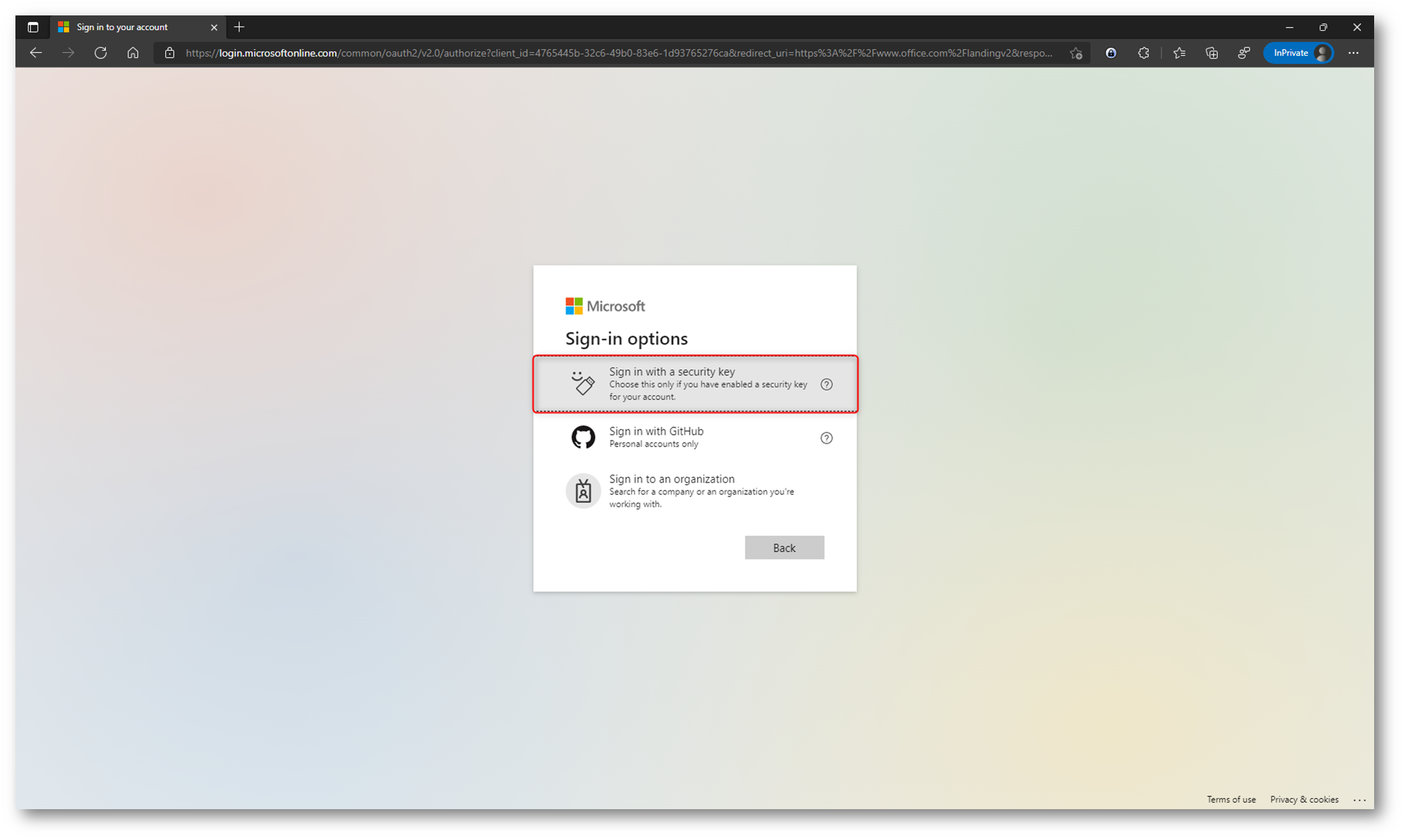

A questo punto in Microsoft Edge mi è stata presentata la possibilità di utilizzare una Security Key.

Figura 32: Tra le opzioni disponibili per il Sign-in c’è anche la Security Key

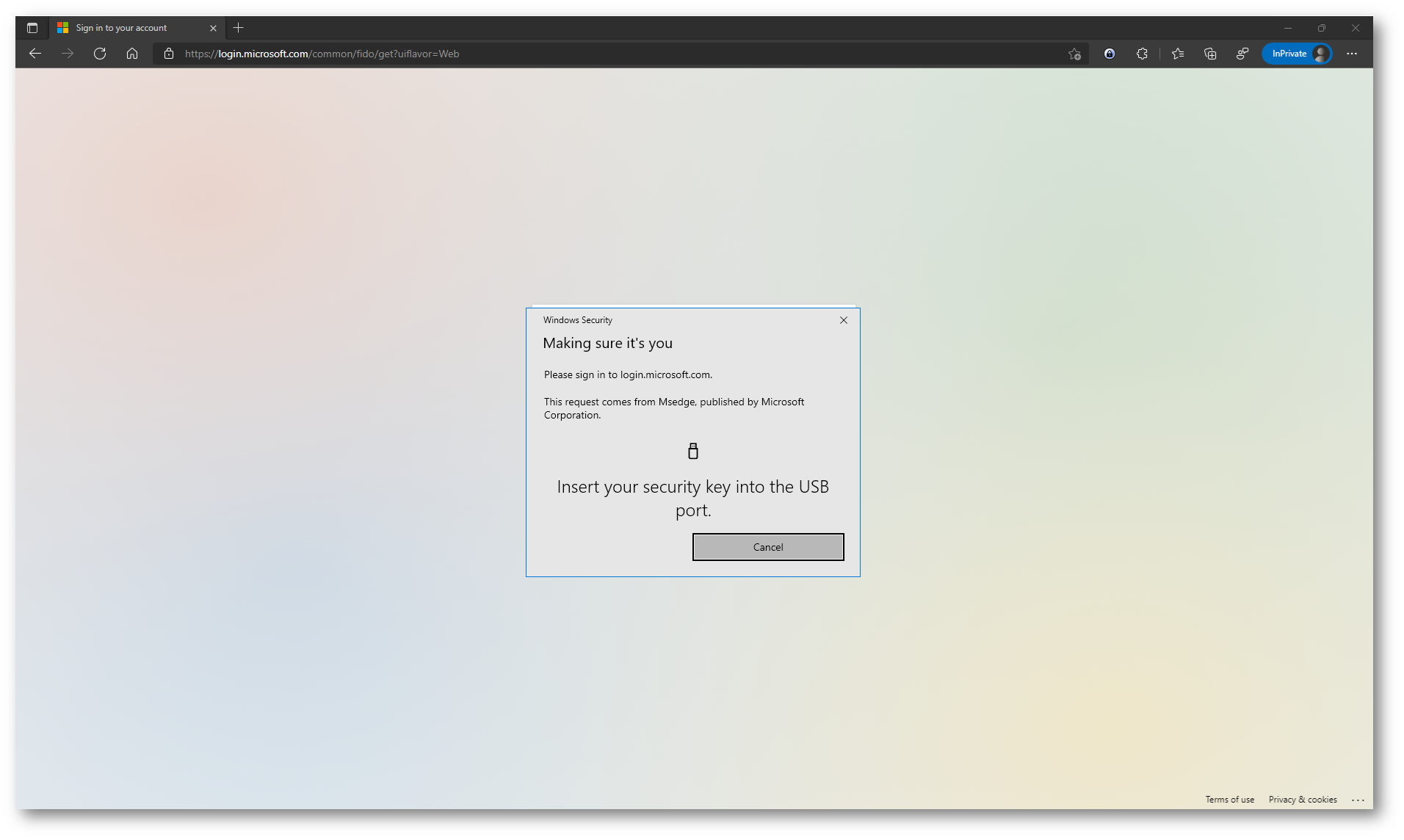

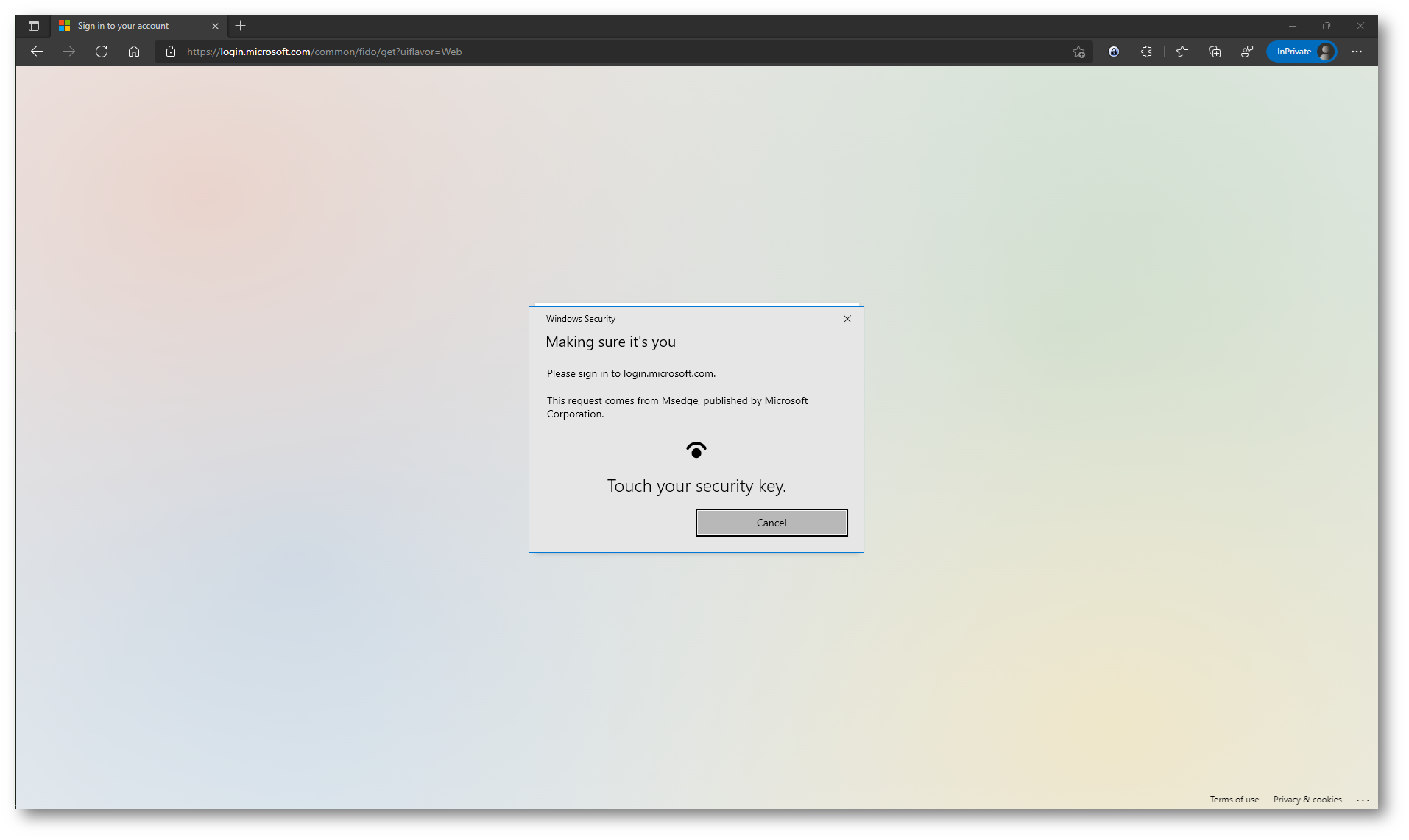

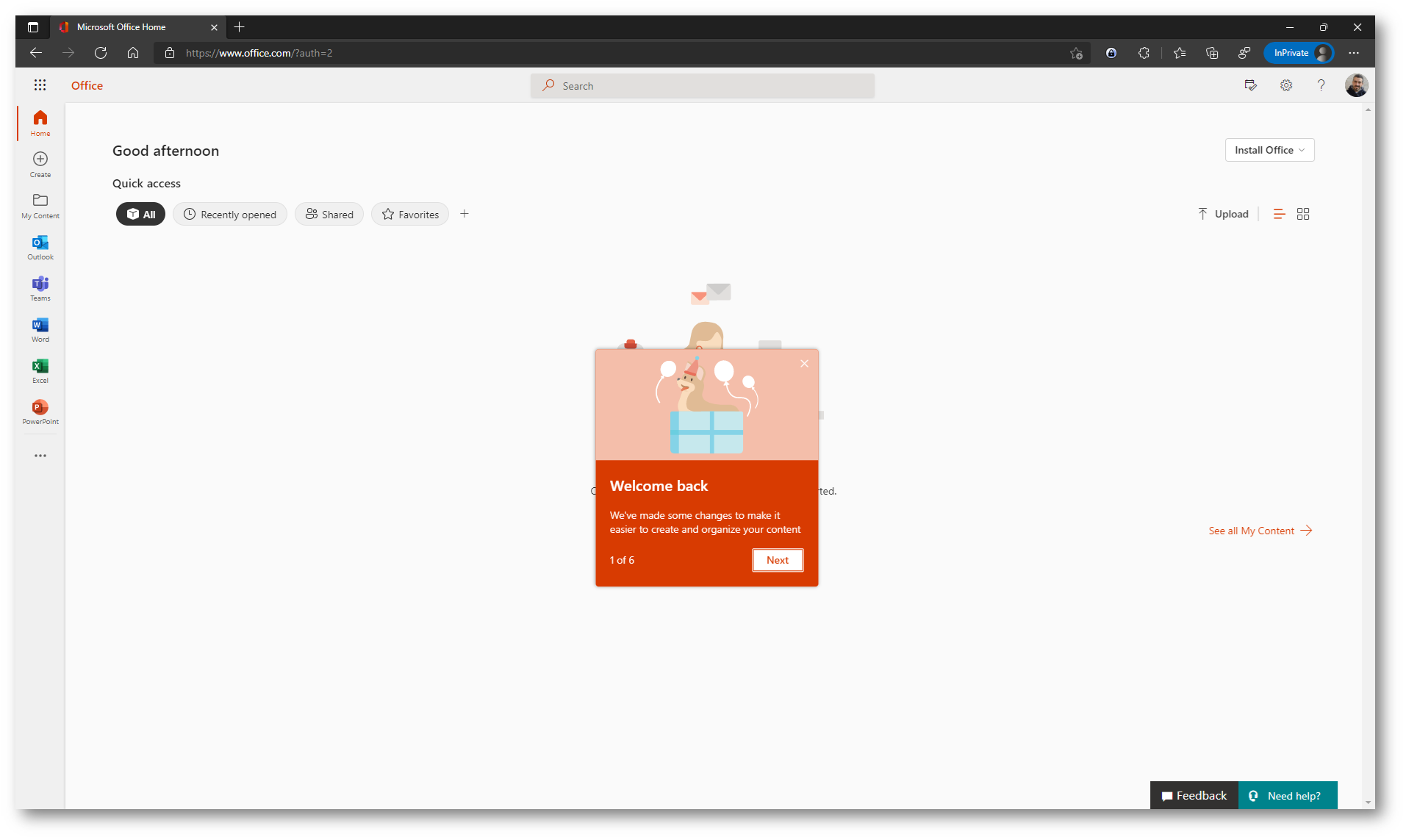

Inserite la security key. Poiché state utilizzando una FEITIAN BioPass FIDO2, che ha il lettore biometrico integrato, vi verrà solo chiesto di appoggiare il dito e di verificare l’impronta digitale che avete registrato.

Figura 33: Richiesta di inserimento della security key

Figura 34: Il tocco della chiave FEITIAN K26 permetterà di leggere e validare l’impronta digitale registrata

Figura 35: Accesso ad Azure AD effettuato

Figura 36: Accesso al portale di Microsoft 365 completato

Gestione delle security key FeiTian

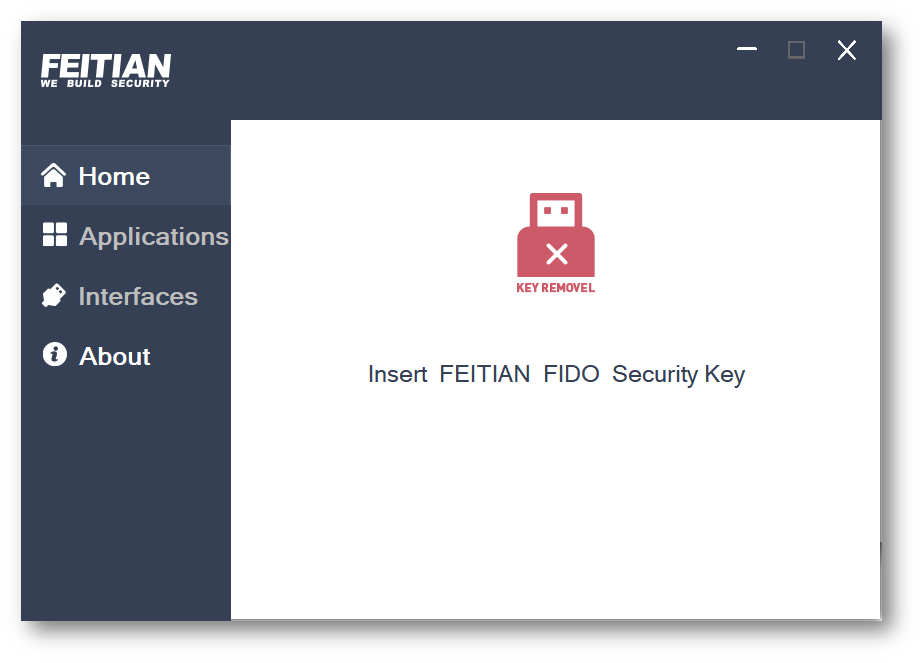

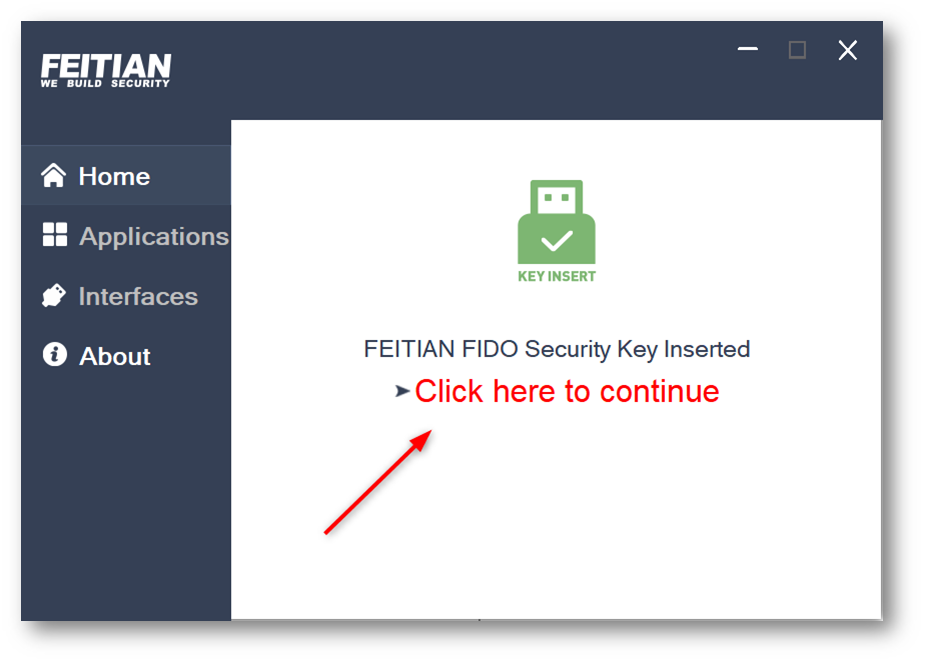

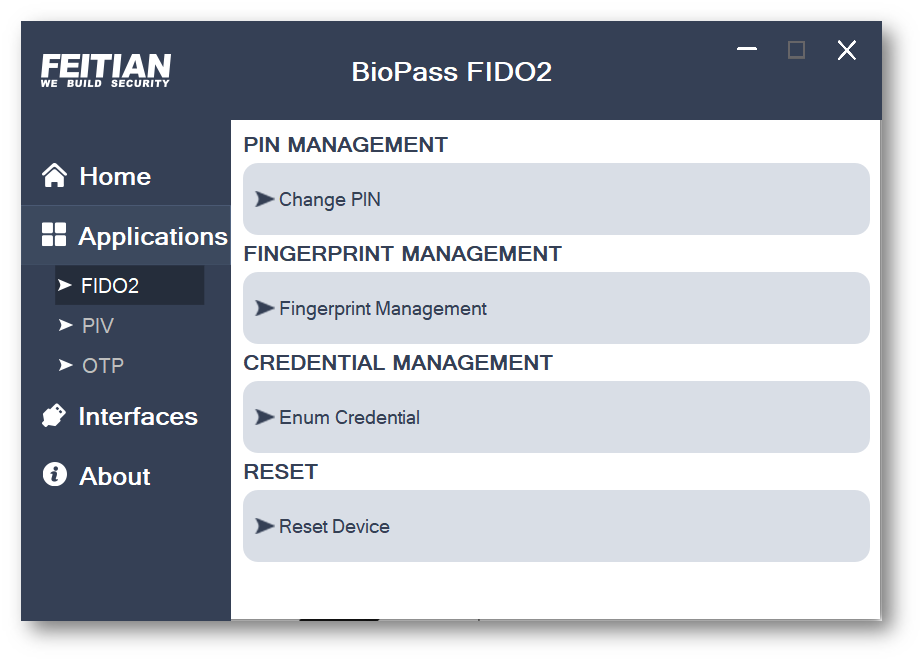

Per gestire al meglio le security key FeiTian avete a disposizione il software FEITIAN SK Manager Tool disponibile alla pagina https://fido.ftsafe.com/feitian-sk-manager-tool-user-manual/ . Tramite questo software sarà possibile recuperare le informazioni hardware delle security key, cambiare il PIN, resettare il dispositivo, aggiungere ulteriori impronte digitali nel caso di un dispositivo BioPass, ecc.

Nelle figure sotto sono mostrate alcune schermate del software.

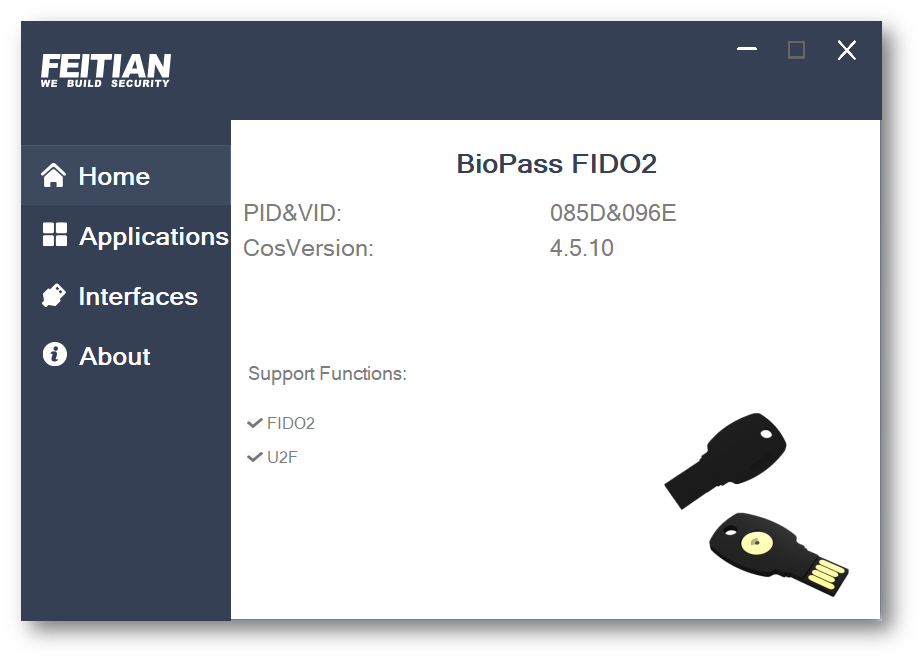

Figura 37: Avvio del software FEITIAN SK Manager Tool con richiesta di inserimento della security key

Figura 38: Security key inserita

Figura 39: Informazioni sull’hardware della security key inserita

Figura 40: Configurazioni della security key BioPass FIDO2

Conclusioni

Il passwordless sign-in utilizzando una Security Key è decisamente una funzionalità interessante. L’accesso passwordless garantisce che ci si possa autenticare in modo molto semplice ma allo stesso tempo molto più sicuro. Il protocollo WebAuthn e lo standard FIDO2 sono pensati per gestire al meglio le nostre credenziali di accesso. Se aggiungiamo anche la possibilità di utilizzare un lettore biometrico di impronte digitali integrato nella security key, allora il nostro accesso sarà ancora più veloce e sicuro.