Security Management Features di Defender for Endpoint per Domain Controllers (Preview)

Ho bellissimi ricordi legati alle “Security Management Features” di Microsoft Defender for Endpoint, in quanto è stato il mio primo articolo scritto per la community che per comodità vi riporto Aumentare la sicurezza dei dispositivi non gestibili da Microsoft Intune grazie alle Security Management Features di Microsoft Defender for Endpoint – ICT Power inoltre vi riporto anche l’articolo al link in cui spiegavo come poter utilizzare questa metodologia di gestione con sistemi operativi Linux Aumentare la protezione dei dispositivi Linux con Microsoft Defender for Endpoint – ICT Power

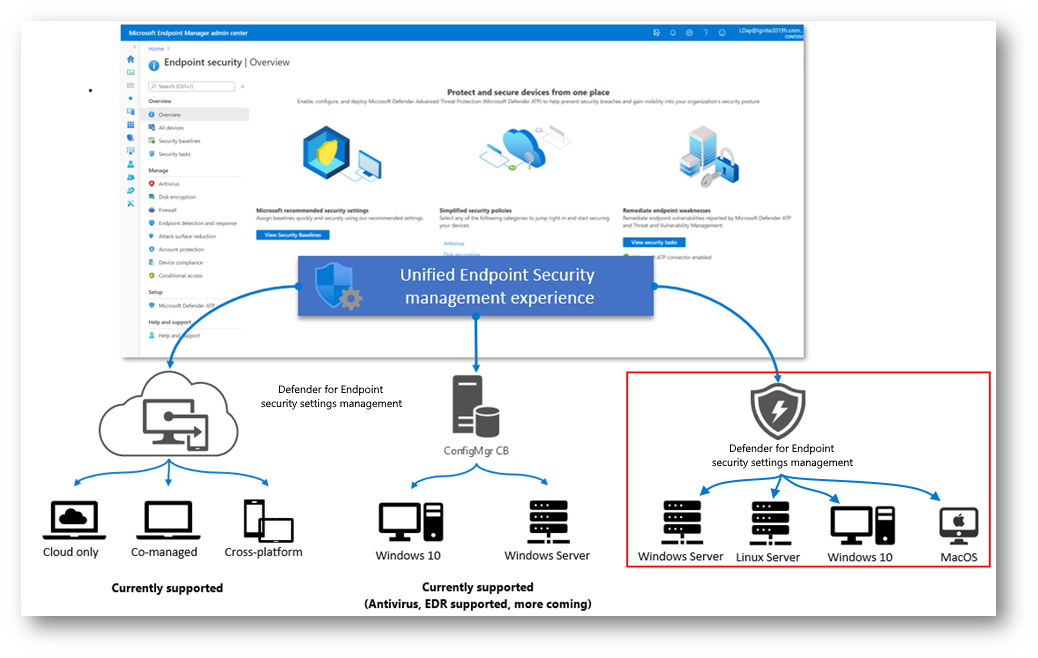

Le Security Management Features di Microsoft Defender for Endpoint permettono di poter gestire le policy di protezione dei device direttamente da Microsoft Intune senza la necessità di avere una licenza di Intune per la gestone del device, una funzionalità veramente interessante, in quanto permette di unificare la gestione dei vostri endpoint sotto un’unica console.

Fino a qualche periodo fa, come avevo anche descritto nella mia prima guida, la funzionalità non era utilizzabile per Domain Controllers, e questa cosa era molto limitante per la gestione degli stessi, che potevano recepire le policy di protezione attraverso la creazione e la gestione di Group Policy di Active Directory.

Capite bene che avere due “console” di gestione differenti potrebbe creare disagi anche in termini di tempistiche di propagazione di importanti configurazioni e vi costringe a dover eseguire il lavoro due volte.

Proprio per questi motivi a mio avviso questo è un rilascio, anche se al momento in Preview, molto utile e che potrebbe aiutarci nella gestione della sicurezza dei nostri Domain Controllers sempre in un approccio Zero Trust.

Cosa vi permette di fare questa funzionalità?

Quando scegliete di gestire la sicurezza dei vostri endpoint con questa funzionalità potete:

- Utilizzare il portale di Microsoft Intune per la creazione delle policy di protezione e l’assegnazione delle stesse ai relativi gruppi di Entra ID

- Prendere atto di quali device sono gestiti da MDE (Microsoft Defender for Endpoint) direttamente dal portale amministrativo di Microsoft Intune

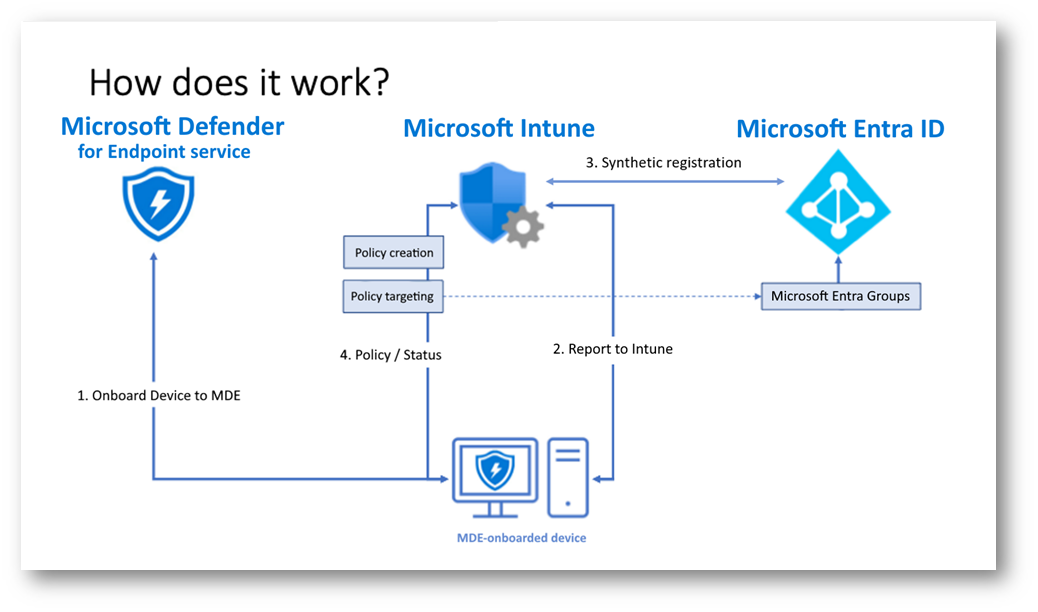

Vi riporto anche lo schema di funzionamento di questa funzionalità e vi invito, per approfondimenti a leggere il mio precedente articolo, del quale vi ho inserito il link all’inizio di questa guida.

Figura 1: Schema di Funzionamento delle Security Management Features di Microsoft Defender for Endpoint

Figura 2: Schema dettagliato del processo di gestione del device che viene gestito con le Security Management Features di MDE

Prerequisiti

E’ bene comunicarvi i prerequisiti necessari per poter utilizzare la funzionalità.

Partiamo dalle licenze necessarie per poter utilizzare le Security Management Fetures:

- Microsoft Defender for Endpoint P1: Microsoft Defender per endpoint | Microsoft Security

- Microsoft Defender for Business: Microsoft Defender per endpoint | Microsoft Security

- Microsoft Defender for Endpoint P2: Microsoft Defender per endpoint | Microsoft Security

- Microsoft 365 E5: Microsoft 365 E5 | Sicurezza avanzata 365 | Microsoft

- Microsoft 365 E3: Microsoft 365 E3 | Microsoft 365 Enterprise

- Microsoft 365 Business Premium: Microsoft 365 Business Premium | Microsoft 365

È fondamentale inoltre comunicarvi che l’add di Microsoft Defender for Server non abilità in automatico la funzionalità, in quanto serve almeno una licenza “Per User” per poter sfruttare la funzionalità di “Security Management” in Microsoft Intune.

Per quanto riguarda invece la parte di prerequisiti network, gli endpoint, per eseguire l’onboarding in MDE devono poter raggiungere il seguente sito web di Microsoft

- *.dm.microsoft.com

Invece per quanto riguarda i sistemi operativi supportati, riporterò solo quelli Windows in quanto la guida si focalizzerà su questo, ma per approfondimenti potete fare riferimento al link ufficiale di casa Redmond Use Intune to manage Microsoft Defender settings on devices that aren’t enrolled with Intune | Microsoft Learn

- Windows 10 Professional/Enterprise (with KB5023773)

- Windows 11 Professional/Enterprise (with KB5023778)

- Windows Server 2012 R2 with Microsoft Defender for Down-Level Devices

- Windows Server 2016 with Microsoft Defender for Down-Level Devices

- Windows Server 2019 (with KB5025229)

- Windows Server 2022, including Server Core (with KB5025230)

- Domain controllers (preview). See important information in Use of security settings management on domain controllers

Rimangono non supportati gli scenari che vi riporto di seguito:

- Windows Server Core 2019 and earlier

- Non-persistent desktops, like Virtual Desktop Infrastructure (VDI) clients

- Azure Virtual Desktop (AVD and formerly Windows Virtual Desktop, WVD)

- 32-bit versions of Windows

Ho messo in risalto l’ultima riga per sottolineare ancora una volta l’importanza che ha l’aggiunta di questa funzionalità da parte di Microsoft.

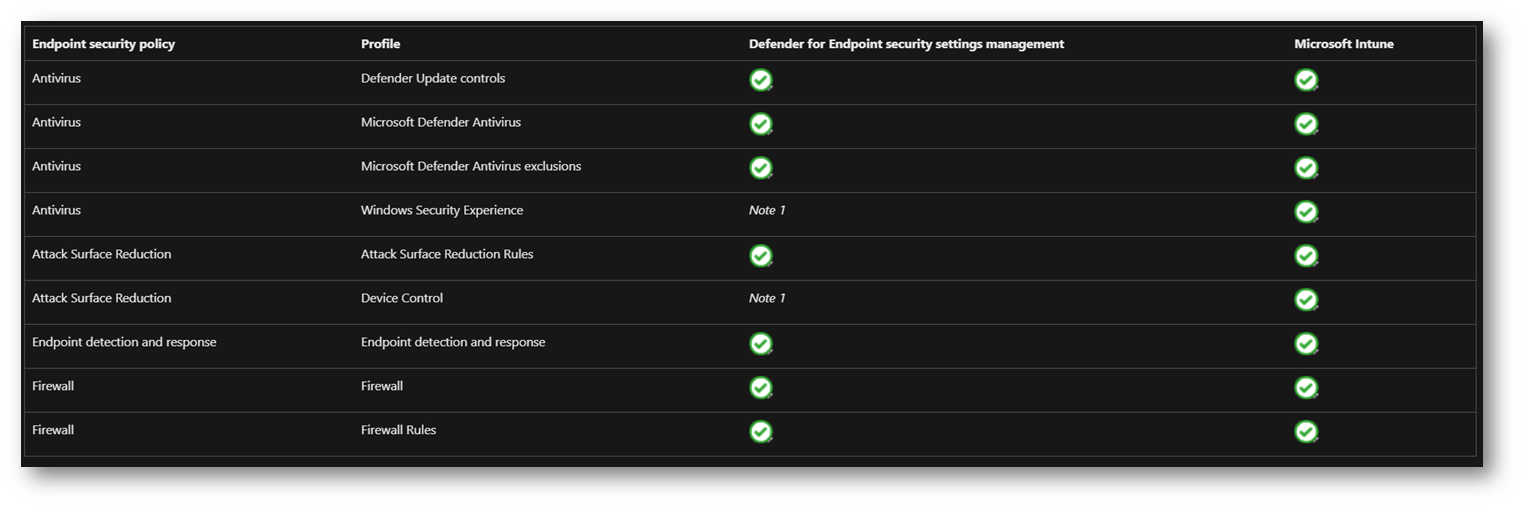

Vi riporto anche le impostazioni di sicurezza degli Endpoint che possono essere gestite attraverso le “Security Management”, che sono incrementate rispetto al precedendo articolo, sintomo che Microsoft crede fortemente in questa funzionalità:

Figura 3: Funzionalità gestibili con le Security Management di MDE in comparazione con i device che invece hanno una licenza di Intune attiva

Quali sono i vantaggi nell’uso di questa funzionalità?

Per quanto riguarda la gestione, attraverso le Security Management Features, dei device client si hanno numerosi vantaggi:

- Utilizzo console Intune per la gestione della sicurezza dell’Endpoint, senza dover avere la licenza di Microsoft Intune

- Unificare la gestione degli Endpoint sotto un unico punto di gestione e non differenti (GPO, Intune, SCCM)

- Possibilità di Gestire le policy di sicurezza dell’Endpoint anche con macchine non a dominio e non in Join con Entra ID, come ad esempio macchine in Workgroup

- Gestione Centralizzata e semplice delle policy Endpoint

Il caso specifico, che nella vita lavorativa ho incontrato e per cui ho adottato questa strategia è la necessità di dover gestire e proteggere in modo centralizzato la sicurezza degli Endpoint che erano distribuiti all’interno di tutto il territorio italiano ed erano tutti in Workgroup per delle ragioni specifiche, senza questa funzionalità non avrei potuto gestire la sicurezza degli Endpoint da un’unica console.

Per quanto riguarda invece la gestione centralizzata dei Domain Controllers, funzionalità oggetto di questo articolo, il vantaggio è quello di poter gestire Client / Server tutti da un unico portale e non dover più creare Policy in AD Locale per poi replicarle in Microsoft Intune.

Svolgimento

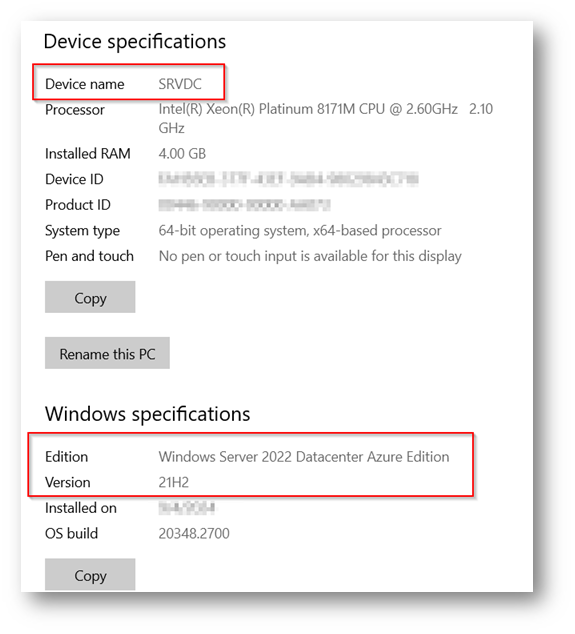

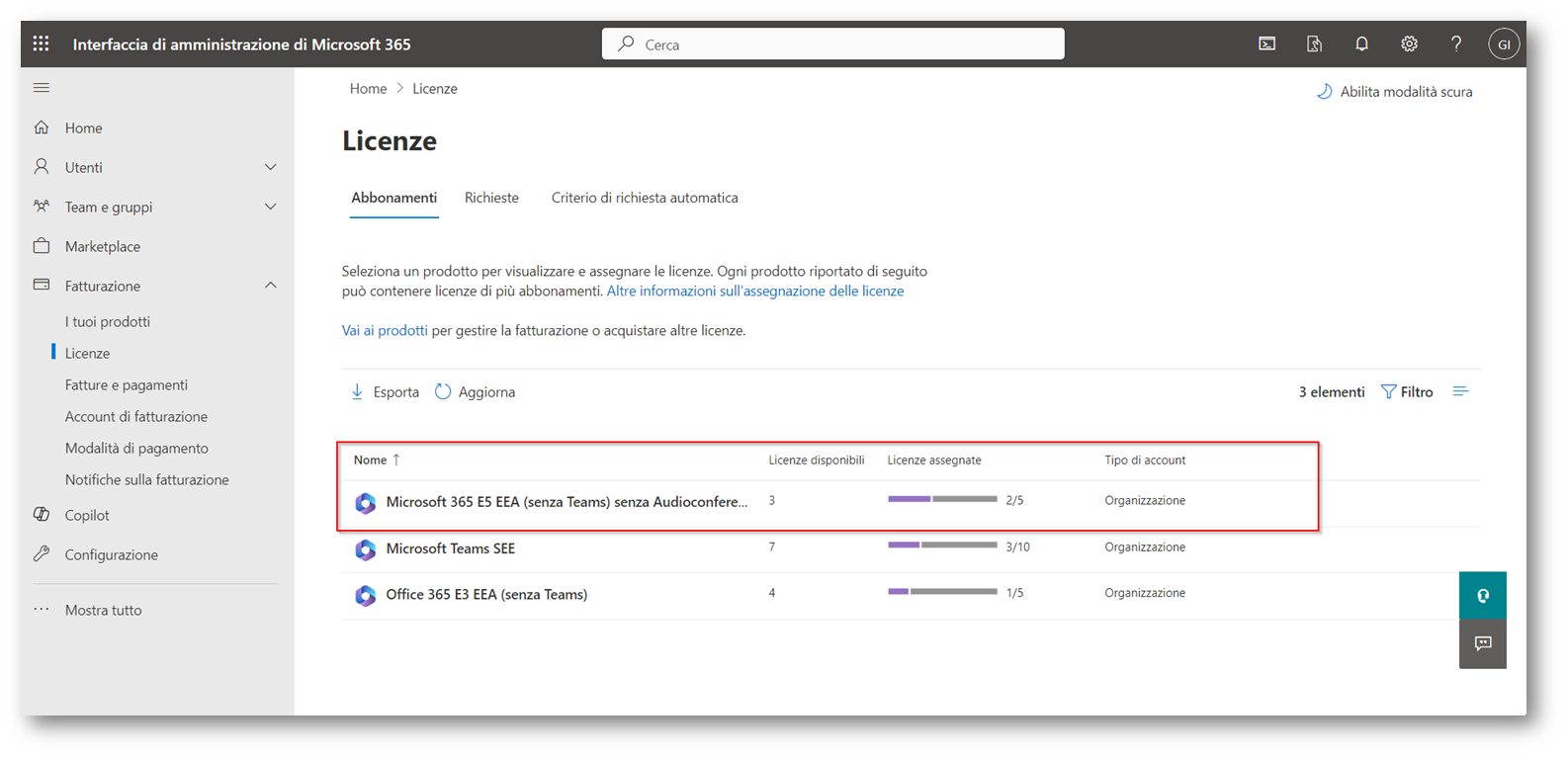

Per darvi evidenza di come poter abilitare questa funzionalità utilizzerò un Domain Controller chiamato “SRVDC” con sistema operativo Windows Server 2022 21H2 ed un tenant Microsoft 365 con all’interno delle licenze Microsoft 365 E5

Figura 4: Dettagli di “SRVDC” con ruolo di Domain Controllers utilizzato nella demo

Figura 5: Dettaglio delle licenze disponibili nel tenant Demo, nel mio caso Microsoft 365 E5

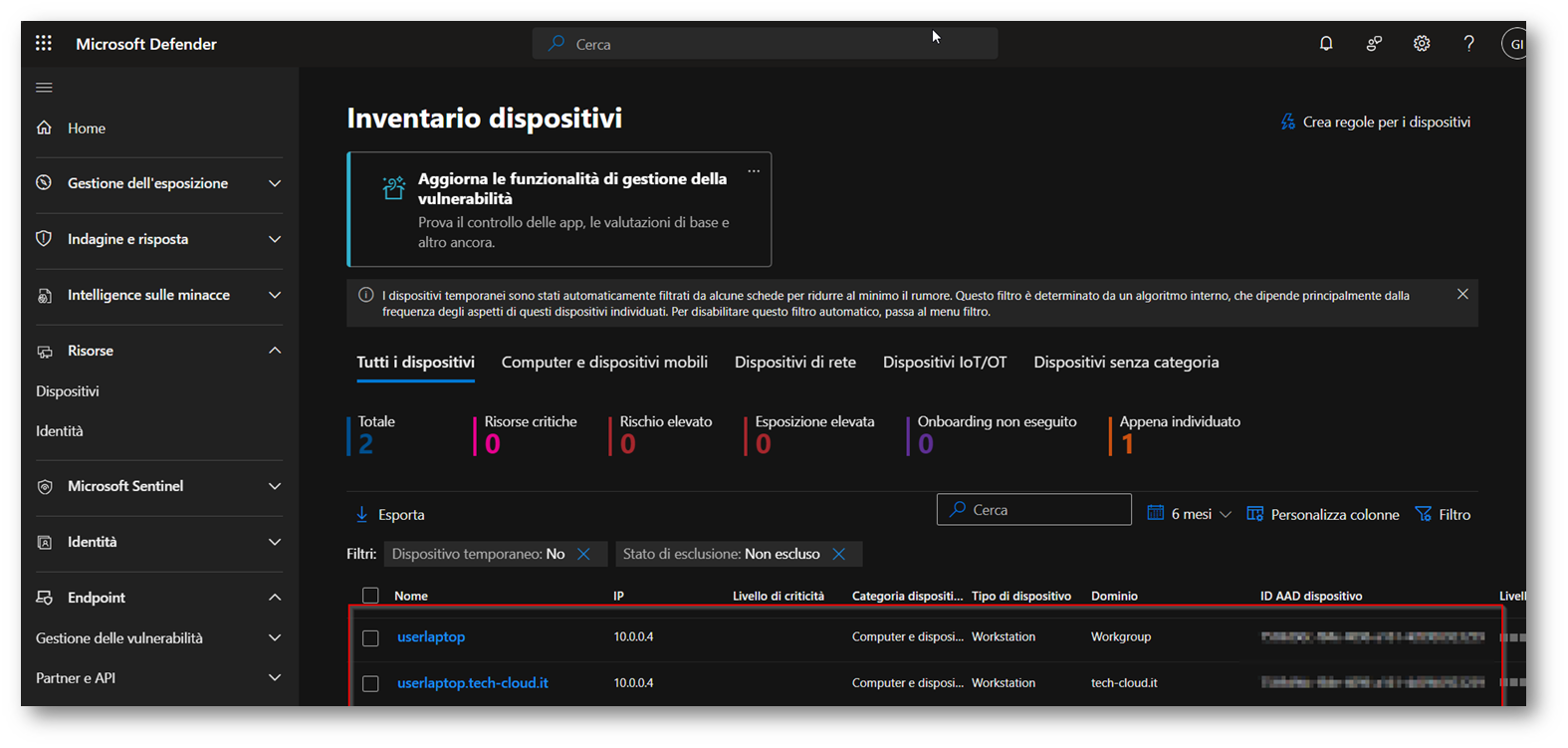

Figura 6: SRVDC attualmente non presente in Microsoft Defender for Endpoint

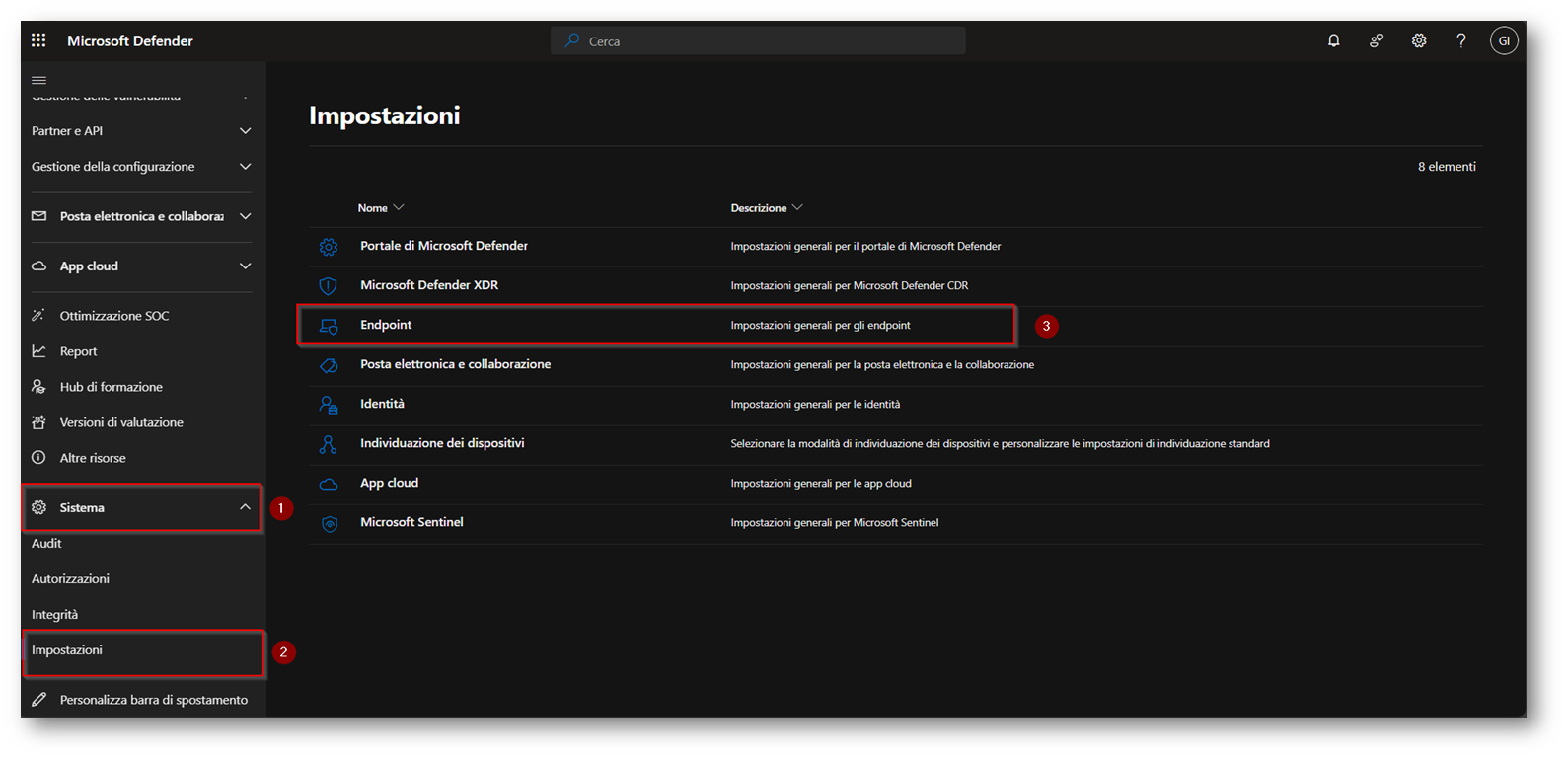

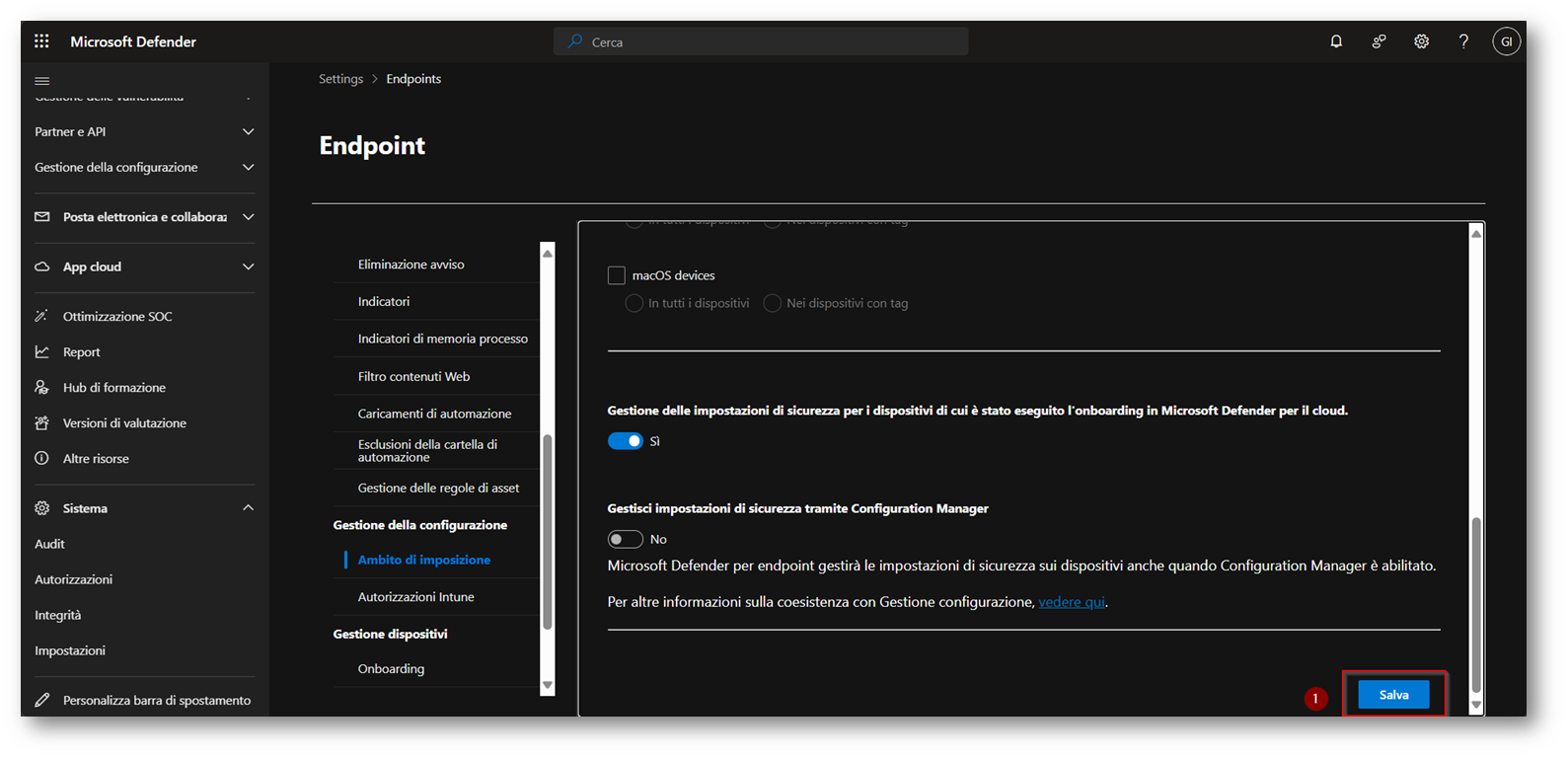

Recatevi all’interno del portale di gestione di Microsoft Defender Microsoft Defender

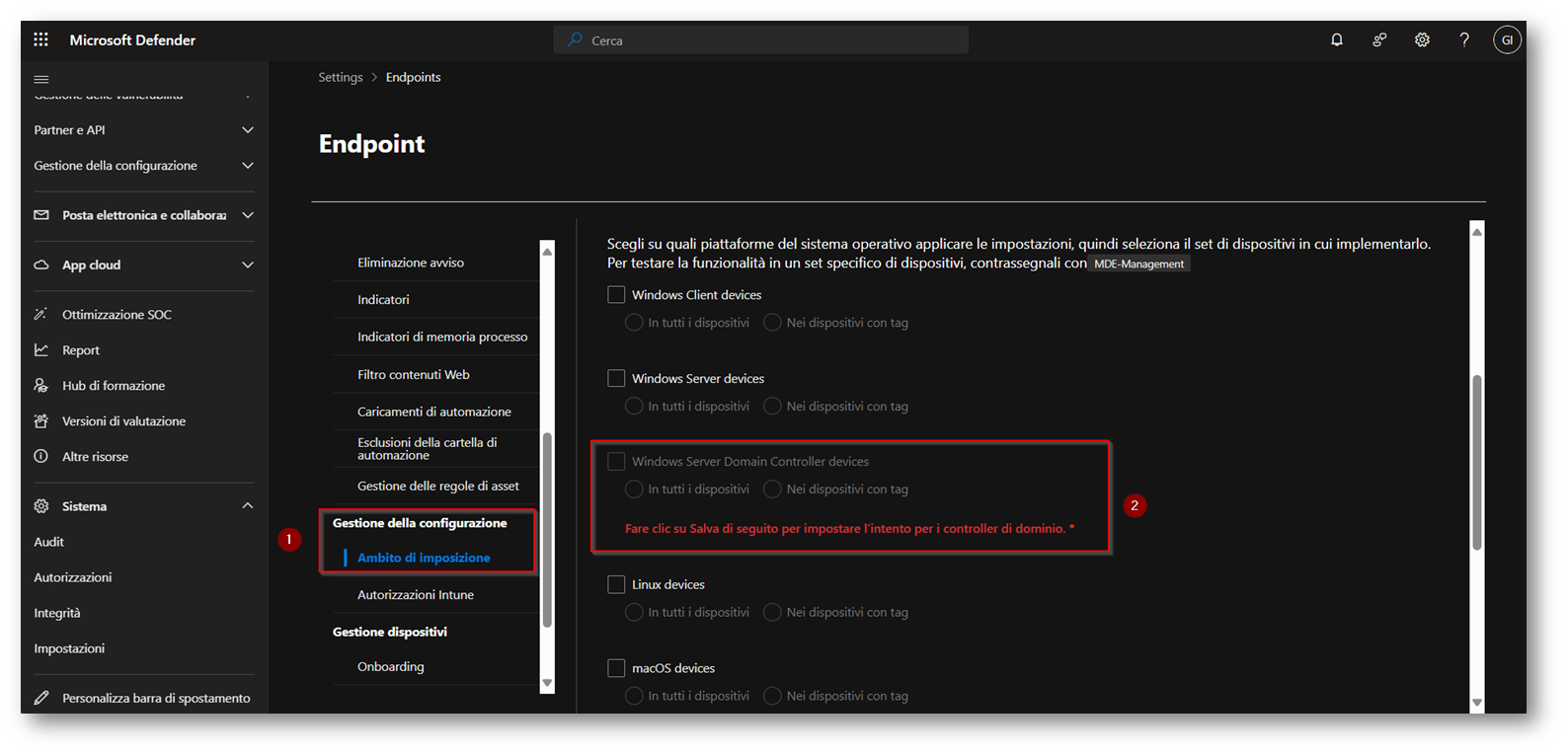

Figura 7: Attivazione delle funzionalità di Microsoft Defender for Endpoint per Domain Controller

Figura 8: Prima di procedere all’attivazione della funzionalità è necessario Salvare

Figura 9: Salvataggio Security Management Features

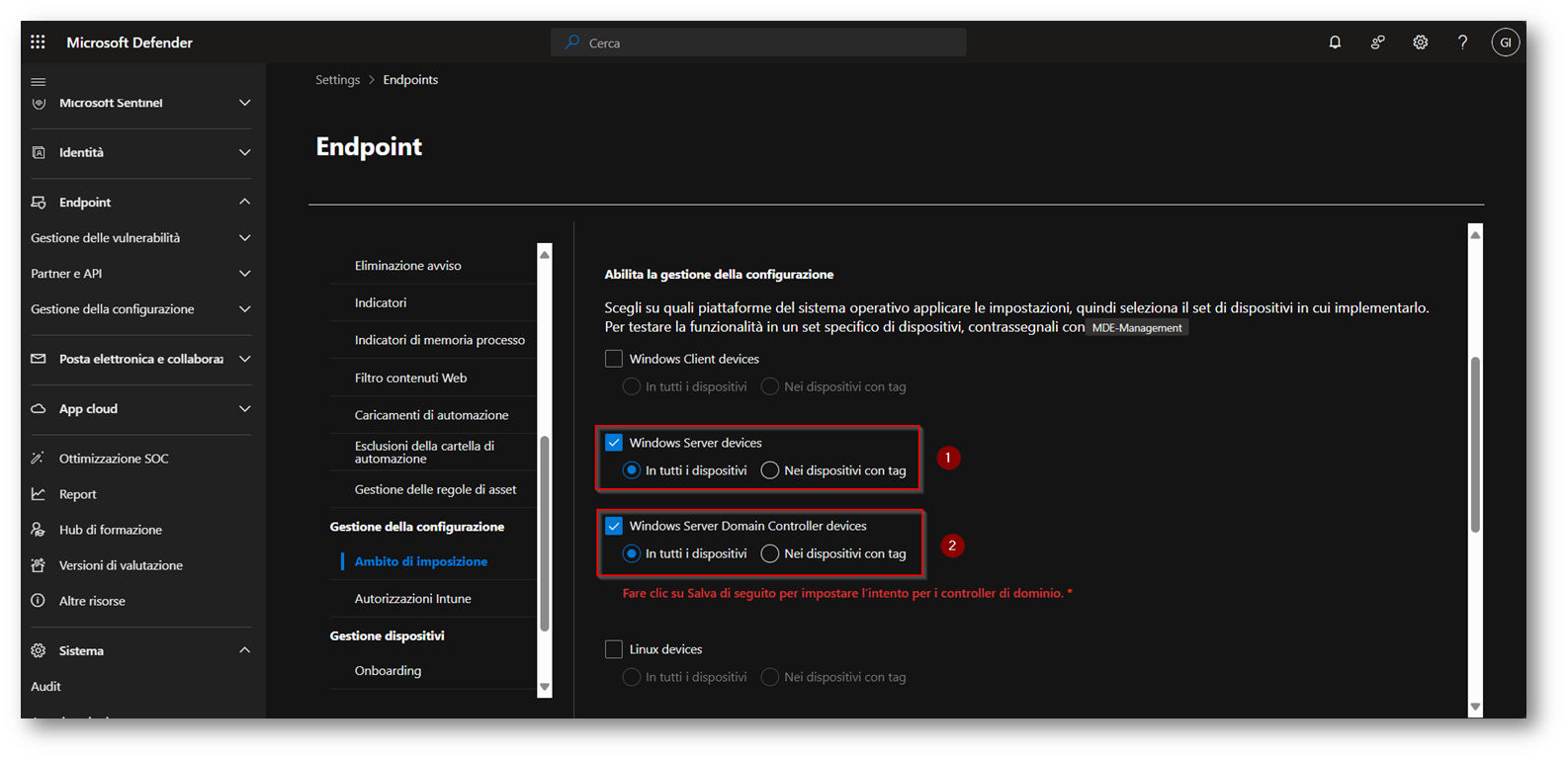

Figura 10: Abilitare Funzionalità di Security Management Features in Domain Controllers

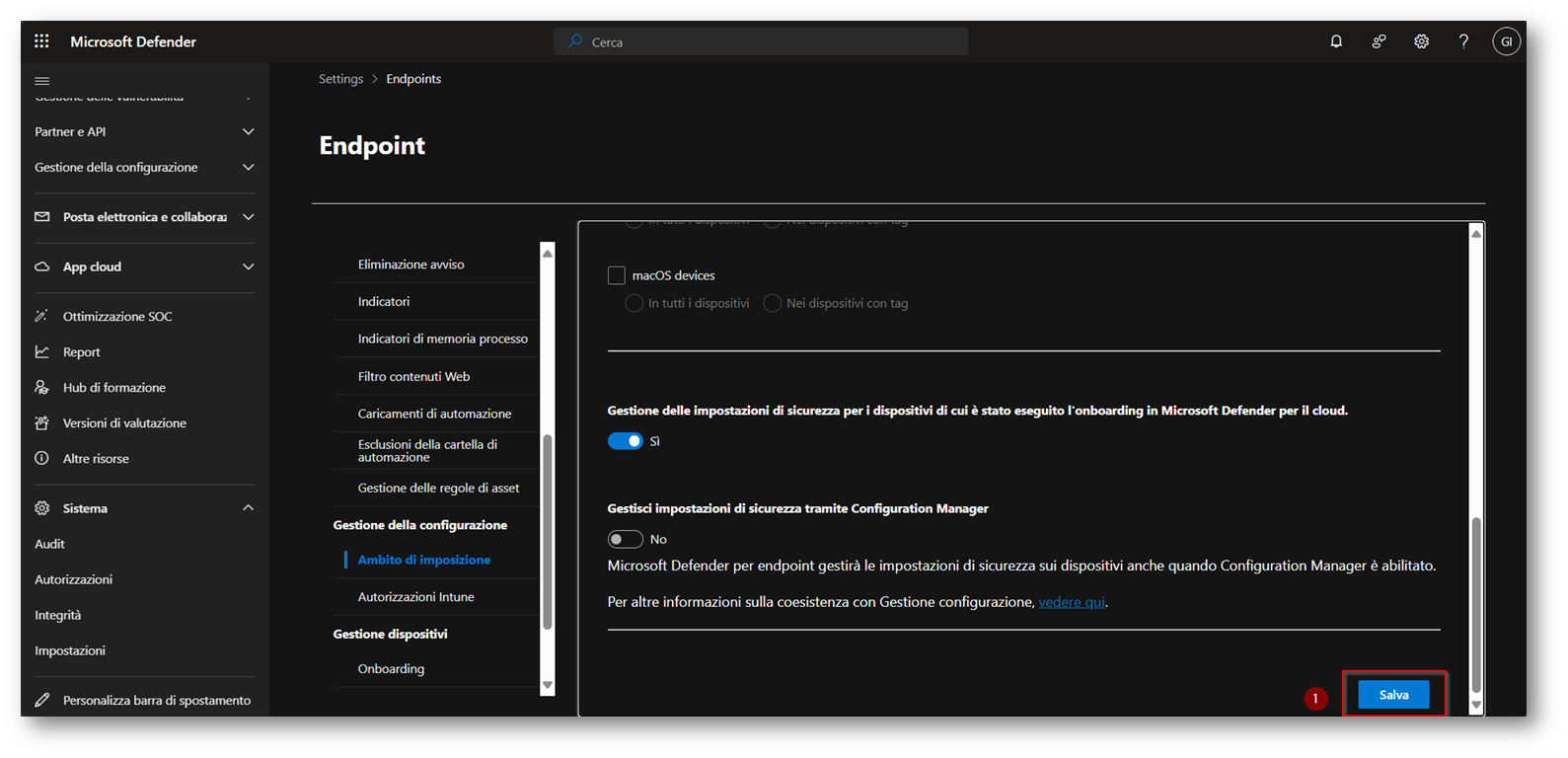

Ora dovrete solo salvare la configurazione

Figura 11: Salvataggio della configurazione

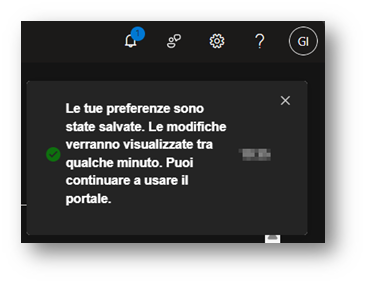

Figura 12: Salvataggio eseguito in modo corretto

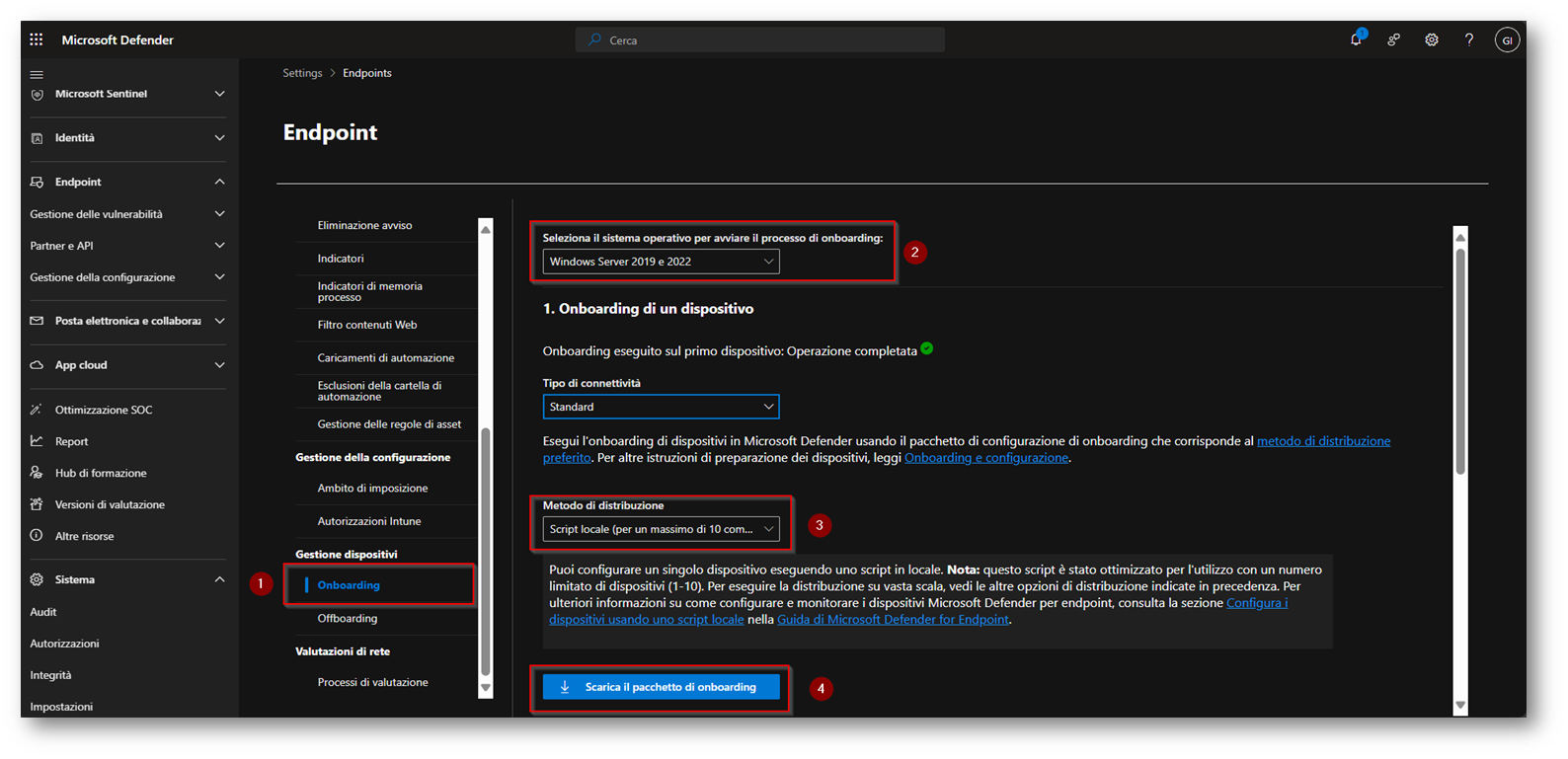

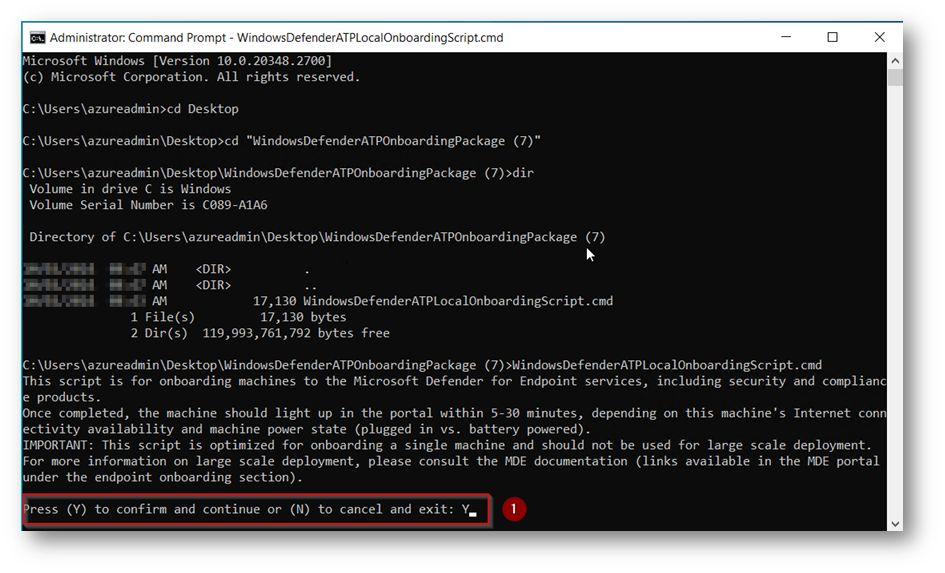

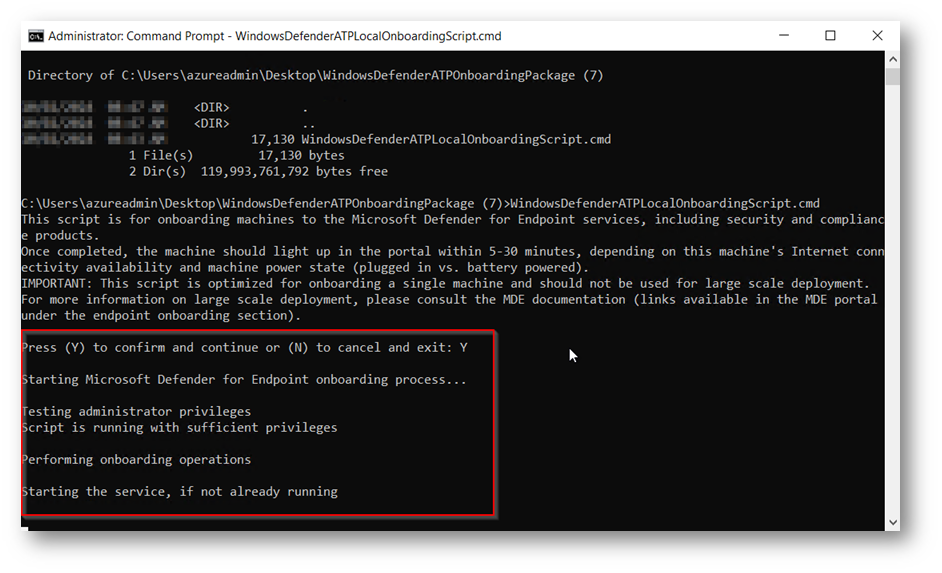

Bene, ora la funzionalità è attiva e dovrete procedere ad eseguire l’onboarding del domain controller in Microsoft Defender for Endpoint, nel mio caso utilizzerò la modalità manuale quindi eseguirò lo script direttamente sul server SRVDC

Figura 13: Download Script per onboarding in Microsoft Defender for Endpoint del domain Controller

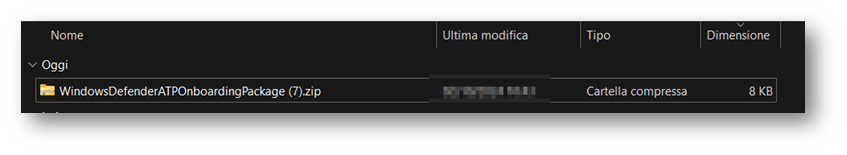

Figura 14: Script di cui avrete eseguito il download

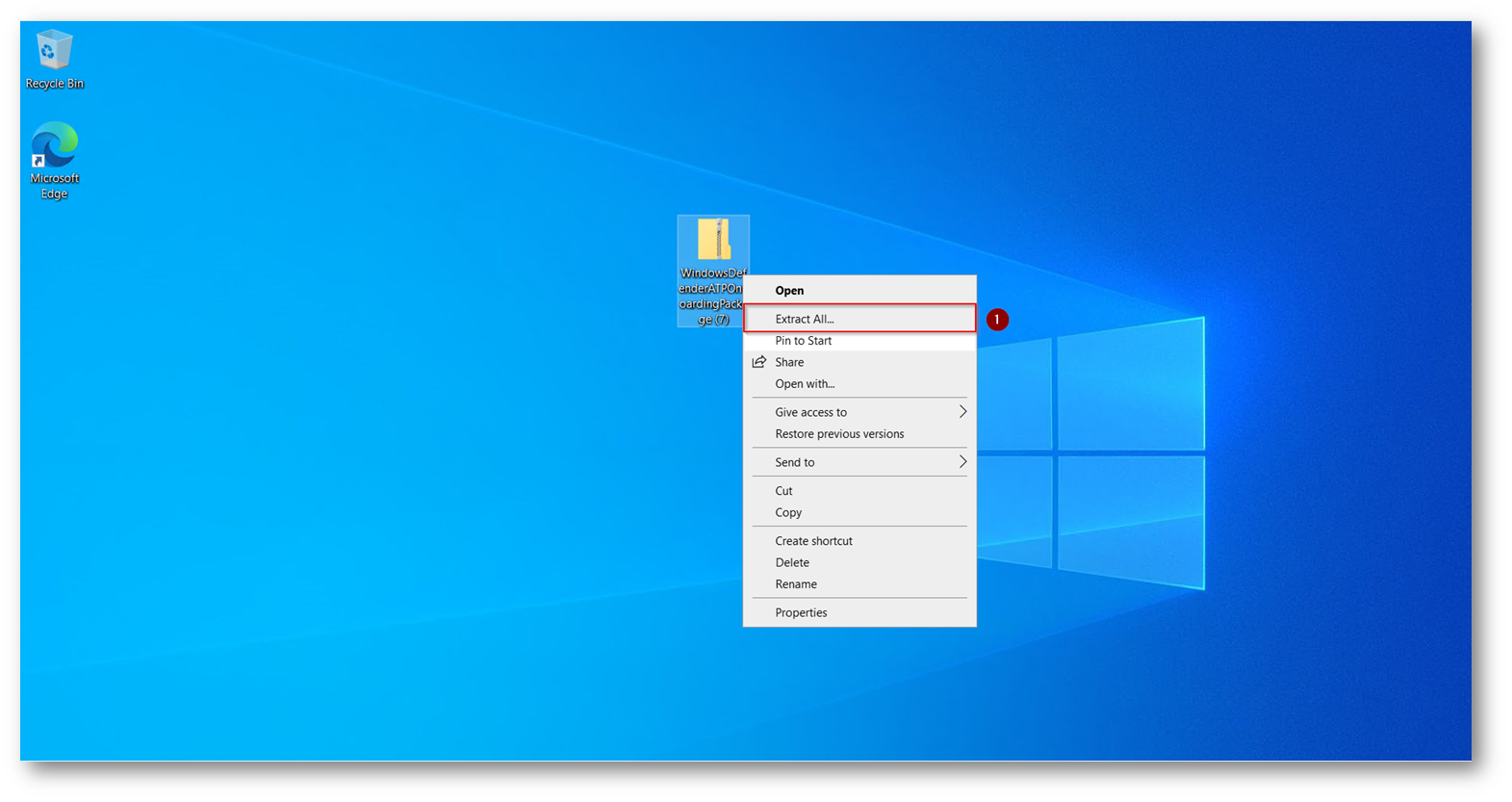

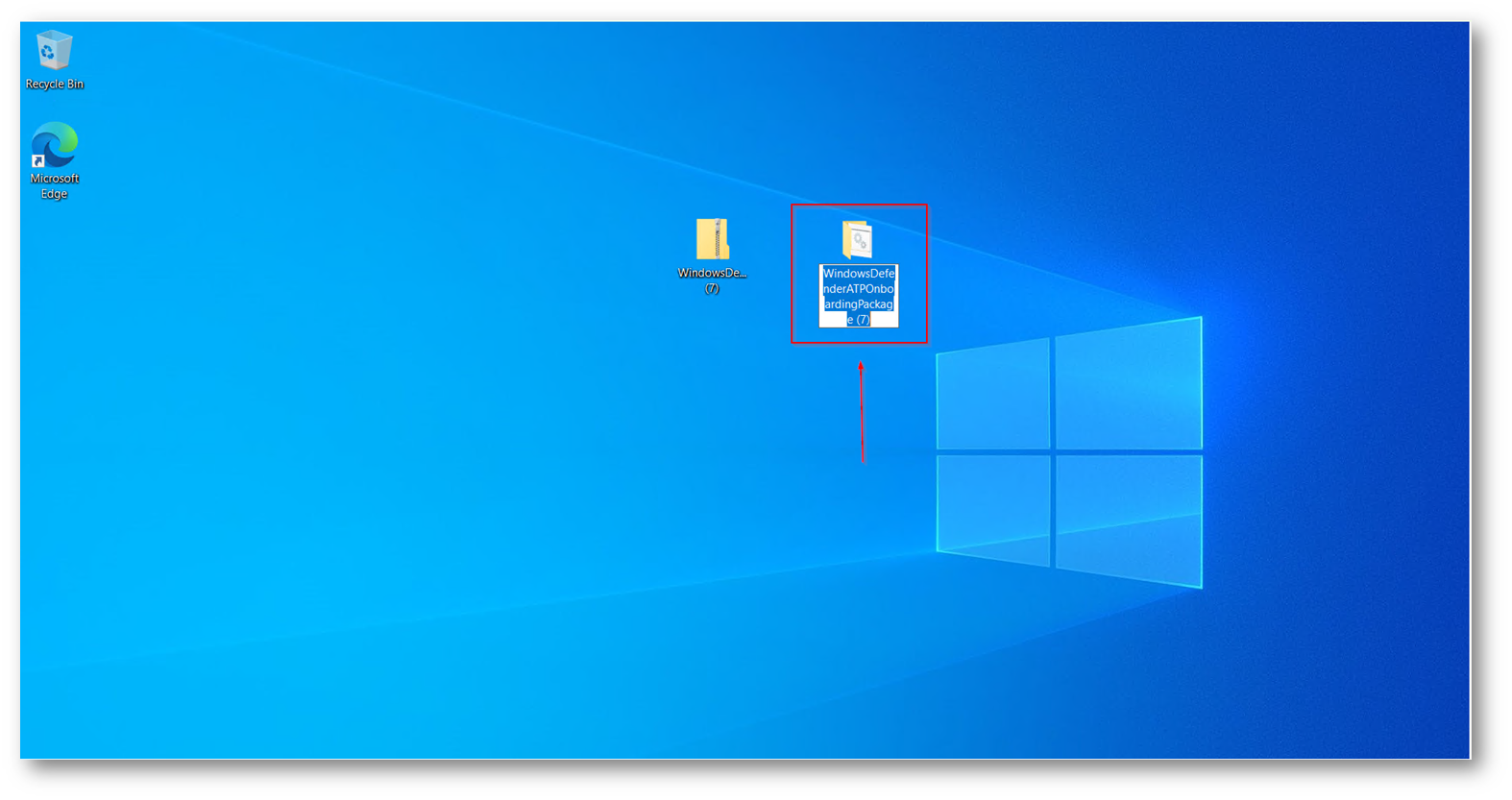

Ora dovrete copiare lo script all’interno del domain controllers, nel mio caso lo ho posizionato nel desktop ed eseguo l’estrazione dello zip

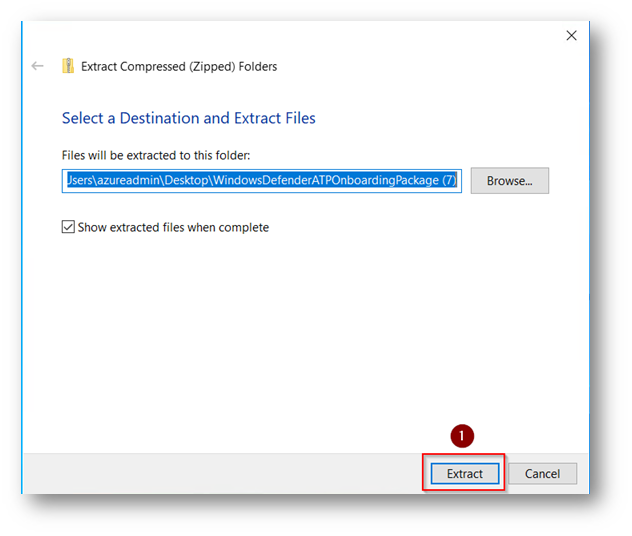

Figura 15: Estrazione file zip nel desktop del domain controller

Figura 16: Estrazione script dal file zip

Figura 17: Estrazione eseguita in modo corretto

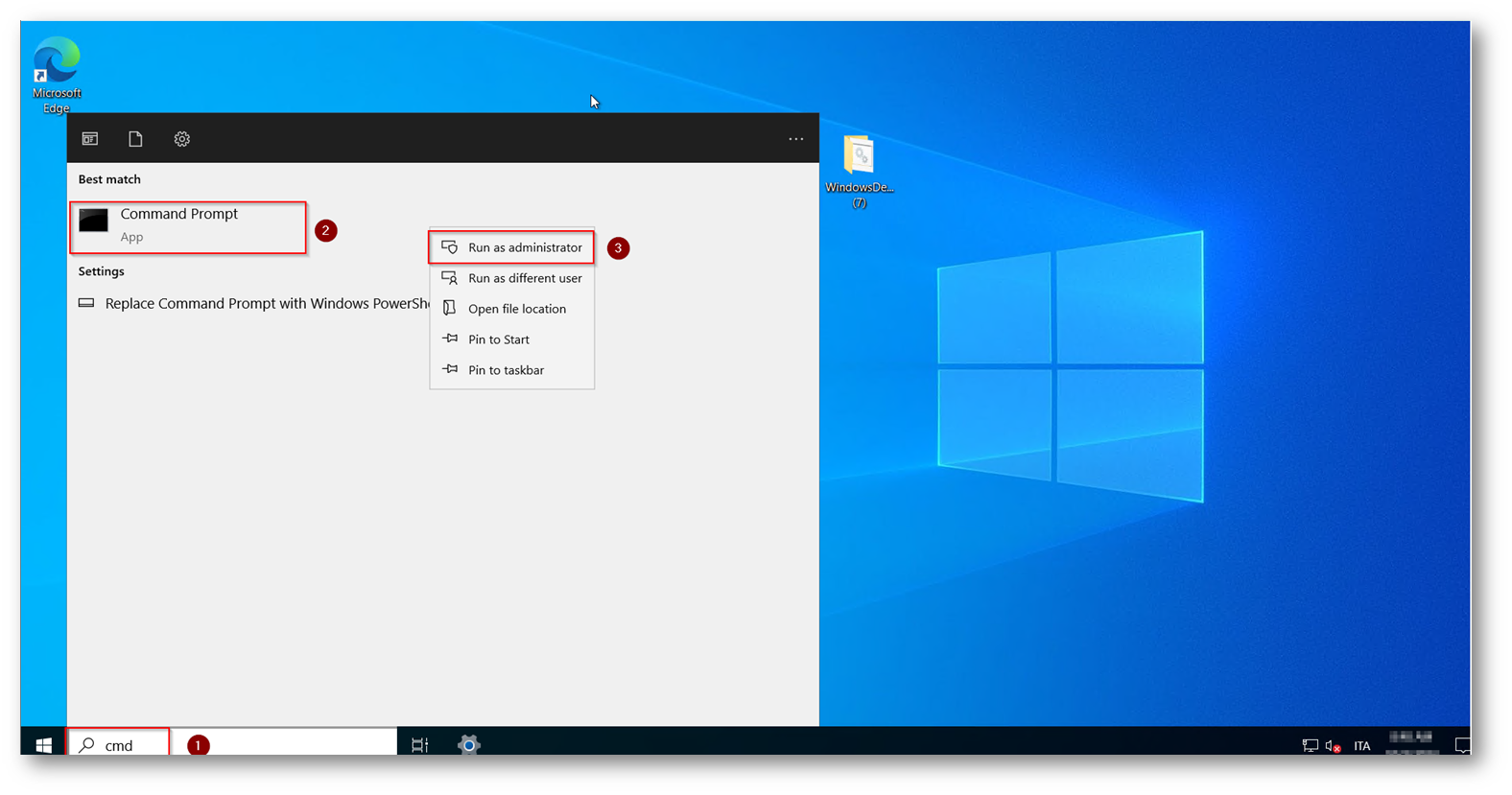

Figura 18: Apertura CMD come amministratore

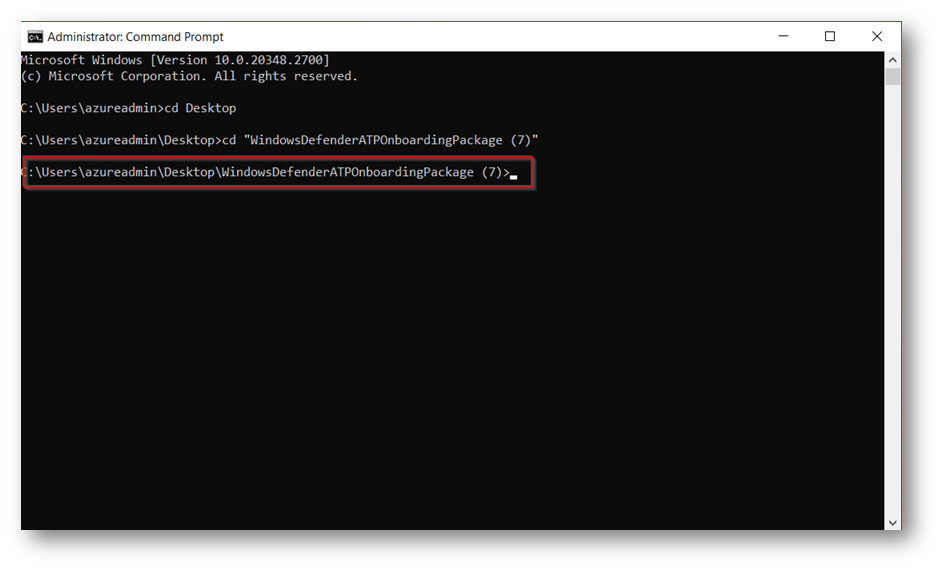

Figura 19: Posizionatevi all’interno della cartella appena estratta

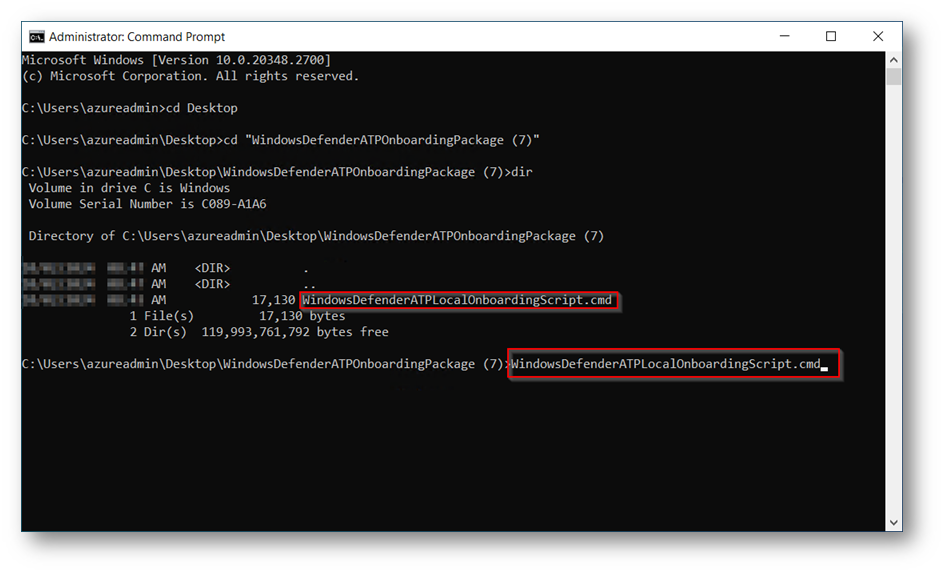

Figura 20: Eseguito il comando WindowsDefenderATPLocalOnboardingScript.cmd

Figura 21: Date conferma di voler procedere con l’esecuzione dello script

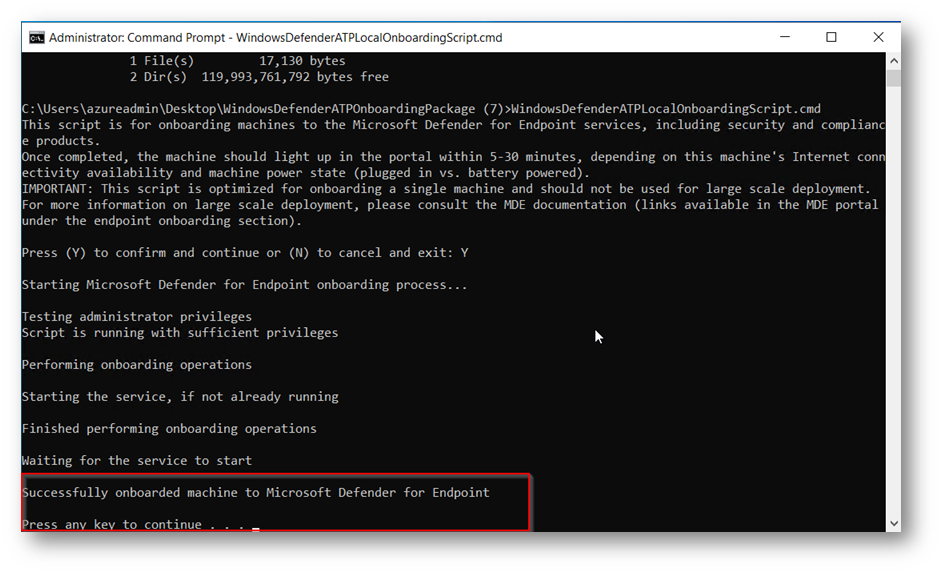

Figura 22: Esecuzione Script in corso

Figura 23: Esecuzione Script terminata con successo

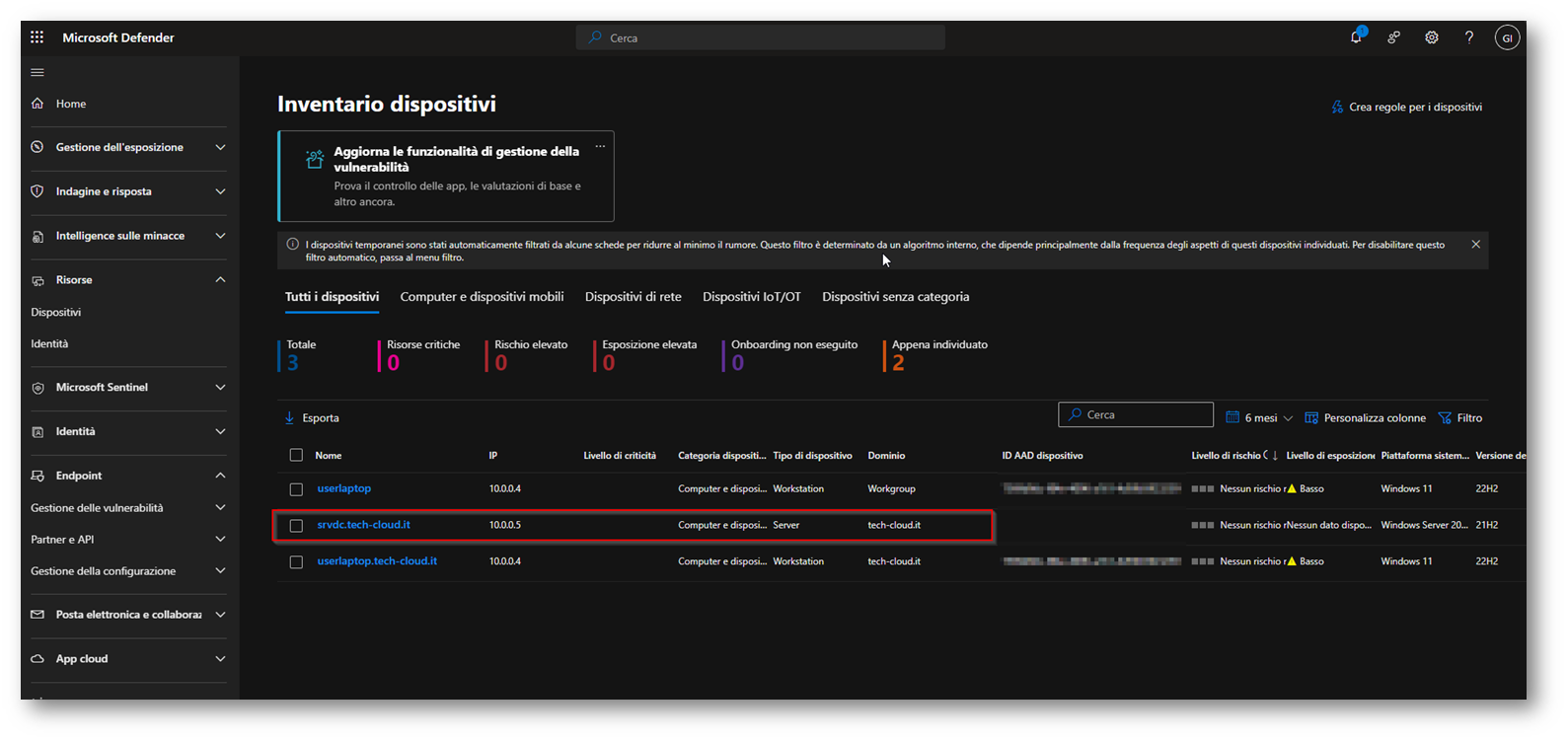

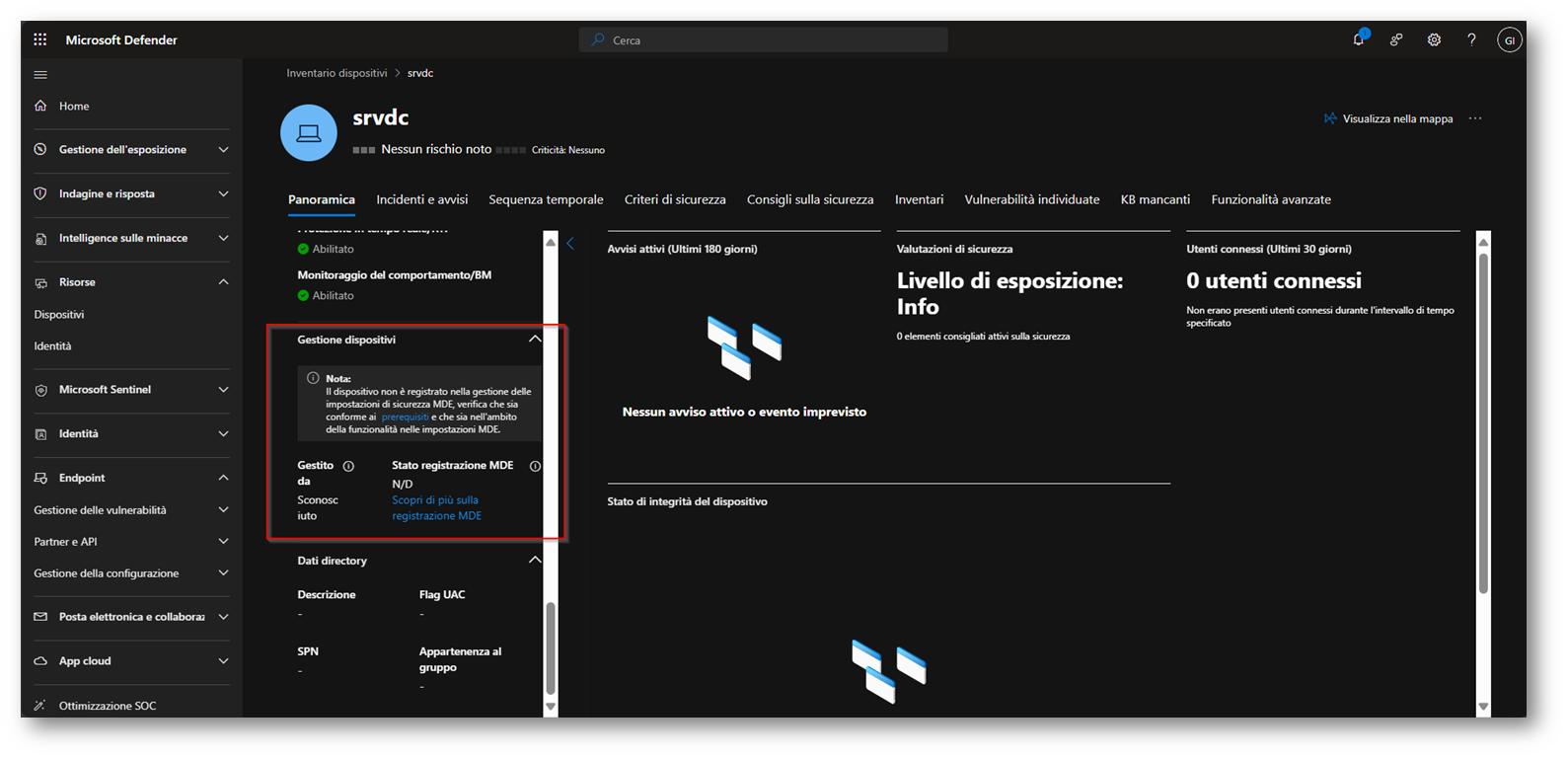

Figura 24: SRVDC comparso in Microsoft Defender, nel mio caso in 10 minuti

Ora dovrete attendere che il connettore di Microsoft Intune, si accorga della presenza del nuovo device e che lo “agganci” all’interno del portale di Microsoft Intune per la gestione

Figura 25: Il device sarà gestibile quando in “Gestito da” comparirà MDE

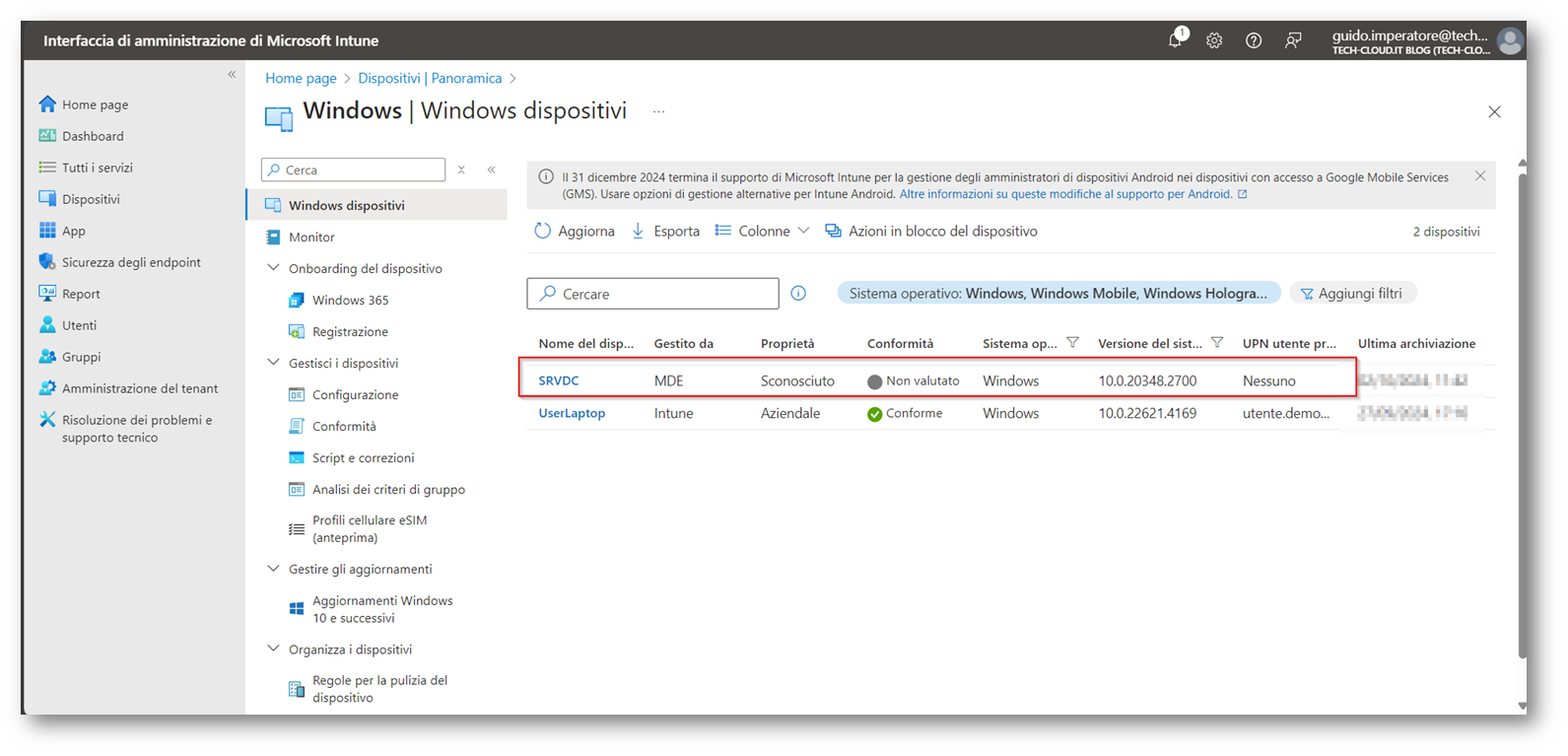

Nel mio caso dopo circa due ore il device SRVDC è comparso all’interno del portale di Microsoft Intune

Figura 26: SRV gestito da MDE

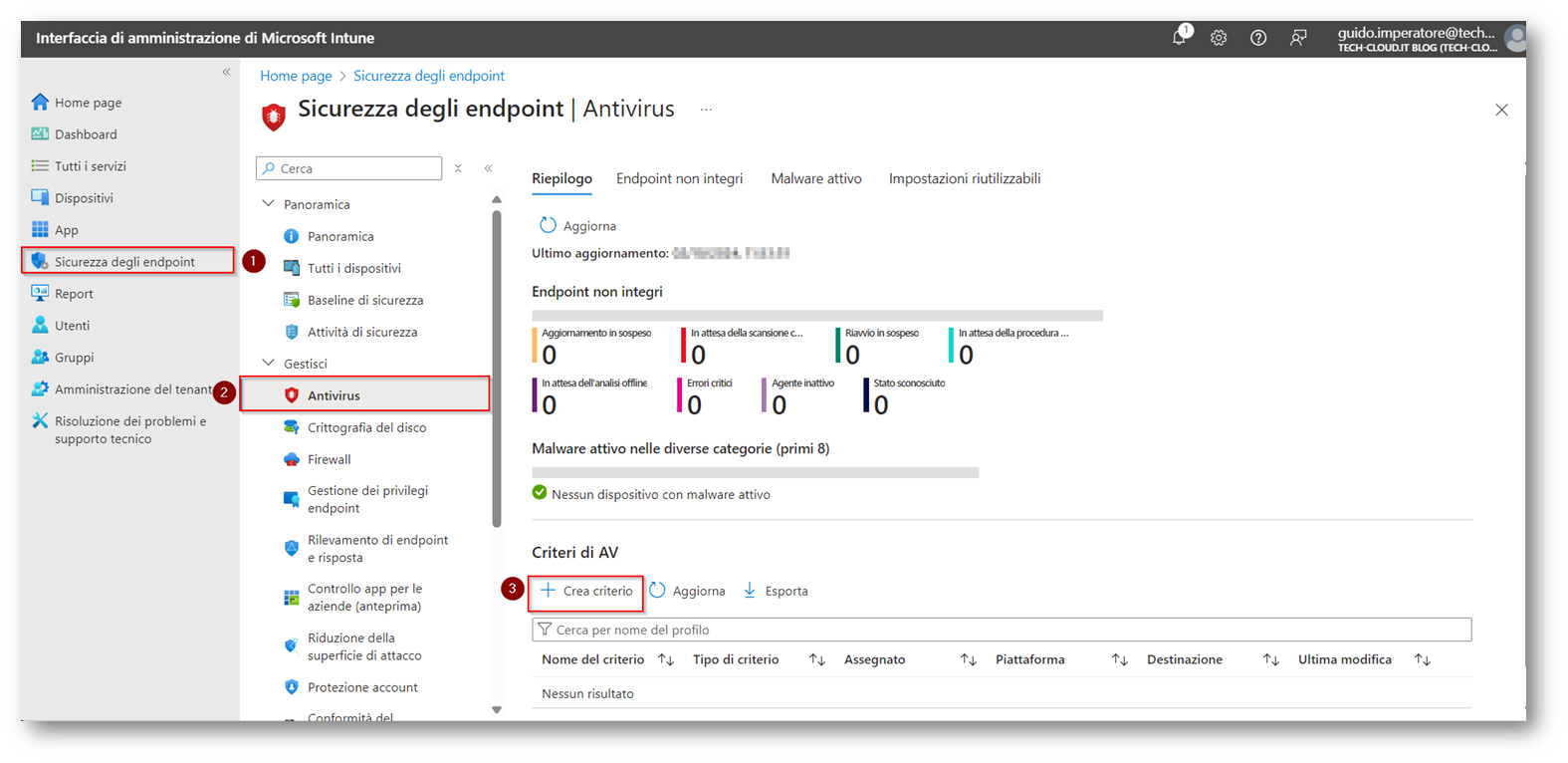

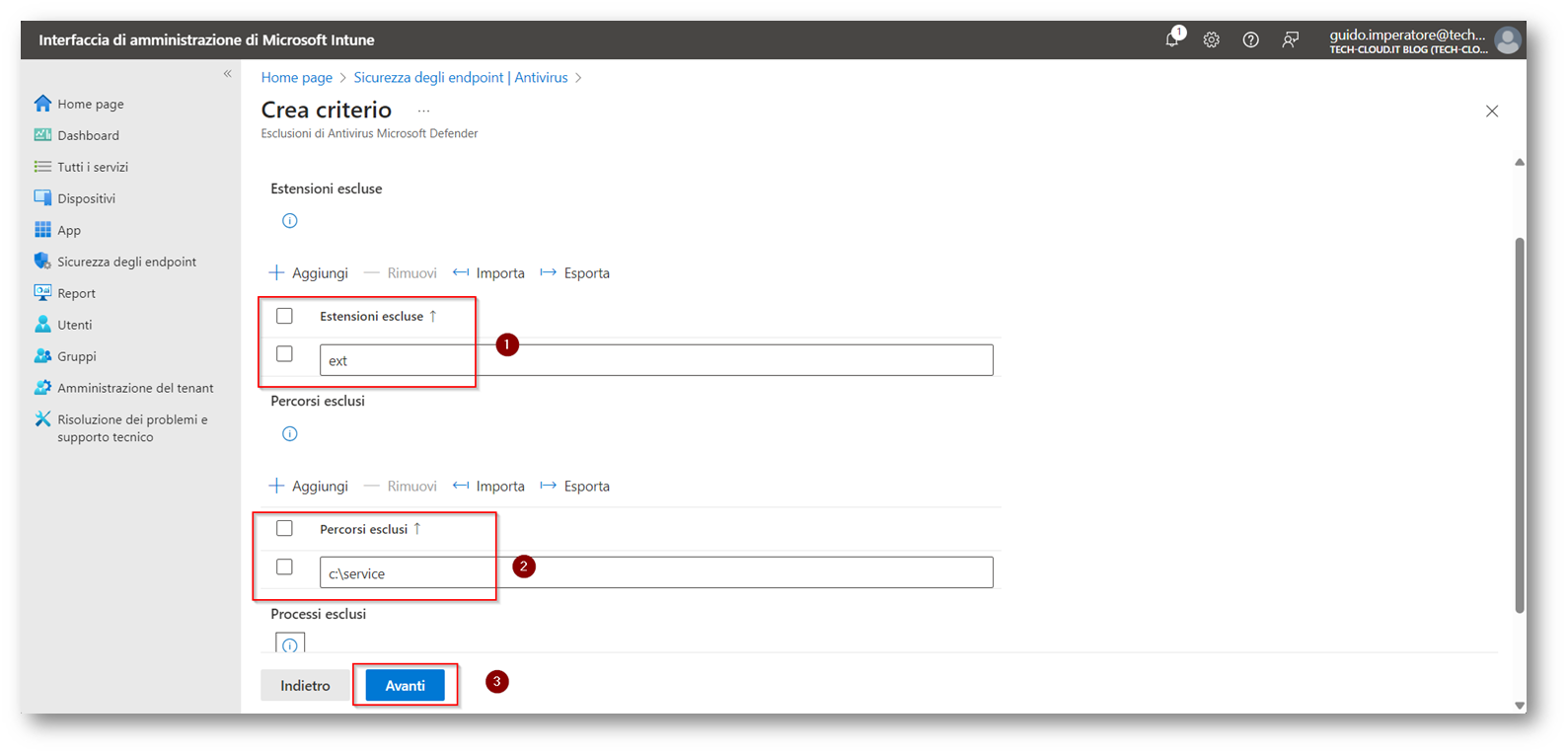

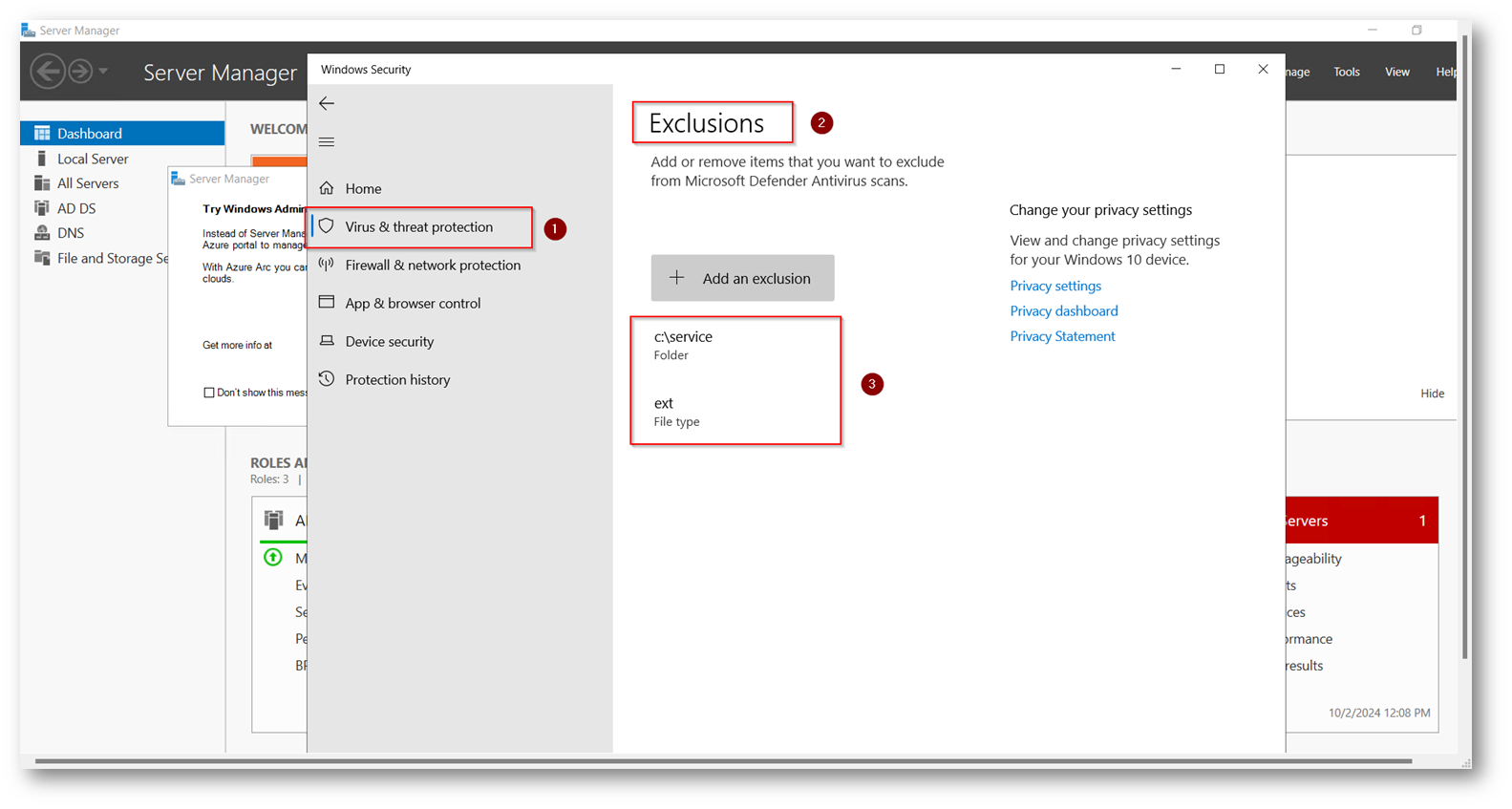

Ora, per darvi evidenza che il device recepisce le policy creeremo insieme delle esclusioni precisamente:

- Esclusione Cartella C:\service

- Esclusione Estensione .ext

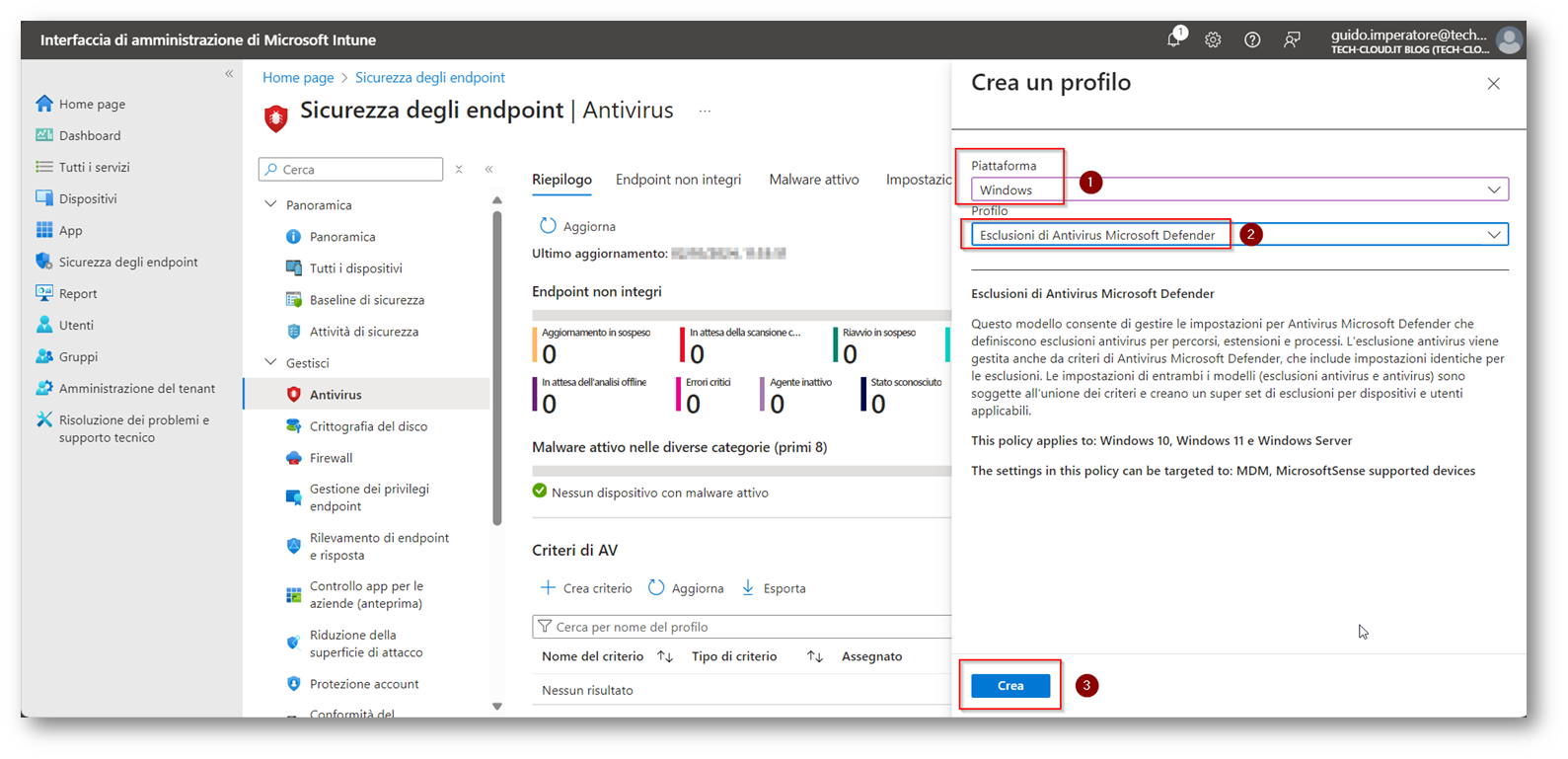

Figura 27: Creazione Policy relativa alle esclusioni

Figura 28: Creazione Policy Relative alle esclusioni da configurare

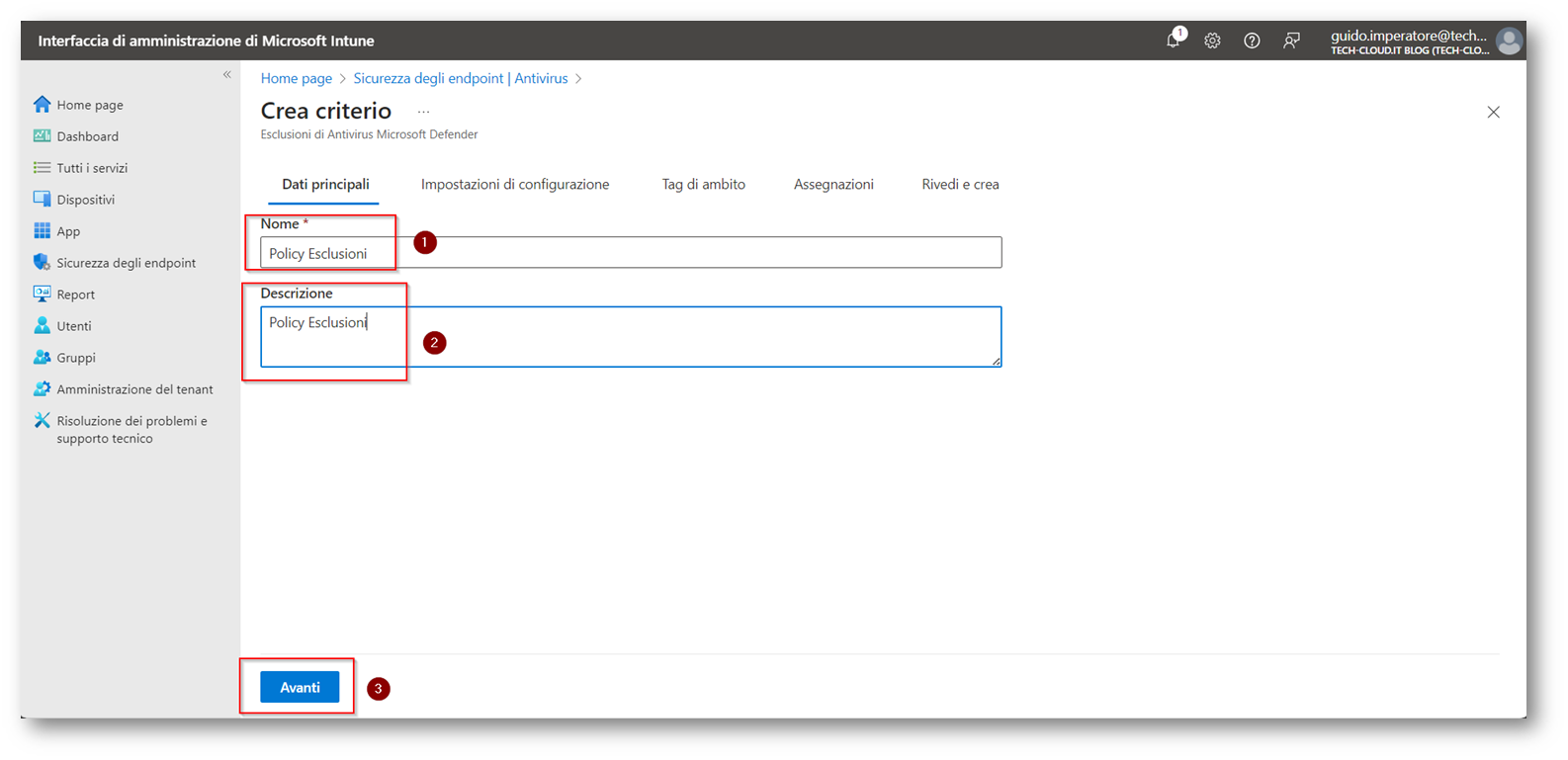

Figura 29: Scelta del nome e della descrizione della policy

Figura 30: Configurazione delle estensioni e dei percorsi da escludere dal controllo antivirus

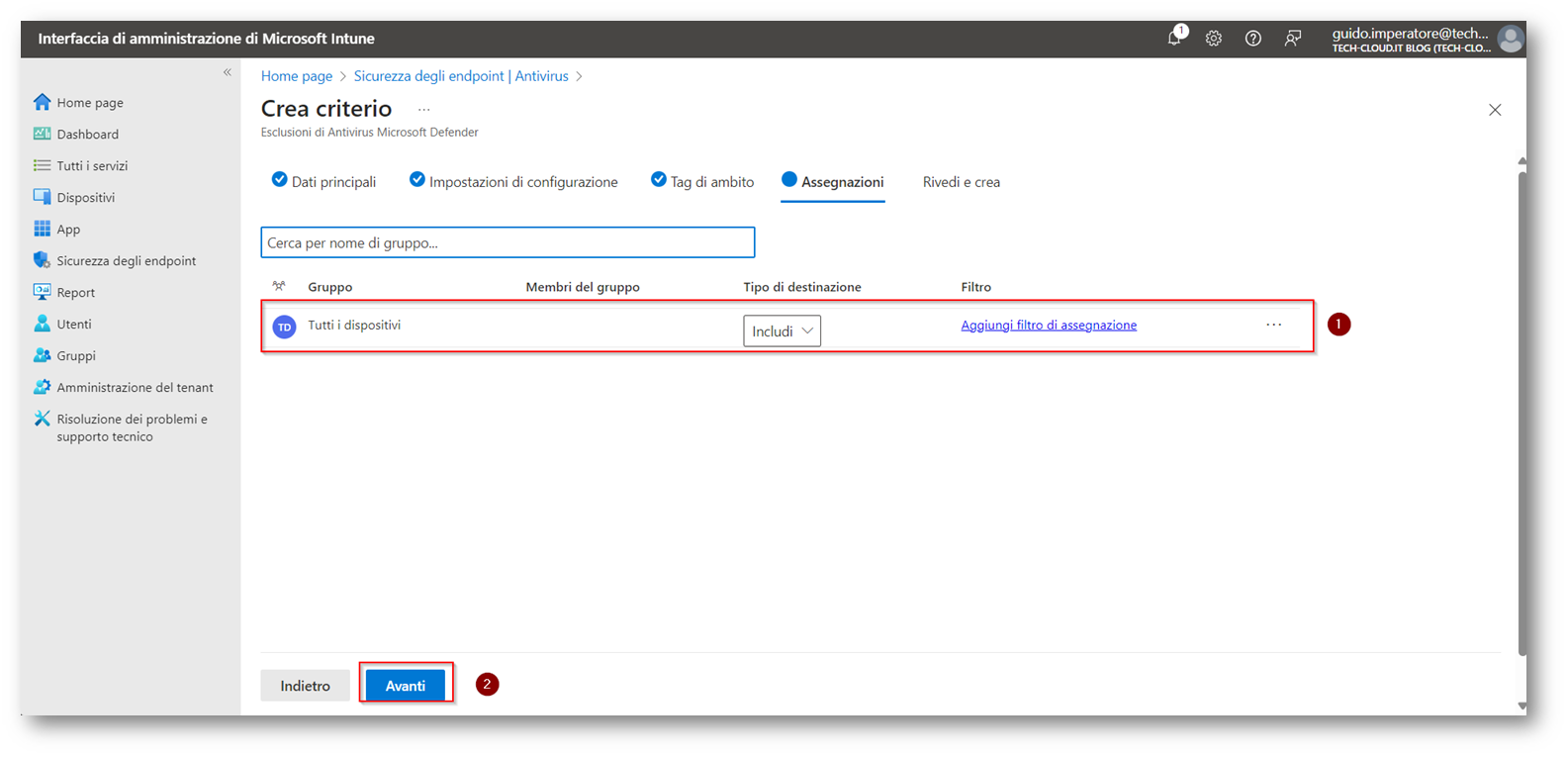

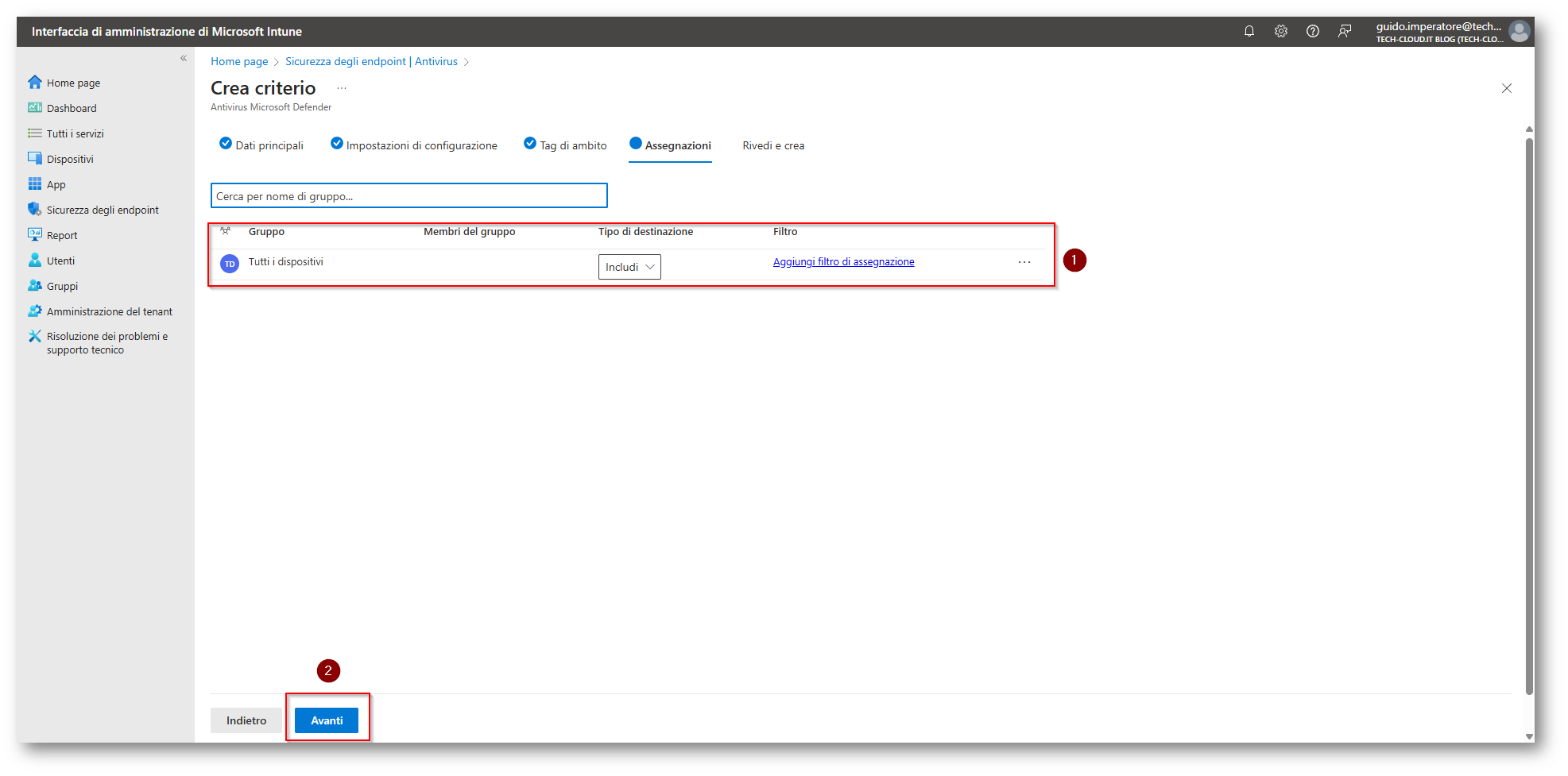

Figura 31: Applicazione della policy a tutti i dispositivi, ma potete creare un gruppo che contenga solo il domain controllers

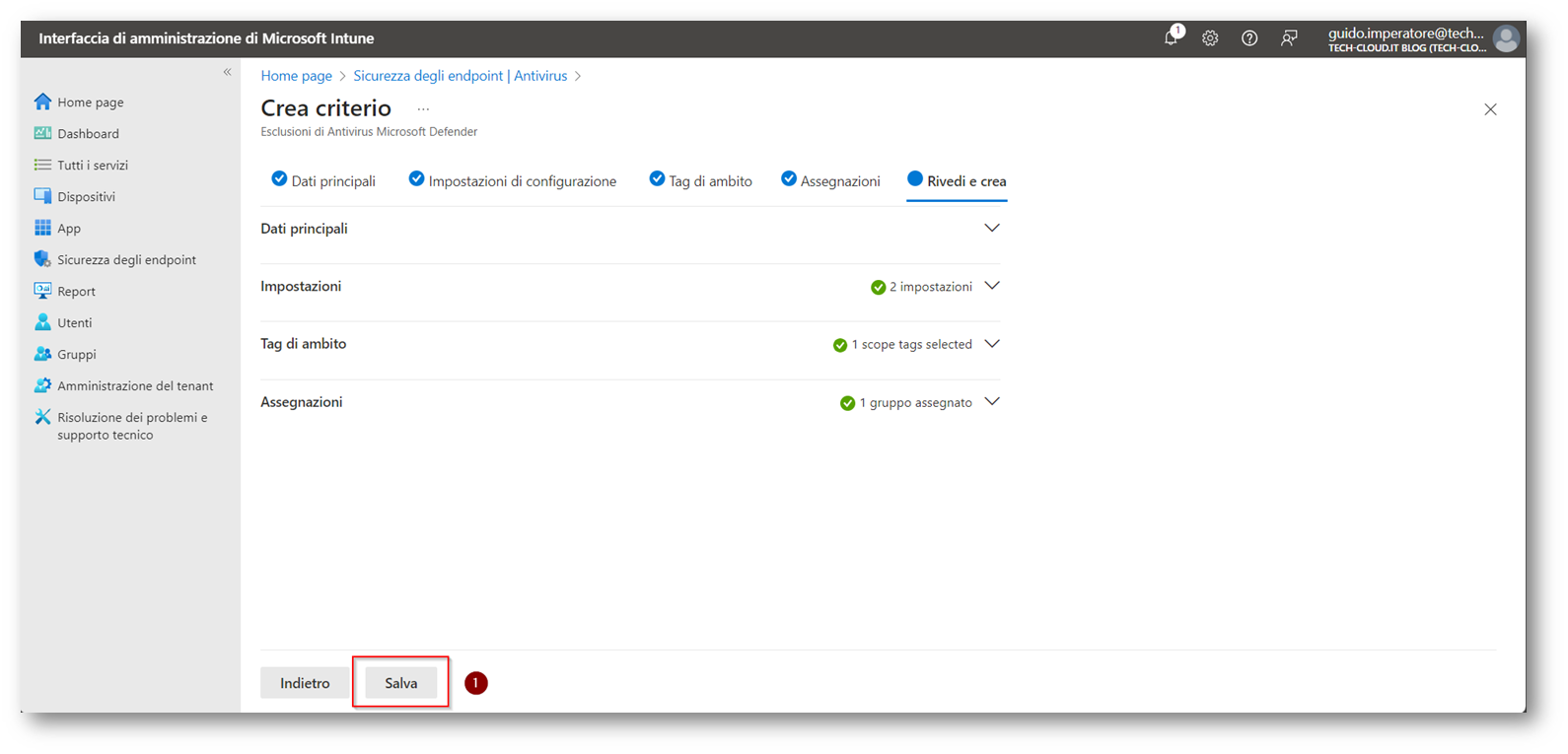

Figura 32: Salvataggio della regola di esclusione

Figura 33: Esclusioni Presenti sulla macchina SRVDC

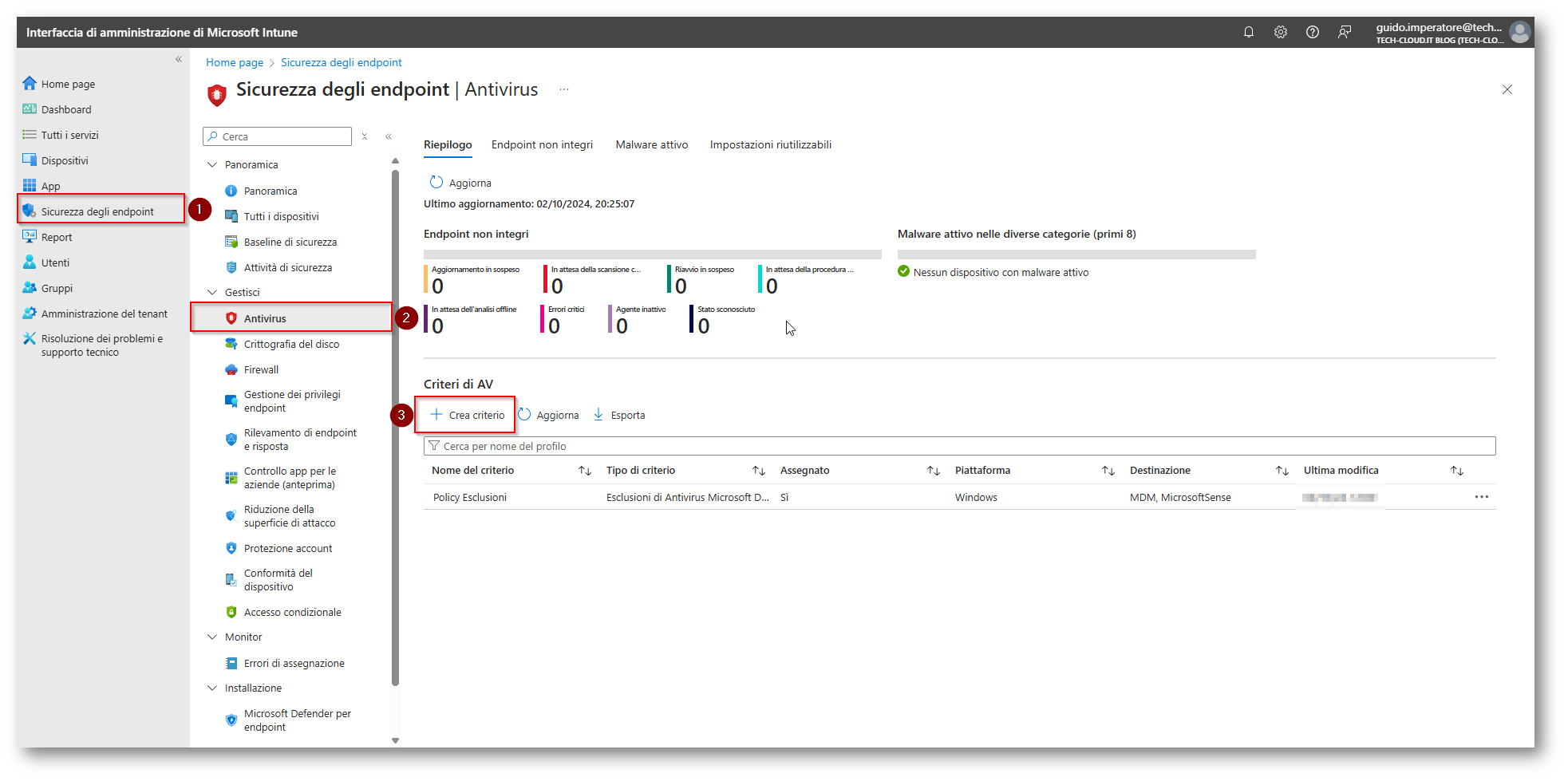

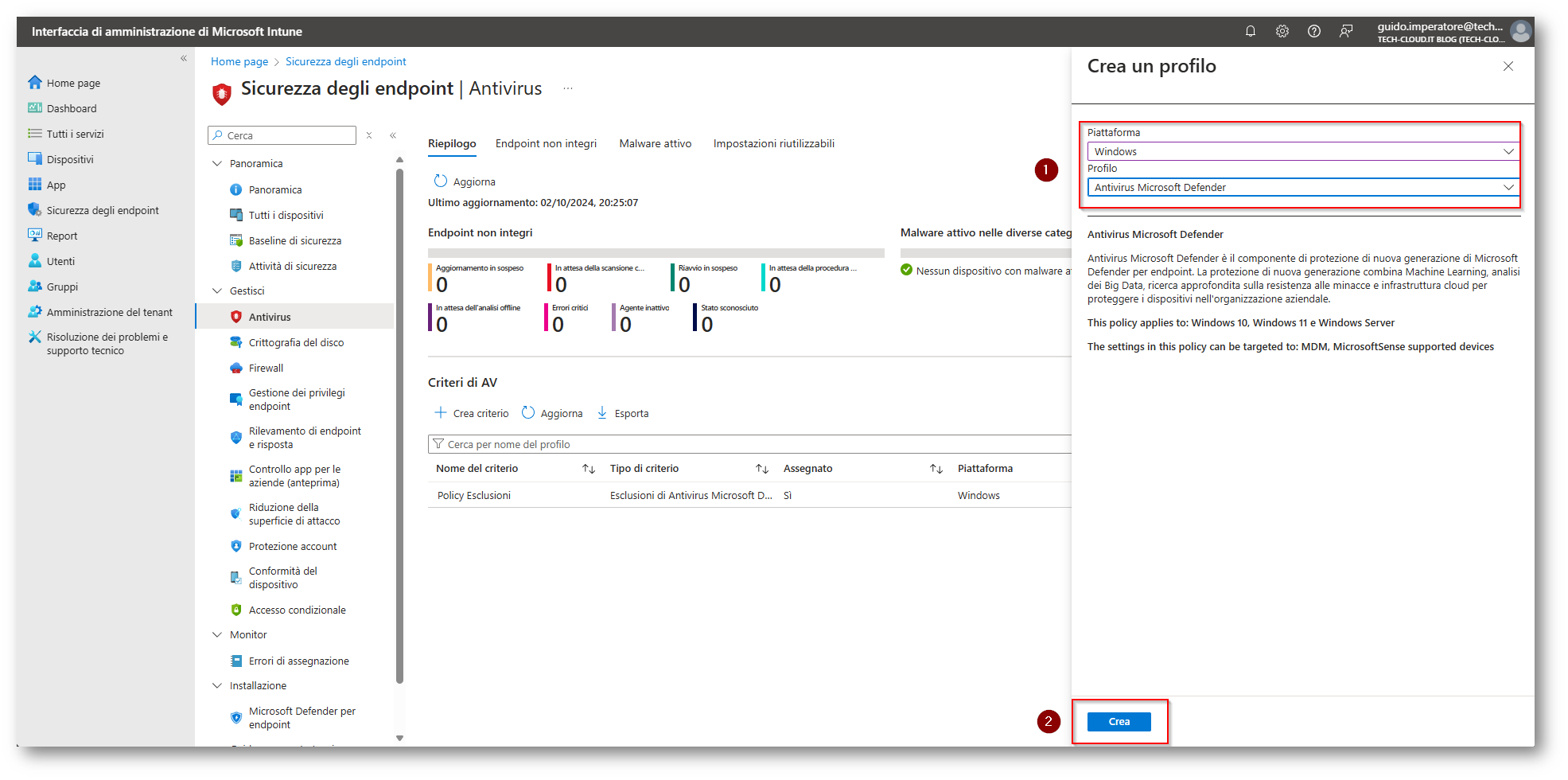

Vorrei inoltre mostrarvi un altro esempio di creazione della policy sfruttando queste funzionalità, creeremo insieme una policy di Microsoft Defender Antivirus applicata a tutti i device e quindi incluso anche SRVDC

Figura 34: Creazione Policy Microsoft Defender Antivirus

Figura 35: Creazione Policy Microsoft Defender Antivirus

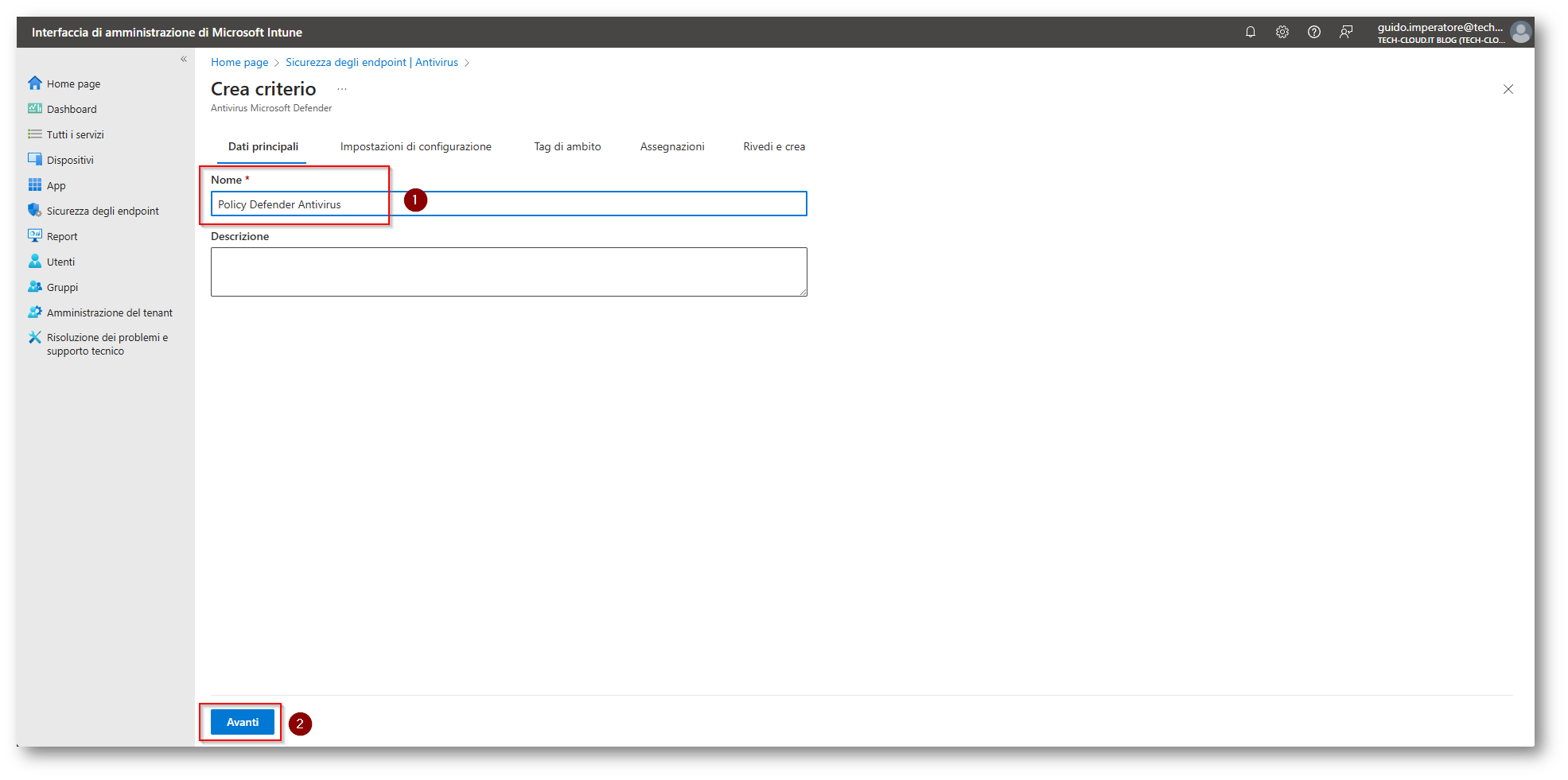

Figura 36: Scelta del nome da dare alla policy, il consiglio è quello di avere un nome “parlante” per identificare immediatamente in futuro la policy in modo corretto

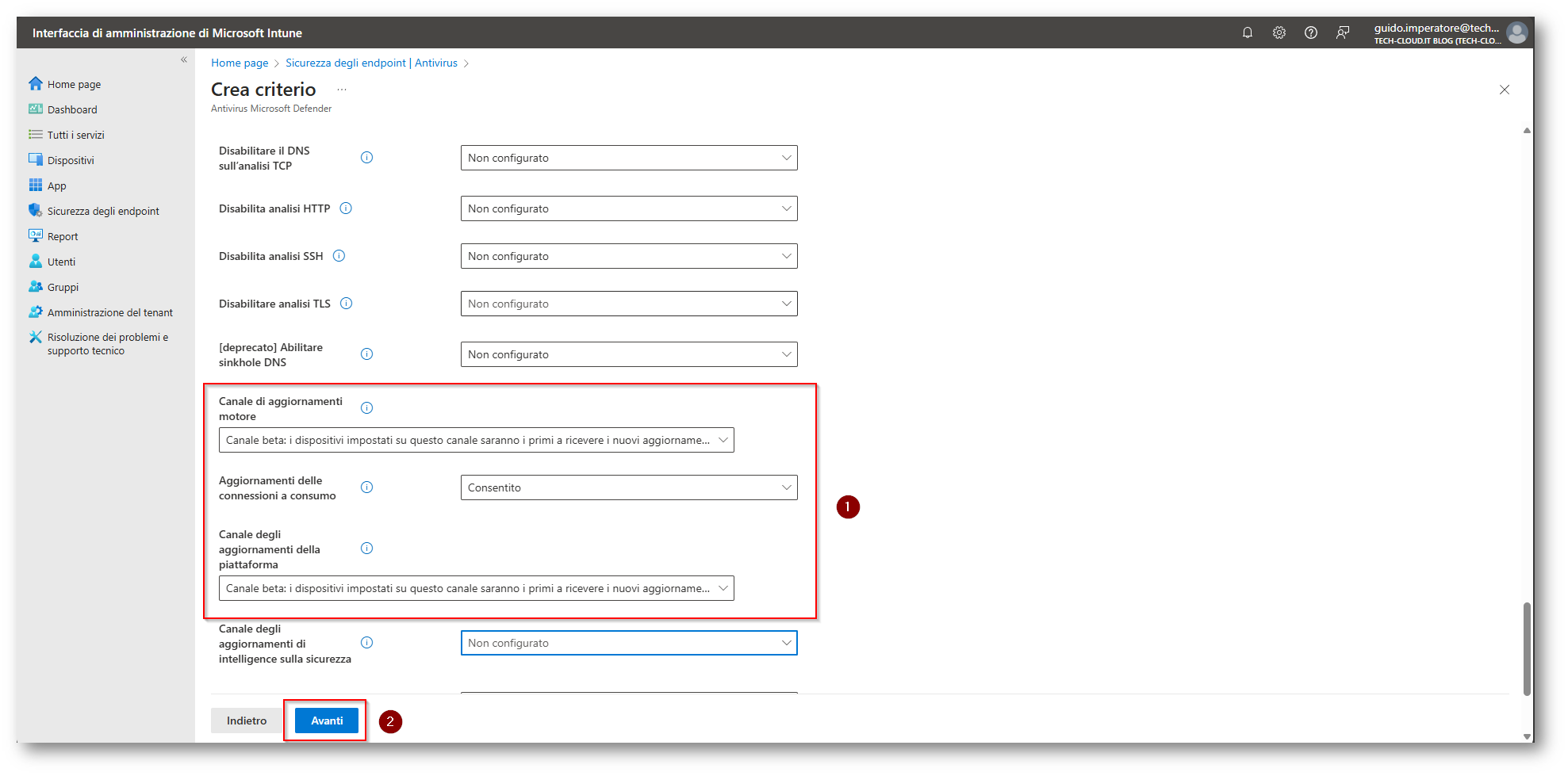

Procederò, anche per darvi evidenza della corretta applicazione della policy sul device, a creare una policy per applicare la versione beta di Microsoft Defender for Server

Figura 37: Impostazione degli update di Microsoft Defender for Endpoint in versione BETA per poi darvi evidenza della corretta applicazione della policy

Figura 38: Applicazione della policy creata a tutti i dispositivi

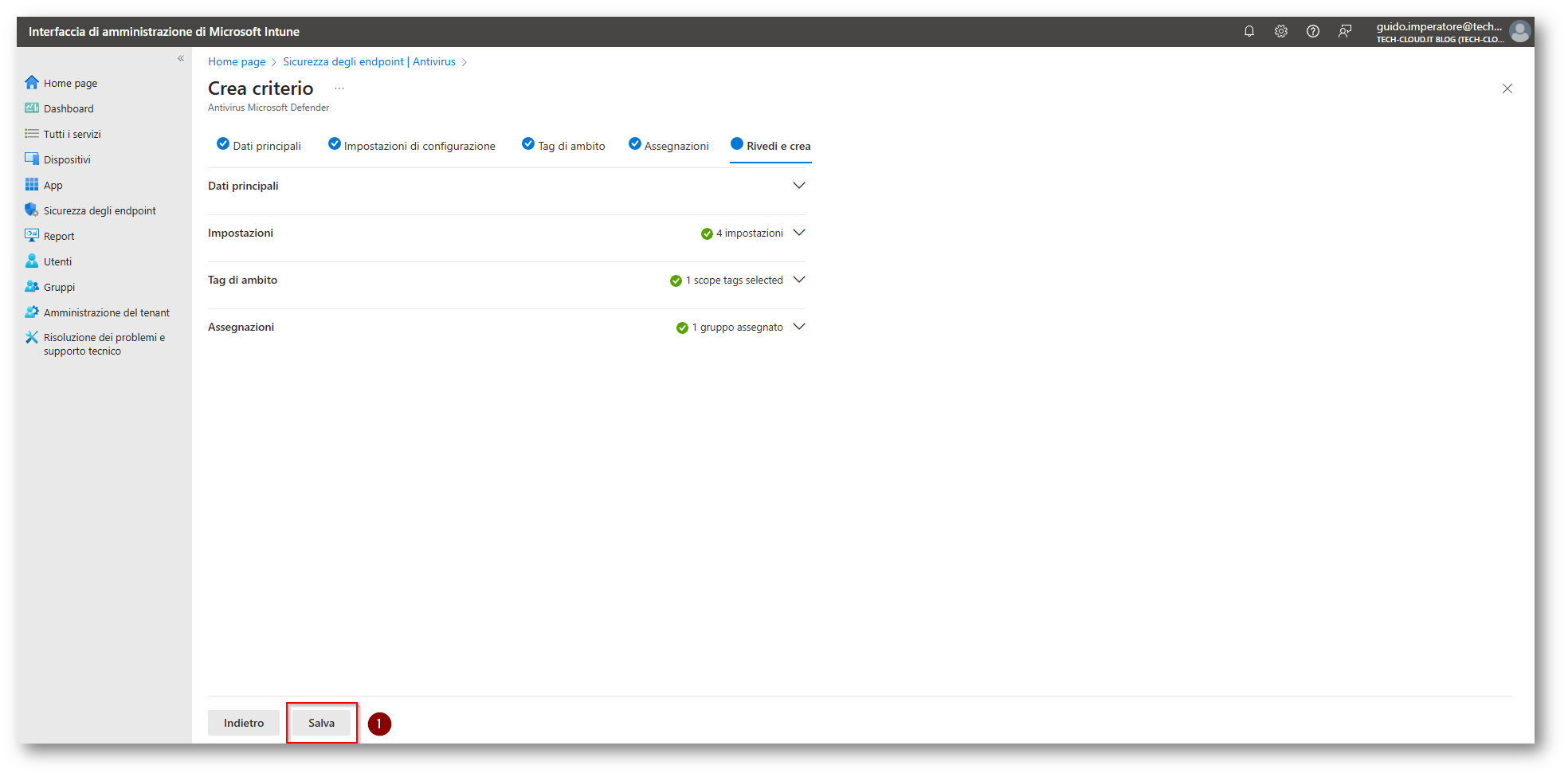

Figura 39: Salvataggio della policy Antivirus

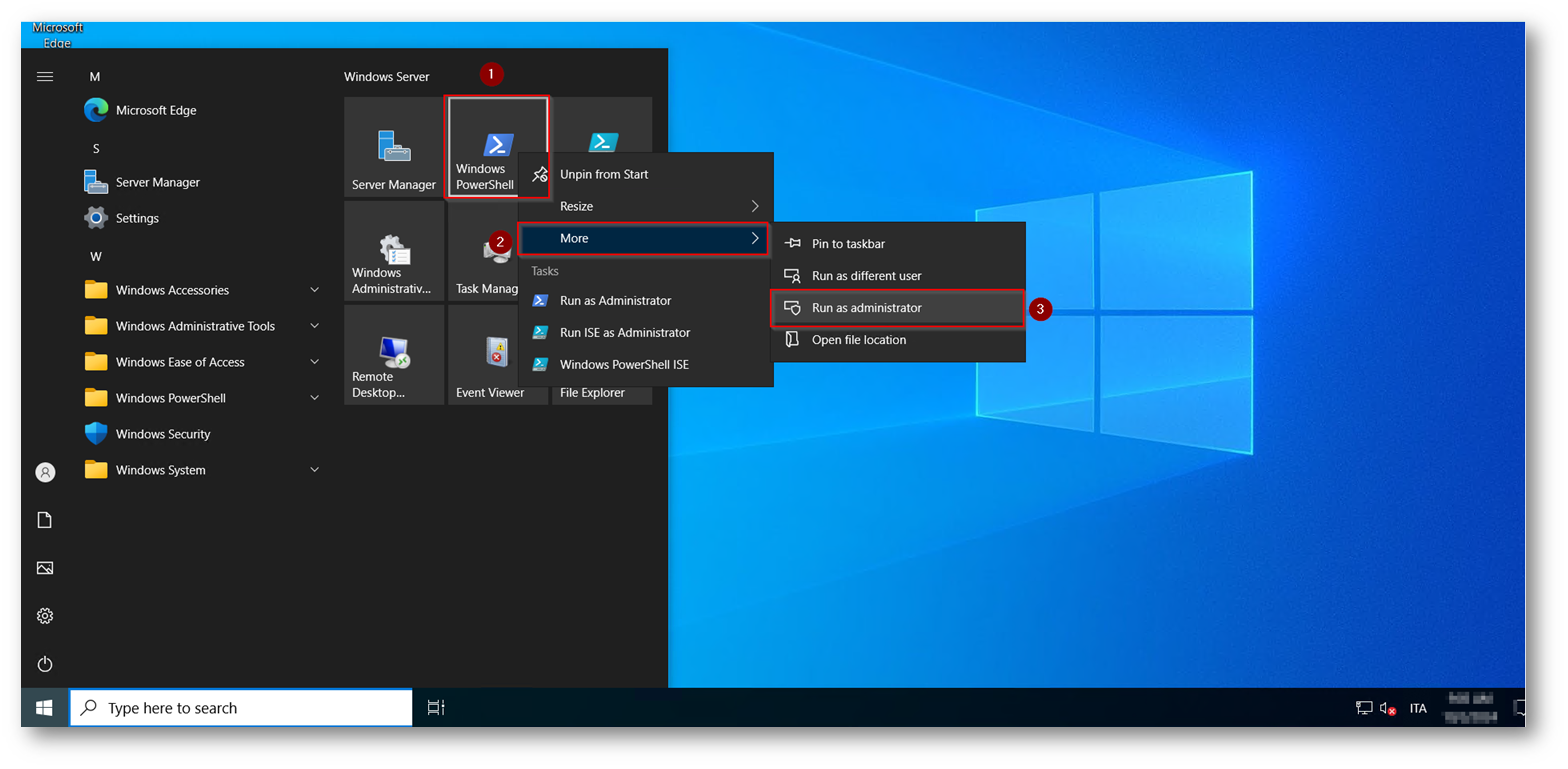

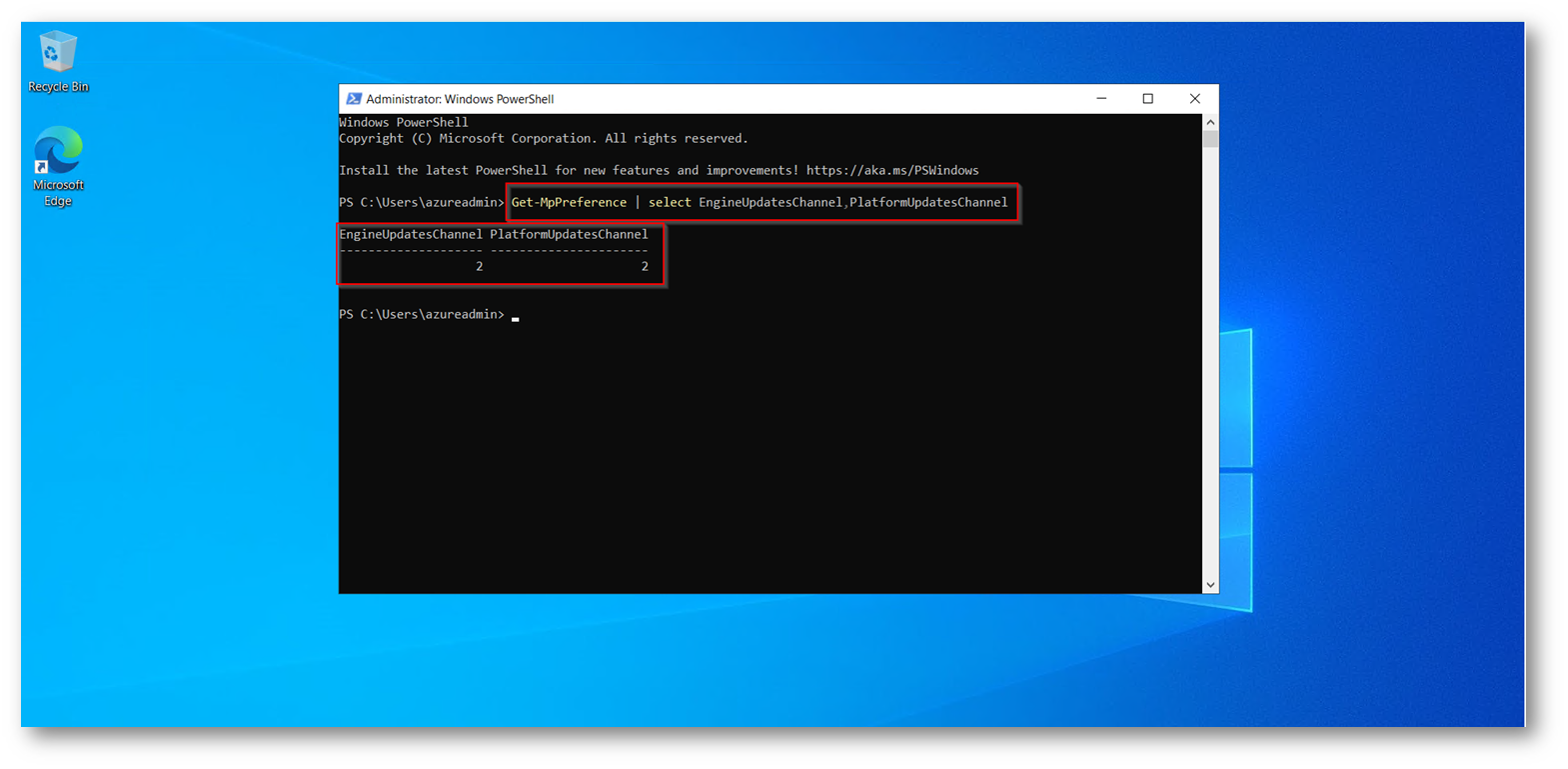

Per verificare che l’impostazione si sia correttamente applicata, mi collegherò alla macchina SRVDC e verificherò che i parametri:

- EngineUpdatesChannel

- PlatformUpdatesChannel

Siano settati a 2 il che significa channel Beta

Figura 40: Apertura Powershell con diritti amministrativi

Figura 41: Policy creata applicata in Modo Corretto

Gestendo i Domain Controllers con le Security Management Features posso procedure all’isolamento ?

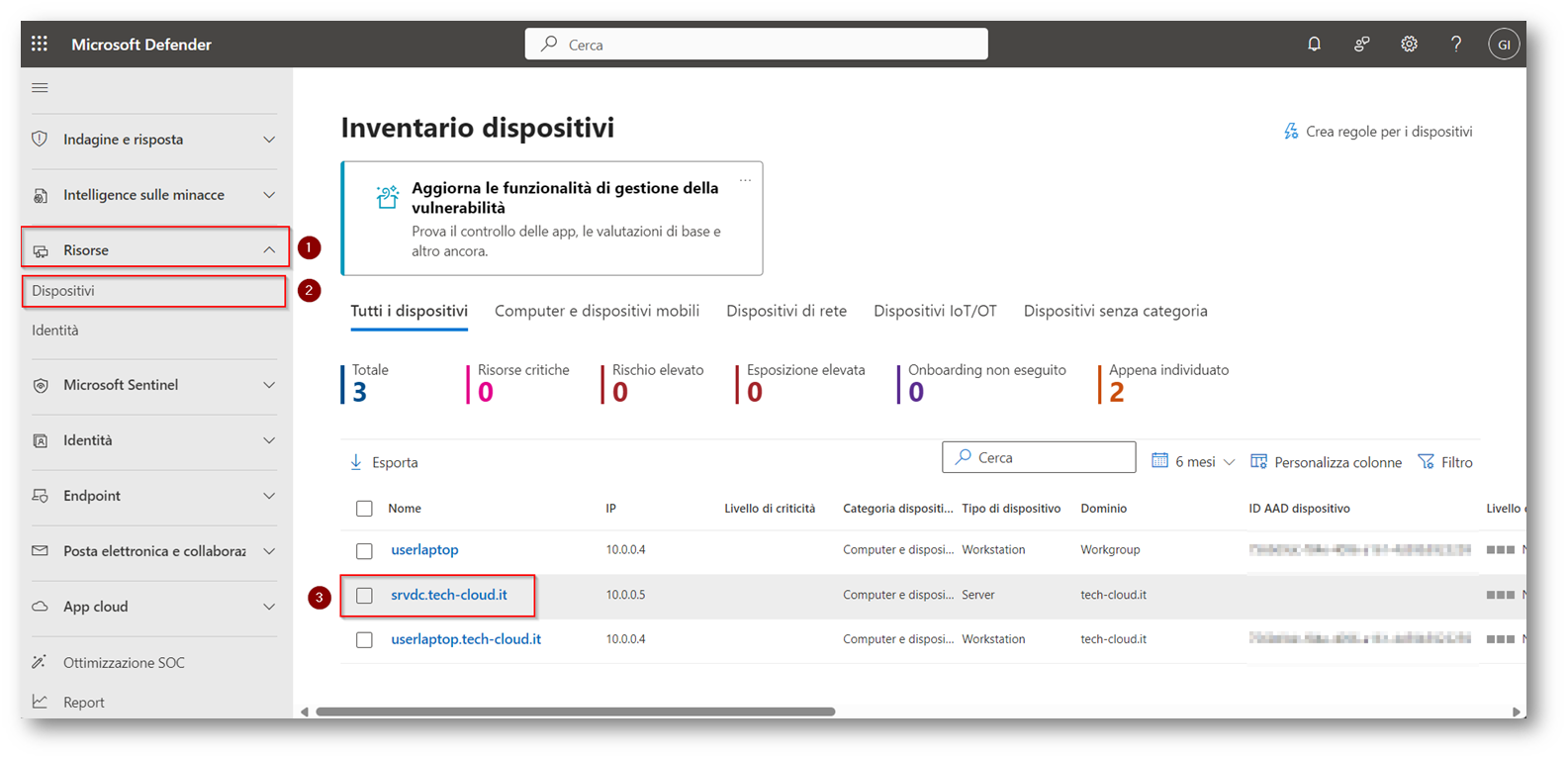

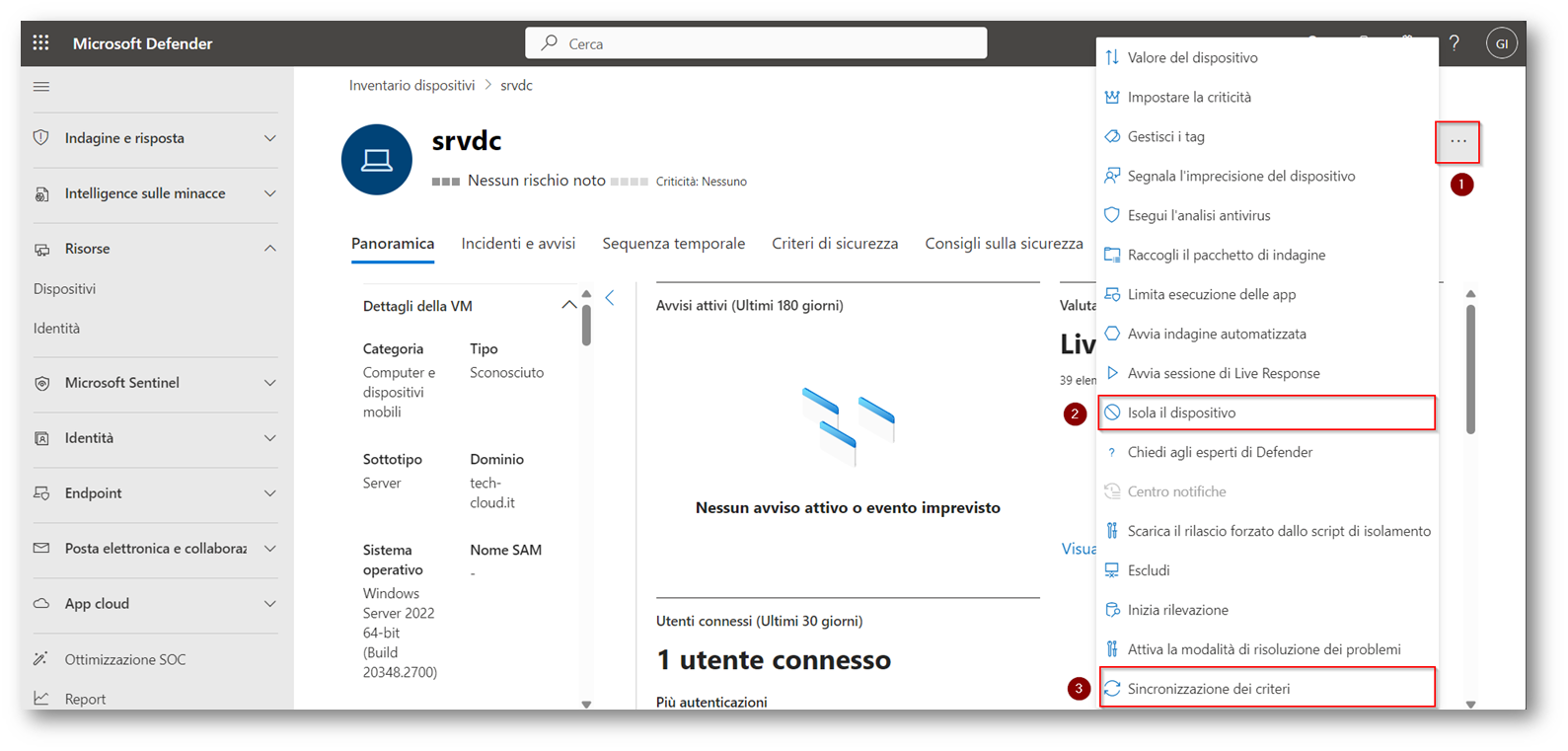

La risposta è sì, con i domain controllers gestiti da MDE è possibile sia procedere all’isolamento della macchina e sia a forzare la Sync delle policy, direttamente dal portale di Microsoft Defender

Figura 42: Selezione del device da isolare o in cui forzare la sync delle policy

Figura 43: Opzioni di Isolamento e di force della Sync disponibile per SRVDC

Conclusioni

Come avete potuto notare l’attivazione di questa funzionalità è rapida e vi permette di poter gestire ora anche i Domain Controller in Microsoft Intune, un vantaggio ed un rilascio a mio avviso veramente importante che la casa di Redmond ha messo a disposizione.

Se prima dovevate gestire i domain controllers con GPO di Active Directory ora potete avere la gestione della sicurezza dei vostri endpoint da un unico punto di accesso risparmiando diverso tempo nella gestione.

Cosa aspettate a testare questa nuova funzionalità?