Passwordless login al Microsoft Account con Windows Hello e con Yubikey

A partire da Windows 10, versione 1809 (October 2018 Update), è possible usare Windows Hello o una Security Key che supporta gli standard FIDO2 (Fast IDentity Online) e CTAP2 (Client-to-Authenticator Protocol) per poter accedere al proprio Microsoft Account (al momento solo se si usa il browser Edge).

Accedere senza password è una delle funzionalità che ultimamente Microsoft sta promuovendo maggiormente e i dispositivi biometrici, ormai diffusi in tutti i computer portatili, possono essere utilizzati per accedere a Windows e alle applicazioni web. Per approfondimenti sull’uso del protocollo WebAuthn per l’autenticazione delle applicazioni web vi rimando alla lettura del documento https://www.w3.org/2018/Talks/06-WebAuthn.pdf

Configurazione di Windows Hello per accedere al Microsoft Account

Il Microsoft Account vi permette di accedere con un unico set di credenziali ad una serie enorme di servizi Microsoft, come ad esempio Xbox, Skype, Outlook.com e altri.

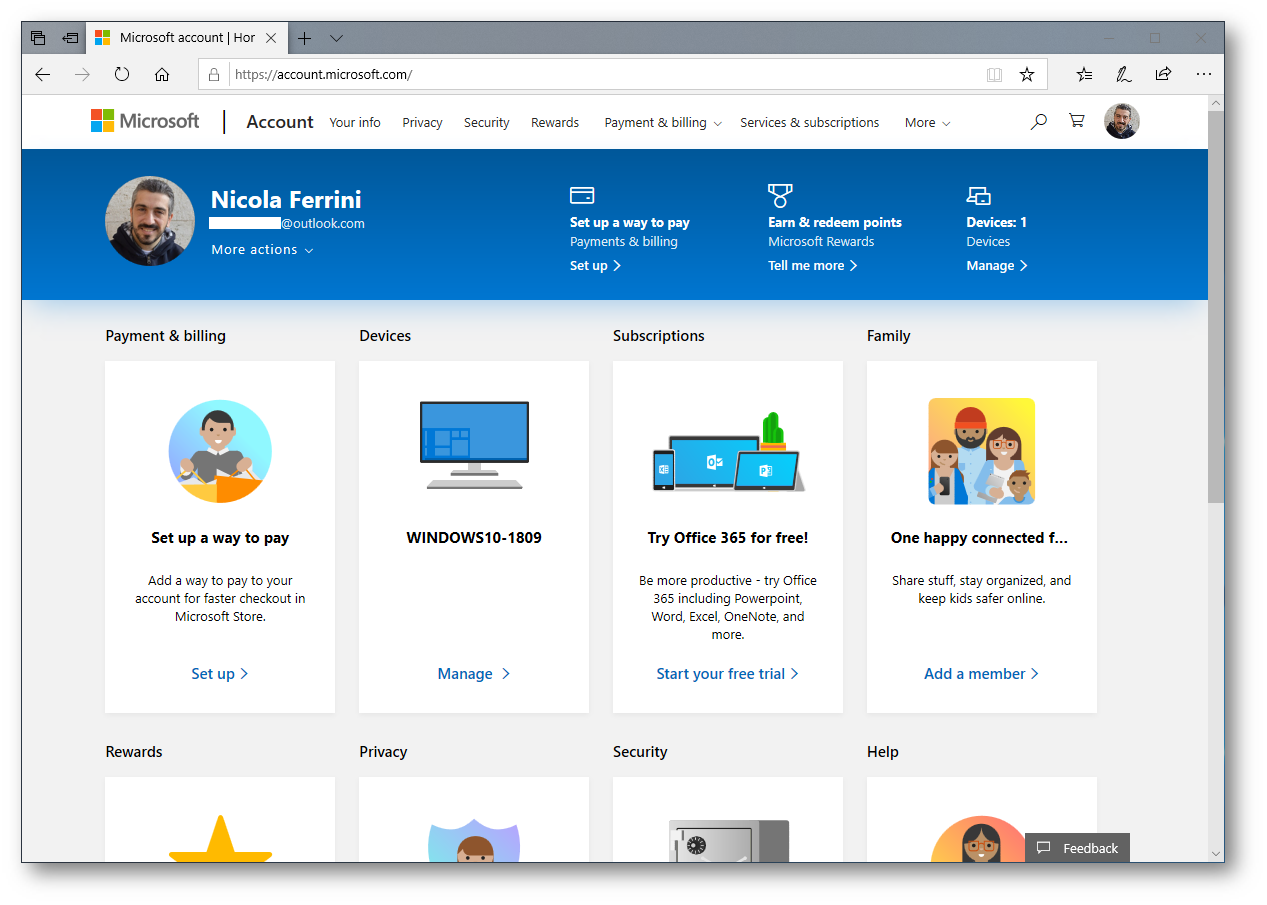

Figura 1: Servizi Microsoft a cui è possibile accedere con il Microsoft Account

L’obiettivo è quello di non utilizzare più la password per accedere al Microsoft Account, ma utilizzare il lettore di impronte digitali e Windows Hello.

Windows Hello è una soluzione che usa il riconoscimento facciale, l’impronta digitale o un PIN per accedere al proprio dispositivo con Windows 10 o per accedere al proprio account sul Web.

La procedura di autenticazione che utilizza Windows Hello (o la Security Key) si basa sull’impiego del protocollo WebAuthn, che usa un algoritmo di crittografia asimmetrico che utilizza due chiavi crittografiche, una privata e una pubblica, per autenticarsi nei siti web. La chiave privata viene memorizzata all’interno del chipset TPM (Trusted Platform Module) e può essere utilizzata solo dopo averla sbloccata mediante riconoscimento biometrico o tramite il PIN. La chiave pubblica viene inviata al Microsoft Account (o a qualsiasi applicazione web che supporta il protocollo WebAuthn).

Aprite il browser Edge e collegatevi al sito https://account.microsoft.com. Se non possedete un Microsoft Account ne potete creare uno.

Figura 2: Apertura del portale di gestione del Microsoft Account

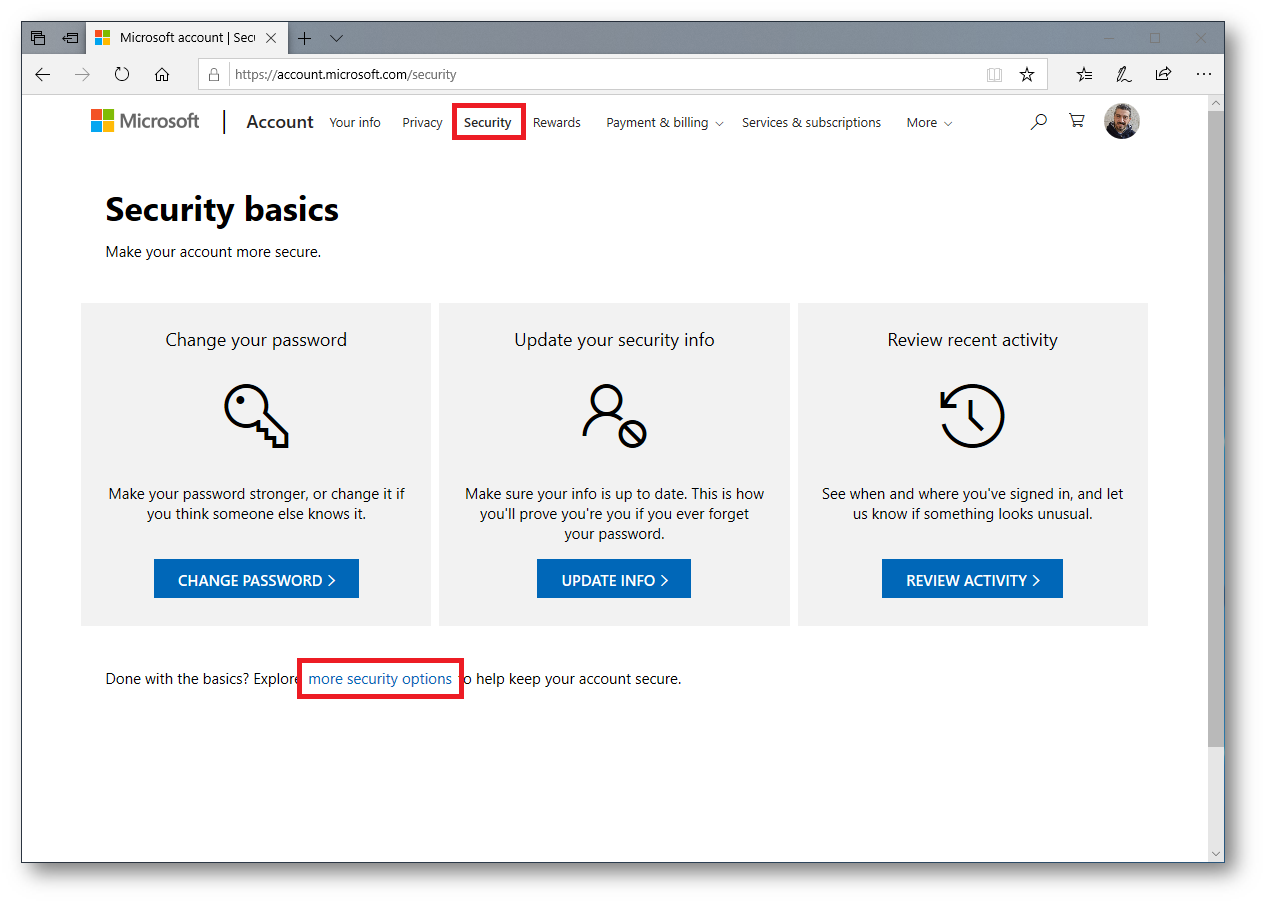

Cliccate su Security e successivamente su More Security Options, come evidenziato nella figura sotto:

Figura 3: Pagina di configurazione della Sicurezza dell’acoount

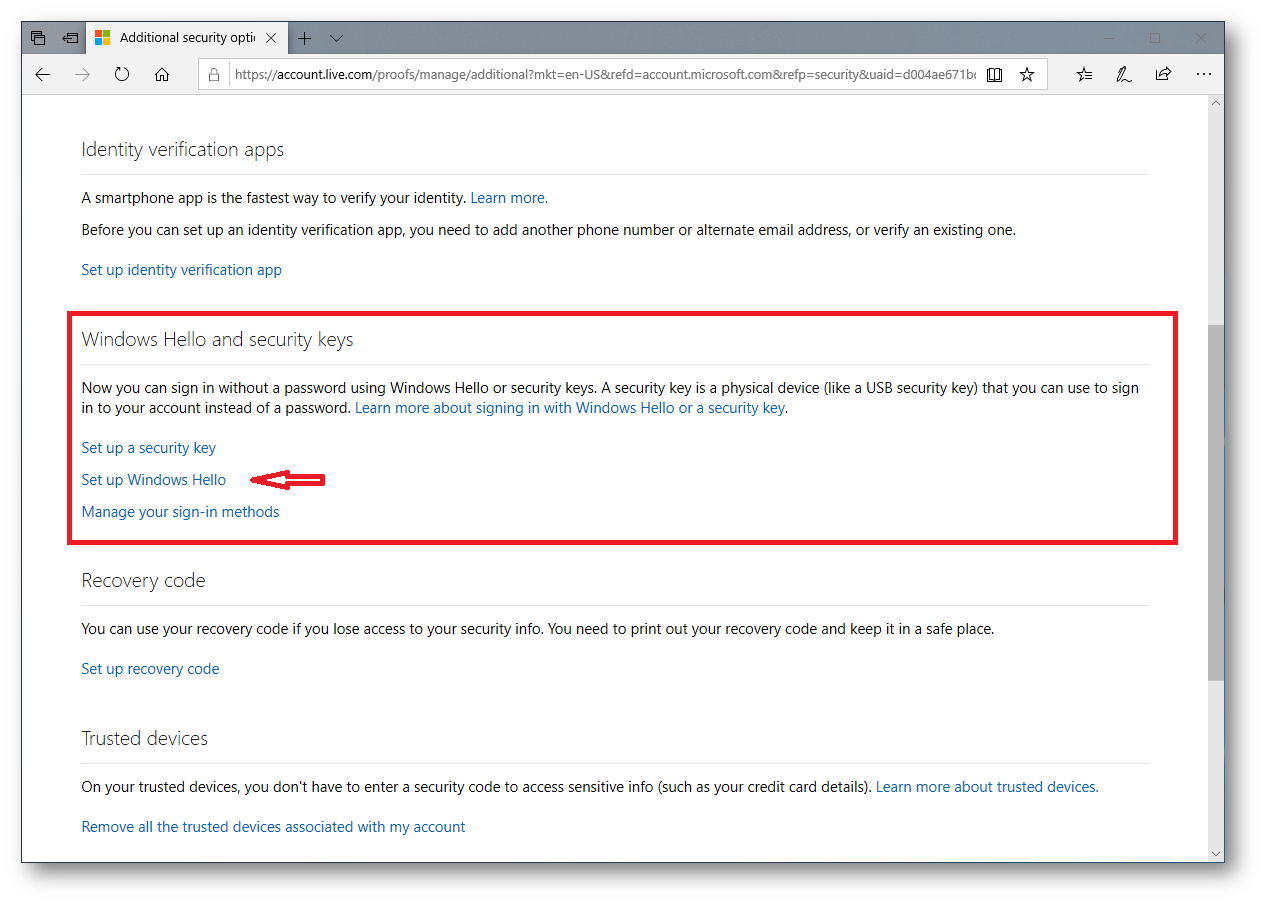

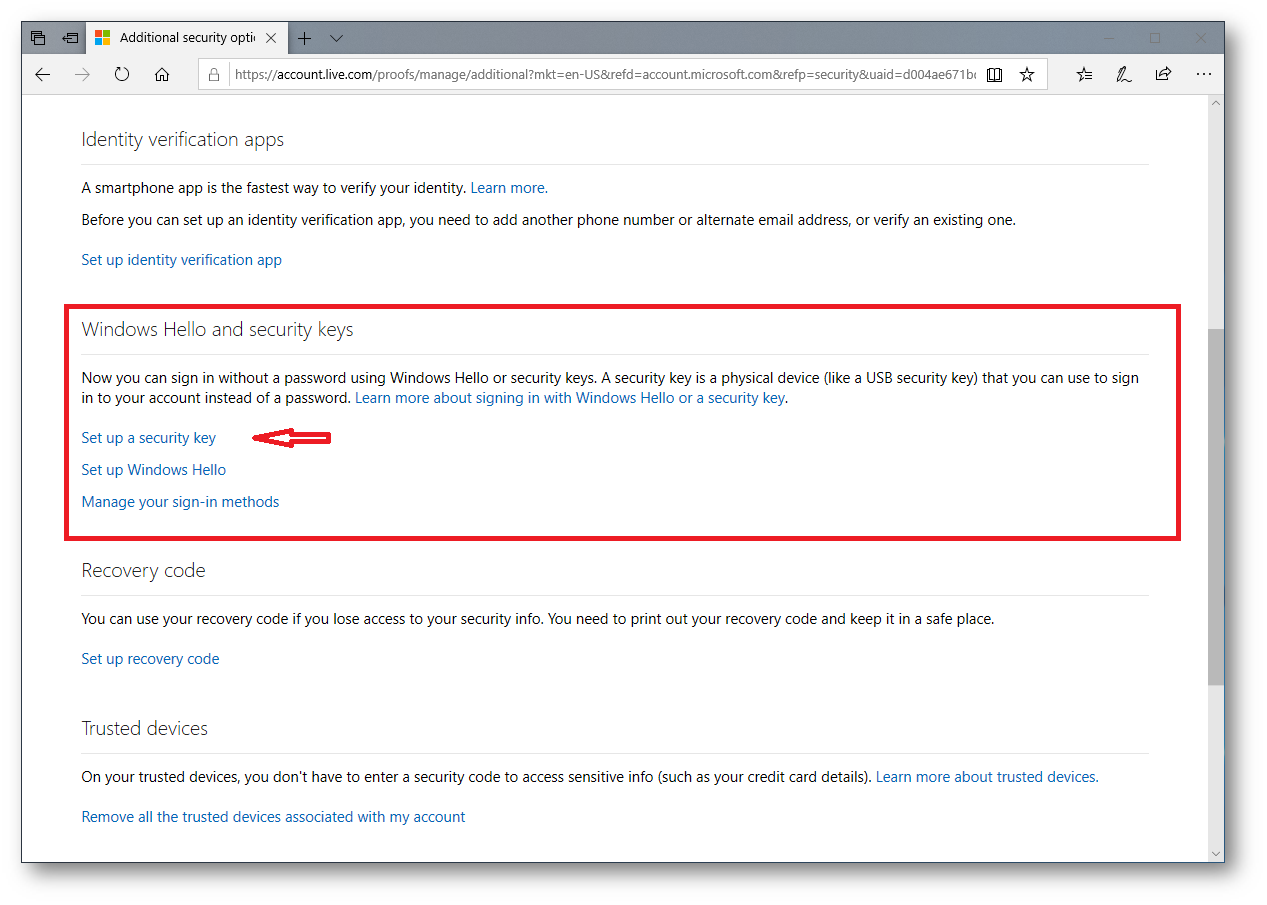

Nella pagina Additional Security Options scorrete fino alla voce Windows Hello and security keys e cliccate su Set up Windows Hello

Figura 4: Pagina delle opzioni di sicurezza avanzate

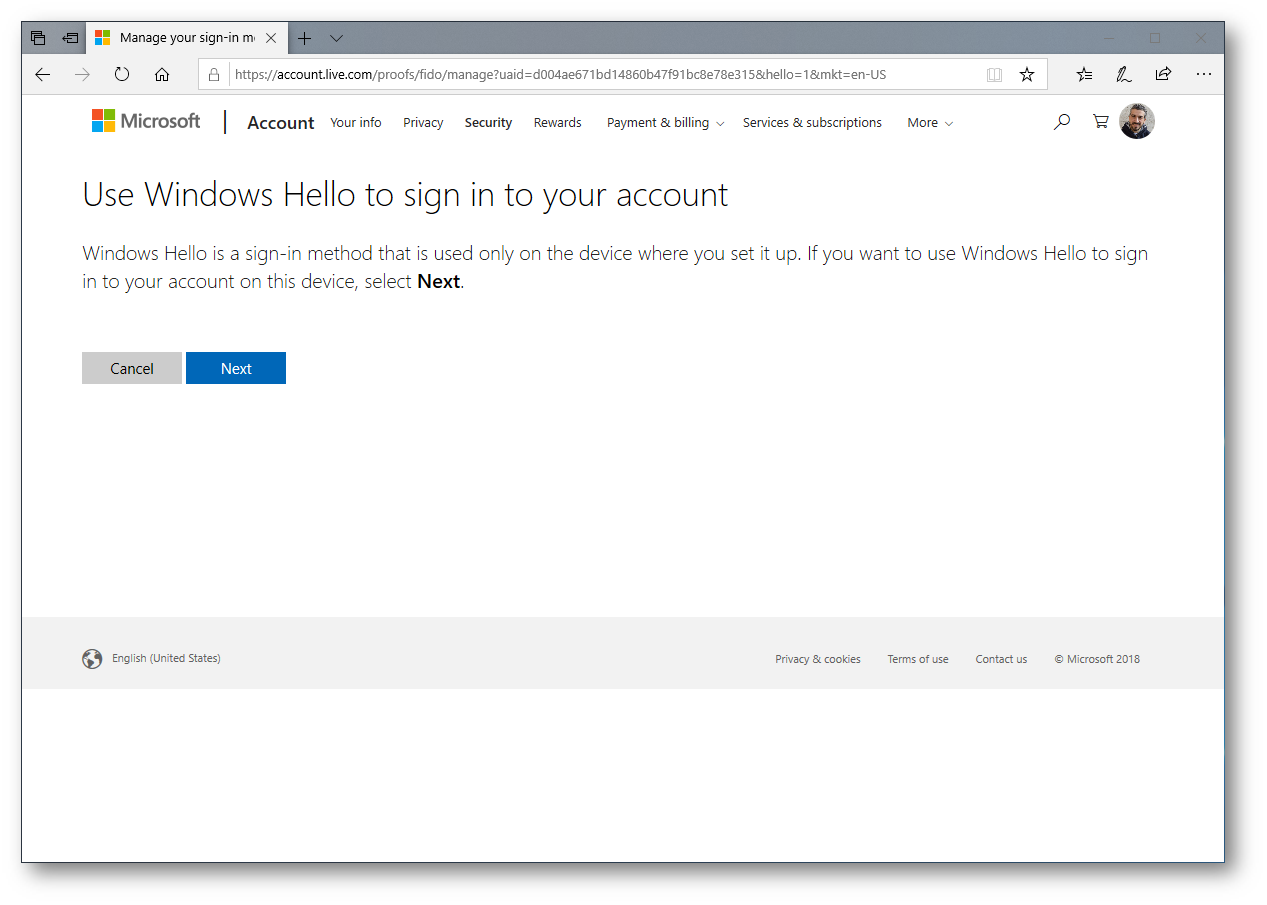

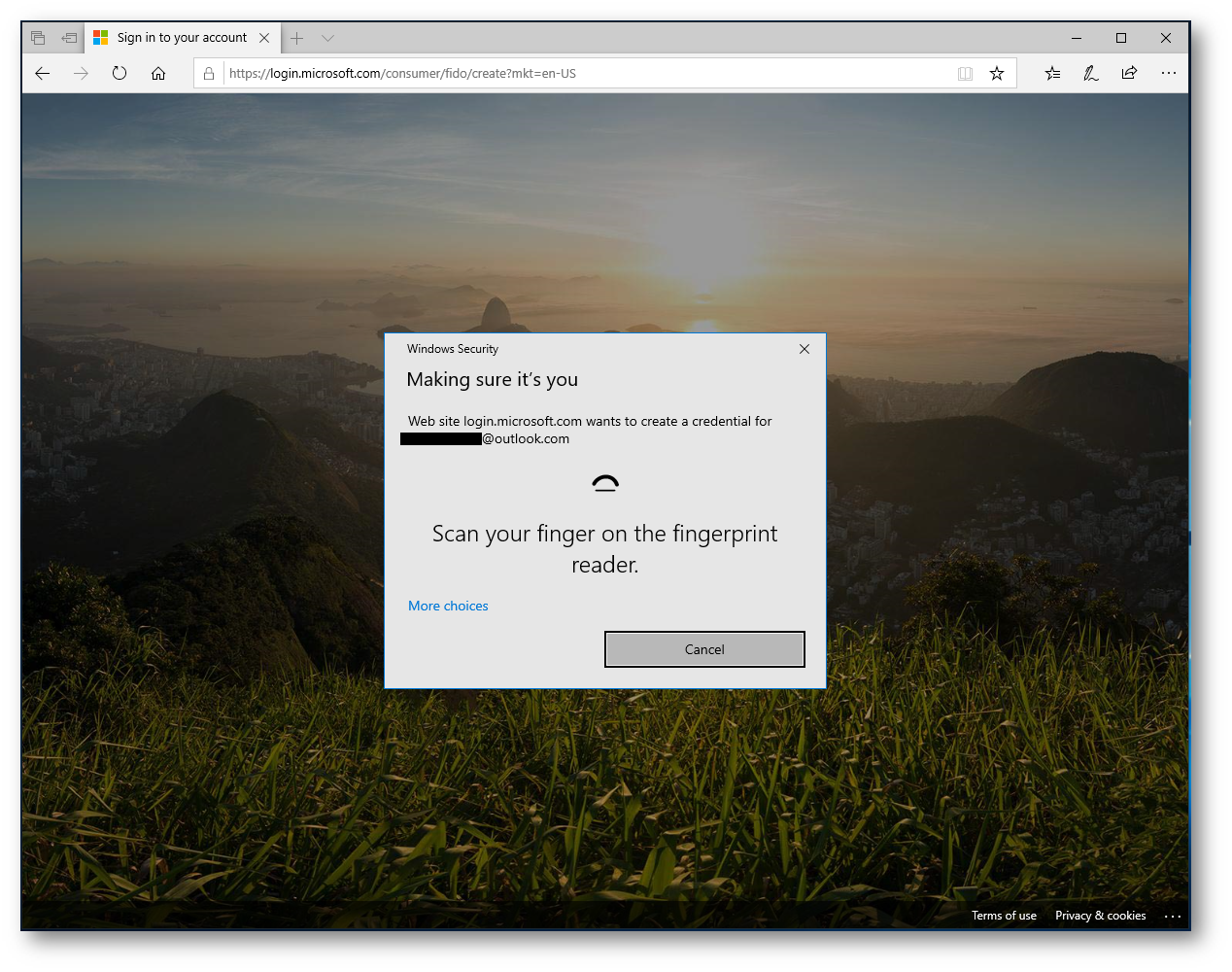

A questo punto partirà una procedura guidata che vi chiederà di confermare con il PIN o con l’impronta digitale la vostra identità (dovete aver già configurato Windows Hello sul vostro pc). Se non avete configurato Windows Hello potete farlo da Start > Impostazioni > Account > Opzioni di accesso. In Windows Hello vedrete le opzioni per il riconoscimento facciale, l’impronta digitale o l’iride se il PC dispone di un lettore di impronta digitale o di una fotocamera che supporta queste opzioni.

Figura 5: Inizio della procedura di registrazione ed associazione di Windows Hello al Microsoft Account

Figura 6: Conferma della propria identità tramite Windows Hello e impronta digitale

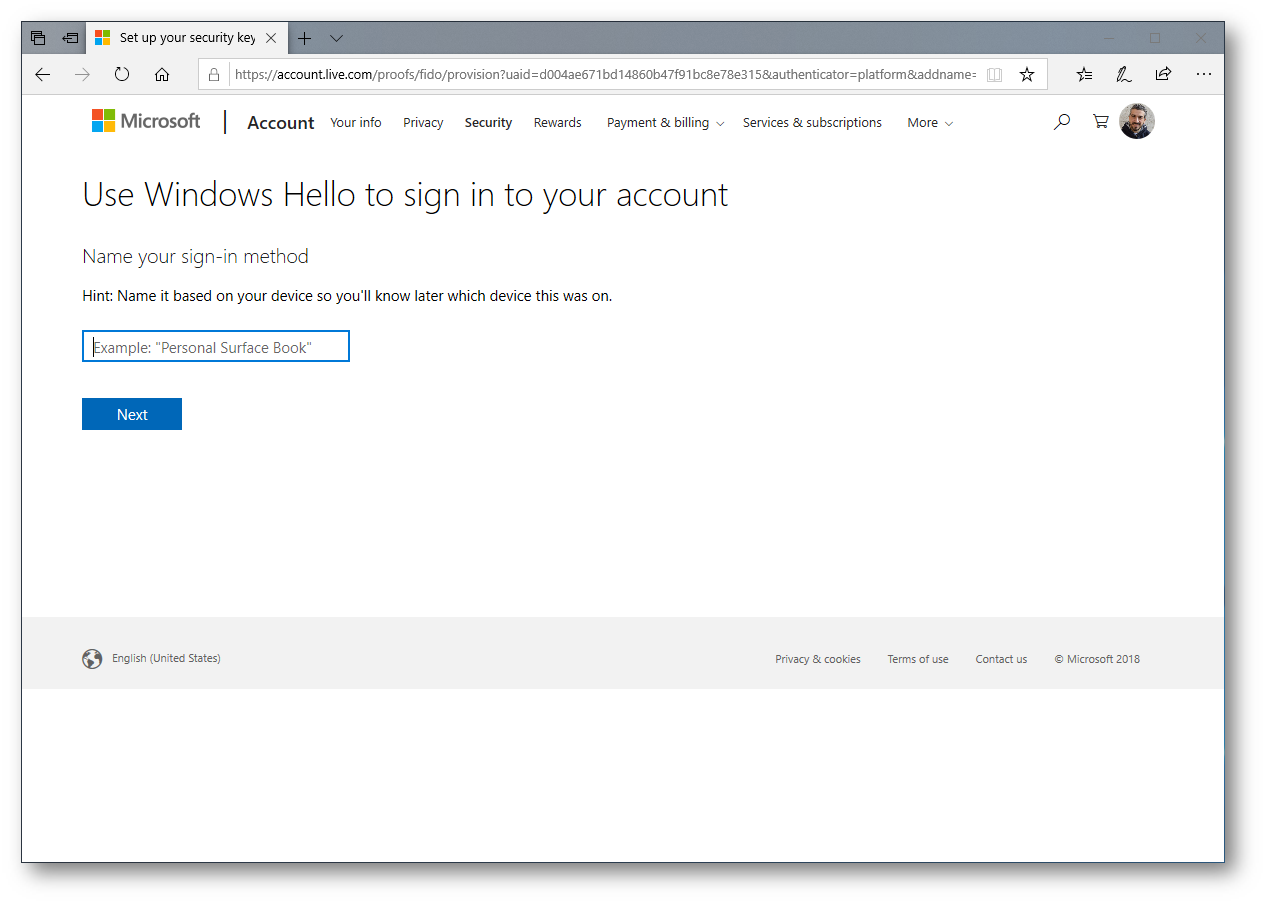

Figura 7: Nome del dispositivo associato all’impronta registrata

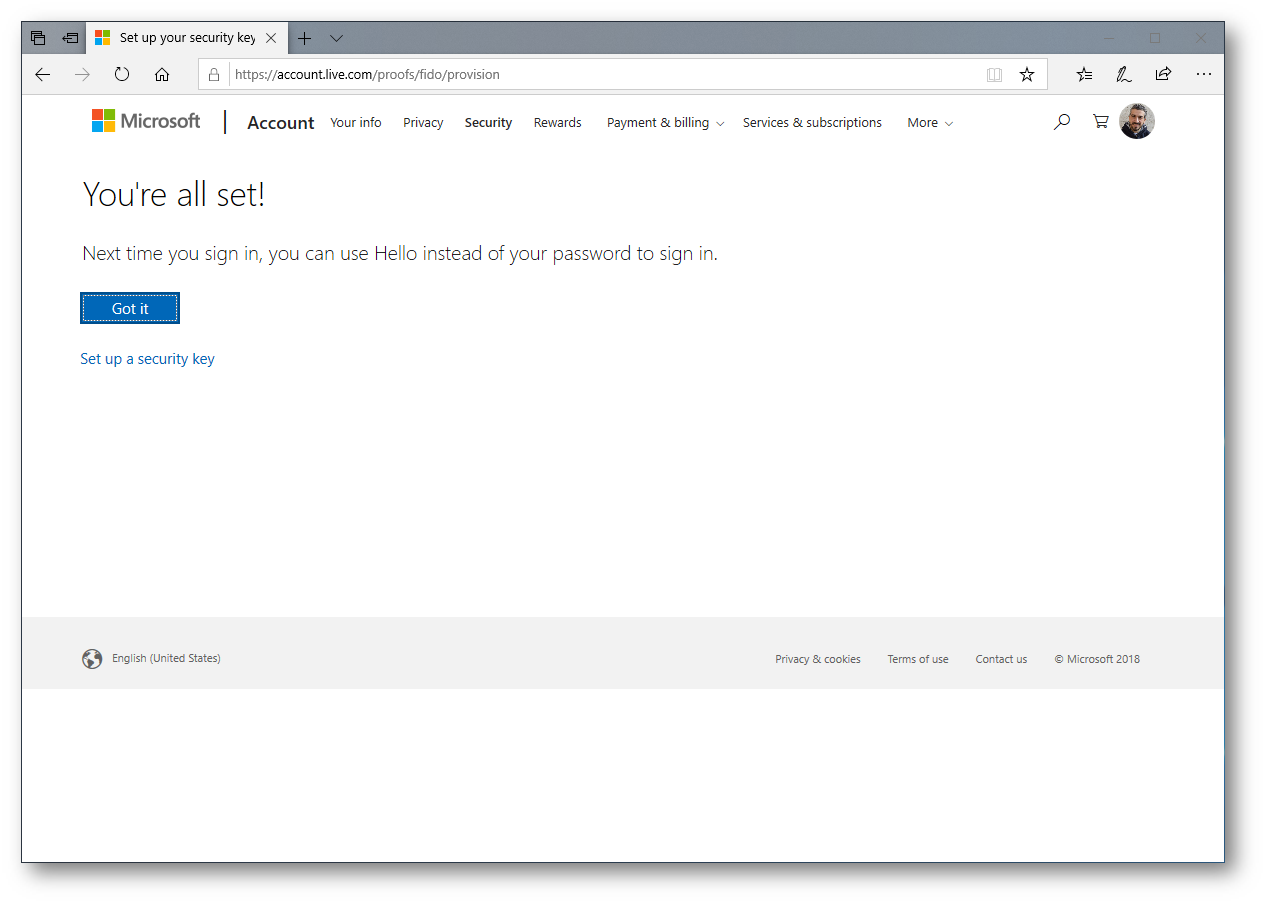

Figura 8: Procedura di associazione di Windows Hello al Microsoft Account completata

Accesso al Microsoft Account con Windows Hello

Ora che avete associato Windows Hello al vostro Microsoft Account, ogni volta che utilizzerete il browser Edge per navigare potrete utilizzare l’impronta digitale al posto della vostra password.

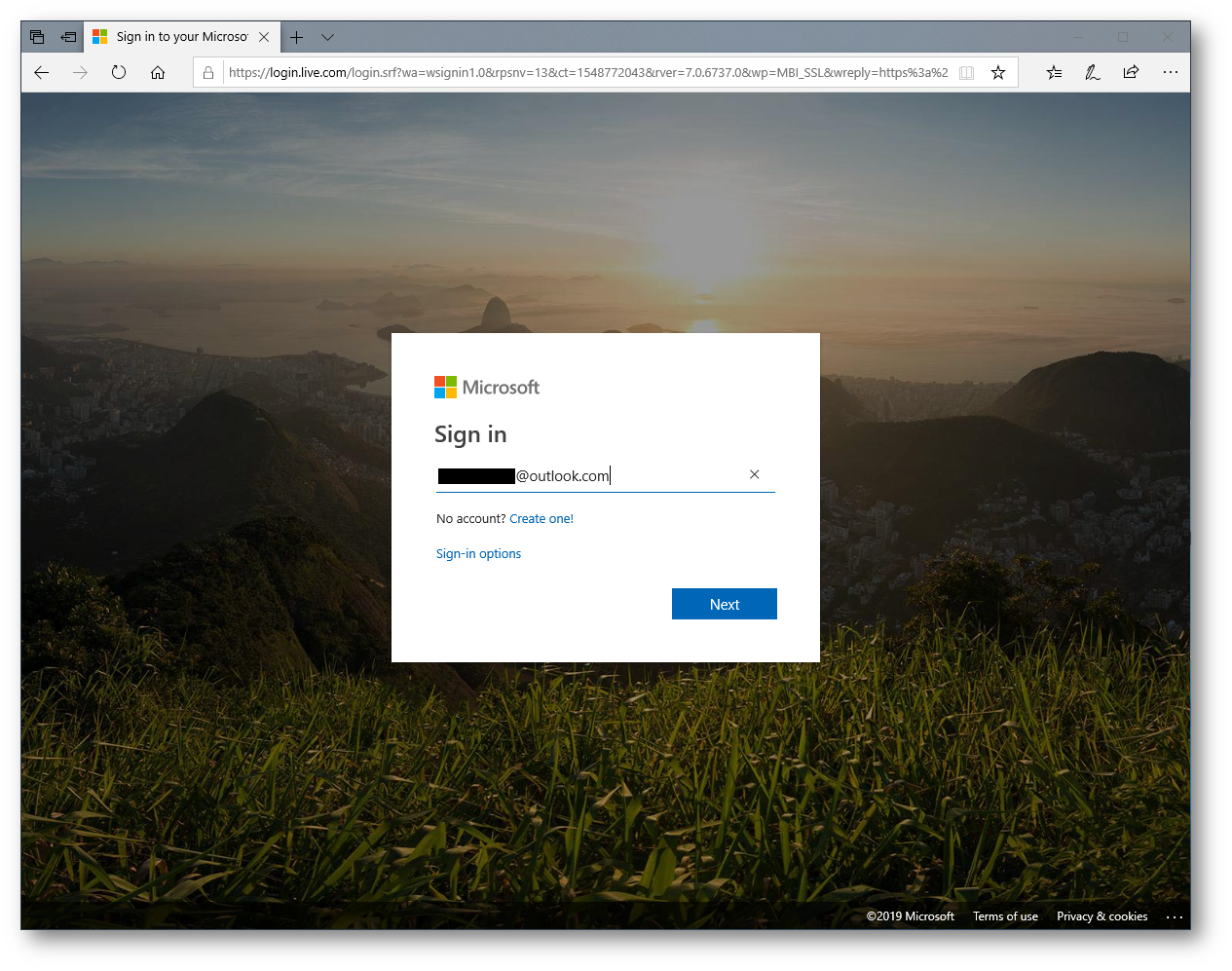

Figura 9: Inserimento del proprio Microsoft Account in Edge

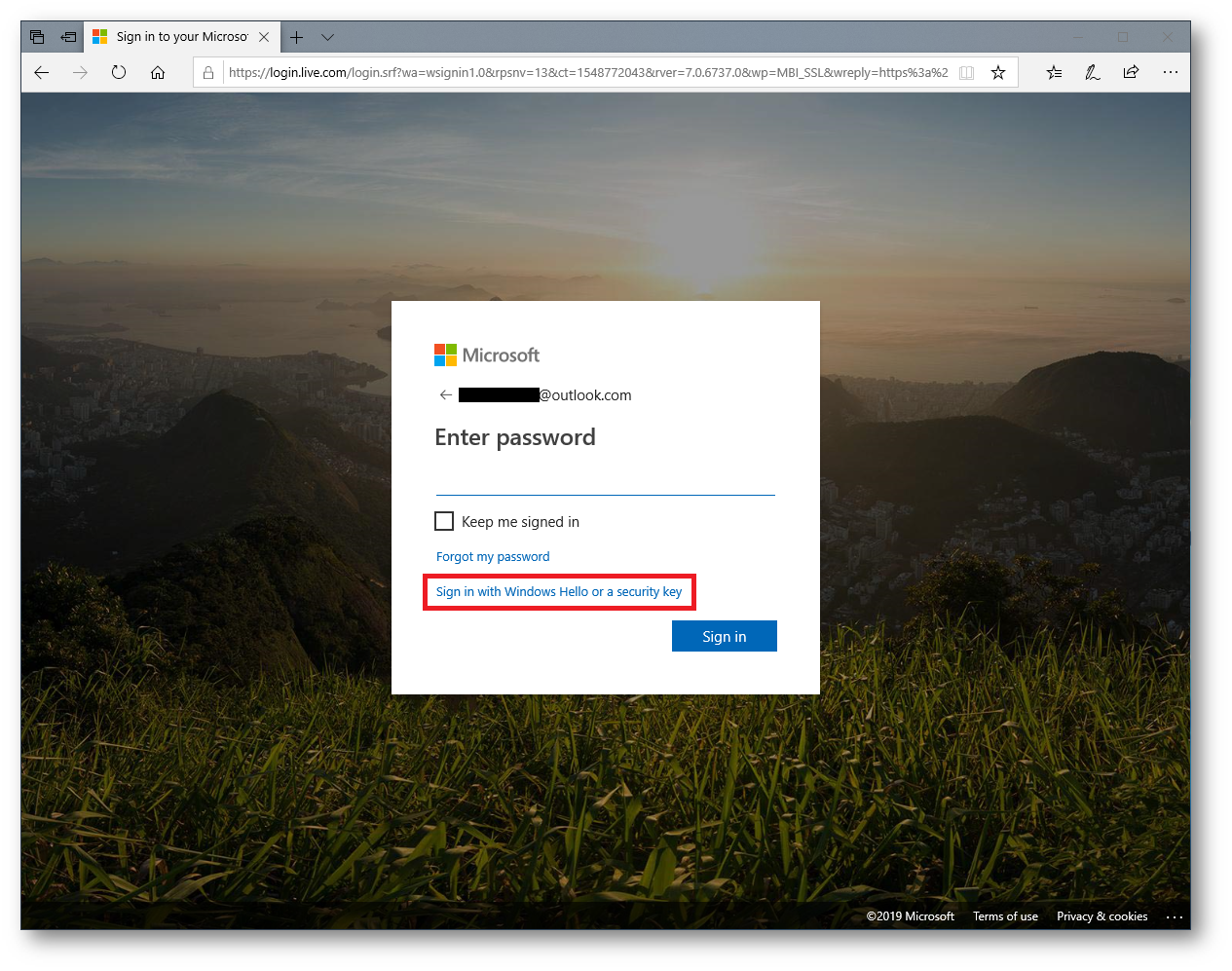

Lasciate il campo password vuoto e cliccate su Sign in with Windows Hello or a security key, come mostrato in figura. Utilizzate il lettore di impronte digitali oppure il riconoscimento facciale per accedere al Microsoft Account.

Figura 10: Utilizzo di Windows Hello al posto della password

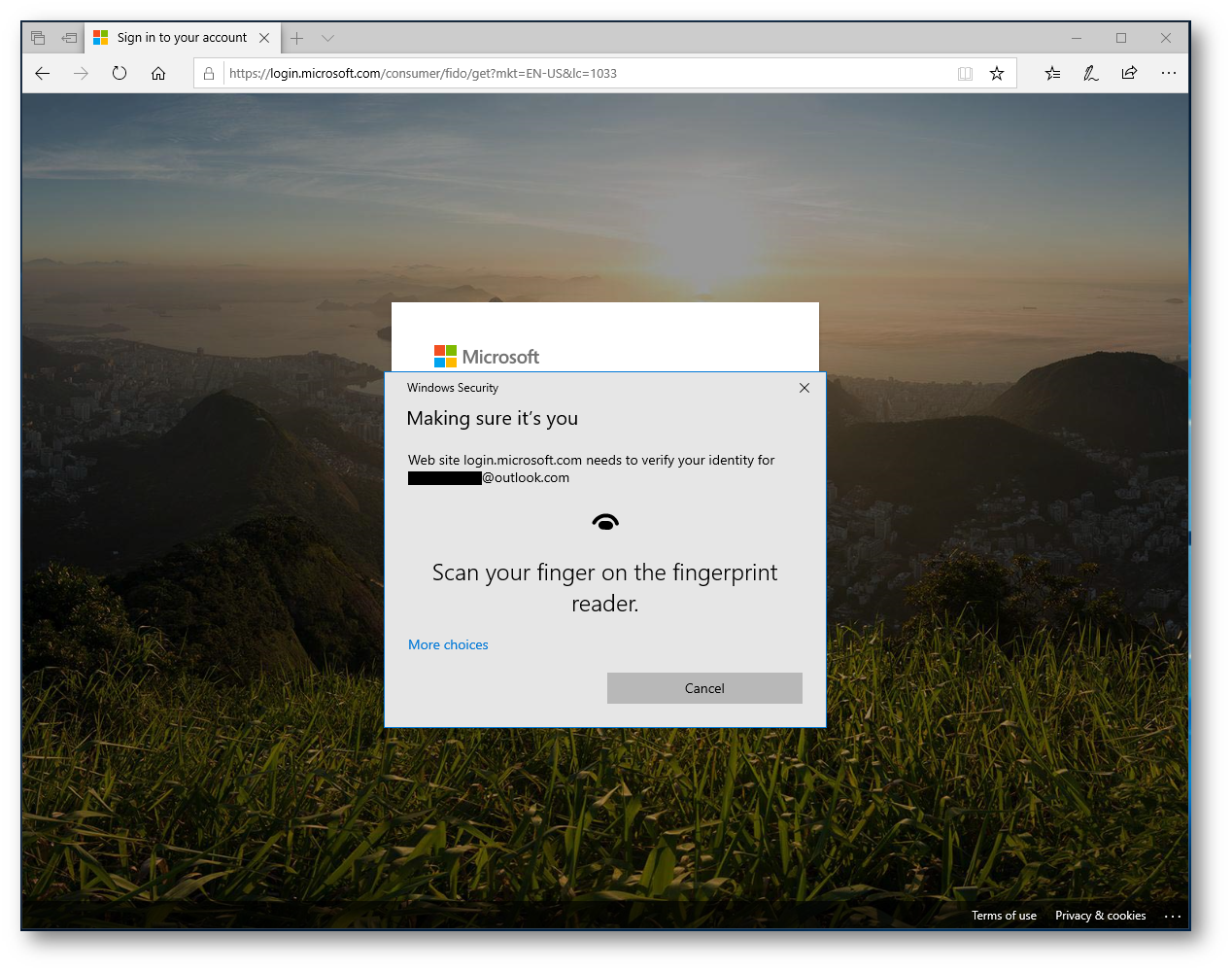

Figura 11: Richiesta dell’impronta digitale per l’autenticazione

Configurazione di una security key per accedere al Microsoft Account

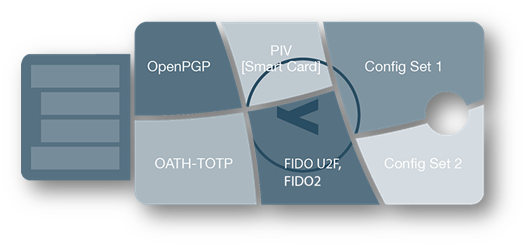

È possibile effettuare l’accesso al Microsoft Account tramite una Security Key (nel mio caso una Yubikey 5 Nano). Le Yubikey sono delle chiavette USB prodotte dalla Yubico che riescono a gestire la multi-factor authentication e la passwordless authentication, supportando FIDO2, FIDO U2F, one-time-password (OTP) e smart card (PIV). Sono disponibili nei formati USB-A, USB-C e NFC.

Figura 12: Protocolli supportati da Yubikey 5

Dopo aver acquistato la Yubikey, in Windows 10, versione 1809 e successive aprite il browser Edge e collegatevi al sito https://account.microsoft.com ed autenticatevi. Cliccate su Security e successivamente su More Security Options e nella pagina Additional Security Options scorrete fino alla voce Windows Hello and security keys e cliccate su Set up a security key.

ATTENZIONE: Windows Hello and security keys vi appariranno solo se utilizzate il browser Edge e state utilizzando Windows 10, versione 1809 o successiva

Figura 13: Pagina delle opzioni di sicurezza avanzate

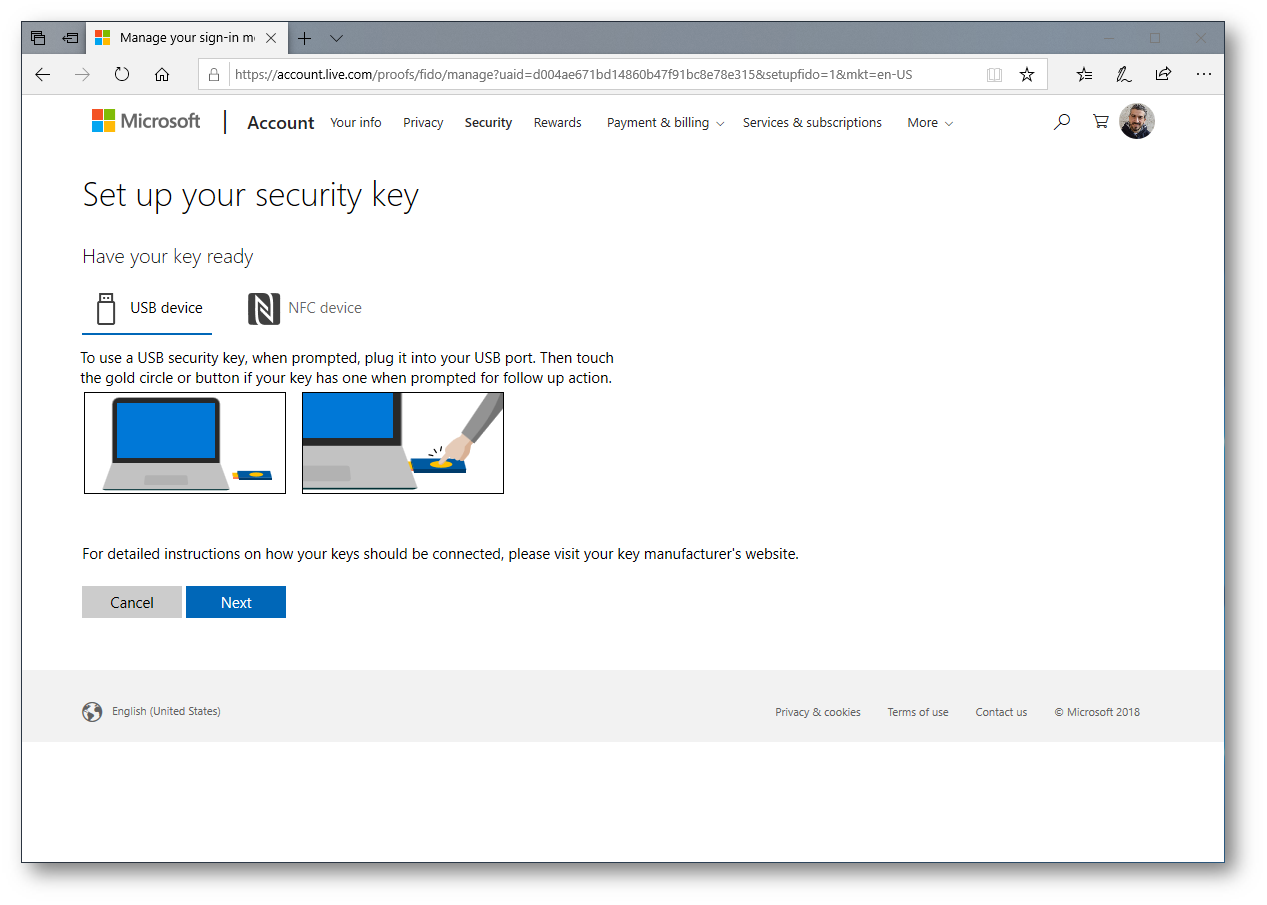

Verrete reindirizzati alla pagina di configurazione del vostro dispositivo USB (YubiKey 5 NFC, YubiKey 5 Nano, YubiKey 5C, YubiKey 5C Nano). In alternativa potete utilizzare un dispositivo NFC (YubiKey 5 NFC), molto utile nel caso vogliate utilizzare lo smartphone (se il vostro modello di smartphone ha NFC ovviamente :-P).

Figura 14: Pagina di configurazione della security key

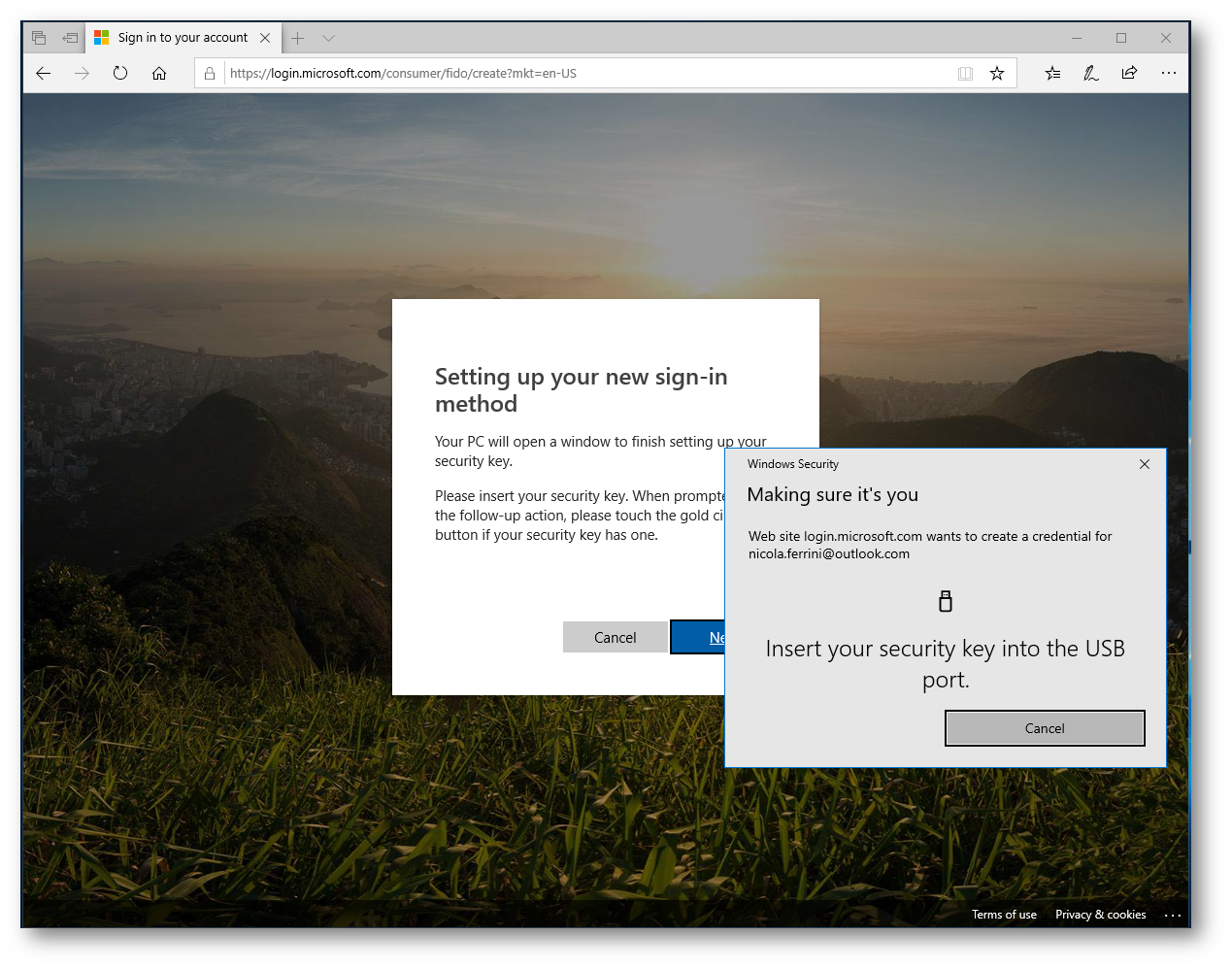

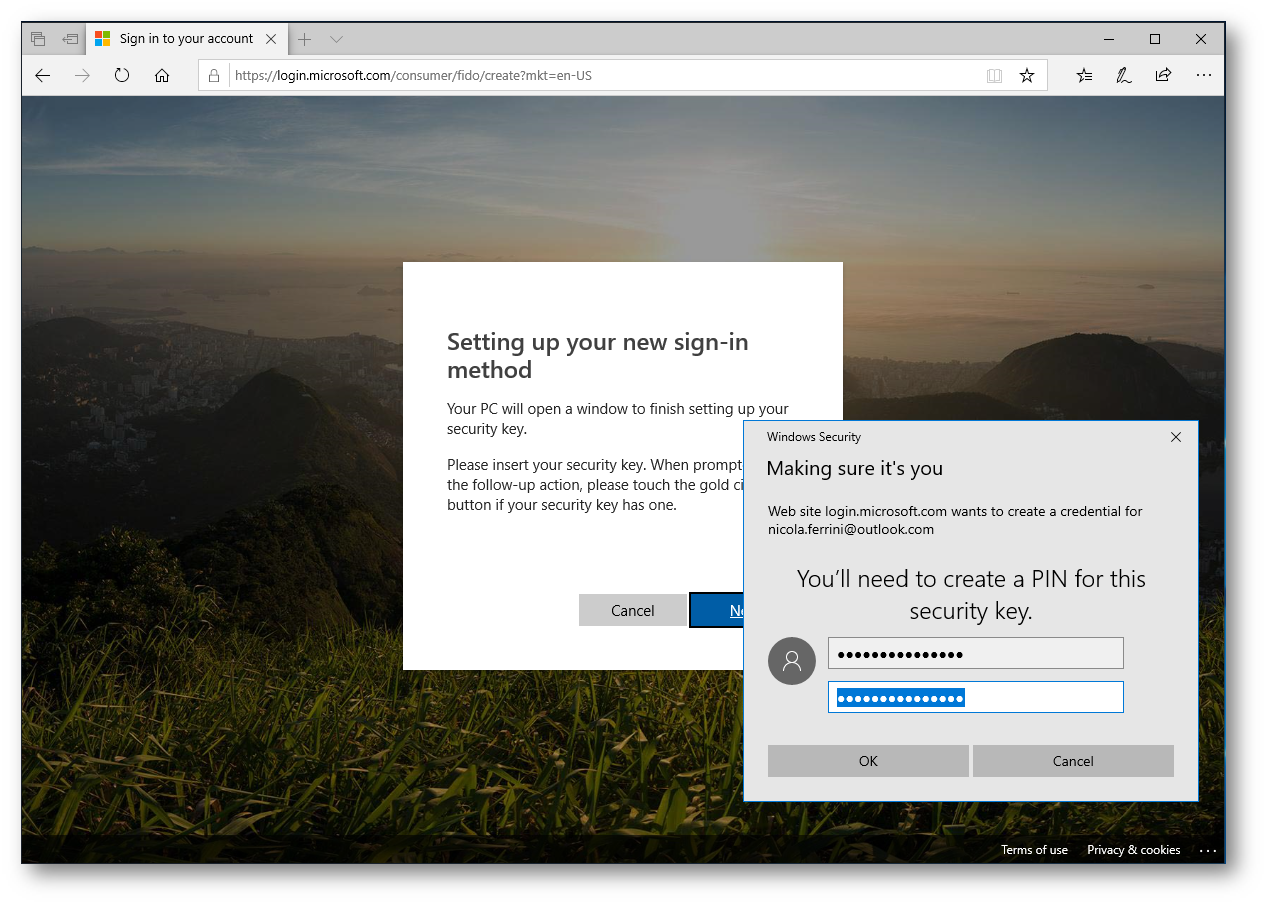

Cliccando su Next vi verrà chiesto di inserire la Yubikey nella porta USB e, dopo averla inserita, di creare un PIN da associare alla chiave, che vi verrà chiesto ogni volta che la inserite per autenticarvi. In questo modo avrete una doppia sicurezza: il dispositivo hardware ed un PIN associato al dispositivo.

Figura 15: Richiesta di inserimento della security key nella porta USB

Figura 16: Richiesta di generazione di un PIN per proteggere l’accesso alla Yubiley

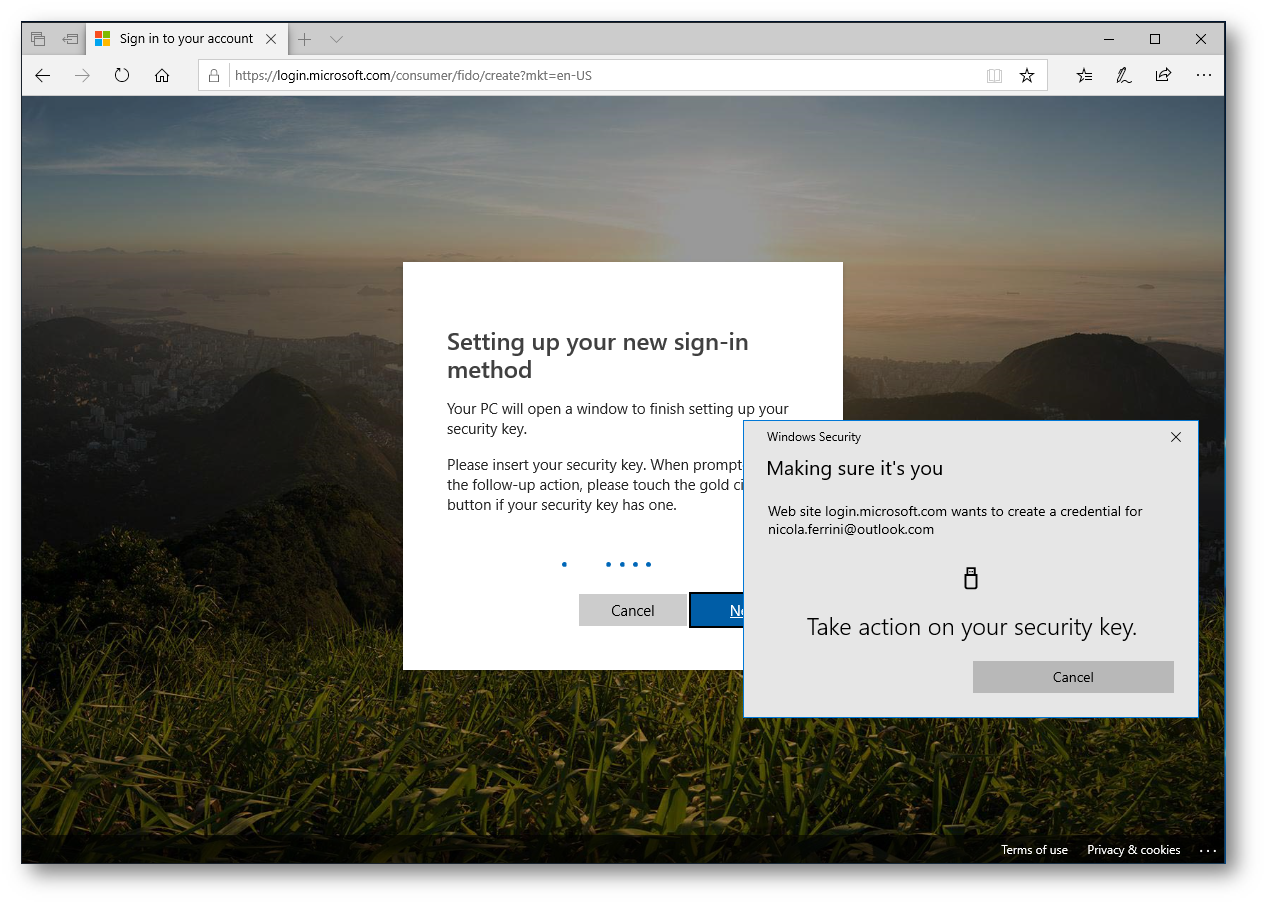

Il passaggio successivo consiste nel toccare leggermente la Yubikey, in modo tale che la chiave crittografica da 128 bit protetta da un algoritmo di cifratura AES, contenuta al suo interno, sia utilizzata ed associata al vostro account Microsoft.

Figura 17: Toccando la Yubikey utilizziamo la chiave contenuta al suo interno per effettuare l’accesso al Microsoft Account

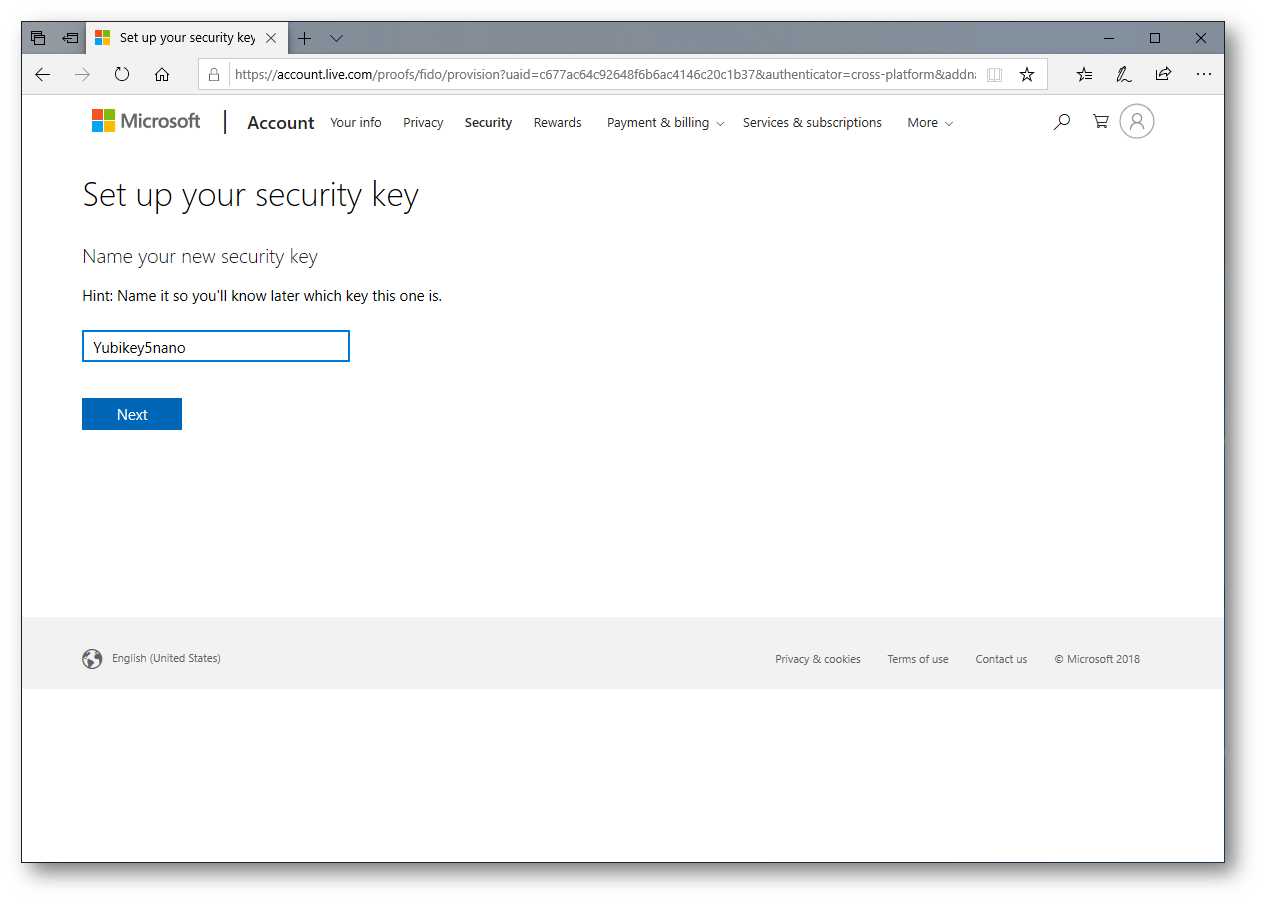

Inserite un nome per la chiave che state utilizzando, perché è possibile utilizzarne più di una e nel caso la vogliate eliminare la potrete identificare più facilmente.

Figura 18: Nome distintivo della chiave Yubikey per una più veloce individuazione e successiva gestione

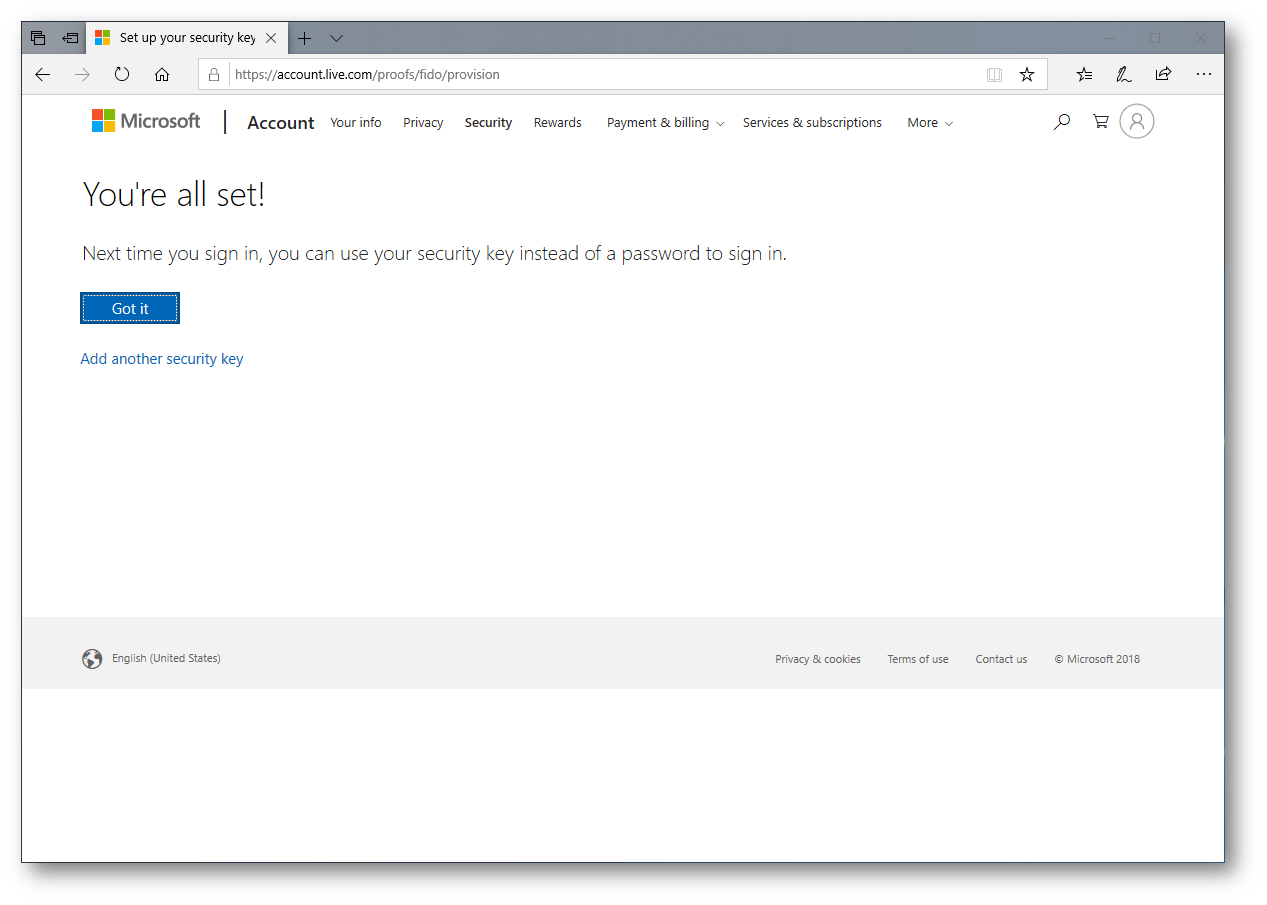

Figura 19: Configurazione della security key completata

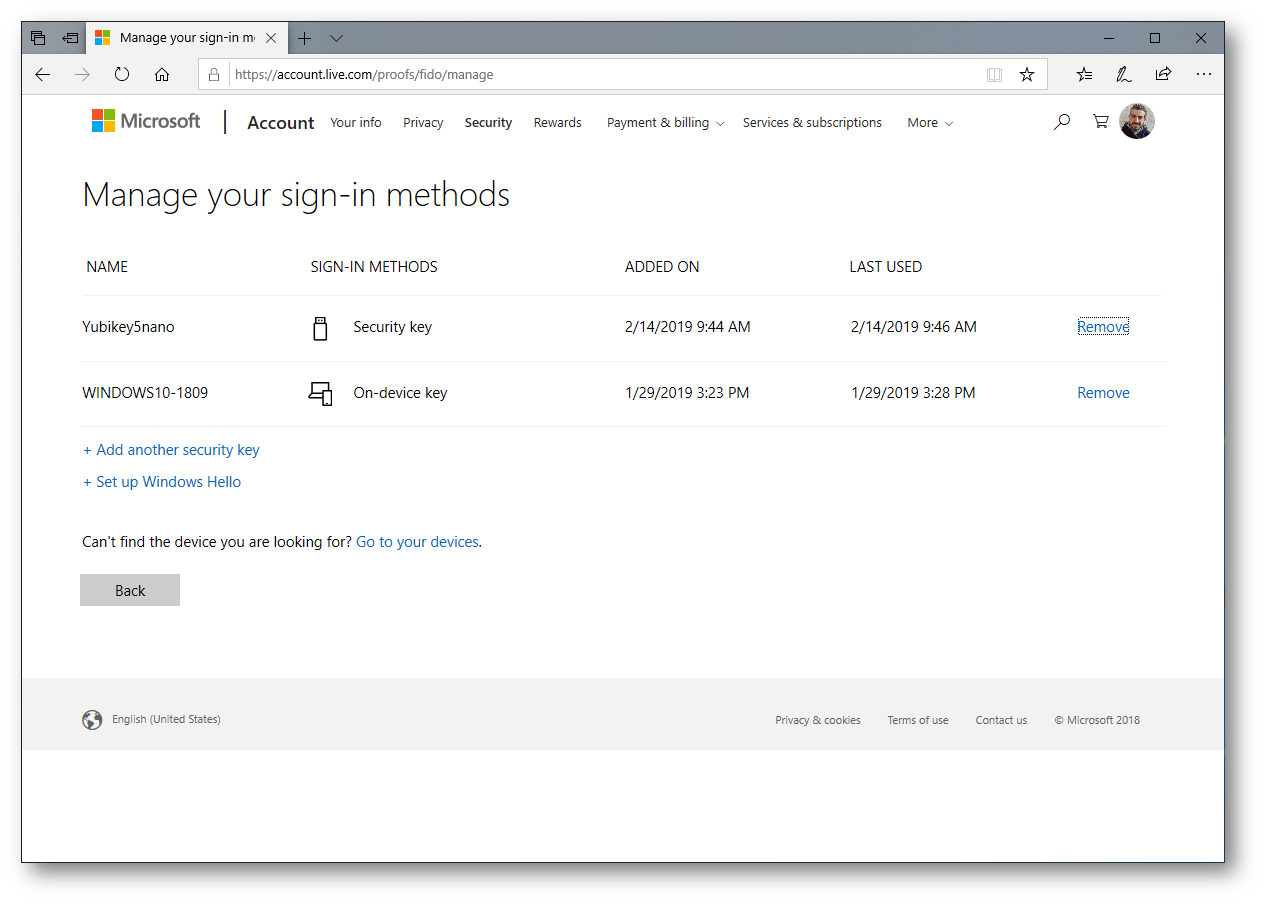

Verifica dei metodi di accesso impostati e gestione

Per verificare le configurazioni che avete appena effettuato e i metodi di accesso al Microsoft Account che avete aggiunto (Windows Hello e Security Key), ritornate nella pagina delle Additional security options (https://account.live.com/proofs/Manage/additional) e cliccate sul link Manage your sign-in methods che si trova nella parte riservata alla configurazione di Windows Hello and security keys. Avrete in questo modo la possibilità di verificare i metodi di accesso che avete aggiunto e potrete eventualmente rimuoverli o aggiungerne altri, come mostrato nella figura:

Figura 20: Pagina di gestione di Windows Hello and security keys

Accesso al Microsoft Account utilizzando la Yubikey

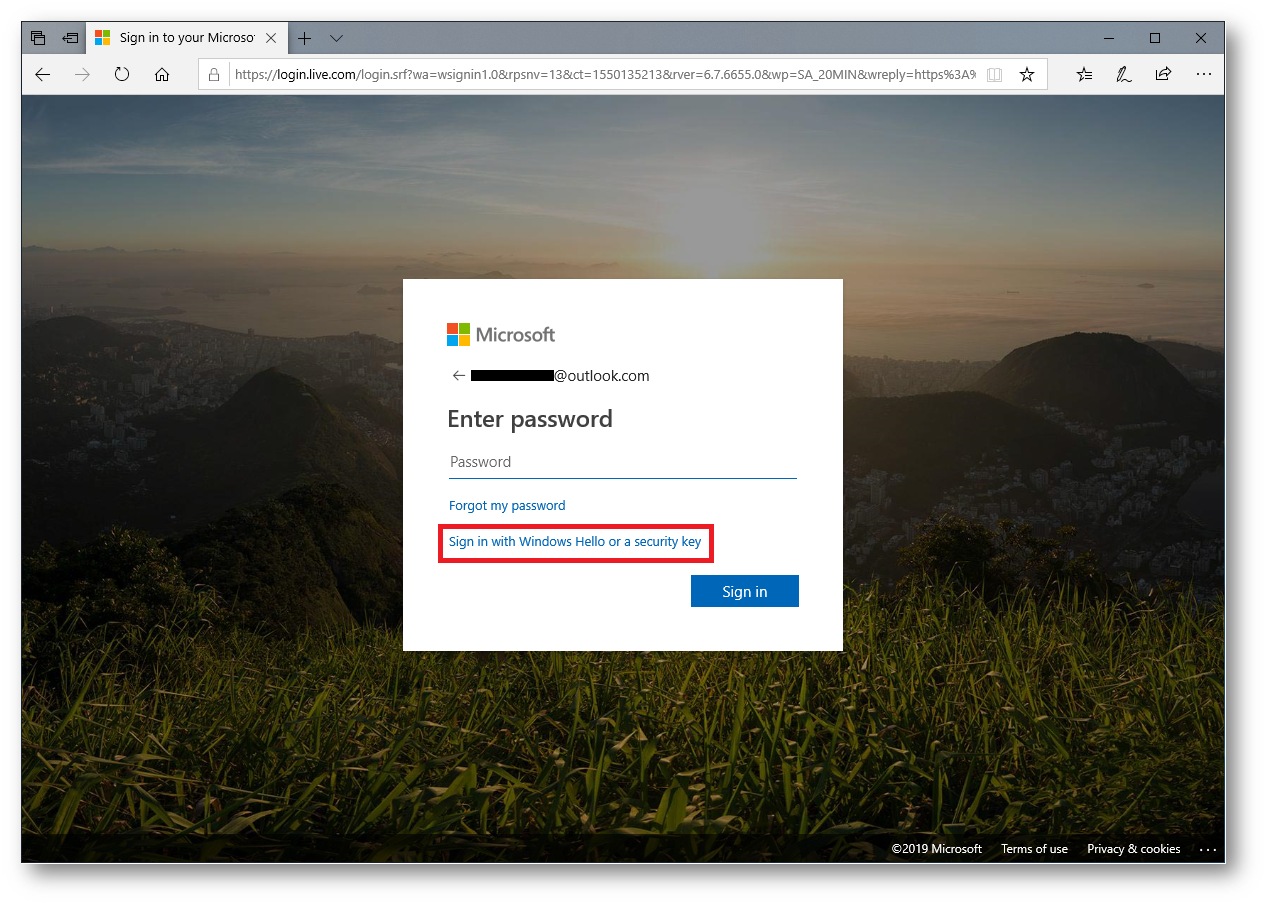

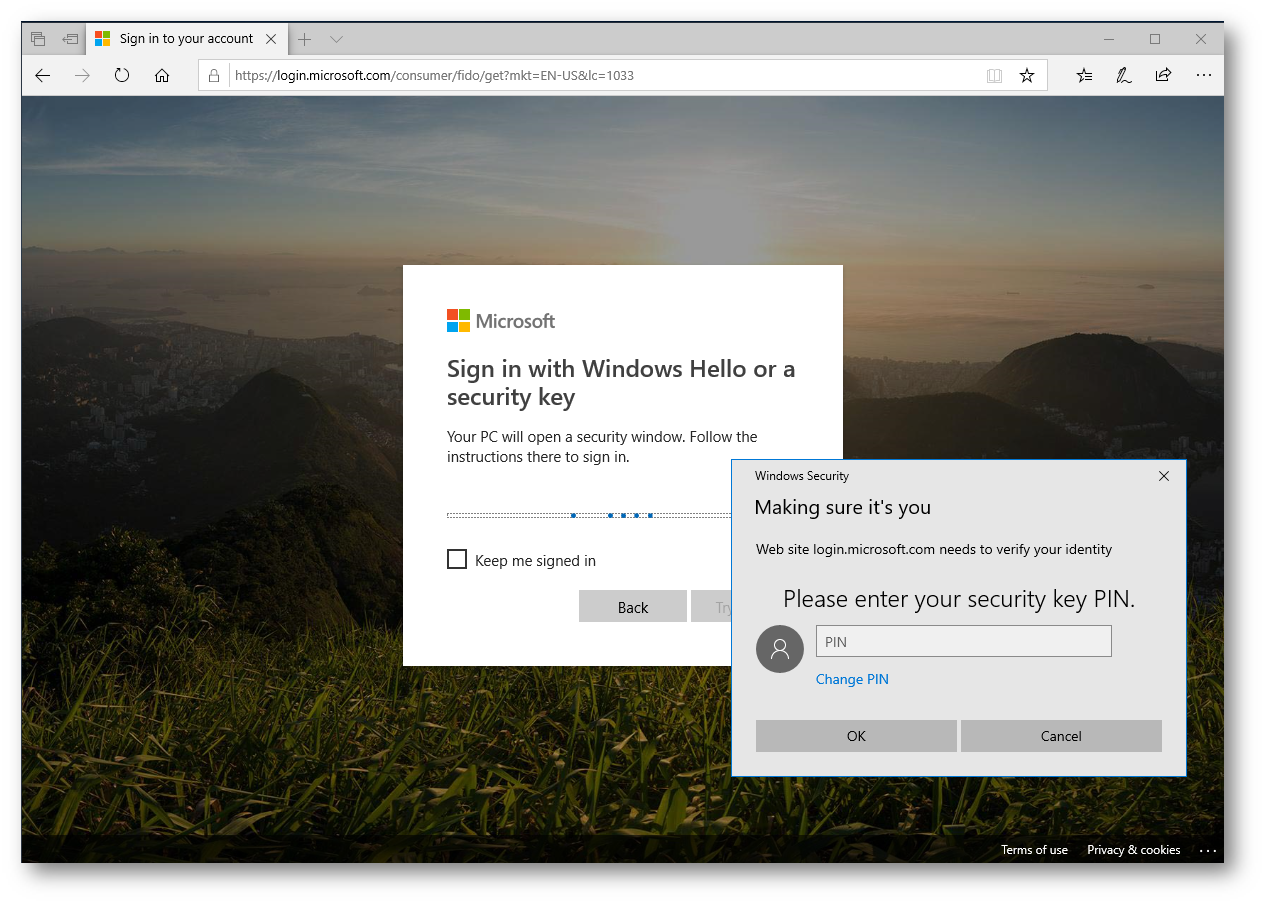

Se volete accedere al vostro Microsoft Account utilizzando la Yubikey, quando vi verrà chiesto di inserire la password lasciate il campo vuoto e selezionate Sign in with Windows Hello o a security key.

Figura 21: Sign in al Micrososft Account utilizzando una security key

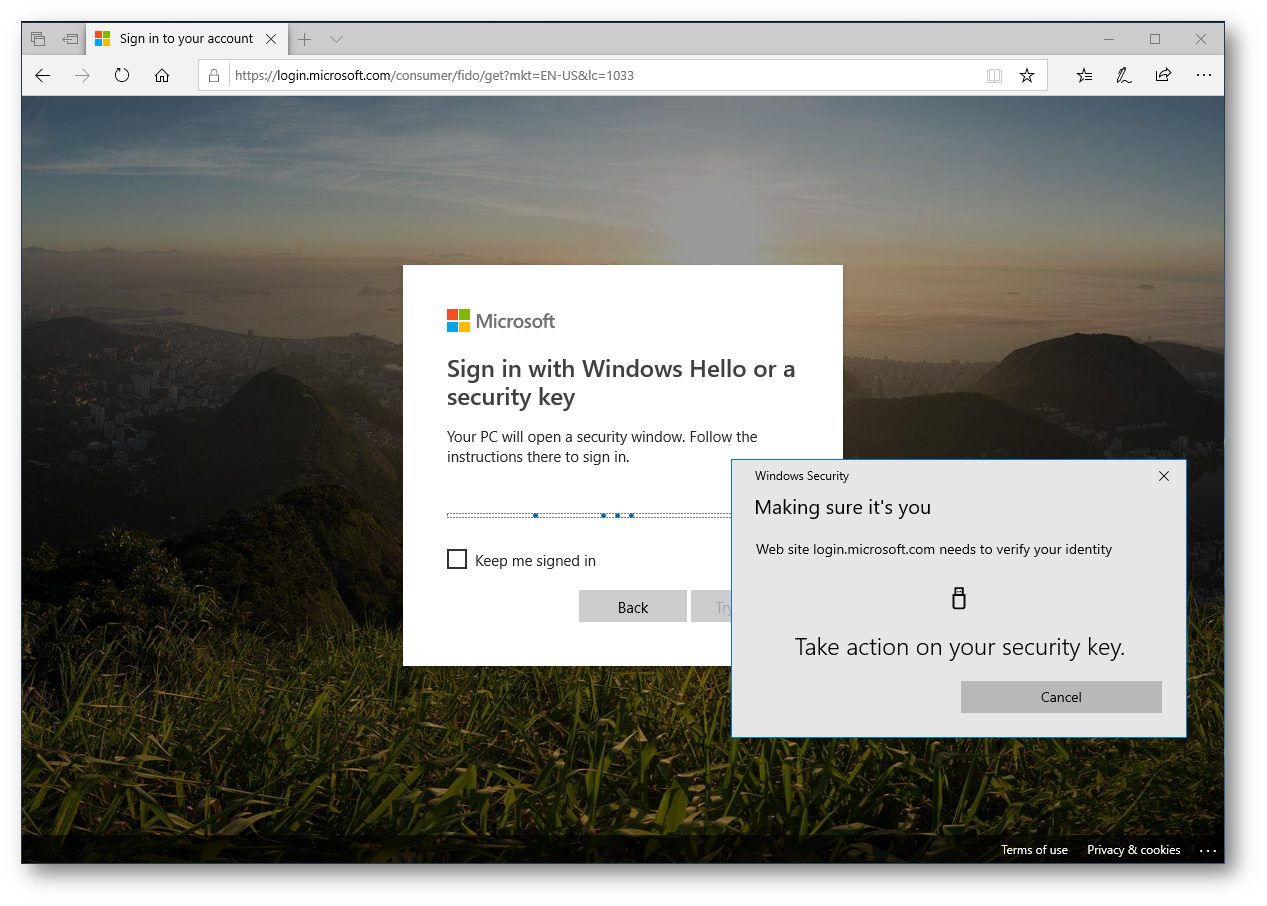

Vi verrà chiesto di inserire la Yubiley, digitare il PIN associato alla chiave e poi toccare leggermente la Yubikey per utilizzare la chiave numerica contenuta nel dispositivo, come mostrato nelle figure sotto:

Figura 22: Richiesta del PIN associato alla Yubikey inserita

Figura 23: Richiesta di tocco della Yubikey per accedere alla chiave numerica contenuta nel dispositivo

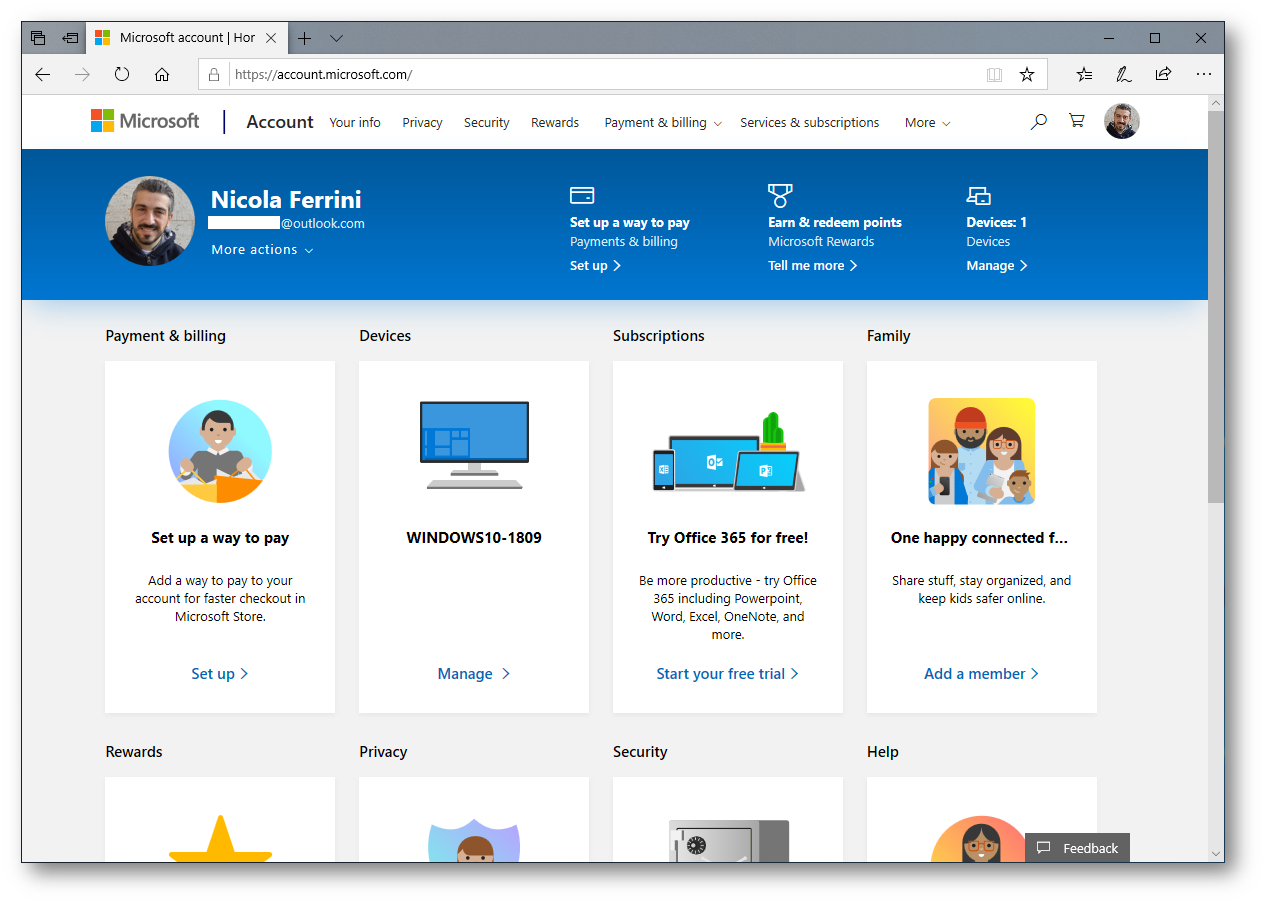

Figura 24: Accesso al Microsoft Account completata

Funziona solo con il browser Edge?

Al momento il Microsoft Account supporta solo Microsoft Edge. Il salvataggio delle credenziali che abbiamo visto è basato sul protocollo WebAuthn e le Web Authentication API sono utilizzate dai browser più recenti, compresi Google Chrome (dalla versione 67 in poi https://developers.google.com/web/updates/2018/05/webauthn ) e Mozilla Firefox (dalla versione 60 in poi https://www.mozilla.org/en-US/firefox/60.0/releasenotes/ ). Perciò probabilmente Microsoft consentirà questo tipo di funzionalità anche agli altri browser nel giro di poco tempo.

Conclusioni

Microsoft ha introdotto il supporto allo standard FIDO2 in Windows 10, versione 1809 e permette l’utilizzo di Windows Hello per accedere ai siti web senza utilizzare la password. L’utilizzo di un dispositivo biometrico o di una chiave hardware evita all’utente di digitare la propria password, rendendo più sicuro l’accesso alle applicazioni web.

Oltre a FIDO2, la serie YubiKey 5 supporta: FIDO U2F, PIV (smart card), OpenPGP, Yubico OTP, OATH-TOTP, OATH-HOTP e challenge-response. Perciò lo stesso dispositivo utilizzato per proteggere un Microsoft Account può essere utilizzato per proteggere l’accesso a centinaia di servizi. Date un’occhiata al catalogo di Works con YubiKey per scoprire quali altri servizi supportano YubiKey.