Microsoft 365 Modern Desktop Management – Abilitare Bitlocker su dispositivi Windows 10 utilizzando Microsoft Intune

L’utilizzo di Microsoft Intune come strumento di gestione moderna permette l’aggiornamento in maniera strutturata degli asset aziendali, semplificare il lavoro agli amministratori di sistema ed aumentare la sicurezza delle risorse aziendali.

Microsoft Intune è una soluzione cloud-based di MDM (Mobile Device Management) e MAM (Mobile Application Management).

Riguardo alla protezione dei dispositivi, in questo articolo vedremo come abilitare Bitlocker su dispositivi Windows 10 con Microsoft Intune.

La funzionalità, inclusa nelle versioni Pro ed Enterprise di Windows 8, 8.1 e 10, impedisce accessi non autorizzati in caso di smarrimento o furto del proprio dispositivo.

Per ulteriori dettagli su Bitlocker https://www.ictpower.it/sistemi-operativi/gestire-la-crittografia-dei-dischi-con-bitlocker-in-un-ambiente-enterprise.htm

Configurazione del profilo su Microsoft Intune

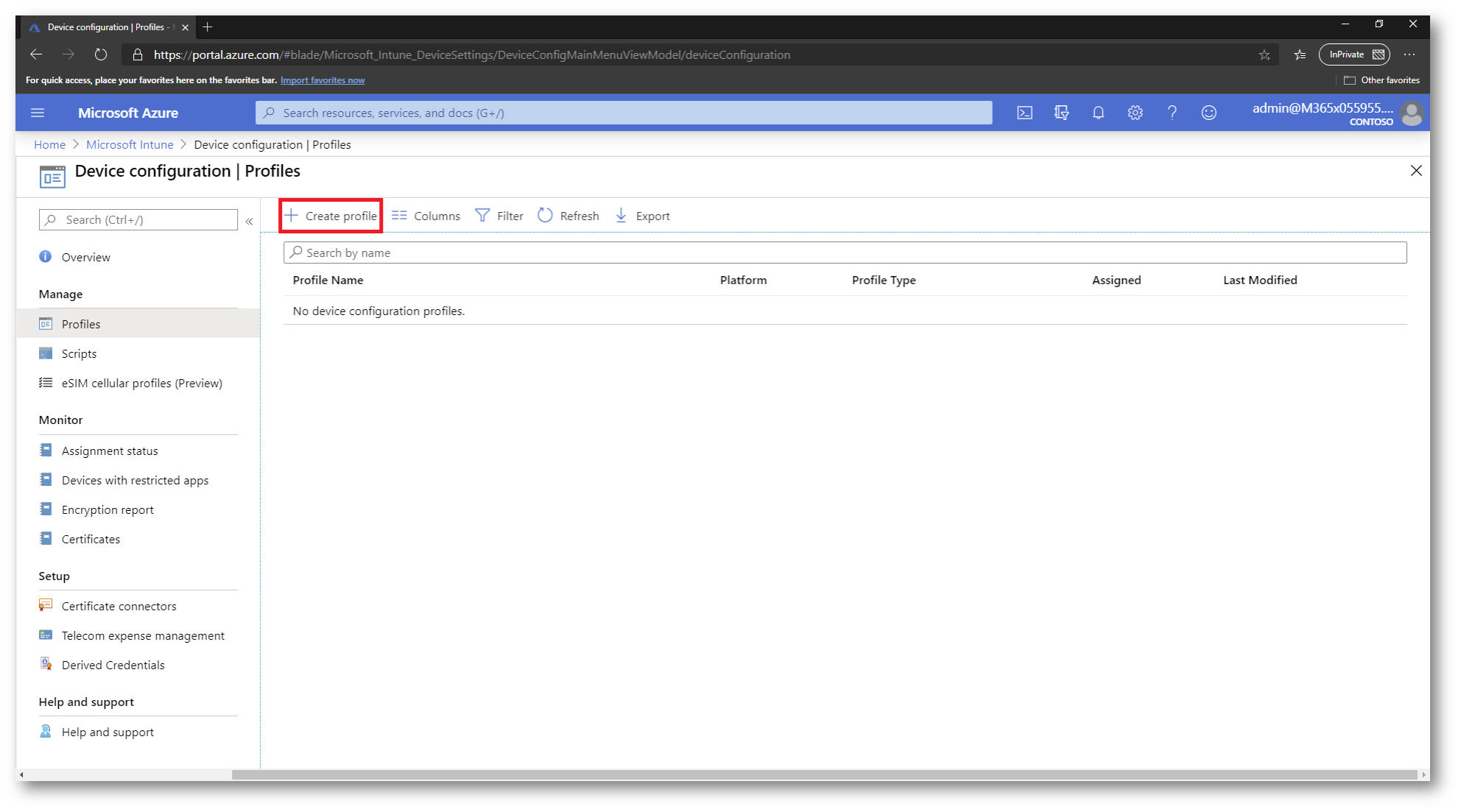

Sul portale di Intune, procedete con la creazione di un nuovo profilo in Device Configuration.

Microsoft Intune -> Device configuration -> Profiles -> Create profile.

Figura 1 – Creazione Profilo in Device Configuration sul portale di Intune

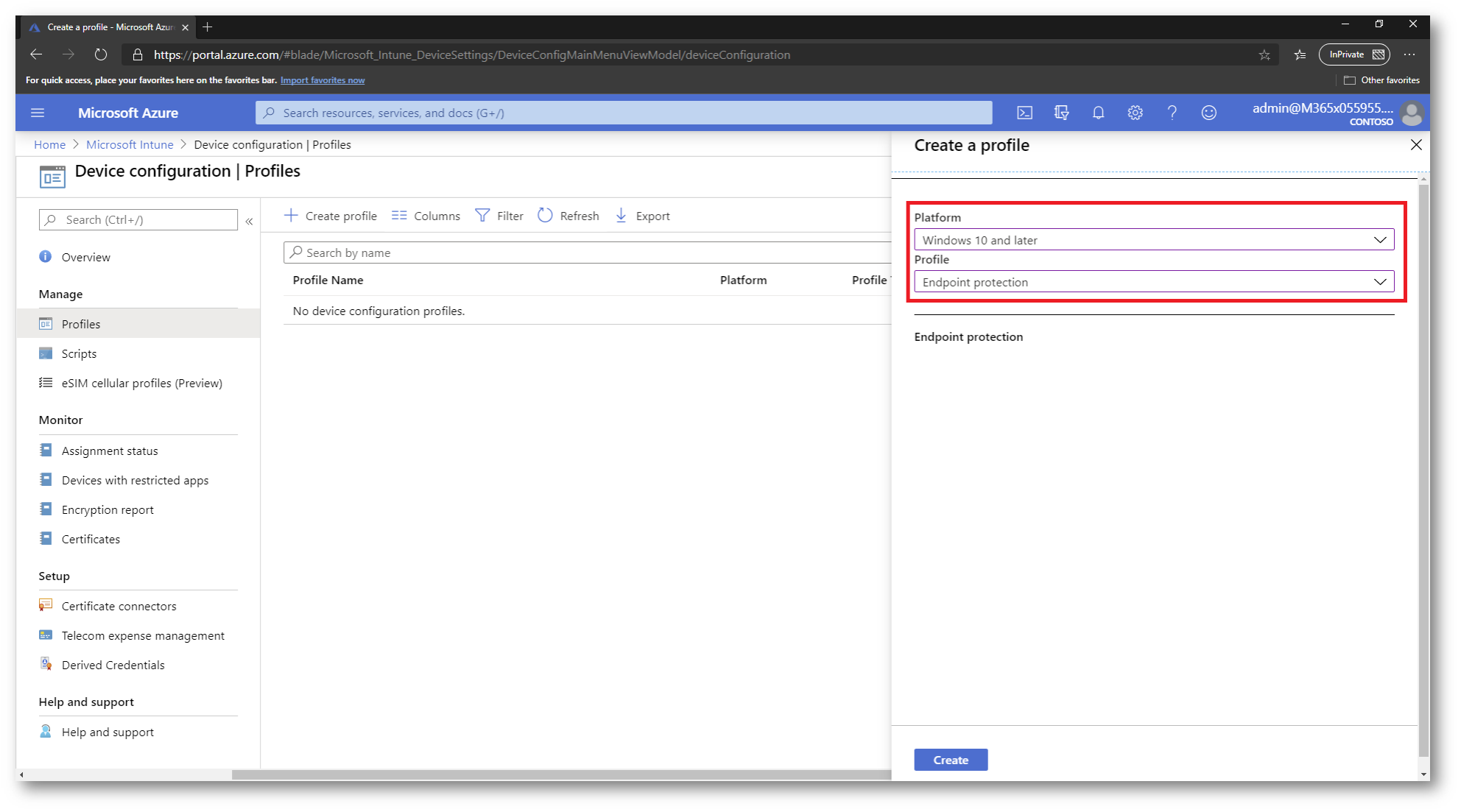

Selezionate la piattaforma Windows 10 e come profilo Endpoint Protection.

Figura 2 – Creazione profilo di tipo Endpoint Protection su Windows 10

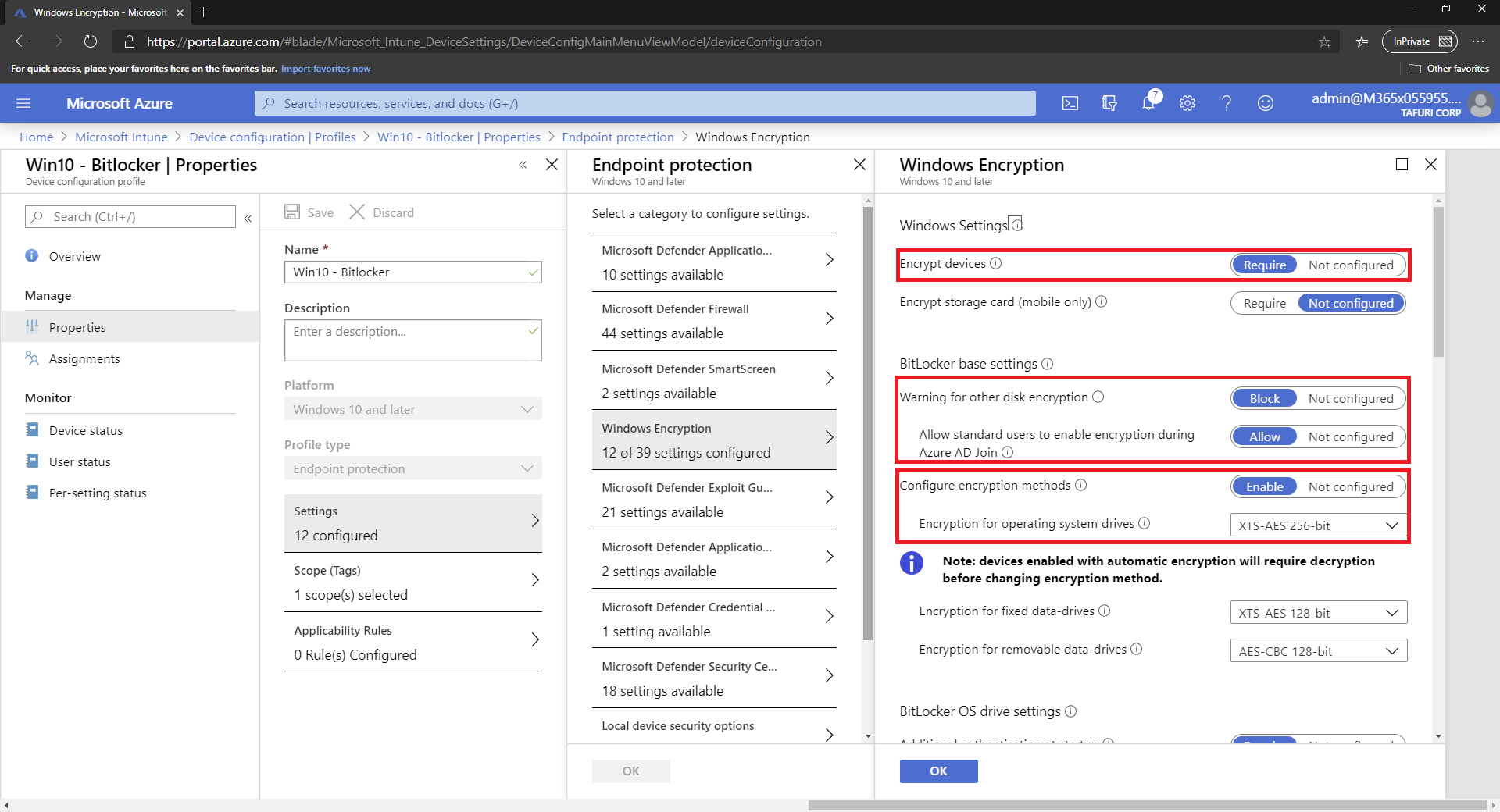

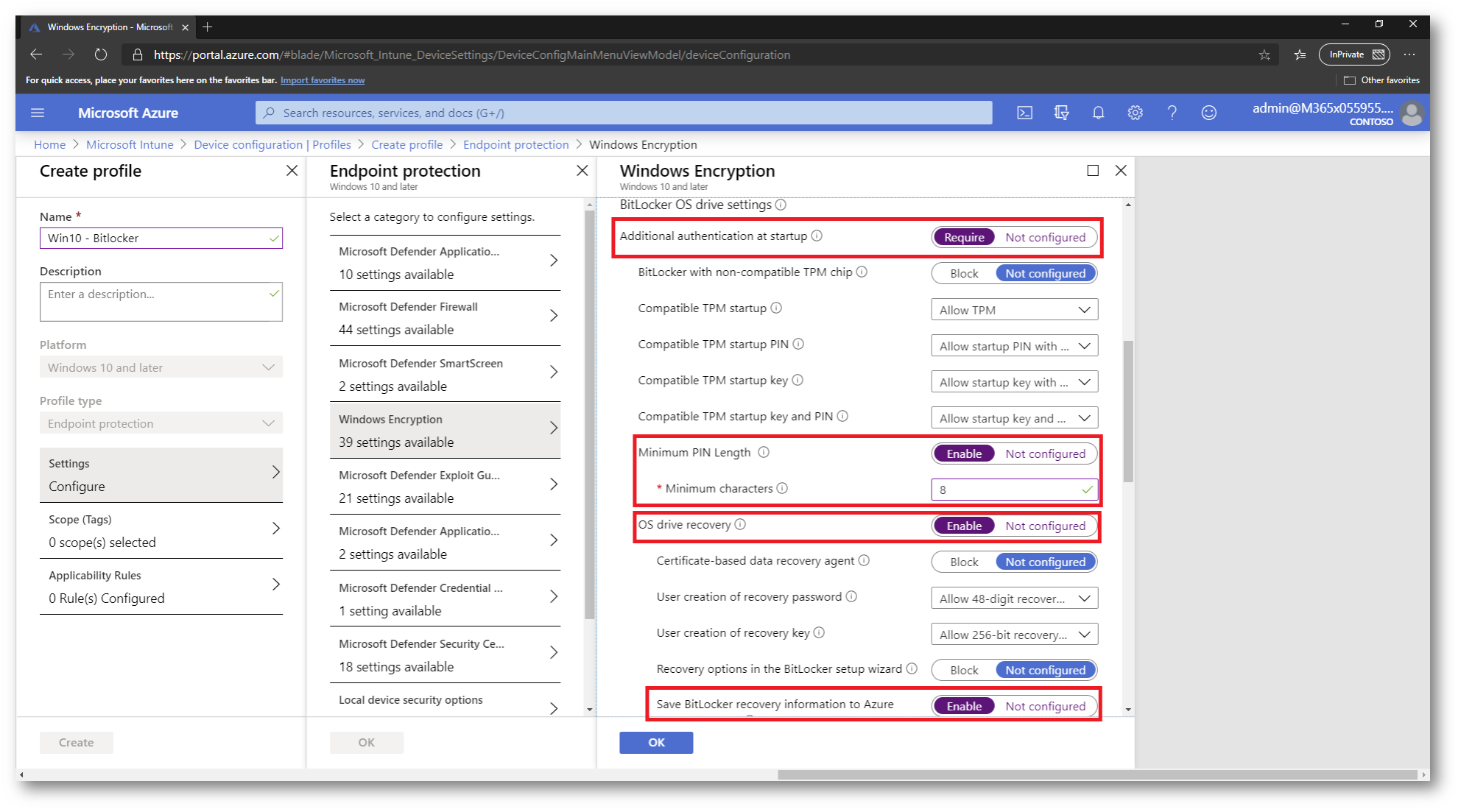

Indicate un nome al profilo e successivamente recatevi in Settings -> Windows Encryption. Qui troverete tutte le impostazioni inerenti alla funzionalità Bitlocker.

Abilitate le opzioni come in figura 3. Nel mio caso, ho preferito indicare come metodo di crittografia XTS-AES 256-bit per l’unità del sistema operativo.

Per ulteriori dettagli sui metodi di crittografia: https://docs.microsoft.com/it-it/archive/blogs/dubaisec/bitlocker-aes-xts-new-encryption-type

Figura 3 – Configurazione del profilo Bitlocker per dispositivi Windows 10

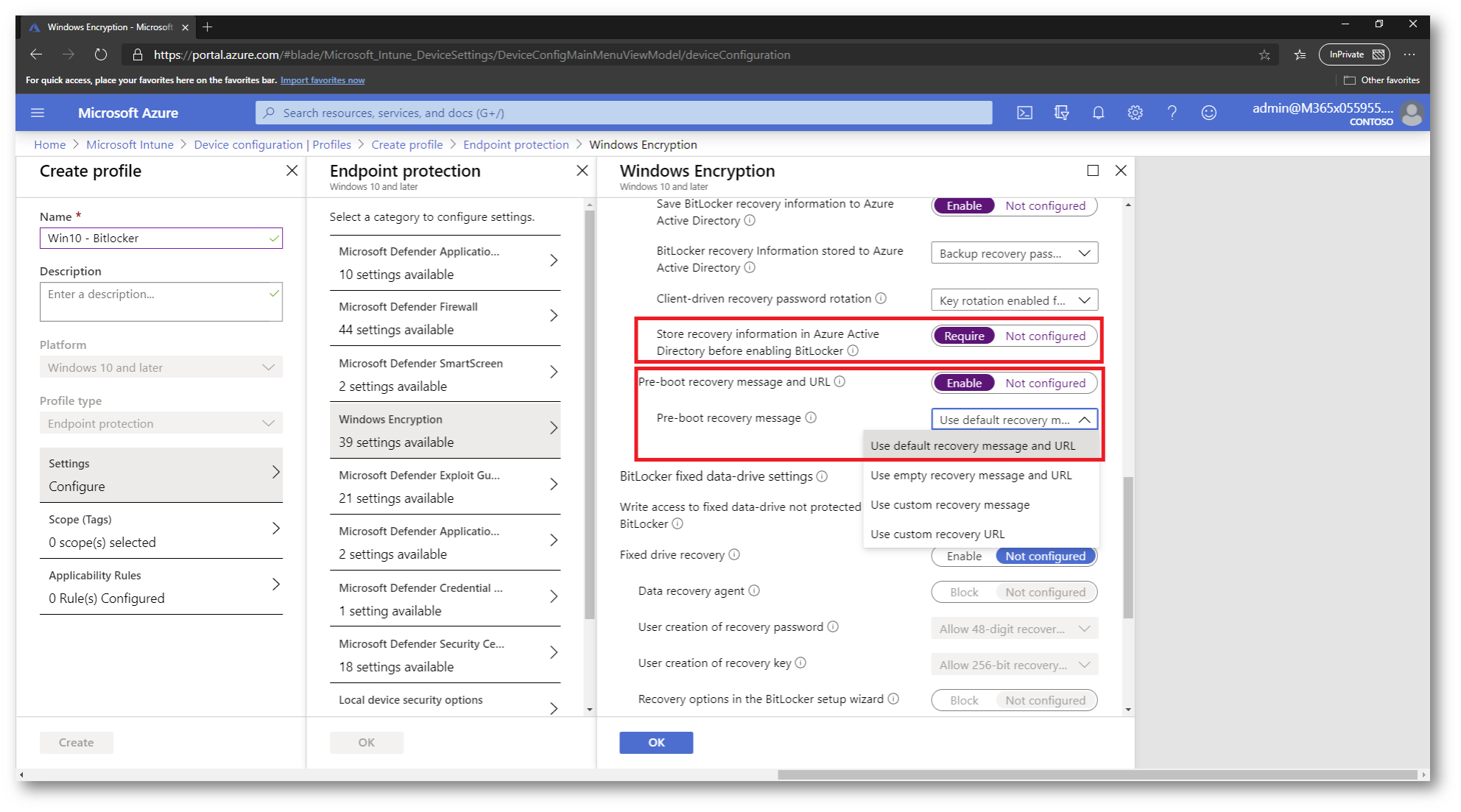

Scrollando la pagina Windows Encryption, troverete le altre impostazioni da configurare. Nel mio caso, essendo una demo, ho applicato i seguenti criteri:

N.B. Applicate le opzioni basandovi sui criteri definiti dalla propria organizzazione.

- Additional authentication at startup: Require;

- Minimum PIN Length: Enable; (consigliato)

- Minimum characters: 8; (consigliato)

- OS drive recovery: Enable;

- Save Bitlocker recovery information to Azure AD: Enable;

- Store recovery information in Azure AD before enabling Bitlocker: Require; (consigliato)

- Pre-boot recovery message and URL: Enable.

Figura 4 – Configurazione dei parametri Bitlocker in Windows Encryption

Figura 5 – Configurazione dei parametri Bitlocker in Windows Encryption

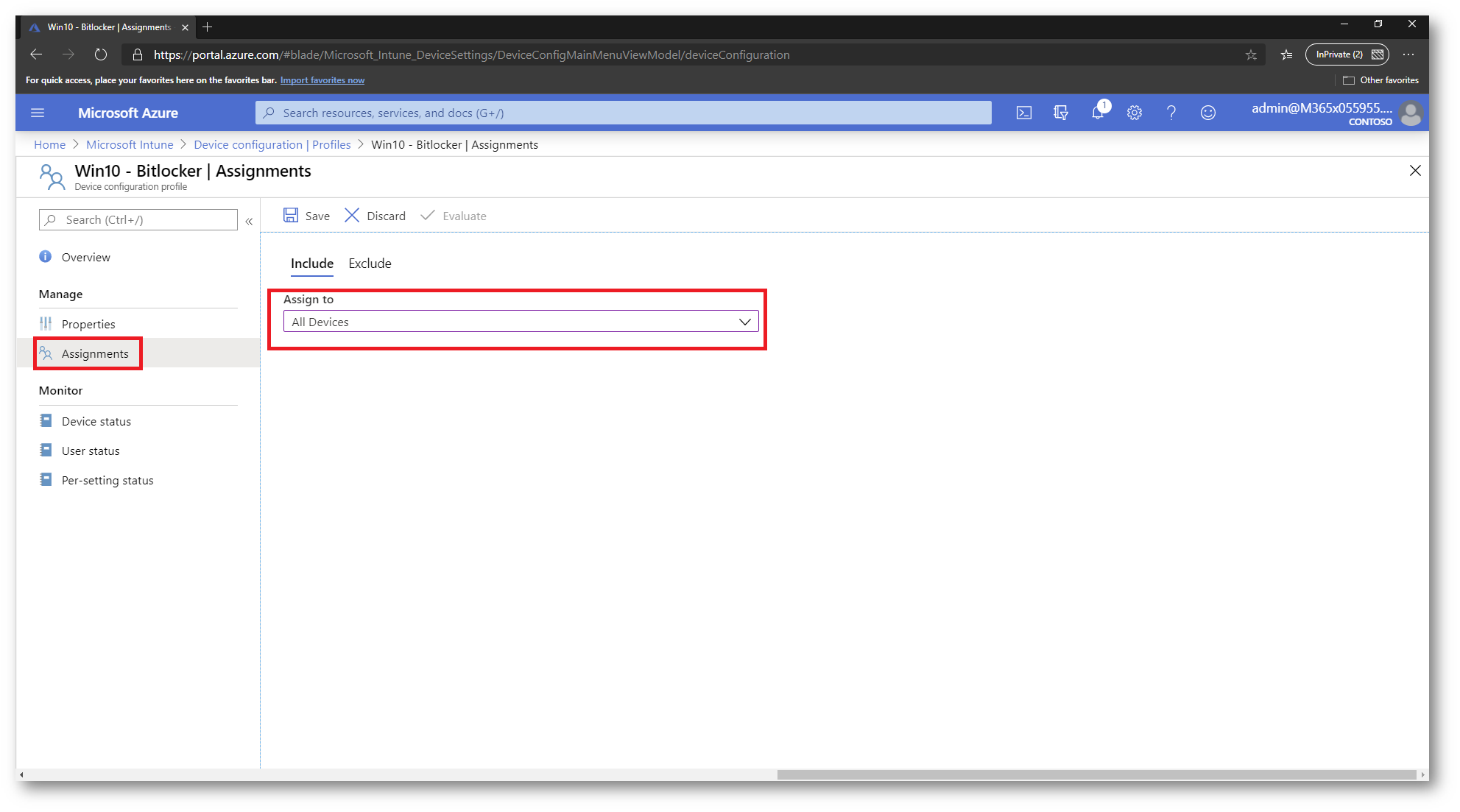

Una volta terminate le modifiche, assegnate il profilo ai dispositivi interessati.

Consiglio: Prima di assegnare il profilo a tutti i dispositivi, procedete con la creazione di un gruppo Pilot sul quale testare la funzionalità Bitlocker.

Figura 6 – Assegnazione profilo Bitlocker

Abilitazione Bitlocker su dispositivo Windows 10

Per sincronizzare manualmente le nuove impostazioni con il device interessato, andate in Settings -> Accounts -> Access work or school -> Connected to (azienda) MDM -> Info -> Sync.

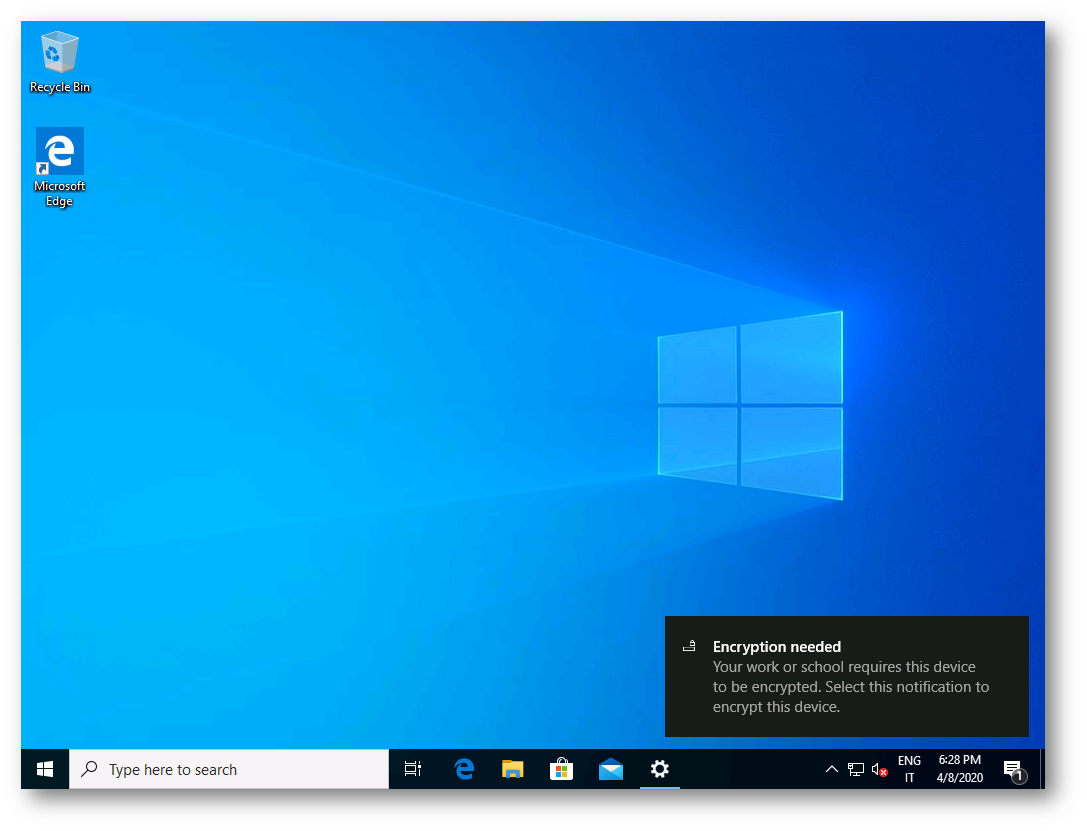

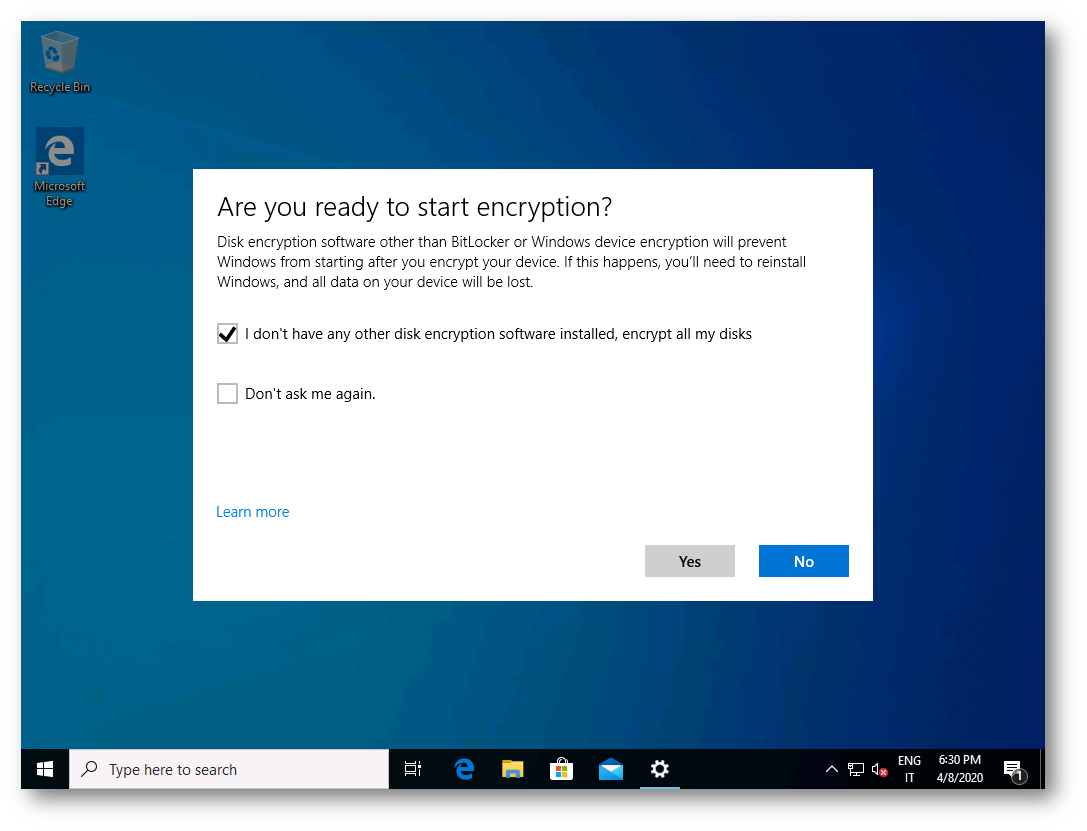

L’utente, cliccando sulla notifica Encryption needed, farà partire il Wizard di configurazione Bitlocker:

Figura 7 – Notifica Encryption needed sul dispositivo Windows 10

Figura 8 – Wizard Bitlocker 1

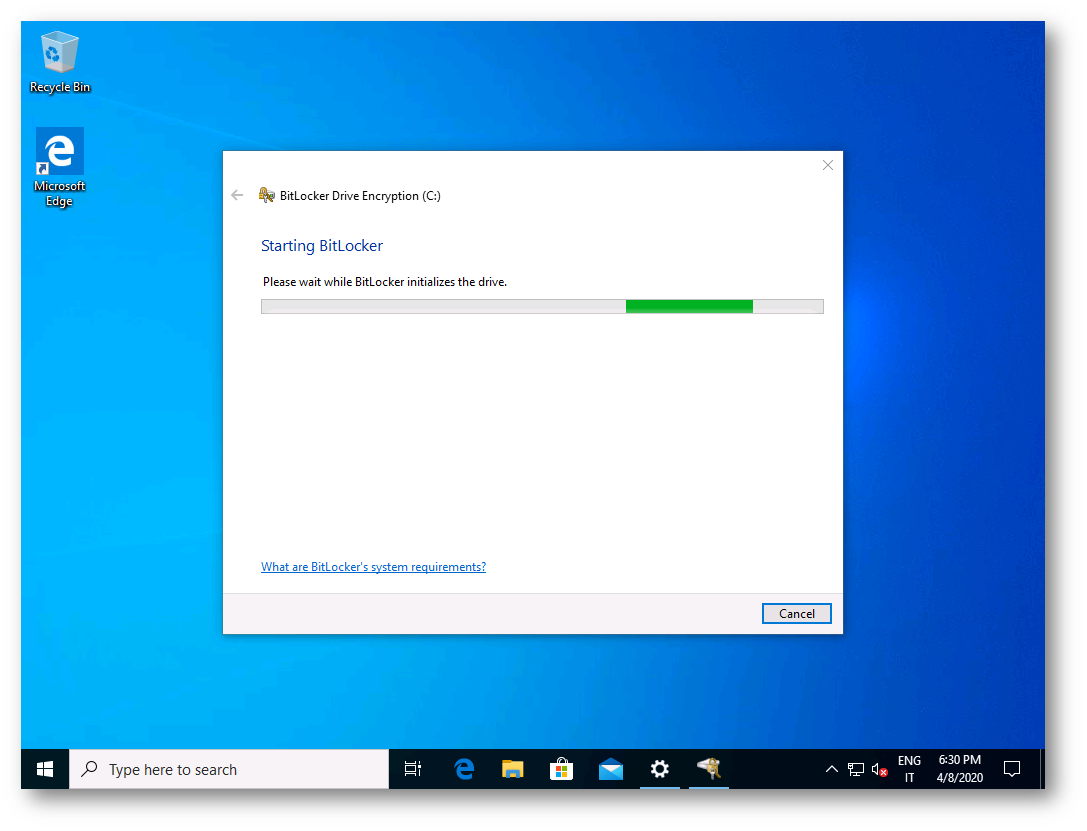

Figura 9 – Wizard Bitlocker 2

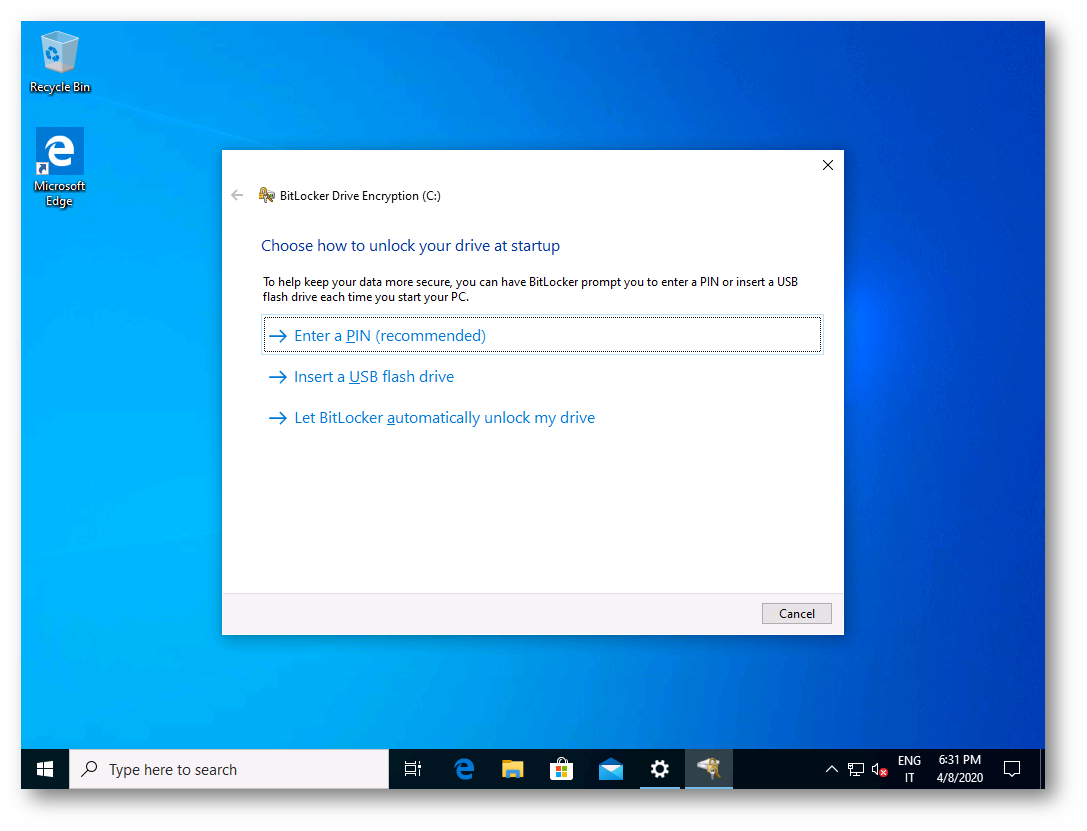

Non avendo applicato delle restrizioni sui metodi di sblocco all’avvio del dispositivo, l’utente ha la possibilità di scegliere il metodo più appropiato.

Opzione consigliata: Enter a PIN.

Figura 10 – Wizard Bitlocker 3

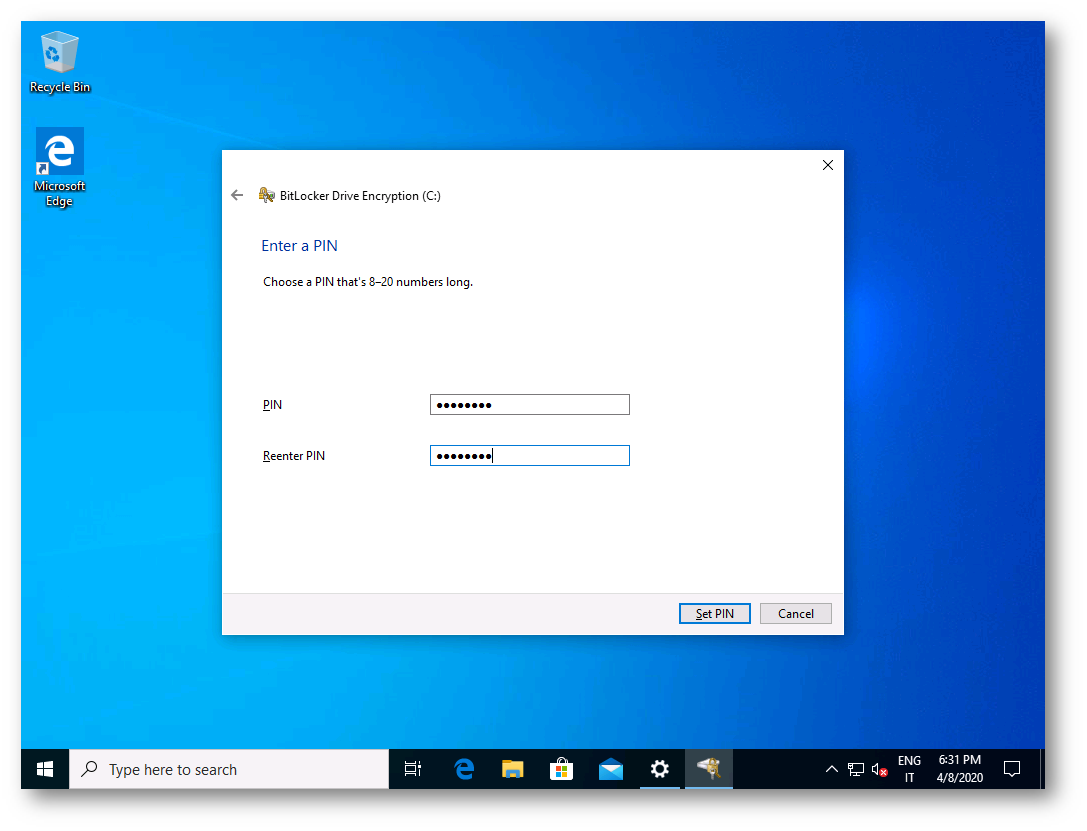

Figura 11 – Wizard Bitlocker 4

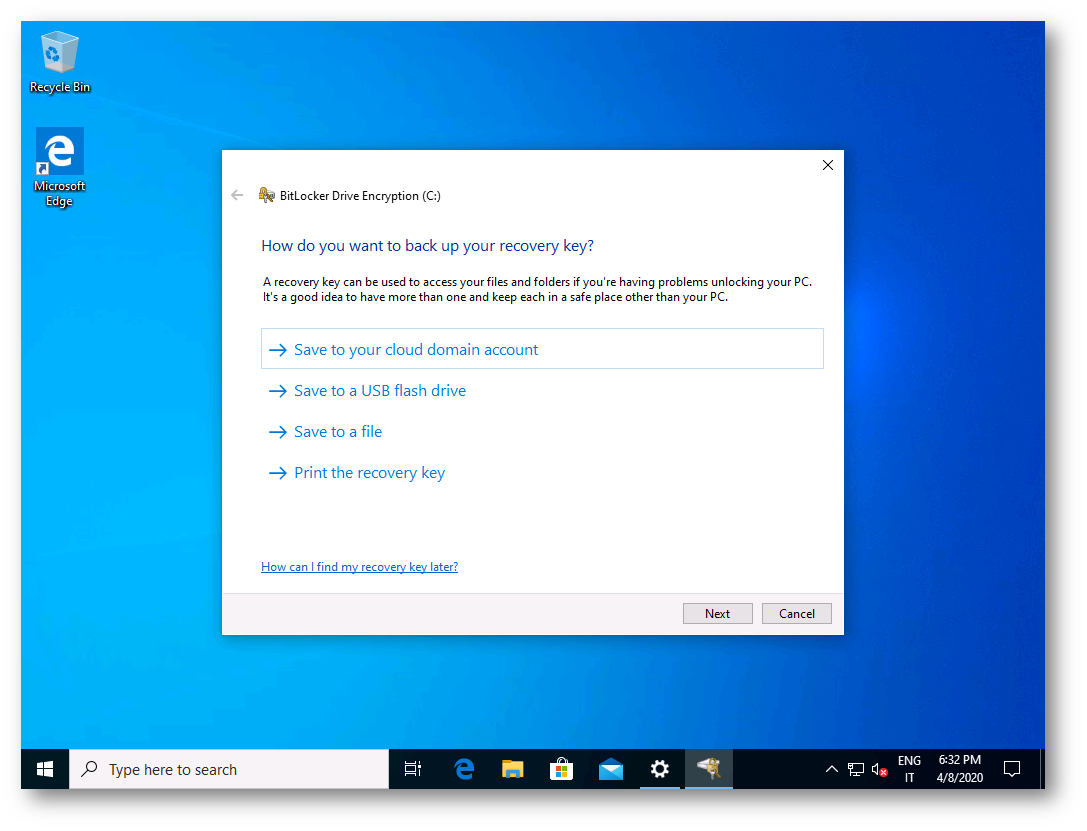

Oltre al salvataggio automatico della chiave di ripristino in Azure AD (impostazione definita in precedenza su Intune), l’utente in autonomia, può effettuarne un back up in un’altra location.

Opzione consigliata: Save to your cloud domain account.

Figura 12 – Salvataggio della chiave di ripristino Bitlocker

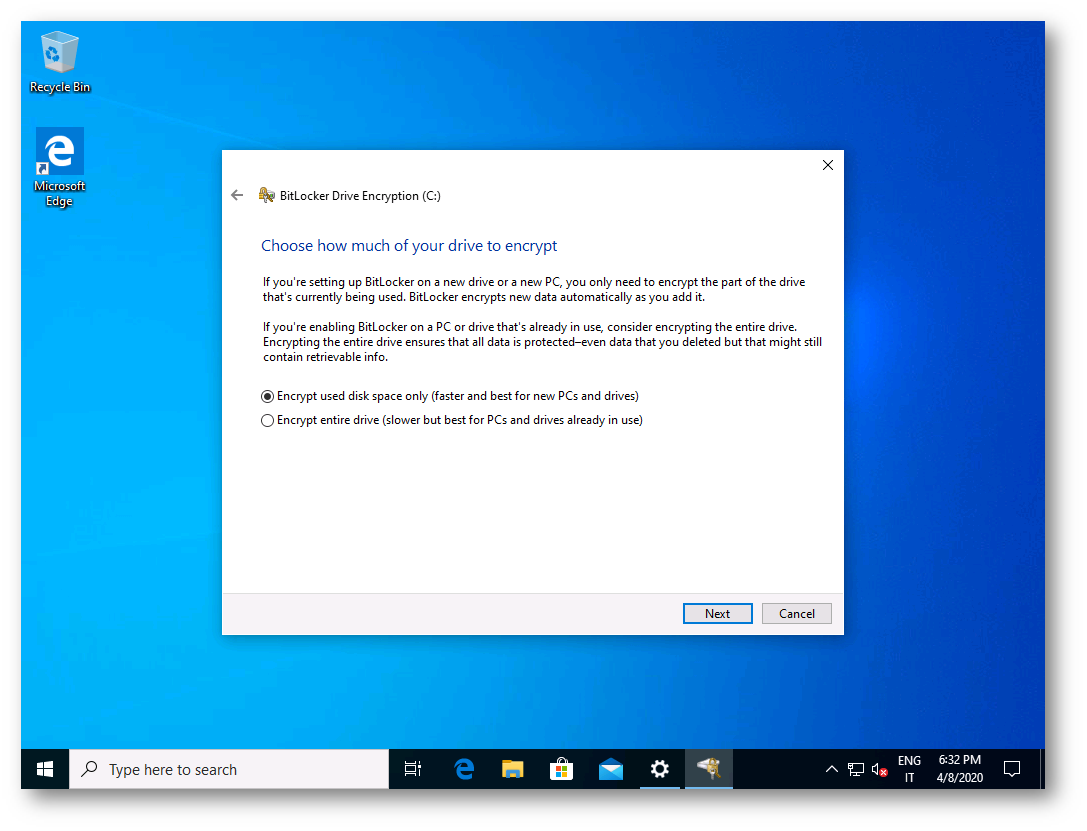

Scegliete il metodo più appropriato di crittografia del disco.

Figura 13 – Metodo di crittografia del disco

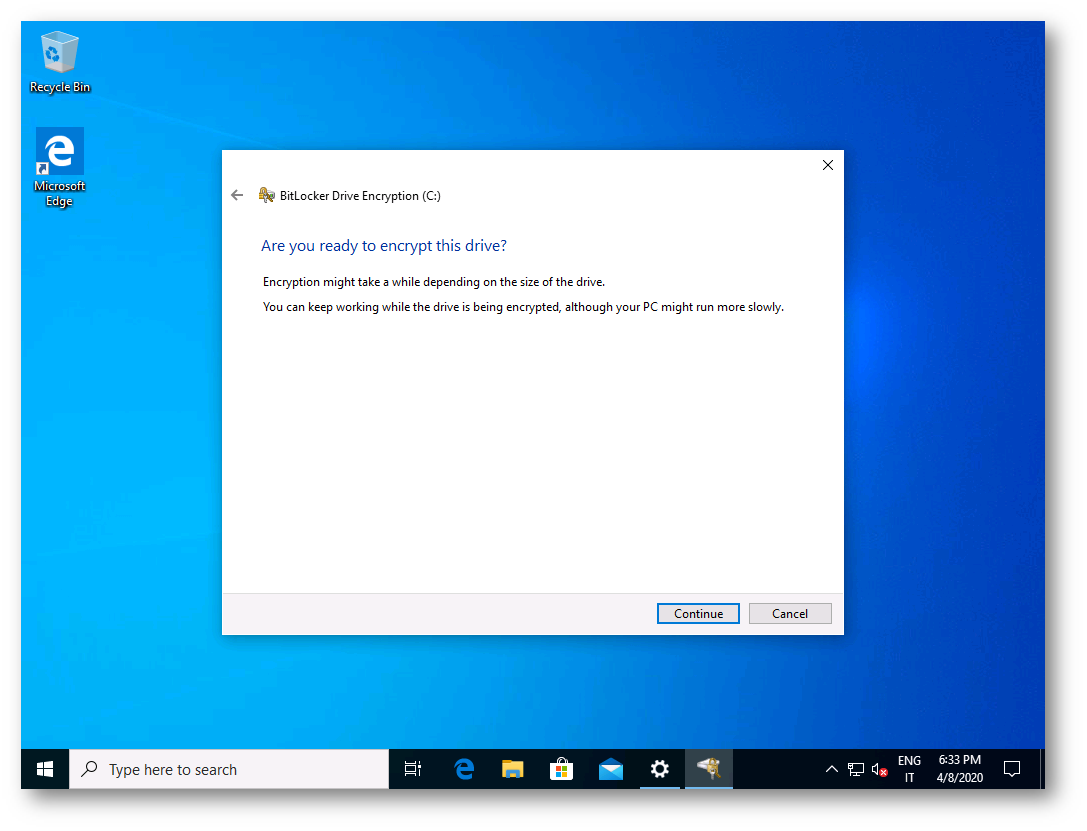

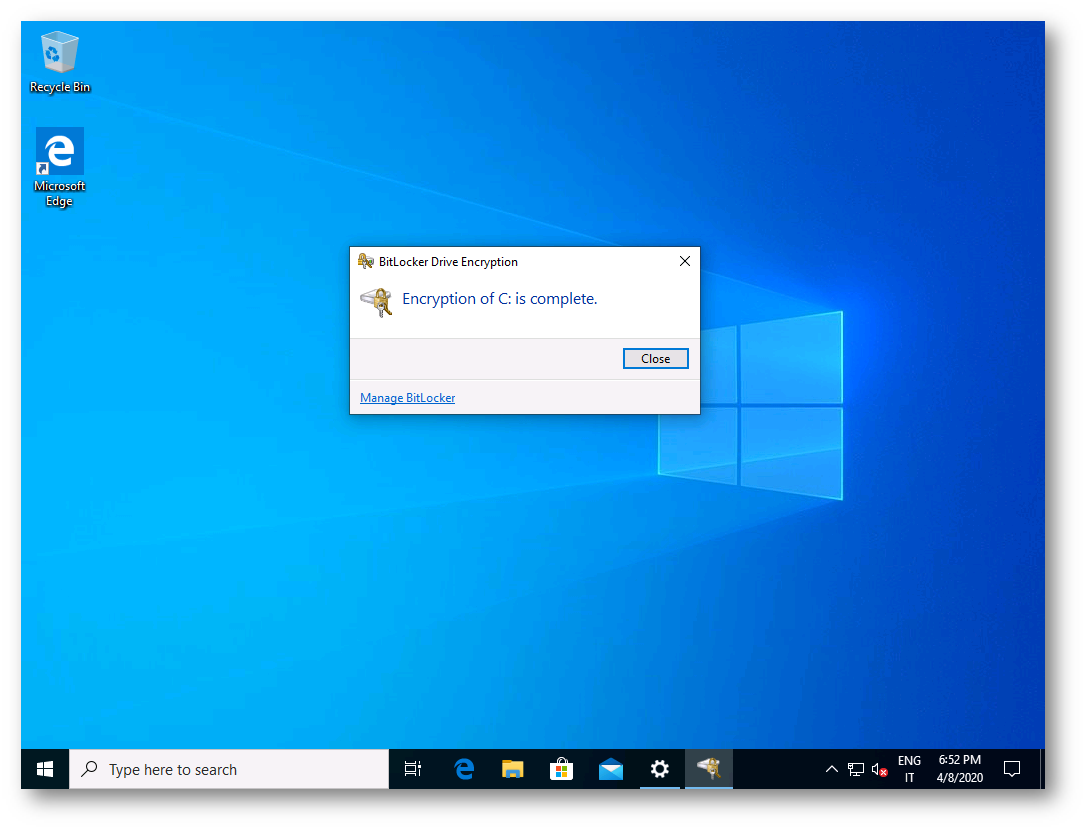

Figura 14 – Conferma di crittografia del disco tramite Bitlocker

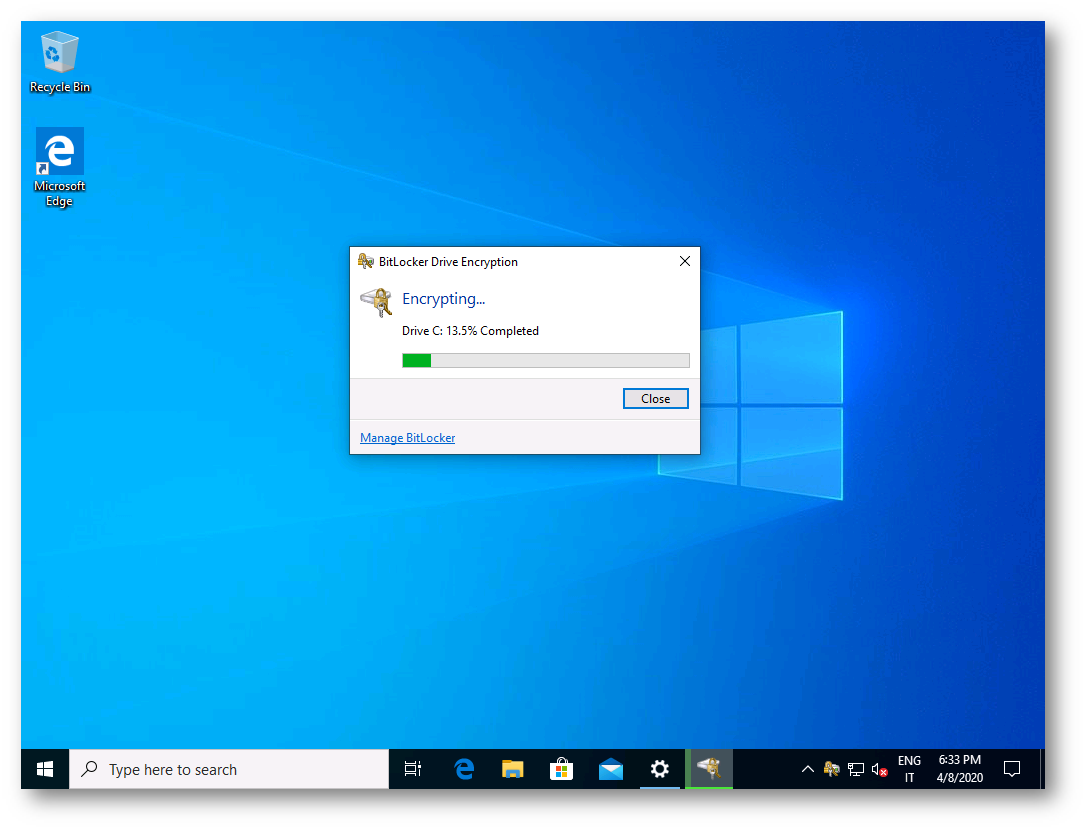

Figura 15 – Crittografia Bitlocker in corso

Figura 16 – Crittografia Bitlocker completata

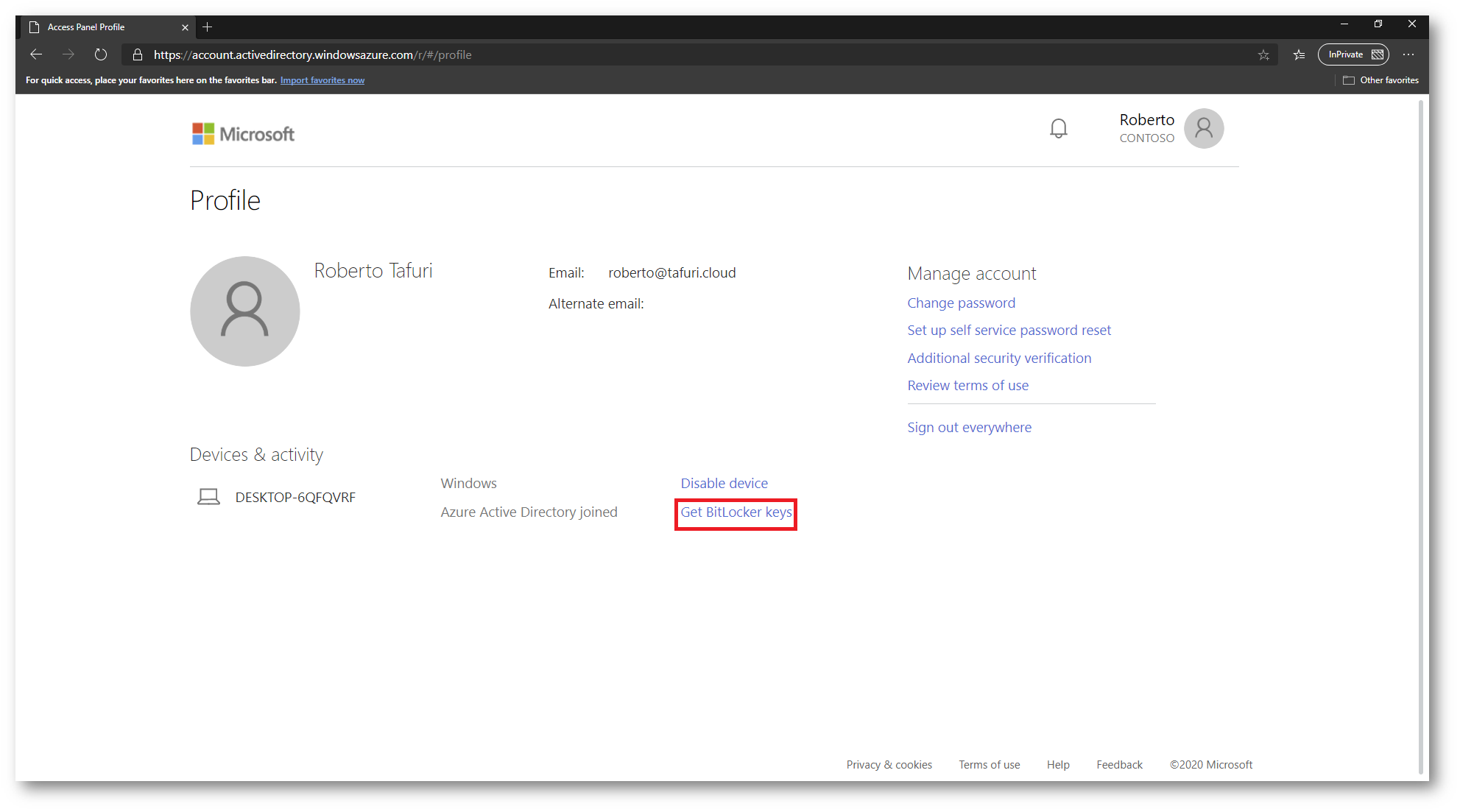

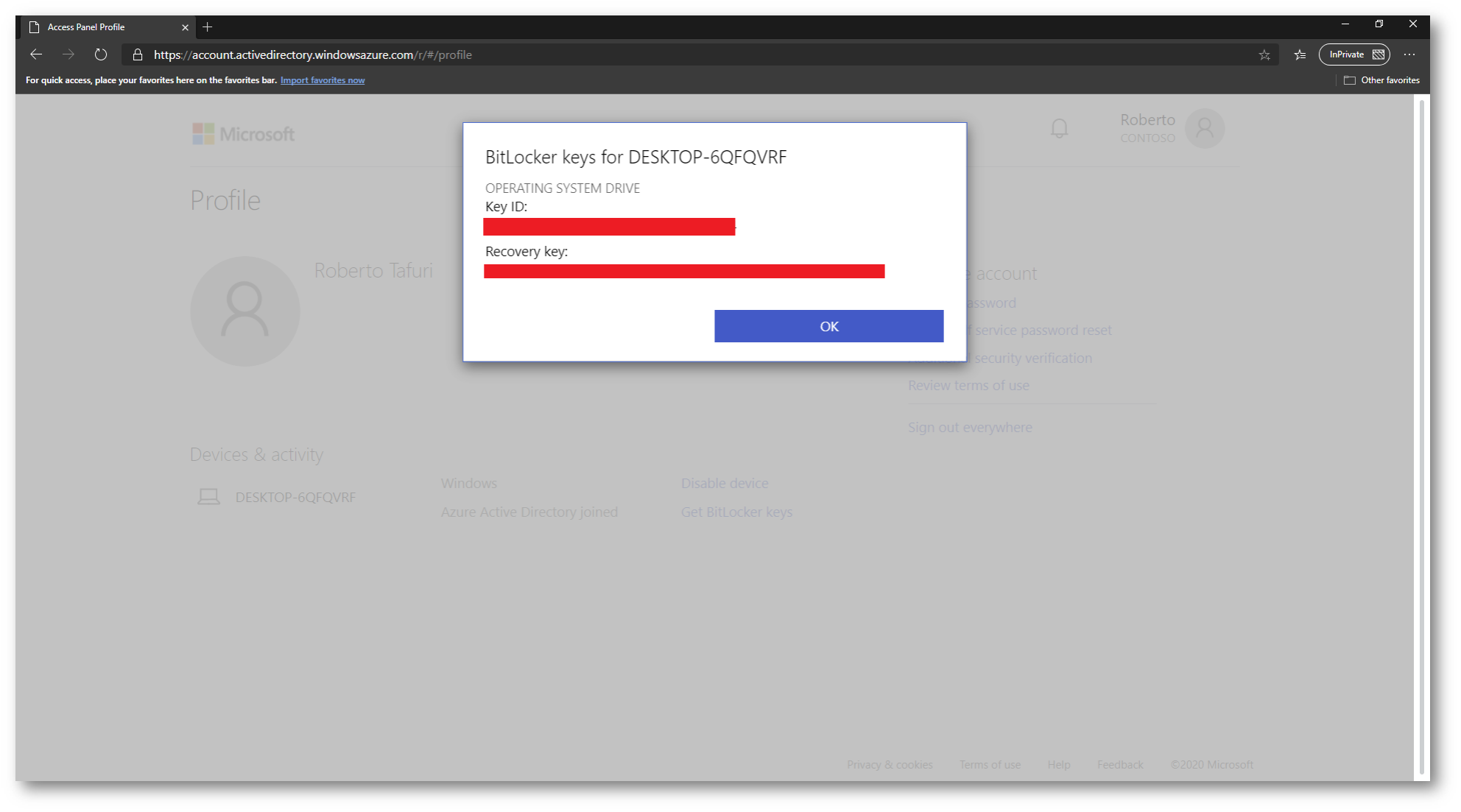

Recupero della chiave di ripristino da Azure AD

Se a causa di un aggiornamento firmware o un guasto alla scheda madre, oppure il chipset TMP che contiene la chiave di crittografia non dovesse funzionare, non si riuscirebbe più ad accedere ai propri dati.

L’utente in quel caso può recuperare la chiave di ripristino Bitlocker direttamente da Azure Active Directory.

Basterà accedere al portale https://aka.ms/aadrecoverykey con le proprie credenziali e selezionare la voce Get Bitlocker Keys sul dispositivo interessato.

Figura 17 – Recupero chiave Bitlocker da Azure AD

Figura 18 – Bitlocker key su Azure AD

Conclusioni

L’utilizzo di Microsoft Intune facilita notevolmente l’implementazione di Bitlocker all’interno di una organizzazione. Le attività richieste sono semplici sia per il reparto IT che per l’utente finale.

Per ulteriori dettagli: https://docs.microsoft.com/it-it/mem/intune/protect/encrypt-devices