Gestire la crittografia dei dischi con Bitlocker in un ambiente Enterprise

L’utilizzo sempre più frequente di dispositivi mobili deve essere accompagnato dalla protezione dei dati al loro interno.

Per questo, oggi parliamo della crittografia dei dischi con Bitlocker, che impedisce accessi non autorizzati in caso di smarrimento o furto del proprio device.

BitLocker Drive Encryption è incluso nelle versioni Enterprise e Ultimate di Windows 7 e nelle versioni Pro ed Enterprise di Windows 8, 8.1 e 10. Su Windows Server è disponibile da 2012 e versioni successive.

È possibile utilizzare questa funzionalità anche per proteggere dispositivi come chiavette usb ed hard disk esterni. In questo caso si parla di BitLocker To Go

https://docs.microsoft.com/it-it/windows/security/information-protection/bitlocker/bitlocker-to-go-faq

Per maggiori informazioni su come implementare BitLocker vi rimando alla lettura dell’articolo https://docs.microsoft.com/it-it/windows/security/information-protection/bitlocker/bitlocker-overview

In questa guida voglio mostrarvi come poter gestire in maniera centralizzata in ambiente Enterprise i computer su cui è abilitato Bitlocker.

Come volti di voi sapranno nel momento in cui viene abilitato BitLocker viene richiesto di conservare o di stampare una chiave di sblocco nel caso in cui volessimo accedere al disco protetto da Bitlocker da una macchina diversa da quella dove il disco è stato crittografato. Se a causa di un guasto hardware la scheda madre oppure il chipset TMP che contiene la chiave di crittografia non dovessero funzionare non si riuscirebbe più ad accedere ai propri dati.

Gestire queste chiavi di sblocco è un’operazione molto impegnativa, come potrete leggere nell’articolo https://docs.microsoft.com/it-it/windows/security/information-protection/bitlocker/bitlocker-key-management-faq

Gestione di BitLocker tramite Active Directory

In ambiente Enterprise abbiamo la possibilità di utilizzare il BitLocker Recovery Password Viewer, che ci permette di visualizzare le password di sblocco di Bitlocker Drive Encryption che sono state salvate in Active Directory.

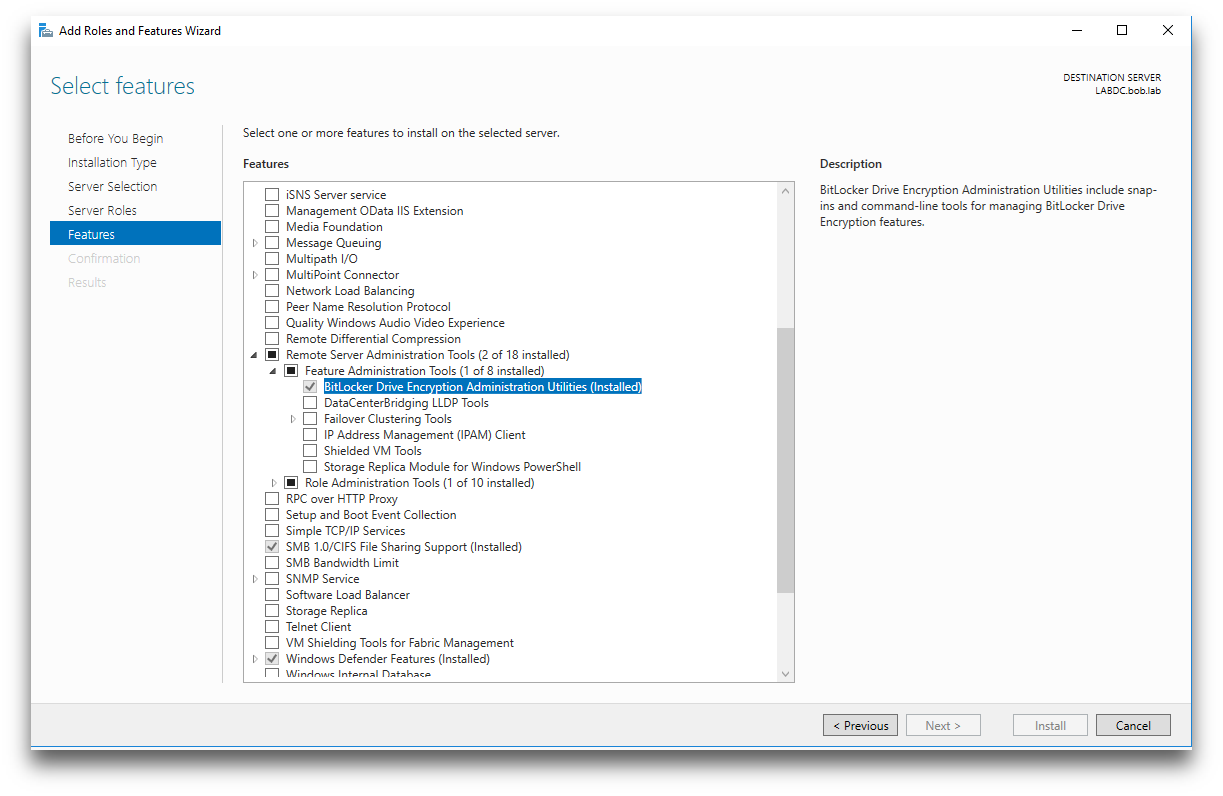

Il BitLocker Recovery Password Viewer è disponibile come estensione della console Active Directory Users and Computers dopo aver abilitato la funzionalità Bitlocker Drive Encryption Administration Utilities da Server Manager > Add roles and feature > Features > Remote Server Administration Tools > Features Administration Tools > Bitlocker Drive Encryption Administration Utilities, come mostrato nella figura sotto:

Figura 1: abilitazione della funzionalità “Bitlocker Drive Encryption Administration Utilities”

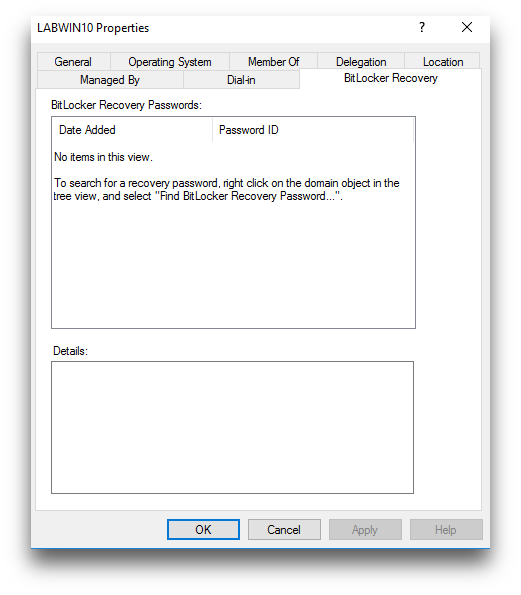

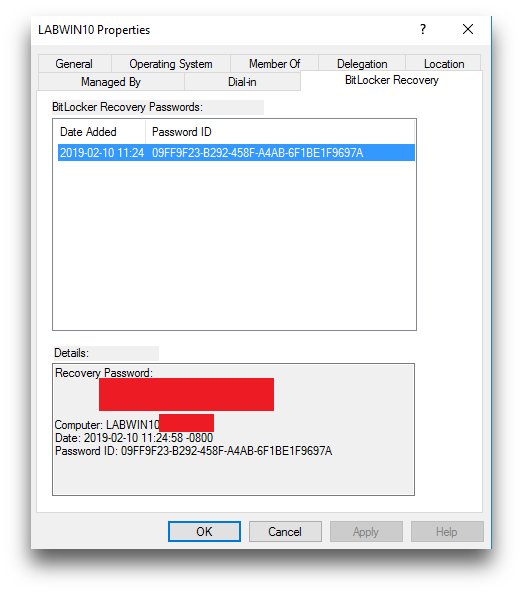

Una volta aggiunta la funzionalità, troveremo in Active Directory Users and Computers il tab BitLocker Recovery tra le proprietà degli oggetti computer, che ci permetterà di visualizzare le chiavi di sblocco per tutti i drives del computer

Figura 2: tab “Bitlocker Recovery” su oggetto computer in AD

È anche possibile, dalla console di Active Directory Users and Computers, effettuare una ricerca su tutti i domini della foresta semplicemente facendo clic col tasto destro sul domain container. È importante sottolineare che per vedere le recovery key di Bitlocker dovete avere i privilegi di Domain Admin oppure dovete avere un ruolo delegato per questo compito.

Gestione di BitLocker tramite Group Policy Object (GPO)

Per gestire le policy che riguardano Bitlocker, è necessario scaricare la versione più recente degli Administrative Templates di Windows 10 e copiarli nella cartella “C:\Windows\PolicyDefinitions” del vostro domain controller oppure nel Group Policy central store del vostro dominio (i file devono essere incollati nel percorso “\domain\sysvol\domain\Policies\PolicyDefinitions”).

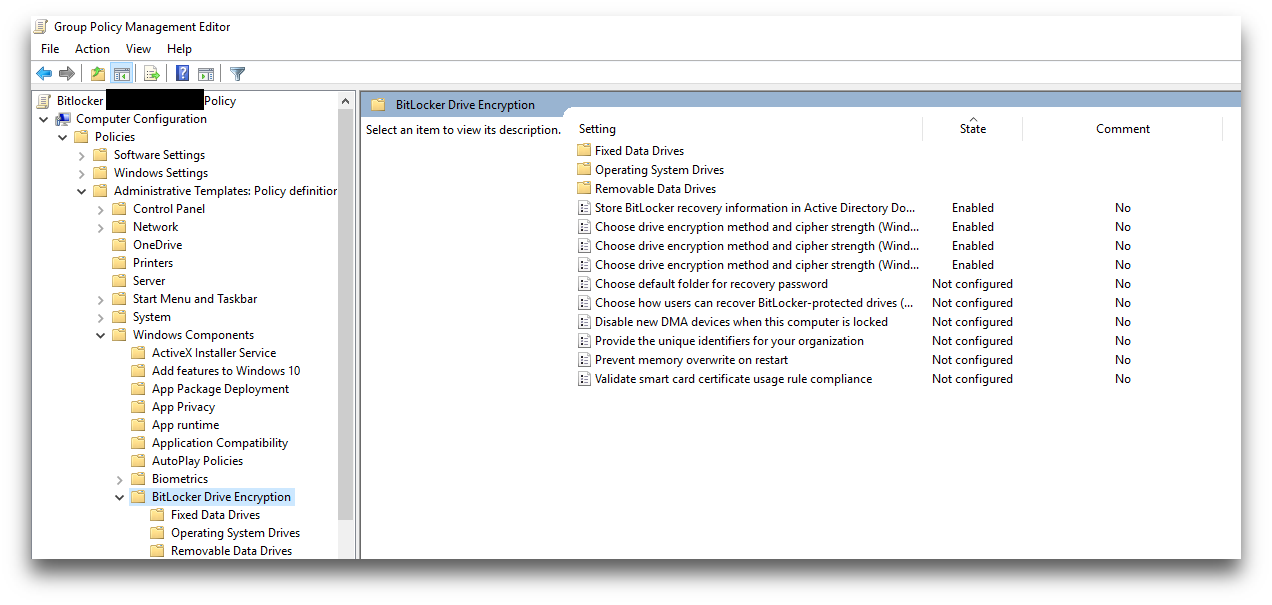

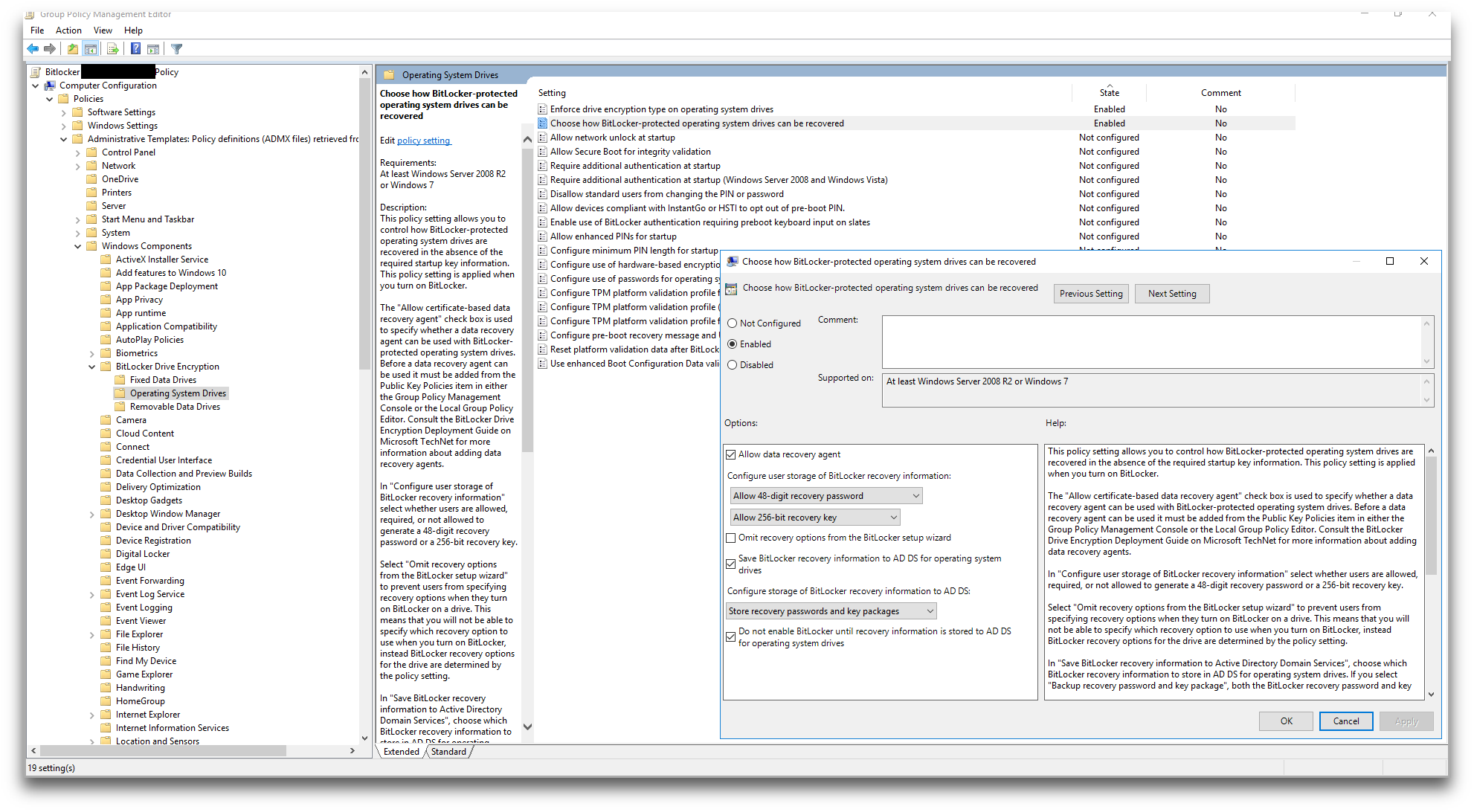

Tra le impostazioni computer, nel percorso della GPO Computer Configuration\Policies\Administrative Templates\Windows Componenct\Bitlocker Drive Encryption, ho configurato le seguenti impostazioni:

Figura 3: GPO Bitlocker Drive Encryption

- “Store BitLocker recovery information in Active Directory Domain Services” per salvare le password di ripristino in AD;

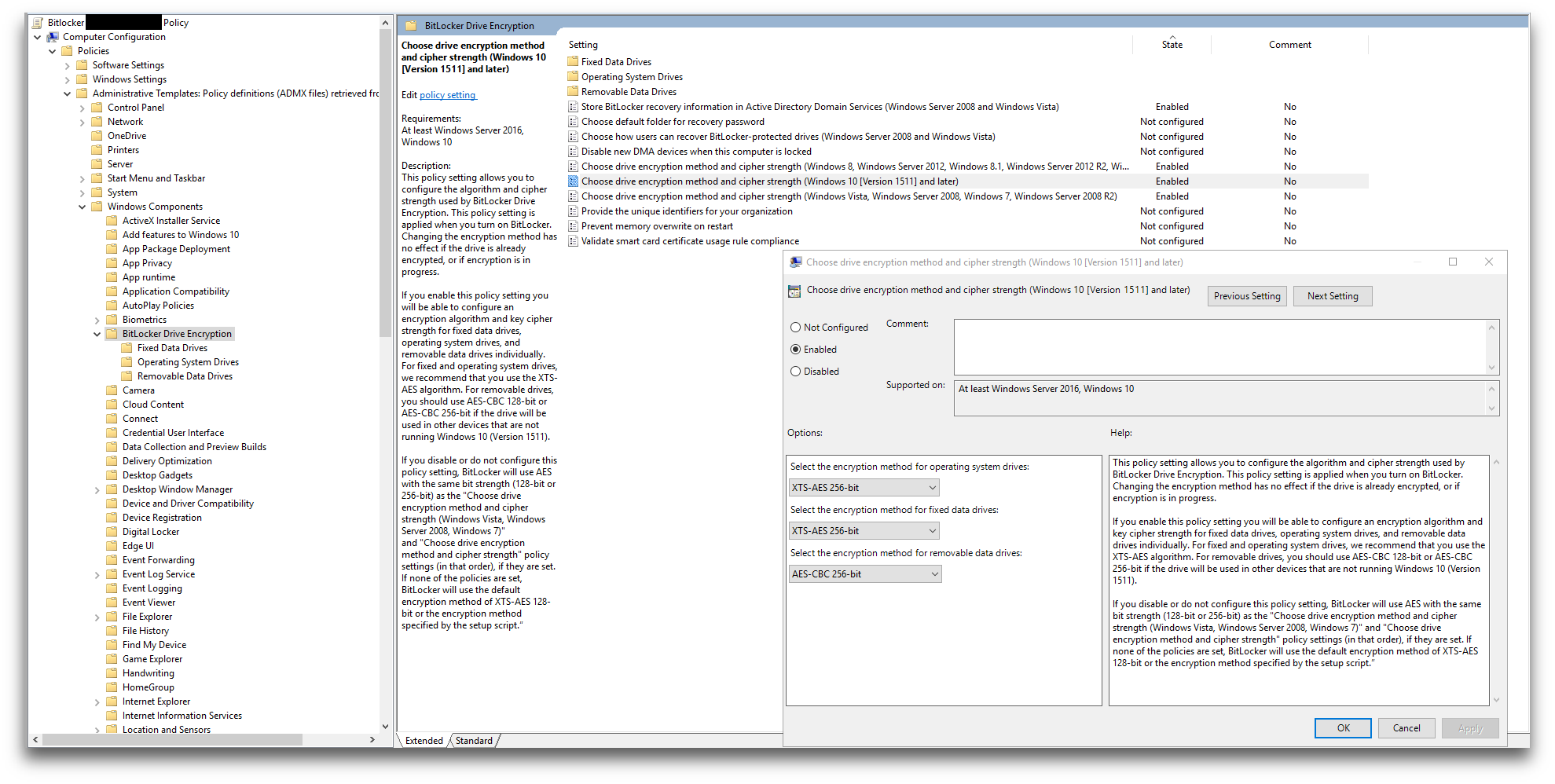

- “Choose drive encryption method and chiper strength” per Windows 8.1 e Windows 7 ho specificato “AES 256 bit”, invece per Windows 10 1511 e successivi:

Figura 4: algoritmi di crittografia Windows 10 1511 e successivi

Trovate un approfondimento sugli algoritmi di crittografia alla pagina https://blogs.technet.microsoft.com/dubaisec/2016/03/04/bitlocker-aes-xts-new-encryption-type/

Successivamente ho configurato le stesse impostazioni sia per le unità del sistema operativo che per i dischi secondari “Fixed Data Drives”:

Figura 5: impostazioni unità OS e dischi secondari

- “Enforce drive encryption type” ho impostato “Used space only encryption”;

- “Choose how Bitlocker-protected drive can be recovered” ho configurato le modalità di ripristino e salvataggio dell’unità interessata;

Tra le varie impostazioni troviamo, inoltre, la possibilità di configurare un PIN all’avvio dell’OS oppure l’utilizzo di una chiavetta USB per salvare la chiave di ripristino in assenza del chip TPM (presente ormai sulla maggior parte dei pc in commercio).

Una volta terminate le modifiche e collegata la policy alle OU interessate, possiamo procedere con l’abilitazione di Bitlocker.

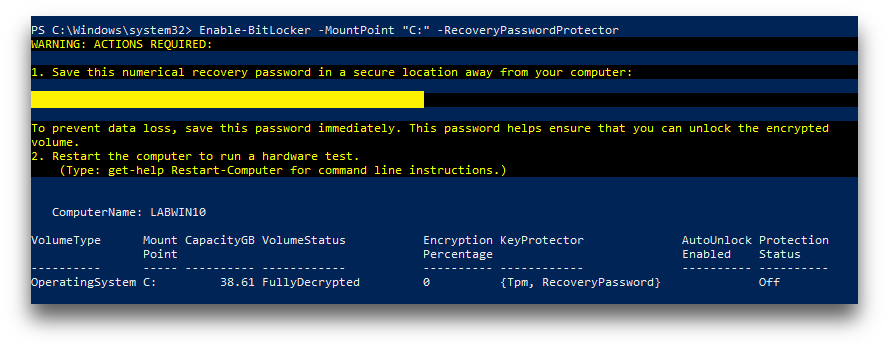

Abilitazione di BitLocker tramite PowerShell

Sul client con diritti amministrativi avviamo PowerShell e lanciamo il comando:

Enable-BitLocker -Mountpoint “C:” -RecoveryPasswordProtector

Figura 6: Enable-Bitlocker in Powershell

Bitlocker richiede un riavvio per l’hardware test prima dell’avvio con la crittografia. E’ possibile skippare questa verifica tramite l’opzione “-SkipHardwareTest”.

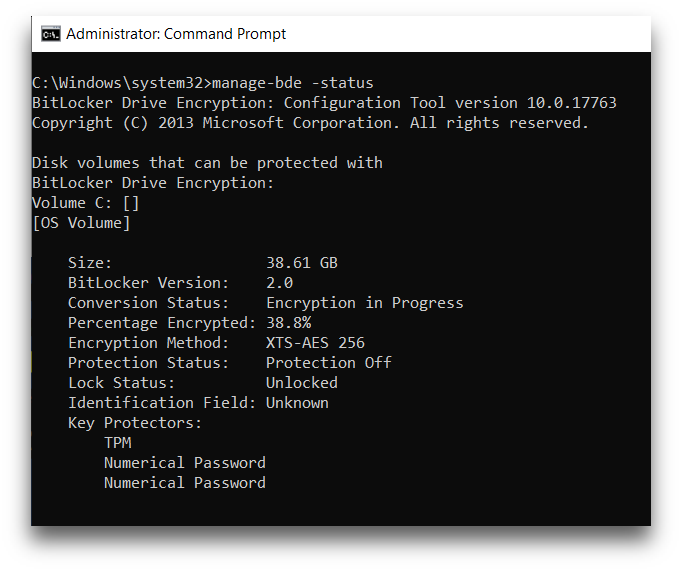

Possiamo monitorare l’avanzamento tramite prompt dei comandi con diritti di amministratore : “manage-bde -status”

Figura 7: verifica stato bitlocker tramite Prompt dei comandi

In Active Directory Users and Computers, sull’oggetto computer, troveremo le chiavi di ripristino di BitLocker.

Figura 8: recovery password in AD

Abilitazione di BitLocker tramite SCCM (System Center Configuration Manager)

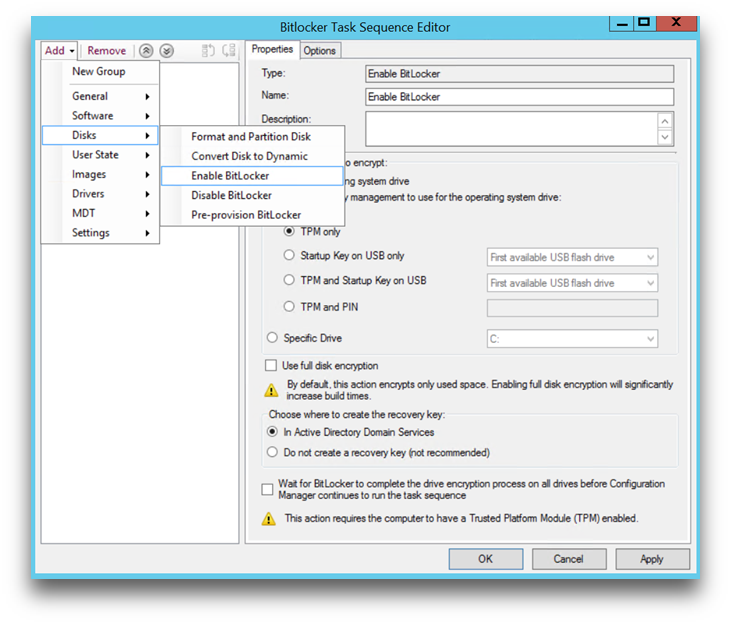

In una task sequence è possibile creare un’azione per abilitare BitLocker:

Figura 9: SCCM task sequence per abilitazione Bitlocker

Abilitazione di BitLocker tramite Intune

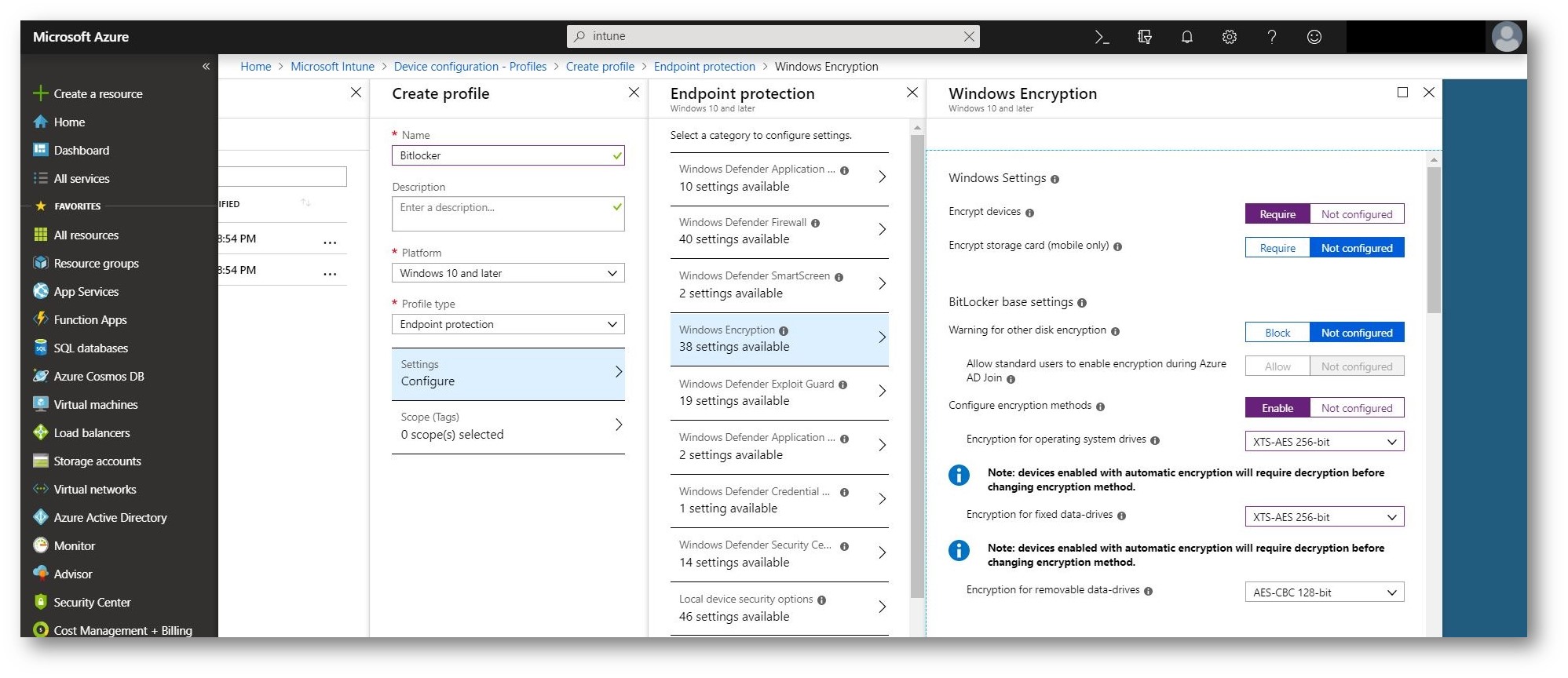

In “Device Configuration” basterà creare un nuovo profilo di tipo “Endpoint protection” ed applicare le impostazioni desiderate:

Figura 10: Intune profile per abilitazione Bitlocker

Gestione di BitLocker tramite MBAM (Microsoft BitLocker Administration and Monitoring)

MBAM è un “tool” incluso nel MDOP (Microsoft Desktop Optimization Pack) che permette una gestione avanzata della funzionalità Bitlocker. Consente di automatizzare il processo di crittografia dei volumi e determinare rapidamente lo stato di conformità sui computer client all’interno dell’azienda. La soluzione si integra con SCCM (System Center Configuration Manager) fornendo una reportistica centralizzata e la gestione dell’hardware.

MBAM sarà supportato fino a luglio del 2024 e solo sulle versioni Enterprise di Windows 7,8,8.1 e 10. Ho testato ed implementato la soluzione su Windows 10 Professional senza riscontrare anomalie.

Trovate un approfondimento su MBAM alla pagina https://docs.microsoft.com/en-us/microsoft-desktop-optimization-pack/mbam-v25/getting-started-with-mbam-25

Conclusioni

In un periodo dove sentiamo parlar spesso di “sicurezza informatica”, BitLocker sicuramente può dire la sua come strumento di prevenzione e aiuta a ridurre l’accesso non autorizzato ai dati potenziando la protezione dei file e del sistema. Come abbiamo visto, Microsoft offre svariati metodi per implementare e gestire la soluzione.

E come disse un vecchio saggio: prevenire è meglio che curare.